В Windows Server 2016 и 2019 по умолчанию установлен и включен “родной” бесплатный антивирус Microsoft — Windows Defender (начиная с Windows 10 2004 используется название Microsoft Defender). В этой статье мы рассмотрим особенности настройки и управления антивирусом Windows Defender в Windows Server 2019/2016.

Содержание:

- Графический интерфейс Windows Defender

- Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

- Управление Windows Defender с помощью PowerShell

- Добавить исключения в антивирусе Windows Defender

- Получаем статус Windows Defender с удаленных компьютеров через PowerShell

- Обновление антивируса Windows Defender

- Управление настройками Microsoft Defender Antivirus с помощью GPO

Графический интерфейс Windows Defender

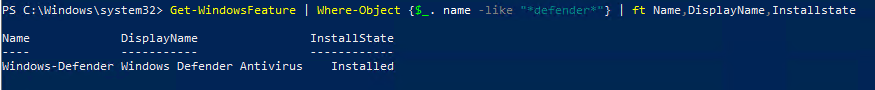

В версиях Windows Server 2016 и 2019 (в том числе в Core редакции) уже встроен движок антивируса Windows Defender (Защитник Windows). Вы можете проверить наличие установленного компонента Windows Defender Antivirus с помощью PowerShell:

Get-WindowsFeature | Where-Object {$_. name -like "*defender*"} | ft Name,DisplayName,Installstate

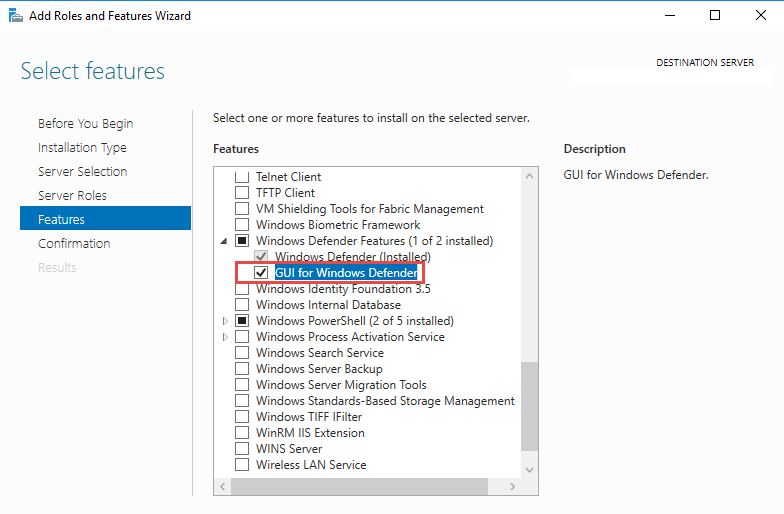

Однако в Windows Server 2016 у Windows Defender по-умолчанию нет графического интерфейса управления. Вы можете установить графическую оболочку Windows Defender в Windows Server 2016 через консоль Server Manager (Add Roles and Features -> Features -> Windows Defender Features -> компонент GUI for Windows Defender).

Установить графический компонент антивируса Windows Defender можно с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name Windows-Defender-GUI

Для удаления графического консоли Defender используется командлет:

Uninstall-WindowsFeature -Name Windows-Defender-GUI

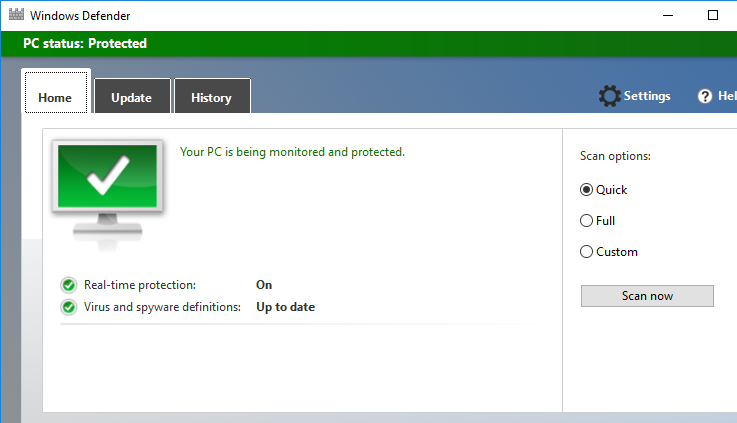

В Windows Server 2019 графический интерфейс Defender основан на APPX приложении и доступен через меню Windows Security (панель Settings -> Update and Security).

Настройка Windows Defender производится через меню “Virus and threat protection”.

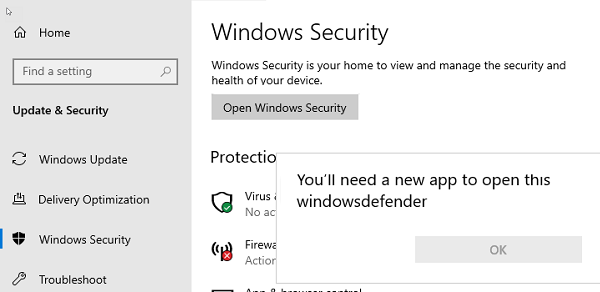

Если вы не можете открыть меню настроек Defender, а при запуске апплета Windows Security у вас появляется ошибка “You’ll need a new app to open this windowsdefender”, нужно перерегистрировать APPX приложение с помощью файла манифеста такой командой PowerShell:

Add-AppxPackage -Register -DisableDevelopmentMode "C:\Windows\SystemApps\Microsoft.Windows.SecHealthUI_cw5n1h2txyewy\AppXManifest.xml"

Если APPX приложение полностью удалено, можно его восстановить вручную по аналогии с восстановлением приложения Micorosft Store.

Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

В Windows 10 при установке любого стороннего антивируса (Kaspersky, McAfee, Symantec, и т.д.) встроенный антивирус Windows Defender автоматически отключается, однако в Windows Server этого не происходит. Отключать компонент встроенного антивируса нужно вручную (в большинстве случаев не рекомендуется использовать одновременно несколько разных антивирусов на одном компьютере/сервере).

Удалить компонент Windows Defender в Windows Server 2019/2016 можно из графической консоли Server Manager или такой PowerShell командой:

Uninstall-WindowsFeature -Name Windows-Defender

Не удаляйте Windows Defender, если на сервере отсутствует другой антивирус.

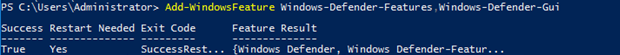

Установить службы Windows Defender можно командой:

Add-WindowsFeature Windows-Defender-Features,Windows-Defender-GUI

Управление Windows Defender с помощью PowerShell

Рассмотрим типовые команды PowerShell, которые можно использовать для управления антивирусом Windows Defender.

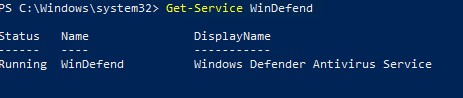

Проверить, запущена ли служба Windows Defender Antivirus Service можно с помощью команды PowerShell Get-Service:

Get-Service WinDefend

Как вы видите, служба запушена (статус –

Running

).

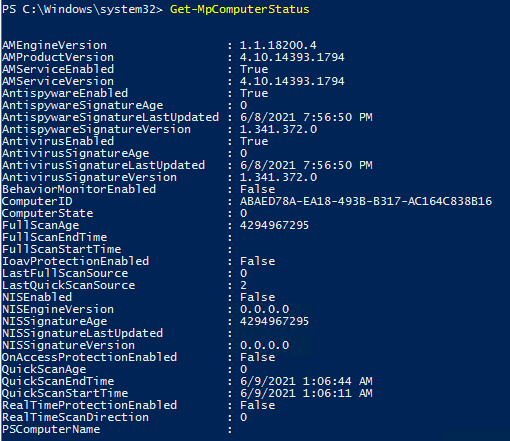

Текущие настройки и статус Defender можно вывести с помощью командлета:

Get-MpComputerStatus

Вывод комадлета содержит версию и дату обновления антивирусных баз (AntivirusSignatureLastUpdated, AntispywareSignatureLastUpdated), включенные компоненты антвируса, время последнего сканирования (QuickScanStartTime) и т.д.

Отключить защиту в реальном времени Windows Defender (RealTimeProtectionEnabled) можно с помощью команды:

Set-MpPreference -DisableRealtimeMonitoring $true

После выполнения данной команды, антивирус не будет сканировать на лету все обрабатываемые системой файлы.

Включить защиту в реальном времени:

Set-MpPreference -DisableRealtimeMonitoring $false

Более полный список командлетов PowerShell, которые можно использовать для управления антивирусом есть в статье Управление Windows Defender с помощью PowerShell.

Добавить исключения в антивирусе Windows Defender

В антивирусе Microsoft можно задать список исключений – это имена, расширения файлов, каталоги, которые нужно исключить из автоматической проверки антивирусом Windows Defender.

Особенность Защитника в Windows Server – он автоматически генерируемый список исключений антивируса, который применяется в зависимости от установленных ролей сервера. Например, при установке роли Hyper-V в исключения антивируса добавляются файлы виртуальных и дифференциальных дисков, vhds дисков (*.vhd, *.vhdx, *.avhd), снапшоты и другие файлы виртуальных машин, каталоги и процессы Hyper-V (Vmms.exe, Vmwp.exe)

Если нужно отключить автоматические исключения Microsoft Defender, выполните команду:

Set-MpPreference -DisableAutoExclusions $true

Чтобы вручную добавить определенные каталоги в список исключения антивируса, выполните команду:

Set-MpPreference -ExclusionPath "C:\Test", "C:\VM", "C:\Nano"

Чтобы исключить антивирусную проверку определенных процессов, выполните команду:

Set-MpPreference -ExclusionProcess "vmms.exe", "Vmwp.exe"

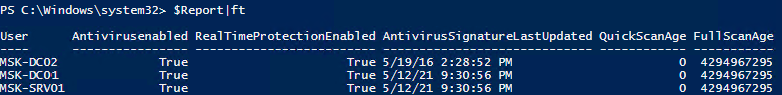

Получаем статус Windows Defender с удаленных компьютеров через PowerShell

Вы можете удаленно опросить состояние Microsoft Defender на удаленных компьютерах с помощью PowerShell. Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderinfo= Invoke-Command $server -ScriptBlock {Get-MpComputerStatus | Select-Object -Property Antivirusenabled,RealTimeProtectionEnabled,AntivirusSignatureLastUpdated,QuickScanAge,FullScanAge}

If ($defenderinfo) {

$objReport = [PSCustomObject]@{

User = $defenderinfo.PSComputername

Antivirusenabled = $defenderinfo.Antivirusenabled

RealTimeProtectionEnabled = $defenderinfo.RealTimeProtectionEnabled

AntivirusSignatureLastUpdated = $defenderinfo.AntivirusSignatureLastUpdated

QuickScanAge = $defenderinfo.QuickScanAge

FullScanAge = $defenderinfo.FullScanAge

}

$Report += $objReport

}

}

$Report|ft

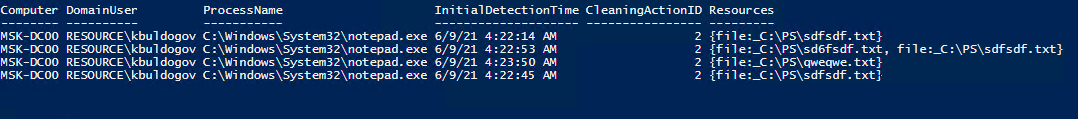

Для получения информации о срабатываниях антивируса с удаленных компьютеров можно использовать такой PowerShell скрипт:

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderalerts= Invoke-Command $server -ScriptBlock {Get-MpThreatDetection | Select-Object -Property DomainUser,ProcessName,InitialDetectionTime ,CleaningActionID,Resources }

If ($defenderalerts) {

foreach ($defenderalert in $defenderalerts) {

$objReport = [PSCustomObject]@{

Computer = $defenderalert.PSComputername

DomainUser = $defenderalert.DomainUser

ProcessName = $defenderalert.ProcessName

InitialDetectionTime = $defenderalert.InitialDetectionTime

CleaningActionID = $defenderalert.CleaningActionID

Resources = $defenderalert.Resources

}

$Report += $objReport

}

}

}

$Report|ft

В отчете видно имя зараженного файла, выполненное действие, пользователь и процесс-владелец.

Обновление антивируса Windows Defender

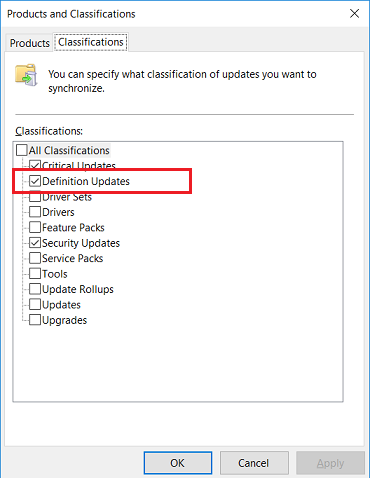

Антивирус Windows Defender может автоматически обновляться из Интернета с серверов Windows Update. Если в вашей внутренней сети установлен сервер WSUS, антивирус может получать обновления с него. Убедитесь, что установка обновлений одобрена на стороне WSUS сервера (в консоли WSUS обновления антивирусных баз Windows Defender, называются Definition Updates), а клиенты нацелены на нужный сервер WSUS с помощью GPO.

В некоторых случаях, после получения кривого обновления, Защитник Windows может работать некорректно. В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" -RemoveDefinitions -All

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" –SignatureUpdate

Если на сервере нет прямого доступа в Интернет, вы можете настроить обновление Microsoft Defender из сетевой папки.

Скачайте обновления Windows Defender вручную (https://www.microsoft.com/en-us/wdsi/defenderupdates) и помесите в сетевую папку.

Укажите путь к сетевому каталогу с обновлениями в настройках Defender:

Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \\fs01\Updates\Defender

Запустите обновление базы сигнатур:

Update-MpSignature -UpdateSource FileShares

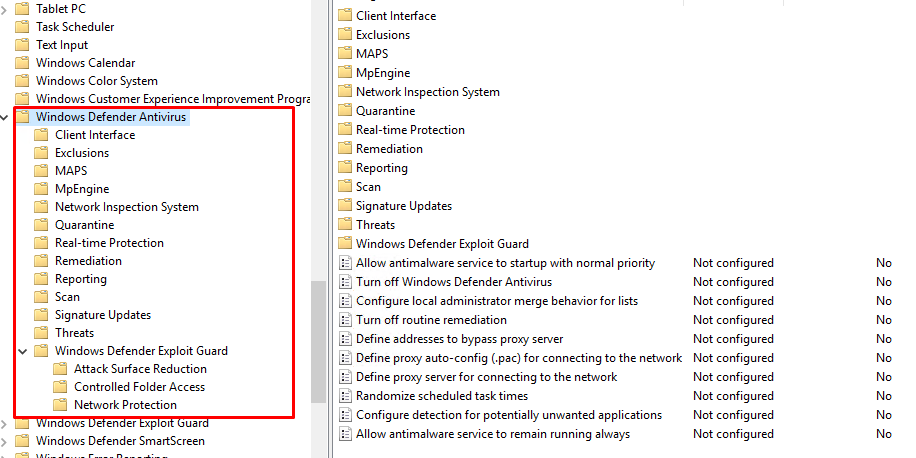

Управление настройками Microsoft Defender Antivirus с помощью GPO

Вы можете управлять основными параметрами Microsoft Defender на компьютерах и серверах домена централизованно с помощью GPO. Для этого используется отдельный раздел групповых политик Computer Configurations -> Administrative Template -> Windows Component -> Windows Defender Antivirus.

В этом разделе доступно более 100 различных параметров для управления настройками Microsoft Defender.

Например, для отключения антивируса Microsoft Defender нужно включить параметр GPO Turn off Windows Defender Antivirus.

Более подробно о доступных параметрах групповых политик Defender можно посмотреть здесь https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/use-group-policy-microsoft-defender-antivirus

Централизованное управление Windows Defender доступно через Advanced Threat Protection доступно через портал “Azure Security Center” (ASC) при наличии подписки (около 15$ за сервер в месяц).

Windows Server 2016 является одной из наиболее популярных операционных систем для серверов, но при этом она также является одной из наиболее уязвимых. В связи с этим, обеспечение безопасности таких серверов является крайне важной задачей для администраторов и специалистов по информационной безопасности.

Основным методом защиты Windows Server 2016 является использование средств, предоставленных самой операционной системой. Настройка сетевых фильтров, использование системы брандмауэра и установка обновлений безопасности — это лишь несколько примеров этих методов. Главное в этом есть то, что безопасность Windows Server 2016 в значительной степени зависит от ответственности и осведомленности его администраторов.

Кроме того, существуют и другие методы защиты операционной системы, не связанные непосредственно с ее функциональностью. Один из таких методов — установка антивирусного программного обеспечения. Такие программы могут обнаруживать и блокировать вредоносное ПО, а также проверять скачанные файлы на предмет наличия вирусов. Также важно регулярно обновлять антивирусные базы данных, чтобы быть в курсе последних угроз в Интернете.

Важно отметить, что использование нескольких методов защиты одновременно повышает безопасность Windows Server 2016. Комбинированный подход, включающий использование встроенных средств безопасности операционной системы, антивирусного программного обеспечения и регулярное обновление всех компонентов, помогает минимизировать риски возникновения угроз и обеспечить безопасность сервера.

В заключение, защита Windows Server 2016 является сложным процессом, который требует постоянного мониторинга и обновлений. Сочетание встроенных средств безопасности, антивирусного программного обеспечения и установки всех необходимых обновлений является наиболее эффективным способом защиты операционной системы от угроз и атак в сети.

Содержание

- Основные защитные методы

- Файрволы и межсетевые экраны

- Резервное копирование данных

- Антивирусное программное обеспечение

- Мониторинг и аудит безопасности

- Обновления и патчи

Основные защитные методы

Windows Server 2016 предоставляет широкий набор средств и функций для обеспечения безопасности сервера. Рассмотрим основные защитные методы, которые можно использовать для защиты Windows Server 2016.

- Установка обновлений: Постоянно обновляйте сервер с помощью последних патчей и обновлений от Microsoft. Это позволит исправить уязвимости и обеспечить защиту от новых угроз.

- Файрволл: Включите и настройте встроенный файрволл Windows Server 2016, чтобы контролировать трафик, который может получить доступ к вашему серверу. Ограничение доступа к определенным портам и протоколам поможет предотвратить несанкционированный доступ.

- Антивирусное программное обеспечение: Установите и обновляйте антивирусное программное обеспечение для обнаружения и удаления вредоносных программ. Регулярно сканируйте сервер, чтобы найти и устранить потенциальные угрозы.

- Контроль доступа: Настройте права доступа к файлам и папкам, чтобы предотвратить несанкционированный доступ и защитить конфиденциальные данные. Используйте групповые политики и учетные записи пользователей для эффективного контроля доступа.

- Аудит безопасности: Включите аудит безопасности, чтобы отслеживать все попытки доступа и изменений, связанных с сервером. Регулярно просматривайте журналы аудита и реагируйте на подозрительную активность.

- Шифрование данных: Используйте шифрование для защиты конфиденциальных данных на сервере. Можно использовать BitLocker для шифрования дисков или EFS для шифрования отдельных файлов и папок.

Помимо этих основных защитных методов, также рекомендуется регулярно создавать резервные копии данных, обеспечивать физическую безопасность сервера и настраивать мониторинг безопасности для быстрого обнаружения и реагирования на угрозы.

Файрволы и межсетевые экраны

Одним из основных инструментов для настройки файрвола в Windows Server 2016 является инструмент Windows Firewall с расширенными функциями безопасности (Windows Firewall with Advanced Security). С его помощью можно создавать правила, определяющие, какой трафик будет разрешен, а какой — запрещен.

| Преимущества файрволов и межсетевых экранов: |

|---|

| — Фильтрация сетевого трафика |

| — Защита от атак и вредоносных программ |

| — Контроль доступа к серверу |

| — Ограничение портов и протоколов |

| — Проверка подлинности пользователей и устройств |

Необходимо помнить, что настройка файрвола должна быть проведена правильно, иначе можно ошибочно заблокировать доступ к необходимым сервисам и приложениям.

Для повышения безопасности Windows Server 2016 также можно использовать межсетевые экраны (Network Intrusion Prevention Systems, NIPS). Они способны обнаруживать и блокировать атаки на сеть, обеспечивая дополнительный уровень защиты.

Кроме того, помимо настройки файрвола и межсетевых экранов, важно также обновлять исходную операционную систему Windows Server 2016, а также устанавливать необходимые патчи и обновления. Такие меры помогут обеспечить защиту системы от новых уязвимостей и атак.

Резервное копирование данных

Существует несколько подходов к резервному копированию данных:

- Полное резервное копирование – в процессе выполняется копирование всех файлов и настроек системы. Этот метод занимает много времени и места, но обеспечивает полную защиту данных.

- Инкрементальное резервное копирование – в процессе выполняется копирование только новых или измененных файлов с момента последнего резервного копирования. Этот метод занимает меньше места на диске и быстрее выполняется, но восстановление данных может занять больше времени.

- Дифференциальное резервное копирование – в процессе выполняется копирование только новых или измененных файлов с момента последнего полного резервного копирования. Этот метод занимает меньше места, но при восстановлении данных потребуется как полное резервное копирование, так и все дифференциальные копии.

Кроме выбора подхода к резервному копированию, необходимо установить расписание выполнения резервного копирования. Рекомендуется выполнять резервное копирование хотя бы раз в неделю, а важных данных – каждый день.

Для создания резервной копии данных на Windows Server 2016 можно использовать встроенное средство резервного копирования (Windows Server Backup) или стороннее программное обеспечение. В случае использования стороннего ПО, необходимо выбрать надежное и проверенное решение.

Антивирусное программное обеспечение

Антивирусное программное обеспечение обеспечивает постоянную защиту сервера, сканируя файлы и операционную систему на наличие вирусов и других вредоносных программ. Оно также может автоматически обновляться, чтобы быть в курсе последних угроз и защищать сервер от новых атак.

При выборе антивирусного программного обеспечения для Windows Server 2016 следует учитывать несколько важных аспектов. Во-первых, убедитесь, что выбранное программное обеспечение совместимо с операционной системой и поддерживает все ее функции и возможности.

Во-вторых, обратите внимание на репутацию и надежность разработчика антивирусного программного обеспечения. Используйте программное обеспечение от надежных поставщиков, которые активно обновляют свои базы данных угроз и предлагают постоянную поддержку пользователям.

Также важными критериями выбора являются производительность и надежность антивирусного программного обеспечения. Оно не должно замедлять работу сервера и не должно вызывать ошибок или сбоев операционной системы.

Наконец, для максимальной безопасности Windows Server 2016 рекомендуется использовать антивирусное программное обеспечение вместе с другими методами защиты, такими как межсетевые экраны, системы обнаружения вторжений и резервное копирование данных.

В целом, антивирусное программное обеспечение является неотъемлемой частью защиты Windows Server 2016. С его помощью можно обеспечить надежную защиту от вирусов и других угроз, минимизируя риск потенциальных атак и сбоев системы.

Мониторинг и аудит безопасности

Для эффективного мониторинга и аудита безопасности необходимо определить соответствующие политики и настроить соответствующие параметры. В Windows Server 2016 можно использовать инструменты, такие как Windows Event Viewer (Просмотр событий Windows), чтобы просмотреть и анализировать журналы событий системы.

Основные рекомендации по мониторингу и аудиту безопасности в Windows Server 2016:

| Рекомендация | Описание |

|---|---|

| Включить аудит событий безопасности | Необходимо включить аудит событий безопасности для регистрации попыток несанкционированного доступа и других важных событий. |

| Определить необходимые события для аудита | Необходимо определить список событий, которые требуется аудитировать, такие как попытки входа в систему, изменение прав доступа и другие важные действия. |

| Настроить фильтры аудита | Настройка фильтров аудита позволяет исключить из регистрации ненужные или малозначительные события, что помогает снизить нагрузку на сервер. |

| Периодически анализировать журналы событий | Регулярное анализирование журналов событий позволяет обнаружить и реагировать на потенциальные угрозы или аномальное поведение системы. |

| Использовать инструменты мониторинга безопасности | Для эффективного мониторинга и аудита безопасности Windows Server 2016 можно использовать специализированные инструменты, такие как Microsoft System Center Operations Manager. |

Мониторинг и аудит безопасности являются неотъемлемой частью комплексной стратегии обеспечения безопасности Windows Server 2016. Они позволяют оперативно реагировать на угрозы и обеспечивать надежную защиту сервера и данных.

Обновления и патчи

Важно проверять наличие новых обновлений и устанавливать их как можно скорее. Для этого можно использовать функцию автоматического обновления, которая установит все доступные патчи автоматически.

Однако перед установкой обновлений рекомендуется выполнить несколько шагов:

- Создать точку восстановления системы, чтобы иметь возможность откатить изменения в случае проблемы с обновлениями.

- Сделать резервную копию всех важных данных на сервере.

- Проверить наличие обновлений с помощью меню «Обновление и безопасность» в настройках операционной системы.

- Установить все необходимые обновления и патчи.

Установка обновлений и патчей должна происходить регулярно — лучше всего настраивать автоматическое обновление, чтобы операционная система получала все доступные исправления и улучшения непосредственно от Microsoft.

Такие меры позволят поддерживать операционную систему в актуальном состоянии и обеспечивать ее надежную защиту от новых угроз.

В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

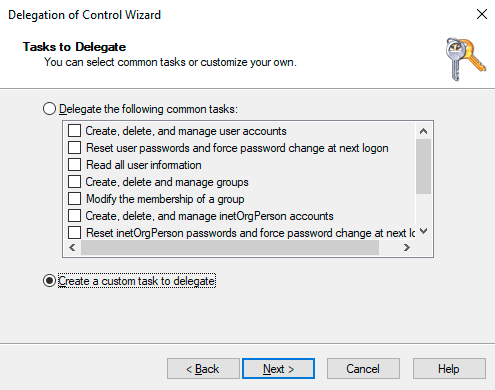

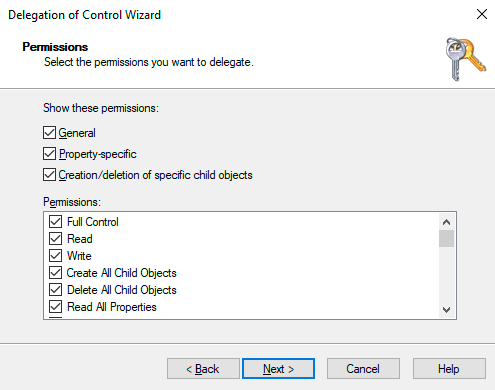

1.2. Делегируем полномочия

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Set-MpPreference -EnableNetworkProtection EnabledДобавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Set-MpPreference -ControlledFolderAccessAllowedApplications "C:\Folder\File.exe"

Добавлять новые файлы в тот же самый список будет легче с помощью скрипта.

$ApplicationToAdd = "C:\Fodler\file.exe"

$ExistingApplicationList = (Get-MpPreference).ControlledFolderAccessAllowedApplications

$FullList = $ApplicationToAdd + $ExistingApplicationList

Set-MpPreference -ControlledFolderAccessAllowedApplications $FullListДобавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:\"3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Remove-WindowsFeature WoW64-Support, FS-SMB1Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

function Get-Bruteforce {

$Last = 4

$Attempts = 10

#Getting date -one hour (default)

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

#Get bruteforsers that tried to login greated or equal than 4 times (default)

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output-punks

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

$PunkRdns = (Resolve-DnsName $i.Name -ErrorVariable ProcessError -ErrorAction SilentlyContinue).NameHost

if ($ShowRDNS) {

if ($PunkRdns) {

Write-Host "attempts": $i.count IP: $PunkRdns

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

else {

Write-Host "attempts": $i.count IP: $i.name

}

}

}

Get-BruteforceВы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

Test-NetConnection 192.168.0.1 -Port 33895. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

function Get-Badname {

$Last = 24

$Attempts = 40

$DateTime = [DateTime]::Now.AddHours(-$Last)

$BruteEvents = Get-EventLog -LogName 'Security' -InstanceId 4625 -After $DateTime -ErrorAction SilentlyContinue | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[5]} }

$TopPunks = $BruteEvents | Group-Object -property IpAddress | Sort-Object Count

$GetPunks = $TopPunks | where {$_.Count -ge $attempts} | Select -property Name

Write-host Unique attackers IP: $GetPunks.Length -ForegroundColor Green

Write-Host Total bruteforce attempts: $BruteEvents.Length -ForegroundColor Green

#Output

foreach ($i in $TopPunks | where {$_.Count -ge $attempts}) {

Write-Host "Attempts": $i.count Username: $i.name

}

}

Get-Badname6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Надеемся, первые пять пунктов были для вас полезны и интересны.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Malware — computer viruses, worms, Trojan horses, ransomware, spyware and so one — is a continuous threat to organizations because it can damage devices and enable unauthorized parties to access the network remotely to collect and transmit sensitive information. Windows Server 2022 includes the following tools and features to help mitigate the threat of malware:

- Windows Defender Security Center App

- Windows Defender Device Guard

- Control Flow Guard

- Software Restriction Policies (SRPs)

- AppLocker

- Security Compliance Toolkit

Windows Defender Security Center App

The Windows Defender Server 2022 Security Center app can help you identify and remove malware from computers and other devices in your environment. Here is some of the information and functionality it provides:

- Virus & threat protection. Includes information about and access to antivirus settings and the Controlled folder access feature of Windows Defender Exploit Guard.

- Device performance & health. Provides information about drivers, storage space and Windows Update.

- Firewall & network protection. Includes information about and access to firewall settings, including Windows Defender Firewall settings.

- App & browser control. Includes exploit-protection mitigations and Windows Defender SmartScreen settings.

- Family options. Includes access to parental controls and family settings.

Windows Defender Device Guard

Windows Defender Device Guard is a suite of security features introduced in Windows Server 2022. When you turn it on, instead of trusting all apps except those blocked by an antivirus or other security solution, the operating system will run only the applications on a whitelist your organization defines.

Windows Defender Device Guard uses virtualization-based security to isolate the code-integrity service from the Windows kernel. Windows Defender Device Guard can block any software, even if an unauthorized user manages to take control of the operating system. You can choose exactly what can run inside your environment by using a code-integrity policy to protect your environment.

Windows Defender Device Guard is not a single feature. It’s a combination of several features, such as:

- Virtual Secure Mode. A virtual shell that isolates the ISASS.exe process from the operating system, which reduces the risk that malicious users will compromise your users’ domain credentials

- Windows Defender Application Control. A Windows component that provides a rules engine to help ensure executable security

- Virtual Secure Mode Protected Code Integrity. Moves the Kernel Mode Code Integrity (KMCI) and Hypervisor Code Integrity (HVCI) components into virtual secure mode to harden them from attack.

- Platform and UEFI Secure Boot. Secure Boot provides a high-value security benefit by using signatures and measurements to help protect boot-loader code and firmware from tampering.

Control Flow Guard

CFG is a platform security feature that helps prevent memory-corruption vulnerabilities. CFG places restrictions on where an application can execute code, which makes it harder for malicious hackers to execute subjective code through common vulnerabilities, such as buffer overflows. CFG monitors and checks certain aspects of a program’s control flow, including where execution changes from straight sequential instruction. The technology that supports CFG ensures that all indirect calls result in a jump to legal targets. Malicious hackers will supply uncommon input to a running program to make it perform unexpectedly.

Software Restriction Policies (SRPs)

One of the best ways to help block malicious software and other cyber threats is to limit or restrict the software that can run in an enterprise environment.

One option is to use SRPs, which enable administrators to create rules that specify which applications can run on client devices. Rules are based on one of the following criteria:

- Hash. The cryptographic fingerprint of the file

- Certificate. A software publisher certificate that signs a file digitally

- Path. The local or Universal Naming Convention (UNC) path to where the file is stored

- Zone. The internet zone

AppLocker

AppLocker is another way to control which applications users can run. You can apply AppLocker through Group Policy to computer objects within an organizational unit (OU). You also can apply individual AppLocker rules to individual Active Directory Domain Services (AD DS) users or groups. AppLocker also contains options that you can use to monitor or audit the application of rules.

For example, you can use AppLocker to restrict software that:

- You do not want anyone to use in your company.

- Employees don’t use or that you have replaced with a newer version.

- Your company no longer supports.

- Software that only specific departments should use.

You can configure the settings for AppLocker at the following location in GPMC: “Computer ConfigurationPoliciesWindows SettingsSecurity SettingsApplication Control Policies”.

Security Compliance Toolkit (SCT)

To help protect against security threats, organizations must have well-designed security policies that cover most organizational and IT-related components. Security policies should establish a baseline for a server’s fundamental security and then ensure that baseline is applied to all servers.

SCT is a set of free Microsoft tools that administrators can use to help secure the computers in their environment, regardless of whether the computers reside locally, remotely or in the cloud. You can download Microsoft-recommended security configuration baselines; test, edit and store them; and apply them to your servers. You can also compare your current GPOs with the baselines.

The main features of SCT include:

- Policy Analyzer. Enables you to analyze and compare sets of Group Policy objects (GPOs)

- Local Group Policy Object Utility. Helps automate management of local Group Policy, including importing settings from Group Policy backups, registry policy files, security templates, and advanced-auditing backup CSV files that the Policy Analyzer generates

Product Evangelist at Netwrix Corporation, writer, and presenter. Ryan specializes in evangelizing cybersecurity and promoting the importance of visibility into IT changes and data access. As an author, Ryan focuses on IT security trends, surveys, and industry insights.