Wi-Fi изначально уязвимее проводной сети, потому что доступ к нему может получить любое устройство в радиусе действия. И установить сложный пароль на Wi-Fi — это далеко не все, что нужно сделать для безопасности. Неправильная настройка роутера может привести к уязвимости вашей сети и к заражению устройств в ней вредоносными программами.

Еще раз о сложном пароле

Про это говорят всегда, как только речь заходит об информационной безопасности. Но все равно подбор пароля по словарю остается самым эффективным способом взлома сетей Wi-Fi. Остальные способы взлома требуют специальных знаний, а порой и специального оборудования. Вот только приложение для брутфорса (перебора паролей) может скачать и установить на свой смартфон любой школьник.

Если пароль вашей сети — как-то упорядоченная последовательность цифр, чье-то имя, любая дата рождения или вообще любое осмысленное слово — считайте, что защиты у вашей сети просто нет. Да, пароли наподобие «W:e2x@3_&4asD» плохо запоминаются и небыстро вводятся, зато подбор такого пароля займет не одну сотню лет. Чего не скажешь о «Timur98», «12071991» или «12345678».

Защита Wi-Fi

Первое, что происходит при соединении клиента с Wi-Fi сетью — аутентификация. Клиент должен «представиться», роутер должен удостовериться, что клиенту можно дать доступ. А теперь вспомним, что и клиента, и роутер «слышат» все устройства в радиусе нескольких десятков метров. Это как если бы два шпиона в людном месте при встрече громко орали друг другу: «Пароль?», — «Синие ежики!». Очевидно, аутентификацию следует организовать так, чтобы посторонние устройства из этого радиообмена ничего не поняли.

Далее (при удачной аутентификации) идет обмен данными клиента и роутера. Но если эти данные будут открытыми, то злоумышленникам даже пароль узнавать не нужно — зачем, если весь «разговор» и так слышен? Поэтому обмен данных между роутером и клиентом шифруется.

Алгоритмы защиты сетей Wi-Fi содержат в себе механизмы шифрования и аутентификации и бывают нескольких видов:

Open

Аутентификация открытая, шифрования нет. Роутер дает доступ всем клиентам. Частный случай — не всем, а только тем, чей MAC-адрес есть в списке роутера. Но это не является эффективной защитой, потому что враждебное устройство вполне может «подслушать» правильный МАС-адрес из открытого радиообмена и пользоваться им.

Открытые сети абсолютно небезопасны, пересылаемая по ним информация может быть подслушана кем угодно. Имейте это в виду, пользуясь открытыми сетями в общественных местах. Используйте VPN, или, как минимум, только HTTPS соединения в браузере.

WEP

Wired Equivalent Privacy («Эквивалент защищенности проводных сетей») — первый стандарт защиты Wi-Fi-сетей, описывающий как правила аутентификации, так и шифрования. Несмотря на название, обеспечить должный уровень защищенности не может, так как имеет множество уязвимостей. И для аутентификации, и для шифрования используется один ключ. Шифрование производится простейшей операцией с использованием ключа. Перехватив достаточное количество пакетов, злоумышленник может его расшифровать. Это возможно даже в пассивном режиме за несколько часов, а активные «взломщики» вскрывают WEP-защиту за минуты.

В 2004 году концерном IEEE защита WEP признана неэффективной и к использованию не рекомендована. Тем не менее, в целях совместимости, она оставлена на некоторых роутерах и некоторый процент сетей до сих пор ее использует.

WPA

Wi-Fi Protected Access — «Защищенный доступ к Wi-Fi» — был разработан, когда стала очевидна уязвимость WEP. Первый стандарт разрабатывался в спешке, поэтому некоторые недоработки в нем присутствуют. WPA использует один из двух алгоритмов аутентификации: PSK (WPA-PSK, Personal) и EAP (WPA, Enterprise).

Упрощенный алгоритм PSK (Pre-Shared Key — «Заранее известный ключ») чаще используется в частных и защищенных общественных сетях. Для соединения клиента и роутера на обоих устройствах задается пароль PSK из минимум 8 символов.

При аутентификации обмен пакетами шифруется заданным паролем и, не зная его, стороннее устройство этот обмен расшифровать не может. При высокой криптографической стойкости ключа-пароля алгоритм достаточно надежен, но в некоторых случаях неудобен. Например, чтобы предотвратить доступ в корпоративную сеть уволенного сотрудника, ключ придется менять на всех устройствах.

Основной алгоритм аутентификации WPA — Entrprise («Корпоративный») — подразумевает использование сервера аутентификации RADIUS, выдающего динамические ключи. Поскольку ключ сети постоянно меняется, то и наличие у уволенного сотрудника старого ключа никак ему не поможет при попытке несанкционированного подключения.

Алгоритмы аутентификации WPA считаются достаточно надежными и почти без изменений перекочевали в следующий стандарт. А вот шифрование поначалу подвело.

Протокол шифрования TKIP (Temporal Key Integrity Protocol — «Протокол целостности временного ключа») был предложен как временная мера, но «прописался» во многих устройствах и нередко используется в связке с WPA и по сей день. Принцип шифрования остался тот же, что и в WEP, так что криптостойкость его невелика — современные специализированные программы «взламывают» WPA с TKIP за 12–15 минут.

Предложенный для защиты от атак на WEP алгоритм проверки целостности сообщений блокирует станцию на 60 секунд при попытке подбора пароля, но эта мера оказалась «палкой о двух концах». Теперь злоумышленнику, чтобы «положить» сеть нужно было всего лишь каждую минуту слать пару «неправильных» пакетов. В настоящее время TKIP не рекомендован к использованию.

В дальнейшем в защите WPA применялся алгоритм шифрования AES со 128-битным ключом, который (с некоторыми изменениями) используется и по сей день. Алгоритм AES обладает высокой криптостойкостью — в 2003 году в Америке AES принят как стандарт защиты сведений, являющихся государственной тайной.

WPA2

Этот стандарт защиты принят в качестве основного в 2004 году, с 2006 года все выпускаемое беспроводное оборудование должно его поддерживать. В стандарте учтены все недоработки предшественников. Алгоритмы аутентификации используются те же, что в WEP — PSK и Enterprise. Шифрование обеспечивается протоколами AES и CCMP (также основан на AES).

WPA2 долгое время считался достаточно надежным, единственным способом взлома был подбор пароля, но в 2016 году бельгийскими исследователями была обнаружена уязвимость стандарта, позволяющая злоумышленнику расшифровывать траффик между клиентом и роутером. Атака с переустановкой ключа (Key Reinstallation Attacks, KRACK-атака) вмешивается в процесс первоначальной аутентификации, сбрасывая ключ на клиенте и подменяя пакеты от роутера своими. В результате траффик от клиента идет через устройство злоумышленника незашифрованным.

Большинство устройств, выпущенных после 2017 года, имеет защиту от KRACK, на остальные рекомендуется установить обновления прошивок и драйверов.

WPA3

WPA3 — самый новый стандарт защиты Wi-Fi. В нем используется новый алгоритм аутентификации SAE, защищенный от всех известных атак, включая брутфорс (перебор паролей) и KRACK. WPA3 использует еще более мощный алгоритм шифрования на основе 192-битного ключа. К сожалению, для использования возможностей WPA3 он должен поддерживаться всеми устройствами сети. Стандарт был обнародован в 2018 году и многие современные устройства имеют его поддержку. Но далеко не все.

Enhanced Open

Еще один относительно недавний — с 2018 года — стандарт призван обеспечить защиту открытых сетей. Использование общественных сетей для кражи конфиденциальных данных местами приняло массовый характер, поэтому Wi-Fi Alliance наконец-то перестал надеяться только на информированность и сознательность пользователей. В новом стандарте защиты открытых сетей передаваемые данные шифруются протоколом OWE (Opportunistic Wireless Encryption — «Оппортунистическое беспроводное шифрование»). Оно не требует ввода паролей или каких-то дополнительных действий от пользователя, а просто шифрует передаваемый трафик, предотвращая кражу информации.

Уязвимости роутера

WPS

WPS (Wi-Fi Protected Setup — «Защищенная настройка Wi-Fi») позволяет подключать к сети устройства, на которых ввести пароль затруднительно. Например, сетевые принтеры, IP-камеры, «умные» устройства и т.д. Для подключения достаточно нажать кнопку и клиент подключается к роутеру с использованием восьмизначного цифрового PIN-кода — эдакий легальный способ обхода защиты по паролю. Уже звучит подозрительно, а еще и при разработке стандарта была допущена ошибка и для входа в сеть с использованием WPS достаточно четырех верных цифр из пароля, что дает всего 10 000 возможных комбинаций. Вот такая вот «защищенная настройка».

После обнаружения уязвимости большинство производителей стали автоматически отключать WPS на некоторое время после нескольких получений неверного пин-кода. Но это не предотвращает взлом сети, а только удлиняет его — максимум до нескольких дней.

Проще говоря, если у вас на роутере включен WPS, то взлом сети — только вопрос времени. Поэтому WPS рекомендуется включать только на время подключения необходимых устройств.

Удаленный доступ к роутеру

Этот пункт не относится к параметрам Wi-Fi, но также является частой причиной взлома сети. Многие провайдеры при установке роутера оставляют стандартный пароль и включенный удаленный доступ. Это облегчает работу техподдержки — в случае неполадок специалист может подключиться к роутеру напрямую. Но никто не гарантирует, что пароли не «утекут» к злоумышленникам, как и данные из вашей сети. Поэтому после установки роутера следует установить уникальный пароль на вход и удостовериться, что удаленный доступ отключен.

Скрытый SSID и МАС-фильтрация

В статьях, посвященных безопасности Wi-Fi, часто встречается рекомендация скрывать SSID (имя сети) и настраивать МАС-филтьрацию для защиты от хакеров. При скрытом SSID ваша сеть не будет видна в списке беспроводных сетей на устройствах поблизости. А МАС-фильтрация позволит допускать в сеть только те устройства, МАС-адрес которых прописан в списке на сервере. На самом деле, смысла в этих опциях не много.

Во-первых, такая «защита» снижает удобство пользования Wi-Fi. Имя сети при подключении придется не выбирать в списке, а вводить вручную. Да и перед подключением каждого нового устройства сначала придется узнать его МАС-адрес и вписать в таблицу на роутере.

Во-вторых, обе эти опции защищают только от совсем неопытных взломщиков. При скрытии SSID роутер перестает периодически рассылать пакеты со своим «именем». Но SSID все равно присутствует во всех пакетах, которыми роутер обменивается с клиентами. «Подслушать» его для грамотного злоумышленника не составляет никаких проблем.

То же относится и к МАС-фильтрации — злоумышленник может «подслушать» МАС-адрес любого допущенного в сеть устройство и пользоваться далее уже им.

Взлом устройств IoT

«Умные» устройства получают все большее распространение. Вот только вместе с удобством они приносят нам и новые уязвимости. Многие современные гаджеты имеют возможность беспроводного обновления, чем и пользуются злоумышленники. Пользователи часто не меняют пароль по умолчанию, облегчая доступ к устройству. Кроме того, некоторые производители оставляют в своих устройствах «заводской» пароль для беспроводного обновления. Подключившись со стандартным или заводским паролем, злоумышленник устанавливает на «умное» устройство вредоносное ПО.

Именно так в 2016 году распространился ботнет «Mirai», заразивший по всему миру миллионы «умных» устройств, таких как домофоны, веб-камеры, радионяни и т.д. Через домашнюю сеть злоумышленник может получить доступ к локальным ресурсам, заразить компьютеры и гаджеты в сети. Для предотвращения этого рекомендуется создать на роутере отдельную сеть Wi-Fi для «умных» устройств.

Установки сложного пароля недостаточно для качественной защиты Wi-Fi сети. Чтобы предотвратить взлом, используйте последние из доступных для всех ее пользователей алгоритмы защиты — в порядке убывания надежности: WPA3, WPA2, WPA+AES. Установите последние обновления прошивки на роутеры и сетевые устройства, установите все обновления на операционную систему. Отключите WPS и сделайте отдельную сеть для «умных» устройств.

На чтение 5 мин Просмотров 110к. Опубликовано

Обновлено

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

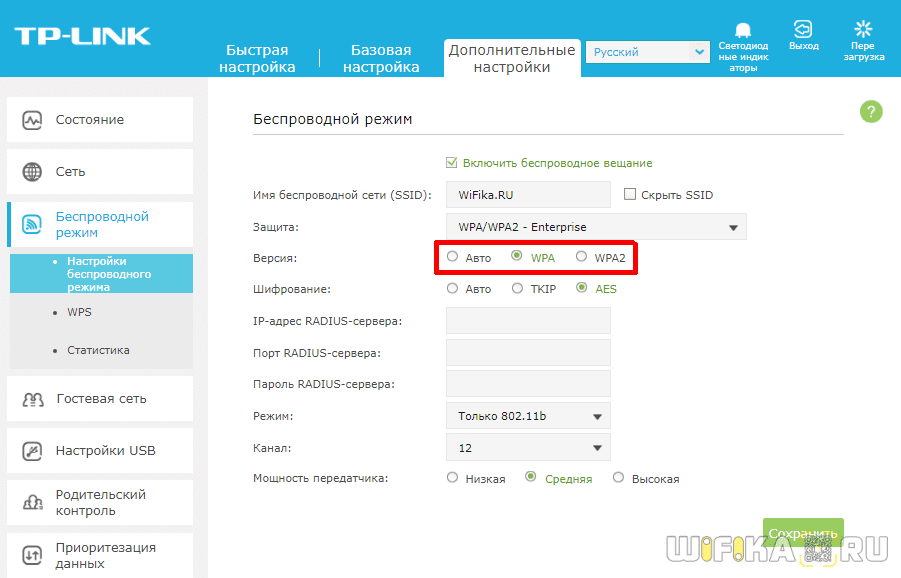

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность»

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

Видео по настройке типа шифрования на маршрутизаторе

Актуальные предложения:

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

В наши дни почти все пользуются беспроводными сетями. У нас есть маршрутизаторы дома и на работе, мы подключаемся к общественным точкам доступа Wi-Fi, когда находимся вне дома, и так далее, и тому подобное. И все мы заботимся о безопасности наших данных и не хотим, чтобы кто-то использовал нас при беспроводном доступе в Интернет. Именно здесь в игру вступают WEP, WPA, WPA2 и WPA3. Но что такое WPA, WEP, WPA2 и WPA3, и что эти буквы означают для нашей безопасности?

WEP, WPA, WPA2 и WPA3 — обзор

WEP, WPA, WPA2 и WPA3 — это четыре различных типа протоколов безопасности, используемых для защиты беспроводных сетей.

Мы подготовили для вас схему, которая поможет лучше сориентироваться и понять ее.

WEP (Wired Equivalent Privacy)

Это самая базовая форма защиты и, по сравнению с другими упомянутыми аббревиатурами (стандартами), в настоящее время считается очень ненадежной.

Что такое WEP? Wired Equivalent Privacy (WEP) — это алгоритм безопасности для беспроводных сетей стандарта IEEE 802.11. WEP, первоначально разработанный еще в 1994 году и выпущенный вместе с оригинальным стандартом 802.11 в 1997 году, был первым серьезным алгоритмом безопасности, реализованным в продуктах Wi-Fi.

Однако, будучи первым, он имел ряд недостатков и серьезных слабых мест, которые разработчикам и программистам необходимо было устранить. Они сделали это, создав WPA.

WPA (защищенный доступ по Wi-Fi)

Wi-Fi Protected Access (WPA) — это стандарт безопасности для беспроводных интернет-соединений Wi-Fi. Он был разработан для улучшения безопасности, обеспечиваемой WEP, и стал доступен в 2003 году. Это была лишь промежуточная мера, позволяющая иметь более безопасный мост на некоторое время, после того как WEP перестал использоваться, но до того, как был запущен WPA2.

Основное различие между WAP и WEP заключается в том, что WPA использует криптографию TKIP или AES для шифрования данных, в то время как WEP использует алгоритмы RC4. Превосходство WPA над его предшественником во многом связано с тем, что TKIP или AES являются более мощными шифрами, чем RC4, и наряду с этим технология ключей WPA обеспечивает более надежную защиту от хакеров.

WPA2 (Wi-Fi Protected Access версии 2)

Wi-Fi Protected Access II (WPA2) — это один из новейших протоколов безопасности для сетей Wi-Fi. Он был утвержден еще в 2004 году, вскоре после первого WPA, но был гораздо более совершенным и использовался в качестве основного стандарта безопасности беспроводных соединений в течение почти 15 лет.

Главное отличие WPA2 от WPA заключается в том, что в WPA2 используется более надежный шифр AES (Advanced Encryption Standard) вместо TKIP. Благодаря этому злоумышленникам гораздо сложнее взломать защиту сети WPA2. Для того чтобы иметь знак Wi-Fi, любой маршрутизатор или устройство должны быть сертифицированы по стандарту WPA2.

WPA3 (Wi-Fi Protected Access версии 3)

Wi-Fi Protected Access III (WPA3) — это новейший и наиболее безопасный стандарт для сетей Wi-Fi. Он был ратифицирован в 2018 году и в настоящее время внедряется производителями маршрутизаторов.

Разница между WPA2 и WPA3 заключается в том, что последний использует более новую и более безопасную криптографию. В корпоративном режиме стандарт применяет мощную 192-битную криптографическую защиту, основанную на AES-256 в режиме GCM с другими дополнениями. Минимальные стандарты шифрования для WPA3 применяются только в персональном режиме, где используется 128-битная криптография AES. Огромным изменением в безопасности по сравнению с предыдущими версиями WPA является тот факт, что в этой версии используется одновременный симметричный обмен для обеспечения большей безопасности и секретности.

Почему безопасность Wi-Fi важна?

Скорее всего, вы не найдете слишком много людей, которые хотя бы в малой степени не обеспокоены своей кибербезопасностью.

Более трех четвертей всех людей обеспокоены конфиденциальностью своих данных. Однако эксплуатация Wi-Fi по-прежнему происходит часто и грозит утечкой данных и другим материальным или интеллектуальным ущербом.

Необходимость в улучшении безопасности Wi-Fi сейчас важнее, чем когда-либо прежде, потому что мы используем сети Wi-Fi для гораздо большего, чем, например, десять лет назад. Мы не только подключаем наши ноутбуки, смартфоны и другие устройства к общественным точкам доступа, когда находимся вне дома, но и используем Wi-Fi соединения в наших домах для подключения наших телевизоров, холодильников, умных помощников, термостатов, игровых консолей и так далее и тому подобное. По статистике, в среднем в семье от 12 до 15 устройств подключены к Wi-Fi практически круглосуточно. Если кто-то взломает ваш Wi-Fi, он сможет узнать, какими устройствами вы пользуетесь, пароли, статистику использования и т. д.

Мы видим, что расширение использования сетей Wi-Fi привело к последующему росту числа кибератак, использующих уязвимости Wi-Fi. Поскольку мы все больше полагаемся на сети Wi-Fi, мы должны знать об опасностях и принимать меры по защите.

Это интересная карта, которая показывает, насколько эффективно провайдеры сетевых услуг и частные пользователи защищают свой Wi-Fi. Найдите свою страну, чтобы узнать, насколько безопасно и уверенно вы должны чувствовать себя при доступе к Wi-Fi.

Хакеры могут использовать такую тактику, как спуфинг, чтобы атаковать вашу сеть. Что такое спуфинг? Прочитайте эту статью, которую мы недавно написали, и вы сможете узнать больше о защите в Интернете (

Нажмите здесь).

Советы по повышению безопасности беспроводного интернета

Поскольку практически все озабочены безопасностью в Интернете, мы решили также включить небольшой список того, что вы можете сделать для достижения этой цели. Мы рассмотрим эти пункты один за другим, чтобы понять, как они помогут вам и как предотвратить угрозы и риски.

Обновите прошивку маршрутизатора и поддерживайте ее в актуальном состоянии

Это, вероятно, одна из самых важных вещей, которые вы можете сделать для повышения безопасности вашей беспроводной сети.

Встроенное программное обеспечение маршрутизатора позволяет ему подключаться к Интернету и предоставлять вам услуги, за которые вы платите. Однако, как и любое другое программное обеспечение, ее необходимо время от времени обновлять, чтобы устранить все недостатки и повысить общее качество услуг. Обязательно обновляйте его, чтобы предотвратить использование уязвимостей. Узнайте, как обновить его у HP (

Нажмите здесь).

Используйте надежный пароль для сети Wi-Fi

Быть в курсе последних новинок в области безопасности важно, но этого недостаточно. Вам также необходимо убедиться, что ваш пароль достаточно надежен, чтобы отпугнуть потенциальных хакеров.

Надежный пароль должен состоять как минимум из 8 символов и включать в себя сочетание букв, цифр и символов. Избегайте использования легко угадываемых слов типа «password1», «123abcde» и т.д. Для улучшения ситуации можно использовать генератор паролей или полностью случайную последовательность. Также не используйте пароли повторно.

Статистика показывает, что повторное использование паролей является распространенной проблемой. А если объединить это с тем фактом, что миллионы паролей ежегодно утекают и взламываются в Интернете, каждый из нас может пересмотреть свои действия для повышения безопасности Wi-Fi.

Измените SSID маршрутизатора по умолчанию

SSID по умолчанию — это имя вашей сети Wi-Fi, заданное производителем маршрутизатора. Обычно это имя выглядит как «Linksys 1-A» или «D-Link 7B-5G» и т.д. Если изменить SSID по умолчанию на другое, хакерам будет сложнее атаковать вашу сеть.

Лучшим решением будет изменить сетевое имя на «HP OfficeJet Pro 8025» или любое другое имя принтера. Кто хочет взламывать принтеры?

Включить шифрование маршрутизатора

Это также одна из мер, которые можно предпринять для повышения безопасности беспроводной сети. Шифрование зашифровывает данные, передаваемые по эфиру, так, что их могут расшифровать только устройства, имеющие правильный ключ.

Выключите WPS

Wireless Protected Setup или WPS — это стандарт сетевой безопасности, который позволяет пользователям легко добавлять новые устройства в сеть нажатием кнопки или вводом PIN-кода. Хотя это удобно, это также открывает сети для атак. Хакеры могут использовать атаки грубой силы, чтобы попытаться угадать PIN-код и получить доступ к сети.

Kraden — полная безопасность и конфиденциальность наряду с безопасным Wi-Fi

Kraden предлагает способ повысить вашу цифровую безопасность, позволяя вам общаться с другими людьми и/или группами в полной уверенности и конфиденциальности. Шифрованные из конца в конец коммуникации могут дополнить и без того высокую безопасность, которую вы имеете благодаря нашему руководству о том, как сделать Wi-Fi более защищенным.

Защитите свои данные и сделайте работу в Интернете и общение намного лучше с Kraden уже сегодня! Избегайте рисков, связанных даже с общественными точками доступа, которые могут быть недостаточно безопасными. Чувствуйте себя на 100% уверенно при любом общении.

Заключение

В этой статье мы рассмотрели некоторые важные моменты, касающиеся интернет-безопасности, а точнее, безопасности беспроводного интернета. Мы поговорили о WEP, WPA, WPA2 и даже WPA3. Кроме того, мы также дали несколько советов о том, как повысить безопасность вашей собственной сети Wi-Fi. Не забывайте о том, что к безопасности Wi-Fi нужно относиться не менее серьезно, чем к другим областям. Приложение для обмена сообщениями Kraden — отличный способ дополнить уже существующие меры безопасности, предусмотренные в маршрутизаторе и/или настройках сети.

В этой статье разбираются технологии, которые отвечают за безопасность Wi-Fi, а именно: WEP, WPA, WPA1, WPA2 и WPA3.

Введение

Wi-Fi это беспроводная сеть, в которой данные передаются с помощью радиоволн. Радиоволны вместе с данными могут быть легко перехвачены и прочитаны. Поэтому с самого возникновения Wi-Fi сетей данные по радиоволнам передавались в зашифрованном виде. Шифрование использовали симметричное, так как оно быстрее и требует меньших вычислительных ресурсов чем ассиметричное.

Для защиты сети Wi-Fi поочерёдно были разработаны следующие технологии: WEP, WPA, WPA2 и WPA3. В основном они отличаются алгоритмом шифрования и способом аутентификации.

Первой технологией, которая была призвана защитить Wi-Fi сеть, была WEP (Wired Equivalent Privacy). Её целью было обеспечить защиту беспроводной сети на уровне проводной. Разработали её в 1997 году.

Для шифрования трафика здесь использовали алгоритм RC4. А в качестве ключа шифрования использовался пароль от Wi-Fi. Такой ключ шифрования использовался на точке доступа и его необходимо было ввести на все подключаемые устройства. Этот ключ назывался — SharedKey, так как он был известен всем участникам сети.

Существовало две разновидности WEP: WEP-40 и WEP-104. Они различались только длинной ключа.

Поддерживалось два типа аутентификации:

- без пароля — открытая сеть без шифрования;

- с паролем — защищённая сеть.

Также эта технология обеспечивала целостность данных с помощью алгоритма CRC-32.

В настоящее время технология устарела, так как шифрование RC4 научились легко взламывать. Уже в 2002 году на взлом уходило от 3 до 5 минут.

WPA

Так как технология WEP перестала быть защищённой, то нужно было что-то срочно придумать. При этом, нужно было внедрить придуманное на уже выпущенном оборудовании. Так появилась в 2003 году новая технология — WPA.

Алгоритм шифрования RC4 не заменили, но дополнили его алгоритмом TKIP. TKIP добавил некоторые новые функции безопасности. Основной такой функцией стала поддержка MIC, которая следила за целостностью передаваемых данных. С появлением MIC, алгоритм CRC-32 стал не нужен.

Помимо усиления криптографии изменился метод аутентификации. Теперь парольная фраза не являлась ключом шифрования. Парольная фраза и некоторые другие данные, которыми владел роутер, превращались в предварительный ключ шифрования (PreSharedKey). Дальше, с помощью специального алгоритма обмена ключами (4-way handshake), создавался сессионный ключ шифрования между устройством и точкой доступа.

Теперь каждая сессия шифровалась отдельным ключом шифрования, и даже зная пароль от Wi-Fi кто-то третий не мог расшифровать передаваемые данные.

В итоге — усиление криптографии и улучшение механизма аутентификации позволило продержаться ещё 1 год, до выхода WPA2.

WPA2

Вскоре в алгоритме TKIP тоже были обнаружены проблемы, но уже в 2004 году был выпущен WPA2.

WPA2 использовал уже другой тип шифрованием — AES. Это стандарт шифрования, который широко используется по всему миру и не только в Wi-Fi. Этот алгоритм хорошо проанализирован. Для Wi-Fi его дополнили алгоритмом CCMP (Counter/CBC-MAC), то есть TKIP заменили на CCMP.

В свою очередь алгоритм CCMP заменил алгоритм проверки целостности с MIC на CBC-MAC (Cipher Block Chaining Message Authentication Code). Это ещё более совершенный алгоритм, который обеспечивал защиту сообщений от случайной порчи или от намеренного вмешательства.

Разработчики оставили без изменения метод аутентификации (PreSharedKey) и алгоритм управления ключами (4-way handshake).

Алгоритм шифрования AES считается надёжным и в настоящее время. Но в алгоритме управления ключами (4-way handshake) в 2016 году нашли проблему. Она позволяла произвести атаку, которую назвали Key Reinstallation Attacks. Эта атака позволяет получить ключ шифрования трафика и расшифровать его (прослушать). Изменить же передаваемые данные, если используется AES+CCMP, невозможно. После этого операционные системы выпустили обновления, которые закрыли эту уязвимость, хотя на старых роутерах (которые не обновлялись) она осталась.

Таким образом, в настоящее время можно безопасно использовать WPA2 (AES+CCMP). Но нужно использовать современный Wi-Fi роутер и современный клиент, в которых убрали эту уязвимость.

WPA3

Относительно недавно, в 2018 году, был выпущен WPA3. Он использует всё самое современное, что было придумано в криптографии.

Алгоритм шифрования AES оставили, но заменили CCMP на GCMP-256 (Galois/Counter Mode Protocol) для шифрования передаваемых данных.

Также разработчики изменили процесс аутентификации и управление ключами. Так PreSharedKey заменили на SAE (Simultaneous Authentication of Equals). А SAE, в свою очередь, принёс новый алгоритм управления ключами — ECDH (Elliptic curve Diffie–Hellman) и ECDSA (Elliptic Curve Digital Signature Algorithm).

Всё это (SAE, ECDH, ECDSA) — очень сложные математические алгоритмы, но они в дополнение к алгоритму шифрования AES+GCMP-256 делают Wi-Fi сеть очень безопасной.

Для защиты целостности данных стали использовать ещё более совершенный алгоритм — BIP-GMAC-256.

Для защиты сети от перебора паролей стандарт WPA3 ввёл ограничение на число попыток аутентификации в рамках одного handshake. Это ограничение не даст подбирать пароль в offline-режиме. Также, даже зная пароль, злоумышленник не сможет расшифровать ранее перехваченный трафик.

Суммарная информация

| WEP (1997 год) | WPA (2003 год) | WPA2 (2004 год) | WPA3 (2018 год) | |

|---|---|---|---|---|

| Шифрование | RC4 | RC4+TKIP | AES+CCMP | AES+GCMP-256 |

| Аутентификация | SharedKey | PSK | PSK | SAE |

| Целостность данных | CRC-32 | MIC | CBC-MAC | BIP-GMAC-256 |

| Управление ключами | none | 4-way handshake | 4-way handshake | ECDH и ECDSA |

Итог

В настоящее время вы можете защитить свою сеть Wi-Fi с помощью технологии WPA2, но нужно использовать современное оборудование (роутер и устройство с обновлённой ОС), а также позаботиться о сложном пароле.

Но если вы приобрели роутер с поддержкой WPA3 и у вас современный смартфон (Android 10 и выше, IOS 13 и выше) или ноутбук (Windows 10 и выше), то можете начинать использовать WPA3.

Сводка

Имя статьи

Защита Wi-Fi (WEP, WPA, WPA2, WPA3)

Описание

В этой статье разбираются технологии, которые отвечают за безопасность Wi-Fi, а именно: WEP, WPA, WPA1, WPA2 и WPA3

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, WPA2, или WPA3? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

- Настройка защиты Wi-Fi сети и пароля на D-Link

- Защита беспроводной сети на роутерах Tenda

- Инструкция для Totolink: установка метода аутентификации и пароля

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто). Это же касается и WPA3. Если у вас есть устройства без поддержи этой версии, то нужно устанавливать смешанный режим WPA2/WPA3.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. Новый WPA3, или даже уже устаревший WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂