Лаборатория Касперского объявила о выходе новой версии специализированного продукта для защиты серверных систем Windows – Kaspersky Security 10 для Windows Server. Продукт имеет номер версии 10.1 (полный – 10.1.0.622). Продукт ориентирован на корпоративных пользователей.

Что нового

В новой версии добавлена возможность защиты HTTP/HTTPS-трафика, защита некоторых сетевых хранилищ, контроль устройств, защита от эксплойтов. Ознакомиться с полным перечнем нововведений можно на официальном сайте.

- Добавлен компонент Защита трафика: теперь вы можете защитить сервер от веб-угроз, передающихся через HTTP или HTTPS-трафик, а также от почтовых угроз. Новый компонент поддерживает следующие сценарии защиты:

- Антивирусная и антифишинговая защита почтового трафика с помощью расширения для почтового клиента Microsoft Outlook.

- Антивирусная и антифишинговая защита веб-трафика.

- Проверка веб-ссылок по базам вредоносных веб-адресов.

- Проверка веб-ссылок по облачным базам вредоносных веб-адресов.

- Веб-контроль с помощью правил для веб-ссылок и сертификатов.

- Контроль веб-ресурсов по категориям.

- Контроль сертификатов веб-серверов при подключении.

- Защита трафика может быть сконфигурирована в одном из трех вариантов:

- Внешний прокси-сервер с использованием ICAP-службы: анализ перенаправленного трафика от внешнего прокси-сервера (без сетевого драйвера).

- Перенаправление трафика: анализ перенаправленного трафика от браузеров, запущенных в терминальной сессии (без сетевого драйвера). Программа функционирует в режиме внутренней системной прокси.

- Драйверный перехват: перехват трафика с помощью сетевого драйвера в терминальных сессиях защищаемого сервера.

- Добавлен компонент Защита от шифрования для NetApp: теперь вы можете использовать сервер с установленным Kaspersky Security 10.1 для Windows Server для защиты кластерного подключаемого сетевого хранилища данных NetApp версий 8.2 и выше от вредоносного шифрования.

- Добавлен компонент Контроль устройств: теперь вы можете формировать списки правил, на основе которых программа разрешает или запрещает файловый обмен с внешними устройствами хранения данных (запоминающие устройства USB и MTP, CD/DVD-устройства).

- Добавлен компонент Защита от эксплойтов: теперь вы можете настраивать параметры защиты памяти процессов от эксплуатации уязвимостей на основе распространенных техник митигации.

- Добавлен компонент Мониторинг файловых операций: теперь вы можете указывать объекты, за целостностью которых вы хотите следить.

- Добавлен компонент Анализ журналов: теперь вы можете формировать правила анализа журналов событий Windows, а также настраивать применение эвристического анализатора для анализа журналов событий Windows.

- Добавлена функциональность защиты и контроля контейнеров Microsoft Windows Server 2016: теперь вы можете обеспечить защиту контейнеров Microsoft Windows Server 2016 с помощью следующих технологий:

- Защита от файловых угроз в реальном времени. Требуется установка Kaspersky Security 10.1 для Windows Server на узле с развернутыми контейнерами Microsoft Windows Server 2016.

- Контроль запусков программ в контейнере в соответствии с заданными списками правил задачи Контроль запуска программ. Требуется установка Kaspersky Security 10.1 для Windows Server с компонентом Контроль запуска программ на узле с развернутыми контейнерами Microsoft Windows Server 2016.

- Защита памяти процессов, запущенных в контейнере, от эксплойтов. Требуется установка Kaspersky Security 10.1 для Windows Server с компонентом Защита от эксплойтов внутри контейнера Microsoft Windows Server 2016.

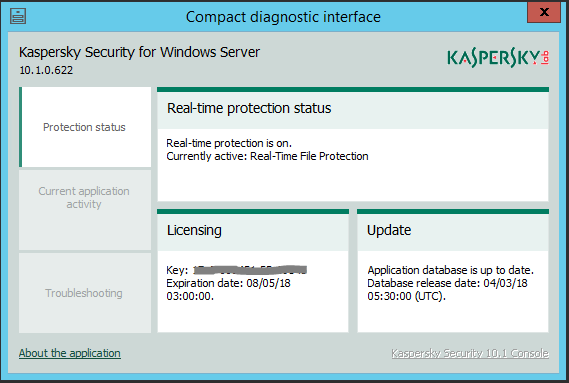

- Добавлен компонент Compact Diagnostic Interface: теперь вы можете контролировать статус защиты сервера, просматривать важные маркеры состояния программы, а также управлять записью диагностических данных без установки Средств Администрирования. Компактный интерфейс (Compact Diagnostic Interface) устанавливается в составе компонента Tray Icon и выполняет некоторые важные диагностические функции Консоли Kaspersky Security 10.1.

- Поддержана интеграция с сервисами Kaspersky Managed Protection: теперь вы можете усилить защиту сети с помощью сервисов круглосуточного анализа и отчетности по событиям информационной безопасности от экспертов «Лаборатории Касперского».

- Поддержана интеграция с Microsoft Operations Management Suite.

- Добавлена функциональность интеграции с внешними SIEM-системами: теперь вы можете настраивать параметры экспорта журналов программы в сторонние системы агрегации событий по протоколу syslog.

- Добавлена функциональность отслеживания подключений к защищаемому устройству по шине USB: теперь вы можете настроить параметры нотификации о фактах подключений различных типов устройств к защищаемому серверу по шине USB.

- Реализован Журнал нарушений безопасности: теперь вы можете просматривать все события, фиксируемые компонентами программы и свидетельствующие о потенциальной компрометации защищаемой системы, в одном журнале.

- Добавлен компонент Управление сетевым экраном: теперь вы можете контролировать правила сетевого экрана Windows через графический интерфейс Kaspersky Security 10.1 для Windows Server.

- Добавлена функциональность проверки запоминающих USB устройств: теперь вы можете выполнять автоматическую проверку запоминающих устройств при их подключении к защищаемому компьютеру.

- Добавлена функциональность защиты паролем для доступа к управлению программой: теперь вы можете дополнительно защитить Kaspersky Security 10.1 для Windows Server и ограничить доступ к критичным операциям с помощью пароля.

- Добавлена функциональность автоматического разрешения запуска программ по доверенным пакетам установки: теперь вы можете добавить исключения для пакетов установки, чтобы упростить разрешение запуска файлов при установке или обновлении программного обеспечения в параметрах задачи Контроль запуска программ.

- Упрощена функциональность блокирования доступа к сетевым файловым ресурсам: теперь компоненты защиты от шифрования и задача Постоянная защита файлов помещают идентификаторы скомпрометированных узлов в Хранилище заблокированных узлов. Вы можете отключить наполнение Хранилища заблокированных узлов в параметрах задач защиты. Кроме того, теперь вы можете просмотреть информацию обо всех заблокированных узлах в централизованном списке Консоли Сервера Администрирования.

- Оптимизированы возможности формирования списка правил доверенных процессов для Доверенной зоны: теперь вы можете использовать в качестве критерия исключения процесса только хеш-сумму, только путь или путь с хеш-суммой. Также теперь вы можете добавить несколько процессов в список доверенных одновременно.

- Упрощен и расширен механизм наполнения списков правил контроля запуска программ: добавлена возможность совмещенного использования списков правил, настроенных на локальных хостах и в политике, а также реализован механизм формирования правил на основе событий работы задачи в Kaspersky Security Center.

- Оптимизирован режим Default Allow для задачи Контроля запуска программ: теперь вы можете использовать функциональность контроля запуска программ в режиме разрешения всех запусков, кроме запрещенных программ.

Известные ограничения и ошибки

Защита трафика:

- Мы не рекомендуем включать в область защиты задачи VPN-трафик (порт 1723).

- Браузер Opera Presto Engine сообщает о попытке подключения по недоверенному сертификату, если Kaspersky Security 10.1 для Windows Server применяется для защиты HTTPS-трафика.

- Не выполняется проверка трафика по IP-адресам в формате IPv6.

- Компонент защиты трафика доступен только на версиях операционных систем Microsoft Windows Server 2008 R2 и выше.

- Программа работает только с TCP-трафиком.

- Агент администрирования обнаруживает компонент защиты трафика при попытке соединения с Сервером администрирования, поэтому мы рекомендуем установить Агент администрирования до разворачивания компонента Защита трафика. Если установка компонента и запуск задачи Защита трафика были выполнены до установки Агента администрирования, перезапустите задачу Защита трафика.

Проверка по требованию, защита от файловых угроз и угроз шифрования, защита памяти процессов:

- Недоступна антивирусная проверка MTP-устройств при подключении.

- Недоступна проверка архивных объектов без проверки SFX-архивов: если в параметрах безопасности Kaspersky Security 10.1 для Windows Server применяется режим проверки архивов, программа автоматически проверяет объекты как в архивах, так и объекты в SFX-архивах. Проверка SFX-архивов без проверки архивов доступна.

- Исключения Доверенной зоны не применяются при выполнении проверок в контейнерах Windows Server 2016.

- Технология iSwift не применяется при выполнении проверок в контейнерах Windows Server 2016.

- Компонент Защита от эксплойтов не защищает приложения, установленные через Microsoft Store, на операционных системах Windows Server 2012 и Windows Server 2012 R2.

Контроль компьютера и диагностика:

- Задача Анализ журналов обнаруживает потенциальные паттерны атаки Kerberos (MS14-068) только на компьютерах под управлением операционных систем Windows Server 2008 и выше в роли доменного контроллера с установленными обновлениями.

- Задача Контроль устройств блокирует любые подключения MTP-устройства при выполнении в Активном режиме.

Управление сетевым экраном:

- Недоступна работа с IP-адресами в формате IPv6 при указании области применения правила, состоящей из одного адреса.

- При запуске задачи Управление сетевым экраном в параметрах сетевого экрана операционной системы автоматически удаляются заданные правила следующих типов:

- запрещающие правила;

- правила контроля исходящего трафика.

- Предварительно заданные правила политики Управление сетевым экраном обеспечивают выполнение основных сценариев взаимодействия локальных компьютеров с Сервером администрирования. Для полного использования функциональности Kaspersky Security Center требуется вручную задать правила для разрешения портов. Информацию о номерах портов, протоколах и их функциях читайте в статье.

- Программа не контролирует изменения правил и групп правил брандмауэра Windows при ежеминутном опросе задачи Управление сетевым экраном, если эти правила и группы были добавлены в параметры задачи при установке программы. Для обновления статуса и наличия таких правил требуется перезапуск задачи Управление сетевым экраном.

- Для операционных систем Microsoft Windows Server 2008 и выше: перед установкой компонента Управление сетевым экраном требуется запустить сервис брандмауэра Windows (запущен по умолчанию).

- Для операционной системы Microsoft Windows Server 2003: для работы брандмауэра Windows требуется запущенная служба SharedAccess. По умолчанию служба остановлена и запуск службы выполняется только с правами Администратора. Если компонент Управление сетевым экраном запущен при остановленной службе SharedAccess, программа показывает недействительное состояние компонента: визуально задача активна и выполняется, но брандмауэр Windows не запущен и сетевые правила не применяются. Для корректной работы компонента Управление сетевым экраном запустите службу SharedAccess.

Установка:

- Во время установки программы возникает предупреждение о слишком длинном пути, если полный путь к папке установки Kaspersky Security 10.1 для Windows Server содержит более 150 символов. Предупреждение не влияет на процесс: установка Kaspersky Security 10.1 для Windows Server и дальнейшее функционирование программы выполняются успешно.

- Для установки компонента Поддержка SNMP требуется наличие службы SNMP на защищаемом сервере.

- Для установки компонента Поддержка SNMP протокола требуется перезапуск службы SNMP, если эта служба запущена.

- Недоступна установка Средств администрирования Kaspersky Security 10.1 для Windows Server через групповые политики Microsoft Active Directory.

- При установке программы на компьютеры под управлением устаревших операционных систем, не имеющих возможности получать регулярные обновления, необходимо проверить наличие следующих корневых сертификатов: DigiCert Assured ID Root CA, DigiCert_High_Assurance_EV_Root_CA, DigiCertAssuredIDRootCA. Отсутствие указанных сертификатов может привести к некорректной работе программы. Рекомендуется установить указанные сертификаты любым доступным способом. Инструкция по скачиванию и применению актуальных сертификатов доступна в статье.

Лицензирование:

- Недоступна активация программы с помощью ключа из мастера установки программы, если файл ключа расположен на диске, созданном с помощью команды SUBST, или если указан сетевой путь к файлу ключа.

Обновления:

- После установки критических обновлений модулей Kaspersky Security 10.1 для Windows Server значок Kaspersky Security 10.1 для Windows Server по умолчанию скрыт.

Интерфейс:

- В Консоли Kaspersky Security 10.1 для Windows Server при использовании фильтра в узлах Карантин, Резервное хранилище, Журнал системного аудита, Журналы выполнения задач требуется соблюдать регистр.

- При настройке области защиты и области проверки в Консоли Kaspersky Security 10.1 возможно использование только одной маски в пути и только в конце пути. Примеры правильного задания маски: “C:\Temp\Temp*”, или “C:\Temp\Temp???.doc”, или “C:\Temp\Temp*.doc”. Ограничение не распространяется на параметры Доверенной зоны.

Интеграция с Kaspersky Security Center:

- Сервер администрирования проверяет корректность обновлений баз программы по их получении и перед распространением на компьютеры сети. Проверка корректности полученных обновлений модулей программы на стороне Сервера администрирования не выполняется.

- При работе с компонентами, передающими динамически изменяющиеся данные в Kaspersky Security Center с помощью сетевых списков (Карантин, Резервное хранилище), убедитесь, что в параметрах взаимодействия с Сервером администрирования установлены соответствующие флажки.

Другие функции:

- При использовании утилиты командной строки отображение специальных символов доступно, если региональные настройки операционной системы совпадают с используемой локализацией Kaspersky Security 10.1 для Windows Server.

- При использовании базовой аутентификации на прокси-сервере возможно возникновение ошибок аутентификации, если имя пользователя или пароль заданы в мультибайтной кодировке.

- При восстановлении файла из Карантина или Резервного хранилища не восстанавливается значение «Encrypted» атрибута файла.

- Недоступно использование зеркального сервера при подключении к syslog-серверу по протоколу UDP.

- Тип устройства может быть не распознан при генерации события о подключении к USB-шине. В этом случае событие будет содержать только GUID устройства.

- Значения Device Instance Path указываются в разных форматах для компонента Контроль устройств и функциональности отслеживания подключений по шине USB.

Обновление

Поддерживается обновление с предыдущей версии. Но при этом следует обратить внимание, что версия 10.0 имела только один язык – английский, а новая версия – и английский и русский, и, если вы обновляете с версии 10.0, следует скачать англоязычную версию, иначе обновление завершится с ошибкой.

Если же вы ставите продукт с нуля, то язык можно выбрать на ваше усмотрение.

В новой версии сделали более информативным окно – в версии 10 оно было совсем уж ни о чём:

В версии 10.1 главное окно гораздо более информативно:

Изменились некоторые элементы задачи обновлений в Kaspersky Security Center – например, обновление теперь можно делать только по временному интервалу, запуск задачи по триггеру “Получение обновлений сервером администрирования” более не доступен.

Просмотров: 767

Kaspersky Endpoint Security 10 — это комплексное решение, разработанное для обеспечения высокого уровня безопасности серверов под управлением операционной системы Windows Server. Это программное обеспечение сочетает в себе сильные антивирусные возможности, интеллектуальные функции анализа и надежную защиту от всех современных угроз.

Защита Windows Server является критическим аспектом для многих компаний, ведь серверы содержат ценную и конфиденциальную информацию. Kaspersky Endpoint Security 10 обеспечивает полную защиту серверов на всех уровнях — от антивирусной защиты до обнаружения и блокировки вредоносных программ, таких как вредоносные программы-шифровальщики.

Благодаря использованию продвинутых технологий, Kaspersky Endpoint Security 10 обнаруживает и блокирует новые и неизвестные вирусы, а также предотвращает вредоносные атаки на серверы. Встроенные инструменты анализа поведения позволяют раннее обнаружение даже самых хитрых угроз, а простой и интуитивно понятный интерфейс делает использование программного обеспечения удобным для администраторов серверов.

Кроме того, Kaspersky Endpoint Security 10 предлагает мощную защиту от утечки конфиденциальной информации, блокируя попытки несанкционированного доступа к серверам и контролируя передачу данных с помощью функций контроля утечек и шифрования.

Содержание

- Защита Windows Server: почему выбирать Kaspersky Endpoint Security 10?

- Максимальная безопасность и надежность

- Простота установки и настройки

- Облачное управление и мониторинг

- Множество дополнительных функций

- Поддержка и обновления

Защита Windows Server: почему выбирать Kaspersky Endpoint Security 10?

Kaspersky Endpoint Security 10 — это комплексное решение, предназначенное для защиты Windows Server от различных видов угроз, включая вирусы, трояны, шпионское ПО, руткиты и другие вредоносные программы. Она обладает широким спектром возможностей, которые позволяют эффективно защищать сервера и обеспечивать безопасность целой организации.

Вот несколько причин, почему стоит выбрать Kaspersky Endpoint Security 10 для защиты Windows Server:

- Проактивная защита: Kaspersky Endpoint Security 10 использует передовые технологии, которые обнаруживают и блокируют новые и неизвестные угрозы на основе их поведения. За счет этого решение эффективно защищает серверы от новейших вирусов и нулевых дней.

- Многоплатформенность: Kaspersky Endpoint Security 10 поддерживает не только Windows Server, но и другие операционные системы, такие как Windows, macOS и Linux. Это позволяет обеспечить единое и централизованное управление безопасностью всех устройств в организации.

- Централизованное управление: С помощью Kaspersky Security Center можно легко управлять защитой Windows Server и других устройств с помощью единого интерфейса. Вы можете настраивать политики безопасности, следить за статусом защиты и реагировать на инциденты в режиме реального времени.

- Минимальное влияние на производительность: Защита Windows Server с Kaspersky Endpoint Security 10 работает незаметно для пользователя и практически не влияет на производительность сервера. Вы можете быть уверены, что ваш сервер будет защищен без ущерба для его работы.

В итоге, Kaspersky Endpoint Security 10 предоставляет надежную и эффективную защиту Windows Server от современных угроз. Благодаря своим характеристикам и возможностям, она является идеальным выбором для предприятий, которые ценят безопасность своей инфраструктуры и хотят быть защищены от самых сложных атак.

Максимальная безопасность и надежность

Kaspersky Endpoint Security 10 обеспечивает самый высокий уровень безопасности и надежности для серверов с операционной системой Windows Server. Продукт обладает мощными функциями, разработанными для предотвращения угроз и обеспечения 100% защиты серверов.

Программа оснащена интеллектуальным антивирусным движком, который постоянно обновляется с использованием регулярных обновлений баз и сигнатур в реальном времени. Это позволяет обнаруживать и блокировать самые последние вирусы, трояны, руткиты и другие вредоносные программы.

Кроме того, Kaspersky Endpoint Security 10 обеспечивает надежную защиту от сетевых атак и вредоносного программного обеспечения, а также предоставляет инструменты для мониторинга и управления серверами. Это позволяет обнаруживать и предотвращать попытки вторжения, а также обеспечивает надежную защиту конфиденциальных данных и личной информации пользователей.

С помощью Kaspersky Endpoint Security 10 вы можете быть уверены в безопасности своих серверов с операционной системой Windows Server, а также максимальной надежности и защите от самых разнообразных угроз в сети. Не допускайте компрометации вашей корпоративной инфраструктуры – выбирайте надежное решение для безопасности серверов.

Простота установки и настройки

Мастер установки самостоятельно настроит необходимые параметры без необходимости в пошаговой настройке. Он также предложит вам выбрать компоненты, которые вы хотели бы установить. Вам будет доступен широкий спектр функций, таких как антивирусная защита, фаервол, защита от веб-угроз и управление устройствами.

После завершения установки, Kaspersky Endpoint Security 10 автоматически запустится и начнет работать в фоновом режиме, обеспечивая надежную защиту вашего сервера. По умолчанию, включены самые важные функции, но вы всегда сможете настроить параметры защиты в соответствии с вашими требованиями.

Простота установки и настройки Kaspersky Endpoint Security 10 делает его идеальным решением для защиты Windows Server от широкого спектра угроз. Благодаря интуитивному интерфейсу и автоматической конфигурации, вы сможете быстро и легко обеспечить надежную защиту вашего сервера и всей сети, без необходимости тратить много времени и усилий на установку и настройку.

Облачное управление и мониторинг

В составе Kaspersky Endpoint Security 10 для Windows Server предусмотрена возможность облачного управления и мониторинга, которая значительно упрощает работу администратора серверов.

С помощью облачного управления администратор имеет возможность удаленно управлять настройками защиты на всех своих серверах. Это позволяет сэкономить время и упростить процесс установки и настройки защиты, так как все изменения применяются сразу на всех серверах с помощью центра управления.

Облачный мониторинг позволяет администратору получать информацию о текущем состоянии защиты всех серверов в режиме реального времени. Администратор может просматривать отчеты о событиях, обнаруженных угрозах и состоянии защиты, а также получать уведомления об этих событиях на свою электронную почту.

Таким образом, облачное управление и мониторинг обеспечивают централизованное и удобное управление защитой на всех серверах с помощью удобного веб-интерфейса, что позволяет существенно упростить работу администратора и повысить эффективность защиты Windows Server.

Множество дополнительных функций

Продукт Kaspersky Endpoint Security 10 предлагает широкий спектр дополнительных функций, которые обеспечивают полную защиту Windows Server:

- Проверка целостности файловой системы и отслеживание изменений в системе

- Мониторинг активности процессов и сетевого трафика

- Блокирование вредоносного ПО и предотвращение взлома сервера

- Фильтрация сетевого трафика и защита от DDoS-атак

- Защита локальных и сетевых ресурсов от несанкционированного доступа

- Обнаружение и блокирование угроз из сети Интернет

- Управление доступом пользователей и групп

- Мониторинг и аудит безопасности системы

Эти функции помогают предотвратить атаки на сервер, обеспечивая комплексную защиту от самых разнообразных угроз. Кроме того, Kaspersky Endpoint Security 10 обеспечивает высокую производительность и минимальное влияние на работу сервера, благодаря оптимизированным алгоритмам и низкому потреблению ресурсов.

Поддержка и обновления

Kaspersky Endpoint Security 10 предлагает полную поддержку и регулярные обновления для защиты Windows Server.

Мы предоставляем обновления базы данных антивируса и программного обеспечения, чтобы обеспечить ваш сервер последними функциями и возможностями. Это позволяет нам эффективно обнаруживать и устранять новые угрозы, обновлять внутренние базы данных в реальном времени и безопасно защищать ваш сервер.

Кроме того, мы предоставляем техническую поддержку 24/7 для решения любых проблем, с которыми вы можете столкнуться при использовании Kaspersky Endpoint Security 10 на вашем сервере. Наша команда опытных специалистов готова помочь вам с поддержкой, консультацией и решением любых вопросов в любое время дня и ночи.

Мы рекомендуем настроить автоматические обновления для получения последних обновлений безопасности и новых функций. Это обеспечит непрерывную и надежную защиту вашего Windows Server.

Не забудьте также регулярно проверять обновления программного обеспечения и базы данных, чтобы убедиться, что ваш сервер защищен от новых угроз и имеет все последние функции и возможности, предоставляемые Kaspersky Endpoint Security 10.

Наверх

Все грани

вашего бизнеса

Произошла ошибка

В данный момент наблюдаются проблемы с доступом к сайту 1Cfresh.com.

Для завершения регистрации перейдите по ссылке из письма, которое вы получили после начала регистрации

или свяжитесь с нами по телефону тех. поддержка 8(863) 300-10-03

Произошла ошибка

Вы уже начинали регистрироваться с этим электронным адресом.

Пожалуйста, используйте другой e-mail.

Или для завершения регистрации перейдите по ссылке из письма, которое вы получили после начала

регистрации и свяжитесь с нами по телефону тех. поддержка 8(863) 300-10-03

Произошла ошибка

В данный момент наблюдаются проблемы при регистрации.

Для завершения регистрации перейдите по ссылке из письма, которое вы получили после начала регистрации

или свяжитесь с нами по телефону тех. поддержка 8(863) 300-10-03

Произошла ошибка

Не пройдена проверка на автоматическую регистрацию (роботом). Попробуйте еще раз.

2678

Нужна консультация

Рейтинг статьи:

4.9

(на основе 11 голосов)

1. Введение

2. Системные требования

3. Функциональные возможности

4. Новые возможности

5. Работа с продуктом

6. Выводы

Введение

В 2013 году была выпущена линейка корпоративных продуктов «Лаборатории Касперского» Kaspersky Security для Бизнеса, предназначенная для комплексной защиты различных устройств в организации. Одним из ее важных нововведений стала консолидация в каждом продукте нескольких приложений, включающих в себя различный набор функций для обеспечения безопасности устройств сети и управления их защитой.

Kaspersky Security для Бизнеса включает в себя следующий набор приложений:

- Kaspersky Security Center

- Kaspersky Endpoint Security для Windows

- Kaspersky Endpoint Security для Linux

- Kaspersky Endpoint Security для Mac

- Антивирус Касперского для Novell NetWare

- Антивирус Касперского для Linux File Server

- Антивирус Касперского для Windows Servers Enterprise Edition

- Kaspersky Security для мобильных устройств

Однако в рамках данного обзора мы остановимся на двух приложениях — Kaspersky Security Center 10 и Kaspersky Endpoint Security 10 для Windows, т.к. именно эти приложения вышли в новых версиях.

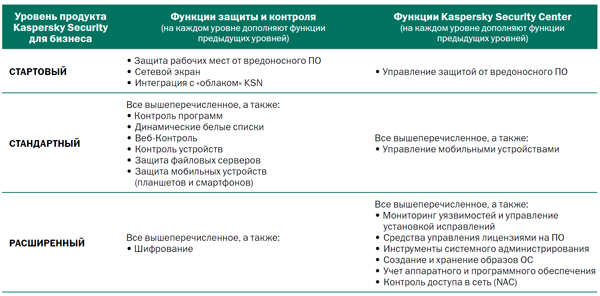

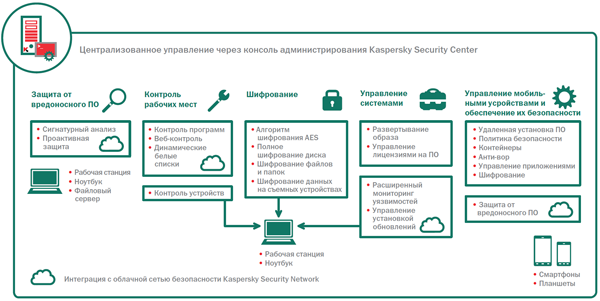

Всего версий Kaspersky Security для Бизнеса три — стартовая, стандартная и расширенная. Также существует версия Kaspersky Total Security, которая помимо защиты персональных компьютеров и мобильных устройств позволяет защищать почтовые сервера, веб-сервера и сервера для совместной работы. Стандартная версия включает в себя антивирусную защиту, сетевой экран, поиск уязвимостей и средства детектирования вредоносных программ с использованием «облачных» технологий. Стандартная защита дополняется компонентами контроля и защитой мобильных устройств. В расширенной лицензии появляются возможности шифрования и системного администрирования (Systems Management). Инструменты для обеспечения безопасности почтовых серверов, интернет-шлюзов и серверов совместной работы включены в полную версию (Total) предлагаемого решения (рисунок 1).

Рисунок 1. Структура функций Kaspersky Security для Бизнеса в разных версиях

В расширенной версии Kaspersky Endpoint Security для Бизнеса является не только комплексной системой безопасности, но и выходит за рамки данного класса программ, предоставляя не свойственные им дополнительные инструменты. Это система шифрования, которая является одним из компонентов для защиты от компрометации данных (DLP-систем) и инструменты для системного администрирования. Получается некий гибрид, который позволяет администратору через Kaspersky Security Center использовать большой набор функций по управлению сетью через единый инструмент.

Включение в систему безопасности инструментов для администрирования можно назвать оригинальным, но не бесспорным. Администратору предлагается отказаться от уже известных утилит и программ, которыми он пользовался, и начать выполнять эти же функции через Kaspersky Security Center. На наш взгляд это может случиться в том случае, если предлагаемые инструменты будут существенно удобнее (эргономичнее) и надежнее по сравнению с уже используемыми. При этом интегрированное решение должно быть дешевле набора разнотипных приложений.

Системные требования

Для работы с различными компонентами Kaspersky Endpoint Security для Бизнеса Расширенный компьютер должен удовлетворять аппаратным требованиям, указанным в таблице 1. Различные компоненты работают под операционными системами, указанными в таблице 2.

Таблица 1. Требования к аппаратуре для различных компонентов

| Процессор, ГГц | Оперативная память, Гб | Место на жестком диске, Гб | |

| Kaspersky Endpoint Security 10 для Windows | 1/2* | 1 | 1 |

| Сервер администрирования | 1/1,4* | 4 | 10 |

| Консоль администрирования | 1/1,4* | 0,5 | 1 |

| Сервер мобильных устройств | 1/1,4* | 1 | 1 |

* Для 32/64 разрядных операционных систем

Таблица 2. Поддерживаемые операционные системы

| Kaspersky Security Center 10 | Kaspersky Endpoint Security 10 для Windows |

| 32-разрядные ОС | |

| Microsoft Windows Server 2003; Microsoft Windows Server 2008, развернутая в режиме Server Core, 2012; Microsoft Windows XP Professional SP2, Vista SP1, 7 SP1, 8. | Microsoft Windows XP Professional (SP3 и выше), Vista (SP2 и выше), 7 (SP1 и выше), 8. |

| 64-разрядные ОС | |

| Microsoft Windows Server 2003; Microsoft Windows Server 2008 SP1, 2008 R2, 2008 R2 развернутая в режиме Server Core, 2012; Microsoft Windows XP Professional SP2, Vista SP1, 7 SP1, 8; | Microsoft Windows Vista (SP2 и выше), 7 (SP1 и выше), 8. |

Также для работы каждого компонента необходимо наличие следующих программных приложений.

Kaspersky Endpoint Security 10 для Windows

- Microsoft Internet Explorer 7.0 или выше.

- Microsoft Windows Installer 3.0 или выше.

Сервер администрирования

- Microsoft Data Access Components (MDAC) 2.8 или выше.

- Microsoft Windows DAC 6.0.

- Microsoft Windows Installer 4.5 (для Windows Server 2008 / Windows Vista).

Система управления базами данных

- Microsoft SQL Server Express 2005, 2008б 2008 R2, 2012;

- Microsoft SQL Server 2005, 2008, 2008 R2, 2012;

- MySQL Enterprise.

Консоль администрирования

- Microsoft Management Console 2.0 или более поздней версии.

- Microsoft Internet Explorer 7.0.

Сервер веб-консоль администрирования

- Web server: Apache 2.2.9.

- Браузер – Internet Explorer 7, Firefox 16 или Safari 4.

Функциональные возможности

Все компоненты обеспечения безопасности можно разделить на три класса — компоненты защиты (антивирусные технологии), компоненты контроля (контроль рабочего места) и инструменты для шифрования.

«Компоненты защиты» обеспечивают защиту от вредоносных программ и безопасность работы в сети.

Компоненты контроля регулируют работу пользователя с программами, подключаемыми устройствами и работу в Интернете.

Шифрование позволяет обеспечивать безопасность данных, которые могут выноситься за периметр защиты организации на различных устройствах (ноутбуках, смартфонах, флеш-дисках и т.д.). В результате можно говорить об обеспечении комплексной защиты данных на предприятии.

Таблица 3. Компоненты безопасности

|

Класс компонентов |

Компоненты |

Назначение |

|

«Компоненты защиты» |

Файловый антивирус. | Обеспечивает проверку файловой системы на наличие вредоносных программ в реальном времени и по требованию. |

| Почтовый антивирус | Проверяет сообщения электронной почты на наличие в них вирусов и других вредоносных программ. | |

| Веб-антивирус | Блокирует выполнение вредоносных скриптов на веб-сайтах, защищает передачу информации по протоколам HTTP и FTP, а также определяет подозрительные и фишинговые веб-адреса. | |

| IM-антивирус | Защищает передачу данных при использовании программ для мгновенного обмена сообщениями. | |

| Сетевой экран | Осуществляет фильтрацию трафика на основе заданных сетевых правил. | |

| Защита от сетевых атак | Отслеживает и блокирует сетевые атаки. | |

| Мониторинг сети | Предоставляет информацию о текущей сетевой активности компьютера. | |

| Мониторинг системы | Собирает данные о всей активности программ и предоставляет ее всем прочим компонентам. | |

| Компоненты контроля | Контроль запуска программ | Регулирует запуск программ в соответствии с установленными для них политиками. |

| Контроль активности программ | Накладывает ограничения на программы, в соответствии с группами доверия, к которым программы относятся. | |

| Мониторинг уязвимостей | Отслеживает наличие уязвимости в активных программах и операционной системе. | |

| Контроль устройств | Устанавливает ограничения доступа к устройствам хранения и передачи данных, а также к внешним аппаратных интерфейсам ПК. | |

| Веб-Контроль | Устанавливает ограничения доступа к веб-ресурсам для различных групп пользователей. | |

| Шифрование | Шифрование файлов (FLE) | |

| Шифрование жестких дисков и съемных носителей (FDE) |

Новые функции

Двумя новинками, появившимся в расширенной версии Kaspersky Endpoint Security для Бизнеса, являются – инструменты для системного администрирования и шифрования.

Средства системного администрирования (Systems Management)

Инструменты для системного администрирования позволяют администратору выполнять привычные для него функции управления сетью и обслуживания входящих в нее устройств при помощи консоли Kaspersky Security Center 10. Рассмотрим, какие функции администратора мы теперь можем выполнять через консоль.

Одной из самых важных задач является контроль и установка необходимых обновлений. Для поиска уязвимостей используется база данных исследовательской компании Secunia и собственная база данных «Лаборатории Касперского», интегрированная с «облаком» (KSN). А для поиска обновлений сервис Microsoft Windows Server Update Services (WSUS). При этом мониторинг уязвимостей (vulnerability assessment) и установка закрывающих их обновлений (patch management) может проводиться как автоматически, так и по требованию администратора. В результате администратор может автоматизировать достаточно затратный по времени процесс поиска и установки обновлений на разнотипное программное обеспечение.

Инвентаризация аппаратного и программного обеспечения позволяет в автоматическом режиме получать информацию обо всех аппаратных компонентах устройств в сети и всех установленных приложениях. На основе этих данных администратор может разделять устройства для применения к ним различных политик безопасности, контролировать установку и использование нелицензионного программного обеспечения, создавать новые правила для контроля программ и.т.д.

Также существует инструмент для контроля жизненного цикла лицензионного программного обеспечения. Еще одна важная задача, выполняемая администратором – установка операционных систем и различных приложений. Теперь создавать и редактировать образы операционных систем и инсталляторы приложений, а также получать к ним доступ и устанавливать на устройства можно через консоль. Установка может проводиться как по требованию, так и по расписанию, например, в обед или нерабочее время. Для этого достаточно создать нужную задачу и применить ее на выбранной группе устройств.

В процессе работы администратору часто нужно удаленно подключаться к компьютерам в сети для устранения возникающих проблем и неполадок. Теперь удаленный доступ к устройству сети он может получать через консоль.

У администратора появилась возможность создавать правила доступа к корпоративным ресурсам. Например, можно создавать политики для гостевых компьютеров и учетных записей, при помощи которых можно ограничивать доступ к локальной сети или ресурсам в ней (Network Acces Control) или ограничивать права новых устройств, в том числе и мобильных.

Шифрование данных

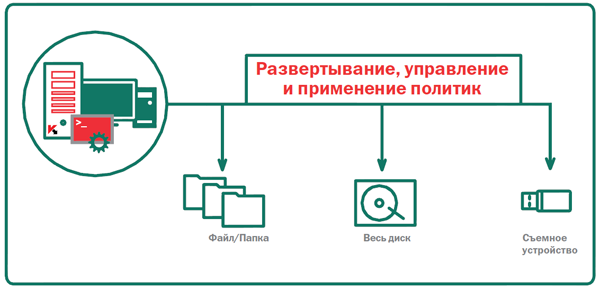

В Kaspersky Endpoint Security 10 для Windows реализован инструмент для шифрования данных, позволяющий уменьшить риск утечки данных при краже или потере ноутбуков и съемных носителей.

Для шифрования используется один из самых распространенных и надежных алгоритмов Advanced Encryption Standard (AES). Поддерживается два вида шифрования:

- шифрование файлов на локальных дисках и съемных носителях (File Level Encryption, FLE);

- полное шифрование жестких дисков и съемных носителей (Full Disk Encryption, FDE).

Настройка шифрования и управление зашифрованными устройствами производится из консоли управления Kaspersky Security Center 10. Работа с зашифрованными данными для пользователей не отличается от работы с обычными данными, как внутри предприятия, так и за его пределами. На случаи возникновения нештатных ситуаций (программных и аппаратных сбоев) у администратора есть возможность расшифровать данные на защищенных компьютерах, а также предоставить пользователю доступ к его зашифрованным данным в случае забытого пароля.

Рисунок 2. Шифрование данных

Кратко все функции расширенной версии Kaspersky Endpoint Security для Бизнеса представлены на рисунке 3.

Рисунок 3. Функций расширенной версии Kaspersky Endpoint Security для Бизнеса

Работа с продуктом

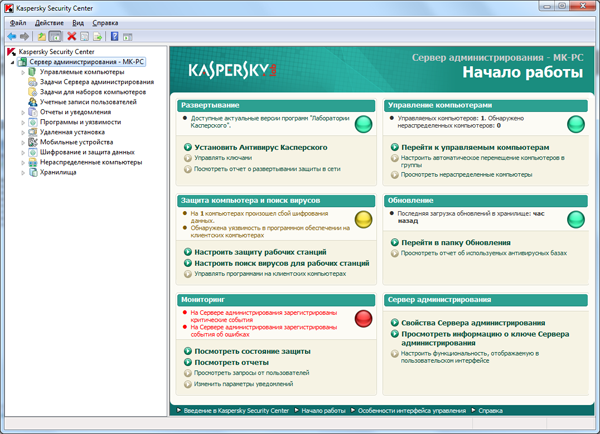

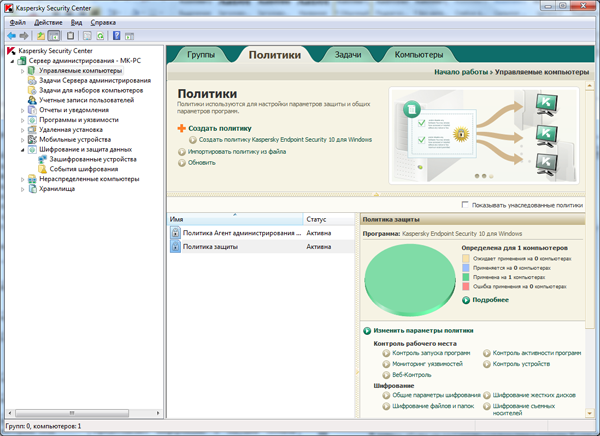

Внешний вид консоли Kaspersky Security Center 10 практически не изменился. Для управления шифрованием используется специальный раздел «Шифрование и защита данных», инструменты для системного администрирования интегрированы в различные разделы консоли.

Рисунок 4. Главное окно при работе с Kaspersky Security Center 10

Средства системного администрирования (Systems Management)

Последовательно рассмотрим новые функции системного администрирования, предоставляемые Kaspersky Security Center 10.

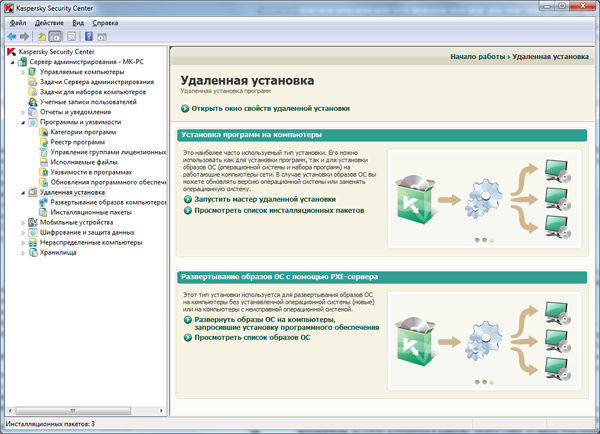

Одной из задач, решаемых администратором ежедневно, является установка программного обеспечения на компьютеры в сети. Функции администрирования позволяют создавать инсталляционные пакеты операционных систем и приложений для их централизованной установки на устройства в сети. Работа с этими функциями производится в разделе «Удаленная установка».

Рисунок 5. Раздел «Удаленная установка»

Для создания образа операционной системы необходим так называемый «эталонный» компьютер, с которого и будет «сниматься» образ для его дальнейшей установки на другие компьютеры. Чтобы начать работать с образами операционных систем, вначале нужно установить пакет Windows Automated Installation Kit (WAIK), предназначенный для их установки, настройки и разворачивания. После этого необходимо создать и запустить задачу для сервера администрирования «Создание инсталляционного пакета на основе образа ОС эталонного компьютера».

Рисунок 6. Задача для создания образа операционной системы

При ее создании нужно указать компьютер для снятия образа; программы Microsoft для включения в образ; категории программного обеспечения, которые нужно обновлять и т.д.

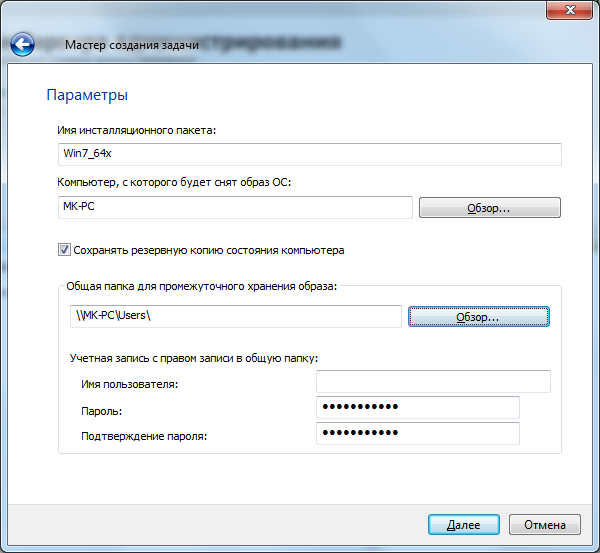

Рисунок 7. Выбор эталонного компьютера для создания образа операционной системы

После того как образ был создан, он помещается в хранилище с инсталляционными пакетами, из которого его всегда можно развернуть на выбранных компьютерах. В уже существующие образы администратор может добавлять необходимые для конкретных компьютеров драйвера. Установка образов на компьютеры осуществляется при помощи технология Preboot eXecution Environment (PXE).

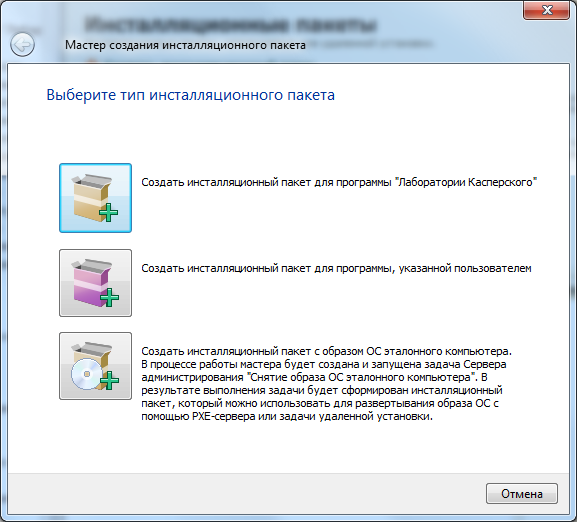

Для установки прикладных программ нужно также создать инсталляционные пакеты. При создании нужно выбрать тип сборки – образ операционной системы, программы «Лаборатории Касперского» или произвольное приложение.

Рисунок 8. Выбор типа инсталляционного пакета

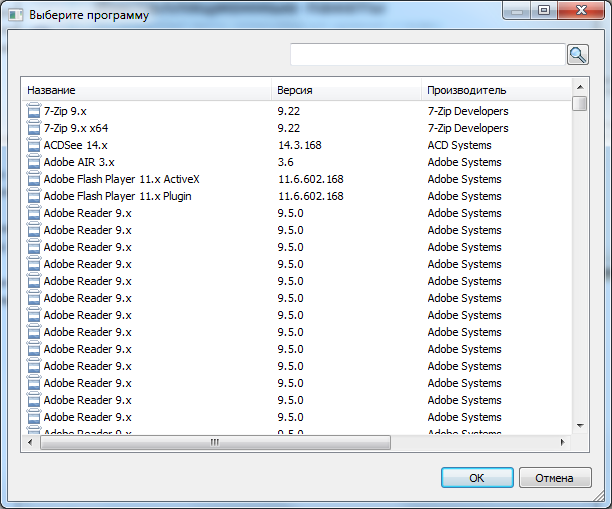

Помимо того, что при создании инсталляционного пакета мы можем выбрать любое приложение на компьютере, Kaspersky Security Center 10 предоставляет возможность создать инсталлятор из бесплатных приложений из своей базы данных (7Zip, Adobe Reader, WinZip и т.д.).

Рисунок 9. Выбор программы из базы данных «Лаборатории Касперского»

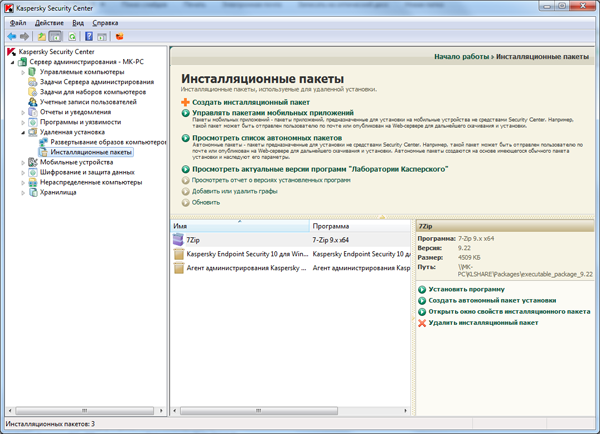

После того как инсталляционный пакет создан, он попадает в хранилище «Инсталляционные пакеты», из которого он может быть установлен на любое количество компьютеров в сети.

Рисунок 10. Хранилище «Инсталляционные пакеты»

Установка приложений и операционных систем, также, как и большинство других действий, производится путем создания необходимого набора задач, запускаемых вручную или по расписанию. Удобной возможностью является удаленное включение компьютеров (WAKE-ON-LINE), позволяющей проводить установку приложений и их обслуживание в нерабочее время, даже если компьютеры уже были выключены сотрудниками.

Одной из важных для администратора задач является учет и контроль различных ресурсов. Инструменты для системного администрирования позволяют работать с тремя видами ресурсов — аппаратными устройствами, программным обеспечением и его лицензиями.

Kaspersky Security Center 10 автоматически обнаруживает и ведет учет всех компьютеров и внешних устройств в сети. Это позволяет администратору оперативно реагировать на появления новых устройств.

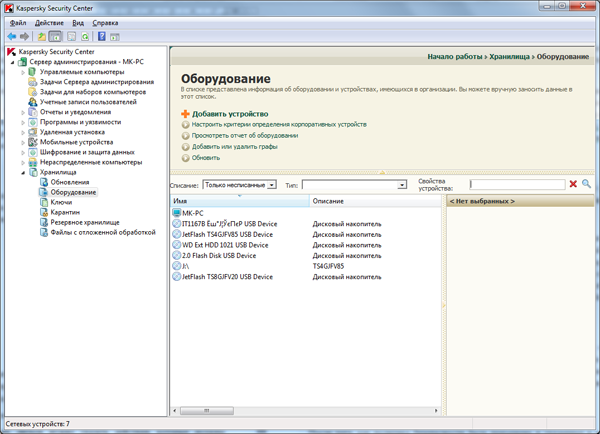

Рисунок 11. Хранилище оборудования

Для конкретного компьютера мы можем получить информацию обо всех аппаратных компонентах и подключенных устройствах. Это может быть полезно при выборе компьютеров, на которые можно устанавливать ресурсоемкие операционные системы или приложения. Например, чтобы устанавливать программы для монтажа видео только на компьютеры, имеющие минимум 4 Гб оперативной памяти.

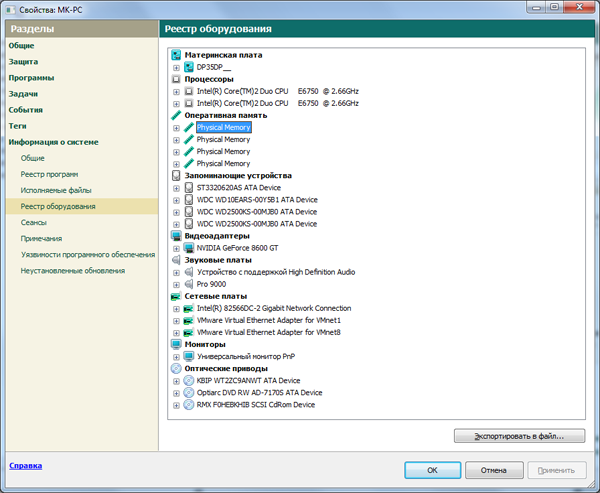

Рисунок 12. Реестр оборудования

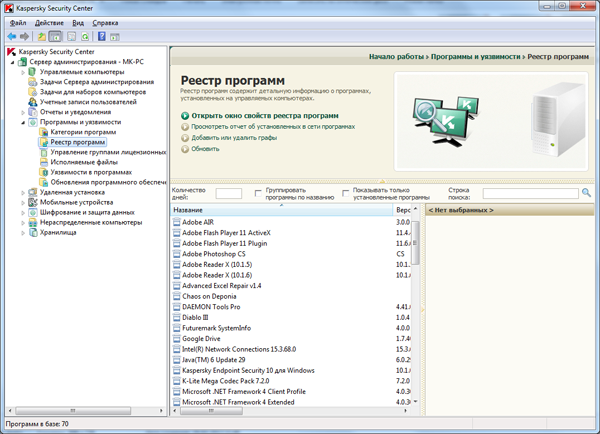

Реестр программ позволяет контролировать установленное на компьютерах программное обеспечение. Данные этого реестра можно использовать для контроля нелицензионных приложений, а также для планирования установки новых лицензионных приложений на компьютеры сотрудников.

Рисунок 13. Реестр программ для всех устройств

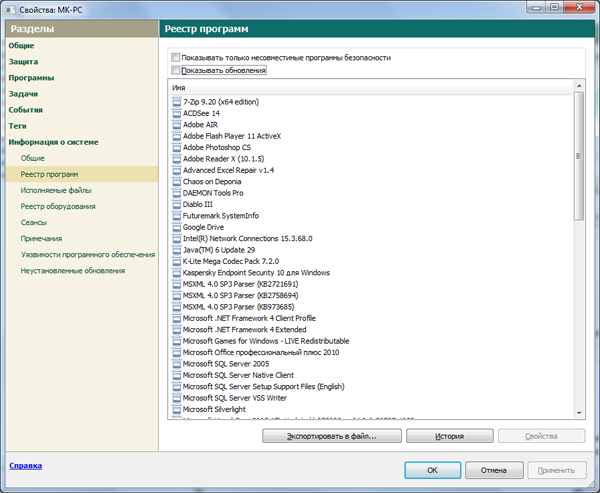

Для каждого конкретного устройства в его свойствах также можно посмотреть все установленные на нем приложения.

Рисунок 14. Реестр программ для конкретного устройства

Администратор также централизованно может управлять лицензиями любых приложений, добавляя их в соответствующее хранилище, распространяя их на нужные компьютеры и контролируя время их окончания.

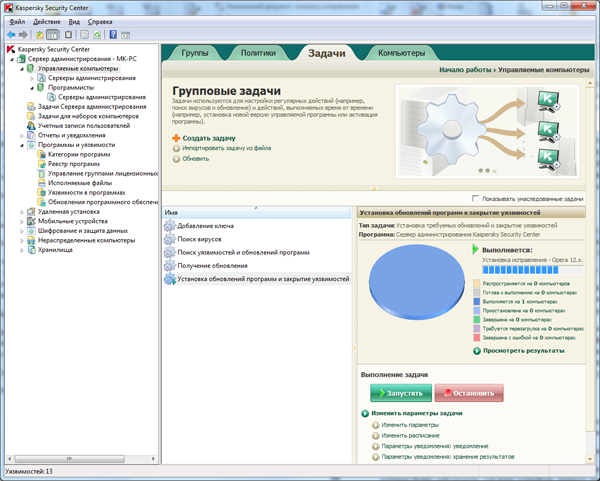

Еще одной важной возможностью Kaspersky Security Center 10 является поиск и исправление уязвимостей, а также установка обновлений различных приложений. Поиск уязвимости осуществляется при помощи задачи «Поиск уязвимостей и обновлений программ», а закрытие найденных уязвимостей – задачей «Установка обновлений программ и закрытие уязвимостей».

Механизм обнаружения и закрытия уязвимостей достаточно прост. Для внесенных в реестр программ проводится сравнение их текущих версий и установленных обновлений с обновлениями, предлагаемыми их разработчиками. Если для какого-либо приложения не установлены последнее обновление, то фиксируется его потенциальная уязвимость и предлагается установить последнее обновление. Закрывать уязвимости можно вручную, анализируя предлагаемые обновления, или можно настроить автоматическое закрытие уязвимостей и разгрузить администратора.

Рисунок 15. Задача для поиска и закрытия уязвимостей

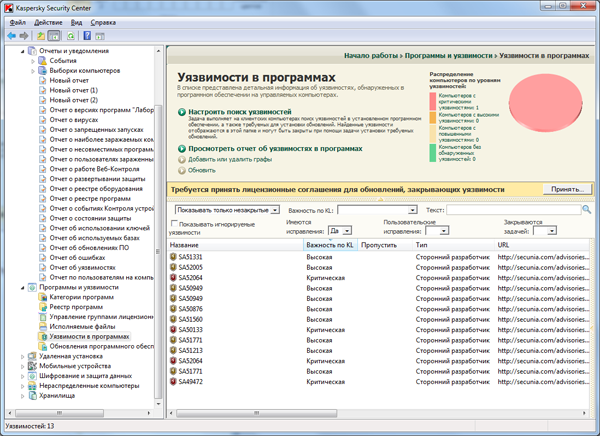

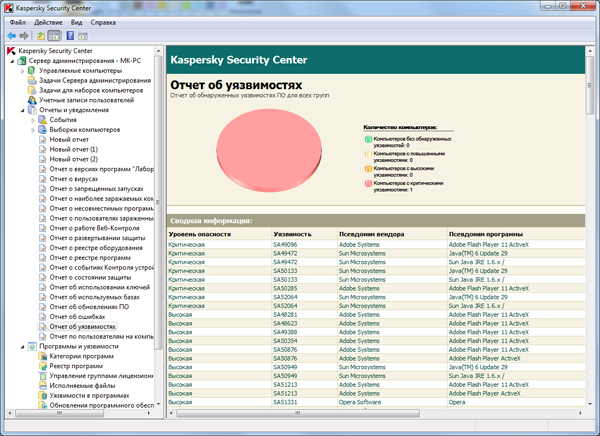

После выполнения соответствующей задачи администратор получает список найденных уязвимостей с указанием их критичности и ссылками на их описание. Чтобы получить более подробную информацию, можно сформировать отчет о выполненной задаче поиска уязвимости.

Рисунок 16. Список найденных уязвимостей

Рисунок 17. Отчет о поиске уязвимостей

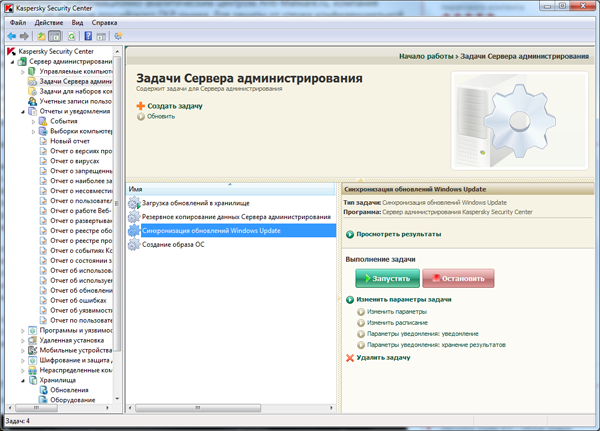

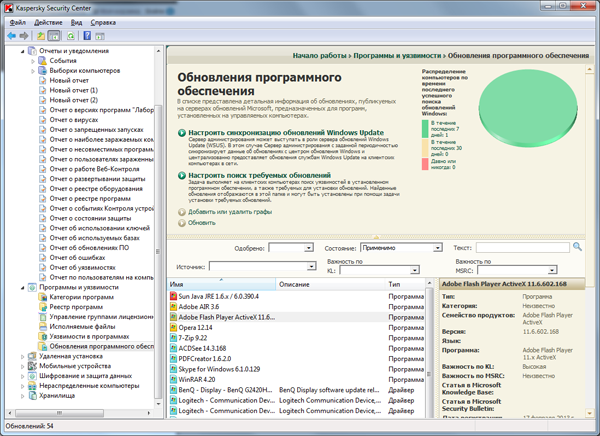

Аналогично происходит работа с обновлениями программного обеспечения. Создаются и запускаются задачи «Получения обновлений» и «Синхронизация обновлений Windows Update». По результатам их работы формируется реестр необходимых обновления ПО, которые могут быть загружены немедленно или быть отложены до более удобного случая.

Рисунок 18. Реестр обновлений программного обеспечения

Еще одной простой, но в то же время полезной функцией является удаленный доступ к компьютерам в сети. Если у пользователей возникли проблемы или неполадки, администратор может получить управление их компьютерами и решить возникшие проблемы, не покидая своего рабочего места.

Шифрование данных

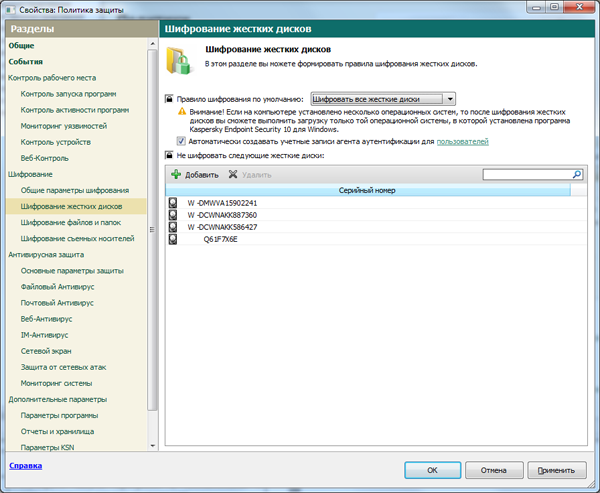

Управление шифрованием производится Kaspersky Security Center 10 в процессе создания и настройки политик безопасности. Мы можем отдельно управлять шифрованием объектов трех типов – жесткими дисками, съемными носителями, а также файлами и каталогами в файловой системе.

Рисунок 19. Настройка политики безопасности

При настройке шифрования жестких дисков нужно указать действия, которые должны применяться «по умолчанию» ко всем жестким дискам в системе. Вариантов три – не использовать шифрование, шифровать все диски или расшифровывать все диски. Сплошное шифрование всех дисков несет ряд ограничений, например, при наличии нескольких операционных систем, мы сможем запускать только ту, в которой установлен Kaspersky Security Center 10.

Рисунок 20. Настройка шифрования жестких дисков

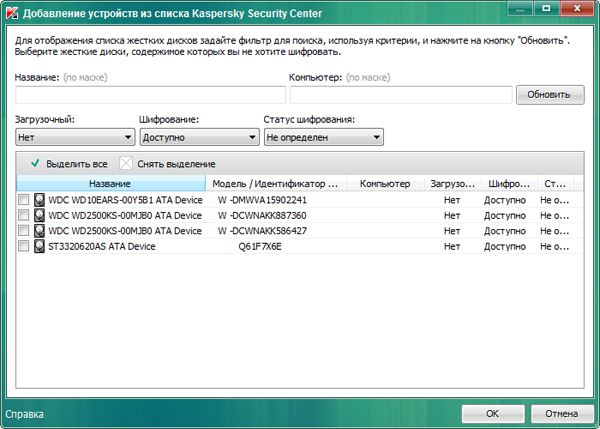

Частично избежать этих затруднений можно, сформировав список с устройствами, на которые не должно распространяться шифрование. При этом список доступных устройств формируется автоматически, на основе имеющегося в Kaspersky Security Center 10 списка оборудования.

Рисунок 21. Задания списка исключений для шифрования

Следует указать на некоторые неудобства. Во-первых, нельзя прямо указать конкретный диск, который нужно шифровать. Во-вторых, при подключении нового устройства Kaspersky Security Center 10 находит его только после перезагрузки компьютера.

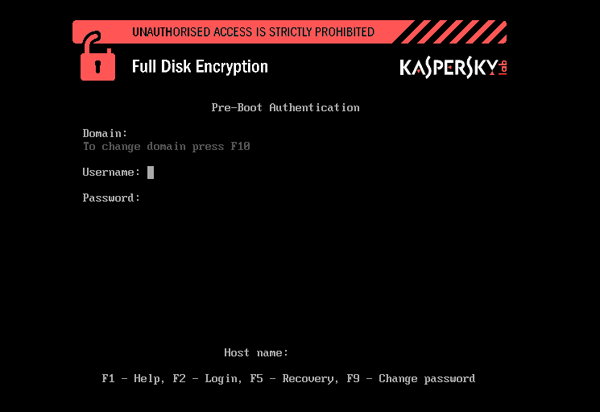

После того, как были зашифрованы жесткие диски или разделы, получить к ним доступ можно только по паролю. Тут есть одна важная особенность, если зашифрованный диск является системным, то после его шифрования пользователю придётся проходить аутентификацию до начала загрузки операционной системы. И только, если был введен правильный пароль продолжится загрузка системы.

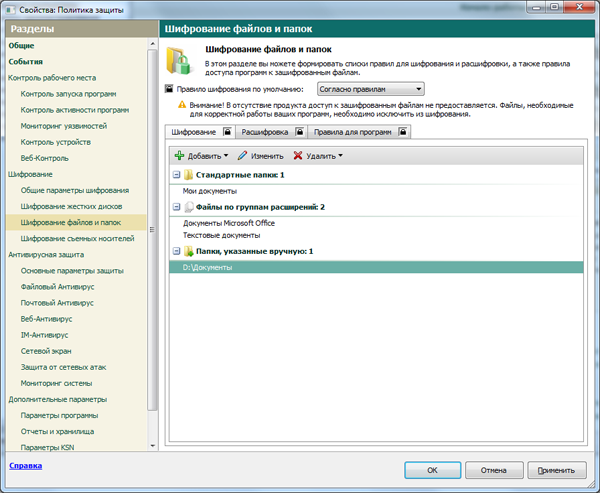

Рисунок 22. Запрос пароля для доступа к зашифрованному диску

Для шифрования файлов и папок нужно указать соответствующее правило – ничего не шифровать, шифровать объекты, указанные в правилах, или все расшифровывать. Добавление объектов для шифрования выполнено удобно. Для шифрования можно выбрать ряд так называемых «стандартных» папок («Документы», «Избранное», «Рабочий стол» и.т.д.), указать расширения шифруемых файлов или их тип (аудио-файлы, архивы, текстовые документы и.т.д.), а также выбрать конкретную папку для шифрования или указать конкретный тип файлов, которые требуется зашифровать.

Рисунок 23. Настройка шифрования файлов и папок

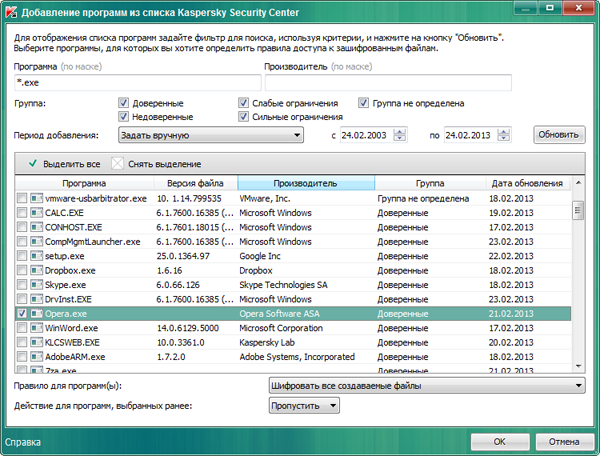

Еще одна полезная функция – задание правил для программ. Данные правила позволяют настроить шифрование всех файлов, создаваемых конкретными приложениями. Таким образом, можно настроить для Microsoft Word шифрование не конкретного типа файлов (например, doc или docx), а всех создаваемых им файлов. При этом у администратора есть возможность выбрать приложение из реестра приложений, доступного в Kaspersky Security Center 10, либо задать имя приложения вручную.

Также правила для программ позволяют настроить права доступа конкретных приложений к зашифрованным данным – запретить конкретным приложениям доступ к зашифрованным данным или разрешить доступ к данным, но в шифрованном виде (т.е. когда приложение будет читать зашифрованные файлы с компьютера, оно получит «шифротекст»).

Первое будет полезно, если администратор хочет исключить возможность отправки зашифрованных данных вовне (например, посредством Skype или ICQ).

Вторая опция пригодится при настройке безопасного резервного копирования – при чтении зашифрованных файлов приложение для резервного копирования получит не открытые данные, а «шифротекст», который при размещении в хранилище резервного копирования уже нет необходимости шифровать.

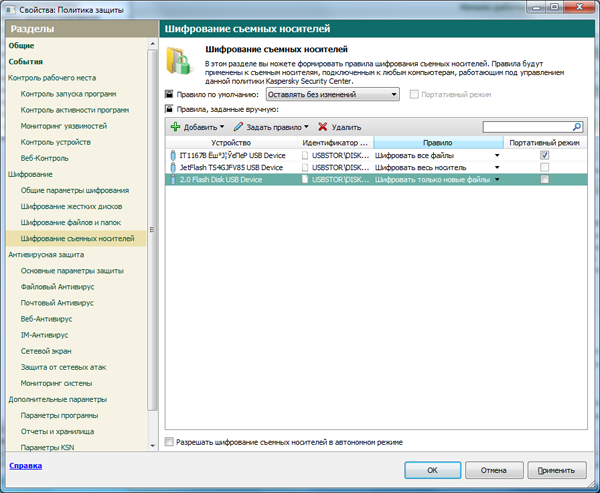

Рисунок 24. Настройка правил шифрования для приложений

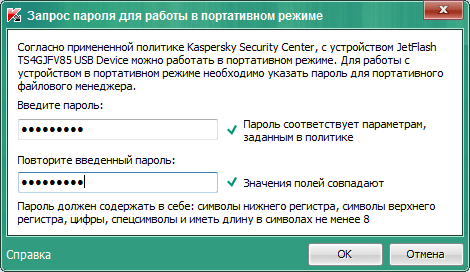

При настройке шифрования съемных носителей нужно определить правило «по умолчанию», которое будет действовать для всех устройств данного типа, и задать набор исключений для данного правила. В этом случае можно реализовать один из двух подходов – настроить шифрование всех найденных устройств и задать не подпадающие под это правило устройства, либо настроить особенности шифрования для каждого устройства в отдельности.

Можно использовать три способа шифрования – шифровать весь носитель, все файлы или только новые файлы. Для последних двух режимов также доступна опция «Портативный режим», которая позволяет просматривать и редактировать зашифрованные данные даже в ситуации, когда на компьютерах не установлен Kaspersky Endpoint Security 10 для Windows или отсутствует связь с сервером администрирования.

Это может быть полезно в командировке или использовании служебных устройств вне рабочего места. Данная возможность выгодно отличает шифрование в расширенной версии Kaspersky Endpoint Security для Бизнеса от шифрования, применяемого в прочих продуктах, так как избавляет пользователя от необходимости установки на компьютеры дополнительных средства для того, чтобы шифрование заработало.

Рисунок 25. Запрос пароля для доступа к съемному носителю

Рисунок 26. Настройка правил шифрования для съемных носителей

Следует отметить, что при разворачивании защиты администратор может воспользоваться настройками «по умолчанию» и не тратить на это свое время. Продукт настроен так, чтобы его можно было бы использовать сразу после его установки «из коробки», а настройка нужна только для «тонких» случаев.

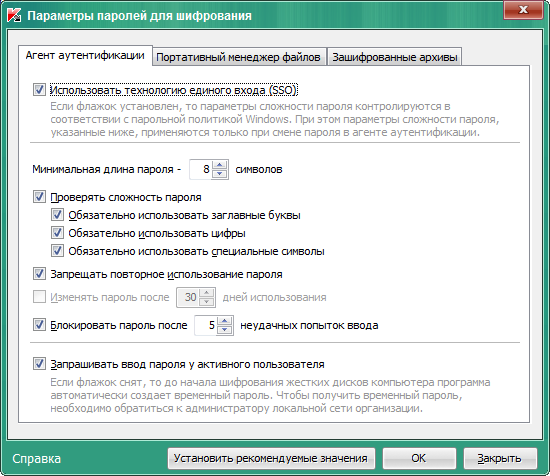

Администратор также может настраивать особенности аутентификации пользователей при работе с зашифрованными объектами. Например, включить технологию единого входа (Single Sign-On, SSO), что позволит получать доступ к различным объектам после первой аутентификации в системе. Также можно задать ограничения на используемые пароли – длину и сложность пароля, возможность его дальнейшего использования, блокировку пароля после набора неудачных попыток его набрать и.т.д.

Рисунок 27. Параметры паролей для шифрования

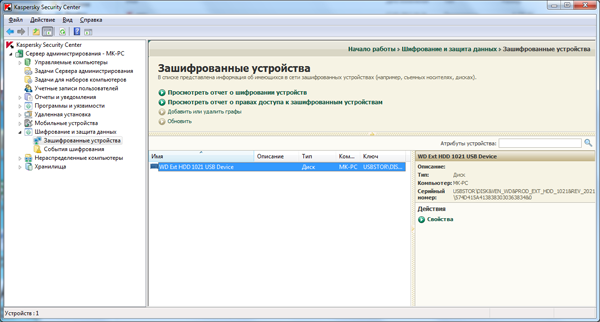

После того, как политика безопасности была применена и указанные в ней устройства были найдены и зашифрованы, управлять ими можно в специальном разделе «Шифрование и защита данных». Можно перейти к настройкам политики безопасности, составить отчет о работе модуля шифрования, посмотреть список возникающих при шифровании ошибок, а также получить ключ доступа к зашифрованному устройству.

Рисунок 28. Раздел «Шифрование и защита данных»

Указанный ключ можно использовать, чтобы расшифровать жесткий диск или съемное устройство при отсутствии связи с Kaspersky Security Center 10, например, при проблемах с локальной сетью на организации или за ее пределами. Также у администратора есть возможность расшифровать данных в случае аппаратного сбоя или нештатной ситуации – для этого в продукте реализованы специальные утилиты восстановления.

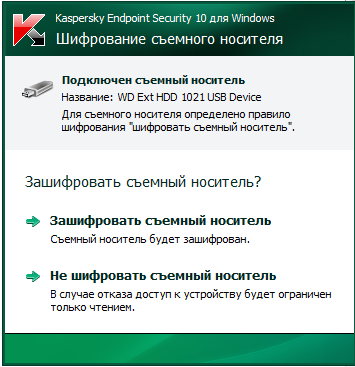

Шифрование на конечных устройствах выполняется в «прозрачном» режиме – шифрование и расшифровка файлов производится автоматически и не требует вмешательства со стороны пользователя. Однако, в ряде случаев от пользователя требуется некоторые действия. Например, при первом шифровании съемных носителей, пользователя могут попросить дать согласие на эту процедуру.

Рисунок 29. Запрос разрешения провести шифрование съемного устройства

Выводы

В целом впечатления от работы с новыми функциями в расширенной версии Kaspersky Endpoint Security для Бизнеса положительные. Функции системного администрирования и шифрования интегрированы в консоль и управляются уже известными администратору инструментами. К минусам можно отнести некорректное отображение ряда программных окон и большую загрузку процессора при выполнении тех или иных задач. Однако это может быть связанно с тем, что приложение было выпущено совсем недавно.

Важной особенностью является то, что при начале использования расширенной версии Kaspersky Endpoint Security для Бизнеса администратору нет необходимости проводить настройки всей системы. Он может воспользоваться настройками компонентов защиты «по умолчанию» и лишь потом, в процессе работы, провести более детальную настройку защиты. Отдельно хочется отметить то, что, когда мы рассматривали Kaspersky Endpoint Security 8 для Windows, то в выводах указывали, что наиболее логичным является расширение продукта за счет включения в него функций шифрования. И именно в эту сторону продукт и стал развиваться.

Плюсы

- Главная особенность расширенной версии Kaspersky Endpoint Security для Бизнеса состоит в том, что это уже не только продукт для комплексного обеспечения безопасности предприятия, но и нечто большее. Интегрирование в него функций для системного администрирования может сделать данный продукт единым инструментом для управления всеми устройствами в организации.

- Поддержка большого количества защищаемых операционных систем, в том числе и Windows 8.

- Использование нескольких методов шифрования. Может осуществляться как шифрование устройств (жестких дисков, флэш-накопителей и т.д.), так и конкретных файлов и директорий. В результате функциональность корпоративной защиты расширяется за счет контроля над использованием и распространением конфиденциальных данных, что особенно актуально для мобильных устройств, в которых шифрование позволяет разграничивать личные и корпоративные данные.

- Интеграция функций шифрования и контроля приложений. При настройке политики шифрования можно задавать права доступа к зашифрованным файлам для конкретных приложений и шифровать создаваемые приложениями файлы.

- Наличие мобильного режима для зашифрованных устройств. При отсутствии связи с консолью администратора пользователь может получить доступ к зашифрованным данным по заранее созданному паролю.

- Возможность автоматической работы по поиску и закрытию уязвимостей. Поиск уязвимостей и загрузка обновлений в автоматическом режиме после соответствующей настройки позволяет разгрузить администратора от этих обязанностей и дает ему возможность уделить свое внимание боле сложным проблемам. Для получения данных об уязвимостях используется база данных исследовательской компании Secunia и собственная база данных «Лаборатории Касперского», а для поиска обновлений сервис Microsoft Windows Server Update Services (WSUS)

- Централизованное развертывание операционных систем и приложений. Администратору достаточно сделать образ операционной системы на «эталонном» компьютере, после чего разворачивать его на любом наборе соответствующих компьютерах. Все созданные образы операционных систем и инсталляционных пакетов программ находятся в хранилище Kaspersky Security Center 10.

Минусы

- Проблемы с пользовательским интерфейсом при настройке политик защиты. При переходах между разделами панели «наезжали» друг на друга и не позволяли производить настройки. В интерфейсе часто используются очень маленькие элементы управления.

- Большая загрузка процессора при выполнении ряда задач. При выполнении задач инвентаризации и создания инсталляционного пакета нагрузка на центральный процессор достигала 90-95%, что не позволяло выполнять другие операции (CPU Intel Core Duo 2.66 ГГц).

- Отсутствие алгоритма шифрования по ГОСТ 28147-89. На настоящий момент для шифрования используется только алгоритм AES. Отсутствие ГОСТ-го шифрования может стать препятствием для получения расширенной версией Kaspersky Endpoint Security для Бизнеса положительных сертификатов регулирующих органов о том, что данная версия является средством для шифрования. Наличие данных сертификатов важно для предприятий, которым необходимо выполнять требования ФЗ-152 «О персональных данных». Однако следует отметить, что поскольку функциональность шифрования выполнена отдельным модулем, механизм для установки и использования новых алгоритмов шифрования в системе заложен. Также благодаря отчуждаемости шифрования, на сертификацию как антивирусного средства для защиты персональных данных это повлиять не должно.

- Ограничения в применении функции шифрования. Новый клиент Kaspersky Endpoint Security 10 для Windows пока выпущен только для операционных систем семейства Windows. Соответственно функции шифрования пока не доступны для компьютеров под управлением Linux и MacOS. Судя по всему, клиенты под данные операционные системы появятся позднее.

- Отсутствие возможности получения доступа к зашифрованным дискам и устройствам при помощи смарт-карт и токенов. Однако разработчики планируют добавить эту функциональность в следующих версиях Kaspersky Endpoint Security для Бизнеса.

Kaspersky Endpoint Security для Бизнеса Стандартный. Обзор новых возможностей

В криптографии шифрование представляет собой процесс кодирования информации таким способом, при котором только авторизованные пользователи могут прочесть данные. В схеме шифрования информацию или «простой текст» защищают с помощью алгоритма шифрования, превращая ее в нечитабельный «шифрованный текст». Это обычно делается за счет применения ключа шифрования, который определяет, как должны быть закодированы данные

.

Неавторизованные пользователи могут увидеть шифрованный текст, но не смогут прочесть исходные данные. Авторизованные пользователи могут декодировать шифрованный текст, используя алгоритм дешифрования, который обычно требует секретного ключа расшифровки, доступ к которому есть только у них. Схема шифрования, как правило, нуждается в алгоритме генерации ключей, чтобы создавать ключи произвольного вида.

Полное шифрование диска Full Disk Encryption (FDE) является одним из наиболее эффективных способов защиты данных, хранимых на ноутбуках, от кражи или утери вместе с устройством. Что бы ни произошло с устройством, механизм FDE позволяет гарантировать, что вся хранящаяся на нем информация недоступна тому, в чьи руки попало данное устройство.

При использовании FDE шифруются все данные на жестком диске. По сути, шифруется каждый сектор. При этом получить доступ может только авторизованный пользователь, знающий пароль. Кроме того, данная технология может применяться для съемных носителей, таких как USB-диски. Давайте рассмотрим работу системы шифрования на примере продукта «Kaspersky Security для бизнеса».

Как работает FDE

FDE используется до загрузки системы. Это означает, что применяемая технология начинает свою работу сразу же после нажатия кнопки питания на устройстве. Шифрование диска может быть запущено либо непосредственно на компьютере пользователя, либо централизованно с помощью модуля Security Center. При этом программа шифрует все выбранные диски и устанавливает модуль авторизации в среде загрузки. При включении компьютера операционная система начинает загружаться в зашифрованной окружающей среде (рисунок 1). Шифрование незначительно замедляет производительность системы, что характерно для всех реализаций программного обеспечения шифрования от любых поставщиков. Все операции шифрования (дешифрования) происходят незаметно для пользователя, независимо от используемого им программного обеспечения. При этом зашифровывается весь жесткий диск (файл подкачки, файл гибернации, временные файлы, тоже часто содержащие важные данные). А в случае, если пользователь потеряет пароль к шифрованному жесткому диску, информация может быть расшифрована с помощью секретного ключа, известного только администратору продукта. Функция FDE включена в поставку Kaspersky Endpoint Security. Администраторы безопасности могут централизованно управлять данным комплексом с помощью Security Center.

|

| Рисунок 1. Схема работы FDE |

Преимущества FDE

Принудительное шифрование конфиденциальных данных. Конечный пользователь не имеет возможности перенастроить механизм шифрования. FDE предотвращает несанкционированный доступ к данным с помощью механизма аутентификации (имя/пароль). При вводе правильного сочетания имя/пароль система извлекает ключ, необходимый для расшифровки файлов на жестком диске. Фактически это добавляет дополнительный уровень безопасности, поскольку зашифрованные данные будут бесполезны для злоумышленника после уничтожения криптографического ключа.

Централизованное управление ключами. Все ключи шифрования хранятся в Security Center и доступны только администратору безопасности.

Централизованное управление шифрованием. Управление ключами расшифровки, контроль доступа для мобильных устройств, отчетность и восстановление утраченных паролей доступны только администратору безопасности и лишь при работе Security Center.

Простота и гибкость. С точки зрения конечного пользователя шифрование осуществляется абсолютно прозрачно. После успешной авторизации процесс шифрования/дешифрования происходит незаметно и не влияет на работу пользователя.

Централизованное восстановление данных. В случае утери пароля или повреждения носителей данные могут быть восстановлены и расшифрованы с помощью специальной централизованно управляемой процедуры аварийного восстановления.

Недостатки технологии FDE

Следует учесть, что FDE шифрует только информацию, хранящуюся на зашифрованном носителе, следовательно, если вы передаете ее по электронной почте или копируете на другой носитель, вы копируете ее в открытом виде.

Ключ дешифрования должен быть доступен до того, как вы получите в интерфейсе запрос пароля для доступа к системе. Следовательно, если ваш жесткий диск поврежден, то может быть очень сложно восстановить данные, даже используя специальное программное обеспечение.

Вы можете задействовать FDE для шифрования дисков SSD, однако при этом следует учесть, что вы теряете в скорости – одном из основных преимуществ использования SSD.

Самый большой недостаток, на мой взгляд, — поддержка только парольной аутентификации. Смарт-карты, биометрия, токены на сегодня не поддерживаются.

Как работает FDE

Каждый жесткий диск на конечном устройстве использует два ключа. Первый ключ служит для шифрования/дешифрования данных на жестком диске, Disk Encryption Key (DEK). Второй ключ предназначен для шифрования DEK и других уязвимых данных — Disk Master Key (DMK). У DMK для загрузочного диска есть особое назначение — это шифрование/дешифрование DMK для всех других жестких дисков и пользовательских политик. Такой ключ называется ключом шифрования конечного устройства End-Point Key (EPK), и для загрузочного диска верно равенство

«EPK»=»Boot Disk DMK».

Конечное устройство хранит все уязвимые данные (метаданные) в специальном хранилище метаданных, к которому можно получить доступ и от лица пользователя перед начальной загрузкой, и из режима ядра. Чтобы проверить целостность метаданных и подлинность, с использованием DMK в качестве ключа вычисляется специальный маркер Authentication Tag (согласно спецификации CMAC NIST-SP-800-38B).

Шифрование загрузочного диска

В зависимости от типа носителей — загрузочный диск, диск данных или съемный диск, — у метаданных есть свой физический формат развертывания. У загрузочного диска с установленным FDE есть собственная запись загрузки Custom MBR. Эта запись Custom MBR не зашифрована и содержит таблицу со следующими важными параметрами: GUID диска и адресом (число секторов) расположения компонентов предзагрузки Pre-Boot Components. Другие дисковые данные зашифрованы на уровне сектора алгоритмом AES-XTS с ключом 256 разрядов, кроме двух областей (рисунок 2):

- область Pre-Boot Components содержит исполняемые компоненты (среда PBE, обработчик INT13, первоначальная запись MBR) и адрес блока метаданных Endpoint Metadata Storage;

- область Endpoint Metadata Storage содержит все метаданные (уязвимая информация) конечного устройства, используемые для аутентификации и авторизации.

|

| Рисунок 2. Механизм шифрования загрузочного жесткого диска |

Оба хранилища, Pre-Boot Components и Endpoint Metadata Storage, могут быть расположены в середине диска, среди секторов с зашифрованными данными.

Область Endpoint Metadata Storage содержит два основных раздела (рисунок 3):

- раздел Endpoint Metadata содержит информацию, связанную со всем конечным устройством (политики паролей и настройки конечного устройства) и соответствующую информацию загрузочного диска (зашифрованный DEK и Metadata Authentication Tag);

- раздел Users Metadata содержит информацию, связанную с пользователями — пользовательские данные аутентификации, зашифрованный DMK, пользовательские политики и так далее.

|

| Рисунок 3. Структура Endpoint Metadata Storage |

Раздел Endpoint Metadata состоит из одного непрерывного блока, содержащего вспомогательную информацию (версия метаданных, сигнатура, размер этого блока, размер пользовательского раздела, количество пользователей, параметров шифрования и аутентификации), зашифрованный с помощью DMK DEК (алгоритм CBC AES, ключ 256 разрядов), Authentication Tag всего хранилища Endpoint Metadata Storage, зашифрованный ключом DMK (AES-CMAC, ключ 256 бит) и настройки конечной точки, как то политики паролей и открытый ключ Security Center.

Пользовательский раздел метаданных содержит один или более блоков пользовательских метаданных. Каждый пользовательский блок метаданных — непрерывный блок, содержащий следующие разделы.

- Вспомогательная информация (подпись, размер всего пользовательского блока, состояние записи, размер подблока аутентификации и количество записей аутентификации, размер подблока данных).

- Идентификатор пользователя (User ID) — хешированное пользовательское имя для регистрации в системе (алгоритм SHA1).

- Блок User Authentication Data содержит одну или более записей аутентификации: Password Based Authentication хранит информацию, требуемую для аутентификации пользователя паролем. Запись Token Based Authentication хранит информацию, требуемую для аутентификации пользователя с помощью токена безопасности. Эта запись содержит ID токена и DMK, зашифрованного открытым ключом токена. Запись Certificate Based Authentication хранит информацию, необходимую для аутентификации пользователя сертификатом. Эта запись содержит ID сертификата, ключевые параметры, закрытый ключ сертификата пользователя, зашифрованного паролем, DMK, зашифрованный открытым ключом сертификата пользователя.

- Блок User Data, зашифрованный DMK (CBC AES, ключ 256 бит), содержит пользовательские политики с информацией об учетной записи пользователя и имя пользователя.

Таким образом, у каждого пользователя могут быть один или несколько различных типов аутентификаторов одновременно.

Шифрование диска данных или съемного диска

У других дисков и съемных дисков с установленным FDE также есть запись Custom MBR (в незашифрованной форме), но немного другого типа. Эта Custom MBR содержит GUID диска, и блок Device Metadata Storage, содержащий данные аутентификации и зашифрованные ключи (DMK и DEK). Другие данные на этих типах носителей зашифрованы полностью (AES-XTS, ключ 256 бит), см. рисунок 4.

|

| Рисунок 4. Шифрование диска данных или съемного диска |

Область Device Metadata Storage включает два основных раздела.

- Раздел Device Metadata содержит информацию, связанную с текущим устройством, такую как данные идентификации, зашифрованный DEK и Metadata Authentication Tag.

- Раздел Device Unlocking Metadata содержит информацию, связанную с двумя способами разблокирования: базовый пароль (для автономного устройства) и пароль автоматической разблокировки (для вторичного диска, установленного в конечной системе), и пользовательские данные аутентификации и зашифрованный DMK.

Раздел Device Metadata состоит из одного непрерывного блока, содержащего вспомогательную информацию (версия метаданных, подписи, размер этого блока, параметров шифрования и аутентификации), зашифрованный с помощью DMK DEK (CBC AES, ключ 256 разрядов) и authentication Tag всего Device Metadata Storage, зашифрованный ключом DMK (AES-CMAC, ключ 256 бит).

Во время запуска шифрования на конечном устройстве создаются метаданные ко всем зашифрованным жестким дискам и учетным записям пользователей.

Загрузка на компьютере с зашифрованным загрузочным диском

Если на хосте зашифрован загрузочный диск, то перед загрузкой операционной системы пользователю необходимо пройти аутентификацию в агенте предзагрузки Preboot agent. На основании имени и пароля, введенного пользователем, выполняется подключение всех зашифрованных по FDE устройств, шифрование которых выполнялось на данном хосте. Если к хосту было подключено зашифрованное по FDE устройство, шифрование которого выполнялось на другом хосте, то доступ к такому устройству будет предоставлен только после загрузки операционной системы и старта продукта.

Предоставление доступа к содержимому зашифрованного диска

Продукт предоставляет доступ к содержимому зашифрованного объекта любому пользователю, успешно авторизовавшемуся в операционной системе. Для этого при первом обращении пользователя к зашифрованному диску на данном компьютере продукт получает ключи для доступа из самого зашифрованного диска. Продукт извлекает из зашифрованного объекта криптоконтейнер и с помощью службы шифрования SC получает из него все необходимые ключи. После успешного получения ключа продукт сохраняет его локально для данного пользователя (за исключением некоторых системных пользователей). При повторном обращении пользователя к зашифрованному объекту продукт использует ключ, сохраненный локально для данного пользователя. В случае нескольких одновременных пользовательских сессий доступ к зашифрованным объектам получают все пользователи, если доступ был предоставлен хотя бы одному из них. В отсутствие продукта доступ к зашифрованным файлам на съемном устройстве может быть предоставлен специальным агентом Portable Mode. Этот агент устанавливается продуктом на устройство в процессе применения соответствующей политики и позволяет получить доступ к зашифрованным файлам после успешного ввода пользователем пароля.

Шифрование на уровне файла

Шифрование уровня файла File Level Encryption (FLE) включает шифрование данных в определенных файлах и папках на данном устройстве (рисунок 5). Это делает выбранную информацию недоступной для несанкционированных средств просмотра, независимо от того, где они хранятся. FLE позволяет системным администраторам автоматически шифровать файлы, основанные на атрибутах, таких как расположение и тип файла.

|

| Рисунок 5. Схема работы FLE |

В отличие от полного шифрования диска FDE, где шифруется весь раздел или диск, FLE не шифрует всю информацию о жестком диске или переносном устройстве хранения данных, как это делается с помощью FDE. Администраторы могут выбирать, какие данные должны быть зашифрованы (или не зашифрованы), используя правила, которые могут быть реализованы через удобный пользовательский интерфейс программного обеспечения. Правила шифрования могут быть созданы таким образом, чтобы можно было решить, что должно быть зашифровано, например можно создать списки файлов, чтобы зашифровать по их имени, расширению или по каталогу. Можно указать файлы на сменных носителях или автоматически шифровать файлы, созданные или измененные любым заданным приложением.

Хост, на котором выполняется первое обращение пользователя к зашифрованному объекту, должен находиться под управлением того же сервера Security Center, что и хост, на котором выполнялось шифрование этого объекта. В противном случае служба шифрования Security Center не сможет распаковать криптоконтейнер, и продукт, соответственно, не получит ключи для доступа к зашифрованному объекту.

Если по каким-либо причинам доступ в локальное хранилище ключей на хосте был утерян (локальное хранилище повреждено, пароль пользователя сброшен администратором), то при повторном обращении пользователя к зашифрованному объекту продукт будет пытаться получить ключи из зашифрованного объекта.