Операционная система Windows 10 является одной из самых сложных и запутанных для начинающих пользователей. Прямо «из коробки» она просто работает, но если требуется настроить ее каким-то особым образом, то это может повлечь за собой множество проблем. Оказывается, что во всех компьютерах и прочих устройства, работающих на базе последней сборки этой ОС, есть скрытая от посторонних глаз настройках, которая значительно повышает скорость работы всей системы.

После обновления до Windows 10 Fall Creators Update (1709) все владельцы компьютеров и планшетов должны были заметить, что система стала работать ощутимо медленнее. Особенно сильно это заметно на компьютерах с обычными жесткими дисками (HDD) и слабеньким процессором. Сначала многие подумали, что дело в неправильно работающих драйверах видеокарты, которые после установки апдейта начали работать некорректно, однако эта гипотеза была очень быстро опровергнута.

Пользователи выяснили, что даже самые крутые 3D-игры на максимальных настройках не тормозят, тогда как многие системные программы в Windows 10 очень сильно «тупят». Наиболее сильно это заметно при работе с приложением «Проводник», который позволяет работать с файлами. Зачастую некоторые папки открываются по одной минуте, от чего многие пользователи в бешенстве.

Оказалось, что Microsoft добавила во все компьютеры на базе Windows 10 новую разработку под названием Control Flow Guard. Это своего рода специальная защита, направленная на борьбы с уязвимостями, связанными с повреждениями памяти. Защита защитой, но она в несколько раз снижает скорость работы всей операционной системы, причем отключить ее, на первый взгляд, невозможно.

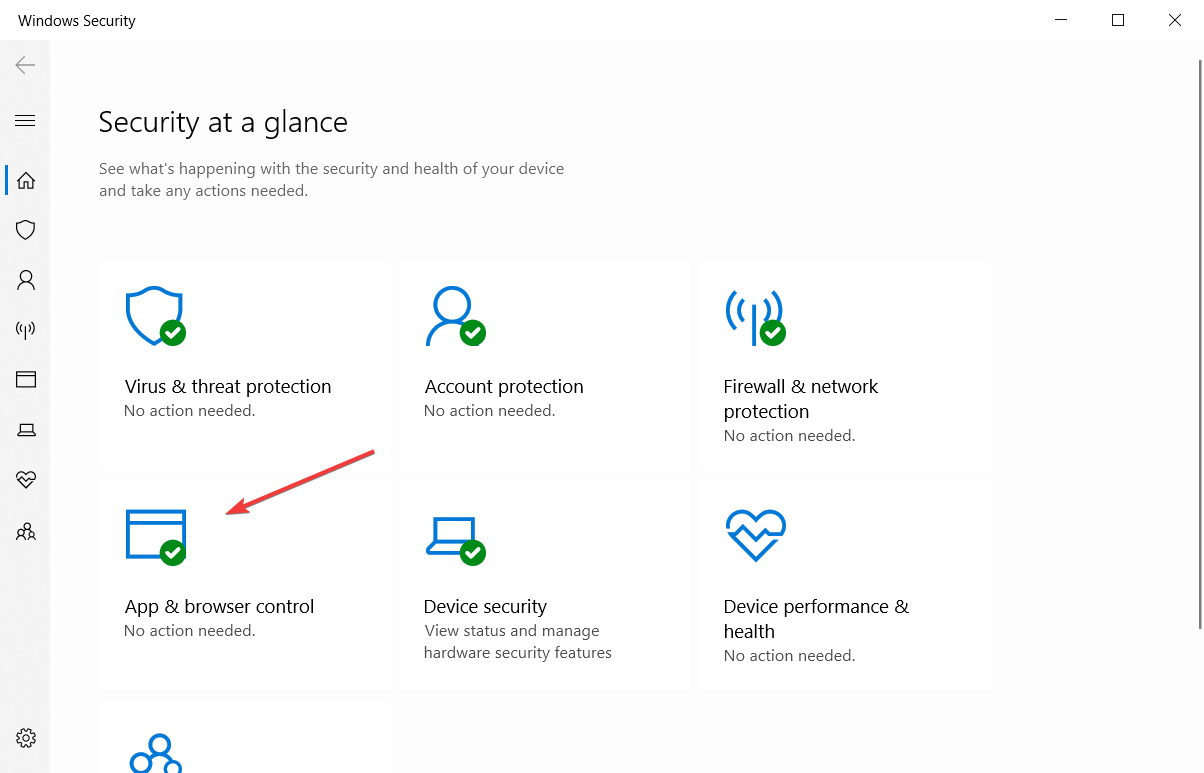

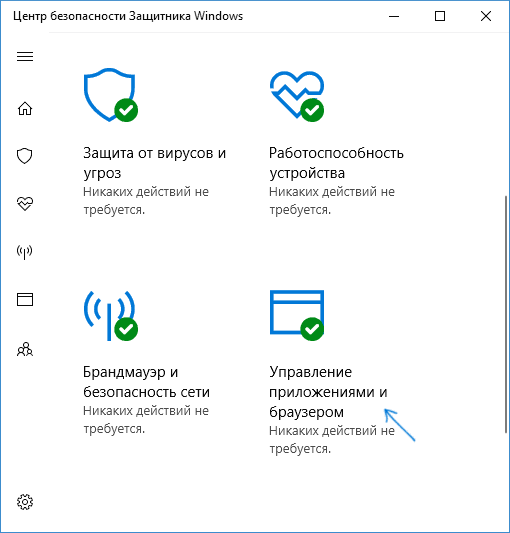

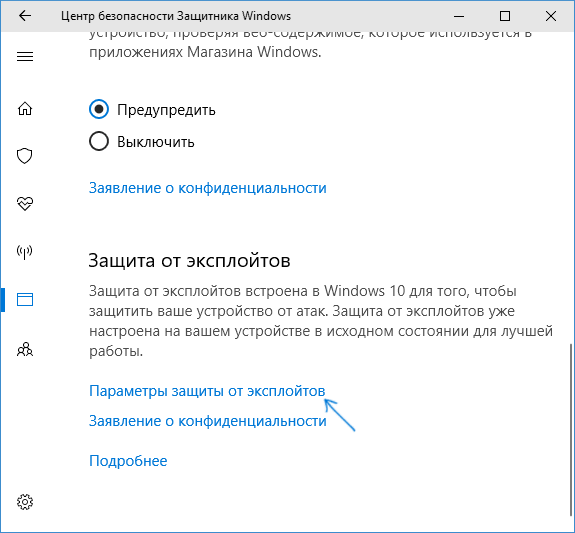

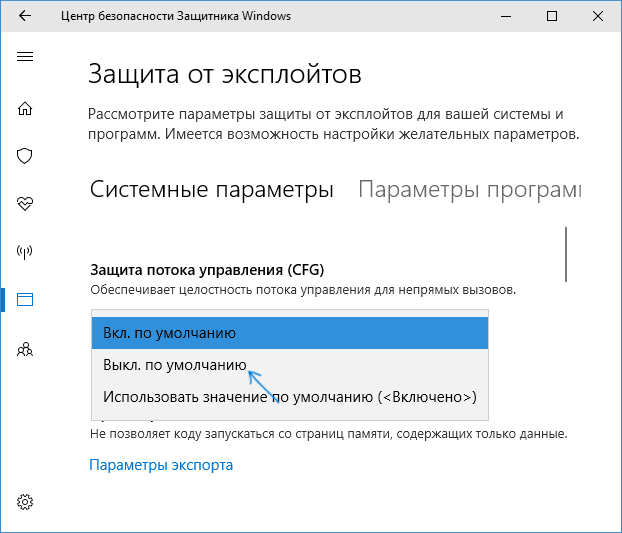

К счастью, была обнаружена скрытая настройка, которая значительно повышает скорость работы всех компьютеров на Windows 10. Для этого необходимо запустить «Защитник Windows», а затем перейти в раздел «Управление приложениями и браузеров». Потребуется открыть подраздел «Параметры защиты от эксплойт», после чего отключить защиту CFG (Control Flow Guard). Чтобы все начало работать потребуется перезагрузить компьютер.

После выполнения этих действий и перезагрузки компьютера, он начнет работать в разы быстрее, поскольку фирменная система защиты Control Flow Guard перестанет использоваться. Зачем Microsoft принудительно включала эту настройку для всех – неизвестно, однако на форумах компании уже имеются десятки тысяч отзывов от пользователей, которые жалуются на медленную работу операционной системы Windows 10 из-за такого нововведения.

by Madalina Dinita

Madalina has been a Windows fan ever since she got her hands on her first Windows XP computer. She is interested in all things technology, especially emerging technologies… read more

Updated on

- If you enable the Exploit Protection on Windows Defender you will be protected against malware.

- It’s easy to do that by tweaking the settings within the App & browser control settings.

- You should also consider installing the latest OS updates to keep your system secure.

- A great way of protecting your PC is to get a dedicated antivirus with more advanced features.

XINSTALL BY CLICKING THE DOWNLOAD

FILE

Most people tend to say that we currently enjoy Microsoft’s most secure OS. The latest Windows 10 version features a series of new security features and improvements that close the door to malware attacks.

Windows 10’s main tool in the fight against malware is its built-in antivirus. Microsoft has added a bevy of new security features to Windows Defender, making it more powerful than ever.

Users can configure and the Windows system and app exploit mitigation settings with ease. It’s all done from the Windows Defender Security Center.

How can I enable Windows 10 Exploit Protection?

1. Enable Windows 10 Exploit Protection

- Start Windows Security by clicking on the shield from the notification area.

- Click on App & browser control.

- Scroll to the bottom of the screen to find Exploit Protection and click the Exploit protection settings.

- In the new window, customize the System settings and Program settings.

- When you’re done, click Apply and OK.

Perform the steps above steps to enable Exploit Protection for the system and installed programs. As you can see, it’s pretty easy to tweak the settings from Windows Security.

2. Additional actions to make sure that your PC is protected

Apart from customizing the Exploit Protection settings, you need to carry out a series of additional actions to make sure that your computer is fully protected against malware:

- Install the latest Windows updates

- Upgrade to the latest OS version available

- Run a full system scan periodically

- Install additional anti-malware tools compatible with your main antivirus, etc.

3. Try out a different antivirus solution

Even if it’s incredibly intuitive, Windows Defender has serious cybersecurity and online banking safety issues.

In the meantime, the tool recommended below is popular all over the globe for a good reason. Firstly, this antivirus is surprisingly lightweight and has little to no impact on the system.

Moreover, it’s known for its accurate malware blocking and it’s fully compatible even with earlier Windows versions.

Some valuable bonus features include parental control features, a useful vulnerability scanner, and a VPN.

ESET Smart Security

Get to the next level of protection with a trusted, light but strong security tool for your PC.

We hope that our guide helped you learn how to turn on the Exploit Protection for your system and apps in Windows 10.

The exploit protection is also very useful with Windows 10 gaming so make sure you activate it for your favorite tiles.

However, you should know that the built-in antivirus is not the most secure way of protecting your PC. Check out our best antiviruses with unlimited licenses to get a third-party security tool.

Have you tested out these security features available on Windows 10? Let us know what you are thinking by using the comments area below. Your thoughts may help other users like yourself.

Время на прочтение

3 мин

Количество просмотров 36K

Microsoft выпустила билд Windows 10 Insider Preview Build 16232 для PC на канале быстрых обновлений (Fast ring) для участников программы Windows Insiders, а также новый билд для мобильных устройств Windows 10 Mobile Insider Preview Build 15228 (тоже (Fast ring). Чуть ранее компания анонсировала новые функции безопасности, которые появятся в операционной системе к осеннему обновлению Fall Creators Update. Так вот, некоторые из анонсированных функций безопасности реализованы именно сейчас в этих билдах, так что их можно «пощупать» в деле.

Защита от эксплойтов

Одно из нововведений — настройки защиты от эксплойтов в Windows Defender Security Center. Теперь пользователь может собственноручно проверять текущие настройки, изменять их для системы и отдельных приложений непосредственно из Windows Defender Security Center, а не из Windows Defender Antivirus.

Microsoft обещает вскоре выпустить более подробную документацию по настройкам защиты от эксплойтов и напоминает, что эта функция находится в разработке и пока может работать не совсем корректно.

Защита от эксплойтов Windows Defender Exploit Guard реализована на базе системной защиты Enhanced Mitigation Experience Toolkit (EMET). Microsoft уверяет, что эта технология позволяет эффективно защитить систему не только от известных уязвимостей, но также от неизвестных, то есть 0day. Встроенные правила и политики стараются помешать вредоносной программе совершить вразумительные действия в системе, даже после вскрытия новой уязвимости.

Защита отдельных приложений Windows Defender Application Guard (WDAG) призвана остановить распространение инфекции, если она уже попала в систему. Если кто-то случайно скачал и запустил вредоносную программу из Интернета, или зловред попал в систему через 0day-уязвимость, то WDAG пытается изолировать это приложение, чтобы оно не распространилось далее по локальной сети и на локальном компьютере. Microsoft пишет, что это дополнительный уровень защиты системы, в дополнение к файрволу и антивирусу.

Управляемый доступ к папкам в Windows Defender Antivirus

Это совершенно новая опция, которая призвана защитить ценные данные на компьютере от вредоносных приложений и угроз, в том числе от криптовымогателей. Для включения этой опции в англоязычной версии Windows 10 следует запустить Windows Defender Security Center, перейти в раздел настроек Virus & threat protection и активировать опцию Controlled folder access.

Настройка создаёт «белый» список приложений, которым разрешён доступ к определённым папкам. При попытке иного приложения записать что-нибудь в эту папку или изменить (зашифровать) файлы в ней пользователь получит уведомление о попытке несанкционированного доступа. В настройках управляемого доступа можно указывать произвольные папки для защиты и произвольные приложения для «белого» списка.

Хотя можно вносить под защиту произвольные директории, но нельзя удалить оттуда папки, которые внесены по умолчанию: это Documents, Pictures, Movies и Desktop. Также по умолчанию разрешён доступ к папкам нескольким приложениям.

Внесение дополнительных директорий в список для защиты осуществляется через вкладку Protected folders. Microsoft пишет, что можно вносить сетевые ресурсы (network shares) и логические диски (mapped drives), а вот переменные окружения и подстановочные знаки (wildcards) пока не поддерживаются.

Теоретически, управляемый доступ к папкам должен запретить криптовымогателю доступ к файлам. Но насколько надёжна эта функция на практике — это ещё нужно посмотреть. Например, если Word в «белом» списке, то получит ли доступ к файлам вредоносный макрос?

Другие настройки безопасности

Кроме управляемого доступа к папкам, в новом билде реализовали опцию постоянных данных (Data Persistence) в Microsoft Edge через групповые политики виртуальной машины Application Guard, в которой работает браузер. Эта функция выключена по умолчанию, но после её активации (через Windows Components > Windows Defender Application Guard) все закладки, куки и сохранённые пароли будут сохранятся во всех будущих сессиях Application Guard.

Microsoft обещает к осени значительно усилить защиту платформы Windows 10, в первую очередь, за счёт доработки и внедрения набора инструментов Windows Defender Advanced Threat Protection (ATP).

Microsoft также обещает применять с целью усиления защиты «уникальный интеллект» Intelligent Security Graph (ISG), дата-майнинг и машинное обучение для обработки триллионов сигналов, которые поступают в облако с компьютеров пользователей. Для системных администраторов реализуют новые функции аналитики настроек безопасности (Security Analytics). Они позволят отслеживать статус установки критически важных патчей, статус важных системных настроек безопасности, конфигураций и т. д. К осени будут дополнены и API для разработчиков, которые позволят сторонним системам инструктировать Windows Defender ATP автоматически выполнять необходимые действия в случае наступления определённых условий.

Всё это пока в планах. На данный момент Microsoft реализовала пока только управляемый доступ к файлам, что тоже неплохо.

Речь не будет идти о повышении производительности компьютера путем изменения каких-либо аппаратных характеристик (об этом есть в статье Как ускорить компьютер), а лишь о том, что наиболее часто вызывает тормоза Windows 10 и каким образом это можно исправить, ускорив тем самым работу ОС.

В других моих статьях на схожую тему часто встречаются комментарии наподобие «я использую такую-то программу для ускорения компьютера и у меня он быстрый». Мое мнение по этому поводу: автоматические «ускорители» не особенно полезны (особенно висящие в автозагрузке), а при их использовании в ручном режиме следует все-таки понимать, что именно они делают и как.

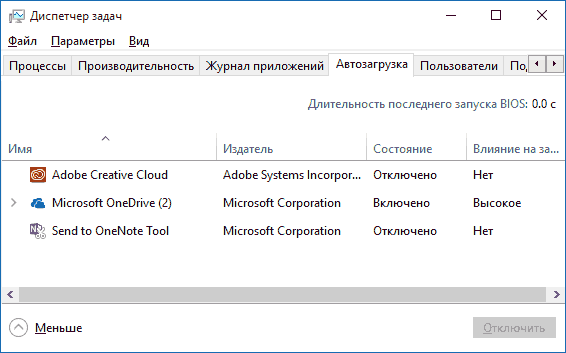

Программы в автозагрузке — самая частая причина медленной работы

Одна из самых часто встречающихся причин медленной работы Windows 10, как, впрочем, и предыдущих версий ОС у пользователей — те программы, которые запускаются автоматически при входе в систему: они не только увеличивают время загрузки компьютера, но и могут негативно влиять на производительность уже во время работы.

Многие пользователи могут даже не подозревать, что у них что-то есть в автозагрузке, либо быть уверенными, что все там находящееся необходимо для работы, однако в большинстве случаев это не так.

Ниже — примеры некоторых программ, которые могут запускаться автоматически, потреблять ресурсы компьютера, но не приносить особенной пользы при постоянной работе.

- Программы принтеров и сканеров — почти у всех, у кого есть принтер, сканер или МФУ, автоматически загружаются и различные (штуки по 2-4) программы от их производителя. При этом, в большинстве своем, ими (программами) никто не пользуется, а печатать и сканировать эти устройства будут и без запуска этих программ — в ваших привычных офисных и графических приложениях.

- Программы для скачивания чего-либо, торрент-клиенты — если вы не заняты постоянно загрузкой каких-либо файлов из Интернета, то нет необходимости держать uTorrent, MediaGet или еще что-то подобное в автозагрузке. Когда понадобится (при скачивании файла, который должен открываться через соответствующую программу), они запустятся сами. В то же самое время, постоянно запущенный и раздающий что-то торрент-клиент, особенно на ноутбуке с обычным HDD, может приводить к действительно заметным тормозам системы.

- Облачные хранилища, которыми вы не пользуетесь. Например, в Windows 10 по умолчанию запускается OneDrive. Если вы его не используете, в автозагрузке он не нужен.

- Неизвестные программы — может оказаться, что в списке автозагрузке у вас находится значительное количество программ, о которых вы ничего не знаете и никогда ими не пользовались. Это могут быть программы производителя ноутбука или компьютера, а может быть и какой-либо скрытно устанавливаемый софт. Поищите в Интернете, что это за программы по их имени — с большой вероятностью их нахождение в автозагрузке не является необходимым.

Подробно о том, как посмотреть и удалить программы в автозагрузке я недавно написал в инструкции Автозагрузка в Windows 10. Если вы хотите сделать, чтобы система работала быстрее, держите там только то, что действительно необходимо.

Кстати, помимо программ в автозагрузке, изучите список установленных программ в разделе «Программы и компоненты» панели управления. Удалите то, что вам не нужно и держите на компьютере лишь то ПО, которое вы используете.

Тормозит интерфейс Windows 10

В последнее время на некоторых компьютерах и ноутбуках частой проблемой стали лаги интерфейса Windows 10 с последними обновлениями. В некоторых случаях причина проблемы — включенная по умолчанию функция CFG (Control Flow Guard), функция которой — защита от эксплойтов, эксплуатирующих уязвимости доступа к памяти.

Угроза не слишком частая и, если избавиться от тормозов Windows 10 — более ценно, чем обеспечить дополнительные функции безопасности, вы можете отключить CFG

- Зайдите в Центр безопасности Защитника Windows 10 (используйте значок в области уведомлений или через Параметры — Обновления и безопасность — Защитник Windows) и откройте раздел «Управление приложениями и браузером».

- Внизу параметров найдите раздел «Защита от эксплойтов» и нажмите «Параметры защиты от эксплойтов».

- В поле «Защита потока управления» (CFG) установите «Выкл. По умолчанию».

- Подтвердите изменение параметров.

Отключение CFG должно сработать сразу, но я бы рекомендовал перезагрузить компьютер (при этом учитывайте, что в Windows 10 завершение работы и включение — не то же самое, что перезагрузка).

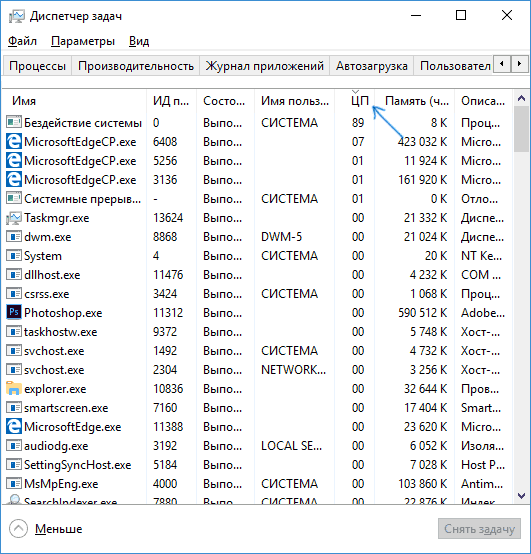

Процессы Windows 10 грузящие процессор или память

Иногда бывает, что неправильная работа какого-то фонового процесса вызывает тормоза системы. Вы можете выявить такие процессы, используя диспетчер задач.

- Нажмите правой кнопкой мыши по кнопке Пуск и выберите пункт меню «Диспетчер задач». Если он отображается в компактном виде, внизу слева нажмите по «Подробнее».

- Откройте вкладку «Подробности» и отсортируйте по столбцу ЦП (нажав по нему мышкой).

- Обратите внимание на процессы, которые используют максимум процессорного времени (кроме «Бездействие системы»).

Если среди этих процессов есть те, которые все время активно используют процессор (или значительный объем оперативной памяти), поищите в Интернете, что это за процесс и в зависимости от того, что обнаружится, предпримите действия.

Функции слежения Windows 10

Многие начитаны о том, что Windows 10 шпионит за своими пользователями. И если каких-либо опасений по этому поводу лично у меня нет, то в части влияния на скорость работы системы, подобные функции могут оказывать негативное воздействие.

По этой причине, их отключение может быть вполне целесообразным. Подробно об этих функциях и их отключении в руководстве Как отключить функции слежения Windows 10.

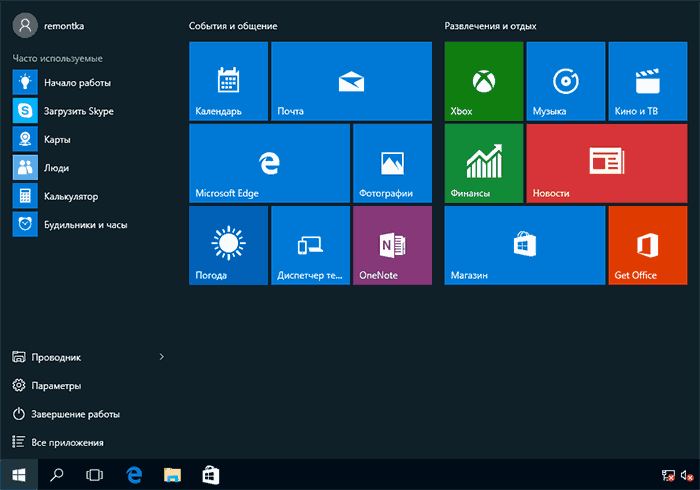

Приложения в меню Пуск

Сразу после установки или обновления до Windows 10, в меню пуск вы обнаружите набор живых плиток приложений. Они также используют ресурсы системы (хоть обычно и незначительно) для обновления и отображения информации. Пользуетесь ли вы ими?

Если нет — разумным шагом будет как минимум убрать их из меню пуск или отключить живые плитки (правый клик — открепить от начального экрана) или даже удалить (см. Как удалить встроенные приложения Windows 10).

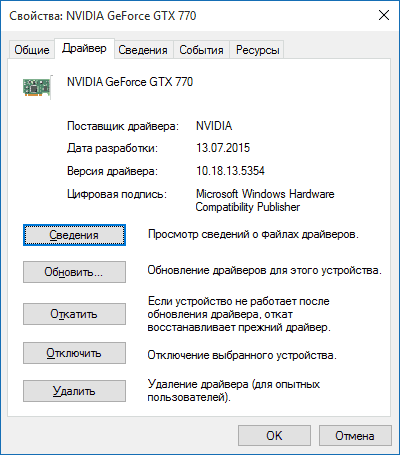

Драйверы

Еще одна причина медленной работы Windows 10, причем у большего количества пользователей, чем можно предположить — отсутствие оригинальных драйверов оборудования. Особенно часто это касается драйверов видеокарты, но может также применимо к драйверам SATA, чипсета в целом и других устройств.

Несмотря на то, что новая ОС, кажется «научилась» автоматически устанавливать большое количество оригинальных драйверов оборудования, не лишним будет зайти в диспетчер устройств (через правый клик по кнопке «Пуск»), и заглянуть в свойства ключевых устройств (видеокарты в первую очередь) на вкладку «Драйвер». Если в качестве поставщика указан Microsoft, скачайте и установите драйверы с официального сайта производителя вашего ноутбука или компьютера, а если речь идет о видеокарте — то с сайтов NVidia, AMD или Intel, в зависимости от модели.

Графические эффекты и звуки

Не могу сказать, что этот пункт (отключение графических эффектов и звуков) сможет серьезно увеличить скорость работы Windows 10 на современных компьютерах, но на старом ПК или ноутбуке может дать некоторых прирост производительности.

Для отключения графических эффектов, кликните правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Система», а затем, слева — «Дополнительные параметры системы». На вкладке «Дополнительно» в разделе «Быстродействие» нажмите «Параметры».

Здесь вы можете, отметив пункт «Обеспечить наилучшее быстродействие» отключить сразу все анимации и эффекты Windows 10. Можно также оставить отдельные из них, без которых работа становится не совсем удобной — например, эффекты разворачивания и сворачивания окон.

Дополнительно, нажмите клавиши Windows (клавиша с эмблемой) + I, зайдите в раздел Специальные возможности — Другие параметры и отключите пункт «Воспроизводить анимацию в Windows».

Так же, в «Параметрах» Windows 10, разделе «Персонализация» — «Цвета» отключите прозрачность для меню пуск, панели задач и центра уведомлений, это также может положительно сказаться на общей производительности медленной системы.

Для отключения звуков событий, кликните правой кнопкой мыши по пуску и выберите «Панель управления», а затем — «Звук». На вкладке «Звуки» вы можете включить звуковую схему «Без звука» и Windows 10 больше не придется обращаться к жесткому диску в поиске файла и запускать воспроизведение звука при тех или иных событиях.

Нежелательные и вредоносные программы

Если ваша система непонятным образом тормозит, а никакие способы не помогают, то есть вероятность наличия вредоносных и нежелательных программ на компьютере, при этом очень многие из этих программ «не видны» антивирусам, какой бы хороший он ни был.

Рекомендую, сейчас, да и в дальнейшем изредка проверять компьютер утилитами наподобие AdwCleaner или Malwarebytes Anti-Malware в дополнение к вашему антивирусу. Подробнее: лучшие средства для удаления вредоносных программ.

Если наблюдается медленная работа браузеров, помимо прочего, следует заглянуть в список расширений и отключить все те, что вам не нужны или, что хуже, не известны. Часто проблема бывает именно в них.

Не рекомендую для ускорения Windows 10

А теперь список некоторых вещей, которые я не рекомендовал бы делать, чтобы гипотетически ускорить работу системы, но которые часто рекомендуются тут и там в Интернете.

- Отключать файл подкачки Windows 10 — часто рекомендуется, если у вас значительный объем оперативной памяти, для продления срока жизни SSD и подобных вещей. Я бы этого делать не стал: прежде всего, с большой вероятностью прироста производительности не будет, а некоторые программы и вовсе могут не запускаться без файла подкачки, даже если у вас 32 Гб RAM. При этом, если вы начинающий пользователь, вы можете даже не разобраться, а почему, собственно, они не запускаются.

- Постоянно «чистить компьютер от мусора». Некоторые на ежедневной основе или автоматическими средствами вычищают с компьютера кэш браузеров, чистят реестр, очищают временные файлы с помощью CCleaner и похожих программ. Несмотря на то, что использование таких утилит может быть полезным и удобным (см. Использование CCleaner с умом), ваши действия не всегда могут приводить к желаемому результату, нужно понимать, что именно делается. Например, очистка кэша браузера нужна лишь при проблемах, которые в теории можно решить с помощью нее. Сам по себе кэш в браузерах предназначен именно для ускорения загрузки страниц и действительно её ускоряет.

- Отключать ненужные службы Windows 10. То же, что и с файлом подкачки, особенно если вы в этом не очень разбираетесь — когда возникнет проблема с работой Интернета, программы или чего-то еще, вы можете не понять и не вспомнить, что вызвано это как раз отключенной «ненужной» службой.

- Держать в автозагрузке программы (да и вообще, использовать их) «Для ускорения компьютера». Они могут не только не ускорять, но и замедлять его работу.

- Отключать индексацию файлов в Windows 10. За исключением, возможно, тех случаев, когда на вашем компьютере установлен SSD.

- Отключать службы. Но на этот счет у меня есть инструкция Какие службы можно отключить в Windows 10.

Дополнительная информация

Помимо всего вышеперечисленного, могу рекомендовать:

- Держать Windows 10 обновленной (впрочем, это не сложно, поскольку обновления устанавливаются принудительно), следить за состоянием компьютера, программ в автозагрузке, наличием вредоносного ПО.

- Если вы чувствуете себя уверенным пользователем, используете лицензионный или бесплатный софт с официальных сайтов, давно не сталкивались с вирусами, то возможно рассмотреть вариант использования только встроенных средств защиты Windows 10 вместо сторонних антивирусов и фаерволов, что также позволит ускорить работу системы.

- Следить за свободным местом на системном разделе жесткого диска. Если его там мало (меньше 3-5 Гб), это почти гарантированно приведет к проблемам с быстродействием. Более того, если ваш жесткий диск разделен на два и более разделов, рекомендую использовать второй из этих разделов только для хранения данных, но не для установки программ — их лучше ставить на системный раздел (если у вас два физических диска, этой рекомендацией можно пренебречь).

- Важно: не держать на компьютере два и более сторонних антивирусов — большинство об этом знают, но сталкиваться с тем, что у кого-то работа с Windows стала невозможна после установки двух антивирусов приходится регулярно.

Также стоит учитывать, что причины медленной работы Windows 10 могут быть вызваны не только чем-то из вышеперечисленного, но и множеством иных проблем, иногда более серьезных: например, выходящий из строя жесткий диск, перегрев и другие.

Содержание статьи

Listen to this article

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10 — новый набор инструментов, который включает защиту от эксплойтов, систему сокращения возможных направлений атаки, сетевую защиту и контролируемый доступ к папкам Защита от эксплойтов обеспечивает повышенную защиту для приложений, которые ИТ может применять после компиляции и распространения программного обеспечения разработчиком.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Exploit Guard — это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты. Поэтому настройка Exploit Guard — это такие же вилы, какими ранее было использование EMET.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) — предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти — предотвращает атаку по известным адресам;

- отключение точек расширения — препятствует внедрению DLL в запускаемые процессы (см. статью про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation — запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) — не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck — проверяет наличие прав на вызов конфиденциальных API;

- SimExec — имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

В этой статье рассказывается о том, как работает защита от эксплойтов, как на уровне политики, так и на отдельном уровне для устранения проблем, которые помогут вам успешно создавать и применять политики защиты от эксплойтов.

Как применяются меры по снижению риска

Для каждого приложения применяются меры защиты от эксплойтов.

Настройка защиты задается с помощью записи в реестре для каждой программы, для которой настраивается защита. Эти параметры хранятся в записи реестра MitigationOptions для каждой программы (HKEY_LOCAL_MACHINE \ программное обеспечение \ Microsoft \ Windows NT \ CurrentVersion \ параметры выполнения файлов изображений \ ImageFileName \ MitigationOptions). Они вступают в силу после перезапуска программы и остаются в силе до тех пор, пока вы не измените их, а затем снова запустите программу.

Параметры выполнения файла изображения. позволяет указать имя или путь к файлу, а не номер версии, архитектуру и другие отличия. Будьте внимательны к снижению уровня опасности для приложений с уникальными именами или путями, применяя их только к устройствам, на которых была протестирована эта версия и архитектура приложения. Если вы настраиваете меры для защиты от эксплойтов с помощью XML-файла конфигурации либо посредством оболочки PowerShell, групповой политики или MDM при обработке этого XML-файла конфигурации, для вас будут настроены индивидуальные параметры реестра.

Если политика распространения XML-файла больше не применяется, параметры, развернутые этим XML-файлом конфигурации, не будут автоматически удалены. Чтобы удалить параметры защиты от эксплойтов, экспортируйте конфигурацию XML с чистого устройства с Windows 10 и разместите этот новый XML-файл. Кроме того, корпорация Майкрософт предоставляет XML-файл как часть базовых показателей безопасности Windows для сброса параметров защиты от эксплойтов.

Чтобы сбросить параметры защиты от эксплойтов с помощью PowerShell, вы можете использовать следующую команду:

Set-ProcessMitigation -PolicyFilePath EP-reset.xml

Ниже приведена EP-reset.xml, распространяемая с базовыми планами безопасности Windows:

<?xml version="1.0" encoding="UTF-8"?>

<MitigationPolicy>

<AppConfig Executable="ONEDRIVE.EXE">

<DEP OverrideDEP="false" />

<ASLR OverrideRelocateImages="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

</AppConfig>

<AppConfig Executable="firefox.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

</AppConfig>

<AppConfig Executable="fltldr.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="GROOVE.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="Acrobat.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="AcroRd32.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="chrome.exe">

<DEP OverrideDEP="false" />

</AppConfig>

<AppConfig Executable="EXCEL.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="iexplore.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="INFOPATH.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="java.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaw.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaws.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="LYNC.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSACCESS.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSPUB.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OIS.EXE">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OUTLOOK.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="plugin-container.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="POWERPNT.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="PPTVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VISIO.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VPREVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="WINWORD.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wmplayer.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wordpad.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

</MitigationPolicy>

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Защитник Windows не обязательно должен быть запущен, чтобы эта функция была активной. Защита от эксплойтов уже включена на вашем компьютере, а меры по ее снижению установлены по умолчанию. Но вы можете настроить параметры в соответствии со своей организацией, а затем развернуть их в своей сети.

Произвольная защита кода

Произвольная программа проверки кода помогает защититься от злоумышленника, загрузив код своего выбора в память с помощью уязвимости системы безопасности и выполняя этот код.

Произвольная система защиты кода защищает приложение от выполнения динамически создаваемого кода (например, не загружаемого exe-файла или библиотеки DLL). При работе с произвольным кодом программа блокирует память как исполняемый объект. Если приложение пытается выделить память, мы проверяйте флаги защиты. (Память может выделяться с помощью флагов чтения, записи и (или) выполнения.) Если распределение пытается включить флаг » выполнение «, выделение памяти завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED). Аналогичным образом, если приложение пытается изменить флаги защиты памяти , которая уже была выделена, и включает флаг «защита выполнения «, то изменение разрешения завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED).

Предотвращая установку флага EXECUTE , функция предотвращения выполнения данных в Windows 10 может защититься от указателя инструкций, установленного на эту память, и запуска кода.

Произвольная защита кода предотвращает выделение памяти в качестве исполняемого файла, что представляет проблемы совместимости с подходами, такими как JIT-компиляторы. Например, большинство современных браузеров будут компилировать JavaScript в машинный код, чтобы оптимизировать производительность. Для того чтобы обеспечить это снижение риска, для перемещения JIT-компиляции за пределы защищенного процесса нужно будет переопределять архитектуру. Другие приложения, макет которых динамически создают код на основе сценариев или других промежуточных языках, будут считаться несовместимостью с этим снижением.

Параметры конфигурации

Разрешить поток отказ — вы можете настроить его, чтобы позволить отдельному потоку отказаться от этой защиты. Разработчику необходимо написать приложение с уведомлением о том, что это снижение риска, и вызвало функцию SetThreadInformation API, для параметра ThreadInformation которого задано значение ThreadDynamicCodePolicy , чтобы разрешить выполнение динамического кода в этом потоке.

Блокировка образов низкой целостности

Блокировать образы с низким энергопотреблением предотвращает загрузку файлов, которые не являются надежными, обычно из-за того, что они загружены из Интернета из браузера, подключенного к изолированному браузеру.

Это может блокировать загрузку изображений, если на изображении есть запись управления доступом (ACE), которая предоставляет доступ к процессам с низким IL и не имеет метки доверия ACE. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить изображение с низким уровнем целостности, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать образы с низким энергопотреблением не позволит приложению загружать файлы, загруженные из Интернета. Если для рабочего процесса приложения требуется загрузка загруженных изображений, необходимо убедиться, что они скачаны из процесса с более высоким уровнем доверия или явно переразметки, чтобы применить это снижение.

Блокировка удаленных образов

Блокировать удаленные образы не позволит приложению загружать файлы, размещенные на удаленном устройстве, например в общем ресурсе UNC. Это помогает защититься от загрузки двоичных файлов в память, которая находится на внешнем устройстве, управляемом злоумышленником.

Если изображение установлено на удаленном устройстве, то это будет блокировать загрузку изображений. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить удаленный файл, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать удаленные образы не позволит приложению загружать изображения с удаленных устройств. Если ваше приложение загружает файлы или подключаемые модули с удаленных устройств, оно не будет совместимо с этим снижением. Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения.

Блокировка ненадежных шрифтов

Блокировать ненадежные шрифты — это снижение риска возникновения изъяна при анализе шрифта, который начинается с того, чтобы злоумышленник смог запустить код на устройстве. Для обработки GDI будут загружены только шрифты, установленные в каталог Windows\Fonts.

Это уменьшается в GDI, что проверяет расположение файла. Если файл не находится в каталоге «системные шрифты», он не будет загружен для синтаксического анализа, и этот вызов завершится сбоем.

Обратите внимание, что это также относится к встроенным средствам устранения уязвимости в Windows 10 1607 и более поздних версий, которые проводят разбор шрифта из ядра и в контейнер приложения пользовательского режима. Любые возможности, основанные на синтаксическом анализе шрифта, выполняются в изолированных и изолированных контекстах, что значительно сокращает риск.

Чаще всего шрифты, находящиеся за пределами каталога «системные шрифты», используются в веб-шрифтах. Современные браузеры, например Microsoft EDGE, используют DirectWrite вместо GDI и не затронуты. Однако устаревшие браузеры, например Internet Explorer 11 (и режим IE в новом Microsoft EDGE), могут быть затронуты, особенно в приложениях Office 365, в которых для отображения пользовательского интерфейса используются глифы шрифтов.

Защита целостности кода

Защита целостности кода гарантирует, что все двоичные файлы, загруженные в процесс, снабжены цифровой подписью Microsoft. К ним относятся подписи WHQL (лаборатории по контролю качества оборудования для Windows), позволяющие использовать в процессе драйверы, утвержденные WHQL.

Это происходит с помощью диспетчера памяти, который блокирует сопоставление двоичного кода и памяти. При попытке загрузить двоичный файл, не подписанный корпорацией Майкрософт, диспетчер памяти будет возвращать STATUS_INVALID_IMAGE_HASH об ошибке. Заблокируя на уровне диспетчера памяти, это предотвращает появление обеих двоичных файлов, которые были загружены процессом и двоичными файлами, вставленными в процесс.

В частности, это блокирует любой двоичный файл, который не подписан корпорацией Майкрософт. Таким образом, она будет несовместима с большинством программных продуктов третьих лиц, если это программное обеспечение не будет распространяться (и имеет цифровую подпись) Microsoft Store, а также выбран параметр для разрешения загрузки изображений, подписанных Microsoft Store.

Кроме того, разрешите загрузку изображений, подписанных Microsoft Store — приложения, распространяемые из Microsoft Store, будут иметь цифровую подпись в Microsoft Store и добавить такую конфигурацию, которая позволит приложению загрузить такие двоичные файлы, которые прошли процесс сертификации магазина.

Только аудит . Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения. События аудита можно затем просмотреть в средстве просмотра событий или с помощью расширенного Поиск в Microsoft Defender ATP.

Предотвращение выполнения данных (DEP)

Предотвращение выполнения данных (DEP) блокирует память, которая была явно не выделена как исполняемая. Это помогает защититься от злоумышленника, в ходе которого в процесс вставляется вредоносный код, например переполнение буфера, после чего выполняется этот код.

При попытке установить указатель инструкции на адрес памяти, не помеченный как исполняемый, процессор вызовет исключение (нарушение общей защиты), что приводит к сбою приложения.

По умолчанию для всех исполняемых файлов x64, ARM и ARM-64 включена функция DEP, и ее невозможно отключить. Так как приложение никогда не выполнялось без функции предотвращения выполнения данных, обычно подразумевается совместимость.

Для всех двоичных файлов x86 (32-разрядная версия) по умолчанию будет включена функция DEP, но ее можно отключить для каждого процесса. Некоторые старые устаревшие приложения, обычно разработанные до Windows XP с пакетом обновления 2 (SP2), могут быть несовместимы с функцией предотвращения выполнения данных. Обычно это приложения, которые динамически создают код (например, JIT-компиляция) или ссылки на более старые библиотеки (например, в более ранних версиях ATL), которые динамически создают код.

Включить эмуляцию ПРЕОБРАЗОВАТЕЛЯ ATL — этот параметр конфигурации отключает эмуляцию преобразователя ATL. Библиотека шаблонов ActiveX разработана таким образом, чтобы быть как можно более маленькой и быстрой. Для уменьшения размера двоичного файла используется технология, называемая преобразователь. Преобразование обычно используется для взаимодействия между 32-битным и 16-разрядными приложениями, но в этой статье нет 16-разрядных компонентов для ATL. Вместо того, чтобы оптимизировать для двоичного размера, в библиотеке ATL будет храниться машинный код в памяти, который не выровнен по словам (создание двоичного файла меньше), а затем вызывать этот код напрямую. Компоненты ATL, скомпилированные в Visual Studio 7,1 или более ранней версии (Visual Studio 2003), не выделяют эту память, так как эмуляция исполняемого преобразователя позволяет устранить эту проблему совместимости. Для приложений, имеющих двоичную модель расширения (например, Internet Explorer 11), часто требуется Эмуляция преобразователя ATL.

Большая часть этих точек расширения относительно нечасто используется, поэтому влияние на совместимость обычно является небольшим, особенно на уровне отдельных приложений. Это может быть вызвано тем, что пользователи используют сторонние традиционные редакторы IME, которые не будут работать с защищенным приложением.

Не пытайтесь слепо пытаться ограничить приложения, иначе вы вызовете похожие проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes. Но учтите, что поддержка Windows 7 уже прекращена.

Источники: winitpro.ru и www.comss.ru и microsoft

Если Вам понравилась статья — поделитесь с друзьями

481 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.