Один из важнейших аспектов для обеспечения безопасной работы на компьютере – это безопасный рабочий стол. В операционной системе Windows 10 есть множество встроенных функций и инструментов, которые помогают защитить пользовательские данные и обеспечить надежную работу компьютера.

Для начала, стоит отметить важность обновлений операционной системы. Регулярные обновления помогают исправить уязвимости и недостатки безопасности, что делает компьютер менее подверженным атакам злоумышленников. Поэтому необходимо настроить автоматическое обновление операционной системы и всегда устанавливать последние доступные обновления.

Кроме того, Windows 10 предлагает возможности по управлению правами доступа и защиты информации, с помощью таких инструментов, как Битлокер (BitLocker) для шифрования дисков и файлов, SmartScreen для защиты от вредоносных программ и Windows Defender для обнаружения и предотвращения атак.

Но безопасность рабочего стола Windows 10 также зависит от практик пользователя, например, использование надежного пароля и отказ от скачивания и установки программ из ненадежных источников. Помимо этого, желательно включить двухфакторную аутентификацию при входе в аккаунт Windows 10 для повышения уровня безопасности.

Итак, создание безопасного рабочего стола в Windows 10 требует комплексного подхода, который включает в себя регулярные обновления операционной системы, использование средств защиты информации и управления доступом, а также правильные практики пользователей. Соблюдение всех этих аспектов позволит обеспечить надежную и безопасную работу на персональном компьютере.

Содержание

- Важные аспекты безопасности Windows 10

- Парольная защита и двухфакторная аутентификация

- Обновления и патчи для безопасности

- Антивирусное программное обеспечение

- Безопасный доступ к сети и Wi-Fi

- Защита данных с помощью шифрования

Важные аспекты безопасности Windows 10

Операционная система Windows 10 предлагает ряд важных функций и настроек, которые помогают обеспечить безопасность рабочего стола. Знание этих аспектов безопасности может существенно улучшить защиту вашего компьютера и ваших личных данных.

- Обновления системы: Регулярные обновления операционной системы Windows 10 включают исправления ошибок и патчи безопасности, поэтому важно обновлять систему до последней версии.

- Антивирусное программное обеспечение: Установка и регулярное обновление надежной антивирусной программы помогает обнаруживать и блокировать вредоносные программы.

- Брандмауэр: Включение встроенного брандмауэра Windows 10 помогает контролировать доступ к вашему компьютеру и сети.

- Учетные записи пользователей: Создание учетной записи пользователя с ограничениями прав доступа помогает предотвратить несанкционированный доступ к вашему компьютеру.

- Установка паролей: Необходимо использовать надежные пароли для всех учетных записей на компьютере и регулярно их обновлять.

- Ограничение прав доступа: Ограничение прав доступа для приложений и файлов может помочь предотвратить несанкционированный доступ к вашим данным.

- Резервное копирование данных: Регулярное создание резервных копий важных данных помогает восстановить их в случае потери или повреждения.

- Включение BitLocker: Включение функции BitLocker позволяет шифровать данные на вашем компьютере, что повышает безопасность хранения информации.

- Очистка и удаление данных: Регулярная очистка и удаление неиспользуемых данных помогает предотвратить их кражу или использование злоумышленниками.

При соблюдении этих важных аспектов безопасности, вы можете существенно повысить безопасность вашего рабочего стола в операционной системе Windows 10 и защитить свои данные от несанкционированного доступа и потери.

Парольная защита и двухфакторная аутентификация

Однако пароли могут быть скомпрометированы, поэтому рекомендуется использовать двухфакторную аутентификацию. Двухфакторная аутентификация требует не только ввода пароля, но и дополнительного подтверждения, такого как одноразовый код, отпечаток пальца или использование мобильного устройства.

В Windows 10 доступны несколько встроенных инструментов для включения двухфакторной аутентификации. Один из них — Windows Hello, который позволяет аутентифицироваться с помощью отпечатка пальца или распознавания лица. Это надежный способ защитить ваши данные от несанкционированного доступа.

Кроме того, вы также можете использовать подтверждение входа в два шага, которое требует наличия дополнительного подтверждения при попытке войти в систему. Например, вы можете настроить отправку одноразового кода на ваш мобильный телефон или использовать приложение для создания такого кода. Это значительно повышает безопасность вашего рабочего стола Windows 10.

Обновления и патчи для безопасности

Обновления могут быть разделены на три основных типа:

- Безопасностные обновления. Эти обновления содержат исправления, которые закрывают уязвимости и предотвращают атаки на операционную систему. Они включают в себя исправления для браузера, драйверов устройств, ядра системы и других компонентов.

- Функциональные обновления. Эти обновления добавляют новые функции, улучшают производительность или внешний вид операционной системы. Они могут включать новые возможности безопасности или улучшения существующих механизмов защиты.

- Установка новых версий операционной системы. Microsoft периодически выпускает новые версии Windows 10, которые содержат расширенные функции безопасности и улучшения по сравнению с предыдущими версиями. Установка новой версии может потребовать более сложного процесса обновления, чем обычные патчи.

Регулярное обновление и установка патчей для безопасности являются важными мерами для обеспечения безопасности рабочего стола Windows 10. Поскольку киберугрозы постоянно развиваются, регулярные обновления помогают закрывать уязвимости и защищать от новых атак.

Антивирусное программное обеспечение

Антивирусное программное обеспечение обеспечивает постоянное сканирование файлов и процессов на наличие потенциальных угроз. Оно также может предотвращать загрузку и установку вредоносного ПО, блокировать подозрительные и нежелательные сайты, а также предупреждать о возможных угрозах перед выполнением опасных действий.

При выборе антивирусного программного обеспечения для безопасного рабочего стола Windows 10 важно обратить внимание на несколько ключевых аспектов. Во-первых, программа должна обладать надежными функциями обнаружения и удаления вредоносного ПО. Кроме того, она должна быть легкой в использовании и не замедлять работу компьютера.

| Функции | Преимущества |

|---|---|

| Сканирование в реальном времени | Обнаружение и блокировка вредоносных файлов и процессов до их выполнения |

| Файрвол | Блокировка подозрительных входящих и исходящих сетевых соединений |

| Защита электронной почты | Фильтрация почтовых сообщений для предотвращения получения вредоносных вложений |

| Защита браузера | Блокировка доступа к опасным и фишинговым веб-сайтам |

Важно также регулярно обновлять антивирусное программное обеспечение, чтобы быть в курсе последних угроз и иметь актуальные сигнатуры вредоносного ПО. Рекомендуется также устанавливать дополнительное антивирусное программное обеспечение, такое как антишпионское и антифишинговое ПО, для обеспечения полной защиты рабочего стола.

В итоге, использование надежного и обновляемого антивирусного программного обеспечения играет важную роль в обеспечении безопасности рабочего стола Windows 10, помогая защитить компьютер и данные пользователя от потенциальных угроз.

Безопасный доступ к сети и Wi-Fi

Доступ к сети и Wi-Fi может стать уязвимым местом в безопасности вашего рабочего стола Windows 10. Чтобы обеспечить безопасный доступ к сети, следуйте нижеприведенным советам:

| 1. Защитите свою беспроводную сеть Wi-Fi | Проверьте безопасность вашей беспроводной сети Wi-Fi и убедитесь, что она защищена паролем. Используйте сильный пароль, который состоит из комбинации букв, символов и цифр. Также рекомендуется периодически менять пароль для обеспечения дополнительной безопасности. |

| 2. Используйте виртуальную частную сеть (VPN) | Использование VPN значительно повышает безопасность вашего рабочего стола Windows 10 при подключении к интернету через общедоступную Wi-Fi сеть. VPN позволяет шифровать ваше интернет-соединение, что делает его невозможным для перехвата и прослушивания третьими лицами. |

| 3. Обновляйте программное обеспечение и драйверы | Регулярно обновляйте программное обеспечение вашего компьютера и драйверы устройств, чтобы исправить уязвимости и обеспечить безопасность вашей системы. Загружайте обновления только с официальных и надежных источников. |

| 4. Используйте брандмауэр Windows | Включите брандмауэр Windows, чтобы защитить вашу систему от несанкционированного доступа и вредоносного программного обеспечения. Проверьте настройки брандмауэра и удостоверьтесь, что он активен и правильно настроен. |

| 5. Будьте осторожны при подключении к общедоступным сетям | Избегайте подключения к непроверенным или общедоступным Wi-Fi сетям, особенно если они не требуют пароля. Эти сети могут быть подвержены атакам злоумышленников, которые пытаются перехватить вашу личную информацию. |

Соблюдение этих простых мер безопасности поможет обеспечить безопасный доступ к сети и Wi-Fi при использовании рабочего стола Windows 10.

Защита данных с помощью шифрования

Windows 10 предлагает несколько инструментов для шифрования данных:

- BitLocker: BitLocker позволяет шифровать весь диск или отдельные разделы на жестком диске. Шифрование с помощью BitLocker обеспечивает защиту данных на случай потери или кражи компьютера.

- EFS (Encrypting File System): EFS позволяет шифровать отдельные файлы и папки. Шифрование с помощью EFS обеспечивает конфиденциальность данных, когда они находятся на жестком диске или передаются по сети.

- Windows Hello: Windows Hello предоставляет возможность использовать биометрические данные (например, отпечаток пальца или сканирование лица) в качестве ключа для шифрования данных и аутентификации на компьютере.

При использовании любого из этих инструментов важно создать надежные пароли или ключи доступа. Сильные пароли должны быть длинными и содержать комбинацию символов верхнего и нижнего регистра, цифр и специальных символов. Ключи доступа следует хранить в надежном месте и не сообщать никому е,кроме авторизованных пользователей.

Защита данных с помощью шифрования является важным аспектом безопасности на рабочем столе Windows 10. Используя эти инструменты, пользователи могут легко защитить свои конфиденциальные данные от несанкционированного доступа.

Short answer

There are three, separate issues claiming the name of «Secure Desktop»:

- Windows builtin functions like GINA and the Credential Provider Model.

- Separation of privileged vs unprivileged applications running as the same user (nominally prevent privilege escalation), which may or may not be related to:

SwitchDesktop(), which is what KeePass is using and may or may not (I’m not sure) be resistant to DLL Injection.

Detailed answer

As a quick primer to how Windows GUIs are built, basically everything runs through a function called CreateWindow() (I mean everything, every button, every menu, everything) and is given a hWnd or Window Handle. Modifying these Windows is done via another function, SendMessage().

Here’s the catch. As a user mode application, making the right API calls I can fairly easily send messages to other Windows. It’s fairly trivial to make buttons disappear from other people’s forms. It is a little harder to perform DLL injection and hook the message loop that receives messages (the OS sends Windows messages when things happen to them) but not that much harder. If I can hook those events, I could automatically submit your «yes/no» form. Or, I could change the label from ReallyDodgyVirus.exe to explorer.exe and you’d be none the wiser.

Insert: A really good article on the various techniques of getting your code into the address space of a running process.

Now, what are KeePass doing?

A very brief perusal of the source shows they are using CreateDesktop(), SwitchDesktop() and CloseDesktop() to create a second desktop connected to the physical viewing device you’re on. In English, they’re asking the kernel to create for them an isolated desktop whose hWnd objects are outside of the findable range of any other application’s SendMessage().

I should point out that SwitchDesktop suspends the updating of the UI of the default desktop. I’m not sure if the message loops are also frozen — I suspect not since the desktop is created as a new thread.

In this instance, KeePass is drawing the UI, so the execution is not, as I understand it, as NT AUTHORITY/SYSTEM. Instead, the new desktop is created in isolation from basically the rest of the current desktop, which protects it. I’ll be happy to be corrected on that. However, see the MSDN for SwitchDesktop:

The SwitchDesktop function fails if the desktop belongs to an invisible window station. SwitchDesktop also fails when called from a process that is associated with a secured desktop such as the WinLogon and ScreenSaver desktops. Processes that are associated with a secured desktop include custom UserInit processes. Such calls typically fail with an «access denied» error.

I believe this means that these dialogs (screensavers, Windows Logon) are built more deeply into Windows such that they always execute as NT AUTHORITY\SYSTEM and the UserInit process creates the sub processes on valid authentication at the required privilege level.

The reason I bring this up is because I believe there are two issues: different desktops and privilege separation. From Mark Russinovich’s discussion of the topic of Secure Desktop:

The Windows Integrity Mechanism and UIPI were designed to create a protective barrier around

elevated applications. One of its original goals was to prevent software developers from taking

shortcuts and leveraging already-elevated applications to accomplish administrative tasks. An

application running with standard user rights cannot send synthetic mouse or keyboard inputs

into an elevated application to make it do its bidding or inject code into an elevated application

to perform administrative operations.

As SteveS says, UAC runs a separate desktop process as NT AUTHORITY/SYSTEM. If you can catch UAC in action (consent.exe) via process explorer, it looks like this:

Escalating privileges as a process I don’t have the specifics of, but here is what I think I understand: I believe the process of privilege escalation in the Windows API causes a process running as NT AUTHORITY/SYSTEM (therefore able to execute the new process under whatever privileges it wants to, in this case an Administrator). When an application asks for higher privileges, that question is asked to you on a new desktop locally, to which none of your applications can get either the Desktop Handle or any of the GUI element handles. When you consent, consent.exe creates the process as the privileged user. Thus, the process running as NT AUTHORITY\SYSTEM is a consequence of the need to create a new privileged process, not as a method of creating a secure desktop. The fact the desktop is different to the default is what adds security in both cases.

I believe what Mark means above is that, in addition to these secure desktops, two things are happening:

- Your default administrator desktop is in fact running unprivileged, contrary to Windows XP and earlier and

- Unprivileged and privileged applications now exist on separate desktops (disclaimer: could just be ACLs on the objects in memory, I’m not sure), ensuring that unprivileged code can’t access privileged objects.

The Windows Logon UI is different again in Vista/7.

Clearly, none of these methods will defend you against kernel mode rootkits, but they do prevent privilege escalation and UI integrity compromise by isolating privileged applications, or in the case of KeePass, the sensitive dialog.

Edit

Having looked harder at the KeePass code, I saw this handy piece of C#:

Bitmap bmpBack = UIUtil.CreateScreenshot();

if(bmpBack != null) UIUtil.DimImage(bmpBack);

/* ... */

SecureThreadParams stp = new SecureThreadParams();

stp.BackgroundBitmap = bmpBack;

stp.ThreadDesktop = pNewDesktop;

From this you can see that in fact in order to mimic consent.exe, KeePass takes a screenshot of the background, dims it and creates its new desktop with the background of the old desktop. I therefore suspect the old desktop continues running even while it isn’t being rendered. This I think confirms that no magic NT AUTHORITY\SYSTEM action is happening both with KeePass and consent.exe (I suspect consent.exe is doing the same thing UI-wise, it just happens to be launched in the context of NT AUTHORITY\SYSTEM).

Edit 2

When I say DLL Injection, I’m specifically thinking of DLL injection to corrupt the UI. DLL Injection remains possible on KeePass as a process, I’m just not sure whether it could be used to influence that secure UI. It could, however, be used to access the memory of the process and its threads, thereby grabbing the entered password pre-encryption. Hard, but I think possible. I’d appreciate someone advising on this if they know.

Windows Sandbox или встроенная песочница Windows 10 — один из самых полезных инструментов, появившихся в Windows 10 версии 1903 и выше. Песочница Windows 10 позволяет нам использовать изолированное окружение рабочего стола для запуска опасных приложений, по сути, заменяя виртуальные машины, используемые многими для этих целей.

Говоря простыми словами, вы можете скопировать в песочницу любой опасный исполняемый файл и запустит его без вреда для системы. После закрытия песочницы все ее файлы уничтожаются, а при новом открытии — создаются заново.

Главное преимущество песочницы перед виртуальными машинами — более быстрое время запуска, минимум настроек и наличие на любой системе Windows 10 Pro и Windows 10 Enterprise версии 1903 и выше. Большинство системных администраторов и опытных пользователей применяют песочницу по прямому назначению — для запуска подозрительных файлов, но сегодня я расскажу еще о паре способов ее применения, значительно повышающих приватность пользователя и его безопасность в интернете.

Активация песочницы Windows

Но для начала нужно активировать нашу песочницу. Сделать это можно разными способами, самый простой из которых — включение ее в компонентах Windows.

А можно включить Windows Sandbox в PowerShell, введя команду от имени администратора:

Отключить ее можно командой:

После перезагрузки песочница появится в меню Пуск под именем Windows Sandbox.

Cистемные требования для комфортной работы довольно низкие — рекомендуется процессор, имеющий четыре ядра с Hyperthreading и 8 Гб ОЗУ. Но главное — включение виртуализации в BIOS.

Применение песочницы Windows для запуска подозрительных программ

Самое простое и очевидно применение песочницы Windows — запуск потенциально опасных и подозрительных программ. Для этого просто скопируйте программу в окно песочницы и запустите. Для примера я скачал программу-розыгрыш Fly on Desktop 1.5 запакованную в YandexPackLoader.exe. Я бы не рискнул запустить подобное на своем ПК, и вот для таких случаев идеально подходит песочница Windows.

После запуска YandexPackLoader.exe никакой Fly on Desktop 1.5 я не получил, зато получил Яндекс-браузер и Алису, установившиеся без подтверждений.

Использование песочницы Windows для безопасного серфинга в интернете

Гораздо интереснее и полезнее для обычного пользователя станет возможность использования песочницы Windows для того, чтобы заходить на потенциально опасные сайты без вреда для системы. Например, я часто пользовался сайтом metagames.ru для поиска лучших игр, но с определенного момента браузер перестал пускать на этот сайт, предупреждая об опасности.

Но с песочницей посещение таких сайтов станет безопасным. Если вы не любите браузер EDGE, то можете скопировать в песочницу любой портабельный браузер и использовать его. Например, Opera portable. Главное, не использовать в таком браузере ваши логины и пароли, ведь они могут быть скомпрометированы.

При переходе на metagames.ru я понял, что сайт прекратил свое существование, а жаль, неплохая база игр была.

Повышение приватности с помощью песочницы Windows

После серфинга интернета мы оставляем множество следов на ПК и ноутбуке, которые очень тяжело скрыть. Не только историю браузера, но и файлы cookie, даже удалив которые выборочно, браузер и Google будут прекрасно помнить, кто мы, откуда и что смотрели.

И если вы решили тайком от жены купить GeForce RTX 3070, которые появились в наличие в Ситилинке, то нет никакой гарантии, что Google не начнет ей подсовывать рекламу видеокарт. И в этом может помочь песочница Windows — если серфить интернет из нее, все файлы cookie и история браузера исчезнут без возможности восстановления после ее закрытия.

Выводы

В результате мы имеем на системах с Windows 10 мощный инструмент, значительно повышающий приватность и безопасность, при этом бесплатный и шустрый в работе. Я считаю, что это одно из самых полезных нововведений, появившихся в Windows 10 за последнюю пару лет.

Пишите в комментарии, пользуетесь ли вы песочницей Windows 10?

рекомендации

4070 MSI по старой цене дешевле Palit

13900K в Регарде дешевле чем при курсе 60

Ищем PHP-программиста для апгрейда конфы

Один из простейших и действенных способов защитить свои персональные данные на рабочем месте — не оставлять без присмотра запущенные работающие программы. Если все же приходится срочно отлучиться со своего рабочего места на несколько минут, то закрывать все программы, сохранять документы долго и не целесообразно. Проще заблокировать свой рабочий стол от постороннего вмешательства. Тем более, что сделать это можно почти моментально.

Думаю, не стоит говорить, что вход в систему должен производиться по паролю, а сам пароль нужно хранить в секрете. Если все же пароли сложно запомнить и их приходиться записывать, то свой «конспект» нужно хранить где-то в недоступном месте. Ни в коем случае для записи пароля не используйте клочки бумаги или липкие бумажные стикеры, которые потом будут висеть на самых видных местах (на мониторе, на системном блоке, рядом на стене и в т.п. местах), а может будут лежать прямо под клавиатурой.

Самое первое и главное — автоматическая блокировка сеанса по бездействию

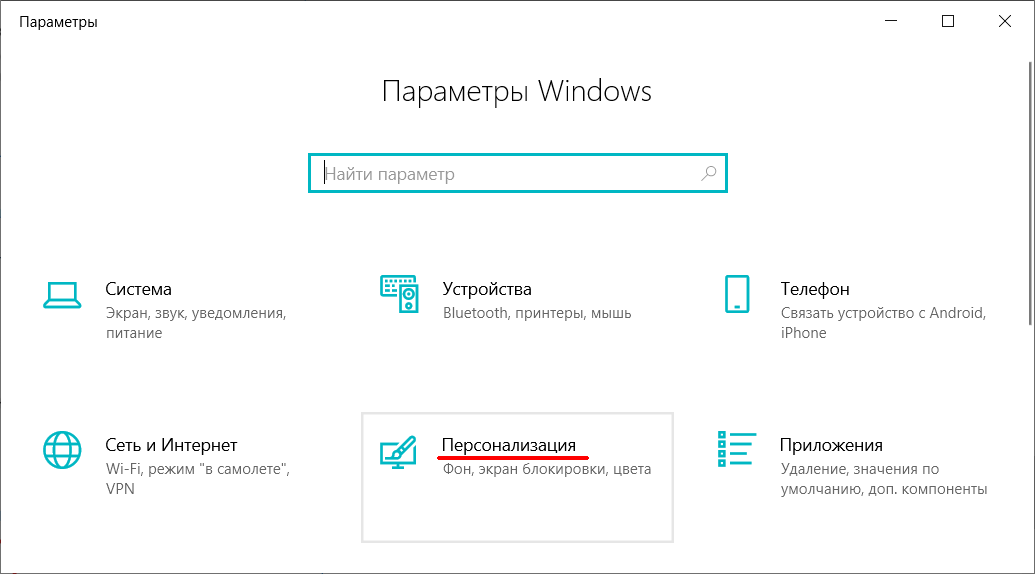

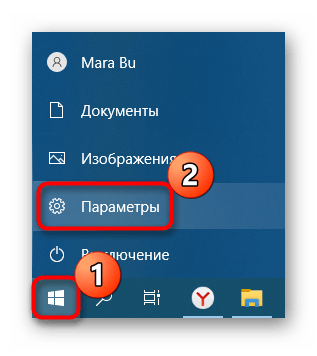

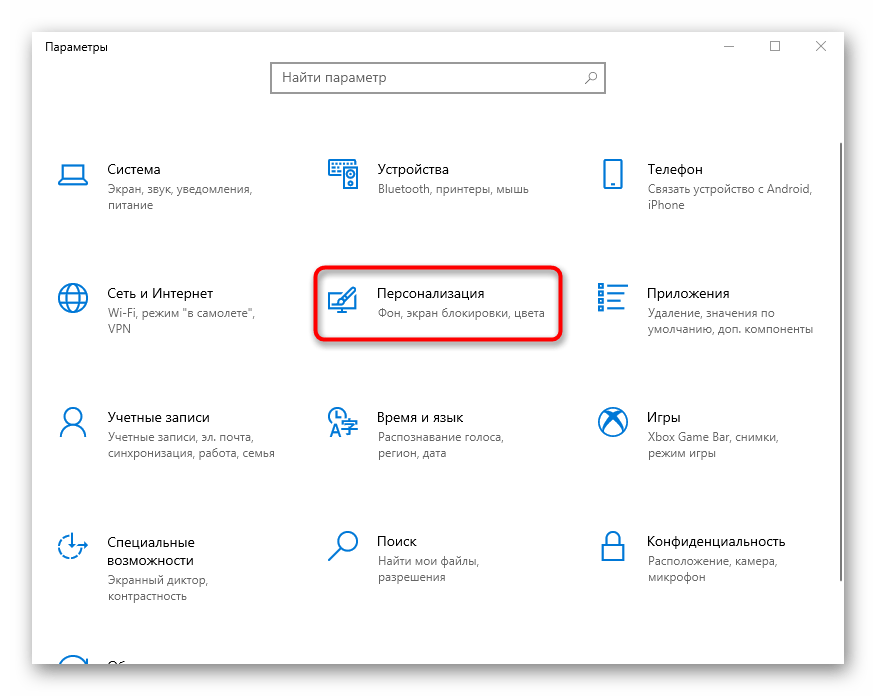

Идем в «Параметры» (клик по «шестеренке» в меню «Пуск» или комбинация клавиш Win + I) и там заходим в раздел «Персонализация».

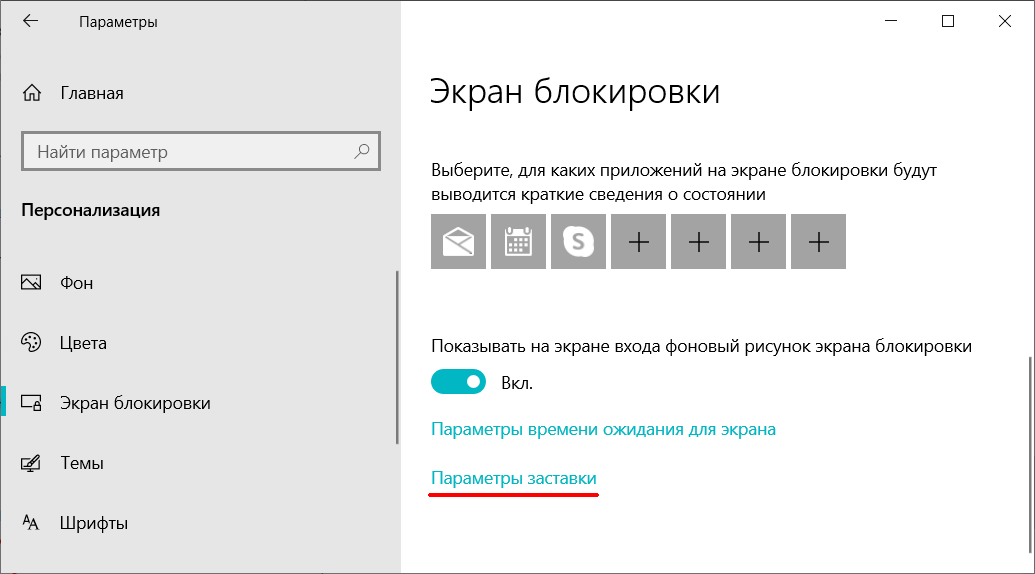

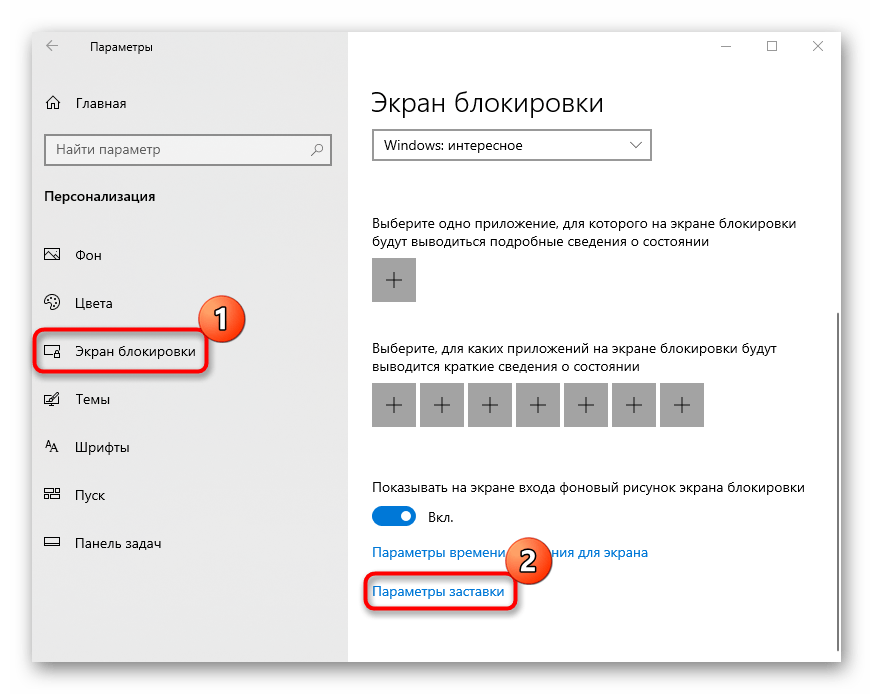

Далее заходим в параметр «Экран блокировки» и кликаем по ссылке «Параметры заставки» (находится почти в самом внизу окна).

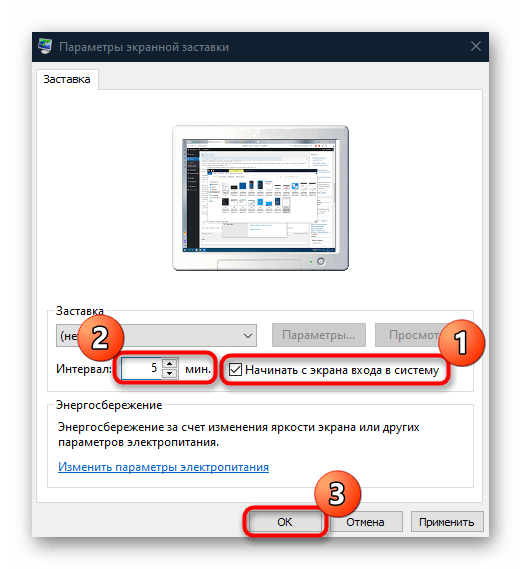

В параметрах экранной заставки ставим галочку напротив «Начинать с экрана входа в систему». Указываем интервал времени, через который сработает блокировка экрана (запуститься заставка) при простое компьютера. Например, 10 минут. Саму заставку можно не выбирать.

Половина дела сделано!

Как быстро заблокировать работающий сеанс пользователя и не потерять все данные?

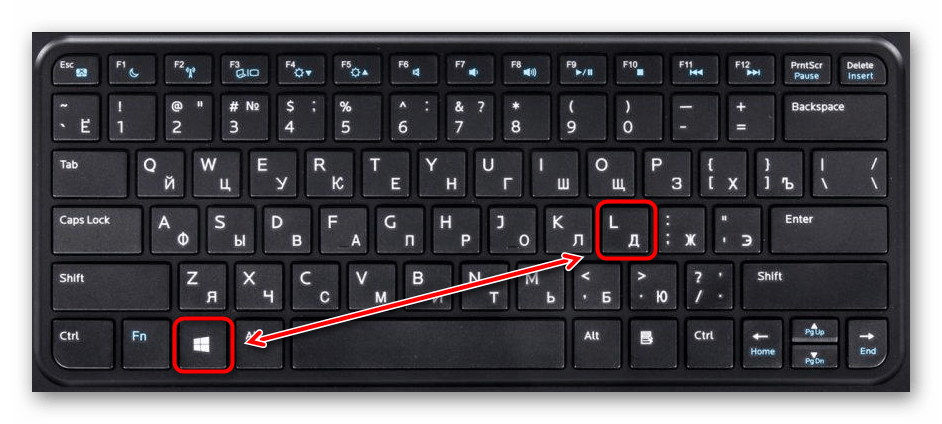

Самый быстрый способ заблокировать рабочий стол — горячие клавиши

Самый быстрый способ блокировки — это комбинация клавиш Win + L. Нажимать эту комбинацию можно в любой момент и в любом приложении. Кстати, этот метод работает во всех версиях Windows, даже очень старых.

После нажатия кнопок Win + L вы попадете на экран выбора учетной записи или же это будет экран входа в текущую учетную запись, если в системе заведен только один пользователь. При этом все запущенные до блокировки приложения и открытые документы останутся на своем месте, т.к. программы продолжат работу в фоновом режиме.

Запомнить комбинацию клавиш Win + L очень просто. Буква L — первая буква слова «Lock» (замок, запор, блок).

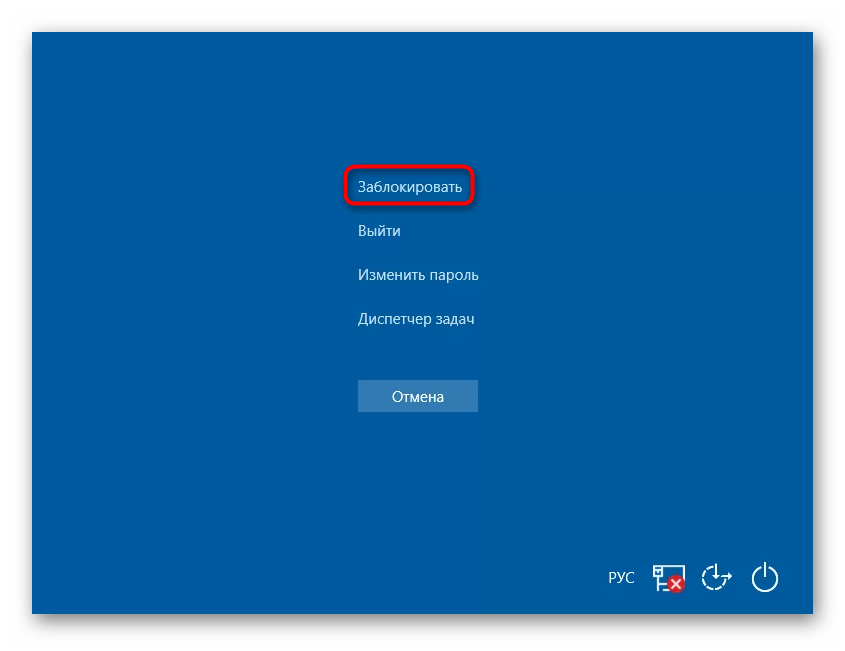

Еще один способ блокировки с помощью горячих клавиш

Можно нажать знакомую всем пользователям Windows комбинацию кнопок Ctrl + Alt + Del. И на появившемся экране либо мышкой, либо клавишами выбрать пункт «Заблокировать«.

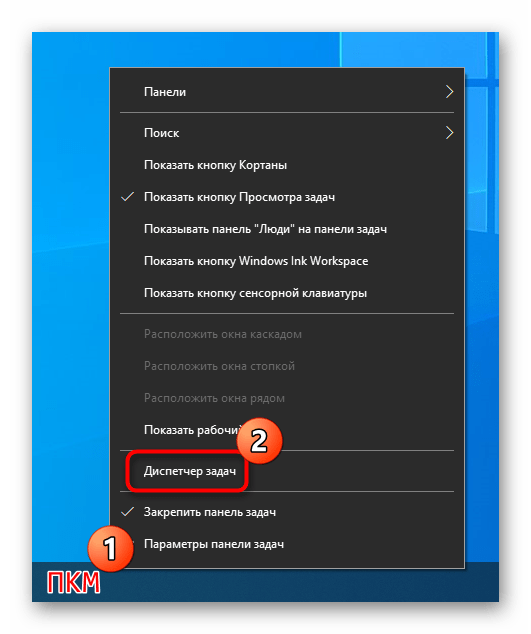

Блокировка сеанса через диспетчер задач

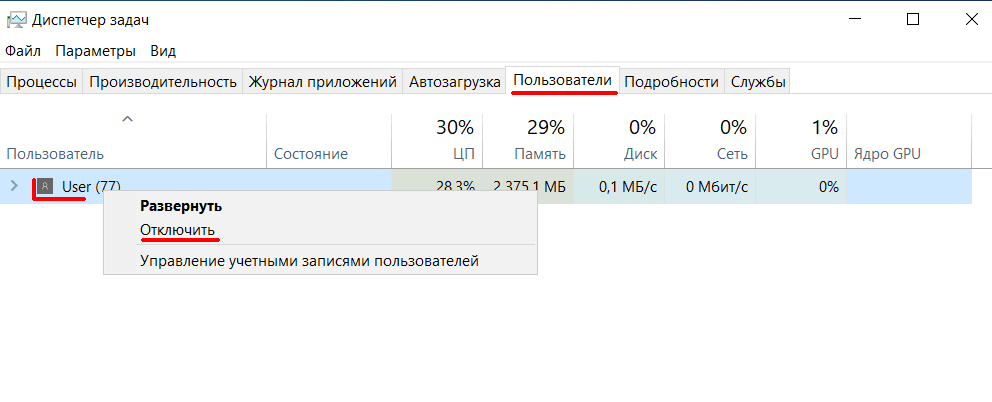

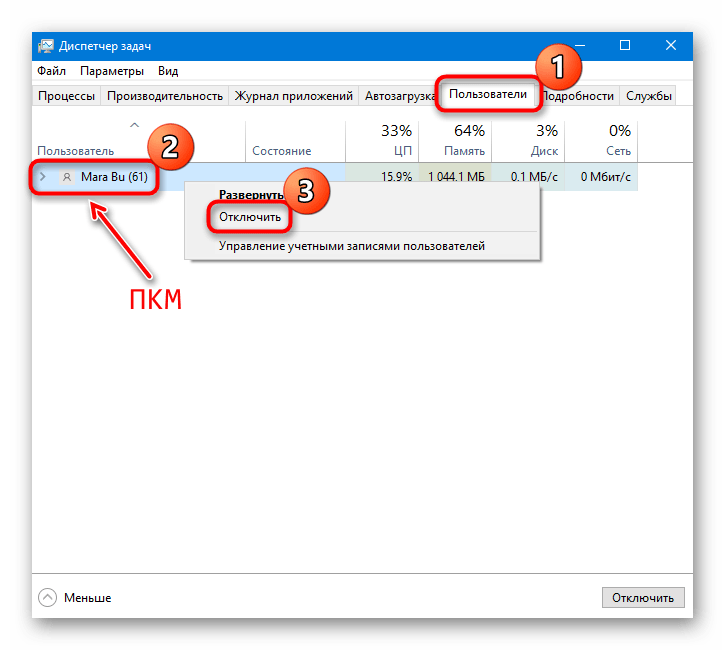

Запускаем диспетчер задач либо привычной комбинацией кнопок Ctrl + Alt + Del и выбираем пункт «Диспетчер задач», либо комбинацией клавиш Ctrl + Shift + Esc.

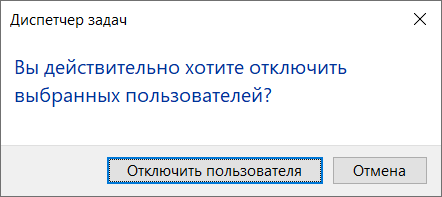

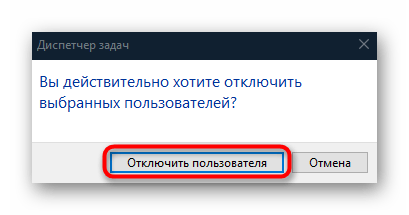

В диспетчере задач открываем вкладку «Пользователи», нажимаем правой клавишей мыши по текущему пользователю и выбираем «Отключить». Затем подтверждаем действие в диалоговом окне.

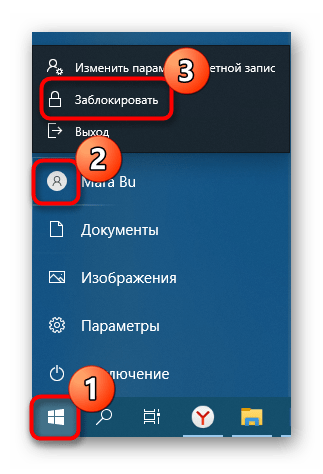

Блокировка экрана с помощью мыши

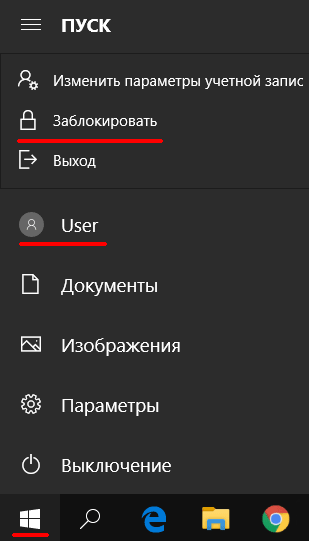

Вызываем меню «Пуск», там вверху списка слева нажимаем левой или правой клавишей мыши по имени пользователя. В выпадающем меню выбираем «Заблокировать».

Можно все это сделать и с клавиатуры, но с помощью мыши намного проще и быстрее.

Экзотика — блокировка с помощью командной строки

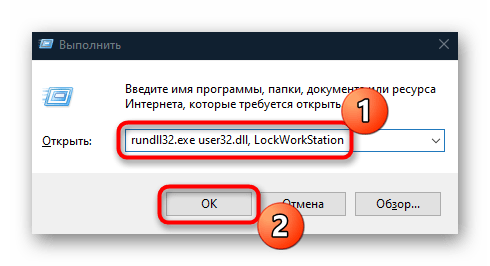

Далее описан способ редкий и на практике почти не применяемый. Блокируем с помощью командной строки. Приведенную ниже команду можно выполнить в обычной консоли, в проводнике, в PowerShell и т.п.

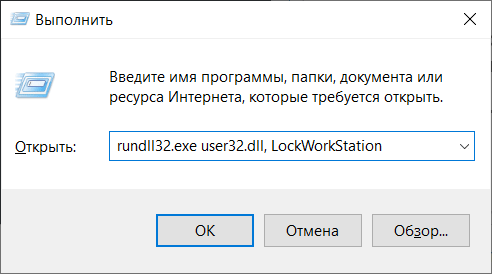

Нажимаем Win + R и в окне «Выполнить» вводим без кавычек «rundll32.exe user32.dll, LockWorkStation«. Потом подтверждаем клавишей Enter или кнопкой «Ок».

Также эту команду можно вставить в созданный ярлык и далее производить быструю блокировку сеанса пользователя с помощью этого ярлыка.

Содержание

- Способ 1: Использование клавиш

- Способ 2: Меню «Пуск»

- Способ 3: «Диспетчер задач»

- Способ 4: Диалоговое окно «Выполнить»

- Способ 5: Создание ярлыка блокировки

- Способ 6: Специальный скрипт

- Способ 7: Настройка автоматической блокировки

- Вопросы и ответы

Способ 1: Использование клавиш

Самый быстрый способ заблокировать рабочий стол – это использовать сочетание клавиш «Win + L». Нажмите на них, и тогда появится заставка с кнопкой входа и полем для ввода пароля, если он установлен.

Другой вариант – клавиши «Ctrl + Alt + Del». Одновременно зажмите их, чтобы появилось окно с дополнительными функциями, в том числе «Заблокировать».

Способ 2: Меню «Пуск»

Заблокировать рабочий стол в Windows 10 можно и через главное меню. Для этого достаточно щелкнуть по кнопке «Пуск» и нажать на иконку учетной записи, затем из выпадающего меню выбрать «Заблокировать».

Способ 3: «Диспетчер задач»

Через штатное средство «Диспетчер задач» есть возможность не только управлять различными процессами и мониторить загруженность комплектующих, но и работать с учетными записями, в частности выходить из них и блокировать рабочий стол.

- Кликните правой кнопкой мыши по нижней рабочей панели и выберите «Диспетчер задач». Также можете использовать любой другой удобный для вас способ запуска.

Подробнее: Методы запуска «Диспетчера задач» в Windows 10

- Перейдите на вкладку «Пользователи». Если используется несколько учетных записей, выберите активную, нажмите по ее названию правой кнопкой мыши и выберите «Отключить».

- В системном окне подтвердите действие, нажав на «Отключить пользователя».

Способ 4: Диалоговое окно «Выполнить»

Есть специальная команда, которая позволяет заблокировать рабочий стол, если другие способы не подходят. Его использование более трудоемкое, но иногда помогает, когда зависает «Проводник» или возникают другие системные ошибки.

Чтобы заблокировать рабочий стол, одновременно нажмите на клавиши «Win + R». В открывшемся окне «Выполнить» введите в поле rundll32.exe user32.dll, LockWorkStation и нажмите на кнопку «ОК».

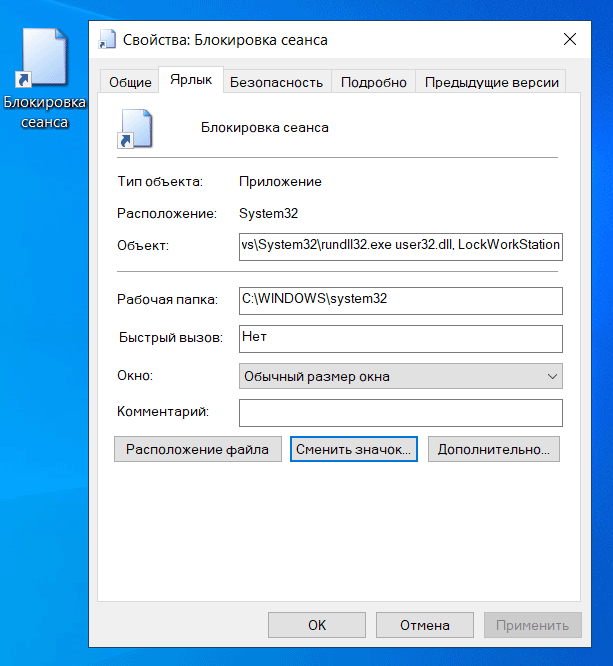

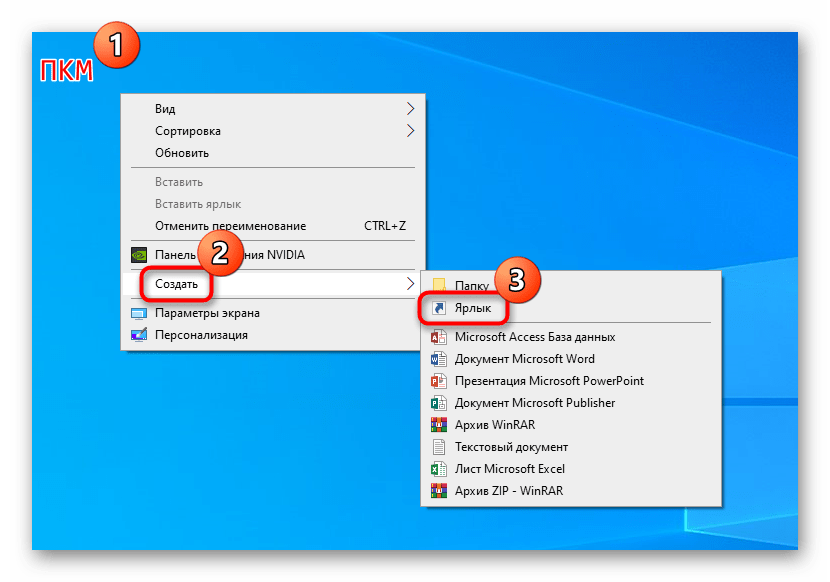

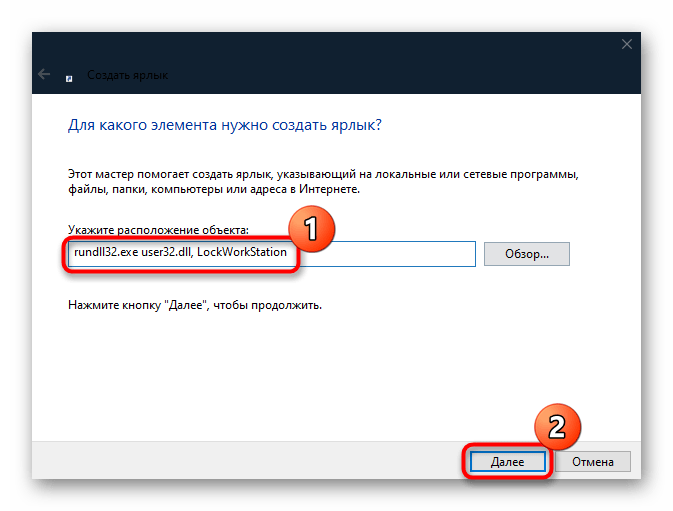

Способ 5: Создание ярлыка блокировки

Для быстрой блокировки рабочего стола можно заранее создать ярлык, который будет запускаться буквально в два клика. Он пригодится, если вы часто вынуждены возвращаться на экран с заставкой:

- Кликните правой кнопкой мыши в любом месте, например на свободной области рабочего стола, затем наведите курсор в контекстном меню на пункт «Создать» и выберите «Ярлык».

- На следующем этапе в поле «Укажите расположение объекта» вставьте команду из предыдущего способа —

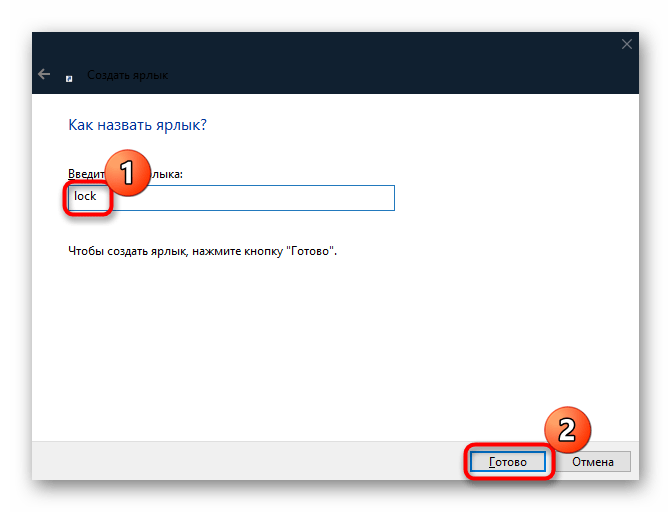

rundll32.exe user32.dll, LockWorkStationи выберите «Далее». - Останется задать имя для ярлыка и сохранить его.

При необходимости можно сменить значок ярлыка с помощью встроенных возможностей или специализированного софта.

Подробнее: Смена значка ярлыка в Windows 10

Способ 6: Специальный скрипт

Данный метод напоминает предыдущий, только вместо ярлыка будет создаваться скрипт, после запуска которого произойдет блокировка рабочего стола.

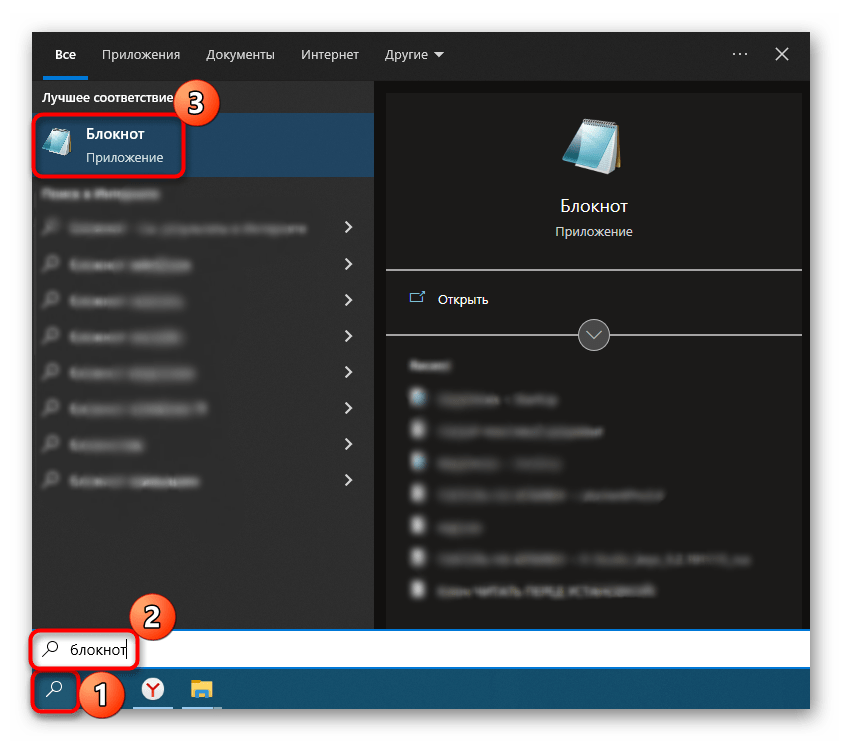

- Запустите встроенный текстовой редактор «Блокнот» из главного меню Windows 10.

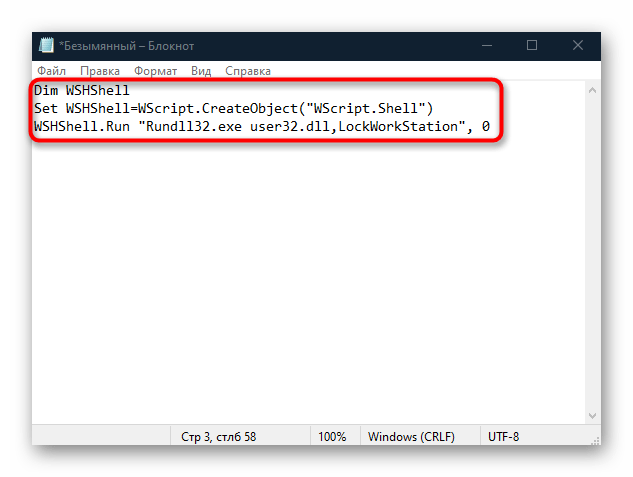

- Вставьте следующий код:

Dim WSHShell

Set WSHShell=WScript.CreateObject("WScript.Shell")

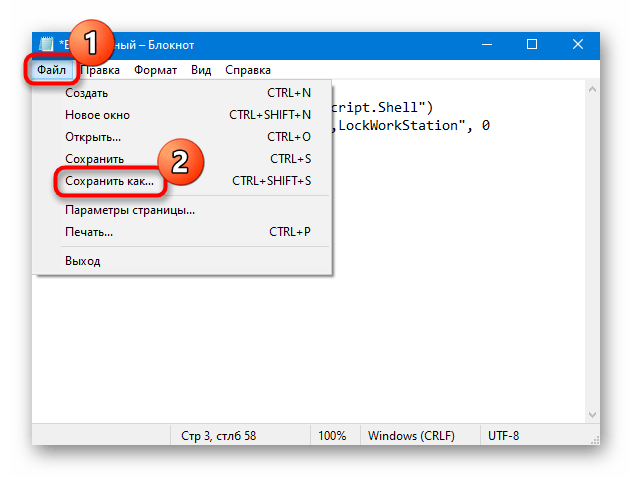

WSHShell.Run "Rundll32.exe user32.dll,LockWorkStation", 0 - Кликните по вкладке «Файл» и выберите пункт «Сохранить как».

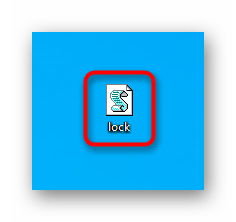

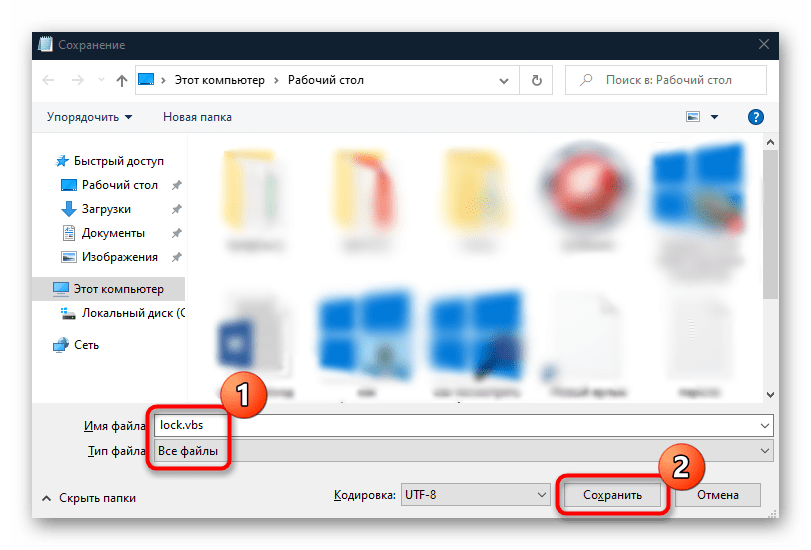

- В появившемся окне укажите путь, где будет располагаться скрипт, задайте ему имя, к примеру «lock.vbs», не забыв после названия прописать расширение .vbs. Из выпадающего списка «Тип файла» выберите «Все файлы». Нажмите на кнопку «Сохранить».

После этого останется просто запустить файл сценария двойным щелчком левой кнопкой мыши, чтобы произошла мгновенная блокировка рабочего стола.

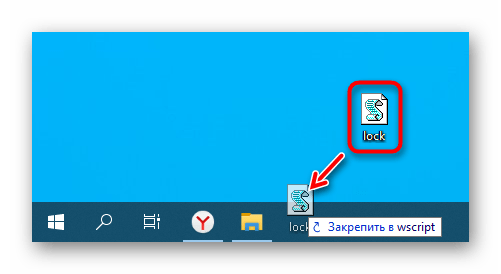

Если вы часто будете использовать скрипт, то его можно перетащить на нижнюю рабочую панель.

Способ 7: Настройка автоматической блокировки

В «десятке» также можно настроить автоматическую блокировку рабочего стола, которая будет срабатывать через заданный интервал времени.

- Кликните по кнопке «Пуск» и перейдите в системные «Параметры».

- Выберите раздел «Персонализация».

- На панели слева кликните по вкладке «Экран блокировки», а в центральной части окна пролистайте параметры вниз и нажмите на строку «Параметры заставки».

- В новом окне отметьте пункт «Начинать с экрана входа в систему», а левее можно задать время. Как только нужные значения будут выбраны, нажмите на кнопку «ОК».

Можно задать небольшой интервал, допустим 5 минут. Если компьютер находится в режиме простоя в течение этого времени, то экран блокировки появится автоматически.

Еще статьи по данной теме: