- Содержание статьи

- Как работает применение групповой политики

- Применение политик ограничения запуска программ

- Активирование политики ограниченного использования программ

- Общие параметры настроек политики

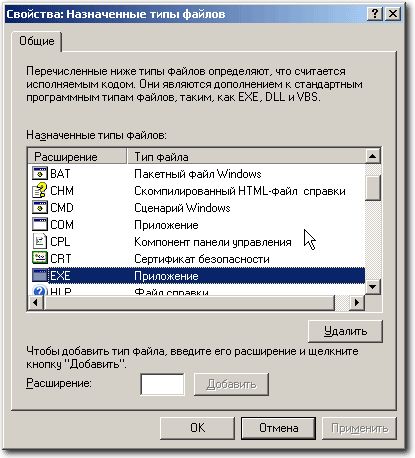

- Типы файлов

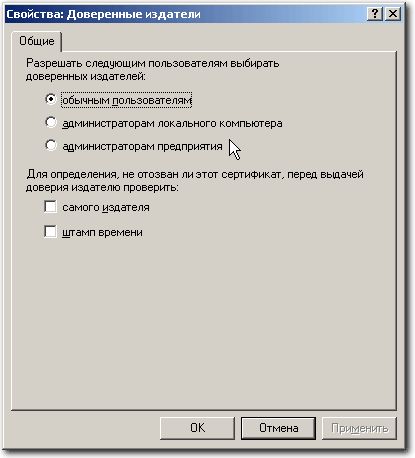

- Доверенные издатели

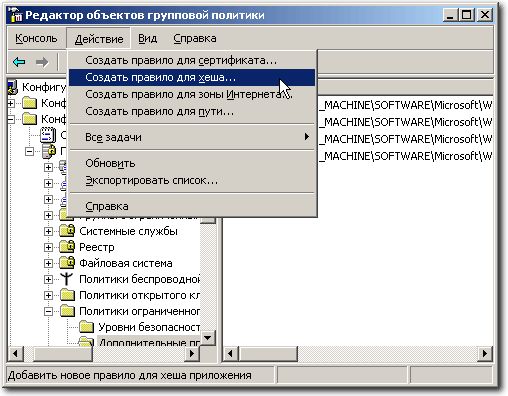

- Создание правил политики

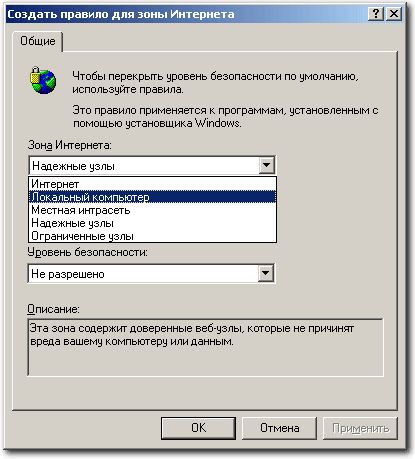

- Правило зоны

- Правило пути

- Правило сертификата

- Правило хеша

- Область действия политик ограниченного использования программ и приоритет правил

- Планирование создания правил политики

- Небольшие примеры использования

- Добавить комментарий

Одной из отличительных особенностей Active Directory по праву считают механизм групповых политик, обеспечивающий эффективное и централизованное управление многочисленными параметрами операционных систем и приложений. Применение групповых политик позволяет администраторам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Это позволяет достаточно просто и эффективно поддерживать вычислительную среду предприятия в рабочем состоянии.

Безусловно, к числу важнейших задач администрирования можно отнести обеспечение безопасности системы в целом. Не последнюю роль в этом играет процесс контроля программ, выполняемых на компьютерах домена. Наиболее яркий пример необходимости в нем – создание рабочей среды, исключающей возможность запуска вредоносного программного обеспечения. Впрочем, существуют и другие причины, по которым может возникнуть необходимость создания и применения правил, позволяющих или запрещающих исполнение различных программ. Ну, вот, допустим, босса раздражают скучающие сотрудники, раскладывающие пасьянс. Или новая версия используемого ПО вызывает конфликты с другими приложениями.

Решение таких задач с использованием политик ограниченного использования программ предоставляет администратору способ идентификации программ, выполняемых на компьютере домена и создание правил, устанавливающих возможность их выполнения. Использование таких политик возможно на операционных системах Windows Vista, Windows Server 2003 и Windows XP.

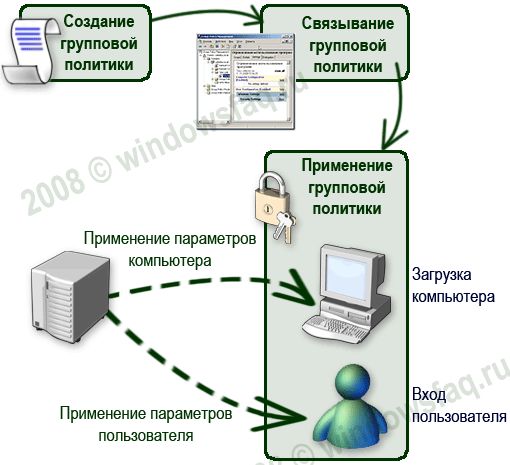

Как работает применение групповой политики

Применение групповой политики

Вкратце, собственно сам механизм применения групповой политики выглядит следующим образом. Вначале администратор создает объект групповой политики (GPO), содержащий определенный набор параметров рабочей среды. Этот объект может содержать настройки, применяемые как компьютеру, так и к пользователю. Далее, с помощью связывания (или привязки, linking) этот объект ассоциируется с одним или несколькими элементами дерева Active Directory. При загрузке компьютера, входящего в домен, выполняется запрос списков групповой политики у контроллера домена. Контроллер пересылает необходимые списки в том порядке, в котором они должны применяться на компьютере. Когда пользователь осуществляет вход в систему, выполняется еще один запрос о необходимых объектах групповой политики, которые затем применяются к пользователю, выполнившему вход в систему.

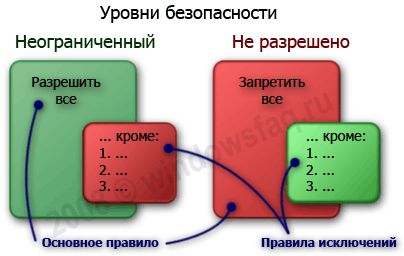

Применение политик ограничения запуска программ

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

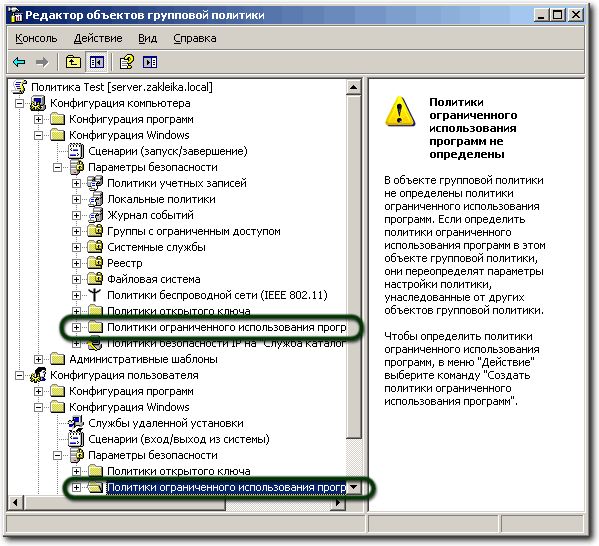

Активирование политики ограниченного использования программ

Создайте объект групповой политики или откройте в редакторе существующий. Откройте ветвь Конфигурация компьютера или Конфигурация пользователя (в зависимости от того, к чему необходимо будет применить политику). Найдите и выберите раздел Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ.

Активирование политики ограниченного использования программ

Если политики еще не были определены, в окне редактора вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Поскольку именно это мы и собираемся сделать, выбираем в меню Действие команду Создать политики ограниченного использования программ.

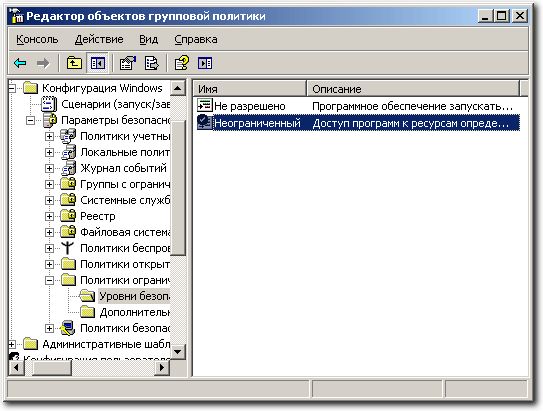

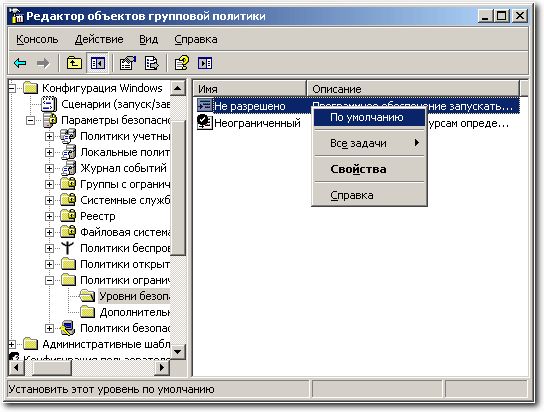

Переходим в раздел Уровни безопасности. Действующий уровень отмечен иконкой с галочкой. По умолчанию им является уровень Неограниченный.

Активирование политики ограниченного использования программ

Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Особого смысла в использовании такого уровня безопасности нет, кроме случаев, когда необходимо запретить использование небольшого количества программ, не представляющих явную угрозу безопасности для вычислительной системы (как раз для примера с пасьянсом). Для обеспечения действенного запрета на использование нежелательных программ необходимо использовать уровень безопасности Не разрешено. Для изменения уровня необходимо сделать двойной щелчок мышью на нужном параметре и в открывшемся окне нажать кнопку По умолчанию, или, щелкнув правой кнопкой мыши выбрать в контекстном меню команду По умолчанию.

Активирование политики ограниченного использования программ

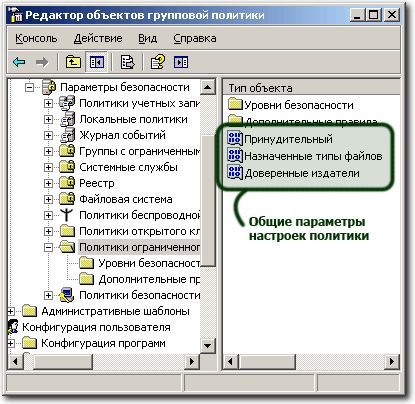

Общие параметры настроек политики

В узле Политики ограниченного использования программ расположены общие параметры настроек, определяющих применение политик.

Общие параметры

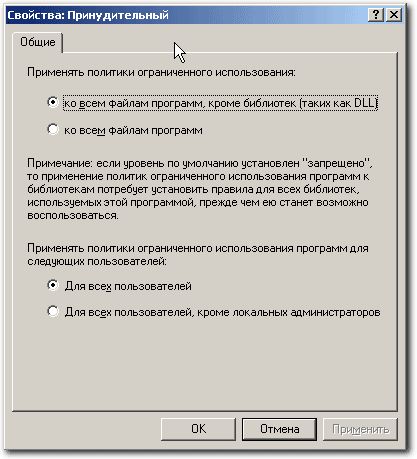

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

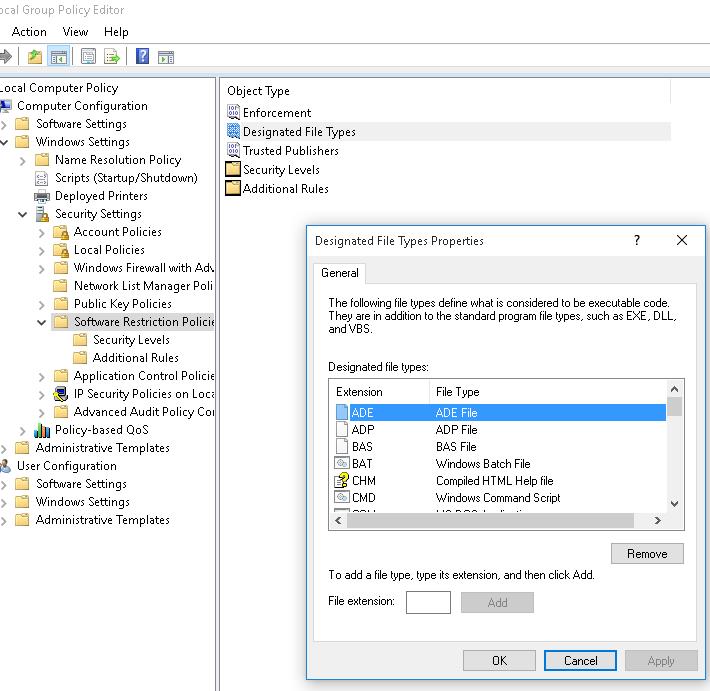

Типы файлов

Здесь перечисляются все типы файлов, ассоциированные с их расширением, которые политика будет идентифицировать как исполняемый код.

Типы файлов

Список редактируемый – вы можете исключать из него перечисленные типы, а также добавлять новые.

Доверенные издатели

Эта группа параметров позволяет настраивать реагирование политики на элементы управления ActiveX® и другое подписанное содержимое.

Доверенные издатели

Здесь можно указать, кто будет принимать решение о доверии подписанному содержимому (лучше оставить это право администраторам предприятия), а также задать параметры проверки сертификатов – проверить, не отозван ли сертификат, и удостовериться, что он не просрочен.

Создание правил политики

Правило политики ограниченного использования программ – это и есть тот механизм, с помощью которого программа «опознается». Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла — или, другими словами, применять один из четырех типов правил:

- Зона

- Путь

- Сертификат

- Хеш

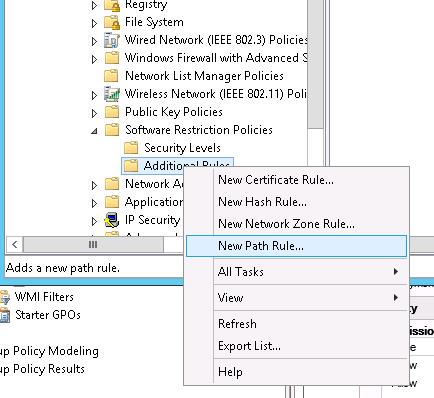

Создание нового правила

Для создания нового правила необходимо перейти в раздел Дополнительные правила, щелкнув по нему мышью в списке объектов редактора групповой политики, и затем выбрав в меню Действие (или в меню, открываемом правым щелчком мыши) необходимый тип правила.

Правило зоны

Дабы избежать некоторой двусмысленности, сразу оговоримся, что речь пойдет о зонах, используемых Internet Explorer, а не учреждениях пенитенциарной системы. Этот тип правила позволяет задать зону Интернета и установить для нее правило – разрешить запуск или запретить его.

Правило зоны

Главный минус, делающий его практически бесполезным – применяется только к файлам пакетов установщика Windows (Windows Installer, расширение *.msi).

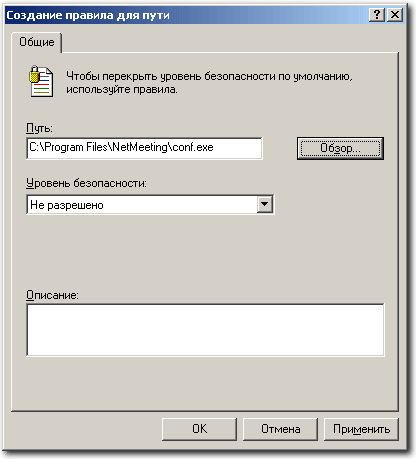

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

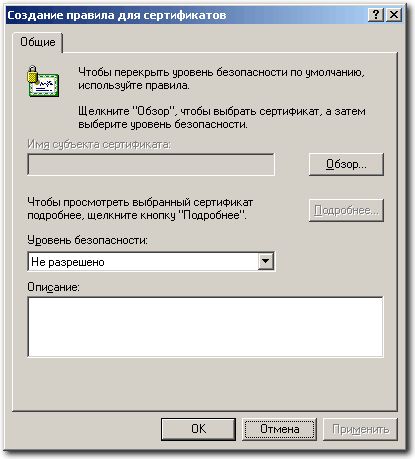

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

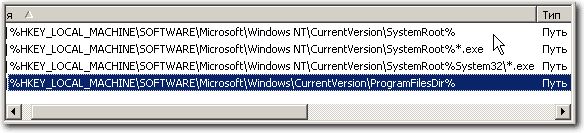

Правило сертификата

Устанавливаются для файлов, имеющих цифровую подпись издателя. Для создания правила нажмите кнопку Обзор и укажите необходимый сертификат.

Правило для сертификата

Способ идентификации программ с помощью сертификатов достаточно надежен, но и у него существуют минусы. Во-первых, он требует применения центров сертификации. Во-вторых, невозможно установить разные значения правил для программ одного издателя. Например, тот же пасьянс из стандартных игр Windows таким правилом запретить не получится, поскольку оно запретит и запуск ключевых компонентов всей операционной системы.

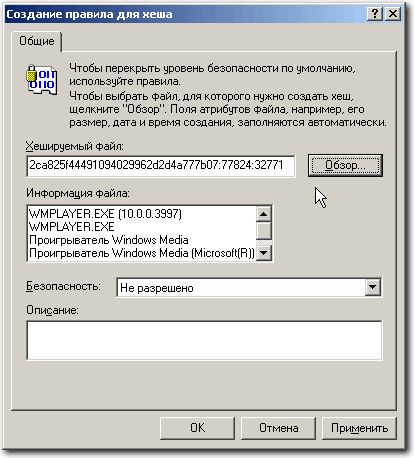

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

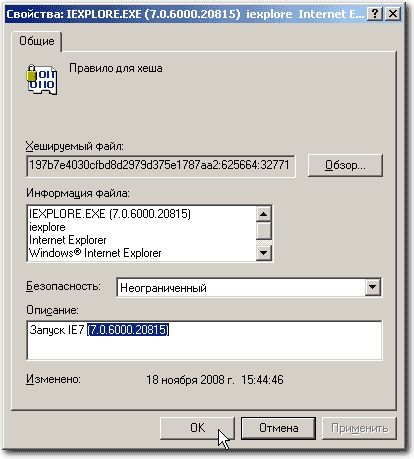

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \COMP_NAMEC$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

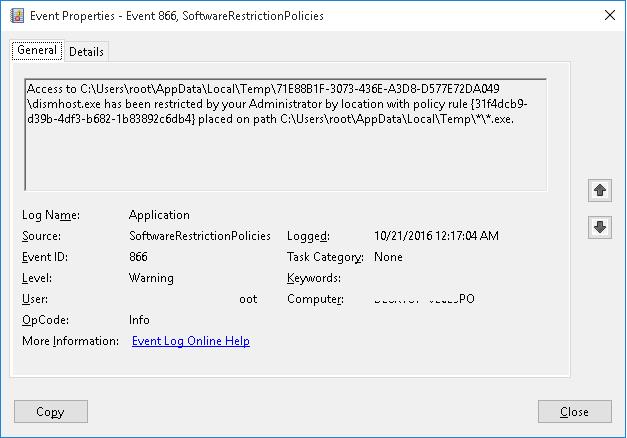

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLMSOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:WINDOWSsystem32userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

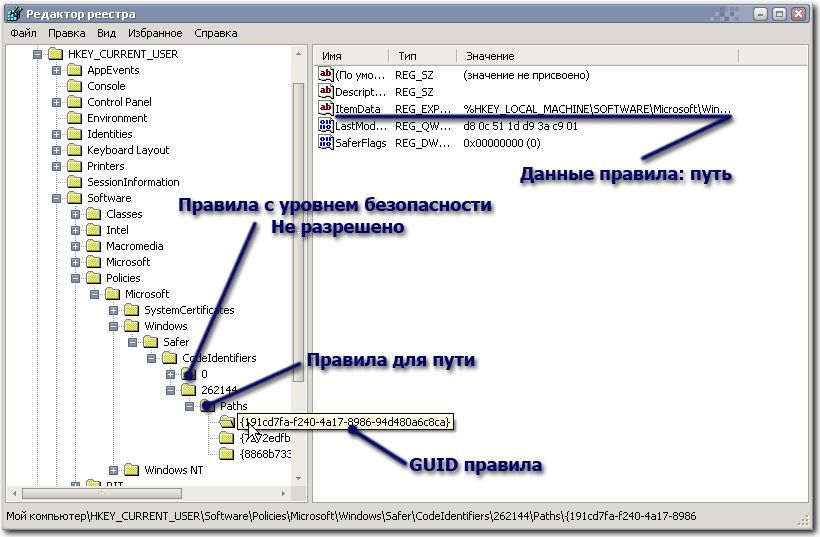

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:Windowssystem32userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCUSoftwarePoliciesMicrosoftWindows, политика компьютера хранится в разделе HKLMSOFTWAREPoliciesMicrosoftWindows.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Небольшие примеры использования

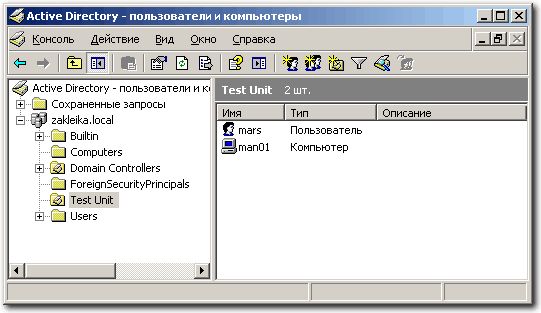

Покажем все вышеизложенное на небольшом примере в тестовой среде. Создадим OU (пусть это будет Test Unit), поместим в него учетные записи компьютера и пользователя.

Тестовая OU

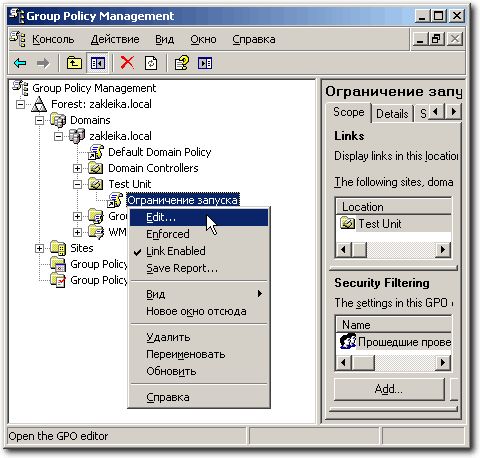

Для управления групповой политикой будет использоваться консоль gpmc. Создаем GPO – правой кнопкой мыши щелкаем на Test Unit, выбираем команду Свойства, в открывшемся окне переходим на вкладку Group Policy. Открываем консоль gpmc, еще раз делаем правый щелчок на Test Unit, и выбираем в меню команду Создать и связать GPO здесь… (Create and Link a GPO Here). Указываем имя для создаваемой политики, нажимаем кнопку ОК. Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

Редактирование GPO

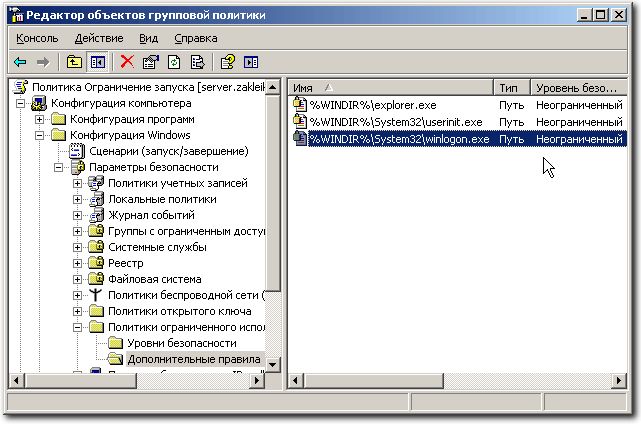

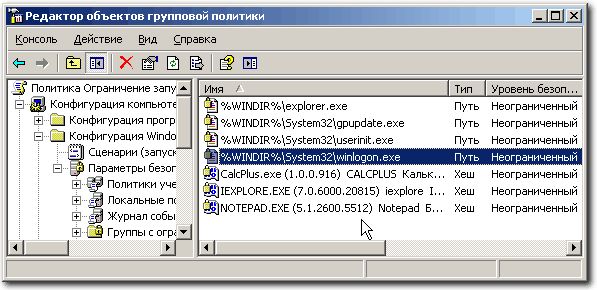

Откроется редактор объектов групповой политики. Сначала создадим политику, применяемую к компьютеру. Мы собираемся запретить всем пользователям на компьютерах группы Test Unit запуск любых программ, кроме Internet Explorer. Переходим в раздел Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В меню Действие (или с помощью правой кнопки мыши) выбираем команду Новые политики. Переходим в раздел Уровни безопасности, включаем Не разрешено. Учитывая, что автоматически были созданы дополнительные правила, удаляем их. Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае (тестовая система с «чистой» установкой), необходимо, как минимум, разрешить запуск winlogon.exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

Созданные правила

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где мы производим настройку групповой политики диск C тестового компьютера. В редакторе объектов групповой политики в меню Действие выбираем команду Создать правило для хеша. Нажимаем кнопку Обзор, переходим в папку Program FilesInternet Explorer расположенную на тестовом компьютере и указываем файл IEXPLORE.EXE.

Правило хеша для IE

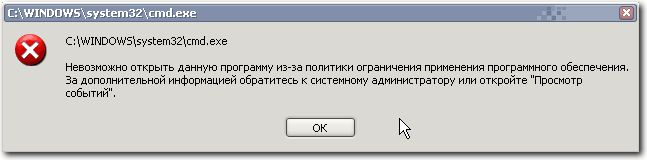

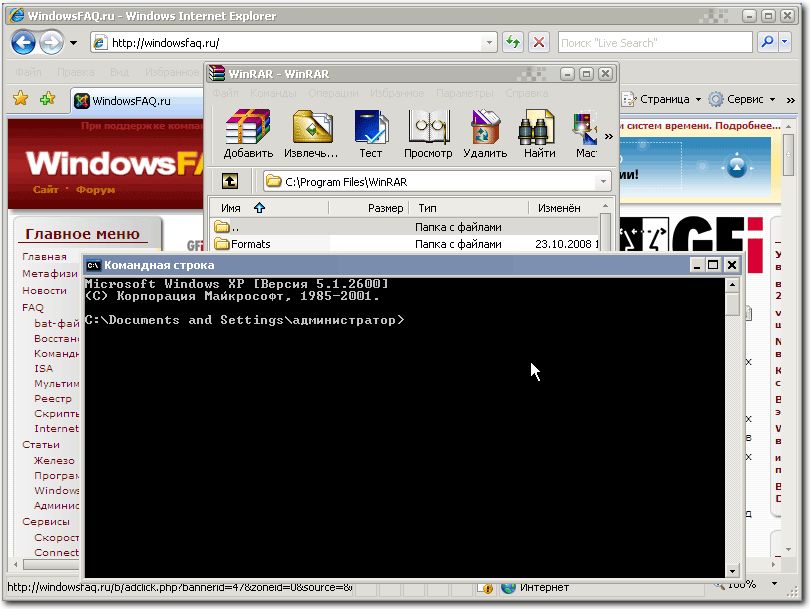

Чтобы потом не путаться, указываем в поле Описание название программы и ее версию. Отправляемся к тестируемому компьютеру проверять, что получилось. Для применения политик перезагружаем компьютер или выполняем на нем команду gpupdate /force. Пробуем запустить что-нибудь.

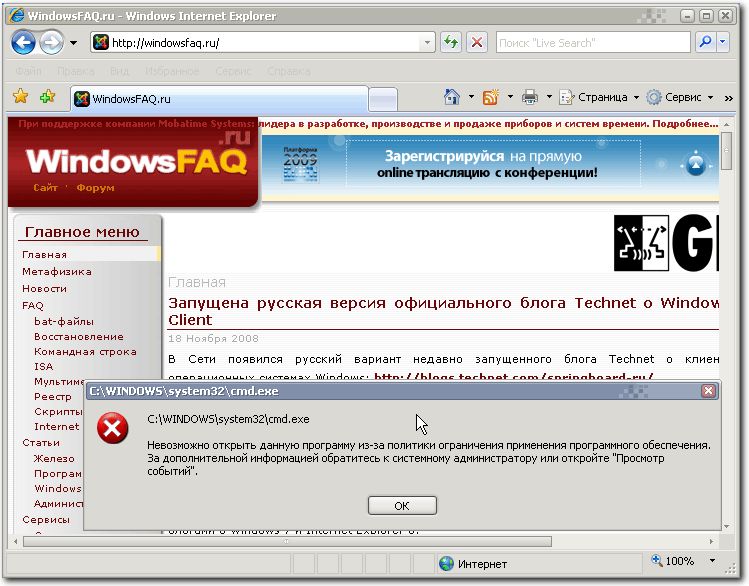

Запрет запуска программы

Отлично, запрет работает. Но самое забавное, что щелчок по ярлыку IE на рабочем столе его тоже не запускает (хотя прямой запуск из Проводника в рабочей папке IE сработает). Отменяем действие политики, чтобы посмотреть журнал ее применения (иначе Блокнот тоже не запустится). Наткнувшись на строчку вида

explorer.exe (PID = 372) identified C:Documents and SettingsадминистраторРабочий столЗапустить обозреватель Internet Explorer.lnk as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

вспоминаем, что ярлыки (то есть файлы с расширением .lnk) также расцениваются как исполняемый код. Поскольку у нас разрешен Проводник, нет особой нужды запрещать запуск ярлыков, тем более, что мы разрешаем запускать лишь определенные программы. Поэтому просто удалим тип LNK из списка назначенных типов файлов.

Напомним, что обновление параметров групповой политики происходит при загрузке компьютера, а обработка параметров, относящихся к пользователю – при его входе в систему. Принудительно обновить параметры групповой политики можно с помощью команды gpupdate /force. Утилита gpupdate.exe также является исполняемым кодом, и это следует учесть в период тестирования. Чтобы не перезагружать компьютер каждый раз после изменения параметров групповой политики для проверки работы правил, добавим gpupdate.exe в список разрешенных приложений. Разрешим еще запуск Блокнота и Калькулятора с помощью правил хеша. Все правила выглядят так:

Добавление правил для запуска Блокнота и Калькулятора

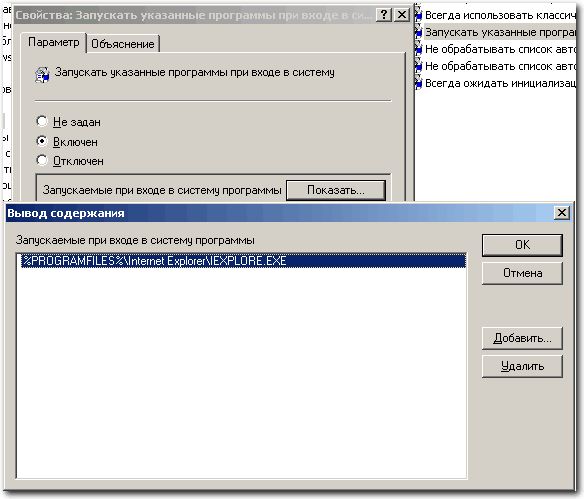

В дополнение к ограничениям, можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберите параметр Запускать указанные программы при входе в систему. Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Запуск программ при входе в систему

Компьютер теперь представляет собой подобие терминала, на котором любой пользователь (включая администраторов) может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду Открыть и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

В следующем примере мы изменим настройки политики, применяя ее лишь к тем пользователям, которые входят в Test Unit. Для этого создаем одноименные параметры в ветви Параметры пользователя, а настройки из ветви Параметры компьютера удаляем. Если вы отключали обработку параметров пользователя для ускорения обработки политики, ее необходимо будет включить (наоборот, теперь, если параметры компьютера не используются, можно отключить их обработку). Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Пользователь с ограничениями

А здесь — пользователь, не входящий в Test Unit, не будет попадать под действие политики ограниченного использования программ.

Пользователь без ограничений

Заключение

Настоятельно рекомендуется не изменять базовую доменную политику безопасности, а создавать новые объекты групповой политики. Это позволит в случае каких-либо непредвиденных ситуаций редактировать вновь созданные GPO, не затрагивая параметры безопасности всего домена. Следует учесть, что политика ограниченного использования программ при входе в систему пользователя, являющегося локальным администратором, в безопасном режиме не обрабатывается. Это дает возможность исправить политику, вызывающую проблемы.

Применение политик возможно и на компьютерах с ОС Windows, не являющихся членами домена. Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

При планировании применения политики ограниченного использования программ приходится учитывать множество аспектов, в том числе не явных. Поэтому еще раз обращаем внимание на то, что их настройку лучше производить в тестовой среде. Это позволит убедиться, что политика обеспечивает запуск необходимых приложений (например, используемые антивирусные программы), и запрещает исполнение нежелательного ПО. Такое использование позволит значительно снизить риск выполнения на компьютере вредоносных программ и упростит его дальнейшее администрирование.

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

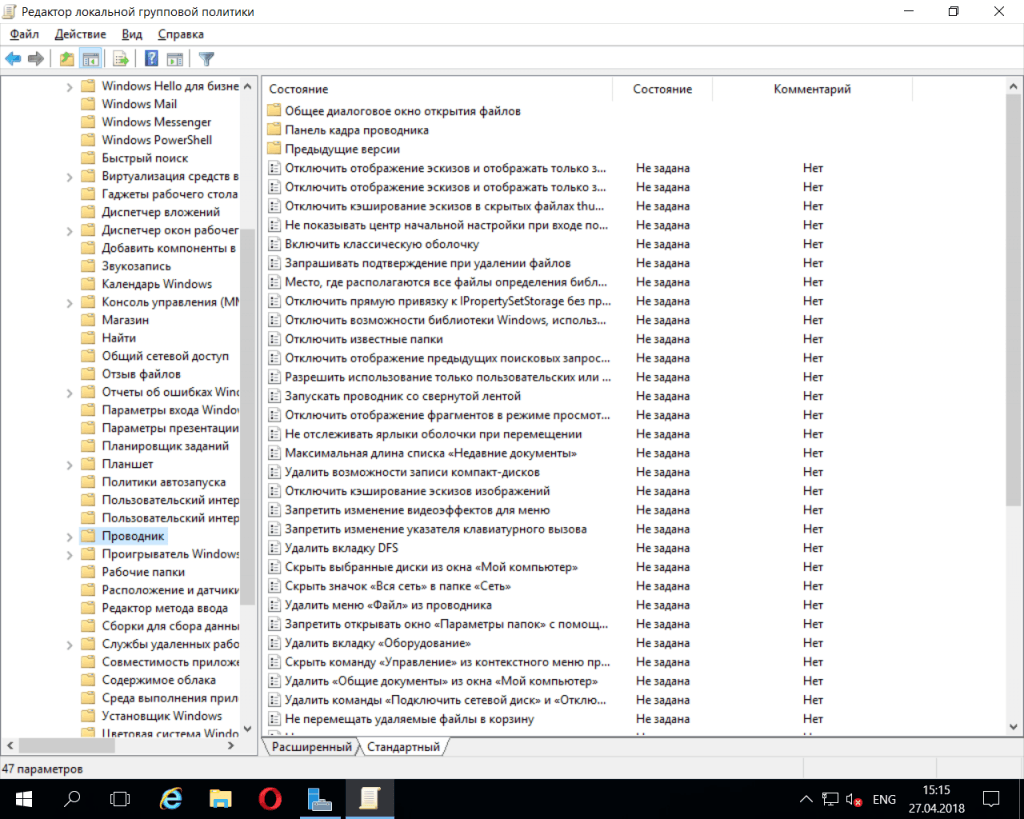

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

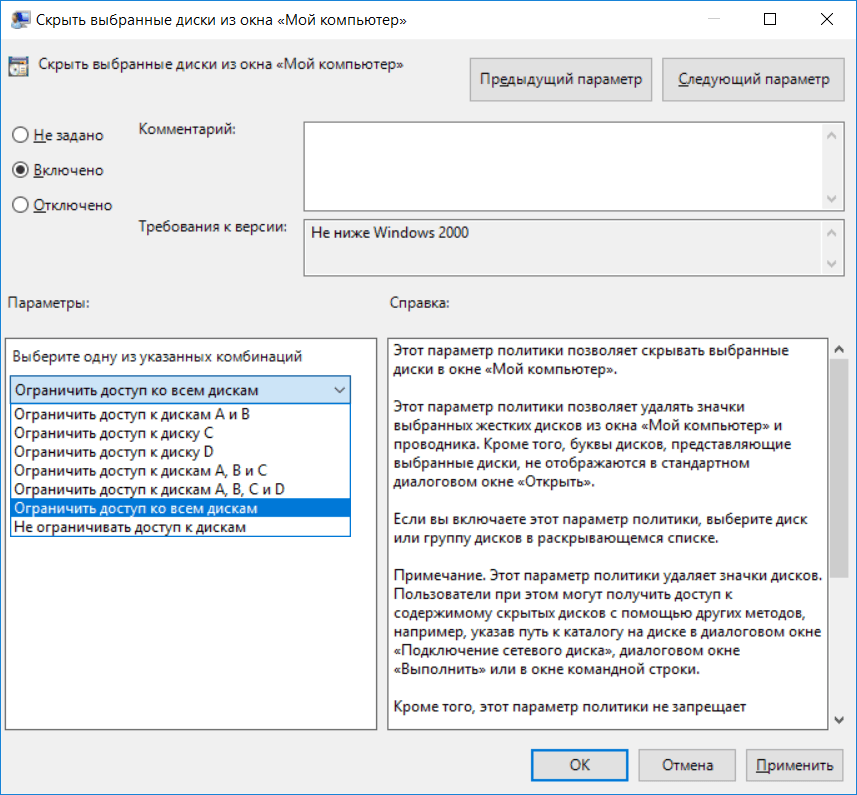

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

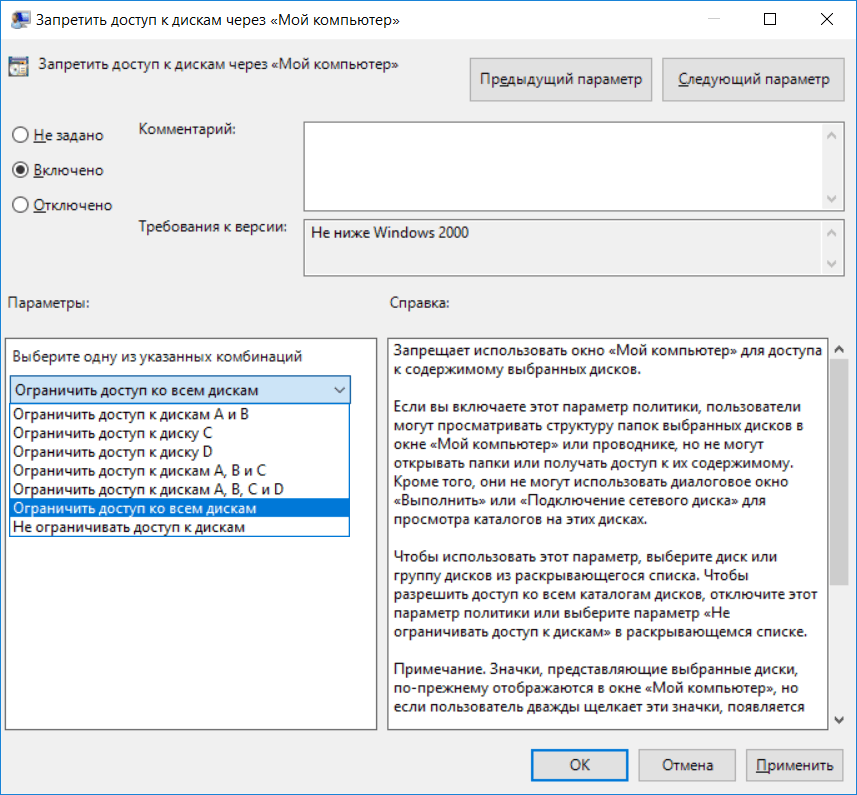

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

Впрочем, если пользователь окажется умным и введет путь диска (например, D:) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

Запрещаем доступ к командной строке и PowerShell

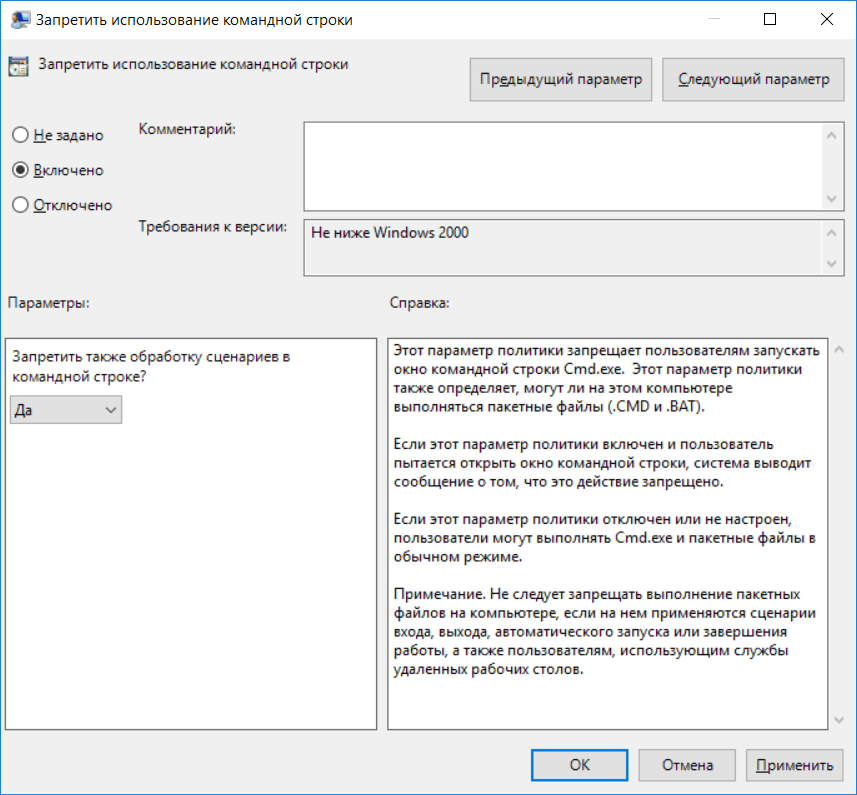

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

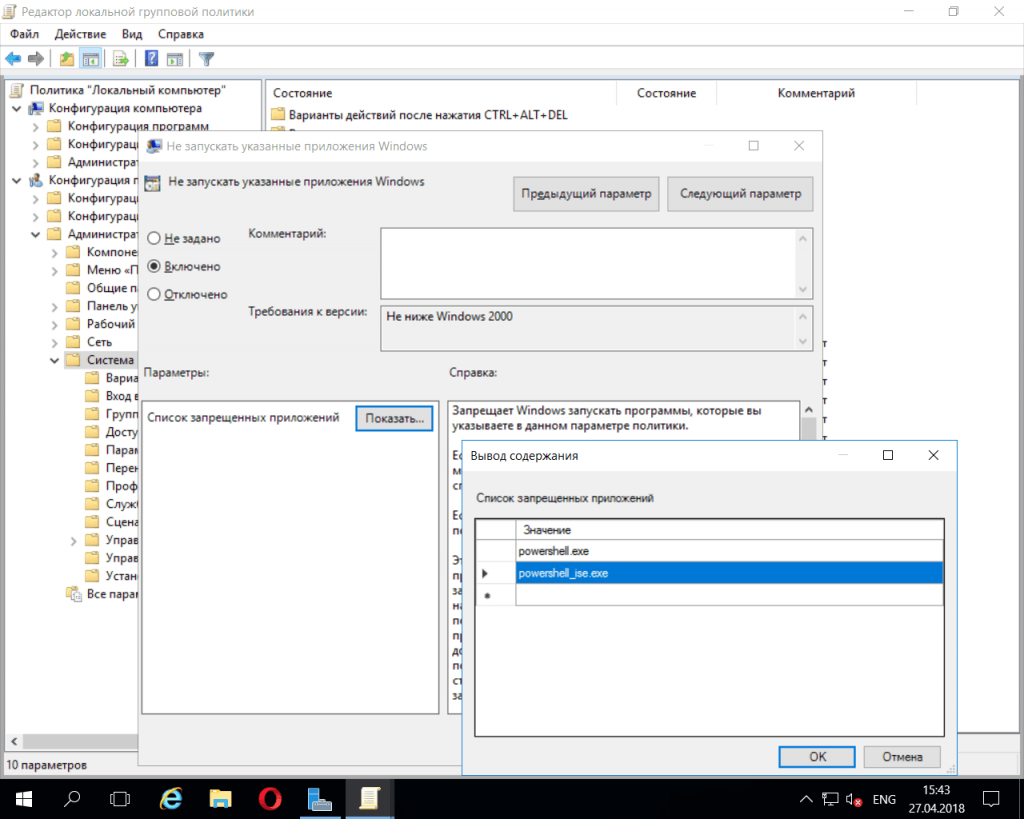

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

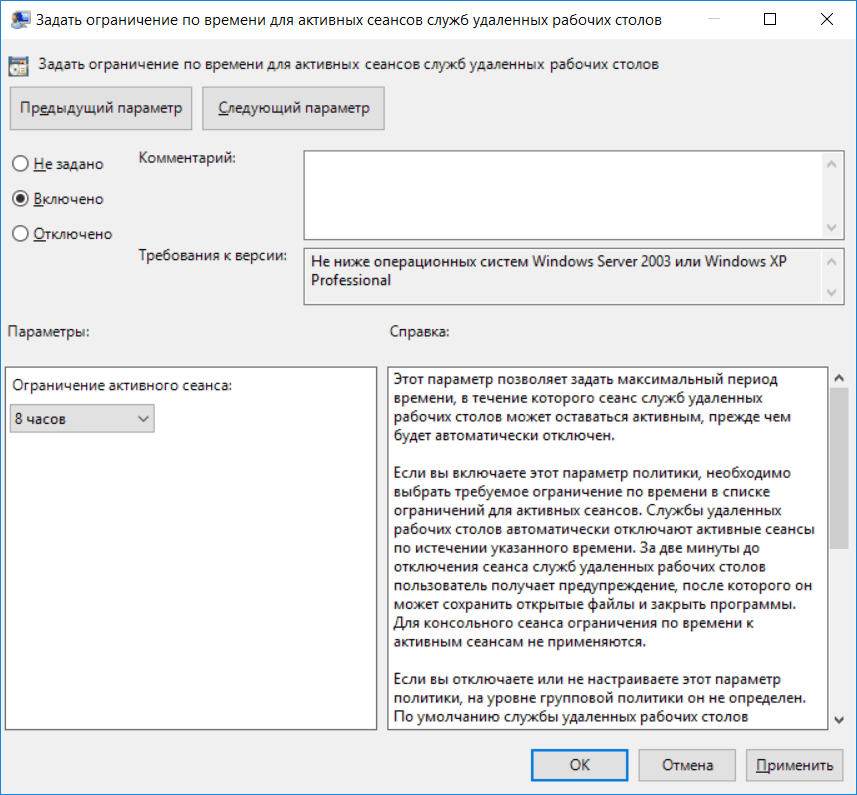

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

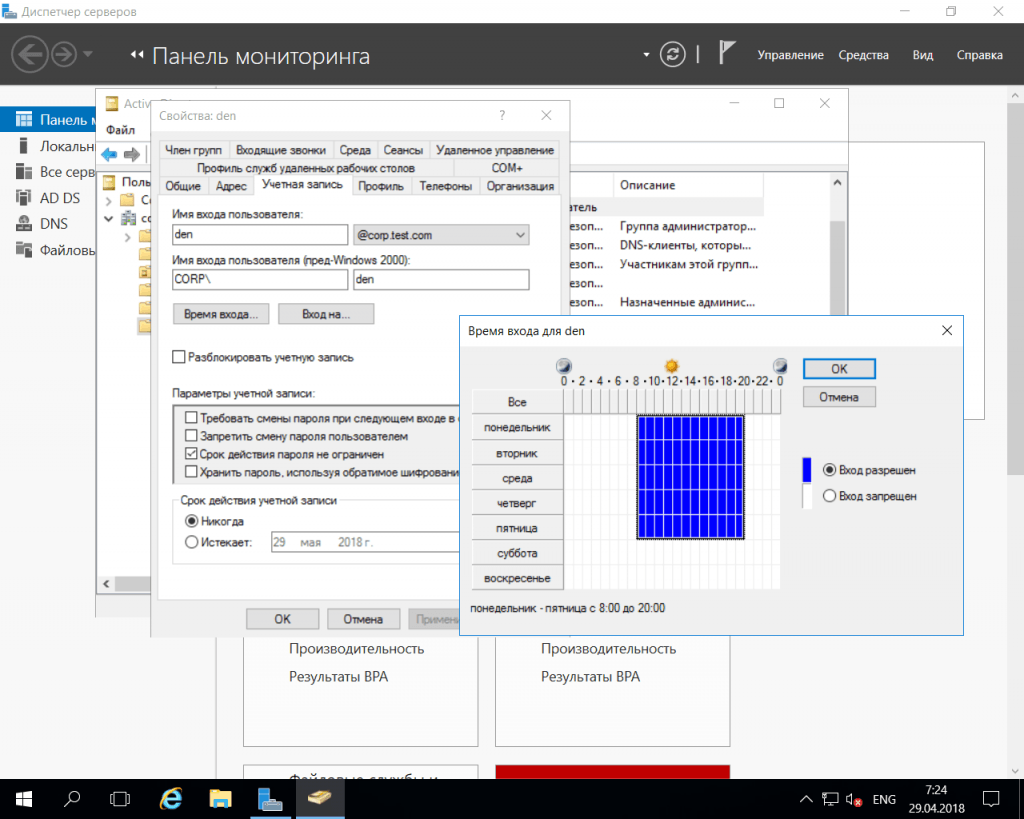

Рис. 6. Ограничиваем время сеанса

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Примечание. Настоятельно рекомендуем перед внедрением SRP политик, протестировать их работу на группе тестовых компьютерах. В случае обнаружения легитимных программ, которые не запускаются из-за SRP, нужно добавить отдельные разрешительные правила.

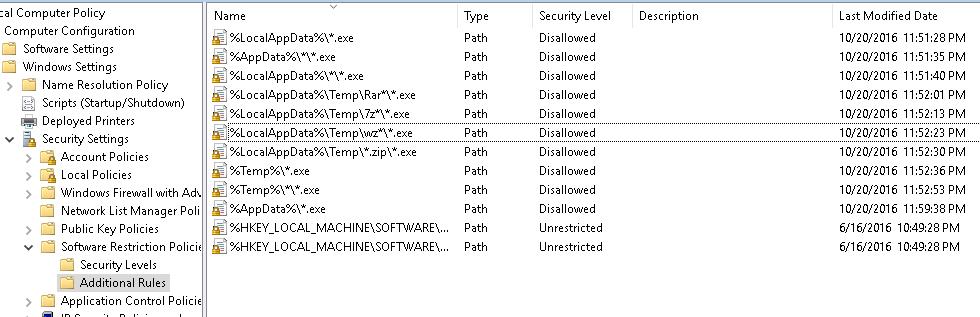

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

- Path: %AppData%*.exe

- Security Level: Disallowed

- Description: Блокировка запуска exe файлов из папки %AppData%

| Описание | Windows XP и 2003 | Windows Vista/7/8/10, Windows Server 2008/2012 |

| Запрет запуска файлов из %LocalAppData% | %UserProfile%Local Settings*.exe | %LocalAppData%*.exe |

| Запрет запуска файлов из вложенных каталогов %AppData%: | %AppData%**.exe | %AppData%**.exe |

| Запрет запуска файлов из вложенных каталогов %LocalAppData% | %UserProfile%Local Settings**.exe | %LocalAppData%**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinRAR | %UserProfile%Local SettingsTempRar**.exe | %LocalAppData%TempRar**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью 7zip | %UserProfile%Local SettingsTemp7z**.exe | %LocalAppData%Temp7z**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью WinZip | %UserProfile%Local SettingsTempwz**.exe | %LocalAppData%Tempwz**.exe |

| Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows | %UserProfile%Local SettingsTemp*.zip*.exe | %LocalAppData%Temp*.zip*.exe |

| Запрет запуска exe файлов из каталога %temp% | %Temp%*.exe | %Temp%*.exe |

| Запрет запуска exe файлов из вложенных каталогов %temp% | %Temp%**.exe | %Temp%**.exe |

| Опционально. Запрет запуска exe фалов из любых каталогов в профиле пользователя .

Важно. с эти правилом нужно быть внимательным, т.к. некоторое ПО, например плагины браузеров, установщики – хранят свои исполняемые файлы в профиле. Для таких программ нужно будет сделать правило исключения SRP |

%UserProfile%**.exe | UserProfile%**.exe |

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

Как правило, также следует запретить запуск других расширений потенциально опасных файлов (*.bat,*.vbs, *.js, *.wsh и т.п.), ведь вредоносный код может находиться не только в *.exe файлах. Для этого нужно изменить пути в правилах SPR , удалив вхождения *.exe. Таким образом, будет запрещен запуск всех исполняемых файлов и файлов сценариев в указанных каталогах. Список «опасных» расширений файлов задается в параметрах политики SRP в разделе Designated File Types. Как вы видите, в нем уже есть предустановленный список расширений исполняемых файлов и скриптов. Можете добавить или удалить определенные расширения.

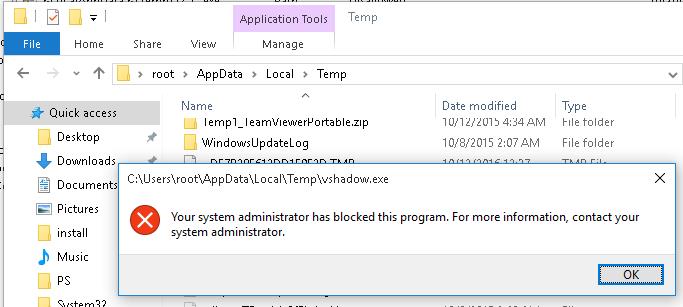

Your system administrator has blocked this program. For more info, contact your system administrator.

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Access to C:UsersrootAppDataLocalTemp71E88B1F-3073-436E-A3D8-D577E72DA049dismhost.exe has been restricted by your Administrator by location with policy rule {31f4dcb9-d39b-4df3-b682-1b83892c6db4} placed on path C:UsersrootAppDataLocalTemp**.exe.

Совет. В том случае, если политика мешает запуску нужного доверенного приложения, можно добавить это файл в исключения политики (создав новое правило, указывающее на этот *.exe файл со значением Unrestricted).

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

После старта Windows на компьютере запускается группа программ, настроенная под определённого пользователя. Эти «элементы запуска» могут быть как сторонними программами, установленными пользователем и настроенными для запуска при загрузке системы, до встроенных программ Windows, которые система должна запускать при старте автоматически. Windows – это операционная система, которая передаёт полный контроль над компьютером пользователю. В этом случае пользователи Windows также имеют право определять, какие программы должны при старте запускаться, а какие нет.

Пользователям Windows иногда необходимо запретить запуск некоторых программ по ряду причин (начиная с того, что целевая программа является вредоносной или иным образом опасной, и заканчивая тем, что целевая программа поглощает много ресурсов компьютера). К счастью, предотвратить запуск программы при запуске на компьютере под управлением Windows довольно легко. Для разных версий операционной системы используются одни и те же решения, реализованные по-разному. Рассмотрим их более подробно.

Чтобы отключить запуск программ в Windows, поочерёдно выполняйте описанные дальше действия, пока не добьётесь положительного результата. Например, если первый метод не работает, только тогда переходите ко второму, а затем к третьему, пока полностью не предотвратите выполнение целевой программы при запуске.

Запрет запуска программ через редактор групповых политик

Первое решение оказывается эффективным в большинстве случаев, поэтому начинать нужно именно с него. Чтобы запретить запуск приложений через редактор групповых политик, выполните следующие действия:

Готово! Теперь запуск указанных приложений запрещён на уровне системы локальной политики. Перезагрузите ПК и убедитесь, что изменения вступили в силу. В противном случае переходите к следующему решению.

Возможность запретить запуск программ в Windows при старте также есть в реестре. В таком случае вы можете запретить запуск некоторых программ при старте Windows, только если вы это сделаете через Реестр на вашем компьютере.

ВАЖНО. Содержит инструкции по редактированию реестра. Если вы сделаете какую-либо ошибку при редактировании реестра, вы можете вызвать сбой или невозможность загрузки Windows, что потребует переустановки Windows. Редактируйте реестр на свой страх и риск. Всегда делайте резервную копию реестра, прежде чем вносить какие-либо изменения. Если вам неудобно редактировать реестр, не пытайтесь выполнить эти инструкции. Вместо этого обратитесь за помощью к поставщику компьютерной поддержки.

Чтобы удалить загрузочную запись из реестра:

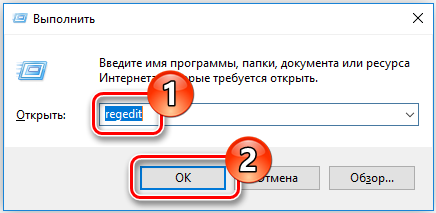

- Нажмите Win-R. В поле «Открыть:» введите regedit и нажмите Enter.

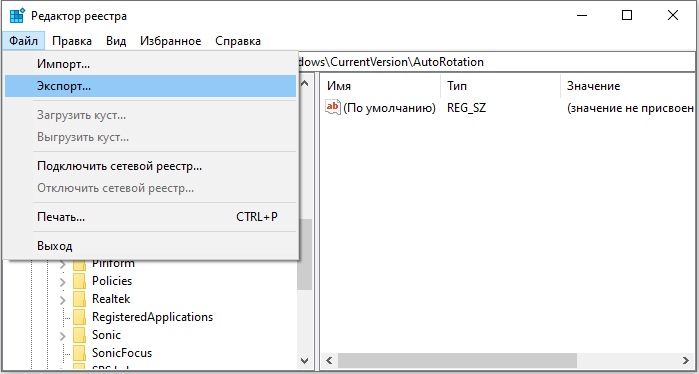

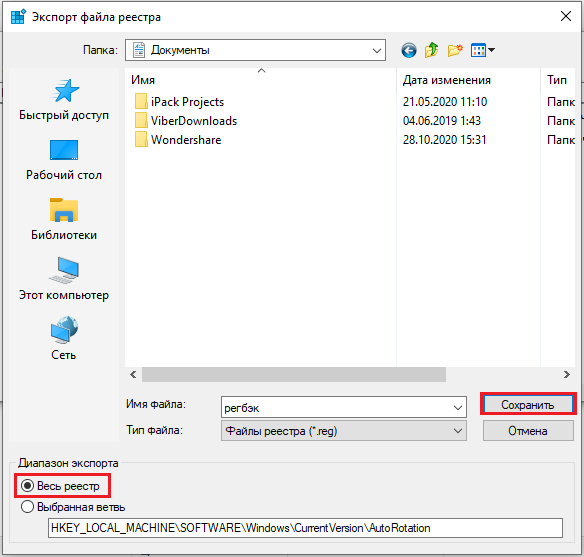

- Чтобы сохранить резервную копию реестра, в меню Файл выберите Экспорт ….

- Обязательно отметьте место назначения файла; по умолчанию он будет сохранён на рабочем столе.

- Дайте файлу понятное имя, например, реестр или регбэк, чтобы вы помнили, что этот файл является резервной копией реестра.

- В поле «Диапазон экспорта» убедитесь, что выбрано «Всё», и нажмите «Сохранить». Это создаст резервную копию рабочего реестра.

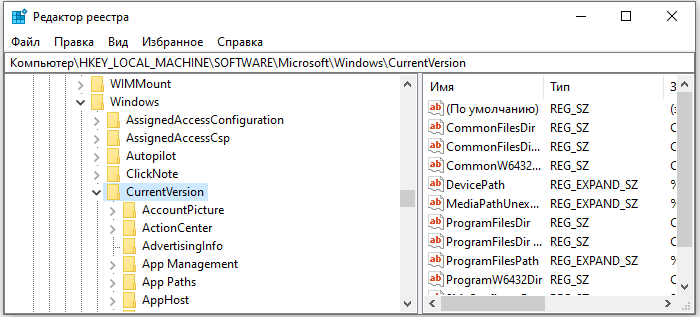

- Чтобы развернуть HKEY LOCAL MACHINE, нажмите + (знак плюс) слева.

- Разверните дерево Software, затем Microsoft, затем Windows, а затем CurrentVersion.

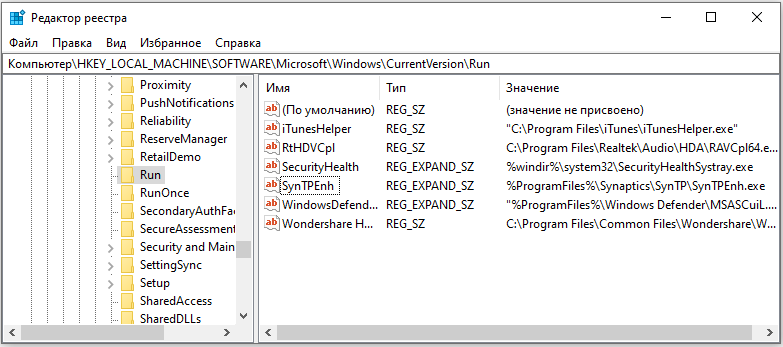

- Выделите папку «Run». В правой части экрана вы увидите программы, настроенные на запуск при старте, которые могут отсутствовать в папке «Автозагрузка». Некоторые из них могут быть важными, такими как антивирусные программы или брандмауэры. Также могут быть нежелательные или ненужные программы, такие как шпионское и рекламное программное обеспечение. Вам нужно будет выяснить, что нужно, а что нет.

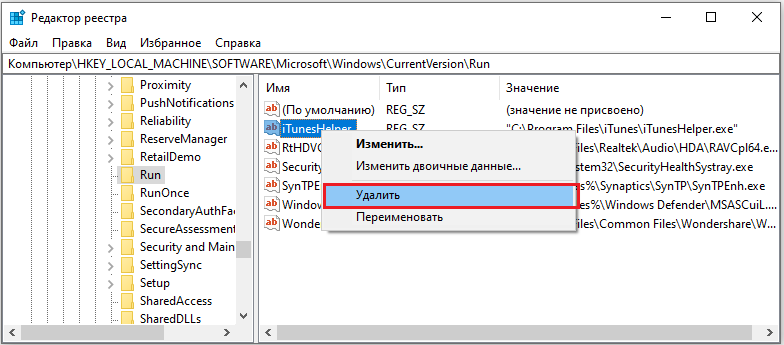

- Выделите любую программу (программы), которую вы хотите запретить для автоматического запуска, а затем нажмите клавишу Del. Помните, что удаление программ здесь не удаляет их с вашего компьютера; это только останавливает их автоматический запуск.

Изменения в реестре вносятся немедленно, поэтому вам не нужно сохранять свои изменения. На этом этапе вы можете просто закрыть редактор реестра.

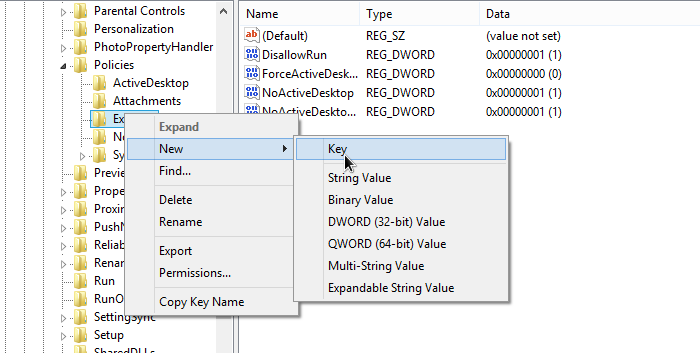

Ещё один вариант ограничения запуска программ в Windows через реестр:

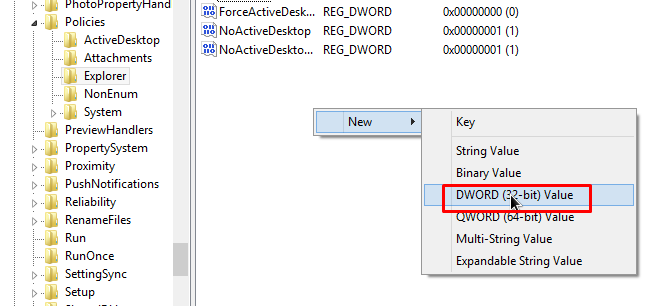

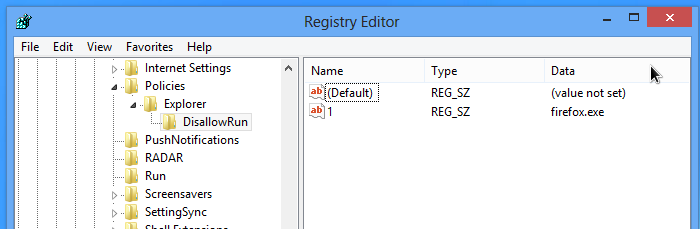

- Откройте реестр Windows и перейдите в каталог: HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «DisallowRun».

- Откройте «DisallowRun» и присвойте ему значение «1».

- Щёлкните правой кнопкой мыши и добавьте новый «Ключ», также называемый «DisallowRun». Будет создана новая папка.

- Выберите папку «DisallowRun» на левой панели.

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «1».

- Откройте «1» и в поле значение введите название программы, которую вы хотите заблокировать, например, «itunes.exe».

- Повторите описанные шаги с любыми приложениями, которые необходимо заблокировать, только увеличивайте число, используемое в «DWORD (32-битном) значении» каждый раз (2, 3, 4, 5 и т. д.)

После этого даже при попытке принудительного запуска программы вы увидите сообщение «Эта операция была отменена из-за действующих на этом компьютере ограничений. Пожалуйста, обратитесь к системному администратору».

Запрет запуска программ с помощью сторонних программ

Кажется, что какой бы мощный компьютер ни был с точки зрения аппаратного обеспечения, он никогда не бывает достаточно быстрым, чтобы всё делать то, что вы хотите. Будь то новейшие игры или редактирование/создание/кодирование видео, большинству пользователей захочется выжать каждую единицу производительности, которую только можно получить. Конечно, вы можете прибегнуть к разгону, но для некоторых пользователей это просто не вариант.

Некоторые приложения требуют значительных системных ресурсов. Фоновое обновление компонентов Windows, запуск запланированных заданий, дефрагментация жёсткого диска или другие системные процессы, которые запускаются в автоматическом режиме, могут препятствовать стабильной работе компьютера. Многие задачи на ПК также требуют закрытия всех запущенных в данный момент программ, и при установке большинства программного обеспечения необходимо закрывать все другие приложения, чтобы минимизировать конфликты и избежать замены используемых файлов.

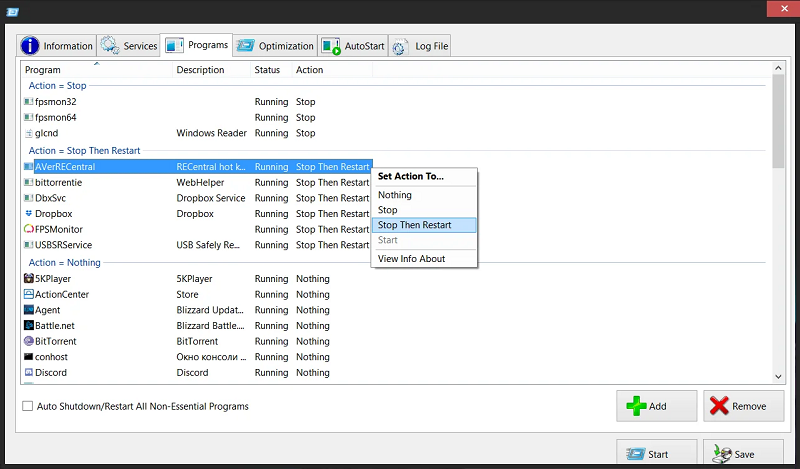

Один из способов запрета запуска программ и определённых служб – использовать инструмент, который может сделать это автоматически. Теоретически, чем меньше вы работаете в фоновом режиме, занимая процессорное время, память и используя жёсткий диск, тем быстрее и стабильнее будет запускаться игра или интенсивное приложение. Вот несколько самых популярных программ, с помощью которых можно запретить автозагрузку приложений.

AlacrityPC

AlacrityPC основан на старом инструменте повышения производительности, называемом FSAutoStart, который был создан специально для разгона Microsoft Flight Simulator. Теперь он разработан, чтобы помочь вам максимально эффективно использовать свой компьютер при выполнении любых ресурсоёмких задач, заранее отключив ненужные службы и заблокировав запуск приложений. AlacrityPC работает с профилями, и вы можете использовать одно из значений по умолчанию или задать собственный настройки, чтобы отключить именно те процессы и службы, которые вы хотите. Перетащите значок профиля на рабочий стол, чтобы запустить его автоматически.

Существуют некоторые дополнительные оптимизации, такие как дефрагментация памяти, выключение оболочки рабочего стола, удаление обоев и выключение/перезагрузка системы после закрытия программы автозапуска. Автозапуск запустит программу после применения форсирования, а затем вернётся обратно после закрытия программы.

AlacrityPC не обновлялся с 2008 года, хотя известно, что он работает с Windows 7, и на сайте есть небольшое обновление, но вы должны вручную скопировать файлы в папку ProgramFiles. Чтобы отключить сообщение об ошибке обновления при запуске, выберите Сервис/Параметры. Для работы приложения требуется .NET Framework 2.0.

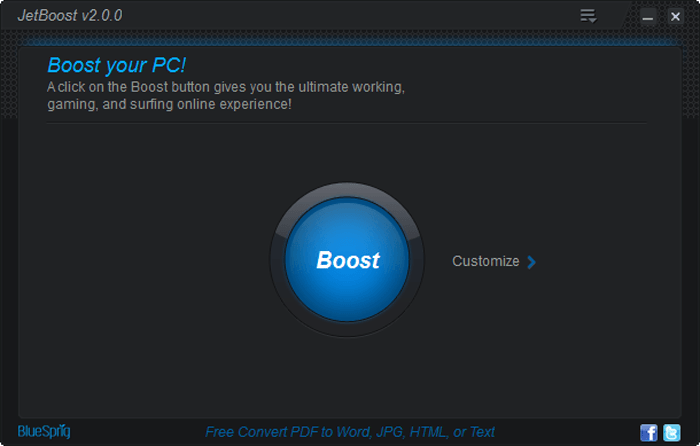

JetBoost

Если вы ищете удобное приложение-бустер, которое не требует большого количества настроек, вам обязательно стоит попробовать JetBoost. Интерфейс приложения прост и понятен – для запуска программы в Windows просто нажмите кнопку Boost.

Метод увеличение производительности по умолчанию не слишком агрессивен и просто отключит некоторые службы, очистит системную память, буфер обмена, изменит профиль питания на высокую производительность и предотвратит запуск автоматических обновлений. Если вы хотите получить больше контроля, отключив больше функций, нажмите кнопку «Настроить». Здесь можно отключить запущенные процессы, сторонние службы и Explorer.exe.

Немного странная, но полезная функция – возможность создавать переносную версию из установленного приложения. Для этого нажмите значок «Дополнительно» в правом верхнем углу окна. JetBoost работает от Windows 2000 до Windows 10 32-разрядных и 64-разрядных.

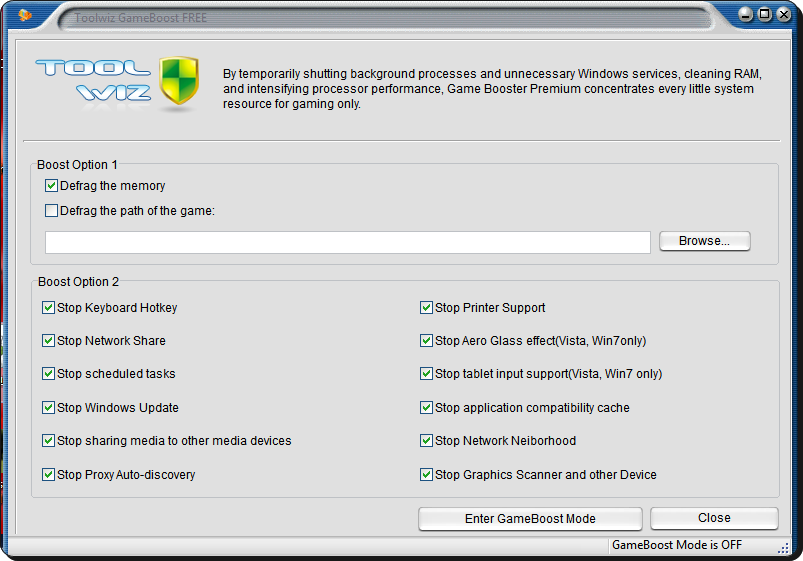

ToolWiz GameBoost

ToolWiz GameBoost – это ещё один простой в использовании инструмент. Он не будет путать вас множеством опций, которые потенциально могут вызвать системные проблемы. Как и в JetBoost, если вы хотите использовать программу без каких-либо настроек, просто загрузите её и нажмите EnterGameBoostMode – она начнёт закрываться и оптимизировать перечисленные компоненты системы.

Фактически, GameBoost не имеет много параметров для настройки. Здесь только 2 раздела, которые называются BootOption 1 и BoostOption 2. У Option 1 есть единственная опция по умолчанию, которая не включена: вы можете дефрагментировать файлы и папки, в которых находится игра.

Память и все параметры Option2, такие как отключение запланированных задач, обновление Windows, поддержка принтера, Aeroglass, ввод с планшета, сетевое окружение и т. д., включены по умолчанию. Работает от WindowsXP до Windows10.

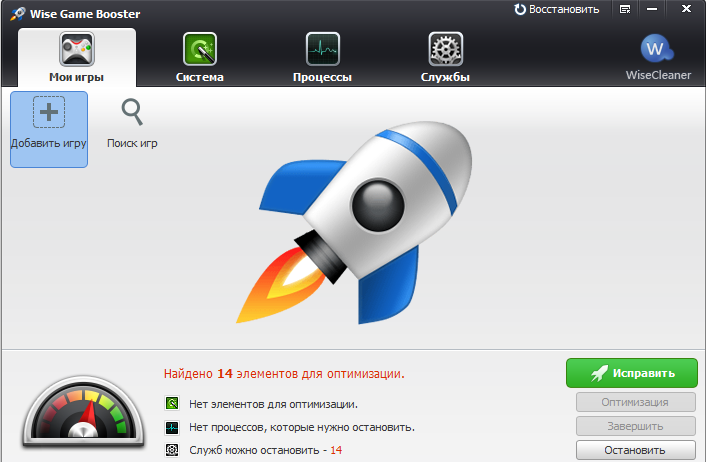

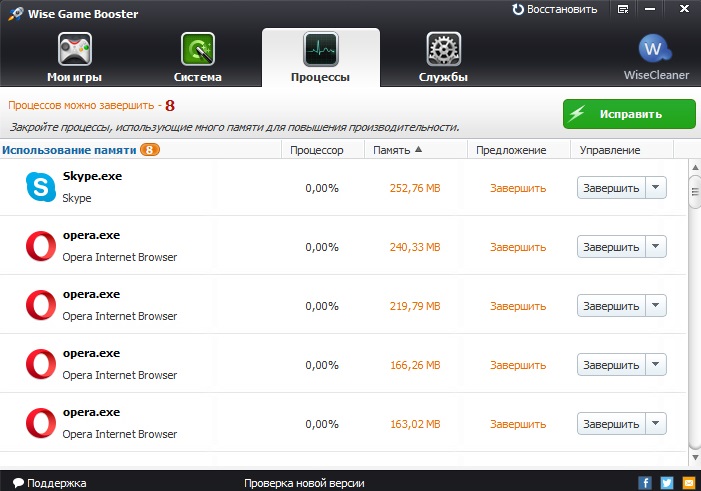

Wise Game Booster

Wiseбольше известен своими приложениями для очистки и оптимизации дисков/реестра. GameBooster – ещё один отличный инструмент, который может помочь максимизировать количество системных ресурсов, доступных для игр или интенсивных приложений. Чтобы быстро оптимизировать систему, просто нажмите кнопку «Оптимизировать все» на вкладке «Мои игры». Вкладка «Мои игры» – это область ярлыков, в которую можно поместить любимые приложения, запускаемые во время использования программы.

Помимо ряда системных служб и любых ненужных процессов, которые отключаются при оптимизации системы, можно настроить около 20 системных параметров, таких как запуск Explorer в отдельном процессе, оптимизация 5 сетевых настроек и повышение скорости отклика нескольких систем.

К сожалению, в программе нет простой кнопки восстановления, чтобы вернуть все настройки пользователя по умолчанию, и вам придётся настраивать каждый раздел отдельно. Работает на Windows XP и выше, доступна портативная версия.

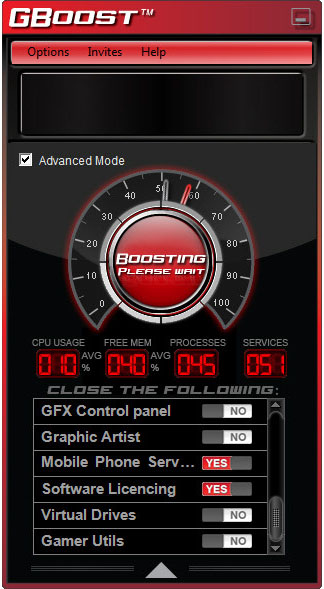

GBoost

Внешне GBoost напоминает приложение для разгона компонентов ПК. Программа необходима для быстрого и лёгкогоотключения ненужных служб и процессов, чтобы получить последние единицы производительности своего компьютера. Кнопка «Нажать для ускорения» отключит компоненты по умолчанию и, чтобы восстановить всё обратно, снова нажмите эту же кнопку.

Циферблат вокруг кнопки ускорения – это показатель того, насколько оптимизированной GBoost считает систему: чем ближе к 100, тем лучше. Нажмите стрелку вниз или поле «Расширенный режим», чтобы получить список всего, что можно отключить. Опытным пользователям могут не понравиться общие названия для параметров отключения, таких как Gamer Utils, Graphic Artist или Music Players и т. д.

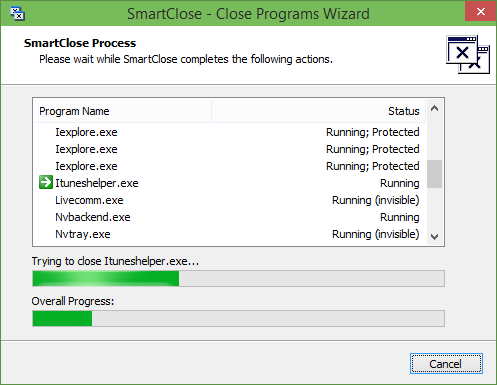

SmartClose

SmartClose – это инструмент, который в некоторых случаях легче использовать, чем другие аналогичные программы, а в других – сложнее. То, как работает программа, больше похоже на ПО для резервного копирования, использующее образы «До» и «После», чтобы отключить процессы и службы, а затем восстановить их снова. Полезной функцией является мастер настройки Windows, который поможет вам в процессе создания образа системы.

На этапе настройки мастера вы можете закрыть все открытые процессы, закрыть окна (Internet) Explorer, отключить заставку, остановить службы и создать файл образа. Если вы хотите, чтобы SmartClose никогда не останавливал определённый процесс, его необходимо настроить и добавить в качестве защищённой программы.

Если вы хотите остановить или защитить выбранные службы, они должны быть настроены в текстовом файле INI с помощью Блокнота. Вы можете сохранить несколько образов для разных сценариев, а затем восстановить или отредактировать любой из них с помощью мастера. Работает на Windows XP, Vista и 7.

Game Booster

Game Booster от IObit– это, пожалуй, самый тщательный и продвинутый бесплатный инструмент для улучшения системы из всех, если вы серьёзный геймер и хотите выжать из своей системы каждый последний кадр в секунду. Он работает, как и большинство других инструментов, временно отключая фоновые процессы, останавливая службы, очищая оперативную память, очищая буфер обмена и отключая обновление Windows. Если вы хотите попробовать и посмотреть, как это работает без особых настроек, просто нажмите на большую кнопку Start Boost.

Вы можете сами перейти к настройке процесса, сервиса и других общих настроек с помощью кнопки «Настроить» и добавить игры в Песочницу, которая скорее представляет собой окно быстрого запуска и ускорения. Game Booster идёт ещё дальше, предоставляя возможность проверять наличие обновлений драйверов, дефрагментировать файлы для каждой отдельной игры в Game Box и применять несколько общих системных настроек. В нижней части окна также есть монитор температуры.

Другие полезные дополнительные инструменты для геймеров – это возможность сохранить скриншот или даже видео вашей сессии и установить счётчик FPS на игровом экране. Они управляются через настраиваемые горячие клавиши.

В последней версии Game Booster IObit сотрудничал с производителем периферийных устройств для ПК Razer, и теперь вам необходимо создать учётную запись в Razer для использования этой программы. Многие давние пользователи Game Booster рекомендуют более раннюю бета-версию 3.4 или 3.5, поскольку они не требуют регистрации, в два раза меньше по размеру, но имеют схожие функции.

Эффективность этих инструментов, очевидно, зависит от нескольких факторов, и результат от компьютера к компьютеру будет отличаться. Если ваша система в хорошем состоянии, и вы строго контролируете, какие службы включены и какие программы запускаются в вашем трее и т. д., результативность, скорее всего, будет слишком минимальной, чтобы её заметить. Однако, если у вас есть несколько задач, выполняющихся в фоновом режиме, или ваша система не очень мощная, отключение всего возможного может дать достаточный прирост производительности для заметного ускорения.

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

В записи описывается как можно запретить запуск служб и приложений в windows при помощи групповых политик Active Directory. Рассматривается пример запрета TeamViewer.

Мне была поставлена задача заблокировать работу TeamViewer на компьютерах компании. Можно пойти двумя путями:

- Блокировать работу TeamViewer на уровне сети — запретить обращаться к портам, серверам и анализировать содержимое пакетов

- Блокировать запуск ПО TeamViewer на уровне политик ОС

Я выбрал второй вариант.

Блокирование запуска системной службы

Первое что я захотел заблокировать (и заодно протестировать работу политики) — это запуск службы TeamViewer:

- На доменном контролере запускаем оснастку Group Policy Managment

- Создаем или переходим к редактированию групповой политики

- В групповой политике переходим по адресу: Computer Configuration — Windows Settings — Security Settings — System Services

- В списке сервисов находим тот, что нужен и дважды кликаем по нему, у меня это сервис TeamViewer

- Ставим галочку возле «Define this policy setting»

- В блоке «Select service startup mode» выбираем «Disabled»

- Жмем на кнопку «Edit Security…» и выставляем права на чтение «Read» для Administrators и INTERACTIVE, все другие права снимаем. Для SYSTEM права не изменяем.

- Дважды жмем OK

- На локальном компьютере, где политику нужно применить именно сейчас, в командной консоли вводим команду «gpupdate /force» и после ее отработки перезагружаем компьютер.

Как добавить службу в групповую политику

Есть один нюанс: по умолчанию при редактировании групповой политики по адресу «Computer Configuration — Windows Settings — Security Settings — System Services» видны только те службы, который установлены на компьютере, где это редактирование происходит, в нашем случае это контроллер домена.

Чтобы в редакторе групповых политик в «System Services» добавить какую-либо службу, нужно сделать следующее:

- На компьютере, где есть нужная нам служба, запускаем «Консоль Управления (MMC)»: Пуск — Выполнить — MMC

- Выбираем меню «Консоль» — «Добавить или удалить оснастку»

- В появившемся окне жмем кнопку «Добавить»

- В списке доступных изолированных оснасток выбираем «Шаблоны безопасности» и жмем кнопку «Добавить», затем «ОК»

- Разворачиваем в MMC «Шаблоны безопасности» и кликаем по «C:WindowsSecurityTemplates»

- В правой области окна кликаем правой кнопкой мышки, выбираем пункт «Создать шаблон» и прописываем имя для нового шаблона — «system services». Созданный шаблон должен появится в левой области окна.

- В MMC переходим по адресу «Шаблоны безопасности — C:WindowsSecurityTemplates — system services — «Системные службы»

- Среди списка системных служб находим нужную службу, в моем случае это была TeamViewer и дважды кликаем по ней

- Ставим галочку возле «Определить следующий параметр политики в шаблоне»

- Откроется окно настройки безопасности:

- для Администраторы и Интерактивные оставляем галочку только возле «Чтение», все остальные галочки снимаем.

- для SYSTEM оставляем как есть.

- жмем ОК

- В блоке «Выберите режим запуска службы:» выбираем пункт «Запрещен» и жмем «ОК»

- После этого среди списка шаблонов безопасности (в левой части окна) кликаем правой кнопкой мышки по «system services» и выбираем пункт «сохранить как…» — сохраняем файл и переносим его на доменный контроллер.

- На доменном контроллере при редактировании нужной политики кликаем правой кнопкой мышки по «Computer Configuration — Windows Settings — Security Settings» и выбираем пункт «Import Policy» — импортируем сохраненный файл.

- После этого нужная служба появится в списке «Computer Configuration — Windows Settings — Security Settings — System Services»: убеждаемся в этом и проверяем настройки.

После этих действий служба TeamViewer перестала запускаться, а у локального администратора права позволяющие ее запустить вручную.

Запрет запуска приложений

Также я решил запретить запуск самого приложения. При помощи групповых политик это можно сделать описывая одно из следующих правил:

- Правило зоны

- Правило пути

- Правило хеша

- Правило сертификата

Правило зоны

Запрет запуска приложений *.msi из определенной зоны (Интернет, Локальный компьютер, Надежные узлы) — считаю этот метод блокировки бесполезным, исходя из того, что он маловостребованный

Правило пути

Блокировка по имени/пути файла или по пути в реестре (если программа хранит пути к своим рабочим каталогам в реестре). Можно использовать переменные среды или подстановочные знаки «?» и «*».

Минус этого метода в том, что эту политику легко обойти: достаточно переместить или переименовать файл.

Плюс метода в том, что можно реализовать следующую логику: разрешить запуск программ ТОЛЬКО С определенных папок, таких как windows, program files и запретить пользователям что-либо в этих папках изменятьзаписывать. В результате идеальная защита: исполняемые файлы вне этих папок не запустятся, свои же файлы пользователи не смогут записать в системные папки из которых разрешен запуск — нет прав. К сожалению у себя в локальной сети мы не готовы так жестко ограничить пользователей.

Я решил проверить как работает правило пути: создал правило в котором указал запрет запуска если путь «*TeamViewer*». В результате TeamViewer не запускался до тех пор, пока я не нашел портативную версию и не переименовал ее файл.

Правило хеша

Для идентификации файла используется его хеш – это цифровой «отпечаток» файла. Хеш однозначно идентифицирует любой файл, независимо от того как он называется и где находится. То есть два файла с идентичным содержимым будут иметь один и тот же хеш. Это спасает от переименования и перемещения файлов.

Но если программа часто обновляется, то после каждого обновления придется прописывать новый хеш.

Правило сертификата

Именно на этом способе блокировки я и остановился. Большинство программ крупных компаний подписывают свои программы сертификатом издателя. Благодаря этому сертификату издателя можно убедится что эта программа действительно оригинальная, а не поддельная, которая ворует пароли. У каждой компании свой сертификат.

В правиле сертификата можно блокировать запуск программы по сертификату издателя. Плюс в том, что все версии программы будут заблокированы, независимо от того, из какой папки они запускаются и как переименовываются. Минус в том, что все программы этой компании будут заблокированы, так как они подписываются одним и те же сертификатом издателя.

Чтобы просмотреть и экспортировать сертификат издателя выполните следующие действия:

- Правый клик мышки на exe-файле

- Выберите пункт свойства — перейдите на вкладку цифровые подписи

- В поле «список подписей» дважды кликните по подписи

- Нажмите на кнопку «просмотр сертификата»

- Перейдите на вкладку «Состав» и нажмите на кнопку «Копировать в файл…»

- Выберите формат файла сертификата в DER или Base64-кодировке и жмите по кнопкам «далее» — дальше все должно быть понятно.

Также следует учесть один нюанс: для того чтобы правило сертификата работало нужно активировать их работу:

- переходим к редактированию нужной политики

- в политике переходим по адресу «Computer Configuration — Windows Settings — Security Settings — Local Policies — Security Options»

- в самом низу находим «System settings: Use Certificate Rules on Windows Executables for Software Restriction Policies» («Параметры системы:использовать правила сертификатов для исполняемых файлов Windows для политик ограниченного использования программ») и дважды кликаем по нему

- Ставим галочку возле «Define this policy setting» и выбираем «enabled»

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Настраиваем политику запрета программного обеспечения

При редактировании политики переходим по адресу «Computer Configuration — Windows Settings — Security Settings — Software Restriction Policies»

Если политики для программного обеспечения еще не определялись, то вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Именно это мы и собираемся сделать, поэтому жмем правой кнопкой мышки по Software Restriction Policies и выбираем в меню «Create Software Restriction Policies». После этого увидим:

Общие настройки:

- Enforcement — можно указать к чемукому эти политики применяются (или можно оставить настройки по умолчанию):

- Ко всем файлам программного обеспечения или ко всем файлам программного обеспечения кроме библиотек (таких как dll)

- Ко всем пользователям или ко всем пользователям кроме администраторов

- Designated File Types — указаны какие файлы считаются исполняемыми. Список уже сформирован, но при желании вы можете добавить или убавить типы файлов из этого списка.

- Trusted Publishers — эта группа параметров позволяет настраивать реагирование политики на элементы управления ActiveX® и другое подписанное содержимое. Здесь можно указать, кто будет принимать решение о доверии подписанному содержимому (лучше оставить это право администраторам предприятия), а также задать параметры проверки сертификатов – проверить, не отозван ли сертификат, и удостовериться, что он не просрочен.

В папке Security Levels, будут два уровня:

- Disallowed — когда все запрещено кроме того, что разрешено (разрешить можно в Additional Rules)

- Unrestricted — все разрешено кроме того, что запрещено (запретить можно в Additional Rules)

Если кликнуть по одному из этих уровней, то можно увидеть кнопку «Set as default». По умолчанию включен уровень Unrestricted

В папке Additional Rules собственно и создаются разрешающие или запрещающие политики. По умолчанию там уже будут созданы политики для путей в реестре, которые разрешают запускать приложения из служебныхсистемных папок.

Для создания разрешающего правила кликаем правой кнопкой мышки и выбираем один из типов правила (Сертификат, хеш, зона или путь).

Я ограничивал Teamviewer по сертификату издателя: выбрал New Certificate Rule, в нем указал файл с сертификатом издателя (чуть выше описано как его получить) и в Security level выбрал «Disallowed», то есть запретить.

Если после настройки политик не терпится увидеть их работу на локальном компьютере, то в командной строке введите «gpupdate /force» и после выполнения команды перезагрузите компьютер.

Полезные ссылки:

- windowsfaq.ru — Ограничение списка запускаемых программ при помощи групповых политик

Понравилось? =) Поделись с друзьями:

Сейчас мы разберемся с тем, как запретить запуск программы на компьютере в операционной системе Windows. В некоторых ситуациях, пользователю может понадобиться заблокировать запуск программы на ПК, например, в целях безопасности или для предотвращения несанкционированного доступа.

В случае блокировки запуска приложения, нельзя будет запустить программу в Windows, потому что система отменит эту операцию. Невозможно будет воспользоваться, например, определенными компьютерные играми и программами.

Содержание:

- Запрет запуска программ в Родительском контроле Windows

- Как узнать имя и тип файла для ограничения запуска программы

- Как запретить запуск программы через групповые политики

- Как отменить ограничение на запуск программы в редакторе локальной групповой политики

- Запрет запуска программы после изменений в реестре

- Отмена ограничения на запуск программы в редакторе реестра

- Создание файла реестра для запрета запуска программ

- Выводы статьи

Существуют сторонние приложения для ограничения запуска программ, установленных на компьютере. В этом руководстве вы найдете инструкции, в которых мы решим проблему системными средствами, без использования стороннего программного обеспечения.

В операционной системе Windows запретить запуск программ можно несколькими способами:

- с помощью выполнения изменений в системном реестре;

- применением параметров в локальной групповой политике;

- используя родительский контроль.

Во всех случаях можно запретить запуск программы пользователю, в зависимости от конкретной ситуации: ограждение ребенка от нежелательной информации, невозможность запуска отдельных программ другими лицами и т. д. На экране появится окно «Ограничения» с сообщением об ограничении использования программы: «Операция отменена из-за ограничений, действующих на этом компьютере. Обратитесь к системному администратору».

Сейчас посмотрим, как запретить запуск программы в Windows 10, Windows 8.1, Windows 8, Windows 7. Описанные в статье способы одинаково работают в этих версиях Windows.

Запрет запуска программ в Родительском контроле Windows

В операционную систему Windows встроено приложение для осуществление родительского контроля. Этот режим ограничивает ребенка, не разрешает ему выходить за рамки заранее созданных определенных правил при использовании компьютера.

Для использования родительского контроля необходимо использовать учетную запись Майкрософт, при помощи которой осуществляется контроль за ребенком. На ПК создается учетная запись пользователя с ограниченными правами, дети входят в систему через эту учетную запись.

Помимо других ограничений (посещение сайтов различных категорий, время работы на ПК), взрослые могут ограничить запуск определенных игр, программ и мультимедийных файлов. Подробное описание родительского контроля в Windows 10 и Windows 7 описано в статьях на моем сайте.

В случае необходимости, можно изменить параметры контроля, снова включить возможность запуск тех или иных приложений.

Как узнать имя и тип файла для ограничения запуска программы

В этой статье рассмотрены способы, при которых пользователь должен самостоятельно добавить приложение в список для запрета запуска в Windows. Для этого, нам потребуется узнать название и тип файла.

Название — название приложения в папке на компьютере, а тип файла — расширение файла, большинстве случаев «.exe», исполняемый файл. Узнать необходимую информацию можно в свойствах ярлыка или в свойствах самого приложения. В некоторых случаях, название приложения может быть сокращено, например, программа FastStone Capture (официальное название) отображена, как «FSCapture.exe».

Сначала узнаем имя и расширение приложения в свойствах ярлыка программы:

- Кликните правой кнопкой мыши по ярлыку программы.

- В контекстном меню выберите пункт «Свойства».

- В окне свойств программы, в поле «Объект:» в самом конце пути вы увидите название программы и ее расширение.

Эти данные нужно будет вводить для запрещения запуска на ПК этого конкретного приложения.

Теперь посмотрим свойства приложения:

- Войдите в меню «Пуск».

- В списке установленных программ выберите нужное приложение.

- Щелкните по нужной программе правой кнопкой мыши, в контекстном меню сначала выберите «Дополнительно», а затем «Перейти к расположению файла».

- В открывшейся папке кликните правой кнопкой мыши по ярлыку программы, выберите «Расположение файла».

В Windows 7 после клика по названию программы выберите «Расположение файла».

- В папке с программой кликните правой кнопкой мыши по файлу, имеющему тип «Приложение».

- В контекстном меню нажмите на «Свойства».

- В окне свойств приложения, во вкладке «Общие» вы увидите название программы и ее расширение.

Как запретить запуск программы через групповые политики

В старших версиях Windows имеются групповые политики, с помощью изменения которых можно запретить запуск программ.

Редактор локальной групповой политики работает в операционных системах Windows Профессиональная (Windows Professional) и Windows Корпоративная (Windows Enterprise). Пользователи версии Windows Домашняя (Windows Home) могут воспользоваться другим методом с командной строкой.

Выполните следующие действия:

- Нажмите на клавиатуре на клавиши «Win» + «R».

- В диалогом окне «Выполнить» введите команду: «gpedit.msc» (без кавычек), нажмите на клавишу «Enter».

- В окне «Редактор локальной групповой политики» откройте «Конфигурация пользователя», перейдите сначала в политику «Административные шаблоны», затем в политику «Система».

- Дважды щелкните по опции «Не запускать указанные приложения Windows».

- В окне «Не запускать приложения Windows» задайте параметр «Включено», а в параметре «Список запрещенных приложений» нажмите на кнопку «Показать…».

- В окне «Вывод содержимого», в опции «Список запрещенных приложений», в поле «Значение» добавьте имя файла с расширением, например, «chrome.exe», а затем нажмите на кнопку «ОК».

- В окне «Не запускать приложения Windows» нажмите на кнопку «ОК» для применения настройки.

- Закройте редактор локальной групповой политики.

Как отменить ограничение на запуск программы в редакторе локальной групповой политики

После изменения ситуации, пользователю понадобилось снять ограничения на запуск приложений. Необходимо снова войти в настройки групповых политик для изменения параметров.

- Откройте редактор локальной групповой политики.

- В окне «Редактор локальной групповой политики» пройдите по пути: «Конфигурация пользователя» → «Административные шаблоны» → «Система» → «Не запускать указанные приложения Windows».

- В окне «Не запускать указанные приложения Windows» укажите значение параметра «Не задано», нажмите на кнопку «ОК».

Запрет запуска программы после изменений в реестре

При помощи редактора реестра пользователь может запретить запуск программ на компьютере.

- Запустите редактор реестра одним из этих способов.

- Пройдите по пути к следующему разделу:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Если в системном реестре нет раздела «Explorer», создайте его. Щелкните правой кнопкой мыши по разделу «Policies», в контекстном меню выберите «Создать, затем «Раздел». Присвойте имя «Explorer» созданному разделу.

- В разделе «Explorer» создайте новый раздел «DisallowRun».

- Щелкните правой кнопкой мыши по свободному месту в окне редактора реестра, выберите в открывшемся меню «Создать», потом «Строковый параметр».

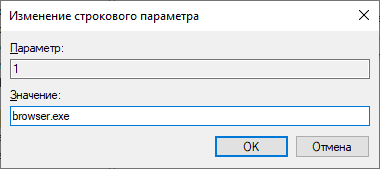

- Присвойте имя параметру «1». Щелкните по параметру правой кнопкой мыши, выберите пункт «Изменить…».

- В окне «Изменение строкового параметра» в поле значение введите «имя_программы.exe», нажмите «ОК».

- Создайте следующие параметры с именами «2», «3», «4» и т. д., для запрета запуска других программ на данном компьютере.

- Закройте окно редактора реестра.

Отмена ограничения на запуск программы в редакторе реестра

Для включения запуска программы, потребуется снова войти в редактор реестра.

В окне «Редактор реестра» пройдите по пути:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Если вам нужно отменить ограничения на запуск всех программ удалите раздел «DisallowRun». Если потребовалось снять запрет с запуска отдельного приложения, войдите в раздел «DisallowRun», удалите параметр, соответствующий заблокированной программе (посмотрите на имя программы в поле «Значение»).

Создание файла реестра для запрета запуска программ

Пользователь имеет возможность для самостоятельного создания файла реестра, который внесет изменения в системный реестр Windows, без запуска редактора реестра.

Для этого, выполните следующие действия:

- Запустите на компьютере программу Блокнот.

- В окно программы Блокнот добавьте следующий код:

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer] "DisallowRun"=dword:00000001 [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun] "1"="software.exe" "2"="software2.exe" "3"="software3.exe"

Вместо «software.exe», «software2.exe» и т. д., введите имена программ, запуск которых нужно заблокировать на компьютере, например, «firefox.exe», «browser.exe». Удалите ненужные имена программ из этого перечня.

- Нажмите на меню «Файл», выберите «Сохранить как…».

- В поле «Тип файла» выберите «Все файлы».

- В поле «Имя файла» введите «DisallowRun.reg» (без кавычек), а затем нажмите на кнопку «Сохранить».

На вашем ПК появится файл «DisallowRun.reg» с помощью которого можно заблокировать запуск определенных программ или одной программы, в зависимости от того, какие параметры вы ввели в этот файл.

Для применения параметров на компьютере, щелкните по файлу «DisallowRun.reg» правой кнопкой мыши, в контекстном меню выберите «Слияние», согласитесь на применение изменений в реестре Windows.

Выводы статьи

При работе на компьютере, может возникнуть необходимость для блокировки запуска отдельных приложений в операционной системе Windows. С помощью встроенных средств системы пользователь может запретить запуск программы при помощи локальной групповой политики или применив изменения в редакторе реестра. Имеется возможность ограничить использование компьютера для ребенка с помощью родительского контроля.

Похожие публикации:

- Как отключить зарезервированное хранилище Windows 10

- Как убрать размытие экрана в Windows 10 — 3 способа

- Как убрать надпись активация Windows — 3 способа

- Как отформатировать диск через командную строку — 3 способа

- Windows 10 LTSB — система с долгосрочной поддержкой

- Содержание статьи

- Как работает применение групповой политики