Secret Net NT 4.0 Руководство по администрированию

Замкнутая программная среда

Механизм замкнутой программной среды позволяет ограничить доступ пользователей к исполняемым файлам только теми программами, которые необходимы им для работы.

При использовании этого механизма действуют следующие правила:

•Пользователь может запустить программу только из списка разрешенных для запуска программ (UEL-список, User Executable List). Этот список формируется индивидуально для каждого пользователя.

•Замкнутая программная среда может быть включена выборочно для отдельных пользователей.

•Замкнутая программная среда может использоваться в одном из двух режимов работы: «мягком» или «жестком».

При «мягком» режиме пользователю разрешается запускать любые программы, а не только входящие в UEL-список. При этом в журнале безопасности регистрируются соответствующие события несанкционированного доступа (НСД).

При «жестком» режиме запуск программы разрешатся, если:

•разрешен запуск файла в UEL-списке;

•файл недоступен текущему пользователю на изменение;

•файл не находится на сменном носителе;

•владельцем файла является локальная группа администраторов (это дополнительное ограничение, которое может и не использоваться).

Порядок настройки

Особенности настройки механизма замкнутой программной среды связаны со следующими обстоятельствами. Чтобы правильно настроить замкнутую среду необходимо четко установить индивидуальный перечень исполняемых файлов необходимых в работе каждому сотруднику. Сделать это может быть достаточно сложно, если каждый из них к тому же работает со своим набором программ.

Для облегчения выполнения этой процедуры используется следующий подход. Сначала замкнутая среда включается в «мягком» режиме, при котором пользователю разрешается запускать любые программы, а все действия, связанные с запуском программ, фиксируются в журнале безопасности в течение некоторого периода времени. Затем на основании данных журнала автоматически формируется список разрешенных для запуска программ, который можно откорректировать и вручную. После этого замкнутая среда переводится в основной «жесткий» режим работы.

При автоматическом формировании UEL-списка в него сначала добавляются программы из «списка по умолчанию», который формируется при установке клиентского программного обеспечения на компьютер, и включает в себя исполняемые файлы из системного каталога и каталога установки системы защиты. «Список по умолчанию» может быть отредактирован, но только средствами подсистемы управления. Целесообразно добавлять в этот список программы, которые необходимы для работы всем пользователям компьютера. И сделать это нужно перед созданием UELсписков для отдельных пользователей.

В дальнейшем, в процессе эксплуатации замкнутой программной среды целесообразно периодически анализировать записи журнала безопасности и корректировать UEL-список, а также права владения и доступа для файлов, добавляемых в списки.

При необходимости механизм замкнутой программной среды может быть временно отключен сразу для всех пользователей компьютера. При этом все индивидуальные настройки механизма сохраняются без изменений. Затем механизм может быть включен повторно.

68

Глава 6. Настройка механизмов управления доступом и защиты ресурсов

Общий план действий:

Средствами подсистемы управления

Дополните «список по умолчанию» программами, необходимыми всем пользователям компьютера

Локальными средствами управления

Включите механизм замкнутой программной среды на компьютере

Детальный порядок настройки замкнутой программной среды на компьютере:

|

Этап Шаг |

Процедура |

Описание |

|||||

|

Включение механизма |

|||||||

|

1. |

Включите механизм замкнутой программной среды на компьютере. |

стр. 70 |

|||||

|

Подготовка к регистрации |

|||||||

|

2. |

Настройте для пользователей регистрацию событий, связанных с |

стр. 71 |

|||||

|

запуском программ. |

|||||||

|

3. |

Настройте журнал безопасности. |

стр. 72 |

|||||

|

4. |

Включите и настройте «мягкий» режим работы замкнутой программной |

стр. 72 |

|||||

|

среды для пользователей компьютера. |

|||||||

|

Моделирование работы пользователей и формирование списков программ |

|||||||

|

5. |

Смоделируйте работу на компьютере пользователей, запуская нужные |

стр. 72 |

|||||

|

программы и выполняя типовые действия. |

|||||||

|

6. |

На основании данных журнала безопасности сформируйте |

||||||

|

автоматически или вручную для каждого пользователя список |

|||||||

|

разрешенных для запуска программ. |

|||||||

|

Формирование списков программ |

|||||||

|

7 |

Откорректируйте параметры замкнутой среды |

Стр. 75 |

|||||

|

8. |

Ознакомьте каждого из пользователей со списком разрешенных для |

||||||

|

запуска программ. |

|||||||

|

Включение жесткого режима |

|||||||

|

9. |

Включите для пользователей «жесткий» режим замкнутой программной |

стр. 72 |

|||||

|

среды. |

|||||||

69

Secret Net NT 4.0 Руководство по администрированию

Включение замкнутой среды на компьютере

Прежде чем приступить к настройке замкнутой программной среды, необходимо включить этот механизм на компьютере, чтобы стали доступными для редактирования его параметры.

1. Откройте окно управления общими параметрами и выберите диалог «Дополнительно»:

Установите отметку в этом поле, чтобы включить механизм замкнутой программной среды на компьютере

Рис. 35. Диалог «Дополнительно»

2.Установите отметку в поле выключателя «Замкнутая среда».

3.Завершив настройку, нажмите на кнопку «OK» или «Применить».

Для того чтобы установленные параметры вступили в силу, необходимо перезагрузить компьютер.

Временное отключение. Для отключения замкнутой программной среды одновременно для всех пользователей компьютера достаточно убрать отметку из поля «Замкнутая среда». При этом все индивидуальные настройки механизма останутся без изменений. Для повторного включения механизма достаточно установить отметку в этом поле. После включения или отключения механизма необходимо перезагрузить компьютер.

70

Глава 6. Настройка механизмов управления доступом и защиты ресурсов

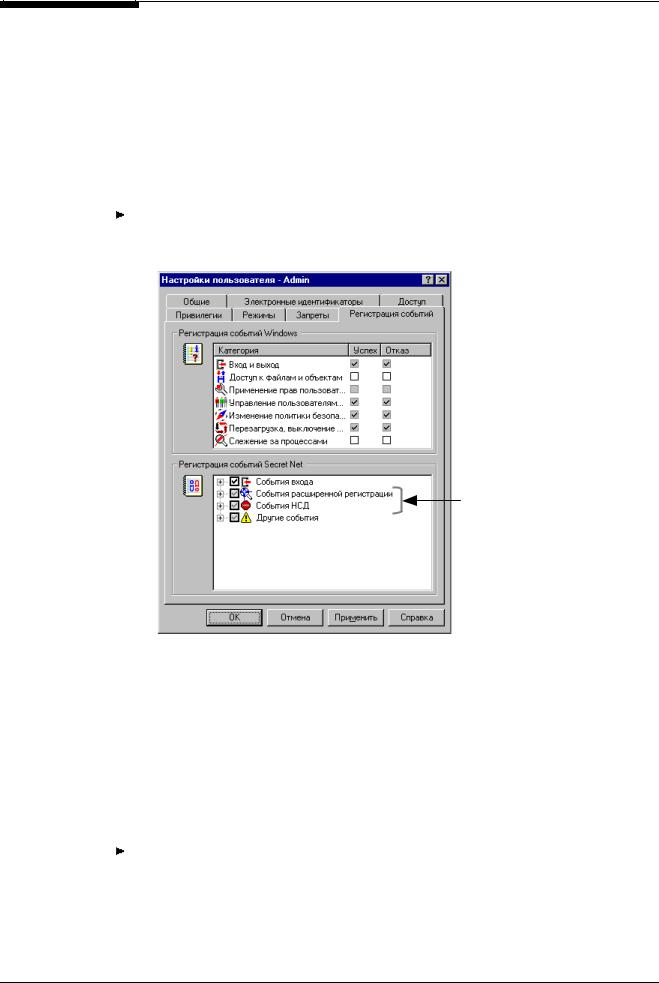

Настройка регистрации событий

|

Персональный |

Перед тем как использовать автоматическую процедуру формирования списка раз- |

|

перечень |

решенных для запуска программ необходимо: |

|

• Настроить индивидуальный режим регистрации событий при работе пользова- |

|

|

телей, для которых предполагается включить замкнутую программную среду, а |

|

|

также для администратора, выполняющего настройку замкнутой среды на ком- |

|

|

пьютере. |

|

|

• Установить срок хранения записей в журнале безопасности, соответствующий |

|

|

времени их сбора. |

|

|

Для настройки перечня регистрируемых событий: |

|

|

1. В программе «Проводник» выберите пользователя, вызовите на экран окно на- |

|

|

стройки свойств и выберите диалог «Регистрация»: |

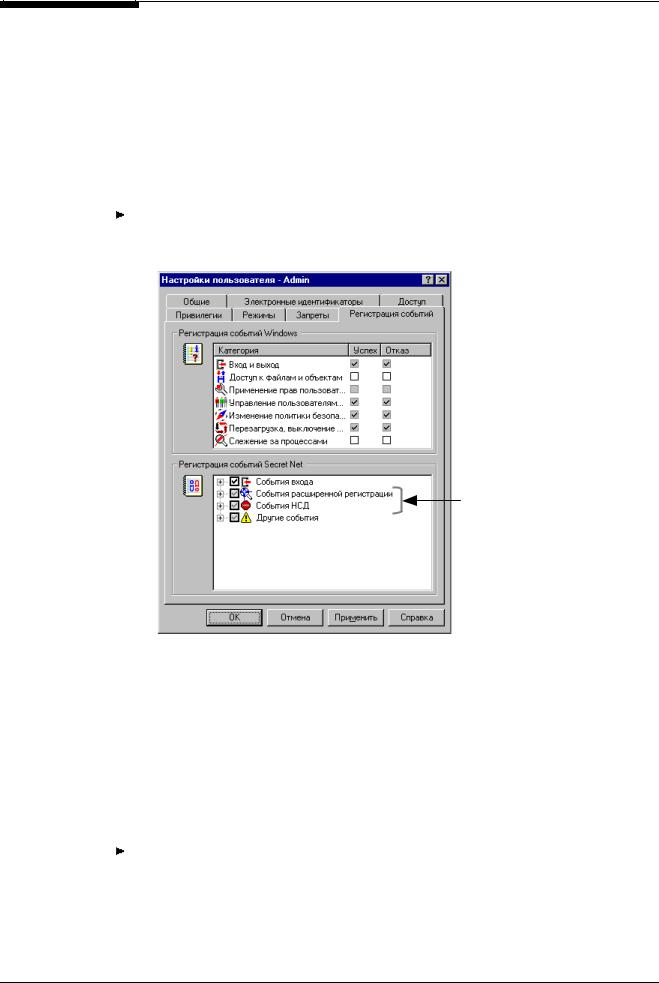

Установите регистрацию необходимых событий в группах «События расширенной регистрации» и «События НСД»

Дополнительные механизмы контроля

Рис. 36. Диалог «Регистрация»

2.Отметьте события Secret Net NT, которые необходимо регистрировать для настройки замкнутой среды:

•В группе «События расширенной регистрации»: «Запуск программы».

•В группе «События НСД»: «Запрет запуска программы».

3.Нажмите на кнопку «OK» или «Применить».

В системе Secret Net NT имеется возможность усилить контроль за работой замкнутой программной среды за счет включения дополнительных механизмов контроля. В частности, это может потребоваться для контроля за правильностью прав владения.

Для включения дополнительных механизмов контроля:

1. Вызовите на экран окно настройки общих параметров работы компьютера и выберите диалог «Компьютер»:

71

- Remove From My Forums

-

Question

-

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо

убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд

«Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Answers

-

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо

убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд

«Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

https://docs.microsoft.com/en-us/windows/configuration/kiosk-single-app

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Sunday, November 15, 2020 11:40 PM

-

Marked as answer by

-

Спасибо за ответ!

К сожалению, работа в системе «СУФД» требует использования большого количества приложений, таких как Крипто-ПРО CSP, СКЗИ Континент-АП, интернет-браузер с плагинами Крипто-ПРО с сохранением их полного функционала, в том

числе полноценной работы ЭЦП. В режиме Kiosk mode это реализовать трудоемко.все это легко реализуемо при помощи applocker’a доступного в составе Enterprice редакции клиентской ос, либо в любой версии серверного продукта

The opinion expressed by me is not an official position of Microsoft

-

Proposed as answer by

Alexander RusinovModerator

Tuesday, November 10, 2020 10:47 AM -

Marked as answer by

Timur Grigoriev

Sunday, November 15, 2020 11:39 PM

-

Proposed as answer by

Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя компьютера индивидуальный перечень программного обеспечения, разрешенного для использования. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

· файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

· сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Сценарий (называемый также «скрипт») представляет собой последовательность исполняемых команд и/или действий в текстовом виде. Система Secret Net 6 контролирует выполнение сценариев, созданных по технологии Active Scripts.

Попытки запуска неразрешенных ресурсов фиксируются как события НСД в журнале Secret Net.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов, содержащих сведения о запусках программ, библиотек и сценариев. Также предусмотрена возможность ручного формирования списка. Для файлов, входящих в список, можно включить режим контроля целостности. По этой причине механизм замкнутой программной среды и механизм контроля целостности используют единую модель данных.

Механизм замкнутой программной среды не осуществляет блокировку запускаемых программ, библиотек и сценариев в следующих случаях:

· при наличии у пользователя привилегии «Замкнутая программная среда: Не действует» (по умолчанию привилегия предоставлена администраторам компьютера) — контроль запускаемых пользователем ресурсов не осуществляется;

· при включенном «мягком» режиме работы подсистемы замкнутой программной среды — в этом режиме контролируются попытки запуска программ, библиотек и сценариев, но разрешается использование любого ПО. Этот режим обычно используется на этапе настройки механизма.

Для формирования списков исполняемых файлов используется программа «Контроль программ и данных».

Источник

Замкнутой программной среды

Замкнутая программная среда — это «белый» список приложений, которые пользователю разрешается запускать на компьютере. В этот список включаются все компоненты ПО: исполняемые файлы, программные библиотеки, драйверы, оверлейные модули, исполняемые сценарии, экранные заставки и т.п. Система должна обеспечивать

блокирование возможности использования программных модулей, не входящих в «белый» список, а также исключать возможность внесения изменений в сами программные модули, включенные в список.

Штатные средства Windows, позволяющие организовать работу в режиме замкнутой программной среды, появились начиная с Windows XP, где они фигурируют под названием политик ограничения ПО (Software Restriction Policies). Эти политики настраиваются среди прочих параметров безопасности в групповых политиках Active Directory, что позволяет легко тиражировать указанные настройки на большое количество компьютеров. Следует отметить, что эту функцию, во-первых, не поддерживает Windows 2000, поэтому для ее реализации приходится искать альтернативные решения, а во-вторых, процесс настройки ограничений ПО в групповых политиках чрезвычайно трудоемок: каждый модуль, включаемый в список, приходится вносить вручную (выбрать с помощью стандартного системного диалога выбора файла, при этом отсутствует возможность выделить и выбрать несколько файлов одновременно), никаких средств автоматизации также не предусмотрено.

Кроме Software Restriction Policies, реализация замкнутой программной среды включается в состав программной части всех сертифицированных ФСТЭК России СЗИ НСД. Во времена однозадачных ОС это было реализовано через формирование меню, с помощью которого пользователи могли запустить только ограниченный перечень программ, при этом 1даструкции запрещали включать в число пунктов меню программы типа Norton Commander, позволявшие в свою очередь запустгаъ что угодно. В современных многозадачных ОС, в состав СЗИ НСД входит специальный системный драйвер, «отфильтровывающий» обращения к программным компонентам, не включенным в список, ассоциированный на данном компьютере с данным пользователем.

Дополнительная защита доверенной программной среды осуществляется либо встроенными в СЗИ НСД средствами контроля целостности, на которьш ставятся модули, включенные в список замкнутой программной среды для пользователя (при этом приходится идти на определенный компромисс, чтобы такой контроль не занимал слишком много времени и не отнимал слишком много системных ресурсов притом, что объем контролируемых данных достаточно велик — обычно вся папка Windows и половина прикладного ПО, имеющегося на компьютере), либо контролем атрибутов доступа — т.е. включенные в список файлы не должны быть доступны пользователю на запись.

В частности, именно контроль атрибутов доступа используется в СЗИ Secret Net версии 4.0. В СЗИ Secret Net 5.0 разработчики вернулись к идее контроля целостности файлов, а не только атрибутов доступа — возросшее в последнее время быстродействие компьютеров сделало такой подход осуществимым, хотя запуск приложений и занимает в несколько раз больше времени.

Другая полезная особенность реализации замкнутой программной среды (ЗПС) в СЗИ НСД — это возможности автоматизированного построения списка разрешенных для запуска программ. В СЗИ Secret Net это сделано несколькими способами. Во-первых, может использоваться информация из системного реестра Windows, сохраненная службой Installer: какие файлы были записаны на жесткий диск и какие добавления внесены в реестр при установке приложения. Во-вторых, за основу может быть взят программный ярлык приложения: анализируется, какой исполняемый файл запускается этим ярлыком, какие вызовы динамических библиотек DLL и других программных модулей содержатся в исполняемом коде этого файла. Соответствующие файлы добавляются в список, а также подвергаются такому же анализу, что в свою очередь может приводить к дополнениям в списке. Наконец, анализируется журнал регистрации событий, в котором фактически собрана информация — какие программы пользователь запускал, какие динамические библиотеки (*.dll) он при этом загружал. Для сбора этой информации механизм замкнутой программной среды сначала включается для пользователя в «мягком», отладочном режиме, при котором система не блокирует запуск/загрузку программных модулей, но фиксирует в журнале регистрации событие НСД «Запрет запуска программы» — потом именно по этим событиям происходит автоматическое дополнение списка. Файлы, добавляемые в список на базе анализа журнала, в свою очередь анализируются на предмет вызовов других программных модулей, которые тоже добавляются в список.

Следует иметь в виду, что наряду с настройкой замкнутой программной среды следует внести и другие дополнения в рабочую среду пользователя: убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. Это делается уже изменением стандартных настроек Windows через групповые политики либо другие программы настройки.

Дата добавления: 2018-03-01 ; просмотров: 2036 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Источник

Замкнутая программная среда и режимы запуска

Замкнутость программной среды в СЗИ «Страж NT» обеспечивается посредством установки разрешения на запуск на необходимые исполняемые файлы. Файлы, не имеющие разрешения на запуск, ни при каких условиях не могут быть запущены на выполнение. При первом запуске операционной системы при установленной системе защиты на запуск разрешены только те исполняемые модули, которые были запущены во время старта операционной системы. Разрешение на запуск прикладных программ может производить только администратор системы защиты. При создании новых файлов режим запуска для них устанавливается в значение запрещен. Файлы, разрешенные на запуск, автоматически становятся доступны только на чтение и выполнение, обеспечивая целостность программной среды.

Существует несколько режимов запуска исполняемых файлов:

· запрещен – запуск на выполнение запрещен, кроме администратора системы защиты;

· приложение – запуск исполняемого файла разрешен для всех пользователей системы;

· сервер-приложение – запуск исполняемого файла разрешен для всех пользователей системы. Для данных программ не применяются мандатные правила разграничения доступа. Данные программы разрабатываются с учетом интерфейсов работы СЗИ «Страж NT», и могут получать значения меток конфиденциальности защищаемых ресурсов, а также изменять их и назначать любые метки для вновь создаваемых ресурсов.

· инсталлятор – данный режим предназначен для поддержки программы Microsoft Installer. Данный режим запуска позволяет программе Microsoft Installer обходить требования замкнутой программной среды.

В системе защиты предусмотрен специальный режим автоматического разрешения режима запуска (режим автозапуска), предназначенный для облегчения настройки системы защиты. Установить режим автозапуска можно только в режиме администрирования, выбрав пункт меню Администрирование – Режим автозапуска. Снимается режим автозапуска таким же образом.

При установке режима автозапуска для всех запускающихся файлов, включая системные драйверы, динамические библиотеки, а также прикладные программы, автоматически устанавливается режим запуска со значением приложение. Таким образом, облегчается настройка режимов запуска сложных программных комплексов.

Режим автозапуска всегда включается после установки системы защиты и последующей перегрузке системы. В этом случае происходит автоматическое разрешение запуска на все системные компоненты, загружающиеся при входе пользователя в систему.

Рис.27. Изменение режима запуска ресурсов

Предусмотрена возможность включения режима автозапуска на следующий сеанс работы, что позволяет выполнять настройку драйверов и сервисных программ операционной системы, программ, запускаемых один раз при создании нового пользовательского профиля и в других сложных ситуациях. Для включения режима автозапуска на следующий сеанс работы необходимо в программе Управление СЗИ включить режим администрирования, а затем режим автозапуска. При завершении программы Управление СЗИ отказаться от снятия режима автозапуска, после чего перегрузить компьютер. Режим автозапуска будет включен на следующий сеанс работы либо до его завершения, либо до момента явного отключения режима автозапуска в программе Управление СЗИ.

Для установки режима запуска для исполняемого файла необходимо войти в режим администрирования, выбрав пункт меню Администрирование | Режим администрирования, а затем выбрать пункт меню Гриф и режим запуска или выбрать в контекстном меню пункт Гриф и режим запуска. При этом на экране появится диалог, пример которого представлен на .

Более подробную информацию о режимах запуска исполняемых файлов можно прочитать в документе «Описание применения».

Аудит

Для отслеживания событий, происходящих в системе, в операционной системе существуют механизмы аудита, позволяющие осуществлять сбор информации о произошедших событиях в журналах, которые делятся на системный журнал, журнал безопасности и журнал приложений. Все события, касающиеся безопасности системы, заносятся в журнал безопасности. Уровень аудита событий можно настраивать в соответствии с потребностями. Следует помнить, что при активизации этих механизмов каждая из аудиторских проверок влечет за собой незначительное снижение производительности системы. Кроме стандартных средств регистрации в СЗИ «Страж NT» реализована дополнительная регистрация запросов на доступ пользователей к ресурсам компьютера.

Механизмы системного аудита работают только в том случае, если в политике аудита для данного компьютера установлены соответствующие флаги. Более подробную информацию по настройке политики аудита можно получить в соответствующей документации по операционной системе.

По умолчанию, после установки операционной системы регистрация событий выключена, и журнал безопасности не ведется. Чтобы включить регистрацию событий безопасности, администратор должен установить соответствующие правила аудита. Не рекомендуется включать регистрацию применения прав пользователей, так как данная категория вызывает быстрое переполнение журнала безопасности, что связано с особенностями реализации механизмов разграничения доступа в СЗИ «Страж NT».

В целом, графический интерфейс установки списков доступа для ресурсов не отличаются от штатного интерфейса операционной системы. Для изменения списков доступа для выделенных ресурсов необходимо либо выбрать пункт меню Ресурс | Аудит либо выбрать пункт Разрешения и аудит ( Аудит в MS Windows NT ) из контекстного меню. При этом появится диалог как показано на . После этого необходимо нажать на кнопку

Рис.28. Изменение аудита ресурсов

Чтобы добавить в список доступа одного или нескольких пользователей или групп пользователей необходимо нажать кнопку

Рис.29. Добавление пользователей в список аудита

Рис.30. Выбор параметров аудита ресурсов

Для удаления из списка доступа пользователя или группы пользователей необходимо выделить их в списке (см. ) и нажать кнопку

Для подтверждения внесенных изменений нажмите кнопку

Как было ранее упомянуто, в СЗИ «Страж NT» реализована дополнительная регистрация запросов на доступ пользователей к ресурсам компьютера. Дополнительный аудит устанавливается путем выбора пункта меню Ресурс | Гриф и режим запуска либо пункта Гриф и режим запуска из контекстного меню.

Рис.31. Изменение дополнительного аудита ресурсов

Более подробную информацию о принципах функционирования механизмов аудита можно прочитать в документе «Описание применения».

Контроль целостности

Контроль целостности предназначен для протоколирования изменения таких параметров выделенных ресурсов, как:

· контрольная сумма данных;

· дата и время последней модификации.

При контроле целостности файлов параметры контроля проверяются в последовательности, приведенной выше. При нарушении какого-либо параметра фиксируется факт нарушения целостности, и дальнейшая проверка не производится.

В СЗИ «Страж NT» предусмотрены следующие типы контроля целостности:

· загрузка – предназначен для контроля целостности файлов, находящихся на системном диске компьютера. Контроль целостности осуществляется автоматически при загрузке системы.

· автомат – предназначен для контроля целостности любых файлов в системе. Контроль целостности осуществляется автоматически при загрузке системы.

· открытие – контроль целостности осуществляется при открытии файла на чтение. При нарушении целостности файла происходит ошибка открытия файла с кодом «ошибка контрольной суммы».

Рис.32. Изменение параметров контроля целостности ресурсов

В СЗИ «Страж NT» в случае нарушения целостности ресурсов предусмотрены следующие действия:

· блокировка загрузки системы – загрузка операционной системы прекращается для всех пользователей, кроме администратора системы защиты. Блокировка загрузки возможна только в случае, если типом контроля целостности ресурсов является загрузка.

· регистрация в журнале – в журнале событий регистрируется факт нарушения с указанием причины нарушения, даты и времени обнаружения нарушения, а также названием ресурса. Регистрация нарушения невозможна для ресурсов с установленным типом контроля целостности открытие.

Существует возможность проверить контроль целостности в процессе работы системы. Для этого необходимо установить фокус ввода на требуемый файл и выбрать пункт меню Ресурс | Проверка целостностилибо пункта Проверка целостности из контекстного меню. Если контроль целостности для выбранного ресурса установлен, проверка будет выполнена, и на экран будет выдано сообщение об ее результатах, в противном случае на экран будет выдано сообщение о том, что для выбранного файла контроль целостности не установлен.

Шаблоны настроек

В СЗИ «Страж NT» предусмотрен механизм шаблонов настроек. Указанный механизм предназначен для копирования настроек СЗИ с защищенного компьютера и последующего их применения на других компьютерах с установленной на них СЗИ «Страж NT». Использование механизма шаблонов настроек позволяет ускорить процесс создания защищенной АС и избавляет администратора от выполнения одних и тех же действий на различных компьютерах. Шаблоны настроек представляют собой совокупность записей, содержащих наименования ресурсов с их атрибутами защиты.

| Внимание! | 1) В данной версии СЗИ механизм шаблонов настроек реализован только для логических дисков, папок и файлов, при этом минимальным (с точки зрения вложенности) ресурсом, для которого возможно создание записи в шаблоне, является папка. 2) При использовании механизма шаблонов настройки следует учитывать тот факт, что содержащиеся в них наименования защищаемых ресурсов представлены в виде полных имен (с указанием имени ресурса и пути). Таким образом, при применении шаблонов настройки на другом компьютере атрибуты защиты будут установлены только для тех защищаемых ресурсов, полные имена которых совпадают с хранящимися в шаблоне. |

При запуске подпрограммы Администратор ресурсовшаблон не содержит никаких записей. Для добавления записей в шаблон настроек необходимо перенести уже существующие атрибуты защиты ресурсов из системы. Для этого следует выбрать пункт меню Сервис – Шаблоны – Сканировать… и указать начальную папку. При этом все атрибуты защиты указанной папки, всех подпапок и файлов будут добавлены в шаблон. Другой способ заключается в вызове контекстного меню на выбранной в левой области окна папке и выборе пункта меню Сканировать в шаблон. Процедуру добавления настроек в шаблон можно производить неоднократно. После формирования шаблона необходимо его сохранить в файл, вызвав пункт меню Сервис – Шаблоны – Сохранить…. При выполнении пункта меню Сервис – Шаблоны – Закрытьшаблон закрывается, его записи, не сохраненные в файле, обнуляются, и работа с ним прекращается.

Сохраненные шаблоны можно загрузить из файлов в память, выбрав пункт меню Сервис – Шаблоны – Загрузить…. После загрузки шаблона можно добавлять в него записи, как было описано выше.

Сохраненные шаблоны можно перенести на другой компьютер и применить. Применение шаблона настроек означает, что все атрибуты защиты, содержащиеся в шаблоне, будут установлены для соответствующих ресурсов. Если ресурс с указанным наименованием отсутствует, запись пропускается без выдачи сообщений. Применение шаблона осуществляется выбором пункта меню Сервис – Шаблоны – Применить. При этом появляется диалог, как показано на , в котором необходимо указать параметры применения шаблона. Таким образом, можно применять шаблон частично, например, только параметры контроля целостности или параметры замкнутой программной среды.

Рис.33. Выбор применяемых атрибутов защиты шаблона

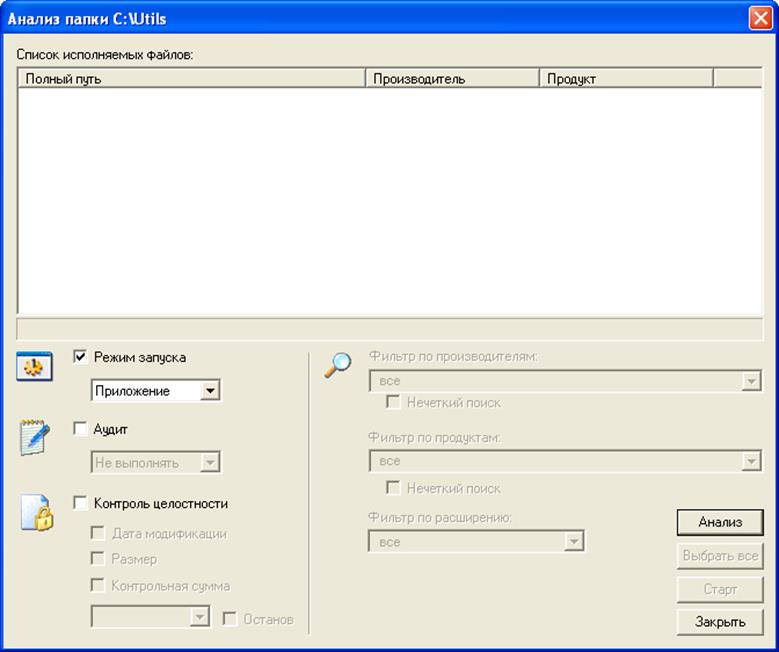

Анализ папок

Одним из пунктов политики безопасности в системе защиты информации от НСД «Страж NT» является принцип «запрещено все, что не разрешено». В частности это касается замкнутой программной среды пользователей, где последние могут выполнять только те программы, которые им разрешены администратором системы защиты. Таким образом, с одной стороны мы имеем замкнутую программную среду для пользователей, а с другой стороны – необходимость ее настройки. Не всегда процесс настройки является легким, так как современные пакеты прикладных программ имеют сложную структуру и включают в себя множество исполняемых файлов, динамических библиотек и подключаемых модулей, которые зачастую имеют нестандартные расширения, что затрудняет их поиск. Использование механизма анализа папок позволит упростить процесс настройки системы защиты «Страж NT». Для этого следует выбрать пункт меню Сервис – Анализ папок… и указать начальную папку. Другой способ заключается в вызове контекстного меню на выбранной в левой области окна папке и выборе пункта меню Анализ….

Рис.34. Анализ папок

Для анализа файлов, которые находятся в выбранной папке, на предмет возможности их исполнения в операционной системе необходимо нажать кнопку

Рис.35. Пример списка исполняемых файлов

Для установки параметров безопасности необходимо выбрать те, которые будут устанавливаться для всех выбранных в списке исполняемых файлов. К данным параметрам относятся: режим запуска, дополнительный аудит и параметры контроля целостности. Выбрав необходимые параметры и файлы, необходимо нажать кнопку

Для удобства выбора исполняемых файлов существует возможность выбора сразу всех файлов путем нажатия кнопки

В некоторых случаях механизмы анализа исполняемых файлов не распознают исполняемый файл. Это происходит в случаях, если программа написана для операционной системы MS-DOS или имеет нестандартный PE-заголовок. В этом случае необходимо вручную устанавливать на них параметры безопасности.

Дополнительные возможности

Чтобы иметь возможность управлять атрибутами защиты ресурсов на удаленных серверах и рабочих станциях, необходимо подключить удаленные диски как сетевые. Чтобы подключить сетевой диск, необходимо выбрать пункт менюСервис – Подключить сетевой диск…. В появившемся диалоге (см. ) необходимо ввести сетевой путь и нажать кнопку

Рис.36. Подключение сетевого диска

Если сетевой путь неизвестен, можно выбрать его в интерактивном режиме, нажав на кнопку

Для отключения сетевых дисков необходимо выбрать пункт менюСервис – Отключить сетевой диск…. В появившемся диалоге (см. ) необходимо выбрать отключаемый диск и нажать кнопку

Рис.37. Отключение сетевого диска

Список ресурсов, отображаемый в правой области Администратора ресурсовможно фильтровать по их расширению. Изменить фильтр можно, выбрав пункт меню Вид – Фильтр… либо в контекстном меню Фильтр…. В появившемся диалоге (см. ) необходимо выбрать фильтр из предложенных вариантов, либо ввести свой собственный. После нажатия кнопки

Рис.38. Изменение фильтра отображения списка ресурсов

Менеджер пользователей

Менеджер пользователейпредназначен для манипуляции учетными записями пользователей и их свойствами и выполняет следующие действия:

· изменения паролей пользователей;

· генерация случайных паролей пользователей;

· назначение допусков пользователям;

· создание персональных идентификаторов пользователей;

· включение/исключение пользователей в(из) групп(ы);

· загрузка списка пользователей из домена.

Общий вид оконного интерфейса Менеджера пользователей представлен на .

Рис.39. Общий вид Менеджера пользователей

Окно Менеджера пользователя делится на три области: список пользователей, свойства пользователя и список групп. Список пользователей представляет собой древовидную структуру, верхними уровнями которого являются имена доменов, а нижними – имена пользователей, им принадлежащих. В случае локальной машины в списке пользователей будет отображен только локальный домен, а в случае контроллера домена – только сетевой. При нажатии правой клавиши мыши в области имени какого-либо пользователя появляется контекстное меню, отображающее действия, которые можно совершить над выбранным объектом. Область свойств пользователя отображает такие характеристики выбранного пользователя как его пароль, уровень допуска, тип персонального идентификатора и принадлежность к администраторам. Область списка групп отображает группы, в которые входит пользователь, выбранный в списке пользователей. При нажатии на правую клавишу мыши в этой области появляется контекстное меню, отображающее действия над группами для выбранного пользователя.

При выборе в области списка пользователей имени домена, в области свойств пользователя отображается список компьютеров, входящих в домен (информация считывается с контроллера домена) с указанием их активности, загруженной операционной системы, состоянием системы защиты и, если СЗИ запущена, пользователя, с помощью идентификатора которого был запущен компьютер (см. ).

Рис.40. Вид Менеджера пользователей при выборе домена

При первом запуске Менеджера пользователейокно свойств пользователя заполнено значениями по умолчанию (кроме администратора системы защиты): пароль – «не определен», уровень допуска – минимальный, идентификатор – :, флаг администратора – не установлен. Отображение пароля как «не определен» означает, что текущее значение пароля неизвестно, кроме случая создания нового пользователя, – назначается пустой пароль. Для настройки свойств пользователей необходимо назначить им новый пароль, уровень допуска, тип персонального идентификатора и определить их принадлежность к администраторам. После изменения свойств пользователя его пиктограмма в списке пользователей смещается вправо и изменяет цвет (становится красной). Для таких пользователей необходимо сохранить измененные свойства в системе. Для этого следует выбрать пункт меню Пользователь – Сохранить либо выбрать пункт Сохранить из контекстного меню. При этом его пиктограмма в списке пользователей вернется в исходное состояние. Если изменения свойств коснулись нескольких пользователей, возможно сохранение их свойств одновременно путем выбора пункта меню База пользователей – Сохранить.

Настройки всех пользователей сохраняются в файле либо автоматически, при закрытии окна Менеджера пользователей, либо при выборе пункта меню База пользователей – Сохранить в файле. При запуске Менеджера пользователей проверятся наличие файла настроек, и, в случае его отсутствия, список пользователей загружается из домена. Также список пользователей можно получить из домена путем выбора пункта меню База пользователей – Загрузить из домена. При этом все существующие для пользователей настройки будут заменены значениями по умолчанию.

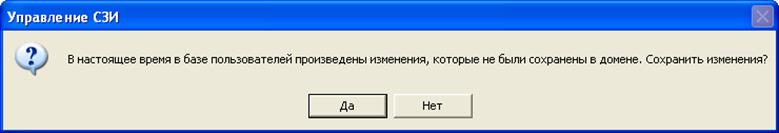

Если при закрытии Менеджера пользователей остались пользователи с несохраненными свойствами, программа предупредит об этом и предложит сохранить их.

Рис.41. Предупреждение о наличии несохраненных свойств пользователей

Источник

- Remove From My Forums

-

Question

-

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо

убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд

«Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Answers

-

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо

убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд

«Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

https://docs.microsoft.com/en-us/windows/configuration/kiosk-single-app

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Sunday, November 15, 2020 11:40 PM

-

Marked as answer by

-

Спасибо за ответ!

К сожалению, работа в системе «СУФД» требует использования большого количества приложений, таких как Крипто-ПРО CSP, СКЗИ Континент-АП, интернет-браузер с плагинами Крипто-ПРО с сохранением их полного функционала, в том

числе полноценной работы ЭЦП. В режиме Kiosk mode это реализовать трудоемко.все это легко реализуемо при помощи applocker’a доступного в составе Enterprice редакции клиентской ос, либо в любой версии серверного продукта

The opinion expressed by me is not an official position of Microsoft

-

Proposed as answer by

Alexander RusinovModerator

Tuesday, November 10, 2020 10:47 AM -

Marked as answer by

Timur Grigoriev

Sunday, November 15, 2020 11:39 PM

-

Proposed as answer by

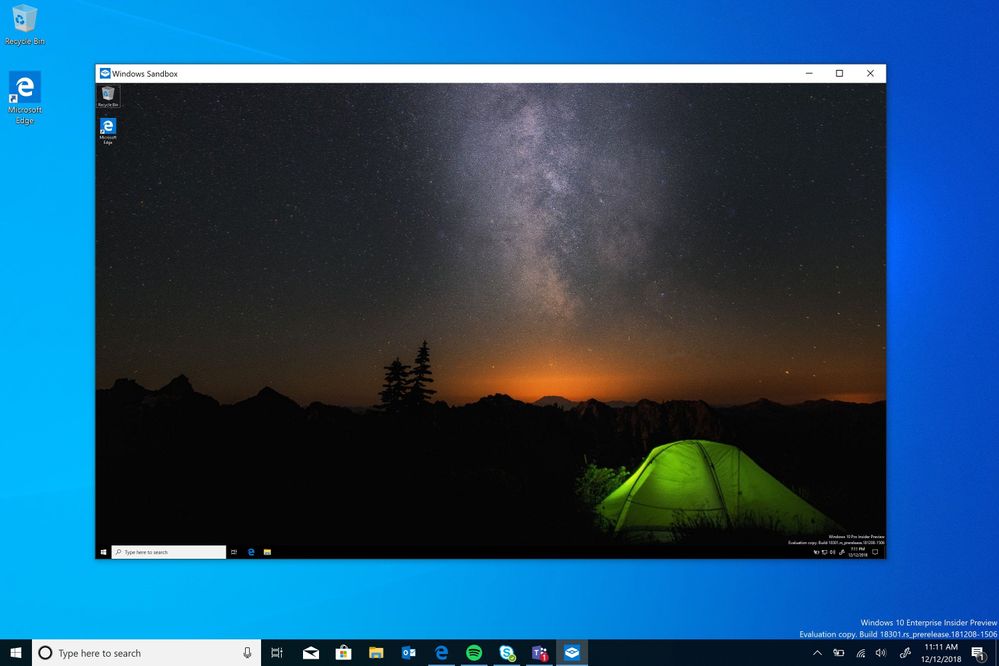

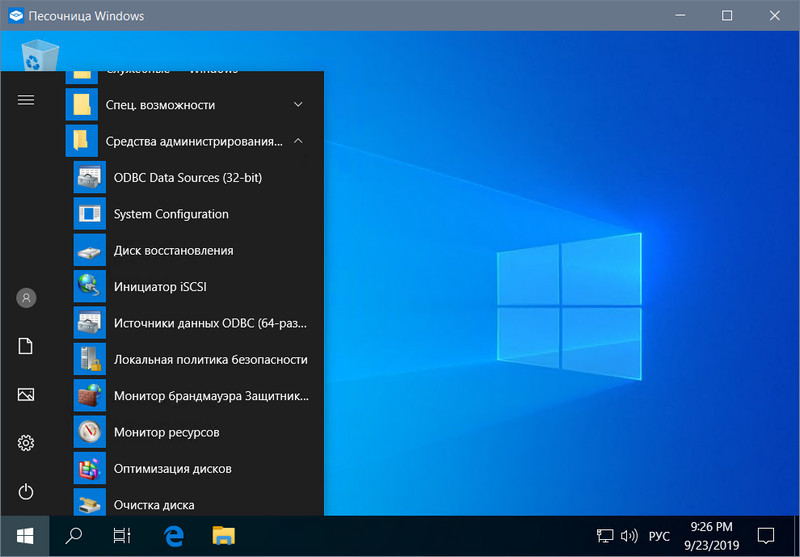

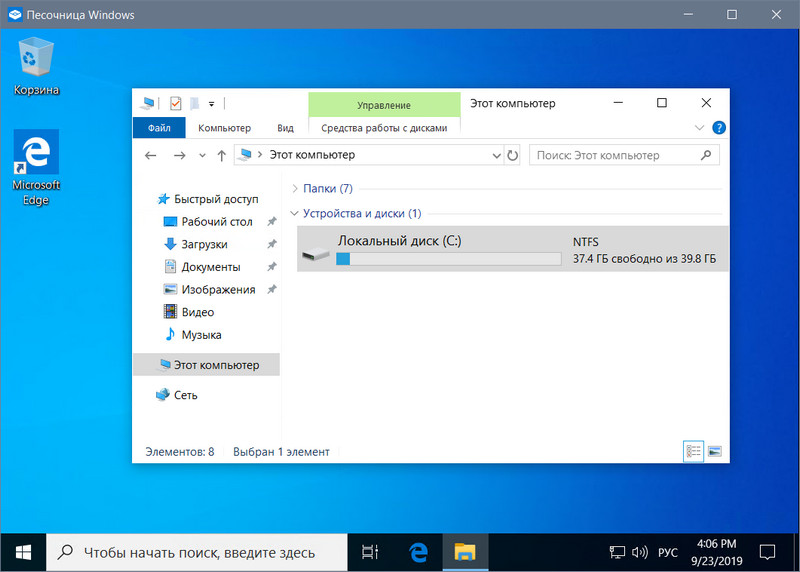

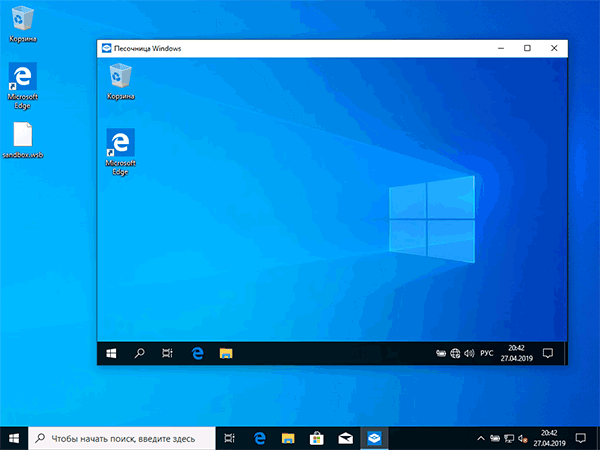

Песочница — это новый легковесный инструмент в ОС Windows, позволяющий запускать приложения в безопасном изолированном окружении.

Случалось ли Вам оказаться в ситуации, когда необходимо запустить какую-то программу, но Вы не совсем уверены в источнике её происхождения? Или другой пример — необходимость проверить что-то на «чистой» версии Windows. Во всех подобных случаях раньше был только один выход — установить ОС на отдельную физическую или виртуальную машину и провести нужный эксперимент. Но это больше не так.

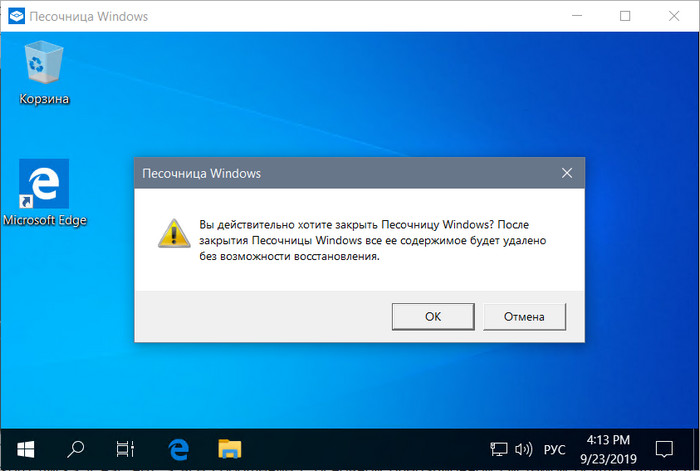

Microsoft разработал новый механизм под названием Песочница (eng. Windows Sandbox). Это изолированное временное окружение, в котором Вы можете запускать подозрительное программное обеспечение без риска навредить своему ПК. Любое ПО, установленное в Песочнице, остаётся только в Песочнице и не может взаимодействовать с основной ОС. Как только Вы закрываете Песочницу — всё её содержимое безвозвратно уничтожается.

Вот основные особенности Песочницы:

- Это часть ОС Windows. Если у Вас Windows 10 Pro или Enterprise, то Вы уже можете начать ею пользоваться.

- С чистого листа. При каждом запуске Песочницы Вы получаете одно и то же, чистое, неизменное окружение. В точности такое, какой была Ваша ОС сразу после её установки.

- Никаких следов. При закрытии Песочницы уничтожаются все установленные в ней приложения, все созданные там файлы. Закрыли Песочницу — не осталось никаких следов её существования.

- Безопасность. Используется аппаратная виртуализация, которая использует гипервизор для запуска отдельного ядра ОС и изолирует его от Вашей основной ОС

- Эффективность. Используется интегрированный планировщик задач, умное управление памятью, виртуальный GPU.

Системные требования

- Windows 10 Pro или Enterprise, билд 18305 или выше

- Архитектура AMD64

- Включенная в BIOS виртуализация

- Минимум 4 ГБ (рекомендовано 8 ГБ) оперативной памяти

- Минимум 1 ГБ свободного места на диске (рекомендуется SSD)

- Процессор с двумя ядрами (рекомендуется 4 с поддержкой hyper-threading)

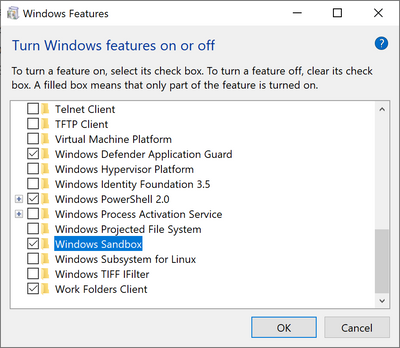

Быстрый старт

1. Установите Windows 10 Pro или Enterprise, билд 18305 или выше

2. Включите виртуализацию:

- Если Вы работаете на физической машине — сделайте это в BIOS

- Если Вы работаете на виртуальной машине — используйте следующую PowerShell команду:

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

3. Откройте (через Панель Управления) список установленных компонентов Windows и включите в нём Песочницу. Нажмите ОК. Если увидите запрос на перезагрузку компьютера — подтвердите его.

4. Запустите Песочницу из меню Пуск. Разрешите повышение прав для её процесса.

5. Скопируйте (через буфер обмена) в Песочницу бинарник, который хотите запустить.

6. Запустите бинарник в Песочнице. Если это инсталлятор — пройдите процедуру установки и запустите установленное приложение.

7. Используйте приложение по назначению.

8. Когда закончите — просто закройте Песочницу. Всё её содержимой будет удалено.

9. Опционально — можете убедиться, что в Вашей основной ОС ничего не изменилось.

Что под капотом у Песочницы

Песочница Windows построена на технологии, которая называется Windows Containers. Контейнеры разрабатывались (и давно используются) для работы в облаке. Microsoft взял уже достаточно зрелую и протестированную технологию и доработал её для пользователей десктопной Windows.

Среди ключевых адаптаций можно отметить:

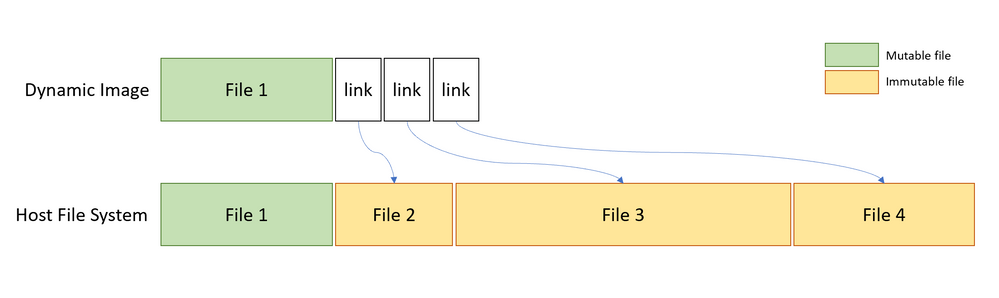

Динамически генерируемый образ

Песочница является хотя и легковесной, но всё же виртуальной машиной. И, как любой виртуальной машине, ей требуется образ, с которого она может загрузится. Важнейшей особенностью Песочницы является то, что Вам не нужно откуда-то качать или создавать этот образ. Он создастся на лету, из файлов вашей текущей ОС Windows.

Мы хотим всегда получить одно и то же «чистое» окружение для Песочницы. Но есть проблема: некоторые системные файлы могут меняться. Решением было создание «динамически генерируемого образа»: для изменённых файлов в него будут включаться их оригинальные версии, но вот неизменные файлы физически в этот образ входить не будут. Вместо них будут использоваться ссылки на реальные файлы на диске. Как показала практика — такими ссылками будут большинство файлов в образе. Лишь малая их часть (около 100 МБ) войдут в образ полностью — это и будет его размер. Более того, когда Вы не используете Песочницу, эти файлы хранятся в сжатом виде и занимают около 25 МБ. При запуске Песочницы они разворачиваются в тот самый «динамический образ» размером около 100 МБ.

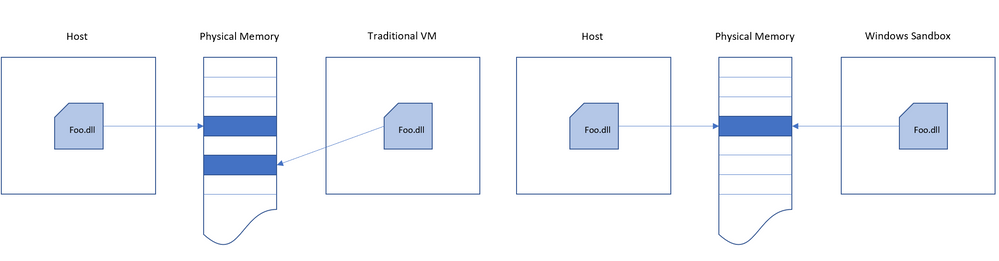

Умное управление памятью

Управление памятью для Песочницы — ещё одно важное усовершенствование. Гипервизор позволяет запускать на одной физической машине несколько виртуальных и это, в общем, неплохо работает на серверах. Но, в отличии от серверов, ресурсы обычных пользовательских машин значительно более ограничены. Для достижения приемлемого уровня производительности Microsoft разработал специальный режим работы памяти, при котором основная ОС и Песочница могут с некоторых случаях использовать одни и те же страницы памяти.

В самом деле: поскольку основная ОС и Песочница запускают один и тот же образ ОС, то большинство системных файлах в них будут одни и те же, а значит нет смысла дважды загружать в память одинаковые библиотеки. Можно сделать это один раз в основной ОС, а когда тот же файл понадобится в памяти Песочнице — ей можно дать ссылку на ту же страницу. Конечно, требуются некоторые дополнительные меры для обеспечения безопасности подобного подхода, но Microsoft позаботилась об этом.

Интегрированный планировщик

В случае использования обычных виртуальных машин гипервизор контролирует работу виртуальных процессоров, работающих в них. Для Песочницы была разработана новая технология, которая называется «интегрированный планировщик», которая позволяет основной ОС решать когда и сколько ресурсов выделить Песочнице. Работает это так: виртуальный процессоры Песочницы работают как потоки внутри процесса Песочницы. В итоге они имеют те же «права», что и остальные потоки в вашей основной ОС. Если, к примеру, у вас работают какие-то высокоприоритетные потоки, то Песочница не будет отнимать у них много времени для выполнения своих задач, которые имеют нормальный приоритет. Это позволит пользоваться Песочницей, не замедляя работу критически важных приложений и сохраняя достаточную отзывчивость UI основной ОС, аналогично тому, как работает Linux KVM.

Главной задачей было сделать Песочницу с одной стороны просто обычным приложением, а с другой — дать гарантию её изоляции на уровне классических виртуальных машин.

Использование «снимков»

Как уже говорилось выше, Песочница использует гипервизор. Мы по сути запускаем одну копию Windows внутри другой. А это означает, что для её загрузки понадобится какое-то время. Мы можем тратить его при каждом запуске Песочницы, либо сделать это лишь раз, сохранив после загрузки всё состояние виртуальной ОС (изменившиеся файлы, память, регистры процессора) на диске. После этого мы сможем запускать Песочницу из данного снимка, экономя при этом время её старта.

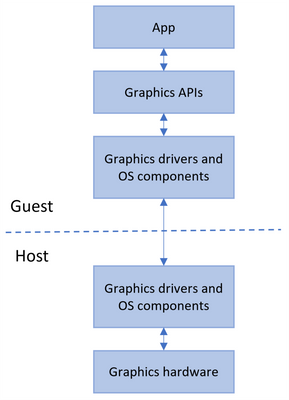

Виртуализация графики

Аппаратная виртуализация графики — это ключ к плавному и быстрому пользовательскому интерфейсу, особенно для «тяжелых» в плане графики приложений. Однако, классические виртуальные машины изначально ограничены в возможностях напрямую использовать все ресурсы GPU. И здесь важную роль выполняют средства виртуализации графики, которые позволяют преодолеть данную проблему и в какой-то форме использовать аппаратную акселерацию в виртуальном окружении. Примером такой технологии может быть, например, Microsoft RemoteFX.

Кроме того, Microsoft активно работала с производителями графических систем и драйверов для того, чтобы интегрировать возможности виртуализации графики непосредственно в DirectX и WDDM (модель драйверов в ОС Windows).

В результате графика в Песочнице работает следующим образом:

- Приложение в Песочнице использует графические функции обычным образом, не зная кто и как будет их выполнять

- Графическая подсистема Песочницы, получив команды отрисовки графики, передаёт их основной ОС

- Основная ОС, получив команды отрисовки графики, воспринимает их так, как будто они пришли от локально запущенного приложения и соответствующим образом выполняет их, выделяя и управляя необходимыми ресурсами.

Это процесс можно изобразить так:

Это позволяет виртуальному окружению получать полноценный доступ к аппаратно акселерируемой графике, что даёт как прирост производительности, так и экономию некоторых ресурсов (например, заряда батареи для ноутбуков) в следствие того, что для отрисовки графики больше не используются тяжелые расчёты на CPU.

Использование батареи

Песочница имеет доступ к информации о заряде батареи и может оптимизировать свою работу для его экономии.

Отзывы и сообщения о проблемах

В любой новой технологии могут быть баги. Microsoft просит присылать сообщения о них и предложения новых фич через Feedback Hub.

Содержание

- Песочница Windows: как работать с изолированной тестовой средой Windows 10

- Что такое песочница Windows

- Как активировать песочницу

- Замкнутая среда windows 10

- Вопрос

- Ответы

- Замкнутая среда windows 10

- Question

- Answers

- Замкнутая среда windows 10

- Вопрос

- Ответы

- Замкнутая среда windows 10

- Вопрос

- Ответы

Песочница Windows (оригинальное название Windows Sandbox) – это внедрённая в Windows 10, начиная с её версии 1903 , отделённая среда тестирования сомнительного ПО. Каждый раз запускаемая эта среда являет собой чистую Windows 10 той же версии 1903, но работающую с некоторыми ограничениями. В этой среде можно запускать скачанные с левых сайтов программы, применять твики кастомизации и вносить в систему прочие рискованные настройки, распаковывать подозрительные файлы, сёрфить по низкосортным сайтам.

И даже намеренно запускать вирусы и прочие зловреды. Песочница надёжно изолирована от среды реальной Windows 10: распространённое в первой зло уйдёт в небытие вместе с её закрытием и не проникнет в среду второй. Что являет собой Windows Sandbox? И как её активировать в Windows 10?

Что такое песочница Windows

Песочница ещё на стадии тестирования инсайдерских сборок готовящегося накопительного обновления за первое полугодие 2019 года произвела на инсайдеров фурор как реально стоящая системная новинка. Но, увы, долгое время после официального выпуска обновления работа Windows Sandbox в русскоязычных сборках Windows 10 1903 завершалась ошибкой. Microsoft потребовалось несколько месяцев, чтобы устранить эту ошибку. И вот уже мы можем беспрепятственно работать с песочницей.

Windows Sandbox – это не предустановленный изначально системный компонент, а активируемый по необходимости. Активирован он может быть в 64-битной Windows 10, начиная с редакции Pro и, как уже говорилось, начиная с версии 1903. Есть ещё требования, вытекающие из специфики работы гипервизоров:

Как видим, большая часть условий активации песочницы такие же, как и для активации штатного гипервизора Hyper-V . Ведь именно на технологии Microsoft Hyper-V базируется работа Windows Sandbox. Но песочница – это ограниченная среда виртуализации. Мы не можем экспериментировать с эмуляцией аппаратной части, не можем выбирать версию Windows, да и та, что есть, среда виртуальной «Десятки» являет собой эмулятор настоящей системы лишь в части использования классического функционала. В ней представлены только отдельные системные приложения формата UWP, нет Microsoft Store , и, соответственно, нет возможности устанавливать из него UWP-приложения.

Есть и другие ограничения в работе виртуальной системы песочницы — например, недоступность запуска системного управления дисками. То ли это временный баг, то ли специально задуманное ограничение – неизвестно. Но в любом случае в части переразметки дискового пространства в среде Windows Sandbox не поэкспериментируешь. Дисковое пространство являет собой единственный диск С небольшого размера.

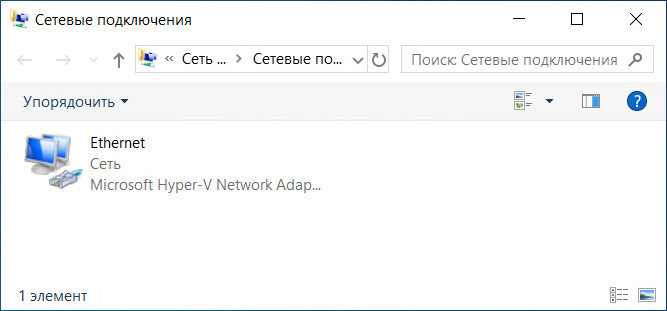

Сообщение песочницы с реальной Windows 10 возможно только путём двустороннего копирования файлов. Никакие устройства информации компьютера, отображаемые в среде реальной «Десятки», не могут быть подключены к среде виртуальной системы. Как и не может быть никаких общих папок между системами. Доступ к Интернету в виртуальной системе песочницы обеспечивается автоматически создаваемым эмулятором сетевого устройства – адаптером Hyper-V.

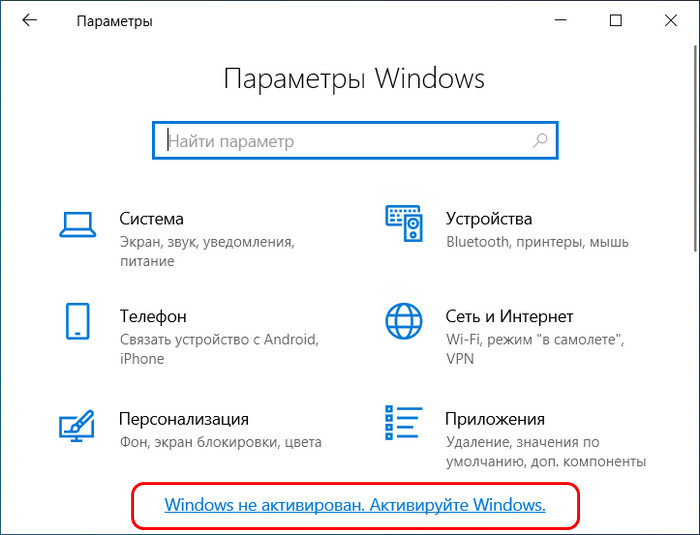

Вне зависимости от того, активирована ли реальная Windows 10, виртуальная среда песочницы – это система в триальном режиме. Тестовая среда не рассчитана на персонализацию, а это единственное, на что влияет отсутствие активации из ограниченного круга возможностей изолированной среды.

Windows Sandbox – это приложение без каких-либо настроек. Мы используем это приложение как есть, всё, что нам доступно (возможно, пока что) – это возможность развернуть приложение на весь экран. И работать со средой песочницы, как в среде обычной Windows.

Принцип работы песочницы – сохранение изменений только до момента закрытия приложения, выключения или перезагрузки виртуальной системы. Из чего вытекает ещё одно ограничение: мы не сможем экспериментировать с настройками и софтом, требующим для внесения изменений перезагрузку системы или применение операций в режиме предзагрузки.

Такая вот у Windows 10 теперь есть песочница. Функция эта, безусловно, рассчитана на начинающих пользователей. Ну или пользователей опытных, однако не имеющих времени на активные эксперименты и работу с полноценными гипервизорами. И, кстати, ещё один недостаток обнаружат те, кто параллельно работает с полноценными гипервизорами – программами VirtualBox или VMware. Песочница конфликтует со сторонними программами виртуализации операционных систем. При активном компоненте Windows Sandbox виртуальные машины VirtualBox или VMware не будут запускаться. Песочницу надо будет деактивировать и отключить запуск Hyper-V в командной строке.

Как активировать песочницу

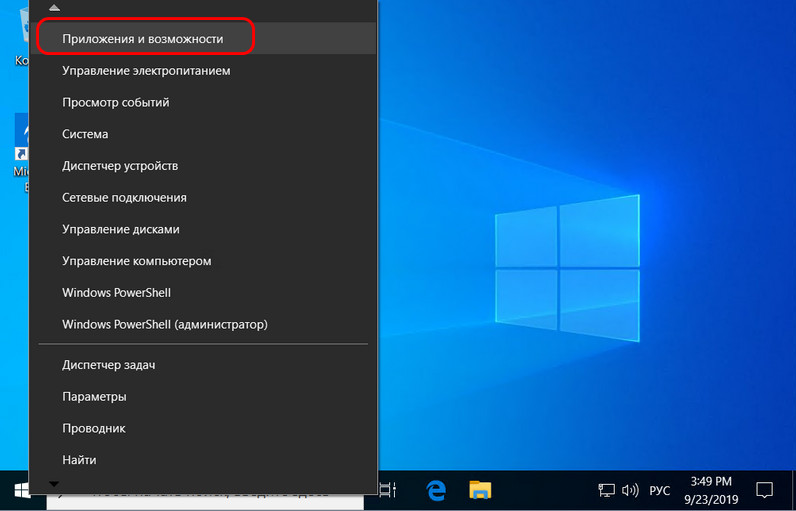

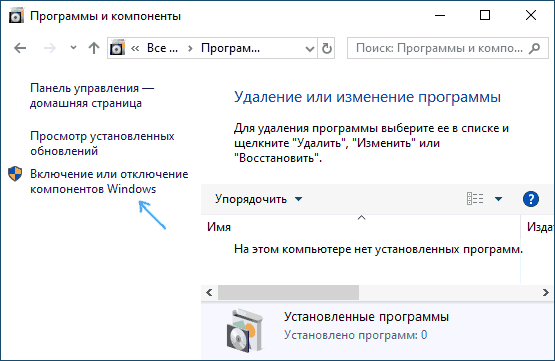

Чтобы активировать Windows Sandbox, жмём клавиши Win + X . Выбираем «Приложения и компоненты».

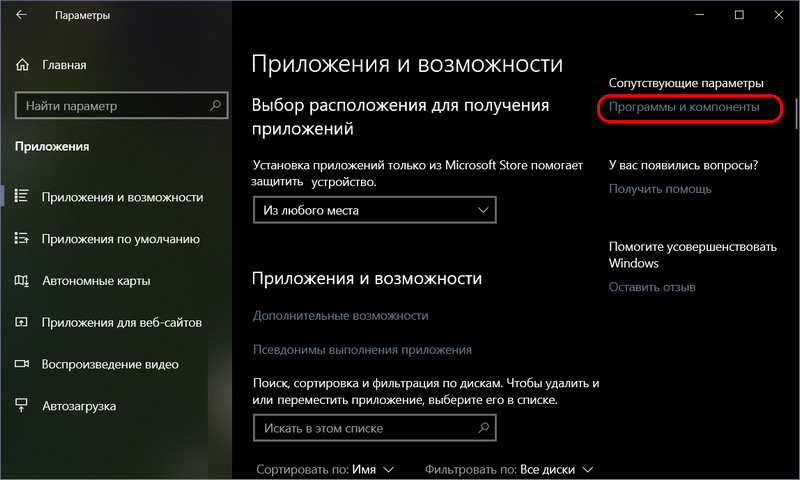

Кликаем ссылку «Программы и компоненты».

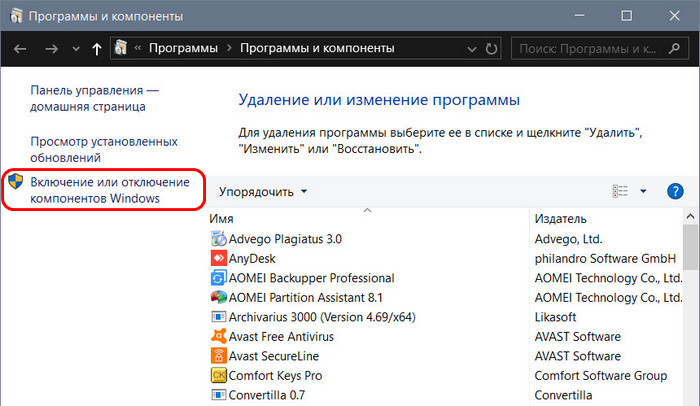

Далее жмём «Включение и отключение компонентов».

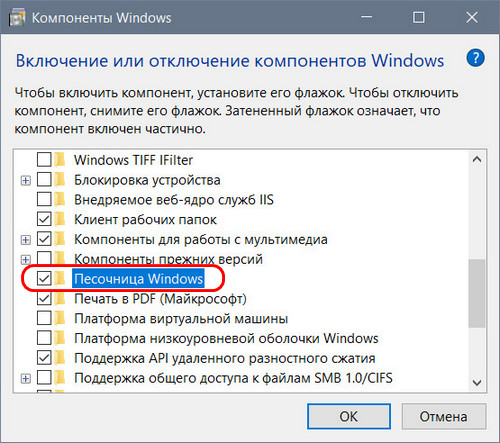

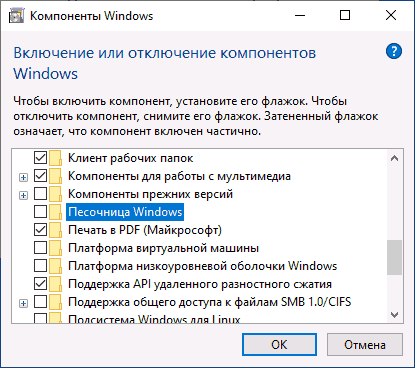

В перечне ищем пункт «Песочница Windows» и ставим галочку компонента.

Ожидаем применения изменений и перезагружаем компьютер.

Замкнутая среда windows 10

Вопрос

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Ответы

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

This posting is provided «AS IS» with no warranties, and confers no rights.

Замкнутая среда windows 10

Question

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Answers

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

This posting is provided «AS IS» with no warranties, and confers no rights.

Замкнутая среда windows 10

Вопрос

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Ответы

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

This posting is provided «AS IS» with no warranties, and confers no rights.

Замкнутая среда windows 10

Вопрос

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

Ответы

Для организации рабочего места АРМ СУФД (Система удаленного финансового документооборота) требуется настройка замкнутой программной среды (ЗПС) на клиентском рабочем месте. Для этого необходимо убрать из интерфейса все элементы, провоцирующие пользователя на попытку запуска программ, не включенных в состав ЗПС. В состав необходимых настроек входит запрет объектов на рабочем столе, исключение с кнопки «Пуск» команд «Поиск» и «Выполнить», запрет отображения общих групп программ. В предыдущих версиях Windows это реализовывалось изменением стандартных настроек Windows через групповые политики.

Для Windows 10 не удалось реализовать отключение поиска в меню «Пуск», чтобы поиском не находились программы и файлы, приложения типа gpedit.msc, regedit. Как это можно реализовать?

Удалось отключить в меню «Пуск» все программы и ярлыки, убрать везде вызов контекстного меню при нажатии правой кнопки мыши.

То что вы называйте «ЗПС» называется «kiosk mode»:

This posting is provided «AS IS» with no warranties, and confers no rights.

В этой инструкции подробно о том, как включить (установить) песочницу Windows 10, о возможных настройках, а также некоторая дополнительная информация, которая может оказаться полезной. На всякий случай отмечу, что функция доступна только начиная с Windows 10 версии 1903 в Профессиональной и Корпоративной редакциях, но при желании, включить песочницу можно и в Windows 10 Домашняя. Также может быть полезным: Использование бесплатной песочницы Sandboxie для запуска программ в изолированной среде.

Установка песочницы Windows 10 (Windows Sandbox)

Для установки песочницы в Windows 10, при условии, что ваша система соответствует указанным выше параметрам, достаточно выполнить следующие действия:

- Откройте панель управления (для этого можно использовать поиск в панели задач или нажать Win+R и ввести control), переключите вид панели управления на «Значки», а затем откройте пункт «Программы и компоненты».

- В меню слева нажмите «Включение и отключение компонентов Windows».

- В списке компонентов найдите «Песочница Windows» и включите его.

- Нажмите Ок, дождитесь завершения установки и перезагрузите компьютер.

- На этом Windows Sandbox установлен и готов к работе: соответствующий пункт появится в меню «Пуск».

- При запуске песочницы запускается чистая виртуальная машина Windows 10 с доступом к сети и возможностью безопасно запускать практически любые программы внутри (доступа к вашим программам и файлам по умолчанию нет).

В случае если пункт «Песочница Windows» неактивен, а при наведении на него указателя мыши вы видите сообщение «Не удается установить Песочницу Windows: у процессора нет требуемых возможностей виртуализации», это может говорить о том, что в БИОС/UEFI отключена виртуализация или ваш компьютер оснащен недорогим процессором без поддержки виртуализации.

Для включения виртуализации в БИОС, при наличии функции, найдите пункт VT-x (Intel Virtualization Technology) или AMD-v в параметрах (обычно в Advanced Configuration) и включите его (установите в Enabled), затем сохраните сделанные изменения и перезагрузите компьютер.

Настройки Windows Sandbox

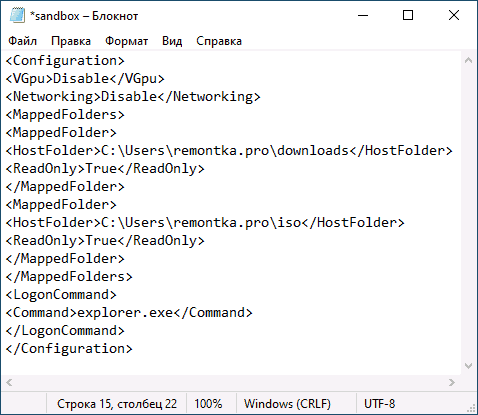

После запуска Песочница Windows — это чистая система, без доступа к вашим файлам в основной системе (что может быть нужно), зато с доступом к сети (что представляет потенциальную опасность). При необходимости, вы можете настроить поведение Windows Sandbox с помощью специальных файлов конфигурации, представляющих собой обычный текстовый файл XML с расширением .wsb. Таких файлов может быть несколько: в зависимости от того, с какими параметрами требуется запустить песочницу, запускаете нужный файл. Обновление: появилась утилита для автоматического создания файлов конфигурации, подробно: Настройка Песочницы Windows 10 в Sandbox Configuration Manager (Sandbox Editor).

Содержимое файла должно начинаться с <Configuration> и заканчивать </Configuration>, а среди доступных параметров, которые указываются внутри этих тегов есть следующие.

Отключение доступа к сети:

<Networking>Disable</Networking>

Отключение доступа к виртуальному графическому адаптеру (изображение не исчезнет, но исчезнут функции ускорения графики):

<VGpu>Disable</VGpu>

Проброс папок с основной системы в песочницу Windows (параметр ReadOnly задает доступ только для чтения, при указании False возможна будет и запись):

<MappedFolders> <MappedFolder> <HostFolder>Путь_к_папке_в_системе</HostFolder> <ReadOnly>True</ReadOnly> </MappedFolder> </MappedFolders>

Подключенные папки будут отображаться на рабочем столе (также возможен доступ по пути C:UsersWDAGUtilityAccountDesktopИмя_папки внутри песочницы).

Запуск команды при открытии песочницы:

<LogonCommand> <Command>какая_либо_команда</Command> </LogonCommand>

Все эти параметры можно компоновать в рамках одного файла конфигурации .wsb, который можно создать с помощью любого текстового редактора, даже встроенного «Блокнота» (при его использовании в диалоге сохранения в поле «Тип файла» выберите «Все файлы» и при сохранении укажите расширение .wsb). На скриншоте ниже — пример такого файла конфигурации.

В этом файле отключается доступ к сети и GPU, подключаются две папки с основной машины и при входе запускается Проводник.

Видео по установке и настройке Песочницы

Дополнительная информация

Дополнительные нюансы, которые могут быть полезны:

- Между основной системой и песочницей Windows работает буфер обмена, с помощью которого вы можете легко «передать» файлы в Sandbox без создания wsb файлов конфигурации.

- Каждый раз при закрытии песочницы всё её содержимое очищается. При необходимости сохранять результаты работы, используйте общие папки.

- Как уже было отмечено выше, невозможность включить песочницу Windows (неактивна в компонентах) связана с отключенной виртуализацией или с отсутствием её поддержки процессором.

- Ошибка 0x80070002 «Не удается найти указанный файл» при запуске песочницы может говорить о разных проблемах. В первую очередь, на финальном релизе с этим столкнулись владельцы ОС на языке, отличном от английского и Майкрософт обещает это исправить. Обновление: ошибка исправлена в обновлении KB4512941. Самостоятельное исправление (уже не актуально): установить английскую ОС, а уже затем на нее русский языковой пакет.

Secret Net NT 4.0 Руководство по администрированию

Замкнутая программная среда

Механизм замкнутой программной среды позволяет ограничить доступ пользователей к исполняемым файлам только теми программами, которые необходимы им для работы.

При использовании этого механизма действуют следующие правила:

•Пользователь может запустить программу только из списка разрешенных для запуска программ (UEL-список, User Executable List). Этот список формируется индивидуально для каждого пользователя.

•Замкнутая программная среда может быть включена выборочно для отдельных пользователей.

•Замкнутая программная среда может использоваться в одном из двух режимов работы: «мягком» или «жестком».

При «мягком» режиме пользователю разрешается запускать любые программы, а не только входящие в UEL-список. При этом в журнале безопасности регистрируются соответствующие события несанкционированного доступа (НСД).

При «жестком» режиме запуск программы разрешатся, если:

•разрешен запуск файла в UEL-списке;

•файл недоступен текущему пользователю на изменение;

•файл не находится на сменном носителе;

•владельцем файла является локальная группа администраторов (это дополнительное ограничение, которое может и не использоваться).

Порядок настройки

Особенности настройки механизма замкнутой программной среды связаны со следующими обстоятельствами. Чтобы правильно настроить замкнутую среду необходимо четко установить индивидуальный перечень исполняемых файлов необходимых в работе каждому сотруднику. Сделать это может быть достаточно сложно, если каждый из них к тому же работает со своим набором программ.

Для облегчения выполнения этой процедуры используется следующий подход. Сначала замкнутая среда включается в «мягком» режиме, при котором пользователю разрешается запускать любые программы, а все действия, связанные с запуском программ, фиксируются в журнале безопасности в течение некоторого периода времени. Затем на основании данных журнала автоматически формируется список разрешенных для запуска программ, который можно откорректировать и вручную. После этого замкнутая среда переводится в основной «жесткий» режим работы.

При автоматическом формировании UEL-списка в него сначала добавляются программы из «списка по умолчанию», который формируется при установке клиентского программного обеспечения на компьютер, и включает в себя исполняемые файлы из системного каталога и каталога установки системы защиты. «Список по умолчанию» может быть отредактирован, но только средствами подсистемы управления. Целесообразно добавлять в этот список программы, которые необходимы для работы всем пользователям компьютера. И сделать это нужно перед созданием UELсписков для отдельных пользователей.

В дальнейшем, в процессе эксплуатации замкнутой программной среды целесообразно периодически анализировать записи журнала безопасности и корректировать UEL-список, а также права владения и доступа для файлов, добавляемых в списки.

При необходимости механизм замкнутой программной среды может быть временно отключен сразу для всех пользователей компьютера. При этом все индивидуальные настройки механизма сохраняются без изменений. Затем механизм может быть включен повторно.

68

Глава 6. Настройка механизмов управления доступом и защиты ресурсов

Общий план действий:

Средствами подсистемы управления

Дополните «список по умолчанию» программами, необходимыми всем пользователям компьютера

Локальными средствами управления

Включите механизм замкнутой программной среды на компьютере

Детальный порядок настройки замкнутой программной среды на компьютере:

|

Этап Шаг |

Процедура |

Описание |

|||||

|

Включение механизма |

|||||||

|

1. |

Включите механизм замкнутой программной среды на компьютере. |

стр. 70 |

|||||

|

Подготовка к регистрации |

|||||||

|

2. |

Настройте для пользователей регистрацию событий, связанных с |

стр. 71 |

|||||

|

запуском программ. |

|||||||

|

3. |

Настройте журнал безопасности. |

стр. 72 |

|||||

|

4. |

Включите и настройте «мягкий» режим работы замкнутой программной |

стр. 72 |

|||||

|

среды для пользователей компьютера. |

|||||||

|

Моделирование работы пользователей и формирование списков программ |

|||||||

|

5. |

Смоделируйте работу на компьютере пользователей, запуская нужные |

стр. 72 |

|||||

|

программы и выполняя типовые действия. |

|||||||

|

6. |

На основании данных журнала безопасности сформируйте |

||||||

|

автоматически или вручную для каждого пользователя список |

|||||||

|

разрешенных для запуска программ. |

|||||||

|

Формирование списков программ |

|||||||

|

7 |

Откорректируйте параметры замкнутой среды |

Стр. 75 |

|||||

|

8. |

Ознакомьте каждого из пользователей со списком разрешенных для |

||||||

|

запуска программ. |

|||||||

|

Включение жесткого режима |

|||||||

|

9. |

Включите для пользователей «жесткий» режим замкнутой программной |

стр. 72 |

|||||

|

среды. |

|||||||

69

Secret Net NT 4.0 Руководство по администрированию

Включение замкнутой среды на компьютере

Прежде чем приступить к настройке замкнутой программной среды, необходимо включить этот механизм на компьютере, чтобы стали доступными для редактирования его параметры.

1. Откройте окно управления общими параметрами и выберите диалог «Дополнительно»:

Установите отметку в этом поле, чтобы включить механизм замкнутой программной среды на компьютере

Рис. 35. Диалог «Дополнительно»

2.Установите отметку в поле выключателя «Замкнутая среда».

3.Завершив настройку, нажмите на кнопку «OK» или «Применить».

Для того чтобы установленные параметры вступили в силу, необходимо перезагрузить компьютер.

Временное отключение. Для отключения замкнутой программной среды одновременно для всех пользователей компьютера достаточно убрать отметку из поля «Замкнутая среда». При этом все индивидуальные настройки механизма останутся без изменений. Для повторного включения механизма достаточно установить отметку в этом поле. После включения или отключения механизма необходимо перезагрузить компьютер.

70

Глава 6. Настройка механизмов управления доступом и защиты ресурсов

Настройка регистрации событий

|

Персональный |

Перед тем как использовать автоматическую процедуру формирования списка раз- |

|

перечень |

решенных для запуска программ необходимо: |

|

• Настроить индивидуальный режим регистрации событий при работе пользова- |

|

|

телей, для которых предполагается включить замкнутую программную среду, а |

|

|

также для администратора, выполняющего настройку замкнутой среды на ком- |

|

|

пьютере. |

|

|

• Установить срок хранения записей в журнале безопасности, соответствующий |

|

|

времени их сбора. |

|

|

Для настройки перечня регистрируемых событий: |

|

|

1. В программе «Проводник» выберите пользователя, вызовите на экран окно на- |

|

|

стройки свойств и выберите диалог «Регистрация»: |

Установите регистрацию необходимых событий в группах «События расширенной регистрации» и «События НСД»

Дополнительные механизмы контроля

Рис. 36. Диалог «Регистрация»

2.Отметьте события Secret Net NT, которые необходимо регистрировать для настройки замкнутой среды:

•В группе «События расширенной регистрации»: «Запуск программы».

•В группе «События НСД»: «Запрет запуска программы».

3.Нажмите на кнопку «OK» или «Применить».

В системе Secret Net NT имеется возможность усилить контроль за работой замкнутой программной среды за счет включения дополнительных механизмов контроля. В частности, это может потребоваться для контроля за правильностью прав владения.

Для включения дополнительных механизмов контроля:

1. Вызовите на экран окно настройки общих параметров работы компьютера и выберите диалог «Компьютер»:

71

- Песочница Windows простыми словами

- Зачем нужна Песочница Windows?

- Как включить и запустить Песочницу Windows 10?

- Использование Песочницы Windows

- Настройка Песочницы Windows

- Настройка Песочницы Windows при помощи утилиты Sandbox Configuration Manager

Начиная со сборки (версии) 1903 в операционных системах Windows 10 появилась новая функция — «Песочница» или «Sandbox». Если кратко, она нужна для запуска Windows-программ в изолированной от рабочей системы среде. Что такое «Песочница» Windows, в каких целях ее можно использовать, как вообще ее включить, настроить и пользоваться — все это далее в нашем материале.

Песочница Windows простыми словами

Вообще, программы-песочницы появились задолго до того, как в Microsoft решили внедрить продукт собственной разработки в систему. И Windows Sandbox, как и любое аналогичное приложение, представляет собой программное обеспечение, в задачу которого входит создание изолированной аппаратно-программной среды для запуска в ней других программ (в данном случае только тех, что созданы для Windows).

Изолированная аппаратно-программная среда — это среда, создаваемая программами-песочницами непосредственно на том компьютере и в той системе, где они запускаются. Для функционирования этой среды выделяется некоторый объем аппаратных ресурсов компьютера — место на жестком диске, объем оперативной памяти и т.д. Изолированной данная среда называется потому, что программы, запускаемые в них, не могут самостоятельно получить доступ к основным аппаратным ресурсам ПК и любым программным объектам, включая хранящиеся на дисках файлы и данные в оперативной памяти. Доступ к этим ресурсам может предоставить только сама программа-песочница и только, если на это дал добро пользователь.

Грубо, такую изолированную среду можно сравнить, например, с запечатанным аквариумом, помещенным в водоем. В этом аквариуме точно такие же условия — температура, состав воды и т.д., но его обитатели не могут вырваться наружу или хоть как-то взаимодействовать со своим окружением. Однако процессами, протекающими в аквариуме, можно управлять извне. Также можно изменять физические параметры аквариума — объем, температуру, состав воды и т.д.

Зачем нужна Песочница Windows?