Песочница — это новый легковесный инструмент в ОС Windows, позволяющий запускать приложения в безопасном изолированном окружении.

Случалось ли Вам оказаться в ситуации, когда необходимо запустить какую-то программу, но Вы не совсем уверены в источнике её происхождения? Или другой пример — необходимость проверить что-то на «чистой» версии Windows. Во всех подобных случаях раньше был только один выход — установить ОС на отдельную физическую или виртуальную машину и провести нужный эксперимент. Но это больше не так.

Microsoft разработал новый механизм под названием Песочница (eng. Windows Sandbox). Это изолированное временное окружение, в котором Вы можете запускать подозрительное программное обеспечение без риска навредить своему ПК. Любое ПО, установленное в Песочнице, остаётся только в Песочнице и не может взаимодействовать с основной ОС. Как только Вы закрываете Песочницу — всё её содержимое безвозвратно уничтожается.

Вот основные особенности Песочницы:

- Это часть ОС Windows. Если у Вас Windows 10 Pro или Enterprise, то Вы уже можете начать ею пользоваться.

- С чистого листа. При каждом запуске Песочницы Вы получаете одно и то же, чистое, неизменное окружение. В точности такое, какой была Ваша ОС сразу после её установки.

- Никаких следов. При закрытии Песочницы уничтожаются все установленные в ней приложения, все созданные там файлы. Закрыли Песочницу — не осталось никаких следов её существования.

- Безопасность. Используется аппаратная виртуализация, которая использует гипервизор для запуска отдельного ядра ОС и изолирует его от Вашей основной ОС

- Эффективность. Используется интегрированный планировщик задач, умное управление памятью, виртуальный GPU.

Системные требования

- Windows 10 Pro или Enterprise, билд 18305 или выше

- Архитектура AMD64

- Включенная в BIOS виртуализация

- Минимум 4 ГБ (рекомендовано 8 ГБ) оперативной памяти

- Минимум 1 ГБ свободного места на диске (рекомендуется SSD)

- Процессор с двумя ядрами (рекомендуется 4 с поддержкой hyper-threading)

Быстрый старт

1. Установите Windows 10 Pro или Enterprise, билд 18305 или выше

2. Включите виртуализацию:

- Если Вы работаете на физической машине — сделайте это в BIOS

- Если Вы работаете на виртуальной машине — используйте следующую PowerShell команду:

Set-VMProcessor -VMName <VMName> -ExposeVirtualizationExtensions $true

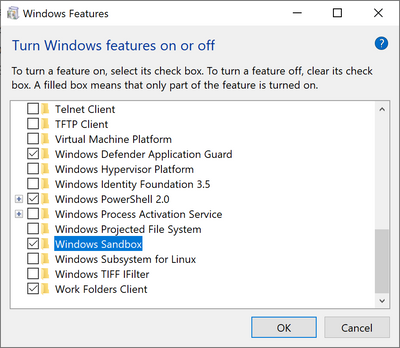

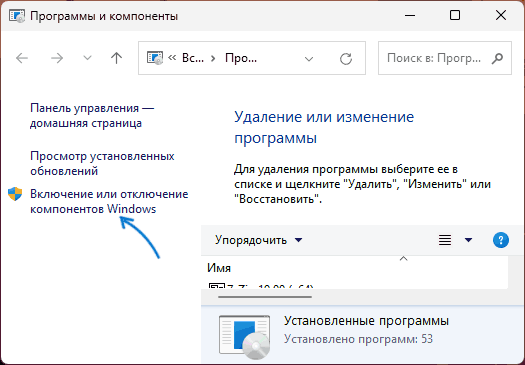

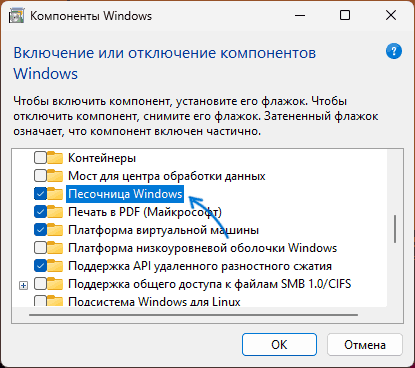

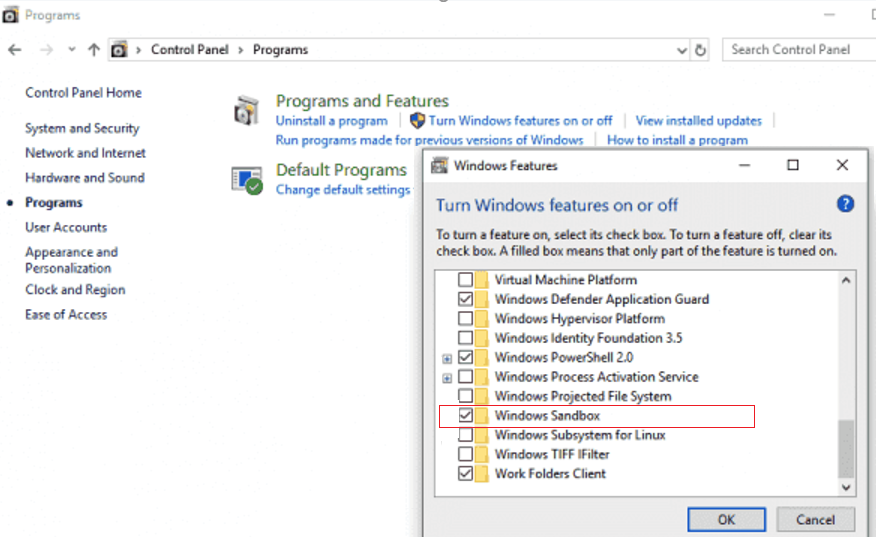

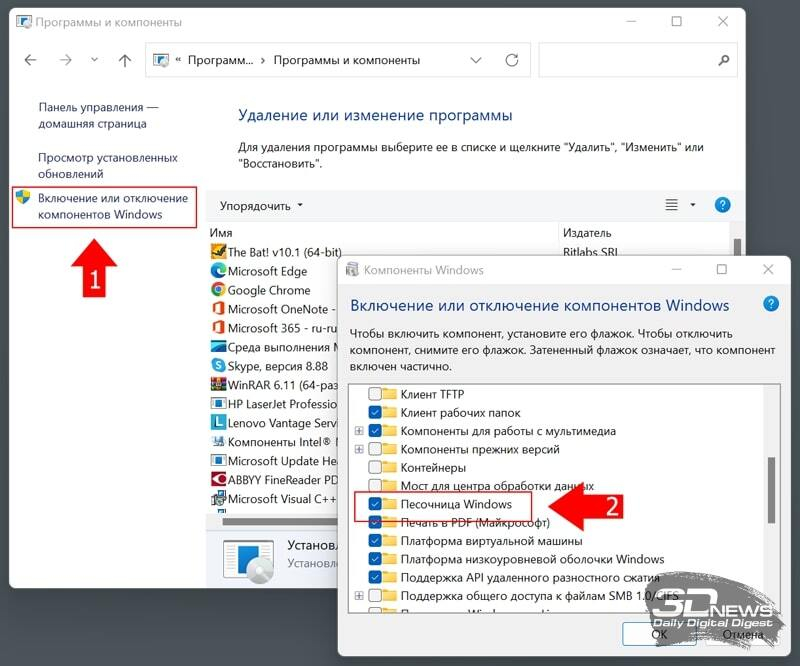

3. Откройте (через Панель Управления) список установленных компонентов Windows и включите в нём Песочницу. Нажмите ОК. Если увидите запрос на перезагрузку компьютера — подтвердите его.

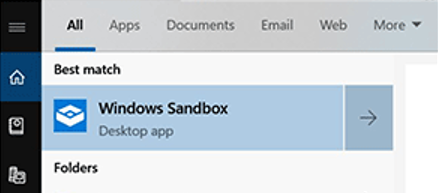

4. Запустите Песочницу из меню Пуск. Разрешите повышение прав для её процесса.

5. Скопируйте (через буфер обмена) в Песочницу бинарник, который хотите запустить.

6. Запустите бинарник в Песочнице. Если это инсталлятор — пройдите процедуру установки и запустите установленное приложение.

7. Используйте приложение по назначению.

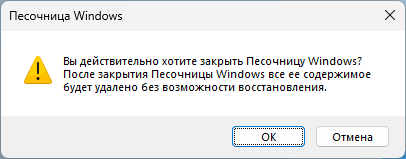

8. Когда закончите — просто закройте Песочницу. Всё её содержимой будет удалено.

9. Опционально — можете убедиться, что в Вашей основной ОС ничего не изменилось.

Что под капотом у Песочницы

Песочница Windows построена на технологии, которая называется Windows Containers. Контейнеры разрабатывались (и давно используются) для работы в облаке. Microsoft взял уже достаточно зрелую и протестированную технологию и доработал её для пользователей десктопной Windows.

Среди ключевых адаптаций можно отметить:

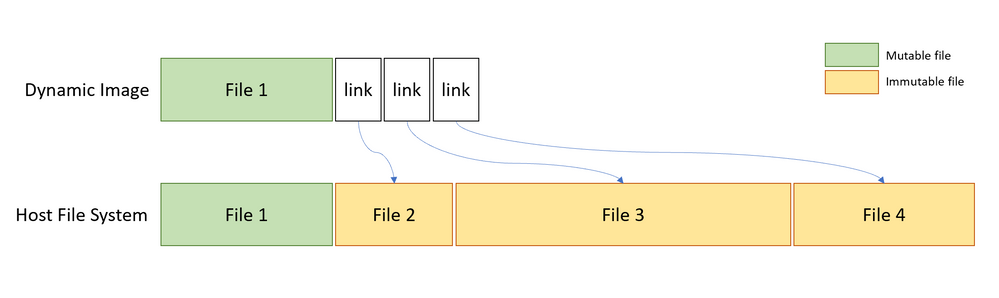

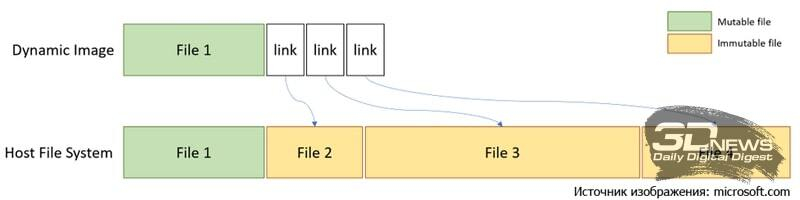

Динамически генерируемый образ

Песочница является хотя и легковесной, но всё же виртуальной машиной. И, как любой виртуальной машине, ей требуется образ, с которого она может загрузится. Важнейшей особенностью Песочницы является то, что Вам не нужно откуда-то качать или создавать этот образ. Он создастся на лету, из файлов вашей текущей ОС Windows.

Мы хотим всегда получить одно и то же «чистое» окружение для Песочницы. Но есть проблема: некоторые системные файлы могут меняться. Решением было создание «динамически генерируемого образа»: для изменённых файлов в него будут включаться их оригинальные версии, но вот неизменные файлы физически в этот образ входить не будут. Вместо них будут использоваться ссылки на реальные файлы на диске. Как показала практика — такими ссылками будут большинство файлов в образе. Лишь малая их часть (около 100 МБ) войдут в образ полностью — это и будет его размер. Более того, когда Вы не используете Песочницу, эти файлы хранятся в сжатом виде и занимают около 25 МБ. При запуске Песочницы они разворачиваются в тот самый «динамический образ» размером около 100 МБ.

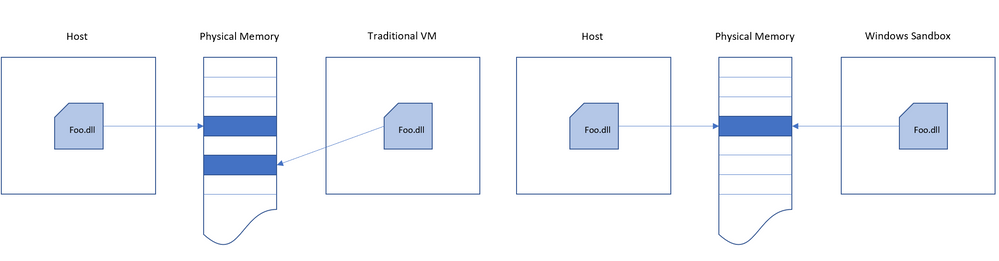

Умное управление памятью

Управление памятью для Песочницы — ещё одно важное усовершенствование. Гипервизор позволяет запускать на одной физической машине несколько виртуальных и это, в общем, неплохо работает на серверах. Но, в отличии от серверов, ресурсы обычных пользовательских машин значительно более ограничены. Для достижения приемлемого уровня производительности Microsoft разработал специальный режим работы памяти, при котором основная ОС и Песочница могут с некоторых случаях использовать одни и те же страницы памяти.

В самом деле: поскольку основная ОС и Песочница запускают один и тот же образ ОС, то большинство системных файлах в них будут одни и те же, а значит нет смысла дважды загружать в память одинаковые библиотеки. Можно сделать это один раз в основной ОС, а когда тот же файл понадобится в памяти Песочнице — ей можно дать ссылку на ту же страницу. Конечно, требуются некоторые дополнительные меры для обеспечения безопасности подобного подхода, но Microsoft позаботилась об этом.

Интегрированный планировщик

В случае использования обычных виртуальных машин гипервизор контролирует работу виртуальных процессоров, работающих в них. Для Песочницы была разработана новая технология, которая называется «интегрированный планировщик», которая позволяет основной ОС решать когда и сколько ресурсов выделить Песочнице. Работает это так: виртуальный процессоры Песочницы работают как потоки внутри процесса Песочницы. В итоге они имеют те же «права», что и остальные потоки в вашей основной ОС. Если, к примеру, у вас работают какие-то высокоприоритетные потоки, то Песочница не будет отнимать у них много времени для выполнения своих задач, которые имеют нормальный приоритет. Это позволит пользоваться Песочницей, не замедляя работу критически важных приложений и сохраняя достаточную отзывчивость UI основной ОС, аналогично тому, как работает Linux KVM.

Главной задачей было сделать Песочницу с одной стороны просто обычным приложением, а с другой — дать гарантию её изоляции на уровне классических виртуальных машин.

Использование «снимков»

Как уже говорилось выше, Песочница использует гипервизор. Мы по сути запускаем одну копию Windows внутри другой. А это означает, что для её загрузки понадобится какое-то время. Мы можем тратить его при каждом запуске Песочницы, либо сделать это лишь раз, сохранив после загрузки всё состояние виртуальной ОС (изменившиеся файлы, память, регистры процессора) на диске. После этого мы сможем запускать Песочницу из данного снимка, экономя при этом время её старта.

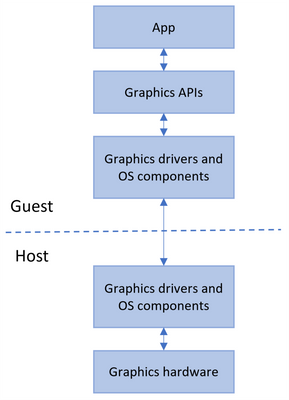

Виртуализация графики

Аппаратная виртуализация графики — это ключ к плавному и быстрому пользовательскому интерфейсу, особенно для «тяжелых» в плане графики приложений. Однако, классические виртуальные машины изначально ограничены в возможностях напрямую использовать все ресурсы GPU. И здесь важную роль выполняют средства виртуализации графики, которые позволяют преодолеть данную проблему и в какой-то форме использовать аппаратную акселерацию в виртуальном окружении. Примером такой технологии может быть, например, Microsoft RemoteFX.

Кроме того, Microsoft активно работала с производителями графических систем и драйверов для того, чтобы интегрировать возможности виртуализации графики непосредственно в DirectX и WDDM (модель драйверов в ОС Windows).

В результате графика в Песочнице работает следующим образом:

- Приложение в Песочнице использует графические функции обычным образом, не зная кто и как будет их выполнять

- Графическая подсистема Песочницы, получив команды отрисовки графики, передаёт их основной ОС

- Основная ОС, получив команды отрисовки графики, воспринимает их так, как будто они пришли от локально запущенного приложения и соответствующим образом выполняет их, выделяя и управляя необходимыми ресурсами.

Это процесс можно изобразить так:

Это позволяет виртуальному окружению получать полноценный доступ к аппаратно акселерируемой графике, что даёт как прирост производительности, так и экономию некоторых ресурсов (например, заряда батареи для ноутбуков) в следствие того, что для отрисовки графики больше не используются тяжелые расчёты на CPU.

Использование батареи

Песочница имеет доступ к информации о заряде батареи и может оптимизировать свою работу для его экономии.

Отзывы и сообщения о проблемах

В любой новой технологии могут быть баги. Microsoft просит присылать сообщения о них и предложения новых фич через Feedback Hub.

В этой инструкции подробно о том, как включить Песочницу в Windows 11 и доступных настройках.

Как включить Песочницу в Windows 11

Прежде чем приступить, о некоторых необходимых условиях для того, чтобы была возможность запустить и использовать функцию «Песочница»:

- На компьютере должна быть установлена редакция Windows 11 Pro (Профессиональная), Enterprise (Корпоративная) или Education (Для образования). Для Домашней версии вы можете использовать альтернативную песочницу Sandboxie или использовать виртуальную машину VirtualBox. Или, если вам требуется именно Песочница Windows — можно применить скрипт, который будет приведён далее, но работоспособность установленной таким образом песочницы не гарантирована.

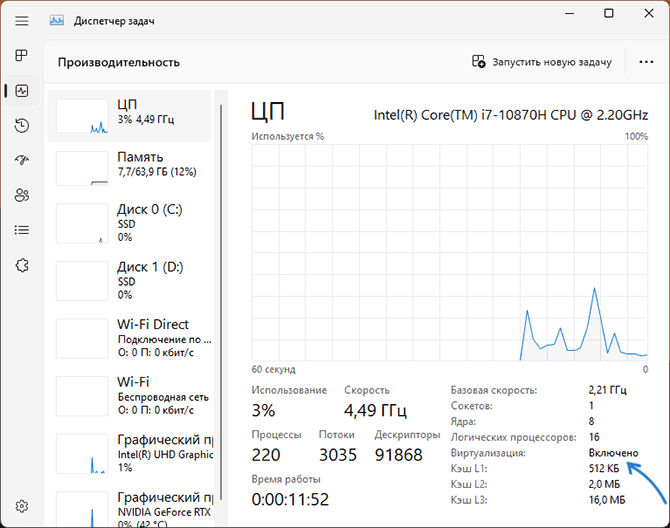

- В БИОС должна быть включена виртуализация. Проверить текущий статус виртуализации можно в диспетчере задач в разделе «Производительность» — «ЦП», как видно на изображении ниже. Здесь может пригодиться инструкция Как включить виртуализацию на ПК или ноутбуке.

- Для работы Песочницы требуется не менее 4 Гб оперативной памяти (рекомендуется 8), 1 Гб места на диске, минимум 2 ядра процессора.

Если все требования выполняются, переходим к включению Песочницы. Для этого есть несколько способов.

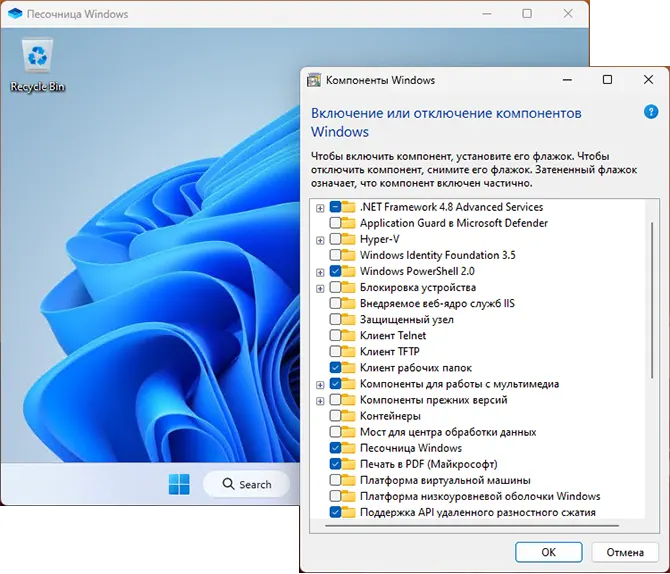

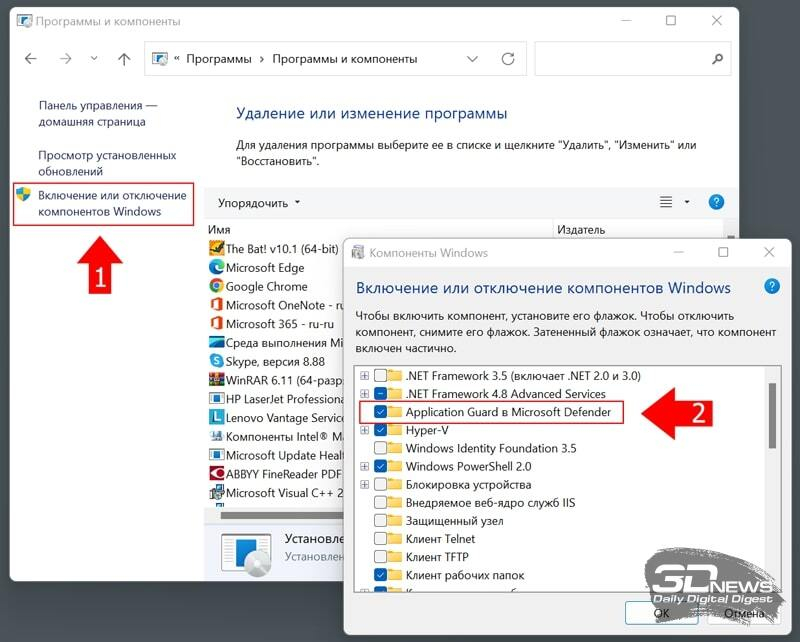

Включение Песочницы в «Программы и компоненты»

Первый и самый простой способ включить «Песочницу» — использовать интерфейс установки дополнительных компонентов Windows 11:

- Откройте Панель управления, а в ней — пункт «Программы и компоненты», либо нажмите клавиши Win+R на клавиатуре, введите appwiz.cpl и нажмите Enter.

- Нажмите «Включение или отключение компонентов Windows» в левой панели.

- Отметьте пункт «Песочница Windows» в списке и нажмите «Ок».

- Дождитесь завершения установки Песочницы и подтвердите перезапуск компьютера, не забыв сохранить текущую работу, если на компьютере выполнялись какие-то ещё действия.

- Примечание: можно встретить информацию, что для работы Песочницы требуется также включить компоненты Hyper-V и «Платформа виртуальной машины». Это не так, Песочница будет исправно работать и без них.

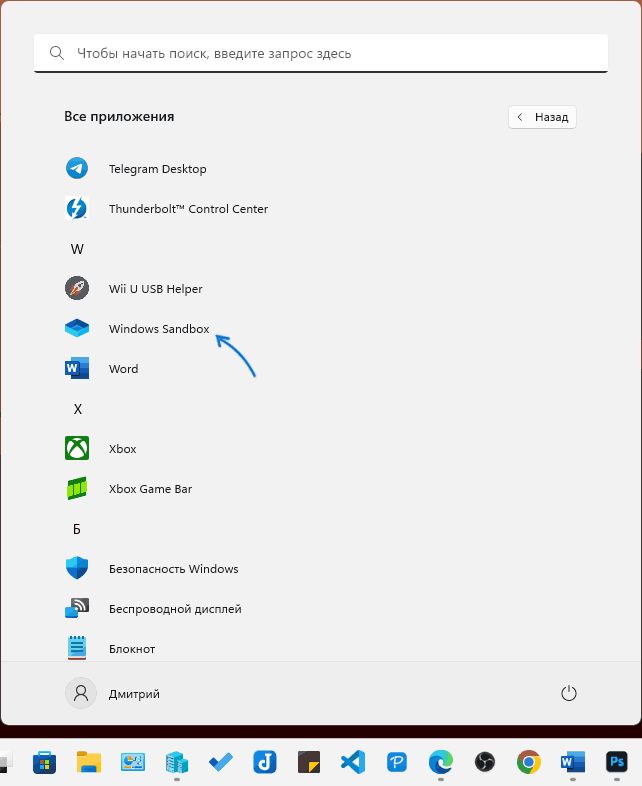

После перезагрузки компьютера песочница Windows (Windows Sandbox) будет доступна в списке «Все приложения» меню Пуск.

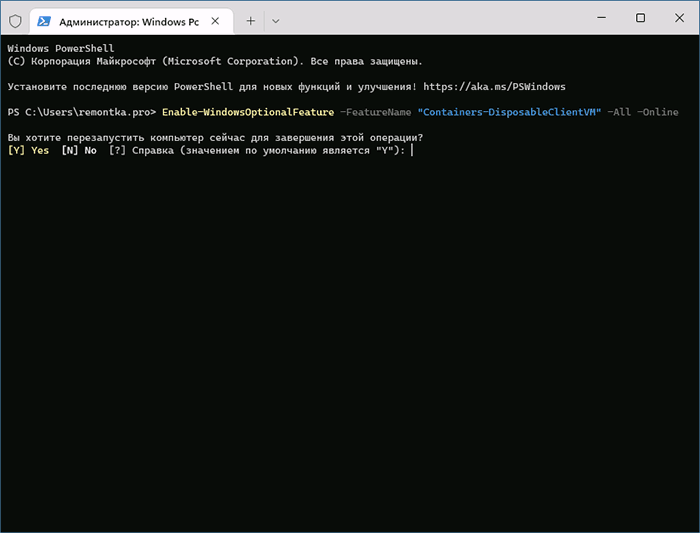

С помощью командной строки или Windows PowerShell (Терминала Windows)

Ещё одна возможность включить Песочницу Windows 11 — использовать команду командной строки или Windows PowerShell).

В командной строке достаточно использовать команду:

dism /online /Enable-Feature /FeatureName:"Containers-DisposableClientVM" -All

А в PowerShell или Терминале Windows, который удобно запустить из контекстного меню кнопки «Пуск»:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -All -Online

В обоих случаях консоль следует запускать от имени Администратора, а после выполнения установки — перезагрузить компьютер.

Включение Песочницы в Windows 11 Home

Несмотря на то, что в Windows 11 Домашняя компонент «Песочница» не предусмотрен, вы можете включить его, используя следующий скрипт. Важно: гарантий, что после установки Песочница будет исправно работать нет, отсутствие проблем с системой также не гарантируется.

Создайте bat-файл с указанным содержимым, запустите его от имени Администратора и подтвердите перезагрузку после установки всех компонентов.

@echo off

echo Checking for permissions

>nul 2>&1 "%SYSTEMROOT%\system32\cacls.exe" "%SYSTEMROOT%\system32\config\system"

echo Permission check result: %errorlevel%

REM --> If error flag set, we do not have admin.

if '%errorlevel%' NEQ '0' (

echo Requesting administrative privileges...

goto UACPrompt

) else ( goto gotAdmin )

:UACPrompt

echo Set UAC = CreateObject^("Shell.Application"^) > "%temp%\getadmin.vbs"

echo UAC.ShellExecute "%~s0", "", "", "runas", 1 >> "%temp%\getadmin.vbs"

echo Running created temporary "%temp%\getadmin.vbs"

timeout /T 2

"%temp%\getadmin.vbs"

exit /B

:gotAdmin

if exist "%temp%\getadmin.vbs" ( del "%temp%\getadmin.vbs" )

pushd "%CD%"

CD /D "%~dp0"

echo Batch was successfully started with admin privileges

echo .

cls

GOTO:menu

:menu

Title Sandbox Installer

echo Select Action

echo 1 Install

echo 2 Uninstall

echo 3 Exit

set /p uni= Enter your option:

if %uni% ==1 goto :in

if %uni% ==2 goto :un

if %uni% ==3 goto :ex

:in

cls

Title Install Sandbox

pushd "%~dp0"

dir /b %SystemRoot%\servicing\Packages\*Containers*.mum >sandbox.txt

for /f %%i in ('findstr /i . sandbox.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

del sandbox.txt

Dism /online /enable-feature /featurename:Containers-DisposableClientVM /LimitAccess /ALL /NoRestart

goto :remenu

:un

cls

Title Uninstall Sandbox

pushd "%~dp0"

Dism /online /disable-feature /featurename:Containers-DisposableClientVM /NoRestart

dir /b %SystemRoot%\servicing\Packages\*Containers*.mum >sandbox.txt

for /f %%i in ('findstr /i . sandbox.txt 2^>nul') do dism /online /norestart /remove-package:"%SystemRoot%\servicing\Packages\%%i"

del sandbox.txt

goto :remenu

:remenu

cls

echo Restart computer?

echo 1 Yes

echo 2 No

set /p uni= Input 1 or 2:

if %uni% ==1 goto :re

if %uni% ==2 goto :ex

:re

shutdown /r /t 0 /f

goto :ex

:ex

exit

Использование Песочницы

Для запуска Песочницы Windows 11 достаточно найти пункт «Windows Sandbox» (по какой-то причине название не переведено на русский язык) в меню Пуск или с помощью поиска на панели задач и открыть его.

Альтернативный вариант — нажать клавиши Win+R на клавиатуре, ввести windowssandbox и нажать Enter. Сам исполняемый файл Песочницы находится в

C:\Windows\System32\WindowsSandbox.exe

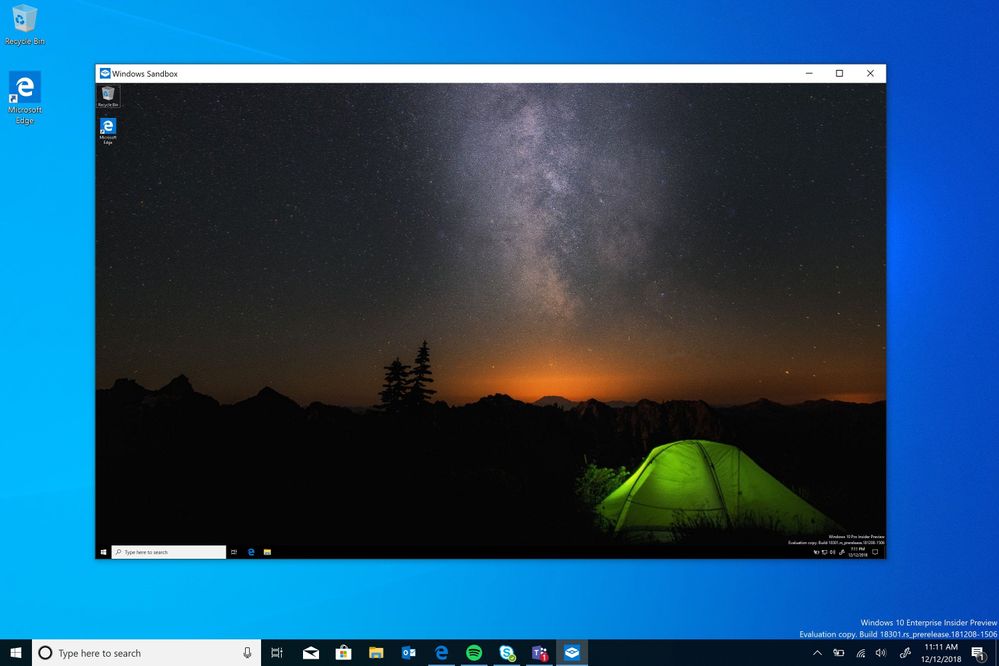

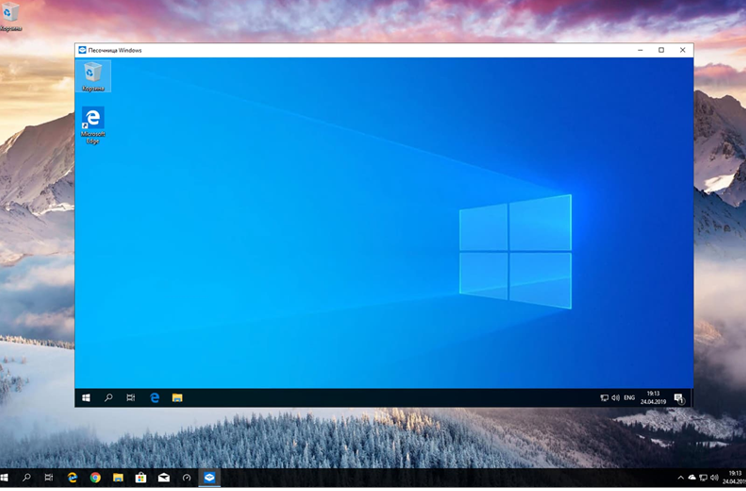

В результате будет запущено окно с Windows 11, которое и представляет собой изолированную среду, называемую «Песочницей». К сожалению, с английским языком интерфейса даже если у вас установлена русскоязычная Windows 11.

Основная информация, которая может пригодиться при использовании Песочницы:

- Для передачи файла из основной системы в Песочницу просто скопируйте его и вставьте уже в Песочнице. Это работает и в обратном направлении.

- По умолчанию в Песочнице Windows 11 есть доступ в Интернет и установлен браузер Microsoft Edge, который можно использовать для скачивания программ на проверку.

- Вы можете установить русский язык ввода в Песочнице в Параметры (Settings) — Time & Language — Language and Region. Но после закрытия песочницы этот язык исчезнет, как и всё остальное, что вы в ней делали.

- Размер окна Песочницы свободно меняется, разрешение «внутреннего экрана» будет изменено соответствующим образом.

- Для создания скриншотов внутри Песочницы можно использовать те же методы, что и в основной системе (Способы сделать скриншот Windows 11).

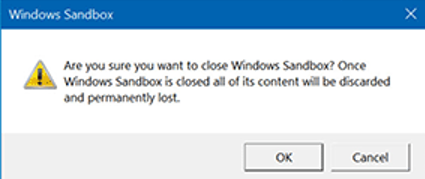

И ещё раз напомню: всё то, что вы делали в Песочнице на сохраняется после выхода из неё. Об этом вас будут уведомлять каждый раз при закрытии окна изолированного запуска приложений:

Возможности конфигурации

Песочница Windows поддерживает файлы конфигурации, представляющие собой XML-файл с расширением .wsb и поддерживающие следующие параметры (для большинства из которых применимы значения Enable, Disable и Default):

- vGPU — включение или отключение доступа к GPU (видеокарте).

- Networking — включение или отключение доступа к сети из Песочницы.

- MappedFolders — служит для общего доступа к папкам между основной системой и песочнице, есть возможность включить доступ только для чтения.

- LogonCommand — команда, выполняемая при входе в Песочницу.

- AudioInput — включение или отключение ввода аудио.

- VideoInput — то же самое для ввода видео.

- ProtectedClient — включает дополнительные функции защиты для сеанса подключения к Песочнице.

- PrinterRedirection — включение перенаправления принтера.

- ClipboardRedirection — перенаправление буфера обмена.

- MemoryInMB — размер оперативной памяти в мегабайтах, которые может использовать песочница.

Более подробно можно прочитать в справке на официальном сайте Майкрософт.

Пример готового файла конфигурации:

<Configuration> <VGpu>Disable</VGpu> <Networking>Disable</Networking> <MappedFolders> <MappedFolder> <HostFolder>C:\Users\remontka\Downloads</HostFolder> <SandboxFolder>C:\Users\WDAGUtilityAccount\Downloads</SandboxFolder> <ReadOnly>true</ReadOnly> </MappedFolder> </MappedFolders> <LogonCommand> <Command>notepad.exe C:\users\WDAGUtilityAccount\text.txt</Command> </LogonCommand> </Configuration>

После написания файла конфигурации и сохранения его с расширением .wsb достаточно запустить этот файл, чтобы Песочница была запущена с заданными в нем параметрами. Вы можете создавать любое количество файлов конфигурации для быстрого запуска Песочницы с разным набором настроек.

Как удалить Песочницу

Если вам потребовалось удалить (выключить) Песочницу Windows 11, сделать это можно в Панели управления в разделе «Включение или отключение компонентов Windows», просто сняв отметку с соответствующего компонента.

Второй вариант: использовать одну из следующих команд, первая из которых предназначена для командной строки, вторая — для Windows PowerShell.

Dism /online /Disable-Feature /FeatureName:"Containers-DisposableClientVM"

Disable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -Online

В последнем релизе Windows 10 1903 появился новый функционал “песочницы”- Windows Sandbox. Встроенная песочница Windows основана на возможностях компонента Hyper-V и концепции контейнеров, и позволяет создать временную изолированную среду для запуска недоверенных приложений или потенциально-опасного ПО или даже вирусов. При этом все ПО, которое вы запускаете внутри этой песочницы не может затронуть хостовую операционную систему. При закрытии Sandbox все внесенные изменения не сохраняются и при следующем запуске песочница снова запускается в чистом виде. В этой статье мы рассмотрим, как установить, настроить и использовать Sandbox в Windows 10.

Содержание:

- Как включить Sandbox в Windows 10?

- Использование песочницы Windows

- Конфигурационные файлы Windows Sandbox

- Песочница в Windows 10 Home

Windows Sandbox представляет собой небольшую виртуальную машину (размер образа около 100 Мб). Полноценный функционал Windows 10 в этой песочнице достигается благодаря использованию существующих файлов ядра ОС с хостовой Windows 10 (изнутри sandbox нельзя изменить или удалить эти файлы). Благодаря этому виртуальная машина с песочницей потребляет гораздо меньше системных ресурсов, загружается и работает быстро

В отличии от классической виртуальной машины при использовании Sandbox вам не нужно держать отдельную ВМ, устанавливать на нее ОС и обновления. За счет того, что в контейнере используются бинарные и DLL файлы вашей копии Windows (как с диска, так и загруженные в памяти), размер такой ВМ минимальный (вам не нужно хранить виртуальный диск с ВМ целиком)

Для использования Windows Sandbox ваш компьютер должен удовлетворять следующим требованиям:

- 64-битная архитектура процессора (минимум двухъядерный процессор);

- Windows 10 1903 (build 18362 или более новый) в редакции Pro или Enterprise;

- Включена поддержка виртуализации в BIOS / UEFI (поддерживается практически всеми современными устройствами, в том числе ноутбуками и планшетами);

- Не менее 4 Гб памяти и 1 Гб свободного места на диске (желательно SSD).

Как включить Sandbox в Windows 10?

По умолчанию функция Sandbox в Windows 10 отключена. Чтобы включить ее, отройте Панель Управления -> Programs and Features -> Turn Windows features on or off (или выполните команду

optionalfeatures.exe

) и в списке возможностей Windows 10 выберите Windows Sandbox.

Если ваша Windows 10 сама запущена внутри виртуальной машины Hyper-V не ней нужно включить поддержку вложенной виртуализации (Nested Virtualization) командой PowerShell:

Set-VMProcessor -VMName win10vm_name -ExposeVirtualizationExtensions $true

В VMWare vSphere для ВМ нужно включить опцию Expose hardware assisted virtualization to the guest OS (см. статью).

Вы также можете включить Sandbox из PowerShell:

Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" –Online

После установки компонента нужно перезагрузить компьютер.

Использование песочницы Windows

После перезагрузки в стартовом меню найдите и запустите Windows Sandbox или запустите его командой

WindowsSandbox.exe

.

В результате откроется окно песочницы и вы увидите рабочий стол вашего чистого образом Windows 10 с настройками по-умолчанию. При этом в “песочной” ОС уже интегрированы последние обновления безопасности и драйвера, и вам не нужно обновлять гостевую систему отдельно, как в случае с традиционной виртуальной машиной.

Теперь вы можете cкопировать любой исполняемый файл с вашего компьютера в песочницу с помощью операций copy&paste или drag&drop, установить приложение, запустить и исследовать его в безопасном окружении. После окончания экспериментов просто закройте приложение Windows Sandbox и все содержимое песочницы будет удалено.

При закрытии окна Sandbox появляется предупреждение:

Are you sure you want to close Windows Sandbox? Once Windows Sandbox is closed all of its content will be discarded and permanently lost.

Конфигурационные файлы Windows Sandbox

По умолчанию Windows Sandbox использует для чистый образ Windows 10. Однако вы можете самостоятельно настроить среду Windows Sandbox с помощью конфигурационных файлов. Например, для песочницы вы можете включить или отключить виртуальный графический адаптер, разрешить (отключить) доступ к сети, подмонтировать каталог с хостовой ОС или выполнить скрипт при загрузке. Данные конфигурационные файлы применяются при загрузке ОС в песочнице.

Конфигурационный файл Windows Sandbox представляет собой XML документ с расширением .wsb. На данный момент в конфигурационном файле Sandbox можно настроить следующие параметры:

- Виртуальную видеокарты (vGPU)

- Доступ к сети (Networking)

- Общие папки (Shared folders)

- Скрипты (Startup script)

Рассмотрим небольшой пример конфигурационного файла Windows Sandbox (комментарии даны прямо по тексту XML файла):

<configuration>

<vgpu>Default</vgpu>

<networking>Enabled</networking>

<!— Включить сетевой доступ для песочницы. При этом на хосте Hyper-V создается виртуальный коммутатор, а контейнер песочницы подключается к нему через виртуальную сетевую карту—>

<mappedfolders>

<mappedfolder>

<hostfolder>C:\Users\root\Downloads</hostfolder>

<readonly>true</readonly>

<!— Смонтировать с хоста Windows 10 на чтение каталог C:\Users\root\Downloads. Данный каталог в песочнице будет доступен по пути C:\users\WDAGUtilityAccount\Desktop\Downloads —>

</mappedfolder>

</mappedfolders>

<logoncommand>

<command />C:\users\WDAGUtilityAccount\Desktop\Downloads\SandboxScript\preconfigure.bat

<!— Запустить следующий скрипт или приложение после загрузки среды Sandbox. —>

</logoncommand>

</configuration>

При включении доступа к сети из Windows Sandbox вы должны понимать, что таким образом вы можете предоставить доступ недоверенному приложению к вашей локальной сети.

С помощью конфигурационного файла вы можете смонтировать с хоста каталог с различными утилитами для отладки и тестирования приложений (ProcMon, ProcessExplorer и т.д.)

Чтобы запустить Windows Sandbox с помощью вашего конфигурационного файла достаточно дважды щелкнуть по файлу .wsb.

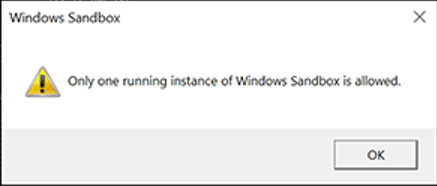

Вы можете запустить только одну копию Sandbox. При попытке открыть вторую песочницу появится сообщение:

Only one running instance of Windows Sandbox is allowed.

Песочница в Windows 10 Home

Windows Sandbox официально не поддерживается в домашней редакции Windows 10 Home, однако вы можете включить этот компонент с помощью следующего скрипта:

dir /b %SystemRoot%\servicing\Packages\*Containers*.mum >sandbox_cont.txt

for /f %%i in ('findstr /i . sandbox_cont.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

del sandbox_cont.txt

Dism /online /enable-feature /featurename:Containers-DisposableClientVM /LimitAccess /ALL

pause

Чтобы удалить песочницу, используйте следующую PowerShell команду:

Disable-WindowsOptionalFeature –FeatureName "Containers-DisposableClientVM" -Online

Итак, Sandbox в Windows 10 предоставляет довольно интересные возможности для тестирования, проверки и анализа работы недоверенных или опасных исполняемых файлов. Любые изменения в песочнице не сохраняются в ней после ее закрытия. За счет использования компонентов текущего образа Windows 10 песочница загружается довольно быстро и не потребляет ресурсы хоста, как полноценная виртуальная машина.

Информационной безопасности много не бывает, особенно в нынешних реалиях, когда киберпреступники стремятся быть на шаг впереди новейших средств обнаружения зловредного ПО и используют всё более изощрённые методы хакерских атак. В таких условиях одного лишь установленного на ПК антивируса явно недостаточно. Необходим комплексный подход к обеспечению противодействия современным цифровым угрозам, реализовать который можно с помощью так называемых программ-песочниц (от англ. Sandbox).

Ключевое преимущество Sandbox-приложений — высокий уровень надёжности и безопасности, а также простота использования. Они позволяют буквально в два-три клика разворачивать изолированные среды, в которых можно без опаски запускать любые программы без риска навредить установленной на компьютере операционной системе или повлиять на стабильность её работы. Благодаря этому песочницы можно использовать для запуска недоверенного или потенциально опасного софта, просмотра документов и файлов сомнительного происхождения, а также безопасного веб-сёрфинга в интернете, в том числе для проверки подозрительных электронных писем, ссылок и сетевых ресурсов.

Способов применения технологиям Sandbox можно найти множество. Самое главное — подобрать подходящий инструментарий, определиться с выбором которого поможет наша подборка песочниц для широко востребованной во всём мире платформы Windows.

Источник изображения: Sentavio / freepik.com

⇡# Windows Sandbox

Разработчик: Microsoft.

Сайт продукта: microsoft.com/windows.

Стоимость: бесплатно (включена в состав ОС).

Начнём обзор с самого простого и доступного варианта — встроенной песочницы Windows 10/11, поставляемой в комплекте с операционной системой редакций Pro и Enterprise.

В основу Windows Sandbox положены гипервизор Hyper-V и технологии контейнеризации. Как следствие, для запуска песочницы необходим ПК на базе процессора с поддержкой аппаратной виртуализации и объёмом оперативной памяти не менее 4 Гбайт. По умолчанию функция Sandbox отключена в системе. Для её активации необходимо через панель управления открыть меню «Компоненты Windows», выставить галочку напротив пункта «Песочница Windows», дождаться установки необходимых системных файлов и перезагрузить ОС.

Windows Sandbox представляет собой виртуальную машину с облегчённой копией ОС, все вносимые изменения в которую автоматически откатываются при закрытии изолированной среды, и при каждом запуске песочница запускается «с нуля» в чистом виде. Такой подход освобождает от необходимости удалять установленные в виртуальном окружении программы и здорово экономит время.

В отличие от классической виртуальной машины при использовании песочницы нет необходимости заморачиваться самостоятельной установкой, настройкой и лицензированием отдельной копии Windows. Второй важный момент — в Sandbox используется динамически создаваемый образ ОС, который формируется на основе файлов и DLL-библиотек установленной на компьютере системы. Благодаря этому виртуальная машина с песочницей занимает меньше места на диске и потребляет гораздо меньше ресурсов.

Запускать Windows Sandbox можно только в одном экземпляре. Для управления настройками песочницы и защищённой среды (включение/выключение виртуализации графического процессора, поддержки сети, общих папок с хост-системой и буфера обмена данными, запуска скриптов) допускается использование конфигурационных файлов с расширением .wsb. Об особенностях работы с ними можно узнать на этой странице сайта Microsoft.

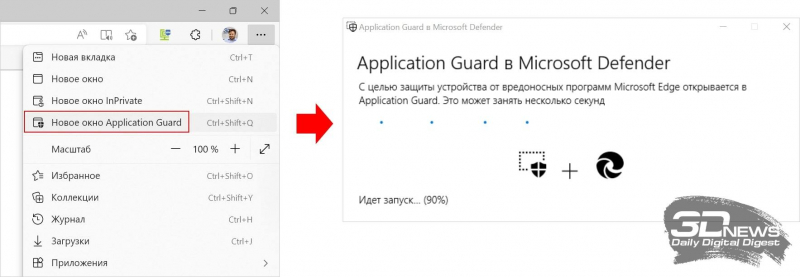

⇡#Microsoft Defender Application Guard

Разработчик: Microsoft.

Сайт продукта: microsoft.com/windows.

Стоимость: бесплатно (включена в состав ОС).

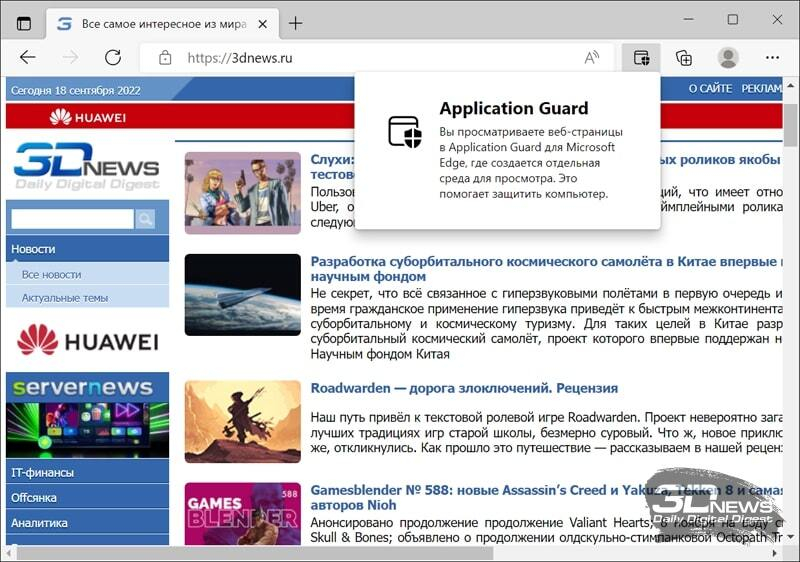

Если песочницу планируется использовать только для защищённого веб-сёрфинга, то вместо установки Windows Sandbox можно ограничиться модулем Application Guard, функционирующим в связке с антивирусом Microsoft Defender.

Чтобы воспользоваться Application Guard, необходимо в окне «Компоненты Windows» активировать соответствующий пункт меню, дождаться установки системных файлов и перезапустить ОС.

После перезагрузки компьютера в поставляемом с Windows браузере Edge появится возможность запускать интернет-обозреватель в изолированной среде, использующей технологии виртуализации Hyper-V. При включённом режиме Application Guard можно смело открывать любые сайты и не опасаться, что размещённый на них вредоносный код сможет выйти за пределы песочницы и нанести вред системе.

О том, что браузер действительно запущен в изолированном окружении, свидетельствует значок Application Guard на панели инструментов Microsoft Edge.

Помимо Edge песочницу можно использовать в Google Chrome и Mozilla Firefox — для этого необходимо установить в браузер расширение Application Guard, доступное для скачивания в магазине Chrome Web Store и на сайте Firefox Browser Add-ons.

Application Guard также поддерживает интеграцию с пакетом Microsoft 365 и позволяет открывать в безопасной среде офисные документы. Функция крайне полезная, но, увы, доступная только в решениях софтверного гиганта для корпоративного сегмента рынка. По этой причине мы оставляем её за рамками нашего обзора.

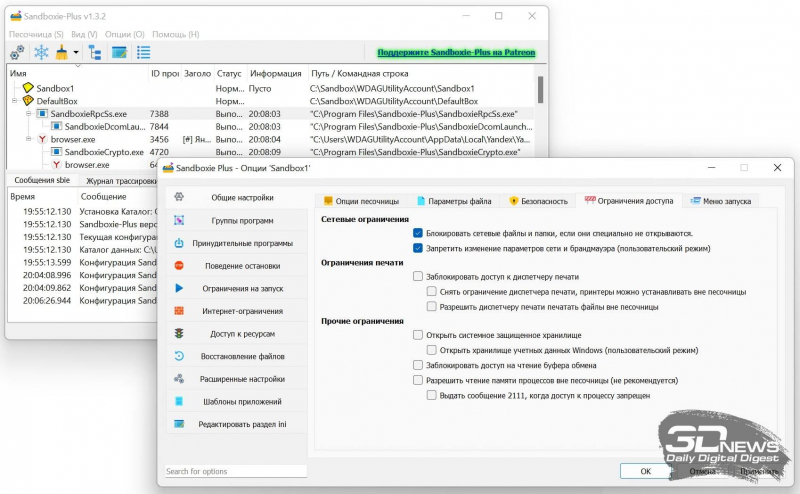

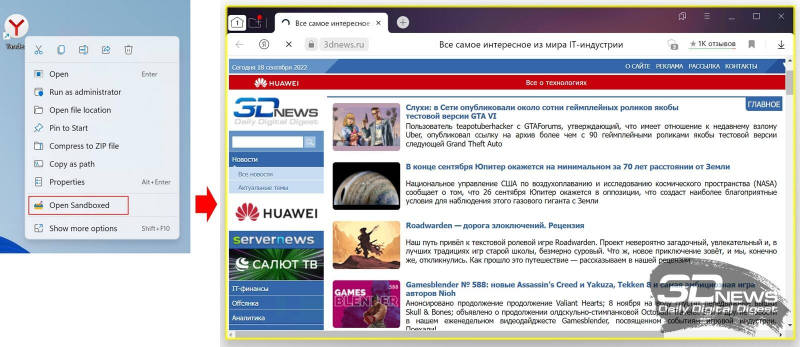

⇡#Sandboxie

Разработчик: Дэвид Ксанатос (David Xanatos).

Сайт продукта: sandboxie-plus.com.

Стоимость: бесплатно с лимитированным набором функций (для снятия ограничений предлагается приобрести сертификат стоимостью от $20).

Ещё одно доступное широкой аудитории решение для работы с приложениями в изолированной среде. Отличительными особенностями Sandboxie являются открытый исходный код, поддержка Windows 7/8.1/10/11 и неограниченного количества песочниц, а также огромное множество всевозможных настроек, позволяющих гибко конфигурировать параметры защищённых сред. Наличие на компьютере средств аппаратной виртуализации не требуется, что является несомненным плюсом программы. Кроме того, Sandboxie можно установить как портативное приложение и запускать с флешки на любом компьютере.

С помощью Sandboxie можно создавать списки автоматически запускаемых в песочнице исполняемых файлов, настраивать политики доступа приложений к системным компонентам Windows и ресурсам компьютера, конфигурировать правила встроенного брандмауэра для каждого процесса и осуществлять скрупулёзный мониторинг всех действий программ и вносимых ими изменений. Для каждой из песочниц Sandboxie позволяет закреплять индивидуальный набор настроек. Поддерживается интеграция с рабочим окружением Windows и быстрый запуск приложений в песочнице через контекстное меню проводника. Для наглядности окна «изолированных» программ обводятся жёлтой рамкой.

В отличие от прочих представленных на рынке приложений-песочниц Sandboxie требует грамотного подхода к конфигурированию изолированных сред, и неправильные настройки последних могут серьёзно ослабить защиту от вредоносного софта. По этой причине мы рекомендуем данный инструмент тем, кто хорошо разбирается в IT и досконально знает все тонкости работы операционных систем Windows. Допущенные ошибки могут обойтись очень дорого.

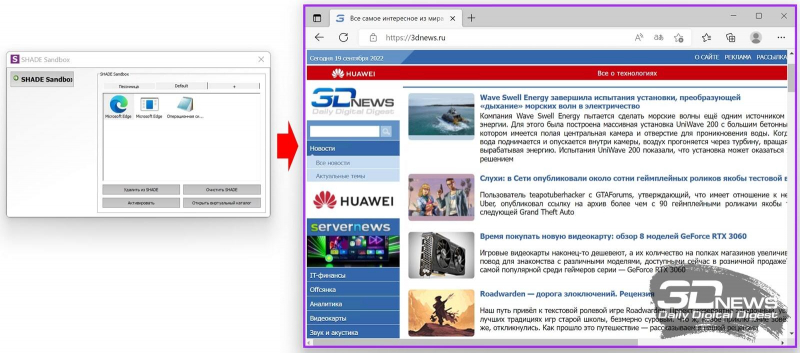

⇡#SHADE Sandbox

Разработчик: SHADE Sandbox LLC.

Сайт продукта: shadesandbox.com.

Стоимость: от $30 (доступна 30-дневная пробная версия продукта).

Песочница, к созданию которой приложил руку наш соотечественник, выпускник государственного университета «Дубна», основатель компании SHADE Sandbox LLC Евгений Балабанов.

SHADE Sandbox имеет аскетичный интерфейс, а само управление программой построено по принципу Drag-and-drop — для включения того или иного приложения в защищённую среду достаточно перенести его ярлык в стартовое окно песочницы. Настроек как таковых практически нет: доступны только средства просмотра виртуальных директорий, выступающих в качестве связующего звена между хостовой ОС и изолированными средами, а также инструменты для быстрой очистки песочниц от файлового мусора. Поддерживается одновременная работа с несколькими защищёнными окружениями и интеграция с проводником Windows. Наличие аппаратной виртуализации для работы с SHADE Sandbox не обязательно, что допускает возможность использования программы на старых ПК.

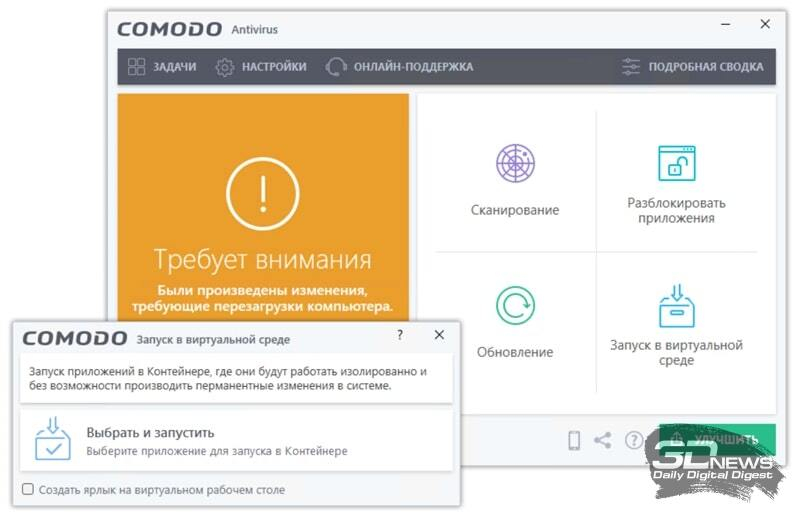

Comodo Free Antivirus

Разработчик: Comodo Security Solutions.

Сайт продукта: antivirus.comodo.com.

Стоимость: бесплатно.

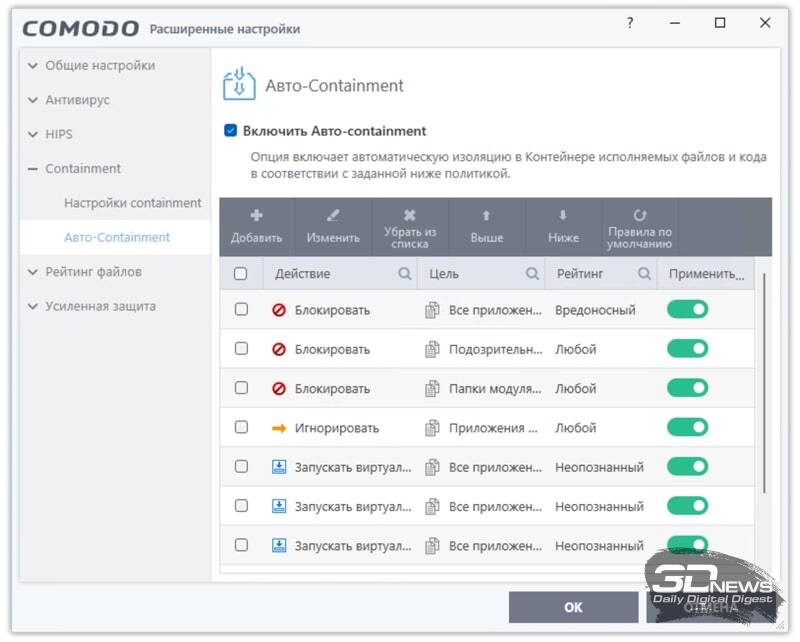

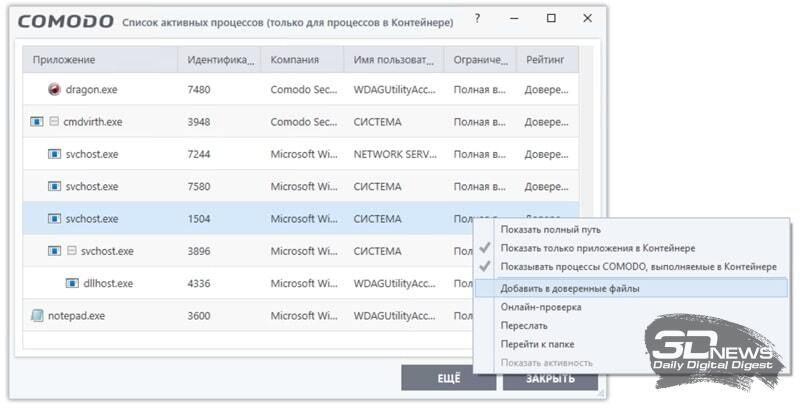

Антивирусное решение, важная составляющая которого (применительно к нашему обзору) — встроенная песочница. Обычно подобного рода инструменты предлагаются только в коммерческих продуктах, здесь же американская компания-разработчик Comodo Security Solutions сделала приятное исключение.

Comodo Free Antivirus поддерживает одновременную работу со множеством песочниц и позволяет управлять уровнем обеспечиваемой ими защиты. В частности, для изолированных сред можно открывать доступ к определённым файлам и папкам на компьютере, а также к буферу обмена, указанным ключам и значениям реестра Windows. Также допускается настройка автоматического запуска в песочнице приложений, требующих повышенных привилегий в системе либо имеющих низкий рейтинг согласно оценочной шкале антивируса и используемых им облачных аналитических сервисов. Предусмотрена парольная защита песочниц.

Для понимания «внутренней кухни» изолированных сред и просмотра функционирующих в них процессов имеется встроенный диспетчер задач. С его помощью можно анализировать поведение программ, просматривать рейтинг запускаемых ими процессов, блокировать выполнение отдельных исполняемых файлов и решать прочие административные задачи.

В целом Comodo Free Antivirus производит впечатление качественно сделанного продукта. Он бесплатен и при этом не раздражает пользователя навязчивыми рекламными баннерами как иные распространяемые на безвозмездной основе антивирусы. Единственное замечание: в процессе инсталляции программа норовит установить фирменный браузер Comodo Dragon Web Browser — тут необходимо быть внимательным.

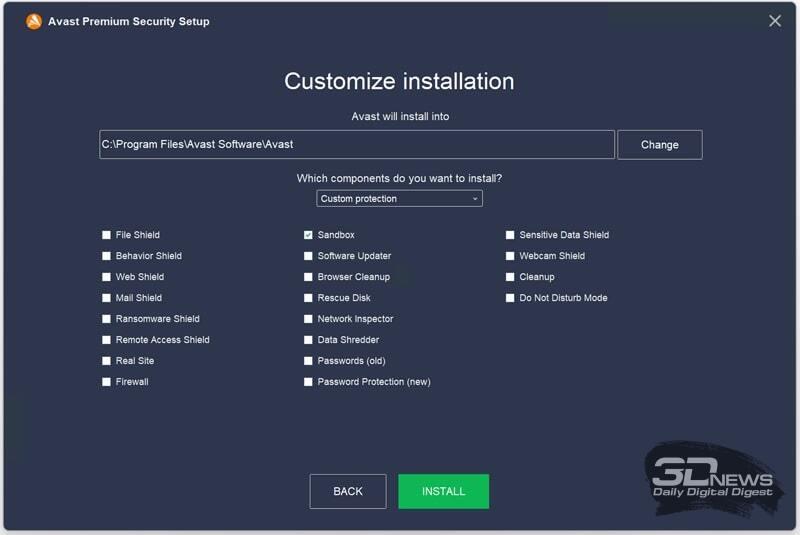

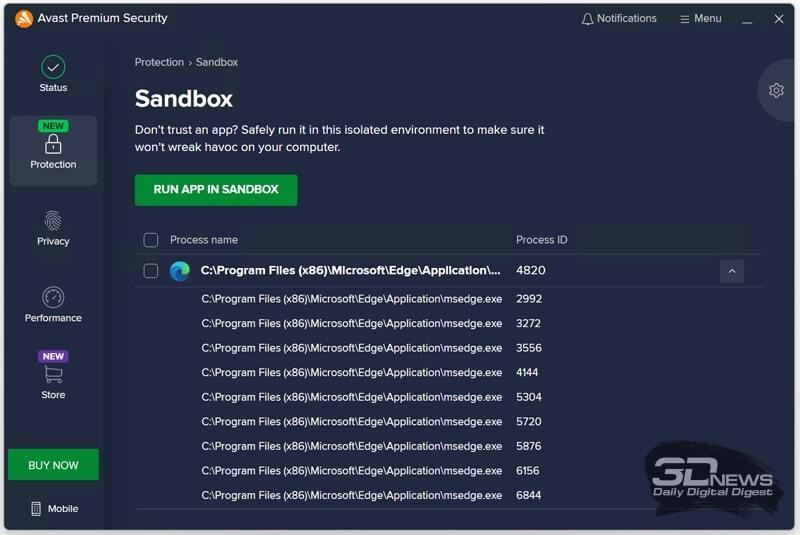

Avast Premium Security

Разработчик: Avast Software.

Сайт продукта: avast.com/premium-security.

Стоимость: от $40/год (доступна 30-дневная пробная версия продукта).

Коммерческий антивирус со множеством защитных функций, в числе которых также фигурирует возможность создания безопасных сред. При этом устанавливать весь комплект входящих в Avast Premium Security модулей нет необходимости, можно ограничиться только песочницей — инсталлятор программы допускает такую возможность.

Набор предлагаемых песочницей Avast Premium Security функций довольно скромный: можно блокировать доступ «виртуализованных» приложений в интернет, разрешать перенос данных за пределы изолированного окружения и составлять список автоматически запускаемых в защищённой среде программ.

Для мониторинга запущенных в песочнице процессов предусмотрен простейший диспетчер задач.

Avast Software почти четверть века работает в сфере информационной безопасности, имеет хорошую репутацию, а поэтому в надёжности и практичности программных решений чешского разработчика можно не сомневаться. К сожалению, в свете последних геополитических событий компания приостановила продажу своих продуктов в России и Белоруссии, поэтому приобрести антивирус теперь можно только окольными путями. Скачивание дистрибутивов тоже заблокировано — для обхода этого ограничения необходимо использовать VPN.

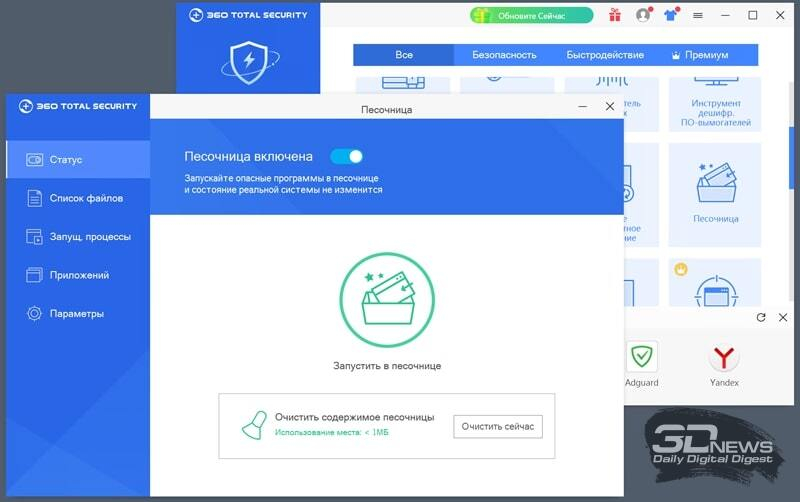

⇡#360 Total Security

Разработчик: Beijing Qihu Keji.

Сайт продукта: 360totalsecurity.com.

Стоимость: бесплатно.

Ещё один антивирус, поддерживающий работу с Sandbox-окружениями. Разработан в Китае и в бесплатной версии обвешан баннерами как новогодняя ёлка, — типичное явление едва ли не для всех программных продуктов из Поднебесной империи.

В отличие от упомянутых выше Comodo Free Antivirus и Avast Premium Security программный комплекс 360 Total Security требует поддержки виртуализации на аппаратном уровне — без неё песочница работать не будет. Этот важный момент почему-то не отмечен в прилагаемой к программе документации, но на него следует обращать внимание.

По набору функций песочница 360 Total Security во многом повторяет конкурирующие решения. Можно блокировать доступ в Сеть для изолированных приложений и управлять настройками хранения создаваемых в песочнице файлов. Доступен выбор программ для автоматического запуска в защищённой среде и простейший менеджер задач.

Помимо песочницы и собственно антивируса 360 Total Security несёт в себе ворох программных компонентов сомнительной ценности вроде анализатора дискового накопителя и оптимизатора ОС. Отказаться от этого балласта не представляется возможным, а зазря забивать диск компьютера ненужным софтом — довольно сомнительная затея, на наш взгляд. Видимо, китайские разработчики думают иначе.

⇡#Заключение

Ассортимент Sandbox-приложений для платформы Windows и индивидуальных пользователей нельзя назвать обширным — приходится выбирать из того, что есть. Из приведённых в обзоре песочниц смело можем рекомендовать Windows Sandbox, Microsoft Defender Application Guard и Comodo Free Antivirus (если не смущает «довесок» в виде антивируса). Avast Premium Security тоже неплох, но он платный, и есть трудности с его приобретением. Хорош во всех отношениях Sandboxie, но это продукт профессионального уровня, который может быть интересен скорее IT-гикам, нежели обычным пользователям, привыкшим, чтобы всё работало «из коробки».

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.