Чтобы бороться с баннером-вымогателем, нужно понять, что он собой представляет и как проникает в компьютер. Обычно баннер выглядит так:

Но могут быть и другие всевозможные вариации, но суть одна – жулики хотят заработать на вас.

Пути попадания вируса-шифровальщика в компьютер

Первый вариант «заражения» — это пиратские приложения, утилиты, игры. Конечно, пользователи интернета привыкли получать большинство желаемого в сети «на халяву», но при загрузке с подозрительных сайтов пиратского ПО, игр, различных активаторов и прочего, мы рискуем заразиться вирусами. В этой ситуации обычно помогает хороший рабочий антивирус.

Windows может быть заблокирован из-за скачанного файла с расширением «.exe». Это не говорит о том, что нужно отказываться от загрузки файлов с таким расширением. Просто помните, что «.exe» может относиться только к играм и программам. Если вы качаете видео, песню, документ или картинку, а в её названии на конце присутствует «.exe», то шанс появления баннера вымогателя резко возрастает до 99.999%!

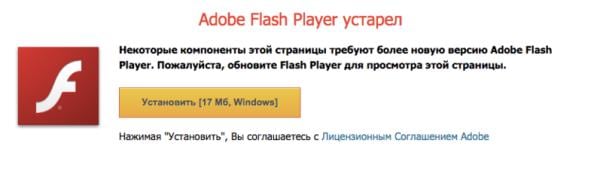

Есть ещё хитрый ход с, якобы, необходимостью обновления Flash плеера или браузера. Может быть так, что вы будете работать в интернете, переходить со странички на страничку и однажды обнаружите надпись что «ваш Flash плеер устарел, обновитесь пожалуйста». Если вы кликаете на этот баннер, и он вас ведёт не на официальный сайт adobe.com, то это 100% вирус. Поэтому проверяйте, прежде чем кликнуть по кнопку «Обновить». Лучшим вариантом будет игнорирование подобных сообщений вовсе.

И последнее, устаревшие обновления Windows ослабляют защиту системы. Чтобы компьютер был защищенным, старайтесь вовремя устанавливать обновления. Эту функцию можно настроить в на автоматический режим, чтобы не отвлекаться.

Как разблокировать Windows 7/8/10

Один из простых вариантов убрать баннер-вымогатель – это переустановка операционной системы. Помогает 100%, но переустанавливать Windows имеет смысл тогда, когда у вас нет важных данных на диске «С», которые вы не успели сохранить. При переустановке системы, все файлы удалятся с системного диска. Поэтому, если у вас нет желания заново устанавливать программное обеспечение и игры, то вы можете воспользоваться другими способами.

После лечения и успешного запуска системы без баннера вымогателя нужно провести дополнительные действия, иначе шифровальщик может снова всплыть, или просто будут некоторые проблемы в работе системы. Всё это есть в конце статьи. Вся информация проверена лично мной! Итак, начнем!

Kaspersky Rescue Disk + WindowsUnlocker нам поможет!

Будем использовать специально разработанную операционную систему. Вся сложность в том, что на рабочем компьютере нужно скачать образ и записать его на флешку или на компакт-диск (пролистайте статьи, там есть).

Скачать WindowsUnlocker

Когда это будет готово, нужно загрузиться с внешнего носителя. В момент запуска появится небольшое сообщение, типа «Press any key to boot from CD or DVD». Здесь нужно нажать любую кнопку на клавиатуре, иначе запустится заражённый Windows.

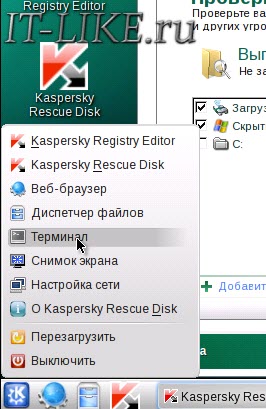

При загрузке нажимаем любую кнопку, затем выбираем язык – «Русский», принимаем лицензионное соглашение с помощью кнопки «1» и используем режим запуска – «Графический». После запуска операционной системы Касперского не обращаем внимания на автоматически запустившийся сканер, а идём в меню «Пуск» и запускаем «Терминал»

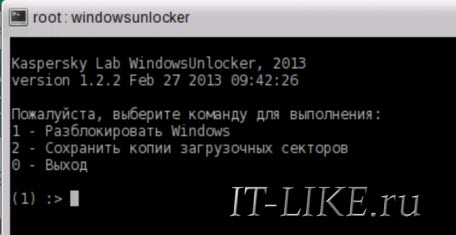

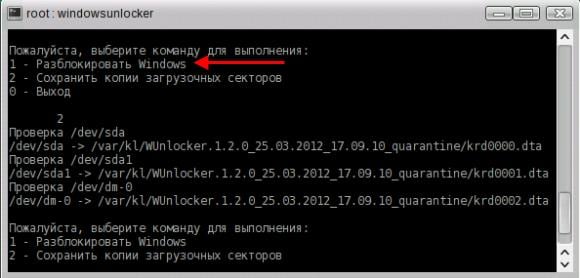

Откроется чёрное окошко, куда пишем команду:

windowsunlocker

Откроется небольшое меню:

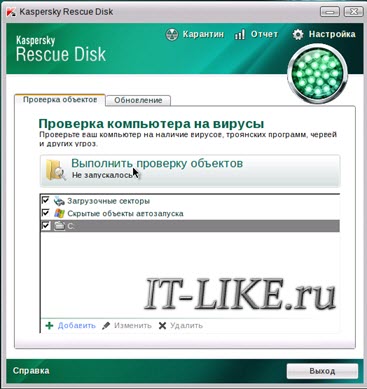

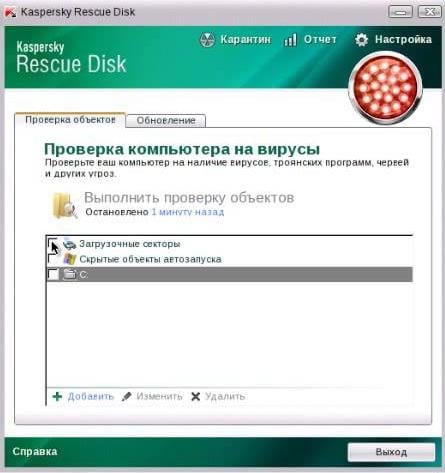

Выбираем «Разблокировать Windows» кнопкой «1». Программа сама всё проверит и исправит. Теперь можно закрыть окно и проверить, уже запущенным сканером, весь компьютер. В окошке ставим галочку на диске с ОС Windows и жмём «Выполнить проверку объектов»

Ждём окончания проверки (может быть долго) и, наконец, перезагружаемся.

Если у вас ноутбук без мышки, а тачпад не заработал, то предлагаю воспользоваться текстовым режимом диска Касперского. В этом случае после запуска операционной системы нужно сначала закрыть открывшееся меню кнопкой «F10», затем ввести в командной строке всё ту же команду: windowsunlocker

Разблокировка в безопасном режиме, без специальных образов

Сегодня вирусы-шифровальщики типа Winlocker поумнели и блокируют загрузку Windows в безопасном режиме, поэтому скорей всего у вас ничего не получится, но если образа нет, то пробуйте. Вирусы бывают разные и у всех могут сработать разные способы, но принцип один.

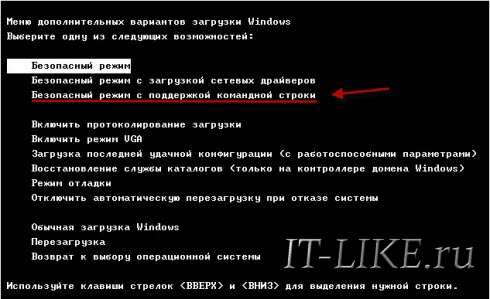

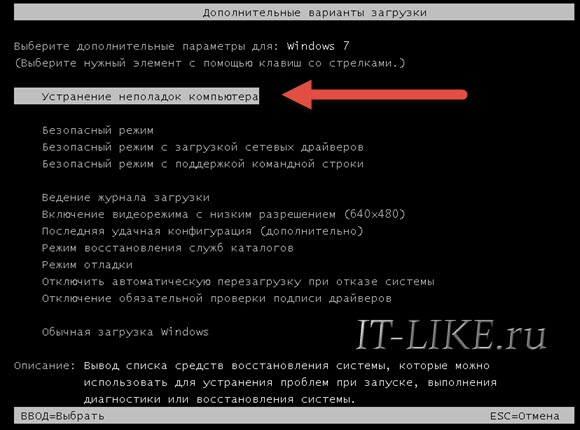

Перезагружаем компьютер. Во время загрузки нужно нажимать клавишу F8, пока не появится меню дополнительных вариантов запуска Windows. Нам нужно с помощью стрелочек «вниз» выбрать из списка пункт, который называется .

Вот сюда мы должны попасть и выбрать нужную строку:

Далее, если всё пойдёт хорошо, то компьютер загрузится, и мы увидим рабочий стол. Отлично! Но это не значит что теперь всё работает. Если не удалить вирус и просто перезагрузиться в нормальном режиме, то банер снова всплывёт!

Лечимся средствами Windows

Нужно восстановить систему до ближайшей точки восстановления, когда баннера блокировщика ещё не было. Внимательно прочитайте статью и сделайте всё что там написано. Под статьёй есть видео.

Если не помогло, то нажимаем кнопки «Win+R» и пишем в окошке команду чтобы открыть редактор реестра:

regedit

Если же вместо рабочего стола запустилась чёрная командная строка, то просто вводим команду «regedit» и жмём «Enter». Нам предстоит проверить некоторые разделы реестра на наличие вирусных программ, или если быть точнее – вредоносного кода. Для начала этой операции зайдите вот по этому пути:

Теперь по порядку проверяем такие значения:

- Shell – здесь обязательно должно быть написано «explorer.exe», других вариантов быть не должно

- Userinit – здесь текст должен быть «C:\Windows\system32\userinit.exe,»

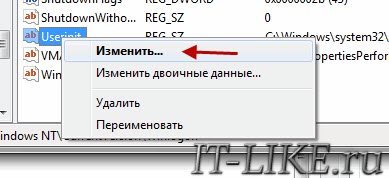

Если ОС установлена на другой диск, отличный от C:, то соответственно и буква там будет другая. Чтобы изменить неправильные значения, нажмите правой кнопкой мыши по строчке, которую нужно отредактировать, и выберите пункт «изменить»:

Затем проверяем:

Здесь вообще не должно быть ключей Shell и Userinit, если есть – удаляем их.

Дальше нужно удалить все подозрительные ключи, запускаемые файлы с непонятными именами, типа «skjdghsdkj.exe», в таких ветках реестра:

И ещё обязательно:

Если не уверены, нужно ли удалять ключ, можно просто к параметру вначале дописать единичку «1». Путь окажется с ошибкой, и эта программа просто не запустится. Потом можно будет вернуть как было.

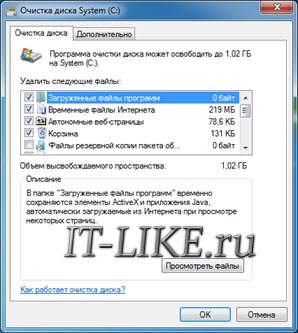

Теперь нужно запустить встроенную утилиту очистки системы, делаем это так же, как запускали редактор реестра «regedit», но пишем:

cleanmgr

Выбираем диск с операционной системой (по умолчанию C:) и после сканирования отмечаем все галочки, кроме «Файлы резервной копии пакета обновления»

И жмём «ОК». Этим действием мы, возможно, отключили автозапуск вируса, а дальше нужно почистить следы его пребывания в системе, а об этом – читайте в конце статьи.

Утилита AVZ

Заключается в том, что в безопасном режиме мы запустим известную антивирусную утилиту AVZ. Кроме поиска вирусов программа имеет просто массу функций исправления системных проблем. Этот способ повторяет действия по заделыванию дыр в системе после работы вируса, т.ч. для ознакомления с ним переходим к следующему пункту.

Исправление проблем после удаления вируса-вымогателя

Поздравляю! Если вы это читаете, значит система запустилась без баннера. Теперь нужно скачать антивирусный сканер и проверить им всю систему. Если вы пользовались спасительным диском Касперского и провели проверку там, то этот пункт можно пропустить.

Ещё может быть одна неприятность, связанная с деятельностью злодея – вирус может зашифровать ваши файлы. И даже после полного его удаления вы просто не сможете воспользоваться своими файлами. Для их дешифрации нужно использовать программы с сайта Касперского: XoristDecryptor и RectorDecryptor. Там же есть и инструкция по использованию.

Но и это ещё не всё, т.к. винлокер скорей всего напакостил в системе, и будут наблюдаться различные глюки и проблемы. Например, не будет запускаться редактор реестра и диспетчер задач. Чтобы полечить систему воспользуемся программой AVZ.

Скачать AVZ

При загрузке с помощью Google Chrome может возникнуть проблема, т.к. этот браузер считает программу вредоносной и не даёт её скачать! Этот вопрос уже поднимался на официальном форуме гугла, и на момент написания статьи всё уже нормально.

Чтобы всё-таки скачать архив с программой, нужно перейти в «Загрузки» и там нажать «Скачать вредоносный файл» 🙂 Да, понимаю, что выглядит это немного глупо, но видимо хром считает, что программа может нанести вред обычному пользователю. И это правда, если тыкать там куда ни попадя! Поэтому строго следуем инструкции!

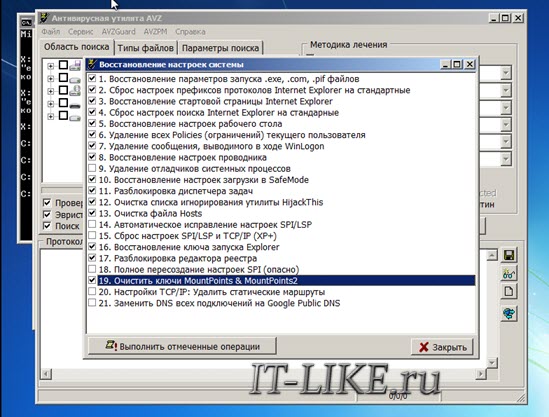

Распаковываем архив с программой, записываем на внешний носитель и запускаем на заражённом компьютере. Идём в меню , отмечаем галочки как на картинке и выполняем операции:

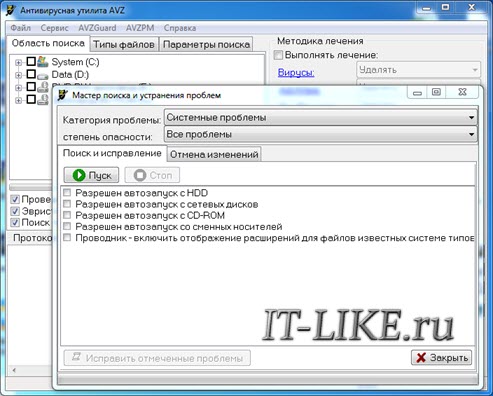

Теперь идём по следующему пути: , далее переходим в и кликаем по кнопке «Пуск». Программа просканирует систему, и затем в появившемся окне выставляем все галочки кроме «Отключение обновления операционной системы в автоматическом режиме» и тех, которые начинаются с фразы «Разрешён автозапуск с…».

Кликаем по кнопке «Исправить отмеченные проблемы». После успешного завершения переходим по: , здесь выставляем все галочки и точно так же нажимаем на кнопку «Исправить отмеченные проблемы».

То же самое делаем и с «Приватностью», но здесь не ставьте галочки, которые отвечают за чистку закладок в браузерах и что вам ещё покажется нужным. Заканчиваем проверку в разделах «Чистка системы» и «Adware/Toolbar/Browser Hijacker Removal».

Под конец закрываем окно, при этом не выходя из AVZ. В программе находим и убираем галочки с тех пунктов, которые помечены черным цветом. Теперь переходим по: и полностью стираем все строки в появившемся окне.

Выше я уже сказал, что этот раздел статьи также является одним из способов лечения Windows от банера-вымогателя. Так вот, в этом случае скачать программу нужно на рабочем компьютере и затем записать на флешку или на диск. Все действия проводим в безопасном режиме. Но есть ещё один вариант запустить AVZ, даже если не работает безопасный режим. Нужно запуститься, из того же меню при загрузке системы, в режиме «Устранение неполадок компьютера»

Если оно у вас установлено, то будет отображаться на самом верху меню. Если там нет, то попробуйте запустить Виндовс до момента появления баннера и выключить компьютер из розетки. Затем включите – возможно будет предложен новый режим запуска.

Запуск с установочного диска Windows

Ещё один верный способ – это загрузиться с любого установочного диска Windows 7-10 и выбрать там не «, а . Когда средство устранения неполадок запущено:

- Нужно там выбрать «Командная строка»

- В появившемся чёрном окне пишем: «notepad», т.е. запускаем обычный блокнот. Его мы будем использовать как мини-проводник

- Идём в меню «Файл -> Открыть», тип файлов выбираем «Все файлы»

- Далее находим папку с программой AVZ, кликаем правой кнопкой по запускаемому файлу «avz.exe» и запускаем утилиту с помощью пункта меню «Открыть» (не пункт «Выбрать»!).

Если ничего не помогает

Относится к случаям, когда вы, по каким-то причинам, не можете загрузиться с флешки с записанным образом Касперского или программой AVZ. Вам остаётся только достать из компьютера жёсткий диск и подключить его вторым диском к рабочему компьютеру. Затем загрузиться с НЕЗАРАЖЁННОГО жёсткого диска и просканировать СВОЙ диск сканером Касперского.

Никогда не отправляйте СМС-сообщения, которые требуют мошенники. Каким бы ни был текст, не отправляйте сообщения! Старайтесь избегать подозрительных сайтов и файлов, а вообще почитайте об основах безопасности в интернете и лучших способах защиты от RANSOMWARE. Следуйте инструкции, и тогда ваш компьютер будет в безопасности. И не забывайте про антивирус и регулярное обновление операционной системы!

Вот видео, где всё видно на примере. Плейлист состоит из трёх уроков:

PS: какой способ помог Вам? Напишите об этом в комментариях ниже.

Вы выключили на время ПК или ноутбук, затем включили его, а на рабочем столе красуется сообщение «Ваш Windows заблокирован МВД РФ…»? При этом все заблокировано, не работает клавиатура и мышка? Это обычный вирус. Или как его еще называют – баннер вымогатель.

Надо сказать, эти жулики знают, что делают. Когда читаешь, как строгим официальным языком написано, что МВД РФ (или Украины) заблокировало ПК за просмотр нехороших видео и Вам грозит штраф по статье такой-то…. Это вызывает шок и недоумение. А затем и страх за свои данные, поскольку ниже написано, что если в течение N часов Вы не оплатите штраф, Windows будет удален.

Но ниже указан личный номер телефона или кошелька (это же улика против самого себя!), а также написано, что по истечении времени ПК ликвидируется, взорвется и улетит в космос. Это уже вызывает смех и понимание, что сообщение «Windows заблокирован» просто шутка. Поэтому, с компьютером ничего не случится и платить этим жуликам не нужно. Правда все же придется разбираться, как разблокировать компьютер от вируса вымогателя.

Кстати, «блокировать» Windows может кто угодно: МВД РФ, Служба безопасности Украины, Microsoft Security Essentials и т.д. Фантазия у жуликов работает неплохо.

Вы, конечно, можете заплатить этот якобы «штраф» на указанный кошелек или телефон в надежде получить спасительный код для разблокировки, но…. А куда мошенник будет его присылать? И кому? Да и как Вы думаете – насколько сильно ему это надо? В итоге Вы только потратите деньги, а кода не получите. А затем все равно придется вникать, как убрать баннер МВД с компьютера.

Содержание

- Почему блокируют Windows?

- Простой сервис от Dr.Web

- Программа Kaspersky Rescue Disk

- AntiWinLocker LiveCD

- Вместо заключения

Почему блокируют Windows?

Потому что Вы словили вирус с какого-то сомнительного сайта. Возможно, это были читы для компьютерной игрушки. Возможно, какая-то программа или установка Windows. Был у меня также один случай, когда этот вирус словили при загрузке реферата.

Кстати, очень часто на сторонних сайтах всплывает сообщение «Ваш Flash Player устарел, обновите его». Если Вы щелкните на него, то можете словить этот вирус. Игнорируйте подобные сообщения, и обновляйтесь только вручную и только с официального сайта Adobe.

Подробнее о том, как это сделать, написано здесь: Как правильно обновить Adobe Flash Player?

В общем, от этого не застрахован никто. И баннер вымогатель появляется везде: на Windows XP, 7, 8 или 10. Можно, конечно, установить антивирус и не заходить на сомнительные сайты – это снизит вероятность словить данную заразу, но гарантий никаких.

Теперь перейдем в главному и рассмотрим наиболее эффективные способы убрать баннер «Windows заблокирован».

Поскольку Ваш ПК или ноутбук нерабочий, и с него ничего сделать не получится, то в некоторых случаях для решения проблемы понадобится второй компьютер. Именно с его помощью Вы сможете найти нужные программы, чтобы удалить баннер.

Простой сервис от Dr.Web

Самое простое решение данной проблемы – ввести номер кошелька или телефона, указанный в сообщении, и посмотреть, есть ли уже в интернете код для разблокировки вируса. Для этого:

- Зайдите на сайт Dr.Web (ссылка drweb.com).

- Введите номер и нажмите кнопку «Искать коды».

- Посмотрите, найдены ли какие-то коды разблокировки.

Если сервис что-то нашел, попробуйте ввести данный код. Возможно, это поможет разблокировать компьютер от баннера. Если же ничего не найдено, тогда идем дальше.

Программа Kaspersky Rescue Disk

Бесплатная утилита Kaspersky Rescue Disk – один из наиболее эффективных вариантов удалить баннер «Виндовс заблокирован». Ведь она может не только разблокировать компьютер от баннера МВД, но также проверить его на вирусы и устранить оставшиеся следы этой заразы.

Для начала Вам нужно загрузить ее на работающем ПК с оф. сайта (ссылка support.kaspersky.ru/viruses/rescuedisk#downloads), а затем правильно записать на флешку с помощью программ UltraISO, Rufus и т.п.

Если не знаете, как это сделать, читайте здесь: Как пользоваться программой Rufus?

Далее необходимо загрузиться с нее на заблокированном компьютере или ноутбуке. Для этого Вам надо зайти в BIOS или в Boot Menu и выставить, чтобы USB-флешка загружалась первой, а уже после нее – HDD-накопитель.

Подробнее о том, как это сделать, читайте здесь:

Как включить загрузку с флешки в BIOS?

Как войти в Boot Menu?

После успешной загрузки запустится утилита Kaspersky Rescue Disk. Далее:

- Нажимаете любую кнопку и выбираете русский язык.

- Нажимаете клавишу «1», чтобы принять лицензионное соглашение.

- Выбираете режим запуска – Графический.

- Заходите в меню и выбираете пункт «Терминал» (не обращайте внимание на запустившийся сканирование системы).

- Откроется черное окно, куда нужно ввести команду – windowsunlocker.

- Появится меню – нажимаете кнопку 1.

Далее утилита приступит к работе и удалит надоедливый баннер о том, что Виндовс заблокирован. После этого рекомендуется проверить этой же программой свой компьютер или ноутбук, чтобы окончательно стереть оставшиеся следы этого вируса.

Если мышка и тачпад на ноутбуке не работают, тогда выберите текстовый режим, а не графический. После запуска ОС нажмите F10 (чтобы скрыть меню), а затем напишите в командную строку команду windowsunlocker.

AntiWinLocker LiveCD

Еще одна отличная и бесплатная утилита – AntiWinLocker LiveCD — www.antiwinlocker.ru/download.html. Записываете на флешку и загружаетесь с нее на заблокированном ПК (о том, как это сделать, написано выше).

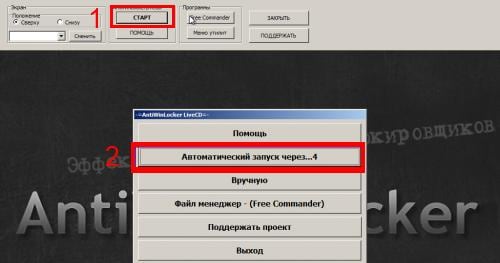

После этого:

- Ждете, пока утилита загрузится.

- Принимаете лиц. соглашение.

- Нажимаете кнопку «Старт» и выбираете пункт «Автоматический запуск».

Утилита выполнит проверку и удалит вирус.

Вместо заключения

На этом все. Теперь Вы знаете, что делать, если Виндовс заблокирован, и как избавиться от баннера вымогателя. Конечно, существует еще много других способов разблокировать компьютер от вируса МВД, но и этих 2 программ более чем предостаточно.

Во-первых, они наиболее эффективны. Во-вторых, данные способы очень просты и понятны даже для новичков. И с помощью этих утилит Вы сможете убрать баннер МВД, после чего ПК или ноутбук снова будет работать, как и раньше.

P.S. Если у Вас нет желания разбираться в этом или ни один способ не помог, можно переустановить операционную систему. Это радикальный метод (ведь удалятся программы и файлы на локальном диске C), но он 100% рабочий. Пошаговую инструкцию можете прочитать здесь: Как переустановить Windows 7?

Баннер-вымогатель — казнить, нельзя помиловать

Время на прочтение

9 мин

Количество просмотров 29K

Баннеры «Windows заблокирован — для разблокировки отправьте СМС» и их многочисленные вариации безмерно любят ограничивать права доступа вольных пользователей ОС Windows. При этом зачастую стандартные способы выхода из неприятной ситуации – корректировка проблемы из Безопасного режима, коды разблокировки на сайтах ESET и DR Web, как и перенос времени на часах BIOS в будущее далеко не всегда срабатывают.

Неужели придется переустанавливать систему или платить вымогателям? Конечно, можно пойти и простейшим путем, но не лучше ли нам попробовать справиться с навязчивым монстром по имени Trojan.WinLock собственными силами и имеющимися средствами, тем более что проблему можно попытаться решить достаточно быстро и совершенно бесплатно.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

В последнем случае для совершения минимума нехитрых манипуляций, нужных злоумышленнику, в распоряжении пользователя остается мышь для ввода кода на цифровом экранном интерфейсе.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[…\Software\Microsoft\Windows\CurrentVersion\Run] ‘svhost’ = ‘%APPDATA%\svhost\svhost.exe’

-[…\Software\Microsoft\Windows\CurrentVersion\Run] ‘winlogon.exe’ = ‘<SYSTEM 32>\winlogon.exe’

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

- %APPDATA%\svhost\svhost.exe

Запускает на исполнение:

- <SYSTEM 32>\winlogon.exe

- %WINDIR%\explorer.exe

- <SYSTEM 32>\cmd.exe /c «»»%TEMP%\uAJZN.bat»» «

- <SYSTEM 32>\reg.exe ADD «HKCU\Software\Microsoft\Windows\CurrentVersion\Run» /v «svhost» /t REG_SZ /d «%APPDATA%\svhost\svhost.exe» /f

Завершает или пытается завершить системный процесс:

- %WINDIR%\Explorer.EXE

Вносит изменения в файловую систему:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

Присваивает атрибут ‘скрытый’ для файлов:

- %APPDATA%\svhost\svhost.exe

Ищет окна:

- ClassName: ‘Shell_TrayWnd’ WindowName: »

- ClassName: ‘Indicator’ WindowName: »

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

Автоматическое восстановление системы:

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Лечение с использованием утилиты AntiWinLocker LiveCD – не панацея, но один из самых простых и быстрых способов избавиться от вируса. Дистрибутив LiveCD, даже в своей облегченной бесплатной Lite версии располагает для этого всеми необходимыми инструментами – файловым менеджером FreeCommander, обеспечивающим доступ к системным файлам, доступом к файлам автозагрузки, доступом к реестру.

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

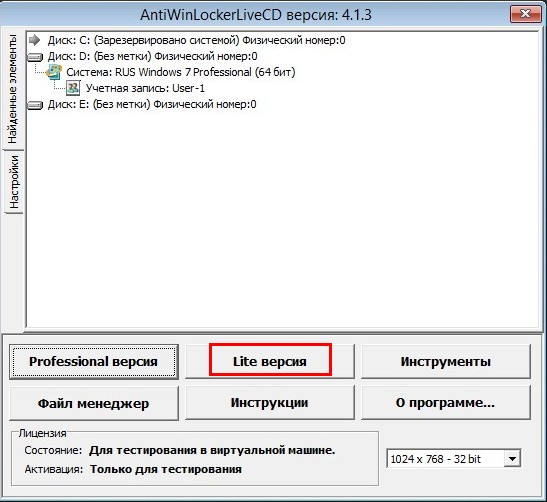

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Для чистоты эксперимента можно отметить галочками все пункты меню, кроме последнего (восстановить загрузочный сектор).

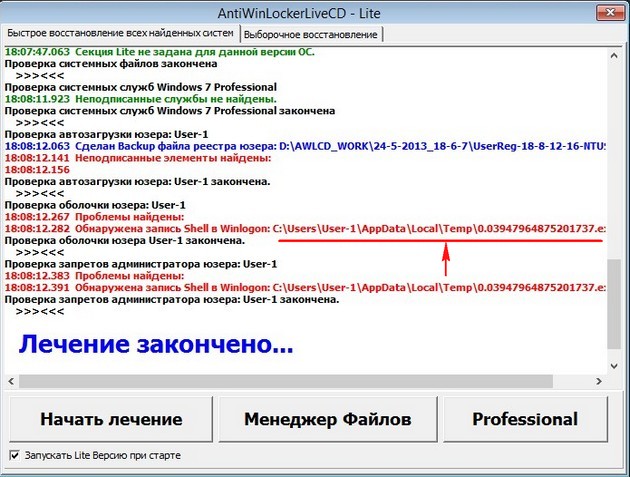

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Проверка в автоматическом режиме утилитой AntiWinLockerLiveCD не всегда дает возможность обнаружить блокировщика.

Если автоматическая чистка не принесла результатов, вы всегда можете воспользоваться возможностями Менеджера Файлов, проверив пути C: или D:\Documents and Settings\Имя пользователя\Local Settings\Temp (Для ОС Windows XP) и С: или D:\Users\Имя пользователя\AppData\Local\Temp (Для Windows 7). Если баннер прописался в автозагрузке, есть возможность анализа результатов проверки в ручном режиме, позволяющего отключить элементы автозагрузки.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Сохраните установочный диск с виндой и всегда помните, где он находится. В час «Ч» из командной строки вы сможете восстановить жизненно важные файлы системы до исходного состояния.

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Надеемся, что предоставленная в этом материале информация будет полезна читателям блога компании iCover и поможет без особого труда справиться с описанной проблемой за считанные минуты. А еще надеемся, что в нашем блоге вы найдете много полезного и интересного, сможете познакомиться с результатами уникальных тестов и экспертиз новейших гаджетов, найдете ответы на самые актуальные вопросы, решение которых зачастую требовалось еще вчера.).

«Windows заблокирован» – это вирус-баннер, который требует от пользователя денежной платы за разблокировку. Баннеры выглядят по-разному, но отличаются только тем, куда требуется перевести деньги.

Варианты:

- На мобильный номер

- На электронный кошелёк (WebMoney, Яндекс Деньги и т.д.)

Для ускорения перевода денег, авторы вируса используют психологическое давление на жертву.

Например: пишут на баннере, что компьютер “заблокирован” за использование нелицензионного программного обеспечения. Иногда для убедительности своих слов, авторы вируса помещают на баннер несуществующую статью из УК РФ.

Ни в коем случае не платите деньги! Это не разблокирует компьютер, а только поможет мошенникам заполучить средства.

Содержание:

- Как баннер блокировки windows попадает на компьютер

- Как избежать заражения вирусом-баннером

- Как убрать баннер с виндос

- Реестр в безопасном режиме для удаления баннера вируса

Как баннер блокировки windows попадает на компьютер

Баннер попадает на компьютер под видом другой программы, изображения или аудио файла которую пользователь добровольно скачивает на компьютер. Часто баннер подхватывают на торрентах.

Чтобы такого не происходило, внимательно следите за расширением скачанного файла. При загрузке расширение файла должен соответствовать типу, например:

- картинки – jpg, png, gif…

- музыка – mp3, mp4, aac, wav…

Если же файл загружается из сети с расширением .exe, то это вероятно вирус.

Как избежать заражения вирусом-баннером

Способ обезопасить себя от заражения вирусом-баннером – установить антивирус и фаервол (например Comodo Firewall). Антивирус не позволит запуститься инфицированному файлу, переместив его в карантин. Если антивирус не обнаружит угрозу, а вы открываете зараженную картинку, сработает проактивная защита.

Полной гарантии антивирусы не дают, потому что баннеры всё время обновляются. Некоторые не определяются как вирус, так как это скрипт, который невнимательный пользователь запускает собственноручно.

Как убрать баннер с виндос

Попробуйте вызвать диспетчер задач (в редких случаях отобразиться поверх баннера), если вызвать удалось убиваем все незнакомые процессы.

В 80% случаев поверх баннера вызвать можно Windows Explorer, нажатие сочетание клавиш «Win+E», если «проводник» появился остается только удалить исполняемый файл. Скачайте программу Unlocker – удаляет даже если файл занят процессом.

Совет: если в Windows не отображаются расширения файлов, включите. Запустите проводник (горячая клавиша Win+E.) «Этот компьютер» на верхней панели выбрать «Вид» в раскрывшемся меню нажать на «Параметры», отобразиться подпункт «Изменить параметры папок» (для Windows 7 путь отличается: «Компьютер» нажать клавишу ALT в появившемся меню «Сервис» – «Параметры папок»).

В открывшемся окне на вкладке «Вид», прокрутить донизу, снять галочку «Скрывать расширения для зарегистрированных типов файлов», дополнительно сделайте видимыми скрытые файлы и папки.

Реестр в безопасном режиме для удаления баннера вируса

Способов несколько, но выбор зависит от баннера. Существует два вида:

- Возможно войти в безопасный режим

- Невозможно войти в безопасный режим.

Как проверить. После перезагрузки компьютера нажимать F8, пока не появится меню выбора. Выбрать «безопасный режим с поддержкой командной строки». Если после этого загрузится рабочий стол и не появится баннер, идем дальше.

Внимание: способ не даёт гарантии удаления баннера и требует некоторых навыков владения ПК.

Нажать клавиши Win+R и ввести regedit.exe, откроется консоль редакторания реестра.

Проследовать как указано на скриншоте ниже

Внутри присутствуют строки, но важны параметры Shell и Userinit.

Рядом с ними по умолчанию стоят значения:

- Shell = см. 1 пункт на screenshot 1

- Userinit = см. 2 пункт на screenshot 1, если значение иное, то важно исправить, чтобы стало так же (ПКМ по значению «изменить»).

После этого в подкаталоге «CurrentVersion» нужно посмотреть содержимое каталогов «Run» и «RunOnce», просмотреть ключи внутри и удалить там подозрительные значения, вроде «skjdjgkhsd.exe»

Следуем по пути как на картинке

Внутри не должно быть строчек Shell и Userinit, поэтому, если таковые присутствуют, то удалить.

Снова запустить окно «Выполнить» и ввести «cleanmgr» (без кавычек).

Открывшейся программой просканировать диск, на который инсталлирован Windows (по умолчанию это диск «C»). Теперь отметить галочки, кроме «Файлы резервной копии пакета обновления».

Ещё один способ для безопасного режима убрать программу из автозагрузки. Если баннер исчезнет – просканировать компьютер антивирусом.

Переустановить Windows. Это уберёт баннер, но если файл не на системном диске присутствует вероятность повторного запуска (см. Как установить Windows 10 самостоятельно).

Снять жёсткий диск, подключить к другому компьютеру и проверить антивирусом, либо если помните местонахождение вредоносного файла удалите вручную.

На официальном сайте антивируса Касперского скачать утилиту Kaspersky WindowsUnlocker, либо воспользоваться утилитой RescueDisk 10.

Экзотический способ. После нажатия комбинации клавиш “CTRL+ ALT+DELETE” баннер будет автоматически закрывать диспетчер задач. Но если комбинацию клавиш зажать, то диспетчер задач начнет постоянно появляться и закрываться. Подгадать момент и успеть завершить работу вируса. Останется только просканировать компьютер на вирусы.

Для этого скачать на другой компьютер, записать на диск/флешку. Вставить диск/флешку в инфецированный баннером ПК, выполнить загрузку с диска/флешки при включении компьютера и следовать инструкции.

Восстановление системы

Сработает, если на компьютере не отключено восстановление (см. Как запустить восстановление системы). Возможно вернуть компьютер к предыдущей контрольной точке.

Читайте также:

- Вы не одиноки — это один из самых распространенных видов вредоносного ПО (вируса)

- Никуда и ничего не отправляйте, номера вы скорее всего не получите. Ни на счет билайн, ни на мтс ни куда-либо еще.

- Любой текст о том, что полагается штраф, грозит УК, упоминания о Microsoft security и прочее — это не более чем выдуманный горе-вирусописателем текст, чтобы ввести вас в заблуждение.

- Решить проблему и убрать окно Windows заблокирован довольно просто, сейчас мы и разберем, как это сделать.

Типичное окно блокировки Windows (не настоящее, сам нарисовал)

Надеюсь, вводная часть была достаточно ясной. Еще один, последний момент, на который обращу ваше внимание: не стоит искать по форумам и на специализированных сайтах антивирусов коды разблокировки — навряд ли вы их найдете. То, что в окне имеется поле для ввода кода, не означает, что такой код есть на самом деле: обычно мошенники не «заморачиваются» и не предусматривают его (особенно в последнее время). Итак, если у вас любая версия ОС от Microsoft — Windows XP, Windows 7 или Windows 8 — то вы потенциальная жертва. Если это не совсем то, что вам нужно, посмотрите другие статьи в категории: Лечение вирусов.

Как убрать Windows заблокирован

Первым делом, я расскажу, как проделать эту операцию вручную. Если вы хотите использовать автоматический способ удаления этого вируса, то перейдите к следующему разделу. Но отмечу, что несмотря на то, что автоматический способ, в целом, проще, возможны и некоторые проблемы после удаления — наиболее распространенная из них — не загружается рабочий стол.

Запуск безопасного режима с поддержкой командной строки

Первое, что нам потребуется для того, чтобы убрать сообщение Windows заблокирован — зайти в безопасный режим с поддержкой командной строки Windows. Для того, чтобы это сделать:

- В Windows XP и Windows 7, сразу после включения начните лихорадочно нажимать клавишу F8, пока не появится меню альтернативных вариантов загрузки и выберите соответствующий режим там. Для некоторых версий BIOS нажатие F8 вызывает выбор меню устройств для загрузки. Если такое появится, выберите ваш основной жесткий диск, нажмите Enter и в ту же секунду начинайте нажимать F8.

- Зайти в безопасный режим Windows 8 может оказаться сложнее. О различных способах сделать это вы можете прочитать здесь. Самый быстрый — неправильно выключить компьютер. Для этого, при включенном ПК или ноутбуке, глядя на окно блокировки, нажмите и удерживайте кнопку питания (включения) на нем в течение 5 секунд, он выключится. После очередного включения вы должны попасть в окно выбора вариантов загрузки, там нужно будет отыскать безопасный режим с поддержкой командной строки.

Введите regedit, чтобы запустить редактор реестра

После того, как командная строка запустилась, введите в нее regedit и нажмите Enter. Должен открыться редактор реестра, в котором мы и будем проделывать все необходимые действия.

Прежде всего, в редакторе реестра Windows следует зайти в ветку реестра (древовидная структура слева) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, именно здесь, в первую очередь располагают свою записи вирусы, блокирующие Windows.

Shell — параметр, в котором наиболее часто запускается вирус Windows Заблокирован

Обратите внимание на два параметра реестра — Shell и Userinit (в правой области), их правильные значения, вне зависимости от версии Windows, выглядят следующим образом:

- Shell — значение: explorer.exe

- Userinit — значение: c:\windows\system32\userinit.exe, (именно с запятой на конце)

Вы же, скорее всего, увидите несколько иную картинку, особенно в параметре Shell. Ваша задача — кликнуть правой кнопкой мыши по параметру, значение которого отличается от нужного, выбрать «Изменить» и вписать нужное (правильные написаны выше). Также обязательно запомните путь к файлу вируса, который там указан — мы его чуть позже удалим.

В Current_user параметра Shell быть не должно

Следующий шаг — зайти в раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon и обратить внимание на тот же параметр Shell (и Userinit). Тут их быть вообще не должно. Если есть — нажимаем правой кнопкой мыши и выбираем «Удалить».

Далее идем в разделы:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

И смотрим, чтобы ни один из параметров этого раздела не вел к тем же файлам, что и Shell из первого пункта инструкции. Если таковые имеются — удаляем их. Как правило, имена файлов имеют вид набора цифр и букв с расширением exe. Если есть что-то подобное, удалите.

Закройте редактор реестра. Перед вами снова будет командная строка. Введите explorer и нажмите Enter — запустится рабочий стол Windows.

Быстрый переход к скрытым папкам с использованием адресной строки проводника

Теперь зайдите в проводник Windows и удалите файлы, которые были указаны в удаленных нами разделах реестра. Как правило, они находятся в глубине папки Users и добраться до этого месторасположения не так-то просто. Самый быстрый способ это сделать — указать путь к папке (но не к файлу, иначе он запустится) в адресной строке проводника. Удалите эти файлы. Если они находятся в одной из папок «Temp», то можно без страха очистить эту папку вообще от всего.

После того, как все эти действия были совершены, перезагрузите компьютер (в зависимости от версии Windows, возможно потребуется нажать Ctrl + Alt + Del.

По завершении вы получите работающий, нормально запускающийся компьютер — «Windows заблокирован» больше не появляется. После первого запуска рекомендую открыть Планировщик заданий (Расписание выполнения задач, можно найти через поиск в меню Пуск или на начальном экране Windows

Убираем Windows заблокирован автоматически с помощью Kaspersky Rescue Disk

Как я уже сказал, этот способ убрать блокировку Windows несколько проще. Вам потребуется с работающего компьютера скачать Kaspersky Rescue Disk с официального сайта http://support.kaspersky.ru/viruses/rescuedisk#downloads и записать образ на диск или загрузочную флешку. После этого, нужно загрузиться с этого диска на заблокированном компьютере.

После загрузки с Kaspersky Rescue Disk вы сначала увидите предложение нажать любую клавишу, а после этого — выбор языка. Выбираем тот, который удобнее. Следующий этап — лицензионное соглашение, для того, чтобы его принять, нужно нажать 1 на клавиатуре.

Меню Kaspersky Rescue Disk

Появится меню Kaspersky Rescue Disk. Выберите Графический режим.

Настройки сканирования на вирусы

После этого запустится графическая оболочка, в которой можно делать очень многие вещи, но нас интересует быстрая разблокировка Windows. Отметьте галочками «Загрузочные сектора», «Скрытые объекты автозагрузки», а заодно можно отметить и диск C: (проверка займет намного больше времени, но будет более эффективной). Нажмите «Выполнить проверку».

Отчет о результатах проверки в Kaspersky Rescue Disk

После завершения проверки вы можете посмотреть отчет и увидеть, что именно было проделано и каков результат — обычно, чтобы убрать блокировку Windows, такой проверки оказывается достаточно. Нажмите «Выход», а затем выключите компьютер. После выключения вытащите диск или флешку Kaspersky и снова включите ПК — Windows больше не должен быть заблокирован и вы сможете вернуться к работе.