Download Windows Speedup Tool to fix errors and make PC run faster

When you are on a network, you would want total control of other Windows computers on the network and hence would want to configure Windows Updates in a way that only you can access the settings. People may turn off or delay Windows Updates that might be against your wish. If you are the administrator, this article can help you configure Windows Server systems without using the Group Policy editor – rather by configuring it using the Windows Registry editor.

How to configure Windows Update on Windows Server

The main keys pertaining to Windows Update on Windows Server are as follows:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

HKEY_LOCAL_MACHINE\SYSTEM\Internet Communication Management\Internet Communication

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU

You have to use the keys within these paths to configure Windows Updates in a manner you want so that users may or may not have access to Windows Updates. In most cases, you would want sole control and will want to remove user access to Windows Updates. The following are a few examples of how to configure Windows updates on server.

Under the following key, you can find DisableWindowsUpdateAccess entry that deals with whether or not to provide users with access to Windows Updates in the control panel:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate

A value of 1 will disable the access or if you wish users to access the Windows update feature, use 0. If you are using 0, you might want to elevate users so that they can install updates on the machine. In that case, you have to change the value of ElevateNonAdmins to 1.

Read:

- Recommended Windows Update policies Admins should be using

- Group Policy settings you should not be using on your Windows computer

Disable Windows Update links on Internet Explorer in Windows Server

Using the same registry method, you can disable Internet Explorer from opening the Windows Update feature. Move to the following key:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

Here, look for NoWindowsUpdate Dword.

To disable access to Windows Updates for people on Internet Explorer, change the value of the DWORD to 1. This will prevent users from accessing even the Windows Update website.

Disable Windows Server Update Services Internet Communications Access

You can use the registry editor to manage WSUS as well. For disabling the access to Windows Update on Windows Server systems, navigate to the following key:

HKEY_LOCAL_MACHINE\SYSTEM\Internet Communication Management\Internet Communication

Here, look for DisableWindowsUpdateAccess DWORD. Set the value to 1 to disable access to Windows Update. This will turn off all access to the Windows Update features on the user machines. Even the site of Windows Update is blocked so browsers, including Internet Explorer, cannot use it to update the individual computers until you want to.

Making mistakes while dealing with Windows Registry can cause system failure. Please back up the Registry before making changes to the system.

For more information on using the Registry Editor to configure Windows Update on Windows Server, check out this Technet page.

Arun Kumar has been a Microsoft MVP (2010-12). He is obsessed with technology, especially the Internet. He deals with the multimedia content needs of training and corporate houses.

Для обеспечения безопасности и поддержания актуального состояния операционной системы очень важно регулярно загружать и устанавливать последние обновления. Обновление может выполняться как каждым клиентским компьютером с сайта Microsoft Update, так и централизованно, посредством использования сервера Windows Server Update Services (WSUS).

В корпоративной сети рекомендуется использование сервера WSUS, так как при этом достигается значительное снижение Интернет трафика и обеспечивается возможность централизованного управления процессом развертывания обновлений.

Наилучшим способом настройки автоматического обновления является использование групповых политик, однако это возможно только в случае, если в организации есть служба каталогов Active Directory. Если же AD в организации не развернута и компьютеры находятся в рабочих группах, то доменные групповые политики отпадают и настроить клиента на использование WSUS можно либо посредством локальной групповой политики, либо путем прямого внесения изменений в системный реестр компьютера.

Предварительная настройка

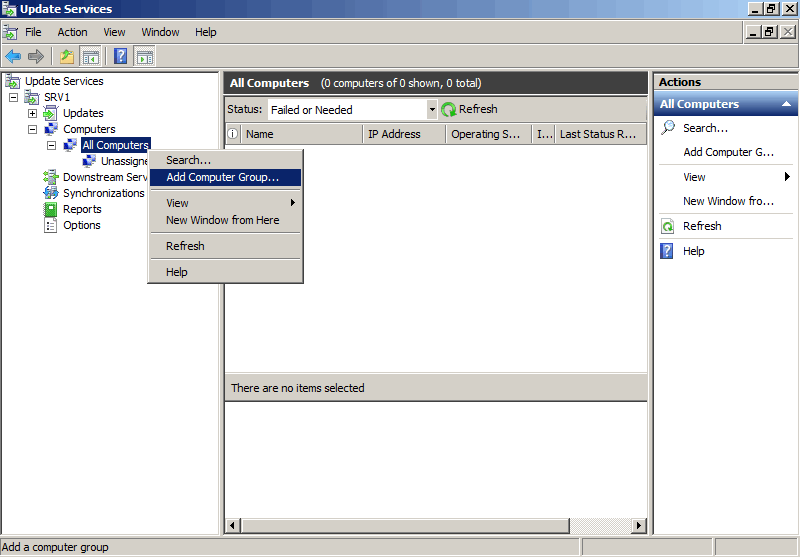

Сначала нам необходимо произвести некоторые настройки на сервере WSUS. Открываем консоль управления WSUS и в разделе «Computers» создаем новую группу, в которую будут входить наши компьютеры. Назовем ее Workgroup.

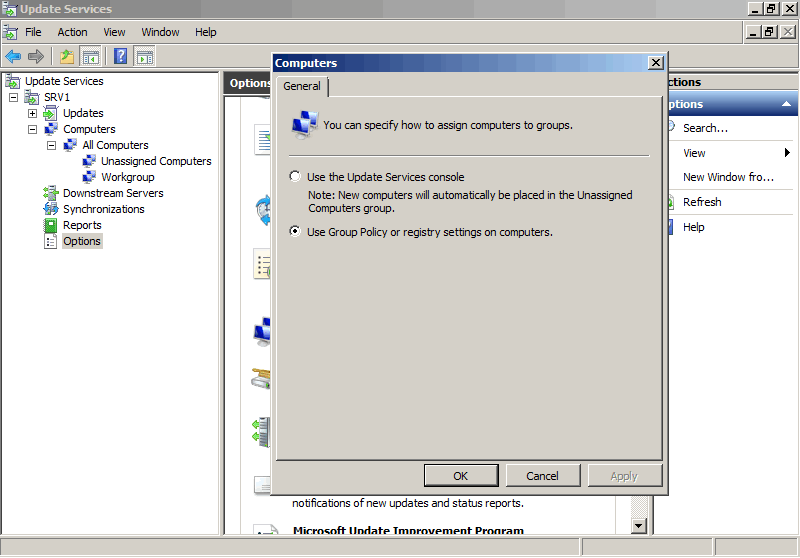

Создав группу идем на вкладку «Options» и там, в разделе «Computers» указываем серверу WSUS размещать компьютеры в группах согласно групповым политикам или настройкам реестра. В противном случае все новые компьютеры автоматически попадают в группу Unassigned Computers.

Групповая политика

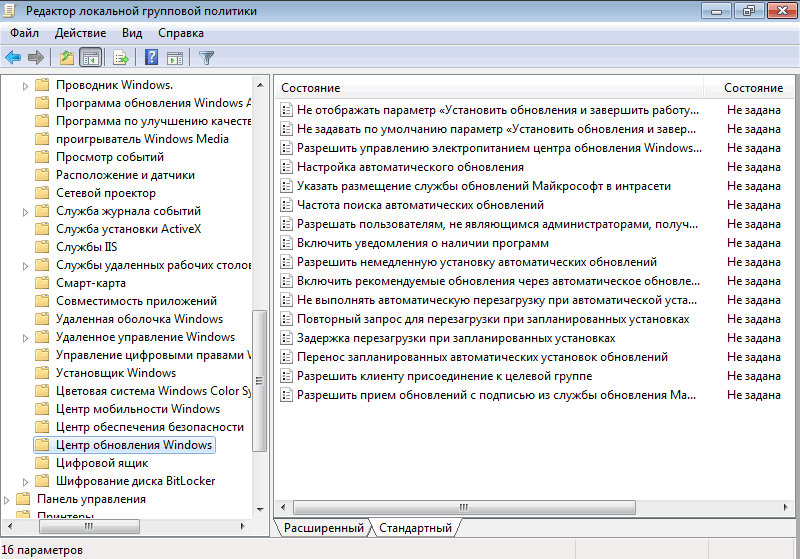

Теперь можно приступать к настройке клиента. Заходим на клиентский компьютер, нажимаем Win+R и набираем команду gpedit.msc. Открывается редактор локальной политики компьютера. За настройку обновлений отвечает раздел Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Центр обновления Windows.

Нам надо настроить следующие политики:

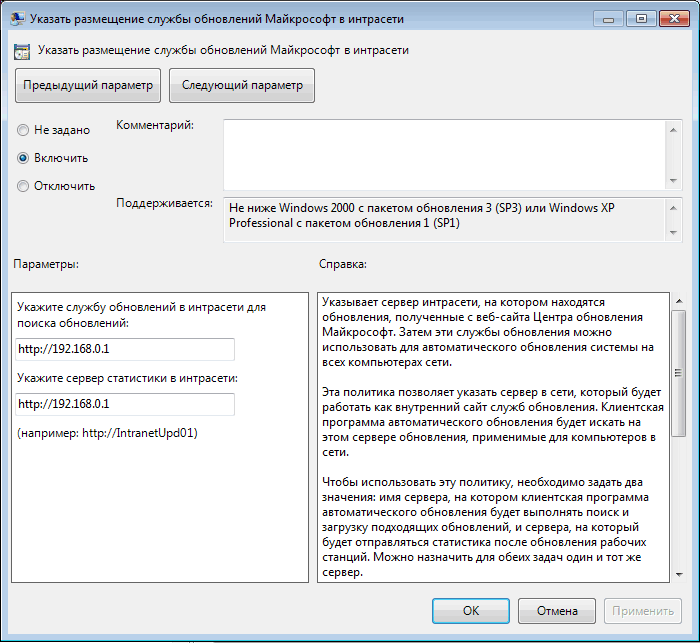

Указать размещение службы обновлений Microsoft в интрасети — задаем адрес или имя сервера обновлений, к которому будет выполняться подключение клиента, а также адрес сервера статистики. Можно указать один и тот же адрес для обеих задач.

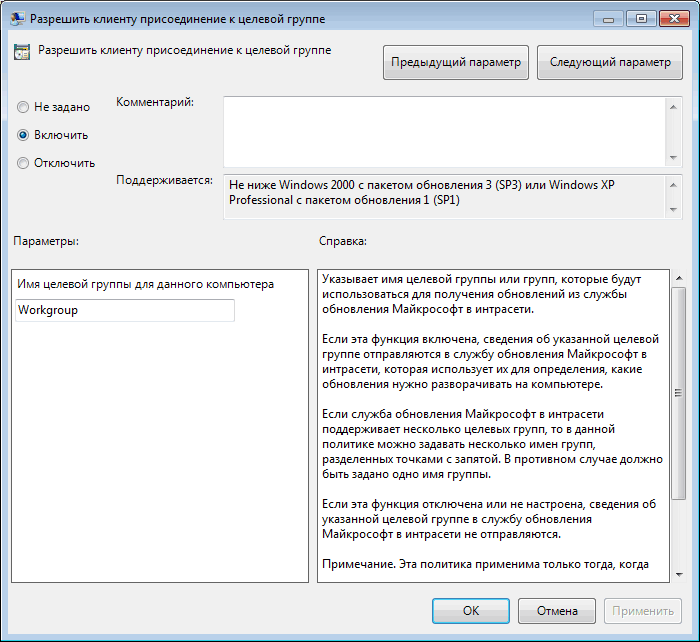

Разрешить клиенту присоединение к целевой группе — указываем имя группы на сервере WSUS, к которой должен быть присоединен данный компьютер. В нашем случае это Workgroup.

Настройка автоматического обновления — здесь мы задаем режим загрузки и установки обновлений и расписание, по которому обновления будут устанавливаться. Если расписание не задано, то по умолчанию обновления будут устанавливаться ежедневно в 3 часа ночи.

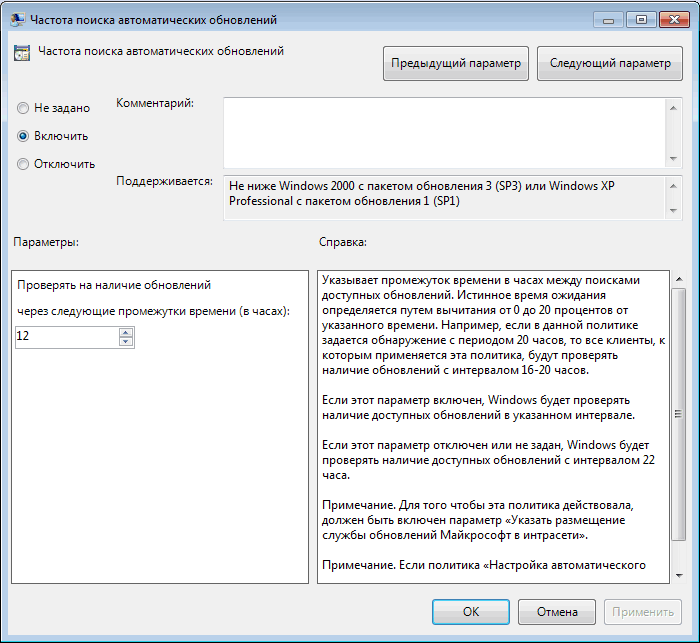

Частота поиска автоматических обновлений — указываем частоту обращений к серверу для проверки на наличие обновлений. Теперь обращения к серверу WSUS будут происходить через заданный промежуток времени со случайным отклонением для проверки наличия разрешенных для установки обновлений.

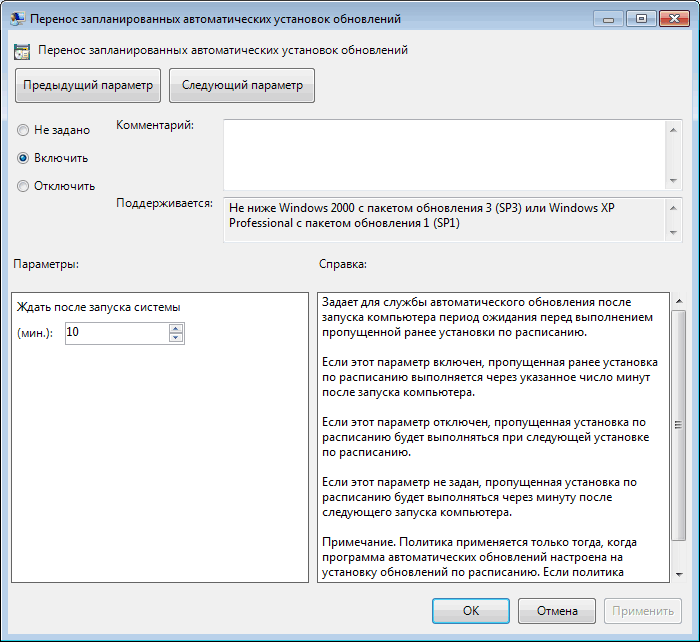

Перенос запланированных автоматических установок обновлений — задаем время ожидания перед установкой обновлений в том случае, если плановая установка была пропущена по каким либо причинам.

Не выполнять автоматическую перезагрузку, если в системе работают пользователи — даем пользователю возможность выбора времени перезагрузки после установки обновлений. Если этот параметр не задан или отключен, то пользователю выдается уведомление и компьютер автоматически перезагружается через 5 минут.

Реестр

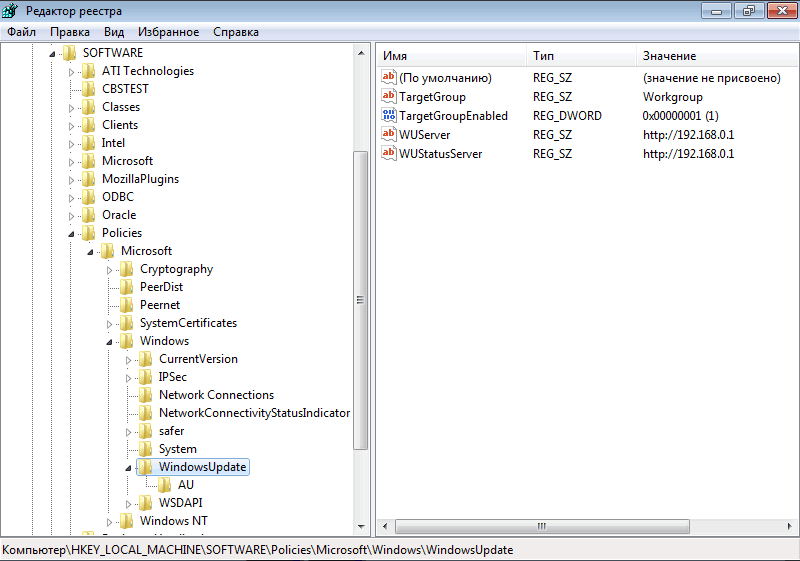

Теперь те же настройки произведем с помощью правки реестра.

Идем в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate. Если раздела нет — создаем его. В разделе создаем следующие ключи:

″WUServer″=http://192.168.0.1 — адрес сервера обновлений;

″WUStatusServer″=http://192.168.0.1 — адрес сервера статистики;

″TargetGroupEnabled″=dword:00000001 — размещать компьютер в целевой группе;

″TargetGroup″=″Workgroup″ — имя целевой группы для компьютера.

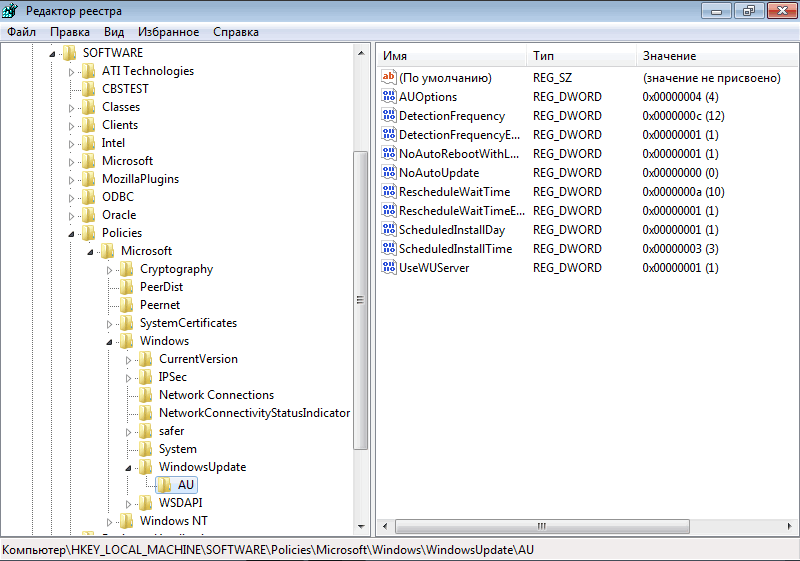

Далее в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU создаем ключи:

″NoAutoUpdate″=dword:00000000 — автоматическое обновление включено;

″AUOptions″=dword:00000004 — загружать и устанавливать обновления по расписанию;

″ScheduledInstallDay″=dword:00000001 — устанавливать обновления в 1-й день недели (воскресенье). Для ежедневного обновления нужно задать нулевое значение;

″ScheduledInstallTime″=dword:00000003 — устанавливать обновления в 03:00 часа;

″UseWUServer″=dword:00000001 — использовать для обновлений сервер WSUS. Если задано нулевое значение, то обновление производится с Microsoft Update;

″DetectionFrequencyEnabled″=dword:00000001 — частота проверки обновлений включена;

″DetectionFrequency″=dword:00000012 — проверять наличие обновлений на сервере каждые 12 часов;

″RescheduleWaitTimeEnabled″=dword:00000001 — переносить пропущенную установку обновлений;

″RescheduleWaitTime″=dword:00000010 — запускать пропущенную установку обновлений через 10 минут после включения компьютера;

″NoAutoRebootWithLoggedOnUsers″=dword:00000001 — не перезагружать компьютер автоматически, если на нем работают пользователи.

Автоматизация настройки

Если настраивать предстоит не один компьютер, то процесс можно автоматизировать. Для этого открываем Блокнот, создаем reg-файл и добавляем в необходимые ключи реестра. В нашем случае получился вот такой файл:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

″WUServer″=″http://192.168.0.1″

″WUStatusServer″=″http://192.168.0.1″

″TargetGroupEnabled″=dword:00000001

″TargetGroup″=″Workgroup″

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

″NoAutoUpdate″=dword:00000000

″AUOptions″=dword:00000004

″ScheduledInstallDay″=dword:00000001

″ScheduledInstallTime″=dword:00000003

″UseWUServer″=dword:00000001

″DetectionFrequencyEnabled″=dword:00000001

″DetectionFrequency″=dword:00000012

″RescheduleWaitTimeEnabled″=dword:00000001

″RescheduleWaitTime″=dword:00000010

″NoAutoRebootWithLoggedOnUsers″=dword:00000001

Теперь для настройки автоматического обновления будет достаточно перенести этот файл на целевой компьютер и выполнить его.

Возможные проблемы

Если после настройки компьютеры не появляются в консоли WSUS, это может быть связано с тем, что рабочие станции подготовлены с использованием неправильно подготовленных образов, т.е. без использования утилиты sysprep или аналогичных программ. В этом случае машина может иметь дублирующие значения SusClientID в реестре.

Для решения проблемы необходимо произвести на клиенте следующие действия:

- выполнить в консоли cmd команду net stop wuauserv, чтобы остановить службу автоматического обновления;

- запустить regedit и перейти в ветку реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate;

- удалить ключи PingID, AccountDomainSid, SusClientId, SusClientIDValidation (если есть);

- удалить всё содержимое папки %WinDir%\SoftwareDistribution (неофициальная рекомендация);

- в консоли выполнить команду net start wuauserv, чтобы запустить службу автоматического обновления;

- в консоли выполнить команду wuauclt.exe /resetauthorization /detectnow и подождать, пока завершится регистрация рабочей станции на сервере WSUS (10-15 минут);

- если компьютер в консоли не появился, то выполнить команду wuauclt.exe /detectnow. Обычно одного повтора достаточно, но может потребоваться и больше;

- зайти в консоль управления WSUS и убедиться, что рабочая станция успешно зарегистрировалась.

ПоделитьсяНашли опечатку?Пожалуйста, сообщите об этом — просто выделите ошибочное слово или фразу и нажмите Shift Enter.

|

Добавить комментарий |

Approved: Fortect

Speed up your computer’s performance now with this simple download.

Today’s guide is designed to help you when you receive a windows Update Server Name Registry error. Windows Update Server Services (WSUS) enables IT administrators to bring the latest Microsoft product developments to market. Can you use WSUS to actually manage the distribution of released updates, through Microsoft Update, for use by computers on your network.

Where is Windows Update server in registry?

Click the start button, type”regedit” in the search box and open the registry editor.Navigate to our registry key from: SOFTWARE hkey_local_machine>SOFTWARE>Microsoft Policies>>Windows>WindowsUpdate>AU.

How Do I Find The Update Server On Windows?

Go to Settings > Update & Security > Windows Updates. Click Check for updates. Windows to download and install all available updates. Additional states: Loading, Install Pending, and Reboot Pending.

How do I change Windows Update settings in the registry?

Select start, search for regedit, then open registry editor.Open the following registry key: HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU.Add one of the following registry views to set up automatic updates. Without automatic update (REG_DWORD):

WSUS, Group Policy, And Registry Bases

. If you are using a local WSUS server in yourth environment, you won’t doubt that you need to preconfigure your domain’s Group Policy settings and tell the target computers to use the local WSUS server as much as possible. Note that group policy (or local policy or similar registry changes) is really the only approach Windows provides for specifying its own update server. The Windows Update Management GUI panel only allows you to select “Windows Update” or “Microsoft Update”. Therefore, when trying to use a local WSUS server, you must use Group Policy to configure the target computers that point to that particular WSUS helper. However, it is important to understand that Group Policy is just a mechanism to automatically regulate registry keys/values on target computers. That is, whenever you create a meaningful group policy in your domain, every computer that receives group policy settings inherits certain relay keys/values Tras that have been created or modified. It is these basic registry values that affect/control the behavior of a particular computer. To be clear, Group Policy is the mechanism for controlling all combinations of settings on computers that are joined to a Windows domain. The actual settings themselves are made up of ideas and register values. Each group policy that is created has one or more base registry characters that it controls. Therefore, when someone creates or modifies a domain group policy, different registry keys/values are created or created on the computers that receive the group policy, and therefore the behavior of Windows is controlled/affects the registry keys and values present on that computer. Therefore, it is actually possible to effectively change the behavior of a given computer by changing Group Policy in real time without affecting the registry. However, it is very important to know that if you modify a Group Policy-controlled registry after updating this computer’s Group Policy settings, any changes thatany entries you make in this Windows registry entry will be overwritten. .

Where is WSUS server in registry?

Registry entries for the WSUS server are typically located under the HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsWindowsUpdate: subkey.

Where Is The Registration Key?

Click Start or press the os key. From the Start menu, type regedit in the Run box or in the search box and press Enter. On Windows 8, you can type regedit on the start screen and select the regedit solution from the search results.

Where is Windows Update server in registry?

Administrators can schedule updates for a specific time and date using Group Policy or a Windows Update registry fix.

Speed up your computer’s performance now with this simple download.

Where is WSUS server in registry?

Administrators who do not wish to apply Group Policy can use the registry to configure client computer systems. The registry entries for the new WSUS server are in an important subkey:

How do I change Windows Update settings in the registry?

You can use Group Policy or Mobile Device Management (MDM) to control the behavior of Windows Update on your primary Windows 10 devices. You can configure how often updates are detected, when updates are received, specify the location of the update service, and more.

В одной из предыдущих статей мы подробно описали процедуру установки сервера WSUS на базе Windows Server 2012 R2 / 2016. После того, как вы настроили сервер, нужно настроить Windows-клиентов (сервера и рабочие станции) на использование сервера WSUS для получения обновлений, чтобы клиенты получали обновления с внутреннего сервера обновлений, а не с серверов Microsoft Update через Интернет. В этой статье мы рассмотрим процедуру настройки клиентов на использование сервера WSUS с помощью групповых политик домена Active Directory.

Содержание:

- Групповая политика WSUS для серверов Windows

- Политика установки обновлений WSUS для рабочих станций

- Назначаем политики WSUS на OU Active Directory

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

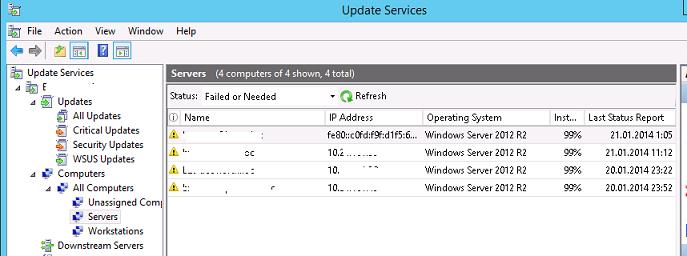

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Совет. Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. В этой статье мы рассмотрим всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

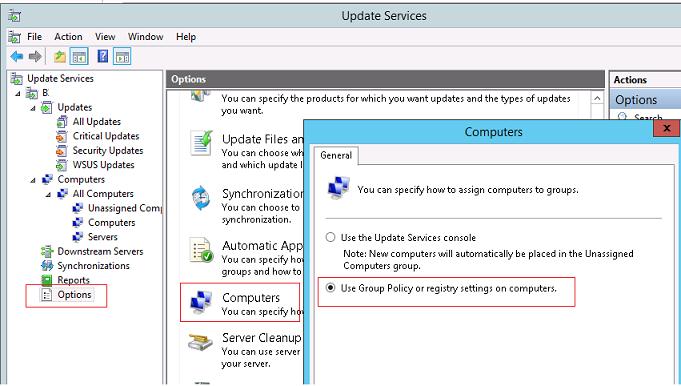

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

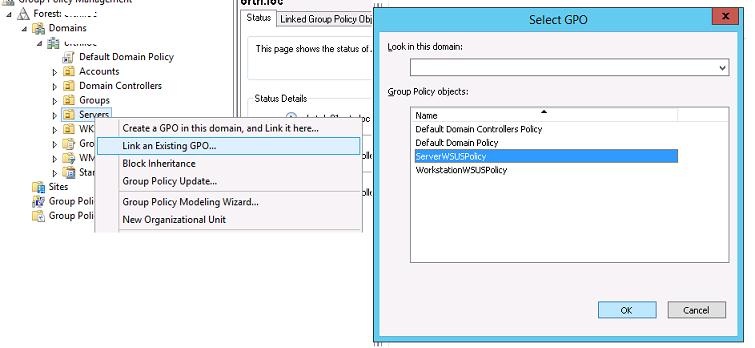

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Групповая политика WSUS для серверов Windows

Начнем с описания серверной политики ServerWSUSPolicy.

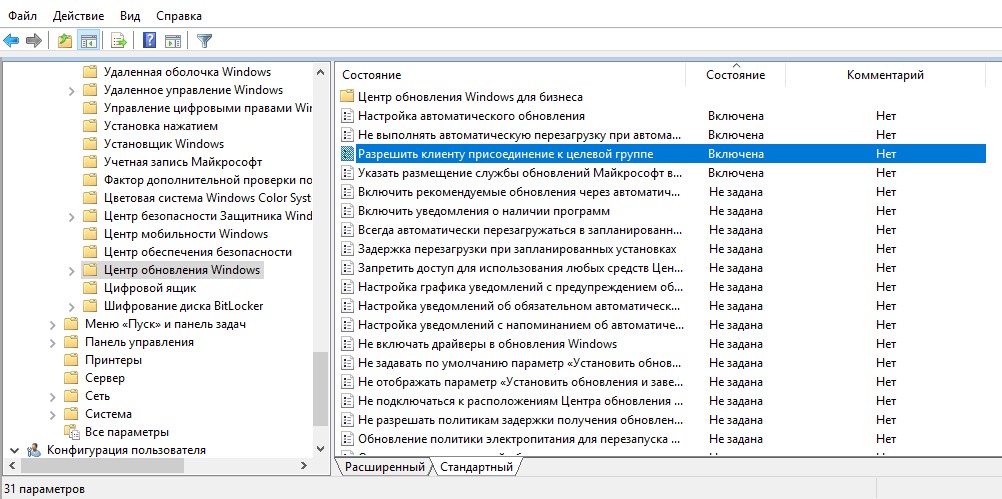

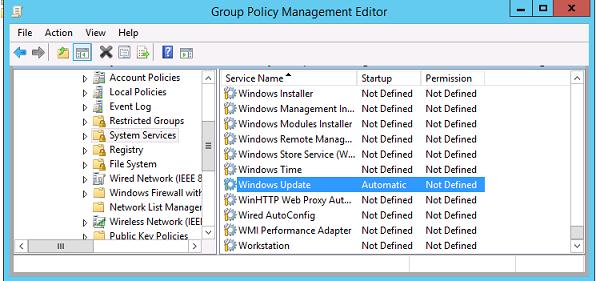

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows).

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Клиент WSUS должен просто скачать доступные обновления на диск, отобразить оповещение о наличии новых обновлений в системном трее и ожидать запуска установки администратором (ручной или удаленной с помощью модуля PSWindowsUpdate) для начала установки. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://srv-wsus.winitpro.ru:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://srv-wsus.winitpro.ru:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Примечание. При настройке политики обновления советуем внимательно познакомиться со всеми настройками, доступными в каждой из опций раздела GPO Windows Update и задать подходящие для вашей инфраструктуры и организации параметры.

Политика установки обновлений WSUS для рабочих станций

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

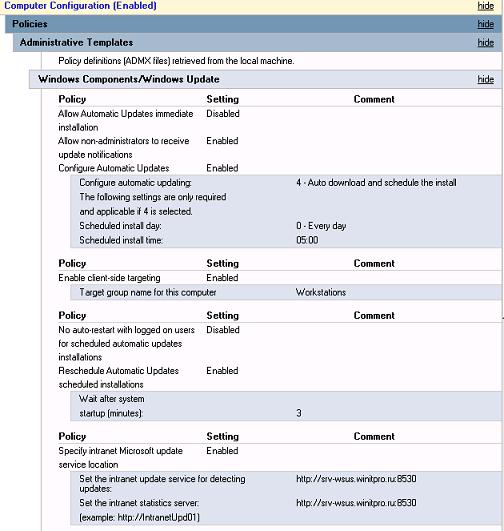

В данной GPO (WorkstationWSUSPolicy) мы указываем:

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Target group name for this computer: Workstations – в консоли WSUS отнести клиента к группе Workstations;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://srv-wsus.winitpro.ru:8530, Set the intranet statistics server: http://srv-wsus.winitpro.ru:8530 –адрес корпоративного WSUS сервера.

В Windows 10 1607 и выше, несмотря на то, что вы указали им получать обновления с внутреннего WSUS, все еще могут пытаться обращаться к серверам Windows Update в интернете. Эта «фича» называется Dual Scan. Для отключения получения обновлений из интернета нужно дополнительно включать политику Do not allow update deferral policies to cause scans against Windows Update (ссылка).

Совет. Чтобы улучшить «уровень пропатченности» компьютеров в организации, в обоих политиках можно настроить принудительный запуск службы обновлений (wuauserv) на клиентах. Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и WKS (Workstations –компьютеры пользователей).

Совет. Мы рассматриваем лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в нашем примере – мы создали разные политики WSUS для серверов и рабочих станций), в больших распределенных доменах можно привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные способы.

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Совет. Не забудьте про отдельную OU с контроллерами домена (Domain Controllers), в большинстве случаев на этот контейнер следует привязать «серверную» политику WSUS.

Точно таким же способом нужно назначить политику WorkstationWSUSPolicy на контейнер AD WKS, в котором находятся рабочие станции Windows.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

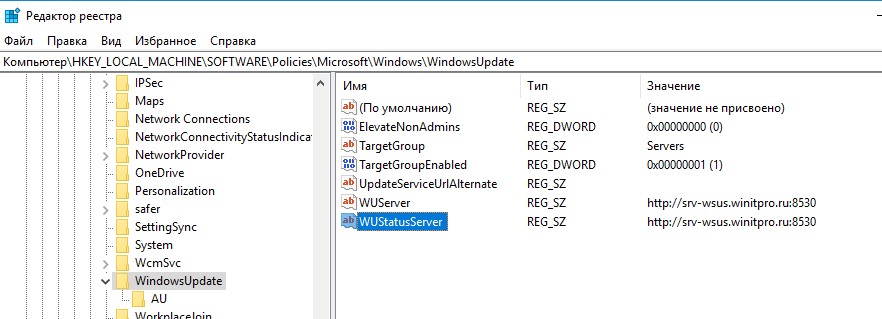

Все настройки системы обновлений Windows, которые мы задали групповыми политиками должны появится в реестре клиента в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate.

Данный reg файл можно использовать для переноса настроек WSUS на другие компьютеры, на которых не удается настроить параметры обновлений с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://srv-wsus.winitpro.ru:8530"

"WUStatusServer"="http://srv-wsus.winitpro.ru:8530"

"UpdateServiceUrlAlternate"=""

"TargetGroupEnabled"=dword:00000001

"TargetGroup"="Servers"

"ElevateNonAdmins"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"NoAutoUpdate"=dword:00000000 –

"AUOptions"=dword:00000003

"ScheduledInstallDay"=dword:00000000

"ScheduledInstallTime"=dword:00000003

"ScheduledInstallEveryWeek"=dword:00000001

"UseWUServer"=dword:00000001

"NoAutoRebootWithLoggedOnUsers"=dword:00000001

Также удобно контролировать применённые настройки WSUS на клиентах с помощью rsop.msc.

И через некоторое время (зависит от количества обновлений и пропускной способности канала до сервера WSUS) нужно проверить в трее наличие всплывающего оповещений о наличии новых обновлений. В консоли WSUS в соответствующих группах должны появиться клиенты (в табличном виде отображается имя клиента, IP, ОС, процент их «пропатченности» и дата последнего обновлений статуса). Т.к. мы политиками привязали компьютеры и серверы к различным группам WSUS, они будут получать только обновления, одобренные к установке на соответствующие группы WSUS.

Примечание. Если на клиенте обновления не появляются, рекомендуется внимательно изучить на проблемном клиенте лог службы обновлений Windows (C:\Windows\WindowsUpdate.log). Обратите внимание, что в Windows 10 (Windows Server 2016) используется другой формат журнала обновлений WindowsUpdate.log. Клиент скачивает обновления в локальную папку C:\Windows\SoftwareDistribution\Download. Чтобы запустить поиск новых обновлений на WSUS сервере, нужно выполнить команду:

wuauclt /detectnow

Также иногда приходится принудительно перерегистрировать клиента на сервере WSUS:

wuauclt /detectnow /resetAuthorization

В особо сложных случаях можно попробовать починить службу wuauserv так. При возникновении ошибки 0x80244010 при получении обновлений на клиентах, попробуйте изменить частоту проверки обновлений на сервере WSUS с помощью политики Automatic Update detection frequency.

В следующей статье мы опишем особенности одобрения обновлений на сервере WSUS. Также рекомендуем ознакомиться со статьей о переносе одобренных обновлений между группами на WSUS сервере.