- Remove From My Forums

-

Question

-

The Windows Server 2016 that has the version of WUA 10.0.14393.1794, having this older version to me seem to causing issues with pushing updates to the server from SCCM. I have followed Microsoft process https://support.microsoft.com/en-us/help/949104/how-to-update-the-windows-update-agent-to-the-latest-version

but this process does not info for Windows Server 2016. I have ran «Check for Updates» but nothing comes down. Where do I bring the standalone updates from and how do I know which ones.

Windows 10: Manuel Windows Update Agent installation for windows 2016

Discus and support Manuel Windows Update Agent installation for windows 2016 in Windows 10 Installation and Upgrade to solve the problem; Hello community,

Can you help me to find a link to manually download Windows Update Agent for 2016 server, if it’s available.

Thakns for your…

Discussion in ‘Windows 10 Installation and Upgrade’ started by Mohamed Amine ESSFALI, Oct 13, 2018.

-

Manuel Windows Update Agent installation for windows 2016

Hello community,

Can you help me to find a link to manually download Windows Update Agent for 2016 server, if it’s available.

Thakns for your retunr.

Regards,

-

windows xp installation and dual core am

could someone please list the steps they follow to install windows with a dual core processor and windows xp service pack to. I’m reletively new to amd dual core and i feel i’m missing a step. All help will be appreciated. thanx

-

Windows Updates failed to instal

I just did step one and they have just all installed…. thank you so much…. it was quite frustrating having that update window pop up every 5 minutes and failing to instal every time

Thanks mate

-

Manuel Windows Update Agent installation for windows 2016

Windows Updates failed to instal

I’m not sure how differant XP media center Edition is but you could clear the history \ cache if these folders are there.

Step 1 Register DLL files.

=================

By trying this step, we can check if the update engines are working properly.

1. Close all instances of Internet Explorer.

2. Click Start and Run, type «Regsvr32 atl.dll» (without quotes) in the Open box and click OK.

Note: There is a space between regsvr32 and atl.dll

3. Similarly, one by one, register the files listed below:

Regsvr32 msxml3.dll

Regsvr32 wuapi.dll

Regsvr32 wuaueng.dll

Regsvr32 wuaueng1.dll

Regsvr32 wups2.dll

Regsvr32 wucltui.dll

Regsvr32 wups.dll

Regsvr32 wuweb.dll

Regsvr32 qmgr.dll

Regsvr32 qmgrprxy.dll

Regsvr32 jscript.dll

Note: If you encounter errors while registering any of these files then skip that file and continue with the next one.

If the issue persists, let’s move on to the steps below to verify Windows Update services and temporary folders.

Step 2 Verify the relevant Windows Update services.

=========================================

1. Click Start->Run, type «services.msc» (without quotation marks) in the open box and click OK.

2. Double click the service «Automatic Updates».

3. Click on the Log On tab, please ensure the option «Local System account» is selected and the option «Allow service to interact with desktop» is unchecked.

4. Check if this service has been enabled on the listed Hardware Profile. If not, please click the Enable button to enable it.

5. Click on the tab «General «; make sure the «Startup Type» is «Automatic» or «Manual». Then please click the button «Stop» under «Service Status» to stop the service.

6. Then please click the button «Start» under «Service Status» to start the service.

7. Please repeat the above steps with the other services:

Background Intelligent Transfer Service

Event Log

Remote Procedure Call (RPC)

Note: Event log service is enabled on all of the hardware profiles; this service does not have an option to enable or disable on certain hardware profile.

If it still does not help, let’s proceed to step 3.

Step 3 Reload the Update temporary folders.

===================================

One possible cause is that the temporary folder for Windows Update is containing corrupted files. Let’s erase all the files there to get the system clean.

1. Click Start, Run, type: cmd and press Enter. Please run the following command in the opened window.

Net stop WuAuServ

2. Click Start, Run, type: %windir% and press Enter.

3. In the opened folder, rename the folder SoftwareDistribution to Sdold.

4. Click Start, Run, type: cmd and press Enter. Please run the following command in the opened window.

Net start WuAuServ

Please test the Windows Update website and let me know the result. If the issue persists, to clarify the issue and provide more accurate troubleshooting steps, please assist me in collecting the following information.

Manuel Windows Update Agent installation for windows 2016

-

Manuel Windows Update Agent installation for windows 2016 — Similar Threads — Manuel Update Agent

-

Minidump klasörü oluşmuyor, manuel explorer dökümanı aldım. Manuel BMP

in Windows 10 BSOD Crashes and Debugging

Minidump klasörü oluşmuyor, manuel explorer dökümanı aldım. Manuel BMP: Microsoft R Windows Debugger Version 10.0.25200.1003 AMD64Copyright c Microsoft Corporation. All rights reserved.Loading Dump File [C:\Users\Mustii\Desktop\explorer.DMP]User Mini Dump File with Full Memory: Only application data is availableSymbol search path is:… -

Minidump klasörü oluşmuyor, manuel explorer dökümanı aldım. Manuel BMP

in Windows 10 Software and Apps

Minidump klasörü oluşmuyor, manuel explorer dökümanı aldım. Manuel BMP: Microsoft R Windows Debugger Version 10.0.25200.1003 AMD64Copyright c Microsoft Corporation. All rights reserved.Loading Dump File [C:\Users\Mustii\Desktop\explorer.DMP]User Mini Dump File with Full Memory: Only application data is availableSymbol search path is:… -

Windows Update 22H2 schlägt fehl; Installationsfehler – 0x800706be; manueller Versuch zeigt…

in Windows 10 Software and Apps

Windows Update 22H2 schlägt fehl; Installationsfehler – 0x800706be; manueller Versuch zeigt…: Ich bin Administrator und nicht auf einem Firmencomputer.Mein einziger Wiederherstellungspunkt ist von heute.Programme die ich in dem Zusammenhang finden konnte sind deinstalliert…. -

Windows updates are not installing on windows 2016 dataScenter

in Windows 10 Gaming

Windows updates are not installing on windows 2016 dataScenter: Hi,Im trying to install windows updates on windows 2016 data center server. But showing this patch is not applicable.Im not unaware completely what happened earlier. But below are my observations.As per OS build version Microsoft windows server version OS Build 14393.4770,… -

Windows updates are not installing on windows 2016 dataScenter

in Windows 10 Software and Apps

Windows updates are not installing on windows 2016 dataScenter: Hi,Im trying to install windows updates on windows 2016 data center server. But showing this patch is not applicable.Im not unaware completely what happened earlier. But below are my observations.As per OS build version Microsoft windows server version OS Build 14393.4770,… -

Windows Update Agent

in Windows 10 Software and Apps

Windows Update Agent: I used Windows Update Agent API to scan the missing patches on the machine and the patch Security Intelligence Update for Microsoft Defender Antivirus — KB2267602 version 1.325.782.0 is reported as missing while the machine has the latest patch Security Intelligence Update… -

Windows Update Agent

in Windows 10 Installation and Upgrade

Windows Update Agent: I used Windows Update Agent API to scan the missing patches on the machine and the patch Security Intelligence Update for Microsoft Defender Antivirus — KB2267602 version 1.325.782.0 is reported as missing while the machine has the latest patch Security Intelligence Update… -

Windows Update Agent

in Windows 10 Gaming

Windows Update Agent: I used Windows Update Agent API to scan the missing patches on the machine and the patch Security Intelligence Update for Microsoft Defender Antivirus — KB2267602 version 1.325.782.0 is reported as missing while the machine has the latest patch Security Intelligence Update… -

Juan Manuel

in Windows 10 Gaming

Juan Manuel: Hola tengo un problema de rendimiento reciente en mi notebook, lo noto en forza horizon 4 hasta hace unos días andaba perfecto 60fps estables , luego de instalar la actualización de Windows 21H1 el rendimiento cayó por el suelo no funciona bien los FPS cayeron al mínimo, ya…

Users found this page by searching for:

-

windows update agent 2016

,

-

Windows Update Agent windows 2016

,

-

windows update agent missing on windows 2016

,

- windows server 2016 Windows Update Agent,

- How to update the Windows Update Agent windows 2016,

- windows update agent windows 16 ,

- manuel windows upgrade,

- manuel windows update,

- windows update for 2016 manual,

- windows update agent offline updates for windows 2016,

- windows update agent for windows 2016

To do this, follow these steps:

Mar 23, 2022

What is the Windows Update agent?

Microsoft Windows Update Agent (WUA) is an agent program that works in conjunction with Windows Server Update Services to support automated patch delivery and installation.

How do I start Windows Update Service in Server 2016?

Open server manager on Windows 2016 server, click on add roles, select Windows Server Update Services Select and click next. To install and run the Windows Server Update Services, we need to enable Web server (IIS) which will be added automatically.

How do I turn off Wuauserv?

It is very simple and requires no real expertise.

How do I update Windows Update agent to latest version?

To do this, follow these steps:

Mar 23, 2022

How do I manually update Windows Server 2016?

SOLVED: How To Set Windows Updates to Manual on Windows Server 2019, 2016, 2012R2

How do I update my WSUS server to latest version?

Windows server 2019 Upgrade Steps Log on the (one off the) Wsus servers. Mount the ISO and Run setup with administrator rights. Follow the wizard and choose for online upgrade. After installation, reboot the Server and wait for the final configuration.

What is update agent?

Update agent is a device with Network Agent installed that is used for update distribution, remote installation of applications, and retrieval of information about networked devices.

How do I use Windows Update agent?

To do this, follow these steps:

Mar 23, 2022

How do I get rid of Windows Update Agent?

How to Remove Windows Update Agent

What is the name of Windows Update service?

Windows Server Update Services (WSUS)

How do I run Windows Server Update Service?

Recommended content

How do I open Windows Update in Server 2016?

Windows Server 2016

How do I restart the Windows Update service?

SOLVED: How To Set Windows Updates to Manual on Windows Server 2019, 2016, 2012R2

Can Windows 10 updates be turned off?

Fortunately, its possible to turn off automatic updates in Windows 10, both by pausing them temporarily for up to 35 days, or if youre feeling more reckless by disabling them all together so you can install them manually when youre ready.

How do I turn off Windows Update client?

To disable the Windows Update service in Services Manager, please follow the steps below:

What service is Wuauserv?

Wuauserv is a Windows system service orWindows Update Service that enables the detection, download, and installation of updates for Windows and other programs. In simple words, wuauserv service is responsible for the download, and installation of updates for Windows and other programs.

How do I update Windows Update agent?

To download the Windows Update Agent automatically, follow these steps:

Mar 23, 2022

How do I manually update Windows to latest version?

Windows 10

Jun 18, 2020

How do I manually update Windows

Updating your Android.

How do I update Windows Server manually?

Select Start x26gt; Control Panel x26gt; Security x26gt; Security Center x26gt; Windows Update in Windows Security Center.Select View Available Updates in the Windows Update window. The system will automatically check if theres any update that need to be installed, and display the updates that can be installed onto your computer.

How do I update Server 2016?

Check for Windows Updates in Windows Server 2016 and 2019

May 24, 2021

How do I manually run the Update Service?

To do this, follow these steps:

Mar 23, 2022

How do I update my WSUS server?

What is the latest version of WSUS server? The latest version of WSUS server is 5.0

What is the latest version of WSUS server?

In the WSUS administrative console, select either the top server node or Updates, and in the Actions pane click import Updates. A browser window will open at the Microsoft Update Catalog Web site. In order to access the updates at this site, you must install the Microsoft Update Catalog activeX control.

The problem with VMs is you can’t throw them out the windows when something doesn’t work!!

I have WSUS setup. its working. All my clients and servers report back. No issues. I target the machines and use test machines to verify the updates before I release them to other machines. I have no superseded issues. It all works except for my server 2016 test VM!

I have one VM I have setup to test the server 2016 updates before I roll them out to live servers. However this one VM will not report back and won’t update. I’ve tried everything I know to get it going but the update log keeps reporting back the update’s sandbox is full. Google tells me nothing to this fault

A decent chunk of the updatelog is below. Its seeing my Wsus server (app01). Its getting updates just not downloading them.

2017/03/06 11:47:02.4414796 4764 2632 Misc Got WSUS Client/Server URL: http://app01:8530/ClientWebService/client.asmx»» Opens a new window;

2017/03/06 11:47:02.4456998 4764 5724 DownloadManager PurgeExpiredUpdates::Found 137 non expired updates.

2017/03/06 11:47:02.5031264 4764 5724 DownloadManager PurgeExpiredUpdates::Found 0 expired updates.

2017/03/06 11:47:02.5102304 4764 5724 Shared Effective power state: AC

2017/03/06 11:47:02.5102317 4764 5724 DownloadManager Power state change detected. Source now: AC

2017/03/06 11:47:02.7581192 4764 6004 Handler Loaded state: cCompleteIterations: 0, pt: Unknown, nNextRequestID: 0.

2017/03/06 11:47:02.7581513 4764 6004 DownloadManager Generating download request for update {FC5C390F-CA2A-4444-B0BD-7929A010F189}.200

2017/03/06 11:47:02.8998162 528 1296 ComApi * START * SLS Discovery

2017/03/06 11:47:02.9032075 528 1296 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:02.9066176 528 1612 ComApi *RESUMED* Discovery

2017/03/06 11:47:02.9066192 528 1612 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:02.9066198 528 1612 Api * END * Discovery ClientId

2017/03/06 11:47:02.9076350 528 1296 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:02.9086347 528 1296 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:02.9133308 528 1296 ComApi * START * SLS Discovery

2017/03/06 11:47:02.9145365 528 1296 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:02.9222720 528 1612 ComApi *RESUMED* Discovery

2017/03/06 11:47:02.9222736 528 1612 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:02.9222742 528 1612 Api * END * Discovery ClientId

2017/03/06 11:47:02.9233706 528 1296 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:02.9242798 528 1296 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:02.9244415 528 1296 ComApi * START * SLS Discovery

2017/03/06 11:47:02.9261754 528 1296 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:02.9380277 528 1612 ComApi *RESUMED* Discovery

2017/03/06 11:47:02.9380295 528 1612 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:02.9380301 528 1612 Api * END * Discovery ClientId

2017/03/06 11:47:02.9395855 528 1296 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:02.9408784 528 1296 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:05.2628872 4764 2632 ProtocolTalker ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://app01:8530/ClientWebService/client.asmx Opens a new window

2017/03/06 11:47:05.2628886 4764 2632 ProtocolTalker OK to reuse existing configuration

2017/03/06 11:47:05.2628943 4764 2632 ProtocolTalker Existing cookie is valid, just use it

2017/03/06 11:47:05.3174177 4764 2632 ProtocolTalker PTInfo: Server requested registration

2017/03/06 11:47:05.5195338 4764 2632 WebServices Auto proxy settings for this web service call.

2017/03/06 11:47:05.9549396 528 1212 ComApi * START * SLS Discovery

2017/03/06 11:47:05.9563784 528 1212 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:05.9573944 528 1296 ComApi * START * SLS Discovery

2017/03/06 11:47:05.9589914 528 1296 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:05.9690888 528 1196 ComApi *RESUMED* Discovery

2017/03/06 11:47:05.9690907 528 1196 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:05.9690914 528 1196 Api * END * Discovery ClientId

2017/03/06 11:47:05.9691713 528 1196 ComApi *RESUMED* Discovery

2017/03/06 11:47:05.9691722 528 1196 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:05.9691727 528 1196 Api * END * Discovery ClientId

2017/03/06 11:47:05.9702498 528 1296 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:05.9704505 528 1212 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:05.9710511 528 1296 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:05.9712000 528 1296 ComApi * START * SLS Discovery

2017/03/06 11:47:05.9712733 528 1212 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:05.9729707 528 1296 ComApi *QUEUED* SLS Discovery

2017/03/06 11:47:05.9856881 528 1612 ComApi *RESUMED* Discovery

2017/03/06 11:47:05.9856895 528 1612 ComApi Exit code = 0x00000000, Result code = 0x8024500C

2017/03/06 11:47:05.9856901 528 1612 Api * END * Discovery ClientId

2017/03/06 11:47:05.9872349 528 1296 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:47:05.9882958 528 1296 ComApi Unable to get SLS chunk. (hr=8024500C)

2017/03/06 11:47:06.2782710 4764 2632 ProtocolTalker ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://app01:8530/ClientWebService/client.asmx Opens a new window

2017/03/06 11:47:06.3069441 4764 2632 ProtocolTalker OK to reuse existing configuration

2017/03/06 11:47:06.3069510 4764 2632 ProtocolTalker Existing cookie is valid, just use it

2017/03/06 11:47:06.3069523 4764 2632 ProtocolTalker PTInfo: Server requested registration

2017/03/06 11:47:06.3588676 4764 2632 ProtocolTalker SyncUpdates round trips: 1

2017/03/06 11:47:06.4264463 4764 2632 Agent Found 0 updates and 3 categories in search; evaluated appl. rules of 3 out of 3 deployed entities

2017/03/06 11:47:06.4776779 4764 2632 Agent * END * Finding updates CallerId = TrustedInstaller FOD Id = 4

2017/03/06 11:47:06.5004306 5628 5996 ComApi *RESUMED* Search ClientId = TrustedInstaller FOD

2017/03/06 11:47:06.5024702 5628 5996 ComApi Updates found = 0

2017/03/06 11:47:06.5024712 5628 5996 ComApi * END * Search ClientId = TrustedInstaller FOD

2017/03/06 11:47:06.5039301 5628 6024 ComApi ISusInternal:: DisconnectCall failed, hr=8024000C

2017/03/06 11:48:19.7119322 4764 6004 DownloadManager Calling into handler 0x8 to generate download request for update FC5C390F-CA2A-4444-B0BD-7929A010F189.200

2017/03/06 11:48:19.7119399 4764 6004 Handler Generating request for CBS update FC5C390F-CA2A-4444-B0BD-7929A010F189 in sandbox C:\Windows\SoftwareDistribution\Download\364eef196ee2b0d112266a865fe7a4cd

2017/03/06 11:48:19.7153390 4764 6004 Handler Loaded state: cCompleteIterations: 1, pt: SelfContainedNoServerHosting, nNextRequestID: 1.

2017/03/06 11:48:19.7153471 4764 6004 Handler Selecting self-contained because update has express payload but server doesn’t support it.

2017/03/06 11:48:19.7153478 4764 6004 Handler Selected payload type is SelfContainedNoServerHosting

2017/03/06 11:48:19.7154289 4764 6004 Handler Detected download state is dsHavePackage

2017/03/06 11:49:18.4872297 4764 5752 ComApi * START * Download ClientId = UpdateOrchestrator

2017/03/06 11:49:18.4872307 4764 5752 ComApi Flags: 0; Download priority: 2; Network Cost Policy: 0

2017/03/06 11:49:18.4872315 4764 5752 ComApi Updates in request: 1

2017/03/06 11:49:18.5091257 4764 5752 ComApi ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed

2017/03/06 11:49:18.5628430 4764 5752 ComApi *QUEUED* Download ClientId = UpdateOrchestrator

2017/03/06 11:49:18.5628944 4764 5724 Shared Effective power state: AC

2017/03/06 11:49:18.5629152 4764 5724 Agent Obtained a network PDC reference for callID {87CB6A0C-2A0B-40A9-BEC8-4B97941CBAA0} with No-Progress-Timeout set to 4294967295; ActivationID: 61.

2017/03/06 11:49:18.5632620 4764 5752 ComApi * START * Download ClientId = UpdateOrchestrator

2017/03/06 11:49:18.5632633 4764 5752 ComApi Flags: 0; Download priority: 2; Network Cost Policy: 0

2017/03/06 11:49:18.5632643 4764 5752 ComApi Updates in request: 1

2017/03/06 11:49:18.5632921 4764 5752 ComApi ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed

2017/03/06 11:49:18.6508785 4764 5752 ComApi *QUEUED* Download ClientId = UpdateOrchestrator

2017/03/06 11:49:18.6511264 4764 5752 ComApi * START * Download ClientId = UpdateOrchestrator

2017/03/06 11:49:18.6511273 4764 5752 ComApi Flags: 0; Download priority: 2; Network Cost Policy: 0

2017/03/06 11:49:18.6511280 4764 5752 ComApi Updates in request: 1

2017/03/06 11:49:18.6511464 4764 5752 ComApi ServiceID = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7} Managed

2017/03/06 11:49:18.6525823 4764 5752 ComApi *QUEUED* Download ClientId = UpdateOrchestrator

2017/03/06 11:49:19.8935475 4764 5724 DownloadManager * START * Begin Downloading Updates [CallerId = UpdateOrchestrator] [Call ID = 87CB6A0C-2A0B-40A9-BEC8-4B97941CBAA0]

2017/03/06 11:49:19.8935541 4764 5724 DownloadManager Priority = 2, NetworkCostPolicy = 0, Interactive = 0, Download on Battery = 0, Bypass Regulation = 0, Owner is system = 1, Proxy session id = -1, ServiceId = 3DA21691-E39D-4DA6-8A4B-B43877BCB1B7

2017/03/06 11:49:19.8935554 4764 5724 DownloadManager Updates to download = 1

2017/03/06 11:49:19.8935569 4764 5724 Agent Title = Cumulative Update for Windows Server 2016 for x64-based Systems (KB3213522)

2017/03/06 11:49:19.8935634 4764 5724 Agent UpdateId = 3A07710E-F5E6-4A9C-8C36-56DB15C47A27.200

2017/03/06 11:49:19.8935641 4764 5724 Agent Bundles 1 updates:

2017/03/06 11:49:19.8935700 4764 5724 Agent FC5C390F-CA2A-4444-B0BD-7929A010F189.200

2017/03/06 11:49:19.9105734 4764 5724 Misc Got WSUS Client/Server URL: http://app01:8530/ClientWebService/client.asmx»» Opens a new window;

2017/03/06 11:49:19.9106471 4764 5724 ProtocolTalker ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://app01:8530/ClientWebService/client.asmx Opens a new window

2017/03/06 11:49:19.9106634 4764 5724 WebServices Auto proxy settings for this web service call.

2017/03/06 11:49:20.0726612 4764 5724 DownloadManager The update’s sandbox is in use. Will download when it is no longer busy.

2017/03/06 11:49:20.0756555 4764 5724 DownloadManager The update’s sandbox is in use. Will download when it is no longer busy.

2017/03/06 11:49:20.0758328 4764 5724 Shared Effective power state: AC

2017/03/06 11:49:20.0758375 4764 5724 Agent Released network PDC reference for callId {87CB6A0C-2A0B-40A9-BEC8-4B97941CBAA0}; ActivationID: 61

2017/03/06 11:49:20.0758458 4764 5724 Agent Obtained a network PDC reference for callID {87CB6A0C-2A0B-40A9-BEC8-4B97941CBAA0} with No-Progress-Timeout set to 4294967295; ActivationID: 71.

2017/03/06 11:49:20.0760227 4764 3376 Agent WU client calls back to download call {87CB6A0C-2A0B-40A9-BEC8-4B97941CBAA0} with code Call progress and error 0

Thanks Jason

Если служба обновлений Windows работает не корректно, обновления не загружаются или не устанавливаются, то самый простой и эффективней способ решить проблему со службой Windows Update – восстановить ее исходные настройки. В этой статье мы покажем, как сбросить конфигурацию агента и службы обновлений Windows Update.

Содержание:

- Средство устранения неполадок Центра обновления Windows

- Сброс настроек Windows Update с помощью PowerShell

- Утилита Reset Windows Update Tool

- Восстановление исходных настроек Windows Update из командной строки

Обычно для отладки и дебага ошибок службы обновления Windows администратору необходимо проанализировать коды ошибок в файле журнала обновлений %windir%WindowsUpdate.log (в Windows 10 и 11 получить файл WindowsUpdate.log можно таким способом). Количество возможных ошибок, с которыми может столкнуться администратор при анализе журнала обновлений исчисляется десятками (список всех ошибок Windows Update) и процесс их разрешения в основном нетривиальный. В некоторых случаях вместо детального анализа ошибок Windows Update гораздо быстрее и проще сначала произвести полный сброс настроек службы Windows Update. После сброса Windows Update вы можете выполнить сканирование и поиск обновлений.

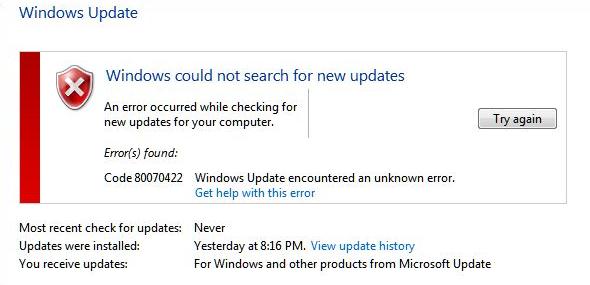

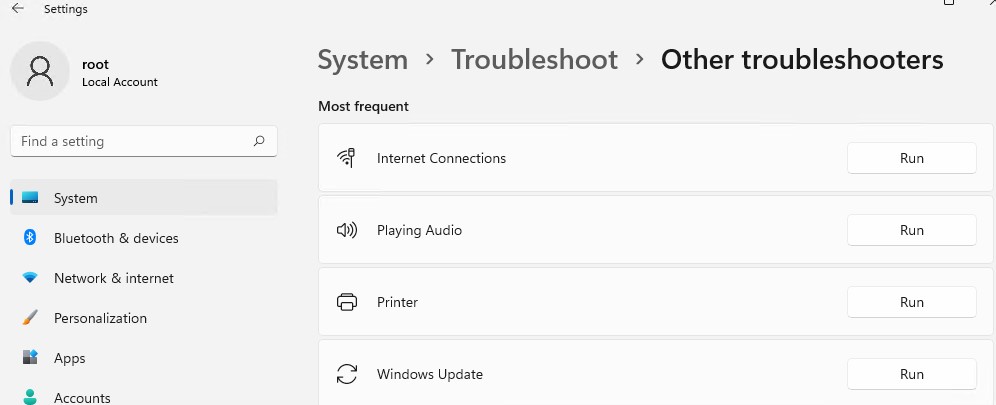

Средство устранения неполадок Центра обновления Windows

Прежде чем перейти к сбросу конфигурации центра обновления Windows, настоятельно рекомендуем сначала попробовать более встроенное средство для автоматического исправления проблем в службе обновления Windows – средство устранения неполадок Центра обновления Windows (Windows Update Troubleshooter).

В Windows 10 и 11 Windows Update Troubleshooter уже встроен в современную панель Settings. Для предыдущих версий Windows его придется скачать вручную по ссылкам ниже:

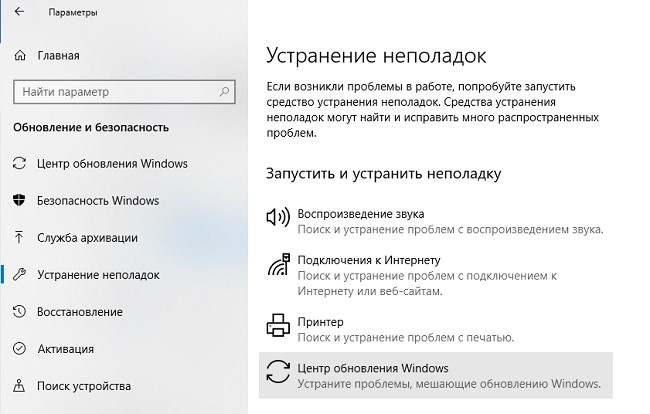

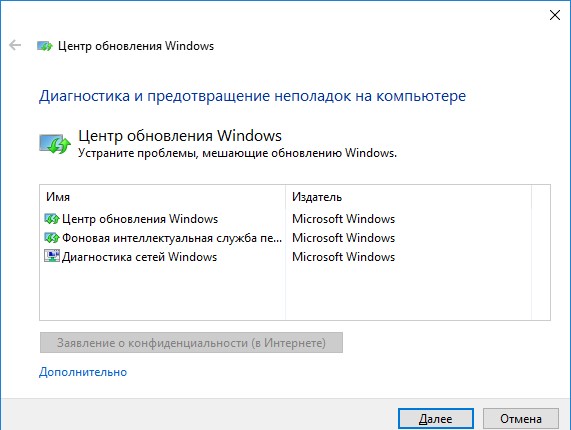

- Windows 11 — Settings -> System -> Troubleshooter -> Other Troubleshooter -> Windows Update;

- Windows 10 – скачите wu10.diagcab по ссылке https://aka.ms/wudiag , либо запустите локальную версию инструмента: Пуск -> Параметры -> Обновления и безопасность -> Устранение неполадок -> Центр обновлений Windows (Start -> Settings -> Updates and Security -> Troubleshoot -> Additional Troubleshooters-> Windows Updates – resolve problems that prevent you from updating windows);

Для быстрого доступа к средствам исправления неполадок Windows можно использовать команду ms-settings:

ms-settings:troubleshoot - Windows 7 и Windows 8.1 — WindowsUpdate.diagcab (https://aka.ms/diag_wu).

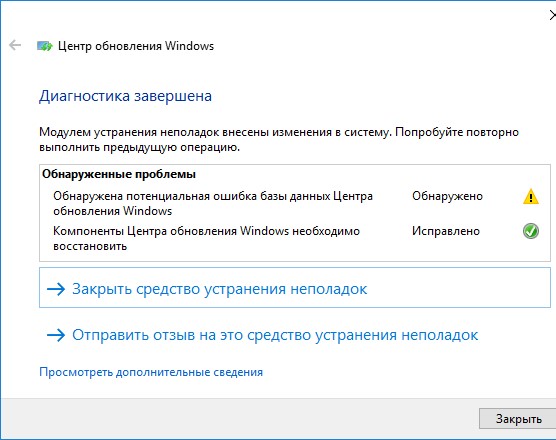

Дождитесь пока средство устранения неполадок Центра обновления Windows просканирует систему и попытается автоматически исправить все ошибки в службе Windows Update и связанных компонентах.

В моем случае была обнаружена и исправлена потенциальная ошибка в базе данных Центра обновления Windows. После этого перезагрузите компьютер и попробуйте выполнить поиск обновлений. Если обновления не загружаются или не устанавливаются, перейдите к следующему этапу.

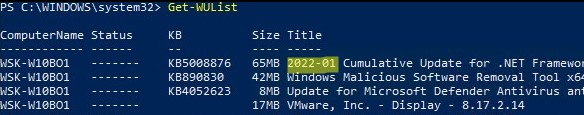

Сброс настроек Windows Update с помощью PowerShell

Вы можете использовать PowerShell модуль PSWindowsUpdate для сброса настроек агента и службы Windows Update.

Установите модуль на свой компьютер из галереи скриптов PSGallery:

Install-Module -Name PSWindowsUpdate

Разрешите запуск PowerShell скриптов:

Set-ExecutionPolicy –ExecutionPolicy RemoteSigned -force

Выполните команду:

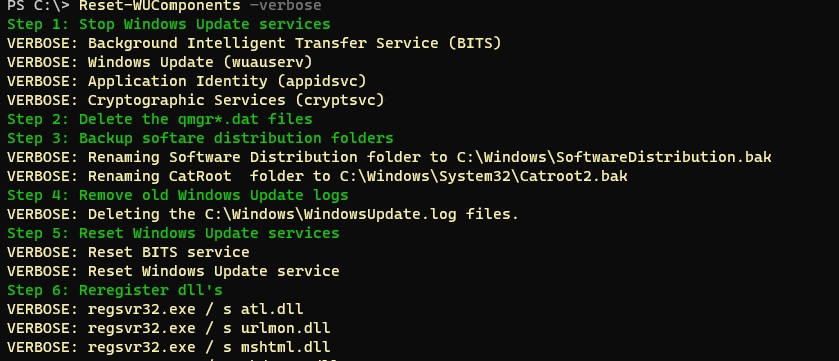

Reset-WUComponents –verbose

Команда Reset-WUComponents выполняет действия, по остановке служб, перерегистрации dll и очистке каталога C:WindowsSoftwareDistribution, что и описанный чуть ниже bat скрипт.

VERBOSE: Background Intelligent Transfer Service (BITS) VERBOSE: Windows Update (wuauserv) VERBOSE: Application Identity (appidsvc) VERBOSE: Cryptographic Services (cryptsvc) Step 2: Delete the qmgr*.dat files Step 3: Backup software distribution folders VERBOSE: Renaming Software Distribution folder to C:WindowsSoftwareDistribution.bak VERBOSE: Renaming CatRoot folder to C:WindowsSystem32Catroot2.bak Step 4: Remove old Windows Update logs VERBOSE: Deleting the C:WindowsWindowsUpdate.log files. Step 5: Reset Windows Update services VERBOSE: Reset BITS service VERBOSE: Reset Windows Update service Step 6: Reregister dll's VERBOSE: regsvr32.exe / s atl.dll VERBOSE: regsvr32.exe / s urlmon.dll VERBOSE: regsvr32.exe / s mshtml.dll VERBOSE: regsvr32.exe / s shdocvw.dll VERBOSE: regsvr32.exe / s browseui.dll VERBOSE: regsvr32.exe / s jscript.dll VERBOSE: regsvr32.exe / s vbscript.dll VERBOSE: regsvr32.exe / s scrrun.dll VERBOSE: regsvr32.exe / s msxml.dll VERBOSE: regsvr32.exe / s msxml3.dll VERBOSE: regsvr32.exe / s msxml6.dll VERBOSE: regsvr32.exe / s actxprxy.dll VERBOSE: regsvr32.exe / s softpub.dll VERBOSE: regsvr32.exe / s wintrust.dll VERBOSE: regsvr32.exe / s dssenh.dll VERBOSE: regsvr32.exe / s rsaenh.dll VERBOSE: regsvr32.exe / s gpkcsp.dll VERBOSE: regsvr32.exe / s sccbase.dll VERBOSE: regsvr32.exe / s slbcsp.dll VERBOSE: regsvr32.exe / s cryptdlg.dll VERBOSE: regsvr32.exe / s oleaut32.dll VERBOSE: regsvr32.exe / s ole32.dll VERBOSE: regsvr32.exe / s shell32.dll VERBOSE: regsvr32.exe / s initpki.dll VERBOSE: regsvr32.exe / s wuapi.dll VERBOSE: regsvr32.exe / s wuaueng.dll VERBOSE: regsvr32.exe / s wuaueng1.dll VERBOSE: regsvr32.exe / s wucltui.dll VERBOSE: regsvr32.exe / s wups.dll VERBOSE: regsvr32.exe / s wups2.dll VERBOSE: regsvr32.exe / s wuweb.dll VERBOSE: regsvr32.exe / s qmgr.dll VERBOSE: regsvr32.exe / s qmgrprxy.dll VERBOSE: regsvr32.exe / s wucltux.dll VERBOSE: regsvr32.exe / s muweb.dll VERBOSE: regsvr32.exe / s wuwebv.dll Step 7: Reset WinSock VERBOSE: netsh winsock reset Step 8: Reset Proxy VERBOSE: netsh winhttp reset proxy Step 9: Start Windows Update services VERBOSE: Cryptographic Services (cryptsvc) VERBOSE: Application Identity (appidsvc) VERBOSE: Windows Update (wuauserv) VERBOSE: Background Intelligent Transfer Service (BITS) Step 10: Start Windows Update services VERBOSE: wuauclt /resetauthorization /detectnow

Запустите поиск обновлений из панели управления или выполните поиск доступных обновлений с помощью команды PowerShell:

Get-WUList

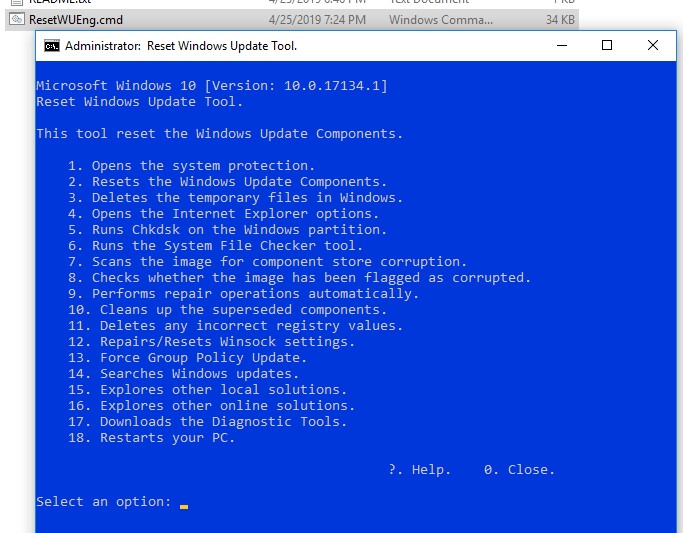

Утилита Reset Windows Update Tool

Есть еще одни полезный и простой инструмент для сброса настроек Windows Update — Reset Windows Update Tool. Раньше это скрипт был доступен на TechNet. Сейчас автор ведет репозиторий на GitHub (м https://github.com/ManuelGil/Script-Reset-Windows-Update-Tool ).

Для загрузки предлагается скомпилированный exe файл (C++) или обычный скрипт. Я предпочитаю использовать cmd скрипт.

- Скачайте ResetWUEng.zip и распакуйте на диск;

- Запустите файл ResetWUEng.cmd с правами администратора;

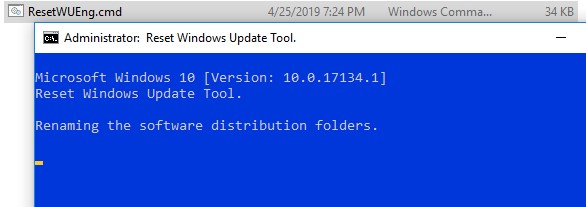

- Скрипт определит вашу версию ОС (в моем примере это Windows 10) и предложит 18 различных опций. Некоторые из них напрямую не относятся к сбросу настроек агента WU, но могут быть полезны для исправления различных неисправностей в Windows (проверка диска chkdsk, исправление ошибок в образе Windows с помощью DISM, сброс Winsock, очистка временных файлов и т.д.);

- Для сброса настроек Windows Update достаточно использовать опцию 2 — Resets the Windows Update Components (Сбросить компоненты службы обновления Windows). Нажмите 2 и Enter;

- Скрипт автоматически выполнит все действия, которые мы описали выше при выполнении ручного сброса агента обновлений Windows из командной строки.

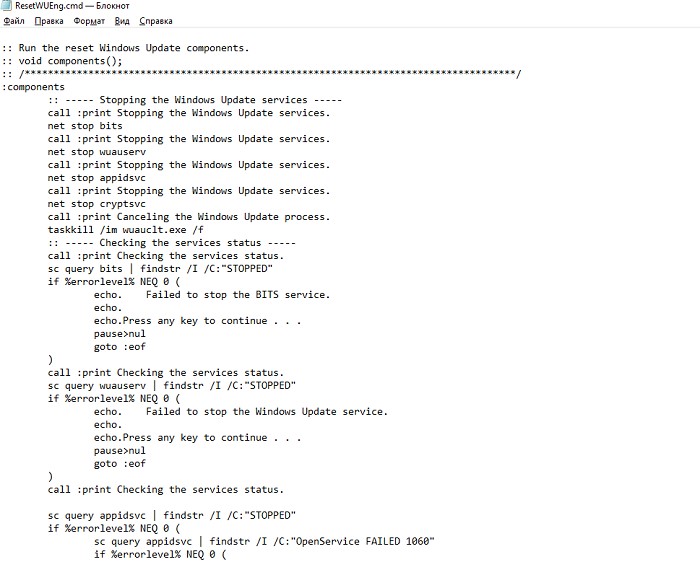

Вы можете самостоятельно посмотреть, что делает скрипт, открыв в файл ResetWUEng.cmd в любом текстовом редакторе и изучив его содержимое. Например, опция 2 отправляет на процедуру components.

- После окончания работы скрипта Reset Windows Update Agent перезагрузите компьютер и проверьте работу службы обновлений.

Скрипт ResetWUEng.cmd универсальный и подходит для всех версий Windows: начиная с Windows XP и вплоть до Windows 11.

Восстановление исходных настроек Windows Update из командной строки

Процесс сброса настроек агента и службы обновления Windows состоит из нескольких этапов. Все описанные операции выполняются в командной строке и собраны в один bat файл (готовый скрипт можно скачать по ссылке ниже).

С помощью данного скрипта можно полностью сбросить конфигурацию службы Центра обновлений Windows, и очистить локальный кэш обновлений. Скрипт является универсальный и будет работать как в Windows 11/10/8.1/7, так и в Windows Server 2022/2019/2016/2012 R2/2008 R2. Скрипт помогает устранить большинство типовых ошибок в работе службы Windows Update, когда центр обновлений перестает загружать новые обновления или пишет, что при установке обновления возникают ошибки.

Убедитесь, что настройки Windows Update на вашем компьютере на задаются с помощью доменных или локальных политик. Для вывода результирующих настроек GPO можно воспользоваться утилитой gpresult или rsop.msc. Можно сбросить настройки локальной GPO по этой инструкции.

Итак, по порядку о том, что делает скрипт:

- Остановить службы Windows Update (Центр обновлений Windows), BITS и службы криптографии:

net stop bits

net stop wuauserv

net stop appidsvc

net stop cryptsvc

taskkill /im wuauclt.exe /f - Удалить служебных файлы qmgr*.dat в каталоге %ALLUSERSPROFILE%Application DataMicrosoftNetworkDownloader:

Del "%ALLUSERSPROFILE%Application DataMicrosoftNetworkDownloaderqmgr*.dat" - Переименовать служебные каталоги, в которых хранятся конфигурационные файлы и кэш обновлений (в случае необходимости их можно будет использовать как резервные копии). После перезапуска службы обновления, эти каталоги автоматически пересоздадутся:

Ren %systemroot%SoftwareDistribution SoftwareDistribution.bak

Ren %systemroot%system32catroot2 catroot2.bak - Удаление старого журнала windowsupdate.log

del /f /s /q %windir%windowsupdate.log - Сброс разрешений на службы BITS и Windows Update (в случае, если права на службы были изменены)

sc.exe sdset bits D:(A;;CCLCSWRPWPDTLOCRRC;;;SY) (A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWLOCRRC;;;AU) (A;;CCLCSWRPWPDTLOCRRC;;;PU)sc.exe sdset wuauserv D:(A;;CCLCSWRPWPDTLOCRRC;;;SY) (A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWLOCRRC;;;AU) (A;;CCLCSWRPWPDTLOCRRC;;;PU)

sc.exe sdset cryptsvc D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCDCLCSWRPWPDTLCRSDRCWDWO;;;SO)(A;;CCLCSWRPWPDTLOCRRC;;;SY)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;WD)

sc.exe sdset trustedinstaller D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCDCLCSWRPWPDTLCRSDRCWDWO;;;SO)(A;;CCLCSWRPWPDTLOCRRC;;;SY)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;WD) - Перерегистрация файлов системных динамических библиотек (dll), связанных со службами BITS и Windows Update:

cd /d %windir%system32

regsvr32.exe /s atl.dll

regsvr32.exe /s urlmon.dll

regsvr32.exe /s mshtml.dll

regsvr32.exe /s shdocvw.dll

regsvr32.exe /s browseui.dll

regsvr32.exe /s jscript.dll

regsvr32.exe /s vbscript.dll

regsvr32.exe /s scrrun.dll

regsvr32.exe /s msxml.dll

regsvr32.exe /s msxml3.dll

regsvr32.exe /s msxml6.dll

regsvr32.exe /s actxprxy.dll

regsvr32.exe /s softpub.dll

regsvr32.exe /s wintrust.dll

regsvr32.exe /s dssenh.dll

regsvr32.exe /s rsaenh.dll

regsvr32.exe /s gpkcsp.dll

regsvr32.exe /s sccbase.dll

regsvr32.exe /s slbcsp.dll

regsvr32.exe /s cryptdlg.dll

regsvr32.exe /s oleaut32.dll

regsvr32.exe /s ole32.dll

regsvr32.exe /s shell32.dll

regsvr32.exe /s initpki.dll

regsvr32.exe /s wuapi.dll

regsvr32.exe /s wuaueng.dll

regsvr32.exe /s wuaueng1.dll

regsvr32.exe /s wucltui.dll

regsvr32.exe /s wups.dll

regsvr32.exe /s wups2.dll

regsvr32.exe /s wuweb.dll

regsvr32.exe /s qmgr.dll

regsvr32.exe /s qmgrprxy.dll

regsvr32.exe /s wucltux.dll

regsvr32.exe /s muweb.dll

regsvr32.exe /s wuwebv.dll - Сброс параметров Winsock

netsh winsock reset - Сброс параметров системного прокси

netsh winhttp reset proxy - Опционально. При использовании локального сервера WSUS, возможно дополнительно сбросить текущую привязку клиента к серверу WSUS путем удаления следующих параметров в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdate:

REG DELETE "HKLMSOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdate" /v AccountDomainSid /f

REG DELETE "HKLMSOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdate" /v PingID /f

REG DELETE "HKLMSOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdate" /v SusClientId /f

REG DELETE "HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdate" /v TargetGroup /f

REG DELETE "HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdate" /v WUServer /f

REG DELETE "HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdate" /v WUStatusServer /f - Запуск остановленных служб:

sc.exe config wuauserv start= auto

sc.exe config bits start= delayed-auto

sc.exe config cryptsvc start= auto

sc.exe config TrustedInstaller start= demand

sc.exe config DcomLaunch start= auto

net start bits

net start wuauserv

net start appidsvc

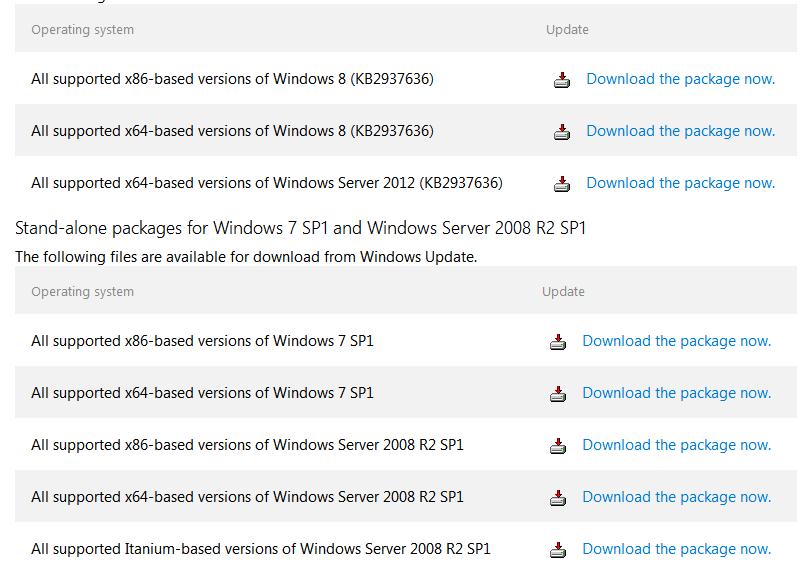

net start cryptsvc - Опционально. Для Windows 7 и 8.1 можно установить/переустановить последнюю версию агента Windows Update Agent (WUA). Скачать актуальную версию агента можно со страницы https://support.microsoft.com/en-us/kb/949104. Нужно скачать файл для вашей версии Windows

Актуальная версия агента WUA для Windows 7 SP1 x64 — 7.6. Принудительная переустановка агента WindowsUpdate выполняется следующими командами:

- для Windows 7 x86:

WindowsUpdateAgent-7.6-x86.exe /quiet /norestart /wuforce - для Windows 7 x64:

WindowsUpdateAgent-7.6-x64.exe /quiet /norestart /wuforce

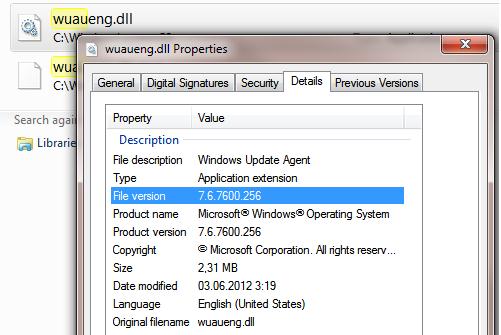

Совет. Текущую версию агента Windows Update Agent (WUA) в Windows 7 можно узнать в свойствах файла %windir%system32Wuaueng.dll. В нашем примере это 7.6.7600.256.

- для Windows 7 x86:

Осталось перезагрузить компьютер и запустить синхронизацию с сервером Windows Update /WSUS.

wuauclt /resetauthorization /detectnow

Затем зайдите в Центр обновления и проверьте, пропали ли проблемы при поиске, скачивании и установке обновлений.

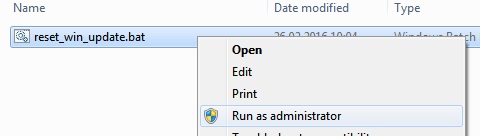

Сам скрипт reset_win_update.bat можно скачать по ссылке reset_win_update.zip (пункты 9 и 11 в скрипте не выполняются, т.к. являются опциональными). Скрипт нужно скачать, распаковать и запустить с правами администратора.

После этого перезагрузите компьютер, затем зайдите в Центр обновлений и проверьте, пропали ли проблемы при поиске, скачивании и установке обновлений.

Если обновления Windows стали скачиваться и устанавливать корректно, можно удалить папки резервные копии папок:

Ren %systemroot%SoftwareDistribution SoftwareDistribution.bak

Ren %systemroot%system32catroot2 catroot2.bak

Если ничего не помогло, попробуйте вручную скачать и установить последнее кумулятивное обновление для вашей версии Windows из каталога обновлений Microsoft Update Catalog.

Службы обновления Windows Server ( WSUS ) — это программа, разработанная Microsoft, которая является эффективным инструментом для администраторов обновлений Windows.

Содержание

- Что такое Windows Update

- Введение в службы обновления Windows Server

- Системные требования для WSUS

- Настройка лаборатории WSUS

- Порты/исключения брандмауэра WSUS

- Установка роли WSUS на Windows Server 2016

- Роли сервера — Windows Server Update Services

- Тип базы данных WSUS — службы ролей

- Расположение содержимого WSUS

- Конфигурируем IIS

- Настройка служб обновления Windows Server (WSUS)

- Выберите вышестоящий сервер WSUS

- Прокси сервер

- Выберите языки для обновлений

- Выберите продукты

- Выберите Обновить классификации

- Настройка расписания синхронизации WSUS

- Установка Microsoft Report Viewer

- Настройка WSUS

- Классификация обновлений

- Настройка групп компьютеров WSUS

- Настройка ПК на получение обновлений WSUS через GPO

- Политика установки обновлений WSUS для рабочих станций

- Назначаем политики WSUS на OU Active Directory

Что такое Windows Update

Давайте начнем с некоторых основ. Когда вы устанавливаете операционную систему или создаете образ машины, вы всегда следите за тем, чтобы на нее были установлены последние обновления. Не только операционная система, но и почти каждое программное обеспечение, которое мы используем, нуждается в постоянном обновлении.

Обновления Windows выпускаются для исправления ошибок, устранения проблем безопасности в ОС и добавления новых функций в операционную систему. Обновления Windows полагаются на службу Центра обновления Windows, которая по умолчанию настроена на автоматический запуск.

Служба Windows Update автоматически загружает и устанавливает рекомендуемые и важные обновления.

Обновления Microsoft можно разделить на следующие категории:

- Критические обновления

- Обновления безопасности

- Обновления определений

- Драйверы

- Накопительные пакеты обновлений

- Пакеты услуг

- Инструменты

- Пакеты функций

- Обновления

Если вы перешли с Windows 7 на Windows 10, вы заметите множество новых опций в Центре обновления Windows. Вы получаете несколько интересных опций, таких как приостановка обновлений на 7 дней, изменение активных часов для установки обновлений. В дополнение к этому есть много полезных опций в разделе «Дополнительные параметры».

Введение в службы обновления Windows Server

Службы Windows Server Update Services (WSUS) позволяют администраторам развертывать последние обновления продуктов Microsoft. WSUS — это роль сервера Windows Server, и при ее установке вы можете эффективно управлять обновлениями и развертывать их.

Одной из наиболее важных задач системных администраторов является постоянное обновление клиентских и серверных компьютеров с помощью последних исправлений программного обеспечения и обновлений безопасности. Без WSUS было бы очень сложно управлять развертыванием обновлений.

Если в вашей установке есть один сервер WSUS, обновления загружаются непосредственно из Центра обновления Майкрософт. Однако, если вы устанавливаете несколько серверов WSUS, вы можете настроить сервер WSUS для работы в качестве источника обновлений, который также известен как вышестоящий сервер.

Вместо того, чтобы позволять нескольким компьютерам загружать обновления непосредственно из Интернета, вы можете настроить сервер WSUS и указать клиентам загружать все обновления с сервера WSUS. При этом вы экономите пропускную способность интернета, а также ускоряете процесс обновления Windows.

Системные требования для WSUS

Минимум требования к оборудованию для WSUS

| Процессор | Процессор x64 1,4 ГГц (2 ГГц или выше повторно рекомендуется) |

| Память | Дополнительные 2 ГБ ОЗУ больше, чем требуется серверу |

| Доступное место на диске | 10 ГБ (рекомендуется 40 ГБ или больше) |

| Сетевой адаптер | 100 Мбит/с или больше |

В этом примере рассматривается процедура установки служб обновления Windows Server с использованием внутренней базы данных Windows (WID).

Настройка лаборатории WSUS

| Имя сервера | Операционная система | Роли | ip Адрес |

| server1.pentagon.loc | Server 2016 Standart | WSUS | 10.0.0.3 |

| dc1.pentagon.loc | Server 2016 Standart | AD,DNS | 10.0.0.1 |

Порты/исключения брандмауэра WSUS

При настройке сервера WSUS важно, чтобы сервер подключался к обновлению Microsoft для загрузки обновлений. Если между WSUS и Интернетом есть корпоративный брандмауэр, возможно, вам придется настроить этот брандмауэр, чтобы WSUS мог получать обновления.

Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Вы должны разрешить доступ в Интернет из WSUS к следующему списку URL-адресов:

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.windowsupdate.com

- https://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

Установка роли WSUS на Windows Server 2016

Шаги по установке роли служб обновления Windows Server (WSUS) в Windows Server 2019 включают:

- Войдите на сервер Windows 2016, на котором вы планируете установить роль сервера WSUS, используя учетную запись, которая является членом группы локальных администраторов.

- В диспетчере серверов нажмите «Manage» и нажмите «Add Roles and Features » .

- На странице «Before you begin» нажмите « Next» .

- На странице выбора типа установки выберите вариант Role-based or feature-based installation . Нажмите «Next» .

На странице «Выбор сервера» проверьте имя сервера и нажмите « Next» .

Роли сервера — Windows Server Update Services

На странице «Роли сервера» выберите роль « Windows Server Update Services ». Вы должны увидеть поле Add Features, необходимые для служб Windows Server Update Services. Нажмите « Add Features» и нажмите «Next» .

На странице «Select features» оставьте параметры по умолчанию и нажмите « Next» .

На странице Службы обновления Windows Server нажмите кнопку Далее .

Тип базы данных WSUS — службы ролей

Необходимо выбрать службы ролей/тип базы данных для установки служб Windows Server Update. Выберите «WID Connectivity» и «WSUS Services» . Нажмите «Next» .

Расположение содержимого WSUS

Укажите расположение содержимого для хранения обновлений. Я бы рекомендовал хранить обновления на другом диске, а не на диске C:. Размер этой папки со временем может увеличиться, и вы не хотите, чтобы эта папка находилась на диске C:. Поэтому выберите либо отдельный диск, либо храните обновления на удаленном сервере.

Нажмите «Далее» .

Далее у вас будет настройка роли Web Server Role(IIS) , нажмите пару раз next

Окончательное подтверждение перед установкой WSUS. Проверьте настройки и нажмите « Install» .

После завершения установки WSUS щелкните Launch Post-Installation tasks после установки .

Либо сделайте это тут

Дождитесь окончания процесса

Конфигурируем IIS

При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Queue Length = 2000 (up from default of 1000)

Idle Time-out (minutes) = 0 (down from the default of 20)

Ping Enabled = False (from default of True)

Private Memory Limit (KB) = 0 (unlimited, up from the default of 1843200 KB)

Regular Time Interval (minutes) = 0 (to prevent a recycle, and modified from the default of 1740)Настройка служб обновления Windows Server (WSUS)

После установки WSUS вы можете настроить сервер WSUS с помощью мастера настройки сервера WSUS. Это одноразовая конфигурация, в которой вы настроите некоторые важные параметры WSUS.

Если вы не видите мастер настройки сервера WSUS или пропустили его по ошибке, не беспокойтесь. Вы можете запустить его, открыв WSUS Console > Options > WSUS Server Configuration wizard.

Примечание. Прежде чем приступить к настройке WSUS, несколько важных моментов.

- Убедитесь, что брандмауэр сервера разрешает клиентам доступ к серверу WSUS. Если у клиентов возникают проблемы с подключением к серверу WSUS, обновления не будут загружаться с сервера.

- WSUS загружает обновления с вышестоящего сервера, которым в нашем случае являются сервера обновления Microsoft. Поэтому убедитесь, что брандмауэр разрешает серверу WSUS подключаться к Центру обновления Майкрософт.

- Если в вашей настройке есть прокси-сервер, вы должны ввести учетные данные для прокси-сервера при настройке WSUS. Имейте их под рукой, поскольку они необходимы.

На странице «Перед началом» нажмите « Далее » .

Нажмите «Далее» .

Выберите вышестоящий сервер WSUS

Это важный раздел, в котором вы выбираете вышестоящий сервер. Вы получаете два варианта.

- Синхронизировать из Центра обновления Майкрософт — при выборе этого параметра обновления будут загружаться из Центра обновления Майкрософт.

- Синхронизировать с другого сервера служб обновления Windows Server — выберите этот параметр, если хотите, чтобы этот сервер WSUS загружал обновления с уже существующего сервера WSUS. Вы должны указать имя сервера и номер порта (8530) по умолчанию. Если вы выбираете вариант использования SSL во время синхронизации обновлений, убедитесь, что вышестоящий сервер WSUS также настроен на поддержку SSL.

Поскольку это будет мой единственный сервер WSUS, я выберу Synchronize from Microsoft Update . Нажмите «Далее» .

Прокси сервер

Укажите информацию о прокси-сервере, если он у вас есть. Если выбран этот параметр, убедитесь, что вы указали имя прокси-сервера и номер порта. В дополнение к этому укажите учетные данные для подключения к прокси-серверу. Если вы хотите включить базовую аутентификацию для пользователя, подключающегося к прокси-серверу, нажмите Разрешить базовую аутентификацию (пароль в открытом виде) .

Нажмите «Далее» .

На странице «Connect to upstream server» нажмите кнопку « Начать подключение » . Подключение может быть не быстрым, у меня оно было около часу, в любом случае дождитесь ответа , это будет либо ошибка либо даст возможность продолжить далее настроивать сервер

Выберите языки для обновлений

На странице «Выбор языков» у вас есть возможность выбрать языки из обновлений. Если вы выберете загрузку обновлений на всех языках, вы найдете обновления на всех языках в консоли WSUS.

Однако, если вы хотите получать обновления только для определенных языков, выберите Загружать обновления только на этих языках . Выберите языки, для которых вы хотите получать обновления.

Нажмите «Далее» .

Выберите продукты

На этой странице вы выбираете продукты, для которых хотите получать обновления. Продукт — это конкретная версия операционной системы или приложения.

Из списка продуктов вы можете выбрать отдельные продукты или семейства продуктов, для которых вы хотите, чтобы ваш сервер синхронизировал обновления. В этом случае в качестве продуктов я выбрал , все, но вы можете выбрать отдельно к примеру Windows Server 2016, windows 10, windows 7-8-9-xp-11

Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Нажмите «Далее» .

Выберите Обновить классификации

В начале поста я перечислил типы обновлений. На странице Choose Classifications выберите нужные классификации. Я выбрал критические обновления , обновления безопасности и накопительные пакеты обновлений .

Нажмите «Далее» .

Настройка расписания синхронизации WSUS

Вы должны решить, как вы хотите выполнять синхронизацию WSUS. На странице Set Sync Schedule (Установить расписание синхронизации) можно выбрать, выполнять ли синхронизацию вручную или автоматически.

Если вы выберете Синхронизировать вручную , вы должны вручную запустить процесс синхронизации из Консоли администрирования WSUS. Если выбран этот параметр, вам придется каждый раз выполнять синхронизацию вручную. Поэтому не выбирайте этот параметр, если вы настраиваете WSUS в рабочей среде.

Если вы выберете « Синхронизировать автоматически », сервер WSUS будет синхронизироваться через заданные промежутки времени. Вы можете установить время первой синхронизации. Затем установите количество синхронизаций в день. В раскрывающемся списке вы можете выбрать значение от 1 до 24.

Нажмите «Далее» .

Щелкните Начать первоначальную синхронизацию . Нажмите «Далее» .

Наконец, на последней странице нажмите « Готово » . На этом шаги по настройке WSUS завершены.

Установка Microsoft Report Viewer

Открываем консоль Windows Server Update Services, в разделе Reports выбираем любой из пунктов и видим сообщение что необходима установка Microsoft Report Viewer

Переходим по ссылке и скачиваем

Запускаем инсталляцию ReportViever и получаем следующее сообщение.

Установка Microsoft System CLR Types for SQL Server

Скачиваем и устанавливаем

после установки при нажатии на репорт ошибка осталась,закройте консоль WSUS и откройте заново.

Теперь при нажатии на любой из репортов должно открываться новое окно, для проверки открываем Update Status Summary

Настройка WSUS

Открываем раздел Options.

Здесь можно изменить те данные, которые вносились при первичной настройке WSUS, либо запустить настройку заново.

Открываем Update files and Languages и задаем скачивание обновлений после утверждения.

Тем самым с Microsoft не будут загружаться не нужные обновления и захламлять место на диске. Минус данного способа в том, что если пользователь ПК решил обновить свой Windows, а обновления еще не были утверждены и закачены на сервер, то это вызовет ошибку в обновлении на ПК пользователя.

Если галочка убрана, то все обновления нужные и не нужные после синхронизации с Microsoft будут загружаться на сервер.

Что следует понимать под не нужными обновлениями. Предположим вы не давно обновили версию Windows на Windows 10 и на всех компьютерах у вас версия 1909. Соответственно обновления для всех остальных версий вам не нужны.

Определить версию операционной системы Windows

В командной строке выполним systeminfo, получаем:

Windows 10 (2004) 19041.423

Windows 10 (1909) 18363.997

Windows 10 (1903) 18362.997

Windows 10 (1809) 10.0.17763

Windows 10 (1803) 10.0.17134

Windows 10 (1709) 10.0.16299

Windows 10 (1703) 10.0.15063

Windows 10 (1607) 10.0.14393

Windows 10 (1511) 10.0.10586

Windows 10 10.0.10240

Windows Server 2016 (Long-Term Servicing Channel) 1607 14393.0Классификация обновлений

На этом этапе мы разделим обновления по классификации.

Выбираем Updates и правой кнопкой, выбираем New Update View.

1. Устанавливаем галочки

2. Выбираем классификацию обновления

3. Выбираем продукт

4. Задаем имя.

В нашем примере мы создаем более мелкие классификации обновлений.

Если этот вариант Вам не нравится, Вы можете объединить в один

Update View все обновления, например, для Windows 10 или один тип обновлений для нескольких ОС.

Для Windows Defender выбираем Definition Updates.

Windows Defender проверяет наличие обновлений через клиента автоматического обновления.

Настройка групп компьютеров WSUS

Создавая группы компьютеров, вы можете сначала тестировать и нацеливать обновления на определенные компьютеры. Когда вы откроете консоль WSUS, вы найдете две группы компьютеров по умолчанию — « All Computers » и «Unassigned Computers» .

Вы можете создавать настраиваемые группы компьютеров для управления обновлениями в вашей организации. Согласно Microsoft, вы должны создать хотя бы одну группу компьютеров в консоли WSUS. Тестируйте обновления, прежде чем развертывать их на других компьютерах в вашей организации.

Чтобы создать новую группу компьютеров в консоли WSUS

В консоли администрирования WSUS в разделе «Службы обновления» разверните сервер WSUS. Разверните компьютеры, щелкните правой кнопкой мыши All Computers и выберите Add Computer Group .

В диалоговом окне «Добавить группу компьютеров» укажите имя новой группы и нажмите « Add» .

Созданим 2 группы — WorkStation , Servers

Данное условие не касается обновлений например для Windows Defender, которое можно установить на автоматическое обновление без утверждений, но об этом поговорим позже.

Распределение компьютеров по группам может происходить двумя разными способами. Можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Во вкладке Options выбираем Computers и выбираем нужный способ распределения компьютеров.

В нашем случае установим через Group Policy. Все новые компьютеры будут появляться в каталоге Unassigned Computers откуда мы их будем разносить по нужным группам и применять к ним обновления. Опция Use group Policy or registry settings on computers — Это выбор через групповые политики.

Настройка ПК на получение обновлений WSUS через GPO

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. Это всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Для запуска консоли групповых политик можно установить дополнительно пакет Grop Policy Management либо настроивать через контроллер домена и пакет модуля RSAT для работы с AD

Создадим две OU в AD , под компьютеры

После запускаем gpmc.msc — Group Policy Manager

Выдяляем OU Servers и создаем в нем груповую политику и именуем ее в ServerWSUSPolicy

Начнем с описания серверной политики ServerWSUSPolicy.

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows > Разрешить клиенту присоединится к целевой группе). По английски будет Enable client-side targeting

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://server1:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://server1:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Политика установки обновлений WSUS для рабочих станций

Выдяляем OU Workstation и создаем в нем груповую политику и именуем ее в WorkstationWSUSPolicy

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Enable client-side targeting: Workstation – в консоли WSUS отнести клиента к группе Workstation;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://server1:8530, Set the intranet statistics server: http://server1:8530 –адрес корпоративного WSUS сервера.

- Do not allow update deferral policies to cause scans against Windows Update — Отключение обновления из интернета , если не доступен wsus

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и Workstation (Workstations –компьютеры пользователей).

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

и получить обновления на клиенте , после они появятся в списке

В Windows Server 2016 можно столкнуться с ситуацией, когда встроенный клиент Windows Update очень долго выполняет проверку обновлений. Характерно то, что проблема может проявляться плавающим образом и воспроизводиться не всегда. Замечено, что чаще всего проблема проявляется в случае, если система была недавно включена или перезагружена. В этой заметке мы поговорим о том, какие могут быть причины у такого поведения и как это можно попробовать исправить.

При попытке вызвать проверку обновлений из интерфейса настроек системы в Settings > Update & security > Windows Update мы можем столкнуться с длительным циклом ожидания в статусе «Checking for updates…»

Результатом такого ожидания может стать возникновение ошибки типа:

We couldn't connect to the update service. We'll try again later, or you can check now. If it still doesn't work, make sure you're connected to the Internet.

Это привносит проблемы и в других операциях обслуживания системы.

Отражение проблемы с Windows Update в Failover Cluster Manager

В качестве примера отрицательного влияния проблемной работы Windows Update можно привести мастер проверки конфигурации кластера, вызываемый из оснастки Failover Cluster Manager. В ходе выполнения валидации кластера, на этапе сбора информации об установленных на кластерных узлах обновлениях («List Software Updates«) мы можем получить состояние длительного ожидания.

В ходе изучения ситуации по следам «коллективного разума» я обнаружил, что самые разнообразные проблемы c Windows Update в Windows Server 2016 известны давно и с ними столкнулись многие:

- TechNet Forums : Windows Server 2016 Updates slow!

- Superuser : Windows Update stuck on Checking for updates

- Born’s Tech and Windows World : Windows Server 2016: Slow updates

Методом «а если попробовать…» было выявлено, что в качестве обходного решения в вышеописанной ситуации с Failover Cluster Manager, может быть простой перезапуск службы «Windows Update«.

Возможно, потребуется сделать лишь остановку этой службы, а запустится служба через несколько секунд автоматически. Если служба не остановилась с первого раза (остановка привела к ошибке), то пробуем выполнить остановку повторно. Выполнить остановку службы можно как через оснастку управления службами services.msc, так и через PowerShell.

Stop-Service "Windows Update"

Сразу после того, как служба будет остановлена (а затем сама автоматически запустится) мы увидим сдвиг в работе механизма проверки обновлений.

В случае с кластером, выполнить остановку/перезапуск службы «Windows Update» нам может потребоваться на всех узлах кластера, начиная с того, на котором запущен мастер проверки.

В попытках понять, что же не так с проверкой обновлений в Windows Server 2016 и проведения ряда экспериментов с видимыми настройками клиента Windows Update в графической среде, стало очевидно то, что наличие включённой опции «Defer feature updates» в Settings > Update & security > Windows Update > Advanced options явным образом влияет на воспроизведение проблемы.

То есть, как только мы отключаем данную опцию, включенную в Windows Server 2016 по умолчанию, то механизм проверки обновлений начинает работать так, как мы этого от него ожидаем при наличии сервера WSUS.

Дальнейшее изучение вопроса показало, что причиной странного поведения клиента Windows Update может являться механизм «Dual Scan» (подробней в статьях «Improving Dual Scan on 1607» и «Demystifying Dual Scan»), который заставляет при проверке обновлений в качестве источника использовать не только форсировано настроенный в доменных групповых политиках сервер WSUS в локальной сети, но и Интернет-службы Windows Update.

Соответственно, при условии, что компьютеры имеют ограниченный доступ в Интернет или не имеют его вовсе, может возникнуть эффект длительного ожидания с возникновением ошибок разного содержания.

Чтобы решить описанную проблему, нам потребуется провести настройку групповой политики Active Directory, с помощью которой настраиваются наши серверы на базе Windows Server 2016. Однако, как выяснилось, в этом вопросе всё не так очевидно, понятно и однозначно, как хотелось бы.

Варианты решения с готовыми политиками GPO (неработающие в нашем случае)

Примечание: Если важен только готовый рецепт и не интересны эксперименты по следам ранее предложенных в Интернете приёмов(которые в нашем случае не помогли), то можете смело пропустить этот раздел заметки и читать заключительный раздел.

В ранних выпусках Windows 10 (с версии 1607) и Windows Server 2016 за отключение попыток использования онлайн репозитория Windows Update отвечала политика:

«Do not allow update deferral policies to cause scans against Windows Update«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update.

В результате применения этой политики в системном реестре Windows появляется параметр DisableDualScan, установленный в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate]

"DisableDualScan"=dword:00000001

И, судя по старым статьям, на более ранних версиях Windows 10 описанная политика могла быть полезна для решения проблемы.

Однако, в более поздних версиях Windows 10 (начиная с версии 2004), Windows 11, а так же, возможно, в более новых версиях Windows Server, данная политика была перенесена в подраздел Legacy Policies и была заменена новой политикой:

«Specify source service for specific classes of Windows Updates«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update > Manage updates offered from Windows Server Update Service.

Предполагается включение этой политики и выбор WSUS в качестве источника для всех предлагаемых типов обновлений.

В результате применения этой политики в системном реестре Windows появляется 4 параметра с соответствующими именами, установленных в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate]

"SetPolicyDrivenUpdateSourceForFeatureUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForQualityUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForDriverUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForOtherUpdates"=dword:00000001

Логично предполагать, что включать и настраивать данную политику резонно лишь для серверных систем, которые в локальных сетях, как правило, обновляются с сервера WSUS и имеют ограниченный доступ в Интернет. Для клиентских же систем, часть из которых может оказаться мобильными и периодически перемещающимися из локальной сети во внешние сети с доступом в Интернет, в некоторых ситуациях может оказаться логичней использовать настроенный по умолчанию механизм выбора источника (то есть, чтобы в качестве дополнительного источника мог выступать онлайн репозиторий Windows Update).

Эксперименты с двумя выше описанными политиками показали, что на данный момент времени сами по себе (ни по отдельности ни вместе) эти политики не решают проблему в нашем конкретном случае.

В ходе дальнейшего изучения опыта борьбы коллег со странностями работы Windows Update в Windows Server 2016 обнаружил статью «Windows admin blog : Некорректное отображение информации на WSUS | Проблемы обновления со WSUS (Dual Scan)», где в качестве одного из решений предложено включение «олдскульной» политики:

«Do not connect to any Windows Update Internet locations«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update > Manage updates offered from Windows Server Update Service.

В результате применения этой политики в системном реестре Windows появляется параметр DoNotConnectToWindowsUpdateInternetLocations, установленный в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001

Однако, практика показала, что применение данной политики может привести к появлению новой ошибки в ходе проверки обновлений:

There were some problems installing updates, but we'll try again later. If you keep seeing this and want to search the web or contact support for information, this may help: (0x8024500c)

Причём избавиться от этой ошибки не поможет ни перезапуск службы, ни перезагрузка системы, а по свидетельствам очевидцев, эта ошибка воспроизводится так же и на Windows 10.

Понимая то, что данная политика не решает проблемы, можно было бы не упоминать о ней в нашей заметке. Однако помимо того, что она не только не закрывает исходную проблему, но и может создать новую трудно интерпретируемую проблему, мы и упоминаем здесь о ней, как о неподходящем варианте решения.

Перебрав ряд других групповых политик, как по одиночке, так и в в разных комбинациях, мне так и не удалось найти решения на базе каких-либо готовых политик.

Отключение опции «Defer feature updates» с помощью GPP

В конечном итоге пришлось прибегнуть к помощи Group Policy Preferences (GPP) для управления опцией «Defer feature updates«, отображаемой в графической оболочке Windows Server 2016.

Отключение данной опции приводит к следующему изменению в системном реестре:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsUpdateUXSettings]

"DeferUpgrade"=dword:00000000

Соответственно, для настройки серверов с Windows Server 2016 на явное отключение данной опции мы можем создать в доменной групповой политике, применяемой к серверам, объект GPP, настраивающий параметр реестра DeferUpgrade.

С помощью Item-level targeting можем указать то, что данный параметр реестра будет обновляться только на системах семейства Windows Server 2016.

Для оперативной проверки результата выполняем на конечном сервере обновление групповых политик и инициируем процедуру проверки обновлений:

gpupdate /force

UsoClient.exe startscan

Убедимся в том, что после применения GPO в реестре на серверных системах с Windows Server 2016 применились изменения и в графической консоли настроек системы опция «Defer feature updates» отображается в выключенном состоянии.

Все последующие проверки обновлений Windows теперь должны начать работать напрямую с WSUS без длительных попыток обращения к Интернет-службам Windows Update.

Актуальная версия агента WUA для Windows 7 SP1 x64 — 7.6. Принудительная переустановка агента WindowsUpdate выполняется следующими командами:

Актуальная версия агента WUA для Windows 7 SP1 x64 — 7.6. Принудительная переустановка агента WindowsUpdate выполняется следующими командами: