И так, нами всеми, любимый и не мерянно дорогой Microsoft Windows Server. О стоимости его лицензии можно только думать, особенно, на фоне множества бесплатных решений.

Одна из основных задач серверов для корпоративного сегмента — это терминальный сервер. «На него часто ставят» 1С и другое ПО для учета, а так же размещают информацию для общего пользования или то, что надо быстро скрыть от лишних глаз.

Сервер терминалов Windows требует лицензирования. Есть бесплатный период на 120 (90 для MS Windows Server 2000) дней, после чего «железка» остается доступной только админам и то монопольно.

Благо продукция Microsoft настолько дорога, что даже ее сотрудникам за это становиться стыдно и они добродушно оставляют лазейки. Вот одна из них: «6 шагов к лицензиям для терминального сервера». Процедуру установки описывать не буду, считаем что у вас установлена «служба удаленных рабочих столов» и «сервер лицензирования». Так же картинки понятные скрины комментировать не буду.

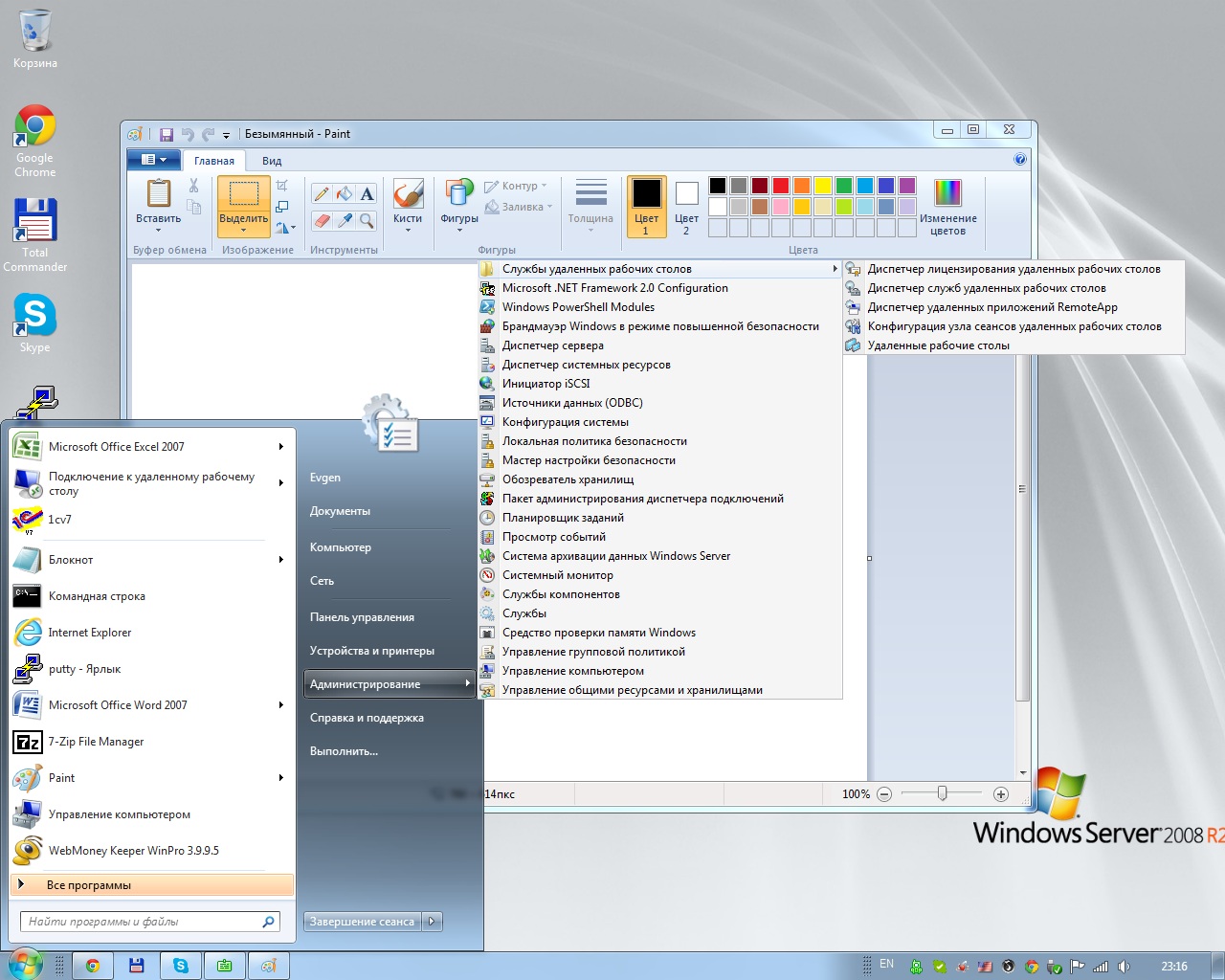

1. Входим в диспетчер лицензирования удаленных рабочих столов

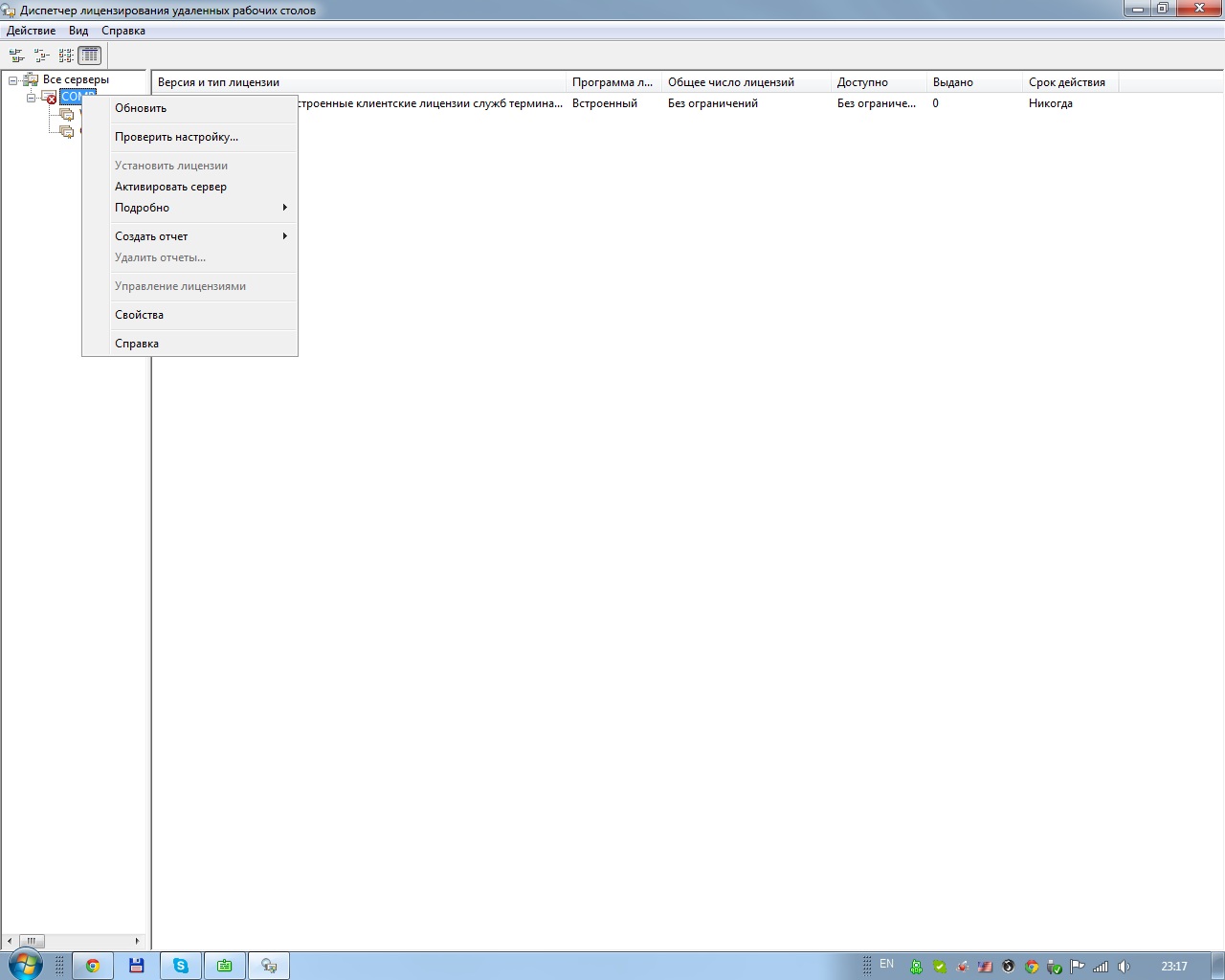

2. Активируем сервер

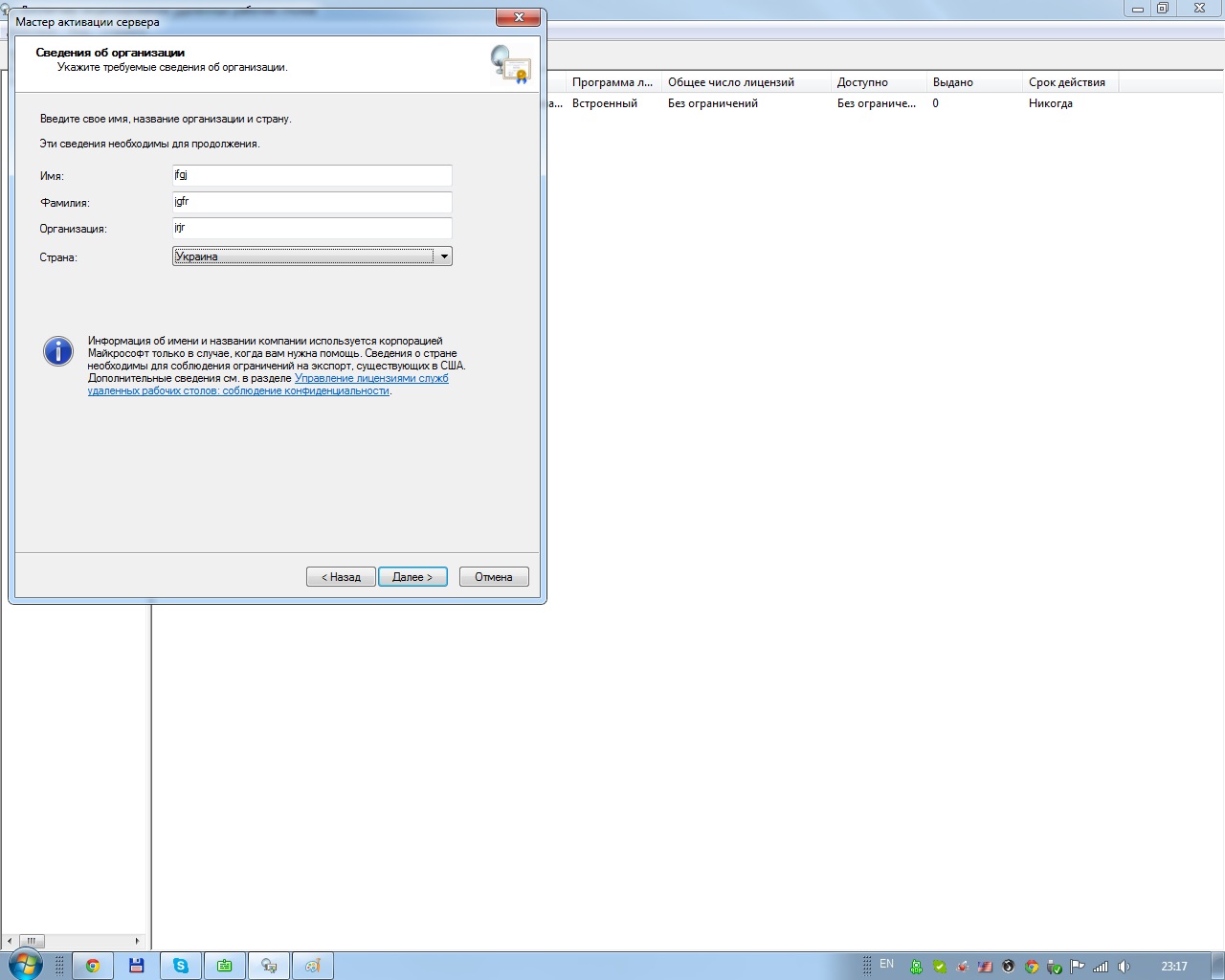

3. Вводим любые учетные данные

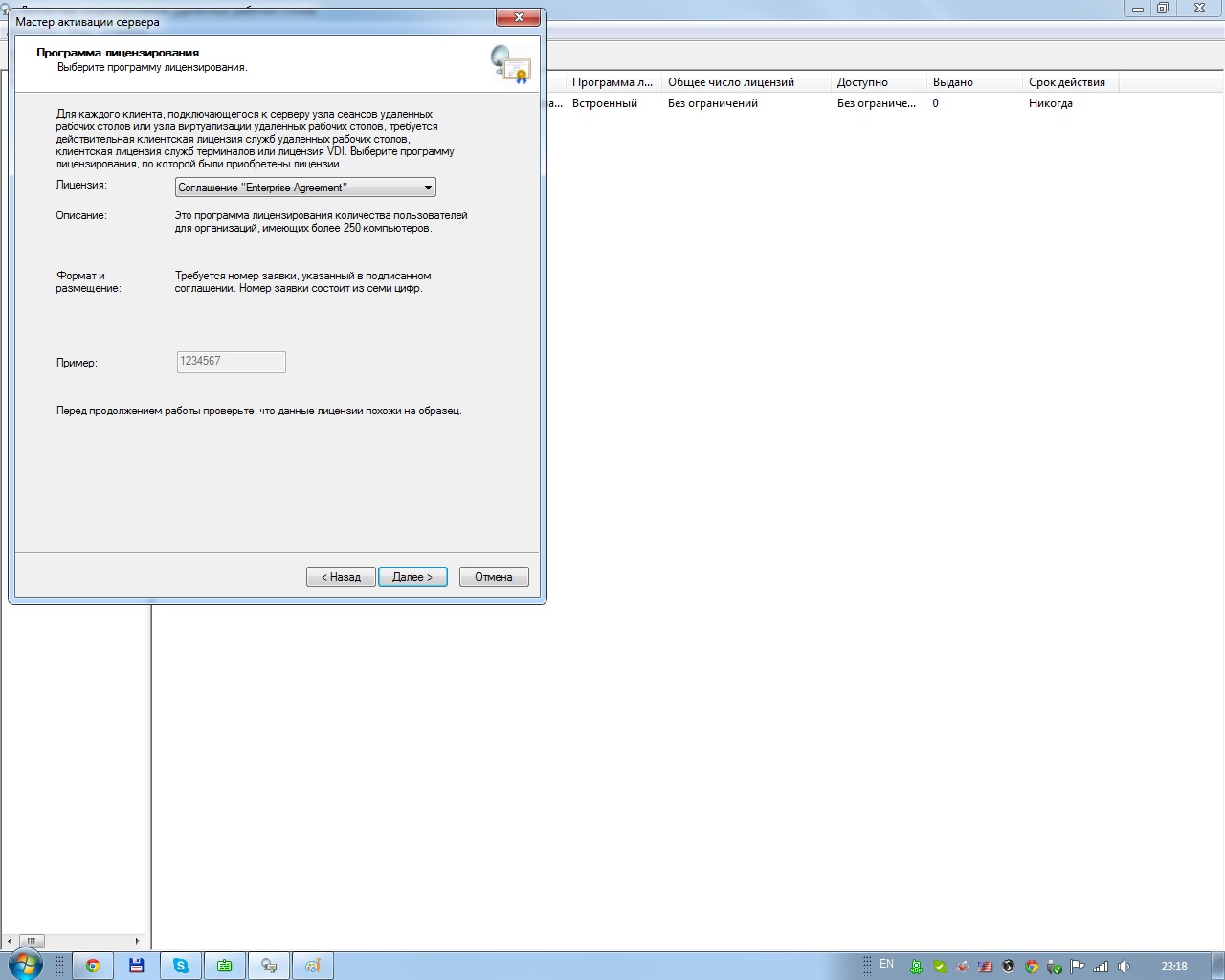

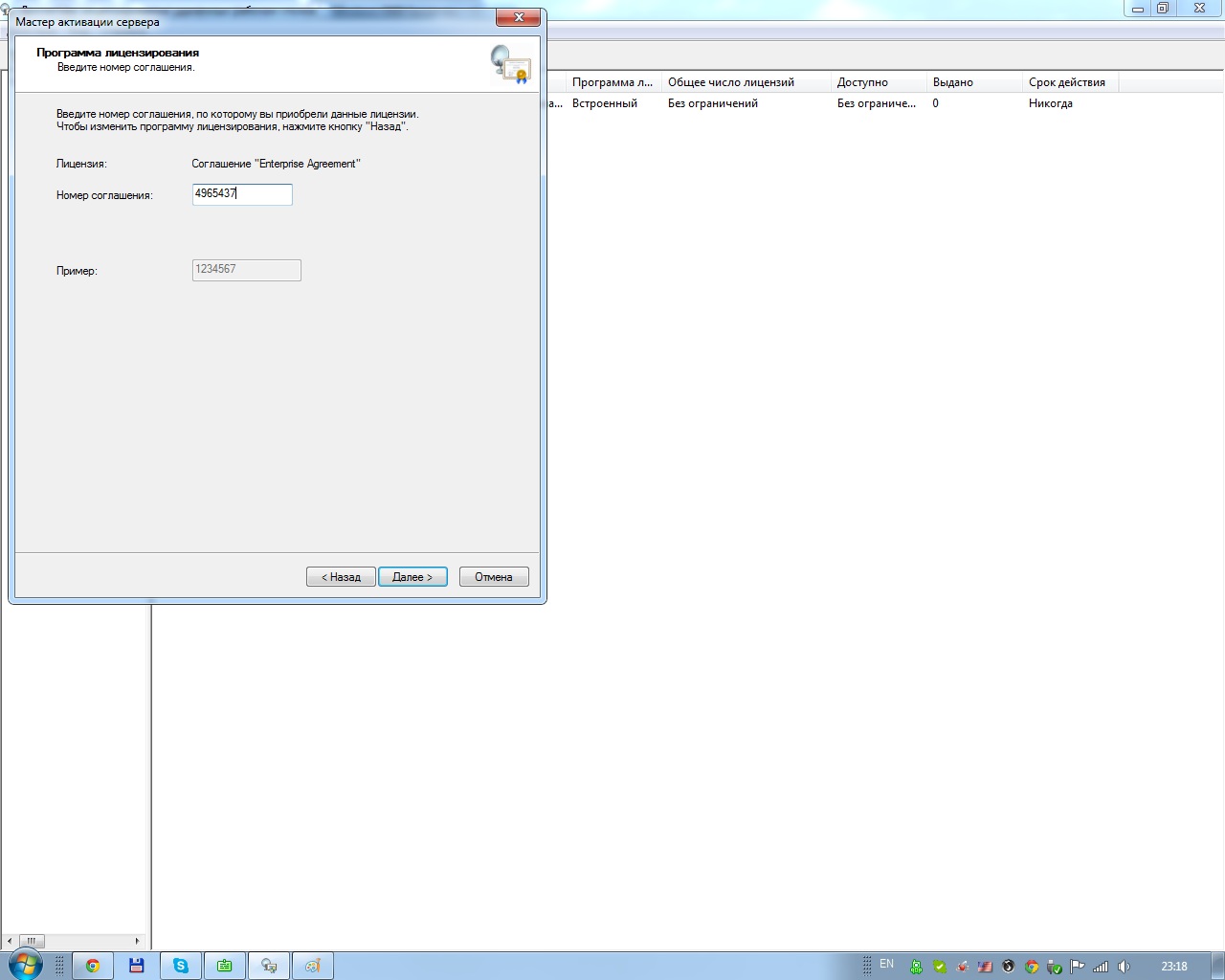

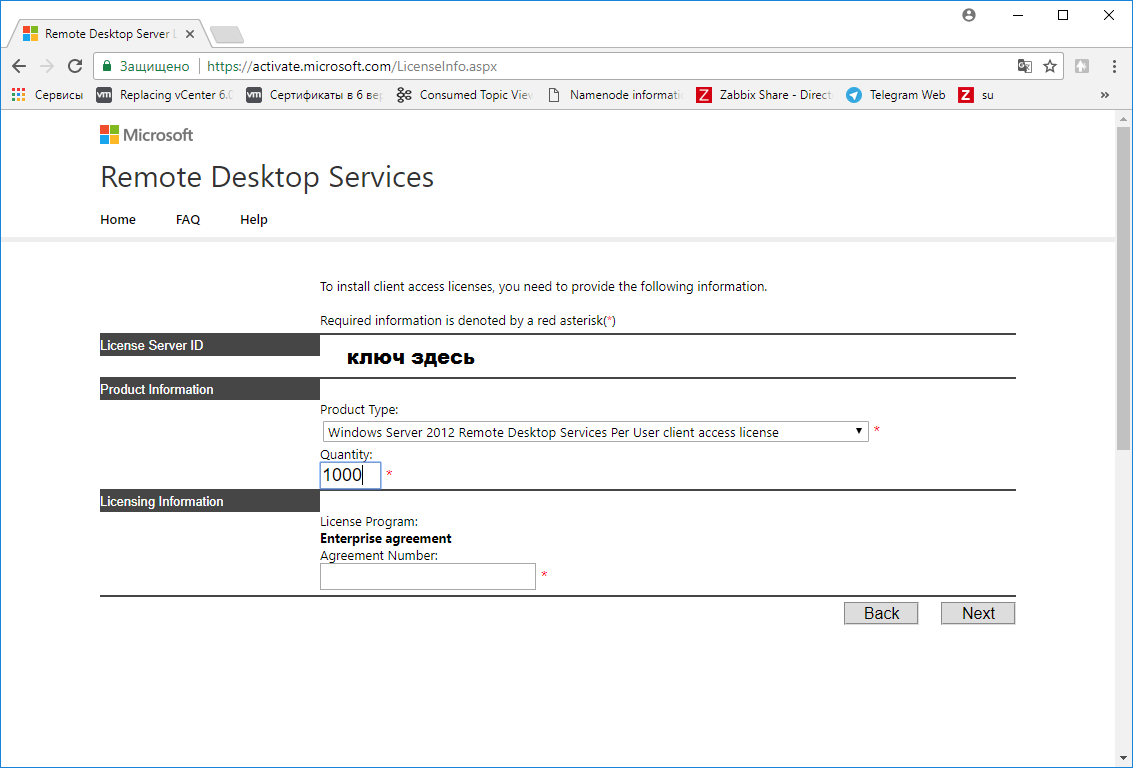

4. Выбираем тип лицензии: Соглашение Enterprise Agreement

5. Указываем номер соглашения: 4965437

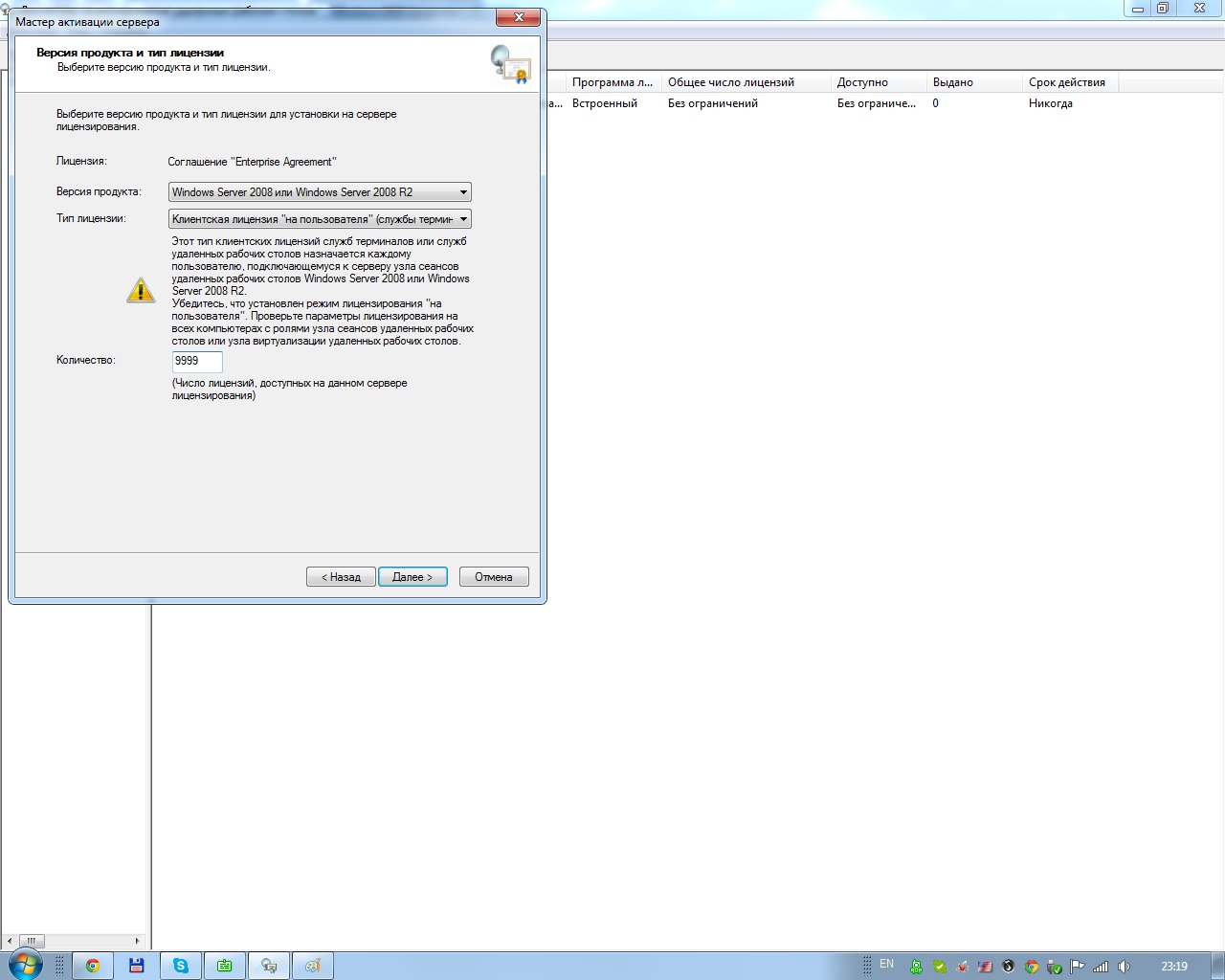

6. Выбираем вашу версию продукта и тип лицензии «на пользователя», можно и на устройство, но тогда есть вероятность их исчерпать, и указываем количество желаемых лицензий (более 9999 увы нельзя)

Для чистой совести можно перезагрузить Сервер. Пользуемся!

Прочитано:

53 194

Задача: разобрать как развернуть терминальный сервер на базе Server 2012 R2 Std

Заметка шпаргалка для самого себя в первую очередь.

Посмотрим что такого значимого изменилось со времен Server 2008 R2 Ent по организации терминального сервера в новой редакции Server 2012 R2 Std.

Как всегда дальнейшие действия будут проходить в англоязычном дистрибутиве, имеется система Windows Server 2012 R2 Std (English), авторизуюсь на ней под локальной учетной записью Администратора и следую нижеуказанным шагам.

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после в оснастке добавляю роль: — Dashboard — Add roles and features , Next — отмечаю галочкой: Role-based or feature-based installation, Next — указываю что наделять дополнительным функционалом буду текущий сервер:

Select a server from the server pool: srv-serv (10.7.8.173), Next

Отмечаю роль в списке имеющих место быть развернутыми: Remote Desktop Services, Next

Из компонентов (Features) отмечаю: Role Administration Tools — Remote Desktop Services Tools —

- Remote Desktop Licensing Diagnoser Tools

- Remote Desktop Licensing Tools

и нажимаю Next, Next — затем отмечаю галочками сервисы которые нужны для будущего терминального сервера, в моем случае мне необходимо:

- Remote Desktop Licensing

- Remote Desktop Session Host

и нажимаю Next, отмечаю галочкой что после инсталляции роли сервер (систему) можно автоматически перезапустить: Restart the destination server automatically if required, Install

После перезагрузки, авторизуюсь в системе и донастраиваю указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

- Login: Administrator

- Pass: 712mbddr@

Запускаю оснастку управления лицензированием для службы удаленных рабочих столов:

Win + X → Control Panel — Administrative Tools — Remote Desktop Services — Remote Desktop Licensing Manager, разворачиваю All Servers — SRV-SERV и через правый клик мышью по именованию данного хоста выбираю пункт из меню: Activate Server , Next ,

В качестве метода активации выбираю: Connection method: Automatic connection (recommended), Next

Указываю контактную информацию по компании на которую оформлен ключ, поля: First name (ekzorchik), Last name (ekzorchik), Company (ekzorchik), Country or Region (Russian) и нажимаю Next

На следующем шаге указываю расширенную контактную информацию Email, Organizational unit, Company address, City, State/province, Postal code (на данном шаге я ничего не указывал), Next, а после отмечаю галочкой Start Install Licenses Wizard now и нажимаю Next, Next

Далее выбираю тип купленной лицензии — у меня, как и ранее я публиковал в заметке для Server 2008 R2 это код (Номер лицензионного соглашения) именуемый, как Enterprise Agreement (к примеру наиболее распространенные в интернета: 6565792, 5296992, 3325596 и нажимаю Next, указываю номер лицензионного соглашения:

- License program: Enterprise Agreement

- Agreement number: 6565792

и нажимаю Next, затем указываю в рамках какого продукта данный номер применим и на кого: либо на учетную запись, либо на компьютер:

- License program: Enterprise Agreement

- Product version: Windows Server 2012

- License type: RDS Per User Call

- Quantity: 999

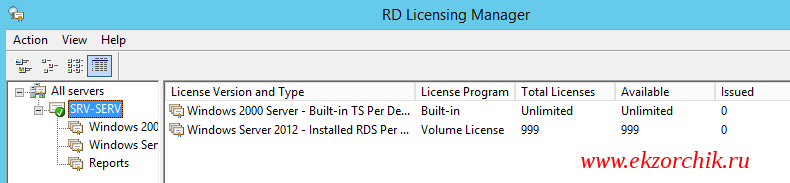

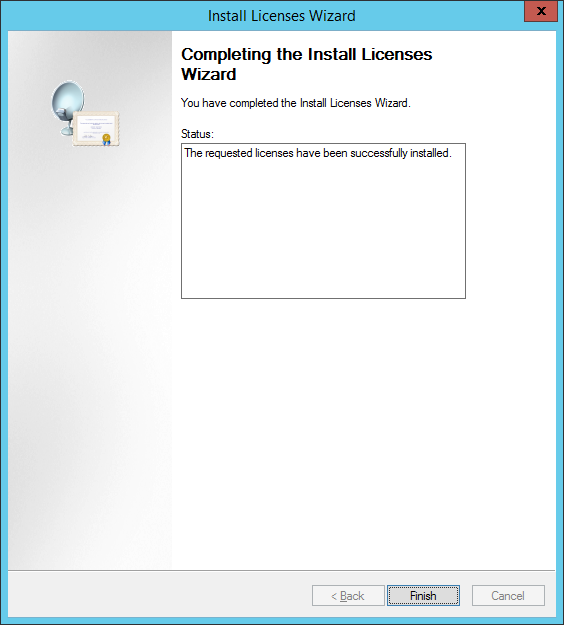

и нажимаю Next, если Вы видите также как и Я надпись: The requested licenses have been successfully installed, то значит Вы активировал Ваш терминальный сервер, по такому принципу как я разобрал выше проделывается и для лицензий на компьютера. После нажимаем кнопку Finish.

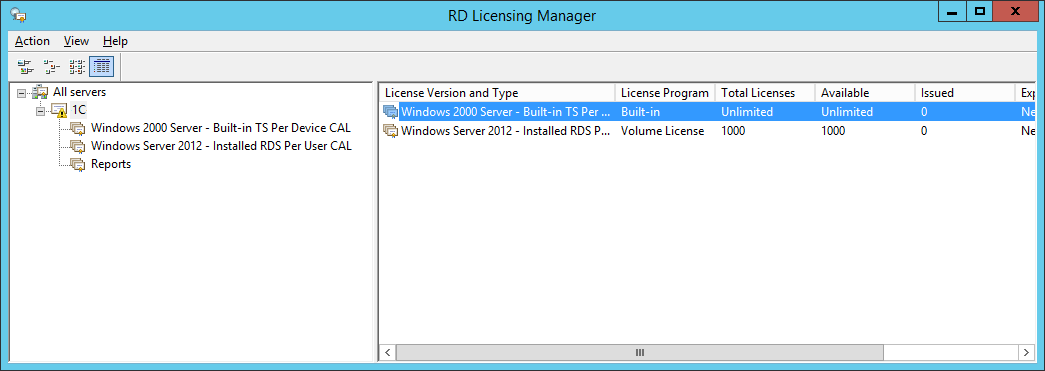

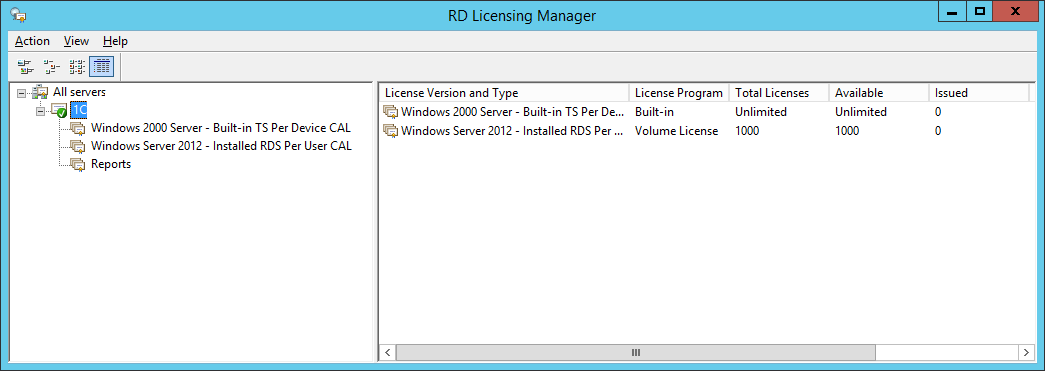

Итоговый вид оснастки RD Licensing Manager должен принять следующий вид:

Т.к. текущий терминальный сервер не в домене, то чтобы к нему подключиться я создал тестового пользователя и дам ему доступ для удаленного подключения:

Win + X — Command Prompt (Admin)

C:\Windows\system32>net user alektest Aa1234567 /add

C:\Windows\system32>net localgroup "Remote Desktop Users" alektest /add

Отлично теперь попробую подключиться с рабочей станции под управлением Windows 7 Профессиональная SP1 к данному терминальному серверу:

Пуск — Все программы — Стандартные — Подключение к удаленному рабочему столу

Компьютер: указываю IP&DNS адрес терминального сервера, в моем случае IP адрес: 10.7.8.173 и нажимаю «Подключить» — Другая учетная запись —

Login: .\10.7.8.173

Pass: Aa1234567

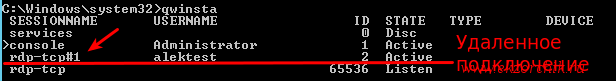

и нажимаю OK, отмечаю галочкой что не нужно в дальнейшем выводить предупреждение о проверки подлинности удаленного сервера и нажимаю «Да» и подключение успешно проходит, проверить это можно открыв на терминальном сервере консоль командной строки и обратиться в выводу утилиты qwinsta:

Win + X — Command Prompt (Admin)

C:\Windows\system32\qwinsta

Завершить удаленное подключение можно через консоль:

C:\Windows\system32>logoff 2 /V /VM

You are about to logoff alektest (session 2) from machine ,

continue (n=no)?yes

Что могу сказать пока ничего такого сверхнового по сравнению с терминальным сервером на базе Server 2008 R2 Ent я не заметил, скорее всего все скажется когда буду использовать более плотнее. А пока я прощаюсь с Вами читатели моего блога, с уважением автор — ekzorchik.

Установка и настройка терминального сервера на Windows Server 2019 в домене

Что такое терминальный сервер.

Терминальный сервер — простыми словами сервер, позволяющий использовать свои ресурсы для работы с программами. Пользователи используют свой персональный компьютер (или тонкий клиент) только для подключения, а все остальные вычислительные операции выполняются на самом сервере.

Обычно, терминальный сервер устанавливают в следующих случаях:

1. Работа с 1С. Позволяет наладить возможность удаленной и совместной работы.

2. У компании есть филиалы с низкоскоростным Интернетом и необходимо обеспечить совместный доступ к некоторым программам (подключение к серверу терминалов не требует высокой скорости сети);

3. Наличие секрета фирмы, сохранность которого необходимо гарантировать (на рабочих компьютерах не должно ничего храниться);

Попытка сэкономить на программных лицензиях и оборудовании. Хотя здесь необходимо большое уточнение: во-первых, многими разработчиками компьютерных программам это предусмотрено, и они требуют приобретения лицензий для каждого пользователя; во-вторых, развертывание сервера, его содержание и необходимость покупки дополнительных терминальных лицензий делают его выгодным лишь для большого числа пользователей (в каждом случае индивидуально и необходим расчет).

На текущий момент, самая используемая реализация для сервера — службы удаленных рабочих столов Windows Server (используется протокол Remote Desktop Protocol или RDP). Другие программные решения — Citrix Metaframe (устарело и не поддерживается), X Window System (для UNIX систем), RX@Etersoft (российская разработка). В качестве клиента можно использовать встроенную в Windows программу «Подключение к удаленному рабочему столу» (mstsc), а также Terminal Server Client (Linux) или тонкий клиент.

Прочитайте более подробно о терминальном сервере на сайте Wikipedia

Инструкция разбита на 7 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов.

В качестве операционной системы используется Windows Server 2019.

1. Выбор оборудования и подготовка сервера

2. Установка Windows и базовая настройка

3. Установка и настройка терминального сервера

4. Тюнинг

5. Средства обслуживания

6. Тестирование

7. Порт для подключения

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

Выбирая оборудование для данного типа серверов, необходимо опираться на требования приложений, которые будут запускаться пользователями и количество последних. Например, если устанавливается терминальный сервер для программы 1С, а количество одновременно работающих сотрудников равно 20, получим следующие характеристики (приблизительно):

Процессор от Xeon E5.

Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

a. Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

b. Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные. Статья как установить систему Windows Server 2019.

На это есть две основные причины:

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

Проверяем правильность настройки времени и часового пояса;

Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

Настраиваем статический IP-адрес;

Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

Для удаленного администрирования, включаем удаленный рабочий стол;

Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows Server 2012 терминальный сервер должен работать в среде Active Directory (но можно и без домена). В данной статье мы рассматриваем установку и настройку в Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

В панели быстрого запуска открываем Server Manager.

Кликаем Manage — Add roles and features.

Нажимаем Next до Select installation type. Оставляем Role-based or feature-based installation и нажимаем Next.

На этом этапе оставляем все как есть. Нажимаем Next.

В окне Select server roles выбираем Remote Desktop Services.

Кликаем Next, пока не появится окно Select role services и выбираем следующие:

Remote Desktop Licensing

Remote Desktop Session Host

* при появлении запроса на установку дополнительных компонентов соглашаемся.

Нажимаем просто Add Features.

При необходимости, также выставляем остальные галочки:

Remote Desktop Web Access — возможность выбора терминальных приложений в браузере

Remote Desktop Connection Broker — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

Remote Desktop Virtualization Host — для виртуализации приложений и запуска их через терминал.

Remote Desktop Gateway — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Next и в следующем окне Install.

Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

Важно! Если вы устанавливаете сервер в домене, то после перезагрузки войти под логином пользователя имеющим права администратора в домене.

После перезагрузки открываем Server Manager и нажимаем Manage — Add Roles and Features.

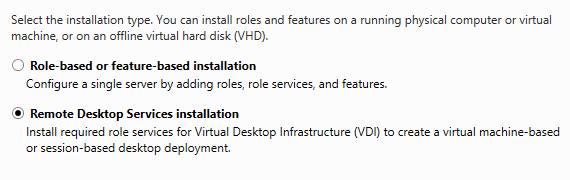

В окне Select installation type выбираем Remote Desktop Services installation и нажимаем Next.

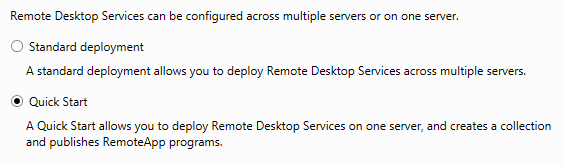

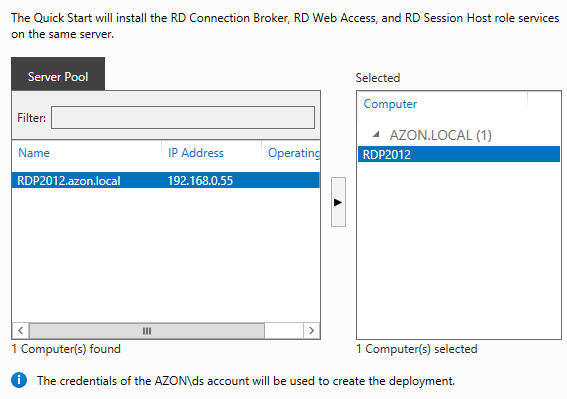

В окне Select deployment type выбираем Quick Start и нажимаем Next.

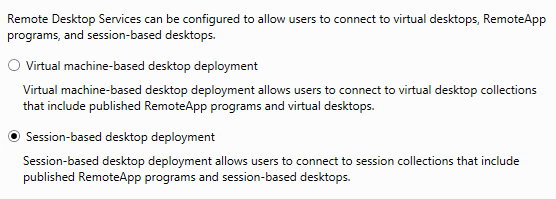

В Select deployment scenario — Session-based desktop deployment. Нажимаем Next.

Еще раз Next.

Ставим галочку Restart the destination server automatically if required и кликаем по Deploy.

Начался процесс развертывания ролей.

По окончании жмём Close.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем Server Manager и кликаем по Tools — Remote Desktop Services — Remote Desktop Licensing Manager.

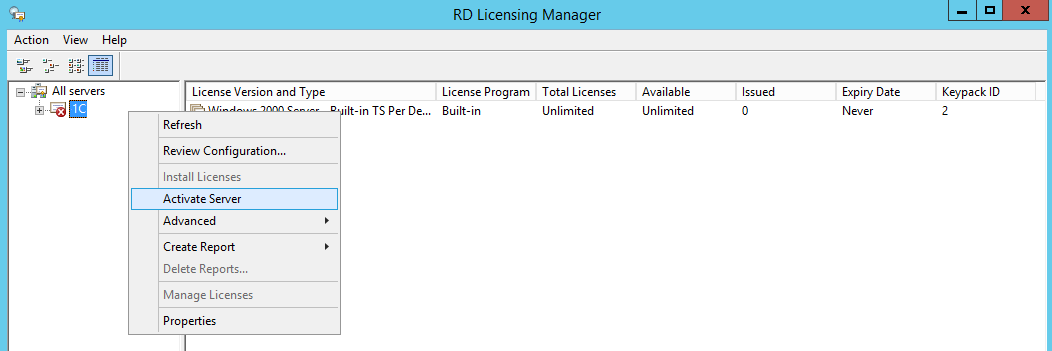

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Activate Server.

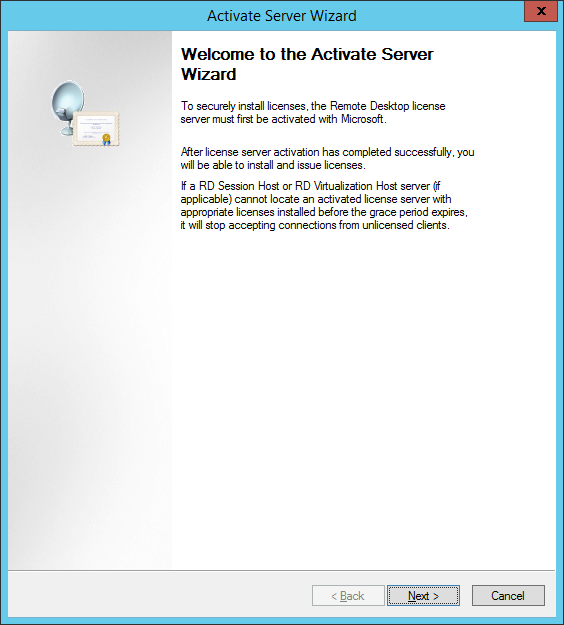

Начался процесс активации сервера.

В открывшемся окне оставляем Automatic connection и кликаем Next.

Заполняем форму.

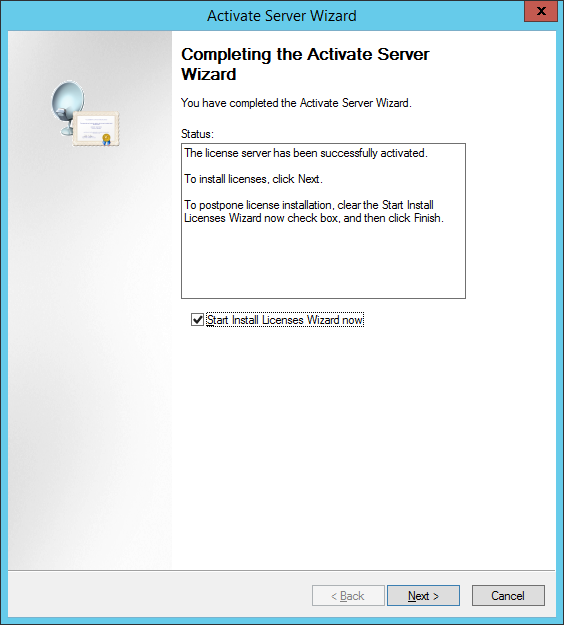

Нажимаем Next. Еще раз Next. Проверяем галочку Start Install Licenses Wizard now. Жмём Finish.

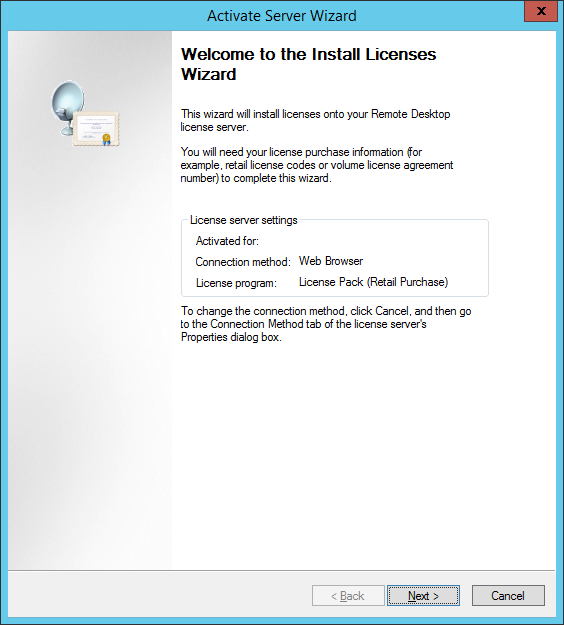

Нас приветствуют. Нажимаем Next.

Нам предлогают выбрать приобретенный вид лицензии. Выбираем в License program — Enterprise Agreement.

Имеется несколько типов лицензии:

Пакет лицензий (в розницу).

Соглашение “Open License”.

Соглашение “Select License”.

Соглашение “Enterprise Agreement”.

Соглашение “Campus Agreement”.

Соглашение “School Agreement”.

Лицензионное соглашение постановщика услуг.

Другое соглашение.

Лицензия Select Plus.

В нашем случае мы выбираем Соглашение “Enterprise Agreement” и нажимаем Next.

Вводим номер соглашения и нажимаем Next.

Заполняем нужные нам данные:

Версию продукта ставим “Windows Server 2019”.

Тип лицензии “RDS Per Device CAL”.

Количество в зависимости от приобретенной вами.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Start” и выбираем “Run”.

В окне “Run” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Local Group Policy Editor”.

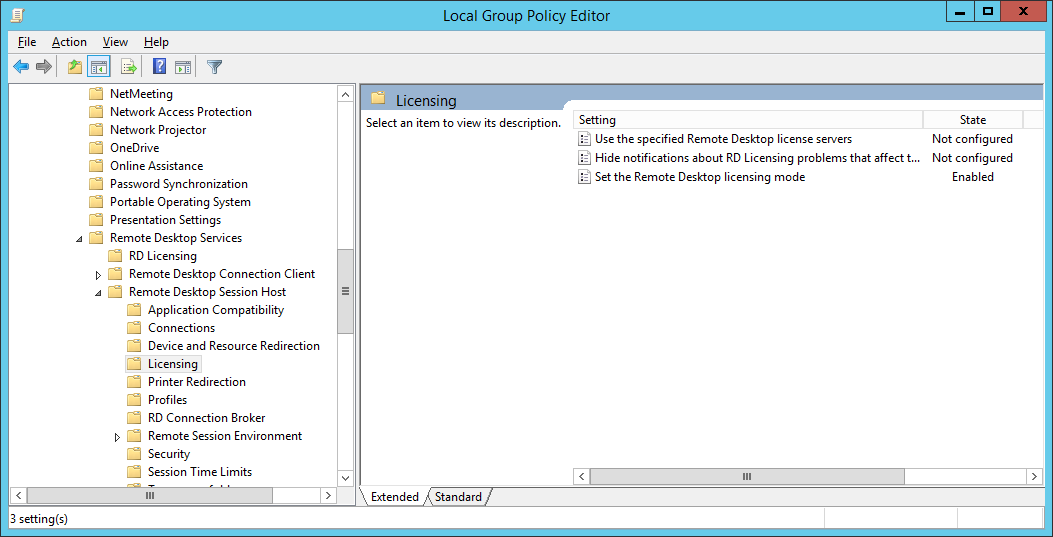

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Computer Configuration — Administrative Templates — Windows Components — Remote Desktop Services — Remote Desktop Session Host — Licensing — Use the specified Remote Desktop license servers.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку. Нимаем Apply и после OK.

Для второго пункта мы переходи по следующему пути:

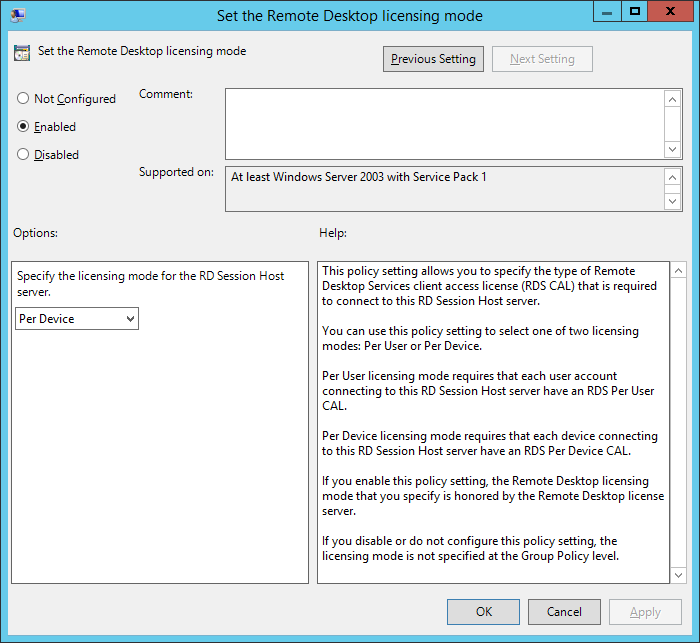

Computer Configuration — Administrative Templates — Windows Components — Remote Desktop Services — Remote Desktop Session Host — Set the Remote Desktop licensing mode.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “Per Device” и применяем настройку. Нажимаем Apply и после OK.

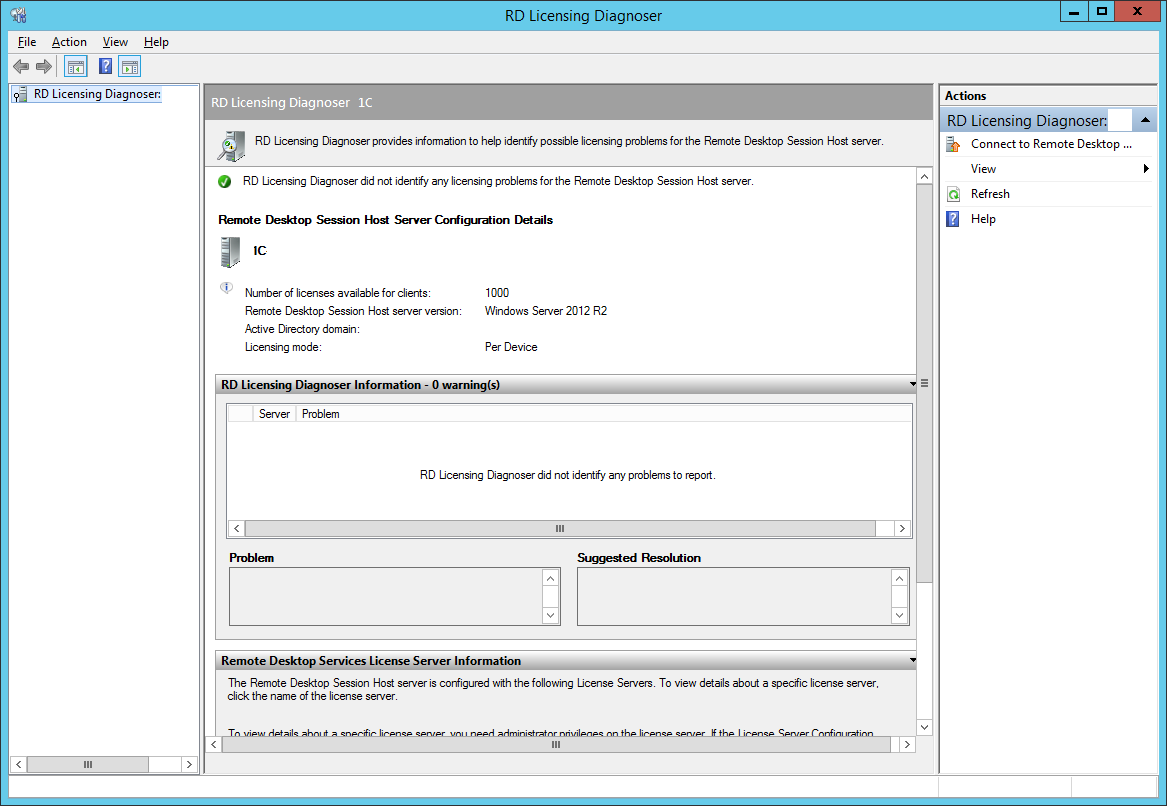

Настройка по установки лицензий прошла успешно. Можно проверить в Server Manager — Tools — Remote Desktop Services — Remote Desktop Licensing Diagnoser.

В открывшемся окне вы увидите, что все прошло хорошо и нет проблем.

Для проверки создадим пользователей на контролере домена и попробуем зайти на терминальный сервер.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить

теневые копии

.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel — в ней параметр EventLogging и меняем его значение на 0. Команда для редактирования реестра:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel" /v EventLogging /t REG_DWORD /d 0 /f* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

Мониторить стоит:

Сетевую доступность сервера;

Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

1. Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

2. Выполнить действия анализатора соответствий рекомендациям.

3. Провести живой тест работы сервиса с компьютера пользователя.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Изменение порта RDP

Также можно применить команду:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3388 /f* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

В первую очередь требуется установить ОС Windows Server 2022. В данной инструкции у нас она уже установлена на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц.

- ОЗУ 512 МБ (2 ГБ для варианта установки Сервер с рабочим столом).

- Диск 32 ГБ.

- Доступ к интернету..

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

После запуска Windows Server 2022, мы устанавливаем роли для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов → добавить роли и компоненты.

В оснастке Мастер добавления ролей и компонентов:

- Тип установки — установка ролей и компонентов.

- Роли сервера — службы удаленных рабочих столов.

Добавляем роли на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных рабочих столов.

Подтверждаем установку компонентов и нажимаем Установить. Перезагружаем сервер.

Настройка сервера лицензирования

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем Активировать сервер.

Попадаем в Мастер активации сервера, выбираем метод подключения Авто, вводим свои данные и нажимаем Далее.

В следующем пункте вводим Сведения об организации и нажимаем Далее.

Завершение работы мастера активации сервера выполняется с поставленной галочкой Запустить мастер установки лицензий чтобы попасть в оснастку установки лицензий.

В мастере установки лицензий появятся параметры сервера лицензирования, жмём Далее.

Лицензию выбираем в зависимости от того, какая у вас имеется.

Есть следующие типы лицензии:

- Пакет лицензий (в розницу).

- Соглашение Open License.

- Соглашение Select License.

- Соглашение Enterprise Agreement.

- Соглашение Campus Agreement.

- Соглашение School Agreement.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем Соглашение Enterprise Agreement.

- Выбираем версию продукта Windows Server 2022.

- Тип лицензии — Клиентская лицензия служб удаленных рабочих столов на устройство.

- Количество ставим в зависимости от приобретенной вами лицензией. В нашем случае мы активируем на 10 устройств.

В завершение установки осталось выполнить добавление групповых политик, для этого нажимаем Win+R (или ПКМ по меню Пуск и выбираем Выполнить).

В окне Выполнить вводим gpedit.msc и нажимаем ОК.

Попадаем в Редактор локальной групповой политики. Здесь требуется править две записи. Для того, чтобы указать сервер лицензирования, мы переходим в пункт: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Использовать указанные серверы лицензирования удаленных рабочих столов>.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер 127.0.0.1 и применяем настройку.

Рисунок 1 — Настройка сервера лицензирования

Для второго пункта мы переходи по следующему пути: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем на устройство и применяем настройку.

Далее обновляем групповую политику. Для этого открываем строку Выполнить посредством нажатия комбинации Win+R, вводим команду gpupdate /force, жмём Enter.

Настройка по установке лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов — это сервис-посредник между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними и прослушивает порт 443.

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер шлюза удаленных рабочих столов. Нажимаем ПКМ по папке Политики и выбираем Создание новых политик авторизации. Откроется Мастер создания новых политик авторизации.

Далее выбираем следующие пункты:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали Включить перенаправление устройств для всех клиентских устройств).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем Разрешить подключение пользователей к любому ресурсу (компьютеру).

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем Разрешить подключение только к порту 3389.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу win-acme.

Копируем в папку C:\Scripts\win-acme.

Создаем 2 bat-файла:

Файл C:\Scripts\win-acme\Register.bat:

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

Файл C:\Scripts\win-acme\Scripts\PSScript.bat:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем C:\Scripts\win-acme\Register.bat.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Вводим требуемые поля: пользователь и пароль.

- В меню пуск находим оснастку Управление компьютером.

- Нажимаем папку Локальные пользователи.

- Выбираем папку Пользователи, нажимаем ПКМ → Новый пользователь.

Создаем нового пользователя, убираем срок действия пароля (если нужно) и добавляем его в группу Пользователи удаленного рабочего стола, для этого заходим в Панель управления → Система → Настройка удаленного рабочего стола → Выбрать пользователей → Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

На машине, с которой будем подключаться к серверу, ищем утилиту Подключение к удаленному рабочему столу на Windows 10 она находится по следующему расположению: Пуск → Стандартные → Windows → Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера EFSOL-IT. Пользователя указываем, которого создали (EFSOL-IT\user001).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку Дополнительно нажимаем Параметры вводим в окне Имя сервера.

Нажимаем ОК → Подключить.

При подключении к удаленному рабочему столу может появиться сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

У нас есть новенький активированный Windows Server 2012 R2. Статья будет состоять из двух частей:

- Установка роли терминального сервера.

- Лицензирование терминального сервера.

Активация Windows Server 2012 R2 Standard по телефону — для тех кто пропустил этот момент.

Установка роли терминального сервера

Я уже установил терминальный сервер, поэтому найду в интернете подходящую статью, наиболее похожую на правду с инструкцией по установке терминального сервера.

Входим в Server Manager. Справа вверху выбираем Manage -> Add Roles and Features. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation.

Для одного сервера, выбираем Quick Start. Мастер обещает установку сервиса удаленных рабочих столов, настройку Collection и RemoteApp programs. (Я выбирал Standard deployment — процедура немного отличалось от этой.)

Выбираем, что наши пользователи будут подключаться к серверу (собственным сессиям на сервере), а не к собственным виртуальным машинам.

По сценарию на наш сервер будут добавлены следующие серверные роли:

- RD Connection Broker – контроль подключений пользователей, определяет для какого пользователя на каком сервере будет открыта сессия или запущено приложение.

- Web Access – доступ к приложениям через веб браузер.

- RD session Host – сервер, на котором будут опубликованы приложения и на который пользователи смогут подключаться через удаленный рабочий стол.

Если инфраструктура у вас большая или вам нужна отказоустойчивость, то необходимо дублировать серверы с данными ролями, изначально решение создавалось как кластерное.

Позже, во второй части статьи, мы добавим ещё одну роль:

- RD Licensing — сервер лицензий.

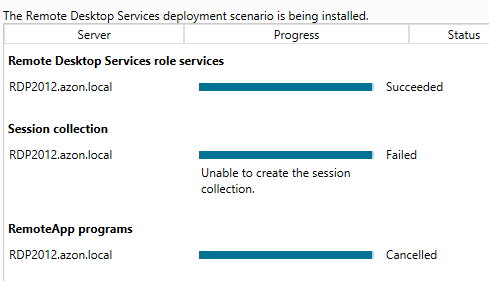

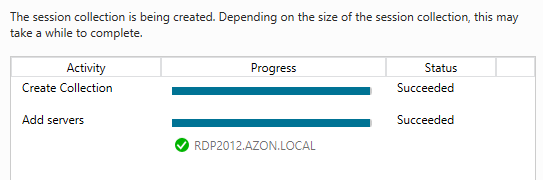

После чего начинается «автоматическая» настройка ролей, которая кончается ошибкой настройки Session collection и отменой установки RemoteApp programs. У меня все процедуры закончились «succeeded», здесь скриншот корявый.

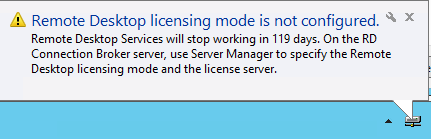

После установки первой роли сервер перезагружается и включается триальный период работы терминального сервера 120 дней.

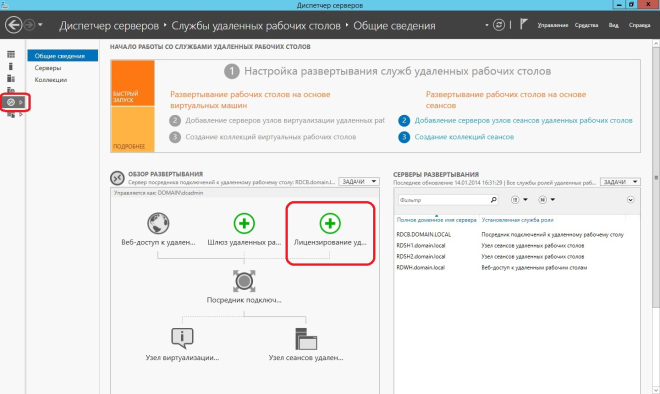

Чтобы завершить установку вручную, выбираем в Server Manager вкладку управления ролью Remote Desktop Services.

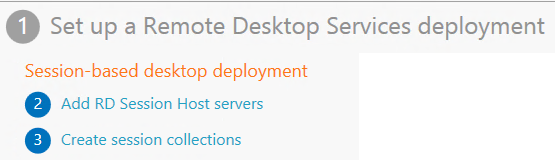

Там видим еще одно графическое представление плана установки. Первые два пункта у нас выполнены.

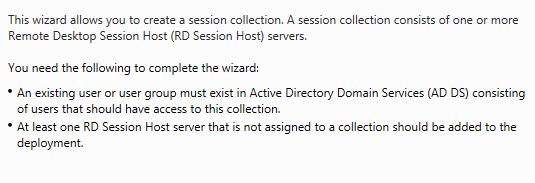

Кликаем по третьему пункту, Create session collection. Запускается мастер создания.

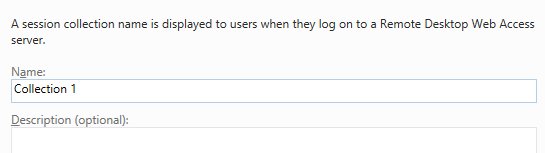

Придумываем название для Session Collection.

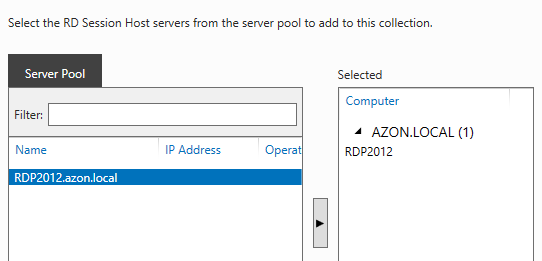

Выбираем наш сервер, в качестве RD session Host.

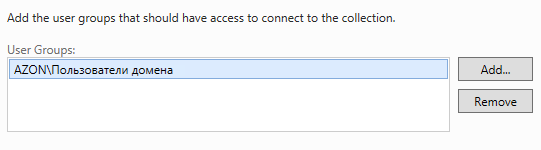

Выбираем группы или отдельных пользователей, которые смогут подключаться к нашему серверу по протоколу RDP.

Нужно выбрать, где централизованно будут храниться данные о пользовательских сессиях, настройки. Дело в том, что сессия пользователя запускается как-бы в подобии виртуальной машины и в папке с профилями будут храниться виртуальные жесткие диски .vhdx В процессе использования, когда вы зайдете под администратором, то не найдете на системном диске никаких признаков присутствия юзеров. Я снял галку «Enable user profile disks».

Вот теперь установка закончилась удачно.

Дальше нужно выбрать RemoteApp программы. Я пока пропускаю, потому что ещё не установил 1С, для которого терминальный сервер и поднимается. Сделаю это позже.

Перезагружаемся и переходим к второй части.

Лицензирование терминального сервера

Здесь я наконец-то буду одновременно с написанием статью сам выполнять те же действия.

Устанавливаем RD Licensing сервис, нажав на зелёный плюсик. Следуем инструкциям, сложностей не должно быть.

Запускаем Диспетчер лицензирования удалённых рабочих столов (RD Licensing Manager). Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Жмем Next на первой странице мастера.

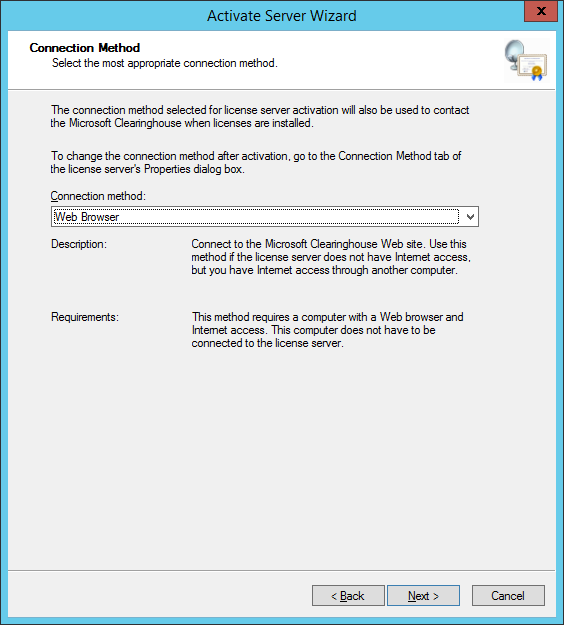

Выбираем метод соединения Web Browser.

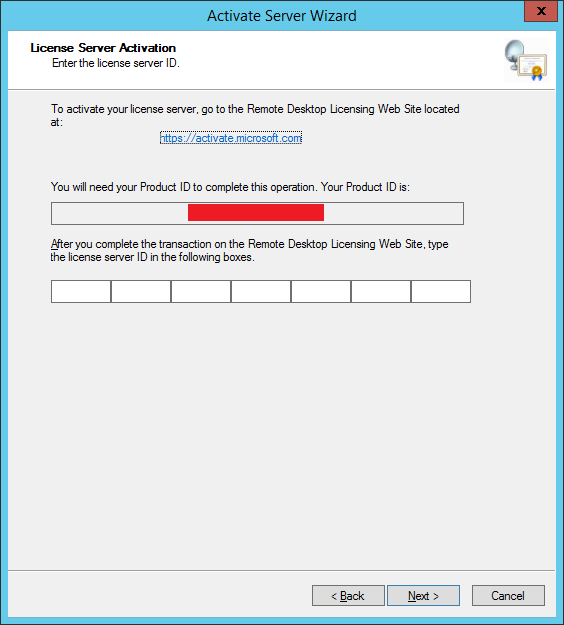

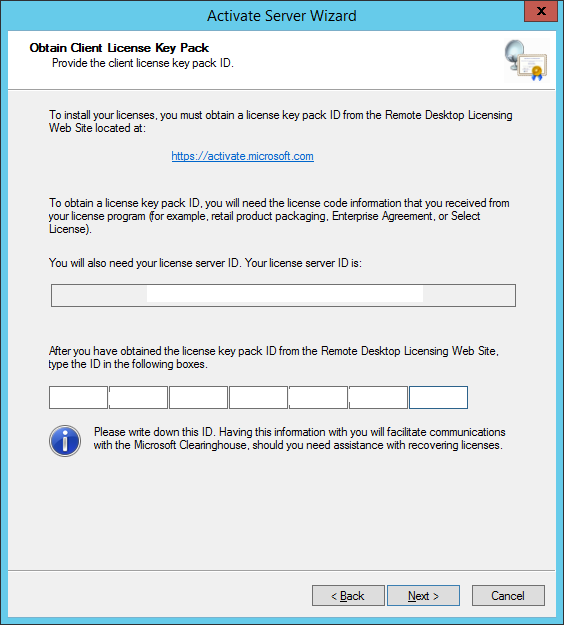

Получаем код продукта который нам понадобится для активации.

Далее переходим на узел лицензирования удаленных рабочих столов: https://activate.microsoft.com/

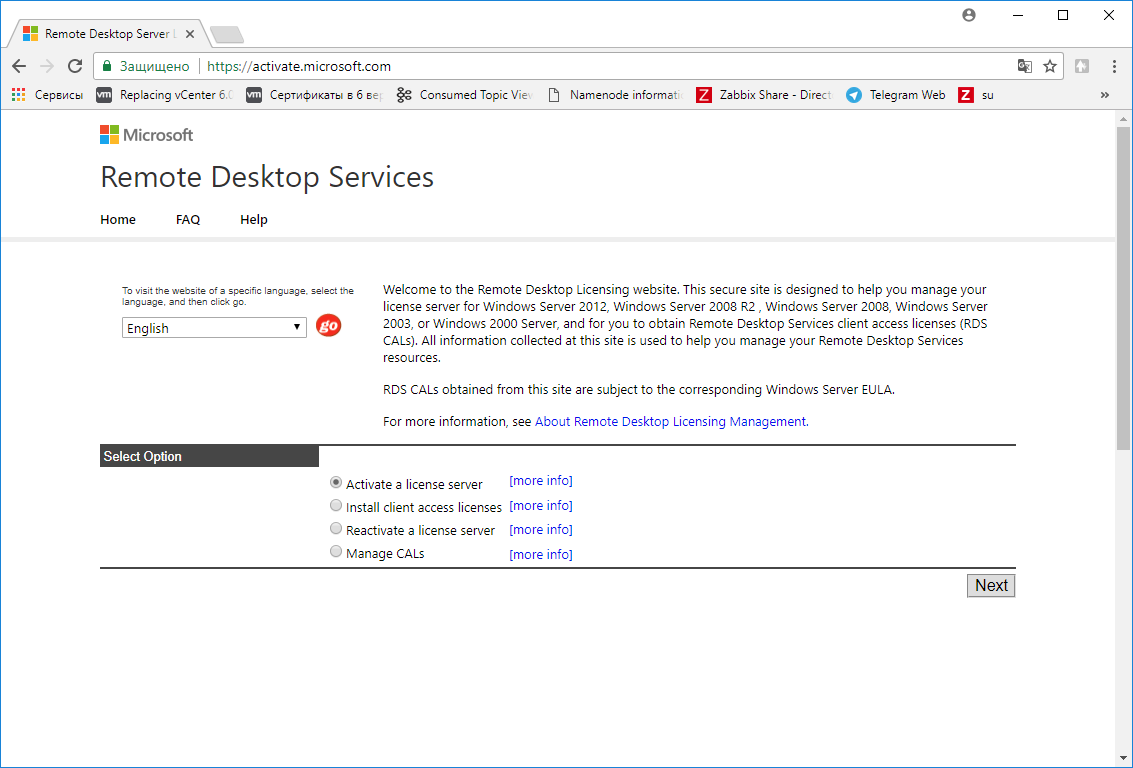

Выбираем «Активизация сервера лицензий» и жмем далее.

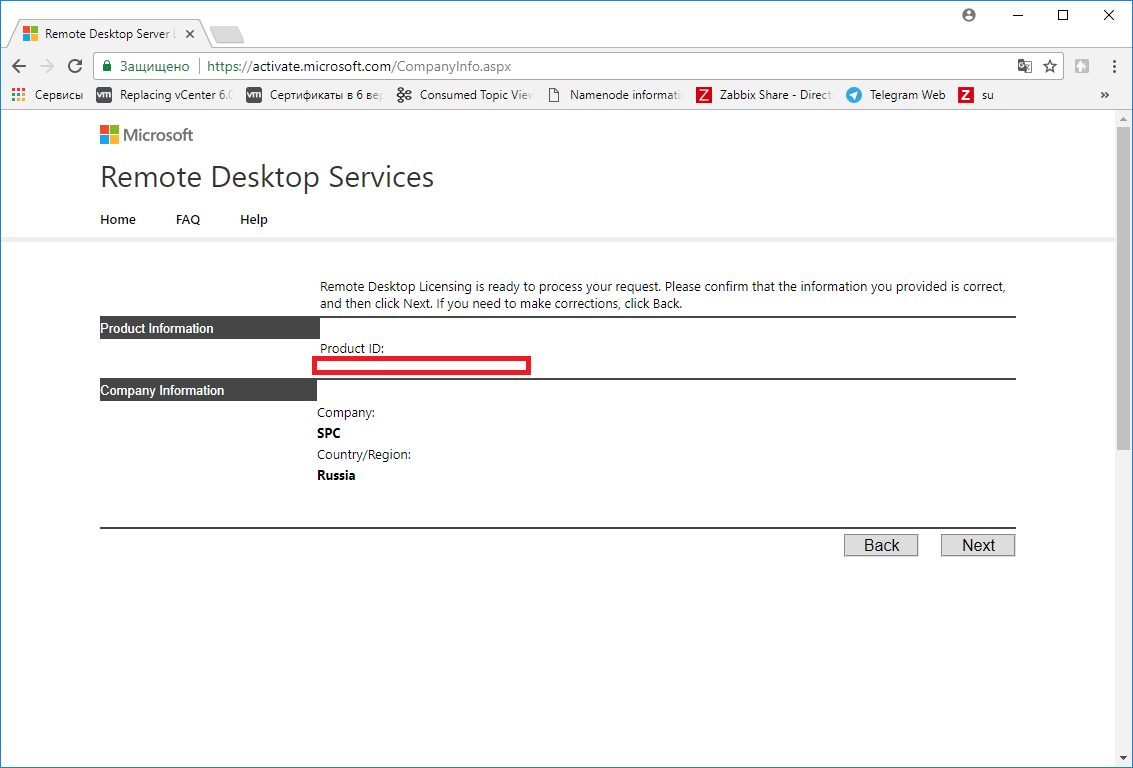

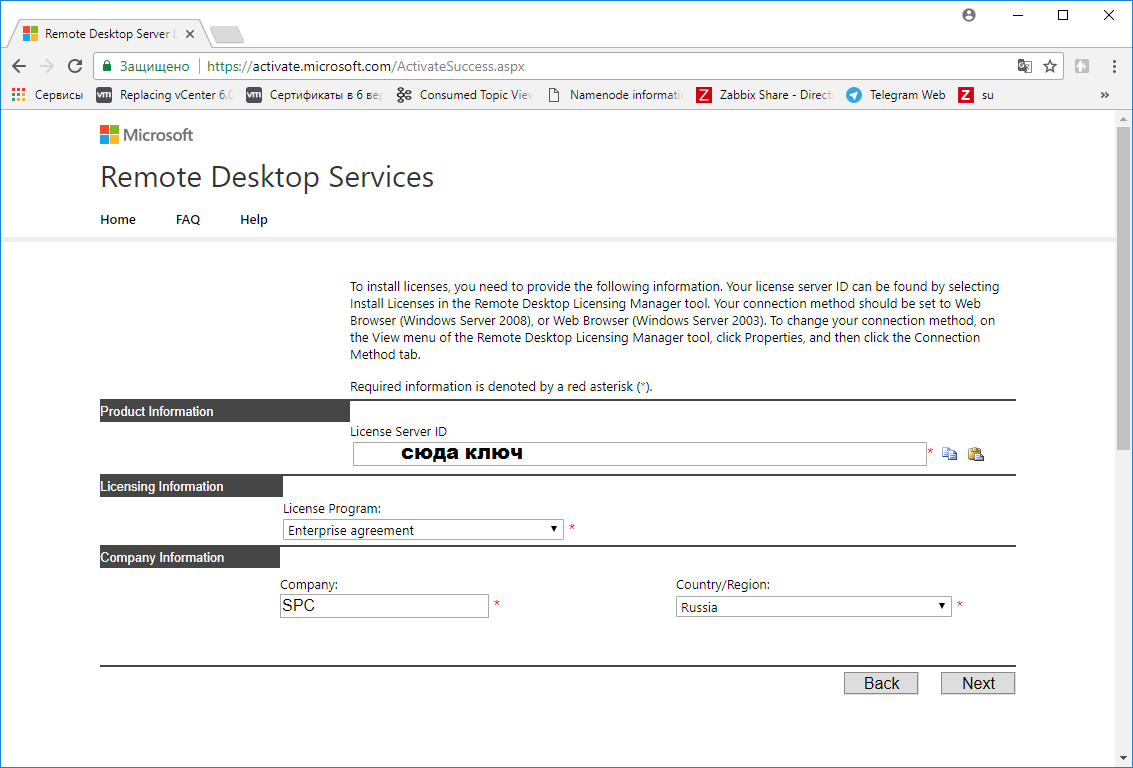

На следующем экране вводим код продукта полученный ранее, организацию и любую страну или регион. И жмем далее.

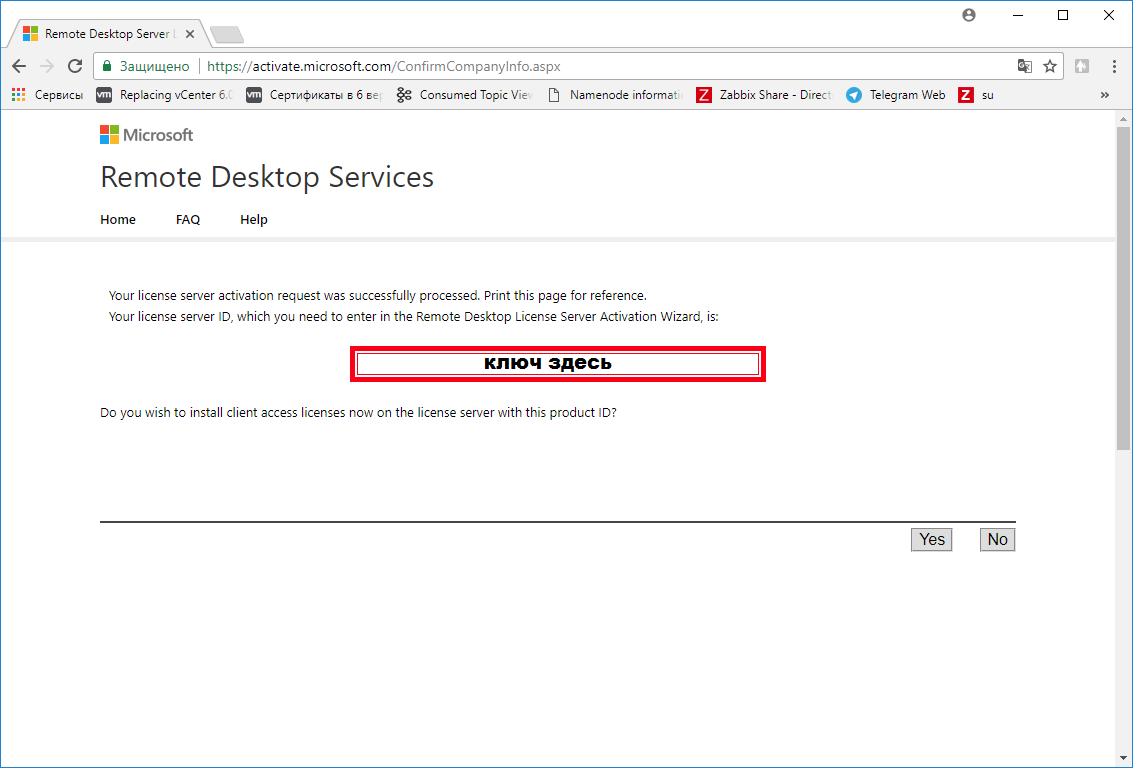

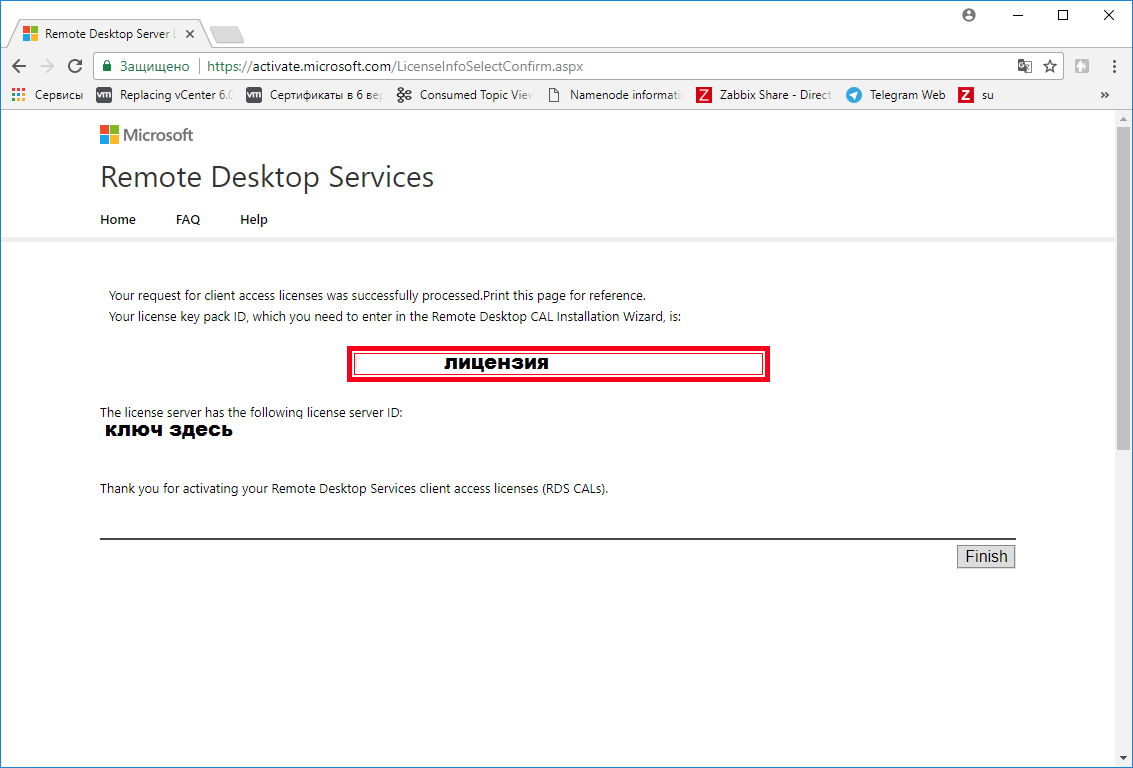

Если все сделано правильно, то мы получим необходимый код сервера лицензирования.

Вводим код в открытом мастере, жмём Next.После ввода кода сервера лицензирования появится окно, нужно поставить галку напротив «Запустить мастер установки лицензий».

Переходим на уже знакомый нам узел лицензирования Microsoft, где на этот раз выбираем Установить клиентские лицензии доступа и нажимаем далее. Снова заполнить поля, помеченные (*) теми же данными, что и первый раз. Вставляем License Server ID, в качестве программы лицензирования (License Program) выбираем Enterprise agreement (иначе не получите лицензии).

Выбираем нужные нам лицензии и их количество (можно большое количество). Нужный сервер 2003/2008/2012 лицензии на клиента или на компьютер и т.д.

Обязательно соглашение Enterprise agreement, один из данных номеров 6565792, 5296992, 3325596, 4965437, 4526017 или ищем в интернете который подойдет…

Ну вот мы и получили нужные нам клиентские лицензии. Собственно, теперь мы имеем полноценный активированный сервер терминалов. Копируем ключ и вводим его в мастер.

Жмём next.

Тут у меня возникла проблема — лицензии не принимались и новые на сайте не генерировались. Нажал Cancel, запустился сервер лицензий. Нажал правой кнопкой и выбрал Install Licenses. Со второго раза всё прошло нормально.

Finish.

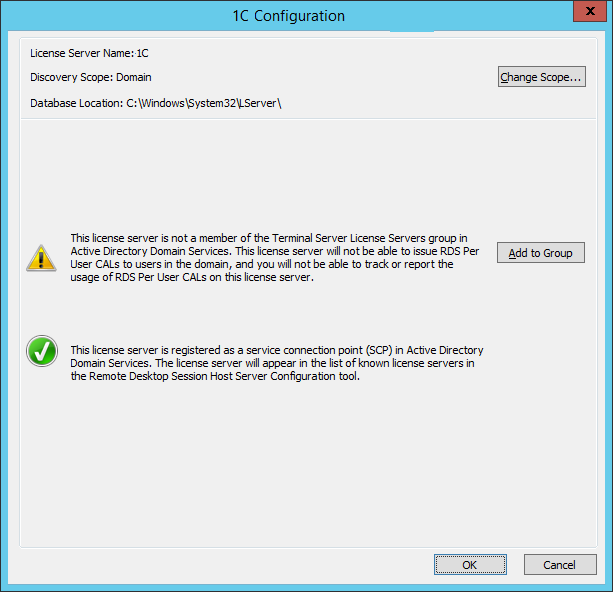

Лицензии получились. Но сервер светится желтым:

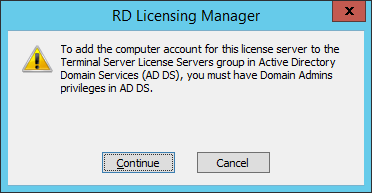

Ну нажмём Add to grоup, посмотрим что получится.

Continue.

Картинка стала приятнее.

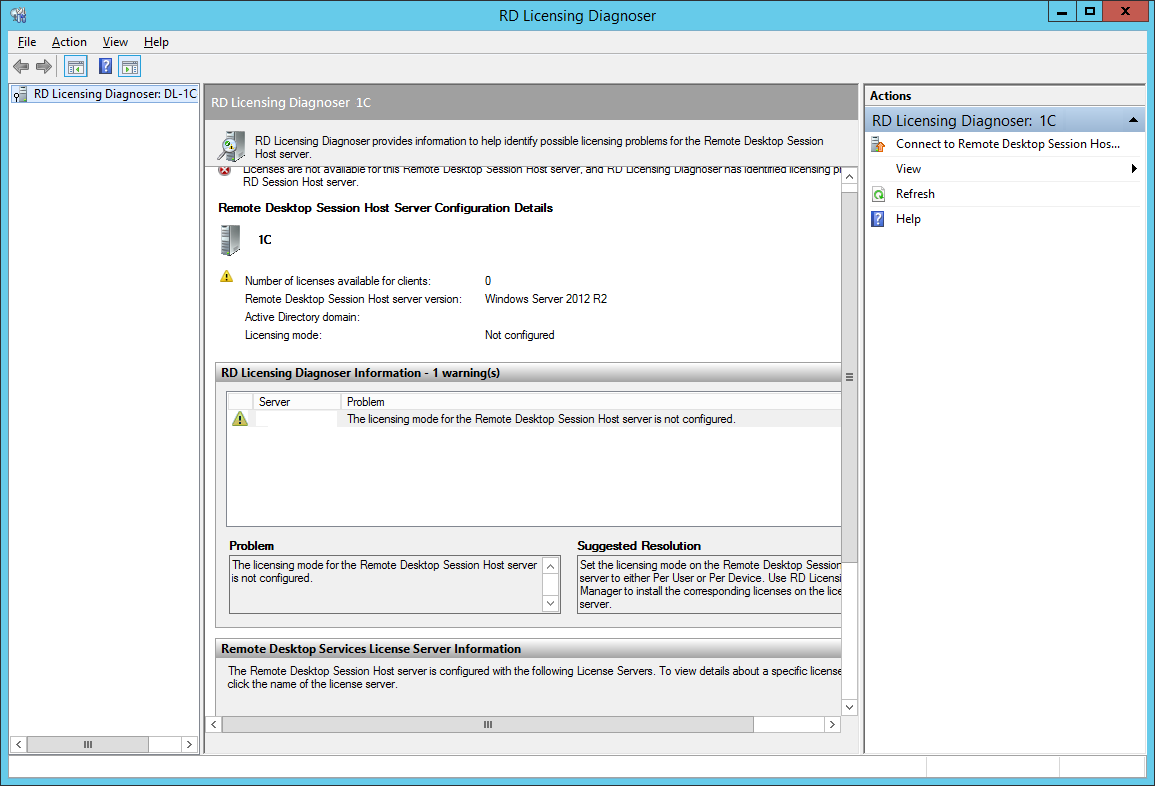

Если теперь посмотреть на RD Licensing Diagnoser, то увидим:

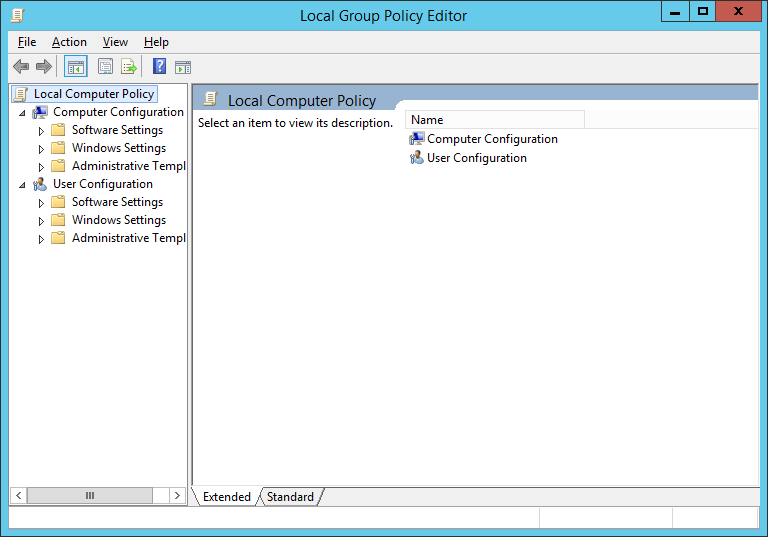

Выполняем gpedit.msc.

gpedit.mscОткроется окно:

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing

Редактируем Set the Remote Desktop licensing mode. В поле Specify the licensing mode for the RD Session Host server устанавливаем значение Per Device или Per User в зависимости от установленных вами лицензий.

Сохраняемся, перезагружаемся, проверяем:

Всё зелёненькое, доступные лицензии есть.

Если у вас более одного терминального сервера, то для всех можно выбрать единый сервер лицензирования, но это уже другая история.