В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Содержание:

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

Детектирование шифровальщиков с помощью FSRM

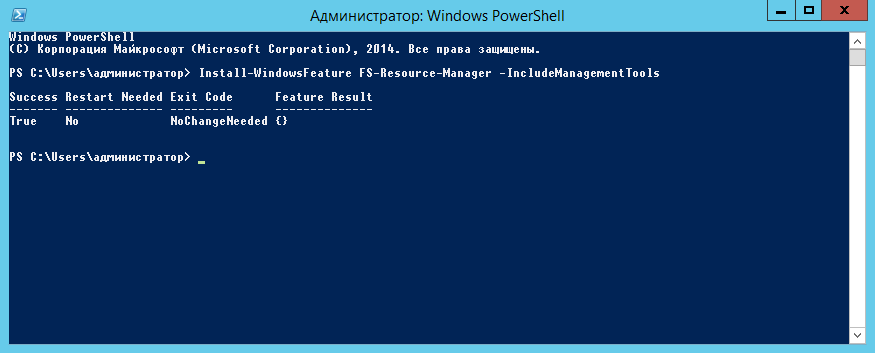

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

Настройка SMTP параметров FSRM для отправки email уведомлений

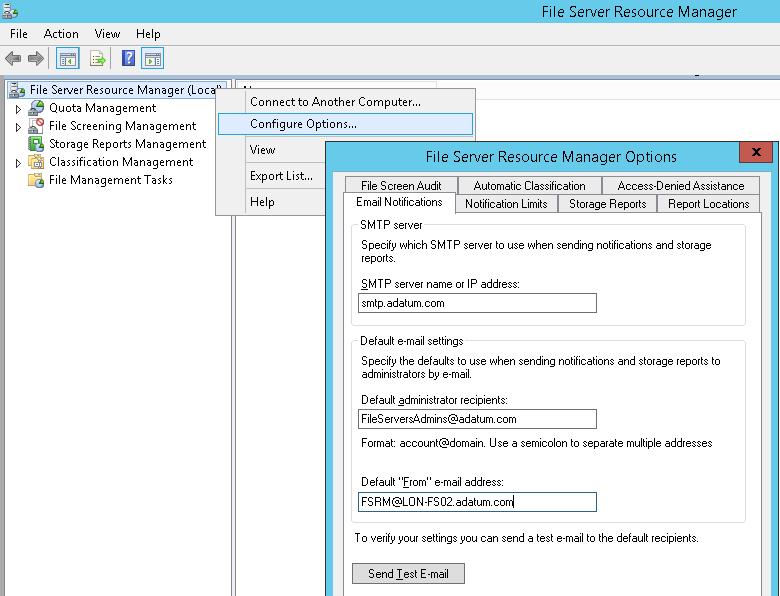

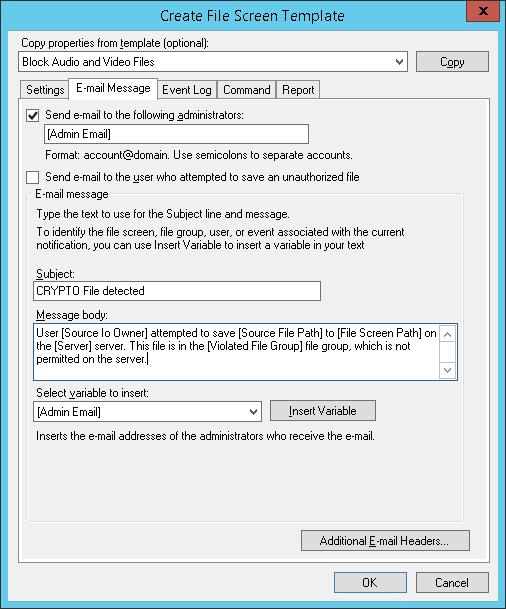

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Совет. Если у вас отсутствует внутренний почтовый сервер, можно настроить пересылку через SMTP релей на внешние ящики.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" –smtpserver smtp.adatum.com –FromEmailAddress "[email protected]"

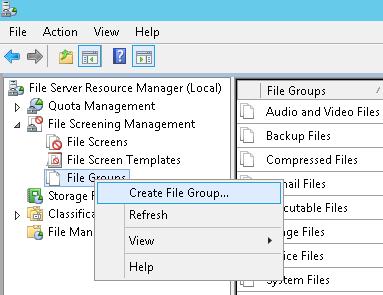

Создание группы расширений файлов, создаваемых шифровальщиками

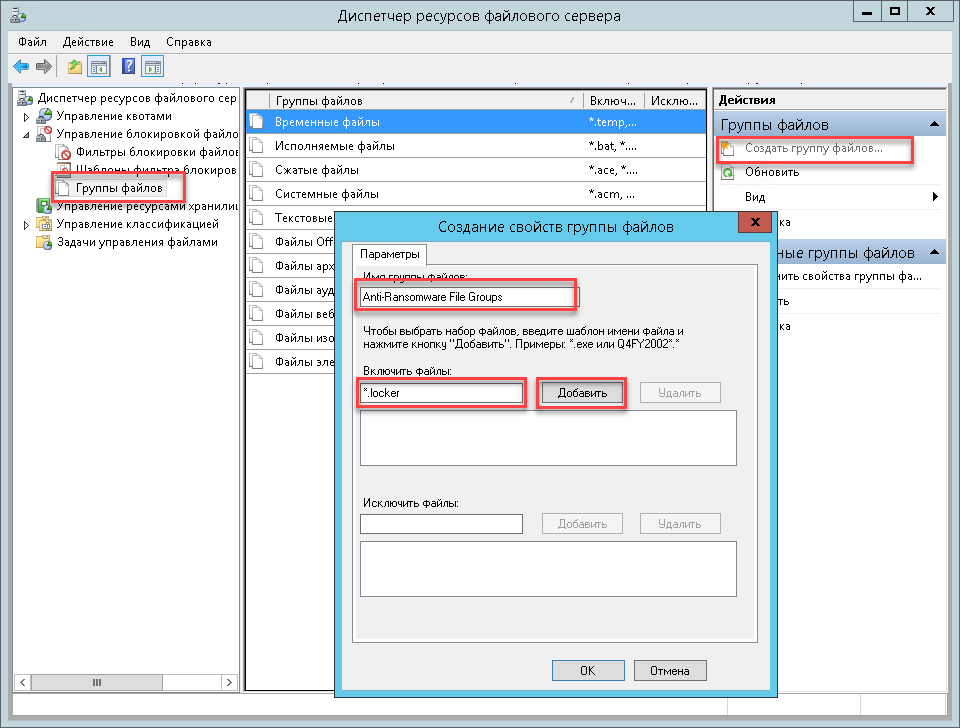

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .\crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

Настройка File Screen Templates

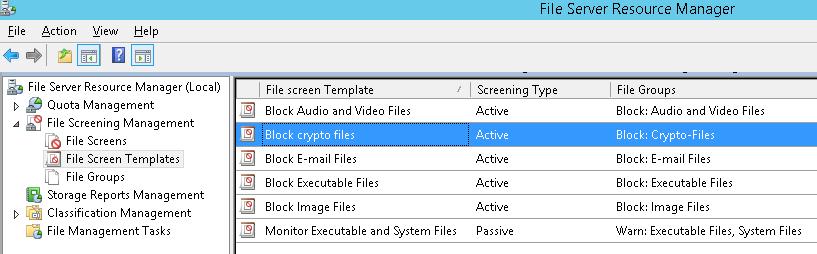

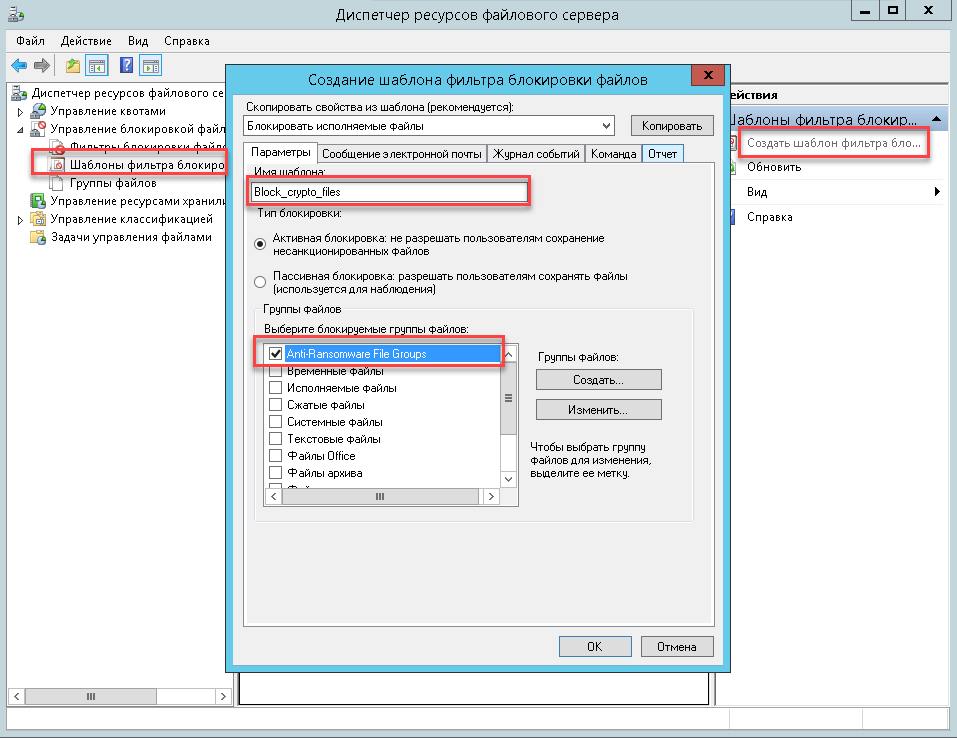

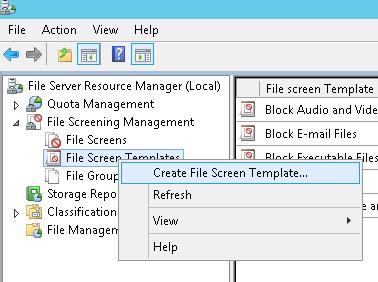

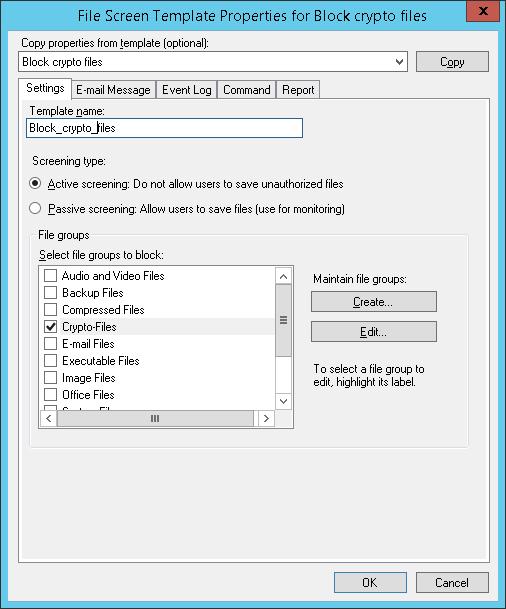

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

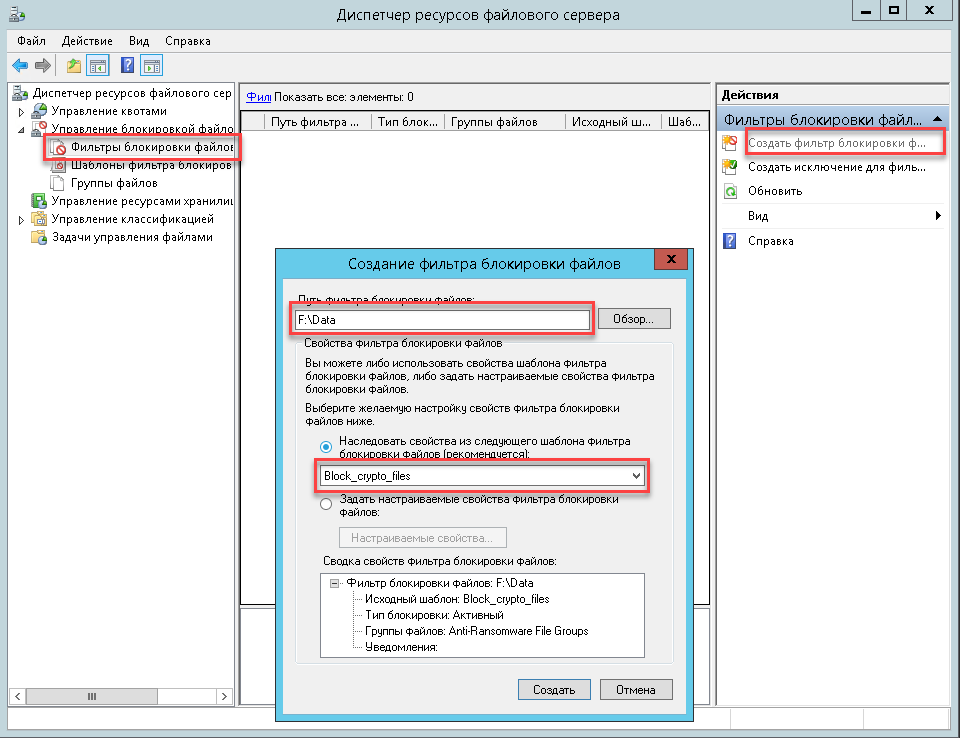

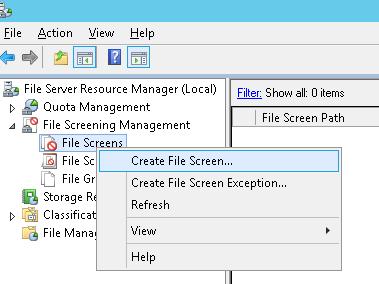

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

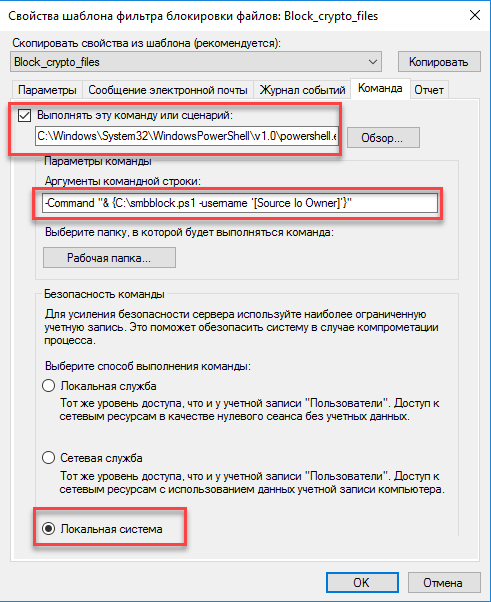

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

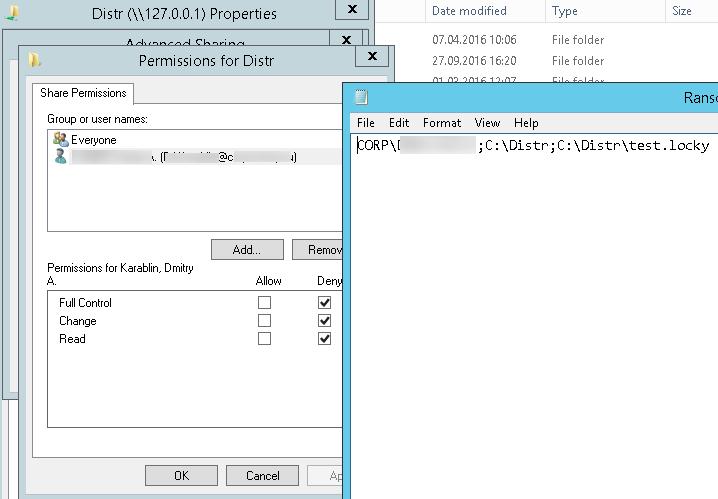

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

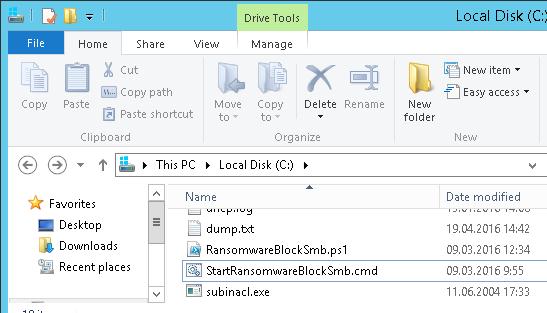

Скачайте указанный скрипт и распакуйте его в корень каталога C:\ на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

и

if ($Rule -match "Crypto-Files")

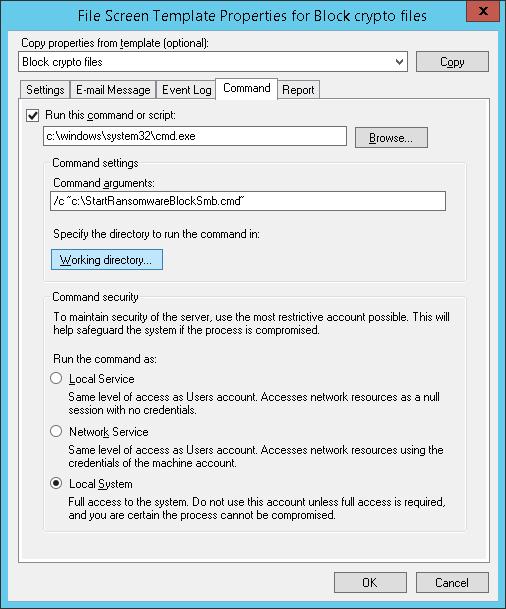

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script:

c:\windows\system32\cmd.exe

Command arguments:

/c “c:\StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

- Как восстановить файлы пользователя из снимков VSS после заражения шифровальщиком

- Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies

На чтение 4 мин Опубликовано Обновлено

Современные шифровальщики являются одной из самых опасных угроз для серверов под управлением Windows Server 2016. Они могут зашифровать важные данные, парализовать работу сервера и причинить непоправимый урон бизнесу. Поэтому важно принять все возможные меры для защиты своего сервера от данного вида атак.

Существует множество топовых методов защиты, которые помогут обезопасить ваш Windows Server 2016 от шифровальщиков. Один из основных методов — это регулярное резервное копирование данных. При наличии резервных копий вы сможете восстановить информацию в случае заражения шифровальщиком. Однако необходимо убедиться, что резервные копии хранятся в надежном месте, а доступ к ним ограничен.

Другой эффективный метод защиты — обновление операционной системы и установленных программ. Часто шифровальщики используют уязвимости в системе и программном обеспечении для получения доступа к серверу. Поэтому регулярное обновление поможет устранить уязвимости и уменьшить риск заражения.

Важно также обратить внимание на активацию фаервола и антивирусного программного обеспечения. Фаервол помогает контролировать и ограничивать доступ сервера к внешним сетям, а антивирусное программное обеспечение поможет обнаружить и блокировать вредоносные программы.

Также необходимо обучить сотрудников базовым правилам безопасности и регулярно проводить аудит системы безопасности. Это поможет предотвратить неконтролируемый доступ к серверу и своевременно обнаружить подозрительную активность.

Все эти методы в совокупности смогут обеспечить надежную защиту Windows Server 2016 от шифровальщиков и минимизировать риск утраты данных. Помните, что безопасность сервера — это постоянный процесс, требующий внимания и регулярных обновлений.

Защита Windows Server 2016 от шифровальщиков: топ методов

Для того чтобы обеспечить безопасность Windows Server 2016 от шифровальщиков, рекомендуется принять следующие методы защиты:

- Установка регулярных обновлений операционной системы и приложений. Регулярное обновление операционной системы и установленных на сервере приложений поможет устранить уязвимости, которые могут быть использованы злоумышленниками для внедрения вирусов и шифровальщиков.

- Установка надежного антивирусного программного обеспечения. Установка и регулярное обновление антивирусной программы поможет обнаружить и предотвратить инфицирование сервера шифровальщиками.

- Создание ежедневных резервных копий данных. Регулярное создание резервных копий данных поможет восстановить информацию в случае атаки шифровальщика. Резервные копии должны храниться на отдельном носителе и отключаться от сервера после создания.

- Ограничение прав доступа пользователей. Необходимо строго контролировать и ограничивать права доступа пользователей к файлам и папкам на сервере. Это поможет предотвратить возможность заражения шифровальщиком.

- Обучение сотрудников. Обучение сотрудников и ознакомление их с основными методами защиты от шифровальщиков поможет увеличить осведомленность и снизить риск попадания вируса на сервер.

Использование вышеуказанных методов защиты поможет повысить безопасность Windows Server 2016 и снизить риск инфицирования шифровальщиком. Однако необходимо помнить, что данные методы должны использоваться в комплексе и регулярно обновляться, чтобы быть эффективными в борьбе против угрозы шифровальщиков.

Бэкапы данных как основной метод защиты

1. Регулярность бэкапов

Регулярность создания бэкапов данных является важным аспектом. Она позволяет обеспечить актуальность информации на момент восстановления и избежать потери ценных данных. Рекомендуется создавать бэкапы ежедневно или с заданной периодичностью в соответствии с потребностями организации.

2. Хранение бэкапов

Хранение бэкапов данных следует осуществлять в надежном месте, отделенном от основного сервера. Наиболее безопасным вариантом является использование отдельного сервера или сетевого хранилища для хранения бэкапов. Такой подход позволяет защитить данные даже в случае компрометации основного сервера.

3. Разнообразие бэкапов

Рекомендуется создавать разнообразные копии бэкапов данных для обеспечения дополнительной защиты. Это могут быть полные бэкапы, инкрементальные или дифференциальные. Комбинирование разных типов бэкапов позволяет значительно увеличить надежность процесса восстановления данных.

4. Проверка целостности бэкапов

Необходимо регулярно проверять целостность созданных бэкапов данных, чтобы убедиться в их работоспособности и возможности восстановления информации. Это позволит своевременно обнаружить и устранить возможные проблемы с бэкапами.

5. Автоматизация процесса бэкапирования

Для обеспечения регулярности и надежности создания бэкапов рекомендуется использовать автоматизированные инструменты. Они позволяют настроить расписание бэкапирования, контролировать процесс и получать уведомления об успешном завершении операций.

Внимание к созданию и хранению бэкапов данных является важным шагом в обеспечении безопасности Windows Server 2016 от шифровальщиков. Этот метод позволяет минимизировать потерю данных и быстро восстановить информацию в случае атаки.

Один из способов борьбы с вирусами-вымогателями это запрет на переименование файлов. Если мы знаем какое расширение получит файл после шифрования вирусом то можно просто запретить создавать файлы с этим расширением. Также запретим создание известных текстовых файлов в которых содержится требования вымогателей, что в свою очередь поможет уберечься от вирусов не меняющих расширение файлов при шифровании.

Установка Диспетчера ресурсов файлового сервера и настройка шаблона.

Сперва установим роль “Диспетчер ресурсов файлового сервера”. Сделать это можно через Диспетчер сервера или через Powershell. Рассмотрим второй вариант:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementToolsПосле установки FSRM обязательно перегружаем сервер.

После перезагрузки Пуск -> Выполнить -> fsrm.msc

Создадим группу Anti-Ransomware File Groups и добавим в нее какое-нибудь расширение которое хотим блокировать.

Вручную все добавлять очень долго, поэтому мы процесс автоматизируем. Список запрещенных расширений будем брать с сайта https://fsrm.experiant.ca

Создадим и запустим от имени администратора скрипт на Powershell.

$gr_name = "Anti-Ransomware File Groups"

$url_site = "https://fsrm.experiant.ca/api/v1/combined"

$req=(Invoke-WebRequest -Uri $url_site).content | convertfrom-json | % {$_.filters}

set-FsrmFileGroup -name $gr_name -IncludePattern @($req)

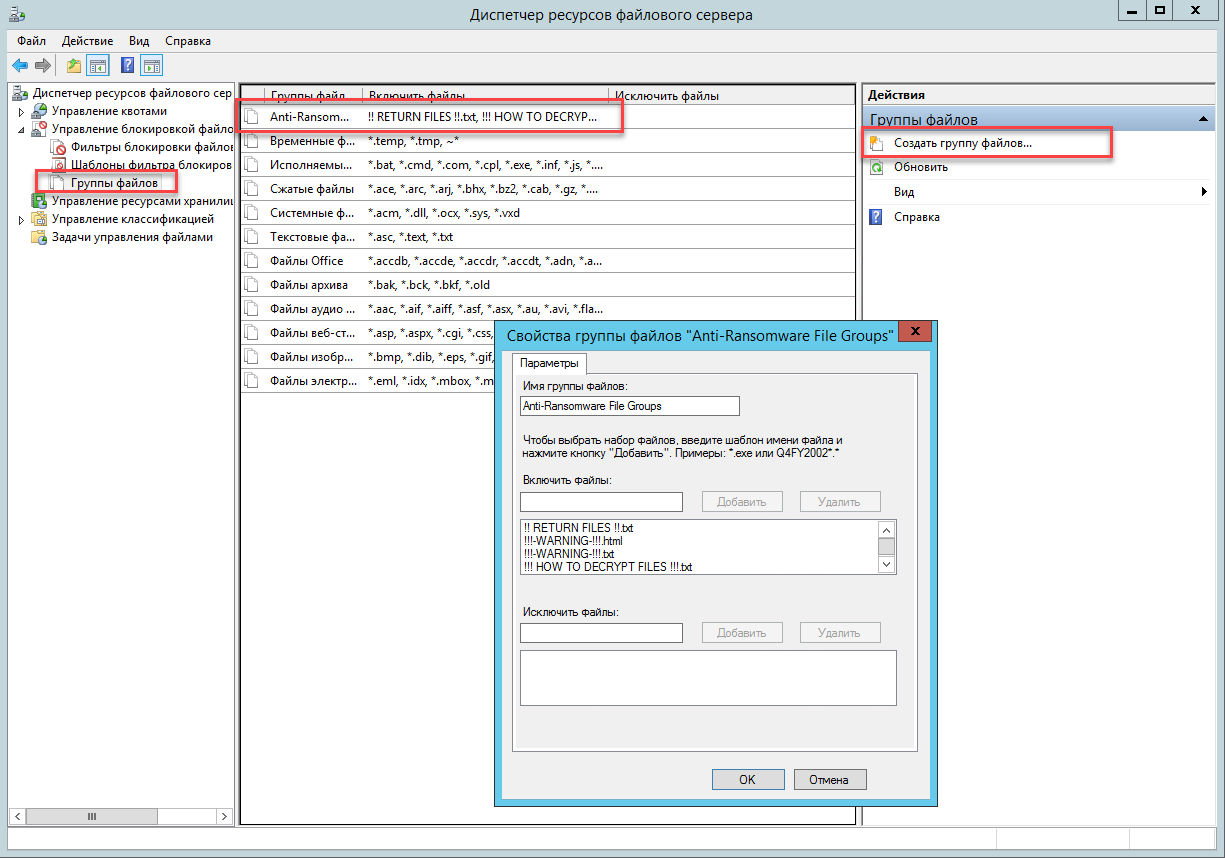

После исполнения скрипта проверяем группу Anti-Ransomware File Groups, в ней должны появится расширения и имена файлов подлежащие блокировке.

Далее переходим к шаблонам фильтров и создаем фильтр Block_crypto_files.

В настройках шаблона выбираем группу Anti-Ransomware File Groups нажимаем Ok. Дополнительно можно настроить оповещение на электронную почту, запись в лог, запуск скрипта или программы по событию.

В завершении, переходим в раздел Фильтры блокировки файлов.

Здесь указываем путь к каталогу который необходимо защитить и применяемый шаблон.

В результате при попытке поменять расширение файла на то, что есть в нашем списке Anti-Ransomware File Groups мы получим запрет на запись.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C:\ файл SmbBlock.ps1 со следующим содержанием:

param( [string]$username = “” ) Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName “$username” -Force }

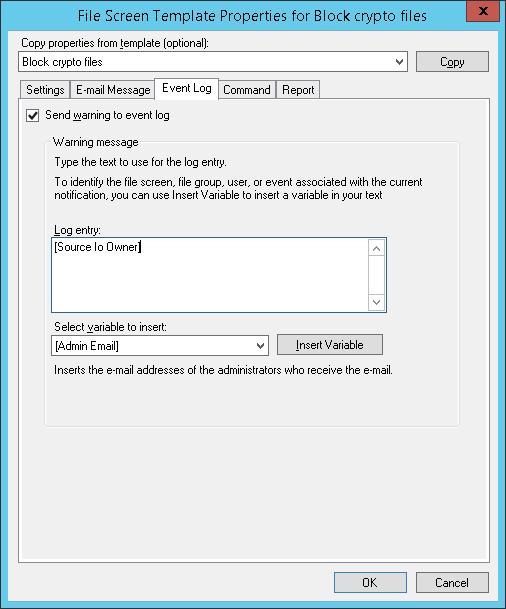

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

-Command "& {C:\smbblock.ps1 -username ‘[Source Io Owner]’}"

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.

- Информация о материале

- Категория: Windows

- Опубликовано: 04.01.2019 12:40

- Автор: HelpDesk

- Просмотров: 1229

Один из способов борьбы с вирусами-вымогателями это запрет на переименование файлов. Если мы знаем какое расширение получит файл после шифрования вирусом то можно просто запретить создавать файлы с этим расширением. Также запретим создание известных текстовых файлов в которых содержится требования вымогателей, что в свою очередь поможет уберечься от вирусов не меняющих расширение файлов при шифровании.

Установка Диспетчера ресурсов файлового сервера и настройка шаблона.

Сперва установим роль “Диспетчер ресурсов файлового сервера”. Сделать это можно через Диспетчер сервера или через Powershell. Рассмотрим второй вариант:

После установки FSRM обязательно перегружаем сервер.

После перезагрузки Пуск -> Выполнить -> fsrm.msc

Создадим группу Anti-Ransomware File Groups и добавим в нее какое-нибудь расширение которое хотим блокировать.

Вручную все добавлять очень долго, поэтому мы процесс автоматизируем. Список запрещенных расширений будем брать с сайта https://fsrm.experiant.ca

Создадим и запустим от имени администратора скрипт на Powershell.

После исполнения скрипта проверяем группу Anti-Ransomware File Groups, в ней должны появится расширения и имена файлов подлежащие блокировке.

Далее переходим к шаблонам фильтров и создаем фильтр Block_crypto_files.

В настройках шаблона выбираем группу Anti-Ransomware File Groups нажимаем Ok. Дополнительно можно настроить оповещение на электронную почту, запись в лог, запуск скрипта или программы по событию.

В завершении, переходим в раздел Фильтры блокировки файлов.

Здесь указываем путь к каталогу который необходимо защитить и применяемый шаблон.

В результате при попытке поменять расширение файла на то, что есть в нашем списке Anti-Ransomware File Groups мы получим запрет на запись.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C:\ файл SmbBlock.ps1 со следующим содержанием:

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.

Windows Server 2016 является одной из популярных операционных систем, используемых в корпоративной среде. Однако, с развитием технологий, возросла и угроза со стороны зловредных программ, включая шифровальщиков. Атаки шифровальщиков представляют серьезную угрозу для данных и операций, выполняемых на сервере, поэтому необходимо предпринять шаги для обеспечения безопасности системы.

Атаки шифровальщиков обычно происходят путем заражения сервера вредоносным ПО, которое шифрует файлы и требует выкуп за их расшифровку. Часто такие программы используют слабые места в системе, такие как незащищенные порты, отсутствие обновлений или слабые пароли. Поэтому одним из первых шагов в обеспечении безопасности является установка последних обновлений для Windows Server 2016 и всех установленных приложений.

Также важно регулярно создавать резервные копии файлов и баз данных, хранящихся на сервере. В случае атаки шифровальщика, возможность восстановления данных из резервной копии поможет минимизировать потери. Рекомендуется использовать внешние носители для хранения резервных копий и обновлять их с определенной периодичностью.

Тем не менее, самым эффективным способом защиты от атак шифровальщиков является использование надежного антивирусного программного обеспечения. Такие программы способны обнаруживать и блокировать вредоносное ПО до того, как оно сможет причинить вред системе. Важно регулярно обновлять и проводить сканирование всей системы на наличие вредоносного ПО с помощью выбранного антивируса.

Содержание

- Шифровальщики: что это такое?

- Основные угрозы безопасности Windows Server 2016

- Резервное копирование и восстановление данных

Шифровальщики: что это такое?

Файлы, которые зашифрованы шифровальщиками, становятся недоступными для пользователя. Расшифровать их можно только с помощью ключа, который обычно хранится только на серверах злоумышленников. Они требуют от пользователей оплатить выкуп, чтобы предоставить им доступ к ключу и разблокировать их файлы.

Шифровальщики активно распространяются через электронную почту, вредоносные ссылки и поддельные загрузки. Особенно опасно, если они попадут на сервер, так как они могут заблокировать файлы, не только на этом компьютере, но и на всех подключенных к нему клиентах.

Для защиты сервера от шифровальщиков важно регулярно обновлять все программное обеспечение, антивирусные базы данных и устанавливать граничные правила безопасности. Также необходимо обучать пользователей различным методам фишинга и учить их осознавать, какие файлы и ссылки могут быть опасными.

Основные угрозы безопасности Windows Server 2016

1. Вредоносные программы: Вирусы, черви, троянские программы и другие вредоносные программы являются основной угрозой для Windows Server 2016. Они могут проникнуть на сервер через электронную почту, вредоносные ссылки или другие способы. Вредоносные программы могут повредить файлы и данные на сервере, а также служить мостиком для дальнейшей эксплуатации сервера.

2. Шифровальщики: Шифровальщики, такие как известный шифровальщик WannaCry, могут заблокировать доступ к файлам и требовать выкуп. Они часто распространяются через уязвимости операционной системы или службы удаленного доступа. Чтобы обеспечить защиту от шифровальщиков, необходимо регулярно обновлять операционную систему и резервировать данные.

3. Несанкционированный доступ: Несанкционированный доступ к Windows Server 2016 может происходить через украденные учетные данные, слабые пароли или уязвимости в системе. Злоумышленники могут получить доступ к серверу и выполнять различные действия, такие как кража данных, установка вредоносного программного обеспечения или изменение конфигурации сервера. Для защиты от несанкционированного доступа необходимо использовать сильные пароли, включать множественную аутентификацию и применять политики безопасности.

4. Денайсервис (DDoS) атаки: DDoS-атаки направлены на создание перегрузки сети путем отправки огромного количества запросов на сервер. Они часто используются для отказа в обслуживании и снижения производительности сервера. Чтобы защититься от DDoS-атак, можно использовать межсетевые экраны, интеллектуальные системы анализа трафика и специализированные службы зеркалирования.

5. Уязвимости в приложениях: Уязвимости в приложениях, установленных на Windows Server 2016, могут быть использованы злоумышленниками для получения доступа к серверу. Уязвимости обычно связаны с неправильной настройкой или устаревшими версиями программного обеспечения. Для минимизации уязвимостей необходимо регулярно обновлять приложения, следить за безопасностью кода и использовать межсетевые экраны.

Понимание этих основных угроз безопасности Windows Server 2016 позволяет принять необходимые меры для обеспечения надежной защиты сервера. Комбинация правильных политик безопасности, обновлений ПО и мониторинга системы может значительно снизить риск атаки и повысить безопасность серверной инфраструктуры.

Резервное копирование и восстановление данных

Существуют различные подходы к резервному копированию данных на Windows Server 2016:

- Полное копирование (full backup) — при этом все данные и файлы сервера копируются в одну операцию. Данный подход занимает большое количество места на носителе и требует длительного времени на создание резервной копии.

- Инкрементное копирование (incremental backup) — при этом создаются копии только измененных файлов с момента последнего полного или инкрементного копирования. Этот метод экономит место на носителе и время на создание резервной копии, но требует последовательного восстановления данных при восстановлении.

- Дифференциальное копирование (differential backup) — при этом создаются копии только измененных файлов с момента последнего полного копирования. Этот метод занимает больше места на носителе, чем инкрементное копирование, но требует меньше времени на восстановление данных.

Выбор метода резервного копирования зависит от требований к восстановлению данных, доступных ресурсов и политики обеспечения безопасности.

Важными аспектами резервного копирования данных на Windows Server 2016 являются следующие моменты:

- Выбор подходящего программного обеспечения для резервного копирования, которое обладает необходимыми функциями, надежностью и совместимостью с операционной системой.

- Настройка расписания резервного копирования, чтобы создавать копии данных с заданной периодичностью.

- Сохранение резервных копий данных на надежных и защищенных носителях, которые могут быть отключены от сервера после процесса копирования.

- Проверка целостности и доступности резервных копий данных с определенной периодичностью, чтобы обнаружить возможные проблемы и обеспечить возможность восстановления информации.

Восстановление данных с резервных копий на Windows Server 2016 в случае атаки шифровальщика — это одна из наиболее эффективных мер по восстановлению работы сервера. При восстановлении следует обратить внимание на следующие моменты:

- Выбор целевого устройства и директории для восстановления данных.

- Определение метода восстановления данных: полное восстановление, восстановление по частям или восстановление отдельных файлов и папок.

- Проверка целостности и доступности данных после восстановления для подтверждения успешности процесса восстановления.

Резервное копирование и восстановление данных на Windows Server 2016 является неотъемлемой частью обеспечения безопасности от атак шифровальщиков. Грамотно настроенные и регулярно проверяемые копии данных обеспечивают возможность быстрого восстановления сервера и минимизации потерь информации.