Опубликовано

Доброго времени суток, уважаемые читатели. Сегодня у нас тема: «Настройка NAT в Windows server 2012-2016». Всё так же две ОС, в одной статье. Мы установим необходимую роль, и сделаем базовую настройку NAT.

Установка и базовая настройка маршрутизации NAT, в Windows Server 2012-2016

Предварительно, сделайте настройку всех Ваших сетевых адаптеров.

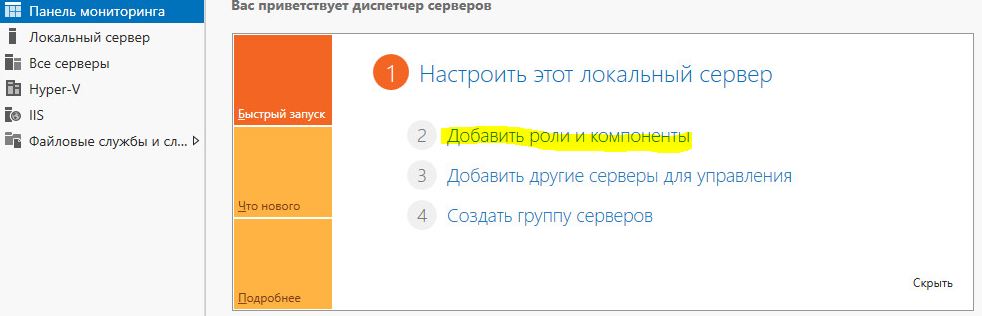

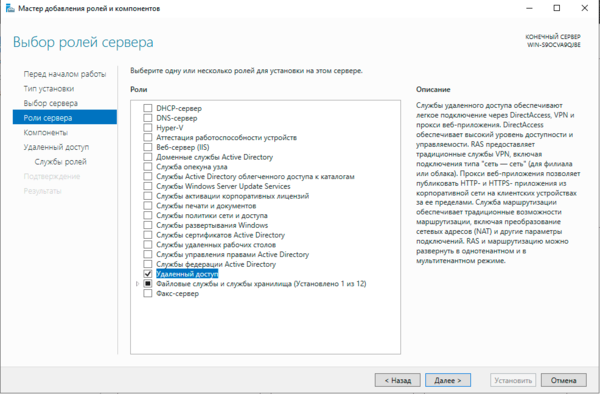

Установка роли «Удалённый доступ»

- Открываем диспетчер устройств, и заходим в «Добавить роли и компоненты».

- Жмём «Далее», на памятке мастера.

- В выборе типа установки, нас интересует «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск.

- Жмём «Далее».

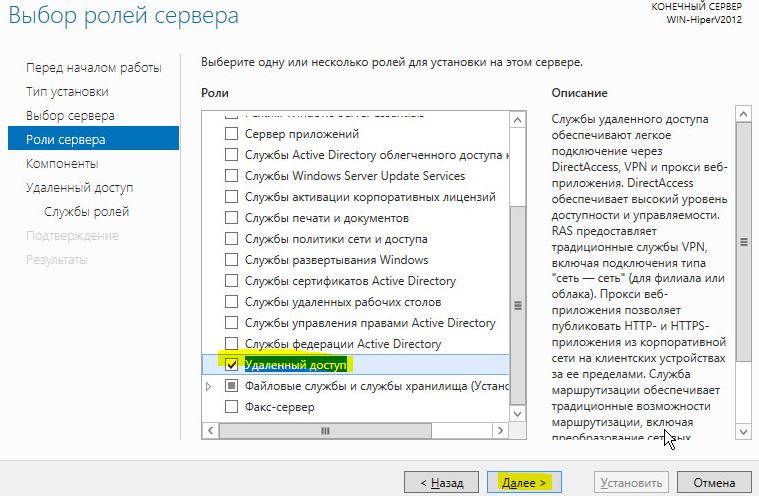

Выбор ролей сервера.

- Выбираем «Удалённый доступ».

- Жмём «Далее».

Выбор компонентов.

- Если нужно, что то дополнительно, выбираем и жмём «Далее».

Информативное окно об удалённом доступе.

- Жмём «Далее».

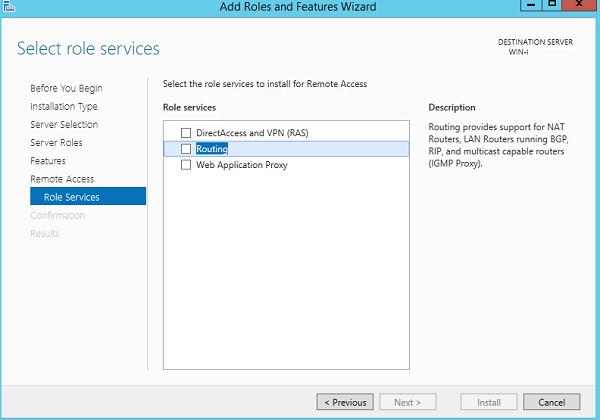

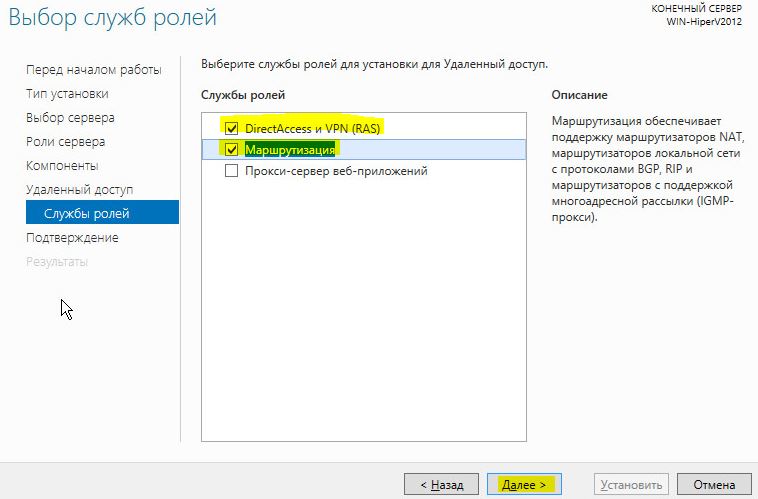

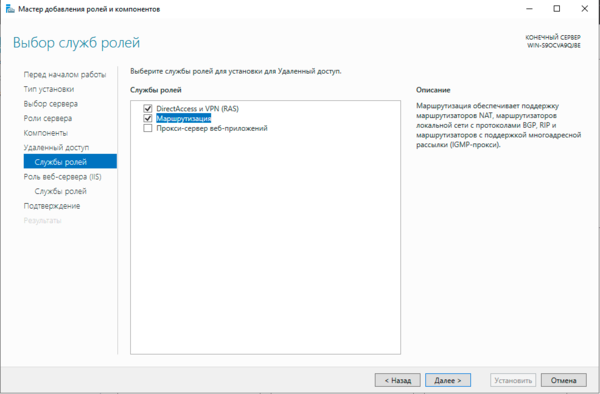

Выбор служб ролей.

- Выбираем «Маршрутизация».

- Появляется окно, с компонентами необходимыми для маршрутизации.

- Жмём «Добавить компоненты».

- В окне выбора ролей, жмём «Далее».

- Информативное окно, о роли устанавливаемого веб сервера, который необходим для работы маршрутизации.

- Жмём «Далее».

- В окне выбора служб ролей жмём «Далее».

Подтверждение установки компонентов.

- Проверяем, если всё верно, жмём «Установить».

- Начинается процесс установки.

- Ждём завершения, и жмём «Закрыть».

Настройка маршрутизации и удалённого доступа

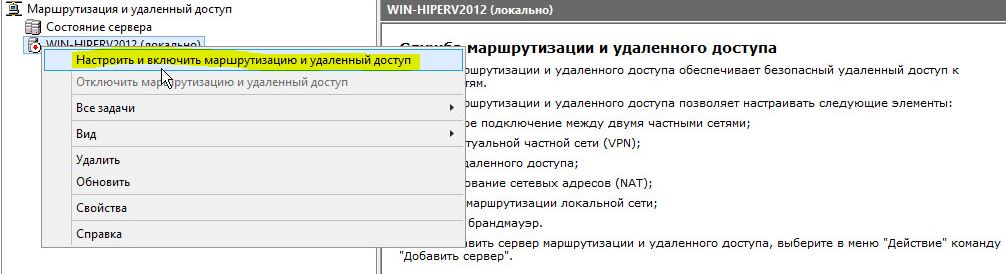

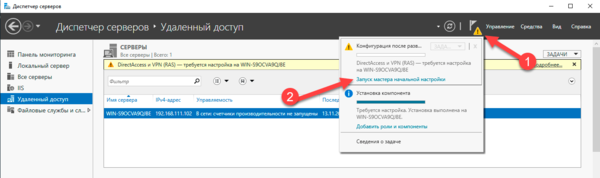

- В области уведомлений диспетчера сервера, находим раздел «Средства».

- Кликаем по нему, и заходим в раздел «Маршрутизация и удалённый доступ».

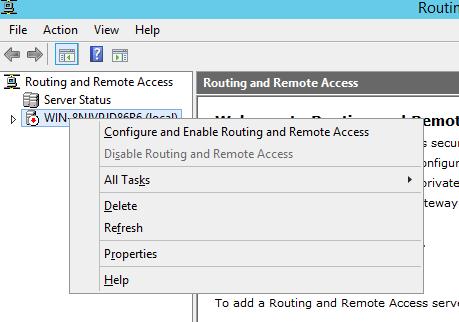

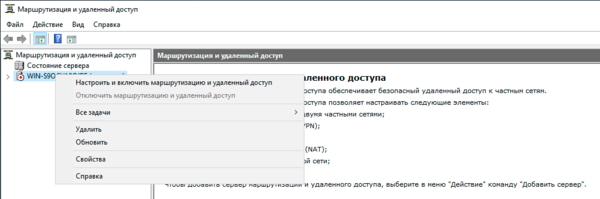

- В открывшейся консоли, кликаем правой кнопкой мышки на нашем сервере, и в выдающем меню жмём на «Настроить и включить маршрутизацию и удалённый доступ».

- Открывается окно мастера, жмём «Далее».

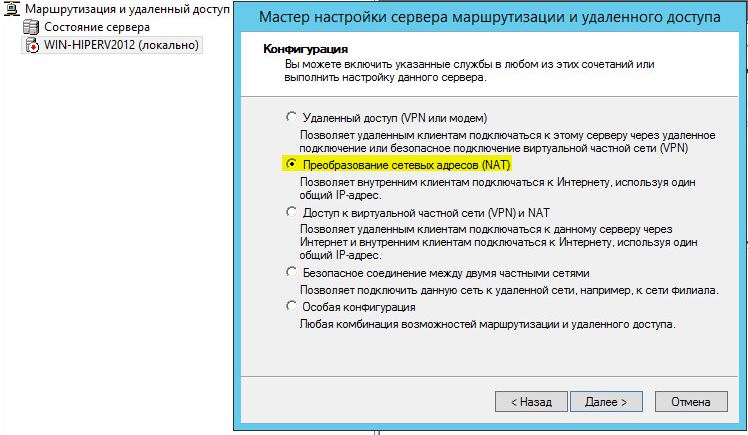

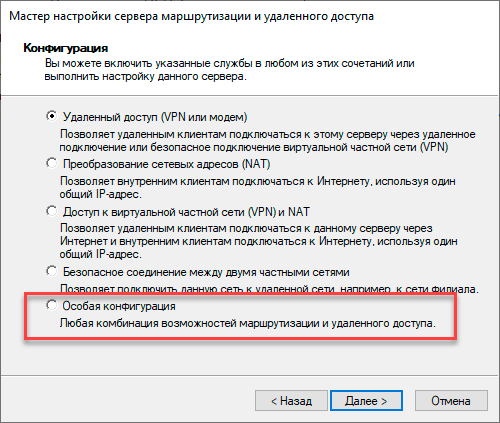

Конфигурация.

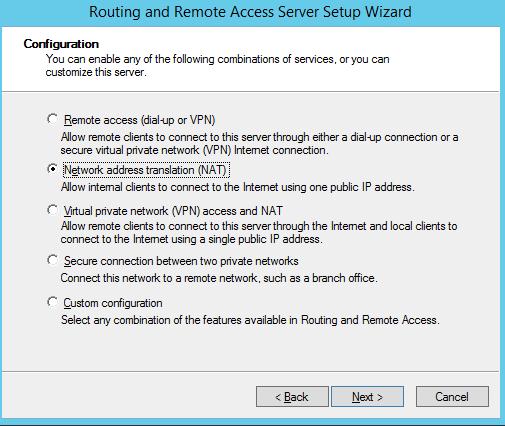

- Выбираем «Преобразование сетевых адресов NAT».

- Жмём «Далее».

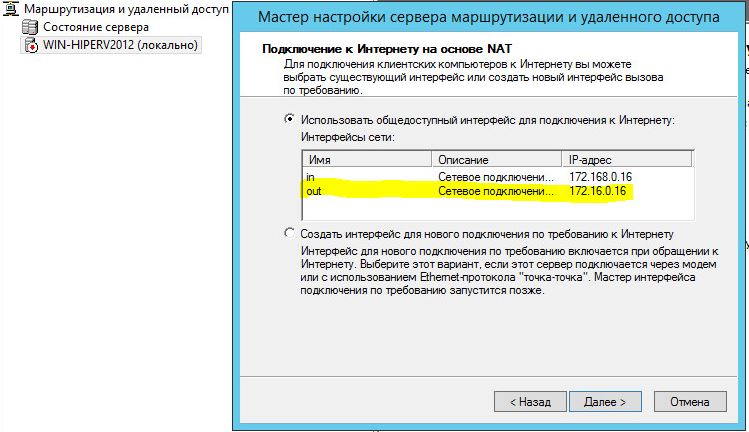

Подключение к интернету на основе NAT.

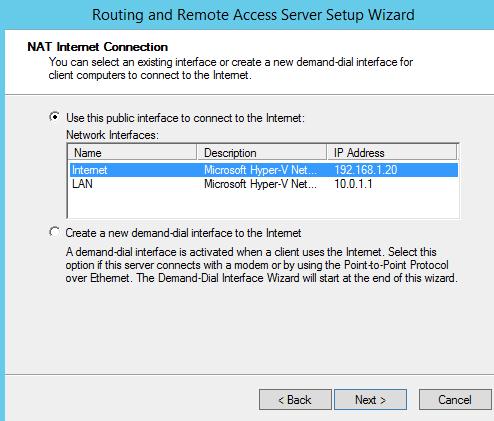

- Выбираем первый вариант, а в списке интерфейсов, тот который имеет подключение к интернету.

- Жмём «Далее».

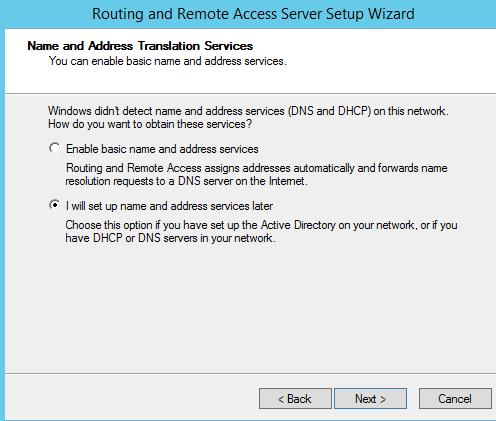

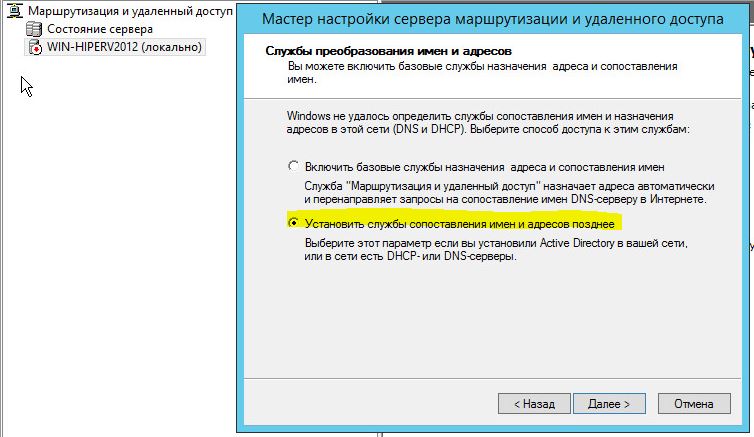

Службы преобразования имён и адресов.

- Так же, выбираем первый вариант «Включить базовые службы».

- Жмём «Далее».

Назначение диапазонов адресов.

- Система, исходя из подключения вашего сетевого адаптера, определяет диапазон адресов, которым будет обеспечена поддержка маршрутизации.

- Жмём «Далее».

- В последнем окне мастера, жмём «Готово».

- Начинается запуск необходимых служб.

- По окончании, в окне консоли, появляется сообщение, о том, что служба маршрутизации и удалённого доступа настроена на этом сервере.

Для проверки работы маршрутизации, можно на любом компьютере Вашей локальной сети, в качестве основного шлюза указать адрес сервера, на котором Вы запустили NAT. Компьютер получит доступ в интернет.

Сегодня мы рассмотрели тему: «Настройка NAT в Windows server 2012-2016». Добавили необходимую роль, установили нужные компоненты, и сделали базовую настройку.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Настройка NAT в Windows server 2012»:

Видео на тему «Настройка NAT в Windows server 2016»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: 6

Похожие записи

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

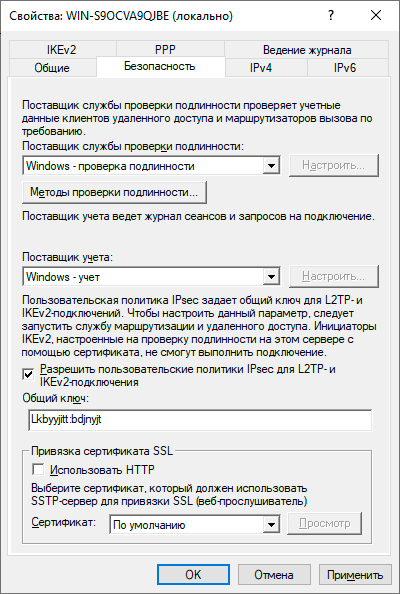

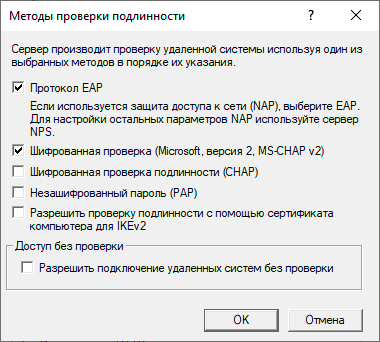

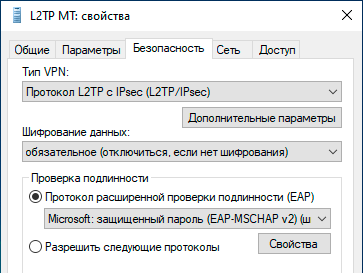

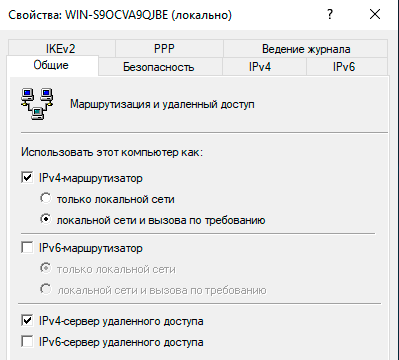

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

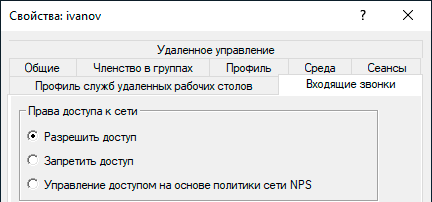

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

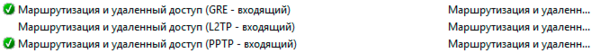

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

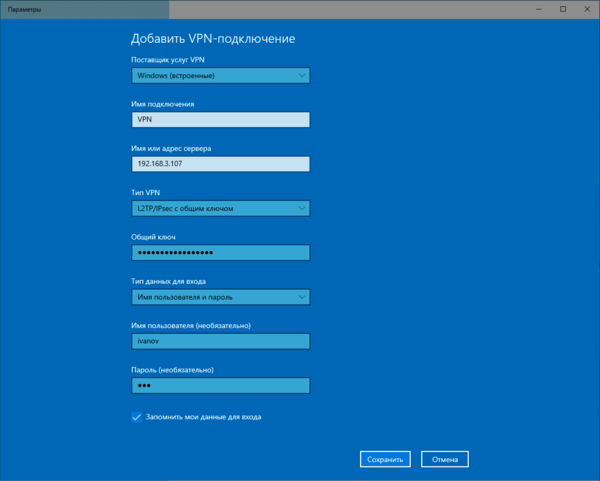

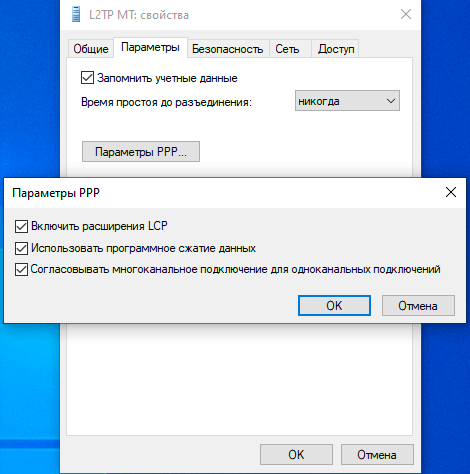

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Настройка VPN-подключения в Linux

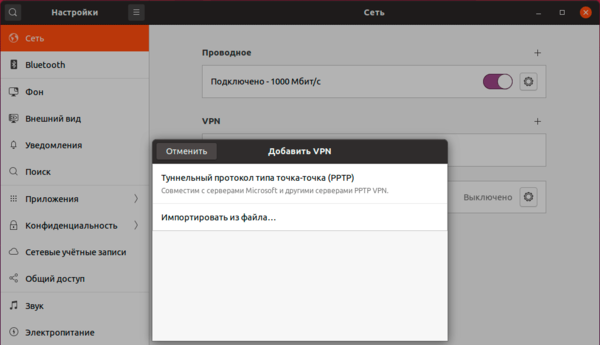

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

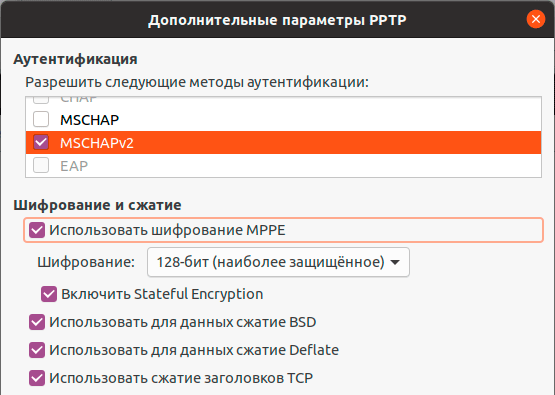

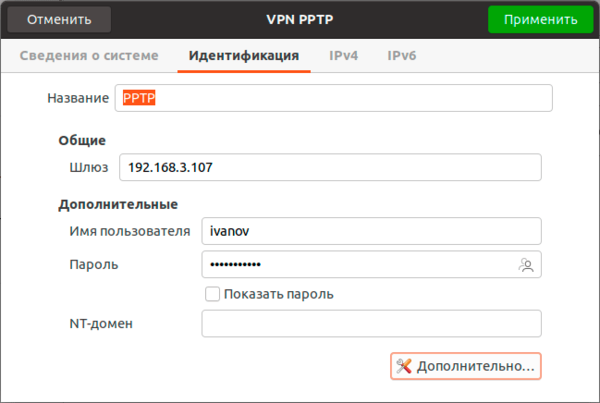

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

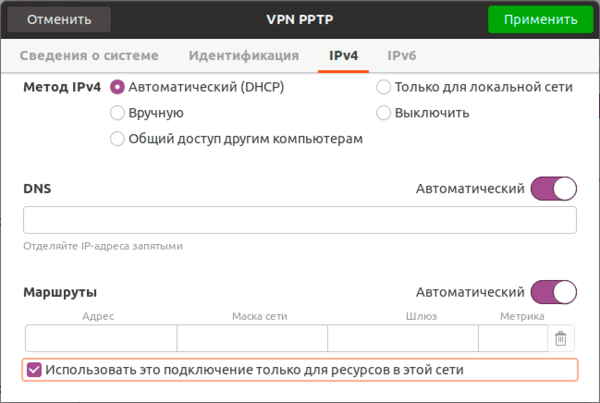

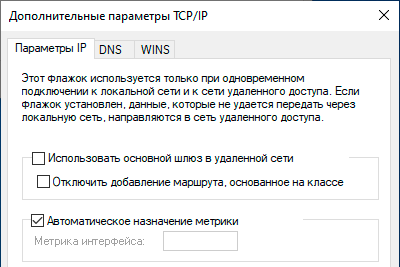

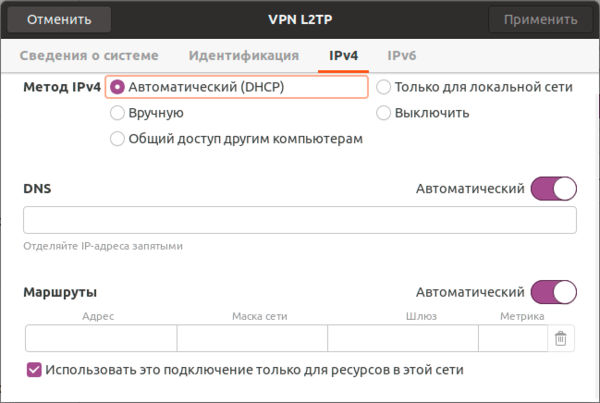

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

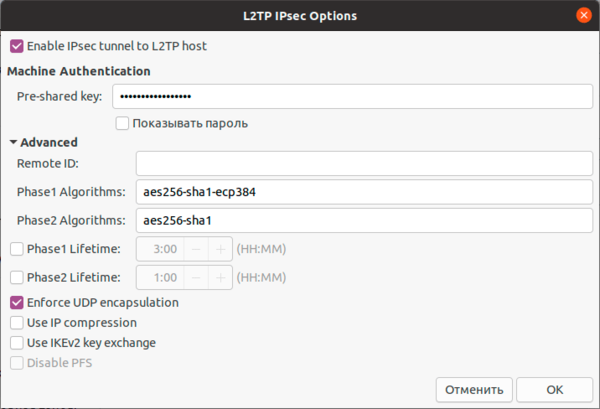

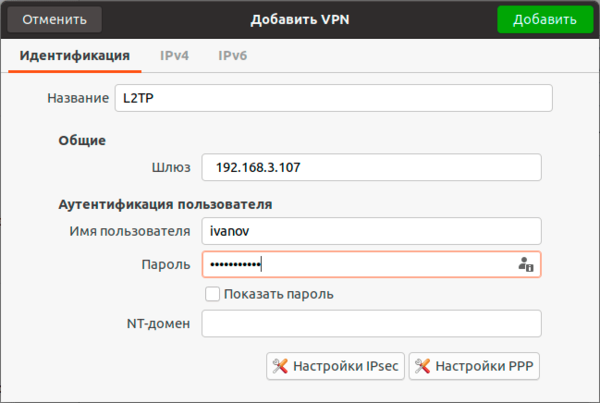

Для работы с L2TP потребуется установить дополнительные пакеты:

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

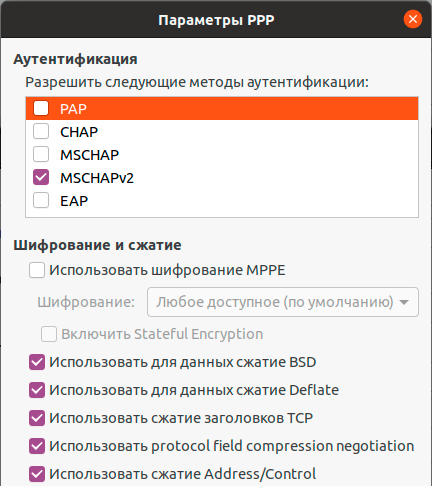

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

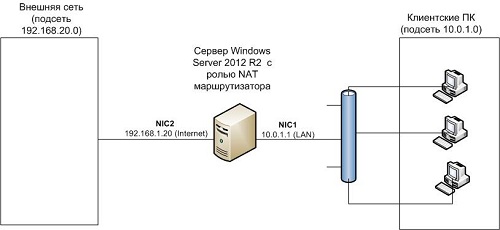

В этой статье посмотрим, как с помощью встроенных средств на базе сервера с Windows Server 2012 R2 организовать простой межсетевой маршрутизатор. И хотя на практике маршрутизаторы на базе компьютеров используются довольно редко (аппаратные маршрутизаторы, как правило, имеют более высокую производительность, надежность и несколько дешевле выделенного компьютера), в тестовых или виртуальных средах, когда нужно срочно настроить маршрутизацию между несколькими подсетями, маршрутизатор на базе Windows Server вполне себе приемлемое решение.

Итак, в роли маршрутизатора будет выступать сервер с ОС Windows Server 2012 R2. Сервер имеет 2 сетевых интерфейса: физических или виртуальных, если сервер запущен на гипервизоре. Каждому интерфейсу сервера назначен выделенный IP адрес из различных подсетей. Для удобства, мы переименовали названия сетевых интерфейсов в Панели управления сетями и общим доступом:

Сетевая карта 1 (сетевая карта подключена во внутреннюю LAN сеть):

Имя: LAN

IP: 10.0.1.1

Сетевая карта 2 (сетевая карта во внешней сети ):

Имя: Internet

IP: 192.168.1.20

Наша задача – организовать маршрутизацию пакетов из локальной подсети 10.0.1.0 во внешнюю подсеть 192.168.1.0 (как правило, такая сеть имеет выход в интернет) через NAT. Такую схему можно реализовать в случае необходимости организации доступа клиентов из внутренней сети в интернет.

Маршрутизация в Windows Server 2012 R2 реализуется на базе роли Remote Access (RRAS). Данная служба появилась еще в Windows Server 2003 и до текущей в версии Windows Server ее интерфейс и процесс настройки практически не изменился.

В первую очередь нужно установить роль Remote Access. Для этого откроем консоль Server Manager, выбираем Manage -> Add Roles and Features, находим и отмечаем роль Remote Access, в ее составе выбираем службу Routing, и, соглашаясь со всеми предложенными по умолчанию компонентами, запускаем ее установку (Install).

После окончания установки открываем консоль Routing and Remote Access (rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем Configure and Enable Routing and Remote Access.

В открывшемся окне выбираем пункт Network Address Translation (NAT).

На следующей шаге (NAT Internet Connection) нужно выбрать сетевой интерфейс, подключённый ко внешней сети / Интернету (в нашем примере это интерфейс Internet с ip 192.168.1.20). Этот интерфейс будет «публичным интерфейсом» нашего NAT роутера.

Далее будет предложено указать должен ли NAT роутер обеспечить клиентов внутренней сети сервисами DHCP и DNS. Как правило, этот функционал во внутренней сети уже имеется, поэтому в нем мы не нуждаемся.

На этом базовая настройка маршрутизации на Windows Server 2012 R2 завершена. Сервер уже должен выполнять маршрутизацию пакетов между двумя подключенными сетями и выполнять трансляцию сетевых адресов (NAT).

Чтобы в этом убедиться, в консоли RRAS откройте свойства сервера. На вкладке General показано, что IPv4 маршрутизация включена (т.е. пакеты IPv4 будут пересылаться с одной сетевой карты на другую).

Проверить работу маршрутизации можно, указав на клиентском компьютере во внутренней сети (к которой подключен интерфейс сервера LAN) в качестве шлюза IP-адрес сервера (10.0.1.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или интернете. Эти попытки должны быть успешными.

Примечание. Windows Server 2012 R2 поддерживает статическую маршрутизацию, протокол динамической маршрутизации RIPv2 и BGPv4. Поддержка OSPF была прекращена еще в Windows Server 2008.

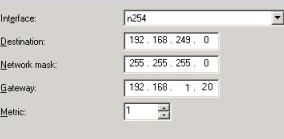

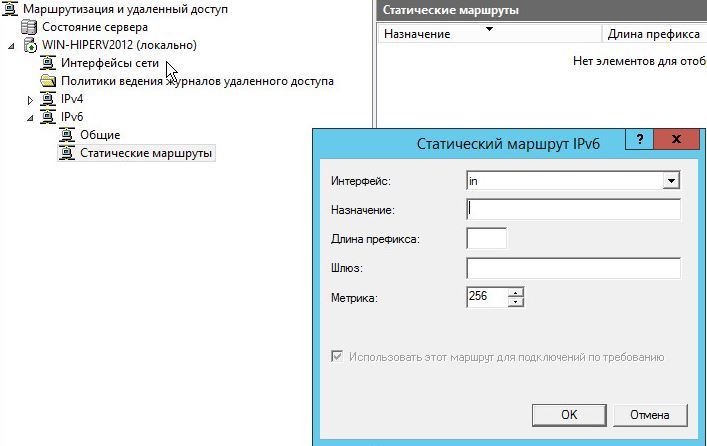

В нашем случае на сервере осуществялется статическая маршрутизация. Если нужно добавить новый маршрут, щелкните ПКМ по Static Routes, выберите пункт меню New static route и создайте новое статическое правило маршрутизации.

Примечание. Статический маршрут также можно добавить из командной строки с помощью команд Route или netsh.

Настройка маршрутизатора на основе Windows Server 2012R2

В статье показано как настроить ОС Windows Server 2012 R2 в качестве маршрутизатора. Настраиваемый сервер имеет 2 физических сетевых интерфейса. Каждому сетевому интерфейсу будет назначен статический IP адрес из разных подсетей. Для удобства, сетевые интерфейсы можно переименовать.

Сетевая карта 1 (сетевая карта подключена во внутреннюю сеть):

Имя: in

IP: 10.0.100.1

Сетевая карта 2 (сетевая карта во внешней сети):

Имя: out

IP: 172.16.0.1

Цель: организовать маршрутизацию пакетов из локальной сети 10.0.100.1 во внешнюю сеть 172.16.0.1.

Для начала необходимо добавить новую роль «Удаленный доступ» (Remote Access) на сервере, для этого откроем консоль «Диспетчер серверов» (Server Manager):

Выбираем Manage -> «Добавить роли и компоненты»(Add Roles and Features), выбираем галкой роль «Удаленный доступ» (Remote Access):

В составе роли выбираем службу «Маршрутизация» (Routing), по умолчанию должны установиться дополнительные компоненты, соглашаемся, и запускаем ее установку (Install):

После окончания установки роли открываем консоль «Маршрутизация и удаленный доступ»(Routing and Remote Access) (Ctr + R, rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access).

В окне мастера выбираем пункт «Подключение на основе NAT» (Network Address Translation, NAT)

Далее выбираем сетевой интерфейс, подключённый ко внешней сети (или Интернету) (в примере это сетевой интерфейс out с ip 172.16.0.1). Данный сетевой интерфейс будет «публичным интерфейсом» нашего NAT.

Далее будет предложено указать должен ли NAT, обеспечить клиентов внутренней сети службами DHCP\DNS. Обычно, данный функционал во внутренней сети уже присутствует, поэтому выбираем пункт «Установить службы сопоставления имен и адресов позднее».

Завершение мастера сервера маршрутизации и удаленного означает, что базовые настройки маршрутизации на Windows Server 2012 R2 завершены. В данной конфигурации сервер должен выполнять маршрутизацию пакетов между двух подсетей, при этом выполнять трансляцию сетевых адресов (NAT).

Чтобы убедиться что функционал работает:

- В консоли «RRAS» откройте свойства сервера, вкладку «Общие» (General) и убедитесь, что IPv4 маршрутизация включена и счетчики входящих и выходящих байтов увеличиваются.

- Проверить работу маршрутизации можно, указав на клиентском ПК во внутренней сети (к которой подключен сетевой интерфейс «in») в качестве шлюза IP-адрес сервера (10.0.100.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или в интернете. Команда ping должна быть успешна.

Примечание. Если нужно добавить новый маршрут, щелкните в меню «Статические маршруты», выберите пункт меню «новый статический маршрут» (New static route) и создайте новое статическое правило маршрутизации. Статический маршрут также можно добавить из командной строки с помощью команд Route или netsh.

Windows Server 2012 R2 – это операционная система, специально разработанная для использования в качестве серверной платформы. Она предоставляет широкий спектр возможностей для настройки удаленного доступа и маршрутизации, что делает ее идеальным выбором для организации инфраструктуры сети.

Настройка маршрутизации в Windows Server 2012 R2 позволяет организовать передачу данных между различными сегментами сети. Это особенно полезно в больших организациях, где сеть может включать в себя несколько виртуальных локальных сетей или подсетей. Маршрутизатор, работающий на основе Windows Server 2012 R2, может быть настроен для передачи данных между этими сетями, обеспечивая эффективное и безопасное взаимодействие.

Удаленный доступ — это функция, которая позволяет пользователям подключаться к удаленным компьютерам или серверам через сеть. Она особенно полезна для удаленных сотрудников, которые нуждаются в доступе к корпоративным ресурсам из любого места и в любое время. Windows Server 2012 R2 предлагает различные инструменты для настройки удаленного доступа, включая Удаленный рабочий стол и Удаленный рабочий стол для администрирования. Эти инструменты обеспечивают безопасное и удобное подключение к удаленным компьютерам даже из-за пределов сети организации.

Настройка маршрутизации и удаленного доступа в Windows Server 2012 R2 является важным шагом для создания надежной и эффективной сетевой инфраструктуры. Благодаря этим функциям, администраторы получают возможность контролировать и управлять сетевым трафиком, а пользователи – свободу доступа к нужным ресурсам. Это делает Windows Server 2012 R2 оптимальным выбором для организаций любого масштаба.

Содержание

- Настройка маршрутизации в Windows Server 2012 R2

- Как настроить маршрутизацию в Windows Server 2012 R2

- Удаленный доступ в Windows Server 2012 R2

- Как настроить удаленный доступ в Windows Server 2012 R2

Настройка маршрутизации в Windows Server 2012 R2

В Windows Server 2012 R2 можно настроить маршрутизацию для обеспечения передачи сетевого трафика между разными сетями или подсетями. Маршрутизация позволяет определить путь, по которому пакеты данных должны быть отправлены из одной сети в другую.

Для настройки маршрутизации в Windows Server 2012 R2 можно использовать утилиту «Маршрутизация и удаленный доступ». Эта утилита позволяет добавить маршруты, настроить протоколы маршрутизации, установить интерфейсы сети и другие параметры.

1. Чтобы открыть утилиту «Маршрутизация и удаленный доступ», выполните следующие шаги:

- Откройте «Панель управления».

- Выберите «Система и безопасность», а затем «Маршрутизация и удаленный доступ».

2. В окне утилиты выберите «Маршруты IPv4» или «Маршруты IPv6» (в зависимости от используемой версии протокола).

3. Чтобы добавить новый маршрут, нажмите правой кнопкой мыши на пустой области окна и выберите «Добавить маршрут».

4. Введите IP-адрес назначения, маску подсети и IP-адрес шлюза (маршрутизатора), через который должен проходить трафик.

5. Выберите интерфейс сети, через который будет отправляться трафик.

6. Нажмите «ОК», чтобы сохранить изменения.

После настройки маршрутизации проверьте работу сетевого трафика между разными сетями или подсетями. Вы можете использовать утилиту «ping» для проверки доступности IP-адресов в других сетях.

Важно помнить, что настройка маршрутизации требует определенных знаний и понимания сети. Неправильная настройка маршрутов может привести к неработоспособности сети или нарушению безопасности.

Рекомендуется проводить настройку маршрутизации под руководством специалистов или использовать готовые решения от вендоров.

Как настроить маршрутизацию в Windows Server 2012 R2

Настроить маршрутизацию в Windows Server 2012 R2 можно с помощью инструмента Routing and Remote Access, который предоставляет все необходимые функции для управления маршрутизацией и удаленным доступом.

Для начала необходимо установить роль «Routing and Remote Access» на сервере. Для этого выполните следующие шаги:

- Откройте Server Manager, выберите меню «Manage» (Управление) и выберите «Add Roles and Features» (Установка ролей и функций).

- В мастере установки выберите «Role-based or feature-based installation» (Установка на основе ролей или функций) и выберите сервер, на котором хотите настроить маршрутизацию.

- Выберите «Routing and Remote Access» (Маршрутизация и удаленный доступ) в списке ролей и закончите установку, следуя инструкциям мастера.

После установки роли «Routing and Remote Access» выполните следующие шаги для настройки маршрутизации:

- Откройте инструмент Routing and Remote Access из меню «Tools» (Инструменты).

- В правой панели инструмента выберите «Configure and enable routing and remote access» (Настройка и включение маршрутизации и удаленного доступа).

- В мастере настройки выберите «Custom configuration» (Настраиваемая конфигурация) и перейдите к следующему шагу.

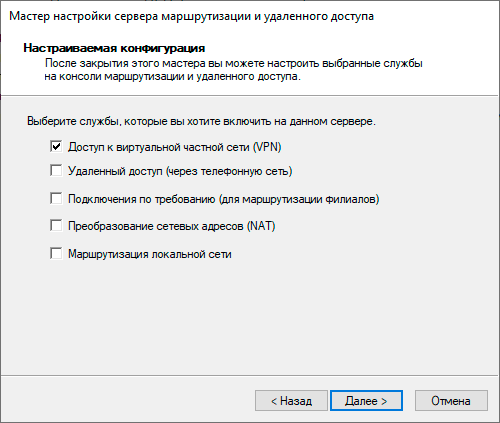

- Выберите «LAN routing» (Маршрутизация в локальной сети) и перейдите к следующему шагу.

- Выберите сетевой интерфейс, который будет использоваться для маршрутизации, и перейдите к следующему шагу.

- Завершите настройку, следуя инструкциям мастера, и запустите службу маршрутизации.

После успешной настройки маршрутизации вы сможете управлять маршрутами, настраивать протоколы маршрутизации и обеспечить удаленный доступ к серверу.

Не забывайте о том, что неправильная настройка маршрутизации может привести к проблемам в сети, поэтому рекомендуется тщательно проверить все настройки перед применением.

Удаленный доступ в Windows Server 2012 R2

Windows Server 2012 R2 предоставляет возможность удаленного доступа для управления сервером из любой точки сети. Существуют различные способы настройки удаленного доступа, включая использование службы удаленного рабочего стола (Remote Desktop Services) и активацию удаленного управления через PowerShell.

Служба удаленного рабочего стола (RDS) позволяет пользователям подключаться к удаленному рабочему столу на сервере с помощью специального клиента. Для настройки удаленного рабочего стола требуется установить службу RDS на сервере и настроить разрешения доступа для пользователей.

Для активации удаленного управления через PowerShell необходимо выполнить несколько команд. В первую очередь, нужно установить удаленное управление PowerShell на сервере. Затем, с помощью команды Enable-PSRemoting можно разрешить удаленное управление для указанных пользователей или групп пользователей.

Важно отметить, что для обеспечения безопасности при использовании удаленного доступа в Windows Server 2012 R2 необходимо установить сильные пароли для всех пользователей, использовать SSL-сертификаты для шифрования соединения и осуществлять регулярное обновление системы.

Удаленный доступ в Windows Server 2012 R2 предоставляет удобный способ удаленного управления сервером и устранения проблем без необходимости физического присутствия на месте. Однако, необходимо быть внимательным и предпринять все меры для обеспечения безопасности сети и сервера при использовании этой функциональности.

Как настроить удаленный доступ в Windows Server 2012 R2

Удаленный доступ позволяет администраторам подключаться к удаленному компьютеру или серверу и управлять им без необходимости физического присутствия. В Windows Server 2012 R2 доступ к серверу можно настроить с помощью службы удаленного рабочего стола (Remote Desktop Services, RDS).

- Установите службу удаленного рабочего стола на сервере. Для этого откройте «Управление сервером» и выберите «Добавить роли и компоненты». Следуйте мастеру установки, чтобы установить службу.

- Настройте доступ к службе удаленного рабочего стола. В меню «Управление сервером» перейдите к «Удаленному рабочему столу» и выберите «Свойства». Во вкладке «Удаленный рабочий стол» установите флажок «Разрешить подключение использованием удаленного рабочего стола».

- Настройте брандмауэр для разрешения удаленного доступа. Чтобы разрешить удаленный доступ через брандмауэр, в меню «Управление сервером» выберите «Средства», «Политики безопасности» и «Правила брандмауэра». Создайте новое правило с указанием порта, используемого для удаленного рабочего стола.

- Настройте доступ для пользователей. В меню «Управление сервером» перейдите к «Локальные пользователи и группы» и выберите «Пользователи». Добавьте пользователей, которым необходим удаленный доступ, и назначьте им необходимые права.

- Подключитесь к удаленному серверу. Используйте программу «Подключение к удаленному рабочему столу» на компьютере администратора для подключения к удаленному серверу. Введите IP-адрес или имя сервера, а затем введите свои учетные данные для авторизации.

Настройка удаленного доступа в Windows Server 2012 R2 позволяет администраторам управлять сервером из любого места в сети, что повышает эффективность работы и облегчает обслуживание серверной инфраструктуры.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP