Настройка собственного DNS сервера вам может потребоваться в случае, если ваш хостинг-провайдер и регистратор домена не предоставляют NS сервера для привязки домена, либо вам самостоятельно необходимо контролировать настройки и записи DNS.

Данная инструкция будет актуальна для ОС Windows Server версии 2012 — 2022.

- Добавление роли «DNS-сервера»

- Создание первичной зоны «DNS-сервера»

- Добавление «DNS-записей»

- Проверка работоспособности

Добавление роли «DNS-сервера»

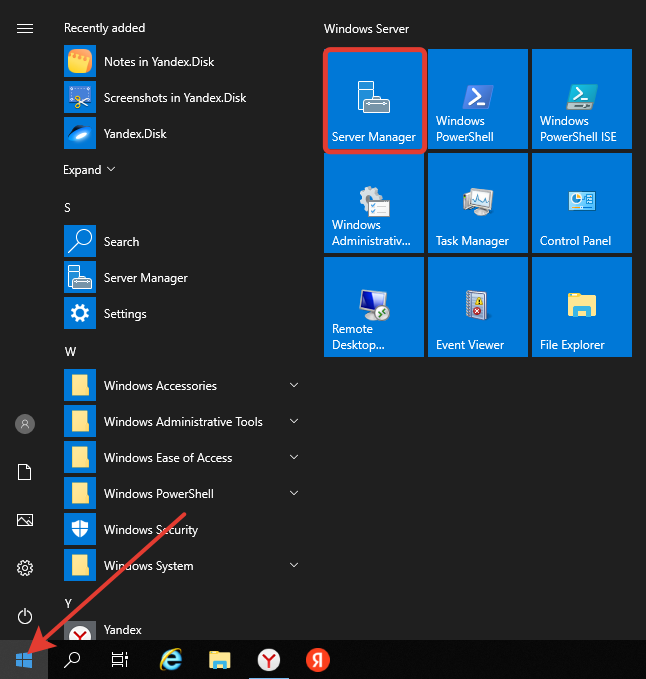

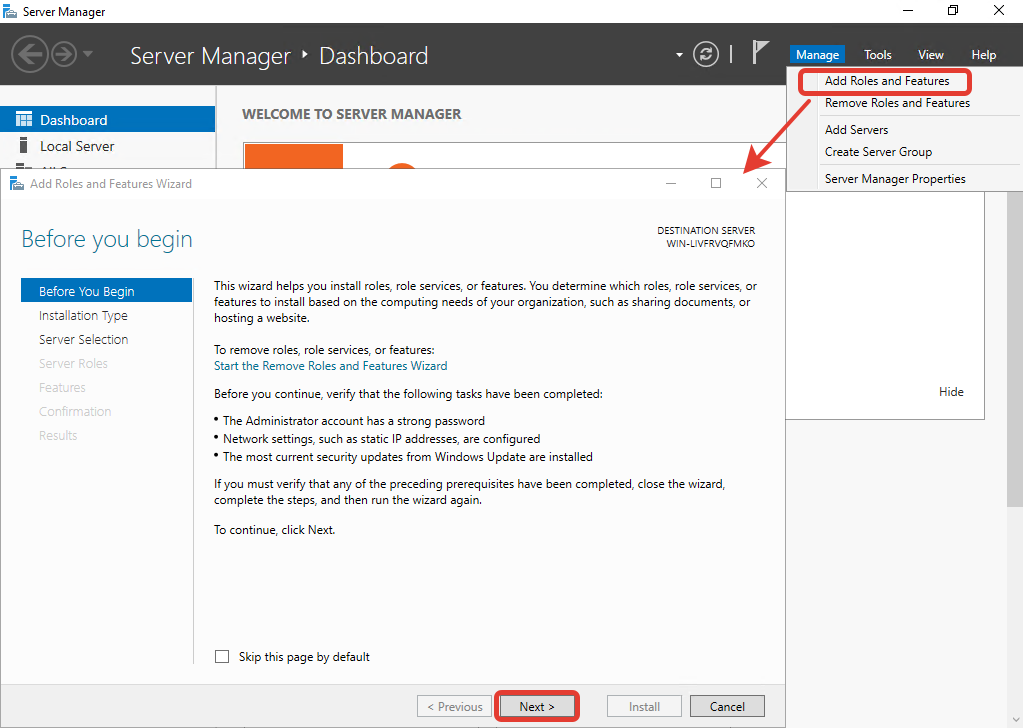

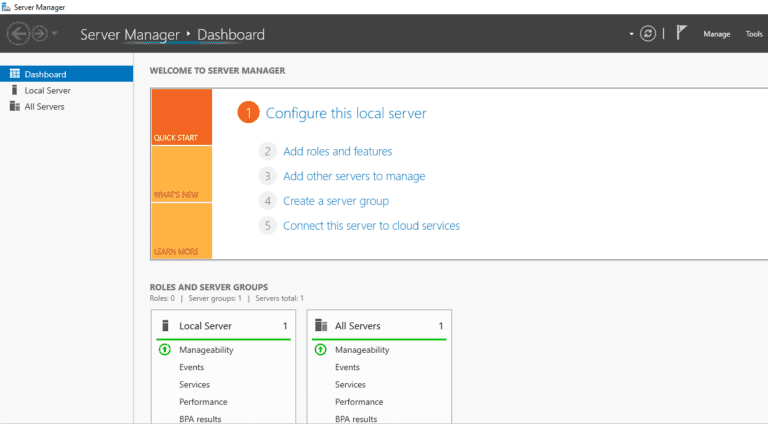

Откройте «Server Manager».

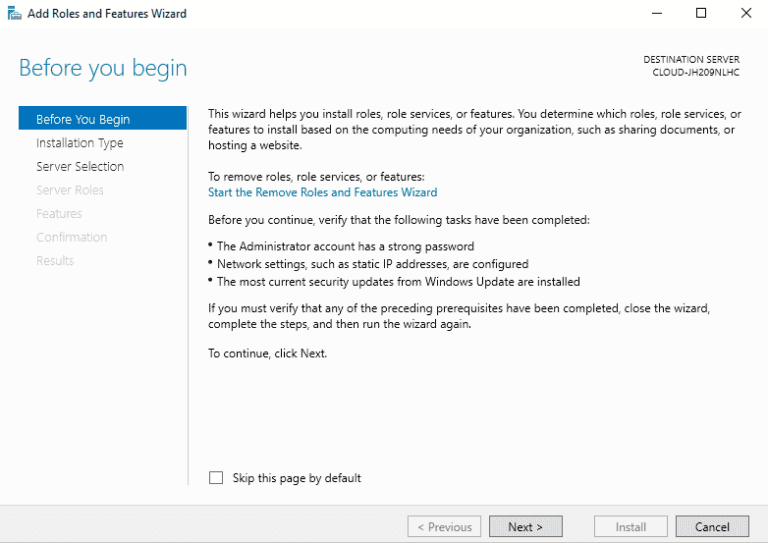

В правом верхнем меню выберите «Manage» > «Add Roles and Features». В появившемся окне нажмите «Next».

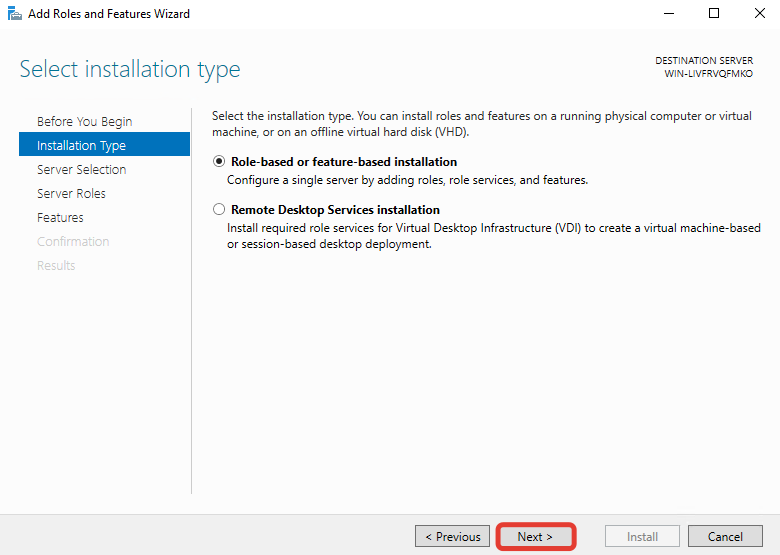

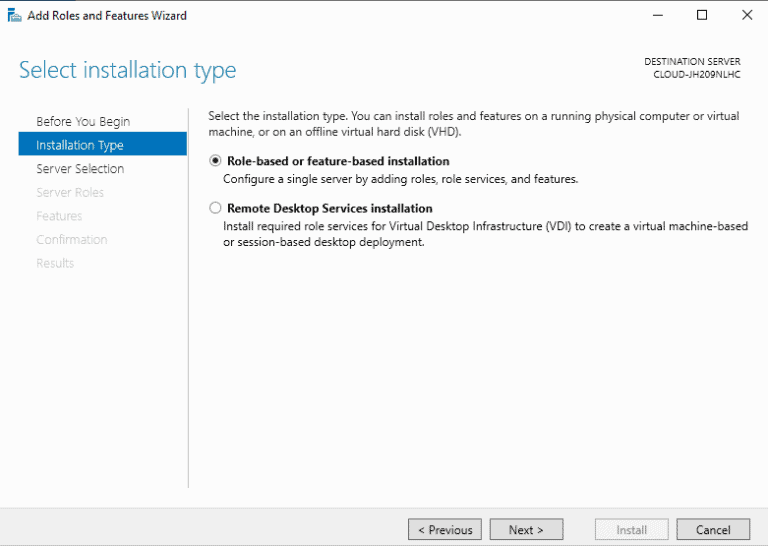

Далее убедитесь, что выбран пункт «Role-based or feature-based installation» и нажмите «Next».

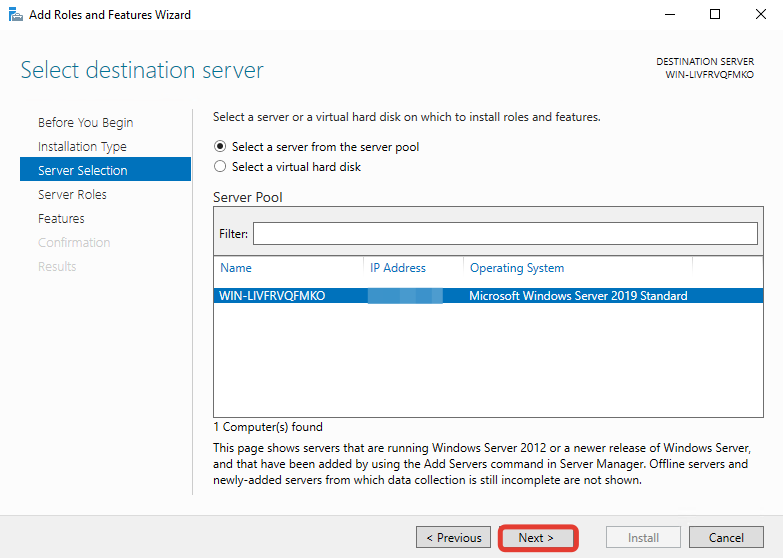

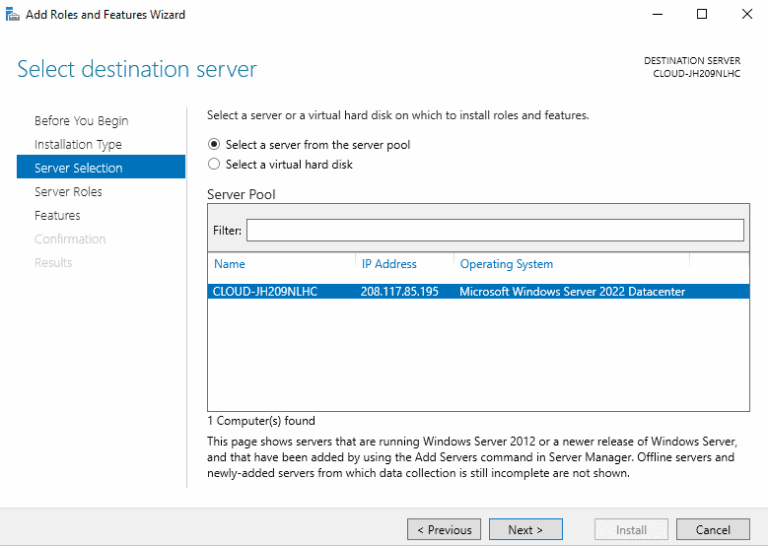

В окне выбора сервера установки ничего не меняйте и нажмите «Next».

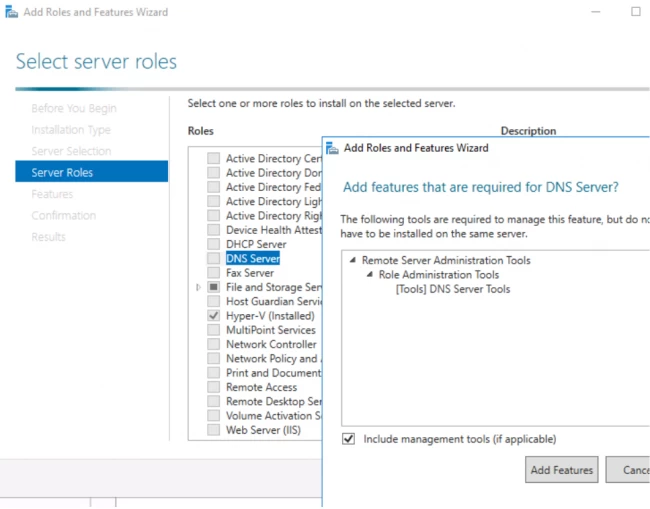

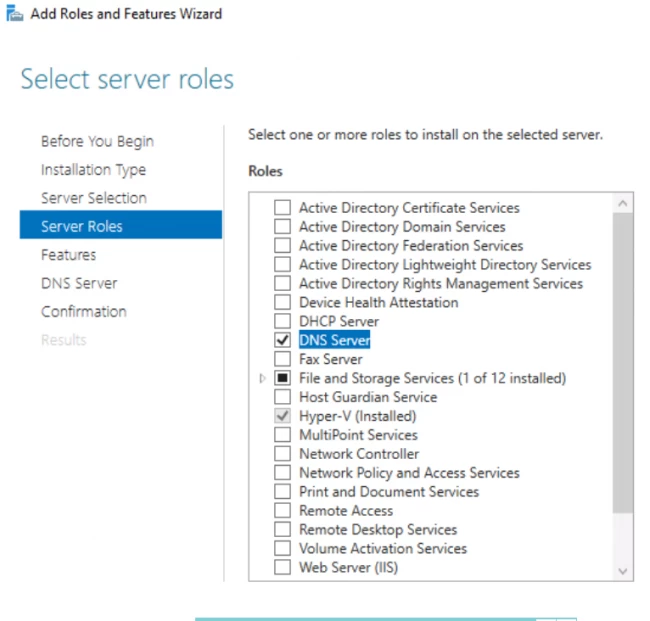

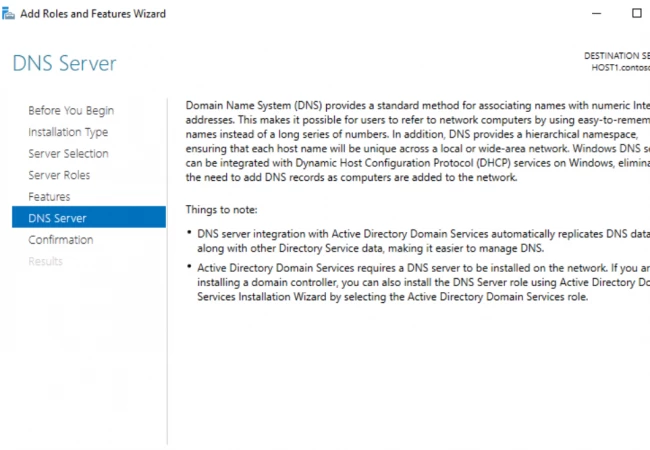

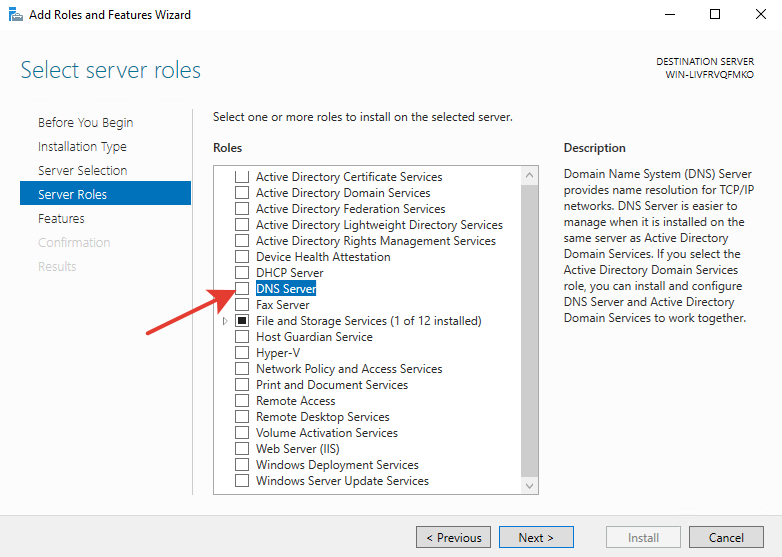

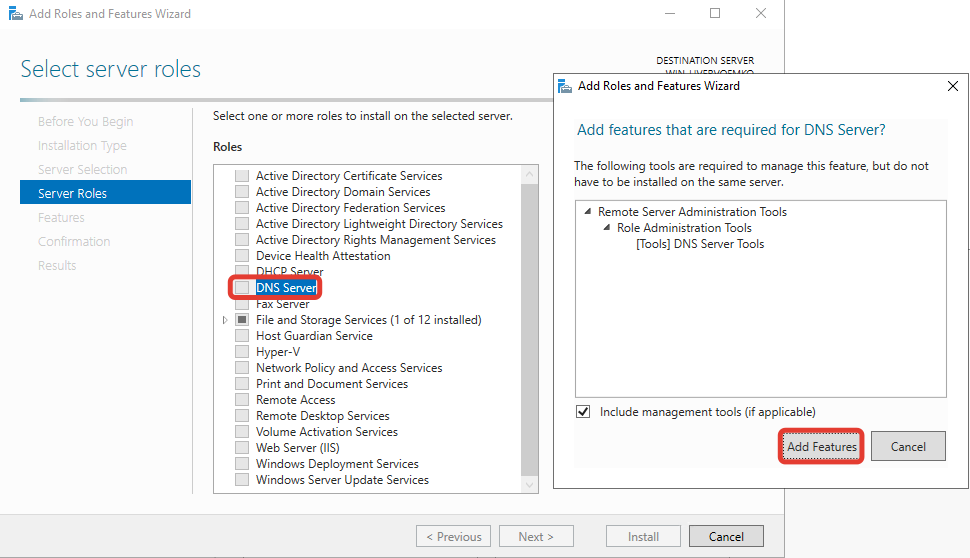

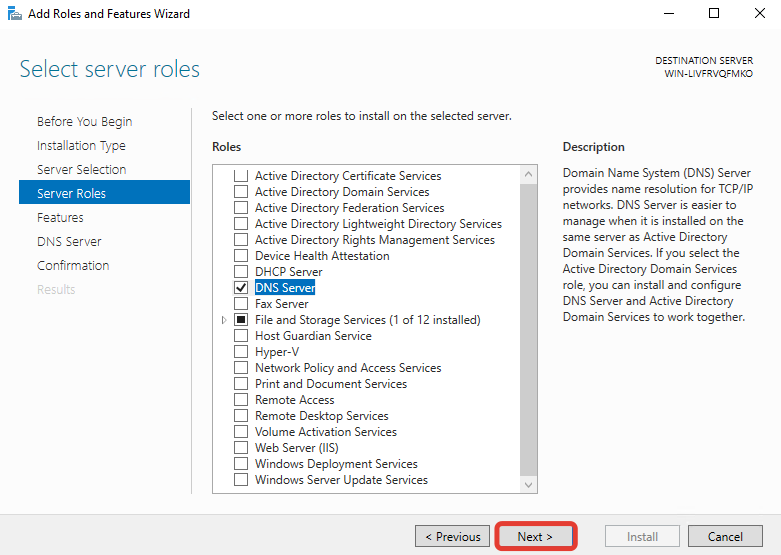

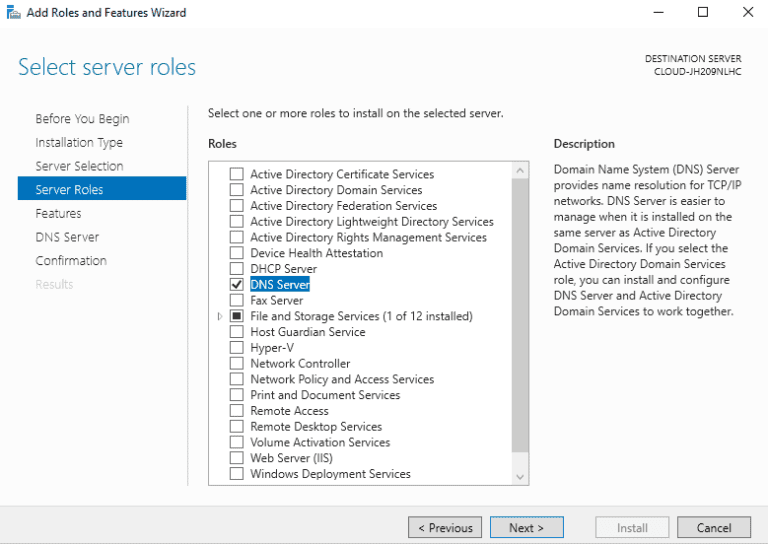

В окне выбора роли поставьте галочку на пункте «DNS Server».

В появившемся окне согласитесь с добавлением утилит, нажав на кнопку «Add Features».

Нажмите кнопку «Next».

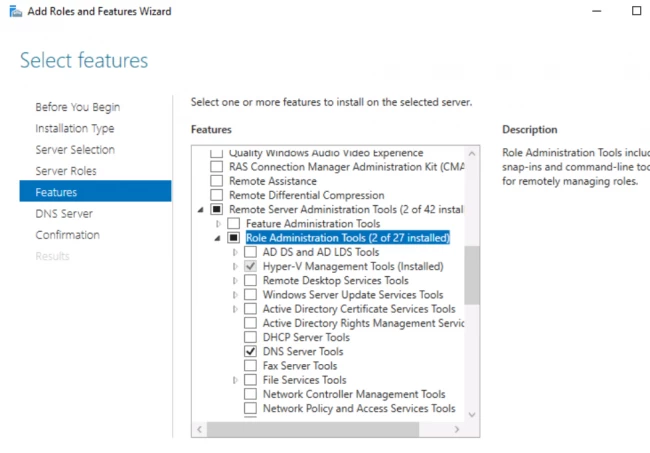

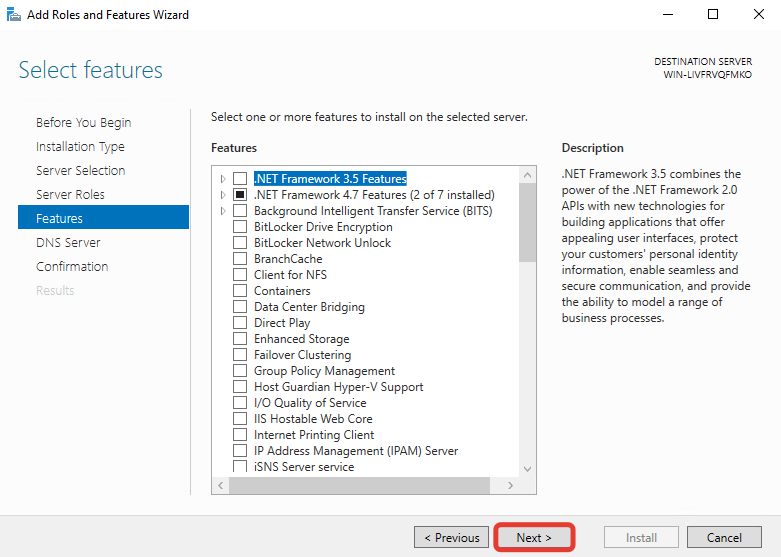

Далее ничего не меняйте, нажмите кнопку «Next».

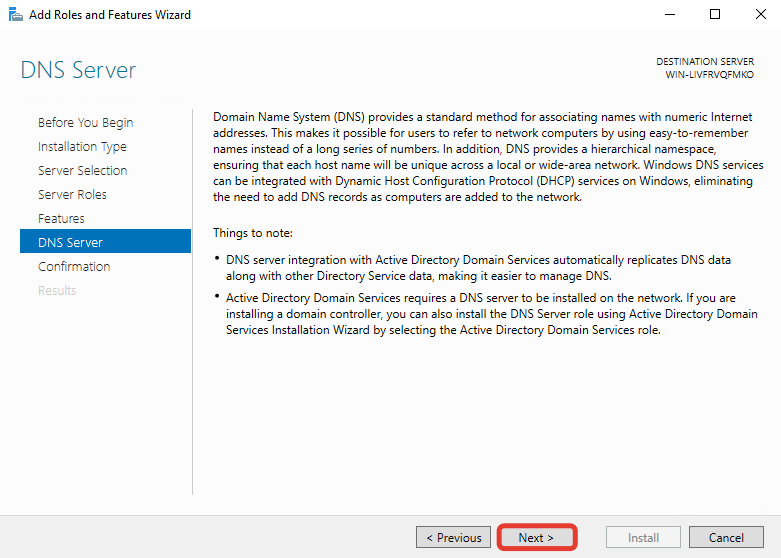

Нажмите «Next».

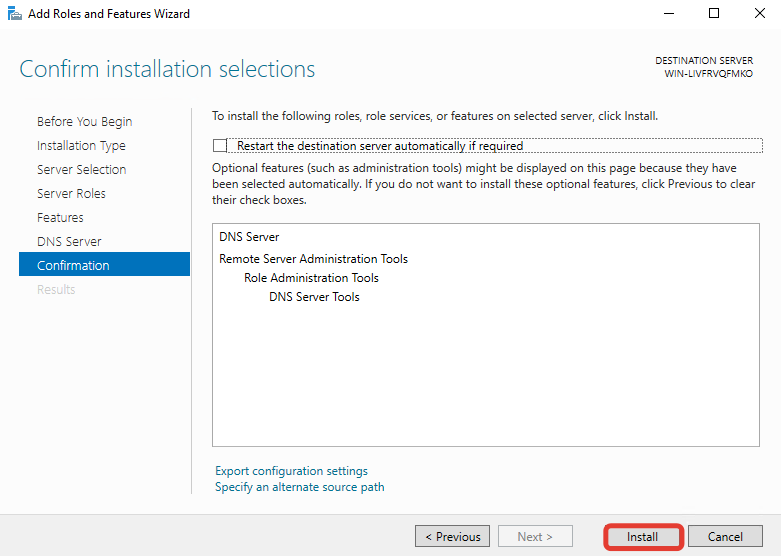

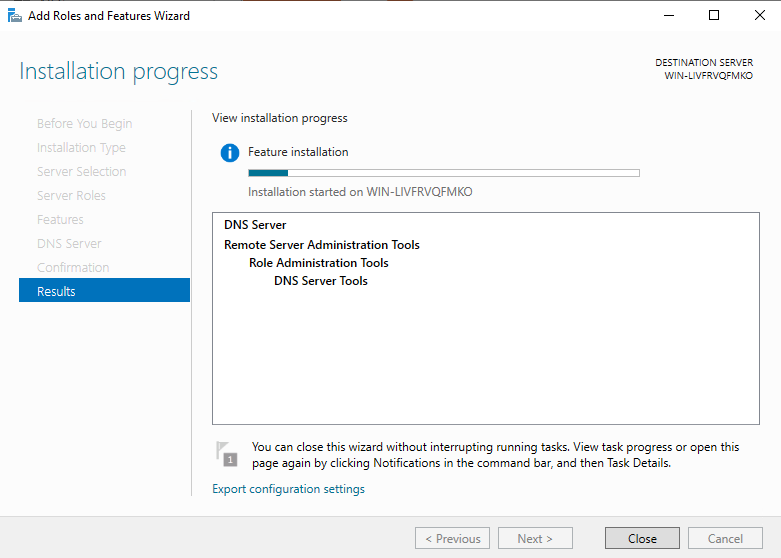

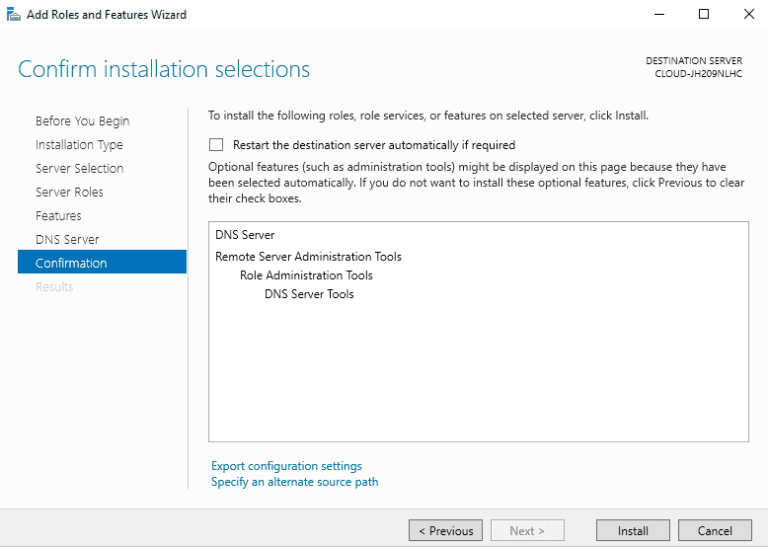

Далее для начала установки нажмите кнопку «Install».

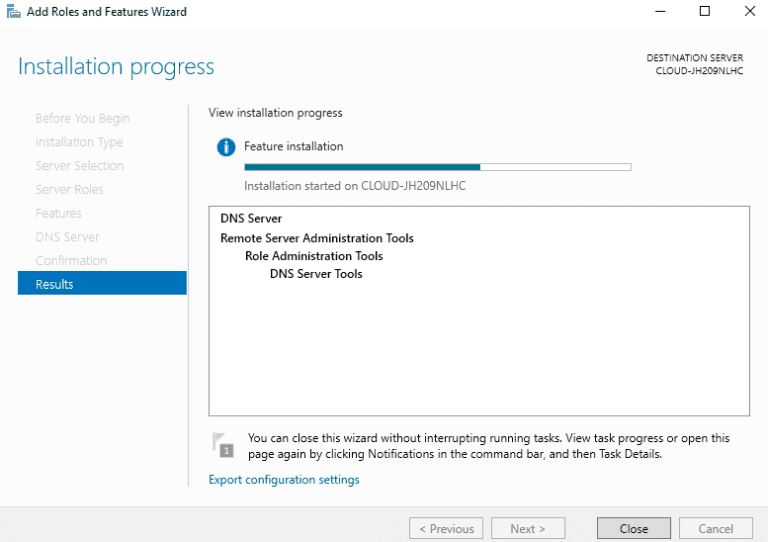

Ждём завершения установки роли «DNS Server».

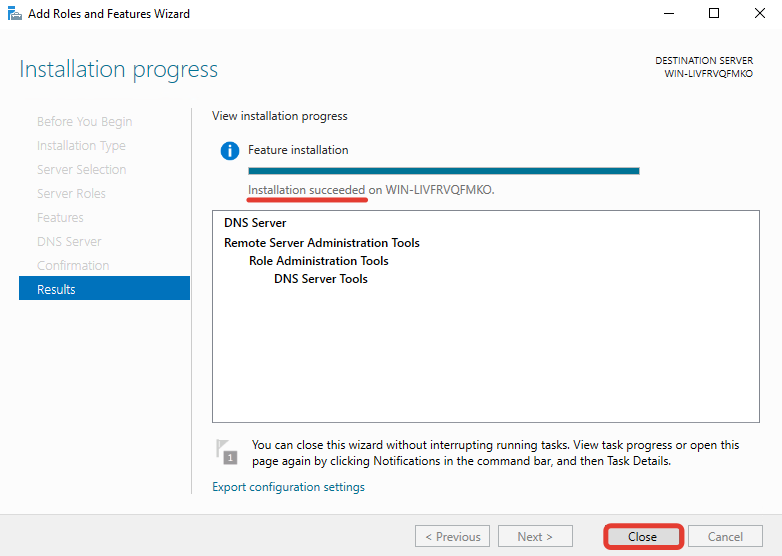

Как только увидите надпись о завершении установки «Installation succeeded», закройте окно, нажав «Close».

Создание первичной зоны «DNS-сервера»

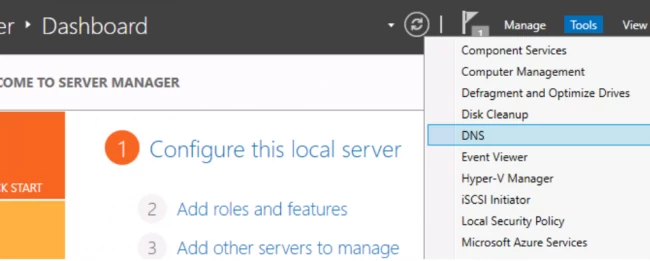

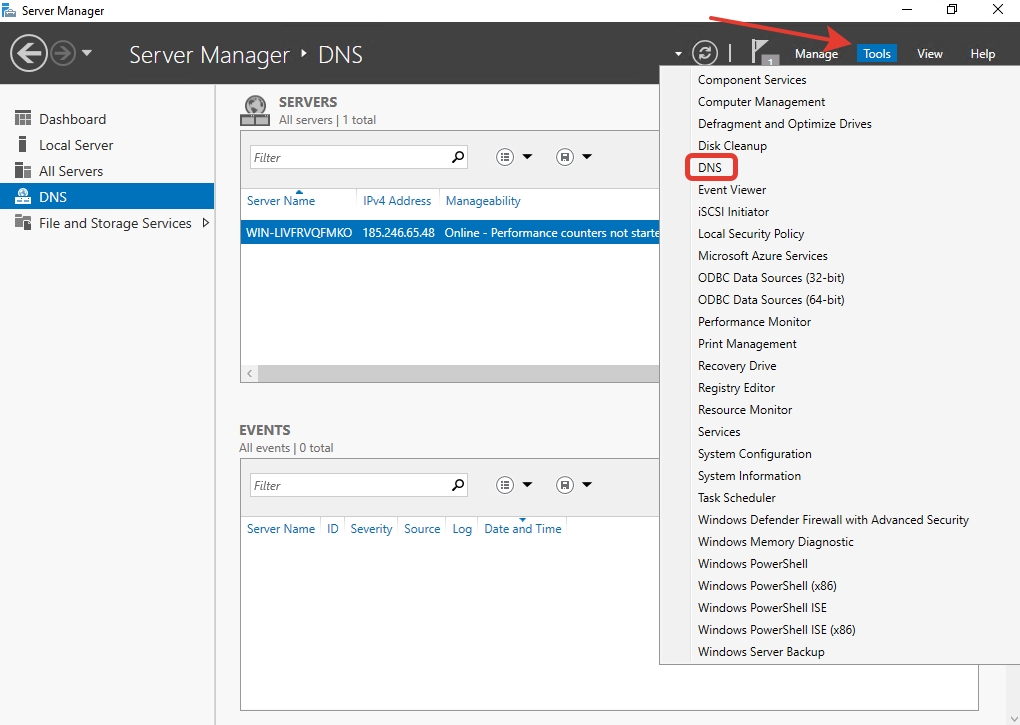

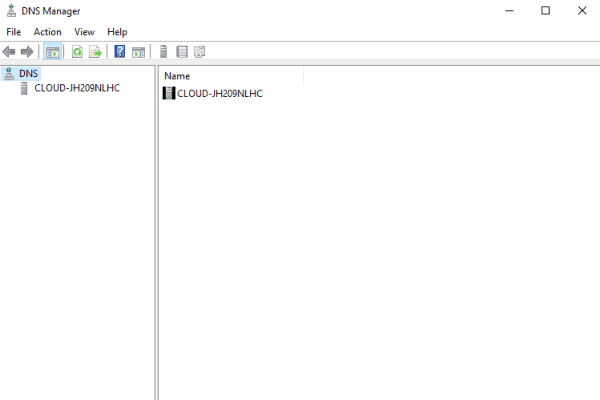

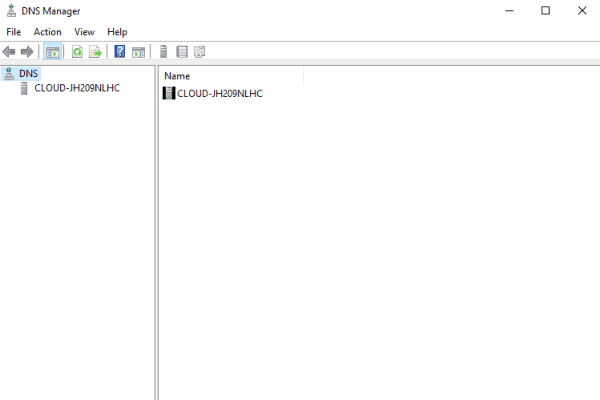

Возвращаемся в «Server Manager», в правом верхнем углу наведите курсор на «Tools» и выберите пункт «DNS».

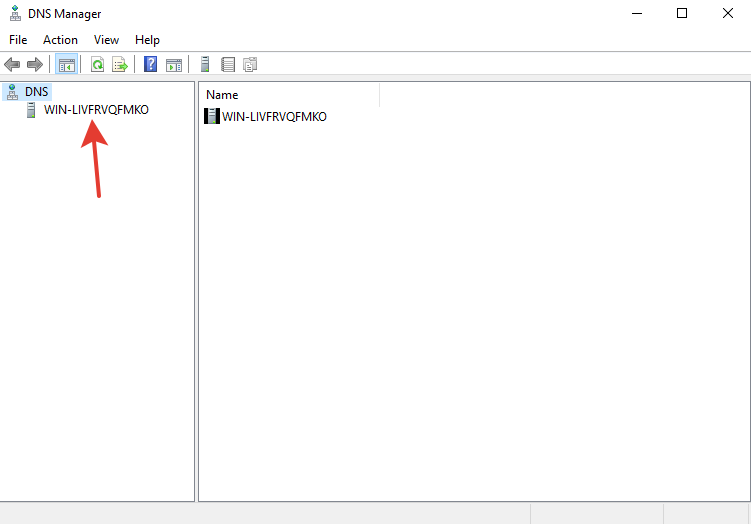

Двойным кликом выберите ваш сервер, в данном случае это «WIN-LIVFRVQFMKO».

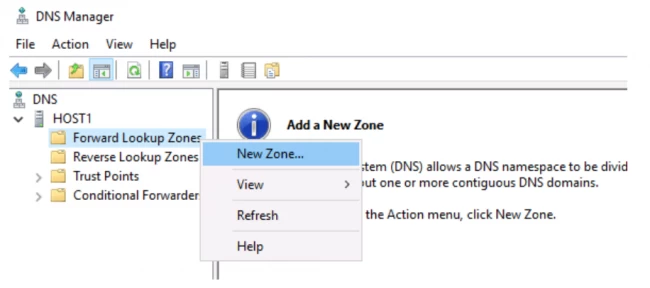

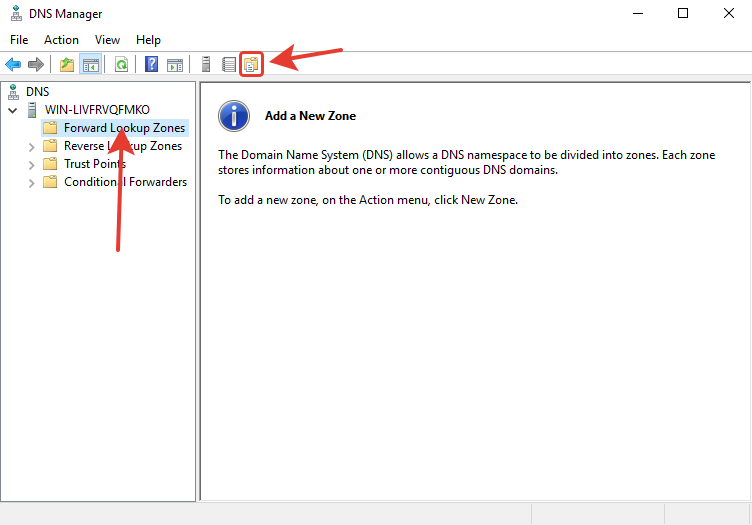

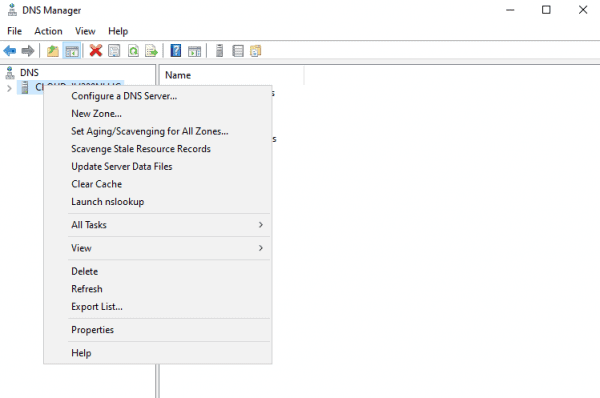

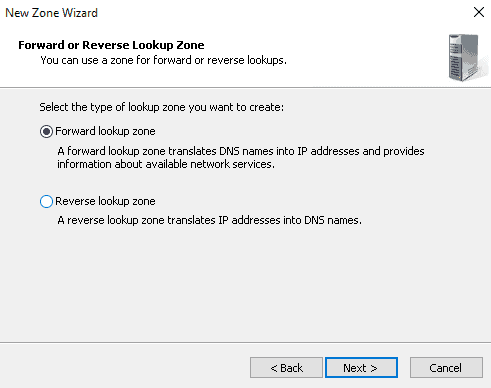

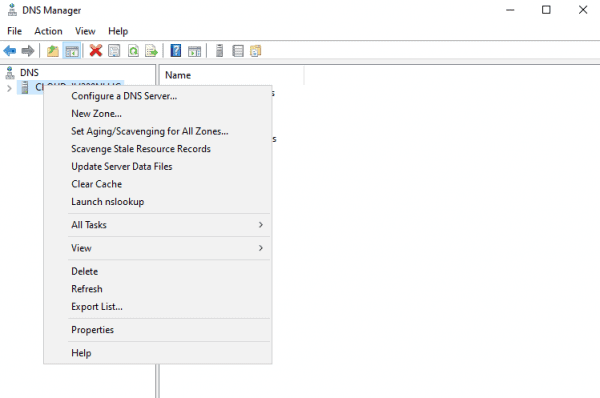

Выберите «Forward Lookup Zones» и нажмите кнопку «New Zone».

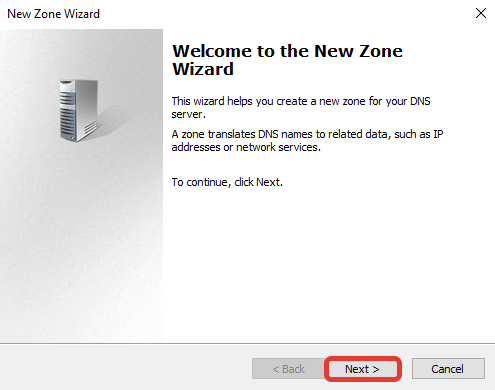

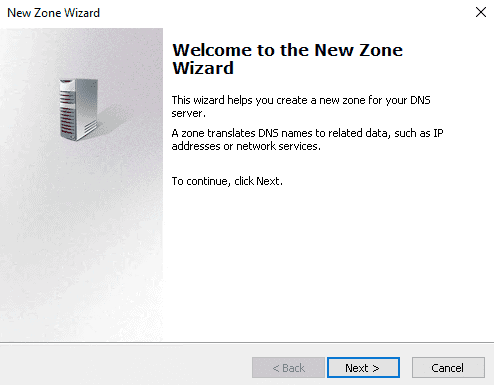

Нажмите «Next».

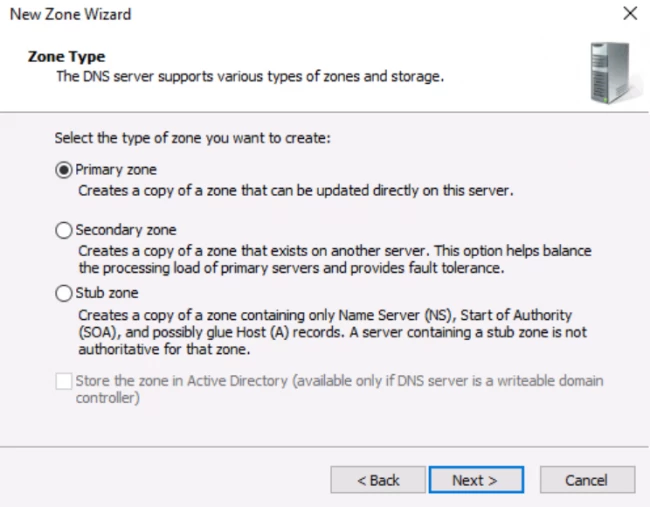

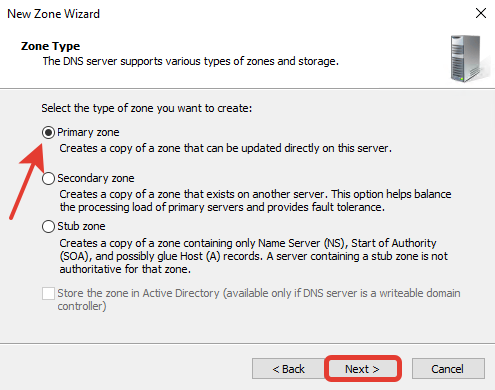

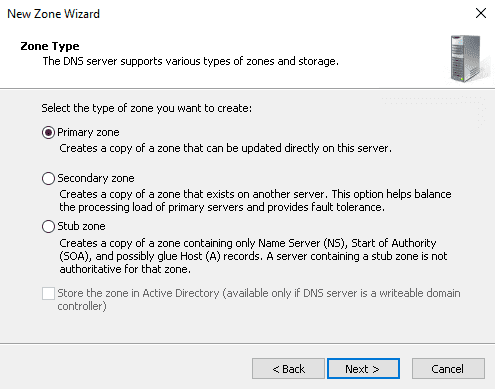

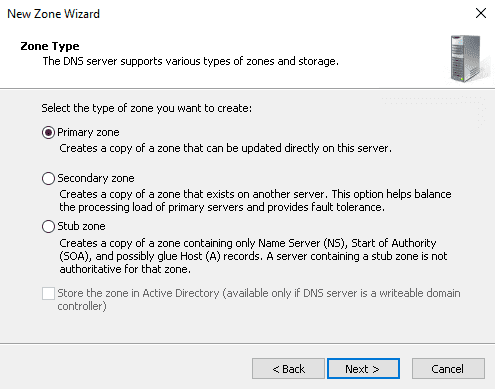

Выберите первичный тип зоны «Primary zone», нажмите «Next».

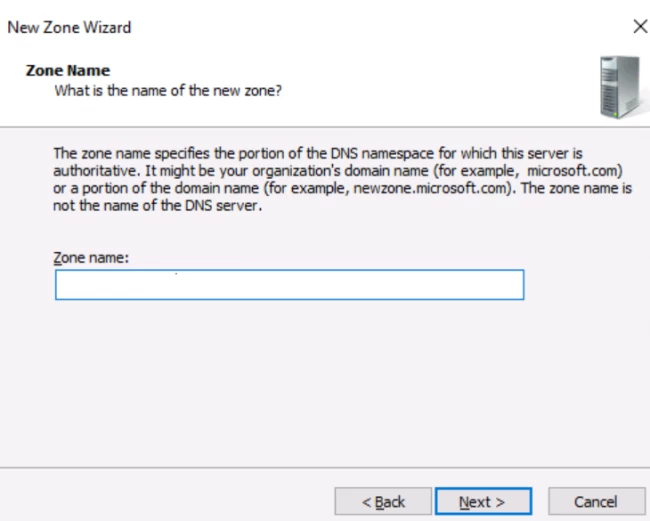

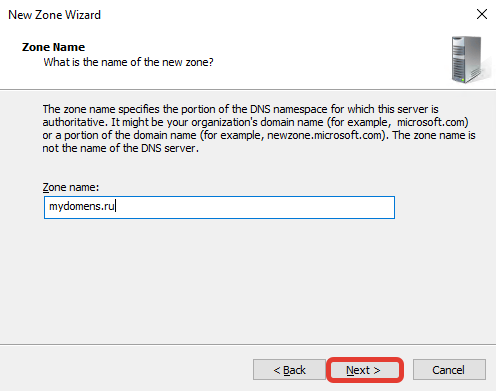

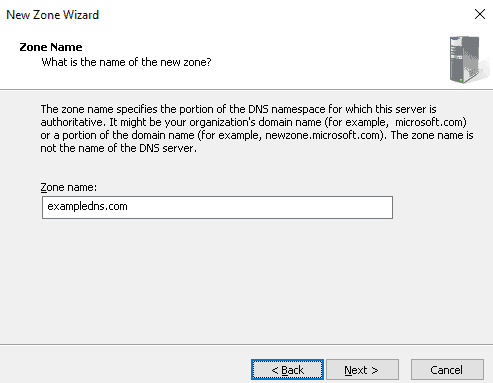

В поле «Zone name» введите имя домена, на основе которого будут создаваться DNS сервер, нажмите «Next».

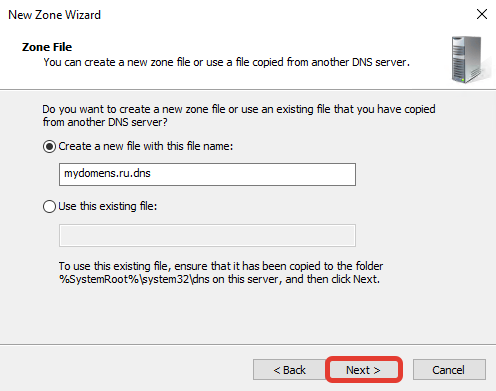

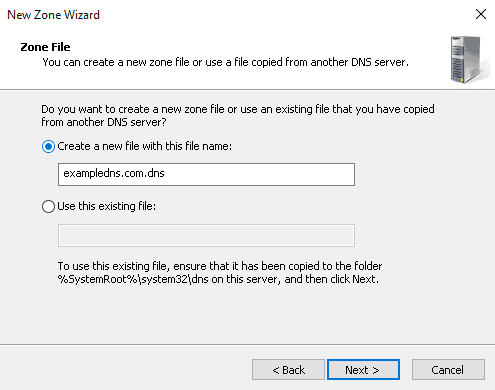

При необходимости поменяйте название создаваемого файла зоны, нажмите «Next».

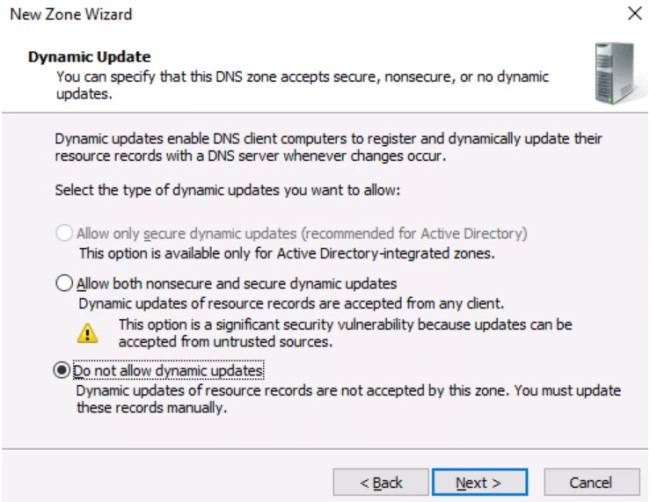

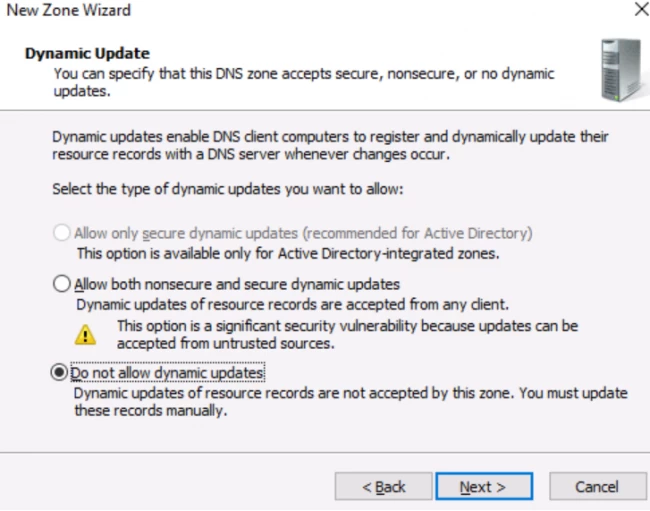

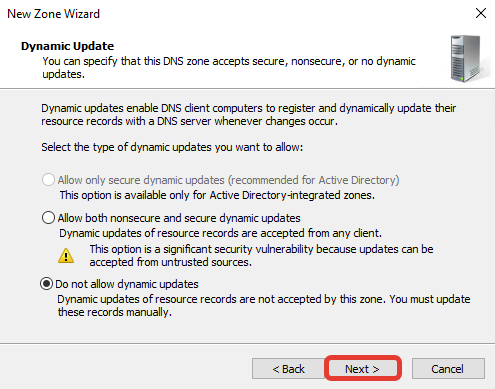

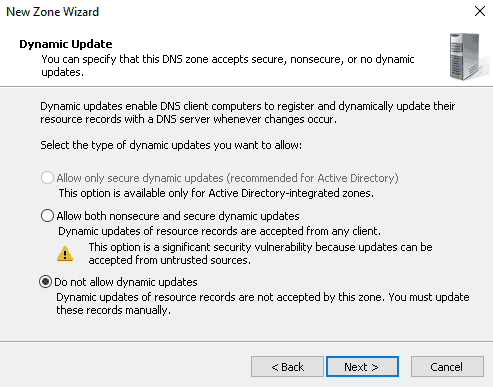

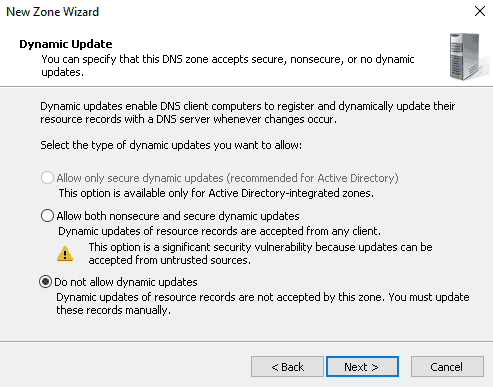

Выберите «Do not allow dynamic updates», чтобы запретить динамическое обновление зоны для повышения безопасности, нажмите «Next».

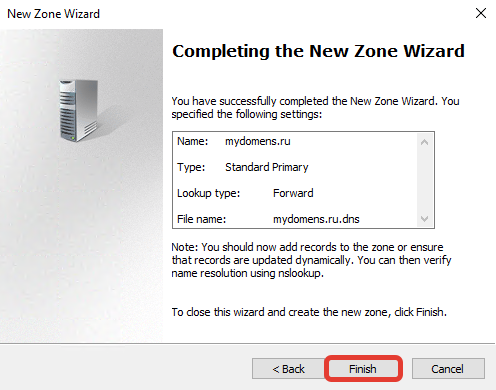

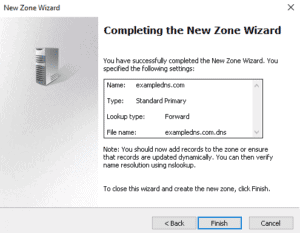

Нажмите «Finish».

Добавление «DNS записей»

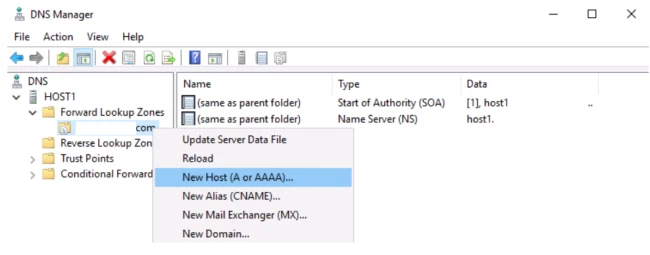

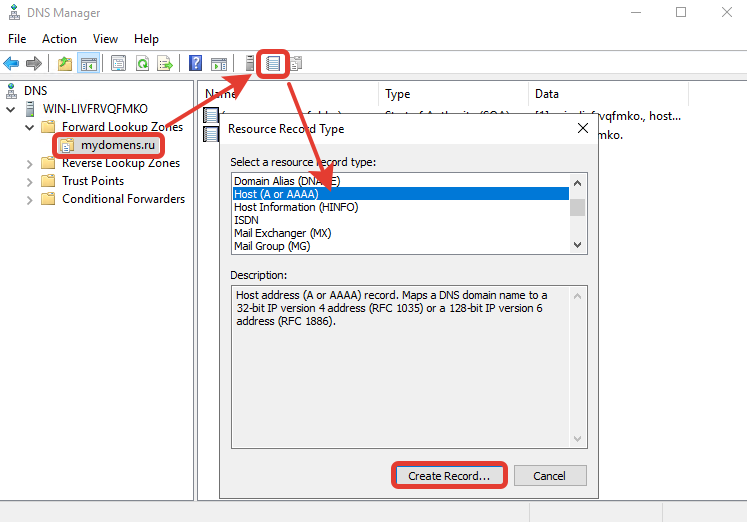

Выберите зону созданного домена и нажмите кнопку «New Record». Далее выберите из предложенного списка пункт «Host (A or AAAA)» для привязки домена к IP-адресу и нажмите кнопку «Create Record…».

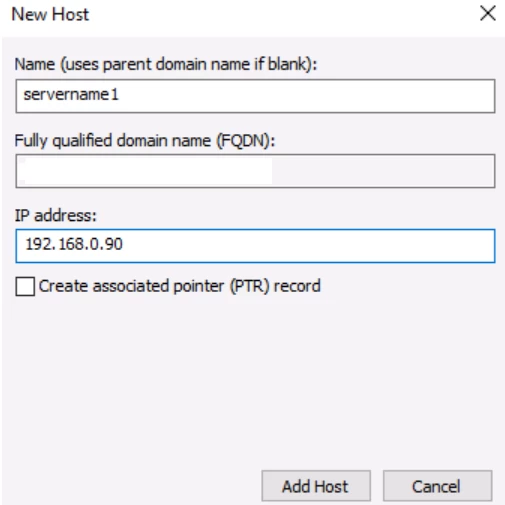

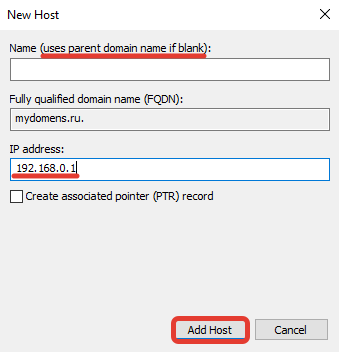

В появившемся окне добавьте «А» записи для основного домена зоны. Для этого поле «Name» оставьте пустым (в данном случае «А» запись будет добавлена для основного домена зоны mydomens.ru). В поле «IP address» введите IP, куда должен быть привязан домен. После нажмите кнопку «Add Host».

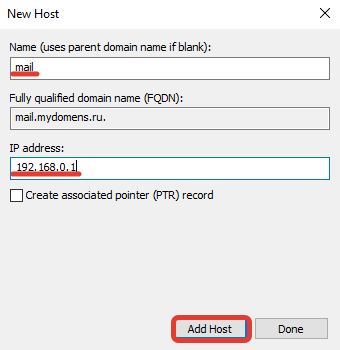

Остальные записи типа «А» добавляются по тому же принципу. Добавим для примера запись для домена mail.mydomens.ru. В поле «Name» введите имя поддомена mail, в поле «IP address» введите IP-адрес.

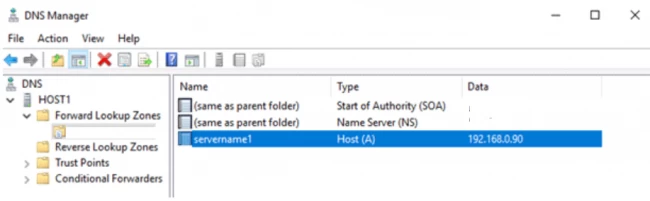

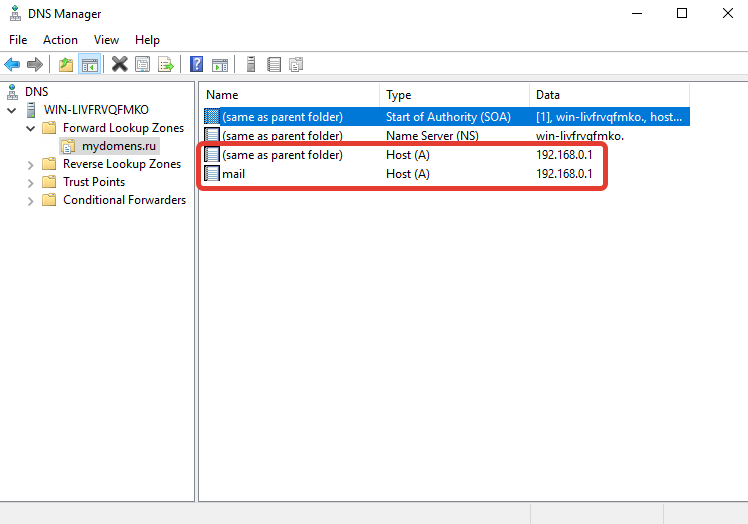

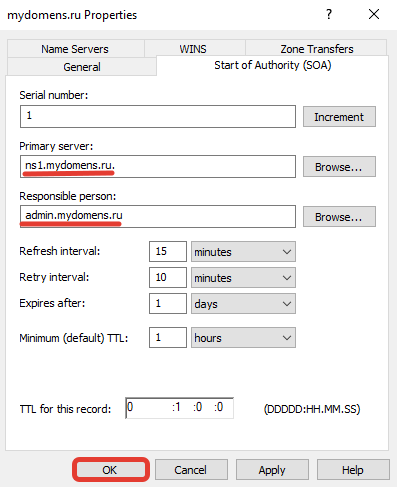

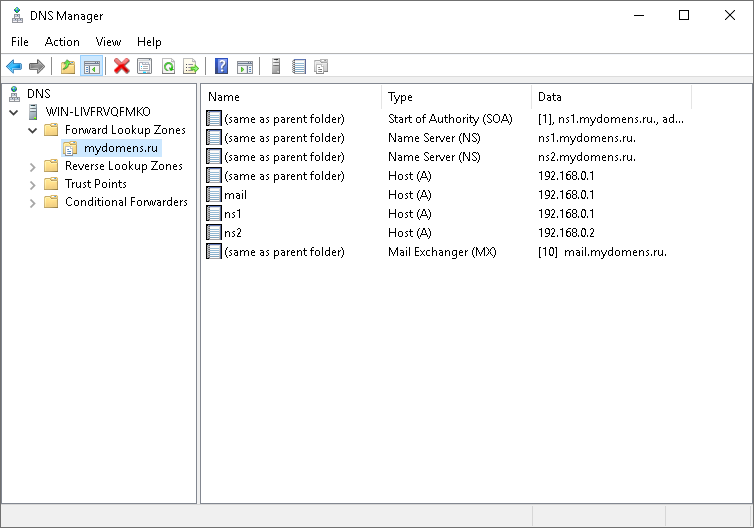

Все добавленные записи вы можете видеть в списке DNS записей зоны.

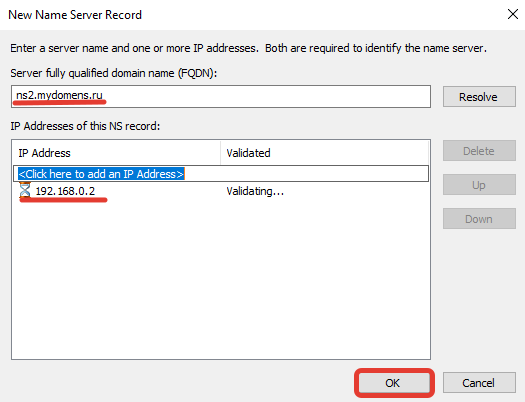

Добавьте все необходимые «А» записи для доменов. Обязательно добавьте «А» записи для NS адресов в том же соответствии, как они указаны у регистратора домена:

ns1.mydomens.ru\192.168.1.1

ns2.mydomens.ru\192.168.1.2

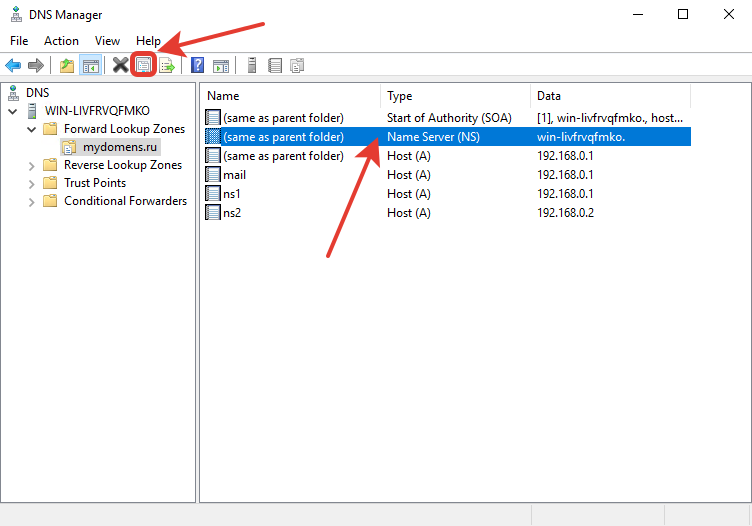

Далее отредактируйте запись типа «Name Server (NS)». Для этого выберите запись в списке, она создана по умолчанию, после нажмите кнопку «Properties».

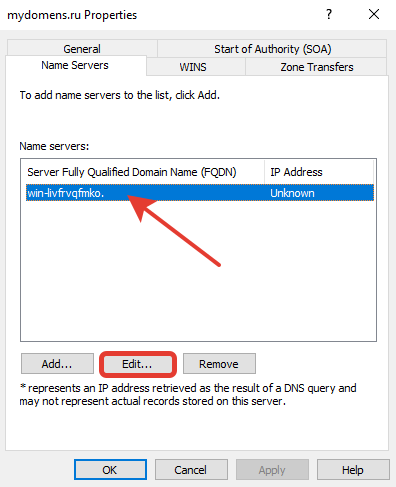

В появившемся окне выделите имеющуюся запись из списка и нажмите кнопку «Edit…».

В первом поле введите имя NS адреса, ниже введите соответствующий ему IP, после нажмите «Enter» на клавиатуре, далее нажмите кнопку «OK».

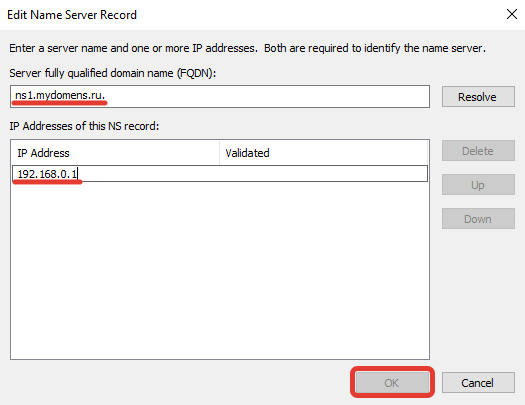

Далее добавьте второй NS, для этого нажмите кнопку «Add…».

Введите соответствующие данные в поля и нажмите кнопку «ОК».

Проверьте, что все NS записи добавлены верно, и нажмите кнопку «ОК».

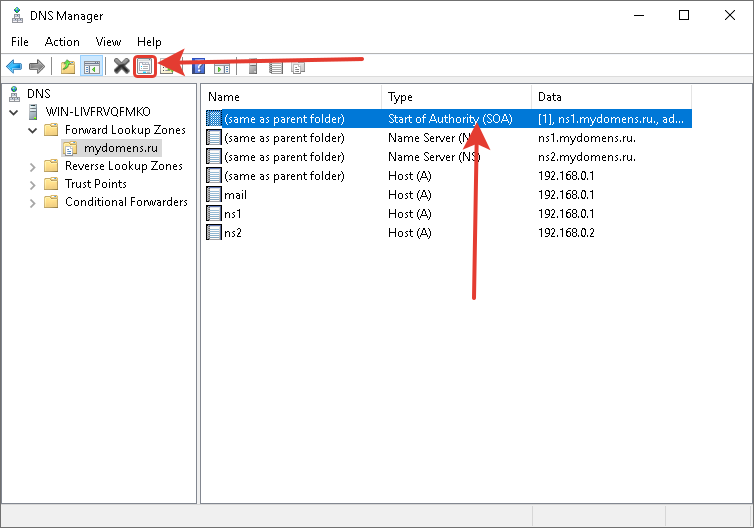

Отредактируйте «SOA» запись.

В поле «Primary server» введите первичный NS адрес вашей DNS зоны. В поле «Responsible person» введите email адрес ответственного лица зоны DNS, вместо знака @ поставьте точку. Далее нажмите кнопку «ОК».

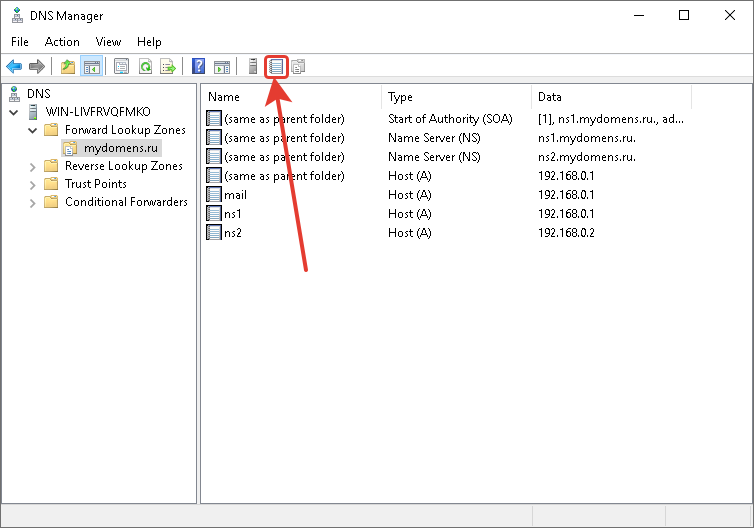

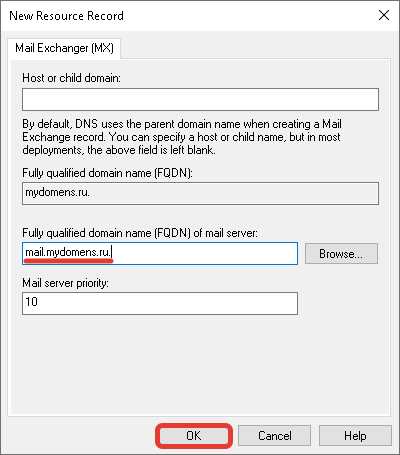

Добавьте «MX» запись для указания сервера, на который будет приходить почта на домен.

В окне выбора типа записи выберите «Mail Exchanger (MX)».

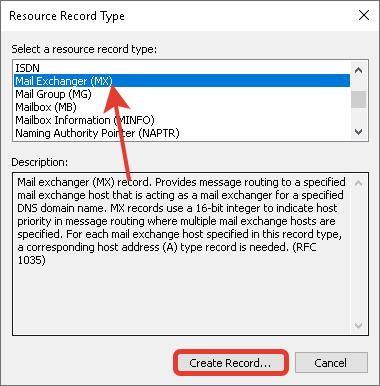

Если добавляете запись для основного домена зоны, поле «Host» оставьте пустым. В поле «mail server» введите доменное имя почтового сервера, куда будет пересылаться почта для домена.

После выполнения всех настроек у вас должен получится примерно следующий перечень записей.

Проверка работоспособности

Для проверки вы можете воспользоваться командной строкой CMD или PowerShell, сторонними ресурсами для проверки DNS записей, например https://2whois.ru/?t=dig.

После выполнения запроса записей зоны вы должны получить соответствующую запись запрошенную с DNS сервера. При запросе записи типа ANY, с сервера будут отданы все имеющиеся DNS записи домена. Для примера рассмотрим два варианта проверки, через PowerShell и на сайте 2whois.ru.

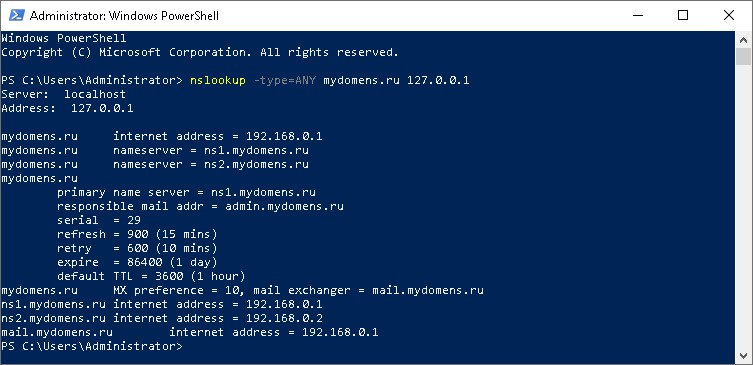

PowerShell

Для проверки используйте следующий синтаксис команды: nslookup -type=ANY имя_домена IP_сервера

После выполнения соответствующей команды вы увидите сервер, с которого получена информация, и соответствующий перечень записей, добавленных вами ранее.

В случае если запрашиваемые записи не удалось получить, проверьте введенную команду, если введено всё верно, но записи не отдаются, обратитесь в службу поддержки вашего сервера.

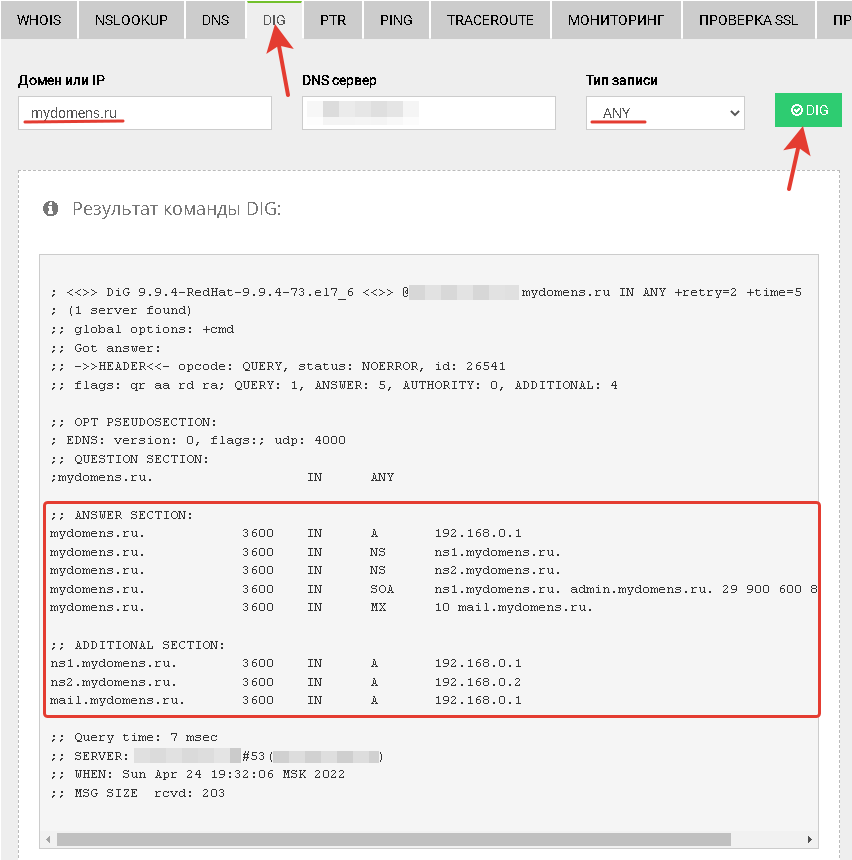

Онлайн сервис 2whois.ru

Для проверки работы DNS сервера на сайте https://2whois.ru/ выберите вкладку DIG, далее в поле «Домен или IP» введите имя домена, который вы добавляли ранее. В поле «DNS сервер» введите IP адрес сервера, на котором вы выполняли настройки. В поле «Тип записи» выберите «ANY» для получения всех записей доменной зоны. После нажмите кнопку «DIG».

После получения результата проверки в секции «ANSWER SECTION» вы увидите перечень записей, добавленных ранее на сервер, это будет означать, что DNS сервер функционирует и работает корректно.

Если добавленных ранее записей в данной секции не появится, обратитесь в службу поддержки вашего сервера.

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

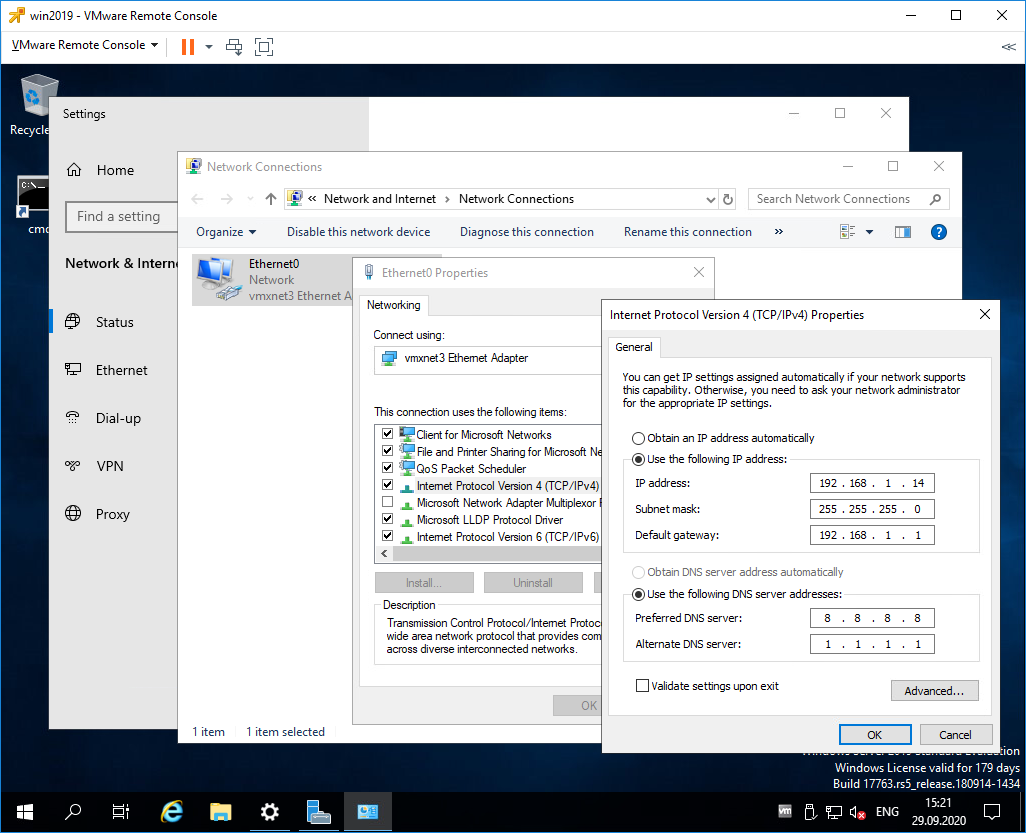

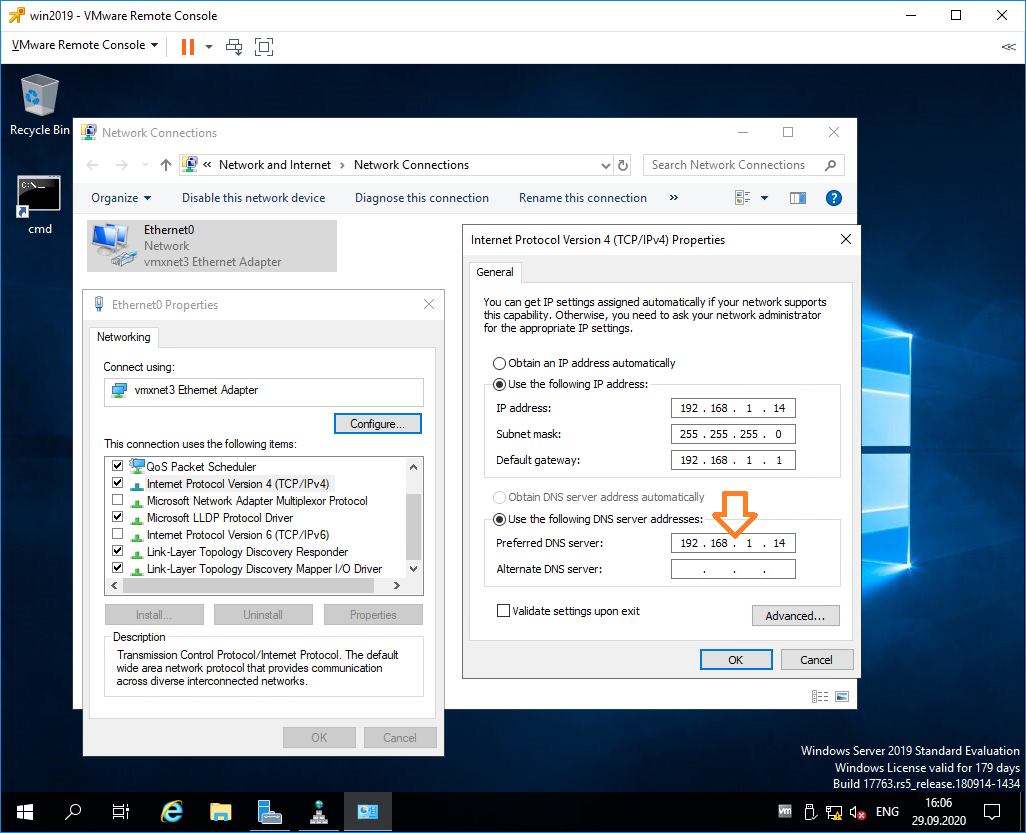

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

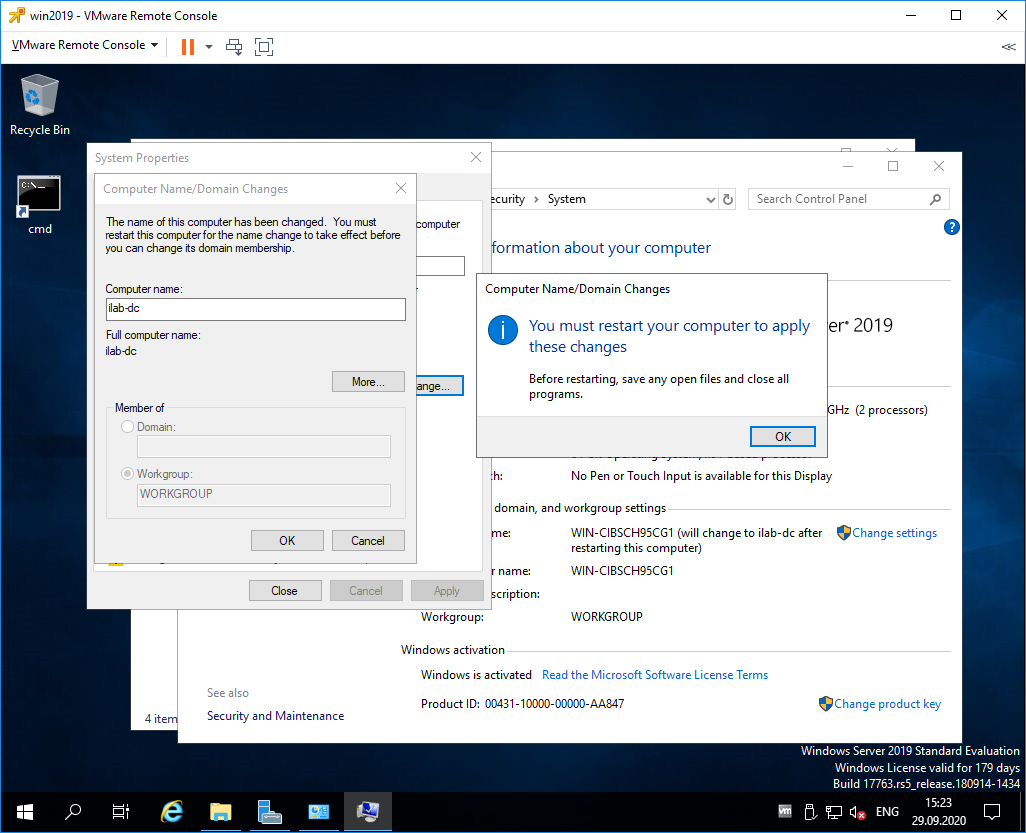

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

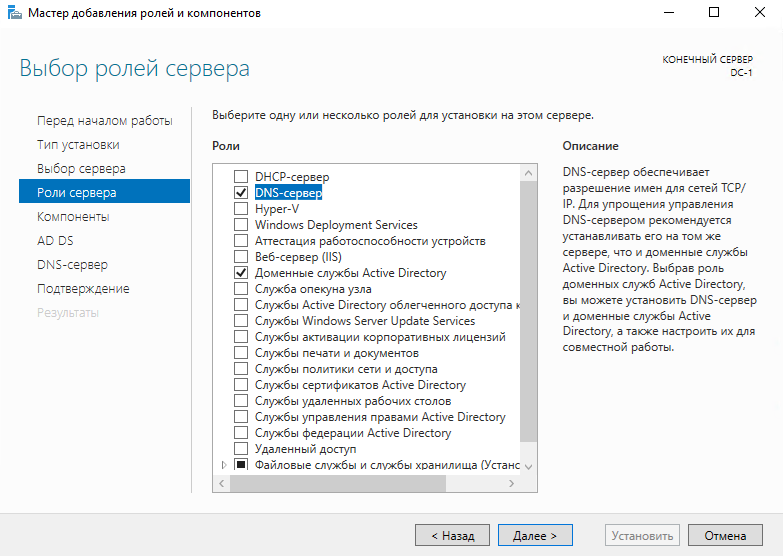

Дополнительно будет установлена роль DNS.

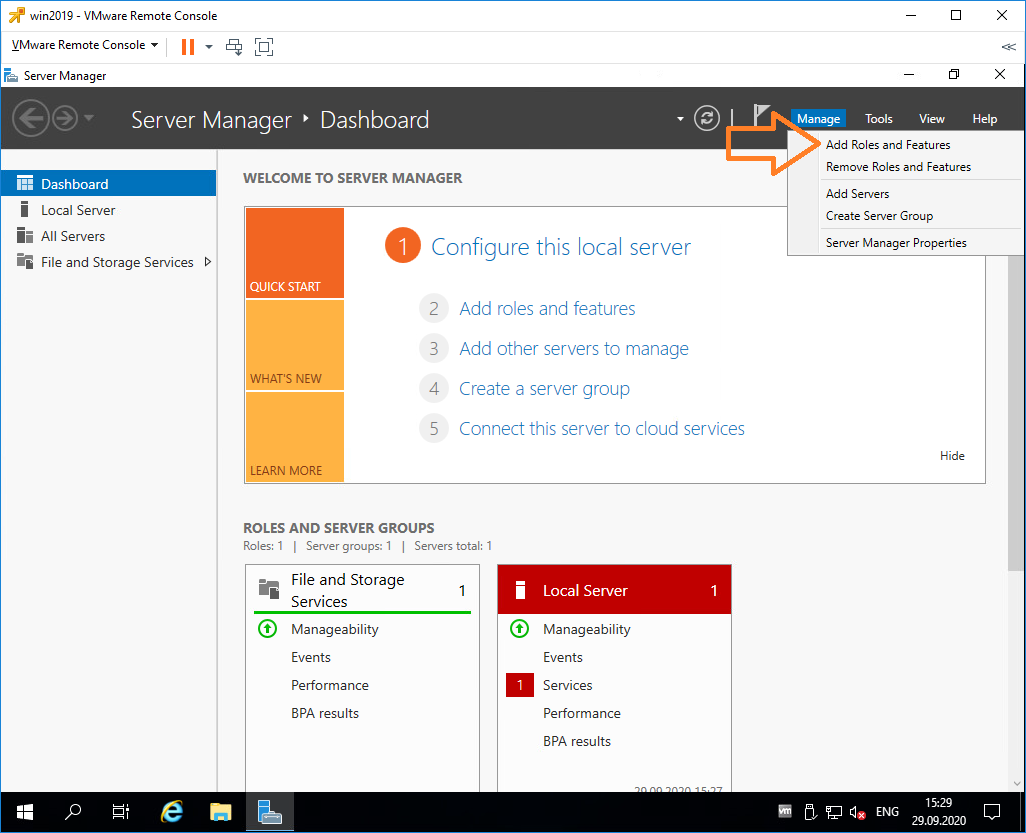

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

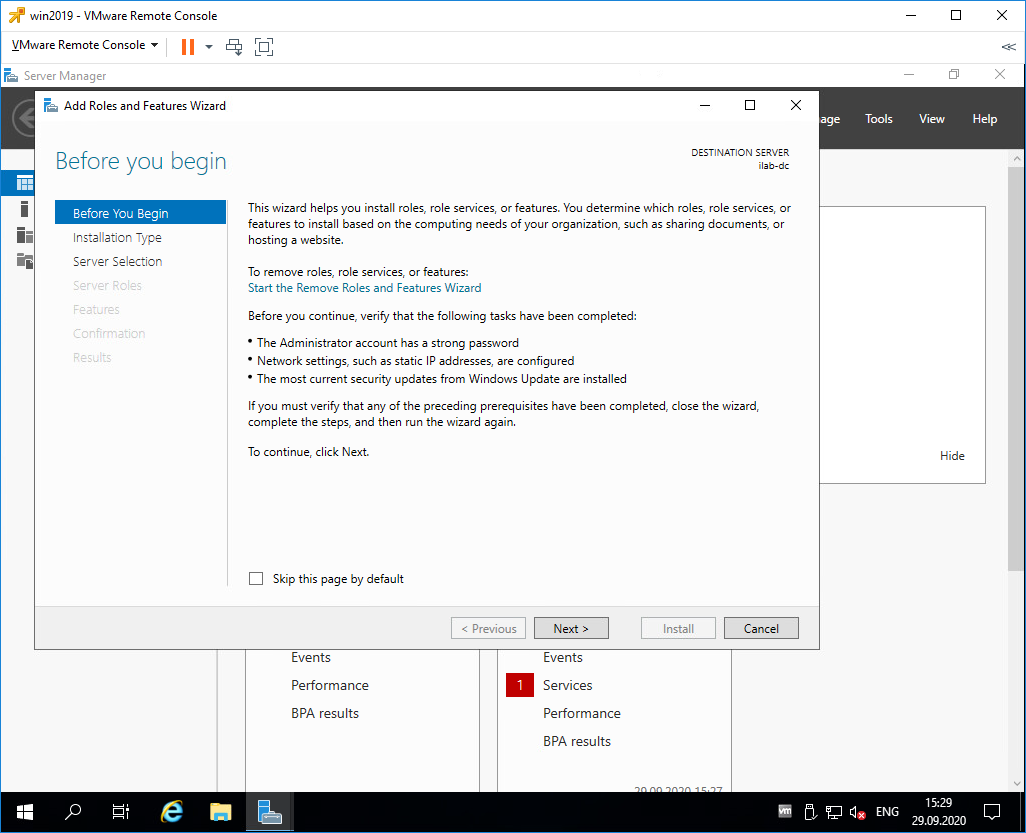

Раздел Before You Begin нас не интересует. Next.

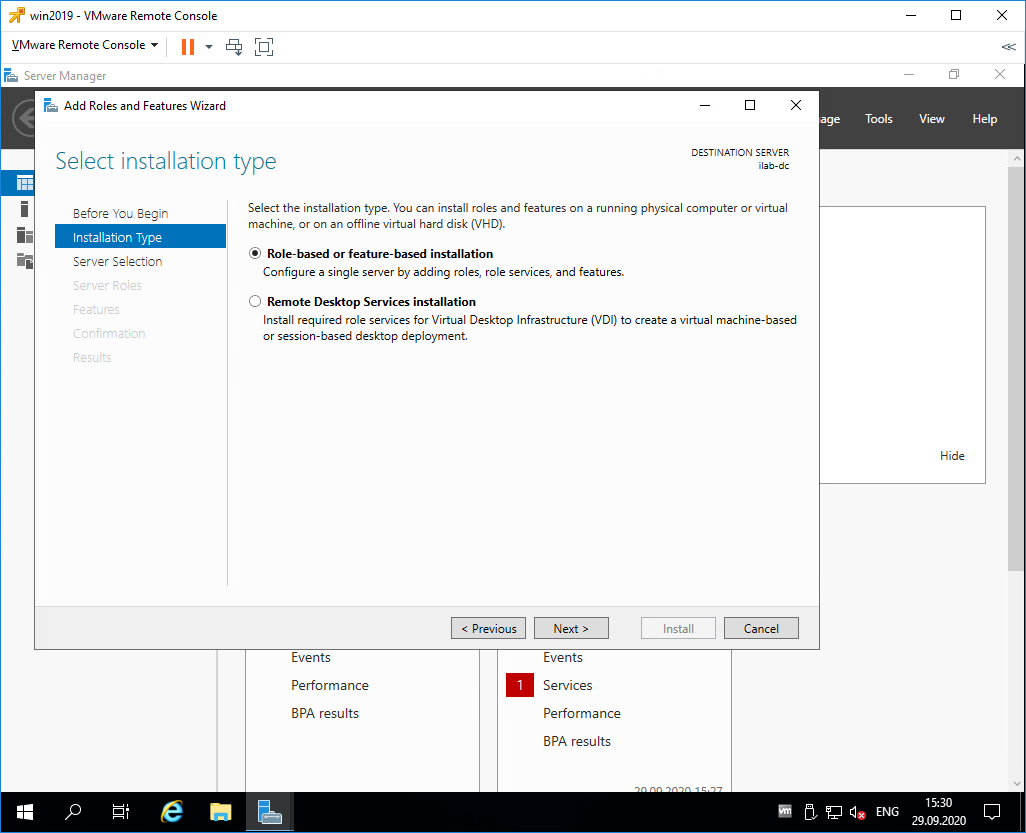

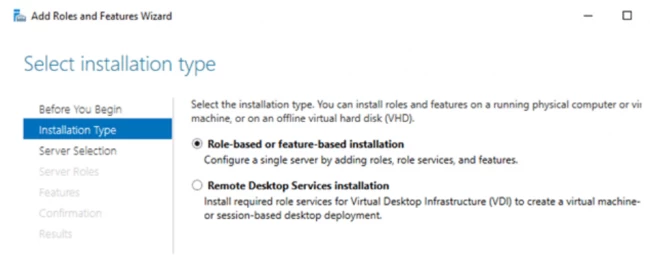

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

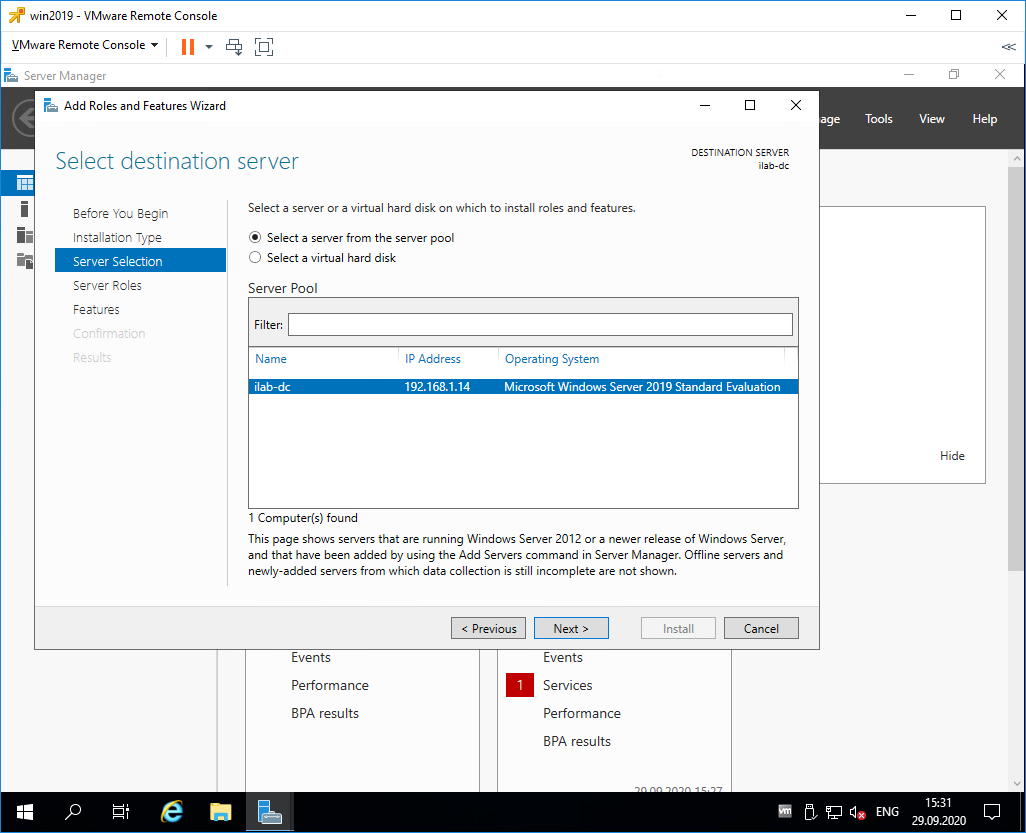

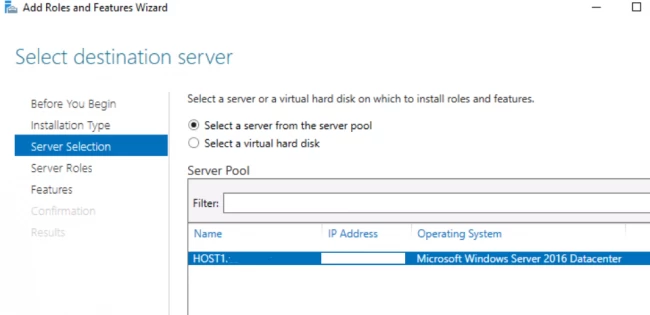

В разделе Server Selection выделяем текущий сервер. Next.

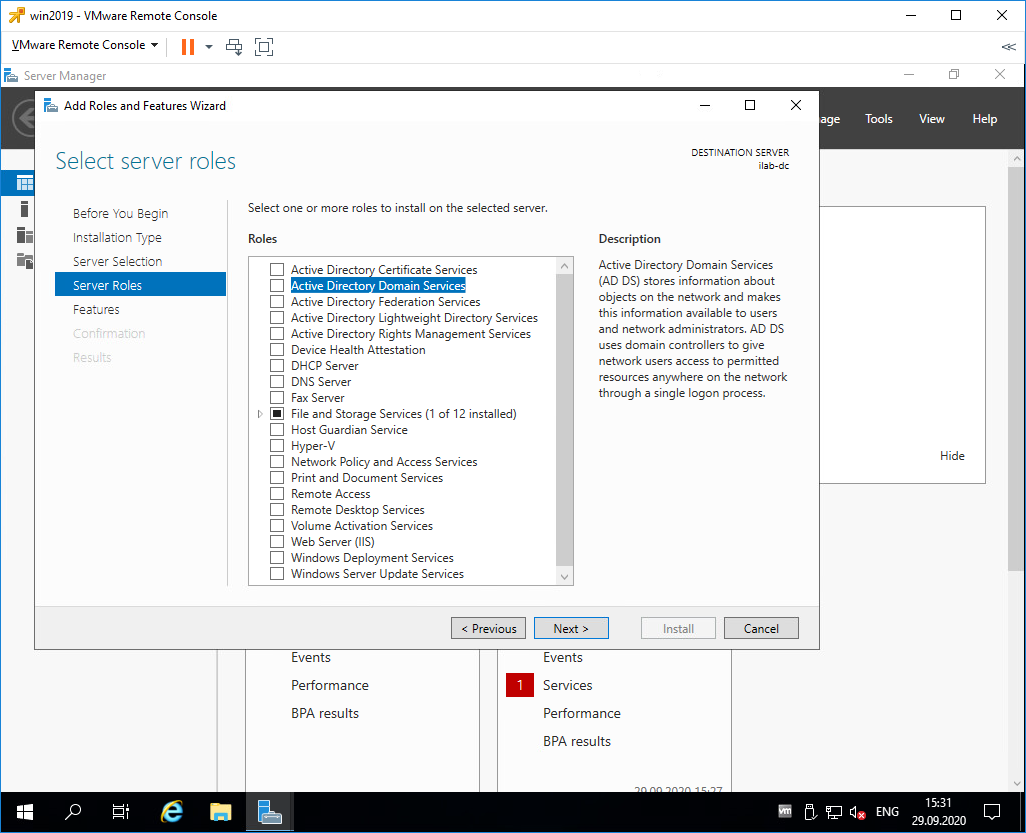

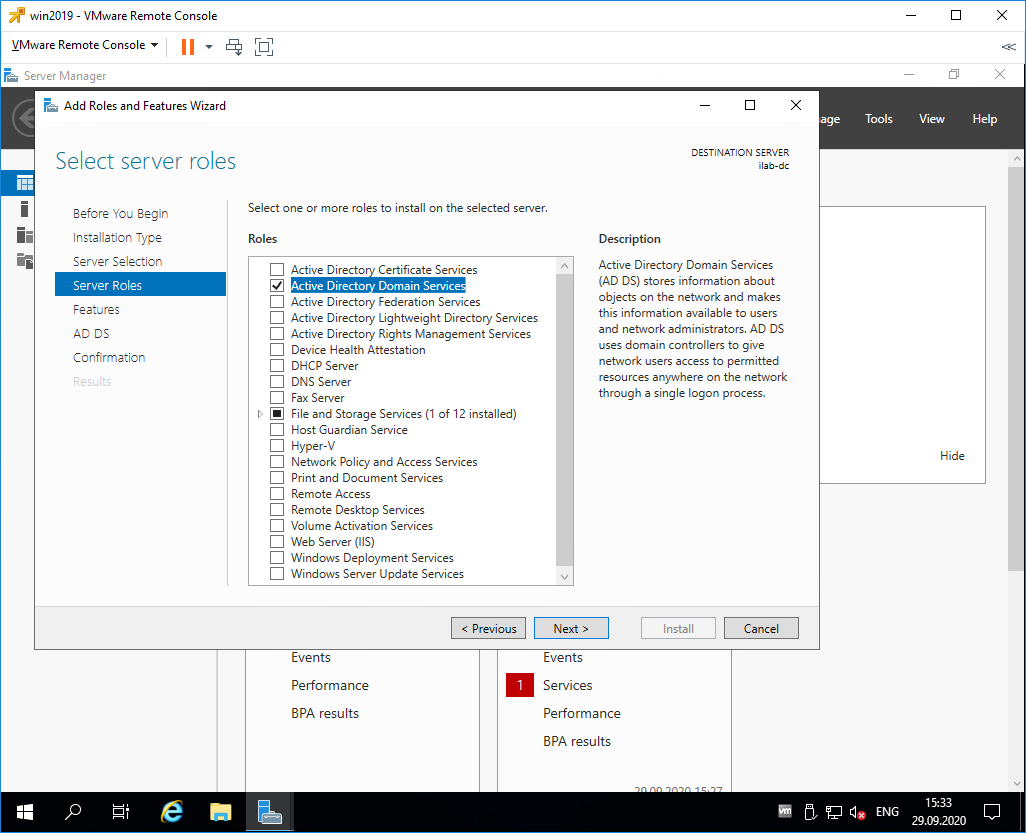

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

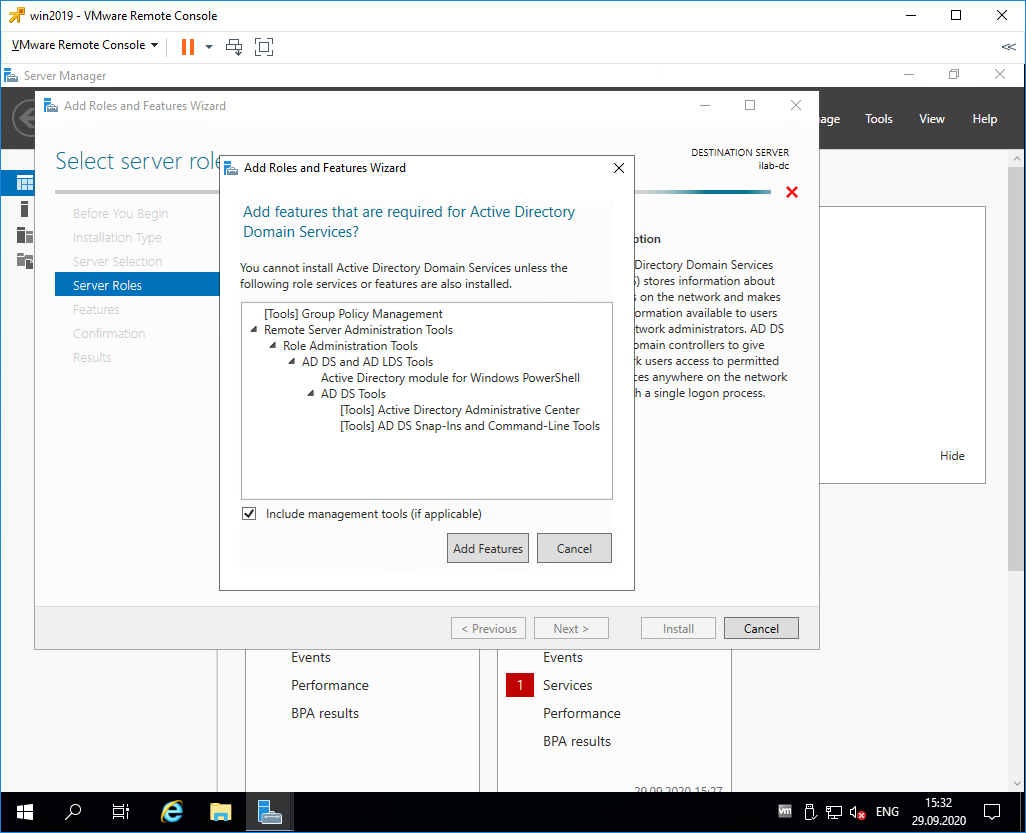

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

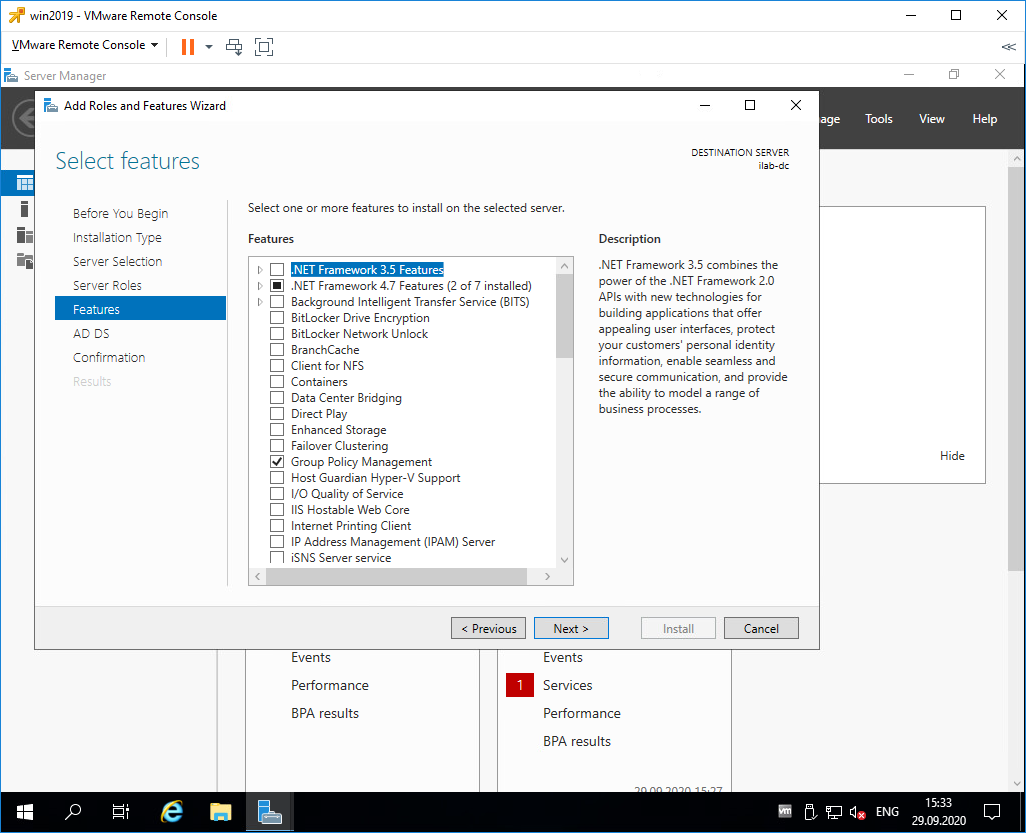

В разделе Features нам не нужно отмечать дополнительные опции. Next.

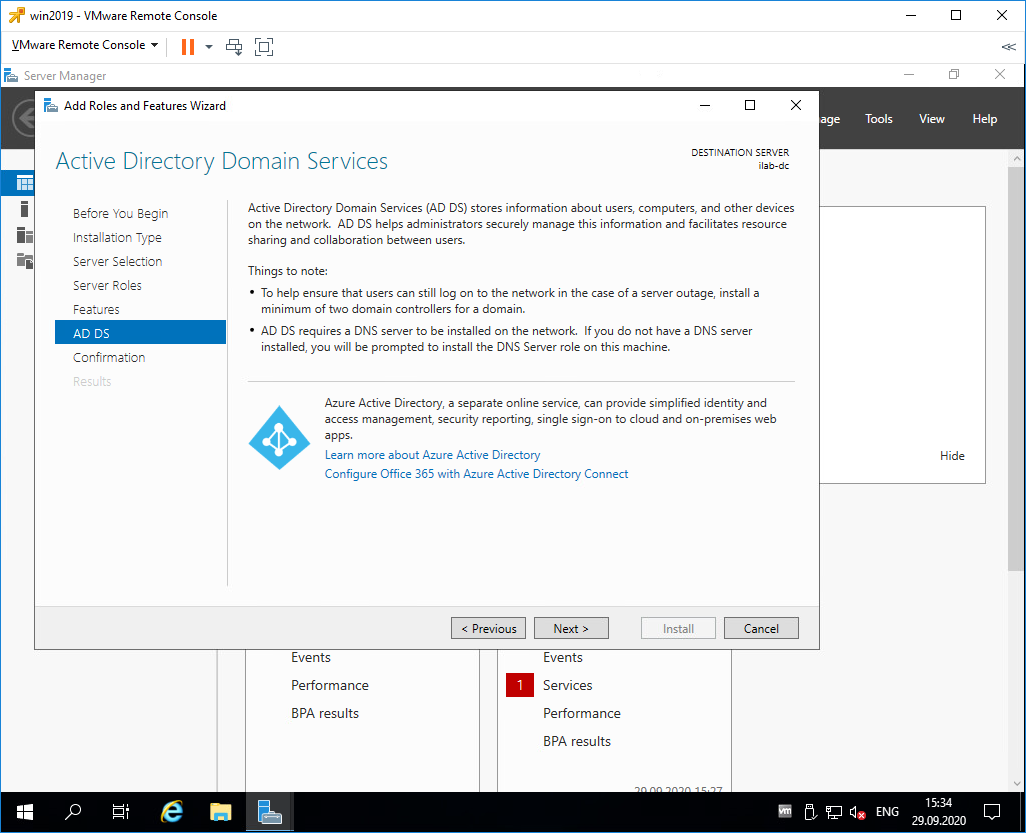

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

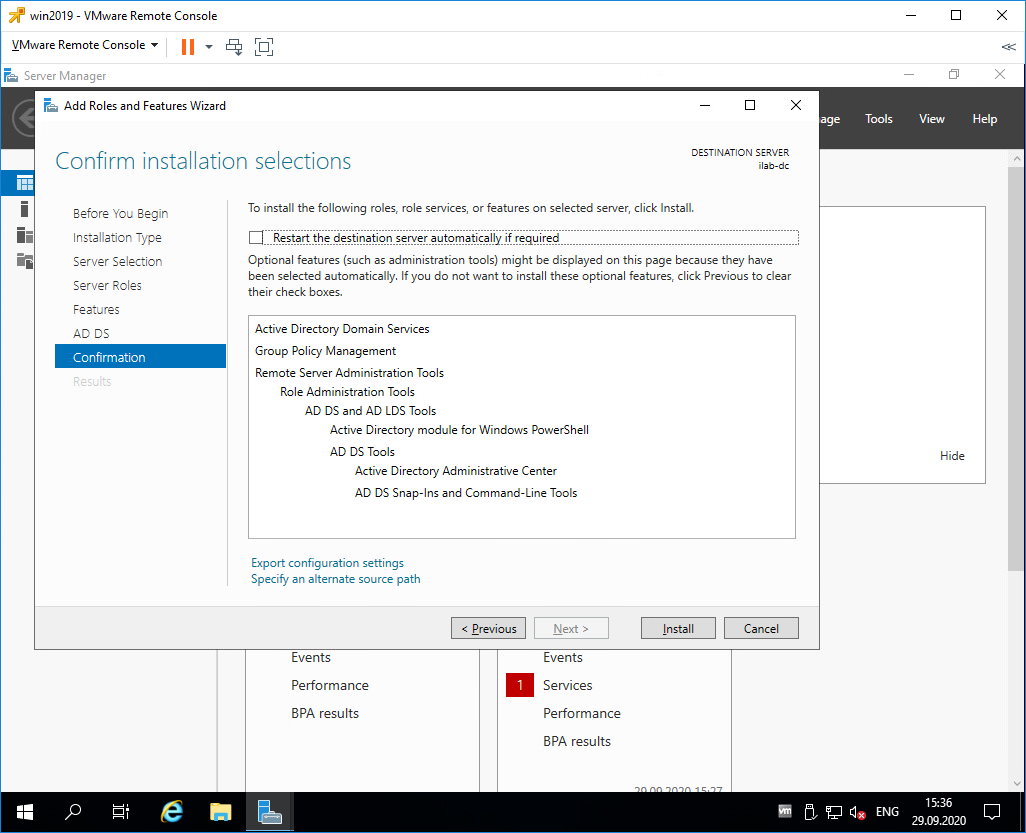

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

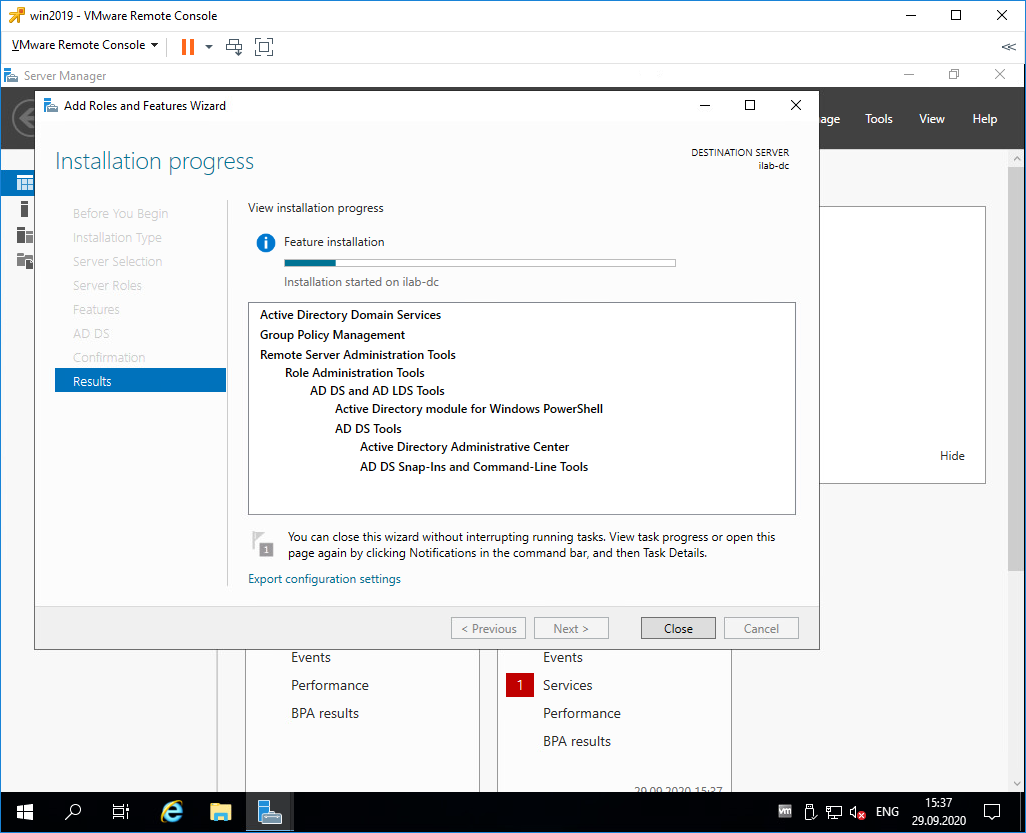

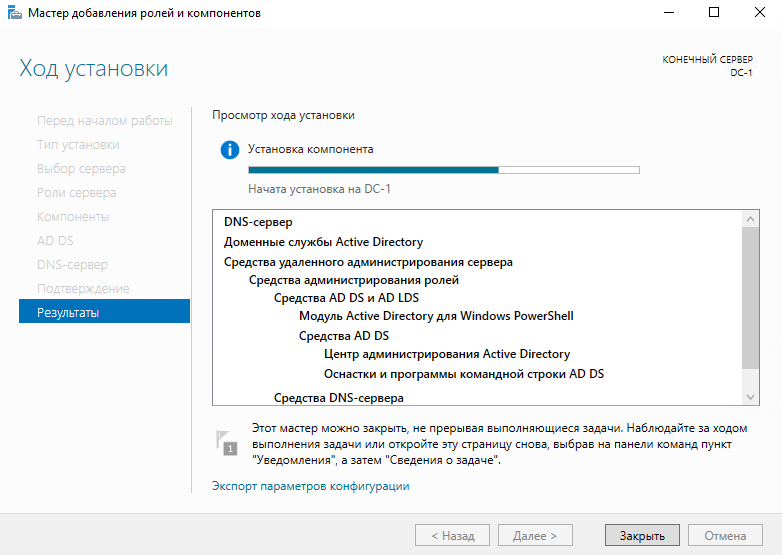

Начинается установка компонентов, ждём.

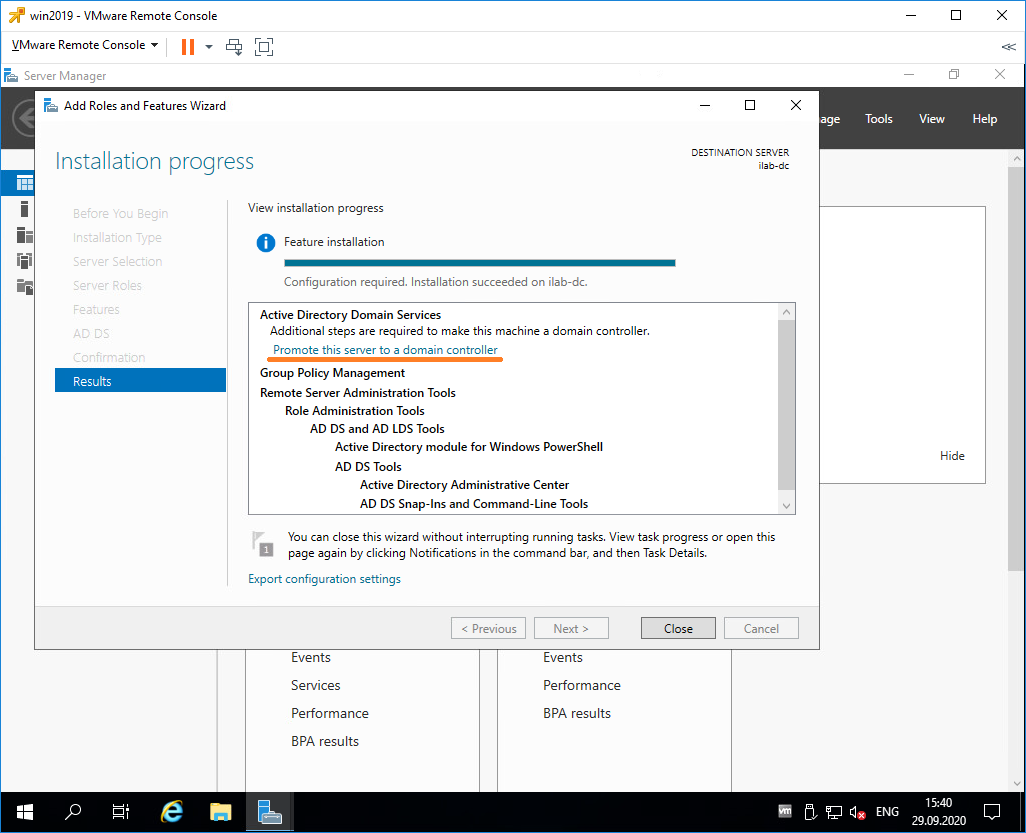

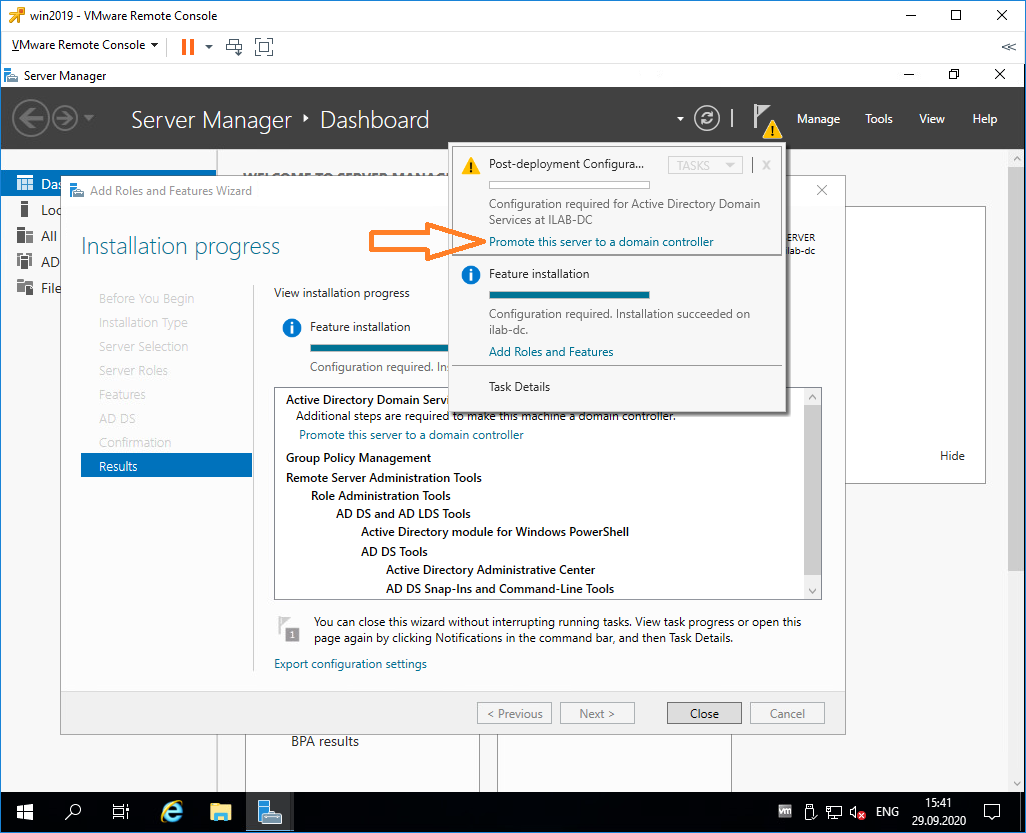

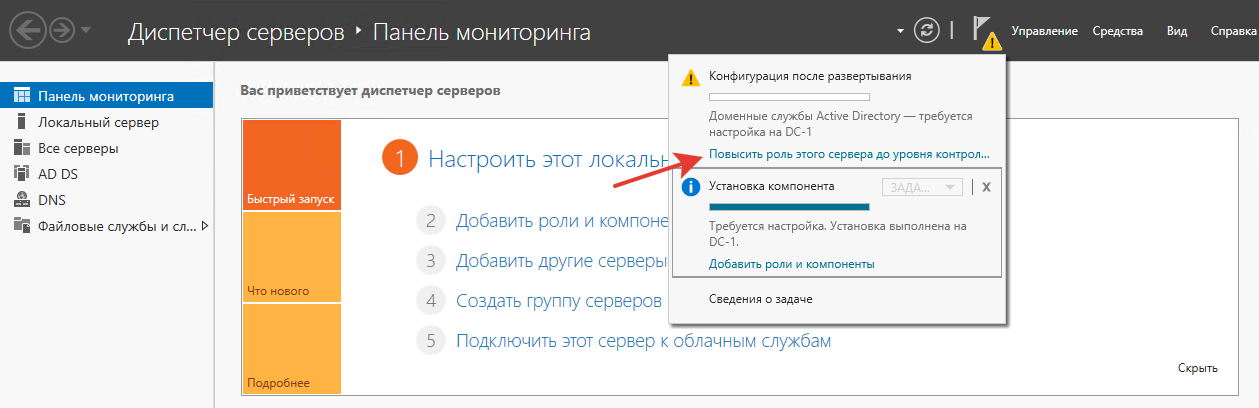

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

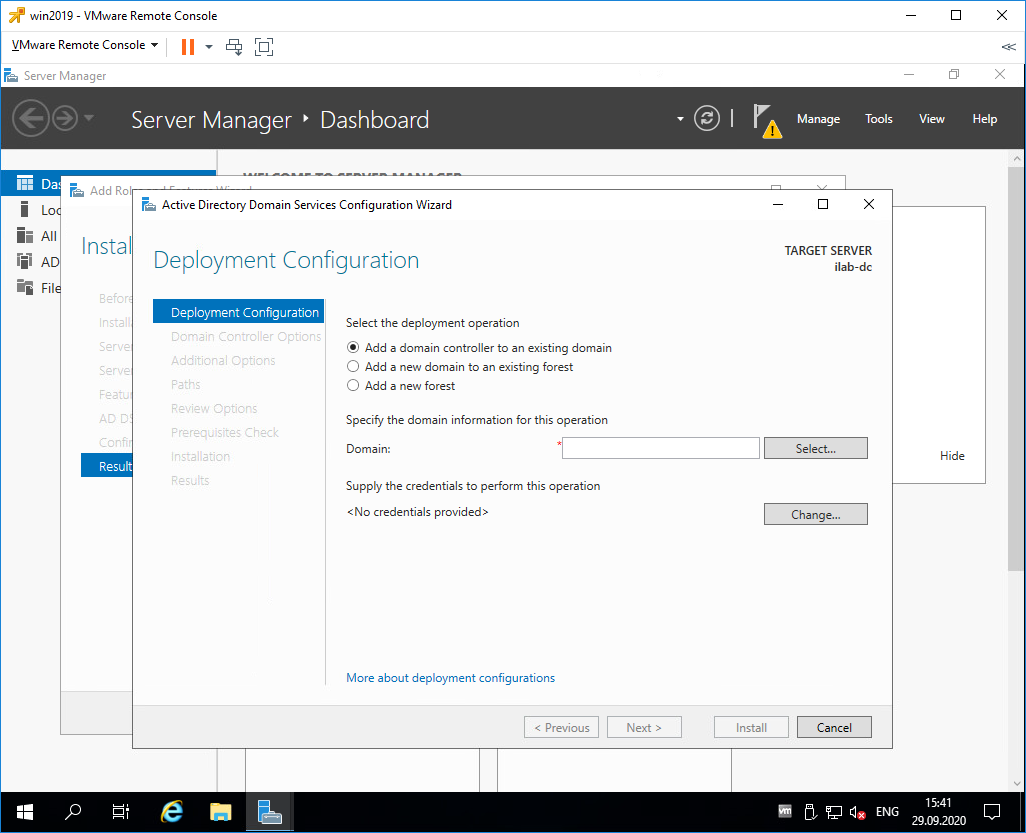

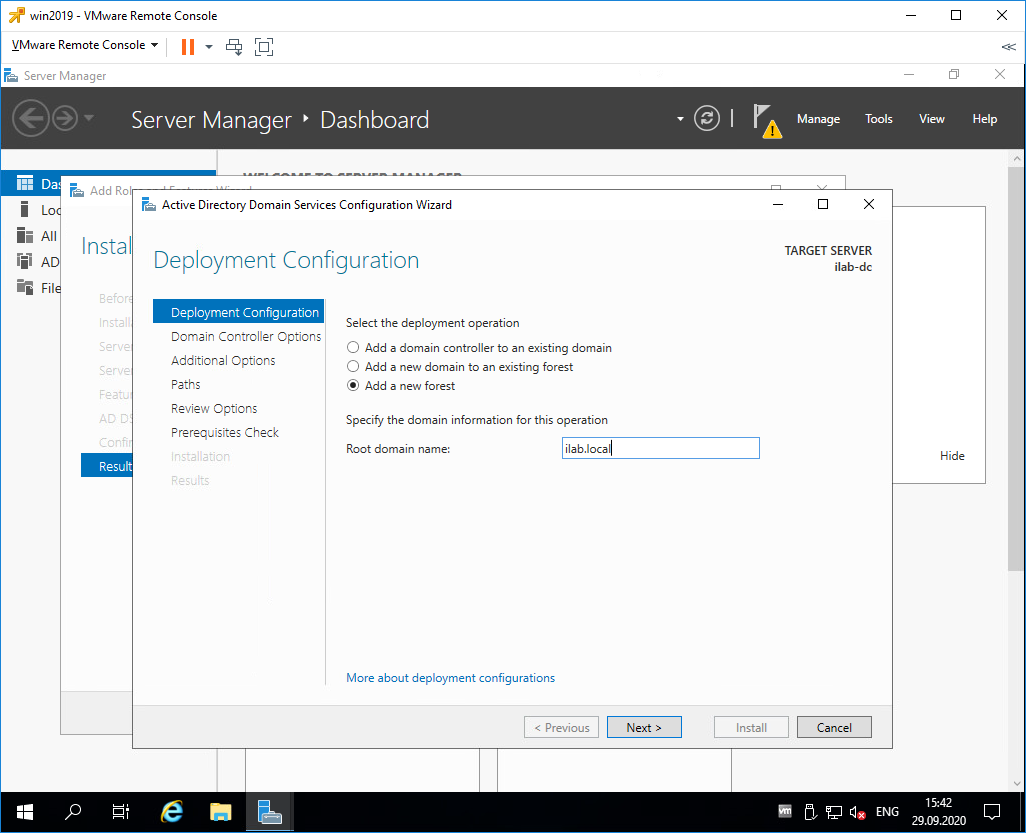

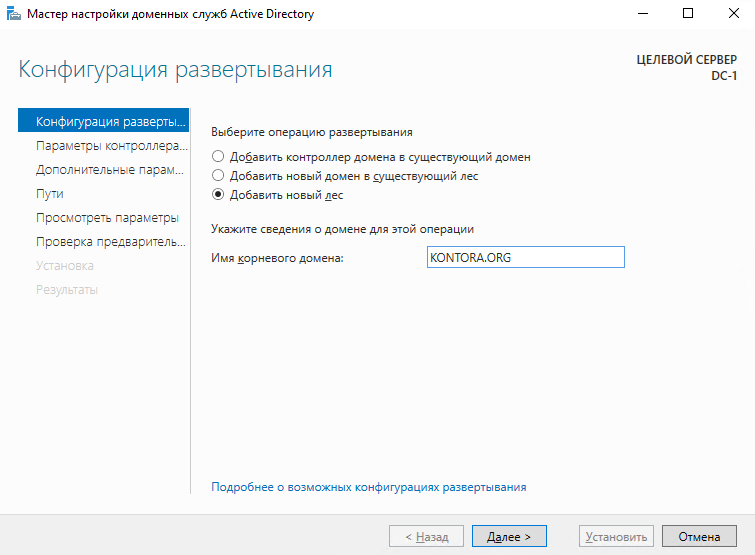

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

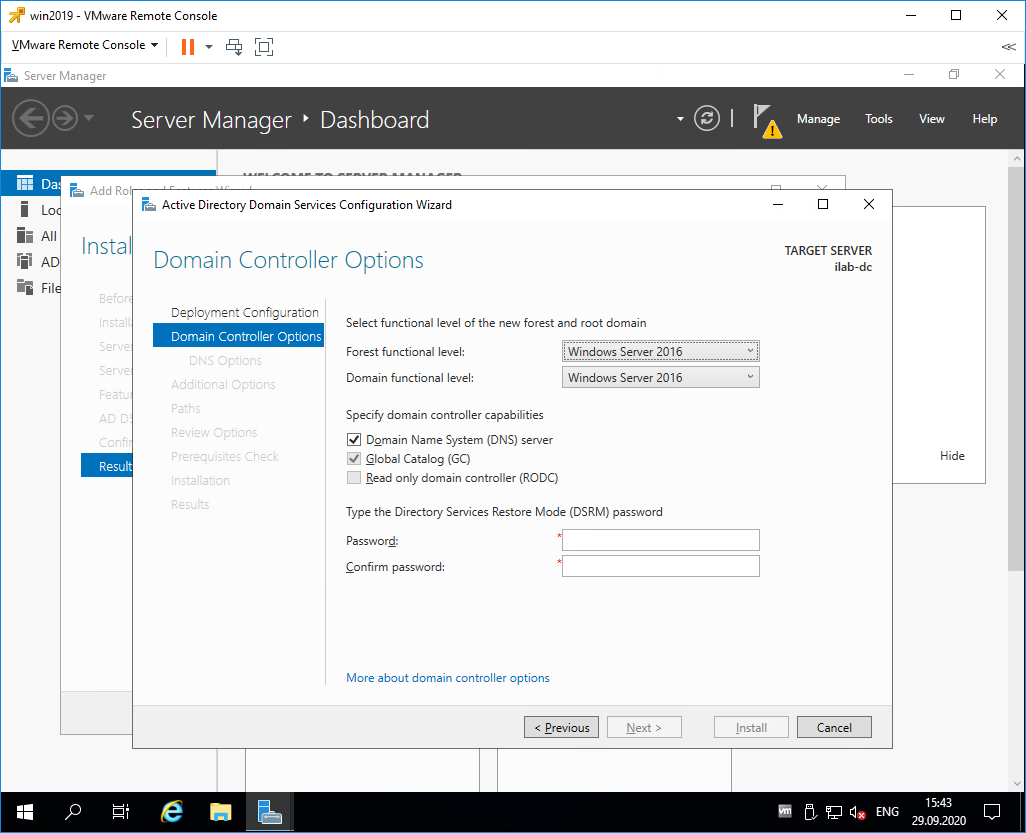

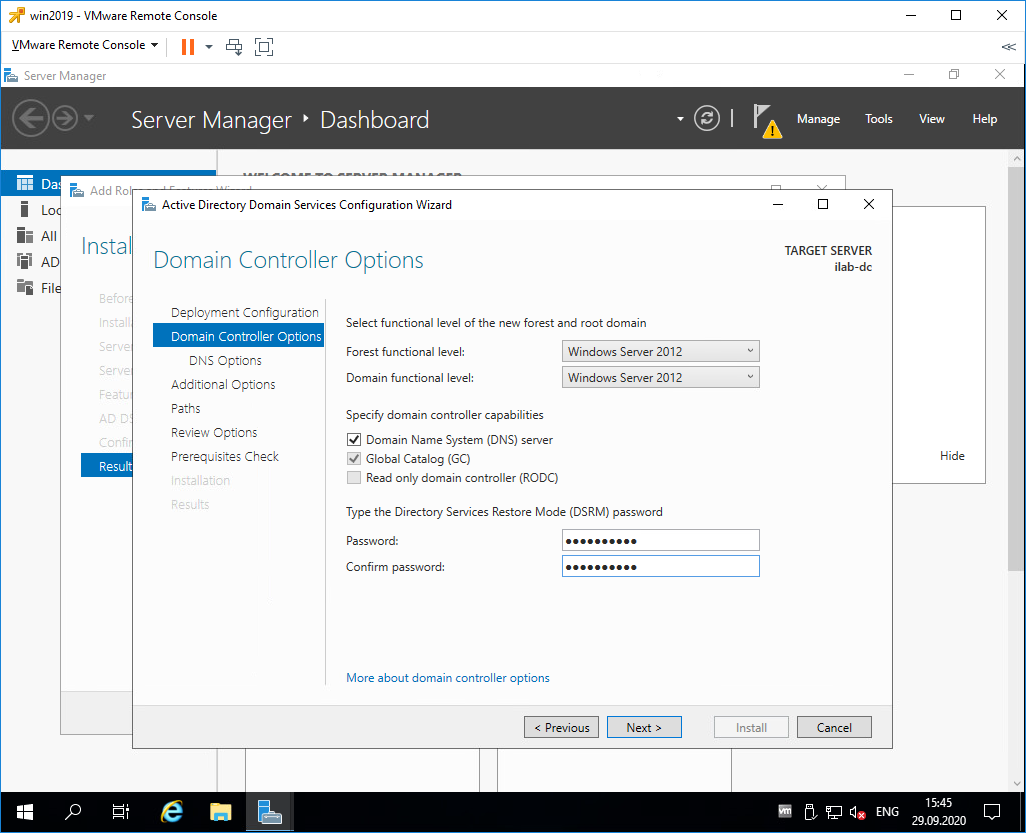

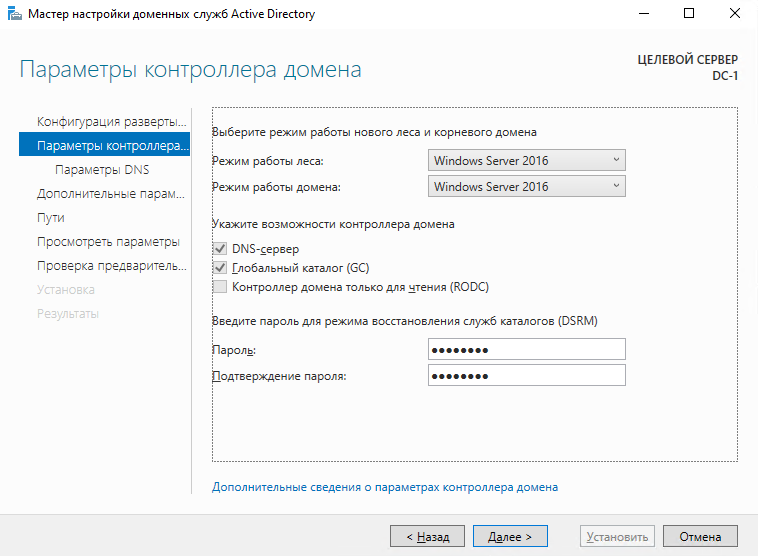

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

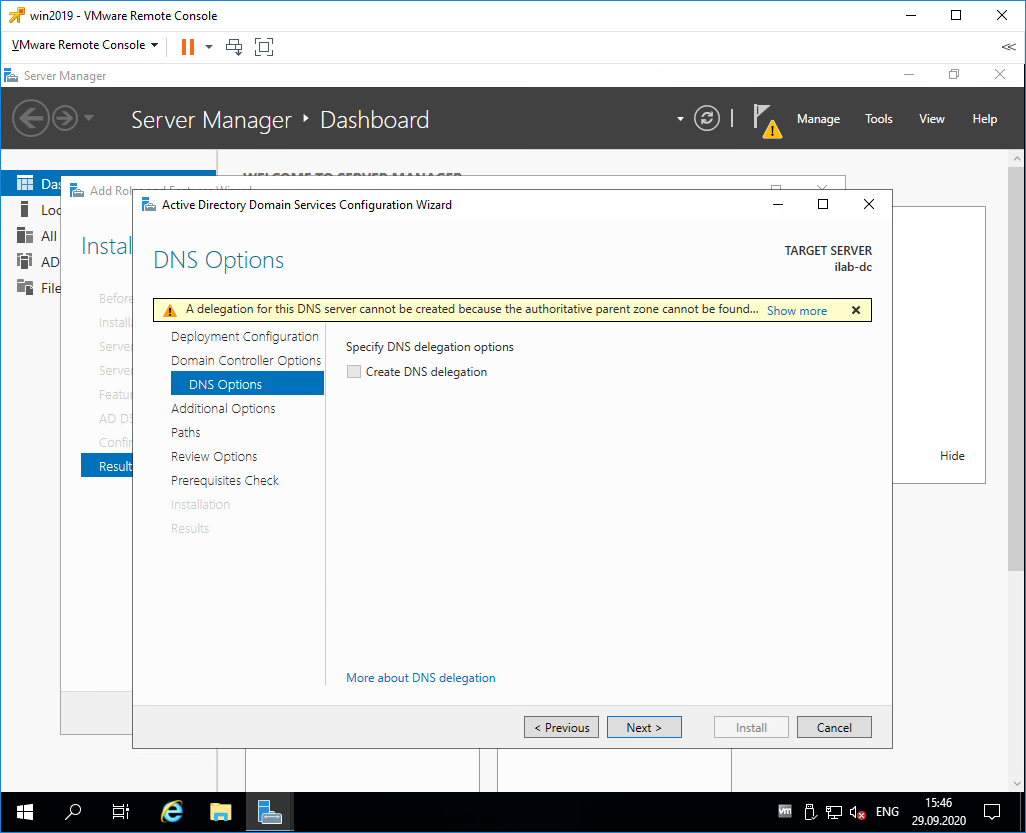

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

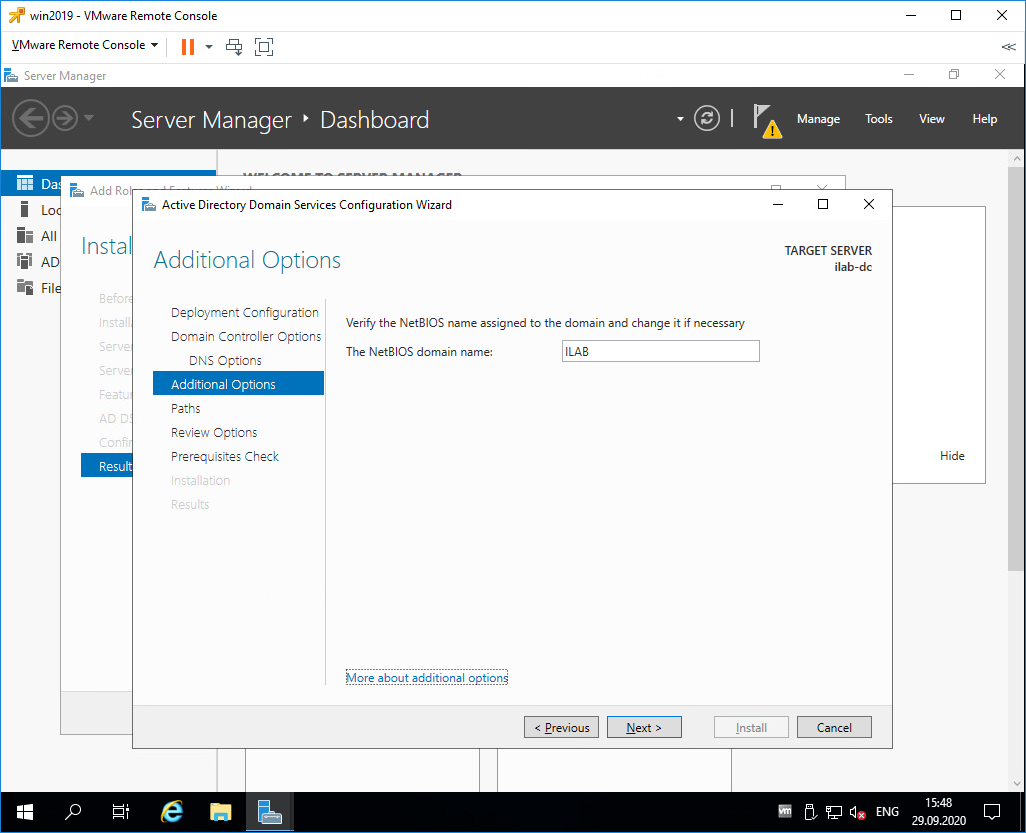

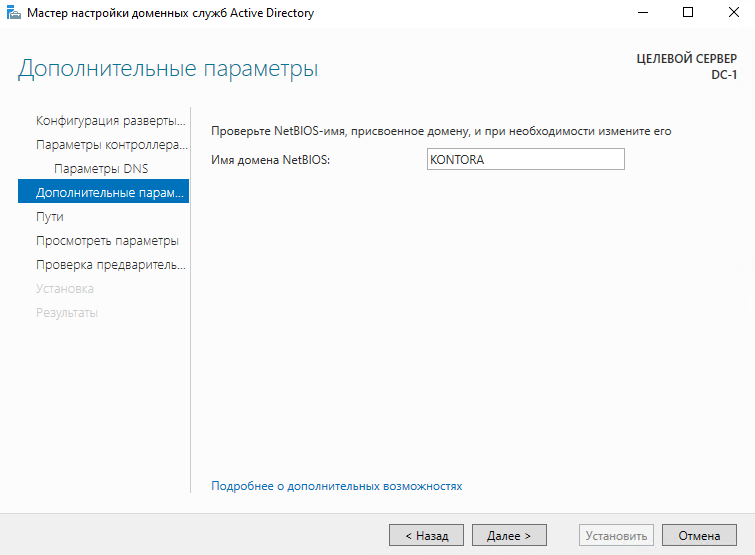

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

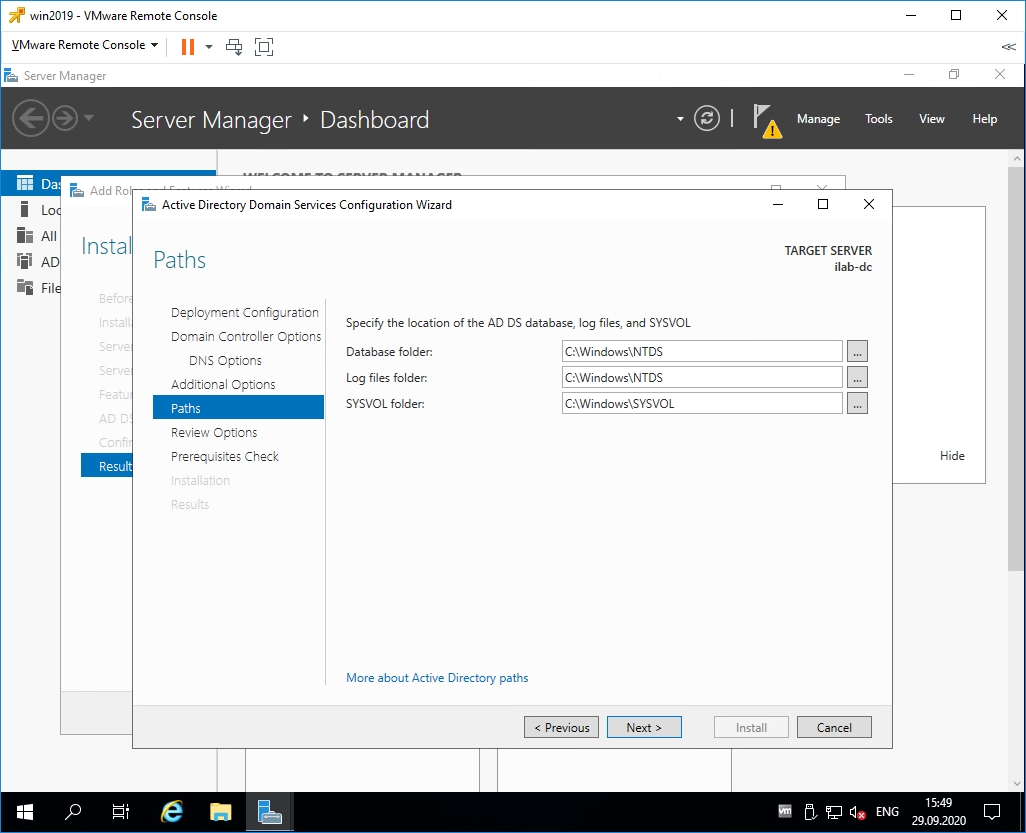

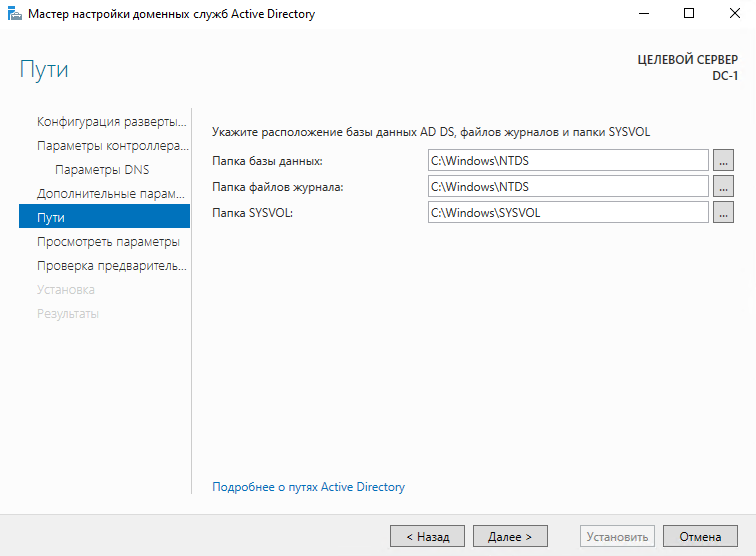

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

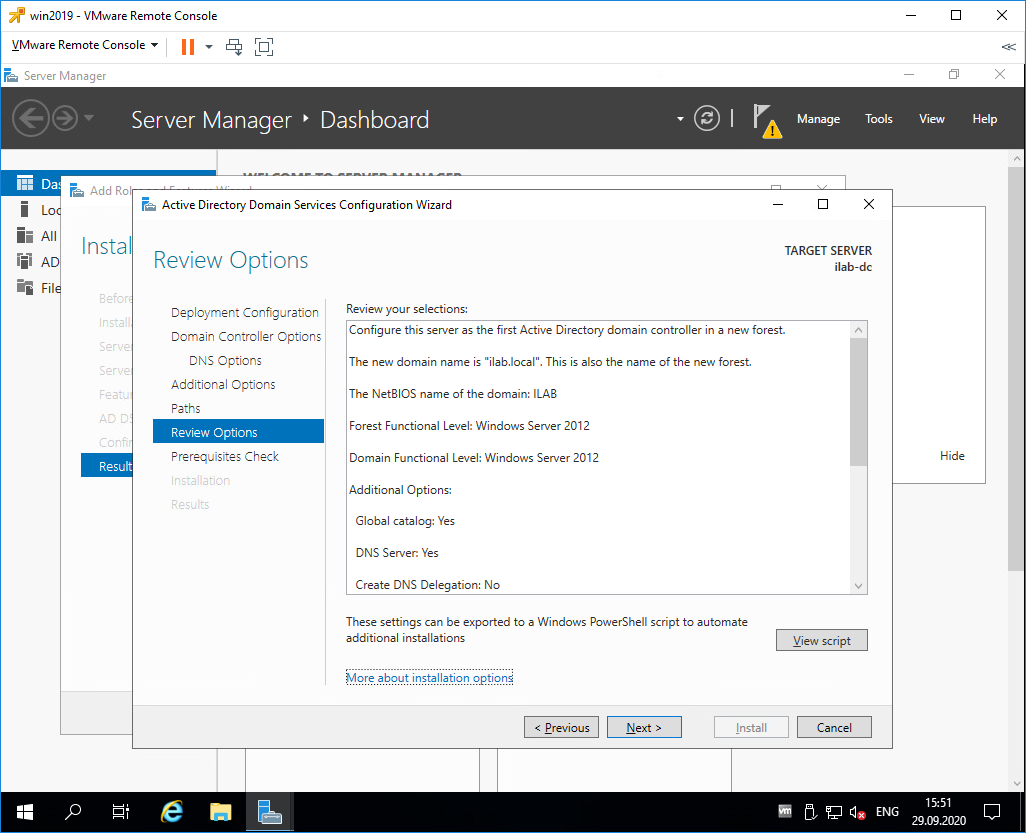

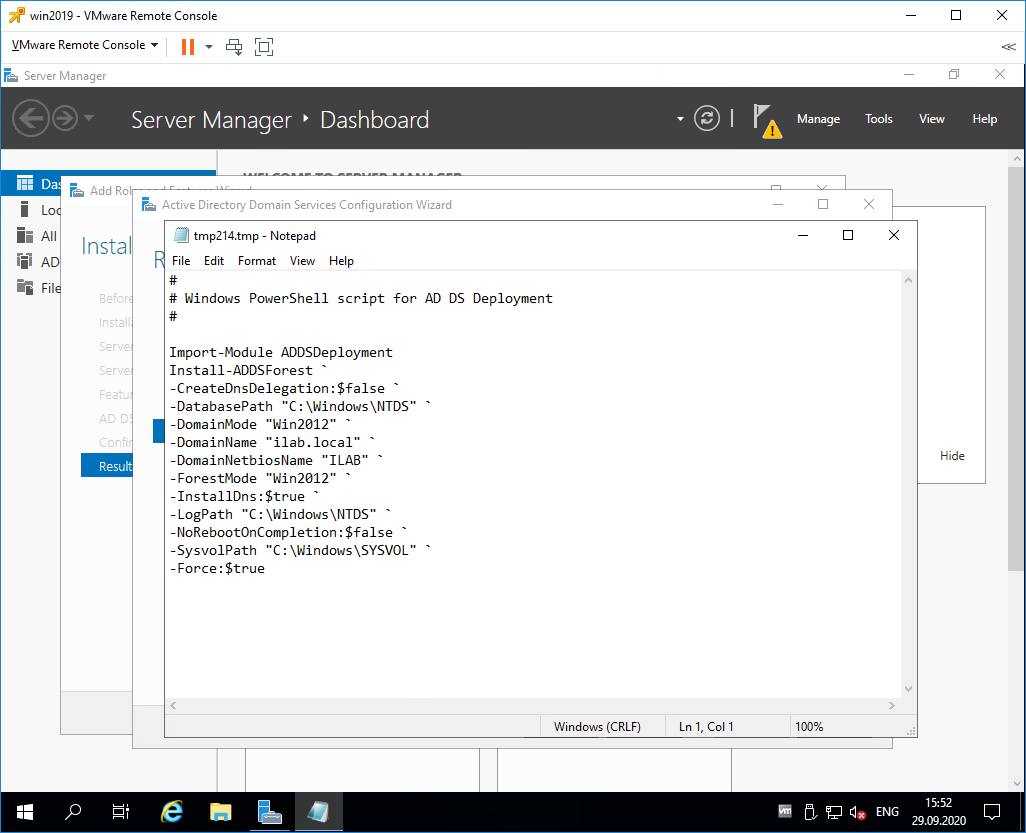

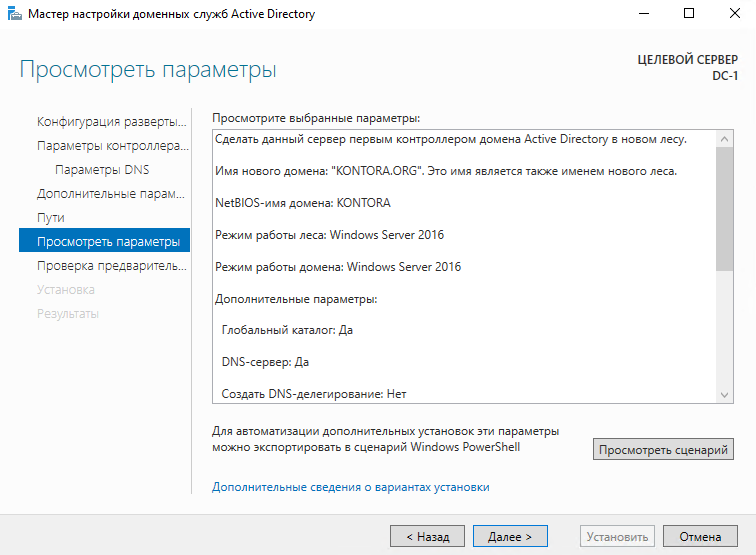

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

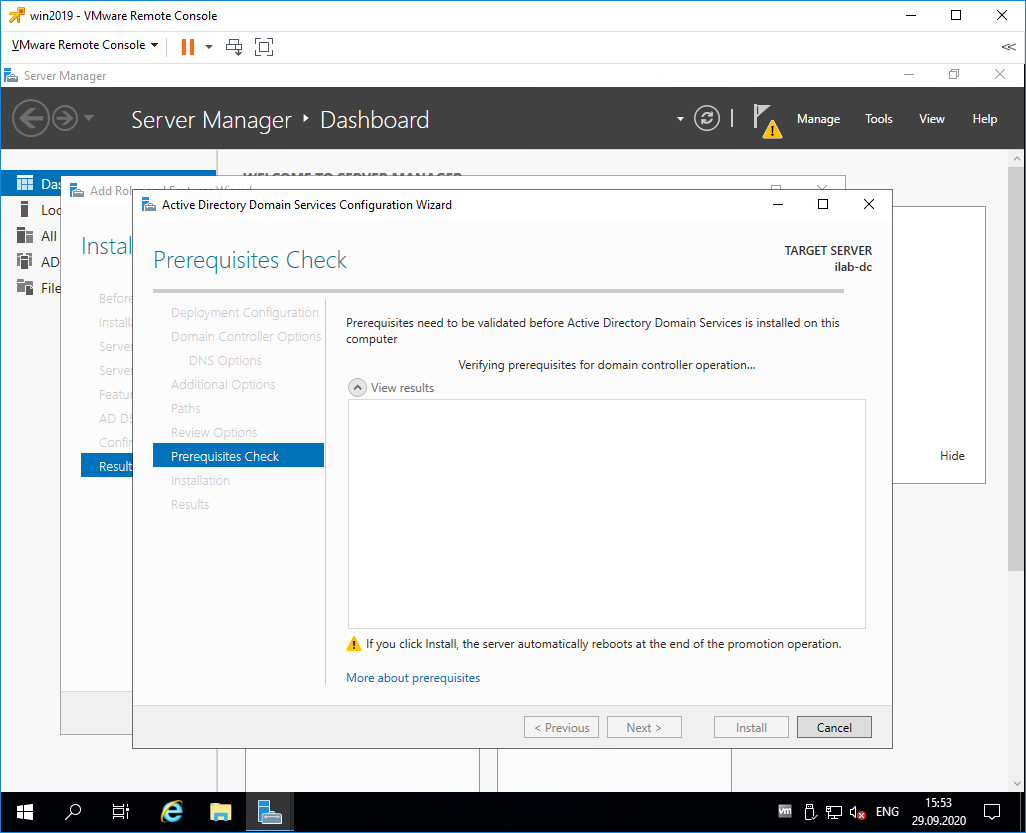

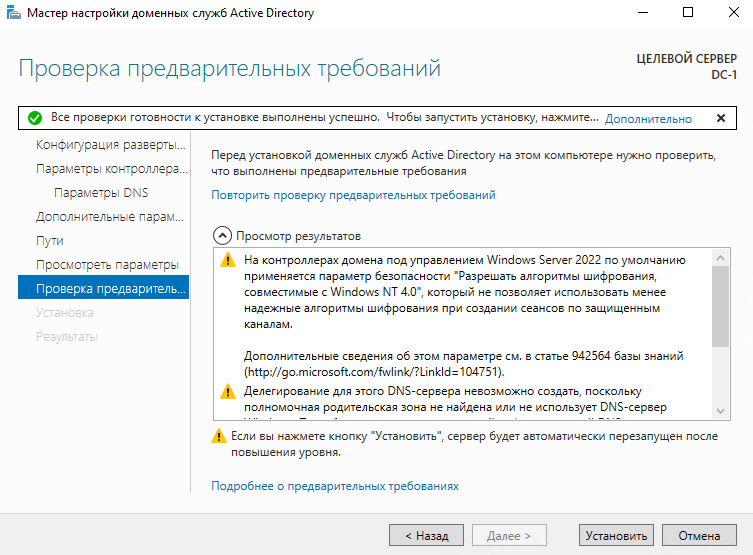

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

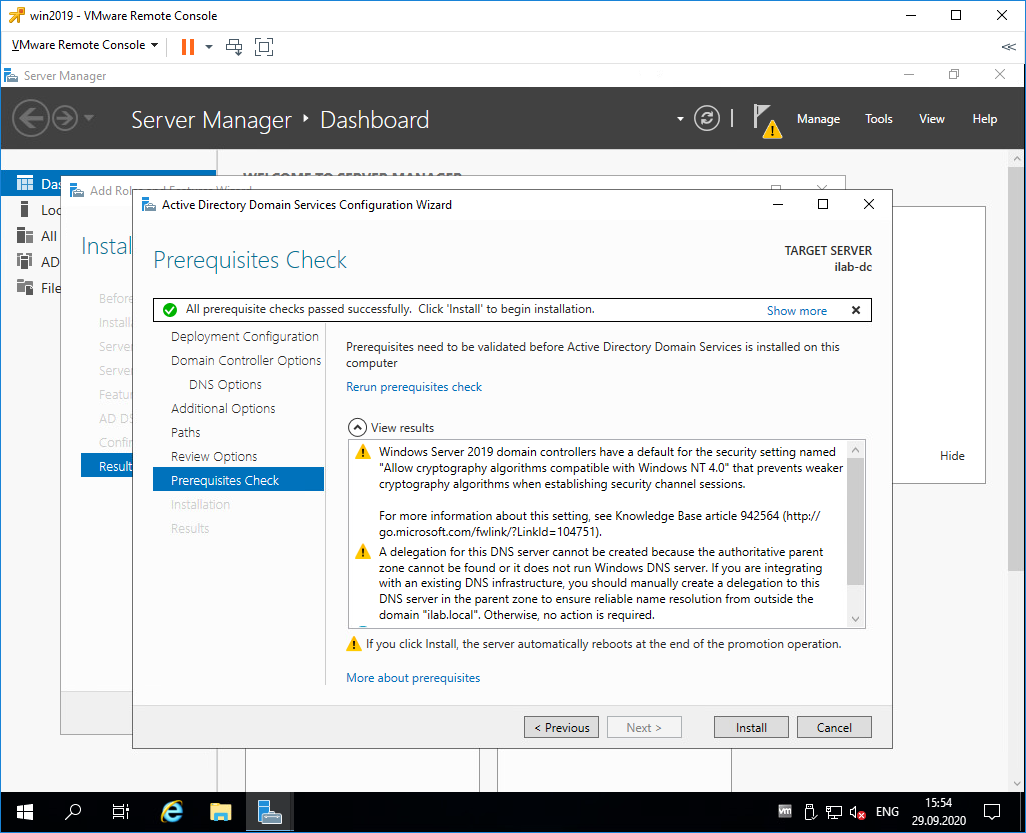

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

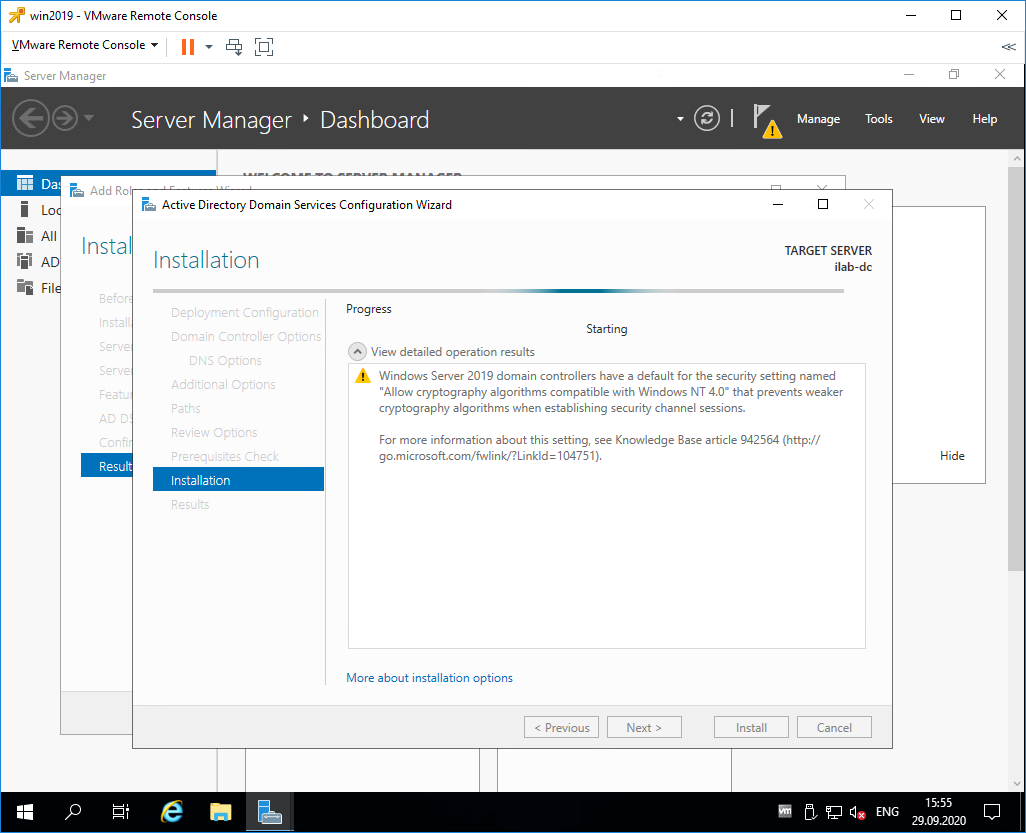

Начинается процесс установки.

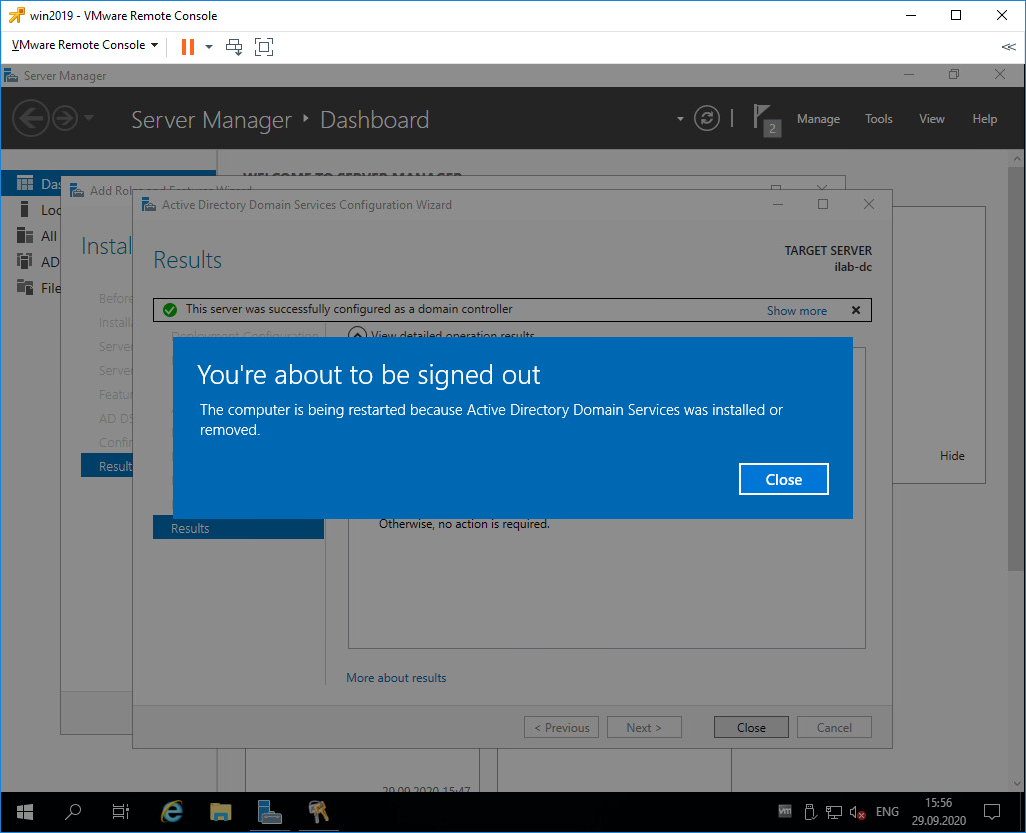

Сервер будет перезагружен, о чём нас и предупреждают. Close.

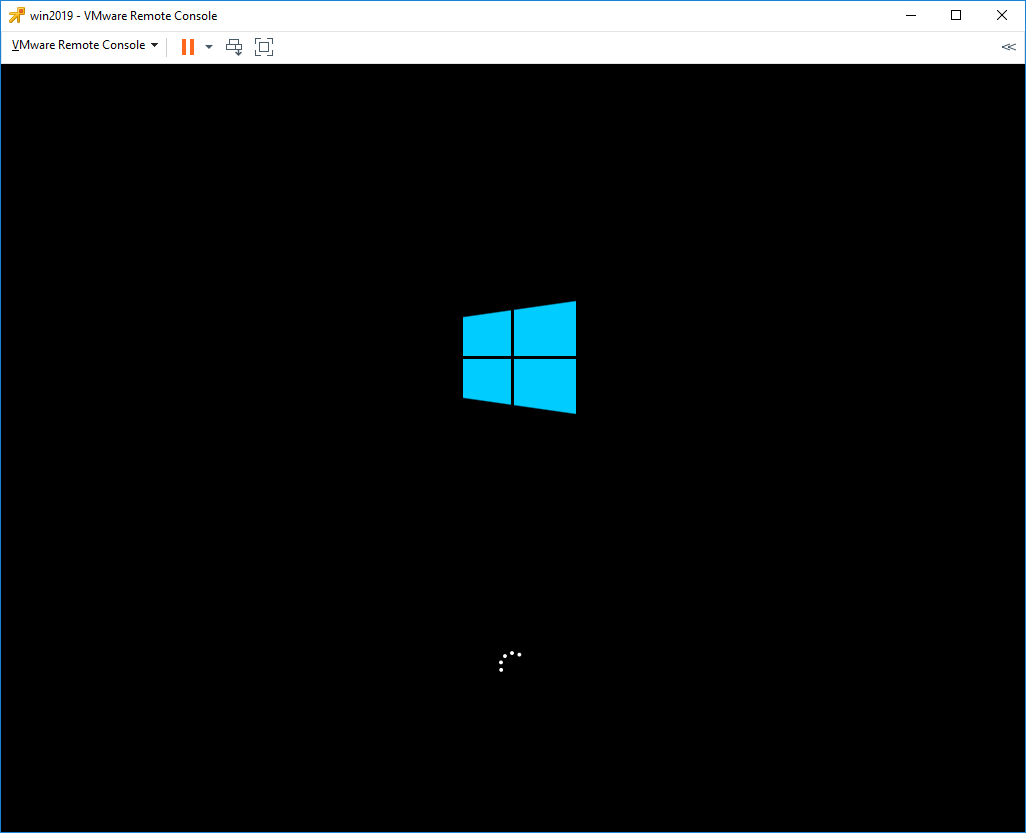

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

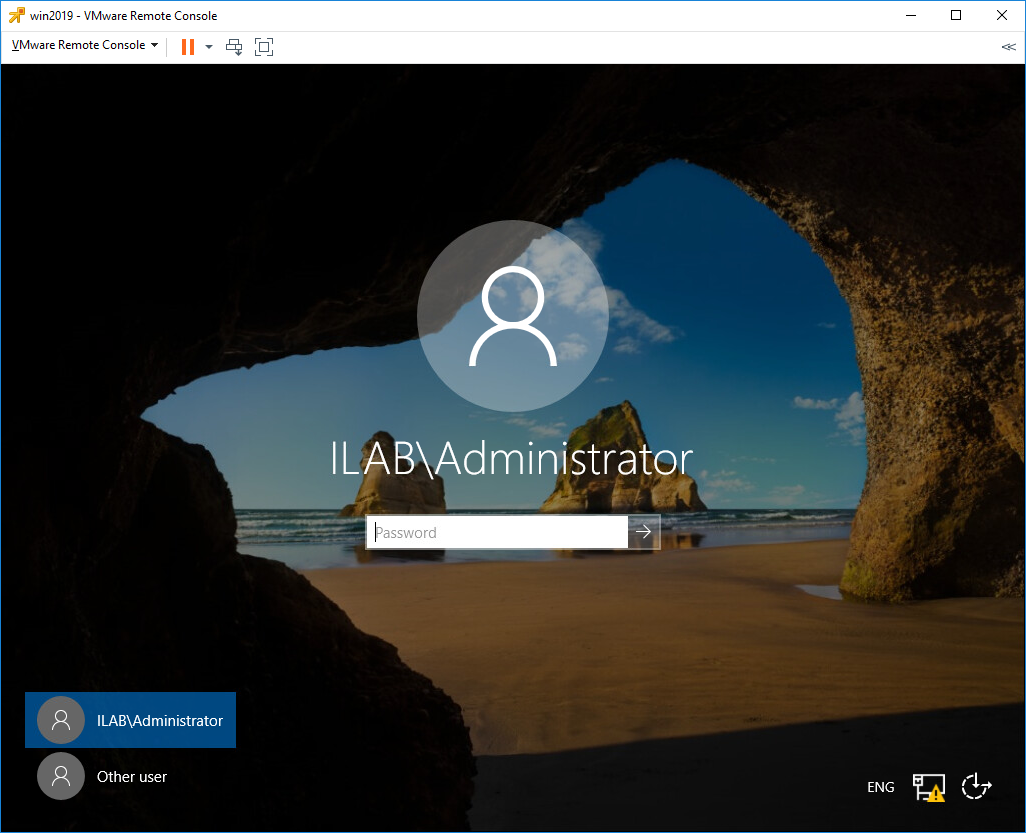

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

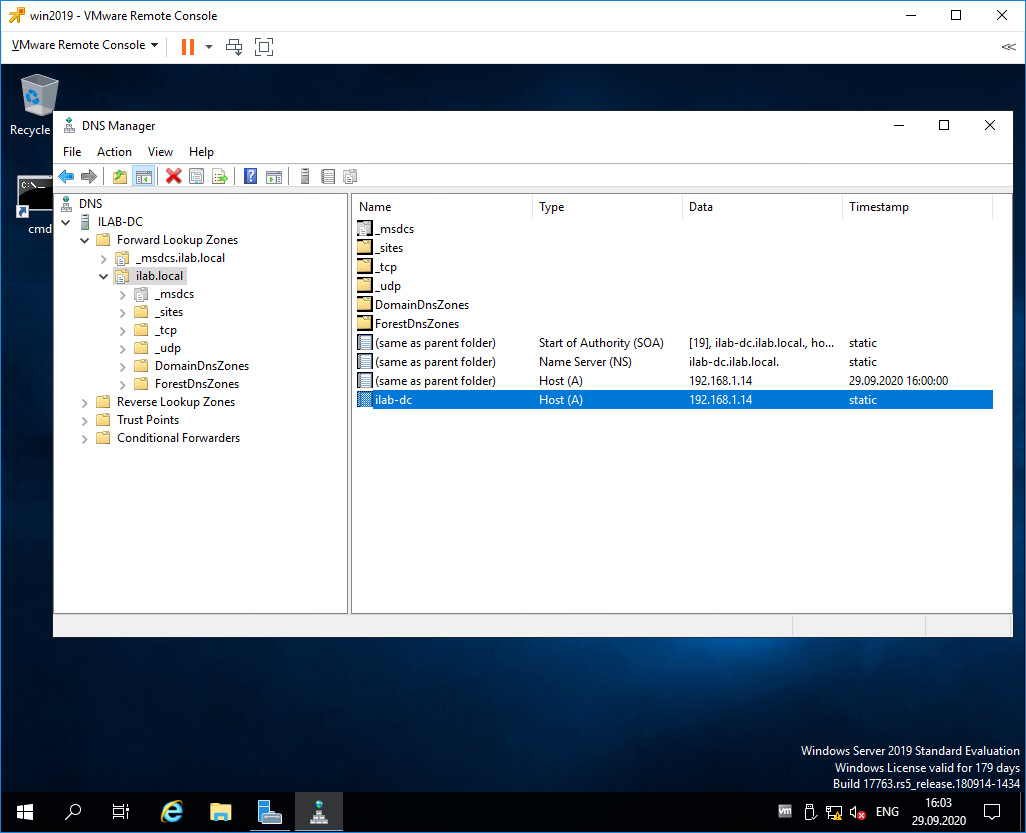

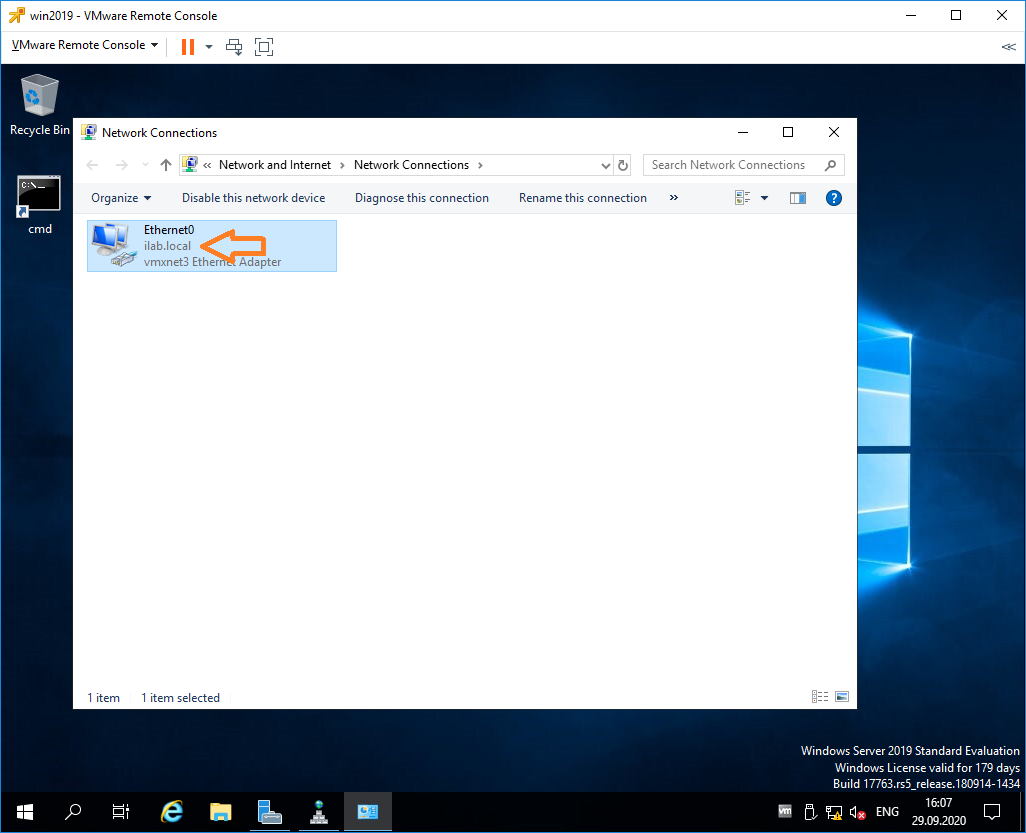

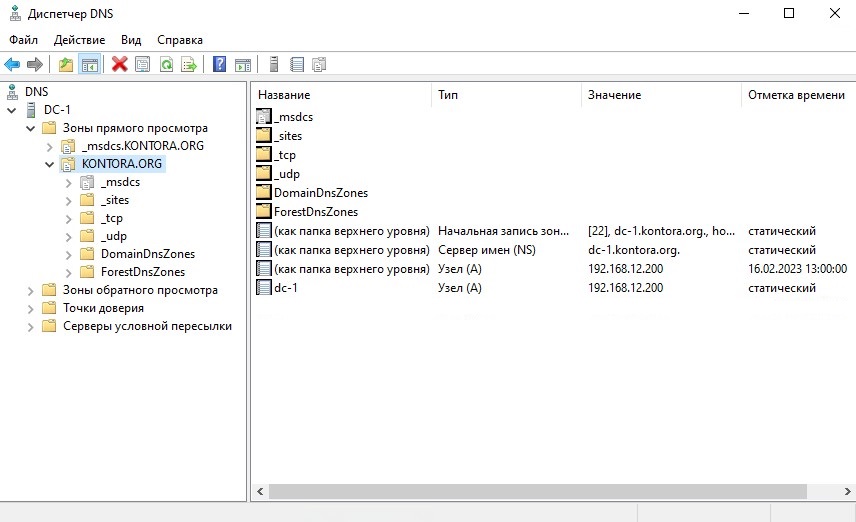

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

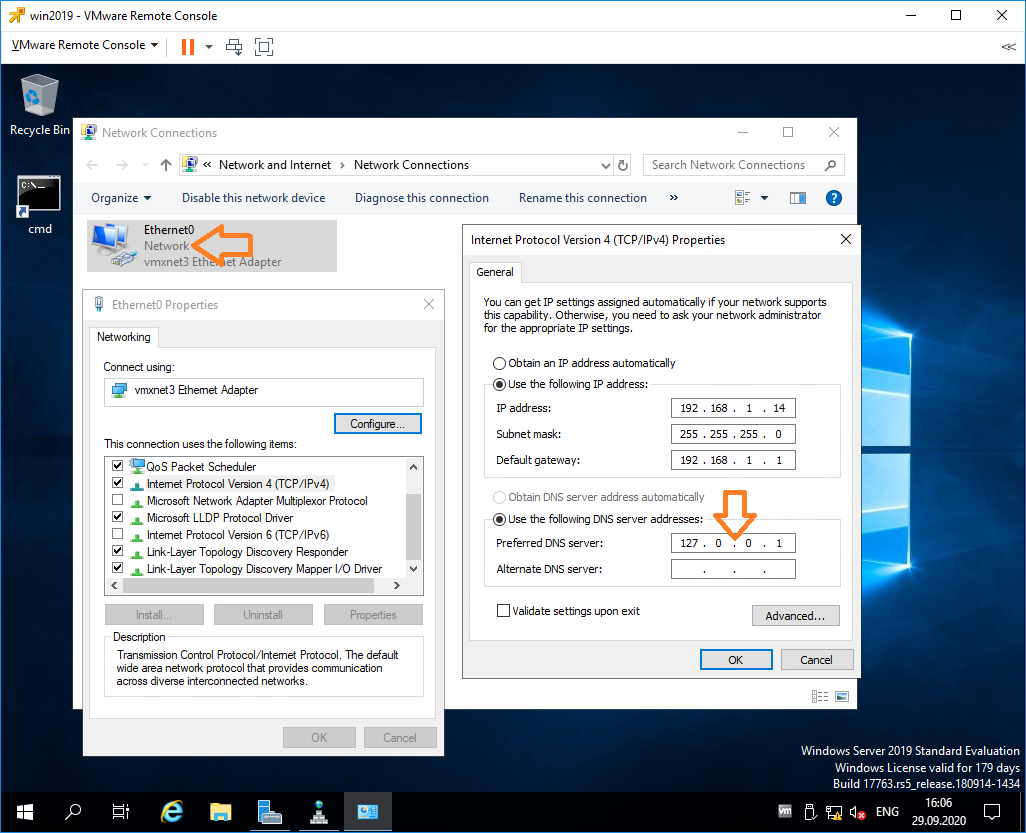

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

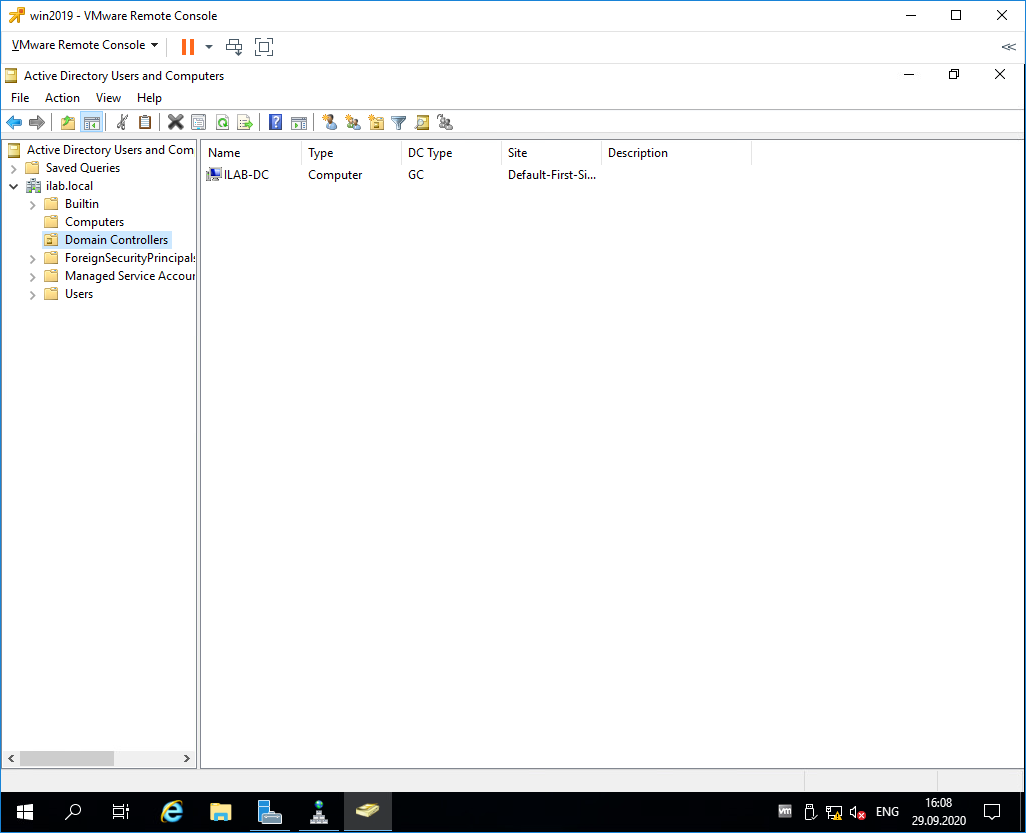

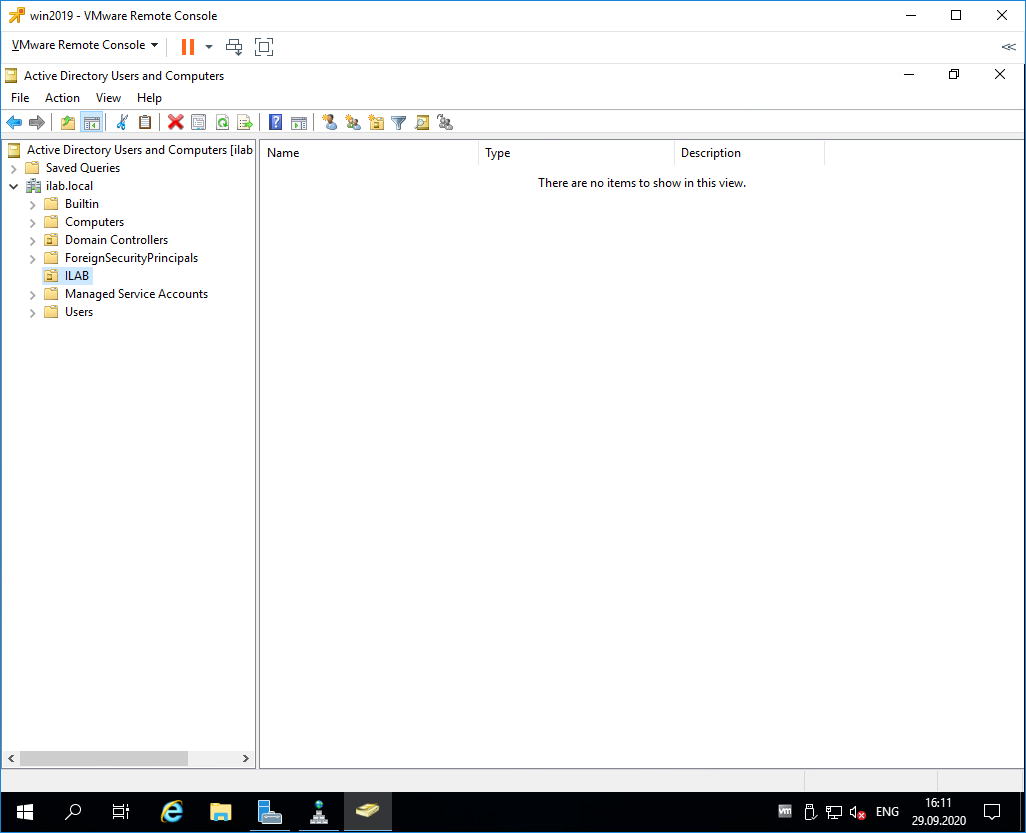

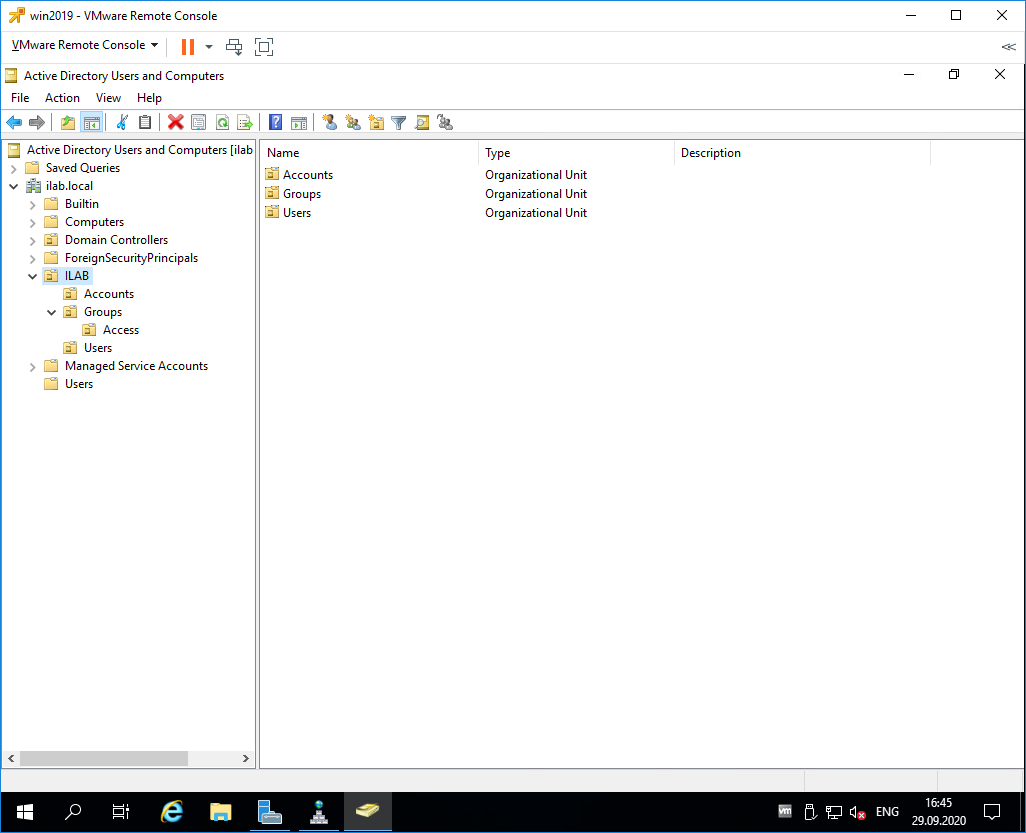

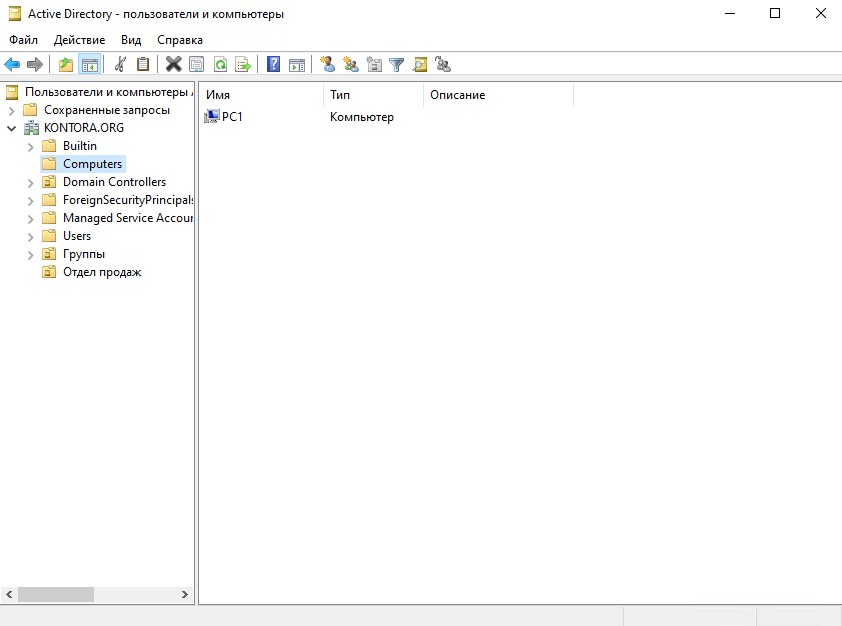

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

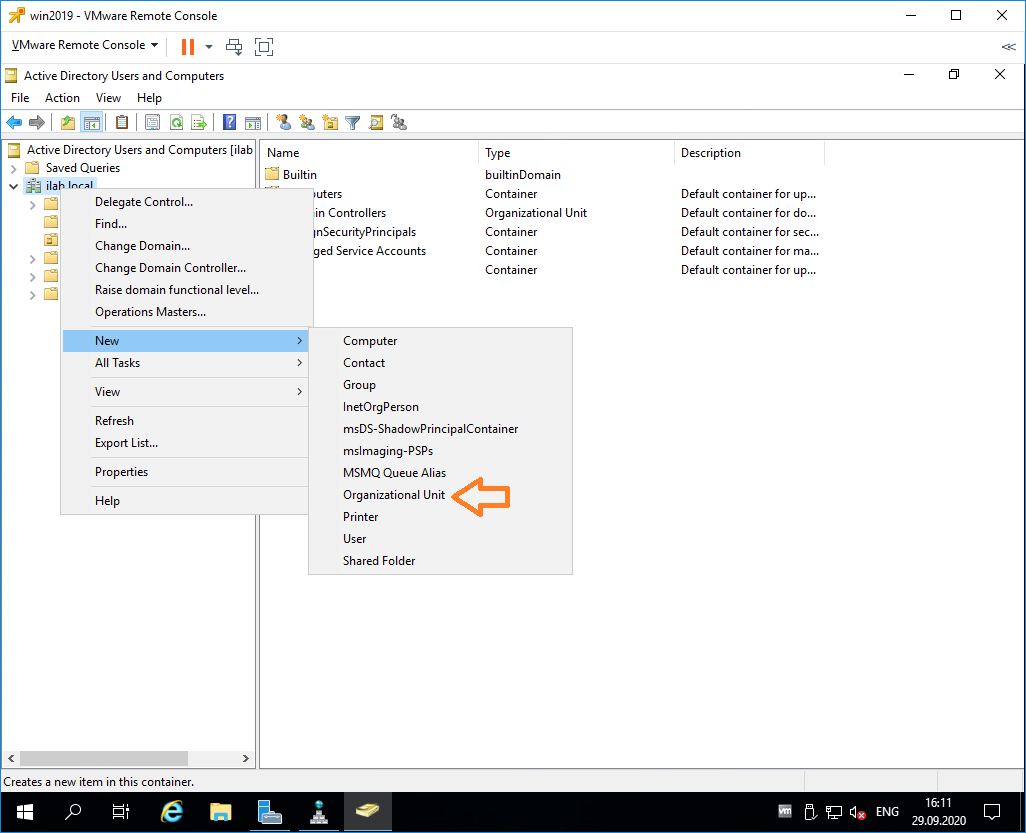

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Install and Configure DNS Server on Windows Server. Surely, to install Domain Name System (DNS) on Windows Server is straightforward. Still, it is essential to understand DNS and how it works to set up a robust and effective DNS infrastructure. That includes installing DNS and creating and managing our first DNS records.

Installing and Configuring DNS in Windows Server

We know the Domain Name System and what it does, but we need to know how to install and configure DNS. For this article, we use the Windows Server 2012R2 DNS install process, which we also use for later builds like Windows Server 2016, 2019, and 2022.

Overview of the Domain Name System

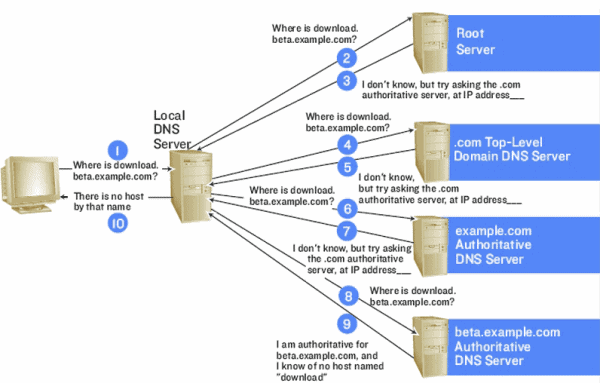

All in all, a Domain Name is a human readable version of an IP address. Well, an IP Address is what every computer on the internet uses to address itself when communicating with other computers via the TCP/IP network protocol. IP (v4) addresses, for example, look like a series of numbers and decimal points, such as 192.168.1.12.

When users enter a domain name, such as www.infrasos.com, their browser communicates with a network of root domain name servers, which act as a reference book, providing the IP address associated with that domain name. The browser then communicates directly with the hosting server using that IP address.

Altogether, DNS serves as a go between, translating user requests into IP addresses. Without DNS, users need to memorize and enter long IP addresses when connecting to other websites, rather than simply typing in the website’s name.

Prerequisites

Before configuring our DNS, we must have the following information:

- Our domain name.

- The IP address and hostname of each server that we want to provide name resolution for.

Additionally, before we configure our computer as a DNS, we need to verify that the following minimum conditions are proper:

- A server running Windows Server 2012R2, 2016, 2019, or 2022 operating system and an open Remote Desktop Protocol (RDP) 3389 port.

- A domain user with appropriate administrative privileges in configuring the DNS.

- Minimum of 4 GB of RAM and 2-core CPU.

Installing the DNS Server Role

Basically, installing the DNS Server Role in Windows Server is a simple process that allows you to configure and manage a DNS server for your network. It involves adding the DNS server role to your Windows Server machine, configuring basic DNS settings, and creating and managing DNS records. First of all, log in as an administrator user to the Windows Server and follow the steps below to install the DNS server on our Windows Server:

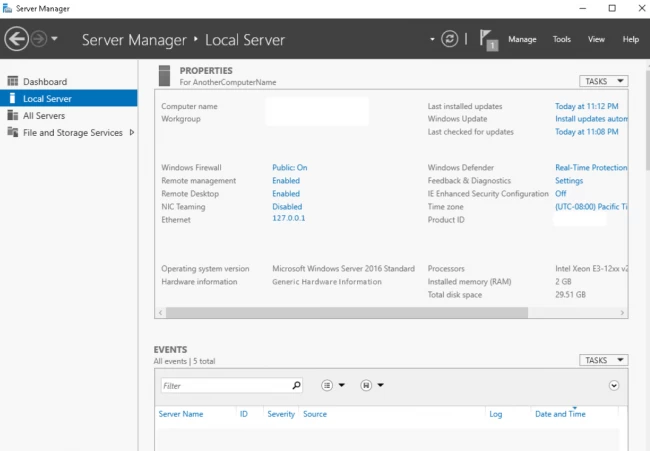

Step 1: Launch the Server Manager, as illustrated below:

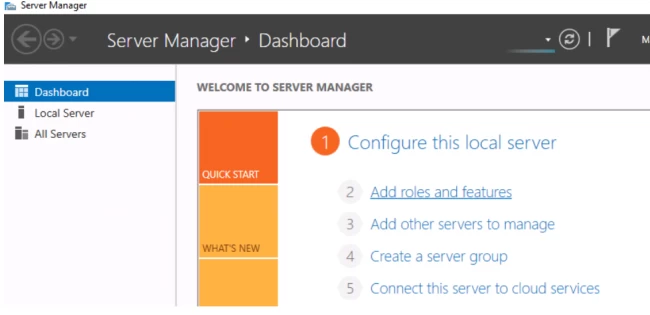

Step 2: Select Add roles and features.

Step 4: Click on Next after selecting Role based and feature based installation.

Step 5: Choose a server from the pool and press Next.

Step 6: Pick the DNS server and click Next.

Step 7: Double check all settings before clicking the Install button to begin the installation.

Step 8: Allow some time for the installation to complete. Once done, click the Close to exit the installation wizard.

Installing the DNS Server Role Using PowerShell

Using PowerShell, we automate the installation process, making it easier and more efficient to set up a DNS server for your network. Here are the steps to install the DNS Server Role using PowerShell on Windows Server:

Step 1: Open Windows PowerShell as an admin by pressing the Windows key + X and selecting Windows PowerShell (Admin) from the menu.

Step 2: Use the Install-WindowsFeature command to install the DNS Server Role:

Install-WindowsFeature -Name DNS -IncludeManagementTools

Step 3: Press Enter to run the command. You see a message indicating that the installation process has started.

Step 4: Wait for the installation process to complete, which may take several minutes.

Step 5: After the installation is complete, use the Get-WindowsFeature command to confirm that the DNS Server Role has been installed:

Get-WindowsFeature -Name DNS

Step 6: You should see a message indicating that the DNS Server Role is installed, and the display name should be DNS Server.

As a result, using PowerShell to install the DNS Server Role saves time and effort compared to manually installing the role through the graphical user interface. Additionally, using PowerShell allows us to automate the installation process, making it easier to set up multiple DNS servers consistently and repeatedly.

In this part of the article about how to Install and Configure DNS Server on Windows Server we are configuring DNS server first.

Active Directory & Azure AD User Reporting Tools by InfraSOS

Try us out for Free, Access to all features. – 200+ AD Report templates Available. Easily customise your own AD reports.

Configuring the DNS Server

Now, that we have set up the DNS server role, we can use the DNS service inside the server. We need to create forward and reverse lookup zones to resolve the name to IP address and vice versa.

Configuring the Forward Lookup Zone

Evidently, a Forward Lookup Zone in DNS is a database of resource records that map domain names to IP addresses. Hence, we use it to resolve host names to IP addresses.

Certainly, the Forward Lookup Zone is vital because it enables clients to access network resources using domain names instead of IP addresses. This lookup zone makes it easier for users to remember and access network resources, and it helps improve the network’s readability and maintainability.

Steps

In order to create a forward lookup zone, follow the steps below:

Step 1: On the server manager, navigate to Tools > DNS to access the DNS manager, as shown below:

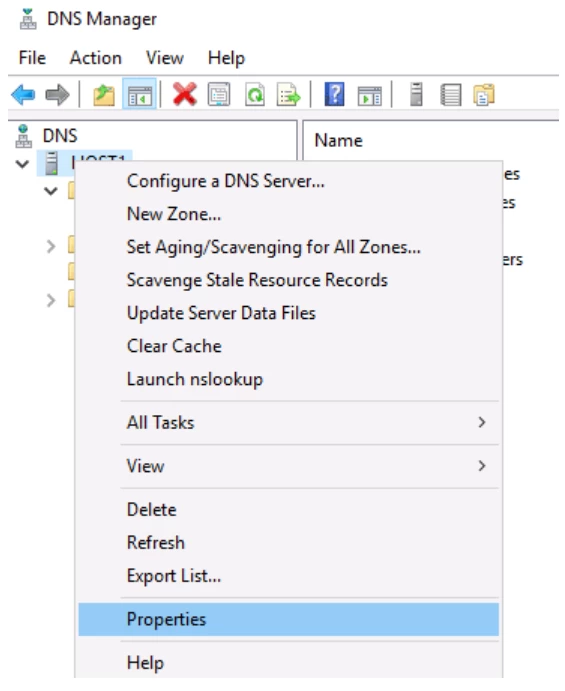

Step 2: Right click on the server name and select Properties.

Step 3: Select the New Zone option.

Step 5: Choose the Primary zone and press Next.

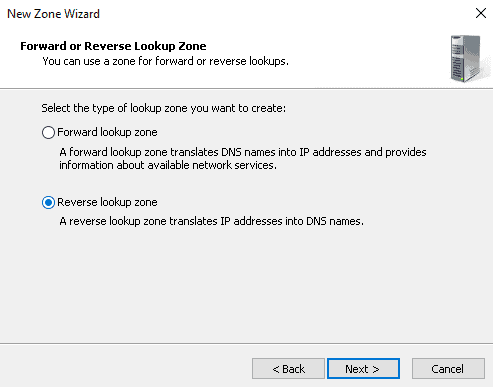

Step 6: Click Next after selecting the Forward lookup zone.

Step 7: Enter the name of our zone and press Next.

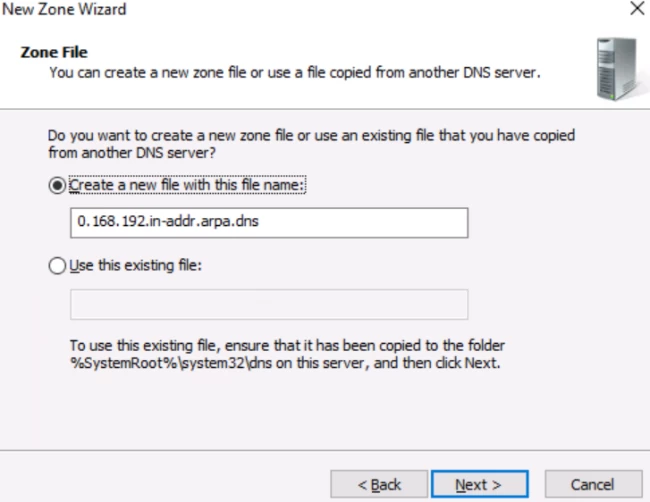

Step 8: Choose “Create a file with the file name” and press Next.

Step 9: Check the box next to “Do not allow dynamic update” and click Next.

Step 10: Press the Finish button.

Next, with Install and Configure DNS Server on Windows Server we configure Reverse Lookup Zone.

Configuring the Reverse Lookup Zone

Following, a Reverse Lookup Zone in DNS is a database of resource records that map IP addresses to host names. By all means, we use this lookup zone to resolve IP addresses to hostnames.

Further, a Reverse Lookup Zone is different from the Forward Lookup Zone. In that it maps IP addresses to host names, while the Forward Lookup Zone maps host names to IP addresses. Additionally, the Reverse Lookup Zone is typically less frequently used than the Forward Lookup Zone, as clients are more likely to access network resources using host names rather than IP addresses.

Steps

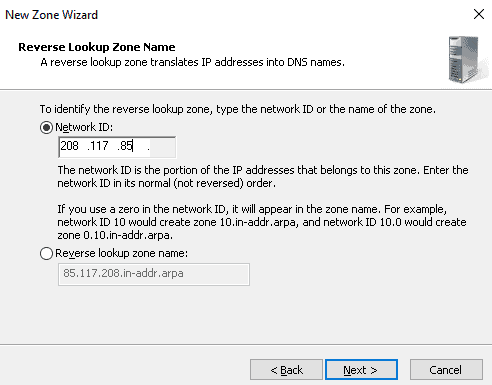

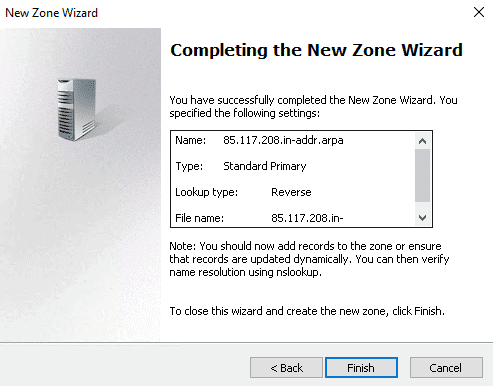

Indeed, to create a forward lookup zone, follow the steps below:

Step 1: On the server manager, navigate to Tools > DNS to access the DNS manager:

Step 2: Right click on the server name and select Properties.

Step 3: Here, select the New Zone option.

Step 5: Now, choose the Primary zone and press Next.

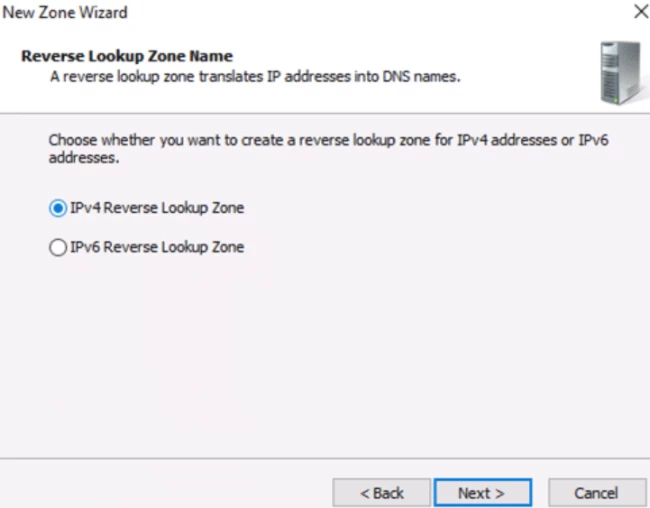

Step 6: From this step forward, the setup is different from our previous section. Next, click Next after selecting the Reverse lookup zone.

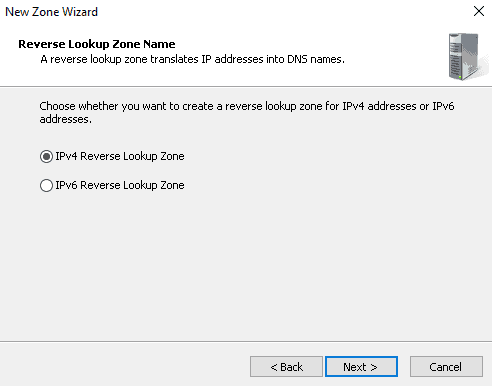

Step 7: After, select IPv4 Reverse Lookup Zone and click on Next.

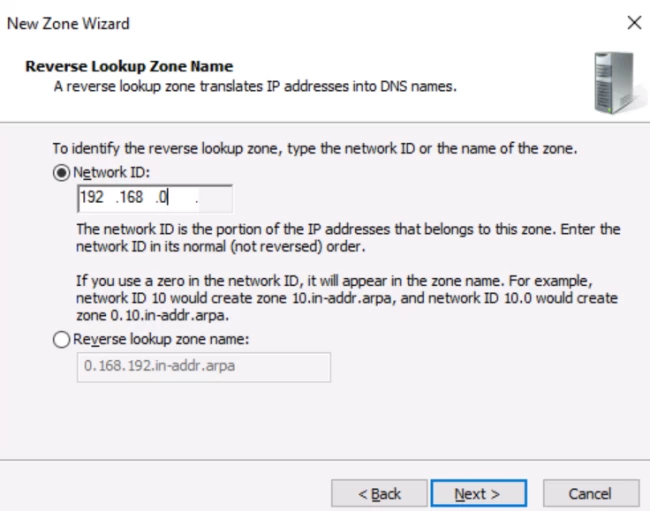

Step 8: Define your network ID and click Next.

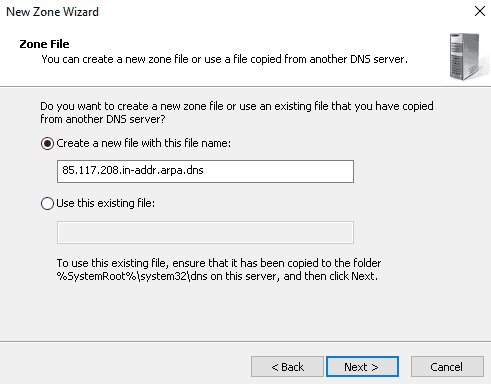

Step 9: Further, choose “Create a file with the file name” and press Next.

Step 9: Please check the box next to “Do not allow dynamic update” and click Next.

Step 10: In sum, press the Finish button.

Configuring DNS Records

Moreover, DNS records are essential for several reasons:

- Domain name resolution: In short, we use DNS records to map domain names to IP addresses, allowing clients to access network resources using human readable names rather than IP addresses.

- Network functionality: Properly configured DNS records are critical for ensuring network services and applications function correctly.

- Network security: In similar fashion, we use DNS records to secure our network by providing information about which IP addresses correspond to our domain names. We use this information to block malicious traffic and improve network security.

- Load balancing: By creating multiple A records for the same hostname and assigning different IP addresses to each record, we distribute incoming traffic across multiple servers, improving the performance and reliability of our network.

- Management and administration: In this case, DNS records are managed and updated centrally, making organizing and maintaining our network easier.

Overall, DNS records are a fundamental part of the functioning of the internet and are critical for ensuring that domain names are resolved to IP addresses. That network services and applications work correctly and that networks are secure and reliable.

Steps

Please follow the below steps to add A and PTR records to DNS:

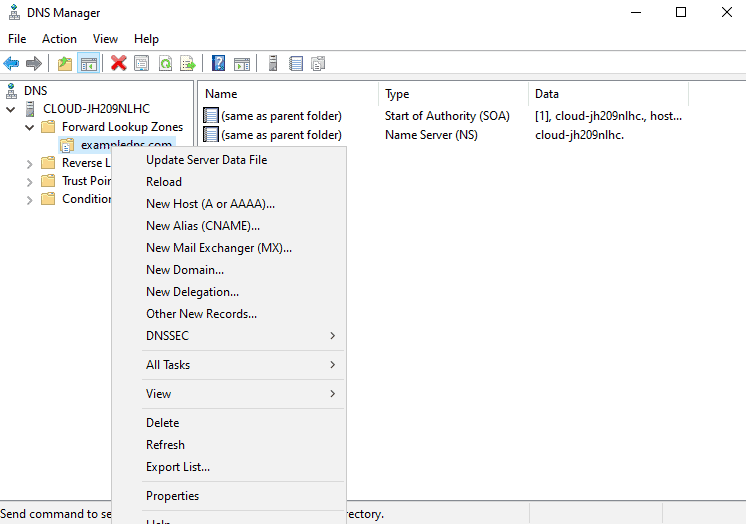

Step 1 : On the DNS manager, right click on the forward lookup zone.

Step 2: Click on the New Host (A or AAAA).

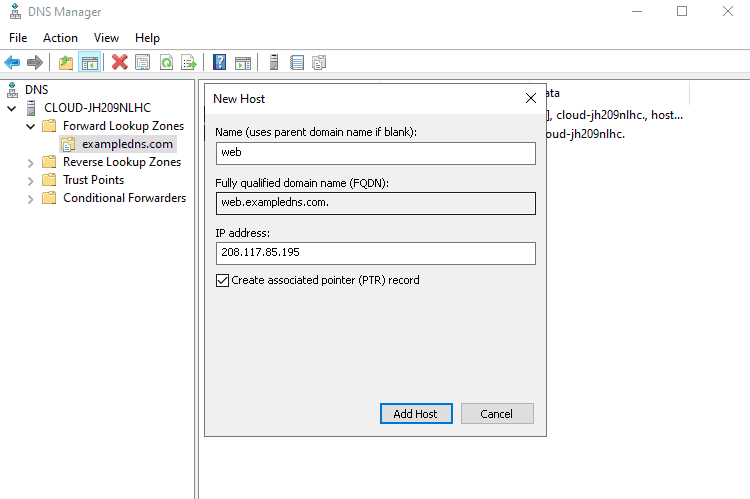

Step 3: Provide the host’s parent domain name and IP address, select “Create associated pointer record” and then click on the Add Host button.

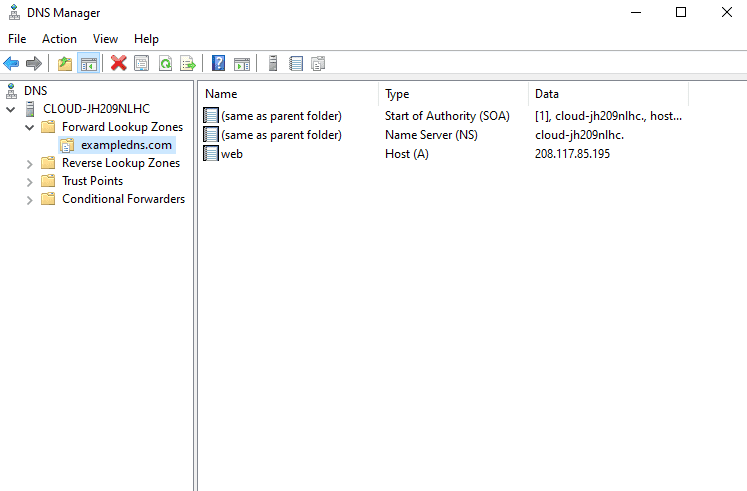

When creating a zone in Windows Server DNS, the Start of Authority (SOA) and Name Server (NS) records are automatically created for several reasons:

-

Start of Authority (SOA) Record: The SOA record defines the start of a DNS zone and provides information about the zone itself. This record is required for all zones and is used to identify the authoritative source of information for the zone. In addition, the SOA record contains essential information, such as the primary DNS server for the zone, the email address of the person responsible for the zone, and the refresh and retry intervals for the zone.

-

Name Server (NS) Record: The NS record identifies the authoritative DNS servers for a particular zone. These servers serve DNS information for the zone and resolve DNS queries for the domain. The NS record is also used to delegate subdomains to other DNS servers.

Given that, the process is streamlined and simplified by automatically creating the SOA and NS records when creating a zone in Windows Server DNS, ensuring that the required information for the zone is present and accurate. Particularly, this helps to ensure that the zone functions correctly and that the network resolves DNS queries for the domain.

Other Types of DNS Records

In the above example, we created A (forward lookup) and PTR (reverse lookup) records. However, these are only some records available when managing the DNS. Here are some examples below:

| Type of Record | Definition | Example |

| A (Address) | Example, that maps a host name to an IPv4 address |

www.example.com A 192.168.1.100 |

| AAAA (IPv6 Address) | Another, that maps a host name to an IPv6 address |

www.example.com AAAA 2001:db8:0:1234::1 |

| MX (Mail Exchange) | Specifies the mail servers responsible for a specific domain name |

example.com MX mail.example.com |

| CNAME (Canonical Name) | Following example, that maps an alias to a true or canonical domain name |

www.example.com CNAME example.com |

| NS (Name Server) | Specifies the name servers for a specific domain name |

example.com NS ns1.example.com ns2.example.com |

| PTR (Pointer) | Here, it maps an IPv4 or IPv6 address to a host name (reverse DNS lookup) |

100.168.192.in-addr.arpa PTR www.example.com |

| SRV (Service) | Similarly, it specifies the host and port for a specific service for a domain name |

_sip._tcp.example.com SRV 10 5 5060 sip.example.com |

| TXT (Text) | Stores text-based information such as SPF records, email routing information, or other information |

example.com TXT “v=spf1 mx a:example.com ~all” |

Note: This table lists the most common types of DNS records, but many other types are available. In detail, the specific records we need depends on our network’s requirements and the services we want to provide.

Verifying DNS Records

Now, we need to test whether the DNS name resolution works. First, open our command line interface and run the nslookup command:

We should see the name of the Primary DNS server that our machine is currently connected to:

Default Server: web.exampledns.com

Address: 208.117.85.195

In fact, now please type the Fully Qualified Domain Name (FQDN) of our added host:

We should see the name to IP address resolution in the following output. A valid output means that our forward lookup is working:

Server: web.exampledns.com

Address: 208.117.85.195

Name: sample.exampledns.com

Address: 208.117.85.1

Subsequently, next try typing, the IP address of our added host:

And we should see the IP address to name resolution in the following output which also means our reverse lookup is functioning:

Server: web.exampledns.com

Address: 208.117.85.195

Name: sample.exampledns.com

Address: 208.117.85.1

Thank you for reading the article about how to Install and Configure DNS Server on Windows Server. We shall conclude the article now.

Install and Configure DNS Server on Windows Server Conclusion

In conclusion, installing and configuring DNS on Windows Server is critical for any organization that wants to provide reliable and secure domain name resolution services. Finally, DNS is a critical component of the internet. Therefore, it is vital to ensure that we resolve domain names to IP addresses, that network services and applications work correctly, and that networks are secure and reliable.

By configuring DNS in Windows Server, we improve the management and administration of our network, as well as provide enhanced security and reliability. Installing and configuring DNS in Windows Server is straightforward. We use the graphical user interface or the command line to configure DNS servers and create and manage DNS records.

Fell free to explore more about the Active Directory content by navigating here.

You will find more PowerShell content over here.

Try InfraSOS for FREE

Invite your team and explore InfraSOS features for free

- Free 15-Days Trial

- Easy Setup

- Full Access to Enterprise Plan

Службы Active Directory – решение от компании Microsoft позволяющее объединить различные объекты сети (компьютеры, сервера, принтеры и различные сервисы) в единую систему. Благодаря Active Directory администратор сети получает очень удобное централизованное средство управления учетными записями пользователей, групповыми политиками и объектами в сети.

Шаг 1. Подготовка сервера и развертывание Active Directory

Для начала нам необходимо подготовить главный контроллер домена, для этого нам понадобится сервер с установленной на нем Windows Server, в данной статье все манипуляции будем производить на Windows Server 2022, но это будет так же актуально и для Windows Server 2016 и 2019.

Забегая вперед скажу, что для безотказной работы Active Directory нам желательно иметь минимум два контроллера, чтобы в случае отказа одного из них (или на время его выключения для профилактики или установки обновлений) наша сеть AD продолжала функционировать.

Первым делом обязательно переименуйте ваш сервер, дав ему какое ни будь логичное для контроллера имя, например DC-1. Вторым делом, установите на сервер статический IP-адрес.

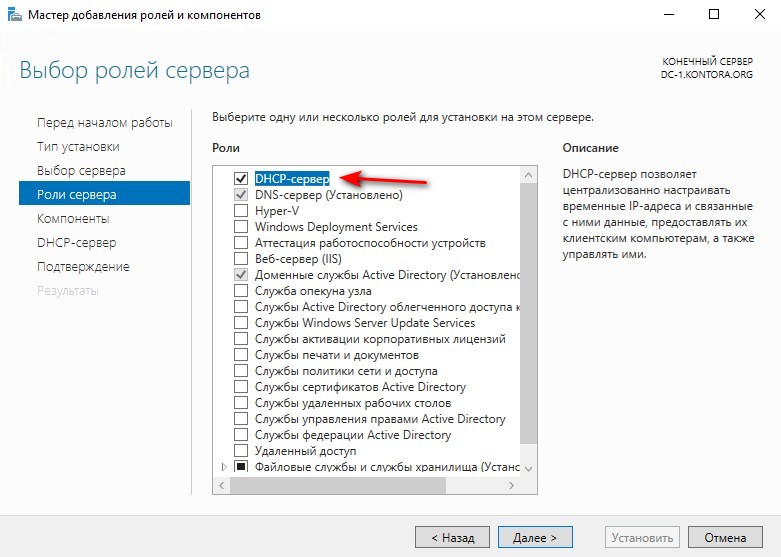

Теперь установим необходимые роли на наш будущий контроллер, выберем роль “DNS-сервер” и “Доменные службы Active Directory”.

Нажимаем несколько раз “Далее” и в конце нажимаем “Установить”, ждем завершения установки новых ролей.

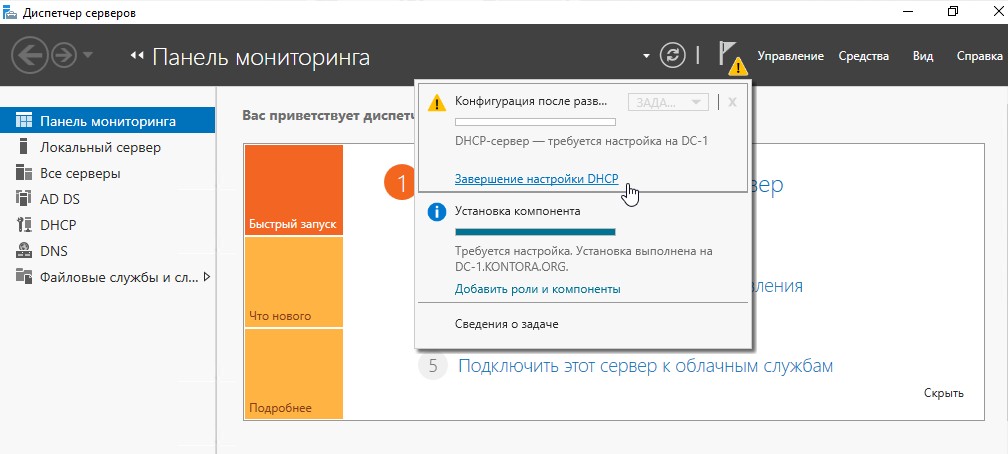

После завершения установки ролей можно нажать кнопку “Закрыть”. Далее в диспетчере серверов необходимо щелкнуть по флажку сверху и выбрать “Повысить роль этого сервера до уровня контроллера домена”.

Запустится конфигуратор развертывания Active Directory. Выберем параметр “Добавить новый лес” и укажем имя нашего создаваемого домена, например KONTORA.ORG.

На следующей странице выбираем режим работы леса (рекомендую оставить Windows Server 2016), а так же укажите пароль для режима восстановления служб каталогов. Главное, не забудьте потом этот пароль.

Дальше нам предлагается указать параметры делегирования DNS, но сделать этого сейчас не получится, так как у нас еще не настроен DNS сервер, пропускаем этот шаг – жмем “Далее”.

Дальше нас просят проверить NetBIOS имя вашего домена, ничего не трогаем, нажимаем “Далее”.

Далее нас попросят указать расположение базы данных Active Directory, файлов журналов и папки SYSVOL. Оставляем все по умолчанию и нажимаем “Далее”.

Затем нам предлагается посмотреть параметры, которые мы указали на этапах мастера развертывания AD, если хотите можете полистать. Нажимаем “Далее”.

На этом этапе мастер говорит нам, что все готово к начале развертывания AD. Нажимаем кнопку “Установить” и ждем, в конце сервер сам уйдет в перезагрузку.

Теперь нам надо авторизоваться на сервере уже под доменной учетной записью. Так как ранее у нас на сервере был один пользователь, он же администратор, с именем “Администратор”, используем то же самое имя и тот же пароль, только при этом заходим в домен KONTORA.ORG.

Если вы подключаетесь к серверу через RDP, то указывать имя пользователя надо так: Администратор@KONTORA (.ORG можно не писать). Если авторизация под доменной учеткой прошла успешно, значит контроллер работает.

Откроем оснастку диспетчера DNS на контроллере домена командой dnsmgmt.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “DNS”. Как видим, мастер развертывания AD за нас уже подготовил и создал зону прямого просмотра, назвав ее именем нашего домена. Данная зона содержит в себе всю информацию о доменных именах компьютерах и прочих устройствах, добавленных в домен.

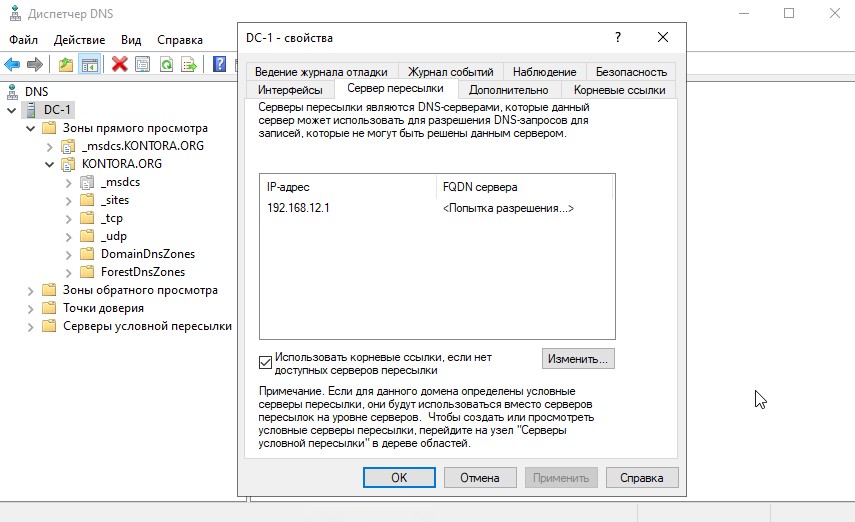

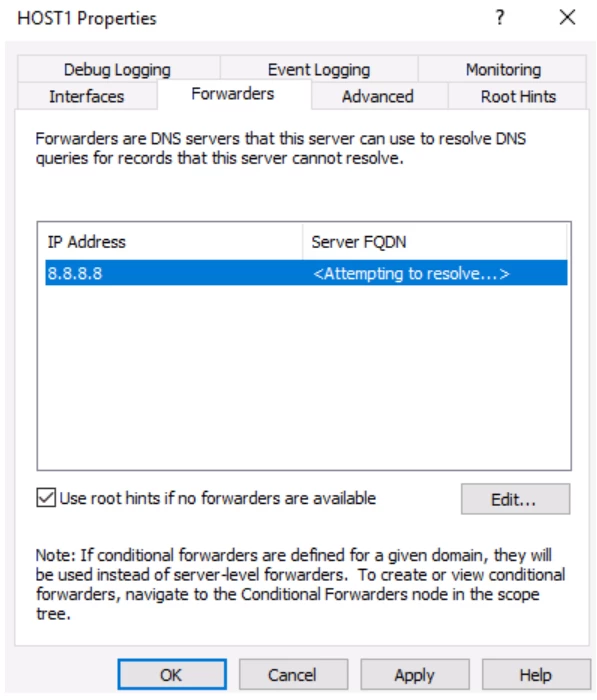

Откроем свойства нашего DNS-сервера и перейдем на вкладку “Сервер пересылки”. Сервер пересылки нужен для того, чтобы пересылать DNS-запросы внешних DNS-имен на DNS-серверы за пределами локальной сети. Сюда мастер по умолчанию добавит IP-адрес DNS-сервера, который был указан в статичных настройках IPv4 перед началом развертывания AD, у меня здесь указан IP-адрес моего маршрутизатора на котором работает DNS. По идее сюда можно прописать IP-адреса различных публичных DNS-серверов, например Google, Cloudflare и т.д.

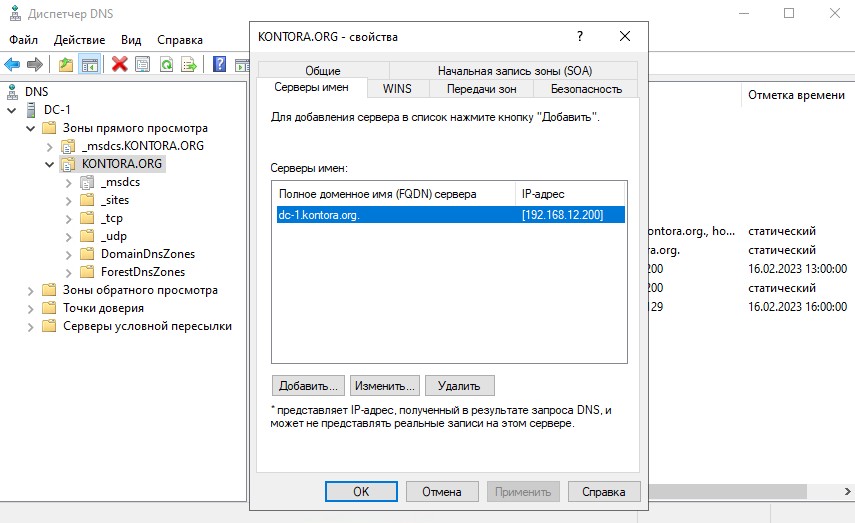

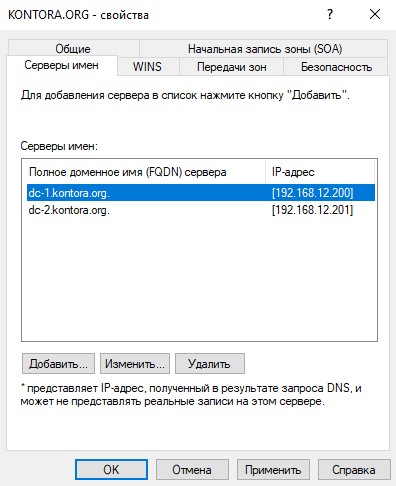

Откроем свойства зоны прямого просмотра, перейдем на вкладку “Серверы имен”. Здесь отображаются все DNS-серверы в нашем домене, в настоящее время у нас один контроллер и один сервер DNS, так как дополнительных серверов мы не поднимали. В случае если если мы добавим в наш домен еще один контроллер домена для репликации, на нем тоже будет поднята роль DNS-сервера и он отобразится на этой вкладке.

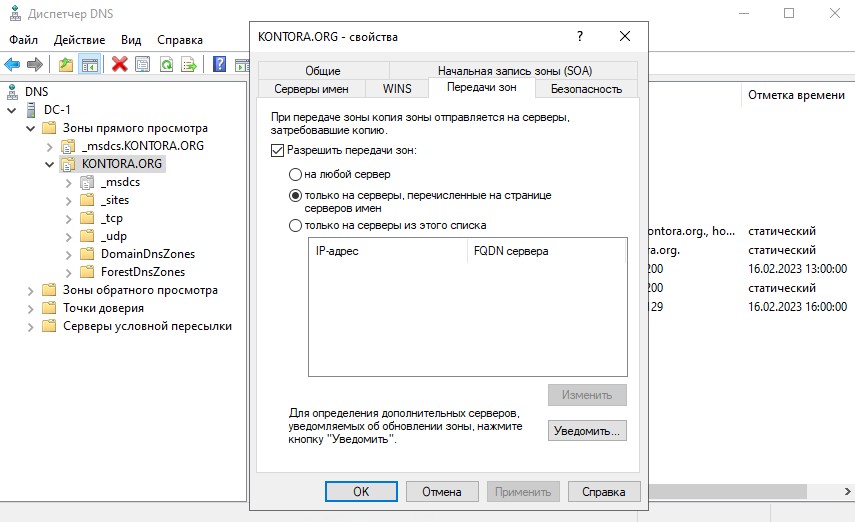

Перейдем на вкладку “Передачи зон” и заранее поставим галочку “Разрешить передачи зон” и выберем “только на серверы, перечисленные на странице серверов имен”. Данной настройкой мы заранее разрешим репликацию зоны на другие DNS-серверы в домене, если они будут добавлены. Если вы добавите в домен новый контроллер домена, не забудьте в свойствах этой же зоны на его DNS-сервере сделать такие же настройки, чтобы репликация была двухсторонняя.

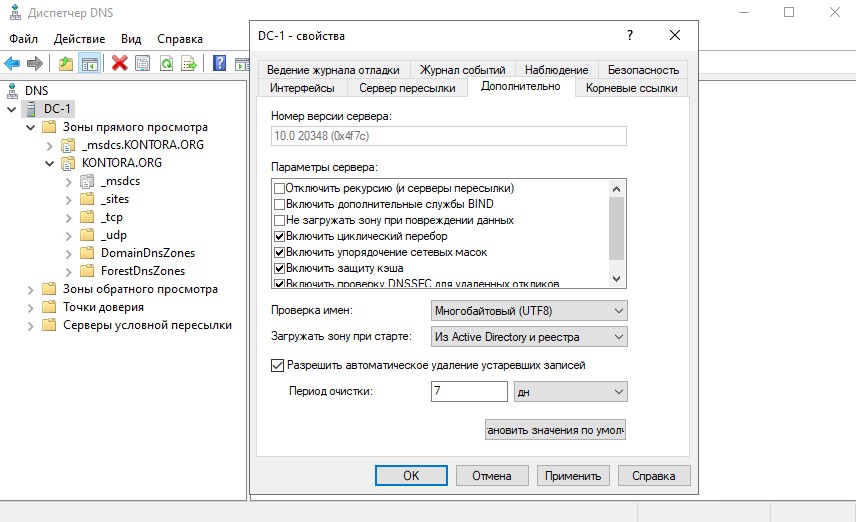

Так же рекомендую открыть вкладку “Дополнительно” и поставить галочку “Разрешить автоматическое удаление устаревших записей”, это поможет избавиться от старых, неактуальных DNS записей.

При желании можно создать зону обратного просмотра. Зона обратного просмотра нужна для определения имен хостов имен по их IP -адресу. Нажимаем правой кнопкой мыши по зоне обратного просмотра и выбираем “Создать новую зону”, откроется мастер. Нажимаем “Далее”, выбираем “Основная зона”, далее указываем репликацию для всех DNS-серверов работающих на контроллерах домена в этом домене, выбираем зону обратного просмотра IPv4, указываем идентификатор сети (первые три октета вашей подсети), выбираем “Разрешить только безопасные динамические обновления” и “Готово”. Зона обратного просмотра создана. Зайдем в свойства зоны и тоже включим передачу имен на вкладке “Передачи зон”, как мы делали с зоной прямого просмотра.

Проверить работоспособность DNS-сервера можно командой:

dcdiag /test:dns

В случае ошибок при работе DNS инициируйте регистрацию или удаление записей DNS, выполнив команду:

nltest.exe /dsregdns

Выполнять обе команды необходимо в командной строке контроллера домена от имени администратора.

Шаг 2. Поднятие роли DHCP-сервера на контроллере домена и его настройка

У вас уже наверняка имеется в сети свой DHCP-сервер, скорее всего это классическая его реализация на вашем маршрутизаторе. Если вы используете маршрутизатор MikroTik, вы вполне можете продолжать использовать и его. Главное, необходимо указать в его параметрах, чтобы он выдавал клиентам сетевые настройки используя в качестве DNS-сервера IP-адрес вашего контроллера домена, поскольку именно контроллер будет нашим главным DNS-сервером в сети, иначе клиентские компьютеры просто не увидят наш домен. Еще в параметрах DHCP-сервера необходимо будет указать имя вашего домена.

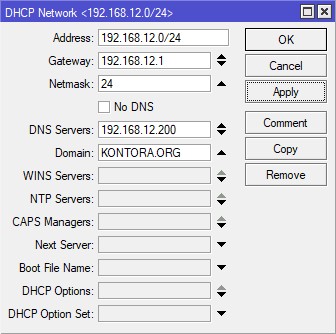

У MikroTik это выглядит так:

Но лучше все таки будет отдать роль DHCP-сервера самому контроллеру. Дело в том, что штатная роль DHCP на Windows Server умеет сама править зону прямого просмотра DNS, когда выдает тому или иному хосту новый IP-адрес. Плюс, можно будет настроить любое время аренды и не бояться, что в вашей прямой зоне DNS будут устаревшие сведения. В случае использования стороннего DHCP, того же MikroTik, необходимо будет выставлять время аренды вдвое больше, чем указано в параметрах автоматического удаления устаревших записей на вашем DNS-сервере. В нашем случае необходимо будет выставлять 14 дней.

Если вы не планируете разворачивать DHCP на Windows Server и планируете использовать DHCP на вашем маршрутизаторе, можете пропустить этот шаг.

Для развертывания DHCP-сервера на контроллере домена, необходимо добавить новую роль.

Нажимаем несколько раз “Далее” и в конце “Установить”. Ждем завершения установки новой роли. Затем щелкнем на флажок в правой верхней части диспетчера серверов и выберем “Завершение настройки DHCP”.

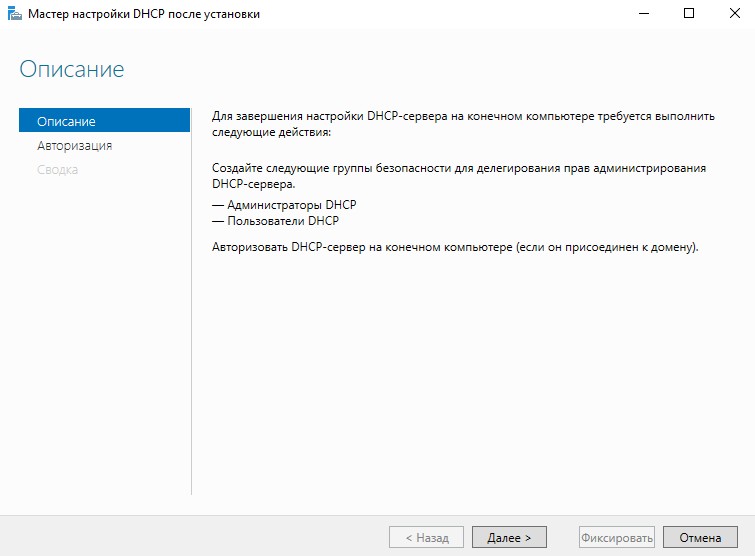

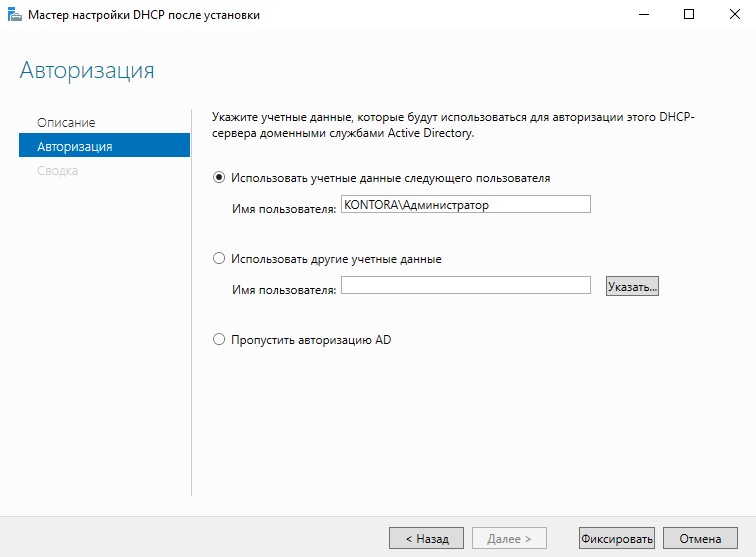

Запустится мастер настройки конфигурации DHCP, нажимаем “Далее”.

Указываем учетные записи для авторизации DHCP-сервера. Можно оставить администратора домена, а можно создать отдельную учетную запись и внести ее в группу “Администраторы DHCP”. Я оставлю администратора домена.

Нажимаем кнопку “Фиксировать” и “Закрыть”.

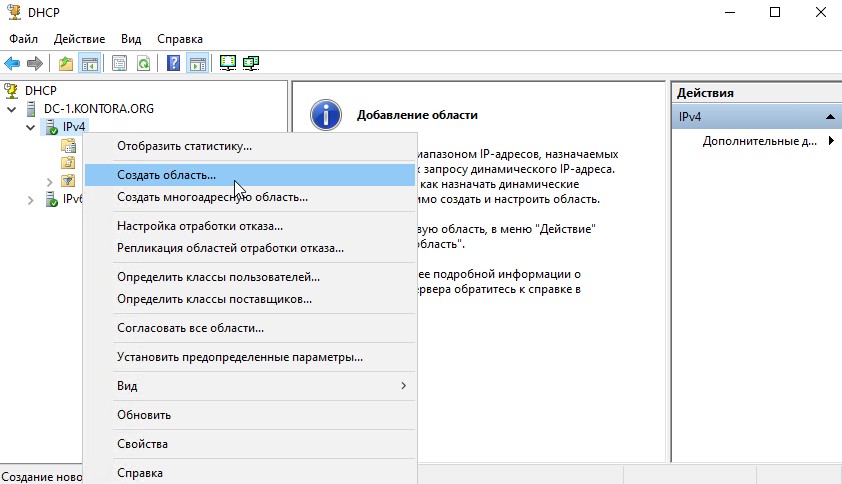

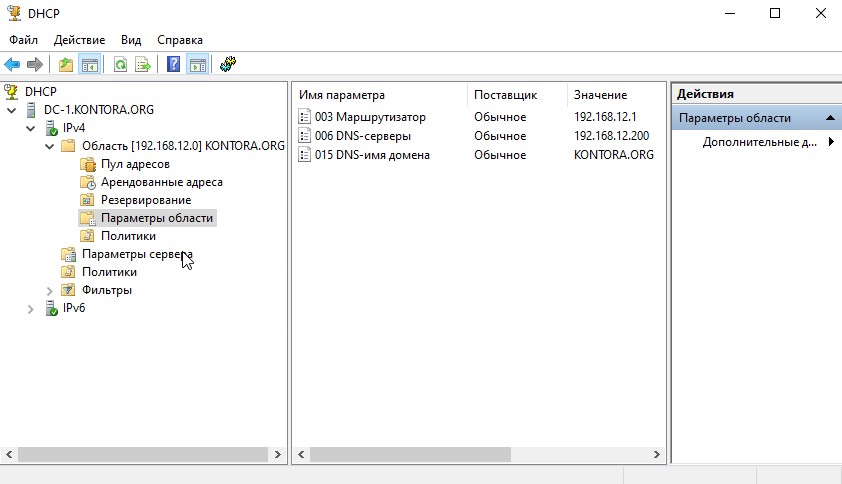

Теперь откроем диспетчер DHCP командой dhcpmgmt.msc или вызовем его из меню “Пуск” – “Средства администрирования Windows” – “DHCP”, откроется оснастка.

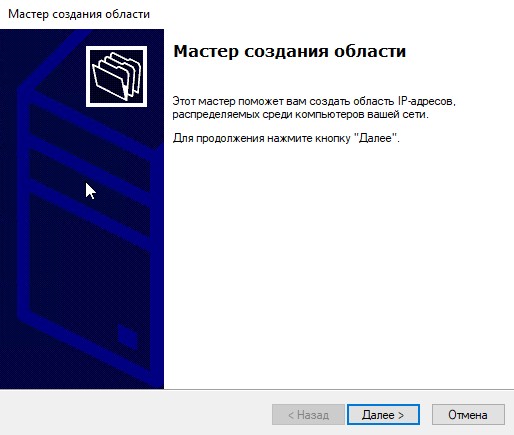

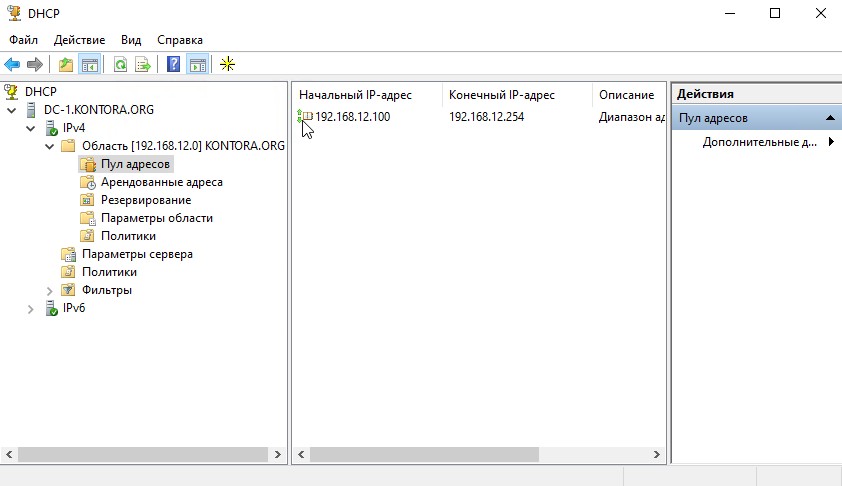

Развернем дерево нашего DHCP-сервера, щелкнем правой кнопкой мыши на “IPv4” и выберем “Создать область”, откроется мастер создания области.

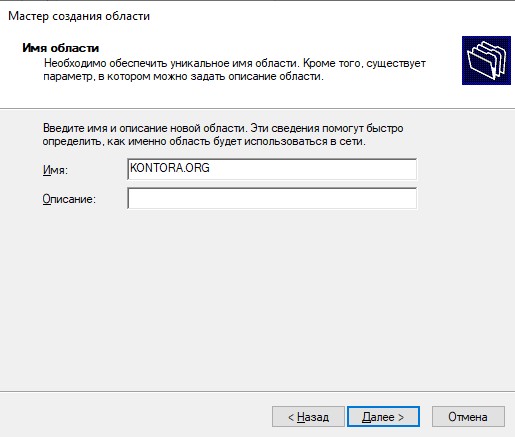

Нажимаем “Далее”, задаем имя области, можно указать имя нашего домена.

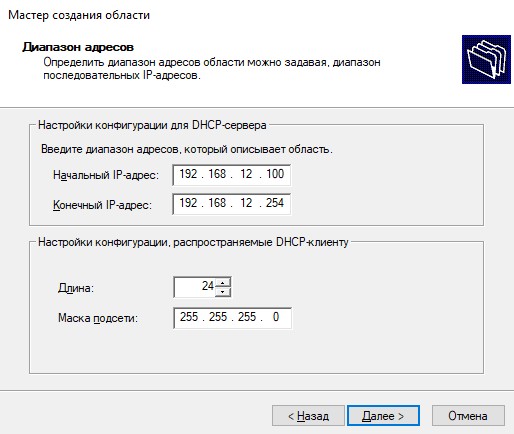

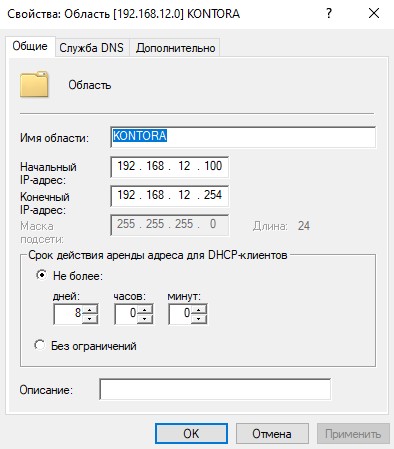

Нажимаем далее и указываем диапазон выдаваемых адресов, а так же маску подсети.

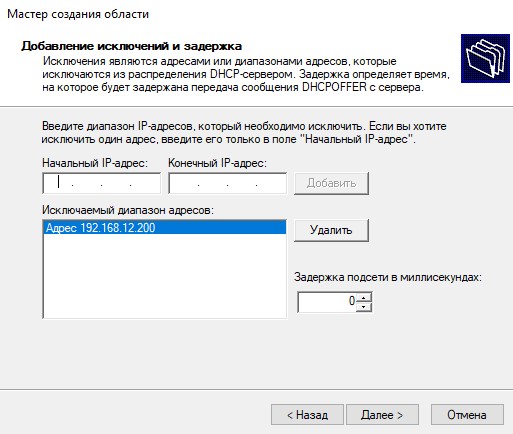

Нажимаем “Далее”. Здесь нам предлагается указать диапазон IP-адресов, которые DHCP-сервер не будет выдавать. Если таковых у вас нет, просто нажимаем “Далее”. Я же внесу сюда адрес, который сейчас предоставлен нашему контроллеру – 192.168.12.200. Вообще, правильнее было бы назначить контроллеру домена IP-адрес вне диапазона адресов, выдаваемых DHCP, например 192.168.12.2. Просто в моем случае я развернул стенд в своей действующей сети, где часть IP-адресов была уже занята и поэтому я назначил контроллеру IP-адрес из доступного участка адресов.

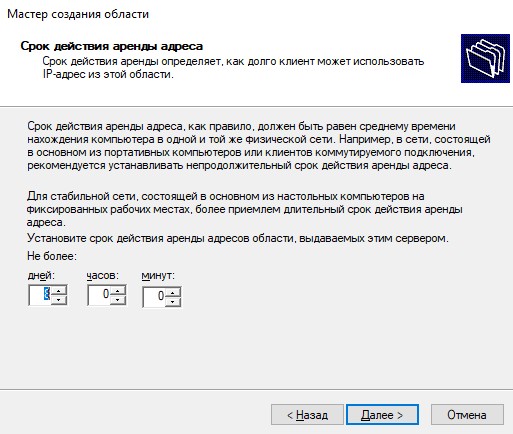

Теперь нас просят указать имя аренды IP-адресов, по умолчанию 8 дней. Можете оставить как есть, или указать свое значение. Я оставляю по умолчанию.

Идем дальше, нам предлагают настроить другие параметры, которые DHCP-сервер будет назначать клиентам, такие как IP-адрес маршрутизатора, DNS-сервера и т.д. Можем настроить позже, можем сейчас. Давайте сделаем.

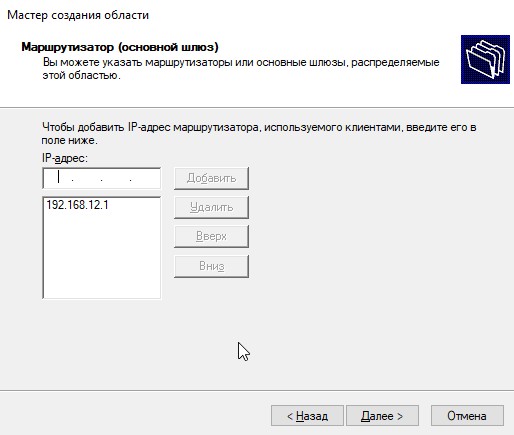

Указываем IP-адрес вашего маршрутизатора (шлюза).

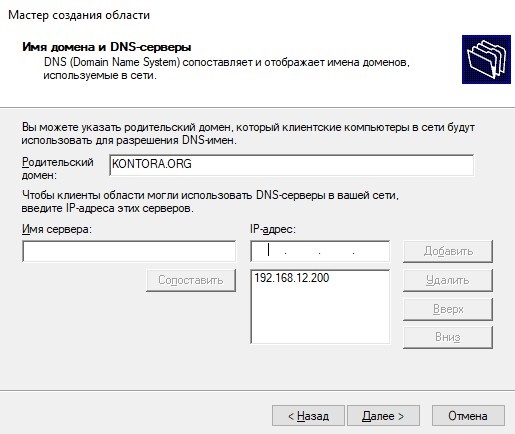

Далее нас просят указать имя домена и адрес DNS-сервера, мастер автоматически пропишет имя нашего домена и предложит в качестве DNS использовать IP-адрес контроллера домена, который у нас и будет основным DNS в сети.

Далее нас просят указать адрес WINS сервера. Он у нас не используется, поэтому пропускаем данный шаг. В конце нас спросят, хотим ли мы активировать данную область? Выбираем “Да”, нажимаем “Далее” и “Готово”.

Как видим у нас создалась новая область IPv4 с заданным пулом адресов и необходимыми параметрами. На вкладке “Арендованные адреса” можно посмотреть список клиентов.

DHCP-сервер настроен и готов к работе. Для проверки работоспособности запросите новые настройки DHCP на клиентской машине, в Windows это можно сделать командой:

ipconfig /renew

Обязательно отключите DHCP-сервер на вашем маршрутизаторе, он нам больше не пригодится.

Шаг 3. Создание пользователей в домене

И так, у нас теперь есть домен и собственно первый его контроллер, он же основной. Но у нас пока нет пользователей, приступим к их созданию.

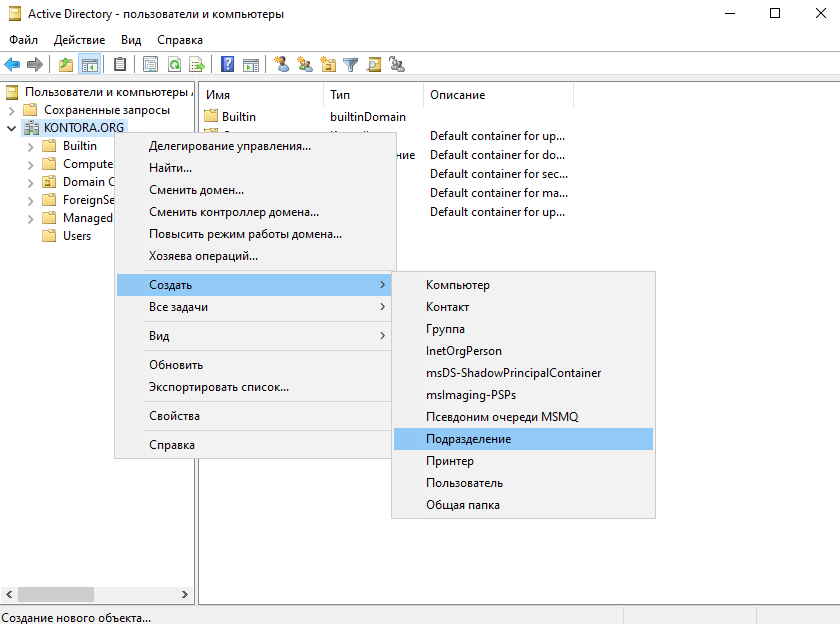

Для создания пользователей в AD используется оснастка “Active Directory – пользователи и компьютеры”, запустить ее можно командой dsa.msc или открыть с помощью ярлыка из меню “Пуск”, во вкладке “Средства администрирования”.

В данной оснастке можно создавать и удалять пользователей, группы, подразделения, компьютеры. Если у вас в организации много пользователей и отделов, удобнее всего для каждого отдела создать свое подразделение и всех его сотрудников помещать туда. Так же для отдельных подразделений будет удобно создавать персональные групповые политики.

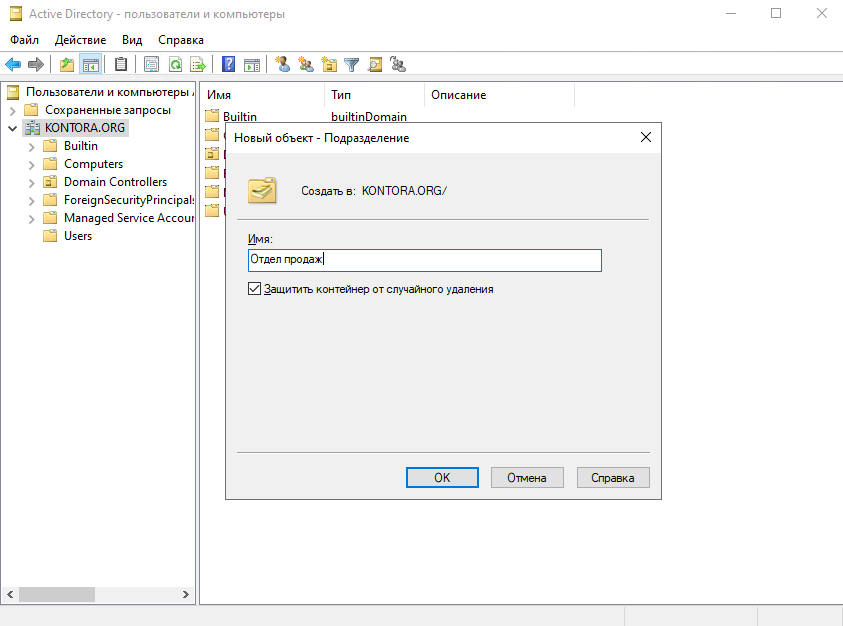

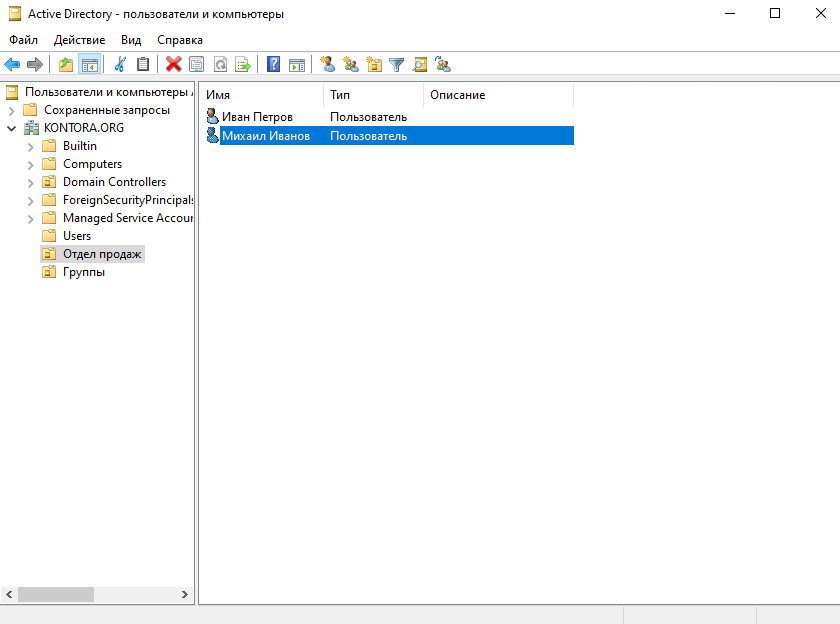

Для примера создадим подразделение “Отдел продаж” и создадим в нем учетные записи сотрудников – Петрова Ивана и Иванова Михаила.

Для создания подразделения щелкните правой кнопкой мыши по имени домена в оснастке “Пользователи и компьютеры” и выбирите “Создать” – “Подразделение”, затем введите имя подразделения и нажмите “ОК”.

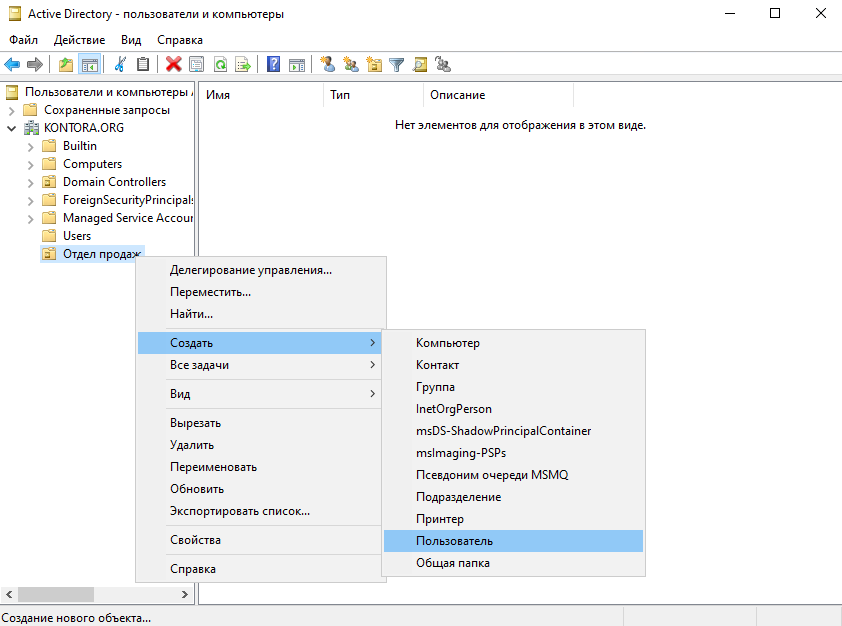

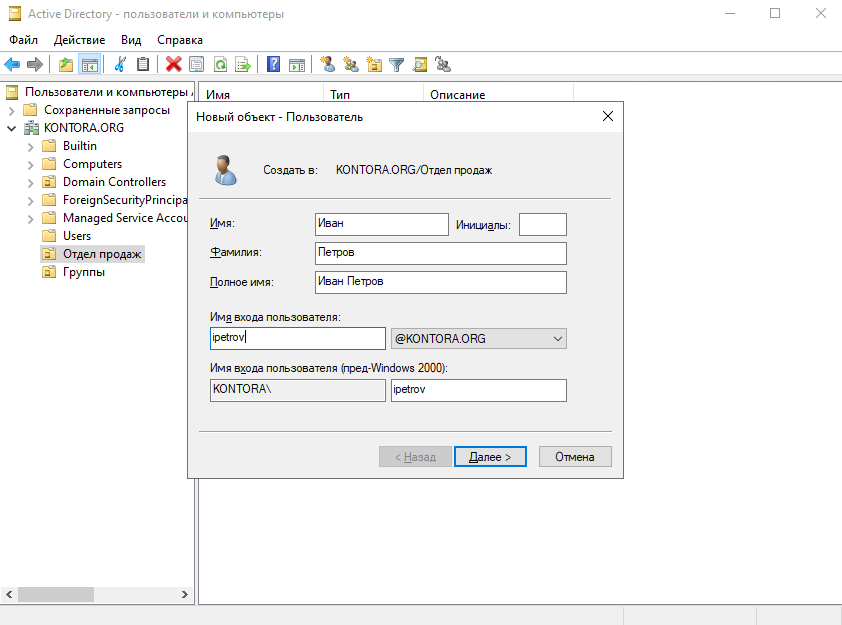

Теперь щелкаем правой кнопкой мыши по значку нашего подразделения, выбираем “Создать” – “Пользователь”. Пишем имя и фамилию – Иван Петров, создадим ему логин ipetrov.

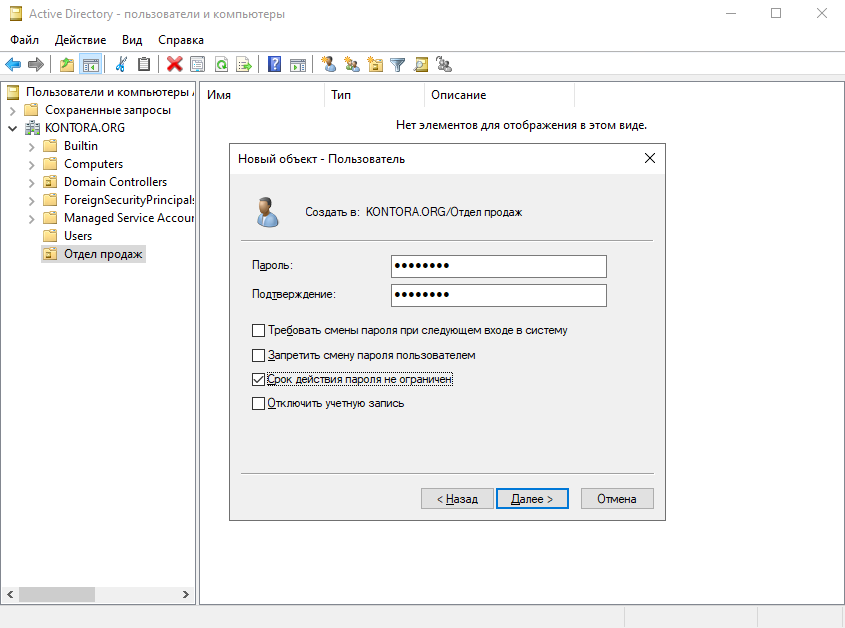

Нажимаем “Далее” и придумываем ему пароль. По стандартной политике использования паролей, он должен иметь минимум 8 символов, содержать буквы, цифры и хотя бы одна буква должна быть другого регистра, например – Pass1234. Ставим галочку “Срок действия пароля не ограничен”, если хотим создать постоянный пароль, и убираем галочку “Требовать смены пароля при следующем входе в систему”, если не хотим обременять пользователя лишними действиями при первом входе в систему. Нажимаем “Далее” и “Готово”, один пользователь в домене у нас есть.

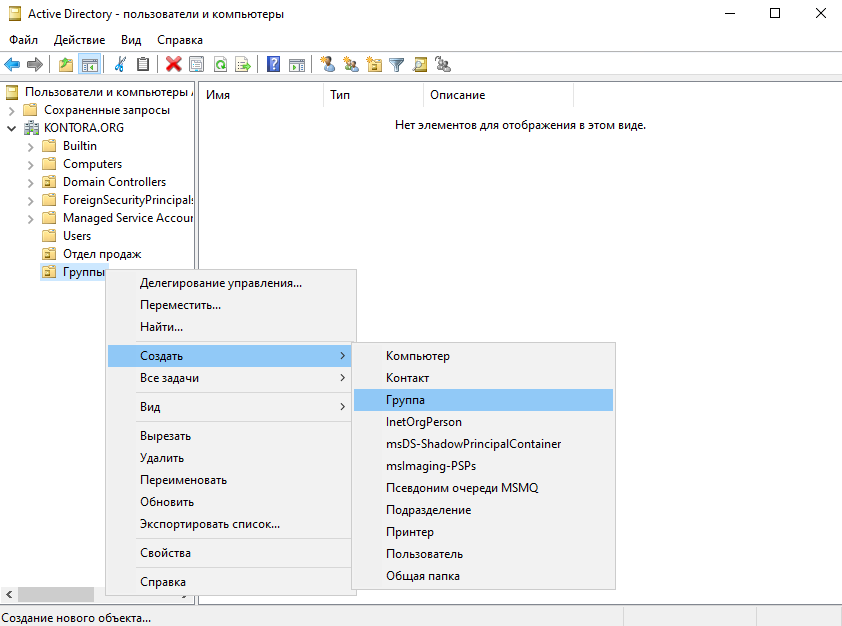

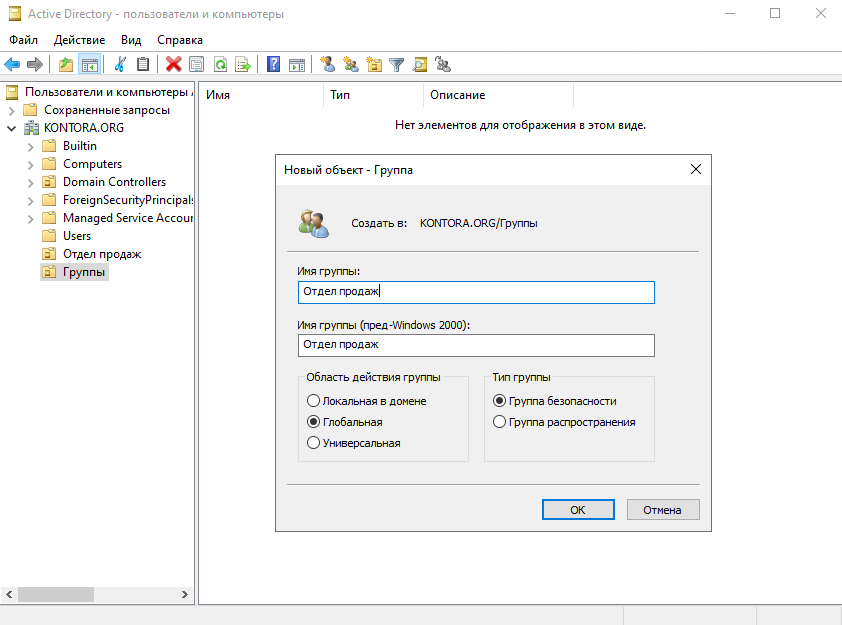

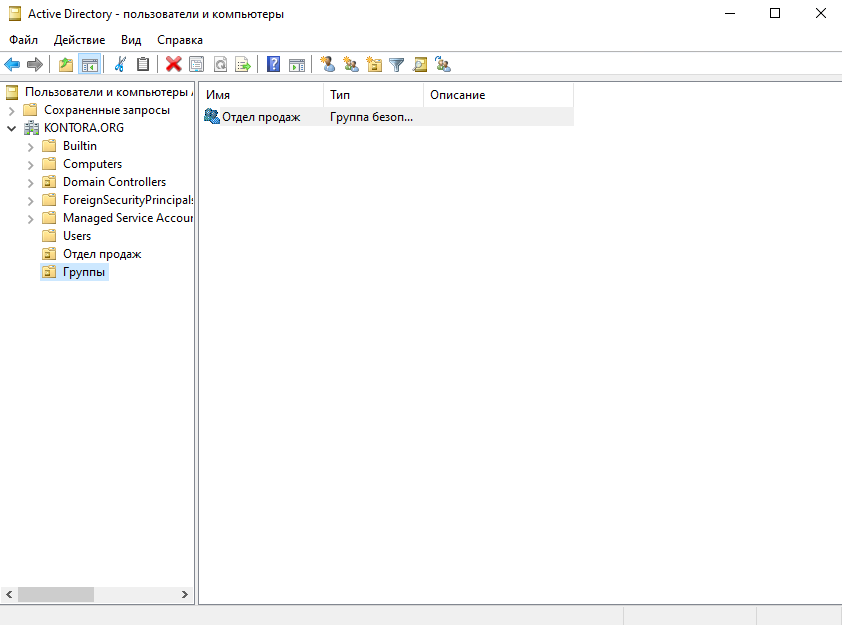

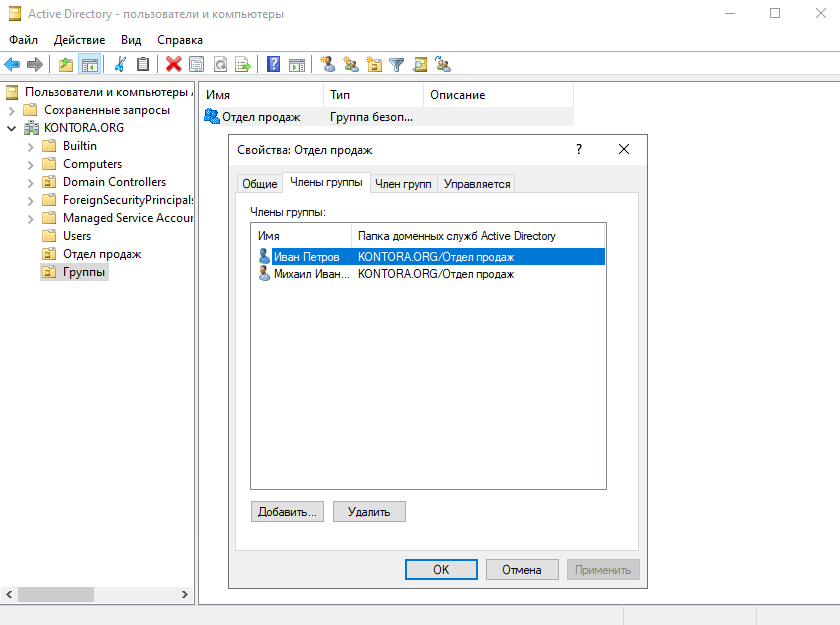

Далее, опять же для нашего удобства, создадим еще одно подразделение и назовем его “Группы”, в нем мы будем создавать наши группы пользователей и компьютеров, чтобы они все были в одном месте. В новом подразделении создадим первую группу “Отдел продаж”, в эту группу мы внесем пользователей из этого отдела.

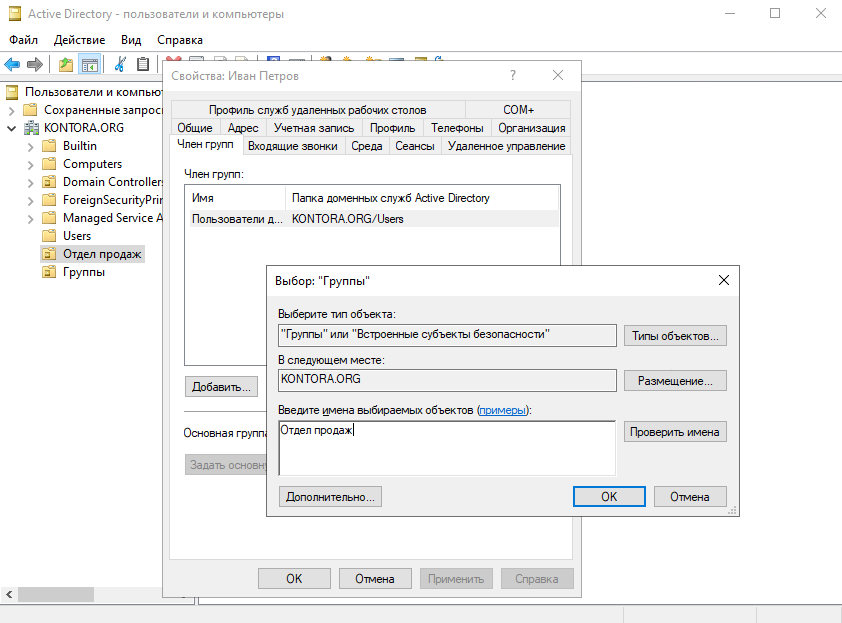

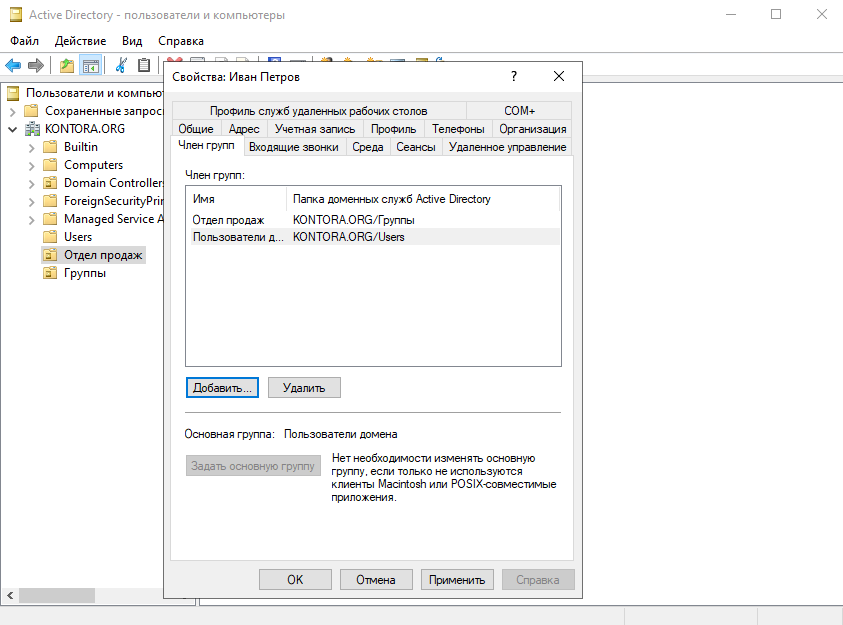

Переходим обратно в наше подразделение “Отдел продаж”, щелкаем дважды по пользователю Иван Петров, переходим на вкладку “Член групп” и добавляем группу “Отдел продаж”. Первый пользователь в группе у нас уже есть.

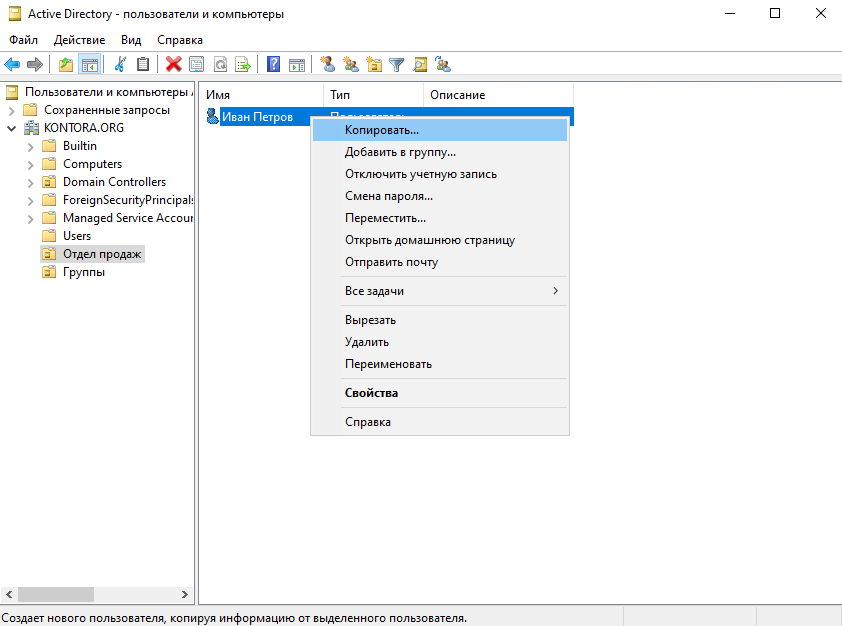

Теперь создадим в подразделении “Отдел продаж” второго пользователя – Михаил Иванов. Чтобы нам не указывать все параметры заново и не добавлять этого сотрудника в нужную группу, мы просто скопируем параметры из пользователя Иван Петров. Щелкаем по пользователю правой кнопкой мыши и выбираем “Копировать”.

Теперь у нас есть два пользователя в подразделении.

Действуя по аналогии можно создавать другие подразделения, группы и пользователей.

Шаг 4. Присоединение компьютеров в домен

После того как пользователи созданы, необходимо завести компьютеры в домен. Подключить к домену получится только те компьютеры, на которых Windows имеет редакцию “Профессиональная”, “Корпоративная”, “Embedded” и т.д. Домашнюю версию завести в домен не получится.

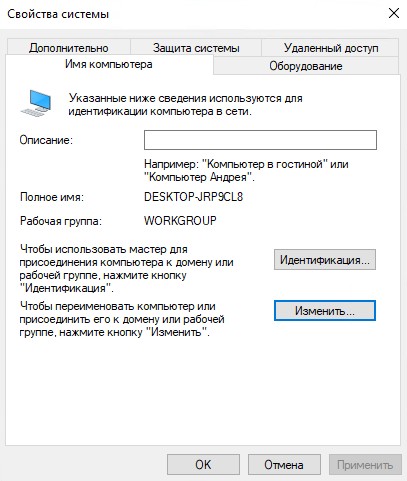

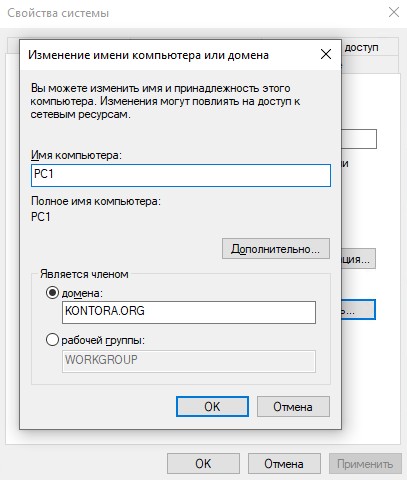

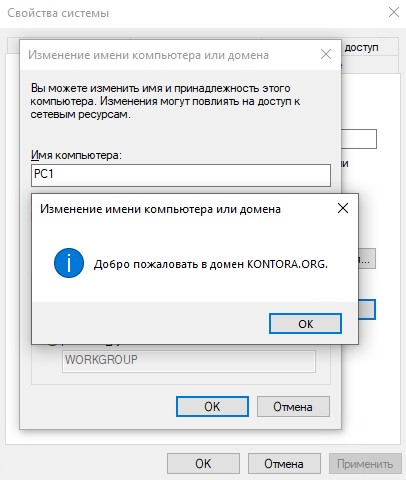

Переходим к компьютеру, который мы будем заводить в домен. Открываем дополнительные параметры системы, нажимаем “Изменить”.

Выбираем, что компьютер является членом домена, вводим домен KONTORA.ORG, при желании можем указать новое имя компьютеру.

Нажимаем “ОК”, далее нас попросят ввести данные администратора домена, вводим и ждем появления уведомления о том, что компьютер добавлен в домен.

Если во время присоединения к домену вышла ошибка, что указанный домен не найден, проверяйте, правильные ли настройки DNS указаны на клиентском компьютере. В качестве предпочитаемого DNS-сервера должен быть указан IP-адрес контроллера домена. Если вы вносили изменения в настройки DHCP-сервера, проверьте, что клиентский компьютер получил новые настройки.

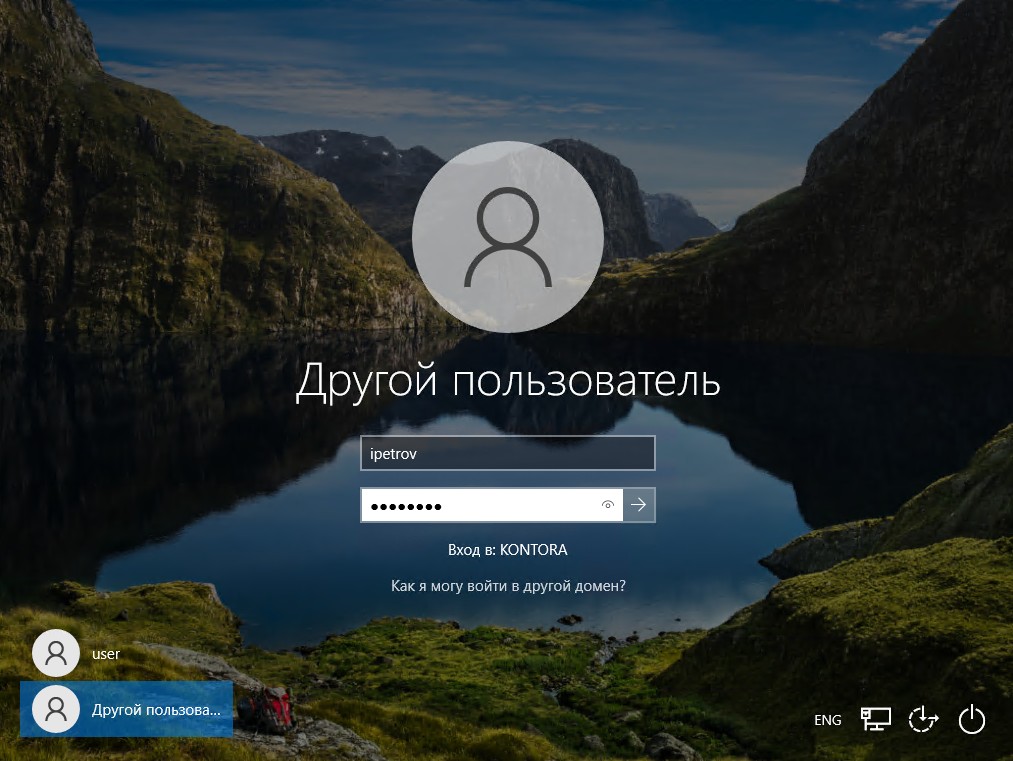

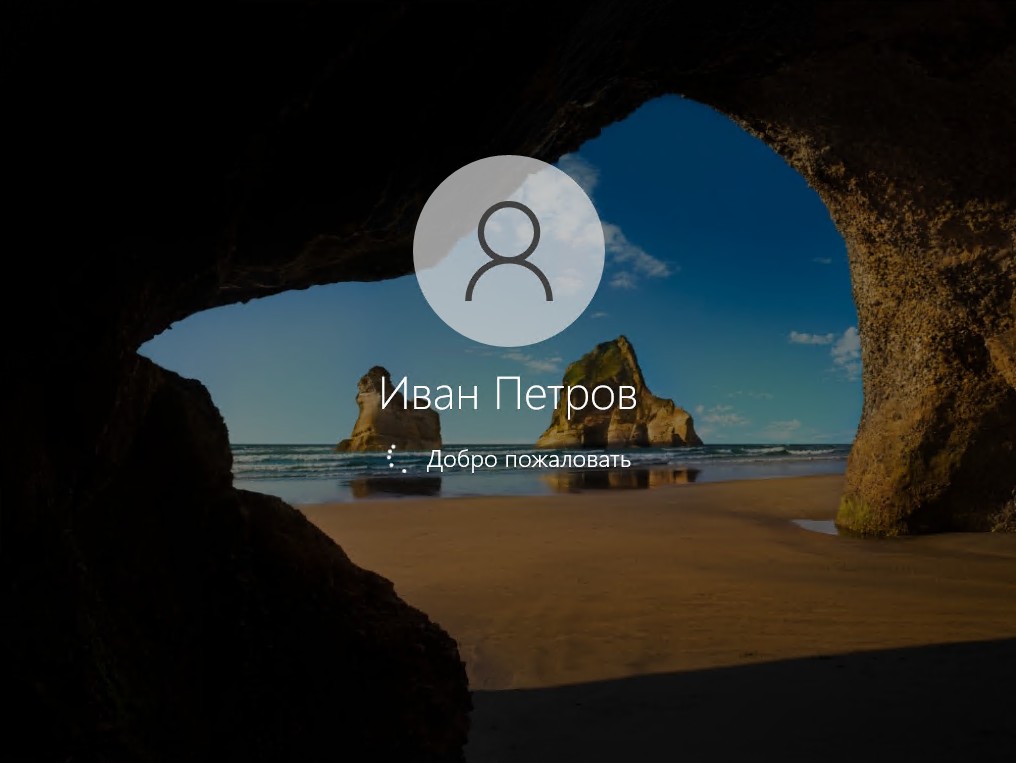

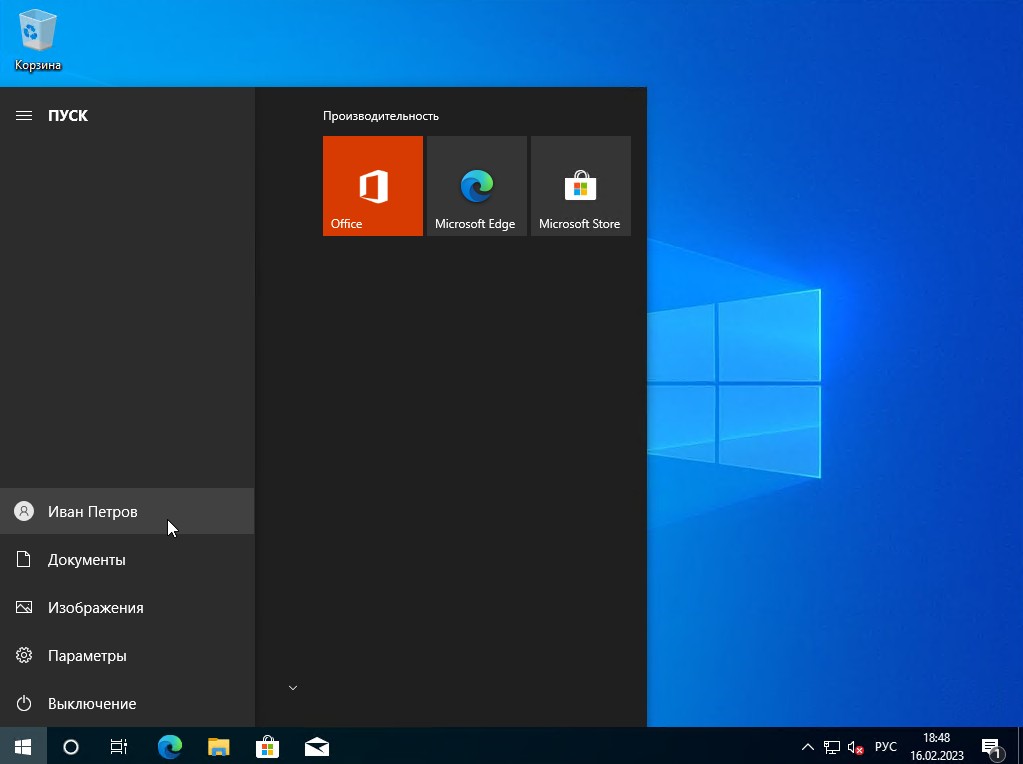

Теперь необходимо перезагрузить компьютер. После перезагрузки на компьютере можно будет авторизоваться под доменной учетной записью администратора, либо пользователя из числа тех, что мы создали. Попробуем авторизоваться под именем Ивана Петрова, вводим его логин ipetrov и пароль Pass1234.

Как видим у нас прекрасно получилось авторизоваться под данным пользователем и даже имя и фамилия отображается во время входа в профиль.

В системе так же видно, что мы работаем под данным пользователем.

Перейдем в оснастку “Пользователи и компьютеры” на контроллере домена и откроем раздел Computers. Видим, что наш новый компьютер отображается в списке.

Кстати, если вы планируете завести в домен новый компьютер на котором ранее пользователь уже долгое время работал в своей локальной учетной записи и у него там наверняка все было настроено привычным ему образом – документы лежат в определенных местах, сохранена история браузера, сделаны удобные настройки Windows, стоят свои обои и т.д., вам наверняка потом придется переносить все в новый, доменный профиль, так как при первой авторизации после ввода компьютера в домен у пользователя создастся новый, пустой рабочий стол.

Чтобы этим не заморачиваться, нам нужно конвертировать локальную учетную запись пользователя в доменную, или другими словами – сделать миграцию профиля. Как делать миграцию профиля в Active Directory я описывал в этой статье.

Шаг 5. Примеры использования групповых политик в домене

Теперь, когда у вас есть свой домен, самое время заняться подготовкой групповых политик. Это очень удобно, достаточно создать одну политику и она будет применяться к тем пользователям и компьютерам, которые вы укажете в параметрах делегирования.

Запустить оснастку для работы с групповыми политиками можно командой gpms.msc или вызвать ее через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Управление групповой политикой”.

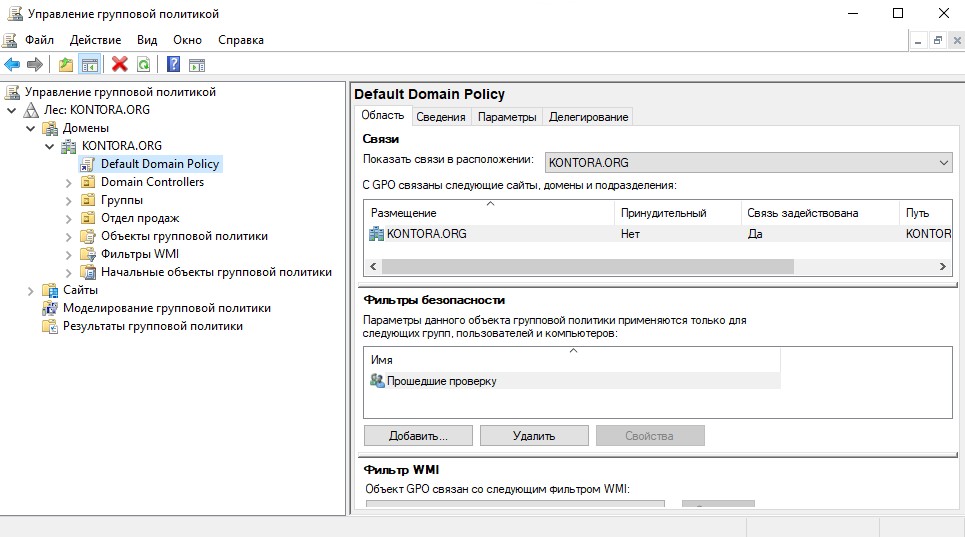

По умолчанию используется политика “Default Domain Policy”, рекомендую не трогать ее и создать свою политику, которую в случае чего можно будет потом удалить.

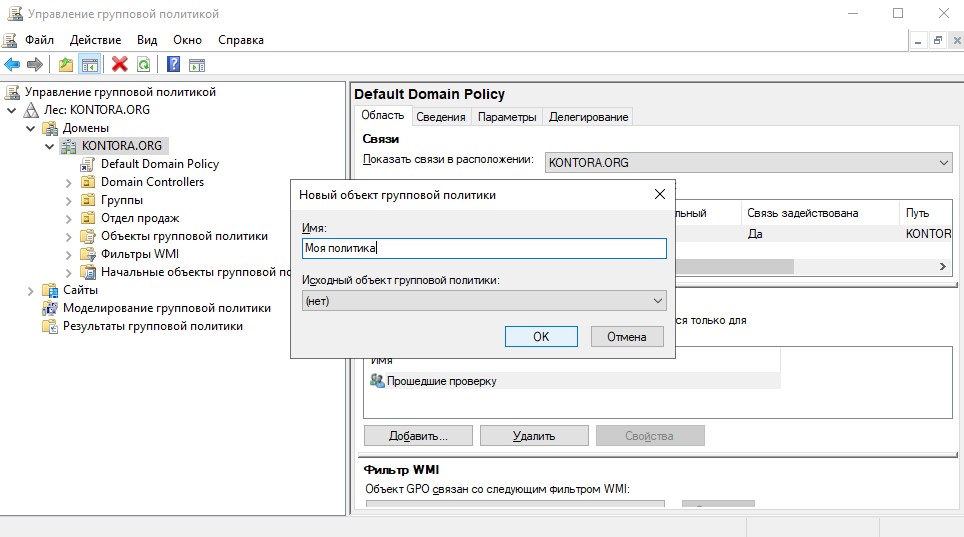

Щелкаем правой кнопкой мыши по имени нашего домена в оснастке и выбираем “Создать объект групповой политики в этом домене и связать его”, вводим имя нашей политики.

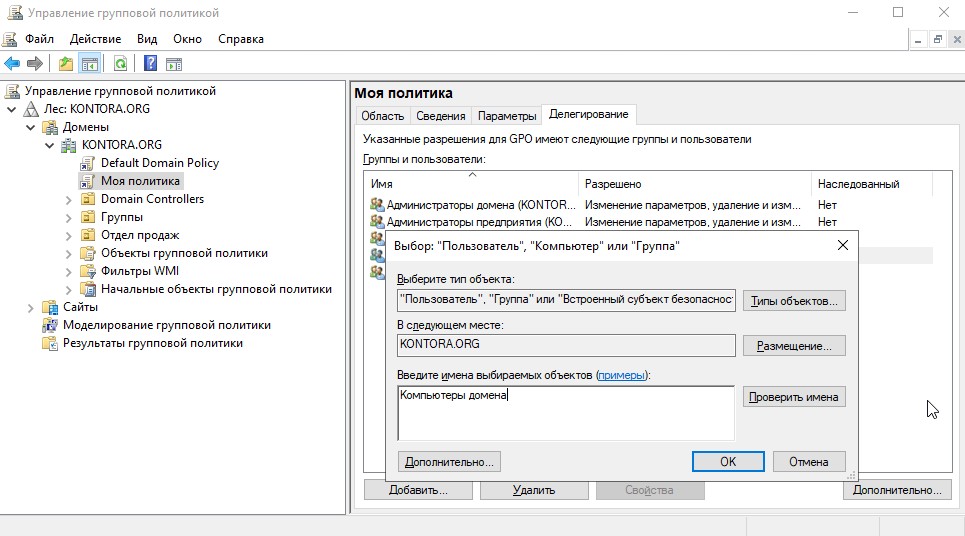

Щелкаем на нашу созданную политику и смотрим на “Фильтр безопасности”. Видим, что политика применяется к группе “Прошедшие проверку”, это означает, что политика будет применять ко всем пользователям и компьютерам домена. В случае чего эту группу можно убрать из фильтра и добавить туда какую ни будь другую, например “Отдел продаж”, которую мы создавали ранее. В таком случае параметры этой политики будут распространяться только на пользователей, которые были добавлены в группу “Отдел продаж”. Но есть один нюанс. Если мы убираем из фильтра безопасности группу “Прошедшие проверку” и добавляем туда любую другую группу, политика не будет применяться пока на вкладке “Делегирование” мы не добавим группу “Компьютеры домена.

В нашем примере мы не будем менять настройки делегирования и оставим все по стандарту, чтобы созданная нами политика применялась ко всем пользователям и компьютерам в домене.

Для редактирования групповой политики, щелкнем по нашей политике правой кнопкой мыши и выберем “Изменить”, откроется редактор групповой политики.

Давайте для примера сделаем следующие настройки:

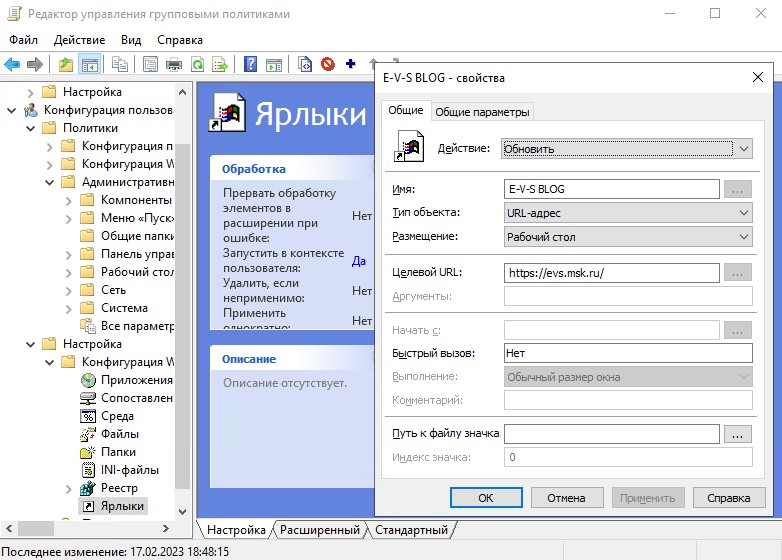

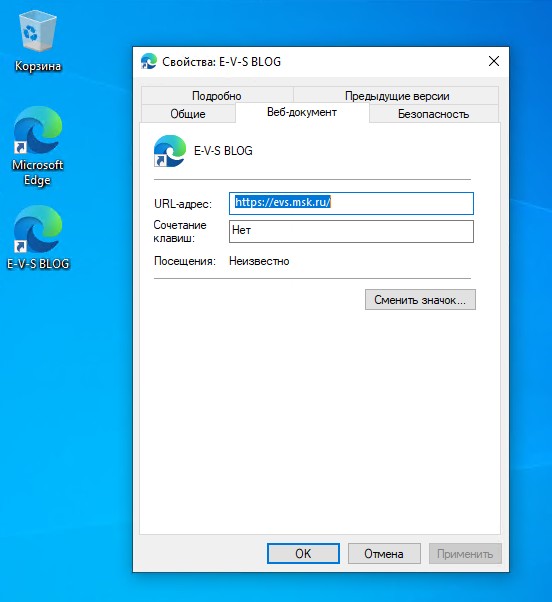

- Создадим на рабочих столах всех пользователей ярлык на сайт https://evs.msk.ru/

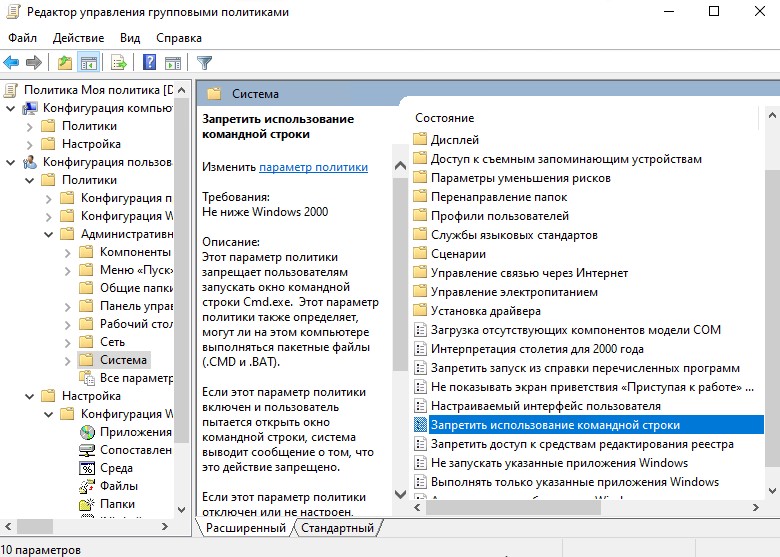

- Запретим запуск командной строки и редактора реестра.

- Отключим на компьютерах автоматические обновления.

Первые две настройки делаются в конфигурации пользователя.

Для создания ярлыков перейдем в “Настройка” – “Конфигурация Windows” – “Ярлыки” и создадим новый ярлык. В качестве действия выбираем “Обновить”, это создаст ярлык заново при следующем входе в профиль, если пользователь решит удалить его. В качестве места размещения ярлыка выбираем “Рабочий стол”.

Для запрета использования командной строки и редактора реестра, перейдем в “Политики” – “Административные шаблоны” – “Система” и включим параметры “Запретить использование командной строки” и “Запретить доступ к средствам редактирования реестра”.

Теперь авторизуемся под одним из наших пользователей на клиентской машине.

Как видим у пользователя создался на рабочем столе наш ярлык.

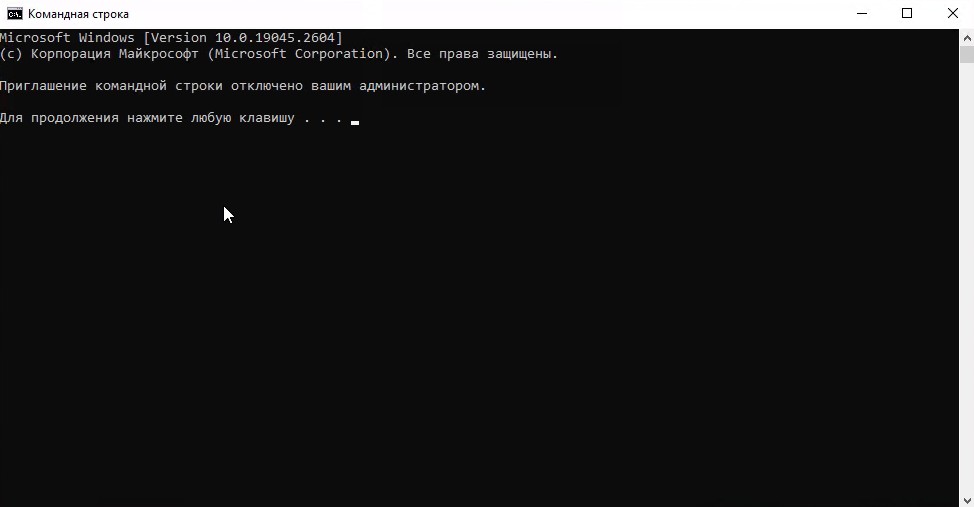

А при попытке открыть командную строку у него она откроется с сообщением “Приглашение командной строки отключено вашим администратором”.

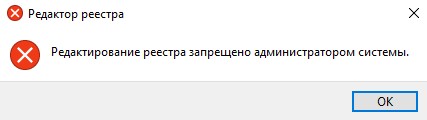

При попытке открыть редактор реестра тоже выйдет предупреждение.

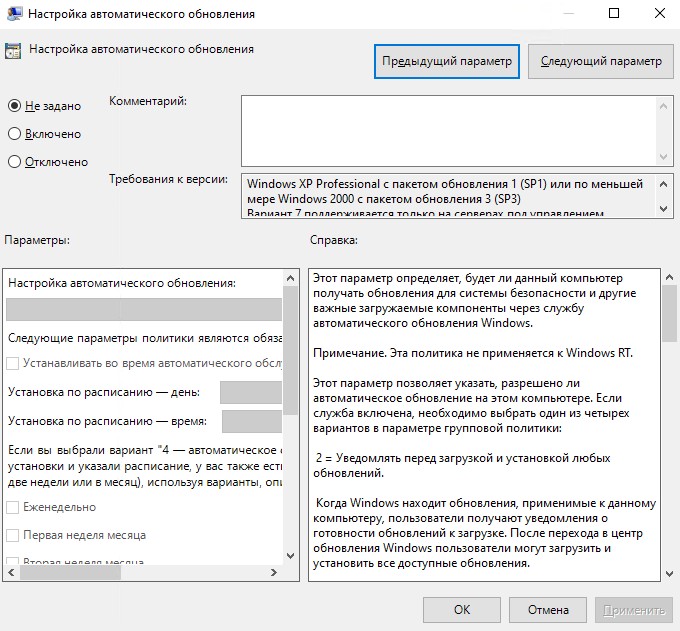

Теперь отключим обновления Windows. Для этого мы перейдем в конфигурацию компьютера в нашей политике. Откроем “Политики” – “Административные шаблоны” – “Компоненты Windows” – “Центр обновления Windows”. Далее выберем параметр “Настройка автоматического обновления”.

Выберем “Отключено” и нажмем “ОК”.

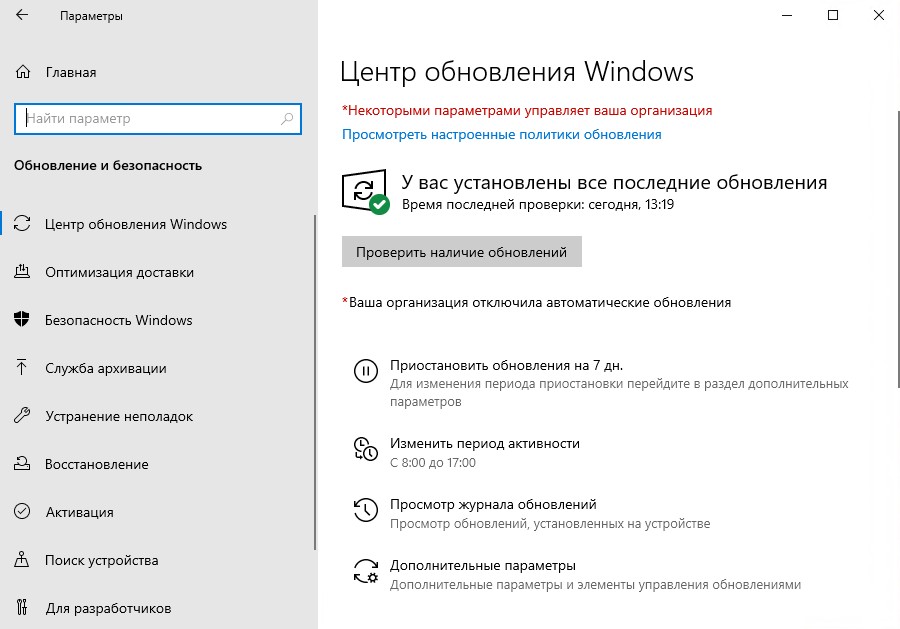

Проверим на нашей клиентской машине. Для этого перезагрузим клиентский компьютер, а затем откроем центр обновления Windows.

Как видим, система сообщаем нам, что “Ваша организация отключила автоматические обновления”.

Кстати, большинство новых групповых политик можно применить не прибегая к перезагрузке или завершению сеанса пользователя. Достаточно выполнить команду:

gpupdate /force

Таким образом можно создавать разные групповые политики, причем можно на каждую задачу создавать отдельную политику и в случае необходимости временно выключать ее. Для этого надо щелкнуть правой кнопкой мыши по нужно политике и снять галочку “Связь включена”. Для включения политики необходимо вернуть галочку.

Так как в нашем примере мы создали политику, которая делегируется всем пользователям в домене, она так же будет действовать и для администраторов и для них так же будут действовать ограничения, которые мы установили. Поэтому, если вы создаете политики с различными запретами и ограничениями, обязательно делегируйте их только для тех пользователей и групп, для которых данные ограничения должны действовать.

Шаг 6. Добавление в действующий домен второго контроллера

Теперь, когда вы создали домен, научились подключать к домену новые компьютеры, создавать пользователей, группы и научились работать с групповыми политиками, стоит побеспокоиться об отказоустойчивости построенной системы. В Active Directory это достигается созданием дополнительных контроллеров домена, которые реплицируются с главным контроллером и имеют в себе всегда актуальную базу Active Directory. Так, если один из контроллеров выйдет из строя, ваша инфраструктура продолжит функционировать в штатном режиме, а в случае восстановления вышедшего из строя контроллера, или добавления нового, он быстро обновит в себе актуальность вашей базы Active Directory.

Добавлять дополнительные контроллеры можно в двух режимах:

- Полноценный дополнительный контроллер домена, на котором как и на главном контроллере можно изменять настройки AD, создавать/удалять пользователей, группы, работать с редактором групповых политик и т.д. Все действия будут синхронизироваться со всеми контроллерами в домене.

- Режим “Только для чтения (RODC)”. Актуально, если вы планируете использовать такой контроллер на удаленном филиале, где у вас не будет к нему постоянного физического доступа. В таком режиме контроллер будет всегда поддерживать актуальную базу AD, синхронизируя ее с вашим основным контроллером, например, через VPN, и с помощью него смогут авторизовываться пользователи данного филиала не прибегая к необходимости обращаться каждый раз к вашему основном контроллеру. И при всем этом никто не сможет на таком контроллере внести какие либо изменения в вашу структуру AD.

Мы будем использовать первый режим.

Если первый контроллер домена вы разворачивали на “железном” сервере, а не на виртуальной машине, второй вполне можно развернуть на виртуалке. Главное, чтобы в сети был хотя бы один “железный” контроллер. Поэтому, если первый контроллер вы развернули на виртуальной машине, второй рекомендуется развернуть на “железном” сервере. Дело в том, что при использовании “железного” сервера, при развертывании AD по умолчанию отключается кэш диска, чтобы избежать потери информации при внезапных отключениях, а на виртуальной машине такая возможность отсутствует. Так, если на виртуальном сервере произойдет внештатная ситуация и часть данных будет потеряна, контроллер благополучно восстановит ее, загрузив с “железного” контроллера.

Для начала подготовим сервер для второго контроллера. Поменяем ему имя на DC-2 и введем его в наш домен. Далее установим, как в случае с первым нашим контроллером, роли “DNS-сервер” и “Доменные службы Active Directory”, а так же роль DHCP-сервера. Таким образом у нас будет второй, резервный контроллер домена со своим DNS-сервером и резервный DHCP-сервер.

Если вы используете свой отдельный DHCP-сервер, то роль DHCP-сервера разворачивать не нужно.

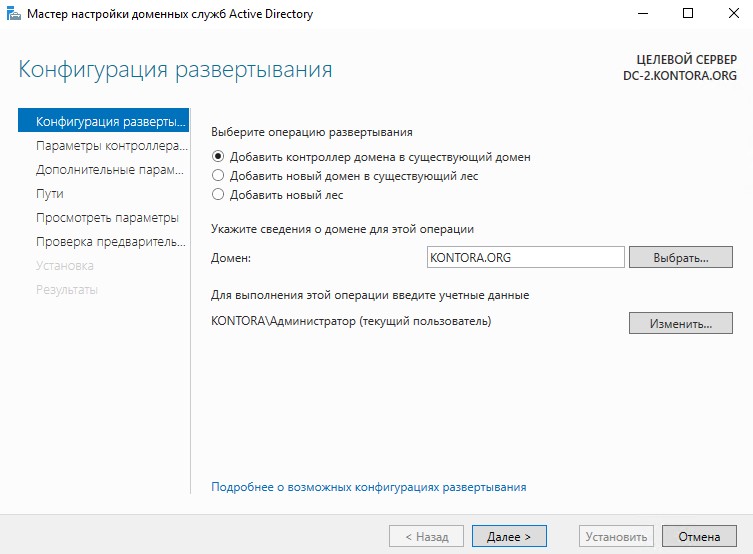

После установки ролей так же повышаем наш сервер до уровня контроллера домена и в мастере развертывания AD выбираем “Добавить контроллер домена в существующий домен”.

Далее, как и в случае с первым контроллером, указываем пароль для режима восстановления служб каталогов, на этом же этапе можно поставить галочку “Контроллер домена только для чтения (RODC)”. Мы будем делать полноценный контроллер, поэтому галочку ставить не будем. Здесь же предлагается выбрать сайт в который мы будем добавлять данный контроллер домена, что такое сайты в Active Directory я расскажу чуть ниже. Пока сайт у нас один, созданный по умолчанию, оставляем его и идем дальше.

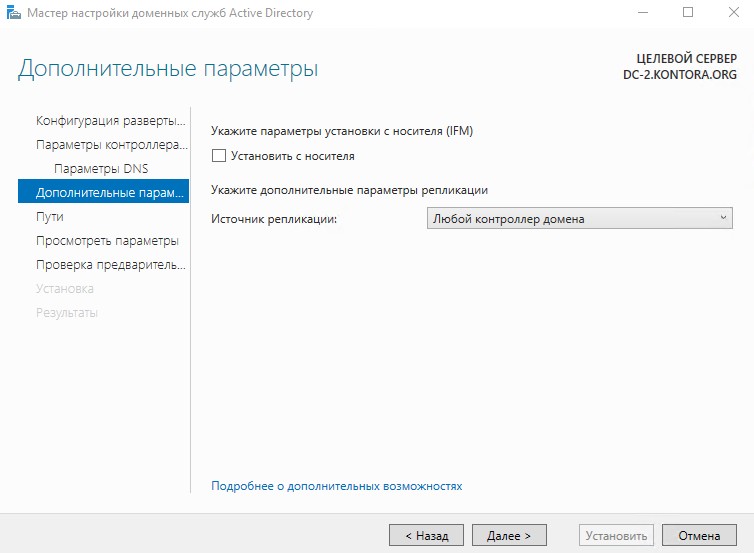

Далее пропускаем страницу “Делегирование DNS” и на странице параметров репликации нам необходимо выбрать источник репликации. Можно выбрать наш основной контроллер домена, однако я рекомендую оставить параметр “Любой контроллер домена”, на случай если у нас их в сети будет несколько. В таком случае наш подготавливаемый контроллер сможет реплицировать базу со всех контроллеров в домене, а не только с одного.

Дальше нас, как и в случае с настройкой первого контроллера, попросят указать пути к базе данных, файлам журналов и папке SYSVOL, оставляем все по умолчанию, нажимаем несколько раз “Далее” и “Установить”. Дожидаемся завершения работы мастера, по окончании ваш сервер уйдет в перезагрузку.

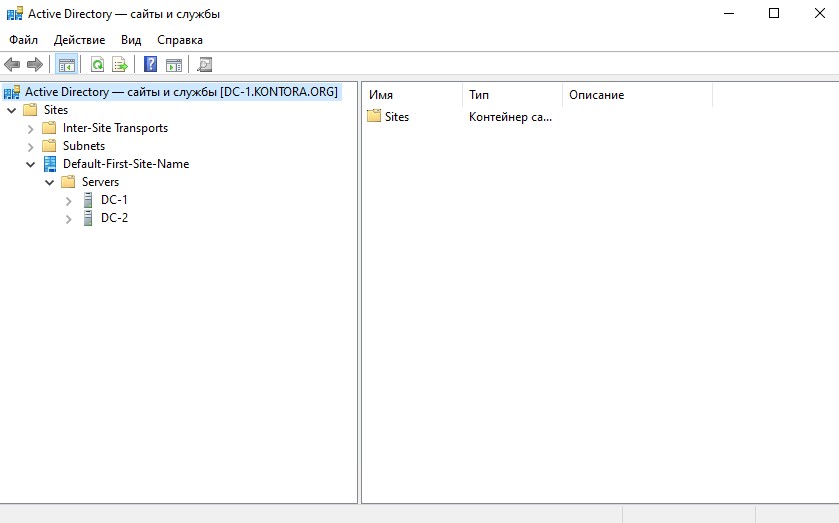

Зайдем на наш главный контроллер домена DC-1 и откроем оснастку “Active Directory – сайты и службы” по команда dssite.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Active Directory – сайты и службы”. Развернем “Default-First-Site-Name”, затем “Servers” и увидим, что у нас в домене теперь два контроллера, DC-1 и DC-2.

Название сайта “Default-First-Site-Name” можно переименовать без каких либо опасений, можно ему дать имя вашей организации. Так же можно создавать другие сайты, если у вас, например, несколько филиалов и в каждом филиале используется своя подсеть. В настройках каждого сайта указываются параметры подсети, для которой он создается и это поможет мастеру развертывания AD добавлять новые контроллеры сразу в нужные сайты. С помощью сайтов можно оптимизировать трафик между филиалами в разных городах. Так, компьютеры филиала, подсеть которого ссылается на определенный сайт в котором есть свой контроллер домена, будет взаимодействовать в первую очередь с этим контроллером домена, а потом уже с остальными.

Для сопоставления подсетей с сайтами в Active Directory, в оснастке “Active Directory – сайты и службы” щелкните правой кнопкой по “Subnets” и выберете “Создать подсеть”. Укажите адрес подсети с маской и выберите мышкой сайт для которого создается данная подсеть.

После данной операции подсеть появится в разделе Subnets.

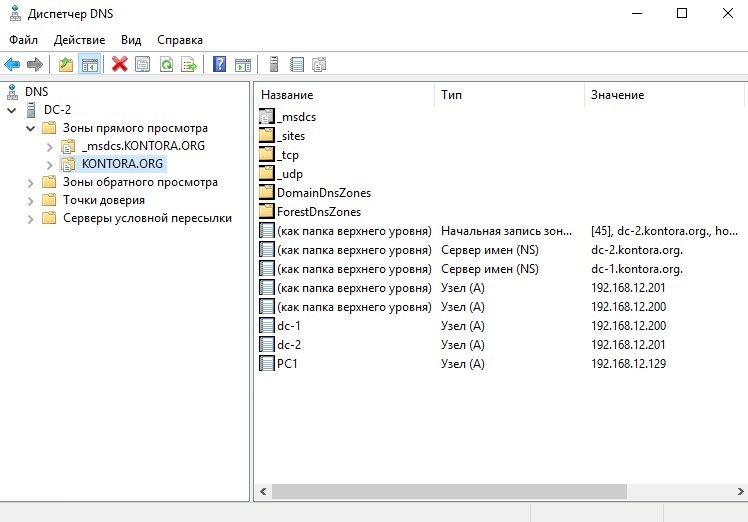

Переходим на наш второй контроллер DC-2 и открываем оснастку DNS. Видим, что зона основного просмотра реплицировалась с нашим DNS-сервером на первом контроллере. Так же видим в записях DNS наш новый контроллер.

Зайдем в свойства этой зоны и включим передачу зон на серверы, перечисленные на странице серверов имен. Далее перейдем на вкладку “Серверы имен” и убедимся, что у нас теперь там отображаются два наших DNS-сервера: DC-1 и DC-2.

Можно еще перейти в оснастку DNS на первом контроллере и проверить, что там так же отображаются оба сервера.

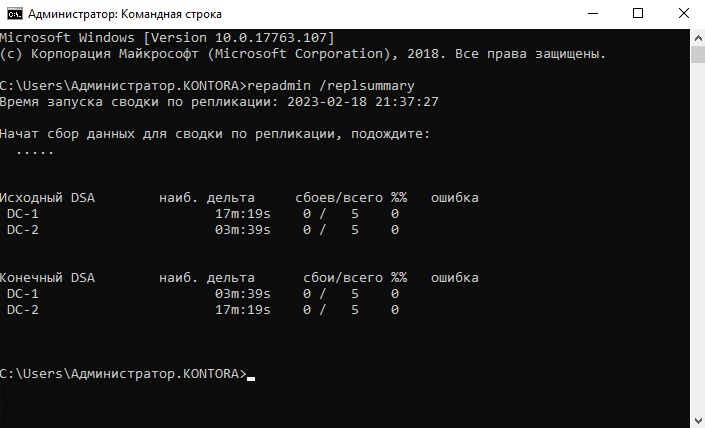

И так, репликация DNS у нас работает. Проверим работает ли репликация между самими контроллерами, для этого существует команда:

repadmin /replsummary

Выполняем ее в командной строке от имени администратора, должны получить такой результат:

Как видим, репликация работает. Если значение наиб. дельты не боле часа – с репликацией всё в порядке. Количество сбоев должно быть равно 0.

Если же в работе репликации возникли ошибки то можно использовать следующую команду чтобы посмотреть какой контекст наименования не реплицируется:

repadmin /showreps

Теперь настроим DHCP-сервер на втором контроллере и изменим настройки на DHCP-сервере нашего главного контроллера.

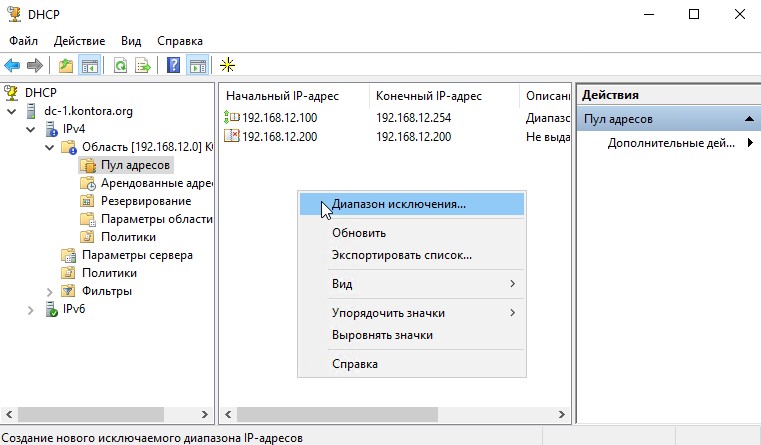

Для начала на DHCP-сервере нашего главного контроллера надо изменить диапазон выдаваемых адресов. Нужно сделать так, чтобы диапазоны выдаваемых адресов не пересекались между первым и вторым DHCP серверами. Например, чтобы первый DHCP выдавал IP-адреса в диапазоне 192.168.12.50-192.168.12.150, а второй DHCP в диапазоне 192.168.12.151-192.168.12.254. Таким образом диапазоны DHCP серверов не будут пересекаться между собой в тот момент, когда в сети они будут работать одновременно. Если вам не будет хватать адресов в пуле, можно расширить вашу сеть, сделав ее, например, с 22 маской (255.255.252.000). В таком случае у вас будут доступны подсети 192.168.12.0, 192.168.13.0, 192.168.14.0 и 192.168.15.0, разгуляться будет где.

Чтобы поменять диапазон выдаваемых адресов, нужно перейти в свойства вашей области IPv4 и поменять там значения:

Так же, если IP-адрес вашего второго контроллера пересекается с диапазоном выдаваемых адресов, добавьте его в исключения, однако я уже говорил, что лучше назначать контроллерам IP-адреса не из области выдаваемых DHCP.

Последним немаловажным изменением в настройках DHCP-сервера является добавление в параметрах области второго DNS-сервера – IP-адреса второго контроллера.

Теперь, используя инструкцию по настройке DHCP-сервера из этой статьи, завершите его настройку на втором контроллере домена.

Заключение

И так, мы сделали основные шаги в развертывании отказоустойчивой системы Active Directory в вашей сети. Теперь у вас в руках имеется мощный инструмент, благодаря которому администрирование огромных сетей теперь можно выполнять буквально в несколько кликов вышкой. Сломать отказоустойчивую систему AD очень сложно, но тем не менее не забывайте проверять техническое состояние ваших контроллеров, вовремя производите обслуживание серверов и конечно не забывайте про резервное копирование.

List of content you will read in this article:

While there are plenty of DNS servers, both free and paid, available for anyone to use, in certain situations it is better to have your own. Its installation, however, can be more complex than you may think. In this tutorial, we are going to discuss the installation of DNS servers in Windows Server 2012, 2016, and 2019.

What is DNS?

In simple terms, DNS or Domain Name Server is like an internet address book. While you browse information on the web, you type different domain names, such as abc.com or xyz.com. Right? Furthermore, the web browser interacts with the help of IP (Internet Protocol) addresses.

The DNS translates the domain names to the IP addresses so that the web browsers can access the internet resources. Every device connected with the internet has a unique IP address. The devices use these IP addresses of other devices to exchange information. The DNS servers discard the requirement of remembering such complicated numbers, such as 192.168.1.1. Or there are even more complex addresses like 2111.bc00.2789.1::c567:s9a2.

Moving on, here are some insights about the features of the Window Servers!

Windows Server 2019 is power-packed with several features, standing first in the lane of other windows servers, namely, windows server 2012 and 2016!

Features of Windows Server 2019:

- Windows Admin center

- Storage Migration Services

- HCI and WSSD

- System Insights

In the same way earlier, as compared to Windows server 2012, Windows Server 2016, was clearly a more updated and powerful addition.

Here are some of the features:

- Addition of more DNS policies

- Improvised support of Windows Powershell

- Root hints IPv6

- Support for unknown record

- Addition of RRP

How to Install a DNS Server on Windows?

Let us begin our core topic to understand the process of installing a DNS server. Before that, here are some prerequisites.

Prerequisites

- Server with Windows Server 2012,2016,2019 (as per your requirements)

- Pre-installed DNS server role

If you do not have a pre-installed DNS server role, follow these steps!

Installing DNS server role

Now, let us start the process of installation:

- Click on the Server Manager and move on to Local server.

- Tap on Manage, as you can see the very first option that says, Add roles and features, click on it.

- Read the information and the data in front of you for a better understanding and then click on next.

- Click on the first option, Role-based or feature-based installation, and move on to the next page.

- Next up, from the server pool, you have to choose your desired server for the DNS server role.

- Then select the DNS server role. You will encounter a pop-up window asking you to install some additional tools for the DNS server. If you wish to install the tools, check your requirements and accordingly take the step.

- Now, you will see a checklist. Tick off the option DNS server. By default, the option of file and storage services is checked. Tap on next.

- The next window shows you some additional features for your DNS server. Read them carefully, add them if required.

- The next window is again an informational slide. Read and click Next.

- That’s it! The last window asks for your confirmation and takes you back to the Server Manager.

Bravo! You have successfully installed the DNS Server role in your system. Now, go to your Server Manager. You can see a box representing the DNS role!

Well, now that you have installed the DNS server role, let us tread forward. Here is a guide to making your work easy regarding the installation of the DNS server in Windows Server 2012.

Install the DNS server in Windows Server

To configure the DNS server, follow these steps:

- Open the Server Manager and click ‘Tools’. Then hit the DNS option.

- Now, the configuration of the zones is pending.

Zones are simply the distinct portions of a domain namespace. Furthermore, click on the DNS server, then on the Action menu. Click on Configure a DNS Server and the DNS Server wizard pops up. The wizard shows you three options, namely,

- Create forward and reverse lookup zones

- Create a forward lookup zone

- Configure root hints only

You need to select one option. Now, to sort your ambiguities, let us explain these pointers one by one.

- Forward and reverse lookup zone: This option takes an IP address and resolves it into a domain name.

- Forward lookup zone: This option is the exact opposite of the forward and reverse lookup zones. It helps you to take a domain name and then resolve it into an IP address.

- Root hints only: This option allows you to have the IP addresses of the DNS servers where records can be easily acquired.

Now, click on the option that suits you the best, and hit next. After that, enter the zone name. Move on and click next. Let us tread forward.

- Right Click on the Forward lookup zone and click on the first option, the ‘New zone’ option.

- Now, you have to select the kind of DNS you want to have. Now, there are three options on the screen. Primary zone, Secondary zone, and Stub zone.

The location of the Primary zone is in your server, whereas the Secondary zone resides on some other server. If your requirement is not related to handling large networks, then simply go for the Primary zone. Now, click on next and type any desired name for your zone file.

- The wizard box of the new zone file appears and asks you to select an option related to dynamic updates.

Now, you have to make a selection regarding how your server will respond to the Dynamic updates. You will see several options. Options like, allow only secure dynamic updates and then, do not allow dynamic updates. Here, choose the first option if you want integration between the DNS and the Active directory. If not, then opt for the latter option.

- Simply click next and hit finish.

Great! You have successfully created the forward zone. Now, to set up the zone, you have to complete another task. You need to add DNS records. There are numerous DNS records. Here’s a glimpse of some of them:

- A-record

- MX

- NS

- CNAME-record

- Now, click on your zone name file and hit the option,’ New host (A or AAAA)’.

- Enter the asked details in the next window and tap on Add host.

The host is now created.

Now, using PowerShell, create a record. The next step is to allocate a file name for storing your DNS records. The zone name that you entered previously with a .dns extension, is by default the filename.

When you go to the DNS server window, you will see that a host has been created. Now, choose the reverse lookup zone and click on add new zone again. Keep following the steps as done in the case of forward lookup zone till you click the option of Primary zone.

Now here you have to enter the kind of IP address. Choose IPv4 and click next.

In the next window, type the first three parts of your IP address and hit next.

Again, click next.

Again click on Do not allow dynamic updates and hit next.

The next window is the last window. Hit finish.

The next popup is regarding the configuration of the forwarders. Forwarders are DNS servers to which the server sends queries when it itself can’t answer them.

To complete the configuration, click on the properties.

Click next, and add the desired address where you want to divert the requests.

And that’s it, you’re done.

Conclusion

If you have precisely followed all the steps outlined in this article, the DNS server has been successfully installed in the Windows Server. We hope that this article assisted you to accomplish your goal in the best way possible. If you run into any problems during the installation process, have any questions or suggestions, please leave a comment in the comment section below.