Windows Server Core эта хорошая платформа для размещения роли контроллера домена Active Directory из за уменьшенных требования к ресурсам, повышенной стабильности и безопасности (за счет меньшего количества кода и обновлений). В этой статье мы покажем, как установить контроллер домена в новом или существующем лесу Active Directory на Windows Server Core 2016 из консоли с помощью команд PowerShell.

Содержание:

- Установка контроллера домена Active Directory с помощью PowerShell

- Диагностика состояния нового контроллера домена на Server Core

- Установка контроллера домена с помощью Windows Admin Center

Установка контроллера домена Active Directory с помощью PowerShell

Установите Windows Server Core на новый хост (физический или виртуальный), выполните базовую настройку нового сервера: задайте имя сервера, сетевые настройки (статический IP адрес, маску сети, шлюз, DNS), дату/время, часовой пояс и т.д.

Rename-Computer -NewName spb-dc03

Get-NetAdapter

$ip = "192.168.113.11"

$gw="192.168.113.1"

$dns = "192.168.13.11"

New-NetIPAddress -InterfaceAlias Ethernet -IPAddress $ip -AddressFamily IPv4 -PrefixLength 24 –DefaultGateway $gw

Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses $dns

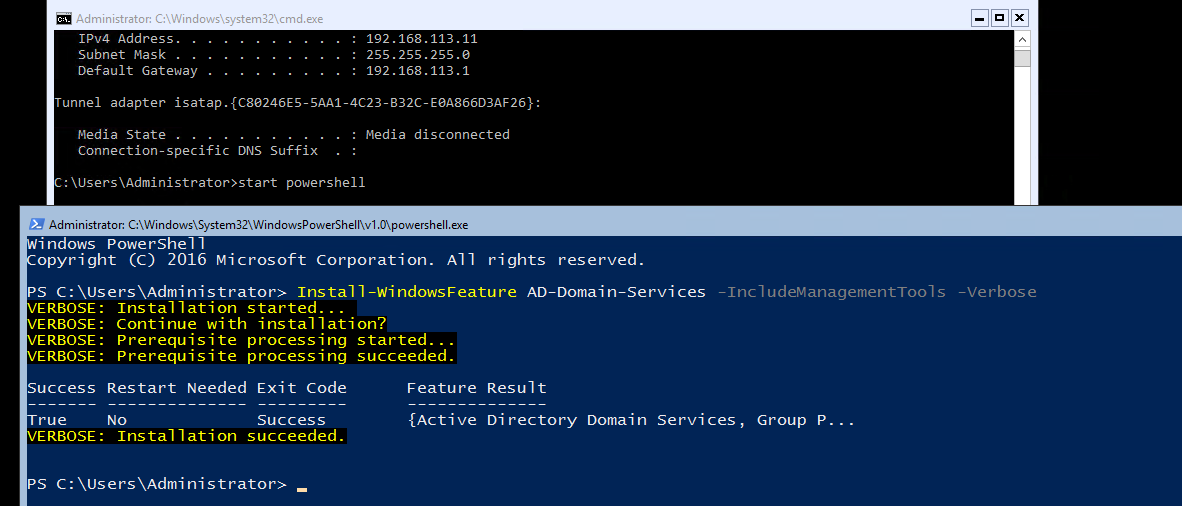

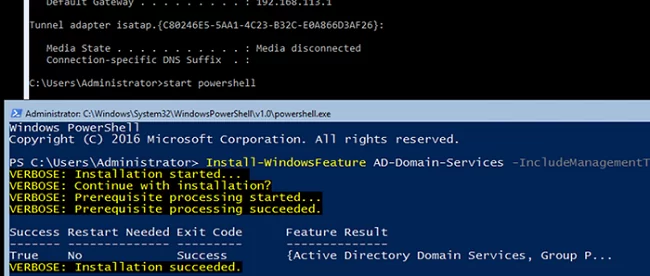

Следующий шаг – установка роли Active Directory Domain Services (ADDS). Для этого нужно в консоли PowerShell выполнить команду:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

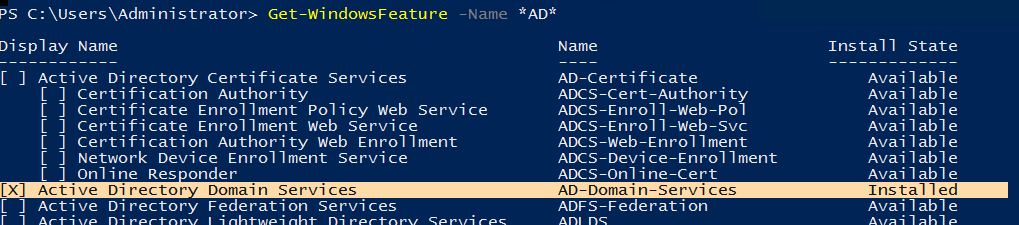

Проверим, что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD*

[/alert]

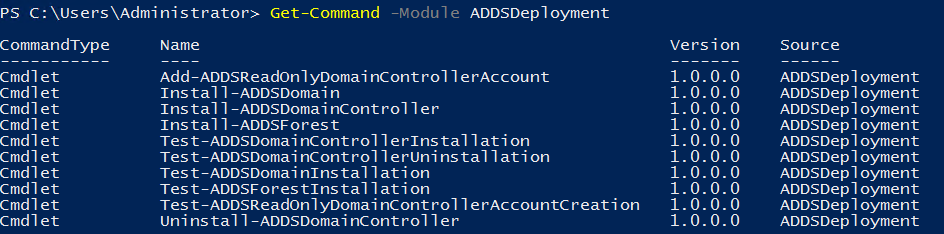

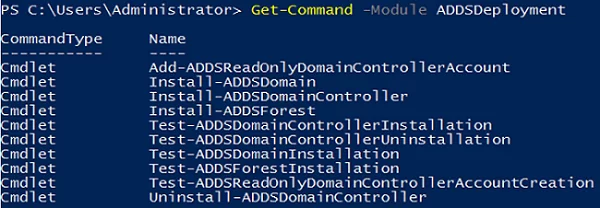

После установки роли ADDS можно использовать командлеты из модуля ADDSDeployment для развертывания нового домена, леса или контроллера домена:

Get-Command -Module ADDSDeployment

Есть три возможных дальнейших сценария:

- Установка нового леса Active Directory (пример команды:

Install-ADDSForest -DomainName winitpro.ru -ForestMode Win2012R2 -DomainMode Win2012R2 -DomainNetbiosName WINITPRO -InstallDns:$true - Командлет

Install-ADDSDomain

позволяет создать новый домен в существующем лесу Active Directory; -

Install-ADDSDomainController

– позволяет добавить новый контроллер домена в существующий домен Active DirectoryЕсли вам нужно создать RODC контроллера домена, используйте командлет

Add-ADDSReadOnlyDomainControllerAccount

.

В большинстве случае вы будете использовать 3 сценарий — добавление дополнительного контроллера домена в существующий домен Active Directory

Прежде чем добавлять новый контроллер домена, проверьте, что ваш домен Active Directory работает корректно. Внимательно изучите ошибки на каждом DC, которые возвращает команды

Dcdiag /v

и проверьте репликацию AD (

repadmin /showrepl

и

repadmin /replsum

). Убедитесь, что у вас есть актуальная резервная копия контроллеров домена.

В самом простом варианте, когда вам нужно добавить новый дополнительный DC в Default-First-Site-Name сайт, выполните команду

Install-ADDSDomainController -DomainName "test.com" -InstallDns -Credential (get-credential TEST\Administrator) -DatabasePath "D:\ADDS\DB" -LogPath "D:\ADDS\Log" -SysvolPath "D:\ADDS\SYSVOL"

В этом примере я дополнительно указал, что база данных AD, логи и каталог Sysvol должны храниться на отдельном диске. По умолчанию они хранятся в

%SYSTEMROOT%\NTDS

и

%SYSTEMROOT%\SYSVOL

.

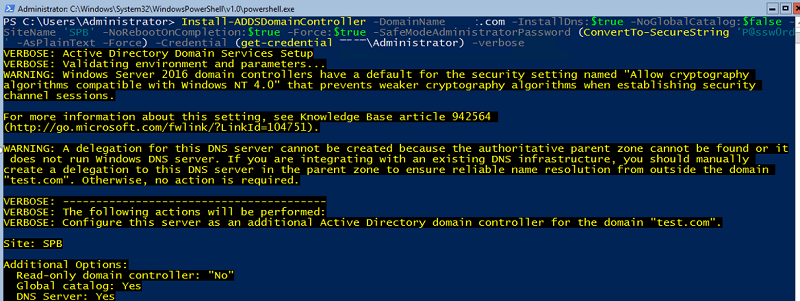

Можно сразу указать нужный сайт Active Directory, в который нужно поместить новый контроллер домена. Также укажем, что данный DC будет Global Catalog и зададим пароль режима восстановления DSRM (Directory Services Restore Mode) через ConvertTo-SecureString:

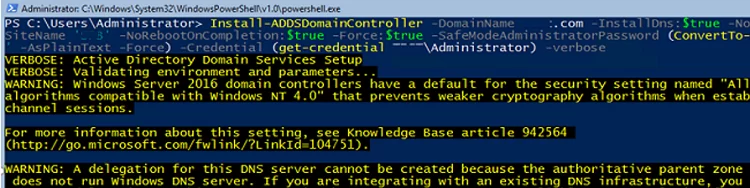

Install-ADDSDomainController -DomainName test.com -InstallDns:$true -NoGlobalCatalog:$false -SiteName 'SPB' -NoRebootOnCompletion:$true -Force:$true -SafeModeAdministratorPassword (ConvertTo-SecureString 'P@ssw0rd' -AsPlainText -Force) -Credential (get-credential TEST\Administrator) –verbose

Внимательно исследуйте результаты команды, если все прошло хорошо — перезагрузить сервер:

Restart-Computer

Диагностика состояния нового контроллера домена на Server Core

После окончания установки контроллера домена выполним несколько базовых проверок, чтобы убедится, что новый контроллер домена успешно добавлен в домен, и участвует в репликации.

Вы можете управлять контроллером домена на Windows Server Core с помощью стандартных графических Active Directory (

dsa.msc, gpmc.msc, dnsmgmt.msc, dssite.msc, adsiedit.msc, domain.msc

) оснасток с другого сервера или компьютера Windows 10 с установленным RSAT (

Rsat.ActiveDirectory.DS-LDS.Tool

).

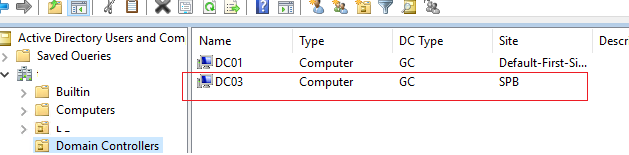

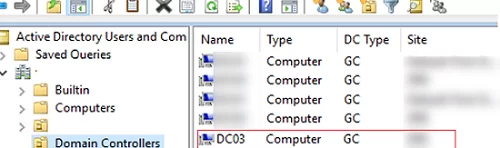

На любом компьютере откройте консоль ADUC и проверьте, что в OU Domain Controllers появился новый DC.

После перезагрузки сервера Windows Server Core вам нужно авторизоваться на сервере под учетной записью с правами администратора домена.

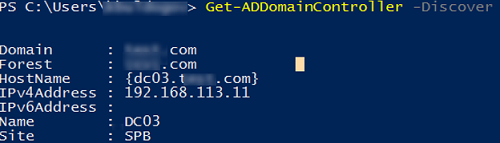

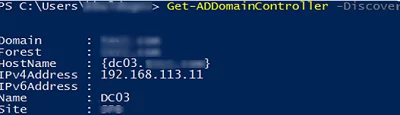

С помощью комнадлета Get-ADDomainController проверьте, что контроллер домена определяется в правильном сайте:

Get-ADDomainController -Discover

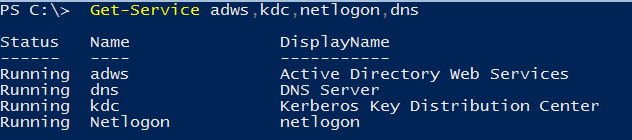

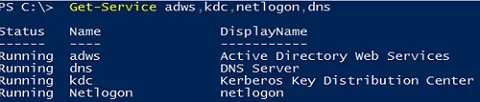

Проверьте, что службы Active Directory запущены:

Get-Service adws,kdc,netlogon,dns

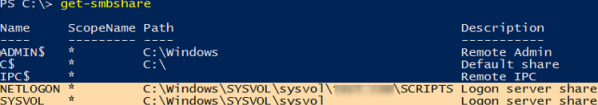

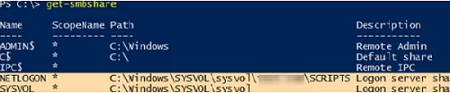

Кроме скрытых админских шар должны быть опубликованы сетевые каталоги SYSVOL и Netlogon:

get-smbshare

Проверьте, что в Event Viewer есть события от служб ADDS:

Get-Eventlog "Directory Service" | Select-Object entrytype, source, eventid, message

Get-Eventlog "Active Directory Web Services" | Select-Object entrytype, source, eventid, message

Затем выполните тест командой dcdiag (все этапы должны быть Passed), и проверьте репликацию между DC командой:

repadmin /replsummary

или

Get-ADReplicationFailure -Target DC03

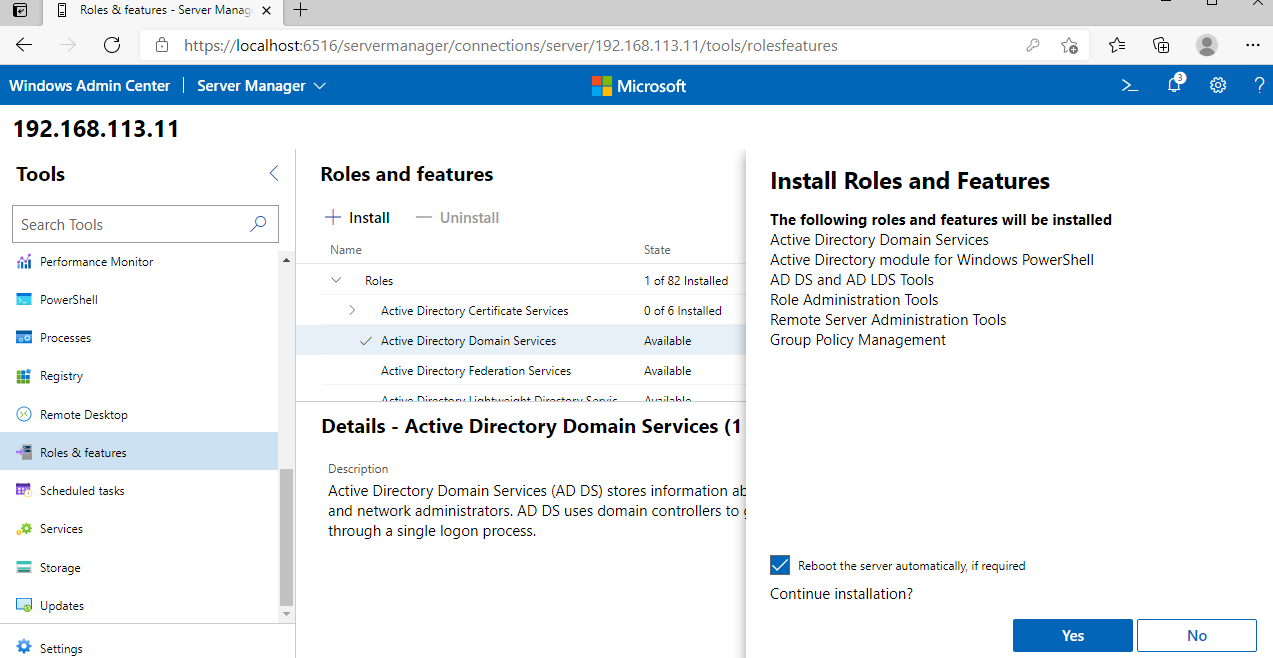

Установка контроллера домена с помощью Windows Admin Center

Для установки контроллера домена на Windows Server Core также можно использовать веб интерфейс Windows Admin Center (WAC).

- Добавьте свой хост с Windows Server Core в интерфейс Windows Admin Center;

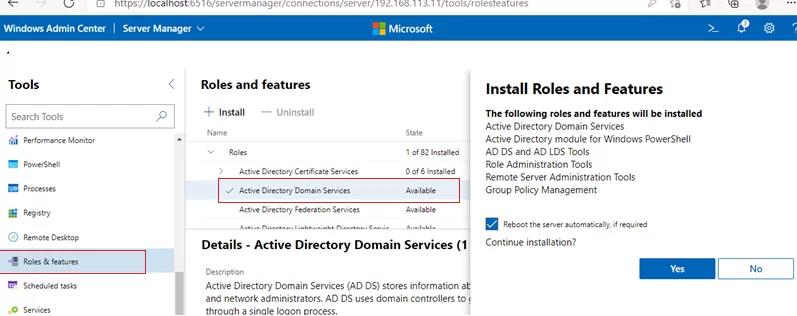

- Для установки роли ADDS перейдите в раздел Roles and Features, в списке доступных ролей выберите Active Directory Domain Services и выберите Install;

- Подтвердите установку роли и средств администрирования;

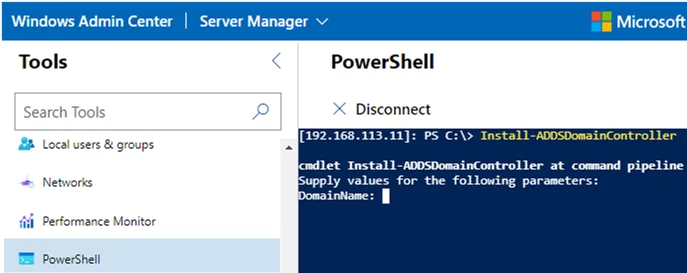

- Для повышения сервера до контроллера домена нужно открыть веб консоль PowerShell и воспользоваться рассмотренными выше командлетами для настройки DC;

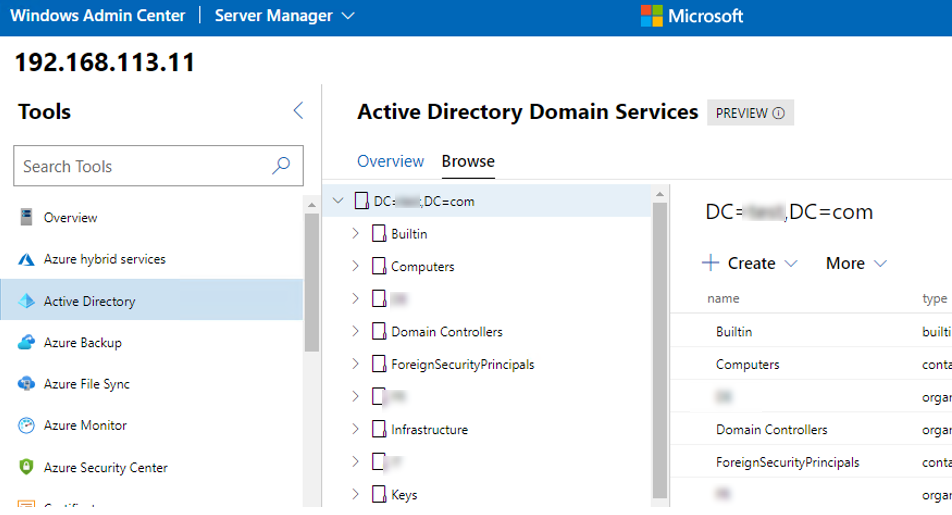

- После окончания установки DC нужно перезагрузить Server Core и переподключить его в WAC под доменной учетной записью;

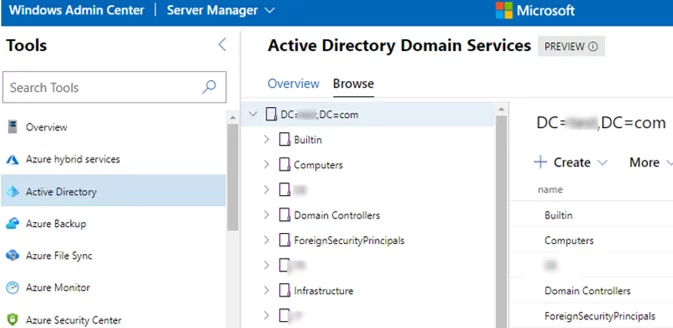

- Для управления Active Directory из веб интерфейса можно установить специальное расширение WAC (доступно пока в Preview режиме). В результате у вас в Windows Admin Center появится новый раздел, в котором можно просматривать и управлять деревом AD.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2019 Server Core.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2019 Server Core.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

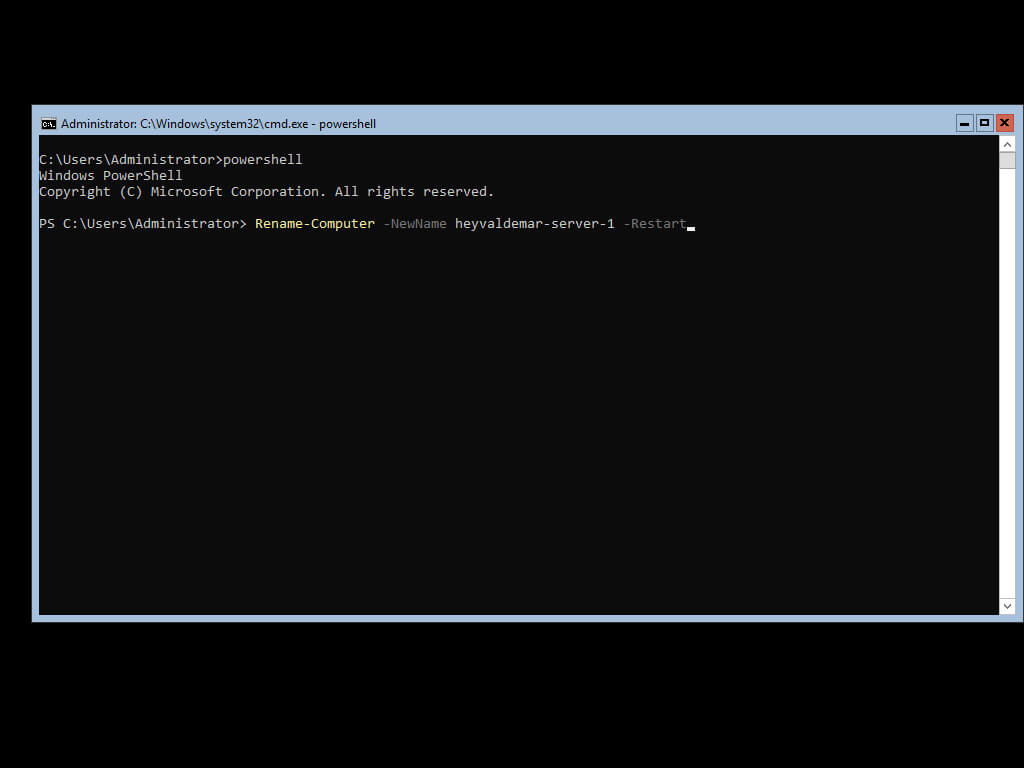

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

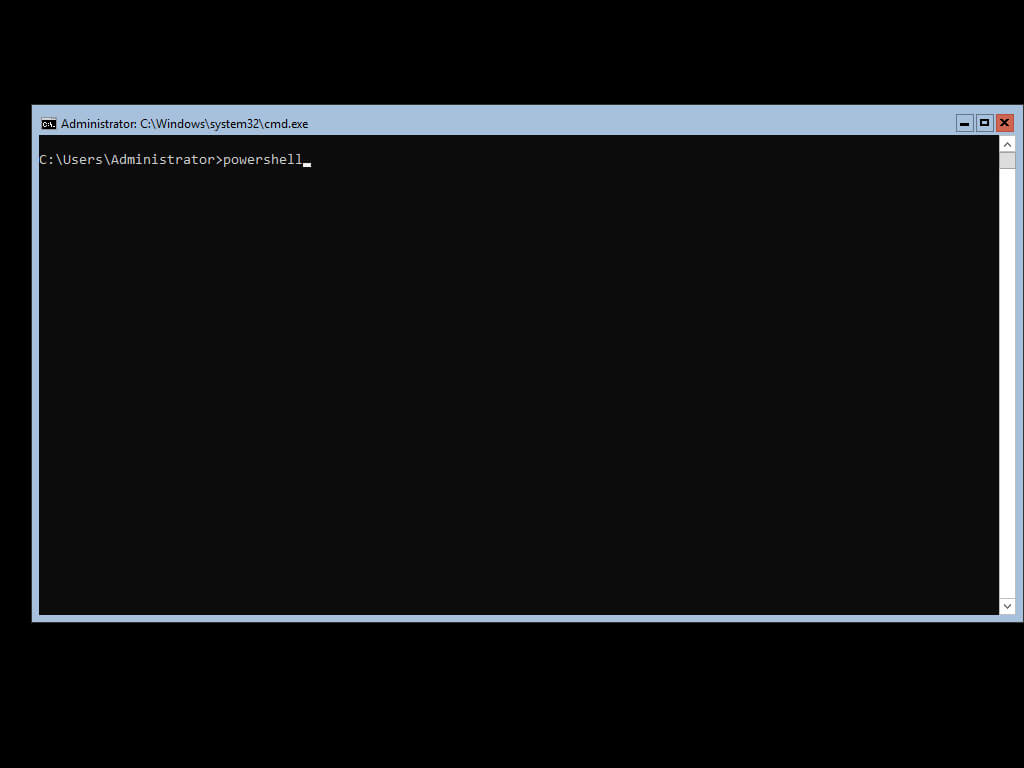

Заходим в систему под учетной записью с правами администратора и запускаем Windows PowerShell с помощью команды:

powershellНастоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

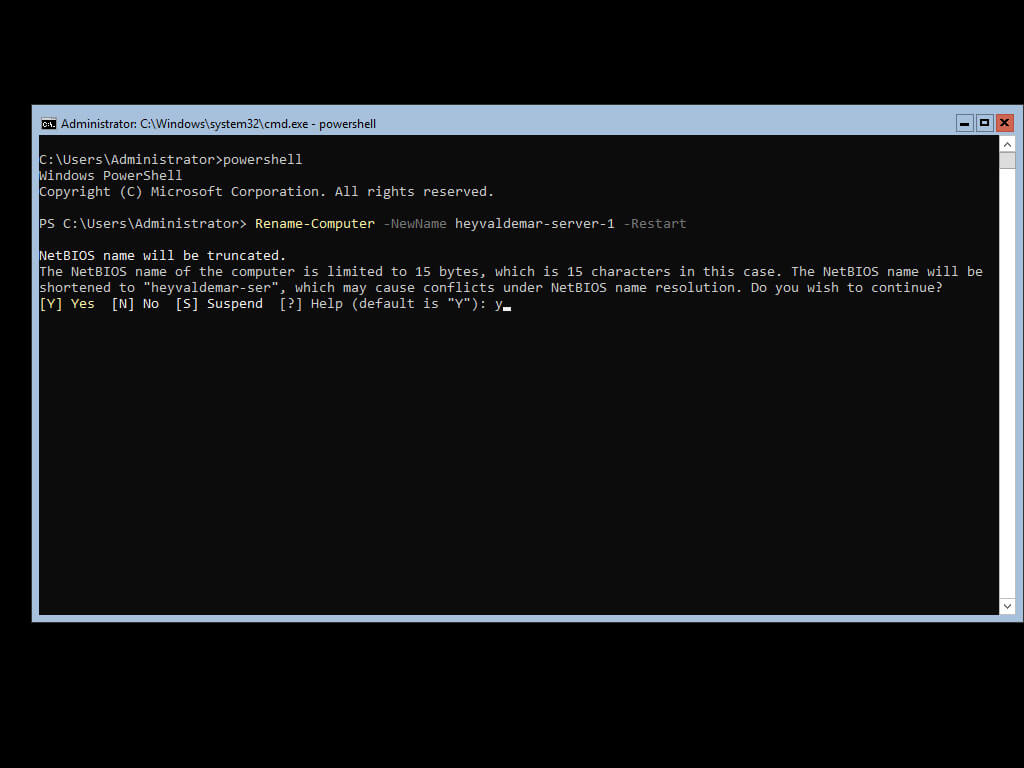

В данном руководстве в качестве нового имени сервера будет использоваться “heyvaldemar-server-1”.

Присваиваем серверу новое имя, а затем перезагружаем его, чтобы изменения вступили в силу, с помощью команды:

Rename-Computer -NewName heyvaldemar-server-1 -RestartТак как выбранное имя сервера содержит более 15 символов, система уведомляет о том, что NetBIOS имя для сервера будет укорочено до 15 символов.

Нажимаем на кнопку “y”, затем “Enter”.

После перезагружки сервера, снова заходим в систему под учетной записью с правами администратора и запускаем Windows PowerShell с помощью команды:

powershellТеперь необходимо присвоить серверу статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

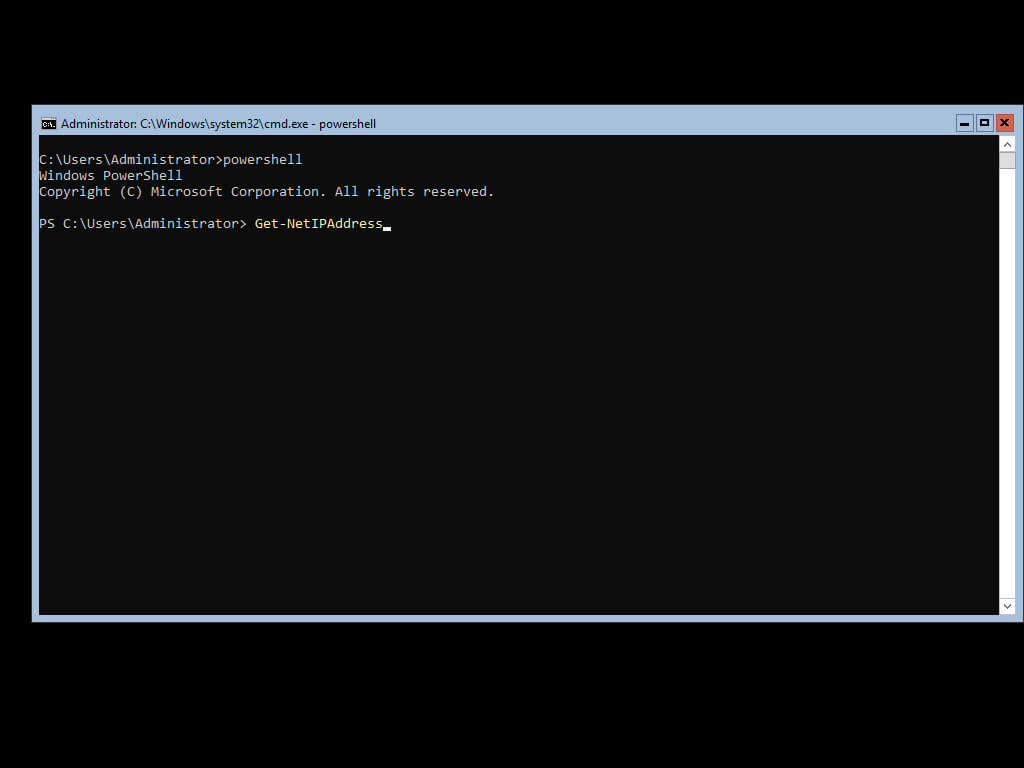

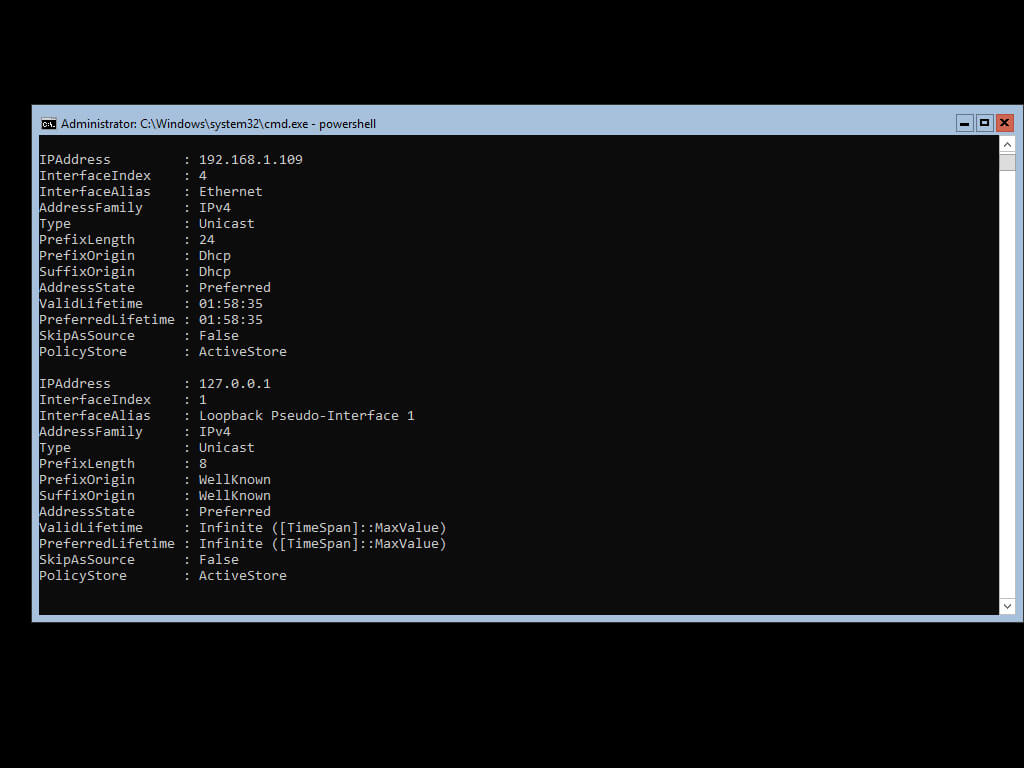

Чтобы настроить сетевой интерфейс потребуется узнать его индекс с помощью команды:

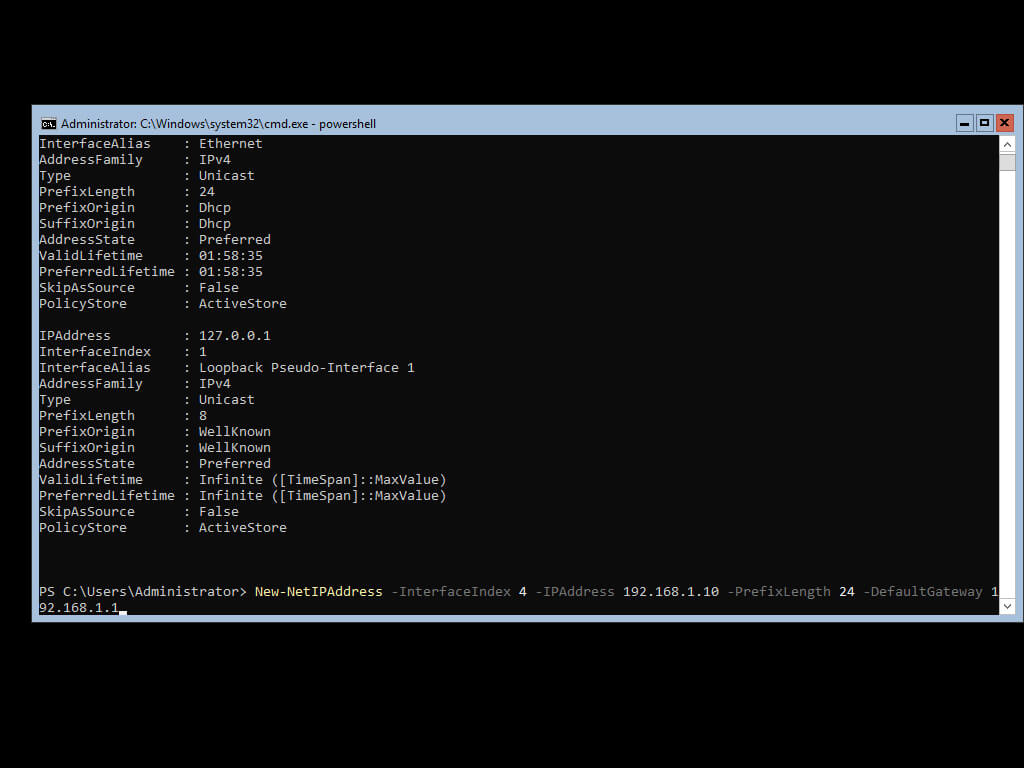

Get-NetIPAddressВ данном случае сетевой интерфейс имеет индекс “4”.

В данном руководстве серверу будет присвоен IP-адрес 192.168.1.10, маска подсети 255.255.255.0 (24) и шлюз 192.168.1.1.

Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

Присваиваем серверу IP-адрес, маску и шлюз, указав ранее полученный индекс сетевого интерфейса, с помощью команды:

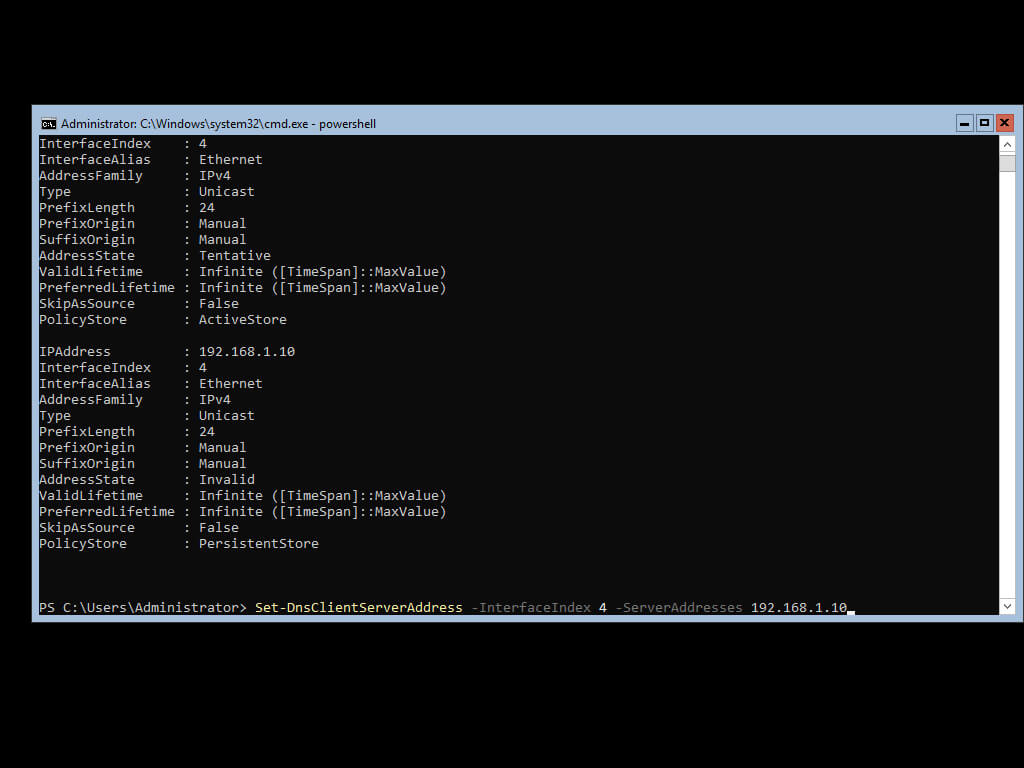

New-NetIPAddress -InterfaceIndex 4 -IPAddress 192.168.1.10 -PrefixLength 24 -DefaultGateway 192.168.1.1В качестве сервера DNS необходимо указать IP-адрес текущего сервера, так как на нем будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

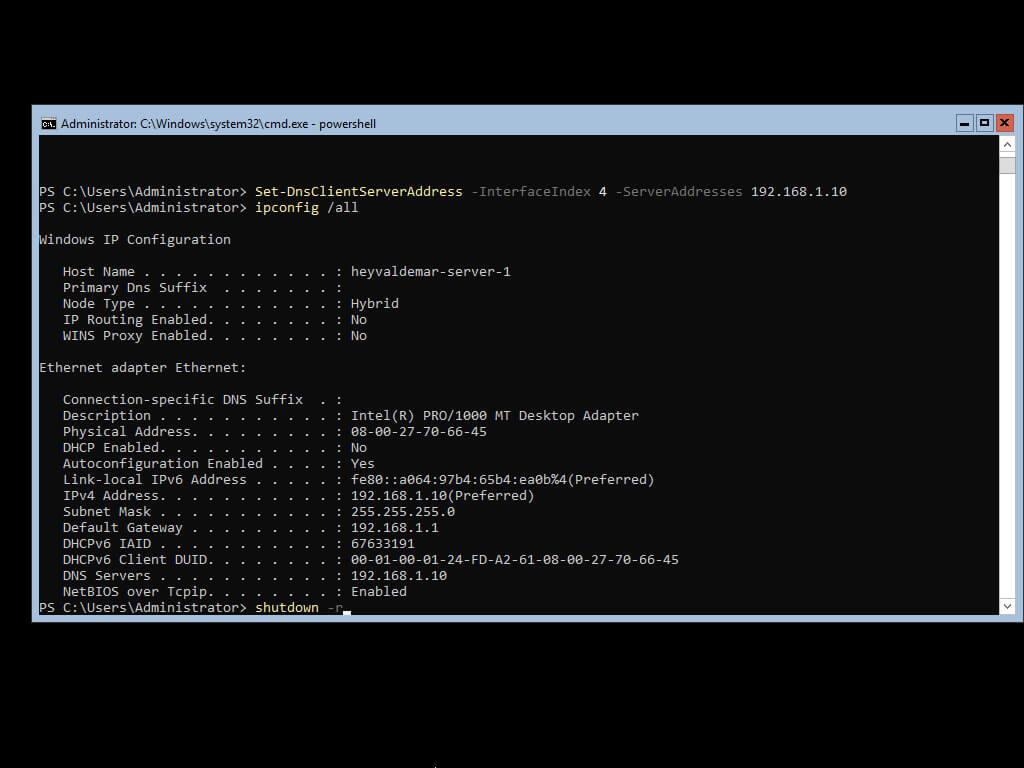

Прописываем IP-адрес сервера DNS с помощью команды:

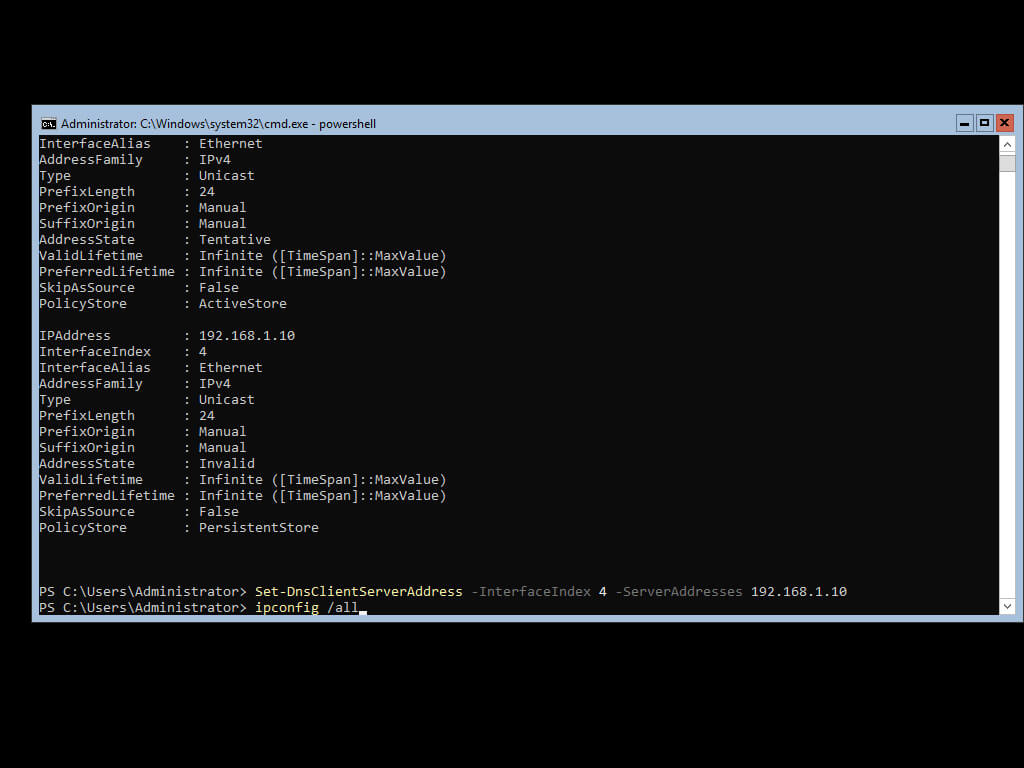

Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses 192.168.1.10Проверим, что серверу присвоен корректный IP-адрес, маска подсети, шлюз и адрес сервера DNS, с помощью команды:

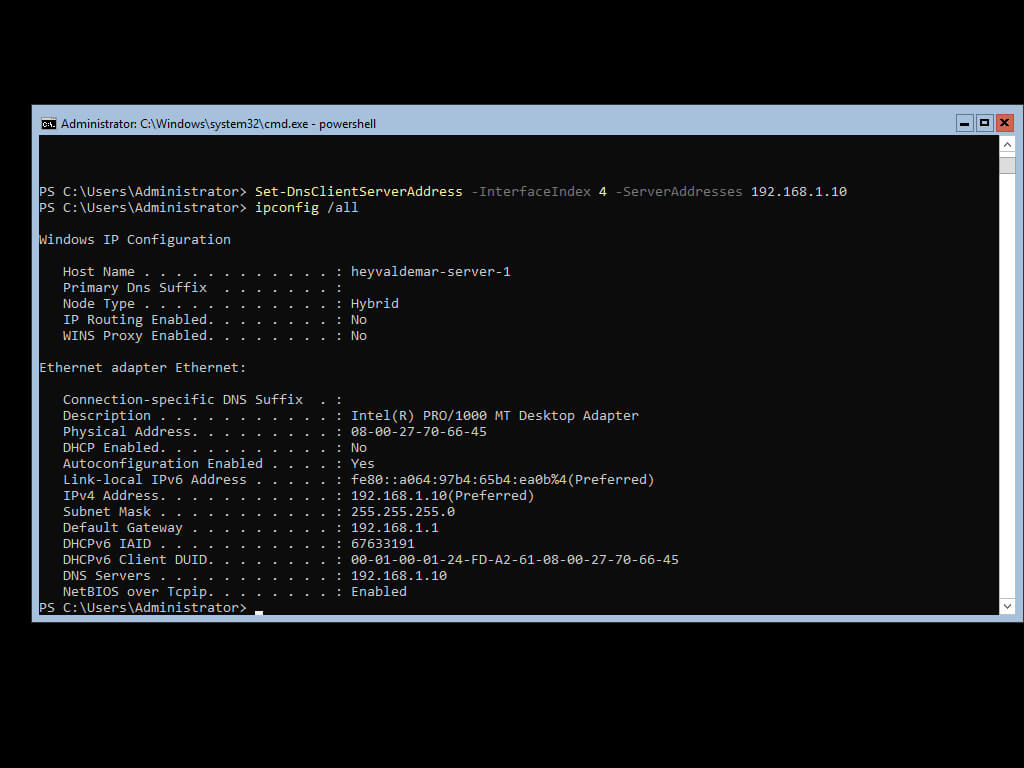

ipconfig /allСерверу присвоен корректный IP-адрес, маска подсети, шлюз и адрес сервера DNS.

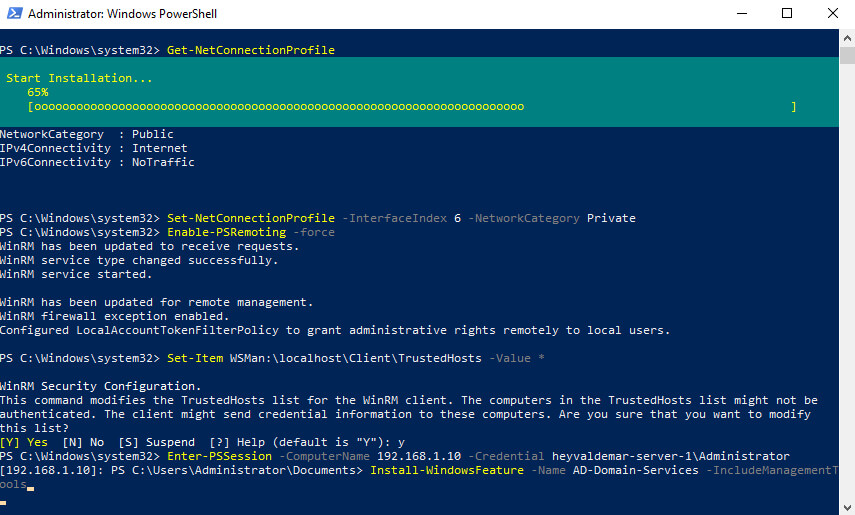

Теперь подключимся к серверу с персонального компьютера при помощи средст удаленного управления Windows PowerShell.

В данном руководстве на персональном компьютере используется операционная система Windows 10. Подробно о том, как установить Windows 10, вы можете прочитать в моем руководстве “Установка Windows 10”.

Обратите внимание, для включения средст удаленного управления Windows PowerShell, пользователь должен обладать правами локального администратора на своем компьютере.

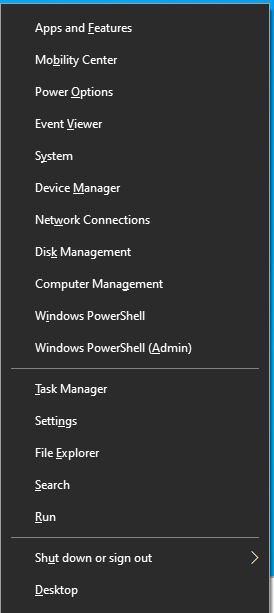

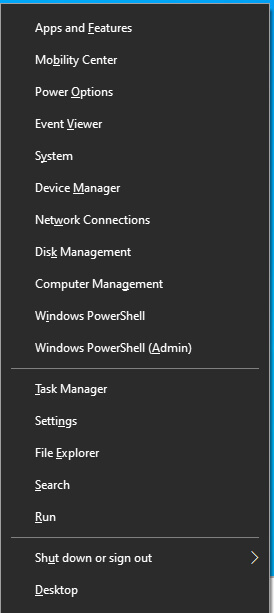

На клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “Windows PowerShell (Admin)”.

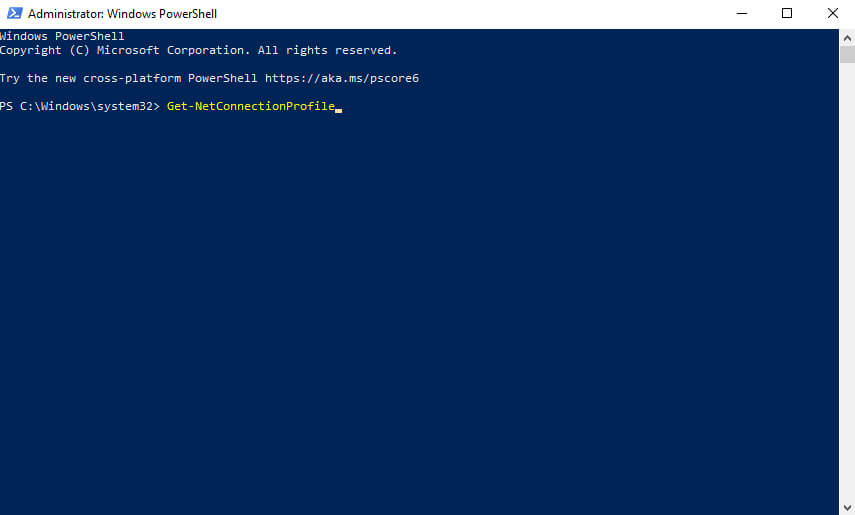

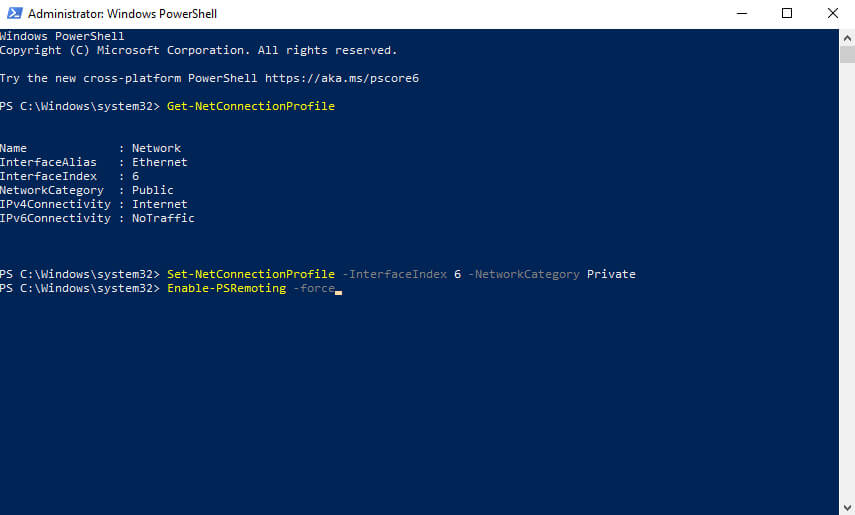

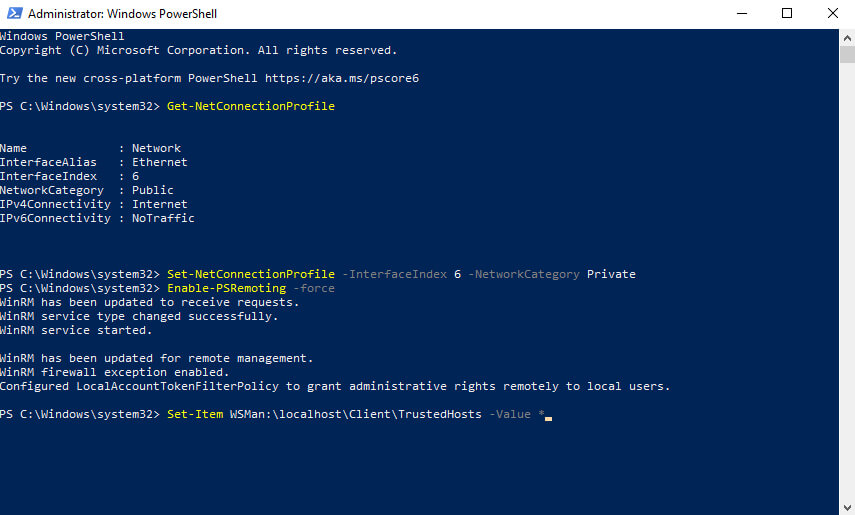

Чтобы подключиться к серверу с персонального компьютера, нужно изменить категорию сети с “Public” на “Private”. Чтобы сделать это, потребуется узнать индекс сетевого интерфейса с помощью команды:

Get-NetConnectionProfileВ данном случае сетевой интерфейс имеет индекс “6”.

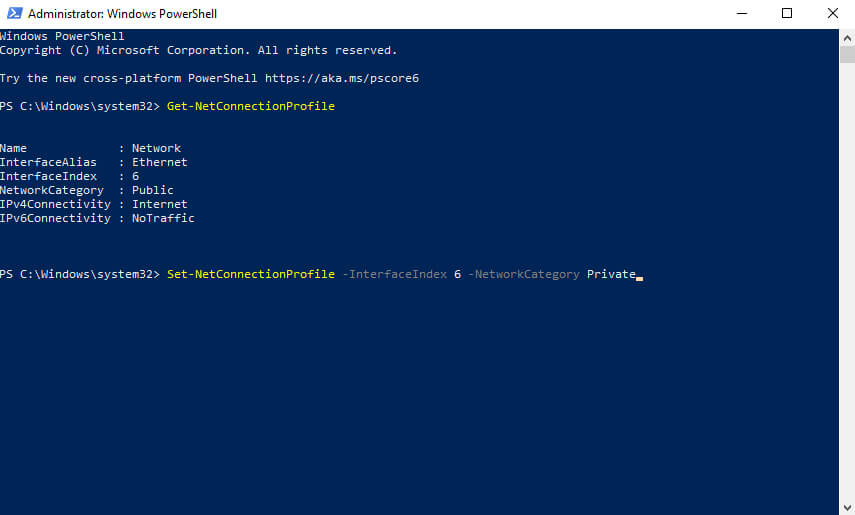

Изменим категорию сети с “Public” на “Private” указав ранее полученный индекс сетевого интерфейса, с помощью команды:

Set-NetConnectionProfile -InterfaceIndex 6 -NetworkCategory PrivateТеперь включим средства для удаленного администрирования с помощью команды:

Enable-PSRemoting -forceЧтобы доверять любому компьютеру в сети для осуществления удаленного подключения выполняем команду:

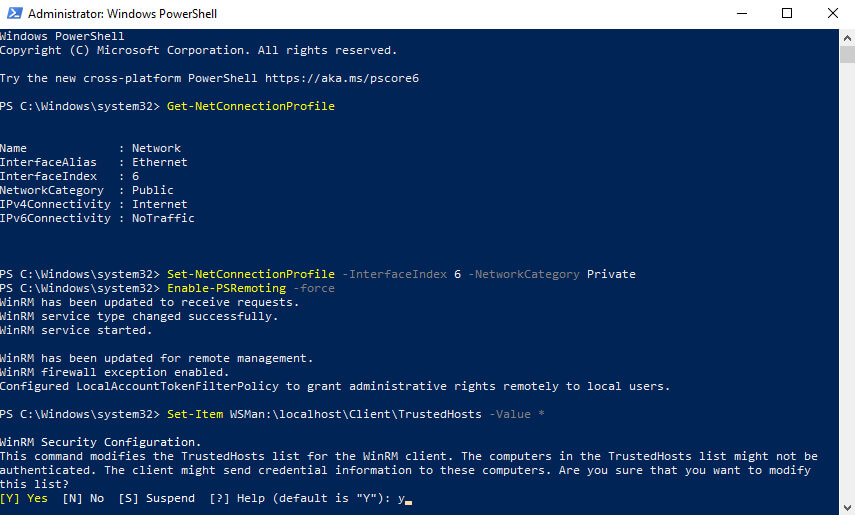

Set-Item WSMan:\localhost\Client\TrustedHosts -Value *На следующем шаге, система уведомит о том, что введеная команда внесет изменения в список доверенных хостов.

Нажимаем на кнопку “y”, затем “Enter”.

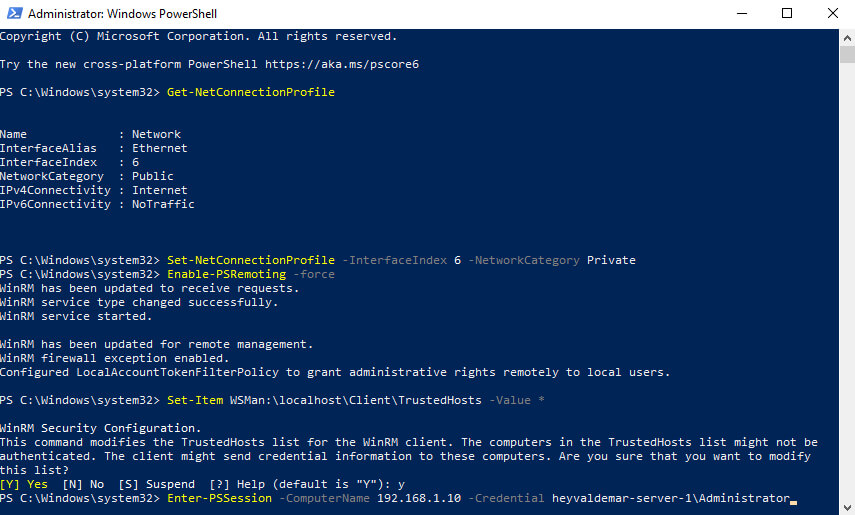

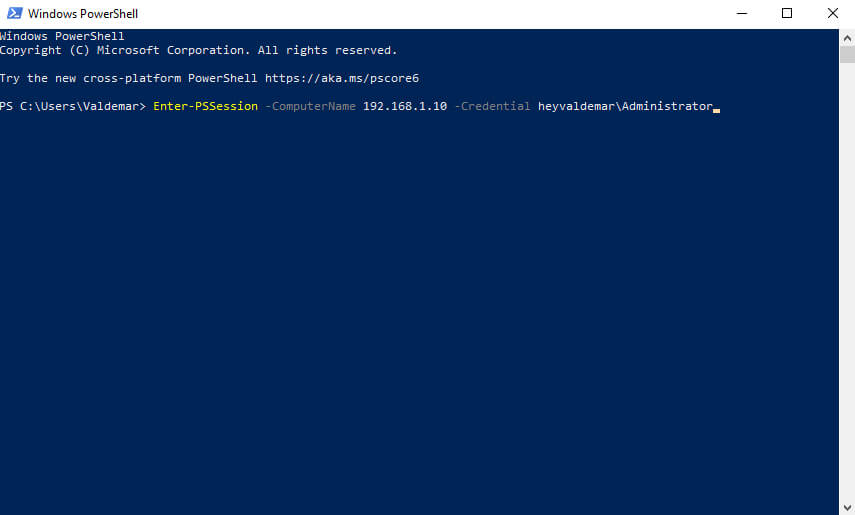

В данном руководстве серверу присвоен IP-адрес 192.168.1.10 и имя heyvaldemar-server-1, а для управления операционной системой на сервере используется учетная запись Administrator.

Подключаемся к серверу при помощи команды:

Enter-PSSession -ComputerName 192.168.1.10 -Credential heyvaldemar-server-1\AdministratorУказываем пароль от учетной записи с правами администратора и нажимаем на кнопку “OK”.

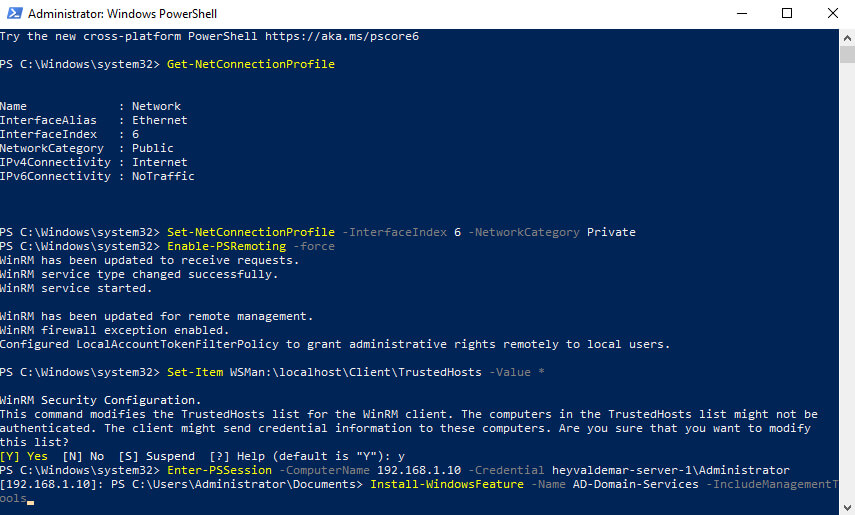

Подключение к серверу установленно.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

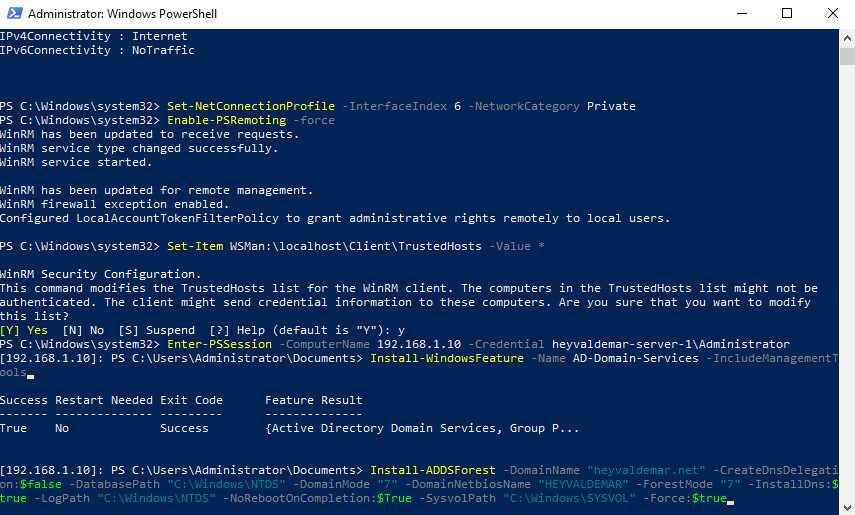

Install-WindowsFeature –Name AD-Domain-Services -IncludeManagementToolsНачалась установка выбранной роли и необходимых для нее компонентов.

Для того чтобы повысить роль вашего сервера до уровня контроллера домена выполняем команду:

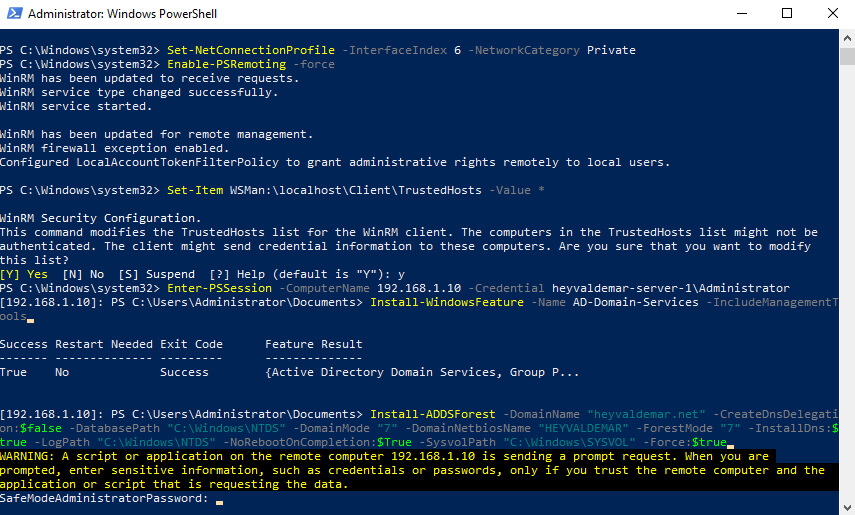

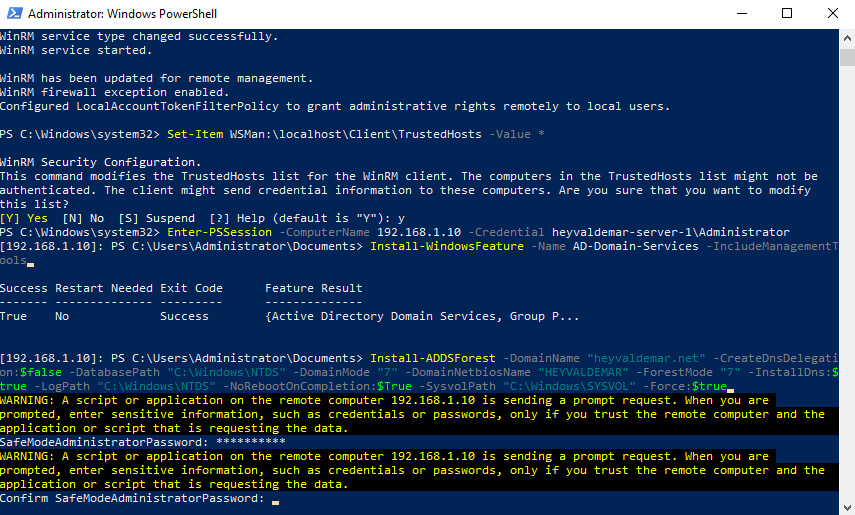

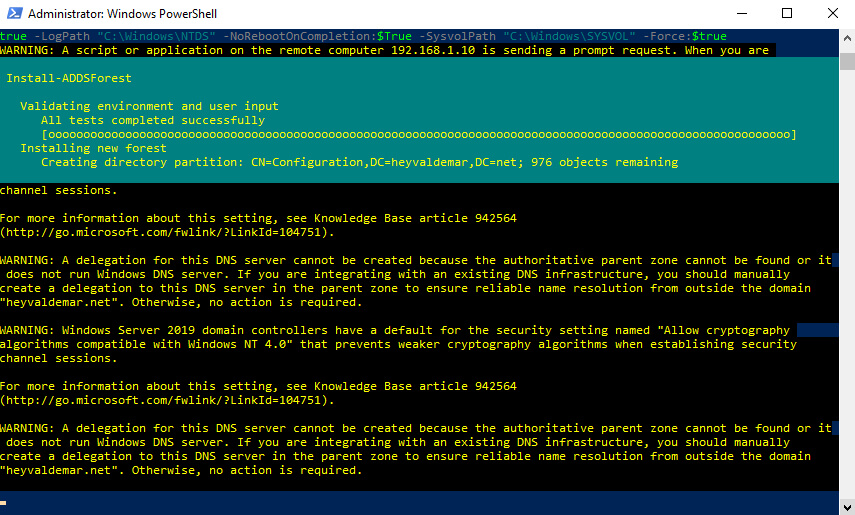

Install-ADDSForest -DomainName "heyvaldemar.net" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "HEYVALDEMAR" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$trueУказываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Enter”.

Указываем введенный ранее пароль еще раз и нажимаем на кнопку “Enter”.

Начался процесс повышения роли сервера до уровня контроллера домена.

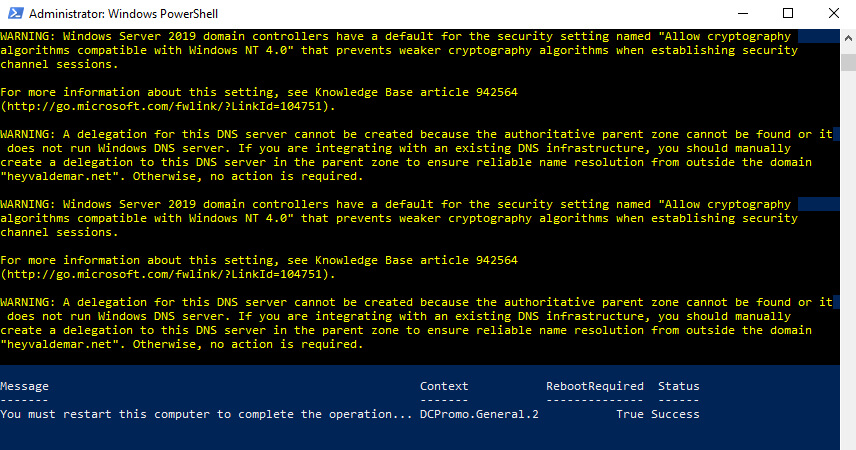

Повышение роли сервера до уровня контроллера домена завершено.

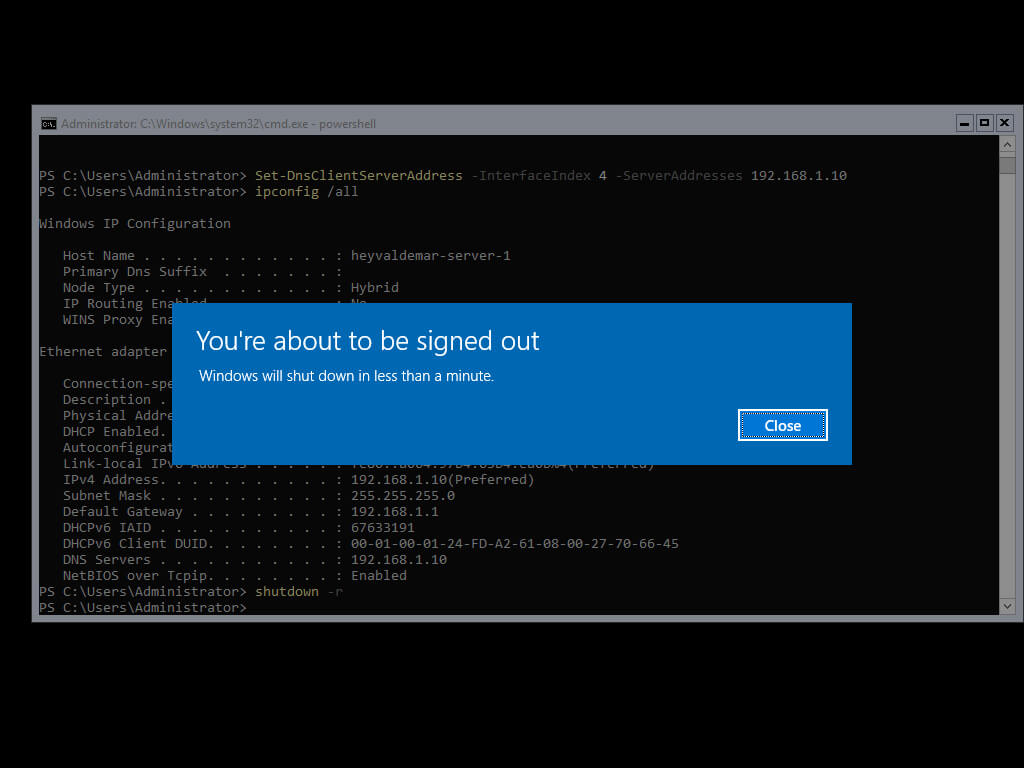

Возвращаемся на сервер и перазагружаем его с помощью команды:

shutdown -rПеред тем как сервер начнет перезагружаться вы увидите предупреждение.

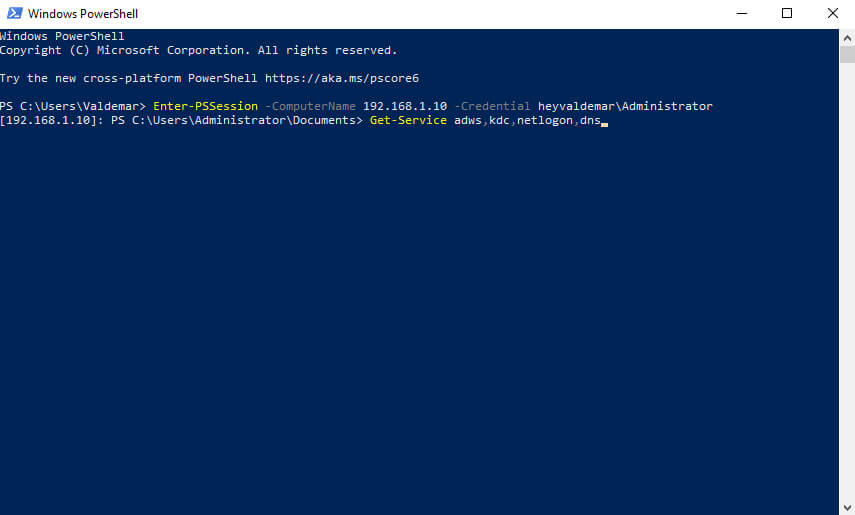

Теперь снова подключимся к серверу с персонального компьютера при помощи средст удаленного управления Windows PowerShell, чтобы подтвердить успешную установку служб.

В данном руководстве серверу присвоен IP-адрес 192.168.1.10, кроме того сервер является контроллером домена heyvaldemar.net, а для управления операционной системой на сервере используется учетная запись Administrator.

Подключаемся к серверу при помощи команды:

Enter-PSSession -ComputerName 192.168.1.10 -Credential heyvaldemar\AdministratorУказываем пароль от учетной записи с правами администратора домена и нажимаем на кнопку “OK”.

Подключение к серверу установленно.

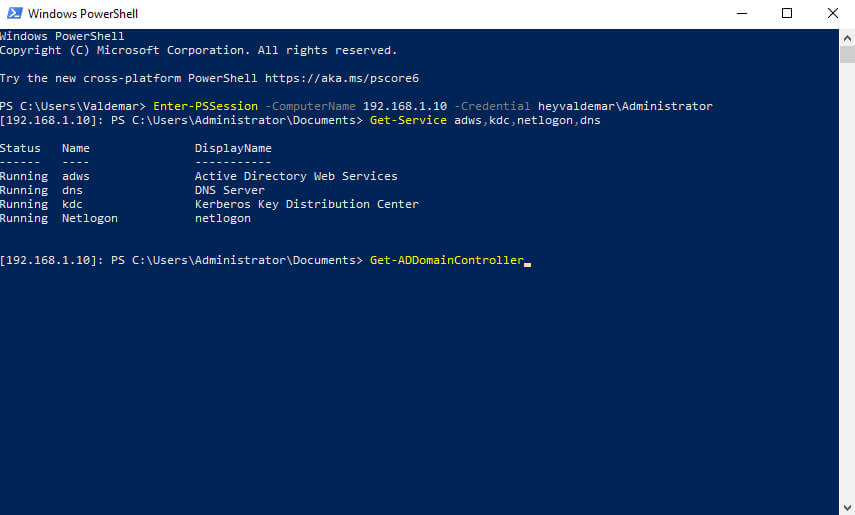

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Get-Service adws,kdc,netlogon,dnsСлужбы необходимые для работы контроллера домена запущены.

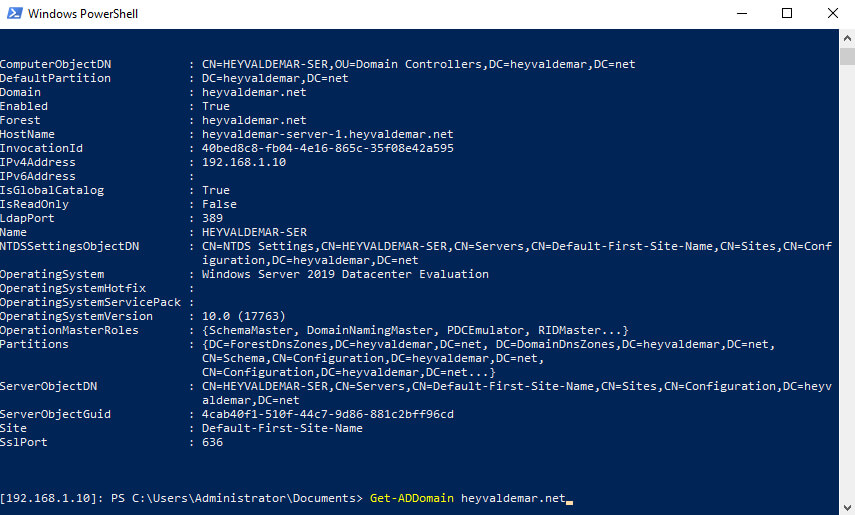

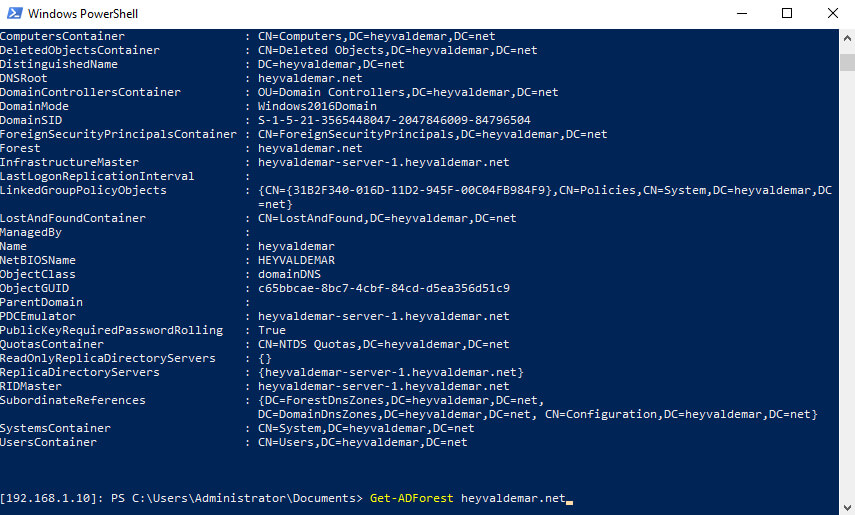

Для просмотра детальной информации о конфигруации контроллера домена можно выполнить команду:

Get-ADDomainControllerДля просмотра детальной информации о домене Active Directory можно выполнить команду:

Get-ADDomain heyvaldemar.netДля просмотра детальной информации о лесе Active Directory можно выполнить команду:

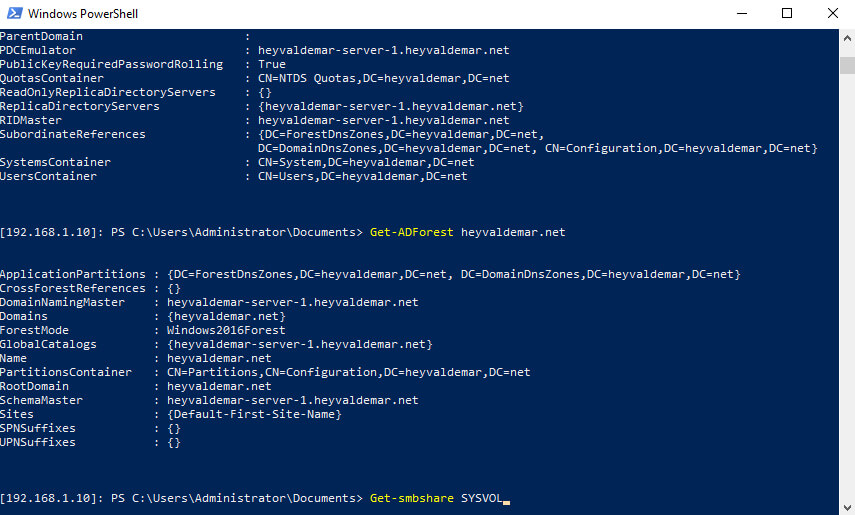

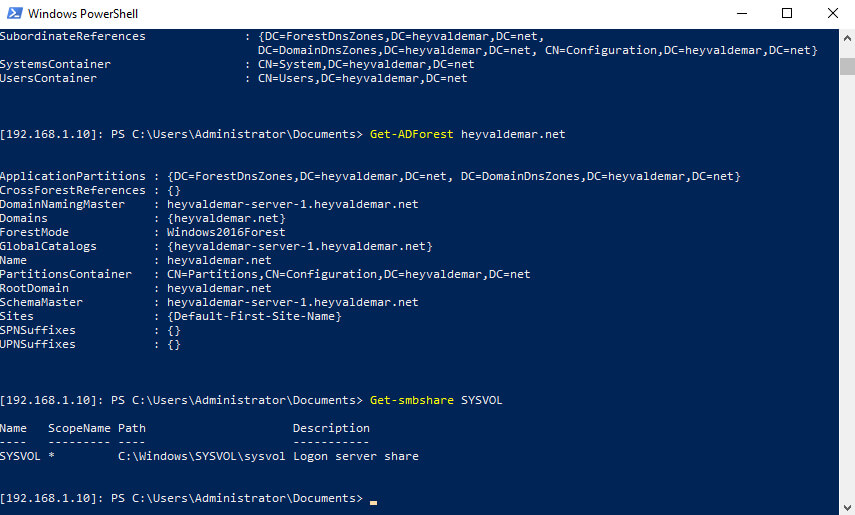

Get-ADForest heyvaldemar.netДля проверки доступности общей папки “SYSVOL” можно выполнить команду:

Get-smbshare SYSVOLОбщая папка “SYSVOL” доступна. Она используется для предоставления клиентам параметров групповой политики и сценариев входа и выхода в систему.

Возвращаемся на рабочую станцию.

Теперь можно установить средства удаленного администрирования на персональный компьютер, чтобы управлять ролями доступными на сервере используя графический интерфейс.

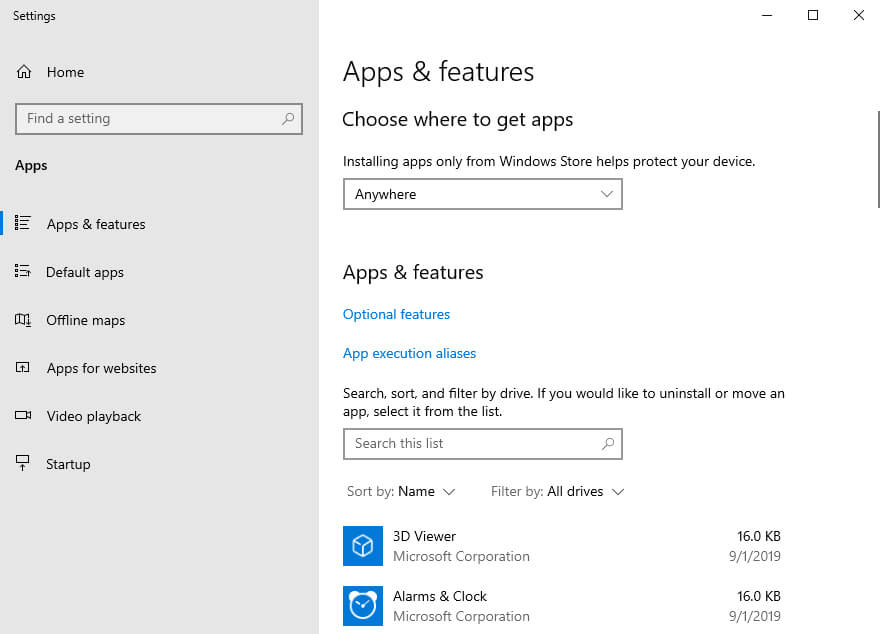

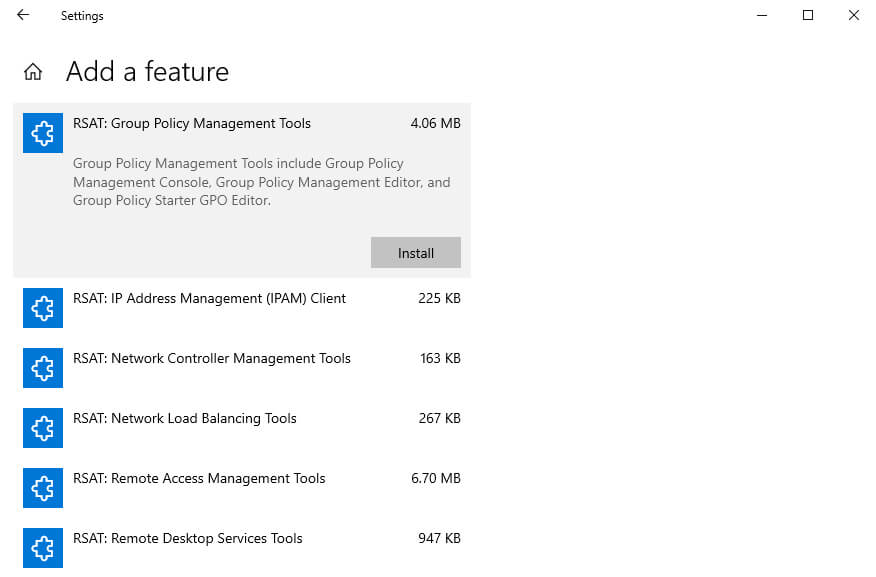

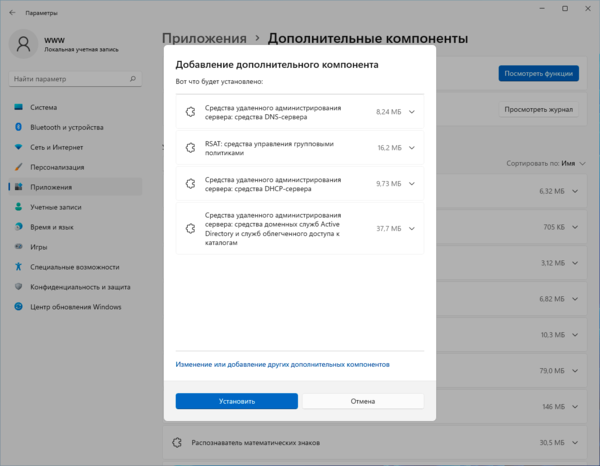

Обратите внимание, в Windows 10 (версия 1903), установку компонентов RSAT (Remote Server Administration Tools) можно выполнить через графический интерфейс Windows.

Если вы используете более раннюю версию Windows 10, то вам нужно загрузить установшик RSAT по ссылке.

На клавиатуре нажимаем сочетание клавиш “Win” и “x”, затем в открывшемся меню выбираем “Apps and Features”.

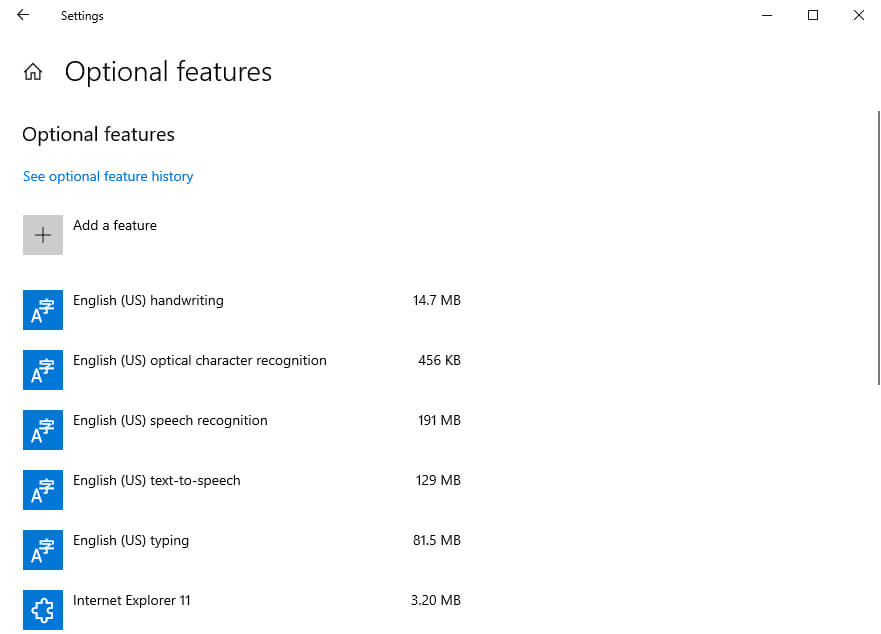

Далее выбираем “Optional Features”.

Теперь выбираем “Add a feature”.

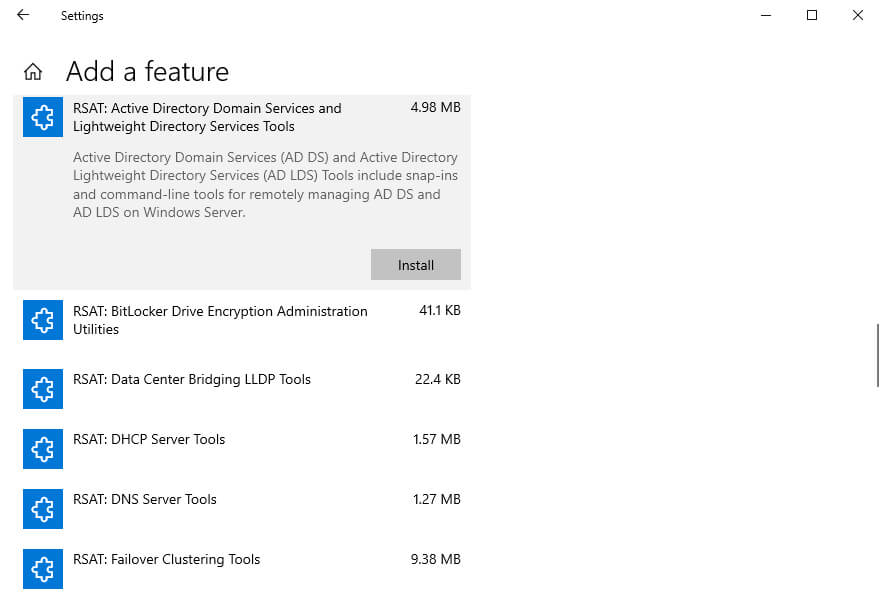

Для установки средств удаленного администрирования Active Directory выбираем “RSAT: Active Directory Domain Services and Lightweight Directory Services Tools” и нажимаем на кнопку “Install”.

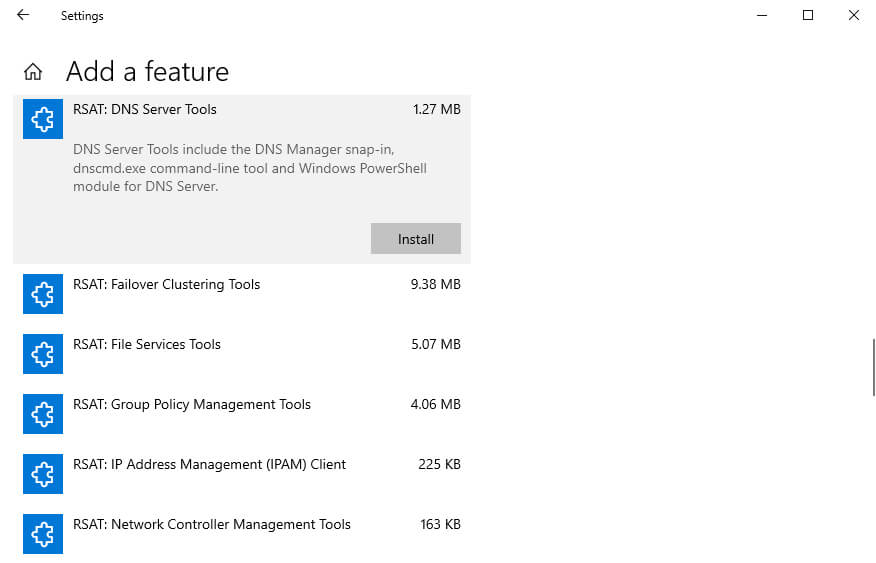

Для установки средств удаленного администрирования DNS выбираем “RSAT: DNS Server Tools” и нажимаем на кнопку “Install”.

Для установки средств удаленного администрирования Group Policy выбираем “RSAT: Group Policy Management Tools” и нажимаем на кнопку “Install”.

Теперь вы сможите управлять, ролями доступными на сервере, при помощи графического интерфейса.

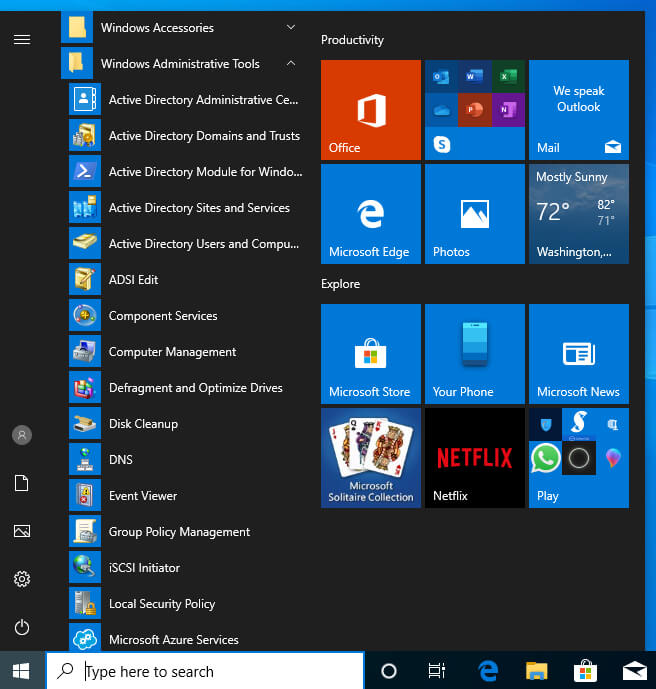

Установленные средства удаленного администрирования можно найти в меню “Пуск”, в разделе “Windows Administrative Tools”.

Windows Server Core is a good platform to host the Active Directory domain controller role due to fewer resource requirements, increased stability and security (due to less code and updates). In this article, we’ll show how to install a domain controller on Windows Server Core 2019 in a new or existing Active Directory forest using PowerShell.

Contents:

- How to Install Active Directory Domain Controller Using PowerShell?

- Checking Domain Controller Health on Server Core

- Installing an AD Domain Controller Using Windows Admin Center (WAC)

How to Install Active Directory Domain Controller Using PowerShell?

Install the Windows Server Core on a new host (physical or virtual), configure the basic host settings: set its hostname, network settings (static IP address, subnet mask, gateway, DNS), date/time, time zone, etc.

Rename-Computer -NewName hb-dc03

Get-NetAdapter

$ip = "192.168.13.11"

$gw="192.168.13.1"

$dns = "192.168.13.10"

New-NetIPAddress -InterfaceAlias Ethernet -IPAddress $ip -AddressFamily IPv4 -PrefixLength 24 –DefaultGateway $gw

Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses $dns

The next step is to install the Active Directory Domain Services (ADDS) role. To do it, run the following command in the PowerShell console:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Make sure that the AD-Domain-Services role is installed:

Get-WindowsFeature -Name *AD*

After installing the ADDS role, you can use ADDSDeployment module cmdlets to deploy a new domain, forest, or additional domain controller:

Get-Command -Module ADDSDeployment

There are three possible scenarios:

- Installation of new Active Directory forest:

Install-ADDSForest -DomainName woshub.com -ForestMode Win2016 -DomainMode Win2016 -DomainNetbiosName WOSHUB -InstallDns:$true - The

Install-ADDSDomaincmdlet allows to create a new domain in an existing Active Directory forest Install-ADDSDomainController– allows to add a new (additional) domain controller to an existing Active Directory domain

In most cases, you will use the 3rd scenario — adding an additional domain controller to an existing Active Directory domain.

Before promoting a new domain controller, make sure that your Active Directory domain works correctly. Check the errors on each DC carefully that are returned by Dcdiag /v and check the AD replication (repadmin /showrepl and repadmin /replsum). Make sure that you have an up-to-date AD domain controller backup.

In the simple scenario, when you want to add a new extra DC to the Default-First-Site-Name site, run this command:

Install-ADDSDomainController -DomainName woshub.com -InstallDns -Credential (get-credential WOSHUB\Administrator) -DatabasePath "D:\ADDS\DB" -LogPath "D:\ADDS\Log" -SysvolPath "D:\ADDS\SYSVOL"

In this example, I have additionally specified that the AD database, logs, and SYSVOL are stored on a separate disk. By default, they are located in %SYSTEMROOT%\NTDS and %SYSTEMROOT%\SYSVOL.

Also, you can specify the Active Directory site you want to place your new domain controller. We will also specify that the DC will be the Global Catalog and set the DSRM (Directory Services Restore Mode) password using the ConvertTo-SecureString command:

Install-ADDSDomainController -DomainName woshub.com -InstallDns:$true -NoGlobalCatalog:$false -SiteName 'Hamburg' -NoRebootOnCompletion:$true -Force:$true -SafeModeAdministratorPassword (ConvertTo-SecureString 'R0DCP@ssw0rd' -AsPlainText -Force) -Credential (get-credential WOSHUB\Administrator) –verbose

Check the command output carefully, if it is ok, then restart your host:

Restart-Computer

Checking Domain Controller Health on Server Core

After the domain controller installation, do some basic checks to make sure that the new domain controller has been successfully added to the domain and takes part in replication.

You can manage a domain controller on Windows Server Core from another server using the standard graphic Active Directory snap-ins (dsa.msc, gpmc.msc, dnsmgmt.msc, dssite.msc, adsiedit.msc, domain.msc) or from a computer running Windows 10 with RSAT installed (Rsat.ActiveDirectory.DS-LDS.Tool).

Open the ADUC (dsa.msc) console on any computer and make sure that the new DC appeared in the Domain Controllers OU.

After Windows Server Core restart, you must login to the host under a domain administrator account.

Using the Get-ADDomainController cmdlet, make sure that the domain controller is located on the correct AD site:

Get-ADDomainController -Discover

Check that Active Directory services are running:

Get-Service adws,kdc,netlogon,dns

In addition to the built-in hidden admin shares, the SYSVOL and NETLOGON folders must be shared:

Get-SMBShare

Make sure that there are ADDS events in the Event Viewer:

Get-Eventlog "Directory Service" | Select-Object entrytype, source, eventid, message

Get-Eventlog "Active Directory Web Services" | Select-Object entrytype, source, eventid, message

Then perform a test using the dcdiag command (all stages must be Passed), and check replication between the DCs using the following commands:

repadmin /replsummary

or

Get-ADReplicationFailure -Target DC03

Check where the FSMO roles are located in your domain and forest. If necessary, transfer the FSMO roles to your new DC:

Netdom /query FSMO

Installing an AD Domain Controller Using Windows Admin Center (WAC)

To install a domain controller in Windows Server Core, you can also use Windows Admin Center (WAC) web interface.

- Add your Windows Server Core host to the Windows Admin Center interface;

- To install the ADDS role, open the Roles and Features section, select Active Directory Domain Services in the list of available roles and click Install;

- Confirm the installation of the role and administration tools;

- To promote the Windows Server Core to the domain controller, open the PowerShell web console and use the cmdlets shown above to configure the DC;

- When the DC installation is over, restart Server Core and reconnect it to WAC using a domain account;

- To manage Active Directory from the web interface, install a special WAC extension (it is available in Preview mode yet). So a new section will appear in your Windows Admin Center, where you can view and manage your AD tree.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

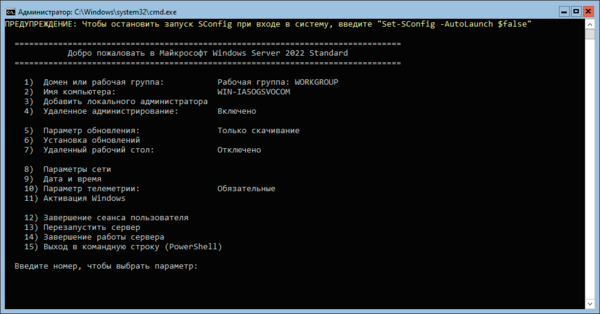

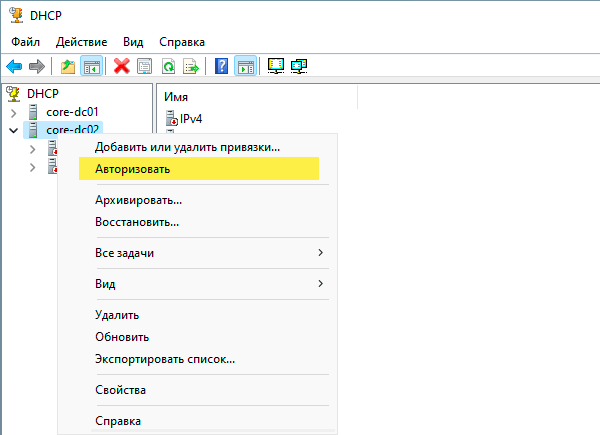

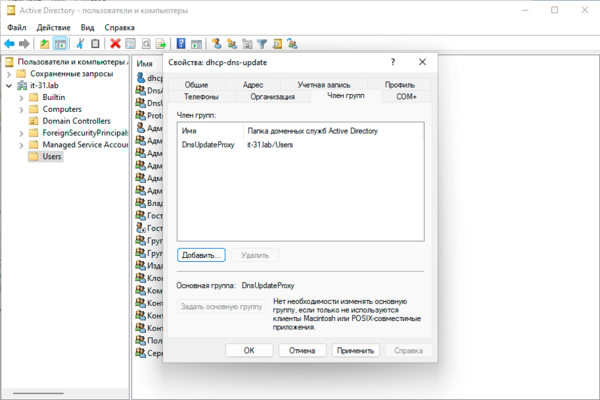

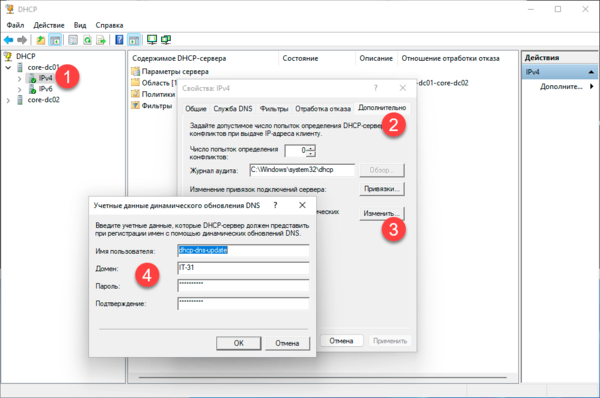

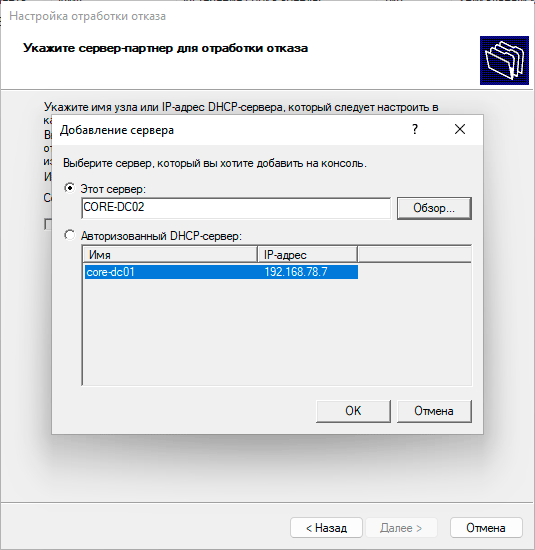

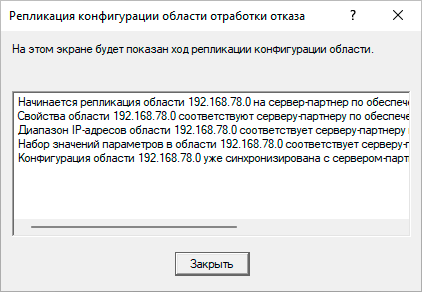

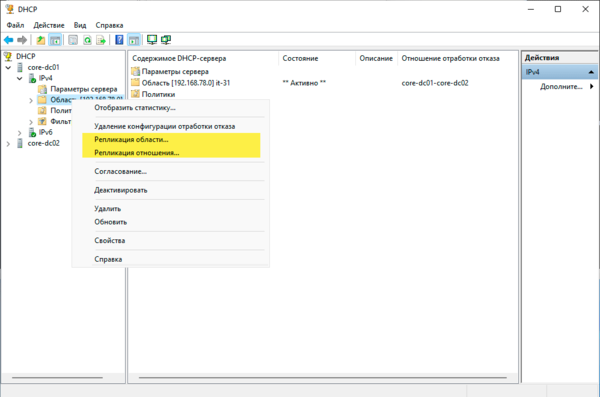

Для полноценного функционирования Active Directory вам потребуется не менее двух контроллеров домена, это могут быть как физические, так и виртуальные машины, но мы рекомендуем иметь хотя бы один контроллер на физическом узле. В нашем случае будет использоваться два ПК с Windows Server 2022 в варианте Core, тем не менее данный материал подходит для всех актуальных версий Windows Server.

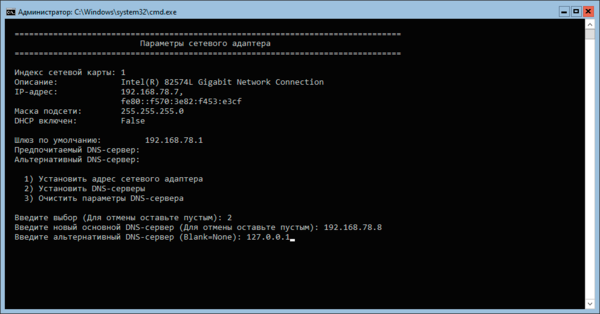

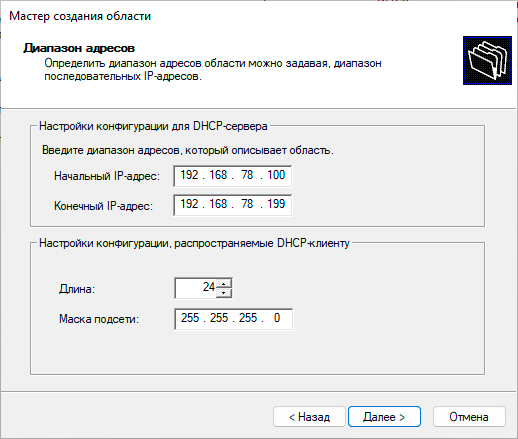

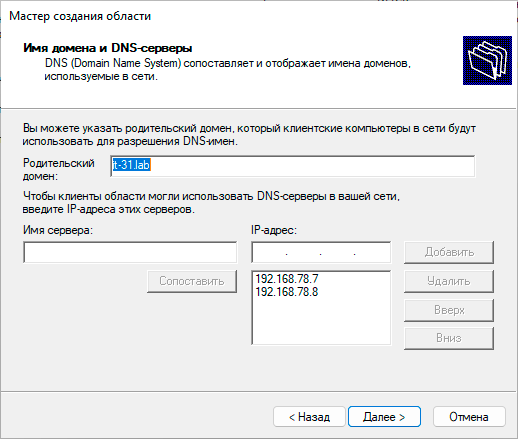

Перед тем как приступать к установке сделаем небольшое планирование, прежде всего определимся с адресным пространством и адресами основных узлов сети. В нашем случае это будет:

- 192.168.78.0/24 — используемая сеть

- 192.168.78.1 — основной шлюз сети

- 192.168.78.7 — CORE-DC01 — первый контроллер домена

- 192.168.78.8 — CORE-DC02 — второй контроллер домена

- 192.168.78.100 — 199 диапазон адресов к раздаче через DHCP

- it-31.lab — полное имя домена

При выборе диапазона адресов избегайте широко используемых в сетевом оборудовании 192.168.0.0/24, 192.168.1.0/24 и т.п. чтобы при расширении сети или подключении удаленных пользователей не столкнуться с проблемами, связанными с пересечением адресного пространства. Также напоминаем, что в Active Directory нет первичных и вторичных контроллеров домена, все контроллеры равноправны.

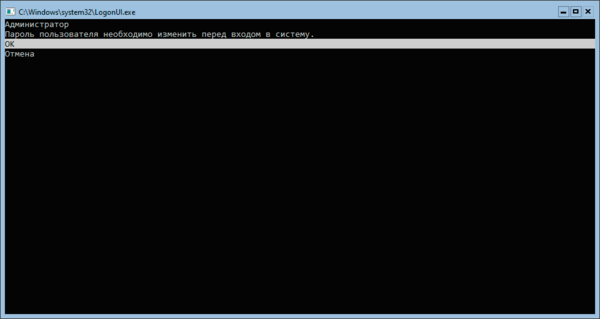

Перейдем к практической части и установим на два сервера Windows Server 2022 в режиме Core, во время первой загрузки вам будет предложено установить пароль для встроенной учетной записи Администратор, обратите внимание, что если вы использовали русскую редакцию, то по умолчанию у вас будет использоваться русская раскладка.

sconfigИспользование утилиты простое: выбираем нужный нам цифровой пункт и следуем дальнейшим подсказкам.

Тот факт. что никаких DNS-серверов по этим адресам у нас пока нет смущать не должен, дальнейшим действиям это не помешает, но избавит вас от необходимости повторно изменять сетевые настройки.

После перезагрузки перейдем в командную строку PowerShell и установим необходимые компоненты:

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-WindowsFeature DHCP -IncludeManagementTools

Дальнейшие действия мы будем выполнять на CORE-DC01.

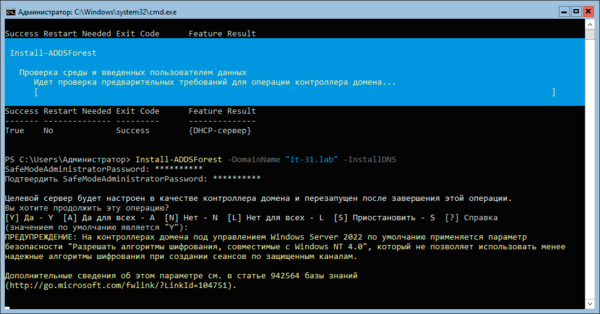

Так как у нас нет никакой структуры AD, то нам потребуется сначала создать лес, а потом первый домен в нашем лесу. Для этого используется командлет Install-ADDSForest, в сети можно встретить огромные «заклинания» с перечислением кучи параметров, но в большинстве случаев они дублируют параметры по умолчанию и приводить их нет никакой необходимости, поэтому укажем только необходимые:

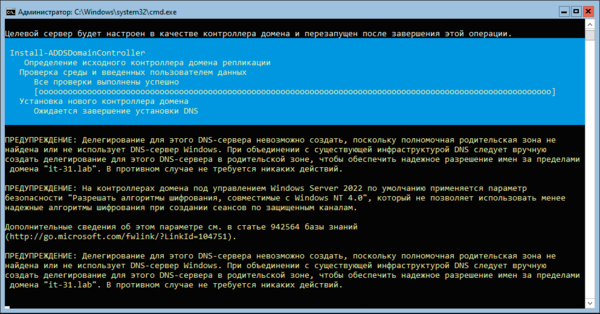

Install-ADDSForest -DomainName "it-31.lab" -InstallDNSЭта команда повысит сервер до контроллера, создаст новый лес с указанным доменом в нем, а также установит DNS-сервер и сделает контроллер Глобальным каталогом. При этом вам потребуется указать пароль для режима восстановления и подтвердить автоматическую перезагрузку.

Следующие две опции -ForestMode и —DomainMode указывают уровень леса и уровень домена. Уровень домена не может быть ниже уровня леса, но может быть выше его. Уровень определяет нижнюю версию контроллеров, которые можно использовать в лесу или домене. По умолчанию выбираются максимальные уровни. Всего же доступны следующие значения:

- Windows Server 2003: 2 или Win2003

- Windows Server 2008: 3 или Win2008

- Windows Server 2008 R2: 4 или Win2008R2

- Windows Server 2012: 5 или Win2012

- Windows Server 2012 R2: 6 или Win2012R2

- Windows Server 2016: 7 или WinThreshold

Максимальный уровень домена на текущий момент — Windows Server 2016.

По окончании настройки контроллер домена будет автоматически перезагружен. Как видим, создание контроллера домена при помощи PowerShell даже быстрее и проще, чем использование привычного графического мастера. Всего одна команда против клацанья мышкой на нескольких экранах.

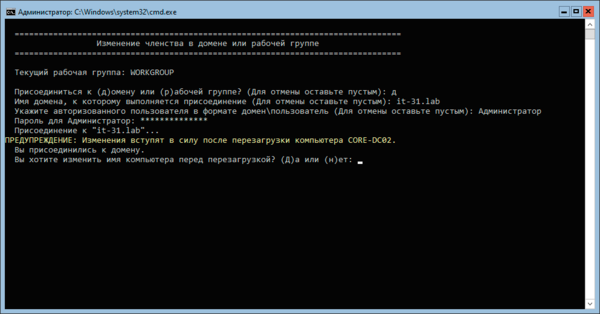

Теперь перейдем на CORE-DC02 и первым делом попробуем ввести его в домен, воспользовавшись цифровым пунктом 1 в SConfig, если нигде не допущено ошибок, то эта задача увенчается успехом. Таким образом мы убедились, что созданный нами контроллер работает, поэтому перезагружаемся и идем дальше.

Install-ADDSDomainController -DomainName "it-31.lab" -InstallDns -Credential (Get-Credential "IT-31\Администратор")Данная команда добавит контроллер в указанный домен, установит DNS и сделает его глобальным каталогом, в качестве дополнительной опции мы указали учетные параметры администратора домена.

Для получения дополнительной информации о всех возможных ключах в использованных командлетах рекомендуем обратиться к документации.

Install-ADDSForest

Install-ADDSDomainController

Для дальнейшей настройки и управления созданной инфраструктурой мы будем использовать привычные инструменты из пакета RSAT, в Windows 10 / 11 их можно получить в разделе Приложения — Дополнительные компоненты приложения Параметры. Нам потребуются оснастки для управления Active Directory, DNS и DHCP, а также редактор групповых политик.

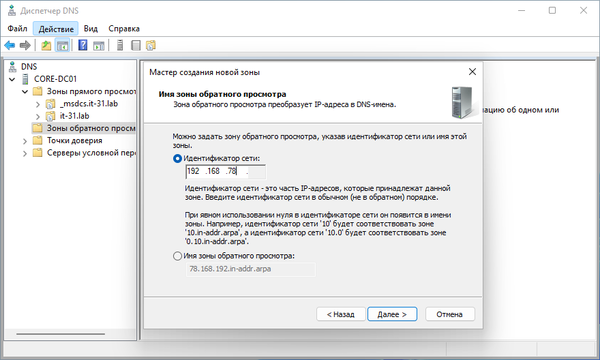

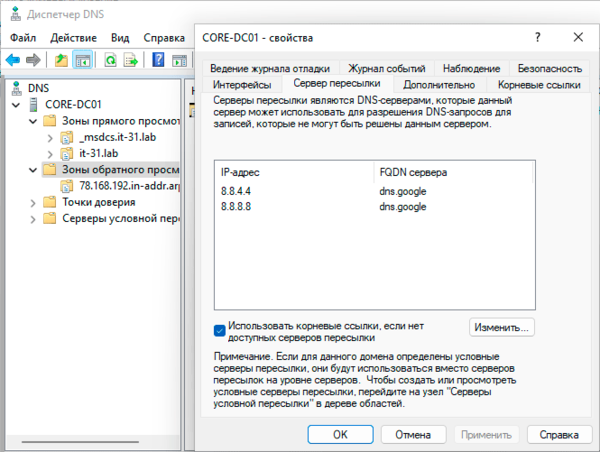

Поэтому откроем оснастку управления DNS и подключимся к любому из серверов, там перейдем к разделу Зоны обратного просмотра и создадим новую зону, при этом укажем параметры: Основная зона — Для всех серверов — Зона обратного просмотра IPv4, после чего укажем Идентификатор сети — первые три октета IP-адреса, на его основе будет сформировано имя зоны.

Указанные выше настройки следует выполнить для обоих серверов.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Just a quick post on how-to install Active Directory on Windows Server Core 2019. Once in a while I just rebuild my whole development environment including my Windows Server Core virtual machines. Rebuilding a domain controller on Windows Server Core is pretty easy, but requires just a few steps you’ll have to take one after another.

Prerequisites

- You need a hypervisor. Pick whatever vendor you like (VirtualBox, VMWare or Hyper-V)

- The installation ISO for Windows Server Core 2019. Download an evaluation copy here.

Install Windows Server

Install your copy of Windows Server like you would normally do. Select your language and keyboard preferences, configure the hard drive and wait for the installation to complete.

Lastly, when logging in for the first time, set a password for the Administrator account.

Rename the computer

Log in to your new Windows Server 2019 Core instance, launch a PowerShell console and rename the computer to whatever you desire.

Rename-Computer -NewName SRV-DomainControllerDon’t reboot yet. First we set a static IP address and DNS server to make sure we don’t forget that.

# Get all network adapters

Get-NetAdapter

# Set IP address and DNS

$ip = "10.0.0.1"

$dns = "127.0.0.1"

New-NetIPAddress -InterfaceAlias Ethernet -IPAddress $ip -AddressFamily IPv4 -PrefixLength 24

Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses $dnsSet the correct timezone

Since I’m living in The Netherlands, my timezone will be W. Europe Standard Time.

Set-TimeZone -Id "W. Europe Standard Time"Now reboot the server with shutdown -r -t 0!

Install the Active Directory Domain Services

Install the Active Directory Domain Services (ADDS) and make sure you will include the management tools. You also might receive a few warning about DNS and security tokens. You can safely ignore that.

Install-WindowsFeature AD-Domain-Services -IncludeManagementToolsWith ADDS installed, create your first domain forest and give it a proper name. Choose wisely, because you won’t be able to change it with ease.

Install-ADDSForest -DomainName techblog.localChoose a password for the safe mode administrator. If you need to recover the domain when nobody else is able to, you would still have this password. After setting the password, the server would like to reboot to complete the setup.

Validate your new domain controller

Yes! Welcome to your new domain. A fresh and new Active Directory on Windows Server Core. Now we will verify a few things to make sure that everything is setup correctly.

Get-Service adws,kdc,netlogon,dnsCheck in the Event Viewer if logs can be retrieved for ADDS.

Get-Eventlog "Directory Service" | Select-Object entrytype, source, eventid, message

Get-Eventlog "Active Directory Web Services" | Select-Object entrytype, source, eventid, messagePowerShell DSC

Even want to do it a bit faster? You could also use PowerShell Desired State Configuration to setup a new domain controller. More information on that can be found on this website.

Do you have any questions? Don’t hesitate to leave a comment or send me a message.

I am a Cloud Consultant at Rubicon. I have extensive experience working with various Microsoft Services, including Microsoft Azure, Azure DevOps, Microsoft PowerShell, and many more.