Имеется — Windows Server 2012 R2 Standard в рабочей группе без доменов. Роли сервера: службы удаленных рабочих столов, файловые службы и службы хранилища. Сервер лицензирования RDS поднят и активирован, лицензии установлены. 2 пользователя подключаются и могут нормально работать, однако при попытке входа 3-го пользователя выдается сообщение: «В систему вошло слишком много пользователей«, далее список

активных пользователей и запрос «Выберите, какого пользователя отключить, чтобы вы могли выполнить вход«.

Как обычно, есть несколько путей разрешения проблемы:

- В первую очередь проверяем, установлена ли служба «Узел сеансов удаленных рабочих столов» для роли «Службы удалённых рабочих столов». Если нет, то устанавливаем одним из способов:

- Диспетчер сервера → Добавить роли и компоненты;

- Запустите PowerShell от имени администратора и выполните команду:

Add-WindowsFeature RSAT-RDS-Licensing-Diagnosis-UI

Если не помогло или служба уже установлена, переходим к следующему пункту.

- Запускаем оснастку «Диагностика лицензирования удаленных рабочих столов» (можно в строке поиска ввести lsdiag.msc). Перечисленные там ошибки помогут диагностировать проблему. Нет ошибок? Переходим к следующему пункту.

Примечание

. Без установленной службы «Узел сеансов удаленных рабочих столов», оснастка «Диагностика лицензирования удаленных рабочих столов» не будет доступна.

- Запускаем оснастку «Редактор локальной групповой политики» (можно в строке поиска ввести gpedit.msc). Идём по следующему пути: Computer Configuration\Administrative

Templates\Windows Components\Remote Desktop Services\Remote Desktop

Session Host\Connections\Limit number of connections (Конфигурация компьютера\ Административные шаблоны\Компоненты Windows\Служба удалённых рабочих столов\Узел сеансов удаленных рабочих столов\Подключения\Ограничить количество подключений). Далее выбираем Enabled (Включено) и выставляем нужное количество, либо вообще отключаем данную функцию, выбрав Disabled (Отключено). Также не лишним будет проверить имя сервера лицензирования и тип лицензий. Для этого переходим в Computer Configuration\Administrative Templates\Windows Components\ Remote Desktop Services\Remote Desktop Session Host\Licensing (Конфигурация компьютера\ Административные шаблоны\Компоненты Windows\Служба удалённых рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование).

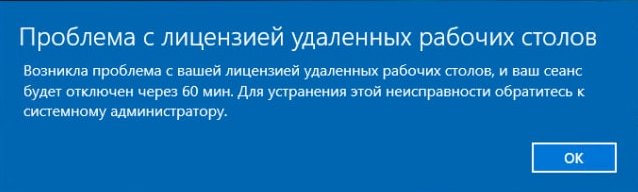

Примечание. Во избежание возникновения различных ошибок (например, такой «Возникла проблема с вашей лицензией удалённых рабочих столов, и ваш сеанс будет отключён через 60 мин. Для устранения этой неисправности обратитесь к системному администратору«) устанавливайте тип лицензий «на устройство», если у вас нет домена.

v. 1.2

На чтение 3 мин Опубликовано Обновлено

Операционная система Windows Server 2019 предоставляет различные инструменты для управления пользователями и их доступом к серверу. Возможность отключения пользователя может быть полезной в случае, если требуется временно ограничить доступ определенного пользователя или решить проблему с безопасностью. В этой статье будет рассмотрено, как выбрать пользователя для отключения и настроить его в Server 2019.

Первым шагом является открытие «Управления пользователями». Для этого необходимо выполнить следующие действия: зайти в «Панель управления», найти и выбрать «Учетные записи пользователей», а затем нажать на «Управление пользователями». В открывшемся окне можно просмотреть список всех пользователей и их основную информацию.

Важно отметить, что для выполнения этих действий требуются права администратора.

Чтобы отключить определенного пользователя, необходимо выбрать его в списке и щелкнуть правой кнопкой мыши. Затем нужно выбрать «Свойства» в контекстном меню, чтобы открыть окно свойств пользователя. В окне свойств пользователь может быть отключен, выбрав вкладку «Общие» и сняв флажок «Учетная запись активна». После этого нужно сохранить настройки, нажав на кнопку «ОК».

Важно отметить, что при отключении пользователя все процессы, выполняемые от его имени, будут прерваны, и он не сможет получить доступ к серверу до тех пор, пока его учетная запись не будет снова активирована. Этот шаг должен быть выполнен с осторожностью и только в тех случаях, когда это необходимо для решения определенной проблемы или безопасности системы.

Как выбрать пользователя для отключения на server 2019

Для выбора пользователя, которого необходимо отключить на сервере 2019, следуйте этим шагам:

- Откройте «Панель управления» на сервере 2019.

- Выберите «Учетные записи пользователей» или «Учетные записи администратора».

- В появившемся окне выберите нужную учетную запись пользователя.

- Нажмите правой кнопкой мыши на выбранной учетной записи и выберите пункт «Отключить».

- Подтвердите действие, нажав «Да» в появившемся диалоговом окне.

После выполнения этих действий выбранный пользователь будет отключен на сервере 2019.

Руководство по настройке

Настройка отключения пользователей на сервере 2019 может быть необходима в различных ситуациях, например, для безопасности системы или для освобождения ресурсов. В этом руководстве мы рассмотрим простой способ выбора пользователя для отключения.

Шаг 1: Откройте управление пользователями на сервере 2019. Для этого перейдите в «Панель управления» и выберите «Учетные записи пользователей».

Шаг 2: В списке пользователей найдите того, кого хотите отключить. Вы можете использовать поиск или прокрутить список вручную.

Шаг 3: Щелкните правой кнопкой мыши на выбранном пользователе и выберите опцию «Отключить».

Шаг 4: Подтвердите свое намерение отключить пользователя в появившемся диалоговом окне.

Примечание: Будьте осторожны при отключении пользователей, поскольку их текущие сеансы будут завершены без предупреждения и все незаконченные операции могут быть потеряны.

Теперь вы знаете, как выбрать пользователя для отключения на сервере 2019. Помните, что это действие следует выполнять с осторожностью и только в случаях, когда это действительно необходимо.

|

0 / 0 / 0 Регистрация: 12.12.2014 Сообщений: 4 |

|

|

1 |

|

|

Server 2008 26.10.2015, 14:38. Показов 7804. Ответов 4

Добрый день.проблема в организации. ЛВС сервер2008. работаю удаленно 2 пользователя на сервере. 3 пользователь не может войти просит одного из пользователя отключить

0 |

|

135 / 129 / 21 Регистрация: 23.05.2013 Сообщений: 514 |

|

|

26.10.2015, 18:32 |

2 |

|

Поднимаем службы удаленных рабочих столов и радуемся, без них максимум 2 подключения.

0 |

|

0 / 0 / 0 Регистрация: 12.12.2014 Сообщений: 4 |

|

|

27.10.2015, 09:13 [ТС] |

3 |

|

Как это сделать?

0 |

|

Почетный модератор 28044 / 15777 / 982 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

27.10.2015, 09:15 |

4 |

|

неужели так сложно найти?

0 |

|

Модератор 7457 / 4006 / 502 Регистрация: 13.03.2013 Сообщений: 14,702 Записей в блоге: 12 |

|

|

27.10.2015, 09:43 |

5 |

|

К слову сказать, при поднятой роли сервера терминалов без лицензирования такового, максимальное число удаленных пользователей вырастит до 5.

0 |

Содержание

- Выберите пользователя которого следует отключить windows 2019

- Проблема с лицензией удаленных рабочих столов. Ваш сеанс будет отключен через 60 минут

- Комментариев: 3

- Выберите пользователя которого следует отключить windows 2019

- Win2019 ограничивает сеанс

- Ошибка

- Решение

- Выберите пользователя которого следует отключить windows 2019

- Вопрос

- Ответы

- Все ответы

Сообщения: 231

Благодарности: 62

| Конфигурация компьютера | |

| Материнская плата: ASRock Z390 Extreme4 | |

| HDD: WDC WD8002FRYZ-01FF2B0 8Tb SATA, Patriot Viper VPN100 512Gb NVME | |

| Звук: Realtek ALC1220 | |

| CD/DVD: HL-DT-ST DVDRAM GH24NSC0 | |

| Ноутбук/нетбук: ASUS ZenBook UX32A | |

Сообщения: 1

Благодарности:

Источник

Проблема с лицензией удаленных рабочих столов. Ваш сеанс будет отключен через 60 минут

Возникла проблема с вашей лицензией удаленных рабочих столов, и ваш сеанс будет отключен через 60 мин. Для устранения этой неисправности обратитесь к системному администратору.

В Windows Server 2019 Microsoft сломала привычную схему лицензирования удалённых рабочих столов. Теперь предыдущая схема активация, о которой я рассказывал на примере 2012 сервера больше не работает, вернее выдаёт ошибку, указанную выше.

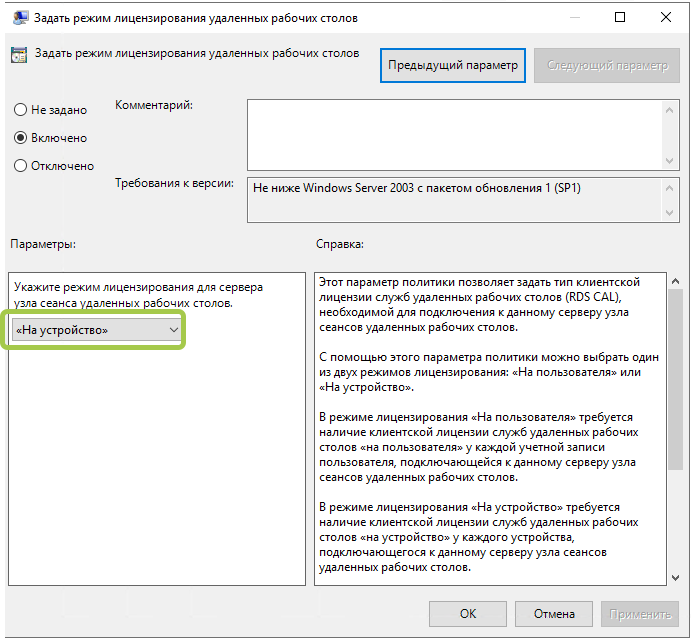

Есть два решения этой проблемы: ввести сервер в домен и подключаться только доменными пользователями, либо перевести лицензии на «устройство».

Если вам тоже претит ради обычного терминального сервера разворачивать домен, то запускаем редактор групповых политик. В строке терминала пишем gpedit.msc и изменяем соответствующие ключи:

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовЛицензирование — Задать режим лицензирования удаленных рабочих столов (выбираем тип лицензий) «На устройство»

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostLicensing — Use the specified Remote Desktop license servers

Тут ещё следует проверить какие лицензии у вас выдаются пользователям. Они должны быть тоже на устройство, иначе будет выдаваться такая ошибка:

Сервер узла сеансов удаленных рабочих столов находится в режиме лицензирования На устройство и режиме перенаправителя Нет, но на сервере лицензирования [имя_сервера] нет установлено лицензий со следующими атрибутами:

Версия продукта: Windows Server 2019

Режим лицензирования: На устройство

Лицензии можно конвертировать, кликнув по ним правой кнопкой мыши и перевести с пользователя на устройства без каких-либо последствий. У меня ошибка с лицензированием ушла.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 3

Здравствуйте, подскажите почему Server 2019 не выдаёт лицензии даже на устройства, комп в рабочей группе. Сервер активирован и 50шт. лицензий появились, но он их не раздаёт. В локальных политиках тоже указал на устройство и айпишник сервера, бесполезно. Всё равно при подключении более 2-х пользователей спрашивает какого выкинуть?

Сами лицензии перевели с «пользователя» на «устройство»?

Источник

Сообщения: 231

Благодарности: 62

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

| Конфигурация компьютера | |

| Материнская плата: ASRock Z390 Extreme4 | |

| HDD: WDC WD8002FRYZ-01FF2B0 8Tb SATA, Patriot Viper VPN100 512Gb NVME | |

| Звук: Realtek ALC1220 | |

| CD/DVD: HL-DT-ST DVDRAM GH24NSC0 | |

| Ноутбук/нетбук: ASUS ZenBook UX32A | |

Сообщения: 1

Благодарности:

Источник

Win2019 ограничивает сеанс

Проблема с лицензией удаленных рабочих столов на терминальным сервере Windows Server 2019.

Ошибка

При подключение к терминальному серверу, который крутиться на Windows Server 2019, без домена, вылезает такая ошибка:

Решение

Запускаем gpedit.msc

Административные шаблоны/Компоненты Windows/Службы удаленных рабочих столов/Узел сеансов удаленных рабочих столов/лицензирование/Задать режим лицензирования удаленных рабочих столов. Переключаем с «Пользователя» на «Устройство»

Если не помогло, то читай часть 2

- Next mRemoteNG + MySQL

- Previous Zabbix + Hyper-V Replication

У меня на одном ПК с Windows 10 появилось такой же сообщение:

«Возникла проблема с вашей лицензией удалённых рабочих столов, и ваш сеанс будет отключён через 60 мин. Для устранения этой неисправности обратитесь к системному администратору».

Установлены лицензии на «устройство» (изначально, год назад). Сервер Windows 2019. Всё лицензировано.

Все ПК в рабочей группе.

Но проблема только на одном из них.

Источник

Выберите пользователя которого следует отключить windows 2019

Вопрос

Windows Server 2019, лицензионная, активирована, в рабочей группе.

Установлены роль службы удалённых рабочих столов, службы лицензирования удалённых рабочих столов и Remote Desktop Session Host.

Активирован сервер лицензий RDS, установлена лицензия на 5 пользователей.

В групповых политиках выбран сервер лицензий и режим «на пользователя». Средство диагностики лицензирования никаких проблем не находит.

При терминальном подключении к серверу выдаётся сообщение:

«Проблема с лицензией удалённых рабочих столов. Возникла проблема с вашей лицензией удалённых рабочих столов, и ваш сеанс будет отключён через 60 мин. Для устранения этой неисправности обратитесь к системному администратору».

В логах никаких записей об ошибках нет, диспетчер лицензий показывает, что лицензии не выдавались и 5 лицензий доступно.

В какую сторону копать? Где искать причину ошибки?

Ответы

- Помечено в качестве ответа Petko Krushev Microsoft contingent staff, Owner 24 декабря 2019 г. 6:56

Все ответы

Сейчас заметил, что средство диагностики почему-то показывает, что север узла сеансов имеет версию 2016.

Windows Server 2019, лицензионная, активирована, в рабочей группе.

Установлены роль службы удалённых рабочих столов, службы лицензирования удалённых рабочих столов и Remote Desktop Session Host.

Активирован сервер лицензий RDS, установлена лицензия на 5 пользователей.

В групповых политиках выбран сервер лицензий и режим «на пользователя». Средство диагностики лицензирования никаких проблем не находит.

При терминальном подключении к серверу выдаётся сообщение:

«Проблема с лицензией удалённых рабочих столов. Возникла проблема с вашей лицензией удалённых рабочих столов, и ваш сеанс будет отключён через 60 мин. Для устранения этой неисправности обратитесь к системному администратору».

В логах никаких записей об ошибках нет, диспетчер лицензий показывает, что лицензии не выдавались и 5 лицензий доступно.

В какую сторону копать? Где искать причину ошибки?

Источник

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Содержание

- База знаний Try 2 Fix beta

- Полное отключение Контроля учётных записей или UAC на Windows

- Эти статьи будут Вам интересны

- 1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

- Вход в сетевую папку без ввода пары логина и пароля

- WannaCry: Автономные пакеты обновления Microsoft MS17-010

- База знаний «Try 2 Fix» Beta

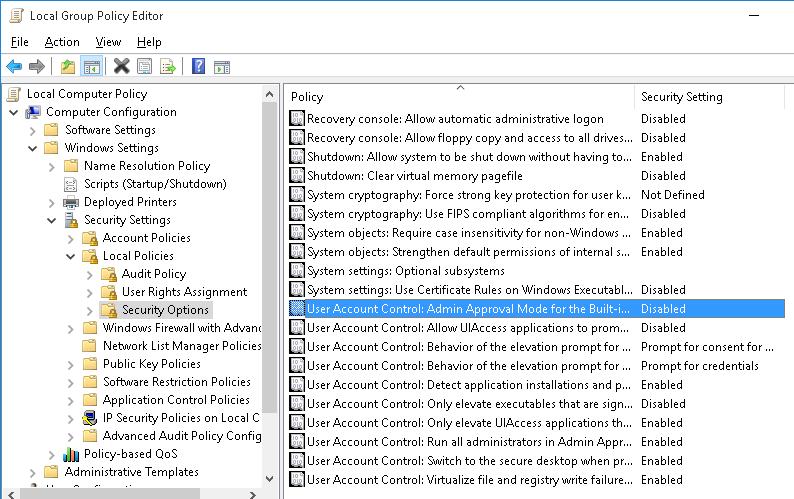

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

- How to disable User Account Control (UAC) on Windows Server

- Summary

- More information

- Script to disable UAC Server on Windows Server 2019

- Отключить контроль учетных записей windows server 2019

- Вопрос

База знаний

Try 2 Fix beta

Полное отключение Контроля учётных записей или UAC на Windows

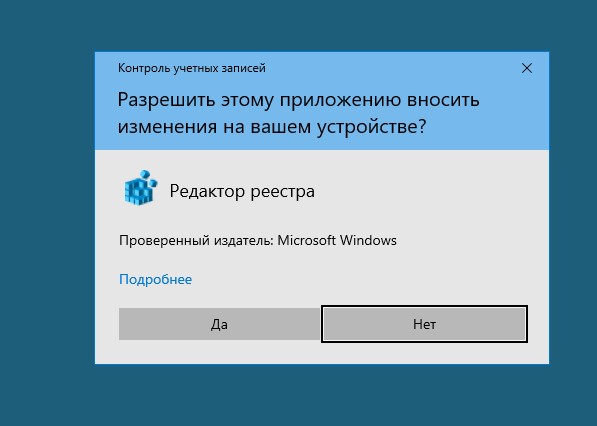

Для установки некоторого программного обеспечения, например, криптопровайдеров Крипто-Про или ViPNet CSP, а также некоторых банк-клиентов, требуется отключить контроль учётных записей Windows или UAC. Вроде бы всё просто, но в большинстве случаев нас ждёт подвох.

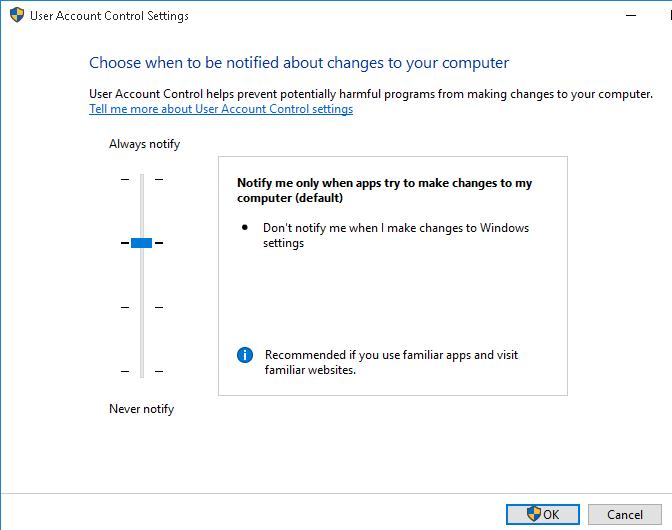

Спойлер: ползунка в панели управления недостаточно!

Начиная с Windows Vista в линейке ОС Windows появляется Контроль учётных записей Windows (или по-заморскому User Account Control — UAC). Эта «фича» в какой-то степени защищает пользователя от действий, которые он не собирался совершать. При запуске какого-то ПО экран затемниться и появится диалоговое окно с вопросом, действительно ли Вы хотите разрешить этой программе сделать свои дела на Вашем ПК? Вроде бы неплохо. Но есть и обратная сторона: большое количество ПО, которое Вы намерено хотите установить, этот UAC установить Вам и не позволит.

В Windows 7 всё было просто:

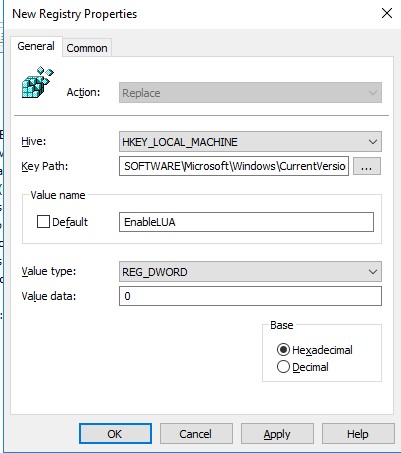

А вот начиная с Windows 8 после всех манипуляций с ползунком и перезагрузки, Ваше ПО всё равно будет требовать отключить UAC. Нет, проблема не в нём. Проблема в Windows. Начиная с этой версии, чтобы полностью отключить UAC нужно кроме действий в Панели управления ещё и отключить UAC в реестре. Приступим:

Теперь UAC отключен на 100%! Не за что!

Эти статьи будут Вам интересны

1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

Вход в сетевую папку без ввода пары логина и пароля

По какой-то абсолютно необъяснимой причине пользователи Windows 10 в последнее время столкнулись со следующей проблемой: при входе в сетевую папку в каждой сессии предлагается ввести логин и пароль, даже если в прошлый раз пользователь ставил галочку «Запомнить пароль». В предыдущих версиях ОС такая проблема тоже встречалась, но не носила массовый характер. В Windows XP Home Edition вообще запомнить пароль к сетевому ресурсу нельзя. Делаем себе хорошо!

WannaCry: Автономные пакеты обновления Microsoft MS17-010

Про сам шифровальщик не слышал только мёртвый, поэтому без лишних слов ссылки на автономные пакеты обновлений Microsoft, закрывающие дыру, которую эксплуатирует WannaCry. Однако это не гарантирует 100% защиты. P.S. Забавно, что на 9 клиентских серверах и нескольких ПК я запустил простой поиск обновлений (через Панель управления > Центр обновления Windows), и ни на одном из них эти обновления не загрузились сами.

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Источник

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Затем перейдите на вкладку Common и включите опции:

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

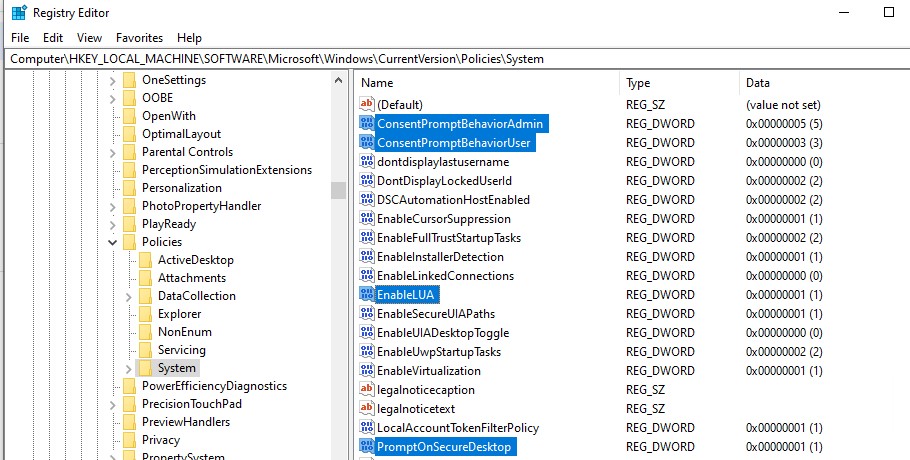

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Источник

How to disable User Account Control (UAC) on Windows Server

This article introduces how to disable User Account Control (UAC) on Windows Server.

Applies to: В Windows Server 2012 R2

Original KB number: В 2526083

Summary

Under certain constrained circumstances, disabling UAC on Windows Server can be an acceptable and recommended practice. These circumstances occur only when both the following conditions are true:

If either of these conditions isn’t true, UAC should remain enabled. For example, the server enables the Remote Desktop Services role so that nonadministrative users can sign in to the server to run applications. UAC should remain enabled in this situation. Similarly, UAC should remain enabled in the following situations:

More information

UAC was designed to help Windows users move toward using standard user rights by default. UAC includes several technologies to achieve this goal. These technologies include:

File and Registry Virtualization: When a legacy application tries to write to protected areas of the file system or the registry, Windows silently and transparently redirects the access to a part of the file system or the registry that the user is allowed to change. It enables many applications that required administrative rights on earlier versions of Windows to run successfully with only standard user rights on Windows Server 2008 and later versions.

Same-desktop Elevation: When an authorized user runs and elevates a program, the resulting process is granted more powerful rights than those rights of the interactive desktop user. By combining elevation with UAC’s Filtered Token feature (see the next bullet point), administrators can run programs with standard user rights. And they can elevate only those programs that require administrative rights with the same user account. This same-user elevation feature is also known as Admin Approval Mode. Programs can also be started with elevated rights by using a different user account so that an administrator can perform administrative tasks on a standard user’s desktop.

Filtered Token: When a user with administrative or other powerful privileges or group memberships logs on, Windows creates two access tokens to represent the user account. The unfiltered token has all the user’s group memberships and privileges. The filtered token represents the user with the equivalent of standard user rights. By default, this filtered token is used to run the user’s programs. The unfiltered token is associated only with elevated programs. An account is called a Protected Administrator account under the following conditions:

User Interface Privilege Isolation (UIPI): UIPI prevents a lower-privileged program from controlling the higher-privileged process through the following way:

В В В Sending window messages, such as synthetic mouse or keyboard events, to a window that belongs to a higher-privileged process

Protected Mode Internet Explorer (PMIE): PMIE is a defense-in-depth feature. Windows Internet Explorer operates in low-privileged Protected Mode, and can’t write to most areas of the file system or the registry. By default, Protected Mode is enabled when a user browses sites in the Internet or Restricted Sites zones. PMIE makes it more difficult for malware that infects a running instance of Internet Explorer to change the user’s settings. For example, it configures itself to start every time the user logs on. PMIE isn’t actually part of UAC. But it depends on UAC features, such as UIPI.

Installer Detection: When a new process is about to be started without administrative rights, Windows applies heuristics to determine whether the new process is likely to be a legacy installation program. Windows assumes that legacy installation programs are likely to fail without administrative rights. So, Windows proactively prompts the interactive user for elevation. If the user doesn’t have administrative credentials, the user can’t run the program.

If you disable the User Account Control: Run all administrators in Admin Approval Mode policy setting. It disables all the UAC features described in this section. This policy setting is available through the computer’s Local Security Policy, Security Settings, Local Policies, and then Security Options. Legacy applications that have standard user rights that expect to write to protected folders or registry keys will fail. Filtered tokens aren’t created. And all programs run with the full rights of the user who is logged on to the computer. It includes Internet Explorer, because Protected Mode is disabled for all security zones.

One of the common misconceptions about UAC and Same-desktop Elevation in particular is: it prevents malware from being installed, or from gaining administrative rights. First, malware can be written not to require administrative rights. And malware can be written to write just to areas in the user’s profile. More important, Same-desktop Elevation in UAC isn’t a security boundary. It can be hijacked by unprivileged software that runs on the same desktop. Same-desktop Elevation should be considered a convenience feature. From a security perspective, Protected Administrator should be considered the equivalent of Administrator. By contrast, using Fast User Switching to sign in to a different session by using an administrator account involves a security boundary between the administrator account and the standard user session.

For a Windows-based server on which the sole reason for interactive logon is to administer the system, the goal of fewer elevation prompts isn’t feasible or desirable. System administrative tools legitimately require administrative rights. When all the administrative user’s tasks require administrative rights, and each task could trigger an elevation prompt, the prompts are only a hindrance to productivity. In this context, such prompts don’t/can’t promote the goal of encouraging development of applications that require standard user rights. Such prompts don’t improve the security posture. These prompts just encourage users to click through dialog boxes without reading them.

This guidance applies only to well-managed servers. It means only administrative users can log on interactively or through Remote Desktop services. And they can perform only legitimate administrative functions. The server should be considered equivalent to a client system in the following situations:

In this case, UAC should remain enabled as a defense-in-depth measure.

Also, if standard users sign in to the server at the console or through Remote Desktop services to run applications, especially web browsers, UAC should remain enabled to support file and registry virtualization and also Protected Mode Internet Explorer.

Another option to avoid elevation prompts without disabling UAC is to set the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode security policy to Elevate without prompting. By using this setting, elevation requests are silently approved if the user is a member of the Administrators group. This option also leaves PMIE and other UAC features enabled. However, not all operations that require administrative rights request elevation. Using this setting can result in some of the user’s programs being elevated and some not, without any way to distinguish between them. For example, most console utilities that require administrative rights expect to be started at a command prompt or other program that’s already elevated. Such utilities merely fail when they’re started at a command prompt that isn’t elevated.

Источник

Script to disable UAC Server on Windows Server 2019

The easiest way to disable UAC (User Account Control) on Windows Server 2019 is to modify the registry key on the server. You may use this reg file to Disable the UAC. Simply, double click the registry file and settings will be imported on the machine. This script can also to be used on Windows Server 2012 R2 and Windows Server 2016. Under certain constrained circumstances, disabling User Account Control (UAC) on Windows Server can be an acceptable and recommended practice (example: consistent backup). These circumstances occur only when all the following conditions are true: Only administrators are allowed to log on to the Windows-based server interactively at the console or by using Remote Desktop Services and administrators log on to the Windows-based server only to perform legitimate system administrative functions on the server.

Manual procedure to disable UAC is given below:

Download the script: Here

Then, execute the script and write “Yes” to confirm:

You can check the value data by opening “regedit” interface:

Microsoft’s Volume Shadow Copy Service (VSS) is Windows’ built-in infrastructure for application backups. As a native Windows service, VSS facilitates creating a consistent view of application data during the course of a backup. VSS relies on coordination between VSS requestors, writers, and providers for quiescence, or “to make quiet,” a disk volume so that a backup can be successfully obtained without data corruption. Native VSS is used to backup VMware and Hyper-V VMs and to restore them to a precise point in time… For example, Veeam Backup and Replication software needs the “application-aware processing” (VSS) option to be enabled to ensure application consistency of backup for VSS-Aware applications (SQL, AD, Exchange, SharePoint, Oracle Windows), but also the “File System” consistency for Windows Virtual Machines.

VeeamON Forum France Recap!

VeeamON Forum France – Interviewed by LeMagIT: LeMagIT

MUG – Microsoft User Group – First event in Monaco! Join us!.

Источник

Отключить контроль учетных записей windows server 2019

Вопрос

Доброго времени суток.

В наличии сервера на операционной системе Widows Server 2019 (SW_DVD9_Win_Server_STD_CORE_2019_1809.2_64Bit_Russian_DC_STD_MLF_X22-18461.ISO)и тестовый компьютер на Windows 10 PRO:

Если зайти на любой сервер под доменным администратором и попытаться открыть Персонализация > Темы > Параметры значков рабочего стола = то получаем ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту.» (рисунок Personalization.png) На просторах интернета нашел решение, если включить в политиках «User Account Control: Admin Approval Mode for the built-in Administrator account», то ошибка пропадает, но в этом случае появляется другая проблемма, я как доменный администратор не могу получить доступ к папкам других пользователей сервера у которых в разрешениях стоит «группа Администраторы полный доступ» (рисунок AccessDenied.png), как только я убираю политику «User Account Control: Admin Approval Mode for the built-in Administrator account» доступ к пользовательским папкам возобновляется, а «Параметры значков рабочего стола» снова не доступны. Если на сервер заходить под локальным администратором, и политика «User Account Control: Admin Approval Mode for the built-in Administrator account» выключена, то «Параметры значков рабочего стола» работает и доступ к папкам пользователей тоже есть.

Вопрос как Администратору домена не получать страшных сообщений «У Вас нет доступа к этому объекту» или «У Вас нет разрешений на доступ к этой папке»? В 2008R2 таких сложностей не было.

Источник

Отключение пользователя на сервере может потребоваться в различных ситуациях, например, если его аккаунт был скомпрометирован или он нарушает безопасность системы. В операционной системе Windows Server 2019 есть несколько способов выбора пользователя для отключения.

Один из способов — использование утилиты «Диспетчер задач». Чтобы открыть «Диспетчер задач», нажмите правой кнопкой мыши на панели задач, выберите пункт «Диспетчер задач» в контекстном меню. Затем перейдите на вкладку «Пользователи» и посмотрите список активных пользователей. Выделите пользователя, которого хотите отключить, и нажмите кнопку «Отключить».

Еще один способ — использование PowerShell. Откройте командную строку в режиме администратора и введите следующую команду:

Get-WmiObject -Query «Select * from Win32_ComputerShutdownEvent» | where ForEach-Object {Get-Process -id $_.ProcessID

Вместо «Имя_пользователя» укажите имя пользователя, которого нужно отключить.

Также можно использовать «Локальные пользователи и группы». Чтобы открыть «Локальные пользователи и группы», нажмите Win + R, введите «lusrmgr.msc» и нажмите Enter. В окне «Локальные пользователи и группы» выберите ветку «Пользователи» и найдите нужного пользователя. Нажмите правой кнопкой мыши на пользователя и выберите пункт «Отключить».

Выбор пользователя для отключения на сервере важно осуществлять с осторожностью, чтобы не причинить вреда работе системы. Поэтому рекомендуется ознакомиться с документацией операционной системы или обратиться к специалистам, если у вас нет опыта в выполнении подобных действий.

Содержание

- Как выбрать пользователя

- На сервере 2019

- Основные моменты

- Выбор пользователя

- Критерии для выбора пользователя для отключения на сервере 2019

Как выбрать пользователя

При отключении пользователя на сервере Windows Server 2019 необходимо правильно выбрать конкретного пользователя. Для этого можно использовать различные методы и инструменты.

1. Панель управления: откройте «Панель управления» и перейдите в раздел «Пользователи» или «Учетные записи пользователей». В этом разделе вы можете просмотреть список всех пользователей, зарегистрированных на сервере, и выбрать нужного.

2. Командная строка: откройте командную строку (cmd) с правами администратора и воспользуйтесь утилитой «net user» для просмотра списка пользователей. Введите команду «net user» и нажмите Enter. После этого вам будет предоставлена информация о всех пользователях на сервере. Найдите нужного пользователя в списке.

3. PowerShell: откройте командную строку PowerShell с правами администратора и воспользуйтесь командой «Get-Help Get-LocalUser» для просмотра списка пользователей. Введите команду «Get-LocalUser» и нажмите Enter. После этого вам будет предоставлена информация о всех пользователях на сервере. Найдите нужного пользователя в списке.

При выборе пользователя для отключения убедитесь, что вы выбрали правильного пользователя и не ошиблись с его именем или идентификатором.

| Метод | Описание |

|---|---|

| Панель управления | Метод, доступный через графический интерфейс. |

| Командная строка | Используется утилита «net user». |

| PowerShell | Используется команда «Get-LocalUser». |

На сервере Windows Server 2019 есть несколько способов выбрать пользователя для отключения:

1. Через диспетчер задач:

| Шаг | Описание |

|---|---|

| 1 | Откройте диспетчер задач с помощью комбинации клавиш Ctrl+Shift+Esc. |

| 2 | Перейдите на вкладку «Пользователи». |

| 3 | Выберите нужного пользователя из списка активных пользователей. |

| 4 | Нажмите кнопку «Отключить». |

2. Через PowerShell:

| Шаг | Описание |

|---|---|

| 1 | Откройте PowerShell от имени администратора. |

| 2 | Введите команду «Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty Username» для вывода списка активных пользователей. |

| 3 | Найдите нужного пользователя в списке. |

| 4 | Введите команду «logoff <пользователь>» для отключения выбранного пользователя. |

Обратите внимание, что для выполнения этих действий требуется административные привилегии. Будьте осторожны при отключении пользователей, так как это может привести к потере несохраненных данных.

Основные моменты

При отключении пользователя на сервере Windows Server 2019 важно учитывать несколько основных моментов:

- Идентификация пользователя: перед тем, как приступить к отключению пользователя, необходимо убедиться, что правильно определен идентификатор пользователя, которого вы хотите отключить. Идентификатор пользователя может быть указан в виде имени учетной записи (логина) или SID (Security Identifier).

- Проверка активности пользователя: перед отключением пользователя следует убедиться, что он не активен и не выполняет никаких задач на сервере. Важно не прерывать работу активных пользователей, чтобы избежать потери данных или нестабильности сервера.

- Права администратора: для отключения пользователя на сервере необходимы права администратора. Проверьте, что вы вошли в систему под учетной записью с соответствующими привилегиями.

- Метод отключения: выберите подходящий метод отключения пользователя на сервере Windows Server 2019. Варианты могут включать использование командной строки, PowerShell или специальных утилит, таких как «Управление пользователями».

- Документирование действий: рекомендуется документировать все действия, связанные с отключением пользователя на сервере. Это позволит в будущем проанализировать и восстановить информацию о проведенных мероприятиях.

Учитывая эти основные моменты, вы сможете безопасно и эффективно отключить пользователя на сервере Windows Server 2019.

Выбор пользователя

При отключении пользователя на сервере Windows Server 2019 необходимо правильно выбрать пользователя, чтобы исключить возможность проблем и потери данных. Вот несколько важных факторов, которые следует учитывать при выборе пользователя для отключения:

| Критерий выбора | Описание |

|---|---|

| Неактивность | Выберите пользователя, который неактивен в данный момент, чтобы минимизировать возможные проблемы или конфликты. |

| Привилегии | Убедитесь, что пользователь, которого вы собираетесь отключить, не обладает важными или привилегированными полномочиями, чтобы избежать проблем с безопасностью и доступом. |

| Зависимости | Если существуют зависимости от пользователя, учтите этот фактор при выборе, чтобы не нарушить работу других процессов или приложений на сервере. |

| Важность | Если возможно, отключайте пользователей, у которых нет критически важных задач или данных, чтобы минимизировать влияние отключения на работу сервера. |

Учитывая эти факторы, вы сможете сделать обдуманный выбор пользователя для отключения на сервере Windows Server 2019 и избежать возможных проблем или потери данных.

Критерии для выбора пользователя для отключения на сервере 2019

При необходимости отключения пользователя на сервере 2019, следует учитывать несколько критериев, чтобы выбрать правильного пользователя:

- Неактивность: Отключение пользователя, который неактивен в течение длительного времени, может помочь освободить системные ресурсы и повысить производительность сервера. Критериями неактивности могут быть отсутствие входа в систему в течение определенного периода времени или отсутствие активности на сервере.

- Использование ресурсов: Пользователь, который потребляет большое количество ресурсов сервера, может стать причиной падения производительности системы для других пользователей. Большие объемы использования ЦП и оперативной памяти, длительное время выполнения задач или запуск множества процессов могут быть критериями выбора пользователя для отключения.

- Системные привилегии: Некоторые пользователи могут иметь повышенные привилегии и доступ к важным системным ресурсам. Если такой пользователь неактивен или не использует свои привилегии в течение длительного времени, его отключение может освободить ресурсы для других пользователей.

- Приоритетные задачи: В случае, когда сервер работает с недостаточной производительностью, имеет смысл отключить пользователей, у которых нет критически важных или приоритетных задач. Это поможет оптимизировать процессы и обеспечить лучшую производительность системы для тех пользователей, у которых задачи имеют более высокий приоритет.

- Безопасность: Отключение пользователей с подозрительной или незаконной активностью на сервере может быть необходимо для защиты системы от вредоносных действий. Логины с подозрительными или несанкционированными действиями, сканирование портов или незаконное использование ресурсов могут служить основанием для отключения таких пользователей.

Выбор пользователя для отключения на сервере 2019 должен основываться на конкретных критериях и учитывать потребности и безопасность системы в целом.