Здравствуйте, уважаемые пользователи! В сегодняшнем выпуске предлагаю вам небольшой обзор по теме «Как создать сетевой диск в Windows Server 2019». Создание и подключения сетевых дисков благодаря среде Windows Server позволяет нам значительно упростить общий принцип доступа к сетевым дискам для пользователей.

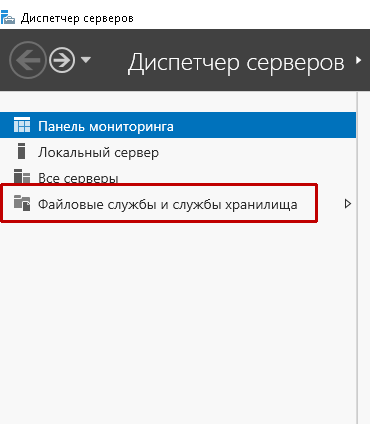

Для того, чтобы приступить к созданию общего ресурса вам следует перейти в главном окне диспетчера серверов и выбрать «Файловые службы»-> «Общие ресурсы».

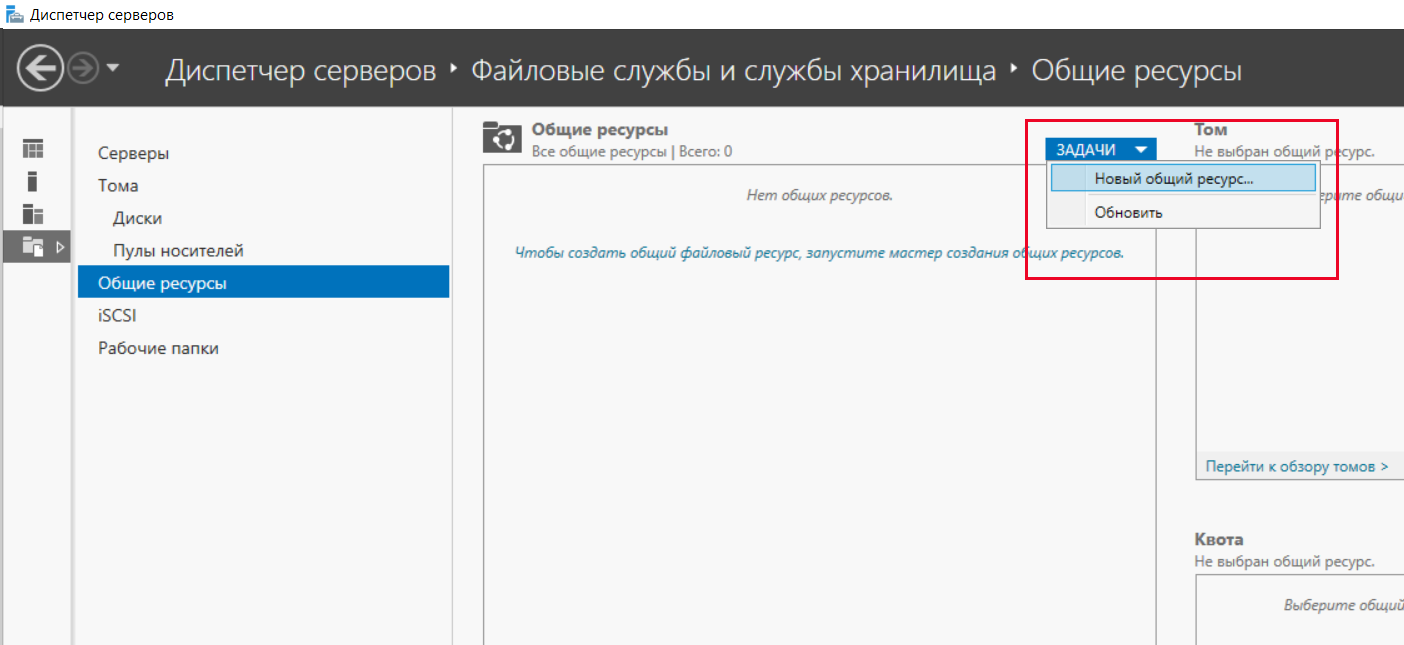

Затем создаем новый общий ресурс

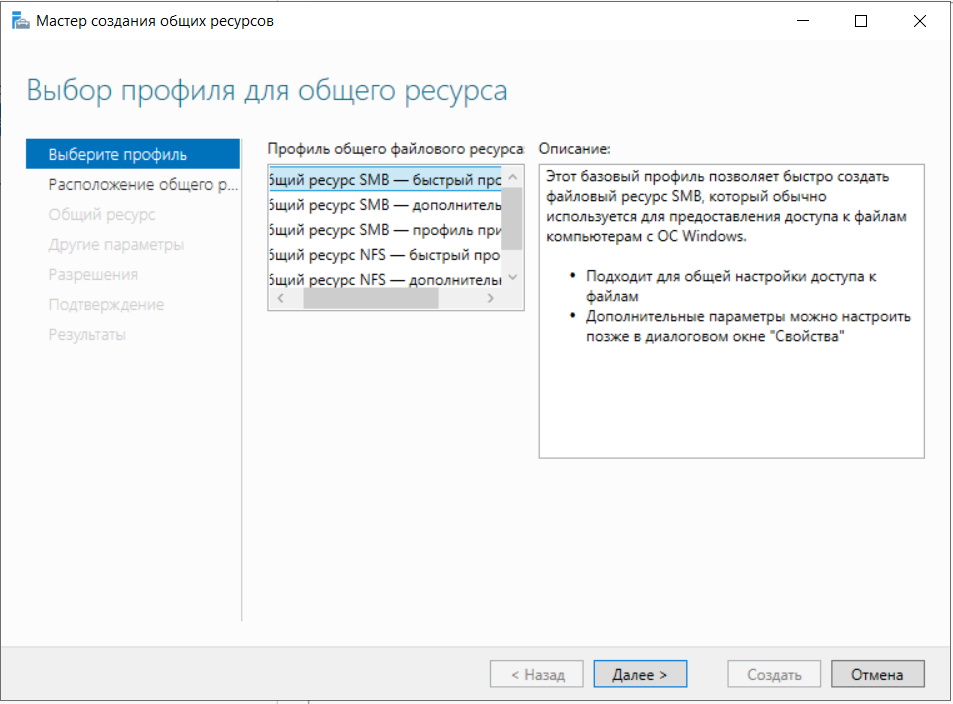

Общий ресурс SMB

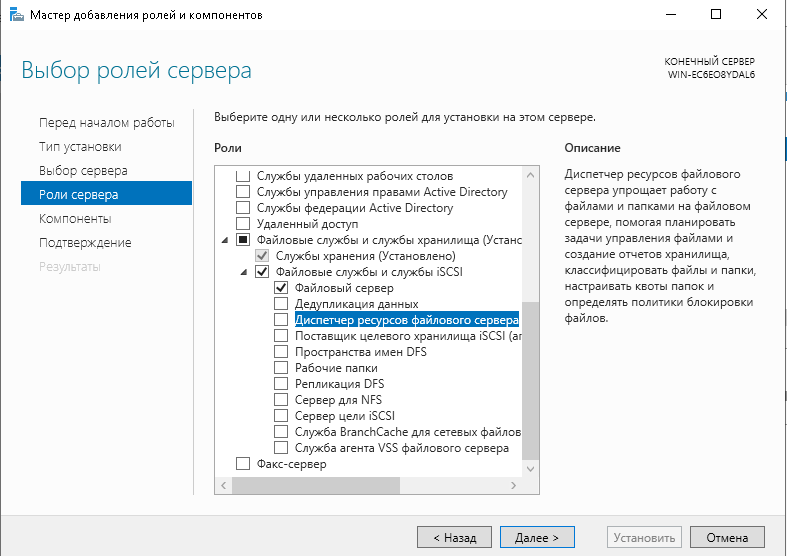

Затем, как показано на рисунке ниже, мы видим, что нас просят сначала установить «Диспетчер ресурсов файлового сервера».

Как добавить компьютер в доменную сеть?

Поэтому нам нужно будет снова на главной странице диспетчера серверов запустить установку ролей и компонентов и выбрать соответствующий параметр.

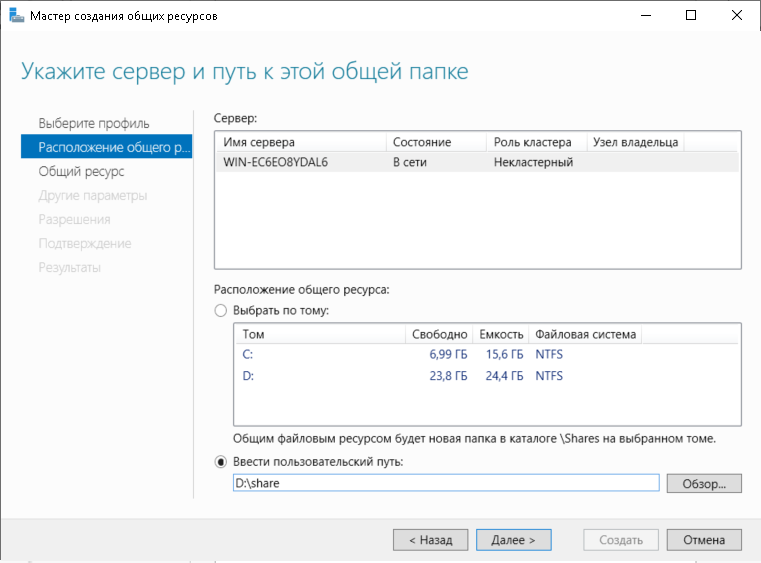

Затем снова выбираем создать общий ресурс, и указываем пользовательский путь, а именно место расположения сетевой папки. Я в своем примере создал папку непосредственно на диске С.

Теперь нажимаете «Далее».

При желании можно задать отдельные права на папку общего доступа. Теперь осталось еще несколько пунктов, ставите галочку «Файлы пользователя».

Квоту применять мы не будем, поэтому остается только создать полученную папку.

В результате мы видим, что папка общего доступа почти создана, остается выполнить еще несколько шагов.

Для этого открываете «Управление групповой политики»

и переходим в раздел «Default Domain Policy» -> «Изменить».

Конфигурация пользователя -> Настройка -> Конфигурация Windows -> Сопоставление дисков.

Создать -> Сопоставленный диск.

Дальше указываем адрес расположения сетевой папки, повторное подключение и присваиваем букву раздела.

Не забываем прописать gpupdate /force для обновления групповой политики.

Теперь остается зайти и проверить наличие подключенного сетевого диска.

Завершая сегодняшний выпуск статьи под названием — как создать сетевой диск общего доступа в серверной среде Microsoft Windows Server 2019, я бы хотел вам порекомендовать к ознакомлению другие выпуски обзоров моих статей, которые непосредственно касаются настройки и администрированию Microsoft Windows Server версии 2019 года.

Настройка Active Directory в Windows Server 2019

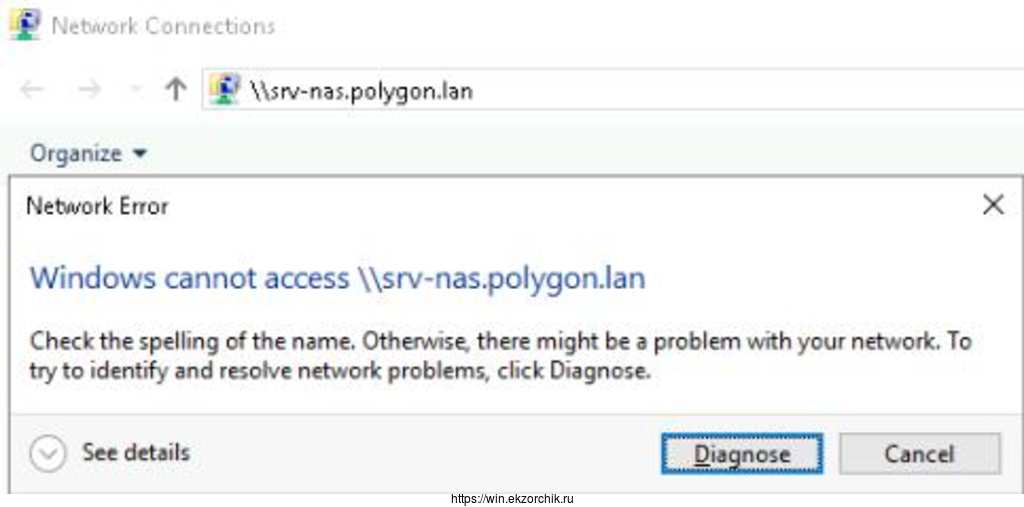

При проработке различных настроек на Windows Server 2019 Standard (Version 10.0.17763.2114) на тестовом полигоне Debian 10 + Proxmox 6 в своей локальной сети столкнулся, что не вижу свой ресурс на базе Samba 2.4.3 on Ubuntu 14.04.5 (моя локальная сетевая папка, где у меня лежат образа, софт, книги, видеоуроки). А данная система успешно работает, как виртуальная машина на HP MicroServer Gen8. При попытке обращения к нему по DNS имени (\\srv-nas.polygon.lan) или же по IP адресу (\\172.35.35.4) получаю сетевую ошибку вида:

Windows cannot access \\srv-nas.polygon.lan

Check the spelling of the name. Otherwise, there might be a problem with your network. To try to identify and resolve network problem

На заметку: Если посмотреть See details то может быть код ошибки

Код ошибки 0x80070035 (Не найден сетевой путь)

Код ошибки 0x80004005 (Неопознанная ошибка)

Вот только данный ресурс работает и к нему я успешно обращаюсь, с Windows 7,10, Server 2012 R2, Ubuntu систем, а почему же для Windows Server 2019 нужно что-то еще?

Для начала проверяю конфигурационный файл smb.conf дабы убедиться, что я в нем ничего не запретил, ну мало ли:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

ekzorchik@srv—nas:~$ cat /etc/samba/smb.conf | grep —v «^$» | grep —v «#» | grep —v «;» [global] workgroup = WORKGROUP server string = %h server (Samba, Ubuntu) dns proxy = no log file = /var/log/samba/log.%m max log size = 1000 syslog = 0 panic action = /usr/share/samba/panic—action %d server role = standalone server passdb backend = tdbsam obey pam restrictions = yes unix password sync = yes passwd program = /usr/bin/passwd %u passwd chat = *Enter\snew\s*\spassword:* %n\n *Retype\snew\s*\spassword:* %n\n *password\supdated\ssuccessfully* . pam password change = yes map to guest = bad password usershare allow guests = yes [nas] path = /nas guest ok = yes read only = no create mask = 0777 directory mask = 0777 hide files = /$RECYCLE.BIN/desktop.ini/lost+found/Thumbs.db/ acl allow execute always = true ekzorchik@srv—nas:~$ |

и вывода вижу, что доступ возможен как авторизацией так и гостем.

Чтобы включить авторизацию гостем с Windows Server 2019 нужно

Win + R -> gpedit.msc - Local Computer Policy - Computer Configuration - Administrative Templates - Network - Lanman Workstation

Enable insecure guest logons: Enable

На заметку: Все выше указанное можно сделать через правку реестра:

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\

изменяем значение параметра AllowInsecureGuestAuth на 1

и нужно после перезагрузить сервер, либо

|

cmd.exe — Run as Administrator echo y | net stop LanmanWorkstation && echo y | net start LanmanWorkstation |

теперь мой сетевой диск успешно открывается

Итого в моем случаем дома авторизация на сетевой папке ни к чему и можно оставить так. Главное что я разобрал как получить доступ к нужной информации в локальной сети.

На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователей\группы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

1. Подготовка.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

- Зайти в диспетчер серверов.

- Управление => Добавить роли и компоненты.

- В мастере добавления ролей нажимаем “Далее” до Ролей сервера.

- Устанавливаем роль “Файловый сервер” и нажимаем “Далее”.

- Нажимаем “Установить”Нажимаем “Установить”.

3. Настройка файлового сервера.

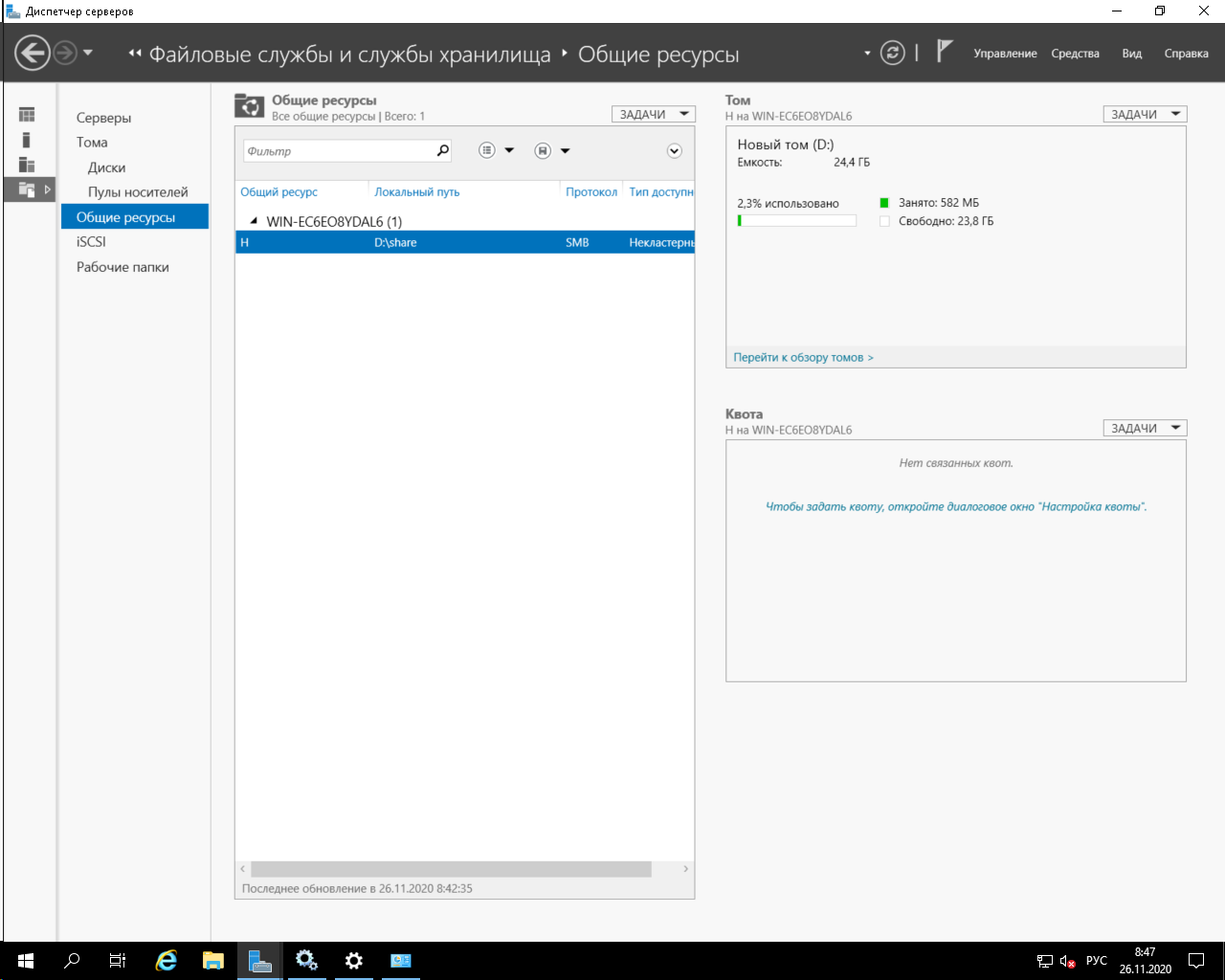

- Заходим в Диспетчер Серверов => Файловые службы и службы хранилища => Общие ресурсы.

- Нажимаем “Задачи” и выбираем “Новый общий ресурс”.

- Выбираем подходящий нам профиль общего файлового сервера. В нашем случае мы выбираем “Общий ресурс SMB — быстрый профиль” и нажимаем “Далее”.

- Выбираем том на котором будет располагаться папка для доступа по сети, нажимаем “Далее”.

- Создаем имя общего ресурса, нажимаем “Далее”.

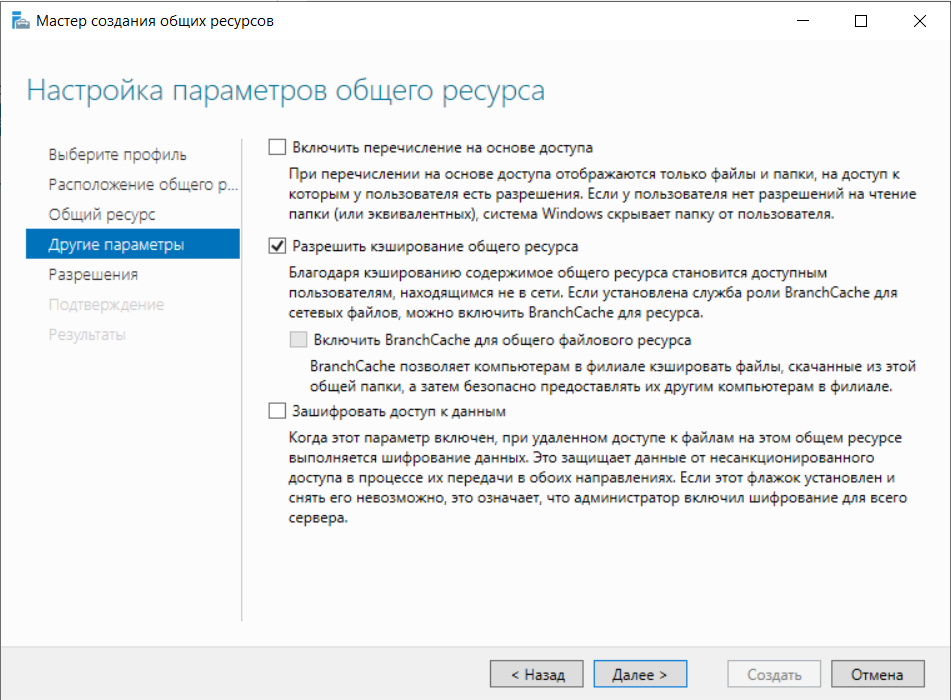

- В следующем окне выбираем требуемые параметры и нажимаем “Далее”.

- В окне “Распределения разрешение для управления доступом” мы настраиваем параметры безопасности на сетевую папку. А именно распределяем правами разрешения для определенных пользователей или групп, нажимаем “Далее”.

- В подтверждающем окне мы видим какие параметры будут сделаны и нажимаем “Создать”.

Рисунок 1 — Подтверждение выбора в мастере создания ресурсов

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \\10.15.73.38\ так же можно вводить адрес сервера \\domain.site.ru\ или по имени сервера \\file-server\

После авторизации мы подключились на сервере и видим нашу общую папку:

Рисунок 2 — Созданная общая папка

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Содержание

- DATAENGINER

- DATAENGINER

- Как создать пользователя Windows Server 2019

- Как добавить группу пользователю Windows Server 2019

- Как создать сетевую/общую папку/диск Windows Server 2019

- Как подключить сетевую/общую папку/диск Windows Server 2019

- Настройка файлового сервера Windows Server 2019

- Как правильно установить и настроить файловый сервер на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера

- Дополнительные требования

- Шаг 2. Установка Windows и настройка системы

- Установка системы

- Настройка системы

- Шаг 3. Базовые настройки файлового сервера

- Установка роли и вспомогательных компонентов

- Настройка шары (общей папки)

- Шаг 4. Тюнинг файлового сервера или профессиональные советы

- Теневые копии

- Аудит

- Анализатор соответствия рекомендациям

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Настройка FTP-сервера в Windows Server 2019

- ШАГ 1

- ШАГ 2

- ШАГ 3

- ШАГ 4

- ШАГ 5

- ШАГ 6

- ШАГ 7

- ШАГ 8

- ШАГ 9

- ШАГ 10

- Создаём и настраиваем пользователя для FTP-сервера.

DATAENGINER

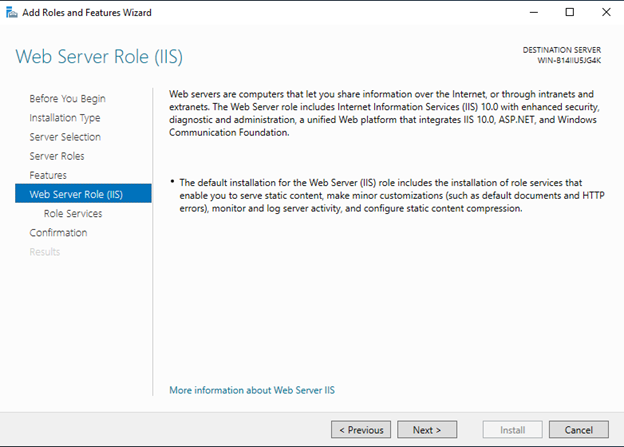

Добрый день! Мы продолжаем рубрику про установку и настройку сетевого хранилища в небольшом офисе. Сегодня мы начнем рассматривать установку и настройку ftp-serverа в операционной системе windows server 2019. Так же — эту инструкцию, вы можете использовать для установки и настройки windows 10.

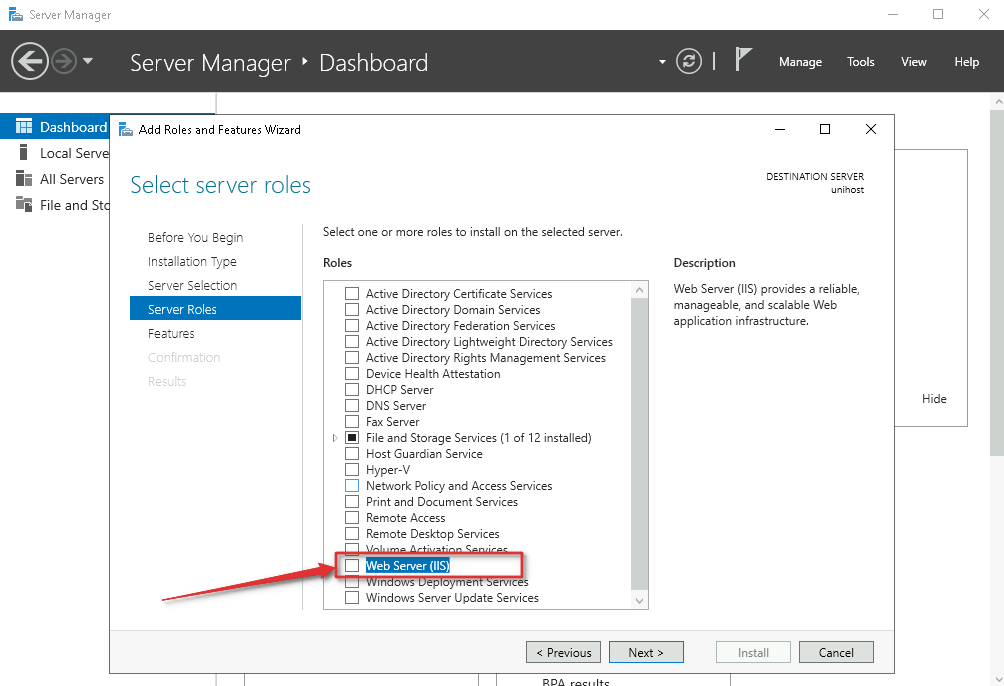

Шаг 1. Открываем панель управления Windows Server, найдем пункт Добавить Роль и Функции (Add roles and features).

Шаг 2. Перед нами появится меню установки, где необходимо нажать Next, чтобы перейти к следующему шагу.

Шаг 3. В качестве типа установки выбираем Базовая Роль или Базовая Фукнция (based-roles or feature-based installation).

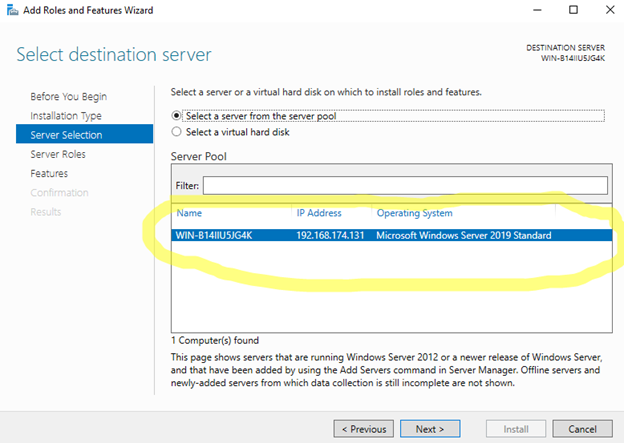

Шаг 4. Из списка Серверов, выбираем наш сервер.

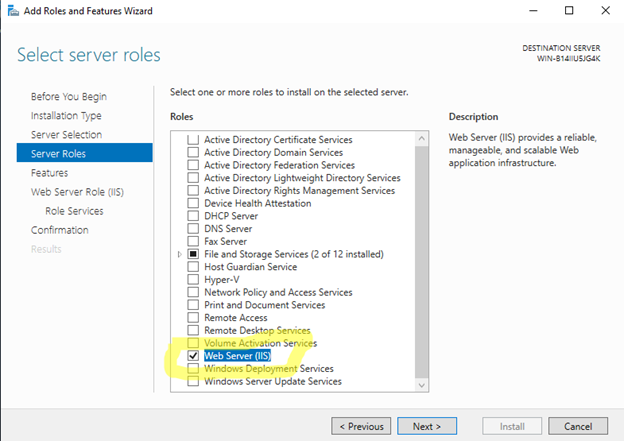

Шаг 5. В следующем окне отметим веб сервер IIS.

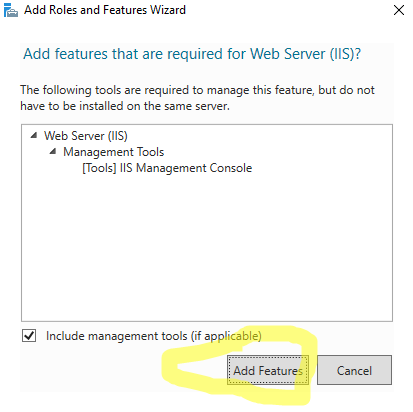

И принимаем добавление новой функции (add feature). Нажимаем Next.

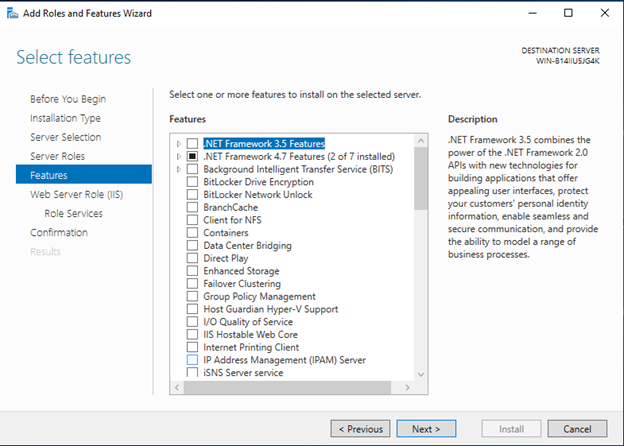

Шаг 6. В следующем окне компонентов, ничего не выбираем

Шаг 7. Появится информация о том, что нам необходимо выбрать компоненты. А также о том, что будет установлен IIS Web-Server.

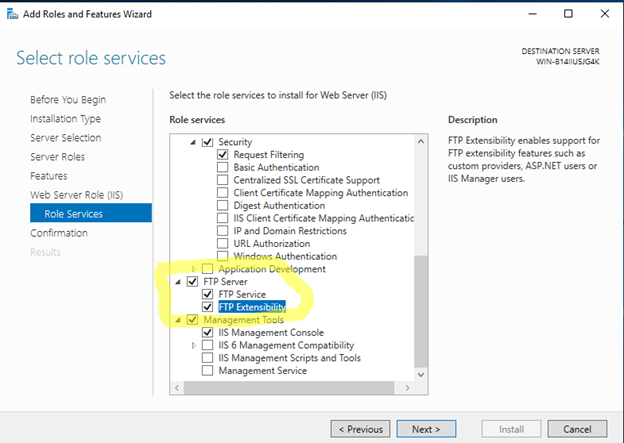

Шаг 8. Далее отмечаем ftp-server и все его компоненты.

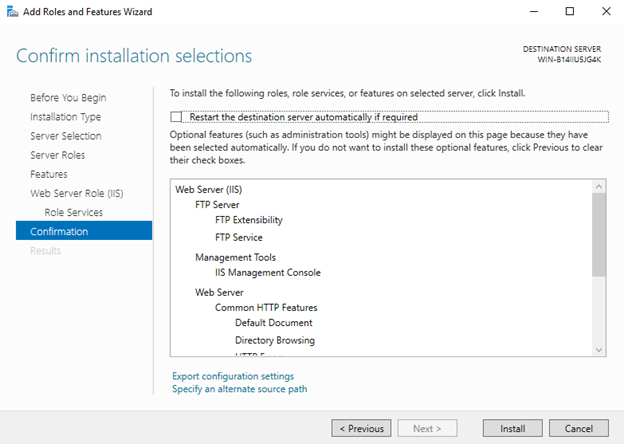

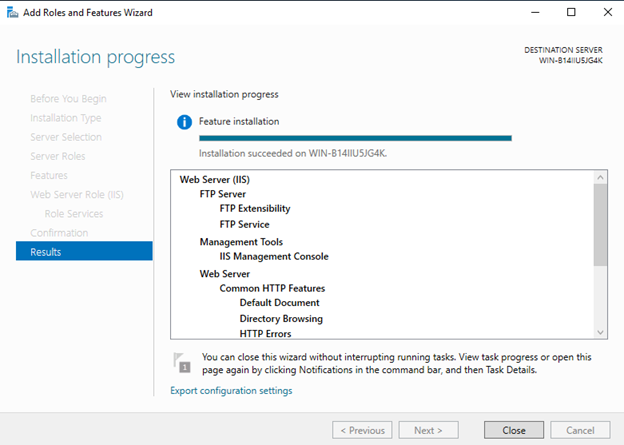

Шаг 9. Далее будут показаны все компоненты, которые будут установлены. Нажмем Install для начала установки.

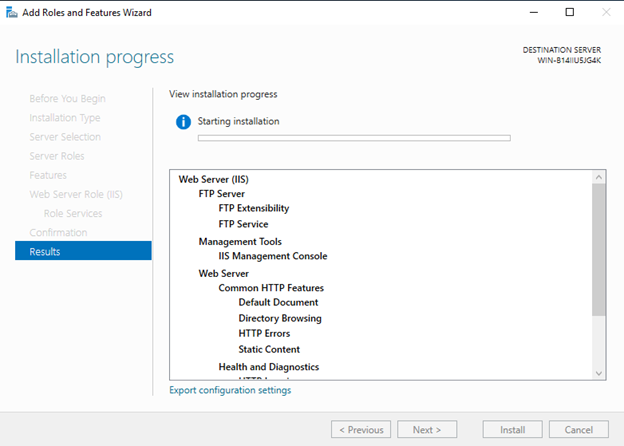

Дожидаемся окончания установки всех компонентов и служб, которые необходимы для работы ftp-servera.

По окончании установки, закроем окно нажав на кнопку close.

После установки Ftp – Servera, нам необходимо создать Ftp сайт об этом вы прочитаете в следующей статье.

Источник

DATAENGINER

Добрый день! Ранее мы рассмотрели как создать сетевое хранилище в небольшом офисе, используя сетевые папки Windows Server 2019. Теперь, как я и обещал, выпускаю статью с описанием всех необходимых для этого шагов.

Статья состоит из 4 — частей:

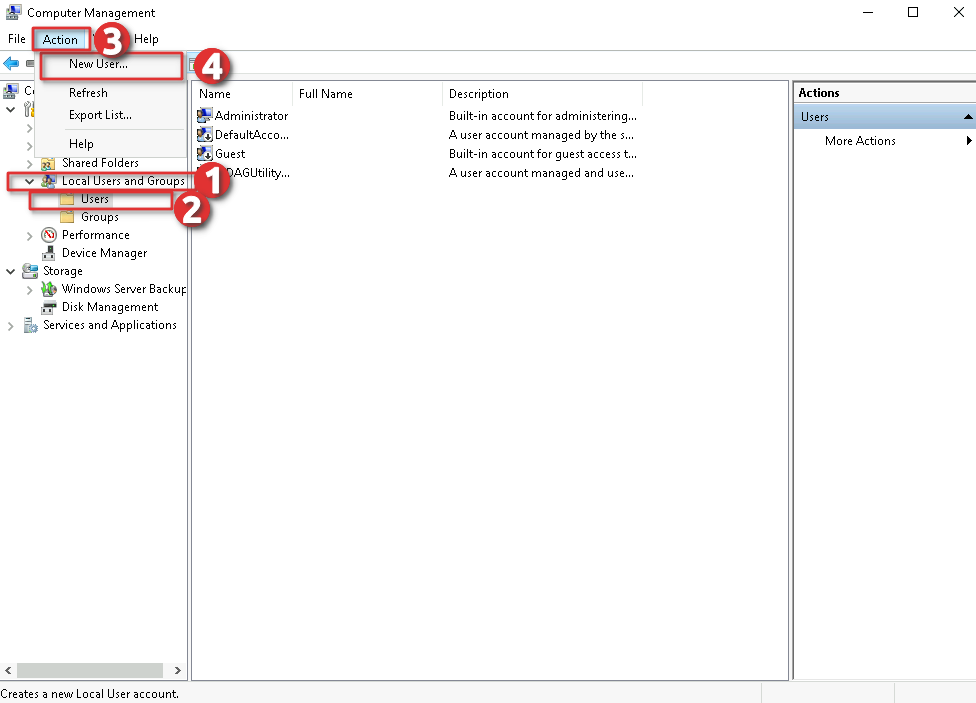

Как создать пользователя Windows Server 2019

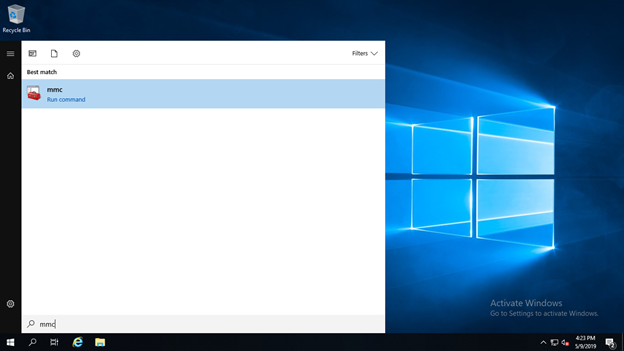

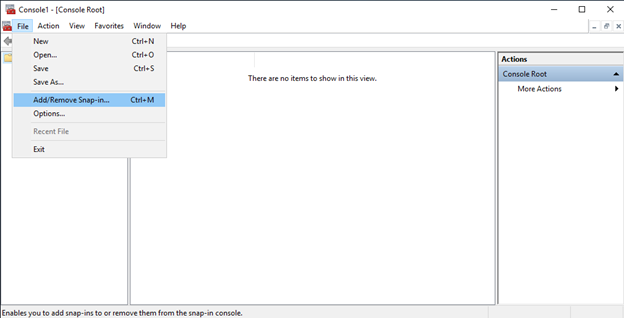

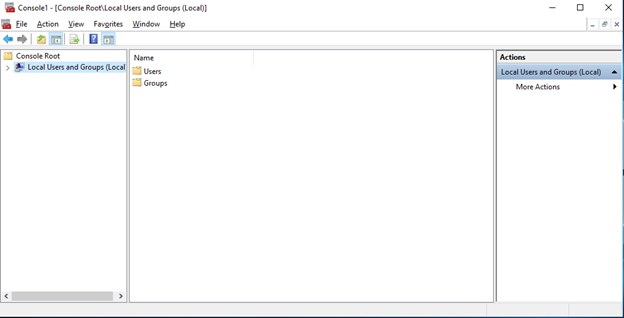

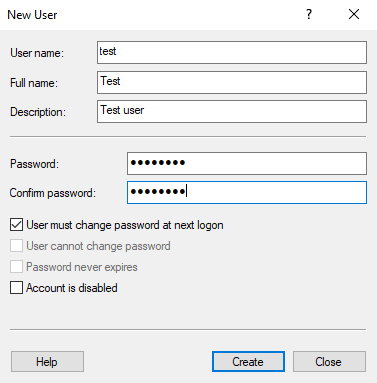

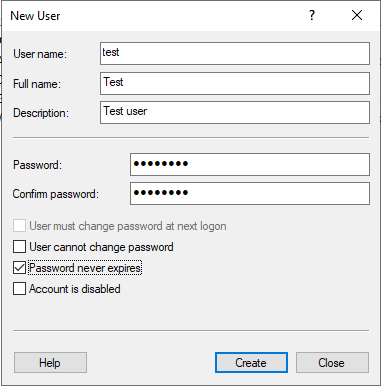

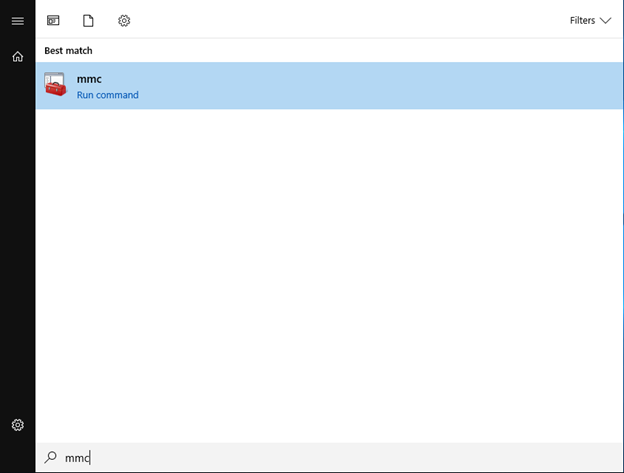

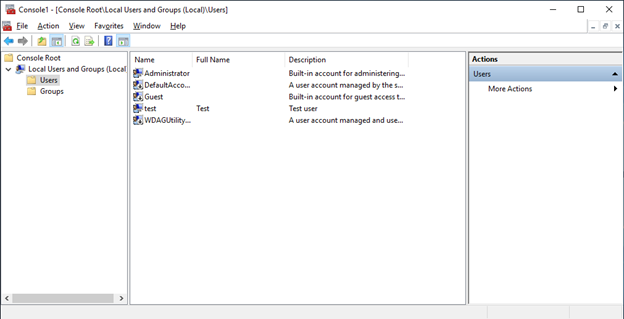

Шаг 1. Откроем меню Пуск и в строке поиска напишем mmc. Откроется консоль администрирования.

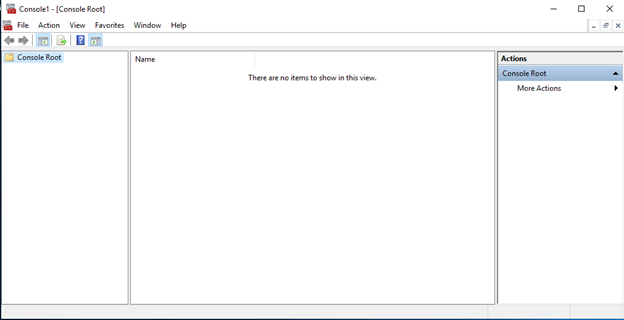

Шаг 2. Так как, мы открываем консоль управления Microsoft в первый раз, то консоль пустая и нам будет необходимо добавить оснастку.

Шаг 3. Чтобы добавить оснастку откроем пункт меню файл, Add/Remove Snap-in.

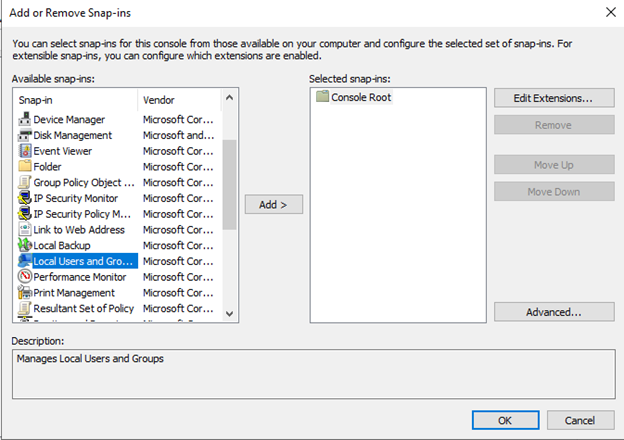

Шаг 4. Далее выбираем необходимую нам оснастку локальных пользователей и групп и нажимаем на Add.

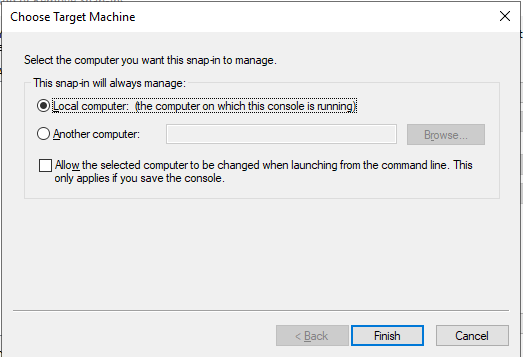

Шаг 5. Выбираем, что управлять будем локальным компьютером. Windows позволяет управлять политиками и на удаленных устройствах.

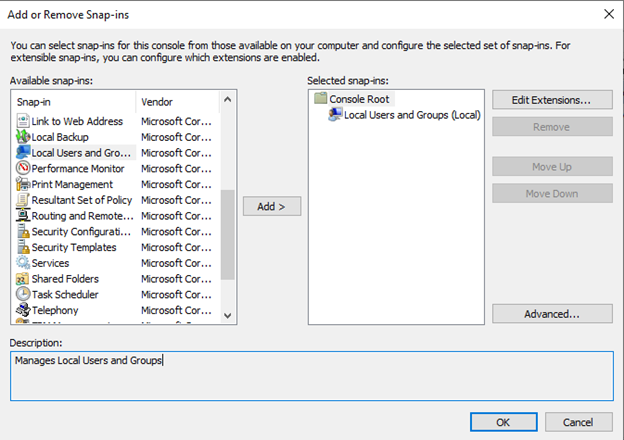

Шаг 6. Далее подтверждаем добавление оснастки и нажимаем ОК.

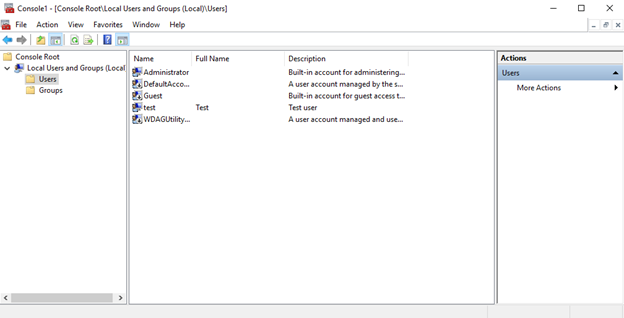

Шаг 7. После этого в Консоли управления Windows, в боковом меню добавится пункт Локальные пользователи и группы.

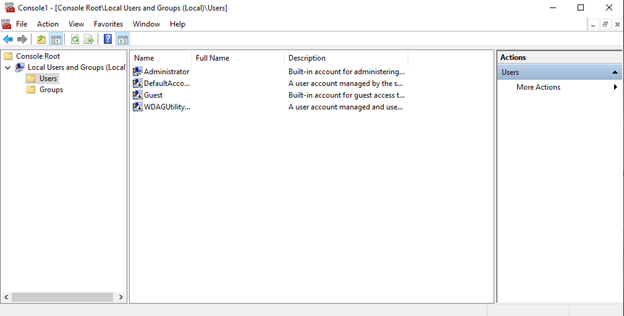

Перейдя в папку пользователи, мы можем просмотреть список существующих пользователей.

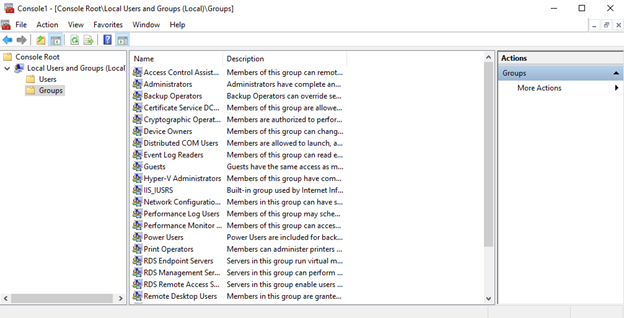

А перейдя в папку группу, ознакомится с уже существующими группами.

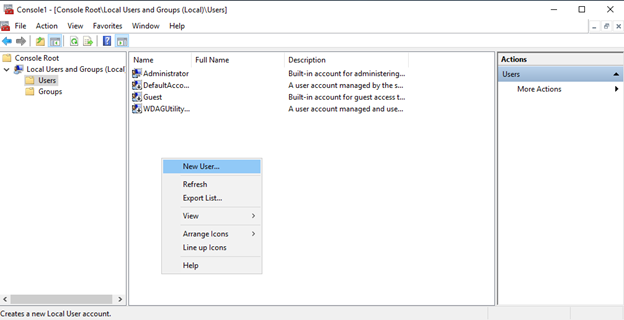

Шаг 8. Для добавления пользователя перейдем в папку Users. Нажмем рядом со списком пользователем правой кнопкой мыши и выберем New User.

Шаг 9. Далее заполняем необходимую информацию о пользователе.

Обратите внимание! По умолчанию, стоит галочка, что пользователю необходимо будет изменить пароль при следующем входе, а пользователю будет установлен 30-ти дневнный срок хранения пароля. Если вы хотите отключить срок действия пароля 30 дней, то необходимо снять галочку и установить галочку Password never expires.

После чего нажимаем Create. В списке пользователей появится новый пользователь в списке test.

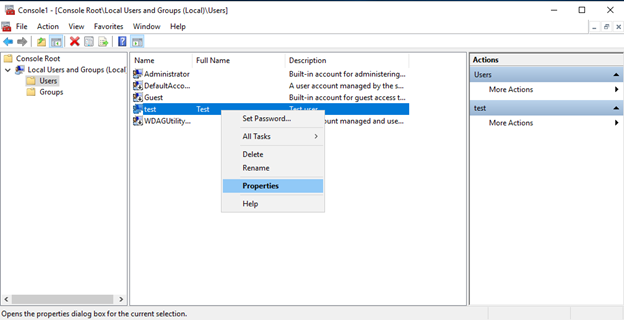

Как добавить группу пользователю Windows Server 2019

Шаг 1. Открываем меню пуск и указываем mmc в строке поиска (консоль управления windows).

Ранее мы уже рассмотрели, как добавить оснастку локальных пользователей и групп, с тем как это сделать вы можете ознакомиться тут.

Шаг 2. Открываем папку пользователей и в списке пользователей выбираем необходимого нам пользователя.

Шаг 3. Нажимаем правой кнопкой на пользователя и выбираем Properties.

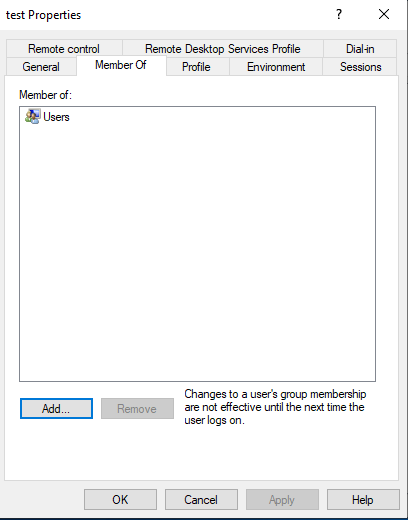

Шаг 4. Откроется меню свойств, где мы перейдем на вкладку Member of. В списке будут указаны группы в которых состоит наш пользователь.

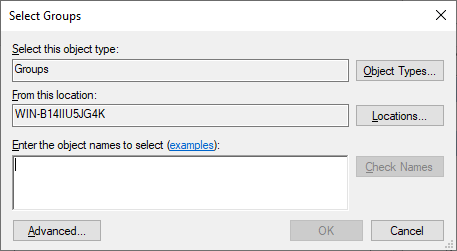

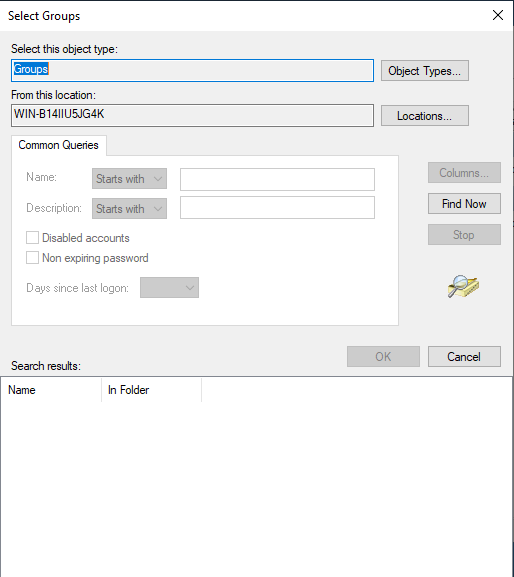

Шаг 5. Нажмем кнопку Add. Появится окно, где мы можем указать имя группы. Для того, чтобы найти необходимую группу необходимо нажать Advanced.

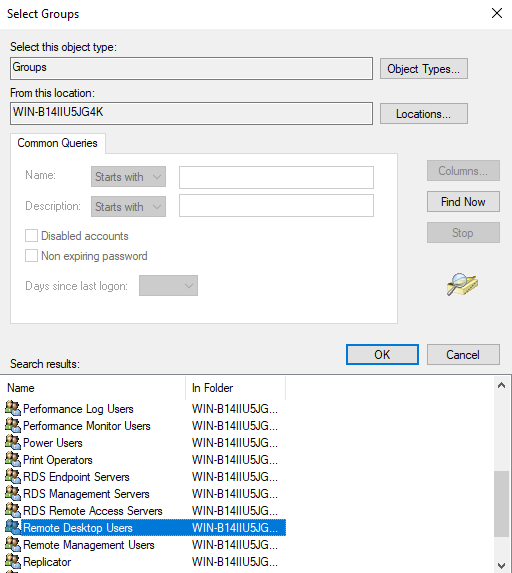

Шаг 6. После этого появится окно поиска групп. Для того, чтобы отобразить весь список нажмем Find Now. Windows отобразит все существующие группы.

Шаг 7. В появившемся списке я выберу Remote Desktop Users. Эта группа предоставляет разрешение на подключение пользователям к удаленному рабочему столу. Нажмем ОК.

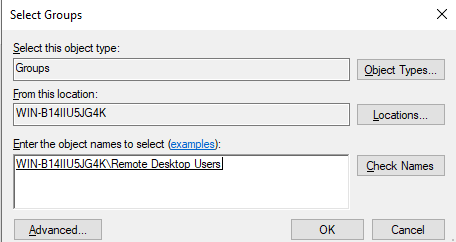

Шаг 8. После этого в окне выбора групп появится название группы. Здесь тоже нажмем ОК.

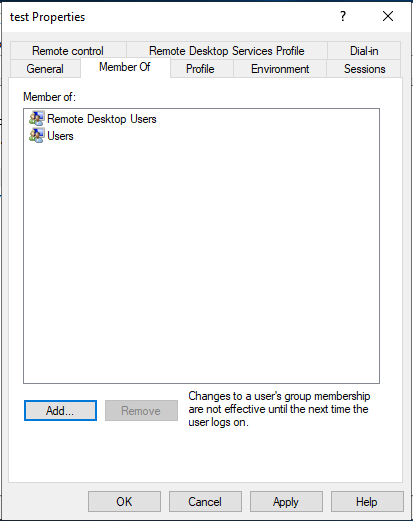

Шаг 9. Далее в свойствах пользователя появится новая группа. Нажмем Apply и OK.

После этого, выбранная группа будет добавлена к пользователю.

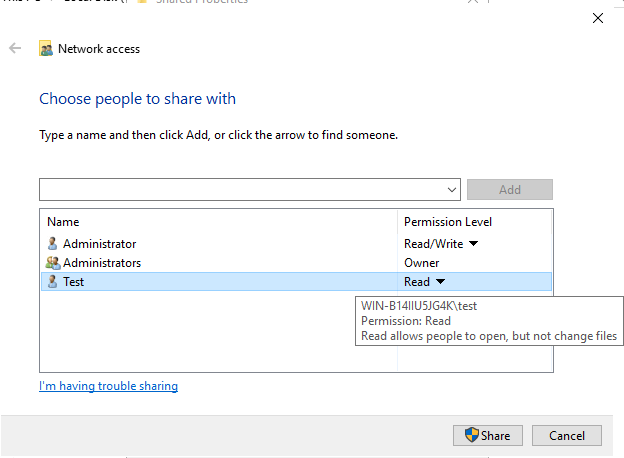

Как создать сетевую/общую папку/диск Windows Server 2019

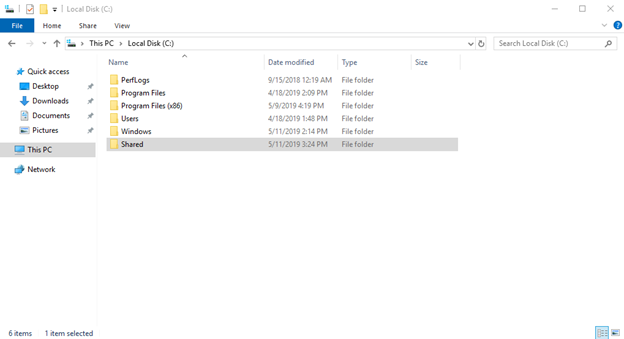

Шаг 1. На локальном диске C добавим папку которую назовем shared.

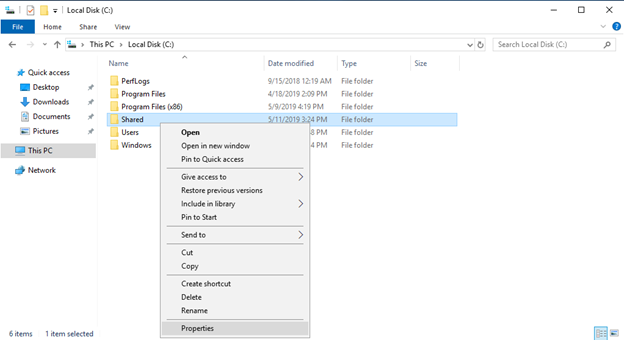

Шаг 2. Нажмем правой кнопкой мыши на папку и перейдем в свойства(properties).

Шаг 3. Откроем вкладку Sharing(Доступ).

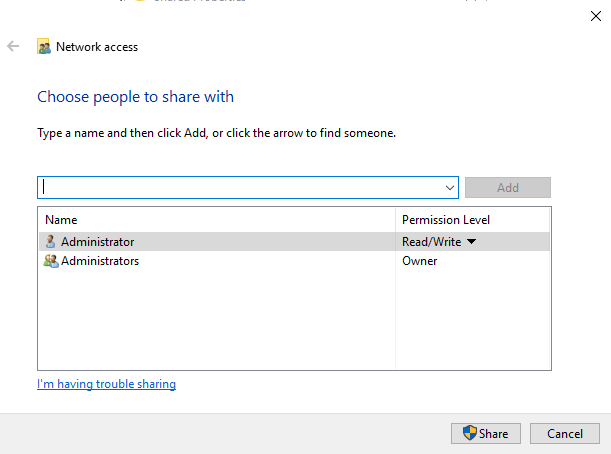

Шаг 4. Нажимаем кнопку Share(Общий доступ)

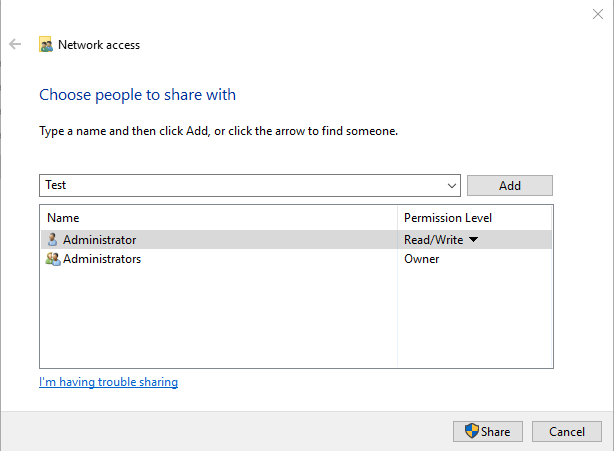

Шаг 5. В выпадающем списке выбираем нашего пользователя Test. Выбираем обязательно иначе у пользователя Test не будет доступа к сетевой папке windows с клиентского компьютера.

Шаг 6. Нажимаем Add наш пользователь добавится в список.

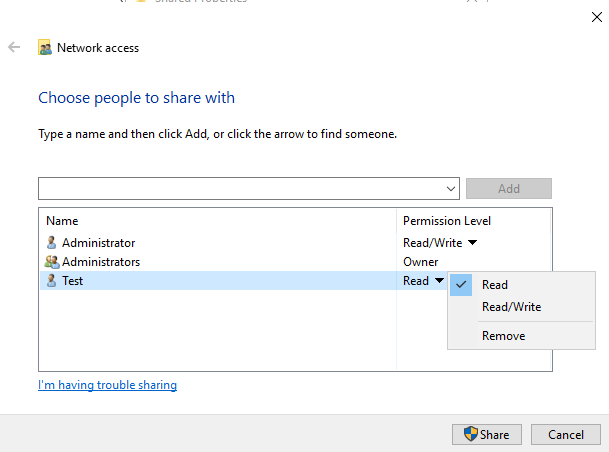

Шаг 7. Справа в боком меню указываются права которые имеют пользователи, выберем для пользователя Test права Read/Write и нажмем кнопку Share.

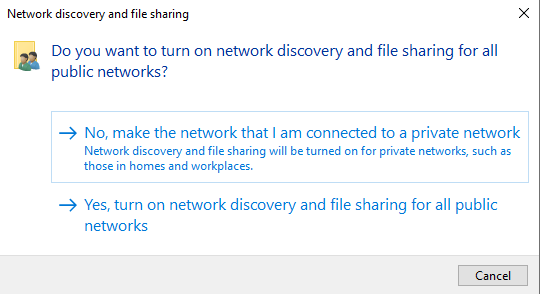

Шаг 8. Далее на вопрос, хотим ли сделать папку доступной по сети отвечаем да.

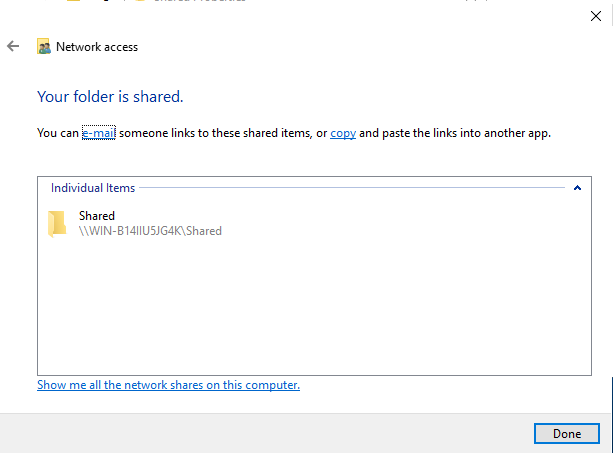

Шаг 9. По окончании настройки папки нажмем Done(Готово).

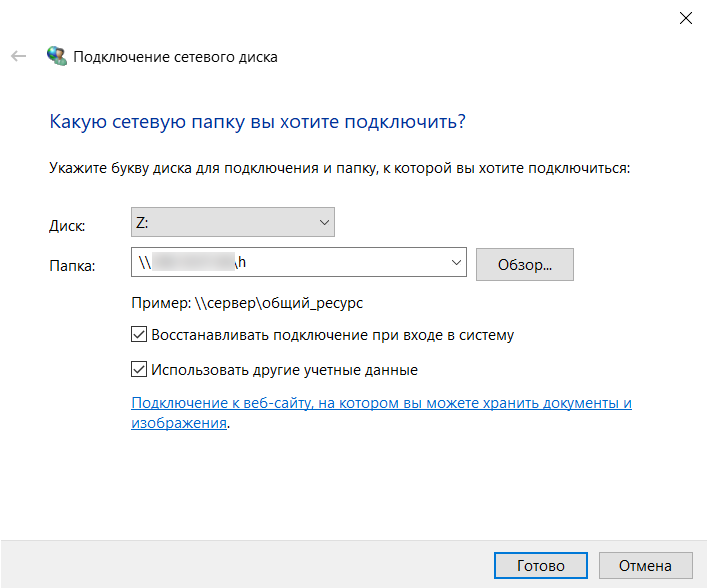

Как подключить сетевую/общую папку/диск Windows Server 2019

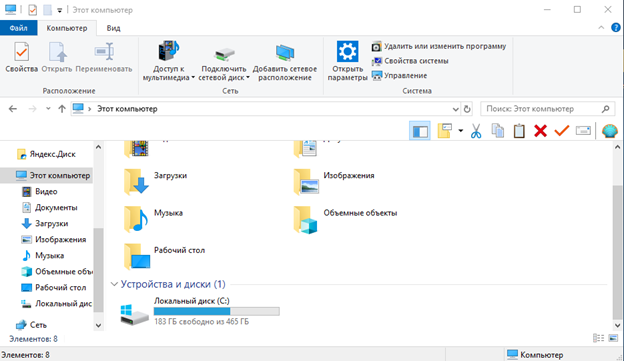

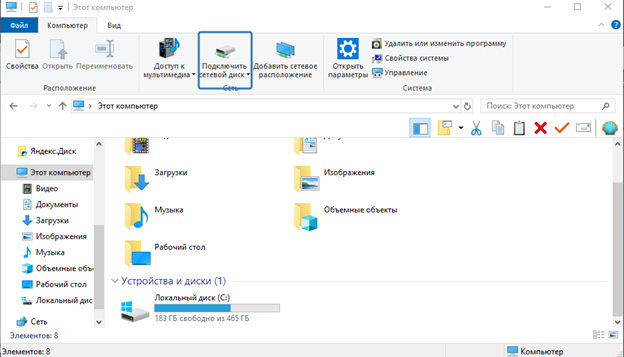

Шаг 1. Открываем мой компьютер и открываем вкладку компьютер.

Шаг 2. Нажимаем подключить сетевой диск.

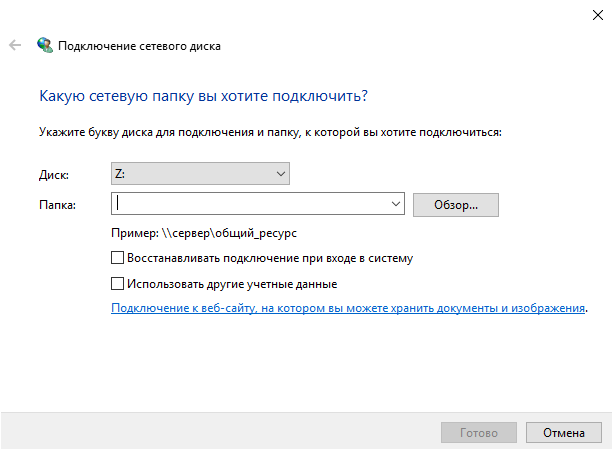

Шаг 3. Перед нами появится окно, где мы можем выбрать имя диска, а также указать сетевой адрес нашей общей папки.

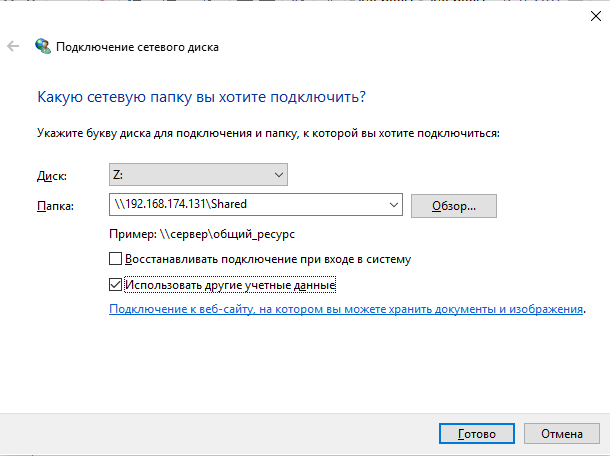

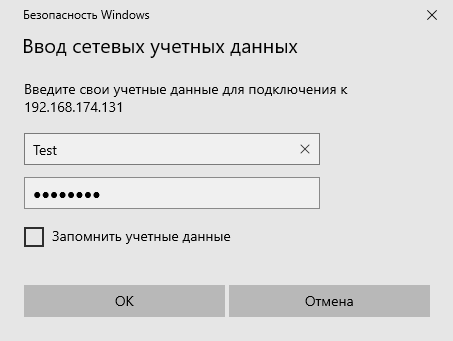

Шаг 4. Оставим букву диска по умолчанию, а в качестве адреса папки укажем (\ipShared) в моем случае машина имеет ip адрес 192.168.174.131. Так как имя пользователя моего компьютера отличается от имени пользователя виртуальной машины, то необходимо поставить галочку использовать другие учетные данные. Если не поставить галочку, то при несовпадении имя пользователя локального компьютера с сетевым пользователем, все равно появится окно авторизации.

Шаг 5. Нажмем готово и перед нами появится окно авторизации, где необходимо указать имя и пароль сетевого пользователя.

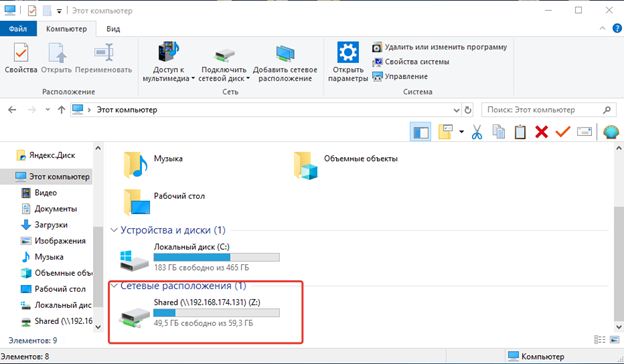

Шаг 6. После авторизации в моем компьютере появится новый системный диск, где мы хранит свои фотографии, документы и обмениваться файлами с другими сотрудниками.

На этом первая общая статья, о том «как создать сетевое хранилище» закончена. Надеюсь это, вам поможет в дальнейшей работе. В следующей статье мы рассмотрим как создать ftp server на Windows Server.

Источник

Часто при реализации структуры на базе Windows Server возникают задачи связанные с настройкой сервера для файлов и распределением прав на пользователейгруппы.

В нашем случае мы будем настраивать файловый сервер на Windows Server 2019.

Для того чтобы настроить файловый сервер на Windows Server 2019, требуется установить операционную систему на виртуальную или физическую машину. Активировать операционную систему и подключиться на сервер с правами администратора.

2. Установка роли файлового сервера.

Чтобы установить роль файлового сервера, требуется:

3. Настройка файлового сервера.

Убеждаемся в правильной настройки общей папки.

4. Проверка работоспособности файлового сервера.

Заходим на рабочую машину расположенную внутри локальной сеть. Подключаемся через проводник на сервер в нашем случае мы подключаемся к \10.15.73.38 так же можно вводить адрес сервера \domain.site.ru или по имени сервера \file-server После авторизации мы подключились на сервере и видим нашу общую папку:

Мы провели настройку файлового сервера, чтобы можно было пользоваться общими папками и распределять права на определенные файлы. В дальнейшем можно увеличивать количество папок и строить файловую структуру по нуждам компании.

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Источник

Как правильно установить и настроить файловый сервер на Windows Server

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

Настройка системы

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

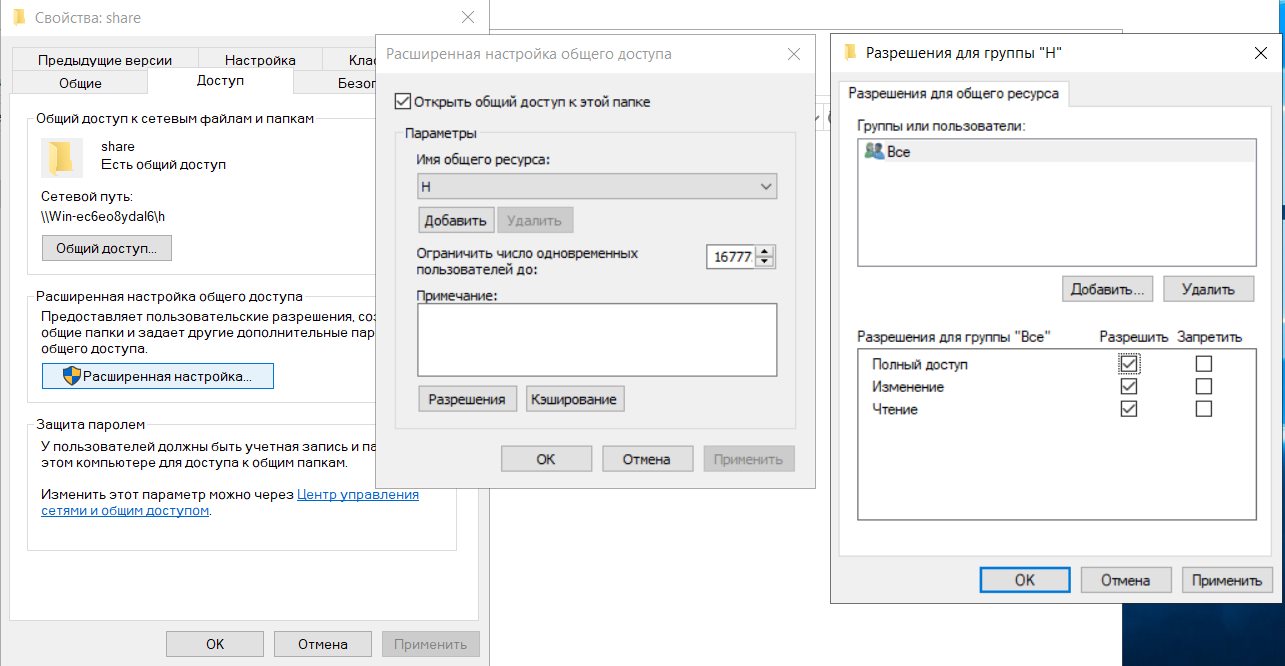

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

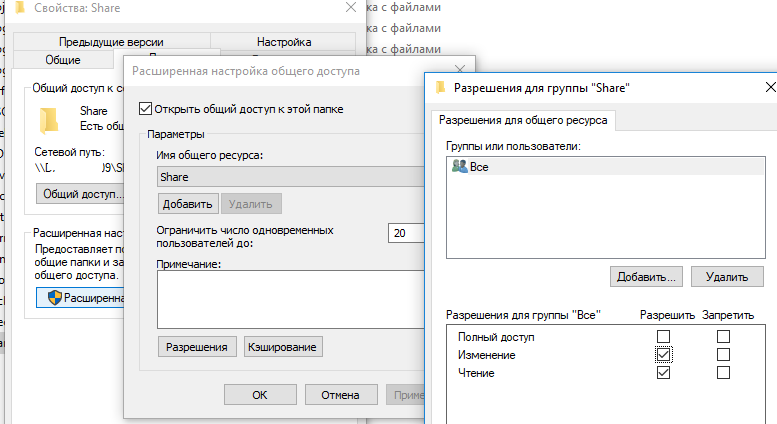

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

Источник

Настройка FTP-сервера в Windows Server 2019

В данной статье мы будем рассматривать пример установки и настройки FTP(File Transfer Protocol) сервера на ОС Windows Server 2019.

ШАГ 1

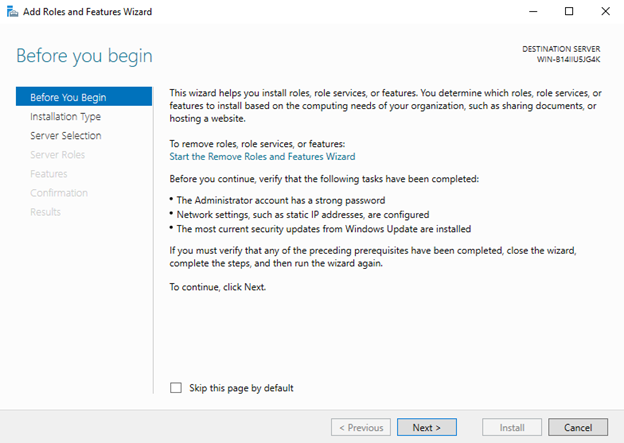

Первым делом нам необходимо открыть Server Manager. В открывшемся окне выбираем «Добавить роли и компоненты«(Add roles and features).

ШАГ 2

На первом шаге мастера Добавления ролей и компонентов можно сразу жать «Далее»(Next):

ШАГ 3

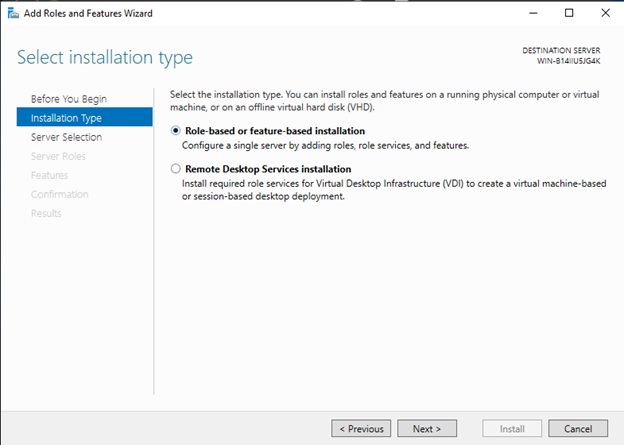

При выборе «Типа установки«(Installation Type) указываем «Установка ролей и компонентов«(Role-based or feature-based installation).

ШАГ 4

Из списка «Пул серверов«(Server Pool) выбираем необходимый нам сервер и жмём Далее.

ШАГ 5

Нам необходимо выбрать Роли, которые требуются для развертывания FTP-сервера. В нашем случае это Web Server(IIS).

После установки чекбокса, всплывёт окно. Жмём «Добавить компоненты«(Add features).

ШАГ 6

На данном этапе нам необходимо просто нажать Далее, так как никакие дополнительные компоненты нам не нужны.

ШАГ 7

Здесь также нажимаем Далее.

ШАГ 8

На данном этапе мы снимаем все ненужные чекбоксы. Отмечаем только «Служба FTP«(FTP Service) и «Консоль управления службами IIS«(IIS Management Console) и жмём далее.

ШАГ 9

Подтверждаем установку ролей и компонентов. Ставим чекбокс, чтобы по завершении установки сервер самостоятельно перезагрузился.

ШАГ 10

Ожидаем окончания процесса установки.

На этом процесс установки FTP-сервера завершен.

Следующим этапом будет создание FTP-пользователя и FTP-cайта.

Создаём и настраиваем пользователя для FTP-сервера.

Присваиваем нашему новому пользователю имя и пароль, и кликаем «Создать«(Create).

На этом создание пользователя завершено.

Далее нам требуется расшарить каталог для FTP пользователей. Для этого переходим в «Диспетчер серверов«(Server Manager) и во вкладке «Средства«(Tools) выбираем «Диспетчер служб IIS«(Internet Information Services (IIS)Manager).

В новом окне нам необходимо раскрыть ветку с названием нашего сервера и правым кликом мыши щелкнуть по пункту «Сайты«(Sites).

Заполняем поле «Имя FTP-сайта» и указываем каталог, к которому мы будем предоставлять доступ по FTP. И жмём кнопку «Далее».

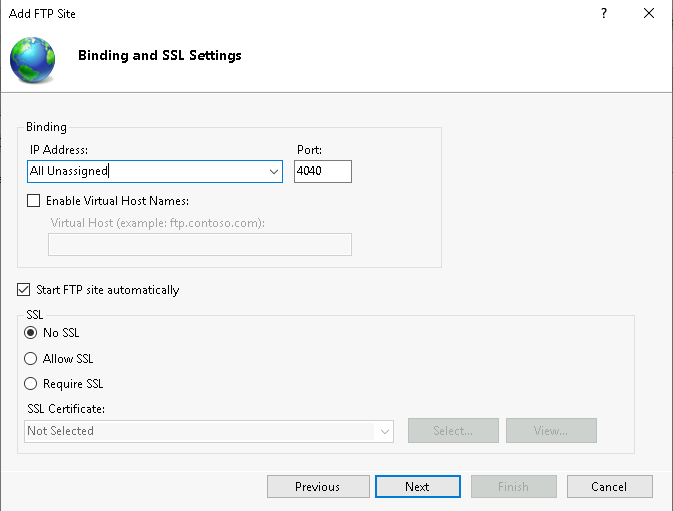

На следующем этапе необходимо выбрать IP адрес. В нашем случае сервер имеет один IP, по этому данное поле можно не изменять. Порт вы можете указать любой свободный. Я буду использовать порт 4040.

В разделе SSL выбираем «Без SSL«(No SSL). Жмём «Далее»

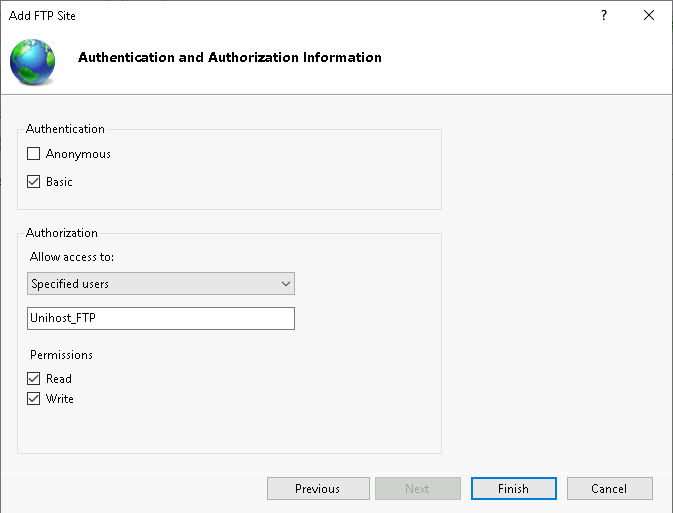

Теперь нам требуется указать «Проверку подлинности«(Autentification). Выбираем «Обычная«(Basic), так как Анонимные подключения нам не нужны. Далее в разделе «Авторизация» выбираем с выпадающего списка «Указанные пользователи» и указываем нашего созданного пользователя. Ставим чекбоксы для разрешения чтения и записи в нашем расшареном каталоге.

После нажатия кнопки Готово, наш FTP сервер будет создан.

Источник

Эпоха флешек давно канула в Лету. Что, впрочем, неудивительно: незаменимый инструмент для переноса файлов в кармане утратил свою актуальность с появлением облачных сервисов — доступных везде, где есть интернет, причем практически с любого устройства. Однако в этой бочке меда не обошлось без маленькой ложки дегтя. Во-первых, бесплатные тарифы у большинства вендоров накладывают строгие ограничения на объем облачного хранилища и количество устройств, на которые можно установить приложение для синхронизации. Во-вторых, используя публичные облачные сервисы, вы доверяете свои файлы сторонней компании и никак не можете повлиять на их безопасность. В-третьих, подобные хранилища не слишком удобны для командной работы, которая весьма актуальна в период мировой короновирусной

истерии

пандемии. Выход? Можно смириться, а можно организовать сетевое файловое хранилище самостоятельно! Один из примеров решения этой задачи мы сейчас и рассмотрим.

Зачем, Холмс?

Как и большинство простых юзеров, я попробовал в действии самые популярные сетевые хранилища, чтобы на практике оценить их достоинства и недостатки. Dropbox невыразимо прекрасен всем, кроме ограничений на объем бесплатного дискового пространства, которое я довольно быстро забил рабочими материалами под завязку, и малого количества доступных для установки приложения устройств на халявном тарифе. Девайсов у меня много, потому в целях автоматической синхронизации файлов приходилось регулярно отключать и заново регистрировать их в приложении, что довольно хлопотно.

«Яндекс.Диск» может похвастаться значительным объемом дискового пространства (особенно, если хранить файлы в облаке и сохранять локально только то, что нужно в данный момент), но их клиент — это просто какой-то тормозной, неудобный и неповоротливый монстр. С клиентом «гуглодрайва» мне тоже подружиться не удалось: и неудобный, и сортировкой файлов там наблюдаются какие-то странности — такое ощущение, что софтина валит все в кучу, при этом даже выполненная вручную сортировка регулярно сбивается. В то же время, файлообменник нужен мне постоянно, на разных устройствах и желательно, чтобы на них не приходилось устанавливать какие-то сторонние приложения. В идеале было бы подключить такую шару обычным сетевым диском и пользоваться по мере необходимости на разных машинах, как виртуальной флешкой.

Безусловно, за $9.99 в месяц можно купить 2 терабайта в облаке у Dropbox, но там нет возможности многопользовательской работы. При нынешнем курсе доллара аренда виртуального сервера с дисковым объемом 40 Гб, но без ограничений на количество подключений, выйдет примерно в ту же сумму, а если выбрать конфигурацию попроще с одним ядром — то даже дешевле. Определенная часть этого дискового пространства будет занята операционной системой, но для хранения файлов останется минимум 20 Гбайт, чего для моих целей вполне достаточно.

При этом файловое хранилище на VPS имеет целый ряд других неоспоримых преимуществ:

- можно публиковать веб-сайты прямо из общей папки;

- можно организовать доступ к нему с использованием SFTP;

- можно настроить торрент-клиент для загрузки и выгрузки контента;

- в том же контейнере можно смонтировать сервер NFS или SMB для использования VPN.

В общем, немного поразмыслив, я решил настроить File Storage на виртуальном сервере от RuVDS — этот провайдер использует в своей инфраструктуре преимущественно Windows Server, что намекает на относительную простоту организации удаленного хранилища (ха-ха!). Тем более, на моих устройствах (за исключением, разумеется, мобильных) установлена винда и macOS, поэтому серьезных проблем с подключением к удаленному серверу возникнуть уж точно не должно, подумал я (ха-ха два раза).

Матчасть

Virtual Private Server (VPS) чаще всего покупают для хостинга сайтов, но в отличие от обычного хостинга, он позволяет изолированно запускать несколько приложений в одном и том же контейнере. В целом, VPS вполне можно использовать для организации личного файлового хранилища, поскольку:

- средства виртуализации VPS обеспечивают достаточный уровень безопасности, в связи с чем такое хранилище можно считать относительно надежным;

- как правило, провайдер самостоятельно организует резервное копирование собственных контейнеров, либо предоставляет средства автоматизации этого процесса, поэтому о бекапах можно особенно не беспокоиться;

- виртуальный сервер более дешев по сравнению с выделенным сервером при схожем уровне безопасности и в целом подходит для выбранной цели.

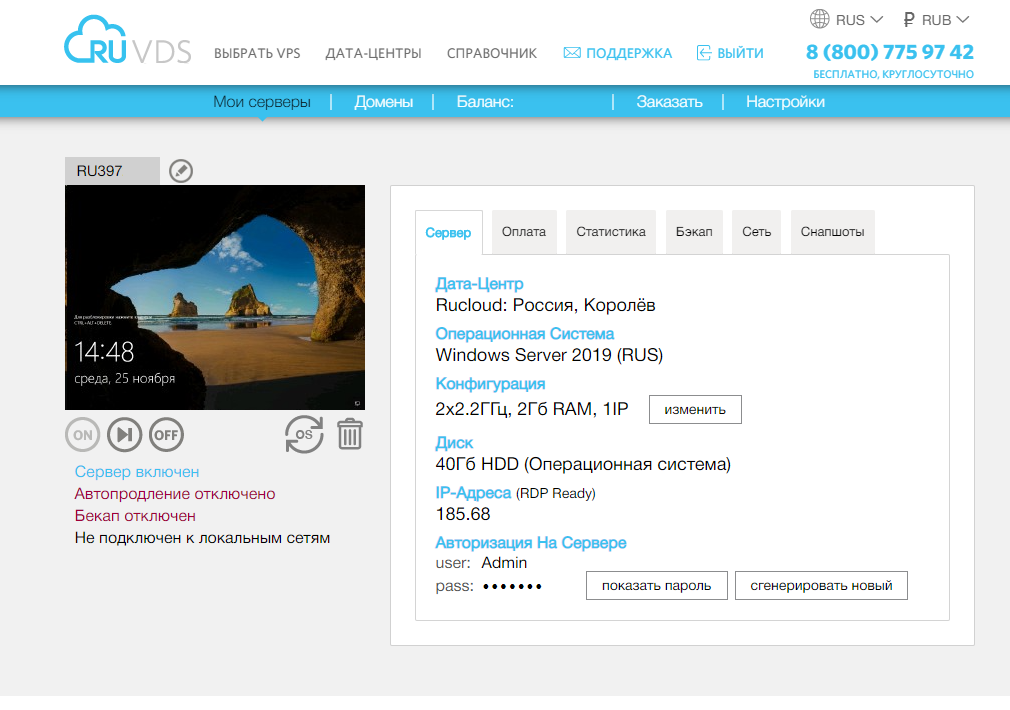

Для реализации своей задумки я выбрал виртуальный сервер в следующей конфигурации:

- Windows Server 2019

- 2 ядра (Intel Xeon);

- 2 Гб RAM;

- 40Гб HDD.

Этого вполне достаточно, чтобы использовать наш VPS в качестве удаленного файлового хранилища. После создания сервер сразу же станет доступен нам по RDP — к нему можно подключиться либо с помощью клиента удаленного Рабочего стола, либо непосредственно в браузере из Панели управления RuVDS. Необходимые для подключения данные будут дополнительно отправлены по электронной почте, так что не потеряются. Что ж, приступим к самому интересному — настройке сервера.

Настройка сервера

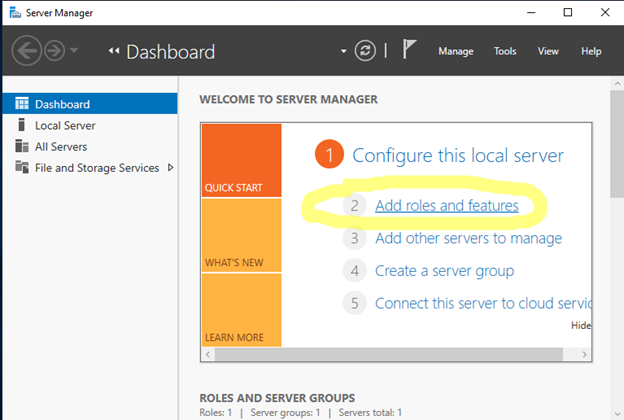

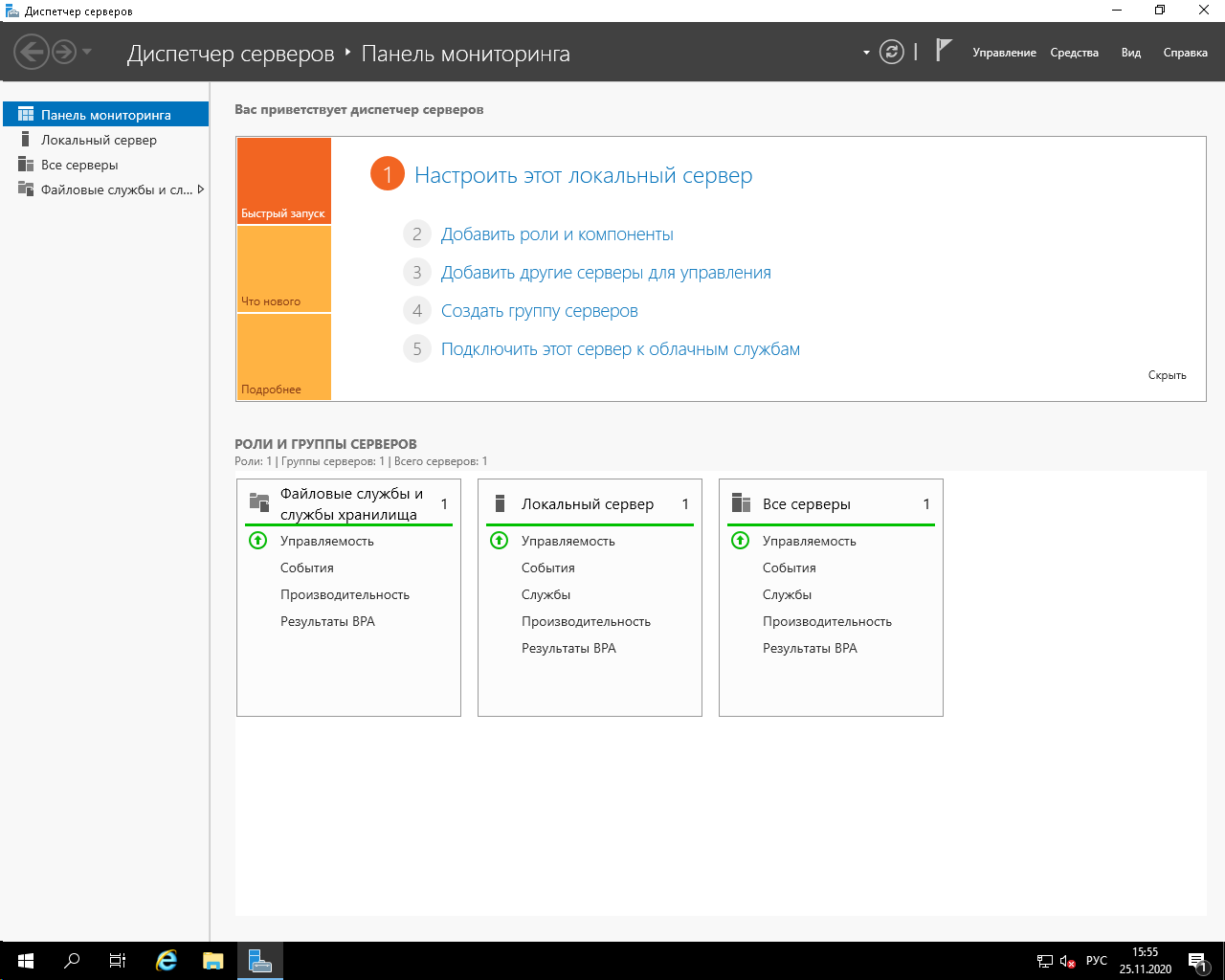

При первом входе на сервер с учетной записью Администратора мы увидим на экране окно Диспетчера серверов, в котором можно настроить машину, щелкнув мышью на надписи «Добавить роли и компоненты».

В окне Мастера добавления ролей и компонентов нажимаем «Далее», затем, выбрав вариант «Установка ролей и компонентов», снова жмем «Далее». Выбираем в списке наш сервер (собственно, он и будет там представлен в единственном экземпляре), и очередным нажатием на кнопку «Далее» переходим к настройке ролей.

Нас интересует раздел «Файловые службы и службы хранилища». Эта роль установлена на сервере по умолчанию. Установите флажок «Файловые службы и службы SCSI и разверните расположенный под ним список. Здесь следует дополнительно установить следующие флажки:

- Файловый сервер;

- Рабочие папки;

- Диспетчер ресурсов файлового сервера (в открывшемся окне нажмите «Добавить компоненты»).

Теперь дважды нажмем «Далее» и завершим настройку ролей сервера щелчком мыши на кнопке «Установить».

Создание нового раздела

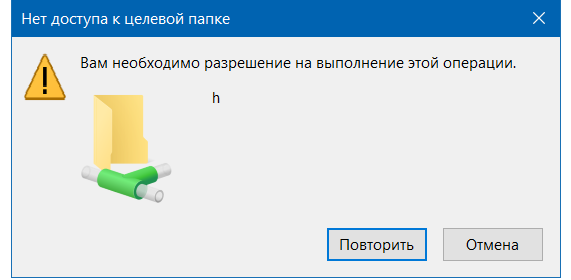

Если мы просто создадим общую папку на диске С:, у нас не получится организовать для нее доступ на запись. Винда небезосновательно считает этот диск загрузочным томом и не позволяет писать в расположенные на нем папки по сети. Поэтому мы сможем увидеть такую папку на удаленной машине и даже открыть ее, но при попытке создать или сохранить в ней файл даже с правами администратора мы получим сообщение об ошибке «Вам необходимо разрешение на выполнение этой операции».

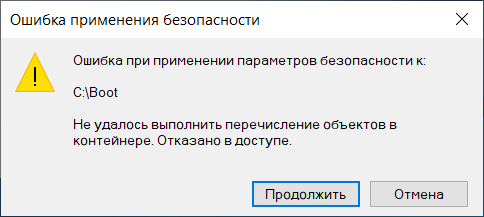

А при попытке раздать для этой папки дополнительные права на полный доступ получим ошибку применения параметров безопасности для загрузочного диска.

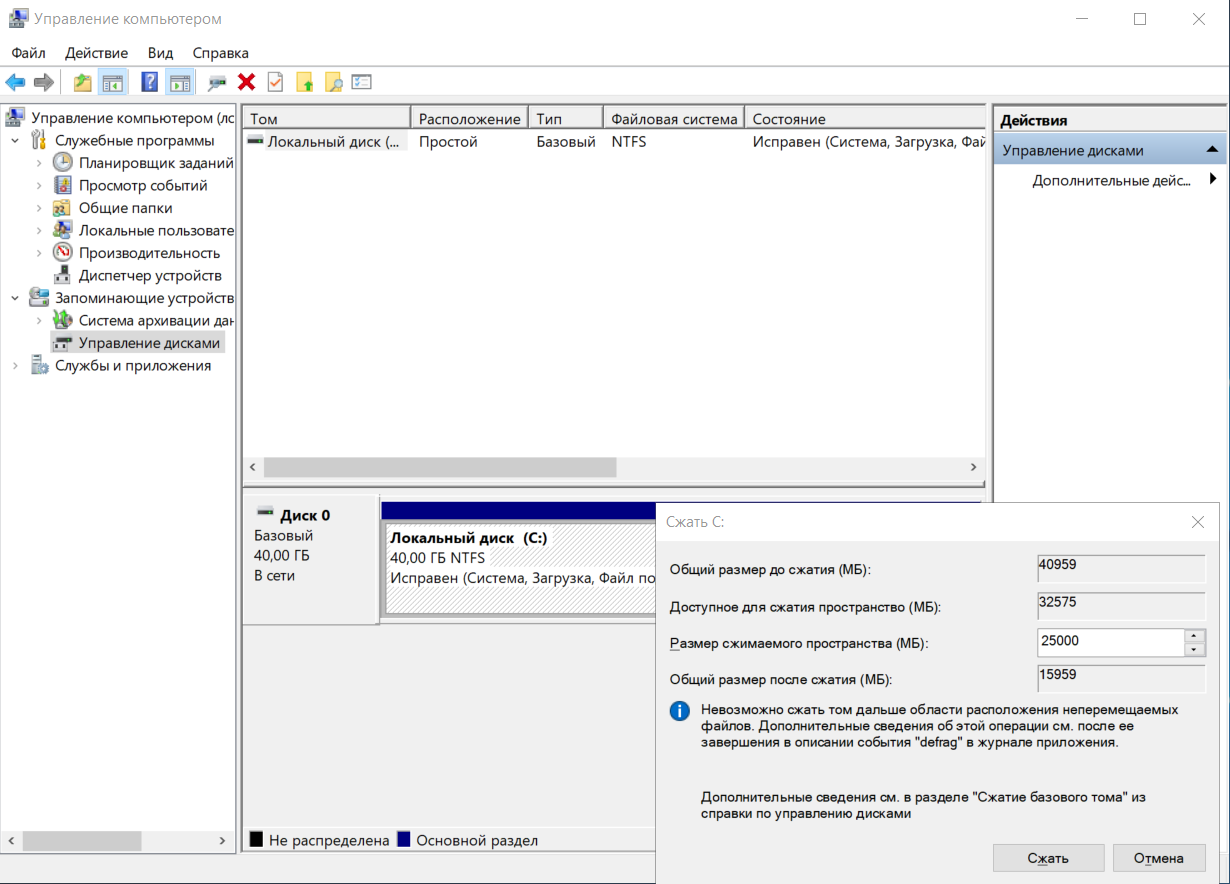

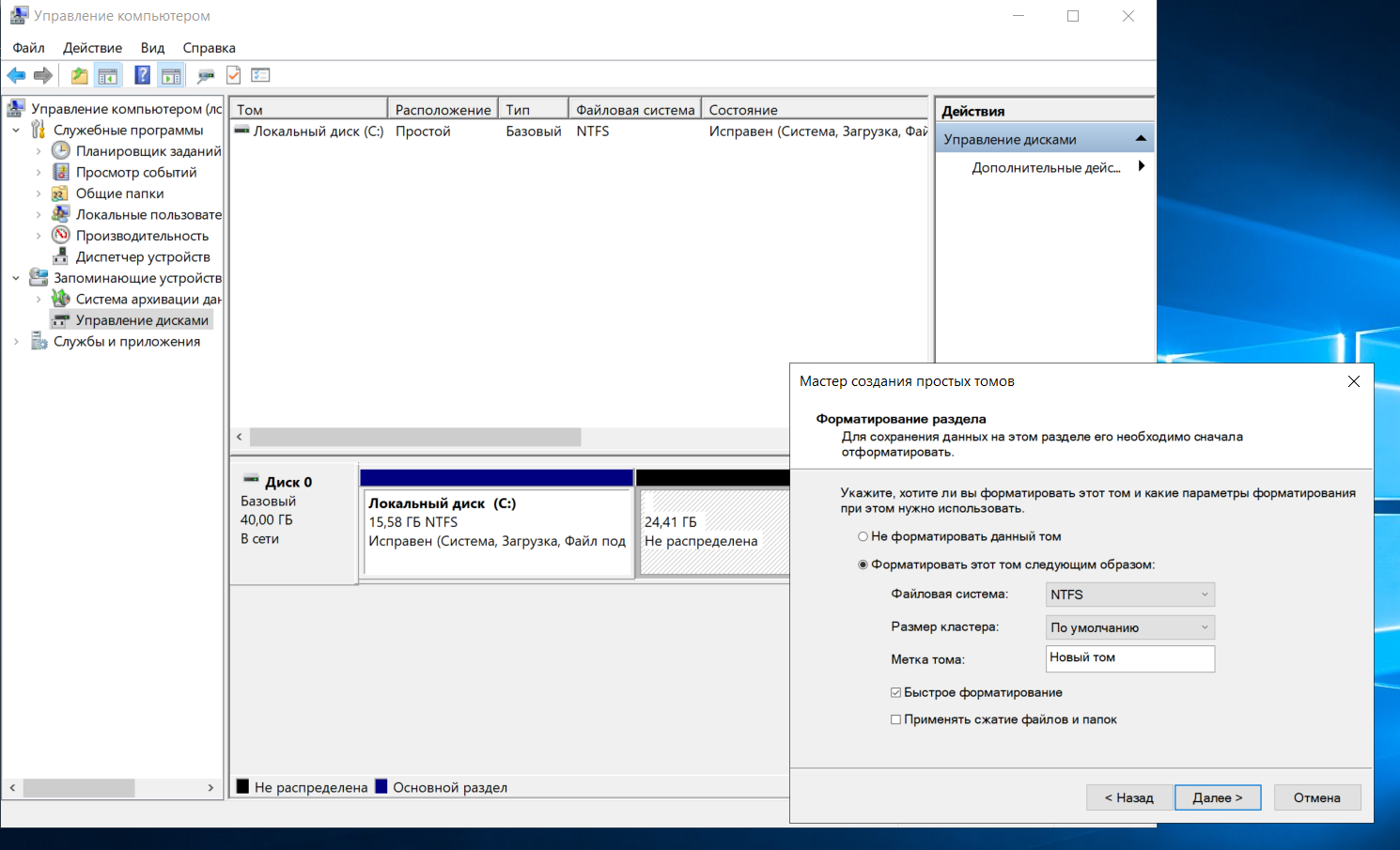

Я решил эту проблему, создав отдельный логический том, отличный от того, на котором установлена Windows — там мы сможем развлекаться, как нашей душе угодно. Для этого:

- В окне Диспетчера серверов откройте расположенное в верхней части меню «Средстива», а в нем — «Управление компьютером».

- В открывшемся окне выберите в левой панели оснастку «Управление дисками». Вы увидите единственный диск, на котором расположена операционная система.

- Щелкните на диске правой клавишей мыши и выберите «Сжать том». При общем объеме диска в 40 Гбайт в поле «Размер сжимаемого пространства, Мб» я прописал значение 25 000, посчитав, что для работы винде хватит 15 Гбайт дискового пространства.

- Щелкните мышью на кнопке «Сжать», и дожидитесь, пока Windows освободит место на диске.

После того как в Диспетчере дисков появится неразмеченное свободное пространство, необходимо проделать следующие шаги:

- Щелкните правой клавишей мыши в нераспределенной области, и в контекстном меню выберите пункт «Создать простой том»;

- В окне «Мастера создания простого тома» нажмите «Далее», убедитесь, что размер тома соответствует объему неразмеченной области, снова нажмите «Далее».

- Введите букву диска (по умолчанию «D:») и опять нажмите «Далее».

- Выберите в качестве файловой системы NTFS, размер кластера — «по умолчанию», установите флажок «Быстрое форматирование». Остальные параметры можно оставить без изменений. Нажмите «Далее». Затем щелкните мышью на кнопке «Готово».

Если теперь мы откроем Проводник, то увидим, что в системе появился новый диск D:.

Создаем шару

В Проводнике на удаленном сервере создадим новую папку на только что подготовленном нами диске и назовем ее, например, «Share». Снова откроем окно Диспетчера серверов. В левой панели расположена надпись «Файловые службы и службы хранилища». Щелкнем на ней мышью, чтобы перейти к настройкам.

Откроется одноименное окно, в котором демонстрируются следующие оснастки:

- Серверы — содержит список серверов (в нашем случае один) и журнал событий;

- Тома — данные о логических томах, общих ресурсах, сведения о диске;

- Диски — данные о зарегистрированных в системе дисковых накопителях;

- Пулы носителей — список доступных пулов хранения, по умолчанию — пустой;

- Общие ресурсы — сведения обо всех настроенных на сервере общих ресурсах (шарах);

- iSCSI — сведения о виртуальных дисках iSCSI;

- Рабочие папки — данные о настроенных на сервере синхронизируемых Рабочих папках.

Перейдем в раздел «Общие ресурсы», и в расположенном сверху меню «Задачи» выберем пункт «Новый общий ресурс».

Запустится «Мастер создания общих ресурсов». В первую очередь нужно выбрать из списка подходящий профиль общей папки. Нам подойдет вариант «Общий ресурс SMB – быстрый профиль», поскольку он позволяет предоставлять доступ к файлам на компьютерах с Windows и не требует настройки дополнительных параметров.

Нажимаем «Далее». В следующем окне нам предложат выбрать папку для создания общего ресурса. Устанавливаем переключатель в позицию «Ввести пользовательский путь», жмем «Обзор» и выбираем созданную нами ранее папку Share. Снова жмем «Далее».

В следующем окне вводим произвольное имя общего ресурса — оно будет видно «снаружи» при обращениях к папке, нажимаем «Далее». В следующем окне нам предложат указать дополнительные настройки нашей шары. В целях безопасности можно установить флажок «Зашифровать доступ к данным» — в этом случае при удаленном доступе к папке передаваемая в обе стороны информация будет подвергнута шифрованию. Если установлен флажок «Включить перечисление на основе доступа» юзеру будет видно только то содержимое общей папки, к которому он имеет доступ согласно привилегиям его учетной записи. Если папкой будете пользоваться только вы, этот флажок можно не устанавливать. Кеширование общего ресурса я рекомендую отключить, чтобы не расходовать попусту ресурсы сервера.

По нажатию «Далее» система продемонстрирует стандартный для Windows Server список разрешений на доступ к папке, согласно которому полные права на чтение и запись имеет только пользователь с правами Администратора. Нажмите в окне Мастера на кнопку «Настройка разрешений», затем «Добавить» -> «Выберите субъект», в нижнем поле введите «Все» (без кавычек), нажмите «Ок» и установите флажок «Полный доступ». Нажмите «Применить», затем «Ок».

Осталось только нажать в окне «Мастера создания общих ресурсов» кнопку «Далее» и «Создать». Выбранная нами папка появится в панели «общие ресурсы».

Траблшутинг

Теперь, казалось бы, мы можем обращаться к этой папке прямо из Проводника. Для этого набираем в адресной строке \ip-адрес-нашего-сервера, вводим имя и пароль Администратора, и видим нашу расшаренную папку с тем именем, которое мы задали ей на этапе настройки. Можно пользоваться шарой? Хренушки. Отказано в доступе. Винда не была бы виндой, если бы все было так просто. Самый простой способ избавиться от этой ошибки — такой.

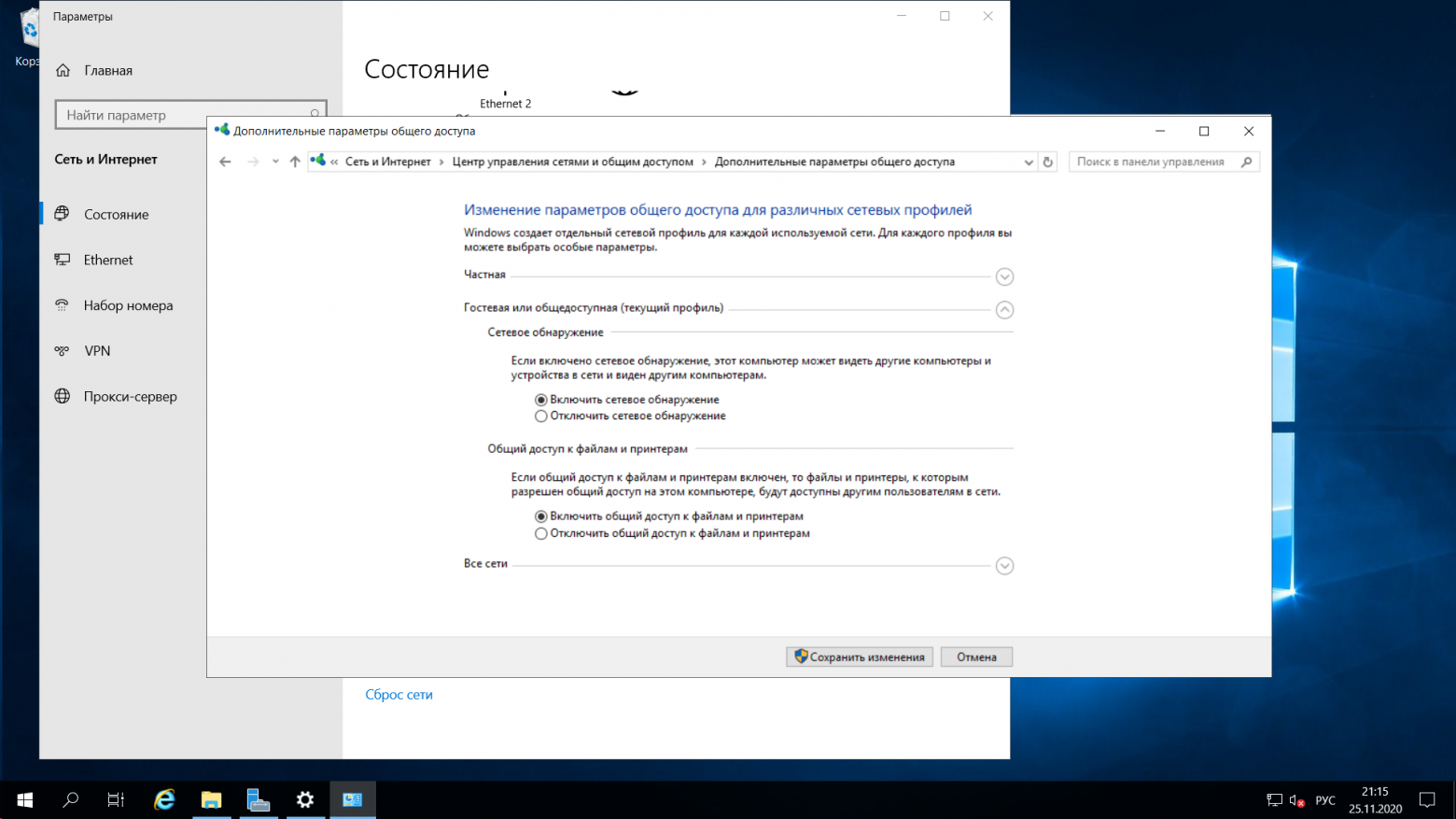

- Вновь подключаемся к серверу по RDP, щелкаем правой кнопкой мыши на значке подключения к сети в трее и выбираем в контекстном меню «Открыть Параметры сети и интернет».

- В открывшемся окне проматываем содержимое вниз и жмем на надпись «Центр управления сетями и общим доступом».

- В расположенной слева панели жмем на надпись «Изменить дополнительные параметры общего доступа».

- Устанавливаем переключатель в положение «Включить сетевое обнаружение».

- Переходим в раздел «Все сети» чуть ниже, устанавливаем переключатель в положение «Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках».

- Жмем «Сохранить изменения».

Если сетевое обнаружение никак не хочет включаться, делаем следующее: в панели поиска набираем без кавычек «Службы» или services.msc, и принудительно запускаем следующие службы (если они еще не запущены):

- DNS-клиент (DNS Client)

- Обнаружение SSDP (SSDP Discovery)

- Публикация ресурсов обнаружения функции (Function Discovery Resource Publication)

- Узел универсальных PNP-устройств (UPnP Device Host)

Для каждой из этих служб настоятельно рекомендую включить автоматический запуск. Все? Теперь-то мы можем использовать общую папку? Нет!

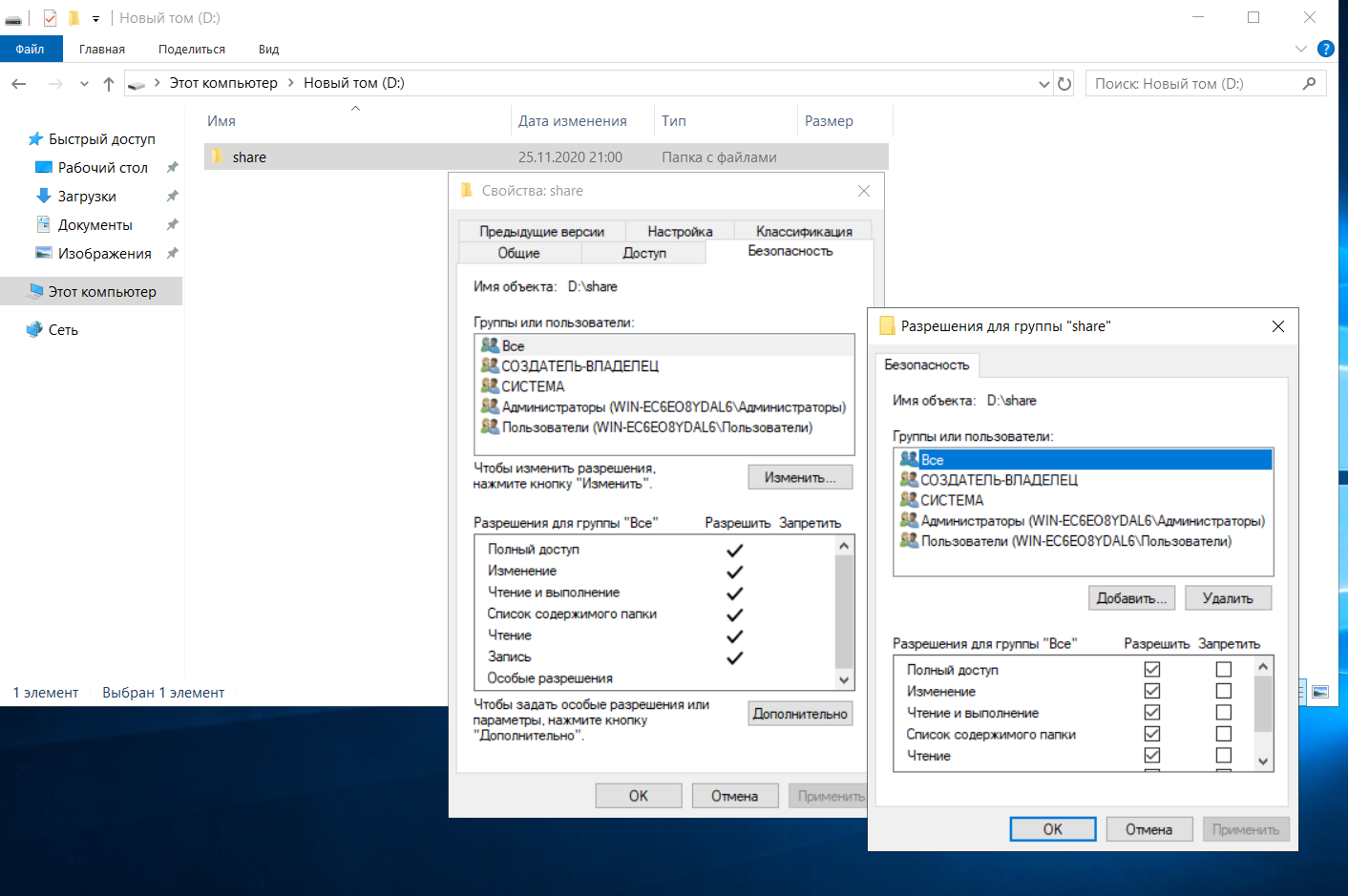

Запускаем на сервере Проводник, находим в нем нашу расшаренную папку. Щелкаем на ней правой клавишей мыши, в контекстном меню выбираем пункт «Свойства» и открываем вкладку «Безопасность». Выбираем щелчком мыши пользователя «Все» и нажимаем на кнопку «Изменить». Устанавливаем флажок «Полный доступ», жмем «Применить» и «Ок».

Это еще не конец наших мучений! Открываем вкладку «Доступ», нажимаем на кнопку «Расширенная настройка», затем — «Разрешения». В появившемся окне нужно установить флажок «Полный доступ», затем нажать «Применить» и «Ок».

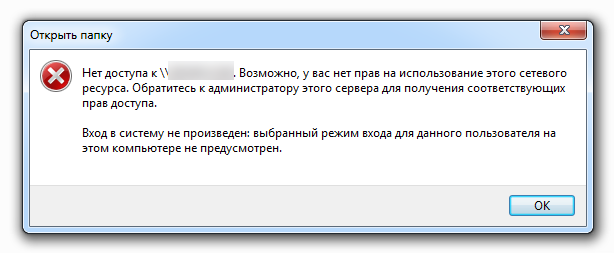

Неужели квест закончен и мы можем пользоваться нашей шарой? Как бы ни так! Ведь это операционная система Windows Server 2019, в которой безопасность стоит на первом месте. Поэтому при попытке обратиться к серверу из Проводника на локальном компьютере мы, скорее всего, увидим ошибку «Вход в систему не произведен: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен».

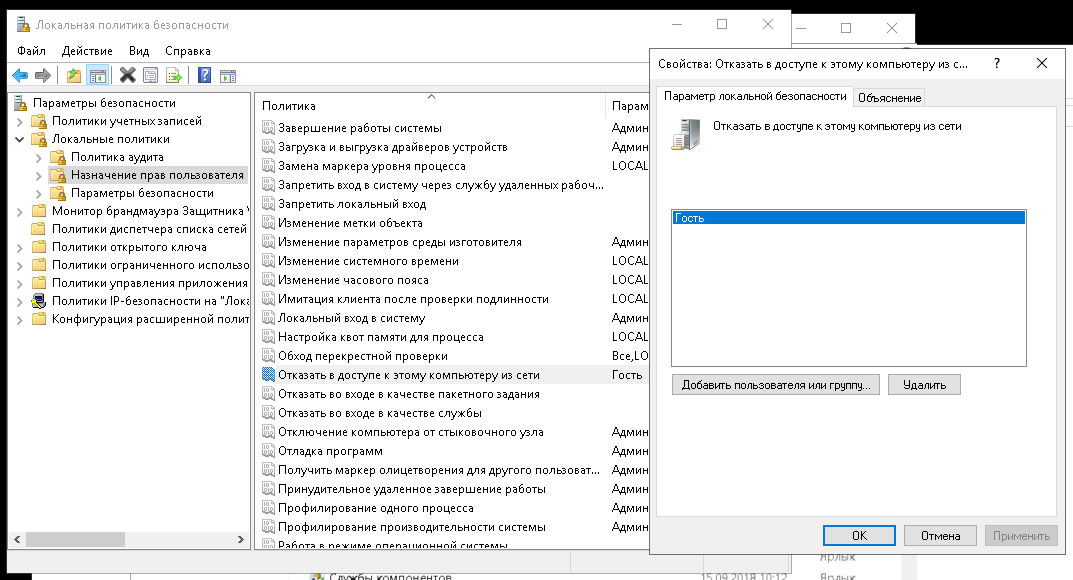

На этом этапе кое-кто отчаивается и идет покупать платный аккаунт в Dropbox за $9.99. Но мы сильны духом, любим секс, а потому продолжаем эксперименты. Вновь открываем Удаленный рабочий стол на сервере, вводим в поисковую строку слово «Администрирование» (без кавычек) и нажимаем Enter. В окне «Администрирование» выбираем «Локальная политика безопасности» -> «Локальные политики» -> «Назначение прав пользователя» -> «Отказать в доступе этому компьютеру из сети – Гость». Дважды щелкаем на этой строке мышью и удаляем «Гостя» из списка.

Все! Аллилуйя! Вот теперь, после всех этих плясок с бубном общий доступ к папке будет наконец открыт, и мы получим возможность насладиться всеми чудесными возможностями Windows Server 2019. Как минимум, сможем сохранять в шаре файлы. Для пущего удобства можно подключить удаленную папку в качестве сетевого диска. Для этого:

- На своей рабочей машине откройте Проводник, щелкните правой клавишей мыши на значке «Этот компьютер» и выберите в контекстном меню пункт «Подключить сетевой диск».

- В открывшемся окне выберите букву сетевого диска, в поле «Папка» введите IP-адрес сервера и сетевое имя общей папки, установите флажки «Восстанавливать подключение при входе в систему» и «использовать другие учетные данные».

- Нажмите на кнопку «Готово».

При первом подключении к диску потребуется ввести логин и пароль Администратора сервера. В дальнейшем параметры учетки будут подтягиваться автоматически.

Если при попытке соединения появляется ошибка «Ресурс общего доступа доступен в сети, но не отвечает на попытки подключения» виноват, вероятно, брандмауэр на сервере. Проверить это достаточно просто: нужно отключить брандмауэр и попробовать зайти в общую папку. Если попытка увенчалась успехом, необходимо настроить в брандмауере правила для соединений.

Квотирование и Рабочие папки

При желании в «Диспетчере серверов» можно настроить квотирование, то есть, запретить пользователям создавать в общей папке файлы больше заданного объема. Еще там есть занимательный инструмент «Рабочие папки». Фактически, это та же сетевая шара, только с автоматической синхронизацией, как в Dropbox или у «Яндекс.Диска». Файлы в «Рабочей папке» хранятся на сервере и остаются там даже после удаления файлов на устройстве пользователя. Подробнее почитать о них можно вот здесь, я же не буду описывать технологию настройки Рабочих папок, поскольку она в целом схожа с настройкой обычной сетевой шары, которую мы подробно рассмотрели в этой статье.

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

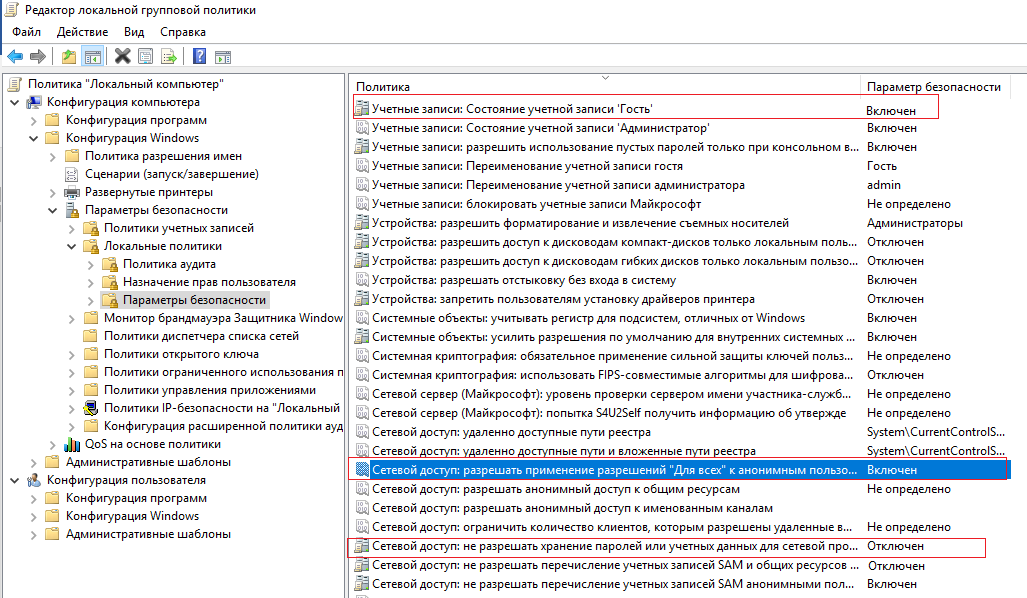

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

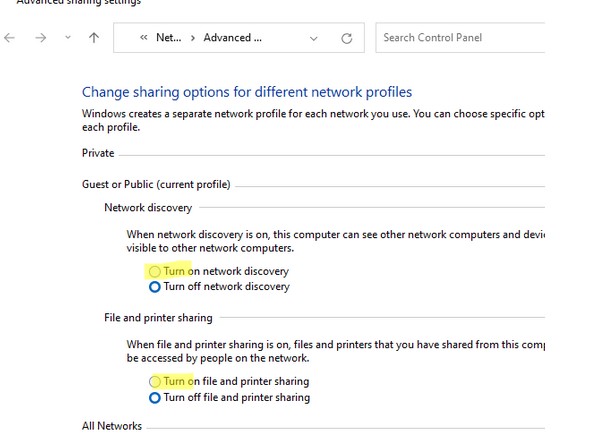

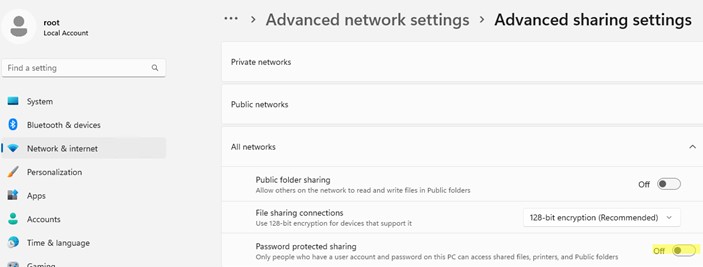

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

Разрешить гостевой доступ к общей сетевой папке Windows

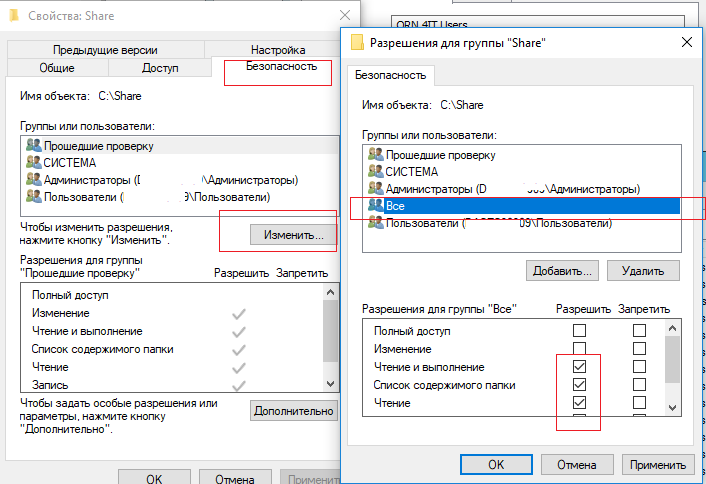

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

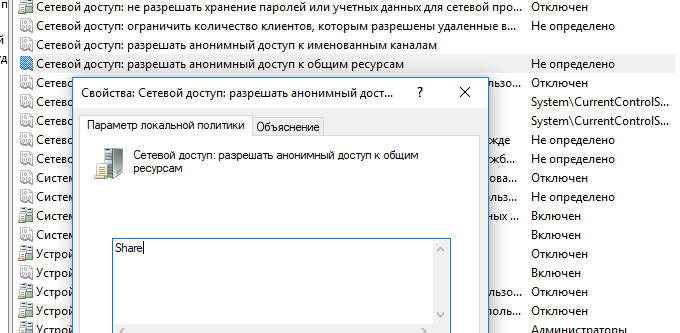

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

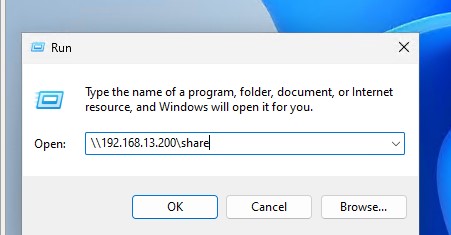

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

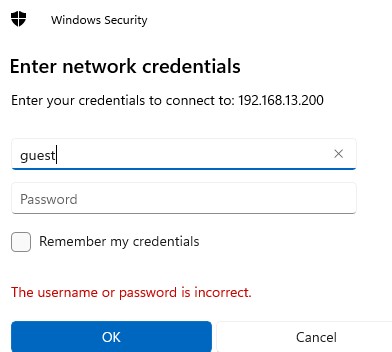

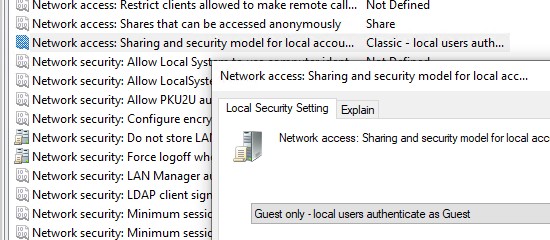

В этом случае нужно дополнительно включить следующие локальные политики:

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

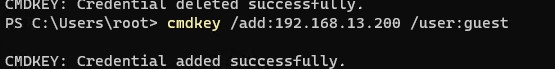

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

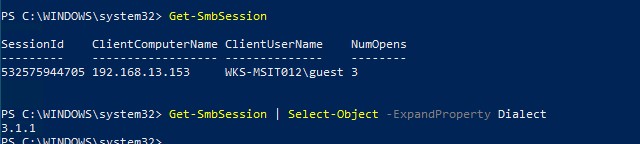

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

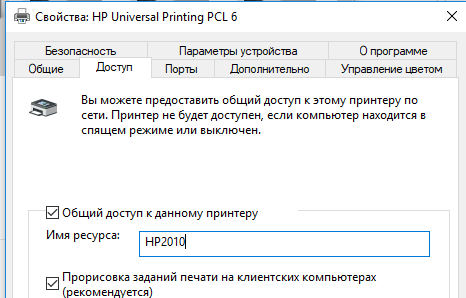

Открыть анонимный доступ к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

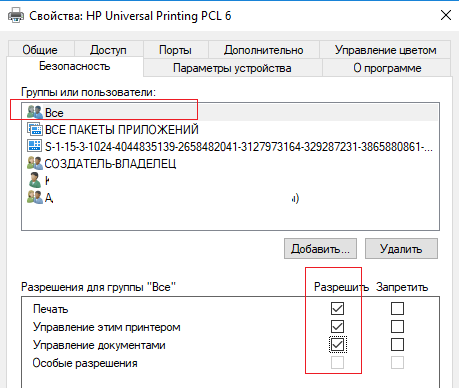

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.