С развитием информационных технологий и телекоммуникаций, компьютеры все чаще входят в нашу жизнь, как на работе, так и дома. В связи с реформированием экономики Российской Федерации, с соблюдением курса на инновационное развитие экономики, все чаще в повседневной работе на большинстве предприятий и организаций используются различные средства информационных и компьютерных технологий. Это позволяет снизить затраты, а также увеличить скорость обработки создания и обращения документов. Также благодаря компьютерам значительно повышается безопасность и надежность документооборота. Сейчас сложно представить жизнь офиса без компьютерной техники. В связи с этим возникает потребность не только в персональных компьютерах сотрудников, но и в создании корпоративных серверов. В крупных корпорациях они занимают целые комнаты и этажи и построены на специальных серверных платформах. В малых и средних организациях достаточно 1-2 серверов на базе стандартного компьютера.

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 4

I. ОСНОВНЫЕ ПОНЯТИЯ ОРГАНИЗАЦИИ АДМИНИСТРИРОВАНИЯ КОМПЬТЕРНОЙ СЕТИ 7

1.1 Понятия о сетевых устройствах 7

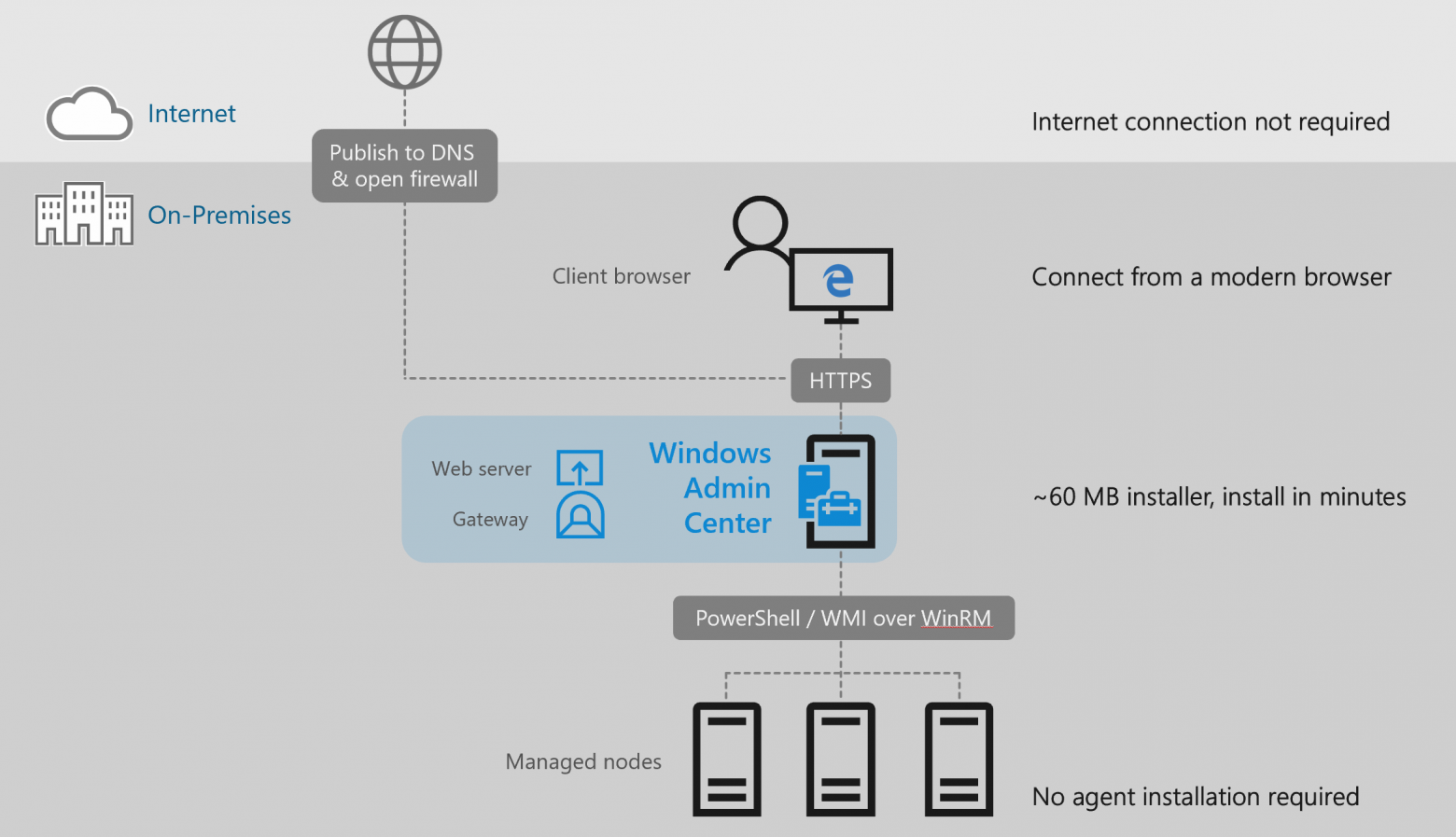

1.2 Windows server 12

1.3 Администрирование сети предприятия 13

1.4 Особенности проектирования корпоративных сетей 14

1.5 Этапы проектирования корпоративных сетей 15

1.6 Что такое администрирование сети 17

Программы для удаленного администрирования 19

1.8 Построение технической модели 20

Выводы к первой главе 22

II. НАСТРОЙКА СЕТИ WINDOWS SERVER 2019 23

2.1. Постановка задачи 23

2.2 Установка Windows server на виртуальную машину VMware 23

2.3 Первоначальная настройка Windows Server 2019 37

2.4 Локальная настройка сети 46

2.6 Проблемы которые могут возникнуть при работе 53

Выводы к второй главе 55

ЗАКЛЮЧЕНИЕ 56

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ 57

Прикладная информатика

Делается все строго по методичке.

Работа от 75 листов.

Тема связана с организацией работы сети на базе конкретной ОС. Необходимо что то связанное с sql-запросами и какими-либо элементами 1с

Деятельность самой организации связана с автосигнализацией на основе сотовой связи, «деятельность по обработке данных, предоставление услуг по размещению информации и связанная с этим деятельность»

Работа не связана с разработкой ПО, думаю тут надо писать про модернизацию инфраструктуры сети и переходе на новые версии ОС.

БД. Запросы к БД (sql-запросы). Если языки программирования, то новых версий (и версии всего указанного или обновляемого ПО должны быть максимально новыми). Нельзя использовать в качестве БД MS Access.

Введение 3-4 листа(цели работы — 5-7 целей, без художественности) («на данный момент в организации есть проблема с автоматизацией таких-то процессов…и т.п.). Цель (из названия работы), формулировка задачи. Введение лучше писать после написания самой работы. Обзор источников лучше не писать.

1. Анализ предметной области. Говорим об организации. Какие проблемы, какие программные, аппаратные обеспечения, ПО. Описываются все проблемы, которые есть в этой организации. Что будем использовать, для того, чтобы это все решить. Схемы. Подробно ПО, железо. В обязательном порядке указываются версии (анализ без версии не имеет смысла). SQL обязательно. Желательно отечественные решения (что железо, что ПО, по возможности). Если разработка то клиент-серверная структура. Описание систем. Описать количество сотрудников 60+ человек

2. Проектирование. Показать взаимодействие систем. ER-диаграммы. Логика реализации. Алгоритм и структура.

3. Сама реализация. скриншоты листинги, фрагменты кода (даже если не много, но должно быть), особенности взаимодействия. (пункты 3.3, 3.4 — желательно расписать экономику, экономическая эффективность). Весь код в приложении или часть здесь, но небольшая!

(z.B.: 3.1 разработка кл. части 3.2 серверной части и т.п — если для разработки ПО)

Заключение. Ответы на задачи, поставленные во введении (в результате выполнение работ….ответы на задачи, поставленные во введении). 5-7 задач.

Источники. указать не менее 25. Не старше 5 лет. Что рекомендуется указать:1. законодательные акты (3-5 штук) 2. 15-20 учебники (! классические, переиздание, актуальные, на русском языке — по языкам, ОС, бизнес-процессам и т.п.) 3. электронные ресурсы (правильно оформление ссылки на документацию — ссылка на конкретный раздел, не на главную страницу ресурса) z.B.: сайт компании Microsoft

Приложение 10-15 листов, код (3-5 листов), таблицы, скрины.

Оформление строго по методичке. Нумерация страниц (внизу от центра). Цитаты из источников крайне не рекомендуются, или перефразировать. Таблицы и рисунки обязательно! Формул расчета почти нет. Никаких гиперссылок.

АП РУ 70

Дипломная работа на тему «Развертывание доменных служб в

небольшой организации»

Содержание

ВВЕДЕНИЕ………………………………………………………………………..6

ГЛАВА 1.ПОНЯТИЕACTIVEDIRECTORY………………………………….7

1.2ОПИСАНИЕ ЛОГИЧЕСКОЙ СТРУКТУРЫ ACTIVE DIRECTORY….8

1.3. ОПИСАНИЕ ДОВЕРИТЕЛЬНЫХ ОТНОШЕНИЙ В ACTIVE DIRECTORY И

ФЕЗИЧЕСКАЯ СТРУКТУРА СЕТИ ……………………..…12

ГЛАВА 2 РАЗВЕРТЫВАНИЕ ACTIVE DIRECTORY НА ПРЕДРИЯТИЕ..20

2.1КРАТКАЯ ХАРАКТЕРИСТИКА ПРЕДПРИЯТИЯ ………………….20

2.2 ОПИСАНИЕ РАЗВЕРТЫВАНИACTIVE DIRECTORYНА

ПРЕДРИЯТИЕ………………………………………………………………………………………….21

2.3 ОПИСАНИЕ ПОДКЛЕЧЕНИЕ РАБОЧИХ СТАННЦИЙ К ДОМЕНУ

…………………………………………………………………………………….39

2.4 ОПИСАНИЕ РАЗГРОНИЧЕНИЕ ПРАВ ПОЛЬЗОВАТЕЛЕ …………42

2.5 СХЕМА СЕТИ ……………………………………………………………45

2.6 БЕЗОПАСНОСТЬ ЖИЗНЕДЕЯТЕЛЬНОСТИ И ОХРАНА

ТРУДА……………………………………………………………………………………………………..45

2.7 ЭКОНОМИЧЕСКИЕ ЗАТРАТЫ …..……………………………………….53

ЗАКЛЮЧЕНИЕ ……………………..………………………………………………..54

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ ……………….……………….56

ВВЕДЕНИЕ.

Тема дипломной работы –Развертывание доменных служб в небольшой

организации.

Цель работы – Основная цель: построить сеть с разграничением

прав пользователей на основе Active Directory и обеспечить

отказоустойчивость системы, улучшить защиту файлов и каталогов от

несанкционированного доступа.

Реализация предложенного проекта позволит быстро получать доступ

к локальным данным и защитить от несанкционированного доступа к данным.

Разграничить права пользователей и групп в локальной сети. Облегчение работы администратора

и пользователей

С внедрением на предприятии данного проекта система хранение и

доступа к файлам станут более отказоустойчивыми и безопасными для доступа.

ГЛАВА 1.ПОНЯТИЕ ACTIVE DIRECTORY

1.1. Понятие Active Directory.

Active Directory («Активный каталог», AD) — службы каталогов

корпорации Microsoft для операционных систем группы Windows Server. Изначально

создавалась, как LDAP-совместимая реализация службы каталогов, однако, начиная

с Windows Server 2008, включает возможности интеграции с другими службами

авторизации, выполняя для них интегрирующую и объединяющую роль. Позволяет

администраторам использовать групповые политики для обеспечения единообразия

настройки пользовательской рабочей среды, разворачивать программное обеспечение

на множестве компьютеров через групповые политики или посредством System Center

Configuration Manager (ранее — Microsoft Systems Management Server),

устанавливать обновления операционной системы, прикладного и серверного

программного обеспечения на всех компьютерах в сети, используя Службу

обновления Windows Server. Хранит данные и настройки среды в централизованной

базе данных. Сети Active Directory могут быть различного размера: от нескольких

десятков до нескольких миллионов объектов.

Представление решения состоялось в 1999 году, впервые продукт

был выпущен вместе с Windows 2000 Server, а затем развит в рамках выпуска

Windows Server 2003. Впоследствии новые версии продукта вошли в Windows Server

2003 R2, Windows Server 2008 и Windows Server 2008 R2 и переименован в Active

Directory Domain Services. Ранее служба каталогов называлась NT Directory

Service (NTDS), это название до сих пор можно встретить в некоторых исполняемых

файлах.

В отличие от версий Windows до Windows 2000, которые

использовали в основном протокол NetBIOS для сетевого взаимодействия, служба

Active Directory интегрирована с DNS и работает только поверх TCP/IP. Для

аутентификации по умолчанию используется протокол Kerberos. Если клиент или

приложение не поддерживает Kerberos-аутентификацию, используется протокол NTLM.

Для разработчиков программного обеспечения предоставляется

программный интерфейс доступа к службам Active Directory — ADSI.

1.2.

Описание логической структуры Active Directory

Логическая структура Active Directory не базируется на

физическом местонахождении серверов или сетевых соединениях в пределах домена.

Это позволяет структурировать домены, отталкиваясь не от требований физической

сети, а от административных и организационных требований.

Поскольку Active Directory отделяет логическую структуру сетевых

ресурсов от физической структуры самой сети, рассмотрение Active Directory

целесообразно построить по тому же принципу. Логические компоненты структуры

Active Directory включают:

• объекты;

• домены;

• деревья;

• леса;

• организационные

единицы

Ресурсы хранятся в Active Directory как объекты. Объекты

хранятся в Active Directory в виде иерархической структуры контейнеров и под

контейнеров, упрощающей поиск, доступ и управление. Объект на самом деле

представляет собой просто набор атрибутов. Например, объект пользователя (user

object) состоит из таких атрибутов, как имя, пароль, телефонный номер, сведения

о членстве в группах и т. д. Атрибуты, образующие объект, определяются классом объекта.

В частности, класс пользователя описывает атрибуты, из которых состоит объект

пользователя.

Классы помогают классифицировать объекты по сходным

характеристикам. Все объекты пользователей относятся к классу Users. Когда

создается новый объект, он автоматически наследует атрибуты от своего класса.

Microsoft определяет исходный набор классов объектов (и атрибутов, которые они

описывают), используемых Active Directory. Конечно, поскольку Active Directory

расширяема, администраторы и приложения могут модифицировать доступные классы

объектов и атрибуты, определенные в этих классах, в Active Directory Schema.

Классы и атрибуты, определяемые ими, собирательно называются Active Directory

Schema в терминологии баз данных схема (schema) это структура таблиц и полей, а

также их взаимосвязи. Active Directory Schema можно считать набором данных

(классов объектов), определяющим то, как организована и хранится реальная

информация (атрибуты объекта) в каталоге.

Как и любые другие объекты, схема защищается списками управления

доступом (access control lists, ACL), которые контролируются подсистемой защиты

Windows. Пользователи и приложения с соответствующими разрешениями могут читать

и даже модифицировать эту схему.

Базовая организационная структура в сетевой модели – домен.

Домен представляет административную единицу (administrative boundary).

Компьютеры, пользователи и другие объекты внутри домена делят общую базу данных

защиты (security database).

Домены позволяют администраторам разделять сеть на зоны

безопасности (security boundaries). Кроме того, администраторы из разных

доменов могут устанавливать свои модели защиты. Таким образом, модель защиты

одного домена может быть изолирована от моделей защиты других доменов. Домены в

основном предназначены для логического деления сети в соответствии с внутренней

структурой организации. В достаточно крупных организациях, где есть более

одного домена, обычно имеются подразделения, отвечающие за поддержку и защиту

своих ресурсов.

Домен Windows Server также представляет пространство имен,

которое соответствует системе именования, давно привычной большинству

администраторов сетей – DNS, применяемой в Интернете. При создании домену

присваивается имя, отвечающее структуре, принятой в DNS.

Например, полное доменное имя (fully qualified domain name,

FQDN) сервера msnews в домене microsoft.com выглядело бы так:

msnews.microsoft.com. сеть домен программа windows

Несколько доменов организуется в иерархическую структуру,

называемую деревом (tree). На самом деле, даже если в организации лишь один

домен, у вас все равно имеется дерево. Первый домен, созданный в дереве,

является корневым. Следующий домен считается дочерним по отношению к корневому.

Это позволяет создавать в дереве множество доменов. Пример дерева показан на

(рис.1) Здесь microsoft.com первый домен, созданный в Active Directory, поэтому

он считается корневым доменом

Рис. 1. Дерево

Единственное дерево достаточно для тех организаций, которые

пользуются одним пространством имен DNS. Но для организаций, где задействовано

несколько пространств имен DNS, одного дерева мало. Вот здесь и применяется

такая концепция, как лес.

Лес – это группа из одного или более деревьев доменов, которые

не образуют непрерывного пространства имен, но могут совместно использовать

общую схему и глобальный каталог. В сети всегда есть минимум один лес, и он

создается, когда в сети устанавливается первый компьютер с поддержкой Active

Directory (контроллер домена). Первый домен в лесу, называемый корневым доменом

леса (forest root domain), играет особую роль, так как на нем хранится схема, и

он управляет именованием доменов для целого леса. Его нельзя удалить из леса,

не удалив сам лес. Кроме того, в иерархии доменов леса нельзя создать домен,

который находился бы над корневым.

На (рис. 2) показан пример леса с двумя деревьями. У каждого

дерева в лесу свое пространство имен. В данном случае microsoft.com это одно

дерево, а contoso.com другое. Оба дерева находятся в лесу с именем

microsoft.com.

Рис. 2. Деревья в лесу используют одну схему, но разные

пространства имен

Лес является крайней границей Active Directory каталог не может

охватывать более одного леса. Однако вы можете создать несколько лесов, а затем

создать доверительные отношения между нужными доменами в этих лесах; это

позволяет предоставлять доступ к ресурсам и учетным записям, которые находятся

вне данного леса.

Организационные единицы (organizational units, OU) позволяют

разделять домен на зоны административного управления, т. е. создавать единицы

административного управления внутри домена. В основном это дает возможность

делегировать административные задачи в домене. До появления Active Directory

домен был наименьшим контейнером, которому вы могли бы назначить

административные разрешения. То есть, передать группе администраторов контроль

над конкретным ресурсом было затруднительно или вообще невозможно, не

предоставив им широких полномочий во всем домене.

OU служит контейнером, в который можно поместить какие-либо

ресурсы домена. После этого вы назначаете административные разрешения самой OU.

Обычно структура OU соответствует функциональной или бизнес структуре

организации. Например, в сравнительно небольшой организации с единственным

доменом можно было бы создать отдельные OU для отделов этой организации.

OU поддерживают вложение (создание OU внутри другой OU), что

обеспечивает более широкие возможности в управлении ресурсами. Однако чрезмерно

сложная структура OU внутри домена имеет свои недостатки. Ведь чем проще

структура, тем легче реализация этой структуры и управление ею. Также учтите,

что, начиная примерно с 12-го уровня вложения OU, возникают серьезные проблемы

с производительностью.

1.3. Описание доверительных отношений в Active Directory

и физической структура сети.

Поскольку домены разграничивают зоны безопасности, специальный

механизм, называемый доверительными отношениями (trustrelationships), позволяет

объектам в одном домене [доверяемом (trusteddomain)] обращаться к ресурсам в

другом [доверяющем (trustingdomain)].

WindowsServer2008 R2 поддерживает шесть типов доверительных отношений:

в доверие к родительскому и дочернему доменам (parentandchildtrusts), а доверие

к корневому домену дерева (tree-roottrusts), доверие к внешнему домену

(externaltrusts);

· доверие к сокращению (shortcuttrusts);

· доверие к сфере (realmtrusts);

· доверие к лесу (foresttrusts).

Доверие к родительскому и дочернему доменам, а также к корневому

домену дерева

ActiveDirectory автоматически выстраивает транзитивные

двусторонние доверительные отношения между родительскими и дочерними доменами в

дереве доменов. При создании дочернего домена доверительные отношения

автоматически формируются между дочерним доменом и его родителем. Эти отношения

двусторонние, т.е. запросы на доступ к ресурсам могут поступать от одного из

данных доменов к другому и наоборот. Иначе говоря, оба домена доверяют друг

другу.

Доверие также является транзитивным, т. е. контроллеры

доверяемого домена пересылают запросы на аутентификацию контроллерам доверяющих

доменов. В данном примере транзитивные, двусторонние доверительные отношения существуют

между доменами А и В. Поскольку домен А доверяет домену В, а домен В – домену

С, то домен А автоматически доверяет домену С.

Двусторонние транзитивные доверительные отношения автоматически

создаются и между корневыми доменами деревьев в одном лесу. В

WindowsServer2008r2 в большинстве случаев мы можем полагаться на автоматически

устанавливаемые типы доверительных отношений. Но бывают ситуации, где нам

понадобятся другие типы доверительных отношений.

Внешнее доверие также не является транзитивным; это означает,

что доверительные отношения существуют лишь между двумя доменами и не

распространяются на другие домены.

Доверие к сокращению — это способ создания прямых доверительных

отношений между двумя доменами, которые уже могут быть связаны цепочкой транзитивных

доверий, но которым нужно оперативнее реагировать на запросы друг от друга.

Если посмотреть на дерево доменов, показанное на (рис. 3). В

этом сложном дереве все домены связаны транзитивными доверительными

отношениями. Но допустим, пользователь в домене В хочет получить доступ к

ресурсу в домене К. Поскольку этого ресурса нет в домене пользователя, запрос

переадресуется следующему домену и так до тех пор, пока запрос не дойдет до

нужного домена.

Рис. 3. Доверие к сокращению.

Если же пользователям в домене В нужно часто обращаться к

ресурсам в домене К, задержки, связанные с процессом переадресации запросов,

могут стать весьма раздражающим фактором. Выход создать с помощью доверия к

сокращению прямой доверительный путь между доменами В и К. Это позволит

напрямую передавать аутентификационные запросы между доменами В и К.

Доверие к сфере служит для подключения домена Windows Server

2008 R2 к сфере Kerberos, которая не поддерживает Windows и использует протокол

защиты KerberosV5. Доверие к сфере может быть транзитивным или не транзитивным,

одно или двусторонним.

Доверие к лесу WindowsServer2008 R2 упрощает управление

несколькими лесами и обеспечивает более эффективное защищенное взаимодействие

между ними. Этот тип доверия позволяет обращаться к ресурсам в другом лесу по

той же идентификации пользователя (useridentification, ID), что и в его

собственном лесу.

Как мы теперь знаем, ActiveDirectory набор всех объектов в лесу.

По мере роста леса растет и каталог. Одна из проблем, которые пришлось решать

при разработке каталога, как сделать так, чтобы база данных каталога могла

увеличиваться по мере расширения организации без ограничений по

производительности сервера или по местонахождению в сети. Выход был найден:

каталог разделяется на распределенные разделы.

Поскольку домены основные строительные блоки сети, имеет смысл

разделять каталог по границам доменов. Каждый домен содержит раздел каталога,

который хранит информацию об объектах в этом домене. Разделы из всех доменов

леса образуют полный каталог ActiveDirectory.

Важное преимущество разбиения каталога на разделы по доменам

заключается в том, что в лес можно добавлять новые домены, не создавая лишней

нагрузки на существующие домены. При добавлении нового домена создается новый

раздел, и контроллеры нового домена берут на себя большую часть работы,

связанной с управлением этим разделом.

Физическое проявление службы Active Directory состоит в наличии

отдельного файла данных, расположенного на каждом контроллере домена в домене.

Физическая реализация службы Active Directory описывается местоположением

контроллеров домена, на которых расположена служба. При реализации службы

Active Directory можно добавлять столько контроллеров доменов, сколько

необходимо для поддержания служб каталога в данной организации. Имеется пять

определенных ролей, которые может играть каждый из контроллеров домена. Они

известны как роли хозяина операций (operations master roles). Еще одна роль,

которую может выполнять любой отдельный контроллер домена в домене, связана с

глобальным каталогом (GC — Global Catalog). В этом разделе мы рассмотрим

хранилище данных службы Active Directory и контроллеры домена, на которых оно

расположено.

Контроллер домена – это сервер под управлением WindowsServer

2008 R2, на котором установлена и работает служба ActiveDirectory. В домене

можно создать любое число контроллеров. На каждом контроллере домена хранится

полная копия раздела каталога данного домена. Контроллеры домена локально

разрешают запросы на информацию об объектах в своем домене и пересылают в другие

домены запросы на информацию, отсутствующую в данном домене. Контроллеры домена

также отслеживают изменения в информации каталога и отвечают за репликацию этих

изменений на другие контроллеры. А раз каждый контроллер домена хранит полную

копию раздела каталога для своего домена, это означает, что контроллеры следуют

модели репликации с несколькими хозяевами (multimastermodel). То есть каждый

контроллер просто хранит мастер копию раздела, и с его помощью можно

модифицировать эту информацию.

Однако есть роли, которые могут быть присвоены контроллерам

домена и при которых выбранный контроллер становится единственным, кому

дозволено выполнять упомянутую выше задачу. К таковым относятся роли хозяина

операций (operationsmasterroles).

Существует две роли хозяина операций, которые могут быть

назначены единственному контроллеру домена в лесу.

Хозяин схемы (SchemaMaster). Первый контроллер домена в лесу

принимает роль хозяина схемы и отвечает за поддержку и распространение схемы на

остальную часть леса. Он поддерживает список всех возможных классов объектов и

атрибутов определяющих объекты, которые находятся в ActiveDirectory. Если схему

нужно обновлять или изменять, наличие SchemaMaster обязательно, и Хозяин

именования доменов (DomainNamingMaster). Протоколирует добавление и удаление

доменов в лесу и жизненно необходим для поддержания целостности доменов.

DomainNamingMaster запрашивается при добавлении к лесу новых доменов. Если

DomainNamingMaster недоступен, добавление новых доменов невозможно; однако при

необходимости эта роль может быть передана другому контроллеру.

Существует три роли хозяина операций, которые могут быть

назначены одному из контроллеров в каждом домене.

Хозяин RID [Relative Identifier (RID) Master]. Отвечает за выделение

диапазонов относительных идентификаторов (RID) всем контроллерам в домене.

Идентификатор защиты (securityidentifier, SID) уникальный идентификатор каждого

объекта в домене. SID в WindowsServer состоит из двух частей. Первая часть

общая для всех объектов в домене для создания уникального S1D к этой части

добавляется уникальный RID. Вместе они уникально идентифицируют объект и

указывают, где он был создан.

Эмулятор основного контроллера домена [PrimaryDomainController

(PDC) Emulator].

Отвечает за эмуляцию WindowsNT 4.0 PDC для клиентских машин,

которые еще не переведены на Windows 2000, WindowsServer или Windows ХР и на

которых не установлен клиент службы каталогов. Одна из основных задач эмулятора

PDC регистрировать устаревшие клиенты. Кроме того, к эмулятору PDC происходит

обращение, если аутентификация клиента оказалась неудачной. Это дает

возможность эмулятору PDC проверять недавно измененные пароли для устаревших

клиентов в домене, прежде чем отклонять запрос на вход.

Хозяин инфраструктуры (InfrastructureMaster). Регистрирует

изменения, вносимые в контролируемые объекты в домене. Обо всех изменениях

сначала сообщается InfrastructureMaster, и лишь потом они реплицируются на

другие контроллеры домена. InfrastructureMaster обрабатывает информацию о

группах и членстве в них для всех объектов в домене. Еще одна задача

InfrastructureMaster передавать информацию об изменениях, внесенных в объекты,

в другие домены.

Сервер глобального каталога. Одна из функций сервера, которую

можно назначить контроллеру домена. Сервер глобального каталога поддерживает

подмножество атрибутов объектов ActiveDirectory, к которым чаще всего

обращаются пользователи или клиентские компьютеры, например регистрационное имя

пользователя. Серверы глобального каталога выполняют две важные функции. Они

дают возможность пользователям входить в сеть и находить объекты в любой части

леса.

Глобальный каталог содержит подмножество информации из каждого

доменного раздела и реплицируется между серверами глобального каталога в

домене. Когда пользователь пытается войти в сеть или обратиться к какому-то

сетевому ресурсу из любой точки леса, соответствующий запрос разрешается с

участием глобального каталога. Без глобального каталога этот запрос мог бы

долго передаваться от одного контроллера домена к другому. Если в вашей сети

один домен, необходимости в этой функции глобального каталога нет, так как

информация обо всех пользователях и объектах сети находится на любом

контроллере домена. Но при наличии нескольких доменов эта функция глобального

каталога становится важной.

Другая функция глобального каталога, полезная независимо от

того, сколько доменов в вашей сети, участие в процессе аутентификации при входе

пользователя в сеть.

Когда пользователь входит в сеть, его имя сначала сверяется с

содержимым глобального каталога. Это позволяет входить в сеть с компьютеров в

доменах, отличных от того, где хранится нужная пользовательская учетная запись.

По умолчанию сервером глобального каталога становится первый

контроллер домена, установленный в лесу. Однако в отличие от ролей хозяина

операций роль сервера глобального каталога может быть назначена нескольким

контроллерам. Вы можете определить столько серверов глобального каталога,

сколько нужно для балансировки нагрузки и создания «запаса по прочности».

Microsoft рекомендует размещать на каждом сайте минимум один сервер глобального

каталога.

Хотя любой контроллер домена можно сделать сервером глобального

каталога, будьте осторожны, решая, каким серверам назначить те или иные роли.

Прежде всего, не следует превращать один и тот же контроллер домена в хозяина

инфраструктуры и в сервер глобального каталога, если у вас не один контроллер

домена. Кроме того, сервер глобального каталога требует большого объема

ресурсов от контроллера домена. По этой причине не стоит создавать сервер

глобального каталога из контроллера домена, выполняющего другие ресурсоемкие

роли.

Сайт — WindowsServer2008 R2- это группа контроллеров доменов,

которые находятся в одной или нескольких IP-подсетях (о подсетях см. занятие 3)

и связаны скоростными и надежными сетевыми соединениями. Под скоростным

подразумеваются соединения не ниже 1 Мбит/с. Иначе говоря, сайт обычно

соответствует границам локальной сети (local: network, LAN). Если в сети

несколько LAN, соединенных региональной сетью (widenetwork, WAN), вы, вероятно,

создадите по одному сайту для каждой LAN.

Сайты в основном используются для управления трафиком

репликации. Контроллеры доменов внутри сайта могут свободно реплицировать

изменения в базу данных ActiveDirectory всякий раз, когда происходят такие

изменения. Однако контроллеры доменов в разных сайтах сжимают трафик репликации

и передают его по определенному расписанию, чтобы уменьшить сетевой трафик.

Сайты не являются частью пространства имён ActiveDirectory.

Когда пользователь просматривает логическое пространство имен, компьютеры и

пользователи группируется в домены и OU без ссылок на сайты. Сайты содержат

объекты только двух типов. Первые это контроллеры доменов в границах сайта, а

вторые связи сайта (sitelinks), сконфигурированные для соединения данного сайта

с остальными.

Связи сайта. Внутри сайта репликация осуществляется

автоматически. Для репликации между сайтами вы должны установить связь между

ними. Связь состоит из двух частей: физического соединения между сайтами (обычно

WAN-канала) и объекта связи сайта (sitelinkobject). Этот объект создается в

ActiveDirectory и определяет протокол передачи трафика репликации

[InternetProtocol (IP) или SimpleMailTransferProtocolSMTP)]. Объект связи сайта

также инициирует выполнение запланированной репликации.

ГЛАВА 2 РАЗВЕРТЫВАНИЕ ACTIVE DIRECTORY НА ПРЕДРИЯТИЕ

2.1. Дать краткую характеристику предприятия.

Коммерческая компания «Horns&Hooves» осуществляет свою

деятельность на территории на территории России.

Центральный офис компании располагается в Воронеже. Основной

задачей центрального подразделения компании является:

1. Обеспечение поддержки бухгалтеров фирм;

2.Помощь юридическим лицам в бухгалтерских расчетах;

3.Консультацыи кампаний в законодательной сфере

4.Отправка отчётов налоговую инспекцию

Численность центрального подразделения составляет 50человек.

Количество работников постоянно изменяется.

2.2. Описание развертывания Active Directory на

предприятии.

С начала нам потребуется установить WindowsServer 2012 r2.

Для этого потребуется какой-либо загрузочный накопитель

сWindowsServer 2012 r2, который подключаем к будущему серверу и в меню загрузки

указываем носитель с образомWindowsServer 2012. После чего видим вот такую

табличку. Выбираем русский. Потом нажимаем кнопку «далее»(Рис.4).

Рис. 4 Начало установки (Настройка языка).

Нажимаем «далее» (рис.5).

Рис.5Установка (выбор разрядности).

После того как ознакомились с условиямилицензии ставим галочку

на против пункта «Я принимаю условия лицензии». Затем нажимаем кнопку «Далее»

рис.6.

Рис.6Установка (Условия лицензии).

Далее, выбираем «Выборочная: только установка Windows»(рис.7).

Рис.7 Установка (Тип установки).

Теперь нужно разметить диск. Выбираем его и жмем кнопку«создать»

(рис.8).

Рис.8 Установка (Разметка диска).

Ставим максимальный размер и создаем диск (рис.9).

Рис.9 Установка (Создание диска).

После завершение разметки начнется установка Windows Server 2012

r2. (рис.10)

Рис.10 Установка.

Дальше нужно назвать учетную запись и поставить пароль. Потом

нажмите на кнопку «готово»(рис.11).

Рис.11 Параметры пользователя.

Установка завершена и можно преступать к дальнейшим работам

Что бы установить роль AD нам необходимо: задать имя компьютеру,

для этого откроем:Пуск ->Панель УправленияСистема, «Изменить параметры». В

«Свойствах системы» на вкладке «Имя компьютера» нажимаем кнопку «Изменить» и в

поле «Имя компьютера»(рис. 12). Вводим имя нашего домена и жмем “ОК”. Появится

предупреждение о необходимости перезагрузки системы, что бы изменения вступили

в силу, нажимаем “ОК”. В “Свойствах системы” нажимаем “Закрыть” и соглашаемся

на перезагрузку.

Рис. 12 Окно изменение имени компьютера.

2.2.3. Настройки сети:

Открываем:Пуск ->Панель управления ->Центр управления

сетями и общим доступом ->Изменить параметры адаптера. После нажатия правой

кнопкой на подключении выбираем пункт «Свойства» из контекстного меню. На

вкладке «Сеть» ставим галочку (TCP/IPv4)нажимаем «Свойства» (рис. 13).

Рис. 13 Окно параметров сети.

После чего нажимаем «ОК» и «Закрыть».

Подготовка закончилась, теперь преступим к установке роли.

2.2.4.Установки роли

Для установки роли AD на компьютер откроем Пуск ->Диспетчер

сервера. (рис.14)Выберем “Добавить роли и компоненты”.

Рис. 14 Диспетчер сервера

После чего запустится «Мастер добавления ролей и

компонентов»(рис. 15). На первом этапе мастер напоминает рис. 15, что нужно

сделать перед началом добавления роли на компьютер, просто нажимаем «Далее».

Рис. 15 Мастер добавления ролей и компонентов (Перед началом).

Теперь выбираем «Установка ролей и компонентов» рис. 16 и жмем «Далее».

Рис. 16 Мастер добавления ролей и компонентов (Тип установки).

Выберем компьютер, на котором хотим установить роль AD(рис. 17)и

нажимаем «Далее».

Рис. 17Мастер добавления ролей и компонентов (Выбор сервера).

Теперь выбреем роль «Доменные службы Active Directory»нажимаем

«установить»система установит, также все необходимые компоненты и службы ролей

для роли AD соглашаемся, нажав «Добавить компоненты»(рис.18) и нажимаем

«Далее».

Рис. 18 Мастер добавления ролей и компонентов (Выбор

компонентов).

Теперь нам выведут описание роли «Доменных служб Active

Directory»(рис. 19). Прочитаем внимательно и жмем «Далее».

Рис. 19 Мастердобавления ролей и компонентов (Доменных служб

Active Directory).

Мы увидим, что устанавливаем на сервер (рис. 20), если все

хорошо, то жмем «Установить». После чего пойдёт установка на сервер (рис. 21)

Рис. 20 Мастер добавления ролей и компонентов (Подтверждение

установки).

Рис. 21 Мастер добавления ролей и компонентов(Ход установки).

После установки нажимаем «Закрыть».После можно продолжать

настройку

Теперь настроим, доменную службу запустив«Мастер настройки

доменных служб Active Directory»(рис. 22) (нажимаем на иконку “Уведомления”

(флажок) в “Диспетчере сервера” и после этого выбираем “Повысить роль этого

сервера до уровня контроллера домена”).

Рис. 22Мастер настройки доменных служб Active Directory.

Выбираем «Добавить новый лес»(рис.23) и вписываем наш домен в

поле «Имя корневого домена» задаём имя «Horns&Hooves» инажимаем ”

«Далее».

Рис. 23Мастер настройки доменных служб Active Directory

(конфигурация развертывание).

В данном меню можно задать совместимость режима работы леса и

корневого домена оставлю по умолчанию (в режиме работы “Windows Server 2012”).

Рис. 24Мастер настройки доменных служб Active Directory

(Параметры контролера домена).

На данном этапе мастер настройки предупреждает нас, что домен

«Horns&Hooves»не делегирован,нажимаем «Далее» (рис. 24).

Рис. 25Мастер настройки доменных служб Active Directory

(параметры DNS).

Можно изменить «NetBIOS» имя, которое было автоматически

присвоено, в этой графе оставляем все как есть, и нажимаем «Далее» (рис. 25).

Рис. 26Мастер настройки доменных служб Active

Directory(дополнительные параметры)

Тут можем изменить пути к каталогам базы данных AD DS (Active

Directory Domain Services – доменная служба AD)(рис. 26), файлам журнала, а

также каталогу SYSVOL.Нажимаем «Далее» (рис. 27).

Рис. 27Мастер настройки доменных служб Active Directory(Пути).

Теперь мы видим небольшой итог, какие настройки мы выбрали.

Рис. 28Мастер настройки доменных служб Active Directory.

Тут же, нажав на кнопку «Просмотреть сценарий» (рис. 28) мы

увидеть PowerShell сценарий (рис. 29)для развертывания AD DS выглядит он

примерно так:

Рис.29 Сценарий для развертывания AD DS.

нажимаем «Далее». Мастер проверит соблюдены ли предварительные

требования рис. 30,нажимаем кнопку “Установить”.

Рис. 30Мастер настройки доменных служб Active Directory

(проверка предварительных требований).

После завершения установки, компьютер перезагрузится.

Запустим Пуск ->Панель управления (рис.

31)->Администрирование ->Пользователи и компьютеры Active Directory(Рис.

32). Или через панель управления сервером:

Рис. 31 Панель мониторинга.

Рис. 32Пользователи и компьютеры Active Directory.

Выделяем название домена (Horns&Hooves), нажимаем

правой кнопкой и выбираем «Создать» ->«Подразделение»(рис.33).

Рис. 33Пользователи и компьютеры Active Directory

(Подразделения)

После чего вводим имя подразделения(рис. 34). Нажимаем «ОК».

Рис. 34 Новый объект(Подразделения).

Подразделения служат для того, чтобы удобно управлять группами

компьютеров, пользователей и т.д., Например можно разбить пользователей по

группам с именами подразделений соответствующих именам отделов компаний, в

которой они работают (Бухгалтерия, ИТ, отдел кадров, менеджеры и т.д.). Теперь

создадим пользователя в подразделении “Пользователи”. Правой кнопкой на

подразделение и выбираем в нем”Создать” -> “Пользователь”. И заполняем

основные данные: Имя, Фамилия, логин.

Рис. 35Новый объект (Пользователь).

Жмем “Далее”. Теперь зададим пароль, для пользователя(рис. 35).

Так же тут можно задать такие вещи как:

– Требовать смены пароля пользователя при следующем входе в систему – при входе

пользователя в наш домен, ему будет предложено сменить пароль.

– Запретить смену пароля пользователем – отключает возможность смены пароля

пользователем(Рис. 36).

– Срок действия пароля не ограничен – пароль можно не менять.

– Отключить учетную запись – делает учетную запись пользователя не активной.

Жмем “Далее”.

Рис 36Новый объект (Пользователь).

Появившемся окне нажимаем “Готово”(Рис.37).

Рис.37Новый объект (Пользователь).

Выделим созданного пользователя и в контекстном меню выберем

«Свойства». На вкладке «Учетная запись» ставим галочку напротив «Разблокировать

учетную запись»(Рис 38), после чего нажимаем «Применить», затем «ОК».

Рис 38 Свойство (Пользователь).

2.3. Описать подключение рабочих станций к домену

За основную ОС на пользовательских машинах будет использоваться

Windows 7 32-bit/64-bit.

Чтоб подключится к домену на локальной машине переходим в Start

-> правой кнопкой на Computer -> Properties -> Change settings.

Жмемкнопку

Change напротив The rename this computer or change its domain or workgrup(рис. 39), click Change(рис. 41). Зададим имя

компьютера и введем имя домена: и жмем “ОК”.

IP-address: 192.168.10.101

Subnet mask: 255.255.255.0

Default gateway: 192.168.10.1

Preferred DNS server: 192.168.10.252.

Alternate DNS server: 192.168.10.1

Рис. 39TCP/IPv4.

Рис. 40 Computer name.

Введем логин и пароль заново(рис. 41).

Рис. 41 Логин и пароль.

После успешного добавления в домен увидим сообщение(рис. 42):

Рис. 42 Сообщение после успешного добавления в домен.

Появится сообщение о необходимости перезагрузки(рис.43)

компьютера.

Рис. 43 сообщение о необходимости перезагрузки.

После перезагрузки компьютера увидим сообщение о логине в

систему. Жмем Switch User.

Рис. 44 Пароль пользователя домена.

Нажмем на Other User(рис. 44).

И введем логин и пароль. Вот мы и получили доступ как

пользователь доменаподключение рабочих станций к домену зкончено.

2.4. Описать разграничение прав пользователей

Прова пользователей сроятся принципу: администратор и

пользователи. Где администратор управляет всем лесом и всеми доменными

объектами этой фирмы, а пользователь использует тот софт и права на изменение

документов, файлов, которые ему задаст Active Directory.

Также присутствует несколько групп (рис.45): бухгалтера, юристы,

директор и секретарь. Для каждой группы свои правила. Также сервера «1С» и

«СБИС»

Рис.45. Описать разграничение прав пользователей

Политика: для группы бухгалтера.

1. Доступ к папке: бухгалтера. Чтение и запись

2. Ограничение доступа к папке группы: Юристы.

3. Ограничение доступа к папке группы директор и

секретарь.

4. Запретить доступ к системным файлам и к системному

реестру.

5. Запретить установка приложений.

6. Запретить доступ к развлекательным приложениям.

7. Запретить подключение USB носителей.

8. Запретить подключение сторонних носителей

9. Запретить доступ к развлекательным сайтам

Политика: для группы юристы.

1. Доступ к папке: Бухгалтера.

Чтение и запись

2. Доступа к папке группы: Юристы.

Чтение и запись

3. Ограничение доступа к папке:

группы Директор и Секретарь.

4. Запретить доступ к системным

файлам и к системному реестру.

5. Запретить установка приложений.

6. Запретить доступ

развлекательным приложениям.

7. Запретить подключение USB

носителей.

8. Запретить подключение сторонних

носителей

9. Запретить доступ к

развлекательным сайтам

Политика: для группы директор и секретарь.

1. Доступ к папке: Бухгалтера.

Чтение и запись

2. Доступа к папкегруппы: Юристы.

Чтение и запись

3. доступа к папке группы:

Директор и Секретарь. Чтение и запись.

4. Запретить доступ к системным

файлам и к системному реестру.

2.6 СХЕМА СЕТИ.

Даная сеть (рис 46)строится на принципе топологи «звезда» ее

легко масштабировать и изменять конфигурации сетевого оборудование.

Рис 46 Схема сети предприятия.

Техника безопасности при работе за ПК

Требования по электрической безопасности. Персональный компьютер

– электроприбор. От прочих электроприборов он отличается тем, что для него

предусмотрена возможность длительной эксплуатации без отключения от

электрической сети. Кроме обычного режима работы компьютер может находиться в

режиме работы с пониженным электропотреблением или в дежурном режиме ожидания

запроса. В связи с возможностью продолжительной работы компьютера без

отключения от электросети следует уделить особое внимание качеству организации

электропитания. Недопустимо использование некачественных и изношенных

компонентов в системе электроснабжения, а также их суррогатных заменителей:

розеток, удлинителей, переходников, тройников. Недопустимо самостоятельно

модифицировать розетки для подключения вилок, соответствующих иным стандартам.

Электрические контакты розеток не должны испытывать механических нагрузок,

связанных с подключением массивных компонентов (адаптеров, тройников). Все

питающие кабели и провода должны располагаться с задней стороны компьютера и

периферийных устройств. Их размещение в рабочей зоне недопустимо. Запрещается

производить какие-либо операции, связанные с подключением, отключением или

перемещением компонентов компьютерной системы без предварительного отключения

питания. Компьютер не следует устанавливать вблизи электронагревательных

приборов и систем отопления. Недопустимо размещать на системном блоке, мониторе

и периферийных устройствах посторонние предметы: книги, листы бумаги, салфетки,

чехлы для защиты от пыли. Это приводит к постоянному или временному перекрытию

вентиляционных отверстий. Запрещается внедрять посторонние предметы в

эксплуатационные или вентиляционные отверстия компонентов компьютерной системы.

Особенности электропитания монитора. Монитор имеет элементы, способные

сохранять высокое напряжение в течение длительного времени после отключения от

сети. Вскрытие монитора пользователем недопустимо ни при каких условиях. Это не

только опасно для жизни, но и технически бесполезно, так как внутри монитора

нет никаких органов, регулировкой или настройкой которых пользователь мог бы

улучшить его работу. Вскрытие и обслуживание мониторов может производиться

только в специальных мастерских. Особенности электропитания системного блока.

Все компоненты системного блока получают электроэнергию от блока питания. Блок

питания ПК – это автономный узел, находящийся в верхней части системного блока.

Правила техники безопасности не запрещают вскрывать системный блок, например

при установке дополнительных внутренних устройств или их модернизации, но это

не относится к блоку питания. Блок питания компьютера – источник повышенной

пожаро-опасности, поэтому вскрытию и ремонту он подлежит только в

специализированных мастерских. Блок питания имеет встроенный вентилятор и вентиляционные

отверстия. В связи с этим в нем неминуемо накапливается пыль, которая может

вызвать короткое замыкание. Рекомендуется периодически (один-два раза в год) с

помощью пылесоса удалять пыль из блока питания через вентиляционные отверстия

без вскрытия системного блока. Особенно важно производить эту операцию перед

каждой транспортировкой или наклоном системного блока. Система гигиенических

требований. Длительная работа с компьютером может приводить к расстройствам

состояния здоровья. Кратковременная работа с компьютером, установленным с

грубыми нарушениям гигиенических норм и правил, приводит к повышенному

утомлению. Вредное воздействие компьютерной системы на организм человека

является комплексным. Параметры монитора оказывают влияние на органы зрения.

Оборудование рабочего места влияет на органы опорно-двигательной системы.

Характер расположения оборудования в компьютерном классе и режим его

использования влияет как на общее психофизиологическое состояние организма, так

и им органы зрения. Требования к видеосистеме. В прошлом монитор рассматривали

м основном как источник вредных излучений, воздействующих прежде всего на

глаза. Сегодня такой подход считается недостаточным. Кроме вредных

электромагнитных излучений (которые на современных мониторах понижены до

сравнительно безопасного уровня) должны учитываться параметры качества

изображения, а они определяются не только монитором, но и видеоадаптером, то

есть всей видеосистемы в целом. Монитор компьютера должен удовлетворять

следующим между народным стандартам безопасности:

– по уровню электромагнитных излучений – стандарту ТСО 95;

– по параметрам качества изображения (яркость, контрастность,

мерцание, антибликовые свойства и другие) – стандарту ТСО 99.

Узнать о соответствии конкретной модели данным стандартам можно

в сопроводительной документации. Для работы с мониторами, удовлетворяющими

данным стандартам, специальные защитные экраны не требуется. На рабочем месте

монитор должен устанавливаться таким образом, чтобы исключить возможность

отражения от его экрана в сторону пользователя источников общего освещения

помещения. Расстояние от экрана монитора до глаз пользователя должно составлять

от 50 до 70 см. Не надо стремиться отодвинуть монитор как можно дальше от глаз,

опасаясь вредных излучений (по бытовому опыту общения с телевизором), потому

что для глаза важен также угол обзора наиболее характерных объектов.

Оптимально, размещение монитора на расстоянии 1,5 D от глаз пользователя, где D

– размер экрана монитора, измеренный по диагонали. Сравните эту рекомендацию с

величиной 3…5 D, рекомендованной для бытовых телевизоров, и сопоставьте размеры

символов на экране монитора (наиболее характерный объект, требующий

концентрации внимания) с размерами объектов, характерных для телевидения

(изображения людей, сооружений, объектов природы). Завышенное расстояния от

глаз до монитора приводит к дополнительному напряжению органов зрения,

сказывается на затруднении перехода от работы с монитором к работе с книгой и

проявляется в преждевременном развитии дальнозоркости. Важным параметром

является частота кадров, которая зависит от свойств монитора, видеоадаптера и

программных настроек видеосистемы. Для работы с текстами минимально допустима

частота кадров 72 Гц. Для работы с графикой рекомендуется частота кадров от 85

Гц и выше. Требования к рабочему месту. В требования к рабочему месту входят

требования к рабочему столу, посадочному месту (стулу, креслу), Подставкам для

рук и ног. Несмотря на кажущуюся простоту, обеспечить правильное размещение

элементов компьютерной системы и правильную посадку пользователя чрезвычайно

трудно. Полное решение проблемы требует дополнительных затрат, сопоставимых по

величине со стоимостью отдельных узлов компьютерной системы, поэтому и биту и

на производстве этими требованиями часто пренебрегают. Несмотря на то, что

учащиеся проводят в компьютерном классе сравнительно немного времени, обучить

их правильной гигиене труда на достойном примере очень важно, чтобы полезные

навыки закрепились на всю жизнь. Это не просто требование гигиены, а требование

методики.

Вредные факторы влияющие на пользователя(излучение, шум)

Работа на ПК сопровождается постоянным и значительным

напряжением функций зрительного анализатора. Одной из основных особенностей

является иной принцип чтения информации, чем при обычном чтении. При обычном

чтении текст на бумаге, расположенный горизонтально на столе, считывается

работником с наклоненной головой при падении светового потока на текст. При

работе на ПК оператор считывает текст, почти не наклоняя голову, глаза смотрят

прямо или почти прямо вперед, текст (источник — люминесцирующее вещество

экрана) формируется по другую сторону экрана, поэтому пользователь не считывает

отраженный текст, а смотрит непосредственно на источник света, что вынуждает

глаза и орган зрения в целом работать в несвойственном ему стрессовом режиме

длительное время.

Расстройство органов зрения резко увеличивается при работе более

четырех часов в день. Всемирная организация здравоохранения (ВОЗ) ввела понятие

“компьютерный зрительный синдром” (КЗС), типовыми симптомами которого являются

жжение в глазах, покраснение век и коньюнктивы, чувство инородного тела или

песка под веками, боли в области глазниц и лба, затуманивание зрения,

замедленная перефокусировка с ближних объектов на дальние. Нервно-эмоциональное

напряжение при работе на ПК возникает вследствие дефицита времени, большого

объема и плотности информации, особенностей диалогового режима общения человека

и ПК, ответственности за безошибочность информации. Продолжительная работа на

дисплее, особенно в диалоговом режиме, может привести к нервно-эмоциональному

перенапряжению, нарушению сна, ухудшению состояния, снижению концентрации

внимания и работоспособности, хронической головной боли, повышенной

возбудимости нервной системы, депрессии.

Кроме того, при повышенных нервно-психических нагрузках в

сочетании с другими вредными факторами происходит “выброс” из организма

витаминов и минеральных веществ. При работе в условиях повышенных

нервно-эмоциональных и физических нагрузок гиповитаминоз, недостаток микроэлементов

и минеральных веществ (особенно железа, магния, селена) ускоряет и обостряет

восприимчивость к воздействию вредных факторов окружающей и производственной

среды, нарушает обмен веществ, ведет к изнашиванию и старению организма.

Поэтому при постоянной работе на ПК для повышения работоспособности и

сохранения здоровья к мерам безопасности относится защита организма с помощью

витаминно-минеральных комплексов, которые рекомендуется применять всем, даже

практически здоровым пользователям ПК.

Повышенные статические и динамические нагрузки у пользователей

ПК приводят к жалобам на боли в спине, шейном отделе позвоночника и руках. Из

всех недомоганий, обусловленных работой на компьютерах, чаще встречаются те,

которые связаны с использованием клавиатуры. В период выполнения операций ввода

данных количество мелких стереотипных движений кистей и пальцев рук за смену

может превысить 60 тыс., что в соответствии с гигиенической классификацией

труда относится к категории вредных и опасных. Поскольку каждое нажатие на

клавишу сопряжено с сокращением мышц, сухожилия непрерывно скользят вдоль

костей и соприкасаются с тканями, вследствие чего могут развиться болезненные

воспалительные процессы. Воспалительные процессы тканей сухожилий (тендениты)

получили общее название “травма повторяющихся нагрузок”. Большинство работающих

рано или поздно начинают предъявлять жалобы на боли в шее и спине. Эти

недомогания накапливаются постепенно и получили название “синдром длительных

статических нагрузок” (СДСН). Другой причиной возникновения СДСН может быть

длительное пребывание в положении “сидя”, которое приводит к сильному

перенапряжению мышц спины и ног, в результате чего возникают боли и неприятные

ощущения в нижней части спины. Основной причиной перенапряжения мышц спины и

ног являются нерациональная высота рабочей поверхности стола и сидения,

отсутствие опорной спинки и подлокотников, неудобное размещение монитора,

клавиатуры и документов, отсутствие подставки для ног. Для существенного

уменьшения боли и неприятных ощущений, возникающих у пользователей ПК,

необходимы частые перерывы в работе и эргономические усовершенствования, в том

числе оборудование рабочего места так, чтобы исключать неудобные позы и

длительные напряжения. К числу факторов, ухудшающих состояние здоровья пользователей

компьютерной техники, относятся электромагнитное и электростатическое поля,

акустический шум, изменение ионного состава воздуха и параметров микроклимата в

помещении. Немаловажную роль играют эргономические параметры расположения

экрана монитора (дисплея), состояние освещенности на рабочем месте, параметры

мебели и характеристики помещения, где расположена компьютерная техника. С 30

июня 2003 г. введены новые Санитарно-эпидемиологические правила СанПиН

2.2.2/2.4. 1340-03 “Гигиенические требования к персональным

электронно-вычислительным машинам и организации работы”. Требования Санитарных

правил распространяются на вычислительные электронные цифровые машины

персональные и портативные; периферические устройства вычислительных комплексов

(принтеры, сканеры, клавиатуру, модемы внешние); устройства отображения

информации (видеодисплейные терминалы — ВДТ) всех типов, условия и организацию

работы с ПЭВМ и направлены на предотвращение неблагоприятного влияния на

здоровье человека вредных факторов производственной среды и трудового процесса

при работе с ПЭВМ. Рабочие места с использованием ПЭВМ и помещения для их

эксплуатации должны соответствовать требованиям Санитарных правил.

К факторам, определяющим организацию рабочего места, относятся

положение тела, рабочая поза, рабочие движения, максимальный темп движений,

зоны деятельности. Положение тела, прежде всего, влияет на пространственную

компоновку рабочего места. Величина усилий на органы управления, параметры

обзорности определяются, прежде всего, положением тела работающего. Наиболее

распространены положения, стоя и сидя, реже — лежа. Каждое положение

характеризуется определенными условиями равновесия, степенью напряжения мышц,

состоянием дыхательной и кровеносной системы, расходом энергии и т. д. Так, положение

стоя характеризуется неустойчивым равновесием, но в то же время ему свойственно

более естественное состояние позвоночного столба и грудной клетки, хорошие

условия для зрительного обзора и перемещения. Однако оно более утомительно по

сравнению с другими положениями, так как требует значительной работы мышц по

удержанию равновесия тела. Поэтому в положении стоя следует избегать

фиксированных поз, рекомендуется делать перерывы для отдыха в положении сидя.

Параметры рабочего места измеряются в различных положениях

тела (стоя, лежа, сидя) и позах (руки вытянуты в стороны, вверх и т. д.),

имитирующих рабочие позы и движения. При измерении этих параметров в качестве

баз отсчета чаще всего используются ограничительные плоскости. Эргономические

антропометрические, параметры по способам измерений и в зависимости от сферы

использования делятся на статические Они в свою очередь делятся на

габаритные и размеры отдельных звеньев тела, а также на линейные, периметровые

и угловые.

2.7 ЭКОНОМИЧЕСКИЕ ЗАТРАТЫ

В данном проекте используется несколько типов ОС.

В(таб.1)описаны все затраты на программное обеспечение

Таблица.1 Затраты на лицензионное ПО.

Наименование товара.

Цена.

Кол-во.

Общая стоимость.

Windows Server 2012 r2.

5 750.00 руб.

1шт.

5 750.00 руб.

Windows 7 32-bit/64-bit .

3 990.00 pуб.

50шт.

199500.00 руб.

Итого.

205250.00 руб

Данный проект обойдется компании в 205 250.00 рублей.

Заключение.

В дипломном проекте были показана развертка Active Directory, и

установка Windows Server 2012 r2. Предназначенной для создания и управления

правами доступ для изменение документов и файлов. Рассмотрены пошагово каждый

этап установки и настройкеActive Directory.

Также данные проект предназначен улучшение защиты системы

от взлома . Считаю цель дипломного проекта достигнутой.

Список источников

1. Администрирование локальных сетей Windows NT/2000/.NET:

Учебное пособие. Назаров С. В. – 2-е изд., перераб. и доп. – М.: Финансы и

статистика, 2015. – 492 с.: ил.

2. Администрирование сети на примерах. Поляк-Брагинский А. В. –

СПб.: БХВ-Петербург, 2016. – 323 с.: ил.

3. Аппаратные средства локальных сетей. Энциклопедия / М. Гук, –

СПб.: Питер, 2013. – 573 с.: ил.

4. Архитектура компьютерных систем и сетей: Учеб. пособие / Т.П.

Барановская, В.И. Лойко и др.; под ред. В.И. Лойко. – М.: Финансы и статистика,

2013. – 256 с.: ил.

5. Виртуальные машины: несколько компьютеров в одном (+CD). /

А.К. Гультяев – СПб.: Питер. 2014. – 224 с.: ил.

6. Вычислительные системы, сети и телекоммуникации / В. Л.

Бройдо – СПб.: Питер, 2013. – 688 с.: ил.

7. Вычислительные системы, сети и телекоммуникации: Учебник. –

2-е изд., перераб. и доп. / А. П. Пятибратов, Л. П. Гудыно, А. А. Кириченко;

Под ред. А. П. Пятибратова – М.: Финансы и статистика, 2015. – 512с.: ил.

8. Защита компьютерной информации от несанкционированного

доступа. А. Ю. Щеглов. – СПб.: Издательство «Наука и Техника», 2014. – 384 с.:

ил.

9. Защита компьютерной информации. Анин Б. Ю. – СПб.: БХВ-Петербург,

2013. – 384 с.: ил.

10. Знакомство с Microsoft Windows Server 2012 / Пер. с

англ. / Дж. Ханикат – М.: Издательско-торговый дом “Русская редакция”, 2014. –

464 с.: ил.

11. Интернет: протоколы безопасности. Учебный курс. Блэк

У. – СПб.: Питер, 2015. – 288 с.: ил.

12. Информатика: Учеб. пособие для студ. пед. вузов / А.В.

Могилев, Н.И.Пак, Е.К.Хеннер; Под ред. Е.К.Хеннера. – 3-е изд., перераб. и доп.

– М.: Издательский центр«Академия», 2015. – 848 с.

13. Комплексная защита информации в компьютерных системах:

Учебное пособие. Завгородний В.И. – М.: Логос; ПБОЮЛ Н.А. Егоров, 2016. – 264

с.: ил.

14. Комплексная защита информации в компьютерных системах:

Учебное пособие. Завгородний В. И. – М.: Логос; ПБОЮЛ Н. А. Егоров, 2016. – 269

с.: ил.

15. Компьютерные коммуникации. Учебный курс. Иванов В. –

СПб.: Питер 2014. – 225 с.: ил.

16. Компьютерные сети. 4-е изд. / Э. Таненбаум. – СПб.:

Питер, 2017. – 993 с.: ил. – (Серия «Классика Computer Science»).

17. Компьютерные сети. Практика построения. Для профессионалов.

2-е изд. / М. В. Кульгин. СПб.: Питер, 2015. 462 с.: ил.

18. Компьютерные сети. Принципы, технологии, протоколы .

3-е изд./ В. Г. Олифер, Н. А. Олифер. – СПб.: Питер, 2016. – 958 с.: ил.

19. Компьютерные сети. Принципы, технологии, протоколы /

В. Г. Олифер, Н. А. Олифер. – СПб.: Питер, 2014. – 672 с.: ил.

20. Компьютерные сети. Хитрости. Айвенс К. – СПб.: Питер,

2016. – 298 с.ил.

Администрирование корпоративной сети на основе Windows Server

ФЕДЕРАЛЬНОЕ АГЕНСТВО ЖЕЛЕЗНОДОРОЖНОГО ТРАНСПОРТА

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«Уральский государственные университет путей сообщения»

(ФГБОУ ВПО УрГУПС)

КАФЕДРА: «Информационные технологии и защита информации»

КУРСОВАЯ РАБОТА

По дисциплине: «Администрирование в

информационных системах»

Тема: «Администрирование

корпоративной сети на основе Windows Server»

Студента

Бирюкова

Николая Анатольевичакурса

группы ИТ-410

факультет ЭТФ

Специальности

(шифр) 230201

Руководитель:

ассистент Гузенкова Елена Алексеевна

Екатеринбург

2014г.

ЗАДАНИЕ НА КУРСОВУЮ РАБОТУ

Студент: Бирюков Николай Анатольевич, Электротехнический факультет,

группа ИТ-410

Тема работы «Администрирование корпоративной сети на основе

WindowsServer»

Срок сдачи работы: 30.04.14

Перечень вопросов, подлежащих исследованию или разработке:

а) Проектирование корпоративной сети на предприятии;

б) Проектирование доменных служб предприятия;

в) Планирование управления данными;

г)

Разработка централизованной системы хранения данных на предприятии;

д)

Аспекты администрирования: Установка, настройка и сопровождение серверных

технологий на предприятии;

е)

Анализ политики безопасности на предприятии;

Исходные данные прилагаются.

Руководитель

Задание принял к исполнению

ИСХОДНЫЕ ДАННЫЕ

. Предметная область: предприятие по предоставлению сетевых услуг.

. Количество подразделений в головном предприятии: ≥5.

. Количество филиалов: 3.

. Расстояние между головным подразделением и филиалами: ≥10.

. Количество подразделений в филиалах: ≥2.

. Число рабочих станций в организации — min/ max: 1400.

. Наличие беспроводной связи в головном офисе: нет.

. Количество серверов: 5+n.

. Сервера:

.1. Файловые: 2.

.2. Базы данных: 2.

.3. Терминальные: 1.

.4. Proxy: 4.

.5. Лицензирования: 1.

.6. Приложений: 1.

.7. Мультимедийные: 1.

. Индивидуальное задание: разработка стратегии виртуализации операционных

систем.

ВВЕДЕНИЕ

Интернет-провайдер «Сети Тагила» — довольной крупная организация с

большим количеством сотрудников и небольшим числом филиалов, однако, в связи с

обширной клиентской базой и необходимостью ведения отчетности и круглосуточного

контроля за состоянием предоставления сетевых услуг возникает нужда в создании

корпоративной сети предприятия.

Создание корпоративной сети в организации «Сети Тагила» позволит повысить

эффективность управления компанией, создать эффективную систему

документооборота, контролировать информационно-финансовые потоки организации.

Целью данной курсовой работы является разработка корпоративной сети

предприятия на основе WindowsServer. Для достижения поставленной цели

необходимо рассмотреть основные этапы создания корпоративной сети, произвести

анализ структуры административной организации, составить проектный план в

соответствии с родом деятельности предприятия, произвести выбор необходимого

оборудования и обосновать этот выбор.

1. ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ СЕТИ НА ПРЕДПРИЯТИИ

1.1 Цели и задачи разработки корпоративной сети на уровне

предприятия

Наша организация «Сети Тагила» является одним из наиболее популярных

интернет-провайдеров в городе Нижнем Тагиле. Естественно, так было не всегда,

вначале компания была небольшая и предоставляла услуги лишь в одном районе,

однако, с ростом популярности из-за высокого качества обслуживания, компания

динамично развивалась, росла и обзавелась несколькими филиалами (а именно,

тремя) в разных частях города. Темпы заявок на подключение услуг продолжают

расти, поэтому, в связи с обширной клиентской базой и необходимостью ведения

отчетности и круглосуточного контроля за состоянием предоставления сетевых

услуг, необходимо организовать корпоративную сеть.

Современные IT-технологии позволяют создавать корпоративные сети на

основе высоко надежных и защищенных сетей передачи данных.

Что получит предприятие при создании корпоративной сети или объединении

офисных площадок:

· Единое информационное пространство;

· Оперативность получения информации и возможность формирования

консолидированных отчетов уровня предприятия;

· Централизация финансовых и информационных потоков данных;

· Возможность оперативного сбора и обработки информации;

· Снижение затрат при использовании серверных решений. Переход

от решений для рабочих групп на решения уровня предприятия;

· Возможность обработки мультимедиа потоков данных между

офисными площадками;

· Снижение затрат на связь между подразделениями фирмы,

организация единого номерного пространства.

1.2 Структура административных подразделений предприятия

Первоочередной задачей в проектировании корпоративной сети предприятия

является анализ структурных подразделений предприятия. Для компании «Сети

Тагила» необходимо построить схему распределения головного офиса и филиалов

предприятия с точки зрения административного устройства предприятия.

Организационная структура предприятия:

· Головной офис предприятия, находящийся в центре города;

· Распределенные по разным районам города три филиала (филиал

№1, филиал №2, филиал №3).

Подразделения головного офиса:

· Бухгалтерия;

· Рекламный отдел;

· Отдел кадров;

· Отдел приема платежей;

· Отдел технической поддержки.

Подразделения филиалов:

· Отдел работы с клиентами;

· Отдел приема платежей.

Рис.1 Структура предприятия «Сети Тагила»

1.3 Анализ требований к сетевой инфраструктуре

С точки зрения организационной структуры предприятия связи головной офис

и филиалы должны представлять единую организацию. Клиент может обратиться в

любой филиал или головной офис для совершения необходимых операций. Даже при

переезде в другой район, информация об пользователе должна быть доступна по

всей территории распространения предприятия. Таким образом доступ к информации

пользователей должна быть в любом филиале и головном офисе.

В сети обеспечивается надежность ее функционирования и мощные системы

защиты информации. То есть, гарантируется безотказная работа системы как при

ошибках персонала, так и в случае попытки несанкционированного доступа.

Функционально сетевая структура должна представлять собой единую закрытую сеть,

в которой будут передаваться данные. Любой доступ в сеть должен блокироваться,

так как данные передаваемые внутри организации носят конфиденциальный характер

и не должны быть доступны другим лицам. Филиалы и головной офис будут связаны

LAN-сетью.

Для управления сетью «Сети Тагила» необходимо определить ответственных

лиц отвечающих за: администрирование сети предприятия, администрирование

серверов, отвечать за организацию политик безопасности.

Сетевая инфраструктура будет представлять единую сеть передачи данных

между головным офисом и филиалами, и для этого будет созданы: базы данных,

содержащие информацию о пользователях, файловые сервера, терминальный сервер,

proxy-сервера, мультимедийный сервер, сервер лицензирования, сервер приложений.

2.

ПРОЕКТИРОВАНИЕ ДОМЕННЫХ СЛУЖБ ПРЕДПРИЯТИЯ

2.1 Определение роли ADDS в организации, сбор требований к сети на

предприятии, безопасность сети

Проектирование ADDS на основе Windows Server начинается с лесов и

доменов, которые играют роль границы безопасности, администрирования и репликации

ADDS. Их следует проектировать до начала разработки физической топологии.может

применяться для решения самых разных задач. Например, ADDS можно использовать в

качестве сетевой ОС (NOS), как каталог предприятия или Интернет-каталог. ADDS

может служить нескольким целям сразу: как каталог NOS и предприятия. От того,

как будет использоваться ADDS на предприятии, зависит структура леса.

В нашем случае ADDS планируется использовать в качестве каталога

предприятия, в котором будут храниться только данные клиентов.

Администрирование ADDS будет вестись из головного офиса учреждения. Контроллер

NOS будет располагаться в головном офисе.

Доступ ко всем серверам учреждения будет разрешён только для сотрудников

компании.

2.2 Проектирование структуры лесов

Лес — это группа из одного или нескольких деревьев доменов, которые не

образуют единое пространство имен, но используют общие схему, конфигурацию

каталогов, глобальный каталог и автоматически устанавливают двусторонние

транзитивные доверительные отношения между доменами.

Модель одного леса является простейшей моделью леса и считается

низкоуровневой, так как все объекты каталога принадлежат одному лесу и все

сетевые ресурсы контролирует одна централизованная ИТ-группа. Такой проект

требует минимальных административных расходов и считается самым рентабельным

среди всех моделей. Модель одного леса является удачным выбором для малых и

средних организаций, где действует лишь одна ИТ-группа и все ее филиалы

управляются этой группой из центрального офиса.

Мы будем использовать вышеописанную модель леса на нашем предприятии.

Рис. 2 Модель одного леса

2.3 Проектирование доменной структуры

Домены ADDS используются для разбиения больших лесов на меньшие

составляющие, чтобы облегчить администрирование и репликацию.

В нашем случае целесообразно будут использовать модель с одиночным

доменом. Любой контроллер домена сможет выполнить проверку подлинности любого

пользователя и все контроллеры могут быть серверами глобального каталога. В

данной модели все данные каталога будут реплицироваться на добавочный

контроллер домена, расположенный в головном офисе компании.

Рис. 3 Модель с одиночным доменом

.4 Разработка структуры IPv4-адресов предприятия

В соответствии с заданием необходимо определить адресное пространство

предприятия и разбить его на подсети, количество подсетей будет определять

количеством подразделений в головном офисе и филиалах, контроллер домена и

сервера должны входить в группу адресов с масками подсети, которые будут видеть

весь диапазон своих адресов.

· Подразделений в головном офисе — 6; рабочих станций — 934∙1,5

≈ 1400;

· Подразделений в филиалах — по 2 в каждом; рабочих станций —

467∙1,5 ≈ 700;

· Число филиалов — 3;

Необходимо создать для головного офиса 6 подсетей со 234 узлами, для

филиалов 6 подсетей с 117 узлами, выделить адреса с маской подсети,

охватывающей весь диапазон своих адресов для 12 серверов. Распределение

IP-адресов локальной сети компании представлено в таблице 1.

Таблица 1 Распределение IP-адресов

|

Необходимое число адресов |

Размер блока |

Первый адрес |

Последний адрес |

Маска подсети |

|

|

Все адресное пространство |

п/а |

1024 |

192.168.0.0 |

192.168.9.255 |

/22 255.255.252.0 |

|

Головной офис |

|||||

|

Контр. домена |

2 |

— |

192.168.0.1 |

192.168.0.2 |

/22 255.255.252.0 |

|

Файловый сервер |

2 |

— |

192.168.0.3 |

192.168.0.4 |

/22 255.255.252.0 |

|

База данных |

2 |

— |

192.168.0.5 |

192.168.0.6 |

/22 255.255.252.0 |

|

Лицензирования |

1 |

— |

192.168.0.7 |

— |

/22 255.255.252.0 |

|

Терминальный |

1 |

— |

192.168.0.8 |

— |

|

|

Proxy |

4 |

— |

192.168.0.9 |

192.168.0.12 |

/22 255.255.252.0 |

|

Мультимедийный |

1 |

— |

192.168.0.13 |

— |

/22 255.255.252.0 |

|

Приложений |

1 |

— |

192.168.0.14 |

— |

/22 255.255.252.0 |

|

Бухгалтерия |

234 |

256 |

192.168.1.0 |

192.168.1.255 |

/26 255.255.255.192 |

|

Рекламный отдел |

234 |

256 |

192.168.2.0 |

192.168.2.255 |

/26 255.255.255.192 |

|

Отдел кадров |

234 |

256 |

192.168.3.0 |

192.168.3.255 |

/26 255.255.255.192 |

|

Отдел тех. поддержки |

234 |

256 |

192.168.4.0 |

192.168.4.255 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

234 |

256 |

192.168.5.0 |

192.168.5.255 |

/26 255.255.255.192 |

|

Отдел приема платежей |

234 |

256 |

192.168.6.0 |

192.168.6.255 |

/26 255.255.255.192 |

|

Филиал №1 |

|||||

|

Отдел приема платежей |

84 |

128 |

192.168.7.0 |

192.168.7.127 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

84 |

128 |

192.168.7.128 |

192.168.7.255 |

/26 255.255.255.192 |

|

Филиал №2 |

|||||

|

Отдел приема платежей |

84 |

192.168.8.0 |

192.168.8.127 |

/26 255.255.255.192 |

|

|

Отдел работы с клиентами |

84 |

128 |

192.168.8.128 |

192.168.8.255 |

/26 255.255.255.192 |

|

Филиал №3 |

|||||

|

Отдел приема платежей |

84 |

128 |

192.168.9.0 |

192.168.9.127 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

84 |

128 |

192.168.9.128 |

192.168.9.255 |

/26 255.255.255.192 |

2.5 Планирование DNS

Так как защита данных сотрудников и клиентов является приоритетной

задачей, пространство имён DNS будет использоваться только для внутренних нужд

компании. В компании используются следующие виды сервисов:

· FTP-сервер;

· MSQL;

· Proxy;

· терминальный сервер;

· сервер приложений;

· сервер лицензирования;

· мультимедийный сервер.

База данных внутренней зоны setitagila.ru представлена в таблице 2:

Таблица 2 База данных внутренней зоны

|

Имя узла |

Тип записи ресурсов |

Разрешение |

|

pdc |

CNAME |

pdc.setitagila.ru |

|

sdc |

CNAME |

sdc.setitagila.ru |

|

ftp1 |

CNAME |

ftpserver1.setitagila.ru |

|

aplication |

ap.setitagila.ru |

|

|

proxy1 |

CNAME |

proxy1.setitagila.ru |

|

proxy2 |

CNAME |

proxy2.setitagila.ru |

|

proxy3 |

CNAME |

proxy3.setitagila.ru |

|

proxy4 |

CNAME |

proxy4.setitagila.ru |

|

terminal |

term.setitagila.ru |

|

|

db1 |

CNAME |

db1.setitagila.ru |

|

db2 |

CNAME |

db2.setitagila.ru |

|

multi |

CNAME |

multi.setitagila.ru |

|

licenz |

licenz.setitagila.ru |

|

|

pdc |

A |

192.168.0.1 |

|

sdc |

A |

192.168.0.2 |

|

ftp1 |

A |

192.168.0.3 |

|

aplication |

А |

192.168.0.14 |

|

proxy1 |

A |

192.168.0.9 |

|

proxy2 |

A |

192.168.0.10 |

|

proxy3 |

A |

192.168.0.11 |

|

proxy4 |

A |

192.168.0.12 |

|

terminal |

A |

192.168.0.8 |

|

db1 |

A |

192.168.0.5 |

|

db2 |

A |

192.168.0.6 |

|

multi |

A |

192.168.0.13 |

|

licenz |

А |

192.168.0.7 |

Таблица 3 База данных внешней зоны

|

Имя узла |

Тип записи ресурсов |

Разрешение |

|

ftp2 |

CNAME |

ftp2.setitagila.ru |

|

ftp2 |

A |

192.168.0.4 |

2.6 Визуализация структуры предприятия

Рис. 4 Организационная структура предприятия со схемой расположения

филиалов и каналов, связывающих их, а также распределение IP-адресов и DNS

3. ПРОЕКТИРОВАНИЕ МОДЕЛИ АДМИНИСТРИРОВАНИЯ ГРУППОВЫХ ПОЛИТИК

3.1 Требования к организационной структуре

Так как провайдер «Сети Тагила» является большой организацией с малым

количеством удаленных филиалов, то требования по администрированию ADDS

каталога будут следующие:

· Администратору головного офиса будут предоставлены полные

права на независимое управление всеми службами и данными ADDS.