Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

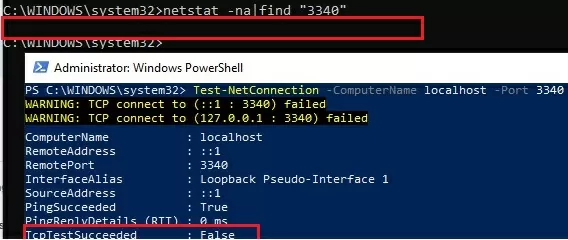

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

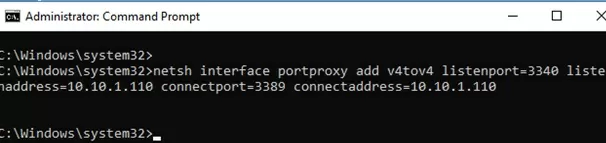

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

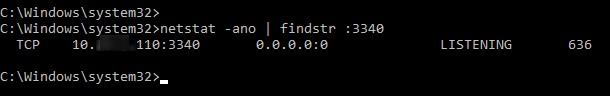

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

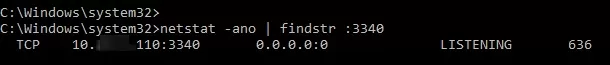

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

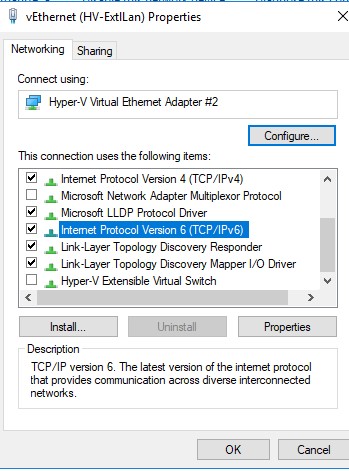

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\ System\CurrentControlSet\services\Tcpip\Parameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

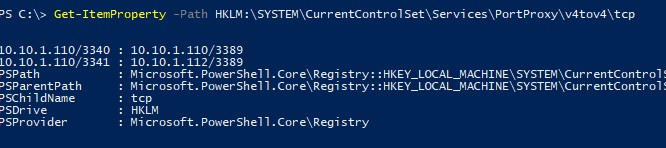

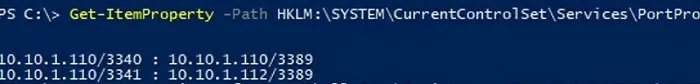

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\PortProxy\v4tov4\tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

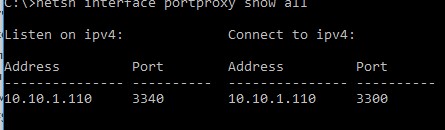

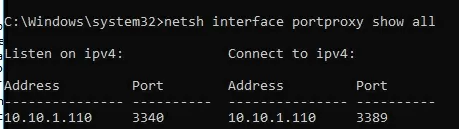

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

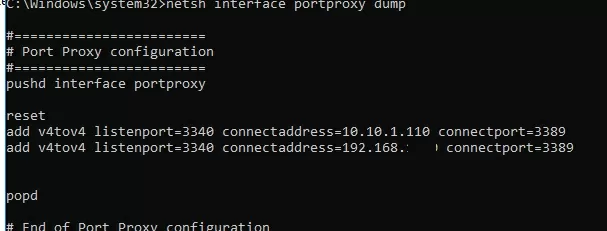

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

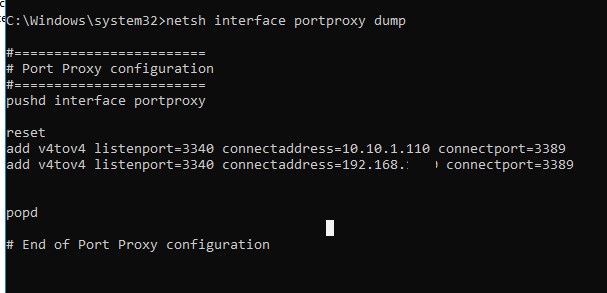

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

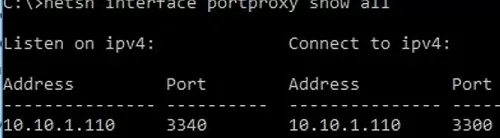

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

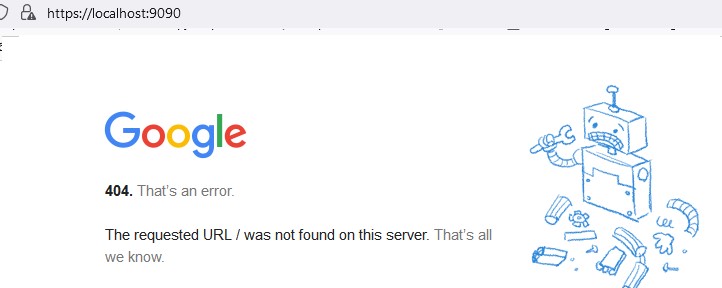

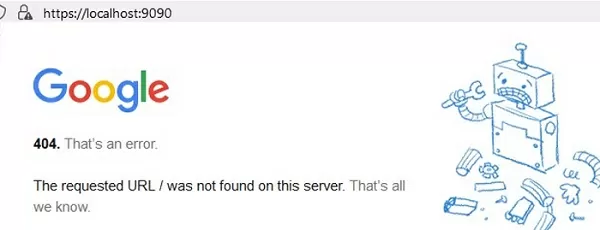

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

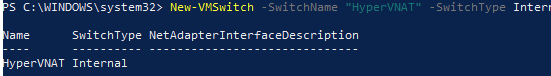

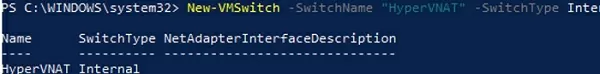

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Привет, недавно столкнулся с ситуацией — есть выделенный сервер, на сервер установлен Hyper-V, провайдер выдает один белый IP на сервер. Обратились ко мне с вопросом — как можно сделать так, что бы не покупая дополнительные адреса, на создаваемых на сервере виртуальных машинах работал интернет.

В случае, например с VirtualBox вопрос решается подключением виртуальной машины к сети с типом NAT, но как же быть с Hyper-V, в нем нельзя подключить виртуальный свитч к сети NAT.

Ответ очевиден — нужно подключить свитч к внутренней сети, и с него трафик натить через физический порт. Сделать это совсем не сложно.

Ниже я расскажу как можно настроить NAT на Windows Server 2016 через PowerShell, а так же как можно настроить NAT на более старых версиях ОС Windows, через RRAS (к слову и на Windows Server 2016, через RRAS то же можно делать).

Начнем с более предпочтительного и простого способа — через PowerShell, но он для Windows 2016 и Windows 10 (к слову эти же команды должны работать и на более старых версях Windows, при условии, что будет установлен PowerShell 5, но я не проверял, кто проверит, отпишитесь в комментариях).

#Добавляем виртуальный свитч New-VMSwitch -name NAT -SwitchType Internal #Добавляем NAT New-NetNat -Name LocalNat -InternalIPInterfaceAddressPrefix "10.0.0.0/24" #Назначем адрес виртуальному свитчу Get-NetAdapter "vEthernet (NAT)" | New-NetIPAddress ` -IPAddress 10.0.0.1 -AddressFamily IPv4 -PrefixLength 24 #Делаем проброс портов Add-NetNatStaticMapping -NatName NATnetwork -Protocol TCP ` -ExternalIPAddress 0.0.0.0 -InternalIPAddress 10.0.0.2 ` -InternalPort 22 -ExternalPort 50022 #Посмотреть текущие пробросы портов можной командой: Get-NetNatStaticMapping #Как и список сетей NAT Get-NetNat #Такими командами это хозяйство можно удалить Remove-NetNatStaticMapping -StaticMappingID 0 Remove-NetNat -Name LocalNat

Теперь опишу способ, как можно сделать NAT, который работает практически на всех версиях винды (на 2003, 2008, 2012 и 2016 соответсвенно), будем делать NAT через RRAS.

Сперва нужно поставить роль RAS, для этого заходим в диспетчер сервера, жмем управление и выбираем — добавить роли и компоненты.

В мастере добавления ролей, в ролях сервера, выбираем Удаленный доступ.

В службах ролей удаленного доступа, выбираем маршрутизация,

и добавляем необходимые компоненты.

После завершения установки, перезагружаем сервер, возвращаемся в диспетчер сервера и выбираем: средства — маршрутизация и удаленный доступ.

Щелкаем правой кнопкой по нашему серверу и выбираем — настроить маршрутизацию и удаленный доступ.

На втором шаге мастера настройки сервера маршрутизации и удаленного доступа, выбираем — преобразование сетевых адресов (NAT).

Дальше выбираем сетевой интерфейс, который подключен к интернету.

На этом настройка NAT на Windows Server 2016 закончена, вернемся в консоль управления RRAS, развернем наш сервер, перейдем в IPv4, и зайдем в преобразование сетевых адресов.

Здесь можно посмотреть свойства сетевых интерфейсов. Например для внутреннего свойства выглядят так:

А для внешнего так:

Здесь же можно сделать проброс портов, например, сделаю проброс ssh до виртуальной машины. Заходим в службы и порты и жмем добавить,

Здесь указываем понятное имя службы, входящий порт (порт по которому нужно ломиться на сервер), адрес сервера к которому пробрасываем порт, и порт сервера.

Всё порт проброшен. Можно пробовать подключиться.

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE SystemCurrentControlSetservicesTcpipParameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:systemCurrentControlSetservicesTcpipParameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesPortProxyv4tov4tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение — portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

netsh interface portproxy add v4tov4 listenaddress=xxx.xxx.xxx.xxx listenport=nnn connectaddress=xxx.xxx.xxx.xxx connectport=nnn где:

- listenaddress — локальный адрес на котором принимаются соединения

- listenport — локальный порт на котором принимаются соединения

- connectaddress — удаленный или локальный адрес на который перенаправляются соединения

- connectport — удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport — являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

netsh interface portproxy delete v4tov4 listenaddress=xxx.xxx.xxx.xxx listenport=nnnДля просмотра существующих правил введите:

netsh interface portproxy show allВместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

netsh interface portproxy resetЧтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

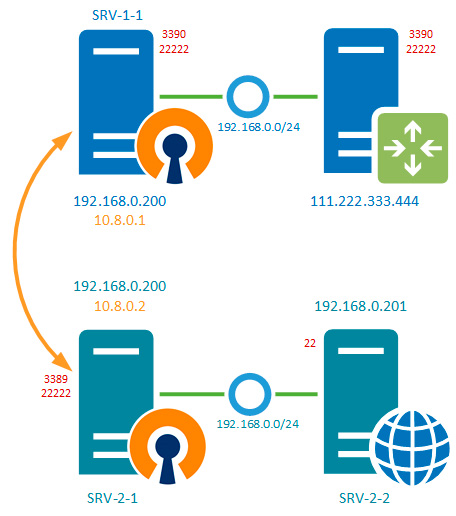

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

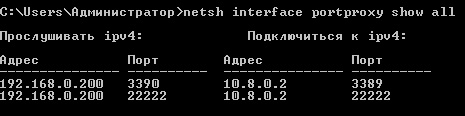

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

netsh interface portproxy add v4tov4 listenport=3390 listenaddress=192.168.0.200 connectport=3389 connectaddress=10.8.0.2

netsh interface portproxy add v4tov4 listenport=22222 listenaddress=192.168.0.200 connectport=22222 connectaddress=10.8.0.2

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

netsh interface portproxy add v4tov4 listenport=22222 listenaddress=10.8.0.2 connectport=22 connectaddress=192.168.0.201Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

- Команды Netsh для интерфейса Portproxy

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

- Remove From My Forums

-

Вопрос

-

Добрый день!

Есть MS Server 2016 на нем поднят виртуальный сервер Hyper-V.

По RDP захожу на него с Win10 и не пробрасываются com-порты от устройств. По умолчанию на виртуальном сервере Hyper-V уже стоят com1 и com2. Как сделать проброс ? (Галочку «порты» на RDP конечно отмечаю)

Ответы

-

http://www.eterlogic.com/Products.VSPE.html

https://infostart.ru/public/620353/

https://www.hw-group.com/software/hw-vsp3-virtual-serial-port

-

Помечено в качестве ответа

4 ноября 2019 г. 7:14

-

Помечено в качестве ответа

Обновлено 23.01.2020

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России. В прошлый раз мы с вами разобрали замечательную утилиту Remote Desktop Connection Manager для удобного администрирования и подключения к серверам по RDP. В сегодняшней публикации я хочу вас научить более рационально использовать ваш терминальный сервер и покажу, как в рамках одного сервера иметь несколько независимых RDP портов подключения и применяя разные настройки на них.

Принцип изолированного терминального сервера

Удаленный рабочий стол отлично подходит для подключения к компьютеру или серверу Windows по локальной или удаленной сети. Вы можете получить доступ к локальным дискам, принтерам, файлам и т.д., так если бы вы сидели перед ним. Я хочу вам предложить два примера использования подхода с разными портами RDP в рамках одного сервера или компьютера, с которыми вы можете столкнуться в своей практике.

Первый сценарий. Уникальное пространство для подрядчиков

Предположим, что у вас есть RDS ферма или отдельный терминальный стол. У вас есть две группы пользователей, первая это ваши сотрудники, а вторая, это подрядчики. У вас появилась задача для подрядчиков запретить пробрасывание локальных дисков, съемных носителей, буфера обмена и подключение к интернету. Логично, что вы скажете Иван, но ведь это можно сделать с помощью групповых политик и будите правы, но есть БОЛЬШОЕ НО. Буфер обмена вы можете запретить на уровне пользователя, а вот запретить подключение локальных дисков или съемных устройств для отдельной группы людей вы не можете, только на уровне компьютера, но слава Богу, что это можно обойти. Создав две или более независимые службы удаленного рабочего стола вы их используете на одном сервере.

Второй сценарий для проброса портов

Предположим, что у вас есть стационарный компьютер с Windows 10 или Windows Server. Есть роутер Mikrotik с внешним IP-адресов и на нем настроен проброс портов RDP. Когда у вас несколько серверов, то проблем с пробросом на разные порты нет, так как я вам рассказывал «Как поменять порт RDP», а что делать в рамках одного сервера. Это я вам и покажу в данной статье.

Как добавить новый порт прослушивания RDP на сервере терминалов

И так в моем тестовом окружении есть виртуальная машина на которой установлена Windows Server 2019, имеющая установленную роль RDS. На ней я хочу для подрядчиков поднять дополнительную службу RDP работающую по порту 3390. Доступ к стандартному порту 3389 для подрядчиков запрещу, а так же сделаю для них политику запрещающую:

- Перенаправление локальных дисков

- Перенаправление USB-дисков и устройств

- Запрет буфера обмена

- Запрет изменения прокси-сервера в Internet Explorer или Google Chrome

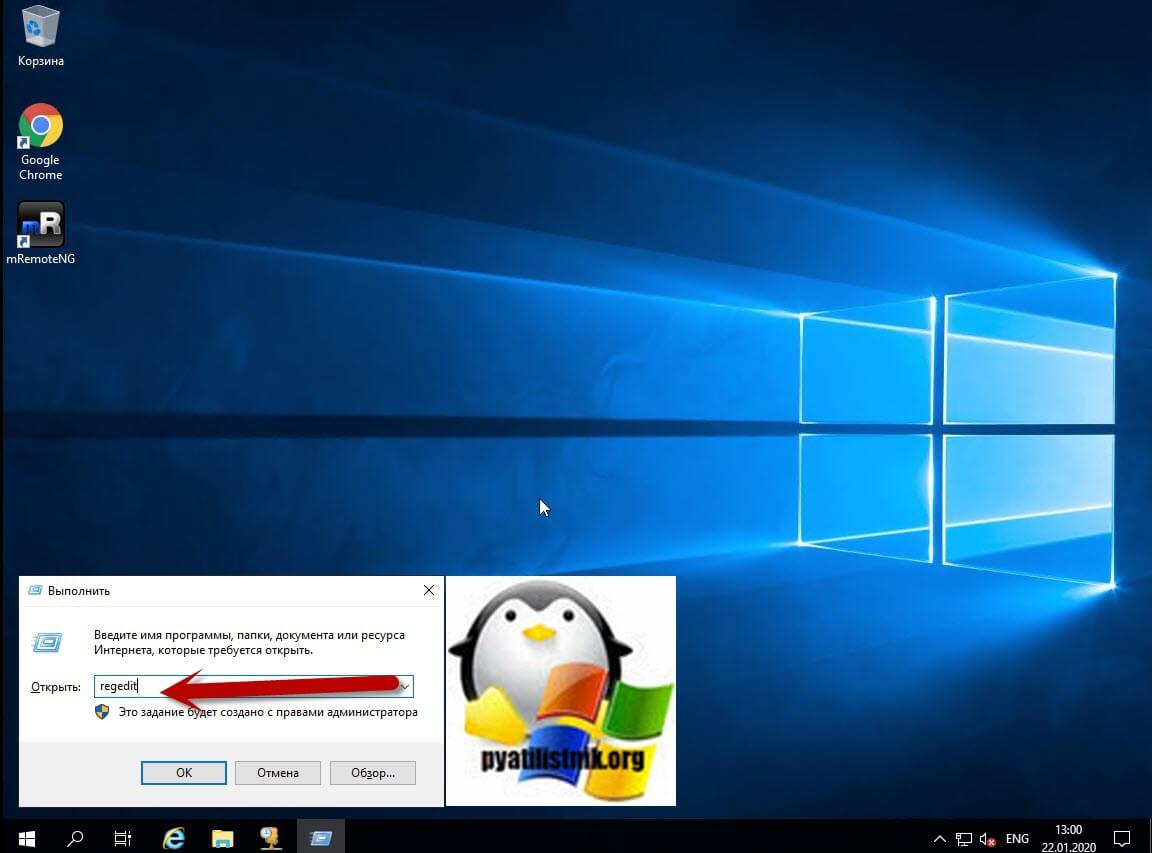

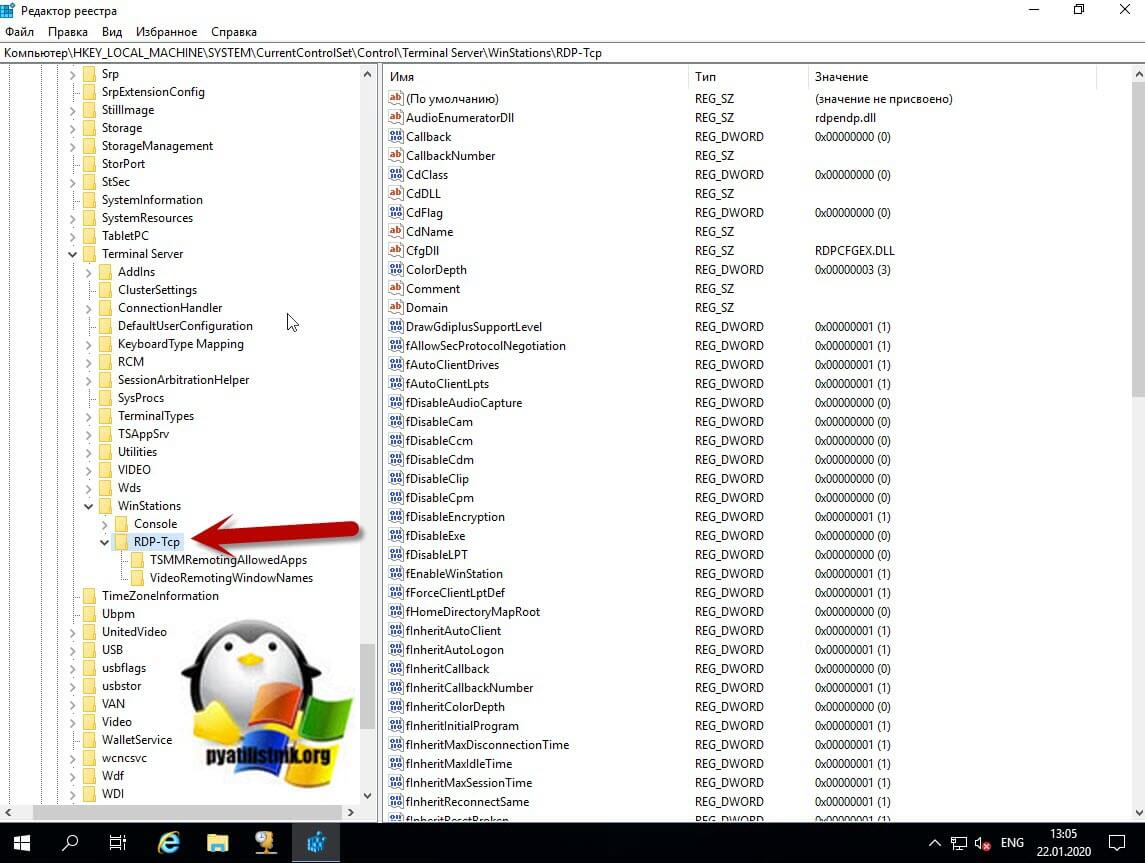

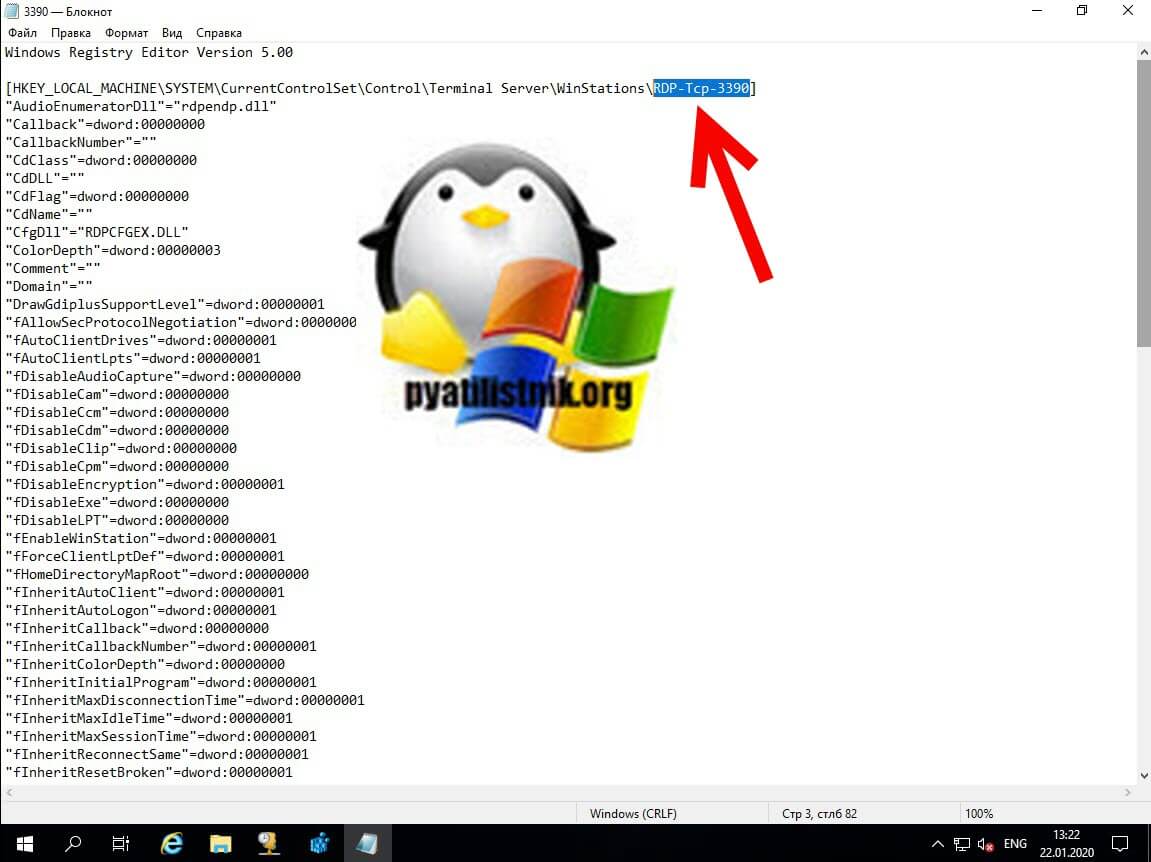

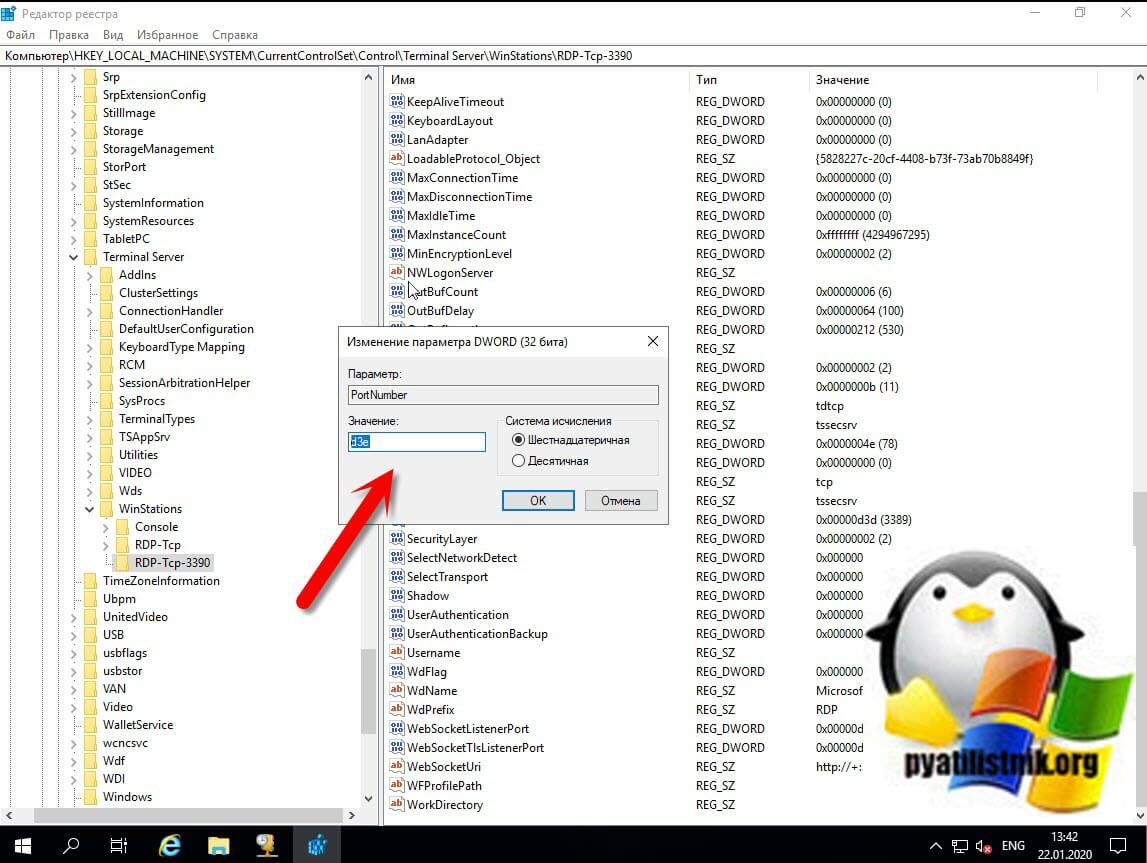

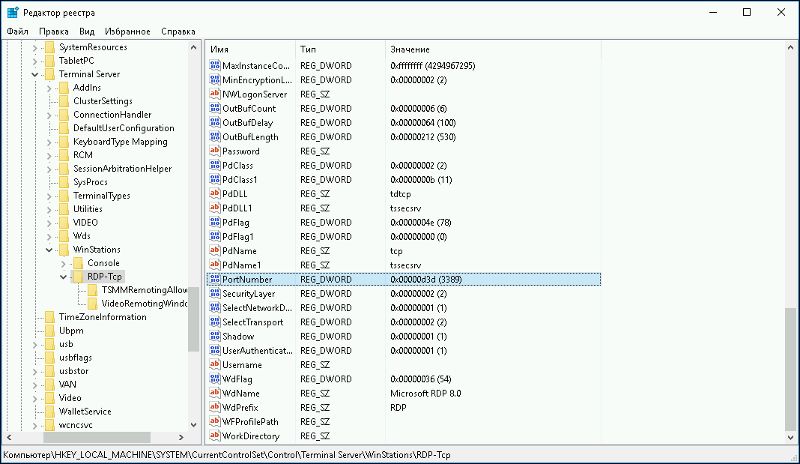

Чтобы все это провернуть, нам потребуется произвести манипуляцию с реестром Windows, путем копирования ветки и изменения ее настроек. Запустите окно выполнить и введите regedit.

Далее вам необходимо перейти в раздел реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlTerminal ServerWinStationsRDP-Tcp

Перед вами будет ветка реестра. которая отвечает за подключение к удаленному рабочему столу по стандартному порту 3389. Тут вы увидите большое количество ключей, которые нам помогут ограничить нужную группу людей, но об этом чуть ниже.

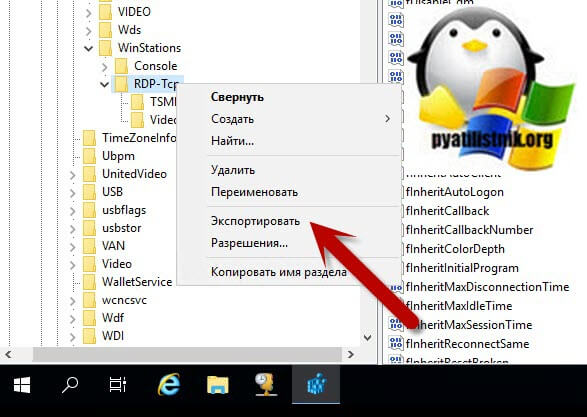

Чтобы добавить новый порт прослушивания RDP на сервере терминалов, вам необходимо скопировать текущую ветку реестра и затем ее видоизменить. Для этого мы произведем ее экспорт, через контекстное меню, выбрав соответствующий пункт меню.

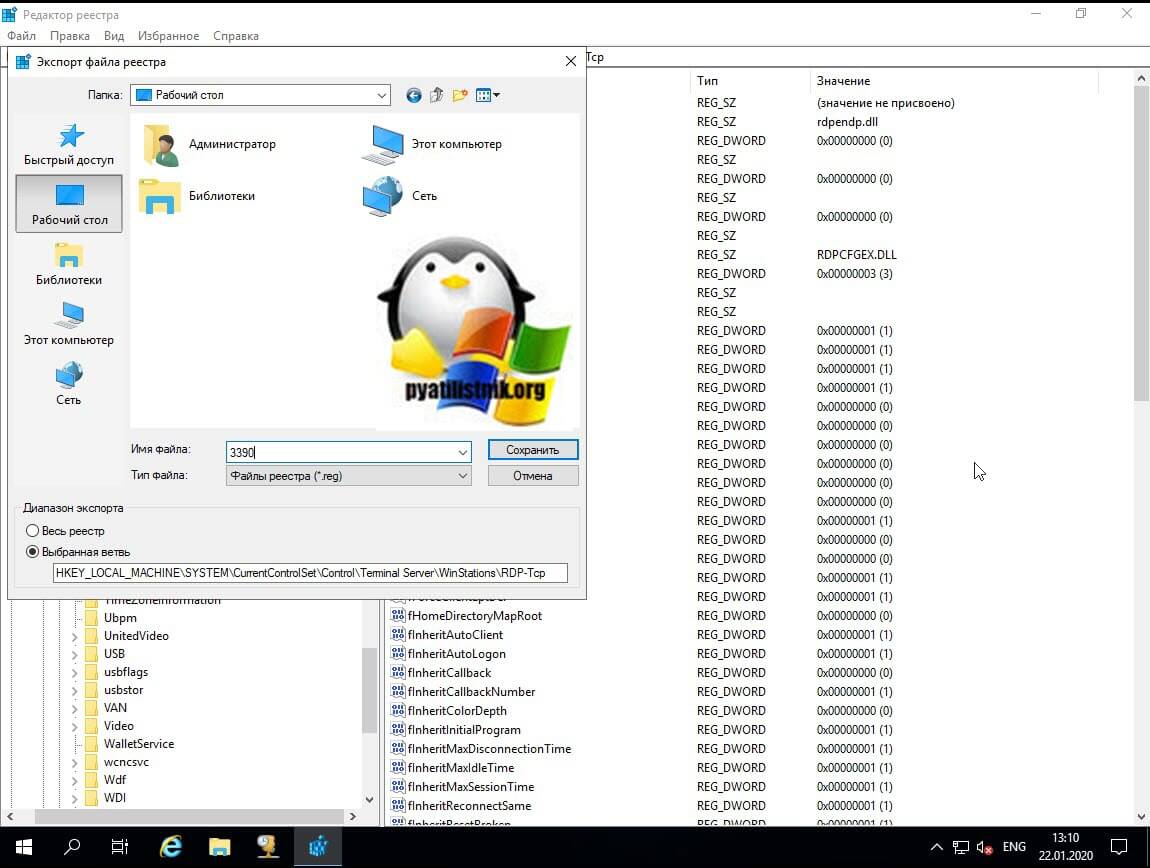

Далее вам необходимо указать место сохранения вашей экспортируемой ветки реестра. В моем примере это будет рабочий стол и я задам имя 3390, по номеру будущего порта.

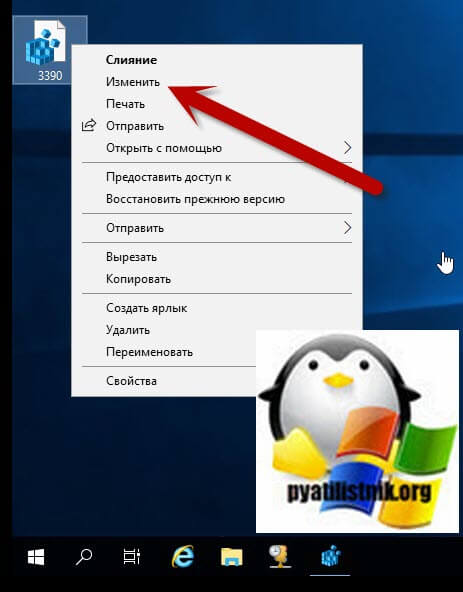

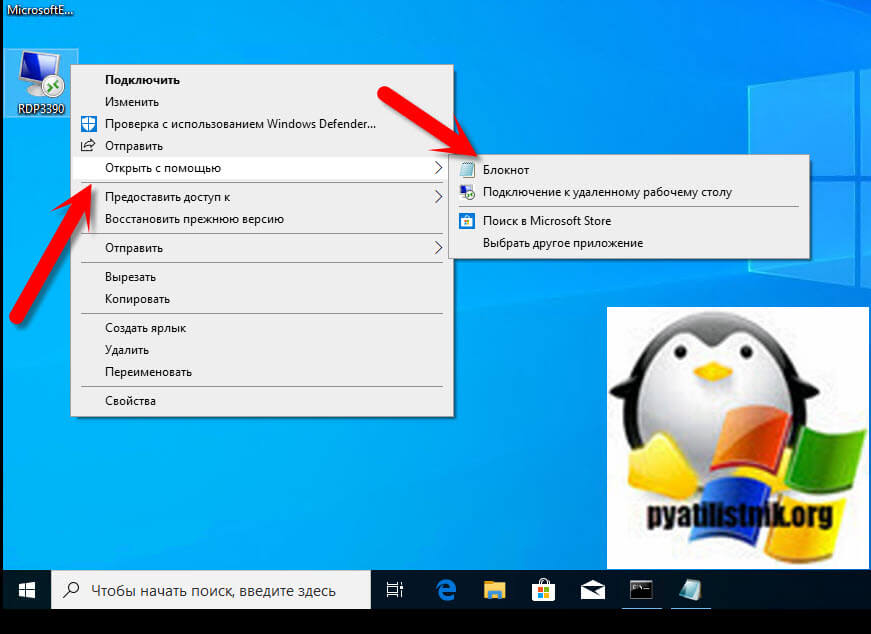

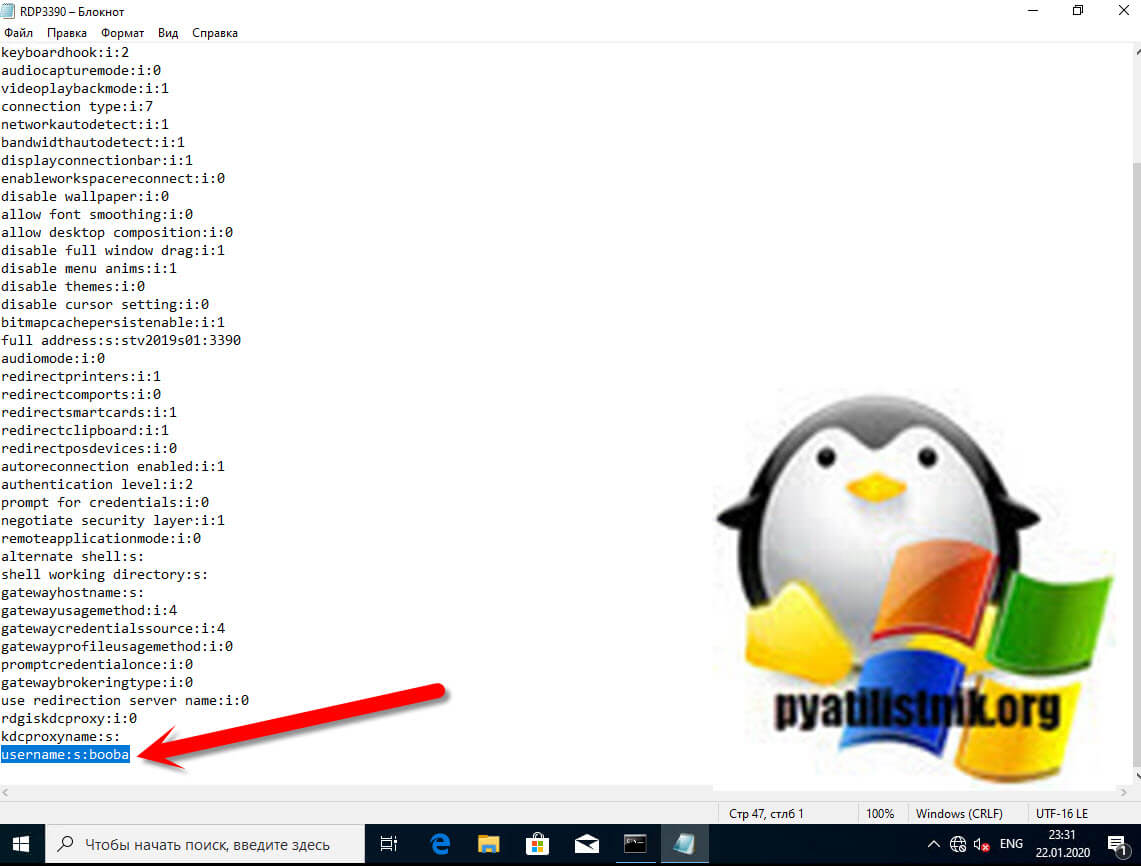

В результате у вас будет файл в формате .reg, который вы можете легко отредактировать любым текстовым редактором, мне будет достаточно встроенного блокнота в Windows Server 2019. Щелкаем по нему правым кликом и выбираем пункт изменить.

Находим третью строку с адресом ветки и меняем у нее на конце имя, в моем примере это будет RDP-Tcp-3390.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlTerminal ServerWinStationsRDP-Tcp-3390

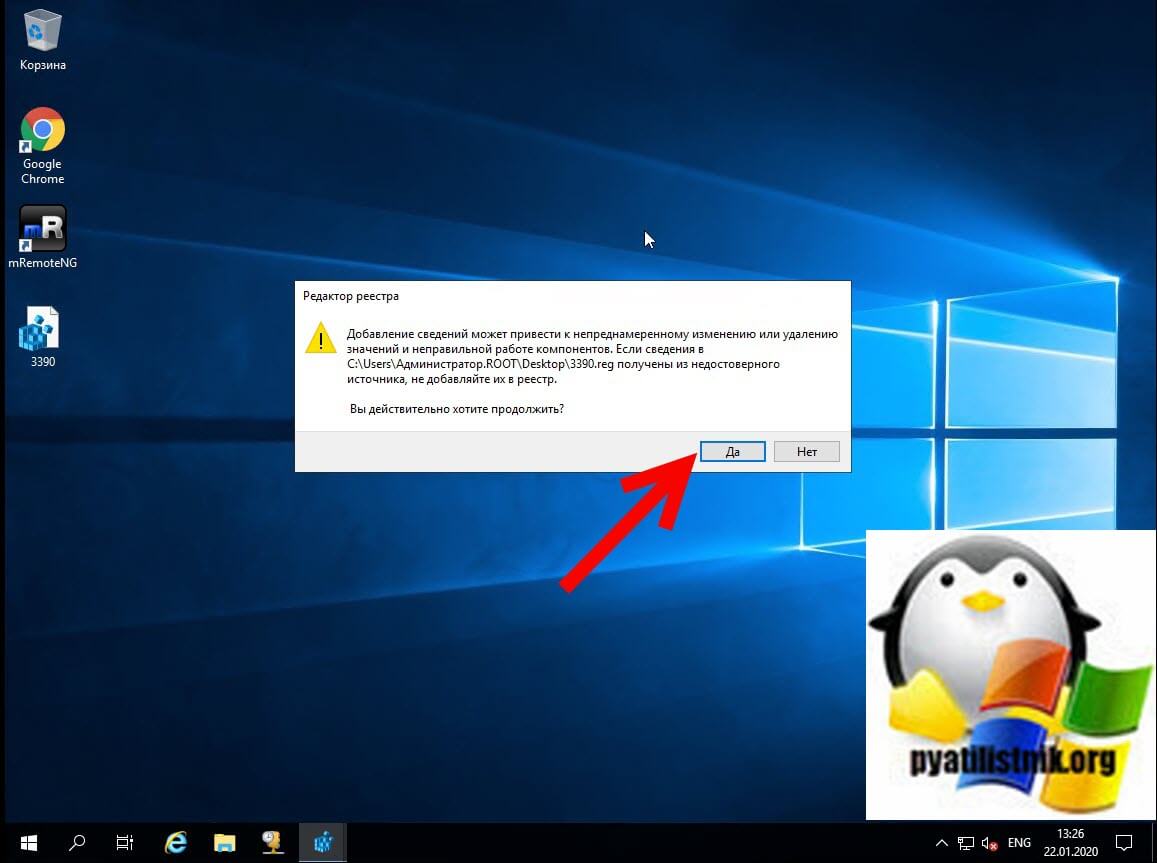

Обязательно сохраните настройки. Далее вам необходимо импортировать это reg файл на нужном терминальном сервере. Обратите внимание, что будет предупреждение, что вы должны понимать, что делаете. Если не хотите его видеть в своем сценарии, то можете сконвертировать reg файл в exe.

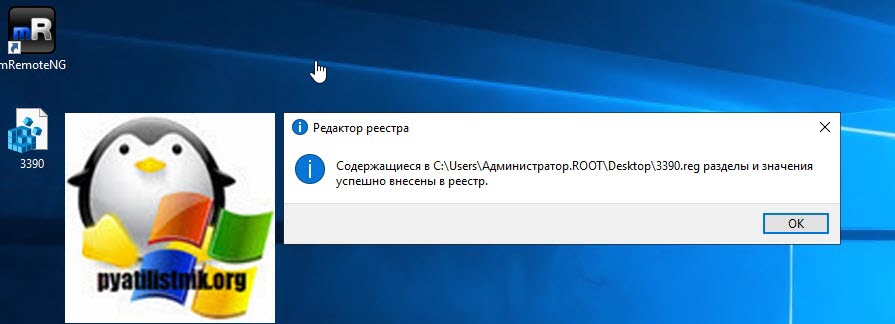

В результате будет создана новая ветка реестр.

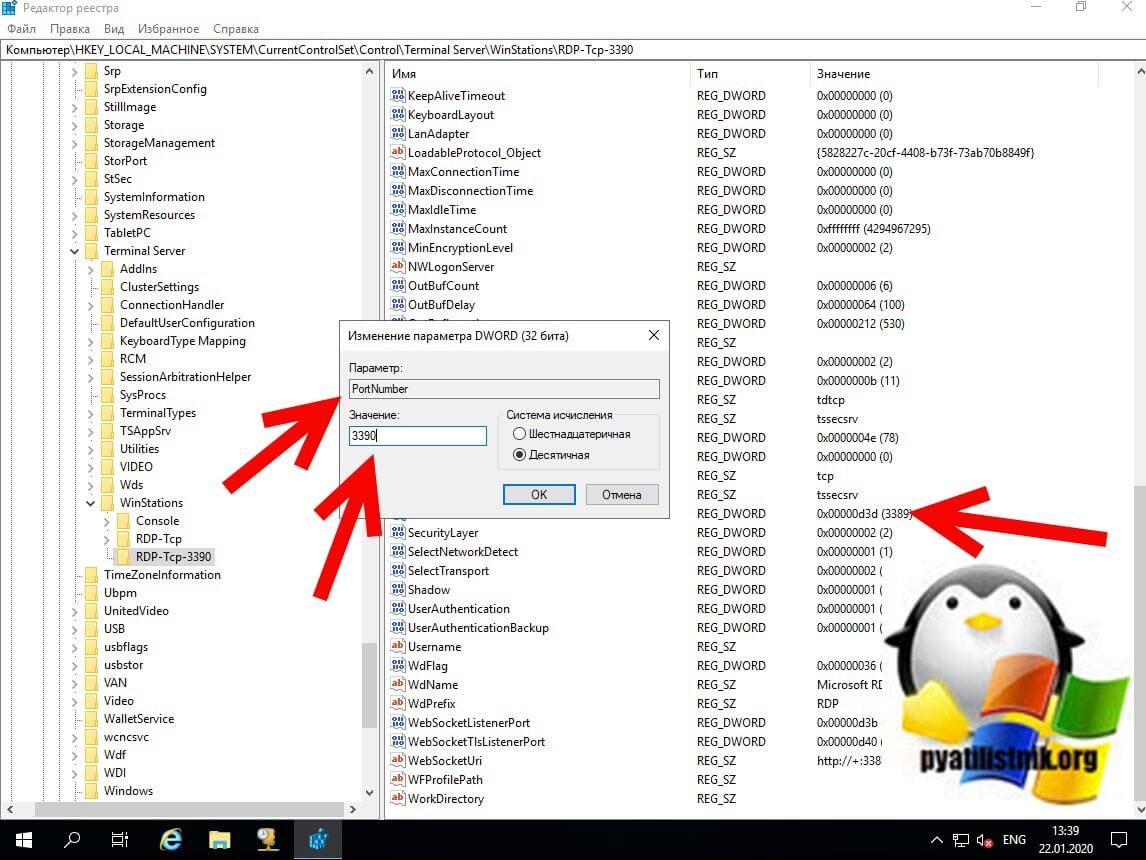

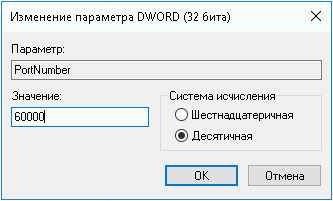

Переходим в вашу новую ветку в редакторе. Пока она так же работает по порту 3389 и нам нужно его поменять, за это отвечает ключ PortNumber. Открываем его, переключаем в десятичное отображение и меняем номер порта на 3390

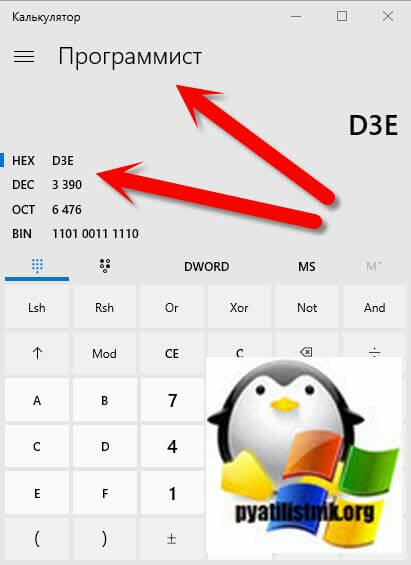

Если хотите использовать шеснадцатиричное представление ,то вам может помочь встроенный калькулятор в Windows, в режиме программиста. Тут число 3390 будет представлено в виде «D3E«.

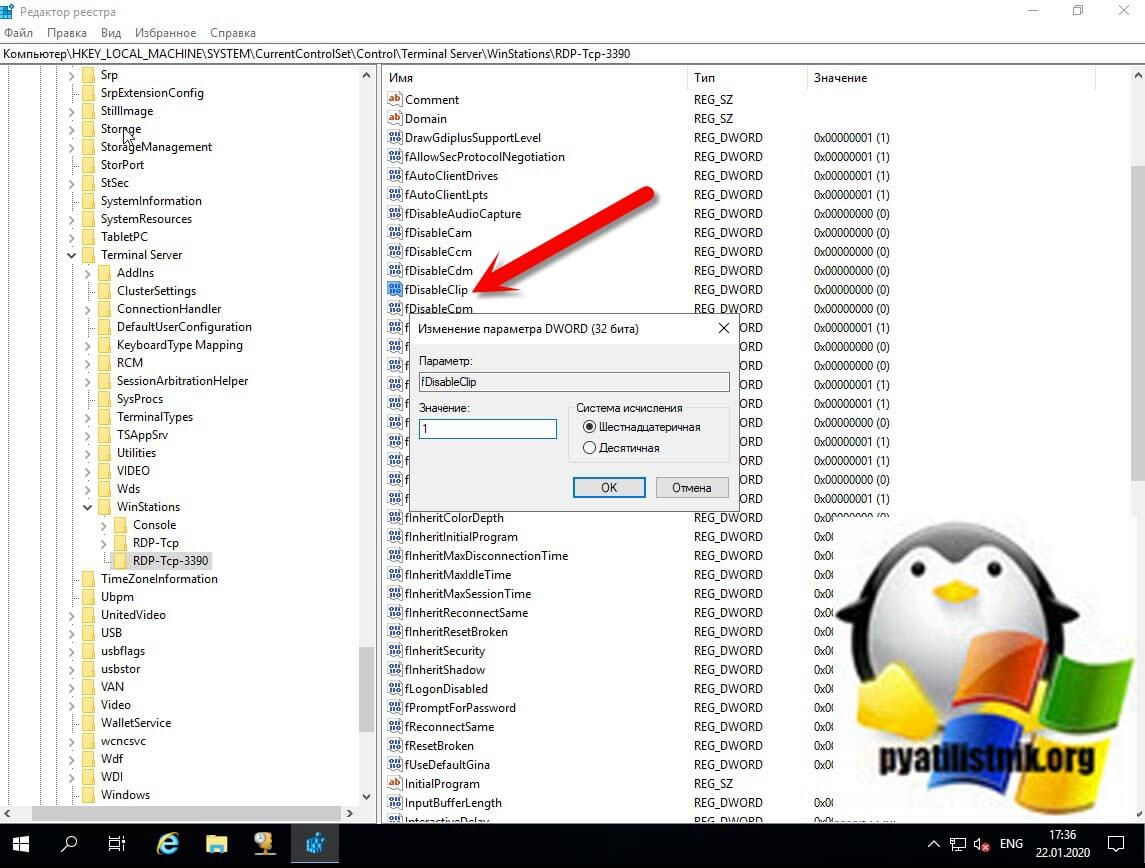

Далее я хочу запретить для данного подключения по RDP буфер обмена, для этого есть ключ реестра fDisableClip. Если вы установите в fDisableClip значение «0», то буфер обмена между хостовой системой и удаленной будет работать, если вы выставите «1», то вы запретите использование общего буфера обмена.

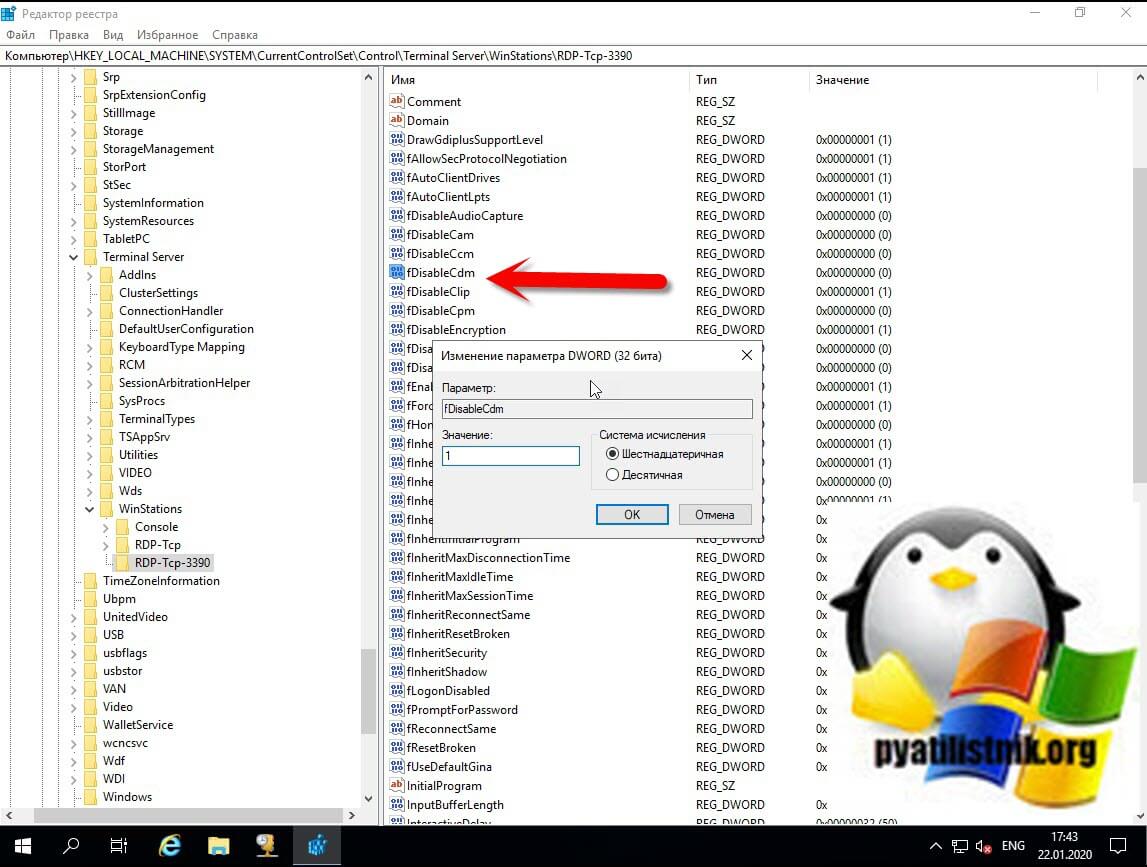

Далее я хочу запретить перенаправление USB-устройств, локальных дисков на терминальный стол. Для этого есть ключ реестра fDisableCdm. По умолчанию у ключа fDisableCdm выставлено значение «0», что подразумевает возможность сопоставления клиентских дисков и их подключение в автоматическом режиме. Если вы выставите у fDisableCdm значение «1». то вы запретите перенаправление (проброс) USB и локальных дисков на терминальный стол.

Следующим шагом я сделал запрет изменения настроек прокси-сервера, если у вас интернет дается всем по умолчанию и нет обязательной аутентификации, например ISA или Kerio Control, то вы можете тут задать какие-то неработающие адреса, они будут блокировать интернет и пользователь не сможет их поменять, делая такой терминальный стол более изолированным.

Как ограничить порты подключения на терминальном сервере

По умолчанию, на оба RDP порта 3389 и 3390 (Созданный ранее) пользователи группы администраторы и пользователи удаленного рабочего стола имею права для подключения, это не совсем правильно. Что я хочу сделать:

- Члены группы администраторы должны иметь возможность подключаться к любому порту RDP

- Члены группы удаленного рабочего стола должны иметь возможность подключаться только к стандартному порту 3389

- А вот группа изолированные пользователи должны иметь возможность подключаться исключительно ко второму RDP порту 3390 (Изолированное окружение в рамках общего терминального сервера)

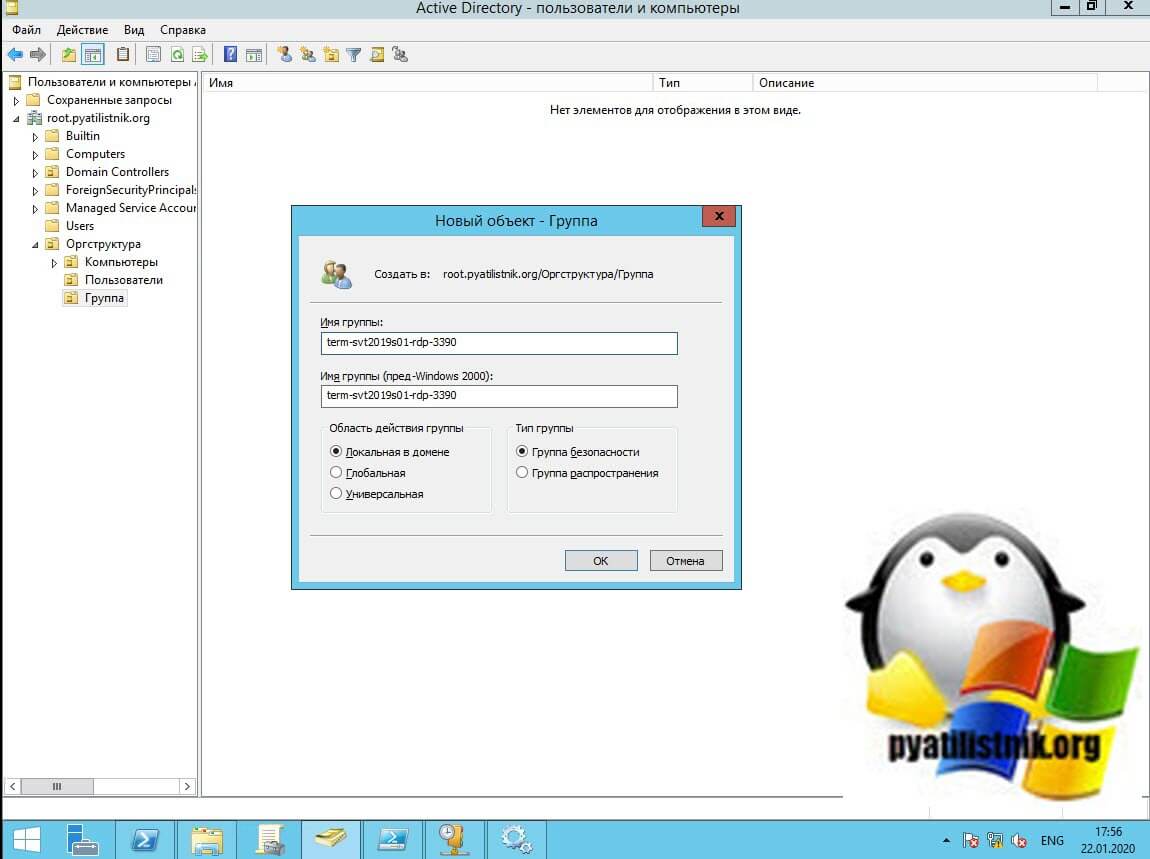

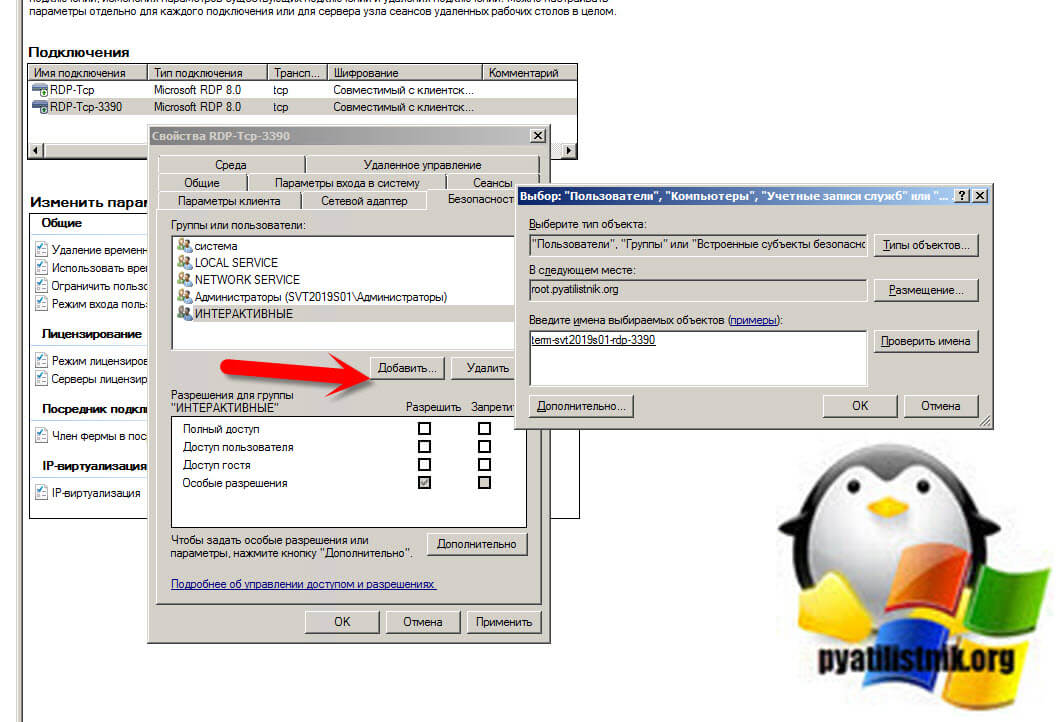

Вы открываете оснастку «Active Directory Пользователи и компьютеры» и создаете отдельные группы, я создам группу term-svt2019s01-rdp-3390 для изолированного подключения.

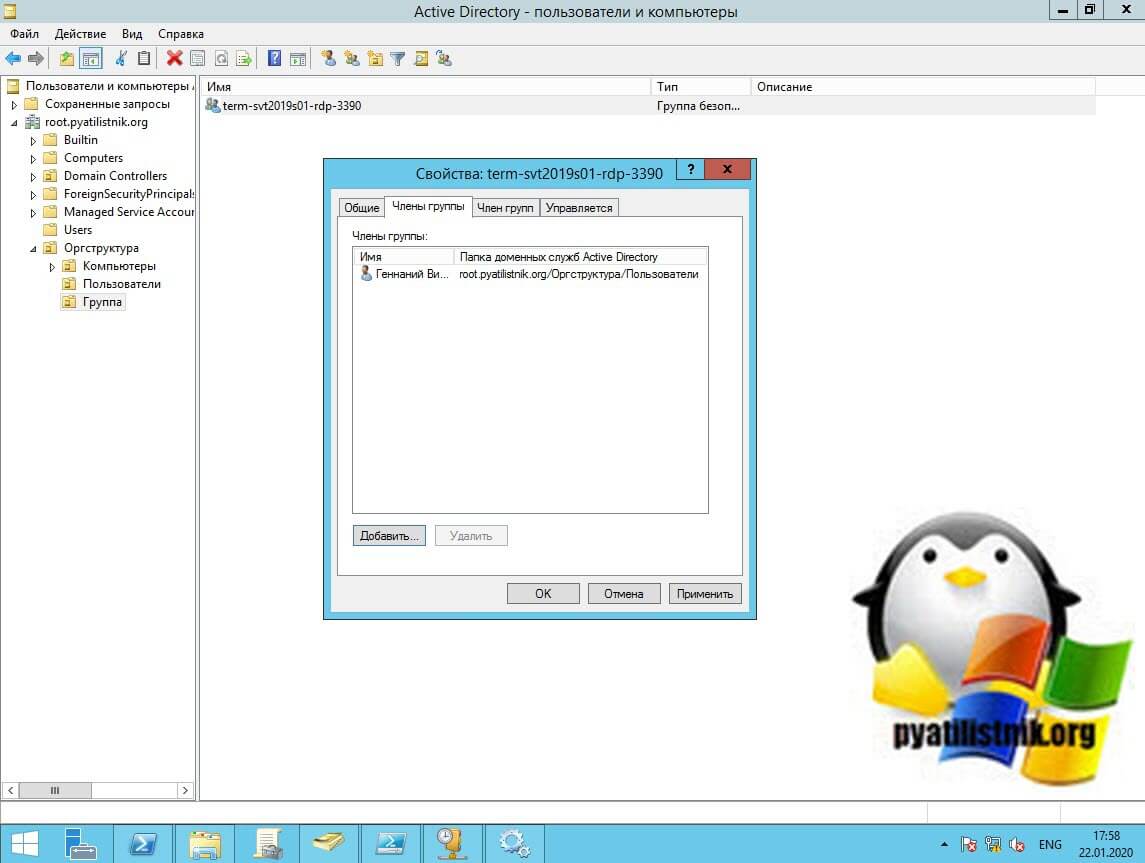

В группу term-svt2019s01-rdp-3390 я добавлю пользователя Барбоскина Генная Викторовича.

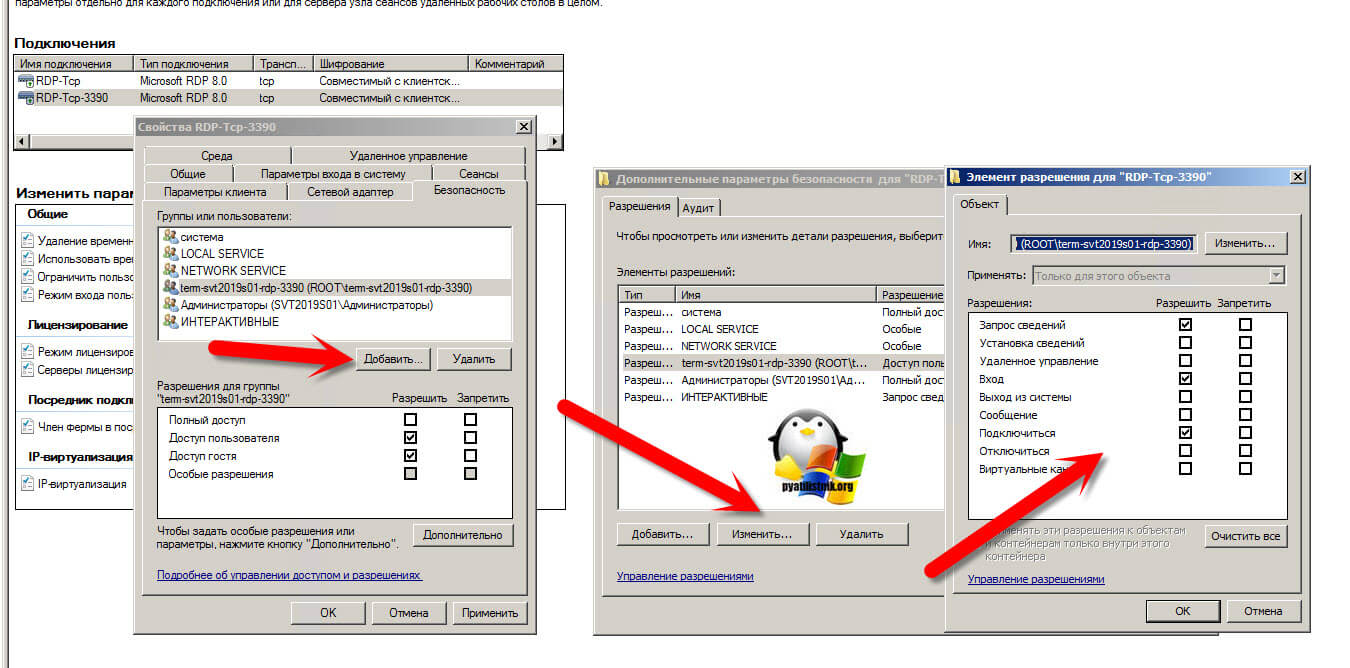

Далее вам нужно нужного пользователя. в моем случае Барбоскина Генная Викторовича исключить из группы администраторы или группы удаленного рабочего стола, если он в них состоял и назначить права доступа на порт 3390 для группы term-svt2019s01-rdp-3390. Сделать штатными средствами в операционных системах Windows Server 2012 R2 и выше вы не сможете, так как в оснастке по управлению RDS фермой нет такой функции, но не все потеряно.

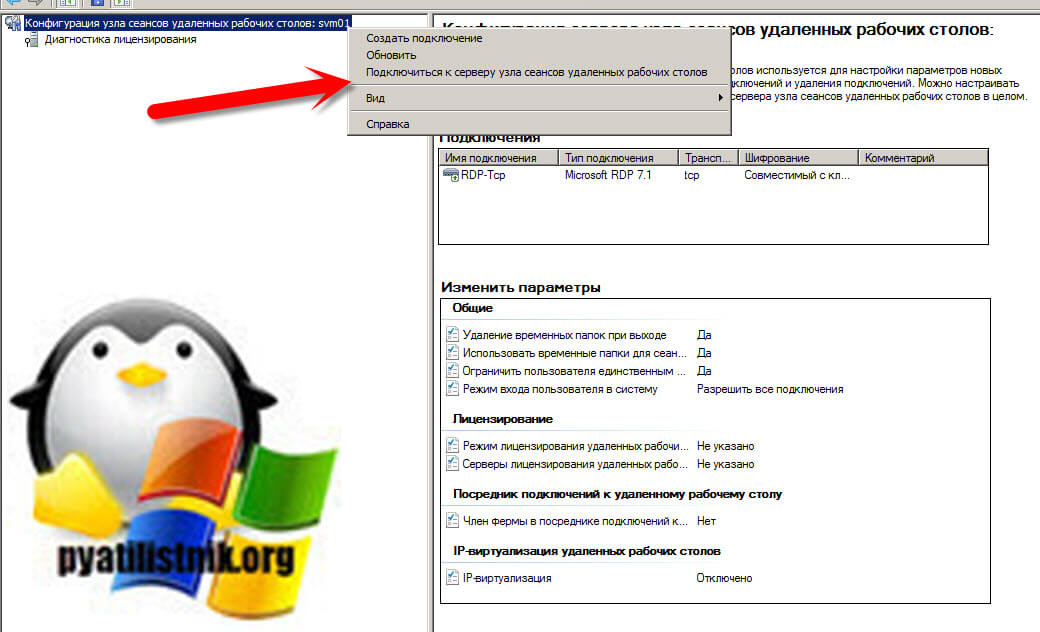

В операционных системах Windows Server 2008 R2 и ниже, при установке терминального сервера были замечательные оснастки TSADMIN.msc (Remote Desktop Services Manager) и TSCONFIG.msc (Remote Desctop Session Host Configuration). Это были великолепные инструменты помогающие в удобном интерфейсе взаимодействовать с терминальными подключениями и настройками. Именно благодаря TSCONFIG.msc у вас была возможность настроить разрешения на подключение к конкретному RDP порту. У меня для таких целей всегда есть виртуальная машина с установленными на нее оснастками, которые добавляются при установке роли терминального сервера.

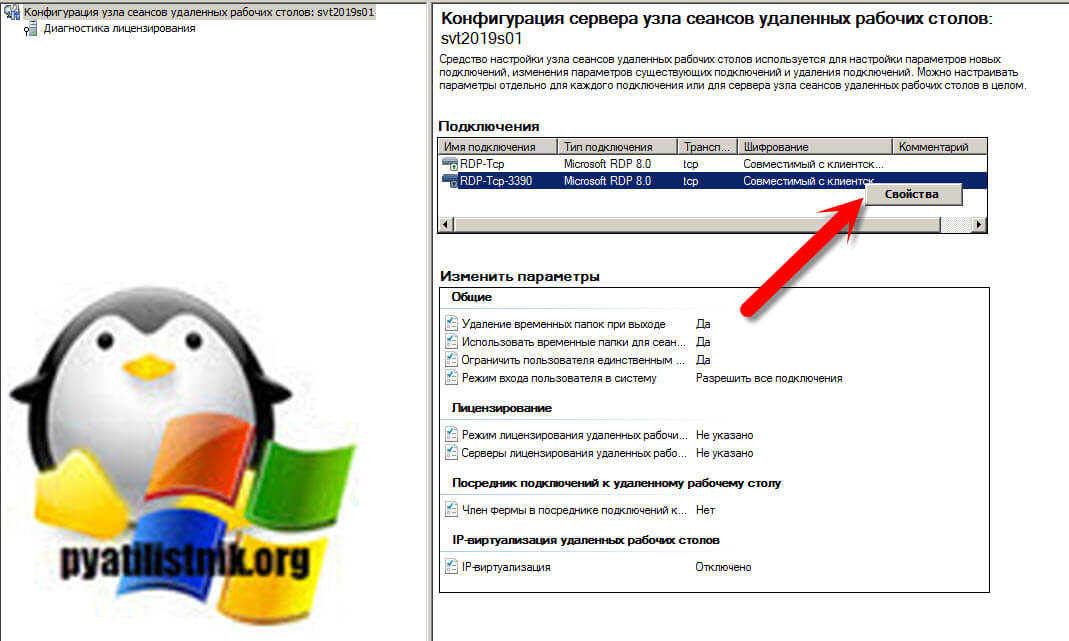

Запускаем оснастку «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)». Щелкаем по корню и из контекстного меню выбираем пункт «Подключиться к серверу узла сеансов удаленных рабочих столов«

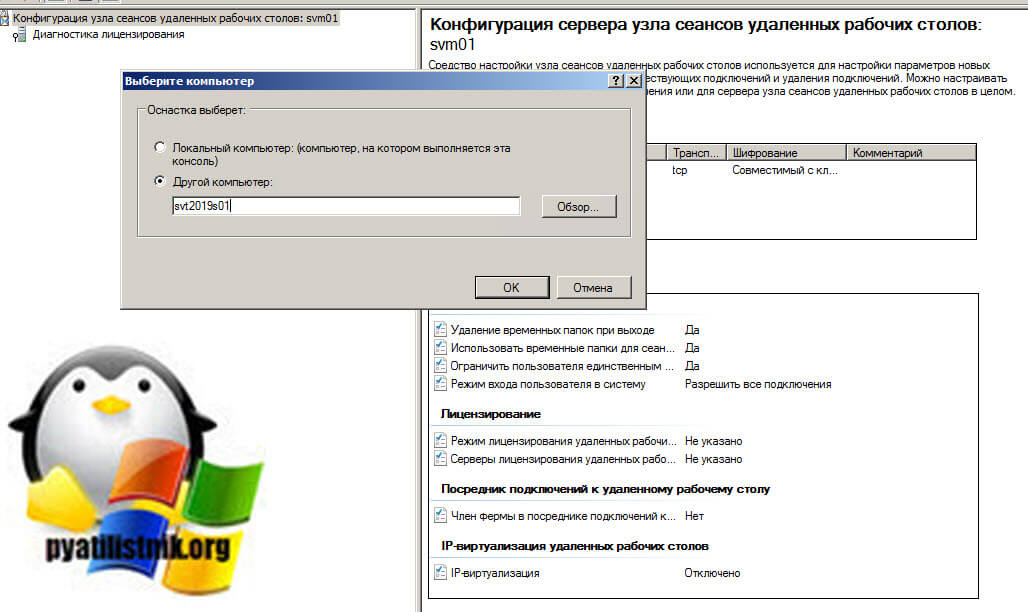

Выбираем сервер на котором вы настроили два разных RDP порта.

Щелкаем по изолированному подключению правым кликом и открываем его свойства.

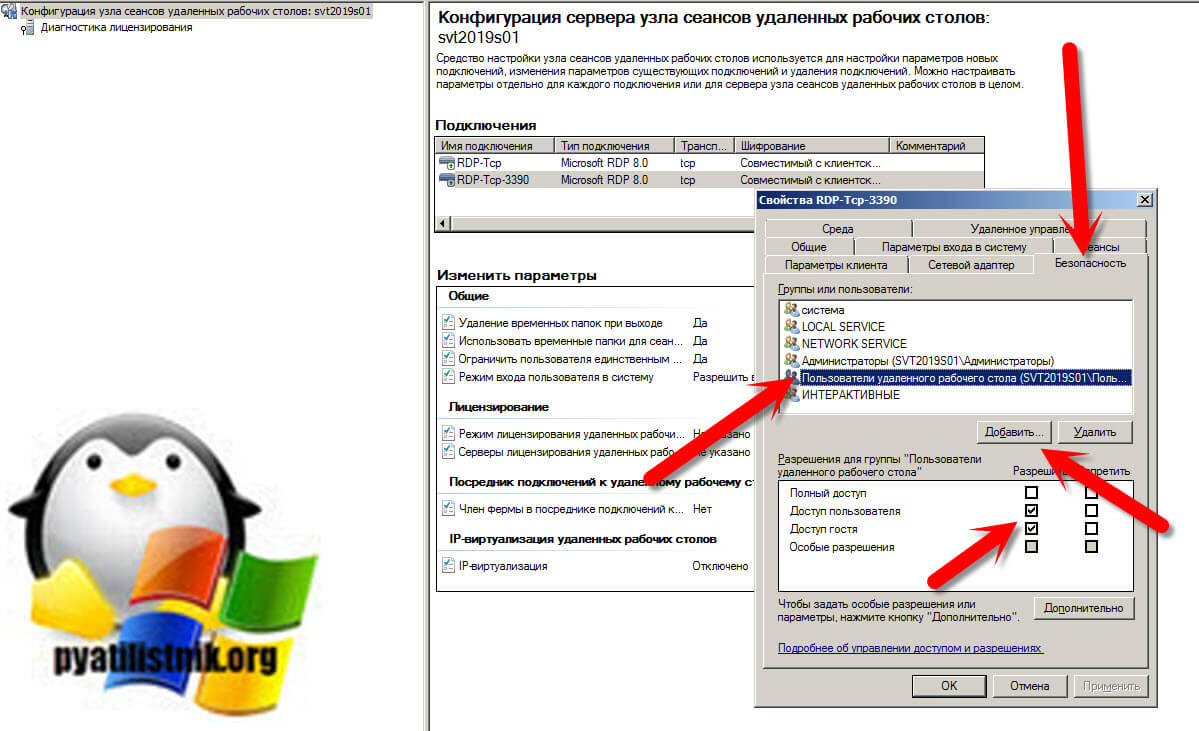

Перейдите на вкладку «Безопасность«. Обратите внимание, что тут по умолчанию у группы «Пользователи удаленного рабочего стола» выставлены права на:

- Доступ пользователя

- Доступ гостя

Обращу ваше внимание, что данная вкладка почему-то доступна исключительно из операционной системы Windows Server 2008R2, с установленными компонентами, в Windows Server 2012 R2 и выше после регистрации оснасток, эта вкладка почему-то отсутствовала. Если кто-то знает причину, то напишите в комментариях

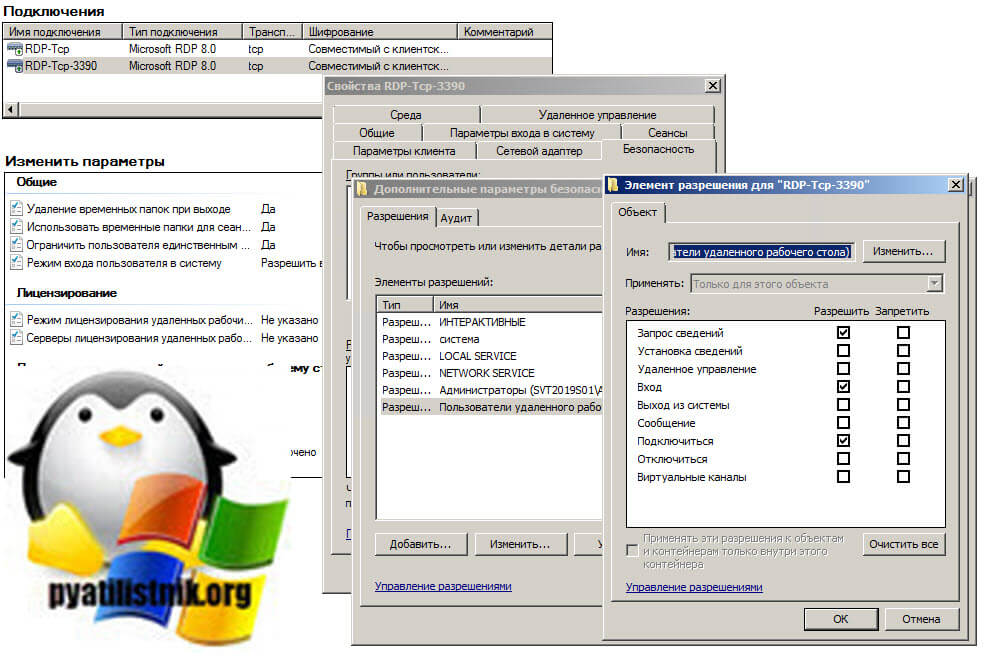

Вы так же можете более подробно посмотреть, что именно требуется для подключения по удаленному рабочему столу.

Удаляем из списка доступа (DACL) группу «Пользователи удаленного рабочего стола» и нажимаем кнопку «Добавить«. В открывшемся окне найдите вашу группу доступа

Можем более тонко выставить разрешения. Сохраняем все.

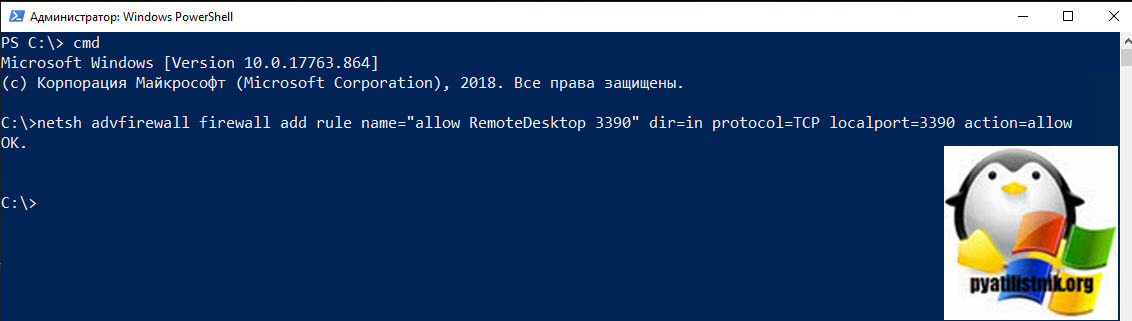

Открытие порта для второго RDP подключения

Наш изолированный терминальный стол почти готов, вам нужно не забыть открыть порты на брандмауэре Windows или другом фаэрволе, который вы используете. Я это буду делать через утилиту netsh. Я вам уже приводил пример такого правила в статье, где я удаленно включал RDP подключение. Откройте командную строку от имени администратора и запустите вот такую команду:

netsh advfirewall firewall add rule name=»allow RemoteDesktop 3390″ dir=in protocol=TCP localport=3390 action=allow

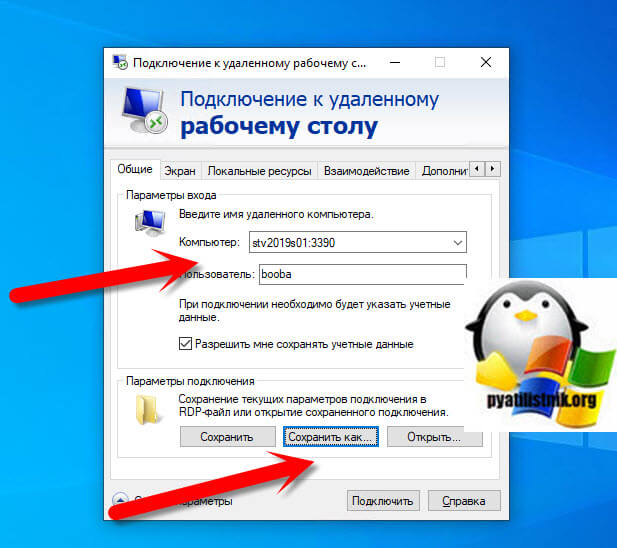

Создание RDP файла подключения

Запустите клиента «Подключения к удаленному рабочему столу». Укажите адрес подключения, порт подключения, имя пользователя и нажмите кнопку «Сохранить как«

Выбираем место сохранения RDP файла с подключением к изолированному терминальному серверу.

Чем хорошо файлы формата rdp можно легко редактировать и открывать с помощью любого текстового редактора.

В итоге вы можете производить нужные вам настройки в рамках данного клиента. После чего сохраните файл и передайте его сотруднику для подключения.

На этом у меня все. Мы с вами разобрали как создать несколько независимых RDP портов на одном терминальном сервере. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org,

Содержание

- Открытие портов в брандмауэре Windows

- Комментариев: 1

- Изменение порта RDP в Windows Server 2016

- Начало

- Правило для порта

- Проброс портов на Windows Server 2016

- Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

- Предварительные требования Prerequisites

- Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

- Открытие порта 80 To open port 80

- Дальнейшие действия Next steps

Открытие портов в брандмауэре Windows

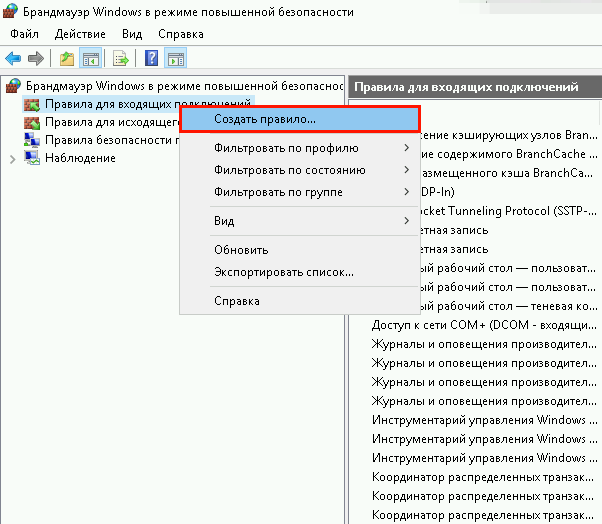

Сегодня расскажу как правильно открывать порты при помощи брандмауэра Windows. Такая задача может возникнуть если вы установили какой-то, возможно не стандартный, сервис на своем компьютере и требуется предоставить к нему доступ из сети. В моем случае это была CRM на Windows Server 2012 R2, которая слушала tcp порты 3034 и 3050. Чаще требуется открыть порты к базам данных SQL Server (порты 1433 и 1434) — всё делается аналогично.

Итак, в меню Пуск переходим в Панель управления -> Система и безопасностьи -> Брандмауэр Windows (если на панели управления не включено представление по категориям, сразу выбираем Брандмауэр Windows).

Переходим в Дополнительные настройки. Для примера откроем tcp порт 1433:

- Выбираем Правила для входящих подключений.

- В окне Действия нажимаем на ссылку Создать правило

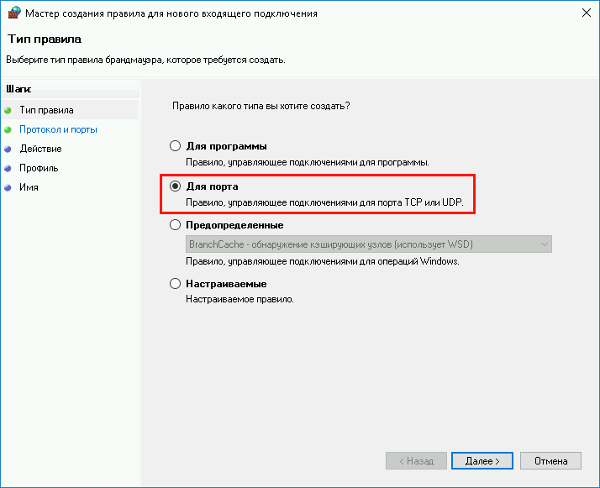

- Далее выбираем Тип правила в разделе Порт и нажимаем кнопку [Далее]

- На странице Протокол и порты указываем тип порта TCP

- Выбираем Указанные локальные порты и вводим значение 1433. Снова нажимаем кнопку [Далее]

- На странице Действие выбираем Разрешить соединение и жмем кнопку [Далее]

- На странице Профиль выбираем необходимые параметры для среды. [Далее]

- На странице Имя вводим название правила SQL Server (порт 1433) и нажимаем кнопку [Готово]

- Перезагружаем компьютер.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 1

Брандмауер Windows дебилен настолько, что лично мне проще воткнуть маршрутизатор и закрыться NAT-ом, чем его настраивать.

Изменение порта RDP в Windows Server 2016

Начало

В данном руководстве будет рассмотрена процедура изменения порта RDP в операционной системе Windows Server 2012.

Обратите внимание что — все дальнейшие процедуры меняют порт RDP что приведет к отключению текущего соединения с сервером,в связи с этим рекомендуем использовать другие варианты подключения к серверу (например через Веб консоль из личного кабинета).

Для того чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы.

Редактирование реестра производится с помощью программы-редактора.

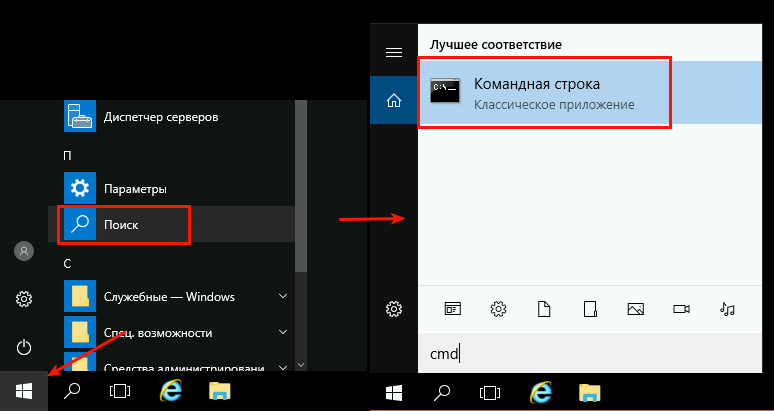

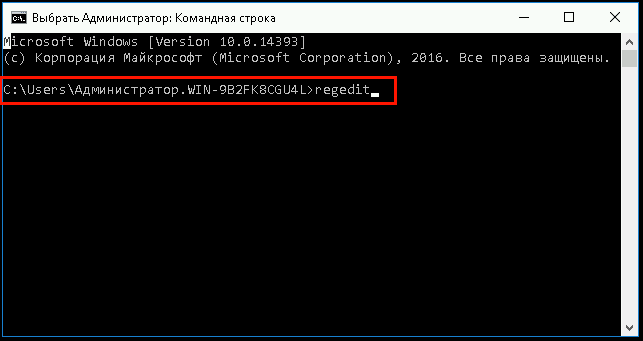

Нажмите Пуск и в панели Поиск напечатайте cmd.

В появившемся окне консоли наберите и выполните команду regedit.

В редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority).

Как правило, их используют различные системные приложения ОС. - Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства

Далее нужно выбрать пункт «Брандмаэур Windows в режиме повышенной безопасности»

В новом окне выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

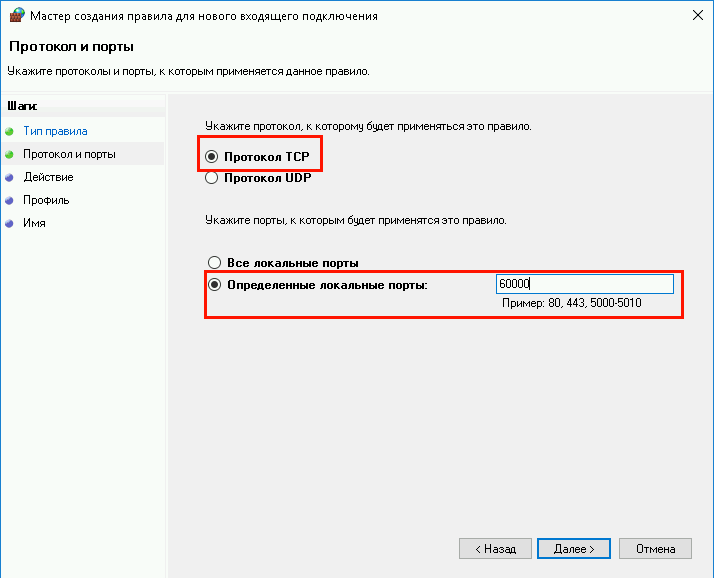

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

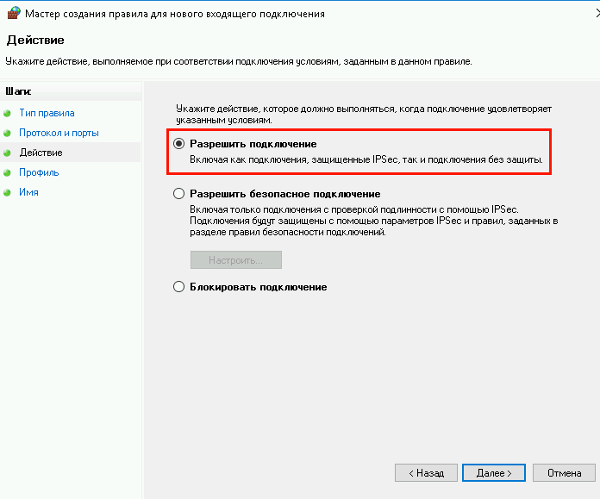

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение.

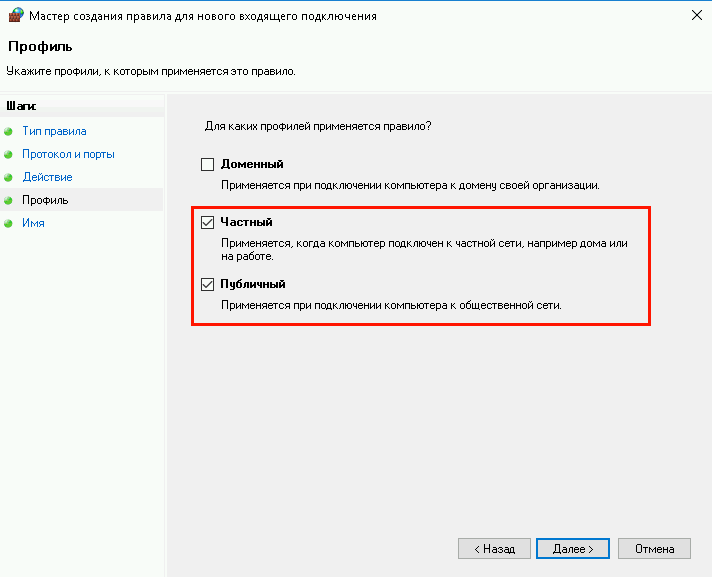

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

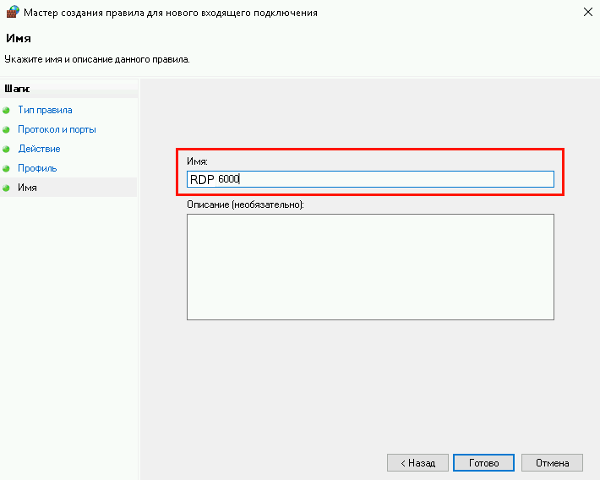

Затем нужно выбрать имя для правила

(рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Проброс портов на Windows Server 2016

Возникла проблема с пробросом портов на виртуальную машину. Есть удалённый сервер(1) (windows server 2016) и на этом сервере через hyper-v установлена виртуальная машина(2) с той же ос. Есть задача: получать удалённый доступ к машине номер 2 через публичный адрес сервера (адрес сервера:порт на вм). По инструкции была создана сеть NAT, но не получаеться пробросить на порт 3389(порт удалённого доступа), выдается ошибка. Проброс на другие порты работает. Прошу помочь, спасибо)

UPD: ошибка выводиться даже если задать входящий порт не 3389.

Проброс портов с windows server 2003 в локалку

Есть windows server 2003, поднят RRAS, настроен NAT На сервере две сетевый платы, одна смотрит в.

Проброс портов на Terminal server

Коллеги, подскажите пожалуйста что смотреть, куда копать? Попросили настроить конференцсвязь (на.

Windows server 2012 r2 с ключем windows server 2016!

Здравствуйте, нам пришел новый сервер с windows server 2012 r2 и клиентские лицензии: windows.

Windows server 2016, microsoft-windows-kernel-power

Здравствуйте. Собрали сервер для одновременной работы нескольких человек по RDP. Работает на.

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Проброс портов в Ubuntu server

Вопрос такой. Есть роутер, который имеет внешний IP адрес. Есть два сервера на Ubuntu server.

Проброс портов в Windows 7

Здравствуйте. Имеется компьютер с интернет соединением, с личным IP адресом (то есть используется.

Windows XP SP2 в виртуальной машине: не удается проброс портов

Здравствуйте! Даны: Сервер: Ubuntu Server i386 8.04.3 LTS, Linux 2.6.24-21. Его адрес в.

Hyper-V server 2016 на Windows 10

Была загружена программа Hyper-V server 2016, после чего компьютер был перезагружен и открылось.

Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

Службы Reporting Services Reporting Services и опубликованным отчетам производится по URL-адресам, которые состоят из IP-адреса, номера порта и имени виртуального каталога. Report server applications and published reports are accessed through URLs that specify an IP address, port, and virtual directory. Если включен брандмауэр Windows, то порт, на который настроен сервер отчетов, скорее всего, закрыт. If Windows Firewall is turned on, the port that the report server is configured to use is most likely closed. Обычно это выражается в том, что при обращении с удаленного клиентского компьютера к веб-порталу отображается пустая страница либо при запросе отчета открывается пустая веб-страница. Indications that a port might be closed are receiving a blank page when you attempt to open the web portal from a remote client computer, or a blank Web page after requesting a report.

Открыть порт можно при помощи брандмауэра Windows на компьютере сервера отчетов. To open a port, you must use the Windows Firewall utility on the report server computer. Службы Reporting Services не открывают порты автоматически, этот шаг необходимо выполнить вручную. Reporting Services will not open ports for you; you must perform this step manually.

По умолчанию сервер отчетов слушает HTTP-запросы для порта 80. By default, the report server listens for HTTP requests on port 80. Следующие пошаговые инструкции позволяют настроить порт. As such, the following instructions include steps that specify that port. Если URL-адреса сервера отчетов настроены на другой порт, при выполнении описанных ниже инструкций необходимо указывать его номер. If you configured the report server URLs to use a different port, you must specify that port number when following the instructions below.

При обращении к реляционным базам данных SQL Server SQL Server на внешних компьютерах или в случае, если база данных сервера отчетов находится на внешнем экземпляре SQL Server SQL Server , необходимо открыть порт 1433 и 1434 на внешнем компьютере. If you are accessing SQL Server SQL Server relational databases on external computers, or if the report server database is on an external SQL Server SQL Server instance, you must open port 1433 and 1434 on the external computer. Дополнительные сведения о брандмауэре Windows см. в статье Настройка брандмауэра Windows для доступа к компоненту Database Engine. For more information, see Configure a Windows Firewall for Database Engine Access. Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компоненты Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services и Службы Integration Services Integration Services , см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server. For more information about the default Windows firewall settings, and a description of the TCP ports that affect the Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services , and Службы Integration Services Integration Services , see Configure the Windows Firewall to Allow SQL Server Access.

Предварительные требования Prerequisites

Выполнение следующих инструкций предполагает, что создана база данных сервера отчетов, настроена учетная запись службы и URL-адреса веб-портала и веб-службы сервера отчетов. These instructions assume that you already configured the service account, created the report server database, and configured URLs for the Report Server Web service and the web portal. Дополнительные сведения см. в разделе Управление сервером отчетов служб Reporting Services в собственном режиме. For more information, see Manage a Reporting Services Native Mode Report Server.

Кроме этого, необходимо проверить доступность экземпляра сервера отчетов из веб-браузера через локальное соединение. You should also have verified that the report server is accessible over a local Web browser connection to the local report server instance. Этот шаг необходим для проверки работоспособности установки. This step establishes that you have a working installation. Прежде чем приступать к открытию портов, необходимо проверить правильность настройки установки. You should verify that the installation is configured correctly before you begin opening ports. Чтобы выполнить этот шаг в Windows Server, потребуется также добавить сервер отчетов к доверенным сайтам. To complete this step on Windows Server, you must have also added the report server site to Trusted Sites. Дополнительные сведения см. в разделе Настройка сервера отчетов, работающего в основном режиме, для локального администрирования (службы SSRS). For more information, see Configure a Native Mode Report Server for Local Administration (SSRS).

Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

Открытие порта 80 To open port 80

В меню Пуск выберите Панель управления, Система и безопасностьи Брандмауэр Windows. From the Start menu, click Control Panel, click System and Security, and then click Windows Firewall. Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows. Control Panel is not configured for ‘Category’ view, you only need to select Windows Firewall.

Нажмите кнопку Дополнительные параметры. Click Advanced Settings.

Выберите Правила для входящих подключений. Click Inbound Rules.

Выберите Создать правило в окне Действия. Click New Rule in the Actions window.

Выберите Тип правила в разделе Порт. Click Rule Type of Port.

Щелкните Далее. Click Next.

На странице Протокол и порты выберите TCP. On the Protocol and Ports page click TCP.

Выберите Указанные локальные порты и введите значение 80. Select Specific Local Ports and type a value of 80.

Щелкните Далее. Click Next.

На странице Действие выберите Разрешить соединение. On the Action page click Allow the connection.

Щелкните Далее. Click Next.

На странице Профиль выберите необходимые параметры для среды. On the Profile page click the appropriate options for your environment.

Щелкните Далее. Click Next.

На странице Имя введите имяReportServer (TCP через порт 80) . On the Name page enter a name ofReportServer (TCP on port 80)

Нажмите кнопку Готово. Click Finish.

Перезагрузите компьютер. Restart the computer.

Дальнейшие действия Next steps

После открытия порта, прежде чем удаленные пользователи смогут производить доступ к серверу отчетов, им необходимо предоставить доступ к корневой папке и на уровне сайта. After you open the port and before you confirm whether remote users can access the report server on the port that you open, you must grant user access to the report server through role assignments on Home and at the site level. Даже если порт правильно открыт, пользователи не смогут соединяться с сервером отчетов, если им не предоставлены необходимые разрешения. You can open a port correctly and still have report server connections fail if users do not have sufficient permissions. Дополнительные сведения см. в статье Предоставление пользователям доступа к серверу отчетов. For more information, see Grant user access to a report server.

Правильность открытия порта можно также проверить, открыв веб-портал с другого компьютера. You can also verify that the port is opened correctly by starting the web portal on a different computer. См. подробнее о веб-портале сервера отчетов. For more information, see The web portal of a report server.

RDP (Remote Desktop Protocol), или протокол удалённого рабочего стола — это протокол прикладного уровня, использующийся для обеспечения удаленного доступа к серверам и рабочим станциям Windows. По умолчанию для подключения по RDP используется порт TCP 3389, но иногда может возникнуть необходимость его изменить, например по соображениям безопасности.

- Запустите редактор реестра regedit (WIN+R).

- Откройте ветку реестра — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- Измените параметр PortNumber на любой из диапазона от 1024 до 65535, например, 50415.

- Запустите Брандмауэр Windows и создайте новое правило в разделе «Правила для входящих подключений»

- Тип правила — Для порта, Протокол TCP, Определённые локальный порты — 50415, Разрешить подключение, Профиль — Доменный, Публичный и Частный, Имя — Allow RDP

В дальнейшем, при подключении используйте новый порт, например, 50415.

- Запустите подключение к удалённому рабочему столу mstsc (WIN+R)

- Введите ваш IP и порт через двоеточие, например, 192.168.40.57:50415.

Наш телеграм-канал

Регулярно пишем о технологиях.

Подписаться

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

Проброс портов на роутере Ростелеком

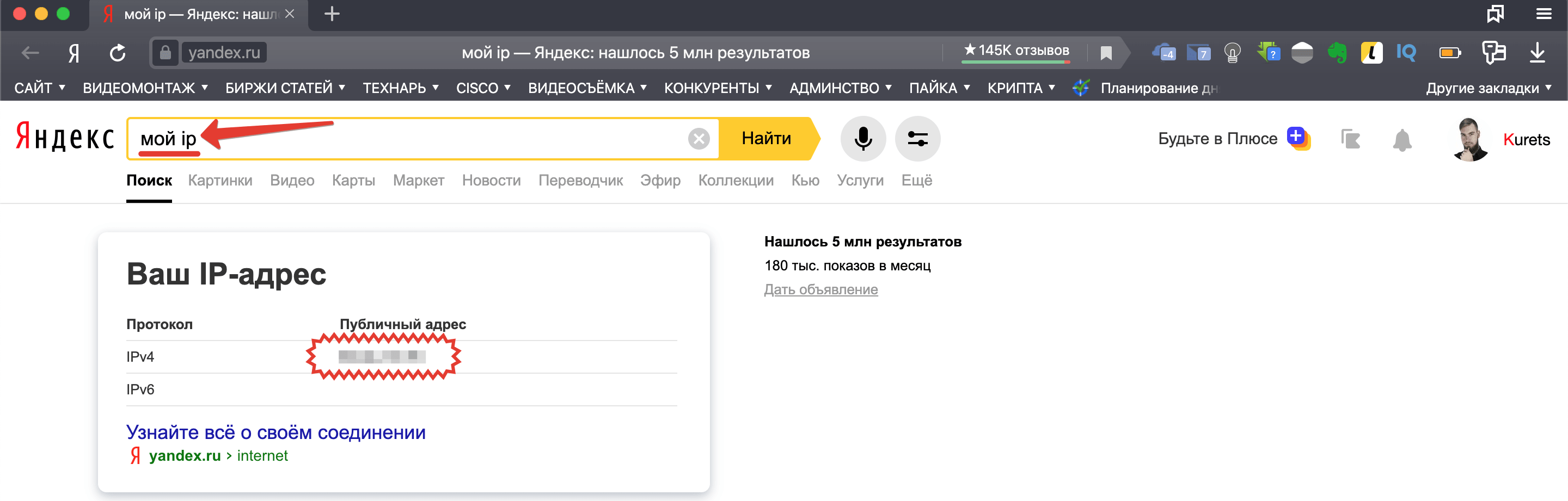

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

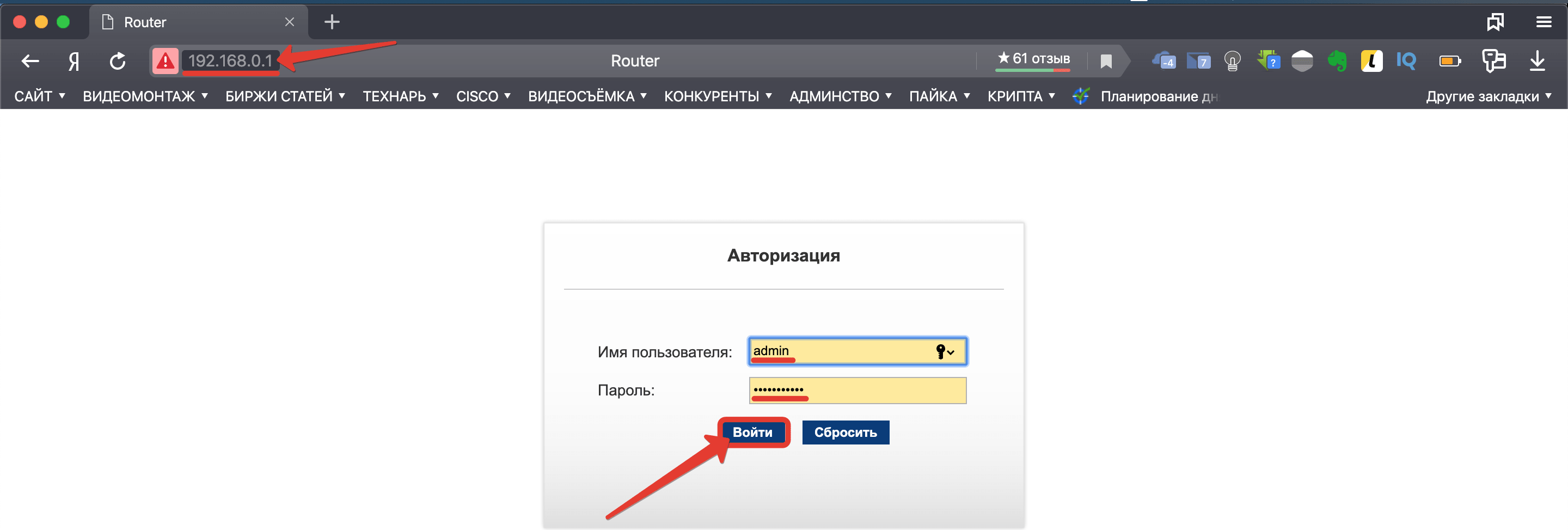

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

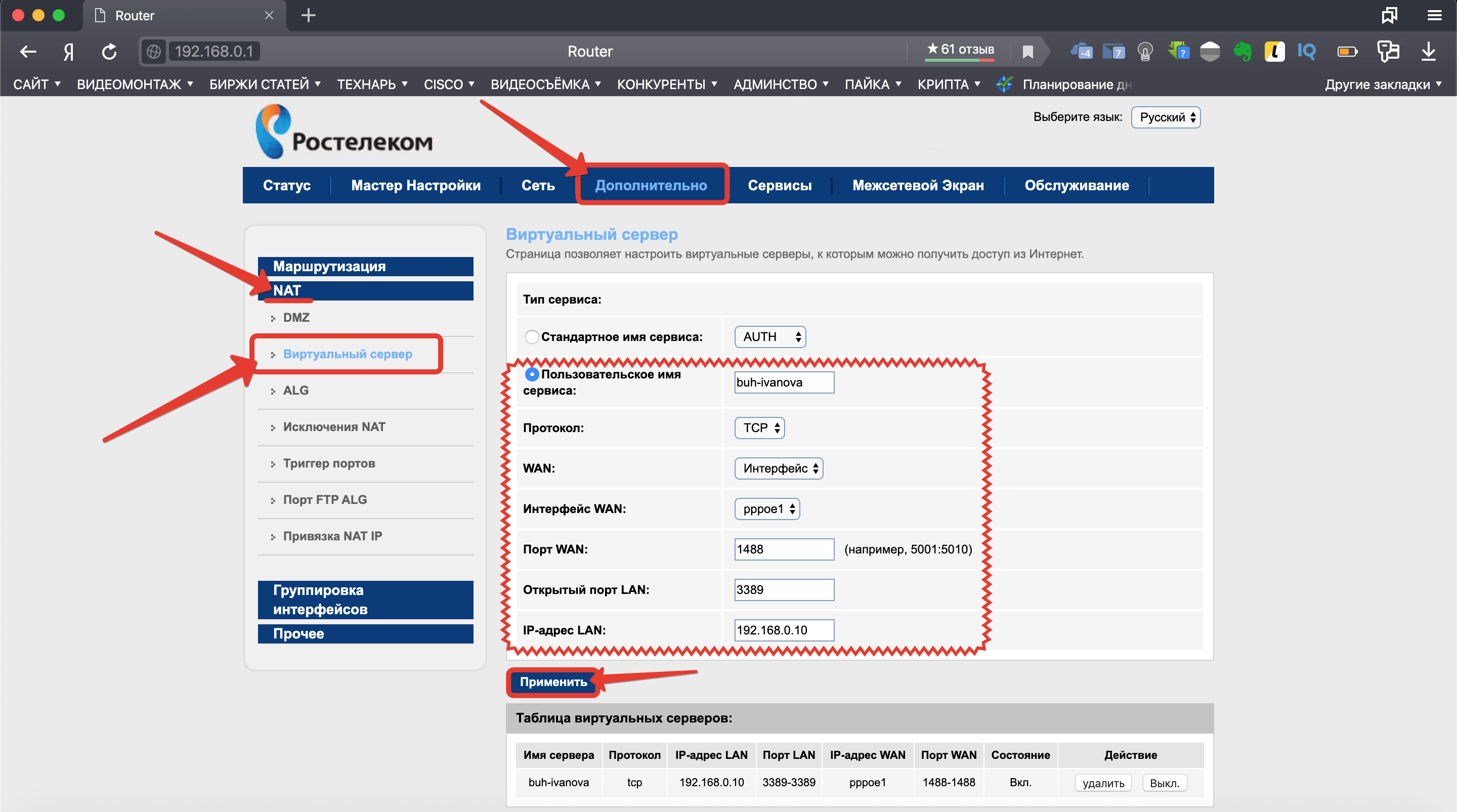

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» — «NAT» — «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до — зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

Настройка клиента Windows 10 для RDP

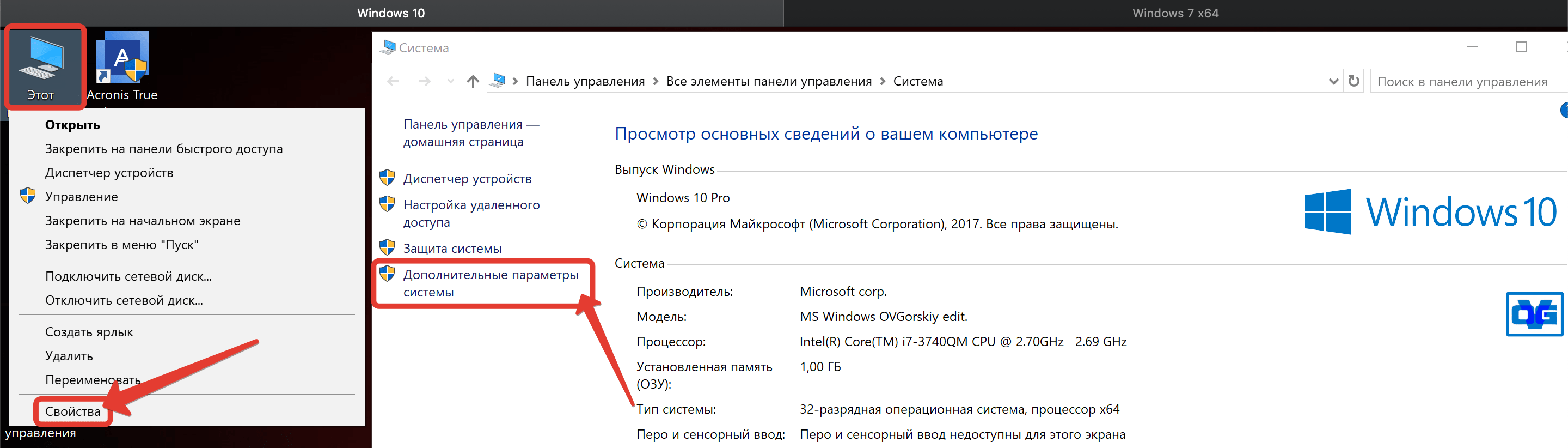

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

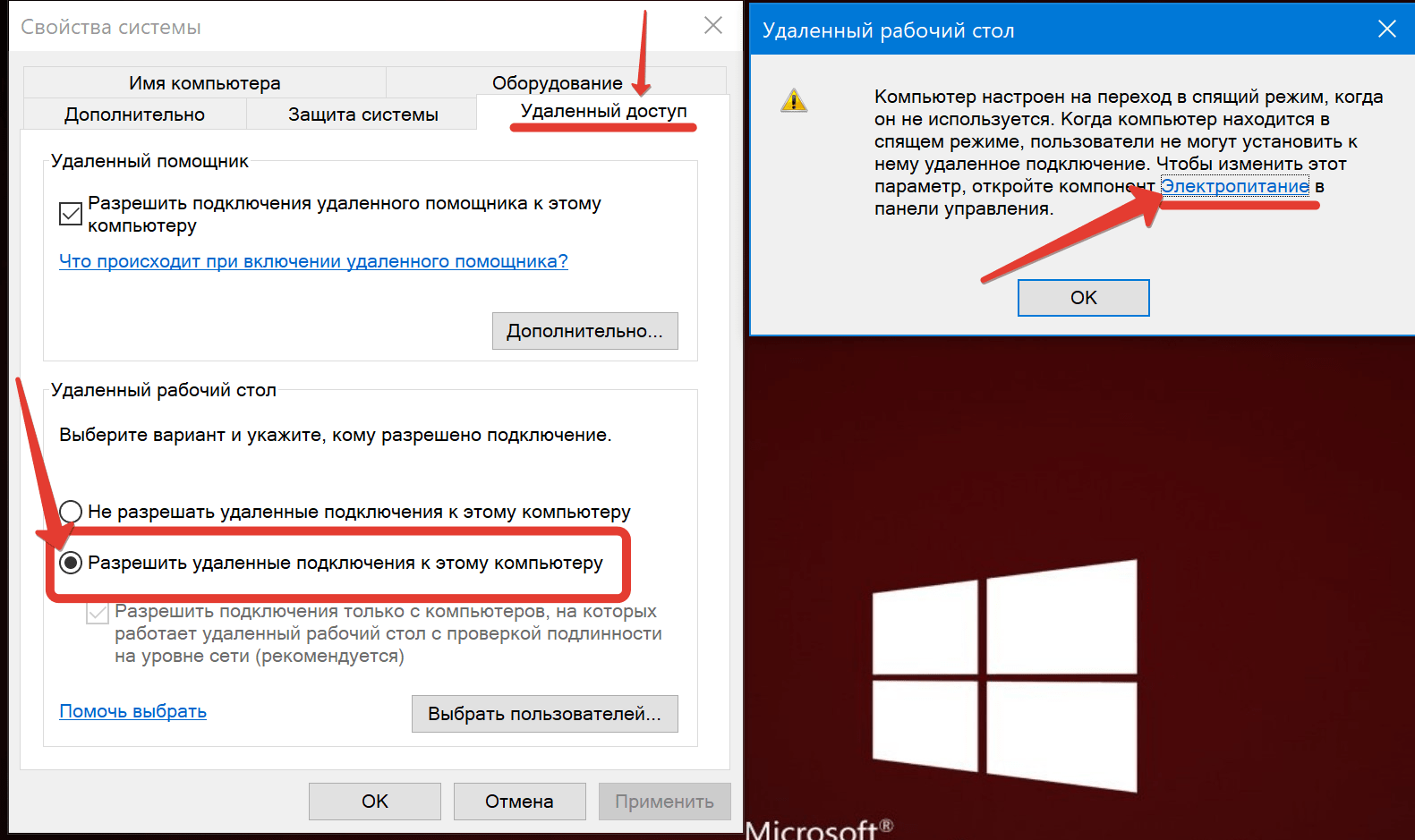

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

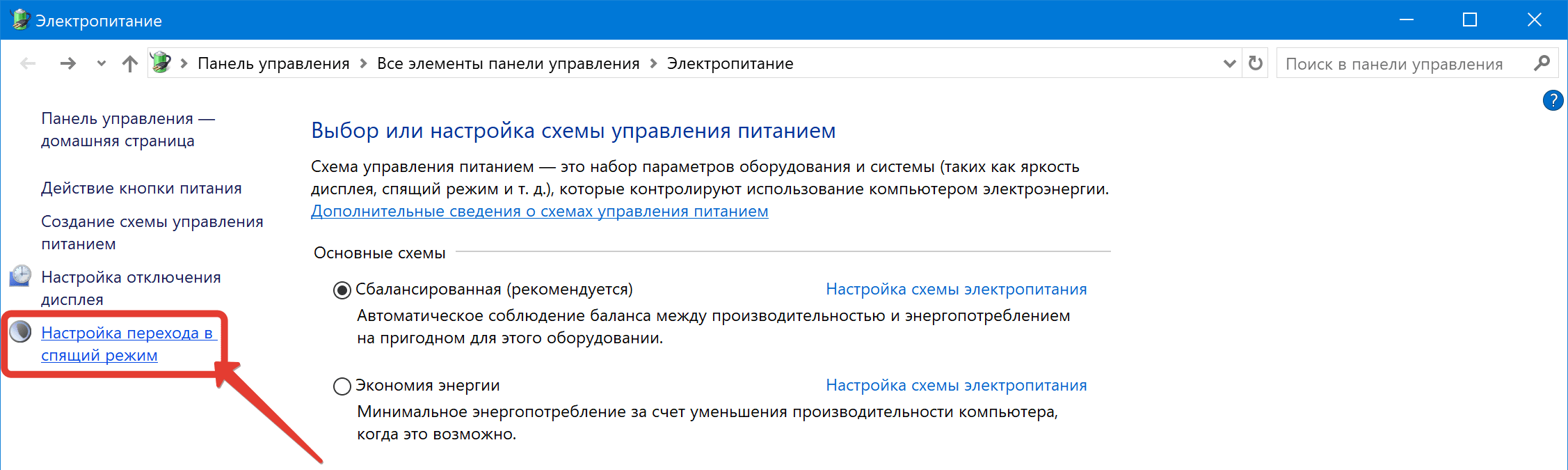

Шаг 6. Настройка перехода в спящий режим.

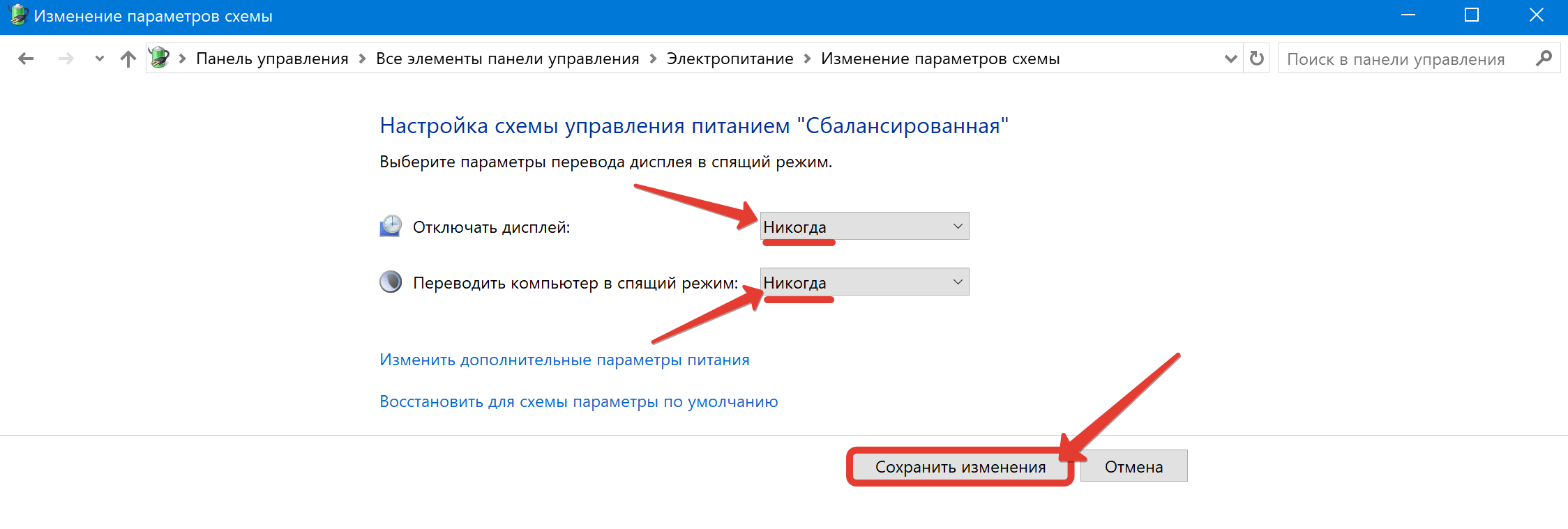

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

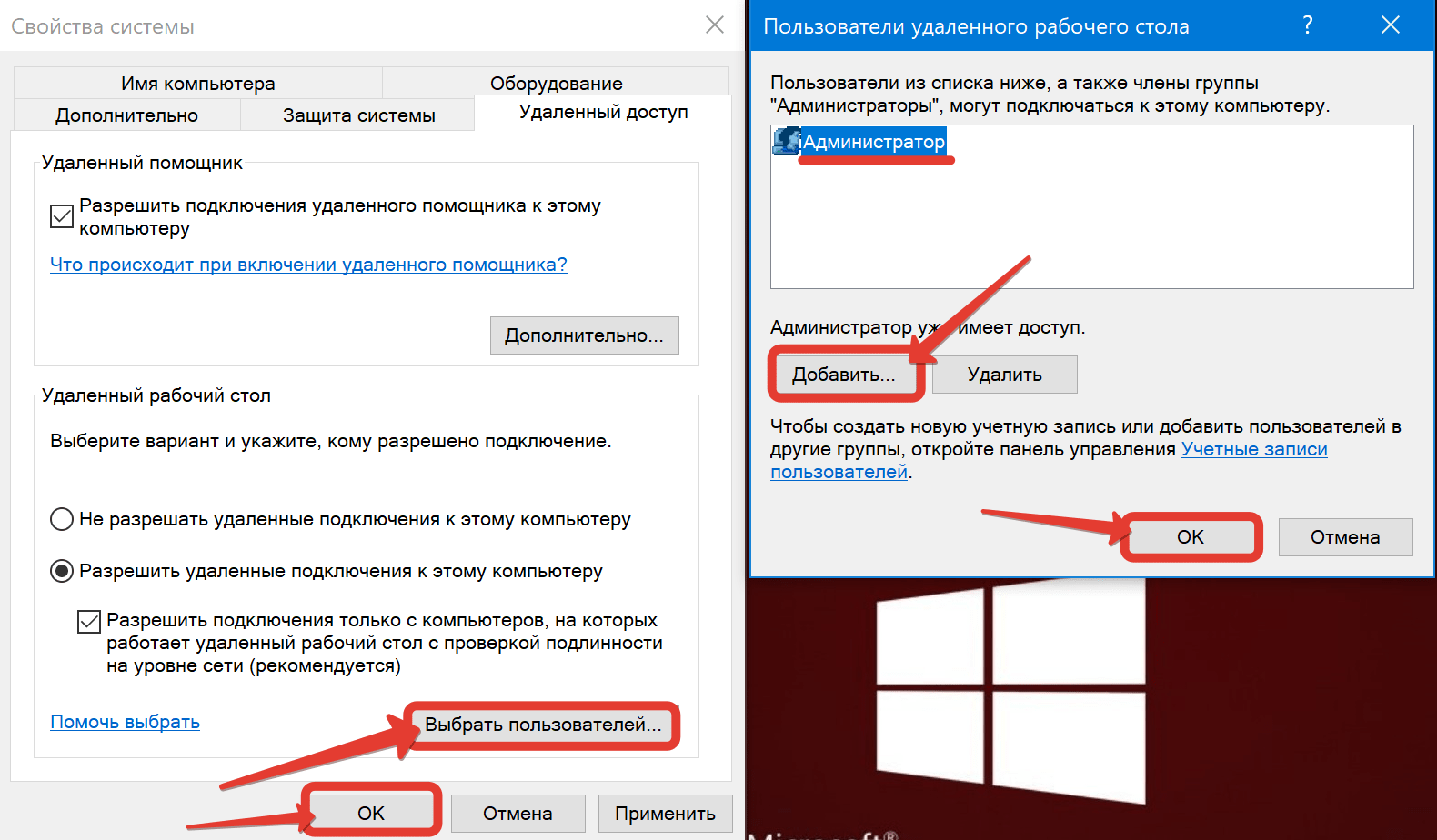

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» — «ОК».

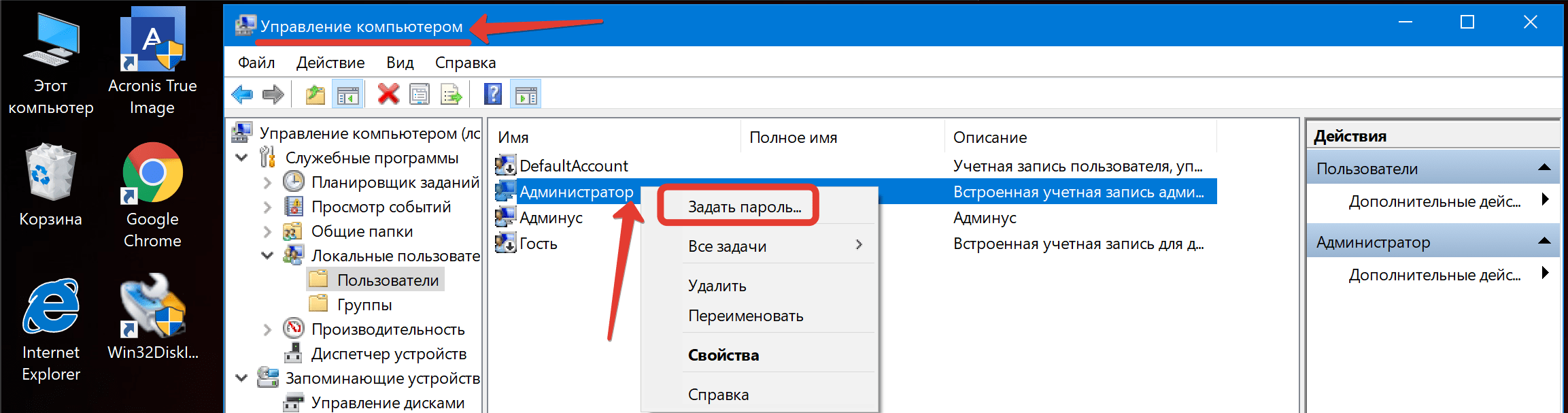

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

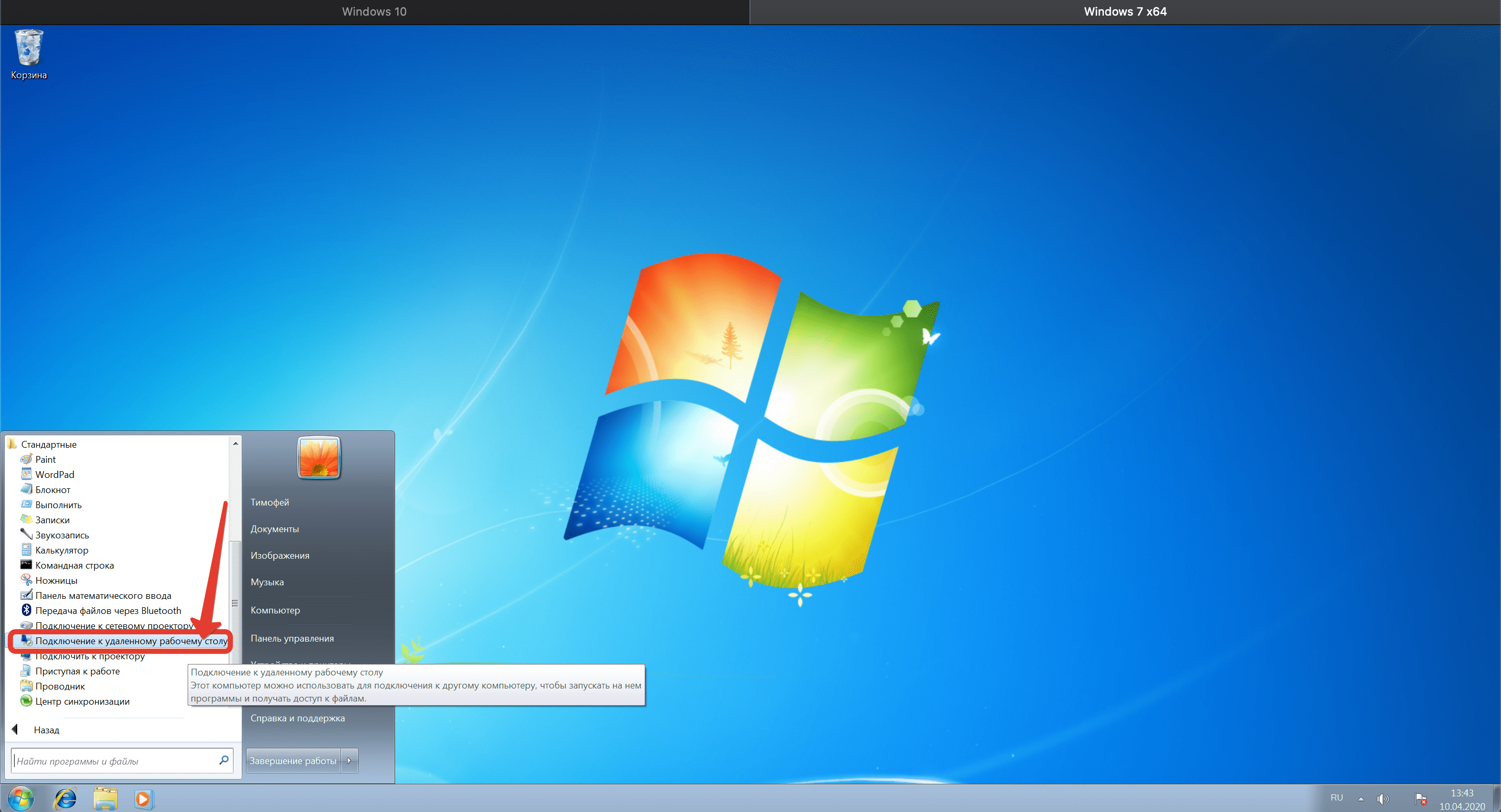

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

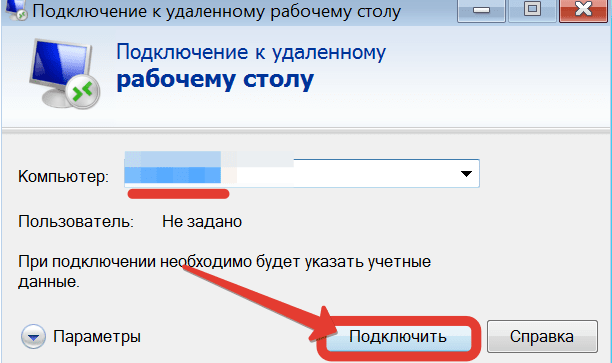

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

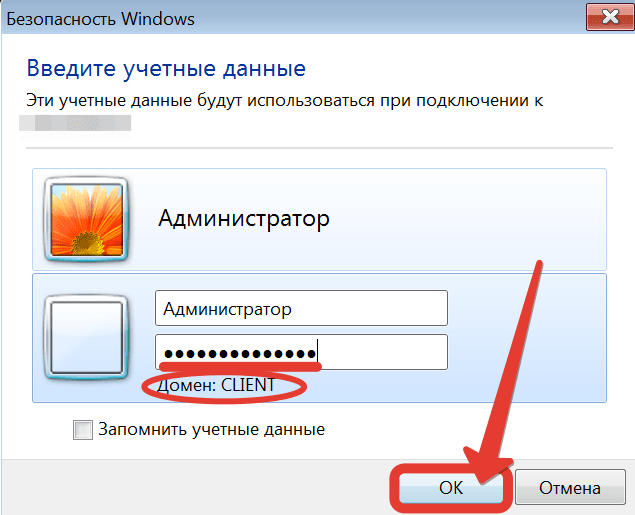

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

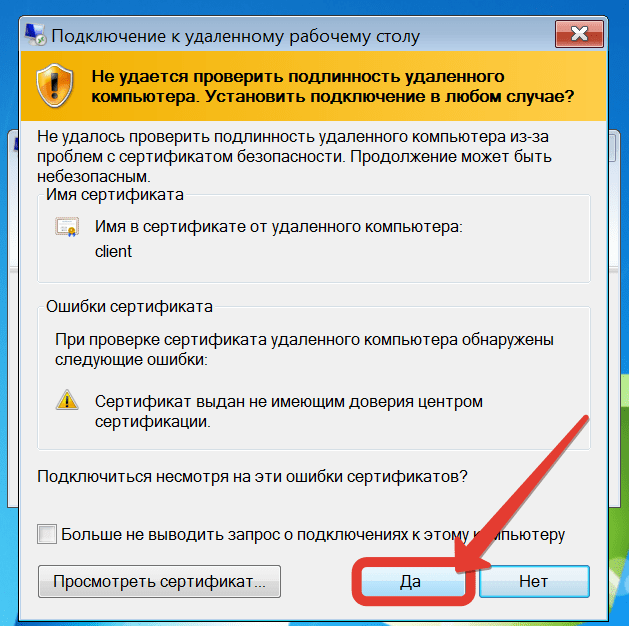

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

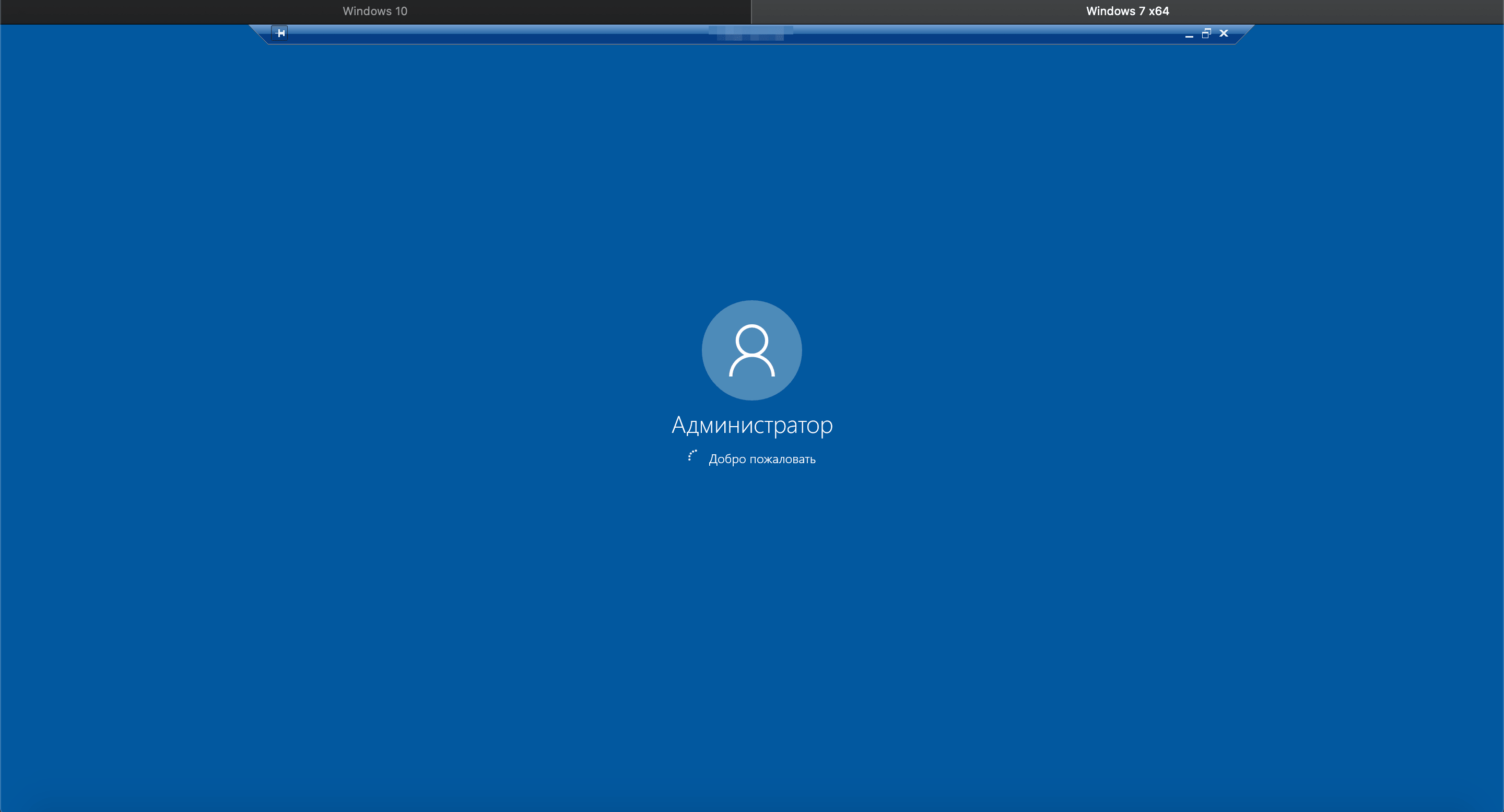

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

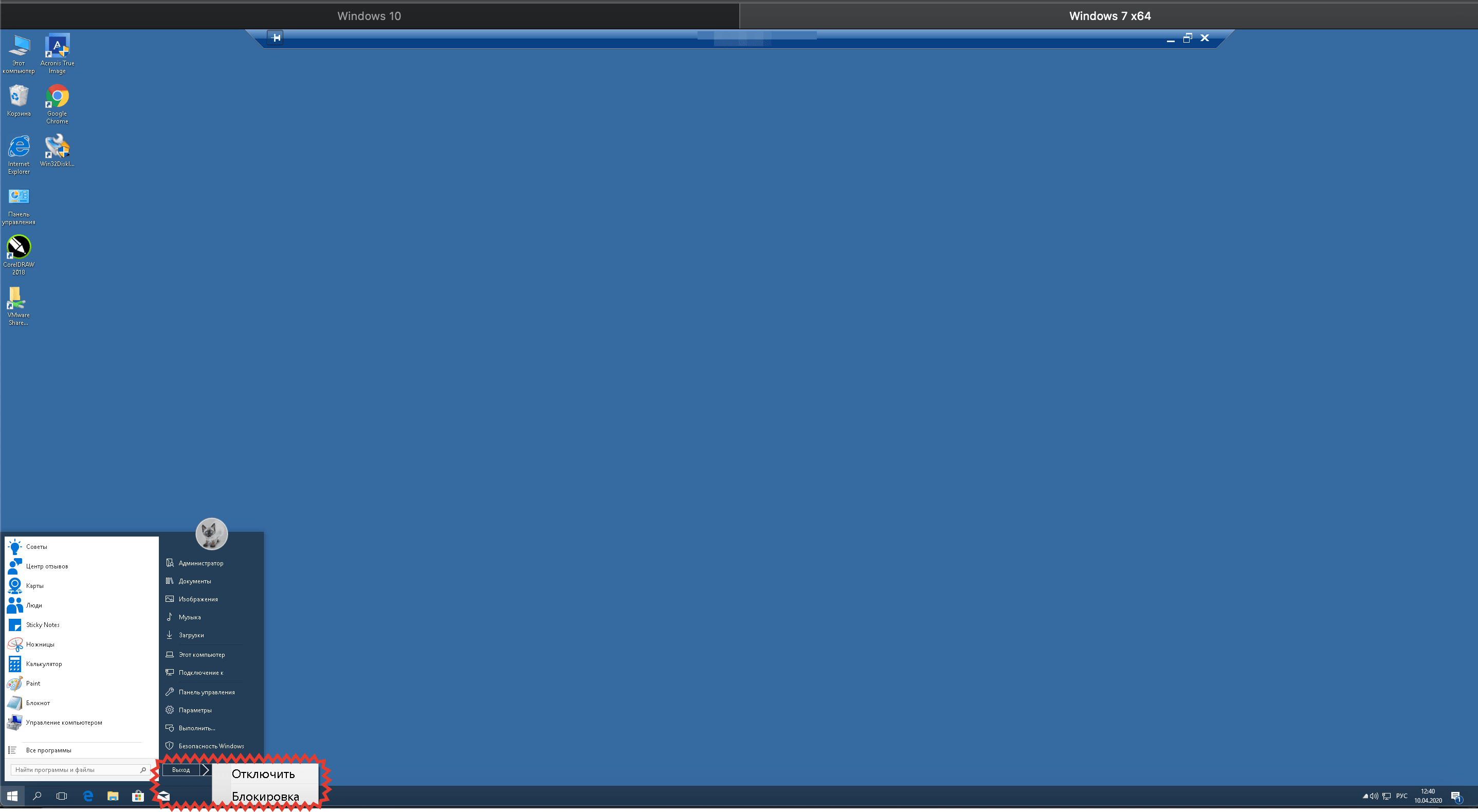

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

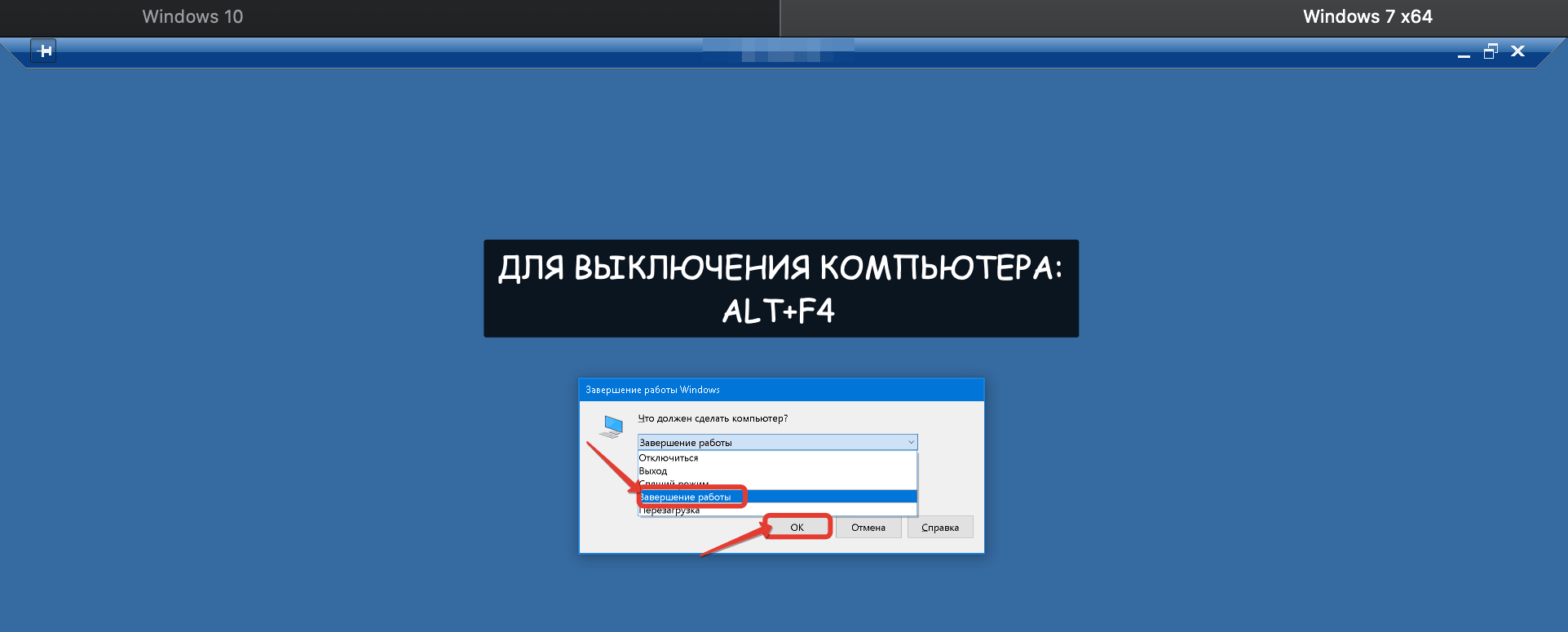

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

It’s highly recommended to change windows remote desktop default port for added security.

You can change the default port with a few easy steps, first, you’ll change the port and define this port in a firewall rule.

Change RDP TCP port on Windows Server 2016

- Open registry editor app by searching for

regeditin windows search or useRUN. - Locate the following from

regeditapp:HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

- look for

PortNumberand right-click on it andModify - Make sure to select

DecimalunderBaseoption - Change the port number to any number you prefer, let’s say

1234and clickOK - Quit the registry editor

- Open Firewall (Windows Defender Firewall with Advanced Security)

- From the left sidebar click on

Inbound Rules - From the right sidebar click on

New Rule - Select

Portand clickNext - Select

TCPand type the port number inSpecific local portand clickNextuntil you reach the step where you asked to enter a rule name, give the rule a name and ClickFinish. (Repeat from #7 to #11 for UDP) - Restart the server or execute this PowerShell command

Restart-Service -Force -DisplayName "Remote Desktop Services" - Try to connect to RDP as usual but when you type the IP, don’t forget to type the custom port number after the IP in this format

IP:Port(e.g. 192.168.1.5:1234)

PowerShell

You can also change the RDP port by running the following PowerShell commands. In this command, we’ll specify the new RDP port as 1234.

To add a new RDP Port to the registry:

Set-ItemProperty -Path 'HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp' -name "PortNumber" -Value 1234

Then Add Firewall Rule to open port 1234 on the Public profile using PowerShell

New-NetFirewallRule -DisplayName 'RDPPORT_TCP' -Profile 'Public' -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234

Repeat to open UDP port 1234 (recommended)

New-NetFirewallRule -DisplayName 'RDPPORT_UDP' -Profile 'Public' -Direction Inbound -Action Allow -Protocol UDP -LocalPort 1234

Restart Remote Desktop Service from PowerShell

Restart-Service -Force -DisplayName "Remote Desktop Services"

Find this tutorial on Microsoft.com:

https://support.microsoft.com/en-gb/help/306759/how-to-change-the-listening-port-for-remote-desktop

Watch Video Tutorial: https://www.youtube.com/watch?v=k8mswkiok70

Открытие портов на Windows Server 2016 является неотъемлемой частью настройки сервера. Это позволяет установить соединения с сервером через определенные порты, что особенно важно для различных сетевых служб и приложений. В данной статье мы рассмотрим подробную инструкцию о том, как правильно открыть все порты на Windows Server 2016.

Первым шагом необходимо открыть порты вместе с соответствующими протоколами в брандмауэре Windows. Для этого откройте «Панель управления», затем выберите «Система и безопасность» и перейдите в раздел «Брандмауэр Windows». Далее выберите «Дополнительные настройки» и перейдите в раздел «Входящие соединения». Здесь вы сможете настроить доступ к нужным портам и протоколам.

Вторым шагом является настроить проброс портов на вашем маршрутизаторе или межсетевом экране (МЭ). Проброс портов позволяет направить входящий трафик с определенного порта на внутренний IP-адрес сервера. Для этого вам необходимо зайти в настройки маршрутизатора (обычно это делается через веб-интерфейс) и найти раздел «Проброс портов» или «Port Forwarding». Затем добавьте новое правило, указав внешний и внутренний порты, а также IP-адрес сервера.

На этом этапе вы успешно открыли все порты на Windows Server 2016, и ваши сетевые службы и приложения должны работать корректно. Если возникают проблемы с доступом, связанные с портами, рекомендуется проверить брандмауэр Windows и настройки проброса портов на маршрутизаторе. Также имейте в виду, что открытие всех портов может повлечь за собой небезопасность сервера, поэтому следует использовать эту функцию с осторожностью и только при необходимости.

Содержание

- Открытие всех портов на Windows Server 2016: пошаговая инструкция

- Подготовка к открытию портов

- Открытие портов в брандмауэре Windows

- Открытие портов на роутере

- Проверка открытых портов

Открытие всех портов на Windows Server 2016: пошаговая инструкция

Windows Server 2016 предоставляет гибкие возможности для управления сетевыми портами и настройками безопасности. Если вам нужно открыть все порты на вашем сервере, следуйте этой пошаговой инструкции.

- Запустите «Диспетчер сервера», нажав правой кнопкой мыши на значок «Пуск» и выбрав соответствующий пункт в контекстном меню.

- В окне «Диспетчер сервера» выберите «Управление настройками безопасности» в правой части окна.

- В разделе «Настройка безопасности Windows» выберите «Брандмауэр с системой безопасности Windows» и щелкните ссылку «Доступ к приложениям и портам».

- В открывшемся окне «Доступ к приложениям и портам» нажмите на кнопку «Изменить настройки».

- В разделе «Входящие соединения» установите флажок «Разрешить другим программам доступ к этому компьютеру через брандмауэр» и нажмите кнопку «OK».

- На вкладке «Исключения» нажмите кнопку «Добавить порт».

- В появившемся окне «Добавление порта» введите номер порта, который вы хотите открыть, и выберите тип соединения (TCP или UDP).

- Повторите шаги 6-7 для каждого порта, который вы хотите открыть.

- Нажмите кнопку «OK», чтобы закрыть окно «Доступ к приложениям и портам».

После выполнения этих шагов все выбранные порты будут открыты на Windows Server 2016, и внешние приложения смогут получить доступ к вашему серверу через эти порты.

Подготовка к открытию портов

Перед тем, как приступить к процессу открытия портов на Windows Server 2016, необходимо выполнить несколько предварительных шагов:

|

1. Проверьте настройки брандмауэра Брандмауэр — это программное обеспечение, которое контролирует трафик сетевых подключений. Убедитесь, что брандмауэр не блокирует доступ к нужным портам. Проверьте настройки Windows Firewall или любого другого установленного брандмауэра, а также наличие и правильность созданных правил. |

|

2. Проверьте наличие необходимых прав доступа Убедитесь, что при открытии портов вы имеете все необходимые права доступа в системе Windows Server 2016. Для открытия портов на сервере обычно требуются административные права. Проверьте, что учетная запись, с которой вы работаете, обладает достаточными привилегиями. |

|

3. Обновите операционную систему Перед открытием портов рекомендуется обновить операционную систему до последней версии. Это позволит использовать все доступные исправления и обновления безопасности, а также улучшит стабильность и производительность сервера. |

Открытие портов в брандмауэре Windows

Для открытия портов в брандмауэре Windows на сервере 2016 необходимо выполнить ряд шагов:

1. Откройте «Панель управления» и найдите раздел «Брандмауэр Windows».

2. В разделе «Брандмауэр Windows» выберите «Разрешить приложение/функцию через брандмауэр».

3. Нажмите кнопку «Изменить настройки» и установите флажок «Доменная сеть» и/или «Частная сеть» в соответствии с вашими требованиями.