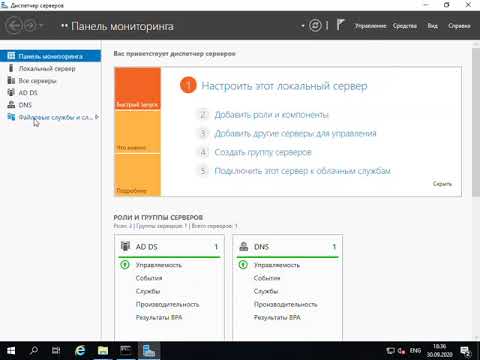

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

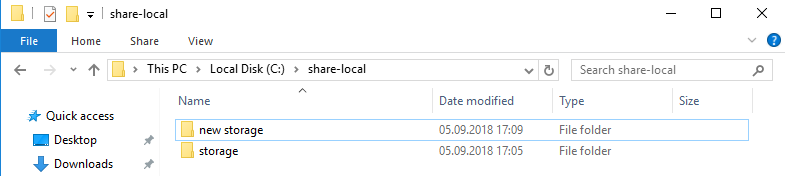

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

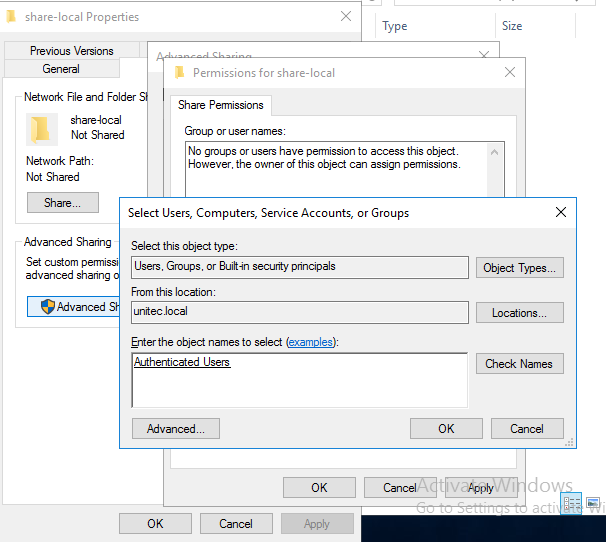

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

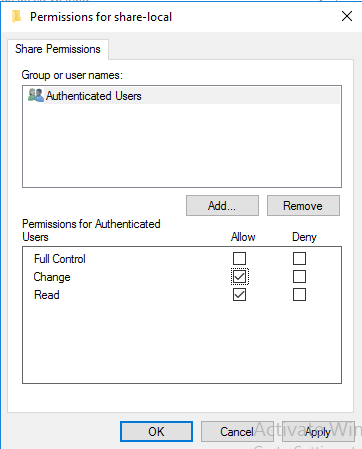

Устанавливаем права для Authenticated Users.

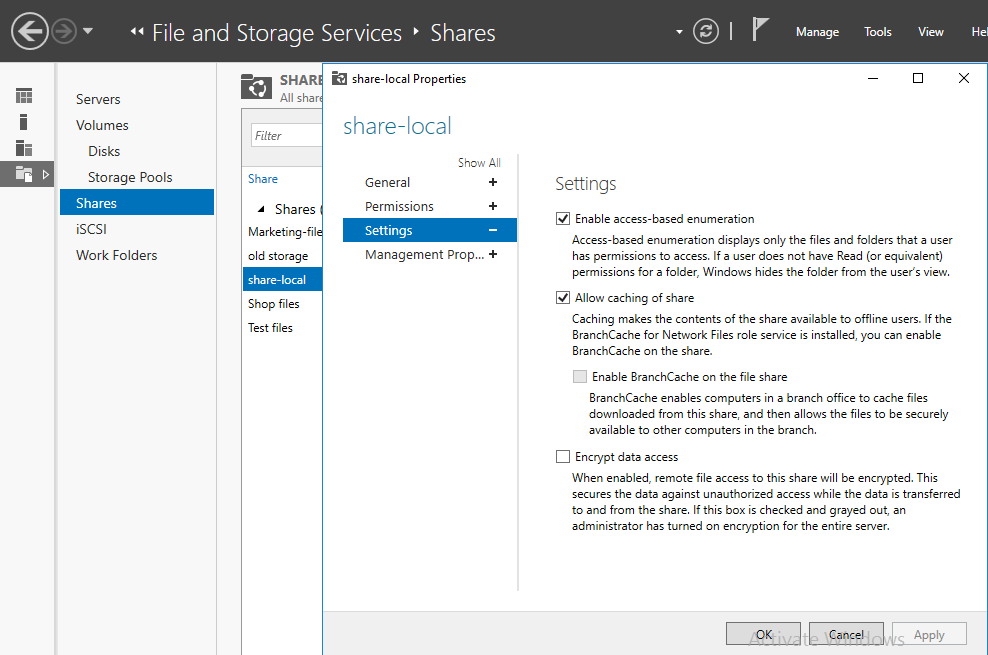

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

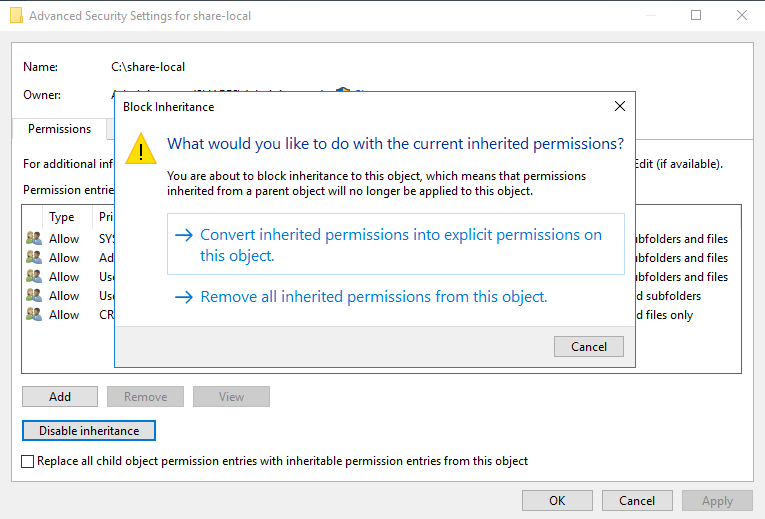

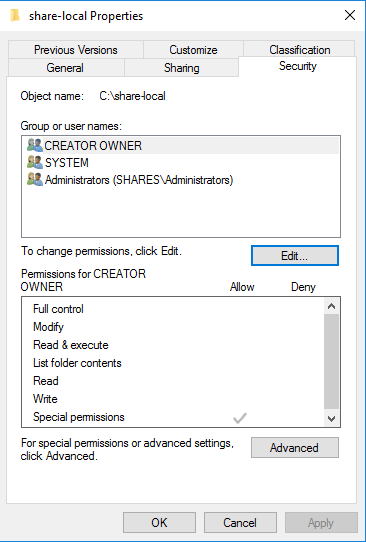

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

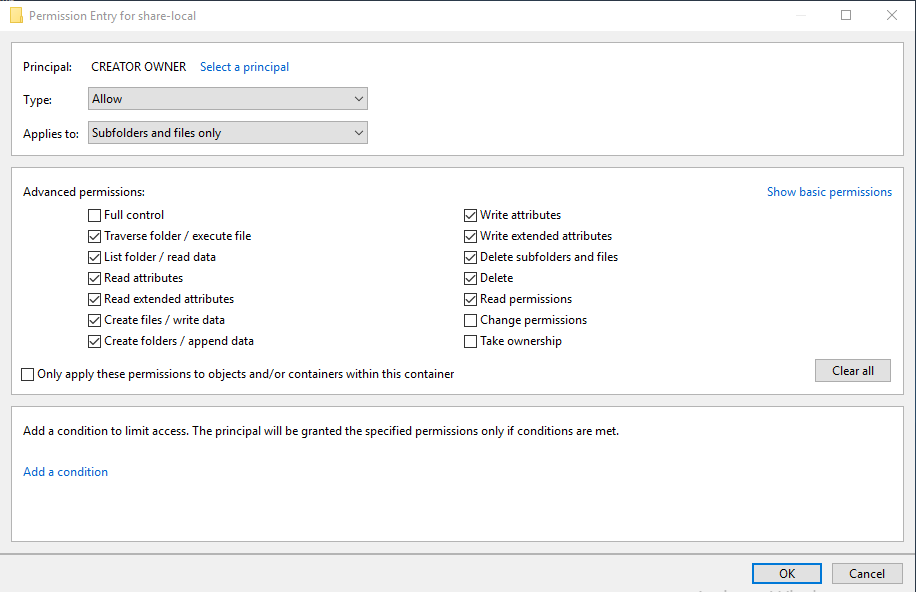

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

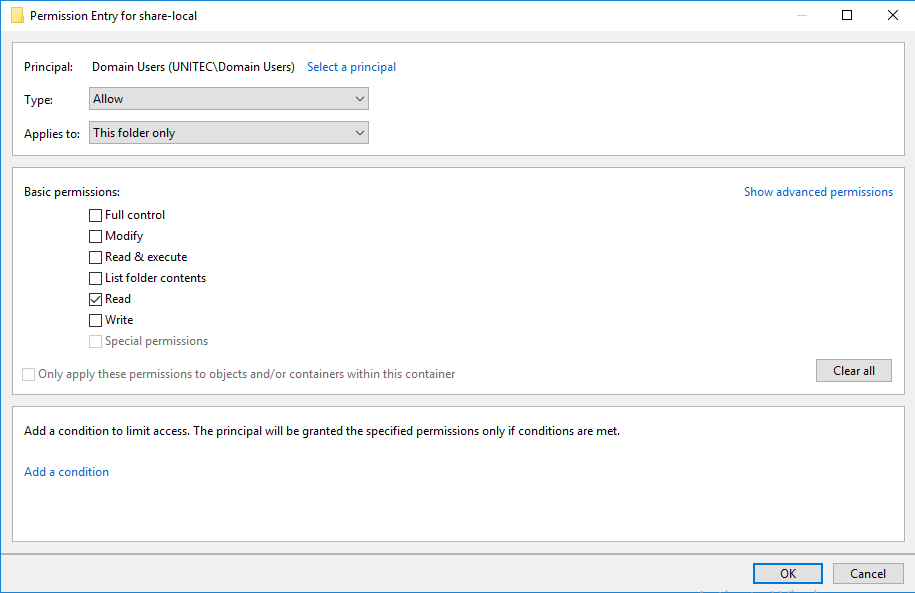

Добавляем группу Domain Users c правом только чтения и только этой папки.

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

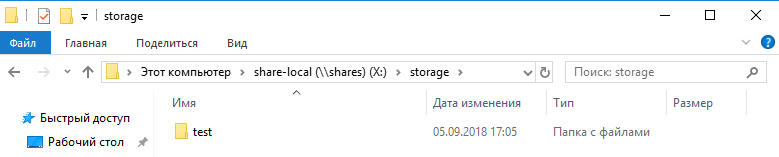

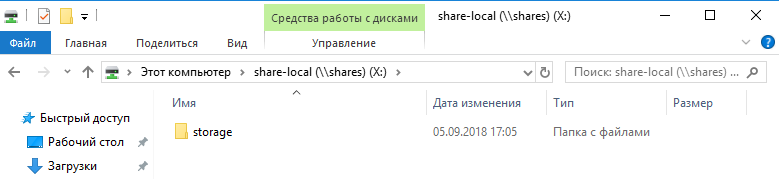

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

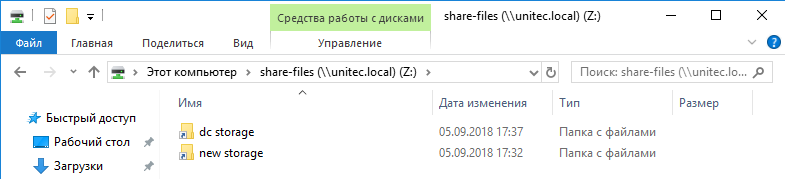

Подключаем сетевой ресурс через \\unitec.local\share-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

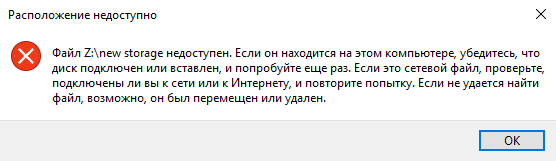

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \\unitec.local\share-files и решил проверить — будет ли у него доступ.

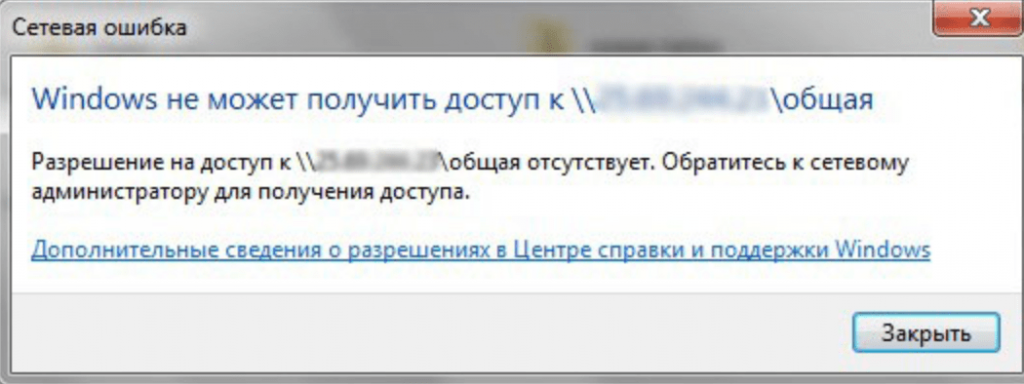

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

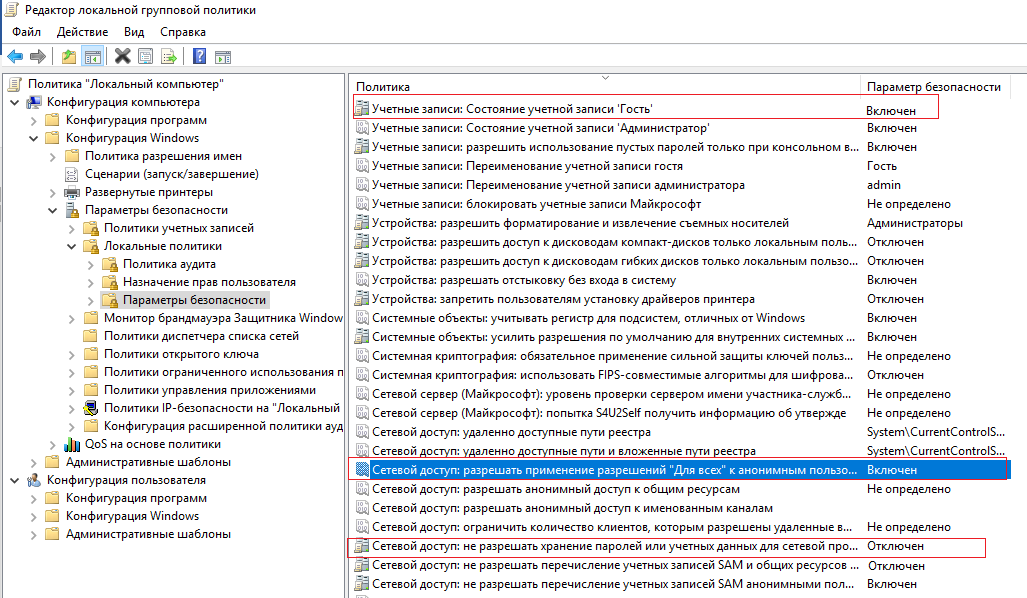

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

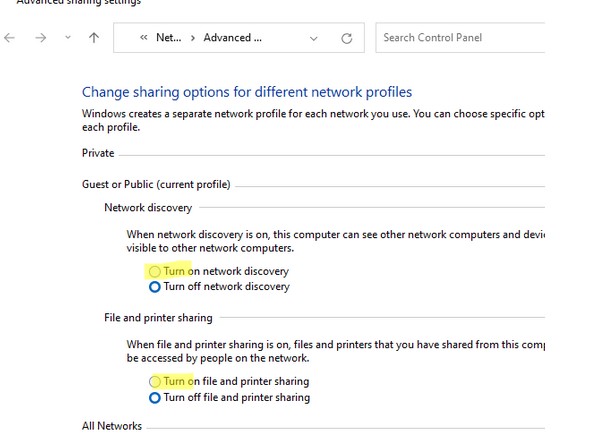

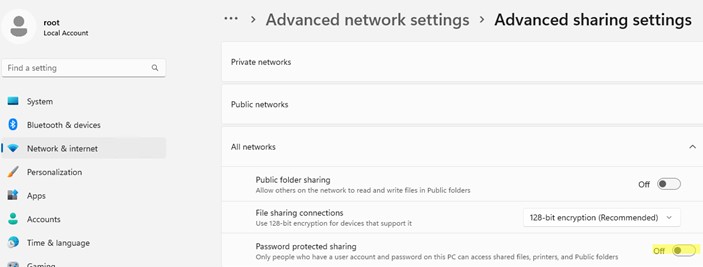

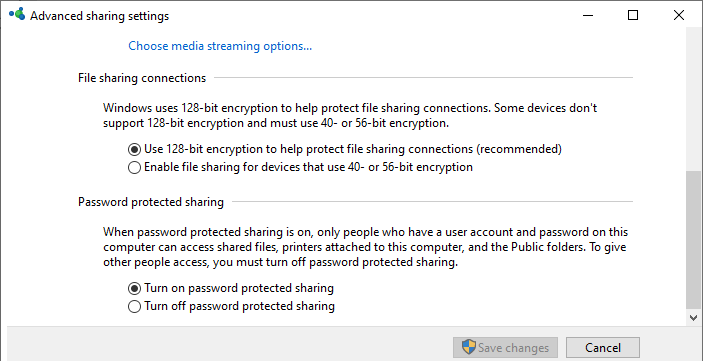

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

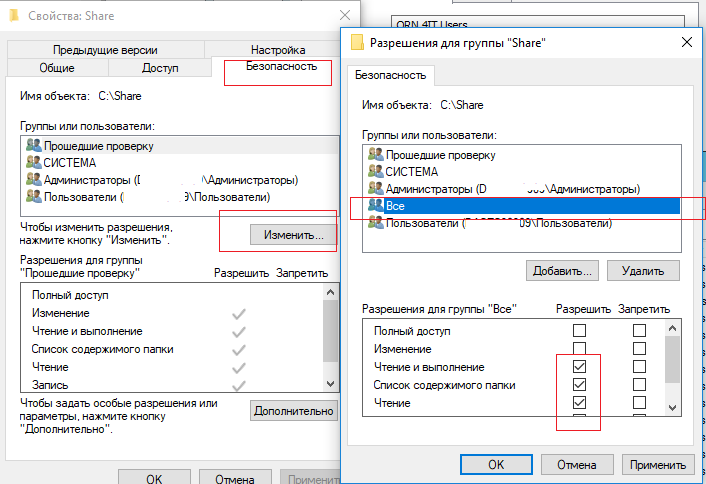

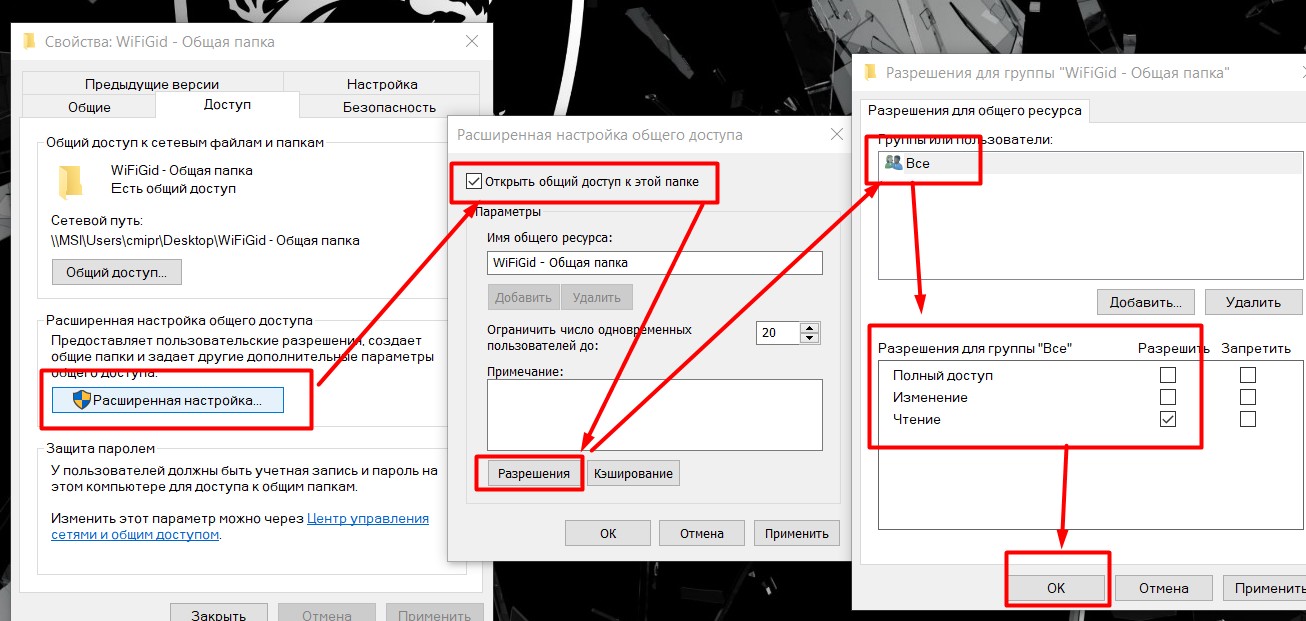

Разрешить гостевой доступ к общей сетевой папке Windows

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

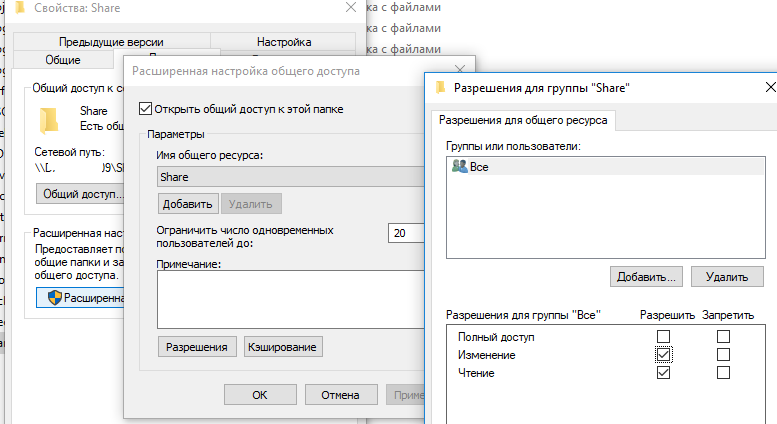

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

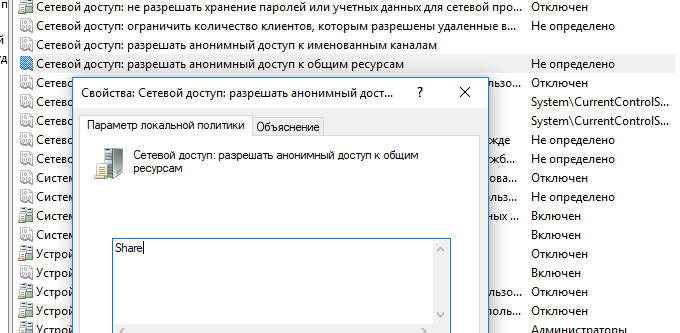

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

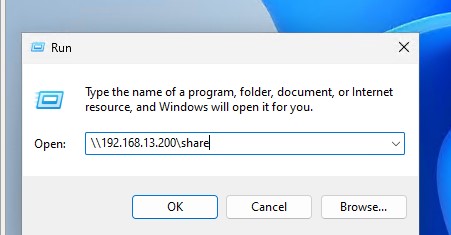

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

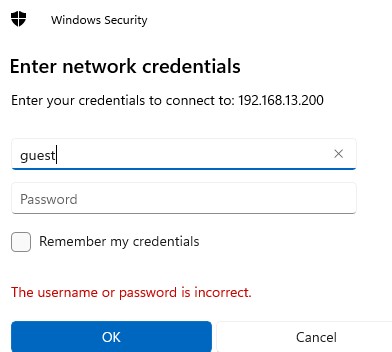

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

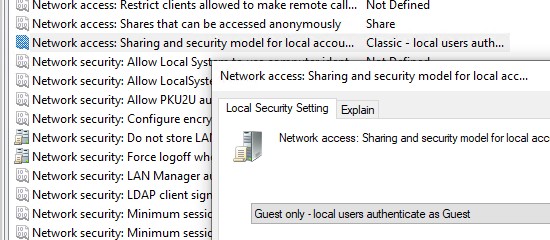

В этом случае нужно дополнительно включить следующие локальные политики:

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

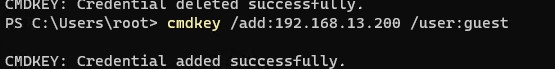

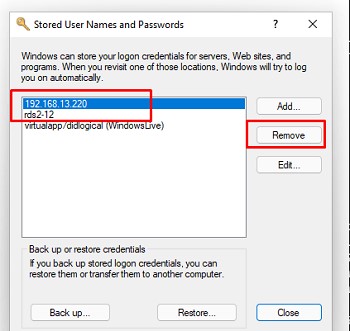

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

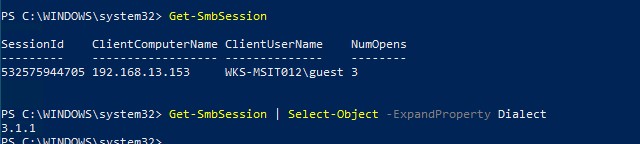

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

Открыть анонимный доступ к общему сетевому принтеру

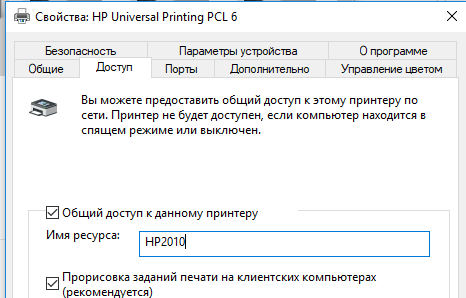

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

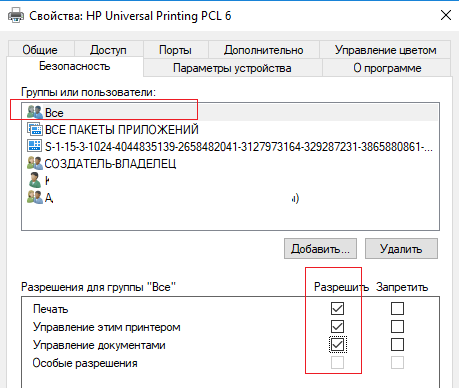

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.

- Remove From My Forums

-

Question

-

Hi,

Sorry for long message but I wanted to clearly indicate my problem. Thank you for reading and hopefully helping me

I very recently installed Server 2016 standard with essentials experience. The server is installed as DC but i have connected currently the three computers using the DNS skip method that microsoft published (i think for 2012) and retained the client computers

in a workgroup. I have setup client backups and these are running fine. A couple of days back i setup the first standard user using the essentials dashboard to access shared folders from the client pc.When I try accessing the shared folders from launchpad as the standard user, I get an error message: «Windows cannot access \\SERVERNAME\Shared Folders . Check the spelling…. Error code 0x80070035». I logged out and then this time logged into

launchpad from the client and another computer using my network admininstrator ID/password and got the same error message. If i use UNC or windows explorer and type \\servername, while i still cannot access the «Shared Folders» folder, the contents

(video, photo folders, user folders, company, sysvol, folder redirection folders etc) are all listed separately under \\servername and appropriately accessible. In other words as a standard user, i can read/write the corresponding user folder and read other

folders and as a network administrator I can read/write all folders except the folder titled «Shared Folders»When I remote desktop into the server using the network admin, i can open under by data drive (system drive is c and separate from data drives) the «server folders» and access the underlying folders including video, company, users etc. So i checked

the OS C: and under C: drive there is a DFS root folder which contains the «shared folders». I can see the underlying folders when i open it including Company, users, photo, videos but i cannot open those folders. These folders have a small arrow

at their bottom left. I looked at share and NTFS permissions in the «shared folders». The folder is shared as in Network Path: \\Servername\Shared Folders and i see my admin name as read/write. i added the user here and I even added everyone as read

just to be safe. Advanced sharing is checked off as sharing and under permissions it is for everyone as full control. Under security, everyone has read and execute, list and I as admin have full control.So what am I doing wrong? I have searched over the internet but dont see a definitive answer. Thank you again for reading this long message

-

Edited by

Sunday, December 25, 2016 5:01 PM

clarifying

-

Edited by

Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

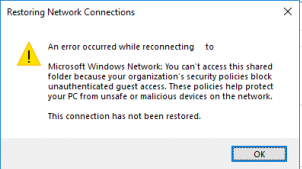

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = neverА в секции с описанием сетевой папки запретить анонимный доступ:

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

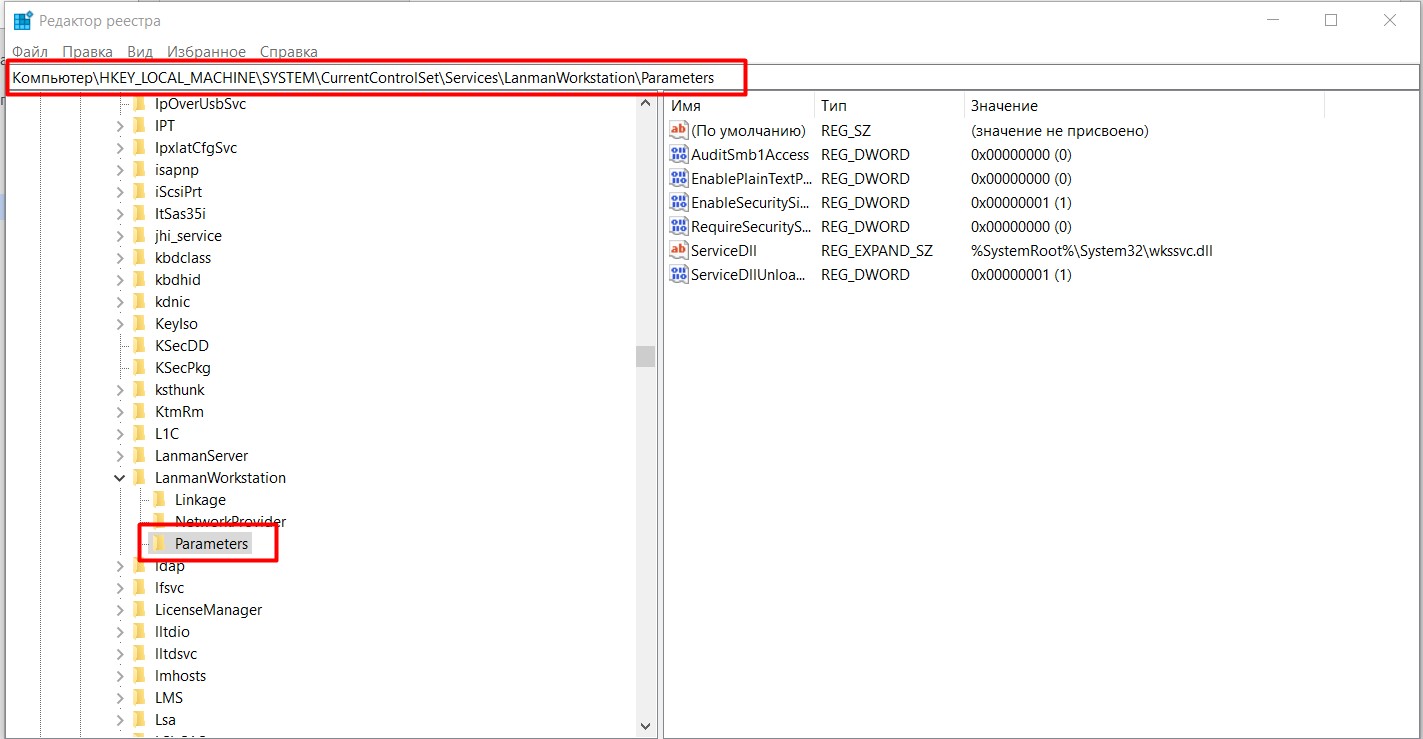

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLMSoftwarePoliciesMicrosoftWindowsLanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

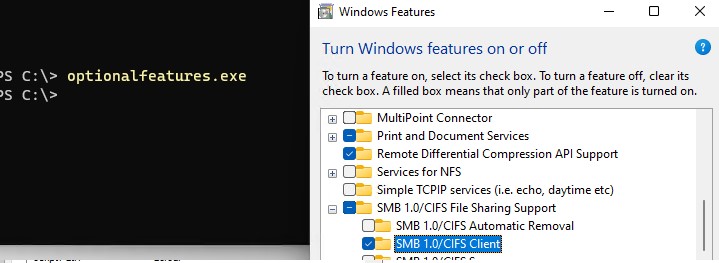

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

Нет доступа к сетевой папке, у вас нет прав доступа

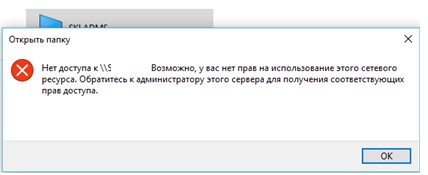

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \ComputerNameShare. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \PC12Share You do not have permissions to access \PC12Share. Contact your network administrator to request access.

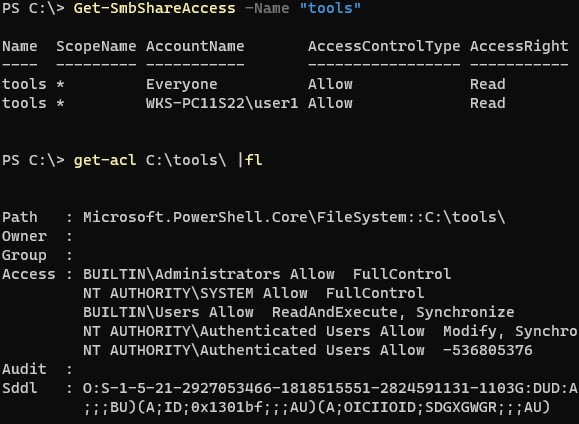

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"Затем проверьте NTFS разрешения:

get-acl C:tools |fl

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Содержание

- Гостевой доступ в SMB2 отключен по умолчанию в Windows

- Симптомы

- Запись журнала 1

- Рекомендации

- Запись журнала 2

- Рекомендации

- Причина

- Решение

- Дополнительные сведения

- Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

- Симптомы

- Причина

- Решение

- Трассировка сети

- Сбор параметров реестра

- Проверка параметров реестра

- Применение hotfixes (сервер и клиент)

- Ссылки

- Windows не может получить доступ к компьютеру в локальной сети

- Проявления ошибки

- Решения проблемы

- Странное решение от меня

- Быстрый способ – реестр

- Шаг 1 – Проверяем настройки общего доступа

- Шаг 2 – Запускаем Службы

- Шаг 3 – Сетевая карта

- Шаг 4 – Диспетчер устройств

- Шаг 5 – Олицетворение

- Шаг 6 – SMB1

- Видео

Гостевой доступ в SMB2 отключен по умолчанию в Windows

В этой статье описываются сведения об отключении гостевого доступа Windows в SMB2 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 4046019

Симптомы

В Windows 10, Windows Server 2019 или Windows Server 2016 клиент SMB2 больше не разрешает следующие действия:

SMBv2 имеет следующее поведение в этих версиях Windows:

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреционные) гостевых логотипы по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ или разрешили удаленным пользователям подключаться в качестве гостевых или анонимных пользователей с Windows 2000. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

Включение небезопасных гостевых логонов снижает безопасность клиентов Windows.

Дополнительные сведения

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

SMB1 неустановлен по умолчанию в последних конфигурациях Windows 10 и Windows Server. Дополнительные сведения см. в см. в рубрике SMBv1 не установлен по умолчанию в Windows 10 версии 1709, Версии Windows Server 1709и более поздних версиях.

Источник

Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

Устанавливаем права для Authenticated Users.

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

Добавляем группу Domain Users c правом только чтения и только этой папки.

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

Подключаем сетевой ресурс через \unitec.localshare-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \unitec.localshare-files и решил проверить — будет ли у него доступ.

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

Источник

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Настройте следующие политики:

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

Настройка анонимного доступа к общей папке

Предоставление анонимного доступа к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Источник

Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

В этой статье данная статья предоставляет решения проблемы, из-за которую псевдоним DNS CNAME не может получить доступ к файлам SMB-серверов.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 7 Пакет обновления 1

Исходный номер КБ: 3181029

Симптомы

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

Доступ от клиента Windows Server 2008 R2 Windows 7 является успешным.

Доступ к windows Server 2012 R2, Windows 8.1 или более поздней версии клиента Windows является неудачным. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

\uncpath недоступен. Возможно, у вас нет разрешения на использование этого сетевого ресурса. Обратитесь к администратору этого сервера, чтобы узнать, есть ли у вас разрешения на доступ.

Ошибка logon. Имя целевой учетной записи неверно.

Причина

Если вы используете сетевой монитор, проводную акулу или анализатор сообщений Майкрософт для проверки сетевого следа при успешной установке сеанса SMB, сеанс переходит к tree Connect.

Однако при проверке сетевого следа при неудачной установке сеанса SMB сеанса с ошибкой Kerberos KRB_AP_ERR_MODIFIED. Вот пример неудачного запроса на установку сеансов SMB в сетевом следе:

В неудачном запросе на установку сеанса SMB клиент передает неправильный SPN CNAME. SpN может быть неправильным, так как он зарегистрирован на старом сервере. Однако в случае успешного запроса на установку сеанса SMB, например в случае Windows Server 2008 R2 клиента, клиент переадвергает SPN для фактического имени сервера.

Если имя файлового сервера было разрешено с помощью DNS, клиент SMB привносим суффикс DNS в имя, предоставленное пользователем. То есть первым компонентом SPN всегда будет имя пользователя, как в следующем примере:

Эта попытка не удалась бы для более старых реализации SMB (Например, AIX Samba 3.5.8), которые не могут быть настроены для проверки подлинности Kerberos и не прослушивают порт прямого хоста SMB 445, а только в порту NetBIOS 139.

Если имя файлового сервера было разрешено с помощью другого механизма, например

клиент SMB использует предоставленное пользователем имя, например следующее:

Решение

Чтобы устранить эту проблему на файловом сервере с протоколом SMB версии 1, добавьте значение в DisableStrictNameChecking реестр:

Расположение реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Имя DWORD: DisableStrictNameChecking

Значение DWORD: 1

Не используйте DNS CNAMEs в будущем для файловой серверы. Если вы хотите по-прежнему давать альтернативные имена серверам, вы можете сделать это со следующей командой:

NETDOM COMPUTERNAME/ADD

Эта команда автоматически регистрирует SPNs для альтернативных имен.

Мы не рекомендуем устранять эту проблему для файлового сервера, не основанного на Windows, введя следующие команды в окне командной подсказки на компьютере с Windows. Необходимо войти в систему с учетными данными администратора домена. Затем нажмите кнопку Ввод в командной подсказке для регистрации SPN для CNAME устройства хранения файлового сервера на основе Windows:

Трассировка сети

Чтобы собрать сетевой след, выполните следующие действия:

Откройте окно командной подсказки, введите следующую команду и нажмите кнопку Ввод:

Удалите все существующие сетевые подключения File Server, заверив следующую команду:

Инициализация кэша всех имен путем удаления существующего кэша:

Чтобы удалить кэш DNS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш NetBIOS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш Kerberos, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш ARP, введите следующую команду и нажмите кнопку Ввод:

Попробуйте подключиться к сетевой сети, введя следующую команду и нажав кнопку Ввод:

Чтобы остановить сетевой след в неудачном сценарии, введите следующую команду и нажмите кнопку Ввод:

Сбор параметров реестра

Чтобы собрать параметры реестра на файловом сервере, выберите Начните, выберите Выполнить, введите команду в поле Открыть, а затем выберите ОК. Повторите этот шаг для следующих команд:

Файлы параметров реестра (. ВИЧ) сохраняются в папке TEMP на файловом сервере.

Проверка параметров реестра

Проверьте параметры следующих значений реестра на файловом сервере:

Применение hotfixes (сервер и клиент)

Для Windows 7 и Windows Server 2008 R2 в Windows 7 Корпоративная:

Кроме того, применим следующие горячие фиксы:

Ссылки

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Источник

Windows не может получить доступ к компьютеру в локальной сети

Друзья, добро пожаловать в еще одну статью-инструкцию по разрешению ваших сетевых проблем на ВайФайГиде. На связи Ботан. Сегодняшняя ошибка многолика – она проявляется и на Windows 10, и на Windows 7, может иметь разные наименования, ее проявление зачастую опирается на погоду (шутка, но порой так и думаешь), а главное – она связана с проблемами доступа к сети в операционных системах Windows. Переходим к проблематике.

Если что-то есть дополнить или осталась за кадром своя веселая история, связанная с этой ошибкой – смело пишите в комментарии. Поможете другим читателям с такой же проблемой.

Проявления ошибки

Уже сказал выше, что ошибка всплывает на всех версиях Windows – и более чем часто на современных Windows 7, Windows 8, Windows 8.1, Windows 10.

Может иметь разные по сути названия с одним смыслом. Сетевая ошибка:

И самое гениальное – если вчера все работало отлично, не факт, что с утра будет так же. Именно в таком случае по большей части и оказываются читатели этой статьи – вроде бы все настроено правильно, но по факту ничего не работает и нет доступа к сетевой папке.

Для справки: типичные коды ошибок – 0x800070035, 0x80004005 или 0x800704cf.

Друзья, если у вас не видит вообще каких-то папок – рекомендую прочитать ЭТУ СТАТЬЮ ОТ БОРОДАЧА. Там же можно посмотреть и другие способы разрешения сетевых проблем, все эти ошибки очень похожи, универсального одного способа не существует, поэтому приходится писать столько много в основном бесполезного текста.

Решения проблемы

Здесь и далее я считаю, что вы грамотно раздали все по сети. Если не уверены в своих первоначальных действиях, рекомендую прочитать нашу статью по расшариванию файлов и папок по локальной сети.

После каждого этапа можно смело перезагружаться и проверять.

Странное решение от меня

Очень быстрое и странное дополнение от меня. Бывает такое, что сеть настроил вроде бы нормально, оно даже вчера работало, одинаковые версии Windows 10, все права назначены – но вот хоть об стену вываливаются вышеуказанные ошибки. Щелкаешь по папкам – а не дает войти (еще хуже, когда не дает войти в сам компьютер в сетевом окружении или вообще там ничего не видно).

Лично я в таком случае захожу на втором компьютере тоже в Сеть – как правило там начинается поиск, или даже делаются какие-то запросы-разрешения. Суть – второй компьютер обычно видит первый. И самое интересное – после такой манипуляции первый компьютер тоже успешно начинает работать со вторым. Необъяснимая магия, которая может продолжать работать месяцами без всяких сбоев.

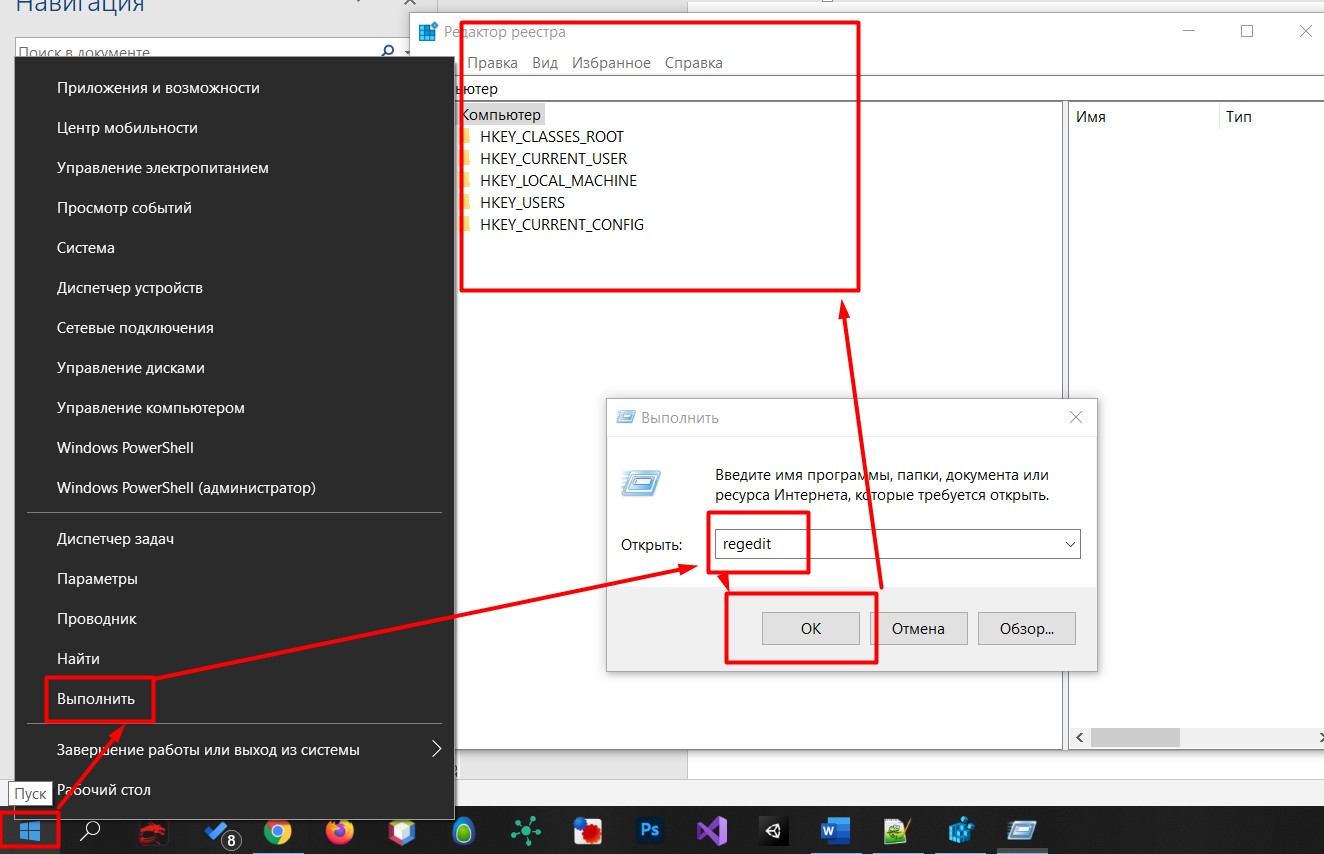

Быстрый способ – реестр

Вся проблема этих доступов связана как раз с той самой подсистемой доступа. А почему бы нам ее и не заглушить на корню? Для больше части людей такая правка в реестре начисто исправляет ситуацию. Рекомендую попробовать, но если что – просто сделайте все как раньше.

Данный способ особенно актуален для Windows 10 Home, где доступа к редактору локальной GPO попросту нет. Зато работает как часы. Опытные могут сделать это же через команду (но для надежности лучше протыкать вручную):

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Шаг 1 – Проверяем настройки общего доступа

Теперь приступаем уже к основной части, если прошлые вдруг чего-то не исправили моментальные проблемы системы. Начнем все-таки с базы, а вдруг вы чего-то неверно выставили в настройках (хотя я вам охотно верю, что все сделали правильно).

Напоминаю, что предоставление доступа к папке или диску проходит в два этапа: доступ нужно разрешить в нескольких местах.

Очень надеюсь, что вы изначально давали доступ точно так же. Некоторые рекомендуют пользоваться пунктом «Поделиться» в Windows 10 для расшаривания в домашней сети, но чего-то на практике это вносит только путаницу. Лично я как старовер пользуюсь дедовскими методами. Не получается? Едем дальше.

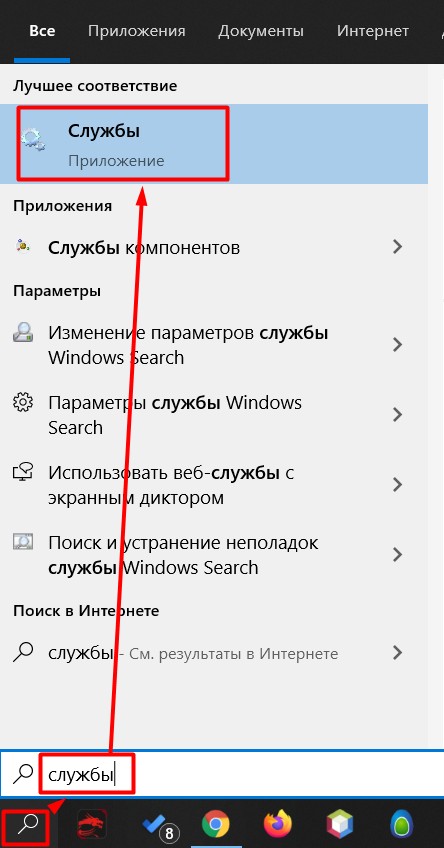

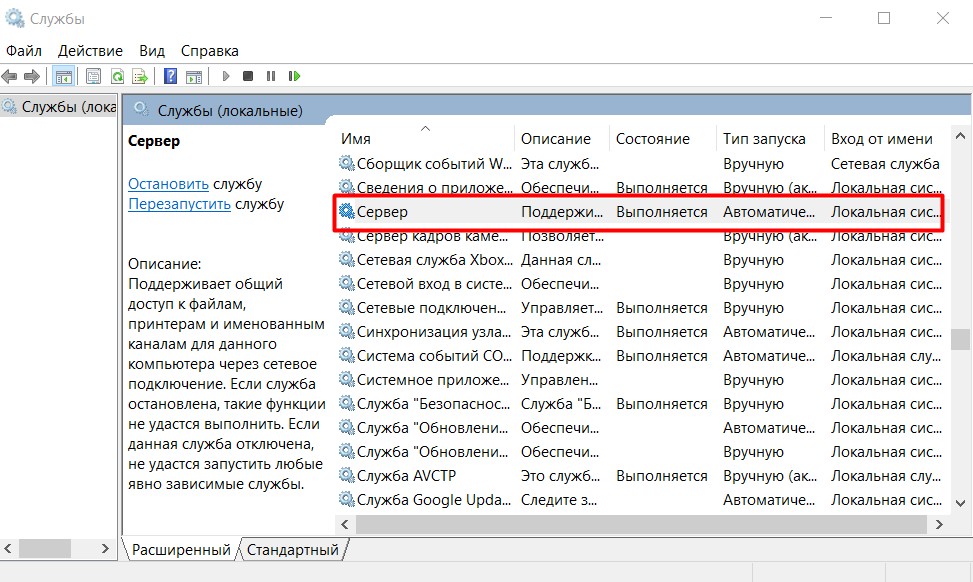

Шаг 2 – Запускаем Службы

За доступ ко всем радостям совместного пользования папок отвечает служба «Сервер». Иногда она выключена – включаем:

В настройках запуска можно выбрать автоматическое включение, а то вдруг что-то ее выключило, и после перезагрузки она в итоге и выключается. Проверьте.

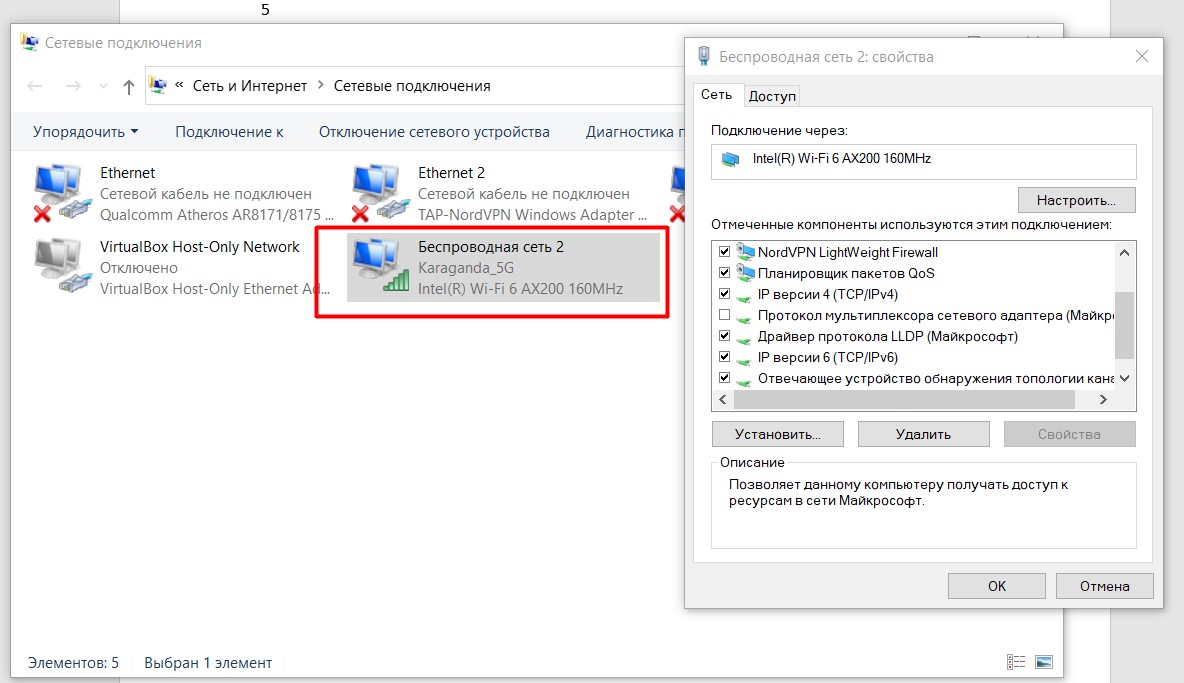

Шаг 3 – Сетевая карта

Обычно причина редко связана с этим пунктом, но попробовать ведь никто не запрещает.

Шаг 4 – Диспетчер устройств

Еще один маловероятный случай.

Шаг 5 – Олицетворение

Лично мне это направление тоже не нравится, но были и те, кому помогло. Поэтому пропускать было нельзя.

Шаг 6 – SMB1

На случай если сопрягается новая «десятка» со старыми версиями Windows. По умолчанию в ней отключен протокол SMB1. Для разрешения придется идти в «Программы и компоненты» (лучше через Поиск) – «Включить и выключить компоненты Windows» и ставить ее вручную (SMB 1.0 / CIFS File Sharing Support).

Если вы нашли свое решение, обязательно рекомендую поделиться им в комментариях. Ошибка не такая уж и простая, но порой решается очень странным простым способом. Решили сами и поделились – помогли кому-то сберечь пару седых волосков. Спасибо!

Источник

Видео

Общая папка в Windows Server 2012 и удаленный доступ к нейСкачать

Пять способов как дать папку в общий доступ на Microsoft Windows Server 2019Скачать

Нет доступа к СЕТЕВОЙ ПАПКЕ или компьютеру: есть решение!Скачать

Общий доступ к папкам и дискам Windows 10 — как настроитьСкачать

Как открыть ОБЩИЙ ДОСТУП к папке windows 10: как расшарить папку БЫСТРО!Скачать

Как разблокировать доступ к папкам и файлам? Получить Суперадминские права?Скачать

Как разграничить права доступа к общей папкеСкачать

Как сделать общую папку для группы пользователей Windows server 2012Скачать

Установка, настройка DFS. gpupdate, общие папки [Windows Server 2012] #8Скачать

Нет доступа к целевой папке — решениеСкачать

Содержание

- Windows не может получить доступ к сетевой папке

- Исправление сетевых ошибок 0x800070035 и 0x80004005

- Проверка настроек общего доступа

- Проверка работоспособности службы Сервер

- Настройка свойств сетевой карты

- Настройка Службы компонентов

- Настройки доступа к сетевой папке

- Не открываются сетевые папки windows server

- Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

- Симптомы

- Причина

- Решение

- Трассировка сети

- Сбор параметров реестра

- Проверка параметров реестра

- Применение hotfixes (сервер и клиент)

- Ссылки

Windows не может получить доступ к сетевой папке

При настройке локальной сети на Windows 7,8 и 10 требуется правильно назначать доступы пользователям и настраивать службы. Иначе возникает сетевая ошибка с кодами 0x800070035, 0x80004005 или 0x800704cf и появляется сообщение, что Windows не удается получить доступ к нужной сетевой папке, диску, устройству или файлу.

Сообщение об ошибке, в зависимости от версии ОС, может выглядеть следующим образом:

- Windows не может получить доступ к компьютеру в локальной сети. Не найден сетевой путь. Код ошибки:

- Windows не может получить доступ к сетевой папке/диску/иному расположению в локальной сети.

- Windows не может получить доступ к *Папка или файл*. Разрешение на доступ к *Путь до папки* отсутствует. Обратитесь к сетевому администратору для получения доступа.

[Обновление] Быстро исправить ошибки с кодом 0x80004005 (а иногда и с остальными) удается, веся всего одну запись в реестр:

- Открыть «Пуск» -> «Выполнить», ввести regedet и нажать Enter.

- В разделе реестра HKEY_LOCAL_MACHINE перейти по пути Software Policies Microsoft Windows LanmanWorkstation.

- ПКМ — создать новый параметр имя AllowInsecureGuestAuth тип REG_DWORD Enabled Value 1 (значение 1 — включено). Перезагрузить ПК.

Оглавление статьи:

Исправление сетевых ошибок 0x800070035 и 0x80004005

Причины, по которым Windows 7 или 10 может получить доступ к сетевой папке или файлам, практически всегда кроются в неправильно выставленных настройках системы, нежели в каких-либо ошибках. По аналогичным причинам в локальной сети может отсутствовать доступ к другому компьютеру, и система будет выдавать ошибку «Не удалось установить соединение. Не найден сетевой путь.» с аналогичными кодами. Большинство проблем исправляется элементарно, при помощи простых изменений настроек.

Если Windows не может получить доступ к сетевой папке и выдает ошибки 0x800070035 или 0x80004005, нужно:

- Проверить настройки общего доступа.

- Убедиться, что включена сетевая служба «Сервер».

Проверка настроек общего доступа

Ошибки при получении доступа к сетевой папке часто возникают в Windows по причине неправильно выставленных доступов. Если к диску, папке, файлу или компьютеру не открыть общий доступ, то другие участники локальной сети не смогут установить соединение.

- Выбрать сетевую папку или диск, для которых требуется создать общий доступ.

- Нажать правой кнопкой мыши, выбрать в контекстном меню «Общий доступ».

- Перейти по пункту подменю «Конкретные пользователи».

- В открывшемся окне нажать на треугольную стрелочку, расположенную рядом с кнопкой «Добавить».

- Выбрать из появившегося списка пользователя, которому требуется предоставить доступ. В случае, если в списке не будет никаких пользователей, следует выбрать вариант «Все».

- Установить права доступа для пользователя: только чтение (просмотр файлов), либо чтение и запись (возможность изменения, добавления и удаления файлов из сетевой папки).

После этого нужно нажать кнопку «Общий доступ» и, если система не покажет никаких ошибок или предупреждений, нажать на кнопку «Готово».

В Windows 8 и 10 есть более простой способ поделиться содержимым папки или диска с пользователями домашней группы:

- Нажать правой кнопкой мыши по нужной папке.

- Выбрать в контекстном меню пункт «Поделиться».

- Выбрать подпункт «Домашняя группа (просмотр и изменение)».

После этого система должна открыть доступ к указанному пути для всех пользователей локальной сети.

Проверка работоспособности службы Сервер

«Сервер» является встроенной службой в Windows, необходимой для работоспособности локальной сети и подключения к удаленным компьютерам, устройствам или файлам. Если компьютер ранее не использовался в качестве сервера или для подключения к домашней сети, служба может быть отключена. Это часто становится причиной ошибок доступа к сетевым папкам, даже когда права для всех пользователей выставлены корректно и остальные настройки ОС в норме.

Включение и выключение служб в Windows 7 и 10 происходит в Панели управления:

- Нажать «Пуск» — «Администрирование» — «Службы».

- Если вкладка «Администрирование» отсутствует в меню «Пуск», перейти в «Панель управления» и найти в списке пункт «Службы» во вкладке «Администрирование».

- Откроется окно со всеми службами, в котором требуется отыскать «Сервер».

- Кликнуть по строке «Сервер» правой кнопкой мыши, в появившемся контекстном меню выбрать пункт «Свойства».

- В открывшемся окне во вкладке «Общее» выбрать «Тип запуска»: автоматически или вручную.

Если служба изначально была выключена, «Тип запуска» будет установлен в положение «Отключена». Запуск вручную вынудит перезапускать службу каждый раз, когда потребуется доступ к сетевой папке, удаленному компьютеру или файлам в домашней группе. В автоматическом режиме служба будет запускаться самостоятельно, и заново проделывать указанные действия не потребуется.

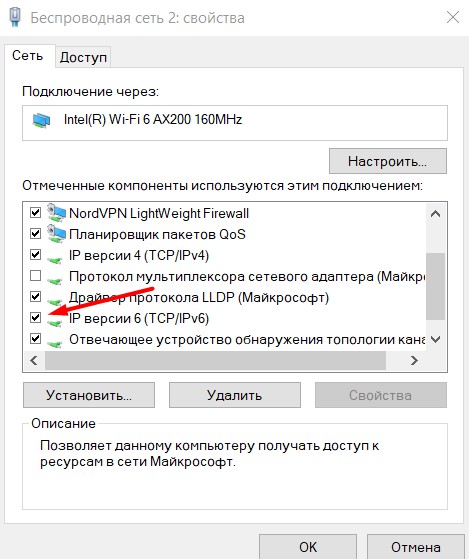

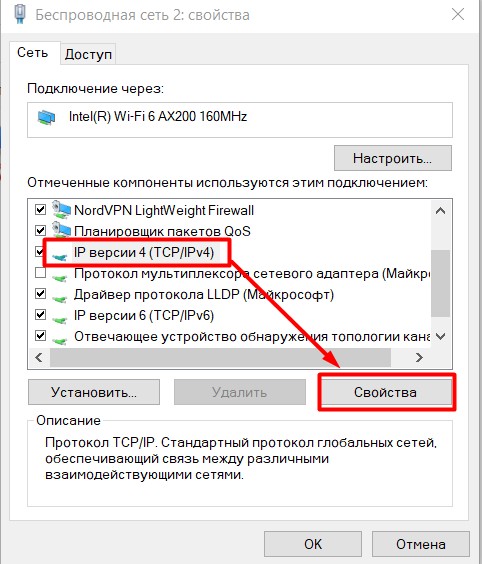

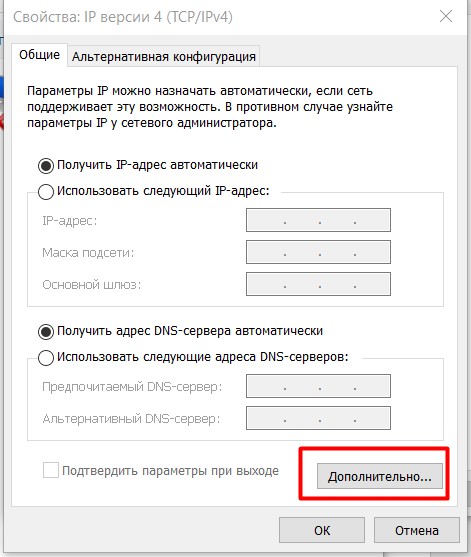

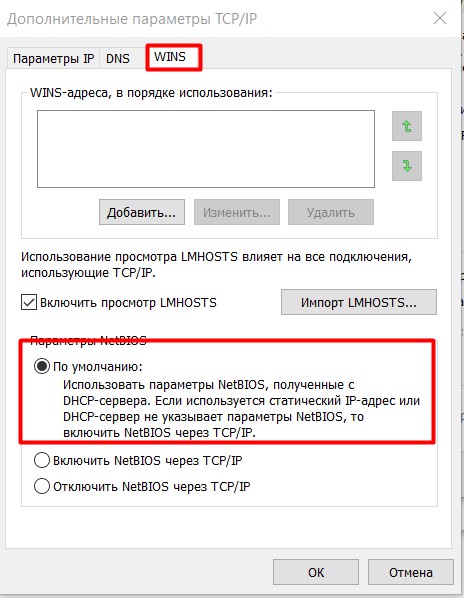

Настройка свойств сетевой карты

Ошибки подключения к сетевым устройствам с кодами 0x800070035 и 0x80004005 могут быть решены путем выставления настроек сетевого подключения. В настройках сетевой карты нужно снять флажок с протокола iPv6, а также выполнить настройку iPv4. Метод одинаково хорошо работает в Windows 7 и 10 всех версией. Сначала следует попробовать только выключить протокол iPv6, а уже потом выполнять остальные действия, если этот простой способ не помог.

- Зайти в пеню «Пуск», перейти в «Панель управления».

- В Windows 7: Перейти в раздел «Центр управления сетями и общим доступом», затем «Изменение параметров адаптеров». Для Windows 10: В панели управления выбрать «Сеть и интернет», затем «Центр управления сетями и общим доступом», выбрать в левом меню пункт «Изменение параметров адаптеров».

- Выбрать подключение по локальной сети, по которому не удается получить доступ. Кликнуть по нему правой кнопкой мыши и выбрать пункт «Свойства».

- В свойствах сетевой карты убрать значок с протокола iPv6.

- Открыть свойства протокола iPv4, перейти во вкладку «Дополнительно».

- Открыть вкладку с названием «WINS», нажать на «Параметры NetBIOS».

- Поставить отметку, в зависимости от типа ip-адресации: «По умолчанию» для динамической ip-адресации и «Включить NetBIOS через TCP/IP» для статической.

- Нажать три раза «Ок», «Ок», «Ок».

После этого требуется выполнить несколько простых действий в Диспетчере устройств:

- Открыть «Пуск» — «Панель управления» — «Оборудование и звук» — «Диспетчер устройств».

- Перейти на вкладку «Вид», выбрать отметку «Показать скрытые устройства».

- Нажать «Сетевые адаптеры» и удалить все адаптеры 6to4.

Изменения вступят в силу после перезагрузки компьютера.

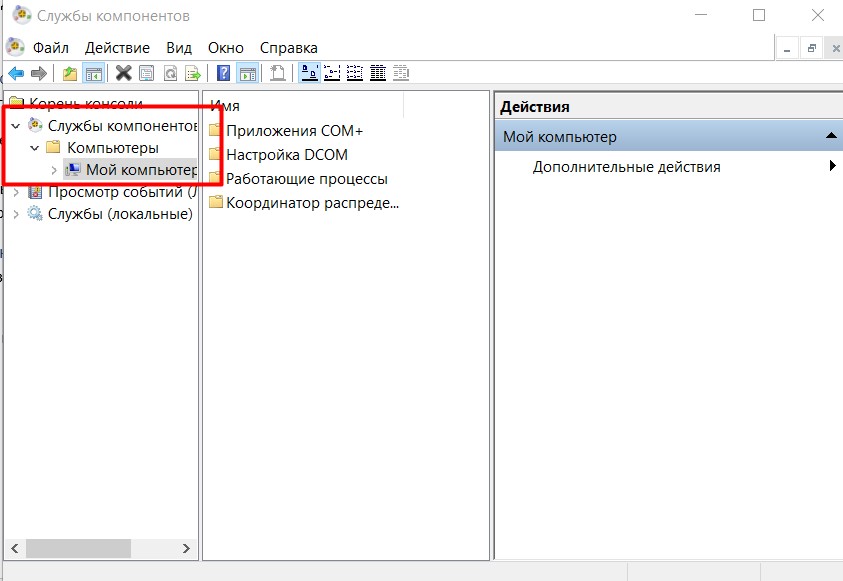

Настройка Службы компонентов

Настройки данной службы нечасто становятся причиной ошибок доступа к сетевым папкам и устройствам. По этой причине изменять настройки службы желательно в последнюю очередь, если остальные методы не помогли.

Инструкция по настройке локального доступа через Службу компонентов:

- Нажать кнопку «Пуск», ввести в поле поиска «Службы компонентов».

- Кликнуть по найденному результату правой кнопкой мыши, выбрать в контекстном меню «Запуск от имени администратора».

- В выскочившем окошке разрешить программе внести изменения на этот компьютер. Должно открыться окно со службой.

- Раскрыть окно «Службы компонентов», открыть второе окно «Компьютеры».

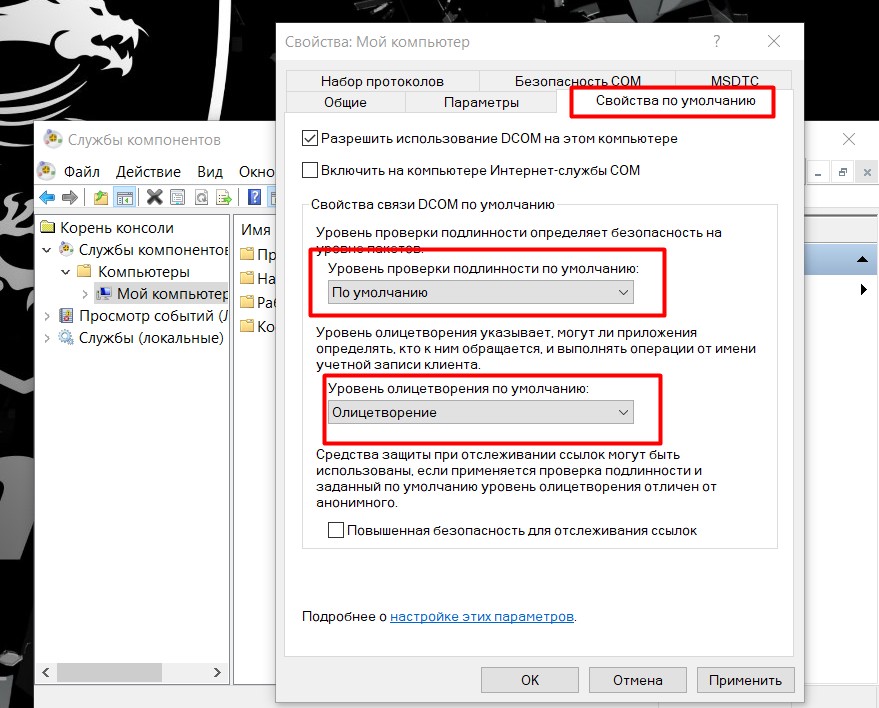

- Нажать по надписи «Мой компьютер» правой кнопкой мыши, перейти на вкладку «Свойства», затем «Свойства по умолчанию».

- Поставить «Уровень проверки подлинности по умолчанию» в положение «По умолчанию».

- Поставить «Уровень олицетворения по умолчанию» в положение «Олицетворение».

- Нажать кнопку «Применить».

- Нажать кнопку «Ок».

- Закрыть окно со «Службой компонентов».

Желательно сразу перезагрузить компьютер, после чего снова попробовать подключиться. Если ошибка сохраняется, следует проверить настройки доступа к сетевой папке.

Настройки доступа к сетевой папке

Windows может выдавать ошибку при доступе к папке и просить обратиться к администратору при неправильных настройках общей папки, где находятся раздаваемые файлы. При этом все устройства внутри локальной сети могут нормально обнаруживать друг-друга, и подключение устанавливается без проблем.

Просматривать содержимое сетевой папки могут только те пользователи, у которых есть доступ. Это легко проверить:

- Кликнуть по нужной папке правой кнопкой мыши, открыть «Свойства».

- Перейти на вкладку «Безопасность».

- В окне «Группы или пользователи» должна быть выбрана позиция «Все».

Если так и есть, то все в порядке. В противном случае требуется добавить новую группу:

- Нажать кнопку «Изменить» под окном «Группы или пользователи».

- Кликнуть по кнопке «Добавить», перейти во вкладку «Дополнительно…».

- Нажать «Поиск», выбрать в результатах поиска строку «Все», после чего кликнуть «Ок».

- Еще раз нажать «Ок».

Осталось выставить права для созданной группы пользователей «Все» — чтение, доступ, изменение и так далее. Аналогичным образом можно устанавливать разные настройки для отдельных групп, но это не обязательно. Одни настройки для всех пользователей снизят риск возникновения повторных ошибок доступа к минимуму.

Не открываются сетевые папки windows server

Добрый день, тема конечно избитая, но все же.

Есть два сервера 2008R2 , один терминальный другой под 1с сервер (MS SQL)

Между собой они общаются по локалке.

На терминальном сервере используется 2 сетевые карты (инет карта под RDP), на 1с их тоже две но интернет на ней всегда выключен.

На двух серверах установлен Outpost Firewall Pro, встроенный брендмауер выключен.

На терминальном сервере еще стоит Avast Endpoint Protection Plus .

Серверы каждую ночь по планировщику перегружаются.

Все ИП WAN/LAN Статические.

В Локалке

192.168.1.4 «Терминальный»

192.168.1.5 «1с8»

Четыре- дня назад, отвалился планировщик, перестал автоматически запускаться, потом через два дня все стало штатно.

А вот сетевые ресурсы на терминальном сервере перестали работать вообще. (Обнаружилось когда с сервера 1с хотели переложить выгрузку, возможно с планировщиком это совпадение.)

На терминальном сервере \terminal -список шары открывается, выбор сетевого каталога выдает ошибку 0х80070035

Если выбрать \192.168.1.4 — то ошибка 0х80070035

Если выбрать \127.0.0.1 — то открывается любая шара.

Соответственно сетевые ресурсы не доступны с сервера 1с, а наоборот работает.

Два сервера работают с 2012 года, шара настроена как говорится из «коробки» и работала все эти годы исправно. Последние обновления были в 2015 году.

Что делал:

Сравнил и проверил все службы на двух серверах. Менял, сетевое имя Терминального сервера, чистил DNS, включал NetBios TCP/IP, выключал Оутпост. В Диспетчере сервера сетевые ресурсы присутствуют.

Два сервера находятся в другом городе, поэтому всякие манипуляция требуют четкого осмысления. Сначала стреляем, потом думаем тут не подходит

Кто может помочь разобраться в сложившейся ситуации?

Доступ к серверу обмена файлами SMB неуспешен с помощью псевдонима DNS CNAME

В этой статье данная статья предоставляет решения проблемы, из-за которую псевдоним DNS CNAME не может получить доступ к файлам SMB-серверов.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 7 Пакет обновления 1

Исходный номер КБ: 3181029

Симптомы

- Вы работаете на сервере SMB-файлов, например Windows Server. На сервере есть файлы и ресурсы, настроенные с помощью их имени NetBIOS, доменного имени DNS с полной квалификацией (FQDN) и их псевдонима (CNAME).

- У вас есть клиент с Windows 7, Windows Server 2008 R2 или более поздней версией Windows.

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

Доступ от клиента Windows Server 2008 R2 Windows 7 является успешным.

Доступ к windows Server 2012 R2, Windows 8.1 или более поздней версии клиента Windows является неудачным. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

\uncpath недоступен. Возможно, у вас нет разрешения на использование этого сетевого ресурса. Обратитесь к администратору этого сервера, чтобы узнать, есть ли у вас разрешения на доступ.

Ошибка logon. Имя целевой учетной записи неверно.

Причина

Если вы используете сетевой монитор, проводную акулу или анализатор сообщений Майкрософт для проверки сетевого следа при успешной установке сеанса SMB, сеанс переходит к tree Connect.

Однако при проверке сетевого следа при неудачной установке сеанса SMB сеанса с ошибкой Kerberos KRB_AP_ERR_MODIFIED. Вот пример неудачного запроса на установку сеансов SMB в сетевом следе:

В неудачном запросе на установку сеанса SMB клиент передает неправильный SPN CNAME. SpN может быть неправильным, так как он зарегистрирован на старом сервере. Однако в случае успешного запроса на установку сеанса SMB, например в случае Windows Server 2008 R2 клиента, клиент переадвергает SPN для фактического имени сервера.

Если имя файлового сервера было разрешено с помощью DNS, клиент SMB привносим суффикс DNS в имя, предоставленное пользователем. То есть первым компонентом SPN всегда будет имя пользователя, как в следующем примере:

Эта попытка не удалась бы для более старых реализации SMB (Например, AIX Samba 3.5.8), которые не могут быть настроены для проверки подлинности Kerberos и не прослушивают порт прямого хоста SMB 445, а только в порту NetBIOS 139.

Если имя файлового сервера было разрешено с помощью другого механизма, например

- NetBIOS

- Разрешение многофаскальных имен link-local (LLMNR)

- Процессы протокола разрешения одноранговых имен (PNRP)

клиент SMB использует предоставленное пользователем имя, например следующее:

Решение

Чтобы устранить эту проблему на файловом сервере с протоколом SMB версии 1, добавьте значение в DisableStrictNameChecking реестр:

Расположение реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Имя DWORD: DisableStrictNameChecking

Значение DWORD: 1

Не используйте DNS CNAMEs в будущем для файловой серверы. Если вы хотите по-прежнему давать альтернативные имена серверам, вы можете сделать это со следующей командой:

NETDOM COMPUTERNAME/ADD

Эта команда автоматически регистрирует SPNs для альтернативных имен.

Мы не рекомендуем устранять эту проблему для файлового сервера, не основанного на Windows, введя следующие команды в окне командной подсказки на компьютере с Windows. Необходимо войти в систему с учетными данными администратора домена. Затем нажмите кнопку Ввод в командной подсказке для регистрации SPN для CNAME устройства хранения файлового сервера на основе Windows:

- Если используется кластеризация Windows 2012, установите hotfix для клиентов на уровне, в котором компьютеры Windows XP или Windows Server 2003 не могут подключиться: не удается получить доступ к ресурсу, который находится на базе кластера сбойной передачи Windows Server 2012.

- Если вы создаете CNAME для кластерного имени, к которое подключаются клиенты, необходимо настроить свойства для этого кластерного имени, чтобы оно отвечало CNAMEs: Настройка псевдонима для кластерной доли SMB с Windows Server 2012.

Трассировка сети

Чтобы собрать сетевой след, выполните следующие действия:

Откройте окно командной подсказки, введите следующую команду и нажмите кнопку Ввод:

Удалите все существующие сетевые подключения File Server, заверив следующую команду:

Инициализация кэша всех имен путем удаления существующего кэша:

Чтобы удалить кэш DNS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш NetBIOS, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш Kerberos, введите следующую команду и нажмите кнопку Ввод:

Чтобы удалить кэш ARP, введите следующую команду и нажмите кнопку Ввод:

Попробуйте подключиться к сетевой сети, введя следующую команду и нажав кнопку Ввод:

Чтобы остановить сетевой след в неудачном сценарии, введите следующую команду и нажмите кнопку Ввод:

Сбор параметров реестра

Чтобы собрать параметры реестра на файловом сервере, выберите Начните, выберите Выполнить, введите команду в поле Открыть, а затем выберите ОК. Повторите этот шаг для следующих команд:

Файлы параметров реестра (. ВИЧ) сохраняются в папке TEMP на файловом сервере.

Проверка параметров реестра

Проверьте параметры следующих значений реестра на файловом сервере:

Применение hotfixes (сервер и клиент)

Для Windows 7 и Windows Server 2008 R2 в Windows 7 Корпоративная:

Кроме того, применим следующие горячие фиксы:

Ссылки

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

- Remove From My Forums

Общий доступ к папкам

-

Question

-

Есть сервер не в домене, firewall включен, не получается сделать общий доступ к папке, включил правила

Правило входящего трафика для общего доступа к файлам и принтерам, разрешающее передачу и прием по протоколу SMB через именованные каналы. [TCP 445]

Правило входящих подключений для общего доступа к файлам и принтерам для разрешения подключений сеанса службы NetBIOS. [TCP 139

Но доступа к папке нет. При открытии по сети не показывает общие папки. Просто пусто, как будто нет общих папок

-

Edited by

Tuesday, June 8, 2021 9:27 AM

-

Edited by

Answers

-

Ошибка была вызвана тем, что безопасники отключили «Общий доступ к файлам и принтерам для сетей MS»

-

Marked as answer by

AlexeyIschenko

Tuesday, June 29, 2021 6:00 AM

-

Marked as answer by

![Установка, настройка DFS. gpupdate, общие папки [Windows Server 2012] #8](https://i.ytimg.com/vi/f3V-UyeKewc/0.jpg)