Hello guys.

Here I wanna show u how to crack RD Services on Windows Server 2012 R2 / Windows Server 2016

As u know RD Services one of the popular service in Windows Server,

But it requires a licensing service,

This license is called Remote Desktop Services client access licenses (RDS CALs), and it’s required some money to obtain RDS CALs, per device or per user basis.

By default, No RDS CALs are required for up to 2 users to access instances of the server remotely at once.

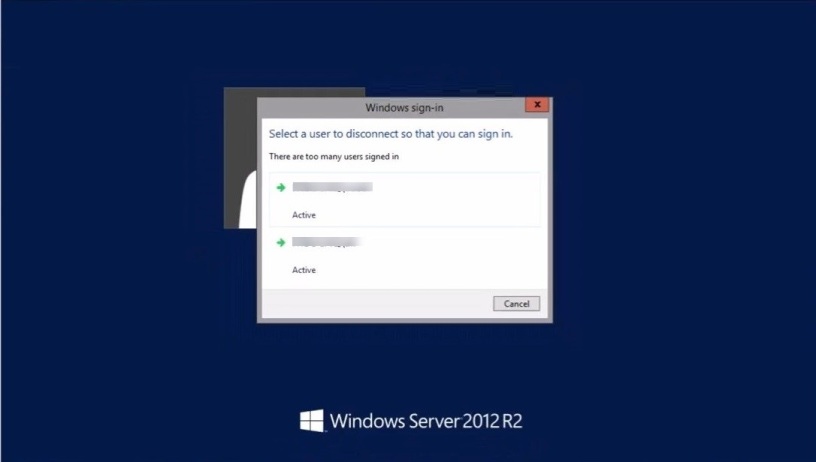

As you see, 2 users already logged on to the server.

If you wanna 3rd users to connect remotely,

Microsoft would say “Please install Remote Desktop Services” and activate it!

And here, what happens when third user tries to connect to the server using a RDP connection

So what you have to do, to “crack” RD service?

You can removing concurrent sessions limit actually is pretty easy.

All you need to find “termsrv.dll” file on the path

“C:\Windows\System32”

and replace it with the “cracked” file.

FIRST: Stop “Remote Desktop Services”

Open Run > Type “Services.msc” > Find the service “Remote Desktop Services” and Stop it

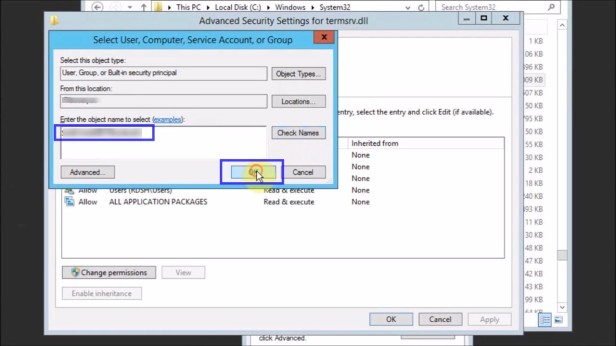

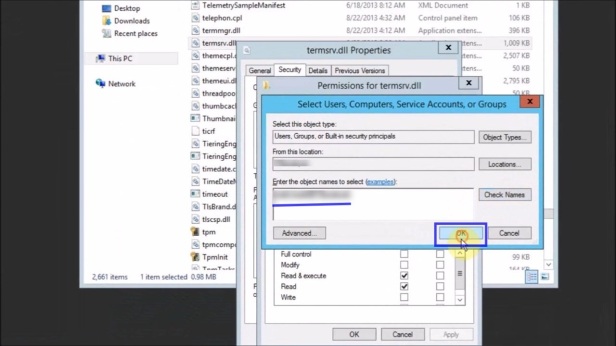

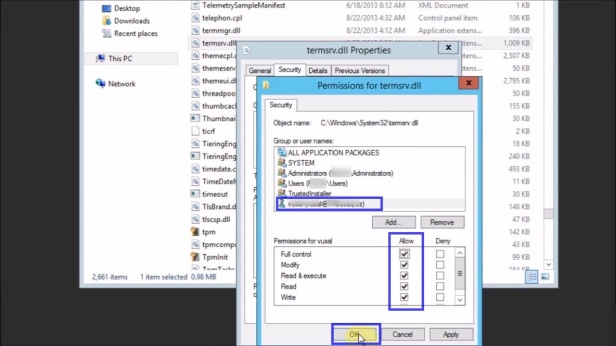

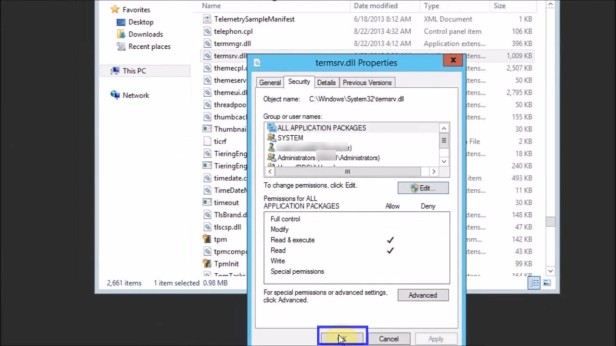

SECOND: Take ownership termsrv.dll in c:\Windows\system32.

By default its TrustedInstaller

1. Change the ownership

2. Add your current user and change its permissions

THIRD: After completing step 2.

Replace “termsrv.dll” file on the path “C:\Windows\System32”

with the cracked file

FOURTH: Start the Service“Remote Desktop Services”

Now, let’s see the result!

Download Directly From

DOWNLOAD “TERMSRV.DLL” for Windows Server 2012 R2

DOWNLOAD “TERMSRV.DLL” for Windows Server 2016

Windows 2012 r2 является одной из наиболее распространенных операционных систем для серверов, которая также поддерживает удаленный рабочий стол, известный как Remote Desktop Protocol (RDP). В этой статье мы расскажем о том, как можно взломать RDP Windows 2012 r2 и получить несанкционированный доступ к удаленному компьютеру.

Важно помнить, что взлом и несанкционированный доступ к чужой системе являются противозаконными действиями, которые могут повлечь за собой наказание по закону. Эта статья предоставляется исключительно в информационных целях, чтобы ознакомить пользователей с методами взлома для повышения их осведомленности и безопасности.

Первым шагом при взломе RDP Windows 2012 r2 является сканирование сети на наличие уязвимых компьютеров, которые используют RDP. Для этого можно воспользоваться специальными инструментами, такими как Nmap, которые сканируют сеть и определяют открытые порты. Если обнаружены порты RDP (обычно 3389), это означает, что на удаленном компьютере запущен RDP-сервер и возможны атаки.

Примечание: использование специальных инструментов и программ для сканирования и взлома систем, без согласия владельца системы, является незаконным и может повлечь за собой наказание по закону.

После успешного сканирования и обнаружения уязвимых компьютеров, следующим шагом является попытка взлома пароля для удаленного рабочего стола. Для этого атакующий может использовать различные методы, такие как брутфорс пароля, использование словарей или использование уязвимостей в самом протоколе RDP.

Содержание

- Подготовка к взлому

- Выбор программного обеспечения

- Создание виртуальной машины

- Перехват трафика

- Настройка маршрутизации

- Перехват пакетов с помощью WireShark

Подготовка к взлому

Прежде чем приступить к взлому RDP Windows 2012 r2, необходимо выполнить несколько подготовительных шагов.

1. Получите доступ к целевой системе

Для начала вам понадобится доступ к целевой системе, которую вы планируете взломать. Возможными способами получения доступа могут быть физический доступ к компьютеру, удаленный доступ через сеть или использование уже полученных учетных данных.

2. Определите версию и настройки Windows 2012 r2

Прежде чем продолжить, важно убедиться, что целевая система работает на Windows 2012 r2. Вы можете проверить версию системы в разделе «Система» в Панели управления. Кроме того, убедитесь, что RDP (Remote Desktop Protocol) включен и настроен на целевой системе.

3. Подготовьте необходимые инструменты

Для успешного взлома RDP Windows 2012 r2 вам понадобятся инструменты, такие как программы для сканирования открытых портов, инструменты для взлома паролей и программы для регистрации активности на сети. Убедитесь, что вы имеете все необходимое и что они корректно работают на вашей системе.

4. Выберите путь взлома

Существует несколько способов взлома RDP Windows 2012 r2, такие как использование слабых паролей, брутфорс атаки, эксплойты и другие техники. Вам необходимо выбрать наиболее подходящий и эффективный путь взлома в зависимости от ваших целей и доступных ресурсов.

Важно помнить, что попытка несанкционированного доступа к чужой системе является незаконной и может привести к юридическим последствиям. Используйте полученные знания и инструменты только для целей, согласованных с владельцем системы и в соответствии с законодательством вашей страны.

Выбор программного обеспечения

Перед тем как начать процесс взлома RDP Windows 2012 r2, важно выбрать подходящее программное обеспечение. На рынке существует множество инструментов, предназначенных для взлома RDP, но не все из них могут быть надежными и эффективными.

Одним из самых популярных инструментов является программное обеспечение под названием «BruteForcer». Этот инструмент предоставляет возможность перебора паролей путем многократных попыток до тех пор, пока не будет найден правильный пароль. «BruteForcer» обладает простым и интуитивно понятным интерфейсом, что делает его привлекательным для новичков.

Еще одним популярным инструментом является «RDP Wrapper». Это программное обеспечение позволяет взламывать систему с помощью определенных уязвимостей, позволяя пользователю получать несанкционированный доступ через RDP. «RDP Wrapper» имеет широкий функционал и может использоваться для различных целей, от аудита безопасности до хакерских атак.

Также стоит отметить инструмент «Hydra», который является многопоточным инструментом для взлома паролей. «Hydra» поддерживает различные протоколы, включая RDP, и предоставляет возможность автоматического перебора большого количества паролей за короткий промежуток времени.

Не забывайте, что использование такого программного обеспечения для взлома RDP Windows 2012 r2 является незаконным и носит криминальный характер. Мы не одобряем незаконные действия и настоятельно рекомендуем использовать эти инструменты только в легальных целях, например, для аудита безопасности согласно законодательству вашей страны.

Создание виртуальной машины

Шаг 1. Скачайте и установите VirtualBox с официального сайта.

Шаг 2. Запустите VirtualBox и нажмите на кнопку «Создать виртуальную машину». В появившемся окне введите название виртуальной машины и выберите тип операционной системы (Windows).

Шаг 3. Выберите количество оперативной памяти, которое будет выделено для виртуальной машины. Рекомендуемое значение — не менее 2048 МБ.

Шаг 4. Создайте виртуальный жесткий диск для виртуальной машины. Укажите размер диска и тип (рекомендуется выбрать формат VDI).

Шаг 5. Примените настройки и запустите виртуальную машину, указав образ операционной системы Windows 2012 r2 в качестве загрузочного диска.

| Шаг | Описание |

|---|---|

| Шаг 1 | Скачайте и установите VirtualBox с официального сайта. |

| Шаг 2 | Запустите VirtualBox и нажмите на кнопку «Создать виртуальную машину». В появившемся окне введите название виртуальной машины и выберите тип операционной системы (Windows). |

| Шаг 3 | Выберите количество оперативной памяти, которое будет выделено для виртуальной машины. Рекомендуемое значение — не менее 2048 МБ. |

| Шаг 4 | Создайте виртуальный жесткий диск для виртуальной машины. Укажите размер диска и тип (рекомендуется выбрать формат VDI). |

| Шаг 5 | Примените настройки и запустите виртуальную машину, указав образ операционной системы Windows 2012 r2 в качестве загрузочного диска. |

Перехват трафика

Одним из самых популярных инструментов для перехвата трафика является программное обеспечение Wireshark. Данное программное обеспечение позволяет записывать и анализировать пакеты данных, которые проходят через сетевой интерфейс. В результате перехвата трафика с помощью Wireshark можно получить доступ к логину и паролю пользователя, которые используются для аутентификации при подключении к RDP.

Для перехвата трафика необходимо следовать следующей инструкции:

- Установите Wireshark на вашу систему.

- Запустите Wireshark и выберите сетевой интерфейс, через который проходит трафик.

- Нажмите кнопку «Начать захват» для начала записи пакетов данных.

- Подключитесь к системе по RDP с помощью учетных данных пользователя.

- После подключения остановите захват пакетов данных в Wireshark.

- Анализируйте перехваченные пакеты данных в Wireshark и найдите логин и пароль пользователя.

После получения логина и пароля пользователя, вы можете использовать их для получения несанкционированного доступа к системе по RDP.

Настройка маршрутизации

Для обеспечения доступа к удаленному рабочему столу (RDP) на Windows 2012 r2 необходимо настроить маршрутизацию. Это позволит установить соединение с сервером через внешнюю сеть.

В Windows 2012 r2 можно настроить маршрутизацию с помощью инструмента «Маршрутизатор и удаленный доступ». Следуйте инструкциям ниже для настройки маршрутизации:

- Откройте «Серверный менеджер» на вашем сервере.

- Перейдите в раздел «Инструменты» и выберите «Маршрутизатор и удаленный доступ».

- Кликните правой кнопкой мыши на «Маршрутизатор и удаленный доступ» и выберите «Настроить и включить маршрутизатор и удаленный доступ».

- В мастере настройки выберите «Настройть только маршрутизацию» и нажмите «Далее».

- Выберите интерфейсы, которые будут использоваться для подключения к сети, и нажмите «Далее».

- Выберите протоколы маршрутизации, которые будут использоваться, и нажмите «Далее».

- Укажите параметры IP-адресации для внешнего и внутреннего интерфейсов маршрутизатора.

- Настройте проброс портов, если требуется доступ к конкретным службам на внутренних серверах.

- Проверьте данные настройки и нажмите «Готово».

После завершения настройки маршрутизации вы сможете подключиться к серверу Windows 2012 r2 через удаленный рабочий стол (RDP) с помощью внешнего IP-адреса вашего сервера.

Обязательно обеспечьте безопасность своего сервера, настроив пароль администратора и обновив все уязвимости, чтобы предотвратить возможные атаки и несанкционированный доступ к вашему серверу.

Перехват пакетов с помощью WireShark

Для начала работы с WireShark необходимо его скачать и установить. Далее нужно выбрать сетевой интерфейс, через который проходит трафик между клиентом и сервером RDP.

После запуска WireShark, выберите нужный сетевой интерфейс и нажмите «Старт» для начала сбора пакетов. В зоне захвата данных должны появиться все пакеты, проходящие через выбранный интерфейс.

Затем введите в поле фильтрации «tcp.port == порт-RDP», где «порт-RDP» — это номер порта RDP, обычно 3389. Фильтр позволит отобразить только пакеты, относящиеся к протоколу RDP.

После того, как WireShark начнет захватывать пакеты, вы сможете видеть данные, передаваемые между клиентом и сервером RDP. Это могут быть логины, пароли и другие секретные данные, которые можно использовать для получения несанкционированного доступа к системе.

Однако, следует отметить, что перехват пакетов с целью несанкционированного доступа является незаконной деятельностью и может повлечь юридические последствия. Данный материал предоставлен исключительно в информационных целях, и использование его в незаконных целях запрещено.

| Преимущества | Недостатки |

|---|---|

|

|

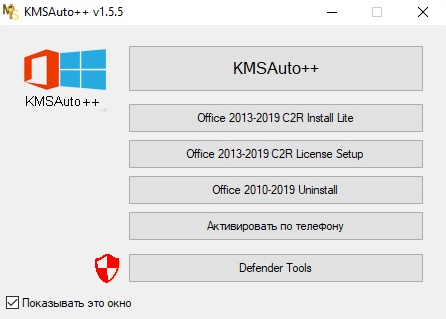

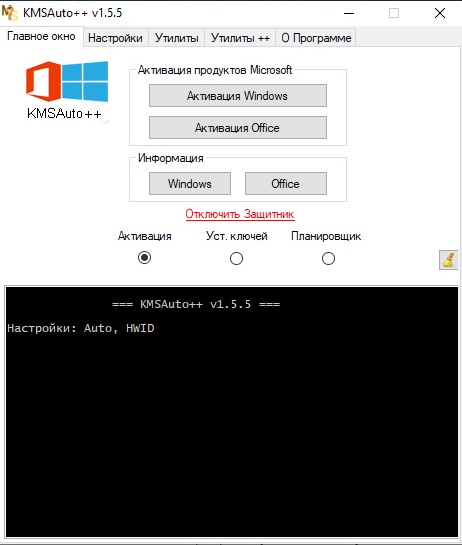

В этой статье я Вам покажу 2 лучших активатора, которые поддерживают работу с Windows Server 2008; 2008 R2; 2012; 2012 R2; 2016 и даже Server 2019. На самом деле подобных утилит существует больше, но я буду рассказывать действительно о двух самых продуктивных и удобных активаторах:

1. KMSAuto++ — Очень продвинутый активатор с множеством дополнительных утилит и настроек для ручной активации (только для продвинутых пользователей). Но не пугайтесь, для чайников

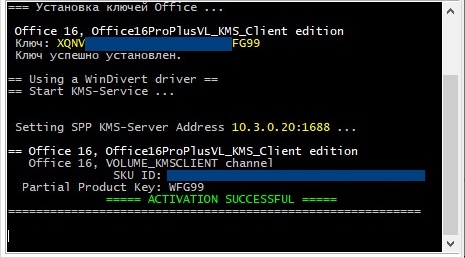

Для авто активации, в главном окне KMSAuto++ нажмите «Активация Windows» и дождитесь окончания быстрого процесса. В нижней консоли можно наблюдать за стадиями активации,

надпись зеленого цвета «ACTIVATION SUCCESSFUL» гласит об успешном завершении всего процесса.

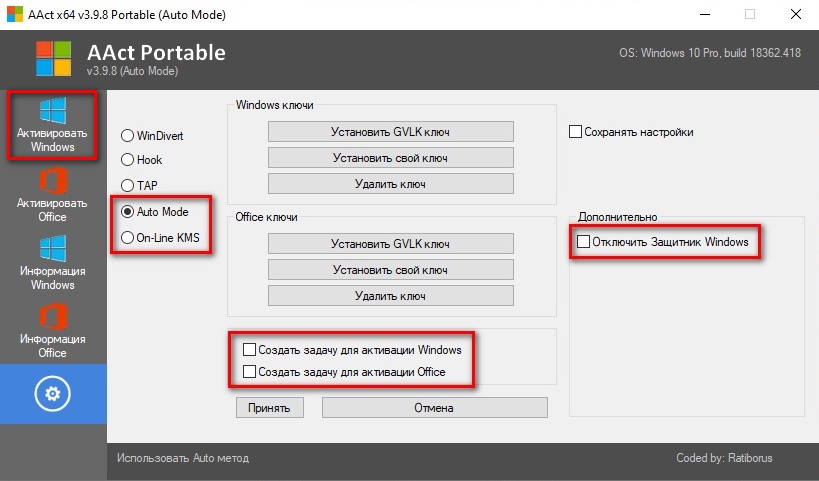

2. AAct — Очень удобный активатор на русском языке с поддержкой всех выше перечисленных версий Windows Server, кроме 2019. По сравнению с первым активатором, у него более простое интуитивное управление. Поэтому если Вам не требуются какие либо манипуляции с Server 2019, то однозначно рекомендую данную программу к использованию, особенно если Вы не продвинутый пользователь.

Активация Windows Server:

В нашем случае лучше всего использовать метод активации: «Auto Mode — где AAct сделает все сама в автоматическом режиме» или же «On-Line KMS — при данном режиме используется удаленный сервер». Для этого переходим в настройки и устанавливаем нужный режим.

Так же в настройках, при необходимости можно установить флажок «Отключить защитник Windows», что бы он не препятствовал процессу активации и «Создать задачу для активации», что бы в дальнейшем программа поддерживала систему в активированном состоянии. Далее нажимаем «Активировать Windows», весь процесс занимает всего несколько секунд. Судить об успешной активации можно в окне уведомлений программы и по надписи в правом нижнем углу экрана, которая должна исчезнуть.

Если по какой либо причине Вы не хотите использовать активаторы, можете ознакомится с альтернативным методом и активировать Windows Server ключом при помощи стандартной командной строки.

Так же добавляйте сайт в закладки браузера Ctrl+D и свежие ключи с активаторами, будут всегда у Вас под рукой.

Приветствую вас, дорогие читатели.

Как известно, корпорация Microsoft выпускает множество операционных систем, предназначенных для различных целей. И большинство из них требует приобретения лицензии. К счастью для многих существует масса дополнительных программ, позволяющих избежать траты финансовых средств. И для Windows Server 2012 R2 активатор также предусмотрен. Далее в статье я расскажу основные моменты, связанные с этим вопросом.

Общая информация

Как говорилось выше, многие продукты, выпущенные IT-гигантом, требуют финансовых затрат со стороны клиентов, будь то отдельный пользователь или целая корпорация. Но к счастью есть специалисты, которые не хотят давать за это деньги. А потому существует два метода активации виртуальных машин:

- легальный;

- не приветствующийся разработчиками ПО.

Я коротко расскажу о первом и более детально о втором.

Легальный

Если клиент считает себя «правильным» пользователем, то есть все хочет сделать по правилам, существует два варианта.

В случае выбора Retail лицензии, юзерам необходимо иметь специальный ключ, состоящий из символов. После развертывания системы он просто вводится в соответствующее окно.

Кроме того, существует и так называемая kms server-активация. Она представляет собой процедуру, которая дает возможность провести соответствующую процедуру в рамках целой сети, без необходимости проводить все на каждой отдельной машине. Но опять же за это придется отдать свои кровные.

Второй

Как уже говорилось выше, не каждый пользователь компьютера способен приобрести лицензию. При этом все же хочется открыть полный функционал и избавиться от надоедливой записи в углу монитора, типа: «Build 9600», ну или любой другой сборки, установленной на компьютере.

Для «подмены» ключей используется специальное ПО. И для версии Datacenter, активатор тоже подходит.

Итак, для начала нужно найти и скачать приложение KMS. Только не путайте его с тем, о котором говорилось выше – хоть это и похожие вещи, но они все же разные. В целом его можно разыскать на любом Torrent-трекере. Скачиваете обеспечение и запускаете его от имени администратора. Для этого на иконке нажимаете ПКМ и выбираете соответствующую строку. Далее все просто:

- Появится небольшое окно программы, в которой нажимаем «Активация».

- Откроются две новые, где нам нужно выбрать подходящий вариант – операционную систему.

- После этого запустится процесс. В ходе установки видно, что на компьютере происходит размещение локального сервера, по порту с номером 1688.

- После этого система предложит в «Планировщике задач» создать новую запись. Она будет в определенный интервал времени проверять ключ у сервера и подтверждать его. В результате все будет работать нормально.

Затем перезапускаем компьютер. После загрузки, вызываем на иконке «Компьютер» свойства и просматриваем соответствующий пункт. Еще одним показателем является исчезновение надписи в углу, о которой говорилось выше.

Конвертация ознакомительной версии в полную

Еще один случай, о котором хотелось бы рассказать – переход от пробной версии (evaluation) к полной. К счастью такой механизм предусмотрен. Для этого необходимо выполнить следующее:

- Запускаем командную строку Powershell. Конечно же это нужно сделать с правами администратора.

- Далее необходимо убедиться, что на устройстве действительно используется та сборка, о которой мы думаем. Пишем «slmgr /dlv». В результате покажутся данные. Если в строке будет упомянуто EVAL, значит продолжаем.

Интересная информация! В целом пробная версия рассчитана на 180 дней. Так что, если вы просто решили оценить все преимущества продукта, возможно не стоит ничего делать, ведь просто остановитесь на другом ПО.

- Далее применяем лицензионный ключ MAK или тот же KMS. Найти соответствующие комбинации можно на просторах Интернета. Необходимо прописать: «dism /online /set-edition:ServerStandart /productkey: найденная комбинация символов /accepteula». И подтверждаем нажатием «Enter».

- Перезагружаем сервер.

В целом, этот способ можно также назвать определенного рода активацией, ведь мы вводим не совсем тот ключ, который соответствует именно этой системе. В результате получается полностью работоспособная операционка.

Ранее еще можно было встретить метод, который подразумевает проведение процедуры по телефону. В свое время многим он помог, но с появлением большого количества программ, позволяющих в считанные минуты «сделать ОС легальной», надобность в использовании аппарата для голосовой связи исчезла.

Стоит отметить, что все вышеописанное помогает активировать RDP – протокол работы с удаленным рабочим столом.

В целом, как видно, процесс не является сложным. Надеюсь, у вас получится все сделать правильно.

Материалы по теме

In this video walkthrough, we demonstrated the manual exploitation of a Windows server 2012 R2 using public exploits and Powershell without Metasploit.

—-

Receive video documentation, QA and request special video training

https://www.youtube.com/channel/UCNSdU_1ehXtGclimTVckHmQ/join

—-

Do you need private cybersecurity training? sign up here

CyberSecurity Consultation

—

Twitter

Tweets by ManMotasem

LinkedIn

https://www.linkedin.com/in/motasem-hamdan-7673289b/

Instagram

https://www.instagram.com/superior.coaching/

Facebook

https://www.facebook.com/motasemhamdantty

source

windows server

Alice AUSTIN

Alice AUSTIN is studying Cisco Systems Engineering. He has passion with both hardware and software and writes articles and reviews for many IT websites.

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_02.24_[2016.11.08_20.02.53].jpg](https://mohamedhassaneg.files.wordpress.com/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_02-24_2016-11-08_20-02-532.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.20_[2016.11.08_20.07.29].jpg](https://mohamedhassaneg.files.wordpress.com/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-20_2016-11-08_20-07-29.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_01.45_[2016.11.08_20.01.47].jpg](https://mohamedhassaneg.files.wordpress.com/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_01-45_2016-11-08_20-01-471.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.24_[2016.11.08_20.07.45].jpg](https://mohamedhassaneg.files.wordpress.com/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-24_2016-11-08_20-07-45.jpg?w=616)

![How To crack Remote Desktop Service on Windows Server 2012 R2.mp4_snapshot_03.30_[2016.11.08_20.08.03].jpg](https://mohamedhassaneg.files.wordpress.com/2016/11/how-to-crack-remote-desktop-service-on-windows-server-2012-r2-mp4_snapshot_03-30_2016-11-08_20-08-03.jpg?w=616)