Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Содержание:

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

Для реализации протокола SMB в Linux/Unix системах используется samba. В скобках мы указали в каких версиях samba поддерживается каждый диалект SMB.

- CIFS — Windows NT 4.0;

- SMB 1.0 — Windows 2000;

- SMB 2.0 — Windows Server 2008 и Windows Vista SP1 (поддерживается в Samba 3.6);

- SMB 2.1 — Windows Server 2008 R2 и Windows 7 (поддерживается в Samba 4.0);

- SMB 3.0 — Windows Server 2012 и Windows 8 (поддерживается в Samba 4.2);

- SMB 3.02 — Windows Server 2012 R2 и Windows 8. 1 (не поддерживается в Samba);

- SMB 3.1.1 – Windows Server 2016 и Windows 10 (не поддерживается в Samba).

Начиная с версии Samba 4.14, по умолчанию используется SMB2.1.

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 |

Windows 8, Server 2012 |

Windows 7, Server 2008 R2 |

Windows Vista, Server 2008 |

Windows XP, Server 2003 и ниже |

| Windows 10 ,

Windows Server 2016 |

SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 |

SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 |

SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 |

SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 |

SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

The specified network name is no longer available

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

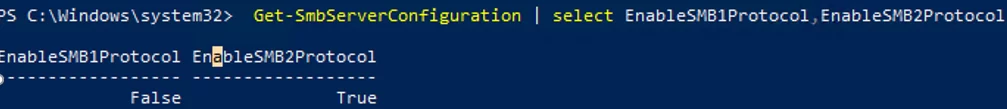

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

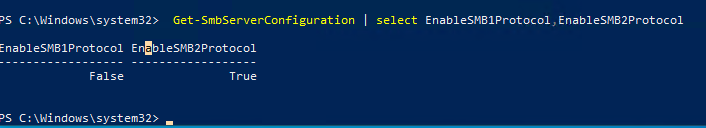

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен (

EnableSMB1Protocol=False

), а протоколы SMB2 и SMB3 включены (

EnableSMB1Protocol=True

).

Обратите внимание, что протоколы SMBv3 и SMBv2 тесно связаны между собой. Нельзя отключить или включить отдельно SMBv3 или SMBv2. Они всегда включаются/отключаются только совместно, т.к. используют один стек.

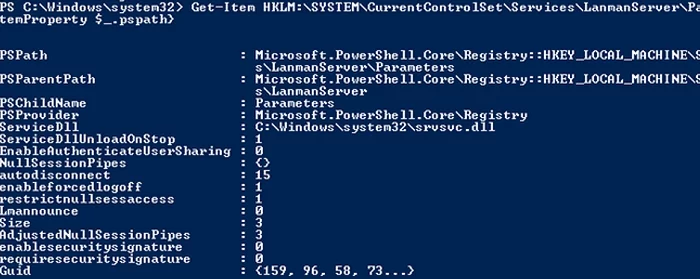

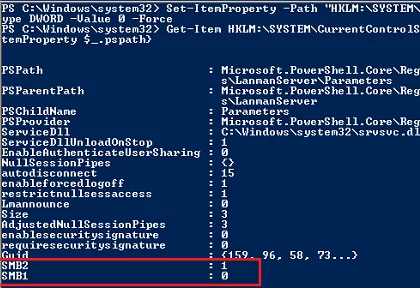

В Windows 7, Vista, Windows Server 2008 R2/2008:

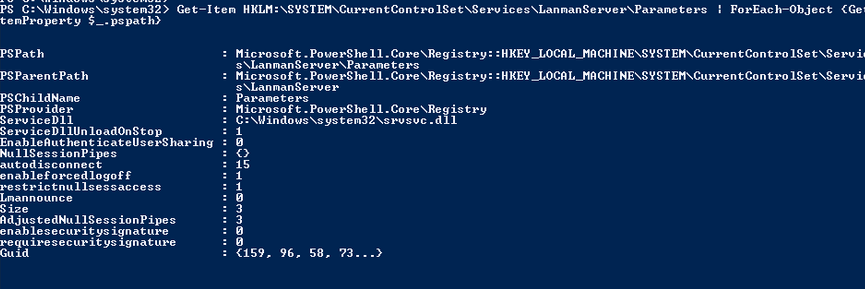

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

В обоих случаях службы запущены (

STATE=4 Running

). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

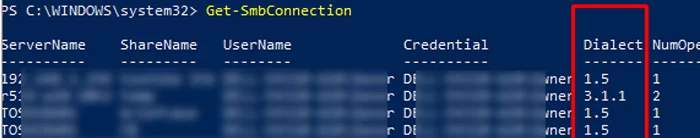

Вывести используемые версии SMB с помощью Get-SMBConnection

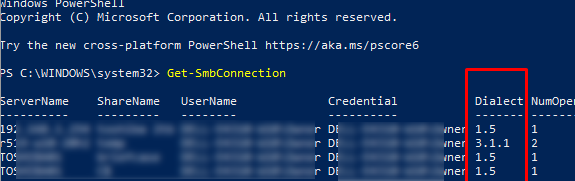

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell

Get-SMBConnection

:

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Get-SmbConnection -ServerName servername

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

В Linux вывести список SMB подключения и используемые диалекты в samba можно командой:

$ sudo smbstatus

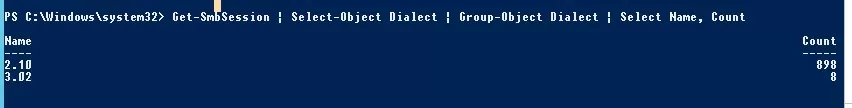

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

Set-SmbServerConfiguration –AuditSmb1Access $true

События подключения затем можно извлечь из журналов Event Viewer с помощью PowerShell:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Отключить клиент и сервер SMBv1:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Отключить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включить клиент и сервер SMBv1:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Включить только SMBv1 сервер:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

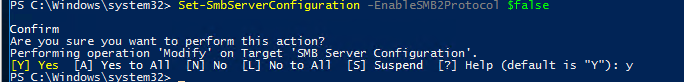

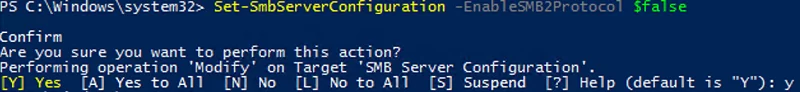

Отключить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включить сервер SMBv2 и SMBv3:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Включить SMBv1 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить SMBv2 сервер

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения сервера SMBv1 на всех компьютерах независимо от версии Windows можно распространить параметр реестра типа REG_DWORD с именем SMB1 и значением 0 (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters)на через GPO.

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Протокол SMB (Server Message Block) широко используется в сетях для обмена файлами и печати. В предыдущих версиях Windows сервера SMB1 был дефолтным протоколом, но из-за его небезопасности и уязвимостей, начиная с Windows Server 2012 R2, SMB2 и SMB3 стали предпочтительными протоколами.

Однако, в определенных случаях может потребоваться включить SMB1 на Windows Server 2012 R2. Например, если у вас есть старые устройства или приложения, которые не поддерживают более новые версии протокола SMB.

В данной статье мы рассмотрим пошаговую инструкцию, как включить SMB1 на Windows Server 2012 R2.

Важно помнить, что включение SMB1 может представлять определенные угрозы безопасности, поэтому рекомендуется предпочитать более новые версии протокола.

Содержание

- Начало работы

- Проверка текущего состояния SMB1 на сервере

- Установка SMB1 на Windows Server 2012 R2

- Проверка установки и активации SMB1

- Настройка параметров SMB1 для Windows Server 2012 R2

- Проверка доступности SMB1 на сервере

- Завершение работы

Начало работы

Для включения SMB1 на Windows Server 2012 R2 вам потребуется выполнить несколько простых шагов:

- Откройте «Панель управления» и выберите раздел «Программы».

- Нажмите на ссылку «Включение или отключение компонентов Windows».

- В открывшемся окне найдите раздел «Службы файлов и службы печати» и раскройте его.

- Установите флажок напротив опции «Сервер SMB 1.0/CIFS» и нажмите «OK».

- Подождите, пока процесс включения компонента завершится, и нажмите «Перезагрузить сейчас», чтобы применить изменения.

После перезагрузки ваш Windows Server 2012 R2 будет поддерживать протокол SMB1, и вы сможете использовать его для обмена файлами с устройствами, поддерживающими этот протокол.

Проверка текущего состояния SMB1 на сервере

Перед тем как включить SMB1 на Windows Server 2012 R2, необходимо проверить текущее состояние протокола на сервере. Для этого можно воспользоваться командной строкой или графическим интерфейсом управления сервером.

Следуйте инструкциям, чтобы проверить состояние SMB1 на сервере:

- Откройте командную строку или нажмите на кнопку «Пуск», введите «cmd» в поле поиска и нажмите «Enter».

- Введите команду

sc.exe query mrxsmb10и нажмите «Enter». - После выполнения команды появится результат, в котором будет указано состояние SMB1 на сервере. Если в результатах присутствует строка «

STATE : 4 RUNNING«, значит SMB1 включен. Если же строка «STATE : 1 STOPPED«, значит SMB1 выключен. - Если вы предпочитаете использовать графический интерфейс управления сервером, откройте «Серверные менеджеры» и выберите «Удаленный доступ». Затем щелкните правой кнопкой мыши на компьютере и выберите «Свойства». В открывшемся окне перейдите на вкладку «Файлы и папки», где вы сможете проверить состояние SMB1.

Теперь вы знаете, как проверить текущее состояние SMB1 на сервере.

Установка SMB1 на Windows Server 2012 R2

Для включения поддержки протокола SMB1 на Windows Server 2012 R2, следуйте этим простым шагам:

Шаг 1: Откройте Панель управления, выберите «Программы» и кликните на «Включение или отключение компонентов Windows».

Шаг 2: В окне компонентов Windows найдите «Протокол файлов SMB 1.0/CIFS» и установите флажок напротив него.

Шаг 3: Щелкните «OK» и подождите, пока компоненты будут установлены.

Шаг 4: После завершения установки, щелкните «Закрыть» и перезагрузите сервер.

Шаг 5: После перезагрузки сервера, SMB1 будет полностью установлен и готов к использованию.

Обратите внимание, что активация SMB1 может повысить риск безопасности, поскольку протокол устарел и имеет известные уязвимости. Рекомендуется использовать более современные версии протокола SMB.

Проверка установки и активации SMB1

Чтобы убедиться, что SMB1 установлен и активирован на вашем сервере Windows Server 2012 R2, выполните следующие действия:

| Шаг | Действие |

|---|---|

| Шаг 1 | Откройте Server Manager (Менеджер серверов). |

| Шаг 2 | Выберите раздел Dashboard (Информационная панель). |

| Шаг 3 | На вкладке Dashboard найдите раздел Local Server (Локальный сервер) и щелкните на ссылке со значком гаечного ключа рядом с надписью Manage (Управление). |

| Шаг 4 | В открывшемся окне раздела Local Server найдите пункт Features (Функции) и щелкните по ссылке Disabled (Отключено) рядом с опцией SMB 1.0/CIFS File Sharing Support (Поддержка SMB 1.0/CIFS совместного использования файлов). |

| Шаг 5 | В открывшемся окне Add Features (Добавление функций) щелкните кнопку Next (Далее). |

| Шаг 6 | Выберите опцию SMB 1.0/CIFS File Sharing Support (Поддержка SMB 1.0/CIFS совместного использования файлов) и нажмите кнопку Install (Установить). |

| Шаг 7 | Дождитесь завершения установки и нажмите кнопку Close (Закрыть). |

| Шаг 8 | Перезагрузите сервер, чтобы изменения вступили в силу. |

| Шаг 9 | После перезагрузки сервера проверьте его состояние в разделе Local Server (Локальный сервер), чтобы убедиться, что опция SMB 1.0/CIFS File Sharing Support (Поддержка SMB 1.0/CIFS совместного использования файлов) теперь отображается со значком галочки и статусом Enabled (Включено). |

После успешного выполнения всех действий, SMB1 будет установлен и активирован на сервере Windows Server 2012 R2. Теперь вы можете использовать SMB1 для совместного доступа к файлам и папкам.

Настройка параметров SMB1 для Windows Server 2012 R2

Для включения протокола SMB1 на Windows Server 2012 R2 выполните следующие шаги:

- Откройте «Панель управления» на сервере.

- Перейдите в раздел «Программы» и выберите «Включение или отключение компонентов Windows».

- В открывшемся окне найдите «Файловый сервер SMB 1.0/CIFS» и отметьте его флажком.

- Нажмите кнопку «OK» для применения изменений.

- Внесите необходимые изменения в настройки групповой политики, если требуется.

- Перезагрузите сервер для применения внесенных изменений.

После выполнения этих шагов протокол SMB1 будет включен на Windows Server 2012 R2. Учтите, что использование устаревшей версии протокола может повлечь за собой уязвимости в системной безопасности, поэтому рекомендуется перейти на более современные версии протокола SMB.

Проверка доступности SMB1 на сервере

Для того чтобы проверить, включена ли на вашем сервере Windows Server 2012 R2 поддержка протокола SMB1, выполните следующие шаги:

- Откройте командную строку от имени администратора.

- Введите команду

sc.exe qc lanmanworkstationи нажмите Enter. Эта команда позволяет проверить текущее состояние службы клиента рабочей станции. - В результате выполнения команды, в поле «Тип» должно быть указано значение 20

Если значение «Тип» равно 20, это указывает на то, что протокол SMB1 включен на сервере. Если значение «Тип» отличается от 20 или вообще не указано, это означает, что на сервере отключена поддержка SMB1. В этом случае, для включения SMB1 на сервере, следуйте инструкциям «Как включить SMB1 на Windows Server 2012 R2».

Завершение работы

После завершения всех необходимых шагов по включению SMB1 на Windows Server 2012 R2, рекомендуется перезагрузить сервер для вступления изменений в силу.

Для перезагрузки сервера откройте меню «Пуск» и выберите «Выполнить». В появившемся окне введите команду «shutdown /r /t 0» и нажмите кнопку «ОК».

После перезагрузки сервера убедитесь, что служба SMB1 успешно включена и вы можете использовать ее для работы с соответствующими устройствами и приложениями.

Протокол SMB (Server Message Block) является основным протоколом для обмена файлами и печатью в сетях Windows. Однако, начиная с версии Windows Server 2012 R2, компания Microsoft отключила SMB1 по умолчанию из-за его уязвимостей и слабой безопасности. Если вам требуется включить SMB1 на Windows Server 2012 R2, эта пошаговая инструкция поможет вам справиться с задачей.

Шаг 1: Перейдите в «Панель управления».

Шаг 2: Выберите «Программы» и затем «Включение или отключение компонентов Windows».

Шаг 3: Откроется окно «Включение или отключение компонентов Windows». Прокрутите список компонентов вниз и найдите «Расширение SMB 1.0/CIFS».

Шаг 4: Установите флажок напротив «Расширение SMB 1.0/CIFS» и нажмите «ОК».

Шаг 5: Подождите, пока компоненты будут установлены. После завершения процесса у вас будет включен SMB1 на Windows Server 2012 R2.

Важно отметить, что включение SMB1 может повысить уязвимость и подвергнуть вашу систему опасности. Рекомендуется использовать более современные версии протокола SMB, если это возможно. Если включение SMB1 необходимо для совместимости с устройствами или программами, убедитесь, что все другие меры безопасности приняты для защиты вашей системы.

Содержание

- Что такое SMB1?

- Важность протокола SMB1 на Windows Server 2012 R2

- Подготовка к включению SMB1 на Windows Server 2012 R2

- Проверка текущего состояния протокола SMB1

- Резервное копирование данных перед включением SMB1

- Пошаговая инструкция по включению SMB1 на Windows Server 2012 R2

- Открытие раздела «Опции Windows»

- Включение протокола SMB1

- Проверка работоспособности SMB1

Что такое SMB1?

SMB1 был давно признан устаревшим из-за своих недостатков в безопасности. Из-за этого Microsoft рекомендует отключать SMB1 и использовать более современные и безопасные версии протокола, такие как SMB2 или SMB3. Однако, в редких случаях возможно потребуется включить SMB1 для поддержки устаревшего оборудования или старых программ.

Включение SMB1 может быть опасным, поскольку протокол имеет известные уязвимости в безопасности, которые могут быть использованы злоумышленниками для атак и распространения вредоносного ПО. Поэтому перед включением SMB1 рекомендуется тщательно оценить риски и принять дополнительные меры безопасности, такие как использование брандмауэра или VPN.

Важность протокола SMB1 на Windows Server 2012 R2

На Windows Server 2012 R2 SMB1 может быть важным протоколом, особенно если в сети используются старые устройства или программное обеспечение, которые требуют его поддержки. Некоторые старые принтеры, сканеры, медиаустройства и другое оборудование могут работать только с SMB1, и отключение этого протокола может привести к невозможности использования такого оборудования.

Однако, важно понимать, что SMB1 является старым и небезопасным протоколом. Он имеет ряд уязвимостей, которые могут быть использованы злоумышленниками для атаки на систему. В связи с этим, Microsoft рекомендует отключать SMB1 в целях повышения безопасности сети.

Если вы все еще используете SMB1 на Windows Server 2012 R2, важно принять меры для обеспечения безопасности. Регулярно обновляйте систему и все используемые устройства, следуйте рекомендациям Microsoft по безопасности, и рассмотрите возможность обновления оборудования и программного обеспечения, чтобы использовать более современные и безопасные протоколы, как SMB2 или SMB3.

| Преимущества | Недостатки |

|---|---|

| Совместимость с устаревшим оборудованием и программным обеспечением | Повышенная уязвимость и риск атак |

| Поддержка обмена файлами и печати в сети | Ограниченные возможности и производительность |

| Доступ к удаленным ресурсам | Необходимость обеспечения безопасности |

Подготовка к включению SMB1 на Windows Server 2012 R2

Перед тем как включить протокол SMB1 на Windows Server 2012 R2, необходимо выполнить несколько предварительных шагов. Эти шаги обеспечат безопасность вашей системы и возможность корректной работы SMB1.

| Шаг 1: Обновление операционной системы |

| Перед включением SMB1 убедитесь, что ваша операционная система находится в актуальном состоянии. Установите все доступные обновления через Windows Update или другим удобным способом. Обновления могут содержать важные патчи и исправления для безопасности. |

| Шаг 2: Расширенные параметры безопасности |

Настройте расширенные параметры безопасности на вашем сервере, чтобы обеспечить защищенность при использовании SMB1. Откройте «Панель управления», выберите «Системная безопасность» и затем «Шифрование файловой системы».

|

| Шаг 3: Резервное копирование данных |

| Перед включением SMB1 рекомендуется создать резервные копии всех важных данных на сервере. Это обеспечит возможность восстановления данных в случае непредвиденных ситуаций или проблем после включения SMB1. |

Проверка текущего состояния протокола SMB1

Прежде чем включать протокол SMB1 на Windows Server 2012 R2, необходимо проверить его текущее состояние. Для этого выполните следующие действия:

- Откройте командную строку от имени администратора, щелкнув правой кнопкой мыши на значок «Командная строка» и выбрав «Запуск от имени администратора».

- Введите следующую команду: sc query mrxsmb10

Если протокол SMB1 включен, в результате выполнения команды будет отображено сообщение «Текущее состояние службы запроса: запущено». Если же протокол SMB1 выключен, вы увидите сообщение «Текущее состояние службы запроса: остановлено».

Обратите внимание, что в случае, если протокол SMB1 отключен, вы можете включить его с помощью инструкции «Как включить SMB1 на Windows Server 2012 R2».

Резервное копирование данных перед включением SMB1

Прежде чем включать протокол SMB1 на Windows Server 2012 R2, рекомендуется создать резервную копию всех важных данных. Это поможет защитить ваши файлы от потенциальных проблем и потерь информации. В случае, если что-то пойдет не так в процессе настройки, вы сможете восстановить копии данных и вернуть все в исходное состояние.

Для резервного копирования данных вы можете использовать встроенные инструменты Windows Server 2012 R2, такие как «Windows Server Backup» или утилиту «robocopy».

Если вы хотите использовать «Windows Server Backup», то вам необходимо выполнить следующие шаги:

- Откройте «Панель управления» и выберите «Обслуживание» -> «Резервное копирование и восстановление».

- В окне «Резервное копирование и восстановление» выберите «Создание задания резервного копирования».

- Следуйте инструкциям мастера резервного копирования и выберите данные, которые вы хотите сохранить.

- Выберите место для хранения резервной копии (внешний жесткий диск, сетевое хранилище и т.д.).

- Запустите задание резервного копирования и дождитесь его завершения.

Если вы предпочитаете использовать утилиту «robocopy», то вам необходимо выполнить следующие шаги:

- Откройте командную строку от имени администратора.

- Введите следующую команду:

robocopy /E /COPYALL /DCOPY:T /Z /R:1 /W:5 /MT:32 "Исходная_папка" "Целевая_папка", гдеИсходная_папка— путь к вашим данным, которые нужно скопировать, аЦелевая_папка— путь к папке, где будут сохранены копии. - Дождитесь окончания копирования всех данных.

После завершения резервного копирования данных вы можете приступить к включению протокола SMB1 на Windows Server 2012 R2, имея уверенность в сохранности ваших файлов.

Пошаговая инструкция по включению SMB1 на Windows Server 2012 R2

Шаг 1: Откройте «Панель управления» на сервере Windows Server 2012 R2.

Шаг 2: В разделе «Система и безопасность» выберите «Система».

Шаг 3: На странице «Система» выберите «Дополнительные параметры системы» в левой панели.

Шаг 4: Нажмите кнопку «Переменные среды» в разделе «Дополнительные параметры системы»

Шаг 5: В разделе «Переменные среды» найдите переменную «Path» в списке «Системные переменные» и нажмите «Изменить».

Шаг 6: В открывшемся окне «Изменение системной переменной» добавьте путь к папке с исполняемым файлом SMB1. Например, «C:\Windows\system32». Нажмите «OK», чтобы закрыть окно.

Шаг 7: Закройте все открытые окна «Панель управления».

Шаг 8: Перезагрузите сервер Windows Server 2012 R2 для применения изменений.

Шаг 9: После перезагрузки сервера откройте командную строку с правами администратора.

Шаг 10: В командной строке введите команду «sc.exe config lanmanworkstation depend= browser/mrxsmb10/mrxsmb20/nsi» и нажмите «Enter».

Шаг 11: В командной строке введите команду «sc.exe config mrxsmb10 start= auto» и нажмите «Enter».

Шаг 12: Закройте командную строку. Теперь SMB1 включен на сервере Windows Server 2012 R2.

Открытие раздела «Опции Windows»

Для включения SMB1 на Windows Server 2012 R2 необходимо выполнить следующие шаги:

- Откройте «Панель управления», нажав на кнопку «Пуск».

- Выберите «Система и безопасность» в списке категорий «Панели управления».

- Далее выберите «Система».

- На странице «Система» кликните на ссылку «Дополнительные параметры системы».

- В открывшемся окне «Свойства системы» перейдите на вкладку «Дополнительно».

- В разделе «Производительность» нажмите на кнопку «Настройки».

- На вкладке «Данные выполнения» выберите «Опции Windows».

После выполнения этих шагов откроется раздел «Опции Windows», в котором можно настроить различные параметры системы, включая включение или выключение SMB1.

Включение протокола SMB1

Для включения протокола SMB1 на Windows Server 2012 R2 необходимо выполнить следующие действия:

| Шаг | Описание |

|---|---|

| 1 | Откройте «Панель управления» (Control Panel). |

| 2 | Выберите раздел «Программы» (Programs). |

| 3 | Нажмите на ссылку «Включение или отключение компонентов Windows» (Turn Windows features on or off). |

| 4 | В окне «Компоненты Windows» (Windows Features) найдите раздел «Службы файлов» (File Services). |

| 5 | Раскройте раздел «Протоколы SMB 1.0/CIFS» (SMB 1.0/CIFS File Sharing Support). |

| 6 | Установите флажок напротив подраздела «Клиент SMB 1.0/CIFS» (SMB 1.0/CIFS Client). |

| 7 | Установите флажок напротив подраздела «Сервер SMB 1.0/CIFS» (SMB 1.0/CIFS Server). |

| 8 | Нажмите кнопку «OK» для сохранения изменений и закрытия окна. |

| 9 | Подождите, пока произойдет установка и включение протокола SMB1. |

После выполнения этих действий протокол SMB1 будет включен на вашем сервере Windows Server 2012 R2.

Проверка работоспособности SMB1

После включения протокола SMB1 на сервере Windows Server 2012 R2 необходимо проверить, корректно ли он функционирует. Для этого можно выполнить следующие шаги:

- Откройте командную строку, нажав на кнопку «Пуск» и введя в поиске «cmd».

- Наберите команду

sc.exe query mrxsmb10и нажмите клавишу «Enter». - Если в результате выполнения команды будет отображено сообщение о состоянии службы «RUNNING», это означает, что протокол SMB1 успешно работает на сервере.

Если же в результате выполнения команды будет отображено сообщение о состоянии службы «STOPPED», это может указывать на проблемы в работе протокола SMB1. В таком случае, рекомендуется перепроверить все настройки и выполнить необходимые действия для устранения проблем.

Также можно проверить работоспособность SMB1, попытавшись подключиться к серверу с использованием устройства или программного обеспечения, которые требуют использования данного протокола.

The Server Message Block (SMB) network protocol is used to share and access folders, files, printers, and other devices over network (TCP port 445). In this article, we will look at which versions (dialects) of SMB are available in different versions of Windows (and how they relate to samba versions on Linux); how to check the SMB version in use on your computer; and how to enable or disable the SMBv1, SMBv2, and SMBv3 dialects.

Contents:

- SMB Protocol Versions in Windows

- How to Check SMB Version on Windows?

- Checking Used SMB Dialects with Get-SMBConnection

- Stop Using the Insecure SMBv1 Protocol

- How to Enable and Disable SMBv1, SMBv2, and SMBv3 on Windows?

SMB Protocol Versions in Windows

There are several versions of the SMB protocol (dialects) that have consistently appeared in new Windows versions (and samba) :

- CIFS – Windows NT 4.0

- SMB 1.0 – Windows 2000

- SMB 2.0 – Windows Server 2008 and Windows Vista SP1 (supported in Samba 3.6)

- SMB 2.1 – Windows Server 2008 R2 and Windows 7 (Samba 4.0)

- SMB 3.0 – Windows Server 2012 and Windows 8 (Samba 4.2)

- SMB 3.02 – Windows Server 2012 R2 and Windows 8.1 (not supported in Samba)

- SMB 3.1.1 – Windows Server 2016 and Windows 10 (not supported in Samba)

Samba is used to implement the SMB protocol in Linux/Unix . Samba 4.14 and newer uses SMB 2.1 by default.

In SMB network communication, the client and server use the maximum SMB protocol version supported by both the client and the server.

The summary table of SMB version compatibility looks like this. Using this table, you can determine the version of the SMB protocol that is selected when different versions of Windows interact:

| Operating System | Windows 10, Win Server 2016 | Windows 8.1, Win Server 2012 R2 | Windows 8,Server 2012 | Windows 7,Server 2008 R2 | Windows Vista,Server 2008 | Windows XP, Server 2003 and earlier |

| Windows 10, Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1, Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8, Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 and earlier | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

For example, if a client computer running Windows 8.1 connects to a file server with Windows Server 2016, the SMB 3.0.2 protocol will be used.

According to the table, Windows XP and Windows Server 2003 can use only SMB 1.0 to access shared folders and files. The SMBv1 is disabled in newer versions of Windows Server (2012 R2/2016). So, if you are still using Windows XP and Windows Server 2003 devices on your network, they won’t be able to access shared folders on the file server running Windows Server 2016.

If Windows Server 2019/2016 with disabled SMB v1.0 is used as a domain controller, then Windows XP/Server 2003 clients won’t be able to access the SYSVOL and NETLOGON folders on domain controllers and authenticate with AD.

You may receive the following error when trying to connect to a shared folder on a file server with SMBv1 disabled:

The specified network name is no longer available

How to Check SMB Version on Windows?

Let’s look on how to find out which versions of the SMB are enabled on your Windows device.

On Windows 10/8.1 and Windows Server 2019/2016/2012R2, you can check the status of various dialects of the SMB protocol using PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

This command returned that the SMB1 protocol is disabled (EnableSMB1Protocol = True), and the SMB2 and SMB3 protocols are enabled (EnableSMB1Protocol = False).

Note that the SMBv3 and SMBv2 protocols are closely related. You cannot disable or enable SMBv3 or SMBv2 separately. They are always enabled/disabled only together because they share the same stack.

On Windows 7, Vista, and Windows Server 2008 R2/2008:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

If there are no parameters named SMB1 or SMB2 in this registry key, then the SMBv1 and SMBv2 protocols are enabled by default.

Also on these Windows versions, you can check which SMB client dialects are allowed to connect to remote hosts:

sc.exe query mrxsmb10

SERVICE_NAME: mrxsmb10 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

sc.exe query mrxsmb20

SERVICE_NAME: mrxsmb20 TYPE : 2 FILE_SYSTEM_DRIVER STATE : 4 RUNNING (STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

In both cases, the services are running (STATE = 4 Running). This means that the current Windows device can connect to both SMBv1 and SMBv2 hosts.

Checking Used SMB Dialects with Get-SMBConnection

When communicating over SMB, computers use the maximum SMB version supported by both the client and the server. The Get-SMBConnection PowerShell cmdlet can be used to check the SMB version used to access a remote computer:

The SMB version used to connect to the remote server (ServerName) is listed in the Dialect column.

You can display information about the SMB versions used to access a specific server:

Get-SmbConnection -ServerName srvfs01

If you want to display if SMB encryption is in use (introduced in SMB 3.0):

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

On Linux, you can display a list of SMB connections and used dialects in samba using the command:

$ sudo smbstatus

On the Windows SMB server side, you can display a list of the versions of the SMB protocols that the clients are currently using. Run the command:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

You can use PowerShell to enable auditing of the SMB versions used for the connection:

Set-SmbServerConfiguration –AuditSmb1Access $true

SMB connection events can then be exported from Event Viewer logs:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Stop Using the Insecure SMBv1 Protocol

Over the past few years, Microsoft has systematically disabled the legacy SMB 1.0 protocol in all products for security reasons. This is due to the large number of critical vulnerabilities in this protocol (remember the incidents with wannacrypt and petya ransomware, which exploited a vulnerability in the SMBv1 protocol). Microsoft and other IT companies strongly recommend that you stop using SMBv1 in your network.

However, disabling SMBv1 can cause problems with accessing shared files and folders on newer versions of Windows 10 (Windows Server 2016/2019) from legacy clients (Windows XP, Windows Server 2003), third-party OS (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, old Linux distros), old NAS devices.

If there are no legacy devices left on your network that support only SMBv1, be sure to disable this SMB dialect in Windows.

If you have clients running Windows XP, Windows Server 2003, or other devices that only support SMBv1, they should be updated or isolated.

How to Enable and Disable SMBv1, SMBv2, and SMBv3 on Windows?

Let’s look at ways to enable and disable different SMB versions on Windows. We’ll cover SMB client and server management (they are different Windows components).

Windows 10, 8.1, and Windows Server 2019/2016/2012R2:

Disable SMBv1 client and server:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Disable SMBv1 server only:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Enable SMBv1 client and server:

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Enable only SMBv1 server:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Disable SMBv2 and SMBv3 server:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Enable SMBv2 and SMBv3 server:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Vista, and Windows Server 2008 R2/2008:

Disable SMBv1 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

Enable SMBv1 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Disable SMBv1 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Enable SMBv1 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Disable SMBv2 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Enable SMBv2 server:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Disable SMBv2 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Enable SMBv2 client:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

You can disable SMBv1 server on domain joined computers by deploying the following registry parameter through the GPO:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Name: SMB1

- Type: REG_DWORD

- Value: 0

Set the registry parameter SMB2=0 in order to disable the SMBv2 server.

To disable the SMBv1 client, you need to propagate the following registry setting:

- Key: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

- Name: Start

- Type: REG_DWORD

- Value: 4

How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, and Windows Server 2012

This article describes how to enable and disable Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3) on the SMB client and server components.

Summary

In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

- Request compounding — allows for sending multiple SMB 2 requests as a single network request

- Larger reads and writes — better use of faster networks

- Caching of folder and file properties — clients keep local copies of folders and files

- Durable handles — allow for connection to transparently reconnect to the server if there is a temporary disconnection

- Improved message signing — HMAC SHA-256 replaces MD5 as hashing algorithm

- Improved scalability for file sharing — number of users, shares, and open files per server greatly increased

- Support for symbolic links

- Client oplock leasing model — limits the data transferred between the client and server, improving performance on high-latency networks and increasing SMB server scalability

- Large MTU support — for full use of 10-gigabye (GB) Ethernet

- Improved energy efficiency — clients that have open files to a server can sleep

In Windows 8 and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that is described in the previous list):

- Transparent Failover — clients reconnect without interruption to cluster nodes during maintenance or failover

- Scale Out concurrent access to shared data on all file cluster nodes

- Multichannel — aggregation of network bandwidth and fault tolerance if multiple paths are available between client and server

- SMB Direct adds RDMA networking support for very high performance, with low latency and low CPU utilization

- Encryption Provides end-to-end encryption and protects from eavesdropping on untrustworthy networks

- Directory Leasing — Improves application response times in branch offices through caching

- Performance Optimizations — optimizations for small random read/write I/O

More information

The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008.

The SMBv3 protocol was introduced in Windows 8 and Windows Server 2012.

For more information about the capabilities of SMBv2 and SMBv3 capabilities, go to the following Microsoft TechNet websites:

Server Message Block overview

What’s New in SMB

-

How to enable or disable SMB protocols on the SMB server

Windows 8 and Windows Server 2012

Windows 8 and Windows Server 2012 introduce the new Set-SMBServerConfiguration Windows PowerShell cmdlet. The cmdlet enables you to enable or disable the SMBv1, SMBv2, and SMBv3 protocols on the server component.

Notes When you enable or disable SMBv2 in Windows 8 or in Windows Server 2012, SMBv3 is also enabled or disabled. This behavior occurs because these protocols share the same stack.

You do not have to restart the computer after you run the Set-SMBServerConfiguration cmdlet.

- To obtain the current state of the SMB server protocol configuration, run the following cmdlet:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Windows 7, Windows Server 2008 R2, Windows Vista, and Windows Server 2008

To enable or disable SMB protocols on an SMB Server that is runningWindows 7, Windows Server 2008 R2, Windows Vista, or Windows Server 2008, use Windows PowerShell or Registry Editor.

Windows PowerShell 2.0 or a later version of PowerShell

- To disable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force

- To disable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

- To enable SMBv1 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

- To enable SMBv2 and SMBv3 on the SMB server, run the following cmdlet:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

Note You must restart the computer after you make these changes.

Registry Editor

Important This article contains information about how to modify the registry. Make sure that you back up the registry before you modify it. Make sure that you know how to restore the registry if a problem occurs. For more information about how to back up, restore, and modify the registry, click the following article number to view the article in the Microsoft Knowledge Base:

322756 How to back up and restore the registry in Windows

To enable or disable SMBv1 on the SMB server, configure the following registry key:

Registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled To enable or disable SMBv2 on the SMB server, configure the following registry key:Registry subkey:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = EnabledHow to enable or disable SMB protocols on the SMB client

Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, and Windows Server 2012

Note When you enable or disable SMBv2 in Windows 8 or in Windows Server 2012, SMBv3 is also enabled or disabled. This behavior occurs because these protocols share the same stack.

- To disable SMBv1 on the SMB client, run the following commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsisc.exe config mrxsmb10 start= disabled

- To enable SMBv1 on the SMB client, run the following commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

- To disable SMBv2 and SMBv3 on the SMB client, run the following commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled

- To enable SMBv2 and SMBv3 on the SMB client, run the following commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto

Notes

- You must run these commands at an elevated command prompt.

- You must restart the computer after you make these changes.

- To obtain the current state of the SMB server protocol configuration, run the following cmdlet:

Published: 21/10/16 — 08:51:30 (Amanda Higgins)

Related Articles

Running DE8 on Windows Servers, do and dont’s (SMB1,SMB2,SMB3 and OpLocks)

With the release of DataEase 8.0, 8.1, 8.2 and Windows 7, 8 , 8.1 and Windows Server 2012 R2, we are frequently asked about how new versions of DataEase work when connecting to old versions of Windows servers and old versions of DataEase connecting to new…

Other sources of Network problems

This is a little old, but it is still useful. If you have switched off SMB2 and SMB3 on your networ as well as disabled OpLocks for SMB1 and still have problems with corruption, have a look below and see if some of these things might apply to your network…

Environment Variables in Windows XP, WIndows 7 and 8 (Complete List)

Environment variables is very useful to make general code. You can include them in paths directly to access files native to an active user/workstation/profile/session etc….