To obtain updates from this website, scripting must be enabled.

To use this site to find and download updates, you need to change your security settings to allow ActiveX controls and active scripting. To get updates but allow your security settings to continue blocking potentially harmful ActiveX controls and scripting from other sites, make this site a trusted website:

In Internet Explorer, click Tools, and then click Internet Options.

On the Security tab, click the Trusted Sites icon.

Click Sites and then add these website addresses one at a time to the list:

You can only add one address at a time and you must click Add after each one:

http://*.update.microsoft.com

https://*.update.microsoft.com

http://download.windowsupdate.com

Note:

You might have to uncheck the Require server verification (https:) for all sites in the zone option to enter all the addresses.

Версия:

только обновление для системы безопасности

Это обновление содержит только обновления для системы безопасности. Основные изменения в этом обновлении:

Обновления для системы безопасности для служб MSXML, устаревания SHA-1 для сертификатов SSL/TLS, проигрывателя Windows Media, графического компонента Майкрософт, ОС Windows, библиотеки PDF-файлов Microsoft Windows, драйверов, работающих в режиме ядра Windows, Microsoft Uniscribe, ядра Windows, Windows Hyper-V, ядра Windows, сервера Windows SMB, служб IIS и служб федерации Active Directory (AD FS).

Полный список затронутых файлов см. в статье KB4012213.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Version:

Security-only update

This update includes only security updates. Key changes include:

Security updates to Microsoft XML Core Services, SHA-1 deprecation for SSL/TLS certificates, Windows Media Player, Microsoft Graphics Component, Windows OS, Microsoft Windows PDF Library, Windows kernel-mode drivers, Microsoft Uniscribe, Windows kernel, Windows Hyper-V, Windows kernel, Windows SMB Server, Internet Information Services, and Active Directory Federation Services.

For a complete list of affected files, see KB4012213.

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Communities help you ask and answer questions, give feedback, and hear from experts with rich knowledge.

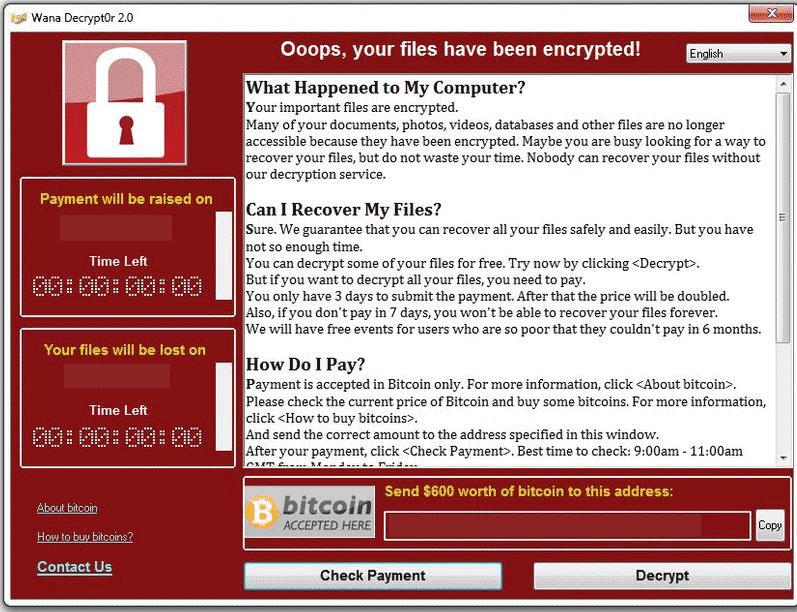

Вероятно, из СМИ, все уже в курсе, что 12 мая по всему миру зафиксированы массовые заражения ОС Windows вирусом-шифровальщиком Wana decrypt0r 2.0 (WannaCry, WCry). Для атаки используется довольно свежая уязвимость в протоколе доступа к общим файлам и принтерам — SMBv1. После заражения компьютера, вирус шифрует некоторые файлы (документы, почту, файлы баз) на жестком диске пользователя, меняя их расширения на WCRY. За расшифровку файлов вирус-вымогатель требует перевести 300$. Под угрозой в первую очередь находятся все ОС Windows, на которых отсутствует исправляющее уязвимость обновление, с включенным протоколом SMB 1.0, напрямую подключенные к Интернету и с доступным извне портом 445. Отмечались и другие способы проникновения шифровальщика в системы (зараженные сайты, рассылки). После попадания вируса внутрь периметра локальной сеть, он может распространяться автономно, сканируя уязвимые хосты в сети.

Содержание:

- Обновления безопасности Windows для защиты от WannaCry

- Отключение SMB v 1.0

- Статус атаки WCry

Обновления безопасности Windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через Windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

| Vista, Windows Server 2008 |

wmic qfe list | findstr 4012598

|

| Windows 7, Windows Server 2008 R2 |

wmic qfe list | findstr 4012212или |

| Windows 8.1 |

wmic qfe list | findstr 4012213или wmic qfe list | findstr 4012216

|

| Windows Server 2012 |

wmic qfe list | findstr 4012214или wmic qfe list | findstr 4012217

|

| Windows Server 2012 R2 |

wmic qfe list | findstr 4012213или wmic qfe list | findstr 4012216

|

| Windows 10 |

wmic qfe list | findstr 4012606

|

| Windows 10 1511 |

wmic qfe list | findstr 4013198

|

| Windows 10 1607 |

wmic qfe list | findstr 4013429

|

| Windows Server 2016 |

wmic qfe list | findstr 4013429

|

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

ttp://support.microsoft.com/?kbid=4012213 MSK-DC2 Security Update KB4012213 CORP\admin 5/13/2017

Стоит отметить, что, несмотря на то что Windows XP, Windows Server 2003, Windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

Windows XP SP3 x86 RUS —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP3 x86 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

Windows XP SP2 x64 RUS —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows XP SP2 x64 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86 RUS —

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x86 ENU —

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

Windows Server 2003 x64 RUS –

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2003 x64 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows 8 x86 —

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64 —

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с Windows XP или Windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

или по рекомендациям в статье Отключение SMB 1.0 в Windows 10 / Server 2016

Статус атаки WCry

По последней информации, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Как оказалось, в коде вирус была зашито обращение к этому домену, при отрицательном ответе вирус начинал шифрование документов. Судя по всему, таким способо разработчики оставили для себе возможность быстро приостановить распространение вируса. Чем воспользовался один из энтузиастов.

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в Windows системах:

- Защита от шифровальщиков с помощью FSRM

- Блокировка вирусов с помощью Software Restriction Policies

- Восстановление файлов из теневых копий после заражения шифровальщиком

Windows 8.1 Windows Server 2012 R2 Windows Embedded 8.1 Industry Enterprise Windows Embedded 8.1 Industry Pro Больше…Основные параметры

Версия:

Windows 8.1, Windows Server 2012 R2, Windows Embedded 8.1 Industry Enterprise, Windows Embedded 8.1 Industry Pro

Здесь описаны все обновления (как связанные, так и не связанные с системой безопасности) для Windows 8.1 и Windows Server 2012 R2, опубликованные через Центр обновления Windows. Эти обновления предназначены для исправления ошибок в операционной системе, а также помогают повысить ее общую надежность.

Накопительные пакеты обновления для Windows 8.1 и Windows Server 2012 R2 (ежемесячные накопительные пакеты и обновления только для системы безопасности) применяются по умолчанию к следующим внедренным продуктам на основе Windows 8.1 Industry:

-

Windows Embedded 8.1 Industry Enterprise.

-

Windows Embedded 8.1 Industry Pro.

Если накопительное обновление не применимо к внедренному продукту, мы отдельно отметим, что оно не применимо.

В левой части страницы находится справочник по всем обновлениям, выпущенным для данной версии Windows. Мы рекомендуем устанавливать все обновления Windows, доступные для вашего устройства. Установка последнего обновления означает, что вы устанавливаете все предыдущие обновления, включая важные исправления системы безопасности.

Текущее состояние Windows 8.1 и Windows Server 2012 R2

Для получения самой последней информации об известных проблемах для Windows и Windows Server перейдите на панель мониторинга состояния выпуска Windows.

Примечания и сообщения

Общие

ВАЖНО! С июля 2020 г. во всех Центрах обновления Windows отключается функция RemoteFX vGPU из-за уязвимости в системе безопасности. Дополнительные сведения об этой уязвимости см. в CVE-2020-1036 и KB4570006. После установки этого обновления попытки запуска виртуальных машин (ВМ), в которых включена функция RemoteFX vGPU, будут завершаться сбоем и будут появляться следующие сообщения:

Если повторно включить функцию RemoteFX vGPU, появится следующее сообщение:

-

«Виртуальная машина не может быть запущена, так как все GPU с поддержкой RemoteFX отключены в диспетчере Hyper-V».

-

«Не удается запустить виртуальную машину, так как на сервере недостаточно ресурсов GPU».

-

«Видеоадаптер RemoteFX 3D больше не поддерживается. Если вы все еще используете этот адаптер, ваша безопасность под угрозой. Подробнее (https://go.microsoft.com/fwlink/?linkid=2131976)”

См. также

-

Центр обновления Windows: вопросы и ответы

-

Журнал обновлений Windows Server 2012

-

Журнал обновлений Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1)

-

Журнал обновлений Windows Server 2008 с пакетом обновления 2 (SP2)

-

Переход на Windows 10