В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния. Изменяем имя ПК (прим. DC1).

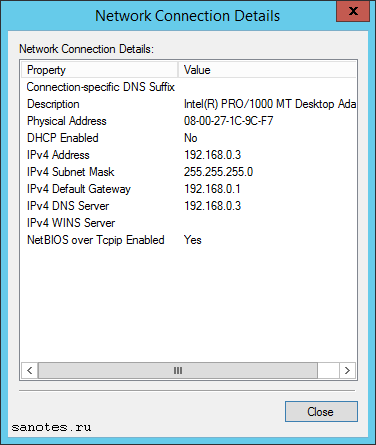

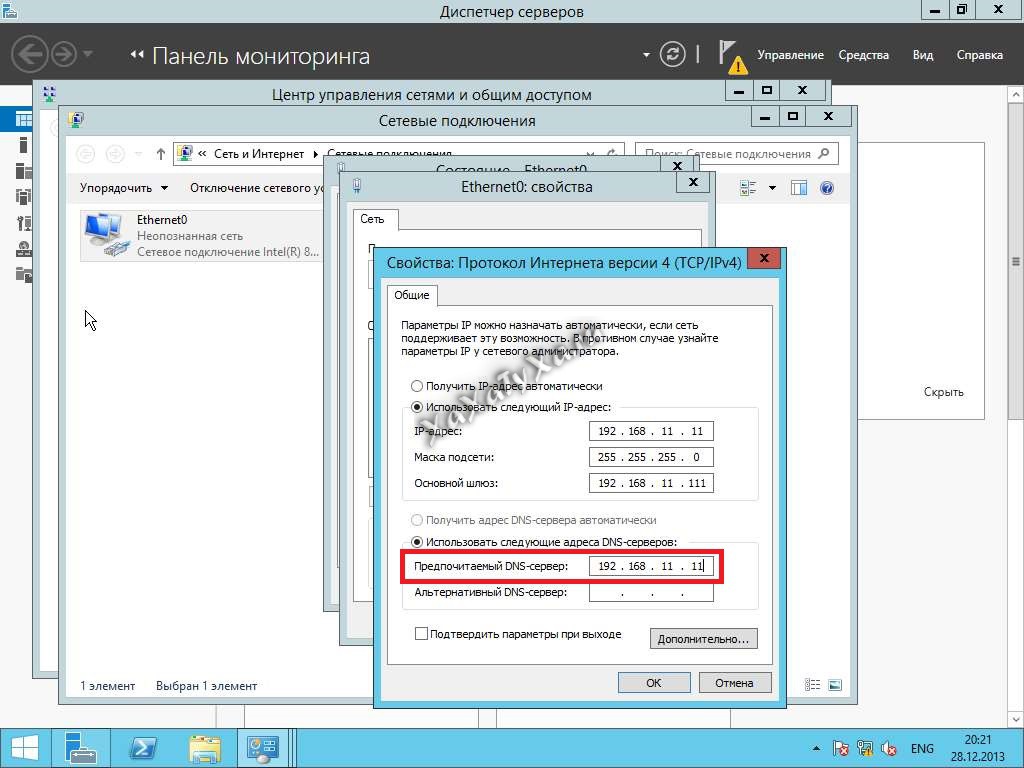

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

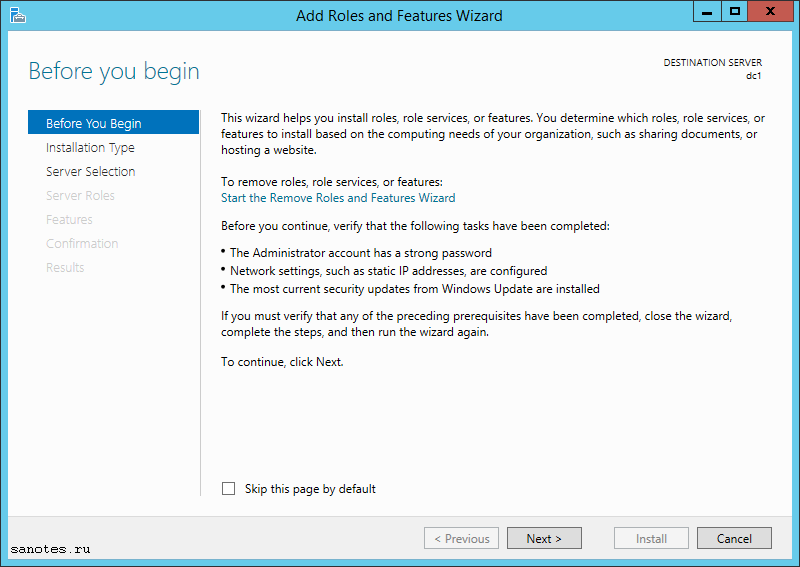

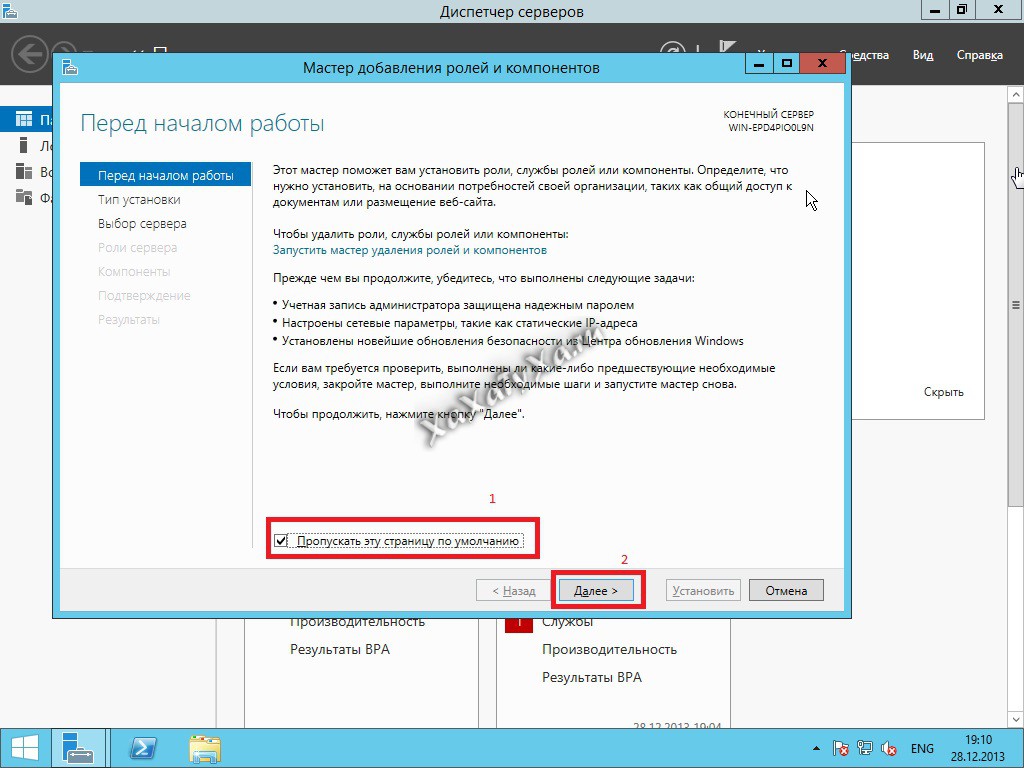

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

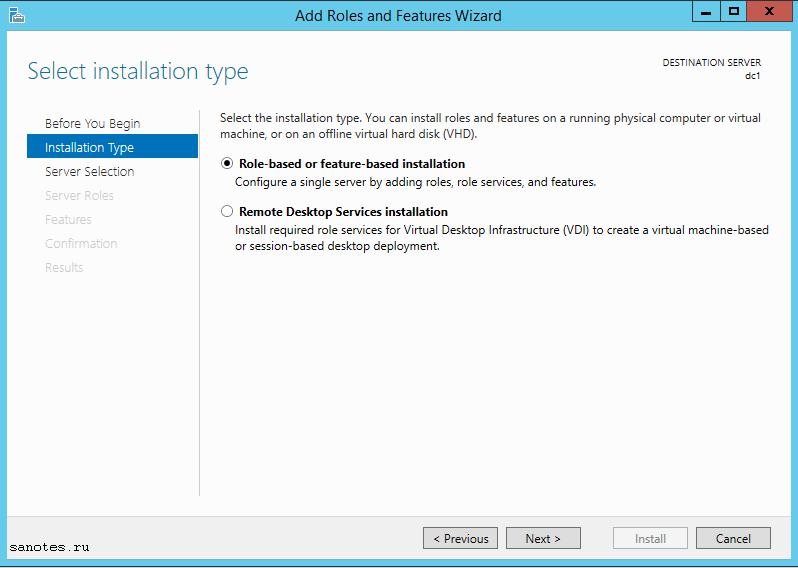

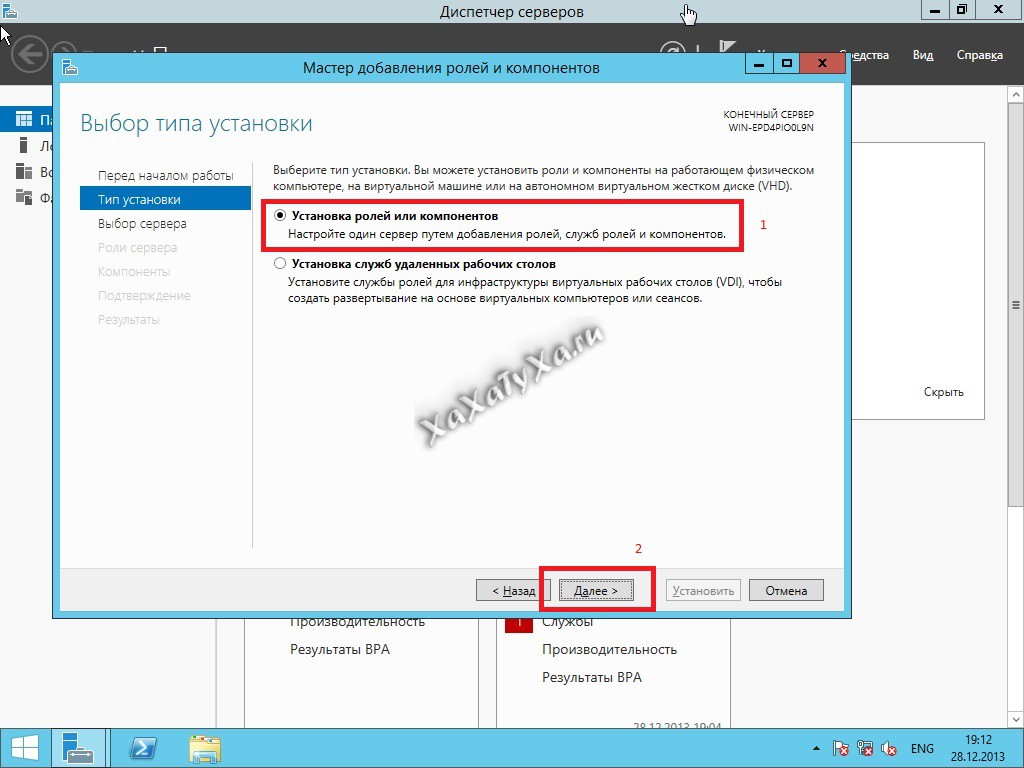

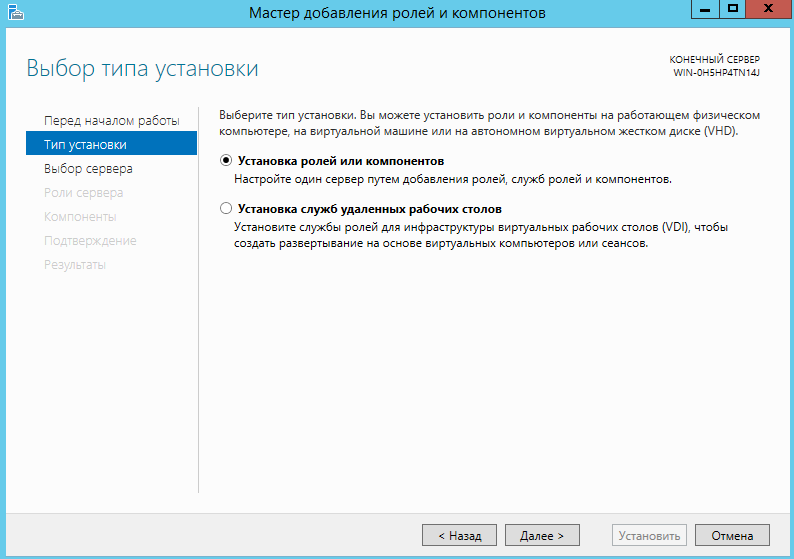

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

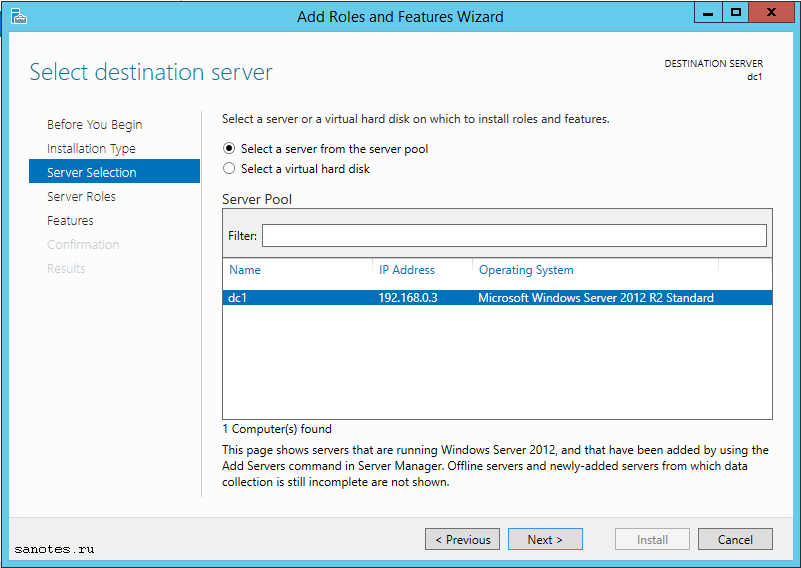

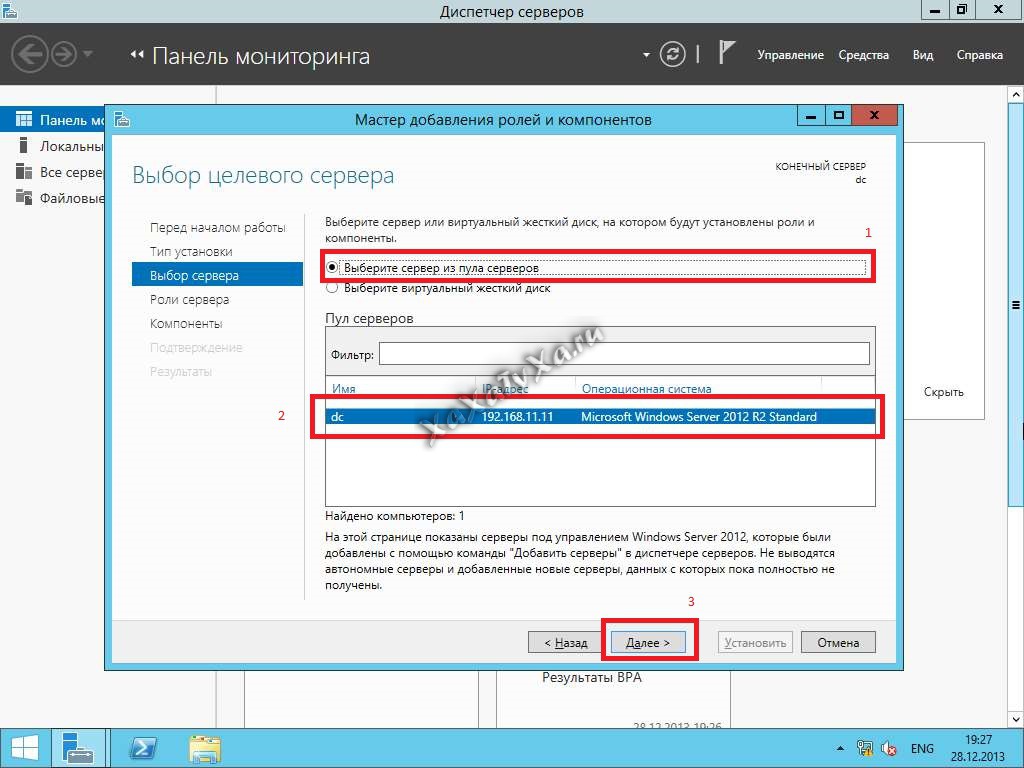

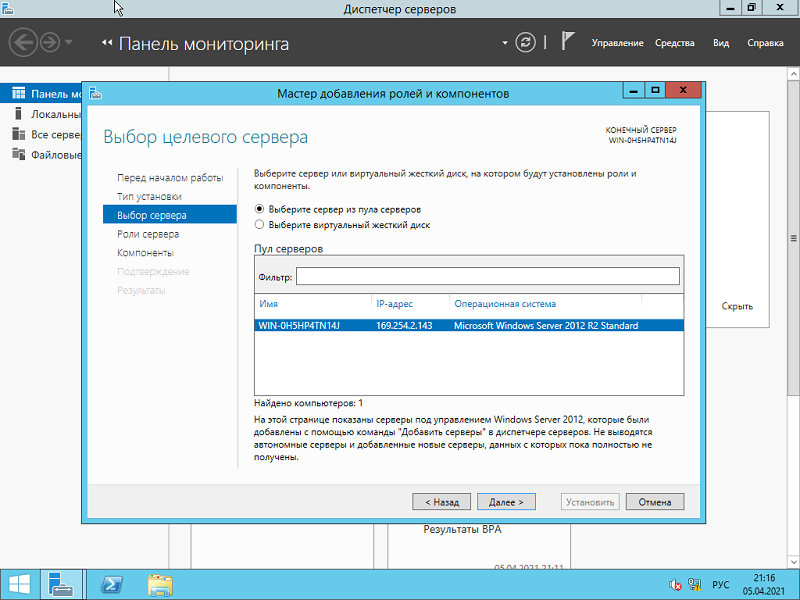

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

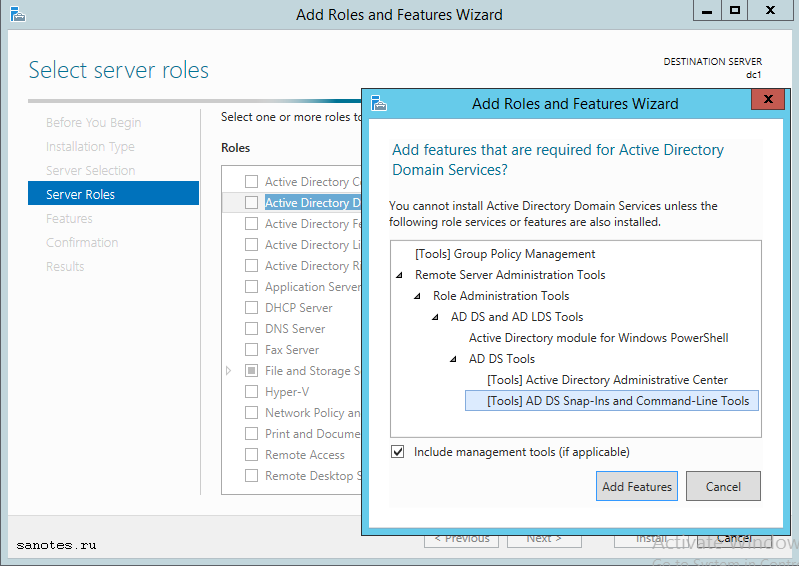

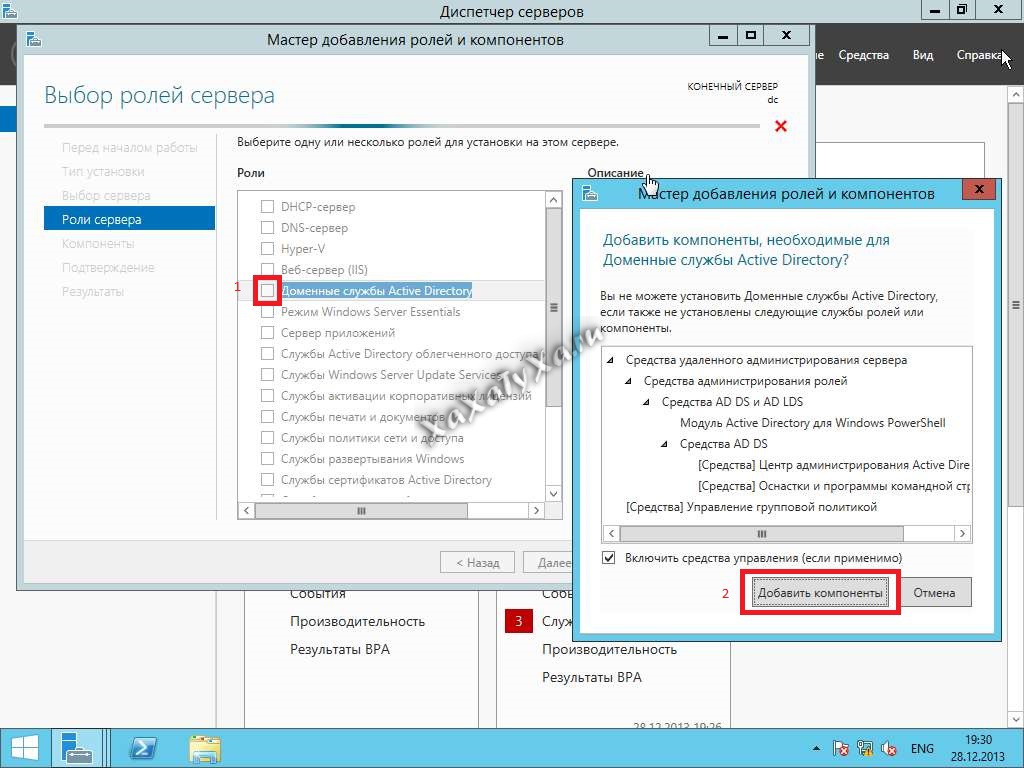

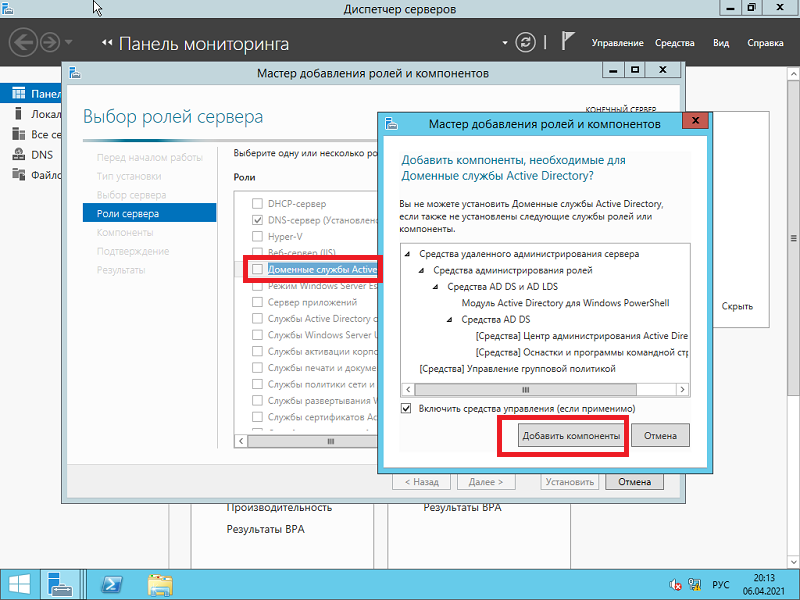

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

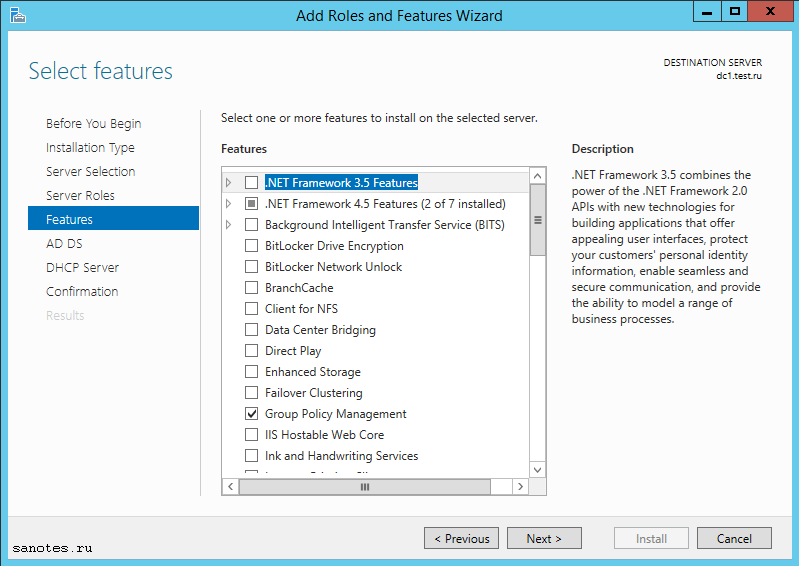

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

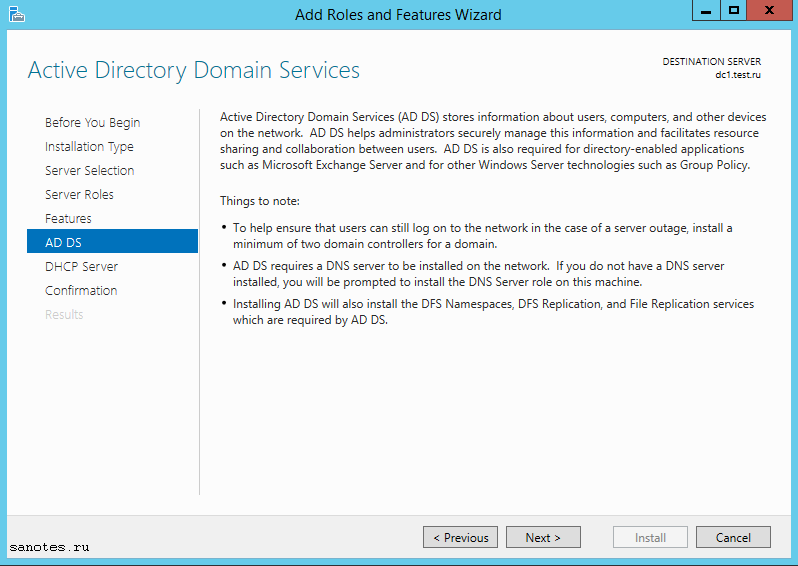

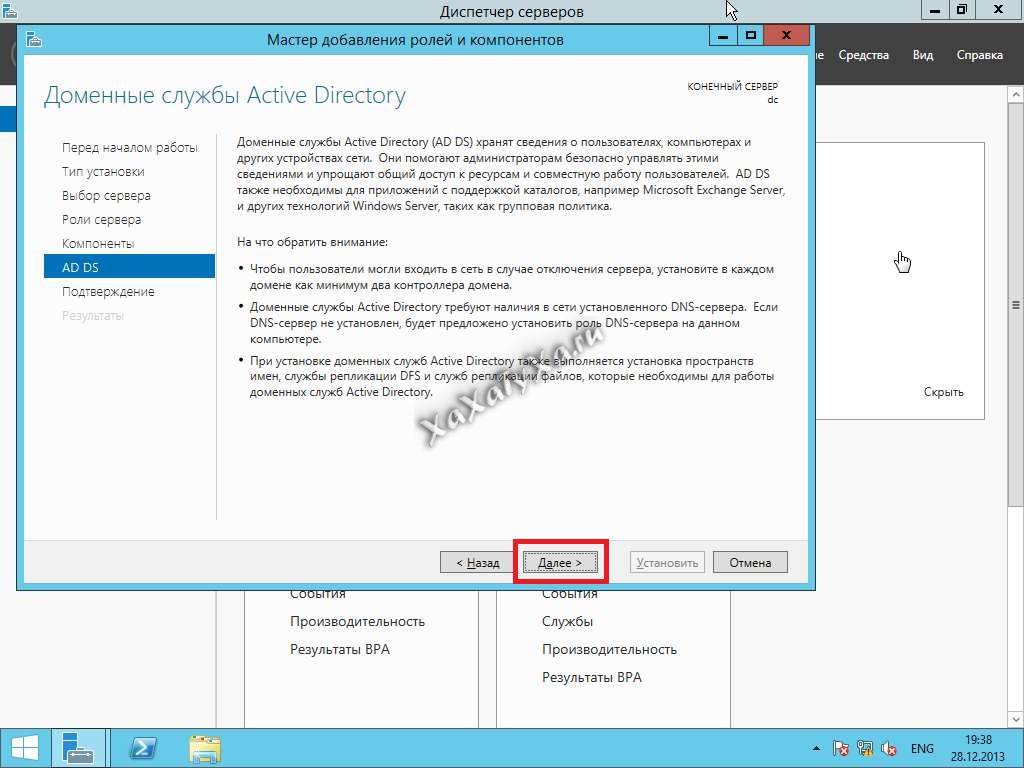

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namesspases (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

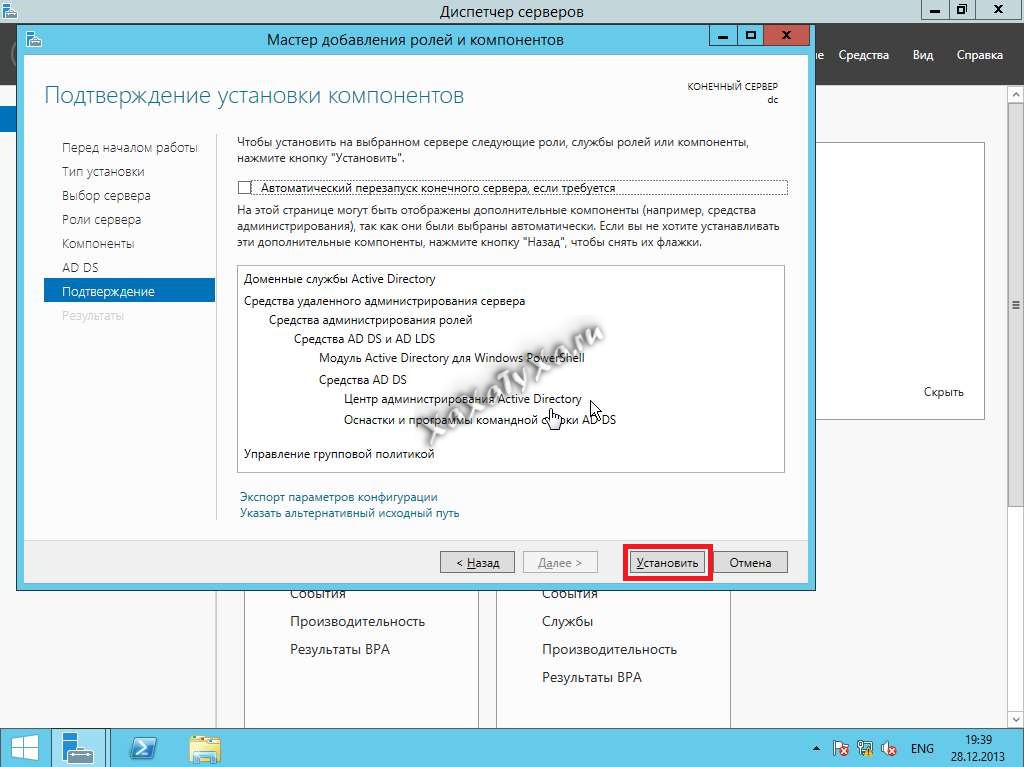

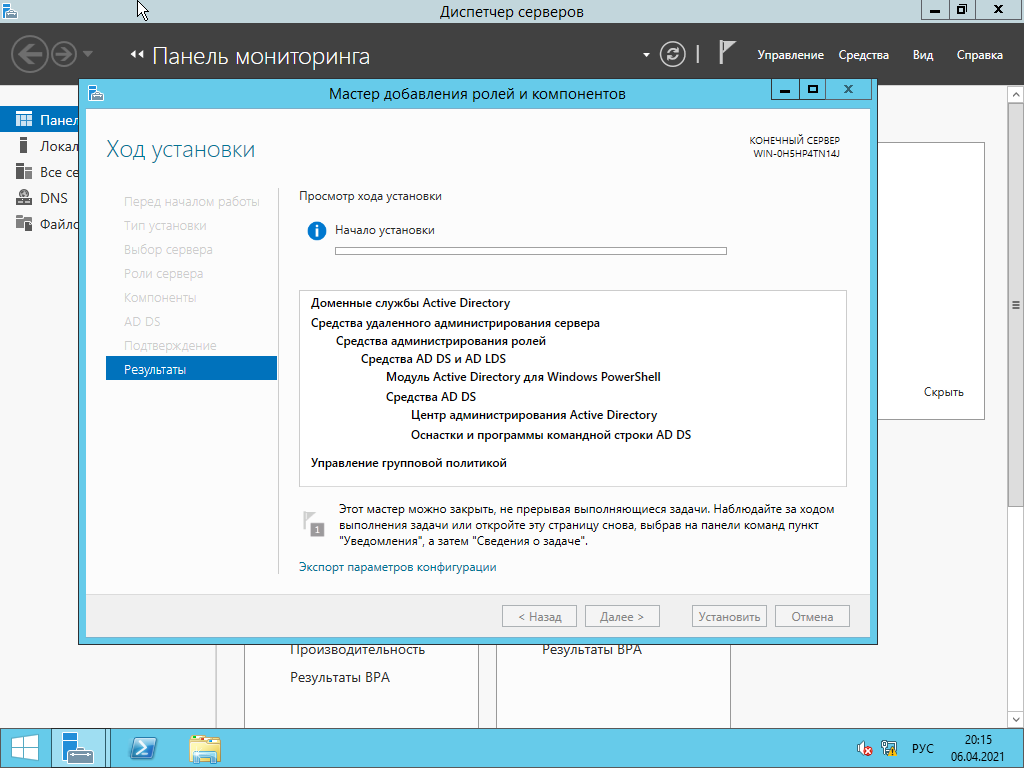

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

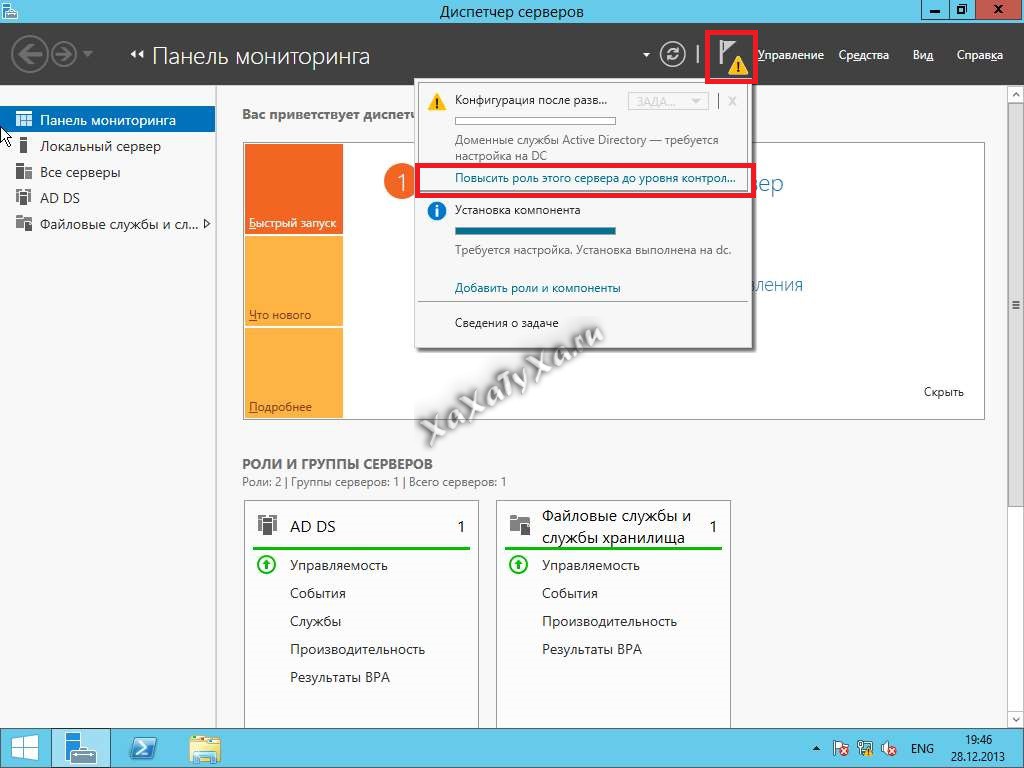

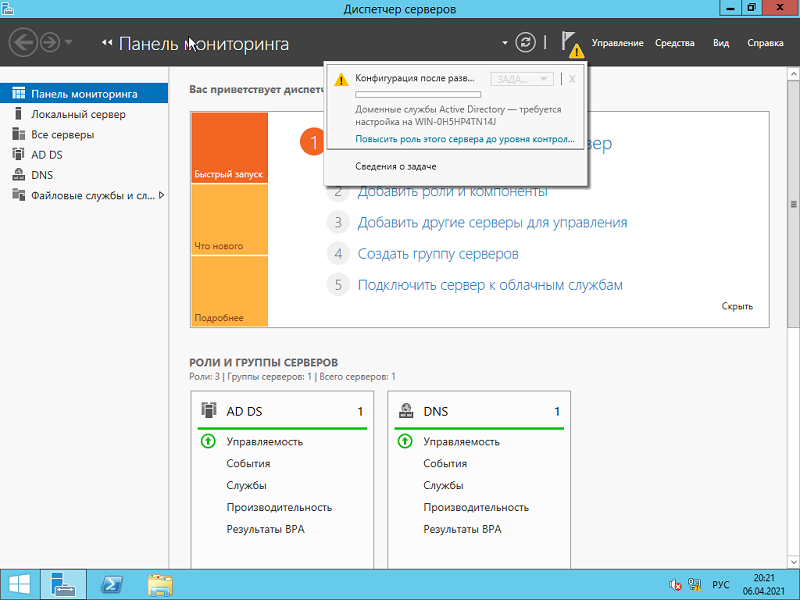

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

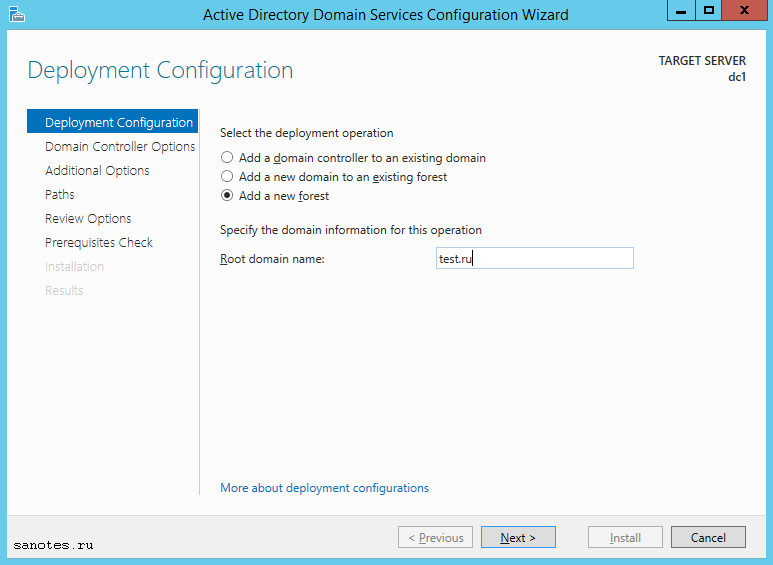

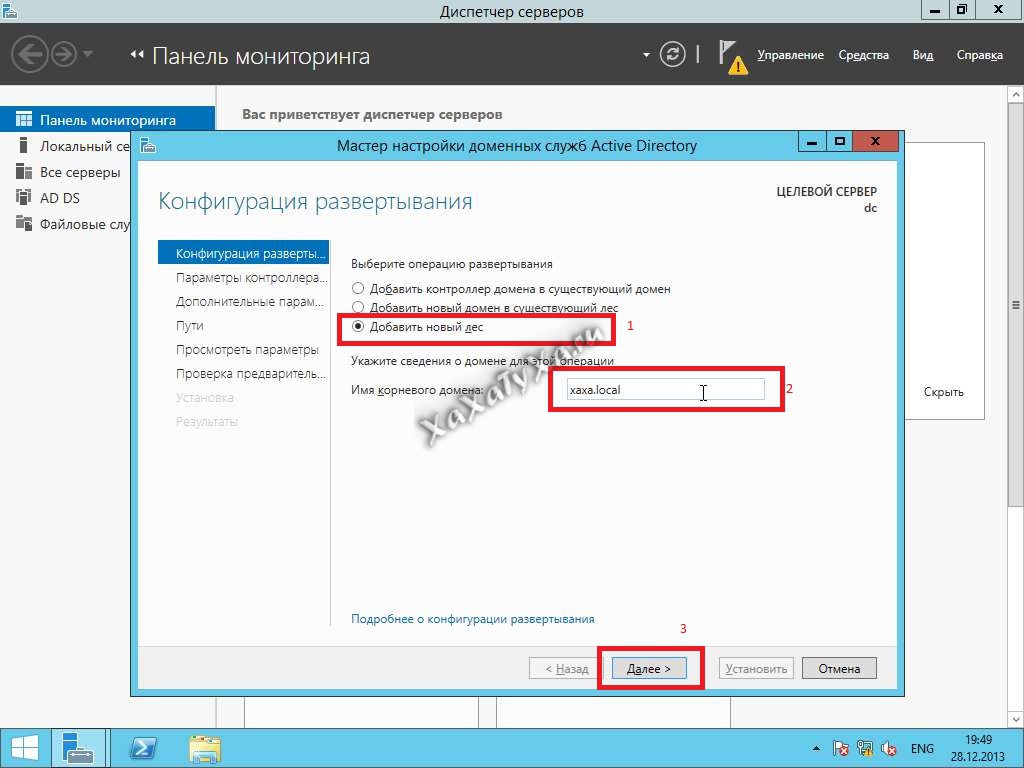

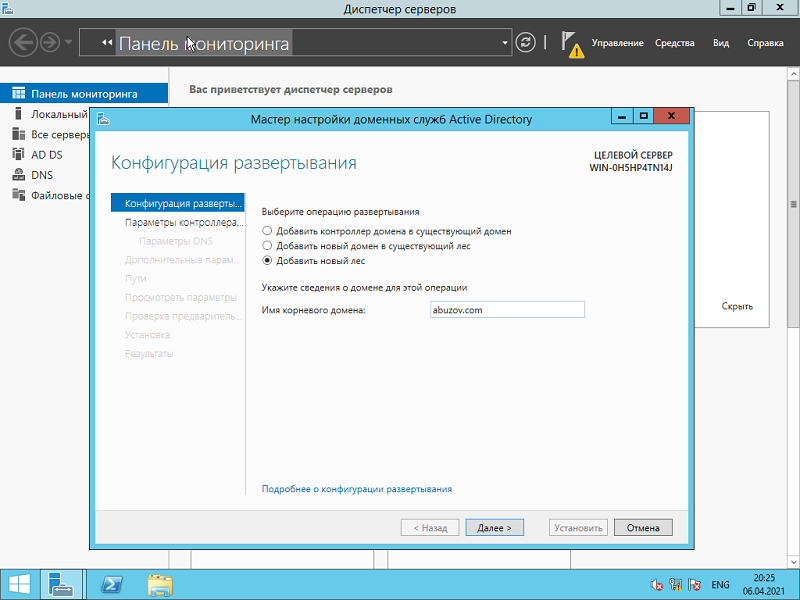

Необходимо выбрать вариант развертывания AD DS.

- Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене.

- Add a new domain to an existing forest — добавить новый домен в существующем лесу:

- Tree Domain — корневой домен нового дерева в существующем лесу

- Child Domain — дочерний домен в существующем лесу

- Add New Forest — создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

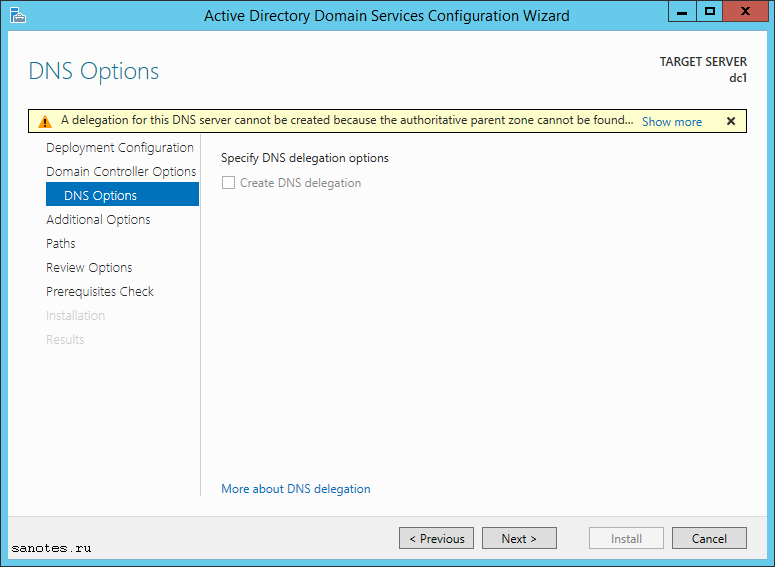

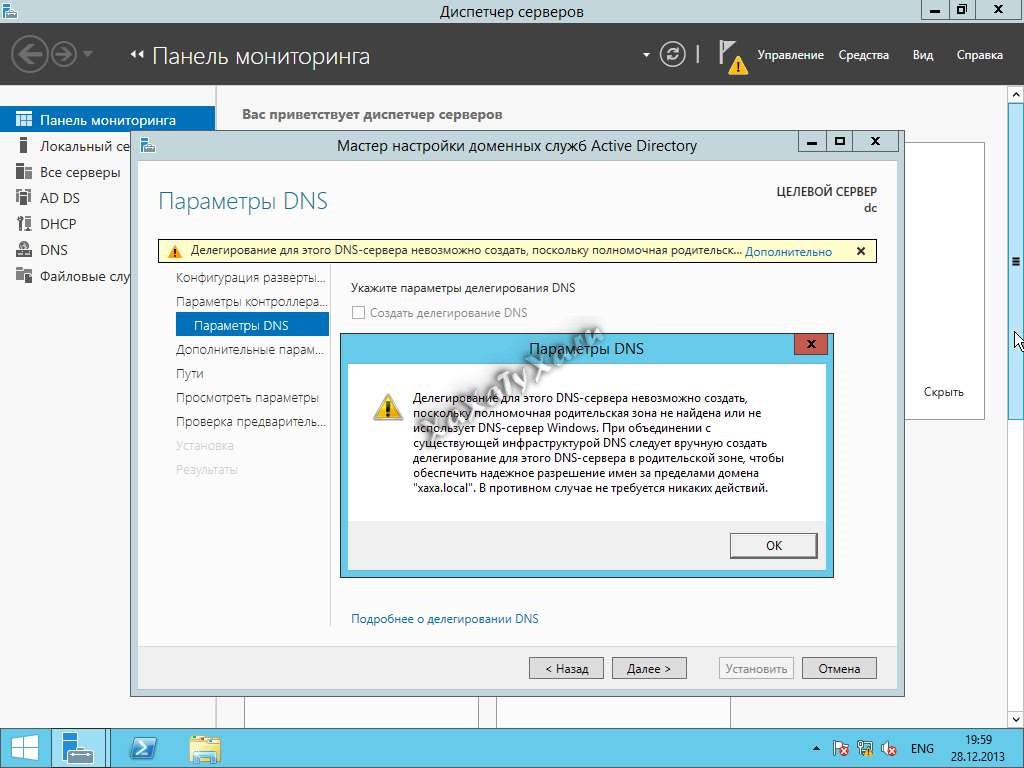

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

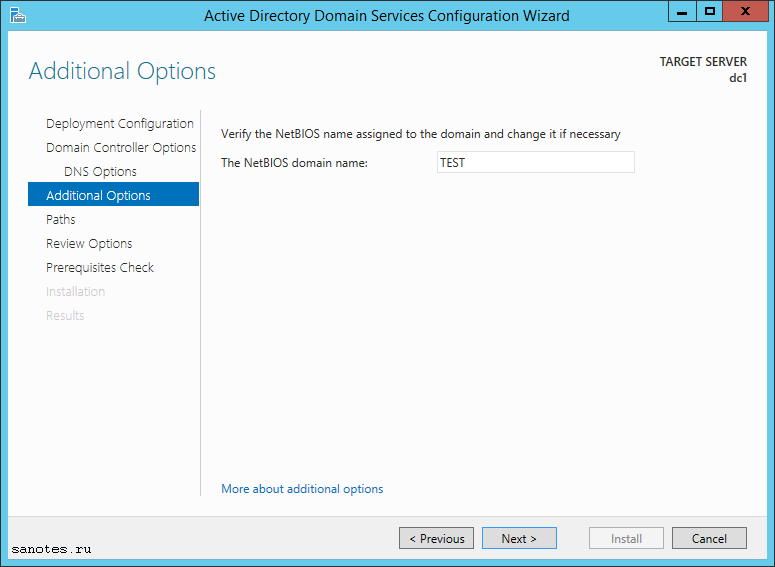

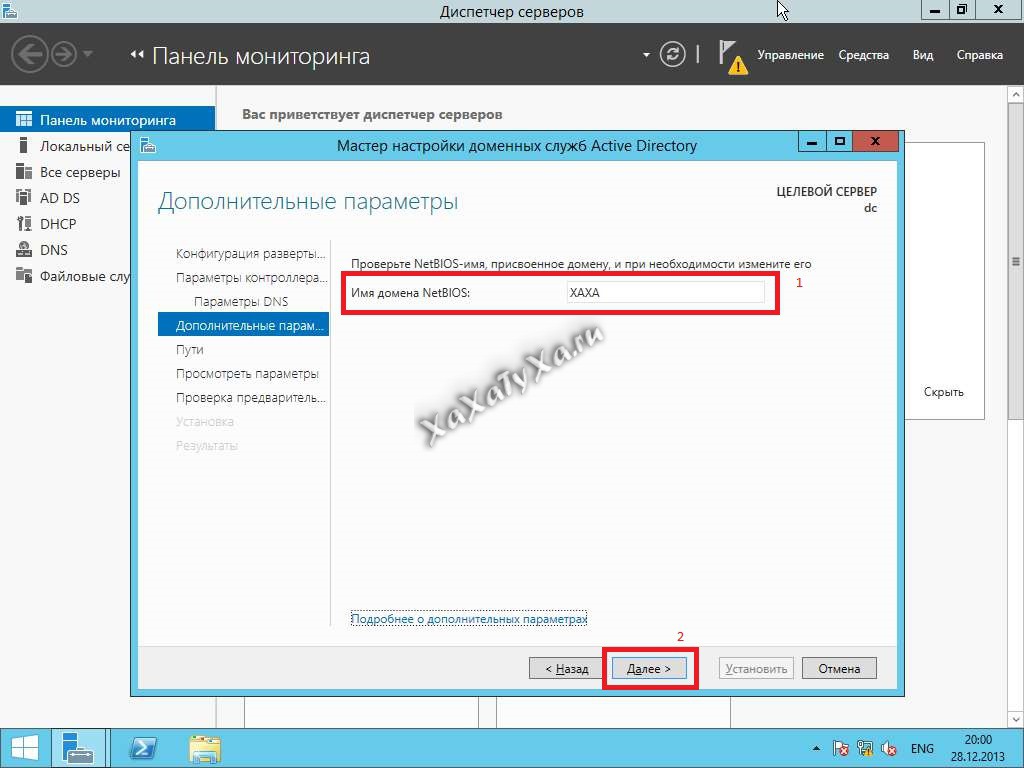

Оставляем подставленное мастером NetBIOS имя. Нажимаем Next.

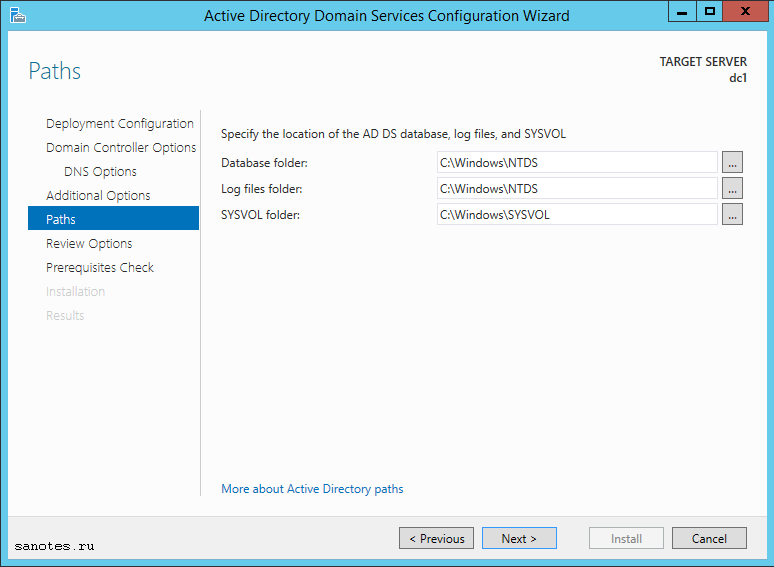

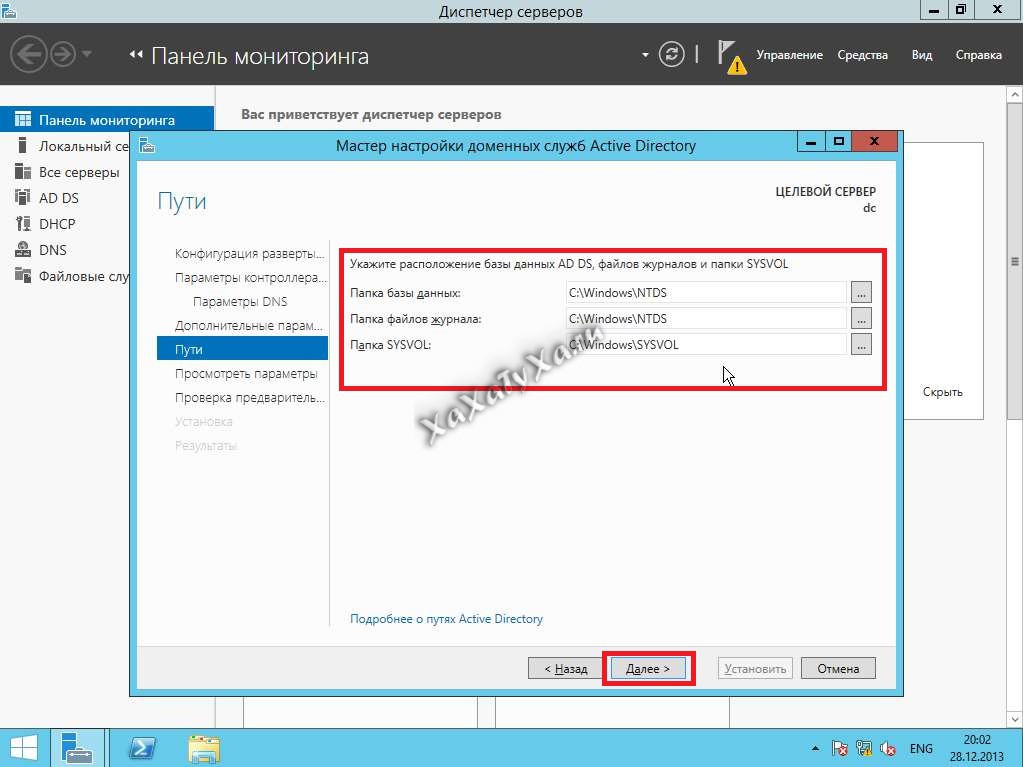

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

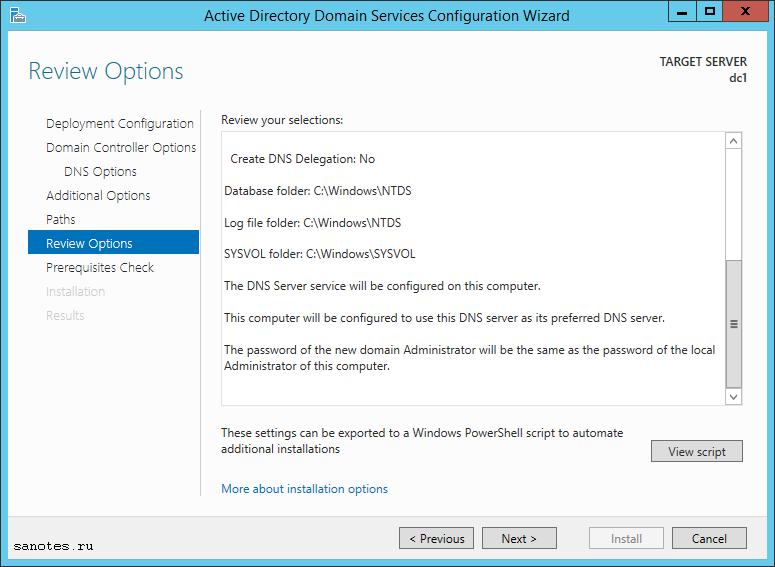

Вывод сводной информации по настройке AD DS. Нажимаем Next.

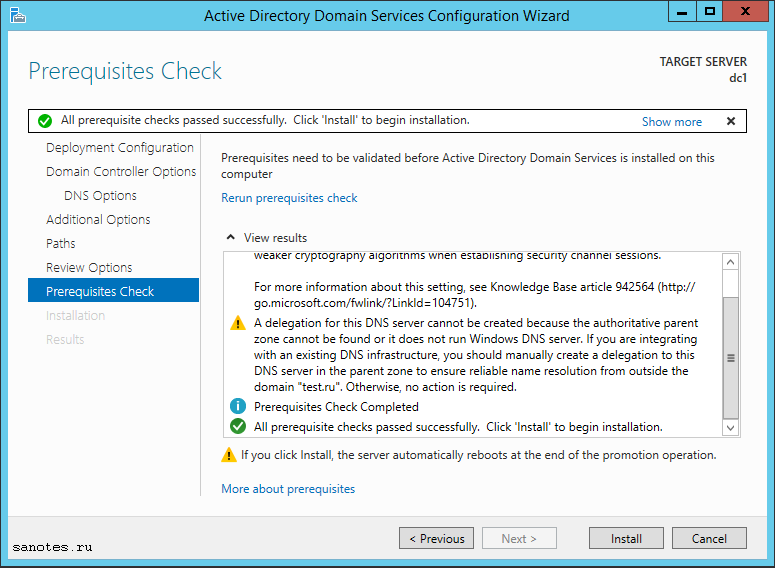

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

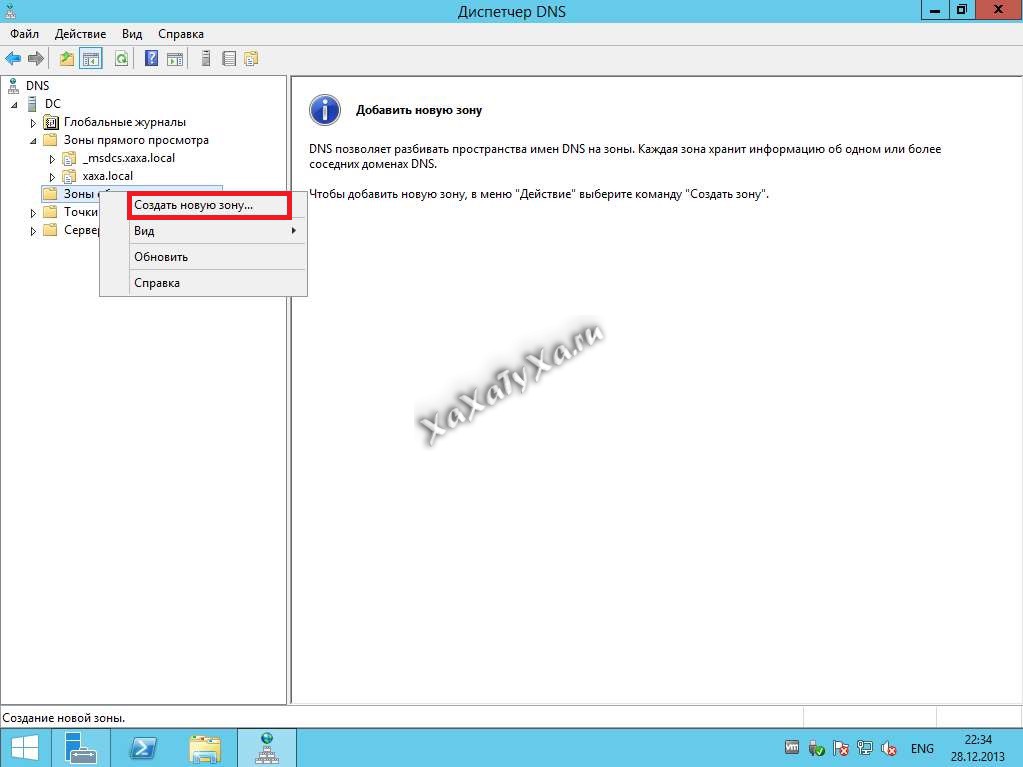

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

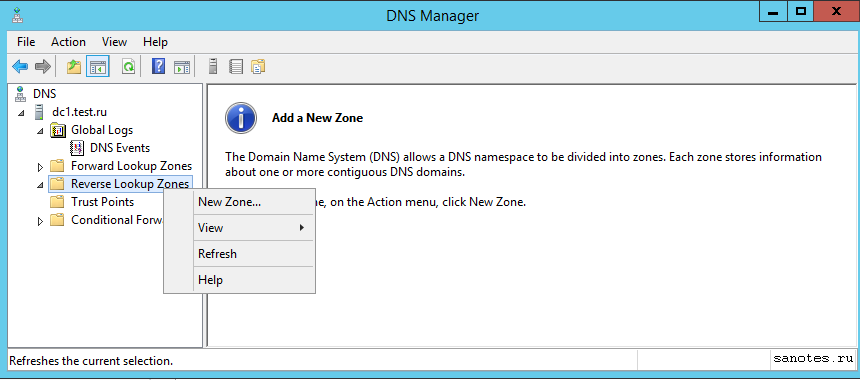

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

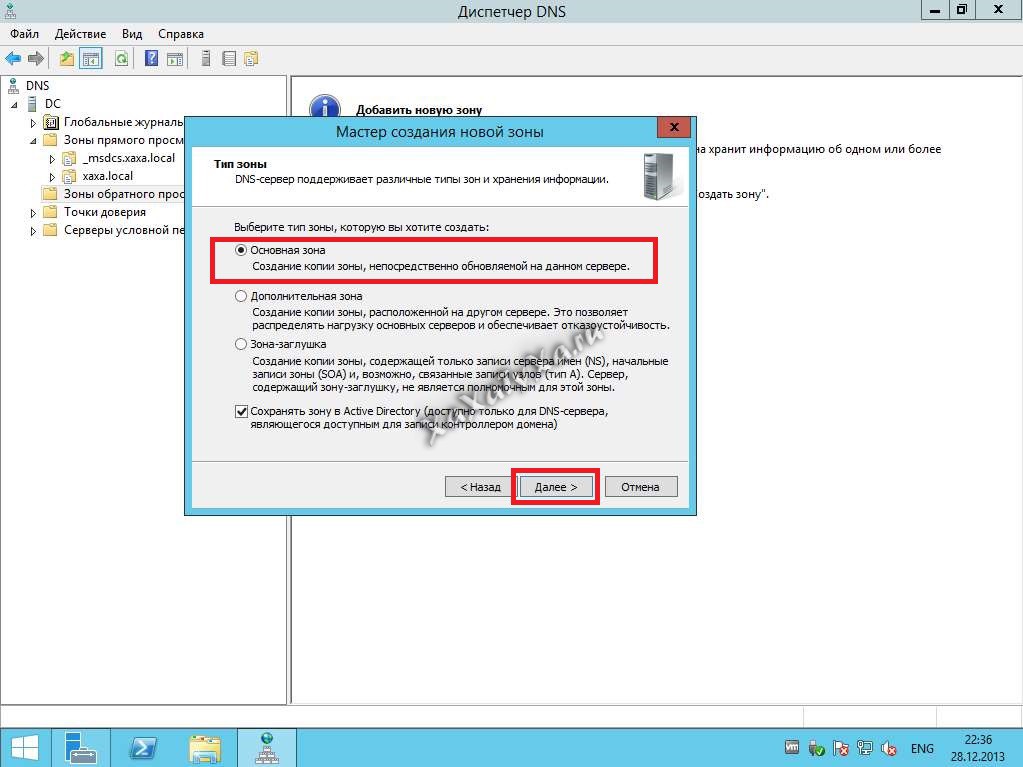

Задаем тип добавляемой зоны:

- Primary zone — Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.

- Secondary zone — Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.

- Stub zone — Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

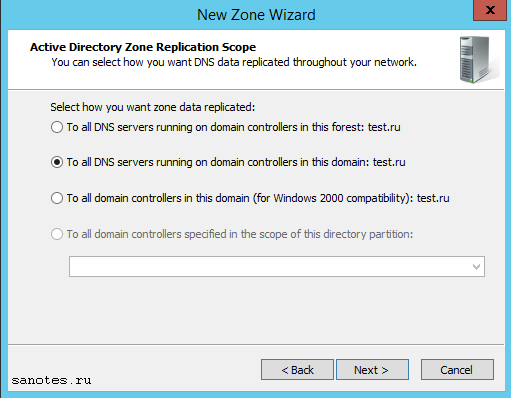

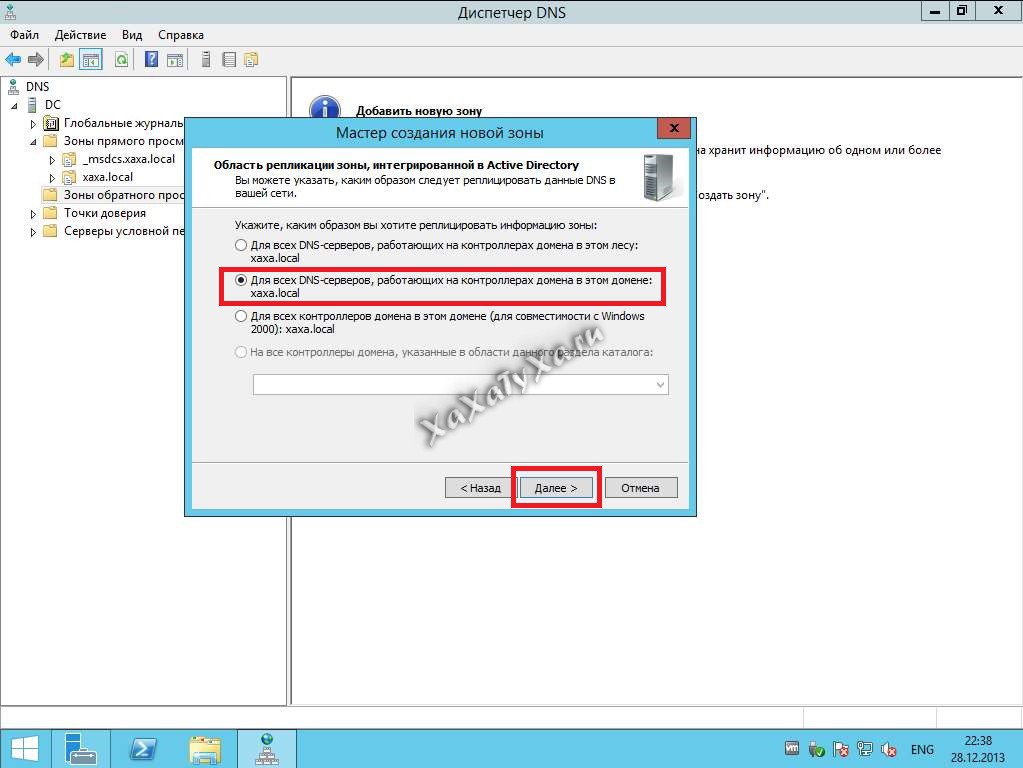

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

- То all DNS servers running on domain controllers in this forest — Репликации во всем лесу AD включая все деревья доменов.

- То all DNS servers running on domain controllers in this domain — Репликация внутри текущего домена и его дочерних доменов.

- То all domain controllers in this domain — Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

- To all domain controllers specified in the scope of this directory partition — Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

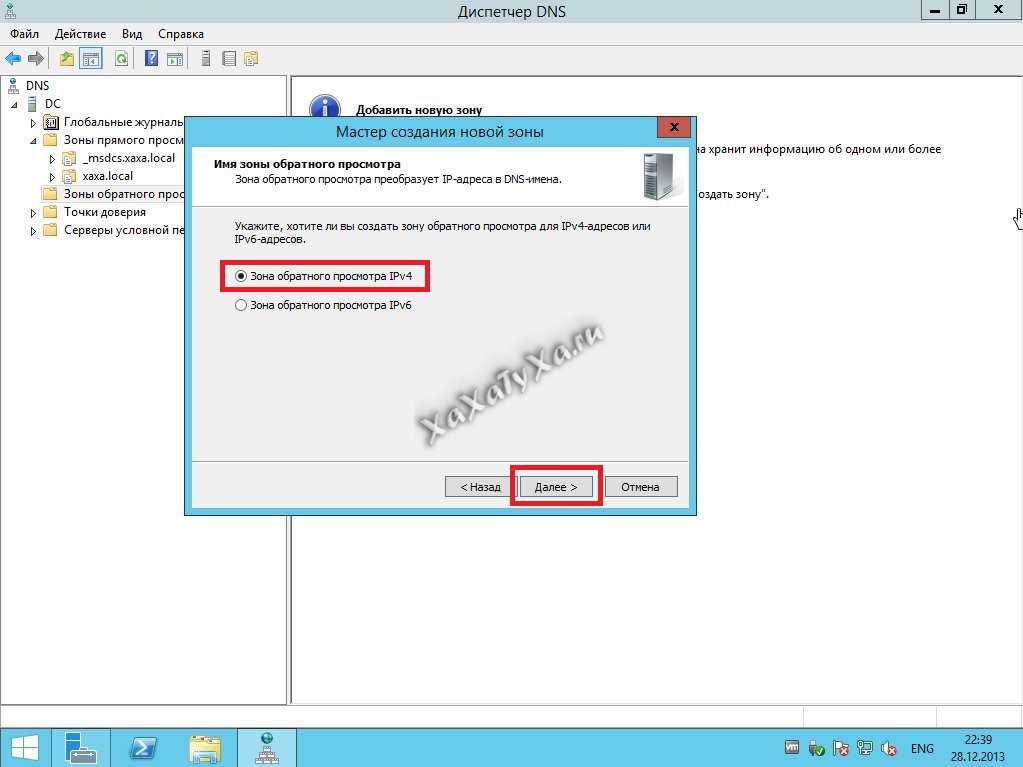

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

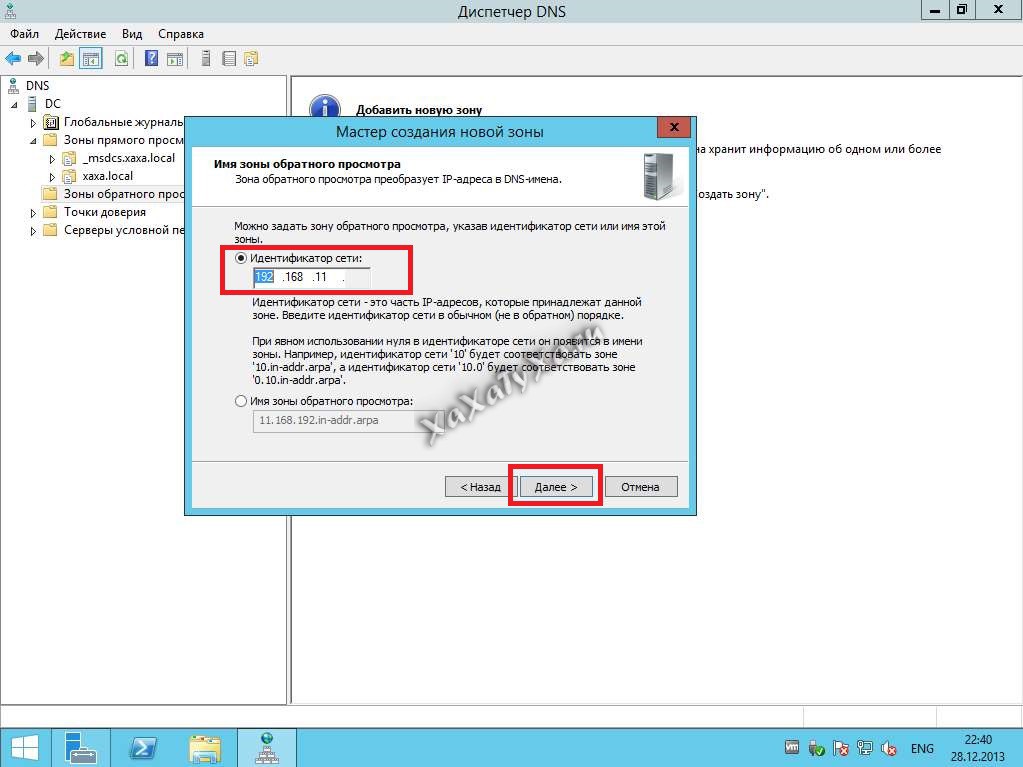

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

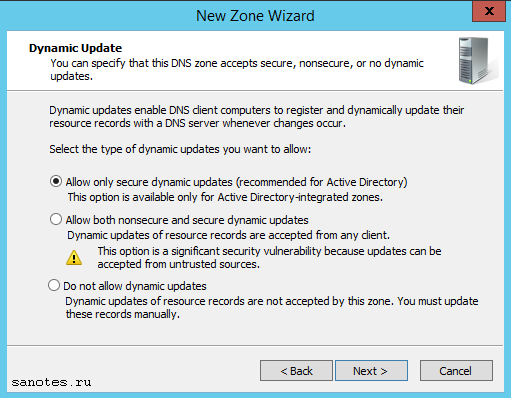

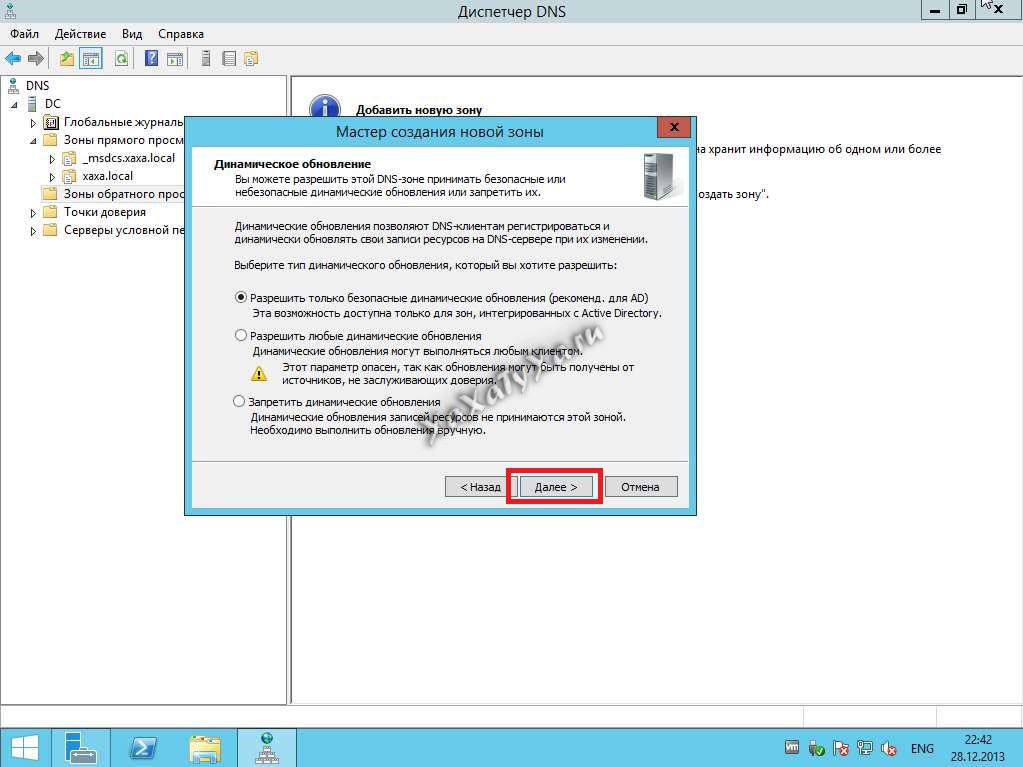

Выбор параметра динамического обновления:

- Allow only secure dynamic updates (recommended for Active Directory) — Разрешить только безопасные динамические обновления.

- Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.

- Do not allow dynamic updates — Не разрешать динамические обновления.

Выбираем Allow both nonsecure and secure dynamic updates. Нажимаем Next.

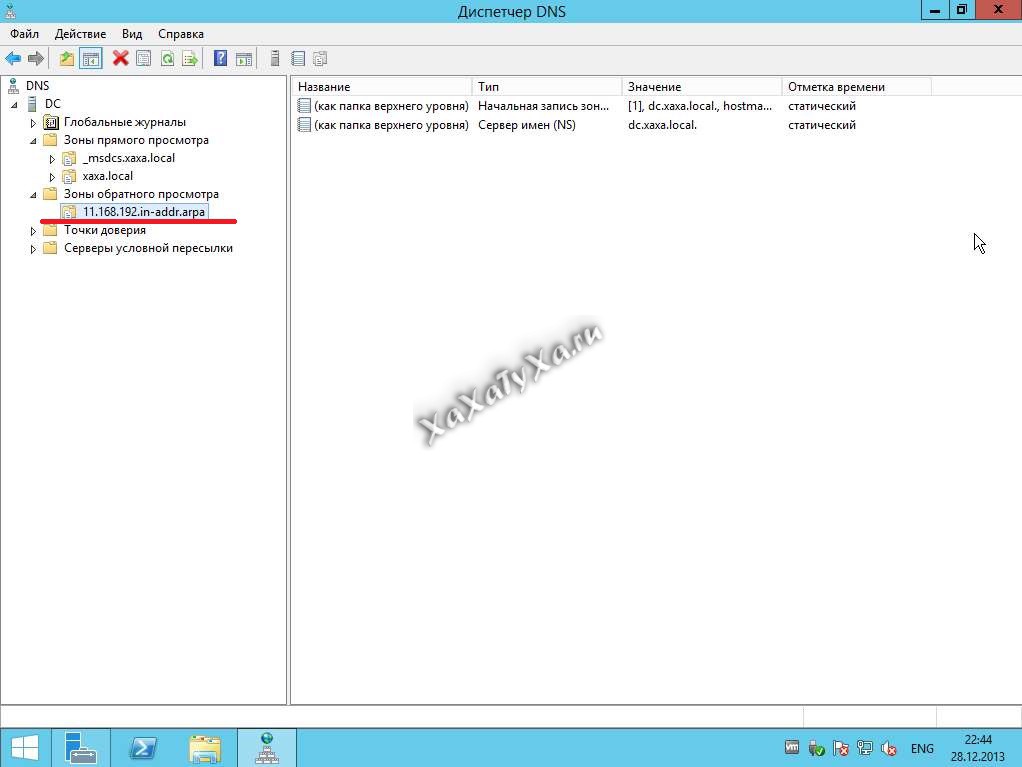

В завершении добавлении зоны обратного просмотра нажимаем Finish.

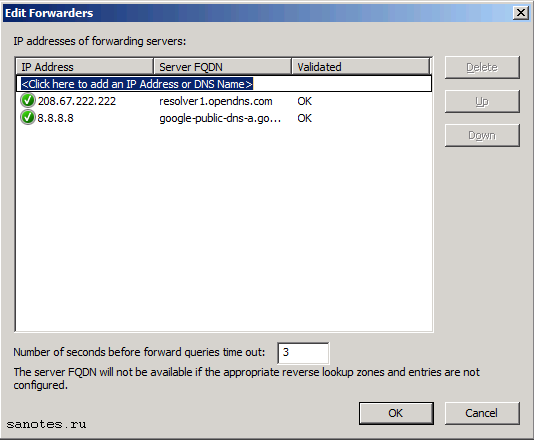

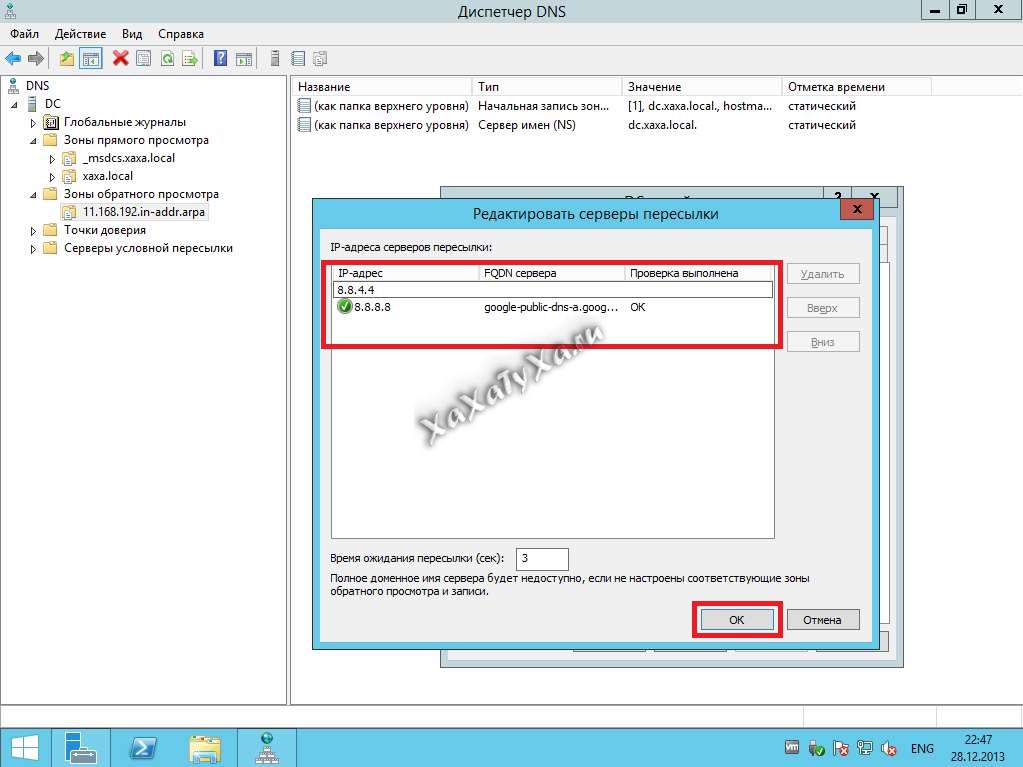

Теперь укажем Forwarders (Серверы пересылки). Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку ее

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

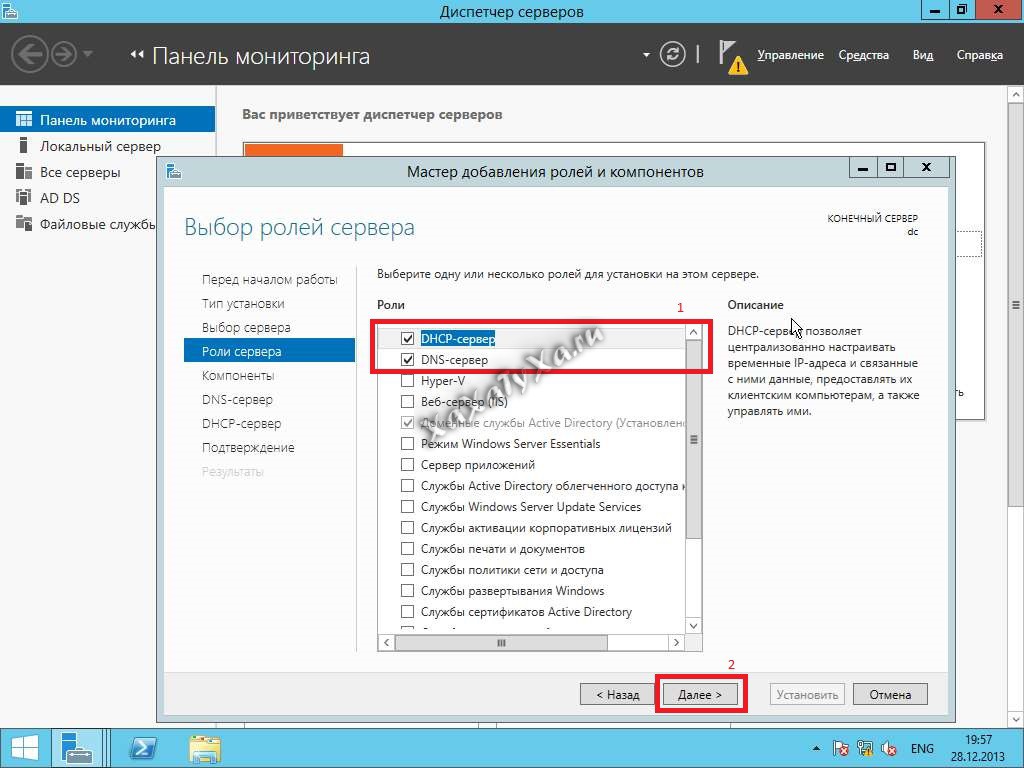

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

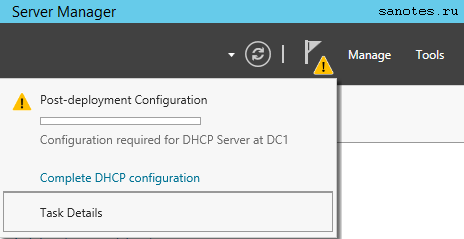

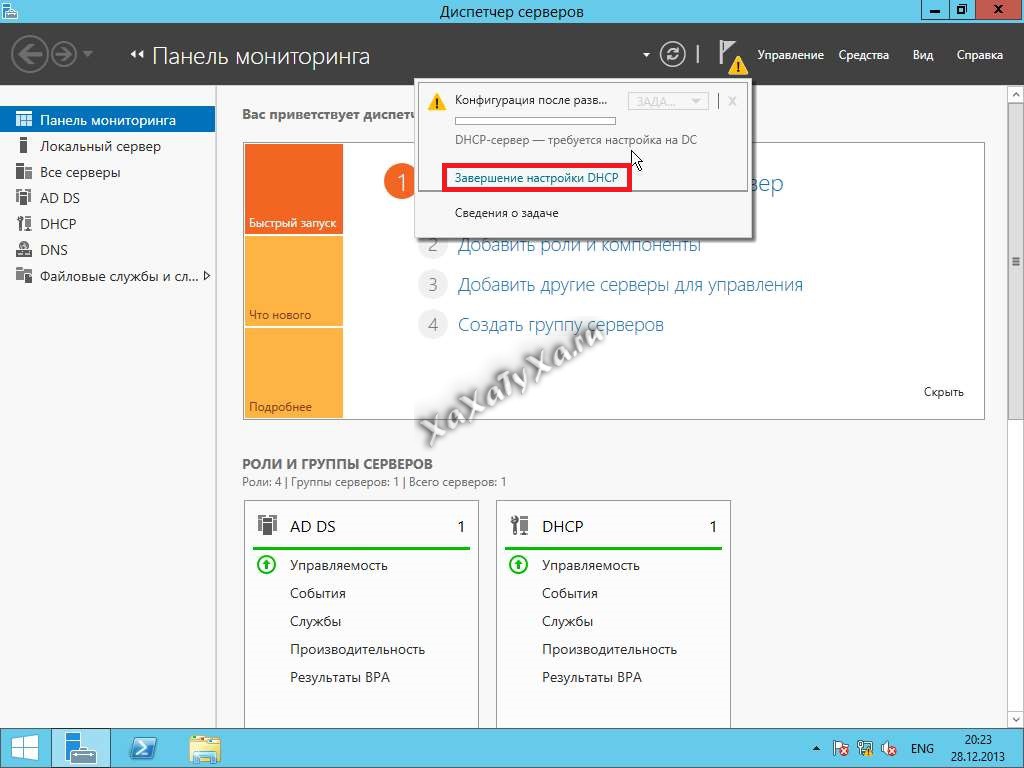

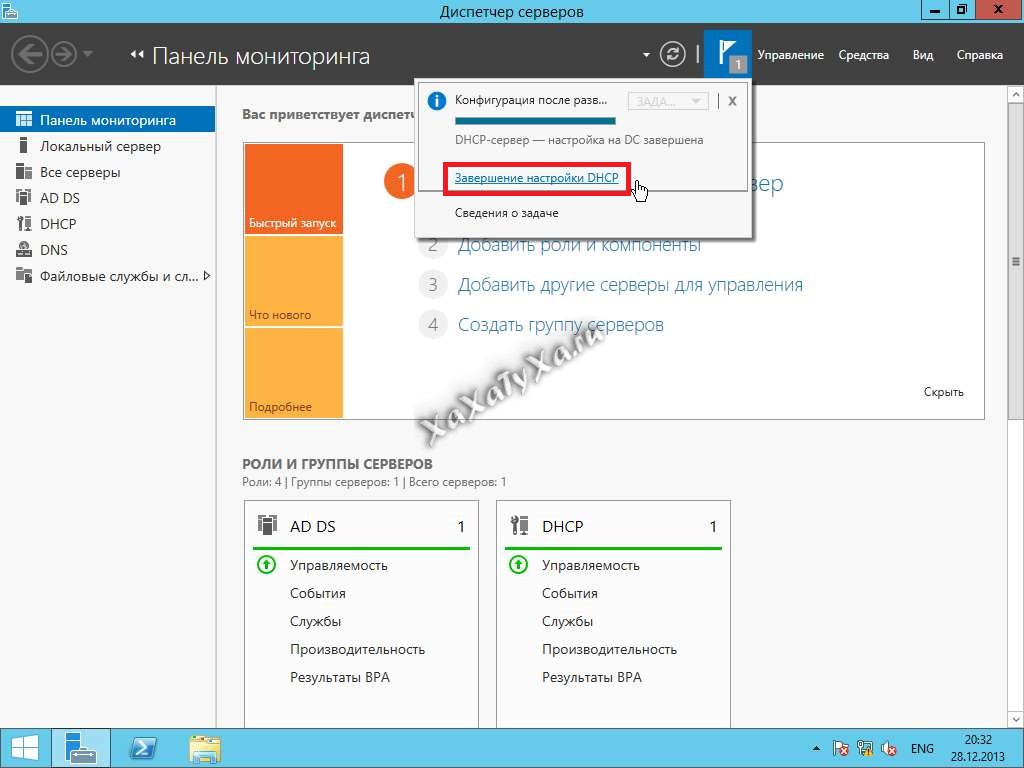

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

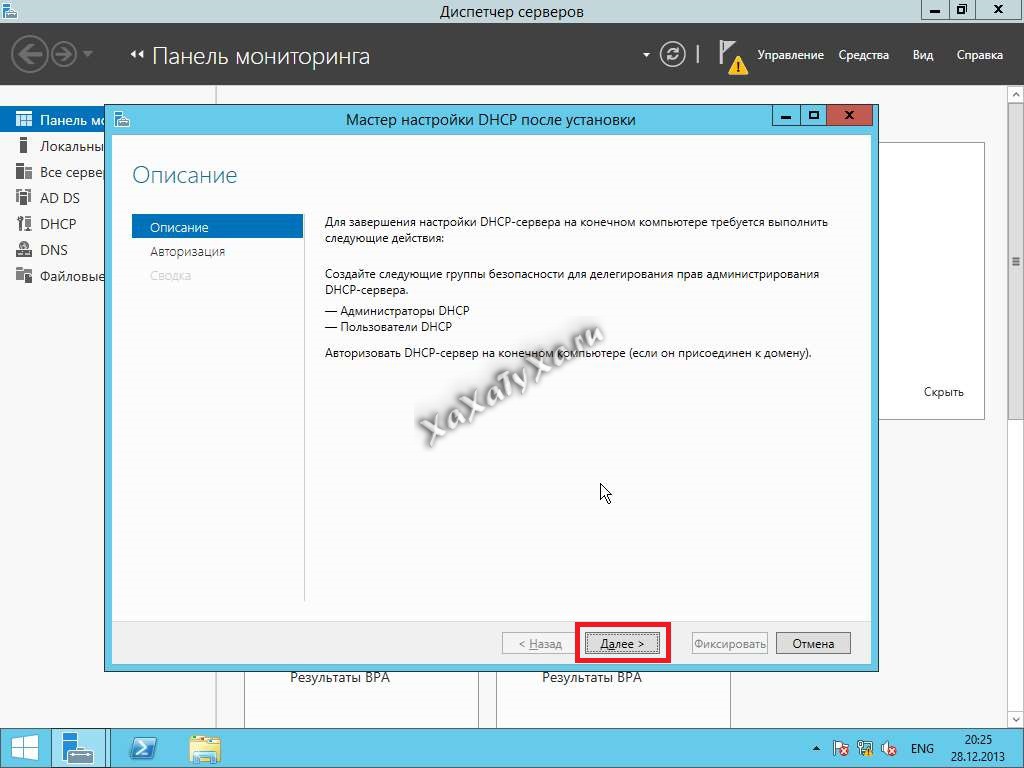

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

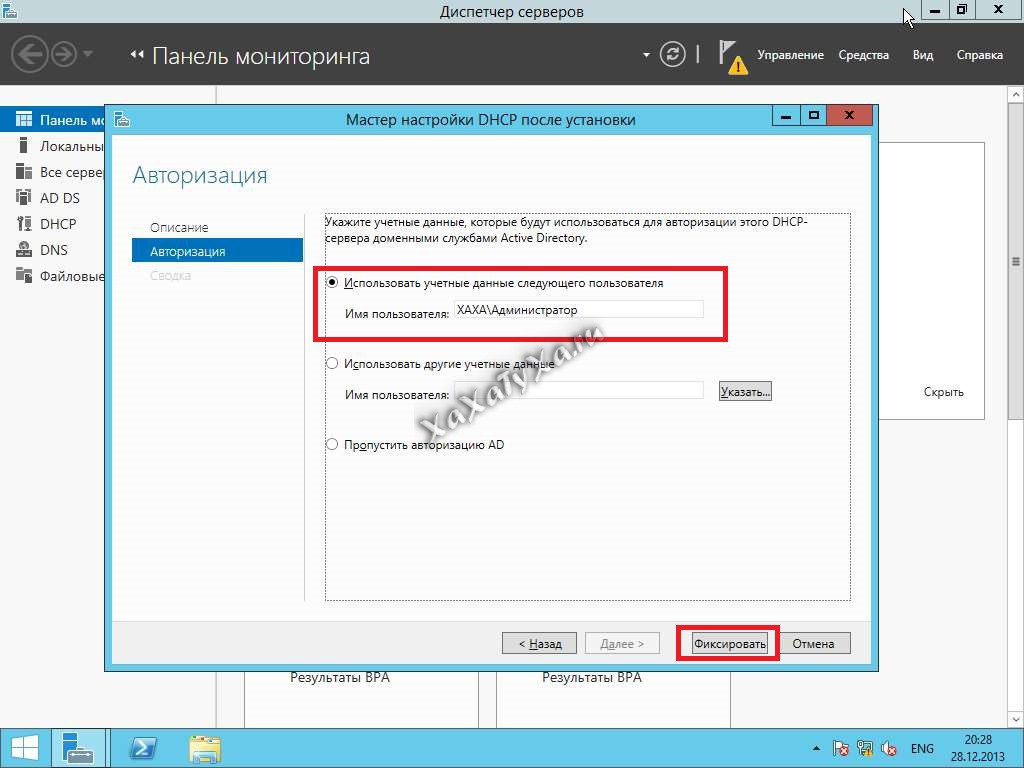

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

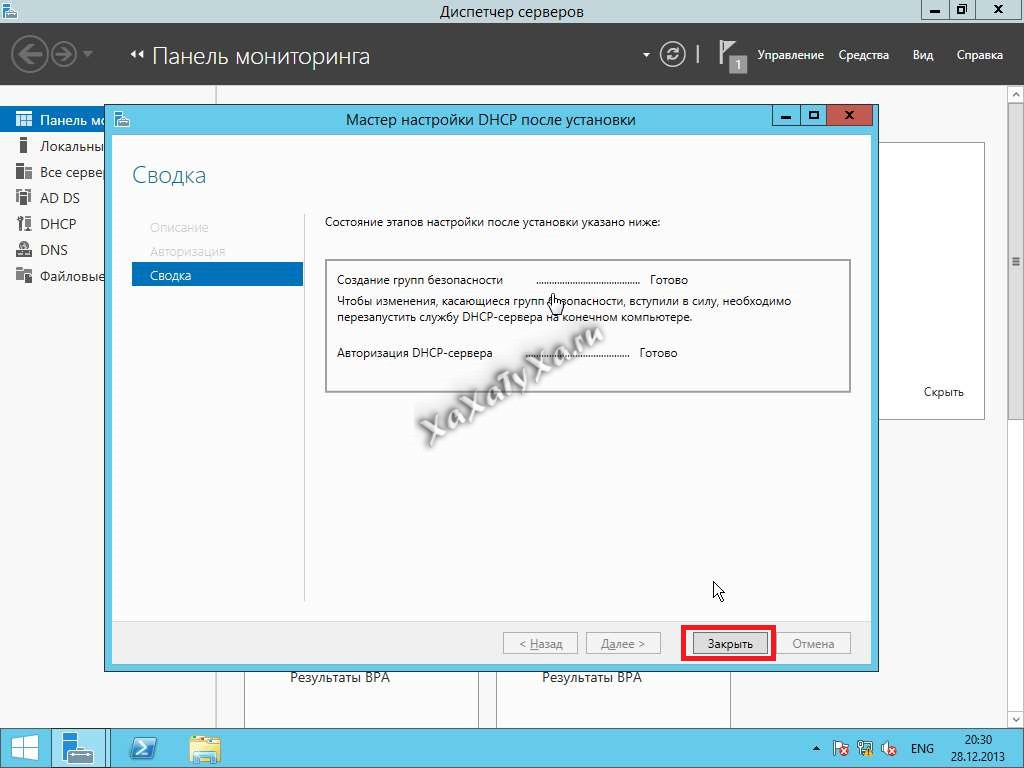

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

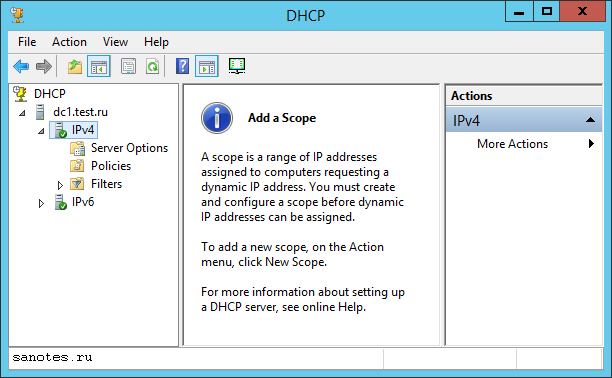

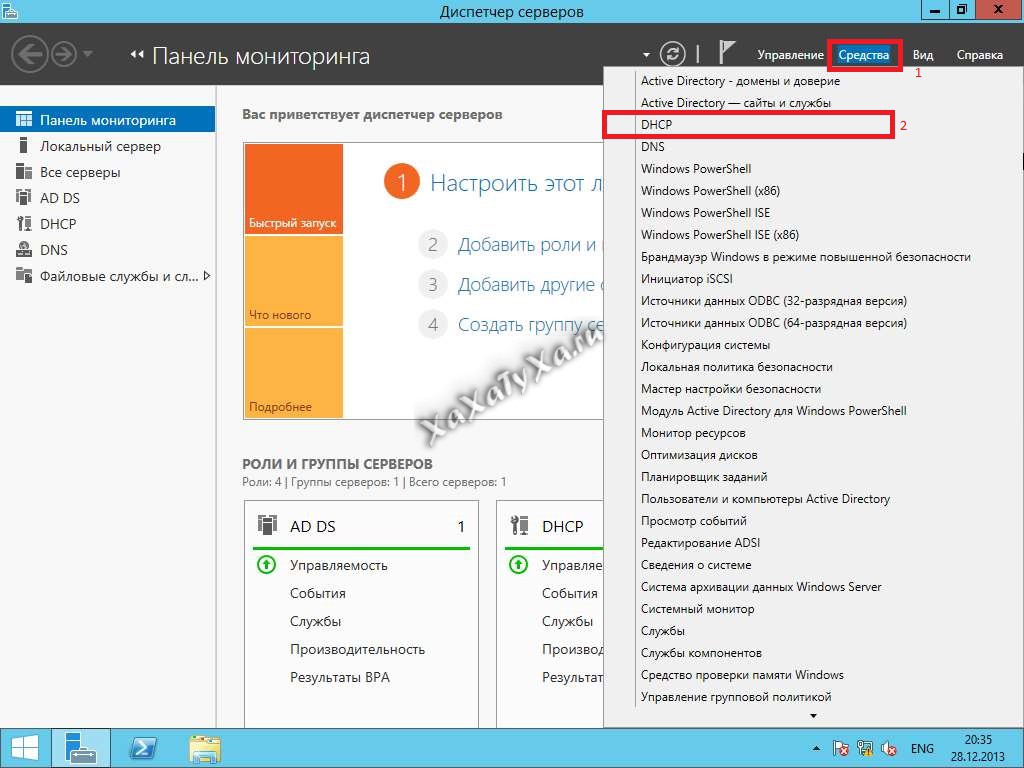

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

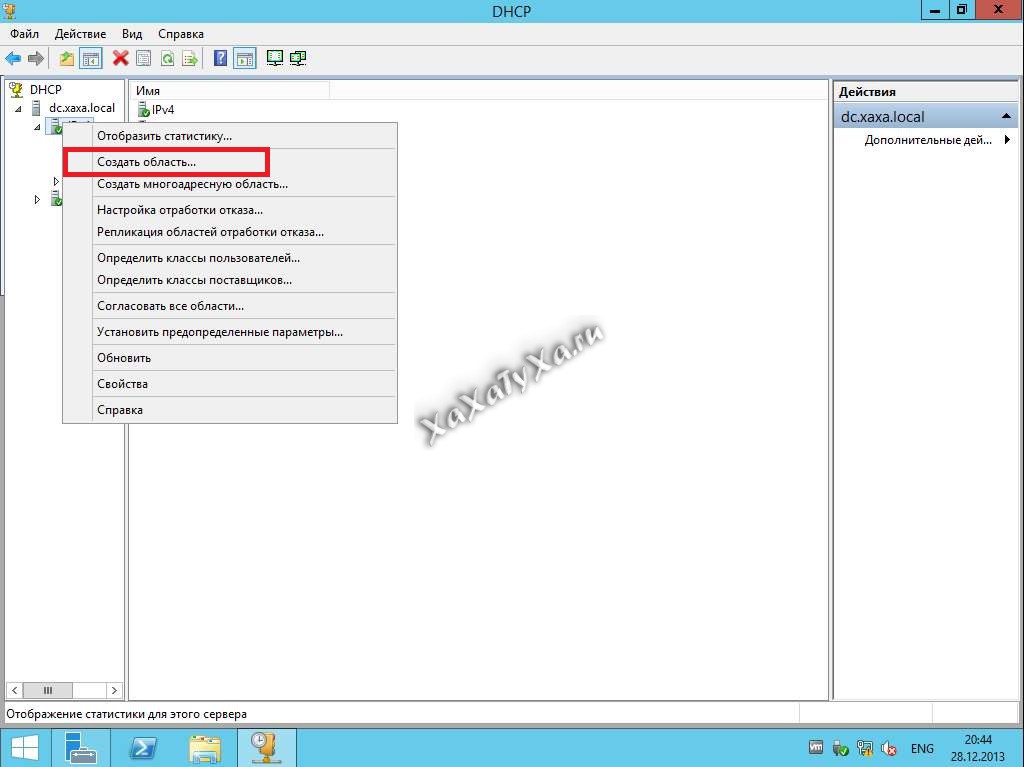

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action — New Scope… или на иконку отмеченную ниже.

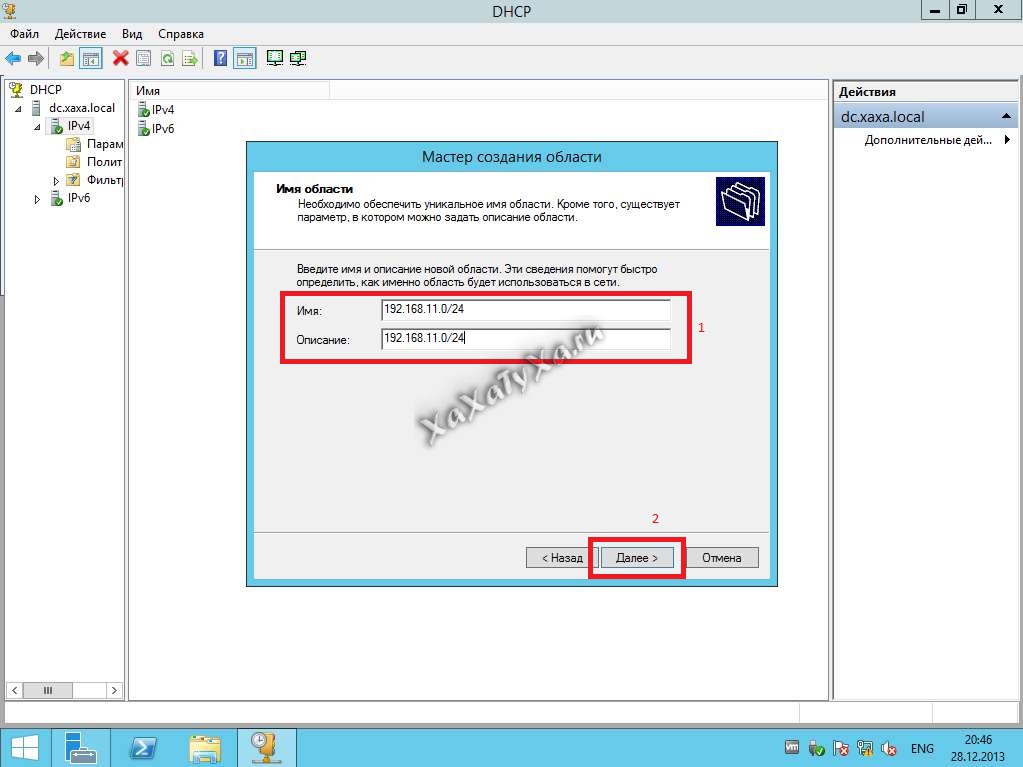

Задаем имя области и ее описание. Нажимаем Next.

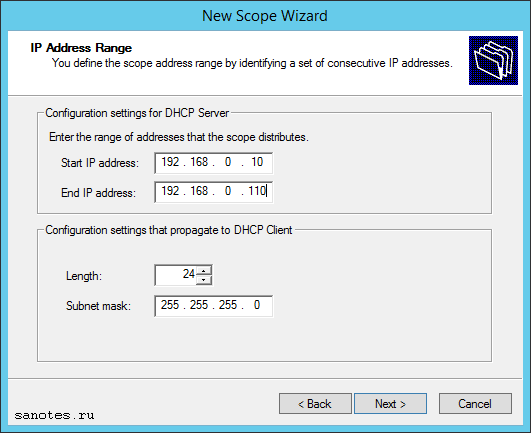

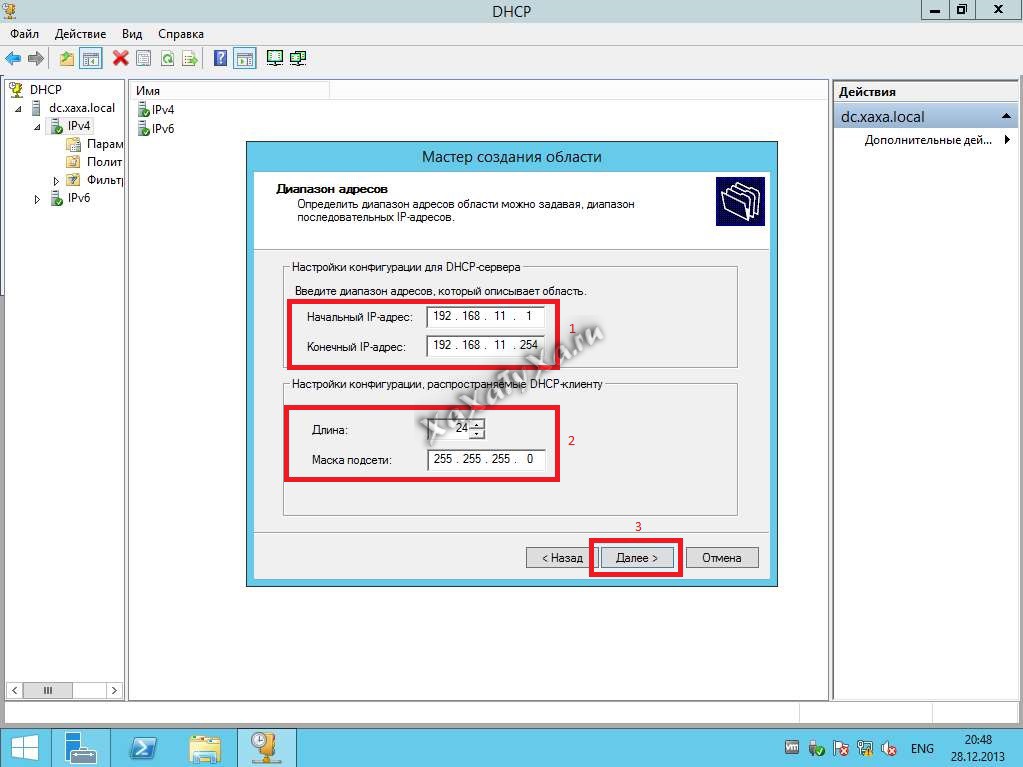

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

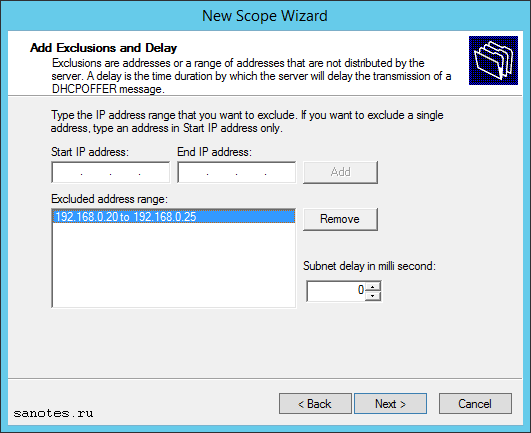

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

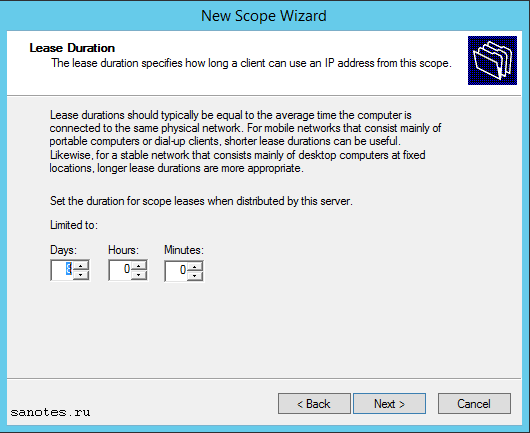

Задаем время аренды выданного IP-адреса. Нажимаем Next.

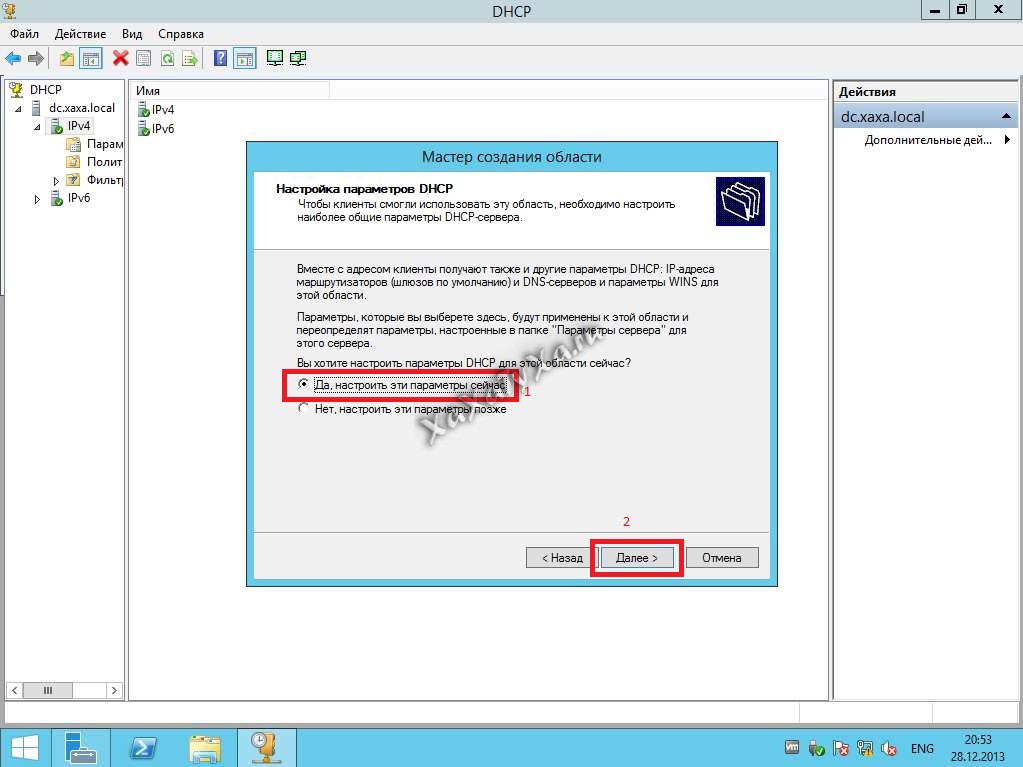

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

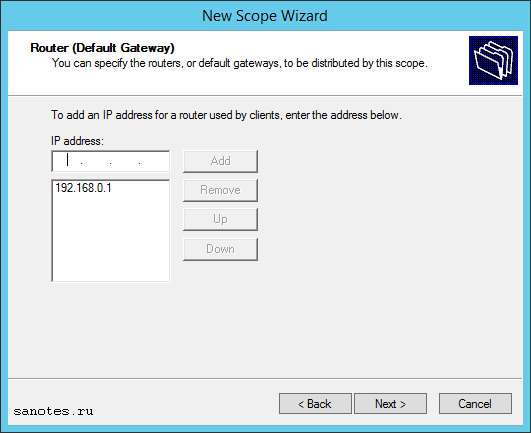

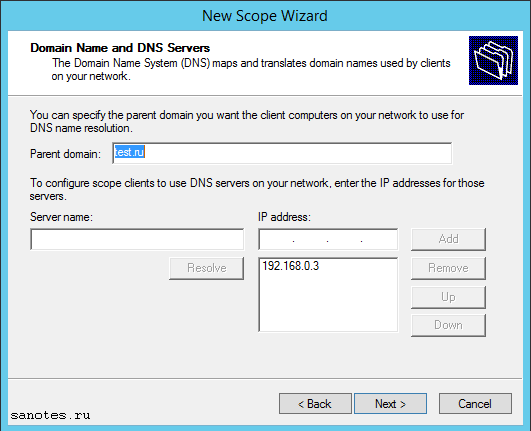

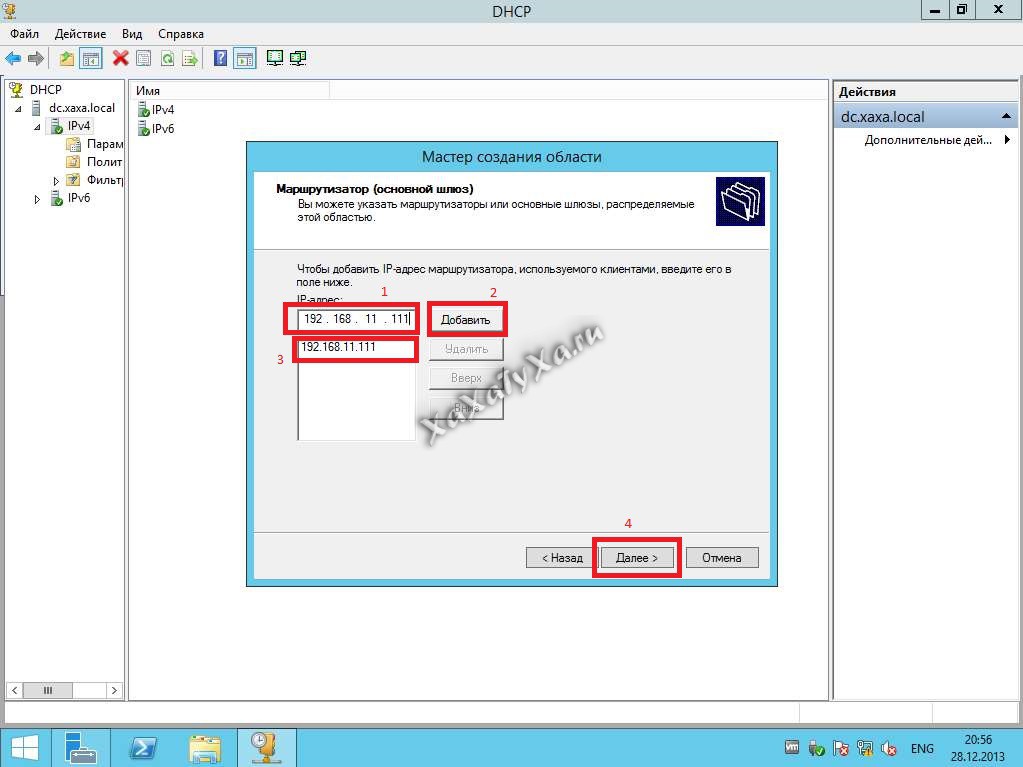

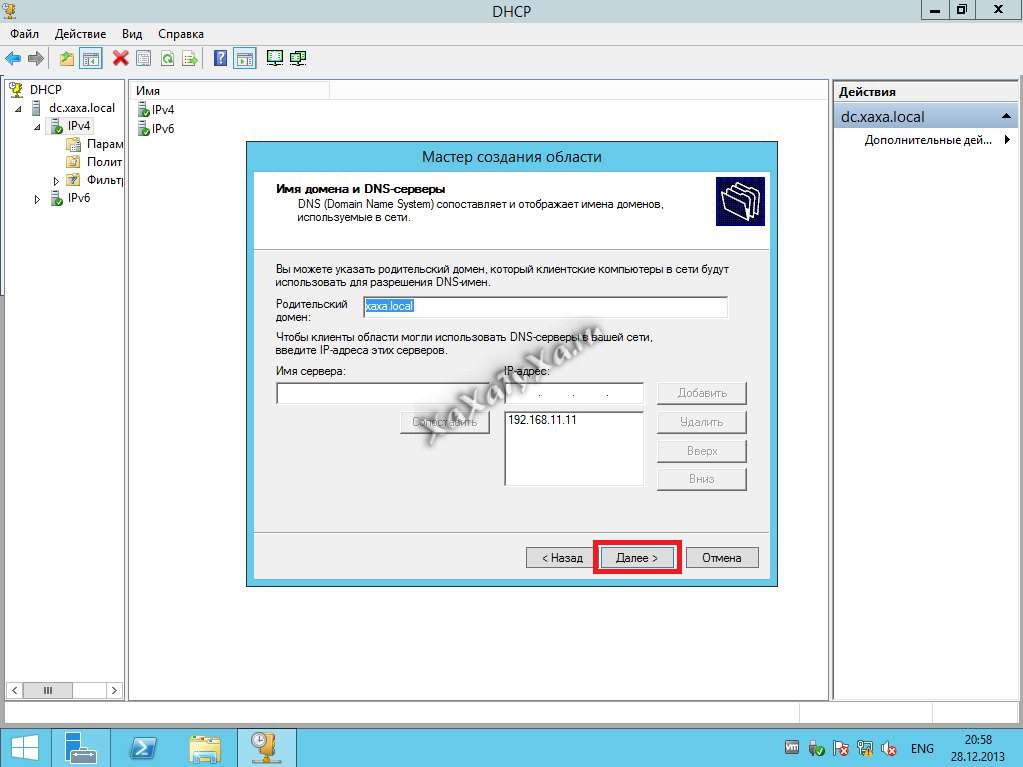

Указываем адрес шлюза. Нажимаем Next.

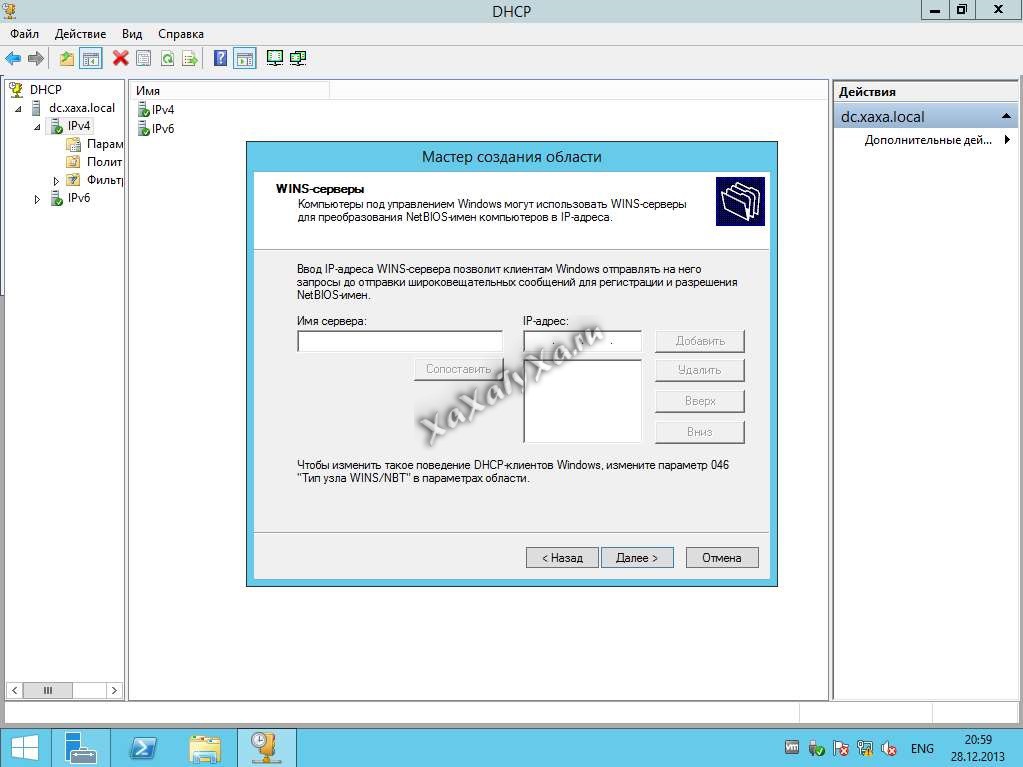

Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

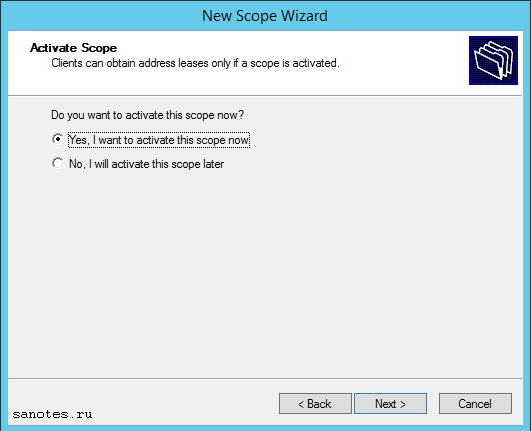

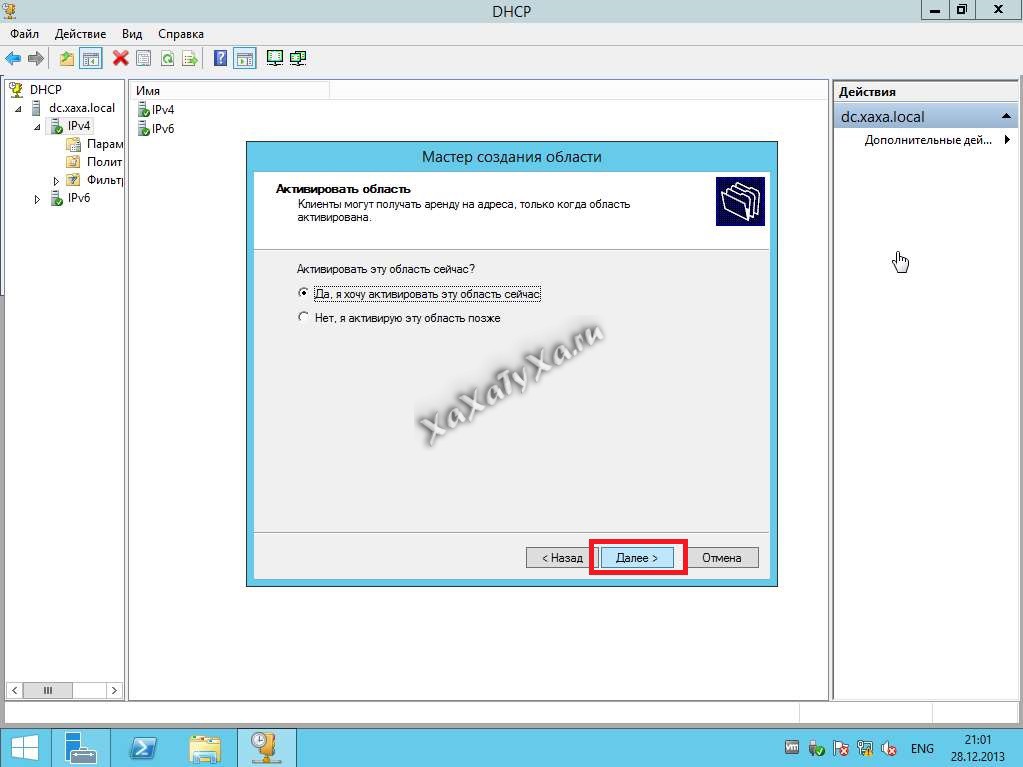

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate thisscope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

Download Article

Download Article

In most corporate environments, to accomplish certain tasks inexpensively and quickly, you need a domain. You can configure a Windows Server 2012 R2 server to host a domain, and when the configuration completes, the server is called a domain controller. A domain controller serves many purposes, but is used primarily for user logon management, organization through security groups, and centralized management of policies and properties on computers throughout a network. Use this guide to start on your path towards simplifying control of your network!

-

1

Add Roles and Features.

- Boot your Windows 2012 R2 server, if it is not running.

- Log on to the server when it completes booting.

- Notice that Server Manager is displayed upon a successful login when using an administrator account at the initial logon prompt.

- Click Add Roles and Features to display the Add Roles and Features Wizard. This wizard helps you easily manage roles, role services, and features.

- Verify you have completed the requirements for the role to be installed.

- Click Next to display Select Installation Type.

-

2

Review Select Installation Type options.

- Note that this is a role-based and feature-based installation.

- Click Next to display Select destination server.

Advertisement

-

3

Choose a Destination Server.

- Note that this selection lets you select the server on which you want to do the installation. In this example there is only one server, so there is only one option.

- Click Next to display the Server Role and Feature Wizard so you can make a server role selection.

-

4

Select roles.

- Note that you can highlight a name in the center pane so that you can read the description in the right pane.

- Click the checkbox next to Active Directory Domain Service.

- Click Next to display Add Roles and Features.

-

5

Select features.

- Observe the popup informing you that in order for Active Directory Domain Service to be installed, additional features, not already on the machine, need to be installed.

- Click Add Features, the popup disappears, and you are shown the Active Directory Domain Service checkbox checked.

- Click Next to display a list of features that you can add.

- Note that in this step no additional selections are needed.

- Click Next to display a screen that gives an overview of Active Directory Domain Service.

- Click Next to display the Confirmation installation selections.

-

6

Review the Confirmation installation selections.

- Use the confirmation window to review your choices, then hit continue to accept the selection.

- Click install.

- Keep all windows open.

- Move on to creating your domain, and keep learning.

Advertisement

When the domain creation is complete, the Windows Server 2012 R2 computer is made the domain controller.

-

1

Verify Active Directory Domain Service is installed.

- Take note of the blue progress bar, and beneath it, you are reminded that Additional steps are required to make this machine a domain controller.

- Move your mouse and hover over the blue progress bar to see when installation is 100% complete.

-

2

Promote server.

- Observe that at this point, only the Active Directory Domain Service is installed. In other words, the server is not yet a domain controller.

- Note the link, in blue, Promote this server to a domain controller.

- Click Promote this server to a domain controller to display the Active Directory Domain Services Configuration Wizard.

- Notice under Select the deployment operation are three radio buttons; please review them, because they are very different.

- Click Add a new forest.

- Type your desired domain name under Specify the domain information for this operation, and to the right of Root domain name.

- Click Next to display Active Directory Domain Services Wizard.

-

3

Configure domain controller options.

- Notice that these are options, which means you are not required to install any.

- Notice that even though DNS is selected you can un-check it, since it is optional, but that is possible only if you have another DNS server in your domain. Since a DNS server does not exist yet in your domain you must leave it checked.

- Click the box under Type the Directory Service Restore Mode (DSRM) password.

- Type the restore password you desire. Don’t forget it!

- Click Next to display DNS options.

-

4

Configure name service options.

- Notice that the message in the yellow box is informing you that a domain could not be found with which to associate; the reason is because your domain is the first domain in the forest.

- Click Next to display additional name options.

- Notice that the wizard lets you select more options.

- Click Next to display Active Directory configuration settings.

-

5

Configure the path name.

- Notice the default location for saving active directory files, which you can accept or modify where Active Directory configuration will be stored.

- Click Next to accept the default location and display the options you have selected.

-

6

Review the selection.

- Review the selected options.

- Click Next to begin the installation prerequisite check.

-

7

Install the selection.

- Observe the green circle and the white check mark.

- Click Install to begin installing the options you have selected.

- Note that at this point the installation process goes through several displays, including reboot followed by the sign in prompt.

- Keep all windows open.

- Continue to Part 3, and keep learning.

Advertisement

-

1

Execute Ctrl+Alt+Delete

- Notice that the sign in prompt is an indication that the installation is complete.

- Issue Ctrl+Alt+Delete to display yourdomainnamehere\Administrator, which is requesting the Administrator password.

-

2

Log on to the domain.

- Notice that you are about to logon to the domain, and not the server, and that only the account Administrator can logon using the domain controller console logon prompt.

- Observe that this prompt means you are logging on to your domain using the user account Administrator and its password.

- Type the password for Administrator and click the arrow to display Server Manager, if logon is successful.

- Continue to Part 4, Create domain memberships, and keep learning.

Advertisement

At this point you are ready to make other configuration changes to test the functionality of your domain; one way to test is by creating memberships with other computers; these computers may have Windows server or Windows client operating system installed.

-

1

Verify connectivity.

- Take note that in this example you will configure membership using Windows 7, but you can use any other Windows machine.

- Boot a Windows 7 machine, if it is not up.

- Logon.

- Verify that your Windows 7 machine and your Windows 2012 R2 server can ping each other by IP address.

-

2

Join your Windows 7 computer to the domain.

- Go to Control Panel on your Windows 7 computer.

- Click System to display basic information about your computer.

- Click Advanced system settings to display System Properties.

- Click Computer Name.

- Click Change to display Computer Name/Domain Changes.

- Click the radio button next to Domain, Under Member of.

- Type yourdomainnamehere. (Ex. kim.local)

- Click OK to display User name and Password prompt; note that this is the administrator account on the domain controller.

- Note that Administrator is the only account that has authorization to add a computer to the domain.

- Type Administrator into the username field and use the password you’ve created.

- Click OK.

- Note that shortly after you will see a popup welcoming you to your domain.

- Click OK and you are prompted to restart the client.

-

3

Logon the domain.

- Click OK to return to System Properties.

- Click Close and you are prompted to Restart Now or Restart Later

- Click Restart Now to restart the client.

- Issue Ctrl+Alt+Delete, after the restart, to display the logon prompt.

- Notice that you can logon to the local computer with your normal Windows 7 user account. However, if that same account tries to logon to the domain, it will fail, for two reasons:

- Because so far only one domain user, Administrator, has been configured.

- Your Windows 7 local users is not a member of your domain.

- Click Switch User to display Select a user for logon, so you can logon as Administrator.

- Click Other User to display the domain logon prompt.

- Notice that under Password, Logon to: yourdomainnamehere displays; informing you that you are about to logon with a domain logon and not a local logon.

- Type Administrator into the username field and use the password you’ve created.

- You are now logged on to the domain, not your local Windows 7 computer.

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

You are highly encouraged to change the name and set a static IP address on your Windows 2012 R2 server prior to using this guide.

-

If the domain logon fails, make sure you are typing yourdomainnamehere\Administrator instead of just Administrator.

-

If you mistakenly closed the Installation progress display, click the yellow triangle to the left of Manage in Server Manager, so you can Promote this server to a domain controller.

Show More Tips

Thanks for submitting a tip for review!

Advertisement

-

Before you join the client to the domain be sure that the

- Machines can ping each other by IP address

- Client can ping the domain name

Advertisement

Things You’ll Need

- Windows computer, such as Windows 7 or 8.1.

- Windows 2012 R2 server.

References

- Microsoft. (2014, March 5). Server Roles and Technologies in Windows Server 2012 R2 and Windows Server 2012. Retrieved from TechNet: https://technet.microsoft.com/library/hh831669.aspx

About This Article

Thanks to all authors for creating a page that has been read 32,081 times.

Is this article up to date?

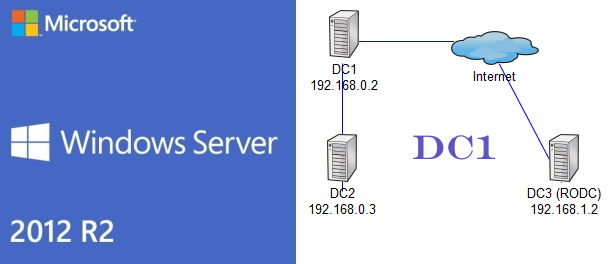

В данной заметке, подробно рассмотрим процесс внедрения первого контроллера домена на предприятии. А всего их будет три:

1) Основной контроллер домена, ОС — Windows Server 2012 R2 with GUI, сетевое имя: dc1.

2) Дополнительный контроллер домена (на случай выхода из строя основного), ОС — Windows Server 2012 R2 Core, сетевое имя: dc2.

3) Контроллер домена только для чтения (RODC), находящийся в филиале компании за vpn-каналом, ОС — Windows Server 2012 R2 Core, сетевое имя: dc3.

Данное руководство подойдет для внедрения доменной структуры в небольшой компании и пригодится начинающим администраторам Windows.

Шаг 1: Установка первого контроллера домена. Подготовка.

Перед запуском мастера ролей, серверу необходимо задать сетевое имя и настроить ip-адрес. Сетевое имя — dc1. Настройки TCP/IP укажем как на скриншоте ниже.

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard. На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

Службы Active Directory Domain Services требуют установленного в сети DNS-сервера. В случае если он не установлен, то роль DNS Server будет предложена для установки.

Так же, службы Active Directory Domain Services требуют установки дополнительных служб пространства имен, файловой и DFS репликации (DFS Namespace, DFS Replication, File Replication). Нажимаем Next.

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

Install-WindowsFeature –ConfigurationFilePath D:\ConfigurationFiles\DeploymentConfigTemplate.xml

или если требуется задать новое имя серверу, набираем:

Install-WindowsFeature –ConfigurationFilePath D:\ConfigurationFiles\ADCSConfigFile.xml -ComputerName $servername

В конце нажимаем Install. Дожидаемся окончания процесса установки.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

Теперь нажимаем на значок треугольника с восклицательным знаком и выбираем сначала Promote this server to domain controller (Повысить этот сервер до контроллера домена). Позже запустим процесс развертывания DHCP-сервера.

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

Add New Forest — создать новый корневой домен в новом лесу. Используется для новой «чистой» установки Active Directory; (например ‘test.ru’)

Add a new domain to an existing forest — добавить новый домен в существующем лесу, возможные варианты: Tree Domain — корневой домен нового дерева в существующем лесу (например ‘test2.ru’ параллельно с ‘test.ru’) или Child Domain — дочерний домен в существующем лесу (например ‘corp.test.ru’)

Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене, используется для резервного или филиального домена.

Выбираем вариант Add New Forest, задаем корневое имя домена, нажимаем Next.

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

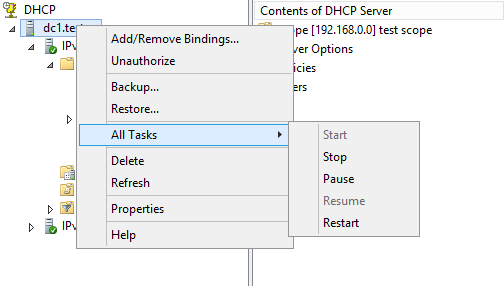

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

Теперь создадим обратную зону в DNS. Обратная зона, позволяет выполнить разрешение FQDN-имен хостов по их IP-адресам. В процессе добавления ролей AD и DNS по умолчанию не создаются, поскольку предполагается, что в сети может существовать другой DNS-сервер, контролирующий обратную зону. Поэтому создадим ее сами, для этого переходим в диспетчер DNS (DNS Manager), на вкладку Reverse Lookup Zones, кликаем правой кнопкой и выбираем New Zone.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

На следующем экране, предлагается выбрать как зона будет реплицироваться, обмениваться данными с другими зонами расположенными на контроллерах и DNS-серверах. Возможны следующие варианты:

Для всех DNS-серверов расположенных на контроллере домена в этом лесу (То all DNS servers running on domain controllers in this forest). Репликации во всем лесу Active Directory включая все деревья доменов.

Для всех DNS-серверов расположенных на контроллере домена в этом домене (То all DNS servers running on domain controllers in this domain). Репликация внутри текущего домена и его дочерних доменов.

Для всех контроллеров домена в этом домене (То all domain controllers in this domain). Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

На все контроллеры домена в указанном разделе каталога приложений (To all domain controllers specified in the scope of this directory partition). Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога. Подробнее.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

На следующем экране зададим идентификатор сети (Network ID). В нашем случае 192.168.0. В поле Reverse Lookup Zone Name увидим как автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

Разрешить только безопасные динамические обновления (Allow Only Secure Dynamic Updates). Это опция доступна, только если зона интегрирована в Active Directory.

Разрешить любые, безопасные и не безопасные динамические обновления (Allow Both Nonsecure And Secure Dynamic Updates). Данный переключатель, позволяет любому клиенту обновлять его записи ресурса в DNS при наличии изменений.

Запретить динамические обновления (Do Not Allow Dynamic Updates). Это опция отключает динамические обновления DNS. Ее следует использовать только при отсутствии интеграции зоны с Active Directory.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

Еще одна полезная опция, которая обычно настраивается в DNS — это серверы пересылки или Forwarders, основное предназначение которых кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет, например тот что находится у провайдера. Например мы хотим, что бы локальные компьютеры в нашей доменной сети, в сетевых настройках у которых прописан DNS-сервер (192.168.0.3) смогли получить доступ в интернет, необходимо что бы наш локальный dns-сервер был настроен на разрешение dns-запросов вышестоящего сервера. Для настройки серверов пересылки (Forwarders) переходим в консоль менеджера DNS. Затем в свойствах сервера переходим на вкладку Forwarders и нажимаем там Edit.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

Теперь настроим службу DHCP. Запускаем оснастку.

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем Action\New Scope. Запустится мастер добавления области. Зададим имя области.

Далее укажем начальный и конечный адрес диапазона сети.

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

Последовательно укажем шлюз, доменное имя, адреса DNS, WINS пропускаем и в конце соглашаемся с активацией области нажатием: Yes, I want to activate this scope now. Finish.

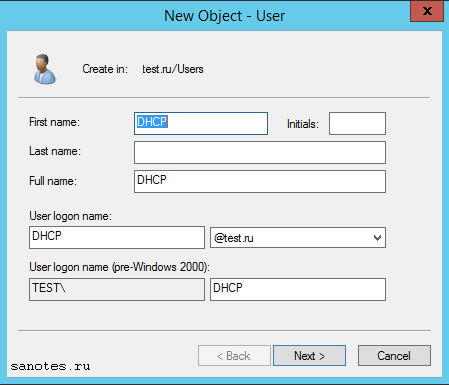

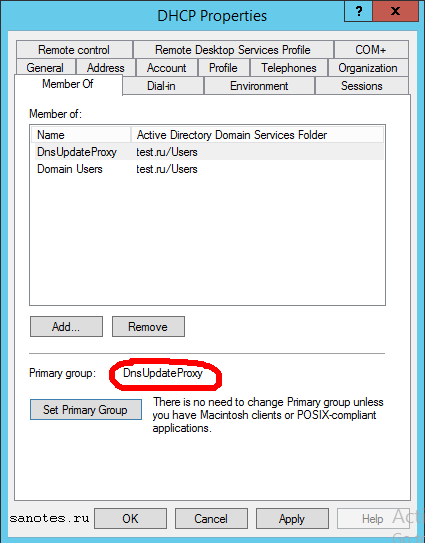

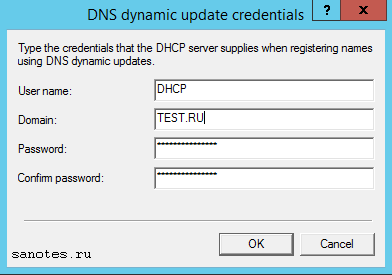

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS. Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

Нажимаем Credentials и указываем там нашего пользователя DHCP.

Нажимаем ОК, перезапускаем службу.

Устанавливаем контроллер домена на windows server 2012 r2, а именно сервер будет выполнять следующие роли:

- Доменные службы Active Directory

- DHCP-сервер

- DNS-сервер

Исходные данные:

- Сеть: 192.168.11.0/24

- Адрес сервера: 192.168.11.11

- Шлюз: 192.168.11.111

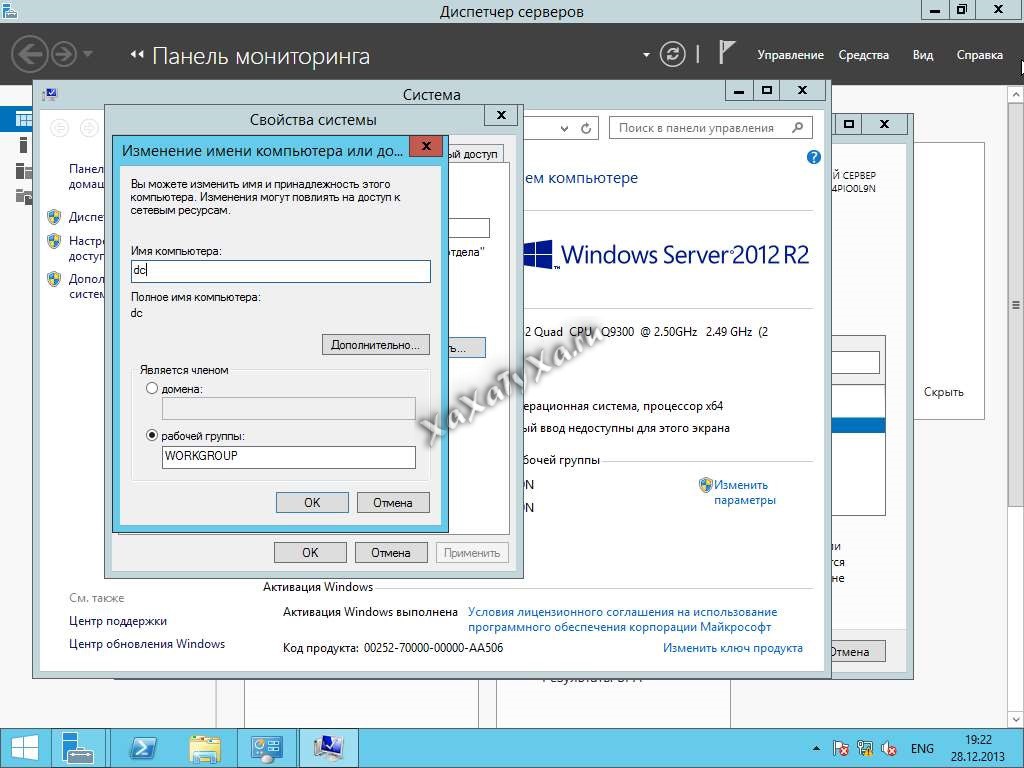

Первым делом дадим имя нашему серверу. По возможности советую называть согласно выполняемых задач и поэтому в этом случае остановился на имени «DC»

Следующим пунктом будет настройка сети. Советую взять за правило, что на серверах используется статическая настройка.

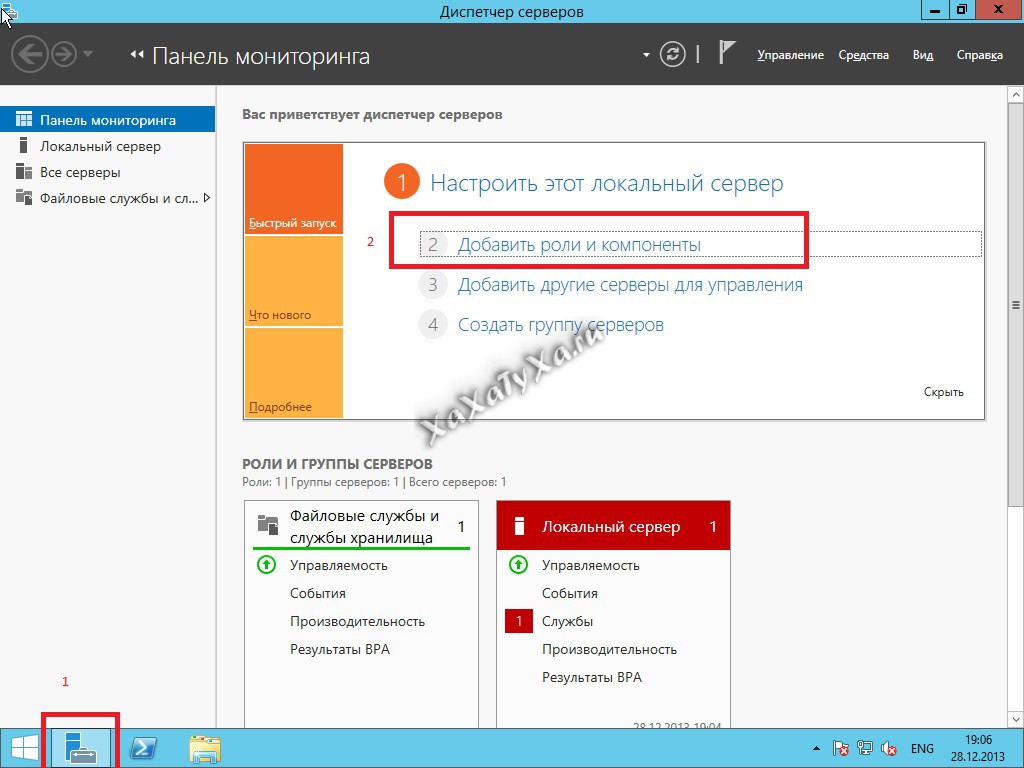

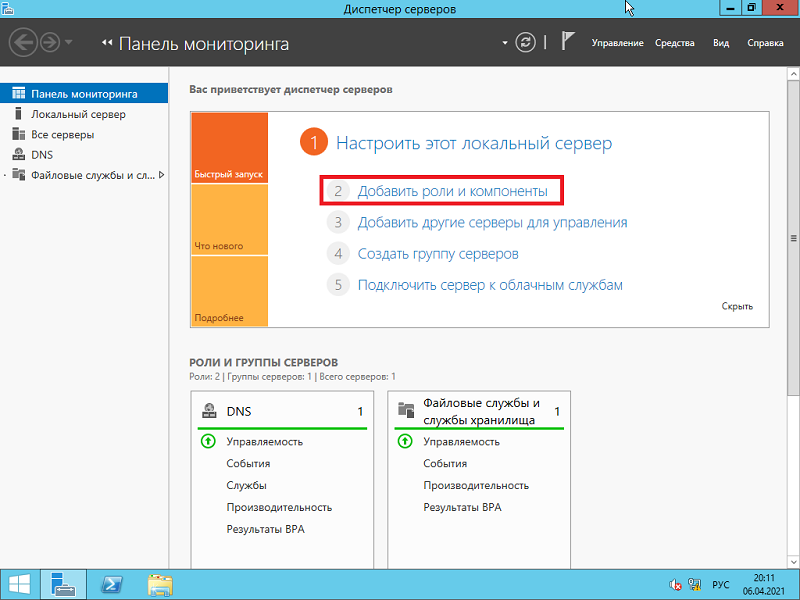

Открываем «Диспетчер серверов» и нажимаем «Добавить роли и компоненты»

Ставим галочку и нажимаем «Далее»

Выбираем «Установка ролей и компонентов» и нажимаем «Далее»

Указываем «Выберите сервер из пула серверов» выбираем нужный сервер, пока он единственный и нажимаем «Далее»

Выбираем «Доменные службы Active Directory» и нажимаем «Добавить компоненты».

Нажимаем «Далее»

Нажимаем «Далее»

Наживаем «Установить».

По окончанию установки закрываем окно

Теперь необходимо повысить роль этого сервера до уровня контролера домена

Так как у нас это новый лес, выбираем «Добавить новый лес» и указываем имя нового корневого домена

Выбираем «Режим работы леса» в «Windows Server 2012 R2«, этим мы указываем, что у нас не будет доменов ниже windows server 2012

Выбираем «Режим работы домена» в «Windows Server 2012 R2» — указываем что функциональный уровень леса в новом домене будет на уровне windows server 2012.

Для нормальной работы доменных служб Active Directory необходим DNS сервер, о чем и сообщает мастер настройки

Открываем ещё один «Диспетчер серверов» и устанавливаем недостающие роли DNS и DHCP и опять

После установки возвращаемся в Active Directory и настройке NetBIOS

Указываем места хранения, я всегда оставляю по умолчанию

Нажав «Просмотр операций» (1) вы сможете сохранить файл сценария для установки аналогичного домена в автоматическом режиме из windows powersheel. Если вам это не интересно жмите «Далее» (2)

По завершению установки сервер попросится перезагрузиться !

Советую на контроллере домена в качестве ip адреса не указывать «127.0.0.1».

Завершаем настройку DHCP сервера

Нажимаем «Далее»

Модно завести отдельного пользователя, я же использовал локального администратора

По завершению операции нажимаем «Закрыть»

Нажимаем «Завершение настройки DHCP»

Если перепутали и нажали не то, настройки можно завершить из диспетчера серверов

В настройках DHCP создаём область

Указываем имя и описание области DHCP

Задаём начальный и конечный адрес сети, а также маску

Если необходимо, задаём исключения. Это адреса которые DHCP сервер не будет выдавать

Указываем срок действия аренды адреса

Выбираем «Да, настроить эти параметры сейчас» и нажимаем «Далее»

Указываем адрес нашего шлюза, это адрес сервера куда будут отсылаться все запросы не нашей сети

Указываем адрес DNS сервера

Если необходимо, указывайте WINS сервер. В нашем случае он не будет использоваться.

Активируем область

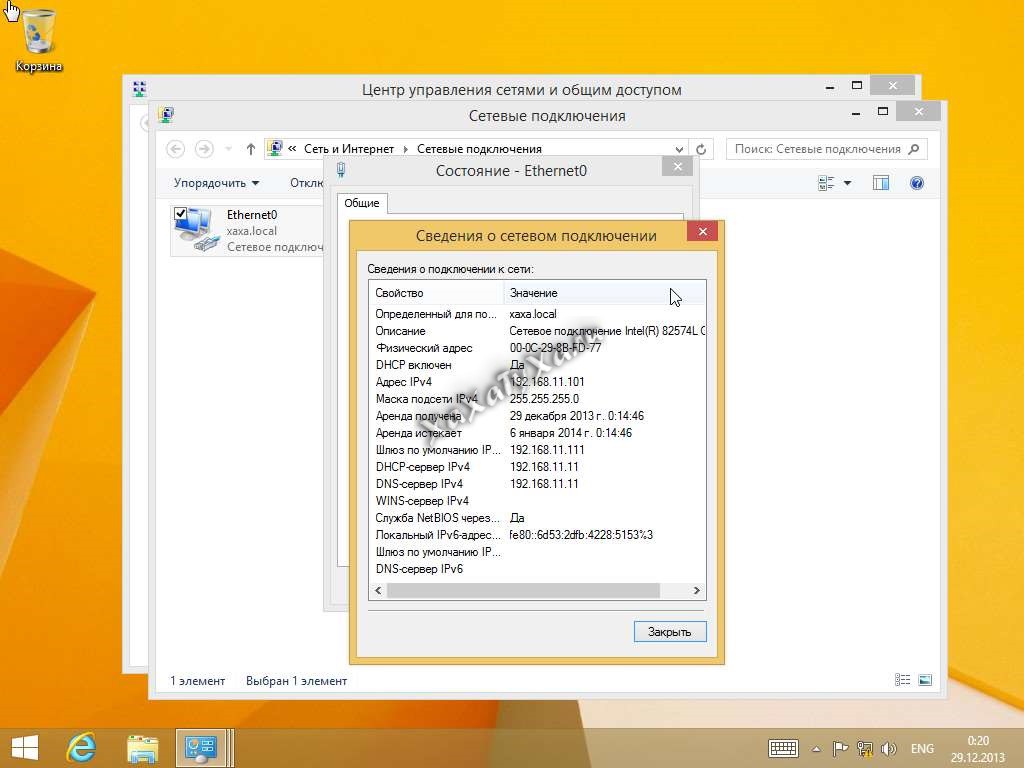

Теперь переходим к клиентскому компьютеру и попробуем автоматически получить сетевые настройки от DHCP-сервера.

Теперь возвращаемся на контроллер домена и настраиваем DNS

Создадим зону обратного просмотра

Выбираем «Основная зона»

выбираем «Для всех DNS-серверов, работающих на контроллерах домена в этом домене«

Выбираем «Зона обратного просмотра IPv4«

Указываем «Идентификатор сети»

Оставляем без изменений и нажимаем «Далее»

Отлично, у нас появилась зона обратного просмотра

Указываем сервера пересылки — это DNS — сервера к которым будет обращаться наш сервер, если не сможет разрешить запрос самостоятельно

Я обычно указываю гугловские адреса, но это не принципиально и можно использовать любые другие

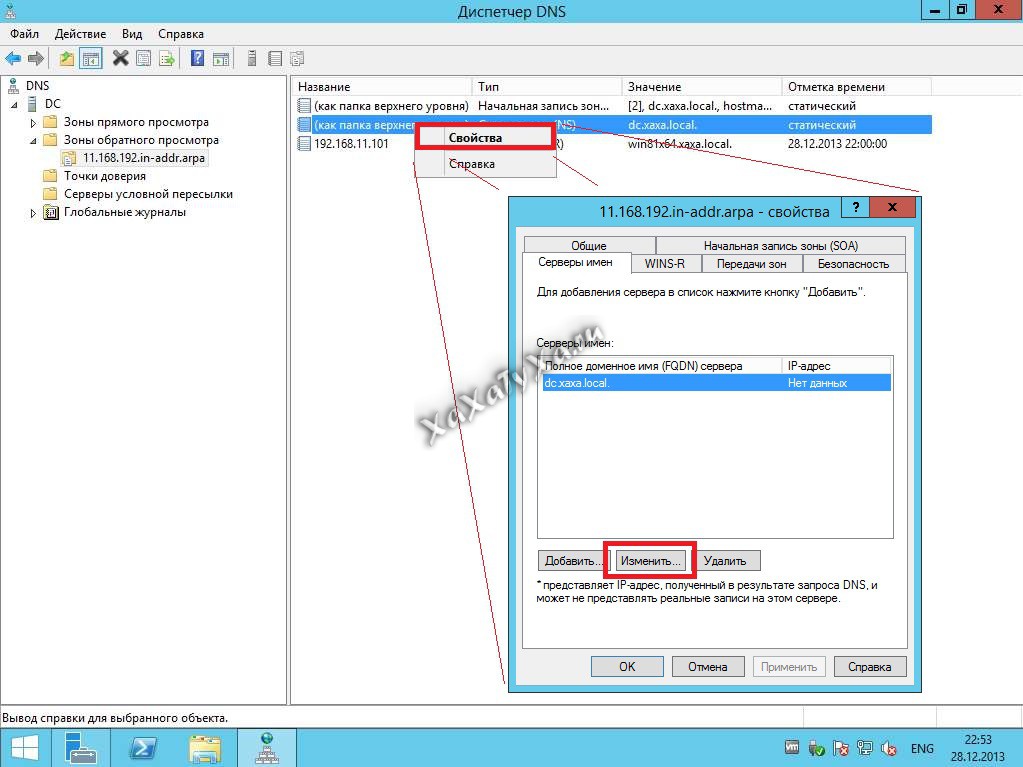

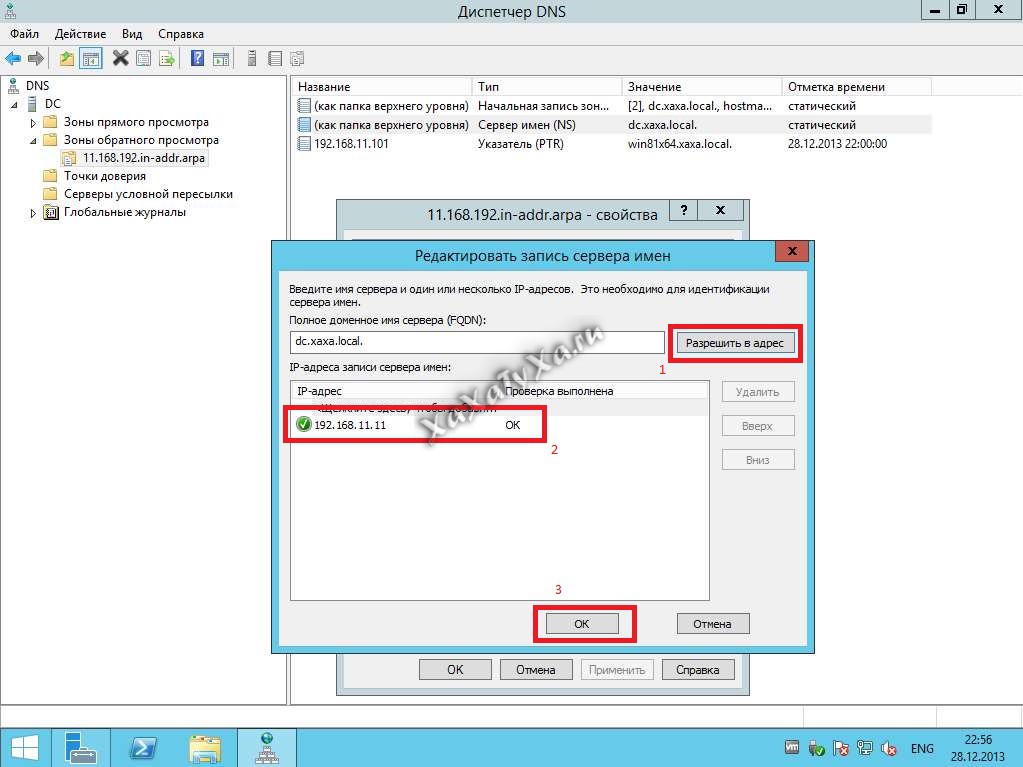

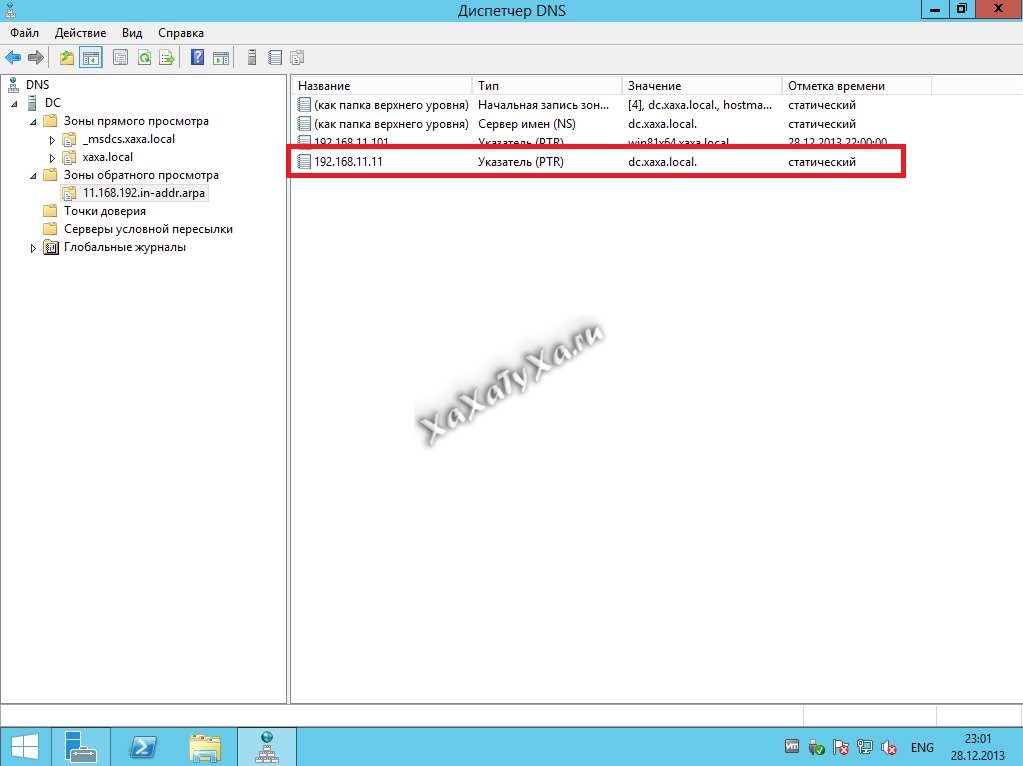

Исправляем работу нашего DNS сервера, чтобы имя нашего сервера разрешалось в IP-адрес

Нажимаем «Разрешить в адрес»

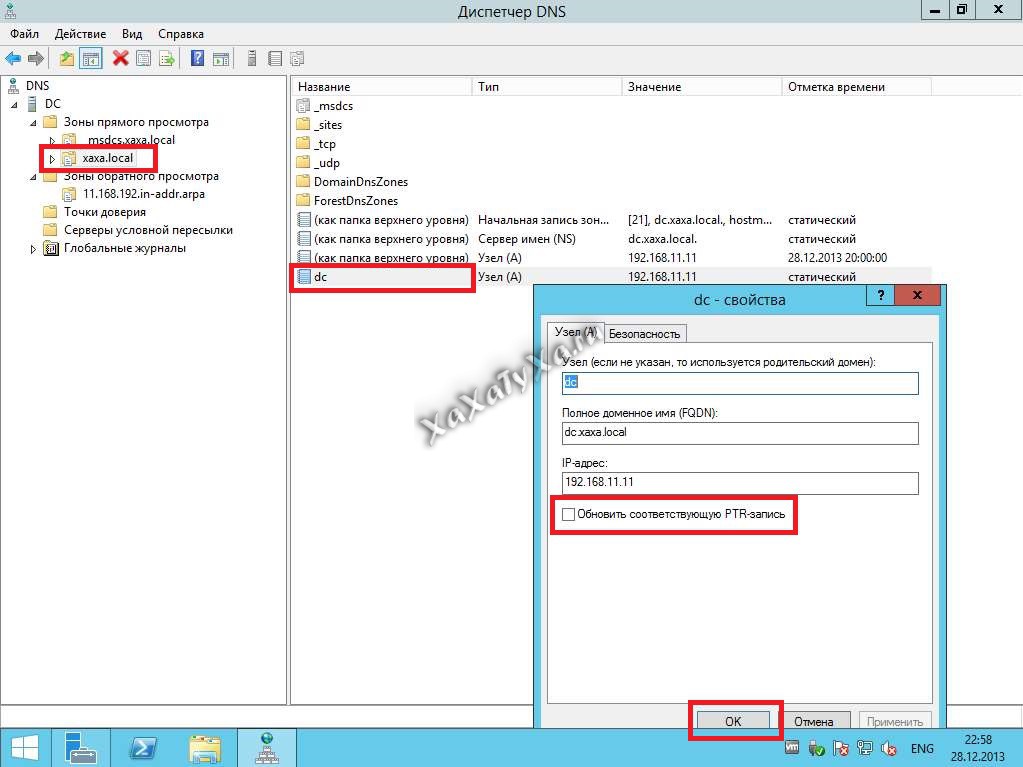

Обновляем PTR-запись сервера

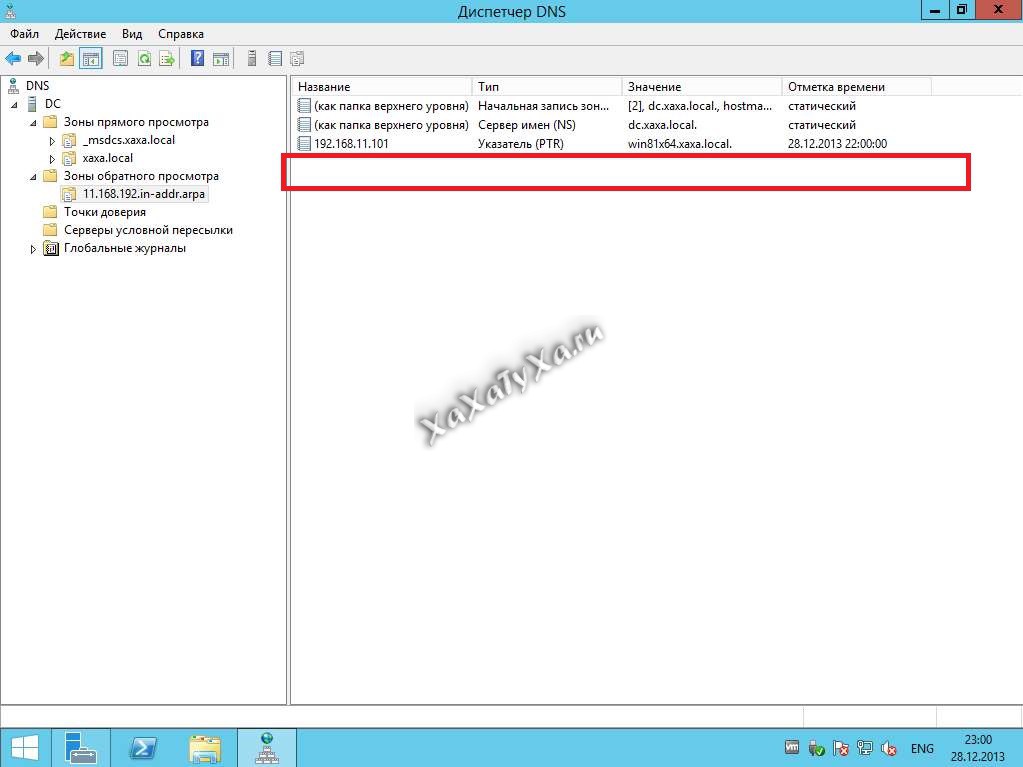

До обновления PTR

После обновления PTR

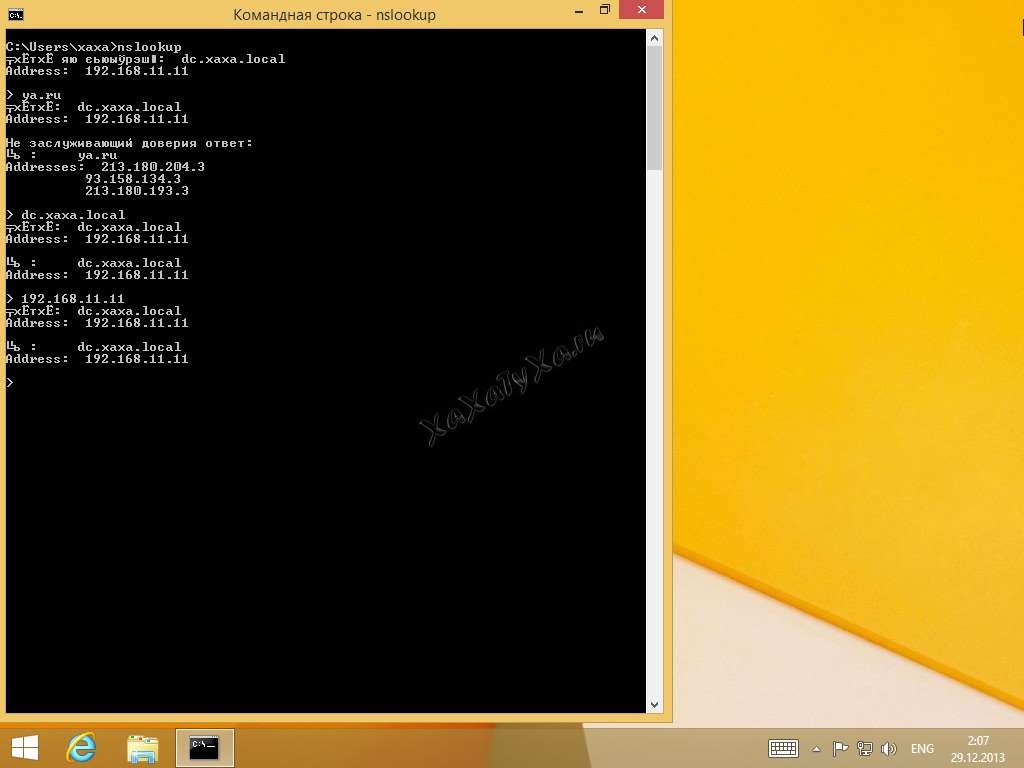

Тестируем DNS — сервер

На этом всё ! Теперь можно добавлять компьютеры в домен

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

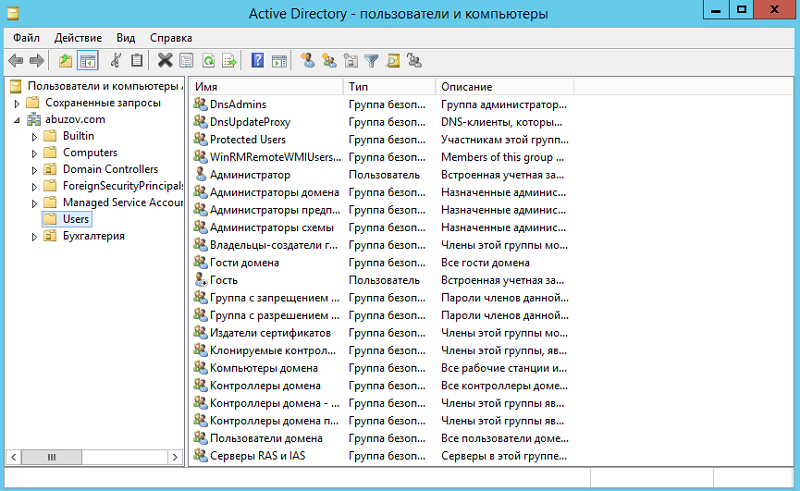

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

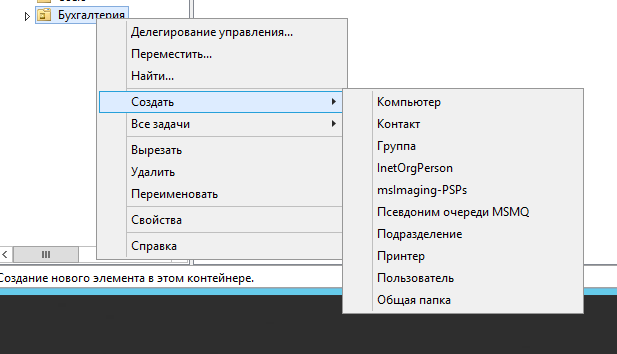

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

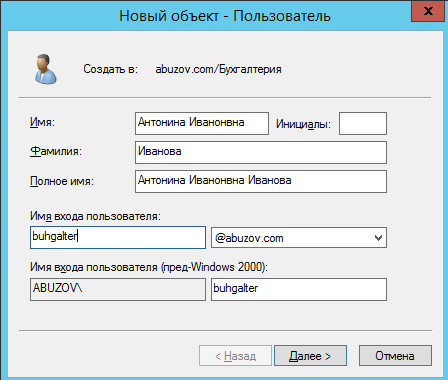

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

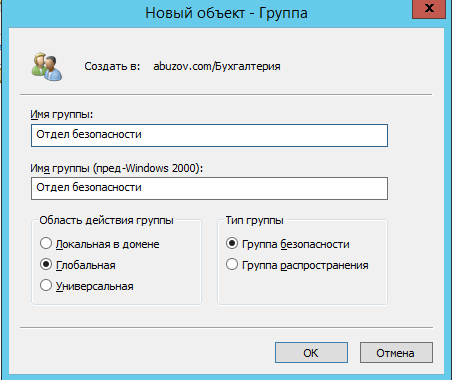

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

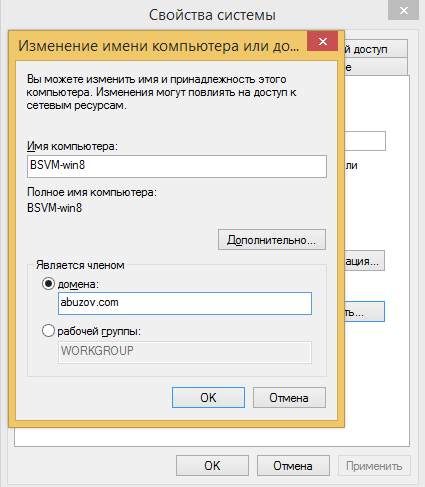

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

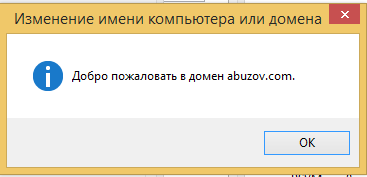

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

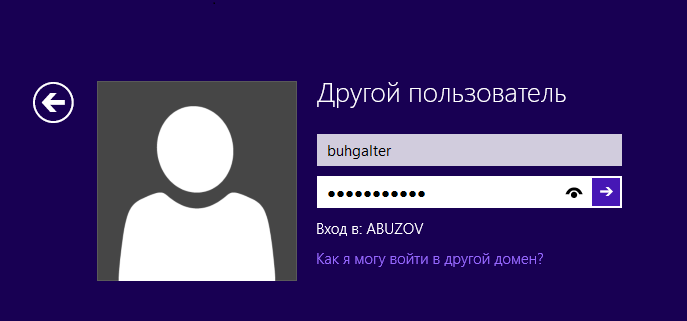

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

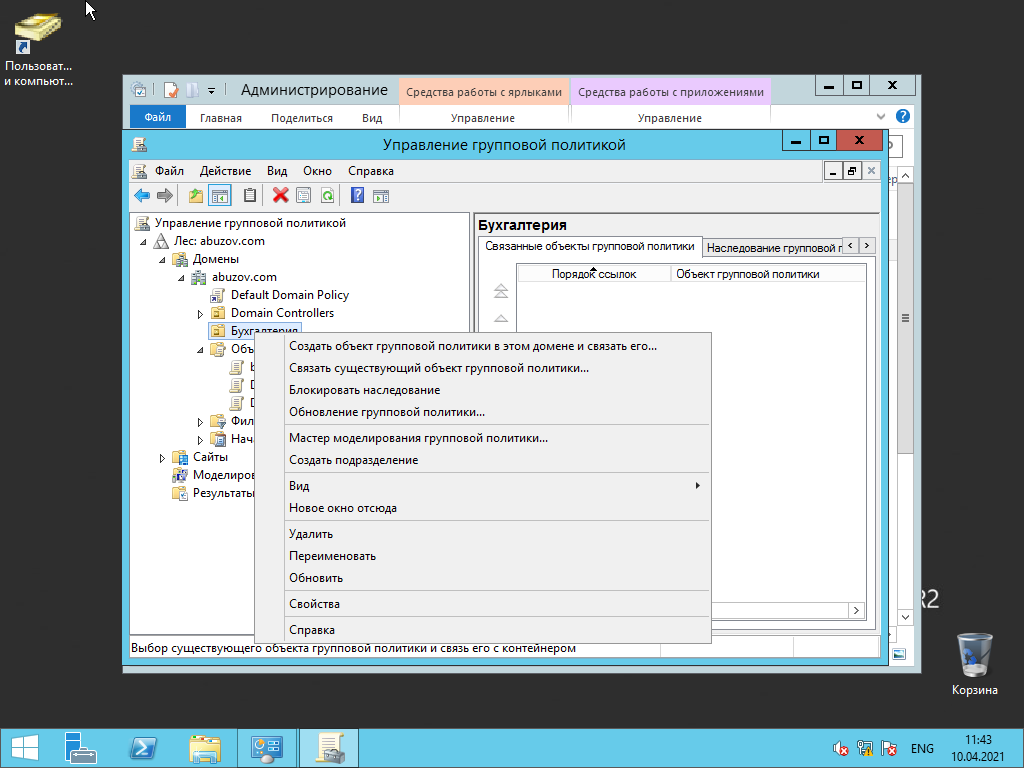

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

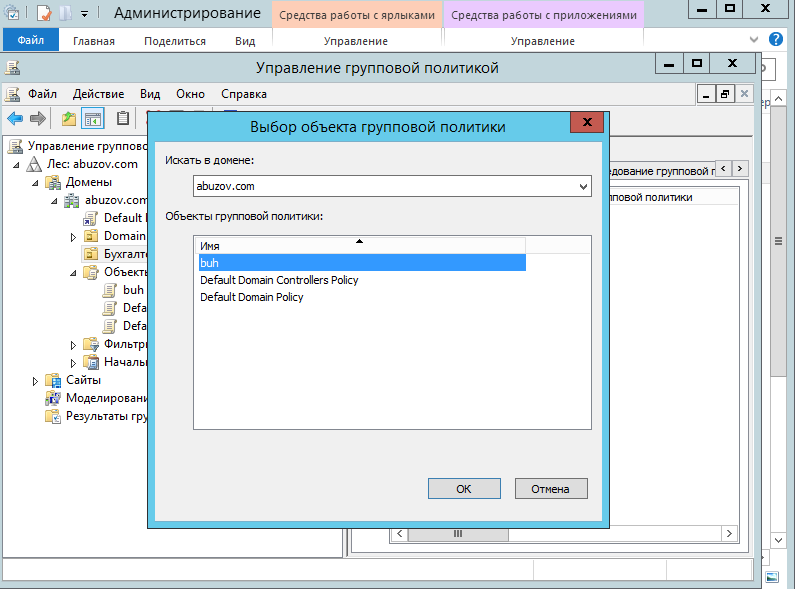

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

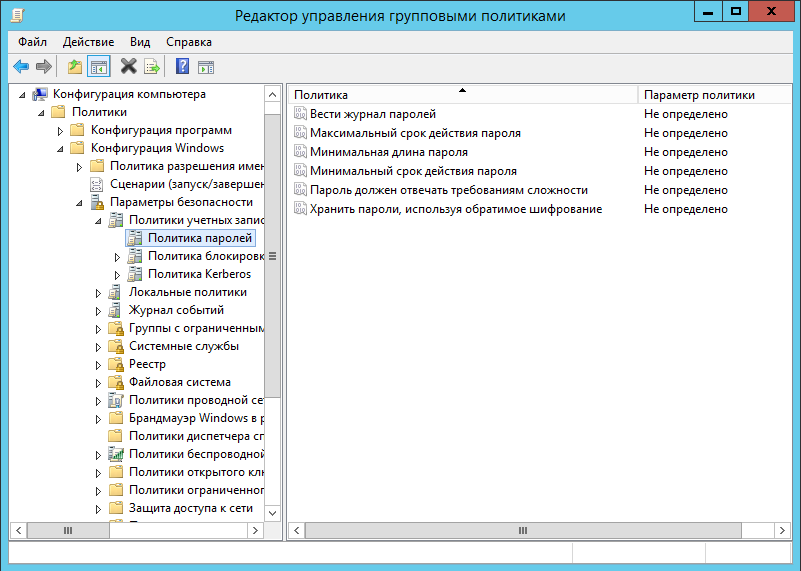

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

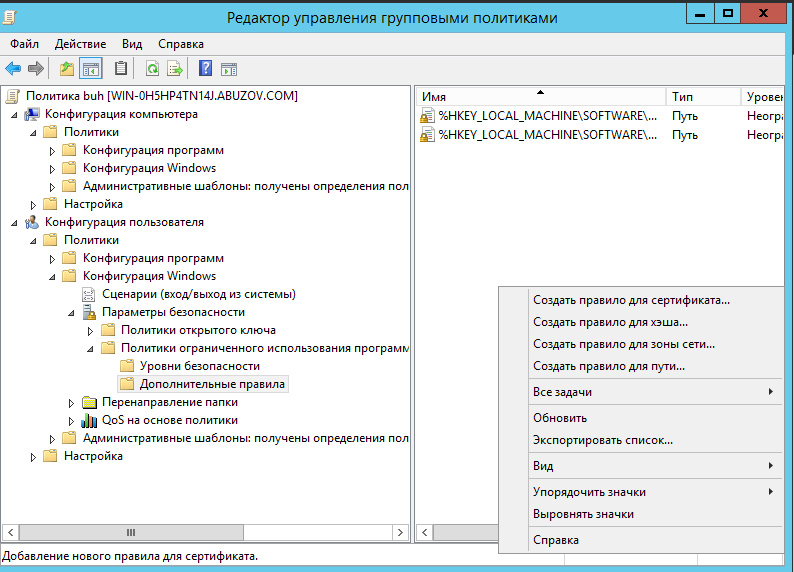

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

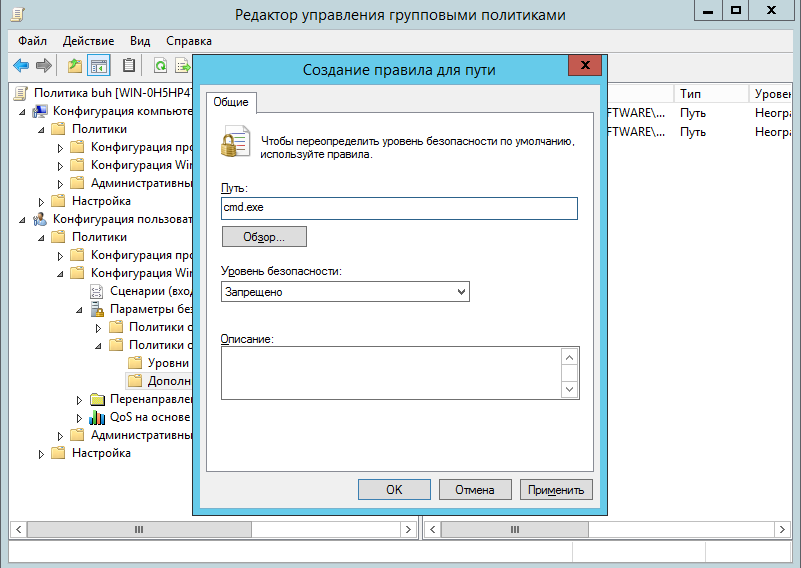

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

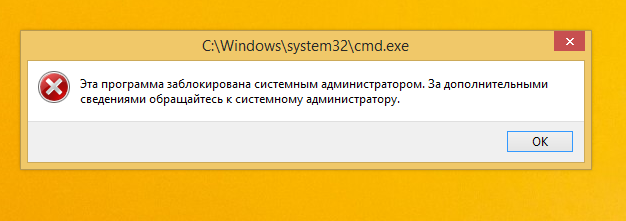

При попытке запустить командную строку на клиентской машине вы получите сообщение.