Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить и настроить роль Windows Server Update Services на Windows Server 2012 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2012 R2”.

Узнать о том, как установить Active Directory Domain Services на Windows Server 2012 R2, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2012 R2”.

Перед началом установки роли Windows Server Update Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес в настройках сетевого подключения. Кроме того сервер необходимо добавить в домен.

В моем руководстве “Базовая настройка Windows Server 2012 R2” вы можете прочитать о том, как произвести базовые настройки Windows Server 2012 R2 и добавить сервер в домен.

Обратите внимание, перед установкой обновлений на промышленные сервера необходимо протестировать установку обновлений на тестовых серверах.

Переходим на будущий сервер обновлений и заходим в систему под учетной записью с правами администратора.

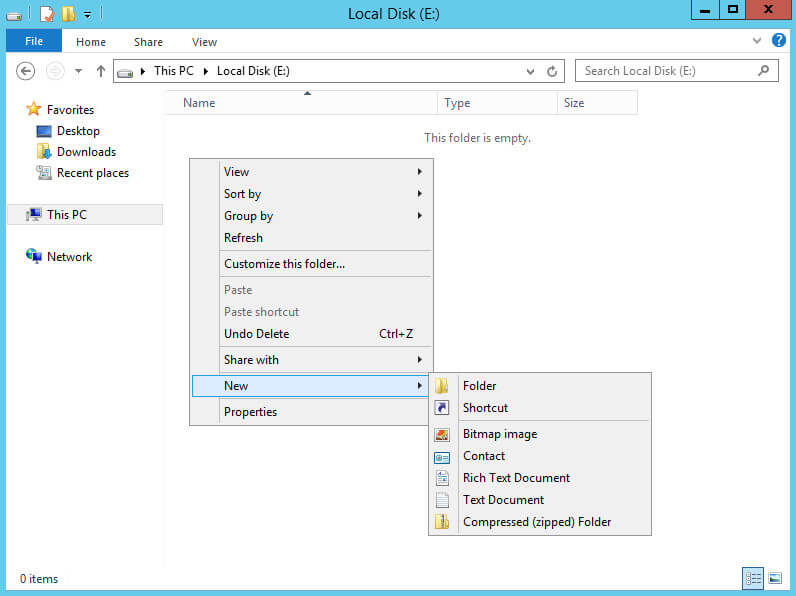

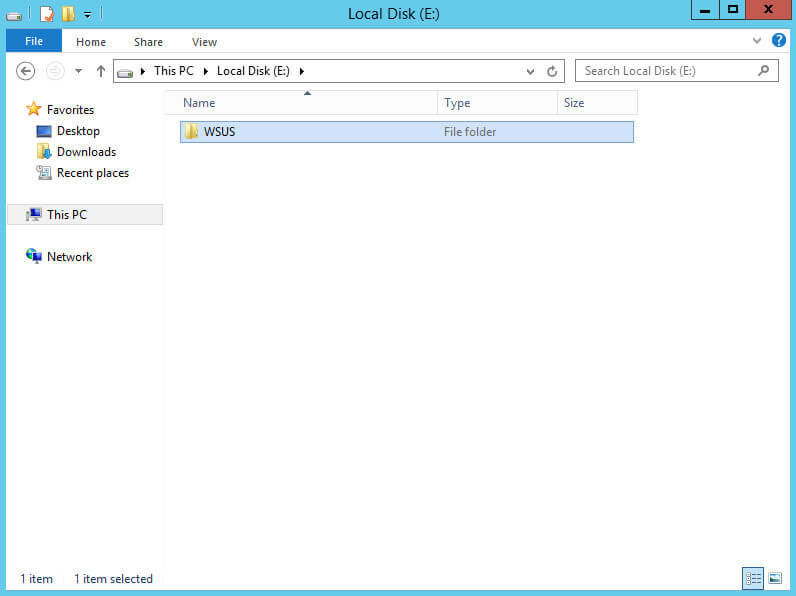

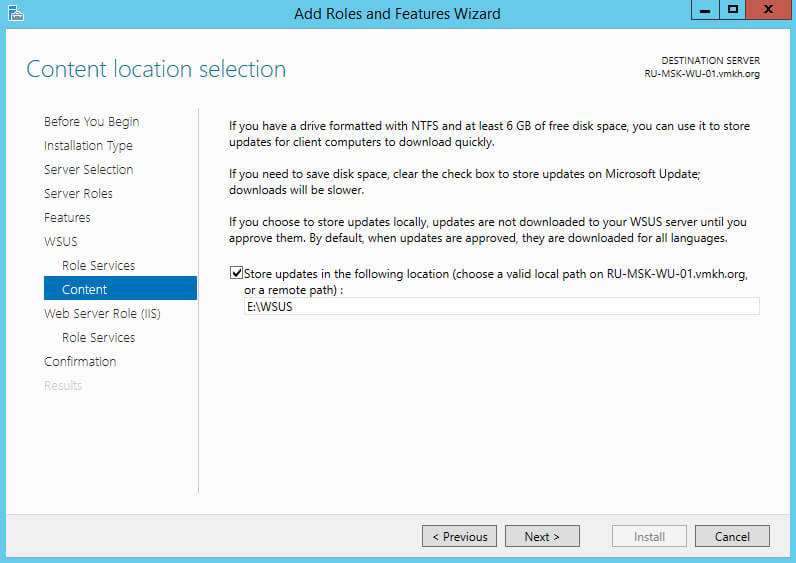

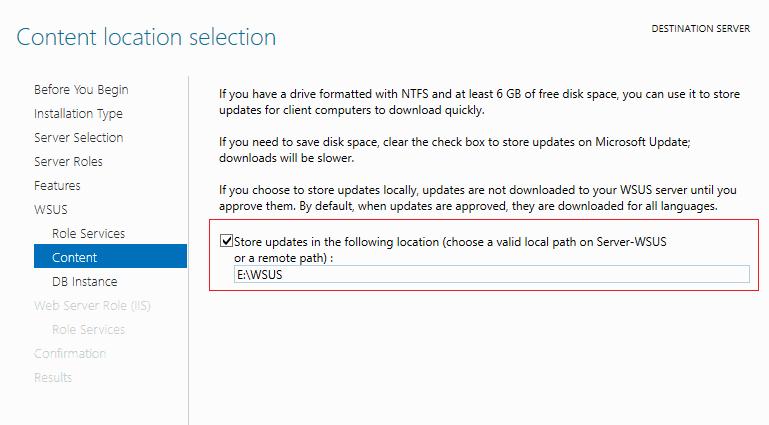

Первым делом необходимо продумать, в какую папку будут загружаться обновления. Для хранения загруженных обновлений лучше всего использовать папку на отдельном локальном диске. Объем свободного места на выделенном диске должен быть не меньше 10 Gb.

Создадим новую папку для обновлений.

Переходим на дополнительный локальный диск и нажимаем правой кнопкой мыши на свободном месте, в открывшемся меню выбираем “New”, затем “Folder”.

Указываем имя для новой папки и нажимаем на кнопку “Enter”.

Новая папка для обновлений готова.

Теперь можно приступить к установке роли “Windows Server Update Services”.

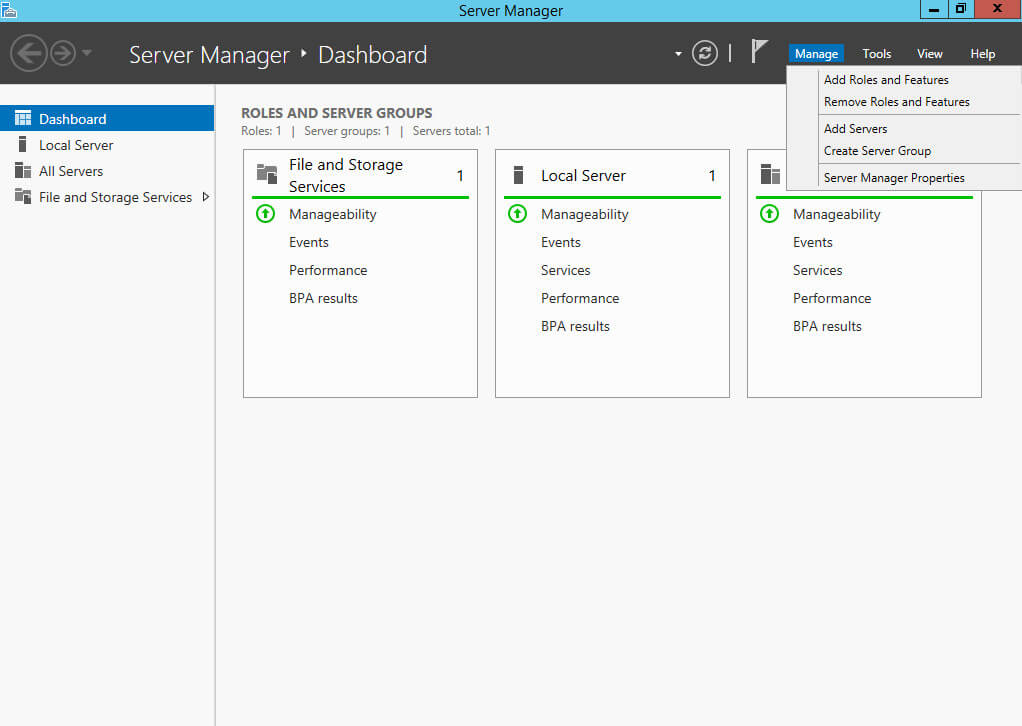

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

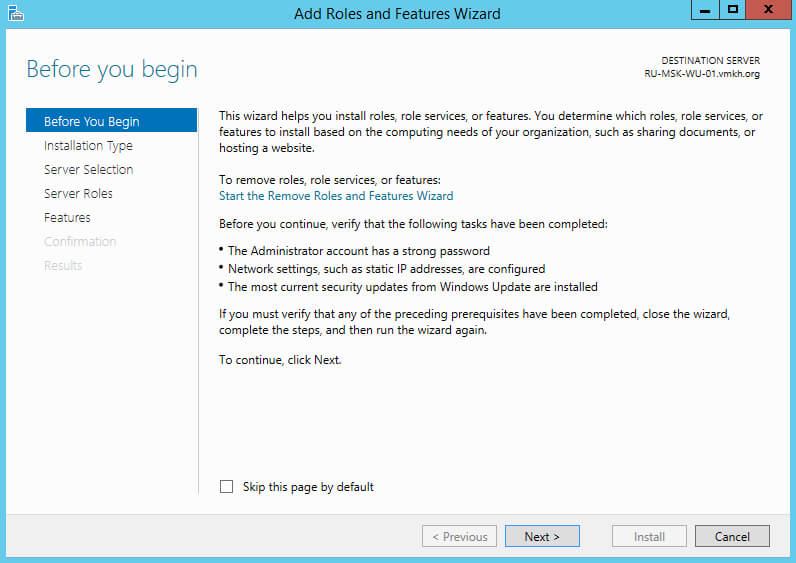

Нажимаем на кнопку “Next”.

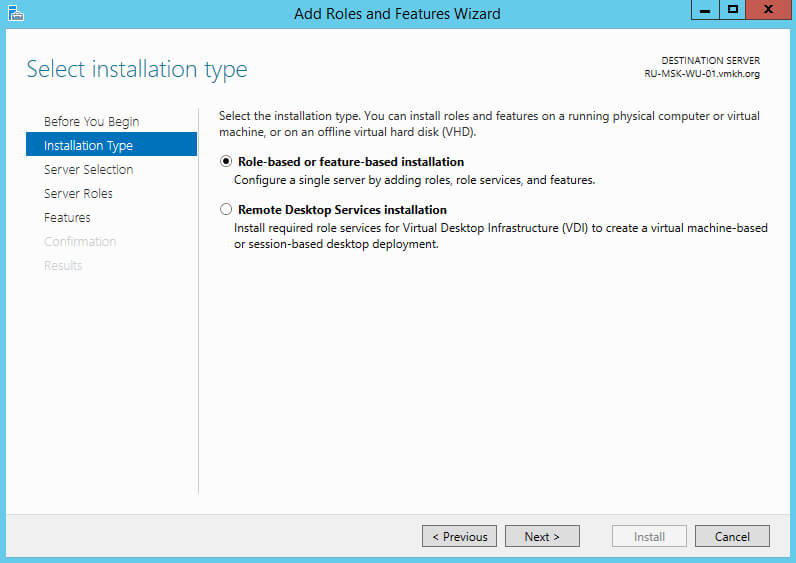

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

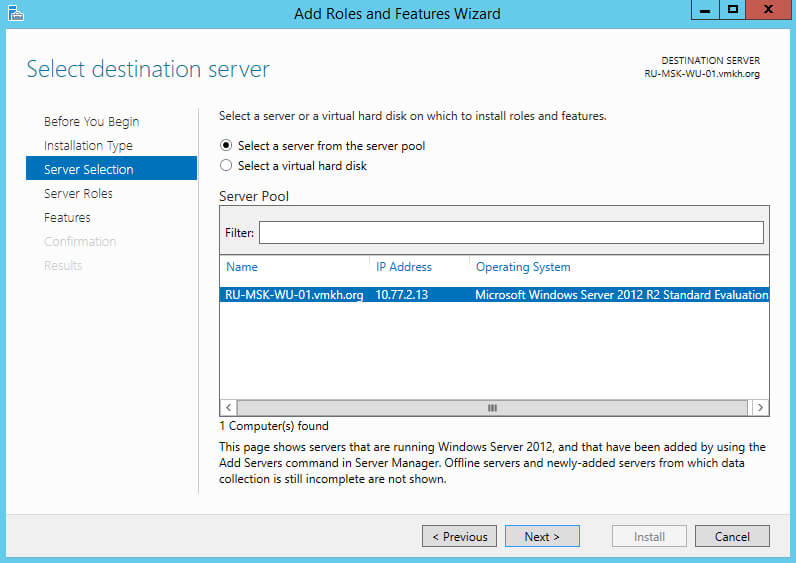

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

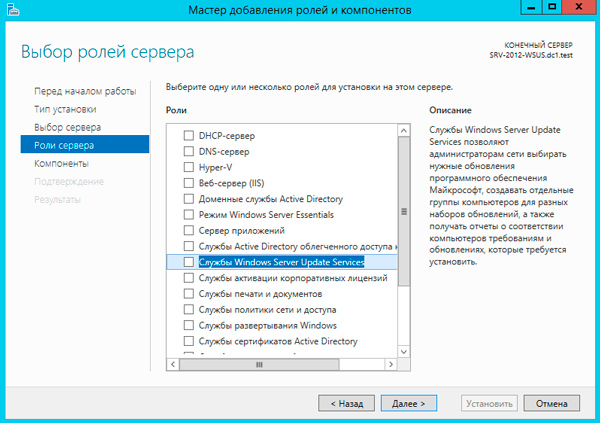

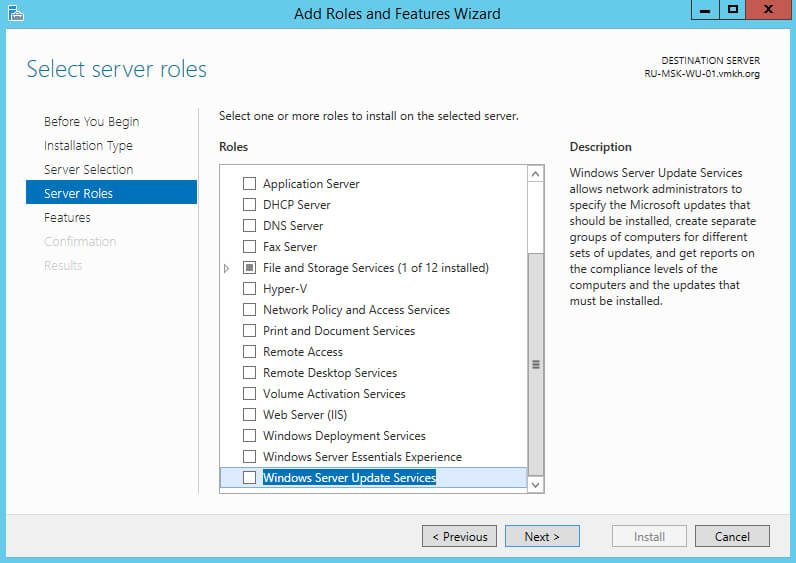

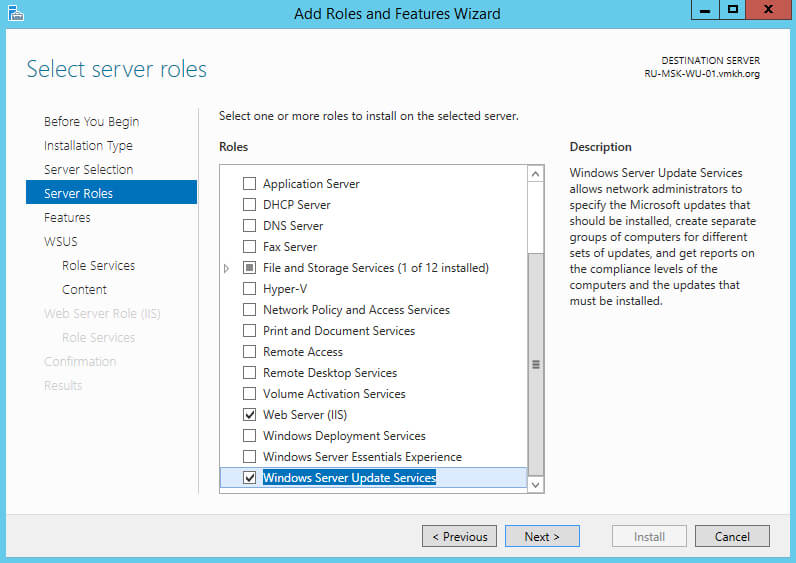

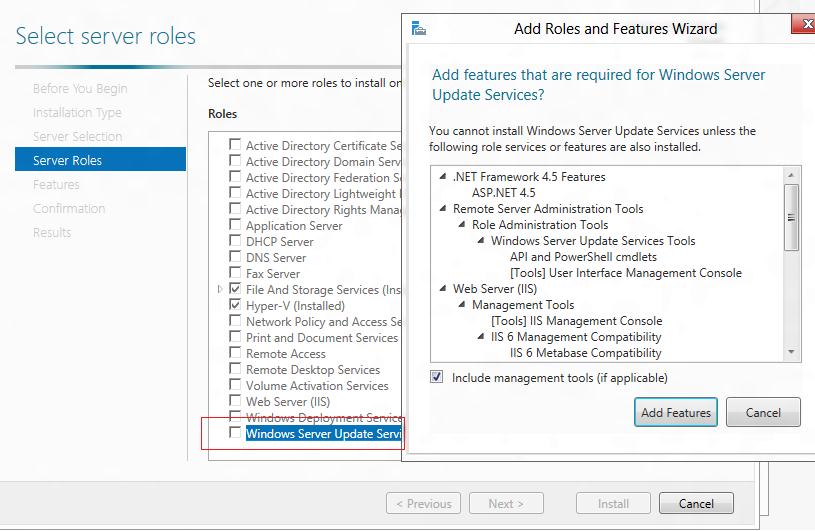

Выбираем роль “Windows Server Update Services”.

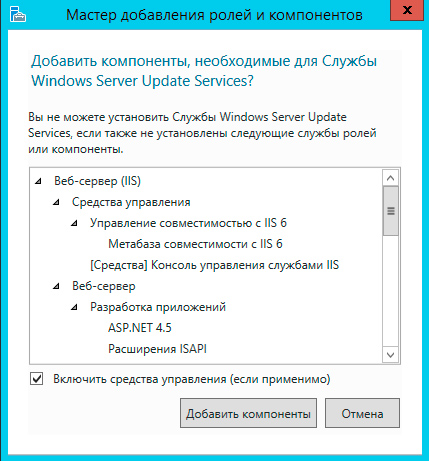

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Windows Server Update Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Нажимаем на кнопку “Next”.

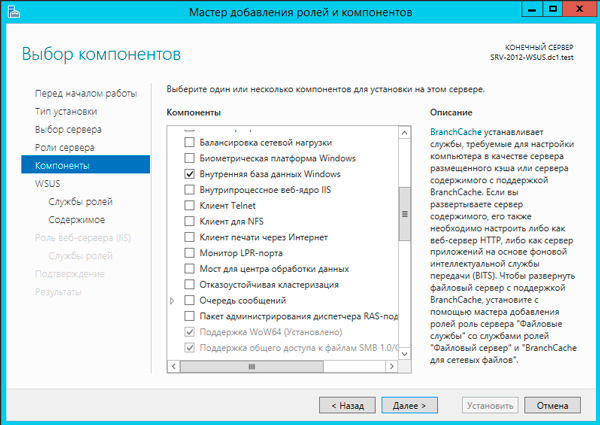

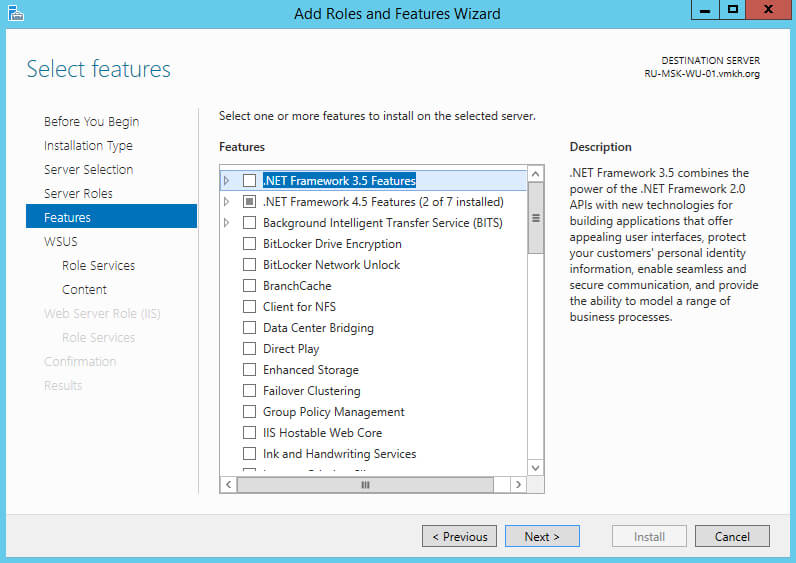

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

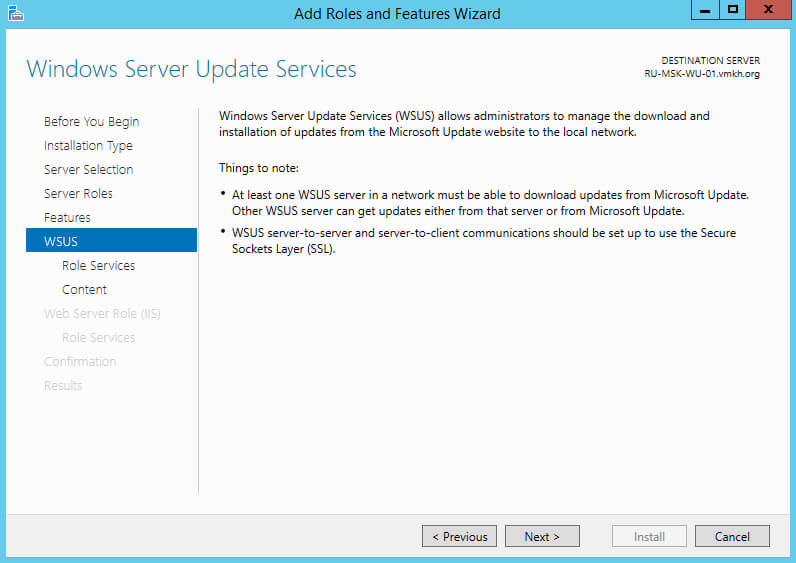

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Windows Server Update Services”.

Нажимаем на кнопку “Next”.

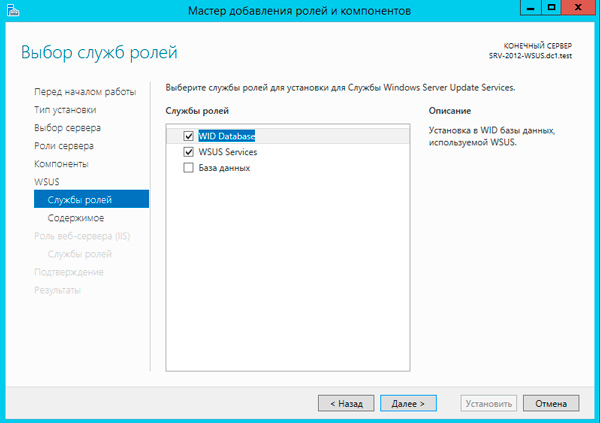

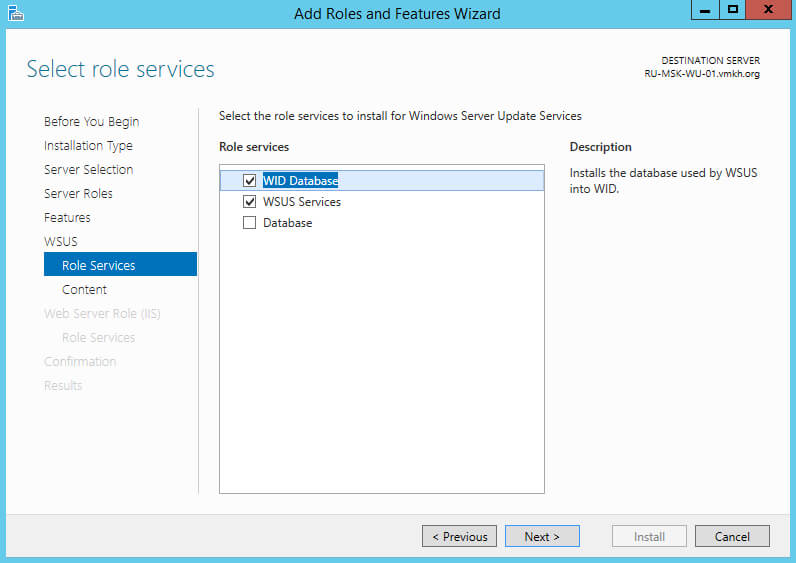

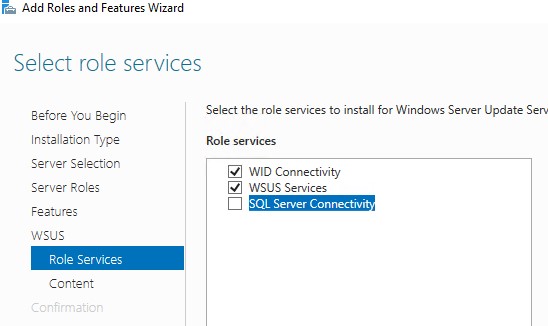

Теперь необходимо выбрать, где служба обновлений будет хранить свои служебные данные. Для этого можно использовать SQL Server или хранить данные во внутренней базе данных Windows (WID — Windows Internal Database). WID не имеет ограничения на размер базы данных и не требует дополнительной лицензии для использования.

В данном руководстве для хранения данных будет использоваться Windows Internal Database.

Выбираем “WID Database” и “WSUS Services”.

Нажимаем на кнопку “Next”.

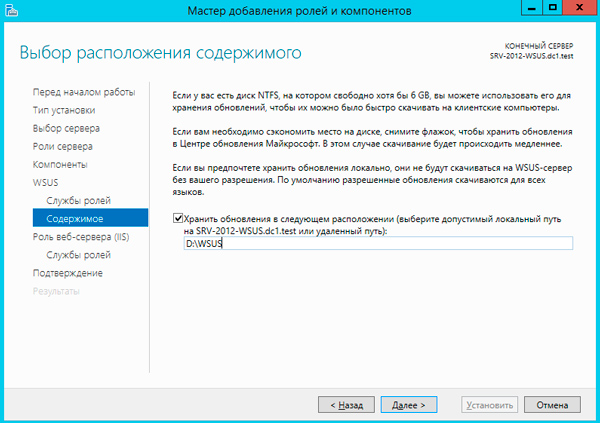

Указываем путь к ранее созданной папке, где планируется хранить загруженные обновления.

Нажимаем на кнопку “Next”.

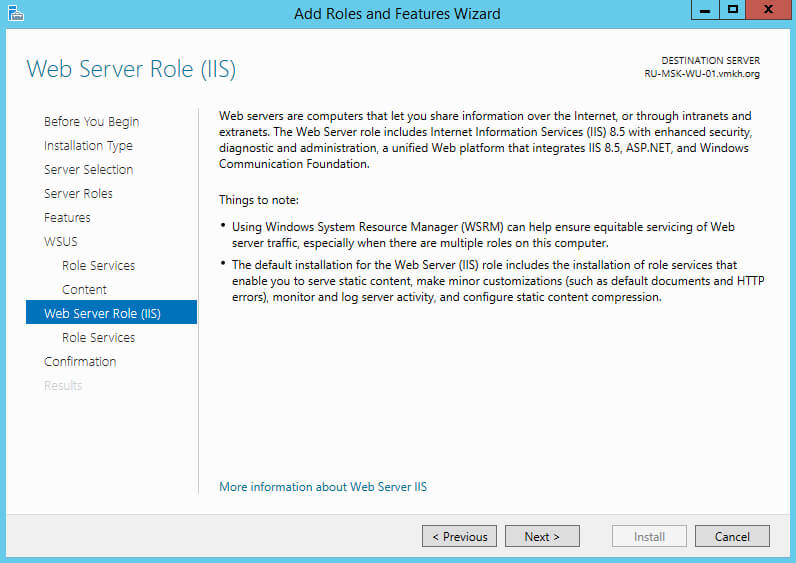

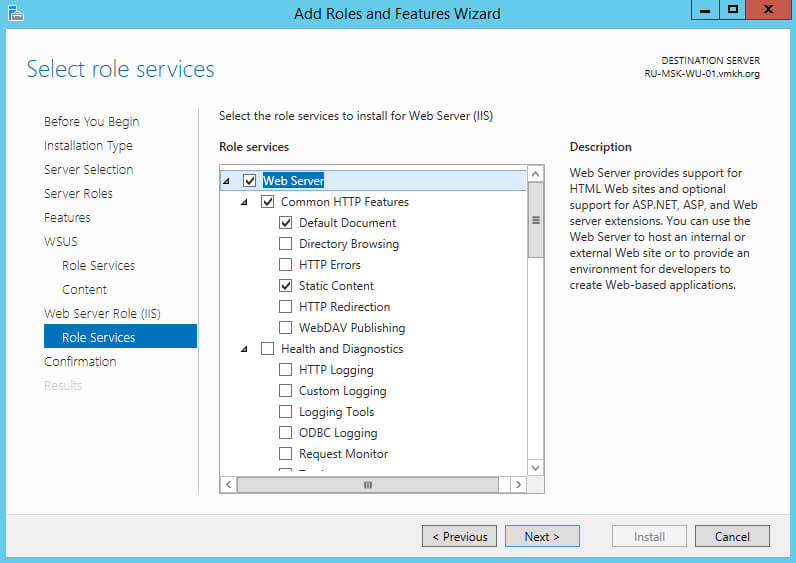

На следующем этапе “Мастер установки ролей” предупредит, что для работы роли “Windows Server Update Services” будет дополнительно установлена роль веб-сервера “Internet Information Services”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

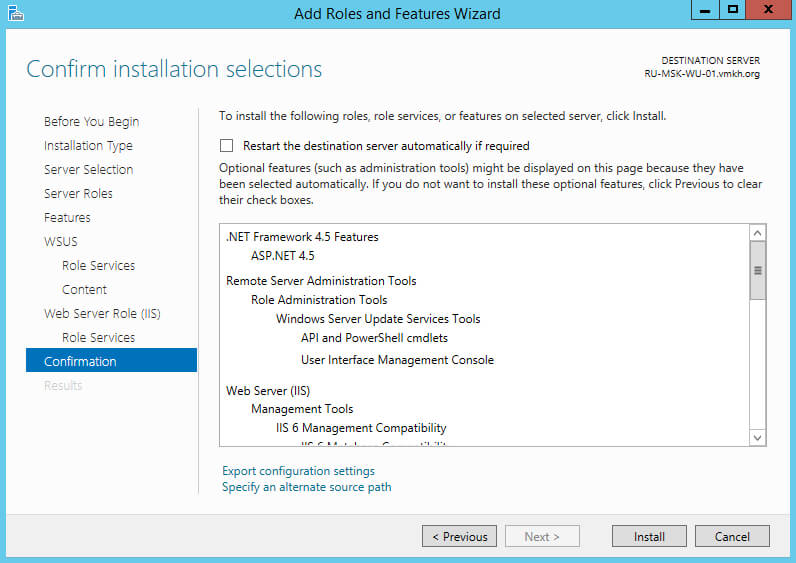

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

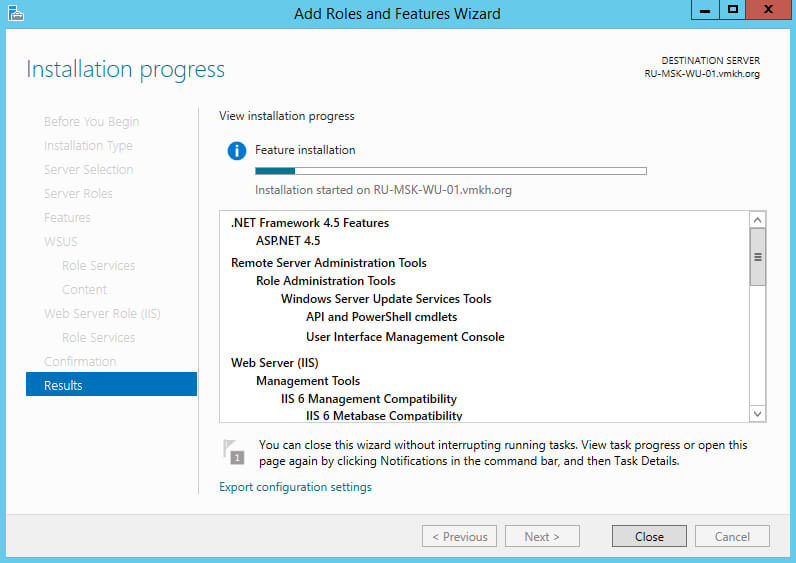

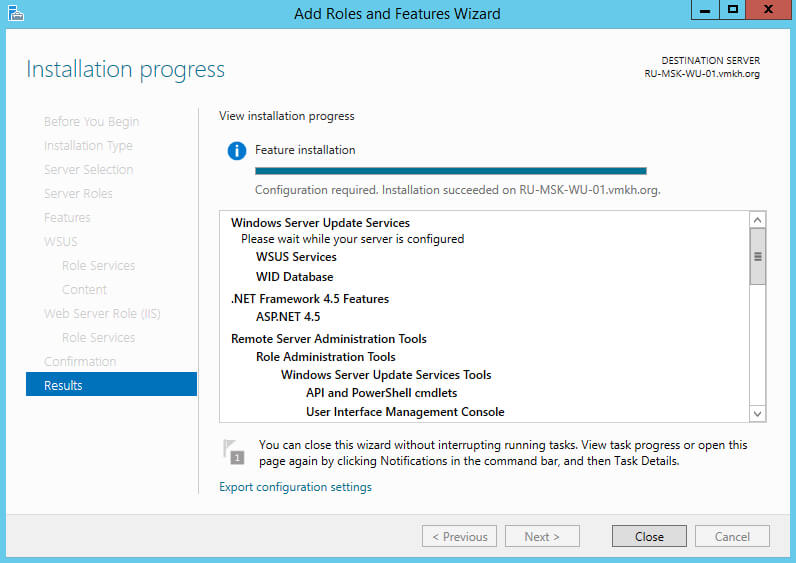

Началась установка выбранной роли и необходимых для нее компонентов.

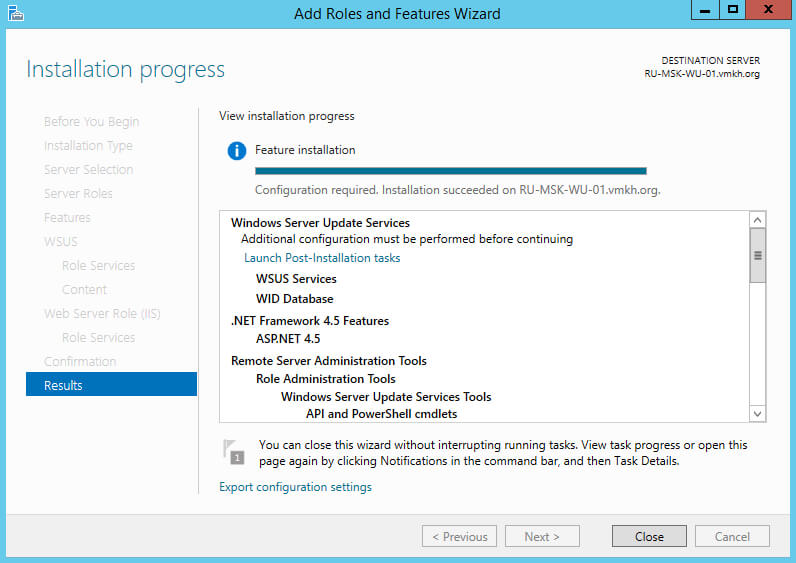

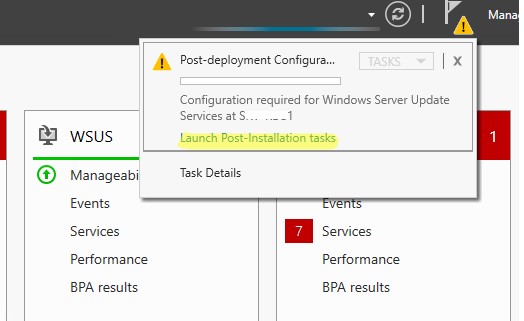

Установка роли “Windows Server Update Services” завершена.

Теперь нажимаем на кнопку “Launch Post-Installation tasks”, для того чтобы “Мастер установки ролей” запустил задачи по первичной настройке новой роли.

Начался процесс выполнения задач по первичной настройке новой роли.

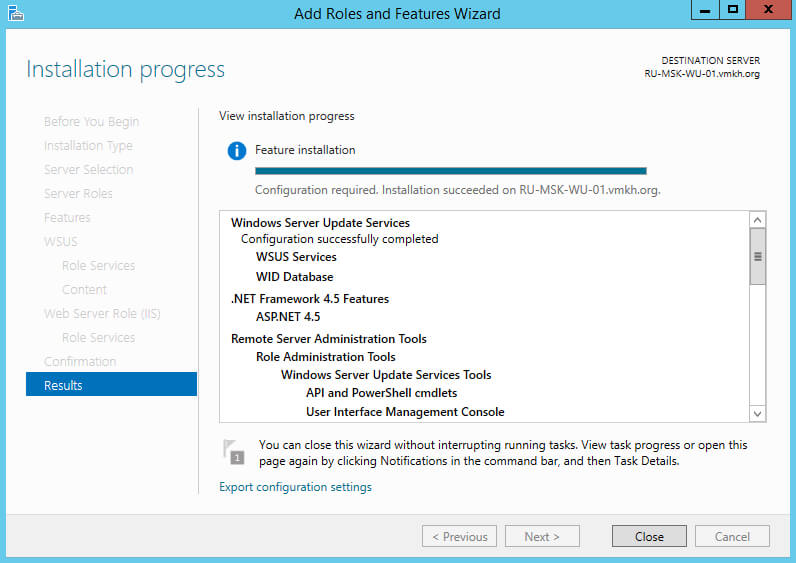

Процесс выполнения задач по первичной настройке новой роли завершен.

Нажимаем на кнопку “Close”.

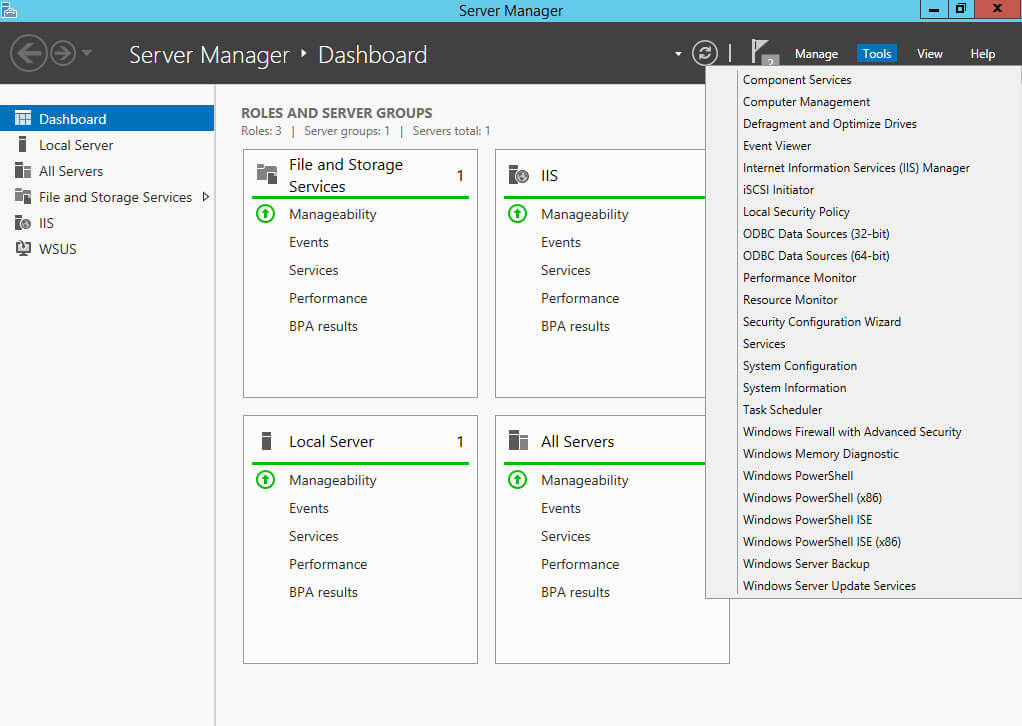

Теперь необходимо произвести базовую настройку роли Windows Server Update Services.

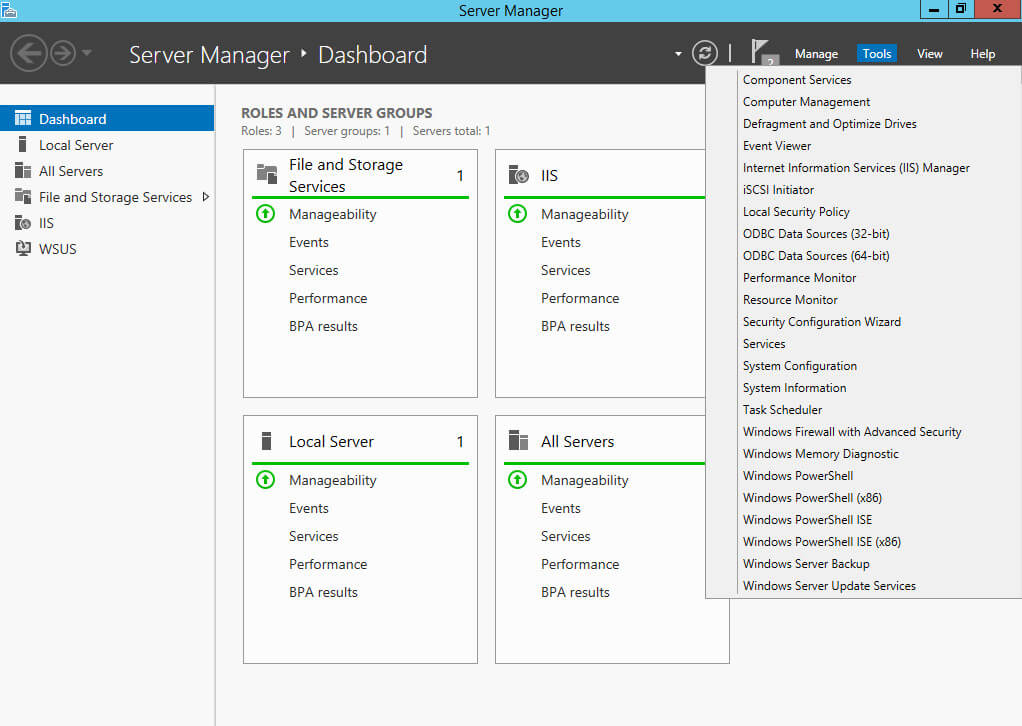

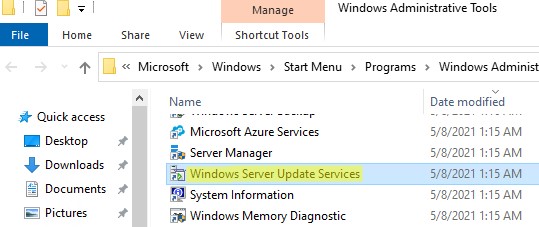

Возвращаемся в “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Windows Server Update Services”.

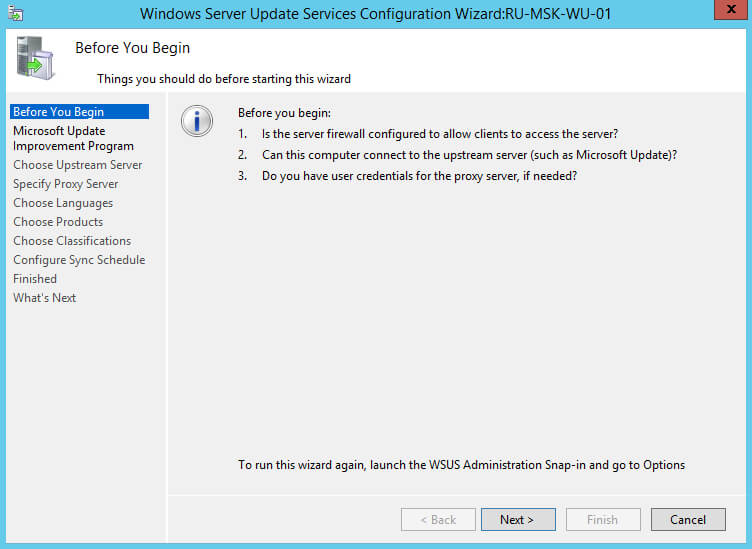

Нажимаем на кнопку “Next”.

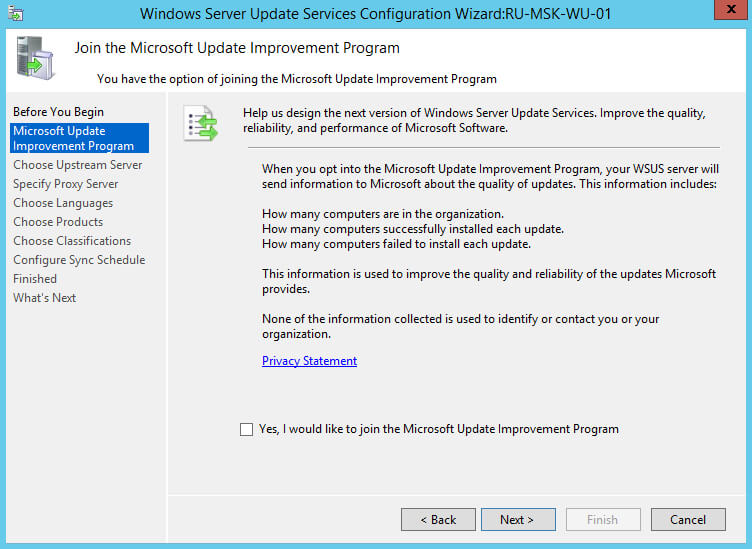

Далее предлагается принять участие в программе по улучшению качества.

Снимаем галочку “Yes, I would like to join the Microsoft Update Improvement Program” и нажимаем на кнопку “Next”.

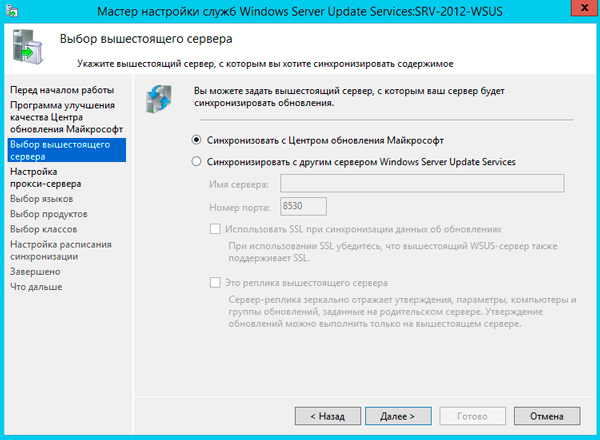

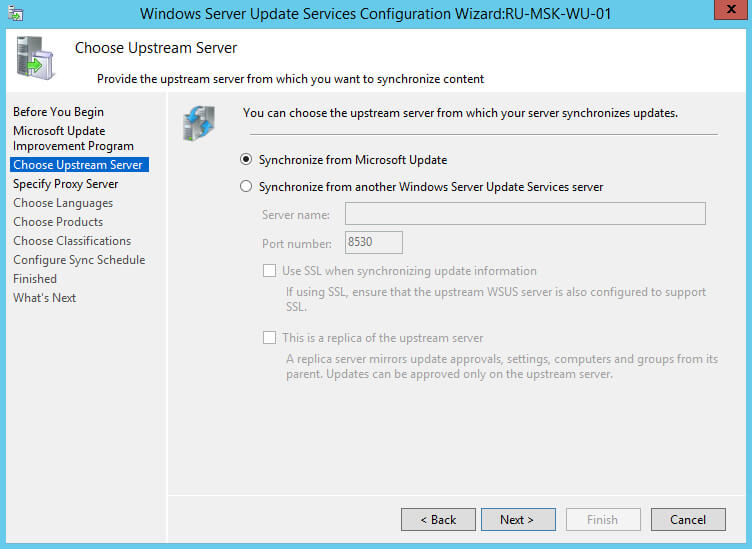

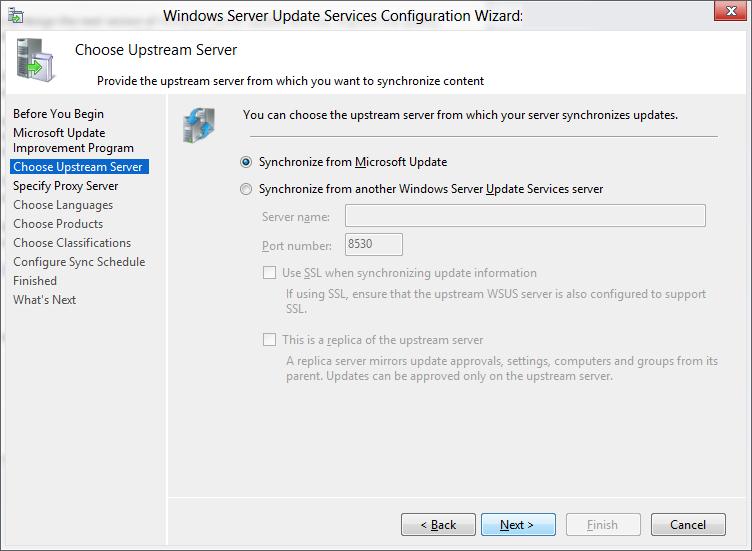

Теперь необходимо выбрать источник, откуда ваш сервер будет загружать обновления для дальнейшего распространения их в локальной сети. Для этого можно использовать сервера компании Microsoft или загружать обновления с другого сервера с ролью Windows Server Update Services в вашей локальной сети.

В данном руководстве сервер будет загружать обновления через Интернет с серверов компании Microsoft.

Выбираем “Synchronize from Microsoft Update” и нажимаем на кнопку “Next”.

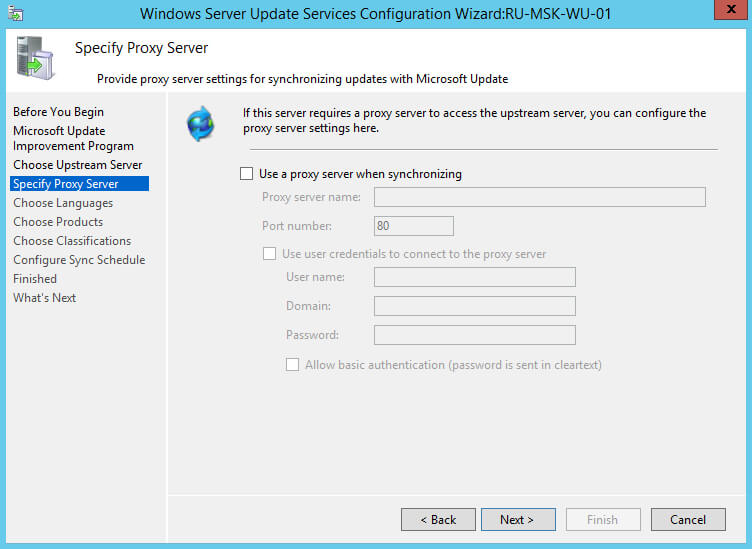

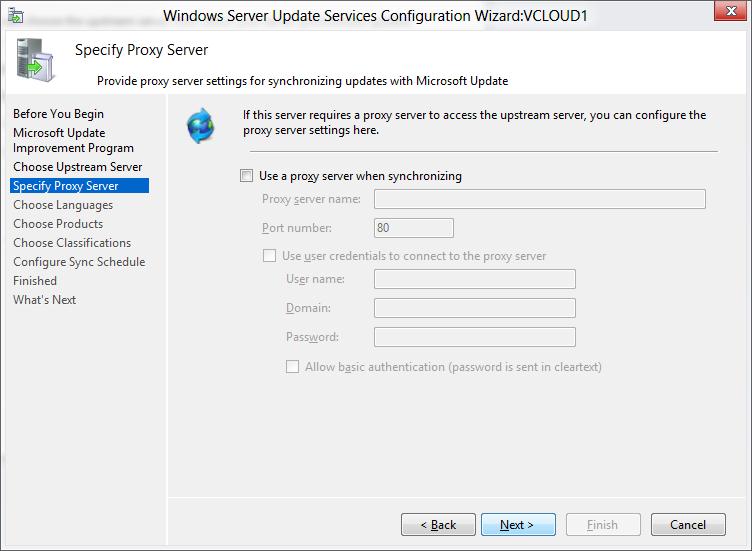

Далее можно указать настройки для подключения к сети Интернет через прокси-сервер.

В данном руководстве прокси-сервер не используется.

Нажимаем на кнопку “Next”.

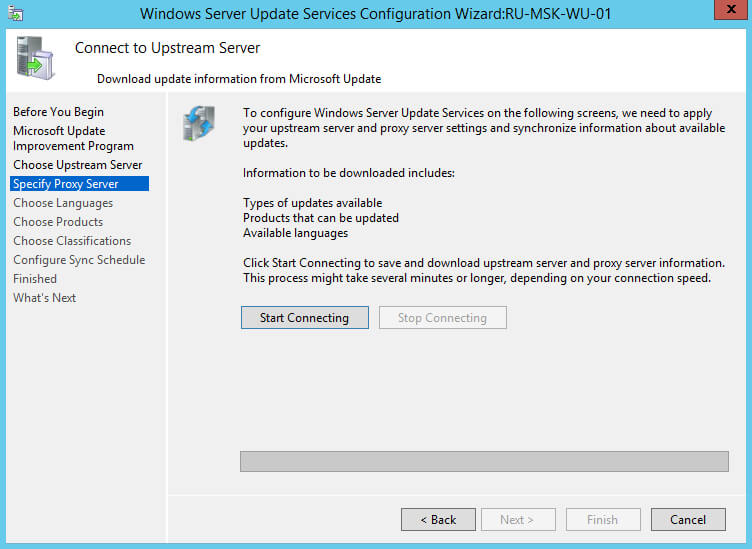

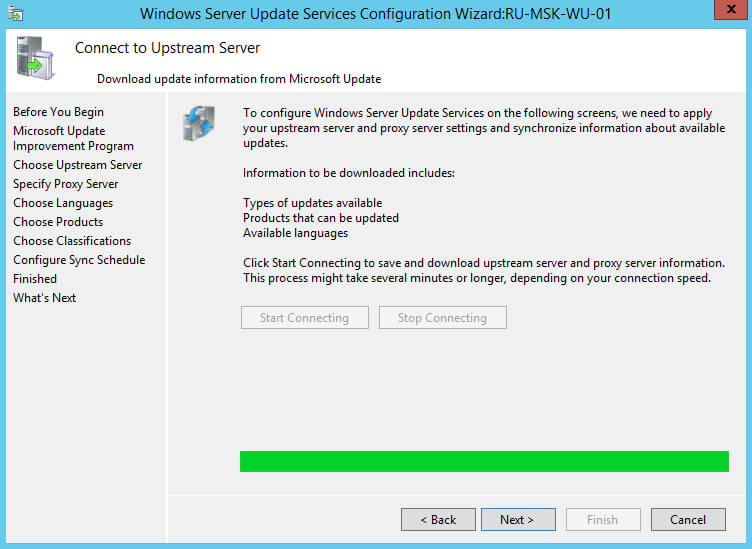

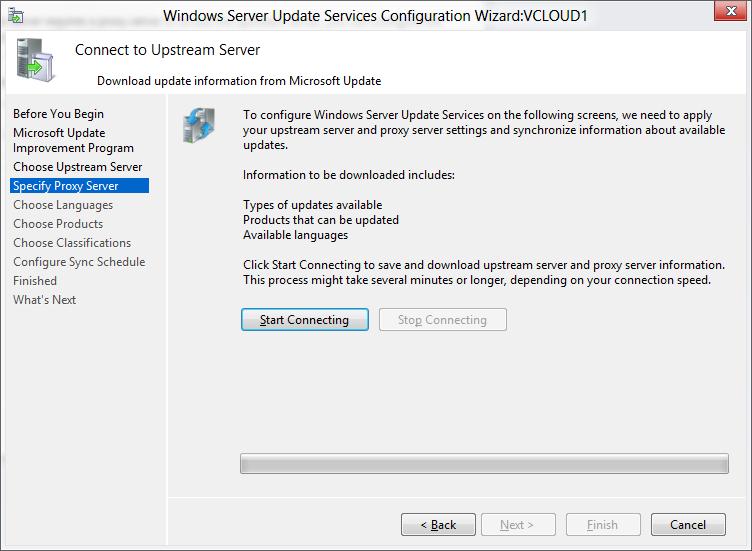

Теперь необходимо подключиться к источнику с обновлениями, чтобы получить сведения о доступных обновлениях.

Нажимаем на кнопку “Start Connecting”.

Процесс подключения к источнику с обновлениями завершен.

Нажимаем на кнопку “Next”.

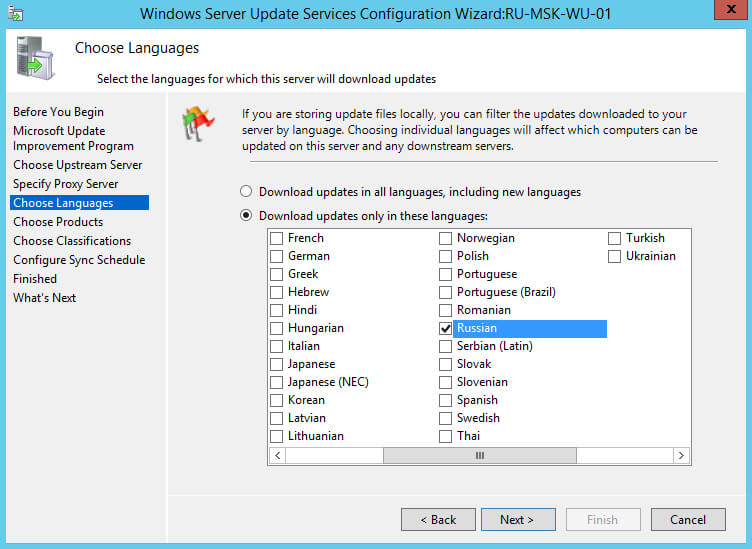

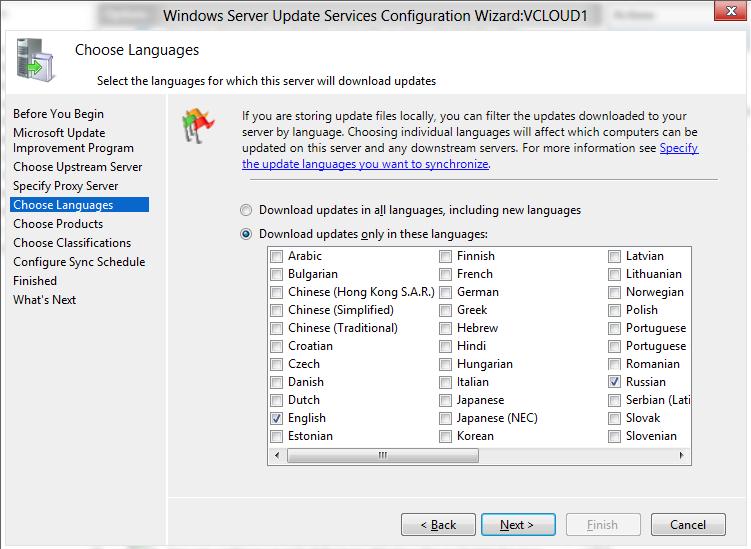

Далее необходимо выбрать, для каких языков нужно загружать обновления.

Выбираем нужные языки и нажимаем на кнопку “Next”.

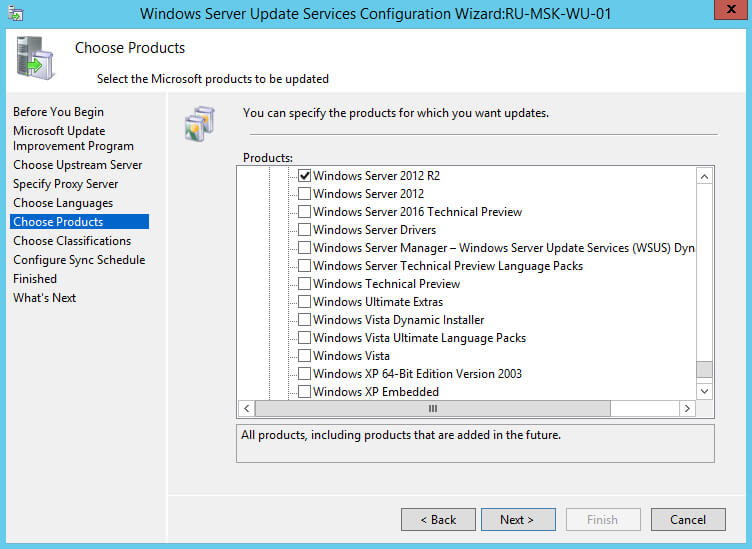

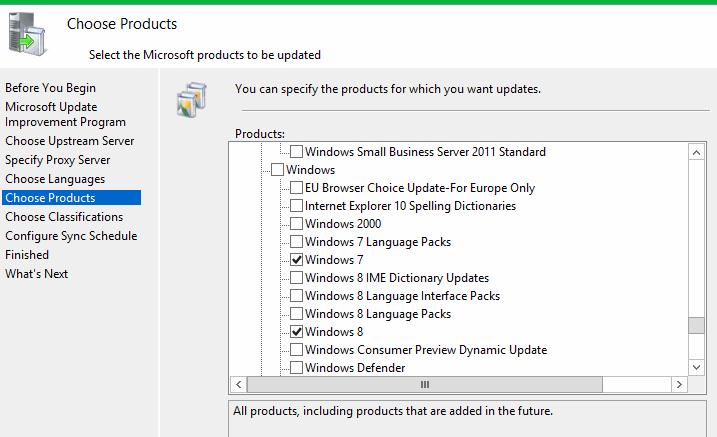

Теперь необходимо выбрать, для каких продуктов нужно загружать обновления.

В данном руководстве будут устанавливаться обновления для операционной системы Windows Server 2012 R2.

Выбираем, для каких продуктов планируется устанавливать обновления, и нажимаем на кнопку “Next”.

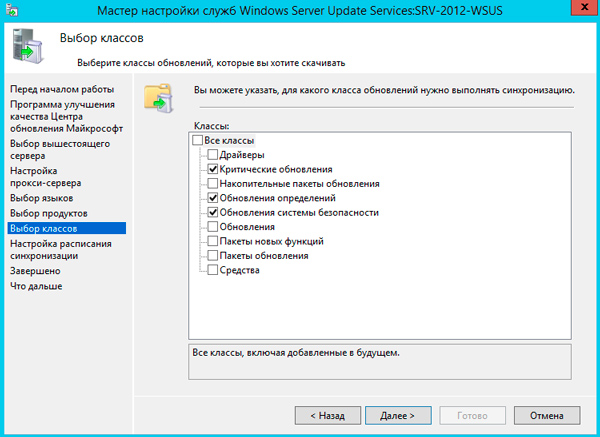

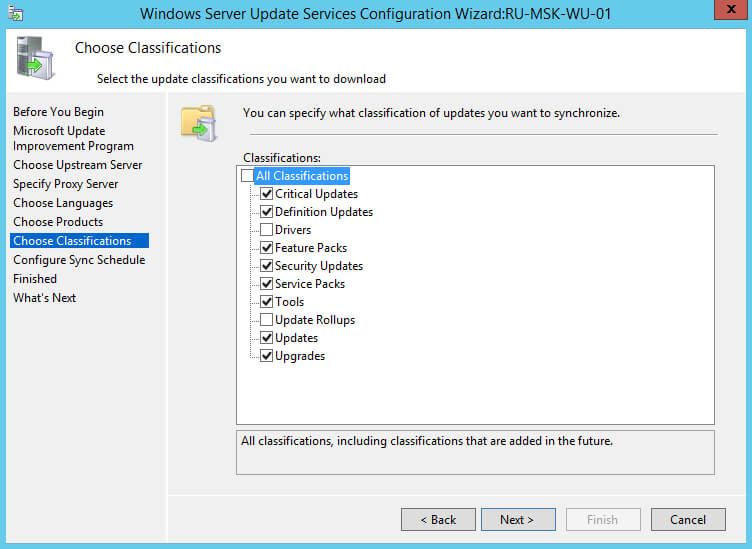

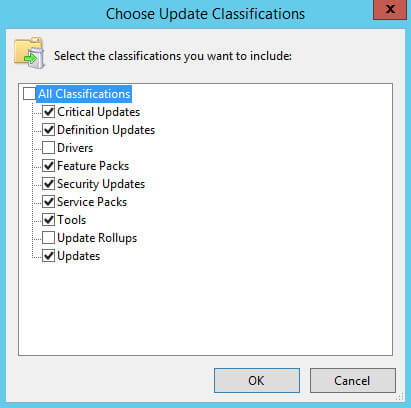

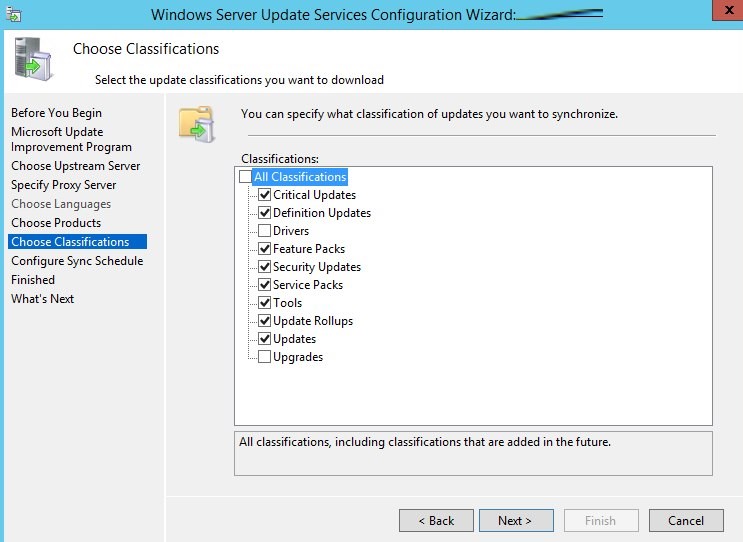

Далее необходимо выбрать нужные обновления по классификации.

Выбираем все классификации кроме “Drivers” и “Update Rollups”.

Обратите внимание, обновления, которые относятся к классификациям “Drivers” и “Update Rollups”, не рекомендуется устанавливать, используя сервер обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

Нажимаем на кнопку “Next”.

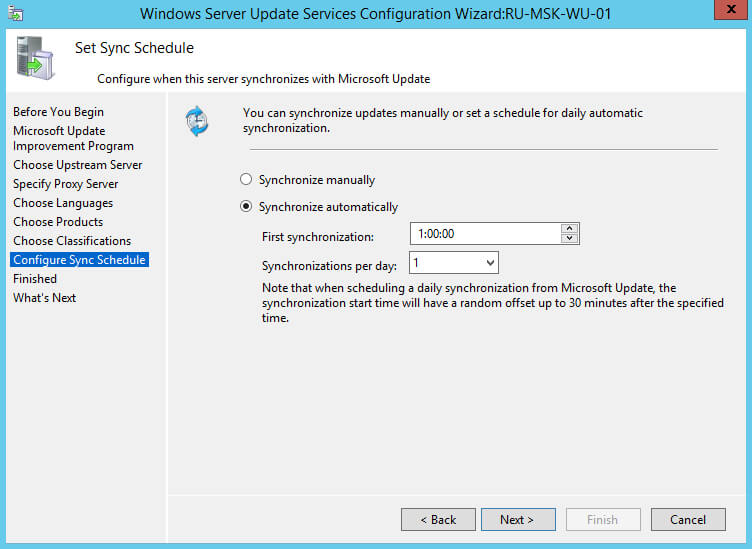

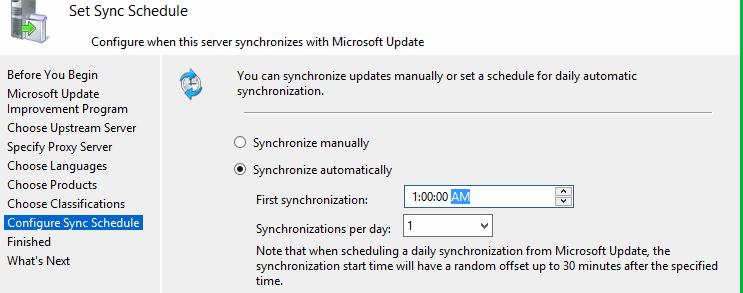

Теперь необходимо выбрать расписание, по которому ваш сервер будет загружать обновления для дальнейшего распространения их в локальной сети.

В данном руководстве сервер будет загружать обновления каждый день автоматически.

Выбираем “Synchronize automatically” и указываем удобное для вас время загрузки обновлений на ваш сервер.

Нажимаем на кнопку “Next”.

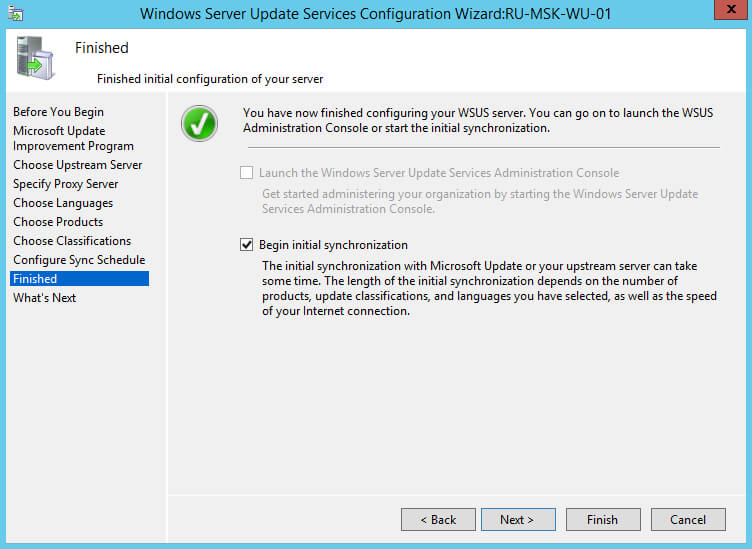

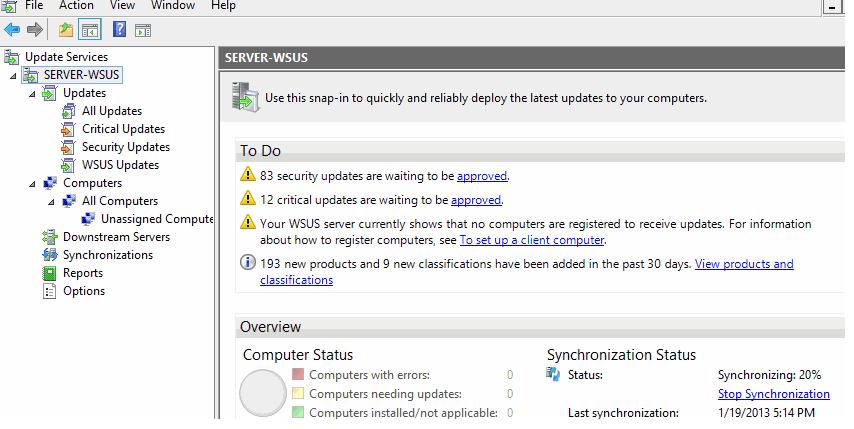

Теперь можно запустить процесс первоначальной синхронизации с серверами компании Microsoft.

Ставим галочку на пункте “Begin initial synchronization” и нажимаем на кнопку “Next”.

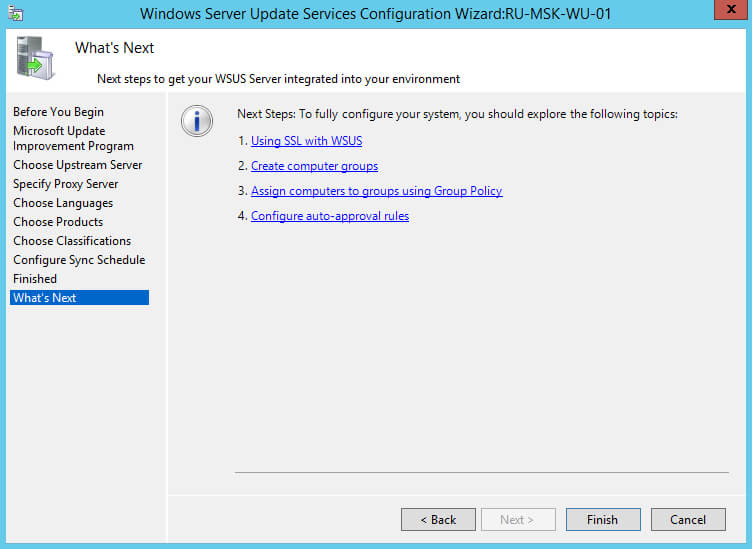

Далее буду даны рекомендации по дальнейшей настройке роли Windows Server Update Services.

Нажимаем на кнопку “Finish”.

Базовая настройка роли Windows Server Update Services произведена.

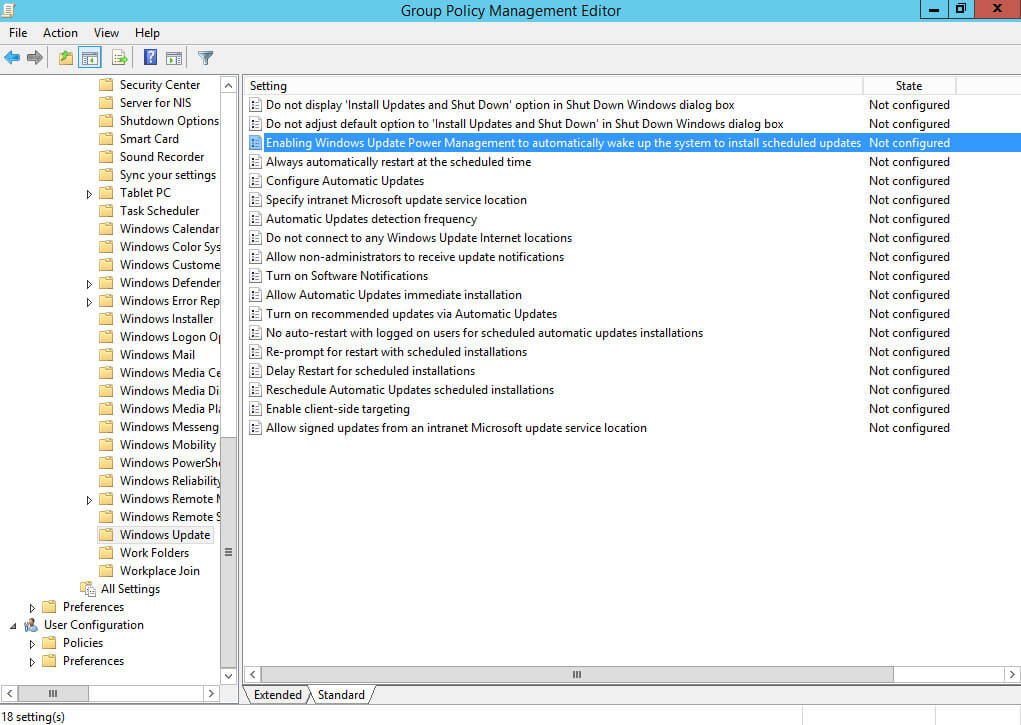

Теперь необходимо создать групповую политику, которая распространит информацию о вашем сервере обновлений на компьютеры для последующей загрузки обновлений с вашего сервера.

В данном руководстве будет рассматриваться единая групповая политика для серверов и рабочих станций.

Обратите внимание, в промышленной среде рекомендуется использовать индивидуальные групповые политики для каждого типа компьютеров.

Переходим на контроллер домена и заходим в систему под учетной записью с правами администратора домена.

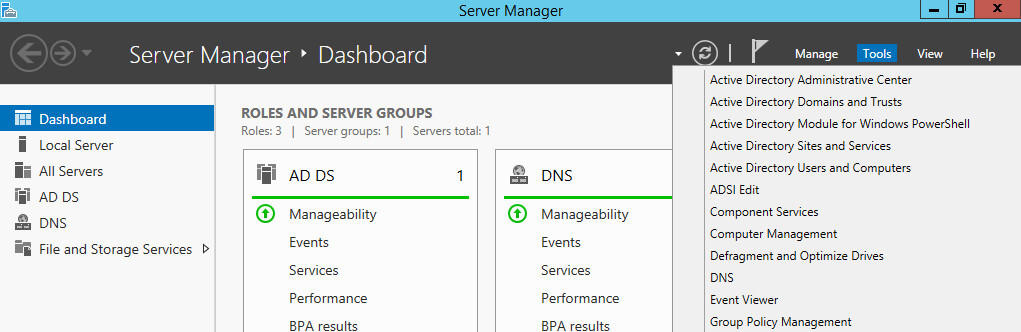

Открываем “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Group Policy Management”.

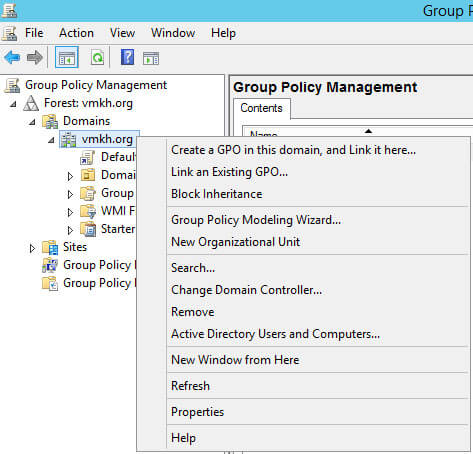

Нажимаем правой кнопкой мыши на имя домена и выбираем “Create a GPO in this domain, and Link it here”.

Указываем имя для новой групповой политики и нажимаем на кнопку “OK”.

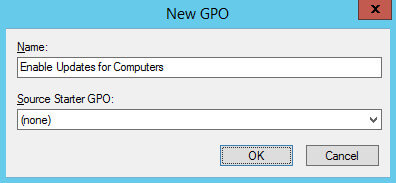

Далее нажимаем на новую политику правой кнопкой мыши и выбираем “Edit”.

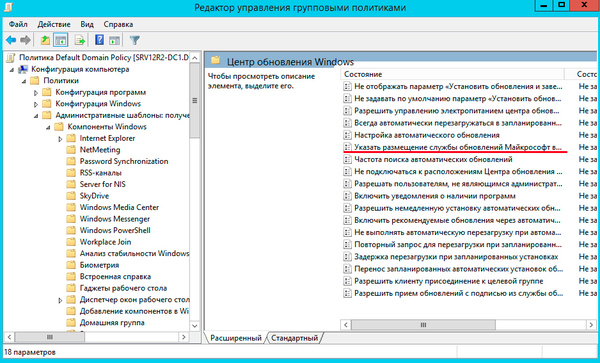

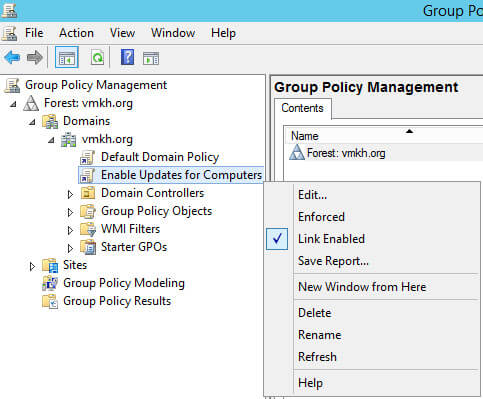

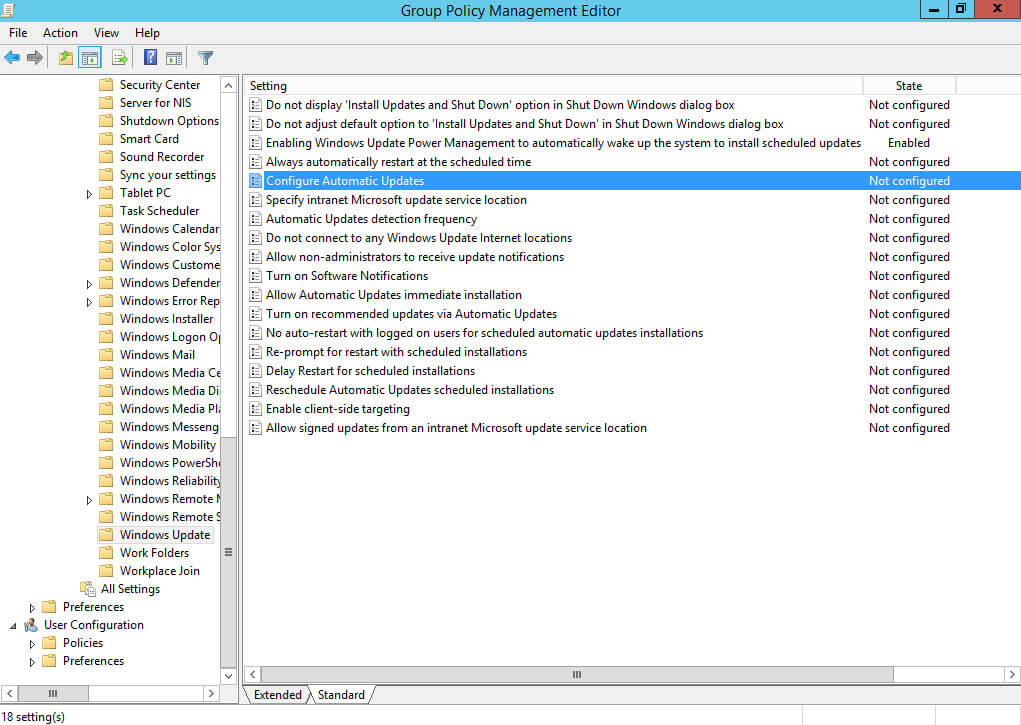

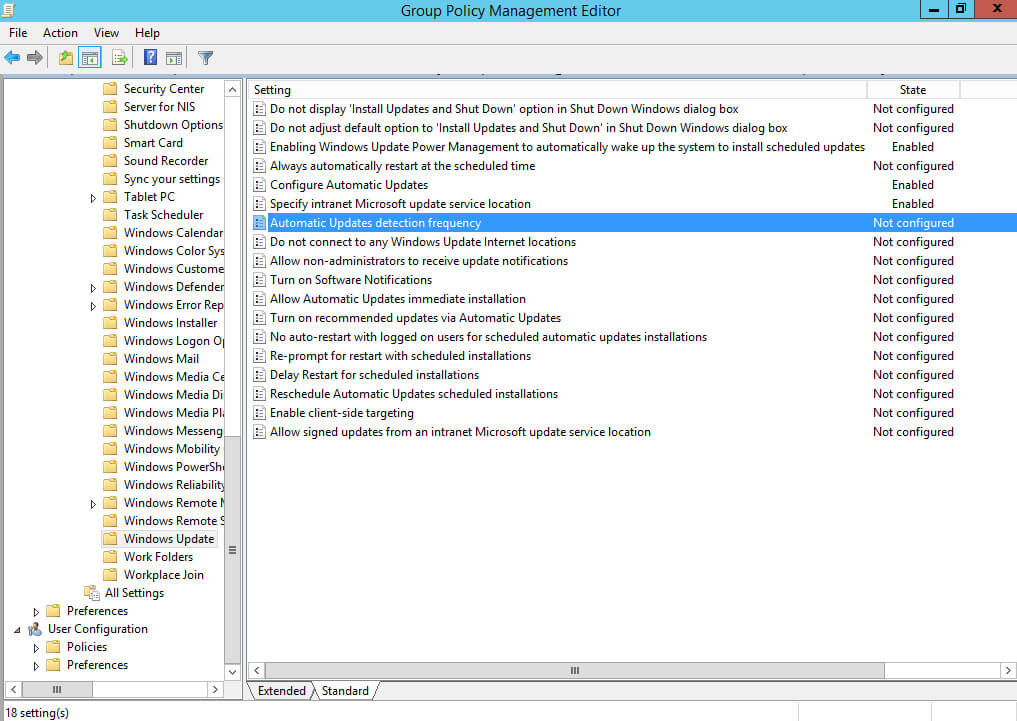

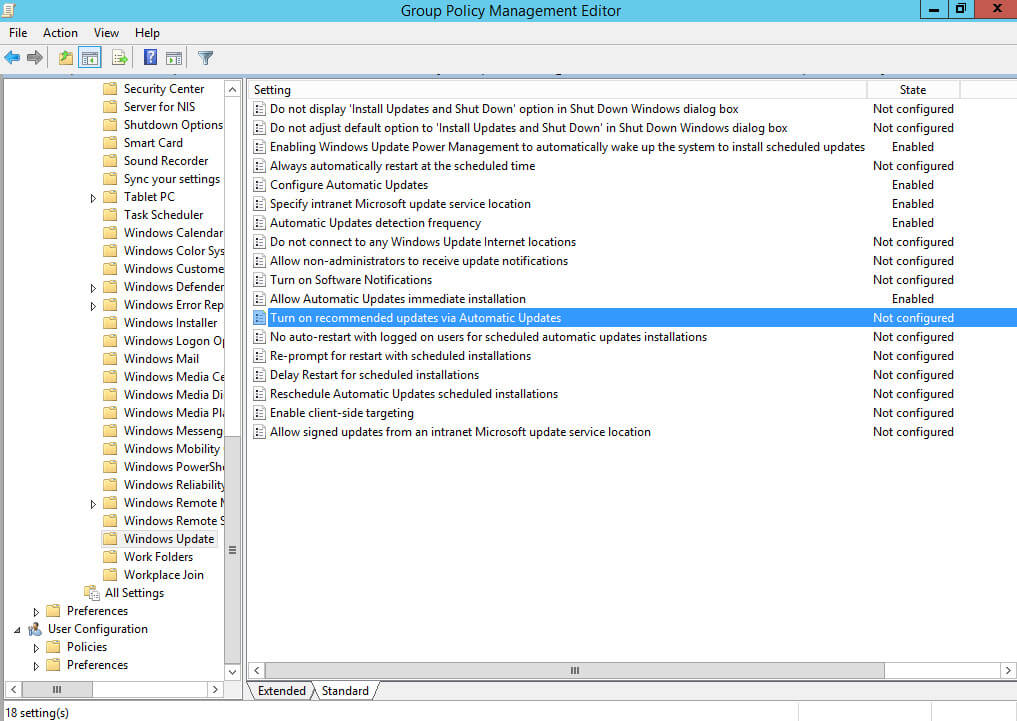

В редакторе групповой политики переходим в раздел “Computer Configuration”, затем в подраздел “Policies”, далее находим раздел “Administrative Templates” и выбираем “Windows Components”, затем “Windows Update”.

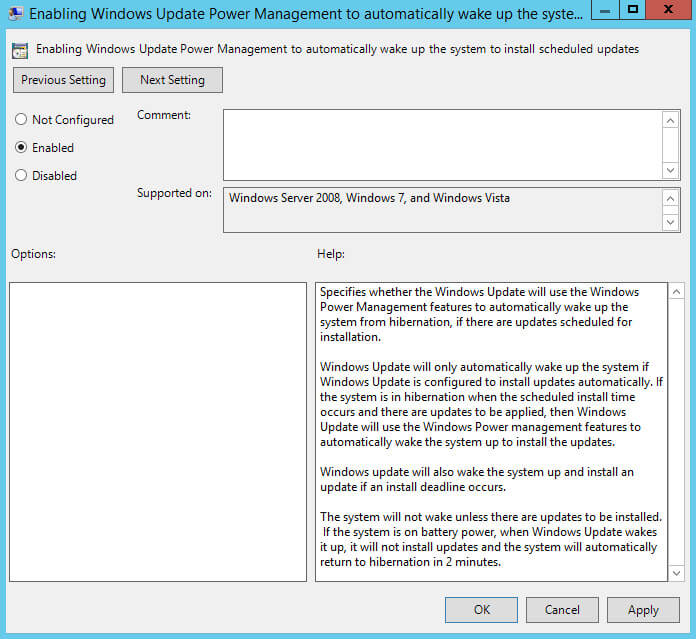

Далее нажимаем два раза левой кнопкой мыши на пункт “Enabling Windows Update Power Management to automatically wake up the system to install scheduled updates”.

Данная настройка позволяет выводить систему из режима сна для установки обновлений.

Выбираем “Enabled”.

Обратите внимание, если групповая политика рассчитана только для серверов, то эту настройку можно не применять.

Нажимаем на кнопку “OK”.

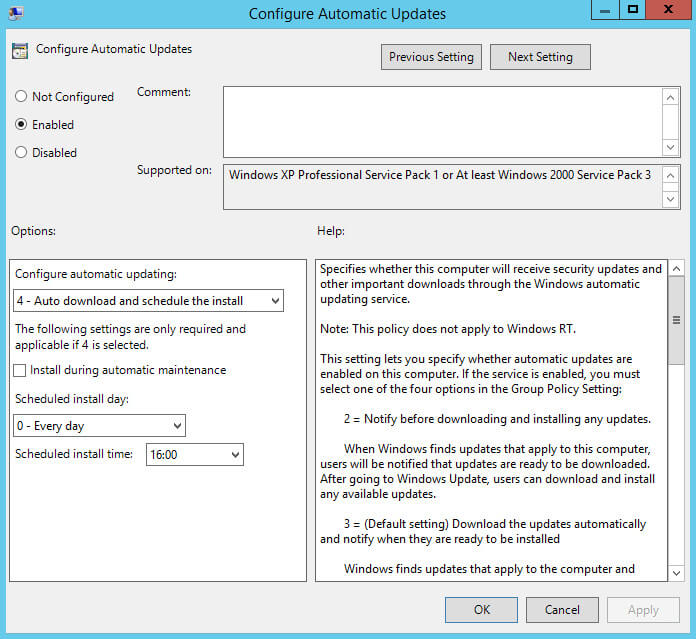

Далее нажимаем два раза левой кнопкой мыши на пункт “Configure Automatic Updates”.

Данная настройка позволяет выбрать параметры установки обновлений и расписание, по которому они будут устанавливаться.

Выбираем “Enabled”.

В данном руководстве обновления будут автоматически загружаться и устанавливаться каждый день в четыре часа вечера на все компьютеры.

Обратите внимание, в промышленной среде для важных серверов не рекомендуется использовать автоматическую установку обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

В разделе “Configure automatic updating” выбираем “Auto download and schedule the install”.

В разделе “Scheduled install day” выбираем удобное расписание для установки обновлений”.

Нажимаем на кнопку “OK”.

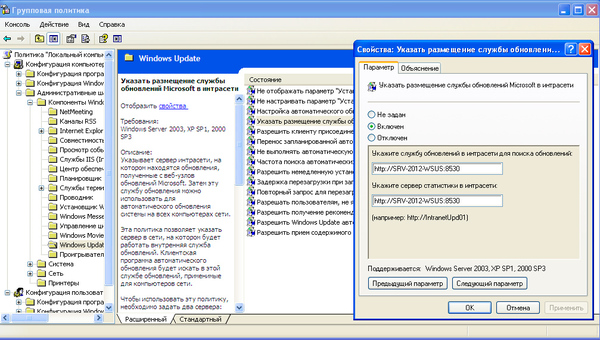

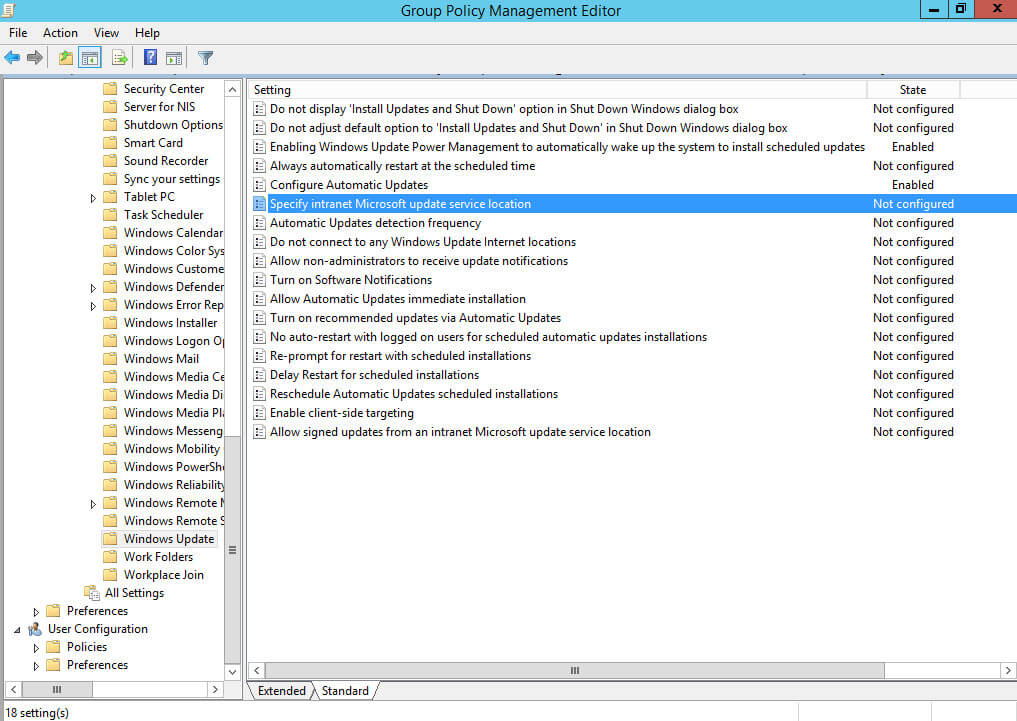

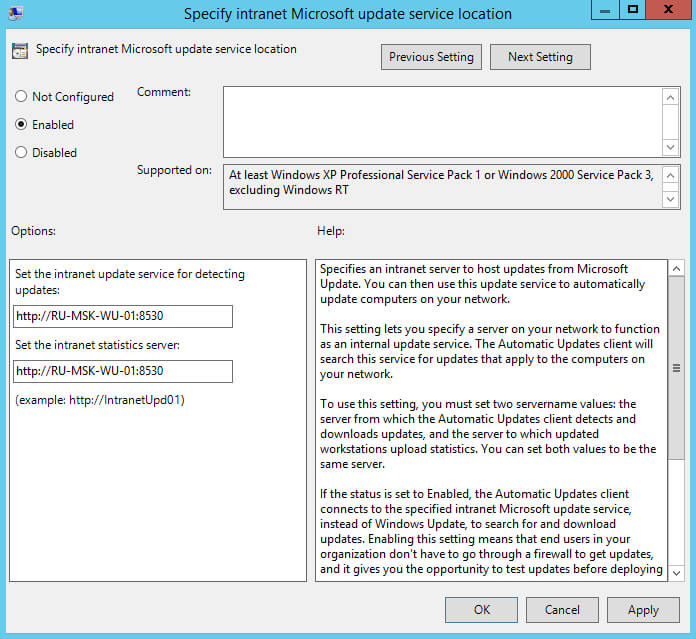

Далее нажимаем два раза левой кнопкой мыши на пункт “Specify intranet Microsoft update service location”.

Данная настройка позволяет указать адрес вашего сервера обновлений.

Выбираем “Enabled”.

В поле “Set the intranet update service for detecting updates” указываем адрес, по которому ваш сервер обновлений доступен в локальной сети по протоколу HTTP, и порт 8530.

В поле “Set the intranet statistics server” указываем адрес, по которому ваш сервер обновлений доступен в локальной сети по протоколу HTTP, и порт 8530.

Нажимаем на кнопку “OK”.

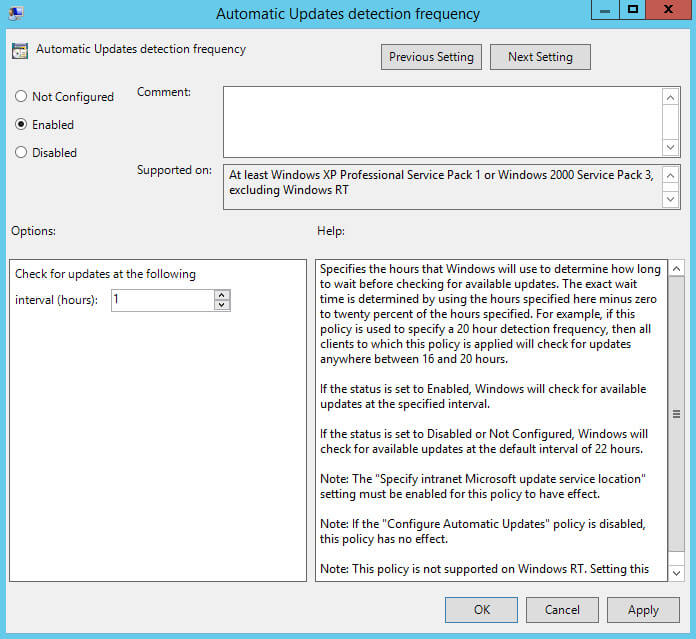

Далее нажимаем два раза левой кнопкой мыши на пункт “Automatic Updates detection frequency”.

Данная настройка позволяет установить интервал проверки на наличие новых обновлений на вашем сервере обновлений.

Выбираем “Enabled”.

В данном руководстве проверка на наличие новых обновлений будет проводиться один раз в час.

В поле “Interval (hours)” указываем удобный интервал для установки обновлений.

Нажимаем на кнопку “OK”.

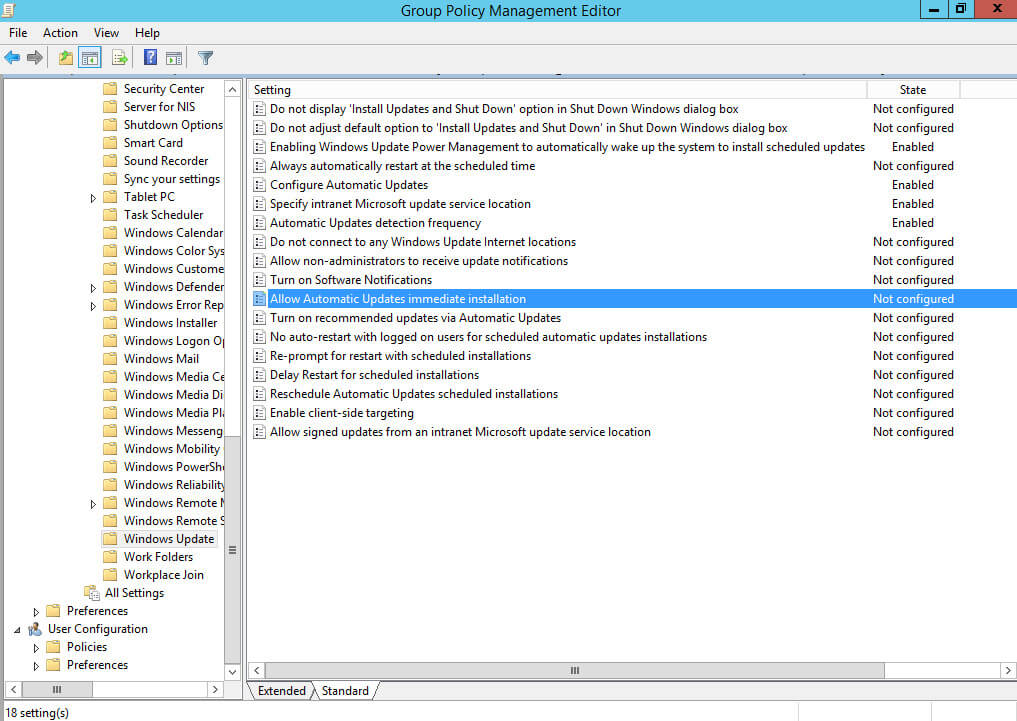

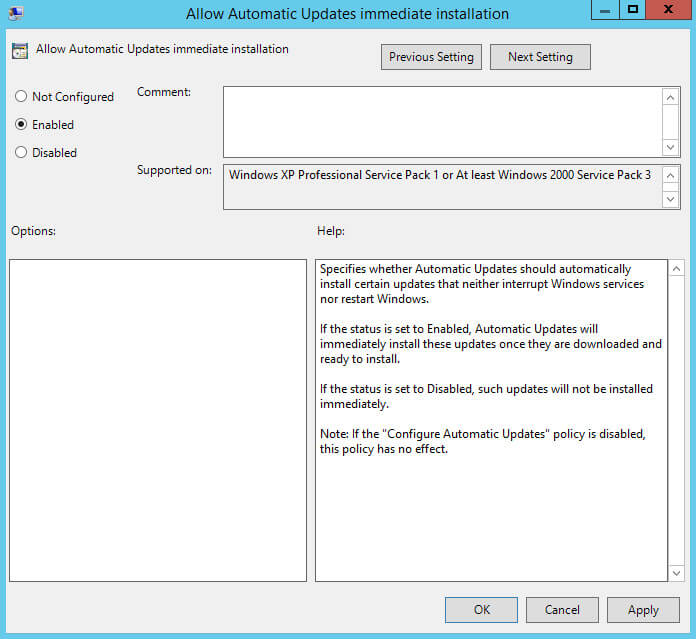

Далее нажимаем два раза левой кнопкой мыши на пункт “Allow Automatic Updates immediate installation”.

Данная настройка позволяет немедленно начать установку обновлений, после того как они будут загружены и подготовлены к установке на целевых компьютерах.

Выбираем “Enabled”.

Нажимаем на кнопку “OK”.

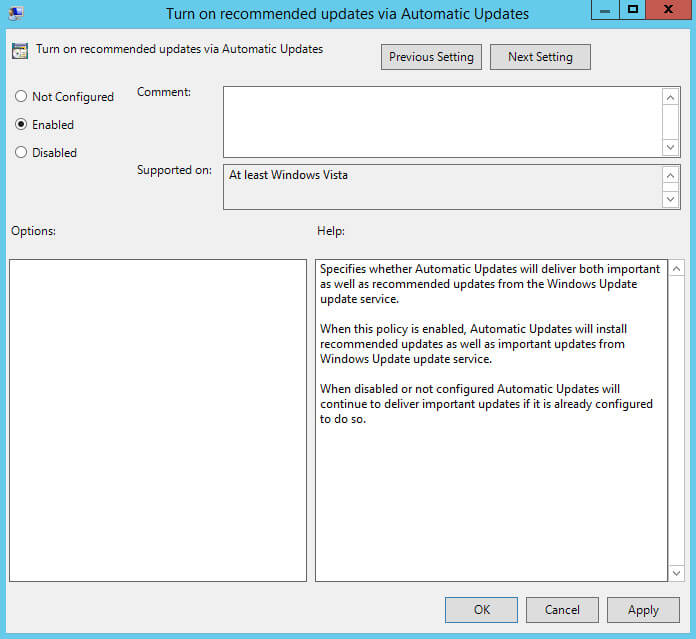

Далее нажимаем два раза левой кнопкой мыши на пункт “Turn on recommended updates via Automatic Updates”.

Данная настройка позволяет устанавливать на компьютеры не только важные обновления, но и рекомендуемые.

Выбираем “Enabled”.

Нажимаем на кнопку “OK”.

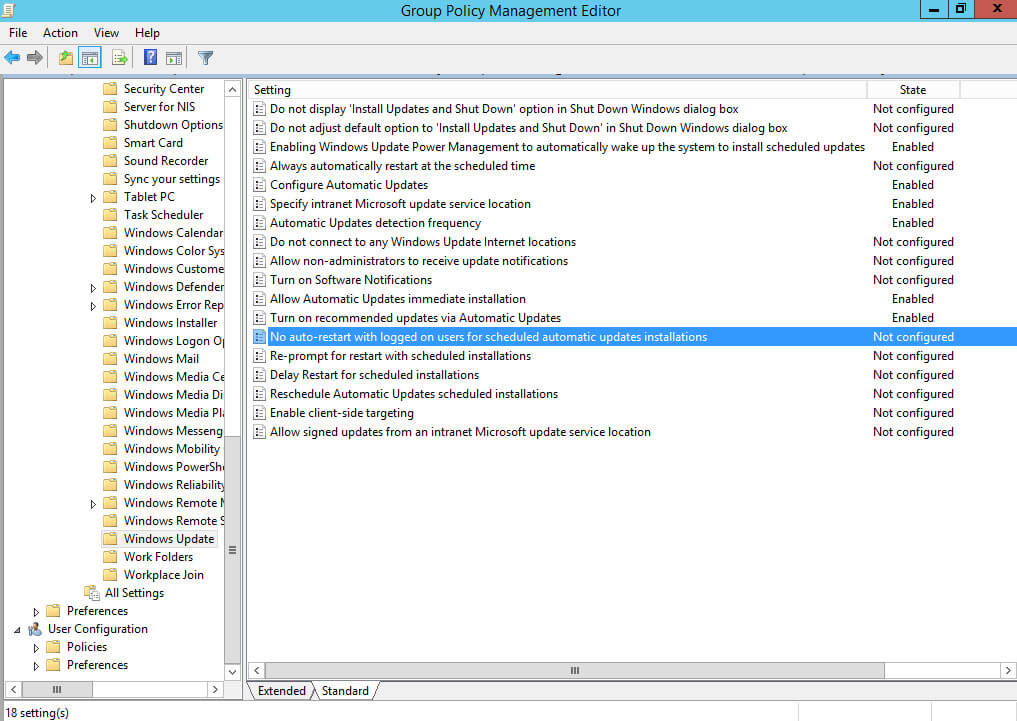

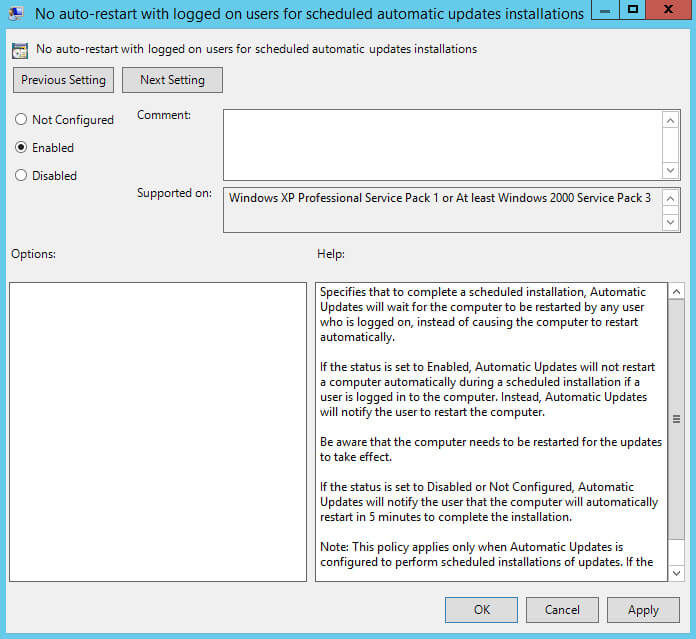

Далее нажимаем два раза левой кнопкой мыши на пункт “No auto-restart with logged on users for scheduled automatic updates installation”.

Данная настройка позволяет запретить автоматическую перезагрузку компьютера, если на него вошел пользователь.

Выбираем “Enabled”.

Нажимаем на кнопку “OK”.

Теперь проверим применение групповой политики.

Для этого необходимо запустить обновление групповых политик на компьютере, который попадает под действие новой групповой политики и на который требуется установить обновления.

В данном руководстве в качестве компьютера, на который будут устанавливаться обновления, используется сервер на базе операционной системы Windows Server 2012 R2, который выполняет роль контроллера домена.

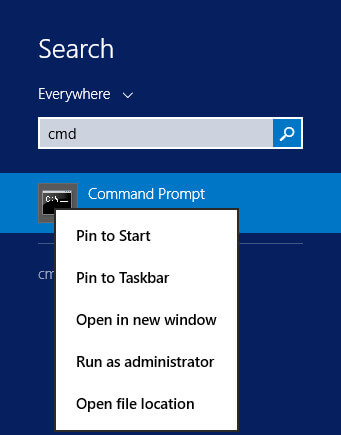

Нажимаем “Start”, указываем в строке поиска “cmd”, затем нажимаем правой кнопкой мыши на “Command Prompt” и выбираем “Run as administrator”.

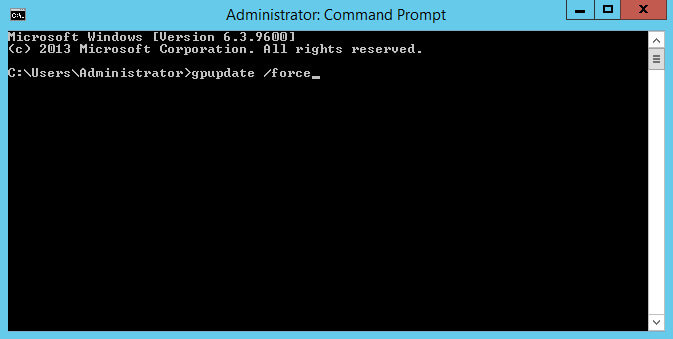

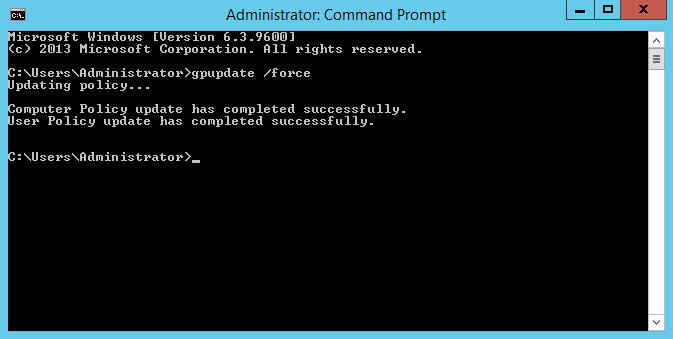

Ускорим применение новой политики на сервер с помощью команды:

gpupdate /forceОбновления групповых политик успешно завершено.

Теперь проверим, что сервер получил необходимые настройки для загрузки обновлений с сервера, на котором установлена роль Windows Server Update Services.

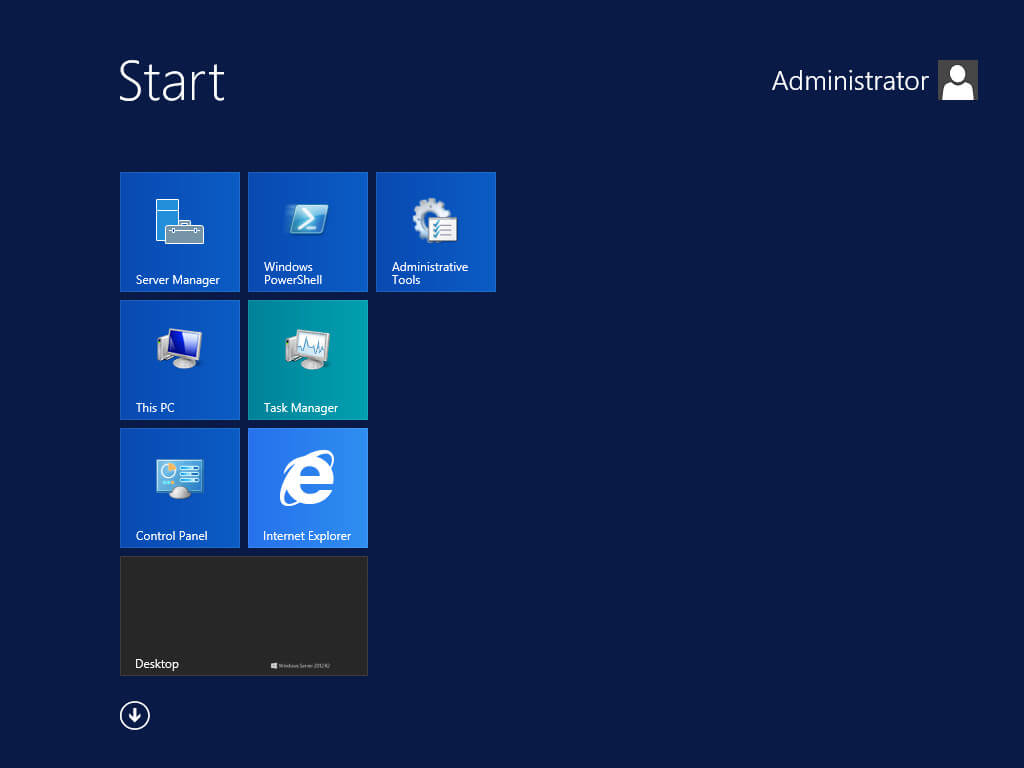

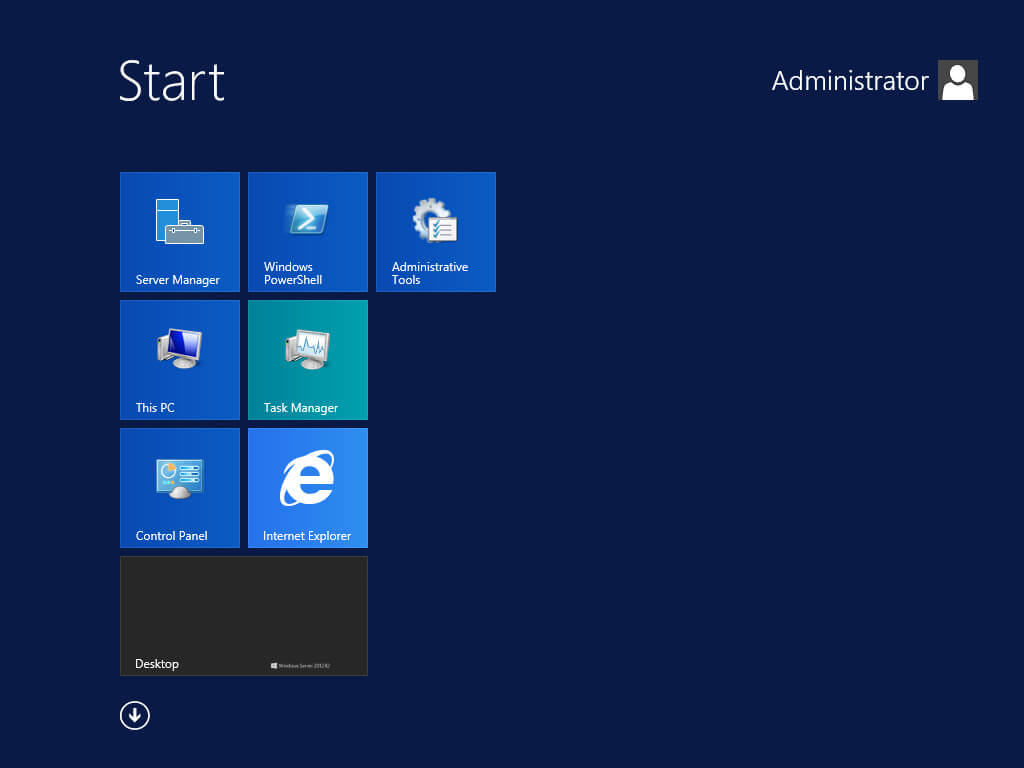

Переходим в меню “Start” и нажимаем кнопку “Control Panel”.

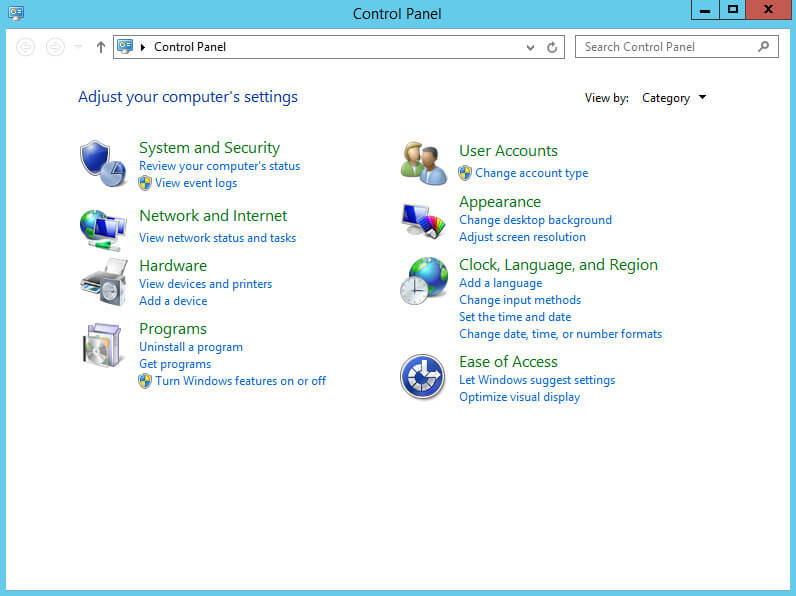

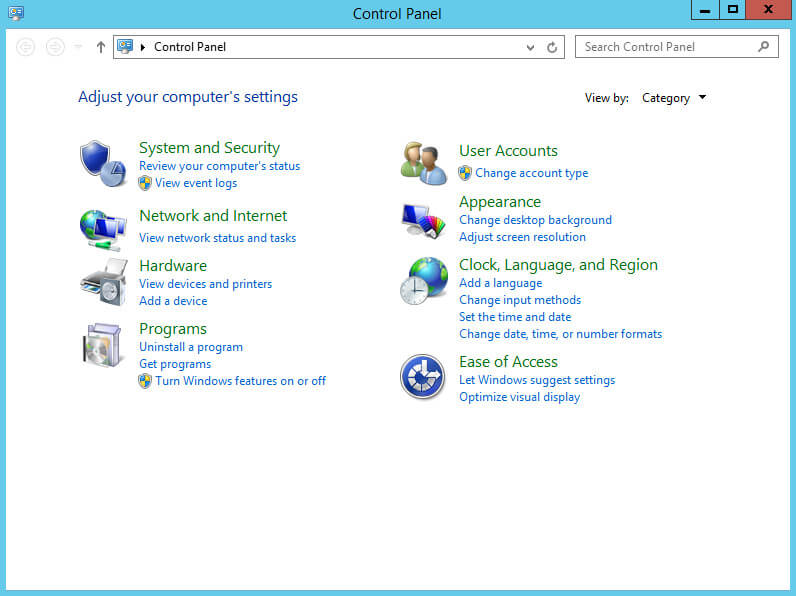

Далее переходим в раздел “System and Security”.

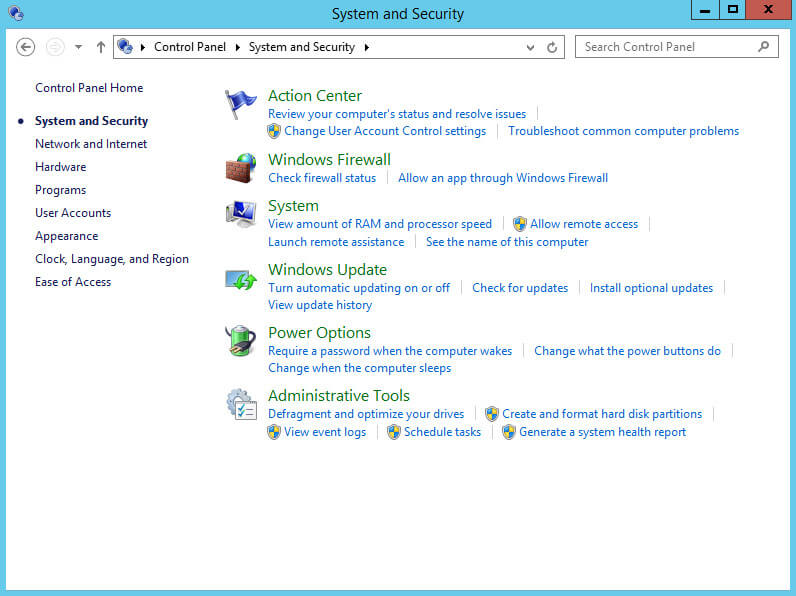

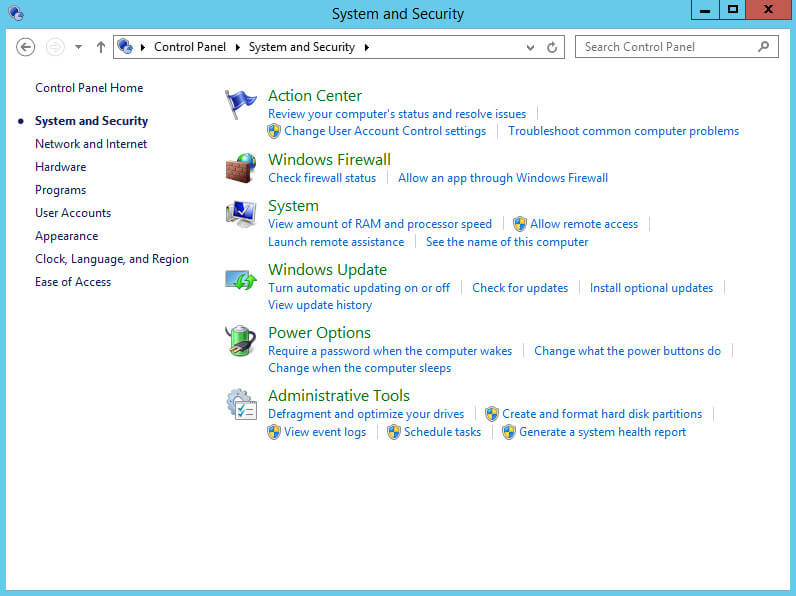

Выбираем раздел “Windows Update”.

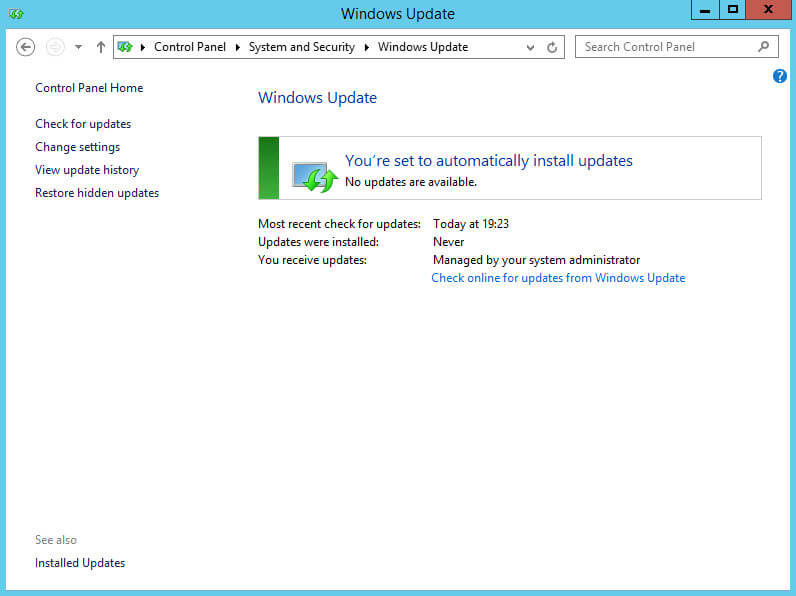

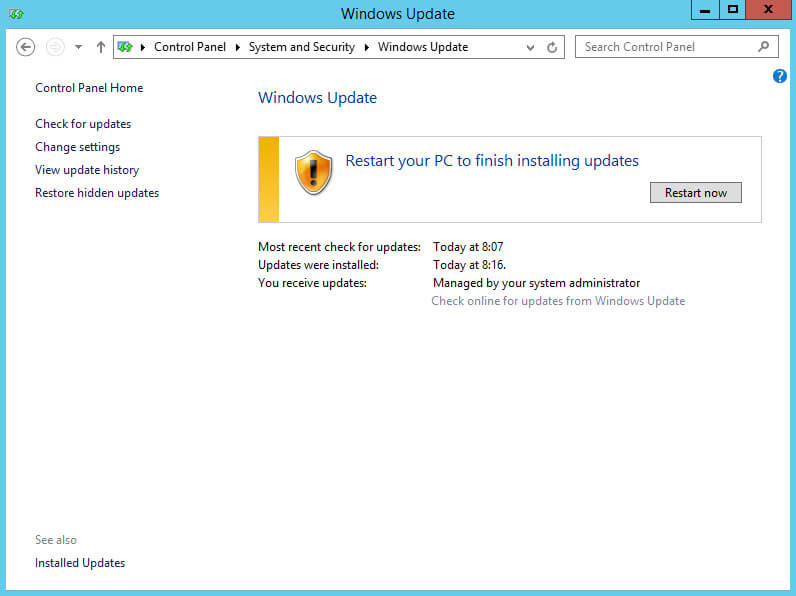

Если вы все сделали правильно, то в разделе “Windows Update” в пункте “You receive updates” должно отображаться “Managed by your system administrator”.

Теперь необходимо создать новую группу компьютеров, разрешить установку определенных обновлений на эту группу и добавить в эту группу компьютеры, на которые планируется устанавливать обновления.

Возвращаемся на сервер, на котором установлена роль Windows Server Update Services.

Заходим в систему под учетной записью с правами администратора.

Открываем “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Windows Server Update Services”.

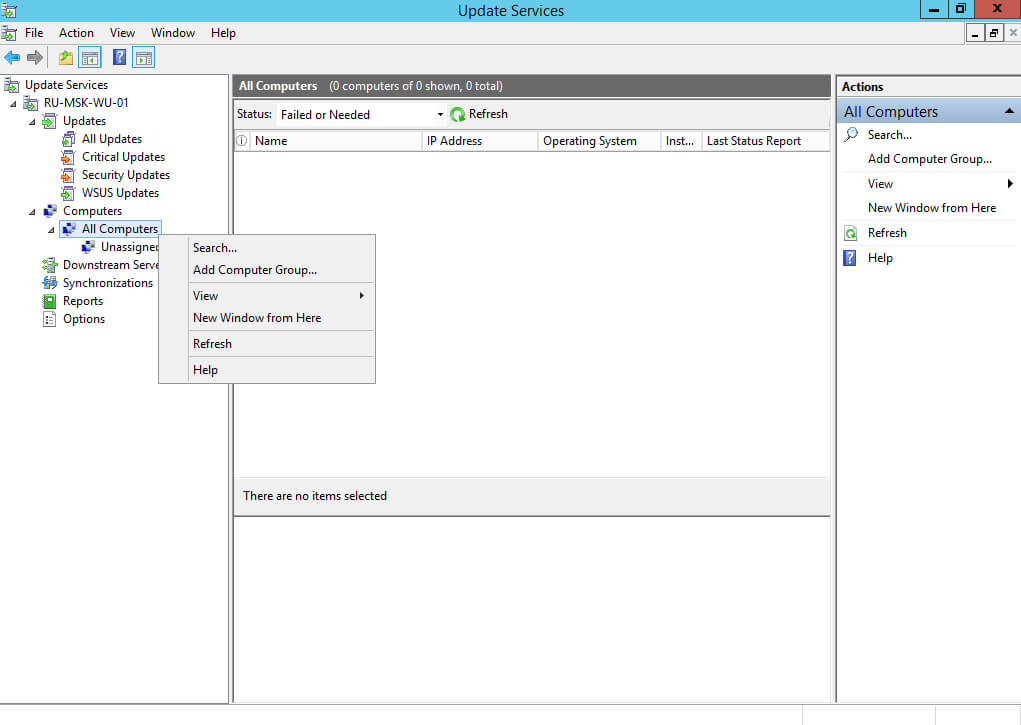

Переходим в раздел “Computers” и нажимаем правой кнопкой мыши на подраздел “All Computers”. В открывшемся меню выбираем “Add Computer Group”.

В данном руководстве будет использоваться группа “Servers”, куда будут добавляться сервера, на которые требуется установить обновления.

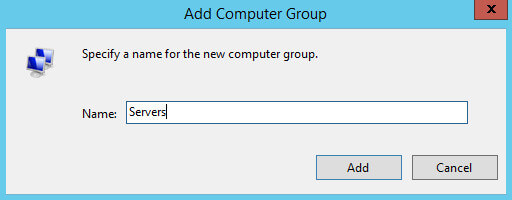

Указываем имя для новой группы компьютеров и нажимаем на кнопку “Add”.

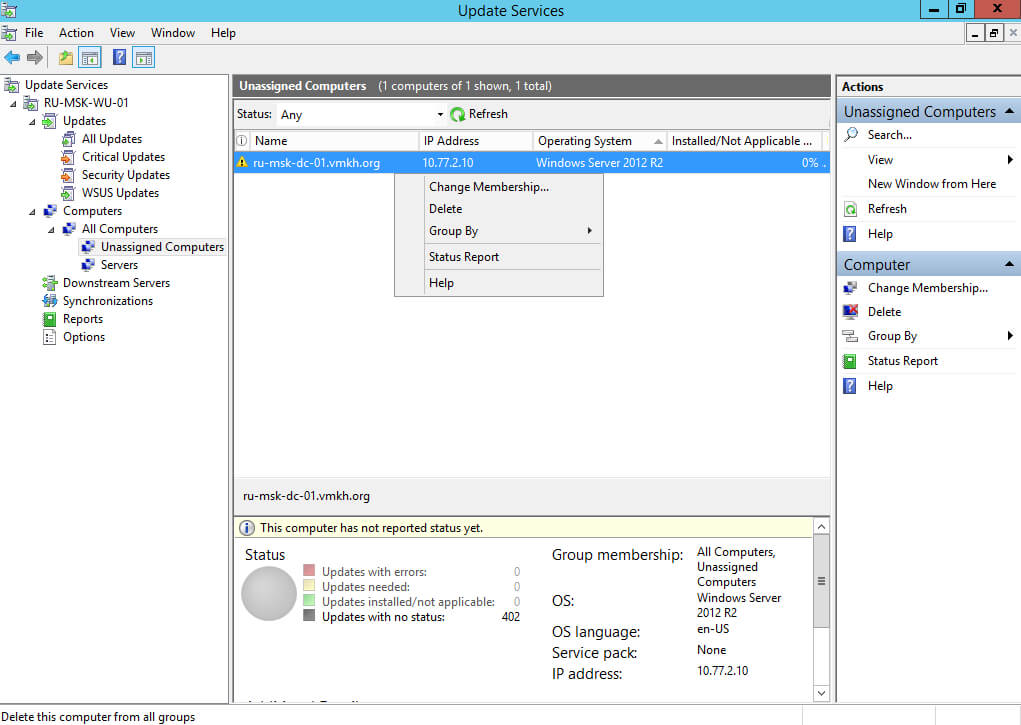

Теперь в новую группу необходимо добавить компьютеры, на которые требуется установить обновления.

В данном руководстве в качестве компьютера, куда будут устанавливаться обновления, используется сервер, который выполняет роль контроллера домена.

Переходим в раздел “Computers”, затем в подраздел “Unassigned Computers”. В меню “Status” выбираем “Any” и нажимаем на кнопку “Refresh”.

В этом подразделе появляются все компьютеры, на которые распространилась информация о вашем сервере обновлений.

Нажимаем правой кнопкой мыши на компьютер, на который требуется установить обновления, и в открывшемся меню выбираем “Change Membership”.

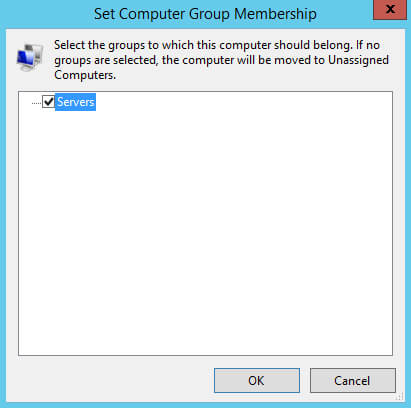

Указываем группу компьютеров, в которую необходимо добавить компьютер и нажимаем на кнопку “OK”.

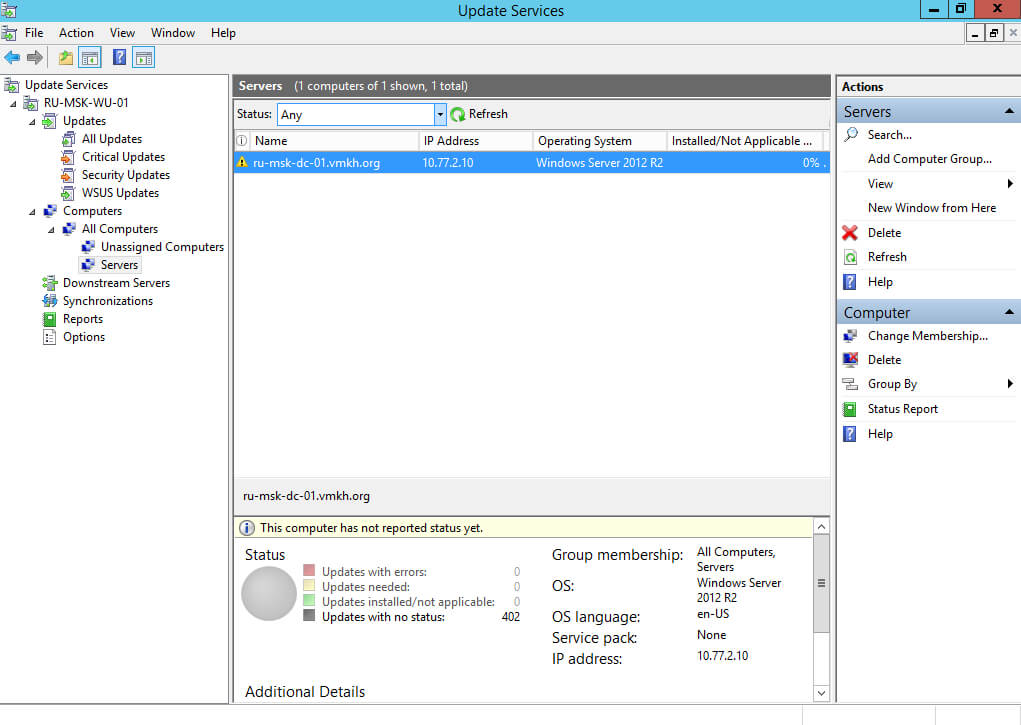

Переходим в раздел “Computers”, затем в подраздел “Servers”. В меню “Status” выбираем “Any” и нажимаем на кнопку “Refresh”.

Компьютер успешно добавлен в группу “Servers”.

Теперь необходимо разрешить установку обновлений на новую группу компьютеров.

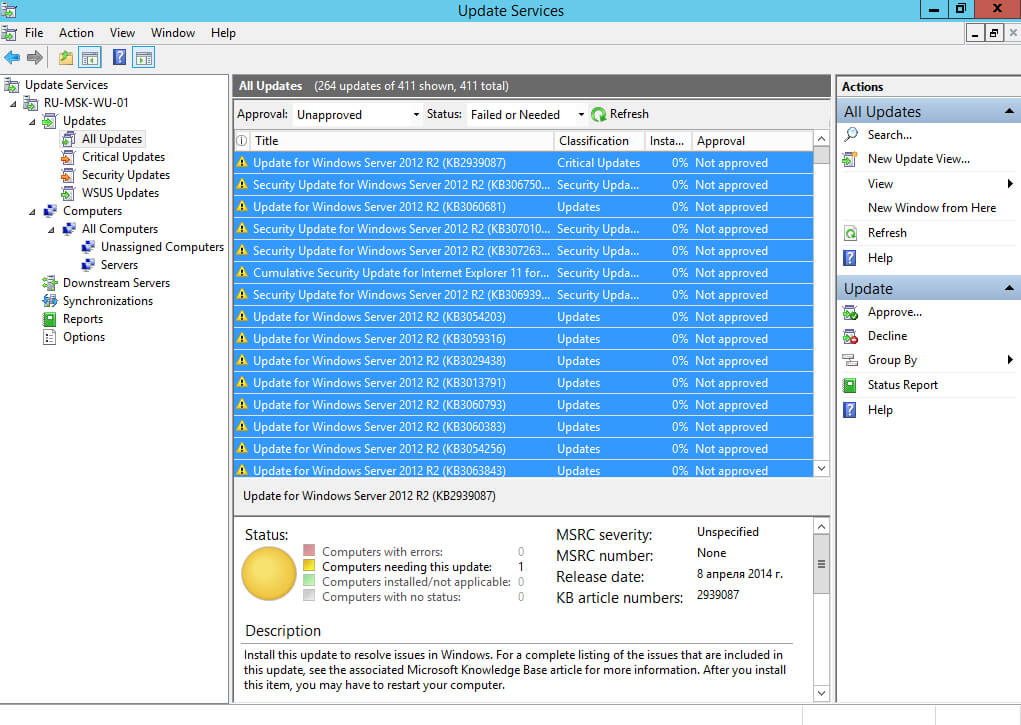

В разделе “Updates” переходим в подраздел “All Updates” и в правой части экрана выбираем необходимые для установки обновления.

В данном руководстве будут разрешены все обновления для операционной системы Windows Server 2012 R2.

Выбираем обновления, которые необходимо разрешить для установки, и нажимаем на кнопку “Approve”.

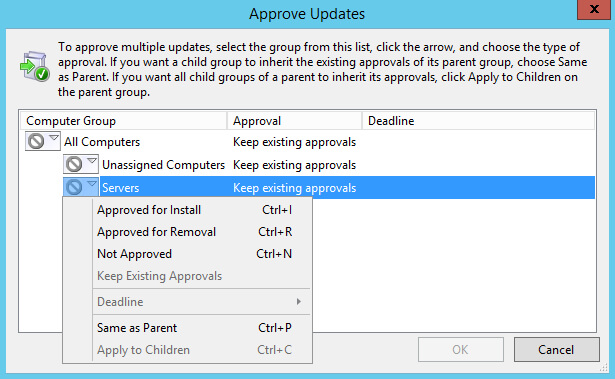

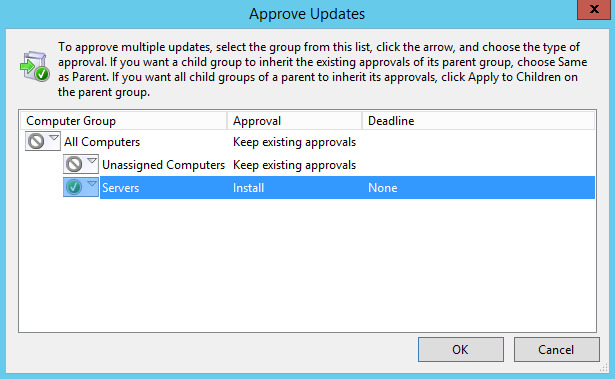

Теперь нужно выбрать группу компьютеров, на которую нужно разрешить установку выбранных обновлений.

Выбираем “Servers”, и в открывшемся меню выбираем “Approved for Install”.

Все готово к разрешению на установку выбранных обновлений на группу “Servers”.

Нажимаем на кнопку “OK”.

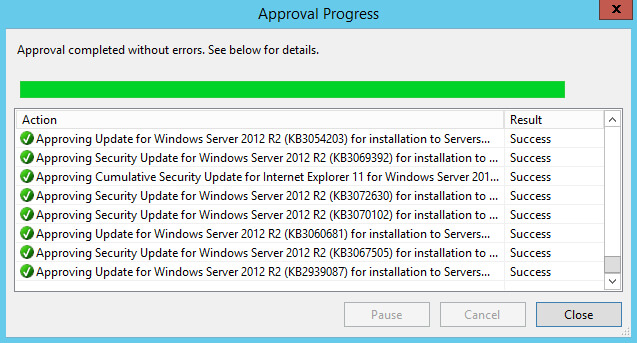

Обновления успешно разрешены для установки на выбранную группу компьютеров.

Нажимаем на кнопку “Close”.

Теперь необходимо подождать, и через некоторое время на указанную группу компьютеров будут загружены и установлены только те обновления, которые были разрешены.

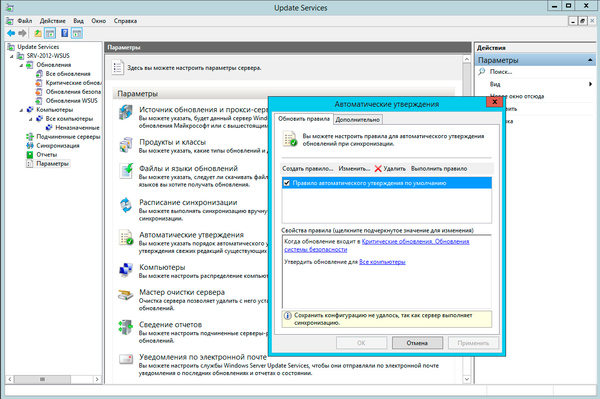

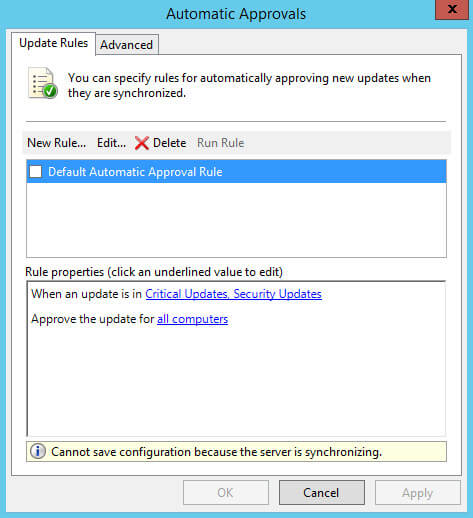

Теперь можно создать правило для автоматического разрешения новых обновлений.

Обратите внимание, в промышленной среде для важных серверов не рекомендуется использовать правила для автоматического разрешения обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

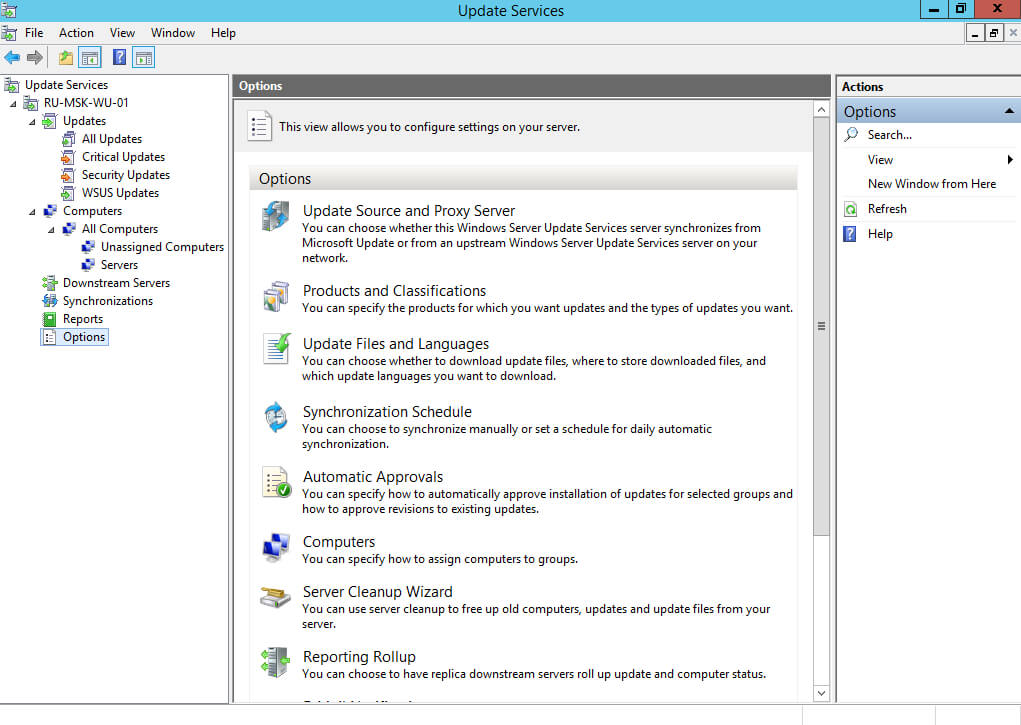

В разделе “Options” выбираем “Automatic Approvals”.

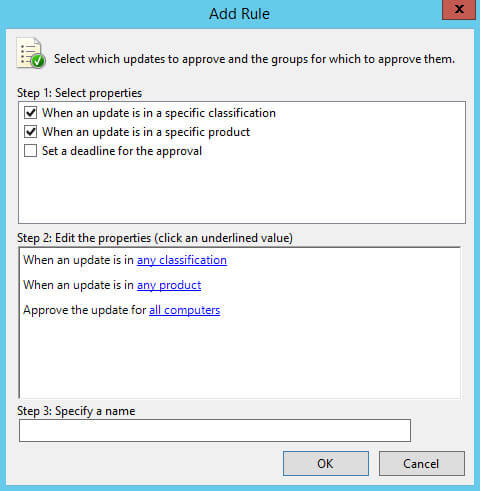

Нажимаем на кнопку “New Rule”.

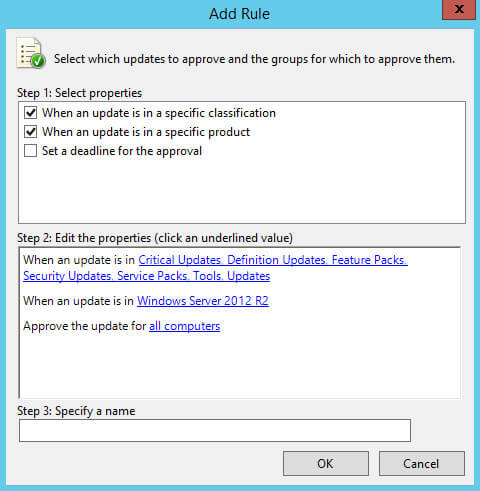

В разделе “Step 1: Select properties” ставим галочку на пункте “When an update is in a specific classification”, чтобы указать для каких классификаций обновления будут разрешаться автоматически.

Затем ставим галочку на пункте “When an update is in a specific product”, чтобы указать для каких продуктов обновления будут разрешаться автоматически.

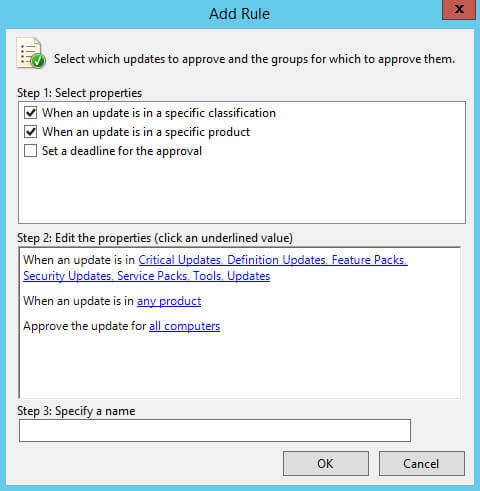

В разделе “Step 2: Edit the properties” выбираем “Any classification”.

Далее необходимо выбрать нужные обновления по классификации.

Выбираем все классификации кроме “Drivers” и “Update Rollups”.

Обратите внимание, обновления, которые относятся к классификациям “Drivers” и “Update Rollups”, не рекомендуется устанавливать, используя сервер обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

Нажимаем на кнопку “OK”.

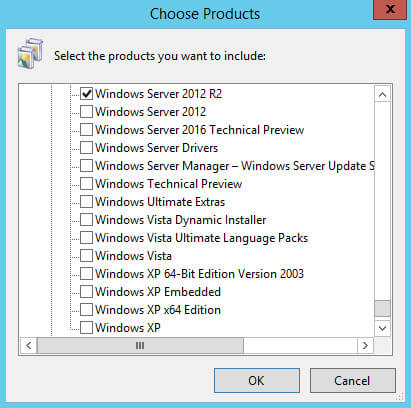

Теперь необходимо выбрать для каких продуктов нужно автоматически разрешать обновления.

В разделе “Step 2: Edit the properties” выбираем “Any product”.

В данном руководстве будут автоматически разрешаться обновления для операционной системы Windows Server 2012 R2.

Выбираем продукты, на которые планируется устанавливать обновления, и нажимаем на кнопку “OK”.

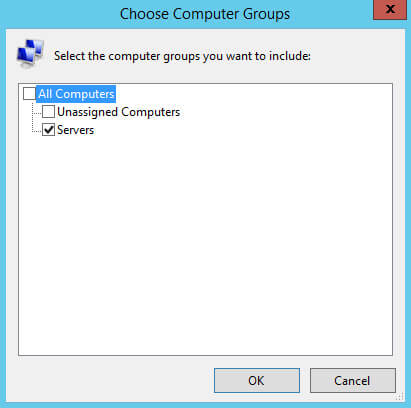

Теперь необходимо выбрать для какой группы компьютеров необходимо автоматически разрешать обновления.

В разделе “Step 2: Edit the properties” выбираем “All computers”.

В данном руководстве в качестве группы, на которую необходимо автоматически разрешать обновления, используется группа “Servers”.

Выбираем группу компьютеров, для которой необходимо автоматически разрешать обновления, и нажимаем на кнопку “OK”.

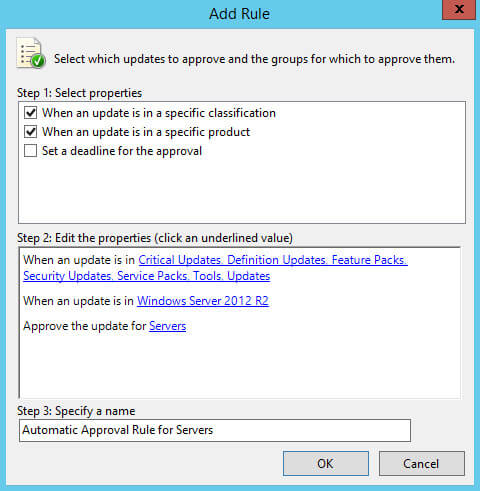

Теперь необходимо указать имя для нового правила.

В разделе “Step 3: Specify a name” указываем имя для нового правила и нажимаем на кнопку “OK”.

Создание правила для автоматического разрешения новых обновлений завершено.

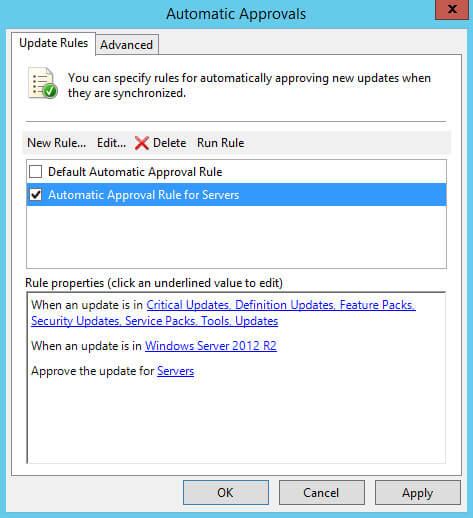

Ставим галочку на новом правиле и нажимаем на кнопку “OK”.

Теперь проверим, установились ли обновления.

Через день возвращаемся на компьютер, на котором должны были установиться обновления.

В данном руководстве в качестве компьютера, на который устанавливались обновления, использовался контроллер домена.

Заходим в систему под учетной записью с правами администратора домена и переходим в меню “Start”.

Теперь переходим в раздел “System and Security”.

Выбираем раздел “Windows Update”.

Обновления успешно установились на сервер.

Чтобы завершить установку обновлений необходимо перезагрузить сервер.

Нажимаем на кнопку “Restart now”.

С помощью сервера обновлений Windows Server Update Services (WSUS) вы можете развернуть собственную централизованную систему обновления продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в локальной сети компании. В этой статье мы рассмотрим, как установить и настроить сервер обновлений WSUS в Windows Server 2019/2016/2012R2.

Содержание:

- Установка роли WSUS в Windows Server

- Начальная настройка сервера обновлений WSUS в Windows Server

- Установка консоли администрирования WSUS в Windows 10/11

- Оптимизация производительности WSUS

Как работает WSUS?

Сервер WSUS реализован в виде отдельной роли Windows Server. В общих словах сервис WSUS можно описать так:

- После установки сервер WSUS по расписанию синхронизируется с серверами обновлений Microsoft Update в Интернете и скачивает новые обновления для выбранных продуктов;

- Администратор WSUS выбирает, какие обновления нужно установить на рабочие станции и сервера компании и одобряет их установку;

- Клиенты WSUS в локальной сети скачивают и устанавливают обновления с вашего сервера обновлений согласно настроенным политикам.

Установка роли WSUS в Windows Server

Начиная с Windows Server 2008, сервис WSUS выделен в отдельную роль, которую можно установить через консоль управления сервером или с помощью PowerShell.

Если вы развертываете новый сервер WSUS, рекомендуется сразу устанавливать его на последнем релизе Windows Server 2022 (возможна установка на Windows Serve Core).

Чтобы установить WSUS, откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

В следующем окне нужно выбрать, какие компоненты WSUS нужно установить. Обязательно отметьте опцию WSUS Services. Две следующие опции зависят от того, какую базу данных вы планируете использовать для WSUS.

Настройки сервера, метаданные обновлений, информация о клиентах WSUS хранятся в базе данных SQL Server. В качестве базы данных WSUS вы можете использовать:

- Windows Internal Database (WID) – встроенную базу данных Windows, опция WID Connectivity (это рекомендуемый и работоспособный вариант даже для больших инфраструктур);

- Отдельную базу Microsoft SQL Server, развернутую на локальном или удаленном сервере. Вы можете использовать редакции MS SQL Enterprise, Standard (требуют лицензирования) или бесплатную Express редакцию. Это опция SQL Server Connectivity.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- У вас отсутствуют лицензии MS SQL Server;

- Вы не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- При развертывании дочернего сервера WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

В бесплатной SQL Server Express Edition максимальный размер БД ограничен 10 Гб. Ограничение Windows Internal Database – 524 Гб. Например, в моей инфраструктуре размер базы данных WSUS на 3000 клиентов составил около 7Гб.

При установке роли WSUS и MS SQL Server на разных серверах есть ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена Active Directory;

- Сервер WSUS нельзя разворачивать на хосте с ролью Remote Desktop Services.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%\wid\data\. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_name\Microsoft##WID.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения

\\.\pipe\MICROSOFT##WID\tsql\query

.

Если вы хотите хранить файлы обновлений локально на сервере WSUS, включите опцию Store updates in the following locations и укажите путь к каталогу. Это может быть папка на локальном диске (рекомендуется использовать отдельный физический или логический том), или сетевой каталог (UNC путь). Обновления скачиваются в указанный каталог только после их одобрения администратором WSUS.

Размер базы данных WSUS сильно зависит от количества продуктов и версий ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб.

Если у вас недостаточно места на дисках для хранения файлов обновлений, отключите эту опцию. В этом случае клиенты WSUS будут получать одобренный файлы обновлений из Интернета (вполне рабочий вариант для небольших сетей).

Также вы можете установить сервер WSUS с внутренней базой данный WID с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name UpdateServices, UpdateServices-WidDB, UpdateServices-Services, UpdateServices-RSAT, UpdateServices-API, UpdateServices-UI –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server

После окончания установки роли WSUS вам нужно выполнить его первоначальную настройку. Откройте Server Manager и выберите Post-Deployment Configuration -> Launch Post-Installation tasks.

Для управления WSUS из командной строки можно использовать консольную утилиту

WsusUtil.exe

. Например, чтобы указать путь к каталогу с файлами обновлений WSUS, выполните:

CD "C:\Program Files\Update Services\Tools"

WsusUtil.exe PostInstall CONTENT_DIR=E:\WSUS

Или, например, вы можете перенастроить ваш WSUS на внешнюю базу данных SQL Server:

wsusutil.exe postinstall SQL_INSTANCE_NAME="SQLSRV1\SQLINSTANCEWSUS" CONTENT_DIR=E:\WSUS_Content

Затем откройте консоль Windows Server Update Services. Запустится мастер первоначальной настройки сервера обновлений WSUS.

Укажите, будет ли сервер WSUS скачивать обновления с сайта Microsoft Update напрямую (Synchronize from Microsoft Update) или он должен получать их с вышестоящего WSUS сервера (Synchronize from another Windows Update Services server). Дочерние WSUS сервера обычно развертываются на удаленных площадках с большим количеством клиентов (300+) для снижения нагрузки на WAN канал.

Если в вашей сети используется прокси-сервер для доступа в Интернет, далее нужно указать адрес и порт прокси сервера, и логин/пароль для аутентификации.

Проверьте подключение к вышестоящему серверу обновлений (или Windows Update). Нажмите кнопку Start Connecting.

Выберите языки продуктов, для которых WSUS будет получать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

Затем выберите продукты, для которых WSUS должен скачивать обновления. Выберите только те продукты Microsoft, которые используются в Вашей корпоративной сети. Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Обязательно включите в классификации следующие общие разделы:

- Developer Tools, Runtimes, and Redistributable — для обновления библиотек Visual C++ Runtime

- Windows Dictionary Updates в категории Windows

- Windows Server Manager – Windows Server Update Services (WSUS) Dynamic Installer

На странице Classification Page, нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (21H2, 20H2, 1909 и т.д.) в консоли WSUS входят в класс Upgrades.

Настройте расписание синхронизации обновлений. В большинстве случаев рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Рекомендуется выполнять синхронизацию в ночные часы, чтобы не загружать канал Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занять несколько дней (в зависимости от количества продуктов, которое вы выбрали ранее).

После окончания работы мастера запустится консоль WSUS.

Консоль WSUS состоит из нескольких разделов:

- Updates – обновления, доступные на сервере WSUS (здесь можно управлять одобрением обновлений и назначать их для установки)

- Computers – здесь можно создать группы клиентов WSUS (компьютеры и серверы)

- Downstream Servers – позволяет настроить, будете ли вы получать из обновления Windows Update или вышестоящего сервера WSUS

- Syncronizations –расписание синхронизации обновлений

- Reports – отчёты WSUS

- Options – настройка сервера WSUS

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). Проверьте, что этот порт открыт на сервере обновлений:

Test-NetConnection -ComputerName wsussrv1 -Port 8530

Можно использовать защищенное SSL подключение по порту 8531. Для этого нужно привязать сертификат в IIS.

Если порт закрыт, создайте соответствующее правило в Windows Defender Firewall.

Установка консоли администрирования WSUS в Windows 10/11

Для администрирования сервера обновления WSUS используется консоль Windows Server Update Services (

wsus.msc

). Вы можете управлять серверов WSUS как с помощью локальной консоли, так и по сети с удаленного компьютера.

Консоль администрирования WSUS для десктопных компьютеров с Windows 10 или 11 входит в состав RSAT. Для установки компонента Rsat.WSUS.Tool, выполните следующую PowerShell команду:

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Если вы хотите установить консоль WSUS в Windows Server, выполните команду:

Install-WindowsFeature -Name UpdateServices-Ui

При установке WSUS в Windows Server создаются две дополнительные локальные группы. Вы можете использовать их для предоставления доступа пользователям к консоли управления WSUS.

- WSUS Administrators

- WSUS Reporters

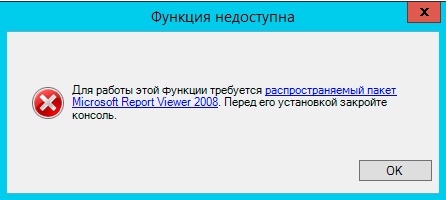

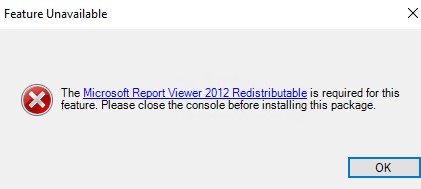

Для просмотра отчетов по установленным обновлениям и клиентам на WSUS нужно установить:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

Если компоненты не установлен, при формировании любого отчета WSUS появится ошибка:

The Microsoft Report Viewer 2012 Redistributable is required for this feature. Please close the console before installing this package.

Оптимизация производительности WSUS

В этом разделе опишем несколько советов, касающихся оптимизации производительности сервера обновлений WSUS в реальных условиях.

- Для нормальной работы WSUS на сервере обновлений нужно должно быть свободным минимум 4 Гб RAM и 2CPU;

- При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Import-Module WebAdministration

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name queueLength -Value 2500

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name cpu.resetInterval -Value "00.00:15:00"

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name recycling.periodicRestart.privateMemory -Value 0

Set-ItemProperty -Path IIS:\AppPools\WsusPool -Name failure.loadBalancerCapabilities -Value "TcpLevel" - Включите автоматическое одобрения для обновлений антивируса Microsoft В противном случае WSUS станет существенно тормозить и потреблять всю доступную оперативную память.

Антивирусные проверки могут негативно влиять на производительность WSUS. Во встроенном Microsoft Defender антивирусе в Windows Server рекомендуется исключить следующие папки из области проверки:

- \WSUS\WSUSContent;

- %windir%\wid\data;

- \SoftwareDistribution\Download.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Наш предыдущий материал рассматривал установку WSUS на платформе Windows Server 2008, тогда это была довольно непростая задача для неподготовленного администратора. Требовалось установить дополнительные пакеты, специальным образом настроить веб-сервер, да и сами службы WSUS устанавливались как отдельное приложение.

Начиная с Windows Server 2008 R2, WSUS был включен в состав ОС в качестве одной из ролей, поэтому, несмотря на то, что мы будем рассматривать платформу Windows Server 2012 R2, все сказанное, за незначительными поправками, будет справедливо и для Server 2008 R2.

Из сторонних пакетов потребуется установить только Microsoft Report Viewer 2008 SP1 Redistributable, однако он не является обязательным и на работу службы не влияет, а требуется только для формирования отчетов. Поэтому даже если вы забудете его установить — ничего страшного не произойдет, при первом обращении к отчетам система сообщит вам об этом и даст ссылку на скачивание.

Важно! Существует ряд ограничений на установку служб ролей WSUS. Сервер БД WSUS не может быть контроллером домена, Сервер WSUS не может быть одновременно сервером терминалов Remote Desktop Services.

Для установки WSUS откроем Диспетчер серверов и перейдем в Управление — Добавить роли и компоненты. В открывшемся мастере добавляем роль Службы Windows Server Update Services.

Следующим шагом переходим к базовым настройкам служб роли. В нашем случае потребуется выбрать опции WID Database и WSUS Services, если вы собираетесь использовать SQL-сервер, то вместо WID Database следует выбрать опцию База данных. Сам сервер баз данных к этому моменту уже должен быть развернут в вашей сети.

Для приблизительной оценки требуемого места приведем данные с одной реальной инсталляции, произведенной летом 2012 года. На текущий момент выбраны следующие продукты: все клиентские ОС от Windows XP до Windows 8.1, кроме Vista, все серверные ОС от Server 2003 до Server 2012 R2, Office 2010, Exchange 2010, SQL Server 2008 — 2012, а также ряд дополнительных продуктов из разряда Распространяемых пакетов Visual C++ и т.п.

Размер обновлений в хранилище на текущий момент (два года после установки) — 173 ГБ, размер SQL базы данных — около 10 ГБ.

Если вы выбрали внешнюю базу данных, то также потребуется указать параметры подключения к SQL серверу. После чего можно переходить к установке роли, перезагрузка не требуется. После установки нажмите на флажок с желтым восклицательным знаком в Диспетчере серверов и щелкните Запуск послеустановочных задач, дождитесь окончания процедуры (восклицательный знак исчезнет).

Если коротко, то сначала нужно выбрать источник синхронизации: сервера Microsoft или вышестоящий WSUS сервер.

Не забудьте указать правила автоматического одобрения и одобрить уже скачанные обновления.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Время на прочтение

8 мин

Количество просмотров 100K

Огромное количество обновлений — источник головной боли. Наиболее актуальный дистрибутив сервера, так называемый «Update2», в который интегрированы обновления по ноябрь 2014 года, безнадежно устарел. Установив с него операционную систему, вы получите вдогонку еще 200+ обновлений, которые будут устанавливаться 2-4 часа.

В этой короткой инструкции мы освежим ноябрьский дистрибутив, интегрировав в него все кумулятивные пакеты обновлений и обновления безопасности.

Помимо дистрибутива мы освежим и память администратора, вспомнив как обновляется носитель для установки, зачем выполняется каждый шаг, и какие нас может ожидать подвохи на разных этапах.

Делать будем по максимуму просто, используя штатные инструменты.

Все работы лучше проводить на сервере с уже развернутом Windows Server 2012 R2, чтобы не было накладок с версией утилиты DISM. Так же на нем удобно подключать ISO файлы, не распаковывая их.

Готовим рабочие директории

Для работы потребуются следующие каталоги:

ISO — в этот каталог копируются файлы дистрибутива. В скопируйте в него содержимое дистрибутива SW_DVD9_Windows_Svr_Std_and_DataCtr_2012_R2_64Bit_English_-4_MLF_X19-82891.ISO, предварительно смонтировав образ, а затем размонтировав.

MOUNT — пустой каталог, в него будут монтироваться образы из wim-файла.

CU — в этот каталог поместим кумулятивные обновления

SU — в этом каталоге будут находиться обновления безопасности и другие обновления

mkdir D:\WS2012R2\ISO

mkdir D:\WS2012R2\MOUNT

mkdir D:\WS2012R2\CU

mkdir D:\WS2012R2\SUСкачиваем кумулятивные обновления

Tip & Trick #1. Microsoft выпускает для Windows Server 2012 R2 кумулятивные пакеты обновлений, но в них входят только обновления, исправляющие ошибки и улучшающие функционал. Обновления безопасности не включены. При этом обновления и не особо кумулятивны. Некоторые не включают в себя предыдущие обновления, и надо ставить «кумулятивное» за каждый месяц. Бардак. В октябре эта ситуация изменится к лучшему.

Со списком кумулятивных обновлений вы можете ознакомиться на этой wiki странице.

С ноября 2014 года нам потребуется интегрировать следующие обновления:

1. December 2014 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3013769, cкачать.

2. July 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3172614, скачать.

Пакеты за май и июнь поглощены этим июльским пакетом. Но перед установкой обязательно обновление April 2015 servicing stack update for Windows 8.1 and Windows Server 2012 R2. KB3021910, скачать.

3. August 2016 Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB3179574, скачать.

Обновленный клиент центра обновления можно не интегрировать

Свежий Windows Update Client for Windows 8.1 and Windows Server 2012 R2: June 2016 вошел в KB3161606

KB3161606 поглощен KB3172614.

UPD: Я несколько преувеличил то, насколько Microsoft качественно подготовила дистрибутив. Обновления April 2014 и November 2014 действительно интегрированы. А все промежуточные — нет. Поэтому добавляем

May 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2955164, скачать

June 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2962409, скачать.

July 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2967917, скачать.

August 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2975719, скачать.

September 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2984006, скачать.

October 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2. KB2995388, скачать.

Tip & Trick #2. В разных статьях для интеграции обновлений предлагается извлечь из msu cab-файл. Делать это для offline-образа необязательно — интегрируйте msu без распаковки.

В папку CU разместите упомянутые выше msu файлы — Windows8.1-KB3013769-x64.msu, Windows8.1-KB3021910-x64.msu, Windows8.1-KB3138615-x64.msu, Windows8.1-KB3172614-x64.msu, Windows8.1-KB3179574-x64.msu.

Скачиваем обновления безопасности

Помимо кумулятивных обновлений интегрируем обновления, которые способна скачать утилита WSUS Offline Update.

Для этого:

- Скачиваем программу download.wsusoffline.net

- Выбираем обновления для Windows Server 2012 R2

- После скачивания открываем каталог wsusoffline\client\w63-x64\glb и *.cab файлы копируем в каталог C:\WS2012R2\SU

ОСТОРОЖНО: Если в список попали KB2966828 или KB2966827, удалите их, иначе после установки не получится добавить компонент Net Framework 3.5 (подробности).

Обновления готовы, приступим к интеграции.

Интеграция обновлений

Для интеграции обновлений нам потребуется:

- Смонтировать содержимое одного из образов в install.wim

dism /mount-wim /wimfile:{путь к wim файлу} /Index:{N} /mountdir:{путь к директории монтирования} - Интегрировать в offline установку каждое обновление

dism /image:{путь к директории монтирования} /add-package /packagepath:{путь к *.msu или *.cab файлу} - Сохранить изменения

dism /Unmount-WIM /MountDir:{путь к директории монтирования} /Commit

Этот процесс легко следующим автоматизировать командным файлом:

for /l %%N in (1,1,4) do (

dism /mount-wim /wimfile:"D:\WS2012R2\ISO\sources\install.wim" /Index:%%N /mountdir:D:\WS2012R2\MOUNT

for %%f in (D:\WS2012R2\CU\*.*) DO (dism /image:D:\WS2012R2\MOUNT /add-package /packagepath:%%f)

for %%f in (D:\WS2012R2\SU\*.*) DO (dism /image:D:\WS2012R2\MOUNT /add-package /packagepath:%%f)

dism /unmount-WIM /MountDir:D:\WS2012R2\MOUNT /Commit

)

Tip: Запуская командный файл, перенаправьте вывод в журнал

UpdateWIM.cmd >>log.txt 2>>&1

В результате мы получим файл D:\WS2012R2\ISO\sources\install.wim размером в 6.15Gb. Можем ли мы его уменьшить? Да, с помощью экспорта можно получить оптимизированный файл размером в 5.85Gb.

Экономия небольшая, кроме того после этого не очень красиво выглядит диалог выбора операционной системы при установке, поэтому следующий шаг опционален.

Что надо сделать?

Для получения сжатого образа необходимо:

- Экспортировать первый образ из оригинального wim-файла в новый файл

dism /export-image /sourceimagefile:{путь к исходному файлу wim} /sourceindex:1 /destinationimagefile:{путь к новому файлу wim} /compress:max - Подключить следующий образ из оригинального wim-файла в точку монтирования

dism /mount-wim /wimfile:"D:\WS2012R2\ISO\sources\install.wim" /Index:2 /mountdir:{директория для монтированния образа} - Добавить в новый файл следующий образ методом «захвата»

dism /append-image /imagefile:{путь к новому файлу wim} /captureDir:{директория с смонтированным образом} /name:{оригинальное имя} /description:{оригинальное описание} - Размонтировать образ, повторить итерацию добавления для каждого дополнительного образа

dism /unmount-WIM /MountDir:{директория с смонтированным образом} /Discard

Автоматизируем скриптом:

dism /export-image /sourceimagefile:D:\WS2012R2\ISO\sources\install.wim /sourceindex:1 /destinationimagefile:D:\WS2012R2\ISO\sources\install1.wim /compress:max

dism /mount-wim /wimfile:"D:\WS2012R2\ISO\sources\install.wim" /Index:2 /mountdir:D:\WS2012R2\MOUNT

dism /append-image /imagefile:D:\WS2012R2\ISO\sources\install1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERSTANDARD" /description:"Windows Server 2012 R2 SERVERSTANDARD"

dism /unmount-WIM /MountDir:D:\WS2012R2\MOUNT /discard

dism /mount-wim /wimfile:"D:\WS2012R2\ISO\sources\install.wim" /Index:3 /mountdir:D:\WS2012R2\MOUNT

dism /append-image /imagefile:D:\WS2012R2\ISO\sources\install1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERDATACENTERCORE" /description:"Windows Server 2012 R2 SERVERDATACENTERCORE"

dism /unmount-WIM /MountDir:D:\WS2012R2\MOUNT /discard

dism /mount-wim /wimfile:"D:\WS2012R2\ISO\sources\install.wim" /Index:4 /mountdir:D:\WS2012R2\MOUNT

dism /append-image /imagefile:D:\WS2012R2\ISO\sources\install1.wim /captureDir:mount /name:"Windows Server 2012 R2 SERVERDATACENTER" /description:"Windows Server 2012 R2 SERVERDATACENTER"

dism /unmount-WIM /MountDir:D:\WS2012R2\MOUNT /discard

Удалите оригинальный install.wim, а сформированный install1.wim переименуйте в install.wim

Создание компактного образа install.esd

По совету D1abloRUS, если вы хотите получить инсталляционный диск минимального размера умещающийся на DVD5, можно экспортировать один (и только один) из образов в esd файл. Например, для экспорта Windows Server 2012 R2 Standard, используйте команду

dism /export-image /sourceimagefile:D:\WS2012R2\ISO\sources\install.wim /sourceindex:2 /destinationimagefile:D:\WS2012R2\ISO\sources\install.esd /compress:recovery

Оригинальный install.wim можно удалить.

Сборка ISO-файла

Для сборки нам потребуется утилита oscdimg.exe из комплекта Windows ADK. Если у вас ее не оказалось, можно просто скачать утилиту по ссылке (не используйте из этого комплекта ничего, кроме самой утилиты).

Tip & Trick #3. Для того, чтобы не было проблем с загрузкой из образа, следует расположить загрузочные файлы в пределах первых 4 гигабайт образа. Для этого используем файл bootorder.txt

boot\bcd

boot\boot.sdi

boot\bootfix.bin

boot\bootsect.exe

boot\etfsboot.com

boot\memtest.exe

boot\en-us\bootsect.exe.mui

boot\fonts\chs_boot.ttf

boot\fonts\cht_boot.ttf

boot\fonts\jpn_boot.ttf

boot\fonts\kor_boot.ttf

boot\fonts\wgl4_boot.ttf

sources\boot.wim

Пути в этом файле указываются относительно корневой директории с образом, поэтому подстраивать пути на ваши фактические не требуется.

Tip & Trick #4. Если install.wim имеет размер больше 4700Mb, то инсталлятор вылетит с ошибкой «Windows cannot open the required file D:\sources\install.wim. Error code: 0x8007000D».

Нас учили что жизнь — это бой, поэтому разделим исходный install.wim на два командой

dism /split-Image /imagefile:D:\WS2012R2\ISO\sources\install.wim /swmfile:D:\WS2012R2\ISO\sources\install.swm /filesize:4096

Оригинальный файл install.wim можно удалить.

Tip & Trick #5. Вообще Microsoft говорит, что

пить

так делать нельзя.

In Windows 8.1 and Windows 8, Windows Setup does not support installing a split .wim file.

Мы говорим, что будем! Инсталлятор прекрасно подхватывает swm-файл. Проблем с установкой не будет.

Собираем образ командой:

oscdimg -m -n -yoD:\WS2012R2\bootorder.txt -bD:\WS2012R2\ISO\BOOT\etfsboot.com -lIR5_SSS_X64FREV_EN-US_DV9 D:\WS2012R2\ISO en_windows_server_2012R2_August_2016.iso

Уважаемый ildarz подсказывает, что для создания образа, одинаково хорошо работающего с BIOS и EFI, следует руководствоваться KB947024 и создавать образ так:

oscdimg -m -u2 -udfver102 -yoD:\WS2012R2\bootorder.txt -bootdata:2#p0,e,bD:\WS2012R2\ISO\BOOT\Etfsboot.com#pEF,e,bD:\WS2012R2\ISO\EFI\microsoft\BOOT\efisys.bin -lIR5_SSS_X64FREV_EN-US_DV9 D:\WS2012R2\ISO en_windows_server_2012R2_August_2016.iso

Работоспособность проверена в ESXi с любым типом загрузки (BIOS/EFI).

Все получилось? Поздравляю!

Но решена ли проблема полностью? Для идеала необходимо интегрировать еще сотню «опциональных» и «рекомендованных» обновлений, но с этим не будем торопиться. Дадим Microsoft шанс самим разобраться в том бардаке, который они устроили с обновлениями.

PS. Зачем мы все это делали? Для того, чтобы освежить память, сделать работу чуть удобнее и получить несколько простых командных файлов, при помощи которых в дальнейшем можно практически автоматизированно интегрировать обновления в серверный дистрибутив, экономя время ввода сервера в эксплуатацию. Тем более есть надежда, что начиная с октября интегрировать обновления станет гораздо проще.

Точно так же вы сможете интегрировать Windows 7 convenience rollup и не наступить на грабли распаковки обновлений, невозможности загрузки из образа, превышения размера install.wim.

Спасибо за внимание и до новых встреч, друзья.

Если есть возможность поделиться опытом — жду вас в комментариях.

Центр обновления Windows не всегда ведёт себя так, как хочется системному администратору. Такое поведение центра обновления Windows знакомо нашим инженерам.

Если обновления через графический установщик не идут — это не причина для беспокойства. Процесс обновления в принципе небыстрый так как при установке обновлений сверяется очень много цифровых подписей. Во время проверки этого метода, система обнаружила обновления через примерно 15 минут, затем стала скачивать, а после этого стала устанавливать после моего согласия.

Процесс очень простой:

1. Заходите сюда: https://gallery.technet.microsoft.com/scriptcenter/2d191bcd-3308-4edd-9de2-88dff796b0bc

2. Скачиваете архив, распаковываете его. Внутри архива папка PSWindowsUpdate. Эту папку кладёте в C:\Windows\system32\WindowsPowerShell\v1.0\Modules

3. Открываете PowerShell и запускаете обновление командой get-wuinstall -verbose

Ключ -verbose позволит вывести много информации о процессе обновления в консоль. Это очень пригодится. После предложения установить обновления отвечаете A. В конце процесса покажется сообщение о необходимости перезагрузить машину. При ответах на вопросы в PowerShell регистр не имеет значения, кроме случаев, когда это отдельно указано.

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами: