Время на прочтение

17 мин

Количество просмотров 14K

Нет худа без добра, а добра без худа. В каждой бочке меда есть ложка дегтя. Существует довольно много народных мудростей, афоризмов и цитат на тему наличия недостатков в чем-либо. Мы же с вами сегодня продолжим изучать недостатки, а точнее уязвимости, различных ОС (операционных систем). Представляю вашему вниманию вторую часть из серии публикаций «Уязвимости ОС». Первую вы можете найти тут (ссылка на часть I). Сегодня мы изучим проблемные места нескольких представителей семейства Windows и его извечного противника — macOS.

Но для начала я хотел бы напомнить о том, почему именно эти ОС мы сегодня рассматриваем, как выбираются уязвимости и какие данные о них содержатся в таблицах, коих вы увидите довольно много ниже по тексту.

В данной части мы будем изучать вторую пятерку операционных систем из таблицы ниже (выделены жирным шрифтом):

| Название ОС | Производитель | Общее число уязвимостей за 2017 год | Общее число уязвимостей за 2016 год | Общее число уязвимостей за все время ведения статистики |

|---|---|---|---|---|

| Android | 666 | 523 | 1357 | |

| Linux Kernel | Linux | 381 | 217 | 1921 |

| Iphone Os | Apple | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac Os X | Apple | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Fedora project | 84 | 120 | 441 |

| Ubuntu Linux | Canonical | 66 | 279 | 867 |

| Watchos | Apple | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Opensuse | Opensuse Project | 58 | 5 | 119 |

| Leap | Opensuse Project | 57 | 2 | 60 |

| Leap | Novell | 48 | 260 | 349 |

| XEN | XEN | 44 | 28 | 228 |

Касательно выбора уязвимостей для более подробного рассмотрения (поскольку это уже писалось в предыдущей части, спрячем все под спойлер, дабы не удлинять текст):

Стоит рассмотреть более внимательно некоторые из уязвимостей, замеченные на той или иной ОС. Портал CVE Details выставляет баллы каждой из них. Число баллов зависит от уровня ущерба и массовости распространения. Максимальный показатель — 10 баллов. Именно о таких уязвимостях (если они есть и если они уникальны) и будет идти речь далее. Дабы эта статья не превратилась в пятитомник Ленина, будем уделять внимание только трем уязвимость из списка, который может содержать сотни.

Касательно структуры данных в таблицах (поскольку это уже писалось в предыдущей части, спрячем все под спойлер, дабы не удлинять текст):

Описание таблиц

В таблицах каждого из типов уязвимостей указываются определенные дополнительные параметры, касающиеся той или иной уязвимости. Подробнее о них.

Уровень воздействия на

1)

конфиденциальность

:

- Полный — уязвимость открывает злоумышленникам доступ ко всей информации на устройстве;

- Частичный — значительное раскрытие информации;

- Отсутствует — конфиденциальность не нарушается;

2)

целостность

:

- Полный — целостность системы полностью скомпрометирована, полная потеря защиты системы;

- Частичный — модификация некоторых системных файлов или информации возможна, но злоумышленник не имеет контроля над тем, что может быть изменено;

- Отсутствует — воздействия на целостность системы нет;

3)

доступность

:

- Полный — уязвимость позволяет злоумышленнику полностью закрыть доступ к ресурсу;

- Частичный — снижение производительности или непостоянная доступность ресурсов;

- Отсутствует — воздействия на доступность системы нет;

Сложность доступа

- Низкая — особых условий для получения доступа не требуется, как и не требуется специфический знаний или навыков;

- Средняя — необходимо удовлетворение некоторых условий для получения доступа;

- Высокая — специальные условия получения доступа, ограничивающие эксплойт;

Аутентификация

- Не требуется — аутентификация не требуется для эксплойта уязвимости;

- Single system — уязвимость требует, чтобы взломщик был залогинен в систему (например, через командную строку, режим рабочего стола или через веб-интерфейс).

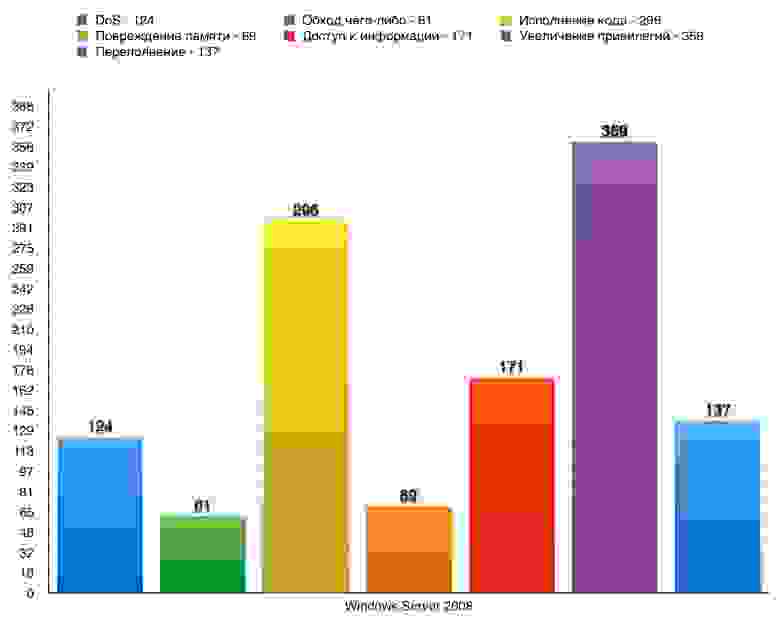

1. Windows Server 2008

Windows Server 2008

— серверная операционная система от Microsoft, выпущенная 27 февраля 2008 года. Стала первым представителем нового поколения ОС семейства Vista. Данная ОС, ставшая заменой Windows Server 2003, обладала множеством новых функций, в том числе и улучшенными протоколами безопасности. На данный момент современное оборудование уже не поддерживает некогда революционную серверную ОС. Сейчас пришла эра версий 2012 и 2016 года.

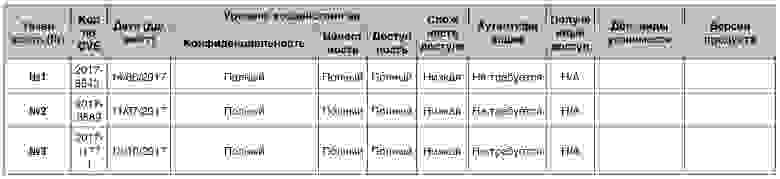

DoS

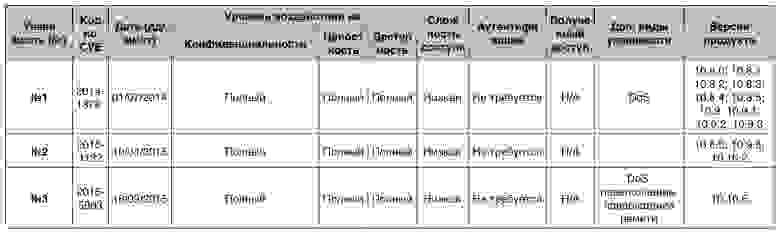

Из 125 уязвимостей 4 набрали 10 баллов.

Уязвимость №1

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №3

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

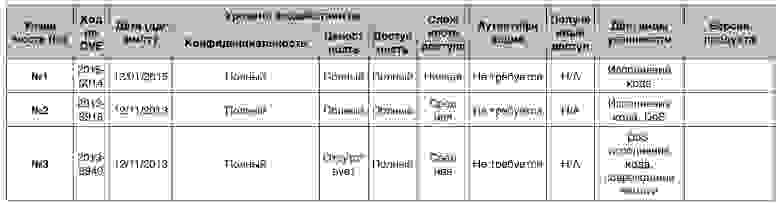

Таблица уязвимостей категории «DoS» в ОС Windows Server 2008

Обход чего-либо

Из 61 уязвимости 10 баллов набрала только одна.

Уязвимость №1 (10)

IAS

неправильно верифицировал учетные данные в запросе аутентификации MS-CHAP v2 Protected Extensible Authentication Protocol (PEAP), что позволяло удаленно получить доступ к сетевым ресурсам через вредоносный запрос.

IAS — Internet Authentication Service — компонент ОС Windows Server, централизованно управляющий пользовательскими учетными записями.

Уязвимость №2 (9.3)

ATL

не мог верным образом ограничивать использование OleLoadFromStream в созданных объектах из потоков данных, что позволяло исполнить произвольный код через созданных HTML документ с ATL компонентом или обойти протоколы безопасности.

ATL — Active Template Library — набор шаблонных классов языка С++, необходимый для упрощения процесса написания COM-компонентов.

Уязвимость №3 (9.3)

Microsoft Internet Explorer 5.01 SP4, 6, 6 SP1, 7, и 8 не предотвращал рендеринг локальный не-HTML файлов как HTML документов, что позволяло удаленно обойти ограничения доступа и считать любые файлы через векторы, включающие в себя эксплойт использования программной text/html как стандартного контент-типа файлов, которые обнаруживаются после редиректа.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2008

Исполнение кода

Из 302 уязвимостей получили 10 баллов 37.

Уязвимость №1

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №2

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №3

Windows Search давал возможность исполнить код из-за провала в процессе обработки DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2008

Повреждение памяти

Всего 69 уязвимостей. 10 баллов — 4 уязвимости.

Уязвимость №1

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №3

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2008

Доступ к информации

Всего — 176. 10 баллов — 0.

Уязвимость №1 (7.2)

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить созданное им приложение для получения информации.

Уязвимость №2 (6.8)

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к

SYSVOL

.

SYSVOL — System Volume — общая директория на сервере, которая хранит копии публичных файлов домена.

Уязвимость №3 (6.6)

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2008

Увеличение привилегий

359 — всего. 10 баллов — 2 уязвимости.

Уязвимость №1 (10)

Драйверы режима ядра давали возможность получить привилегии через созданное приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре позволял локальному пользователю получить привилегии через созданное приложение.

Уязвимость №3 (9.3)

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2008

Переполнение

Из 139 уязвимостей максимальный балл набрали 9 из них.

Уязвимость №1

Создавая задачу для печати через Print Spooler могло привести к программному переполнению.

Уязвимость №2

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Уязвимость №3

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2008

2. Mac Os X

Mac Os X

— операционная система от компании Apple. Впервые была представлена в качестве бета версии в 2001 году. До 2012 года называлась Mac OS X, потом -OS X, а с 2016 года — macOS. По различным данным, правоту которых проверить крайне сложно, рыночная доля macOS составляет порядка 5%. Естественно большую часть рынка занимают различные версии ОС Windows, к примеру Windows 7 — более 25%.

Общее число зафиксированных уязвимостей сформировано на базе данных, собранных в период с 1999 по 2017 год, и составляет 1888.

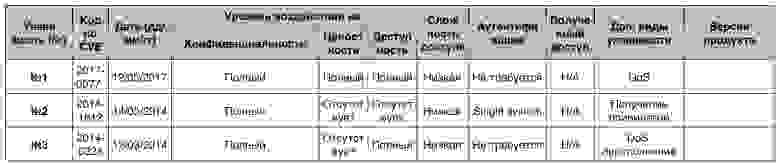

DoS

Из 891 уязвимости 10 баллов набрали 47.

Уязвимость №1

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

Уязвимость №2

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Уязвимость №3

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «DoS» в ОС macOS

Обход чего-либо

176 — всего. 10 баллов — 21.

Уязвимость №1

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Уязвимость №2

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Уязвимость №3

Компонент File Bookmark в OS X до версии 10.11.2 давал возможность обойти протоколы безопасности sandbox (песочницы) для закладок приложений через созданный путь к файлу.

Таблица уязвимостей категории «Обход чего-либо» в ОС macOS

Исполнение кода

843 уязвимости всего. Набрали 10 баллов — 83.

Уязвимость №1

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

Уязвимость №2

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Уязвимость №3

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Исполнение кода» в ОС macOS

Повреждение памяти

425 уязвимостей всего, из которых 10 баллов набрало 26.

Уязвимость №1

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

Уязвимость №2

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Уязвимость №3

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Повреждение памяти» в ОС macOS

Доступ к информации

230 уязвимостей всего, их которых 10 баллов не набрала ни одна.

Уязвимость №1 (9.4)

Quick Look, во время предпросмотра HTML файла, не предотвращал создание сетевого запроса плагинами, что могло открыть путь к получению информации.

Уязвимость №2 (9.3)

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

Уязвимость №3 (9.3)

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

Таблица уязвимостей категории «Доступ к информации» в ОС macOS

Увеличение привилегий

5 уязвимостей из 161 набрали 10 баллов.

Уязвимость №1

Графические драйверы предоставляли возможность увеличить привилегии через 32-битный исполняемый файл для созданного приложения.

Уязвимость №2

fontd в Apple Type Services (ATS) позволял локальному пользователю получить привилегии через неустановленный вектор.

Уязвимость №3

Ядро ОС давало локальным пользователям возможность получить привилегии через неустановленный вектор.

Таблица уязвимостей категории «Увеличение привилегий» в ОС macOS

Переполнение

691 уязвимость из которых 10 баллов заработали 45.

Уязвимость №1

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

Уязвимость №2

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Уязвимость №3

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Переполнение» в ОС macOS

Вышеуказанные данные можно интерпретировать по разному. Однако стоит быть объективными. К примеру, «Доступ к информации» — 230 уязвимостей, но критических среди них нет, что говорит о достойном уровне защиты данных. Конечно, судить о безопасности ОС по наличию дыр нельзя. Стоит рассматривать именно сколько было случаев эксплойта этих дыр.

3. Windows Server 2012

Windows Server 2012

— серверная операционная система от Microsoft, вышедшая 4 сентября 2012 года. Довольно молодая и популярная ОС для серверов, предоставляет пользователям специальную службу Dynamic Access Control, которая улучшая защиту на уровне доменов файлов и повышает безопасность папок.

DoS

68 — всего. 10 баллов — 0.

Уязвимость №1 (9.3)

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

Уязвимость №2 (9.3)

MSXML

3.0 позволял через созданный XML контент устроить DoS.

MSXML — Microsoft XML Core Services.

Уязвимость №3 (9.3)

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

Таблица уязвимостей категории «DoS» в ОС Windows Server 2012

Обход чего-либо

Всего — 62. 10 баллов — 0.

Уязвимость №1 (9.3)

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

Уязвимость №2 (9.3)

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

Уязвимость №3 (7.6)

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2012

Исполнение кода

Всего — 167. 10 баллов — 12.

Уязвимость №1

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №2

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №3

ОС позволяла удаленно исполнить произвольный код, когда не справлялась с обработкой DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2012

Повреждение памяти

Всего — 26. 10 баллов — 0.

Уязвимость №1 (9.3)

Animation Manager позволял атакующему через созданный веб-сайт произвести исполнение кода.

Уязвимость №2 (9.3)

Media Foundation позволял атакующему через созданный веб-сайт произвести исполнение кода.

Уязвимость №3 (9.3)

Служба iSNS Server позволяла злоумышленникам отправлять запросы через программное переполнение.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2012

Доступ к информации

Всего — 159. 10 баллов — 0.

Уязвимость №1 (7.2)

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для положения информации.

Уязвимость №2 (6.8)

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

Уязвимость №3 (6.6)

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2012

Увеличение привилегий

Всего — 186. 10 баллов — 2.

Уязвимость №1 (10)

Драйверы режима ядра позволяли увеличить привилегии через специально созданное приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Уязвимость №3 (9.3)

Программное переполнение в Windows Shell возможность локальным пользователям получить привилегии через созданный

briefcase

.

briefcase — портфель — средство автоматической синхронизации множественных копий файлов.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2012

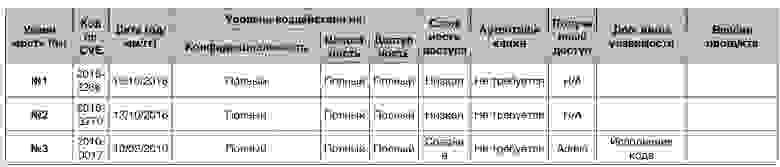

Переполнение

Всего — 72. 10 баллов — 3.

Уязвимость №1

Драйверы режима ядра ОС неправильно обрабатывали объекты памяти. что позволяло взломщику удаленно исполнить код через созданный им TrueType файл шрифта.

Уязвимость №2

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Уязвимость №3

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2012

Среди всех уязвимостей самыми распространенными стали те, что приводили к увеличению привилегий. Однако критических последствий они не имели. Более совершенная, с улучшенными протоколами безопасности Windows Server 2012 стала отличной заменой Windows Server 2008.

4. Windows 7

Windows 7 — операционная система пользовательского типа семейства Windows NT, вышедшая 22 октября 2009 года. На данный момент уже существует и набирает обороты новая версия ОС семейства Windows — это Windows 10. Но несмотря на прогресс, семерка остается в лидерах по популярности, занимая примерно 25% рынка. Если же рассматривать исключительно продукты Microsoft, то Windows 7, среди прочих версия (в том числе и 8, и 10) занимает 40%.

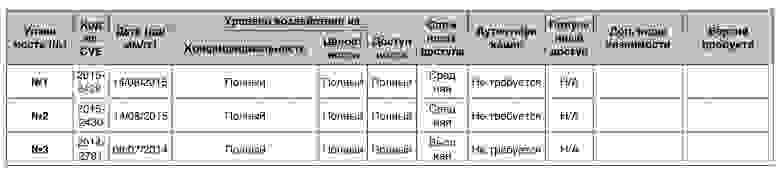

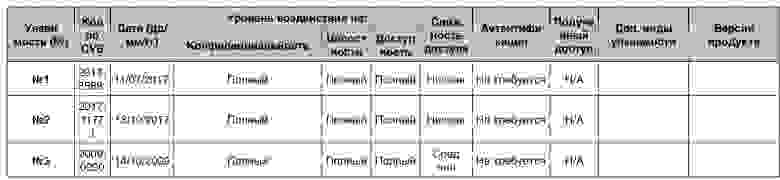

DoS

Всего — 90. 10 баллов — 3.

Уязвимость №1

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №3

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

Таблица уязвимостей категории «DoS» в ОС Windows 7

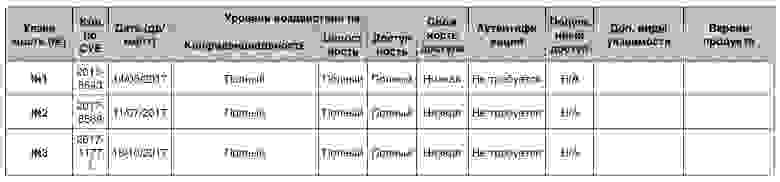

Обход чего-либо

Всего — 56. 10 баллов — 0.

Уязвимость №1 (9.3)

ОС, когда IMJPDCT.EXE был установлен, позволяла удаленному взломщику обойти протоколы безопасности песочницы через созданный PDF документ.

Уязвимость №2 (9.3)

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

Уязвимость №3 (9.3)

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 7

Исполнение кода

Всего — 237. 10 баллов — 23.

Уязвимость №1

ОС позволяла удаленно исполнить произвольный код из-за того как Windows Search обрабатывал объекты памяти.

Уязвимость №2

ОС позволяла удаленное исполнение кода когда не справлялась с обработкой DNS ответов.

Уязвимость №3

Microsoft .NET Framework 1.0 SP3, 1.1 SP1 и 2.0 SP1 неверно проверял .NET код, что позволяло удаленному взломщику получить доступ к стек памяти, и исполнить произвольный код, через созданное XAML приложение для браузера или ASP.NET приложение или .NET Framework приложение.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 7

Повреждение памяти

Всего — 49. 10 баллов — 3.

Уязвимость №1

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №3

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 7

Доступ к информации

Всего — 173. 10 баллов — 0.

Уязвимость №1 (7.2)

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для получения информации.

Уязвимость №2 (6.8)

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

Уязвимость №3 (6.6)

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 7

Увеличение привилегий

Всего — 333. 10 баллов — 2.

Уязвимость №1 (10)

Драйверы режима ядра ОС позволяли локальным пользователям получить привилегии через создание приложение.

Уязвимость №2 (10)

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Уязвимость №3 (9.3)

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 7

Переполнение

Всего — 110. 10 баллов — 6.

Уязвимость №1

Создавая задачу для печати через Print Spooler пошло привести к программному переполнению.

Уязвимость №2

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Уязвимость №3

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows 7

Именно за отсутствие критических багов и дыр Windows 7 заслужила среди пользователей столь большую популярность. Но уязвимости все же есть, и немало, хотя их воздействие на работу системы нельзя назвать значительным.

5. Windows 8.1

Windows 8.1

— операционная система пользовательского типа семейства Windows NT, выпущенная 17 октября 2013. Является переходной между Windows 8 и Windows 10.

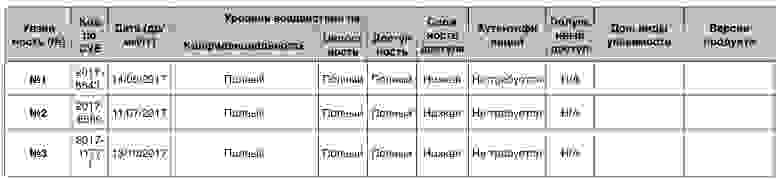

DoS

Всего — 52. 10 баллов — 0.

Уязвимость №1 (9.3)

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

Уязвимость №2 (9.3)

MSXML 3.0 позволял через созданный XML контент устроить DoS.

Уязвимость №3 (9.3)

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

Таблица уязвимостей категории «DoS» в ОС Windows 8.1

Обход чего-либо

56 уязвимостей всего, из которых 0 набрали 10 баллов.

Уязвимость №1 (9.3)

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

Уязвимость №2 (9.3)

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

Уязвимость №3 (7.6)

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 8.1

Исполнение кода

Из 155 всего 7 уязвимостей набрали 10 баллов.

Уязвимость №1

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №2

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Уязвимость №3

ОС позволяла удаленно исполнить произвольный код, поскольку не могула обработать DNS ответы.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 8.1

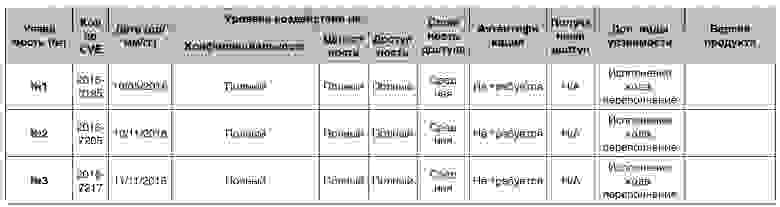

Повреждение памяти

Всего уязвимостей обнаружено было 24, но 10 баллов не набрала не одна.

Уязвимость №1 (9.3)

Компонент Imaging позволял удаленному взломщику исполнить код через созданный документ.

Уязвимость №2 (9.3)

Animation Manager позволял удаленному взломщику исполнить код через созданный веб-сайт.

Уязвимость №3 (9.3)

Media Foundation позволял удаленному взломщику исполнить код через созданный веб-сайт.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 8.1

Доступ к информации

Всего обнаружено 152 уязвимости. 0 набрали 10 баллов.

Уязвимость №1 (7.2)

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить созданное приложение для получения информации.

Уязвимость №2 (6.8)

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

Уязвимость №3 (6.6)

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 8.1

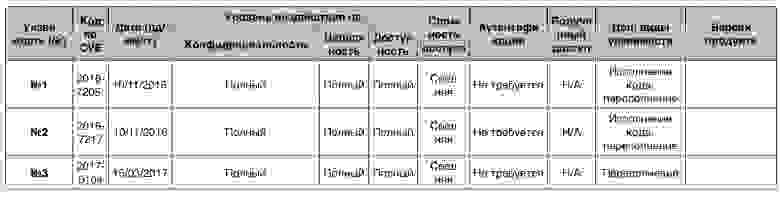

Увеличение привилегий

Всего — 161. 10 баллов — 2.

Уязвимость №1

Драйверы режима ядра ОС позволяли локальному пользователю получить привилегии через созданное приложение.

Уязвимость №2

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Уязвимость №3 (9.3)

Уязвимость обхода каталогов в ОС позволяло удаленному взломщику получить привилегии через созданный путь в исполнительном файле.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 8.1

Переполнение

Всего уязвимостей — 53. 10 баллов — 1.

Уязвимость №1

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Уязвимость №2 (9.3)

icardie.dll позволял удаленным взломщикам исполнить код или вызвать DoS через созданную веб-страницу, на которую следует зайти через Internet Explorer.

Уязвимость №3 (9.3)

Программное переполнение в GDI позволяло исполнить произвольный код или привести к DoS через созданное изображение в документе Windows Write (.wri), который неправильно обрабатывался WordPad-ом.

Таблица уязвимостей категории «Переполнение» в ОС Windows 8.1

Практически во всех категориях уязвимостей отсутствуют критические случаи. Больше всего дыр, как и в более ранних версиях ОС Windows, категорий «доступ к информации» и «увеличение привилегий». Первые могут при эксплойте привести к потере данных, а вторые — к активации зловредного ПО, путем увеличения его привилегий.

Статистика — штука тонкая. А точнее запутанная, порой провокационная, а порой и не совсем правдивая. Однако из любых данных можно почерпнуть некую полезную информацию или сделать какие-то выводы. Особенно это полезно, конечно, самим разработчикам ОС. Если знаешь свои уязвимости — может их исправить.

В следующей части кроме еще одной версии ОС Windows (да, их много, простите) мы ознакомится с более необычными операционными системами.

Приятного всем дня и меньше дыр в ваших системах.

На правах рекламы.Это не просто виртуальные серверы! Это VPS (KVM) с выделенными накопителями, которые могут быть не хуже выделенных серверов, а в большинстве случаев — лучше! Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от VPS (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB доступными по уникально низкой цене — от $29 / месяц, доступны варианты с RAID1 и RAID10), не упустите шанс оформить заказ на новый тип виртуального сервера, где все ресурсы принадлежат Вам, как на выделенном, а цена значительно ниже, при гораздо более производительном «железе»!

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки? Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США!

В августе 2020 года Microsoft выпустила обновление, закрывающее критическую уязвимость в Active Directory — CVE-2020-1472 (более известную, как Zerologon), которое еще 2 месяца назад было успешно установлено на всех DC. Но не все администраторы знают, что этим обновлением для контролеров домена история не закончится. В этой статье мы рассмотрим особенности уязвимости Zerologon, как защитить от нее контроллеры домена AD, почему в феврале будет еще одно обновление Zerologon и что со всем этим делать администратору домена.

Содержание:

- В чем особенность уязвимости CVE-2020-1472 (ZeroLogon)?

- Обновления Windows Server для защиты от критической уязвимости Zerologon

- Как защитить домен Active Directory от уязвимости ZeroLogon?

- Групповые политики для Zerologon

В чем особенность уязвимости CVE-2020-1472 (ZeroLogon)?

Критическая уязвимость CVE-2020-1472 в Active Directory на всех версиях Windows Server (2008 R2, 2012, 2016, 2019) позволяет неаутентифицированному атакующему удаленно получить права администратора домена. За счет ошибки в реализации протокола шифрования AES-CFB8 в Netlogon Remote Protocol (MS-NRPC) атакующий, имеющий доступ по сети к контроллеру домена, может эскалировать свои привилегии и изменить пароль учетной записи контроллера домена в AD. После этого атакующий может авторизоваться на DC с правами SYSTEM и получить полный доступ к базе Active Directory (сбросить пароли администраторов домена, или любые другие действия в AD).

Протокол Netlogon служит для аутентификации пользователей и компьютерах в доменных сетях AD. В том числе протокол Netlogon используется для удаленного обновления пароля учетных записей компьютеров в домене AD.

Для реализации уязвимости Zerologon атакующему нужно установить соединение через Netlogon (используются порты RPC локатора TCP/135, динамический диапазон RPC и протокол SMB по порту TCP/445) с помощью определенной последовательности, начинающейся с нулей (zero). Уязвимость в Netlogon позволяет выдать себя за легитимный компьютер домена, а эскалация привилегий позволяет сменить пароль аккаунта DC.

Данной уязвимости присвоен максимальный рейтинг CVSS – 10 из 10 баллов.

Уязвимости подвержены все версии Windows Server:

- Windows Server 2019, Windows Server 2016;

- Windows Server 2004, 1909, 1903 ;

- Windows Server 2012 R2/2012;

- Windows Server 2008 R2 SP 1.

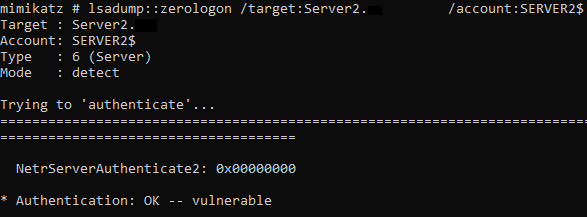

На данный момент в публичном доступе есть несколько работающих эксплоитов Zerologon (в том числе модуль zerologon был добавлен в mimikatz).

Не тестируйте zerologon эксплоиты в своей сети, т.к. при сбросе пароля DC на пустой вы можете повредить свою инфраструктуру AD.

Есть и Python скрипт для тестирования ваших DC на zerologon уязвимость — https://github.com/SecuraBV/CVE-2020-1472.

Обновления Windows Server для защиты от критической уязвимости Zerologon

В связи с тем, что срок расширенной поддержки Windows Server 2008 R2 завершен в начале этого года, Microsoft не выпустила общедоступное исправление для этой версии ОС. Однако если вы приобрели годовую платную подписку Extended Security Updates (ESU), вы можете получить и установить обновление 4571729.

Для Windows Server 2008 R2 есть неофициальный патч уязвимости Zerologon — 0patch (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html). Вы можете использовать его на свой страх и риск.

Для остальных версий Windows Server обновления доступны через Windows Update, WSUS или вы можете скачать их в Microsoft Update Catalog и установить msu файлы вручную.

- Windows Server 2019 (KB4565349), Windows Server 2016 (KB571694);

- Windows Server 2004 (4566782), 1909 (KB4565351), 1903 (KB4565351);

- Windows Server 2012 R2 (KB4571723), Windows Server 2012 (KB4571702).

Как защитить домен Active Directory от уязвимости ZeroLogon?

Обновления, закрывающие уязвимость Zerologon, были выпущены еще в августе 2020 года. Чтобы защитить ваши сервера, вам необходимо установить августовское (или более позднее) кумулятивное обновление для вашей версии Windows Server на всех контроллерах домена.

Но на самом деле все не заканчивается с установкой этого патча.

Microsoft планирует исправить уязвимость Zerologon в два этапа, позволяющих относительно плавно перейти на безопасный удаленный вызов процедур (RPC) в Netlogon:

- Первый этап. Августовский патч представляет собой экстренную заплатка для контроллеров домена от известного сценария атаки. Но это не полноценно устранение уязвимости (возможны и другие сценарии атаки на DC через Netlogon). Устаревшие системы, которые не поддерживают новую, безопасную версию протокола RPC для Netlogon, все еще могут подключиться к контроллеру домену;

- Второй этап. Следующее обновление запланировано на 9 февраля 2021 года. После установки этого обновления все сервера должны отклонять подключения, выполняемые через старую версию протокола Netlogon (впрочем, для legacy систем можно сделать исключения с помощью GPO, об этом чуть ниже).

После установки первого обновления в журналах контроллеров домена вы можете обнаружить события подключения по небезопасной версии Netlogon RPC. Кроме того, если у вас не осталось legacy устройств, вы можете заранее, не дожидаясь 2021 года, отключить на DC поддержку старой версии Netlogon RPC (с помощью параметра реестра FullSecureChannelProtection).

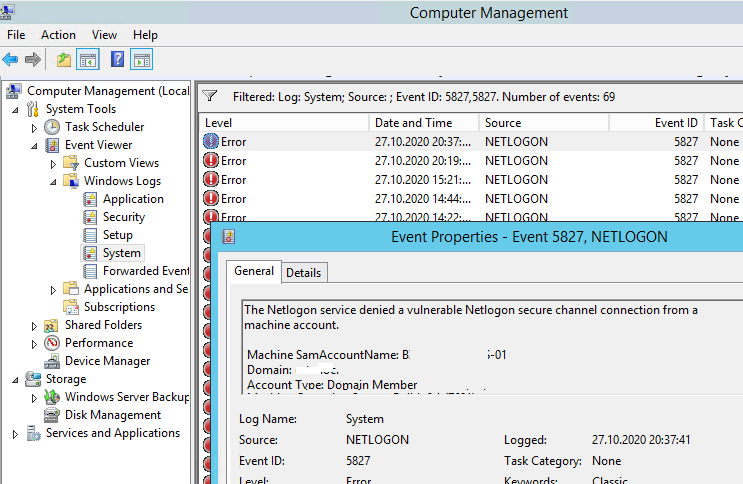

После установки обновлений безопасности, в журналах контроллеров домена станут фиксироваться событии подключения компьютеров с помощью уязвимой версии протокола Netlogon. Нужно обращать внимание на следующие EventID от источника NETLOGON в журнале Event Viewer -> Windows Logs -> System:

- EventID 5827 и 5828 —

The Netlogon service denied a vulnerable Netlogon secure channel connection from a machine account

. Данное сообщение говорит о том, что для данного компьютера запрещено подключение по уязвимой версии протокола Netlogon (до февраля 2021 года это событие информационное, реальных действий по запрету подключений не выполняется);Можно сохранить все события в CSV файл и проанализировать имена подключающихся к DC устройств с помощью PowerShell команды:

Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8 - EventID 5829 — разрешено подключение по уязвимой версии Netlogon

EventID 583, 5831 – подключение по уязвимой версии Netlogon разрешено благодаря за счет наличия устройства в политике «Domain controller: Allow vulnerable Netlogon secure channel connections».

До февраля 2021 вам нужно установить актуальные обновляя безопасности на всех обнаруженных устройствах. На Windows достаточно установить актуальное кумулятивное обновление. На других устройствах, использующих Netlogon Remote Protocol, нужно запросить обновление у вендора.

В феврале будет выпущено отдельно обновление безопасности, которое в обязательном порядке переведет контроллер домена в режим, в котором все подключающиеся устройства в обязательном порядке должны использовать безопасную версию протокола Netlogon. При этом устройства, указанные в событии 5829 (не поддерживает защищенную версию Netlogon) не смогут корректно работать в домене. Такие устройства придется вручную добавлять в исключения GPO

Это означает, что в вашем домене не смогут нормально работать снятые с поддержки версии Win: Windows XP/ Windows Server 2003/Vista/2008.

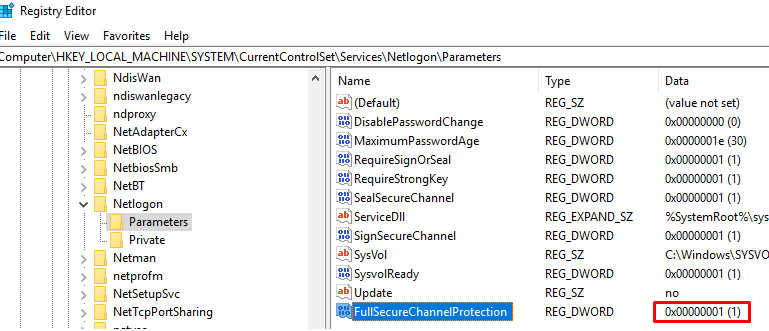

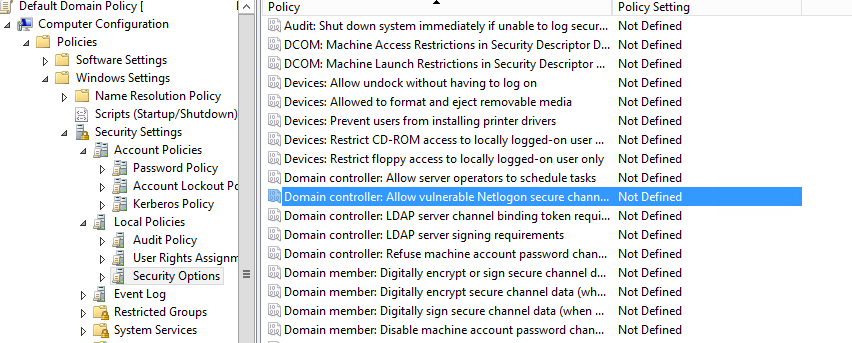

Групповые политики для Zerologon

Если в вашей сети не осталось устройств, поддерживающих только небезопасную версию, вы можете создать отдельную GPO политику, которая принудительно переведет все DC в сети на использование безопасной версии протокола Netlogon не дожидаясь 9 февраля 2021 года (когда будет выпущено обновление второго этапа, запрещающее подключаться по небезопасной версии Netlogon). Для этого нужно с помощью GPO распространить следующий ключ реестра на все DC:

- Ветка

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters - Тип параметра:

DWORD - Имя параметра:

FullSecureChannelProtection

Возможные значения:

1

— запрет на использование уязвимой версии Netlogon для установки соединения с DC. Данный ключ не действует на аккаунты, добавленные в политику “Domain controller: Allow vulnerable Netlogon secure channel connections» (см ниже);

0

– разрешить DC принимать подключения с уязвимой версией Netlogon с не-Windows устройств;

Как разрешить подключение к DC через Netlogon со сторонних устройств?

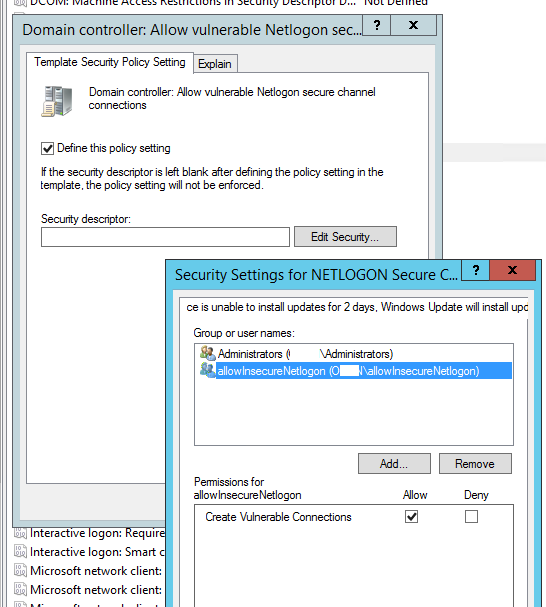

В групповых политиках появился отдельный параметр, позволяющий разрешить определенным устройствам/аккаунтам использовать уязвимую версию Netlogon для подключения к DC. Эта политика называется Domain controller: Allow vulnerable Netlogon secure channel connections и находится в разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

Вам нужно создать группы безопасности в AD, добавить в нее аккаунты/устройства, которым нужно разрешить устанавливать безопасный канал с контролером домена без использования новой версии Netlogon RPC.

Включите политику для DC (на уровне Default Domain Controller policy), нажмите кнопку Define Security и укажите группу, которой разрешено использовать небезопасный Netlogon (Create Vulnerable Connection -> Allow).

С помощью опции Deny вы можете принудительно запретить подключаться по небезопасному Netlogon RPC определённым устройствам.

Microsoft частично исправила уязвимость в Windows 7 и Server 2008

С помощью уязвимости атакующие могут выполнить произвольный код с привилегиями LocalSystem.

Компания Microsoft тайно выпустила частичное исправление для уязвимости в Windows 7 и Server 2008 R2. Уязвимость (идентификатор CVE ей не присвоен) существует из-за неправильной конфигурации ключей реестра двух служб и позволяет локальному атакующему повысить свои привилегии на любой системе со всеми установленными обновлениями.

Исследователь безопасности Клемент Лабро (Clément Labro) обнаружил небезопасные разрешения в ключах реестра служб RpcEptMapper и DnsCache, позволяющие злоумышленникам заставить RPC Endpoint Mapper загрузить вредоносные DLL на Windows 7 и Windows Server 2008R2. С помощью уязвимости атакующие могут выполнить произвольный код в контексте службы Windows Management Instrumentation (WMI), работающей с привилегиями LocalSystem.

«Если вкратце, локальный пользователь без привилегий администратора просто создает субключ Performance в одном из вышеупомянутых ключей, заполняет его некоторыми значениями и запускает мониторинг производительности, что приводит к загрузке процессом Local System WmiPrvSE.exe библиотеки DLL атакующего и выполнению из нее кода», — пояснил соучредитель 0patch Митя Колшек (Mitja Kolsek) в ноябре 2020 года, когда впервые стало известно об уязвимости.

Microsoft тайно исправила уязвимость в ключе реестра

RpcEptMapper в апреле 2021 года путем изменения разрешений. В частности, компания убрала опцию для создания субключей

для групп «Авторизованные пользователи» и «Пользователи». Уязвимость в DnsCache все еще не исправлена. Эксплоит для уязвимости существует

с февраля 2021 года.

Ваша приватность умирает красиво, но мы можем спасти её. Присоединяйтесь к нам!

Новости по теме

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Эксплойт, использующий уязвимость Total Meltdown, опубликован для всех желающих. Если вы ещё не установили последние патчи для операционных систем Windows 7 и Server R2, которые исправляют уязвимость Meltdown, то стоит поторопиться.

Эксплойт, использующий уязвимость Total Meltdown, опубликован для всех желающих. Если вы ещё не установили последние патчи для операционных систем Windows 7 и Server R2, которые исправляют уязвимость Meltdown, то стоит поторопиться.

К исправлению Meltdown приступили ещё в начале года, однако патч от Microsoft, выпущенный в январе, добавил новых проблем. После его установки стало возможно не только читать, но и писать в память ядра. Данная уязвимость получила название Total Meltdown. В конце марта был выпущен патч на патч, который исправлял уже обе проблемы.

Теперь же пользователь под ником XPN опубликовал эксплойт для использования уязвимости после январских обновлений. Видео работы также прилагается:

рекомендации

4070 MSI по старой цене дешевле Palit

13900K в Регарде дешевле чем при курсе 60

Ищем PHP-программиста для апгрейда конфы

Если вы используете ОС Windows 7 или Server R2, то удостоверьтесь в наличии последних установленных заплаток.