Всем привет!

Продолжаем возиться с «прошлым». Сегодня будем понижать DC (Domain Controller), удалять DNS и изменять функциональный уровень. Операции тривиальные, но для полноты заданного ранее сценария — рассмотрим и их.

Инфраструктура всё та же , а именно: 2 КД на базе 2003 SP2 (понижаем их), 2 КД на базе 2008 R2, функциональный уровень 2003

Перед началом понижения DC удостоверьтесь:

- КД не является носителем FSMO , если Вы не перенесли роли, то процедура описана

тут

- КД не последний в домене. В противном случае, удаление КД повлечет за собой и удаление леса (при включенном чекбоксе “this is the last domain controller”)

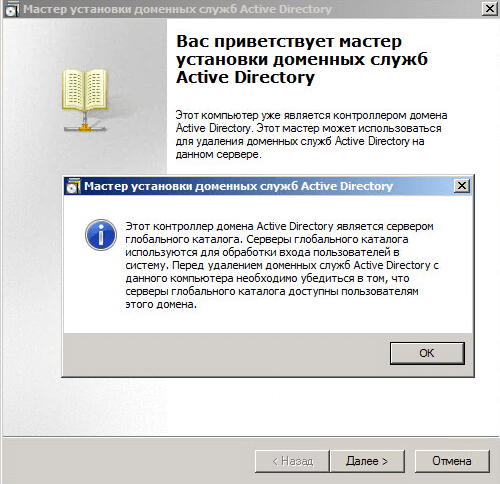

- КД не последний GC (Global Catalog)

- Пользователь, под которым будет проводиться понижение, должен быть в группах Domain Admins или Enterprise Admins

- Если на КД есть службы Certificate Services, то необходимо их удалить перед началом понижения. Процедуру удаления и переноса CA на другой DC читайте в следующей статье.

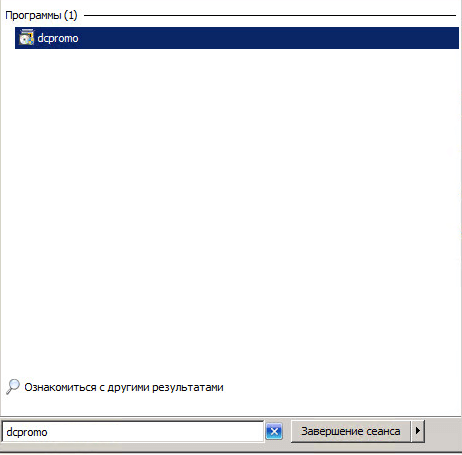

Подключаемся к DC (2003) и запускаем Dcpromo

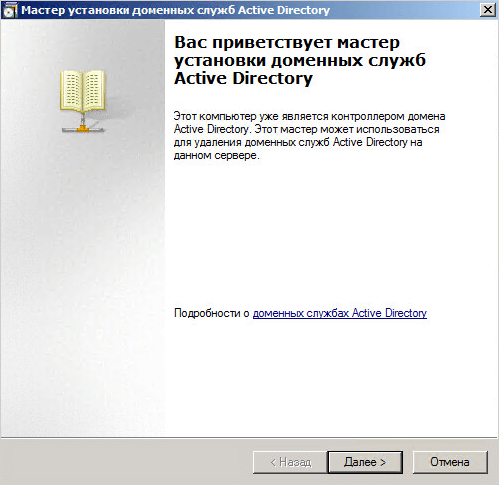

Мастер предупреждает , что после удаления служб AD, сервер станет рядовым и членом домена (по умолчанию).

Если уверены, то жмем Next

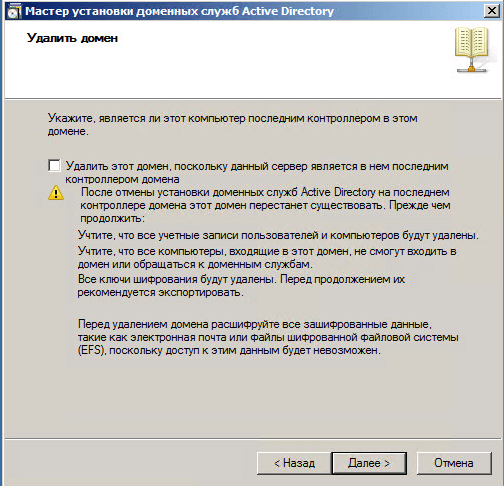

Данный сервер не является последним в домене=чек не ставим и переходим на следующий этап

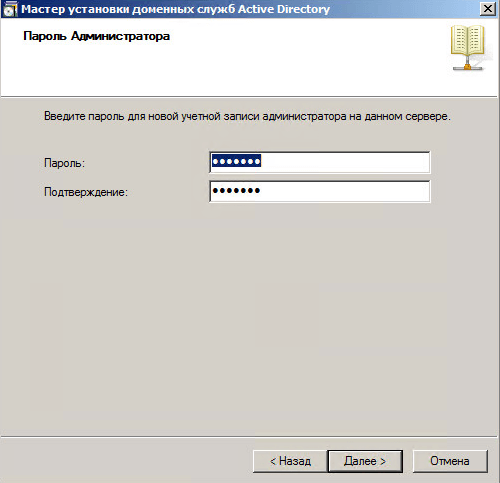

Определяем новый пароль локального администратора

Подтверждаем данные об удалении и жмем Next

После успешного завершения операций получаем статус об успешности удаления AD

Перезагружаемся

Для удаления DNS-сервера настоятельно рекомендуется удостовериться, что все сервисы,

зависящие от служб DNS, обращаются к вторичным DNS-серверам.

Другими словами, в инфраструктуре нет конечных устройств, использующих данный DNS-сервер.

Запускаем Server Manager, переходим в Add or Remove Server Roles

Выбираем DNS Server и жмем Next

Чек на Remove the DNS server role. Удостоверяемся, что данный сервер и

другие сервисы перенастроены на исп-ие других DNS-серверов и жмем Next

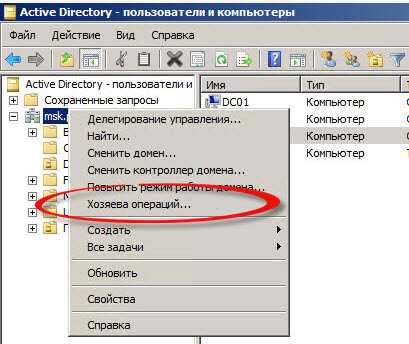

Переходим в dsa.msc , правый клик –> raise domain functional leve

l

Выбираем уровень 2008 R2 и жмем Raise

Жмем OK (членство в Ent. Admins обязательно)

Уровень повысился успешно

Повышение уровня леса аналогично, но выполняется в рамках консоли Active Directory Domains and Trusts

Проводим мониторинг рабоспособности DNS, AD, репликации

(журнал событий, результаты диагностики, записи DNS) и удостоверяемся в отсутствии проблем.

Миграция центра сертификации будет описана в следующей статье

Ссылки на смежные статьи:

Подготовка

Active Directory 2003 к 2008 R2 Перенос

FSMO на примере 2003 и 2008 R2

Миграция

центра сертификации (2003, 2008R2)

Дополнительные ссылки:

Demote a domain controller

Raise domain functional level

You think you removed DNS..

В этой статье мы поговорим о процедуре обновления домена с версии Windows Server 2008 R2 до Windows Server 2012 с последующим понижением роли старого контроллера домена до рядового сервера AD.

Итак, что имеется:

- Домен Active Directory как минимум с одним контроллером домена на Windows Server 2008 R2

- Уровень леса и домена AD должен быть как минимум Windows Server 2003

- Дополнительный рядовой сервер домена с Windows Server 2012 , который в дальнейшем станет контроллером домена (как включить сервер в домен подробно описано в статье Как включить Windows в домен).

- Учетная запись с правами администратора домена, схемы и леса.

Прежде чем добавлять новый контроллер домена на Windows 2012 необходимо обновить схему домена и леса. Классически подготовка и повышение уровня домена осуществлялась вручную с помощью утилиты Adprep.exe. В документации новой серверной платформы от Microsoft указано, что при повышении первого сервера с Windows Server 2012 до уровня контроллера домена, повышение уровня домена происходит автоматически при установке роли AD DS на первый сервер Windows 2012 в домене. Так что, теоретически, для подготовки домена ничего делать не нужно.

Однако, предпочтительнее контролировать результат такого ответственного процесса, как обновление схемы. Выполним процедуру обновления схемы вручную.

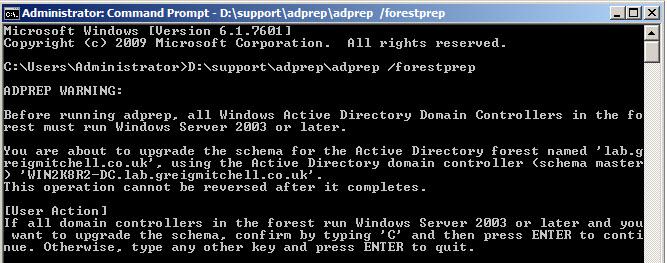

Обновление схемы AD до Windows Server 2012 с помощью adprep

Для обновления схемы нам понадобится утилита adprep.exe, взять которую можно в каталоге supportadprep на диске с дистрибутивом Windows Server 2012. Данная утилита бывает только 64-разрадной (утилиты adprep32.exe больше не существует), соответственно, запустить ее можно будет только на 64 разрядном контроллере домена.

Необходимо скопировать утилиту на текущий DC с ролью Schema Master (Хозяин схемы) и в командной строке с правами администратора выполнить команду подготовки леса к установке нового DC на Windows Server 2012:

adprep /forestprep

Версия схемы Active Directory в Windows Server 2012 — 56.

Далее обновим схему домена:

adprep /domainprep

Далее осталось дожидаться окончания репликации изменений в схеме по всему лесу и проверить существующие контроллеры домена на наличие ошибок. Если все прошло хорошо – продолжаем. Пришла пора развернуть контроллер домена на Windows Server 2012.

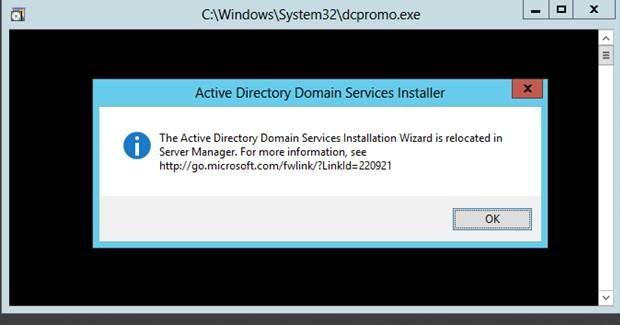

Первой интересной новостью является тот факт, что знакомой администраторам утилиты DCPROMO, позволяющей добавить или удалить контроллер домена в AD больше не существует. При ее запуске появляется окно, в котором сообщается, что мастер установки Active Directory Domain Services перемещен в консоль Server Manager.

Что ж, откроем консоль Server Manager и установим роль Active Directory Domain Services (Внимание! Установка роли автоматически не означает тот факт, что сервер стал контроллером домена, роль нужно сначала настроить)

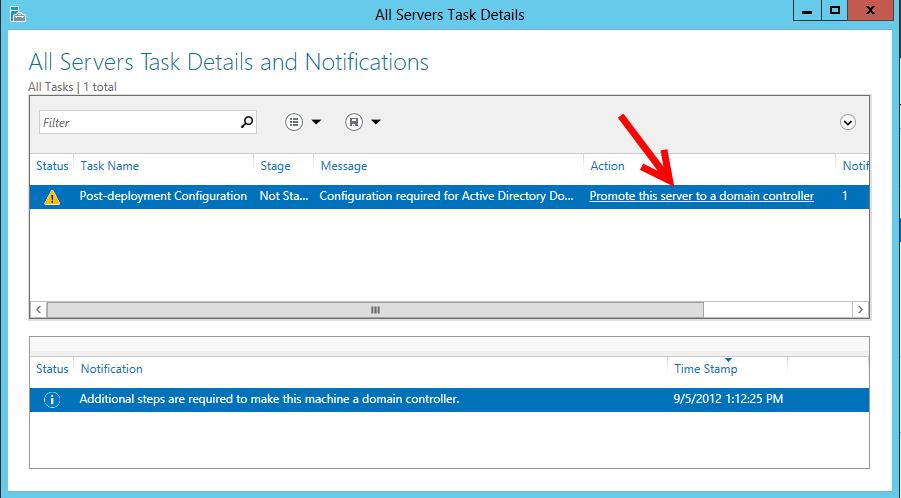

После окончания установки роли появится окно, в котором сообщается, что сервер готов стать контроллером домена, для чего нужно нажать на ссылку “Promote this server to domain controller” (далее мы рассмотрим только значимые шаги мастера создания нового контроллера домена).

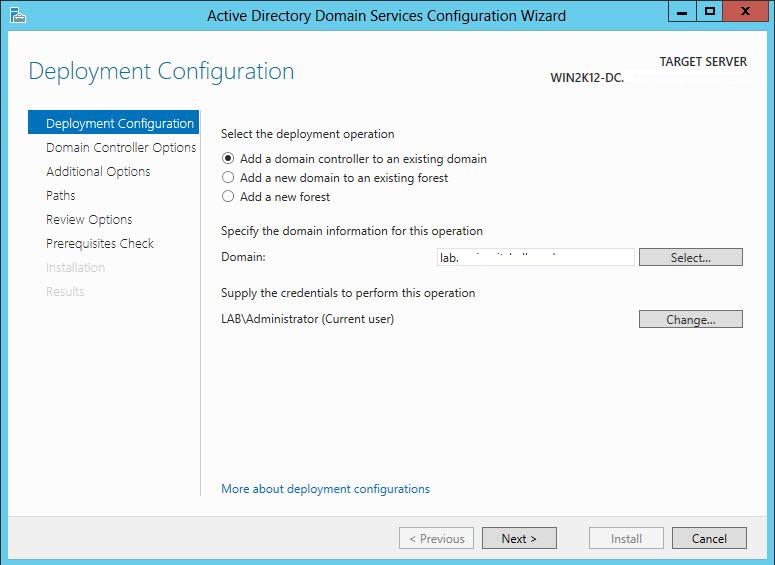

Затем нужно указать, что данный контроллер домена будет добавлен в уже существующий домен (Add a domain controller to an existing domain), указать имя домен и учетную запись из-под которой будет проводится операция.

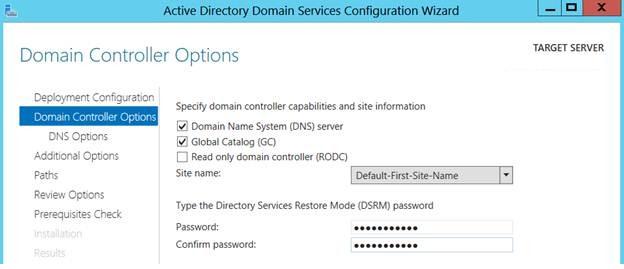

Затем укажите, что данный контроллер домена будет содержать роли GC (Global Catalog) и DNS сервера. Также укажите пароль восстановления DSRM (Directory Services Restore Mode) и, если необходимо имя сайта, к которому будет относиться данный контроллер домена.

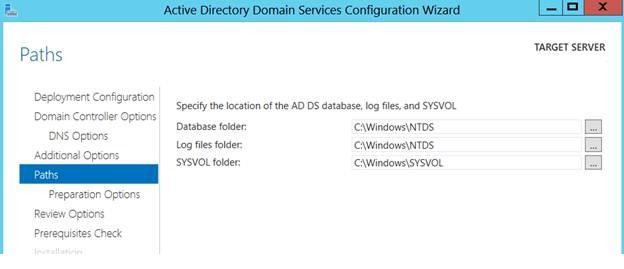

В разделе “Paths” указываются пути к базе Active Directory (NTDS), файлам логов и каталогу SYSVOL. Учтите, что данные каталоги должны находиться на разделе с файловой системой NTFS, тома с новой файловой системой Windows Server 2012 — Resilient File System (ReFS) – использовать для этих целей нельзя!

По окончании работы мастера установки роли AD DS, сервер нужно перезагрузить. После перезагрузки вы получаете новый контроллер домена с ОС Windows Server 2012.

Удаление старого контроллера домена на Windows Server 2008 R2

Прежде, чем понизить роль старого контроллера домена с Windows Server 2008 R2 до рядового сервера, нужно перенести все FSMO роли на новый контроллер домена .

Процедура переноса ролей FSMO с одного контролера домена на другой нами уже рассматривалась, подробнее с ней можно познакомится в статье Передача ролей FSMO в Active Directory. Процедуру можно осуществить через графический GUI (проще) или из командной строки с помощью утилиты ntdsutil

После передачи роли FSMO PDC Emulator, необходимо настроить синхронизацию времени на новом контроллере домена с внешним сервером (с которым время синхронизировалось ранее). Подробно процедура настройки синхронизации времени на PDC описана в статье: Синхронизация времени с внешним NTP сервером в Windows 2008 R2 . Формат команды примерно такой (ntp_server_adress – адрес NTP сервера):

w32tm /config /manualpeerlist:ntp_server_adress /syncfromflags:manual /reliable:yes /update

После того, как все роли FSMO перенесены на новый DC Windows Server 2012, убедитесь, что домен работает корректно: проверьте прохождение репликации AD, журналы DNS и AD на наличие ошибки. Не забудьте в настройках сетевой карты на новом сервере в качестве предпочтительного DNS сервера указать собственный адрес.

Если все прошло корректно, можно понизить роль старого контроллера домена 2008 R2 до рядового сервера домена. Это можно сделать, запустив на нем мастер DCPROMO, и указать, что данный сервер более не является контроллером домена. После того, как данный сервер станет рядовым сервером, его можно полностью отключить.

Обновлено 15.07.2015

Как переименовать контроллер домена Windows Server 2008 R2

Всем привет, ранее я уже рассказывал как переименовать контроллер домена в Windows Server 2008 R2 часть через утилиту netdom или графический метод, существует еще один метод, слегка требующий побольше телодвижений, но очень эффективный, а именно как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена.

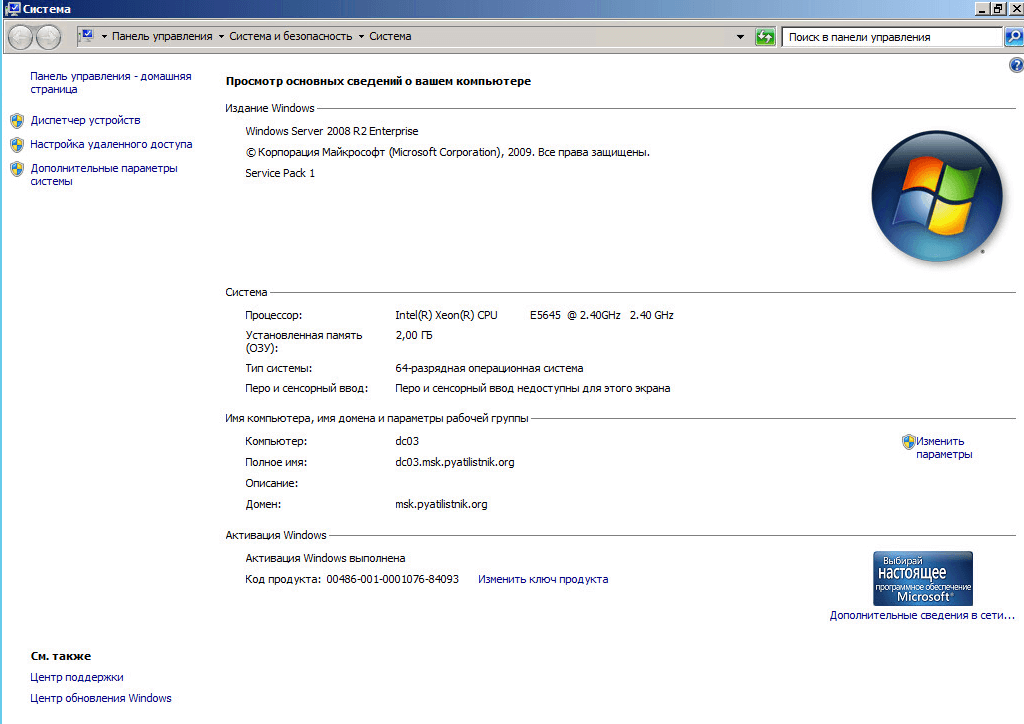

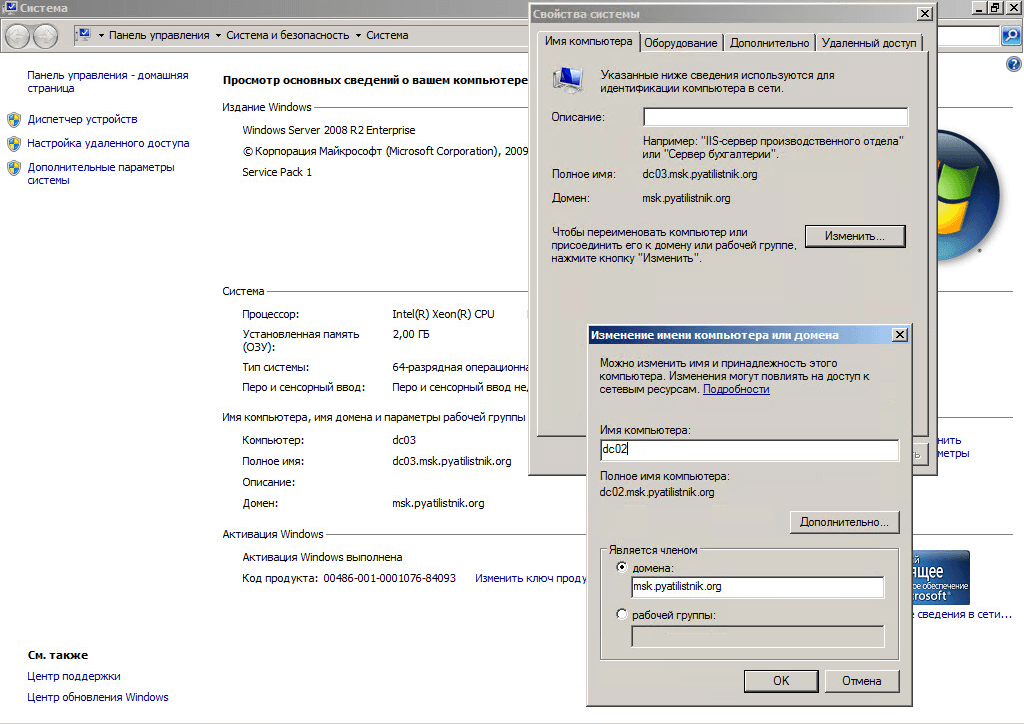

Как видим, у меня есть контроллер домена dc03.msk.pyatilistnik.org, требуется его переименовать в dc02.msk.pyatilistnik.org. Хочу сказать, что есть небольшие требования к понижению:

- Контроллер не должен быть последним Глобальным каталогом

- Не должен быть Центром Сертификации

- Не быть последним контроллером домена

- Вы должны быть администратором домена или предприятия

- Если контроллер домена выполняет какие-либо роли хозяина операций, перед понижением его роли передайте эти роли другому контроллеру

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-026

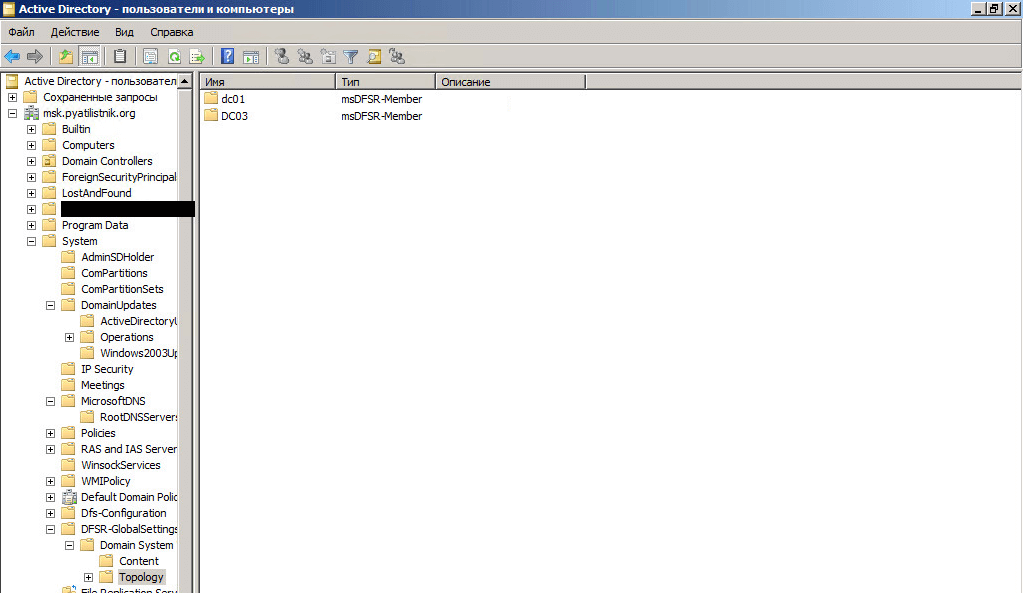

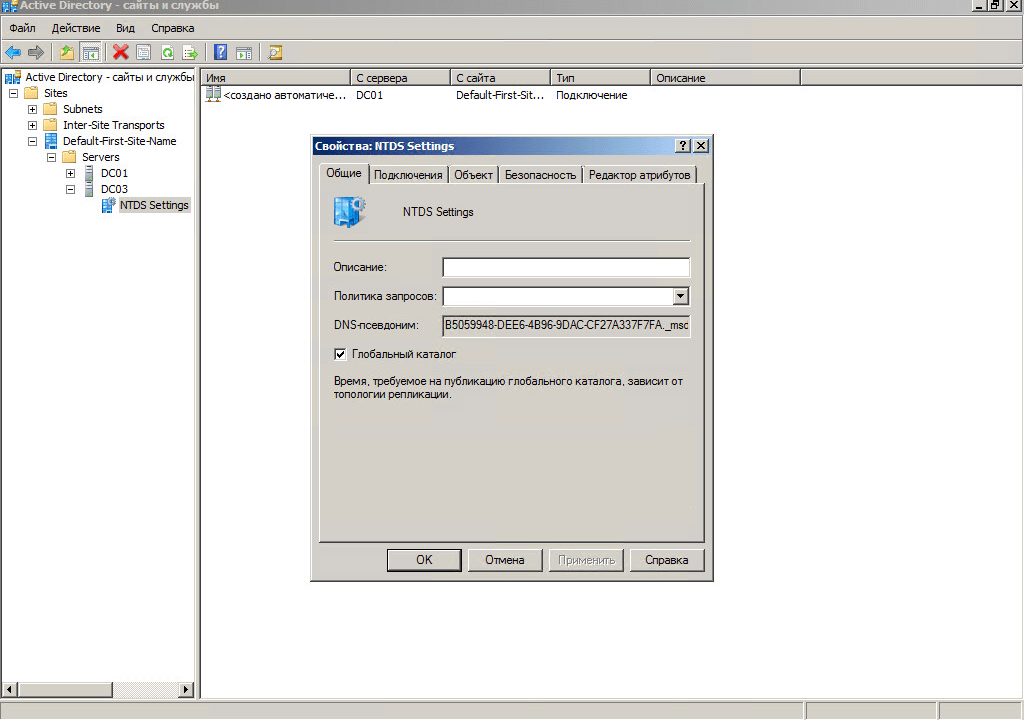

Посмотрим топологию в Active Directory, и видим dc01 и dc03

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-028

Открываем пуск и пишем dcpromo.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-027

Открывается мастер установки доменных служб, жмем далее

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-029

Видим, что выскочило предупреждение

этот контроллер домена Active Directory является сервером Глобального каталога.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-030

Чтобы это исправить открываем оснастку Active Directory Сайты и Службы. Идем в Default-First-Site-Name-Servers-NTDS Settings. И на вкладке Общие снимаем галку Глобальный каталог.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-038

Снова запускаем мастер и видим, предупреждения нет, нас следующем шаге галку Удалить этот домен не ставим, так как у нас это не последний домен контроллер.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-039

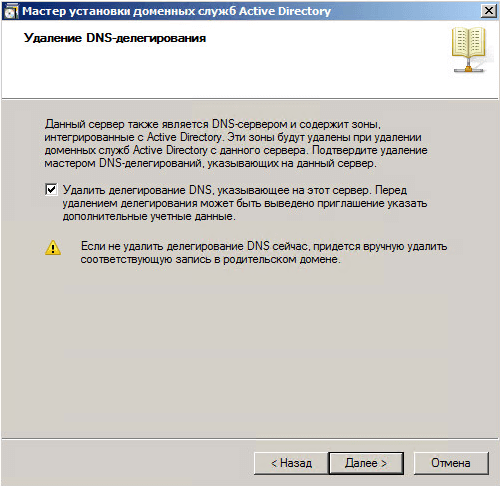

Ставим галку Удалить делегирование DNS.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-040

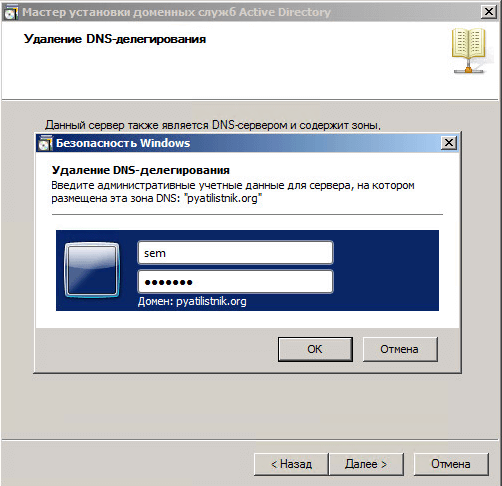

вас попросят вести дополнительные данные

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-041

Вводим пароль администратора восстановления, который мы задавали при установке контроллера домена.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-042

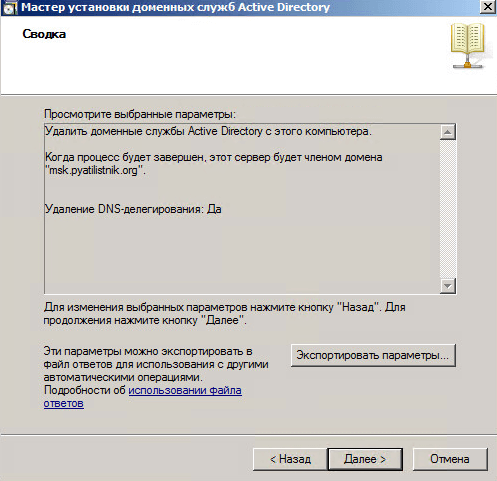

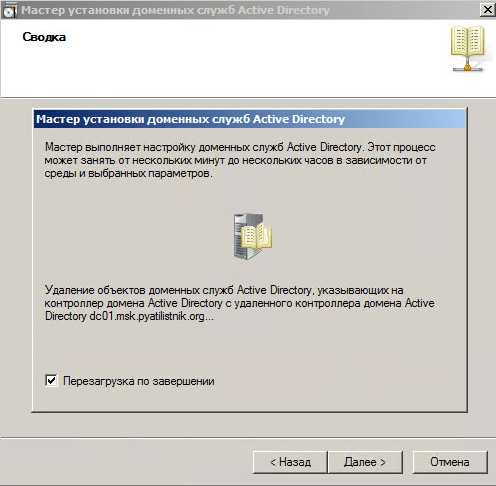

Смотрим сводные данные установки и жмем Далее.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-043

Начнется процесс установки, ставим галку перезагрузка, чтобы она была автоматической.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-044

После перезагрузки, открываем на первом контроллере ACtive Directory Пользователи и компьютеры и в топологии видим, только dc01

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-045

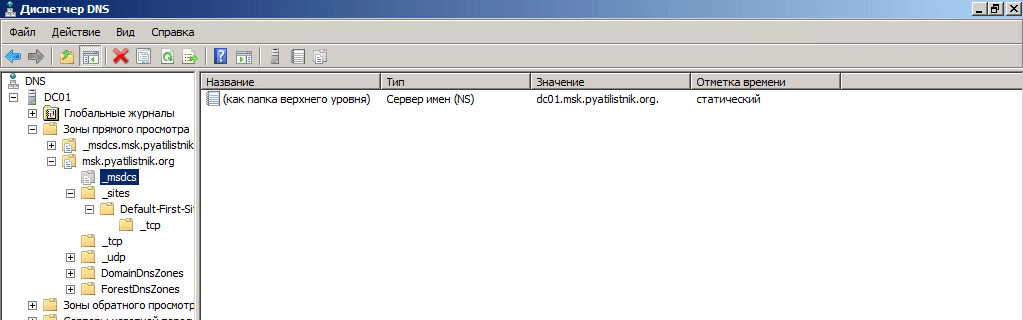

Проверяем не осталось ли лишнего в DNS, конкретно интересуют NS записи

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-046

Все контроллер домена был понижен, теперь через свойства системы переименуем сервер.

Как переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена-047

после чего перезагружаемся. Если хотите чтобы сервер снова стал DC, то смотрите Как добавить контроллер домена в существующий лес Active Directory Windows Server 2008 R2.

Вот так вот просто переименовать контроллер домена в Windows Server 2008 R2-3 часть через понижение контроллера домена.

Материал сайта pyatilistnik.org

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

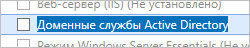

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

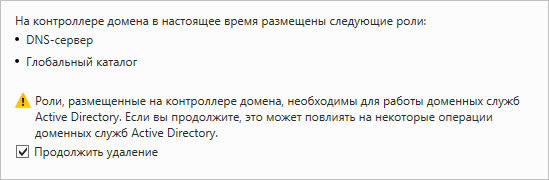

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

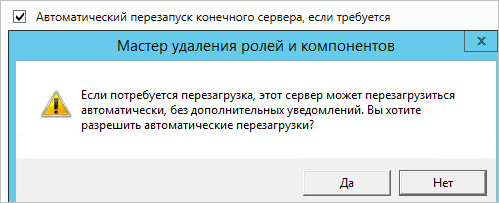

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

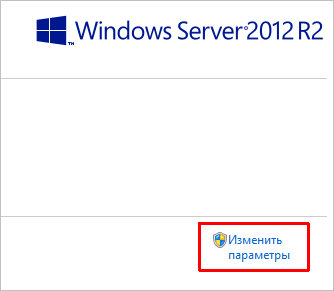

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Содержание

- Удаление контроллера домена

- Подготовка к развертыванию

- Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

- Очистка метаданных сервера с помощью Active Directory пользователей и компьютеровClean up server metadata using Active Directory Users and Computers

- Очистка метаданных сервера с помощью командной строкиClean up server metadata using the command line

- Удаление и переназначение исходного сервераRemove and repurpose the Source Server

- Удаление контроллера домена

- Удаление объектов CA из Active Directory

- Удаление учетной записи компьютера

- Очистка метаданных сервера с помощью программы NtdsutilTo clean up server metadata by using Ntdsutil

- Схема сети с неработающим контроллером в AD

- Очистка метаданных сервера с помощью Active Directory сайтов и службClean up server metadata using Active Directory Sites and Services

- Установка контроллера домена Windows Server 2019 с помощью Powershell

- Для чего выводить компьютеры из домена?

Удаление из домена active directory контроллера, который находиться в офлайне происходит в несколько простых и коротких этапов.

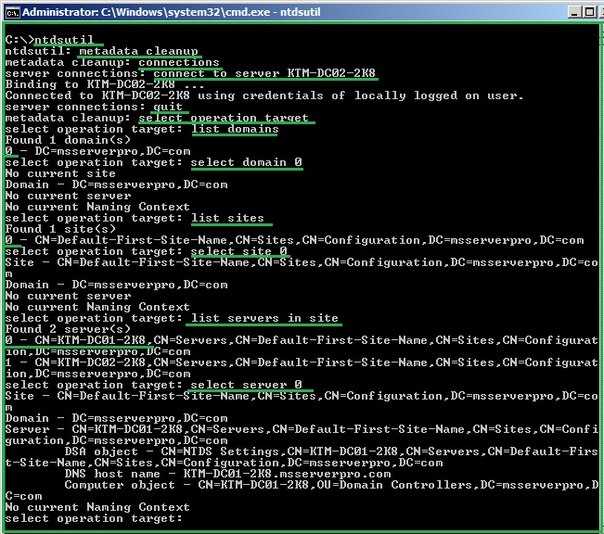

NTDSUTIL

- На исправном контролере домена из под администратора запускаем командную строку и вводим ntdsutil . Мы «вошли» в утилиту и должны увидеть приглашение «ntdsutil:» для ввода команд.

- Вводим команду metadata cleanup

-

Нам необходимо уточнить что именно нужно удалить. Вводим connections — мы вошли в меню для подключения к серверу.

- Вводим connect to server имя_сервера , где имя_сервера — имя исправного сервера с контроллером домена.

- Вводим команду quit — для возврата в меню Metadata Cleanup.

- Вводим команду select operation target

- Вводим команду list domains — появиться список доменов. У меня он один.

- Вводим команду select domain номер — указываем из какого домена мы хотим удалить сервер, где «номер» — номер домена из предыдущего списка.

- Вводим команду list sites — отобразится список узлов с номерами.

- Вводим команду select site номер, где номер — номер узла в котором находиться удаляемый сервер.

- Вводим команду list servers in site — выводим список серверов с номерами в указанном узле

- Вводим команду select server номер, где номер — номер сервера который мы хотим удалить.

- Вводим команду quit — выходим в меню metadata cleanup утилиты ntdsutil

- Вводим команду remove selected server — удаляем контроллер домена. Появиться окно с предупреждением, подтверждаем кнопкой «yes».

- Вводим quit — выходим из меню metadata cleanup утилиты ntdsutil

- Вводим quit — выходим из утилиты ntdsutil

Эта процедура выглядит приблизительно вот так:

Удаление из оснасток:

- Открываем оснастку «Active Directory Sites and Services», разворачиваем сайт (узел) в котором находиться удаляемый контроллер домена, убеждаемся что он не содержит никаких объектов и удаляем его.

- Открываем оснастку «Active Directory Users and Computers», разворачиваем контейнер «Domain Controllers» и убеждаемся что там нет удаляемого контроллера домена. Если есть — удаляем.

- Открываем оснастку «DNS Manager».

- Находим зону DNS в которой удаляемый контроллер домена был DNS-сервером.

- Кликаем правой кнопки мышки по зоне и выбираем Properties

- Переходим на вкладку Name Servers и удаляем не нужный контроллер домена.

- Жмем OК, для того чтобы удалить все оставшиеся DNS записи: HOST (A) или Pointer (PTR) и убеждаемся что в зоне не осталось никаких DNS записей связанных с удаляемым контроллером домена.

Предварительные требования к развертыванию контроллера домена только для чтения указаны ниже.

- Контроллер домена только для чтения должен перенаправлять запросы проверки подлинности доступному для записи контроллеру домена с ОС Windows Server 2008. На этом контроллере домена должна быть задана политика репликации паролей, определяющая необходимость репликации учетных данных в филиале для перенаправленных запросов от контроллера домена только для чтения.

- Домен должен работать в режиме Windows Server 2003 или более высоком, чтобы можно было использовать ограниченное делегирование Kerberos. Ограниченное делегирование используется для обработки вызовов безопасности, которые должны олицетворяться в контексте вызывающей стороны.

- Лес должен работать в режиме Windows Server 2003 или более высоком, чтобы можно было использовать репликацию связанного значения. Это обеспечивает более высокую согласованность репликации.

- В лесу необходимо однократно выполнить команду adprep /rodcprep для обновления разрешений во всех разделах каталога приложений DNS в лесу. Это позволяет всем контроллерам домена только для чтения, которые также являются DNS-серверами, успешно реплицировать разрешения.

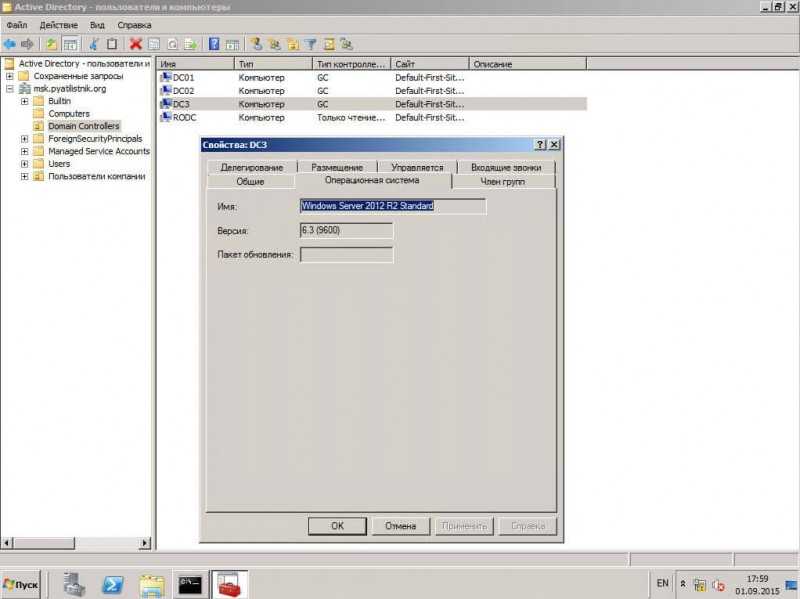

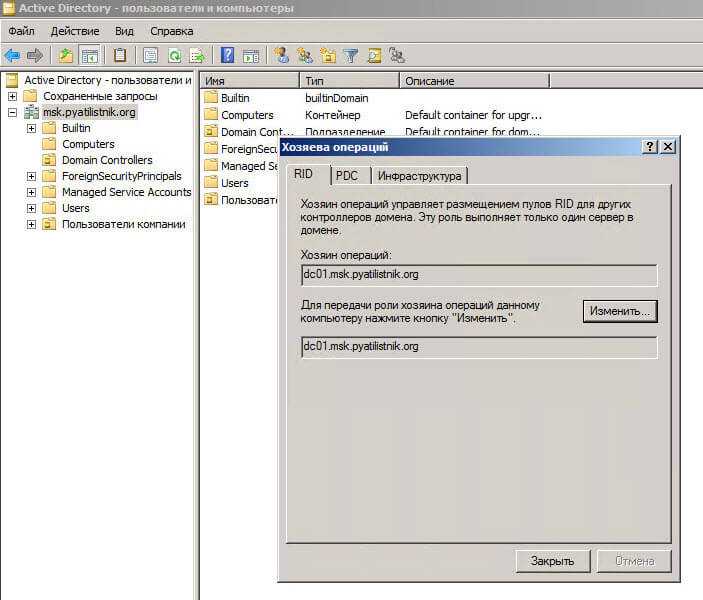

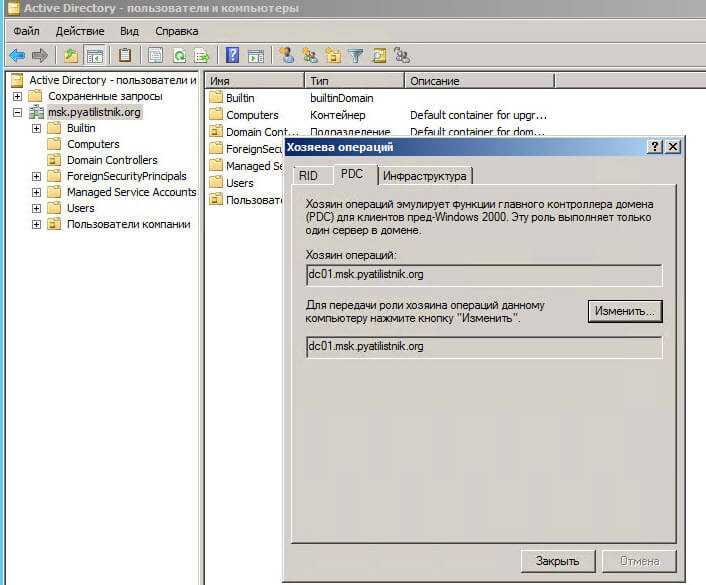

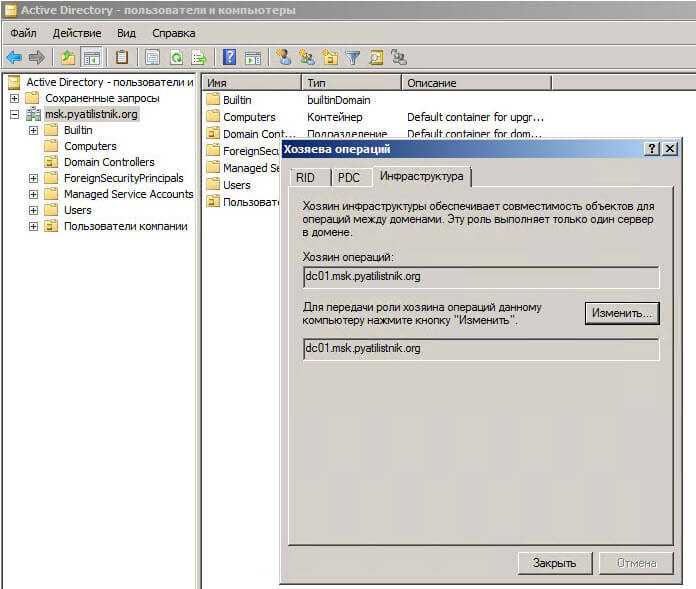

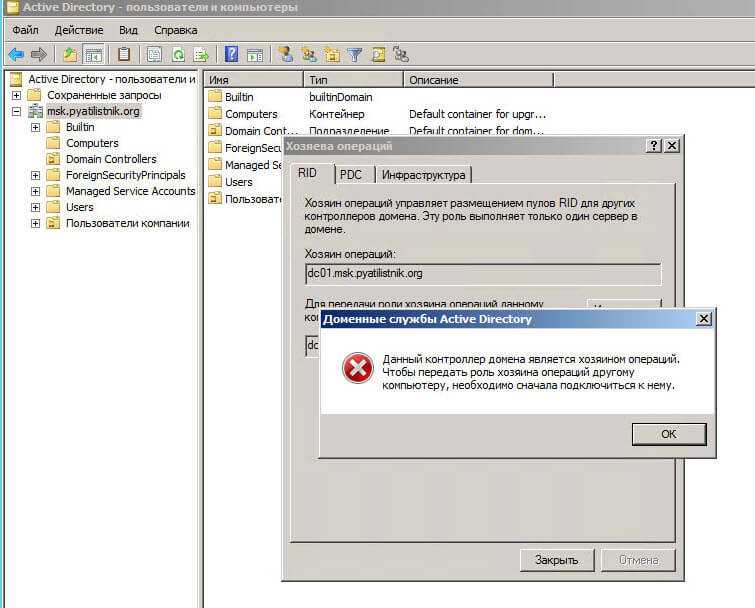

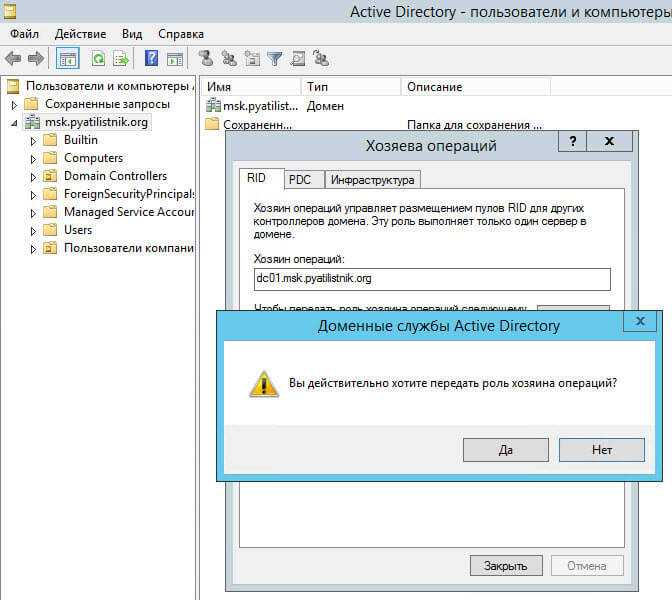

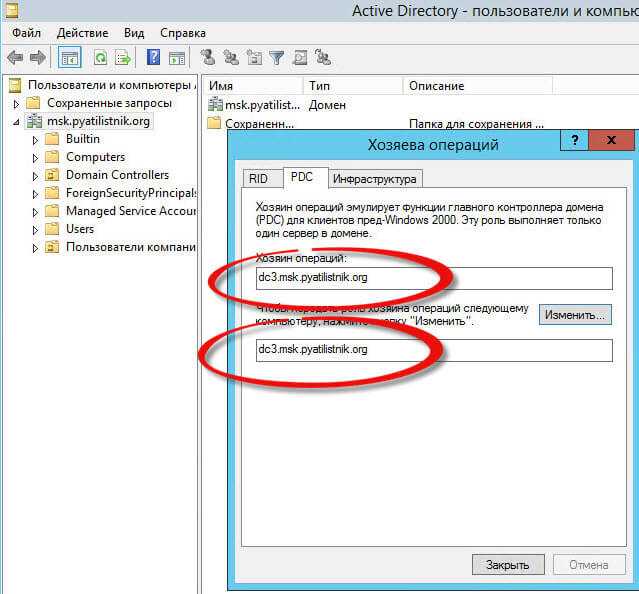

Передача ролей fsmo через оснастки самый быстрый и наглядный метод.

Передача PDC, Диспетчер пула RID, Хозяин инфраструктуры.

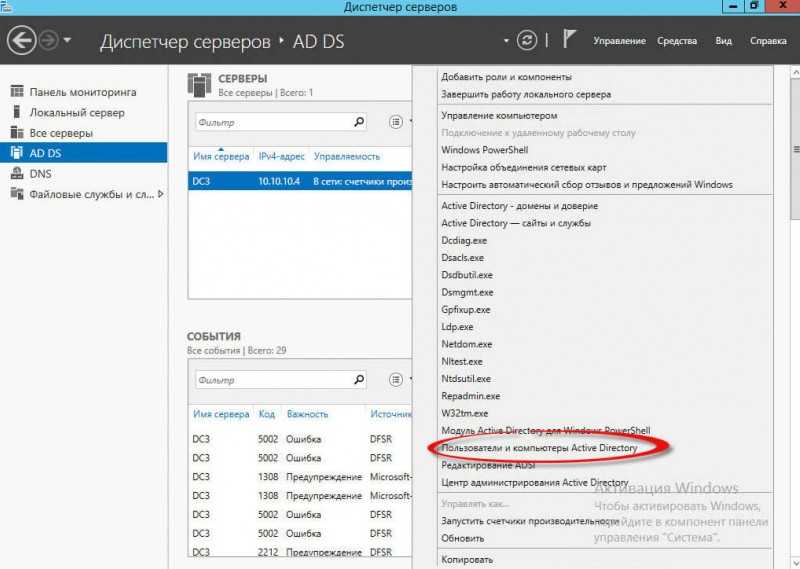

Открываем оснастку Active Directory Пользователи и компьютеры, это можно сделать через пуск набрав dsa.msc.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-02

Видим 3 DC контроллера, у dc3 стоит windows Server 2012 R2

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-03

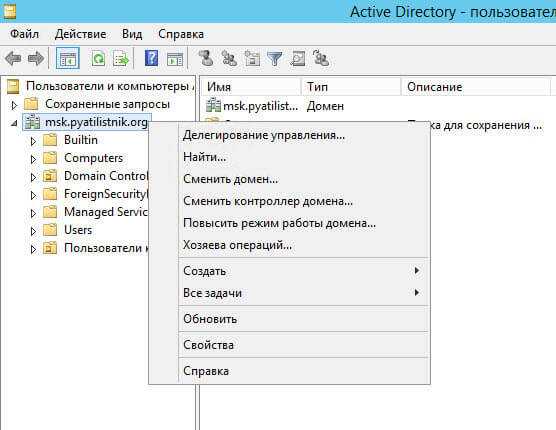

Щелкаем правым кликом на уровне домена и выбираем Хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-04

Видим, что реально PDC, Диспетчер пула RID, Хозяин инфраструктуры держит DC01

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-05

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-06

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-07

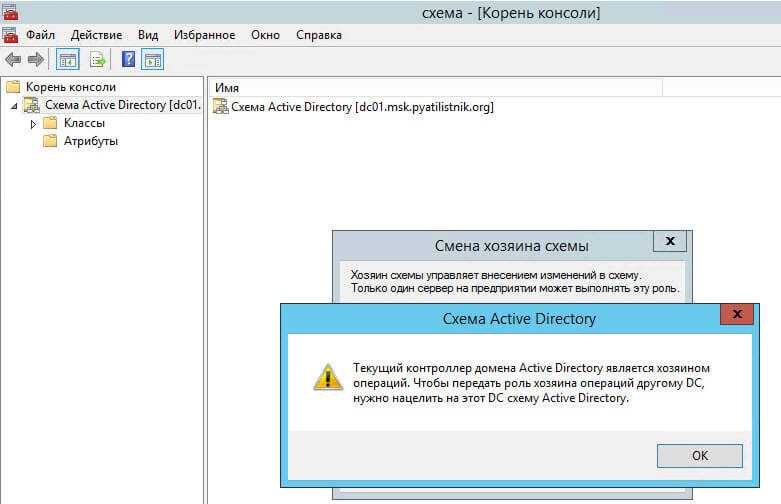

Если вы нажмете кнопку изменить, то выскочит ошибка:

Данный контроллер домена является хозяином операций. Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-08

Из этого следует что для захвата нужно выбрать контроллер куда мы будем передавать роли, у меня это dc3.

Переходим на dc3 и открываем тоже ADUC

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-09

Выбираем хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-10

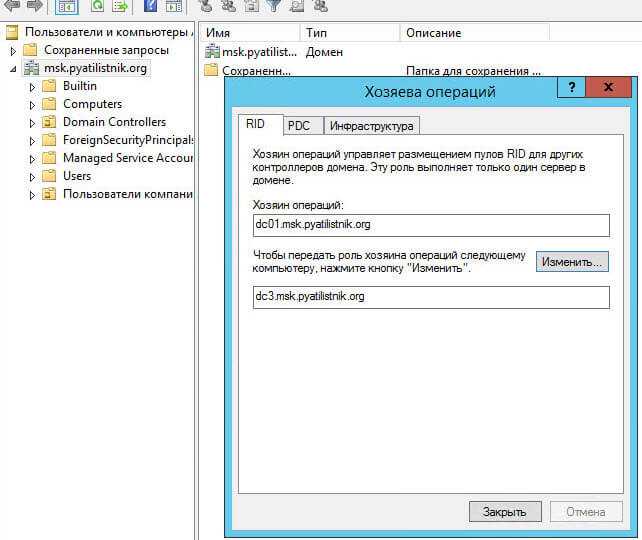

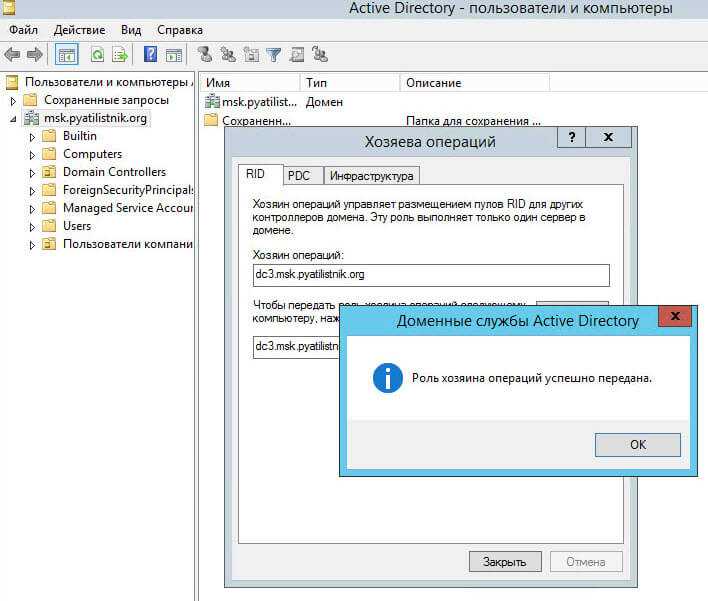

Видим текущий хозяин RID это dco1 и кому передаем это dc3, жмем изменить.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-11

Подтверждаем

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-12

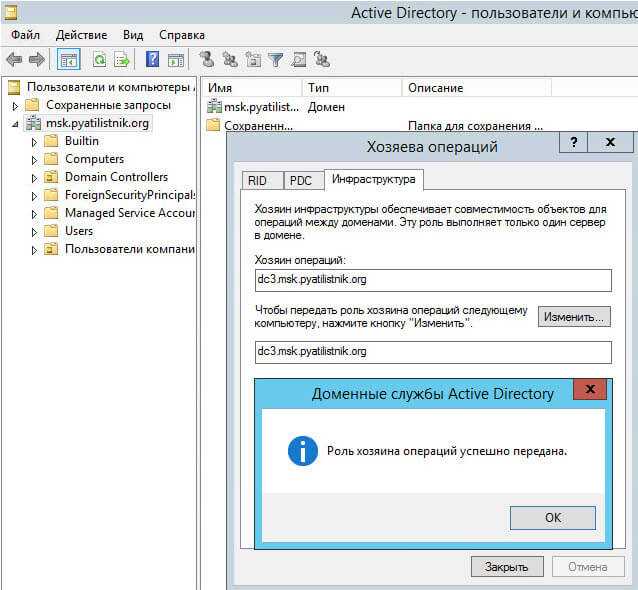

Роль успешна передана

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-13

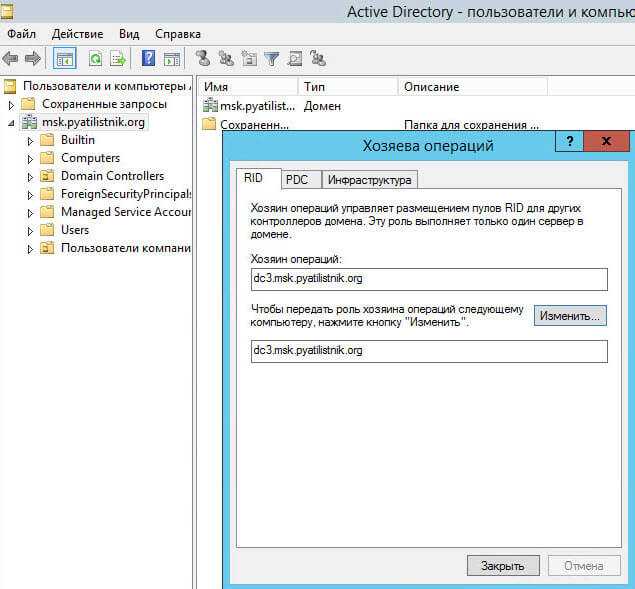

Видим, что теперь хозяин RID dc3.msk.pyatilistnik.org

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-14

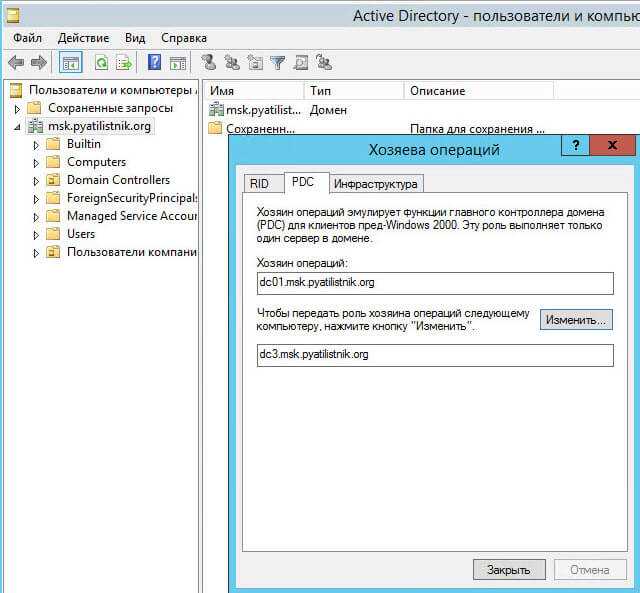

Тоже самое проделаем с PDC мастером

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-15

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-16

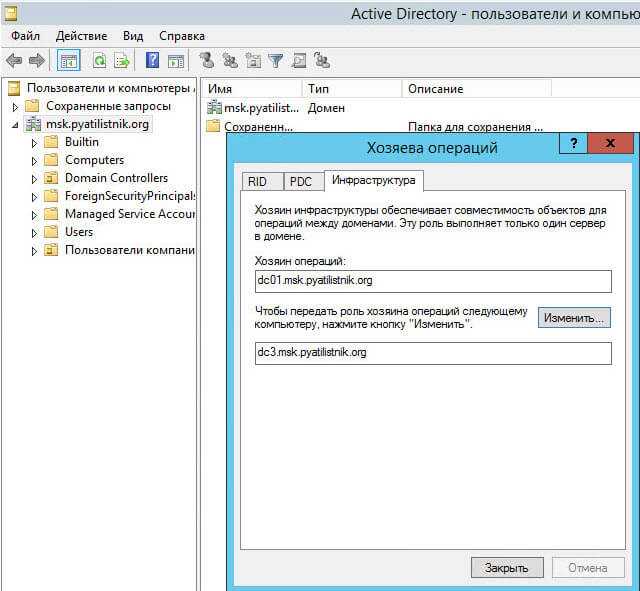

и с Инфраструктурой

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-17

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-18

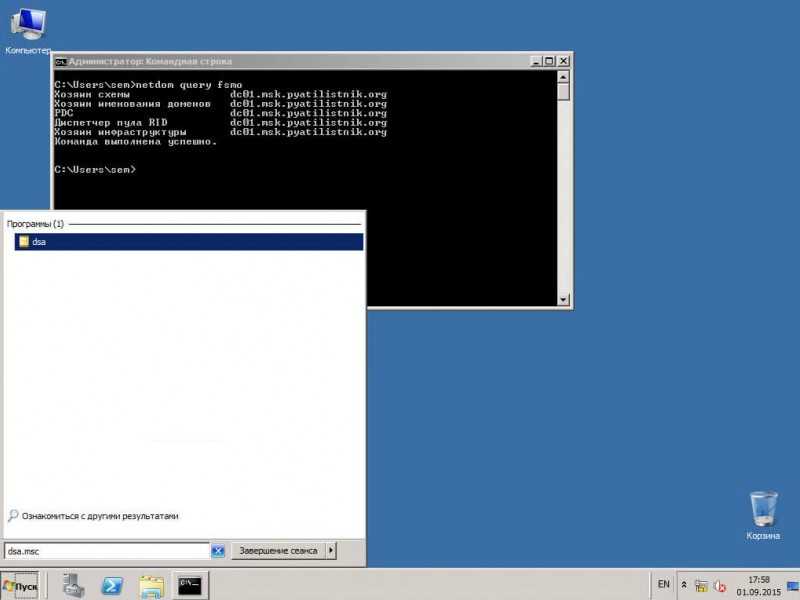

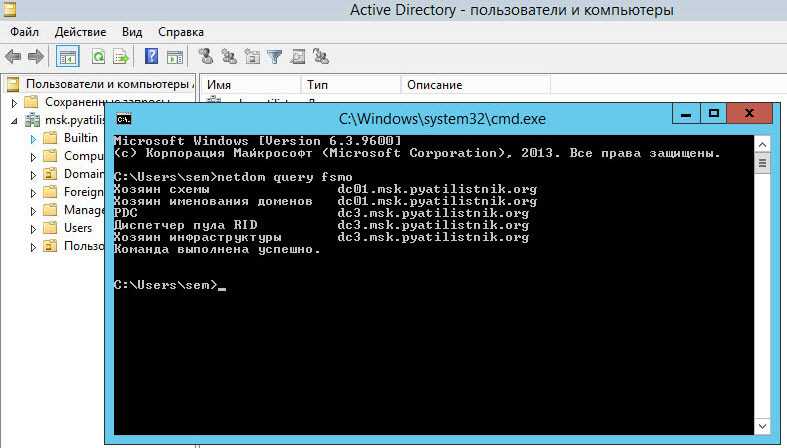

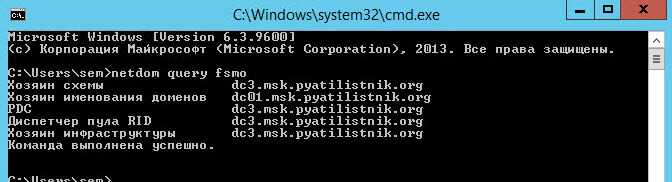

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

netdom query fsmo

и видим три роли fsmo принадлежат dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-19

Передача Schema master (мастера схемы)

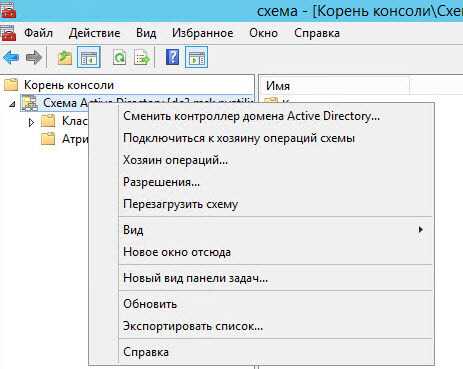

Открываем оснастку Active Directory Схема, как ее добавить Active Directory Схема читаем тут.

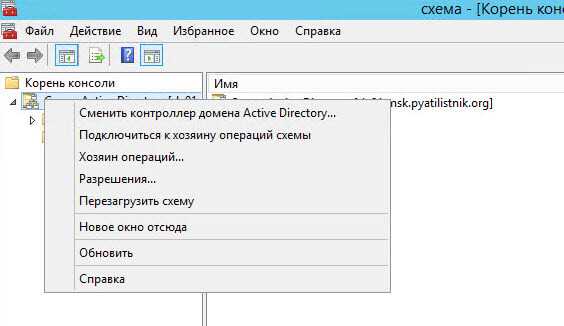

правым кликом по корню и выбираем Хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-20

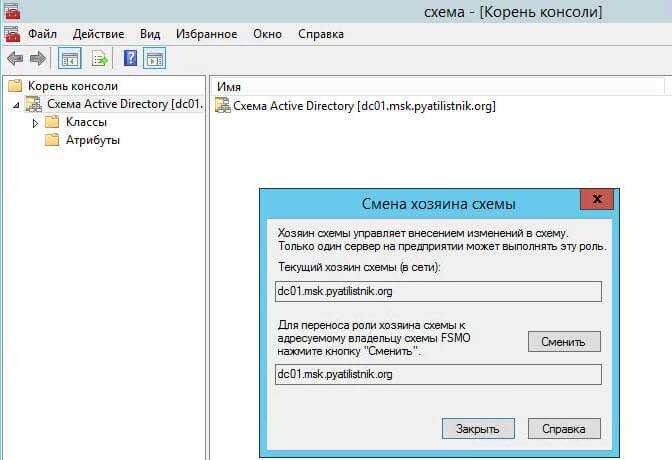

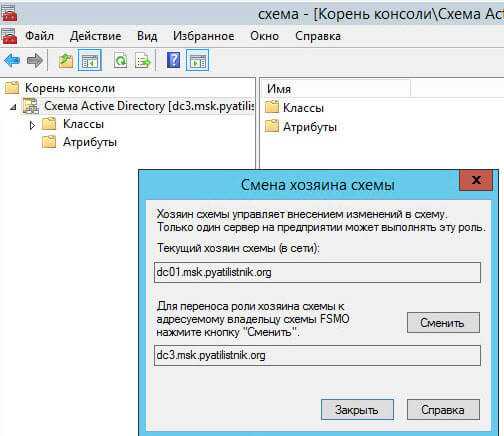

Мы подключимся к dc01. Нажимаем сменить

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-21

и получаем предупреждение: Текущий контроллер домена Active Directory является хозяином операций. Чтобы передать роль хозяина операций другому DC, нужно нацелить на этот DC схему AD,

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-22

Закрываем его. Щелкаем правым кликом опять по корню и выбираем Сменить контроллер домена Active Directory.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-23

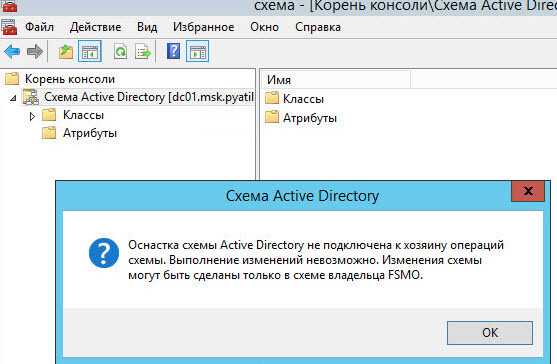

Вылезет окно с сообщением Оснастка схемы AD не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-24

Снова выбираем хозяина схемы и видим, что теперь сменить дает.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-25

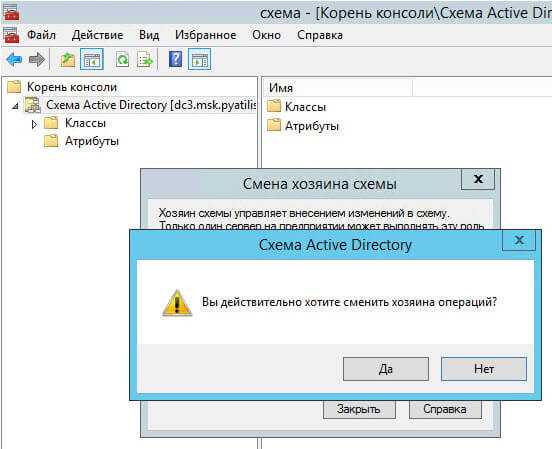

Да.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-26

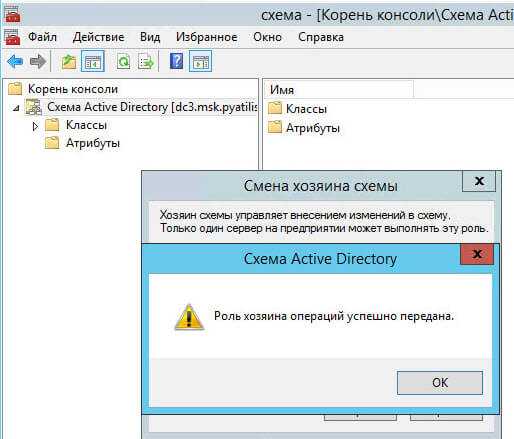

передана успешно.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-27

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

netdom query fsmo

и видим уже 4 роли у dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-28

Очистка метаданных сервера с помощью Active Directory пользователей и компьютеровClean up server metadata using Active Directory Users and Computers

- Откройте оснастку Пользователи и компьютеры Active Directory.Open Active Directory Users and Computers.

- Если вы определили партнеров репликации при подготовке к этой процедуре и не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные будут удалены, щелкните правой кнопкой мыши узел Active Directory пользователи и компьютеры . , а затем выберите пункт изменить контроллер домена.If you have identified replication partners in preparation for this procedure and if you are not connected to a replication partner of the removed domain controller whose metadata you are cleaning up, right-click Active Directory Users and Computers node, and then click Change Domain Controller. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.Click the name of the domain controller from which you want to remove the metadata, and then click OK.

- Разверните домен контроллера домена, который был принудительно удален, и выберите пункт контроллеры домена.Expand the domain of the domain controller that was forcibly removed, and then click Domain Controllers.

- В области сведений щелкните правой кнопкой мыши объект компьютера контроллера домена, метаданные которого необходимо очистить, и выберите команду Удалить.In the details pane, right-click the computer object of the domain controller whose metadata you want to clean up, and then click Delete.

- В диалоговом окне домен Active Directory службы убедитесь, что отображается имя контроллера домена, который вы хотите удалить, и нажмите кнопку Да , чтобы подтвердить удаление объекта компьютера.In the Active Directory Domain Services dialog box, confirm the name of the domain controller you wish to delete is shown, and click Yes to confirm the computer object deletion.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo) , а затем нажать кнопку Удалить.In the Deleting Domain Controller dialog box, select This Domain Controller is permanently offline and can no longer be demoted using the Active Directory Domain Services Installation Wizard (DCPROMO), and then click Delete.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.If the domain controller is a global catalog server, in the Delete Domain Controller dialog box, click Yes to continue with the deletion.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена.If the domain controller currently holds one or more operations master roles, click OK to move the role or roles to the domain controller that is shown. Этот контроллер домена нельзя изменить.You cannot change this domain controller. Если вы хотите переместить роль на другой контроллер домена, необходимо переместить роль после завершения процедуры очистки метаданных сервера.If you want to move the role to a different domain controller, you must move the role after you complete the server metadata cleanup procedure.

Очистка метаданных сервера с помощью командной строкиClean up server metadata using the command line

В качестве альтернативы можно очищать метаданные с помощью программы Ntdsutil. exe, программы командной строки, устанавливаемой автоматически на всех контроллерах домена и серверах, на которых установлены службы Active Directory облегченного доступа к каталогам (AD LDS).As an alternative, you can clean up metadata by using Ntdsutil.exe, a command-line tool that is installed automatically on all domain controllers and servers that have Active Directory Lightweight Directory Services (AD LDS) installed. Ntdsutil. exe также доступен на компьютерах с установленным RSAT.Ntdsutil.exe is also available on computers that have RSAT installed.

Удаление и переназначение исходного сервераRemove and repurpose the Source Server

Выключите исходный сервер и отключите его от сети.Turn off the Source Server and disconnect it from the network. Рекомендуется хотя бы одну неделю не выполнять переформатирование исходного сервера, чтобы убедиться, что все необходимые данные перенесены на конечный сервер.We recommend that you do not reformat the Source Server for at least one week to ensure that all the necessary data migrated to the Destination Server. После подтверждения переноса всех данных можно переустановить этот сервер в сети в качестве дополнительного сервера для других задач.After you have verified that all the data has migrated, you can reinstall this server on the network as a secondary server for other tasks, if required.

Примечание

Перезапустите конечный сервер после понижения уровня и удаления исходного сервера.After you demote and remove the Source Server, restart the Destination Server.

После понижения уровня исходного сервера он находится в неработоспособном состоянии.After you demote the Source Server, it is not in a healthy state. Если требуется перепрофилировать исходный сервер, проще всего отформатировать его, установить серверную операционную систему и затем настроить для использования в качестве дополнительного сервера.If you want to repurpose the Source Server, the simplest way is to reformat it, install a server operating system, and then set it up for use as an additional server.

Под удалением контроллера домена фактически понимается понижение его до роли обычного сервера. Порой бывает необходимо удалить один или несколько контроллеров из домена или переместить их в другой домен. Нельзя просто вывести контроллер из состава домена, поскольку информация о нем останется в каталоге

Соответственно, этот контроллер домена будет приниматься во внимание при формировании топологии репликации, выполнении аутентификации пользователей и т. п

Перед выполнением операции понижения контроллера домена необходимо убедиться в том, что контроллер не является сервером глобального каталога или исполнителем специализированных ролей. В последнем случае перед понижением контроллера домена администратор должен передать эти роли другим контроллерам. Необходимо, чтобы после понижения контроллера в домене оставался хотя бы один сервер глобального каталога.

Понижение контроллера, являющегося последним в домене, приводит к удалению домена. Операция удаления домена не может быть осуществлена (соответственно, будет прервана операция понижения последнего контроллера домена), если домен имеет дочерние домены. Запрещается также понижать контроллеры домена, являющиеся последними носителями реплик разделов приложений. Перед выполнением операции понижения администратор должен вручную удалить разделы приложений с помощью утилиты Ntdsutil.exe.

Для выполнения операции понижения необходимо, чтобы контроллер домена был работоспособным. Также должны быть доступны другие контроллеры домена. Это позволит выполнить изменения в каталоге, информирующие об удалении контроллера домена. Операция понижения контроллера домена выполняется мастером установки Active Directory (утилита Dcpromo).

В процессе понижения роли компьютера мастер установки проверит копию каталога понижаемого контроллера домена на предмет наличия реплик разделов приложений. Если будут обнаружены реплики, являющиеся последними, мастер выдаст соответствующее предупреждение (рис. 19.7). В этом случае мастер в следующем окне потребует подтвердить готовность администратора удалить эту реплику.

Удаление последней реплики раздела приложения приводит к потере всех хранящихся в ней данных. Как следствие это может привести к отказу или неверной работе приложений.

На заключительном этапе администратор должен будет предоставить информацию о пароле, который будет сопоставлен учетной записи локального администратора. Эта учетная запись будет создана мастером по окончании процедуры удаления компонентов службы каталога.

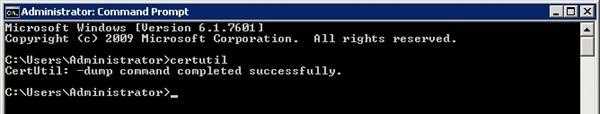

Удаление объектов CA из Active Directory

При установке центра сертификации в структуре Active Directory создается ряд служебных объектов CA, которые не удаляются при удалении роли ADCS. Удаляется только объект pKIEnrollmentService, благодаря чему клиенты не пытаются запрашивать новые сертификат у выведенного из эксплуатации CA.

Выведем список доступных центров сертификации (он пуст):

certutil

Откроем консоль Active Directory Site and Services и включим отображение сервисных веток, выбрав в верхнем меню пункт View ->Show Services Node.

Затем последовательно удалим следующие объекты AD:

- Центр сертификации в разделе Services -> Public Key Services -> AIA.

- Контейнер с именем сервера CA в разделе Services -> Public Key Services -> CDP.

- CA в разделе Services > Public Key Services > Certification Authorities.

- Проверьте, что в разделе Services -> Public Key Services -> Enrollment Services отсутствует объект pKIEnrollmentService (он должен удалиться во время процесса деинсталляции CA). Если он присутствует, удалите его вручную.

- Удалите шаблоны сертификатов, расположенные в разделе Services -> Public Key Services > Certificate Templates (выбелить все шаблоны CTRL+A).

| Удаление учетной записи компьютера с помощью средств интерфейса Windows |

-

Чтобы открыть оснастку «Active Directory — пользователи и компьютеры», нажмите кнопку Пуск, выберите Панель управления, дважды щелкните Администрирование, а затем дважды щелкните Active Directory — пользователи и компьютеры.

-

В дереве консоли щелкните пункт Компьютеры.

Местонахождение

Active Directory — пользователи и компьютерыdomain nodeКомпьютеры

Или щелкните папку, которая содержит нужный компьютер.

-

В области сведений щелкните правой кнопкой мыши компьютер, а затем выберите команду Удалить.

Дополнительная информация

- Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо должны быть делегированы соответствующие полномочия. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

- Чтобы открыть оснастку «Active Directory — пользователи и компьютеры» другим способом, нажмите кнопку Пуск, выберите пункт Выполнить, а затем введите dsa.msc.

- Учетную запись компьютера также можно удалить, исключив компьютер из домена.

- Если удалить учетную запись компьютера, все связанные с ней разрешения и членства удаляются без возможности восстановления. Поскольку каждая учетная запись имеет уникальный идентификатор безопасности (SID), при создании новой учетной записи компьютера с таким же именем, как и у ранее удаленной учетной записи, новая запись не наследует те же разрешения и членства. Чтобы дублировать удаленную учетную запись компьютера, необходимо вручную заново создать все разрешения и членства.

- Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Удаление учетной записи компьютера» (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=138386). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=102372).

| Удаление учетной записи компьютера с помощью командной строки |

-

Чтобы открыть командную строку, нажмите кнопку Пуск, выберите пункт Выполнить, введите cmd, а затем нажмите кнопку ОК.

-

Введите указанную ниже команду и нажмите клавишу ВВОД.

dsrm computer

| Параметр | Описание |

|---|---|

|

Задает различающееся имя удаляемого компьютера. Различающееся имя указывает местоположение каталога. |

Для просмотра полного синтаксиса данной команды и сведений о вводе в командную строку информации учетной записи пользователя введите следующую команду, а затем нажмите клавишу ВВОД.

dsrm computer /?

Дополнительная информация

- Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо должны быть делегированы соответствующие полномочия. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

- Учетную запись компьютера также можно удалить, исключив компьютер из домена.

- Если удалить учетную запись компьютера, все связанные с ней разрешения и членства удаляются без возможности восстановления. Поскольку каждая учетная запись имеет уникальный SID, при создании новой учетной записи компьютера с таким же именем, как и у ранее удаленной учетной записи, новая запись не наследует те же разрешения и членства. Чтобы дублировать удаленную учетную запись компьютера, необходимо вручную заново создать все разрешения и членства.

- Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Удаление учетной записи компьютера» (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=138386). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=102372).

Очистка метаданных сервера с помощью программы NtdsutilTo clean up server metadata by using Ntdsutil

-

Откройте командную строку от имени администратора: В меню Пуск щелкните правой кнопкой мыши пункт Командная строкаи выберите команду Запуск от имени администратора.Open a command prompt as an administrator: On the Start menu, right-click Command Prompt, and then click Run as administrator. Если откроется диалоговое окно контроль учетных записей пользователей , укажите учетные данные администратора предприятия, если это необходимо, а затем нажмите кнопку продолжить.If the User Account Control dialog box appears, provide credentials of an Enterprise Administrator if required, and then click Continue.

-

В командной строке введите следующую команду и нажмите клавишу ВВОД:At the command prompt, type the following command, and then press ENTER:

-

В командной строке введите следующую ниже команду, а затем нажмите клавишу ВВОД.At the prompt, type the following command, and then press ENTER:

-

В командной строке введите следующую ниже команду, а затем нажмите клавишу ВВОД.At the prompt, type the following command, and then press ENTER:

-

В диалоговом окне Конфигурация удаления серверапросмотрите сведения и предупреждение, а затем нажмите кнопку Да , чтобы удалить объект сервера и метаданные.In Server Remove Configuration Dialog, review the information and warning, and then click Yes to remove the server object and metadata.

На этом этапе программа Ntdsutil подтверждает, что контроллер домена был успешно удален.At this point, Ntdsutil confirms that the domain controller was removed successfully. Если появится сообщение об ошибке, указывающее, что объект не найден, возможно, контроллер домена был удален ранее.If you receive an error message that indicates that the object cannot be found, the domain controller might have been removed earlier.

-

В приглашении введитеи нажмите клавишу ВВОД. At the and prompts, type , and then press ENTER.

-

Чтобы подтвердить удаление контроллера домена, выполните следующие действия.To confirm removal of the domain controller:

Откройте Active Directory пользователи и компьютеры.Open Active Directory Users and Computers. В домене удаленного контроллера домена щелкните контроллеры домена.In the domain of the removed domain controller, click Domain Controllers. В области сведений не должен отображаться объект для удаляемого контроллера домена.In the details pane, an object for the domain controller that you removed should not appear.

Откройте Active Directory сайты и службы.Open Active Directory Sites and Services. Перейдите к контейнеру серверы и убедитесь, что объект сервера для контроллера домена, который вы удалили, не содержит объект параметров NTDS.Navigate to the Servers container and confirm that the server object for the domain controller that you removed does not contain an NTDS Settings object. Если под объектом сервера не отображаются дочерние объекты, можно удалить объект сервера.If no child objects appear below the server object, you can delete the server object. Если отображается дочерний объект, не удаляйте серверный объект, так как этот объект используется другим приложением.If a child object appears, do not delete the server object because another application is using the object.

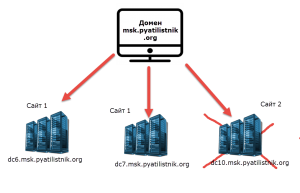

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

netdom query fsmo

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

Если у вас уровень леса и домена Windows Server 2008 R2 и выше, то самый простой способ это удалить, объект компьютера из контейнера Domain Controllers, все старые метаданные будут удалены автоматически и вам не придется делать описанные ниже манипуляции. Но я хочу вам показать ручной способ, чтобы вы более глубоко понимали, что именно происходит и откуда удаляются данные о недоступном контроллере домена

Очистка метаданных сервера с помощью Active Directory сайтов и службClean up server metadata using Active Directory Sites and Services

- Откройте компонент «Active Directory — сайты и службы».Open Active Directory Sites and Services.

- Если вы определили партнеров репликации в процессе подготовки к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши Active Directory сайты и службы, а затем затем щелкните изменить контроллер домена.If you have identified replication partners in preparation for this procedure and if you are not connected to a replication partner of the removed domain controller whose metadata you are cleaning up, right-click Active Directory Sites and Services, and then click Change Domain Controller. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.Click the name of the domain controller from which you want to remove the metadata, and then click OK.

- Разверните узел контроллера домена, который был принудительно удален, разверните узел серверы, разверните имя контроллера домена, щелкните правой кнопкой мыши объект Параметры NTDS и выберите команду Удалить.Expand the site of the domain controller that was forcibly removed, expand Servers, expand the name of the domain controller, right-click the NTDS Settings object, and then click Delete.

- В диалоговом окне Active Directory сайты и службы нажмите кнопку Да , чтобы подтвердить удаление параметров NTDS.In the Active Directory Sites and Services dialog box, click Yes to confirm the NTDS Settings deletion.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo) , а затем нажать кнопку Удалить.In the Deleting Domain Controller dialog box, select This Domain Controller is permanently offline and can no longer be demoted using the Active Directory Domain Services Installation Wizard (DCPROMO), and then click Delete.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.If the domain controller is a global catalog server, in the Delete Domain Controller dialog box, click Yes to continue with the deletion.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена.If the domain controller currently holds one or more operations master roles, click OK to move the role or roles to the domain controller that is shown.

- Щелкните правой кнопкой мыши контроллер домена, который был принудительно удален, и выберите команду Удалить.Right-click the domain controller that was forcibly removed, and then click Delete.

- В диалоговом окне домен Active Directory службы нажмите кнопку Да , чтобы подтвердить удаление контроллера домена.In the Active Directory Domain Services dialog box, click Yes to confirm the domain controller deletion.

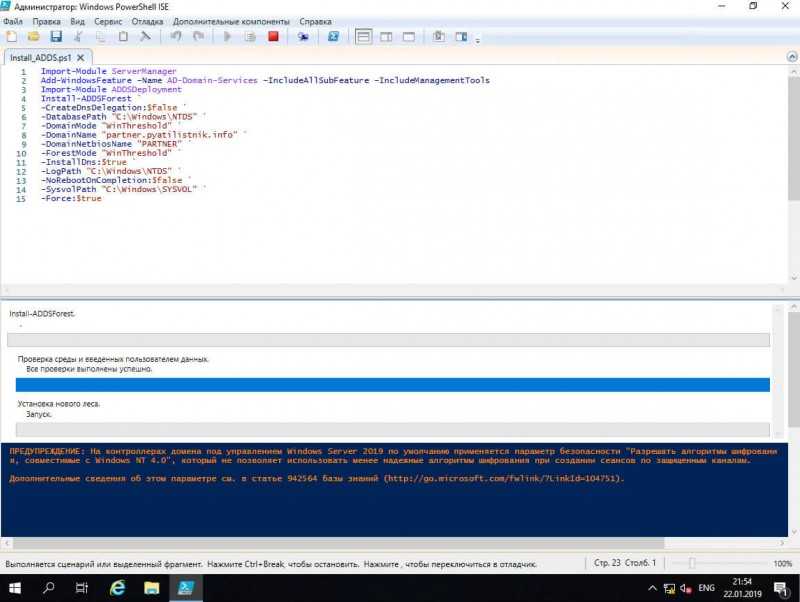

Установка контроллера домена Windows Server 2019 с помощью Powershell

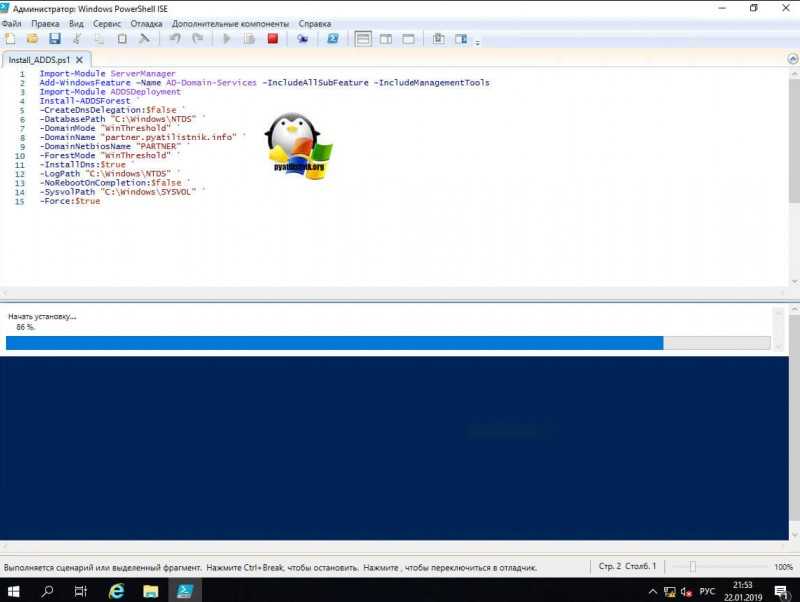

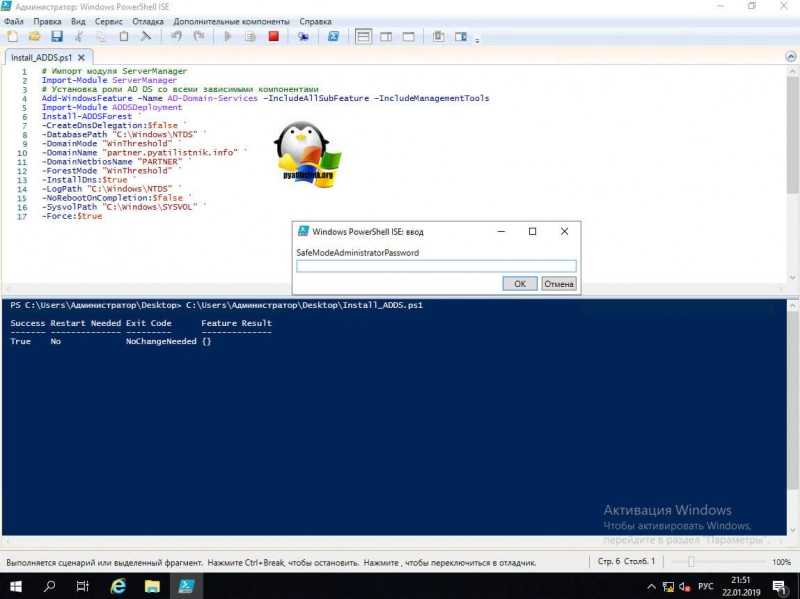

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager Import-Module ServerManager # Установка роли AD DS со всеми зависимыми компонентами Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools # Импорт модуля ADDSDeployment Import-Module ADDSDeployment # Установка нового леса Install-ADDSForest ` # Не включать делегирование -CreateDnsDelegation:$false ` # Путь к базе данных AD -DatabasePath «C:WindowsNTDS» ` # Режим работы домена -DomainMode «WinThreshold» ` # Задаем имя домена -DomainName «partner.pyatilistnik.info» ` # Задаем короткое NetBIOS имя -DomainNetbiosName «PARTNER» ` # Задаем режим работы леса -ForestMode «WinThreshold» ` # Указываем, что будем устанавливать DNS-сервер -InstallDns:$true ` # Задаем путь к NTDS -LogPath «C:WindowsNTDS» ` # Если требуется перезагрузка, то перезагружаемся -NoRebootOnCompletion:$false ` # Задаем путь до папки SYSVOL -SysvolPath «C:WindowsSYSVOL» ` -Force:$true

Скачать скрипт установки доменных служб Active Directory

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

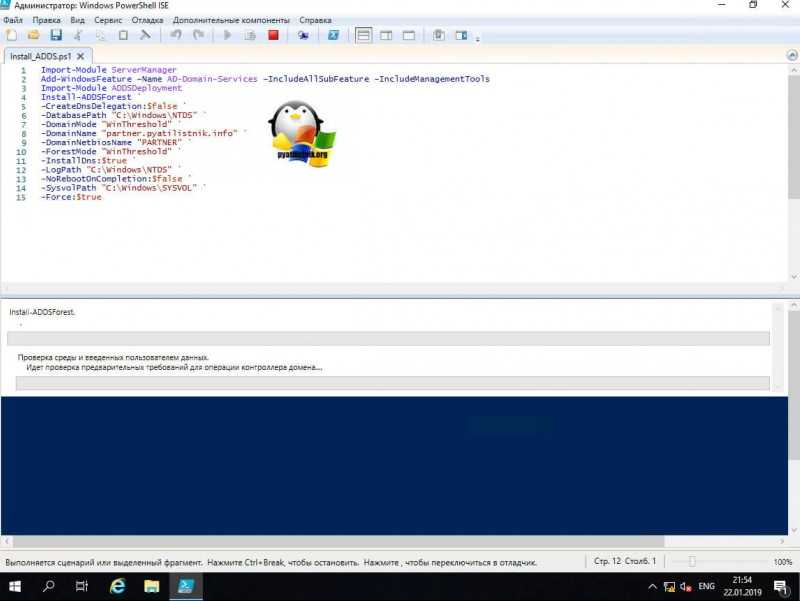

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку «отсутствуют серверы, которые могли бы обработать запрос».

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.

В этой статье мы поговорим о процедуре обновления домена с версии Windows Server 2008 R2 до Windows Server 2012 с последующим понижением роли старого контроллера домена до рядового сервера AD.

Итак, что имеется:

- Домен Active Directory как минимум с одним контроллером домена на Windows Server 2008 R2

- Уровень леса и домена AD должен быть как минимум Windows Server 2003

- Дополнительный рядовой сервер домена с Windows Server 2012 , который в дальнейшем станет контроллером домена (как включить сервер в домен подробно описано в статье Как включить Windows в домен).

- Учетная запись с правами администратора домена, схемы и леса.

Прежде чем добавлять новый контроллер домена на Windows 2012 необходимо обновить схему домена и леса. Классически подготовка и повышение уровня домена осуществлялась вручную с помощью утилиты Adprep.exe. В документации новой серверной платформы от Microsoft указано, что при повышении первого сервера с Windows Server 2012 до уровня контроллера домена, повышение уровня домена происходит автоматически при установке роли AD DS на первый сервер Windows 2012 в домене. Так что, теоретически, для подготовки домена ничего делать не нужно.

Однако, предпочтительнее контролировать результат такого ответственного процесса, как обновление схемы. Выполним процедуру обновления схемы вручную.

Обновление схемы AD до Windows Server 2012 с помощью adprep

Для обновления схемы нам понадобится утилита adprep.exe, взять которую можно в каталоге \support\adprep\ на диске с дистрибутивом Windows Server 2012. Данная утилита бывает только 64-разрадной (утилиты adprep32.exe больше не существует), соответственно, запустить ее можно будет только на 64 разрядном контроллере домена.

Необходимо скопировать утилиту на текущий DC с ролью Schema Master (Хозяин схемы) и в командной строке с правами администратора выполнить команду подготовки леса к установке нового DC на Windows Server 2012:

adprep /forestprep

Версия схемы Active Directory в Windows Server 2012 — 56.

Далее обновим схему домена:

adprep /domainprep

Далее осталось дожидаться окончания репликации изменений в схеме по всему лесу и проверить существующие контроллеры домена на наличие ошибок. Если все прошло хорошо – продолжаем. Пришла пора развернуть контроллер домена на Windows Server 2012.

Установка контроллер домена на Windows Server 2012

Первой интересной новостью является тот факт, что знакомой администраторам утилиты DCPROMO, позволяющей добавить или удалить контроллер домена в AD больше не существует. При ее запуске появляется окно, в котором сообщается, что мастер установки Active Directory Domain Services перемещен в консоль Server Manager.

Что ж, откроем консоль Server Manager и установим роль Active Directory Domain Services (Внимание! Установка роли автоматически не означает тот факт, что сервер стал контроллером домена, роль нужно сначала настроить)

После окончания установки роли появится окно, в котором сообщается, что сервер готов стать контроллером домена, для чего нужно нажать на ссылку “Promote this server to domain controller” (далее мы рассмотрим только значимые шаги мастера создания нового контроллера домена).

Затем нужно указать, что данный контроллер домена будет добавлен в уже существующий домен (Add a domain controller to an existing domain), указать имя домен и учетную запись из-под которой будет проводится операция.

Затем укажите, что данный контроллер домена будет содержать роли GC (Global Catalog) и DNS сервера. Также укажите пароль восстановления DSRM (Directory Services Restore Mode) и, если необходимо имя сайта, к которому будет относиться данный контроллер домена.

В разделе “Paths” указываются пути к базе Active Directory (NTDS), файлам логов и каталогу SYSVOL. Учтите, что данные каталоги должны находиться на разделе с файловой системой NTFS, тома с новой файловой системой Windows Server 2012 — Resilient File System (ReFS) – использовать для этих целей нельзя!

По окончании работы мастера установки роли AD DS, сервер нужно перезагрузить. После перезагрузки вы получаете новый контроллер домена с ОС Windows Server 2012.

Удаление старого контроллера домена на Windows Server 2008 R2

Прежде, чем понизить роль старого контроллера домена с Windows Server 2008 R2 до рядового сервера, нужно перенести все FSMO роли на новый контроллер домена .

Процедура переноса ролей FSMO с одного контролера домена на другой нами уже рассматривалась, подробнее с ней можно познакомится в статье Передача ролей FSMO в Active Directory. Процедуру можно осуществить через графический GUI (проще) или из командной строки с помощью утилиты ntdsutil

После передачи роли FSMO PDC Emulator, необходимо настроить синхронизацию времени на новом контроллере домена с внешним сервером (с которым время синхронизировалось ранее). Подробно процедура настройки синхронизации времени на PDC описана в статье: Синхронизация времени с внешним NTP сервером в Windows 2008 R2 . Формат команды примерно такой (ntp_server_adress – адрес NTP сервера):

w32tm /config /manualpeerlist:ntp_server_adress /syncfromflags:manual /reliable:yes /update

После того, как все роли FSMO перенесены на новый DC Windows Server 2012, убедитесь, что домен работает корректно: проверьте прохождение репликации AD, журналы DNS и AD на наличие ошибки. Не забудьте в настройках сетевой карты на новом сервере в качестве предпочтительного DNS сервера указать собственный адрес.

Если все прошло корректно, можно понизить роль старого контроллера домена 2008 R2 до рядового сервера домена. Это можно сделать, запустив на нем мастер DCPROMO, и указать, что данный сервер более не является контроллером домена. После того, как данный сервер станет рядовым сервером, его можно полностью отключить.

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Если в нашей сети это последний контроллер домена, то команда для удаления будет следующей:

Uninstall-ADDSDomainController -LastDomainControllerInDomain -RemoveApplicationPartitions

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Всем привет!

Продолжаем возиться с «прошлым». Сегодня будем понижать DC (Domain Controller), удалять DNS и изменять функциональный уровень. Операции тривиальные, но для полноты заданного ранее сценария — рассмотрим и их.

Инфраструктура всё та же , а именно: 2 КД на базе 2003 SP2 (понижаем их), 2 КД на базе 2008 R2, функциональный уровень 2003

Перед началом понижения DC удостоверьтесь:

- КД не является носителем FSMO , если Вы не перенесли роли, то процедура описана

тут

- КД не последний в домене. В противном случае, удаление КД повлечет за собой и удаление леса (при включенном чекбоксе “this is the last domain controller”)

- КД не последний GC (Global Catalog)

- Пользователь, под которым будет проводиться понижение, должен быть в группах Domain Admins или Enterprise Admins

- Если на КД есть службы Certificate Services, то необходимо их удалить перед началом понижения. Процедуру удаления и переноса CA на другой DC читайте в следующей статье.

Подключаемся к DC (2003) и запускаем Dcpromo

Мастер предупреждает , что после удаления служб AD, сервер станет рядовым и членом домена (по умолчанию).

Если уверены, то жмем Next

Данный сервер не является последним в домене=чек не ставим и переходим на следующий этап

Определяем новый пароль локального администратора

Подтверждаем данные об удалении и жмем Next

После успешного завершения операций получаем статус об успешности удаления AD

Перезагружаемся

Для удаления DNS-сервера настоятельно рекомендуется удостовериться, что все сервисы,

зависящие от служб DNS, обращаются к вторичным DNS-серверам.

Другими словами, в инфраструктуре нет конечных устройств, использующих данный DNS-сервер.

Запускаем Server Manager, переходим в Add or Remove Server Roles

Выбираем DNS Server и жмем Next

Чек на Remove the DNS server role. Удостоверяемся, что данный сервер и

другие сервисы перенастроены на исп-ие других DNS-серверов и жмем Next

Переходим в dsa.msc , правый клик –> raise domain functional leve

l

Выбираем уровень 2008 R2 и жмем Raise

Жмем OK (членство в Ent. Admins обязательно)

Уровень повысился успешно

Повышение уровня леса аналогично, но выполняется в рамках консоли Active Directory Domains and Trusts

Проводим мониторинг рабоспособности DNS, AD, репликации

(журнал событий, результаты диагностики, записи DNS) и удостоверяемся в отсутствии проблем.

Миграция центра сертификации будет описана в следующей статье

Ссылки на смежные статьи:

Подготовка

Active Directory 2003 к 2008 R2 Перенос

FSMO на примере 2003 и 2008 R2

Миграция

центра сертификации (2003, 2008R2)

Дополнительные ссылки:

Demote a domain controller

Raise domain functional level

You think you removed DNS..

- IT

- Cancel

В связи с переводом подконтрольных мне контроллеров домена на Win 2008 и появилась эта напоминалка.

Итак, у меня два контроллера домена под Win 2003 (ALPHA и BETHA). Необходимо поэтапно заменить их на контроллеры с Win 2008.

1. Третий сервер под Win Srv 2008 R2 Ent делаем третьим контроллером домена: если проблем с AD не было, то с этим шагом проблем быть тоже не должно, сервак сам напишет все команды, которые надо ввести в консоли хозяина схемы домена, чтобы модернизировать лес, после этого встанет как родной.

2. Понизим роль контроллера ALPHA до роли простого сервера предварительно лишив его максимального количества ролей (крайне не рекомендуется понижать роль контроллера без этих шагов):

2.1. Лишаем контроллер ALPHA роли глобального каталога и переносим (если необходимо) эту роль на новый DC1: Оснастка «Active Directory — сайты и службы» в ней раскрываем Sites -> Default-First-Site-Name -> Servers, находим сервер DC1 и в свойствах NTDS Settings ставим галку «Глобальный каталог» (если она еще не стоит), далее в соответствующих свойствах ALPHA такую же галку снимаем.

2.2. Переназначаем роль хозяина схемы: Оснастка «Схема Active Directory» (если ее нет в Администрировании, то вытаскивайте через mmc /a, там она точно есть). ПКМ на «Схема Active Directory», строка «Хозяин операций», вводим в диалоге имя нового хозяина, т.е. DC1.

2.3. Переназначаем роль «Хозяин именования домена»: Оснастка «Active Directory — домены и доверие», ПКМ на «Active Directory — домены и доверие», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й), вводим в диалоге имя нового хозяина именования домена, т.е. опять DC1, далее там же выбираем строку «Хозяин операций», проверяем имена на замену, если все верно — жмем «Изменить».

2.4. Переназначаем роль хозяина RID и роль эмулятора PDC: Оснастка «Active Directory — пользователи и компьютеры», ПКМ на «Active Directory — пользователи и компьютеры», строка «Подключение к контроллеру домена» (или «Сменить контроллер Active Directory», если под 2008-й) и выбираем DC1, опять ПКМ там же, строка «Все задачи», далее «Хозяева операций», вкладки RID и PDC. Проверяем правильность замены, если все нормально, жмем «Изменить».

2.5. Переназначения роли хозяина инфраструктуры проходит также как в п.2.4. с одним замечанием. Если хотя бы один контроллер в домене не выполняет роль глобального каталога, то именно он должен выполнять роль хозяина инфрастуктуры. Если глобальный каталог обслуживают все контроллеры, то роль хозяина инфраструктуры может нести любой. У меня, в связи с миграцией, сервер BETHA роль глобального каталога не несет, поэтому его и назначаю хозяином инфраструктуры.

3. На понижаемом контроллере запускаем dcpromo и, собственно, понижаем его роль.

4. После перезагрузки пониженного в правах сервера также не забываем удалить с него роль сервера DNS (и при необходимости почистить оставшиеся сервера от NS записей этого сервера), если таковая была и уже больше именно на нем не нужна.

5. Для понижения роли контроллера BETHA используем те же шаги.

6. Если лезут ошибки — курим доки MS.