Last week I faced the easy task to activate LDAPs on Windows Server 2008 R2 domain controllers. One of the applications required an encrypted LDAP connection, because password changes are done via LDAP.

I thought: Hey, that’s easy – just create a server certificate for the DC, import the certificate for the computer account under ‘personal’ via MMC – and done.

Apparently it is not that easy with Windows Server 2008 / 2008 R2 …

To establish LDAP over SSL, I did what I mentioned above.

I created a server certificate for the DC. Then tried to import it to the “personal” settings of the computer account.

Port 636 for LDAPs was activated on the DC with the installed server certificate.

A Telnet connection was also possible.

But, unfortunately a LDAPs connection with the application server could not be achieved

(Yes, the root certificate was installed on the application server).

After researching the problem I found out that a change was introduced with Windows Server 2008 / 2008 R2:

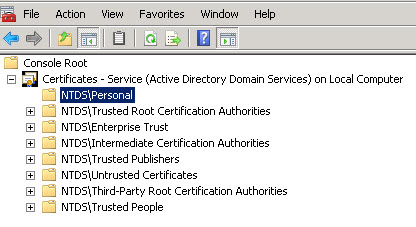

The server certificate has to be imported into the ‘AD DS personal store’.

Import server certificate to AD DS personal store

Here is a step by step manual for the import of the certificate:

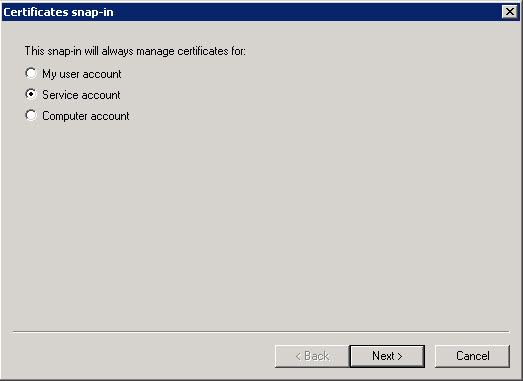

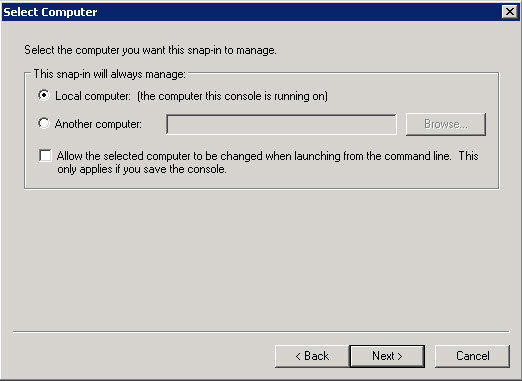

- MMC Console / Add or Remove Snap-Ins / Certificates

- Select Computer: Local Computer

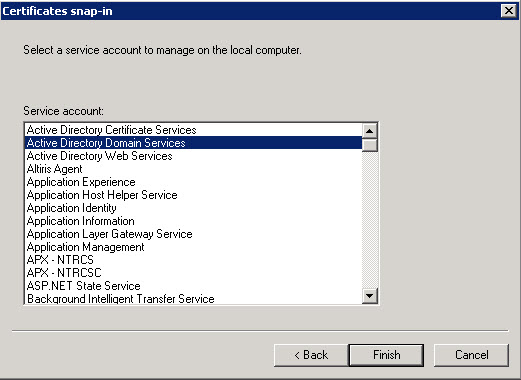

- Select Service Account: Active Directory Domain Services

- The certificate is being imported into the Store ‘NTDS\Personal’

Link to the Microsoft Technet article: LDAP over SSL

Article created: 07.04.2014

First published on MSDN on Apr 10, 2017

Step-by-step guide for setting up LDAPS (LDAP over SSL)

The guide is split into 3 sections :

- Create a Windows Server VM in Azure

- Setup LDAP using AD LDS (Active Directory Lightweight Directory Services)

- Setup LDAPS (LDAP over SSL)

NOTE : The following steps are similar for Windows Server 2008, 2012, 2012 R2 , 2016. In this article, we will use Windows Server 2012 R2.

Create a Windows Server VM in Azure

Create a VM named «ldapstest» Windows Server 2012 R2 Datacenter Standard DS12 using the instructions here: Create a Windows virtual machine with the Azure portal

Connect to the VM ldapstest using Remote Desktop Connection.

Setup LDAP using AD LDS

Now let us add AD LDS in our VM ldapstest

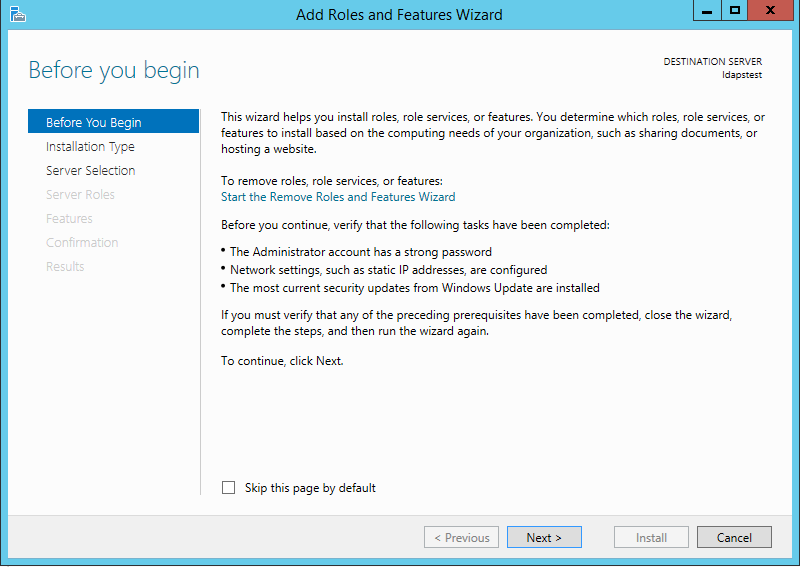

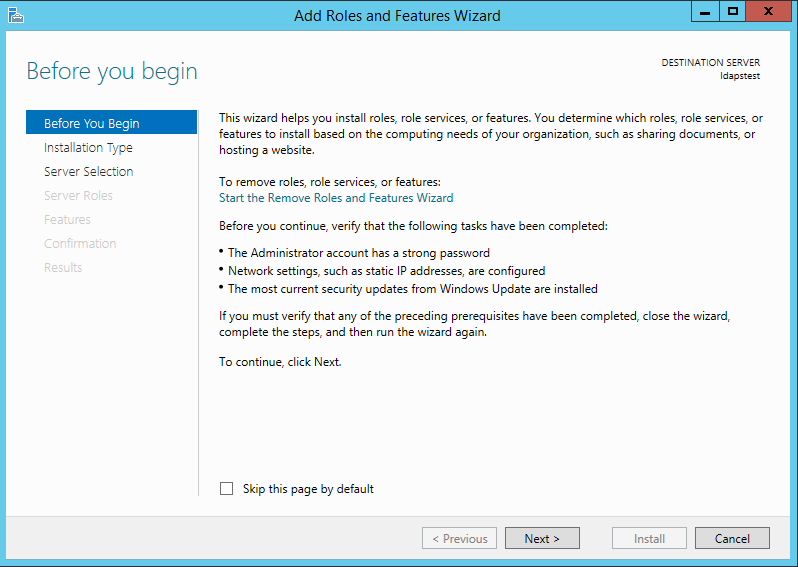

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

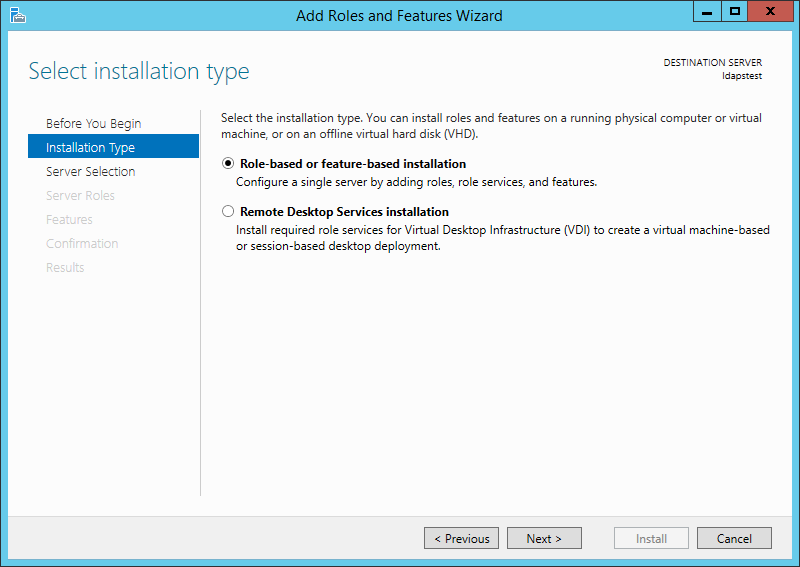

Choose Role-based or feature-based installation. Click Next.

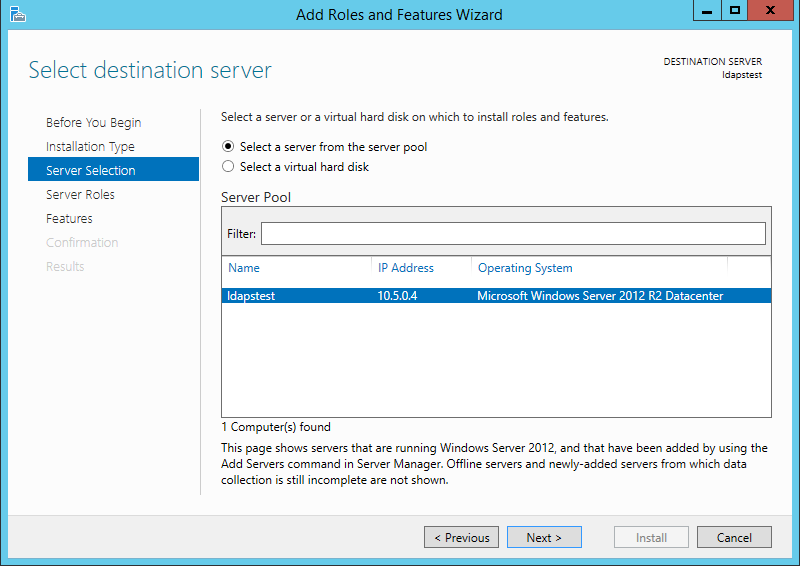

Select ldapstest server from the server pool. Click Next.

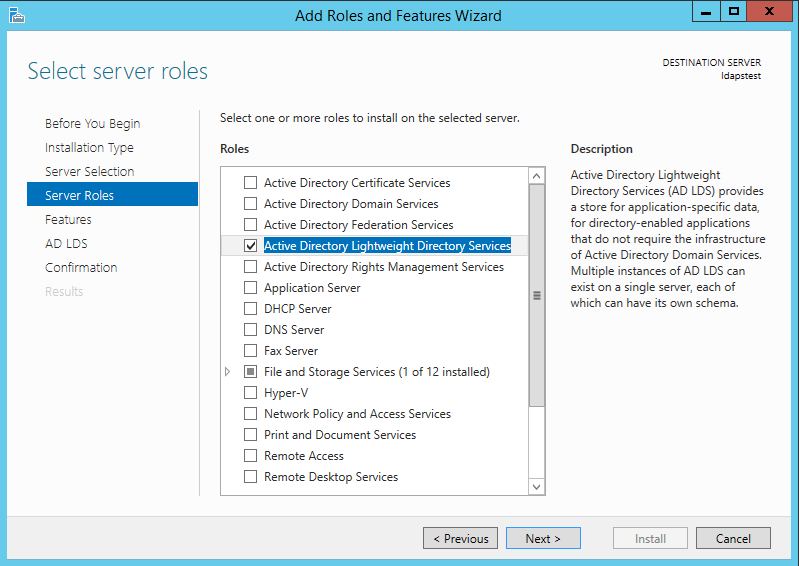

Mark Active Directory Lightweight Directory Services from the list of roles and click Next.

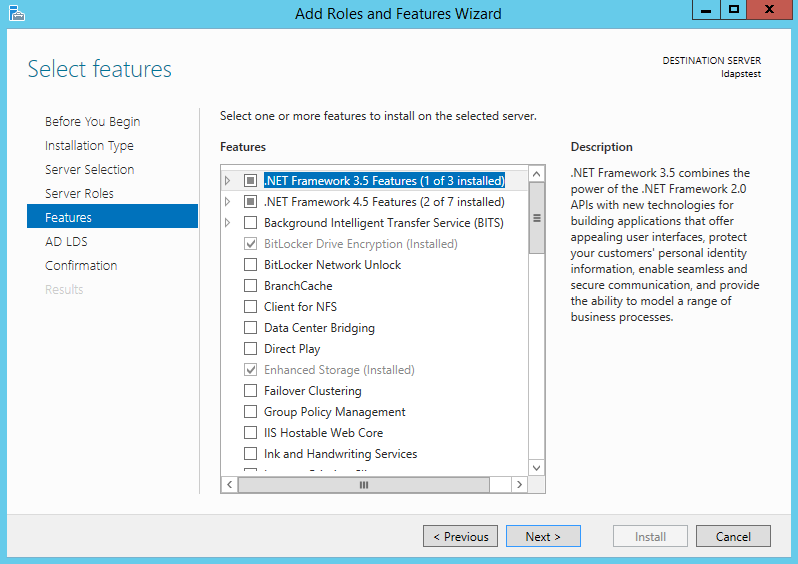

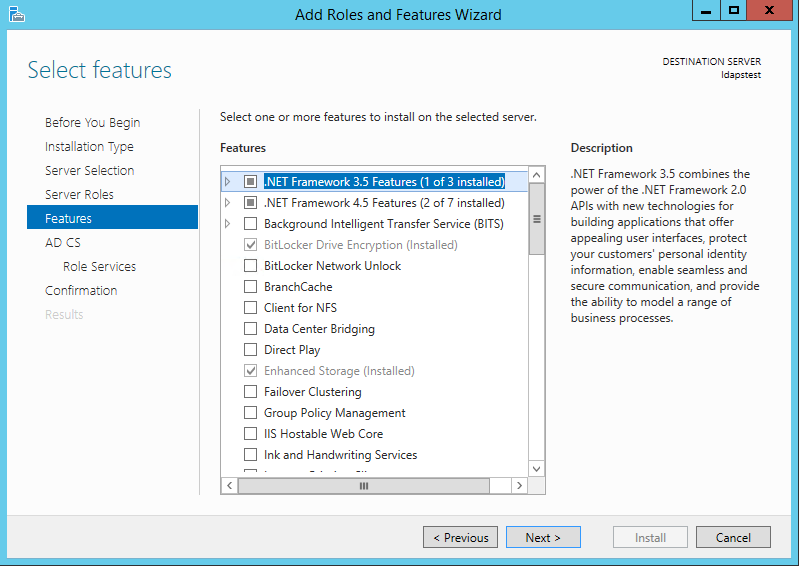

From the list of features, choose nothing – just click Next.

Click Next.

Click Install to start installation.

Once installation is complete, click Close.

Now we have successfully set up AD LDS Role. Let us create a new AD LDS Instance «CONTOSO» using the wizard. Click the «Run the Active Directory Lightweight Directory Services Setup Wizard» in the above screen. And then Click Close.

Choose Unique Instance since we are setting it up for the first time.

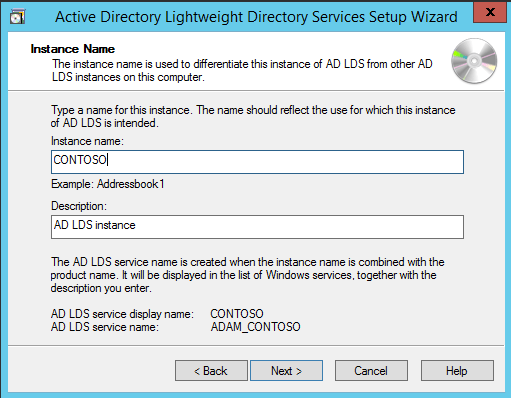

Type «CONTOSO» in Instance Name and click Next.

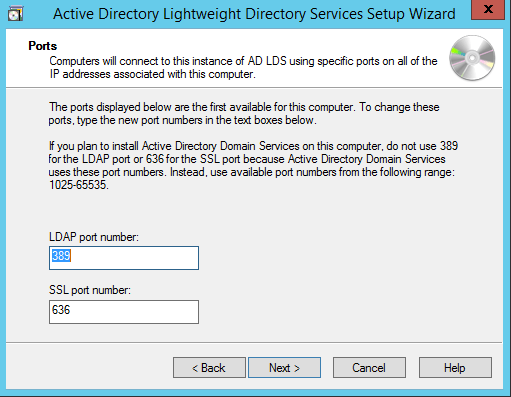

By Default, LDAP Port is 389 and LDAPS port is 636, let us choose the default values — click Next.

Create a new Application Directory Partition named «CN=MRS,DC=CONTOSO,DC=COM». Click Next.

Using the default values for storage location of ADLDS files- Click Next.

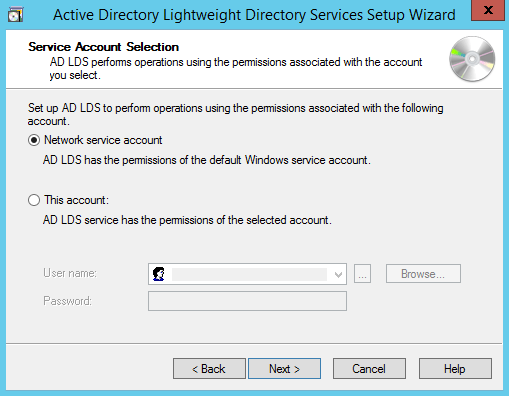

Choosing Network Service Account for running the AD LDS Service.

You will receive a prompt warning about data replication. Since we are using a single LDAP Server, we can click Yes.

Choosing the currently logged on user as an administrator for the AD LDS Instance. Click Next.

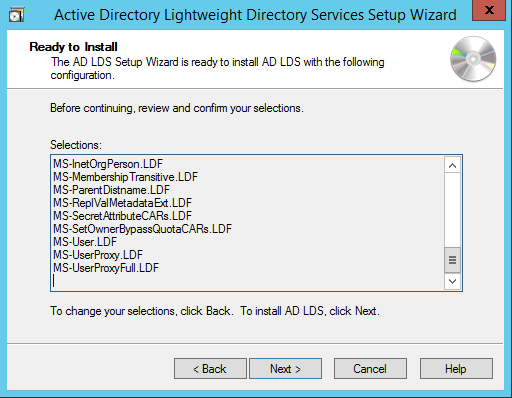

Mark all the required LDIF files to import (Here we are marking all files). Click Next.

Verify that all the selections are right and then Click Next to confirm Installation.

Once the instance is setup successfully, click Finish.

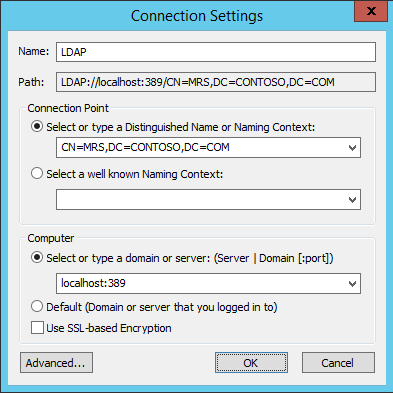

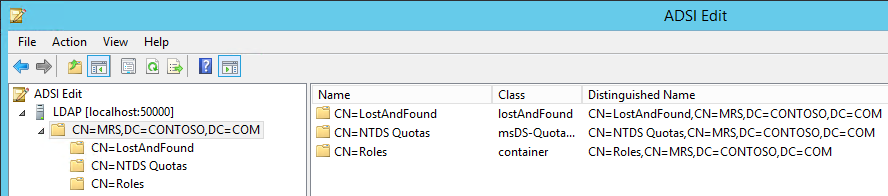

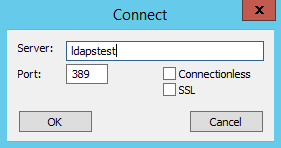

Now let us try to connect to the AD LDS Instance CONTOSO using ADSI Edit.

Click on Start —> Search «ADSI Edit» and open it.

Right Click on ADSI Edit Folder (on the left pane) and choose Connect To.. . Fill the following values and Click OK.

If the connection is successful, we will be able to browse the Directory CN=MRS,DC=CONTOSO,DC=COM :

Setup LDAPS (LDAP over SSL)

The Certificate to be used for LDAPS must satisfy the following 3 requirements:

• Certificate must be valid for the purpose of Server Authentication. This means that it must also contains the Server Authentication object identifier (OID): 1.3.6.1.5.5.7.3.1

• The Subject name or the first name in the Subject Alternative Name (SAN) must match the Fully Qualified Domain Name (FQDN) of the host machine, such as Subject:CN=contosoldaps. For more information, see How to add a Subject Alternative Name to a secure LDAP certificate .

• The host machine account must have access to the private key.

Now, let’s use Active Directory Certificate Services to create a certificate to be used for LDAPS. If you already have a certificate satisfying the above requirements, you can skip this step.

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

Choose Role-based or feature-based installation. Click Next.

Select ldapstest server from the server pool. Click Next.

Choose Active Directory Certificate Services from the list of roles and click Next.

Choose nothing from the list of features and click Next.

Click Next.

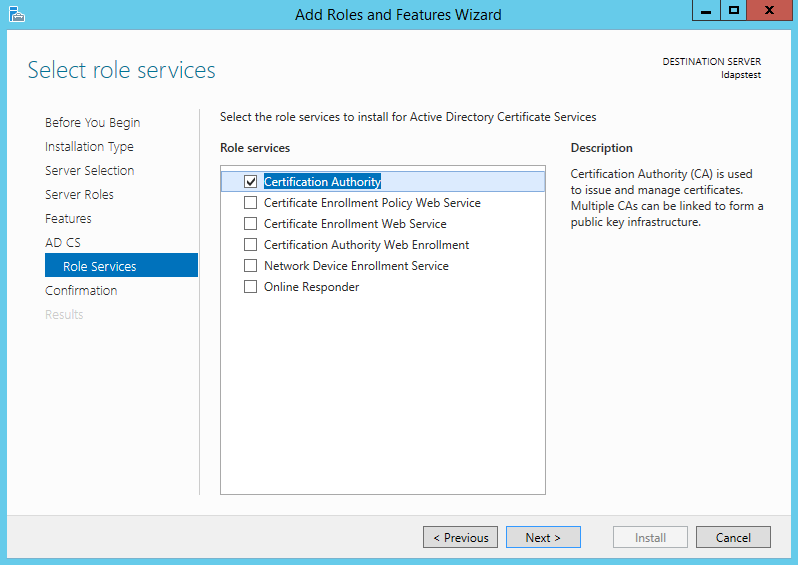

Mark «Certificate Authority» from the list of roles and click Next.

Click Install to confirm installation.

Once installation is complete, Click Close.

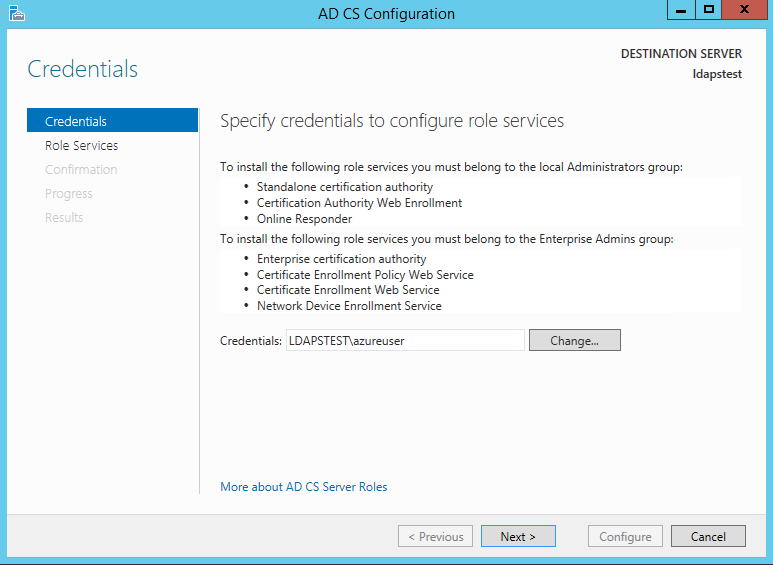

Now let’s create a certificate using AD CS Configuration Wizard. To open the wizard, click on «Configure Active Directory Certificate Services on the destination server» in the above screen. And then click Close. We can use the currently logged on user azureuser to configure role services since it belongs to the local Administrators group. Click Next.

Choose Certification Authority from the list of roles. Click Next.

Since this is a local box setup without a domain, we are going to choose a Standalone CA. Click Next.

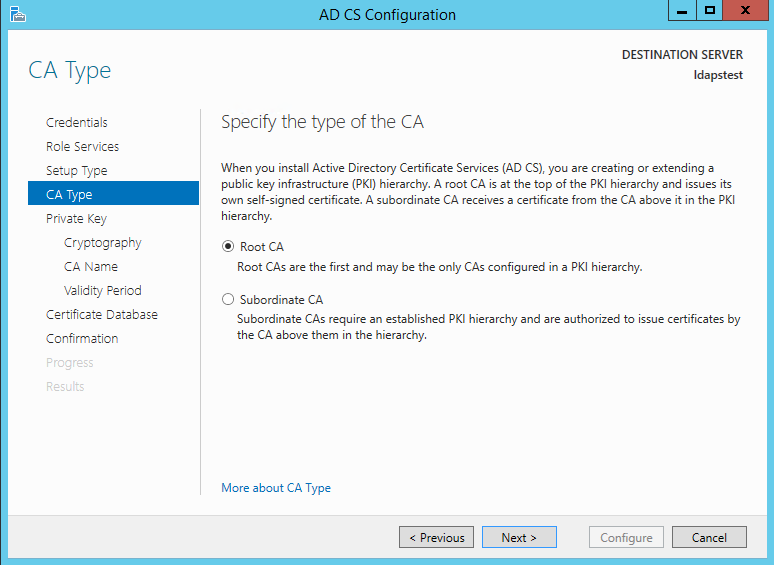

Choosing Root CA as the type of CA, click Next.

Since we do not possess a private key – let’s create a new one. Click Next.

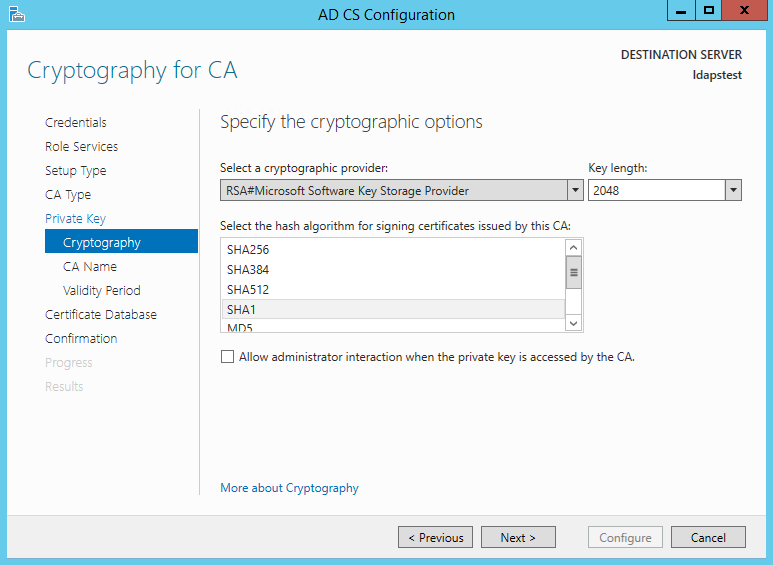

Choosing SHA1 as the Hash algorithm. Click Next.

UPDATE : Recommended to select the most recent hashing algorithm since SHA-1 deprecation countdown

The name of the CA must match the Hostname (requirement number 2). Enter «LDAPSTEST» and Click Next.

Specifying validity period of the certificate. Choosing Default 5 years. Click Next.

Choosing default database locations, click Next.

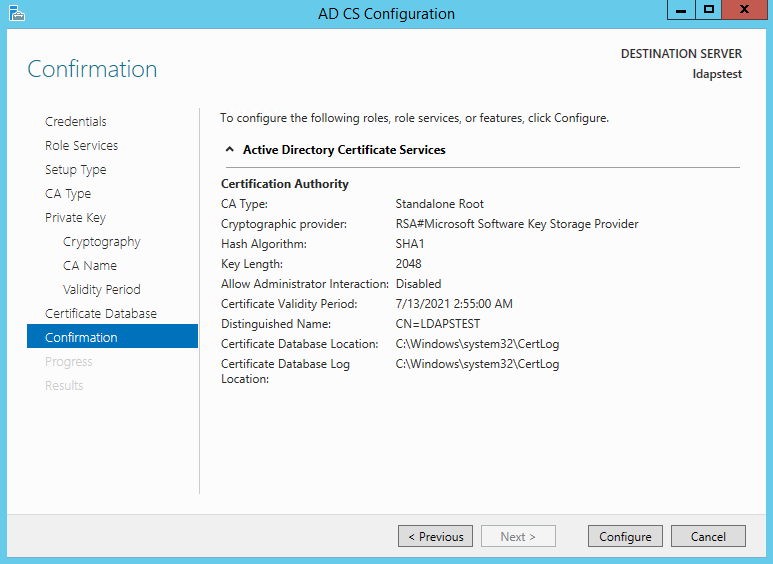

Click Configure to confirm.

Once the configuration is successful/complete. Click Close.

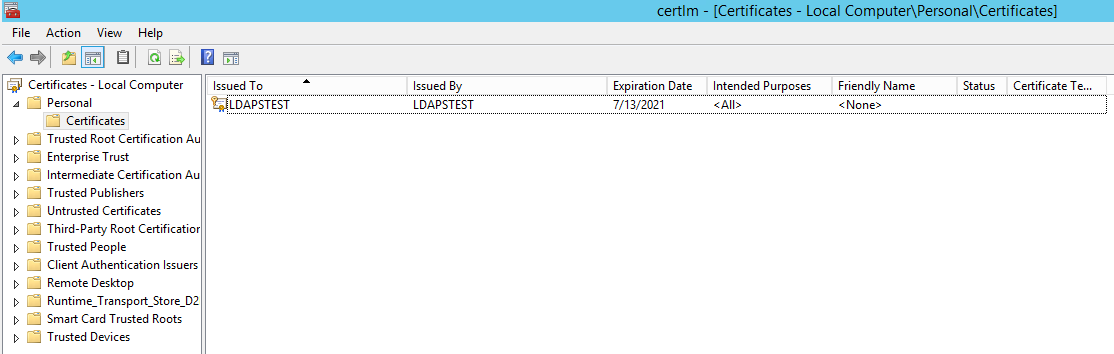

Now let us view the generated certificate.

Click on Start à Search «Manage Computer Certificates» and open it.

Click on Personal Certificates and verify that the certificate «LDAPSTEST» is present:

Now to fulfill the third requirement, let us ensure host machine account has access to the private key. Using the Certutil utility, find the Unique Container Name. Open Command Prompt in Administrator mode and run the following command: certutil -verifystore MY

The private key will be present in the following location C:\ProgramData\Microsoft\Crypto\Keys\<UniqueContainerName>

Right Click C:\ProgramData\Microsoft\Crypto\Keys\874cb49a696726e9f435c1888b69f317_d3e61130-4cd8-4288-a344-7784647ff8c4 and click properties —> Security and add read permissions for NETWORK SERVICE.

We need to import this certificate into JRE key store since our certificate «CN=LDAPSTEST» is not signed by any by any trusted Certification Authority(CA) which is configured in you JRE keystore e.g Verisign, Thwate, goDaddy or entrust etc. In order to import this certificate using the keytool utility, let us first export this cert as a .CER from the machine certificate store:

Click Start —> Search «Manage Computer Certificates» and open it. Open personal, right click LDAPSTEST cert and click «Export».

This opens the Certificate Export Wizard. Click Next.

Do not export the private key. Click Next.

Choose Base-64 encoded X .509 file format. Click Next.

Exporting the .CER to Desktop. Click Next.

Click Finish to complete the certificate export.

Certificate is now successfully exported to «C:\Users\azureuser\Desktop\ldapstest.cer».

Now we shall import it to JRE Keystore using the keytool command present in this location:

C:\Program Files\Java\jre1.8.0_92\bin\keytool.exe.

Open Command Prompt in administrator mode. Navigate to «C:\Program Files\Java\jre1.8.0_92\bin\» and run the following command:

keytool -importcert -alias «ldapstest» -keystore «C:\Program Files\Java\jre1.8.0_92\lib\security\cacerts» -storepass changeit -file «C:\Users\azureuser\Desktop\ldapstest.cer»

Type «yes» in the Trust this certificate prompt.

Once certificate is successfully added to the JRE keystore, we can connect to the LDAP server over SSL.

Now let us try to connect to LDAP Server (with and without SSL) using the ldp.exe tool.

Connection strings for

LDAP:\\ldapstest:389

LDAPS:\\ldapstest:636

Click on Start —> Search ldp.exe —> Connection and fill in the following parameters and click OK to connect:

If Connection is successful, you will see the following message in the ldp.exe tool:

To Connect to LDAPS (LDAP over SSL), use port 636 and mark SSL. Click OK to connect.

If connection is successful, you will see the following message in the ldp.exe tool:

REFERENCES

https://technet.microsoft.com/en-us/library/cc770639(v=ws.10)

https://technet.microsoft.com/en-us/library/cc725767(v=ws.10).aspx

http://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate….

https://blogs.technet.microsoft.com/askds/2008/03/13/troubleshooting-ldap-over-ssl/

http://javarevisited.blogspot.com/2011/11/ldap-authentication-active-directory.html

Source: https://techcommunity.microsoft.com/t5/sql-server/step-by-step-guide-to-setup-ldaps-on-windows-server/ba-p/385362

The following takes you through setting up LDAP over SSL

from the server side of a Windows 2008 R2 SP1 Domain Controller.

Note: It just

happens to be the minimum required to force a NetApp CDOT 8.2.1 SVM to have to

have LDAP over SSL properly configured before it can join the Active Directory

Domain.

My Lab Setup

My lab setup is simply a single Windows Server 2008 R2

SP1 Domain Controller — called MSDMC01 — in the domain LAB.PRIV. And we start

with a pretty much out of the box Domain Controller setup.

Step 1 of 3:

Enablement in the Default Domain Controllers Policy

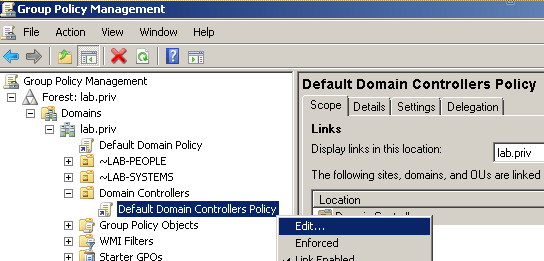

Start >

Administrative Tools > Group Policy Management

Find the ‘Default

Domain Controllers Policy’, right-click and click Edit…

Image 1: Group

Policy Management

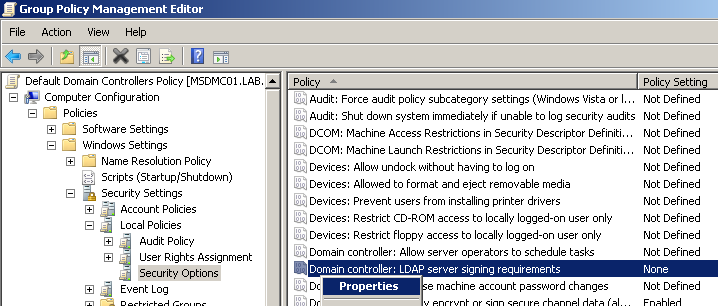

In the ‘Group Policy Management Editor: Default Domain

Controllers Policy’

Computer

Configuration > Policies > Windows Settings > Security Settings >

Local Policies > Security Options

Find the policy ‘Domain

controller: LDAP server signing requirements’, right-click and click Properties

Image 2: Group

Policy Management Editor

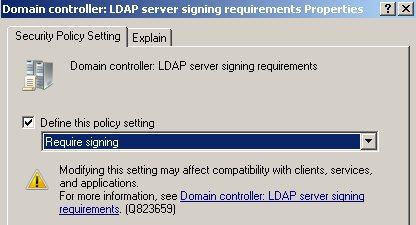

Domain controller: LDAP server signing requirements

Ensure that the ‘Define

this policy setting’ box is ticked

Change the drop-down menu to ‘Require signing’

Click Yes to

the ‘Confirm Settings Change’ box

Image 3: Domain

controller — LDAP server signing requirements Properties

Close the ‘Group

Policy Management Editor’ window.

Close the ‘Group

Policy Management’ window.

Then, from the Domain Controller, open a DOS Command

Prompt and type the following command to update the policy on the Domain

Controller.

gpupdate

Note: The GPO

setting isn’t applied until the registry setting — HKLM\SYSTEM\CurrentControlSet\services\NTDS\Parameters and DWORD ‘ldapserverintegrity’ has changed from

the default 1 to the new setting of 2. If you manually change in the registry

without updating the Default Domain Controllers GPO, it will go back to 1 after

every gpupdate.

Image 4: Registry

Editor

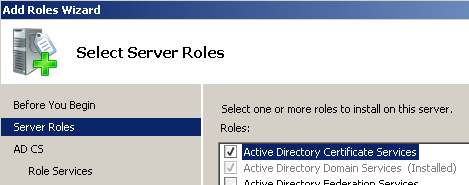

Step 2 of 3: Setting

up an Enterprise Root CA

Server Manager

> Roles > Add Roles

Add Roles Wizard: Select Server Roles

Tick the ‘Active

Directory Certificate Services’ box and click Next >

Image 5: Add Roles

Wizard

Add Roles Wizard: Introduction to Active

Directory Certificate Services

Add Roles Wizard: Select Role Services

Tick the ‘Certification

Authority’ box only

Image 6: AD CS —

Select Role Services

Note: Later on —

but not required for what we want to achieve here — I will install ‘Certification

Authority Web Enrollment’ so I can request certificates from the domain

certification authority.

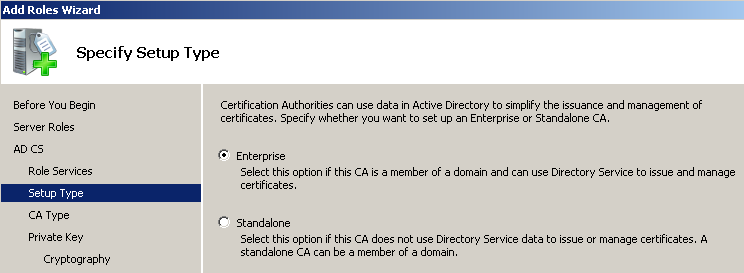

Add Roles Wizard: Specify Setup Type

Choose ‘Enterprise’

to set up an Enterprise CA

Image 7: AD CS —

Specify Setup Type

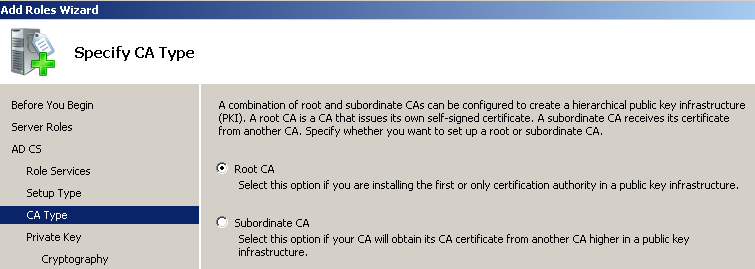

Add Roles Wizard: Specify CA Type

Image 8: AD CS —

Specify CA Type

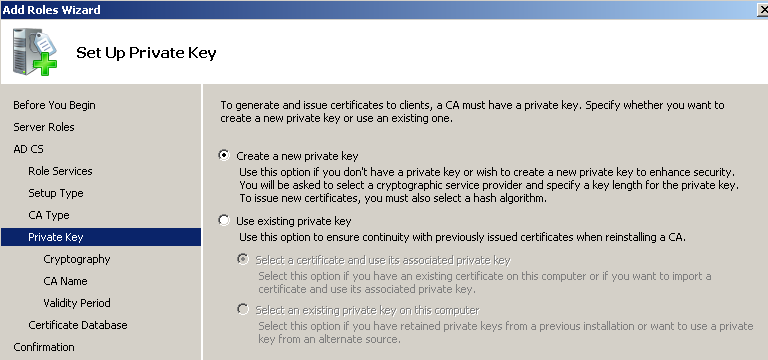

Add Roles Wizard: Set Up Private Key

Choose ‘Create a

new private key’ (since this is a new CA)

Image 9: AD CS —

Set Up Private Key

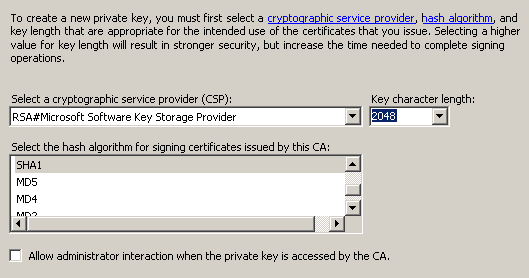

Add Roles Wizard: Configure Cryptography for

CA

Leave as the default settings which are sufficient for

our requirements:

Cryptographic

service provide (CSP) = RSA#Microsoft

Software Key Storage Provider

Key character

length = 2048

Hash algorithm for

signing certificates issued by this CA = SHA1

‘Allow

administrator interaction when the private key is accessed by the CA’ = unticked

Image 10: AD CS —

Configure Cryptography for CA

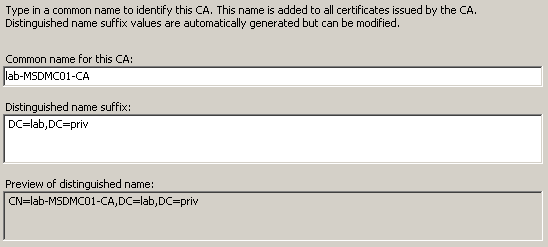

Add Roles Wizard: Configure CA Name

Leave as the default populated settings which are

sufficient for our requirements:

Common name for

this CA = lab-MSDMC01-CA

Distinguished name

suffix = DC=lab,DC=priv

Preview of

distinguished name = CN=lab-MSDMC01-CA,DC=lab,DC=priv

Image 11: AD CS —

Configure CA Name

Add Roles Wizard: Set Validity Period

Leave as the default settings which are sufficient for

our requirements:

Validity period for

certificate generated for this CA = 5

years

Image 12: AD CS —

Set Validity Period

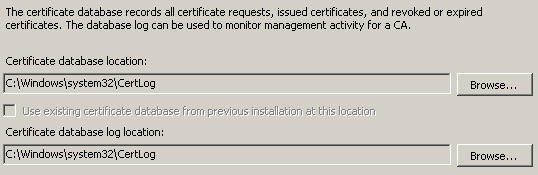

Add Roles Wizard: Configure Certificate

Database

Leave as the default settings which are sufficient for

our requirements:

Certificate

database location = C:\Windows\system32\CertLog

Certificate

database log location = C:\Windows\system32\CertLog

Image 13: AD CS —

Configure Certificate Database

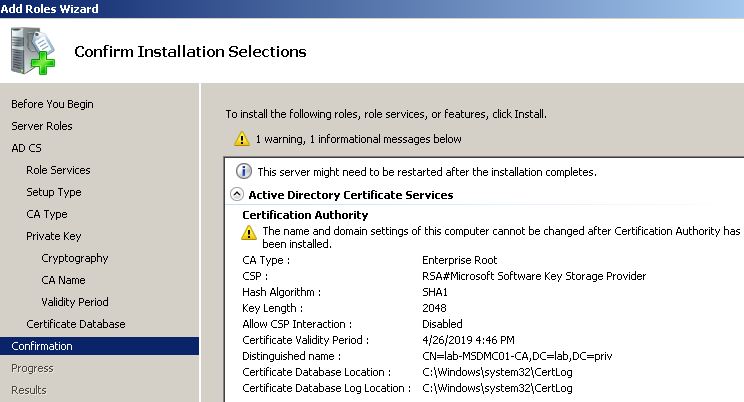

Add Roles Wizard: Confirm Installation

Selections

Image 14: AD CS —

Confirm Installation Selections

Add Roles Wizard: Installation Results

Step 3 of 3: Obtaining

the Root CA Certificate

On our Enterprise Root CA Domain Controller, run the

following commands from the DOS prompt (>) to obtain the self-signed root CA

certificate, and copy all the output between and including the BEGIN

CERTIFICATE and END CERTIFICATE lines into a simple text document. This will

need to be provided to the clients wanting to establish LDAP over SSL

connections, so they can install the root CA certificate first.

certutil

certutil -ca.cert CA_root_cert

Example of the

output using certutil and certutil -ca.cert:

C:\Users\Administrator>certutil

Entry 0:

(Local)

Name: `lab-MSDMC01-CA’

Organizational Unit: `’

Organization: `’

Locality: `’

State: `’

Country/region: `’

Config:

`MSDMC01.lab.priv\lab-MSDMC01-CA’

Exchange Certificate: `’

Signature Certificate: `MSDMC01.lab.priv_lab-MSDMC01-CA.crt’

Description: `’

Server: `MSDMC01.lab.priv’

Authority: `lab-MSDMC01-CA’

Sanitized Name: `lab-MSDMC01-CA’

Short Name: `lab-MSDMC01-CA’

Sanitized Short Name: `lab-MSDMC01-CA’

Flags: `13′

Web Enrollment Servers: `’

CertUtil:

-dump command completed successfully.

C:\Users\Administrator>certutil -ca.cert CA_root_cert

CA

cert[0]: 3 — Valid

CA

cert[0]:

——BEGIN

CERTIFICATE——

MIIDYzCCAkugAwIBAgIQbkWjIrQBqr9MYH6LuvOa7jANBgkqhkiG9w0BAQUFADBE

MRQwEgYKCZImiZPyLGQBGRYEcHJpdjETMBEGCgmSJomT8ixkARkWA2xhYjEXMBUG

A1UEAxMObGFiLU1TRE1DMDEtQ0EwHhcNMTQwNDI2MTYwNjE3WhcNMTkwNDI2MTYx

NjE2WjBEMRQwEgYKCZImiZPyLGQBGRYEcHJpdjETMBEGCgmSJomT8ixkARkWA2xh

YjEXMBUGA1UEAxMObGFiLU1TRE1DMDEtQ0EwggEiMA0GCSqGSIb3DQEBAQUAA4IB

DwAwggEKAoIBAQDVR1jxp1Sazi88OXWECAPZAdcUdaaXOIlquSV/2vZGz548zeVX

GxJmV2MIte0IPe+q7RMcjgCW9espkGG1LjkZdKtxA9zAvZJY3zhpZzCbAinP9aIO

CnopICoQ5OPK5wWpJvn18yWfOJiJOeIG/TK71YPzE2yxRNZv0ouSlflq2522Gutr

EAW+KrSsXs03G2KVY6iVZ9A+k/cfZN/G1v4DRElwqmXuCMxRcdQWkd8FNHJ4dYx6

Nvq1DmroWxn/zicBkUHz0aKbuQSM0P1M/LFTA7lGCosbjT+q8Bc37oGlci2vVTOS

JXv+Qxx/y/epOmkBJilf112uch+npWViMnPPAgMBAAGjUTBPMAsGA1UdDwQEAwIB

hjAPBgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBSVo87stQ2puh0s37snZtHOC0SN

BTAQBgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQUFAAOCAQEACVC9UENQQuy+

OuC7M/pHns+d233j7PofbkFZ/a87WdePGUWEAfnYJYhXAWcV4HoM1WHZhqG408tV

CsfYS5NXCXrqIM5hNF+I+qnqA5aS0aPICIfBspOFDJqvcgj0bBPwKXRbRmBdizHe

pdNgzxR7RZgoDdorjNeAfmdkXEPoHKN4B9nQjtKSZGyXJxg0RUFUmGBadoNRSiGp

KNzmNQLsTLWszKarzqAjkfO5gN9oIOrVt1GFhkgxEfd6pUkTznm48CfrKSV62SMw

/b6Lqx0o/3mkuUUgMgJLUB21Os6z8XBtLFwA847vJNoi3SoLpjZE9+b+rf1r163C

qO2+O6CqYw==

——END

CERTIFICATE——

CertUtil:

-ca.cert command completed successfully.

Ldap сервер (Lightweight Directory Access Protocol) — это протокол, который используется для доступа к данных, хранящихся в директории. В данной статье рассмотрим процесс подключения и настройки Ldap сервера на операционной системе Windows Server 2008 R2.

Для начала необходимо установить и настроить роль Active Directory Domain Services (AD DS) на сервере Windows Server 2008 R2. AD DS предоставляет возможность создания и управления деревьями каталогов, содержащими информацию о пользователях, группах, компьютерах и других объектах. После установки и настройки AD DS необходимо активировать функционал Ldap сервера.

Для активации Ldap сервера необходимо открыть Server Manager и выбрать соответствующую роль в разделе Roles. Далее следует выбрать Ldap сервер и запустить процесс активации. После успешной активации необходимо настроить доступ к Ldap серверу, указав параметры подключения, такие как IP адрес сервера и порт.

Примечание: перед настройкой доступа к Ldap серверу рекомендуется установить и настроить SSL сертификат для защищенного подключения к серверу.

После настройки доступа к Ldap серверу можно приступить к созданию и управлению директорией. Для этого необходимо использовать клиентские приложения, поддерживающие Ldap протокол. С помощью этих приложений можно производить поиск, добавление, изменение и удаление данных, а также управлять пользователями, группами и другими объектами в директории.

Содержание

- Определение и принципы работы

- Установка и настройка LDAP сервера

- Создание и управление пользователями

- Группы и контроль доступа

- Настройка службы каталогов

- Интеграция с другими службами Windows 2008 R2

- Обеспечение безопасности LDAP сервера

- Устранение неполадок и улучшение производительности

- 1. Проверка наличия обновлений и установка последней версии Windows Server 2008 R2

- 2. Проверка настройки максимального количества одновременных подключений

- 3. Оптимизация параметров производительности сервера

- 4. Проверка наличия ошибок в журналах событий

- 5. Оптимизация схемы дерева каталога

Определение и принципы работы

Основной принцип работы LDAP заключается в использовании клиент-серверной модели. Клиентские приложения отправляют запросы на сервер LDAP для поиска, добавления, изменения или удаления данных в каталоге. Сервер LDAP отвечает на запросы клиента, предоставляя необходимую информацию или выполняя запрошенные операции в каталоге.

Одним из основных преимуществ LDAP является его гибкость и масштабируемость. LDAP может быть использован для организации сетей любого размера — от небольших офисных сетей до глобальных корпоративных инфраструктур. LDAP также обеспечивает возможность централизованного хранения и управления данными, что делает его идеальным решением для учетных записей пользователей и других ресурсов в сети.

LDAP сервер Windows 2008 R2 предоставляет возможность развертывания и настройки каталога Active Directory, который является одним из наиболее популярных примеров использования LDAP. Active Directory позволяет управлять пользователями, группами, компьютерами и другими объектами в сети Windows, а также предоставляет возможности для реализации служб аутентификации, авторизации и управления доступом.

Установка и настройка LDAP сервера

Для установки и настройки LDAP сервера на Windows 2008 R2 необходимо выполнить следующие шаги:

- Установите роль службы каталогов Active Directory на сервере Windows 2008 R2. Для этого откройте «Управление сервером» и выберите «Добавить роли». В появившемся окне выберите «Службы каталогов Active Directory» и следуйте инструкциям мастера установки.

- После установки роли службы каталогов Active Directory на сервере, запустите «Установщик служб каталогов Active Directory». В появившемся окне выберите «Установить новый узел домена» и нажмите «Далее».

- Выберите «Существующий лес» и введите имя вашего домена. Нажмите «Далее» и следуйте инструкциям мастера установки.

- После завершения установки службы каталогов Active Directory, откройте «Управление сервером» и выберите «Инструменты». В появившемся меню выберите «Службы каталогов Active Directory» и откройте консоль «Пользователи и компьютеры Active Directory».

- В консоли «Пользователи и компьютеры Active Directory» выберите «Домены», затем правой кнопкой мыши нажмите на ваш домен и выберите «Свойства». В появившемся окне выберите вкладку «LDAP», где вы сможете настроить параметры LDAP сервера.

- Настройте параметры LDAP сервера, такие как порт, SSL-сертификаты и доступные атрибуты. Сохраните изменения и перезапустите службы каталогов Active Directory.

После завершения установки и настройки LDAP сервера на Windows 2008 R2, вы сможете использовать его в различных приложениях и сервисах для авторизации пользователей и управления данными.

Создание и управление пользователями

Создание пользователя

Для создания нового пользователя на LDAP-сервере Windows 2008 R2 необходимо выполнить следующие шаги:

- Откройте утилиту «Active Directory Users and Computers», доступную в меню «Start».

- В дереве каталогов выберите контейнер, в который необходимо добавить нового пользователя, нажмите правую кнопку мыши и выберите пункт «New -> User».

- В открывшемся окне введите имя и фамилию пользователя, а также укажите имя учетной записи и пароль.

- Укажите остальные параметры учетной записи пользователя, такие как домен, группы, права доступа и прочие.

- Нажмите кнопку «Finish», чтобы завершить создание пользователя.

Управление пользователями

Для управления пользователями на LDAP-сервере Windows 2008 R2 можно использовать различные команды и инструменты.

Одним из основных инструментов является утилита «Active Directory Users and Computers». С ее помощью можно просматривать, изменять и удалять пользователей, а также управлять их свойствами.

Возможности управления пользователями включают:

- Изменение имени и фамилии пользователя.

- Установка нового пароля для пользователя.

- Добавление пользователя в группы.

- Установка прав доступа для пользователя.

- Удаление пользователя.

Кроме того, можно использовать командную строку и утилиты, такие как «dsadd», «dsmod» и «dsrm», для создания, изменения и удаления пользователей на LDAP-сервере.

Обратите внимание, что для выполнения операций по управлению пользователями на LDAP-сервере необходимы соответствующие права доступа.

Группы и контроль доступа

В LDAP-сервере Windows 2008 R2 для управления доступом к ресурсам используются группы. Группы позволяют объединять пользователей в единые сущности и назначать им общие права доступа.

Каждая группа в LDAP-сервере имеет уникальное имя и список участников. Участниками группы могут быть как отдельные пользователи, так и другие группы. При настройке контроля доступа к определенному ресурсу, администратор может назначить права доступа на уровне группы, а не отдельного пользователя. Это позволяет значительно упростить и ускорить процесс управления доступом в организации.

LDAP-сервер Windows 2008 R2 позволяет создавать группы с различными типами участников:

- Группы без участников — для предварительного создания группы без назначения участников. Это может быть полезно, когда планируется добавление участников позже;

- Группы с пользователями — для объединения нескольких пользователей в одну группу;

- Группы с другими группами — для создания иерархии групп и более гибкого управления доступом.

При создании группы можно также назначить ей различные атрибуты и параметры, такие как описание, дата истечения срока действия группы и другие.

После создания группы и назначения ей участников, администратор может настроить контроль доступа к ресурсам через групповую политику. Групповая политика позволяет задавать правила и ограничения для определенных групп пользователей или группы групп.

Использование групп в LDAP-сервере Windows 2008 R2 упрощает управление доступом и повышает безопасность системы. Администратор может быстро назначать и изменять права доступа на групповом уровне, а не для каждого пользователя отдельно. Это позволяет сэкономить время и минимизировать ошибки при настройке контроля доступа.

Настройка службы каталогов

Для настройки службы каталогов на сервере Windows 2008 R2 следуйте инструкциям ниже:

1. Запустите «Установка ролей и компонентов» через меню «Пуск» -> «Администрирование» -> «Управление компьютером».

2. В окне «Установка ролей и компонентов» выберите «Службы каталогов» и нажмите «Далее».

3. Прочитайте информацию о службе каталогов и нажмите «Далее».

4. Нажмите «Установка» для начала установки службы каталогов.

5. После успешной установки службы каталогов нажмите «Готово».

6. Дождитесь окончания настройки службы, после чего вы сможете использовать ранее настроенное Active Directory.

Теперь служба каталогов успешно настроена на сервере Windows 2008 R2 и готова к использованию.

Интеграция с другими службами Windows 2008 R2

LDAP-сервер Windows 2008 R2 позволяет интегрироваться с различными службами ОС, что обеспечивает удобство и эффективность управления данными и ресурсами.

Веб-службы: LDAP может использоваться для авторизации пользователей веб-приложений, а также для хранения и поиска дополнительной информации о пользователях.

Файловые службы: LDAP-сервер позволяет управлять доступом пользователей к файловым ресурсам, устанавливать права на чтение/запись, а также устанавливать атрибуты файлов и директорий.

Почтовые службы: с помощью LDAP можно хранить информацию о пользователях, группах и рассылках электронной почты, а также настраивать правила фильтрации и доставки сообщений.

Интеграция с другими СУБД: LDAP может использоваться в качестве каталога с данными для других систем управления базами данных, позволяя эффективно и быстро выполнять запросы и обновлять информацию.

Active Directory: LDAP-сервер Windows 2008 R2 является основой для службы управления и аутентификации пользователей Active Directory, обеспечивая централизованное хранение и доступ к данным.

Интеграция с другими службами Windows 2008 R2 позволяет создать единую среду управления и контроля доступа к ресурсам ОС, что обеспечивает высокую безопасность и удобство в работе.

Обеспечение безопасности LDAP сервера

LDAP сервер Windows 2008 R2 имеет возможности для обеспечения безопасности связи и аутентификации пользователей. Вот некоторые меры, которые можно принять для защиты LDAP сервера:

1. Шифрование связи:

LDAP сервер поддерживает шифрованную связь с клиентами с помощью протокола SSL/TLS. Это позволяет защитить данные от перехвата и предотвратить атаки типа «прослушивание». Для включения шифрования связи необходимо получить и установить SSL-сертификат на LDAP сервере.

2. Аутентификация пользователей:

LDAP сервер предоставляет возможность для аутентификации пользователей, чтобы ограничить доступ к данным. Можно настроить сервер для использования различных методов аутентификации, таких как простая аутентификация, аутентификация по паролю или аутентификация с использованием сертификатов.

Пример настройки аутентификации по паролю:

<Location /ldap> AuthType Basic AuthName "LDAP Authentication" AuthBasicProvider ldap AuthLDAPURL "ldap://ldap.example.com:389/dc=example,dc=com?sAMAccountName?sub?(objectClass=person)" Require valid-user </Location>

3. Установка ограничений доступа:

LDAP сервер позволяет установить различные ограничения на доступ к данным в каталоге. Можно задать правила доступа на уровне объектов или атрибутов, чтобы ограничить просмотр, изменение или удаление определенных данных. Для установки ограничений доступа можно использовать специальные атрибуты, такие как «accessControl», «acl» или «memberOf».

4. Мониторинг активности:

LDAP сервер позволяет вести запись о запросах и операциях, выполняемых с данными. Можно настроить систему мониторинга, чтобы получать информацию о входящих запросах, ошибочных операциях или попытках несанкционированного доступа. Это позволит быстро обнаружить и предотвратить возможные угрозы безопасности.

Реализация данных мер безопасности поможет снизить риск несанкционированного доступа или взлома LDAP сервера. Это особенно важно, если LDAP используется для хранения конфиденциальных данных или для управления идентификацией пользователей в организации.

Устранение неполадок и улучшение производительности

При работе с LDAP сервером на Windows 2008 R2 могут возникать различные проблемы, связанные с его функционированием и производительностью. В этом разделе мы рассмотрим несколько важных мероприятий, направленных на устранение возможных неполадок и улучшение работы сервера.

1. Проверка наличия обновлений и установка последней версии Windows Server 2008 R2

Первым шагом в устранении проблем и повышении производительности LDAP сервера является проверка наличия доступных обновлений для операционной системы. Установка последней версии Windows Server 2008 R2 может исправить известные ошибки и улучшить работу сервера.

2. Проверка настройки максимального количества одновременных подключений

Для оптимальной работы LDAP сервера необходимо настроить максимальное количество одновременных подключений. Проверьте текущее значение этой настройки и, если необходимо, увеличьте его для обеспечения более эффективной работы сервера.

3. Оптимизация параметров производительности сервера

Основные параметры производительности сервера, такие как размер кэша, максимальное количество потоков и другие, могут быть настроены для оптимальной работы LDAP сервера. Изменение этих параметров может значительно повысить производительность сервера.

4. Проверка наличия ошибок в журналах событий

Периодическая проверка журналов событий сервера позволяет обнаруживать и анализировать возможные ошибки и проблемы. При обнаружении ошибок, необходимо провести соответствующие действия для их устранения и предотвращения повторения в будущем.

5. Оптимизация схемы дерева каталога

Одним из способов улучшения работы LDAP сервера является оптимизация схемы дерева каталога. Анализ текущей схемы и оптимизация ее структуры позволит снизить нагрузку на сервер и ускорить выполнение запросов к LDAP базе данных.

Следуя этим рекомендациям, вы сможете устранить возможные проблемы и улучшить производительность ваших LDAP серверов на платформе Windows Server 2008 R2.

Пошаговое руководство по началу работы со службами Active Directory Lightweight Directory Services

Служба Active Directory® Lightweight Directory Services (AD LDS), ранее известная как Active Directory Application Mode (ADAM) – это служба каталогов, работающая по протоколу LDAP (Lightweight Directory Access Protocol – облегчённый протокол доступа к каталогам) и обеспечивающая поддержку хранения и извлечения данных для приложений, ориентированных на работу с каталогами, избавляя Вас от требований, предъявляемых к традиционной службе каталогов Active Directory (Active Directory Domain Services, AD DS). Вы можете запускать сразу несколько экземпляров AD LDS на одном компьютере, при этом каждый экземпляр будет использовать свою собственную, независимо управляемую схему.

Для получения дополнительной информации о службах AD LDS обратитесь к статье Обзор служб Active Directory Lightweight Directory Services.

Для получения дополнительной информации о службах ADAM обратитесь к статье Пошаговое руководство по развертыванию ADAM.

Об этом руководстве

Это руководство содержит инструкции по установке, настройке и запуску служб AD LDS. Вы можете использовать процедуры, описанные в этом руководстве, для установки служб AD LDS на серверах под управлением ОС Windows Server® 2008 в лабораторной среде.

Выполнив все шаги данного руководства, Вы научитесь:

Устанавливать серверную роль AD LDS и работать с экземплярами службы AD LDS.

Использовать средства администрирования AD LDS.

Создавать организационные подразделения, группы и пользователей AD LDS, а также управлять ими.

Создавать и удалять разделы каталога приложений AD LDS.

Просматривать, предоставлять и отказывать в предоставлении разрешений AD LDS пользователям.

Выполнять привязку к экземплярам AD LDS различными способами.

Управлять наборами конфигурации AD LDS.

Чтобы повысить Ваши шансы на успешное выполнение всех задач этого руководства, важно выполнять все шаги именно в том порядке, в котором они представлены.

Требования для успешного выполнения данного руководства

Прежде чем приступить к работе с данным руководством, убедитесь, что выполняются следующие требования:

У Вас должен быть как минимум один тестовый компьютер, на котором можно установить службу AD LDS. Для того чтобы Ваши действия соответствовали действиям, описанными в данном руководстве, установите службу AD LDS на компьютер под управлением ОС Windows Server 2008.

Вы должны выполнять вход в операционную систему Windows Server 2008 под административной учетной записью.

Для выполнения процедур, представленных в данном руководстве, Вы можете установить реплики экземпляров AD LDS на тестовом компьютере с установленной службой AD LDS. Если у Вас есть отдельный компьютер, Вы можете установить реплики экземпляров AD LDS на нем.

Шаги для начала работы со службами AD LDS

В следующих разделах представлены пошаговые инструкции по настройке служб AD LDS. Описываются как средства с графическим пользовательским интерфейсом (GUI), так и методы с использованием командной строки (в случаях, когда они могут быть применены), позволяющие создавать резервные копии и восстанавливать AD LDS.

Шаг 1. Установка серверной роли AD LDS

Для установки серверной роли AD LDS на компьютере под управлением Windows Server 2008 выполните следующую процедуру.

Необходимым условием для создания экземпляра AD LDS является членство в группе локальных администраторов или в группе с эквивалентными полномочиями. С дополнительной информацией об использовании соответствующих учетных записей и групп Вы можете ознакомиться, перейдя по ссылке http://go.microsoft.com/fwlink/?LinkId=83477.

Для установки серверной роли AD LDS выполните следующие действия:

Откройте меню Start и щелкните значок Server Manager.

В дереве консоли щелкните правой кнопкой мыши на узле Roles и в контекстном меню выберите команду Add Roles.

Просмотрите информацию на странице Before You Begin мастера Add Roles Wizard и нажмите кнопку Next.

В списке Roles, расположенном на странице Select Server Roles, установите флажок Active Directory Lightweight Directory Services и нажмите кнопку Next.

Следуйте дальнейшим инструкциям мастера для добавления роли AD LDS.

Шаг 2. Работа с экземплярами AD LDS

Теперь, когда Вы установили серверную роль AD LDS, Вы готовы приступить к работе с экземплярами AD LDS. В этом разделе будут рассмотрены следующие процедуры:

Создание нового экземпляра AD LDS

Для создания экземпляров AD LDS используется мастер Active Directory Lightweight Directory Services Setup Wizard. Применительно к AD LDS, «экземпляр службы» (или просто «экземпляр») – это отдельная копия службы каталогов AD LDS. Несколько экземпляров AD LDS могут одновременно работать на одном компьютере. Каждый экземпляр службы каталогов AD LDS имеет отдельное хранилище каталога, а также уникальные имя и описание службы, назначаемые ему во время установки. Во время установки AD LDS Вы можете выбрать опцию создания раздела каталога приложения, если работающее по протоколу LDAP приложение не создает его автоматически.

Необходимым условием для создания экземпляра AD LDS является членство в группе локальных администраторов или в группе с эквивалентными полномочиями. С дополнительной информацией об использовании соответствующих учетных записей и групп Вы можете ознакомиться, перейдя по ссылке http://go.microsoft.com/fwlink/?LinkId=83477. По умолчанию участник безопасности, определенный Вами в качестве администратора AD LDS во время установки этой службы, становится членом группы Administrators в разделе конфигурации.

Для создания экземпляра AD LDS с помощью мастера «Active Directory Lightweight Directory Services Setup Wizard» выполните следующие действия:

В меню Start раскройте папку Administrative Tools и щелкните значок Active Directory Lightweight Directory Services Setup Wizard.

На странице Welcome to the Active Directory Lightweight Directory Services Setup Wizard нажмите кнопку Next.

На странице Setup Options установите переключатель в положение A unique instance и нажмите кнопку Next.

На странице Instance Name задайте имя устанавливаемого экземпляра AD LDS. Это имя будет использоваться на локальном компьютере для идентификации экземпляра AD LDS.

В нашем примере оставьте имя instance1, предлагаемое по умолчанию, и нажмите кнопку Next.

На странице Ports укажите номера портов, через которые будет осуществляться взаимодействие с экземпляром AD LDS. AD LDS может использовать как протокол LDAP, так и защищенный протокол SSL; поэтому Вы должны указать номер для каждого из портов.

В нашем примере оставьте номера 389 и 636, предлагаемые по умолчанию, и нажмите кнопку Next.

Если Вы устанавливаете AD LDS на компьютере, где один из предлагаемых по умолчанию портов уже используется, мастер Active Directory Lightweight Directory Services Setup Wizard автоматически обнаружит первый доступный порт, начиная с номера 50000. Например, служба каталогов Active Directory (Active Directory Domain Services, AD DS), использует порты 389 и 636, а также порты 3268 и 3269 на серверах глобального каталога. Поэтому, если Вы устанавливаете службу AD LDS на контроллере домена, мастер установки AD LDS по умолчанию предложит использовать номер 50000 для LDAP-порта и номер 50001 – для SSL-порта.

На странице Application Directory Partition Вы можете создать раздел каталога приложений (или контекст именования), установив переключатель в положение Yes, create an application directory partition. Если же Вы установите переключатель в положение No, do not create an application directory partition, то Вы должны будете создать раздел каталога приложений вручную после завершения установки.

В нашем примере установите переключатель в положение Yes, create an application directory partition.

Введите o=Microsoft,c=US в качестве различающегося имени раздела каталога приложений и нажмите кнопку Next.

AD LDS поддерживает как стиль именования X.500, так и стиль DNS для задания полных имен разделов каталога приложений верхнего уровня.

На странице File Locations Вы можете просмотреть и изменить папки, в которых будут храниться файлы данных и файлы восстановления AD LDS. По умолчанию файлы данных и файлы восстановления хранятся в папке «%ProgramFiles%\Microsoft ADAM\имя_экземпляра\data», где имя_экземпляра – имя устанавливаемого экземпляра AD LDS, которое Вы указываете на странице Instance Name мастера установки AD LDS.

В нашем примере нажмите кнопку Next, чтобы принять значения по умолчанию.

На странице Service Account Selection Вам будет предложено выбрать учетную запись, которая будет использоваться в качестве учетной записи службы AD LDS. Выбранная учетная запись определяет контекст безопасности, в котором будет выполняться экземпляр AD LDS. По умолчанию мастер установки AD LDS предлагает использовать учетную запись Network Service account.

В нашем примере нажмите кнопку Next, чтобы выбрать предложенную по умолчанию учетную запись Network service account. Если же Вы устанавливаете службу AD LDS на контроллере домена, установите переключатель в положение This account и выберите учетную запись пользователя домена, чтобы использовать ее в качестве учетной записи службы AD LDS.

На странице AD LDS Administrators Вам будет предложено выбрать учетную запись пользователя или группы, которая будет использоваться в качестве учетной записи администратора экземпляра AD LDS. Эта учетная запись будет иметь полный административный контроль над экземпляром AD LDS. По умолчанию мастер установки AD LDS предлагает использовать учетную запись текущего пользователя. Вы можете выбрать любую другую локальную или доменную учетную запись пользователя или группы.

В нашем примере установите переключатель в положение Currently logged on user и нажмите кнопку Next.

На странице Importing LDIF Files Вы можете импортировать LDIF-файлы схемы в экземпляр AD LDS.

В нашем примере отметьте LDIF-файлы, перечисленные в следующей таблице, и нажмите кнопку Next.

Содержит определение класса объекта LDAP inetOrgPerson.

Содержит определения классов объектов, относящихся к пользователям.

Содержит простое определение класса объекта userProxy.

Содержит полное определение класса объекта userProxy.

Содержит спецификаторы отображения. Этот файл требуется для работы оснастки консоли управления MMC. Если Вы планируете подключаться к экземпляру AD LDS при помощи оснастки Active Directory – сайты и службы, импортируйте этот файл на данном этапе с помощью мастера Active Directory Lightweight Directory Services Setup Wizard.

Служба AD LDS позволяет Вам использовать собственные файлы формата LDIF (LDAP Data Interchange Format) в дополнение к файлам, поставляемым по умолчанию. Для того чтобы Ваши LDIF-файлы были доступны во время установки экземпляра AD LDS, поместите их в папку «%systemroot%\ADAM». Вы можете создавать собственные LDIF-файлы с помощью инструмента ADSchemaAnalyzer. Для получения дополнительной информации обратитесь к процедуре «Создание LDIF-файла с помощью ADSchemaAnalyzer» раздела Шаг 3. Использование средств администрирования AD LDS этого документа. Поместите Ваши собственные LDIF-файлы в папку «%systemroot%\ADAM» и запустите мастер Active Directory Lightweight Directory Services Setup Wizard, чтобы создать новый экземпляр AD LDS. Ваши LDIF-файлы будут доступны в списке файлов, расположенном на странице Importing LDIF Files.

На странице Ready to Install Вы можете просмотреть выбранные параметры установки экземпляра AD LDS. После того, как Вы нажмете кнопку Next, мастер установки скопирует необходимые файлы и установит экземпляр AD LDS на Ваш компьютер.

После того как установка AD LDS будет завершена, на экран будет выведено следующее сообщение: «You have successfully completed the Active Directory Lightweight Directory Services Setup Wizard». Когда откроется страница Completing the Active Directory Lightweight Directory Services Setup Wizard, нажмите кнопку Finish, чтобы закрыть мастер установки AD LDS.

Если работа мастера Active Directory Lightweight Directory Services Setup Wizard завершится с ошибкой, то на странице Summary Вы увидите описание причины ее возникновения.

Если ошибка возникнет до того, как откроется страница Summary, Вы можете просмотреть появившееся сообщение об ошибке. В дополнение к этому Вы можете открыть меню Start, щелкнуть значок Run и набрать одну из следующих команд:

Файлы Adamsetup.log и Adamsetup_loader.log содержат информацию, которая может помочь Вам выяснить причину возникновения ошибки при установке AD LDS.

Импорт данных в экземпляр AD LDS

Вы можете импортировать данные в экземпляр AD LDS во время его установки (на странице Importing LDIF Files мастера установки AD LDS) или в любой момент после его создания, воспользовавшись инструментом командной строки ldifde, позволяющим создавать, редактировать и удалять объекты каталога. Также Вы можете использовать команду ldifde для расширения схемы и для экспорта информации о пользователях и группах в другие приложения или службы. Например, с помощью команды ldifde Вы можете импортировать в экземпляр AD LDS объекты каталога, экспортированные из какой-либо другой службы каталогов.

Необходимым условием для создания экземпляра AD LDS является членство в группе локальных администраторов или в группе с эквивалентными полномочиями. С дополнительной информацией об использовании соответствующих учетных записей и групп Вы можете ознакомиться, перейдя по ссылке http://go.microsoft.com/fwlink/?LinkId=83477. По умолчанию участник безопасности, определенный Вами в качестве администратора AD LDS во время установки этой службы, становится членом группы Administrators в разделе конфигурации.

Для выполнения импорта или экспорта объектов каталога с помощью команды ldifde выполните следующие действия:

Запустите окно командной строки. Для этого в меню Start щелкните правой кнопкой мыши значок Command Prompt и в контекстном меню выберите команду Run as administrator.

Выполните одно из следующих действий:

Чтобы импортировать объекты каталога, наберите в командной строке следующую команду и нажмите клавишу ENTER:

Чтобы экспортировать объекты каталога, наберите в командной строке следующую команду и нажмите клавишу ENTER:

Источник