Всем привет. Итак, мы двигаемся к тому, чтобы всю инфраструктуру безопасно опубликовать в Инете. Для этого, из соображений безопасности, нам необходима система аутентификации, которая не будет напрямую связана с AD. Для этого нам подойдет Radius. Чтобы попусту не тратить и без того ценные ресурсы физического сервера, делаем простую виртуалочку с 512 метрами памяти, туда ставим 2003 Винду, сразу на нее одеваем 2й сервис пак, после чего ставим средства интеграции Hyper-V.

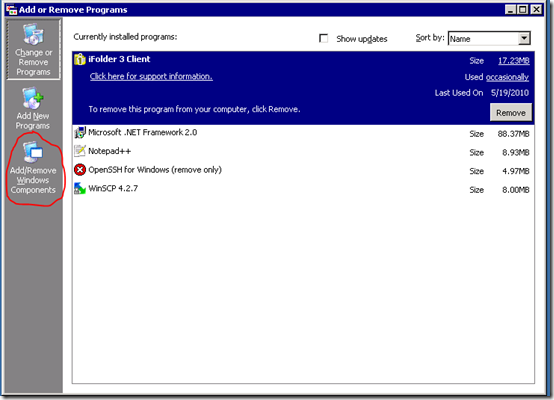

После того как средства интеграции проставлены, вводим машину в домен и приступаем у к установке Radius. Для этого заходим в Control Panel, там заходим в Add\Remove Programs, потом во вкладку Add\Remove Windows Components.

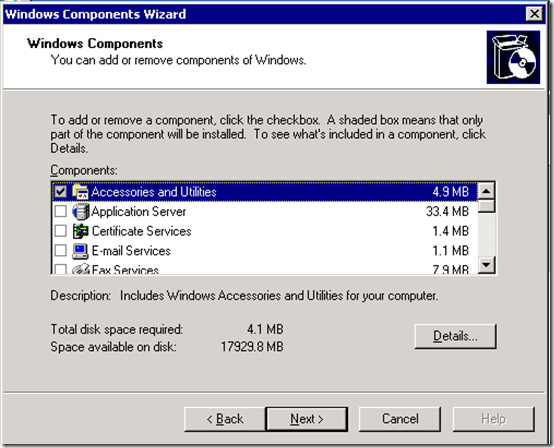

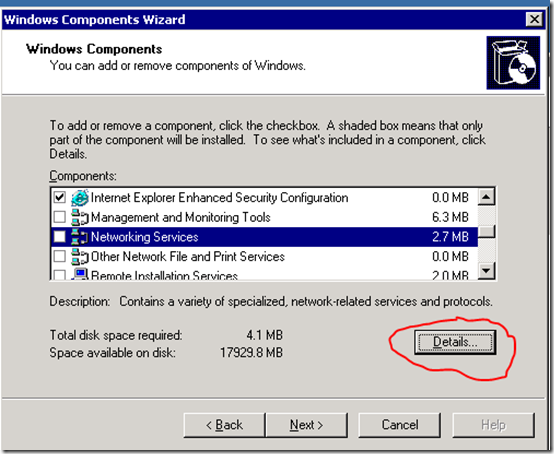

В окне Windows Components Wizard выбираем Networking Service и жмем Details.

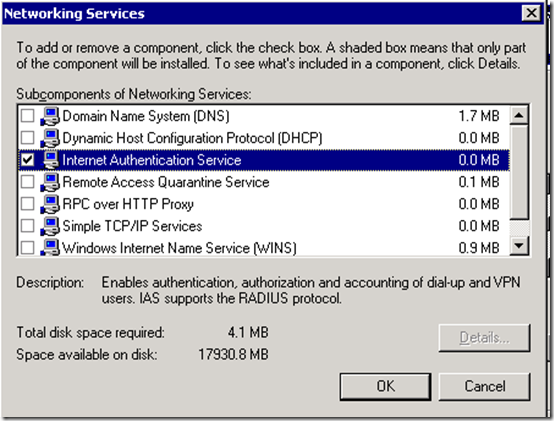

В диалоговом окне Network Services выбираем Internet Authentication Services и жмем OK. Далее Next и Finish.

Далее нам необходимо зарегистрировать наш сервер. Для этого в командной строке надо ввести:

netsh ras add registeredserver

Далее неплохо бы настроить правильно логирование. Для этого создаем папку в удобном для Вас месте, например, D:\Radius_Logs.

Заходим в Control Panel, Administrative Tools, Internet Authentication Service.

Там в левой секции находим Remote Access Logging , и в правой секции выбираем Local File. На вкладке Settings проставляем все птички, а на вкладке Log File нажимаем кнопку Browse… и выбираем нашу папку D:\Radius_Logs.

Так, сервер установлен. Всю дальнейшую настройку будем делать потом.

If you are looking for a way to integrate enterprise wireless authentication on your network using active directory, then you should look into Windows server 2003 Internet Authentication service. with this simple add-on and a group policy you can have all your users on the network authenticating with their active directory user account, which is more secure than a generic single password. so how do you set windows 2003 as radius server? let’s look it up.

Within your windows 2003 server, click on Start > Control Panel > Add or Remove Programs:

click on Add/Remove Windows Components then Windows Component Wizard will come up:

scroll down, and select Networking Services then click on Details:

check Internet Authentication Service then click on OK

click on Next on the Windows Component Wizard. and that should install the Internet Authentication service on the server.

after the installation, Internet Authentication Service should appear under the Administrative Tools on your server console.

More Windows Server 2003 Tutorials

Home

> Cisco, Windows > Set Up Windows 2003 IAS Server with RADIUS Authentication for Cisco Router Logins

As a companion to my article RADIUS Authentication for Cisco Router Logins, this post will discuss the configuration of a Windows 2003 R2 server for Cisco router logins using RADIUS authentication. In my example I will install the Internet Authentication Service to support RADIUS on a Windows 2003 R2 domain controller and give router login access to an Active Directory domain user.

Configure User(s) for RADIUS Authentication on Windows Server 2003 R2

First Go into Start > Admin Tools > Active Directory Users and Computers. Optionally you can create a new group and add users to it that you want to grant router login access. In this example I will grant access to the existing Domain Admins user group.

Now double click a user account that you want to provide router login capability. I will use the Administrator account.

In the user properties dialog click the Dial-in tab, then make sure that Remote Access Permission is set to “Allow access”. You can also set this to “Control access through Remote Access Policy”, this should work with the policy settings we’ll specify later. Click OK.

Install Windows 2003 IAS/RADIUS Service

Go to Start > Control Panel > Add or Remove Programs.

On the left click Add/Remove Windows Components.

Scroll down and highlight Networking Services, then click Details.

Place a check mark next to Internet Authentication Service, then click OK.

Click Next. Click Finish at the install confirmation window.

Configure Windows 2003 IAS/RADIUS Service for Cisco Router Logins

Now let’s configure the policies to allow our Cisco router to make authentications against this IAS/RADIUS server. Go to Start > Admin Tools > Internet Authentication Service.

In the left pane tree right click Remote Access Policies and choose New Remote Access Policy from the menu.

Select “Set up a custom policy” and type a name for your Cisco router policy. Click Next.

Click Add in the Policy Conditions.

Highlight the Windows Groups attribute type and click Add.

Pages: 1 2 3

Материал из Xgu.ru

Перейти к: навигация, поиск

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом. |

RADIUS (Remote Authentication Dial In User Service, служба удалённой аутентификации дозванивающихся пользователей) — сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, and Accounting, AAA) пользователей, подключающихся к различным сетевым службам. Используется, например, при аутентификации пользователей WiFi, VPN, в прошлом, dialup-подключений, и других подобных случаях. Описан в стандартах RFC 2865 и RFC 2866.

Содержание

- 1 Протокол RADIUS

- 1.1 Свойства RADIUS

- 1.2 Ограничения RADIUS

- 2 Доступные RADIUS-серверы

- 3 Инсталляция и настройка FreeRADIUS

- 3.1 Инсталляция и настройка FreeRADIUS

- 3.1.1 Конфигурационные файлы FreeRADIUS

- 3.1.2 Настройка атрибутов FreeRADIUS для динамического размещения порта коммутатора в VLAN’е по результатам аутентификации

- 3.2 Инсталляция и настройка dialupadmin

- 3.3 Совместное использование ActiveDirectory и FreeRADIUS

- 3.4 cisco VPN-сервер и RADIUS

- 3.1 Инсталляция и настройка FreeRADIUS

- 4 Настройка IAS (RADIUS-сервер в Windows Server 2003)

- 5 Дополнительная информация

- 5.1 Книги

- 6 Материалы по контролю доступа в сеть на Xgu.ru

[править] Протокол RADIUS

[править] Свойства RADIUS

В соответствии со стандартом RADIUS, это:

- Базирующийся на UDP протокол, который не использует прямых соединений

- Использует модель безопасности hop-by-hop

- Без состояний (stateless)

- Поддерживает аутентификацию PAP и CHAP по PPP

- Использует MD5 для скрытия паролей

- Предоставляет более 50 пар атрибут/значение с возможностью создавать специфичные для производителя пары

- Поддерживает модель AAA

- Поддерживается большинством коммерческих устройств удалённого доступа

[править] Ограничения RADIUS

Во-первых, недостаточный уровень безопасности в некоторых реализациях.

В случае использования нескольких промежуточных серверов RADIUS

все они имеют возможность просматривать передающиеся через них аутентификационные данные — сертификаты и пароли.

Во-вторых, RADIUS, по крайней мере в его основной редакции, не имеет возможности отзыва ресурсов после того как авторизация была произведена.

В некоторых случаях эта проблема решается производителем RADIUS-сервера самостоятельно.

В-третьих, RADIUS это протокол без поддержки состояний.

Он не сохраняет транзакционную информацию и не использует её в следующих сеансах.

В-четвертых, RADIUS имеет не всегда достаточный уровень масштабируемости.

На первой странице RFC замечание от IESG:

[править] Доступные RADIUS-серверы

Существует огромнейшее количество RADIUS-серверов,

отличающихся своими возможностями и

лицензией, по которой они распространяются.

Свободно распространяемые RADIUS-серверы:

- FreeRADIUS

- GNU RADIUS

- yard — Yet Another Radius Daemon

- Cistron RADIUS

Коммерческие RADIUS-серверы:

- IAS — Internet Authentication Service — RADIUS-сервер от MS (Пример настройки RADIUS-сервера в Windows 2003)

Кроме того существует множество RADIUS-серверов,

встроенных в биллинговые системы.

Например, такие как:

- АСР «Гидра»

- AMSD BillingSystem

- LANBilling

Далее рассматривается FreeRADIUS.

Это один из самых популярных и самых мощных RADIUS-серверов,

существующих сегодня.

Это хорошо масштабируемый, гибкий,

настраиваемый и надёжный RADIUS-сервер.

[править] Инсталляция и настройка FreeRADIUS

[править] Инсталляция и настройка FreeRADIUS

Запуск RADIUS-сервера в режиме отладки:

# radiusd -sfxxyz -l stdout

В версии, поставляющейся в debian, файл называется freeradius (/usr/sbin/freeradius), а запуск в отладочном режиме, согласно официальной документации [1] осуществляется опцией -X, т.е.

# freeradius -X

Проверка конфигурационного файла FreeRadius-сервера:

# radiusd -c

[править] Конфигурационные файлы FreeRADIUS

FreeRADIUS использует несколько конфигурационных файлов. У каждого файла есть свой man, который описывает формат файла и примеры конфигураций.

radiusd.conf

Главный конфигурационный файл в котором указываются пути к другим конфигурационным файлам, log файлы, устанавливаются различные параметры контролируемые администратором.

dictionary

Это файл обычно статический и его не надо изменять. Он определяет все возможные атрибуты RADIUS использующиеся в других конфигурационных файлах.

clients.conf

В файле содержится описание клиента.

Синтаксис записей следующий:

client <hostname|ip-address|ip-network> { <attribute> = <value> }

Обязательные атрибуты secret и shortname, опционально можно задать атрибут nastype, который определяет тип клиента (все возможные типы описаны в man clients.conf)

Пример задания клиента:

client 192.168.0.0/16 {

secret = password

shortname = my-network

}

hints

Определяет префикс/суффикс для пользовательских имен — атрибут user-name. Используется для отсечения префикса/суффикса в ситуациях когда:

- Атрибут user-name перед авторизацией/тарификацией нужно избавить от имени домена и т.п., переданного клиентом, таким образом препроцессор трансформирует ‘user@domain.com’ в ‘user’

- Необходимо одному и тому же пользователю предоставлять разные сервисы и/или использовать разные схемы авторизации/аутентификации. Тогда для пользователя ‘user’ при входе как ‘user.ppp’ или ‘user.telnet’ можем определить разные схемы авторизации и при входе как ‘user.telnet’ можем добавить проверку вхождения в группу telnet-пользователей.

huntgroups

Позволяет определить разные группы NAS, к сожалению критерий для включения в группу один — IP-адрес NAS (дополнительно можно указывать порт или диапазон портов). При разборе users файла конфигурации позволяет использовать различные схемы авторизации/аутентификации/учета исходя из значения атрибута Huntgroup-Name

Пример:

# CISCO group ciscogrp NAS-IP-Address == 192.168.10.1 ciscogrp NAS-IP-Address == 192.168.10.2 ciscogrp NAS-IP-Address == 192.168.10.3 # Apache apache NAS-IP-Address == 192.168.11.4 # HP group hpgroup NAS-IP-Address == 192.168.12.1 hpgroup NAS-IP-Address == 192.168.12.2

[2]

> I configure /etc/raddb/users as follows: > test Auth-Type := Local, User-Password == "testing" That should be test Auth-Type = Local, User-Password := "testing" See the "man" page for the "users" file, and other posts to this list. Alan DeKok.

[править] Настройка атрибутов FreeRADIUS для динамического размещения порта коммутатора в VLAN’е по результатам аутентификации

Для динамического размещения порта коммутатора в VLANе по результатам аутентификации используются туннельные атрибуты (tunnel attributes):

- [64] Tunnel-Type=VLAN (type 13)

- [65] Tunnel-Medium-Type=802 (type 6)

- [81] Tunnel-Private-Group-ID=VLANID (или VLAN name)

RADIUS-сервер включает туннельные атрибуты в Access-Accept сообщение.

Это основные атрибуты, которые нужны для динамического размещения порта в VLAN’е по результатам аутентификации. Другие атрибуты RADIUS относящиеся к использованию 802.1x перечислены в RFC 3580.

Значения этих атрибутов для конкретного пользователя указываются в файле users (/etc/freeradius/users):

nata Cleartext-Password := "password"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 30

[править] Инсталляция и настройка dialupadmin

Программа dialupadmin предназначена для

администрирования RADIUS-сервера через Web.

В данный момент dialupadmin работает только с PHP4 для PHP5 заработчик его еще не адаптировал

[править] Совместное использование ActiveDirectory и FreeRADIUS

В отличие от других LDAP-серверов,

active directory не возвращает ничего в атрибуте userPassword.

Из-за этого нельзя использовать

Active Directory для выполнения аутентификации CHAP, MS-CHAP или EAP-MD5.

Можно использовать только аутентификацию PAP.

Для этого в секции «authenticate» нужно указать «ldap».

Для выполнения аутентификации MS-CHAP с помощью домена Active Directory,

необходимо использовать NTLM-аутентификацию.

Для этого потребуется проинсталлировать Samba.

Подробнее об этом в конфигурационном файле radiusd.conf

и здесь RLM_LDAP.

Шаги по инсталляции и настройке:

- Проинсталлировать FreeRADIUS

- Проинсталлировать Samba-сервер

- Включить Samba-сервер в домен Active Directory

- Убедиться, что wbinfo -u и wbinfo -g работает

- Изменить настройки FreeRADIUS для использования модуля NTLM-аутентификации

Auth_using_WinXP.pdf

Note: By default, Windows XP can take up to two minutes to prompt for 802.1x

authentication credentials. This process can be expedited by modifying the registry using the following procedure:

- Click on Start, Select Run, and run regedit.exe

- Navigate to the key

HKEY_LocalMachine/Software/Microsoft/EAPOL/Parameters/General/Global

- Right-click on Global and select New and DWORD Value

- Name the new value SupplicantMode

- Once created, Right click this new option and select Modify

- Change the Value data to 3

- Reboot the system for the new registry changes to take effect.

[3]

I am assuming your domain is uing Internet Authentication Server (IAS) and

802.1x to authenticate the access by wireless user.

In this case where 802.1x authentication is enabled, there is a registry key

that controls how your wireless client authenticates to the backend IAS

server. If you set the registry key

HKEY_LOCAL_MACHINE\Software\Microsoft\EAPOL\Parameters\General\Global\AuthMo

de to 1, what will happen is that the machine will authenticate to the

domain before any user log on using machine credential (Machine

Authentication) so that it will pull down any security setting the domain

enforces, assuming the authentication succeeds. When the user logs on later,

the user will need to do User Authentication as you normally do. By the way,

if this reg key is not present, by default it is already to set to 1 and you

already get the above behavior.

[4]

[5]

[6]

[7]

Заодно хочу поделиться мнением по разделу "Совместное использование

ActiveDirectory и FreeRADIUS" статьи "RADIUS":

по-моему не самый красивый подход пользовать NTLM-аутентификацию через вызов

скриптом внешней утилиты ntlm_auth,

после ввода Samba в AD домен (вариант из "FreeRADIUS. Tutorial for AD

Integration").

Более изящных решений вижу 3:

1. (nss_krb5 + pam_krb5 + rlm_pam) или (nss_krb5 + rlm_krb5) если уж хотите

Kerberos, модуль rlm_krb5 есть не во

всех freeRADIUS 1.6 готовых сборках - часто нужно собирать руками и кажется

(не помню) не работает без nss_krb5

(пока клиент ОС не видит пользователя своим, или патчить модуль) - по моему

опыту прикрутки вообще поведение такой

схемы странное krb5-клиент авторизируется, rlm_krb5 - нет. Плюс Kerberos

требует синхронизации времени на клиенте

и AD KDC.

2. (nss_ldap + pam_ldap + rlm_pam) или просто и красиво (rlm_ldap), в любом

случае нужен SSL (а то странная схема

авторизации с голыми паролями в запросах), что в общем не проблема (правда

AD не понимает tls_start, пользуемся

только ldaps://)

3. (nss_winbind + pam_winbind + rlm_pam), что по-сути есть аналогом

предложенного в "FreeRADIUS. Tutorial for

AD Integration" способа но без скрипта и запуска ntlm_auth.

---

Яцюта М.В.

[править] cisco VPN-сервер и RADIUS

Данный пример описывает настройку маршрутизаторов cisco для организации pptp-доступа (да и других тунелирующих протоколов — pppoe, l2tp) из внешней сети (злых интернетов) в локальный сегмент сети. Основное назначение — доступ сотрудников к рабочему месту, доступ администратора к локальной сети предприятия из неожиданных мест. В качестве базы паролей используется файл users с паролями в plain-text (авторизация пользователей при этом происходит по ms-chap/ms-chap-v2). Пользователи получают при подключении ip-адрес, однозначно привязанный к их логину

Предполагаемая конфигурация полностью совместима с обычным windows-режимом создания VPN-соединения (т.е. может быть организована без дополнительного ПО). Доступ с linux-машин осуществляется с помощью пакета ppptp-linux (и команды pon).

Условные адреса:

192.168.1.1 — radius-сервер

192.168.2.2 — cisco

192.168.3.0/24 — сегмент для vpn-соедиенний

Конфигурация циски (только часть, относящаяся к конфигурированию VPN):

aaa new-model (включить aaa)

aaa authentication ppp OUR-VPN-NAME group radius (aaa для идентификации ppp пользователей группы OUR-VPN-NAME использовать

данные радиус-сервера)

aaa authorization network OUR-VPN-NAME group radius (aaa авторизовать пользователей из группы OUR-VPN-NAME на пользование

ресурсами сети (пересылку данных) исходя из того, что ответит радиус)

!

vpdn enable (ключить vpdn, то бишь включить VPN-сервер)

vpdn-group 1 (настройки первой группы, то бишь настройки по-умолчанию)

accept-dialin (настройки приёма соединения)

protocol pptp (используем протокол PPTP)

virtual-template 1 (каждому пришедшему пользователю создаётся виртуальный интерфейс, который и устанавливает

ppp-соединение с пользователем, эта опция указывает, исходя из какого шаблона создаётся этот виртуальный интерфейс)

! interface Virtual-Template1 (собственно, декларация шаблона) ip unnumbered FastEthernet0/0 (пакеты выбрасываются в интерфейс без машрутизации) no peer default ip address (У пира нет адреса по-умолчанию (адрес говорит радиус)) ppp encrypt mppe auto (если можно, то включить шифрование) ppp authentication ms-chap-v2 ms-chap OUR-VPN-NAME (для аутоидентификации PPP использовать протоколы ms-chap

(обоих версий) и использовать OUR-VPN-NAME (см секцию aaa выше))

ppp authorization OUR-VPN-NAME (аналогично для авторизации - см секцию aaa) ! radius-server host 192.168.1.1 auth-port 1812 acct-port 1813 (адрес и порты RADIUS-сервера) radius-server key myradiuspassword (пароль для связи с сервером).

Отладка процесса может быть включена командами debug ppp (см варианты подсказки по ?) и debug radius (аналогично). Выключение дебага no debug all. Просмотр лога — sh log, сброс лога — clear log.

Конфигурация сервера

После установки freeradius (положение и имена файлов конфигурации для версии в составе debian lenny).

/etc/freeradius/clients.conf, дописать:

client 192.168.2.2 {

secret = myradiuspassword

shortname = vpngate

}

/etc/freeradius/sites-enabled/default: закомментировать все строчки со словом ‘unix’ (отключает unix-авторизацию)

/etc/freeradius/users, добавить пользователей:

user1 Cleartext-Password := "pass1"

Framed-IP-Address = 192.168.3.101

user2 Cleartext-Password := "pass2"

Framed-IP-Address = 192.168.3.102

Перезапуск радиуса /etc/init.d/freeradius restart, запуск в отладочном режиме (после выполнения /etc/init.d/freeradius stop): freeradius -X

(не забудте прописать на маршрутизаторах сети (не циско!) маршрут для сегмента, в котором выдаются адреса (в нашем случае, 192.168.3.0/24).

[править] Настройка IAS (RADIUS-сервер в Windows Server 2003)

- Основная страница: IAS

[править] Дополнительная информация

RFC, имеющие отношение к RADIUS:

- RADIUS RFC’s hosted at FreeRADIUS.org

- 2548

- 2809

- 2865

- 2866

- 2867

- 2868

- 2869

- 2882

- 3162

Настройка FreeRADIUS:

- FreeRADIUS. Tutorial for AD Integration

- Настройка FreeRADIUS для аутентификации беспроводных клиентов (WPA)

- FreeRADIUS + 802.1x/WPA + OpenLDAP HOWTO (англ.)

- Using Radiator to re-write VLAN assignment (RADIUS tunnel) attributes

- HOWTO: Incremental Setup of FreeRADIUS Server for EAP Authentications (англ.)

- Implementing 802.1X with EAP/TLS using FreeRadius

- [8] Настройка FreeRadius для работы с устройствами HP.

Примеры использования FreeRADIUS:

- OpenNews: Настройка VPN-сервера под FreeBSD

- Обсуждение статьи «OpenNews: Настройка VPN-сервера под FreeBSD» на OpenNet

- Построение VPN шлюза на FreeBSD

[править] Книги

- RADIUS By Jonathan Hassell, O’Reilly, October 2002, ISBN: 0-596-00322-6

[править] Материалы по контролю доступа в сеть на Xgu.ru

- RADIUS

- DIAMETER

- 802.1X

- EAP

- 802.1X и RADIUS — детальное описание процедуры настройки коммутатора на использование 802.1X и RADIUS

- NAC

- ProCurve NAC 800 — контроллер доступа в сеть от ProCurve

- FreeNAC — свободная программная реализация NAC-контроллера

- Полигон по ProCurve NAC в УЦ Сетевые Технологии

Contents

- 1 Windows Server 2003 Deploying The Internet Authentication Service Part 1 Exploring Radius

- 2 22 Install And Configure Internet Information Services On Windows Server 2003

- 2.1 Conclusion

- 2.1.1 Related image with windows server 2003 deploying the internet authentication service part 1 exploring radius

- 2.1.2 Related image with windows server 2003 deploying the internet authentication service part 1 exploring radius

- 2.1 Conclusion

Step into a world where your Windows Server 2003 Deploying The Internet Authentication Service Part 1 Exploring Radius passion takes center stage. We’re thrilled to have you here with us, ready to embark on a remarkable adventure of discovery and delight. Virtual windows area local internet deploying ias white vlans with area service local june abstract server ias in this how virtual 2004 paper corporation 2003 authentication networks use authentication for vlans- published 11 microsoft remote access describes networks internet service to policy with configure Of

Windows Server 2003 Deploying The Internet Authentication Service Part 1 Exploring Radius

Windows Server 2003 Deploying The Internet Authentication Service Part 1 Exploring Radius

In windows server 2003, you can also deploy the ias service as a radius proxy. in this type of implementation, network access servers are configured to forward authentication and accounting to an ias server, which is then configured as a radius proxy to forward these messages to a radius server group. The basic purpose of a radius server is to centralize remote access authentication, authorization, and logging. radius is useful, for example, in large organizations such as isps that need to manage many remote access connections to separate remote access servers.

Windows Server 2003 Deploying The Internet Authentication Service Part 2 Deploying Ias As

Windows Server 2003 Deploying The Internet Authentication Service Part 2 Deploying Ias As

Exercise 1: configuring the radius client in this exercise, you install ias on computer1 and configure routing and remote access as a radius client. 1. on computer1, insert the windows server 2003 installation cd rom. 2. from computer1, log on to domain1 as administrator. 3. Configure the custom ipsec policy specifies a pre shared key for l2tp connections. the routing and remote access service should be started to set this option. i allow custom ipsec policy for l2tp connection pre shared key: apply figure 10 43 configuring routing and remote access to pass access requests to a radius server. The internet authentication service (ias) is the microsoft remote authentication dial in user service (radius) server implementation, which can serve as both a radius server and a radius proxy. when configured as a radius server, ias can perform authentication (determining the identity of a user), authorization (determining what a user is. Internet authentication service is the microsoft implementation of a radius server and proxy. internet authentication service supports two api sets: network policy server extensions api and server data objects api. see technet: internet authentication service for more information on ias. network policy server.

How Does Wds Work How To Configure Windows Deployment Services On Windows Server 2019 Learn

How Does Wds Work How To Configure Windows Deployment Services On Windows Server 2019 Learn

The internet authentication service (ias) is the microsoft remote authentication dial in user service (radius) server implementation, which can serve as both a radius server and a radius proxy. when configured as a radius server, ias can perform authentication (determining the identity of a user), authorization (determining what a user is. Internet authentication service is the microsoft implementation of a radius server and proxy. internet authentication service supports two api sets: network policy server extensions api and server data objects api. see technet: internet authentication service for more information on ias. network policy server. The radius protocol is the de facto standard for remote user authentication and it is documented in rfc 2865 and rfc 2866. radius authentication and authorization the following diagram shows an authenticating client («user») connecting to a network access server (nas) over a dial up connection, using the point to point protocol (ppp). Of 11 deploying windows server 2003 internet authentication service (ias) with virtual local area networks (vlans) microsoft corporation published: june 2004 abstract this white paper describes how to configure remote access policy in internet authentication service (ias) for use with virtual local area networks (vlans).

Introduction To Radius Remote Authentication Dial In User Service The Network Dna

Introduction To Radius Remote Authentication Dial In User Service The Network Dna

The radius protocol is the de facto standard for remote user authentication and it is documented in rfc 2865 and rfc 2866. radius authentication and authorization the following diagram shows an authenticating client («user») connecting to a network access server (nas) over a dial up connection, using the point to point protocol (ppp). Of 11 deploying windows server 2003 internet authentication service (ias) with virtual local area networks (vlans) microsoft corporation published: june 2004 abstract this white paper describes how to configure remote access policy in internet authentication service (ias) for use with virtual local area networks (vlans).

Part 1 Radius Server For Wifi Authentication With Windows Server 2016

Part 1 Radius Server For Wifi Authentication With Windows Server 2016

22 Install And Configure Internet Information Services On Windows Server 2003

22 Install And Configure Internet Information Services On Windows Server 2003

install and configure windows server 2003 internet information services iis for internal website. radius server authentication with windows server 2016 requirements: home wireless modem router with wpa wpa2 part #2 after installing active directory certificates service and network policy server service we need to configure them. please internet authentication service. gogotraining , 877 546 4446, sign up for a free account and watch all the preview videos for free! in this microsoft server when you install a wifi network in your home or business you need to ensure that you configure a secure authentication method liked this video? subscribe for more: mjd.yt subscribe oh boy, today’s video is gonna need some explaining. so after the author and talk show host robert mcmillen explains the setup radius authentication for a windows pptp vpn server gogotraining , 877 546 4446, sign up for a free account and watch all the preview videos for free! in this microsoft server gogotraining , 877 546 4446, sign up for a free account and watch all the preview videos for free! in this microsoft server huge thanks to patrick for sending this out to me! patrick’s linkedin: au.linkedin in phamid ○ liked this video?

Conclusion

All things considered, there is no doubt that the article delivers informative information concerning Windows Server 2003 Deploying The Internet Authentication Service Part 1 Exploring Radius. From start to finish, the author presents a deep understanding about the subject matter. Especially, the discussion of X stands out as particularly informative. Thank you for the article. If you would like to know more, feel free to reach out via social media. I am excited about your feedback. Furthermore, below are some relevant posts that you may find useful: