Как узнать какие обновления ОС Windows установлены на вашем ПК или сервере? Конечно, можно открыть «Панель управления->Установка/удаление программ», либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему. В таком случае, необходимо прибегнуть к помощи командной строки. С помощью следующей команды можно вывести подробный список всех обновлений, которые установлены на данной системе Windows:

wmic qfe list

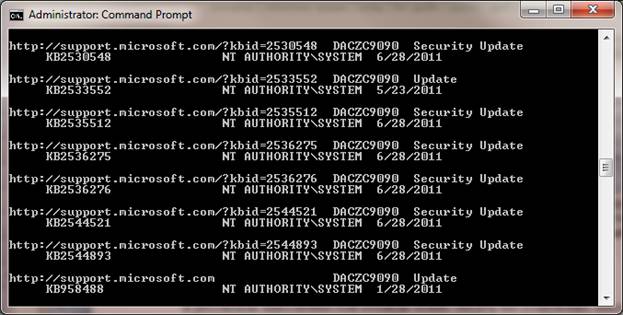

В результатах выполнения этой команды можно увидеть что установлено, кем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

wmic qfe list > updatelist.txt && updatelist.txt

Текстовый файл с именем updatelist.txt создастся в каталоге C:\Windows\System32\.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2544521), можно воспользоваться командой find, перенаправив вывод в нее:

wmic qfe list | find "KB2544521"

Как вы видите, обновление KB2544521 уже установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

systeminfo > sysinfo.txt && sysinfo.txt

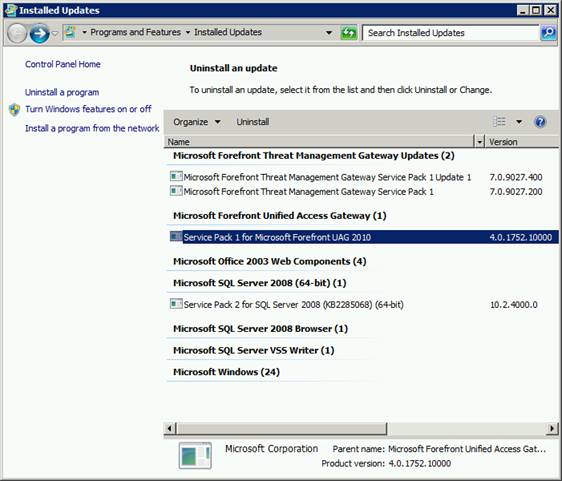

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и хотфиксы для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра установленных обновлений на эти продукты, необходимо в меню пуск набрать: “View Installed Updates”, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска (в правом верхнем углу) набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы. В Windows 7 после установки обновлений она перезагружается автоматически, что достаточно неудобно. К счастью, можно отключить автоматическую перезагрузку Windows после установки обновлений.

Иногда требуется проверить установленные в системе обновления. Конечно, можно просмотреть журнал обновлений, однако выискивать нужное обновление в длинном списке достаточно сложно и долго. Поэтому гораздо проще воспользоваться командной строкой, которая предоставляет для этого несколько способов.

WMIC

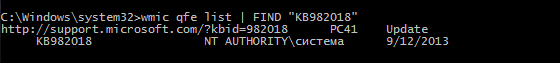

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

wmic qfe list

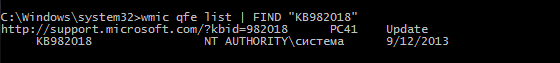

А так мы найдем найдем нужное:

wmic qfe list | find ″KB982018″

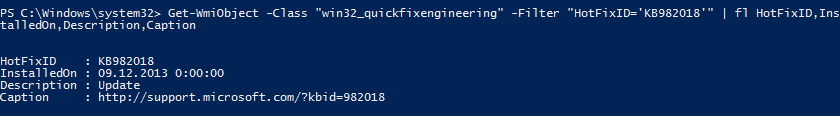

Get-WmiObject

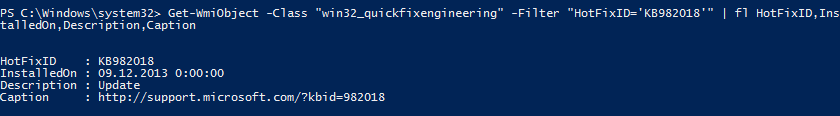

PowerShell также позволяет просмотреть установленные обновления. Сделать это можно с помощью командлета Get-WmiObject, например:

Get-WmiObject -Class win32_quickfixengineering -Filter ″HotFixID=′KB982018′″ | fl HotFixID, InstalledOn, Description, Caption

Как видите, команда несколько сложнее и требуется дополнительно отформатировать вывод, однако результат такой же, как и у утилиты wmic. Что неудивительно, так как в обоих случаях данные получаются путем обращения к WMI классу win32_quickfixengineering. Обратите внимание, что он содержит данные только об обновлениях операционной системы и ее компонентов. Получить информацию об обновлениях для других продуктов MS (Office, Exchange и т.п) таким образом не получится.

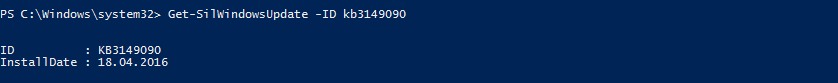

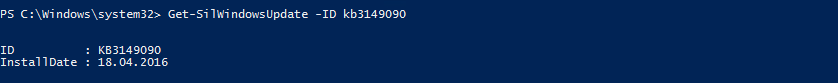

Get-SilWindowsUpdate

В Windows Server 2012 R2 имеется модуль SoftwareInventoryLogging, предназначенный для инвентаризации установленного ПО. В состав этого модуля входит командлет Get-SilWindowsUpdate, с помощью которого также можно посмотреть установленные обновления. Например:

Get-SilWindowsUpdate -ID kb3149090

Этот командлет также использует WMI запрос к классу MsftSil_WindowsUpdate. Get-SilWindowsUpdate очень прост и удобен в использовании, но к сожалению доступен он далеко не везде. Модуль SoftwareInventoryLogging присутствует только в серверных ОС начиная с Windows Server 2012 R2 с установленным обновлением KB3000850.

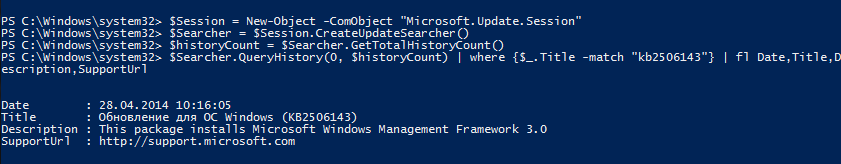

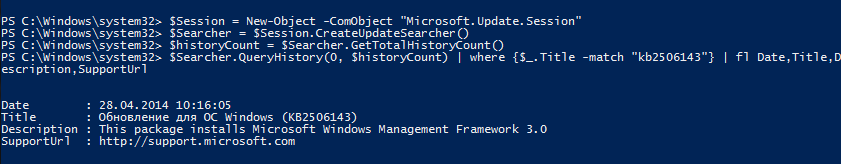

Microsoft Update Client Install History

Еще один вариант поиска обновлений — просмотр истории клиента обновления. Например:

$session = New-Object -ComObject ″Microsoft.Update.Session″

$searcher = $session.CreateUpdateSearcher()

$hystorycount = $searcher.GetTotalHistoryCount()

$searcher.QueryHistory(0,$HistoryCount) | where {$_.Title -match ″kb2506143″} | fl Date,Title,Description,SupportUrl

Способ (в отличие от предыдущих) достаточно громоздкий, однако позволяет найти информацию об всех обновлениях обновления (как самой ОС, так и доп. приложений). Таким образом можно найти обновления, которые были установлены с помощью системы автоматического обновления. Если обновления были загружены и установлены вручную (или с помощью каких либо пользовательских сценариев), то таким образом найти их не удастся.

Вы когда-нибудь задумывались, с помощью чего формируется список установленных обновлений Windows? А через какое API его достать? Ответы на эти и другие возникающие вопросы я постараюсь дать в своём небольшом исследовании.

Предыстория или с чего всё началось.

В нашей компании каждый год проходит конференция молодых специалистов, где каждый участник может решить проблему какого-либо отдела (список тем заранее предлагается).

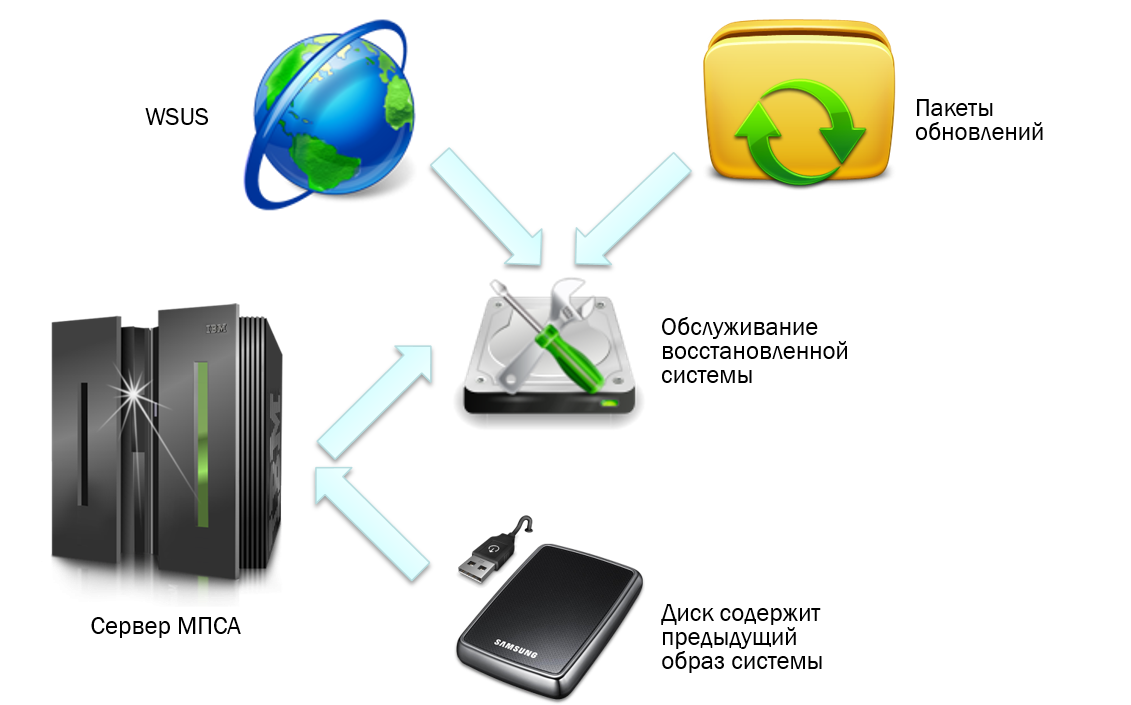

Раньше на каждое «ТО» с помощью WSUS подтягивались все выпущенные обновления и распространялись на все машины. Также периодически выходили ТСБ (технические сервисные бюллетени), в которых указывалось, что требуется установить необходимые обновления в виде изолированных пакетов. В итоге у нас накапливаются обновления, которые в WSUS отследить нельзя, а можно было увидеть только через панель управления в разделе «Установленные обновления».

Бывают ситуации, когда АРМ или сервер «падает» и приходится его восстанавливать из образа, созданного некоторое время назад. При восстановлении из образа есть вероятность того, что мы можем потерять нужные нам обновления (которые пришли в виде изолированных пакетов), которые устанавливались до падения машины. Объяснил максимально подробно насколько мог, потому что уточнения будут уже коммерческой тайной.

Вот поэтому и возникла идея создать программу, которая бы могла извлечь этот список обновлений (желательно удаленно по локальной сети), записать в файл/базу, сравнить текущий перечень с неким шаблоном и выдать сообщение на SCADA систему через один из протоколов — SNMP, OPC.

Как вы могли догадаться из названия статьи, уже на выборе метода получения списка у меня возникла непростая задача. Я, как обычно, решил поискать нужное в поисковике, задал вопросы на профильных ресурсах (раз, два, на английском stackoverflow почему-то не понравился мой вопрос и его пришлось удалить), но все ответы не давали нужного результата. Поэтому пришлось разбираться самому, о чем и пойдет речь далее.

Консольные команды

Начнем с простого и воспользуемся тем, что предлагает нам Windows без использования сторонних средств. Это можно сделать с помощью следующих команд:

- wmic qfe list

- systeminfo

- dism /online /get-packages

- через PowerShell:

- Get-HotFix

- Get-SilWindowsUpdate (доступно только в серверных редакциях)

- Get-WmiObject -Class win32_quickfixengineering — через доступ к WMI классу win32_quickfixengineering (о WMI чуть позже)

Получить список через графический интерфейс можно через стандартный пункт Панели управления «Установка/удаление программ», но скопировать оттуда мы ничего не можем. Каждый инструмент панели управления представлен файлом .cpl в папке Windows\System. Файлы .cpl в системную папку Windows автоматически загружаются при запуске панели управления. За пункт Программы отвечает файл Appwiz.cpl. Его анализ ни к чему не привел.

Вывод консольной команды можно перенаправить в файл и дальше начать его парсить, но это неправильно, плюс вызов программы (по правилам СБ не пройдет) и об удаленном получении списка речь не идёт. Поэтому предлагаю вам просто вызвать команды, сравнить количество обновлений в каждом списке, со списком через Панель управления и продолжить наше расследование дальше.

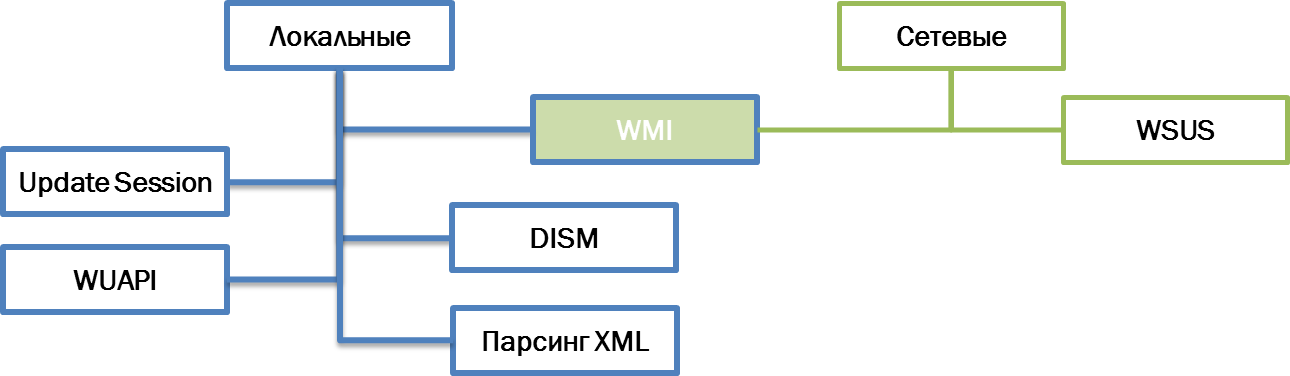

Формально все методы получения списка обновлений можно разделить на две группы: локальные и сетевые.

Все методы проверялись на чистых образах систем (Windows 7, 8, Server 2012 R2) с интегрированными обновлениями, после каждого обновления через Центр обновления с официальных серверов Microsoft проводилась дополнительная проверка. Остановимся на каждом из них подробнее.

WUA

WUApi (Windows Update Agent API) — использование API агента обновления Windows. Самый явный вариант, название которого говорит само за себя. Использовать для этого будем библиотеку Wuapi.dll.

Примечание: далее для своего удобства все результаты я буду вставлять в List. Это, возможно, не рационально, но тогда мне это казалось хорошей идеей.

Пример реализации

using WUApiLib;

public static List<string> listUpdateHistory()

{

//WUApi

List<string> result = new List<string>(200);

try

{

UpdateSession uSession = new UpdateSession();

IUpdateSearcher uSearcher = uSession.CreateUpdateSearcher();

uSearcher.Online = false;

ISearchResult sResult = uSearcher.Search("IsInstalled=1 And IsHidden=0");

string sw = "Количество обновлений через WUApi: " + sResult.Updates.Count;

result.Add(sw);

foreach (WUApiLib.IUpdate update in sResult.Updates)

{

result.Add(update.Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Есть и вторая вариация этого метода: Update Session — получение информации с помощью подключения к сессии обновления Windows Update Agent (в данном случае работаем не напрямую с библиотекой).

Пример реализации

public static List<string> Sessionlist(string pc)

{

List<string> result = new List<string>(50); //не забудь изменить количество

object sess = null;

object search = null;

object coll = null;

try

{

sess = Activator.CreateInstance(Type.GetTypeFromProgID("Microsoft.Update.Session", pc));

search = (sess as dynamic).CreateUpdateSearcher();

int n = (search as dynamic).GetTotalHistoryCount();

int kol = 0;

//coll = (search as dynamic).QueryHistory(1, n);

coll = (search as dynamic).QueryHistory(0, n);

result.Add("Количество через Update.Session: " + n);

foreach (dynamic item in coll as dynamic)

{

if (item.Operation == 1) result.Add(item.Title);

kol++;

//Console.WriteLine("Количество: " + kol);

}

result.Add("Количество в цикле: " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

finally

{

if (sess != null) Marshal.ReleaseComObject(sess);

if (search != null) Marshal.ReleaseComObject(search);

if (coll != null) Marshal.ReleaseComObject(coll);

}

return result;

}

Microsoft подсказывает об удаленном использовании API.

Главный минусы этих двух методов — не позволяют найти исправления KB, которые не распространяются через Центр обновления Windows. Можно увидеть только то, что прошло через сам агент обновления, то есть данный вариант нас не устраивает.

DISM

Система обслуживания образов развертывания и управления ими (Deployment Image Servicing and Management) — это средство командной строки, которое может использоваться для обслуживания образа Windows или для подготовки образа среды предустановки Windows (Windows PE). Является заменой диспетчера пакетов (Pkgmgr.exe), PEimg и Intlcfg.

Данная утилита используется для интеграции обновлений, сервис паков в образ системы. Обновления Windows представляют собой отдельные модули, которые могут быть представлены в нескольких вариантах:

- .cab-файлы (Cabinet) — архивы. Предназначены для распространения и установки при помощи модулей Центра обновлений Windows в автоматизированном режиме;

- .msu-файлы (Microsoft Update Standalone Package) — исполняемые файлы. Предназначены для распространения и установки самими пользователями в ручном режиме через каталог обновлений Microsoft. Фактически представляют собой упакованный набор, состоящий из .cab-, .xml, .txt-файлов.

Ранее упомянутая команда dism /online /get-packages отображает основную информацию обо всех пакетах в wim образе/текущей системе. Microsoft позаботилась о нас и предоставляет NuGet packages для удобного использования API.

Пример реализации

using Microsoft.Dism;

public static List<string> DISMlist()

{

List<string> result = new List<string>(220);

try

{

DismApi.Initialize(DismLogLevel.LogErrors);

var dismsession = DismApi.OpenOnlineSession();

var listupdate = DismApi.GetPackages(dismsession);

int ab = listupdate.Count;

//Console.WriteLine("Количество обновлений через DISM: " + ab);

string sw = "Количество обновлений через DISM: " + ab;

result.Add(sw);

foreach (DismPackage feature in listupdate)

{

result.Add(feature.PackageName);

//result.Add($"[Имя пакета] {feature.PackageName}");

//result.Add($"[Дата установки] {feature.InstallTime}");

//result.Add($"[Тип обновления] {feature.ReleaseType}");

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количество обновлений совпадало с количеством из списка Панели управления до первого апдейта через центр управления — после него количество обновлений стало меньше (было 214, стало 209), хотя по логике они должны были увеличиться. Примеры вывода До обновления, После обновления.

С чем это связано я могу только предполагать — возможно, какие-то обновления замещали предыдущие, следовательно, и количество стало меньше.

Чуть позже я наткнулся на утилиту от китайцев DISM++, которая основана не на DISM API или DISM Core API, но имеющиеся в ней библиотеки не имеют нужных мне открытых методов, поэтому я забросил эту идею и продолжил поиски дальше.

WSUS

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и продуктов Microsoft. Сервер обновлений синхронизируется с сайтом Microsoft, скачивая обновления, которые могут быть распространены внутри корпоративной локальной сети. Опять же специальный инструмент, предназначенный для работы с обновлениями.

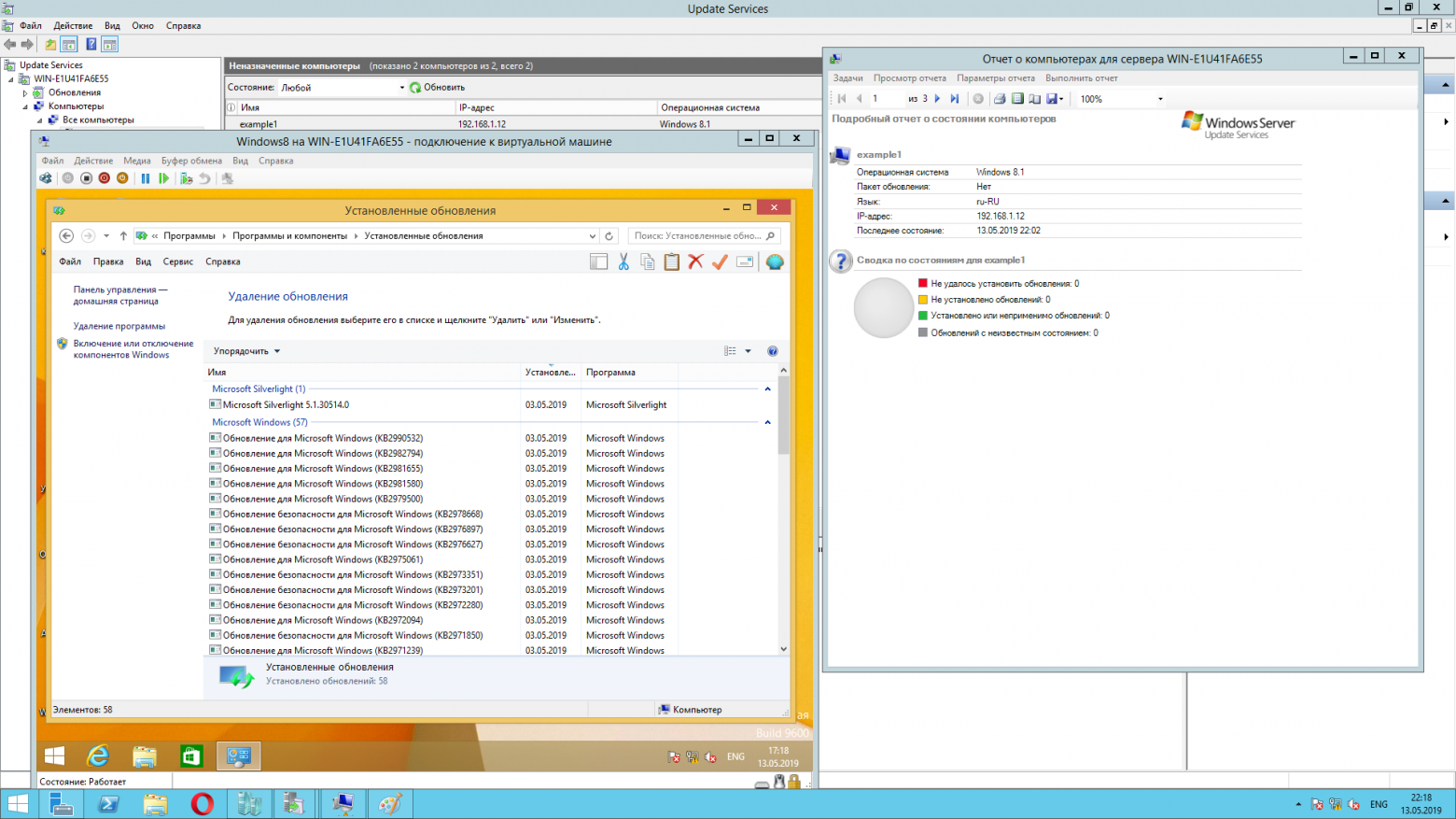

Распространяется только на серверных редакциях ОС Windows, поэтому был развернут следующий стенд:

- основная система – Windows Server 2016;

- а через систему виртуализации Hyper-V были развернуты две клиентские ОС:

- Windows 8.1

- Windows 7

Все системы соединены в единую виртуальную локальную сеть, но

без выхода в сеть Интернет

.

Немного советов

Чтобы не выделять раздел жесткого диска для новой системы я пользуюсь WinNTSetup и устанавливаю систему в VHD диски — загрузчик, начиная с Windows 7 (редакций Professional/Ultimate), прекрасно справляется с загрузкой с образа диска. Полученные таким образом диски можно спокойно использовать и в Hyper-V — убиваете сразу двоих зайцев. Не забудьте только сделать заранее копию хранилища BCD через команду bcdedit /export e:\bcd_backup.bcd.

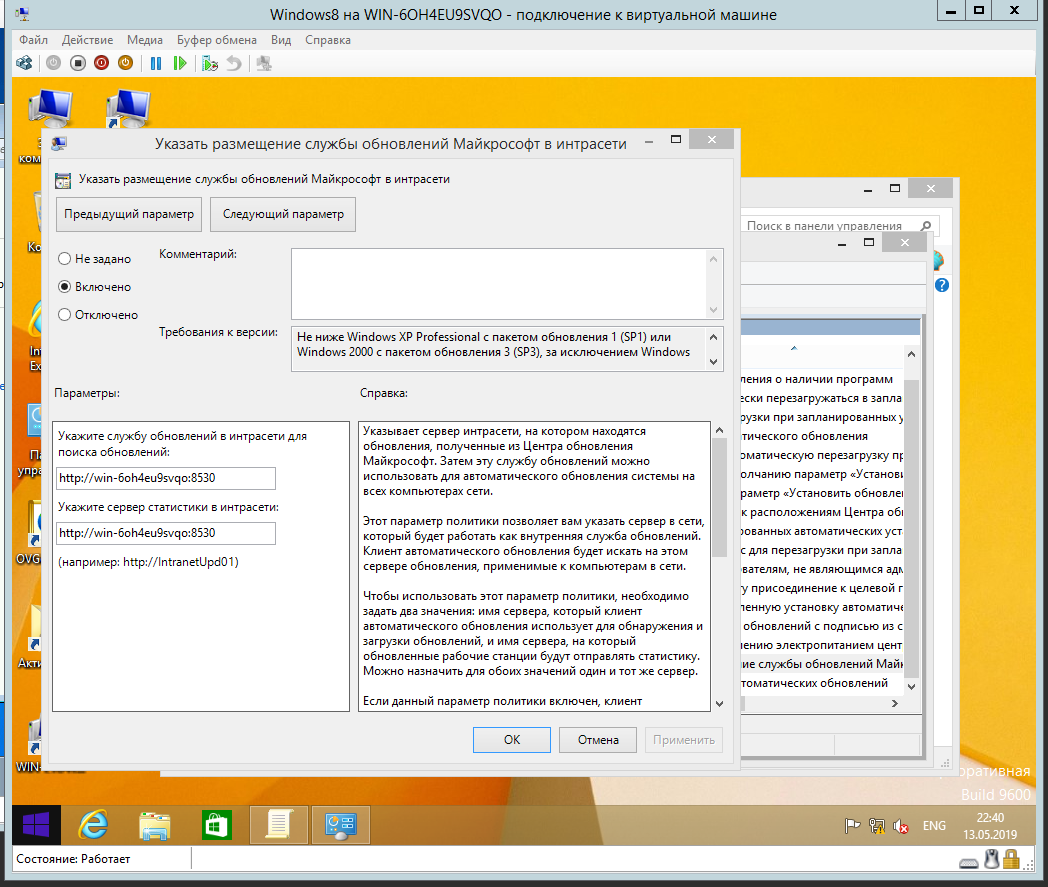

Настраивать AD для рассылки обновлений я не захотел, поэтому просто прописал в групповых политиках путь к WSUS серверу:

Обязательно уделите внимание на порт, я из-за опечатки (8350 вместо 8530) не мог получить обновления на клиентских машинах, хотя сделано было всё верно. Так же названия пунктов в групповых политиках на Windows 7 и Windows 8 различаются.

Для получения отчета средствами WSUS необходимо дополнительно установить пакет — система уведомит вас об этом.

А теперь немного кода

//не забудьте добавить ссылку на библиотеку

using Microsoft.UpdateServices.Administration;

public static List<string> GetWSUSlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

string namehost = list[0]; //имя Пк, на котором будем искать string = "example1";

string servername = list[1]; //имя сервера string = "WIN-E1U41FA6E55";

string Username = list[2];

string Password = list[3];

try

{

ComputerTargetScope scope = new ComputerTargetScope();

IUpdateServer server = AdminProxy.GetUpdateServer(servername, false, 8530);

ComputerTargetCollection targets = server.GetComputerTargets(scope);

// Search

targets = server.SearchComputerTargets(namehost);

// To get only on server FindTarget method

IComputerTarget target = FindTarget(targets, namehost);

result.Add("Имя ПК: " + target.FullDomainName);

IUpdateSummary summary = target.GetUpdateInstallationSummary();

UpdateScope _updateScope = new UpdateScope();

// See in UpdateInstallationStates all other properties criteria

//_updateScope.IncludedInstallationStates = UpdateInstallationStates.Downloaded;

UpdateInstallationInfoCollection updatesInfo = target.GetUpdateInstallationInfoPerUpdate(_updateScope);

int updateCount = updatesInfo.Count;

result.Add("Кол -во найденных обновлений - " + updateCount);

foreach (IUpdateInstallationInfo updateInfo in updatesInfo)

{

result.Add(updateInfo.GetUpdate().Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

public static IComputerTarget FindTarget(ComputerTargetCollection coll, string computername)

{

foreach (IComputerTarget target in coll)

{

if (target.FullDomainName.Contains(computername.ToLower()))

return target;

}

return null;

}

Так как интернета нет, то ситуация с обновлениями выходит как на скриншоте ниже:

Поведение похоже на WUApi — если обновления не прошли через них, то они не знают об этом. Поэтому данный метод снова не подходит.

WMI

Windows Management Instrumentation (WMI) в дословном переводе — инструментарий управления Windows.

WMI — реализованный корпорацией Майкрософт стандарт управления предприятием

через Интернет

для централизованного администрирования и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. WMI является открытой унифицированной системой интерфейсов доступа к любым параметрам операционной системы, устройствам и приложениям, которые функционируют в ней.

Данный метод позволяет получить данные как с локальной машины, так и удаленно в пределах локальной сети. Для обращения к объектам WMI используется специфический язык запросов WMI Query Language (WQL), который является одной из разновидностей SQL. Получать список мы будем через WMI класс win32_quickfixengineering.

Пример реализации

using System.Management;

public static List<string> GetWMIlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

ManagementScope Scope;

string ComputerName = list[0];

string Username = list[1];

string Password = list[2];

int kol = 0;

if (!ComputerName.Equals("localhost", StringComparison.OrdinalIgnoreCase))

{

// Возвращает или задает полномочия, которые используются для проверки подлинности

// указанного пользователя.

ConnectionOptions Conn = new ConnectionOptions();

Conn.Username = Username;

Conn.Password = Password;

//Если значение свойства начинается со строки «NTLMDOMAIN:» аутентификация NTLM будет использоваться, и свойство должно содержать доменное имя NTLM.

Conn.Authority = "ntlmdomain:DOMAIN";

Scope = new ManagementScope(String.Format("\\\\{0}\\root\\CIMV2", ComputerName), Conn);

}

else

Scope = new ManagementScope(String.Format("\\\\{0}\\root\\CIMV2", ComputerName), null);

try

{

Scope.Connect();

ObjectQuery Query = new ObjectQuery("SELECT * FROM Win32_QuickFixEngineering");

ManagementObjectSearcher Searcher = new ManagementObjectSearcher(Scope, Query);

foreach (ManagementObject WmiObject in Searcher.Get())

{

result.Add(WmiObject["HotFixID"].ToString());

//Console.WriteLine("{0,-35} {1,-40}", "HotFixID", WmiObject["HotFixID"]);// String

//result.Add();

/*result.Add("{0,-17} {1}", "Тип обновления: ", WmiObject["Description"]);

result.Add("{0,-17} {1}", "Ссылка: ", WmiObject["Caption"]);

result.Add("{0,-17} {1}", "Дата установки: ", WmiObject["InstalledOn"]);*/

kol++;

}

result.Add("Количество равно " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количественно всё совпадает (даже после обновлений), поэтому было решено использовать этот метод. Для программного создания WMI запросов советую использовать следующую утилиту — WMI Delphi Code Creator. Благодаря ей я немного по другому взглянул на свой код и решил использовать заготовку из этой программы.

XML

Полученные данные методом WMI меня не остановили, и я решился на „поверхностный реверс-инжиниринг“. Воспользуемся утилитой Process Monitor из сборника программ Sysinternals Suite для выявления файлов и ветвей реестра, которые используются при вызове выше перечисленных консольных команд и обращению к пункту „Установленные обновления“ через Панель управления.

Моё внимание привлек файл wuindex.xml, расположенный в папке C:\Windows\servicing\Packages\. Для его анализа была написана следующая программа:

Пример консольного приложения

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Xml;

using System.Text.RegularExpressions;

using System.IO;

namespace XMLviewer

{

class Program

{

static void Main(string[] args)

{

string writePath = AppDomain.CurrentDomain.BaseDirectory + "XML Обновлений " + Environment.MachineName + ".txt";

if (!File.Exists(writePath))

{

Console.WriteLine("Создаю пустой txt файл");

}

else

{

Console.WriteLine("Файл XML Обновлений.txt существует, он будет перезаписан");

File.Delete(writePath);

}

//регулярное выражение для поиска по маске KB

Regex regex = new Regex(@"KB[0-9]{6,7}");

//Regex(@"(\w{2}\d{6,7}) ?");

//SortedSet не поддерживает повторяющиеся элементы, поэтому повторяющиеся элементы мы "группируем" ещё на стадии добавления

SortedSet<string> spisok = new SortedSet<string>();

XmlDocument xDoc = new XmlDocument();

string path = "C:\\Windows\\servicing\\Packages\\wuindex.xml"; //путь до нашего xml

xDoc.Load(path);

int kol = 0; //кол-во компонентов

int total = 0; //кол-во дочерних элементов в xml

int total2 = 0; //кол-во полученных обновлений

XmlNodeList name = xDoc.GetElementsByTagName("Mappings");

foreach (XmlNode xnode in name)

{

//Console.WriteLine(xnode.Name);

kol++;

XmlNode attr = xnode.Attributes.GetNamedItem("UpdateId");

//Console.WriteLine(attr.Value);

foreach (XmlNode childnode in xnode.ChildNodes)

{

XmlNode childattr = childnode.Attributes.GetNamedItem("Package");

total++;

//Console.WriteLine(childattr.Value);

MatchCollection matches = regex.Matches(childattr.Value);

if (matches.Count > 0)

{

foreach (Match match in matches)

//Console.WriteLine(match.Value);

spisok.Add(match.Value);

}

else

{

//Console.WriteLine("Совпадений не найдено");

}

}

}

try

{

StreamWriter sw = new StreamWriter(writePath);

foreach (string element in spisok)

{

//Console.WriteLine(element);

sw.WriteLine(element);

total2++;

}

sw.Close();

}

catch (Exception ex)

{

Console.WriteLine("Ошибка: " + ex.Message);

}

//Console.WriteLine("\n");

Console.WriteLine("Количество пакетов: " +kol);

Console.WriteLine("Количество дочерних элементов в xml: " + total);

Console.WriteLine("Количество KB обновлений: " + total2);

Console.WriteLine("Нажмите любую клавишу для выхода.");

Console.Read();

}

}

}

К сожалению, данный файл встречается не на всех системах и принцип его генерирования и обновления остался для меня загадкой. Поэтому снова данный метод нам не подходит.

CBS

Вот мы подошли к тому, с чем связаны все эти методы. Продолжая анализ логов Process Monitor я выявил следующие папки и файлы.

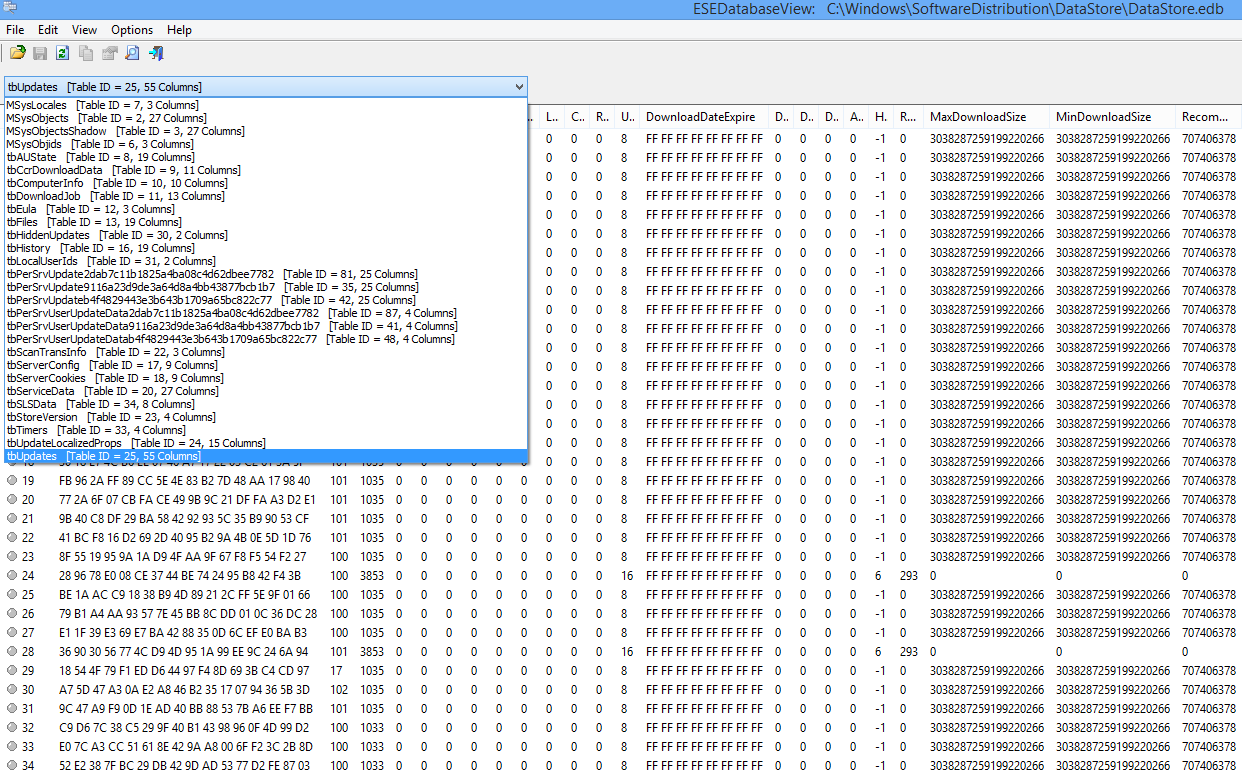

Файл DataStore.edb, расположенный в папке C:\Windows\SoftwareDistribution\DataStore. Это база данных, в которой содержится история всех обновлений установленной версии Windows, включая те обновления, которые только стоят в очереди.

Для анализа файла DataStore.edb использовалась программа ESEDatabaseView. В БД существует таблица tbUpdates, содержимое которой трудно интерпретировать.

После мое внимание привлек процесс TiWorker.exe, который вызывался каждый раз при открытии пункта в Панели управления. Он „ходил“ по многим папкам, одна из которых вывела меня на верный путь.

C:\Windows\SoftwareDistribution — это папка, используемая службой обновления Windows для загрузки обновлений на компьютер с последующей их установкой, а также хранит сведения обо всех ранее установленных обновлениях.

Папка WinSxS, расположенная по адресу C:\Windows\winsxs. Это служебная папка операционной системы Windows служащая для хранения ранее установленных версий системных компонентов. Благодаря ее наличию существует возможность отката к более старой версии обновления в случае необходимости.

C:\Windows\servicing — основная составляющая всей системы, имя которой Component-Based Servicing (CBS).

CBS — обслуживание на основе компонентов, составляющая Windows, интегрированная с службой Windows Update. В противоположность обслуживанию на основе файлов File-Based Servicing (FBS) (для ОС, предшествующих Windows Vista), в котором файлы обновлялись прямо в системных директориях, в CBS появилась целая иерархия директорий и целое семейство (стек) модулей/библиотек обслуживания.

CbsApi.dll — основная библиотека поддержки технологии CBS. Не имеет открытых методов, поэтому напрямую использовать её я не смог. Microsoft использует TrustedInstaller.exe и TiWorker.exe для доступа к методам данной библиотеки и уже через эти процессы выводит нужные нам данные. Записи ведутся в C:\Windows\Logs\CBS\CBS.log.

На момент создания прототипа программы (на скриншотах можете увидеть май 2019) русскоязычной информации о CBS не было, но в конце августа нашлась очень хорошая статья в блоге — http://datadump.ru/component-based-servicing. Очень интересная статья, которая подтвердила мой опыт и собрала в себе нужную информацию. И ещё по теме: http://www.outsidethebox.ms/17988/

Вывод

Microsoft слишком усложнила тривиальную задачу по получению списка обновлений и сделала этот процесс не совсем явным. Всё это сделано для безопасности, но не для простоты использования. Соглашусь с автором статьи — в получении обновлений стали отсутствовать предсказуемость и прозрачность.

В результате исследования была написана следующая программа, демонстрацию работы которой можно увидеть в данном видео:

В планах дописать:

- сравнение списка необходимых обновлений с полученным;

- передать результат по протоколу SNMP/OPC (если у кого есть опыт поделитесь в комментариях);

- организовать установку недостающих „офлайн“ обновлений из указанной папки.

Если вы знаете ещё методы получения списка не только обновлений, но и дополнительных компонентов (Adobe Flash, Acrobat Reader и т.д.) или у вас есть другие интересные предложения, напишите об этом в комментариях или в личные сообщения — буду рад любой обратной связи. И поучаствуйте в опросе к данной статье — так я буду знать, будет ли интересен мой опыт аудитории Habrahabr.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Продолжить тему о том, как всем этим управлять через SNMP/OPC?

12.03%

Нет, не интересно

16

17.29%

Бессмысленное занятие, займись лучше другим

23

Проголосовали 133 пользователя.

Воздержались 50 пользователей.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

И пользуясь случаем ещё один опрос: рассказать про ЕГИССО — что это какое, как мучаются люди и что люди разрабатывают, чтобы с этим работать?

78.23%

Интересно прочитать про ужасы от Пенсионного фонда (Да)

97

21.77%

Спасение утопающих — дело рук самих утопающих (Нет)

27

Проголосовали 124 пользователя.

Воздержались 44 пользователя.

Просмотр всех установленных обновлений Windows

Как узнать какие обновления ОС Windows установлены на вашем ПК или сервере? Конечно, можно открыть «Панель управления->Установка/удаление программ», либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему. В таком случае, необходимо прибегнуть к помощи командной строки. С помощью следующей команды можно вывести подробный список всех обновлений, которые установлены на данной системе Windows:

В результатах выполнения этой команды можно увидеть что установлено, кем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

Текстовый файл с именем updatelist.txt создастся в каталоге C:\Windows\System32\.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2544521), можно воспользоваться командой find, перенаправив вывод в нее:

Как вы видите, обновление KB2544521 уже установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и хотфиксы для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра установленных обновлений на эти продукты, необходимо в меню пуск набрать: “View Installed Updates”, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска (в правом верхнем углу) набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы. В Windows 7 после установки обновлений она перезагружается автоматически, что достаточно неудобно. К счастью, можно отключить автоматическую перезагрузку Windows после установки обновлений.

Источник

Оснастка Event Viewer

В системе Windows Server 2003 для просмотра системных журналов можно использовать оснастку Event Viewer (Просмотр событий) (группа Administr-tive Tools (Администрирование) на панели управления). Эту оснастку можно также запустить из окна оснастки Computer Management (Управление компьютером). На рис. 7.6 показан пример окна оснастки Event Viewer для контроллера домена.

Рис. 7.6. Окно оснастки Event Viewer

Оснастку Event Viewer можно также открыть с помощью команды Start | Programs | Administrative Tools | Event Viewer (Пуск | Программы | Администрирование | Просмотр событий).

С помощью оснастки Event Viewer можно просматривать три типа стандартных (основных) журналов.

- Журнал приложений (Application log) — фиксирует события, зарегистрированные приложениями. Например, текстовый редактор может зарегистрировать в данном журнале ошибку при открытии файла.

- Журнал системы (System log) — записывает события, которые регистрируются системными компонентами Windows Server 2003. Например, в системный журнал записываются такие события, как сбой в процессе загрузки драйвера или другого системного компонента при запуске системы.

- Журнал безопасности (Security log) — содержит записи, связанные с системой безопасности. С помощью этого журнала можно отслеживать изменения в системе безопасности и идентифицировать бреши в защите. В данном журнале можно регистрировать попытки входа в систему. Для просмотра журнала необходимо иметь права администратора. По умолчанию регистрация событий в журнале безопасности отключена.

Помимо стандартных, на компьютере — в первую очередь на контроллере домена — могут быть и другие журналы, создаваемые различными службами (например, Active Directory, DNS, File Replication Service и т. д.). Работа с такими журналами ничем не отличается от процедур просмотра стандартных журналов.

Журнал системы безопасности может просматривать только пользователь с правами системного администратора. По умолчанию регистрация событий в данном журнале отключена. Для запуска регистрации необходимо установить политику аудита.

Почти всегда целью создания сайта является получение прибыли, которая в свою очередь, зависит от его внешнего вида. Статистика говорит, что около 94% людей, при выборе товара, сначала обращают внимание на упаковку, а потом уже на её содержимое. И если эта упаковка не привлекательная и безвкусная, мало кто обратит на нее внимание, и, соответственно, товар не будет пользоваться спросом.

В случае с интернет, “упаковкой” выступает ваш сайт, а “товаром” — его контент. Если сайт выглядит непривлекательно, то каким бы ценным и нужным не было его содержимое, люди будут обходить его стороной. Наша задача — сделать ваш сайт привлекательным и удобным, чтобы люди чувствовали себя уютно и комфортно, чтоб они возвращались к вам еще и еще. Соответствие между ценой и качеством вас, несомненно, порадуют. .

Мы делаем сайты для бизнеса, а не красочную картинку, которая увешена тяжеловесными флэшами и огромными фотографиями.

Пользователя, когда он попадает на абсолютно любой сайт, прежде всего интересует информация, затем, как реализовать на этом сайте полученную информацию, чтобы было удобно и просто (юзабилити), подбор цветовой гаммы, расположение блоков на странице и многое другое.

Перед тем, как заказывать создание сайта, рекомендуем прочесть статью А зачем мне (нам) сайт? или Что нужно знать заказчику сайта

Да и вообще, обратите внимание на раздел Статьи о продвижении сайта и бизнеса там вы найдёте ответы на многие вопросы.

Источник

Поиск установленных обновлений из командной строки

Иногда требуется проверить установленные в системе обновления. Конечно, можно просмотреть журнал обновлений, однако выискивать нужное обновление в длинном списке достаточно сложно и долго. Поэтому гораздо проще воспользоваться командной строкой, которая предоставляет для этого несколько способов.

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

А так мы найдем найдем нужное:

wmic qfe list | find ″KB982018″

Get-WmiObject

PowerShell также позволяет просмотреть установленные обновления. Сделать это можно с помощью командлета Get-WmiObject, например:

Get-WmiObject -Class win32_quickfixengineering -Filter ″HotFixID=′KB982018′″ | fl HotFixID, InstalledOn, Description, Caption

Как видите, команда несколько сложнее и требуется дополнительно отформатировать вывод, однако результат такой же, как и у утилиты wmic. Что неудивительно, так как в обоих случаях данные получаются путем обращения к WMI классу win32_quickfixengineering. Обратите внимание, что он содержит данные только об обновлениях операционной системы и ее компонентов. Получить информацию об обновлениях для других продуктов MS (Office, Exchange и т.п) таким образом не получится.

Get-SilWindowsUpdate

В Windows Server 2012 R2 имеется модуль SoftwareInventoryLogging, предназначенный для инвентаризации установленного ПО. В состав этого модуля входит командлет Get-SilWindowsUpdate, с помощью которого также можно посмотреть установленные обновления. Например:

Get-SilWindowsUpdate -ID kb3149090

Этот командлет также использует WMI запрос к классу MsftSil_WindowsUpdate. Get-SilWindowsUpdate очень прост и удобен в использовании, но к сожалению доступен он далеко не везде. Модуль SoftwareInventoryLogging присутствует только в серверных ОС начиная с Windows Server 2012 R2 с установленным обновлением KB3000850.

Microsoft Update Client Install History

Еще один вариант поиска обновлений — просмотр истории клиента обновления. Например:

$session = New-Object -ComObject ″Microsoft.Update.Session″

$searcher = $session.CreateUpdateSearcher()

$hystorycount = $searcher.GetTotalHistoryCount()

$searcher.QueryHistory(0,$HistoryCount) | where <$_.Title -match ″kb2506143″>| fl Date,Title,Description,SupportUrl

Способ (в отличие от предыдущих) достаточно громоздкий, однако позволяет найти информацию об всех обновлениях обновления (как самой ОС, так и доп. приложений). Таким образом можно найти обновления, которые были установлены с помощью системы автоматического обновления. Если обновления были загружены и установлены вручную (или с помощью каких либо пользовательских сценариев), то таким образом найти их не удастся.

Источник

Уведомление

Эта статья базы знаний Майкрософт представлена в исходном виде и не является заменой для более актуальных данных, предоставляемых по обычным каналам обновления. Актуальные данные, датированные более поздним числом, чем указанные здесь данные, приведены в Руководстве по обновлению системы безопасности и других вспомогательных материалах.

Аннотация

См. продукты, к которым относятся сведения из данной статьи.

Обновление для системы безопасности MS17-010 устраняет несколько уязвимостей в Windows Server Message Block (SMB) версии 1. Одну из них использует программа-шантажист WannaCrypt. Без обновления MS17-010 компьютеры подвергаются повышенному риску со стороны разнообразных вредоносных программ. В этой статье описано несколько быстрых способов, позволяющих определить наличие обновления на компьютере.

Способ 1. Проверка по номеру базы знаний

Проверьте наличие обновлений, указанных в приведенной ниже таблице (кроме помеченных как «Не содержит исправление MS17-010»). Если любое из них установлено, значит установлено и обновление MS17-010.

Таблица 1 из 2: Windows 7 с пакетом обновления 1 (SP1) или более поздней версии. Указанное исправление содержат следующие накопительные пакеты обновления из базы знаний (кроме столбца «Только безопасность за апрель, 4B»). Под каждым номером базы знаний указан номер версии обновленного Srv.sys.

|

Версии Windows |

Только обновление безопасности за март (14.03.17) |

Ежемесячный накопительный пакет за март |

Предварительная версия ежемесячного накопительного пакета за март |

Только обновление безопасности |

Ежемесячный накопительный пакет за апрель |

Предварительная версия ежемесячного накопительного пакета за апрель |

Только обновление безопасности за май |

Ежемесячный накопительный пакет за май |

Ссылка для скачивания |

|

Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1) |

4012212 |

4012215 |

4012218 |

4015546 |

4015549 |

4015552 |

4019263 |

4019264 |

https://support.microsoft.com/ru-ru/help/4009469 |

|

Windows 2012 |

4012214 |

4012217 |

4012220 |

4015548 |

4015551 |

4015554 |

4019214 |

4019216 |

https://support.microsoft.com/ru-ru/help/4009471 |

|

Windows 8.1 и Windows Server 2012 R2 |

4012213 |

4012216 |

4012219 |

4015547 Не содержит исправление MS17-010 |

4015550 |

4015553 |

4019213 |

4019215 |

https://support.microsoft.com/ru-ru/help/4009470 |

|

Windows 10 версии 1507 |

4012606 |

4016637 |

— |

— |

4015221 |

— |

— |

4019474 10.0.10240.17394 |

https://support.microsoft.com/ru-ru/help/4000823 |

|

Windows 10 версии 1511 |

4013198 |

4016636 |

— |

— |

4015219 |

— |

— |

4019473 |

https://support.microsoft.com/ru-ru/help/4000824 |

|

Windows 10 версии Windows Server 2016 |

4013429 |

4016635 |

— |

— |

4015217 |

— |

— |

4019472 |

https://support.microsoft.com/ru-ru/help/4000825 |

Таблица 2 из 2: продолжение для обновлений за май и июнь 2017 г.

|

Версии Windows |

Предварительная версия ежемесячного накопительного пакета за май (16.05.2017) |

Только обновление безопасности за июнь (13.06.2017) |

Ежемесячный накопительный пакет за июнь (13.06.2017) |

Ссылка для скачивания |

|

Windows 7 и Windows Server 2008 R2 |

4019265 |

4022722 |

4022168 |

https://support.microsoft.com/ru-ru/help/4009469 |

|

Windows Server 2012 |

4019218 |

4022718 |

4022724 |

https://support.microsoft.com/ru-ru/help/4009471 |

|

Windows 8.1 и Windows Server 2012 R2 |

4019217 |

4022717 |

4022720 |

https://support.microsoft.com/ru-ru/help/4009470 |

|

Windows 10 версии 1507 |

— |

— |

4032695 |

https://support.microsoft.com/ru-ru/help/4000823 |

|

Windows 10 версии 1511 |

— |

— |

4032693 |

https://support.microsoft.com/ru-ru/help/4000824 |

|

Windows 10 версии 1607 и Windows Server 2016 |

— |

— |

4022723 |

https://support.microsoft.com/ru-ru/help/4000825 |

Таблица 2. Другие версии Windows. Использование KB 4012598 в качестве обновления для системы безопасности.

|

Версии Windows |

Номер статьи базы знаний и |

Ссылка для скачивания |

|

Windows Server 2003 с пакетом обновления 2 (SP2) |

4012598 |

Windows Server 2003 с пакетом обновления 2 (SP2) x64 Windows Server 2003 с пакетом обновления 2 (SP2) x86 |

|

Windows XP |

4012598 |

Windows XP с пакетом обновления 2 (SP2) x64 Windows XP с пакетом обновления 3 (SP3) x86 Windows XP Embedded с пакетом обновления 3 (SP3) x86 |

|

Windows Vista с пакетом обновления 2 (SP2) |

4012598 |

Windows Vista с пакетом обновления 2 (SP2) Windows Vista с пакетом обновления 2 (SP2) x64 |

|

Windows Server 2008 с пакетом обновления 2 (SP2) |

4012598 |

Windows Server 2008 для 32-разрядных систем с пакетом обновления 2 (SP2) Windows Server 2008 для 64-разрядных (x64) систем с пакетом обновления 2 (SP2) Windows Server 2008 для систем Itanium с пакетом обновления 2 (SP2) |

|

Windows 8 |

4012598 |

Windows 8 x86, Windows 8 x64 |

Таблица 3. Дополнительные обновления, содержащие исправление.

Windows 8.1 и Windows Server 2012 R2

|

Дата выпуска |

Номер статьи базы знаний |

Страница поддержки |

|

21 марта 2017 г. |

4012219 |

21 марта 2017 г. KB4012218 (предварительная версия ежемесячного накопительного пакета) |

|

18 апреля 2017 г. |

4015553 |

18 апреля 2017 г. KB4015553 (предварительная версия ежемесячного накопительного пакета) |

|

16 мая 2017 г. |

4019217 |

16 мая 2017 г. KB4019217 (предварительная версия ежемесячного накопительного пакета) |

|

27 июня 2017 г. |

4022720 |

27 июня 2017 г. KB4022720 (предварительная версия ежемесячного накопительного пакета) |

Windows Server 2012

|

Дата выпуска |

Номер статьи базы знаний |

Страница поддержки |

|

21 марта 2017 г. |

4012220 |

21 марта 2017 г. KB4012220 (предварительная версия ежемесячного накопительного пакета) |

|

18 апреля 2017 г. |

4015554 |

18 апреля 2017 г. KB4015554 (предварительная версия ежемесячного накопительного пакета) |

|

16 мая 2017 г. |

4019218 |

16 мая 2017 г. KB4019218 (предварительная версия ежемесячного накопительного пакета) |

|

27 июня 2017 г. |

4022721 |

27 июня 2017 г. KB4022721 (предварительная версия ежемесячного накопительного пакета) |

Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1)

|

Дата выпуска |

Номер статьи базы знаний |

Страница поддержки |

|

21 марта 2017 г. |

4012218 |

21 марта 2017 г. KB4012218 (предварительная версия ежемесячного накопительного пакета) |

|

18 апреля 2017 г. |

4015552 |

18 апреля 2017 г. KB4015552 (предварительная версия ежемесячного накопительного пакета) |

|

16 мая 2017 г. |

4019265 |

16 мая 2017 г. KB4019265 (предварительная версия ежемесячного накопительного пакета) |

|

27 июня 2017 г. |

4022168 |

27 июня 2017 г. KB4022168 (предварительная версия ежемесячного накопительного пакета) |

Способ 2. Проверка по версии файла %systemroot%system32driverssrv.sys

Проверьте версию файла %systemroot%system32driverssrv.sys по приведенной ниже таблице. Если фактическое значение больше или равно указанному здесь, обновление MS17-010 установлено.

|

Версии Windows |

Минимальная обновленная версия Srv.sys |

|

Windows XP |

5.1.2600.7208 |

|

Windows Server 2003 с пакетом обновления 2 (SP2) |

5.2.3790.6021 |

|

Windows Vista |

GDR:6.0.6002.19743, LDR:6.0.6002.24067 |

|

Windows 7 |

6.1.7601.23689 |

|

Windows 8 |

6.2.9200.22099 |

|

Windows 8.1 |

6.3.9600.18604 |

|

Windows 10 TH1 v1507 |

10.0.10240.17319 |

|

Windows 10 TH2 v1511 |

10.0.10586.839 |

|

Windows 10 RS1 v1607 |

10.0.14393.953 |

Способ 3. Проверка с помощью WMI и Windows PowerShell

Используйте инструментарий WMI и Windows PowerShell, чтобы узнать, установлены ли исправления MS17-010.

Команда WMI

Чтобы найти определенный номер базы знаний, откройте окно командной строки с повышенными привилегиями, а затем выполните следующую команду:

wmic qfe get hotfixid | find "KB1234567"

Примечания

-

В этой команде замените <KB1234567> на фактический номер базы знаний.

-

Для поиска нескольких обновлений используйте символ амперсанда (&). Например, выполните следующую команду:

wmic qfe get hotfixid | find «KB4012212» & wmic qfe get hotfixid | find «KB4012215» & wmic qfe get hotfixid | find «KB4015549»

Команды PowerShell

Для проверки локальной системы запустите следующий административный командлет PowerShell:

get-hotfix -id KB1234567

Примечания

-

В этой команде замените <KB1234567> на фактический номер базы знаний.

-

Для поиска нескольких обновлений используйте запятую (,). Например, выполните следующую команду:

get-hotfix -id KB4012212,KB4012215,KB4015549

Чтобы проверить все компьютеры в домене Active Directory или подразделении, запустите следующий административный командлет PowerShell на контроллере домена:

foreach ( $n in (get-adcomputer -searchbase ‘OU=workstations,dc=contoso,dc=com’ -filter * -property * | select name )) {get-hotfix -computername $n.name -id KB1234567}

Примечание. Часть «OU=workstations,dc=contoso,dc=com» можно изменить, чтобы она указывала на корень раздела каталога в домене Active Directory, например «dc=contoso,dc=com» для поиска компьютеров во всем домене. В этой команде замените <KB1234567> на фактический номер базы знаний.

Как устранить ошибку «обновление неприменимо» при установке

Если на компьютерах отсутствуют необходимые исправления, то при установке MS17-010 в Windows 8.1 или Windows Server 2012 R2 может возникнуть следующая ошибка:

Обновление неприменимо к вашему компьютеру.

Чтобы устранить эту ошибку, выполните следующие действия:

-

Убедитесь, что устанавливается подходящее обновление. Для этого проверьте номер базы знаний из таблицы 1 в описании способа 1. Сравните его со своей версией системы, уровнем пакета обновления и разрядностью системы (x64, IA64 или x86).

-

Проверьте, не отсутствуют ли какие-либо зависимости. Для Windows 8.1 и Windows Server 2012 R2 установите зависимые исправления, как указано в следующих статьях:

-

KB 2919355: Обновление для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2: апрель 2014 г.

-

KB 2919442: Обновление стека обслуживания за март 2014 г. для Windows 8.1 и Windows Server 2012 R2

-

KB 3173424: Обновление стека обслуживания для Windows 8.1 и Windows Server 2012 R2: 12 июля 2016 г.

-

-

Если вам не удается установить накопительный пакет обновления, попробуйте использовать другую его версию. Доступные обновления указаны в таблице 1.

Скрипт PowerShell

Следующий скрипт Windows PowerShell сравнивает версию Srv.sys на локальном компьютере с версией, указанной в таблице в методе 2.

Сохраните этот скрипт в файл .ps1 и запустите его (скрипт) из PowerShell. Этот скрипт применим к Windows XP, Windows Server 2003 и более поздним версиям. Требуется Windows PowerShell 2.0 или более поздняя версия.

[reflection.assembly]::LoadWithPartialName("System.Version")

$os = Get-WmiObject -class Win32_OperatingSystem

$osName = $os.Caption

$s = "%systemroot%system32driverssrv.sys"

$v = [System.Environment]::ExpandEnvironmentVariables($s)

If (Test-Path "$v")

{

Try

{

$versionInfo = (Get-Item $v).VersionInfo

$versionString = "$($versionInfo.FileMajorPart).$($versionInfo.FileMinorPart).$($versionInfo.FileBuildPart).$($versionInfo.FilePrivatePart)"

$fileVersion = New-Object System.Version($versionString)

}

Catch

{

Write-Host "Unable to retrieve file version info, please verify vulnerability state manually." -ForegroundColor Yellow

Return

}

}

Else

{

Write-Host "Srv.sys does not exist, please verify vulnerability state manually." -ForegroundColor Yellow

Return

}

if ($osName.Contains("Vista") -or ($osName.Contains("2008") -and -not $osName.Contains("R2")))

{

if ($versionString.Split('.')[3][0] -eq "1")

{

$currentOS = "$osName GDR"

$expectedVersion = New-Object System.Version("6.0.6002.19743")

}

elseif ($versionString.Split('.')[3][0] -eq "2")

{

$currentOS = "$osName LDR"

$expectedVersion = New-Object System.Version("6.0.6002.24067")

}

else

{

$currentOS = "$osName"

$expectedVersion = New-Object System.Version("9.9.9999.99999")

}

}

elseif ($osName.Contains("Windows 7") -or ($osName.Contains("2008 R2")))

{

$currentOS = "$osName LDR"

$expectedVersion = New-Object System.Version("6.1.7601.23689")

}

elseif ($osName.Contains("Windows 8.1") -or $osName.Contains("2012 R2"))

{

$currentOS = "$osName LDR"

$expectedVersion = New-Object System.Version("6.3.9600.18604")

}

elseif ($osName.Contains("Windows 8") -or $osName.Contains("2012"))

{

$currentOS = "$osName LDR"

$expectedVersion = New-Object System.Version("6.2.9200.22099")

}

elseif ($osName.Contains("Windows 10"))

{

if ($os.BuildNumber -eq "10240")

{

$currentOS = "$osName TH1"

$expectedVersion = New-Object System.Version("10.0.10240.17319")

}

elseif ($os.BuildNumber -eq "10586")

{

$currentOS = "$osName TH2"

$expectedVersion = New-Object System.Version("10.0.10586.839")

}

elseif ($os.BuildNumber -eq "14393")

{

$currentOS = "$($osName) RS1"

$expectedVersion = New-Object System.Version("10.0.14393.953")

}

elseif ($os.BuildNumber -eq "15063")

{

$currentOS = "$osName RS2"

"No need to Patch. RS2 is released as patched. "

return

}

}

elseif ($osName.Contains("2016"))

{

$currentOS = "$osName"

$expectedVersion = New-Object System.Version("10.0.14393.953")

}

elseif ($osName.Contains("Windows XP"))

{

$currentOS = "$osName"

$expectedVersion = New-Object System.Version("5.1.2600.7208")

}

elseif ($osName.Contains("Server 2003"))

{

$currentOS = "$osName"

$expectedVersion = New-Object System.Version("5.2.3790.6021")

}

else

{

Write-Host "Unable to determine OS applicability, please verify vulnerability state manually." -ForegroundColor Yellow

$currentOS = "$osName"

$expectedVersion = New-Object System.Version("9.9.9999.99999")

}

Write-Host "`n`nCurrent OS: $currentOS (Build Number $($os.BuildNumber))" -ForegroundColor Cyan

Write-Host "`nExpected Version of srv.sys: $($expectedVersion.ToString())" -ForegroundColor Cyan

Write-Host "`nActual Version of srv.sys: $($fileVersion.ToString())" -ForegroundColor Cyan

If ($($fileVersion.CompareTo($expectedVersion)) -lt 0)

{

Write-Host "`n`n"

Write-Host "System is NOT Patched" -ForegroundColor Red

}

Else

{

Write-Host "`n`n"

Write-Host "System is Patched" -ForegroundColor Green

}

#

Ссылки

Указания для клиентов по атакам WannaCrypt

Центр Майкрософт по защите от вредоносных программ

Блог Центра Майкрософт по защите от вредоносных программ

Обновление для системы безопасности MS17-010

Запросы Configuration Manager SQL Server по отчетам о соответствии для MS17-010

Данная статья также применима к:

-

Windows Server 2016

-

Windows 10 версии 1607

-

Windows 10 версии 1511

-

Windows 10 версии 1507

-

Windows Server 2012 R2

-

Windows 8.1

-

Windows Server 2012

-

Windows 8

-

Windows Server 2008 R2

-

Windows 7

-

Windows Server 2008 с пакетом обновления 2 (SP2)

-

Windows Vista

-

Windows Server 2003 с пакетом обновления 2 (SP2)

-

Windows XP