Время на прочтение

8 мин

Количество просмотров 63K

Вступление

Это статья предназначена для системных администраторов, которые знакомы с Linux и используют семейство этих систем в смешанной среде прекрасно осознавая что разные ОС хороши в разных задачах. Так же она будет интересна всем администраторам, даже тем, кто не знаком с линуксом, своей теоретической частью.

В ней описывается простой и надежный способ (даже скорее простая и надежная сторонняя утилита) для передачи системных событий из Event Log’ов серверов на базе Windows в Linux syslog для удобства централизованного хранения и обработки.

Реалии таковы, что в нынешней корпоративной среде самое эффективное и надежное решение основывается на смешении серверных операционных систем из-за качества и способов решаемых ими задач. Рабочие станции, и, следовательно, групповое ими управление и администрирование проще делать на Active Directory; веб сервер, прокси сервер надежнее поставить на линукс; роутером быстрее сделать что-то из Cisco. Эта объективная реальность, с которой работают администраторы многих средних компаний (особенно знакомые с линуксом, от винды так или иначе им все равно не уйти и зачастую в фирме стоят домен-контроллеры на винде и прокси-сервер и роутер на линуксе) — в мелких фирмах можно обойтись одной виндой, в крупной фирме скорее всего раздельно существует администратор линуксоид и администратор виндузятник умело отвечающие за свои сектора. Так или иначе, эта статья не теоретизирование и не исследование на эту тему, эта статья про конкретную задачу, которая практически всегда приходит в голову любому администратору работающему в таком окружении, а вступление что-то затянулось.

Описание

Каждый работающий с серверами знает и ежедневно пользуется системой логов на своих машинах и каждый знает как они устроены — syslog на Linux и Event Log на винде.

До эры Windows Server 2008 Event Log был странной системой созданной как-будто не для серверов — каждый компьютер писал и хранил свои события локально и удобных механизмов для передачи их по сети для централизованного просмотра или хотя бы хранения не было вообще. Ну, впрочем, всем это известно. Просмотр логов для серверов напоминал квест в MMORPG — исследуй несколько локаций и собери несколько предметов в каждой. Начиная с Windows Vista был сделан шаг навстречу людям и создана система форварда локальных событий на другие Windows >Vista компьютеры. Это хорошо и прогрессивно и это именно то чего не хватало, но реальность такова что на данный момент осталось и не устарело много серверов с Windows 2003 для которых таких механизмов так и нет или они есть, но отталкивают своей монстроузной реализацией.

С другой стороны существует простая и надежная система syslog для Linux которая изначально разработана для распределённой передачи и приёма логов и содержит в себе всё что для этого необходимо. Она настолько хорошо делает своё дело что возможность отправлять логи по этому протоколу встраивают и в хардварные роутеры и в кучу разных других устройств и вполне реально сделать в сети сервер который будет собирать все логи со всех устройств в сети: серверов, роутеров, коммутаторов, принт-серверов, кофеварок, кулеров, ой что-то я разошелся… Кроме Windows. Врядли найдётся человек которому не приходила в голову мысль что если бы Windows мог отправлять свои логи в syslog это было бы идеальным решением для централизации логохранилища. Как удобно было бы все иметь в одном месте — можно было бы и хранить годами, архивируя текстовые файлы (они отлично ужимаются), и обрабатывать, разбирая один текстовый файл от нескольких серверов вылавливая одно критическое событие сразу для нескольких машин.

Задался таким вопросом и я. Задался я им несколько лет назад и потерпел неприятное фиаско — утилит позволяющих это сделать-то довольно много, но выглядят они все как кошмар профессионального администратора — какие-то ужасные утилиты иногда на C# размеров в 100 мегабайт с тысячей кнопочек и чекбоксов и что самое неприятно — _все платные_. Не знаю в чем прикол, но несколько лет назад Google был переполнен ссылками на коммерческий софт с таким функционалом. При этом софт не высокого качества, судя по стремным сайтам и скриншотам. Переполнен он ими и сейчас, и, по моим собственным наблюдениям, многие отнюдь не ленивые и не тупые администраторы способные с успехом для собственного удобства использовать такой функционал так и не нашли того что им нужно и не знают что такое бывает. По крайней мере за мой совет и ссылку меня не раз благодарили, и теперь я хотел бы поделиться и с вами. А именно некоторое время назад (довольно давно, это статью я решил написать только сейчас), мне удалось найти проект идеально подходящий под мои нужды и требования:

http://code.google.com/p/eventlog-to-syslog/

Опишу вкратце его достоинства:

— это системный сервис, т.е. ничего не надо запускать при старте, никаких странных экзешников которые можно случайно по забывчивости убить при очередной чистке хлама на сервере;

— лаконичная поставка — .dll, .exe и краткая, но всеобъемлющая документация;

— открытый исходный код;

— версия 32-bit и 64-bit;

— одинаковая работа и версия на любых версиях Windows имеющих Event Log;

— минимум настроек (настолько минимум что это командная строка при установке сервиса и текстовый файл для работы, который можно не открывать вообще при желании);

— покрывающий максимум функционала — все что должна делать эта программа она делает — умеет отправлять логи в разные facility, умеет исключать определённые события из отправления и так далее, даже получать имя log сервера по dhcp.

Добавлю от себя что во-первых вот уже полгода как эта программа на 8-ми моих серверах и 2003 и 2008 просто работает, после установки я _ни разу_ ни на одном из них не проверял, не перезапускал обвалившийся, не ковырял, не изменял и даже не смотрел в сторону этого сервиса, который так же никак не повлиял ни на одно другое приложение, он просто делает своё дело после установки — безустанно шлёт эвенты туда куда ему сказали. А во-вторых что программа очень динамично развивалась не так давно набирая функционал, после чего стабилизировалась и теперь достаточно регулярно, но не слишком часто, выходят билды которые причесывают функционал и фиксят мелкие редковоспроизводимые баги.

Перейдём к ещё большей конкретике.

Настройка

Настройка syslog на линуксе.

Включите принятие логов из сети, это ключ -r у демона syslogd. По умолчанию он почти всегда не прописан и при запуске без него syslogd сеть не слушает.

Затем вам наверняка не очень понравится если логи линуксов, роутеров и винды будут смешиваться в одном файле и превращаться в трудновоспринимаемую кашу. Для этого в системе syslog есть несколько разделов (facility) и приходящие на отдельные facility сообщения можно писать в разные файлы. Так как логи от винды не особо подходят ни под kernel, ни под mail, специально для этого в syslog есть несколько “безличных” facility которые называются local. Чтобы вынести например local1 в отдельный файл надо добавить в /etc/syslog.conf строку:

local1.* -/var/log/local1.log

ну и запомнить что это local под номером 1. точно так же можно разделить остальные local от local0 до local7.

Обращаю ваше внимание что это простейшая конфигурация syslog которая позволит просто складывать логи от винды в отдельный файл, тонкая конфигурация syslog позволяет довольно замысловато распределить сообщения приходящие к демону, но всё это описано в мануале к syslog и скорее всего известно любому знакомому с линуксом администратору.

Установка evtsys на Windows.

Установка элементарна — скачиваем дистрибутив, в нём .dll и .exe, копируем их в %WINDIR%\System32\

Запускаем .exe с нужными параметрами.

Параметры evtsys.exe:

-i Установить сервис

-u Удалить сервис

-d Дебаг. Запуститься как консольная программа

-h host Имя хоста куда отправлять логи

-b host Имя второго хоста кому дублировать логи

-f facility Facility логов

-l level Минимальный уровень отсылаемых сообщений

0=Всё, 1=Критические, 2=Ошибки, 3=Предупреждение, 4=Информация

-n Отправлять только эвенты включенные в конфиге

-p port Номер порта syslog

-q bool Опросить DHCP чтобы получить имя хоста syslog и порт

(0/1 = включить/выключить)

-s minutes Интервал между сообщениями. 0 = Отключить

Необходимым является всего один параметр: -h хост. Чтобы установить evtsys как сервис надо указать и параметр -i. А так же нас интересует параметр -f, чтобы сменить facility по умолчанию (system daemons) на local1.

Evtsys использует цифровое обозначение facility, вот список:

0 kernel messages

1 user-level messages

2 mail system

3 system daemons

4 security/authorization messages

5 messages generated internally by syslogd

6 line printer subsystem

7 network news subsystem

8 UUCP subsystem

9 clock daemon

10 security/authorization messages

11 FTP daemon

12 NTP subsystem

13 log audit

14 log alert

15 clock daemon

16 local use 0 (local0)

17 local use 1 (local1)

18 local use 2 (local2)

19 local use 3 (local3)

20 local use 4 (local4)

21 local use 5 (local5)

22 local use 6 (local6)

23 local use 7 (local7)

выберите тот который вам нужен, в нашем случае это 17 (local1) и вперед, целиком команда будет выглядеть так:

%WINDIR%\System32\evtsys.exe -i -h [адрес вашего линукса с syslog] -f 17

Если вы хотите исключить какое-то событие из отправки в syslog, например огромную кучу мусора появляющуюся по поводу каждого подключения к компьтеру по сети в разделе Security, можете создать файл (или открыть, если уже запустили сервис) %WINDIR%\System32\evtsys.cfg и забить в него события которые вас не интересуют в формате EventSource:EventID. Например строка “Security-Auditing:*” полностью отключит отправку раздела Security на Windows >Vista, строка “Security-Auditing:4624” отключит отправку только события с кодом 4624 (интерактивный доступ из сети к компьютеру, браузинг его кем-то из сети). Грустная ирония такова что при разработке нового Event Log’а для нового поколения серверных ОС Микрософт полностью сменила названия разделов и коды, а так же переписала и стандартные сообщения и вообще все события, так что на поколении Windows 2003 и поколении Windows 2008 названия разделов и номера событий будут кардинально различаться. Впрочем зачастую у них будет одинаковый смысл. Какое событие что значит и какие у них названия и номера удобно узнавать с сайта http://www.eventid.net/.

После чего можно открывать список сервисов Windows и запускать сервис под названием “Eventlog to Syslog” и логи начнут появляться в файле на сервере с syslogd примерно в таком виде:

# head -n 1 /var/log/local1.log

Jun 20 09:13:30 srv SRV Security-Auditing: 4634: An account was logged off. Subject: Security ID: S-1-5-21-xxxxxxxxxx-xxxxxxxxxx-2304319227-3176 Account Name: XXXXXX$ Account Domain: XXX Logon ID: 0x325f90ec Logon Type: 3 This event is generated when a logon session is destroyed. It may be positively correlated with a logon event using the Logon ID value. Logon IDs are only unique between reboots on the same computer.

Заключение

Что ещё сделал лично я и что сможет повторить любой знакомый с регулярными выражениями администратор.

Для себя я написал на perl зацикленный парсер идущего лога который из всё-таки не совсем удобочитаемой простыни лога:

а) выкусывает события которые меня не интересуют: например всё те же обращения к компьютеру из сети (любой браузинг в сети одного компа вызывает на всех компах которые он у себя в сетевом окружении увидит сообщение об этом, а это реально большая куча сообщений на серверах, особенно если сразу с нескольких). У меня ушёл всего один день на то чтобы создать список таких “не интересующих меня” событий.

б) подкрашивает события которые меня интересуют и переводит их из технического вида в человеческий, например логин на сервер по RDP окрашивается синим и пишется не полная строка из лога, навроде той что я привёл выше из которой ещё надо понять кто на ком стоял, а в виде “Remote login by ‘xxx’ (ip: x.x.x.x) to ‘XXX’”.

В результате чего я получил консольную утилиту в которой то что меня интересует всегда выделенно, а всё что произошло кроме этого будет написано так что это реально разобрать, понять и быстро отреагировать. Можно просто изредка посматривать на протяжении дня на консоль в которой довольно редко появляется текст, зато если что-то пойдёт — это сразу можно поймать. Например недавно у меня начал подходить к концу пул DHCP, и я сразу узнал об этом увидев в консоли сообщение от DHCP (стоящем на домен контроллере) о том что DHCP-pool is 90% full, а не придя на работу через два-три дня и узнав что кто-то не может попасть в сеть.

Кроме того, утилита позволяет записывать в базу те события которые я хочу хранить и как-то обрабатывать.

Например недавно тут (на хабре) была статья о том как сделать статистику того, кто что распечатал, с дикой чехардой по SNMP. В моем же случае эта незначительная проблема входящая в общую решаемую задачу централизированного логирования, если принтер подключен к серверу и расшарен, и на нём включено логирование того что напечатано, не просто решается, а решается более чем полно. Ведь в логи кроме количества страниц и ip адреса, пишется:

— кто распечатал (логин)

— имя документа

А это уже нормальная корпоративная статистика, а не пустые цифры, и она оседает в базе откуда я в конце месяца сдаю подробный отчет заинтересованным лицам которые просто счастливы видеть кто, что, где, когда и сколько.

Вот собственно и всё что я хотел сказать по этому поводу. Можно было бы пуститься в дальнейшие разглагольствования про возможность наделать оповещение о событиях по е-мейл и смс, но я считаю это что эта тема уже лишняя. Я хотел описать механизм и инструмент для решения одной из часто встречающихся задач в администрировании в смешенном окружении и мне кажется смог это сделать более чем полно. Спасибо за внимание и если дочитали до этого места.

Отправка логов Windows Server на syslog является важным шагом для обеспечения безопасности и мониторинга сервера. Система syslog позволяет собирать и анализировать логи с различных источников, включая Windows Server, для обнаружения проблем и атак. Это обеспечивает эффективный и централизованный способ управления логами сервисов и приложений.

В этом подробном руководстве вы узнаете, как настроить отправку логов Windows Server на syslog. Мы рассмотрим основные шаги, необходимые для установки и конфигурации syslog-сервера, а также настройки Windows Server для отправки логов. Вы сможете выбрать между локальной и удаленной отправкой логов, в зависимости от ваших потребностей.

Кроме того, мы рассмотрим различные параметры конфигурации syslog-сервера, которые позволят вам настроить уровни журналирования и фильтрацию логов, чтобы получать только необходимую информацию. Вы узнаете, как создавать правила фильтрации логов и настраивать email-уведомления для оповещения о критических событиях.

Настройка отправки логов Windows Server на syslog является мощным инструментом для обеспечения безопасности и мониторинга сервера. Следуя этому подробному руководству, вы сможете настроить syslog-сервер и Windows Server таким образом, чтобы получить полный контроль над журналированием и анализом событий, происходящих на вашем сервере.

Содержание

- Настройка отправки логов Windows Server на syslog

- Установка и настройка сервера syslog на Windows

- Настройка Windows Server для отправки логов на syslog

- Настройка фильтрации и ретрансляции логов на сервере syslog

- Проверка отправки логов с Windows Server на сервер syslog

- Настройка мониторинга логов на сервере syslog

- Применение отправки логов Windows Server на syslog в практических сценариях

Настройка отправки логов Windows Server на syslog

В данном руководстве мы рассмотрим шаги по настройке отправки логов Windows Server на syslog сервер.

1. Шаг: Установка syslog сервера.

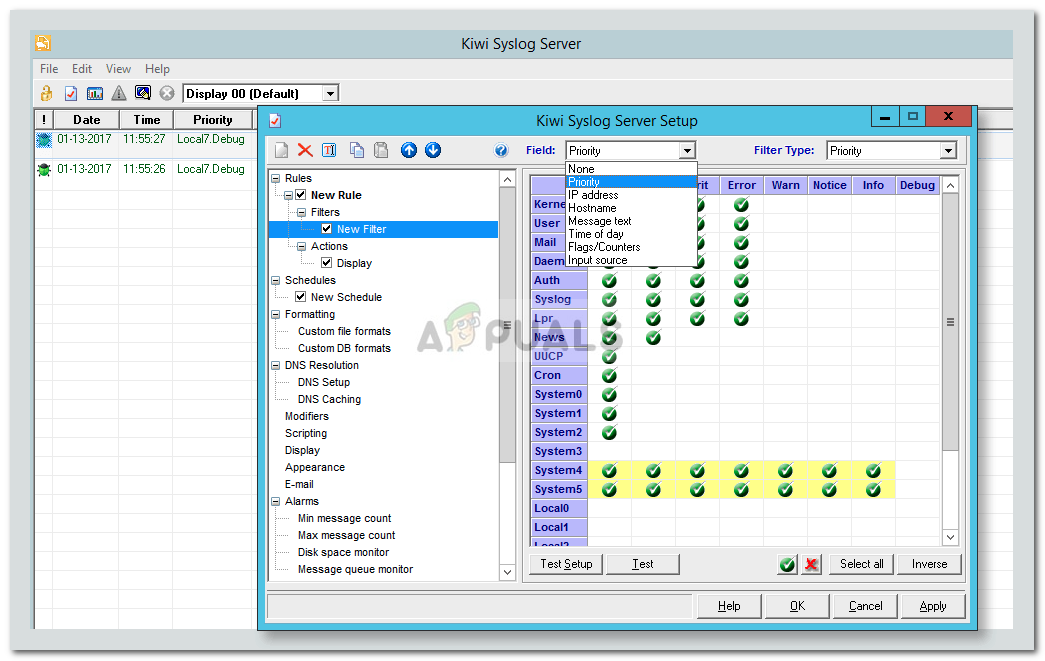

Первым шагом необходимо установить и настроить syslog сервер на целевой машине. Вы можете выбрать один из доступных серверов, таких как Syslog-ng, rsyslog или Kiwi Syslog Server.

2. Шаг: Настройка Windows Server для отправки логов.

Далее необходимо настроить Windows Server для отправки логов на указанный syslog сервер. Для этого выполните следующие шаги:

— Откройте «Диспетчер событий» на сервере.

— Нажмите правой кнопкой мыши на «Журналы Windows», затем выберите «Подписчик журнала Windows».

— В появившемся окне нажмите кнопку «Добавить».

— Укажите IP-адрес или DNS-имя вашего syslog сервера и выберите протокол syslog (обычно UDP).

— Нажмите «Далее» и установите необходимые фильтры для определения журналов, которые вы хотите отправить на syslog сервер.

— Щелкните «Далее» и укажите имя подписчика журнала.

— Завершите конфигурацию, нажав кнопку «Финиш».

3. Шаг: Проверка отправки логов.

После настройки Windows Server и syslog сервера, можно проверить, что логи успешно отправляются. Для этого выполните следующие действия:

— Откройте syslog сервер и убедитесь, что все журналы, которые вы хотите отправить, появляются на сервере.

— Проверьте соединение между Windows Server и syslog сервером, убедившись, что нет блокировок на уровне сети или брандмауэра на сервере.

— Убедитесь, что все настроенные фильтры правильно отображаются на syslog сервере и соответствуют вашим ожиданиям.

— Проверьте, что записи логов отображаются в соответствии с требуемым форматом.

В заключение, настройка отправки логов Windows Server на syslog сервер может быть выполнена с помощью указанных выше шагов. Проверьте настройки и убедитесь, что логи успешно отправляются на заданный сервер.

Установка и настройка сервера syslog на Windows

В этом разделе мы рассмотрим процесс установки и настройки сервера syslog на операционной системе Windows.

Шаг 1: Скачайте установочный пакет сервера syslog с официального сайта или из другого доверенного источника.

Шаг 2: Запустите установщик сервера syslog и следуйте инструкциям мастера установки.

Шаг 3: Во время установки выберите путь для установки сервера syslog на вашем компьютере. Рекомендуется выбрать стандартный путь, предложенный установщиком.

Шаг 4: После завершения установки, запустите сервер syslog. Обычно это делается путем запуска соответствующего ярлыка на рабочем столе или из меню «Пуск».

Шаг 5: Проверьте, что сервер syslog успешно запустился, открыв веб-интерфейс сервера в веб-браузере. Обычно адрес веб-интерфейса указан в инструкции к установке или в окне, которое открылось после запуска сервера syslog.

Шаг 6: В интерфейсе сервера syslog найдите раздел настроек и перейдите в него. Там вы найдете список доступных опций настройки сервера. Рекомендуется просмотреть каждую опцию и установить значения в соответствии с требованиями вашего окружения.

Шаг 7: Одной из наиболее важных настроек является настройка прослушиваемого порта. Убедитесь, что прослушиваемый порт сервера syslog соответствует порту, на который будут направляться логи с Windows Server.

Шаг 8: Если ваш сервер syslog предоставляет возможность аутентификации пользователей, настройте соответствующие параметры аутентификации. В этом случае вам понадобится создать учетные записи пользователей и предоставить им права доступа.

Шаг 9: После завершения настройки сервера syslog, сохраните изменения и перезапустите сервер для применения новых настроек.

Теперь ваш сервер syslog полностью настроен и готов принимать логи с Windows Server.

Настройка Windows Server для отправки логов на syslog

Системные логи Windows Server могут предоставить полезную информацию о состоянии сервера, об ошибках и событиях, происходящих в системе. Чтобы легче анализировать и управлять этой информацией, можно настроить сервер для отправки логов на syslog сервер.

Syslog — это стандартный протокол передачи лог-файлов, который широко используется в системах Unix и Linux. Если вы хотите, чтобы логи вашего Windows Server также отправлялись на syslog сервер, вам понадобится установить и настроить соответствующее программное обеспечение.

| Шаг | Описание |

|---|---|

| 1 | Установите на сервер программу для отправки логов на syslog сервер. Популярным выбором является программное обеспечение EventLog Analyzer. |

| 2 | Настройте программу, указав адрес и порт syslog сервера, на который вы хотите отправлять логи. |

| 3 | Включите функцию логирования на сервере Windows. Для этого откройте «Службы Windows» и найдите «Служба журнала событий Windows». |

| 4 | Откройте «Свойства» службы и перейдите на вкладку «Логирование». Переключите опцию «Передавать журнал событий через TCP/IP» и введите адрес и порт syslog сервера. |

| 5 | Подтвердите изменения и перезапустите службу журнала событий Windows. |

После завершения этих шагов, Windows Server будет отправлять свои логи на указанный syslog сервер. Вы можете использовать программное обеспечение для анализа и отображения этих логов, чтобы получить более удобную и наглядную информацию о работе вашего сервера.

Настройка фильтрации и ретрансляции логов на сервере syslog

После того, как вы успешно настроили отправку логов с Windows Server на сервер syslog, вы можете также настроить фильтрацию и ретрансляцию логов на самом сервере syslog. Это поможет вам создать более четкую структуру ваших логов и отправить их на нужные адреса.

Следуйте этим шагам, чтобы настроить фильтрацию и ретрансляцию логов:

- Откройте файл конфигурации сервера syslog. Обычно он находится по пути

/etc/syslog-ng/syslog-ng.conf. - Найдите секцию, которая начинается с

source s_networkи заканчивается передdestination d_default. - Чтобы настроить фильтрацию для конкретного типа логов, добавьте следующий код внутри этой секции:

- Чтобы настроить ретрансляцию для фильтрованных логов, добавьте следующий код после секции фильтров:

- Сохраните файл конфигурации и перезапустите сервер syslog, чтобы внести вступившие изменения в силу:

filter f_filtername {

facility(type);

}

Замените filtername на имя фильтра, а type на тип логов, которые вы хотите фильтровать. Например, если вы хотите фильтровать только события от системы, код может выглядеть так:

filter f_system {

facility(local0);

}

destination d_destinationname {

tcp("адрес_получателя" порт);

}

log {

source(s_network);

filter(f_filtername);

destination(d_destinationname);

}

Замените destinationname на имя вашего пункта назначения (например, d_syslog) и адрес_получателя и порт на адрес и порт сервера, куда вы хотите отправить логи.

sudo systemctl restart syslog-ng

После выполнения этих шагов ваш сервер syslog будет фильтровать и ретранслировать логи согласно вашей конфигурации. Вы можете повторить вышеприведенные шаги для каждого типа логов, чтобы создать отдельные фильтры и пункты назначения для них.

Проверка отправки логов с Windows Server на сервер syslog

После настройки отправки логов с Windows Server на сервер syslog необходимо проверить, что логи действительно отправляются и достигают целевого сервера. Для этого можно воспользоваться одним из следующих методов:

1. Проверка на сервере syslog: на сервере syslog можно проверить наличие отправленных логов при помощи соответствующих инструментов. В зависимости от используемого сервера syslog, можно использовать специальную команду или графический интерфейс для просмотра логов.

2. Проверка на Windows Server: на самом Windows Server можно использовать инструмент Event Viewer для просмотра отправленных логов. Для этого необходимо открыть Event Viewer и перейти к разделу Службы и приложения > Службы событий > Log-Summary > Microsoft. Здесь можно найти логи, которые были отправлены с помощью syslog.

3. Проверка на целевом сервере: также можно проверить наличие отправленных логов на целевом сервере, на который была настроена отправка. Для этого нужно перейти на целевой сервер и проверить наличие логов в соответствующем приложении или инструменте, который используется для просмотра логов.

Если все проверки указывают на успех, это означает, что логи Windows Server успешно отправляются на сервер syslog и могут быть использованы для анализа и мониторинга системы.

Настройка мониторинга логов на сервере syslog

Для начала настройки мониторинга логов на сервере syslog вам потребуется установить и настроить сервер syslog на вашем сервере. После установки, вам необходимо настроить Windows Server для отправки своих логов на сервер syslog.

Для настройки Windows Server для отправки логов на сервер syslog вы можете использовать дополнительное программное обеспечение, такое как NxLog или Snare, которые предоставляют гибкие инструменты для настройки и отправки логов на сервер syslog.

После установки и настройки соответствующего программного обеспечения на Windows Server, вам нужно будет указать IP-адрес и порт сервера syslog, на котором будет прослушиваться Windows Server. Эти настройки обычно указываются в конфигурационных файлах программы или через интерфейс управления.

Когда настройка Windows Server и сервера syslog выполнена, Windows Server начнет отправлять свои логи на сервер syslog. Вы сможете отслеживать и анализировать все события, происходящие на Windows Server, в реальном времени или настроить уведомления о подозрительной активности или критических событиях.

Мониторинг логов на сервере syslog позволяет вам быстро реагировать на проблемы безопасности и проблемы с производительностью вашего сервера Windows. Вы сможете анализировать логи, идентифицировать потенциальные уязвимости и предотвращать возможные атаки.

Кроме того, мониторинг логов на сервере syslog помогает собирать данные для аудита и соответствия нормам безопасности. Вы сможете отслеживать действия пользователей, обеспечивать соответствие политик безопасности и быстро реагировать на любые отклонения от установленных правил.

В целом, настройка мониторинга логов на сервере syslog является важной частью сетевой безопасности и управления сервером Windows. Она позволяет вам контролировать и анализировать все события, происходящие на вашем сервере, и предотвращать возможные угрозы безопасности и проблемы производительности.

Применение отправки логов Windows Server на syslog в практических сценариях

Отправка логов Windows Server на syslog предоставляет возможность централизованного хранения и анализа логов с различных серверов в сети. Это позволяет эффективно контролировать и отслеживать события, происходящие на серверах, а также принимать оперативные меры для решения проблем и обеспечения безопасности.

Одним из практических сценариев использования отправки логов Windows Server на syslog является мониторинг и анализ безопасности. С помощью syslog можно получать информацию о неавторизованных попытках доступа, внутренних угрозах или других потенциальных уязвимостях, что позволяет быстро реагировать на подобные инциденты и принимать меры для защиты серверов.

| Практический сценарий | Описание |

|---|---|

| Мониторинг доступа к файлам | Отправка логов Windows Server на syslog позволяет отслеживать действия пользователей, связанные с доступом к файлам и папкам. Это позволяет контролировать, кто, когда и какие файлы открывает, изменяет или удаляет, и в случае необходимости принимать соответствующие меры. |

| Регистрация событий безопасности | События безопасности, такие как неудачные попытки входа, изменения настроек безопасности или обнаружение вредоносного кода, могут быть отправлены на syslog для дальнейшего анализа. Это позволяет выявлять потенциальные угрозы и принимать меры по их нейтрализации. |

| Отслеживание событий сетевого трафика | Отправка логов событий сетевого трафика на syslog позволяет мониторить активность сети, обнаруживать аномальную активность или необычный трафик. Это помогает снизить риск кибератак и своевременно обнаруживать атаки на сервера. |

Применение отправки логов Windows Server на syslog может быть полезным в различных сценариях, в зависимости от потребностей и требований организации. Важно настроить серверы и syslog соответствующим образом, чтобы гарантировать корректную и безопасную передачу логов.

Are you looking for a step-by-step guide on how to configure a syslog server in Windows? If yes, you have come to the right place! In this article, we will walk you through the process of configuring a syslog server in Windows. We will discuss the benefits of using a syslog server, how to set up the server and the configuration settings that are needed for successful deployment. By the end of this article, you will be able to set up and configure your own syslog server in Windows with ease. So let’s get started!

Steps to Configure Syslog Server in Windows:

- Open the Start Menu and search for Event Viewer. In the search results, click on the Event Viewer result.

- In the Event Viewer, expand the Windows Logs option on the left side.

- Right-click on the Application option and select Properties.

- In the Application Properties window, select the General tab.

- In the General tab, under the Logging option, select the Syslog option.

- Now, enter the Syslog server details like IP Address and Port Number.

- After entering all the details, click on the OK button.

Your Syslog Server has been successfully configured in Windows.

Configuring a Syslog Server in Windows

Syslog is a protocol used to send log messages across the network to a centralized server. Configuring a syslog server in Windows can be done using either a third-party syslog agent or the built-in Windows Event Collector service. In this article, we will discuss how to configure a syslog server in Windows using both methods.

Using a Third-Party Syslog Agent

The first step in configuring a syslog server in Windows is to install a third-party syslog agent. There are a number of different syslog agents available, but the most popular ones are syslog-ng and rsyslog. After installing the syslog agent, you need to configure it to listen for incoming syslog messages. This can be done by editing the configuration file for the syslog agent.

Once the syslog agent is configured to listen for incoming messages, you can start sending syslog messages from other devices on the network. To do this, you will need to configure the devices to send their log messages to the IP address of the syslog server.

Finally, you can configure the syslog agent to forward the messages it receives to an external log server, such as Splunk or Loggly. This allows you to aggregate all of your log data in one place, making it easier to analyze and troubleshoot.

Using the Windows Event Collector Service

Another way to configure a syslog server in Windows is to use the built-in Windows Event Collector service. This service is included in Windows Server and allows you to collect log messages from other devices on the network and forward them to an external log server.

The first step in configuring the Windows Event Collector service is to enable it on the server. This can be done by using the Services applet in the Control Panel. Once the service is enabled, you can configure it to listen for incoming syslog messages.

Setting Up the Listener

Next, you will need to set up the listener to receive the messages. This can be done by creating a new event subscription in the Windows Event Collector console. Once the subscription is created, you can configure it to specify what types of messages you want to receive and which log server you want to forward them to.

Configuring the Network Devices

Finally, you will need to configure the network devices to send their log messages to the Windows Event Collector service. This can be done by editing the configuration file for each device and specifying the IP address of the Windows Event Collector service as the destination for log messages.

Conclusion

Configuring a syslog server in Windows can be done using either a third-party syslog agent or the built-in Windows Event Collector service. By using either of these methods, you can easily centralize your log data and make it easier to analyze and troubleshoot.

Top 6 Frequently Asked Questions

What is a Syslog Server?

A syslog server is a type of logging server used to collect and store logging information from multiple sources. It is typically used to collect system logs from computers, routers and other network devices, as well as from applications and services running on the network. The syslog server then stores the log data in a central location for easy access and analysis.

What are the Benefits of Configuring a Syslog Server in Windows?

The main benefit of configuring a syslog server in Windows is to centralize log data from multiple sources into one place. This makes it easier to monitor and troubleshoot issues that may arise. In addition, syslog data can be used to generate reports and dashboards, which can provide valuable insight into system performance and security.

How to Configure a Syslog Server in Windows?

Configuring a syslog server in Windows involves installing a syslog server program, configuring the server and then configuring the various network devices and applications to log to the server. First, you need to install a syslog server program such as SolarWinds Log & Event Manager, Syslog-ng, or Kiwi Syslog Server. Once these are installed, you can configure the server, including setting up the logging parameters, security settings, and log storage options. Finally, you will need to configure the various network devices and applications to log to the server.

What are the Common Logging Options for Syslog?

Common logging options for syslog include storing log messages in a text file, sending log messages to a remote server, and emailing log messages. Additionally, there are options to store log messages in a database, send log messages to a SIEM, and forward log messages to a syslog-ng instance.

What Security Measures Should be Taken When Configuring a Syslog Server?

When configuring a syslog server, there are several security measures that should be taken. These include enabling strong encryption for remote log messages, setting up authentication for logging connections, and configuring access control for log messages. Additionally, the system should be monitored for any suspicious activity, and all log data should be backed up regularly.

What are the Best Practices for Managing Syslog Data?

The best practices for managing syslog data include archiving log data regularly, setting up alerts for suspicious activity, and regularly monitoring the system for potential security issues. Additionally, it is important to keep the system up to date with the latest security patches, and to ensure that all log data is backed up regularly. Finally, log data should be analyzed regularly to ensure that any potential issues can be addressed promptly.

How to Configure Syslog Server and Forwarder for Windows Event Kiwi Syslog Server

Configuring a Syslog Server in Windows is a simple and straightforward process. By following the steps outlined in this article, you can quickly and easily configure a Syslog Server in Windows, allowing you to track, monitor, and analyze the data collected from your network environment. With the help of a Syslog Server, you can ensure that your network is running smoothly and efficiently, while also providing you with a valuable source of information.

В предыдущей статье было показано как можно настроить сбор логов с различных серверов под управлением Linux и FreeBSD на один используя syslog. Однако что делать если в сети есть ещё и машина под Windows?

Возникает разумное желание так же собирать EventLog из Windows на тот же сервер, что и логи с остальных серверов. Далее будет рассмотрено одно из возможных решений этой задачи.

Начальные условия у нас практически такие же, как и в предыдущей статье, с одним дополнением: в сети присутствует один (или несколько — не суть важно) сервер под Windows.

Самым удобным решением этой задачи является вариант с отсылкой сообщений из EventLog Windows в syslog на сервере сбора логов. Для этого можно использовать инструмент evtsys, разработанный в Purdue Univercity.

Для установки нужно скачать архив со страницы проекта и распаковать его в директорию %systemroot%\system32 (Обычно это C:\Windows\system32).

После распаковки нужно запустить командную строку: «Пуск» -> «Программы» -> «Стандартные» -> «Командная строка». И выполнить в ней следующие команды:

%SystemDrive% cd %SystemRoot%\System32 evtsys -i -h 192.168.2.1 net start evtsys

Первыми двумя командами осуществляется переход в директорию с файлами утилиты, третья устанавливает evtsys как системную службу (она получит имя «Eventlog to Syslog»). Последняя команда запускает эту службу.

После этого системные логи из EventLog начнут дублироваться в удалённый Syslog.

Если по какой-то причине нужно удалить evtsys то в командной строке нужно выполнить следующие команды:

%SystemDrive% cd %SystemRoot%\System32 net stop evtsys evtsys -u del evtsys.*

Здесь сначала останавливается служба, потом удаляется запись о ней из реестра системы и наконец удаляются сами файлы утилиты.

Отдельно нужно оговориться о том, что в русской версии Windows сообщения пересылаются в кодировке cp1251, потому для чтения логов на сервере сбора логов имеет смысл воспользоваться примерно такой командой:

iconv -f cp1251 192.168.2.201-notice.log | less

На этом всё. Приятной работы!

Start by opening Event Log Forwarder and clicking Add under Subscriptions.

- Add Subscription. Select System in the Select Event Logs pane.

- Forward system log errors.

- Security log subscription priority.

- System log errors.

- Add Syslog Server.

- Server address options.

- Configure test.

- Event message test.

Does syslog-ng work on Windows?

The syslog-ng Agent for Windows application supports the XML-based eventlog format used on Microsoft Windows Vista and newer platforms. It also offers full support for 64-bit operating systems.

How do I get syslog for Windows?

syslog-ng will use the Windows Event Collector (WEC) tool of syslog-ng to collect logs from Windows. This tool is shipping with the syslog-ng installer….syslog-ng:

- Generate and install the certificates (the same way as on Windows).

- Set the configuration file.

- Enable WEC to run as a service.

How do I view Windows event logs?

To view the security log

- Open Event Viewer.

- In the console tree, expand Windows Logs, and then click Security. The results pane lists individual security events.

- If you want to see more details about a specific event, in the results pane, click the event.

How do I forward a Windows event log?

Right-click Subscriptions and select Create Subscription.

- Enter a name and description for the subscription.

- For Destination Log, confirm that Forwarded Events is selected.

- Select Source computer initiated and click Select Computers Groups.

- Click Select Events.

How do you send event logs?

How to send Windows Event Logs?

- Open Event Viewer.

- On the left side, navigate to Event Viewer > Windows Logs > Application.

- Right-click on the Application and select Save All Events As.

- Name the file and click Save.

- Select Display information for these languages and then English.

- Click OK.

Does Windows have a syslog server?

WinSyslog is the original syslog server for Microsoft Windows. Since 1996, it offers superior features: Microsoft Windows 11 and 2022 ready. remotely accessible via a browser with the included web application.

Where are Windows system logs stored?

Windows stores event logs in the C:\WINDOWS\system32\config\ folder. Application events relate to incidents with the software installed on the local computer. If an application such as Microsoft Word crashes, then the Windows event log will create a log entry about the issue, the application name and why it crashed.

How do I export Windows event log?

Answer

- Start Event Viewer by going to Start > search box (or press Windows key + R to open the Run dialog box) and type eventvwr .

- Within Event Viewer, expand Windows Logs.

- Click the type of logs you need to export.

- Click Action > Save All Events As…

- Ensure that the Save as type is set to .

Where are the Windows event log files stored?

Windows stores event logs in the C:\WINDOWS\system32\config\ folder. Application events relate to incidents with the software installed on the local computer.

How do I create a Windows event collector?

Event subscription configuration

- Open Event Viewer in the Event Collector and navigate to the Subscriptions node.

- Right-click Subscriptions and choose “Create Subscription…”

- Give a name and an optional description for the new Subscription.

- Select “Source computer initiated” option and click “Select Computer Groups…”.

How do I send Windows logs?

Where are windows system logs stored?

Does syslog-ng have a GUI?

LogZilla. LogZilla is the commercial reincarnation of one of the oldest syslog-ng web GUIs: PHP-Syslog-NG. It provides the familiar user interface of its predecessor, but also includes many new features. The user interface supports Cisco Mnemonics, extended graphing capabilities, and e-mail alerts.

How does syslog-ng work?

Starting with version 3.2, syslog-ng OSE automatically collects the log messages that use the native system logging method of the platform, for example, messages from /dev/log on Linux, or /dev/klog on FreeBSD.

Where are the Windows event logs stored?