Обновлено 30.07.2021

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

- что реестр есть как для объекта компьютер

- и реестр есть для объекта пользователь

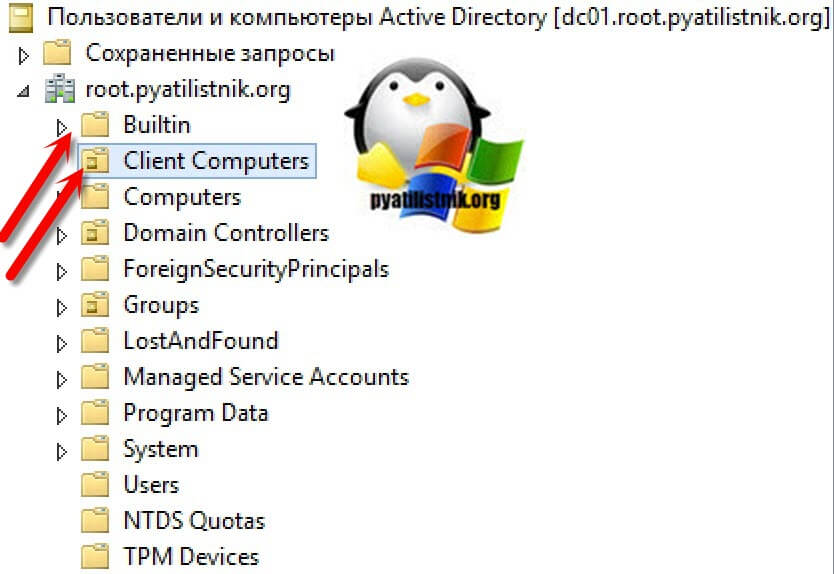

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

- Это контейнер — по сути простая папка, важно, что к ней нельзя применять объекты групповой политики.

- Второй тип, это организационные подразделения (OU) — это специальные папки для объединения объектов AD по принципам. Именно с OU связываются объекты групповой политики, для применения их к компьютерам и пользователям. Внешне контейнер отличается от организационной утилитой, тем что у OU, есть дополнительная лычка на значке, это показано на скриншоте.

Алгоритм устранения проблем с GPO

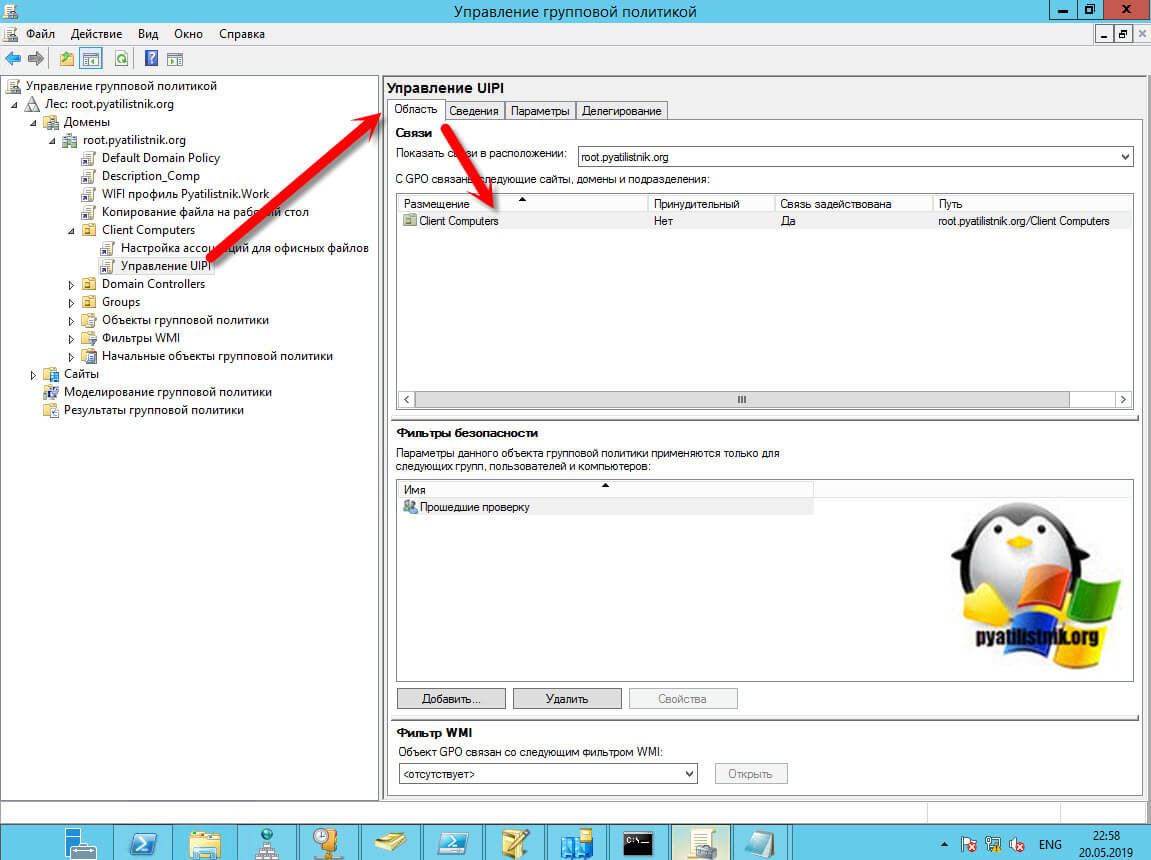

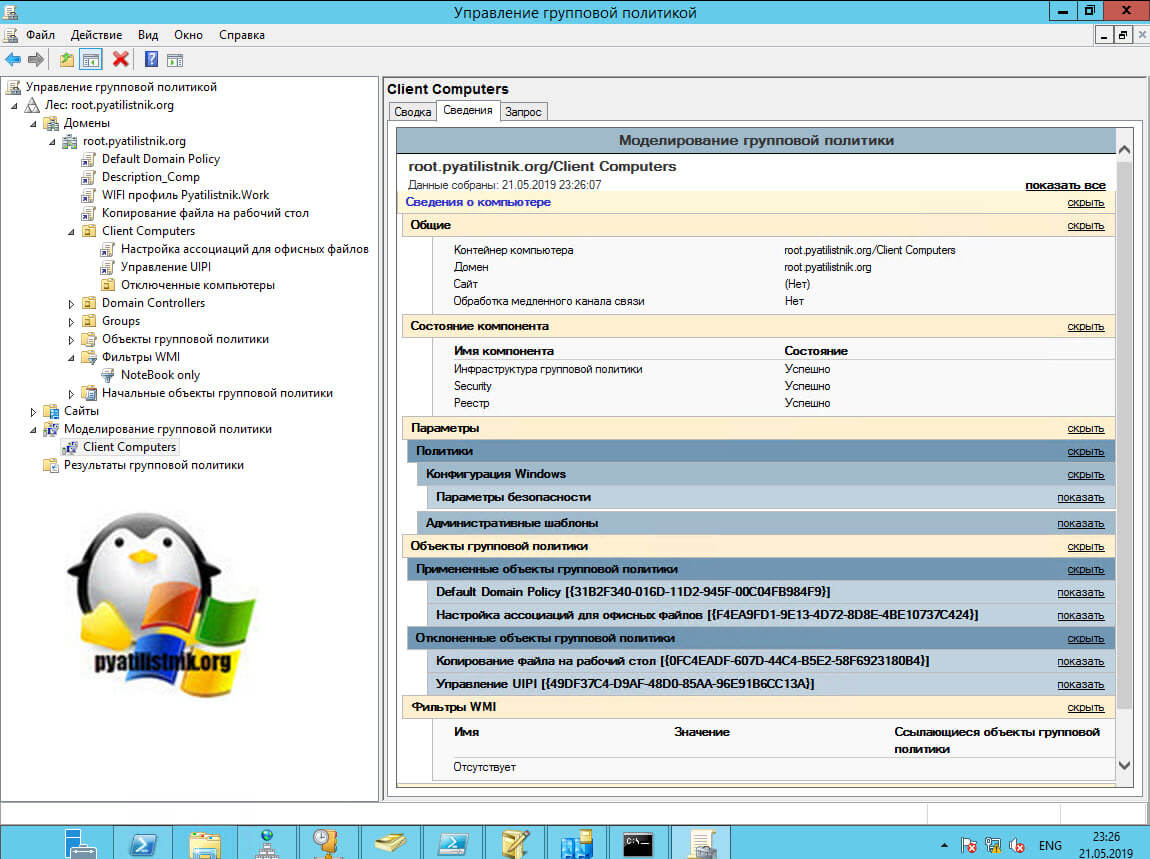

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

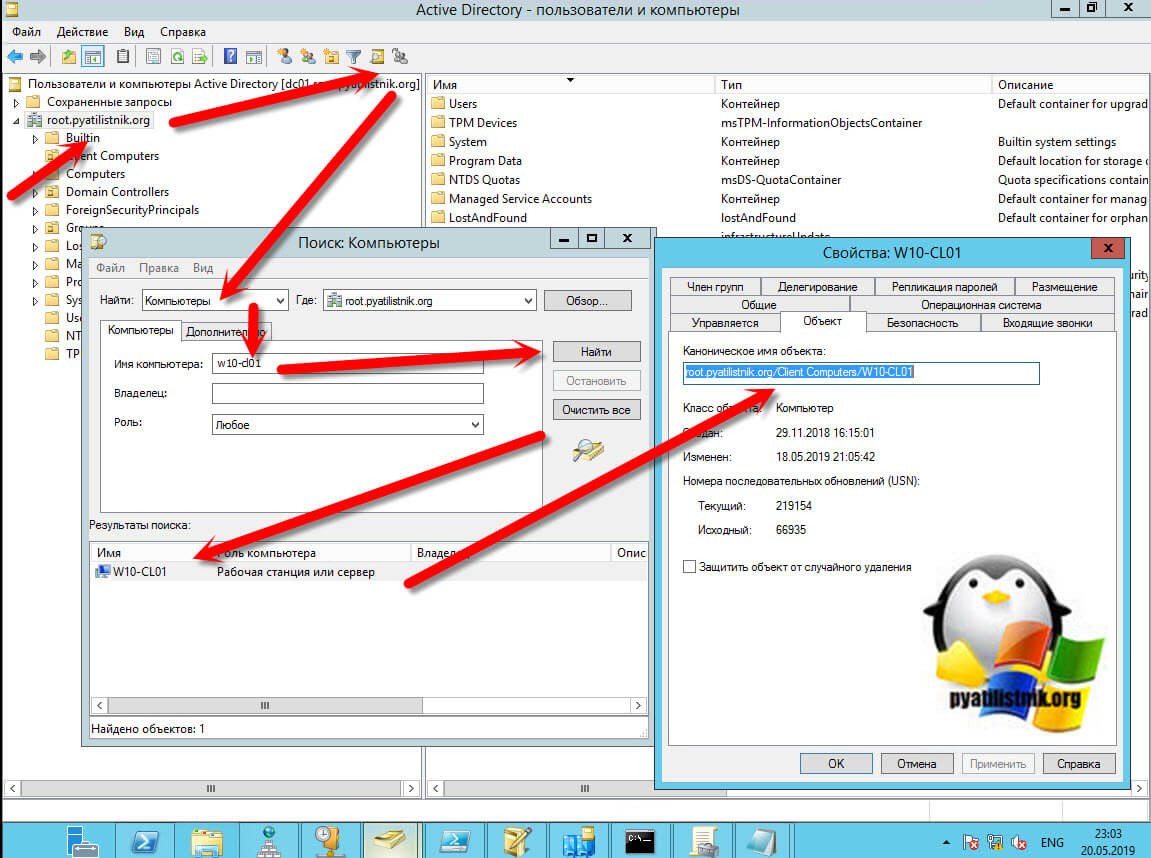

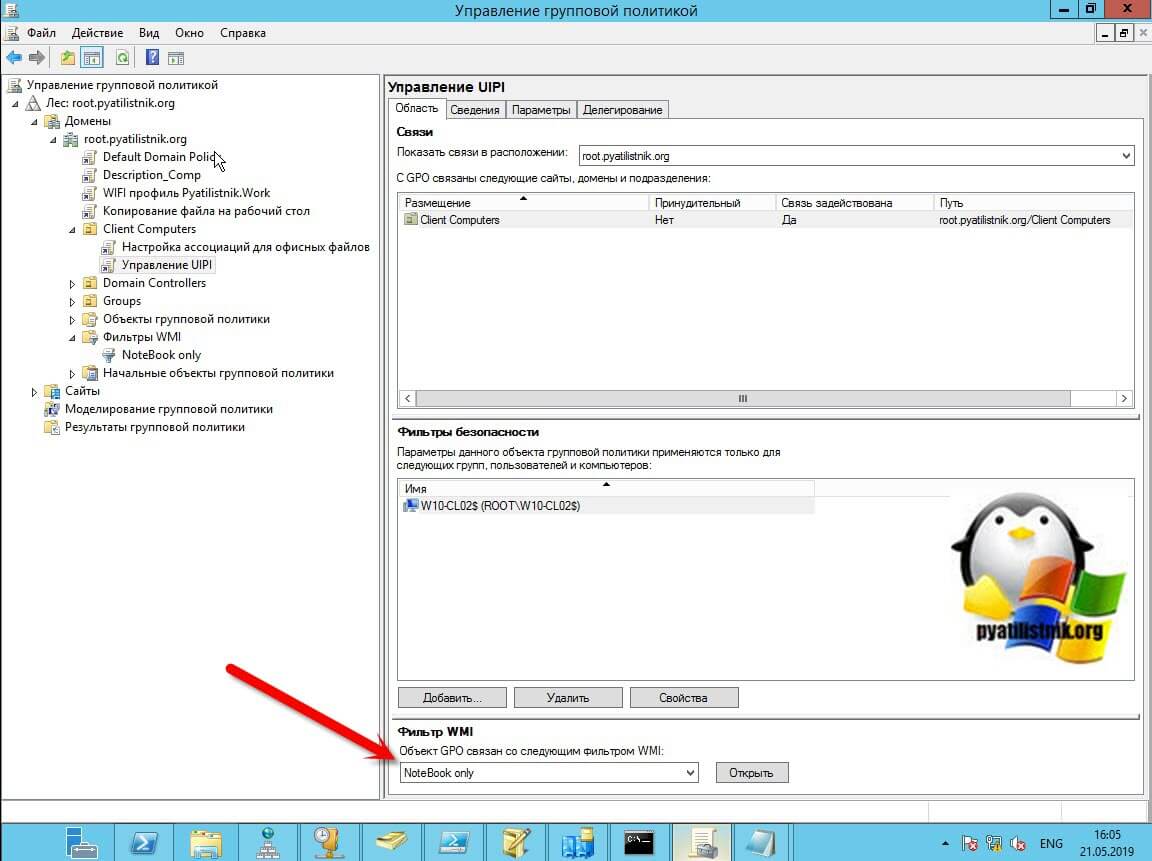

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

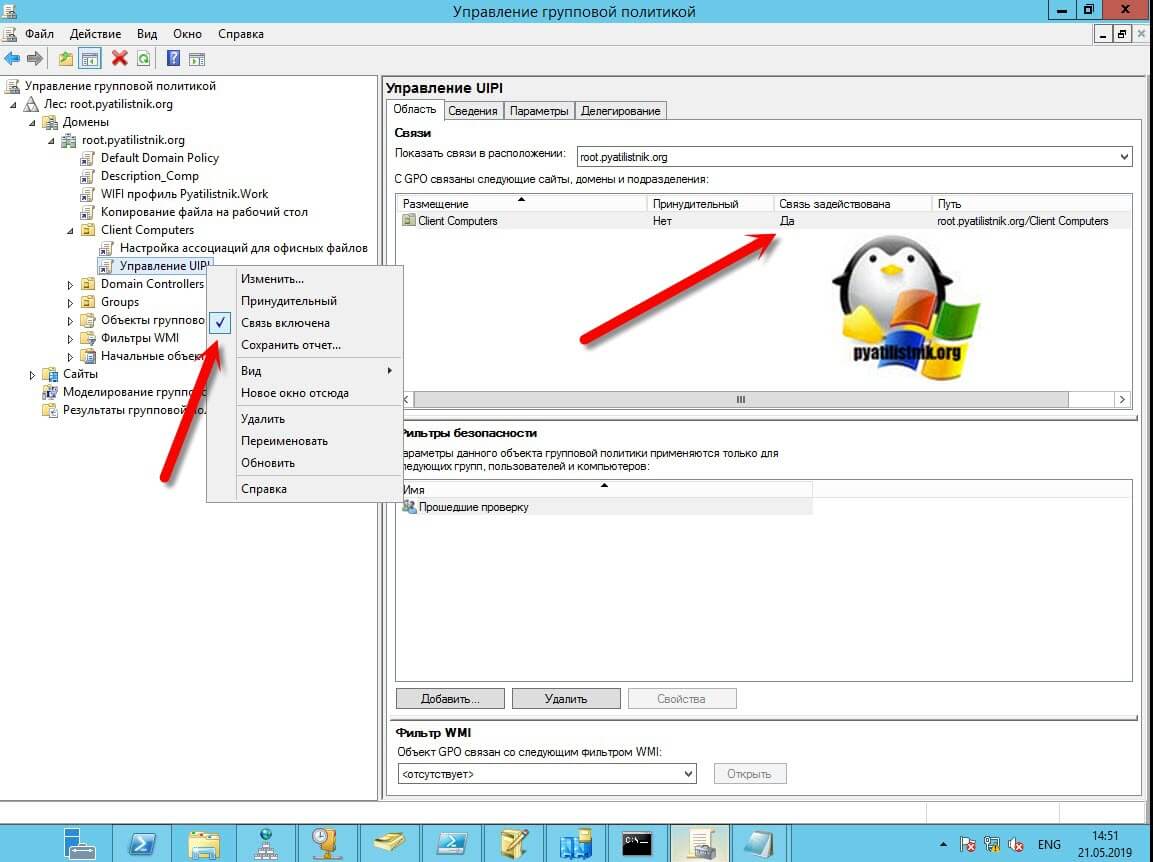

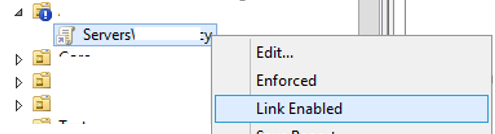

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

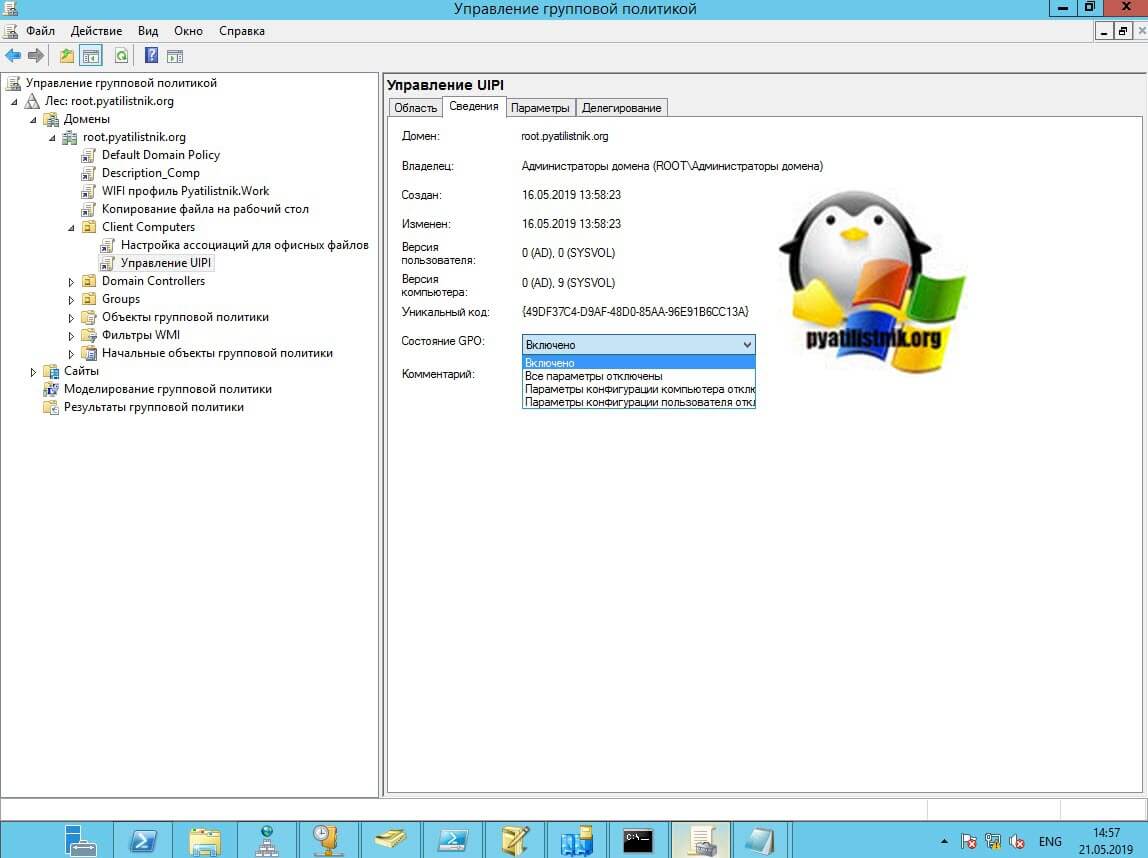

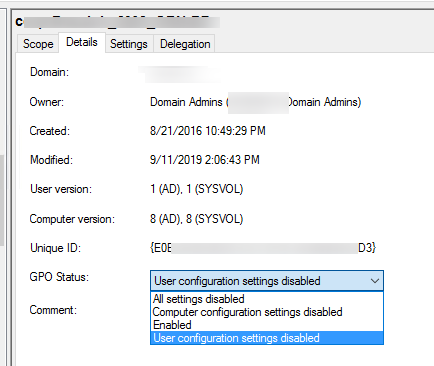

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

Сделано, это для ускорения применения политики к объекты. Согласитесь, что если у вас в GPO настроены изменения только для пользователя, то нет смысла проверять политику для компьютера. Поэтому системные администраторы могут отключать это, но могут и ошибиться, выключив не тот объект

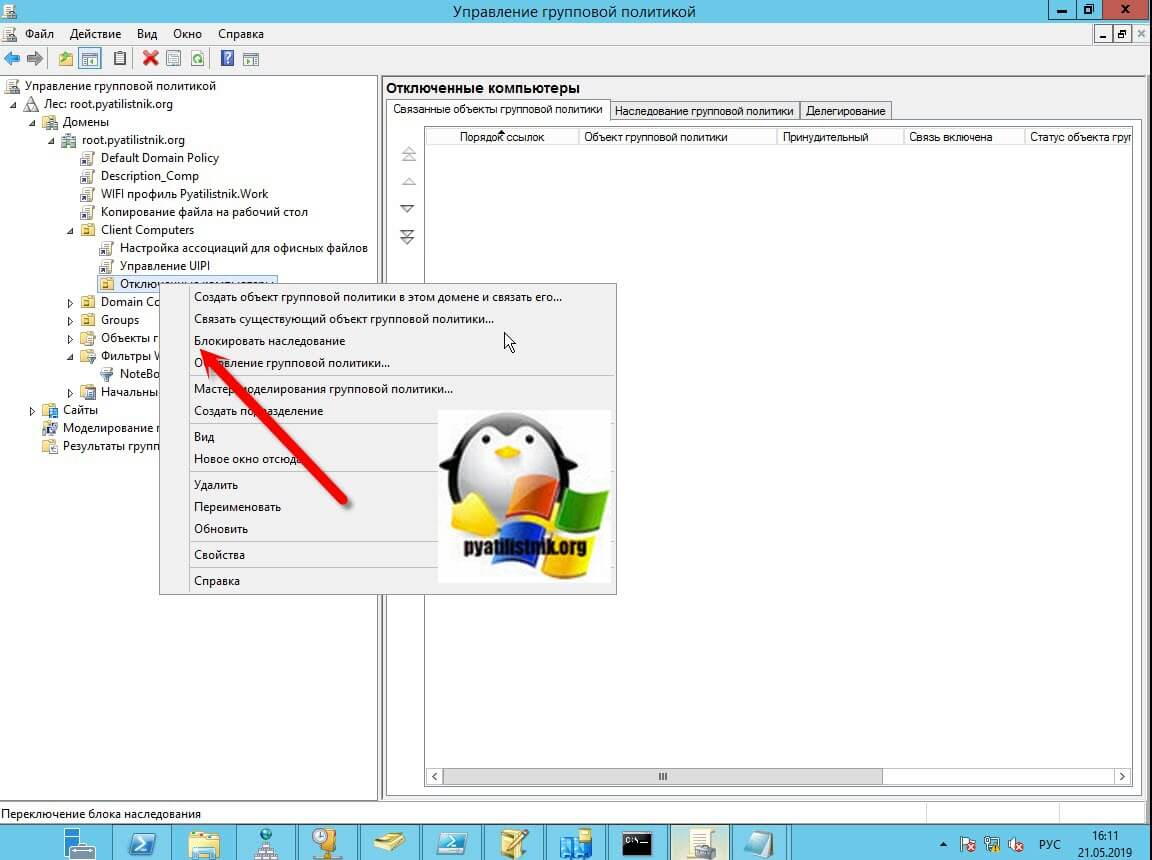

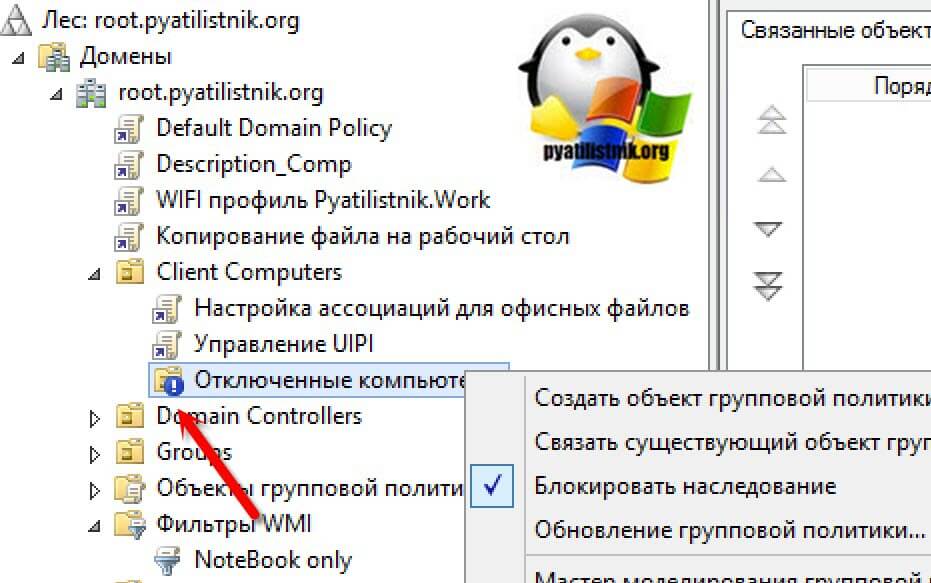

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

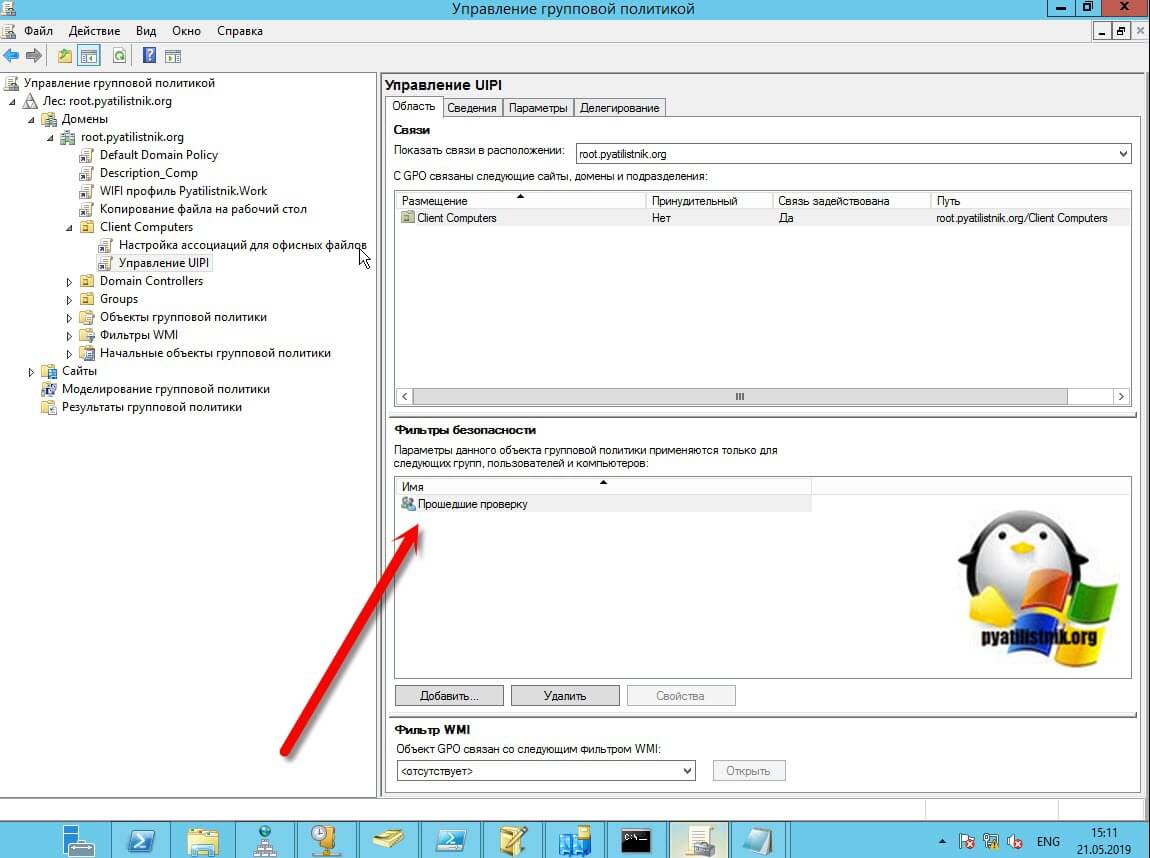

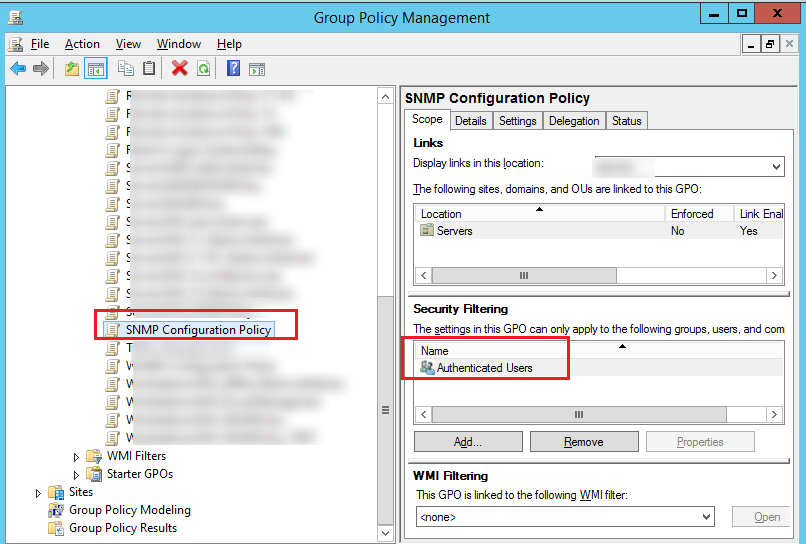

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

По умолчанию тут прописана группа безопасности «Прошедшие проверку (Authenticated Users)». По умолчанию в данную группу входят все доменные пользователи и доменные компьютеры

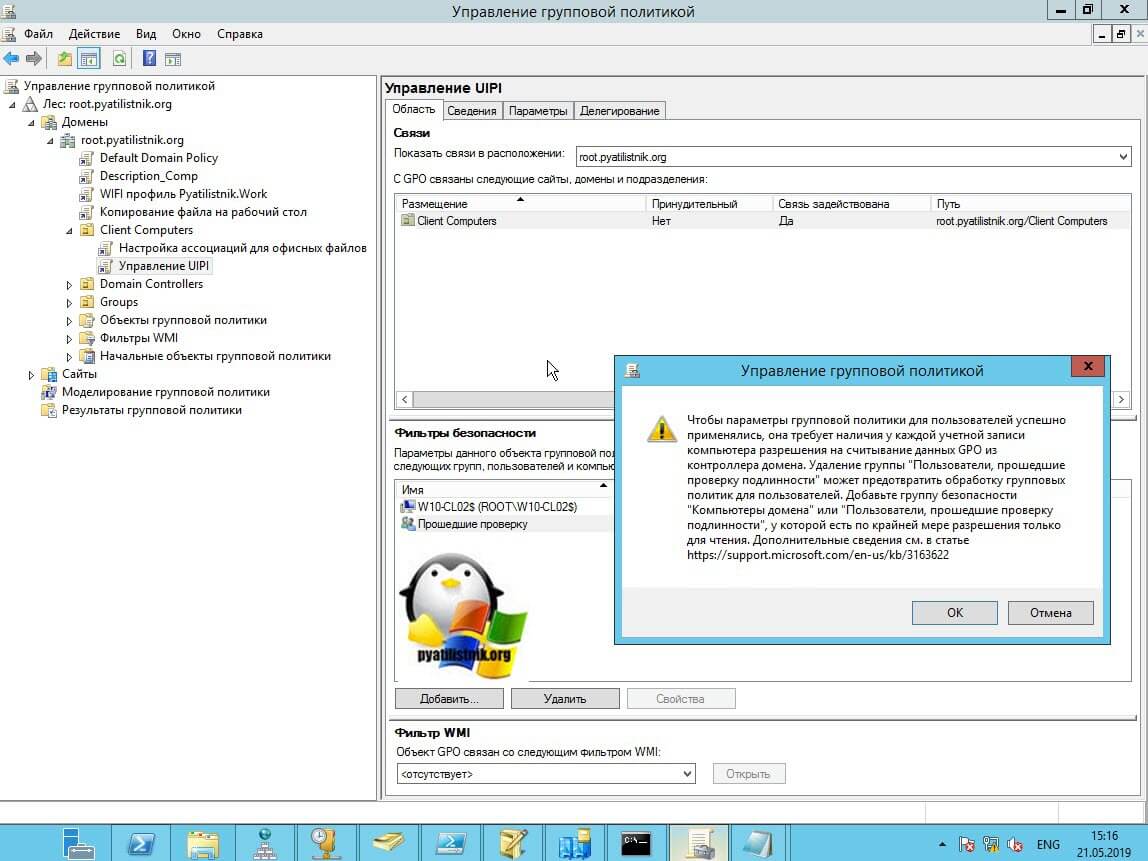

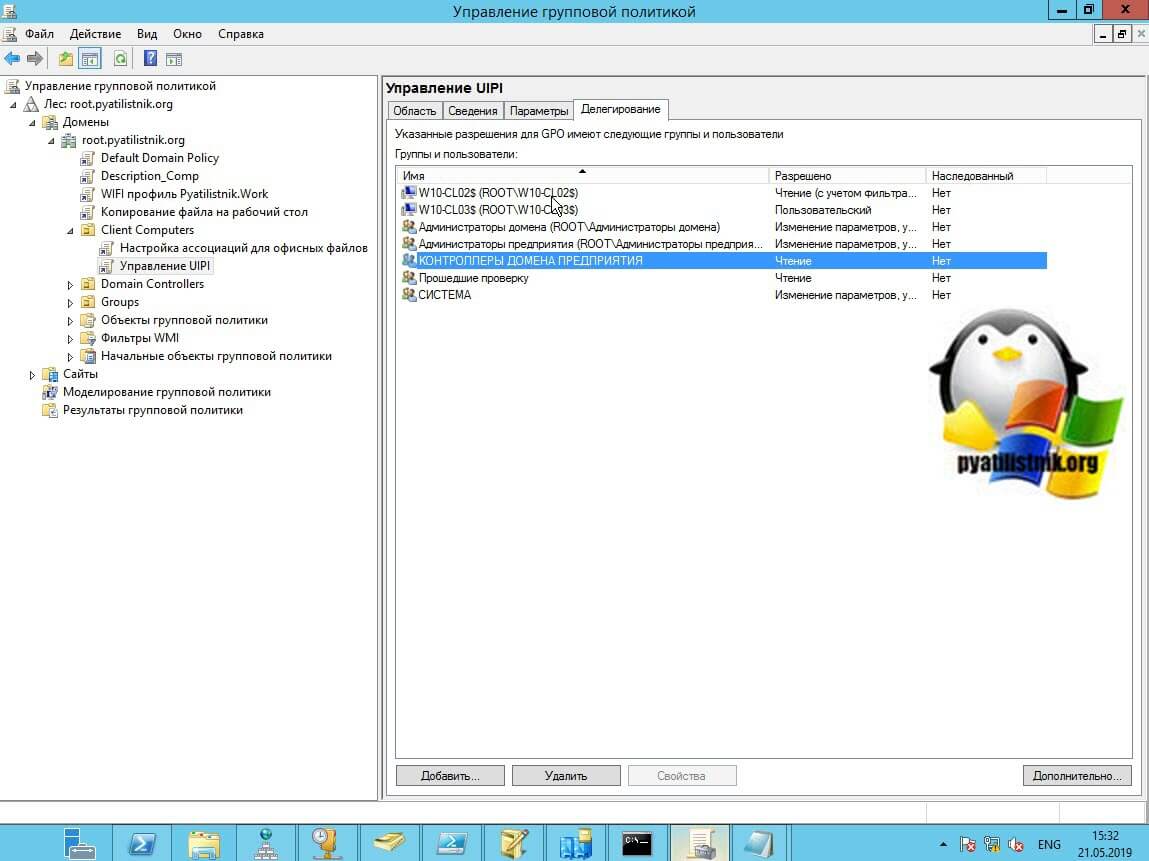

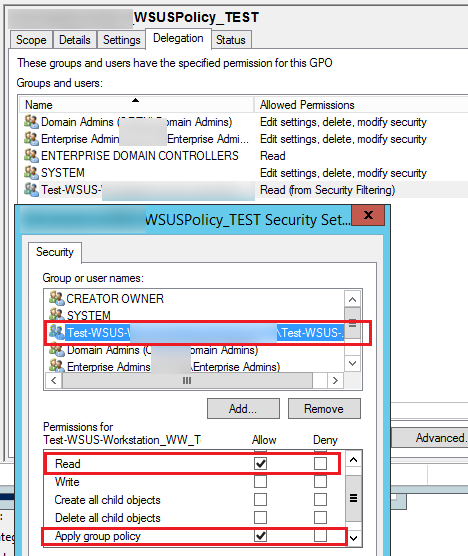

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

Чтобы параметры групповой политики для пользователя успешно применялись, она требует наличия у каждой учетной записи компьютера разрешения на считывание данных GPO из контроллера домена. Удаление группы «Прошедшие проверку» может предотвратить обработку групповых политик для пользователя. добавьте группу безопасности «Пользователи, прошедшие проверку подлинности» или «Компьютеры домена», у которой есть по крайней мере разрешение только для чтения (https://support.microsoft.com/en-us/kb/316622)

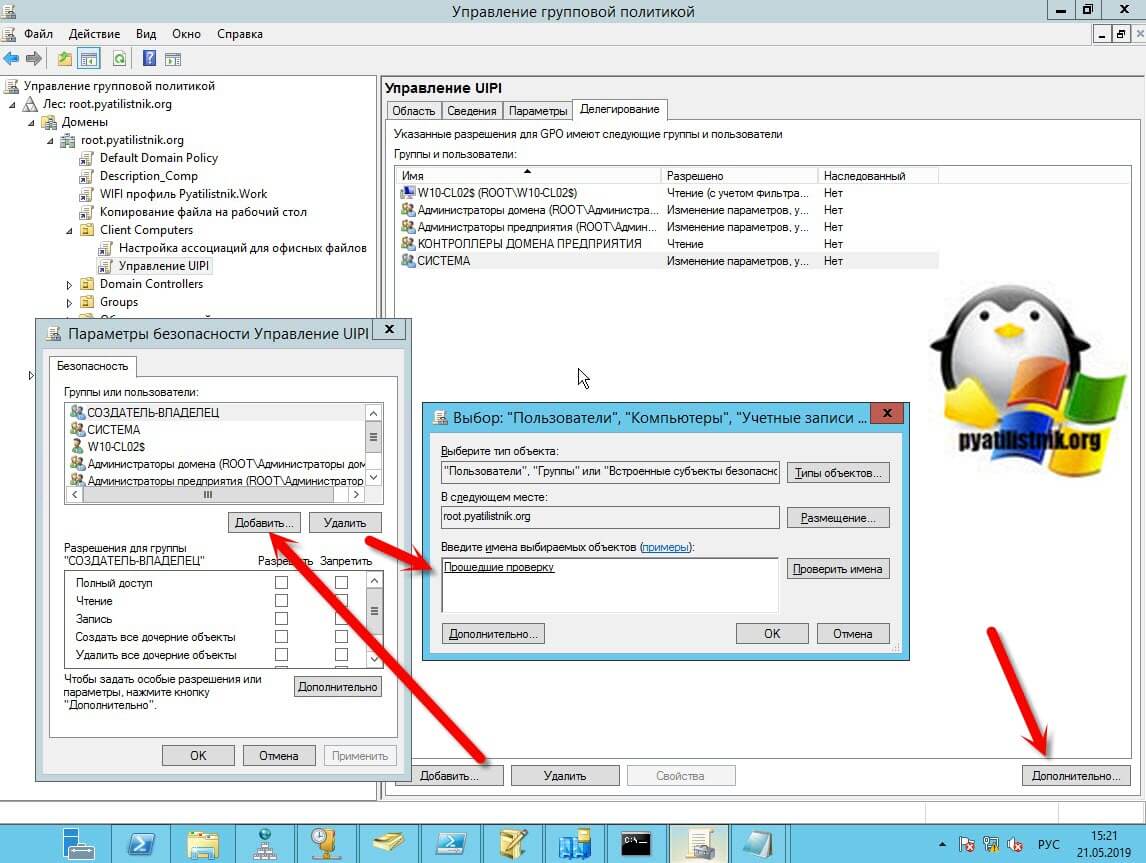

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

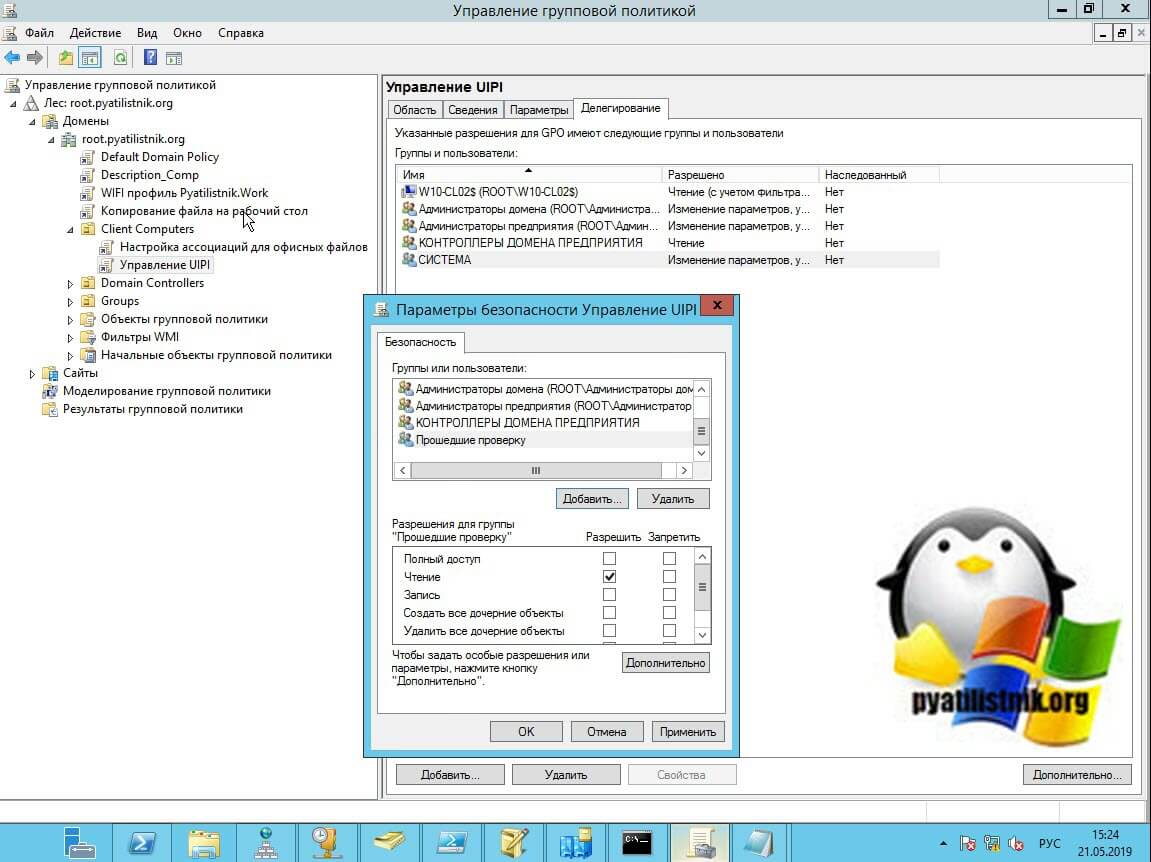

Удостоверьтесь, что выставлена галка «Чтение».

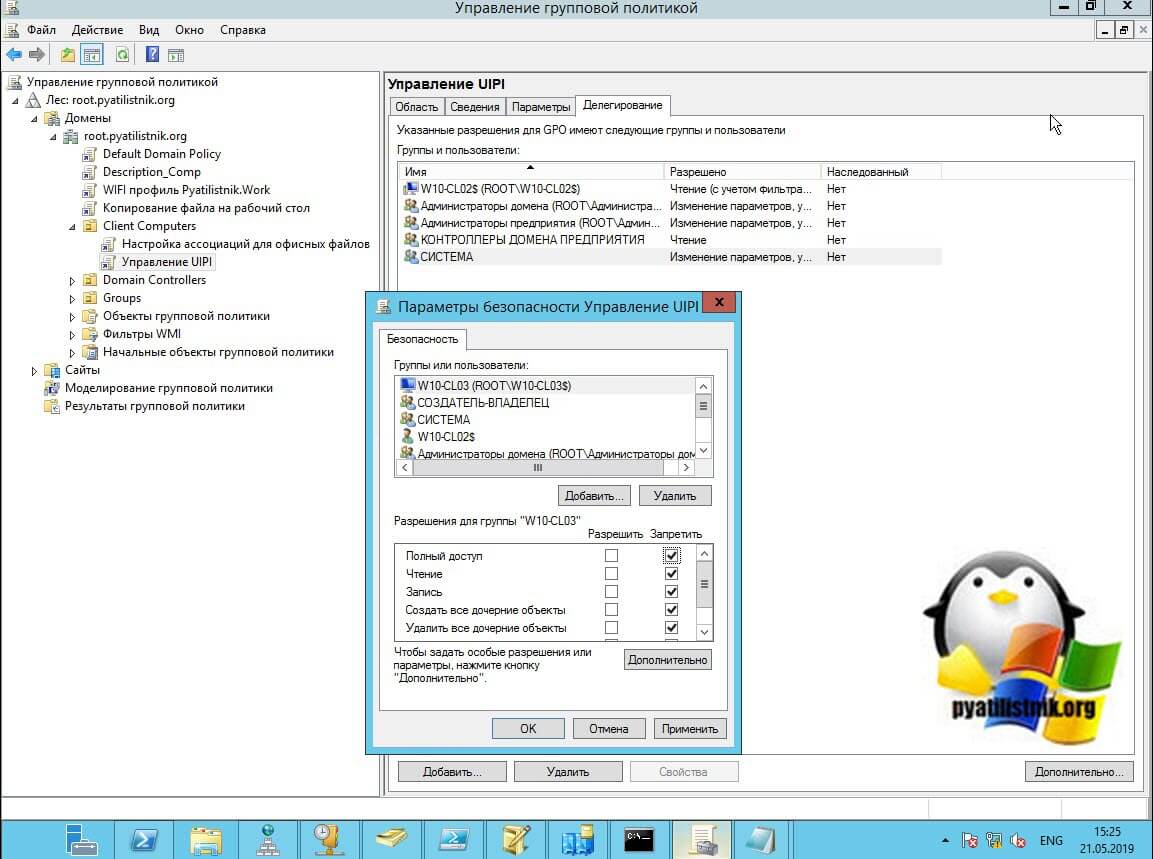

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

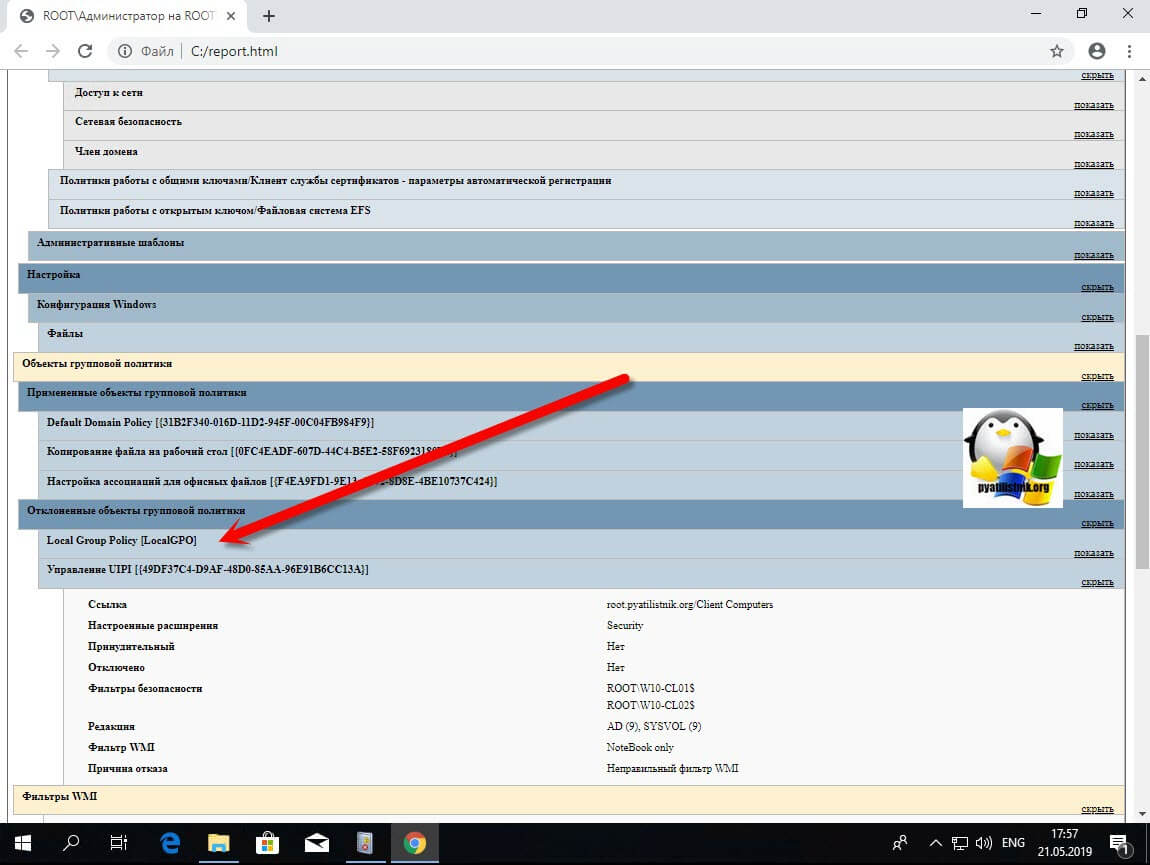

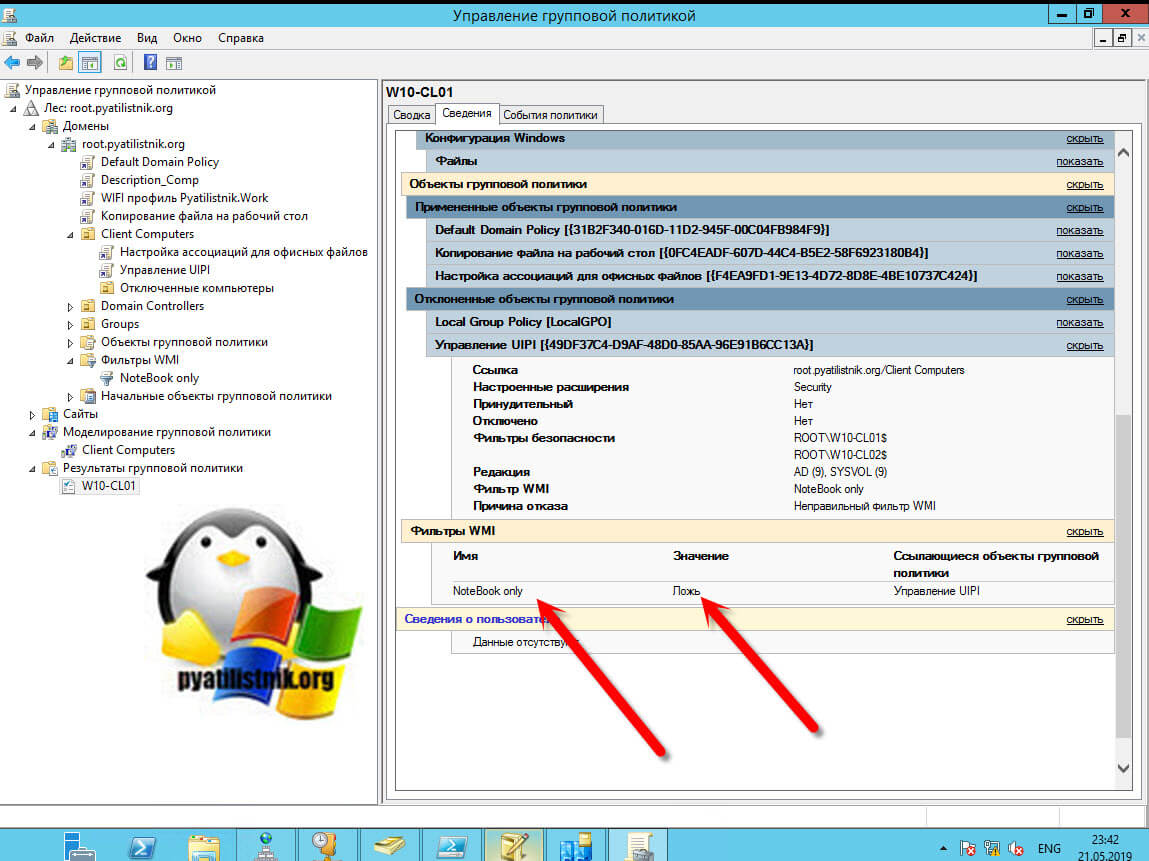

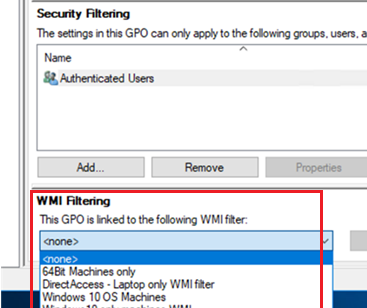

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

- Утилита командной строки gpresult

- Утилита rsop

- Моделирование групповой политики в оснастке gpmc.msc

- Результаты групповой политики

Диагностика GPO через gpresult

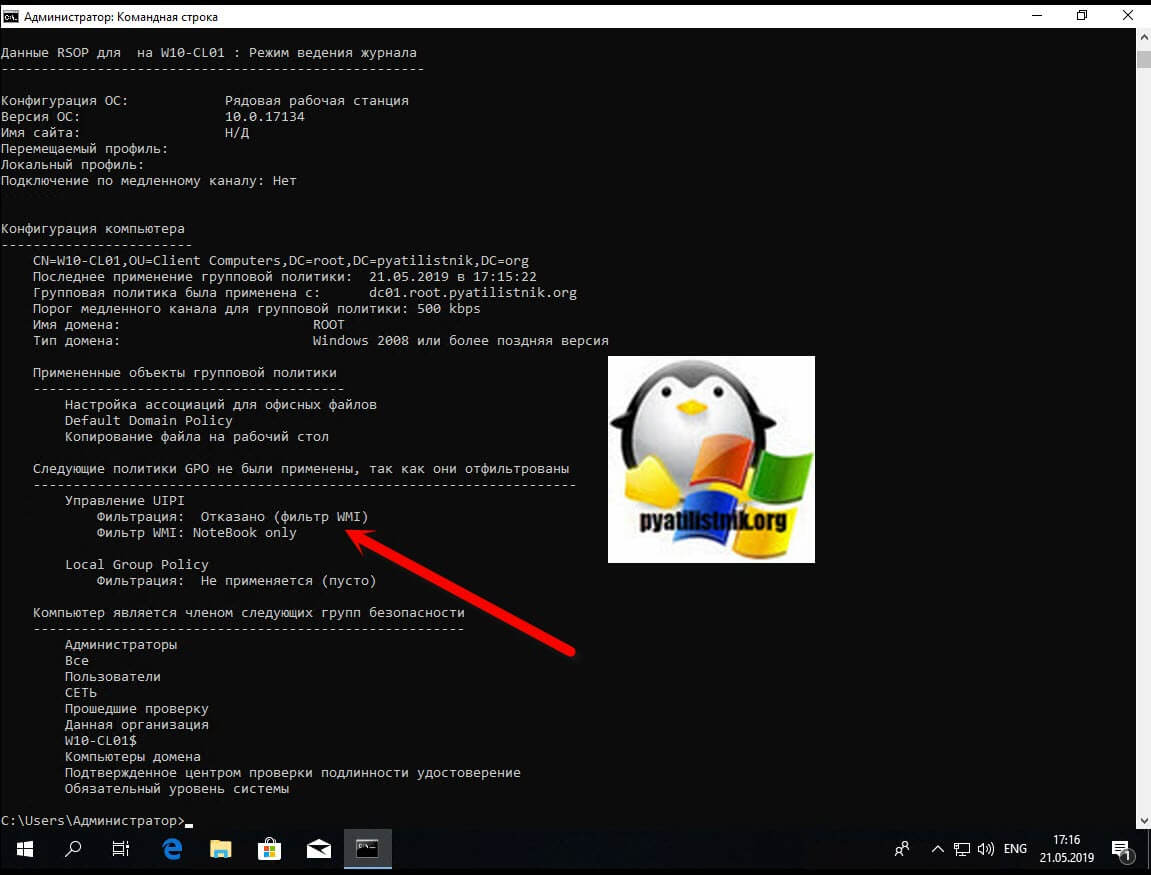

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

gpresult /r /scope:user (Для пользователя)

gpresult /r /scope:computer (Для компьютера)

Gpresult /r /z (Полный отчет)

Gpresult /r /z > c:gpresult.txt (Экспорт в файл)

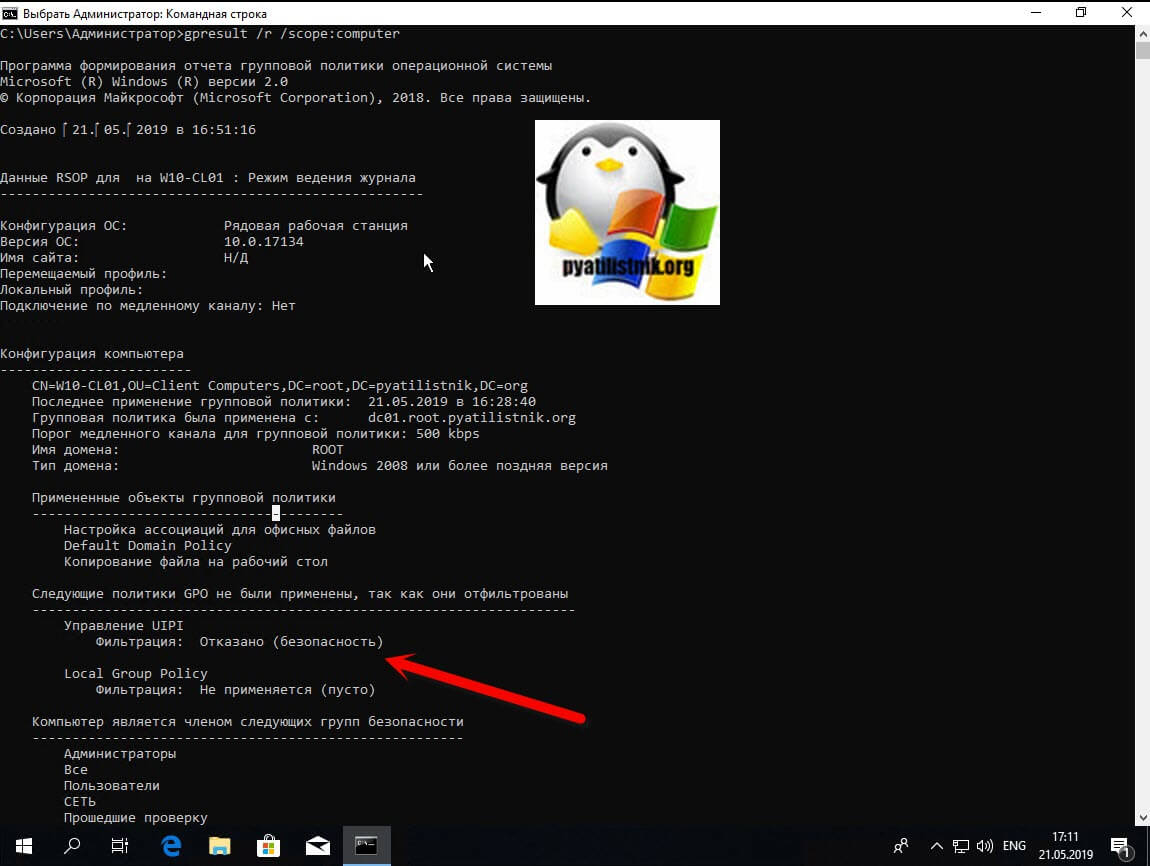

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

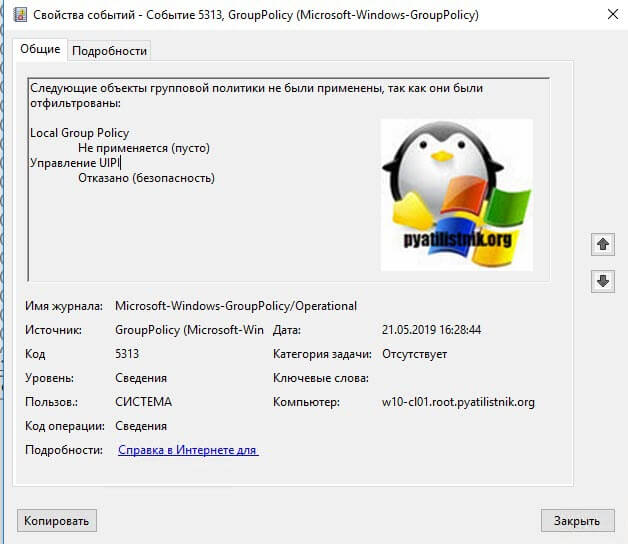

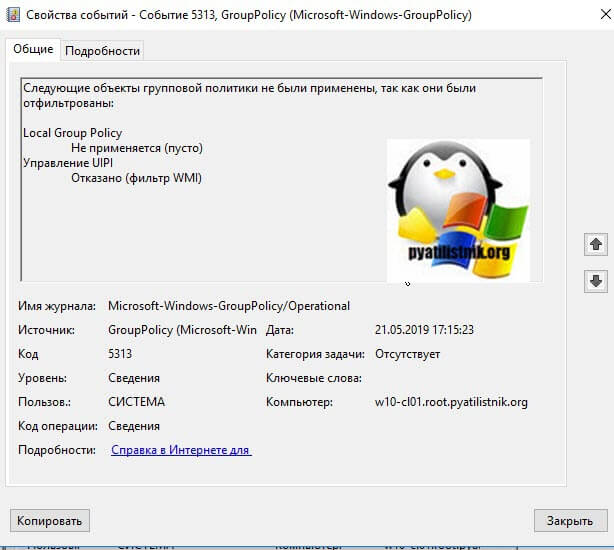

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Код 5313: Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

А вот пример 5313, но с уже WMI фильтром:

Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

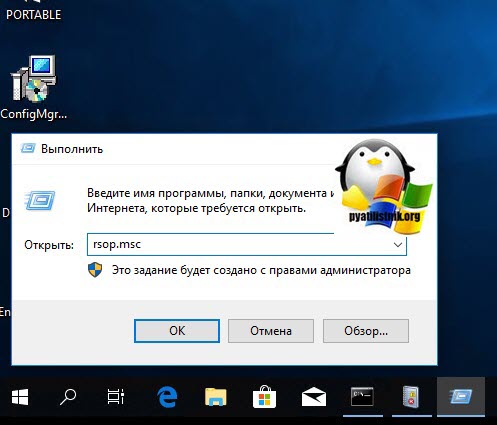

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

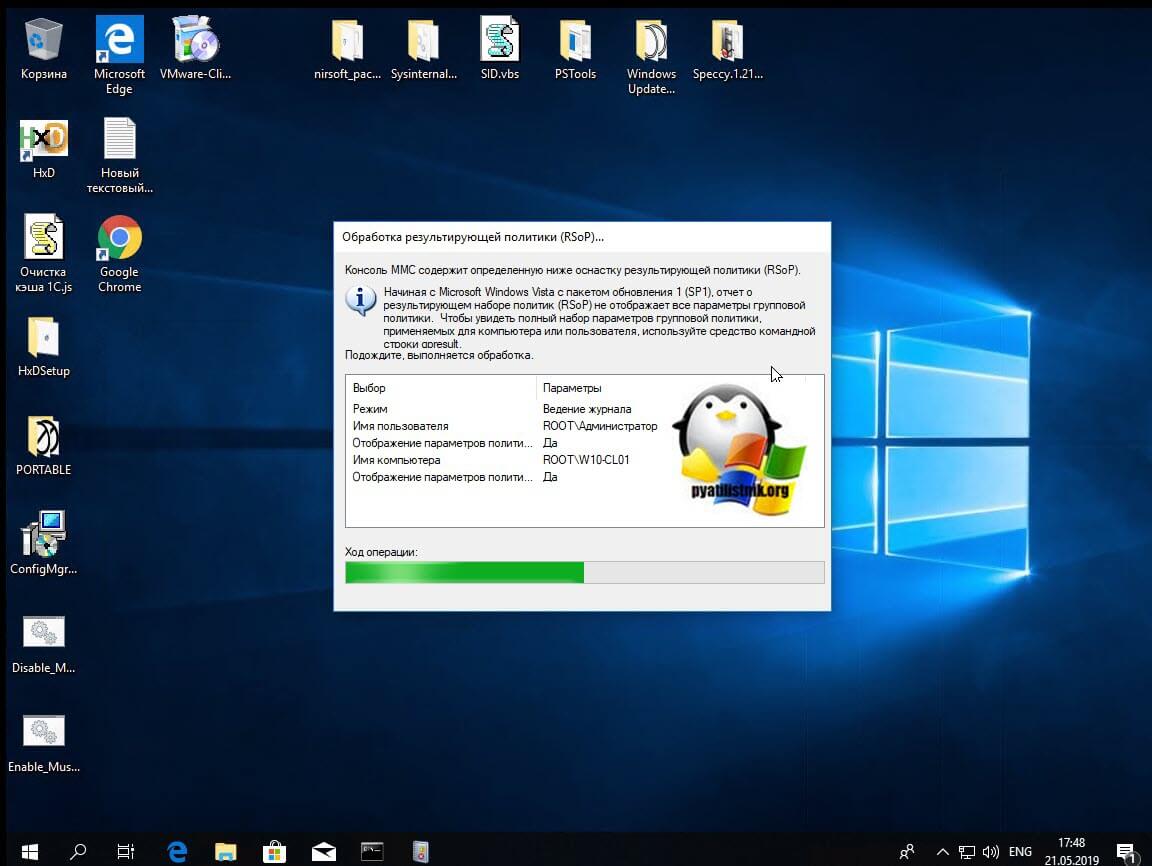

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

GPResult /h c:report.html /f

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

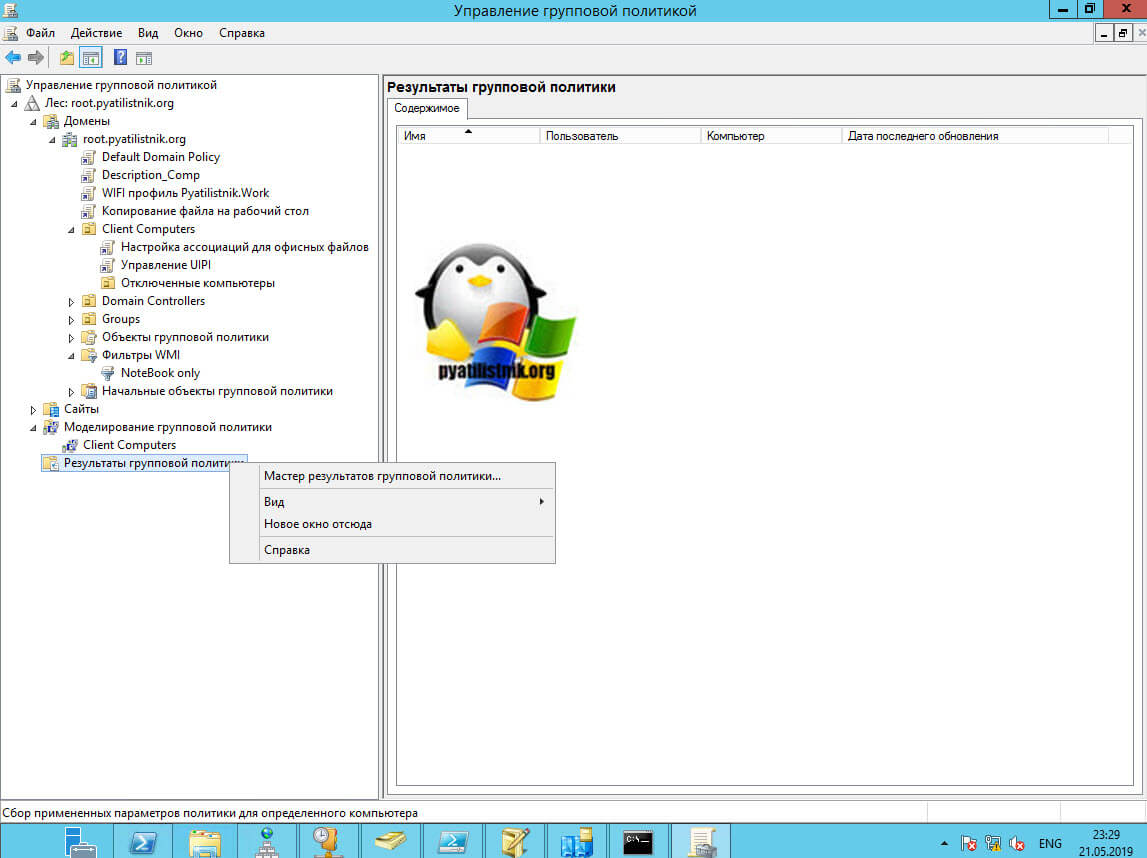

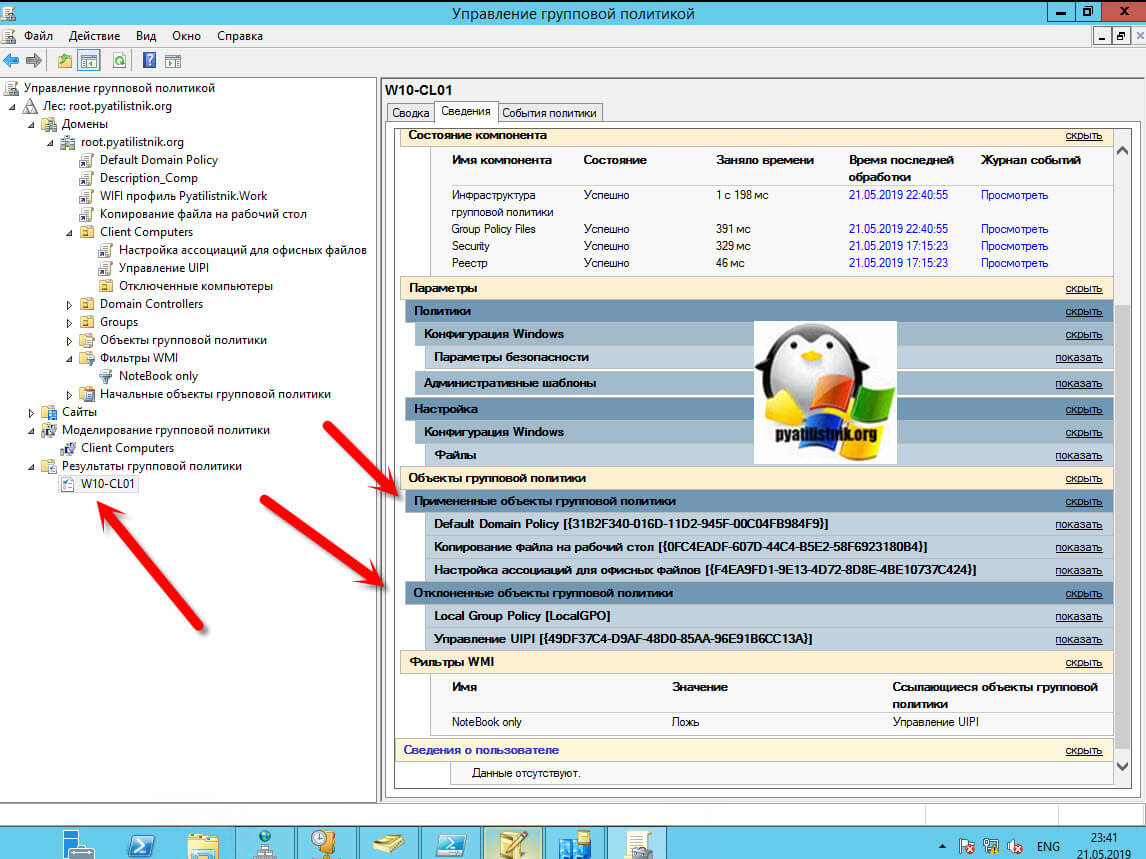

Результаты групповой политики

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

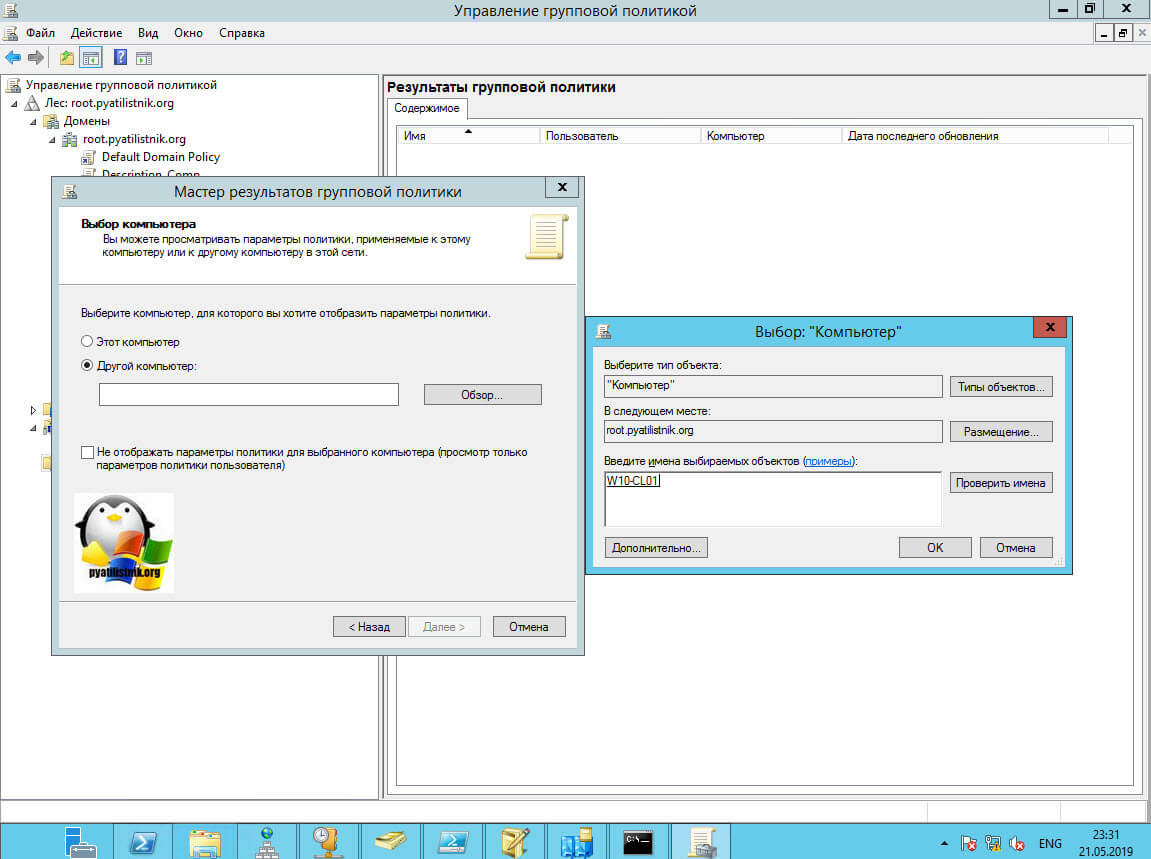

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

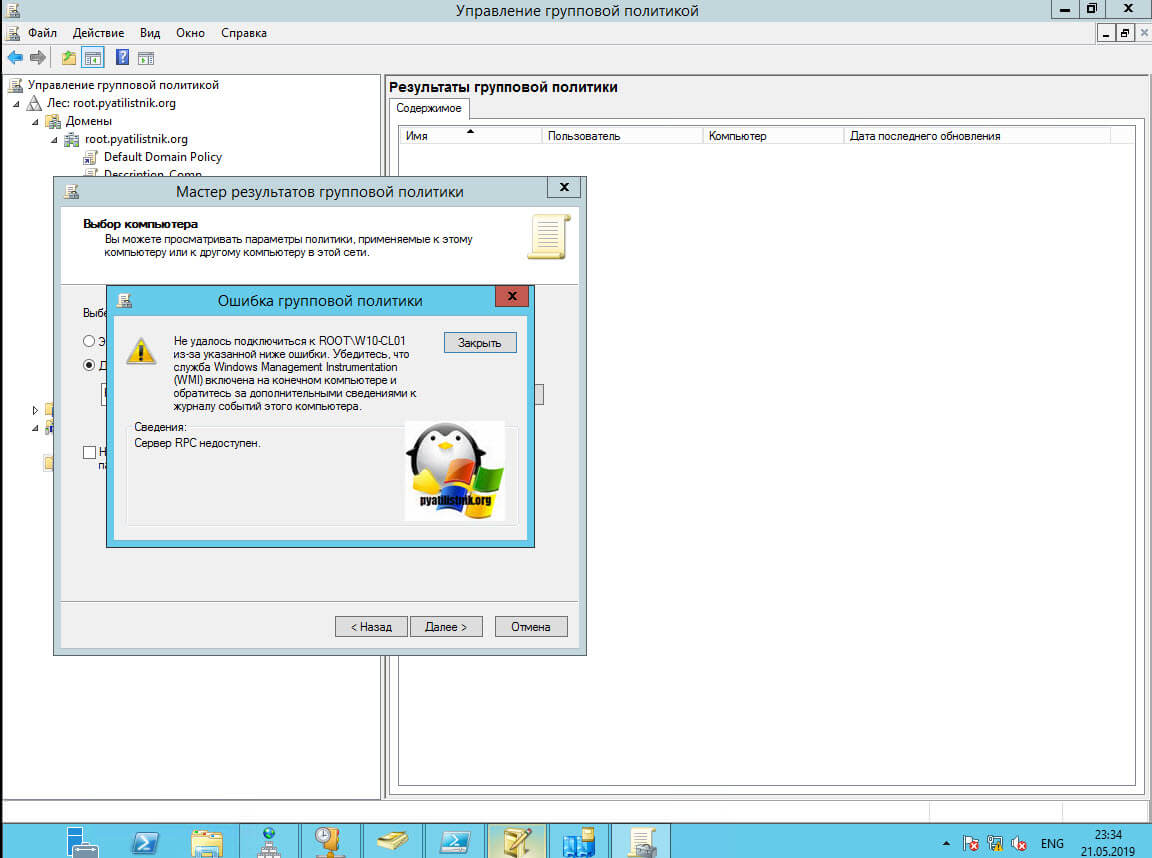

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

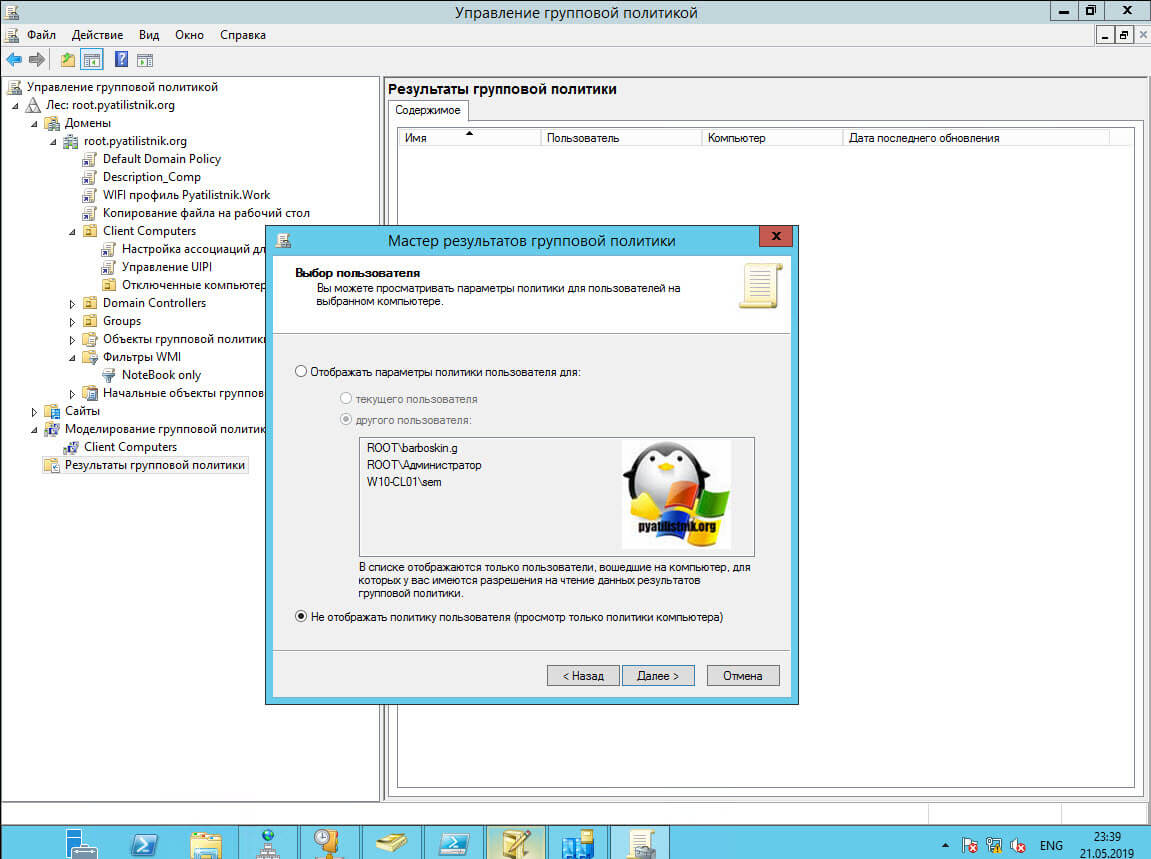

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

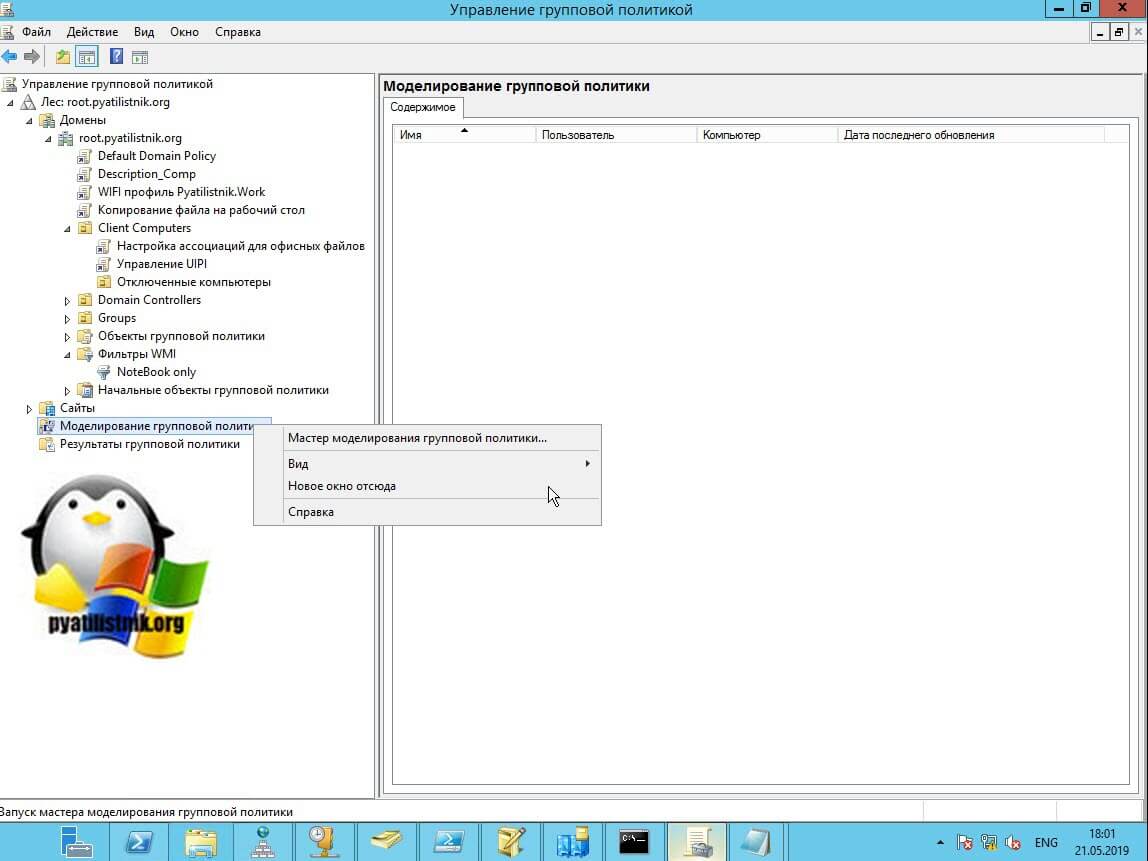

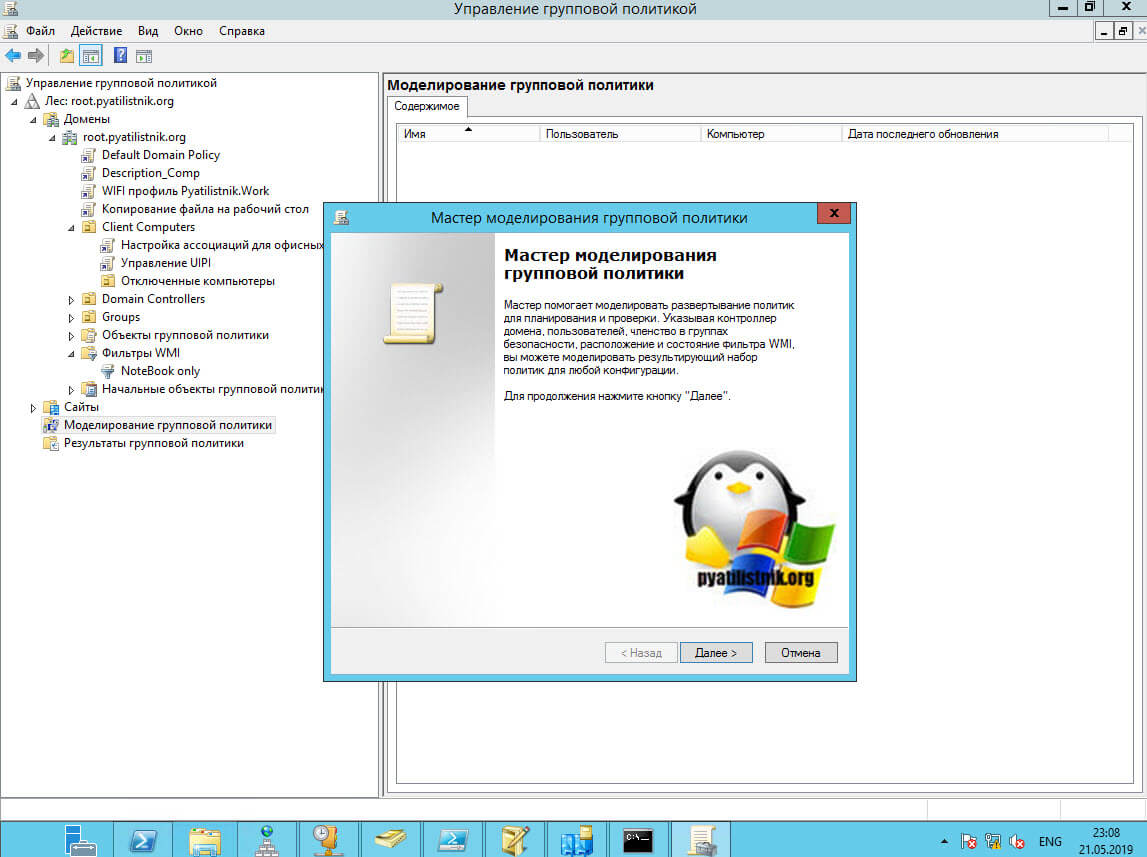

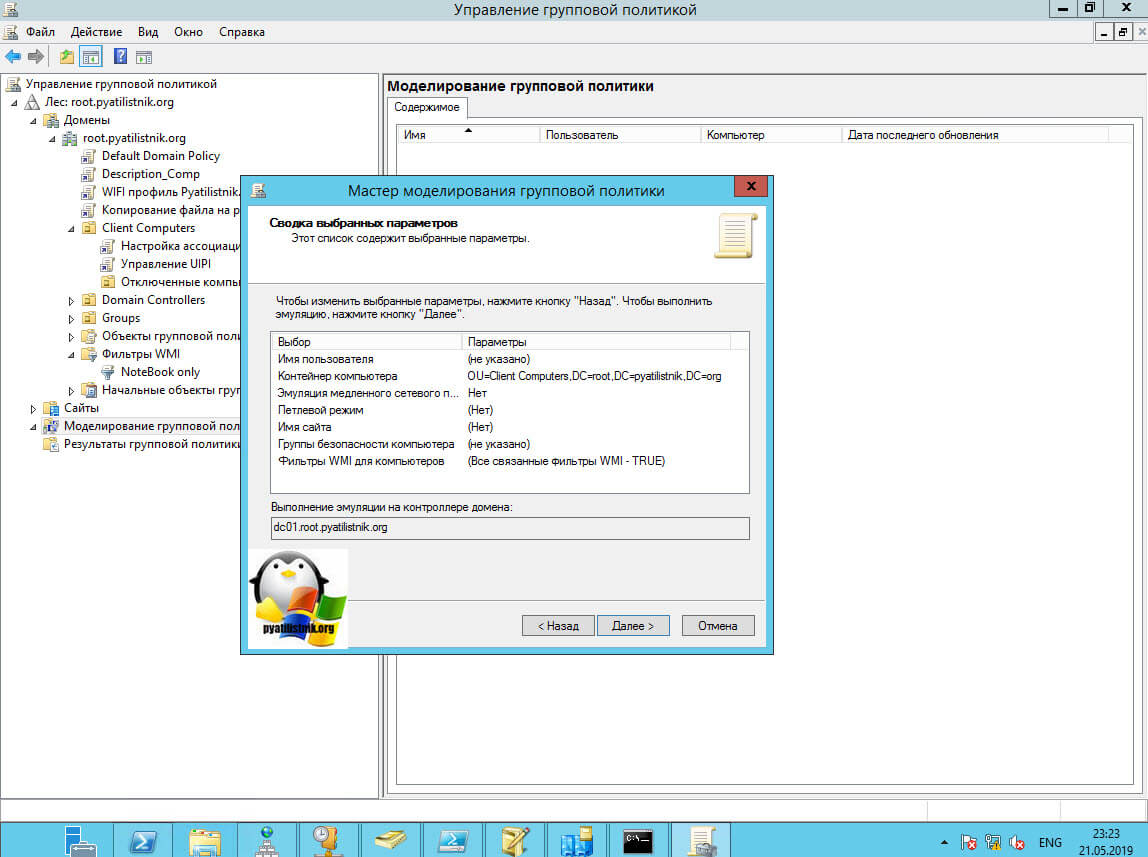

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

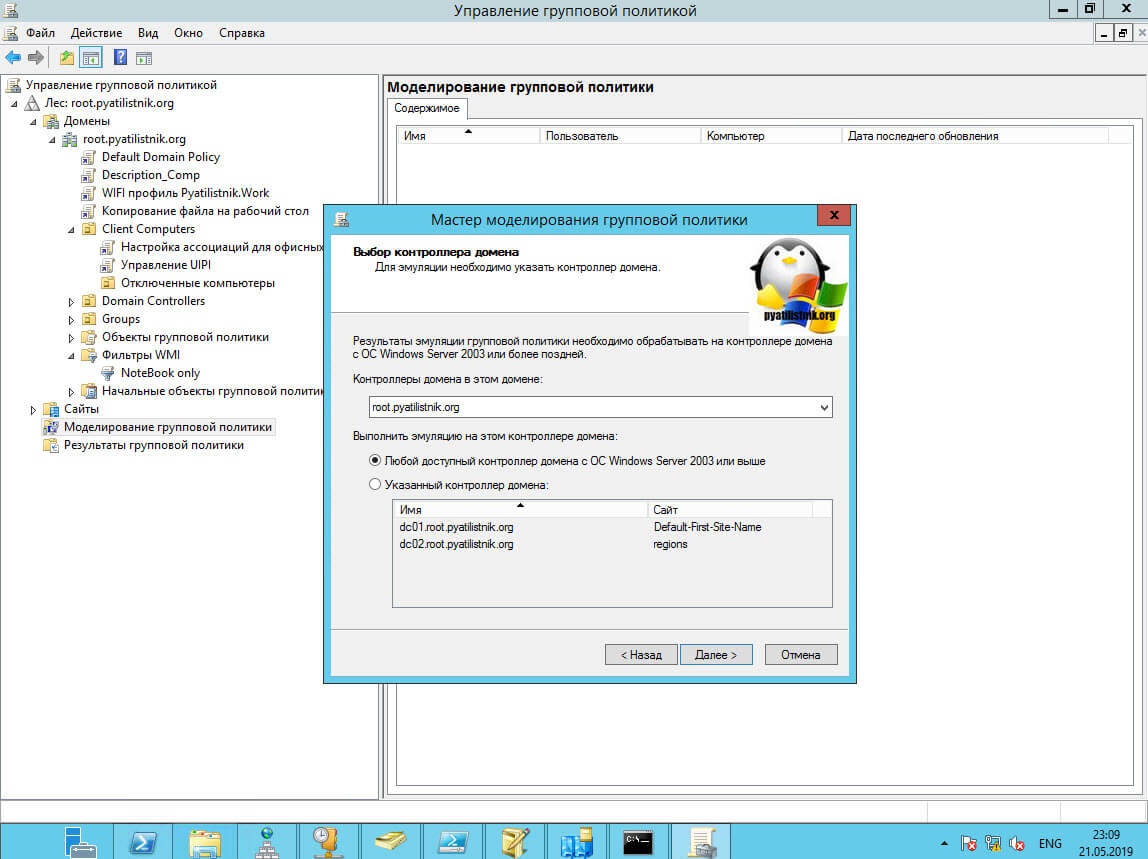

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

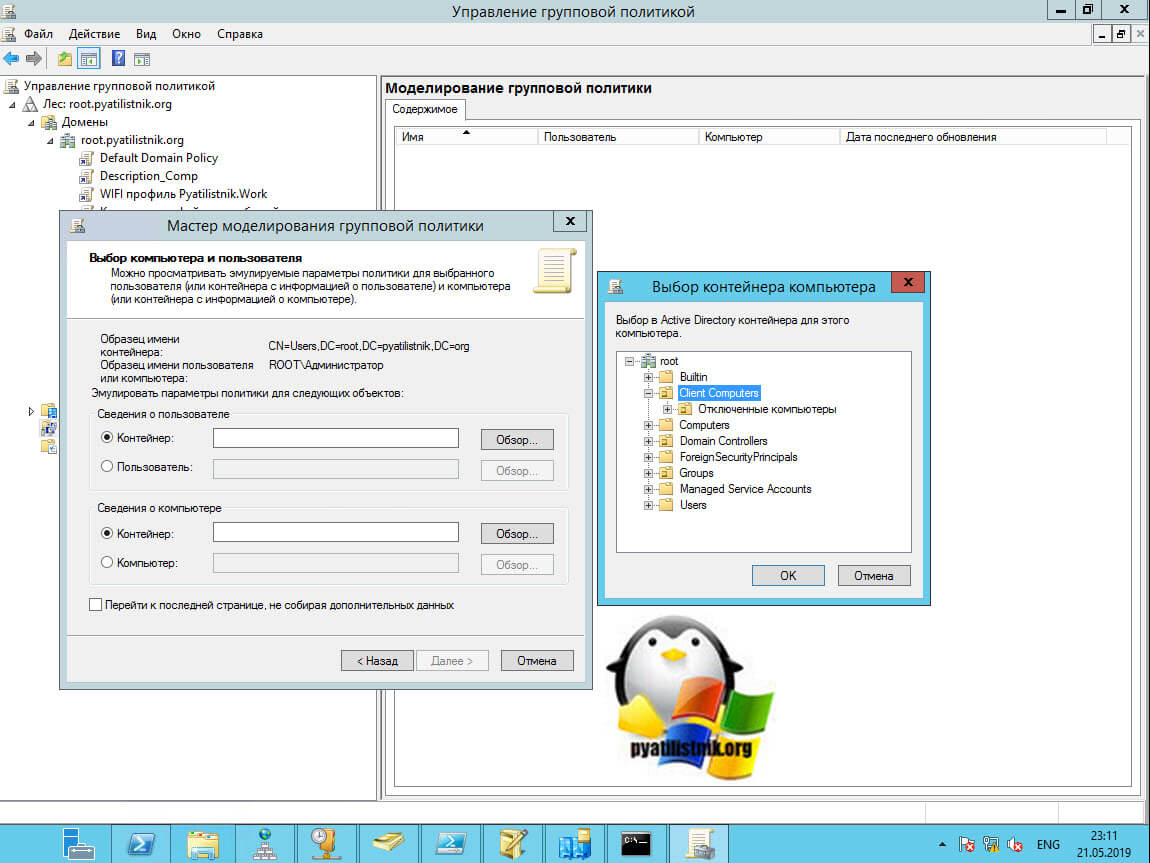

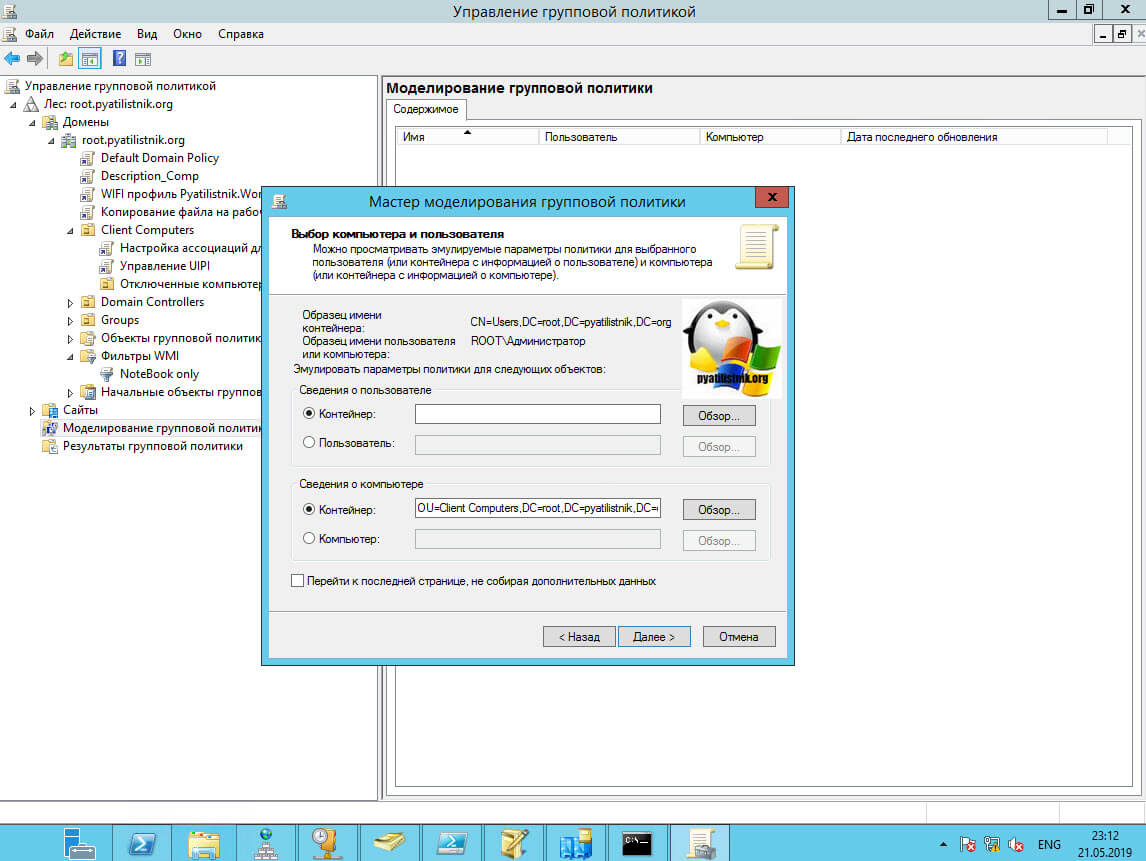

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

Нажимаем далее.

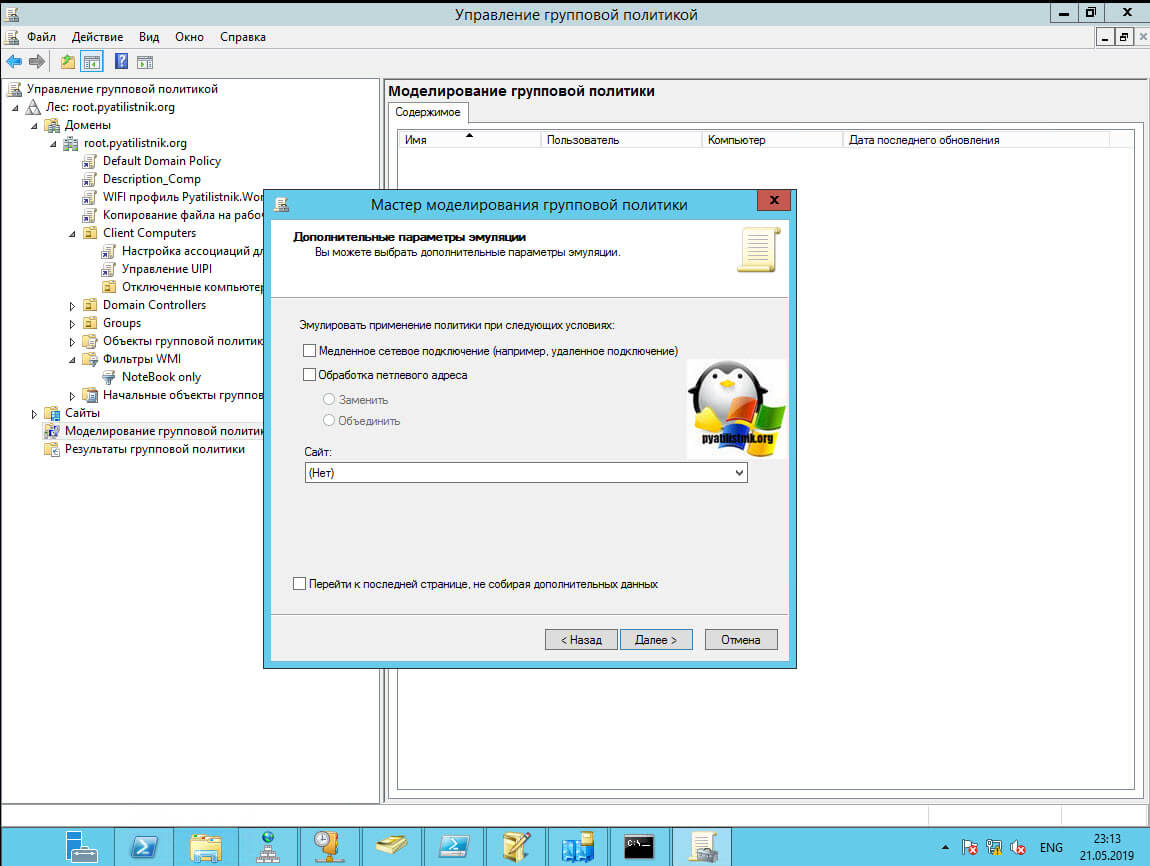

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

- Медленное сетевое подключение, меньше 500 кб/с

- Обработка петлевого адреса (Замыкание групповой политики — loopbacl policy) — это опция когда вы применяете для OU в которой находятся компьютеры, например терминальные сервера, политики для пользователя. Делается это для того, чтобы политики применяемые к пользователю на его рабочей станции или другом сервере от тех, что в данной OU. Можете подробно почитать, что такое замыкание групповой политики.

- Выбор сайта.

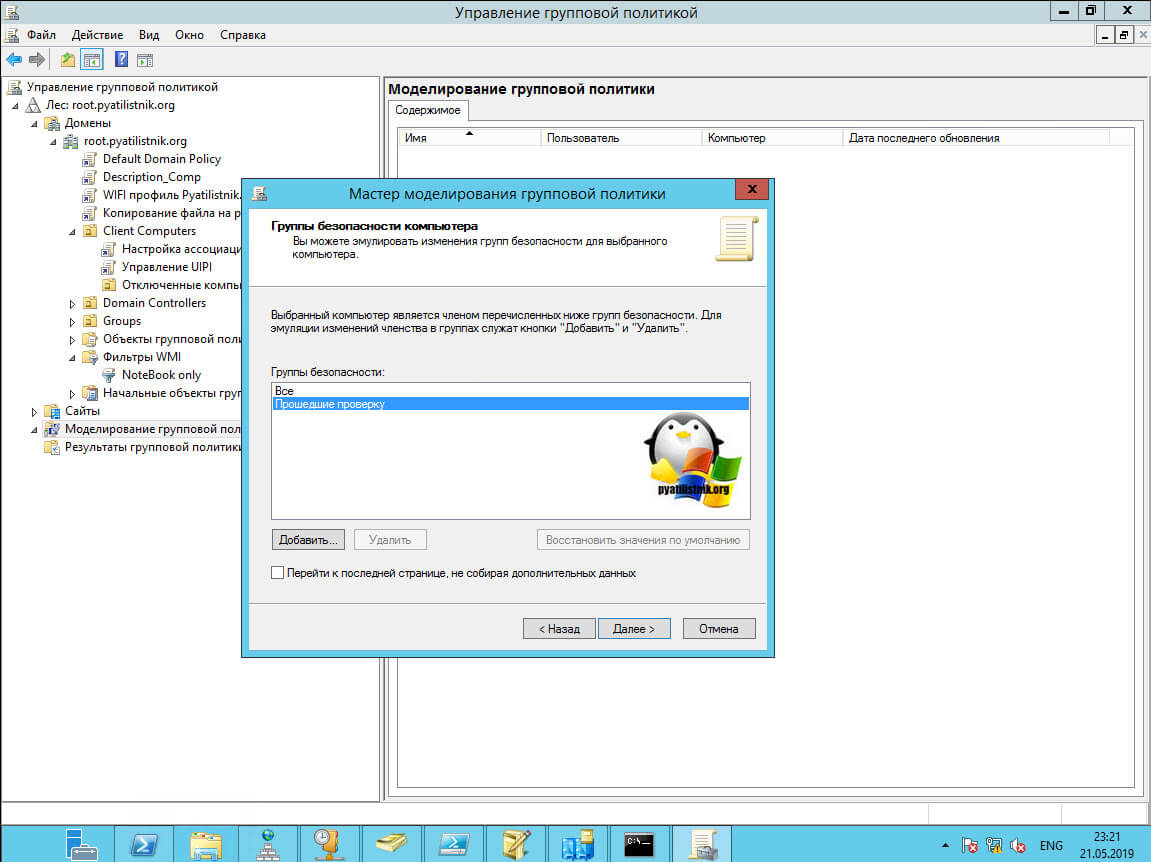

Указываем в какой группе находится наш объект, к которому будет применяться политика.

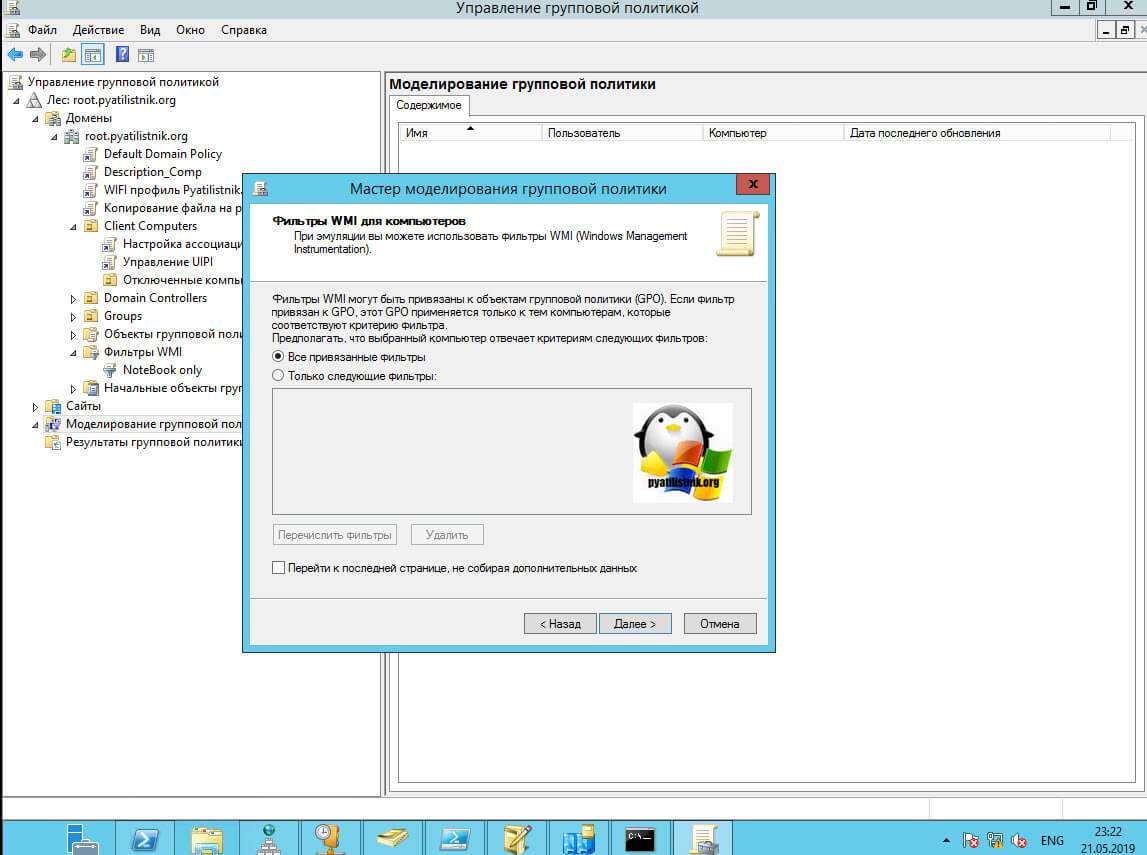

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

Нажимаем далее.

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.

На этом у меня все. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org. Надеюсь, что статья оказалась полезной.

В этом руководстве я постараюсь рассказать вам о типичных причинах, по которым объект групповой политики (GPO) не может быть применён к организационном подразделении (OU), конкретному компьютеру или пользователю домена. Думаю, эта статья будет полезна как новичкам, так и IT-специалистам для понимания работы и архитектуры GPO. Прежде всего, я расскажу о возможных проблемах применения GPO, связанных с настройками политики на уровне домена, вместо устранения проблем с GPO на клиентах. Практически все параметры, описанные в статье, настраиваются с помощью Консоли управления групповыми политиками (GPMC.msc).

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Связанная статья: Поиск по Active Director групп и пользователей с использованием подстановочных знаков

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Фильтрация GPO WMI

В объекте групповой политики можно использовать специальные фильтры WMI. Таким образом, вы можете применить политику к своим компьютерам на основе некоторого запроса WMI. Например, вы можете создать фильтр WMI GPO для применения политики только к компьютерам с определённой версией Windows, к компьютерам в определённой IP-подсети, только к ноутбукам и так далее.

При использовании фильтрации WMI групповой политики убедитесь, что ваш запрос WMI верен. Он должен выбирать только те системы, которые вам нужны, и ни один целевой компьютер не исключается. Вы можете протестировать свой WMI-фильтр на компьютерах с помощью PowerShell:

gwmi -Query 'select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"'

Если запрос возвращает какие-либо данные, то к этому компьютеру будет применён фильтр WMI.

Статус GPO

Проверьте статус GPO на вкладке Details свойств политики в GPMC.msc. Обратите внимание на значение в раскрывающемся списке GPO Status («Состояние объекта групповой политики»).

Как видите, доступно 4 варианта:

- All settings disabled (Все настройки отключены) — все настройки политики отключены (GPO не применяется);

- Computer configuration settings disabled (Параметры конфигурации компьютера отключены) — параметры только из конфигурации компьютера вашего GPO не применяются;

- User configuration settings disabled (Параметры конфигурации пользователя отключены) — параметры из раздела конфигурации пользователя не применяются;

- Enabled (Включено) — все настройки GPO применяются к целевым объектам AD (значение по умолчанию).

Делегирование групповой политики

Разрешения, настроенные для политики, отображаются на вкладке «Делегирование» объекта групповой политики. Здесь вы можете увидеть, какие члены группы могут изменять параметры этого объекта групповой политики и применяется ли к ним политика. Вы можете предоставить права на управление GPO с этой консоли или с помощью мастера делегирования Active Directory в ADUC. Если есть разрешение на доступ Enterprise Domain Controllers («Контроллеры домена предприятия»), эта политика может быть реплицирована между контроллерами домена Active Directory (обратите внимание на это, если у вас есть какие-либо проблемы репликации политики между контроллерами домена). Обратите внимание, что разрешения на вкладке «Делегирование» соответствуют разрешениям NTFS, назначенным каталогу политики в папке SYSVOL.

Блокирование наследования и принудительное применение в ссылке групповой политики

Наследование — одна из основных концепций GPO. По умолчанию политики высокого уровня применяются ко всем вложенным объектам в иерархии домена. Однако администратор может заблокировать применение всех унаследованных политик к определённому подразделению. Для этого щёлкните правой кнопкой мыши подразделение в консоли управления групповыми политиками и выберите Block inheritance («Заблокировать наследование»).

Подразделения с включённой опцией заблокированного наследования отмечены синим восклицательным знаком в консоли.

Если политика не применяется к клиенту, проверьте, не принадлежит ли он подразделению с заблокированной опцией наследования.

Обратите внимание, что политики домена с включённым свойством Enformed применяются даже к подразделениям с заблокированным параметром наследования (вы можете увидеть унаследованные политики, применённые к контейнеру, на вкладке Group Policy Inheritance).

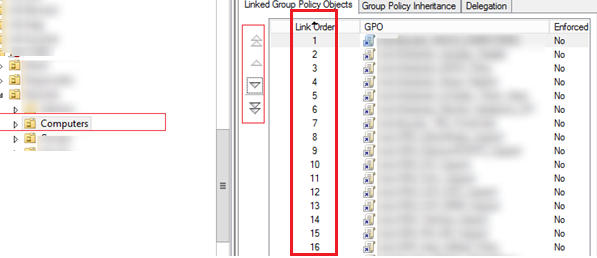

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

Link Enabled Setting («Связь включена») для GPO

Для любого объекта GPO, связанного с организационным подразделением AD, может быть включена или отключена опция Link Enabled («Связь включена»). Если связь отключена, её значок становится серым. Когда связь отключена, политика не применяется к клиентам, но ссылка на объект GPO не удаляется из иерархии домена. Вы можете включить связь в любое время.

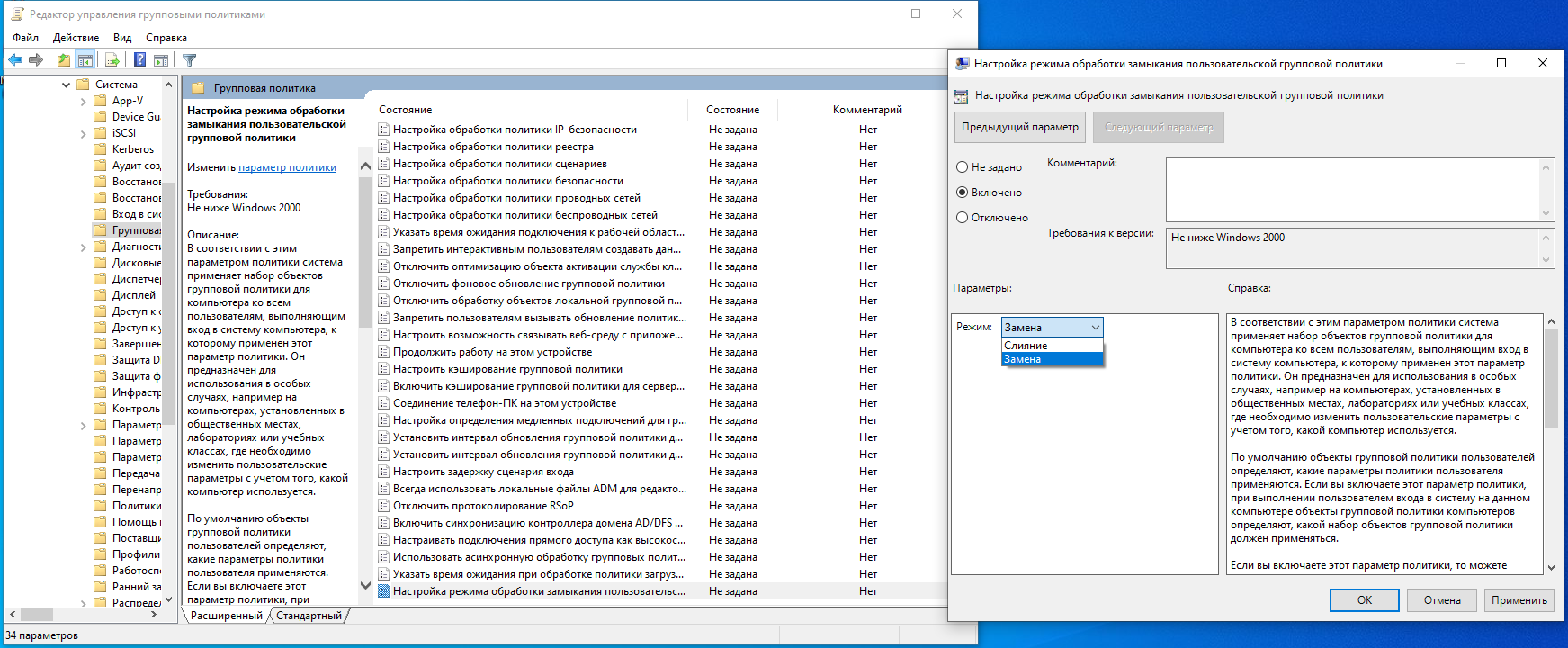

Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

-

Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером. В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему. - Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Устранение неполадок GPO на стороне клиента

Вы можете диагностировать применение GPO на стороне клиента с помощью gpresult, rsop.msc или Просмотра событий Windows (eventvwr.msc).

Смотрите также: Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются

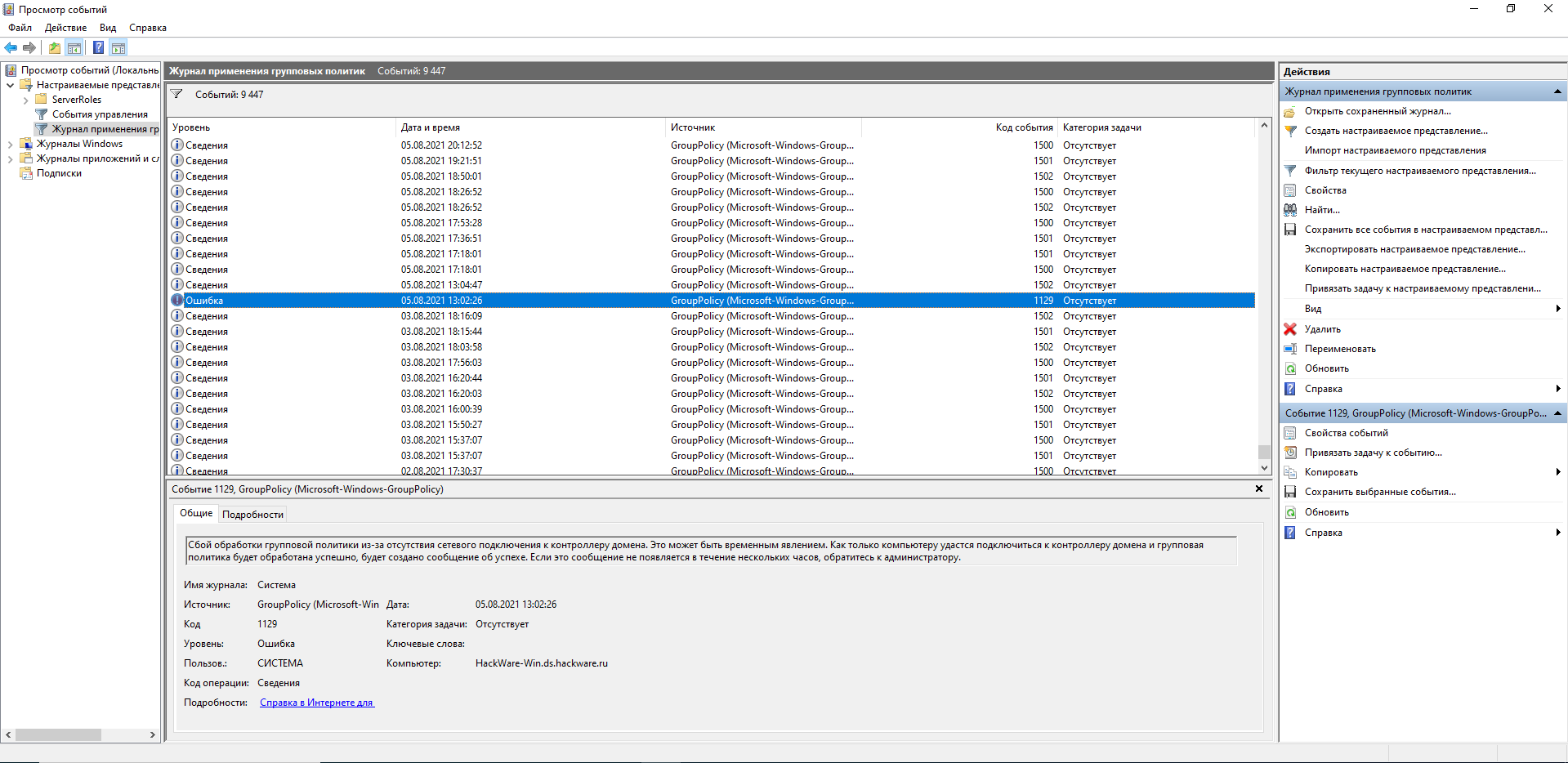

Чтобы увидеть журнал событий применения групповых политик, откройте Event Viewer («Просмотр событий»), это можно сделать с помощью команды:

eventvwr.msc

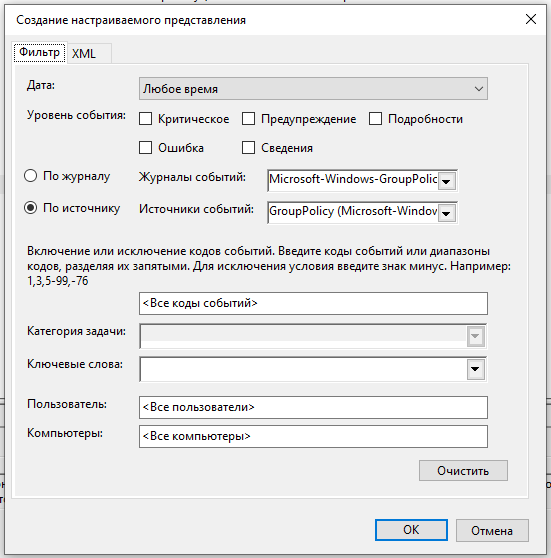

В средстве просмотра событий вы можете фильтровать события по источнику для этого нажмите «Создать настраиваемое представление» и в качестве источника выберите GroupPolicy (Microsoft-Windows-GroupPolicy).

Вы увидите журнал событий, связанных с применением групповых политик:

Такого же результата вы можете достичь если в окне Event Viewer («Просмотр событий») перейдёте по пути Applications and Services Logs → Microsoft → Windows → Applications and Services Logs → Group Policy → Operational (в русскоязычной версии это Журналы приложений и служб → Microsoft → Windows → Group Policy → Operational.

Вы также можете прочитать статью «Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему», в которой описаны некоторые дополнительные принципы диагностики объектов групповой политики.

Подводя итог, я рекомендую сделать структуру GPO как можно более простой и не создавать ненужных политик. Используйте прозрачную схему именования политик: имя должно чётко указывать, для чего предназначен объект групповой политики.

Связанные статьи:

- Использование инструмента GPResult для проверки того, какие объекты групповой политики применяются (100%)

- Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему (100%)

- Актуализация настроек групповой политики на компьютерах домена Windows (90.3%)

- Настройка политики паролей домена в Active Directory (66.2%)

- Fine-Grained Password Policy: Как создать детальную политику паролей в Active Directory (66.2%)

- Управление группами Active Directory с помощью PowerShell (RANDOM — 50%)

- Remove From My Forums

-

Question

-

Добрый день, имелось два сервер AD (физический и виртуальный) физический вышел из строя. На виртуальном сервере были захвачены роли FSMO физического сервера с помощью утилиты ntdsutil и после этого были удалены записи в реестре об этом

сервер. После этого появилась такая ошибка и юзеры не могут подключиться пишет отсутствую сервера для обработки данного запроса.В dhcp удали выдачу DNS выведенный сервер AD.Доменным службам Active Directory не удается подключиться к глобальному каталогу.

Дополнительные данные

Значение ошибки:

1355 Указанный домен не существует или к нему невозможно подключиться.

Внутренний идентификатор:

3200e25

Действие пользователя:

Убедитесь, что глобальный каталог находится в лесу и доступен для контроллера домена. Для диагностики можно использовать программу NLTEST.Неустранимая ошибка: сбой при вызове DsGetDcName (PAB-ASU-DC2), ошибка 1355 Локатору не удается найти сервер. ......................... PAB-ASU-DC2 - не пройдена проверка Advertising Ошибка - NT AUTHORITY\КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ не имеет Replicating Directory Changes In Filtered Set прав доступа для контекста именования: DC=ForestDnsZones,DC=puma,DC=com Ошибка - NT AUTHORITY\КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ не имеет Replicating Directory Changes In Filtered Set прав доступа для контекста именования: DC=DomainDnsZones,DC=puma,DC=com ......................... PAB-ASU-DC2 - не пройдена проверка NCSecDesc Не удается подключиться к общему ресурсу NETLOGON. (\\PAB-ASU-DC2\netlogon) [PAB-ASU-DC2] Сбой операции net use или LsaPolicy с ошибкой 67, Не найдено сетевое имя.. ......................... PAB-ASU-DC2 - не пройдена проверка NetLogons Возникла ошибка. Код события (EventID): 0x00000448 Время создания: 12/16/2019 10:50:32 Строка события: Ошибка при обработке групповой политики. Windows не удалось применить основанные на данных реестра параметры политики для объекта групповой политики "LDAP://CN=User,cn={1A05FAAA-9C9F-4B5F-8545-B4993AABF814},cn=policies,cn=system,DC=puma,DC=com". Параметры групповой политики не могут быть применены, пока не будет исправлена эта ситуация. Сведения об имени и пути файла, вызвавшего эту ошибку, содержатся в подробностях об этом событии. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 10:51:12 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 10:56:13 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 11:01:14 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 11:06:14 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникла ошибка. Код события (EventID): 0x00000469 Время создания: 12/16/2019 11:11:14 Строка события: Ошибка при обработке групповой политики из-за отсутствия сетевого подключения к контроллеру домена. Это может быть временным явлением. Будет создано сообщение об успехе после того, как компьютер удастся подключить к контроллеру домена и групповая политика будет обработана успешно. Если в течение нескольких часов это сообщение не появляется, обратитесь к системному администратору. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 11:44:48 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC0002719 Время создания: 12/16/2019 11:49:23 Строка события: Не удалось установить связь DCOM с компьютером 172.16.32.3 через один из настроенных протоколов. ......................... PAB-ASU-DC2 - не пройдена проверка SystemLog Внимание! Сбой при вызове функции DcGetDcName(GC_SERVER_REQUIRED), ошибка 1355 Не удается найти сервер глобального каталога - все глобальные каталоги отключены. Внимание! Сбой при вызове функции DcGetDcName(TIME_SERVER), ошибка 1355 Не удается найти сервер времени. Сервер, которому принадлежит роль PDC, отключен. Внимание! Сбой при вызове функции DcGetDcName(GOOD_TIME_SERVER_PREFERRED), ошибка 1355 Не удается найти сервер точного времени. Внимание! Сбой при вызове функции DcGetDcName(KDC_REQUIRED), ошибка 1355 Не удается найти центр распространения ключей (KDC) - все KDC отключены. ......................... puma.com - не пройдена проверка LocatorCheck Диагностика сервера каталогов Выполнение начальной настройки: Выполняется попытка поиска основного сервера... Основной сервер = pab-asu-dc2 * Идентифицирован лес AD. Сбор начальных данных завершен. Выполнение обязательных начальных проверок Сервер проверки: Default-First-Site-Name\PAB-ASU-DC2 Запуск проверки: Connectivity ......................... PAB-ASU-DC2 - пройдена проверка Connectivity Выполнение основных проверок Сервер проверки: Default-First-Site-Name\PAB-ASU-DC2 Запуск проверки: Advertising ......................... PAB-ASU-DC2 - пройдена проверка Advertising Запуск проверки: FrsEvent За последние 24 часа после предоставления SYSVOL в общий доступ зафиксированы предупреждения или сообщения об ошибках. Сбои при репликации SYSVOL могут стать причиной проблем групповой политики. ......................... PAB-ASU-DC2 - пройдена проверка FrsEvent Запуск проверки: DFSREvent ......................... PAB-ASU-DC2 - пройдена проверка DFSREvent Запуск проверки: SysVolCheck ......................... PAB-ASU-DC2 - пройдена проверка SysVolCheck Запуск проверки: KccEvent Возникла ошибка. Код события (EventID): 0xC0000466 Время создания: 12/16/2019 12:24:42 Строка события: Доменным службам Active Directory не удается подключиться к глобальному каталогу. ......................... PAB-ASU-DC2 - не пройдена проверка KccEvent Запуск проверки: KnowsOfRoleHolders ......................... PAB-ASU-DC2 - пройдена проверка KnowsOfRoleHolders Запуск проверки: MachineAccount ......................... PAB-ASU-DC2 - пройдена проверка MachineAccount Запуск проверки: NCSecDesc Ошибка - NT AUTHORITY\КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ не имеет Replicating Directory Changes In Filtered Set прав доступа для контекста именования: DC=ForestDnsZones,DC=puma,DC=com Ошибка - NT AUTHORITY\КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ не имеет Replicating Directory Changes In Filtered Set прав доступа для контекста именования: DC=DomainDnsZones,DC=puma,DC=com ......................... PAB-ASU-DC2 - не пройдена проверка NCSecDesc Запуск проверки: NetLogons Не удается подключиться к общему ресурсу NETLOGON. (\\PAB-ASU-DC2\netlogon) [PAB-ASU-DC2] Сбой операции net use или LsaPolicy с ошибкой 67, Не найдено сетевое имя.. ......................... PAB-ASU-DC2 - не пройдена проверка NetLogons Запуск проверки: ObjectsReplicated ......................... PAB-ASU-DC2 - пройдена проверка ObjectsReplicated Запуск проверки: Replications ......................... PAB-ASU-DC2 - пройдена проверка Replications Запуск проверки: RidManager ......................... PAB-ASU-DC2 - пройдена проверка RidManager Запуск проверки: Services ......................... PAB-ASU-DC2 - пройдена проверка Services Запуск проверки: SystemLog Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 11:44:48 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC0002719 Время создания: 12/16/2019 11:49:23 Строка события: Не удалось установить связь DCOM с компьютером 172.16.32.3 через один из настроенных протоколов. Возникло предупреждение. Код события (EventID): 0x80040020 Время создания: 12/16/2019 12:09:30 Строка события: Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включен буфер записи. В результате возможно повреждение данных. Возникло предупреждение. Код события (EventID): 0x80040020 Время создания: 12/16/2019 12:09:30 Строка события: Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включен буфер записи. В результате возможно повреждение данных. Возникло предупреждение. Код события (EventID): 0x80040020 Время создания: 12/16/2019 12:09:30 Строка события: Драйвер обнаружил, что для устройства \Device\Harddisk0\DR0 включен буфер записи. В результате возможно повреждение данных. Возникло предупреждение. Код события (EventID): 0x8000001D Время создания: 12/16/2019 12:09:37 Строка события: Центр распространения ключей (KDC) не может найти подходящий сертификат для использования при регистрации смарт-карт или KDC-сертификат не может быть проверен. Регистрация смарт-карт не может работать правильно, если данная проблема не разрешена. Для исправления неполадки либо проверьте существующий сертификат KDC при помощи certutil.exe, либо запросите новый KDC-сертификат. Возникла ошибка. Код события (EventID): 0xC0000001 Время создания: 12/16/2019 12:09:50 Строка события: Инициатору не удалось подключиться к конечному объекту. Конечный IP-адрес и номер порта TCP содержатся в данных дампа. Возникло предупреждение. Код события (EventID): 0x00000071 Время создания: 12/16/2019 12:09:53 Строка события: Не удалось выполнить обнаружение iSCSI через SendTargets, код ошибки 0xefff0003 для целевого портала *172.16.32.7 0003260 Root\ISCSIPRT\0000_0 . Возникла ошибка. Код события (EventID): 0xC0000001 Время создания: 12/16/2019 12:09:53 Строка события: Инициатору не удалось подключиться к конечному объекту. Конечный IP-адрес и номер порта TCP содержатся в данных дампа. Возникла ошибка. Код события (EventID): 0xC0000046 Время создания: 12/16/2019 12:09:53 Строка события: Произошла ошибка при обработке запроса на вход iSCSI. Запрос не отправлялся повторно. Состояние ошибки указано в данных дампа. Возникло предупреждение. Код события (EventID): 0x00002724 Время создания: 12/16/2019 12:09:57 Строка события: Этому компьютеру назначен по крайней мере один динамический IPv6-адрес. Для надежной работы DHCPv6-сервера следует использовать только статические IPv6-адреса. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:10:06 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникло предупреждение. Код события (EventID): 0x000003F6 Время создания: 12/16/2019 12:10:06 Строка события: Разрешение имен для имени _ldap._tcp.Default-First-Site-Name._sites.dc._msdcs.puma.com истекло после отсутствия ответа от настроенных серверов DNS. Возникло предупреждение. Код события (EventID): 0x00000071 Время создания: 12/16/2019 12:10:07 Строка события: Не удалось выполнить обнаружение iSCSI через SendTargets, код ошибки 0x00002afc для целевого портала *pab-asu-sb 0003260 Root\ISCSIPRT\0000_0 . Возникло предупреждение. Код события (EventID): 0x00000079 Время создания: 12/16/2019 12:10:07 Строка события: Исключение брандмауэра, разрешающее возможности клиента Сервера службы имен хранилищ Интернета (iSNS), не включено. Возможности клиента iSNS недоступны. Возникло предупреждение. Код события (EventID): 0x0000A001 Время создания: 12/16/2019 12:10:14 Строка события: Системе безопасности не удалось установить безопасное соединение с сервером ldap/puma.com/puma.com@PUMA.COM. Протоколы проверки подлинности недоступны. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:10:21 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:10:36 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:10:51 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:11:06 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:11:21 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:11:36 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:11:51 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:12:06 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникло предупреждение. Код события (EventID): 0x000727AA Время создания: 12/16/2019 12:12:17 Строка события: Службе WinRM не удалось создать следующие имена участников-служб: WSMAN/pab-asu-dc2.puma.com, WSMAN/pab-asu-dc2. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:12:21 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0xC00038D6 Время создания: 12/16/2019 12:12:36 Строка события: Службе пространства имен не удалось инициализировать сведения о доверительных отношениях между лесами на этом контроллере домена; она будет периодически повторять выполнение операции. Код возврата находится в данных. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 12:14:16 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникло предупреждение. Код события (EventID): 0x0000B000 Время создания: 12/16/2019 12:16:18 Строка события: Кэш входов в систему отключен. При задержках в сети или прерывании подключения возможны, периодически, ошибки при проверке подлинности. Обратитесь к системному администратору. Возникла ошибка. Код события (EventID): 0x00000448 Время создания: 12/16/2019 12:16:21 Строка события: Ошибка при обработке групповой политики. Windows не удалось применить основанные на данных реестра параметры политики для объекта групповой политики "LDAP://CN=User,cn={1A05FAAA-9C9F-4B5F-8545-B4993AABF814},cn=policies,cn=system,DC=puma,DC=com". Параметры групповой политики не могут быть применены, пока не будет исправлена эта ситуация. Сведения об имени и пути файла, вызвавшего эту ошибку, содержатся в подробностях об этом событии. Возникло предупреждение. Код события (EventID): 0x0000043D Время создания: 12/16/2019 12:16:21 Строка события: Windows не удалось применить параметры "Scripts". Параметры "Scripts" могут иметь свой собственный файл журнала. Щелкните ссылку "Дополнительные сведения". Возникло предупреждение. Код события (EventID): 0x0000043D Время создания: 12/16/2019 12:16:21 Строка события: Windows не удалось применить параметры "Group Policy Files". Параметры "Group Policy Files" могут иметь свой собственный файл журнала. Щелкните ссылку "Дополнительные сведения". Возникло предупреждение. Код события (EventID): 0x0000043D Время создания: 12/16/2019 12:16:22 Строка события: Windows не удалось применить параметры "Group Policy Scheduled Tasks". Параметры "Group Policy Scheduled Tasks" могут иметь свой собственный файл журнала. Щелкните ссылку "Дополнительные сведения". Возникло предупреждение. Код события (EventID): 0x0000043D Время создания: 12/16/2019 12:16:22 Строка события: Windows не удалось применить параметры "Group Policy Shortcuts". Параметры "Group Policy Shortcuts" могут иметь свой собственный файл журнала. Щелкните ссылку "Дополнительные сведения". Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 12:19:16 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. Возникла ошибка. Код события (EventID): 0x00000406 Время создания: 12/16/2019 12:24:17 Строка события: Ошибка при обработке групповой политики. Windows пыталась получить новые параметры групповой политики для этого пользователя или компьютера. На вкладке "Подробности" можно найти код и описание ошибки. Windows автоматически повторит попытку выполнения этой операции при следующем цикле обновления. Присоединенные к домену компьютеры должны успешно проходить процесс разрешения имени и иметь подключение к контроллеру домена для обнаружения новых объектов групповой политики и их параметров. Когда обработка групповой политики будет выполнена успешно, это событие будет записано в журнал. ......................... PAB-ASU-DC2 - не пройдена проверка SystemLog Запуск проверки: VerifyReferences ......................... PAB-ASU-DC2 - пройдена проверка VerifyReferences Выполнение проверок разделов на: ForestDnsZones Запуск проверки: CheckSDRefDom ......................... ForestDnsZones - пройдена проверка CheckSDRefDom Запуск проверки: CrossRefValidation ......................... ForestDnsZones - пройдена проверка CrossRefValidation Выполнение проверок разделов на: DomainDnsZones Запуск проверки: CheckSDRefDom ......................... DomainDnsZones - пройдена проверка CheckSDRefDom Запуск проверки: CrossRefValidation ......................... DomainDnsZones - пройдена проверка CrossRefValidation Выполнение проверок разделов на: Schema Запуск проверки: CheckSDRefDom ......................... Schema - пройдена проверка CheckSDRefDom Запуск проверки: CrossRefValidation ......................... Schema - пройдена проверка CrossRefValidation Выполнение проверок разделов на: Configuration Запуск проверки: CheckSDRefDom ......................... Configuration - пройдена проверка CheckSDRefDom Запуск проверки: CrossRefValidation ......................... Configuration - пройдена проверка CrossRefValidation Выполнение проверок разделов на: puma Запуск проверки: CheckSDRefDom ......................... puma - пройдена проверка CheckSDRefDom Запуск проверки: CrossRefValidation ......................... puma - пройдена проверка CrossRefValidation Выполнение проверок предприятия на: puma.com Запуск проверки: LocatorCheck Внимание! Сбой при вызове функции DcGetDcName(GC_SERVER_REQUIRED), ошибка 1355 Не удается найти сервер глобального каталога - все глобальные каталоги отключены. Внимание! Сбой при вызове функции DcGetDcName(TIME_SERVER), ошибка 1355 Не удается найти сервер времени. Сервер, которому принадлежит роль PDC, отключен. Внимание! Сбой при вызове функции DcGetDcName(GOOD_TIME_SERVER_PREFERRED), ошибка 1355 Не удается найти сервер точного времени. Внимание! Сбой при вызове функции DcGetDcName(KDC_REQUIRED), ошибка 1355 Не удается найти центр распространения ключей (KDC) - все KDC отключены. ......................... puma.com - не пройдена проверка LocatorCheck Запуск проверки: Intersite ......................... puma.com - пройдена проверка Intersite-

Edited by

Monday, December 16, 2019 7:31 AM

-

Edited by

Answers

-

Дополнительных проблем такое восстановление внести было не должно.

Слава России!

Продолжаю. Хотя дополнительных проблем вы, скорее всего этим восстановлением не создали, но КД PAB—ASU—DC2 у вас, скорее всего, из-за каких-то ваших действий таки оказался в состоянии USN Rollback

. Проверяйте признаки по вот этой моей

статье и готовьтесь к тому, что с этим КД вам придется попрощаться.Что касается КД PAB—ASU—DC1, то я не вижу, что с ним произошло — у вас выдача dcdiag оказалась обрезанной, верхней части нет. Поэтому понять, насколько там у вас всё ужасно, невозможно.

По первым признакам, у вас там проблемы с содержимым SYSVOL (что не очень страшно), но информации недостаточно.Выложите, пожалуйста полную выдачу dcdiag с него, для уменьшения объема пока что стоит отключить тест SystemLog (команда dcdiag /skip:SystemLog ).

PS Выдачу, пожалуйста, вставьте в ответ просто в виде текста: так, как вы выложили выше — в codeblock, читать это крайне неудобно.

Слава России!

-

Edited by

M.V.V. _

Monday, December 16, 2019 1:22 PM -

Marked as answer by

Petko KrushevMicrosoft contingent staff

Tuesday, December 24, 2019 6:57 AM

-

Edited by

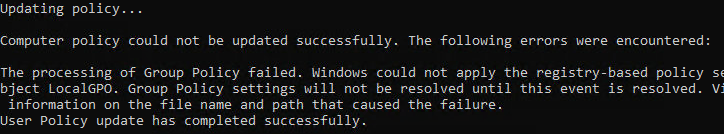

На одном из компьютеров перестали применяться новые параметры групповых политик. Для диагностики я вручную обновил параметров GPO с помощью команды

gpupdate /force

и увидел такую ошибку в консоли:

Не удалось успешно обновить политику компьютера. Обнаружены следующие ошибки: Ошибка при обработке групповой политики. Windows не удалось применить основанные на данных реестра параметры политики для объекта групповой политики "LocalGPO". Параметры групповой политики не могут быть применены, пока не будет исправлена эта ситуация. Сведения об имени и пути файла, вызвавшего эту ошибку, содержатся в подробностях об этом событии.

Computer policy could not be updated successfully. The following errors were encountered: The processing of Group Policy failed. Windows could not apply the registry-based policy settings for the Group Policy object LocalGPO. Group Policy settings will not be resolved until this event is resolved. View the event details for more information on the file name and path that caused the failure.

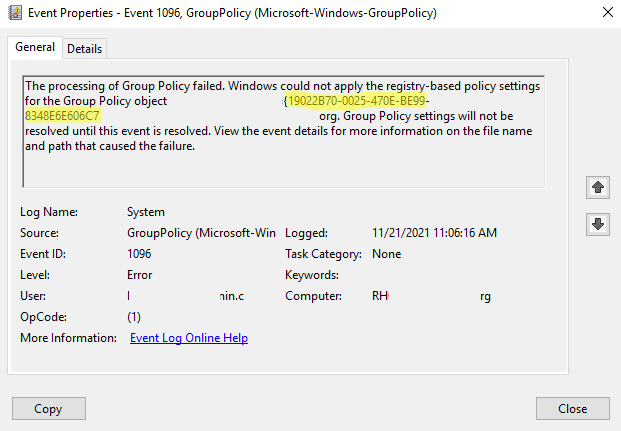

При этом в журнале System появляется событие с EvetID 1096 с тем же описанием (The processing of Group Policy failed):

Log Name: System Source: Microsoft-Windows-GroupPolicy Event ID: 1096 Level: Error User: SYSTEM

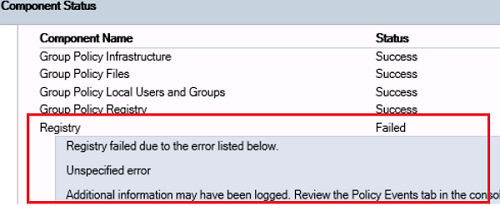

Если попробовать выполнить диагностику применения GPO с помощью команды gpresult (

gpresult.exe /h c:\tempt\gpresultreport.html

), видно что не применяется только настройки из раздела Group Policy Registry —

Failed

:

Registry failed due to the following error listed below. Additional information may have been logged. Review the Policy Events tab in the console or the application event log.

Получается, что к компьютеру не применяются только GPO с настройками клиентских расширений групповых политик CSE (client-side extension), которые отвечают за управление ключами реестра через GPO.

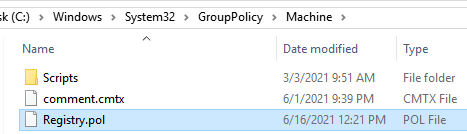

Расширение Registry client-side не смогло прочитать файл registry.pol. Скорее всего файл это поврежден (рекомендуем проверить файловую систему на ошибки с помощью chkdsk). Чтобы пересоздать этот файл, перейдите в каталог c:\Windows\System32\GroupPolicy\Machine и переименуйте его в registry.bak.

Можно переименовать файл из командой строки:

cd "C:\Windows\System32\GroupPolicy\Machine"

ren registry.pol registry.bak

Обновите настройки групповых политик командой:

gpupdate /force

Windows должна пересоздать файл registry.pol (настройки локальных GPO будут сброшены) и успешно применить все настройки GPO.

Если в журнале вы видите событие Event ID 1096 (

The processing of Group Policy failed. Windows could not apply the registry-based policy settings for the Group Policy object LDAP://

) c ErrorCode 13 и описанием “

The data is invalid

”, значит проблема связана с доменной GPO, указанной в ошибке.

Скопируйте GUID политики и найдите имя GPO с помощь команды PowerShell:

Get-GPO -Guid 19022B70-0025-470E-BE99-8348E6E606C7

- Запустите консоль управления доменными GPO (gpmc.msc) и проверьте, что политика существует;

- Проверьте, что в каталоге SYSVOL политики есть файлы registry.pol и gpt.ini и они доступны на чтение (проверьте NTFS права);

- Проверьте, что версия политики на разных контроллерах домена одинакова (проверьте корректность работы домена и репликации в AD);

- Удалите файлы GPO в SYSVOL на контроллере домена, с которого получает политику клиент (

$env:LOGONSERVER

), и дождитесь ее репликации с соседнего DC - Если предыдущие способы не помогут, пересоздайте GPO или восстановите ее из бэкапа.

Hello all,

I’ve stumbled upon a weird issue with GPP Shortcuts. I’ve been deploying them to our Windows 7 workstations now for several months (from Server 2008/2008R2/2012R2) without any issues until yesterday. Yesterday, I added four new shortcuts and they didn’t push out to the workstation I targeted. I checked an made sure the workstation was spelled correctly and that it was communicating with the server; it is.

Today I did some additional testing and tried to apply the same shortcuts to my desktop; same issue. Event viewer throws me the Event ID 1085:

Text

Windows failed to apply the Group Policy Shortcuts settings. Group Policy Shortcuts settings might have its own log file. Please click on the "More information" link.

I am in the process of enabling a trace for GPP Shortcuts and can post that tomorrow morning when the GPO kicks in.

Until then, the other thing I’ve noticed is that if I remove the shortcuts set by this GPP from the desktop (and the shortcuts are set as «replace» on the server) they do not come back. Shortcuts set by a different GPP do return.

I’ve tried creating a brand new test GPO and configuring the GPP to push out the shortcut to the desktops but this also does not appear to be applying. I did configure the server to also push a file to the desktop of my machine (in the same GPO as the GPP shortcut) and that portion triggers successfully.

I’ve tried following the directions here which have you delete a folder and two registry keys; this did not work. Opens a new window

At this point, I’m at a loss. If I need to recreate the GPP I probably could (though it would be a PITA), however, my new test GPP isn’t working either.

Thanks in advance.

Есть несколько тысяч пользователей домена, у которых нет нижеописанных проблем нет. И есть с десяток товарищей, у которых проблема есть.

gpupdate /force

Обновление политики…

Не удалось успешно обновить политику пользователя. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Windows не удалось применить основанные

на данных реестра параметры политики для объекта групповой политики «LDAP://CN=

User,cn={135C26AE-B941-4F49-94E2-8F92A44F0D16},cn=policies,cn=system,DC=xxx,DC=

xxx,DC=xxx«. Параметры групповой политики не могут быть применены, пока не

будет исправлена эта ситуация. Сведения об имени и пути файла, вызвавшего эту о

шибку, содержатся в подробностях об этом событии.

При обработке политики пользователя возвращены следующие предупреждения:

Windows не удалось применить параметры «Scripts». Параметры «Scripts» могут имет

ь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

Не удалось успешно обновить политику компьютера. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Windows не удалось применить основанные

на данных реестра параметры политики для объекта групповой политики «LDAP://CN=

Machine,cn={31B2F340-016D-11D2-945F-00C04FB984F9},cn=policies,cn=system,DC=xxx,

DC=xxx,DC=xxx«. Параметры групповой политики не могут быть применены, пока

не будет исправлена эта ситуация. Сведения об имени и пути файла, вызвавшего эт

у ошибку, содержатся в подробностях об этом событии

-

Tipo modificato

giovedì 5 ottobre 2017 09:32