Брандмауэр или файервол – это межсетевой экран, обеспечивающий безопасность операционной системы при работе в сети. Он присутствует во всех версиях Windows, и далее мы расскажем, как его открыть на ПК с «десяткой».

Важно! В Виндовс 10 есть два компонента с названием «Брандмауэр», которые отличаются «сферой ответственности» и, следовательно, предоставляемыми возможностями и доступными настройками, а у одного из них есть дополнение «Монитор». Отличается также расположение и алгоритм их запуска, а потому рассмотрим каждый отдельно.

Брандмауэр и безопасность сети

В Виндовс 10 есть встроенный антивирус – Защитник, который обеспечивает достаточный уровень безопасности операционной системы. Брандмауэр – один из его компонентов.

Способ 1: «Параметры»

Наиболее простой метод запуска файервола, встроенного в стандартное для Windows 10 средство защиты, заключается в обращении к системным настройкам.

- Нажмите клавиши «WIN+I» для вызова окна «Параметров» и выберите раздел «Обновление и безопасность».

- На боковой панели перейдите во вкладку «Безопасность Windows», а из нее – к разделу «Брандмауэр и защита сети».

- Соответствующий подраздел Защитника будет открыт в отдельном окне.

Способ 2: Защитник

Очевидно, что открыть интересующий нас компонент системного антивируса можно и через интерфейс последнего. Проще всего это сделать следующим образом.

- Нажмите «WIN+R» для вызова окна «Выполнить».

- Скопируйте и вставьте в поле ввода представленный ниже адрес и нажмите «ОК» или «ENTER».

С:\Program Files\Windows Defender\MpCmdRun.exe

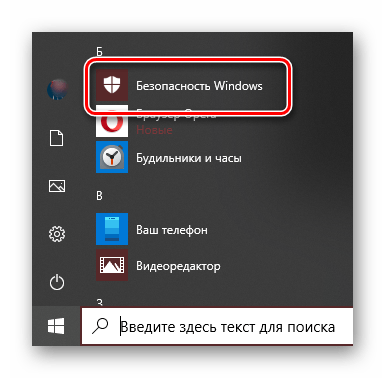

Совет: Найти и запустить Защитник можно также через меню «Пуск» — приложение называется Безопасность Windows. В таком случае выполнение двух предыдущих шагов не потребуется.

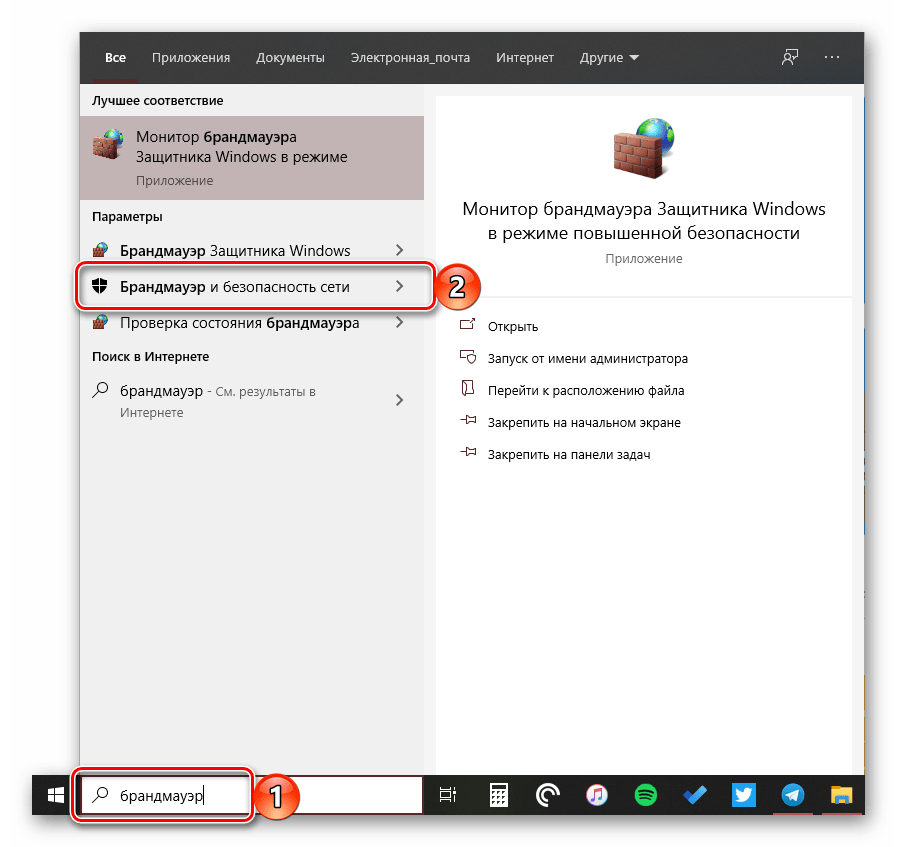

Способ 3: Системный поиск

Практически любое системное приложение, а также некоторые отдельные компоненты могут быть запущены через поиск. Откройте поисковую строку на панели задач или воспользуйтесь клавишами «WIN+S» и начните вводить запрос «брандмауэр» — когда увидите в списке результатов «Брандмауэр и безопасность сети», запустите его нажатием левой кнопки мышки (ЛКМ).

Брандмауэр Защитника Windows

В предыдущей части статьи мы рассмотрели запуск файервола, встроенного в стандартный для Виндовс 10 антивирус, однако в операционной системе есть еще одна оснастка с практически таким же названием, перекочевавшая в нее из предыдущих версий. Запустить ее можно одним из следующих способов.

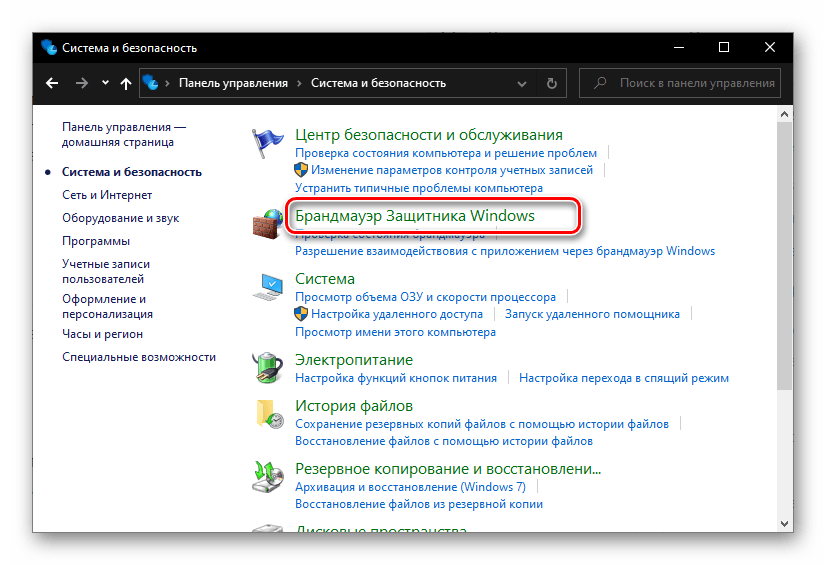

Способ 1: «Панель управления»

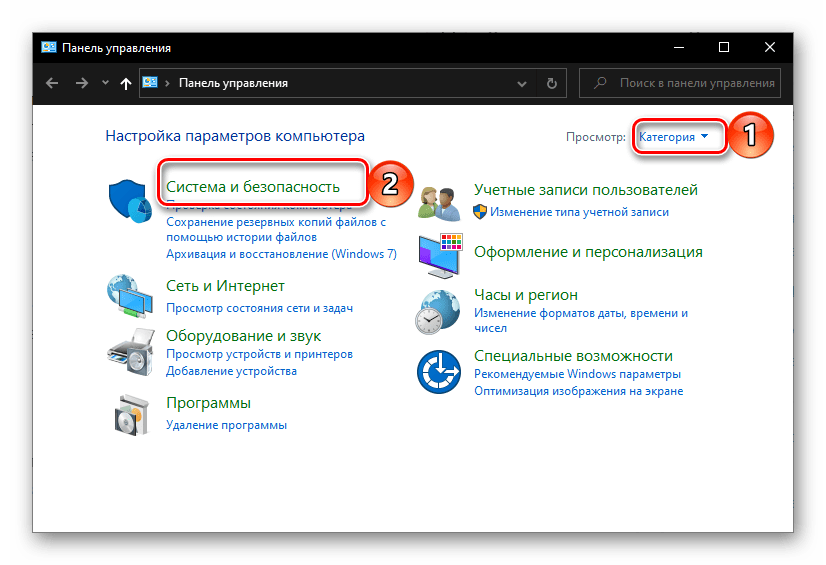

Несмотря на то что разработчики из компании Microsoft постепенно переносят элементы панели управления в вышеупомянутые «Параметры», Брандмауэр Защитника, знакомый пользователям «десятки» по предыдущим версиям Windows, остался на своем прежнем месте. Для его запуска:

-

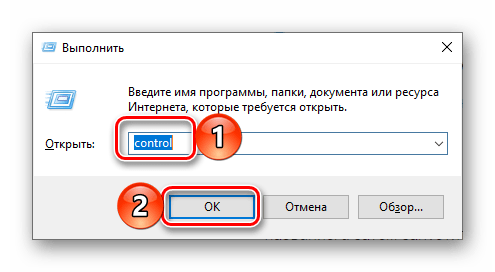

Любым удобным способом откройте «Панель управления», например, вызвав окно «Выполнить» клавишами «WIN+R», указав в нем представленную ниже команду и нажав «ОК».

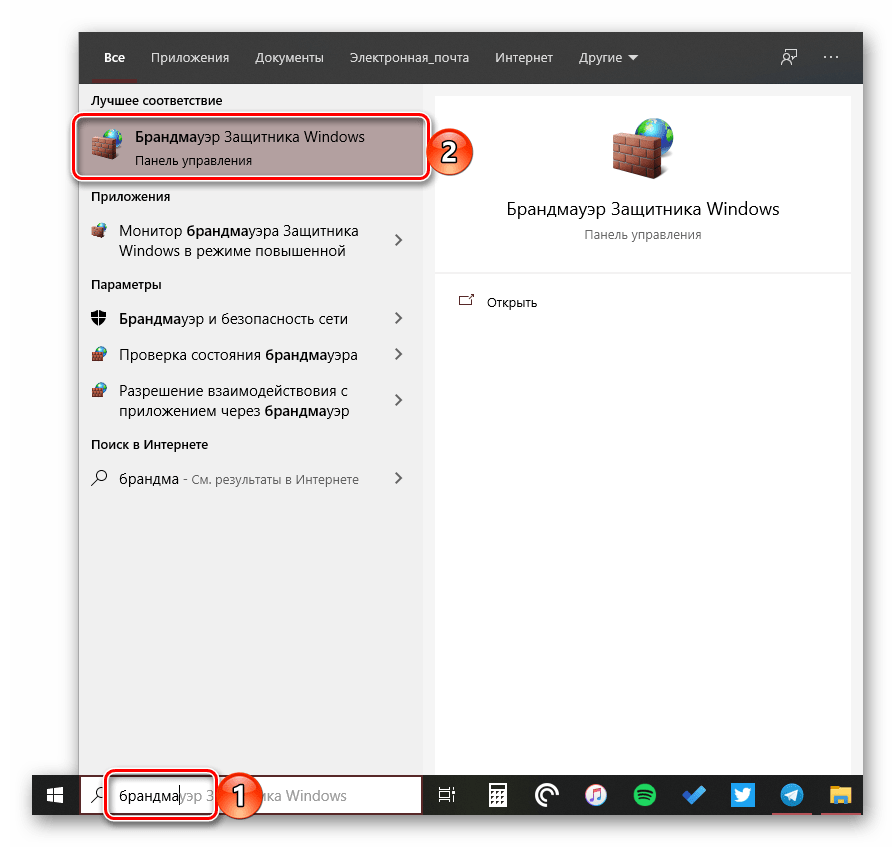

Способ 2: Системный поиск

Несложно догадаться, что открыть интересующий нас компонент системы можно и через поиск – достаточно начать вводить его название, а затем запустить приложение, которое будет первым в выдаче.

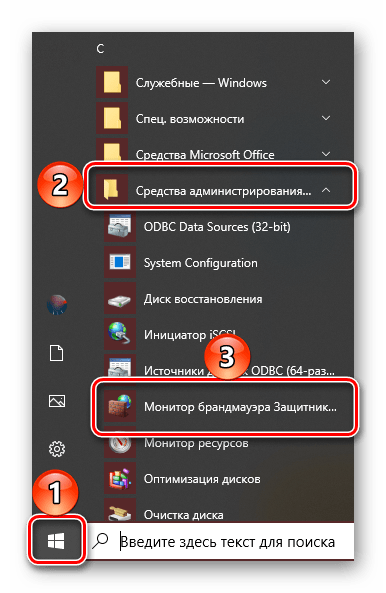

Монитор брандмауэра Защитника

У рассмотренной выше оснастки есть дополнительный интерфейс – окно настроек, в котором можно задать правила фильтрации и, если такая необходимость возникнет, отключить брандмауэр. Для запуска Монитора воспользуйтесь одним из предложенных ниже способов.

Способ 1: Меню «Пуск»

Монитор брандмауэра относится к средствам администрирования операционной системы, для которых в стартовом меню предусмотрена отдельная папка.

- Вызовите меню «Пуск», нажав клавишу «WINDOWS» или кнопку с логотипом ОС на панели задач.

- Пролистайте список доступных элементов вниз, найдите папку «Средства администрирования» и разверните ее, нажав ЛКМ.

- Откройте «Монитор брандмауэра Защитника».

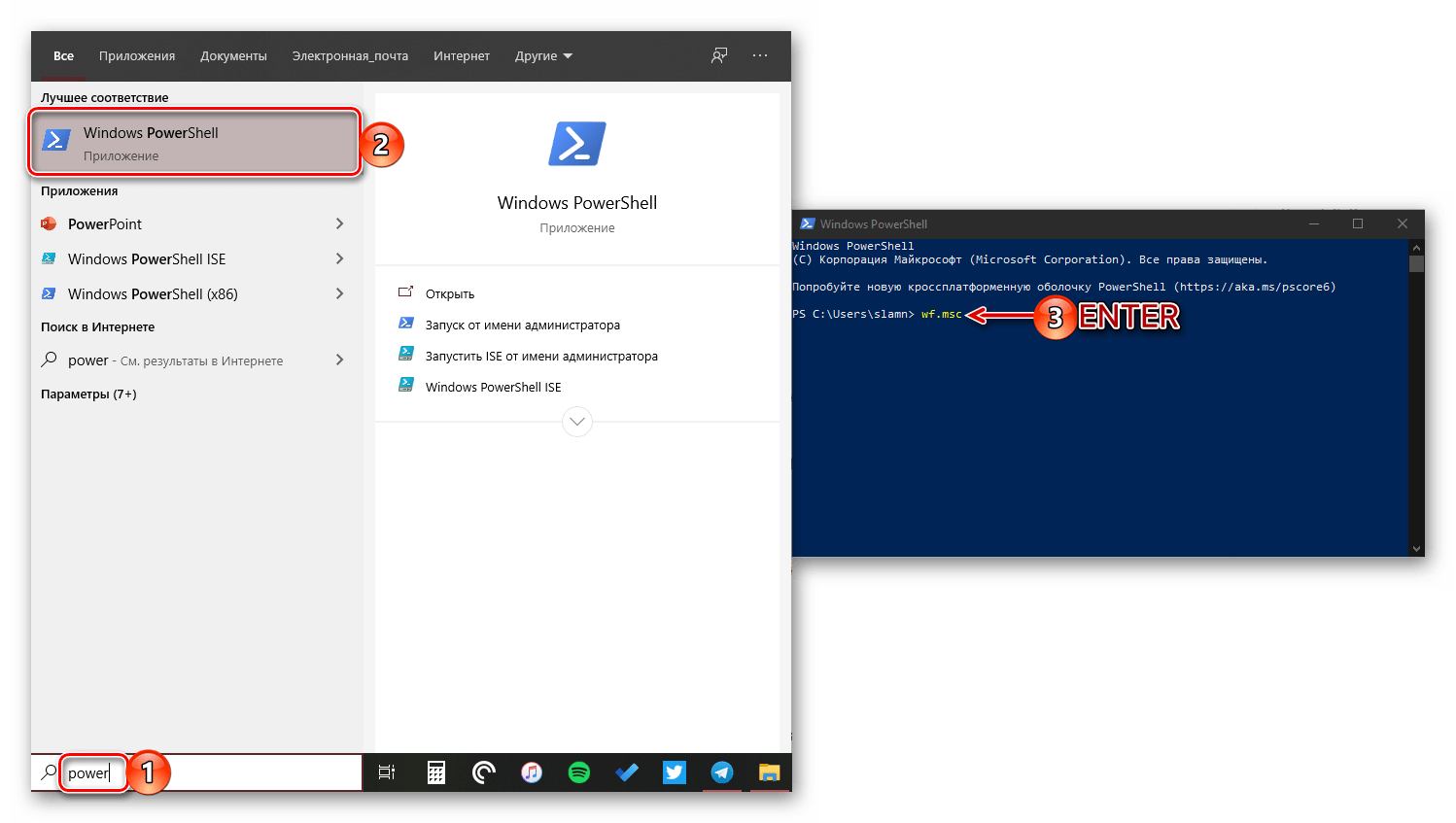

Способ 2: Ввод команды

Для быстрого вызова различных компонентов системы и предустановленных приложений можно использовать специальные команды. Открыть Монитор брандмауэра позволяет указанный ниже запрос, а для его ввода следует обратиться к одной из четырех встроенных в Windows 10 оснасток.

Важно! Для выполнения команды после ее ввода нажимайте клавишу «ENTER».

«Командная строка»

Проще всего запустить «Командную строку» через меню дополнительных действий, вызываемое правым кликом по кнопке «Пуск».

«PowerShell»

Более функциональный аналог системной консоли может быть открыт через «Пуск» или поиск по системе.

«Выполнить»

Выше мы уже писали о том, как вызывается это окно – нажатием клавиш «WIN+R»

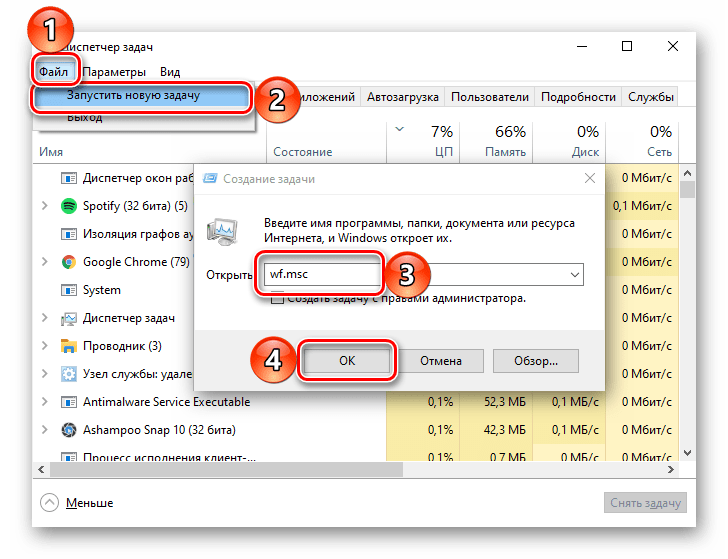

«Диспетчер задач»

Для запуска этой оснастки можно воспользоваться клавишами «CTRL+SHIFT+ESC» или нажать правой кнопкой мышки по панели задач и выбрать соответствующий пункт. Далее остается лишь «Запустить новую задачу» в меню «Файл».

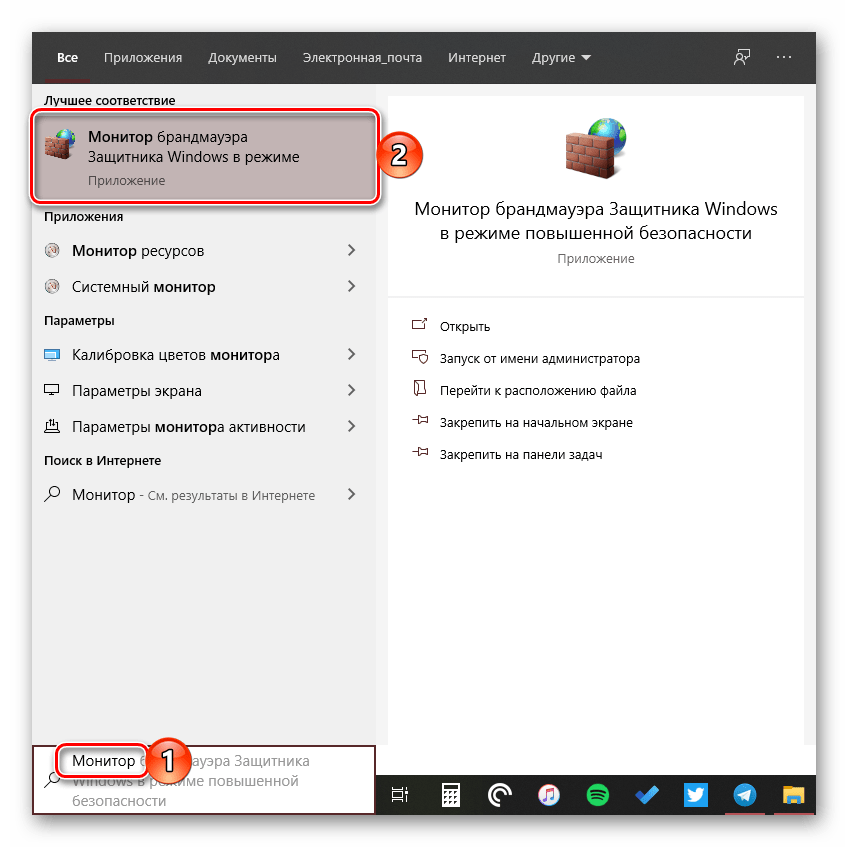

Способ 3: Системный поиск

Наиболее быстрый метод запуска средства «Монитор брандмауэра Защитника» заключается в использовании системного поиска – просто начните вводить в него «монитор» , а затем запустите соответствующую оснастку, когда она будет найдена. В качестве альтернативы вместо названия компонента можно указать команду, используемую нами в предыдущем способе.

Мы рассмотрели все возможные методы запуска предустановленного в Windows 10 брандмауэра и его компонентов.

Настройка правил брандмауэра Windows Defender с помощью групповых политик

Брандмауэр Microsoft Defender Firewall встроен во все современные версии Windows и Windows Server и позволяет настраивать правила фильтрации входящего и/или исходящего сетевого трафика на компьютере. Правила Windows Firewall можно настраивать локально на компьютере пользователя (с помощью консоли wf.msc , команды netsh или встроенного PowerShell модуля NetSecurity). На компьютерах Windows, которые добавлены в домен Active Directory вы можете централизованно управлять правилами и настройками Microsoft Defender Firewall с помощью групповых политик.

В крупных организациях правила фильтрации портов обычно выносятся на уровень маршрутизаторов, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Включить Windows Defender с помощью GPO

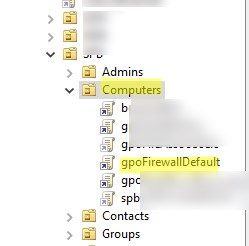

Запустите консоль управления доменными групповыми политиками (Group Policy Management Console, gpmc.msc ), создайте новую GPO с именем gpoFirewallDefault и перейдите в режим редактирования (Edit).

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку служб.

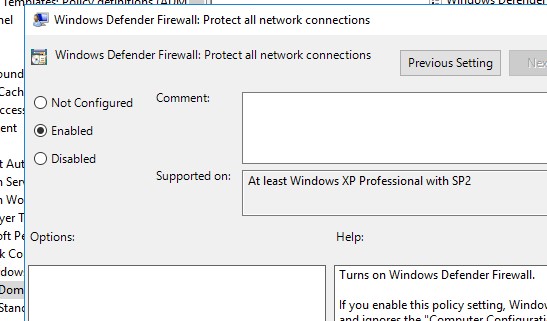

Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender -> Firewall -> Domain Profile и включите политику Windows Defender Firewall: Protect all network connections.

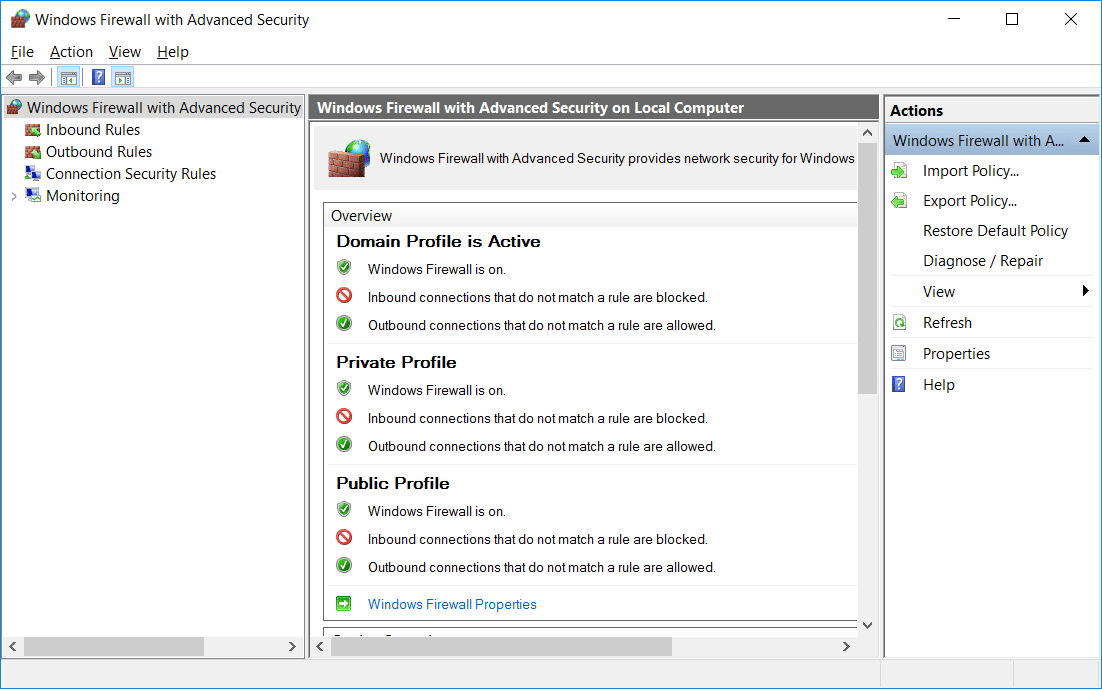

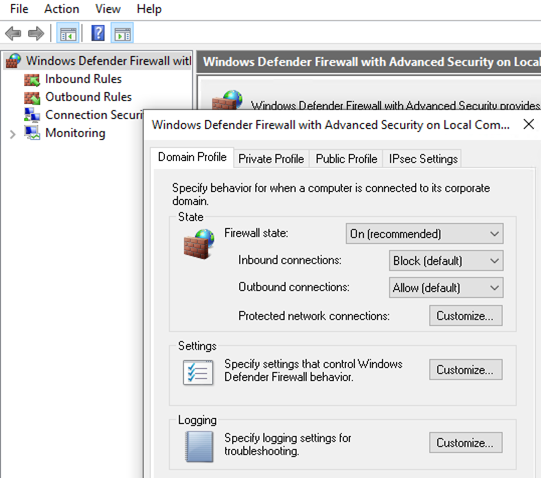

Откройте свойства Windows Firewall with Advanced Security в разделе GPO Computer Configuration -> Windows Settings -> Security Settings.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети в Windows) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены (Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow). Сохраните изменения.

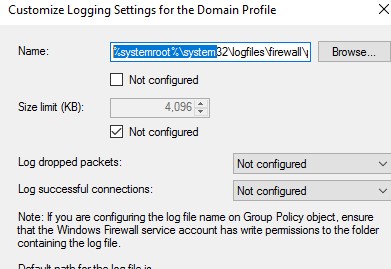

В целях отладки правил файервола вы можете включить запись логов Windows Defender в текстовый файл %systemroot%\system32\logfiles\firewall\pfirewall.log (по умолчанию). Можно включить логирование отклоненных пакетов (Log dropped packets) или пакетов, который были разрешены правилами файервола (Log successfully connections). По-умолчанию логирование сетевых соединений в Windows отключено.

Создать правила файервола Windows с помощью групповой политики

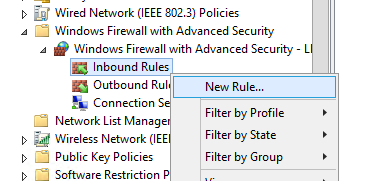

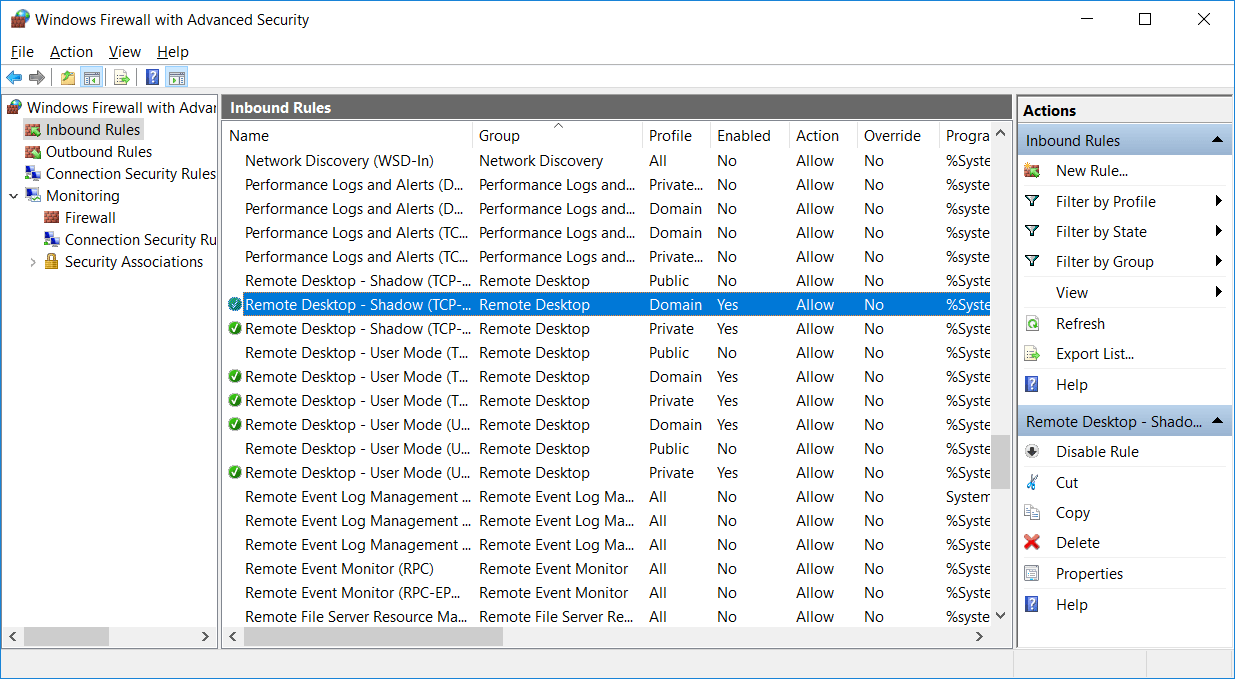

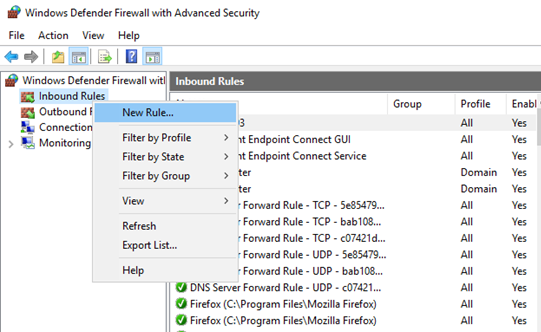

Теперь рассмотрим, как создать правила файервола Microsoft Defender с помощью GPO. Для настройки правил, перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security.

Интерфейс этого раздела напоминает локальную консоль управления брандмауэром Windows и состоит из трех секций:

- Inbound rules

- Outbound rules

- Connection security rules

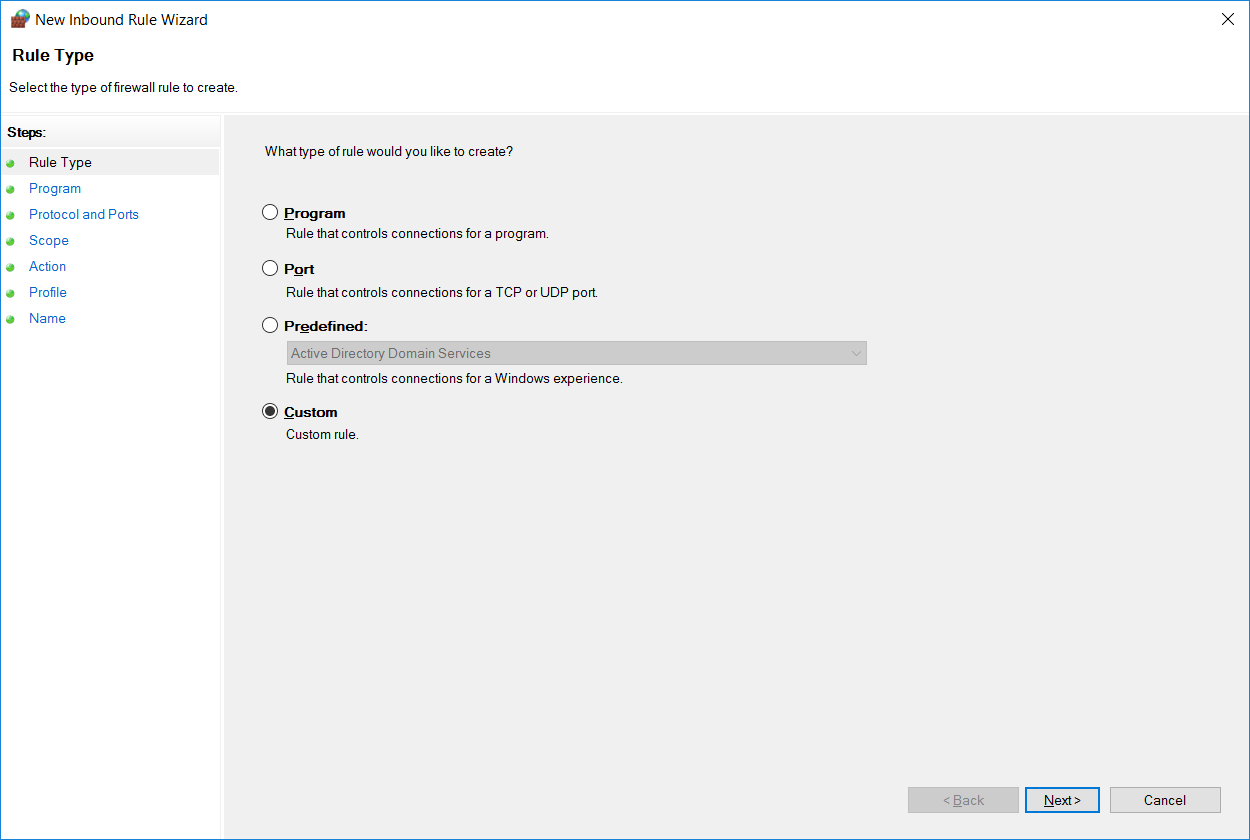

Попробуем создать разрешающее входящее правило файервола. Например, мы хотим разрешить подключение к компьютерам по RDP (порт по умолчанию TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule. Запустится мастер создания нового правила брандмауэра.

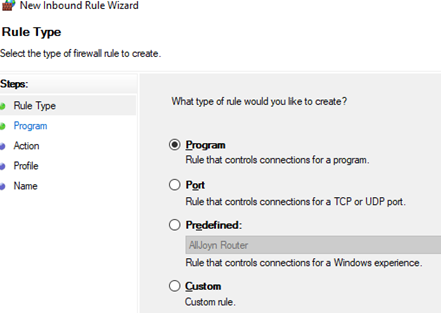

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS, WinRM и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

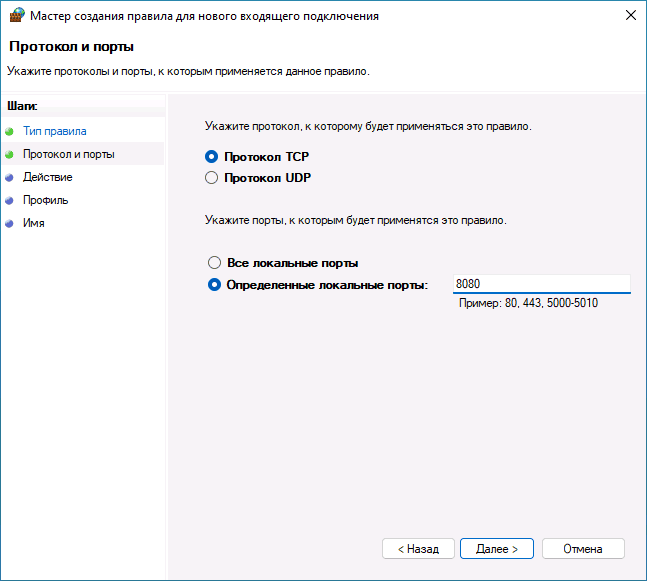

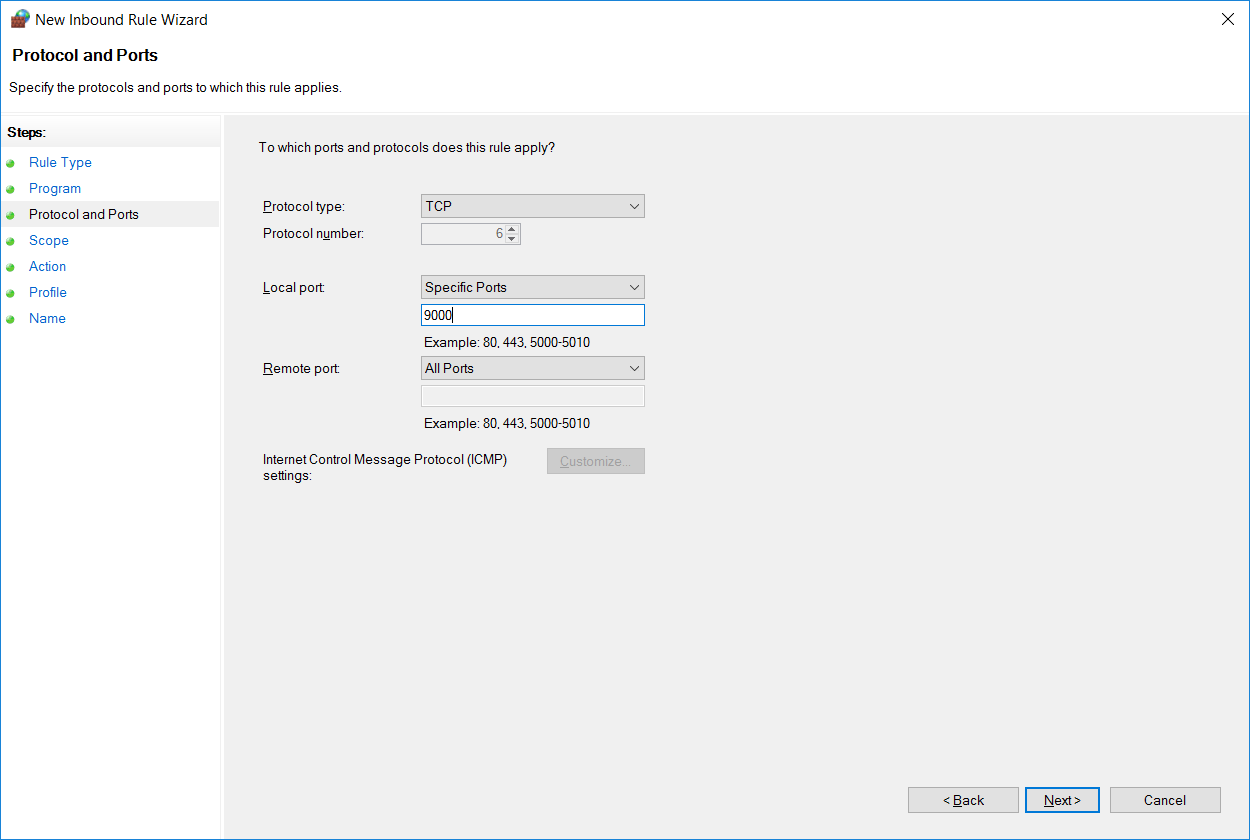

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – Specific local ports -> 3389.

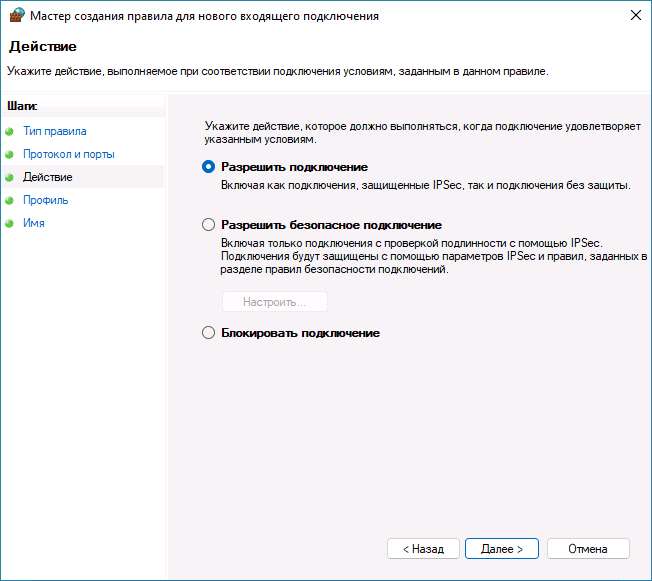

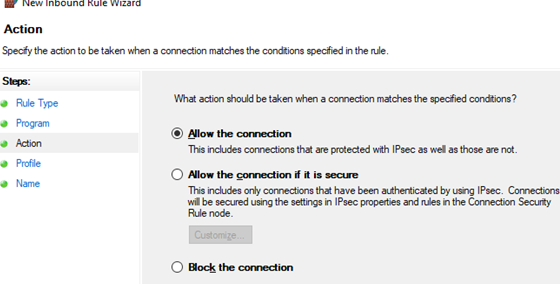

Далее нужно выбрать что нужно сделать с таким сетевым подключением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили сети, для которых нужно применить это правило. Можно оставить все профили (Domain, Private и Public).

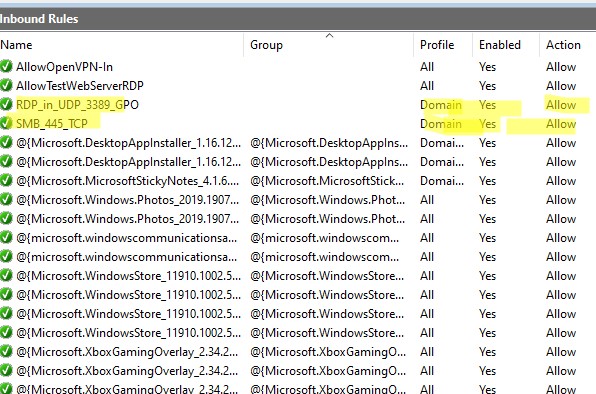

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Вы можете создать правила как для входящего и исходящего трафика.

Выше мы рассмотрели, как использовать графический мастер для создания правил Windows Defender Firewall. Также вы можете сформировать список правил в простом текстовой форме и быстро создать правила для групповой политики Defender.

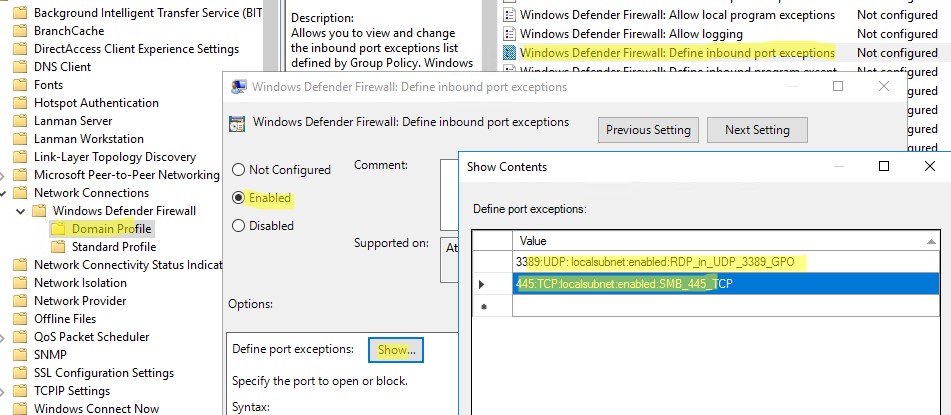

Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender Profile -> Domain Profile и откройте параметр Windows Defender Firewall: Define inbound port exceptions. Здесь вы можете создать список правил с помощью простых текстовых строчек.

Ниже представлен список правил, который я хочу добавить в групповую политику

Нажмите кнопку Show и построчно скопируйте ваши правила в окно Define port exceptions.

Этот способ позволяет вам быстро создать большое количество входящих правил для файервола Windows.

Применить политики брандмауэра Microsoft Defender к компьютерам Windows

Теперь осталось назначить политику Firewall-Policy на OU (Organizational Unit) с компьютерами пользователей. Найдите в консоли Group Policy Management нужный OU, щелкните по нему правой кнопкой и выберите Link an Existing GPO. Выберите в списке вашу политику.

Обновите настройки групповых политик на клиентах ( gpupdate /force ). Проверьте, что указанные вами порты открыты на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

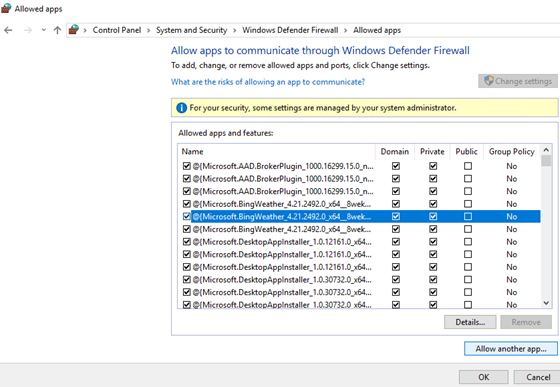

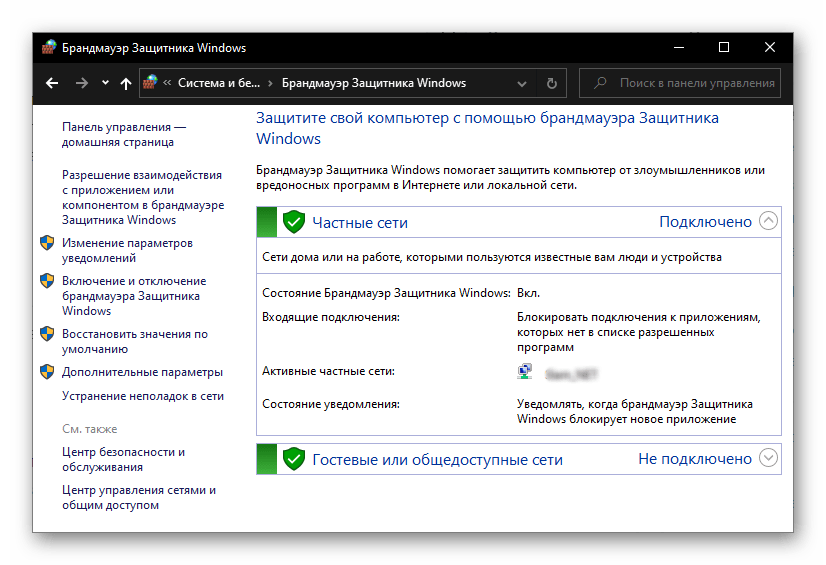

На компьютере пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

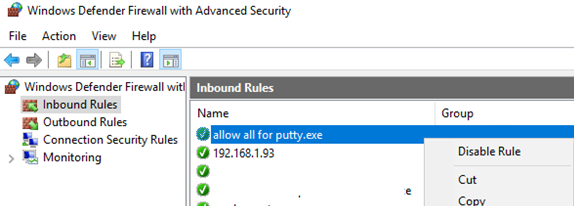

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила. Обратите внимание, что по умолчанию новые правила из GPO добавляются к уже существующим локальным правилам файервола.

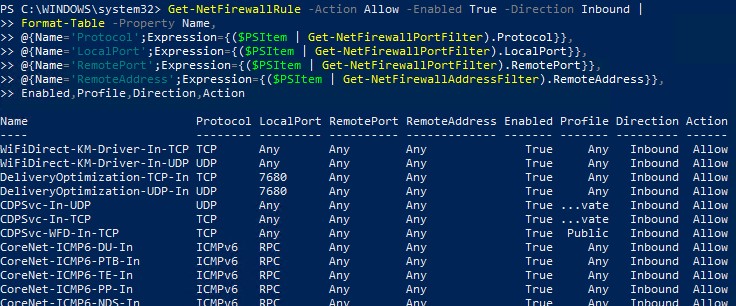

Также вы можете вывести текущие настройки Windows Defender с помощью команды:

netsh firewall show state

Или можно представить список правил в табличной форме с помощью скрипта PowerShell:

Импорт и экспорт правил брандмауэра Windows в GPO

Консоль Windows Defender Firewall позволяет экспортировать и импортировать текущие настройки файервола в текстовый файл. Вы можете настроить правила брандмауэра на эталонном компьютере и экспортировать их в консоль групповых политики.

Настройте нужные правила, замет встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила Microsoft Defender

В GPO вы можете настроить, хотите ли вы разрешить локальным администраторам создавать на своих компьютерах собственные правила брандмауэра и как эти правила должны объединяться с правилами, назначенными через GPO.

Откройте в GPO свойства политики (Windows Firewall Properties), выберите вкладку с профилем (Domain) и нажмите кнопку Customize.

Обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

- Создавайте отдельные политики с правилами брандмауэра для серверов и рабочих станций (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера, сервера с ролью Remote Desktop Services Host (RDSH) или Microsoft SQL Server будут отличаться;

- Для более точного нацеливания политики на клиентов можно использовать WMI фильтры GPO (например, вы можете привязать политику к хостам определенной IP подсети)

- Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной прийти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Как добавить исключения в брандмауэр Windows 11 и Windows 10

При появлении проблем с подключением каких-либо программ к Интернету, некоторые пользователи полностью отключают брандмауэр Windows, однако это нельзя назвать лучшим решением с точки зрения безопасности. Возможно, предпочтительнее будет добавить такую программу в список разрешенных.

В этой пошаговой инструкции подробно о способах добавить исключения в брандмауэр Windows 11 или Windows 10 (способы подойдут и для предыдущих версий системы). Также может быть полезным: Как сбросить настройки брандмауэра Windows.

Добавление программы в исключения брандмауэра в окне «Безопасность Windows» или через Панель управления

Первый способ — использование нового интерфейса управления брандмауэром Windows в окне «Безопасность Windows» или Панели управления.

Шаги для добавления программы в исключения брандмауэра будут следующими:

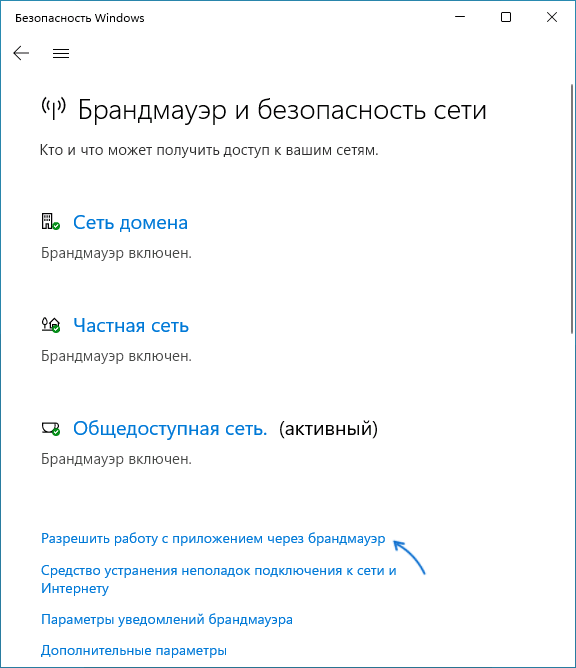

- Откройте окно «Безопасность Windows», для этого можно использовать значок Microsoft Defender в области уведомлений или «Параметры» (путь в Windows 11: Конфиденциальность и защита — Безопасность Windows — Открыть службу «Безопасность Windows».

- Откройте пункт «Брандмауэр и безопасность сети».

- Нажмите «Разрешить работу с приложением через брандмауэр» ниже списка профилей сети.

- Вместо шагов 1-3 можно открыть Панель управления, открыть пункт «Брандмауэр Защитника Windows», а затем нажать по ссылке «Разрешение взаимодействия с приложением или компонентом в брандмауэре защитника Windows».

- В открывшемся окне нажмите «Изменить параметры» (для этого требуются права администратора).

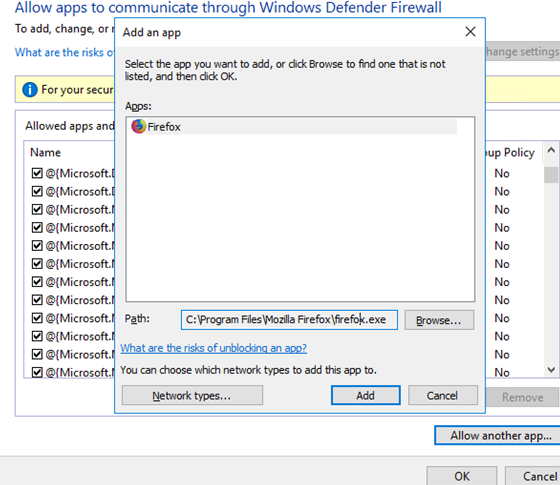

- Если нужного приложения нет в списке (если есть — просто установите отметки для нужных сетей, чтобы разрешить ему работу с сетью), нажмите кнопку «Разрешить другое приложение».

- Нажмите кнопку «Обзор» и укажите путь к нужной программе.

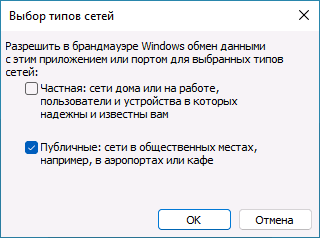

- Нажмите кнопку «Типы сетей» и отметьте те сети, с которыми программе должно быть разрешено работать.

- Нажмите кнопку «Добавить».

Программа будет добавлена в список разрешенных в брандмауэре, останется нажать «Ок» для того, чтобы настройки были применены.

Добавление порта или программы в исключения в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

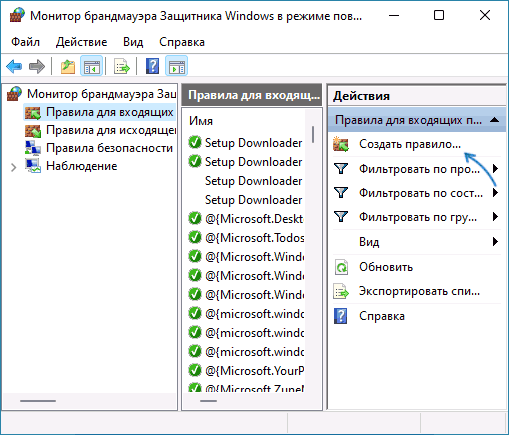

Еще один способ добавления программ и портов в исключения брандмауэра Windows 10 и Windows 11 — Монитор брандмауэра в режиме повышенной безопасности.

- Нажмите клавиши Win+R, введите wf.msc и нажмите Enter, либо откройте пункт «Брандмауэр защитника Windows» в Панели управления, а затем нажмите «Дополнительные параметры» в панели слева.

- В панели слева выберите «Правила для входящих подключений» или «Правила для исходящих подключений» (часто бывает необходимо настроить и то и другое).

- В панели справа нажмите «Создать правило».

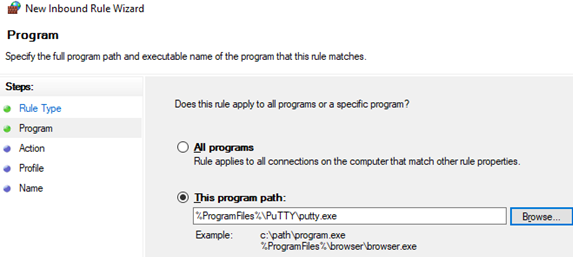

- Укажите, для программы или порта создается правило и нажмите «Далее».

- Укажите путь к программе, либо протокол и номера портов для правила. Нажмите «Далее».

- Выберите пункт «Разрешить подключение», чтобы для выбранного порта или программы подключение не блокировалось. Нажмите «Далее».

- Выберите, для каких сетевых профилей будет применяться правило.

- Укажите имя и, при необходимости, описание созданного правила. Нажмите кнопку «Готово».

В результате трафик для выбранного порта или программы будет разрешен, при необходимости создайте аналогичное правило для другого типа подключений (для входящих вместо исходящих или наоборот).

Добавление исключений брандмауэра с помощью командной строки

Запустив командную строку от имени администратора, вы можете использовать следующие команды для разрешения доступа в сеть для программы или открытия определенного порта.

Для программы. Первая команда — разрешает входящие, вторая — исходящие подключения, в обоих случаях для всех сетевых профилей:

Для порта. Первая команда — входящие, вторая — исходящие подключения:

Справку по добавлению правил брандмауэра с помощью командной строки можно получить с помощью команды

Если у вас остаются вопросы по теме, можно задать их в комментариях к этой статье, я постараюсь найти решение.

RootUsers

Guides, tutorials, reviews and news for System Administrators.

Configure Windows Firewall with Advanced Security

In Windows Server 2016, Windows Firewall is enabled by default. This allows all outgoing traffic to any destination or port, but limits incoming traffic based on specific rules. We’ll cover how to configure Windows Firewall with Advanced Security by demonstrating how to open it through both the GUI and PowerShell, followed by a demonstration of how to create a custom firewall rule.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

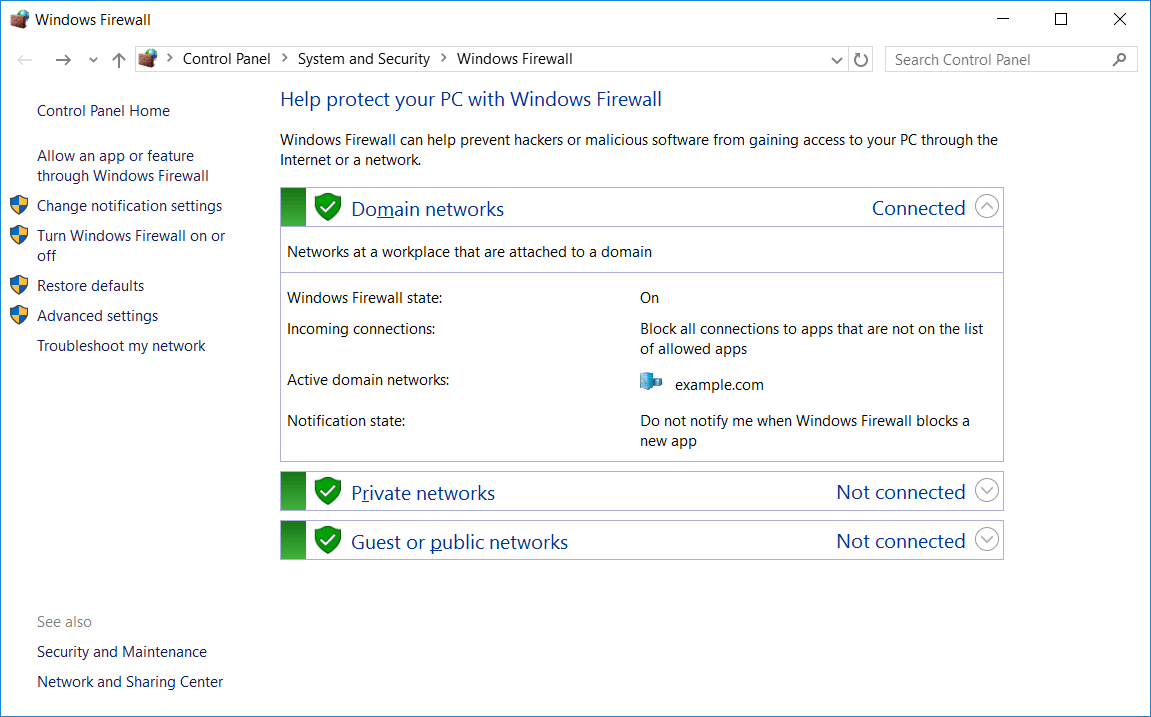

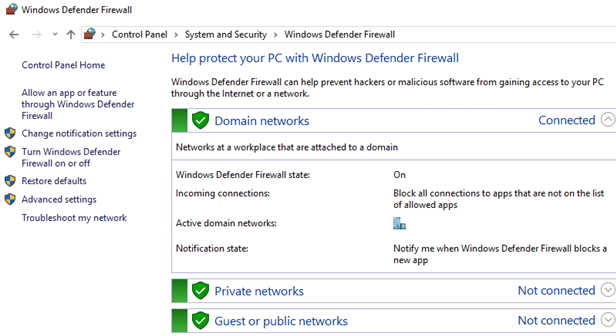

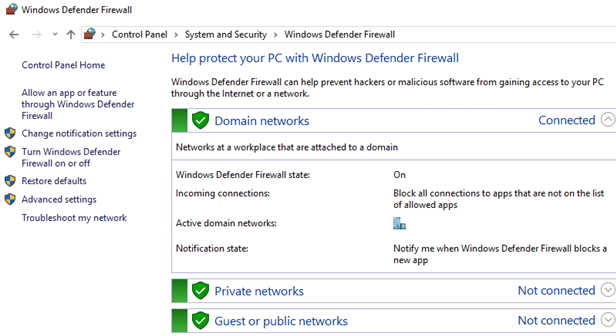

Windows Firewall – Control Panel

Basic Windows firewall settings can be modified through Control Panel > System and Security > Windows Firewall, as shown below. This interface can also be accessed through PowerShell or Command Prompt by entering ‘firewall.cpl’.

From here we can graphically view the status of the firewall for the domain, private, and public profiles. These different profiles are used depending on your current network connection. For example if you’re joined to an Active Directory domain, the rules applied in the domain profile will be used, while if you’re connected to a public wireless network the settings in the public profile will be used.

In this example, we can see the domain profile is listed as connected, as we’re currently connected to the example.com domain.

The tasks that can be completed here are shown in the menu on the left, we don’t go into detail here as we’re mainly going to be dealing with the advanced settings. To access the advanced settings, you can select the advanced settings link from this menu on the left from within Windows Firewall.

Windows Firewall with Advanced Security

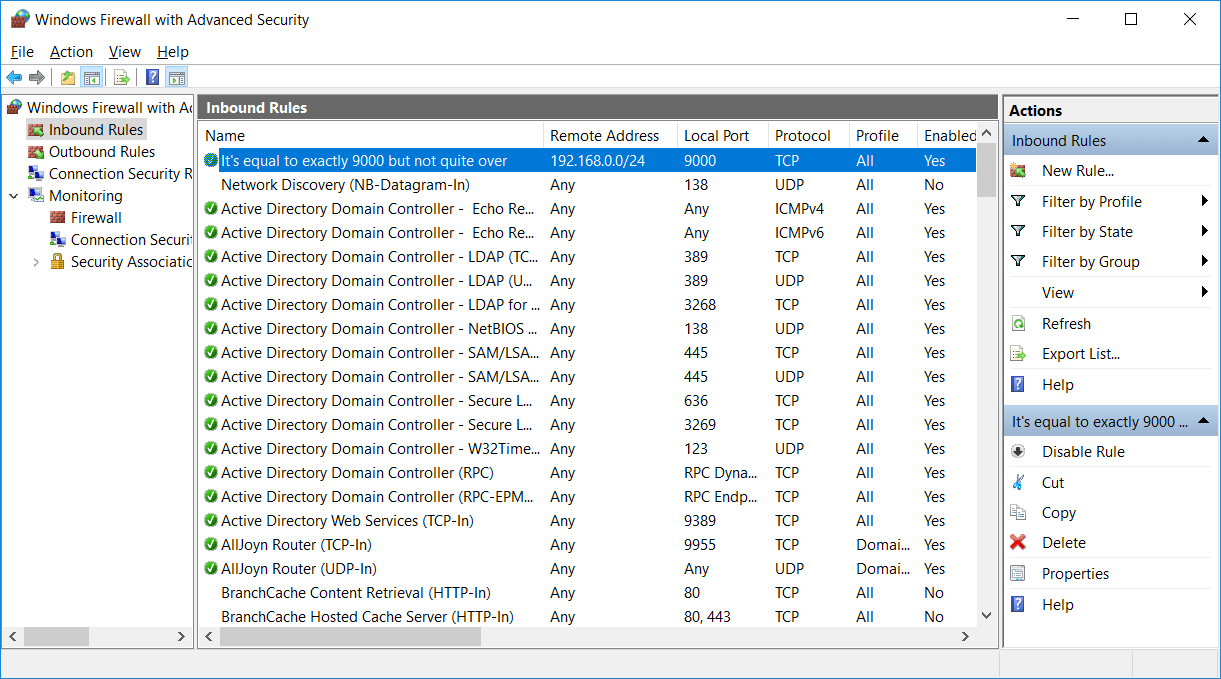

As mentioned above, we can open Windows Firewall with Advanced Security by clicking the advanced settings button in Windows Firewall. We can also run ‘wf.msc’ in either PowerShell or Command Prompt to open the advanced security interface directly. The image below shows the advanced security interface after opening.

On this window we can see an overview of the domain, private, and public profiles, which by default should all be enabled and blocking inbound traffic and allowing outbound traffic.

From the menu on the left we can select either inbound or outbound rules. As all outbound is allowed by default, we’ll focus on inbound rules here. Connection security rules can also be setup to configure IPSec connections, and monitoring can be used to log various firewall events.

Under inbound and outbound rules we can view the rules that exist and that are currently enabled. These rules are available by default, rules with a green tick icon on the left are enabled and will allow traffic in while rules with no icon are disabled.

A rule that is disabled can be enabled by simply right clicking it and selecting enable. Likewise we can right click an enabled rule and change it to disabled. We can also view the properties of the rule by right clicking it and selecting properties. This will allow you to see what the rule is actually doing, including the ports that are being allowed through the firewall to specific programs, we’ll see this in more detail next when we create our own rule.

Create a Firewall Rule

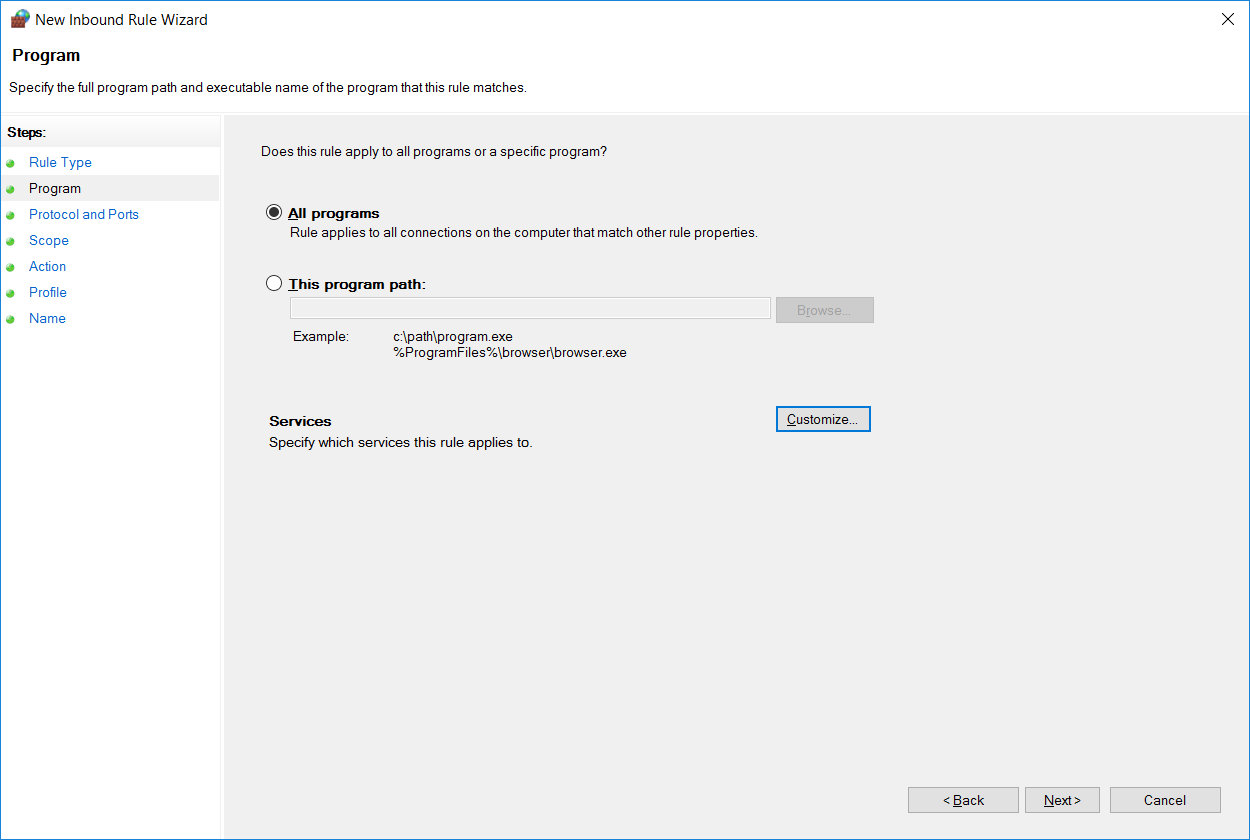

Select Inbound Rules from the menu on the left and then select New Rule from the actions pane on the right. This will open the new inbound rule wizard. From here we can select if we want to create a rule for a specific program, to a specific port, or based off of an existing rule. In this case we’ll select custom as this gives us the most choice.

On the next screen we can select the specific program or service that the firewall should allow traffic in for. In this case we’ll just select all programs, however note that this can be used to further lock down a rule, rather than just allowing based on port/IP address we can also only allow traffic to a specific program.

Next we can select the port and protocol that the rule should apply to. There are many different protocols to select from in the drop down, in this example we’re specifying that local TCP port 9000 should be allowed through the firewall. We use local port here as port 9000 is available locally on this server and listening for connections.

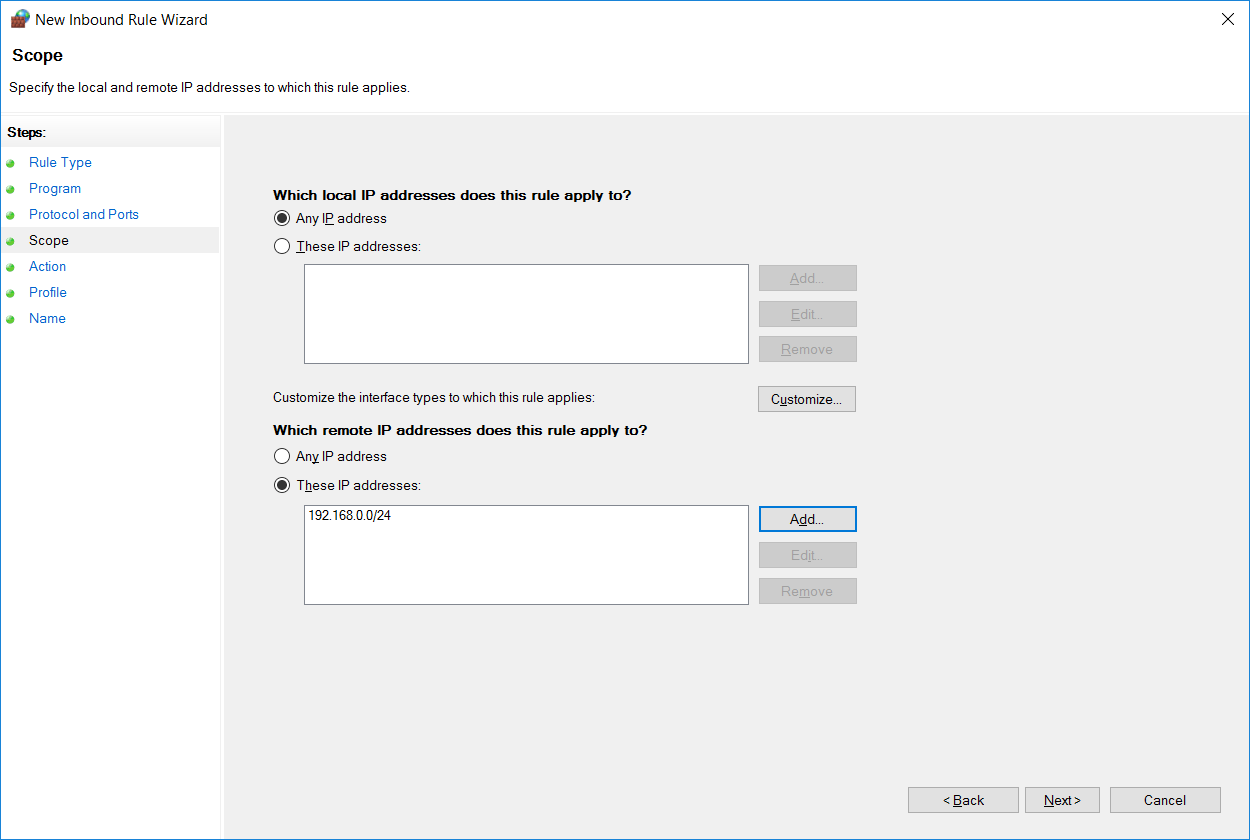

Now we can select an IP address or range of addresses that are allowed in through our firewall rule. In this case I’m allowing the remote address range 192.168.0.0/24 in through the firewall, so only this IP range will be allowed to connect to the server on TCP port 9000.

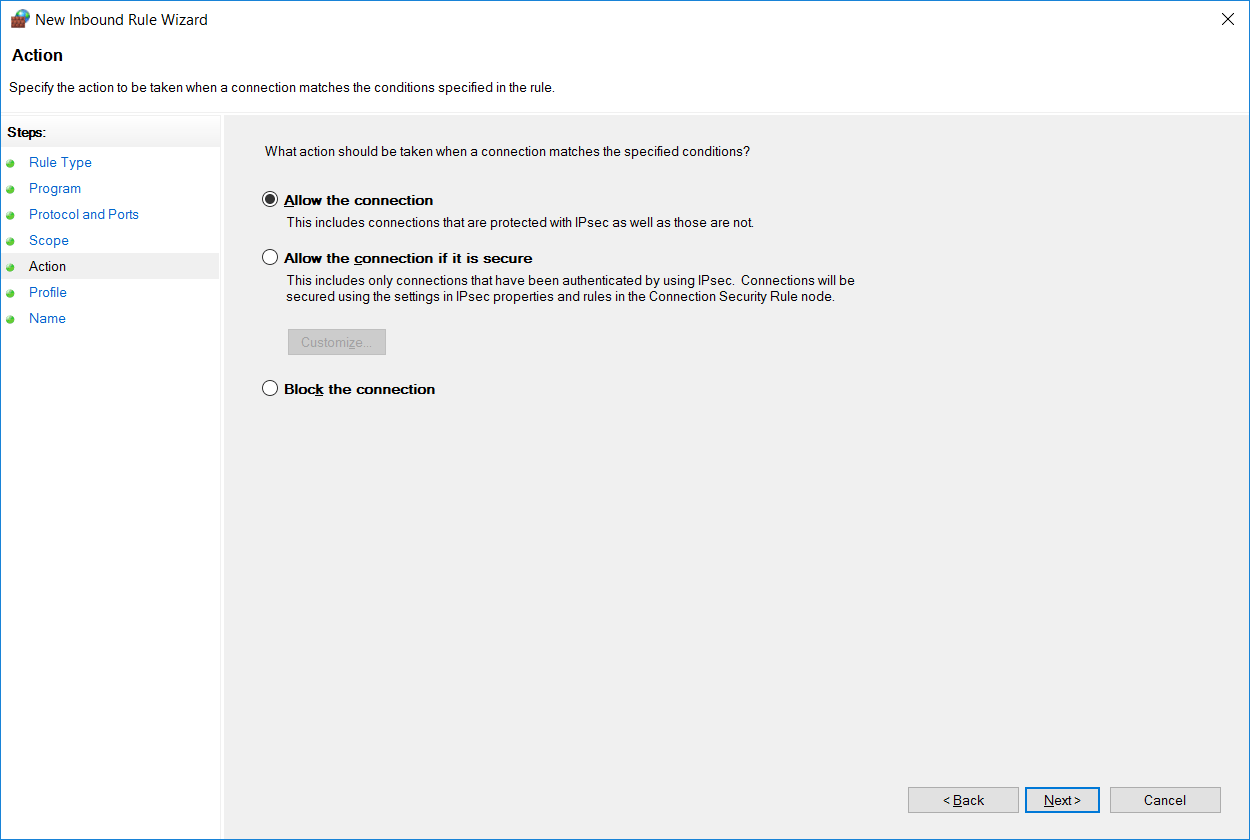

At this point we specify if we want to allow or deny the rule that we’re creating, we’ll leave this on allow as we want to let 192.168.0.0/24 in on TCP port 9000, however we could optionally explicitly block this instead. We could also optionally only allow the connection if it’s secure, which relies on IPSec being configured.

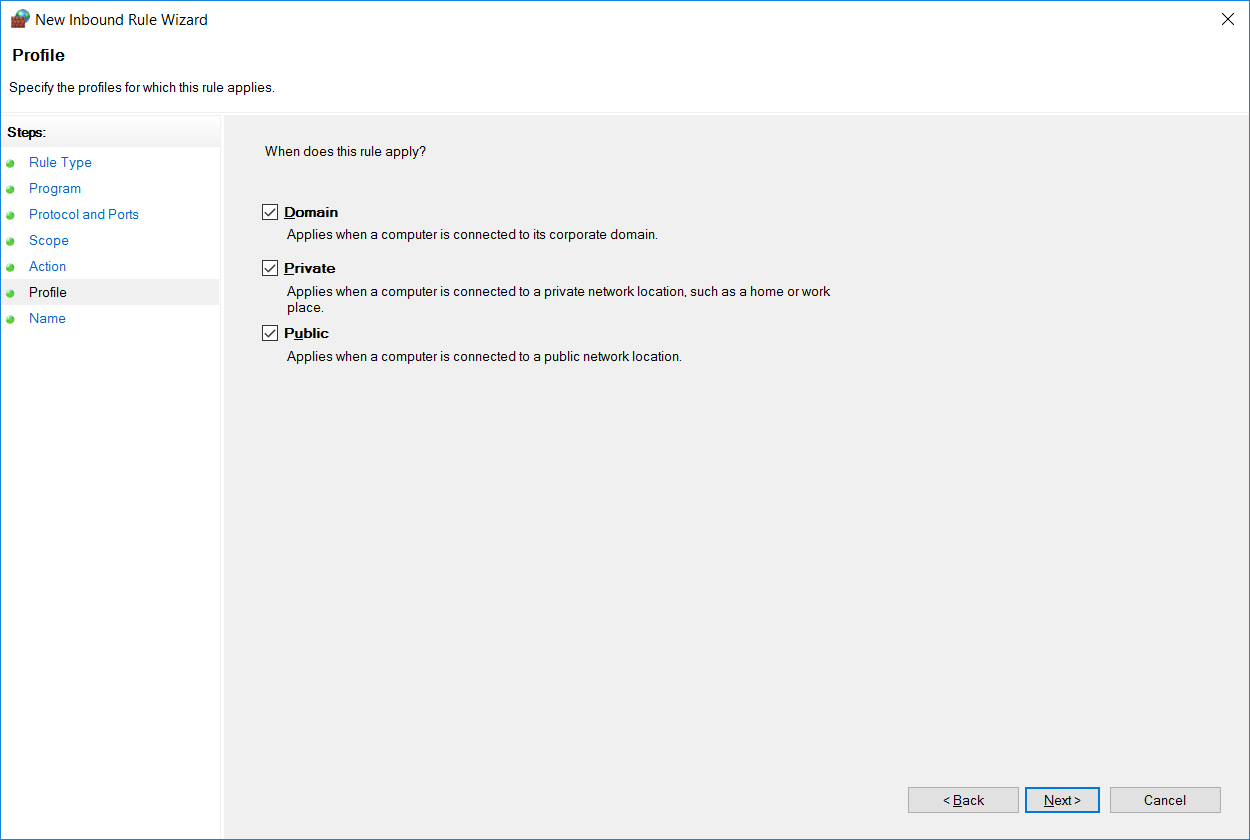

We can select which firewall profiles our new rule applies to. By default all profiles are selected, however you can change this as per your requirements.

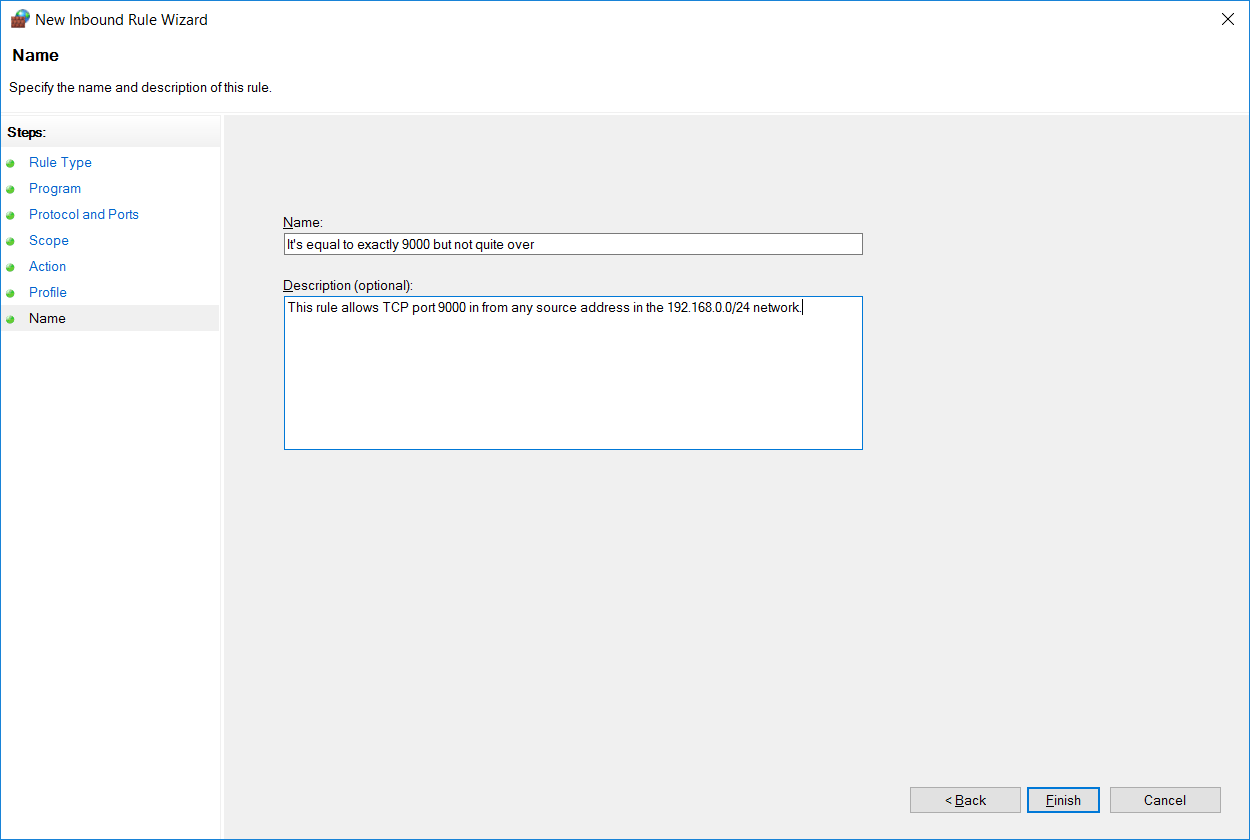

Finally we can specify a name and optional description to identify our rule. Once complete click finish, noting that as soon as you do this the rule will be live as per how you have configured it.

Our new rule will now show at the top of the inbound rule list above all of the default rules. We can identify it by it’s name and see briefly what it’s doing, it’s allowing the remote address range 192.168.0.0/24 into the local port 9000 with the protocol TCP on all profiles and is enabled.

By creating custom firewall rules such as this we can successfully configure windows firewall with advanced security.

Summary

We can configure very basic firewall rules with Windows Firewall, however Windows Firewall with Advanced Security is used to create much more custom and granular rules as we have seen here.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

Содержание

- Включи Защитник Windows брандмауэра с помощью расширенных мер безопасности и настройки поведения по умолчанию

- Чтобы включить Защитник Windows брандмауэр и настроить поведение по умолчанию

- Table of Contents:

- Что такое брандмауэр Защитника Windows в режиме повышенной безопасности?

- Что можно сделать с помощью брандмауэра Защитника Windows в режиме повышенной безопасности?

- Каковы входящие и исходящие правила?

- Каковы правила безопасности подключения?

- Какие правила вы хотите в брандмауэре Защитника Windows?

- Как сказать, когда вы читаете поддельные новости (и что с этим делать)

- Что это значит, когда телефон говорит, что набранный вами номер не принимает звонки в это время?

- Простые вопросы: что такое брандмауэр Windows и как его включить или выключить?

- Как настроить или отключить брандмауэр Windows 10 ⚙️🛡️💻 (Ноябрь 2022).

- Защитник Windows Брандмауэр с обзором развертывания advanced Security

- Об этом руководстве

- Что не предоставляется в этом руководстве

- Защитник Windows Брандмауэр с расширенным обеспечением безопасности

- Обзор Защитник Windows брандмауэра с расширенным обеспечением безопасности

- Описание компонента

- Практическое применение

- Защитник Windows Брандмауэр с руководством по разработке advanced Security

- Об этом руководстве

- В этом разделе

- Терминология, используемая в этом руководстве

Относится к:

Чтобы включить Защитник Windows брандмауэр с помощью advanced Security и настроить его поведение по умолчанию, используйте брандмауэр Защитник Windows с узлом Advanced Security в консоли управления групповой политикой.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

Чтобы включить Защитник Windows брандмауэр и настроить поведение по умолчанию

В области сведений в разделе Обзор щелкните Свойства брандмауэра Защитника Windows.

Для каждого типа сетевого расположения (домен, частный, общий) выполните следующие действия.

Примечание: Указанные здесь действия указывают рекомендуемые значения для типичного развертывания. Используйте параметры, подходящие для разработки брандмауэра.

Щелкните вкладку, соответствующую типу сетевого расположения.

Изменение состояния брандмауэра на On (рекомендуется).

Изменение входящие подключения к блоку (по умолчанию).

Измените исходящие подключения, чтобы разрешить (по умолчанию).

Источник

Table of Contents:

ПРИМЕЧАНИЕ. Данное руководство охватывает Windows 10, Windows 7 и Windows 8.1. Если вы не знаете версию Windows, которая у вас есть, прочитайте это руководство: Какую версию Windows я установил?

Что такое брандмауэр Защитника Windows в режиме повышенной безопасности?

Что можно сделать с помощью брандмауэра Защитника Windows в режиме повышенной безопасности?

Брандмауэр Защитника Windows в режиме повышенной безопасности обеспечивает следующие преимущества:

Каковы входящие и исходящие правила?

Для обеспечения необходимой безопасности брандмауэр Защитника Windows имеет стандартный набор правил для входящих и исходящих сообщений, которые включаются в зависимости от расположения подключенной сети.

Правила входящего трафика применяются к трафику, который поступает из сети и Интернета на ваш компьютер или устройство с Windows. Исходящие правила применяются к трафику с вашего компьютера в сеть или Интернет.

Эти правила можно настроить так, чтобы они были специфичны для компьютеров, пользователей, программ, служб, портов или протоколов. Вы также можете указать, к какому типу сетевого адаптера (например, беспроводной, кабельный, виртуальная частная сеть) или к профилю пользователя он применяется.

В брандмауэре Защитника Windows с расширенной безопасностью вы можете получить доступ ко всем правилам и редактировать их свойства. Все, что вам нужно сделать, это щелкнуть или коснуться соответствующего раздела на левой панели.

Если вы хотите узнать больше о конкретном правиле и увидеть его свойства, щелкните правой кнопкой мыши по нему и выберите « Свойства» или выберите его и нажмите « Свойства» в столбце справа, в котором перечислены действия, доступные для вашего выбора.

Дополнительные сведения об управлении этими правилами см. В разделе «Как добавлять и управлять правилами в брандмауэре Windows в режиме повышенной безопасности».

Каковы правила безопасности подключения?

Правила безопасности соединения используются для защиты трафика между двумя компьютерами, когда он пересекает сеть. Одним примером будет правило, которое определяет, что соединения между двумя конкретными компьютерами должны быть зашифрованы. Эти правила определяют, как и когда компьютеры проходят проверку подлинности с использованием IPsec (Internet Security Protocol).

Хотя входящие или исходящие правила применяются только к одному компьютеру, правила безопасности подключения требуют, чтобы на обоих компьютерах были определены и включены одинаковые правила. Если вы хотите узнать, есть ли какие-либо такие правила на вашем компьютере, щелкните или нажмите «Правила безопасности подключения» на панели слева. По умолчанию такие правила не определены на компьютерах и устройствах Windows. Они обычно используются в бизнес-среде, и сетевой администратор устанавливает такие правила.

Брандмауэр Защитника Windows в режиме повышенной безопасности также включает некоторые функции мониторинга. В разделе « Мониторинг » вы можете найти следующую информацию: активные правила брандмауэра (как входящие, так и исходящие), активные правила безопасности подключений и наличие активных ассоциаций безопасности.

Следует отметить, что в разделе « Мониторинг » отображаются только активные правила для текущего сетевого расположения. Если есть правила, которые включаются для других сетевых расположений, вы не увидите их в этом разделе.

Какие правила вы хотите в брандмауэре Защитника Windows?

Как сказать, когда вы читаете поддельные новости (и что с этим делать)

Беспокоитесь о распространении ложной информации среди друзей, семьи и совершенно незнакомых людей? Вот как выявлять, избегать и опровергать поддельные новости.

Что это значит, когда телефон говорит, что набранный вами номер не принимает звонки в это время?

Простые вопросы: что такое брандмауэр Windows и как его включить или выключить?

Что такое брандмауэр Windows? Какова его роль в Windows? Как это защищает? Что брандмауэр Windows не может сделать? Как включить или отключить?

Как настроить или отключить брандмауэр Windows 10 ⚙️🛡️💻 (Ноябрь 2022).

Источник

Защитник Windows Брандмауэр с обзором развертывания advanced Security

Относится к:

Брандмауэр Защитник Windows с помощью оснастки advanced Security MMC с устройствами, работающими по крайней мере Windows Vista или Windows Server 2008, чтобы защитить устройства и данные, которые они делятся по сети.

Брандмауэр Защитник Windows для управления доступом к устройству из сети. Можно создавать правила, которые позволяют или блокируют сетевой трафик в любом направлении в зависимости от бизнес-требований. Кроме того, можно создать правила безопасности подключения к IPsec, чтобы защитить данные при их перемещениях по сети с устройства на устройство.

Об этом руководстве

Это руководство предназначено для использования системных администраторов и системных инженеров. Он содержит подробные рекомендации по развертыванию брандмауэра Защитник Windows с расширенным дизайном безопасности, выбранным вами или специалистом по инфраструктуре или системным архитектором в вашей организации.

Начните с проверки сведений в Планировании развертывания брандмауэра Защитник Windows с помощью advanced Security.

Если вы еще не выбрали дизайн, рекомендуем подождать, чтобы следовать инструкциям в этом руководстве до тех пор, пока вы не рассмотрели параметры дизайна в брандмауэре Защитник Windows с расширенным руководством по разработке безопасности и выбрали наиболее подходящий для вашей организации.

После выбора дизайна и сбора необходимых сведений о зонах (изоляции, границе и шифровании), операционных системах для поддержки и других деталях, вы можете использовать это руководство для развертывания брандмауэра Защитник Windows с расширенным дизайном безопасности в производственной среде. В этом руководстве описаны действия по развертыванию любого из следующих основных проектов, описанных в руководстве по проектированию:

Используйте контрольные списки в реализации брандмауэра Защитник Windows с расширенным планом разработки безопасности, чтобы определить, как наилучшим образом использовать инструкции в этом руководстве для развертывания конкретной конструкции.

Рекомендуется использовать методы, задокументированные в этом руководстве, только для GPOs, которые должны быть развернуты на большинстве устройств в организации, и только в том случае, если иерархия OU в домене Active Directory не соответствует потребностям развертывания этих ГОП. Эти характеристики типичны для GPOs для сценариев изоляции серверов и доменов, но не являются типичными для большинства других GPOs. Когда иерархия OU поддерживает его, разверни GPO, соединив его с самым низким уровнем OU, который содержит все учетные записи, к которым применяется GPO.

В среде крупных предприятий с сотнями или тысячами GPOs использование этого метода с слишком большим количеством ГПУ может привести к использованию учетных записей пользователей или устройств, которые являются членами чрезмерного числа групп; это может привести к проблемам с подключением к сети, если превышены ограничения сетевого протокола.

Что не предоставляется в этом руководстве

В этом руководстве не предоставляется:

Руководство по созданию правил брандмауэра для определенных сетевых приложений. Дополнительные сведения см. в Параметры для базовой политики брандмауэра в брандмауэре Защитник Windows с расширенным руководством по разработке безопасности.

Руководство по настройке служб домена Active Directory (AD DS) для поддержки групповой политики.

Руководство по настройке органов сертификации (CAs) для создания сертификатов для проверки подлинности на основе сертификатов.

Дополнительные сведения о брандмауэре Защитник Windows с расширенным обеспечением см. в Защитник Windows брандмауэра с расширенным обзором безопасности.

Источник

Защитник Windows Брандмауэр с расширенным обеспечением безопасности

Относится к:

Это обзор функций брандмауэра Защитник Windows с расширенными функциями безопасности (WFAS) и безопасности протокола Интернета (IPsec).

Обзор Защитник Windows брандмауэра с расширенным обеспечением безопасности

Защитник Windows Брандмауэр в Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 и Windows Server 2008 R2 — это государственный межсетевой брандмауэр, который помогает обеспечить безопасность устройства, позволяя создавать правила, определяющие, из каких сетевых трафика разрешен вход на устройство. сети и сетевой трафик, который устройство может отправлять в сеть. Защитник Windows Брандмауэр также поддерживает безопасность протокола Интернета (IPsec), которую можно использовать для необходимости проверки подлинности с любого устройства, пытающееся связаться с устройством. При необходимости проверки подлинности устройства, которые не могут быть аутентификацией как доверенные устройства, не могут взаимодействовать с вашим устройством. Вы также можете использовать IPsec, чтобы потребовать шифрования определенного сетевого трафика, чтобы предотвратить его чтение анализаторами сетевых пакетов, которые могут быть присоединены к сети вредоносным пользователем.

Брандмауэр Защитник Windows с оснасткой MMC advanced security MMC является более гибким и обеспечивает гораздо больше функций, чем интерфейс брандмауэра Защитник Windows, который содержится в панели управления. Оба интерфейса взаимодействуют с одними и теми же службами, но обеспечивают различные уровни контроля над этими службами. Хотя Защитник Windows панель управления брандмауэром может защитить одно устройство в домашней среде, она не обеспечивает достаточное количество функций централизованного управления или безопасности, чтобы обеспечить более сложный сетевой трафик, найденный в типичной корпоративной среде бизнеса.

Описание компонента

Защитник Windows Брандмауэр с расширенным обеспечением безопасности является важной частью многоуровневой модели безопасности. Обеспечивая фильтрацию сетевого трафика на основе хостов для устройства, Защитник Windows брандмауэр блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Защитник Windows Брандмауэр также работает с сетевой осведомленности, чтобы можно было применять параметры безопасности, соответствующие типам сетей, к которым подключено устройство. Защитник Windows Параметры конфигурации брандмауэра и безопасности протоколов Интернета (IPsec) интегрированы в единую консоль управления Microsoft (MMC) с именем Защитник Windows Брандмауэр, поэтому брандмауэр Защитник Windows также является важной частью стратегии изоляции сети.

Практическое применение

Чтобы помочь решить проблемы безопасности организации сети, Защитник Windows Брандмауэр предлагает следующие преимущества:

Снижает риск угроз сетевой безопасности. Защитник Windows Брандмауэр уменьшает поверхность атаки устройства, обеспечивая дополнительный уровень для глубокой модели защиты. Уменьшение поверхности атаки устройства повышает управляемость и снижает вероятность успешной атаки.

Защита конфиденциальных данных и интеллектуальной собственности. Благодаря своей интеграции с IPsec Защитник Windows Брандмауэр предоставляет простой способ обеспечения проверки подлинности и межсетевых коммуникаций. Это обеспечивает масштабируемый многоуровневый доступ к доверенным сетевым ресурсам, помогая обеспечить целостность данных и необязательно помогая защищать конфиденциальность данных.

Расширяет значение существующих инвестиций. Поскольку Защитник Windows брандмауэр является брандмауэром на основе хостов, который включен в операционную систему, не требуется дополнительное оборудование или программное обеспечение. Защитник Windows Брандмауэр также разработан, чтобы дополнить существующие решения сетевой безопасности не Microsoft с помощью документированного интерфейса программирования приложений (API).

Источник

Защитник Windows Брандмауэр с руководством по разработке advanced Security

Относится к:

Защитник Windows Брандмауэр с advanced Security — это хост-брандмауэр, который помогает защитить устройство двумя способами. Во-первых, он может фильтровать сетевой трафик, разрешенный для входа в устройство из сети, а также управлять сетевым трафиком, который устройство может отправлять в сеть. Во-вторых Защитник Windows брандмауэр поддерживает IPsec, что позволяет требовать проверки подлинности с любого устройства, пытающееся взаимодействовать с устройством. При необходимости проверки подлинности устройства, которые не могут проверить подлинность, не могут взаимодействовать с вашим устройством. С помощью IPsec можно также зашифровать определенный сетевой трафик, чтобы предотвратить его чтение или перехват во время транзита между устройствами.

Интерфейс брандмауэра Защитник Windows гораздо более гибкий, чем пользовательский интерфейс, найденный в панели управления брандмауэром Защитник Windows брандмауэра. Они взаимодействуют с одними и теми же службами, но обеспечивают различные уровни контроля над этими службами. Хотя панель управления Защитник Windows брандмауэра отвечает требованиям для защиты одного устройства в домашней среде, она не обеспечивает достаточное количество функций централизованного управления или безопасности, чтобы обеспечить более сложный сетевой трафик, найденный в типичной корпоративной среде бизнеса.

Об этом руководстве

В этом руководстве содержится рекомендация по выбору или созданию дизайна для развертывания брандмауэра Защитник Windows в корпоративной среде. В руководстве описываются некоторые общие цели использования брандмауэра Защитник Windows брандмауэра, а затем помогают составить карту целей, применимых к вашему сценарию, к проектам, представленным в этом руководстве.

Это руководство предназначено для ИТ-специалистов, которым была назначена задача развертывания брандмауэра и технологий IPsec в сети организации для достижения целей безопасности организации.

Защитник Windows Брандмауэр должен быть частью комплексного решения по безопасности, которое реализует различные технологии безопасности, такие как брандмауэры периметра, системы обнаружения вторжений, виртуальная частная сеть (VPN), проверка подлинности IEEE 802.1X для беспроводных и проводных подключений, а также правила безопасности подключения IPsec.

Чтобы успешно использовать это руководство, необходимо хорошо понимать возможности, предоставляемые брандмауэром Защитник Windows, и как доставить параметры конфигурации на управляемые устройства с помощью групповой политики в Active Directory.

Вы можете использовать цели реализации для формирования одного из Защитник Windows брандмауэра с расширенными конструкциями безопасности или настраиваемого дизайна, который объединяет элементы из представленных здесь:

Базовый дизайн политики брандмауэра. Ограничивает сетевой трафик на устройствах только тем, которые необходимы и разрешены.

Разработка политики изоляции домена. Не позволяет устройствам, которые являются членами домена, получать нежелательный сетевой трафик с устройств, которые не являются членами домена. Дополнительные «зоны» можно установить для поддержки специальных требований некоторых устройств, таких как:

«Зона границ» для устройств, которые должны иметь возможность получать запросы с не изолированных устройств.

«Зона шифрования» для устройств, которые хранят конфиденциальные данные, которые должны быть защищены при передаче сети.

Разработка политики изоляции сервера. Ограничивает доступ к серверу только ограниченной группе авторизованных пользователей и устройств. Обычно настраивается как зона в дизайне изоляции домена, но также может быть настроена как автономный дизайн, обеспечивая многие преимущества изоляции домена для небольшого набора устройств.

Разработка политики изоляции на основе сертификатов. Этот дизайн является дополнением к обоим предыдущим двум проектам и поддерживает все их возможности. Он использует криптографические сертификаты, развернутые на клиентах и серверах для проверки подлинности, вместо проверки подлинности Kerberos V5, используемой по умолчанию в Active Directory. Это позволяет устройствам, которые не являются частью домена Active Directory, например устройствам, работающим с операционными системами, Windows, участвовать в решении изоляции.

В дополнение к описаниям и примеру для каждого проекта вы найдете рекомендации по сбору необходимых данных об окружающей среде. Затем можно использовать эти рекомендации для планирования и разработки брандмауэра Защитник Windows с помощью развертывания advanced Security. После прочтания этого руководства и завершения сбора, документирования и сопоставления требований организации у вас есть сведения, которые необходимо приступить к развертыванию брандмауэра Защитник Windows с помощью руководства в брандмауэре Защитник Windows с помощью руководства по развертыванию расширенных систем безопасности.

Вы можете найти брандмауэр Защитник Windows с расширенным руководством по развертыванию безопасности в этих местах:

(Загружаемый документ Word)

В этом разделе

| Статья | Описание |

|---|---|

| Понимание брандмауэра Защитник Windows с расширенным процессом разработки безопасности | Узнайте, как начать работу с брандмауэром Защитник Windows с помощью процесса разработки advanced Security. |

| Определение брандмауэра Защитник Windows с расширенными целями развертывания безопасности | Узнайте, как определить брандмауэр Защитник Windows с целями реализации advanced Security. |

| Сопоставление целей развертывания с брандмауэром Защитник Windows с расширенным дизайном безопасности | После завершения проверки существующего брандмауэра Защитник Windows с целями реализации advanced Security и определения целей, важных для конкретного развертывания, можно сопостерить эти цели с определенным брандмауэром Защитник Windows с расширенным дизайном безопасности. |

| Разработка брандмауэра Защитник Windows с помощью расширенных стратегий безопасности | Чтобы выбрать наиболее эффективный проект для защиты сети, необходимо потратить время на сбор ключевых сведений о текущей компьютерной среде. |

| Планирование брандмауэра Защитник Windows с помощью advanced Security Design | После сбора соответствующих сведений в предыдущих разделах и понимания основ конструкций, описанных ранее в этом руководстве, можно выбрать дизайн (или сочетание проектов), которые соответствуют вашим потребностям. |

| Приложение A. Пример файлов шаблонов GPO для параметров, используемых в этом руководстве | XML-файл, содержащий настраиваемые настройки реестра, можно импортировать в объект групповой политики (GPO) с помощью функции Preferences консоли управления групповой политикой (GPMC). |

Терминология, используемая в этом руководстве

В следующей таблице определяются термины, используемые в этом руководстве.

Источник

Во всех версиях Windows, начиная с Windows XP, присутствует встроенный брандмауэр, который можно использовать для защиты операционной системы и фильтрации сетевого трафика. По своему функционалу и возможностям он не уступает многим сторонним коммерческим программным межсетевым экранам: позволяет ограничить доступ к компьютеру из внешней сети, а также разрешить или заблокировать доступ в Интернет для различных приложений. В Windows 10 1709 встроенный брандмауэре называется Windows Defender Firewall with Advanced Security. В этой статье мы покажем, как настроить брандмауэр Windows Defender в Windows 10.

Чтобы открыть панель настройки Windows Defender Firewall, откройте классическую Панель управления (Control Panel) и перейдите в раздел System and Security -> Windows Defender Firewall. На скриншоте ниже видно, что Windows Defender Firewall включен и защищает ваш компьютер.

Чтобы полностью включить/отключить Firewall в Windows 10 используется кнопка Turn Windows Defender Firewall on or off.

Совет. Также вы можете включить/отключить брандмауэр Windows с помощью PowerShell или такими командами:

netsh advfirewall set allprofiles state off

или

netsh advfirewall set allprofiles state on

Если вы некорректно настроили правила в брандмауэре защитника Windows, и полностью заблокировали сетевой доступ для одной программы или операционной системы, можно сбросить все ваши настройки с помощью кнопки Restore defaults.

Обратите внимание что в Windows Defender Firewall есть три сетевых профиля:

- Domain profile – используется, если компьютер присоединен к доменной сети Active Directory;

- Private profile – профиль для частной сети, в которой вы хотите разрешить обнаруживать ваш другими устройствами, и разрешить общий доступ к файлам и принтерам;

- Public (Guest) profile – настройки этого профиля максимально ограничивают доступ к вашему компьютеру из сети и его обнаружения. Этот профиль используется в общедоступных местах, где вы не доверяете другим устройствам в сети (гостиница, аэропорт, кафе)

Сетевой профиль брандмауэра выбирается пользователем при первом подключении к новой сети или назначается автоматически (в случае домена).

Чтобы разрешить или заблокировать входящее/исходящее подключение для конкретного профиля, нажмите Advanced Setting, щелкните провой кнопкой по корню Windows Defender Firewall with Advanced Security -> Properties.

Вы можете управлять настройками каждого профиля на отдельной вкладке.

Обратите внимание, что по-умолчанию Windows Defender Firewall в Windows 10 блокирует все входящие подключения и разрешает все исходящие.

Если вы хотите полностью заблокировать доступ в Интернет с вашего компьютера, на всех трех вкладка выберите Outbound Connection -> Block. При этом исходящие подключения будут запрещены для всех программ, кроме разрешенных (в Windows 10 есть несколько преднастроенных правил для системных процессов: доступ к Windows Updates, Windows Store, обновление антивирусных баз Windows Defender и т.д.)

Попробуем добавить браузер Mozilla Firefox в список разрешенных программ.

Нажмите на кнопку Allow an app or feature through Windows Defender Firewall в левой панели. Появится список разрешенных приложений и служб Windows. Чтобы добавить новое приложение, нажмите Allow another app.

С помощью кнопки Browse укажите исполняемый файл прилежания, которому нужно разрешить доступ в Интернет. Я выбрал исполняемый файл браузера C:Program FilesMozilla Firefoxfirefox.exe

Нажмите OK и на следующей вкладке выберите, для каких сетевых профилей должно быть активно данное правило.

Более тонко вы можете настроить правила Windows Defender Firewall из консоли wf.msc. Здесь вы можете создать отдельные разрешающие или запрещающие правила для конкретной программы, протокола (TCP/UDP/ICMP/IPsec), IP адреса или номера порта.

Чтобы создать новое правило для исходящего трафика, щелкните правой кнопкой по Inbound rules -> New Rule.

Далее следуйте простому мастеру, который поможет создать новое собственное правило в брандмауэре Windows.

В этом примере я разрешил исходящие подключения для putty.exe.

Выберите Allow the connection и укажите имя правила.

Новое правило появится в консоли Inbound rules. Вы можете отключить его через контекстное меню Disable rule. При этом правило не удаляется, а становится неактивным (его цвет сменится с зеленый на серый).

| title | description | ms.prod | ms.localizationpriority | author | manager | ms.topic | ms.date | ms.reviewer | ms.author | ms.technology | appliesto | |||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Windows Defender Firewall with Advanced Security Administration with Windows PowerShell (Windows) |

Windows Defender Firewall with Advanced Security Administration with Windows PowerShell |

windows-client |

medium |

paolomatarazzo |

aaroncz |

conceptual |

09/08/2021 |

jekrynit |

paoloma |

itpro-security |

|

Windows Defender Firewall with Advanced Security Administration with Windows PowerShell

The Windows Defender Firewall with Advanced Security Administration with Windows PowerShell Guide provides essential scriptlets for automating Windows Defender Firewall management. It’s designed for IT pros, system administrators, IT managers, and others who use and need to automate Windows Defender Firewall management in Windows.

You can use Windows PowerShell to manage your firewall and IPsec deployments. This object-oriented scripting environment will make it easier for you to manage policies and monitor network conditions than was possible in netsh. Windows PowerShell allows network settings to be self-discoverable through the syntax and parameters in each of the cmdlets. This guide demonstrates how common tasks were performed in netsh and how you can use Windows PowerShell to accomplish them.

In future versions of Windows, Microsoft might remove the netsh functionality for Windows Defender Firewall. Microsoft recommends that you transition to Windows PowerShell if you currently use netsh to configure and manage Windows Defender Firewall.

Windows PowerShell and netsh command references are at the following locations.

- Netsh Commands for Windows Defender Firewall

Scope

This guide doesn’t teach you the fundamentals of Windows Defender Firewall, which can be found in Windows Defender Firewall. It doesn’t teach the fundamentals of Windows PowerShell, and it assumes that you’re familiar with the Windows PowerShell language and the basic concepts of Windows PowerShell. For more info about Windows PowerShell concepts and usage, see the reference topics in the Additional resources section of this guide.

Audience and user requirements

This guide is intended for IT pros, system administrators, and IT managers, and it assumes that you’re familiar with Windows Defender Firewall, the Windows PowerShell language, and the basic concepts of Windows PowerShell.

In this topic

| Section | Description |

|---|---|

| Set profile global defaults | Enable and control firewall behavior |

| Deploy basic firewall rules | How to create, modify, and delete firewall rules |

| Manage Remotely | Remote management by using -CimSession |

| Deploy basic IPsec rule settings | IPsec rules and associated parameters |

| Deploy secure firewall rules with IPsec | Domain and server isolation |

| Other resources | More information about Windows PowerShell |

Set profile global defaults

Global defaults set the device behavior in a per-profile basis. Windows Defender Firewall supports Domain, Private, and Public profiles.

Enable Windows Defender Firewall with Advanced Security

Windows Defender Firewall drops traffic that doesn’t correspond to allowed unsolicited traffic, or traffic that is sent in response to a request by the device. If you find that the rules you create aren’t being enforced, you may need to enable Windows Defender Firewall. Here’s how to enable Windows Defender Firewall on a local domain device:

Netsh

netsh advfirewall set allprofiles state on

Windows PowerShell

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled True

Control Windows Defender Firewall with Advanced Security behavior

The global default settings can be defined through the command-line interface. These modifications are also available through the Windows Defender Firewall with Advanced Security console.

The following scriptlets set the default inbound and outbound actions, specifies protected network connections, and allows notifications to be displayed to the user when a program is blocked from receiving inbound connections. It allows unicast response to multicast or broadcast network traffic, and it specifies logging settings for troubleshooting.

Netsh

netsh advfirewall set allprofiles firewallpolicy blockinbound,allowoutbound netsh advfirewall set allprofiles settings inboundusernotification enable netsh advfirewall set allprofiles settings unicastresponsetomulticast enable netsh advfirewall set allprofiles logging filename %SystemRoot%System32LogFilesFirewallpfirewall.log

Windows PowerShell

Set-NetFirewallProfile -DefaultInboundAction Block -DefaultOutboundAction Allow –NotifyOnListen True -AllowUnicastResponseToMulticast True –LogFileName %SystemRoot%System32LogFilesFirewallpfirewall.log

Disable Windows Defender Firewall with Advanced Security

Microsoft recommends that you don’t disable Windows Defender Firewall because you lose other benefits provided by the service, such as the ability to use Internet Protocol security (IPsec) connection security rules, network protection from attacks that employ network fingerprinting, Windows Service Hardening, and boot time filters.

Disabling Windows Defender Firewall with Advanced Security can also cause problems, including:

- Start menu can stop working

- Modern applications can fail to install or update

- Activation of Windows via phone fails

- Application or OS incompatibilities that depend on Windows Defender Firewall

Microsoft recommends disabling Windows Defender Firewall only when installing a third-party firewall, and resetting Windows Defender Firewall back to defaults when the third-party software is disabled or removed.

If disabling Windows Defender Firewall is required, don’t disable it by stopping the Windows Defender Firewall service (in the Services snap-in, the display name is Windows Defender Firewall and the service name is MpsSvc).

Stopping the Windows Defender Firewall service isn’t supported by Microsoft.

Non-Microsoft firewall software can programmatically disable only the parts of Windows Defender Firewall that need to be disabled for compatibility.

You shouldn’t disable the firewall yourself for this purpose.

The proper method to disable the Windows Defender Firewall is to disable the Windows Defender Firewall Profiles and leave the service running.

Use the following procedure to turn off the firewall, or disable the Group Policy setting Computer Configuration|Administrative Templates|Network|Network Connections|Windows Defender Firewall|Domain Prolfile|Windows Defender Firewall:Protect all network connections.

For more information, see Windows Defender Firewall with Advanced Security deployment guide.

The following example disables Windows Defender Firewall for all profiles.

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False

Deploy basic firewall rules

This section provides scriptlet examples for creating, modifying, and deleting firewall rules.

Create firewall rules

Adding a firewall rule in Windows PowerShell looks a lot like it did in Netsh, but the parameters and values are specified differently.

Here’s an example of how to allow the Telnet application to listen on the network. This firewall rule is scoped to the local subnet by using a keyword instead of an IP address. Just like in Netsh, the rule is created on the local device, and it becomes effective immediately.

Netsh

netsh advfirewall firewall add rule name="Allow Inbound Telnet" dir=in program= %SystemRoot%System32tlntsvr.exe remoteip=localsubnet action=allow

Windows PowerShell

New-NetFirewallRule -DisplayName “Allow Inbound Telnet” -Direction Inbound -Program %SystemRoot%System32tlntsvr.exe -RemoteAddress LocalSubnet -Action Allow

The following scriptlet shows how to add a basic firewall rule that blocks outbound traffic from a specific application and local port to a Group Policy Object (GPO) in Active Directory. In Windows PowerShell, the policy store is specified as a parameter within the New-NetFirewall cmdlet. In Netsh, you must first specify the GPO that the commands in a Netsh session should modify. The commands you enter are run against the contents of the GPO, and the execution remains in effect until the Netsh session is ended or until another set store command is executed.

Here, domain.contoso.com is the name of your Active Directory Domain Services (AD DS), and gpo_name is the name of the GPO that you want to modify. Quotation marks are required if there are any spaces in the GPO name.

Netsh

netsh advfirewall set store gpo=domain.contoso.comgpo_name netsh advfirewall firewall add rule name="Block Outbound Telnet" dir=out program=%SystemRoot%System32telnet.exe protocol=tcp localport=23 action=block

Windows PowerShell

New-NetFirewallRule -DisplayName “Block Outbound Telnet” -Direction Outbound -Program %SystemRoot%System32tlntsvr.exe –Protocol TCP –LocalPort 23 -Action Block –PolicyStore domain.contoso.comgpo_name

GPO Caching

To reduce the burden on busy domain controllers, Windows PowerShell allows you to load a GPO to your local session, make all your changes in that session, and then save it back at all once.

The following command performs the same actions as the previous example (by adding a Telnet rule to a GPO), but we do so by applying GPO caching in PowerShell. Changing the GPO by loading it onto your local session and using the -GPOSession parameter aren’t supported in Netsh

Windows PowerShell

$gpo = Open-NetGPO –PolicyStore domain.contoso.comgpo_name New-NetFirewallRule -DisplayName “Block Outbound Telnet” -Direction Outbound -Program %SystemRoot%System32telnet.exe –Protocol TCP –LocalPort 23 -Action Block –GPOSession $gpo Save-NetGPO –GPOSession $gpo

This command doesn’t batch your individual changes, it loads and saves the entire GPO at once. So if any other changes are made by other administrators, or in a different Windows PowerShell window, saving the GPO overwrites those changes.

Modify an existing firewall rule

When a rule is created, Netsh and Windows PowerShell allow you to change rule properties and influence, but the rule maintains its unique identifier (in Windows PowerShell, this identifier is specified with the -Name parameter).

For example, you could have a rule Allow Web 80 that enables TCP port 80 for inbound unsolicited traffic. You can change the rule to match a different remote IP address of a Web server whose traffic will be allowed by specifying the human-readable, localized name of the rule.

Netsh

netsh advfirewall firewall set rule name="Allow Web 80" new remoteip=192.168.0.2

Windows PowerShell

Set-NetFirewallRule –DisplayName “Allow Web 80” -RemoteAddress 192.168.0.2

Netsh requires you to provide the name of the rule for it to be changed and we don’t have an alternate way of getting the firewall rule. In Windows PowerShell, you can query for the rule using its known properties.

When you run Get-NetFirewallRule, you may notice that common conditions like addresses and ports don’t appear. These conditions are represented in separate objects called Filters. As shown before, you can set all the conditions in New-NetFirewallRule and Set-NetFirewallRule. If you want to query for firewall rules based on these fields (ports, addresses, security, interfaces, services), you’ll need to get the filter objects themselves.

You can change the remote endpoint of the Allow Web 80 rule (as done previously) using filter objects. Using Windows PowerShell, you query by port using the port filter, then assuming other rules exist affecting the local port, you build with further queries until your desired rule is retrieved.

In the following example, we assume the query returns a single firewall rule, which is then piped to the Set-NetFirewallRule cmdlet utilizing Windows PowerShell’s ability to pipeline inputs.

Windows PowerShell

Get-NetFirewallPortFilter | ?{$_.LocalPort -eq 80} | Get-NetFirewallRule | ?{ $_.Direction –eq “Inbound” -and $_.Action –eq “Allow”} | Set-NetFirewallRule -RemoteAddress 192.168.0.2

You can also query for rules using the wildcard character. The following example returns an array of firewall rules associated with a particular program. The elements of the array can be modified in subsequent Set-NetFirewallRule cmdlets.

Windows PowerShell

Get-NetFirewallApplicationFilter -Program "*svchost*" | Get-NetFirewallRule

Multiple rules in a group can be simultaneously modified when the associated group name is specified in a Set command. You can add firewall rules to specified management groups in order to manage multiple rules that share the same influences.

In the following example, we add both inbound and outbound Telnet firewall rules to the group Telnet Management. In Windows PowerShell, group membership is specified when the rules are first created so we re-create the previous example rules. Adding rules to a custom rule group isn’t possible in Netsh.

Windows PowerShell

New-NetFirewallRule -DisplayName “Allow Inbound Telnet” -Direction Inbound -Program %SystemRoot%System32tlntsvr.exe -RemoteAddress LocalSubnet -Action Allow –Group “Telnet Management” New-NetFirewallRule -DisplayName “Block Outbound Telnet” -Direction Outbound -Program %SystemRoot%System32tlntsvr.exe -RemoteAddress LocalSubnet -Action Allow –Group “Telnet Management”

If the group isn’t specified at rule creation time, the rule can be added to the rule group using dot notation in Windows PowerShell. You can’t specify the group using Set-NetFirewallRule since the command allows querying by rule group.

Windows PowerShell

$rule = Get-NetFirewallRule -DisplayName “Allow Inbound Telnet” $rule.Group = “Telnet Management” $rule | Set-NetFirewallRule

With the help of the Set command, if the rule group name is specified, the group membership isn’t modified but rather all rules of the group receive the same modifications indicated by the given parameters.

The following scriptlet enables all rules in a predefined group containing remote management influencing firewall rules.

Netsh

netsh advfirewall firewall set rule group="Windows Defender Firewall remote management" new enable=yes

Windows PowerShell

Set-NetFirewallRule -DisplayGroup “Windows Defender Firewall Remote Management” –Enabled True

There’s also a separate Enable-NetFirewallRule cmdlet for enabling rules by group or by other properties of the rule.

Windows PowerShell

Enable-NetFirewallRule -DisplayGroup “Windows Defender Firewall Remote Management” -Verbose

Delete a firewall rule

Rule objects can be disabled so that they’re no longer active. In Windows PowerShell, the Disable-NetFirewallRule cmdlet will leave the rule on the system, but put it in a disabled state so the rule no longer is applied and impacts traffic. A disabled firewall rule can be re-enabled by Enable-NetFirewallRule. This cmdlet is different from the Remove-NetFirewallRule, which permanently removes the rule definition from the device.

The following cmdlet deletes the specified existing firewall rule from the local policy store.

Netsh

netsh advfirewall firewall delete rule name=“Allow Web 80”

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Allow Web 80”

Like with other cmdlets, you can also query for rules to be removed. Here, all blocking firewall rules are deleted from the device.

Windows PowerShell

Remove-NetFirewallRule –Action Block

It may be safer to query the rules with the Get command and save it in a variable, observe the rules to be affected, then pipe them to the Remove command, just as we did for the Set commands. The following example shows how you can view all the blocking firewall rules, and then delete the first four rules.

Windows PowerShell

$x = Get-NetFirewallRule –Action Block $x $x[0-3] | Remove-NetFirewallRule

Manage remotely

Remote management using WinRM is enabled by default. The cmdlets that support the CimSession parameter use WinRM and can be managed remotely by default.

The following example returns all firewall rules of the persistent store on a device named RemoteDevice.

Windows PowerShell

Get-NetFirewallRule –CimSession RemoteDevice

We can perform any modifications or view rules on remote devices by using the –CimSession parameter. Here we remove a specific firewall rule from a remote device.

Windows PowerShell

$RemoteSession = New-CimSession –ComputerName RemoteDevice Remove-NetFirewallRule –DisplayName “AllowWeb80” –CimSession $RemoteSession -Confirm

Deploy basic IPsec rule settings

An Internet Protocol security (IPsec) policy consists of rules that determine IPsec behavior. IPsec supports network-level peer authentication, data origin authentication, data integrity, data confidentiality (encryption), and replay protection.

Windows PowerShell can create powerful, complex IPsec policies like in Netsh and the Windows Defender Firewall with Advanced Security console. However, because Windows PowerShell is object-based rather than string token-based, configuration in Windows PowerShell offers greater control and flexibility.

In Netsh, the authentication and cryptographic sets were specified as a list of comma-separated tokens in a specific format. In Windows PowerShell, rather than using default settings, you first create your desired authentication or cryptographic proposal objects and bundle them into lists in your preferred order. Then, you create one or more IPsec rules that reference these sets. The benefit of this model is that programmatic access to the information in the rules is much easier. See the following sections for clarifying examples.

Create IPsec rules

The following cmdlet creates basic IPsec transport mode rule in a Group Policy Object. An IPsec rule is simple to create; all that is required is the display name, and the remaining properties use default values. Inbound traffic is authenticated and integrity checked using the default quick mode and main mode settings. These default settings can be found in the console under Customize IPsec Defaults.

Netsh

netsh advfirewall set store gpo=domain.contoso.comgpo_name netsh advfirewall consec add rule name="Require Inbound Authentication" endpoint1=any endpoint2=any action=requireinrequestout

Windows PowerShell

New-NetIPsecRule -DisplayName “Require Inbound Authentication” -PolicyStore domain.contoso.comgpo_name

Add custom authentication methods to an IPsec rule

If you want to create a custom set of quick-mode proposals that includes both AH and ESP in an IPsec rule object, you create the associated objects separately and link their associations. For more information about authentication methods, see Choosing the IPsec Protocol .

You can then use the newly created custom quick-mode policies when you create IPsec rules. The cryptography set object is linked to an IPsec rule object.

In this example, we build on the previously created IPsec rule by specifying a custom quick-mode crypto set. The final IPsec rule requires outbound traffic to be authenticated by the specified cryptography method.

Netsh

netsh advfirewall set store gpo=domain.contoso.comgpo_name netsh advfirewall consec add rule name="Require Outbound Authentication" endpoint1=any endpoint2=any action=requireinrequestout qmsecmethods=ah:sha1+esp:sha1-3des

Windows PowerShell

$AHandESPQM = New-NetIPsecQuickModeCryptoProposal -Encapsulation AH,ESP –AHHash SHA1 -ESPHash SHA1 -Encryption DES3 $QMCryptoSet = New-NetIPsecQuickModeCryptoSet –DisplayName “ah:sha1+esp:sha1-des3” -Proposal $AHandESPQM –PolicyStore domain.contoso.comgpo_name New-NetIPsecRule -DisplayName “Require Inbound Authentication” -InboundSecurity Require -OutboundSecurity Request -QuickModeCryptoSet $QMCryptoSet.Name –PolicyStore domain.contoso.comgpo_name

IKEv2 IPsec transport rules

A corporate network may need to secure communications with another agency. But, you discover the agency runs non-Windows operating systems and requires the use of the Internet Key Exchange Version 2 (IKEv2) standard.

You can apply IKEv2 capabilities in Windows Server 2012 by specifying IKEv2 as the key module in an IPsec rule. This capability specification can only be done using computer certificate authentication and can’t be used with phase-2 authentication.

Windows PowerShell

New-NetIPsecRule -DisplayName “Require Inbound Authentication” -InboundSecurity Require -OutboundSecurity Request –Phase1AuthSet MyCertAuthSet -KeyModule IKEv2 –RemoteAddress $nonWindowsGateway

For more info about IKEv2, including scenarios, see Securing End-to-End IPsec Connections by Using IKEv2.

Copy an IPsec rule from one policy to another

Firewall and IPsec rules with the same rule properties can be duplicated to simplify the task of re-creating them within different policy stores.

To copy the previously created rule from one policy store to another, the associated objects must also be copied separately. There’s no need to copy associated firewall filters. You can query rules to be copied in the same way as other cmdlets.

Copying individual rules is a task that isn’t possible through the Netsh interface. Here’s how you can accomplish it with Windows PowerShell.

Windows PowerShell

$Rule = Get-NetIPsecRule –DisplayName “Require Inbound Authentication” $Rule | Copy-NetIPsecRule –NewPolicyStore domain.costoso.comnew_gpo_name $Rule | Copy-NetPhase1AuthSet –NewPolicyStore domain.costoso.comnew_gpo_name

Handling Windows PowerShell errors

To handle errors in your Windows PowerShell scripts, you can use the –ErrorAction parameter. This parameter is especially useful with the Remove cmdlets. If you want to remove a particular rule, you’ll notice that it fails if the rule isn’t found. When rules are being removed, if the rule isn’t already there, it’s acceptable to ignore that error. In this case, you can do the following to suppress any “rule not found” errors during the remove operation.

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Contoso Messenger 98” –ErrorAction SilentlyContinue

The use of wildcards can also suppress errors, but they could potentially match rules that you didn’t intend to remove. These wildcards can be a useful shortcut, but should only be used if you know there aren’t any extra rules that will be accidentally deleted. So the following cmdlet will also remove the rule, suppressing any “not found” errors.

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Contoso Messenger 98*”

When using wildcards, if you want to double-check the set of rules that is matched, you can use the –WhatIf parameter.

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Contoso Messenger 98*” –WhatIf

If you only want to delete some of the matched rules, you can use the –Confirm parameter to get a rule-by-rule confirmation prompt.

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Contoso Messenger 98*” –Confirm

You can also just perform the whole operation, displaying the name of each rule as the operation is performed.

Windows PowerShell

Remove-NetFirewallRule –DisplayName “Contoso Messenger 98*” –Verbose

Monitor

The following Windows PowerShell commands are useful in the update cycle of a deployment phase.

To allow you to view all the IPsec rules in a particular store, you can use the following commands. In Netsh, this command doesn’t show rules where profile=domain,public or profile=domain,private. It only shows rules that have the single entry domain that is included in the rule. The following command examples will show the IPsec rules in all profiles.

Netsh

netsh advfirewall consec show rule name=all

Windows PowerShell

Show-NetIPsecRule –PolicyStore ActiveStore

You can monitor main mode security associations for information such as which peers are currently connected to the device and which protection suite is used to form the security associations.

Use the following cmdlet to view existing main mode rules and their security associations:

Netsh

netsh advfirewall monitor show mmsa all

Windows PowerShell

Find the source GPO of a rule

To view the properties of a particular rule or group of rules, you query for the rule. When a query returns fields that are specified as NotConfigured, you can determine which policy store a rule originates from.

For objects that come from a GPO (the –PolicyStoreSourceType parameter is specified as GroupPolicy in the Show command), if –TracePolicyStore is passed, the name of the GPO is found and returned in the PolicyStoreSource field.

Windows PowerShell

Get-NetIPsecRule –DisplayName “Require Inbound Authentication” –TracePolicyStore

It’s important to note that the revealed sources don’t contain a domain name.

Deploy a basic domain isolation policy

IPsec can be used to isolate domain members from non-domain members. Domain isolation uses IPsec authentication to require that the domain-joined devices positively establish the identities of the communicating devices to improve security of an organization. One or more features of IPsec can be used to secure traffic with an IPsec rule object.

To implement domain isolation on your network, the devices in the domain receive IPsec rules that block unsolicited inbound network traffic that isn’t protected by IPsec. Here we create an IPsec rule that requires authentication by domain members. Through this authentication, you can isolate domain-joined devices from devices that aren’t joined to a domain. In the following examples, Kerberos authentication is required for inbound traffic and requested for outbound traffic.

Netsh

netsh advfirewall set store gpo=domain.contoso.comdomain_isolation netsh advfirewall consec add rule name=“Basic Domain Isolation Policy” profile=domain endpoint1=”any” endpoint2=”any” action=requireinrequestout auth1=”computerkerb”

Windows PowerShell

$kerbprop = New-NetIPsecAuthProposal –Machine –Kerberos $Phase1AuthSet = New-NetIPsecPhase1AuthSet -DisplayName "Kerberos Auth Phase1" -Proposal $kerbprop –PolicyStore domain.contoso.comdomain_isolation New-NetIPsecRule –DisplayName “Basic Domain Isolation Policy” –Profile Domain –Phase1AuthSet $Phase1AuthSet.Name –InboundSecurity Require –OutboundSecurity Request –PolicyStore domain.contoso.comdomain_isolation

Configure IPsec tunnel mode

The following command creates an IPsec tunnel that routes traffic from a private network (192.168.0.0/16) through an interface on the local device (1.1.1.1) attached to a public network to a second device through its public interface (2.2.2.2) to another private network (192.157.0.0/16). All traffic through the tunnel is checked for integrity by using ESP/SHA1, and it’s encrypted by using ESP/DES3.

Netsh

netsh advfirewall consec add rule name="Tunnel from 192.168.0.0/16 to 192.157.0.0/16" mode=tunnel endpoint1=192.168.0.0/16 endpoint2=192.157.0.0/16 localtunnelendpoint=1.1.1.1 remotetunnelendpoint=2.2.2.2 action=requireinrequireout qmsecmethods=esp:sha1-3des

Windows PowerShell