Мы хотим, чтобы Microsoft Edge оставался самым безопасным и защищенным браузером. Последние два года мы постоянно внедряем инновации и очень гордимся результатами. Усилия наших инженеров привели к тому, что Microsoft Edge гораздо менее уязвим, чем популярный браузер Internet Explorer для Windows.

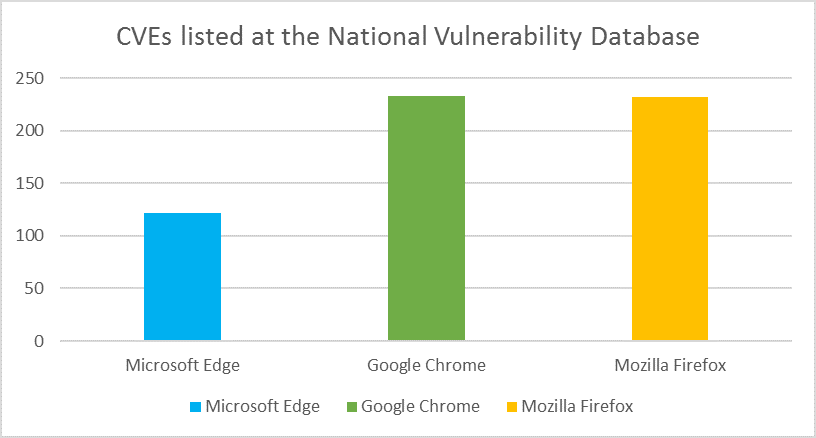

Количество уязвимостей в браузерах Microsoft Edge, Chrome и Firefox по состоянию на сентябрь 2016 г. по данным National Vulnerability Database (с момента выхода Microsoft Edge).

Ни один современный браузер (как и любое другое приложение со сложной архитектурой) не является абсолютно надежным. Однако о большинстве уязвимостей Microsoft Edge нам добросовестно сообщают профессиональные партнеры по безопасности. Эти исследователи сотрудничают с нашим Центром реагирования на проблемы в области безопасности (Microsoft Security Response Center, MSRC) и группой разработки Microsoft Edge. Вместе мы успеваем защитить пользователей до того, как злоумышленники смогут воспользоваться уязвимостями. Более того, пока не зафиксировано случаев использования этих уязвимостей для проведения атак нулевого дня.

Многие компании по всему миру все чаще сталкиваются с угрозой целевых атак. Злоумышленники специально разрабатывают такие атаки для инфраструктуры конкретной организации, чтобы получить контроль над ее сетями и данными. Для самых бдительных корпоративных клиентов мы представляем новый уровень глубокой защиты: Windows Defender Application Guard для Windows 10 Корпоративная. Windows Defender Application Guard использует технологию виртуализации Microsoft Hyper-V, которая обеспечивает беспрецедентную защиту от целевых угроз.

Целевые атаки против крупных предприятий

В последние годы общая картина возникновения угроз существенно изменилась. Сегодня более 90 % атак начинается с перехода по ссылке, после чего злоумышленники крадут учетные данные, устанавливают вредоносное ПО или используют уязвимости.

При этом страдают не только атакованные компании, но и тысячи, а порой и миллионы пользователей. Их учетные и персональные данные могут быть украдены. Особо заинтересованные и настойчивые злоумышленники часто используют приемы социальной инженерии — отправляют грамотно составленное личное письмо известным сотрудникам компании. Отправитель такого письма представляется кем-либо из руководителей организации и просит сотрудника перейти по ссылке, чтобы тот прочитал якобы важный документ. Эта ссылка ведет на специально созданный вредоносный сайт, где с помощью еще не обнаруженной уязвимости на компьютер устанавливается вредоносное ПО. Установив связь с этим компьютером, злоумышленник может украсть учетные данные и начать поиск других уязвимых компьютеров в остальной сети. Этот процесс повторяется, пока не будет достигнута цель — например, кража данных и интеллектуальной собственности или подрыв бизнеса.

Как помешать планам злоумышленника

Мы противостоим угрозам с помощью системного подхода и предлагаем клиентам необходимые средства для защиты на различных направлениях атаки. Windows Defender Application Guard не позволяет злоумышленникам установить связь с локальным компьютером или расширить присутствие в корпоративной сети.

У нас лучшая в отрасли технология виртуализации. Она не только изолирует потенциальные угрозы от сети и системы, но и полностью устраняет их, когда контейнер закрывается.

Подробности работы Windows Defender Application Guard

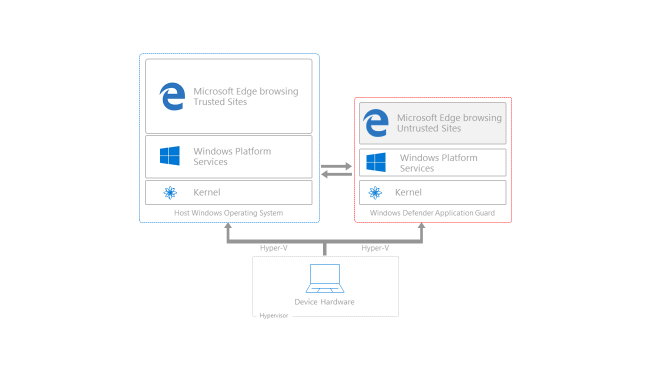

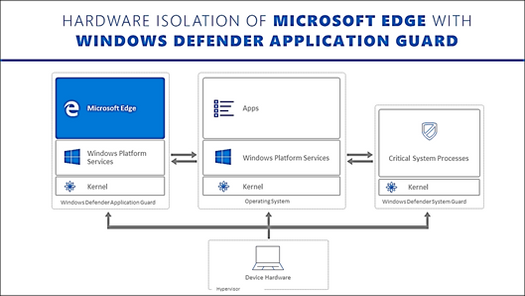

Windows Defender Application Guard использует для защиты от атак облачную технологию виртуализации.

Когда пользователь переходит на проверенный сайт (например, открывает внутреннее веб-приложение бухгалтерии), Microsoft Edge работает в обычном режиме. Браузер обращается к локальному хранилищу, аутентифицирует пользователя на внутренних сайтах с корпоративными учетными данными, работает с файлами cookie обычным образом, позволяет сохранять файлы на локальный компьютер, — словом, Windows работает так, как вы привыкли. Этот режим обведен на схеме синим цветом и называется хост-версией Windows.

Application Guard изолирует непроверенные сайты на аппаратном уровне.

Когда сотрудник переходит на сайт, которого нет в списке известных или доверенных, в дело вступает Application Guard и изолирует потенциальную угрозу. На схеме этот режим обведен красным цветом. Application Guard создает на аппаратном уровне новый экземпляр Windows с отдельной копией ядра и минимальным количеством служб платформы Windows для работы Microsoft Edge. Оборудование системы запрещает этой отдельной копии Windows доступ к обычной операционной среде пользователя.

Application Guard полностью блокирует доступ к памяти, локальному хранилищу, другим установленным приложениям, конечным точкам корпоративной сети и другим ресурсам, интересующим злоумышленника. Этой отдельной копии Windows недоступны никакие учетные данные, включая доменные, которые могут храниться в постоянном хранилище учетных данных.

Конечно, в большинстве случаев непроверенные сайты являются абсолютно безопасными, и пользователь просто хочет, чтобы они работали как надо. Изолированная среда позволяет сайтам функционировать, как обычно (как если бы они выполнялись на хост-версии Windows). Application Guard предоставляет для этого необходимые функции, которые позволяют работать с непроверенными сайтами, как обычно: копировать и вставлять их данные с помощью буфера обмена Windows, а также печатать контент сайтов на рабочем принтере. Таким образом, продуктивность работы останется прежней, даже если хост защищен с помощью Application Guard. Администратор предприятия может управлять этой функциональностью с помощью средств и политик управления Microsoft, выбирая доступные функции по результатам оценки рисков.

Многоуровневая изоляция для защиты предприятий

Чтобы повысить безопасность, которую предлагают сугубо программные «песочницы», корпорация Microsoft при поддержке корпоративных и государственных клиентов разработала аппаратную изоляцию. Благодаря Windows Defender Application Guard браузер Microsoft Edge защищает организацию от самых сложных атак и попыток внедриться в вашу сеть и устройства через Интернет. Браузер создает безопасную и комфортную среду для просмотра веб-страниц.

Но что происходит, если непроверенный сайт — инструмент злоумышленника? Вернемся к описанному сценарию атаки.

Злоумышленник отправляет искусно составленное электронное письмо ничего не подозревающему сотруднику компании. Ссылка в этом письме приглашает перейти на сайт, который контролирует злоумышленник. Сотрудник, не увидев в письме ничего подозрительного, кликает ссылку, ведущую на непроверенный сайт. Чтобы заранее обезопасить пользователя и корпоративные ресурсы, Application Guard работает вместе с Microsoft Edge и открывает такой сайт во временной и изолированной копии Windows. Теперь даже в случае успешного взлома браузера вредоносный код будет выполняться в пустой среде, где нет ничего, что интересует злоумышленника, — нет данных, доступа к учетным данным пользователей и к другим конечным точкам корпоративной сети. Сценарий атаки полностью нарушен. Когда пользователь (даже не зная об атаке) закончит работу, этот временный контейнер удаляется вместе с вредоносным ПО. Таким образом, злоумышленник не сможет установить связь с локальным компьютером и даже взломанный экземпляр браузера не позволит атаковать корпоративную сеть. После удаления текущего контейнера для последующих сеансов каждый раз создается новый.

Веб-разработчики и Application Guard

Хорошие новости для веб-разработчиков: специально изменять код сайта не требуется. Microsoft Edge отображает сайты в Application Guard тем же способом, что и в хост-версии Windows. Определять, когда Microsoft Edge работает в данном режиме, не нужно — как не нужно и учитывать различия в его поведении. Поскольку временный контейнер уничтожается после окончания сеанса, файлы cookie и прочая информация локально не сохраняются.

Мы стремимся обезопасить и защитить корпоративных пользователей и данные

Миссия Microsoft — помочь каждому человеку и каждой организации в мире работать эффективнее и достигать большего. С инструментом Windows Defender Application Guard корпоративные пользователи смогут свободно работать с множеством интернет-сайтов и служб без риска для корпоративных и персональных данных. Благодаря этому Microsoft Edge становится самым безопасным браузером для предприятия.

Функция Windows Defender Application Guard для Microsoft Edge станет доступна участникам программы предварительной оценки Windows уже в ближайшие месяцы, а более обширное развертывание ожидается в следующем году.

Авторы статьи: Джон Хейзен, главный программный менеджер, Microsoft Edge, и Чез Джеффриз, главный программный менеджер, Application Guard.

Время на прочтение

2 мин

Количество просмотров 9.9K

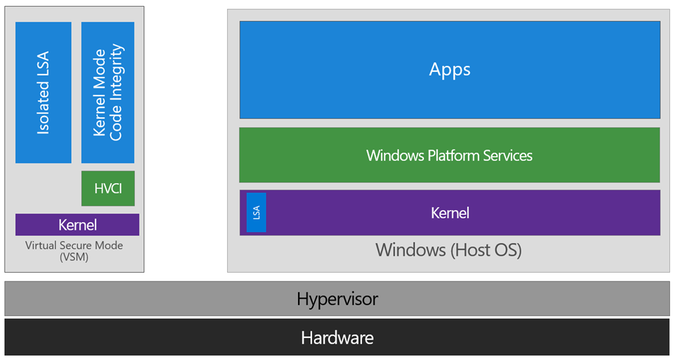

Microsoft ранее уже анонсировала специальные защитные меры от вредоносного ПО и кибератак, которые основаны на механизме виртуализации Hyper-V. С выпуском Windows 10 компания представила так называемую среду Virtual Secure Mode (VSM) и две основанные на VSM защитные меры: Device Guard и Credential Guard (доступны для enterprise версий Windows 10). Основное их предназначение заключается в изоляции критических для безопасности операций в мини-ОС, которая работает в отдельной виртуальной машине с высоким уровнем доверия.

К таким критическим операциям относится проверка легитимности данных UEFI-прошивки компьютера, драйверов режима ядра (Device Guard) и выполнение процедур, которые относятся к аутентификации пользователей (Credential Guard). Новая функция безопасности под названием Windows Defender Application Guard для веб-браузера Edge выполняет аналогичную изоляцию на основе Hyper-V, но только, в этом случае, ненадежных источников контента в веб-браузере.

Ниже на рисунке представлена архитектура VSM, которая основана Hyper-V. Схожую архитектуру использует и App Guard.

Как видно выше, основная копия Windows 10 (хост) отделена от VSM изоляцией на уровне гипервизора. Схожий подход применяет и App Guard для Edge. Когда пользователь посещает недоверенный веб-сайт в браузере, он открывается не в контексте виртуальной машины хоста, а в другой, которая создана именно для таких потенциально опасных операций как просмотр контента на небезопасных веб-сайтах.

…when an employee browses to a site that is not recognized or trusted by the network administrator, Application Guard steps in to isolate the potential threat. Application Guard creates a new instance of Windows at the hardware layer, with an entirely separate copy of the kernel and the minimum Windows Platform Services required to run Microsoft Edge. The underlying hardware enforces that this separate copy of Windows has no access to the user’s normal operating environment.

Таким образом, если злоумышленник планирует кибератаку на сотрудников организации и использует для этого фишинговую ссылку, которая может использоваться для организации атаки типа drive-by download, она будет открыта в изолированном на уровне гипервизора окружении. В таком контексте исполнения атакующий не сможет получить для себя никакой новой информации, поскольку в этой виртуальной машине ограничен доступ к любой информации пользователя, располагающейся на хосте. При этом для самого пользователя Edge будет создаваться ощущение, что процесс вкладки работает в системе хоста.

Windows Defender Application Guard для веб-браузера Edge станет доступна пользователям копий Windows программы Insiders в ближайшие месяцы, а для пользователей релизных копий Windows 10 Enterprise в следующем году.

Windows Defender Application Guard for Microsoft Edge will become available to Windows Insiders in the coming months, and roll out more broadly next year.

If you are a Windows user, then it is likely that you are familiar with Windows Security, formerly known as “Microsoft Defender.” Windows Security is a Windows-native application that protects your PC from malware and attacks – a replacement for third-party antivirus software.

An integral part of Windows Security is Microsoft Defender Application Guard. This is a component of Windows Security that keeps you protected from online threats while browsing in Microsoft Edge, or from opening malicious files in Microsoft office.

That said, this feature needs to be installed and enabled manually on our computer. Only when will you be able to provide additional security for your computer and time spent online.

Moreover, the Microsoft Defender Application Guard can be used in enterprise environments so that the network is not penetrated due to an employee’s negligence while surfing the web.

In this article, you will find all there is to know about the Microsoft Defender Application Guard, how to enable it, how it works, and how to manage it.

Table of contents

- What is Microsoft Defender Application Guard

- Which Devices should Run Microsoft Defender Application Guard

- How Microsoft Defender Application Guard Works

- How to Enable/Install Microsoft Defender Application Guard

- From Optional Features

- Using PowerShell

- Allow Copy, Paste, Saving, Printing, Camera, Mic Access in Application Guard

- Open Application Guard in Microsoft Edge

- Final Thoughts

What is Microsoft Defender Application Guard

Microsoft Defender Application Guard is a security feature in Windows 11 and Windows 10 that helps prevent old and new cyberattacks. This utility works with Microsoft Office, Internet Explorer (deprecated), and Microsoft Edge.

In the case of Microsoft Edge, Application Guard isolates all websites running that are not mentioned in the whitelist created by the IT administrator by running them in a virtualized bubble using a Hyper-V container.

In other words, any URL not mentioned in the whitelist will automatically run in an isolated environment. This way, if an attacker attempts to penetrate your session, and then tries to gain access t your computer or network, they would not be able to. This is due to the fact that the online session would be in standalone mode.

Similarly, in the case of Microsoft Office, if an employee opens a malicious file in Word or Excel (or any other Office application), it would be isolated from the rest of the network, hence securing it from threats.

Microsoft Defender Application Guard can be installed on your Windows 10/11 PC to be used in Edge or Office, or you can install its extension for Chrome and Firefox (links shared below). But before we show you how to install and configure it, the question you should be asking is do you really need it?

Which Devices should Run Microsoft Defender Application Guard

Although the Application Guard can be installed on any supported device, you should know whether you need it or not.

Of course, no amount of digital security is sufficient these days, but not all security parameters should be used simultaneously.

Here is a list of the supported devices that can run Application Guard:

-

Standalone devices:

- Windows 10 Enterprise edition, version 1709 or higher

- Windows 10 Pro edition, version 1803 or higher

- Windows 11

-

Domain-controlled devices:

- Windows 10 Enterprise edition, version 1709 or higher

- Windows 11

-

System requirements:

- 64-Bit CPU architecture

- Supports virtualization

- Minimum 8 GB of RAM

- Minimum 5 GB of free storage space

We believe that all enterprise devices, may it be desktops, laptops, mobile devices, or tablets, should be running Application Guard.

Since these devices are usually joined to a domain, they are more likely at risk as they can lead to greater enterprise secrets and data sources. Therefore, all necessary security features ought to be enabled on enterprise devices.

In the case an enterprise allows you to connect your own device to their network, Application Guar should be enabled beforehand. Even though it is obvious why, connecting to an enterprise network gives access to any non-isolated devices.

In case you have a personal device, like a private laptop, then the decision comes down to an individual user. If they have sensitive information stored on their computer, such as financial passwords, client information, etc., then enabling Microsoft Defender Application Guard is recommended.

However, if they only use it for casual work, then the Application Guard might be overkill.

Now that you know what Microsoft Defender Application Guard is and where it can be used, let us discuss how it works.

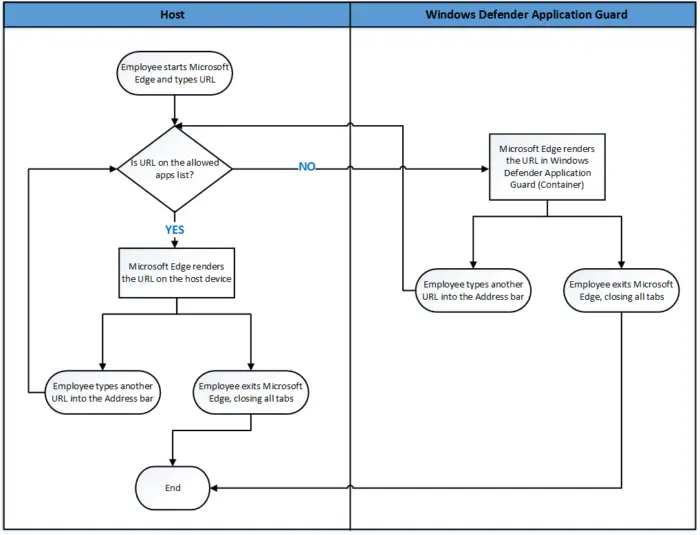

How Microsoft Defender Application Guard Works

Considering Microsoft Edge as an example, the process starts when a user clicks on a link or enters a URL. If the URL is found within the whitelist created by the sysadmin, then it runs in a regular Edge instance without isolating it.

However, if the URL is not in the whitelist, then Microsoft Edge automatically opens the URL inside a Hyper-V container and remains there till the URL is open.

This is a simple mechanism that Microsoft Defender Application Guard uses to protect your devices and networks.

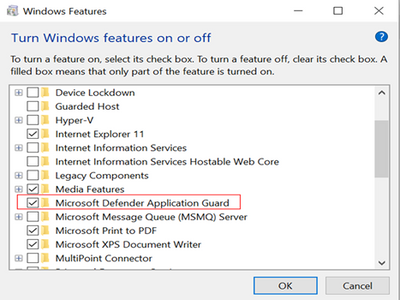

How to Enable/Install Microsoft Defender Application Guard

As we mentioned earlier, Microsoft Defender Application Guard needs to be installed manually. Once it is installed, you can configure it to allow or restrict further functionality.

You can enable Application Guard using the Optional Features applet, or from Windows PowerShell.

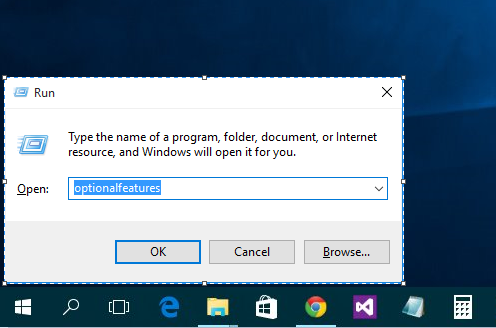

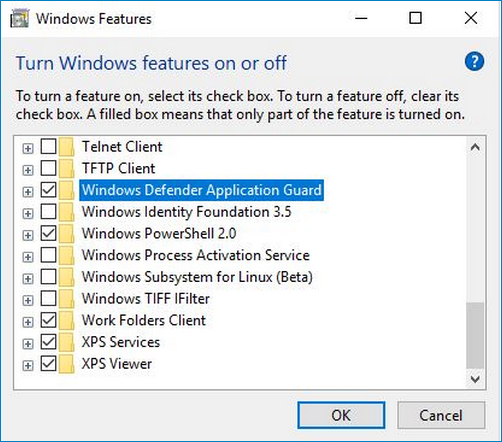

From Optional Features

Here are the steps to enable the feature using the Optional Features applet:

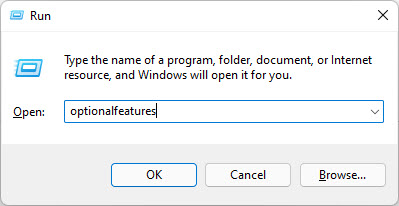

-

Open the Optional Features window by typing in “optionalfeatures” in the Run Command box.

Open Windows Optional Features -

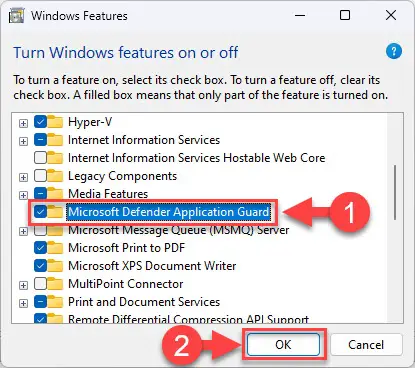

Select “Microsoft Defender Application Guard” and click Ok.

Enable Microsoft Defender Application Guard The feature will now install on your PC.

-

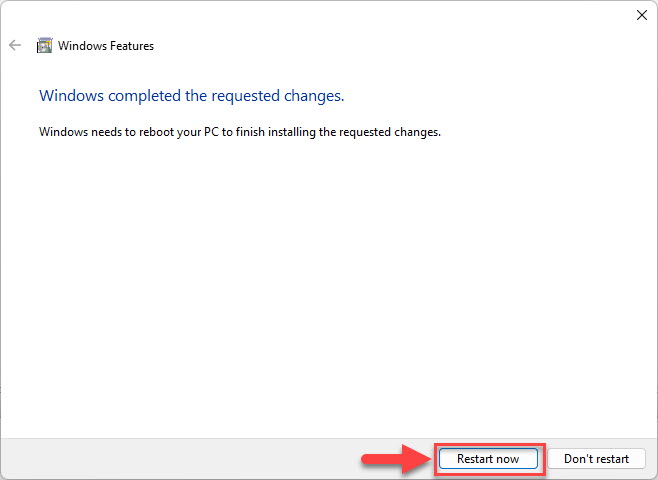

Click “Restart now” to finalize the installation.

Restart computer

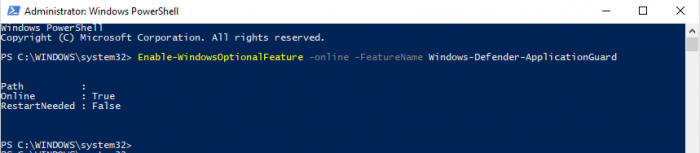

Using PowerShell

Perform these steps to install Microsoft Defender Application Guard using PowerShell:

-

Launch an elevated PowerShell instance.

-

Now run the following cmdlet:

Enable-WindowsOptionalFeature -Online -FeatureName Windows-Defender-ApplicationGuardEnable Microsoft Defender Application Guard using PowerShell When asked to restart the computer, enter “Y” for Yes.

When the computer reboots, Microsoft Defender Application Guard will be enabled. By default, it will have the maximum restriction mode, which means that you would not be able to copy, data, save data, print files, or access the camera or microphone while running the Edge browser inside Application Guard.

However, these features can be enabled on demand.

Allow Copy, Paste, Saving, Printing, Camera, Mic Access in Application Guard

Once Microsoft Defender Application Guard is enabled, it is pretty restrictive towards resource access. It blocks all URLs inside the protective bubble from accessing your storage, RAM, connected peripherals, network, etc. However, you can allow certain access. Here is how:

-

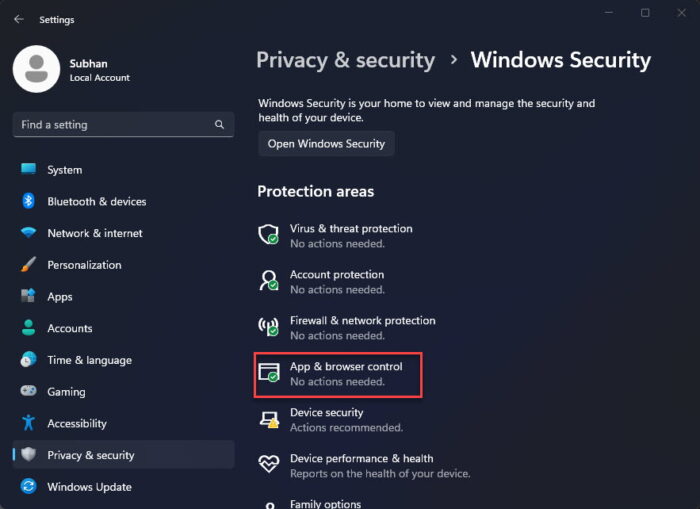

Navigate to:

Settings app >> Privacy & security >> Windows Security >> App & browser control

App and browser control in Windows Security -

Click “Change Application Guard settings” under the Isolated browsing section.

Change Application Guard settings -

Here, toggle the slider into the On position under the setting that you want to allow.

Allow changes to Application Guard settings -

When done, restart the computer for the changes to take effect.

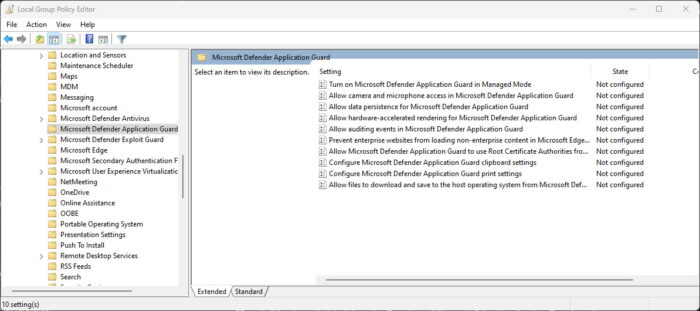

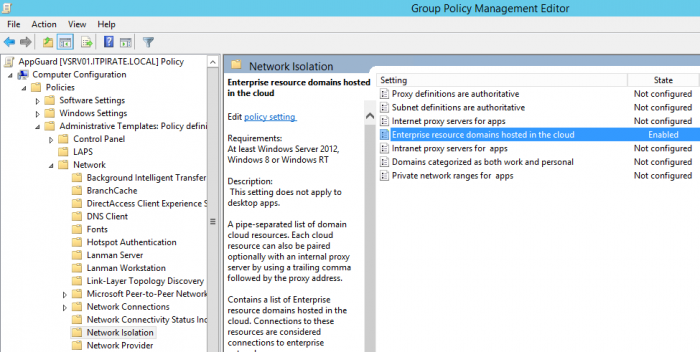

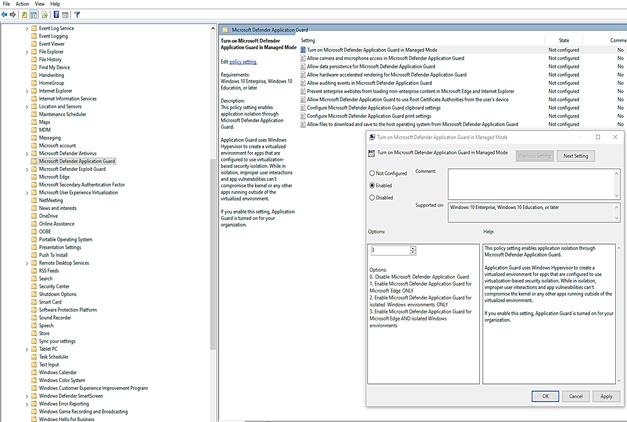

Alternatively, you can also manage Microsoft Defender Application Guard from Group Policy settings. These settings can be found at the following path within the Group Policy editor:

Local Computer Policy >> Computer Configuration >> Administrative Templates >> Windows Components >> Microsoft Defender Application Guard

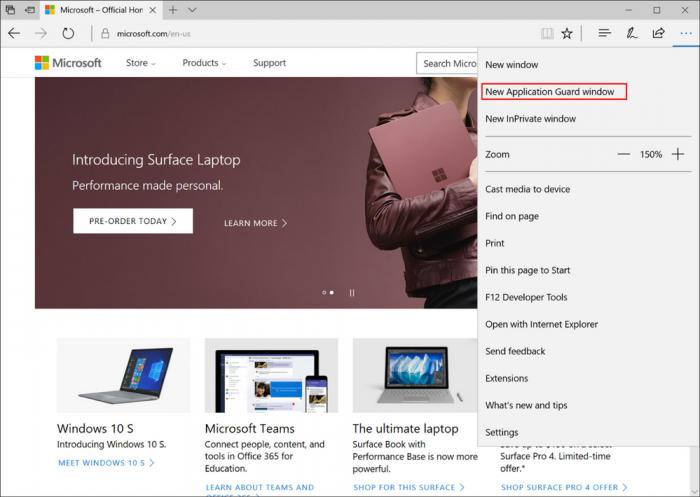

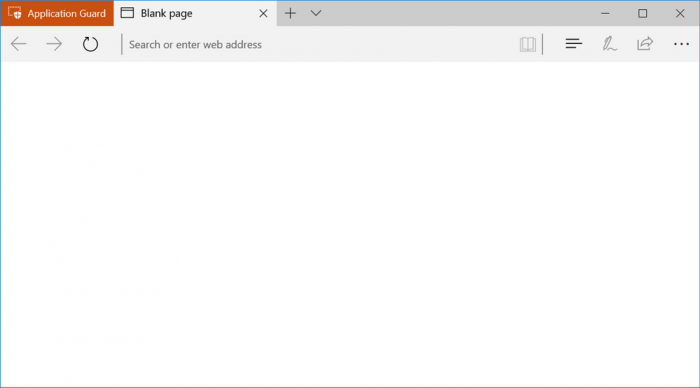

Open Application Guard in Microsoft Edge

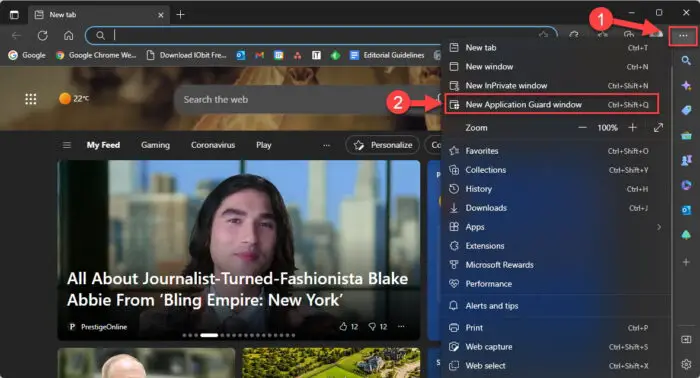

Although Edge automatically isolates the tabs/windows for the URLs that are not found inside the whitelist, you can also optionally open a new, isolated Edge window manually.

Inside Edge, click on the 3 dots in the top-right corner of the browser, then click “New Application Guard window.”

Alternatively, you can also use the CTRL + Shift + Q shortcut keys to open a new Application Guard window in Edge.

Inside the new window, you may scroll through the different website URLs as they will now be isolated from the rest of your environment.

Additionally, if you use Google Chrome or Mozilla Firefox, then you may use the Application Guard browser extension to keep your systems safe:

Download Microsoft Defender Application Guard extension for Chrome

Download Microsoft Defender Application Guard extension for Firefox

Final Thoughts

Microsoft Defender Application Guard uses Hyper-V virtualization technology to isolate web URLs in Edge from the rest of your environment, keeping it safe in case of an attack.

This functionality can be useful for both enterprise users as well as individuals. Additionally, you can also get Application Guard on your mobile devices, which we recommend you should use.

After closing an Application Guard instance, all data is deleted and removed from your PC, with zero chance of infiltration.

Львиная доля случаев заражения компьютера вирусами приходится на веб-серфинг, на момент посещения пользователем сайта с вредоносным программным обеспечением. Хорошо, если антивирус вовремя распознает и остановит угрозу, но ведь хорошо известно, что так бывает не всегда. Да и как быть, если подозрительный сайт всё же нужно посетить? В таких случаях здорово могут выручить инструменты виртуализации, тот же VirtualBox или иная похожая программа. Но есть и другой, альтернативный вариант, реализуемый средствами самой операционной системы. В инсайдерских сборках Windows 10 есть такая функция как Windows Defender Application Guard, позволяющая запускать штатные браузеры Internet Explorer и Microsoft Edge в изолированной виртуальной среде, тем самым предотвращая проникновении вирусов в систему. Все данные, получаемые браузером при посещении сайтов сохраняются в особый контейнер, который по закрытии обозревателя автоматически очищается.

Как в Windows 10 включить песочницу Defender Application Guard

Оценить новое средство дополнительной защиты могут пользователи Windows 10 Enterprise не младше сборки 16227 и Windows 10 Pro не младше сборки 17063. Также важными условиями для корректной работы браузерной песочницы являются:

1. 64-битная операционная система.

2. Поддержка аппаратной виртуализации.

3. Наличие на компьютере как минимум 8 Гб оперативной памяти.

Теперь давайте посмотрим, как включить песочницу. Командой optionalfeatures.exe

или через Панель управления откройте апплет включения/отключения компонентов Windows, найдите в списке пункт Windows Defender Application Guard и отметьте его флажком.

По завершении установки компонента вам будет предложено перезагрузить компьютер. Активировать компонент можно также с помощью консоли PowerShell, выполнив в ней такую команду:

Enable-WindowsOptionalFeature -online -FeatureName Windows-Defender-ApplicationGuard

А теперь представим, что вам нужно пошариться на неком подозрительном сайте. Откройте Microsoft Edge, нажатием на три точки в правом верхнем углу вызовите его меню и выберите в опцию New Application Guard window (Открыть приложение в новом окне).

Сайт будет открыт в новом окне, при этом в левом верхнем углу окна появится оранжевая «кнопка», указывающая на активность Defender Application Guard.

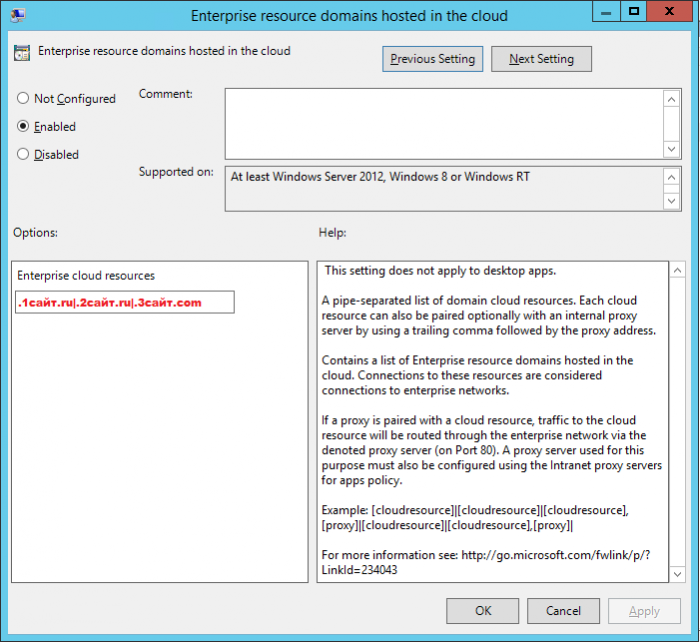

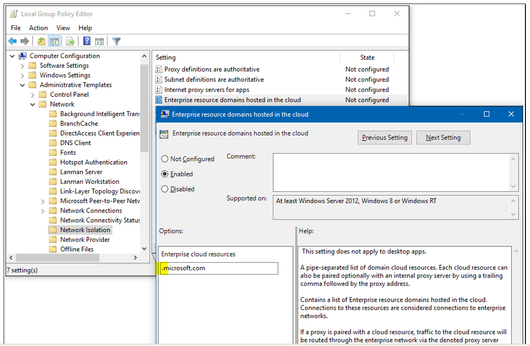

Если у вас Windows 10 Enterprise и при этом вы намерены пользоваться песочницей на постоянной основе, можете занести доверенные сайты в белый список. Для этого вам нужно перейти в редакторе локальных групповых политик по цепочке настроек Конфигурация компьютера → Административные шаблоны → Сеть → Сетевая изоляция, выбрать справа политику «Домены корпоративных ресурсов, расположенные в облаке» и добавить в открывшемся окне доверенные сайты через вертикальный разделитель как показано на скриншоте.

Есть также и другие политики, позволяющие управлять функцией Application Guard. Если вы ими заинтересуетесь, подробные сведения об их применении можете получить на официальной странице компании:

docs.microsoft.com/ru-ru/windows/threat-protection/windows-defender-application-guard/configure-wd-app-guard

Hi IT Professionals,

While working on a Customers ‘requests on Windows Defender Application Guard related to Microsoft Endpoint Manager – Attack Surface Reduction Policies, I could not find an up-to-date and detailed document from internet search. I have ended up digging more on the topic and combining the WDAG information.

Today we would discuss about all things related to Windows Defender Application Guard included features, advantages, installation, configuration, testing and troubleshooting.

Application Guard features could be applied to both Edge browser and Office 365 applications.

- For Microsoft Edge, Application Guard helps to isolate enterprise-defined untrusted sites from trusted web sites, cloud resources, and internal networks defined by administrator’s configured list. Everything not on the lists is considered to be untrusted. If an employee goes to an untrusted site through either Microsoft Edge or Internet Explorer, then Microsoft Edge is kicked in and Edge opens the site in an isolated Hyper-V-enabled container.

- For Microsoft Office, Application Guard helps prevents untrusted Word, PowerPoint and Excel files from accessing trusted resources. Application Guard opens untrusted files in an isolated Hyper-V-enabled container. The isolated Hyper-V container is separate from the host operating system. This container isolation means that if the untrusted site or file turns out to be malicious, the host device is protected, and the attacker can’t get to your enterprise data.

Application Guard Prerequisite for Windows 10 systems:

- For Edge Browser

- 64 bit CPU with 4 cores

- CPU supported for virtualization, Intel VT-x or AMD-V

- 8GB of RAM or more.

- 5GB of HD free space for Edge

- Input/Output Memory Management Unit (IOMMU) is not required but strongly recommended.

- Windows 10 Ent version 1709 or higher, Windows 10 Pro version 1803 or higher, Windows 10 Pro Education version 1803 or higher, Windows 10 Edu version 1903 or higher.

- Office: Office Current Channel and Monthly Enterprise Channel, Build version 2011 16.0.13530.10000 or later

- Intune or any other 3rd party mobile device management (MDM) solutions are not supported with WDAG for Professional editions.

- For Office

- CPU and RAM same as Application Guard for Edge Browser.

- 10GB of HD free space.

- Office: Office Current Channel and Monthly Enterprise Channel, Build version 2011 16.0.13530.10000 or later.

- Windows 10 Enterprise edition, Client Build version 2004 (20H1) build 19041 or later

- security update KB4571756

Application Guard Installation

Windows 10 Application Guard feature is turned off by default.

§ To enable Application Guard by using the Control Panel-features

> Open the Control Panel, click Programs, and then click Turn Windows features on or off.

> Restart device.

§ To enable Application Guard by using PowerShell

> Run Windows PowerShell as administrator

> Type the command:

Enable-WindowsOptionalFeature -online -FeatureName Windows-Defender- ApplicationGuard

> Restart the device.

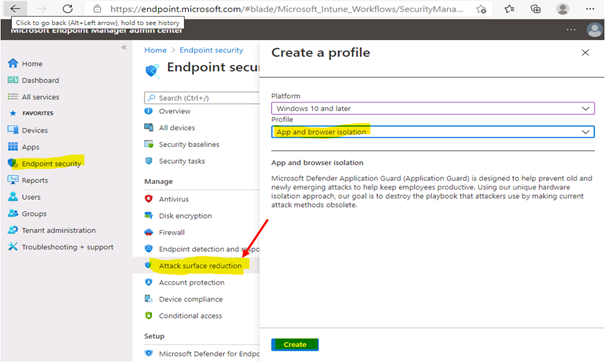

Deploy Application Guard Profile by using (Intune) Endpoint Manager

- Go to https://endpoint.microsoft.com and sign in.

- Choose Enpoint security > Attack surface reduction > + Create profile, and do the following:

- In the Platform list, select Windows 10 and later.

- In the Profile list, select App and browser isolation.

- Choose Create.

-

- Specify the following settings for the profile:

- Name and Description

- In the Select a category to configure settings section, choose Microsoft Defender Application Guard.

- In the Application Guard list, choose: “Enable for Edge” or “Enable for isolated Windows environment” or “Enable for Edge AND isolated Windows environment”

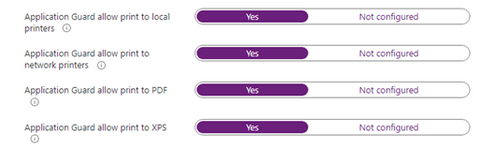

4. Choose your preferences for print options,

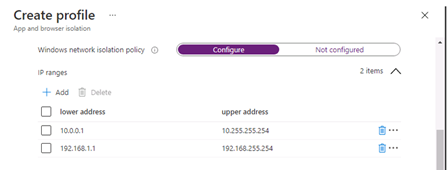

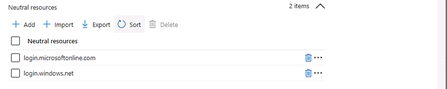

5. Define Network boundaries: internal network IP ranges, Cloud Resources IP ranges or FQDNs, Network Domains, Proxy Server IP addresses and Neutral resources ( e.g Azure signin URLs)

- Internal network IP range example:

- Cloud Resources example:

- Network Domains example:

- Neutral resources example:

- Review and Save

- Save, Next.

- Scope Tags, … Next

- Choose Assignments, and then do the following:

- On the Include tab, in the Assign to list, choose an option.

- If you have any devices or users you want to exclude from this endpoint protection profile, specify those on the Exclude tab.

- Click Save, Create.

After the profile is created, and applied to Windows 10 mobile systems, users might have to restart their devices in order for protection to be in place.

Deploy Application Guard Configuration Settings by using GPO

Microsoft Defender Application Guard (Application Guard) works with Group Policy to help you manage the following settings:

- Network Isolation settings ,

Computer ConfigurationAdministrative TemplatesNetworkNetwork Isolation, wildcard “.” could be used

- Application Guard settings (clipboard copying, printing, non-enterprise web content in IE and Edge, Allowed persistent container, download file to OS Host, Allow Extension in Container, Allow Favorite sync, …)

Computer ConfigurationAdministrative TemplatesWindows ComponentsMicrosoft Defender Application Guard

After the profile is created, and applied to client systems, users might have to restart their devices in order for protection to be in place.

Testing Application Guard Deployment

- Testing WDAG on Office application.

You could refer to techblog article named “Microsoft Defender Application Guard for Office” of John Barbe for the great information and testing steps.

- Testing WDAG on Edge Browser.

You could test application guard on Standard mode for home users or Enterprise mode for domain users. We are focusing on Enterprise mode testing:

- Start Microsoft Edge and type https://www.microsoft.com.

After you submit the URL, Application Guard determines the URL is trusted because it uses the domain you’ve marked as trusted and shows the site directly on the host PC instead of in Application Guard.

- In the same Microsoft Edge browser, type any URL that isn’t part of your trusted or neutral site lists.

After you submit the URL, Application Guard determines the URL is untrusted and redirects the request to the hardware-isolated environment.

Tips:

- To reset (clean up) a container and clear persistent data inside the container:

- 1. Open a command-line program and navigate to Windows/System32.

2. Type wdagtool.exe cleanup. The container environment is reset, retaining only the employee-generated data.

3. Type wdagtool.exe cleanup RESET_PERSISTENCE_LAYER. The container environment is reset, including discarding all employee-generated data.

- 1. Open a command-line program and navigate to Windows/System32.

- Starting Application Guard too quickly after restarting the device might cause it to take a bit longer to load. However, subsequent starts should occur without any perceivable delays.

- Make sure to enable “Allow auditing events” for Application Guard if you want to collect Event Viewer log and report log to Microsoft Defender for Endpoint

- Configure network proxy (IP-Literal Addresses) for Application Guard:

Application Guard requires proxies to have a symbolic name, not just an IP address. IP-Literal proxy settings such as 192.168.1.4:81 can be annotated as itproxy:81 or using a record such as P19216810010 for a proxy with an IP address of 192.168.100.10. This applies to Windows 10 Enterprise edition, version 1709 or higher. These would be for the proxy policies under Network Isolation in Group Policy or Intune.

Application Guard Extension for third-party web browsers

The Application Guard Extension available for Chrome and Firefox allows Application Guard to protect users even when they are running a web browser other than Microsoft Edge or Internet Explorer.

Once a user has the extension and its companion app installed on their enterprise device, you can run through the following scenarios.

- Open either Firefox or Chrome — whichever browser you have the extension installed on.

- Navigate to an enterprise website, i.e. an internal website maintained by your organization. You might see this evaluation page for an instant before the site is full loaded.

- Navigate to a non-enterprise, external website site, such as www.bing.com. The site should be redirected to Microsoft Defender Application Guard Edge.

More detail on Extension for Chrome and Firefox browser is here: Microsoft Defender Application Guard Extension – Windows security | Microsoft Docs

Troubleshooting and Limitation of Windows Defender Application Guard

The Application Guard known issues are listed in the following table:

|

Error message |

Root Cause and Solution |

|

0x80070013 ERROR_WRITE_PROTECT |

An encryption driver prevents a VHD from being mounted or from being written to, Application Guard does not work because of disk mount failure. |

|

ERROR_VIRTUAL_DISK_LIMITATION |

Application Guard might not work correctly on NTFS compressed volumes. If this issue persists, try uncompressing the volume. |

ERR_NAME_NOT_RESOLVED |

Firewall blocks DHCP UDP communication You need to create 2 Firewall rules for DHCP Server and Clients, detail is here |

|

Can not launch Application Guard when Exploit Guard is enabled |

if you change the Exploit Protection settings for CFG (Control Flow Guard) and possibly others, hvsimgr cannot launch. To mitigate this issue, > go to Windows Security > App and Browser control > Exploit Protection Setting, and then switch CFG to use default. |

|

Application Guard Container could not load due to Device Control Policy for USB disk |

Allow installation of devices that match any of the following device IDs: · SCSIDiskMsft____Virtual_Disk____ · {8e7bd593-6e6c-4c52-86a6-77175494dd8e}msvhdhba · VMS_VSF · rootVpcivsp · rootVMBus · vms_mp · VMS_VSP · ROOTVKRNLINTVSP · ROOTVID · rootstorvsp · vms_vsmp · VMS_PP |

|

Could not view favorites in the Application Guard Edge session. |

Favorites Sync is turned off Enable Favorite Sync for Application Guard from host to virtual container, need Edge version 91 or later. |

|

Could not see Extension in the Application Guard Edge session. |

Enable the extensions policy on your Application Guard configuration |

|

Some lingual keyboard may not work with Application Guard |

The following keyboard currently not supported: · Vietnam Telex keyboard · Vietnam number key-based keyboard · Hindi phonetic keyboard · Bangla phonetic keyboard · Marathi phonetic keyboard · Telugu phonetic keyboard · Tamil phonetic keyboard · Kannada phonetic keyboard · Malayalam phonetic keyboard · Gujarati phonetic keyboard · Odia phonetic keyboard · Punjabi phonetic keyboard |

|

Could not run Application Guard in Enterprise mode |

When using Windows Pro you have access to Standalone Mode. However, when using Enterprise you have access to Application Guard in Enterprise-Managed Mode or Standalone Mode. |

I would hope the information provided in this article is useful.

Until next time.

Reference:

- https://docs.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-application-guard/md-app-guard-overview

- https://docs.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-application-guard/reqs-md-app-guard

- https://docs.microsoft.com/en-us/windows/security/information-protection/windows-information-protection/recommended-network-definitions-for-wip

- Testing scenarios with Microsoft Defender Application Guard (Windows 10) – Windows security | Microsoft Docs

- Microsoft Defender Application Guard Extension – Windows security | Microsoft Docs

- Microsoft Edge and Microsoft Defender Application Guard | Microsoft Docs

- Use a network boundary to add trusted sites on Windows devices in Microsoft Intune