Если вы занимаетесь информационной безопасность, то наверняка знакомы с площадками для оттачивания хакерского мастерства, такими как Hack The Box, а для специалистов компьютерной криминалистики существует платформа CyberDefenders. В сегодняшней статье продолжим обучение компьютерной криминалистике, где я познакомлю вас с интересным форензик кейсом взлома Windows. В этом нам поможет лабораторная работа с ресурса — CyberCorp Case 1.

Еще по теме: Форензик кейс взлома серверов Linux

На примере CyberCorp Case 1, я покажу, как вытащить информацию из артефактов Windows. Попробуем понять, как хакер взломал компьютер в сети организации, какой использовал вредонос и как закрепился в операционной системе.

Расследование взлома компьютера Windows

По сценарию форензик кейса в исходящем трафике сети компании CyberCorp был выявлен ряд аномалий, что говорит о взломе. Специалисты ИБ изолировали скомпрометированный хост от сети и собрали важные артефакты Windows. Артефакты лежат в архиве, который необходимо скачать.

По результатам решения кейса нас попросят ответить на ряд вопросов. Я покажу лишь ход решения и не буду подсвечивать ответы. Ради тренировки можете повторить весь процесс самостоятельно и ответить — для закрепления материала.

Полученные артефакты Windows

Amcache.hve — файл реестра, содержит информацию о запускаемых приложениях. Расположение файла

Amcache:

|

\%SystemRoot%\AppCompat\Programs\Amcache.hve |

AppCompatCache.reg — информация из ключа куста реестра SYSTEM (

C:\Windows\System32\configSystem):

|

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache\AppCompatCache |

В этом ключе содержится артефакт

Shimcache — эта функция обеспечивает совместимость старых приложений с более новыми версиями ОС. В нем хранится информация: путь к файлу, время последнего изменения и размер исполняемого файла.

Файлы реестра: default, SAM, SECURITY, software, system. Расположение файлов:

|

C:\Windows\System32\config |

Logs — логи ОС. Расположение файлов:

|

C:\Windows\System32\winevt\Logs |

User Registry Hives — файл NTUSER.DAT содержит информацию, связанную с действием пользователя. Файлы NTUSER.DAT хранятся в каталоге:

Windows Prefetch — файл оптимизации запуска приложений. Файлы Prefetch могут содержать важную информацию, такую как: имя исполняемого файла, список динамических библиотек, используемых исполняемым файлом, количество запусков исполняемого файла и временную метку, которая указывает, когда приложение было запущено в последний раз. Расположение файлов:

MFT (главная таблица файлов) — системный файл ОС, содержит метаданные объекта файловой системы. MFT находится в корне разделов NTFS, выгрузить его можно инструментом FTK Imager.

OBJECTS.DATA — файл содержит постоянные классы WMI (Windows Management Instrumentation). Расположение файла:

|

%SystemRoot%\System32\wbem\Repository |

Memdump — файл образа RAM.

Сетевой трафик, полученный в результате мониторинга сети организации.

Этапы расследования

- Поиск точки входа в систему.

- Поиск способа закрепления.

- Поиск методов бокового перемещения по сети.

Используемые утилиты

- UserAssist.

- Wireshark

- Olevba.

- Volatility 3.

- fulleventlogview, winprefetchview.

- AmcacheParser, Registry Explorer, AppCompatCacheParser, MFTECmd.

Перед началом изучения артефактов взломанного компьютера, надо узнать версию ОС, имя пользователя и дату установки. Для этого загружаем куст реестра software в программу Registry Explorer и переходим к ключу:

|

SOFTWARE\Microsoft\Windows NT\CurrentVersion |

На скомпрометированном компьютере стоит Windows 10 Enterprise Evaluation, дата установки — 17.06.2020 (параметр

InstallDate), версия сборки ОС — 17134, владелец —

John Goldberg.

Переходим к анализу образа оперативной памяти, сетевого трафика и главную таблицу разделов.

Анализ образа оперативной памяти

Начнем с поиска активных сетевых соединении и вредоносного процесса. Это можно сделать с помощью инструмента Volatility 3 (см. также Анализ дампа памяти с помощью Volatility).

Отметим все сетевые соединения с состоянием ESTABLISHED и пробьем все IP-адреса на ВирусТотал.

|

python3 vol.py —f memdump.mem windows.netscan.NetScan |

Процесс

rundll32.exe (PID 4224) установил подозрительное сетевое соединение с управляющим сервером по IP-адресу

196.6.112.70. Пробьем IP на VirusTotal.

Просмотрим дерево процессов и отыщем процесс с PID 4224.

|

python3 vol.py —f memdump.mem windows.pstree.PsTree |

Родительский PID вредоносного процесса:

Но процесса с таким нет.

С помощью плагина malfind из комплекта Volatility 3 находим код, внедренный в адресное пространство процессов ОС.

|

python3 vol.py —f memdump.mem windows.malfind.Malfind |

Из скрина выше можно увидеть, что вредоносный код внедрен в адресное пространство процесса

winlogon.exe (PID 3232).

Хороший результат! Мы выявили вредоносный процесс и управляющий центр.

Анализ сетевого трафика

Для анализа сетевого трафика воспользуемся сниффером Wireshark и попробуем найтио важные артефакты. В первом дампе трафика находим почтовую сессию по протоколу SMTP. Получим сообщения eml. Для этого перейдем на вкладку «Файл —> Экспортировать объекты —> IMF». Сохраним все сообщения для будущего анализа.

В сообщении от

richard.gorn@gmail.com находится зашифрованный архив

attach.zip. Попробуем открыть запароленый архив.

Как видите на скрине выше, пароль оказался в самом сообщении.

Анализ вредоносных файлов

В архиве лежит документ:

|

Why Saudi Arabia Will Lose The Next Oil Price War.docx (MD5: aa7ee7f712780aebe9136cabc24bf875) |

Меняем расширение на

.zip и смотрим его содержимое. Вредоносных макросов здесь нет, но обнаружилась ссылка на загрузку шаблона

Supplement.dotm в файле:

|

./word/_rels/settings.xml.rels |

Такой вектор атаки называется Remote Template Injection и подробно описан в блоге Сунгвана Цоя.

Основной принцип атаки заключается в следующем. Злоумышленники залили на свой сервер файл шаблона документа Word (.dotm) и внедрили в код документа

Why Saudi Arabia... .docx ссылку на загрузку вредоносного шаблона. Если документ открыть, загрузится шаблон, содержащий макрос.

Попробуем получить этот документ из образа оперативной памяти. Для этого воспользуемся плагином FileScan утилиты Volatility 3.

|

python3 vol.py —f memdump.mem windows.filescan.FileScan | grep dotm |

Выгрузим документ, расположенный по адресу

0xcd8401aea3f0. Для этого воспользуемся плагином dumpfiles утилиты Volatility 3.

|

python3 vol.py —f memdump.mem windows.dumpfiles.DumpFiles —virtaddr 0xcd8401aea3f0 |

Мы получили вредоносный шаблон Microsoft Office c длинным названием и расширением

.dotm.dat. Проанализируем шаблон c помощью утилиты olevba. Переименуем его в

dotm_malicious.

В результате работы olevba мы получили скрипт на VBA, содержащийся в шаблоне документа. Исследуем код скрипта.

Вредоносный скрипт загружает полезную нагрузку

master_page и сохраняет ее в следующем ключе реестра:

|

HKEY_USERS\S—1—5—21—3899523589—2416674273—2941457644—1104\Software\RegisteredApplications\AppXs42fd12c3po92dynnq2r142fs12qhvsmyy |

Далее он загружает PowerShell-скрипт wrapper_page и сохраняет в каталог

|

C:\Users\john.golberg\AppData\Roaming\\Microsoft\Office\Recent\tmpA7Z2.ps1 |

Следующим этапом происходит закрепление в системе с использованием WMI, но об этом мы поговорим чуть позже.

Выгрузим скрипт на PowerShell, чтобы изучить его содержимое.

Скрипт берет полезную нагрузку из ключа реестра (переменная

$rk), декодирует ее из Base64, а далее выполняется спуфинг родительского процесса

dwm.exe. Вредоносная нагрузка загружается в память созданного процесса и мигрирует в процесс

winlogon.exe.

Выгрузим вредоносную нагрузку. Загрузим куст

NTUSER.DAT пользователя

john.goldberg в утилиту Reg Explorer. Перейдем в

Software\RegisteredApplications и найдем ключ:

|

AppXs42fd12c3po92dynnq2r142fs12qhvsmyy |

Декодируем полезную нагрузку, получим MD5-сумму и проверим ее на VirusTotal.

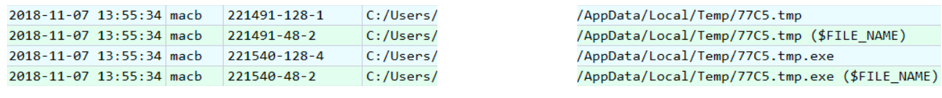

Анализ MFT

Разберем, в какое время пользователь открыл вредоносный документ

Why Saudi Arabia... .docx в системе, чтобы понимать, когда произошел инцидент. Для этого проанализируем файл MFT. Воспользуемся инструментом

MFTECmd.exe и выгрузим информацию об объектах файловой системы в файл CSV.

|

MFTECmd.exe —f $MFT.copy0 —csv .\RESULT\MFT |

Мы получили файл, содержащий пути ко всем файлам файловой системы, а также метки времени. Через поиск найдем информацию о документе:

|

Why Saudi Arabia Will Lose The Next Oil Price War.docx |

Все метки времени в таблице MFT в UTC, но московское время — UTC+3.

В таблице MFT представлены две метки времени создания файла:

STANDART_INFO и

FILE_INFO. Злоумышленник использует утилиты антикриминалистики, которые изменяют метку времени

STANDART_INFO, поэтому необходимо смотреть на метку времени

FILE_INFO. Подробности описаны в блоге Cyb3rSn0rlax.

Итак, по результатам первого этапа мы обнаружили, что пользователь

john.goldberg получил по электронной почте сообщение, содержащее вредоносное вложение. 20.06.2020 в 22:27:31 (по московскому времени) пользователь открыл документ

Why Saudi Arabia... .docx, который загрузил шаблон содержащий макрос с:

|

http://75.19.45.11/Suplement.dotm |

Вредоносный макрос загрузил полезную нагрузку и PowerShell-скрипт.

Закрепление в скомпрометированной системе

На этом этапе проанализируем файл

OBJECTS.DATA, но сначала немного поговорим о сохранении постоянства в системе с помощью WMI.

WMI (Windows Management Instrumentation) — набор инструментов, предназначенных для управления системами Windows как локально, так и удаленно. Одна из техник закрепления в системе через WMI — это WMI Subscriptions (подписки WMI). Эта техника запускает действие при возникновении события.

Действия и события могут быть определены пользователем. В определениях WMI действия называются потребителями (Consumers), а события — фильтрами (Filters). Существует также третий компонент, который связывает их вместе, — привязка (

__FilterToConsumerBinding).

Значит, наша задача — обнаружить в файле

OBJECTS.DATA связку действия и события (

__FilterToConsumerBinding). Можно открыть исследуемый файл с помощью hex-редактора и в поиске вбить строку

__FilterToConsumerBinding, но мы воспользуемся утилитой PyWMIPersistenceFinder.

|

python PyWMIPersistenceFinder.py OBJECTS.DATA |

Мы обнаружили название события

LogRotate Event и название действия

Logrotate Consumer.

При возникновении события авторизации пользователя в системе запускается действие — запуск вредоносного скрипта

tmpA7Z2.ps1. Вредоносный скрипт запускается, когда пользователь вводит логин и пароль от своей учетной записи и начинает работать в системе.

Боковое перемещение по сети

Для анализа дальнейших действий хакера воспользуемся логами Windows.

Загрузим каталог Logs в утилиту fulleventlogview.exe. Для этого перейдем на вкладку File —> Choose Data Source и укажем путь, где хранятся файлы логов. Перейдем на вкладку Options —> Advanced Options и укажем, с какого времени показать события операционной системы. В качестве начальной точки укажем 20.06.2020 22:27:31 — это метка времени создания вредоносного файла

Why Saudi Arabia... .docx.

В 22:27:46 зафиксировано исходящее сетевое соединение к вредоносному ресурсу 75.19.45.11, вызвано файлом

winword.exe. Далее выполняется вредоносный макрос, который содержится в загруженном шаблоне.

В 22:31:08 хакер загрузил вспомогательные утилиты для бокового перемещения по сети с адреса:

|

http://196.6.112.70/disco.jpg |

Сохранил их в файл:

|

C:\Windows\TEMP\disco.jpg |

В 22:31:16 декодировали загруженный файл

disco.jpg по алгоритму Base64 и сохранили в файл:

В 22:31:34 запустили исполняемый файл

sh.exe (сборщик данных для BloodHound), результат работы которого сохранен в файл

ddr.zip.

Проанализируем таблицу MFT и посмотрим, какие еще файлы были созданы в каталоге

C:\Windows\Temp. Для этого откроем полученный файл CSV, содержащий объекты файловой системы, и найдем все файлы в каталоге

Windows\Temp.

В 22:31:38 создан файл с расширением bin.

Следующий этап для злоумышленника — получение логинов и паролей пользователей.

В 22:33:10 перечислили всех локальных администраторов пользователей скомпрометированного компьютера.

В 22:33:18 хакер с применением утилиты reg.exe (программа в Windows для настройки реестра) выгрузил куст реестра

hklm\sam и сохранил его в файл:

В 22:33:24 выгрузил куст реестра

hklm\system и сохранил в файл:

Следующим этапом злоумышленник выгружает файлы

sa.tmp и

sy.tmp и получает из них NTLM-хеши паролей пользователей. Теперь ему достаточно пробрутить полученные хеши пользователей с имеющимся в его арсенале словарем. Пароль

!!feb15th2k6!! — словарный и есть в файле rockyou.txt.

В 22:35:38 злоумышленник узнал пароль

!!feb15th2k6!! пользователя

cybercorp\backupsrv и подключился к административному ресурсу

\\192.168.184.100\C$ контроллера домена, тем самым получив полный доступ к домену. Ему осталось лишь загрузить вредоносный модуль на скомпрометированный контроллер домена, чтобы закрепиться на нем.

Выводы

В этом форензик кейсе мы расследовали киберинцидент и выявили такую картину:

- Злоумышленник использовал письмо по электронной почте с вредоносным вложением и скомпрометировал хост с адресом

192.168.100.130. - Затем он загрузил полезную нагрузку, которую записал в реестр, и скрипт на PowerShell, который запускается при вводе авторизационных данных в системе.

- Далее хакер загрузил утилиту для перечисления данных контроллера домена, получил авторизационные данные пользователя

cybercorp\backup и скомпрометировал контроллер домена.

Таким образом, мы восстановили полную картину действий, а значит, наша работа как компьютерного криминалистов закончена.

Еще по теме: Создание лаборатории для анализа вредоносных файлов

Бывают ситуации, когда нужно узнать, когда и какие программы запускались на компьютере пользователя. Для этих целей можно использовать Проводник, редактор реестра, а также специальные утилиты вроде ExecutedProgramsList. С этими способами знакомы большинство продвинутых юзеров, но мало кому из них известно, что получить список недавно запускавшихся программ можно, проанализировав системный файл Amcache.hve.

Это файл реестра в формате REGF, расположенный в каталоге %SystemRoot%\AppCompat\Programs и содержащий информацию о запускаемых в системе приложениях.

Структура файла представлена набором записей, включающих в себя пути к исполняемым файлам программ и временные метки установки, запуска и удаления. Кроме того, файл хранит контрольные суммы (SHA1) запущенных программ. Поскольку файл постоянно используется Windows, его нельзя ни открыть напрямую, ни скопировать в другое расположение.

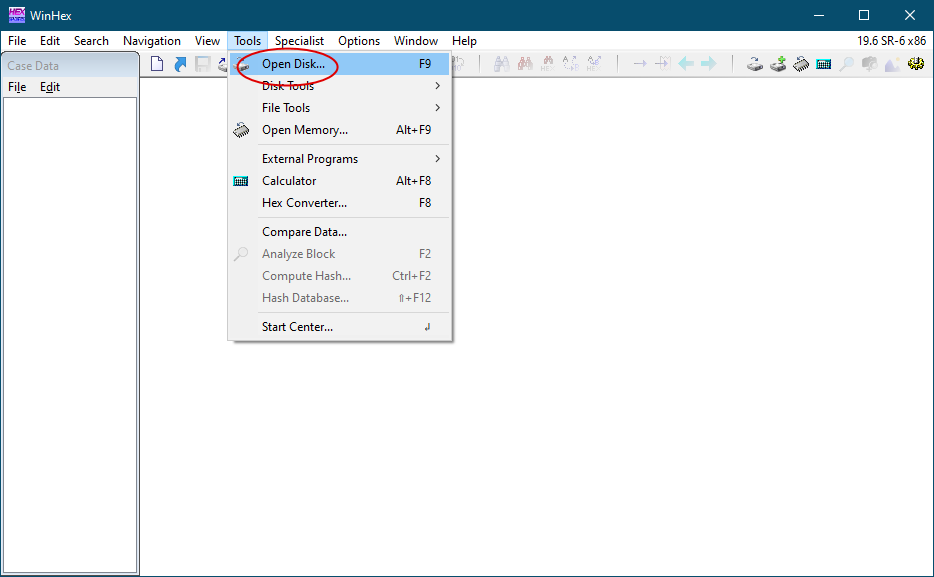

Чтобы его извлечь, вам придется либо загрузить компьютер с LiveCD и скопировать файл вручную, либо воспользоваться программами WinHex или R-Studio, позволяющими получать доступ к используемым системой файлам в обход драйвера NTFS.

В WinHex (запускать этот редактор нужно с правами администратора) необходимо выбрать в меню Tools -> Open Disk.

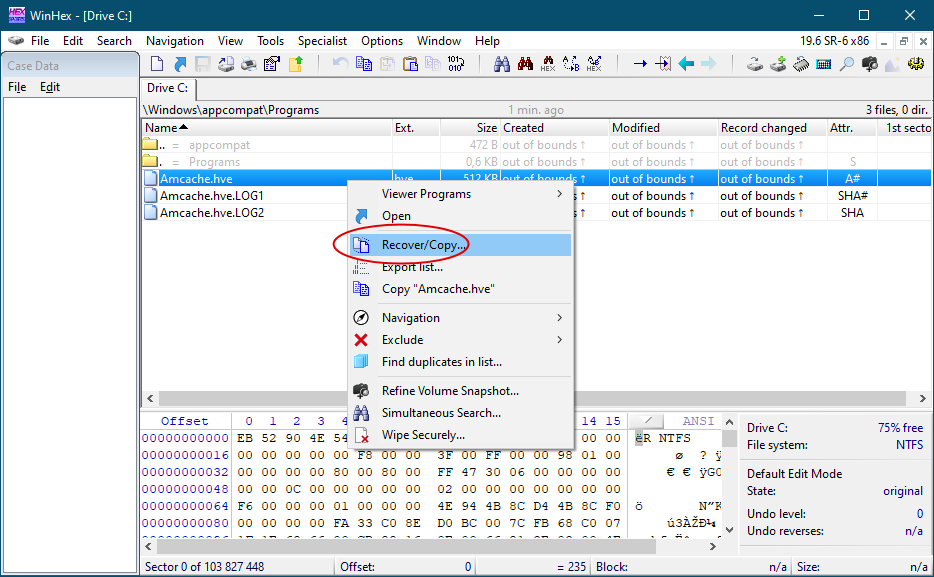

И указать системный раздел.

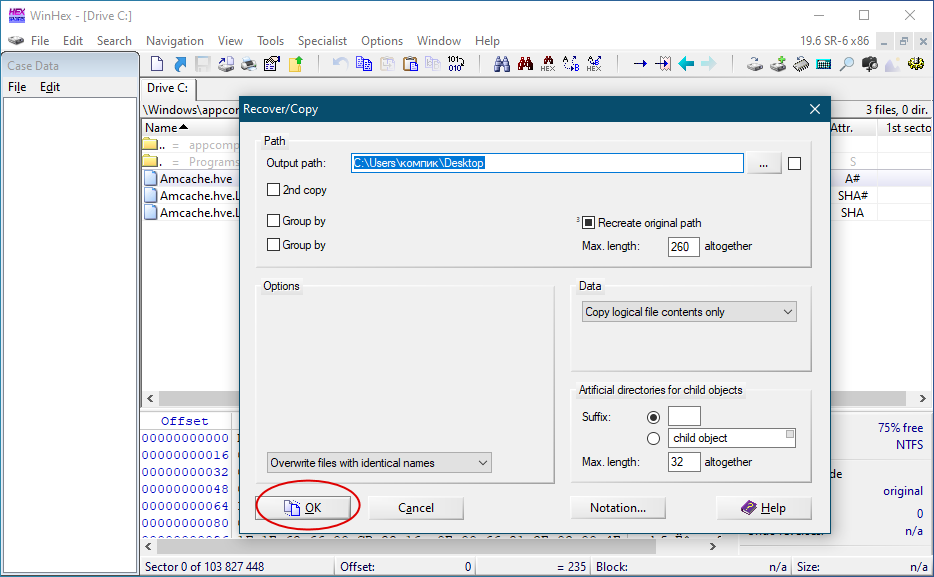

После того как программа создаст снапшот, перейдите в расположение C:\Windows\AppCompat\Programs, кликните по файлу Amcache.hve ПКМ, выберите «Recovery/Copy».

И укажите путь сохранения файла.

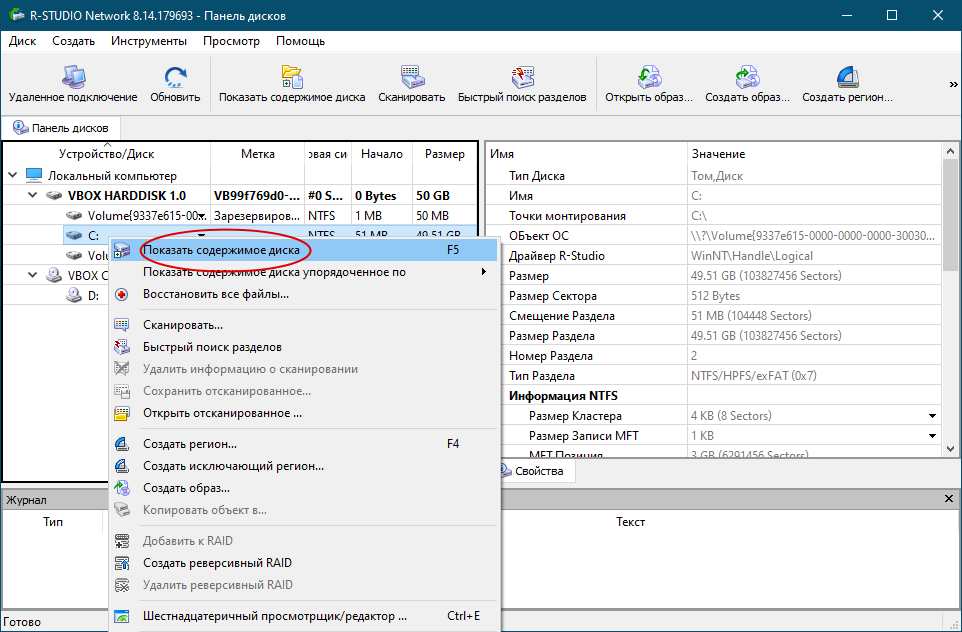

В R-Studio нужно выбрать системный раздел и создать его карту нажатием F5.

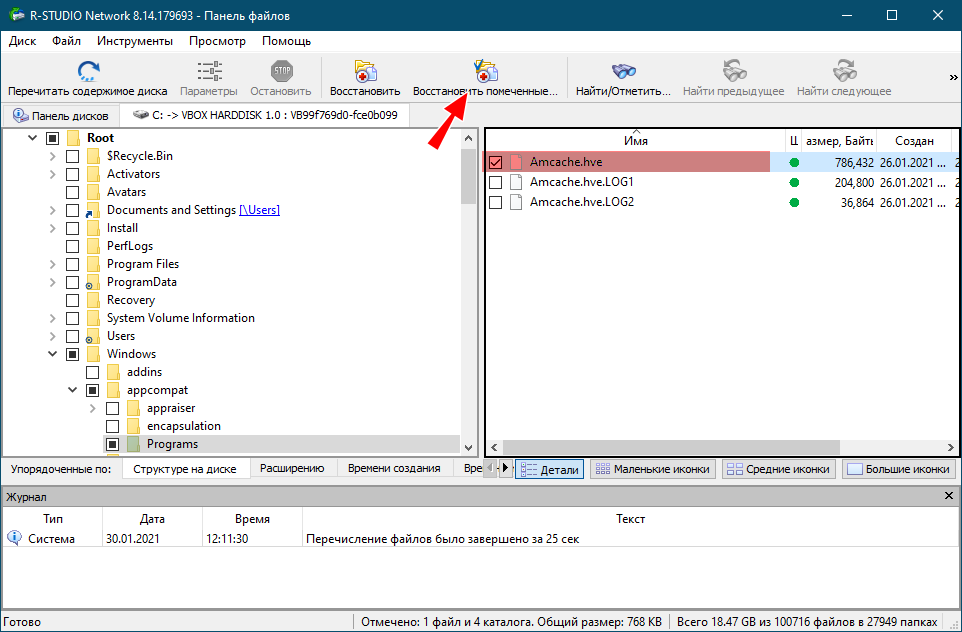

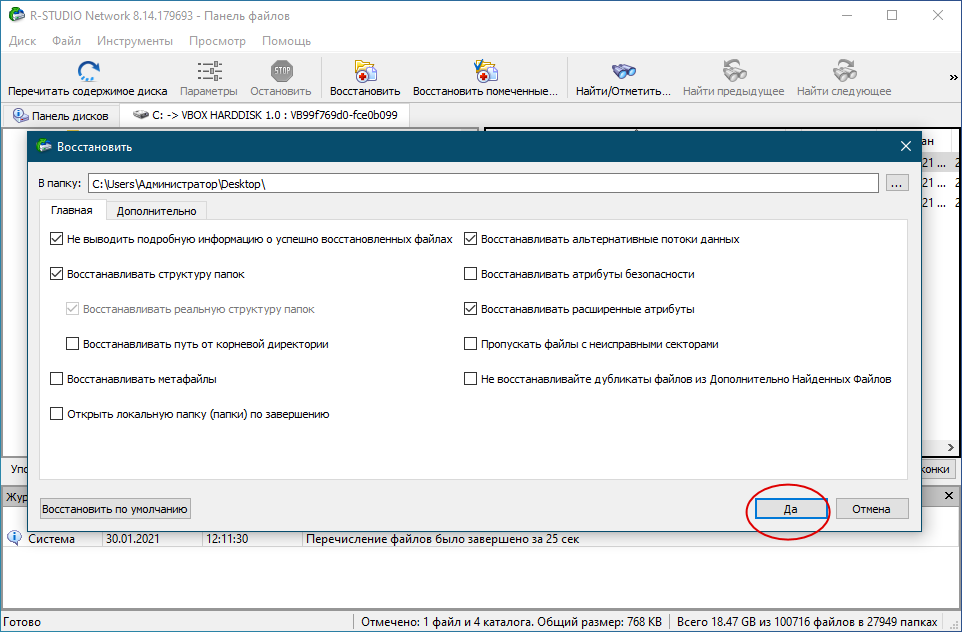

После этого переходим в расположение Amcache.hve, отмечаем его и выполняем восстановление в любой каталог.

В общем, какой из этих способов извлечения покажется вам наиболее удобным, тот и используйте.

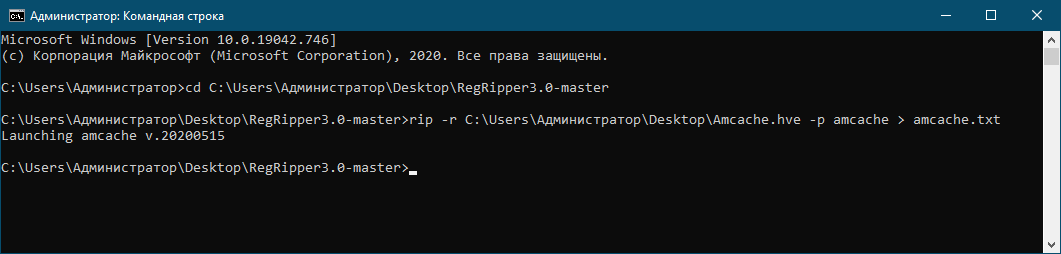

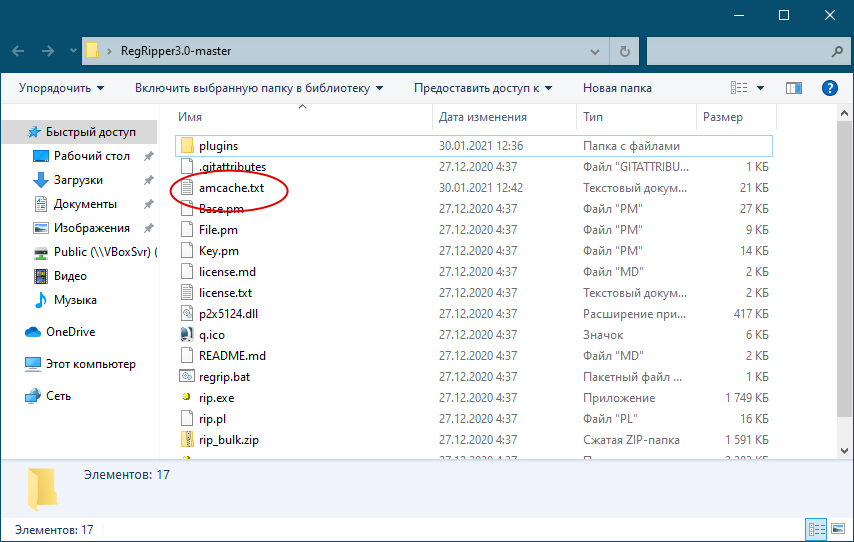

Amcache.hve — бинарный файл, для его анализа вам понадобится утилита RegRipper, скачать которую можно со страницы разработчика github.com/keydet89. Если вдруг релиз окажется недоступным, скачиваем инструмент по ссылке yadi.sk/d/oB3_4Dn-Wvpy_A.

Распакуйте архив с утилитой, откройте от имени администратора командную строку, перейдите в расположение файлов RegRipper, а затем выполните команду следующего вида:

rip -r путь-к-файлу-Amcache.hve -p amcache > amcache.txt

В результате в папке RegRipper будет создан текстовый лог amcache.txt.

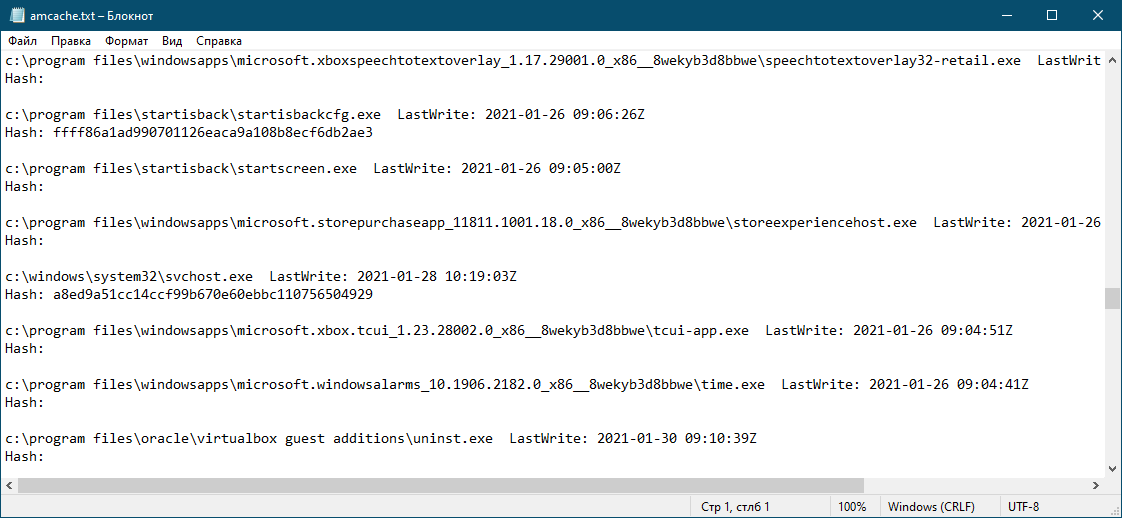

Который вы сможете просмотреть обычным Блокнотом.

Как можно видеть из примера, отчет содержит пути к исполняемым файлам приложений и дату последнего запуска. Указывается также и контрольная сумма, по которой можно проверить безопасность файла, пробив полученный хэш по базе VirusTotal.

Загрузка…

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов Group-IB по компьютерной криминалистике — Олег Скулкин подробно рассказал о том, как провести криминалистическое исследование компьютера, зараженного банковским трояном в рамках реагирования/расследования инцидента.

С чего все началось

О деятельности преступной группы RTM исследователям стало известно в декабре 2015 года. С тех пор фишинговые рассылки, распространяющие данный троян, попадают в электронные почтовые ящики потенциальных жертв с завидным постоянством.

Как вы уже знаете, c сентября по декабрь группа RTM разослала более 11 000 вредоносных писем. На достигнутом киберпреступники останавливаться не собираются, о чем свидетельствуют все новые рассылки, которые мы фиксируем как на сенсорах, защищающих наших клиентов, так и в рамках деятельности по сбору данных об актуальных угрозах.

В этой статье я расскажу, как провести криминалистическое исследование, или попросту форензику, образа накопителя компьютера, зараженного банковским трояном RTM.

Необходимые вводные

Представим, что мы не знаем о заражении компьютера RTM, а имеем лишь факт компрометации, результатом которой стало хищение денежных средств – это позволит выстроить процесс исследования более интересно, а также сделать его применимым и для других кейсов. Хочу также обратить внимание на тот факт, что в рамках данной статьи на обратной инженерии трояна я останавливаться не буду: во-первых, это не компетенция криминалиста, во-вторых, мой коллега, Семен Рогачев уже подробно об этом писал на Хабре.

Итак, все, что у нас есть – образ накопителя компьютера в формате «E01» (Encase Image File Format). Для начала неплохо было бы узнать, что там внутри. Как минимум, операционную систему, ведь именно от нее и ее версии, конечно, зависит наличие тех или иных криминалистических артефактов, которые нам предстоит исследовать.

1. Воспользуемся утилитой mmls из пакета the Sleuth Kit Браяна Кэрриера:

Что же мы имеем? Несколько NTFS-разделов, похожих на Windows. Нужно убедиться наверняка – попробуем отыскать файлы реестра, например, SOFTWARE.

2. Воспользуемся утилитами fls (the Sleuth Kit) и findstr, чтобы узнать соответствующий номер записи в главной файловой таблице (MFT):

Отлично, теперь мы можем скопировать необходимый нам для дальнейшего анализа файл с помощью icat (the Sleuth Kit):

icat -o 718848 E:\RTM.E01 234782 > SOFTWARE

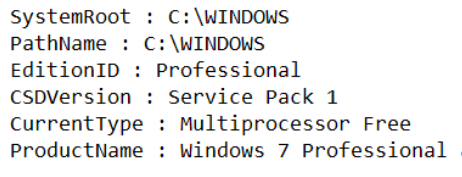

Итак, у нас есть файл реестра SOFTWARE, извлечь наиболее значимую информацию из которого мы можем, например, при помощи RegRipper Харлана Карви. В данный момент нас интересует содержимое раздела Microsoft\Windows NT\CurrentVersion:

Теперь мы знаем, что исследуемый компьютер работал под управлением ОС Windows 7 Professional с пакетом обновления SP1, а, значит, знаем, с какими криминалистическими артефактами можем столкнуться, и какие из них нам могут понадобиться.

С чего же начать наши поиски? Вспомним парадокс Джесси Корнблума: «Malware can hide, but it must run». Неплохим началом может стать поиск потенциальных механизмов закрепления в системе, которые позволяют вредоносным программам осуществлять повторный запуск после перезагрузки компьютера.

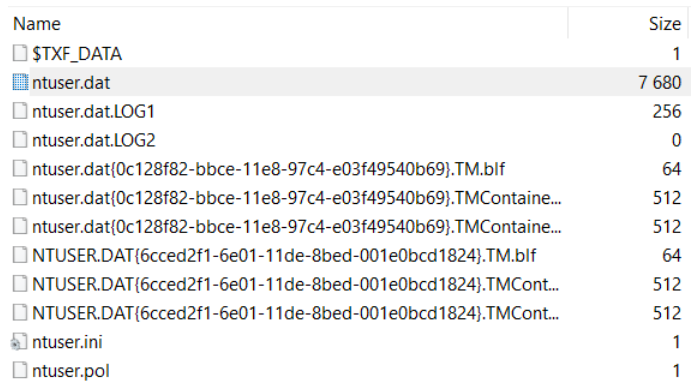

Начнем с простого: возьмем файл реестра NTUSER.DAT из каталога пользователя (С:\Users\%username%\) с самой свежей датой модификации и извлечем из него данные при помощи все того же RegRipper. Если мы снова хотим получить номер записи необходимого нам файла средствами fls и findstr, то следует добавить параметр –p для fls – это позволит утилите вывести еще и полные пути к файлам. Зачем это нужно? Дело в том, что файл NTUSER.DAT есть в каталоге у каждого пользователя, а SOFTWARE один на всю систему, поэтому в данном случае важно получить номер записи определенного файла. В общем-то, использовать the Sleuth Kit совсем не обязательно, есть и более удобные инструменты, например, FTK Imager – бесплатный инструмент разработки AccessData, который может быть использован не только для создания криминалистических копий, но и исследования их содержимого:

Начнем с низко висящих фруктов, так называемых «run keys»:

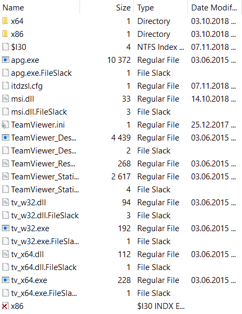

Итак, что мы имеем? Раздел был последний раз изменен 7 ноября, и мы видим, что при входе пользователя запускается файл apg.exe из не самого стандартного расположения. Посмотрим, что еще можно найти в каталоге b7mg81:

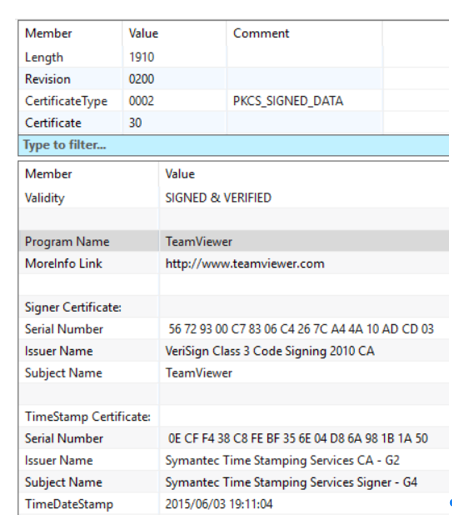

TeamViewer? Интересно. Посмотрим на apg.exe поближе – воспользуемся PPEE:

Выглядит как TeamViewer, подписан как TeamViewer, значит это TeamViewer? Похоже на то. Но все не так просто. Давайте посмотрим на таблицу импортов:

Так, msi.dll, где-то мы этот файл уже видели, и это не С:\Windows\System32, а все тот же каталог b7mg81. Судя по размеру, ничего общего с оригинальным msi.dll он не имеет, а значит налицо — DLL Search Order Hijacking: операционная система начинает поиск необходимых библиотек с текущей директории, а это значит, что вместо легитимной msi.dll будет загружена та, которая находится в b7mg81.

Еще один интересный файл – TeamViewer.ini:

А вот и контр-форензика: судя по конфигурационному файлу, журналов наш TeamViewer не вел, и, видимо, использовался в качестве RAT. Что ж, неплохо. Пора выяснить, а запускался ли он вообще.

В Windows довольно много артефактов, указывающих на запуск исполняемых файлов. Давайте продолжим работать с реестром, на этот раз с файлом SYSTEM. Для того, чтобы извлечь из него данные, можно снова воспользоваться RegRipper.

Нас интересует ControlSet001\Control\Session Manager\AppCompatCache. Здесь мы найдем список исполняемых файлов с путями к ним, датами последней модификации (согласно атрибуту $STANDARD_INFORMATION), а также флагом, указывающим на то, запускался файл или нет:

Отлично, наш файл запускался как минимум один раз. Итак, у нас есть некоторый «pivot point», мы знаем, что 7 ноября на накопителе компьютера появился TeamViewer, который не вел журналов, и скорее всего не был виден пользователю, так как вместо легитимной библиотеки загружал ту, которая находится с ним в одном каталоге.

Самое время начать строить таймлайн. Думаю, хватит и того, что можно построить с помощью the Sleuth Kit. Начнем с уже известной нам утилиты fls:

fls.exe -m «C:/» -o 718848 -r -z GMT D:\RTM.E01 > bodyfile.txt

Теперь воспользуемся mactime, чтобы преобразовать полученный файл в таймлайн:

mactime.pl -d -b bodyfile.txt > timeline.csv

Таймлайны очень удобно анализировать в Timeline Explorer Эрика Циммермана. Наш таймлайн будет включать только события файловой системы. Если вы хотите, чтобы он включал и изменения в реестре, журналах и т.п., можете воспользоваться plaso. Лично я использую его крайне редко, так как обработка данных занимает очень много времени, а результат зачастую довольно избыточен.

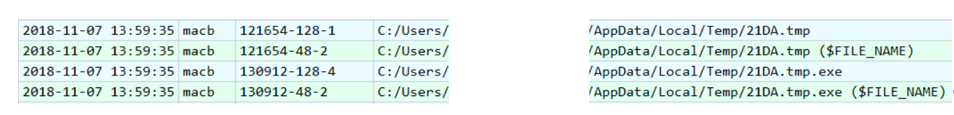

Вернемся к таймлайну. Каталог b7mg81 был создан 7 ноября 2018 в 13:59:37:

А за две секунды до этого создается файл 21DA.tmp:

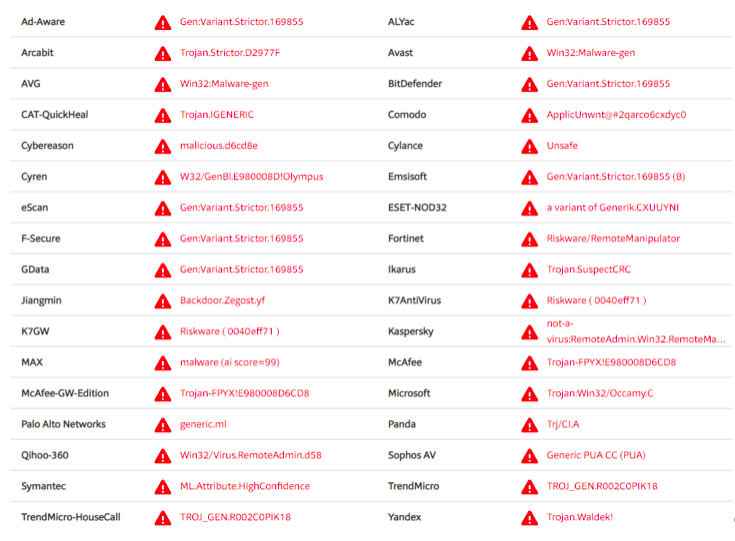

Если поискать его контрольную сумму, например, на VirusTotal, то мы получим довольно интересные результаты:

Очевидно, из данного файла и был распакован наш RAT. Идем дальше:

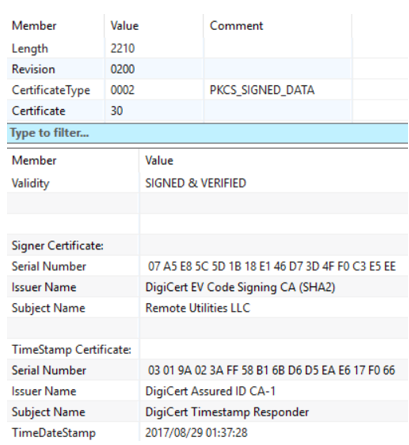

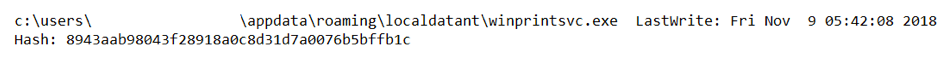

Еще раньше создается каталог LocalDataNT с довольно интересными файлами внутри. Взглянем, например, на WinPrintSvc.exe:

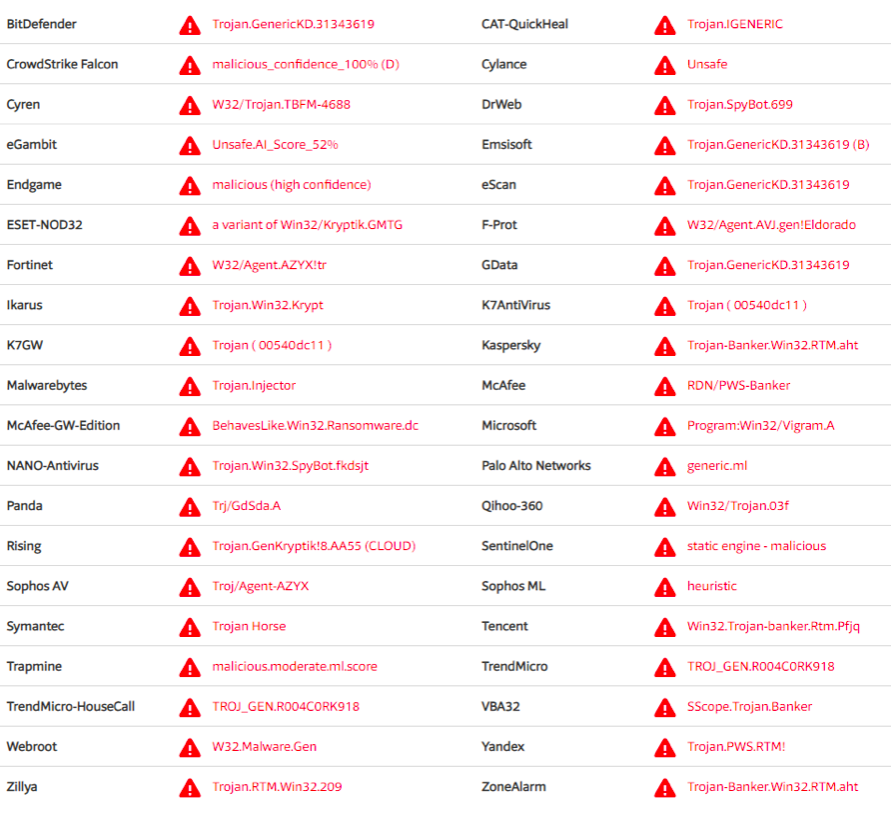

Remote Utilities – еще одно средство удаленного управления. А вот и еще один подозрительный файл, созданный несколькими секундами ранее:

Проверим его контрольную сумму:

Сразу несколько антивирусных продуктов детектируют его как «RemoteAdmin». Судя по всему, он и является источником Remote Utilities. Проверим, запускался ли обнаруженный RAT. На этот раз воспользуемся файлом реестра AmCache.hve из С:\Windows\AppCompat\Programs (получить данные из него в удобоваримом виде позволит все тот же RegRipper):

Как видно на иллюстрации, AmCache позволяет нам получить не только дату первого запуска, но и контрольную сумму файла.

Итак, мы имеет два RAT’а, но откуда они взялись? Хороший вопрос! Если еще поскроллить таймлайн, то мы увидим следы создания довольно подозрительного каталога и файла:

Несмотря на странное расширение, fnbfdnja.hej имеет привычный нам заголовок:

Что же нам покажет поиск по контрольной сумме на VirusTotal? А вот что:

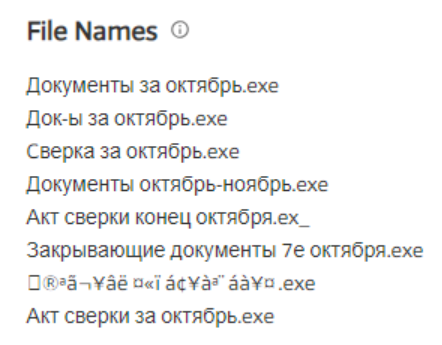

Как видно на иллюстрации, некоторое антивирусное ПО детектирует наш файл довольно определенно – мы имеем дело с RTM. VT может помочь нам еще немного. Если мы посмотрим во вкладку «Relations», то увидим вот что:

Кажется, мы нашли виновника торжества – это «Документы за октябрь.exe». А может и нет, имя связанного с нашим файлом отличается, хоть контрольная сумма и совпадает. Так, снова .exe, а значит нам снова нужно искать следы запуска. Лично я очень люблю работать с реестром, поэтому снова воспользуюсь помощью уже известного файла NTUSER.DAT и RegRipper. В этот раз взглянем на UserAssist – из него мы получим имена и пути к файлам, даты их последнего запуска, а также количество этих самых запусков. Файла «Документы за октябрь.exe» не видно, зато виден другой файл:

C:\Users\%username%\Desktop\Документы среда.exe

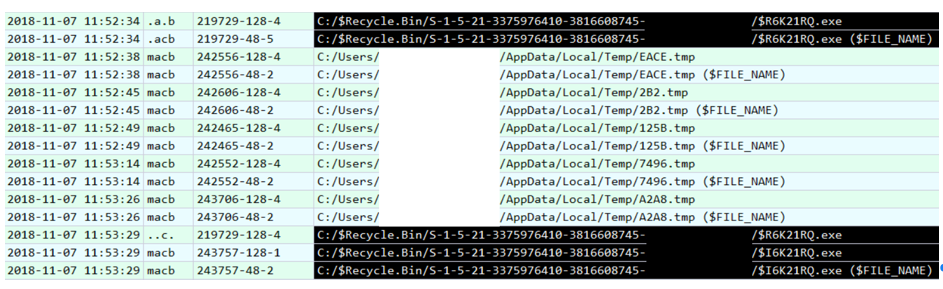

Отлично, похоже это то, что нам нужно. Правда есть небольшая проблема – файла в положенном месте нет. Вернемся к таймлайну. После создания файла fnbfdnja.hej происходит вот что:

Файлы в каталоге Temp наверняка принадлежат RTM, но нас интересуют не они. Нас интересуют файлы $R6K21RQ.exe и $I6K21RQ.exe. Именно так выглядят помещенные в «Корзину» файлы – первый содержит непосредственно данные, второй – метаданные. Если мы посмотрим на содержимое $I6K21RQ.exe, сразу увидим путь к искомому файлу – «Документы среда.exe».

Самое время взглянуть, что нам предложит VT по его контрольной сумме:

Видим уже знакомые нам детекты – «RTM». Как оказалось, контрольная сумма нашего файла совпала с контрольной суммой «Документы за октябрь.exe». Более того, VT знает еще несколько файлов с такой же контрольной суммой:

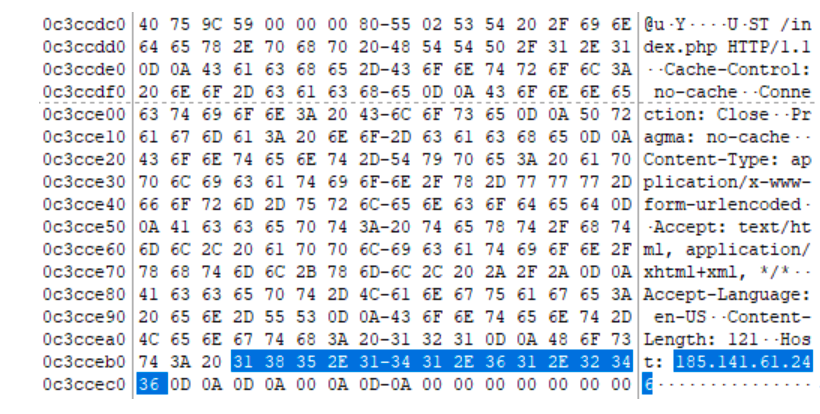

Хорошо бы получить какие-нибудь сетевые индикаторы компрометации. Дампа памяти у нас нет, дампа сетевого траффика тоже, что делать? Файл подкачки! Но как найти иголку в стоге сена? И здесь нам тоже немного поможет VT, на этот раз вкладка «Behavior»:

Похоже на С2, не так ли? Посмотрим, есть ли что-нибудь подобное в нашем файле подкачки (pagefile.sys). Разумеется, есть:

Итак, мы подтвердили, что наш файл взаимодействовал с 185.141.61[.]246. Попробуем найти еще сетевых индикаторов. Одним из RAT’ов был TeamViewer, постараемся найти что-нибудь похожее на его ID. Для этого можно, например, воспользоваться регулярными выражениями:

Отлично, у нас есть еще один сетевой индикатор – 195.123.219[.]87. Разумеется, файлы подкачки пригодны не только для поиска сетевых индикаторов. Если мы вернемся к вкладке «Behavior» на VT, то увидим, что наш файл создает задачи в планировщике. Если мы поищем по строке «fnbfdnja.hej», то найдем вот что:

Созданная задача и запускает fnbfdnja.hej посредством rundll32.exe.

Что ж, пора закругляться. Самое время определить, откуда все-таки взялся файл «Документы среда.exe». Мы уже знаем, что это RTM, а раз это RTM, то наиболее вероятным вектором заражения является фишинговое письмо. В данном случае жертва использовала Microsoft Outlook, поэтому мы нашли OST-файл с почтой в привычном месте, а в нем – то самое фишинговое письмо:

Однако закончить наш пост я хочу не на этом, а на еще одном интересном артефакте. Если мы вернемся к файлу NTUSER.DAT и посмотрим значение параметра «Shell» раздела Software\Microsoft\Windows NT\CurrentVersion\Winlogon, то вместо привычного «explorer.exe» увидим вот что:

А это значит, что после входа пользователя вместо запуска «Проводника» будет осуществляться завершение работы системы, а с ним и завершение этой статьи.

Following on from the previous [DFIR TOOLS] posts below, this time I will speak about AmcacheParser again from the Eric Zimmerman suite.

- [DFIR TOOLS] Timeline Explorer, what is it & how to use!

We will start with Erics description on its purpose:-

“Amcache.hve parser with lots of extra features. Handles locked files”

But what is the Amcache.hve?

Again, like previously I will share links to excellent resources I find but in short:-

The Amcache.hve file is a registry file that stores the metadata information of executed applications that have been executed on the system!

Amcache.hve, not to be mistaken for ‘Shimcache or Prefetch’ which I will speak about in coming blog posts is a replacement for the pre windows 8 ‘RecentFilesCache.bcf’.

Amcache.hve is a small registry hive that stores a wealth of information about recently run applications and programs, including full path, file timestamps, and file SHA1 hash value, it is commonly found at the following location:

C:\Windows\AppCompat\Programs\Amcache.hve

And is standard within Windows operating system’s since windows 8.

I am here to speak about the tools and not the files themselves so if you want to read more on that here are a few good resources I found.

- Amcache.hve in Windows 8 – Goldmine for malware hunters

- Leveraging the Windows Amcache.hve File in Forensic Investigations

- ANALYSIS OF THE AMCACHE V2

- Revealing the RecentFileCache.bcf File

As you can see from forensics stand point it really is a must that we check out these files.

How do we use AmcacheParser?

The tool comes as an exe (AmcacheParser.exe) from the page of Eric Zimmerman, here.

When downloaded we open a CMD as Admin and go to the location.

From there we can run the command AmcacheParser.exe -h to open up the help to see the options.

From there we run the tool for instance if I run:-

AmcacheParser.exe -f C:\Windows\appcompat\Programs\Amcache.hve –-csv c:\temp –dt yyyy-MM-ddTHH:mm:ss

This will:-

- Run AmcacheParser.exe

- -f tells it to use the file at that destination, i.e. C:\Windows\appcompat\Programs\Amcache.hve

- –csv tells the tool to export as this type of file and at the directory stated i.e. c:\temp

- –dt tells the tool to use a custom date/time format when displaying time stamps i.e. yyyy-MM-ddTHH:mm:ss

And then when run we get the parsed results out of SIX different .csv files for us to investigate.

From there we can load them into ‘TimeLine Explorer‘ that we spoke about HERE or even just use excel if you like.

There is lots of information we can look for like above there is ‘Found 397 unassociated file entry’.

An unassociated file entry is a program or application that is not associated with any known source like a Microsoft, Google, Adobe, HP etc so if you are looking for BAD files there is a high chance you can find them here.

Anyways, that is AmcacheParser.

Take it easy

Alex

Last Updated: 07/06/2023

[Time Required for Reading: 3.5 minutes]

Hive Editor 3D Environment files, such as Amcache.hve, are considered a type of 3D Image (Hive Editor 3D Environment) file. They are associated with the HVE file extension, developed by Microsoft for Office 2016.

The first version of Amcache.hve was released for the Windows 8 Operating System on 08/01/2012 inside Windows 8.

The most recent version [file version 2016] was introduced on 09/22/2015 for Office 2016.

Amcache.hve is found in Office 2016, Office 2013, and Windows 10.

In this short article, you will discover detailed file information, steps for troubleshooting HVE file problems with Amcache.hve, and list of free downloads for every version that exists in our comprehensive file directory.

What are Amcache.hve Error Messages?

General Amcache.hve Runtime Errors

Amcache.hve file errors often occur during the startup phase of Office, but can also occur while the program is running.

These types HVE errors are also known as “runtime errors” because they occur while Office is running. Here are some of the most common Amcache.hve runtime errors:

- Amcache.hve could not be found.

- Amcache.hve error.

- Amcache.hve failed to load.

- Error loading Amcache.hve.

- Failed to register Amcache.hve / Cannot register Amcache.hve.

- Runtime Error — Amcache.hve.

- The file Amcache.hve is missing or corrupt.

Microsoft Visual C++ Runtime Library

Runtime Error!

Program: C:\Windows\AppCompat\Programs\Amcache.hve

This application has requested the Runtime to terminate it in an unusual way.

Please contact the application’s support team for more information.

Most HVE errors are due to missing or corrupt files. Your Amcache.hve file could be missing due to accidental deletion, uninstalled as a shared file of another program (shared with Office), or deleted by a malware infection. Furthermore, Amcache.hve file corruption could be caused from a power outage when loading Office, system crash while loading or saving Amcache.hve, bad sectors on your storage media (usually your primary hard drive), or malware infection. Thus, it’s critical to make sure your anti-virus is kept up-to-date and scanning regularly.

How to Fix Amcache.hve Errors in 3 Steps (Time to complete: ~5-15 minutes)

If you’re encountering one of the error messages above, follow these troubleshooting steps to resolve your Amcache.hve issue. These troubleshooting steps are listed in the recommended order of execution.

Step 1: Restore your PC back to the latest restore point, «snapshot», or backup image before error occurred.

To begin System Restore (Windows XP, Vista, 7, 8, and 10):

- Hit the Windows Start button

- When you see the search box, type «System Restore» and press «ENTER«.

- In the search results, find and click System Restore.

- Please enter the administrator password (if applicable / prompted).

- Follow the steps in the System Restore Wizard to choose a relevant restore point.

- Restore your computer to that backup image.

If the Step 1 fails to resolve the Amcache.hve error, please proceed to the Step 2 below.

Step 2: If recently installed Office (or related software), uninstall then try reinstalling Office software.

You can uninstall Office software by following these instructions (Windows XP, Vista, 7, 8, and 10):

- Hit the Windows Start button

- In the search box, type «Uninstall» and press «ENTER«.

- In the search results, find and click «Add or Remove Programs«

- Find the entry for Office 2016 and click «Uninstall«

- Follow the prompts for uninstallation.

After the software has been fully uninstalled, restart your PC and reinstall Office software.

If this Step 2 fails as well, please proceed to the Step 3 below.

Office 2016

Microsoft Corporation

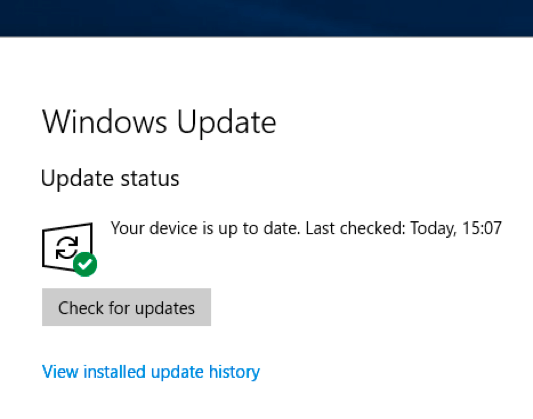

Step 3: Perform a Windows Update.

When the first two steps haven’t solved your issue, it might be a good idea to run Windows Update. Many Amcache.hve error messages that are encountered can be contributed to an outdated Windows Operating System. To run Windows Update, please follow these easy steps:

- Hit the Windows Start button

- In the search box, type «Update» and press «ENTER«.

- In the Windows Update dialog box, click «Check for Updates» (or similar button depending on your Windows version)

- If updates are available for download, click «Install Updates«.

- After the update is completed, restart your PC.

If Windows Update failed to resolve the Amcache.hve error message, please proceed to next step. Please note that this final step is recommended for advanced PC users only.

If Those Steps Fail: Download and Replace Your Amcache.hve File (Caution: Advanced)

If none of the previous three troubleshooting steps have resolved your issue, you can try a more aggressive approach (Note: Not recommended for amateur PC users) by downloading and replacing your appropriate Amcache.hve file version. We maintain a comprehensive database of 100% malware-free Amcache.hve files for every applicable version of Office. Please follow the steps below to download and properly replace you file:

- Locate your Windows operating system version in the list of below «Download Amcache.hve Files».

- Click the appropriate «Download Now» button and download your Windows file version.

- Copy this file to the appropriate Office folder location:

Windows 10: C:\Windows\AppCompat\Programs\

Windows 10: C:\Windows\AppCompat\Programs\

Windows 8.1: C:\Windows\AppCompat\Programs\

Windows 8: C:\Windows\AppCompat\Programs\

Windows 8: C:\Windows\AppCompat\Programs\ - Restart your computer.

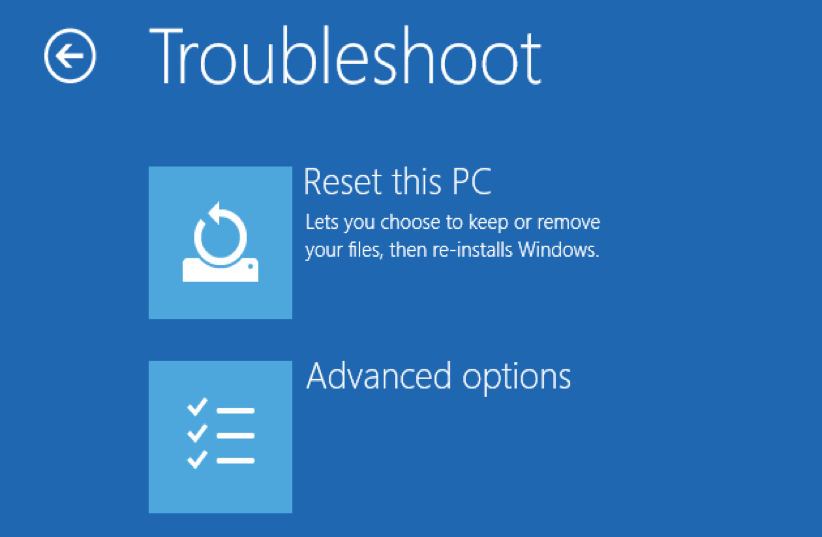

If this final step has failed and you’re still encountering the error, you’re only remaining option is to do a clean installation of Windows 10.

GEEK TIP : We must emphasize that reinstalling Windows will be a very time-consuming and advanced task to resolve Amcache.hve problems. To avoid data loss, you must be sure that you have backed-up all of your important documents, pictures, software installers, and other personal data before beginning the process. If you are not currently backing up your data, you need to do so immediately.

Download Amcache.hve Files (Malware-Tested 100% Clean)

CAUTION : We strongly advise against downloading and copying Amcache.hve to your appropriate Windows system directory. Microsoft typically does not release Office HVE files for download because they are bundled together inside of a software installer. The installer’s task is to ensure that all correct verifications have been made before installing and placing Amcache.hve and all other HVE files for Office. An incorrectly installed HVE file may create system instability and could cause your program or operating system to stop functioning altogether. Proceed with caution.

You are downloading trial software. The purchase of a one-year software subscription at the price of $39.95 USD is required to unlock all software features. Subscription auto-renews at the end of the term (Learn more). By clicking the «Start Download» button above and installing «Software», I acknowledge I have read and agree to the Solvusoft End User License Agreement and Privacy Policy.