- Remove From My Forums

-

Вопрос

-

Тема понимаю неоднократно поднимаемая. Суть вопроса в следеющем.

Стоит Windows Server 2008 R2. Установил роль сервера терминалов (службы: удаленных рабочих столов, лицензирование, web доступ). Сервер входит в домен. Контроллером домена не является. Я настроил в итоге вход нужных мне пользователей — но правильно ли.

В интернете везде читал — пишут что главное в локальной политике безопасности добавить нужную группу (допустим «Пользователи удаленного рабочего стола») и тогда смогут не только администраторы заходить. Эта группа была добавлена, на контроллере домена в эту

группу были добавлены нужные пользователи — но они всё равно не могли зайти на терминал-сервер. Пробовал и отдельную группу создавать и её прописывать в локальной политике — результатов не довало.В итоге всё заработало после того, как я на терминал-сервере в локальных пользователях и группах в группу «Пользователи удаленного рабочего стола» добавил нужных мне пользователей/группу. Почему то при этом нельзя в эту локальную группу

было добавить доменную «Пользователи удаленного рабочего стола». После этих манипуляций не надо даже в локальную политику безопасности прописывать нужную группу — что настораживает.Сейчас у меня нужная доменная группа добавлена только в локальной группе терминал сервера. В политиках безопасности она не добавлена.

Я что-то сомневаюсь что ТАК ли всё правильно настроено? Работать то работает — но по идее должно хватать просто записи нужного пользователя/группы в локальной политике безопасности. Из за этого более сложная настройка получится если вдруг захочу сделать

такие настройки через групповую политику.И заодно вопрос — на терминал сервере конфигурация сервера узла сеансов удаленных рабочих столов. Там есть подключение RDP-TCP. Если открыть его свойства — то там общие настройки подключения. Есть вкладка безопасность. За что она отвечает?

Ответы

-

доменная «Пользователи удаленного рабочего стола» является встроенной и работает только для контроллеров домена (локальных групп у контроллеров то нет). на обычных серверах она не будет работать.

чтобы дать юзеру право коннектится достаточно добавить его в локальную «Пользователи удаленного рабочего стола», больше делать ничего не надо, этой группе (а также группе локальных админов) уже даны разрешения на терминальное соединение.

вкладка безопасность на rdp-tcp коннекторе нужна чтобы давать право на соединение, обычно ее не трогают, но бывают задачи где она может пригодится, например через нее можно дать техподдержке право на управление пользовательскими сессиями не давая им прав

админа.-

Помечено в качестве ответа

16 января 2012 г. 9:33

-

Помечено в качестве ответа

Ниже будет рассказано как настроить различные права доступа для конкретной директории в режиме работы нескольких пользователей. Операционная система в моем примере — Microsoft Windows Server 2008 R2. Но для других ОС семейства Windows действия будут аналогичными.

0. Задача:

На сервере в терминальном режиме работают несколько пользователей. Необходимо для папки «С:\Общий ресурс» настроить права таким образом, чтобы у группы «Пользователи» были права только на чтение в этой директории, а у Администраторов и пользователя «Онянов» были права и на чтение, и на запись.

1. Решение:

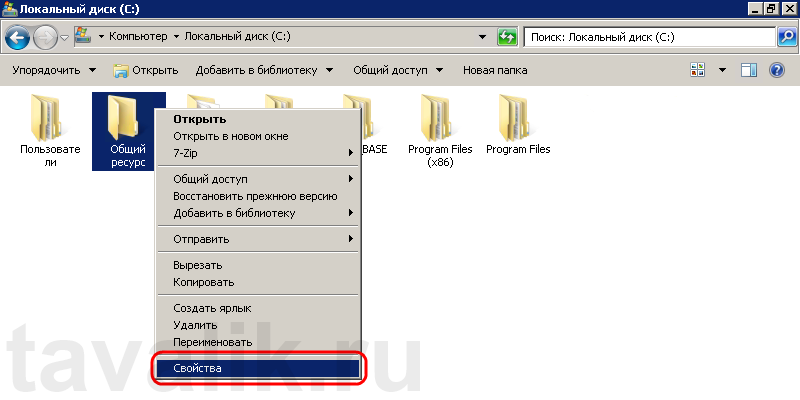

Находим в проводнике необходимую папку, кликаем по ней правой кнопкой мыши и в контекстном меню выбираем «Свойства» (Properties).

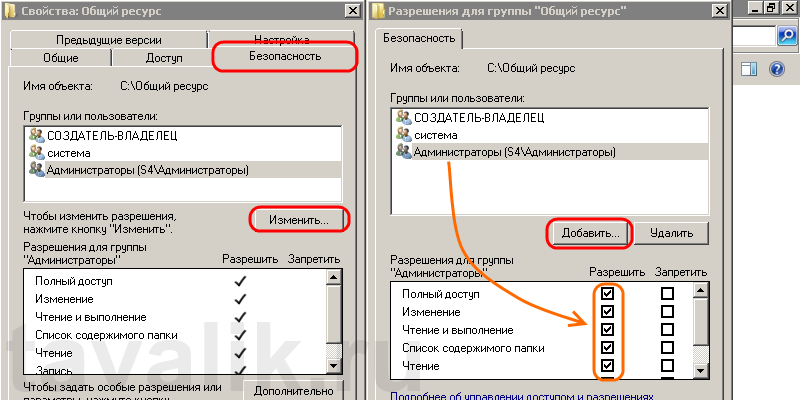

В открывшемся окне свойств папки, переходим на вкладку «Безопасность» (Security) и нажимаем «Изменить…» (Edit…). Откроется окно «Разрешения для группы...» в котором видим, что для 3 системных групп уже определены параметры безопасности. В частности для группы «Администраторы» установлен полный доступ к папке. Для добавления групп и пользователей нажмем кнопку «Добавить…» (Add…).

В окне выбора пользователей и групп, нажмем «Дополнительно» (Advanced…), а в окне подбора кнопку «Поиск» (Find Now), чтобы вывести все группы и всех пользователей, существующих в системе. Выберем в результатах поиска необходимую нам группу «Пользователи» и нажмем «ОК» для добавления ее в список.

Аналогичным образом добавим в список пользователя «Онянов» и нажмем «ОК» для завершения подбора.

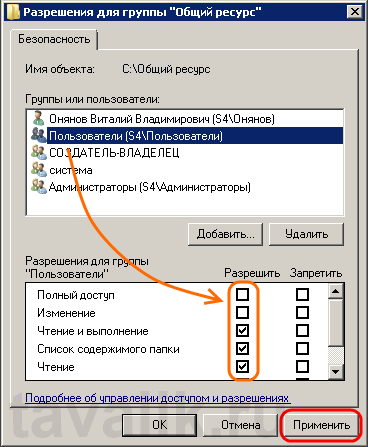

Теперь выберем разрешения для каждой добавленной позиции. Для группы «Пользователи» установим права только для просмотра списка, чтения и выполнения файлов и, соответственно, для пользователя «Онянов» отметим флаг «Полный доступ» .

(Здесь же можно как разрешить какие либо действия с папкой для выбранного пользователя, так и запретить, установив соответствующий флаг. Необходимо помнить, что запрещающие правила всегда в большем приоритете чем разрешающие. )

Выбрав необходимые параметры жмем «Применить» (Apply) для сохранения настроек и нажимая «ОК» закрываем все открытие окна.

Вот и все. Мы установили настройки безопасности для выбранной директории в соответствии с поставленной задачей.

Создание нового пользователя в среде операционной системы Windows Server 2008 R2 относительно простая процедура. Она выполняется в несколько основных этапов.

Start («Пуск») -> Administrative Tools(«Администрирование») -> Server Manager («Диспетчер сервера»)

В появившемся окне необходимо раскрыть вкладку Configuration («Конфигурация») и перейти в пункт Local users and groups («Локальные пользователи и группы»). Здесь выбирается оснастка Users («Пользователи»). Имена существующих пользователей перечислены в таблице справа. Вызывается контекстное меню (правый клик мыши) и выбирается пункт New user («Новый пользователь»).

На следующем этапе открывается окно ввода пользовательских данных. В поле User Name («Пользователь») необходимо ввести имя, под которым будет входить пользователь на сервер. Поля Description («Описание») и Full Name («Полное имя») могут содержать любую информацию.

Далее два раза вводится пароль. Он должен быть не менее 6 символов и содержать как цифры, так и буквы в разных регистрах. Если установить метку User must change password at next logon («Требовать смены пароля при следующем входе в систему»), то при первом входе система потребует у пользователя ввода нового пароля. В этом окне также можно запретить его изменение. Если не установить галочку Password never expired («Срок действия пароля не ограничен») то через определенное количество дней система потребует ввести новый пароль. После определения настроек (их изменение возможно в любое время) следует нажать кнопку Create («Создать»).

В появившемся списке имеется имя только что созданного пользователя. Нажатием правой кнопки мыши вызывается контекстное меню изменения пользовательского пароля, удаления, переименования имени, а также редактирование свойств.

Источник

Создание и настройка групповых политик в Windows Server 2008 R2

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Надеемся, что данное руководство помогло Вам!

Источник

Иногда в этом ничего страшного нет, но если автор/владелец документа уходит из компании или переводится на новую должность, он лишается доступа к данному объекту, что становится причиной разнообразных затруднений.

В предыдущих версиях Windows вплоть до Server 2008 эта проблема решалась с помощью протокола SMB (Server Message Block — блок серверных сообщений), который позволял отменить права полного доступа к файлу, разрешив при этом его изменение. Однако ограничения SMB менее эффективны, чем в случае с NTFS (NT File System — файловая система NT), что может стать источником проблем другого рода.

В Windows Server 2008 для этого предусмотрена новая встроенная функция «Права владельца» (Owner Rights), позволяющая администратору отменять ограничения, установленные автором/владельцем документа. Чтобы включить эту функцию для конкретного документа или объекта, нужно добавить запись о правах владельца в список управления доступом (access control list, ACL) для данного объекта. Для этого:

• нажмите правой кнопкой на объекте, в список управления доступом которого хотите внести изменения, и выберите пункт «Свойства» (Properties);

• откройте вкладку «Безопасность» (Security) в диалоговом окне свойств объекта;

• нажмите кнопку «Добавить» (Add) под окошком «Пользователи и группы» (Group or User Names);

• в поле «Выбор пользователей и групп» (Browse for Groups or Users) введите заголовок «Права владельца» (Owner Rights) и нажмите «OK»;

• присвойте строке «Права владельца» право изменять файл (Modify), но не давайте прав полного управления (Full Control);

• нажмите «OK», чтобы закрыть окно свойств объекта.

Теперь если владелец объекта попытается изменить права доступа к файлу, произойдет одно из двух. В зависимости от операционной системы и прав пользователя, сведения о правах доступа к файлу могут быть заблокированы или при попытке изменить эти права появится сообщение «доступ запрещен».

Что происходит, если владелец не может изменить права доступа к файлу?

В Windows Server 2008 эта проблема решается следующим способом. Случайно лишить себя возможности изменять права доступа к объекту может любой пользователь, даже администратор. Но пользователи, входящие в группу администраторов, могут восстановить права владения файлом для группы администраторов домена, позволив любому члену этой группы (включая первоначального владельца) изменять эти права.

Даже если пользователь, входящий в группу администраторов, лишится возможности изменять права доступа к данному объекту или просматривать его, оставшиеся у него права позволят исправить эту ошибку.

Новая функция позволяет более эффективно согласовать корпоративную политику и политику информационной безопасности, делая работу с правами доступа удобнее для всех пользователей.

Автор: Derek Schauland

Перевод: SVET

Оцените статью: Голосов

Одной из ключевых задач администратора сервера Windows Server 2008 R2 является управление правами пользователей. Правильная настройка прав доступа позволяет обеспечить безопасность и защитить серверную среду от несанкционированного доступа. В данной статье мы рассмотрим основные шаги настройки прав пользователей в Windows Server 2008 R2.

Первым шагом необходимо создать учетную запись пользователя. Для этого администратору следует зайти в панель управления, выбрать раздел «Пользователи и группы», а затем нажать на кнопку «Создать учетную запись». В появившемся окне необходимо указать имя пользователя, пароль и другую необходимую информацию.

Далее следует настроить группы и разрешения для пользователя. Один из способов сделать это — присвоить пользователя определенной группе, которая уже имеет определенные права доступа. Например, администратор может добавить пользователя в группу «Администраторы сервера», чтобы предоставить ему полные права доступа к серверу.

Важно отметить, что администратору не следует назначать пользователям больше прав, чем им необходимо для выполнения их задач. Это связано с обеспечением безопасности системы и снижением риска несанкционированного доступа.

После задания групп и разрешений администратору следует проверить правильность настроенных прав доступа. Для этого можно войти в учетную запись пользователя и попытаться выполнить нужные ему задачи. Если права доступа некорректно настроены, то необходимо проанализировать ошибку и внести необходимые изменения в настройки прав доступа.

Содержание

- Шаг 1: Установка Windows Server 2008 R2

- Подготовка к установке

- Выбор компонентов

- Установка и настройка сервера

- Шаг 2: Создание нового пользователя

- Открытие управления пользователями

- Создание нового пользователя

Шаг 1: Установка Windows Server 2008 R2

Чтобы начать настройку прав пользователя в Windows Server 2008 R2, необходимо сначала установить операционную систему на сервер. В этом разделе рассмотрим процесс установки Windows Server 2008 R2.

- Вставьте установочный диск с Windows Server 2008 R2 в дисковод сервера.

- Перезагрузите сервер и выберите загрузку с диска.

- Дождитесь, пока установочный процесс загрузится.

- Выберите язык и настройте параметры клавиатуры, а затем нажмите кнопку «Далее».

- Нажмите кнопку «Установка» для начала установки Windows Server 2008 R2.

- Прочитайте и примите лицензионное соглашение, а затем нажмите кнопку «Далее».

- Выберите тип установки, который соответствует вашим потребностям, и нажмите кнопку «Далее».

- Выберите диск для установки операционной системы и нажмите кнопку «Далее».

- Дождитесь завершения установки операционной системы.

- После завершения установки, сервер будет перезагружен.

Поздравляю! Теперь ваш сервер оборудован операционной системой Windows Server 2008 R2 и готов к настройке прав пользователей.

Подготовка к установке

Перед установкой Windows Server 2008 R2 необходимо выполнить несколько подготовительных шагов:

1. Проверка системных требований

Убедитесь, что ваш компьютер соответствует минимальным системным требованиям для установки Windows Server 2008 R2. Это включает достаточное количество оперативной памяти, свободное место на жестком диске и совместимую сетевую карту.

2. Резервное копирование данных

Перед началом установки рекомендуется создать резервную копию всех важных данных на вашем компьютере. Это позволит вам восстановить информацию в случае каких-либо проблем или ошибок во время установки.

3. Подключенные устройства

Отключите все внешние устройства от компьютера, такие как принтеры, сканеры или внешние жесткие диски. Подключение этих устройств после установки Windows Server 2008 R2 может помочь избежать конфликтов и проблем с установкой.

4. Доступ к установочным файлам

Убедитесь, что у вас есть доступ к установочным файлам операционной системы. Это может быть оригинальный DVD-диск, загруженный образ ISO или сетевое распределение. Убедитесь, что у вас есть все необходимое для установки Windows Server 2008 R2.

Следуя этим простым шагам подготовки, вы будете готовы начать установку Windows Server 2008 R2 и настроить ваш сервер так, как вам нужно.

Выбор компонентов

При настройке прав пользователя в Windows Server 2008 R2 необходимо выбрать компоненты, которые будут доступны для установки и использования.

Для этого необходимо выполнить следующие шаги:

- Откройте меню «Пуск» и выберите пункт «Управление сервером».

- В окне «Управление сервером» выберите вкладку «Роли» и нажмите на кнопку «Добавить роли».

- В появившемся окне выберите из списка доступных ролей те, которые требуются для вашей конкретной ситуации.

- После выбора ролей нажмите на кнопку «Далее» и произведите все необходимые дополнительные настройки для каждой роли.

- Будет предложено установить дополнительные компоненты. Отметьте галочкой те компоненты, которые необходимы для работы выбранных ролей.

После завершения процесса выбора компонентов нажмите на кнопку «Установить» и дождитесь окончания установки.

Теперь выбранные компоненты будут доступны для использования и настройки прав пользователей в Windows Server 2008 R2.

Установка и настройка сервера

| Шаг | Описание |

| 1 | Подготовка к установке |

| 2 | Выбор типа установки |

| 3 | Установка операционной системы |

| 4 | Настройка сетевых параметров |

| 5 | Обновление и установка драйверов |

| 6 | Настройка безопасности |

После завершения установки и настройки сервера, вы будете готовы приступить к настройке прав пользователя в Windows Server 2008 R2.

Шаг 2: Создание нового пользователя

1. На рабочем столе щелкните правой кнопкой мыши по значку «Пуск» и выберите пункт «Панель управления».

2. В окне «Панель управления» найдите и откройте раздел «Учетные записи пользователей».

3. На странице «Учетные записи пользователей» выберите пункт «Создание учетной записи».

4. Введите имя нового пользователя в поле «Имя пользователя» и укажите пароль в полях «Пароль» и «Подтверждение пароля».

5. Нажмите кнопку «Создать учетную запись», чтобы завершить процесс создания нового пользователя.

6. Если требуется назначить дополнительные права или настроить другие параметры учетной записи, выберите пункт «Учетная запись» в списке доступных действий и выполните необходимые действия.

7. После завершения настройки учетной записи вы можете закрыть окно «Учетные записи пользователей».

Открытие управления пользователями

Для настройки прав пользователя в Windows Server 2008 R2 необходимо открыть управление пользователями. Для этого следуйте указанным ниже шагам:

- Откройте «Панель управления» через главное меню «Пуск».

- В разделе «Администрирование» найдите и выберите «Управление компьютером».

- В открывшемся окне «Управление компьютером» раскройте раздел «Службы и приложения» и выберите «Управление пользователями» в подразделе «Локальные пользователи и группы».

Теперь у вас открыт доступ к управлению пользователями в Windows Server 2008 R2. В этом разделе вы сможете создавать, изменять и удалять пользователей, а также назначать им различные права и роли.

Создание нового пользователя

При настройке прав пользователя в Windows Server 2008 R2 может понадобиться создать нового пользователя с определенными привилегиями и доступом к определенным ресурсам.

Для создания нового пользователя необходимо выполнить следующие шаги:

- Откройте «Панель управления» на сервере.

- Выберите «Учетные записи пользователей».

- Нажмите на ссылку «Создать новую учетную запись».

- Введите имя нового пользователя и назначьте ему пароль.

- При необходимости выберите группу, к которой будет относиться пользователь.

- Настройте привилегии и разрешения для нового пользователя.

- Нажмите кнопку «Создать» для завершения процесса создания нового пользователя.

После создания нового пользователя его учетная запись будет доступна для входа на сервер и использования определенных ресурсов с соответствующими привилегиями и разрешениями.