Этот мануал является своего рода ответом на статью Настройка VPN сервера в Windows 2003, продублированную, например здесь, изначально взятую, скорее всего, с сайта Трафик инспектора.

Мануал сделан под мои цели и теперь приближен к самым простым пользователям.

Одни из моих клиентов — это офис. 12 ПК, плюс несколько ноутбуков через wifi. Упрощенно схема выглядит так:

|

||||||

| Простая офисная сеть. |

За качество рисунков прошу прощения, пользовался тем, что нашёл первым. Первой подходящей программой для рисования сети оказалась бесплатная программа Network Notepad.

Продолжим.

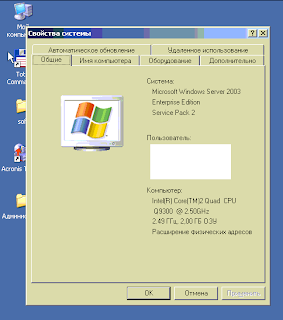

Сеть держится на Windows Server 2003 sp2. Через сервер происходит файлообмен, на нём хранятся базы 1С, на нём же стоит UserGate для контроля интернет-трафика пользователей сети. AD нет.

Конечно, всё это можно сделать на базе Linux, но я пока в этом не силён, мой дом — винда.

Сеть и так работает исправно, проблем не доставляет.

Понадобилось мне организовать удалённый доступ к этой сети, чтобы я мог со своего ноутбука всегда к ней подключиться, получить от сервера адрес в офисной сети. Нагуглил много нужного и ненужного, из всего этого сделал выжимку, и решил поделиться своим опытом в настройке, написал этот мануал. Со скриншотами, конечно, для наглядности.

|

| Вот, что в итоге должно получиться. |

Вот рабочий стол сервера, окно свойств системы:

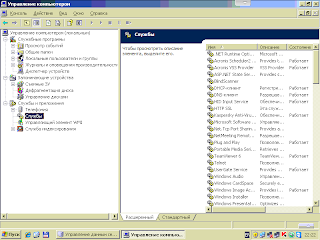

Далее отключаем службу брандмауэра. Иначе не получится установить службу «Маршрутизация и удалённый доступ»:

Если кто не помнит или не знает — жмём правой кнопкой мыши по иконке «Мой компьютер», выбираем «Управление», далее — «Службы и приложения» — «Службы».

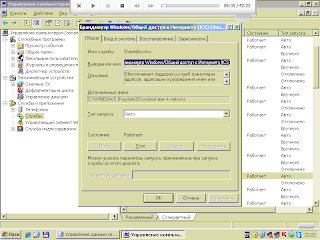

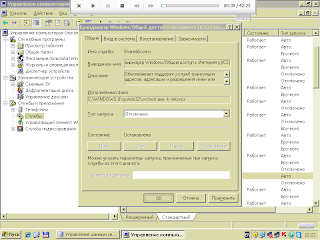

Находим «Брандмауэр windows». Жмём «Стоп», тип запуска службы меняем на «Отключено», затем «ОК» :

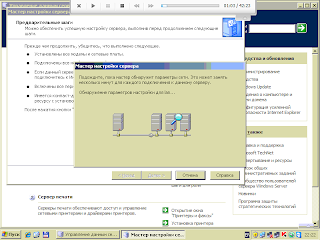

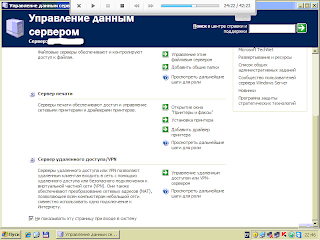

Управление компьютером можно закрыть. Далее запускаем «Управление данным сервером» (Панель управления — Администрирование):

Выберем «Добавить или удалить роль». Появится следующее окно:

Читаем, жмём «Далее». Начнётся анализ ваших сетевых подключений. У меня их два — lan и net:

Если имеются неактивные сетевые платы или интерфейсы — появится предупреждение. Продолжаем:

Выбираем особую конфигурацию:

Выберем «Сервер удаленного доступа»:

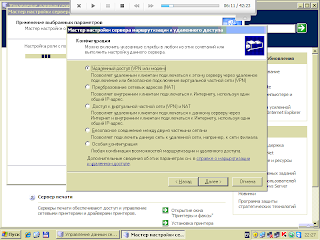

Жмём на «Далее», пока не появится окно выбора конфигурации:

Нам нужен первый пункт. Выбираем, жмём «Далее». Выбираем «Удаленный доступ»:

Далее выберем тот сетевой интерфейс, который «смотрит» в Интернет:

Кстати, ip-адрес на сервере должен быть белым! Иначе к нему будет невозможно подключиться извне. В идеале, если адрес еще и статический. Удобнее будет.

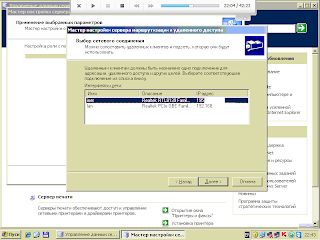

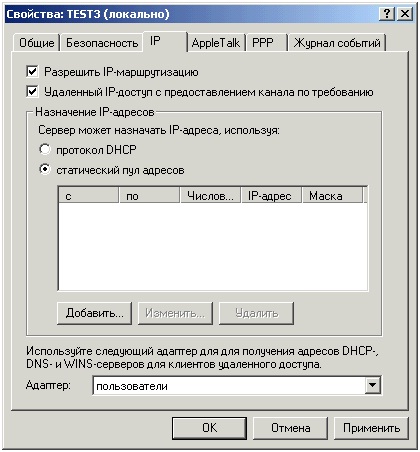

По ряду причин адресация в офисе статическая, ip-адреса прописаны на каждом ПК вручную. Соответственно, в сети нет DHCP-сервера, поэтому в следующем окне мы выбираем второй вариант:

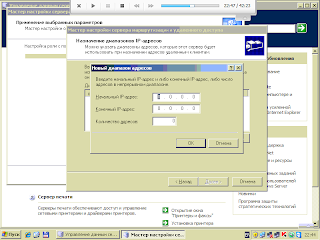

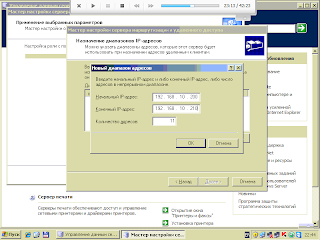

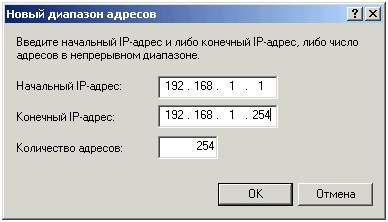

Мы должны выбрать свободный диапазон адресов, не занятый никакими компьютерами в сети, чтобы при подключении клиента к серверу через VPN, ему выдавался адрес из диапазона офисной сети. Таким образом, подключившийся клиент является полноценным участником локальной офисной сети, со всеми вытекающими.

Выделяем диапазон:

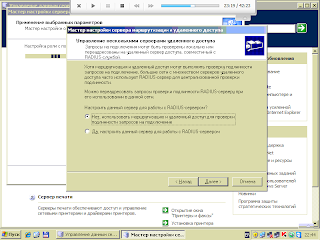

RADIUS нам нафик не нужен, отказываемся:

Всё почти готово:

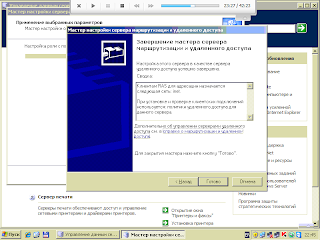

DHCP, как я и говорил, у нас нет, потому следующее сообщение игнорим:

Немного ждём:

Победа близка!

В «Управлении сервером» появилась новая роль. Это то, что нам нужно:

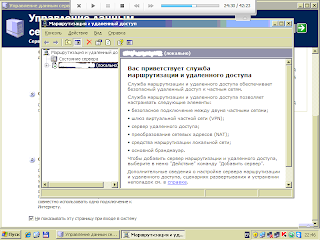

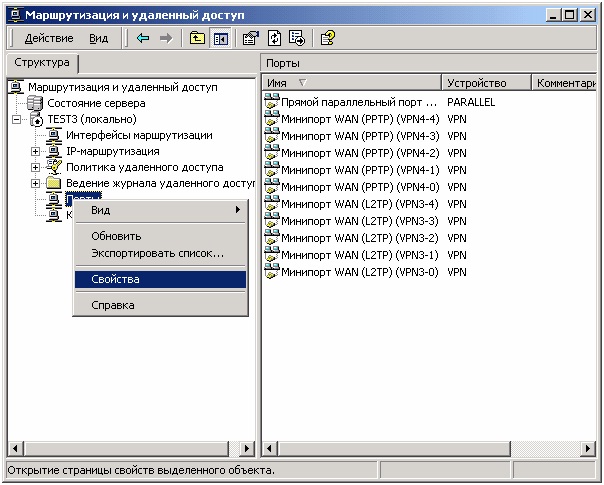

Выбираем «Управление удаленным доступом», откроется консоль «Маршрутизация и удаленный доступ»:

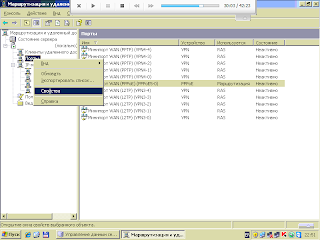

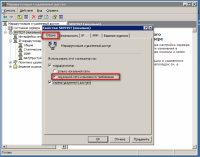

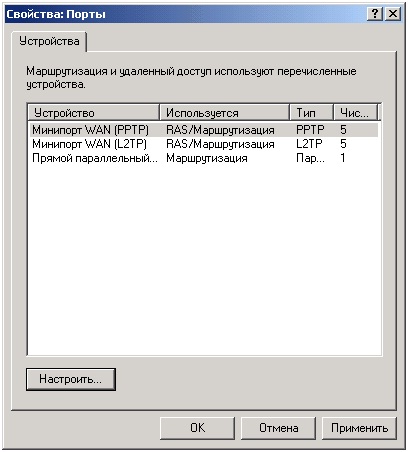

Выберем сначала «Имя Вашего сервера», затем «Порты»:

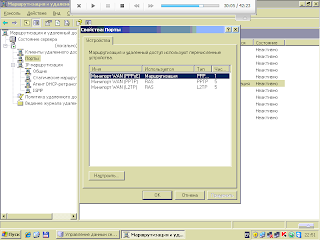

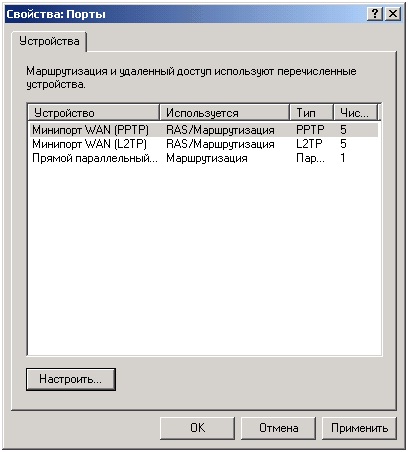

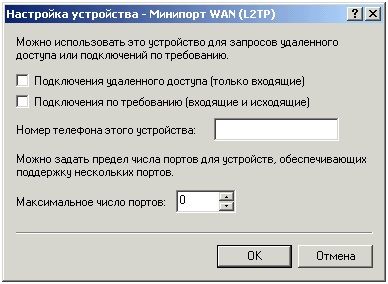

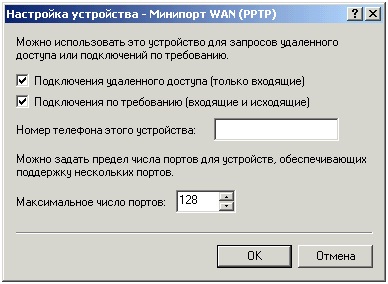

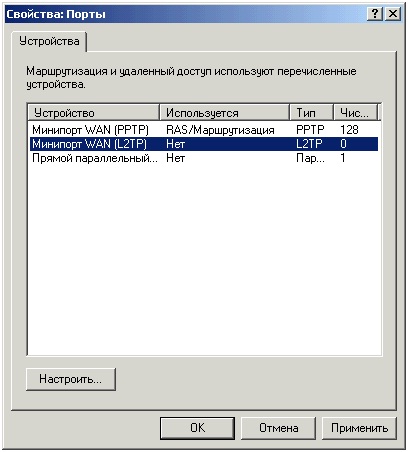

В свойствах «Портов» изменим количество L2TP и PPOE — портов на 0, так как они нам не понадобятся. Для доступа нам нужны только PPTP — порты. Мне было достаточно 5, число зависит от числа необходимых одновременных подключений:

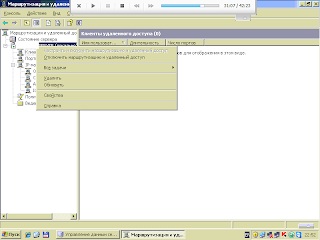

Далее выберем свойства нашего сервера. Для этого вызовем контекстное меню:

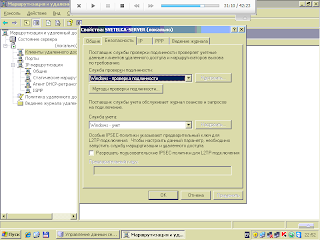

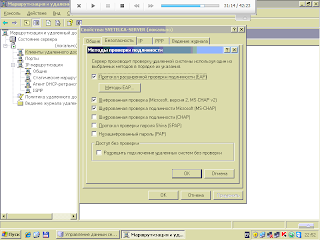

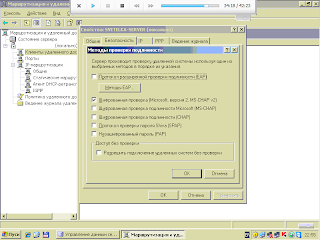

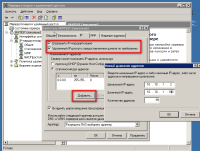

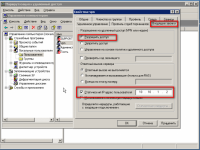

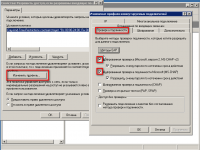

Нам нужна вкладка «Безопасность», там выберем «Методы проверки пользователей»:

Вот что мы видим:

А вот как надо сделать:

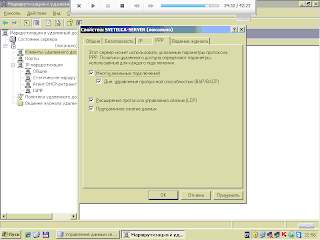

Остальные вкладки не трогаем, пусть всё будет как было:

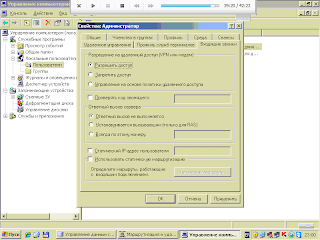

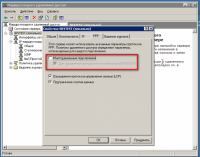

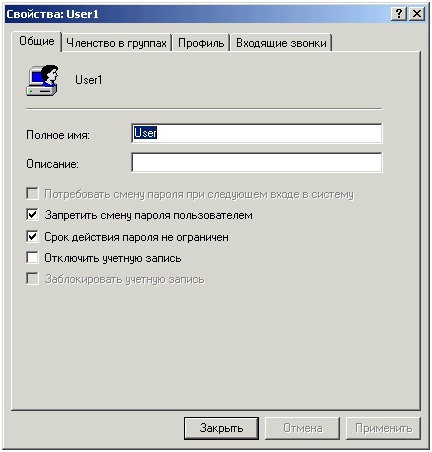

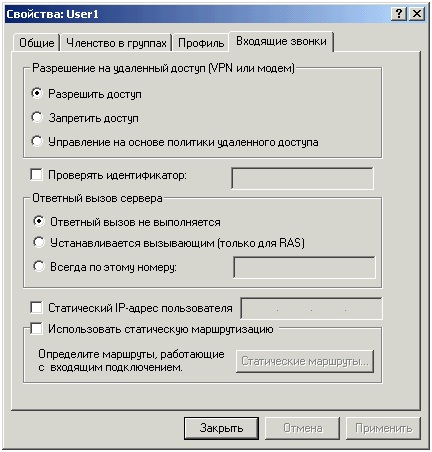

Далее снова заходим в «Управление компьютером», выбираем пользователя, чьи данные будем использовать для «дозвона» до vpn-сервера. Под одним и тем же логином и паролем можно заходить параллельно одновременно нескольким клиентам, они будут получать разные IP из назначенного диапазона. Для примера я выбрал Администратора, выбрал его свойства, и на вкладке «Входящие звонки» разрешил доступ по VPN:

«ОК», закрыть «Управление».

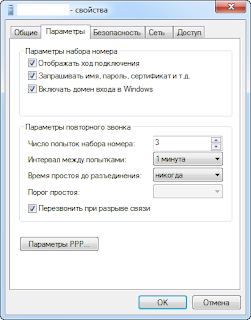

Перейдём к настройке клиента на примере моего ноутбука. Думаю, для Вас создать VPN-соединение не составит труда. У меня на ноутбуке стоит windows 7, приведу лишь скриншоты основных настроек соединения (стрелка указывает на поле, в которое нужно вписать ip-адрес вашего vpn-сервера, или его имя):

Тут я ничего не трогал:

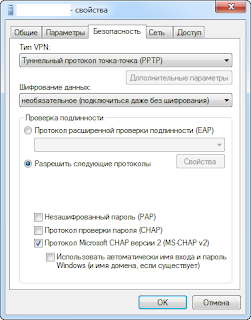

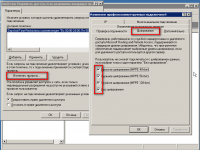

Сменил тим VPN на PPTP, поставил необязательное шифрование, выбрал протокол MS-CHAP v2, остальное отключил, как показано:

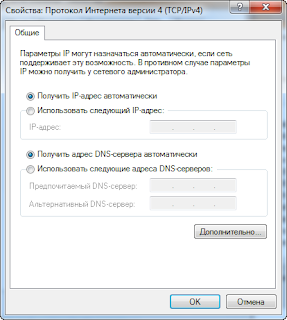

В свойствах протокола TCP/IPv4 необходимо выбрать «Дополнительно», и в открывшемся окне убрать галку «Использовать основной шлюз в удаленной сети». Если этого не сделать, то при подключении данного VPN-соединения, у нас будет пропадать интернет.

Раньше для удалённого контроля офисных ПК я использовал TeamViewer, теперь же я подключаюсь через VPN к сети офиса, и захожу на офисные машины через RDP. Скорость в разы больше, трафика кушается меньше, и не используется никакого стороннего софта, всё родное, 100%-совместимое. Красота!

Пока это всё, что я хочу Вам рассказать. Непривычно писать такие мануалы, но, думаю, к этому можно быстро привыкнуть, лишь бы кому-то от них был толк! Оставляйте комментарии, не важно, положительные или отрицательные, но выскажите своё отношение к тому, что я написал. Feedback очень важен!

P.S.: как сделать автоматическое подключение VPN соединения при загрузке Windows читайте здесь.

VPN PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003. Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ).

Создание VPN сервера.

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа» см.рис.

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам. Кнопка «Добавить»см.рис.

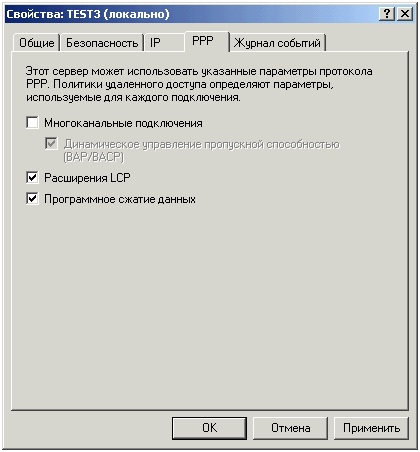

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

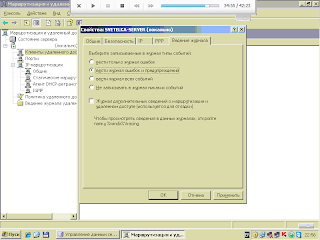

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

Конфигурация портов

1. Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений), см.рис

4. В итоге у Вас появится следующие окно см.рис

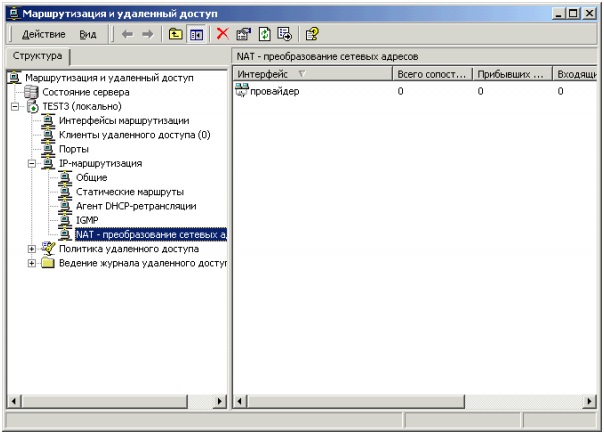

Конфигурируем NAT.

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте. Если вы используете Windows 2003 вам необходимо отключить basic firewall. Ее использование при наличии Traffic Inspector может привести к конфликтам. Для этого зайдите в свойства внешнего подключения и отключите.

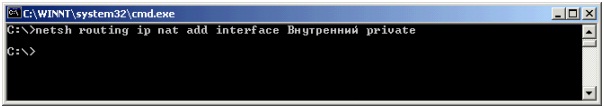

2. Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows «internal«) private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal), если он активен (см. выше). Это важно, если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы. Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам.

Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

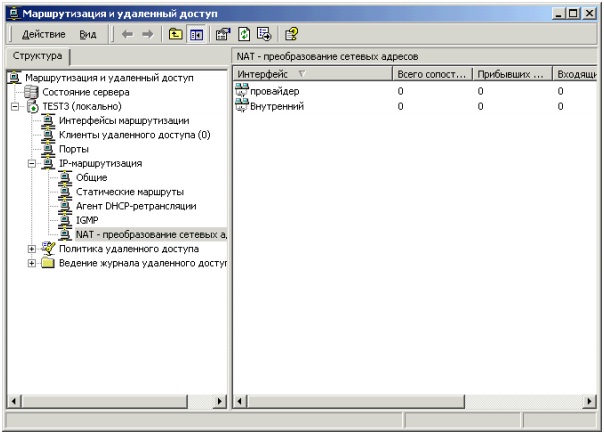

3. Автоматически появится RAS интерфейс см.рис, зайдите

Создание клиентов.

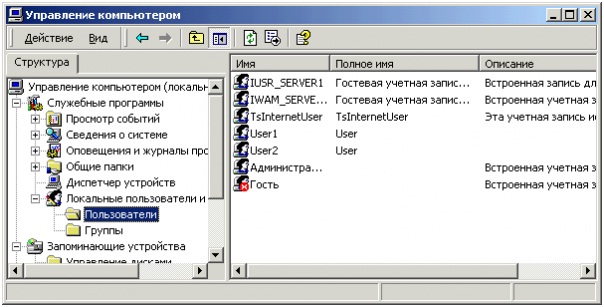

1. Зайдите в «Управление компьютером», далее в «Локальные пользователи и группы», «Пользователи»

2. Создайте пользователя, имена пользователей должны совпадать с именами клиентов заведенных в ТИ, далее зайдите во вкладку «Входящие звонки».

3. Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)», этот пользователь будет тестовым, для других желательно указать их IP адрес в пункте «Статический IP-адрес пользователя»

Настройка VPN соединения.

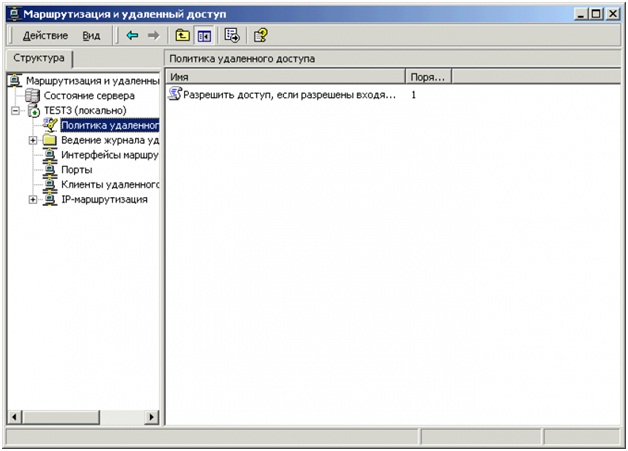

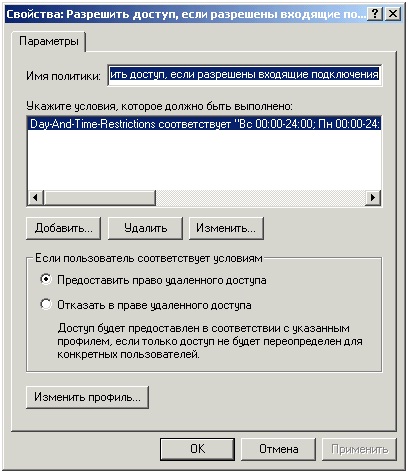

1. В группе «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

2. Нажмите на кнопку «Изменить профиль…»

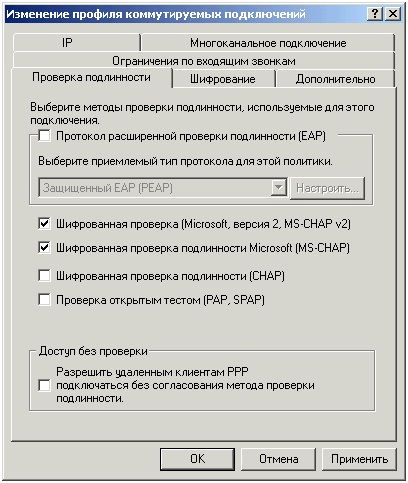

3. Зайдите во вкладку «Проверка подлинности»

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС см.рис.

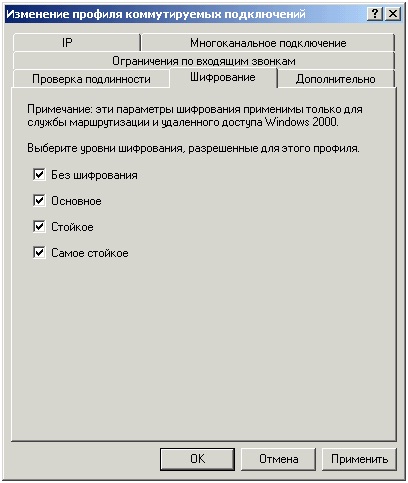

5. Далее зайдите на вкладку «Шифрование», выберите параметры шифрования. Все произведенные настройки должны быть идентичны, при настройке VPN соединения у клиентов.

На этом в принципе настройка закончена.

Всем удачи!

12.11.2010 —

Posted by |

ms windows server 2003

Sorry, the comment form is closed at this time.

Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

Уже есть заметка о vpn server на Windows Server 2008 R2, но попросили написать для Windows Server 2003, хотя зачем не понимаю, но да ладно все равно дело пяти минут.

Запускаем «Службы маршрутизации и удаленного доступа» ( Routing and Remote access ) и заходим в свойства windows server:

Устанавливаем согласно рисунку: маршрутизатор «локальной сети и вызова по требованию», и «сервер удаленного доступа»

Создаем статический пул адресов которые будем присваиваться VPN клиентам.

Убираем галочку с «Многоканальные подключения», вроде как должно ускорить работу Интернета:

Но здесь на любителя, но в начале отладке пусть пишет все:

Далее настраиваем порты, заходим в свойства «Порты»:

По умолчанию Routing and Remote access создаст 5 «PPTP», 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и др.) и создать необходимое количество PPTP портов — но должно быть больше чем одновременных подключений.

В итоге получаем количество подключений я поставил 10:

Далее настраиваем NAT — «IP-маршрутизация» — «NAT-преобразование сетевых адресов».

Если мы будет предоставлять доступ только по VPN соединению тогда удаляем внутренний интерфейс, иначе не чего не трогаем.

Добавляем RAS интерфейс для этого в командной строке вводим:

$ netsh routing ip nat add interface Внутренний private

это для локализованного сервера, в английской версии windows — internal private.

Создаем пользователя («Управление компьютером» — «Локальные пользователи и группы» — «Пользователи» — новый пользователь)

Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)», желательно для пользователей указать их IP адрес в пункте «Статический IP-адрес пользователя».

Потом снова Routing and Remote access — «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

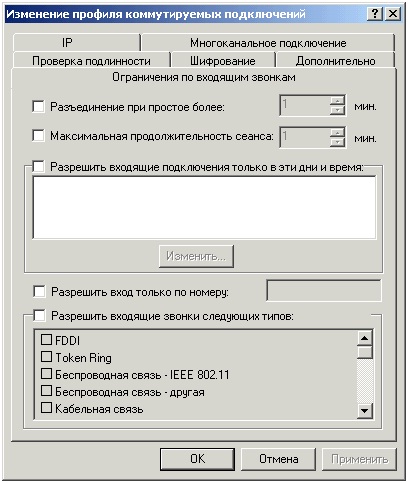

И настраиваем дополнительные параметры Vpn соединения такие как дни и время подключения:

Проверка подлинности и шифрования:

Вот на этом и все. Перезапускам службу.

В решении вашего вопроса на самом деле нет ничего архисложного, но поработать все-таки придется. Если же времени совсем в обрез, то можно поступить хитрее и обратиться за помощью профессионалов, то есть по сути заказать it аутсорсинг для оперативного решения задачи.

Но про метод настройки VPN сервера Windows 2003 мы все равно расскажем!

Процесс разобьем на несколько этапов. Итак, приступим.

Во-первых, на всякий случай напомним, что PPTP-сервер для защищенного подключения других рабочих станций можно настроить только для серверных версий Windows 2000/2003. «Обычный» Windows для этих целей не подходит.

Система настраивается как сервер удаленного доступа (RAS) в службе маршрутизации и удаленного доступа (RRAS).

Этап 1. Создание VPN сервера.

1. Открываем службу «Маршрутизация и удаленный доступ» и заходим в свойства сервера.

2. Выставляем параметр «локальной сети и вызова по требованию» и «сервер удаленного доступа» как показано на рисунке.

3. Заходим на вкладку «IP», выбираем название внутреннего адаптера и создаем статический пул адресов, который будет отличаться от внутреннего, так как внутренний будет присваиваться VPN-клиентам.

4. Дальше на вкладке «PPP» снимаем галочку с пункта «Многоканальные подключения». Это должно ускорить работу интернета.

5. Во вкладке «Журнал событий» выставляем параметр «вести журнал всех событий»

Этап 2. Конфигурация портов.

1. Заходим в свойства пункта «Порты». RRAS по умолчанию создаст пять портов PPTP, пять портов L2TP и один «Прямой параллельный». Для того, чтобы сервер работал стабильно, желательно удалить лишние порты (прямой параллельный, L2TP, и прочие) и создать нужное количество портов, количество которых должно быть большим, чем число одновременных подключений.

2. Теперь нужно удалить порты WAN(L2TP)

3. Выставляем нужное число PPTP портов (количество портов должно быть больше, чем число предполагаемых одновременных подключений).

4. В результате откроется новое окно

Этап 3. Конфигурация NAT.

1. Заходим в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если вы хотели дать доступ лишь по VPN соединению, тогда нужно удалить внутренний интерфейс, если нет, тогда оставьте все как есть.

2. Дальше нужно добавить RAS интерфейс. В командной строке набираем «netsh routing ip nat add interface Внутренний (в английском Windows – » internal») private», как на рисунке ниже. Также крайне полезно запретить привязку протокола NetBios к интерфейсу Внутренний (internal), в том случае, если интерфейс активен. Это имеет большое значение в том случае, если RAS-сервер используется для подключения клиентов по Dial-up (дозвон) и поможет устранить некоторые проблемы при работе сервера в сети. Если же NetBios на этом интерфейсе разрешен, то сервер будет производить регистрацию своих NetBios-имен с IP-адресами интерфейсов, к которым установлена привязка этой службы. Появление IP- адреса в этих регистрациях интерфейса Внутренний (internal) может создать проблемы в работе.

Редактируем реестр. В разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и устанавливаем значение – 1. После этого службу надо будет перезапустить.

3. RAS интерфейс появится автоматически.

Этап 4. Создание клиентов.

1. Заходим в «Управление компьютером» – «Локальные пользователи и группы» – «Пользователи»

2. Создаем пользователя и заходим на вкладку «Входящие звонки».

3. Разрешаем пользователю доступ, он у нас будет тестовым. Другим пользователям рекомендуется указывать их IP-адрес в пункте «Статический IP-адрес пользователя»

Этап 5. Настройка VPN соединения.

1. Заходим в группу «Политика удаленного доступа» – «Разрешить доступ,если разрешены входящие подключения» и открываем свойства пункта.

2. Жмем кнопку «Изменить профиль…»

3. Заходим на вкладку «Проверка подлинности»

4. Оставляем параметры проверки подлинности MS-CHAP для Windows и CHAP для других операционных систем.

5. Заходим на вкладку «Шифрование» и выбираем параметры шифрования. Все настройки, которые вводим при настройке VPN-соединений у клиентов должны быть идентичны.

Перезапускаем сервер.

Вот и все! Ваша задача выполнена.

Поиск по компьютерным статьям

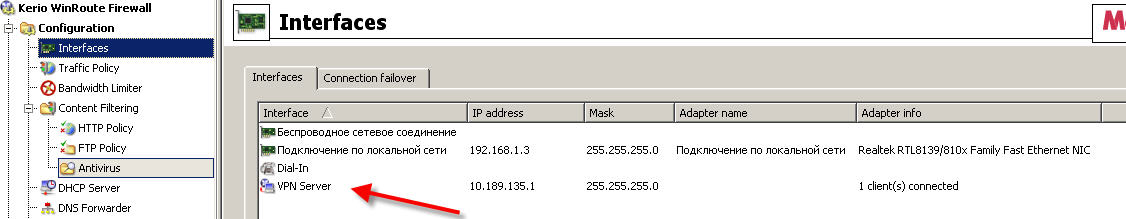

Vpn сервер предназначен для безопасного удаленного доступа к ресурсам локальной сети. Vpn сервер обеспечивает шифрование трафика от компьютера до сервера. Данная технология является гарантией безопасности Вашего компьютера от различных вирусов. Применяя vpn Server Windows 2003, Вы можете быть уверенными, что Ваши данные не будут перехвачены третьими лицами или Вашим интернет – провайдером. Настройка VPN сервера «Windows 2003» очень проста и занимает не более 3 – 5 минут. Для того, чтобы настроить vpn сервер, необходимо скачать с сайта «Kerio» клиента VPN Client. Вы можете свободно скачать VPN Client для 32 битной версии http://eu.download.kerio.com/dwn/kvc1-win32.exe. Если Вы работаете на компьютере под 64 – битной архитектурой, то необходимо установить эту версию VPN сервера http://eu.download.kerio.com/dwn/kvc1-win64.exe. Следующим шагом необходимо запустить консоль Администрирования KWF и проверить связь с сервером. Следующим шагом необходимо зайти в список «Configuration – Interfaces». Обязательно запишите IP адрес и ни в коем случае не изменяйте пул адресов. Будьте особо внимательны, пул адресов не меняется вручную, а назначается автоматически сервером.

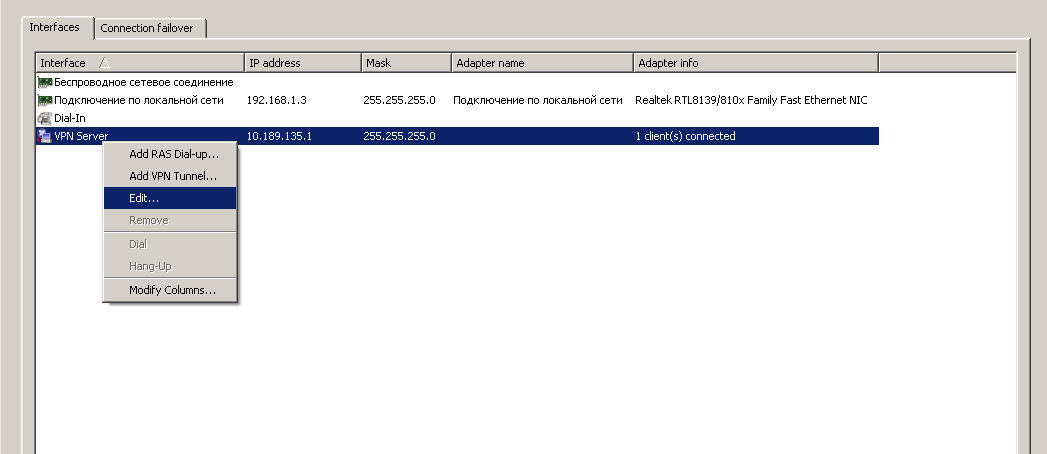

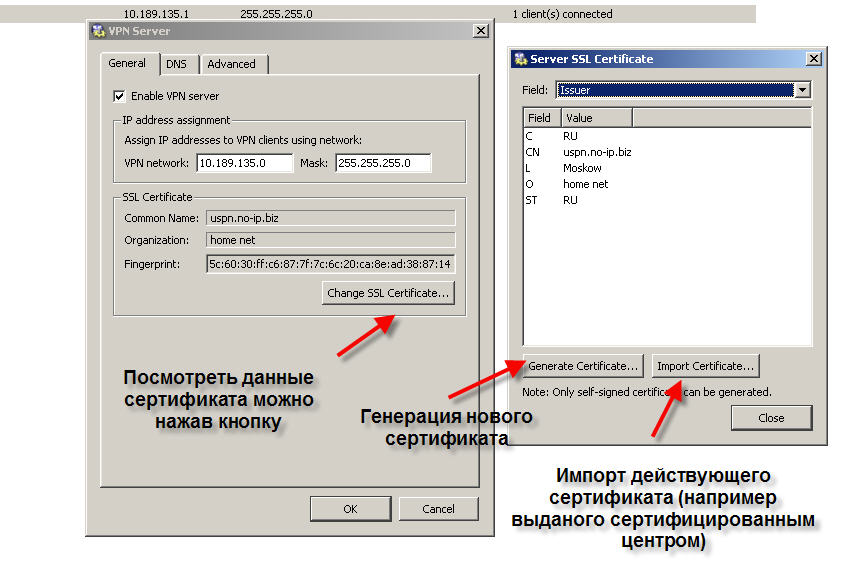

После этого, необходимо нажать на интерфейсе VPN Server в левой части экрана, нажать правую кнопку мыши и выбрать «EDIT».

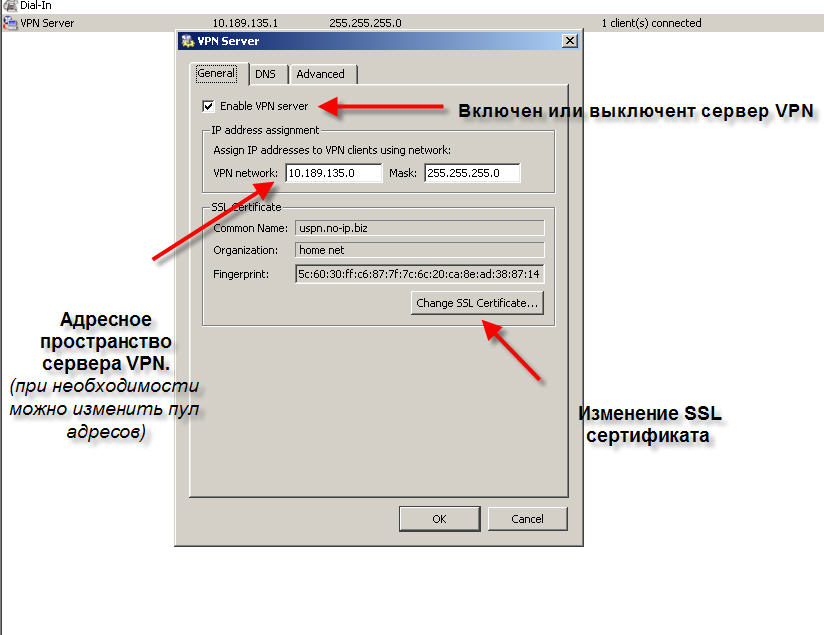

В открытом меню VPN сервера мы можем изменить пул адресов, изменить SSL сертификат, а также маску сети:

Установив галочку в окошке «Enable VPN server» можно включить или отключить сервис «VPN». РазделIP Address assignment позволяет резервировать определенное адресное пространство, которое отводится под сервер. Раздел SSL сертификат позволяет генерировать новый или импортировать уже существующий сертификат.

Чтобы сгенерировать новый сертификат, следует щелкнуть на кнопке «Generate Certificate» и заполнить поля «Hostname», «Organization Name», «City», «State or Province», «Country»:

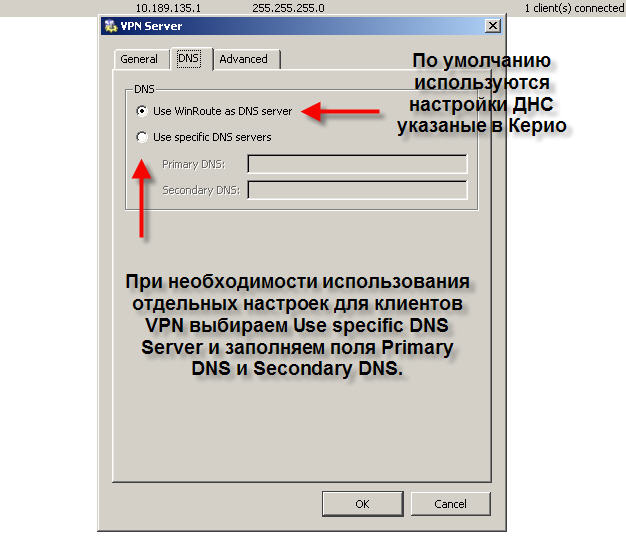

Затем, необходимо заполнить все поля и нажать на кнопку «ОК». После этого, следует перейти на вкладку «DNS»

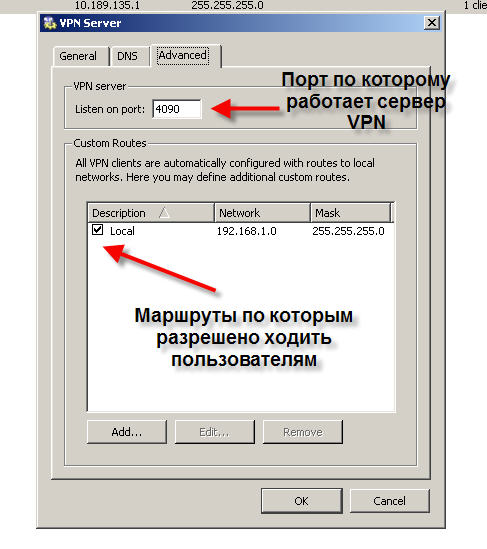

На вкладке «Advanced» необходимо указать порт по которому работает сервер VPN, а также маршруты пользователей.

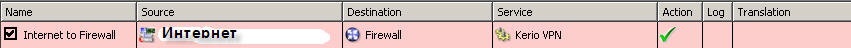

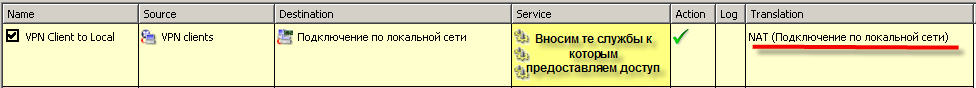

В том случае, если Вы предоставляете пользователям доступ к сети Интернет, то необходимо указать следующий маршрут 0.0.0.0 А окне «Configuration – Traffic Policy» следует отметить следующие разделы:

Если Вы желаете, чтобы Ваши клиенты получали доступ к ресурсам сети, то необходимо указать следующие параметры:

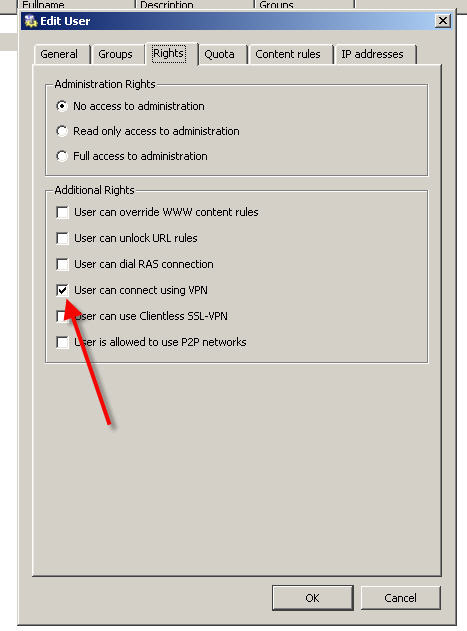

В окне «Edit Users» в разделе «Groups» следует создать новую группу, либо в разделе «Domain Template» указать в окошке индивидуальную конфигурацию пользователя: «This user has an individual configuration». Перейдем на вкладку «Rights», а затем поставим галочку в окошке «User can connect using VPN». Это позволит разрешить использование VPN пользователям.

В случае необходимости, можно открыть или запретить конкретному пользователю доступ к определенным ресурсам, либо присвоить пользователям статичный адрес.

На этом, установку и настройку VPN Server можно считать завершенной.

Зачем мучиться?

Наберите — + 7 (495) 649-99-45.

Либо оформите заявку онлайн.

И мы решим Ваши проблемы!

Выезд осуществляется по Москве и ближайщему Подмосковью!

Возможно, Вас также заинтересуют статьи:

- Настройка сервера терминалов.

- Настройка VPN сервера Windows

- Настройка Сервера 2003.

- Настройка сервера «Windows 2003».

- Настройка терминального сервера.

все статьи