Сервер

Системная служба сервера обеспечивает поддержку удаленного вызова процедур, а также совместное использование файлов, принтеров и именованных каналов в сети. Служба сервера позволяет организовать совместное использование локальных ресурсов, например дисков и принтеров, с тем чтобы к ним могли получать доступ другие пользователи сети, а также обмен данными по именованным каналам между программами на локальном и удаленных компьютерах. Обмен данными по именованному каналу представляет собой память, зарезервированную для результатов выполнения одного процесса, которые будут использованы в качестве входных данных для другого процесса. Принимающий данные процесс не обязательно должен быть запущен на локальном компьютере.

Имя системной службы: lanmanserver

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

SharePoint Portal Server

Системная служба SharePoint Portal Server позволяет разработать портал со встроенной логикой для объединения пользователей, групп и знаний с целью использования важных данных в разных бизнес-процессах. Microsoft SharePoint Portal Server 2003 представляет собой приложение, которое объединяет данные из разных систем в одном решении путем применения функций единого входа в систему и интеграции приложений предприятия.

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Протокол SMTP (Simple Mail Transfer Protocol)

Системная служба протокола SMTP — это агент отправки и пересылки электронной почты. Она принимает и ставит в очередь почтовые сообщения для удаленных получателей, а также через определенные интервалы времени повторяет попытки отправки. Контроллеры домена Windows используют службу SMTP для межузловой репликации с помощью электронной почты. Объекты совместной работы (Collaboration Data Object, CDO) для компонента СОМ из состава Windows Server 2003 с помощью службы SMTP передают и ставят в очередь исходящие почтовые сообщения.

Имя системной службы: SMTPSVC

| Прикладной протокол | Протокол | Порты |

| SMTP | TCP | 25 |

| SMTP | UDP | 25 |

Простые службы TCP/IP

Простые службы TCP/IP обеспечивают поддержку следующих протоколов:

| • | Echo, порт 7, спецификация RFC 862 |

| • | Discard, порт 9, спецификация RFC 863 |

| • | Character Generator, порт 19, спецификация RFC 864 |

| • | Daytime, порт 13, спецификация RFC 867 |

| • | Quote of the Day, порт 17, спецификация RFC 865 |

Имя системной службы: SimpTcp

| Прикладной протокол | Протокол | Порты |

| Chargen | TCP | 19 |

| Chargen | UDP | 19 |

| Daytime | TCP | 13 |

| Daytime | UDP | 13 |

| Discard | TCP | 9 |

| Discard | UDP | 9 |

| Echo | TCP | 7 |

| Echo | UDP | 7 |

| Quotd | TCP | 17 |

| Quoted | UDP | 17 |

Агент удаленного управления SMS

Агент удаленного управления SMS — это системная служба из состава Microsoft Systems Management Server (SMS) 2003, которая обеспечивает комплексный подход к изменению и управлению конфигурацией операционных систем корпорации Майкрософт. Это позволяет организациям распространять среди пользователей необходимые обновления и программное обеспечение.

Имя системной службы: Wuser32

| Прикладной протокол | Протокол | Порты |

| SMS Remote Chat | TCP | 2703 |

| SMS Remote Chat | UDP | 2703 |

| SMS Remote Control (управление) | TCP | 2701 |

| SMS Remote Control (управление) | UDP | 2701 |

| SMS Remote Control (данные) | TCP | 2702 |

| SMS Remote Control (данные) | UDP | 2702 |

| SMS Remote File Transfer | TCP | 2704 |

| SMS Remote File Transfer | UDP | 2704 |

Служба SNMP

Служба SNMP позволяет локальному компьютеру обрабатывать входящие запросы по протоколу SNMP (Simple Network Management Protocol). Включает в себя агентов, осуществляющих мониторинг работы сетевых устройств и сообщающих результаты на рабочую станцию сетевой консоли. Служба SNMP предназначена для управления узлами сети (например, рабочими станциями, серверами, маршрутизаторами, мостами и концентраторами) с компьютера, на котором запущено соответствующее программное обеспечение. Для выполнения своих функций служба SNMP использует распределенную модель агентов и систем управления.

Имя системной службы: SNMP

| Прикладной протокол | Протокол | Порты |

| SNMP | UDP | 161 |

Служба ловушек SNMP

Служба ловушек SNMP принимает сообщения перехвата, созданные локальными или удаленными агентами SNMP, и пересылает их программам управления SNMP, запущенным на этом компьютере. Если служба настроена для агента, она создает сообщения перехвата, когда происходит определенное событие. Такие сообщения отправляются по адресу назначения ловушки. Например, агент может инициировать ловушку проверки подлинности, если нераспознанная система управления отправляет запрос на получение данных. Адресом назначения ловушки может быть имя компьютера, IP-адрес или адрес IPX (Internetwork Packet Exchange) системы управления; на таком узле должна быть запущена программа управления SNMP и обеспечена поддержка работы в сети.

Имя системной службы: SNMPTRAP

| Прикладной протокол | Протокол | Порты |

| SNMP Traps Outbound | UDP | 162 |

Сервер анализа SQL

Системная служба сервера анализа SQL является компонентом SQL Server 2000, с помощью которого производится создание и управление кубами OLAP и моделями проходки данных. При создании и сохранении кубов или моделей проходки данных сервер анализа может получать доступ к локальным и удаленным источникам данных.

| Прикладной протокол | Протокол | Порты |

| SQL Analysis Services | TCP | 2725 |

SQL Server: поддержка клиентов OLAP нижнего уровня

Эта системная служба применяется SQL Server 2000 в том случае, если серверу анализа SQL необходимо поддерживать подключения от клиентов нижнего уровня (OLAP Services 7.0). Это стандартные порты для служб OLAP, которые используются SQL 7.0.

| Прикладной протокол | Протокол | Порты |

| OLAP Services 7.0 | TCP | 2393 |

| OLAP Services 7.0 | TCP | 2394 |

Служба обнаружения SSDP

Служба обнаружения SSDP реализует протокол SSDP (Simple Service Discovery Protocol) в качестве службы Windows. Служба принимает извещения о присутствии устройств, обновляет свой кэш и передает эти извещения клиентам с невыполненными запросами поиска. Кроме того, она регистрирует обратные вызовы событий от клиентов, преобразует их в запросы подписки и осуществляет мониторинг уведомлений о событиях, а затем пересылает эти запросы зарегистрированным обратным вызовам. Служба обеспечивает устройства периодическими объявлениями. На данный момент времени служба уведомления о событиях SSDP использует TCP-порт 5000, начиная со следующего пакета обновления для Windows XP планируется заменить его TCP-портом 2869.

Примечание. На момент написания статьи последним является пакет обновления 1 (SP1).

Имя системной службы: SSDPRSR

| Прикладной протокол | Протокол | Порты |

| SSDP | UDP | 1900 |

| Уведомление о событиях SSDP | TCP | 2869 |

| Уведомление о событиях SSDP (традиционный) | TCP | 5000 |

Systems Management Server 2.0

Сервер Microsoft Systems Management Server (SMS) 2003 обеспечивает комплексный подход к изменению и управлению конфигурацией операционных систем корпорации Майкрософт. Это позволяет организациям быстро и эффективно распространять обновления и программное обеспечение среди пользователей.

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024-65534 |

Сервер печати TCP/IP

Системная служба сервера печати TCP/IP позволяет производить печать TCP/IP путем использования протокола LPD (Line Printer Daemon). Служба LPD на сервере получает документы от программ LPR (Line Printer Remote), запущенных на компьютерах под управлением операционных систем UNIX.

Имя системной службы: LPDSVC

| Прикладной протокол | Протокол | Порты |

| LPD | TCP | 515 |

Telnet

Системная служба Telnet для Windows используется клиентами для проведения сеансов терминального доступа в формате ASCII. Сервер Telnet поддерживает два вида проверки подлинности, а также следующие типы терминалов: American National Standards Institute (ANSI)

VT-100

VT-52

VTNT Имя системной службы: TlntSvr

| Прикладной протокол | Протокол | Порты |

| Telnet | TCP | 23 |

Службы терминалов

Службы терминалов обеспечивают многосеансовую среду для доступа клиентов к сеансам виртуального рабочего стола Windows и программам Windows, запущенным на сервере. Службы терминалов позволяют интерактивно подключиться к компьютеру нескольким пользователям.

Имя системной службы: TermService

| Прикладной протокол | Протокол | Порты |

| Службы терминалов | TCP | 3389 |

Лицензирование служб терминалов

Системная служба лицензирования служб терминалов производит установку сервера лицензий и предоставляет лицензии зарегистрированным пользователям, которые подключаются к серверу служб терминалов. Лицензирование служб терминалов — это не требующая больших затрат ресурсов служба, которая хранит выпущенные для сервера терминалов клиентские лицензии, а затем отслеживает лицензии, выданные клиентским компьютерам или терминалам.

Имя системной службы: TermServLicensing

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024-65534 |

| SMB (именованные каналы) | TCP | 139, 445 |

Каталог сеанса служб терминалов

Системная служба каталога сеанса служб терминалов позволяет кластерам серверов терминалов с балансировкой сетевой нагрузки правильно направлять пользовательский запрос на подключение к серверу, на котором уже запущен сеанс пользователя. Пользователь направляется на первый доступный сервер терминалов, независимо от того, запустил ли он уже другой сеанс в кластере серверов. С помощью сетевого протокола TCP/IP балансировка сетевой нагрузки производит объединение в общем пуле вычислительных мощностей нескольких серверов. Служба может быть использована в кластере серверов терминалов для повышения производительности отдельного сервера путем распределения сеанса между несколькими серверами. Служба каталога сеанса служб терминалов отслеживает отключенные сеансы в кластере и обеспечивает повторное подключение пользователей к этим сеансам.

Имя системной службы: Tssdis

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024-65534 |

Упрощенный FTP-демон

Системная служба упрощенного FTP-демона не требует имени пользователя и пароля и является неотъемлемой частью служб удаленной установки (RIS). Служба обеспечивает поддержку протокола TFTP (Trivial FTP Protocol), который определен в следующих спецификациях RFC: RFC 1350 — TFTP

RFC 2347 — Option extension

RFC 2348 — Block size option

RFC 2349 — Timeout interval, and transfer size options TFTP представляет собой протокол передачи файлов, предназначенный для поддержки бездисковой среды загрузки. Служба TFTP ожидает на UDP-порте 69, но отвечает с произвольно назначенного порта с большим номером. Таким образом, когда порт включен, служба TFTP может принимать входящие TFTP-запросы, но не отвечать на них. Служба может ответить на любой из таких запросов с произвольного порта источника, а удаленный клиент затем использует этот порт на протяжении сеанса передачи данных. Обмен данными носит двунаправленный характер. Чтобы протокол смог функционировать через брандмауэр, необходимо открыть UDP-порт 69 для приема входящего трафика. После этого настройте брандмауэр таким образом, чтобы он динамически разрешал службе отвечать на запросы, временно открывая любой другой порт.

Имя системной службы: tftpd

| Прикладной протокол | Протокол | Порты |

| TFTP | UDP | 69 |

Узел универсальных устройств Plug and Play

Системная служба узла универсальных устройств Plug and Play содержит все компоненты, необходимые для регистрации и управления устройствами, а также ответа на события, связанные с обслуживаемыми устройствами. Зарегистрированные сведения об устройстве (описание, время жизни, контейнеры) могут быть сохранены на диске и объявляются в сети (после регистрации или перезагрузки операционной системы). В дополнение к описаниям служб и странице представления служба содержит веб-сервер, который обслуживает устройство.

Имя системной службы: UPNPHost

| Прикладной протокол | Протокол | Порты |

| UPNP | TCP | 2869 |

Windows Internet Name Service (WINS)

Служба WINS предназначена для разрешения имен NetBIOS. Она позволяет обнаруживать сетевые ресурсы по именам NetBIOS. Использование серверов WINS обязательно, кроме случаев, когда во всех доменах установлена служба каталогов Active Directory и все компьютеры сети находятся под управлением Windows 2000 или более поздней версии. Серверы WINS обмениваются данными с клиентами сети с помощью разрешения имен NetBIOS. Репликация WINS требуется только между серверами WINS.

Имя системной службы: WINS

| Прикладной протокол | Протокол | Порты |

| Разрешение имен NetBIOS | UDP | 137 |

| Репликация WINS | TCP | 42 |

| Репликация WINS | UDP | 42 |

Службы Windows Media

В Windows Server 2003 службы Windows Media заменяют следующие компоненты служб Windows Media версий 4.0 и 4.1: Windows Media Monitor Service

Windows Media Program Service

Windows Media Station Service

Windows Media Unicast Service На данный момент в составе Windows Server 2003 Standard Edition, Windows Server 2003 Enterprise Edition и Windows Server 2003 Datacenter Edition службы Windows Media являются единой службой. Ее основные компоненты были разработаны с помощью модели СОМ. Гибкая архитектура службы позволяет настраивать ее для отдельных программ. Служба поддерживает большое количество протоколов, включая RTSP (Real Time Streaming Protocol), MMS (Microsoft Media Server) и НТТР.

Имя системной службы: WMServer

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| MMS | TCP | 1755 |

| MMS | UDP | 1755 |

| MS Theater | UDP | 2460 |

| RTCP | UDP | 5005 |

| RTP | UDP | 5004 |

| RTSP | TCP | 554 |

Служба времени Windows

Системная служба времени Windows обеспечивает синхронизацию времени и даты на компьютерах под управлением Windows XP и Windows Server 2003 в составе сети. Синхронизация часов компьютеров с помощью протокола NTP (Network Time Protocol) позволяет назначать запросам на проверку подлинности в сети и получение доступа к ресурсам точное значение (штамп) времени. Протокол NTP и интеграция поставщиков времени делают службу времени Windows надежной и масштабируемой. На компьютере, который не входит в состав домена, службу времени можно настроить на проведение синхронизации с внешним источником времени. Если служба отключена, время на локальном компьютере не синхронизируется со службой времени в домене Windows или внешней службой времени. В Windows Server 2003 используется протокол NTP (UDP-порт 123), а в Windows 2000 — протокол SNTP (Simple Network Time Protocol) (также на UDP-порте 123).

Имя системной службы: W32Time

| Прикладной протокол | Протокол | Порты |

| NTP | UDP | 123 |

| SNTP | UDP | 123 |

Служба веб-публикации

Служба веб-публикации обеспечивает инфраструктуру, которая необходима для регистрации, управления, мониторинга и обслуживания веб-узлов и программ, зарегистрированных на сервере IIS. В состав службы входит диспетчер процессов и диспетчер конфигурации. Диспетчер процессов управляет процессами пользовательских приложений и веб-узлов. Диспетчер конфигурации считывает сохраненную системную конфигурацию службы веб-публикации и обеспечивает маршрутизацию НТТР-запросов соответствующему пулу приложений или процессу операционной системы с помощью параметров файла Http.sys. Порты ожидания для службы можно настроить с помощью диспетчера служб IIS. Если включен административный веб-узел, то создается виртуальный веб-узел, который использует НТТР-трафик на ТСР-порте 8098.

Имя системной службы: W3SVC

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Порты и протоколы

В приведенной ниже таблице обобщены сведения раздела Порты системных служб этой статьи (таблица отсортирована по номерам портов, а не названиям служб).

| Порт | Протокол | Прикладной протокол | Имя системной службы |

| Н/Д | GRE | GRE (IP-протокол 47) | Маршрутизация и удаленный доступ |

| Н/Д | ESP | IPSec ESP (IP-протокол 50) | Маршрутизация и удаленный доступ |

| Н/Д | AH | IPSec AH (IP-протокол 51) | Маршрутизация и удаленный доступ |

| 7 | TCP | Echo | Простые службы TCP/IP |

| 7 | UDP | Echo | Простые службы TCP/IP |

| 9 | TCP | Discard | Простые службы TCP/IP |

| 9 | UDP | Discard | Простые службы TCP/IP |

| 13 | TCP | Daytime | Простые службы TCP/IP |

| 13 | UDP | Daytime | Простые службы TCP/IP |

| 17 | TCP | Quotd | Простые службы TCP/IP |

| 17 | UDP | Quotd | Простые службы TCP/IP |

| 19 | TCP | Chargen | Простые службы TCP/IP |

| 19 | UDP | Chargen | Простые службы TCP/IP |

| 20 | TCP | Данные по умолчанию FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба шлюза уровня приложения |

| 23 | TCP | Telnet | Telnet |

| 25 | TCP | SMTP | Протокол Simple Mail Transfer Protocol |

| 25 | UDP | SMTP | Протокол Simple Mail Transfer Protocol |

| 25 | TCP | SMTP | Exchange Server |

| 25 | UDP | SMTP | Exchange Server |

| 42 | TCP | Репликация WINS | Служба Windows Internet Name Service |

| 42 | UDP | Репликация WINS | Служба Windows Internet Name Service |

| 53 | TCP | DNS | DNS-сервер |

| 53 | UDP | DNS | DNS-сервер |

| 53 | TCP | DNS | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 53 | UDP | DNS | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 67 | UDP | DHCP-сервер | DHCP-сервер |

| 67 | UDP | DHCP-сервер | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 69 | UDP | TFTP | Служба упрощенного FTP-демона |

| 80 | TCP | HTTP | Службы Windows Media |

| 80 | TCP | HTTP | Служба веб-публикации |

| 80 | TCP | HTTP | SharePoint Portal Server |

| 88 | TCP | Kerberos | Центр распространения ключей Kerberos |

| 88 | UDP | Kerberos | Центр распространения ключей Kerberos |

| 102 | TCP | X.400 | Стеки пересылки сообщений Microsoft Exchange |

| 110 | TCP | POP3 | Служба Microsoft POP3 |

| 110 | TCP | POP3 | Exchange Server |

| 119 | TCP | NNTP | Протокол Network News Transfer Protocol |

| 123 | UDP | NTP | Служба времени Windows |

| 123 | UDP | SNTP | Служба времени Windows |

| 135 | TCP | RPC | Очередь сообщений |

| 135 | TCP | RPC | Удаленный вызов процедур |

| 135 | TCP | RPC | Exchange Server |

| 135 | TCP | RPC | Службы сертификации |

| 135 | TCP | RPC | Служба кластера |

| 135 | TCP | RPC | Распределенная файловая система |

| 135 | TCP | RPC | Отслеживание изменившихся связей |

| 135 | TCP | RPC | Координатор распределенных транзакций |

| 135 | TCP | RPC | Журнал событий |

| 135 | TCP | RPC | Служба факсов |

| 135 | TCP | RPC | Репликация файлов |

| 135 | TCP | RPC | Локальный администратор безопасности |

| 135 | TCP | RPC | Уведомления внешнего хранилища |

| 135 | TCP | RPC | Сервер внешнего хранилища |

| 135 | TCP | RPC | Systems Management Server 2.0 |

| 135 | TCP | RPC | Лицензирование служб терминалов |

| 135 | TCP | RPC | Каталог сеанса служб терминалов |

| 137 | UDP | Разрешение имен NetBIOS | Обозреватель компьютеров |

| 137 | UDP | Разрешение имен NetBIOS | Сервер |

| 137 | UDP | Разрешение имен NetBIOS | Служба Windows Internet Name Service |

| 137 | UDP | Разрешение имен NetBIOS | Net Logon |

| 137 | UDP | Разрешение имен NetBIOS | Systems Management Server 2.0 |

| 138 | UDP | Служба датаграмм NetBIOS | Обозреватель компьютеров |

| 138 | UDP | Служба датаграмм NetBIOS | Служба сообщений |

| 138 | UDP | Служба датаграмм NetBIOS | Сервер |

| 138 | UDP | Служба датаграмм NetBIOS | Net Logon |

| 138 | UDP | Служба датаграмм NetBIOS | Распределенная файловая система |

| 138 | UDP | Служба датаграмм NetBIOS | Systems Management Server 2.0 |

| 138 | UDP | Служба датаграмм NetBIOS | Служба учета лицензий |

| 139 | TCP | Служба сеансов NetBIOS | Обозреватель компьютеров |

| 139 | TCP | Служба сеансов NetBIOS | Служба факсов |

| 139 | TCP | Служба сеансов NetBIOS | Журналы и оповещения производительности |

| 139 | TCP | Служба сеансов NetBIOS | Диспетчер очереди печати |

| 139 | TCP | Служба сеансов NetBIOS | Сервер |

| 139 | TCP | Служба сеансов NetBIOS | Net Logon |

| 139 | TCP | Служба сеансов NetBIOS | Локатор удаленного вызова процедур |

| 139 | TCP | Служба сеансов NetBIOS | Распределенная файловая система |

| 139 | TCP | Служба сеансов NetBIOS | Systems Management Server 2.0 |

| 139 | TCP | Служба сеансов NetBIOS | Служба учета лицензий |

| 143 | TCP | IMAP | Exchange Server |

| 161 | UDP | SNMP | Служба SNMP |

| 162 | UDP | SNMP Traps Outbound | Служба ловушек SNMP |

| 389 | TCP | Сервер LDAP | Локальный администратор безопасности |

| 389 | UDP | Сервер LDAP | Локальный администратор безопасности |

| 389 | TCP | Сервер LDAP | Распределенная файловая система |

| 389 | UDP | Сервер LDAP | Распределенная файловая система |

| 443 | TCP | HTTPS | HTTP SSL |

| 443 | TCP | HTTPS | Служба веб-публикации |

| 443 | TCP | HTTPS | SharePoint Portal Server |

| 443 | TCP | RPC по HTTP | Exchange Server 2003 |

| 445 | TCP | SMB | Служба факсов |

| 445 | TCP | SMB | Диспетчер очереди печати |

| 445 | TCP | SMB | Сервер |

| 445 | TCP | SMB | Локатор удаленного вызова процедур |

| 445 | TCP | SMB | Распределенная файловая система |

| 445 | TCP | SMB | Служба учета лицензий |

| 445 | TCP | SMB | Net Logon |

| 464 | TCP | Пароль Kerberos версии 5 | Net Logon |

| 500 | UDP | IPsec ISAKMP | Локальный администратор безопасности |

| 515 | TCP | LPD | Сервер печати TCP/IP |

| 548 | TCP | Файловый сервер для Macintosh | Файловый сервер для Macintosh |

| 554 | TCP | RTSP | Службы Windows Media |

| 563 | TCP | NNTP по SSL | Протокол Network News Transfer Protocol |

| 593 | TCP | Служба отображения конечных точек RPC по НТТР | Удаленный вызов процедур |

| 593 | TCP | RPC по HTTP | Exchange Server |

| 636 | TCP | LDAP SSL | Локальный администратор безопасности |

| 636 | UDP | LDAP SSL | Локальный администратор безопасности |

| 993 | TCP | IMAP по SSL | Exchange Server |

| 995 | TCP | POP3 по SSL | Exchange Server |

| 1067 | TCP | Служба Installation Bootstrap Service | Сервер протокола Installation Bootstrap |

| 1068 | TCP | Служба Installation Bootstrap Service | Клиент протокола Installation Bootstrap |

| 1270 | TCP | MOM-Encrypted | Microsoft Operations Manager 2000 |

| 1433 | TCP | SQL по TCP | Microsoft SQL Server |

| 1433 | TCP | SQL по TCP | MSSQL$UDDI |

| 1434 | UDP | SQL Probe | Microsoft SQL Server |

| 1434 | UDP | SQL Probe | MSSQL$UDDI |

| 1645 | UDP | Традиционный RADIUS | Служба проверки подлинности в Интернете |

| 1646 | UDP | Традиционный RADIUS | Служба проверки подлинности в Интернете |

| 1701 | UDP | L2TP | Маршрутизация и удаленный доступ |

| 1723 | TCP | PPTP | Маршрутизация и удаленный доступ |

| 1755 | TCP | MMS | Службы Windows Media |

| 1755 | UDP | MMS | Службы Windows Media |

| 1801 | TCP | MSMQ | Очередь сообщений |

| 1801 | UDP | MSMQ | Очередь сообщений |

| 1812 | UDP | Проверка подлинности RADIUS | Служба проверки подлинности в Интернете |

| 1813 | UDP | Учет RADIUS | Служба проверки подлинности в Интернете |

| 1900 | UDP | SSDP | Служба обнаружения SSDP |

| 2101 | TCP | MSMQ-DCs | Очередь сообщений |

| 2103 | TCP | MSMQ-RPC | Очередь сообщений |

| 2105 | TCP | MSMQ-RPC | Очередь сообщений |

| 2107 | TCP | MSMQ-Mgmt | Очередь сообщений |

| 2393 | TCP | OLAP Services 7.0 | SQL Server: поддержка клиентов OLAP нижнего уровня |

| 2394 | TCP | OLAP Services 7.0 | SQL Server: поддержка клиентов OLAP нижнего уровня |

| 2460 | UDP | MS Theater | Службы Windows Media |

| 2535 | UDP | MADCAP | DHCP-сервер |

| 2701 | TCP | SMS Remote Control (управление) | Агент удаленного управления SMS |

| 2701 | UDP | SMS Remote Control (управление) | Агент удаленного управления SMS |

| 2702 | TCP | SMS Remote Control (данные) | Агент удаленного управления SMS |

| 2702 | UDP | SMS Remote Control (данные) | Агент удаленного управления SMS |

| 2703 | TCP | SMS Remote Chat | Агент удаленного управления SMS |

| 2703 | UPD | SMS Remote Chat | Агент удаленного управления SMS |

| 2704 | TCP | SMS Remote File Transfer | Агент удаленного управления SMS |

| 2704 | UDP | SMS Remote File Transfer | Агент удаленного управления SMS |

| 2725 | TCP | SQL Analysis Services | Сервер анализа SQL |

| 2869 | TCP | UPNP | Узел универсальных устройств Plug and Play |

| 2869 | TCP | Уведомление о событиях SSDP | Служба обнаружения SSDP |

| 3268 | TCP | Сервер глобального каталога | Локальный администратор безопасности |

| 3269 | TCP | Сервер глобального каталога | Локальный администратор безопасности |

| 3343 | UDP | Служба кластера | Служба кластера |

| 3389 | TCP | Службы терминалов | Средство управления удаленным рабочим столом NetMeeting |

| 3389 | TCP | Службы терминалов | Службы терминалов |

| 3527 | UDP | MSMQ-Ping | Очередь сообщений |

| 4011 | UDP | BINL | Удаленная установка |

| 4500 | UDP | NAT-T | Локальный администратор безопасности |

| 5000 | TCP | Уведомление о событиях SSDP (традиционный) | Служба обнаружения SSDP |

| 5004 | UDP | RTP | Службы Windows Media |

| 5005 | UDP | RTCP | Службы Windows Media |

| 6001 | TCP | Служба банка сообщений | Exchange Server 2003 |

| 6002 | TCP | Directory Referral | Exchange Server 2003 |

| 6004 | TCP | DSProxy/NSPI | Exchange Server 2003 |

| 42424 | TCP | Состояние сеанса ASP.NET | Служба состояния сеанса ASP.NET |

| 51515 | TCP | MOM-Clear | Microsoft Operations Manager 2000 |

Порты и протоколы, необходимые для функционирования Active Directory

Серверам приложений, клиентским компьютерам и контроллерам домена, которые расположены в одном лесу или во внешних лесах, для правильного выполнения начатых пользователями или компьютерами операций (например, подключение к домену, проверка подлинности на входе, удаленное администрирование и репликация Active Directory) необходимы соответствующие службы. Эти службы и операции используют сетевые подключения по определенным портам и сетевым протоколам.

Ниже представлен неполный перечень служб, портов и протоколов, необходимых рядовым компьютерам и контроллерам домена для взаимодействия друг с другом, а серверам приложений — для получения доступа к Active Directory.

| 1. | Active Directory/LSA |

| 2. | Службы сертификации (нужны в системах с определенной конфигурацией) |

| 3. | Обозреватель компьютеров |

| 4. | DHCP-сервер (в случае соответствующей настройки) |

| 5. | Распределенная файловая система |

| 6. | Сервер отслеживания изменившихся связей (необязательно; на компьютерах под управлением Windows 2000 включен по умолчанию) |

| 7. | Координатор распределенных транзакций |

| 8. | DNS-сервер (в случае соответствующей настройки) |

| 9. | Журнал событий |

| 10. | Служба факсов (в случае соответствующей настройки) |

| 11. | Репликация файлов |

| 12. | Файловый сервер для Macintosh (в случае соответствующей настройки) |

| 13. | HTTP SSL |

| 14. | Служба проверки подлинности в Интернете (в случае соответствующей настройки) |

| 15. | Центр распространения ключей Kerberos |

| 16. | Учет лицензий (включен по умолчанию) |

| 17. | Служба сообщений |

| 18. | Net Logon |

| 19. | Журналы и оповещения производительности |

| 20. | Диспетчер очереди печати |

| 21. | Удаленная установка (в случае соответствующей настройки) |

| 22. | Удаленный вызов процедур (RPC) |

| 23. | Локатор удаленного вызова процедур (RPC) |

| 24. | Уведомления внешнего хранилища |

| 25. | Сервер внешнего хранилища |

| 26. | Маршрутизация и удаленный доступ |

| 27. | Сервер |

| 28. | Протокол Simple Mail Transfer Protocol (SMTP) (в случае соответствующей настройки) |

| 29. | Служба SNMP |

| 30. | Служба ловушек SNMP |

| 31. | Сервер печати TCP/IP |

| 32. | Telnet |

| 33. | Службы терминалов |

| 34. | Лицензирование служб терминалов |

| 35. | Каталог сеанса служб терминалов |

| 36. | Служба WINS |

| 37. | Служба времени Windows |

| 38. | Служба веб-публикации |

Ссылки

Файлы справки для описанных в этой статье продуктов корпорации Майкрософт содержат дополнительные сведения по настройке программ. В состав справки для Windows Server 2003 включены подробные инструкции по настройке отдельных технологий и ролей сервера.

Дополнительные сведения об этой проблеме см. в следующей статье базы знаний Майкрософт: 179442 (http://support.microsoft.com/kb/179442/) Настройка брандмауэра для установления доверительных отношений между доменами Общие сведения

Дополнительные сведения об обеспечении безопасности Windows Server 2003, а также примеры фильтров IPSec для отдельных ролей сервера см. в документе «Windows Server 2003 Security Guide (Руководство по безопасности Windows Server 2003)» на веб-узле корпорации Майкрософт по следующему адресу:

http://www.microsoft.com/technet/security/…h00.mspx (http://www.microsoft.com/technet/security/prodtech/windowsserver2003/w2003hg/sgch00.mspx)

Дополнительные сведения о службах операционной системы, параметрах безопасности и фильтрации IPSec см. в документе «Threats and Countermeasures Guide (Угрозы безопасности и методы противодействия)» на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/technet/treeview/default.asp?url=/technet/security/topics/hardsys/TCG/TCGCH00.mspx (http://www.microsoft.com/technet/treeview/default.asp?url=/technet/security/topics/hardsys/TCG/TCGCH00.mspx)

Дополнительные сведения о назначении основных портов см. в следующей статье базы знаний Майкрософт: 174904 (http://support.microsoft.com/kb/174904/) Сведения о назначении портов TCP/IP Кроме того, см. «Appendix B — Port Reference for MS TCP/IP (Приложение В. Справочник портов MS TCP/IP)» из состава Microsoft Windows NT 4.0 Resource Kit на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/resources/documentation/windowsnt/4/server/reskit/en-us/net/port_nts.mspx (http://www.microsoft.com/resources/documentation/windowsnt/4/server/reskit/en-us/net/port_nts.mspx) См. документ «TCP and UDP Port Assignments (Назначение портов TCP и UDP)» из состава Windows 2000 Server Resource Kit на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/windows2000/techinfo/reskit/en-us/default.asp?url=/windows2000/techinfo/reskit/en-us/cnet/cnfc_por_GDQC.asp (http://www.microsoft.com/windows2000/techinfo/reskit/en-us/default.asp?url=/windows2000/techinfo/reskit/en-us/cnet/cnfc_por_GDQC.asp) См. документ «Port Assignments and Protocol Numbers (Назначение портов и номера протоколов)» из состава Windows 2000 Resource Kit на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/resources/documentation/Windows/2000/server/reskit/en-us/Default.asp?url=/resources/documentation/windows/2000/server/reskit/en-us/cnet/cnfc_por_ZQYU.asp (http://www.microsoft.com/resources/documentation/Windows/2000/server/reskit/en-us/Default.asp?url=/resources/documentation/windows/2000/server/reskit/en-us/cnet/cnfc_por_ZQYU.asp) Использование основных портов координируется агентством IANA (Internet Assigned Numbers Authority). Схему назначения портов TCP/IP см. на веб-узле агентства по следующему адресу: http://www.iana.org/assignments/port-numbers (http://www.iana.org/assignments/port-numbers)

Удаленный вызов процедур и модель DCOM

Дополнительные сведения об RPC и настройке DCOM для взаимодействия с брандмауэром см. в документе «Using Distributed COM with Firewalls (Использование модели DCOM с брандмауэром)» на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/com/wpaper/dcomfw.asp (http://www.microsoft.com/com/wpaper/dcomfw.asp) Подробные сведения о модели DCOM см. в документе «Using Distributed COM with Firewalls (Использование модели DCOM с брандмауэром)» на веб-узле корпорации Майкрософт по следующему адресу: http://msdn.microsoft.com/library/default….wall.asp (http://msdn.microsoft.com/library/default.asp?url=/library/en-us/dndcom/html/msdn_dcomfirewall.asp) Подробное описание RPC см. на веб-узле корпорации Майкрософт по следующему адресу: http://msdn.microsoft.com/library/default….cank.asp (http://msdn.microsoft.com/library/default.asp?url=/library/en-us/dnanchor/html/rpcank.asp) Дополнительные сведения о настройке удаленного вызова процедур для взаимодействия с брандмауэром см. в следующей статье базы знаний Майкрософт: 154596 (http://support.microsoft.com/kb/154596/) Настройка динамического назначения портов удаленного вызова процедур для взаимодействия с брандмауэром Дополнительные сведения о протоколе RPC и запуске компьютеров под управлением Windows 2000 см. в документе «Windows 2000 Startup and Logon Traffic Analysis (Анализ трафика загрузки и входа в систему Windows 2000)» на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/technet/treeview/…tart.asp (http://www.microsoft.com/technet/treeview/default.asp?url=/TechNet/prodtechnol/windows2000serv/deploy/w2kstart.asp)

Координатор распределенных транзакций

Дополнительные сведения о настройке координатора распределенных транзакций на использование определенного диапазона портов см. в следующей статье базы знаний Майкрософт: 250367 (http://support.microsoft.com/kb/250367/) Настройка координатора распределенных транзакций (DTC) для работы через брандмауэр

Контроллеры домена и Active Directory

Дополнительные сведения об ограничении трафика репликации Active Directory см. в следующей статье базы знаний Майкрософт: 224196 (http://support.microsoft.com/kb/224196/) Назначение порта для трафика репликации Active Directory Описание взаимосвязи между агентом системного каталога LDAP и локальной системой см. на веб-узле корпорации Майкрософт по следующему адресу: http://msdn.microsoft.com/library/default….gent.asp (http://msdn.microsoft.com/library/default.asp?url=/library/en-us/ad/ad/directory_system_agent.asp) Дополнительные сведения о работе LDAP и глобального каталога в Windows 2000 см. на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/technet/treeview/…ch10.asp (http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/windows2000serv/reskit/distsys/part1/dsgch10.asp)

Commerce Server

Дополнительные сведения о настройке безопасности приложений на сервере Microsoft Commerce Server см. на веб-узле корпорации Майкрософт по следующему адресу:

http://www.microsoft.com/technet/treeview/…ncpt.asp (http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/comm/comm2002/deploy/SecCncpt.asp)

Exchange Server

Дополнительные сведения об ограничении трафика MAPI в Exchange 2000 Server и Exchange Server 2003 см. в следующей статье базы знаний Майкрософт: 270836 (http://support.microsoft.com/kb/270836/) Статическое сопоставление портов для Exchange Server 2003 и Exchange 2000 Дополнительные сведения о сетевых портах и протоколах, поддержка которых реализована в Exchange 2000 Server, см. в следующей статье базы знаний Майкрософт: 278339 (http://support.microsoft.com/kb/278339/) Порты TCP/UDP, которые используются сервером Exchange 2000 Server Дополнительные сведения о настройке Exchange Server 5.5 на использование другого порта для обмена данными по протоколу LDAP см. в следующей статье базы знаний Майкрософт: 224447 (http://support.microsoft.com/kb/224447/) Изменение портов для протокола LDAP в Exchange Server Дополнительные сведения о портах, которые используются Exchange Server 5.5 и серверами Exchange более ранних версий, см. в следующей статье базы знаний Майкрософт: 176466 (http://support.microsoft.com/kb/176466/) TCP-порты и Microsoft Exchange

Служба репликации файлов

Дополнительные сведения о настройке службы FRS для взаимодействия с брандмауэром см. в следующей статье базы знаний Майкрософт: 319553 (http://support.microsoft.com/kb/319553/) Назначение статического порта для трафика репликации FRS

Службы Internet Information Services

Дополнительные сведения о портах, которые используются службами IIS 4.0, IIS 5.0 и IIS 5.1, см. в следующей статье базы знаний Майкрософт: 327859 (http://support.microsoft.com/kb/327859/) Службы, запущенные процессом Inetinfo, используют дополнительные порты Дополнительные сведения о протоколе FTP см. на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/technet/treeview/…odes.asp (http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/windowsserver2003/proddocs/standard/wsa_ftp_modes.asp)

Безопасность IPSec и виртуальные частные сети (VPN)

Дополнительные сведения о настройке стандартных исключений IPSec в Windows см. в следующей статье базы знаний Майкрософт: 811832 (http://support.microsoft.com/kb/811832/) В некоторых случаях стандартные исключения IPSec позволяют обойти защиту IPSec Дополнительные сведения о портах и протоколах, которые используются безопасностью IPSec, см. в следующей статье базы знаний Майкрософт: 233256 (http://support.microsoft.com/kb/233256/) Как разрешить пропускание трафика IPSec через брандмауэр Дополнительные сведения о новых и обновленных функциях протокола L2TP и безопасности IPSec см. в следующей статье базы знаний Майкрософт: 818043 (http://support.microsoft.com/kb/818043/) Обновление функции NAT-T протоколов L2TP/IPSec в Windows XP и Windows 2000

Протокол MADCAP (Multicast Address Dynamic Client Allocation Protocol)

Дополнительные сведения о планировании архитектуры сервера MADCAP см. на веб-узле корпорации Майкрософт по следующему адресу: http://www.microsoft.com/technet/treeview/…btgh.asp (http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/windowsserver2003/proddocs/deployguide/dnsbb_tcp_btgh.asp)

Очередь сообщений

Дополнительные сведения о портах, которые используются очередью сообщений, см. в следующей статье базы знаний Майкрософт: 178517 (http://support.microsoft.com/kb/178517/) Порты TCP, UDP и RPC, которые используются очередью сообщений (MSMQ)

Источник: networkdoc.ru

Оцените статью: Голосов

Содержание

- Глава 1. Введение в Windows Server 2003 Terminal Services

- Глава 2. Установка и настройка терминального сервера

- Глава 3. Каталог сеансов и распределение нагрузки

- Глава 4. Администрирование терминального сервера

- Глава 5. Установка приложений и совместимость

- Глава 6. Безопасность и защита от вирусов

- Приложения

Глава 1: Введение в Windows Server 2003 Terminal Services

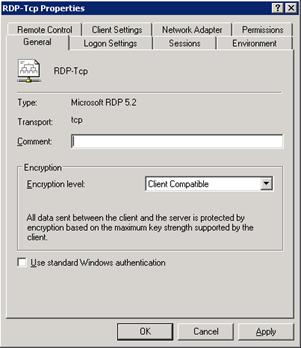

В этой книге описываются новые возможности и улучшения WS2K3 Terminal Services. Здесь также будет обсуждаться наилучшая практика настройки и управления терминальными службами с точки зрения новых технологий, доступных системным администраторам в WS2K3. С помощью Remote Desktop Protocol (RDP) 5.2, интерфейса ADSI для доступа к атрибутам объекта пользователя, относящихся к терминальным службам, новых элементов управления групповыми политиками, каталога сеансов, мы можем использовать Terminal Services для решения сложных задач предоставления пользователям рабочих столов на базе терминальных служб.

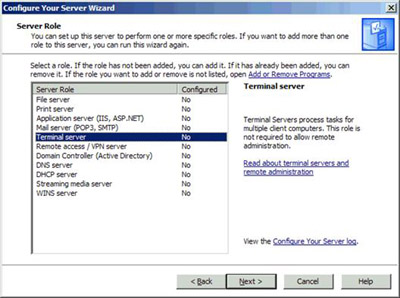

Роли сервера

При установке WS2K3 большая часть второстепенных подсистем не активируется или не устанавливается. Это сделано по причинам безопасности. Поскольку система по умолчанию защищена, системные администраторы могут сосредоточиться на проектировании системы, которая будет выполнять исключительно возложенные на нее функции и ничего лишнего. Для помощи при включении нужных функций, Windows теперь предлагает выбрать роль сервера (Server Role):

Роль — это функция сервера (например, почтовый сервер, контроллер домена). Один сервер может играть несколько ролей. При регистрации администратора на сервере, мастер «Manage Your Server» помогает добавить новые роли и изменять существующие.

При добавлении новой роли, мастер Manage Your Server включает нужные службы и осуществляет необходимые изменения в безопасности. Вы также можете добавлять и удалять службы старым способом — через Add/Remove Windows Components и оснастку Services, но мастер Manage Your Server очень полезен.

После добавления роли, мастер Manage Your Server создает ссылки для доступа к инструментам и настройкам каждой роли.

- File Server

Добавление роли файлового сервера оптимизирует сервер для поддержки общих папок и хранения файлов. После добавления роли файл-сервера, вы сможете назначать пользователям дисковые квоты, использовать службу индексации для поиска файлов и даже делать поиск документов в разных форматах на разных языках, используя в меню Start интрумент Search или новый веб-интерфейс поиска. WS2K3 предлагает массу новых возможностей для улучшения обслуживания файлов: -

- Теневое копирование (Shadow copy) — Резевное побайтовое копирование ранних версий документов, позволяющее пользователям отменять сделанные изменения в документах, хранящихся на сервере.

- Улучшенная распределенная файловая система DFS — позволяет создавать единое логическое именованное пространство для множества общих папок, расположенных на разных серверах. Теперь пользователям не нужно запоминать, на каких серверах расположены часто используемые ими общие папки. DFS в WS2K3 также предоставляет службу репликации файлов с выбором топологии, что было недоступно в Win2K. Кроме того, серверы WS2K3 могут обслуживать несколько корней DFS.

- Служба теневого копирования томов (Volume shadow copy service) — Создает копию оригинальных общих данных на заданный момент времени. Программы резервного копирования могут использовать эту копию,чтобы сделать папку общего доступа статической, пока меняются текущие документы. Кроме того, вы можете перемещать теневые копии на другие сервера для резервного хранения, тестирования и анализа данных

.

- Print Server

Серверы печати используются для предоставления и управления доступом к принтерам. Роль сервера печати позволяет управлять принтерами через веб-броузер, печатать на URL принтера, используя протокол IPP, а также подключать принтеры, используя Point and Print. Microsoft сделала ряд расширений службы печати в WS2K3: -

- Поддержка кластеров печати — автоматичекая репликация драйверов принтеров по всем серверам в кластере.

- Расширения в Active Directory — Администраторы могут публиковать принтеры в AD, чтобы пользователи могли искать принтеры в зависимости от месторасположения, цвета и скорости.

- Улучшение безопасности — Включены новые групповые политики, позволяющие администратору предотвращать доступ клиентов к спулеру, если сервер не ослуживает печать.

- Application Server

Когда вы настраиваете сервер в качестве сервера приложений, вы устанавливаете Internet Information Services (IIS) 6.0 и целый ряд компонентов, например, COM+ и ASP.NET. Microsoft оптимизировала IIS 6.0 с точки зрения стабильности, управляемости, быстрой разработки приложений и безопасности.

Роль сервера приложений WS2K3 обеспечивает поддержку новых веб-служб и платформы .NET, включая службы Universal Description, Discovery and Integration (UDDI), а также Simple Object Access Protocol (SOAP) и Web Services Description Language (WSDL). Серверы приложений часто конфигурируют включая следующее: -

- Слияние ресурсов (Resource pooling)

- Управление распределенными транзакциями

- Встроенная защита

- Отказоустойчивость

- Mail Server

WS2K3 теперь включает серверы POP3 и SMTP. Это позволяет обслуживать базовые почтовые ящики ваших пользователей и позволяет принимать и отправлять почту с сервера. Почтовые серверы обеспечивают прием и отправку почты. Входящая почта может хранится на сервере, а потом забираться пользователем по протоколу POP3. Для роли почтового сервера вы должны иметь: -

- Активное соединение с интернет

- Зарегистрированное доменное имя

- Запись MX у провайдера для вашего почтового домена

- Terminal Server

После инсталляции роли терминального сервера, вы можете разрешить пользователям подключаться к серверу и запускать на нем приложения так, как будто эти приложения были инсталлированы на рабочей станции клиента. Мы рассмотрим установку, конфигурирование и новые возможности терминального сервера позже. В отличие от Win2K, которая автоматически разрешает пользователям доступ после установки Terminal Services, WS2K3 ограничивает доступ только администраторами. Вы должны добавить пользователей или их группы в группу Remote Desktop Users. - Remote Access/VPN Server

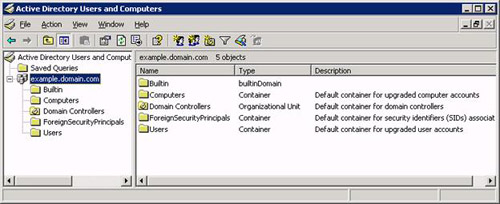

Серверы удаленного доступа и VPN предоставляют точку входа в вашу сеть для удаленных пользователей. Используя роль Remote Access/VPN Server, вы можете реализовать протоколы маршрутизации для сред LAN и WAN. Эта роль поддерживает модемные соединения и VPN через интернет. - Domain Controller

Контроллер домена содержит базу данных Active Directory. Контроллеры домена предоставляют службы аутентификации для пользователей и компьютеров, а также управляют доступом к сетевым ресурсам. Роль контроллера домена заменяет инструмент DCPROMO, который был в Win2K. Эта роль позволяет добавить контроллер домена к существующему домену, создать новый домен, создать новое дерево. - DNS Server

Служба DNS позволяет преобразовывать доменные имена (FQDN) в адреса IP. Версия DNS в WS2K3 включает службу динамического DNS (DDNS), которая позволяет компьютерам самим регистрироваться в базе данных DNS. Версия DNS в WS2K3 также позволяет интергрировать DNS с WINS. - DHCP Server

Сервер DHCP позволяет клиентам получать свой IP по мере необходимости. Сервер DHCP также предоставляет дополнительную информацию для конфигурации сети — адрес серверов DNS, WINS и т.п. - Streaming Media Server

Потоковый сервер предоставляет службы Windows Media Services сетевым клиентам. Windows Media Services используются для управления и доставки мультимедийного контента — потокового видео и аудио — через интранет или интернет. - WINS Server

WINS позволяет клиентам NetBIOS преобразовывать имена компьютеров в адреса IP. В отличие от DNS, требующего доменные имена, WINS спроектирована для внутренней интрасети для разрешения простых имен NetBIOS.

Хотя можно иметь сеть Windows без NetBIOS и WINS, многие утилиты все еще зависят от базы данных WINS. Многие типы записей, имеющиеся в WINS, отсутствуют в DNS. Эти типы позволяют легко находить в сети серверы, выполняющие специфические службы (включая Terminal Services). Такой утилитой является Terminal Server Administration. Без WINS вам придется вручную указывать сервер для управления.

Технология Terminal Services

Что такое терминальный сервер? Windows спректирована как однопользовательская операционная система, т.е. в один и тот же момент времени в ней может интерактивно работать только один пользователь. Служба Terminal Services ломает эту модель, внедряя между слоями системы и пользователя слой сеанса. Session Manager для каждого сеанса создает отдельный экземпляо подсистемы Win32, WIN32K.SYS. Затем Session Manager внутри сеанса запускает рабочий процесс подсистемы клиент-сервер, CRSS.EXE, и службу входа WINLOGON.EXE, как показано на следующем рисунке.

Этот процесс позволяет нескольким пользовательским сеансам параллельно выполняться на одной системе Windows. Session Manager работает аналогично распорядителю в ресторане — он провожает новых посетителей (клиентов) к их столикам (сеансам), а затем дает указания персоналу (приложениям, службам и ресурсам) обслужить стол. Session Manager присваивает каждому сеансу уникальный идентификатор (ID) и адресное пространство.

Еще одним важным компонентом Terminal Services является протокол RDP, который позволяет пользователям взаимодействовать с сеансами, выполняющимся на терминальном сервере. Без RDP каждому пользователю потребовалась бы консоль, непосредственно подключенная к серверу.

RDP функционирует как виртуальный дисплей, клавиатура и мышь на сервере. Вместо того, чтобы посылать видеовывод в порт VGA, терминальный сервер перенаправляет его в видеоканал стека RDP. Это позволяет передавать видеоинформацию по сети и отображать ее на экране рабочей станции клиента. RDP также принимает нажатия клавиш и перемещения мыши удаленного клиента и передает их на терминальный сервер, который обрабатывает их так, как будто они происходили от локальных клавиатуры и мыши.

Используя Terminal Services, вы можете инсталлировать приложения на небольшом количестве серверов, а не на сотнях рабочих станций. Вы также можете получить выгоду от использования недорогих «тонких клиентов», чем от рабочих станций. Даже если вам необходимо иметь персональные компьютеры для пользователей, вы все равно можете получить выгоду от использования терминальных серверов за счет централизации сетевого траффика.

Многие компании также используют терминальные серверы для удаленного доступа. Это позволяет закрыть большую часть сети и разрешить удаленные соединения с лишь с отдельными серверами. На таких серверах легко можно поддерживать последние пакеты обновлений, антивирусы и пр.

Новые ответы на старые вопросы

Если вы уже знакомы с современными терминальными серверами, то уже сталкивались с проблемами, связанными с ними — конфигурация учетных записей пользователей, управление перемещаемыми профилями, распределение нагрузки, настройка протоколов, управление печатью. В WS2K3 многие из этих задач существенно упрощены.

Remote Desktop

Первое изменение, которое бросается в глаза, состоит в устранении режима Remote Administration. В Win2K этот режим разрешал два удаленных сеанса для системного администрирования. Эта терминология сбивала с толку администраторов, поскольку включение Terminal Services не обязательно делало сервер терминальным сервером. Кроме того, Remote Administration Mode заставляла сервер регистрироваться в WINS и появляться в утилите Terminal Server Administration. Это поведение затрудняло поиск терминальных серверов Win2K.

Но не пугайтесь. Вы можете удаленно администрировать серверы WS2K3. Однако, вместо установки Terminal Services вы просто включаете Remote Desktop. Если вы используете Windows XP, то уже знакомы с Remote Desktop. В WS2K3, Remote Desktop позволяет создать два виртуальных сеанса RDP, а также удаленное подключение к консольному сеансу сервера (этого требовали многие администраторы Win2K). Кроме того, в отличие Remote Administration Mode в Win2K, WS2K3 Remote Desktop препятствует появлению сервера в списке утилиты Terminal Server Administration.

Чтобы сервер с Remote Desktop был виден в Terminal Server Administration, измените в реестре значение TSAdvertise с 0 на 1 в следующем ключе:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

Для включения Remote Desktop откройте System Control Panel, выберите вкладку Remoteи установите флажок Allow users to remotely connect to your computer. По умолчанию удаленное соединение разрешено только локальным администраторам, но вы можете добавить пользователей в группу Remote Desktop Users. Учтите, что включение Remote Desktop не активирует систему совместимости приложений, поэтому приложения могут работать некорректно.

Microsoft добавила возможность подключаться и удаленно управлять консольным сеансом. Для подключения к консольному сеансу вы можете либо использовать Remote Desktop Administration, либо запустить клиента Remote Desktop Connection с опцией /console. Для удаленного управления консольным сеансом используйте Terminal Server Administration.

Для быстрого установления удаленного управления консоли сервра, к которому вы подключены через RDP, запустите с командной строки:

SHADOW 0

Режимы совместимости

Как и Win2K, WS2K3 предлагает два режима совместимости для Terminal Services: Полная безопасность (Full Security) и Ослабленная безопасность (Relaxed Security). Режимы совместимости позволяют выполнять старые приложения, которые не могут работать в условиях более строгих ограничений на файловую систему и реестр со стороны WS2K3

Улучшения в протоколе RDP 5.2

Самое большое количество изменений в WS2K3 Terminal Services сделано в RDP. Теперь он поддерживает некоторые новые возможности перенаправления ресурсов. Новые расширения значительно приблизили RDP к протоколу Citrix ICA.

Теперь можно переназначать драйвы клиентов, аудио, буфер обмена, порты, часовые пояса, клавиши Windows (например, ALT+TAB). RDP 5.2 даже поддерживает аутентификацию с помощью смарт-карт. Все эти функции включаются и отключаются администратором. RDP 5.2 добавляет поддержку 24-разрядного цвета и разрешение экрана до 1600х1600.

|

Функция |

RDP 5.2 |

ICA |

|

Отображение драйва клиента |

Автоматически подключается ко всем локальным и сетевым драйвам клиента |

Автоматически подключается ко всем локальным драйвам клиента |

|

Отображение буфера обмена |

Автоматически |

Автоматически |

|

Теневые сеансы |

Есть |

Есть |

|

Отображение локальных принтеров клиента |

Автоматически |

Автоматически |

|

Отображение сетевых принтеров клиента |

Автоматически |

Автоматически |

|

Смарт-карты |

Есть |

Есть |

|

Восстановление разъединенных сеансов |

Автоматически |

Автоматически |

|

Звук |

Есть |

Есть |

|

Шифрование |

До 128 bit |

До 128 bit |

|

Сжатие |

Автоматически |

Автоматически |

|

Отображение временных зон |

Есть |

Есть |

|

Клавиши Windows |

Автоматически |

Требует альтернативных комбинаций клавиш |

|

Отображение последовательных и параллельных портов клиента |

Автоматически |

Автоматически |

|

Поддерживаемые ОС клиента |

Win32, Win16, Windows CE, CE.NET, PocketPC, Macintosh |

Win32, Win16, Windows CE, PocketPC, MS-DOS, UNIX, Macintosh, Linux, Java |

|

Протокол передачи |

TCP/IP |

TCP/IP, IPX/SPX, NetBEUI |

|

Seamless Windows |

Нет |

Автоматически |

Клиент Remote Desktop Connection

Remote Desktop Connection — это новый клиент для RDP 5.2. Remote Desktop Connection поддерживает все новые возможности RDP 5.2. Он устраняет необходимость в Connection Manager и больше не хранит данные о соединениях в реестре. Вместо этого, Remote Desktop Connection поддерживает файлы RDP — текстовые файлы, содержащие информацию о параметрах соединений к терминальному серверу или к Windows XP Remote Desktop. С помощью файлов RDP можно легко распространять или централизованно хранить общую информацию о соединениях для ваших пользователей.

С помощью интерфейса Remote Desktop Connection вы можете управлять опциями соединения (см. рисунок ниже). Новая опция Experience позволяет включить или отключить интерфейс Aqua в Windows XP и WS2K3 — обои, темы и анимацию меню — чтобы повысить производительность на низкоскоростных соединениях.

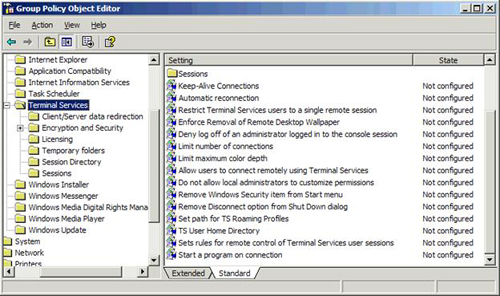

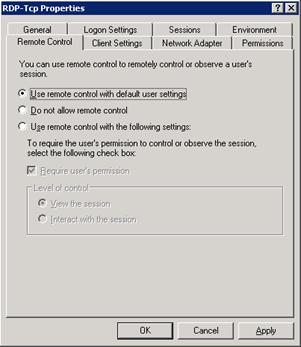

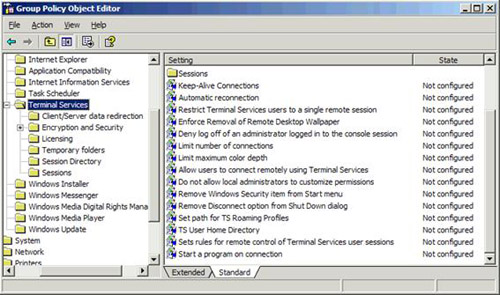

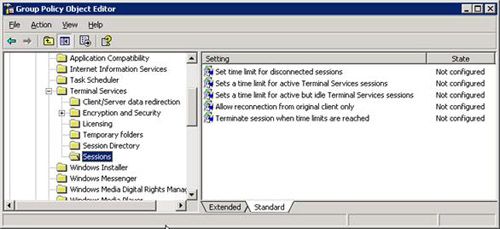

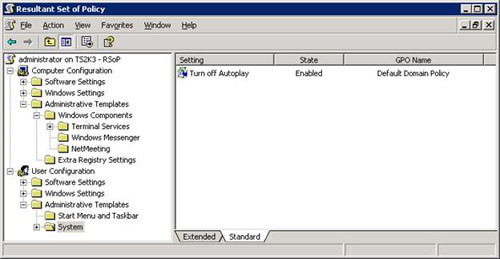

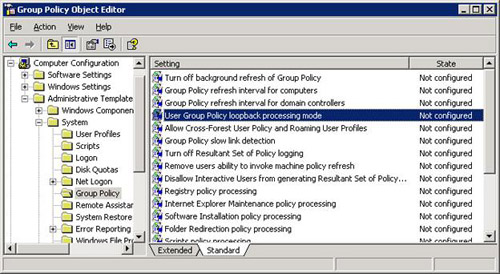

Конфигурация через групповые политики

В WS2K3 вы можете централизованно настраивать и управлять всеми параметрами Terminal Services посредс помощью групповых политик:

Доступ к параметрам пользователя через ADSI

В Win2K с комадной строки для объекта пользователя был доступен единственный атрибут — Terminal Services Profile Path; для доступа к другим атрибутам требовался TSPROF. WS2K3 предоставила доступ ко всем атрибутам через ADSI. Используя Windows Script Host (WSH) и ваш любимый скриптовый язык, вы можете легко конфигурировать пользовательские терминальные настройки. Вот список доступных атрибутов:

objUser.ConnectClientDrivesAtLogon

objUser.ConnectClientPrintersAtLogon

objUser.DefaultToMainPrinter

objUser.TerminalServicesInitialProgram

objUser.TerminalServicesWorkDirectory

objUser.TerminalServicesProfilePath

objUser.TerminalServicesHomeDirectory

objUser.TerminalServicesHomeDrive

objUser.AllowLogon

objUser.MaxDisconnectionTime

objUser.MaxConnectionTime

objUser.MaxIdleTime

objUser.BrokenConnectionAction

objUser.ReconnectionAction

Каталог сеансов

При использовании в качестве терминального сервера WS2K3 Enterprise Edition в среде с балансировкой нагрузки, вы можете использовать новую службу Session Directory для предоставления единой точки входа в ферму терминальных серверов. Session Directory выступает не только в роли распределителя нагурзки, но также поддерживает базу данных активных сеансов в ферме. Это позволяет пользователю возобновить разъединенный сеанс на том же сервере, от которого он отключился.

Лицензирование терминальных служб

Чтобы терминальный сервер продолжал принимать соединения по истечении 120 дней, вы должны сконифгурировать Terminal Services Licensing. WS2K3 добавляет новые опции и новые уровни сложности к лицензированию Terminal Services. Для подключения к WS2K3 клиентам понядобятся новые маркеры лицензий WS2K3. Эти маркеры (tokens) выдаются только сервером WS2K3 Terminal Services License — серверы лицензий Win2K не могут выдавать новые маркеры WS2K3. Поэтому если в вашей среде уже есть сервер лицензий Win2K, вам нужно как можно быстрее обновить его до WS2K3 или активировать отдельный сервер лицензий WS2K3.

Компоненты лицензирования Terminal Server

Лицензирование Terminal Services включает в себя Microsoft Clearinghouse, один или несколько серверов WS2K3 Terminal Services Licensing и один или несколько терминальных серверов. Вы используете Microsoft Clearinghouse (через интернет, Web или по телефону) для активирования серверов лицензий и для получения пакетов лицензий, которые инсталлируются на серверах лицензирования.

Сервер Terminal Services Licensing может быть сервером WS2K3 любой редакции с инсталлированной службой Terminal Services Licensing. Terminal Services Licensing хранит все маркеры CAL и следит за маркерами, которые были выданы компьютерам или пользователям. Все терминальные серверы должны иметь возможность связаться с сервером Terminal Services Licensing для выдачи постоянных маркеров. Если сервер лицензирования не активирован, он будет выдавать только временные лицензии.

Терминальный сервер — это сервер WS2K3 любой редакции с инсталлированной ролью Terminal Server. При подключении клиента к терминальному серверу, сервер определяет, требуется ли выдать клиенту маркер лицензии. Если да, то он обращается к серверу лицензий и запрашивает у того маркер от лица клиента, а затем передает маркер клиенту. При первом подключении клиента, если используется модель лицензирования «на устройство» (per-device), клиент получает временный маркер. Временные лицензии хранятся на сервере Terminal Services Licensing в течении 90 дней. Только при втором подключении (в течении 90 дней) для устройства выдается постоянная лицензия.

Термин «постоянный» не совсем правильный, поскольку лицензия на устройство истекает через случайное число дней (от 52 до 89). Это сделано затем, что если устройство больше не используется для доступа к терминальному серверу (или переинсталлирована ОС), лицензия возвращается назад. Впервые это реализовано в Win2K Service Pack 3 (SP3).

Типы лицензий

WS2K3 Terminal Services Licensing может поддерживать семь типов маркеров лицензий. Помимо CAL, необходимых для подключения к терминальным серверам Win2K, есть четыре новых типа CAL, специфичных для WS2K3 Terminal Services

Встроенных лицензий для WS2K3 Terminal Services больше не существует. Вам необходимо покупать CAL для всех устройств или пользователей, подключющихся к таким серверам, независимо от используемой операционной системы клиента.

- WS2K3 Terminal Server Device CAL — Эти лицензии запрашиваются у сервера лицензий терминальными серверам WS2K3, лицензируемыми в режиме «Per Device»

- WS2K3 Terminal Server User CAL — Для терминальных серверов WS2K3, лицензируемых в режиме «Per User»

- Лицензии WS2K3 Terminal Server External Connector — Эти лицензии разрешают неограниченное число соединений внешних пользователей к терминальному серверу. Эти лицензии еще не доступны.

- Win2K Terminal Services CAL — Терминальные серверы Win2K запрашивают эти лицензии у сервера лицензий для клиентов, выполняющих ОС, отличную от Win2K Professional или Windows XP. Эти лицензии нужны только если у вас есть серверы Win2K.

- Лицензии Win2K Terminal Services Internet Connector — Эти лицензии разрешают до 200 одновременных соединений к терминальному серверу Win2K через интернет для не-сотрудников вашей организации.

- Встроенные лицензии Win2K — Клиенты, выполняющие Win2K Pro или Windows XP получают маркер лицензии из встроенного пула маркеров лицензий при подключении к терминальному серверу Win2K.

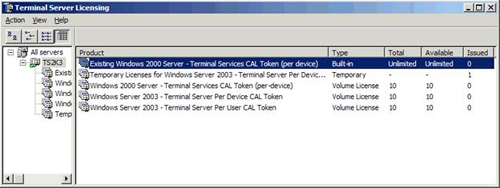

На следующем рисунке показаны лицензии, доступные в Terminal Server Licensing. Обратите внимание, что лицензии для пользователей обрабатываются отдельно от лицнзий для устройств. Пользовательские лицензии — новые в WS2K3. Теперь терминальные серверы можно перевести в режим лицензирования Per Device или Per User. Один сервер Terminal Services Licensing может обслуживать разные маркеры в любой комбинации, если установлены соответствующие лицензии.

Инсталляция Terminal Server Licensing

Если у вас несколько серверов, то Terminal Server Licensing следует установить на сервере, отличном от терминального. Если вы используете домены, то должны установить службу лицензирования на контроллере домена.

Для установки Terminal Server Licensing, откройте в панели управления апплет Add/Remove Programs, выберите Add/Remove Windows Components. В мастере установки компонентов выберите Terminal Server Licensing .

Если вы устанавливаете Terminal Server Licensing на сервер в AD, вы можете выбрать один из вариантов установки: Domain/Workgroup и Enterprise. Эти режимы определяют, как служба лицензирования будет оповещать о себе для терминальных серверов. Если вы находитесь в рабочей группе или домене, отличном от AD, опция Enterprise будет недоступна.

Я объясню процесс обнаружения в следующем разделе, а пока вы должны понять, что сервер лицензирования Enterprise будет обнаруживаться терминальными серверами из любого доверительного домена, но только в пределах того же сайта AD, что и сервер лицензирования.

После установки Terminal Server Licensing, сервер лицензирования необходимо активировать, обратившись в Microsoft Clearinghouse. Запустите утилиту администрирования Terminal Server Licensing из меню Start, щелкните правкой кнопкой мыши на сервере и выберите Activate Server. Появится мастер активации сервера лицензирования:

- Automatic connection — Это самый простой метод активации. Он требует, чтобы сервер Terminal Server Licensing имел подключение к интернет через порт 443 (SSL). Заполните информацию о компании и щелкните Activate.

- Web Browser — Если сервер Terminal Server Licensing не подключен к интернет, вы все равно можете активировать сервер через веб с другого компьютера. Для этого откройте в веб-броузере сайт https://activate.microsoft.com/, заполните информацию о компании, а также укажите уникальный идентификатор Terminal Server Licensing ID, который формирует мастер активации. Веб-сервер даст код активации, который вы должны ввести в службу лицензирования.

- Telephone — Если у вас вообще нет интернета, то позвоните в Microsoft Clearinghouse по телефону. Выберите вашу страну в мастере активации, и вы получите номер телефона. Сообщите службе поддержки имя компании, контакную информацию, идентификатор сервера, и вам сообщат код активации. Активируйте сервер во время разговора по телефону или очень внимательно запишите код на бумаге.

После активации сервера лицензирования он немедленно начинает выдавать временные лицензии для серверов Win2K и WS2K3, которые дают администратору 90-дневный период, в течении которого необходимо установить постоянные CAL на сервер лицензирования.

Если вы обновляете сервер Win2K с установленной службой Terminal Server Licensing до WS2K3, вам необходимо повторно активировать службу лицензирования. Для этого выберите Re-Activate Serverв Advanced в меню Actions в утилите администрирования Terminal Server Licensing

Для добавления пакета лицензий, щелкните правой кнопкой в утилите администрирования Terminal Server Licensing и выберите Install Licenses. Вам будет представлен тот же выбор, как при активации сервера. Если вы устанавливаете розничные лицензии, этот тип лицензий будет выбран автоматически. Однако, если вы устанавливаете лицензии через Select, Open или другие соглашения Microsoft, то вам следует выбрать тип добавляемой лицензии:

Обнаружение сервера лицензирования

При запуске терминального сервера, он пытается найти сервер лицензирования. Метод поиска зависит от среды сервера и режима работы сервера лицензирования. Вы можете переопределить процесс обнаружения, явно указав в реестре серверы лицензирования. В Win2K вы могли указать только один сервер лицензирования, а WS2K3 позволяет указать несколько. Добавьте подключи в ключ

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService\Parameters\LicenseServers.

Каждый подключ должен быть назван по имени сервера лицензирования.

Если вы не укажите явно серверы лицензирования в реестре, то процесс их нахождения работает следующим образом: терминальные серверы в рабочей группе или в домене, отличном от AD, посылают широковещательные запросы mailslot. Соответственно, таким образом могут быть обнаружены только серверы, находящиеся в той же подсети.

Терминальные серверы AD сначала ищут серверы лицензирования в режиме лицензирования Enterprise. Для этого они делают запрос LDAP в поиске записи CN TS-Enterprise-License-Server, указывая свой сайт. Затем терминальный сервер обращается к каждому контроллеру домена в сайте в поиске доменного сервера лицензирования. Наконец, терминальный сервер будет обращаться ко всем контроллерам в своем домене.

После обнаружения терминальный сервер кеширует все найденные серверы лицензирования в реестре в ключах:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSLicensing\Parameters\EnterpriseServerMulti и

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSLicensing\Parameters\DomainLicenseServerMulti.

Важно заметить, что если найдены корпортивный (Enterprise) и доменный серверы лицензирования, то терминальный сервер всегда предпочтет использовать доменный сервер, даже если для этого необходимо перейти границы сайта. Если ни одного сервера лицензирования не найдено, терминальный сервер будет продолжать процесс поиска каждый час. Как только обнаружен один или несколько серверов лицензирования, процесс обнаружения не повторяется до тех пор, пока в реестре доступны данные о кешированных серверах.

Назначение лицензий

Всякий раз при подключении клиента к терминальному серверу, последний обращается к серверу лицензирования для подтверждения существующей лицензии или выдачи новой лицензии. Тип лицензии, который выдает терминальный сервер, зависит от режима лицензирования — Per Device или Per User. Вы можете установить режим в утилите Terminal Services Configuration или групповыми политиками. По умолчанию используется режим Per Device, но если вы обновили терминальный сервер Win2K, который был в режиме Internet Connector, то режим лицензирования будет Per User.

Чтобы поддерживать маркеры лицензий как Per User, так и Per Device, терминальный сервер должен быть в режиме Per User.

Для каждого соединения клиента сервер выполняет следующие действия:

1. Независимо от режима лицензирования, терминальный сервер сначала запрашивает устройство клиента чтобы определить, есть ли в реестре маркер устройства. Если маркер найден, терминальный сервер обращается к серверу лицензирования, который указан в маркере, для подтверждения лицензии. Если это временная лицензия, сервер лицензирования назначит постоянную лицензию, которая будет сохранена в реестре клиента.

2. Если устройство клиента не имеет маркера, то следующий шаг зависит от режима лицензирования терминального сервера:

- a. Режим лицензирования Per-User — Терминальный сервер запрашивает учетные данные пользователя и осуществляет аутентификацию. Затем он запрашивает сервер лицензирования либо проверить, либо выдать лицензию для пользователя. Маркер лицензии сохраняется на сервере лицензирования.

- b. Режим лицензирования Per-Device — Терминальный сервер запрашивает временный маркер у сервера лицензирования и записывает его в реестр клиента. После аутентификации пользователя терминальный сервер указывает серверу лицензирования пометить временный маркер как проверенный. Если пользователь не аутентифицировался, маркер немедленно возвращается в пул доступных лицензий.

3. В любом случае, если сервер лицензирования не имеет свободных маркеров, производится обращение к другому серверу лицензирования. Если первый сервер лицензирования знает, что другой сервер лицензирования имеет доступные лицензии, он запросит маркер от лица терминального сервера. Если сервер лицензирования не знает об остальных серверах лицензирования, то терминальный сервер запрашивает следующий сервер лицензирования, кешированный в его реестре.

В большинстве случаев серверы лицензирования информируют друг друга о том, какие лицензии добавлены или удалены их их пулов. Этот процесс называется «уведомлением о лицензиях» (License Token Announcement) и происходит в следующих случаях:

- Между доменными серверами лицензирования в пределах одного домена

- Между корпоративными серверами лицензирования внутри одного сайта и домена

- От корпоративных серверов лицензирования к доменным серверам лицензирования

- От серверов лицензировния Win2K к серверами лицензирования WS2K3

License Server Administration

После того, как вы активировали ваши серверы лицензирования и инсталлировали лицензии, дальнейшее администрирование почти не требуется. Однако, вам следует ознакомиться с несколькими утилитами, чтобы выявлять и устранять возможные проблемы с лицензированием.

Утилита Terminal Sever Licensing является основной утилитой управления лицензиями. Она используется для активирования сервера лицензирования, установки лицензий и просмотра доступных маркеров лицензий. С ее помощью вы можете видеть, какие пользователи и устройства получили маркеры лицензий и когда истекает срок их действия.

WS2K3 Resource Kit содержит утилиту командной строки LSREPORT.EXE. С ее помощью вы можете получить список маркеров, назначенных сервером лицензирования.

Есть еще одна утилита, Client License Test Tool, TSCTST.EXE. Она используется для запроса подробной информации относительно маркеров устройств, инсталлированных на указанном устройстве. В выводе утилиты содержится имя сервера лицензирования, выдавшего маркер, диапазон, пользователь, который аутентифицировался при выдаче маркера, идентификатор лицензии, срок действия. Если указать опцию /A, утилита также покажет версию сертификата сервера, версию лицензированного продукта, идентификатор аппаратуры, идентификатор платформы клиента, имя компании.

Утилита License Server Viewer — LSVIEW.EXE — также содержится вResource Kit. Она осуществляет поиск серверов лицензирования и выводит все серверы лицензирования терминальных служб. Она также определяет тип сервера лицензирования — Domain or или Enterprise — и создает журнал с диагностической инфрмацией.

Групповые политики для сервера лицензирования

WS2K3 включает несколько политик для управления лицензированием. С их помощью можно легко централизованно настроить серверы лицензирования и поддерживать ихз целостность.

- License Server Security Group — По умолчанию, сервер лицензирования выдает маркеры клиентам, подключающимся к любым терминальным серверам. Если вы включите эту настройку, то сервер лицензирования будет отвечать на запросы только тех терминальных серверов, которые находятся в локальной группе Terminal Services Computers. Если сервер лицензирования является контроллером домена, это локальная доменная группа. Включение этой настройки предотвращает нежелательным терминальным серверам запрашивать лицензии и заставляет использовать отдельный пул лицензий для групп серверов. Если у вас есть несколько серверов лицензирования для некоторой группы терминальных серверов, добавьте серверы лицензирования в эту группу.

- Prevent License Upgrade — Как вы знаете, сервер лицензирования WS2K3 может раздавать терминальные лицензии как Win2K, так и WS2K3. Если терминальный сервер Win2K запрашивает маркер, а сервер лицензирования не имеет доступных Win2K TS CAL, он будет автоматически выдавать макркер лицензии WS2K3 Per-Device (если они доступны). Это поведение можно запретить политикой. Если настройка разрешена, то сервер лицензирования будет выдвать только времененные маркеры клиентам, подключающимся к терминальным сервам Win2K. Если срок действия лицензии истек, в подключении отказывается.

Группа Terminal Services Computers по умолчанию пустая; добавьте в нее серверы перед тем, как включить политику, чтобы предотвратить отказы в соединении.

Глава 2: Установка и настройка терминального сервера

Сценарии развертывания терминальных служб

Что вам необходимо учитывать в первую очередь при управлении рабочими столами Windows? Честно говоря, я уверен, что на первом месте будут следующие факторы:

- Развертывание программного обеспечения

- Защита от вирусов

- Обновление ПО

Используя Terminal Services вы можете значительно снизить сложность этих задач. Роль терминального сервера WS2K3 позволяет вам централизировать программное обеспечение, уменьшить число систем Windows в вашей среде и снизить риск заражения вирусами, централизованно обновляя антивирусное ПО и создавая единую точку входа для удаленных пользователей.

Существует три основные модели использования Terminal Services:

- Замена рабочего стола — Убрать со стола пользователя ПК с Windows и заменить его устройством тонкого клиента.

- Удаленный доступ — Обеспечение доступа удаленных пользователей к рабочему столу или индивидуальным приложениям через глобальные сети или RAS

- Провайдер приложений (Application service provider, ASP) — Предоставление доступа пользователей к индивидуальным приложениям, не инсталлируя эти приложения на рабочих столах пользователей.

Замена рабочего стола

Одной из распстраненных причин внедрения Terminal Services является стремление персонала служб автоматизации предприятия полностью убрать у пользователей персональные компьютеры. Эта модель дает много преимуществ, включая избавление от сопровождение конечных ПК, быстрое развертывание и обновление программного обеспечения, уменьшение энергопотребления, повышенная защищенность. В зависимости от вашей корпоративной архитектуры, замена рабочего стола может также снизить потребляемую пропускную способность и устранить необходимость в серверах в удаленных офисах.

- Устранение поддержки конечных узлов. Если у пользователей не будет ПК, то больше не надо бегать к рабочим станциям для настройки системы, установки и ремонта программ, помощи в настройке приложений, замены сломанных деталей. Устройства тонкого клиента имеют операционную систему, зашитую в ROM, а приложения устанавливаются на сервере терминалов. Служба техподдержки может помогать пользователям посредством удаленного управления их терминальными сеансами, а пользователи могут сами заменить поврежденное устройство, просто установив новое.

Большинство устройств тонкого клиента поддерживают автоматическую конфигурацию через DHCP и FTP. Вы добавляете URL к расширению DHCP, и при загрузке клиента он загружает свою конфигурацию с указанного FTP. - Быстрое развертывание и обновление приложений. Если вы работаете в большой компании, то знаете, насколько тяжело распространять программное обеспечение для множества пользователей. Используя Terminal Services и тонкие клиенты, вы просто устанавливаете новое ПО на серверах, и оно становится доступным тысячам пользователей.

- Уменьшение энергопотребления. Устройства тонких клиентов не имеют движущихся частей, они потребляют всего 10% мощности обычного ПК Wintel. С учетом постоянного роста цен на электроэнергию, это может дать существенную экономию для вашей компании.

- Повышенная безопасность. Если украдут обычный компютер, вы рискуете потерять важные конфиденциальные данные, хранящиеся на нем, и должны выложить деньги для его замены. В случае тонкого клиента данные на конечном устройстве не хранятся, а стоимость замены составляет приблизительно половину стоимости обычного ПК.

На рынке устройств тонкого клиента есть много игроков, включая Wyse Technologies’ Winterm и Neoware EON. Эти устройства могут использовать любую встроенную ОС (Windows CE, embedded Linux и т.п.).

Однако, в модели замены рабочих столов есть и потенциальные недостатки, включая ограниченную приспособляемость одноразовых приложений, ограничения в персонализации пользовательских настроек и повышенная стоимость внедрения:

- Ограниченная приспособляемость одноразовых приложений. Если у вас небольшое число пользователей, нуждающихся в приложении, то в модели замены рабочего стола вы не будете иметь свободы в установке приложения только на выбранных пользовательских ПК. Вам придется интегрировать все приложения в инфраструктуру Terminal Services. По этой причине модель замены рабочего стола лучше всего подходит для однородной среды.