| Брандмауэр Windows Файл:Windows Firewall Icon.png Компонент Windows |

|

| Детали | |

|---|---|

| Другие названия |

Брандмауэр подключения к интернету |

| Тип |

межсетевой экран |

| Поставляется с |

Windows XP |

| Имя службы |

svchost.exe -k netsvcs |

| Описание службы |

Security Center |

| Связанные компоненты | |

|

Центр обеспечения безопасности |

Брандма́уэр Windows — встроенный в Microsoft Windows межсетевой экран. Появился в Windows XP SP2. Одним из отличий от предшественника (Internet Connection Firewall) является контроль доступа программ в сеть. Брандмауэр Windows является частью Центра обеспечения безопасности Windows.

Обзор[]

Первоначально Windows XP включала Internet Connection Firewall, который (по умолчанию) был выключен из-за проблем совместимости. Настройки Internet Connection Firewall находились в конфигурации сети, поэтому многие пользователи не находили их. В результате в середине 2003 года компьютерный червь Blaster атаковал большое число компьютеров под управлением Windows, используя уязвимость в службе Удалённый вызов процедурШаблон:Ref. Через несколько месяцев червь Sasser провёл аналогичную атаку. В 2004 году продолжалось распространение этих червей, в результате чего непропатченные машины заражались в течение нескольких минут[1]. Microsoft подверглась критике, и поэтому решила значительно улучшить интерфейс и функциональность Internet Connection Firewall и переименовать его в «Брандмауэр Windows».

В брандмауэр Windows встроен журнал безопасности, который позволяет фиксировать IP-адреса и другие данные, относящиеся к соединениям в домашних и офисной сетях или в Интернете. Можно записывать как успешные подключения, так и пропущенные пакеты. Это позволяет отслеживать, когда компьютер в сети подключается, например, к web-сайту. Данная возможность по умолчанию отключена (её может включить системный администратор)[2].

Версии[]

Windows XP[]

Файл:Windows Firewall XP SP2.png Брандмауэр Windows под Windows XP Service Pack 2

Брандмауэр Windows был выпущен в составе Windows XP Service Pack 2. Все типы сетевых подключений, такие, как проводное, беспроводное, VPN и даже FireWire, по умолчанию фильтруются через брандмауэр (с некоторыми встроенными исключениями, разрешающими соединения для машин из локальной сети). Это устраняет проблему, когда правило фильтрации применяется лишь через несколько секунд после открытия соединения, создавая тем самым уязвимость[3]. Системные администраторы могут настраивать фаервол, используя групповую политику. Брандмауэр Windows XP не работает с исходящими соединениями (фильтрует только входящие подключения).

Включение Брандмауэра Windows в SP2 — одна из причин (другой причиной стал DCOM activation security)[4], по которой многие корпорации своевременно не приступили к развёртыванию Service Pack 2. Во время выхода SP2 некоторые web-сайты сообщили о проблемах совместимости со многими приложениями (большинство из которых решаются добавлением исключений в брандмауэр).Шаблон:Нет ссылок в разделе

Windows Server 2003[]

В марте 2005 года Microsoft выпустила Windows Server 2003 Service Pack 1, включающий несколько улучшений в брандмауэр данной серверной операционной системы.

Windows Vista[]

Файл:Windows Firewall Vista.png Брандмауэр Windows под Windows Vista

Windows Vista добавляет в брандмауэр новые возможности, улучшающие его развёртывание в корпоративной среде[5]:

- Новая оснастка консоли Брандмауэр Windows в режиме повышенной безопасности, позволяющая получить доступ к дополнительным возможностям, а также поддерживающая удалённое администрирование. Получить к ней доступ можно через Пуск → Панель управления → Администрирование → Брандмауэр Windows в режиме повышенной безопасности или набрав команду wf.msc.

- Фильтр соединений IPv6.

- Фильтрация исходящего трафика, позволяющая бороться с вирусами и шпионским ПО. Настроить фильтрацию можно, используя консоль управления MMC.

- Используя расширенный фильтр пакетов, правила можно применять к определённым диапазонам IP-адресов и портов.

- Правила для служб можно задавать, используя имена служб из списка, без необходимости указывать полное имя службы.

- Полностью интегрирован IPsec, позволяя фильтрировать соединения, основанные на сертификатах безопасности, аутентификации Kerberos и т. п. Шифрование можно требовать для любого типа соединения.

- Улучшено управление сетевыми профилями (возможность создавать разные правила для домашних, рабочих и публичных сетей). Поддержка создания правил, обеспечивающих соблюдение политики изоляции домена и сервера.

Windows Server 2008[]

Windows Server 2008 содержит брандмауэр, аналогичный версии под Windows Vista.

См. также[]

- Сравнение брандмауэров

- Windows Vista

- Список компонентов Windows

- Межсетевой экран

- Microsoft Internet Security and Acceleration Server

- Comodo Firewall Pro

Заметки[]

- Шаблон:Note Эти уязвимости были устранены Microsoft в течение нескольких месяцев; подробнее см. бюллетени Microsoft по безопасности MS03-026, MS03-039, и MS04-012.

Примечания[]

- ↑ Study: Unpatched PCs compromised in 20 minutes | CNET News.com

- ↑ Журнал безопасности брандмауэра подключения к Интернету

- ↑ The Cable Guy — February 2004

- ↑ Security-Related Policy Settings

- ↑ The Cable Guy — January 2006

Ссылки[]

- Understanding Windows FirewallШаблон:Ref-en

- Customizing Windows FirewallШаблон:Ref-en

- Adding Windows Firewall ExceptionsШаблон:Ref-en

- Working with Windows Firewall API using VC++ (Examples)Шаблон:Ref-en

| |

|

|---|---|

| Основные |

Aero • |

| Службы управления |

Архивация и восстановление • |

| Приложения |

Контакты • |

| Игры |

Chess Titans • |

| Ядро ОС |

Ntoskrnl.exe • |

| Службы |

Autorun.inf • |

| Файловые системы |

ReFS • |

| Сервер |

Active Directory • |

| Архитектура |

NT • |

| Безопасность |

BitLocker • |

| Совместимость |

Подсистема UNIX (Interix) • |

Шаблон:Межсетевые экраны

В этом обзоре будут рассмотрены основные настройки встроенного файрвола Windows XP Service Pack 2 и протестирована его надежность.

- Назначение файрвола

- Установка Service Pack 2 для Windows XP

- Интерфейс

- Настройка исключений

- Автоматическое создание исключений для приложений

- Создание исключений для приложений вручную

- Создание исключений для портов

- Изменение адресов, с которых разрешено устанавливать подключения

- Дополнительные настройки файрвола

- Тестирование файрвола

- Конфигурация тестового компьютера

- Использование программой памяти и загрузка процессора

- Сканирование системы сканером безопасности Retina

- Он–лайн тест файрвола

- Вывод

Назначение файрвола

В Windows XP появился встроенный файрвол, который должен был защищать подключения к сети компьютера от несанкционированного доступа и заражения некоторыми типами вирусов. По умолчанию встроенный файрвол был отключен и это послужило одной из причин того, что вирусные эпидемии поражали компьютеры с Windows XP, не смотря на то, что операционная система имела инструмент, который должен был предотвратить заражение. Microsoft отреагировала на это обстоятельство, выпустив новый пакет исправлений для Windows XP, который, в том числе, обновлял встроенный файрвол, предоставляя в распоряжение пользователя новую функциональность, и включал файрвол для всех соединений с сетью. Теперь у пользователя есть возможность настроить файрвол под свои нужды и корректировать его поведение при попытках выхода в сеть программного обеспечения. Можно так же задавать исключения из правил, предоставляя возможность определенному программному обеспечению получать доступ в сеть, минуя запрещающие правила файрвола. По умолчанию, файрвол включен для всех соединений с сетью, но по желанию пользователя, для некоторых соединений он может быть отключен. Если на компьютере используется файрвол стороннего производителя, то встроенный файрвол должен быть отключен.

К оглавлениюУстановка Service Pack 2 для Windows XP

Service Pack 2 для Windows XP доступен для загрузки на сайте Microsoft. Если планируется установить пакет исправлений только на одной машине, то имеет смысл воспользоваться сайтом Windows Update, при помощи которого операционная система будет проверена на отсутствие важных исправлений, и будут загружены только необходимые из них. Это позволит уменьшить объем скачиваемой информации и сэкономит время установки обновлений.

Если сервис–пак планируется устанавливать на несколько компьютеров, то имеет смысл загрузить его полную версию.

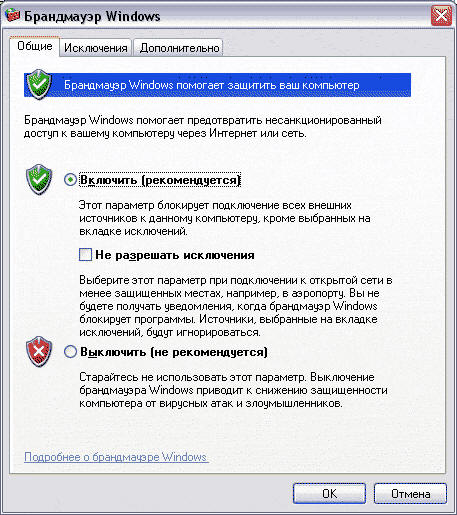

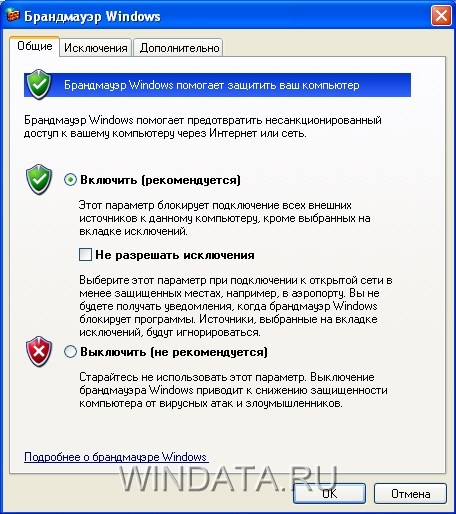

К оглавлениюИнтерфейс

Доступ к настройкам файрвола (брандмауэра) Windows XP Service Pack 2 можно получить при помощи Пуск – Панель управления – брандмауэр Windows. Пример окна с настройками файрвола показан на рисунке ниже.

В этом окне можно включить или выключить файрвол для всех соединений с сетью. Пункт Не разрешать исключения активизирует режим работы файрвола, при котором файрвол не выводит на экран оповещений о блокировке и отключает список исключений, который можно задать на следующей вкладке окна управления файрволом.

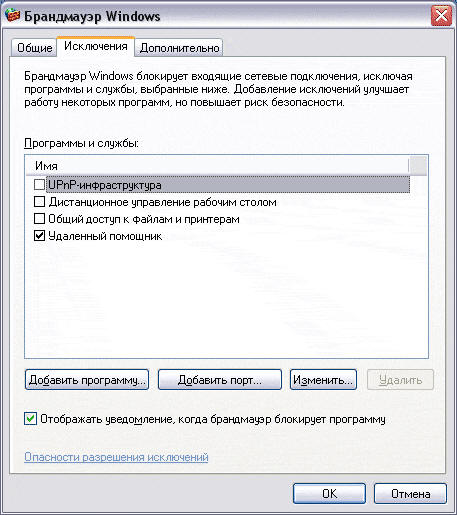

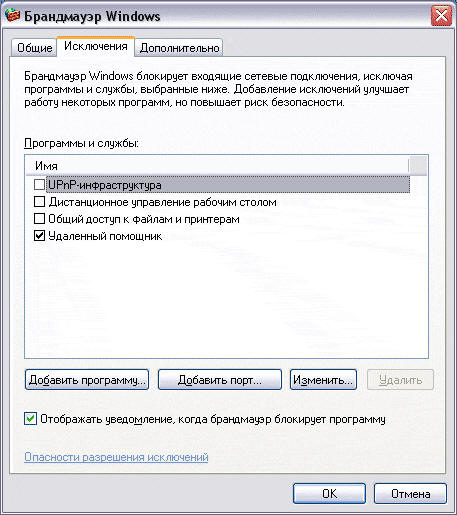

Файрвол разрешает входящие подключения для приложений, перечисленных в этом списке, если они отмечены флажком. Можно разрешить входящие подключения на определенный локальный порт, создав соответствующее правило. На следующей вкладке окна настроек файрвола собраны дополнительные настройки.

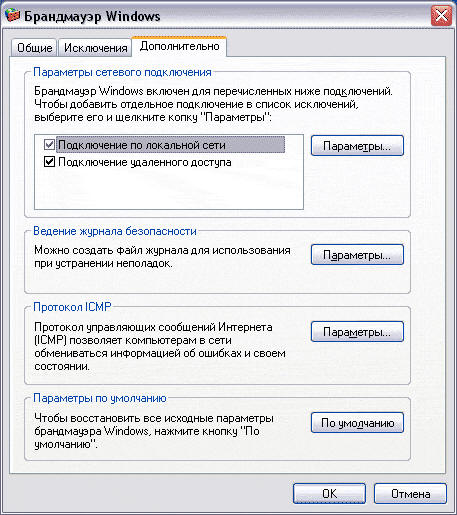

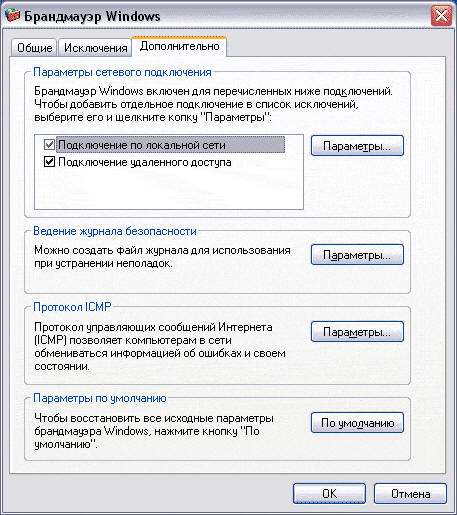

В этом окне можно отключить файрвол для определенного подключения или настроить дополнительные параметры фильтрации для каждого из подключений при помощи кнопки Параметры. В этом же окне настраивается журнал работы файрвола, задаются параметры фильтрации протокола ICMP. При помощи кнопки По умолчанию можно вернуть все настройки файрвола к исходным.

К оглавлениюНастройка исключений

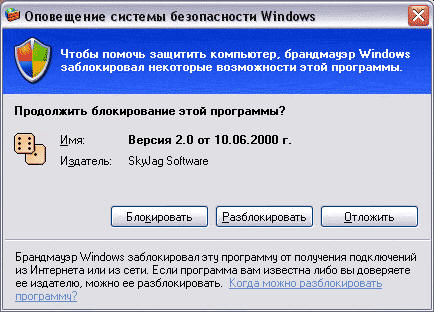

Автоматическое создание исключений для приложений

При запуске на компьютере программы, которая должна прослушивать определенный порт, ожидая подключения к нему из сети, файрвол выведет на экран запрос, пример которого представлен ниже.

Пользователю предоставляется следующий выбор:

- Блокировать – приложение, попытавшееся открыть порт, будет блокировано и подключится из сети к этому приложению будет невозможно. В списке исключений файрвола будет создано правило блокирующее это приложение.

- Разблокировать – приложению будет предоставлена возможность открыть порт и подключения из сети к приложению, открывшему порт, будут доступны. В список исключений файрвола будет добавлено правило, которое будет и впредь разрешать этому приложению открывать порт для ожидания входящих подключений.

- Отложить – попытка приложения открыть порт будет пресечена, но исключение создано не будет. При следующей попытке приложения открыть порт будет вновь выведен запрос, показанный выше.

Выбор Отложить оптимален, если нет уверенности в том, какое приложение пытается открыть порт, и будет ли система нормально работать после отказа приложению в открытии порта. В принципе, можно заблокировать попытку открытия порта приложением и если выбор будет неверен, то в последствии можно будет исправить автоматически созданное исключение вручную.

К оглавлению

Создание исключений для приложений вручную

Если приложение, которое должно принимать входящие подключения из сети, заранее известно, то для него можно создать исключение вручную. Для этого нужно открыть окно настройки файрвола и выбрать вкладку Исключения.

Чтобы создать исключение нужно нажать кнопку Добавить программу…. откроется окно, пример которого показан ниже.

В этом окне в списке программ перечислены те из них, которые установлены на компьютере. Если программа, которой необходимо разрешить принимать входящие подключения, отсутствует в списке, то при помощи кнопки Обзор можно указать путь к ней. После нажатия кнопки OK исключение будет создано и добавлено в список, где будет отмечено флажком, который говорит о том, что данное правило разрешает указанному приложению открывать порты и ожидать подключения из сети. Если необходимо запретить приложению открывать порты, то флажок следует снять.

К оглавлению

Создание исключений для портов

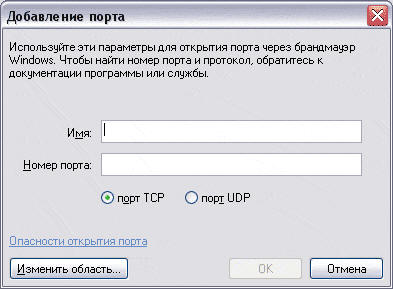

Файрвол предоставляет возможность открыть любой порт, разрешив, таким образом, устанавливать соединения из сети с сервисом, работающим на открываемом порту. Чтобы открыть порт нужно в окне исключений нажать кнопку Добавить порт… Пример окна для добавления порта в список исключений показан ниже.

В этом окне необходимо указать протокол и номер порта, подключения к которому из сети файрвол не будет блокировать. В поле имя нужно ввести краткое описание причины по которой порт был открыт, чтобы по прошествии времени ненужное правило можно было легко найти и удалить или исправить.

К оглавлению

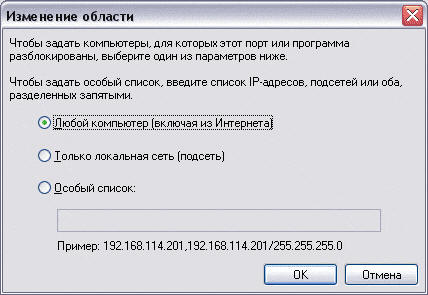

Изменение адресов, с которых разрешено устанавливать подключения

При ручном создании или при редактировании созданного ранее исключения для приложений или порта можно указать диапазон адресов, с которых могут быть установлены подключения к указанному приложению или порту. Для этого предназначена кнопка Изменить область…, при помощи которой открывается окно, показанное ниже.

В этом окне можно задать список адресов, подключения с которых будут пропущены файрволом. Есть возможность указать, что подключения необходимо разрешить как с любого адреса, так и со строго определенных. Также, может быть указана подсеть, в которой находится компьютер под защитой файрвола.

К оглавлениюДополнительные настройки файрвола

Доступ к дополнительным настройкам файрвола можно получить на вкладке Дополнительно главного окна настройки файрвола.

- Параметры сетевого подключения – здесь перечислены все сетевые подключения, которые существуют на компьютере под защитой встроенного файрвола. Путем установки или снятия флажка напротив каждого из подключений можно включить или выключить файрвол для каждого из подключений. При помощи кнопки Параметры можно настроить параметры работы файрвола для каждого из подключений, если используется общий доступ к этому подключению.

- Ведение журнала безопасности – при помощи кнопки Параметры можно настроить протоколирование событий, происходящих во время работы файрвола в журнале работы.

- Протокол ICMP – позволяет настроить фильтрацию файрволом сообщений, которыми обмениваются по протоколу ICMP. В частности, можно запретить или разрешить отклик компьютера на команду ping.

- Параметры по умолчанию – нажатие кнопки По умолчанию возвращает все настройки файрвола к исходным.

К оглавлениюТестирование файрвола

Конфигурация тестового компьютера, программное обеспечение, используемое при тестировании

- Celeron Tualatin 1000A на шине 133, т.е. частота процессора 1333 мегагерца.

- Материнская плата Asus TUSL–2C, BIOS ревизии 1011.

- 512 мегабайт оперативной памяти, работающей на частоте 133 мегагерца.

- Винчестер Seagate Barracuda 4 80 гигабайт в режиме UDMA5.

- Windows XP Pro Rus Service Pack 2.

- 10 мегабитная сеть из двух компьютеров.

- Сканер уязвимостей Retina 4.9.206.

- Утилита для сетевого флуда по ICMP, IGMP, TCP, UDP.

После установки Service Pack 2 в настройках файрвола были отключены все исключения, созданные по умолчанию.

К оглавлению

Использование программой памяти и загрузка процессора

Для оценки поведения файрвола в тяжелых условиях, когда машина под его защитой атакована по локальной сети, был выполнен ряд тестов. В ходе атаки на тестовую машину снимались показания об объеме занятой сервисом файрвола памяти и о загрузке им процессора.

| Момент снятия показаний |

Объем занятой памяти |

Загрузка процессора | |

|

Физическая память (килобайт) |

Виртуальная память (килобайт) |

||

|

После загрузки ОС |

17 100 |

11 386 |

0% |

|

После сканирования при помощи Retina |

17 196 |

11 376 |

0%–5% |

|

ICMP–флуд в течение 5 минут |

17 292 |

11 364 |

0%–1% |

|

IGMP–флуд в течение 5 минут |

17 314 |

11 402 |

10%–25% |

|

SYN–флуд в течение 5 минут |

18 180 |

12 248 |

10%–100% |

|

UDP–флуд в течение 5 минут |

17 348 |

11 420 |

0%–31% |

Результаты тестов свидетельствуют об отсутствии утечек памяти и демонстрируют, что даже при атаке по локальной сети, где скорость передачи данных в несколько раз выше, чем при работе в интернете, проблем со снижением производительности компьютера под защитой файрвола нет. Во время SYN–флуда загрузка процессора была максимальной, но работу на компьютере можно было продолжать.

К оглавлению

Сканирование системы сканером безопасности Retina

Тестовая машина была просканирована сканером уязвимостей Retina при включенном и выключенном файрволе. Результаты сканирования представлены в таблице ниже.

|

Название |

Файрвол выключен |

Файрвол включен |

|

Ответ на ping |

да |

нет |

|

Время ответа |

да |

нет |

|

Имя домена/рабочей группы |

да |

нет |

|

Трассировка маршрута |

да |

нет |

|

Время жизни пакета |

да |

нет |

|

Определение версии ОС |

да |

нет |

|

Определение даты и времени |

да |

нет |

|

Определение MAC–адреса |

да |

нет |

|

Открытый порт 135 |

да |

нет |

|

Открытый порт 139 |

да |

нет |

|

Открытый порт 445 |

да |

нет |

Результаты сканирования демонстрируют, что включение файрвола закрывает открытые порты и скрывает компьютер в сети.

К оглавлению

Он–лайн тест файрвола

Для тестирования файрвола на качество контроля им приложений, пытающихся отправить информацию в интернет, была использована утилита PCAudit2. Эта утилита предлагает в любом приложении (например, в Блокноте) ввести несколько любых слов или зайти на любой сайт, требующий авторизации и ввести имя пользователя и пароль. Утилита перехватывает вводимые данные, делает скриншот с экрана, определяет имя пользователя, работающего в системе, IP–адрес и предпринимает попытку отправить собранную информацию на свой сервер. Затем утилита открывает с сервера динамически созданную страницу с отправленными данными и наглядно демонстрирует то, какая информация может быть получена хакером, взломавшим систему.

Встроенный файрвол Windows XP SP2 не смог пресечь отправку этих данных. Утилита перехватила введенный в Блокноте текст и без каких–либо препятствий и оповещений со стороны файрвола отправила их на свой сервер, что было подтверждено открывшейся страницей со всей собранной информацией.

К оглавлениюВывод

Встроенный в Windows XP SP2 файрвол достаточно надежен, но контролирует лишь входящие соединения, оставляя без внимания исходящие. Поэтому при использовании для защиты компьютера встроенного файрвола нужно быть очень внимательным при открытии файлов, полученных из сети. Вирус или шпионское программное обеспечение сможет без проблем отправить данные на сервер разработчика и пресечь его работу встроенный файрвол не сможет.

С одной стороны, работа, проделанная командой Microsoft над встроенным файрволом, существенна, с другой – отсутствие полного контроля над трафиком ставит под сомнение целесообразность использования встроенного файрвола вообще. Хочется надеяться на то, что Microsoft решится в будущих пакетах исправлений или новых версиях операционной системы расширить функциональные возможности файрвола и он сможет контролировать весь трафик, а не только входящий. Нынешняя версия встроенного файрвола может рассматриваться лишь как универсальное решение для защиты от некоторых типов вирусов и ограничения доступа к сервисам операционной системы.

Такую технологию, как фильтры пакетов на основании полной информации о пакете, межсетевой экран ICF использует совместно с компонентом ICS. Хотя ICF обычно и применяется только в изолированном режиме работы компьютера, его иногда используют для защиты общего адаптера и обеспечения безопасности домашней сети. По умолчанию фильтры пакетов межсетевого экрана ICF блокируют все не запрошенные пакеты из открытого сетевого интерфейса. Для этого ICF обращается к таблице трафика в Network Address Translation (NAT) и проверяет весь входящий трафик на соответствие своим правилам. Входные потоки данных пропускаются только при наличии соответствующей записи в таблице трафика NAT, созданной межсетевым экраном или другими средствами из внутренней защищенной сети.

Иначе говоря, если источник сетевого сообщения находится вне защищенной сети, входящие данные отбрасываются. Межсетевой экран ICF в Windows XP Professional дает уверенность, что хакеры не смогут сканировать вашу систему или подключиться к ее ресурсам. Однако здесь имеется определенный компромисс: межсетевой экран затрудняет конфигурирование системы для работы в качестве сервера в Интернете. Межсетевой экран ICF в Windows XP Professional доступен, только когда компьютер включен в рабочую группу или в изолированную конфигурацию. В домене параметры ICF определяются политиками, назначенными администратором. Назначенные политики в Windows 2000 идентичны и в Windows XP.

Вряд ли для кого-нибудь секретом является тот факт, что компьютеры нужно защищать. Особенно если вы используете сервер на базе Windows 2000 для выхода в Интернет. При должной настройке эта система очень устойчива к взлому и стабильна. Обычно к серверу Windows 2000 подключается модем выделенной линии (или любое другое устройство), параллельно с локальной сетью. При этом организуется либо раздача соединения с Интернетом по локальной сети (Internet Connection Sharing, простейший вариант NAT), либо устанавливается прокси-сервер. Каждый из этих вариантов имеет свои плюсы и минусы, но с точки зрения гибкости управления и учета деятельности пользователей я предпочитаю второй. В любом случае нужно ясно понять – сервер придется защищать. Самое удивительное – Windows 2000 (равно как и XP) обладают богатыми встроенными возможностями по защите, и в этой статье я постараюсь вам объяснить, как ими пользоваться. Но для начала давайте вспомним базовые концепции стека протоколов TCP/IP.

Особенности стека TCP/IP

Основной протокол стека TCP/IP – это IP (Internet Protocol). Он работает на сетевом уровне и занимается доставкой пакетов. У отправителя и получателя должны существовать уникальные IP адреса, которые указываются в заголовках каждого пакета. То есть первый критерий фильтрации – мы можем пропускать пакеты только от нужных (или только к нужным) IP адресам. Это самая примитивная фильтрация.

Но помимо протокола IP в сети работают несколько других протоколов. Каждый из них добавляет в пакет свой заголовок, то есть в момент передачи по сети пакет представляет собой «слоеный пирог», где помимо данных помещены заголовки различных протоколов. Один из этих заголовков вы уже знаете – это заголовок протокола IP.

Выше протокола IP находятся протоколы транспортного уровня – это TCP (Transmission Control Protocol) и UDP (User Datagram Protocol). Обычно используется либо TCP, либо UDP. Каждый из этих протоколов тоже добавляет в пакет свой заголовок. У UDP и TCP есть своя специфика – они, в отличие от IP, уже умеют работать с сетевыми службами. Причем адресация сетевых служб происходит по адресу службы – номеру порта. Отсюда вытекает вторая возможность фильтрации – мы можем ограничивать доступ по номеру порта. При этом номер порта можно комбинировать с IP адресом – к примеру, разрешать

доступ на веб-сайт сервера (стандартно TCP порт 80) только с определенных IP адресов. Учтите, что хотя номера портов для TCP и UDP похожи, это разные протоколы и номера портов у них тоже разные. Номера портов большинства служб стандартизированы, и вы можете посмотреть их в файле services который размещается в каталоге %systemroot%\system32\drivers\etc. %Systemroot% — это каталог, где у вас установлена Windows. Кстати, комбинация «IP адрес» + «номер порта» называется сокетом. Сокет позволяет уникально адресовать службу в Интернете.

Когда вы обращаетесь к удаленному серверу по протоколу TCP, то происходит процесс установления связи. К примеру, вы обратились к веб-серверу узла 192.168.1.1 (стандартно – на TCP порт 80). При этом ваш компьютер (клиент) тоже должен выделить порт, чтобы сервер знал, куда отправлять ответ. Порт клиента выделяется случайным образом – к примеру, пусть это будет TCP 29334.

Кстати, очень полезно использовать утилиту «netstat.exe», которая входит в стандартную поставку Windows – она показывает все текущие TCP соединения и открытые порты.

Как правило, все сетевые службы общаются через TCP или UDP. TCP сегодня используется наиболее часто. Так что практически в любом пакете вы обнаружите заголовки TCP и UDP, по которым мы и будем осуществлять фильтрацию.

Осталось упомянуть протокол ICMP (Internet Control Message Protocol). Он использует IP, но не задействует ни TCP, ни UDP. ICMP предназначен для диагностики компьютерной сети, и его, в принципе, можно разрешать с любого IP адреса на любой IP адрес. По ICMP работает утилита ping.exe, также стандартно поставляющаяся с Windows. С помощью утилиты ping вы сможете проверить доступность любого узла в Интернете. А с помощью еще одной утилиты – tracert.exe – проверить маршрут до выбранного узла.

Теперь после небольшого теоретического введения давайте перейдем собственно к построению защиты. Я буду иллюстрировать статью английской версией операционной системы, поскольку использовать русскую версию сервера Windows 2000 я настоятельно не рекомендую. Вряд ли «база знаний» на русском языке столь же информационно наполнена, как knowledge base на английском – а ведь это именно тот ресурс, который жизненно необходим всякому уважающему себя администратору. Для непосвященных отмечу – knowledge base содержит ответы практически на все вопросы, там указаны практически все ошибки Windows, а также даны рекомендации по их решению и различные советы.

Настройка брандмауэра

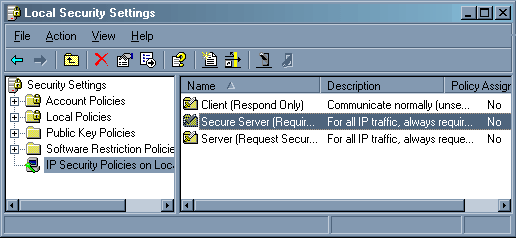

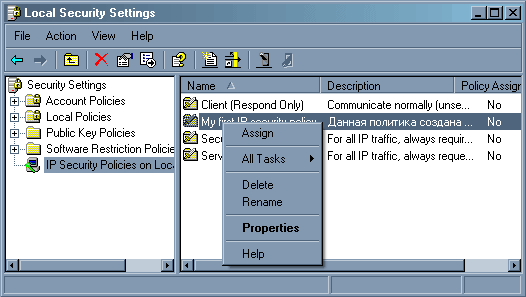

Первое, что мы делаем – переходим в Local Security Policy (Control Panel — Administrative Tools)

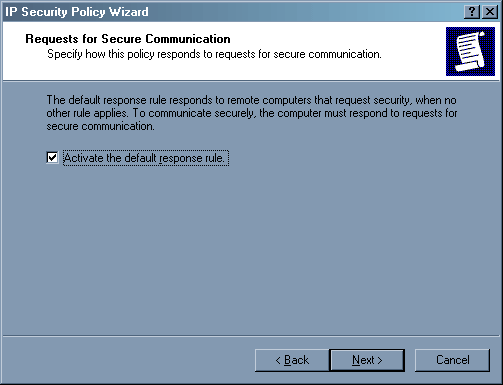

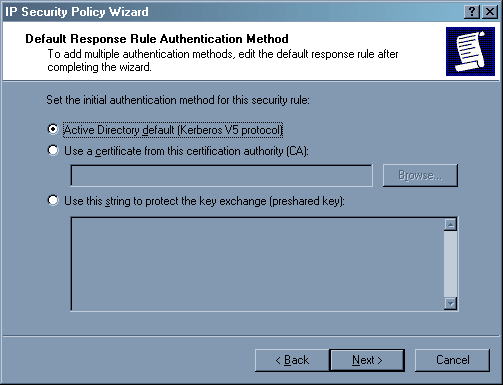

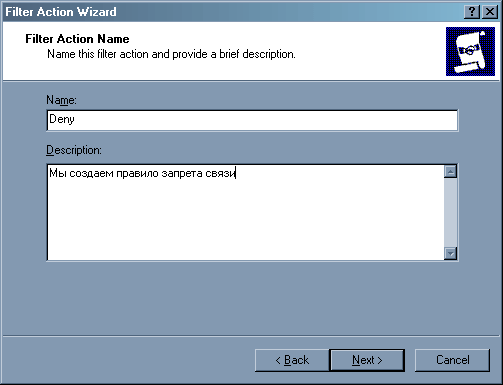

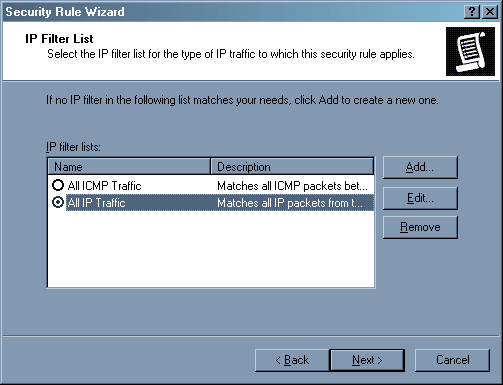

Там выбираем строчку «IP security policies…» Там уже есть три политики, но мы с вами будем создавать новую. Нажимаем правую клавишу мыши на «IP security policies…», выбираем «Create IP security policy…» Запустится мастер установки IP политики. Здесь предлагается ввести название политики и ее описание. Пусть будет «My first IP security policy».

Во втором окне оставьте галочку

Здесь тоже ничего не трогайте, пусть все будет поумолчанию.

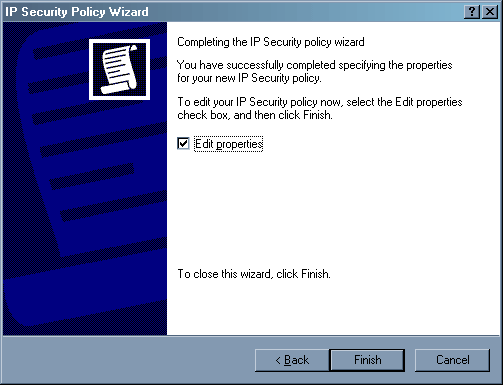

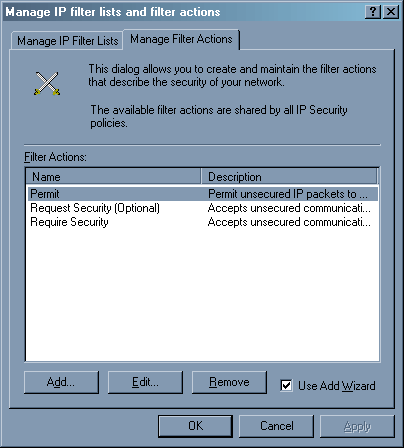

Здесь снимаем галочку – свойства политики мы отредактируем чуть позднее. Теперь в списке политики мы наблюдаем нашу. Нажимаем правую клавишу мыши на «IP security policies…», выбираем «Manage IP filter lists and filter actions…», переходим в закладку «Manage Filter Actions».

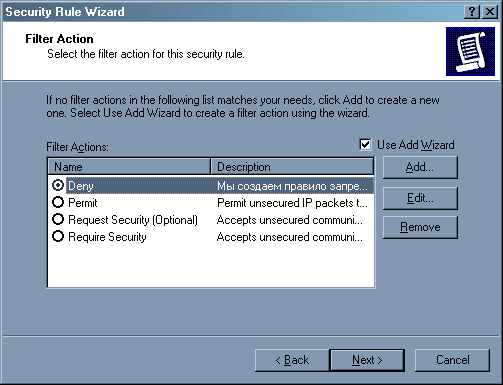

Нажимаем клавишу Add – нам нужно добавить действие «Deny». Вновь запускается мастер.

о втором окне мы выбираем действие – «Block» Первое правило – все, что не разрешено, должно быть запрещено. Наш подход будет следующий – мы запретим связь со всеми узлами, а потом будем потихоньку открывать то, что нам нужно. В последнем окне нажимаем клавишу «Finish», галочку «Edit Properties» помечать не нужно.

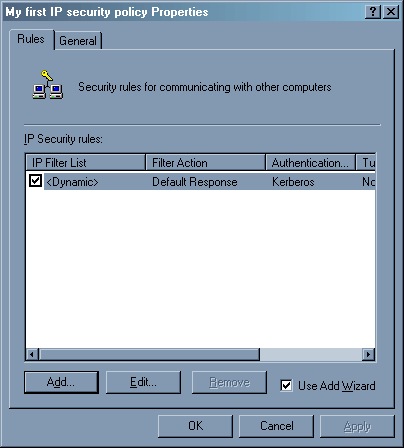

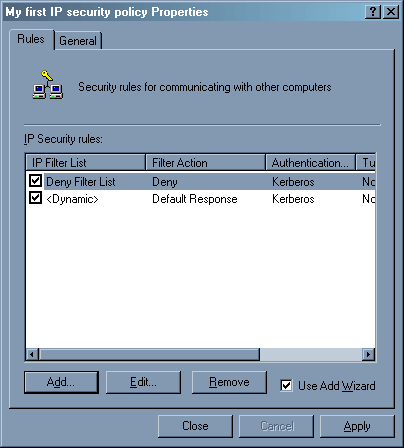

В окне действий появилось наше – «Deny». Закрываем окно и переходим к редактированию созданной нами политики (для этого достаточно нажать два раза левой клавишей мыши на ее название).

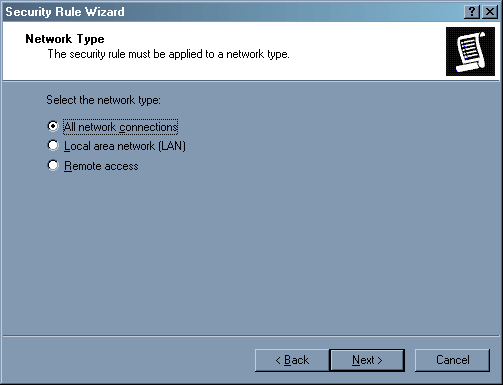

Нажимаем клавишу «Add». Сейчас мы будем изменять нашу политику. Запустится мастер. Нажимаем Next.

Здесь указывается, для какого соединения будет действовать правило. Если внутренняя сеть у вас имеет «левые» IP адреса, то можете сильно не мучаться и указать «All network connections», мы обеспечим доступ с внутренней сети отдельной строкой. Если выделенка у вас подключена через удаленный доступ, то можете выбрать «Remote Access», но опять же, если у вас есть несколько модемов для доступа клиентов сети к серверу по телефону, то это правило будет действовать и на них, что не всегда полезно. Так что указывайте «All network connections» и не

мучайтесь.

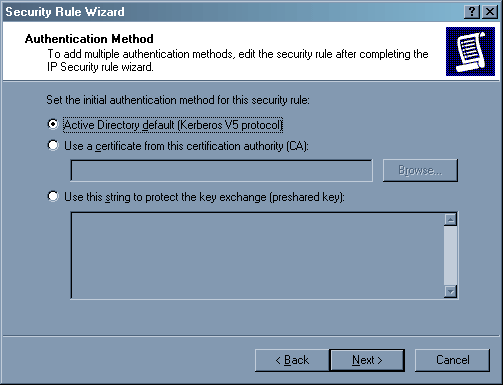

Здесь все оставляем поумолччанию.

Первое что мы должны сделать – запретить все для всех. Поэтому нажимаем клавишу Add – будем добавлять фильтр. Запустится мастер добавления фильтра (то же самое вы можете сделать через строчку «Manage IP filters list», нажав правую клавишу мыши на «IP security policies…» в окне «Local security settings»)

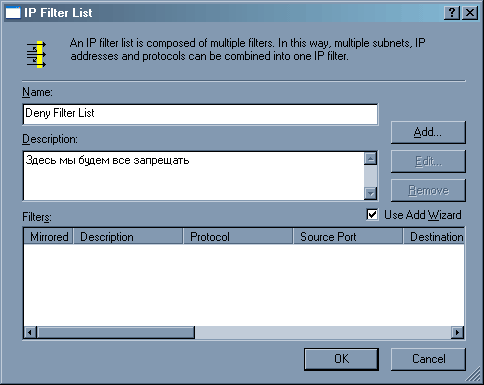

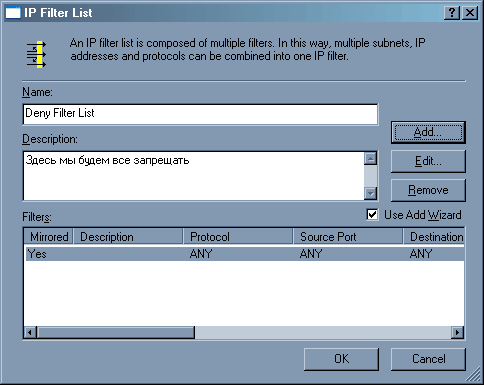

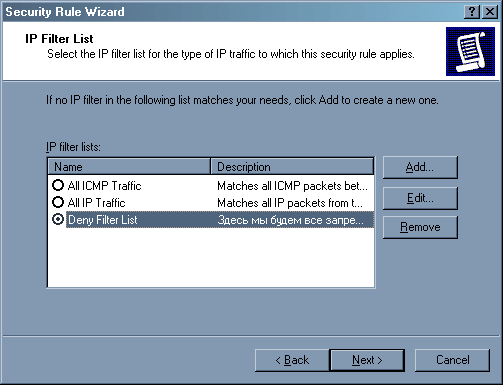

Называем фильтр «Deny Filter List» и нажимаем клавишу «Add». Вновь запускается мастер

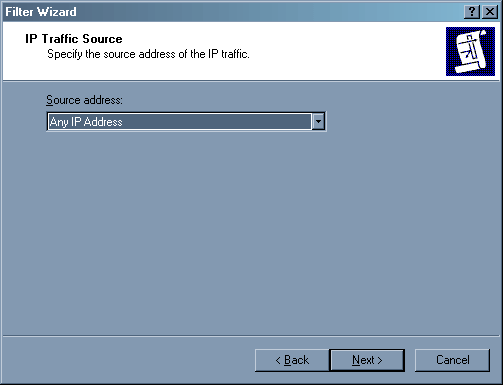

Здесь указывается источник пакета. Поскольку мы хотим запретить пакеты от всех источников, то указываем «Any IP address». Жмем «Next». Здесь указывается адрес получателя пакета. Опять же, мы хотим запретить пакеты от всех IP источников для нашего компьютера, поэтому указываем «My IP address». Жмем «Next». Здесь запрещаем все протоколы – выбираем «Any»

Готово – появился новый фильтр. Прекрасно, теперь нажимаем клавишу Ok

Появился новый список фильтров. Нажимаем Next

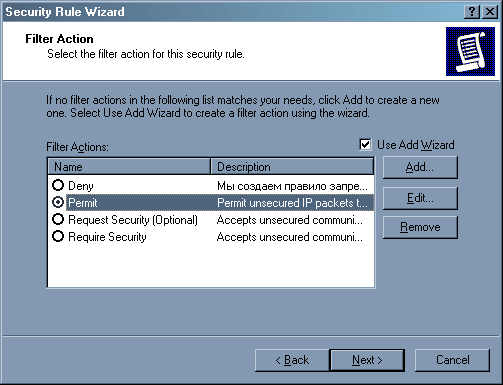

Выбираем действие – Deny

В политике появилось новое правило – запрещение всего от всех и для всех. Теперь будем разрешать. Это самая трудоемкая задача.

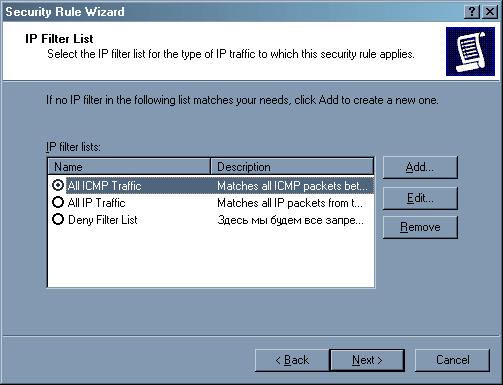

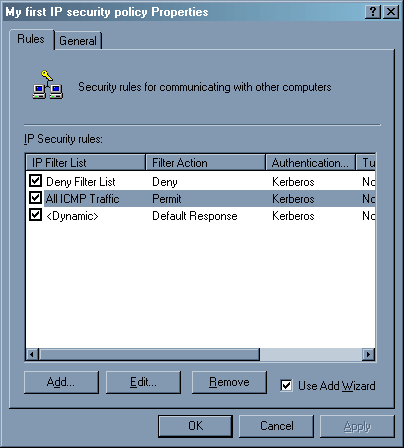

Первоначально следует разрешить ICMP трафик от всех пользователей на нашу машину. Для этого выполним ту же операцию Add в окне политики, только теперь мы воспользуемся готовым списком фильтров All ICMP traffic

Данный фильтр разрешает ICMP пакеты с любого IP адреса на наш компьютер.

Естественно, что действие теперь будет Permit

В свойствах политики добавилась еще одна строчка.

Теперь у нас не будет работать ничего, кроме ICMP протокола. Сейчас нам осталось выделить те службы, которые нам нужны, и прописать для них доступ. Лучше всего создать еще один список фильтров (к примеру, Internet services), добавить в него несколько строчек фильтров и право permit. Ниже я дам строчки для самых распространенных служб, но в вашем индивидуальном случае все может быть по-другому. Следует отметить, что по умолчанию каждая служба добавляется зеркально – то есть если мы разрешаем связь от нашего компьютера к любым веб-серверам (порт 80), то будет реализовываться и обратная связь для передачи ответа веб-сервера.

Если у вас есть локальная сеть с «левыми» адресами, то нужно прописать для нее доступ – открываем все протоколы с адресов 192.168.1.0 маска 255.255.255.0 (к примеру) до My IP address. Для этого можете создать отдельный фильтр «My LAN».

А теперь перейдем к заполнению наиболее часто используемых служб

1. Запросы DNS сервера. Разрешаем 53 порт получателя (destination port address) протокола UDP от нашего компьютера к любому компьютеру. Вместо любого компьютера можно указать DNS сервер провайдера.

2. Веб-трафик. Открываем порт TCP 80 получателя от нашего компьютера к любому компьютеру.

3. FTP-трафик. Открываем порты TCP 20 и TCP 21 получателя от нашего компьютера к любому компьютеру.

4. SMTP трафик (для отправки писем). Открываем порт TCP 25 получателя от нашего компьютера к любому компьютеру (можно вместо любого компьютера указать SMTP сервер провайдера).

5. POP3 трафик (для приема писем). Открываем порт TCP 110 получателя от нашего компьютера к любому компьютеру (или к POP3 серверу провайдера).

6. IMAP трафик (для приема писем). Открываем порт TCP 143 получателя от нашего компьютера к любому компьютеру (или к IMAP серверу провайдера).

7. ICQ трафик. Зависит от сервера ICQ, обычно TCP порт 5190 получателя от нашего компьютера к любому компьютеру (или к серверу ICQ).

Cейчас пришла пора тестирования – нажимаем правую клавишу мыши на название нашей политики и указываем «Assign»

Смотрите результат

Заключение

После изучения данной статьи вы сможете самостоятельно настроить брандмауэр, используя встроенные в Windows 2000/XP средства безопасности. Брандмауэр позволяет повысить безопасность компьютерной сети и ограничить доступ к службам, которые вы желаете открыть только для внутренней сети. Помните, что вам не нужно, должно быть запрещено.

Дополнение

Задачу можно решить проще:

1. Если сервер используется только для доступа в Интернет (и возможно для хостинга веб)

1.1 Отключаем на «внешнем» интерфейсе биндинг всего кроме TCP/IP

1.2 Включаем ICS(AutoNAT outside)

1.3 смотрим netstat -na

1.4 отключаем ненужные сервисы последовательно

1.5 повторяем 1.3 и 1.4 до отсутствия в 1.3 результате открытых портов на внешнем интерфейсе

Автор: Дмитрий Чеканов

Источник:

3dnews.ru

Оцените статью: Голосов

Владислав Семёнов aka SavageNoName (SavageNoName@ixbt.com), WindowsFAQ.ru

В этом обзоре будут рассмотрены основные настройки встроенного файрвола Windows XP Service Pack 2 и протестирована его надежность.

- Назначение файрвола

- Установка Service Pack 2 для Windows XP

- Интерфейс

- Настройка исключений

- Автоматическое создание исключений для приложений

- Создание исключений для приложений вручную

- Создание исключений для портов

- Изменение адресов, с которых разрешено устанавливать подключения

- Дополнительные настройки файрвола

- Тестирование файрвола

- Конфигурация тестового компьютера

- Использование программой памяти и загрузка процессора

- Сканирование системы сканером безопасности Retina

- Он–лайн тест файрвола

- Вывод

Назначение файрвола

В Windows XP появился встроенный файрвол, который должен был защищать подключения к сети компьютера от несанкционированного доступа и заражения некоторыми типами вирусов. По умолчанию встроенный файрвол был отключен и это послужило одной из причин того, что вирусные эпидемии поражали компьютеры с Windows XP, не смотря на то, что операционная система имела инструмент, который должен был предотвратить заражение. Microsoft отреагировала на это обстоятельство, выпустив новый пакет исправлений для Windows XP, который, в том числе, обновлял встроенный файрвол, предоставляя в распоряжение пользователя новую функциональность, и включал файрвол для всех соединений с сетью. Теперь у пользователя есть возможность настроить файрвол под свои нужды и корректировать его поведение при попытках выхода в сеть программного обеспечения. Можно так же задавать исключения из правил, предоставляя возможность определенному программному обеспечению получать доступ в сеть, минуя запрещающие правила файрвола. По умолчанию, файрвол включен для всех соединений с сетью, но по желанию пользователя, для некоторых соединений он может быть отключен. Если на компьютере используется файрвол стороннего производителя, то встроенный файрвол должен быть отключен.

Установка Service Pack 2 для Windows XP

Service Pack 2 для Windows XP доступен для загрузки на сайте Microsoft. Если планируется установить пакет исправлений только на одной машине, то имеет смысл воспользоваться сайтом Windows Update, при помощи которого операционная система будет проверена на отсутствие важных исправлений, и будут загружены только необходимые из них. Это позволит уменьшить объем скачиваемой информации и сэкономит время установки обновлений.

Если сервис–пак планируется устанавливать на несколько компьютеров, то имеет смысл загрузить его полную версию.

Интерфейс

Доступ к настройкам файрвола (брандмауэра) Windows XP Service Pack 2 можно получить при помощи Пуск – Панель управления – брандмауэр Windows. Пример окна с настройками файрвола показан на рисунке ниже.

В этом окне можно включить или выключить файрвол для всех соединений с сетью. Пункт Не разрешать исключения активизирует режим работы файрвола, при котором файрвол не выводит на экран оповещений о блокировке и отключает список исключений, который можно задать на следующей вкладке окна управления файрволом.

Файрвол разрешает входящие подключения для приложений, перечисленных в этом списке, если они отмечены флажком. Можно разрешить входящие подключения на определенный локальный порт, создав соответствующее правило. На следующей вкладке окна настроек файрвола собраны дополнительные настройки.

В этом окне можно отключить файрвол для определенного подключения или настроить дополнительные параметры фильтрации для каждого из подключений при помощи кнопки Параметры. В этом же окне настраивается журнал работы файрвола, задаются параметры фильтрации протокола ICMP. При помощи кнопки По умолчанию можно вернуть все настройки файрвола к исходным.

Настройка исключенийАвтоматическое создание исключений для приложений

При запуске на компьютере программы, которая должна прослушивать определенный порт, ожидая подключения к нему из сети, файрвол выведет на экран запрос, пример которого представлен ниже.

Пользователю предоставляется следующий выбор:

- Блокировать – приложение, попытавшееся открыть порт, будет блокировано и подключится из сети к этому приложению будет невозможно. В списке исключений файрвола будет создано правило блокирующее это приложение.

- Разблокировать – приложению будет предоставлена возможность открыть порт и подключения из сети к приложению, открывшему порт, будут доступны. В список исключений файрвола будет добавлено правило, которое будет и впредь разрешать этому приложению открывать порт для ожидания входящих подключений.

- Отложить – попытка приложения открыть порт будет пресечена, но исключение создано не будет. При следующей попытке приложения открыть порт будет вновь выведен запрос, показанный выше.

Выбор Отложить оптимален, если нет уверенности в том, какое приложение пытается открыть порт, и будет ли система нормально работать после отказа приложению в открытии порта. В принципе, можно заблокировать попытку открытия порта приложением и если выбор будет неверен, то в последствии можно будет исправить автоматически созданное исключение вручную.

Создание исключений для приложений вручную

Если приложение, которое должно принимать входящие подключения из сети, заранее известно, то для него можно создать исключение вручную. Для этого нужно открыть окно настройки файрвола и выбрать вкладку Исключения.

Чтобы создать исключение нужно нажать кнопку Добавить программу…. откроется окно, пример которого показан ниже.

В этом окне в списке программ перечислены те из них, которые установлены на компьютере. Если программа, которой необходимо разрешить принимать входящие подключения, отсутствует в списке, то при помощи кнопки Обзор можно указать путь к ней. После нажатия кнопки OK исключение будет создано и добавлено в список, где будет отмечено флажком, который говорит о том, что данное правило разрешает указанному приложению открывать порты и ожидать подключения из сети. Если необходимо запретить приложению открывать порты, то флажок следует снять.

Создание исключений для портов

Файрвол предоставляет возможность открыть любой порт, разрешив, таким образом, устанавливать соединения из сети с сервисом, работающим на открываемом порту. Чтобы открыть порт нужно в окне исключений нажать кнопку Добавить порт… Пример окна для добавления порта в список исключений показан ниже.

В этом окне необходимо указать протокол и номер порта, подключения к которому из сети файрвол не будет блокировать. В поле имя нужно ввести краткое описание причины по которой порт был открыт, чтобы по прошествии времени ненужное правило можно было легко найти и удалить или исправить.

Изменение адресов, с которых разрешено устанавливать подключения

При ручном создании или при редактировании созданного ранее исключения для приложений или порта можно указать диапазон адресов, с которых могут быть установлены подключения к указанному приложению или порту. Для этого предназначена кнопка Изменить область…, при помощи которой открывается окно, показанное ниже.

В этом окне можно задать список адресов, подключения с которых будут пропущены файрволом. Есть возможность указать, что подключения необходимо разрешить как с любого адреса, так и со строго определенных. Также, может быть указана подсеть, в которой находится компьютер под защитой файрвола.

Дополнительные настройки файрвола

Доступ к дополнительным настройкам файрвола можно получить на вкладке Дополнительно главного окна настройки файрвола.

- Параметры сетевого подключения – здесь перечислены все сетевые подключения, которые существуют на компьютере под защитой встроенного файрвола. Путем установки или снятия флажка напротив каждого из подключений можно включить или выключить файрвол для каждого из подключений. При помощи кнопки Параметры можно настроить параметры работы файрвола для каждого из подключений, если используется общий доступ к этому подключению.

- Ведение журнала безопасности – при помощи кнопки Параметры можно настроить протоколирование событий, происходящих во время работы файрвола в журнале работы.

- Протокол ICMP – позволяет настроить фильтрацию файрволом сообщений, которыми обмениваются по протоколу ICMP. В частности, можно запретить или разрешить отклик компьютера на команду ping.

- Параметры по умолчанию – нажатие кнопки По умолчанию возвращает все настройки файрвола к исходным.

Тестирование файрволаКонфигурация тестового компьютера, программное обеспечение, используемое при тестировании

- Celeron Tualatin 1000A на шине 133, т.е. частота процессора 1333 мегагерца.

- Материнская плата Asus TUSL–2C, BIOS ревизии 1011.

- 512 мегабайт оперативной памяти, работающей на частоте 133 мегагерца.

- Винчестер Seagate Barracuda 4 80 гигабайт в режиме UDMA5.

- Windows XP Pro Rus Service Pack 2.

- 10 мегабитная сеть из двух компьютеров.

- Сканер уязвимостей Retina 4.9.206.

- Утилита для сетевого флуда по ICMP, IGMP, TCP, UDP.

После установки Service Pack 2 в настройках файрвола были отключены все исключения, созданные по умолчанию.

Использование программой памяти и загрузка процессора

Для оценки поведения файрвола в тяжелых условиях, когда машина под его защитой атакована по локальной сети, был выполнен ряд тестов. В ходе атаки на тестовую машину снимались показания об объеме занятой сервисом файрвола памяти и о загрузке им процессора.

| Момент снятия показаний |

Объем занятой памяти |

Загрузка процессора | |

|

Физическая память (килобайт) |

Виртуальная память (килобайт) |

||

|

После загрузки ОС |

17 100 |

11 386 |

0% |

|

После сканирования при помощи Retina |

17 196 |

11 376 |

0%–5% |

|

ICMP–флуд в течение 5 минут |

17 292 |

11 364 |

0%–1% |

|

IGMP–флуд в течение 5 минут |

17 314 |

11 402 |

10%–25% |

|

SYN–флуд в течение 5 минут |

18 180 |

12 248 |

10%–100% |

|

UDP–флуд в течение 5 минут |

17 348 |

11 420 |

0%–31% |

Результаты тестов свидетельствуют об отсутствии утечек памяти и демонстрируют, что даже при атаке по локальной сети, где скорость передачи данных в несколько раз выше, чем при работе в интернете, проблем со снижением производительности компьютера под защитой файрвола нет. Во время SYN–флуда загрузка процессора была максимальной, но работу на компьютере можно было продолжать.

Сканирование системы сканером безопасности Retina

Тестовая машина была просканирована сканером уязвимостей Retina при включенном и выключенном файрволе. Результаты сканирования представлены в таблице ниже.

|

Название |

Файрвол выключен |

Файрвол включен |

|

Ответ на ping |

да |

нет |

|

Время ответа |

да |

нет |

|

Имя домена/рабочей группы |

да |

нет |

|

Трассировка маршрута |

да |

нет |

|

Время жизни пакета |

да |

нет |

|

Определение версии ОС |

да |

нет |

|

Определение даты и времени |

да |

нет |

|

Определение MAC–адреса |

да |

нет |

|

Открытый порт 135 |

да |

нет |

|

Открытый порт 139 |

да |

нет |

|

Открытый порт 445 |

да |

нет |

Результаты сканирования демонстрируют, что включение файрвола закрывает открытые порты и скрывает компьютер в сети.

Он–лайн тест файрвола

Для тестирования файрвола на качество контроля им приложений, пытающихся отправить информацию в интернет, была использована утилита PCAudit2. Эта утилита предлагает в любом приложении (например, в Блокноте) ввести несколько любых слов или зайти на любой сайт, требующий авторизации и ввести имя пользователя и пароль. Утилита перехватывает вводимые данные, делает скриншот с экрана, определяет имя пользователя, работающего в системе, IP–адрес и предпринимает попытку отправить собранную информацию на свой сервер. Затем утилита открывает с сервера динамически созданную страницу с отправленными данными и наглядно демонстрирует то, какая информация может быть получена хакером, взломавшим систему.

Встроенный файрвол Windows XP SP2 не смог пресечь отправку этих данных. Утилита перехватила введенный в Блокноте текст и без каких–либо препятствий и оповещений со стороны файрвола отправила их на свой сервер, что было подтверждено открывшейся страницей со всей собранной информацией.

Вывод

Встроенный в Windows XP SP2 файрвол достаточно надежен, но контролирует лишь входящие соединения, оставляя без внимания исходящие. Поэтому при использовании для защиты компьютера встроенного файрвола нужно быть очень внимательным при открытии файлов, полученных из сети. Вирус или шпионское программное обеспечение сможет без проблем отправить данные на сервер разработчика и пресечь его работу встроенный файрвол не сможет.

С одной стороны, работа, проделанная командой Microsoft над встроенным файрволом, существенна, с другой – отсутствие полного контроля над трафиком ставит под сомнение целесообразность использования встроенного файрвола вообще. Хочется надеяться на то, что Microsoft решится в будущих пакетах исправлений или новых версиях операционной системы расширить функциональные возможности файрвола и он сможет контролировать весь трафик, а не только входящий. Нынешняя версия встроенного файрвола может рассматриваться лишь как универсальное решение для защиты от некоторых типов вирусов и ограничения доступа к сервисам операционной системы.

В этом обзоре будут рассмотрены основные настройки встроенного файрвола Windows XP Service Pack 2 и протестирована его надежность.

- Назначение файрвола

- Установка Service Pack 2 для Windows XP

- Интерфейс

- Настройка исключений

- Автоматическое создание исключений для приложений

- Создание исключений для приложений вручную

- Создание исключений для портов

- Изменение адресов, с которых разрешено устанавливать подключения

- Дополнительные настройки файрвола

- Тестирование файрвола

- Конфигурация тестового компьютера

- Использование программой памяти и загрузка процессора

- Сканирование системы сканером безопасности Retina

- Он–лайн тест файрвола

- Вывод

Назначение файрвола

В Windows XP появился встроенный файрвол, который должен был защищать подключения к сети компьютера от несанкционированного доступа и заражения некоторыми типами вирусов. По умолчанию встроенный файрвол был отключен и это послужило одной из причин того, что вирусные эпидемии поражали компьютеры с Windows XP, не смотря на то, что операционная система имела инструмент, который должен был предотвратить заражение. Microsoft отреагировала на это обстоятельство, выпустив новый пакет исправлений для Windows XP, который, в том числе, обновлял встроенный файрвол, предоставляя в распоряжение пользователя новую функциональность, и включал файрвол для всех соединений с сетью. Теперь у пользователя есть возможность настроить файрвол под свои нужды и корректировать его поведение при попытках выхода в сеть программного обеспечения. Можно так же задавать исключения из правил, предоставляя возможность определенному программному обеспечению получать доступ в сеть, минуя запрещающие правила файрвола. По умолчанию, файрвол включен для всех соединений с сетью, но по желанию пользователя, для некоторых соединений он может быть отключен. Если на компьютере используется файрвол стороннего производителя, то встроенный файрвол должен быть отключен.

К оглавлениюУстановка Service Pack 2 для Windows XP

Service Pack 2 для Windows XP доступен для загрузки на сайте Microsoft. Если планируется установить пакет исправлений только на одной машине, то имеет смысл воспользоваться сайтом Windows Update, при помощи которого операционная система будет проверена на отсутствие важных исправлений, и будут загружены только необходимые из них. Это позволит уменьшить объем скачиваемой информации и сэкономит время установки обновлений.

Если сервис–пак планируется устанавливать на несколько компьютеров, то имеет смысл загрузить его полную версию.

К оглавлениюИнтерфейс

Доступ к настройкам файрвола (брандмауэра) Windows XP Service Pack 2 можно получить при помощи Пуск – Панель управления – брандмауэр Windows. Пример окна с настройками файрвола показан на рисунке ниже.

В этом окне можно включить или выключить файрвол для всех соединений с сетью. Пункт Не разрешать исключения активизирует режим работы файрвола, при котором файрвол не выводит на экран оповещений о блокировке и отключает список исключений, который можно задать на следующей вкладке окна управления файрволом.

Файрвол разрешает входящие подключения для приложений, перечисленных в этом списке, если они отмечены флажком. Можно разрешить входящие подключения на определенный локальный порт, создав соответствующее правило. На следующей вкладке окна настроек файрвола собраны дополнительные настройки.

В этом окне можно отключить файрвол для определенного подключения или настроить дополнительные параметры фильтрации для каждого из подключений при помощи кнопки Параметры. В этом же окне настраивается журнал работы файрвола, задаются параметры фильтрации протокола ICMP. При помощи кнопки По умолчанию можно вернуть все настройки файрвола к исходным.

К оглавлениюНастройка исключений

Автоматическое создание исключений для приложений

При запуске на компьютере программы, которая должна прослушивать определенный порт, ожидая подключения к нему из сети, файрвол выведет на экран запрос, пример которого представлен ниже.

Пользователю предоставляется следующий выбор:

- Блокировать – приложение, попытавшееся открыть порт, будет блокировано и подключится из сети к этому приложению будет невозможно. В списке исключений файрвола будет создано правило блокирующее это приложение.

- Разблокировать – приложению будет предоставлена возможность открыть порт и подключения из сети к приложению, открывшему порт, будут доступны. В список исключений файрвола будет добавлено правило, которое будет и впредь разрешать этому приложению открывать порт для ожидания входящих подключений.

- Отложить – попытка приложения открыть порт будет пресечена, но исключение создано не будет. При следующей попытке приложения открыть порт будет вновь выведен запрос, показанный выше.

Выбор Отложить оптимален, если нет уверенности в том, какое приложение пытается открыть порт, и будет ли система нормально работать после отказа приложению в открытии порта. В принципе, можно заблокировать попытку открытия порта приложением и если выбор будет неверен, то в последствии можно будет исправить автоматически созданное исключение вручную.

К оглавлению

Создание исключений для приложений вручную

Если приложение, которое должно принимать входящие подключения из сети, заранее известно, то для него можно создать исключение вручную. Для этого нужно открыть окно настройки файрвола и выбрать вкладку Исключения.

Чтобы создать исключение нужно нажать кнопку Добавить программу…. откроется окно, пример которого показан ниже.

В этом окне в списке программ перечислены те из них, которые установлены на компьютере. Если программа, которой необходимо разрешить принимать входящие подключения, отсутствует в списке, то при помощи кнопки Обзор можно указать путь к ней. После нажатия кнопки OK исключение будет создано и добавлено в список, где будет отмечено флажком, который говорит о том, что данное правило разрешает указанному приложению открывать порты и ожидать подключения из сети. Если необходимо запретить приложению открывать порты, то флажок следует снять.

К оглавлению

Создание исключений для портов

Файрвол предоставляет возможность открыть любой порт, разрешив, таким образом, устанавливать соединения из сети с сервисом, работающим на открываемом порту. Чтобы открыть порт нужно в окне исключений нажать кнопку Добавить порт… Пример окна для добавления порта в список исключений показан ниже.

В этом окне необходимо указать протокол и номер порта, подключения к которому из сети файрвол не будет блокировать. В поле имя нужно ввести краткое описание причины по которой порт был открыт, чтобы по прошествии времени ненужное правило можно было легко найти и удалить или исправить.

К оглавлению

Изменение адресов, с которых разрешено устанавливать подключения

При ручном создании или при редактировании созданного ранее исключения для приложений или порта можно указать диапазон адресов, с которых могут быть установлены подключения к указанному приложению или порту. Для этого предназначена кнопка Изменить область…, при помощи которой открывается окно, показанное ниже.

В этом окне можно задать список адресов, подключения с которых будут пропущены файрволом. Есть возможность указать, что подключения необходимо разрешить как с любого адреса, так и со строго определенных. Также, может быть указана подсеть, в которой находится компьютер под защитой файрвола.

К оглавлениюДополнительные настройки файрвола

Доступ к дополнительным настройкам файрвола можно получить на вкладке Дополнительно главного окна настройки файрвола.

- Параметры сетевого подключения – здесь перечислены все сетевые подключения, которые существуют на компьютере под защитой встроенного файрвола. Путем установки или снятия флажка напротив каждого из подключений можно включить или выключить файрвол для каждого из подключений. При помощи кнопки Параметры можно настроить параметры работы файрвола для каждого из подключений, если используется общий доступ к этому подключению.

- Ведение журнала безопасности – при помощи кнопки Параметры можно настроить протоколирование событий, происходящих во время работы файрвола в журнале работы.

- Протокол ICMP – позволяет настроить фильтрацию файрволом сообщений, которыми обмениваются по протоколу ICMP. В частности, можно запретить или разрешить отклик компьютера на команду ping.

- Параметры по умолчанию – нажатие кнопки По умолчанию возвращает все настройки файрвола к исходным.

К оглавлениюТестирование файрвола

Конфигурация тестового компьютера, программное обеспечение, используемое при тестировании

- Celeron Tualatin 1000A на шине 133, т.е. частота процессора 1333 мегагерца.

- Материнская плата Asus TUSL–2C, BIOS ревизии 1011.

- 512 мегабайт оперативной памяти, работающей на частоте 133 мегагерца.

- Винчестер Seagate Barracuda 4 80 гигабайт в режиме UDMA5.

- Windows XP Pro Rus Service Pack 2.

- 10 мегабитная сеть из двух компьютеров.

- Сканер уязвимостей Retina 4.9.206.

- Утилита для сетевого флуда по ICMP, IGMP, TCP, UDP.

После установки Service Pack 2 в настройках файрвола были отключены все исключения, созданные по умолчанию.

К оглавлению

Использование программой памяти и загрузка процессора

Для оценки поведения файрвола в тяжелых условиях, когда машина под его защитой атакована по локальной сети, был выполнен ряд тестов. В ходе атаки на тестовую машину снимались показания об объеме занятой сервисом файрвола памяти и о загрузке им процессора.

| Момент снятия показаний |

Объем занятой памяти |

Загрузка процессора | |

|

Физическая память (килобайт) |

Виртуальная память (килобайт) |

||

|

После загрузки ОС |

17 100 |

11 386 |

0% |

|

После сканирования при помощи Retina |

17 196 |

11 376 |

0%–5% |

|

ICMP–флуд в течение 5 минут |

17 292 |

11 364 |

0%–1% |

|

IGMP–флуд в течение 5 минут |

17 314 |

11 402 |

10%–25% |

|

SYN–флуд в течение 5 минут |

18 180 |

12 248 |

10%–100% |

|

UDP–флуд в течение 5 минут |

17 348 |

11 420 |

0%–31% |

Результаты тестов свидетельствуют об отсутствии утечек памяти и демонстрируют, что даже при атаке по локальной сети, где скорость передачи данных в несколько раз выше, чем при работе в интернете, проблем со снижением производительности компьютера под защитой файрвола нет. Во время SYN–флуда загрузка процессора была максимальной, но работу на компьютере можно было продолжать.

К оглавлению

Сканирование системы сканером безопасности Retina

Тестовая машина была просканирована сканером уязвимостей Retina при включенном и выключенном файрволе. Результаты сканирования представлены в таблице ниже.

|

Название |

Файрвол выключен |

Файрвол включен |

|

Ответ на ping |

да |

нет |

|

Время ответа |

да |

нет |

|

Имя домена/рабочей группы |

да |

нет |

|

Трассировка маршрута |

да |

нет |

|

Время жизни пакета |

да |

нет |

|

Определение версии ОС |

да |

нет |

|

Определение даты и времени |

да |

нет |

|

Определение MAC–адреса |

да |

нет |

|

Открытый порт 135 |

да |

нет |

|

Открытый порт 139 |

да |

нет |

|

Открытый порт 445 |

да |

нет |

Результаты сканирования демонстрируют, что включение файрвола закрывает открытые порты и скрывает компьютер в сети.

К оглавлению

Он–лайн тест файрвола

Для тестирования файрвола на качество контроля им приложений, пытающихся отправить информацию в интернет, была использована утилита PCAudit2. Эта утилита предлагает в любом приложении (например, в Блокноте) ввести несколько любых слов или зайти на любой сайт, требующий авторизации и ввести имя пользователя и пароль. Утилита перехватывает вводимые данные, делает скриншот с экрана, определяет имя пользователя, работающего в системе, IP–адрес и предпринимает попытку отправить собранную информацию на свой сервер. Затем утилита открывает с сервера динамически созданную страницу с отправленными данными и наглядно демонстрирует то, какая информация может быть получена хакером, взломавшим систему.

Встроенный файрвол Windows XP SP2 не смог пресечь отправку этих данных. Утилита перехватила введенный в Блокноте текст и без каких–либо препятствий и оповещений со стороны файрвола отправила их на свой сервер, что было подтверждено открывшейся страницей со всей собранной информацией.

К оглавлениюВывод

Встроенный в Windows XP SP2 файрвол достаточно надежен, но контролирует лишь входящие соединения, оставляя без внимания исходящие. Поэтому при использовании для защиты компьютера встроенного файрвола нужно быть очень внимательным при открытии файлов, полученных из сети. Вирус или шпионское программное обеспечение сможет без проблем отправить данные на сервер разработчика и пресечь его работу встроенный файрвол не сможет.

С одной стороны, работа, проделанная командой Microsoft над встроенным файрволом, существенна, с другой – отсутствие полного контроля над трафиком ставит под сомнение целесообразность использования встроенного файрвола вообще. Хочется надеяться на то, что Microsoft решится в будущих пакетах исправлений или новых версиях операционной системы расширить функциональные возможности файрвола и он сможет контролировать весь трафик, а не только входящий. Нынешняя версия встроенного файрвола может рассматриваться лишь как универсальное решение для защиты от некоторых типов вирусов и ограничения доступа к сервисам операционной системы.

Персональные брандмауэры

Персональные

брандмауэры защищают отдельные автономные

компьютеры, подсоединенные к Интернету.

Чаще всего персональные брандмауэры

используются на домашних ПК. Основная

задача этого средства защиты — фильтровать

входящий и исходящий сетевой трафик

(поток данных), контролировать сетевую

активность приложений и блокировать

любые опасные действия.

Персональный

брандмауэр умеет фильтровать входящие

и исходящие соединения по целому ряду

признаков. Это прежде всего адреса

абонентов, используемый для соединения

порт (число, которое идентифицирует

процесс или приложение внутри компьютера)

и полномочия приложения, осуществляющего

обмен информацией. Есть и более сложные

способы фильтрации. Например, при анализе

входящих соединений брандмауэр всегда

может проверить, запрашивало ли

какое-нибудь приложение соединение с

данным узлом. Если нет, то входящее

соединение нужно запретить, а если да,

значит, на персональный компьютер просто

пришел ответ на посланный ранее запрос.

Для того чтобы эффективно фильтровать

трафик, в брандмауэре должна быть

реализована поддержка большого числа

протоколов и технологий.

В операционной

системе Microsoft Windows XP имеется свой

встроенный брандмауэр.

Брандмауэр Windows

представляет собой фильтр сетевых

пакетов (а информация в сети передается

именно в пакетах), способный отразить

стандартные сетевые атаки и не допустить

низкоуровневого сетевого подключения

к защищенному компьютеру. Также

поставляемый по умолчанию с Microsoft Windows

XP брандмауэр умеет корректно обрабатывать

диагностические и служебные пакеты,

приходящие из Интернета. Между тем

служебные пакеты чаще всего используются

для организации сетевых атак. Благодаря

брандмауэру Windows компьютер пользователя

намного сложнее обнаружить в Интернете

и атаковать.

В операционную

систему Microsoft Windows XP Service Pack 2 (пакет

обновлений 2) включен «Центр обеспечения

безопасности», который следит за тем,

чтобы встроенный в ОС брандмауэр был

включен и правильно настроен.

Однако для защиты

компьютера под управлением Microsoft Windows

необязательно использовать встроенный

в операционную систему брандмауэр. Сами

разработчики Microsoft рекомендуют попробовать

и другие решения, а потом сделать выбор.

Контент секьюрити

Понятие

«контент-секьюрити1) охватывает

вопросы безопасности содержания

информации и включает широкий спектр

тем — опасность утечки конфиденциального

контента (содержания), риск попадания

нежелательного контента в корпоративную

сеть и т.д.

Рис.

14.1.

Спам — это навязывание рекламы за счет

средств и времени получателя

Если

речь идет о корпоративных пользователях,

то в понятие «контент-секьюрити»

включаются также вопросы ограничений

на личную почту, личный доступ к Интернету

из организации и т.п.

Одной из проблем

контент секьюрити является проблема

нежелательных писем или спама. Электронная

почта — это важнейшее средство общения

как между домашними пользователями,

так и между сотрудниками предприятий.

Но уникальные возможности Интернета

по доставке сообщений сотням тысяч

получателей одновременно оборачиваются

болезнью нового века — рассылкой

нежелательных сообщений, или спама

(по-английски Junk e-mail или spam).

Спам — это те

сообщения, которые вы бы не хотели

получать, но которые все равно кто-то

настойчиво вам присылает. Чаще всего

это реклама каких-нибудь товаров и

услуг, иногда такие письма носят явно

криминальный характер. Откликнувшись

на предложение в спам-письме, легко

стать жертвой финансового мошенничества.

Обычно спамер

принимает все меры для того, чтобы

избежать ответственности за послание,

прибегая к фальсификации адреса

отправителя. В последнее время в связи

с развитием борьбы со спамом путем

фильтрации почты спамеры стали

модифицировать свои сообщения так,

чтобы обмануть антиспамерские фильтры.

В результате на

разбор завалов ненужных сообщений

уходит драгоценное рабочее время

сотрудников, причем в потоке спама можно

не заметить и стереть нужное послание,

а кроме того, пользователи электронной

почты вынуждены оплачивать провайдерам

лишний трафик, получая ненужную рекламу.

Согласно закону

Меткалфа, ценность сети нелинейно

увеличивается в зависимости от числа

ее пользователей. Суть закона показана

на рис. 14.2. В группе из двух членов

возможна только одна коммуникация, в

группе из пяти членов число возможных

коммуникаций возрастает до 10 и т.д.

Рис.

14.2.

Число коммуникаций нелинейно возрастает

по мере увеличения количества узлов

сети

Однако

утверждение об увеличении ценности

сети по мере роста числа коммуникаций

справедливо лишь в том случае, если

коммуникации позволяют накапливать

полезную информацию. Когда пользователи

(помимо их воли) начинают получать

ненужную им рекламу от огромного числа

спамеров, ценность сети переходит в

свою противоположность.

Причина живучести

спама в том, что пользователи электронной

почты — это смешанная аудитория, которая

ведет себя по-разному (рис. 14.3).

Рис.

14.3.

Схема функционирования спам-экосистемы

С одной

стороны, люди пользуются предложениями

спамеров и таким образом поддерживают

их бизнес, а с другой — недовольные

большим объемом спама, они обращаются

к разного рода организациям:

сервис-провайдерам, ИТ-корпорациям,

провайдерам антиспам-решений и

государственным органам с просьбой

принять меры против спама. Государство

вводит санкции против спамеров, штрафует

их. Сервис-провайдеры и ИТ-корпорации

обращаются к провайдерам антиспам-решений,

которые создают различные системы

защиты. Сервис-провайдеры предлагают

своим пользователям решения, ограничивающие

спам, фильтруют спам-сообщения, блокируют

домены спамеров, ведут черные списки и

получают деньги за дополнительные

услуги.

Спамеры пытаются

обмануть фильтры, придумывают новые

формы сообщений, невидимые для них, в

надежде сохранить свой бизнес. В

результате идет эволюция спам-фильтров

и параллельно развиваются средства

доставки спама, а оплачивают этот процесс

пользователи электронной почты.

Распространение

спама привело к тому, что доверие к

рассылкам по электронной почте, даже

не являющимся спамом, значительно

снизилось.

Однако для

организации потери связаны не только

с получением спама. Те личные письма,

которые сотрудники корпорации отправляют

(читают) в рабочее время, для организации

тоже являются причиной потери времени

и денег.

Обычно спамер

принимает все меры предосторожности,

чтобы избежать ответственности за свою

деятельность. Он может заразить компьютеры

других пользователей и рассылать спам

с них, а может рассылать спам со своего

компьютера, но попытаться подделать

адрес отправителя. В любом случае ручной

анализ всей входящей электронной

корреспонденции занимает слишком много

времени. Поэтому на практике используются

фильтры спама, которые призваны отсеять

нежелательные сообщения. Процент ложных

срабатываний такого фильтра (когда

полезное письмо принимается за спам)

должен быть минимален. Опасность не

получить нужное письмо намного выше

опасности получить ненужные письма.

Проблема усугубляется

еще и тем, что 30% сотрудников в своих

частных письмах вольно или невольно

отсылают информацию конфиденциального

характера.

Выявление личной

переписки на рабочем месте — довольно

тонкий момент. В России право на тайну

переписки гарантируется любому гражданину

РФ в соответствии с п. 2 ст. 23 Конституции

и подтверждается ст. 138 УК РФ («Нарушение

тайны переписки, телефонных переговоров,

почтовых, телеграфных и иных сообщений

граждан»). Вместе с тем есть целый ряд

федеральных и других законов («Об

информатике, информатизации и защите

информации», «О коммерческой тайне»

и др.), позволяющих организации защищать

свою информацию от утечки. Также очевидно,

что компания-работодатель не хочет

оплачивать личную переписку своих

сотрудников.

Статистика говорит

о том, что в более чем 60% случаев вирусы

распространяются как раз вместе со

спамом. Ежедневно в мире отправляется

миллиарды электронных сообщений, и

более 70% из них приходится на спам!

Рассмотрение

комплексных решений для предотвращения

утечки конфиденциальной информации в

результате преднамеренных и неумышленных

действий сотрудников компании выходит

за рамки нашей книги. Существует целый

ряд компаний, которые помогут грамотно

составить политику внутренней безопасности

компании и учесть все юридические

тонкости, провести аудит уже существующей

информационной инфраструктуры и внедрить

в нее комплексное решение для предотвращения

утечки конфиденциальной информации, а

также обучить персонал и правильно

эксплуатировать имеющиеся продукты.

Более подробную информацию можно найти,

например, на сайте компании InfoWatch

(www.infowatch.ru).

Далее мы остановимся

на методах борьбы со спамом. Их можно

разделить на юридические, организационные

и технические.

Многие государства

уже приняли законы, ограничивающие

рассылку нежелательной корреспонденции.

Это свидетельствует о понимании проблемы

на самом высоком уровне.

В большинстве

юридических норм, регулирующих рассылку

спама, фигурирует запрет на фальсификацию

заголовков писем, использование адресов

третьих лиц и подделку адреса отправителя.

Нежелательные письма должны также

содержать слово ADV (от англ. advertisement —

реклама) в теме письма. Кроме того, должен

быть реализован бесплатный механизм,

благодаря которому пользователь может

отписаться (opt-out, прекратить подписку)

от получения рекламных писем. Следует

отметить, что, декларируя подобный

механизм, многие спамеры по факту отписки

лишь проверяют, что данный адрес

существует и их корреспонденцию

действительно читают.

На практике отыскать

и привлечь спамеров к ответственности

довольно сложно. В России процесс

юридического преследования спамеров

находится в зачаточном состоянии.

Организационные

меры борьбы со спамом применяются в

рамках крупных и средних компаний и

помогают несколько сократить поток

нежелательных писем, попадающих в

корпоративную сеть.

Организационные

меры представляют собой четкую политику,

устанавливающую правила пользования

почтой на рабочем месте. Только следование

таким оговоренным заранее правилам

позволит избежать конфликта между

работодателем и сотрудником. При этом

существуют общепринятые нормы поведения,

снижающие риск попадания корпоративных

электронных адресов в листы рассылки

спама. Вот некоторые из них.

Нежелательно

отвечать на письма спамеров. Ответ

пользователя подтверждает факт наличия

данного почтового адреса.

Имя почтового

ящика не должно быть коротким или

общепринятым. Иначе программа рассылки

спама сможет подобрать почтовый адрес

по словарю.

Нежелательно

оставлять свой основной адрес электронной

почты в качестве контактных данных в

Интернете, в анкетах и на форумах. Следует

завести дополнительные почтовые ящики

на бесплатных почтовых серверах

(например, Mail.ru, Yandex.ru, Hotmail.com) и оставлять

именно эти адреса.

Пользователь

также всегда может обратиться с жалобой

к провайдеру, через которого рассылается

нежелательная почта. Для того чтобы

определить адрес провайдера, можно

воспользоваться специальной программой,

например Spam Punisher (www.softlinks.ru).

К техническим

средствам борьбы с нежелательной почтой

относятся специальные программные

фильтры, которые на основании заданной

политики (набора правил) способны

отсеивать нежелательную корреспонденцию.

Следует отметить,

что в фильтрах реализованы

высокоинтеллектуальные технологии,

принимающие решения «спам» или «не

спам» на основе не только формальных

признаков и ключевых слов, но и с помощью

лингвистического анализа тела письма.

Преступники,

рассылающие спам, постоянно совершенствуют

свои технологии и придумывают новые

способы, позволяющие обмануть фильтры.

Разработчики продуктов для борьбы со

спамом также постоянно обновляют свои

продукты, делая их более эффективными.

Такая борьба снаряда и брони бесконечна.

В целом современные решения позволяют

отсеять около 90% нежелательных писем.

Антиспам-продукты

можно разделить на персональные и

корпоративные решения.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Содержание

- Настройки файрвола

- Автоматическое создание исключений

- Ручная настройка исключений для программ

Настройки файрвола

Если вы попали на эту страницу, введя в поисковике “не могу настроить брандмауэр”, то рекомендуем вам ознакомиться с инструкцией, приведенной ниже. Чтобы получить доступ к настройкам брандмауэра, необходимо нажать Пуск и выбрать брандмауэр Windows в окне Панель управления.

В появившемся окне вы можете выключить или включить брандмауэр Windows XP для всех соединений. Пункт “Не разрешать исключения” позволяет активизировать режим работы, при котором на экран не будут выводиться оповещения о блокировке. Также произойдет отключение всего списка исключений.

На вкладке “Исключения” пользователь может включить для приложений входящие подключения. Для этого их необходимо отметить флажком. Также можно открыть входящие подключения для какого-то конкретного локального порта.

Во вкладке “Дополнительные настройки” представлены опции, позволяющие выключать брандмауэр для какого-либо подключения. Настроить параметры фильтрации для подключений можно с помощью кнопки Параметры. Также в этом окне можно настроить журнал работы и задать параметры фильтрации протокола ICMP.

Автоматическое создание исключений

Когда на компьютере запускается какое-либо приложение, работающее через определенный порт и ожидающее сетевого подключения, Windows XP покажет окно с запросом, в котором пользователю предоставлен выбор:

Блокировать приложение, которое пытается получить доступ к порту. После нажатия на “Блокировать” оно не сможет подключиться к сети. В список исключений брандмауэра будет добавлено соответствующее правило.

Если пользователь нажмет на кнопку “Разблокировать”, то приложение сможет использовать порт и установить сетевое подключение. В список исключений также будет добавлено соответствующее правило.

Кнопка “Отложить” закрывает программе выход в сеть, однако, исключение не создает. Когда приложение снова попытается использовать порт, запрос будет показан снова. Этот вариант подходит для тех случаев, когда пользователь не уверен, какое именно приложение хочет открыть порт, и не вызовет ли отключение сетевого доступа сбои в работе Windows XP.

Ручная настройка исключений для программ

Если вы заранее знаете, что приложение будет принимать из Интернета входящие подключения и оно не является вредоносным, то вы можете создать для него исключение вручную. Чтобы сделать это, необходимо в окне настройки брандмауэра выбрать “Исключения”. Далее нужно нажать “Добавить программу”. В появившемся окне перечислены установленные в Windows XP программы. Если в данном списке нет программы, которой вы ходите предоставить доступ, то можно указать путь к ней с помощью кнопки “Обзор”. Когда все это будет сделано, нажмите “OK”. Если впоследствии вы захотите закрыть программе доступ в сеть, то можно снять с нее флажок в списке.

В Windows XP появился встроенный файрвол, который должен был защищать подключения к сети компьютера от несанкционированного доступа и заражения некоторыми типами вирусов. По умолчанию встроенный файрвол был отключен и это послужило одной из причин того, что вирусные эпидемии поражали компьютеры с Windows XP, не смотря на то, что операционная система имела инструмент, который должен был предотвратить заражение. Microsoft отреагировала на это обстоятельство, выпустив новый пакет исправлений для Windows XP, который, в том числе, обновлял встроенный файрвол, предоставляя в распоряжение пользователя новую функциональность, и включал файрвол для всех соединений с сетью. Теперь у пользователя есть возможность настроить файрвол под свои нужды и корректировать его поведение при попытках выхода в сеть программного обеспечения. Можно так же задавать исключения из правил, предоставляя возможность определенному программному обеспечению получать доступ в сеть, минуя запрещающие правила файрвола. По умолчанию, файрвол включен для всех соединений с сетью, но по желанию пользователя, для некоторых соединений он может быть отключен. Если на компьютере используется файрвол стороннего производителя, то встроенный файрвол должен быть отключен.

Service Pack 2 для Windows XP доступен для загрузки на сайте Microsoft. Если планируется установить пакет исправлений только на одной машине, то имеет смысл воспользоваться сайтом Windows Update , при помощи которого операционная система будет проверена на отсутствие важных исправлений, и будут загружены только необходимые из них. Это позволит уменьшить объем скачиваемой информации и сэкономит время установки обновлений.

Интерфейс