Снятие снапшота — именно с этого начинается любой бекап. До тех пор, пока мы не знаем, как сбросить все буфера на диск и привести файлы с данными в консистентное состояние, мы не бекапы делаем, а занимаемся копированием файлов с непредсказуемым содержимым внутри. Понимая важность снапшотов, все вендоры стараются дать нам если не полностью готовую функцию (типа Time Mashine в MacOS), то хотя бы набор ручек, за которые можно подёргать (вроде модуля dm-snap в ядре Linux).

Но сегодня речь пойдёт про самую распространённую ОС — Microsoft Windows, где эта задача решается с помощью Volume Shadow Copy сервиса, известного в народе под аббревиатурой VSS (Volume Snapshot Service). А нашего внимания он удостоился из-за того, что, несмотря на всю популярность своего материнского корабля, сам он окутан вуалью из тайн и мистических слухов. Давайте уже как-то разберёмся с этой штукой.

А, собственно, что с ним за проблема? Вот есть документация, где вполне адекватно и красиво описано, как всё работает. Есть утилита vssadmin, позволяющая вполне годно создавать и удалять снапшоты. Что не так-то, и где сложности?

Но проблема в том, что более лучшая документация, намного правильнее отражающая происходящие процессы, несколько сложна для понимания. Microsoft вообще написал по этой теме какое-то неслыханное количество документов. Но даже когда вам как-то удаётся выстроить в голове работу этого алгоритма, вы сразу сталкиваетесь с тем, что на практике многие вещи работают совершенно не так, как описаны. Или вообще не работают. А что-то не описано совсем, хотя этому мы уже давно не удивляемся. Но не хвататься же сразу за дебагер и дизассемблер, да?

Хотя упомянутый выше vssadmin как-то вроде и работает, и снапшоты даже делает, и вообще молодец. Но это всё до того момента, пока ты не начинаешь вникать в тонкости, где может выясниться, что репорт об успешно созданном снапшоте — это репорт о чём угодно, только не об успешно созданном снапшоте.

Вот поэтому и захотелось немного поговорить о том, как же на самом деле работает VSS. И да, строго говоря, результатом работы VSS является созданная shadow copy. Но дабы не ломать язык и не мучить вас транслитом, давайте просто писать снапшот.

Какова роль VSS

Не сомневаюсь, что 90% читающих прекрасно понимают, зачем нужны снапшоты, но ради оставшихся 10% потерпите несколько предложений. Или сразу идите в следующий раздел.

Итак, все кто остался, давайте представим, что есть у нас некий диск, на котором находятся файлы, с которыми кто-то работает и как-то их изменяет. Изменения эти накапливаются, а иногда очень хочется иметь возможность взять и вернуться во времени назад. И желательно откатывать изменения не для всего диска, а только для выбранных папок и файлов. Для этого и был придуман механизм теневых копий.

Сами снапшоты ничего не знают про ваши файлы и папки. Они работают на уровень ниже файловой системы — с блочными устройствами и блоками данных. Если придерживаться терминологи Microsoft, то снапшот — это место, именуемое Shadow Storage, куда записываются изменённые блоки данных и откуда их можно извлекать с целью переписать данные на оригинальном диске. Тут можно запомнить для себя два нюанса. Первый — только что сделанный спапшот занимает ровно ноль байт. Это просто пре-алоцированное место, куда файловая система может копировать измененные блоки (или наоборот, новые блоки, но не суть). И второй — теневая копия суть есть дифференциальный бекап. Все данные, которые вы изменили, не удаляются, а отправляются на хранение в этой зоне.

Где найти VSS

Обнаружить следы VSS можно двумя классическими способами: через GUI или в консоли. В зависимости от конкретной версии системы пути могут немного отличаться, но суть будет одинакова. Итак, есть у меня в лабе Windows Server 2019, и если сделать ПКМ на любом диске в проводнике, мы увидим два пункта: Configure Shadow Copies и Restore previous versions.

Если зайти в мастер настроек, то можно включить создание теневых копий для любого диска, задать расписание, по которому они будут создаваться и, что самое интересное, указать место хранения этих копий. Строго говоря, даже не самих копий, а так называемой diff area — места, куда сбрасываются перезаписанные на оригинальном томе сектора. То есть мы запускаем создание снапшота одного диска, а его данные физически храним на другом. Функция архиполезная и позволяет не просто снижать нагрузку на конкретном диске, но и делать фокусы а-ля снимаем снапшот одной ноды в кластере и цепляем его к другой.

После того, как вы всё настроите на свой вкус, появляется смысл в пункте Restore previous versions. Чисто технически туда и до этого можно было зайти, однако внутри, скорее всего, будет только гнетущая пустота.

Но всё это баловство с графическим интерфейсом, и как мы знаем, до добра это не доводит, поэтому открываем powershell (или даже cmd, почему нет) — и там у нас имеется два варианта из коробки: vssadmin и diskshadow. Первая утилита есть практически на любой системе, начиная с WinXP/Win2003. Нет её только на Windows 8. По какой-то таинственной причине из “восьмёрки” вырезали инструменты управления теневыми копиями, но потом осознали свою неправоту и вернули всё на место. А вот diskshadow доступен только на серверных вариантах Windows. Это уже более продвинутый вариант vssadmin, позволяющий работать не только в интерактивном режиме, но и выполнять целые скрипты, написанные на понятном этому интерпретатору языке. Да и просто это более адекватный и поддающийся контролю инструмент.

И запоминаем самое важное: это две разные утилиты, существующие в разных контекстах. Теневая копия, сделанная в одной утилите, будет видна другой, однако статус у неё будет неоперабельный.

Технически ничего не мешает одновременно делать снимки с помощью vssadmin и diskshadow. Хотя есть вероятность, что получите сообщение типа Another shadow copy is in progress. Но это так, к слову пришлось. Не надо пытаться одновременно делать несколько снапшотов разными программами.

Как появился VSS

Итак, судя по написанному выше, всё просто: нам надо просто брать появляющиеся блоки и сохранять их куда-то в сторонку, чтобы при необходимости вынимать обратно. Сразу возникает первый вопрос: а что именно надо сохранять в нашем теневом хранилище? Ведь действительно, можно просто писать в него все приходящие новые блоки и сохранять в метаданные, на какое место они (блоки) должны были быть записаны. А можно поступить чуть сложнее и записывать новые блоки сразу на полагающееся им место, а в хранилище отправлять содержимое перезаписываемых блоков. Что лучше и как выбрать? На самом деле право на жизнь имеют оба варианта, и какой выбрать — зависит исключительно от воли вендора. Первый подход (redirect-on-write, RoW, если оперировать грамотными терминами) быстро пишется, но долго читается. Зато если надо откатиться на первоначальное состояние, это делается моментально — мы просто удаляем наше теневое хранилище. Второй подход (copy-on-write, CoW) пишется медленней, читается быстрее и моментально удаляет копии предыдущих состояний. VSS, к слову, придерживается парадигмы CoW, а в снапшотах VMware реализован RoW.

Но на самом деле этот вопрос не самый важный из тех, которые стоит себе задать перед тем, как начать перехватывать появляющиеся блоки и складывать их в сторонке. Главный вопрос — в какой именно момент надо осуществлять перехват?

Давайте рассмотрим хрестоматийную ситуацию с файлом базы данных. (И если у вас уже заскрипел песок на зубах, смело пропускайте следующие два абзаца.) Итак: у нас есть банальная SQL Server база данных в виде mdf файла, и тут к нам прилетает какой-то запрос. SQL, как порядочное приложение, начинает старательно вносить изменения в файл, а мы старательно перехватываем каждый новый блок данных падающих на диск и пишем в нашу теневую копию. Всё хорошо и здорово, но тут выключили свет. Потом свет включили, сервер запустили и мы даже базу восстановили из нашей теневой копии, но тут оказывается, что SQL не запускается. Говорит — база в не консистентном состоянии. Это значит следующее: во время нормальной работы завершение каждой транзакции помечается специальным флагом. Сервер его видит и знает, что всё хорошо. А тут сервер загружается, видит, что из его базы торчит какой-то кусок данных, флага нет и, следовательно, что с этим всем делать — он понятия не имеет. То ли удалить, то ли дописать, то ли ещё что-то. Но у нас тут не угадайка, а всё должно быть однозначно и консистентно. Поэтому он принимает решение выключиться, дабы не поломать базу ещё сильнее.

Хорошо, но как избежать подобных приключений? Отличным вариантом будет подождать, пока SQL сервер допишет свою транзакцию, пометит её как завершённую, и потом мы быстренько заберём все появившиеся новые блоки. Отличный вариант, который надо срочно реализовывать! Вот только есть небольшая проблема: до этого мы говорили про одно приложение и один файл, с которым оно работает. Научиться общаться с условным SQL Server много ума не надо, но что делать с остальными миллиардами существующих приложений? А что делать, в конце концов, с самой ОС, у которой внутри огромное количество своих процессов и открытых файлов? Вот примерно с такими проблемами и столкнулись учёные мужи из Microsoft, когда пришли к выводу, что надо реализовать некий общий интерфейс, через который можно будет сразу всем прокричать нечто вроде: “Сейчас мы будем делать снапшот, так что быстренько сворачиваемся и сбрасываем буфера на диск! Приостанавливайте свою кипучую деятельность и приводите данные в консистентный вид!”. Ну а назвать эту штуку они решили, как вы уже догадались, Volume Snapshot Service. Или просто VSS.

И тут можно воскликнуть — но ведь в Windows 2008 был представлен Kernel Transaction Manager! Это разве не то же самое? Он же как раз занимается тем, что приводит файлы на диске в консистентное состояние. А вот и нет! То есть да, KTM приводит, но отвечает только за дисковые операции, а что там происходит с приложениями — его мало волнует. А ведь многим из этих приложений важна не просто целостность файлов, но и что в них записано. Классический пример — это Exchange и Active Directory. И тут мы подошли к важной теме:

Как устроен VSS

Чтобы не прыгать с места в карьер громады страшных терминов и процессов, начнём с высокоуровневого описания. Поэтому ограничимся таким списком компонентов:

-

VSS Writer. В кириллическом простонародье известен как просто райтер, поэтому так и будем его называть в дальнейшем, вызывая праведный гнев ненавистников англицизмов.

Райтер занимается тем, что выстраивает мостик взаимодействия между VSS подсистемой и конкретным приложением. Поэтому а) в любой системе их будет достаточно много (проверьте у себя с помощью vssadmin list writers) б) райтер всегда пишется поставщиком приложения, ибо кроме него никто не знает, что там и как должно происходить во время создания снапшота.

Соответственно, райтер по своей сути выполняет роль “регулировщика”: сначала он говорит приложению подготовиться к снапшоту, затем даёт отмашку VSS сервису делать снапшот. Или не даёт, если приложение не смогло за установленный промежуток времени подготовить свои файлы.

Также хочется отметить, что райтеры — это какие-то невероятно нежные ребята, которые зачастую ломаются без каких-либо внешних признаков. Поэтому если в выводе vssadmin list writers в поле State вы увидите что-то, отличающееся от Stable, это надо чинить, ибо сделать консистентный бекап, увы, не получится.

-

VSS Provider. Тот самый парень, который занимается созданием и управлением снапшотами. Известен тем, что бывает софтовый или хардовый. Список установленных в системе провайдеров можно посмотреть с помощью команды vssadmin list providers. По дефолту, с системой идет Microsoft Software Shadow Copy provider. Он даже отлично и замечательно работает, но до тех пор, пока вы не подключите к системе брендовую СХД. Хорошие вендоры всегда снабжают свои железки управляющим софтом, в составе которого находится и родной провайдер к этой железяке. Благодаря этому можно уже делать всякие хитрые трюки, которые реализованы в вашем оборудовании, и именно поэтому мы в Veeam так гордимся списком интеграций с железом.

-

VSS Requestor. Участник процесса, который инициирует создание VSS снапшота или восстановление данных. Можно сказать, что реквестор — это бекапное приложение, которое общается с райтерами и провайдерами. Может показаться, что его роль незначительна, однако от грамотности реализации реквестора зависит качество получаемого результата. То есть VSS не будет за вас думать, что и в каком виде надо сделать. Чем более чёткие инструкции выдаст реквестор, тем более предсказуемым будет результат.

Как в итоге всё выглядит на самом высоком уровне: реквестор стучится в Volume Shadow Copy сервис, тот отдаёт команду райтерам предупредить приложения о надвигающемся снапшоте, райтеры рапортуют об успехе, а сервис отдаёт команду провайдерам делать снапшоты. О результатах докладывается реквестору.

Но на деле, очевидно, всё несколько сложнее. На первом шаге реквестор проверяет, что вообще есть в наличии и с кем предстоит общаться. Затем после составления списка райтеров он обращается к провайдеру, объясняя, что он хочет заснапшотить и где должен располагаться снапшот. Это называется SnapshotSet. В большинстве случаев он будет располагаться на том же вольюме, что и оригинальный диск. А меньшинство случаев — это те самые хардварные провайдеры, которые поставляются вместе с СХД. Для них нормой считается создавать отдельный вольюм для снапшота, который называется storage snapshot. А в определённых случаях можно так и вообще перемещать снапшот на другое физическое устройство, чтобы выкачивать данные уже оттуда, а не с прода. Без хардварных провайдеров сделать такое не выйдет.

Следом начинается стадия, именуемая Prepare for backup. На этом этапе мы должны уже не просто изучить метаданные райтеров, а запросить их реальные статусы и приготовиться к самой жаркой поре: все райтеры должы будут отработать один за другим. Причём каждый должен уложиться в отведённое ему время, которое по умолчанию равно 60 секундам. Так решили в Microsoft, забыв уточнить причины. Но есть ещё приложения-чемпионы, например, Exchange. Его авторы посчитали, что 20 секунд более чем достаточно, и остановились на таком лимите. А чем чревато невыполнение этого этапа, который в документации называется OnFreeze? Тем, что райтер вернёт сообщение об ошибке, и снапшот не будет сделан. После чего в интерфейсе Veeam появится одна из каноничных ошибок вроде “VSSControl: Failed to freeze guest, wait timeout». Тут радует одно: в логах VSS всегда будет написано, какой именно райтер завалил задание. А по самим ошибкам уже столько KB написано, что вспоминать страшно. Но если вы вдруг сомневаетесь, то точно вам говорю — написанному в них можно смело верить. И если после всего получается, что у вас слишком медленное хранилище, и за отведённое время не получается сбросить все кэши на диск, ну, значит, так оно и есть. Физику не обманешь, а вот железо надо хоть иногда обновлять.

Но это был пессимистичный вариант (прошу понять меня правильно, но беды с VSS — это очень частная причина обращений в сапорт), а в оптимистичном можно начинать самый важный этап. Как только райтеры рапортуют, что всё, вся деятельность в системе заморожена, а кеши сброшены на диск, у нас есть десять(!!!) секунд на создание снапшота, после чего райтеры будут принудительно разморожены, и всё закрутится вновь. И можно сказать, что на этом процесс бекапа заканчивается, и всё что нужно — это просто импортировать наш снапшот и скачать его куда-то к себе, чтобы сохранить под семью замками. Однако есть одно важное Но — log truncate. Фундаментально это вообще не связанные операции и транкейт зависит только от бекапа логов, но как все мы понимаем — на пользовательском уровне эти вещи связаны в единый процесс. То есть, прежде чем выкачивать снапшот, надо не забыть выдать команду backup log, которая запустит операцию транкейта. И после этого совесть наша чиста.

Но что дальше происходит с данными? Если мы действительно используем какое-то приложение для бекапов, которое запустило весь этот процесс, дождалось его завершения и скачало данные в своё хранилище, то снимок можно просто удалить одной командой. Поскольку VSS пропагандирует CoW подход, то речь здесь действительно о банальном удалении нашей аллоцированной зоны, ведь все новые данные сразу пишутся на оригинальный диск. Это называется non-persistent shadow copy, и она не имеет никакого смысла без оригинального диска.

Чтобы пройти этот путь вручную, достаточно открыть консоль и набрать:

PS C:\Windows\system32> diskshadow

Microsoft DiskShadow version 1.0

Copyright (C) 2013 Microsoft Corporation

On computer: VEEAM, 17.05.2021 19:18:44

DISKSHADOW> add volume c: # добавляем в задание диск С

DISKSHADOW> create # создаём снапшот

Alias VSS_SHADOW_1 for shadow ID {a1eef71e-247e-4580-99bc-ee62c42221d6} set as environment variable.

Alias VSS_SHADOW_SET for shadow set ID {cc9fab4d-3e7d-44a5-9a4d-0df11dd7219c} set as environment variable.

Querying all shadow copies with the shadow copy set ID {cc9fab4d-3e7d-44a5-9a4d-0df11dd7219c}

* Shadow copy ID = {a1eef71e-247e-4580-99bc-ee62c42221d6} %VSS_SHADOW_1%

- Shadow copy set: {cc9fab4d-3e7d-44a5-9a4d-0df11dd7219c} %VSS_SHADOW_SET%

- Original count of shadow copies = 1

- Original volume name: \\?\Volume{7fd0c79d-0000-0000-0000-602200000000}\ [C:\]

- Creation time: 17.05.2021 19:19:45

- Shadow copy device name: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

- Originating machine: veeam.university.veeam.local

- Service machine: veeam.university.veeam.local

- Not exposed

- Provider ID: {b5946137-7b9f-4925-af80-51abd60b20d5}

- Attributes: Auto_Release Differential

Number of shadow copies listed: 1

Здесь мы видим, что успешно создался снапшот со своим Shadow copy ID, и для удобства ему сразу присвоили алиас VSS_SHADOW_1. Этими данными вполне можно оперировать, если возникает такое желание. Однако не будем уходить в сторону и попробуем прочитать содержимое этого снимка. Для чего подмонтируем его в качестве диска.

DISKSHADOW> expose {a1eef71e-247e-4580-99bc-ee62c42221d6} Z:

The shadow copy is a non-persistent shadow copy. Only persistent shadow copies can be exposed.

Однако на такое, казалось бы, простое и законное желание мы получили не менее законный отлуп, ибо сделали non-persistent снимок, а, значит, единственное, на что он годится — это записать его поверх родного, удалив на нём всю информацию, которая появилась после создания этого снимка. Но такая история нас не устраивает, поэтому стираем всё безжалостно.

DISKSHADOW> delete shadows all # или только нужный ID

Deleting shadow copy {a1eef71e-247e-4580-99bc-ee62c42221d6} on volume \\?\Volume{7fd0c79d-0000-0000-0000-602200000000}\ from provider {b5946137-7b9f-4925-af80-51abd60b20d5} [Attributes: 0x00420000]...

Number of shadow copies deleted: 1И начинаем всё заново, только теперь укажем, что нам нужна персистентная копия, чтобы мы могли использовать её как полноценный диск.

DISKSHADOW> add volume C:

DISKSHADOW> set context persistent # вот этот момент

DISKSHADOW> create

Alias VSS_SHADOW_1 for shadow ID {346d896b-8722-4c01-bf01-0f38b9abe20a} set as environment variable.

Alias VSS_SHADOW_SET for shadow set ID {785983be-e09d-4d2a-b8b7-a4f722899896} set as environment variable.

Querying all shadow copies with the shadow copy set ID {785983be-e09d-4d2a-b8b7-a4f722899896}

* Shadow copy ID = {346d896b-8722-4c01-bf01-0f38b9abe20a} %VSS_SHADOW_1%

- Shadow copy set: {785983be-e09d-4d2a-b8b7-a4f722899896} %VSS_SHADOW_SET%

- Original count of shadow copies = 1

- Original volume name: \\?\Volume{7fd0c79d-0000-0000-0000-602200000000}\ [C:\]

- Creation time: 17.05.2021 19:38:45

- Shadow copy device name: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3

- Originating machine: veeam.university.veeam.local

- Service machine: veeam.university.veeam.local

- Not exposed

- Provider ID: {b5946137-7b9f-4925-af80-51abd60b20d5}

- Attributes: No_Auto_Release Persistent Differential

Number of shadow copies listed: 1Как мы видим: Attributes: No_Auto_Release Persistent Differential. Поэтому если теперь вы сделаете expose, то снапшот примаунтится как полноценный диск, по которому можно перемещаться и копировать с него файлы. Диск, само собой, виртуальный и состоит из блоков оригинального диска, плюс блоки изменившихся данных, читая которые, мы можем видеть состояние оригинального диска на момент снапшота. Всё просто.

Только учтите, пожалуйста, такой момент, если вдруг решите, что нашли святой грааль: в таком режиме нельзя занимать данными больше 50% места на диске. Один блок свыше — и всё, диск переполнился.

Что тут хочется ещё сказать, а вернее, спросить: если всё так просто, то почему же я говорю, что всё так сложно? Проблема в том, что, отдавая на боевом сервере команду vssadmin create shadow, мы, конечно, создаём какой-то снимок, но как себя будут чувствовать приложения после отката на этот снимок, мы предсказать не можем. Это не шутка: команда create признаёт наличие ошибок при выполнении как вариант нормы. Райтер не вернул вовремя Ок от приложения? Да кому это надо, го делать снапшот, я создал.

Поэтому когда за дело берётся настоящее бекапное приложение вроде Veeam Backup & Replication, то речь идёт не об одной команде, а о целой россыпи предварительных запросов, в результате которых формируется огромнейшая команда (это не метафора для красного словца, а реальность), в которой учитываются состояния райтеров и приложений на целевой системе, с жестким требованием соответствия всех статусов необходимым. Словом, количество мест, где что-то может пойти не так, вырастает на порядок. Ведь нам главное — не снапшот создать, закрыв глаза на сопутствующие потери, а гарантировать консистентность данных внутри него.

Как лечить VSS

Сразу, не отходя от кассы, открою вам тайну самого лучшего метода лечения большинства проблем с VSS — перезагрузка. Понимаю, что это кощунство и кошмар наяву для всех свидетелей аптайма, но суровая правда жизни такова, то можно сколь угодно долго биться с пациентом, чтобы потом всё починилось само от перезагрузки. Да, именно так. Это тот случай, когда само сломалось и само починилось.

Другая проблема — это железо. Помните про временные рамки для райтеров? Про десять секунд на снапшот? Для многих это ограничение становится проблемой из-за того, что СХД физически не успевает сделать требуемые действия за отведённое время. Как это лечится? А вот никак. Или покупаем более мощное железо, или ищем пути снижения нагрузки, чтобы операция была проведена за выделенный промежуток времени.

Если посмотрите одно из самых популярных KB1680: VSS Timeout when backing up Exchange VM, то легко обнаружите, что первые три шага для решения всех проблем с VSS — сделайте снапшот вручную и посмотрите чтобы это заняло менее 20 секунд, перезагрузитесь и попробуйте снизить нагрузку. Вот так и живём, да.

И что же делать, если VSS падает, в ивентах ничего нет, а понять, что происходит надо? Тут я могу порекомендовать три хороших статьи:

-

КВ от Veeam, посвящённое анализу поведения VSS с помощью diskshadow.

-

Другое KB от Veeam, посвящённое сбору информации с помощью vsstrace из Windows SDK. Но скажу сразу, это уже не для слабых духом.

-

И видео от моего коллеги, где он наглядно показывает, как работать с информацией из первых двух пунктов =) Рассказывает он действительно хорошо, но с непривычки голова у вас от объёма информации заболит, это я вам обещаю.

Также в гугле можно найти массу толковых советов по поводу приведения VSS в чувства, только рекомендую не бросаться на первый попавшийся случай, а постараться найти наиболее похожий именно на вашу проблему. По коду ошибки, например. Потому что слишком много возможных комбинаций ошибок, приложений и причин их возникновения.

А на сегодня всё. Я и так хотел кратенько, но получилось больше десяти страниц текста. Поэтому самое время закругляться. Если хочется раскрытия какой-то другой темы или углубиться в детали VSS, то обязательно пишите об этом в комментариях.

В Windows 10/8/7 , если вы проверяете диспетчер задач Windows через разные промежутки времени, вы можете заметить, что он иногда содержит запущенный процесс VSSVC.exe . Когда вы наводите указатель мыши на процесс, появляется надпись Служба теневого копирования томов Windows. Он не всегда работает, но запускается определенными событиями, чтобы сделать копию всего жесткого диска в виде одного или нескольких наборов. в зависимости от количества дисков у вас есть. В этом посте мы обсудим (что такое) служба Microsoft Volume Shadow Copy в Windows и постараемся охватить как можно больше деталей.

Содержание

- Резервное копирование жесткого диска и образ жесткого диска

- Volume Shadow Copy в Windows 10

- Как работает VSS

Резервное копирование жесткого диска и образ жесткого диска

Большинство из нас регулярно создает резервные копии файлов данных с помощью сторонних программ или команд MS-DOS, таких как XCOPY. Когда мы выполняем резервное копирование, нашим главным намерением является создание и сохранение самых последних возможных копий наших важных файлов данных. Таким образом, резервное копирование жесткого диска в основном связано с файлами данных.

Напротив, мы создаем образ всего жесткого диска или, по крайней мере, системного диска, чтобы мы могли использовать его в случае повреждения операционной системы. Основная причина создания образа диска заключается в том, что ручная установка операционной системы, а затем установка и настройка каждого используемого нами приложения отнимает много времени и усилий. Если у вас есть образ системного диска, мы можем просто загрузиться с устройства, на котором хранится образ, и восстановить системный диск, чтобы его можно было снова использовать. Таким образом, создание образа диска – это скорее резервное копирование системных файлов и свойств, а не пользовательских данных.

Короче говоря, вы создаете резервную копию своих файлов данных и создаете образ вашего системного диска (программные файлы/настройки). Когда вы восстанавливаете с использованием резервных копий данных, вы возвращаете последние резервные копии файлов данных. Когда вы используете образы для восстановления вашего компьютера, вы копируете обратно файлы программы, состояние ОС и свойства, включая реестр Windows и другие базы данных/файлы, относящиеся к операционной системе.

Таким образом, существует разница между резервным копированием данных и созданием образа диска. Я надеюсь, что смог уточнить здесь разницу.

Служба теневого копирования томов в Windows имеет отношение к созданию образа диска. Служба используется для восстановления вашего компьютера – полного диска или папки – до какого-то предыдущего состояния.

Volume Shadow Copy в Windows 10

Когда вы щелкаете правой кнопкой мыши по папке в Windows, вы получаете опцию «Предыдущие версии». Возможно, вы также использовали эту опцию, чтобы восстановить настройки папки, а иногда и содержимое в предыдущее состояние. Точно так же вы знаете, что вы можете использовать функцию восстановления системы, чтобы восстановить прежнее состояние компьютера. Конечно, некоторые программы и изменения, которые вы сделали недавно, будут потеряны, но по сравнению с суматохой, связанной с необходимостью работы всего этого вручную с помощью ручных средств, восстановление довольно просто.

Служба VSS также используется сторонними программами для создания образа диска в любое время. Сам VSS запускается при определенных триггерах для создания образа системного диска и других дисков/дисков, связанных с данным компьютером. Если все типы дисков относятся к одному и тому же типу, т. Е. NTFS, требуется один снимок. Если диски различного типа и, возможно, также от разных производителей или моделей, VSS делает серию снимков для каждого типа дисков. Будь то отдельный снимок или набор снимков, они хранятся в хорошо защищенной области системного диска и им присваивается уникальный идентификатор (отметка даты и времени), с помощью которого они могут использоваться для восстановления всего системного диска или папки. в этом к предыдущему состоянию.

Помните, что для работы VSS системный диск должен иметь тип NTFS. Это не сработает, если вы все еще используете FAT32. В любом случае, после Windows XP системные диски всегда были NTFS, что позволяло VSS функционировать без проблем.

По данным Microsoft, VSS определяется следующим образом:

«Служба теневого копирования томов (VSS) – это набор интерфейсов COM, который реализует структуру, позволяющую выполнять резервное копирование томов, пока приложения в системе продолжают выполнять запись в тома».

Определение подчеркивает тот факт, что в то время как другие программы заставляют вас ждать – иногда часами – для резервного копирования данных или изображений, VSS требуется несколько секунд (до 60 секунд) для создания образа системного диска. В определении также указывается, что вы можете продолжить работу с другими приложениями во время работы VSS. В случае резервного копирования или создания образа диска компьютера с помощью сторонних программ вам придется подождать, пока операция не будет завершена, поскольку вы не захотите выполнять запись на резервный диск жесткого диска.

Читать . Используйте командную строку Vssadmin для управления VSS.

Как работает VSS

Существует три важных функции, вызываемых VSS для создания снимка:

- Заморозка: на мгновение жесткий диск помечен только для чтения, чтобы на нем не было ничего нового;

- Оснастка: отображение накопителя с параметрами, необходимыми для восстановления этой привязки при необходимости в будущем;

- Разморозить: освободить жесткий диск, чтобы на него могли быть записаны свежие данные. Поскольку вы продолжаете работать во время работы VSS, может быть другой процесс, который удерживает ваш ввод в некотором разделе памяти, пока процесс Snap не закончится.

Весь процесс быстрый – так что вам не нужно прекращать работать. Возвращаясь к определению, создание снимка или серии снимков занимает всего минуту – в зависимости от типа и марки диска.

Служба теневого копирования томов в Windows предоставляет две функции:

- Он остается рядом с существующим рабочим объемом, не мешая и не препятствуя работе пользовательских приложений;

- Он предоставляет API для сторонних программ для создания образа и восстановления тома или его части – до прежнего состояния, которое сохраняется в виде снимка или набора снимков.

Это означает, что большинство сторонних программ, которые мы используем для создания образа жестких дисков, используют службу VSS. Это также означает, что если служба VSS остановлена, некоторые сторонние программы не будут работать, т.е. они не смогут создавать образ диска.

Вы также можете использовать ShadowExplorer для доступа и восстановления теневых копий.

Служба Microsoft Volume Shadow Copy в Windows – это гораздо больше, но я оставлю ее здесь из-за нехватки места со ссылкой на этот пост в блоге Technet, в котором подробно объясняются функции VSS.

СОВЕТ . Этот пост поможет вам, если вы столкнулись с проблемой высокой загрузки VSSVC.exe.

Начиная с Windows 8, Microsoft представила функцию под названием «История файлов». История файлов сохраняет копии ваших библиотек, рабочего стола, избранного и контактов, чтобы вы могли вернуть их в любое время, если они будут потеряны или повреждены. В то время как восстановление системы позволяет полностью восстановить компьютер до более раннего состояния, история файлов позволяет восстанавливать файлы и данные с более раннего момента времени.

From Wikipedia, the free encyclopedia

Previous Versions in Windows Vista, a part of Windows Explorer that allows persistent shadow copies to be created. |

|

| Other names |

|

|---|---|

| Developer(s) | Microsoft |

| Operating system | Microsoft Windows |

| Service name | VSS[2] |

Shadow Copy (also known as Volume Snapshot Service,[1] Volume Shadow Copy Service[2] or VSS[2]) is a technology included in Microsoft Windows that can create backup copies or snapshots of computer files or volumes, even when they are in use. It is implemented as a Windows service called the Volume Shadow Copy service. A software VSS provider service is also included as part of Windows to be used by Windows applications. Shadow Copy technology requires either the Windows NTFS or ReFS filesystems in order to create and store shadow copies. Shadow Copies can be created on local and external (removable or network) volumes by any Windows component that uses this technology, such as when creating a scheduled Windows Backup or automatic System Restore point.

Overview[edit]

VSS operates at the block level of volumes.

A snapshot is a read-only point-in-time copy of the volume. Snapshots allow the creation of consistent backups of a volume, ensuring that the contents do not change and are not locked while the backup is being made.

The core component of shadow copy is the Volume Shadow Copy service, which initiates and oversees the snapshot creation process. The components that perform all the necessary data transfer are called providers. While Windows comes with a default System Provider, software and hardware vendors can create their own software or hardware providers and register them with Volume Shadow Copy service. Each provider has a maximum of 10 seconds’ time to complete the snapshot generation.[3]

Other components that are involved in the snapshot creation process are writers. The aim of Shadow Copy is to create consistent reliable snapshots. But sometimes, this cannot simply be achieved by completing all pending file change operations. Sometimes, it is necessary to complete a series of inter-related changes to several related files. For example, when a database application transfers a piece of data from one file to another, it needs to delete it from the source file and create it in the destination file. Hence, a snapshot must not be between the first deletion and the subsequent creation, or else it is worthless; it must either be before the deletion or after the creation. Enforcing this semantic consistency is the duty of writers. Each writer is application-specific and has 60 seconds to establish a backup-safe state before providers start snapshot creation. If the Volume Shadow Copy service does not receive acknowledgement of success from the corresponding writers within this time-frame, it fails the operation.[3]

By default, snapshots are temporary; they do not survive a reboot. The ability to create persistent snapshots was added in Windows Server 2003 onward. However, Windows 8 removed the GUI portion necessary to browse them. (§ History)

Windows software and services that support VSS include Windows Failover Cluster,[4] Windows Server Backup,[5] Hyper-V,[6] Virtual Server,[7] Active Directory,[8] SQL Server,[9] Exchange Server[10] and SharePoint.[11]

The end result is similar to a versioning file system, allowing any file to be retrieved as it existed at the time any of the snapshots was made. Unlike a true versioning file system, however, users cannot trigger the creation of new versions of an individual file, only the entire volume. As a side-effect, whereas the owner of a file can create new versions in a versioning file system, only a system administrator or a backup operator can create new snapshots (or control when new snapshots are taken), because this requires control of the entire volume rather than an individual file. Also, many versioning file systems (such as the one in VMS) implicitly save a version of files each time they are changed; systems using a snapshotting approach like Windows only capture the state periodically.

History[edit]

|

|

This section needs to be updated. Please help update this article to reflect recent events or newly available information. (August 2015) |

Windows XP and Server 2003[edit]

Volume Snapshot Service was first added to Microsoft Windows in Windows XP. It can only create temporary snapshots, used for accessing stable on-disk version of files that are opened for editing (and therefore locked). This version of VSS is used by NTBackup.

The creation of persistent snapshots (which remain available across reboots until specifically deleted) has been added in Windows Server 2003, allowing up to 512 snapshots to exist simultaneously for the same volume. In Windows Server 2003, VSS is used to create incremental periodic snapshots of data of changed files over time. A maximum of 64 snapshots are stored on the server and are accessible to clients over the network. This feature is known as Shadow Copies for Shared Folders and is designed for a client–server model.[12] Its client component is included with Windows XP SP2 or later, and is available for installation on Windows 2000 SP3 or later, as well as Windows XP RTM or SP1.[13]

| Developer(s) | Microsoft |

|---|---|

| Stable release |

1.1 |

| Operating system | Microsoft Windows |

| Type | Command |

| License | Proprietary commercial software |

| Website | docs |

Windows XP[14] and later include a command line utility called vssadmin that can list, create or delete volume shadow copies and list installed shadow copy writers and providers.[15]

Windows Vista, 7 and Server 2008[edit]

Microsoft updated a number of Windows components to make use of Shadow Copy. Backup and Restore in Windows Vista, Windows Server 2008, Windows 7 and Windows Server 2008 R2 use shadow copies of files in both file-based and sector-by-sector backup. The System Protection component uses VSS when creating and maintaining periodic copies of system and user data on the same local volume (similar to the Shadow Copies for Shared Folders feature in Windows Server); VSS allows such data to be locally accessed by System Restore.

System Restore allows reverting to an entire previous set of shadow copies called a restore point.[16][17]

Prior to Windows Vista, System Restore depended on a file-based filter that watched changes for a certain set of file extensions, and then copied files before they were overwritten.[18][19][20] In addition, a part of Windows Explorer called Previous Versions allows restoring individual files or folders locally from restore points as they existed at the time of the snapshot, thus retrieving an earlier version of a file or recovering a file deleted by mistake.

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Command |

| License | Proprietary commercial software |

| Website | docs |

Finally, Windows Server 2008 introduces the diskshadow utility which exposes VSS functionality through 20 different commands.[21]

The system creates shadow copies automatically once per day, or when triggered by the backup utility or installer applications which create a restore point.[22][23] The «Previous Versions» feature is available in the Business, Enterprise, and Ultimate editions of Windows Vista[24] and in all Windows 7 editions. The Home Editions of Vista lack the «Previous Versions» feature, even though the Volume Snapshot Service is included and running. Using third-party tools it is still possible to restore previous versions of files on the local volume.[25]

Some of these tools also allow users to schedule snapshots at user-defined intervals, configure the storage used by volume-shadow copies and compare files or directories from different points-in-time using snapshots.[26]

Windows 7 also adds native support through a GUI to configure the storage used by volume-shadow copies.

Windows 8 and Server 2012[edit]

While supporting persistent shadow copies, Windows 8 lacks the GUI portion necessary to browse them; therefore the ability to browse, search or recover older versions of files via the Previous Versions tab of the Properties dialog of files was removed for local volumes. However, using third party tools (such as ShadowExplorer) it is possible to recover that functionality. The feature is fully available in Windows Server 2012.[27]

Windows 10[edit]

Windows 10 restored the Previous Versions tab that was removed in Windows 8; however, in earlier builds it depended upon the File History feature instead of Volume Shadow copy. Current builds now allow restoration from both File History and System Protection (System Restore) points, which use Volume Shadow Copy.[28]

Windows 11[edit]

Windows 11 continues to have a similar system as windows 10. The File History and Volume Shadow copy. It is disabled by default but can be turned on with options in settings and control panel.[29]

Samba Server[edit]

Samba on Linux is capable of providing Shadow Copy Service on an LVM-backed storage or with an underlying ZFS or btrfs.[30][31][32]

Compatibility[edit]

While the different NTFS versions have a certain degree of both forward and backward compatibility, there are certain issues when mounting newer NTFS volumes containing persistent shadow copies in older versions of Windows. This affects dual-booting, and external portable hard drives. Specifically, the persistent shadow copies created by Windows Vista on an NTFS volume are deleted when Windows XP or Windows Server 2003 mount that NTFS volume. This happens because the older operating system does not understand the newer format of persistent shadow copies.[33] Likewise, System Restore snapshots created by Windows 8 are deleted if they are exposed to a previous version of Windows.[34]

See also[edit]

- List of Microsoft Windows components

- Snapshot (computer storage)

- Copy-on-write

References[edit]

- ^ a b «Volume Snapshot Service (VSS)». Glossary. Symantec. Retrieved 2 May 2013.

- ^ a b c d «Volume Shadow Copy Service Overview». MSDN Library. Microsoft. 5 November 2012. Retrieved 2 May 2013.

- ^ a b «How Volume Shadow Copy Service Works». TechNet. Microsoft. 28 March 2003. Retrieved 4 January 2011.

- ^ Archiveddocs. «What’s New in Failover Clusters in Windows Server 2008». technet.microsoft.com. Retrieved 18 March 2018.

- ^ JasonGerend. «Volume Shadow Copy Service». docs.microsoft.com. Retrieved 11 August 2019.

- ^ scooley. «Hyper-V Integration Services». docs.microsoft.com. Retrieved 11 August 2019.

- ^ scooley. «Microsoft Virtualization and Virtual Server 2005 R2 SP1». docs.microsoft.com. Retrieved 11 August 2019.

- ^ mcleanbyron. «VSS Backup and Restore of the Active Directory — Windows applications». docs.microsoft.com. Retrieved 11 August 2019.

- ^ MandiOhlinger. «SQL Server database mirroring, Volume Shadow Copy service and AlwaysOn — BizTalk Server». docs.microsoft.com. Retrieved 11 August 2019.

- ^ msdmaguire. «Exchange Server data protection, Exchange disaster recovery, Exchange backup, Exchange VSS Writer, VSS Backup Exchange, Exchange Server data recovery, Exchange data recovery». docs.microsoft.com. Retrieved 11 August 2019.

- ^ spdevdocs. «Back up and restore a search service application in SharePoint using VSS». docs.microsoft.com. Retrieved 11 August 2019.

- ^ «Shadow Copy Client Download». TechNet. Microsoft. Retrieved 21 October 2014.

- ^ Oltean, Adi (17 December 2004). «Tips for deploying Shadow copies [sic] for Shared Folders». Antimail. Microsoft. Retrieved 21 April 2009.

- ^ «Windows XP — Volume Shadow Copy Service». MSDN. Microsoft. Retrieved 31 May 2013.

- ^ «Vssadmin». Windows Server 2008 and Windows Server 2008 R2 documentations. TechNet Library. Microsoft. 28 September 2007. Windows Server Commands, References, and Tools. Retrieved 27 March 2012.

- ^

Compare:«Information about SPP folder in Windows vista». Microsoft Community. Microsoft. 20 August 2010. Retrieved 22 July 2015.SPP stand for Shared Protection Point and is used by windows to store information on restore point.

- ^

Compare:

Barreto, Jose (16 September 2009). «Diagnosing Failures in Windows Server Backup – Part 1 (VSS/SPP Errors)». Storage at Microsoft: The official blog of the Windows and Windows Server storage engineering teams. Microsoft Corporation. Retrieved 11 September 2017.[…] the origin of the error is in an underlying layer such as Volume Shadow Copy Service (VSS), Shared Protection Point (SPP), or other applications that plug into VSS framework.

- ^ Russinovich, Mark E.; Solomon, David A. (2005). Microsoft Windows Internals: Microsoft Windows Server 2003, Windows XP, and Windows 2000 (4 ed.). Redmond, WA: Microsoft Press. pp. 706–711. ISBN 0-7356-1917-4.

- ^ «Windows Backup». Windows Vista portal. Microsoft. Archived from the original on 10 May 2007. Retrieved 11 January 2014.

- ^ Fok, Christine (September 2007). «A Guide to Windows Vista Backup Technologies». TechNet Magazine. Microsoft. Retrieved 11 January 2014.

- ^ «Diskshadow». Windows Server 2008 and Windows Server 2008 R2 documentations. TechNet Library. Microsoft Corporation. 28 September 2007. Windows Server Commands, References, and Tools. Retrieved 27 March 2012.

- ^ «Selected Scenarios for Maintaining Data Integrity with Windows Vista». TechNet. Microsoft Corporation.

- ^ «A Guide to Windows Vista Backup Technologies». Microsoft.

- ^ «Volume Shadow Copy and «Previous Versions» feature in Windows Vista». Microsoft Corporation.

- ^

ShadowExplorer allows restoring lost or altered files - ^

TimeTraveler adds a timeline to Windows Explorer allowing the user to open, restore or compare files or directories from points-in-time - ^ «Previous versions UI removed for local volumes (Windows)». Retrieved 17 November 2012.

- ^ Saluste, Margus. «File History in Windows 8, 8.1 and 10». WinHelp.us. Archived from the original on 25 December 2020. Retrieved 18 March 2018.

- ^ Huc, Mauro (8 March 2023). «How to enable Previous Versions to recover files on Windows 11 — Pureinfotech». Pureinfotech • Windows 10 & Windows 11 help for humans. Archived from the original on 27 May 2023. Retrieved 19 July 2023.

- ^ «Samba HOWTO Collection, Part III. Advanced Configuration». Retrieved 2 October 2012.

- ^ «zfsonlinux/zfs-auto-snapshot». GitHub. Retrieved 18 March 2018.

- ^ «[GUIDE] Windows Previous Versions and Samba (Btrfs — Atomic COW — Volume Shadow Copy)». openmediavault.

- ^ «How restore points and other recovery features in Windows Vista are affected when you dual-boot with Windows XP». File Cabinet Blog. Microsoft. 14 July 2006. Archived from the original on 18 July 2006. Retrieved 21 March 2007.

- ^ «Calling SRSetRestorePoint». MSDN Library. Microsoft. Retrieved 1 February 2015.

Snapshots of the boot volume created by System Restore running on Windows 8 may be deleted if the snapshot is subsequently exposed by an earlier version of Windows.

Further reading[edit]

- Russinovich, Mark E.; Solomon, David A.; Ionescu, Alex (2009). «Storage Management». Windows Internals (5th ed.). Microsoft Press. pp. 688–698. ISBN 978-0-7356-2530-3.

- «Selected Scenarios for Maintaining Data Integrity with Windows Vista». Microsoft TechNet. Microsoft Corporation. Retrieved 4 January 2011.

- Russinovich, Mark; Solomon, David (December 2001). «Windows XP: Kernel Improvements Create a More Robust, Powerful, and Scalable OS». TechNet Magazine. Microsoft. Retrieved 2 May 2013.

- Oltean, Adi (19 September 2006). «A bit of black magic: How to assign drive letters to VSS shadow copies… on Windows XP!». Antimail. Microsoft Corporation. Retrieved 4 January 2011.

- Oltean, Adi (14 December 2004). «Creating shadow copies from the commandline». MSDN Blogs. Microsoft Corporation. Retrieved 4 January 2011.

- «Volume Shadow Copy Service (VSS) Express Writers». Microsoft Corporation.

Содержание

- Способ 1: Меню Свойства системы

- Способ 2: Командная строка

- Способ 3: Автоматизация теневого копирования

- Вопросы и ответы

Служба теневого копирования — встроенная в Windows опция, позволяющая в автоматическом режиме копировать файлы, с которыми на текущий момент времени ведется работа. Это позволяет восстанавливать их предыдущие версии при необходимости. Однако изначально этот параметр отключен и пользователю придется вручную не только активировать его, но и каждый раз создавать новые копии, чтобы всегда иметь доступ к актуальным резервным копиям. Сегодня мы продемонстрируем два метода реализации этой задачи, а в качестве третьего рассмотрим автоматизацию копирования.

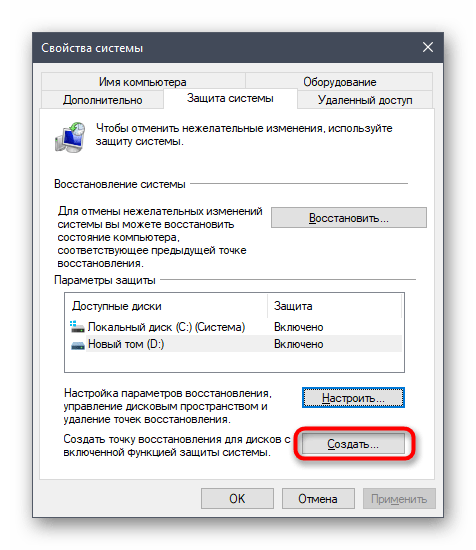

Способ 1: Меню Свойства системы

Способ с использованием графического меню не самый простой, поскольку придется переходить в разные окна и искать соответствующие пункты. Если вы желаете ускорить процесс создания теневой копии и не боитесь использовать для этого командную строку, сразу переходите к следующей инструкции, однако учитывайте, что отведенное под резервные копии пространство при этом будет выбрано автоматически. Ручная настройка позволяет гибко задать подходящие значения, что осуществляется так:

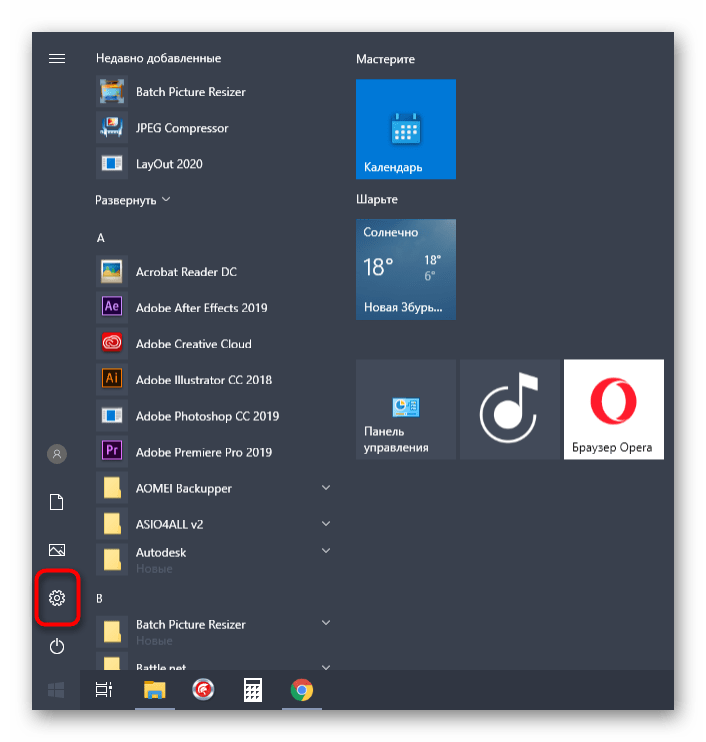

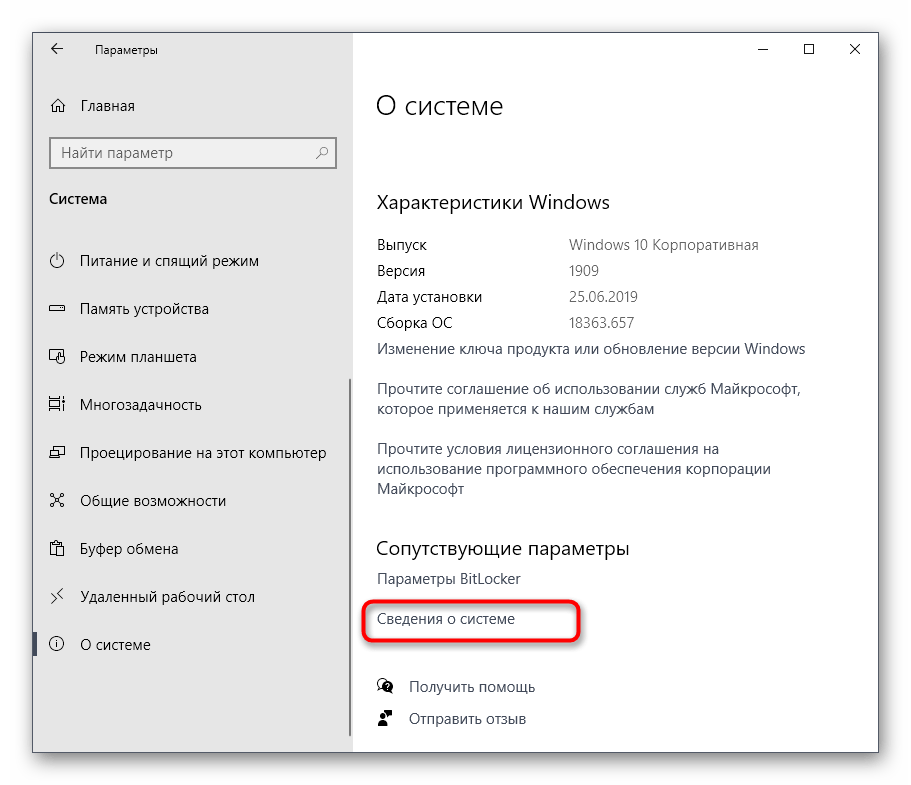

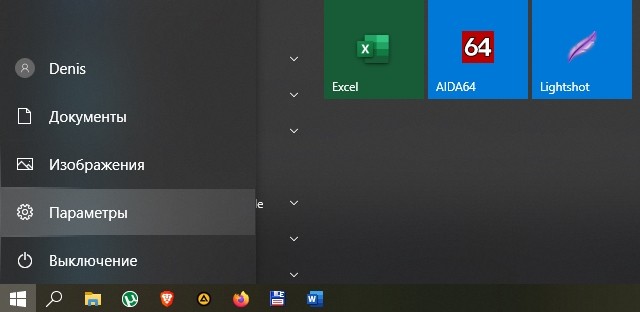

- Откройте «Пуск» и перейдите в «Параметры», кликнув по специальной кнопке в виде шестеренки.

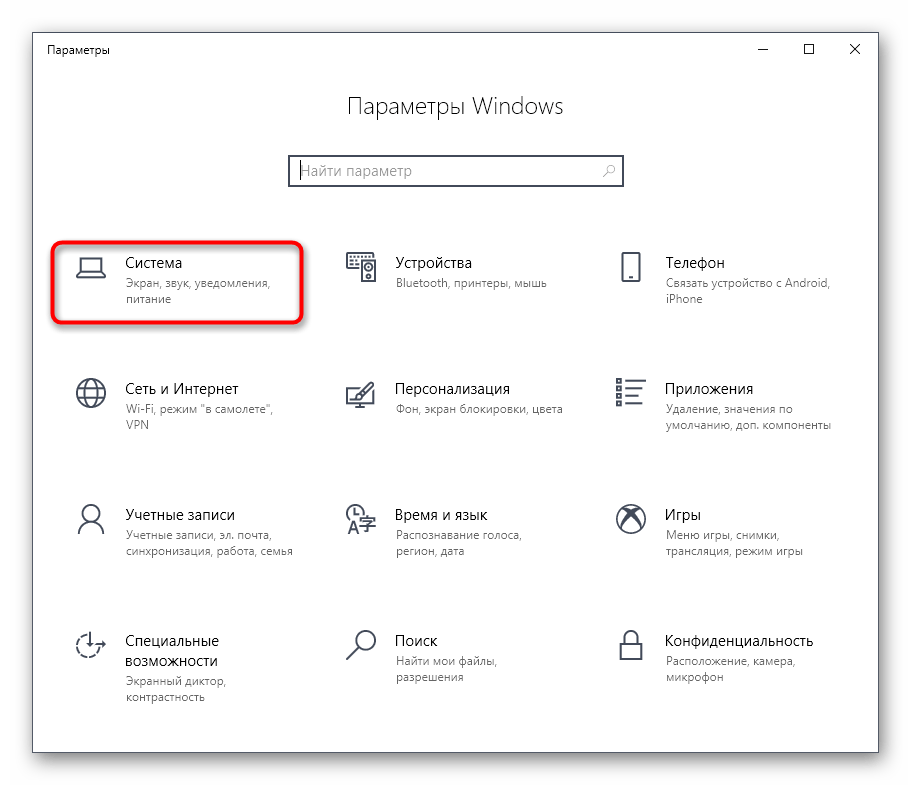

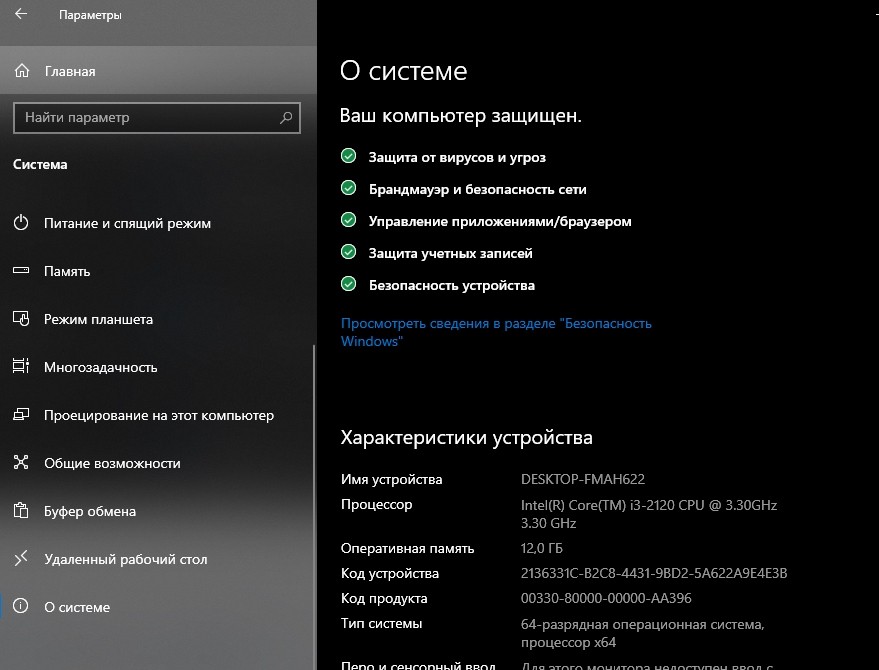

- В появившемся меню выберите первый же раздел под названием «Система».

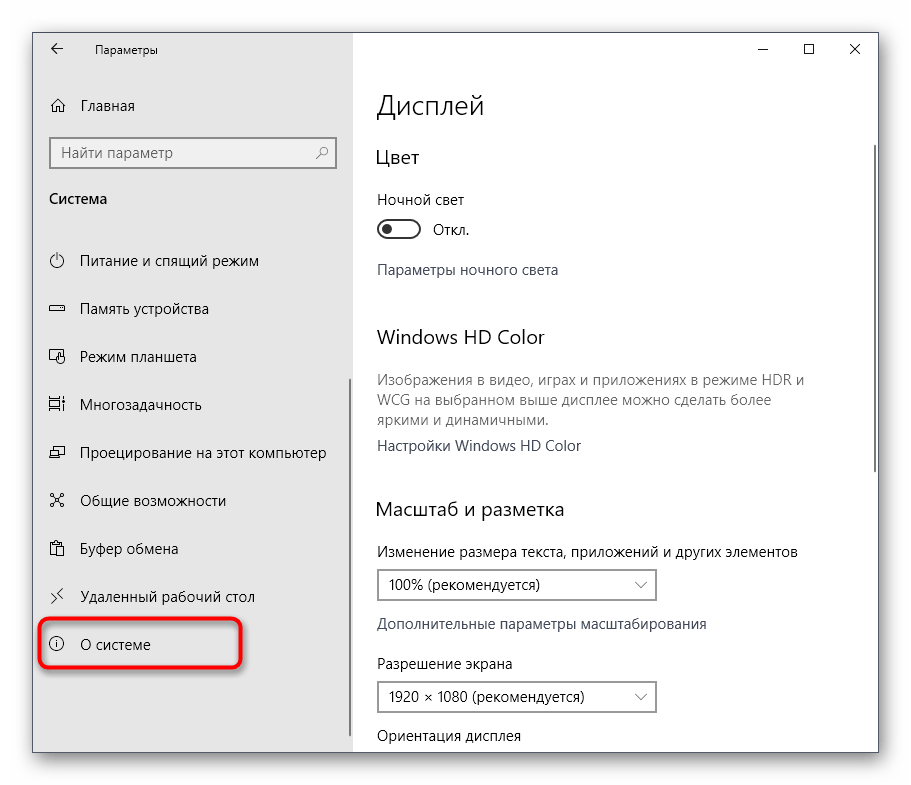

- Через левую панель переместитесь к категории «О системе».

- Опуститесь вниз, где отыщите строку «Сведения о системе».

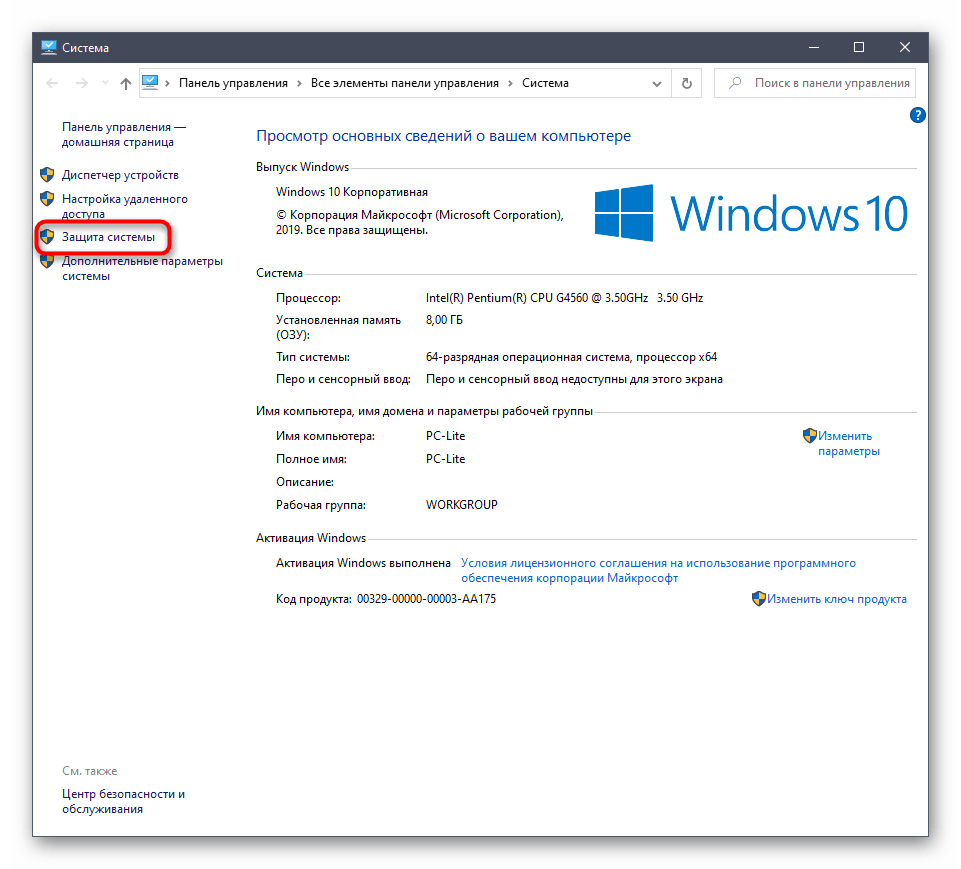

- Произойдет переход в раздел «Система», который находится в Панели управления. Здесь вас интересует надпись «Защита системы».

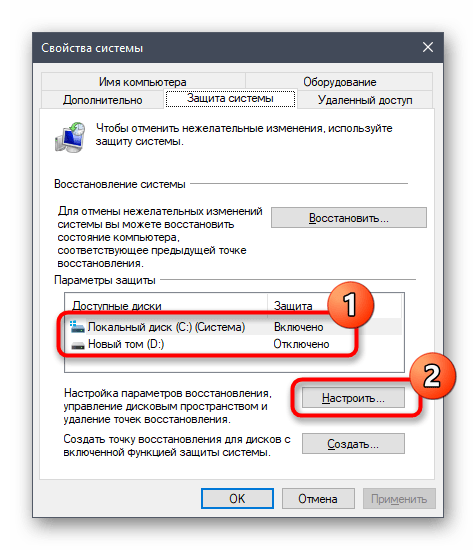

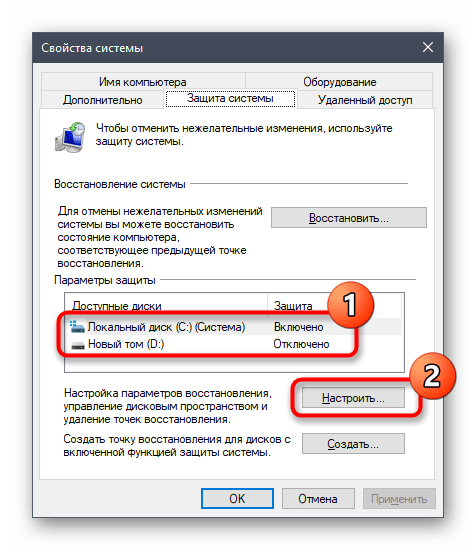

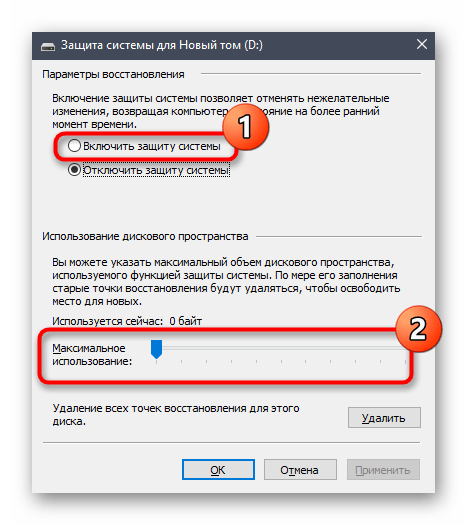

- В окне свойств выберите логический том диска, с которым хотите работать, и перейдите в «Настроить».

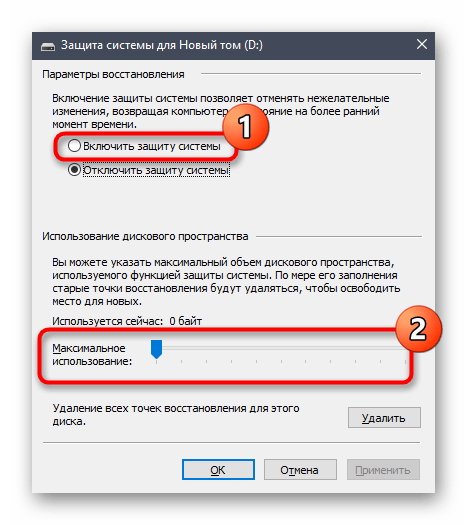

- Отметьте маркером пункт «Включить защиту системы» и задайте максимальное пространство, которое может быть выделено под резервные копии. Объем информации выбирается пользователем самостоятельно, отталкиваясь от личных предпочтений и имеющихся носителей.

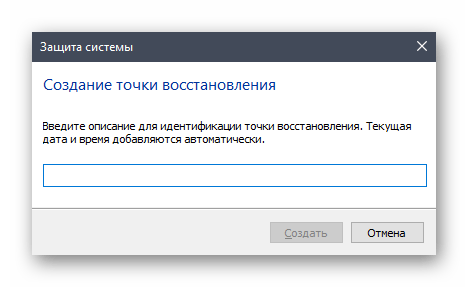

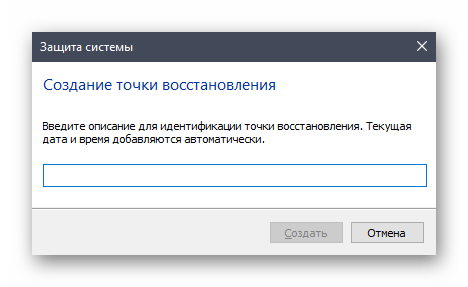

- После применения изменений вернитесь в предыдущее меню, где нажмите по кнопке «Создать».

- Введите название точки восстановления и подтвердите создание.

- Ожидайте завершения процесса. Он займет буквально несколько минут, что напрямую зависит от объема информации на диске.

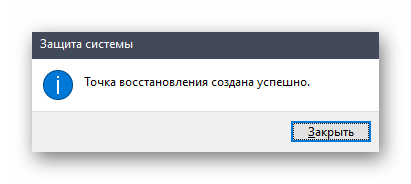

- Вы получите уведомление об успешном создании точки восстановления.

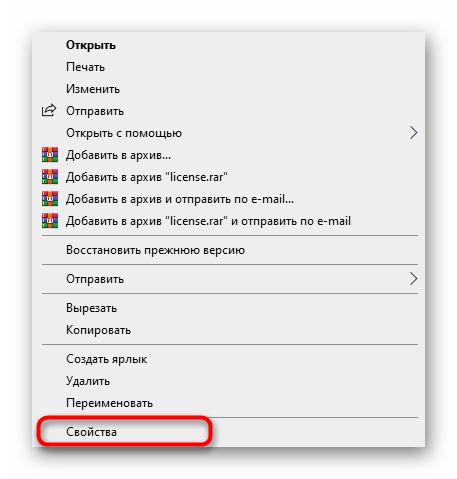

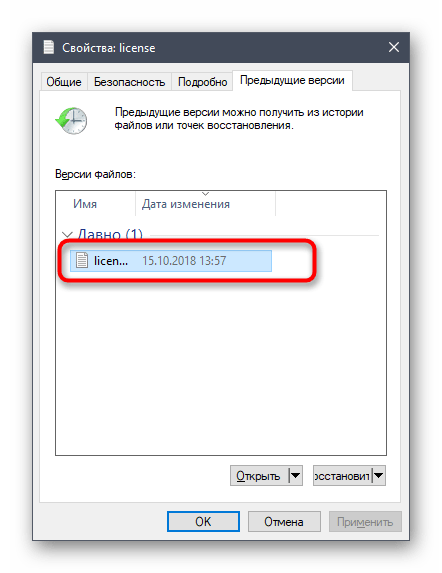

- Для проверки измените какой-либо файл, находящийся на выбранном диске, а затем щелкните по нему ПКМ и выберите пункт «Свойства».

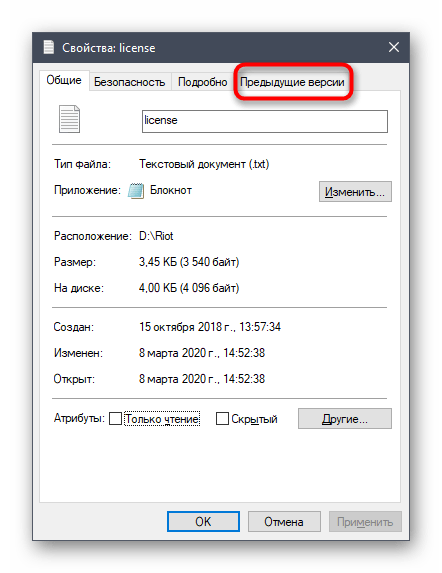

- Переключитесь на вкладку «Предыдущие версии».

- Теперь вы видите, что здесь находится старая версия файла, которую можно при желании восстановить.

Как вы уже поняли, прошлая версия файла будет создаваться только после внесения изменений, что и характеризует технологию теневого копирования. Уточним, что при выполнении предыдущих действий вы создали только одну точку восстановления, от которой и нужно будет отталкиваться при необходимости вернуть объекты. Мы же советуем регулярно создавать новые записи так, как это было показано выше, чтобы поддерживать операционную систему в актуальном состоянии и случайно не потерять важные объекты.

Способ 2: Командная строка

Более простой вариант создания резервной теневой копии выбранного носителя — использование консольной команды. Однако в этом случае у вас не будет возможности самостоятельно выбрать отведенное под предшествующие версии файлов дисковое пространство. Если вас устраивает такое положение вещей, выполните следующие действия:

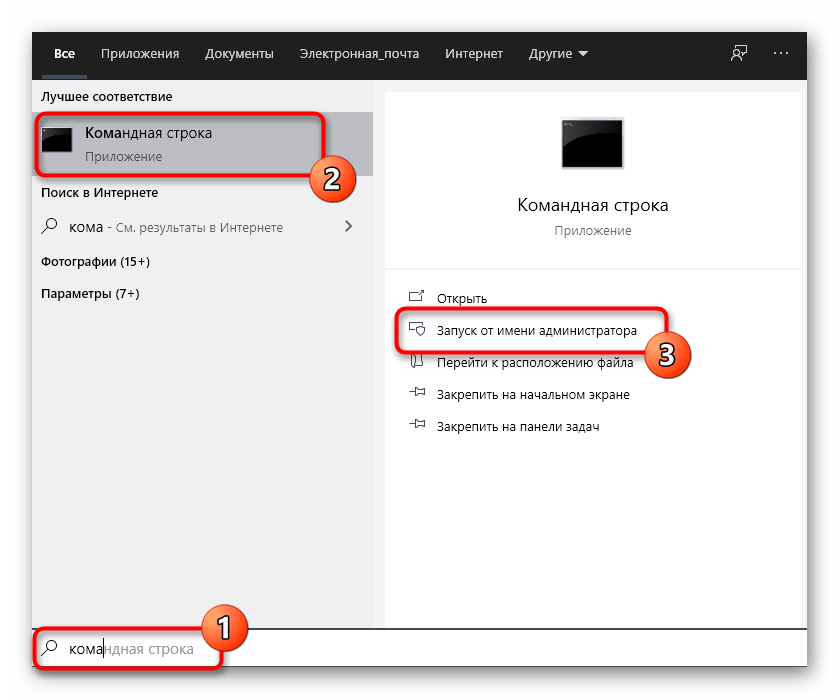

- Запустите Командную строку от имени администратора любым удобным образом, например, отыскав само приложение через поиск в меню «Пуск».

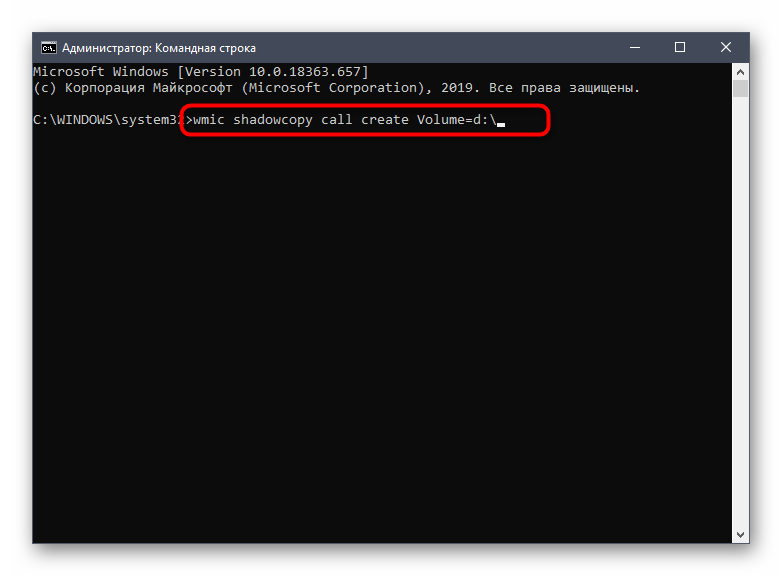

- Введите там команду

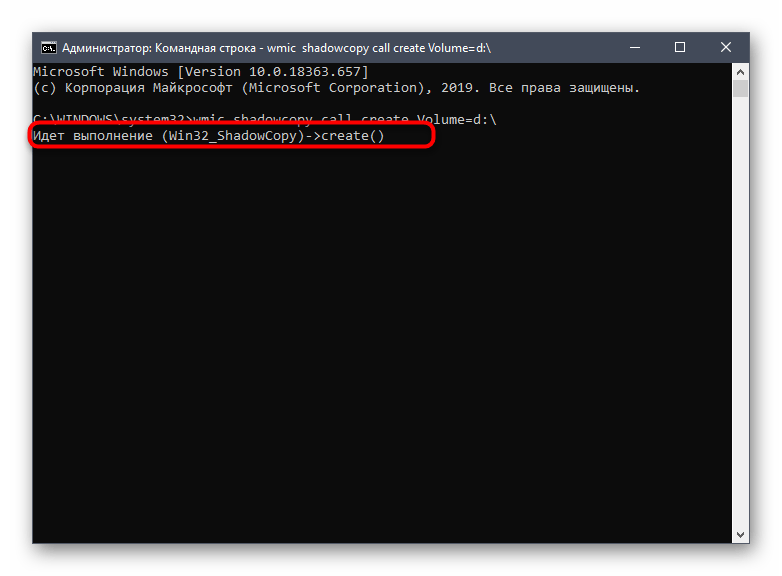

wmic shadowcopy call create Volume=D:\и нажмите на Enter. Литеру D замените на метку тома, для которого создается копия. - Начнется выполнение операции, о чем уведомит соответствующее консольное сообщение.

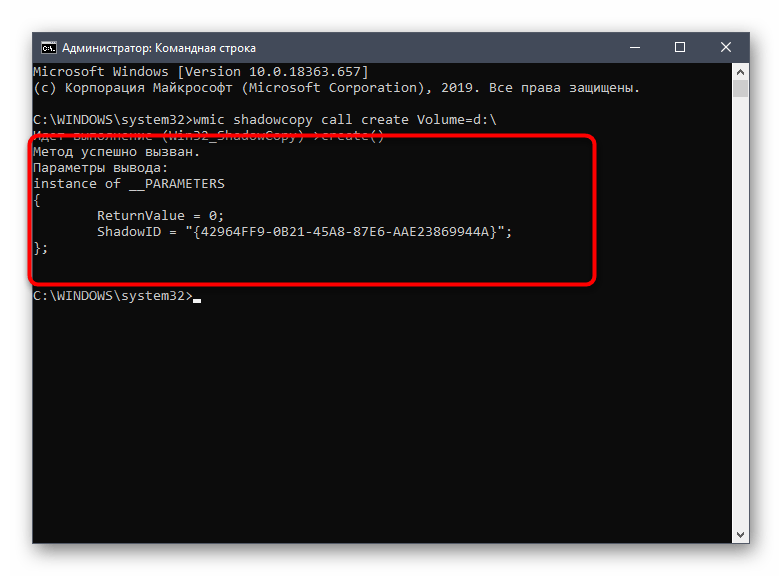

- В конце вы получите строку с выводом «Метод успешно вызван».

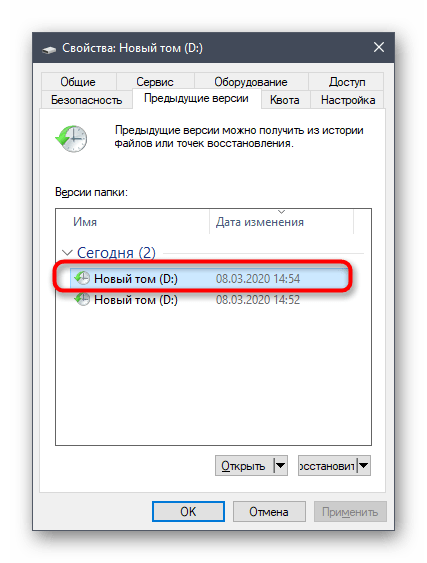

- Переходите к свойствам диска и на вкладке «Предыдущие версии» просмотрите, создалась ли новая версия директории.

При необходимости повторного создания теневой копии вызовите эту же команду и дождитесь завершения операции. Не забывайте менять буквы дисков, если этот процесс производится для разных логических разделов.

Способ 3: Автоматизация теневого копирования

В начале статьи мы обещали, что расскажем о методе автоматизации теневого копирования. Делается это путем добавления новой задачи через «Планировщик заданий». Тогда в определенный период времени будет вызываться рассмотренная выше команда и выполняться создание новой точки восстановления.

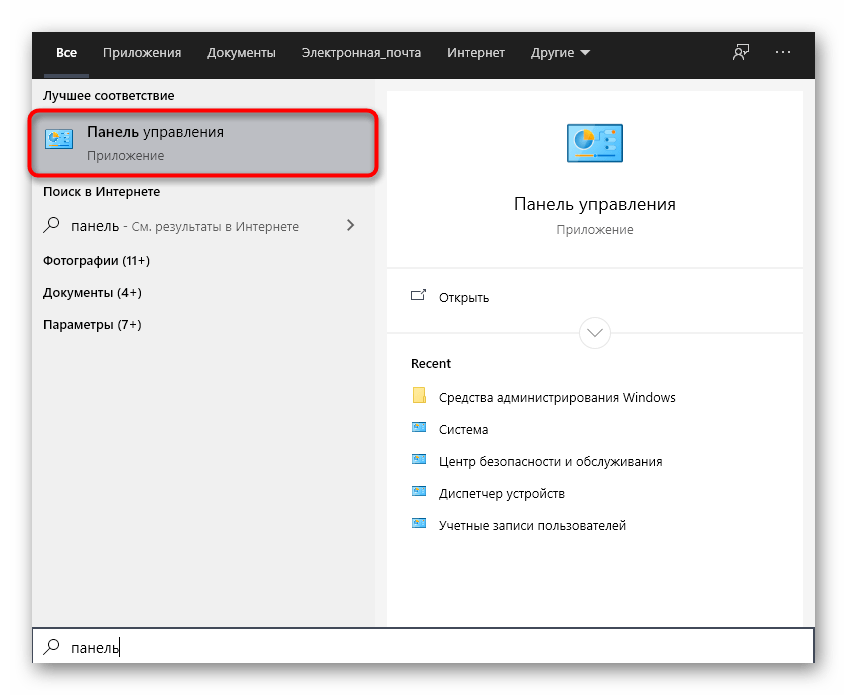

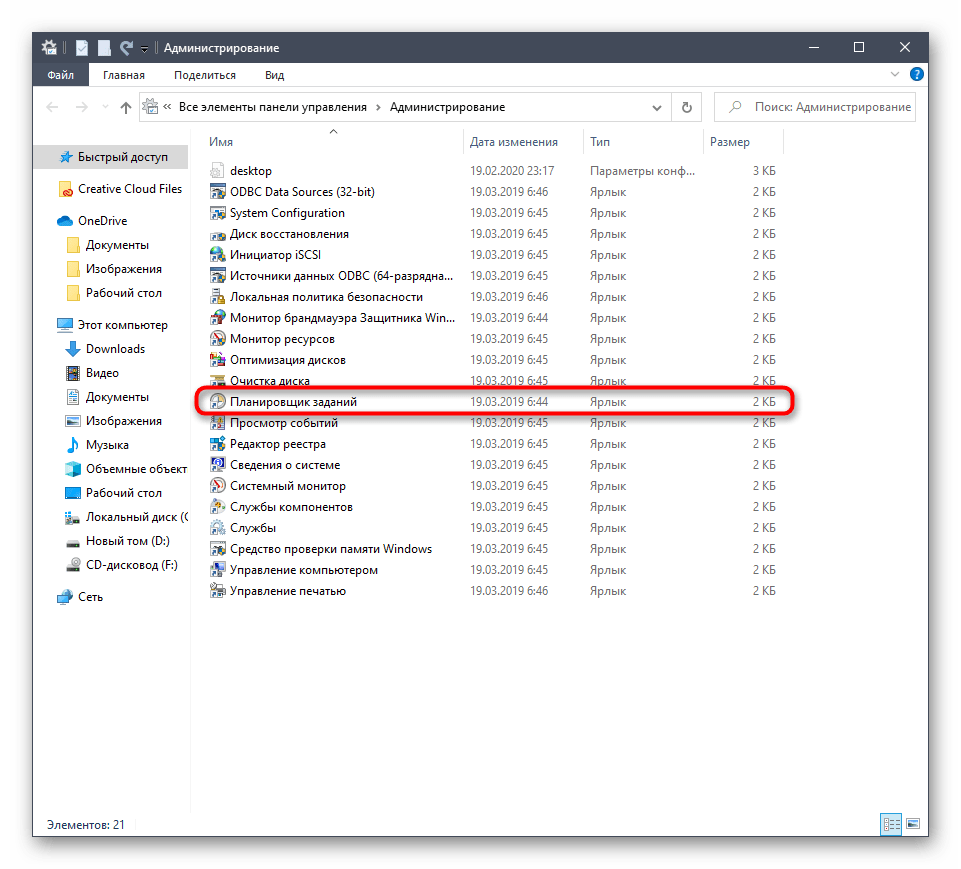

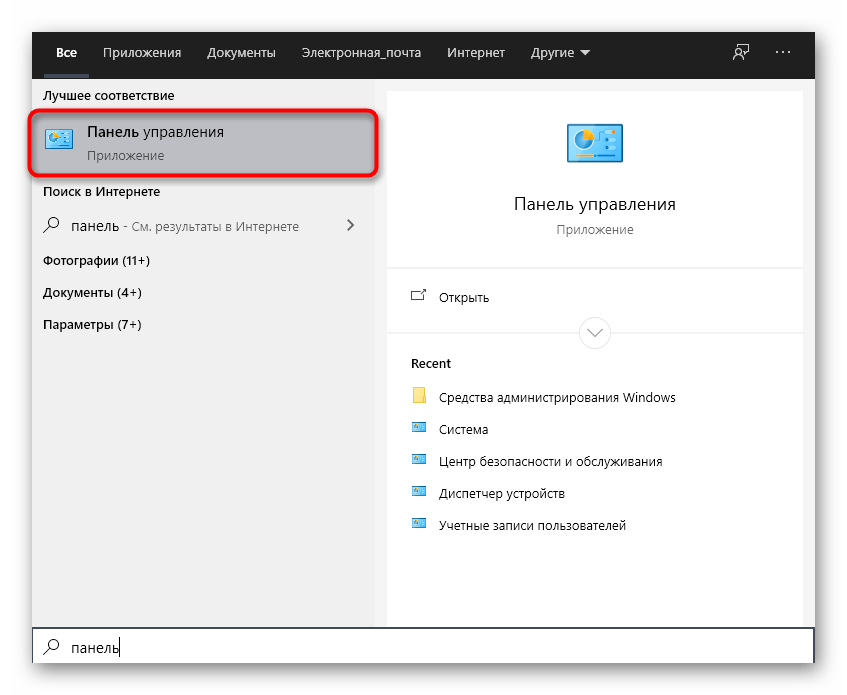

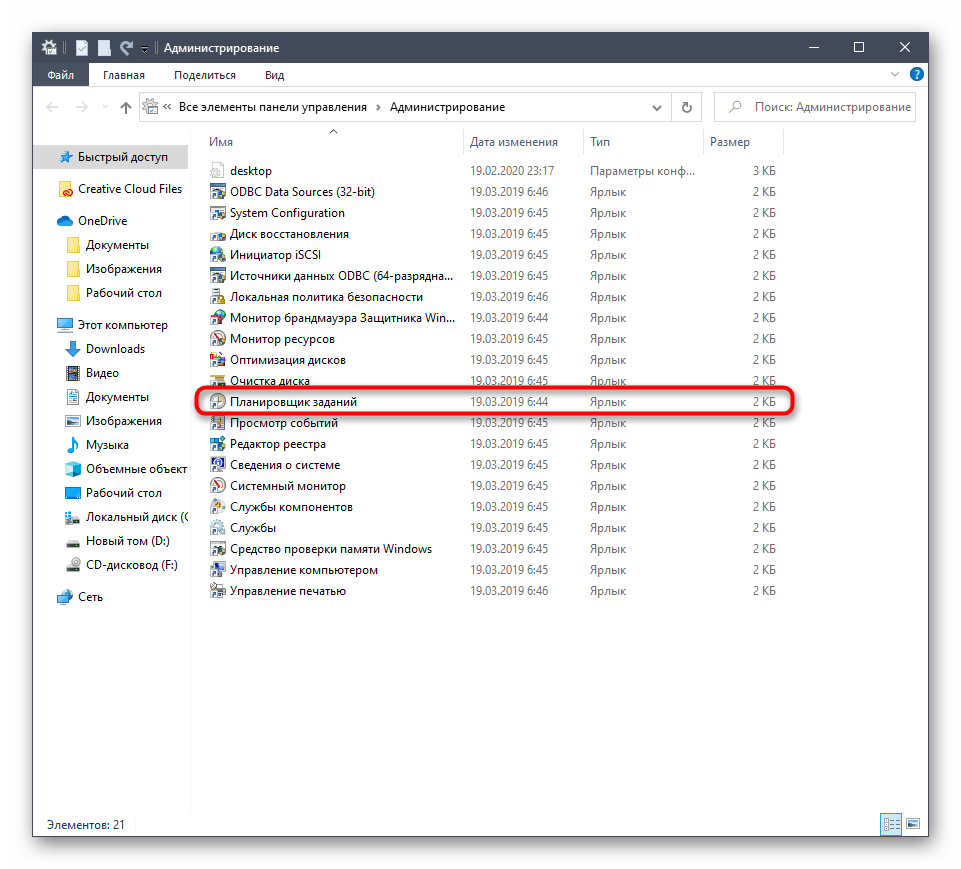

- Откройте «Пуск» и через поиск отыщите приложение «Панель управления».

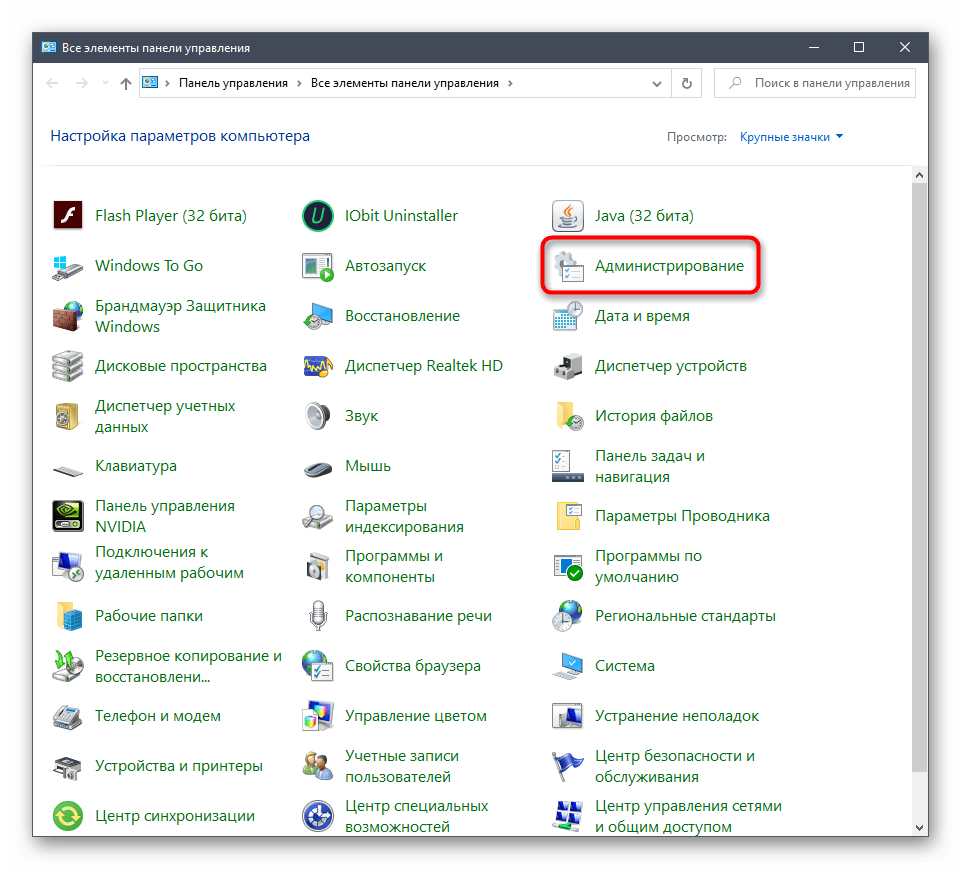

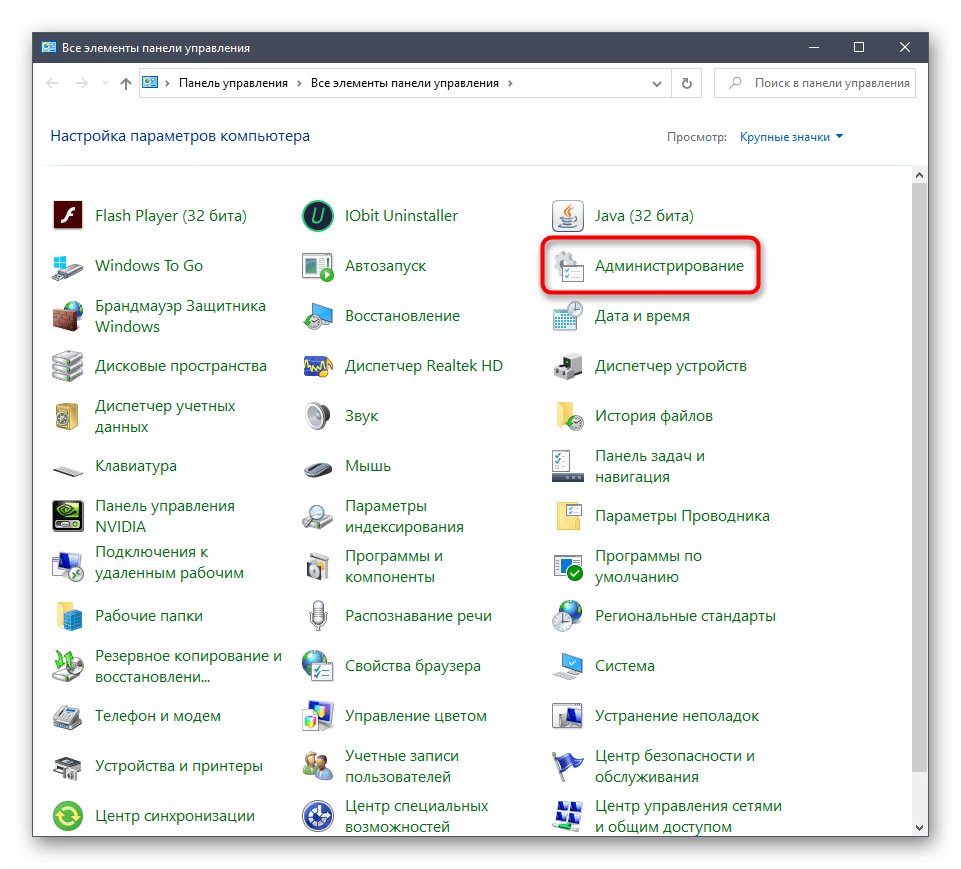

- Там выберите раздел «Администрирование».

- Запустите модуль «Планировщик заданий».

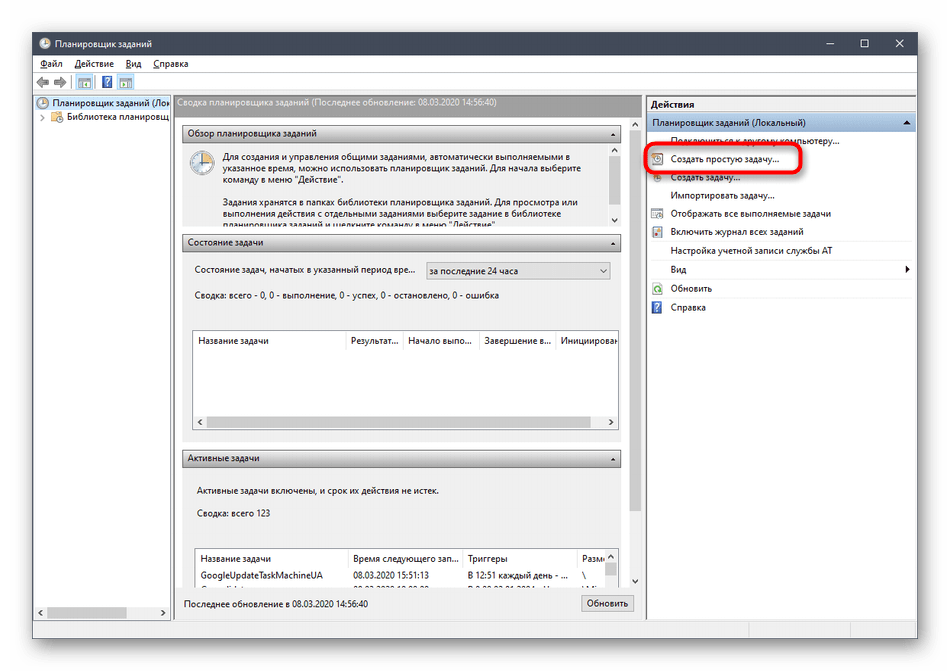

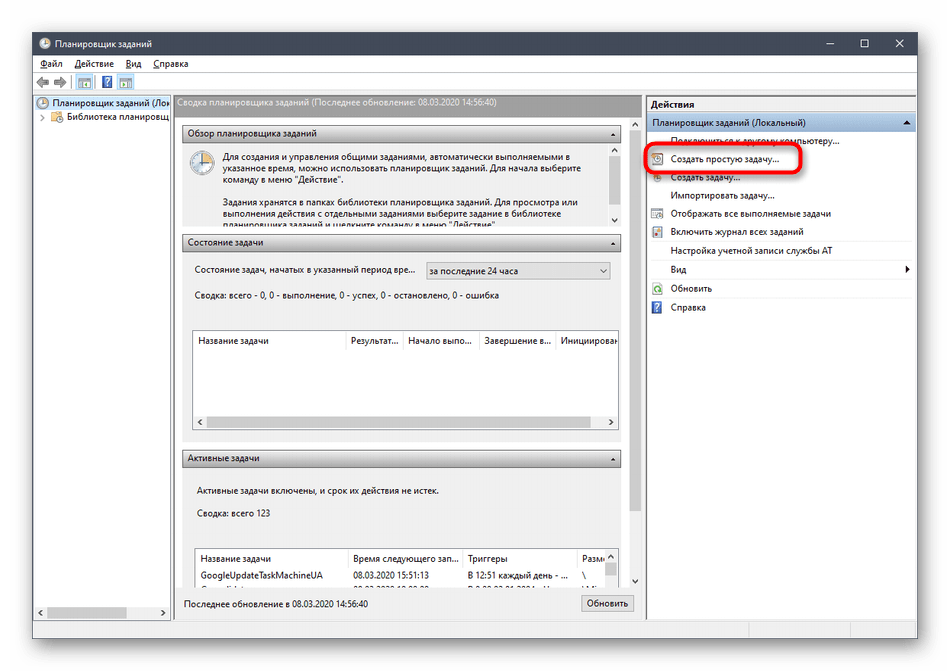

- В блоке «Действия», который находится справа, нажмите по строке «Создать простую задачу».

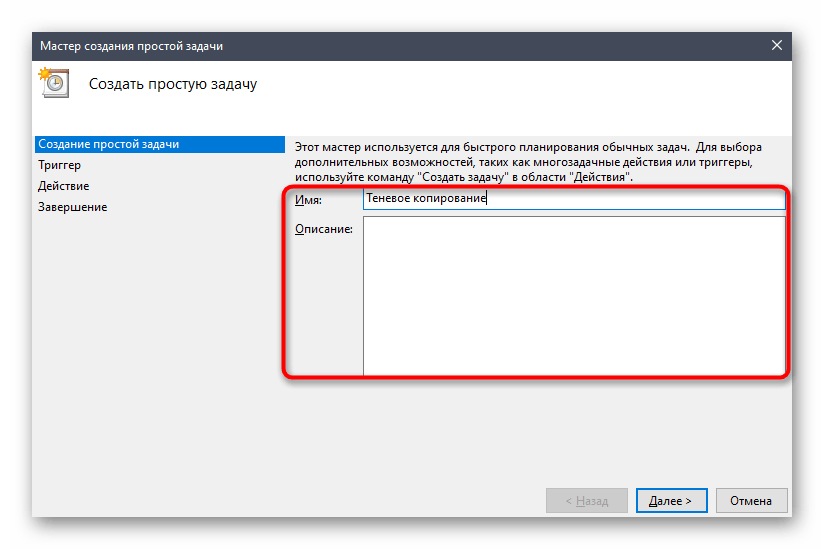

- Введите произвольное имя, чтобы отличить эту задачу от других в списке, а затем переходите к следующему шагу.

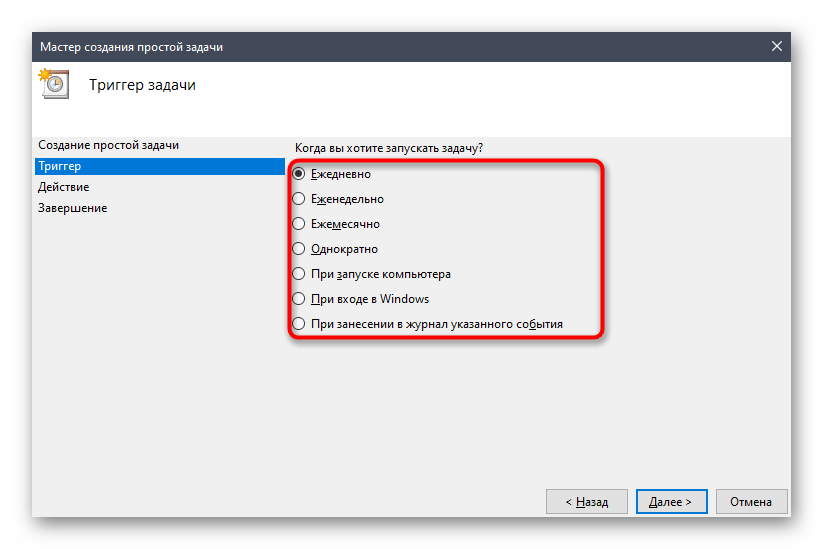

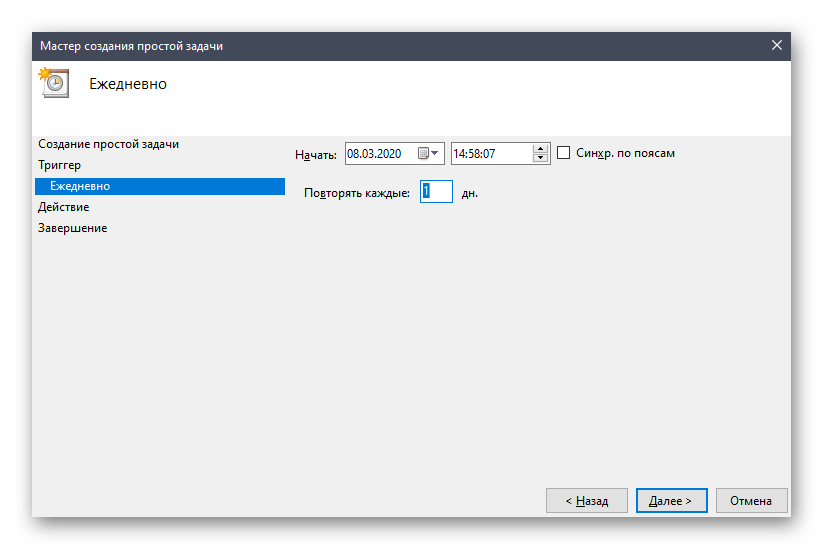

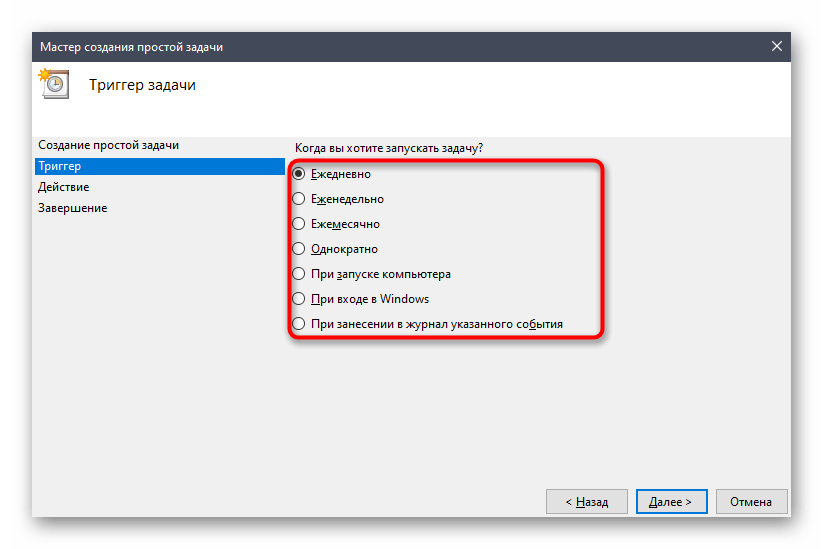

- Установите триггер для запуска задачи, поставив маркер возле подходящего пункта. Например, можно выполнять новое теневое копирование каждый день или только один раз в неделю.

- После этого задайте промежуток для задачи и установите повторение, если это требуется.

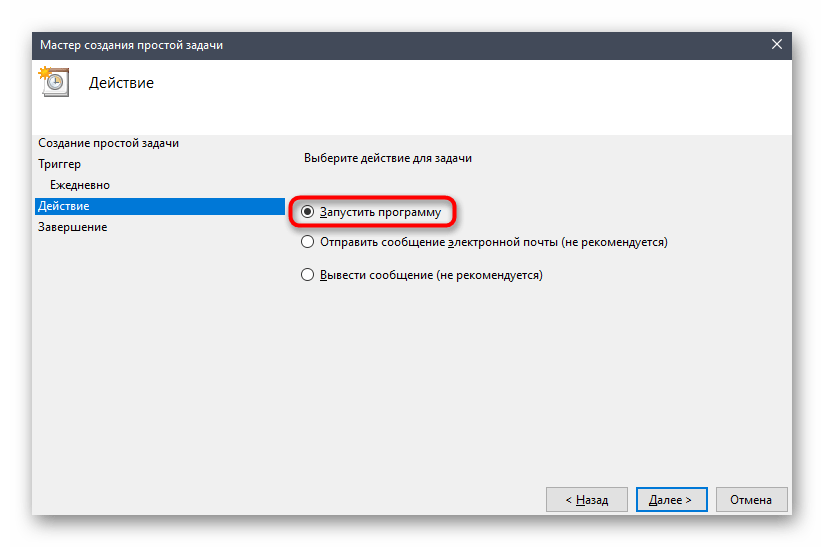

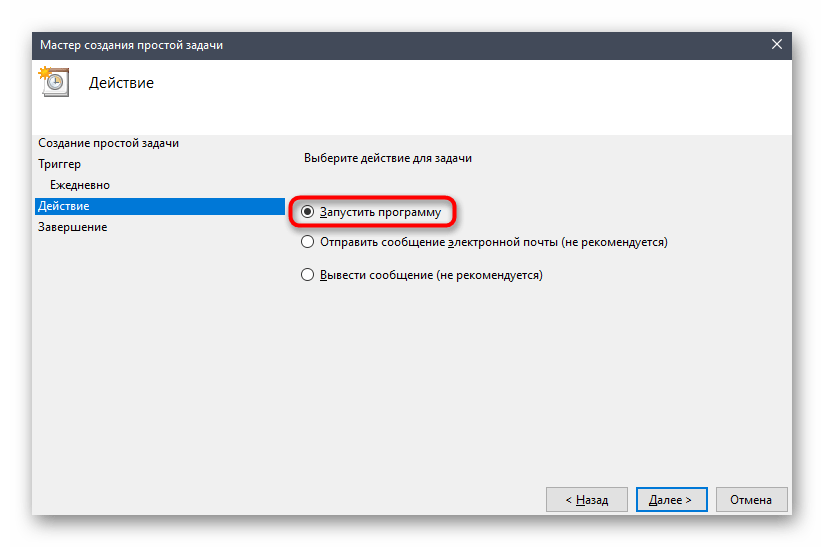

- В качестве действия отметьте «Запустить программу».

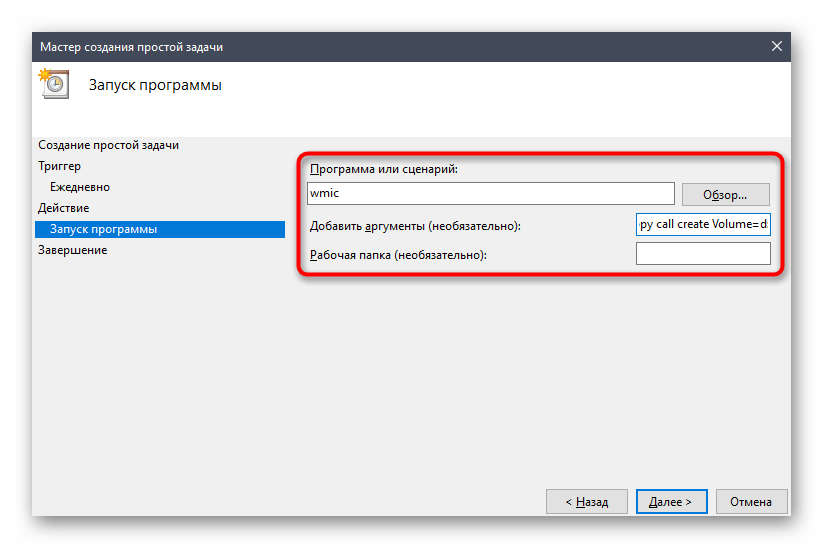

- В поле «Программа или сценарий» введите

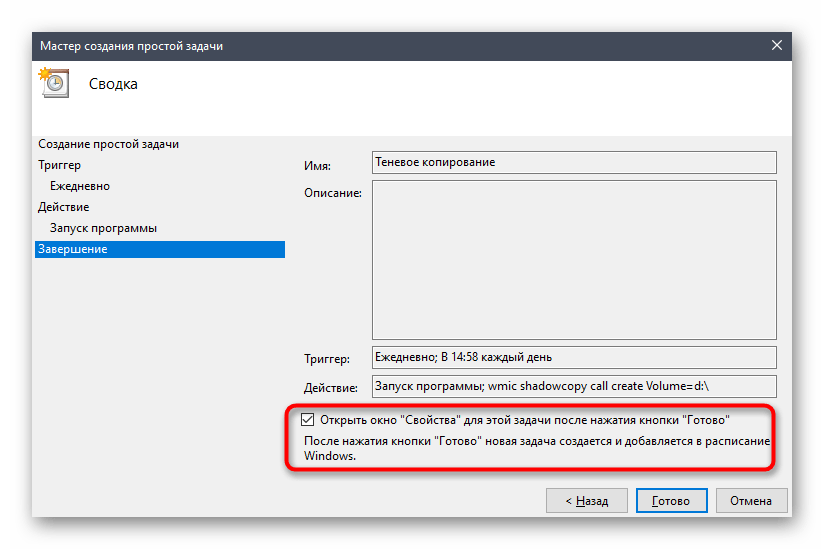

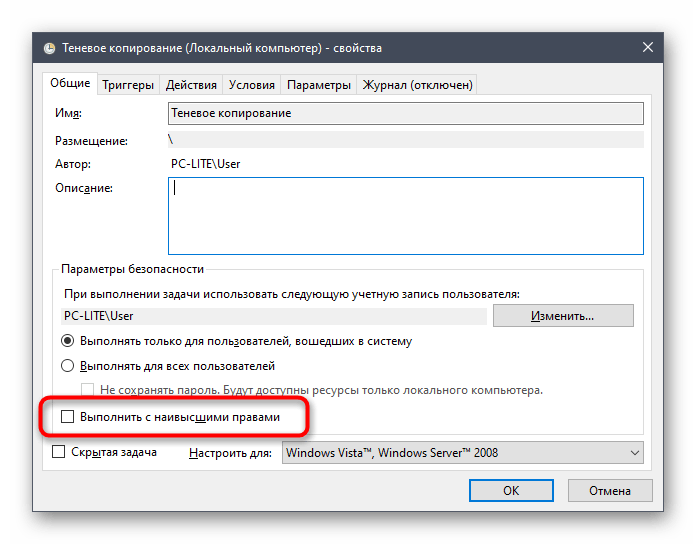

wmic, а для «Добавить аргументы (необязательно)» присвойтеshadowcopy call create Volume=c:\, заменив букву диска на нужную. - При завершающем этапе отметьте галочкой пункт «Открыть окно «Свойства» для этой задачи после нажатия кнопки «Готово»».

- После открытия свойств назначьте статус «Выполнить с наивысшими правами» и завершите работу над заданием.

Теперь вы можете быть уверены в том, что задача выполнится в назначенный период времени и теневые копии файлов автоматически обновятся. В окне просмотра предыдущих версий можно удалить все точки восстановления. Учитывайте это и периодически осуществляйте данную задачу, чтобы не копить на компьютере ненужные файлы.

Это была вся информация о теневом копировании в Windows 10, которую мы хотели представить в сегодняшнем руководстве. Если вас интересует тема прямого резервного копирования операционной системы, ознакомьтесь с соответствующими сторонними тематическими программами и штатными средствами в статье по ссылке далее.

Подробнее: Инструкция по созданию резервной копии Windows 10

Еще статьи по данной теме:

Помогла ли Вам статья?

ПК на базе операционной системы Виндовс 10 обладают широким набором функций. Их главная задача – оптимизировать рабочий процесс. Однако далеко не все пользователи подозревают о существовании такой полезной опции, как теневое копирование тома на компьютере с Windows 10. Из ее названия не очень понятно, для чего может понадобиться такая функция. Поэтому важно разобраться в принципе работы теневого копирования, а также в способах его включения и выключения.

Что это за опция

Для ответа на этот вопрос необходимо дать определение каждому слову из сочетания «теневое копирование тома», исходя из особенностей Windows 10. Под словом «том» подразумевается раздел жесткого диска. Что собой представляет «копирование», пожалуй, знают все, а «теневым» оно становится только из-за того, что операция протекает в фоне.

Таким образом, теневое копирование тома – это функция скрытого копирования определенного раздела жесткого диска, включая отдельные файлы и приложения. Получается некое подобие резервной копии, которую можно восстановить в любой удобный момент.

Как она работает?

Теневое копирование функционирует в рамках активации одноименной службы компьютера. Она создает невидимую область внутри накопителя, которая используется для временного хранения копии. Как правило, для бэкапа отводится 3 % пространства жесткого диска.

На заметку. Для стабильной работы компьютера требуется, по меньшей мере, 10-15 % свободного пространства. Поэтому функция ТК нередко доставляет неудобства при эксплуатации устройства.

Настоящую пользу данный вид копирования приносит в тот момент, когда пользователь пытается восстановить файлы после отката операционной системы. Без рассматриваемой опции сделать это не получится. Кроме того, теневое копирование выручает и в более банальных ситуациях. Например, когда человек работает в программе, функционирование которой резко прервалось из-за системного сбоя.

Насколько целесообразно держать службу активной?

Функция является крайне полезной для тех, кто боится потерять важные файлы, а также периодически нуждается в восстановлении системы. Но здесь важно отметить, что бэкап создается не для всего накопителя целиком, а для его отдельных разделов.

При резервировании больших массивов у компьютера не останется места для сохранения других важных файлов. А еще ПК с недостаточным количеством свободной памяти работает медленнее и чаще подвержен возникновению системных сбоев. Другое дело – если накопитель компьютера не задействован на 100 %. В таком случае копирование отдельных томов не вызовет никаких неудобств, и для них можно выставить соответствующие ограничения.

Как включить теневое копирование тома в Windows 10

Опция активируется встроенными средствами операционной системы. Причем существует несколько вариантов включения, каждый из которых обладает плюсами и минусами, касающимися удобства.

Меню «Свойства системы»

Пожалуй, это самый простой способ. Он подразумевает использование стандартного интерфейса Windows 10, а операция выполняется по следующей инструкции:

- Запустите «Параметры» через меню «Пуск».

- Перейдите в раздел «Система».

- Откройте вкладку «О системе».

- Выберите «Сведения о системе».

- Кликните по надписи «Защита системы», расположенной в левой части окна.

- Нажмите кнопку «Настроить».

- Отметьте пункт «Включить защиту системы».

- При помощи ползунка, который находится ниже, выделите необходимое количество свободного пространства для резервирования.

- Вернитесь на шаг назад, а затем нажмите кнопку «Создать».

- Присвойте имя точке восстановления, после чего еще раз кликните «Создать».

Для проверки удачного создания теневого тома достаточно изменить любой файл, сохраненный на выделенном диске, а затем открыть его «Свойства». Во вкладке «Предыдущие версии» отобразится бэкап данных, которые будут использоваться для восстановления.

Командная строка

Еще один вариант, позволяющий вручную активировать функцию. На этот раз пользователю придется обратиться к интерфейсу Командной строки. Найти его можно через поисковую строку компьютера или путем ввода запроса «cmd» из окна «Выполнить» («Win + R»).

Оказавшись в КС, сделайте следующее:

- Введите команду «wmic shadowcopy call create Volume=C:», где вместо буквы «C» используется метка резервируемого тома.

- Нажмите клавишу «Enter».

- Как только в Командной строке появится сообщение «Метод успешно вызван», необходимо перейти в «Свойства» диска и открыть вкладку «Предыдущие версии».

- Убедитесь, что новая копия успешно создана.

Зачастую этот способ является даже более предпочтительным в сравнении с предыдущим, поскольку на его выполнение требуется меньше времени. Однако при использовании КС всегда велик риск ввести неправильный запрос, особенно когда копированием занимается неопытный пользователь.

Автоматизация теневого копирования

Предыдущие методы хороши тем, что позволяют владельцу ПК самостоятельно настроить резервирование данных. Однако системный сбой, после которого требуется восстановление параметров, может произойти в самый неподходящий момент. Поэтому важно также знать, как автоматизировать процесс.

Для автоматизации копирования потребуется:

- Запустить «Панель управления», воспользовавшись поисковой строкой ПК.

- Перейти в раздел «Администрирование».

- Выбрать «Планировщик заданий».

- Кликнуть по надписи «Создать простую задачу» в блоке с доступными действиями.

- Придумать имя, а затем нажать «Далее».

- Установить периодичность (ежедневно, еженедельно и так далее).

- Отметить пункт «Запустить программу».

- Указать значение «wmic» в подпункте «Программа или сценарий», а также «shadowcopy call create Volume=c:\» для пункта «Добавить аргументы».

- Отметить галочкой опцию открытия окна «Свойства».

- Подтвердить создание задачи.

- В следующем окне отметить пункт «Выполнять с наивысшими правами».

- Сохранить изменения.

Теперь фоновое копирование будет осуществляться самостоятельно в заданный промежуток времени. Проверить работоспособность метода также можно через «Свойства» диска или конкретного файла, сохраненного в его рамках.

Отключение теневого копирования

В любой момент пользователь может отключить резервирование или удалить созданную ранее копию. Для этого достаточно перейти в «Защиту системы», как в первом способе создания теневого тома. Далее необходимо нажать кнопку «Настроить» возле интересующего раздела диска, а затем кликнуть «Удалить» и сохранить изменения.

К сведению. Для отключения автоматического резервирования нужно просто удалить задачу, созданную ранее через «Планировщик заданий».

Что делать в случае ошибок

Бывает, что при создании задачи по автоматическому резервированию томов копия не сохраняется. Это вызвано деактивацией функции защиты системы. Ее необходимо активировать способом, который был описан в самом первом пункте создания теневого тома.

Также ошибки могут быть связаны с переполнением пространства, отведенного под создание бэкапов. Проблема решается путем удаления всех ранее сохраненных копий при помощи метода, описанного в пункте «Отключение теневого копирования».

Наконец, если создать бэкап встроенными средствами не получится, для экономии времени можно воспользоваться сторонним ПО. Например, утилитой CCleaner, обладающей нужным функционалом для создания теневых томов.